Implementare la Device Registration con Active Directory Federation Services in Windows Server 2012 R2, Windows Server 2016 e Windows Server 2019

Quando un dispositivo è joinato ad un dominio di Active Directory gli utenti possono accedere alle risorse aziendali senza dover reinserire le proprie credenziali di autenticazione ogni volta che si tenta di effettuare l’accesso a queste risorse. Se il dispositivo non è joinato, gli utenti possono accedere alle risorse aziendali, in particolare ai siti web, ma devono reinserire ogni volta le credenziali.

In Windows 8.1 è stata introdotta la funzionalità di WorkPlace Join, che in Windows 10 è stata rinominata in Device Registration. Gli utenti possono accedere alle applicazioni web con l’esperienza di Single Sign-On (SSO) effettuando l’accesso da un dispositivo abilitato per la Device Registration, senza che il dispositivo sia un computer del dominio.

La Device Registration è particolarmente utile quando gli utenti utilizzano i propri dispositivi privati per accedere alle risorse aziendali. Lo smart working, fenomeno che si sta diffondendo nelle aziende intaliane e nella pubblica amministrazione, ci permette di lavorare da casa e di essere flessibii negli orari e negli spazi dove lavorare.

Ma per lavorare abbiamo bisogno di un device, che sia un portatile, un tablet o un PC e abbiamo bisogno di poter controllare gli accessi da questi dispositivi.

In questa guida voglio affrontare la gestione dei dispositivi mobili e dei computer che non sono collegati al dominio aziendale e che pertanto risultano più difficili da gestire. Il BYOD (Bring Your Own Device) da quasi 10 anni permette di portare i propri dispositivi personali nel posto di lavoro e usarli per avere accesso alle informazioni aziendali e alle loro applicazioni.

ATTENZIONE: Se state cercando una guida per configurare l’Azure AD Device Registration vi rimando alla lettura dell’articolo Configurare l’accesso condizionale alle applicazioni on-premises utilizzando Azure AD Device Registration . In questa guida mi occuperò di Device Registration con Active Directory Federation Services (AD FS) on-premises.

Abilitando la Device Registration gli utenti potranno registrare i propri dispositivi nella rete aziendale e dopo aver effettuato l’enrollment del dispositivo, un oggetto verrà creato nell’Active Directory locale e verrà associato all’utente. Un certificato utente verrà installato sul dispositivo e verrà utilizzato per le autenticazioni, a patto che abbiate configurato la vostra applicazione web per supportare la claim-based authentication

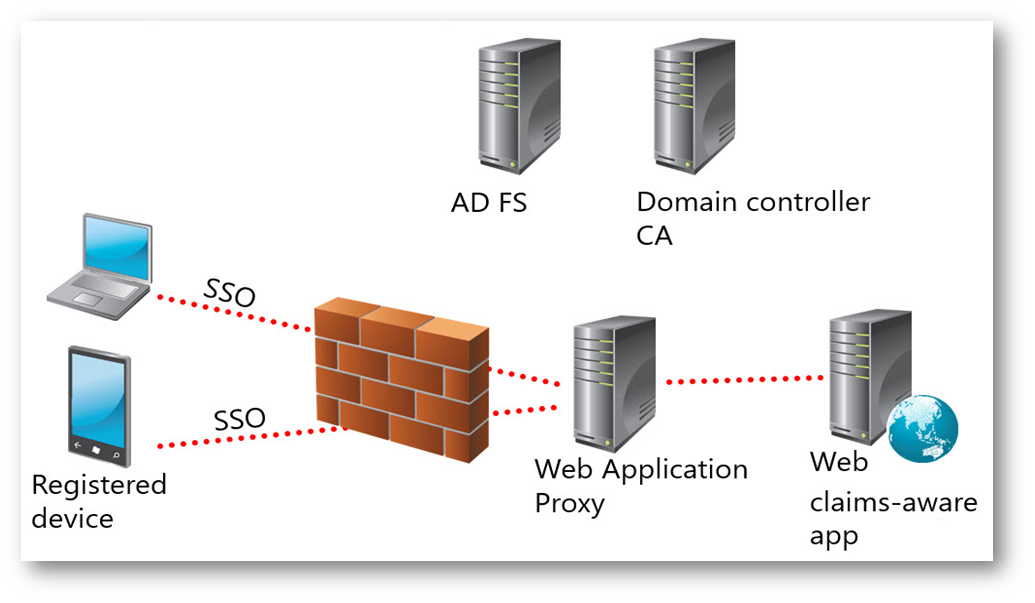

Figura 1: Schema di funzionamento della Device Registration

Il dispositivo abilitato per la Device Registration verrà utilizzato come secondo fattore di autenticazione quando l’utente tenterà di accedere alle applicazioni aziendali che utilizzano la claim-based authentication e gli amministratori di dominio potranno creare delle policy di accesso all’app in modo tale da consentire l’accesso solo ai dispositivi conosciuti.

NOTA: Se il dispositivo viene utilizzato da diversi utenti ogni utente potrà registrare il dispositivo in maniera indipendente.

Come funziona la Device Registration

La funzionalità di Device Registration ha due scopi principali:

- Registrare in Active Directory i dispositivi non joinati al dominio

- Permettere il Single Sign-On (SSO) alle applicazioni e alle risorse interne all’azienda.

La funzionalità di Device Registration utilizza il Device Registration Service e gli Active Directory Federation Services (AD FS) con la Device Authentication abilitata. Quando un utente registra un dispositivo attraverso il processo di enrollment il Device Registration Service rilascerà un certificato digitale per il dispositivo. Il certificato verrà utilizzato per autenticare il dispositivo quando verrà effettuato l’accesso alle risorse interne.

In più il dispositivo verrà associato all’utente in Active Directory in modo tale che gli amministratori potranno configurare delle policy di accesso da applicare agli utenti e ai loro dispositivi registrati.

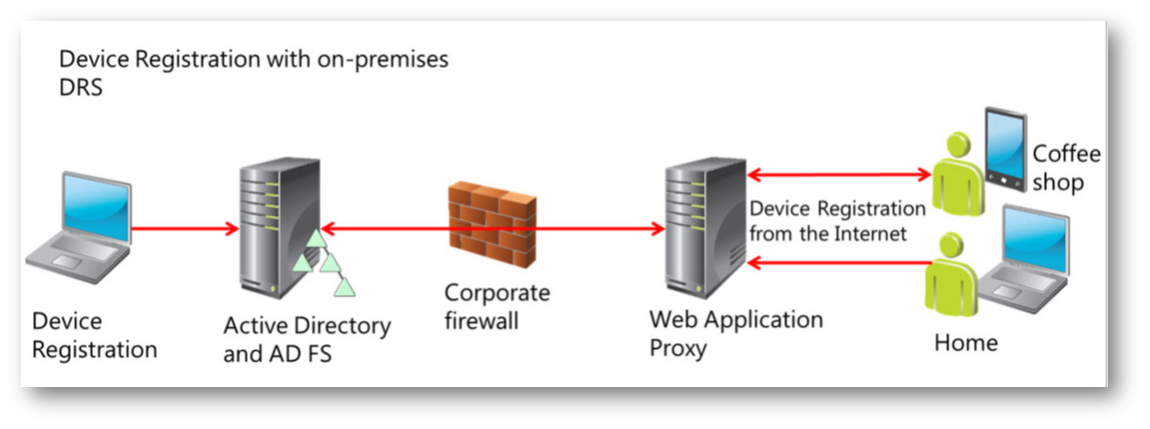

Figura 2: Registrazione dei dispositivi per l’utilizzo tramite Device Registration

Se viene implementato anche un Web Application Proxy i dispositivi potranno accedere alle risorse aziendali anche dall’esterno della rete aziendale e da Internet.

Prerequisiti per la Device Registration

Per poter implementare la Device Registration è necessario avere:

- Active Directory con lo schema esteso a Windows Server 2012 R2.

- Una PKI (Public Key Infrastructure) che emetta i certificati digitali per i dispositivi. La CA (Certification Authority) deve essere considerata attendibile e i certificati devono contenere le informazioni relative all’ Authority Information Access (AIA), al CRL distribution point (CDP) e alla Certificate Revocation List (CRL).

- Active Directory Federation Services

- Device Registration Service

- Un record DNS per il nome host enterpriseregistration

- Un Web Application Proxy per accedere da Internet (facoltativo)

-

Un sistema operativo supportato (Windows 10 Pro, Windows 10 Enterprise, Windows 10 Education, Windows RT 8.1, Windows 8.1 e iOS). Non sono supportate le versioni HOME

Abbiamo visto nell’articolo Active Directory Federation Services in Windows Server 2016 come configurare i Federation Services e come configurare un Web Application Proxy, mentre partendo dall’articolo Deploy PKI in Windows Server 2016 abbiamo mostrato come mettere in piedi una Certification Authority in Windows Server.

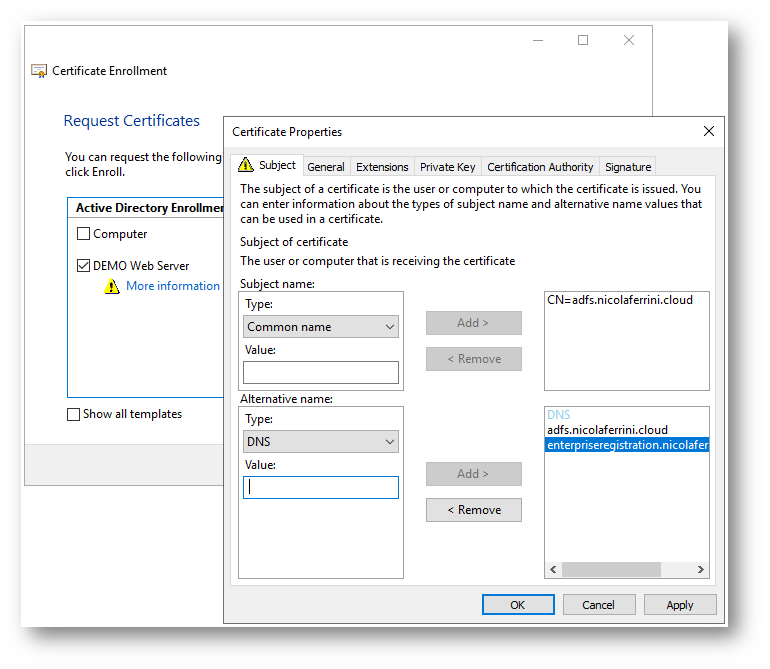

Quando create un certificato da utilizzare per Active Directory Federation Services e per la Device Registration è obbligatorio aggiungere, oltre al nome del server AD FS, anche il nome enterpriseregistration

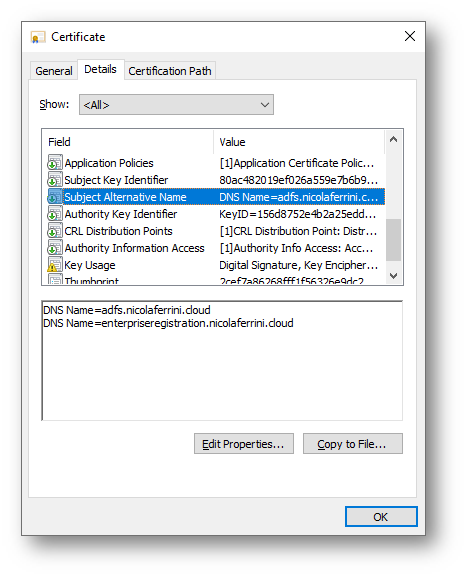

Nel mio caso ho creato, usando una CA interna, il certificato con i nomi:

- Subject Name (CN): adfs.nicolaferrini.cloud

- Subject Alternative Name (DNS): adfs.nicolaferrini.cloud

- Subject Alternative Name (DNS): enterpriseregistration.nicolaferrini.cloud

Figura 3: richiesta del certificato con i nomi obbligatori

Figura 4: Certificato emesso con i nomi scelti

Se avete già installato i Federation Services e volete sostituire il certificato esistente perché magari non conteneva il nome obbligatorio enterpriseregistration potete utilizzare la mia guida Aggiornamento dei certificati SSL per Active Directory Federation Services in Windows Server 2012 R2, Windows Server 2016 e Windows Server 2019

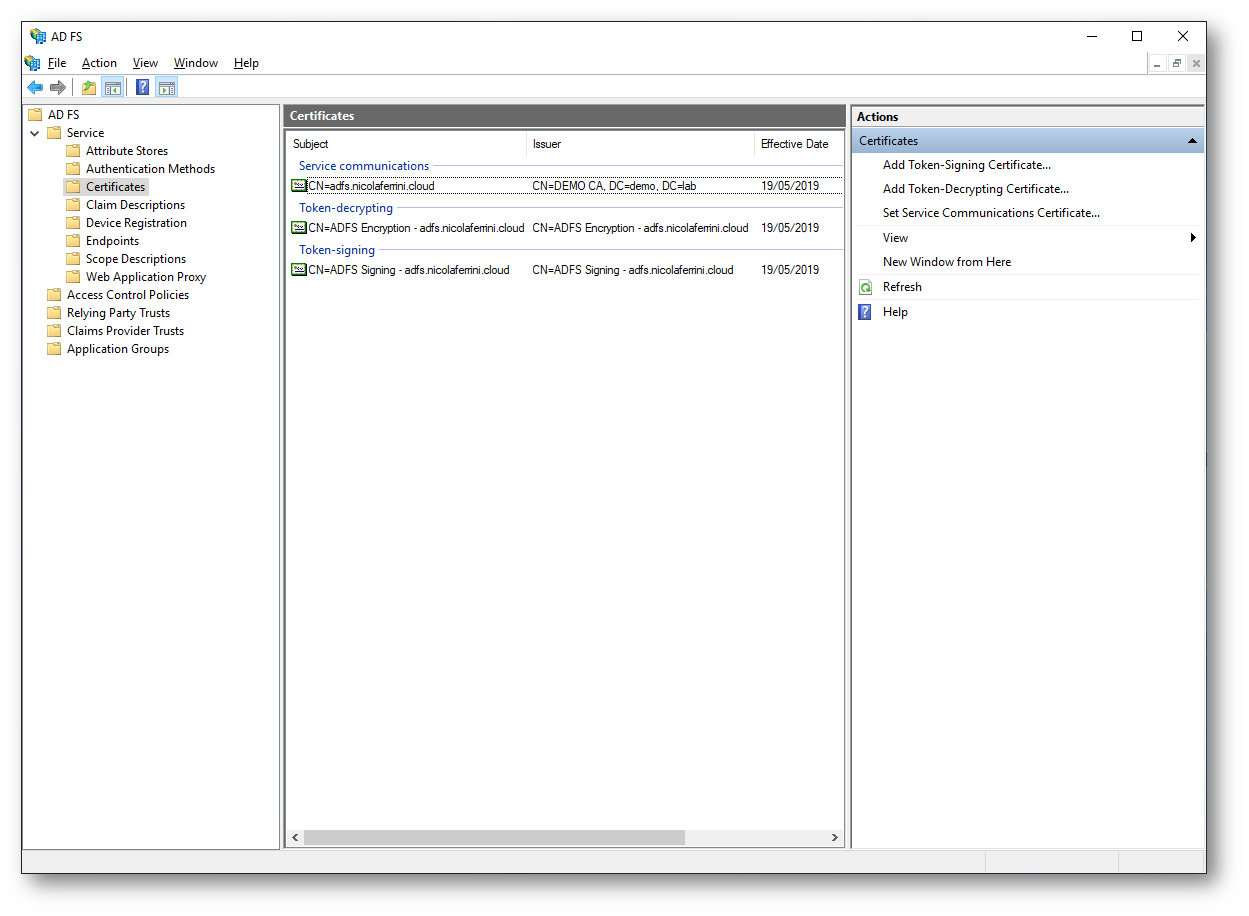

Figura 5: Utilizzo del certificato corretto da parte di Active Directory Federation Services

Configurazione della Device Registration

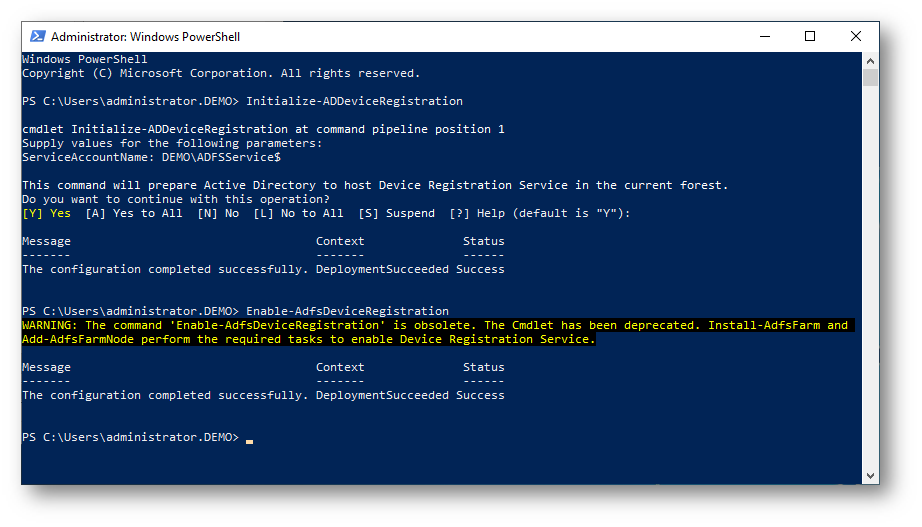

Per configurare la Device Registration con Active Directory Federation Services loggatevi nel Federation Server come Domain Admin ed eseguire il seguente comando:

|

1 2 |

Initialize-ADDeviceRegistration |

Quando vi verrà chiesto il ServiceAccountName inserite quello che avete utilizzato per installare il Federation Server. Se avete utilizzato un Group Managed Service Account (gMSA) inseritelo nel formato domain\accountname$

Su tutti i Federation Server sarà invece necessario lanciare il comando:

|

1 2 |

Enable-AdfsDeviceRegistration |

che permetterà di abilitare la funzionalità di Device Registration.

Figura 6: Inizializzazione della funzionalità di Device Registration in Active Directory Federation Services

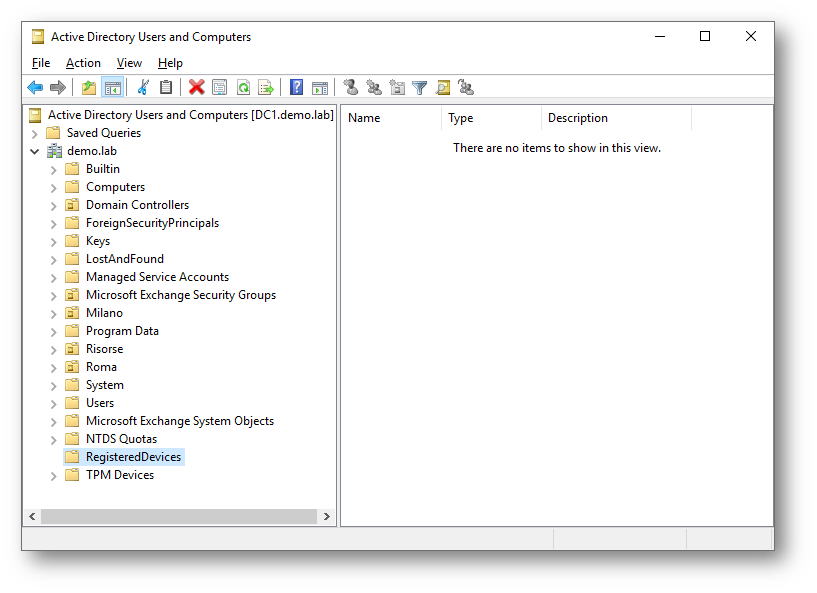

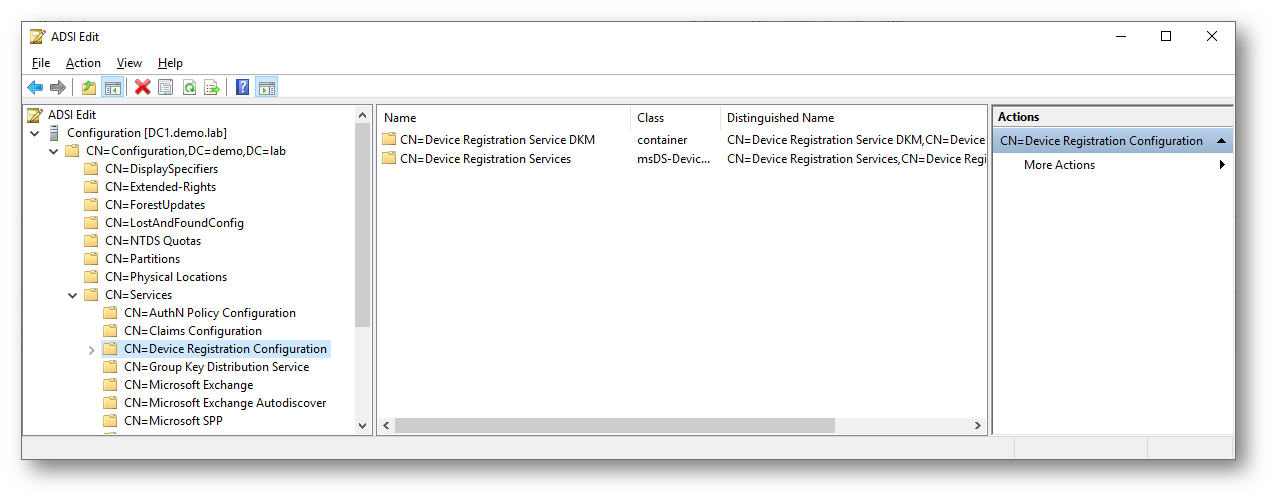

Il comando Initialize-ADDeviceRegistration creerà uno nuovo container nella domain partition in Active Directory chiamato RegisteredDevices e due nuovi container nella configuration partition (in Configuration –> Services –> Device Registration Configuration) chiamati Device Registration Services e Device Registration Service DKM

Figura 7: Containr creato nella container nella domain partition in Active Directory

Figura 8: Container creati nella container nella configuration partition in Active Directory

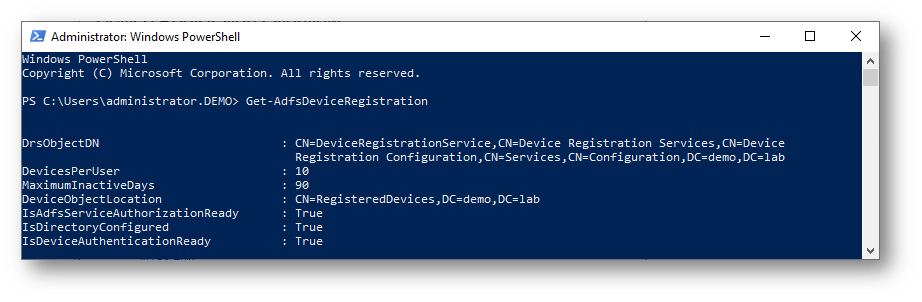

È possibile verificare le configurazioni anche utilizzando il comando PowerShell

|

1 2 |

Get-AdfsDeviceRegistration |

Il risultato è mostrato nella figura sotto:

Figura 9: Verifica delle configurazioni tramite PowerShell

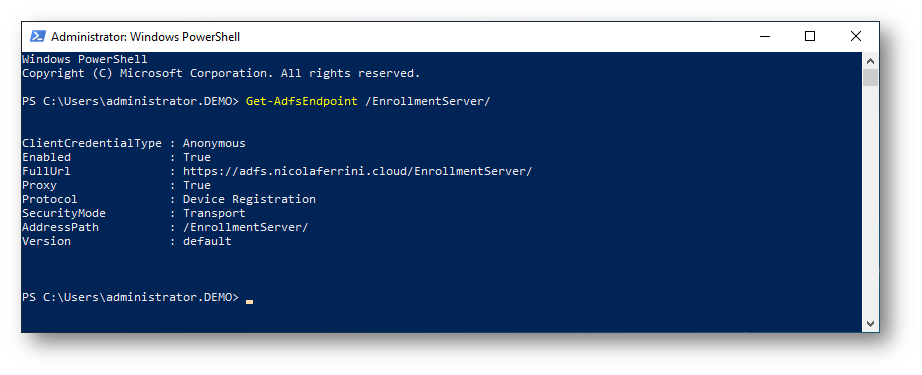

Verificate anche che l’EnrollmentServer Endpoint sia abilitato utilizzando il comando

|

1 2 |

Get-AdfsEndpoint /EnrollmentServer/ |

Figura 10: Verifica dell’abilitazione dell’EnrollmentServer Endpoint

Nel caso fosse disabilitato potete abilitarlo con il comando

|

1 2 3 4 |

Enable-AdfsEndpoint /EnrollmentServer/ Set-AdfsEndpoint /EnrollmentServer/ -Proxy $True |

Ricordatevi di riavviare il servizio di Active Directory Federation Service su TUTTI i server AD FS

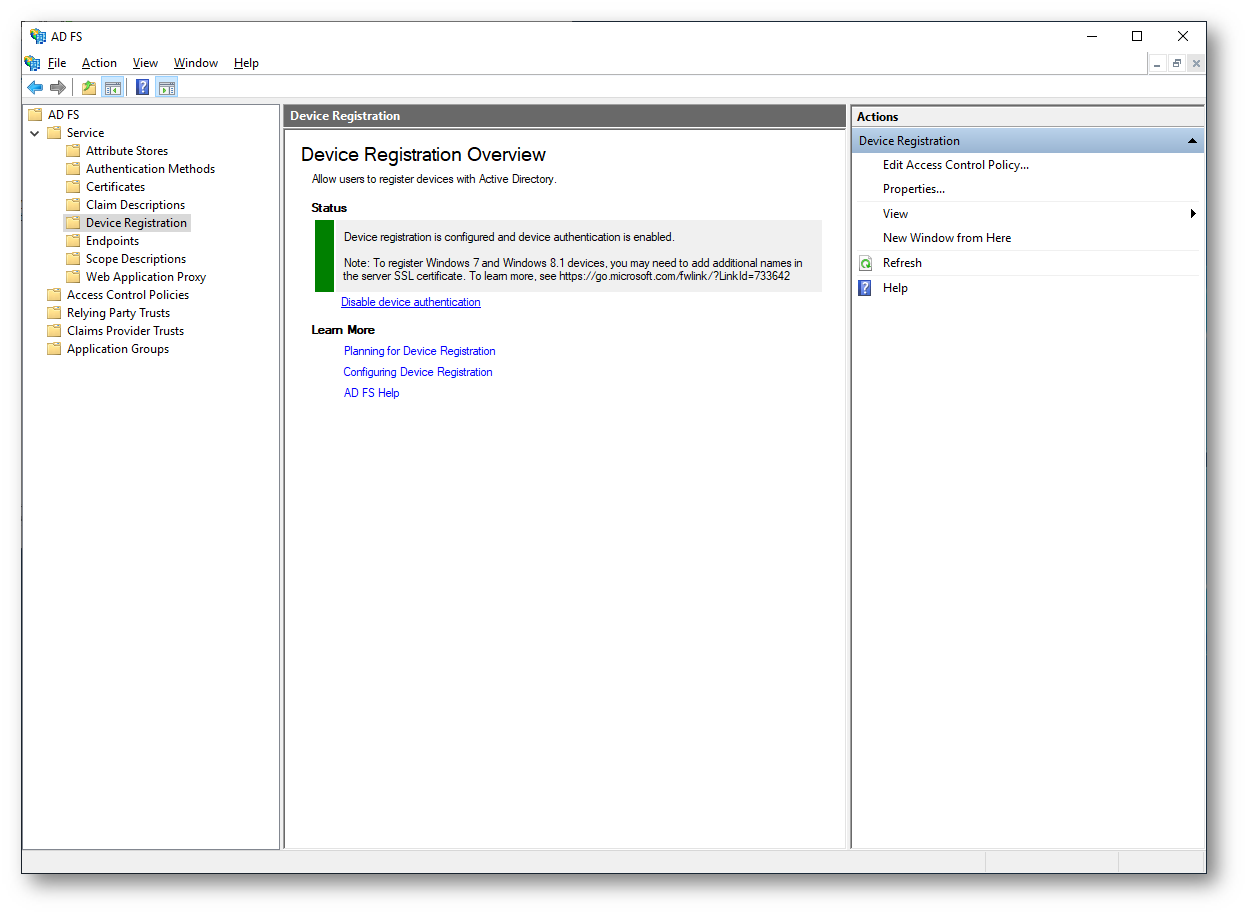

Dalla console di AD FS sarà possibile verificare che la Device Registration è abilitata

Figura 11: La Device Registration è stata abilitata in AD FS

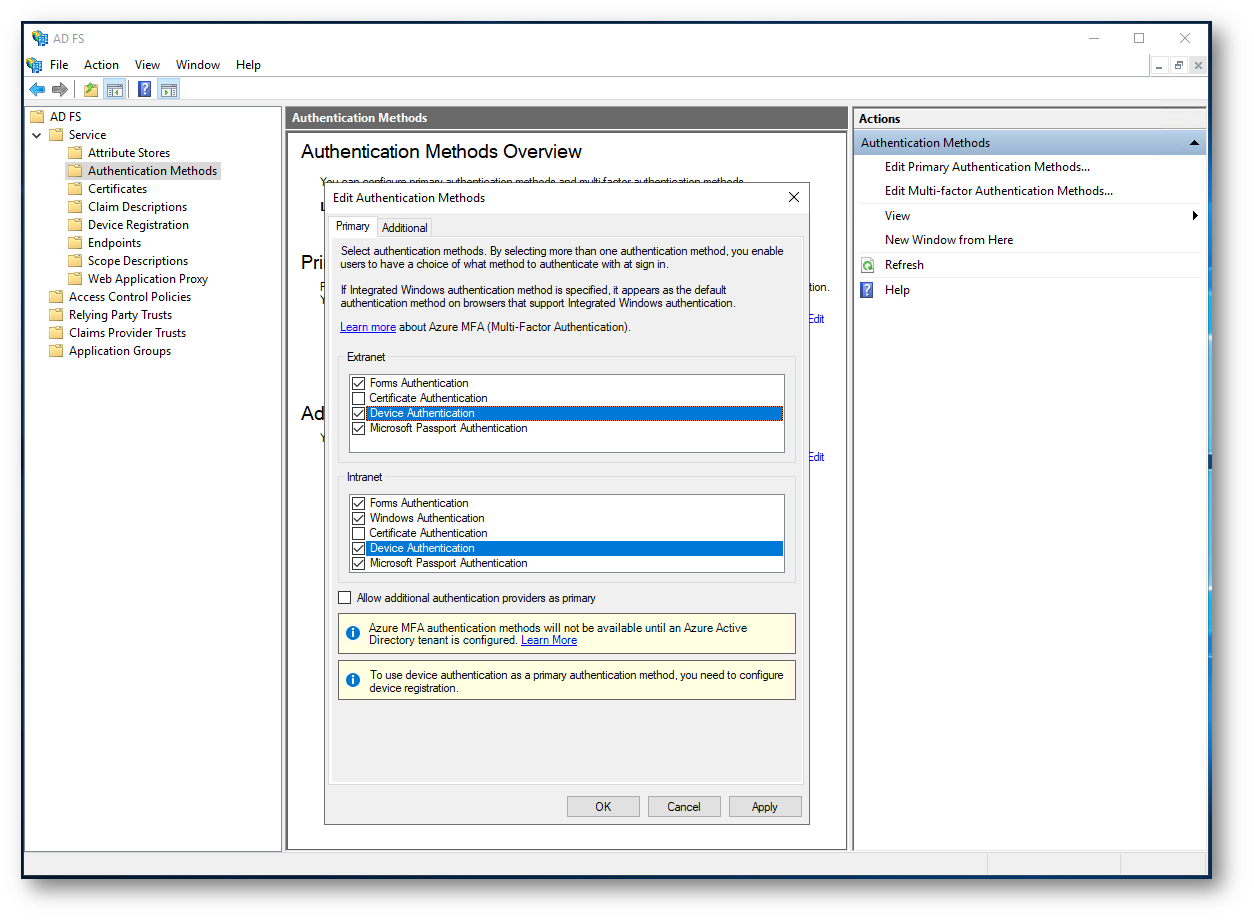

Abilitare la seamless second factor authentication

La seamless second factor authentication permette di aumentare il livello di protezione degli accessi alle risorse e alle applicazioni aziendali da parte dei dispositivi che non sono in dominio. Quando il dispositivo è “registrato” diventa un dispositivo “noto” per gli amministratori, che possono utilizzare questa informazione per creare delle regole di accesso condizionale (Conditional Access Policy).

Per abilitare questa funzionalità è sufficiente lanciare il comando PowerShell

|

1 2 |

Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All |

Figura 12: Abilitazione della seamless second factor authentication

Aggiornamento della configurazione sui Web Application Proxy

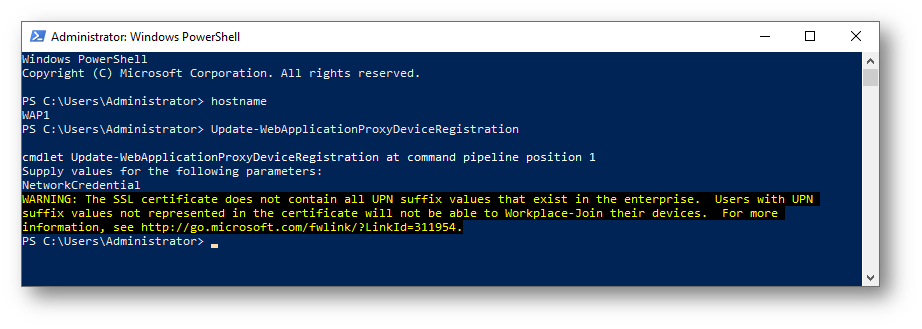

Se avete implementato i Web Application Proxy, per permettere l’accesso alle applicazioni anche dall’esterno della rete aziendale e da Internet, dovete considerare che non sarà necessario pubblicare il servizio di Device Registration in quanto verrà automaticamente gestito dai Federation Server. Sarà tuttavia necessario completare la procedura lanciando su tutti i Web Application Proxy il comando PowerShell

|

1 2 |

Update-WebApplicationProxyDeviceRegistration |

Figura 13: Completamento della procedura di attivazione di Device Registration sui Web Application Proxy

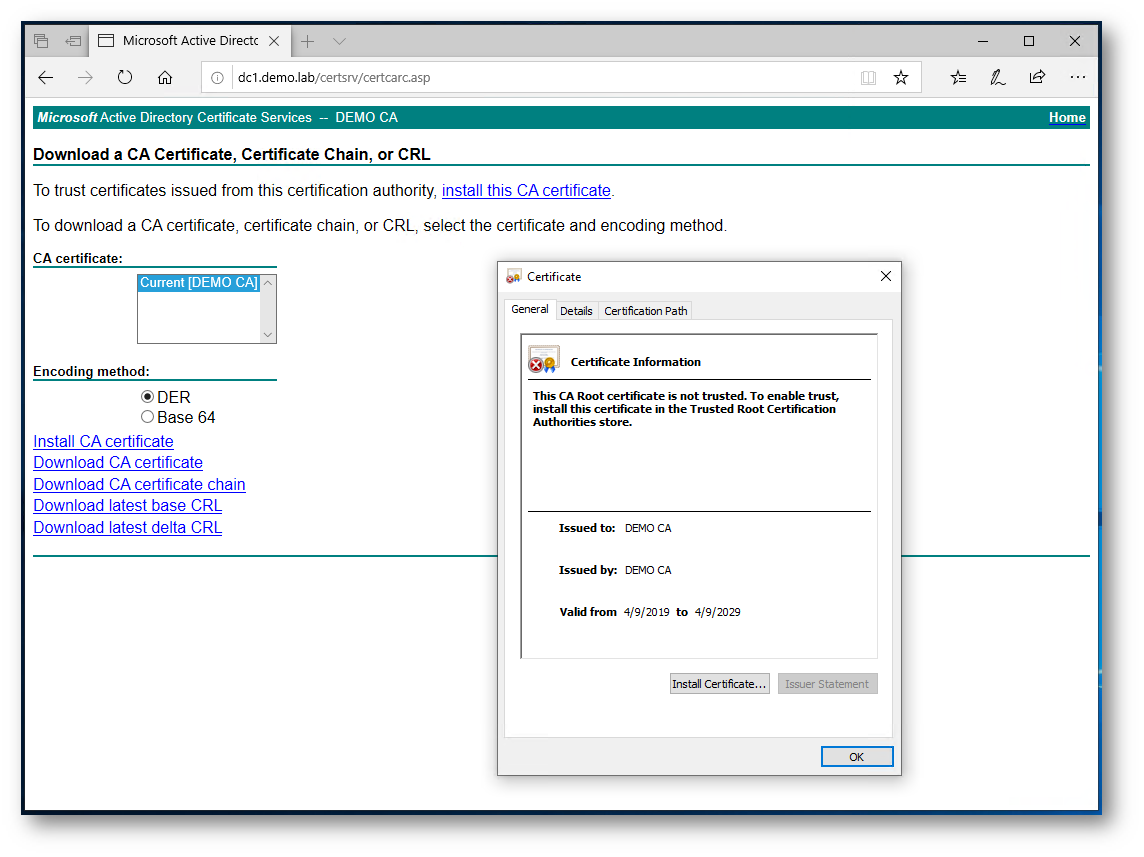

Configurazione dei client

Per poter utilizzare la Device Registration per un client in workgroup è necessario che il certificato utilizzato sia considerato attendibile dai dispositivi. Se utilizzate una Certification Authority privata per poter gestire i certificatevi assicuratevi che il certificato di Root CA sia disponibile sui client. Procuratevi quindi il certificato di Root CA e installatelo sui dispositivi da aggiungere. Nel mio caso mi sono collegato dalla macchina in workgroup e ho utilizzato il servizio di Certification Authority Web Enrollment per procurarmi il certificato della CA interna.

Figura 14: Installazione del certificato di Root CA

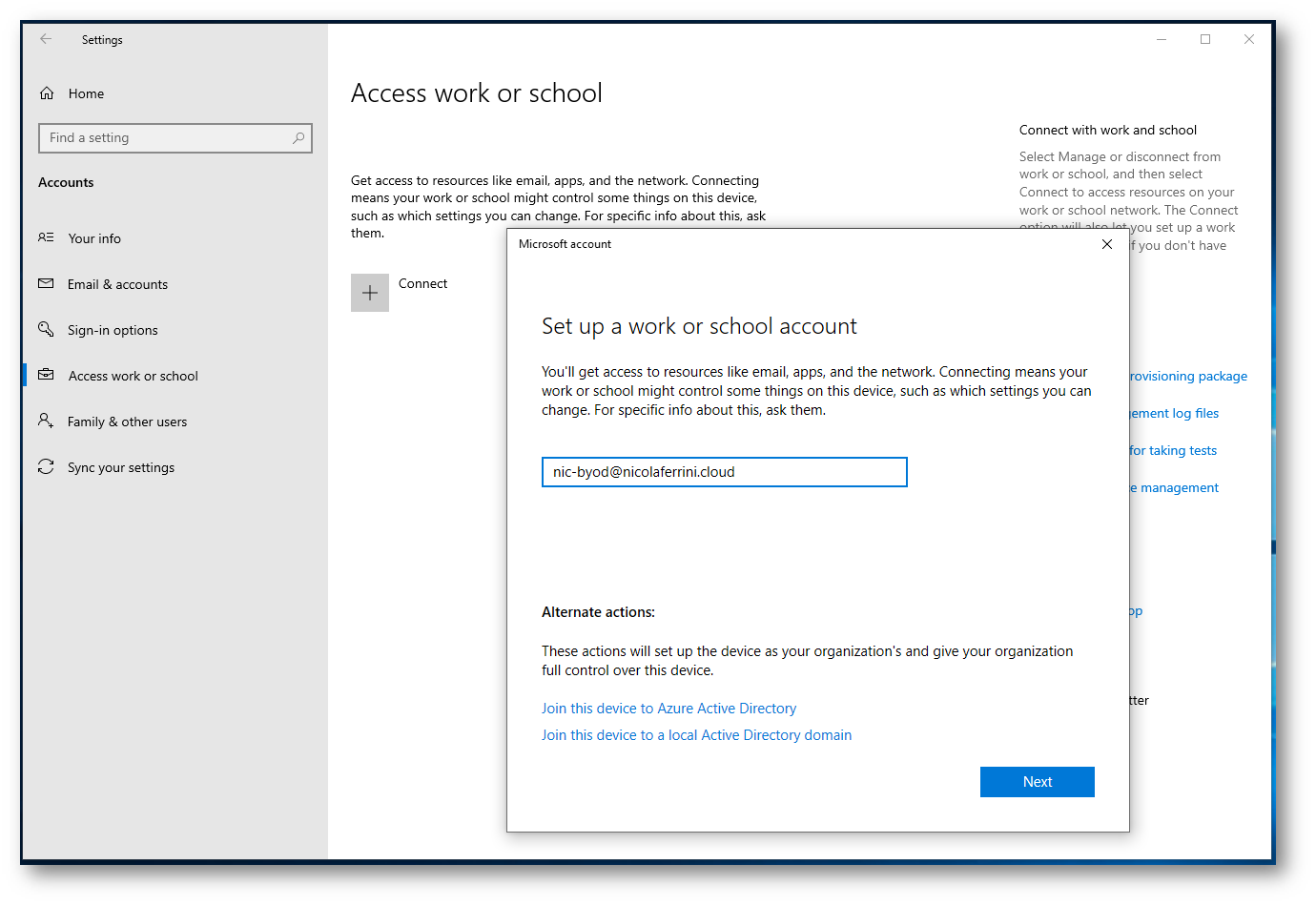

A questo punto non vi resterà altro da fare che effettuare la Device Registration. Nel mio caso ho utilizzato Windows 10, versione 1809 e dall’app Settings mi sono spostato in Access Work or school e ho inserito il mio account di lavoro ([email protected]).

Basta seguire la procedura guidata e dopo aver inserito le credenziali nel prompt del Federation Server il vostro dispositivo sarà aggiunto e visibile nei Registered Devices.

Figura 15: Aggiunta della macchina in wordkgroup ai Registered Devices del dominio

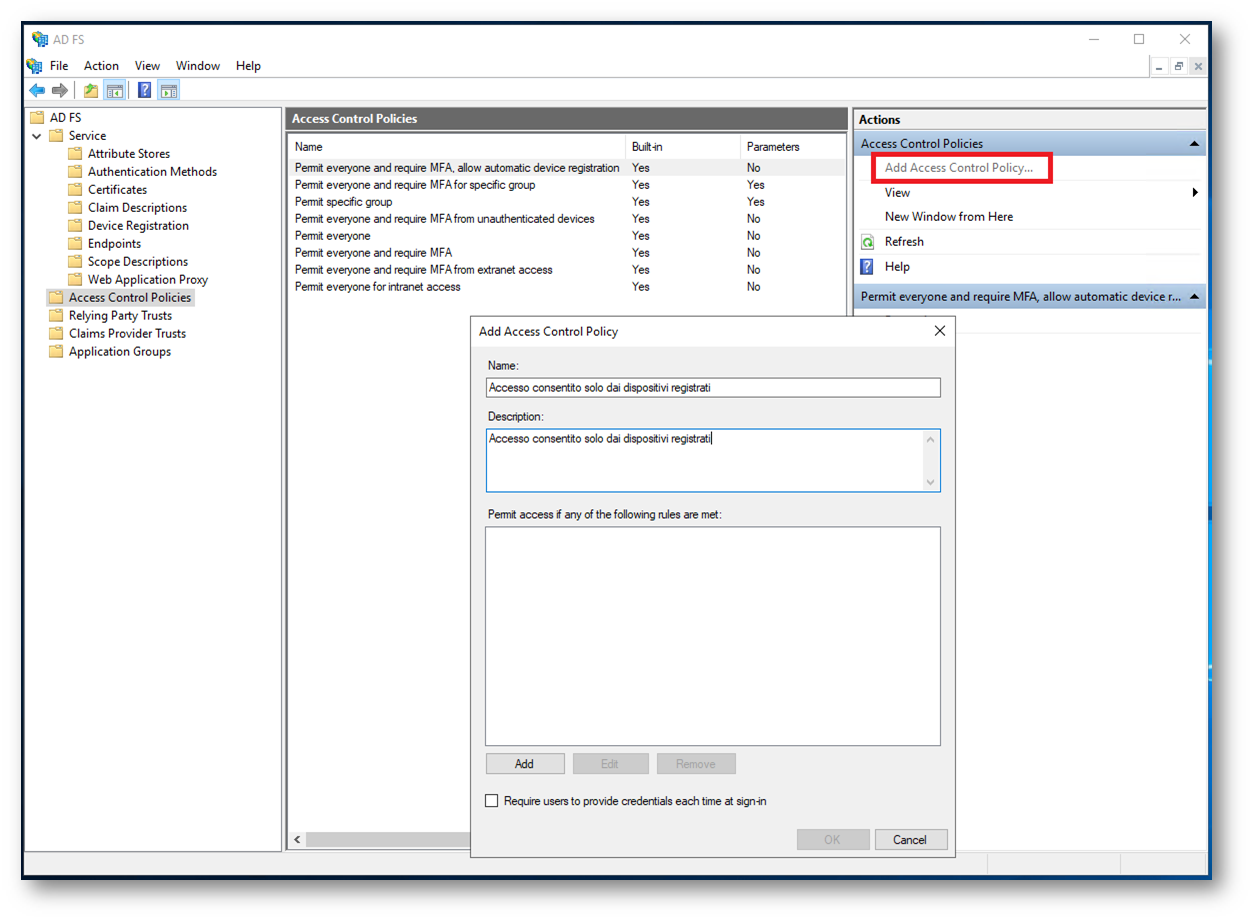

Creazione delle Access Control Policies

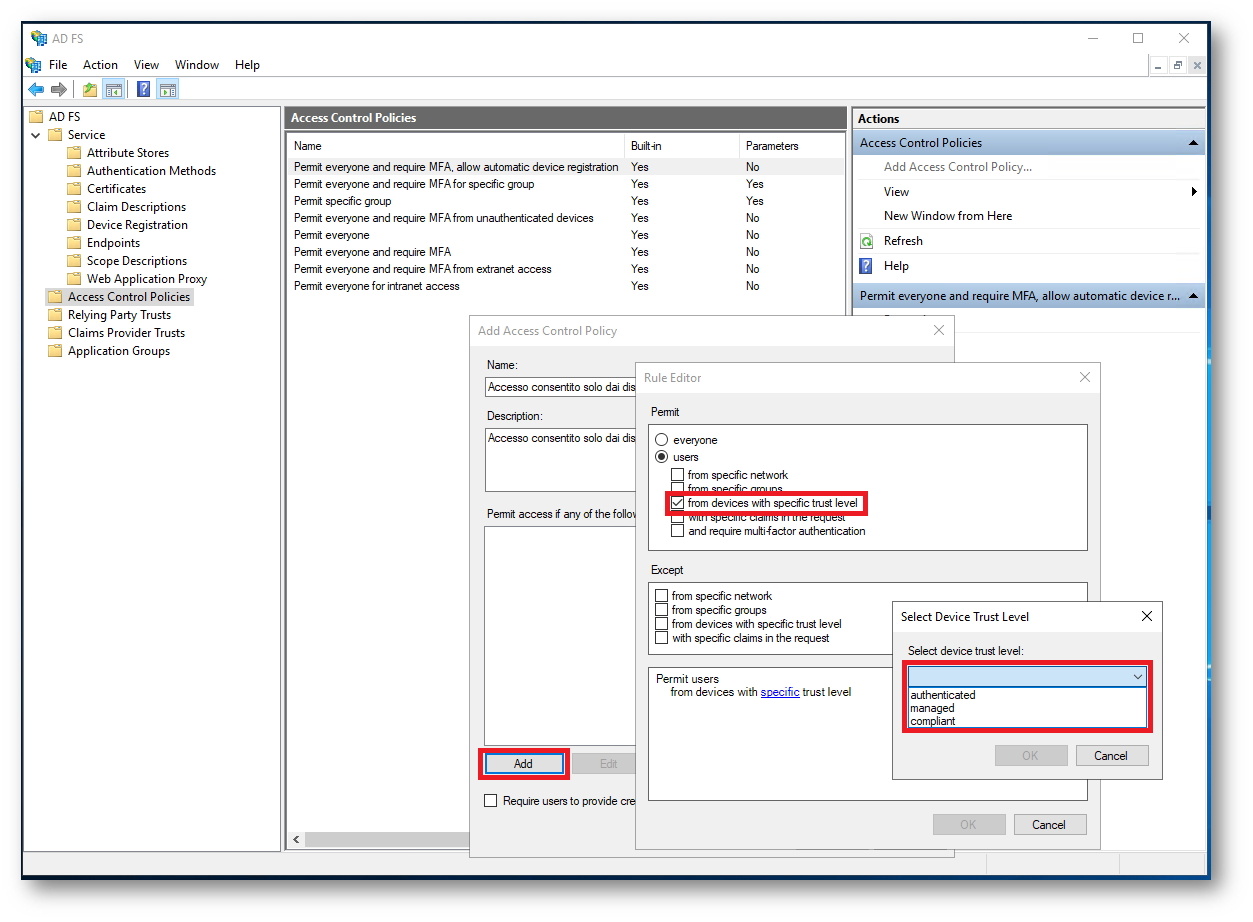

Per permettere l’accesso solo ai dispositivi considerati attendibili è possibile creare una Access Control Policy in Active Directory Federation Services. Nella Policy sarà possibile permettere l’accesso alle applicazioni solo dai dispositivi con un Trust Level di tipo Authenticated, Managed o Compliant. Nelle foto sotto sono mostrare le configurazioni disponibili

Figura 16: Aggiunta di una nuova Access Control Policy ad Active Directory Federation Services

Figura 17: Filtro della policy che permette l’accesso solo a dispositivi con un particolare Trust Level

Conclusioni

La Device Registration permette agli utenti aziendali di poter utilizzare i propri dispositivi privati per accedere alle risorse interne all’azienda. Gli amministratori di sistema avranno la possibilità di poter filtrare gli accessi e di poter consentire solo ai dispositivi riconosciuti di poter visualizzare le applicazioni aziendali, aumentando il livello di sicurezza di accesso alle informazioni. Filtrare gli accessi alle applicazioni la cui autenticazione è gestita dal Federation Server e consentirli solo se provenienti da dispositivi conosciuti e attendibili permette di proteggere gli assett aziendali e permette di non rinunciare alla sicurezza, fattore determinante quando si utilizza il Bring Your Own Device (BYOD).