Attivare Windows Protected Print Mode in Windows 11 24H2 (2024 Update) e in Windows Server 2025

Windows Protected Print Mode (WPP) è una funzionalità introdotta da Microsoft per migliorare la sicurezza e l’affidabilità del processo di stampa nei sistemi Windows. Questo nuovo approccio nasce dalla necessità di risolvere le vulnerabilità legate al print spooler, che in passato ha permesso ad attacchi come PrintNightmare di compromettere i sistemi, installare programmi dannosi e persino manipolare i dati.

Con Windows Protected Print Mode Microsoft ha adottato una soluzione che elimina l’uso di driver di terze parti, spesso causa di problemi di sicurezza, a favore di un modello di stampa senza driver basato sul protocollo IPP (Internet Printing Protocol). Questa scelta consente di ridurre i rischi legati al caricamento di codice non sicuro e di garantire che tutte le comunicazioni con la stampante siano criptate, migliorando così la protezione del sistema operativo.

Windows Protected Print Mode supporta esclusivamente le stampanti certificate Mopria, standard adottato da molti dei principali produttori di stampanti (ho accennato qualcosa nell’articolo NicolaFerrini.it – Microsoft punta alla stampa tramite Mopria. Addio ai driver di terze parti). Quando attivate questa modalità, il sistema Windows non carica più driver esterni o moduli di terze parti, limitando così i potenziali vettori di attacco. Questa protezione non solo garantisce un’esperienza di stampa più sicura, ma semplifica anche il processo, eliminando i conflitti tra driver di stampanti differenti. Tuttavia, l’abilitazione di questa modalità rimuove automaticamente tutte le code di stampa e i driver preesistenti non compatibili con Mopria, rendendo necessario un controllo preventivo della compatibilità dei dispositivi utilizzati.

Inoltre, Windows Protected Print Mode riduce i privilegi delle operazioni svolte dal print spooler, limitando le azioni a livello utente e riducendo il rischio che un bug o un programma dannoso comprometta l’intero sistema. Ciò significa che il modello di stampa tradizionale, che richiedeva diritti di amministratore e l’installazione di driver specifici, viene sostituito da un sistema più sicuro e gestibile, adatto a un’ampia gamma di dispositivi e reti aziendali.

Questa modalità è attualmente disponibile a partire dalla versione 24H2 di Windows 11 e può essere attivata sia tramite le impostazioni di sistema sia mediante l’Editor Criteri di Gruppo o il Registro di sistema. È un passo importante per ridurre le vulnerabilità nel processo di stampa e garantire una maggiore sicurezza nelle infrastrutture IT aziendali.

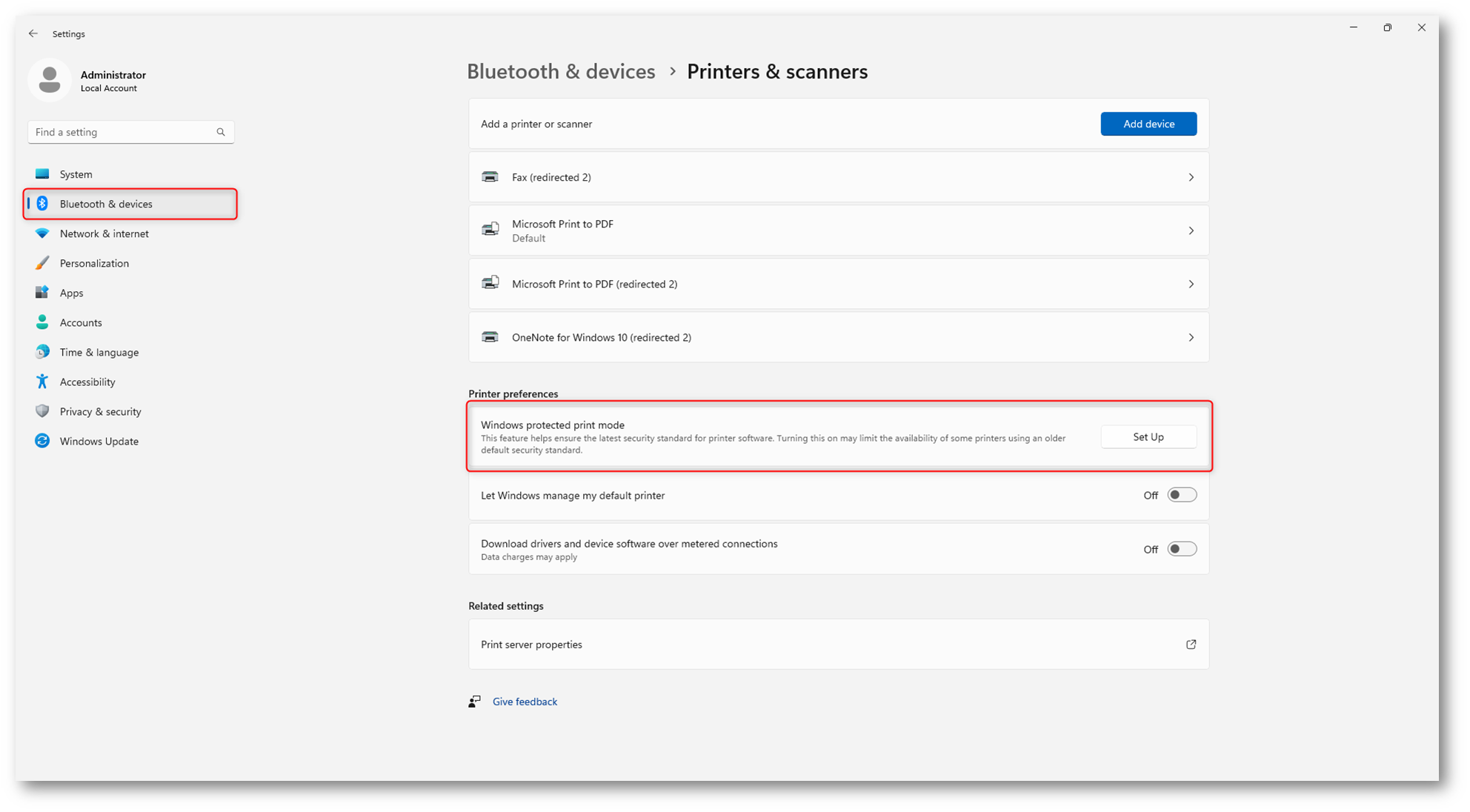

Attivazione tramite Impostazioni di Windows

Se preferite un metodo più diretto e senza l’utilizzo di strumenti amministrativi avanzati, potete attivare Windows Protected Print Mode direttamente dall’app Impostazioni di Windows. Aprite le Impostazioni (tasto Win + I), navigate in Bluetooth e dispositivi > Stampanti e scanner e nella sezione Preferenze della stampante troverete l’opzione per Windows Protected Print Mode. Selezionate Configura e seguite le istruzioni per abilitare la modalità protetta. Verrà visualizzata una lista di stampanti compatibili, e potrete scegliere quelle da utilizzare in modalità protetta.

Figura 1: Configurazione del Windows protected print mode utilizzando i WIndows Settings

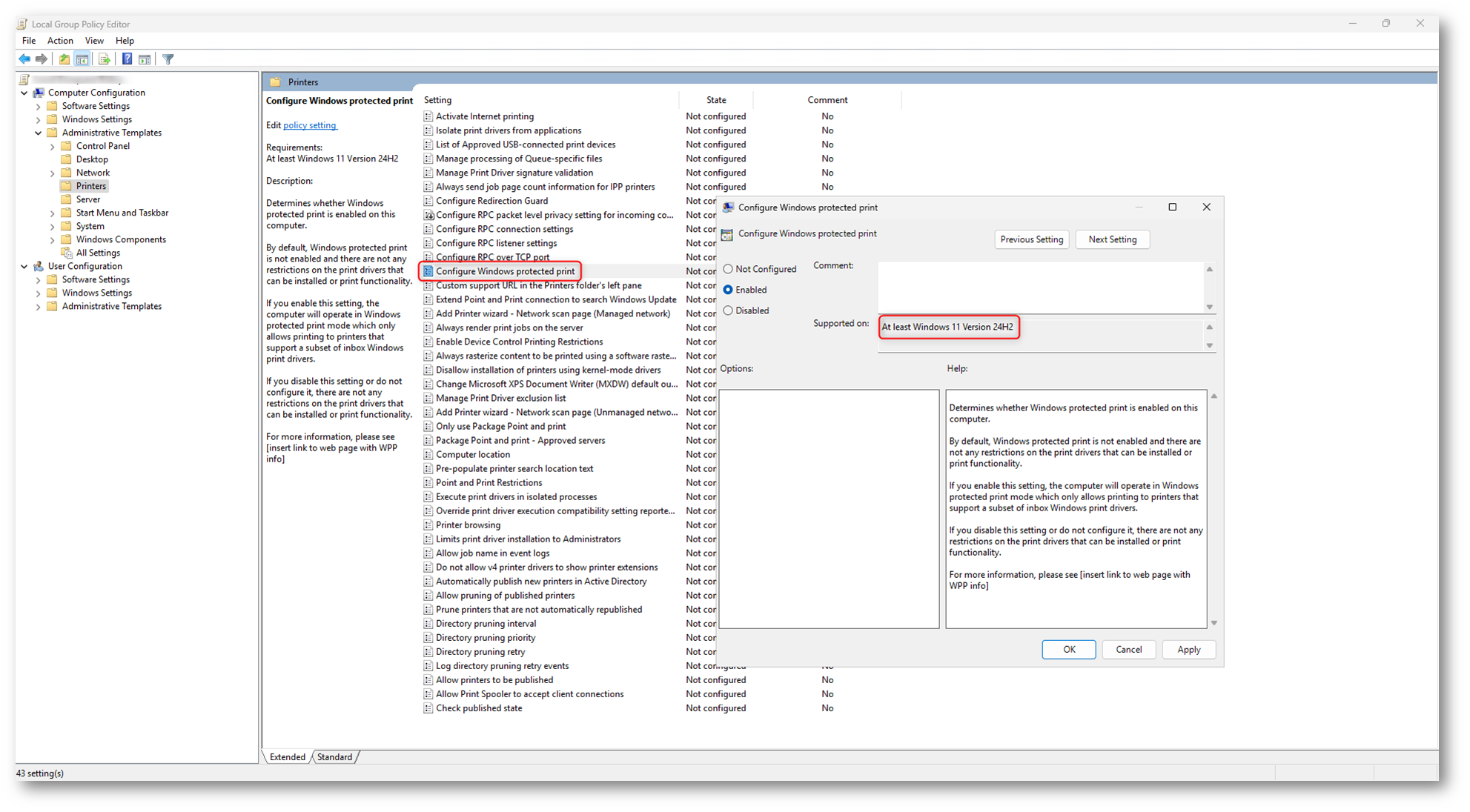

Attivazione tramite Group Policy

Per configurare Windows Protected Print Mode utilizzando le Group Policy è sufficiente andare in Computer Configuration > Administrative Templates > Printers e abilitare Configure Windows protected print.

Se non visualizzate la funzionalità Windows Protected Print Mode (WPP) dell’editore della Group Policy è probabile che sia necessario aggiornare i Modelli Amministrativi (Administrative Templates) del vostro sistema, specialmente se state utilizzando una versione di Windows precedente alla 24H2 di Windows 11 o Windows Server 2025, che sono quelle che introducono questa funzionalità. Visitate il sito ufficiale di Microsoft per scaricare gli ultimi Administrative Templates (.admx) compatibili con la vostra versione di Windows. Potete farlo dalla pagina Download Administrative Templates (.admx) for Windows 11 2024 Update (24H2) from Official Microsoft Download Center

Per configurazioni di dominio, copiate i file nel percorso di Sysvol su uno dei domain controller: \\DomainName\SYSVOL\DomainName\Policies\PolicyDefinitions in modo tale da abilitare il Central Store (se già non lo avete fatto). Approfitto per segnalarvi il mio articolo Funzionamento delle Group Policy in Windows Server: facciamo un po’ di chiarezza – ICT Power dove ho trattato dettagliatamente il funzionamento delle GPO.

Figura 2: Configurazione del Windows protected print mode utilizzando le Group Policy

NOTA: Come ho già scritto prima, se le stampanti attuali non sono certificate Mopria potrebbero non funzionare correttamente con Windows Protected Print Mode. Prima di abilitare WPP su vasta scala, è consigliabile verificare la compatibilità di tutte le stampanti in uso. Stampanti non compatibili potrebbero non essere riconosciute dal sistema una volta attivata la modalità WPP.

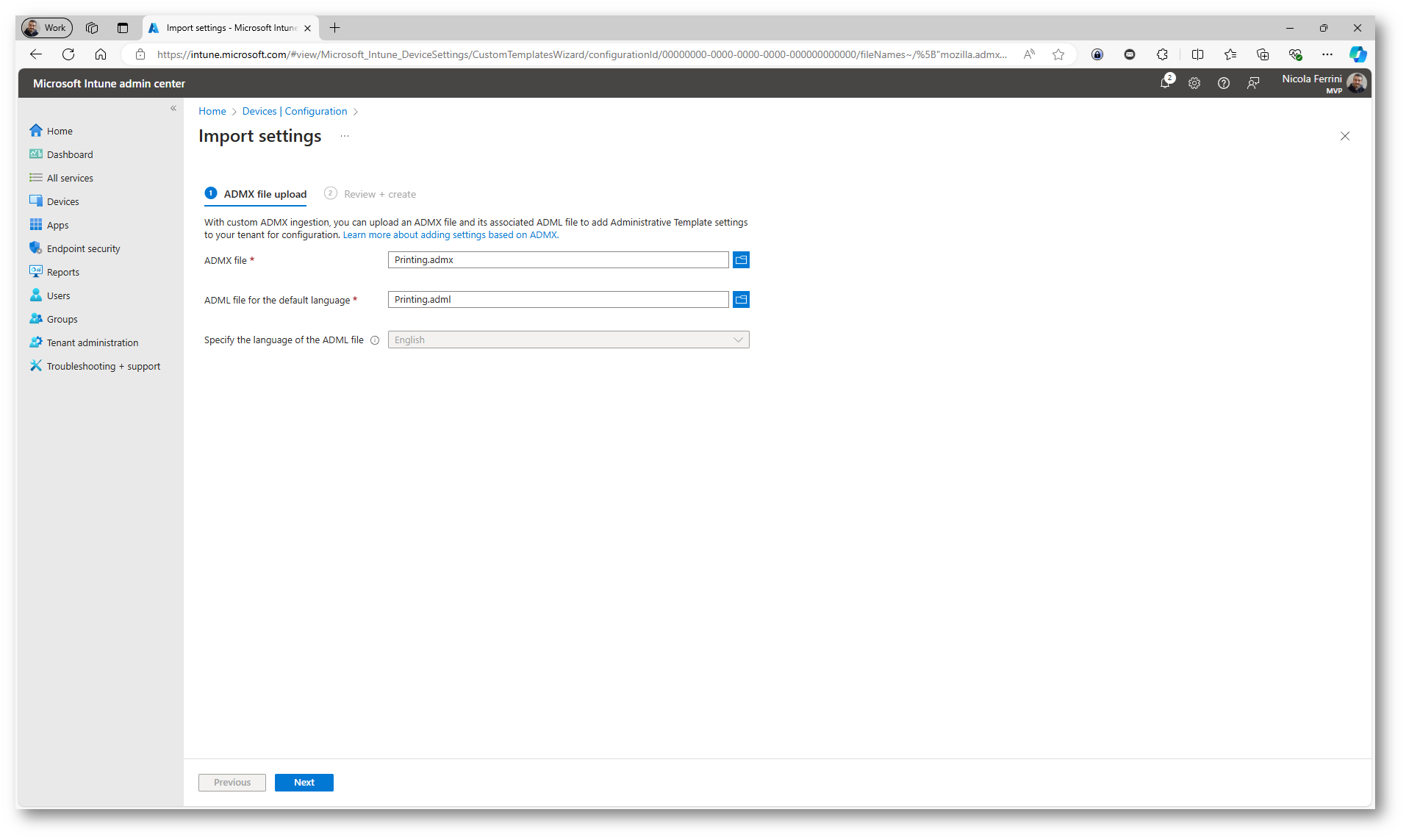

Attivazione tramite Microsoft Intune

Potete attivare Windows Protected Print Mode utilizzando Microsoft Intune per distribuire e gestire la configurazione su più dispositivi in un ambiente aziendale. Per abilitare Windows Protected Print Mode tramite Intune dovete creare un profilo di configurazione che utilizza I modelii personalizzate (Administrative Templates), poiché non esiste ancora un’opzione nativa specifica per Windows Protected Print Mode. Ne ho Parlato nell’articolo Microsoft Intune – Importare ed utilizzare Administrative Templates (ADMX) personalizzati – ICT Power

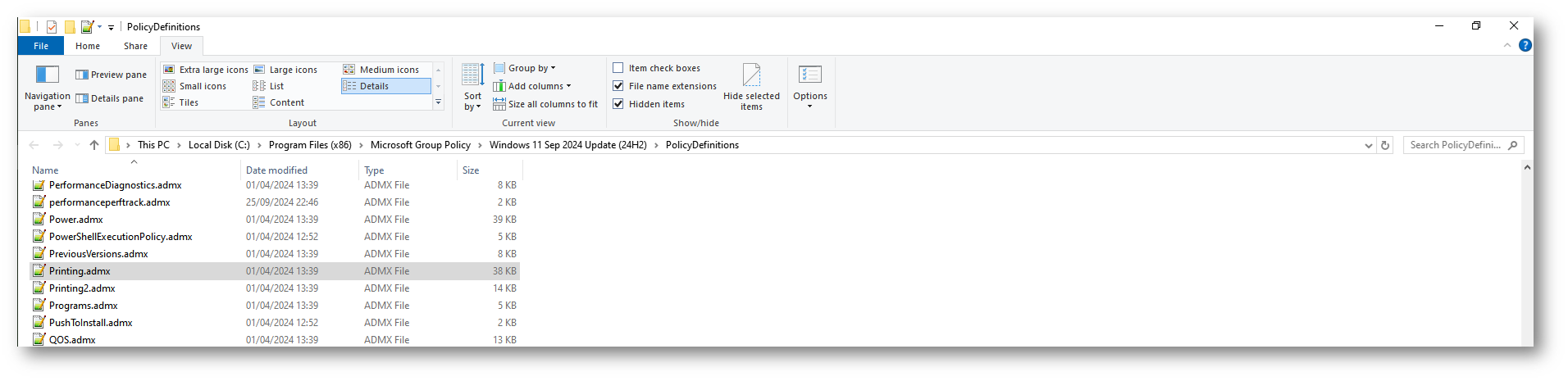

Procedete quindi a scaricare gli Administrative Templates da Download Administrative Templates (.admx) for Windows 11 2024 Update (24H2) from Official Microsoft Download Center ed estraeteli. Procuratevi il file Printing.admx e en-us\Printing.adml e caricateli nel portale di Microsoft Intune.

Figura 3: Administrative Templates (.admx) for Windows 11 2024 Update (24H2)

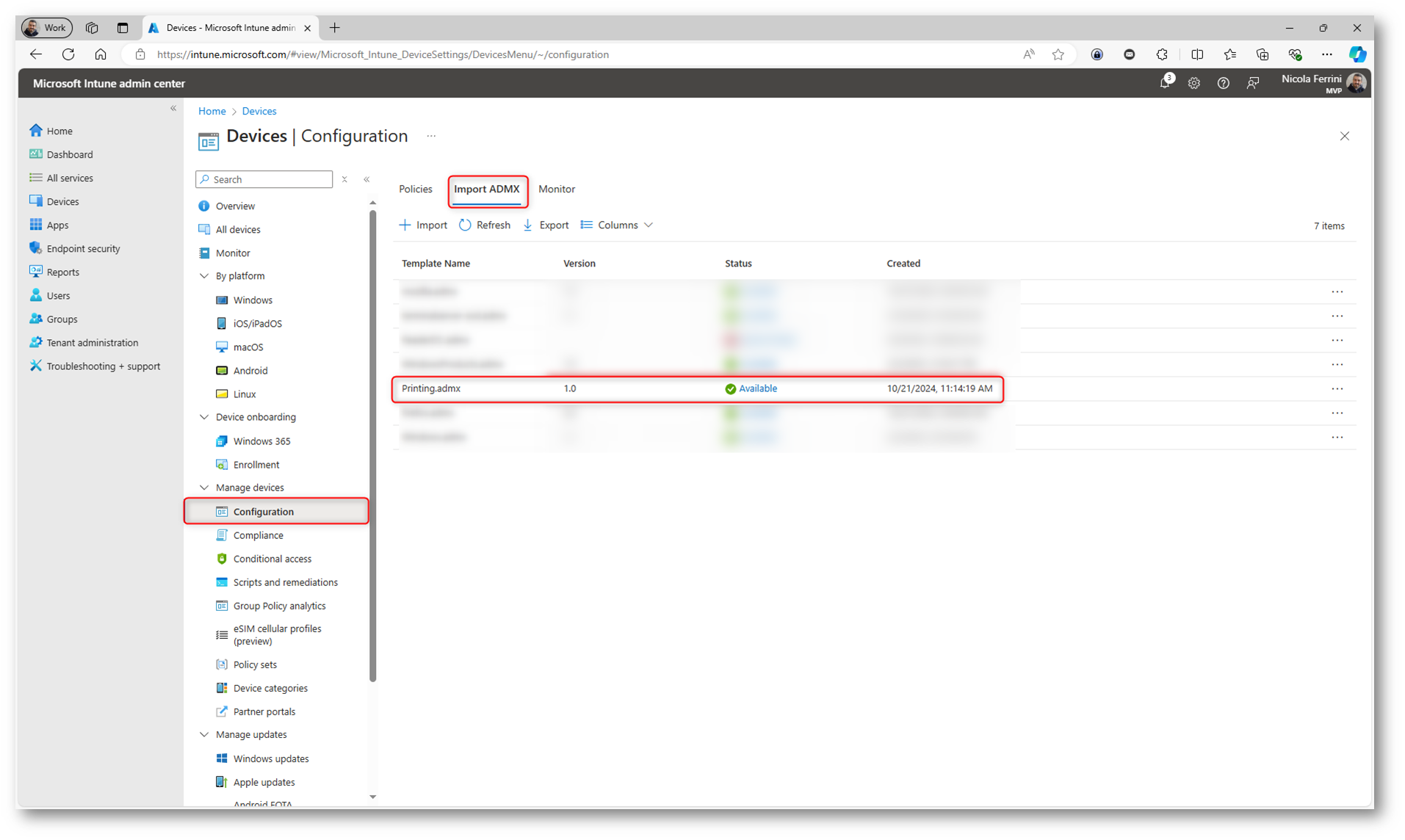

Figura 4: Importazione degli Administrative Templates per la stampa aggiornati in Microsoft Intune

Figura 5: Importazione dell’Administrative Template per la stampa aggiornato completato con successo

Creazione di un nuovo configuration profile per la gestione di Windows Protected Print mode

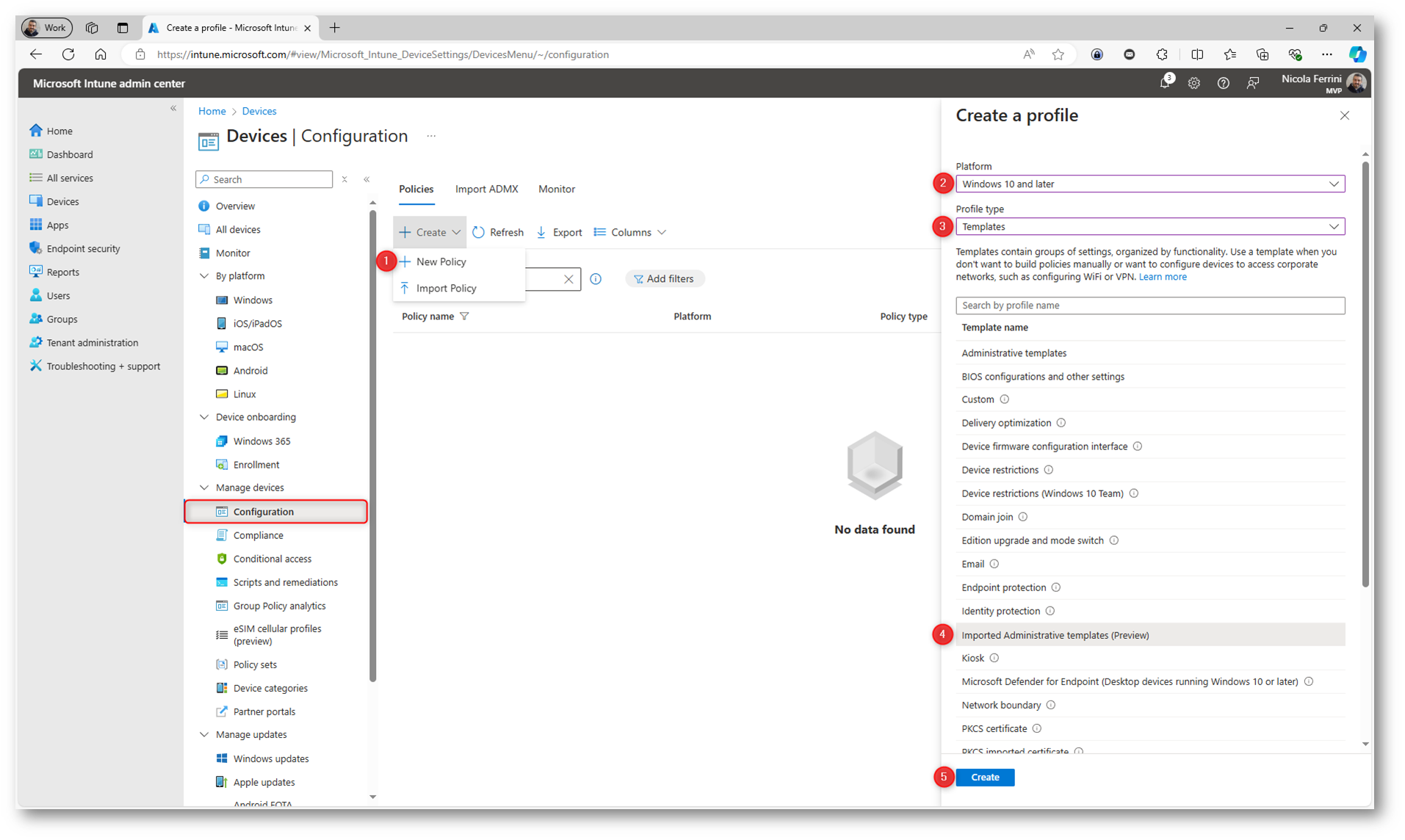

Completata l’importazione degli administrative templates potrete procedere alla creazione di un nuovo profilo di configurazione per poter gestire Mozilla Firefox. Nel portale di Intune fate clic sul pulsante + Create Profile e nel blade che si aprirà scegliete come platform Windows 10 and later, come profile type Templates e come template name scegliete Imported Administrative Templates (preview).

Figura 6: Creazione di un nuovo profilo che utilizzerà gli administrative templates personalizzati

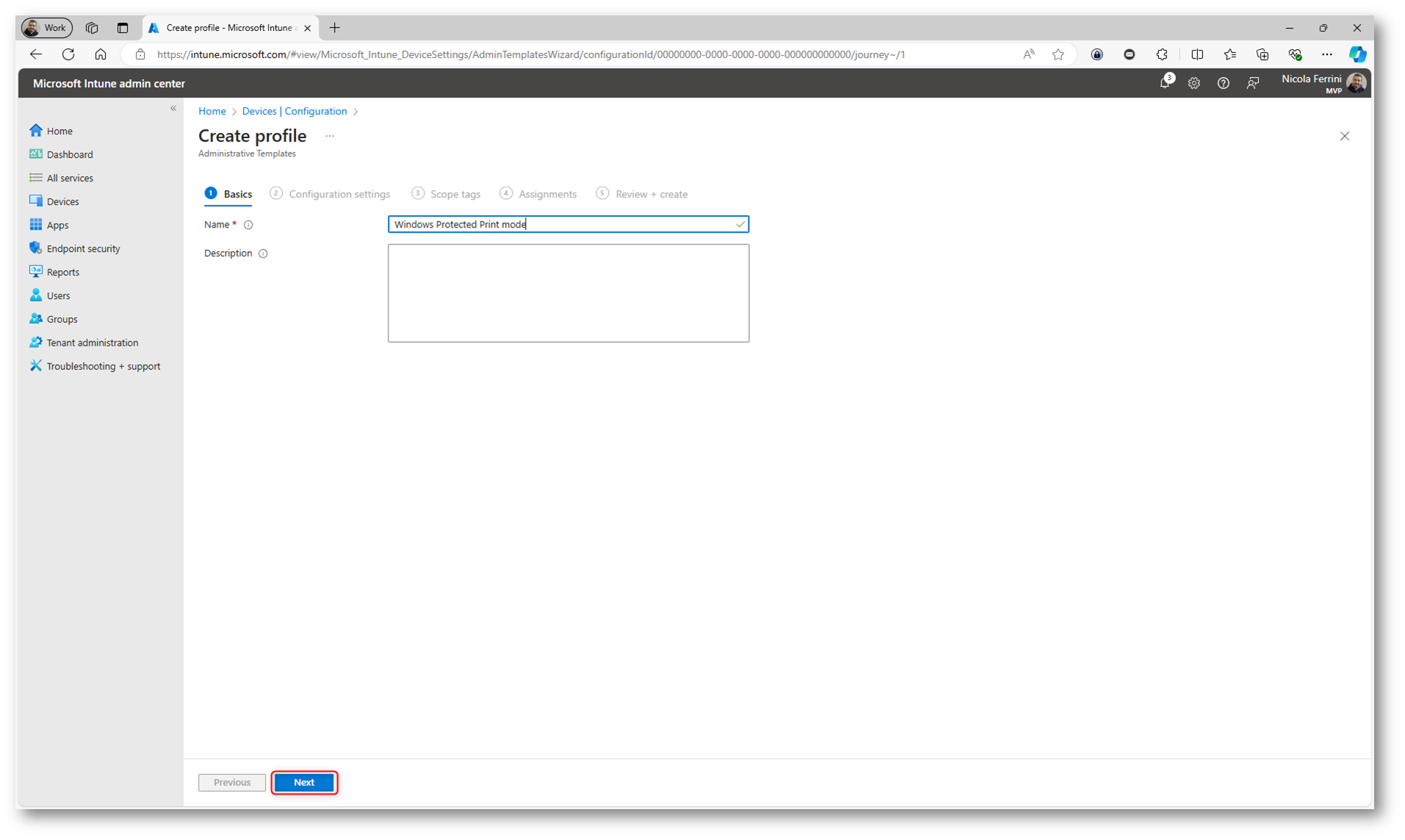

Figura 7: Nome del profilo di configurazione

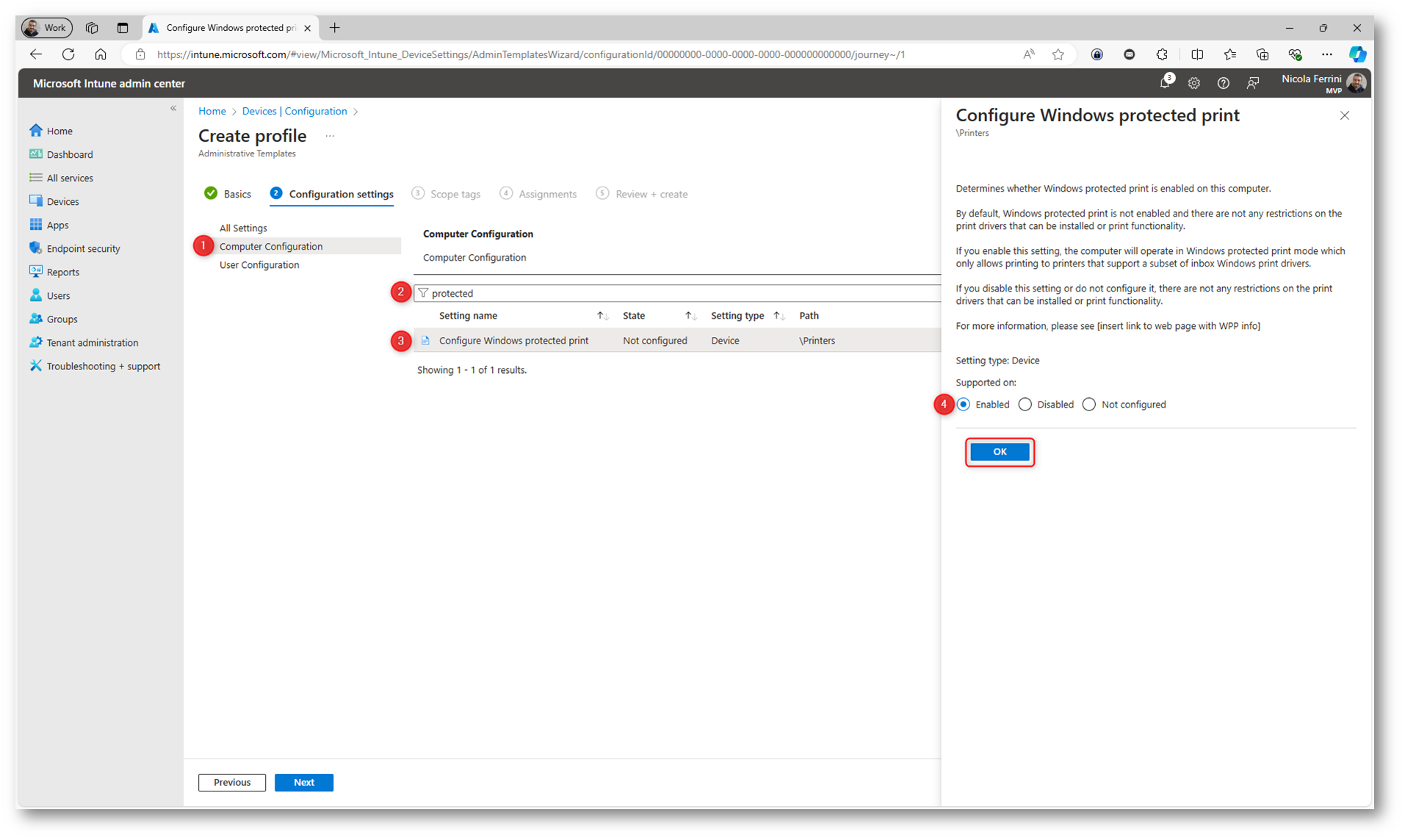

Filtrate le configurazioni disponibile utilizzando il termine protected e vi verrà mostrata la configurazione Configure Windows protected print, che abiliterete facendo clic su Enabled.

Figura 8: Abilitazione del Windows protected print

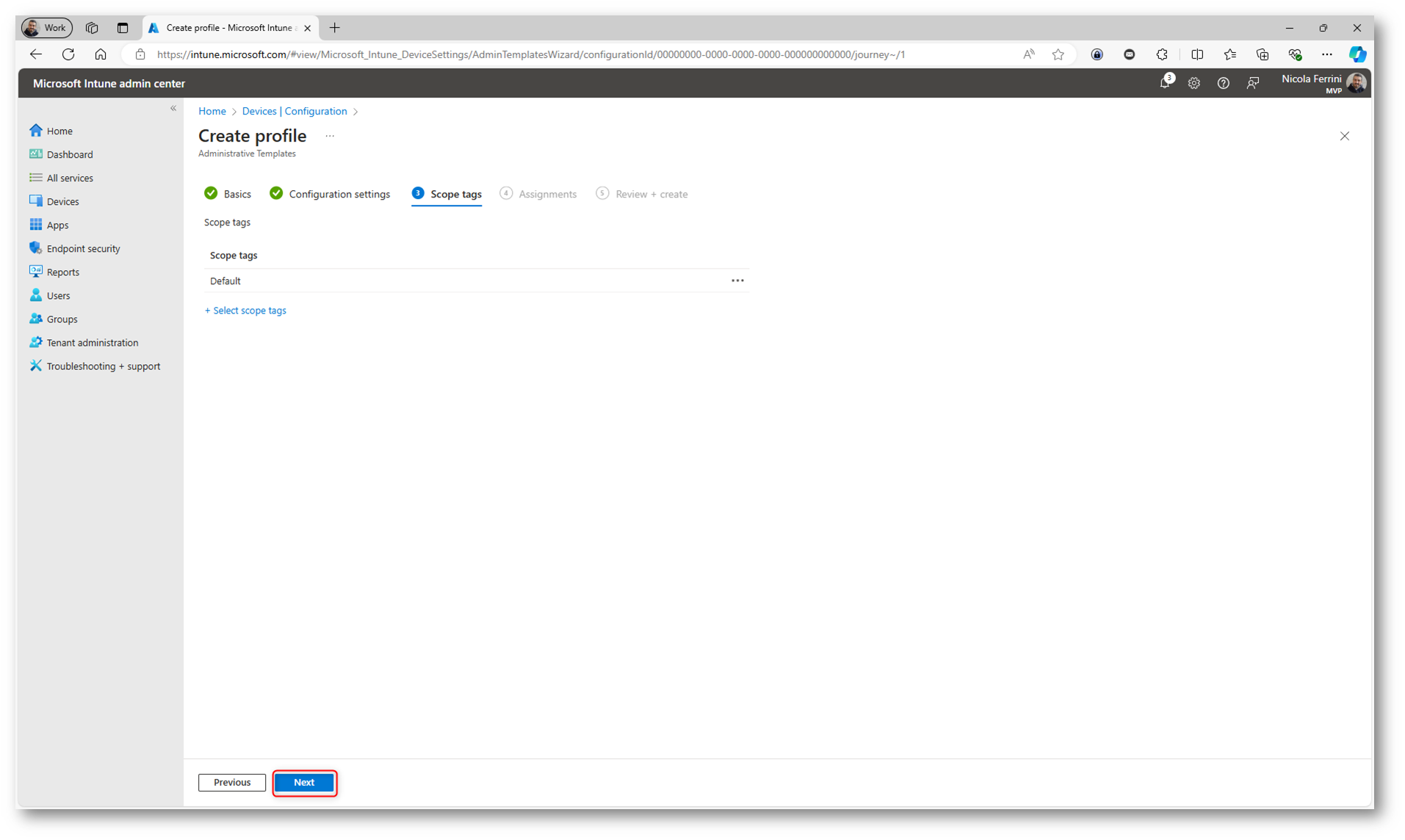

Gli scope tags in Microsoft Intune sono un metodo di controllo accessi che consente di gestire e filtrare le risorse all’interno dell’organizzazione. Vi aiutano a definire chi può vedere e gestire determinati dispositivi, app, policy e profili all’interno di Intune. Sono particolarmente utili in scenari di gestione multi-tenant o in organizzazioni con reparti IT decentralizzati.

Figura 9: Definizione di uno Scope Tag a cui associare il profilo di configurazione

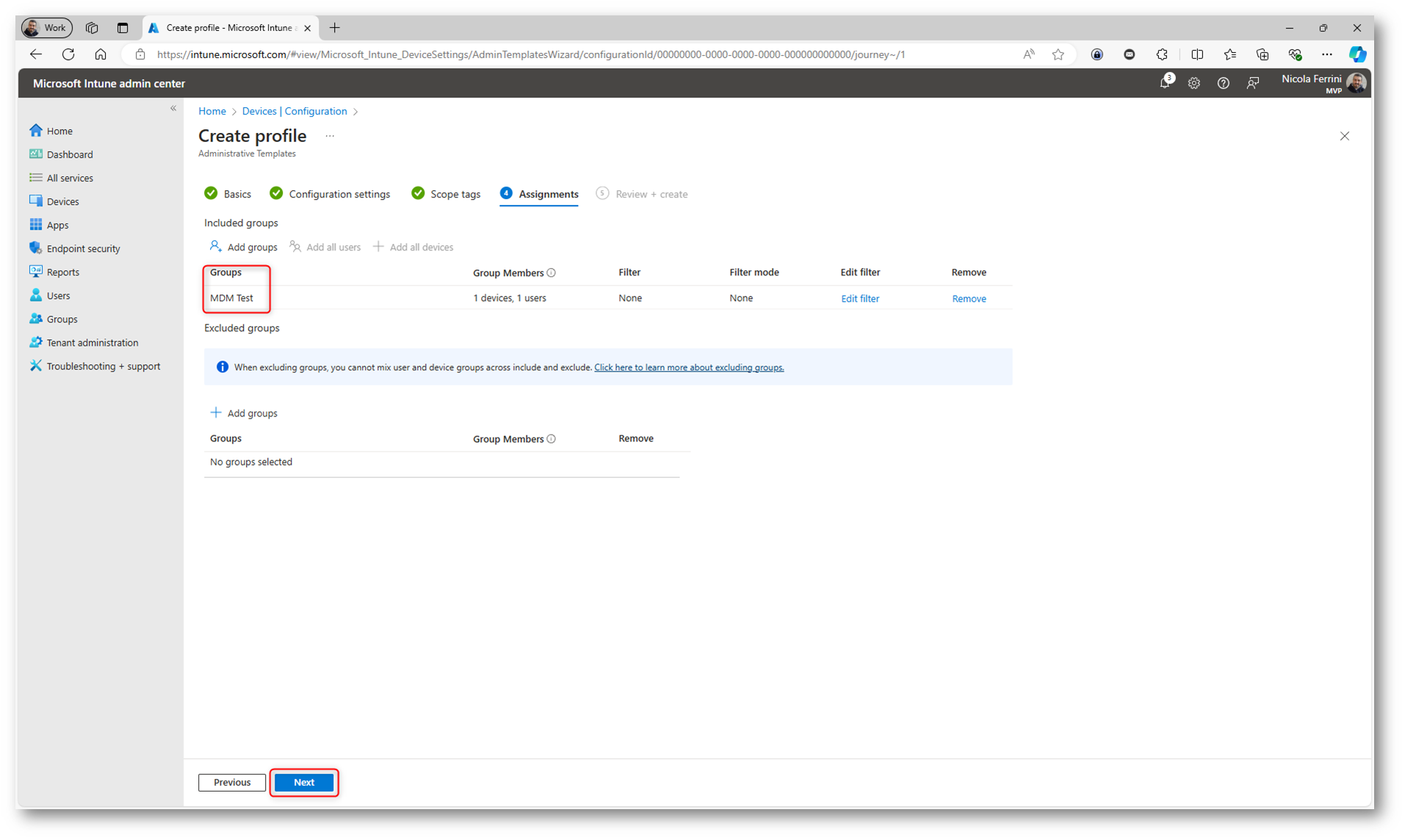

Nella scheda Assignment decidete a quale gruppo di Microsoft Entra ID volete assegnare il deployment profile. Io ho usato un gruppo di test, con un ridotto numero di dispositivi ed utenti.

Figura 10: Assegnazione del Deployment Profile a un gruppo in Microsoft Entra ID

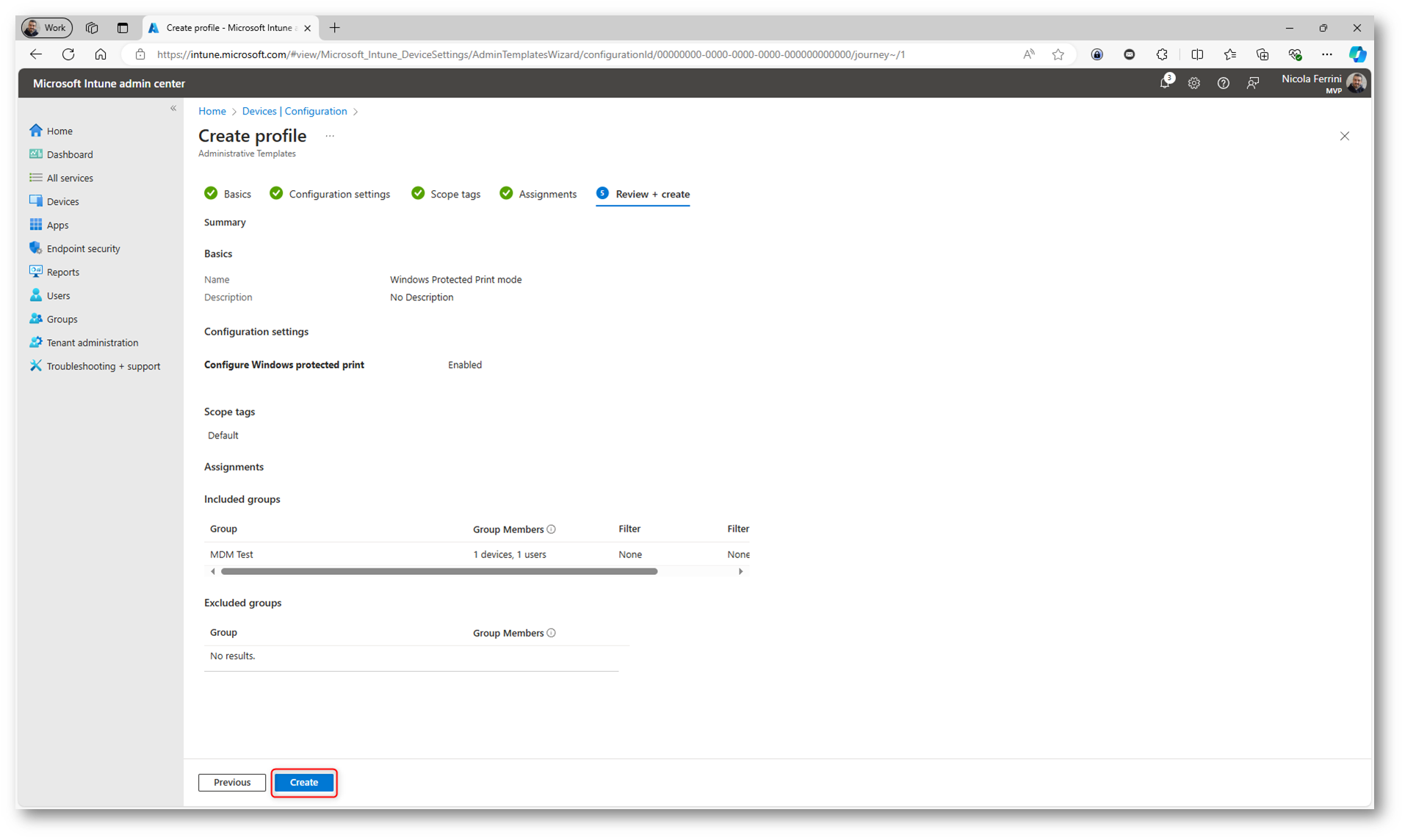

Completate il wizard facendo clic su Create.

Figura 11: Completamento del wizard di creazione del deployment profile

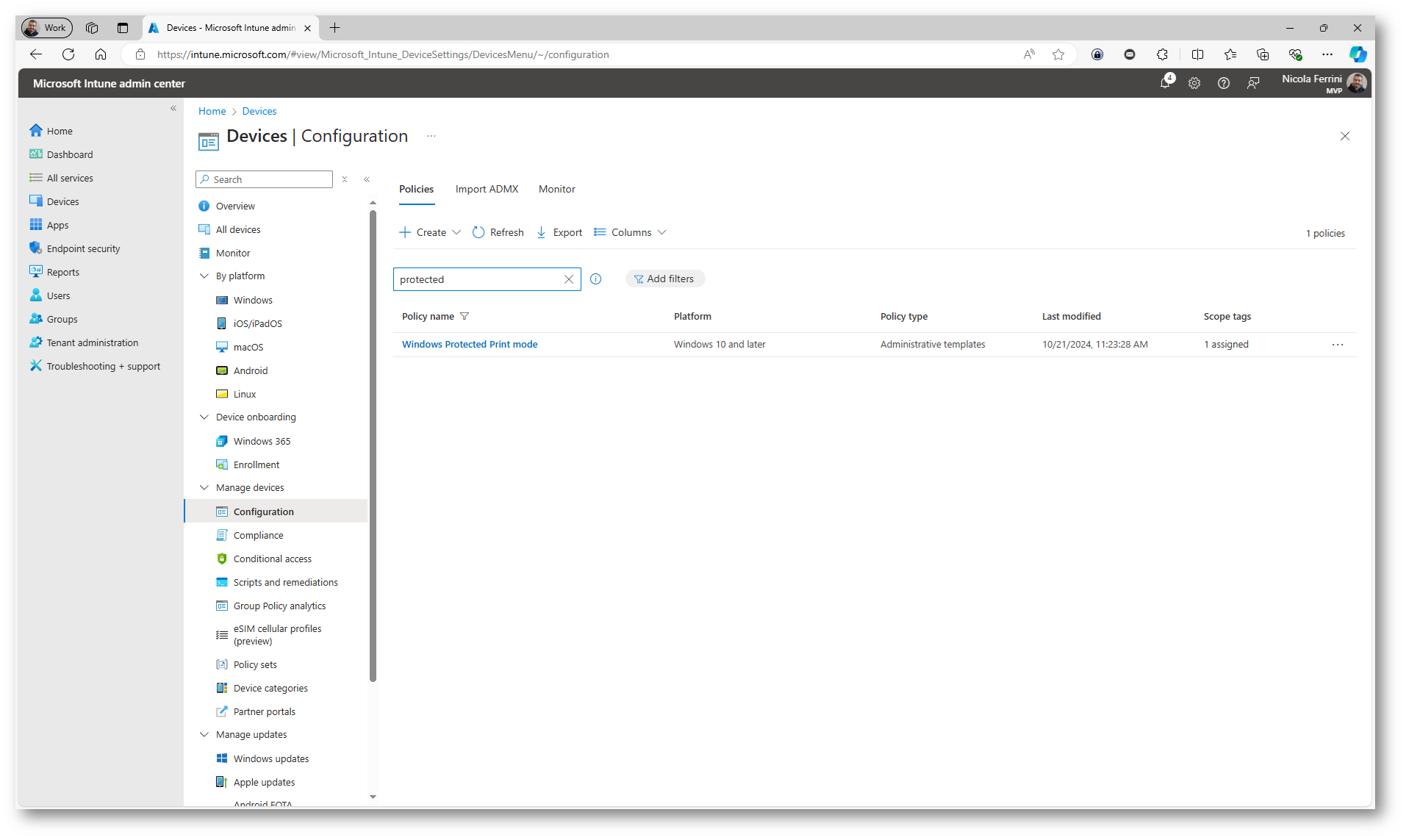

Figura 12: Deployment profile creato correttamente

Conclusioni

L’uso di Microsoft Intune per distribuire e gestire Windows Protected Print Mode offre un metodo flessibile e scalabile per applicare questa configurazione su più dispositivi all’interno dell’organizzazione. Questo approccio garantisce che le impostazioni di sicurezza siano applicate in modo coerente su tutti i dispositivi aziendali gestiti, migliorando la sicurezza e riducendo il rischio di vulnerabilità legate alla stampa.