Windows Server 2025 Security Baseline e Microsoft OSConfig: novità sulla sicurezza del sistema operativo

Per garantire un ambiente operativo affidabile, stabile e protetto, è fondamentale adottare le migliori pratiche di sicurezza definite da Microsoft attraverso il Windows Server 2025 Security Baseline e il tool Microsoft OSConfig.

La Security Baseline rappresenta un insieme di configurazioni standardizzate che Microsoft ha elaborato per ridurre la superficie di attacco del sistema operativo, garantendo un elevato livello di protezione senza compromettere la funzionalità. Adottare queste impostazioni di sicurezza non è semplicemente un’opzione, ma una necessità vitale per assicurare la continuità del business, proteggere i dati sensibili e rispettare i requisiti normativi vigenti.

Nell’applicare la Security Baseline dovrete fare attenzione ad alcuni aspetti chiave. Innanzitutto, occorre considerare attentamente la gestione delle Group Policy Objects (GPO), che permettono di distribuire uniformemente le policy di sicurezza all’interno della vostra organizzazione. L’applicazione corretta delle GPO consente di ridurre drasticamente errori manuali e configurazioni non coerenti che potrebbero esporre il sistema a gravi rischi. Ma di questo ne avevamo già parlato nella guida Microsoft Security Compliance Toolkit – Cos’è e come utilizzarlo – ICT Power

In Windows Server 2025 è stato introdotto il Microsoft OSConfig, un potente strumento che vi permette di automatizzare e monitorare continuamente la conformità delle vostre configurazioni con le raccomandazioni ufficiali di Microsoft. Questo tool semplifica significativamente la gestione delle impostazioni di sicurezza e permette di rilevare tempestivamente eventuali deviazioni rispetto allo standard, riducendo così al minimo le possibilità di compromissione. Purtroppo, questo strumento non è compatibile con le precedenti versioni di Windows Server.

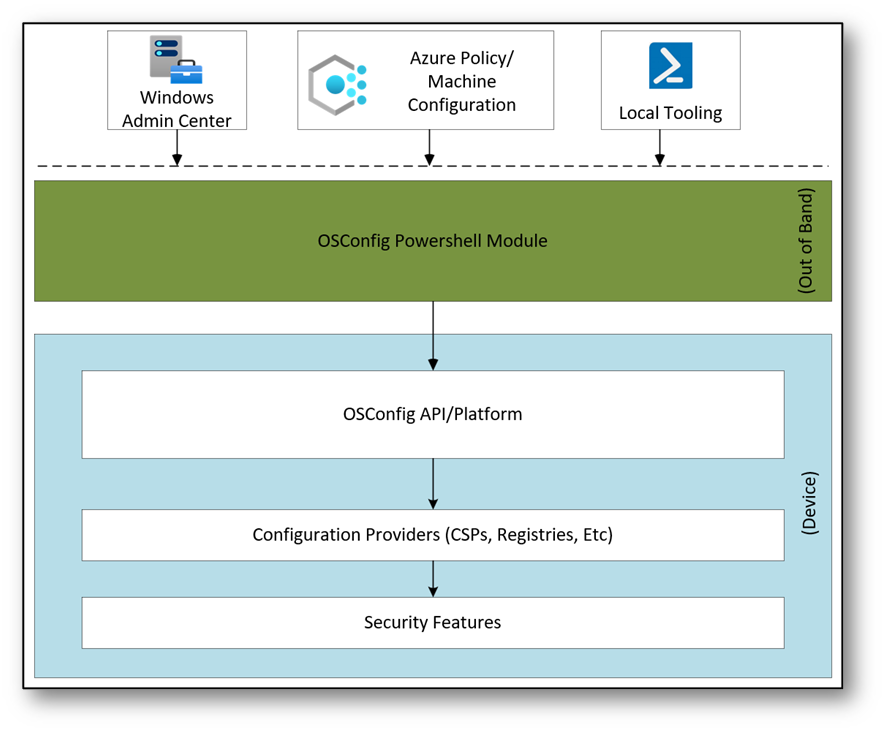

Figura 1: OSConfig flow

Attualmente, è possibile utilizzare OSConfig per stabilire le Security Baseline su Windows Server 2025 e Azure Local, versione 23H2. OSConfig si integra con strumenti chiave come Azure Policy, Microsoft Defender, Windows Admin Center e la configurazione delle macchine tramite Azure Automanage, facilitando il monitoraggio e la reportistica sulla conformità.

Declared Configuration Policies in Windows Server 2025

Le Declared Configuration Policies in Windows Server 2025 rappresentano un approccio avanzato alla gestione delle configurazioni di sicurezza, basato su regole dichiarative. Questo modello è progettato per garantire che i server rimangano conformi alle configurazioni di sicurezza desiderate, definendo in modo chiaro e persistente lo stato atteso del sistema.

Cosa sono le Declared Configuration Policies?

Le Declared Configuration Policies sono documenti che specificano lo stato desiderato delle configurazioni di sistema, in particolare per quanto riguarda la sicurezza. Queste policy sono gestite da strumenti come OSConfig e permettono di definire in modo esplicito:

- Quali impostazioni devono essere applicate (ad esempio, configurazioni di firewall, criteri di sicurezza, restrizioni di accesso).

- Valori specifici per ogni configurazione, garantendo la coerenza su tutta l’infrastruttura.

- Comportamenti di controllo delle derive (Drift Control), assicurando che eventuali modifiche non autorizzate vengano rilevate e corrette.

Come funzionano?

Il funzionamento è molto semplice ed è composta da pochi passaggi:

- Definizione della policy: L’amministratore crea una configurazione dichiarata, specificando quali impostazioni devono essere presenti sul server e quali valori queste devono avere.

- Applicazione tramite OSConfig: La policy viene applicata utilizzando il comando Set-OSConfigDesiredConfiguration, che imposta lo stato desiderato per ciascuna configurazione.

- Monitoraggio e Drift Control: Una volta applicata la policy, OSConfig controlla regolarmente lo stato delle configurazioni. Se rileva una modifica che si discosta dalla policy dichiarata, OSConfig la corregge automaticamente.

-

Persistenza e logging: Le configurazioni dichiarate vengono archiviate nel registro di sistema, sotto le chiavi:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\DeclaredConfiguration\Raw per i dati grezzi.

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\DeclaredConfiguration\Cooked per le configurazioni elaborate e applicabili.

- Comportamento automatizzato: Grazie al controllo automatico delle derive, il sistema rimane sempre conforme alla baseline di sicurezza desiderata, riducendo i rischi di configurazioni errate o vulnerabili.

Perché sono importanti?

Questo meccanismo automatizzato garantisce numerosi vantaggi. Permette la standardizzazione delle configurazioni, facilita l’automazione, supporta la compliance e migliora l’audit e la tracciabilità,

- Standardizzazione: Assicura che tutti i server seguano le stesse configurazioni di sicurezza, riducendo il rischio di errori umani.

- Automazione: Minimizz l’intervento manuale per il ripristino delle configurazioni, automatizzando le correzioni.

- Compliance: Aiuta a mantenere la conformità con standard di sicurezza aziendali e normativi.

- Audit e Tracciabilità: Grazie alla registrazione delle modifiche, consente di tracciare ogni azione correttiva, supportando le attività di audit.

Implementare OS Config

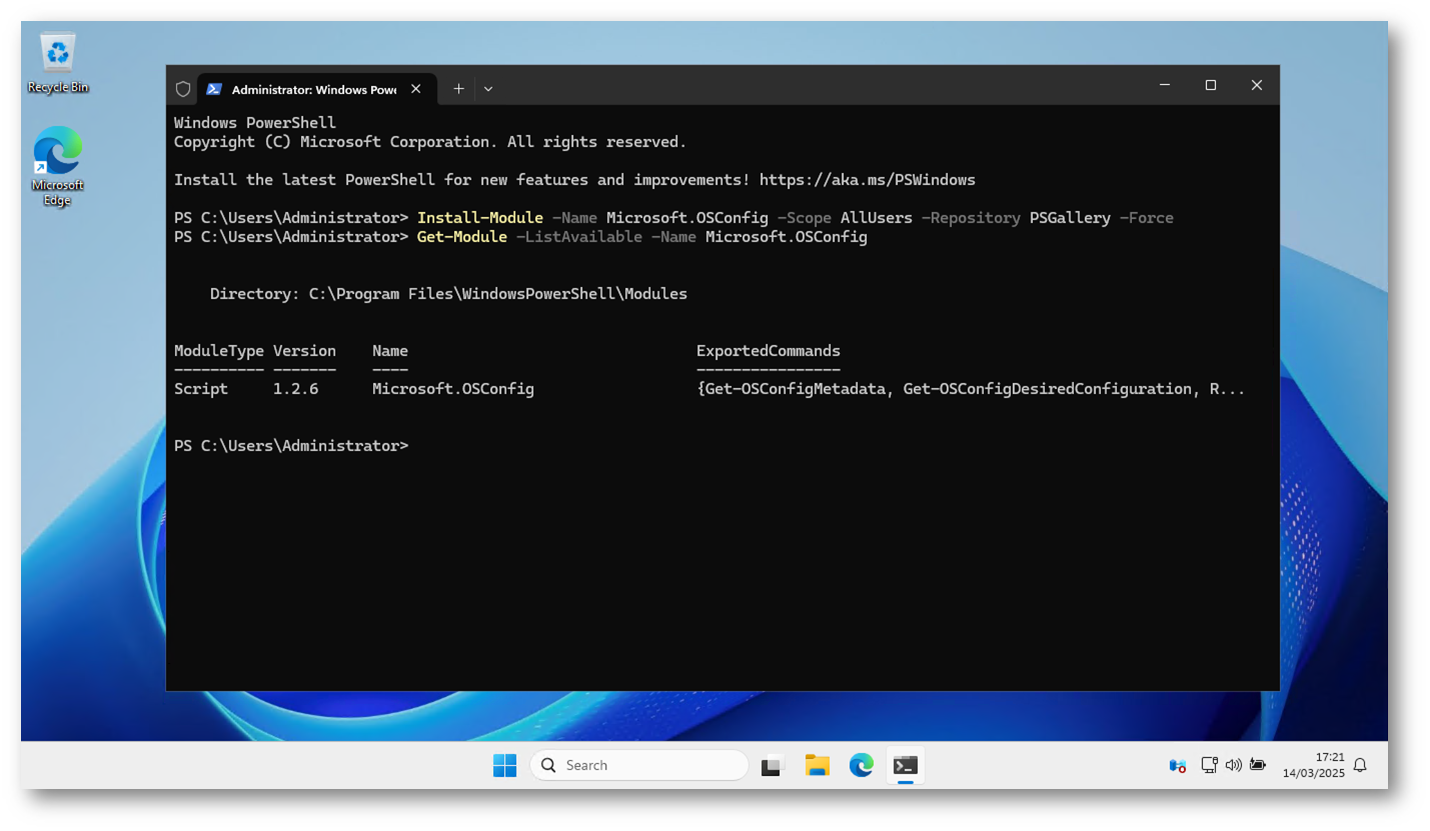

Per iniziare l’implementazione di OSConfig, è necessario installare il modulo PowerShell utilizzando il comando Install-Module -Name Microsoft.OSConfig -Scope AllUsers -Repository PSGallery -Force.

Per verificare l’installazione del modulo, eseguite Get-Module -ListAvailable -Name Microsoft.OSConfig.

Figura 2: Installazione del modulo PowerShell OSConfig

Una volta installato il modulo, applicate la Security Baseline adeguata in base al ruolo del server.

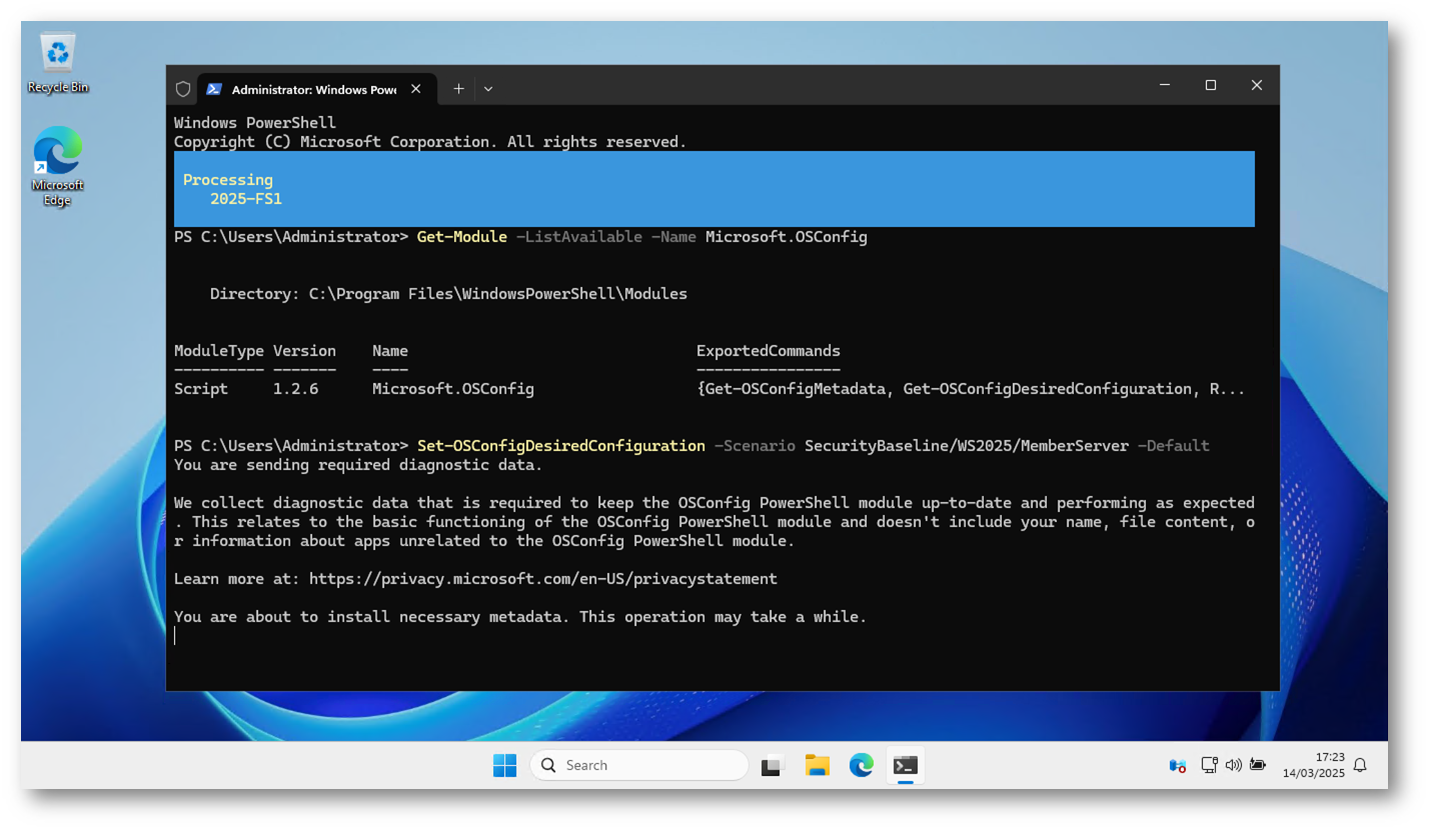

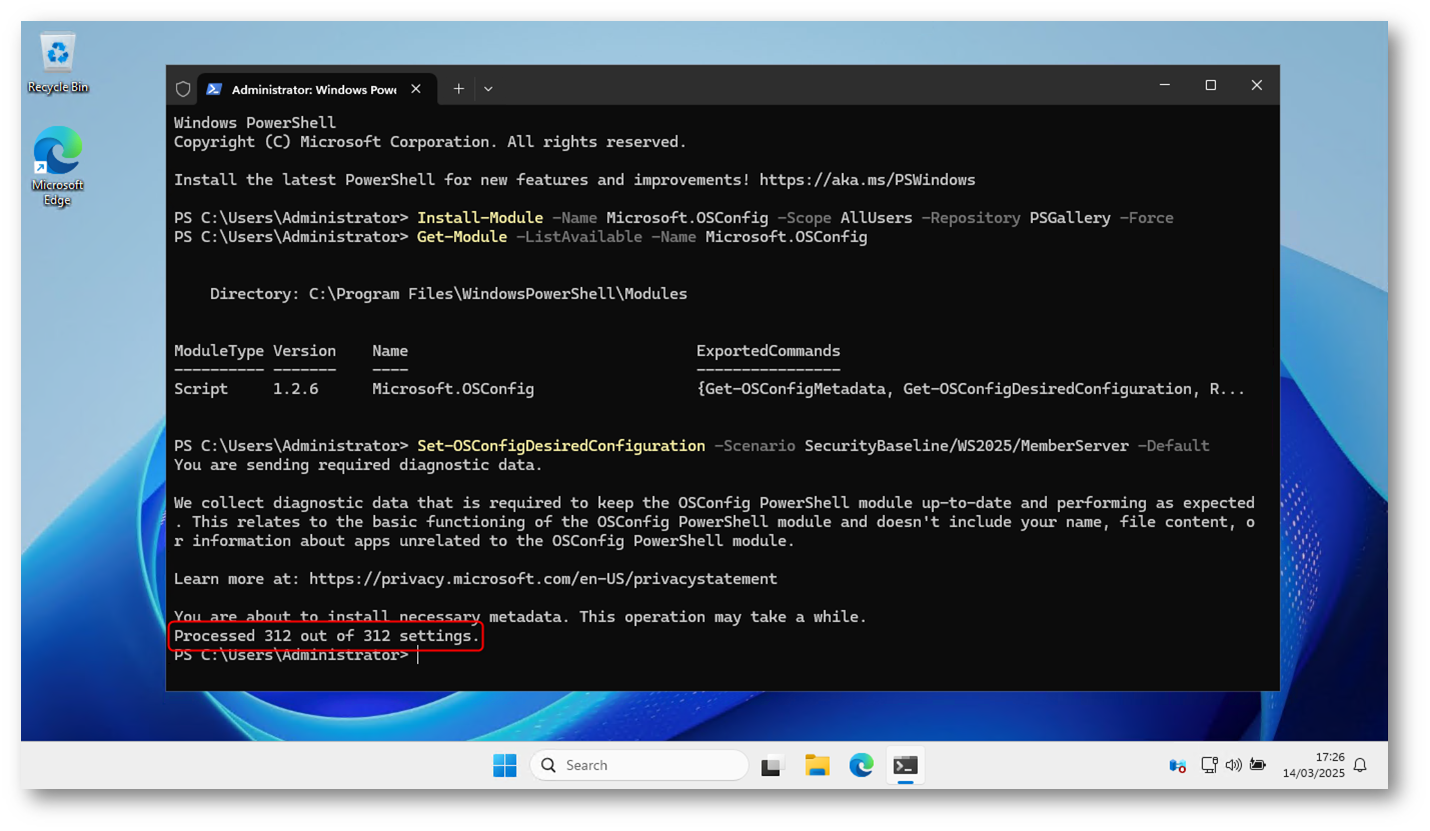

Per i server membri di un dominio utilizzate Set-OSConfigDesiredConfiguration -Scenario SecurityBaseline/WS2025/MemberServer -Default.

Per i server membri di un gruppo di lavoro utilizzate Set-OSConfigDesiredConfiguration -Scenario SecurityBaseline/WS2025/WorkgroupMember -Default.

Per i controller di dominio utilizzate Set-OSConfigDesiredConfiguration -Scenario SecurityBaseline/WS2025/DomainController -Default.

Figura 3: Installazione della Security Baseline per i Member Server

Figura 4: Installazione della Security Baseline per i Member Server completata

Per individuare le Security Baseline disponibili e comprendere le configurazioni che esse applicano, è possibile seguire questi passaggi utilizzando il modulo OSConfig:

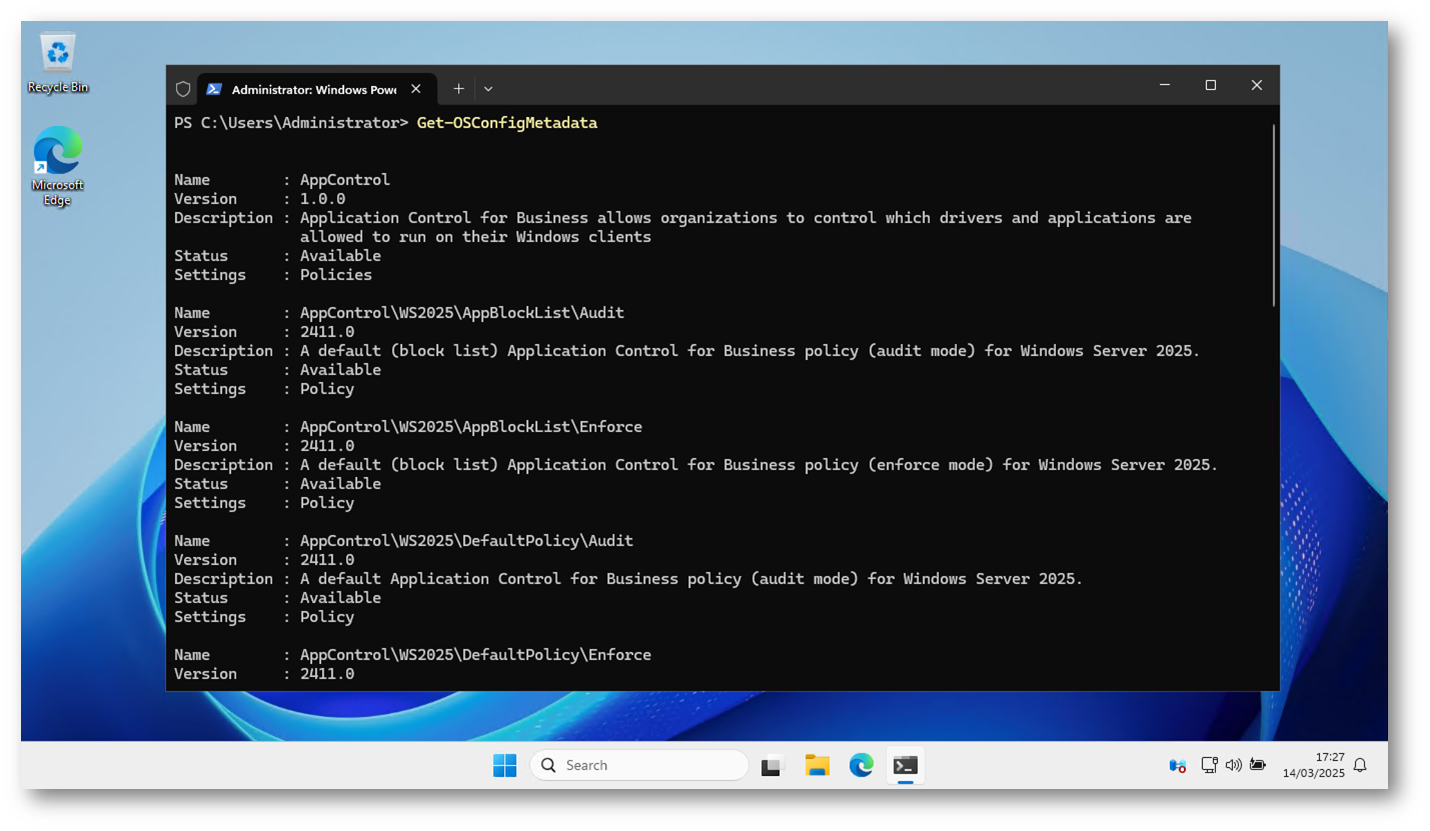

- Elenco delle baseline disponibili: Per visualizzare tutte le baseline di sicurezza disponibili, eseguite il comando Get-OSConfigMetadata. Questo comando restituisce una lista delle configurazioni predefinite che possono essere applicate al sistema.

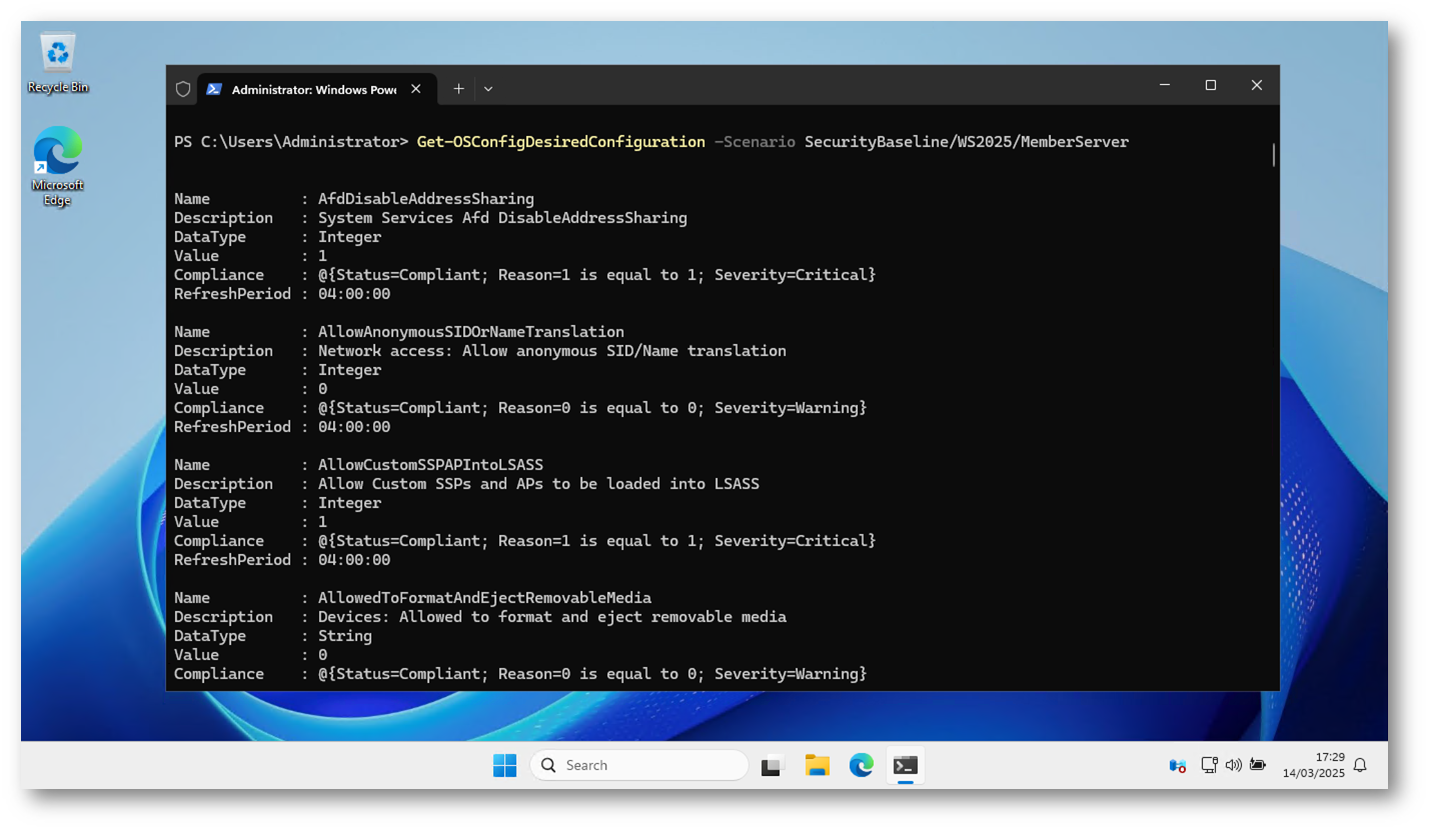

- Dettagli delle configurazioni applicate: Per comprendere le specifiche impostazioni che una determinata baseline configura, utilizzate il comando Get-OSConfigDesiredConfiguration -Scenario <NomeBaseline>. Ad esempio, per visualizzare le impostazioni della baseline per un server membro del dominio, eseguite Get-OSConfigDesiredConfiguration -Scenario SecurityBaseline/WS2025/MemberServer. Questo comando elencherà tutte le impostazioni applicate da quella particolare baseline.

- Documentazione ufficiale: Microsoft fornisce una documentazione dettagliata sulle impostazioni incluse nelle baseline di sicurezza. Potete consultare la pagina Configure security baselines for Windows Server 2025 | Microsoft Learn per ottenere informazioni approfondite sulle configurazioni applicate da ciascuna baseline.

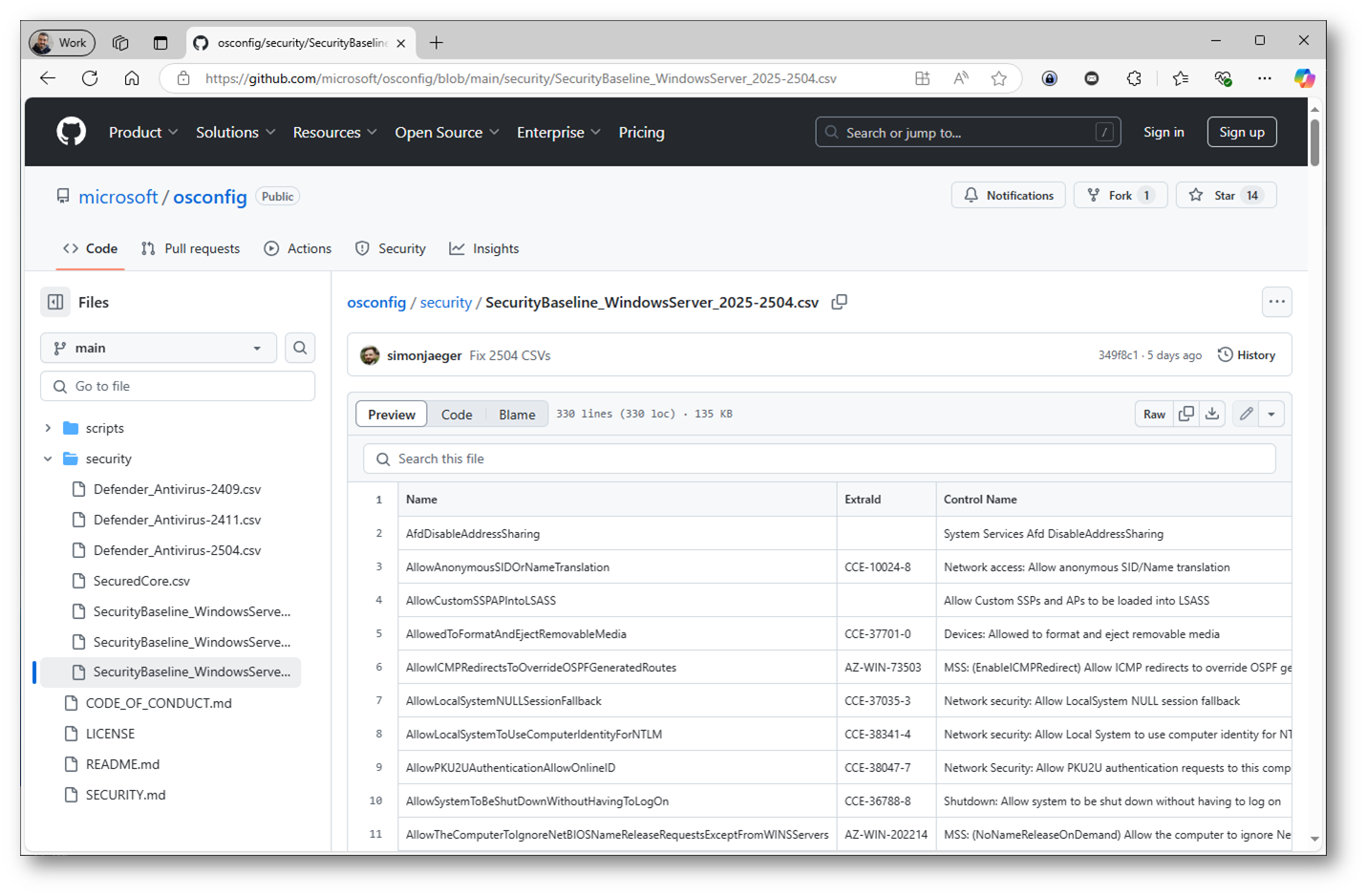

- Repository GitHub: Per un’analisi più dettagliata, Microsoft mette a disposizione un repository GitHub dove sono elencate tutte le impostazioni delle baseline di sicurezza. Questo può essere utile per comprendere esattamente quali configurazioni vengono applicate e come esse influenzano la sicurezza del sistema. osconfig/security at main · microsoft/osconfig · GitHub

Figura 5: Lista delle configurazioni predefinite che possono essere applicate al sistema

Figura 6: Impostazioni della baseline per un server membro del dominio

Figura 7: Repository GitHub dove sono elencate tutte le impostazioni delle baseline di sicurezza

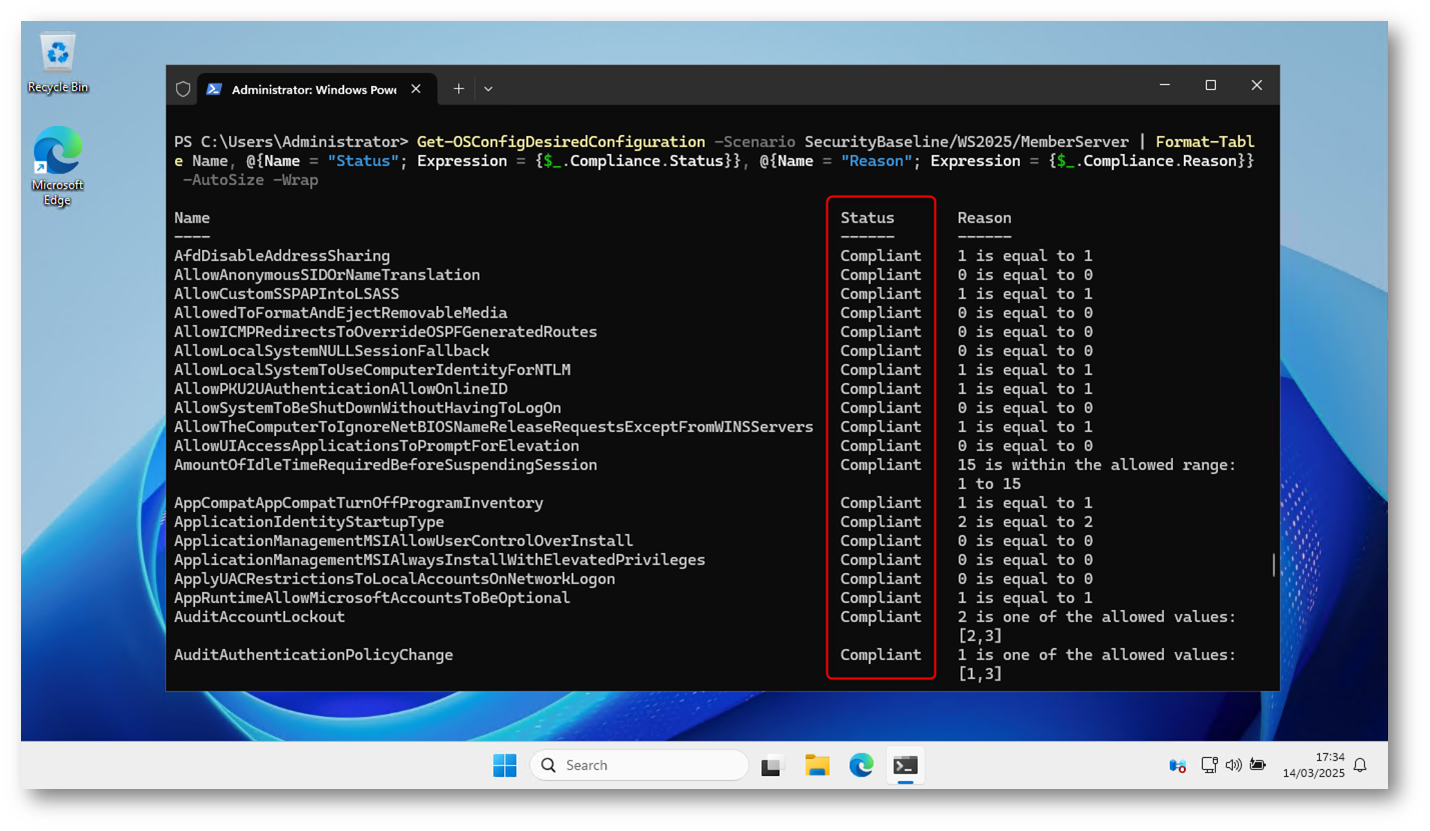

Per verificare la conformità delle configurazioni, utilizzate il comando Get-OSConfigDesiredConfiguration -Scenario <Scenario> | Format-Table Name, @{Name = “Status”; Expression = {$_.Compliance.Status}}, @{Name = “Reason”; Expression = {$_.Compliance.Reason}} -AutoSize -Wrap, sostituendo <Scenario> con lo scenario applicato. Questo permetterà di evidenziare eventuali non conformità e i motivi associati.

- Per ottenere solo i risultati “Not Compliant” usate il comando Get-OSConfigDesiredConfiguration -Scenario <Scenario> | Where-Object { $_.Compliance.Status -eq ‘NotCompliant’ } | Format-Table Name, @{Name = ‘Status’; Expression = { $_.Compliance.Status }}, @{Name = ‘Reason’; Expression = { $_.Compliance.Reason }} -AutoSize -Wrap

Figura 8: Verifica della conformità delle configurazioni in base allo scenario scelto

Se necessitate di personalizzare alcune impostazioni, potete modificarle direttamente utilizzando Set-OSConfigDesiredConfiguration -Scenario <Scenario> -Setting <NomeImpostazione> -Value <NuovoValore>.

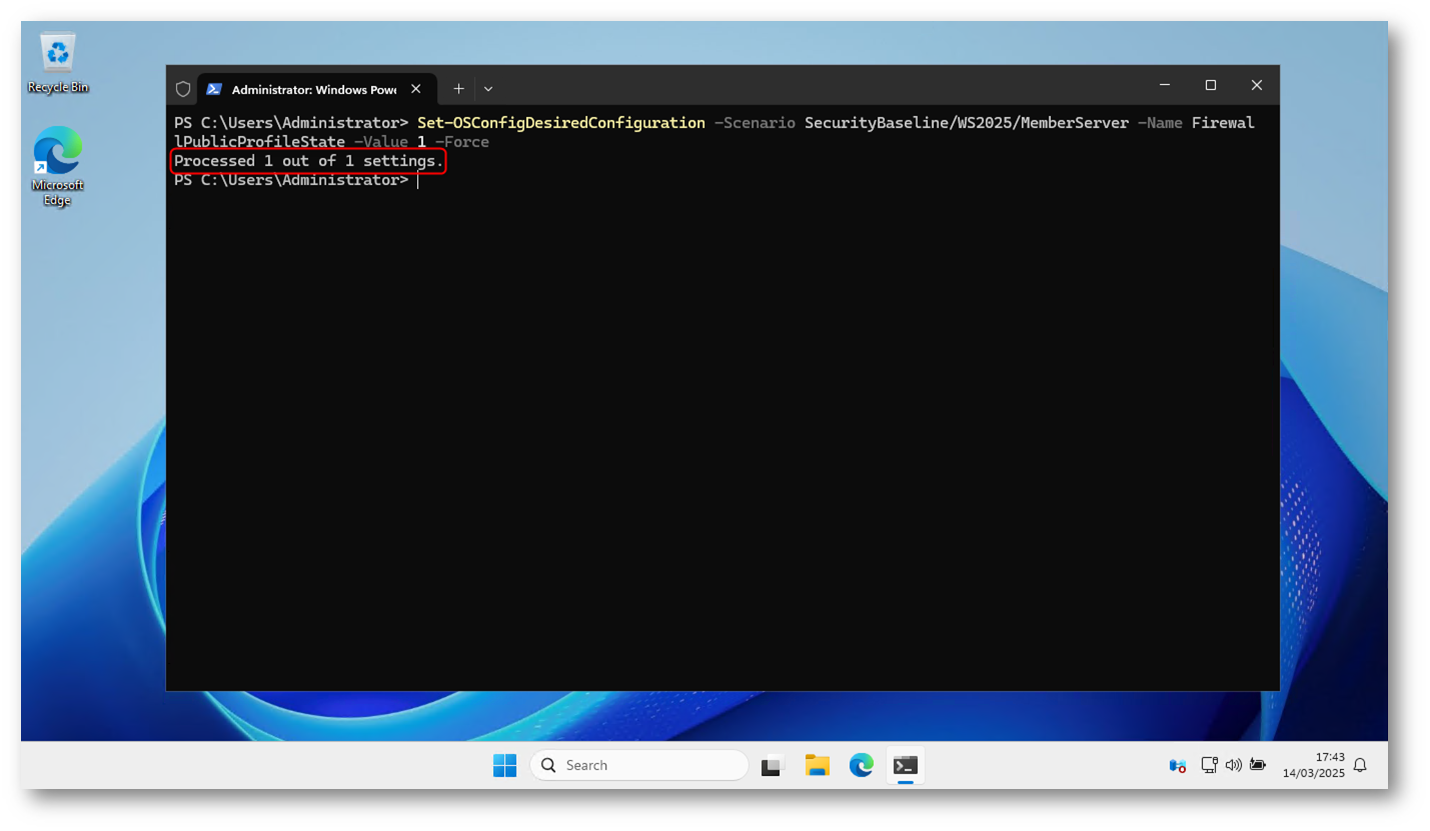

Ad esempio, per modificare il valore di AuditDetailedFileShare a 3 per un server membro, eseguite Set-OSConfigDesiredConfiguration -Scenario SecurityBaseline/WS2025/MemberServer -Setting AuditDetailedFileShare -Value 3 oppure per personalizzare le impostazioni del Windows Defender Firewall per il profilo pubblico Set-OSConfigDesiredConfiguration -Scenario SecurityBaseline/WS2025/MemberServer -Name FirewallPublicProfileState -Value 1 -Force.

Figura 9: Personalizzazione delle impostazioni di Windows Server 2025 utilizzando OSConfig

Drift Control in OSConfig

Il Drift Control di OSConfig garantisce che le configurazioni del sistema rimangano conformi alla baseline dichiarata, correggendo automaticamente eventuali deviazioni.Qui di seguito ci sono i diversi passaggi che vengono eseguiti dal processo:

- Avvio del task di Refresh: Il processo inizia con l’esecuzione programmata del task di refresh, che avvia una scansione per verificare se le configurazioni attuali del sistema sono ancora conformi alla baseline stabilita.

- Controllo della configurazione Raw: Il primo passo consiste nel controllare la configurazione “raw”, ovvero quella originale e non elaborata. Questa configurazione è archiviata nel registro di sistema alla chiave: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\DeclaredConfiguration\Raw.

Questi dati rappresentano le impostazioni iniziali così come definite nel documento di configurazione. - Verifica della configurazione Cooked: Successivamente OSConfig elabora i dati “raw” per trasformarli in un formato comprensibile e applicabile dal sistema operativo, noto come configurazione “cooked”. Questa configurazione elaborata viene salvata nella chiave di registro: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\DeclaredConfiguration\Cooked.

La trasformazione in “cooked” consente al sistema di interpretare ed applicare le impostazioni in modo corretto. - Controllo delle discrepanze: A questo punto la configurazione “cooked” viene confrontata con le impostazioni attive del sistema. Se viene rilevata una discrepanza (ad esempio, se un’impostazione come EnableSmartScreen è stata disattivata manualmente al di fuori del controllo di OSConfig) questa viene segnalata per la correzione.

- Correzione della configurazione Cooked: Quando viene identificata una discrepanza OSConfig ripristina la configurazione “cooked” per allinearla nuovamente alla baseline dichiarata. Questo passaggio garantisce che le modifiche non autorizzate vengano annullate e che le impostazioni ritornino al valore previsto.

- Applicazione della configurazione Cooked alle policy attive: La configurazione “cooked” corretta viene quindi applicata alle policy attive del sistema, che sono archiviate nella chiave di registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System.

Questo assicura che tutte le impostazioni del dispositivo siano coerenti con quanto definito nella baseline dichiarata. - Finalizzazione e registrazione delle modifiche: Dopo aver applicato le correzioni, OSConfig registra le modifiche apportate e completa il task di refresh. Il sistema tiene traccia di tutte le correzioni effettuate, creando un registro dettagliato delle azioni di enforcement. Questo log è fondamentale per poter tracciare facilmente le modifiche e comprendere quando e perché sono state effettuate.

- Completamento del processo: Una volta verificate e corrette tutte le impostazioni, il task di refresh viene completato. Il sistema operativo torna ad essere conforme alla baseline di sicurezza dichiarata, garantendo una configurazione sicura e coerente nel tempo.

Questo flusso di controllo consente a OSConfig di mantenere le configurazioni del sistema sempre aggiornate e conformi, riducendo i rischi legati a modifiche accidentali o non autorizzate. Non male, no??

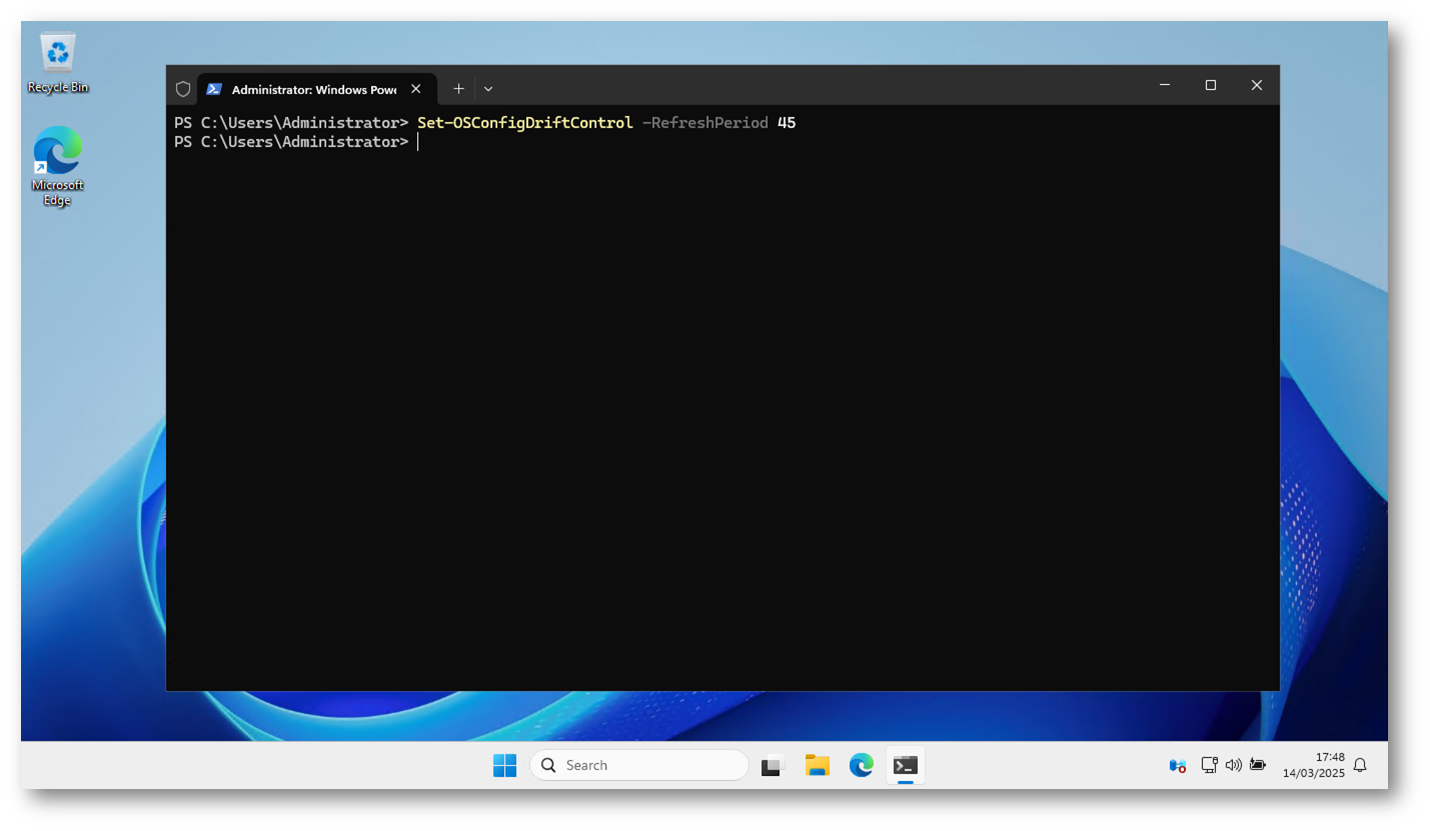

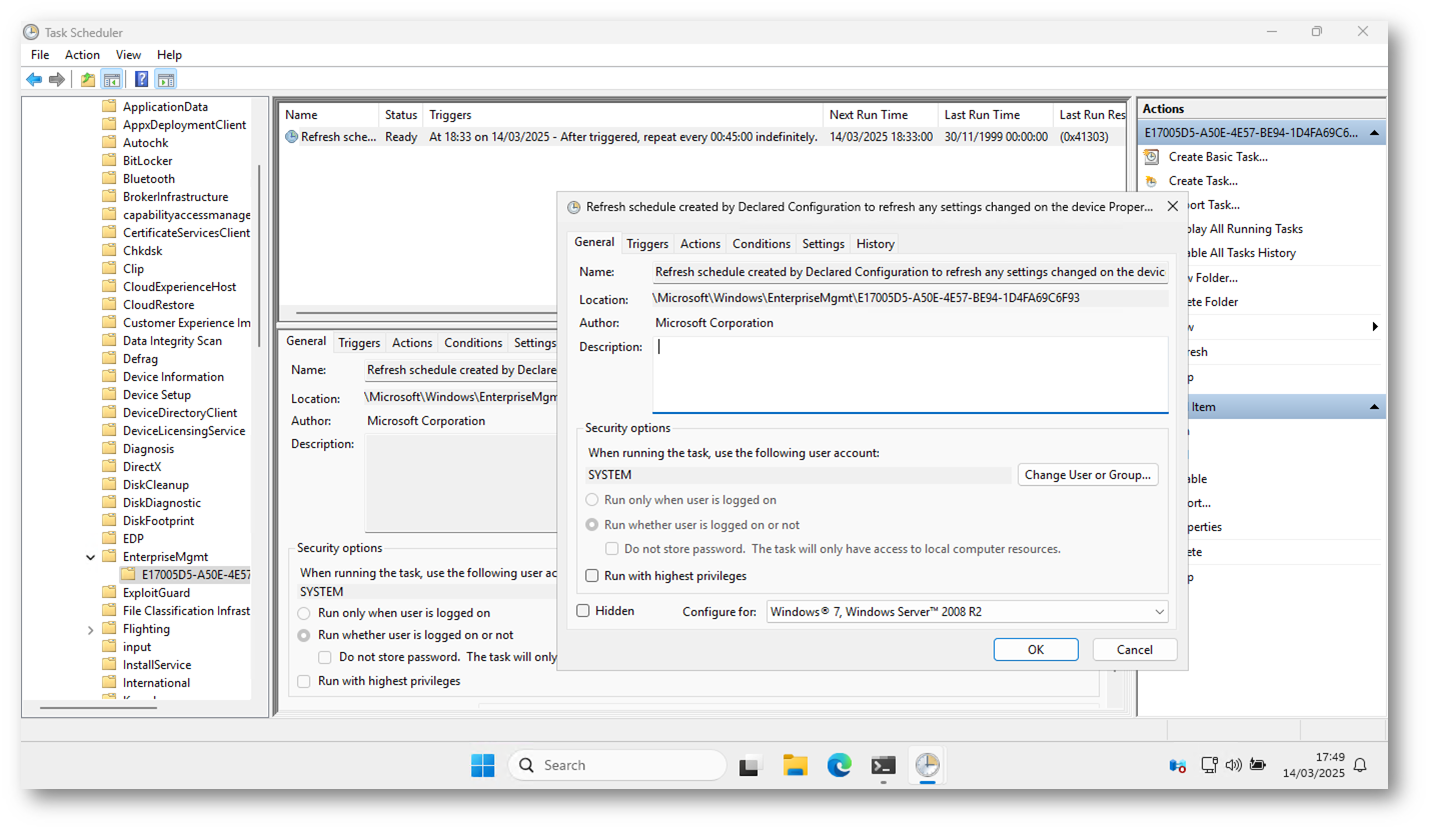

Il Drift Control è abilitato per impostazione predefinita quando si applica uno scenario di configurazione, quindi non dovete fare nulla. Però potete modificare la frequenza con cui OSConfig verifica la conformità delle configurazioni (che è di 15 minuti), impostando un intervallo differente con il comando Set-OSConfigDriftControl –RefreshPeriod 45, ad esempio per controllare ogni 45 minuti.

Figura 10: Configurazione dell’intervallo di verifica delle corrette impostazioni della Security Baseline

Figura 11: Operazione pianificata per la verifica delle corrette impostazioni della Security Baseline

Configurazione di App Control for Business utilizzando OSConfig

App Control for Business è una misura di sicurezza software che riduce la superficie di attacco, applicando una lista esplicita di software autorizzato all’esecuzione. Microsoft ha sviluppato una policy predefinita per Windows Server 2025, implementabile tramite cmdlet di Windows PowerShell. L’implementazione di App Control è facilitata attraverso la piattaforma di configurazione della sicurezza OSConfig, che offre due principali modalità operative:

- Modalità Audit: Permette l’esecuzione di codice non attendibile registrando gli eventi.

- Modalità Enforcement: Impedisce l’esecuzione di codice non attendibile registrando gli eventi.

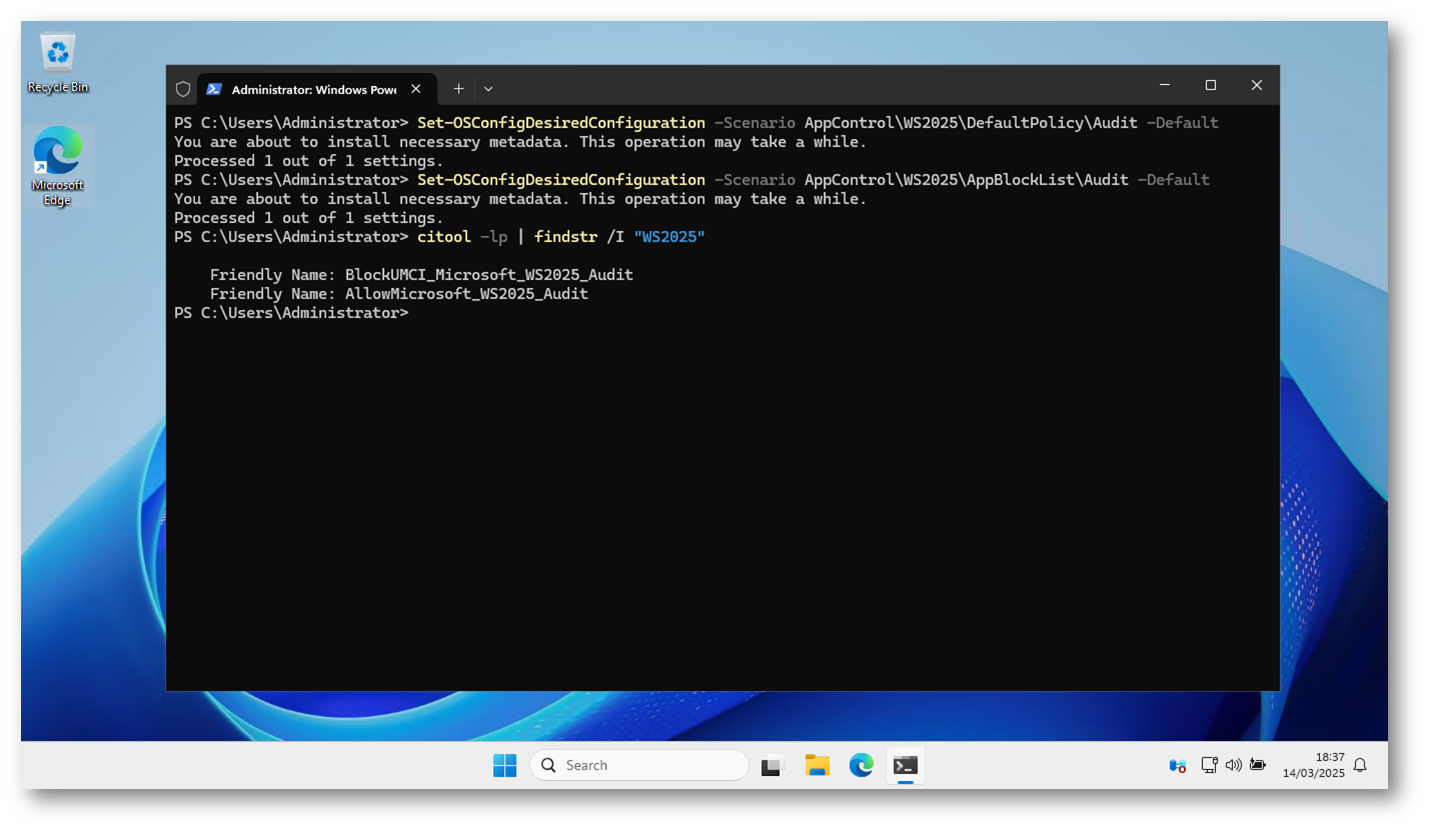

Per configurare le policy predefinite di App Control in modalità audit, aprite PowerShell come amministratore ed eseguite:

|

1 2 3 4 |

Set-OSConfigDesiredConfiguration -Scenario AppControl\WS2025\DefaultPolicy\Audit -Default Set-OSConfigDesiredConfiguration -Scenario AppControl\WS2025\AppBlockList\Audit -Default |

Per configurare le policy predefinite di App Control in modalità enforcement, eseguite:

|

1 2 3 4 |

Set-OSConfigDesiredConfiguration -Scenario AppControl\WS2025\DefaultPolicy\Enforce -Default Set-OSConfigDesiredConfiguration -Scenario AppControl\WS2025\AppBlockList\Enforce -Default |

Per verificare che la policy di App Control sia stata applicata, eseguite il seguente comando e premete il tasto Invio due volte:

|

1 2 |

citool -lp | findstr /I "WS2025" |

Figura 12: Configurazione di App Control for Business utilizzando OSConfig

Conclusioni

Garantire la sicurezza dei sistemi Windows Server 2025 è una priorità imprescindibile per qualsiasi organizzazione che voglia proteggere i propri dati, assicurare la continuità operativa e ridurre i rischi legati a vulnerabilità e minacce informatiche. L’adozione del Windows Server 2025 Security Baseline e l’implementazione di OSConfig rappresentano strumenti fondamentali per raggiungere questi obiettivi.

Attraverso le Security Baseline è possibile standardizzare le configurazioni di sicurezza, riducendo la complessità e il rischio di errori manuali. L’utilizzo di OSConfig consente non solo di applicare e monitorare queste configurazioni, ma anche di automatizzare il controllo delle derive, assicurando che eventuali modifiche non autorizzate vengano rilevate e corrette tempestivamente. La possibilità di personalizzare le impostazioni garantisce la flessibilità necessaria per adattare le configurazioni alle esigenze specifiche di ogni ambiente IT, senza compromettere la sicurezza di base.