Microsoft Purview: Data Security Posture Management (preview)

Rafforzare la sicurezza dei dati e ridurre al minimo l’esposizione ai rischi dei dati per le loro informazioni sensibili è spesso difficile per le organizzazioni nell’ambiente di lavoro moderno. La crescente complessità dei dati stessi, la loro varietà di origini, e la visibilità limitata sui dati sensibili, possono rappresentare sfide veramente impegnative e significative per gli amministratori ed i professionisti che lavorano quotidianamente per la protezione dei dati.

L’aggiunta, inoltre, di piattaforme multicloud e applicazioni generative di intelligenza artificiale a queste aree rende ancora più difficile valutare la copertura della sicurezza dei dati e correlare tra loro le informazioni dettagliate delle diverse fonti e degli utenti utilizzatori dei file stessi.

La documentazione Microsoft inerente a questo servizio che potete trovare a questo link Learn about Data Security Posture Management (preview) | Microsoft Learn, ci pone davanti a diverse domande a cui cercheremo di rispondere:

- Quali sono i dati sensibili?

- Dove si trovano?

- Quali dati non sono attualmente protetti?

- Come vengono gestiti e acceduti i dati sensibili non protetti?

- Come è possibile ridurre il rischio e proteggere i dati sensibili non protetti?

A tutte queste domande risponde il servizio, attualmente in Preview, di Microsoft Data Security Posture Management (DSPM).

Questo servizio della casa di Redmond consente di monitorare rapidamente e facilmente i dati tra i diversi Cloud delle organizzazioni e i rischi utente tramite dei report dinamici e analisi comportamentali.

Grazie quindi all’elaborazione e alla correlazione tra le altre soluzioni di sicurezza e di conformità di Microsoft Purview, DSPM consente di identificare le vulnerabilità con dati non protetti ed intervenire in modo rapido per migliorare la sicurezza dei dati con una riduzione considerevole dei rischi.

DSPM fornisce:

- Raccomandazioni: ottenere informazioni dettagliate sul comportamento di sicurezza dei dati e ottenere raccomandazioni per la creazione dei criteri di gestione dei rischi Insider e prevenzione di perdita dei dati (DLP) per proteggere dati sensibili e colmare le lacune di sicurezza dei dati. Ad esempio alcune raccomandazioni possono includere la creazione di criteri per impedire agli utenti di stampare file sensibili o per impedire agli utenti di copiare file sensibili in percorsi specifici di rete

- Report di Analisi di Sicurezza dei dati: tenere traccia del comportamento di sicurezza dei dati dell’organizzazione nel tempo, con report che riepilogano l’utilizzo delle etichette di riservatezza, la copertura dei criteri DLP, le modifiche nel comportamento degli utenti a richcio e molto altro ancora

- Microsoft Security Copilot: è possibile utilizzare Security Copilot per analizzare gli avvisi, identificare i modelli di rischio e individuare i principali rischi per la sicurezza dei dati dell’organizzazione

Integrazione con soluzioni di Microsoft Purview

Data Security Posture Management (DSPM) elabora e correla lo stato dei dati, i segnali e le attività degli utenti in base alla configurazione corrente di altre soluzioni di sicurezza e conformità di dati di Microsoft Purview.

Per una copertura ottimale e maggiori approfondimenti, è consigliabile usare le funzionalità delle seguenti soluzioni:

- Prevenzione della perdita dei Dati (DLP): i criteri DLP impediscono agli utenti di condividere dati sensibili in modo inappropriato. La prevenzione della perdita dei dati rileva informazioni sensibili usando l’analisi del contenuto che include ad esempio una parola chiave, machine learning, algoritmi specifici ecc..

- Microsoft Information Protection: MIP offre invece un framework per proteggere le informazioni ed i dati sensibili all’interno dell’organizzazione tra le varie tipologie di Cloud questo perché il criterio applicato ad un file segue il file stesso indipendentemente dove esso si trovi

- Insider Risk Management: questo servizio di Purview usa tutte le segnalazioni che provengono dalle diverse fonti ed è in grado di capire, anche grazie all’analisi comportamentale, se una determinata azione di un utente può provocare un rischio Insider ed è possibile anche avviare indagini puntuali per capire se un utente sta’ eseguendo azioni che potrebbero portare ad un’esfiltrazione di dati

Per approfondimento sui tre servizi sopra citati vi invito a leggere i miei tre articoli scritti per la community:

- Microsoft Purview: Data Loss Prevention (DLP) – ICT Power

- Microsoft Purview: Insider Risk Management – ICT Power

- Microsoft Purview: Information Protection e Sensitivity Labels – ICT Power

Il servizio DSMP lavora con la Protezione Adattiva per identificare i rischio considerati più critici per agire in modo proattivo, se questa impostazione non fosse abilitata è possibile creare, direttamente dal portale di Purview, una policy che la abilita.

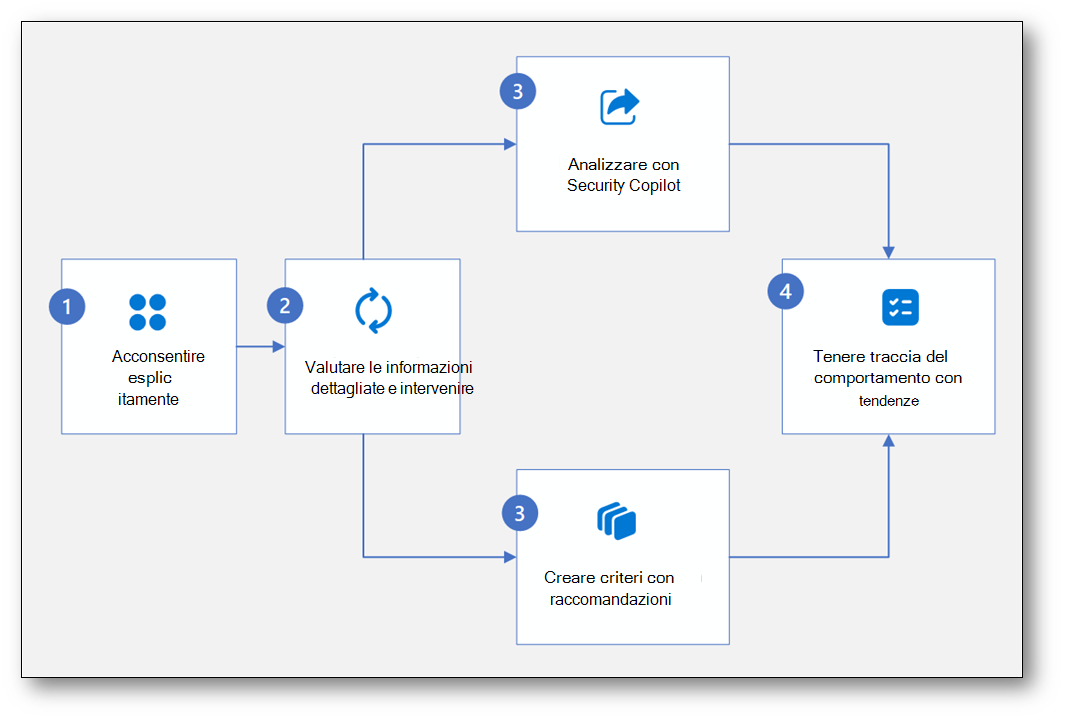

Flusso di Lavoro

Figura 1: Schema di funzionamento di Data Security Posture Managament

Vediamo cosa è possibile fare con questo servizio della casa di Redmond:

-

Per l’utilizzo di DSMP è necessario abilitare:

- Analytics di Insider risk Management

- Analytics DLP

- Analytics DSMP per permettere di eseguire la scansione dei dati non protetti dell’organizzazione

- Valutazione in quanto al termine dell’elaborazione dell’analisi è possibile valutare le informazioni dettagliate create da DSMP per ridurre i rischi per i dati non protetti

-

Azioni:

- Analisi di Security Copilot: è possibile usare richieste predefinite e personalizzate con Security Copilot per identificare le aree di rischio

- Creare criteri con raccomandazioni: usare le raccomandazioni per creare rapidamente criteri di gestione dei rischio Insider e prevenzione della perdita dei dati per ridurre i rischio di sicurezza dei dati per gli asset di dati non protetti

- Tenere Traccia: usare i report di analitica per visualizzare il comportamento nel tempo e per le posizioni dei dati dell’organizzazione

Licenze

Dopo aver capito insieme cosa è e come funziona il servizio di Data Security Posture Management è il momento di affrontare il discorso delle licenze necessarie per poter utilizzare il prodotto.

Per avere a disposizione la funzionalità di DSPM (Preview) dovrete necessariamente essere in possesso di una delle seguenti licenze:

- Microsoft 365 E5

- Microsoft 365 E5 Compliance

Vi riporto come sempre il link di M365Maps dove Aaron Dinnage ci espone in modo semplice e chiaro il quadro di licenze Microsoft 365 Microsoft 365 E5 | M365 Maps

Svolgimento

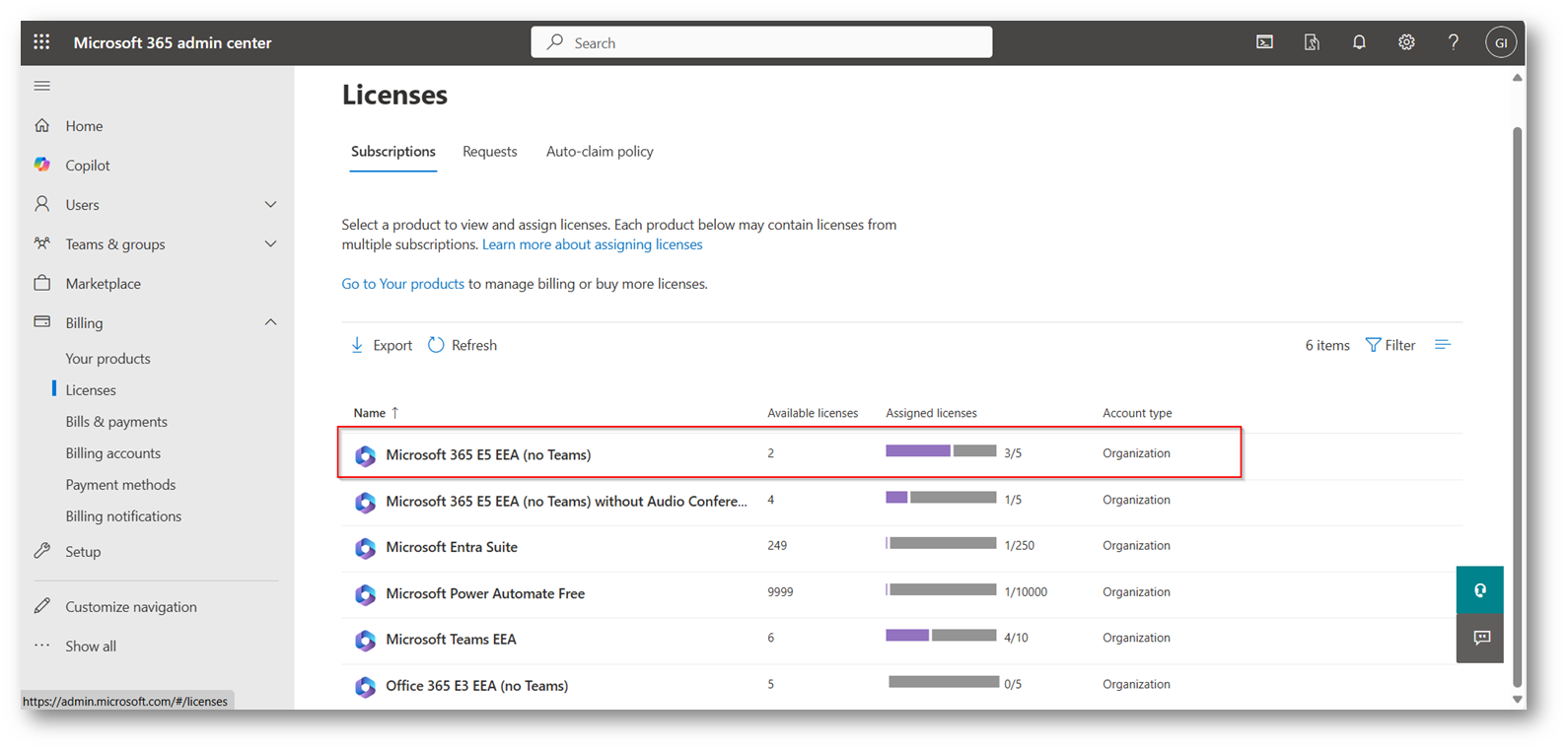

Per darvi evidenza di questa funzionalità di casa Redmond io avrò un tenant Microsoft 365 con all’interno delle licenze Microsoft 365 E5

Figura 2: Licenze disponibili all’interno del Tenant che utilizzerò per darvi evidenza della funzionalità DSPM

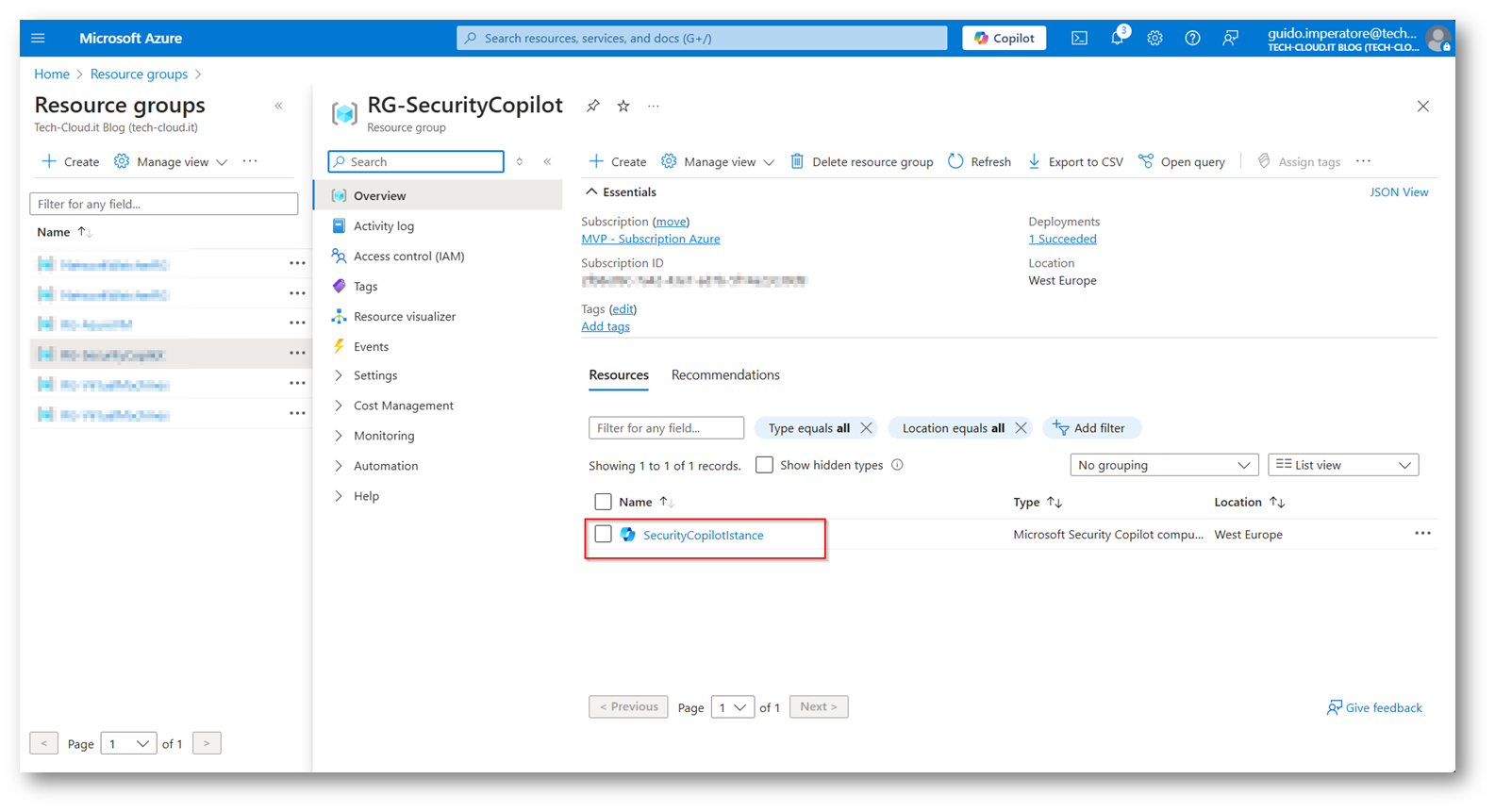

Avrò a disposizione inoltre anche una Subscription Azure che ospiterà l’istanza di Security Copilot

Figura 3: Istanza Security Copilot

Il primo passaggio da effettuare è assegnare i permessi corretti all’untente con cui vogliamo gestire questa funzionalità di Microsoft, dovrete quindi assegnarvi uno dei seguenti ruoli per la gestione:

- Data Security Management

- Data Security Viewer: permette di visualizzare la dashboard di DSPM,questo ruolo concede l’autorizzazione per visualizzare tutte le informazioni dettagliate, ed è necessario per usare Security Copilot in DSPM.

- Ruolo Insider Risk Management Admins

- Global Administrator

- Compliance Administrator

Specifico che Microsoft consiglia di assegnare il permesso minimo questo per evitare l’aumento di Amministratori Globali e quindi rischi legati alla sicurezza.

Nel mio caso il ruolo del mio utente è un Global Administrator e quindi non procederò ad assegnare ulteriori ruoli, in quanto può già gestire questa funzionalità.

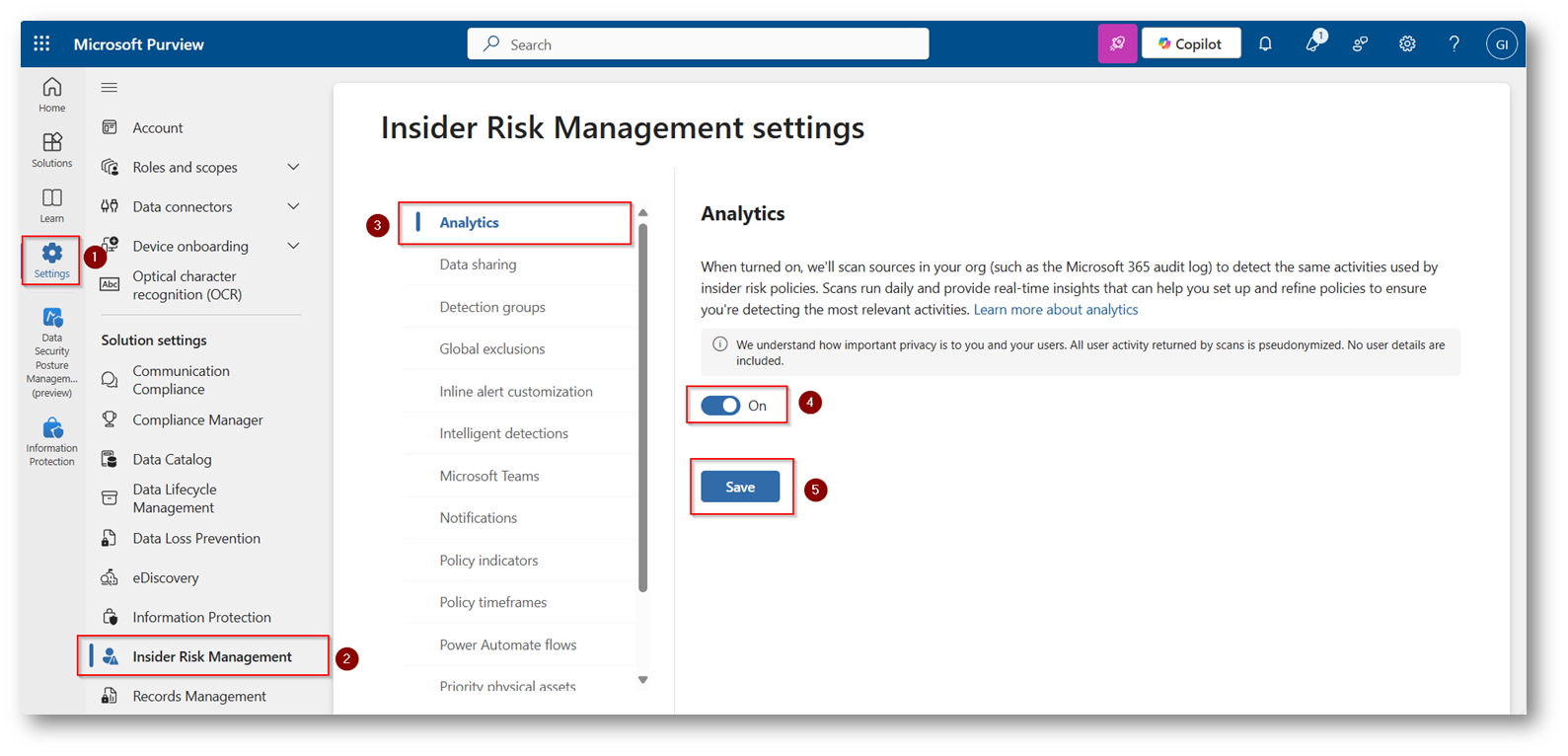

Passaggio numero 1 – Abilitazione Analisi

Per poter iniziziare ad utilizzare Data Security Posture Management è necessario abilitare due analisi, qualle relativa a Insider Risk Management e quella relativa a Data Loss Prevention (DLP).

Quando viene abilitata l’analisi dei due servizi di Microsoft Purview sopra citati DSPM viene abilitata di Default, inoltre è di fondamentale importanza ricordare che per poter visualizzare i dati nella dashboard, in base alla dimensione dell’organizzazione possono essere necessari fino a 3 giorni.

Abilitare Analisi di Insider Risk Management

Accedere al portale di Microsoft Purview

Figura 4: Abilitazione dell’analitica relativa al servizio di Insider Risk Management

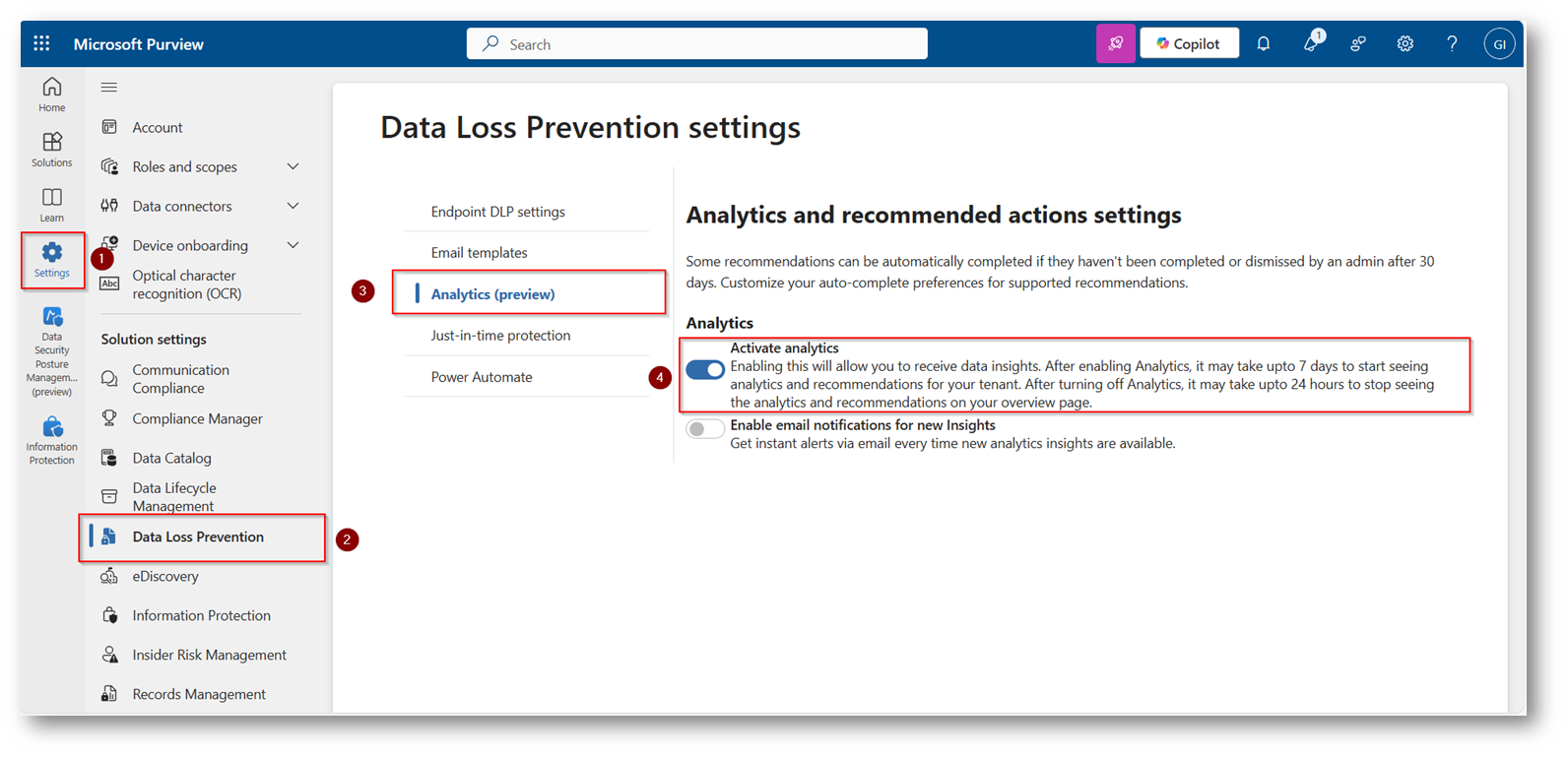

Abilitare analisi del servizio di DLP (Data Loss Prevention)

Accedere al portale di Microsoft Purview

Figura 5: Abilitazione analitica relativa al servizio di Data Loss Prevention

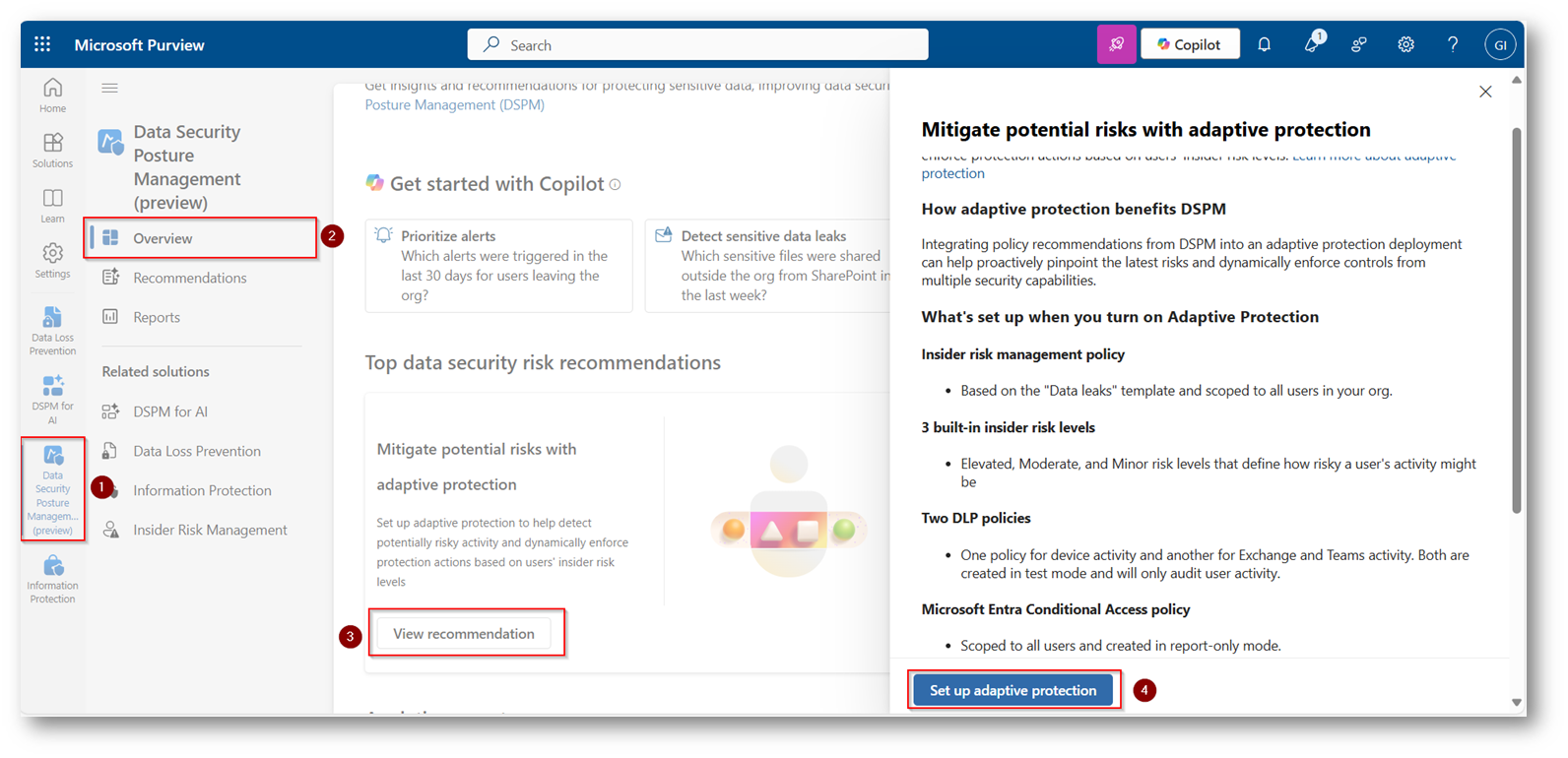

Abilitare Analisi Adattiva

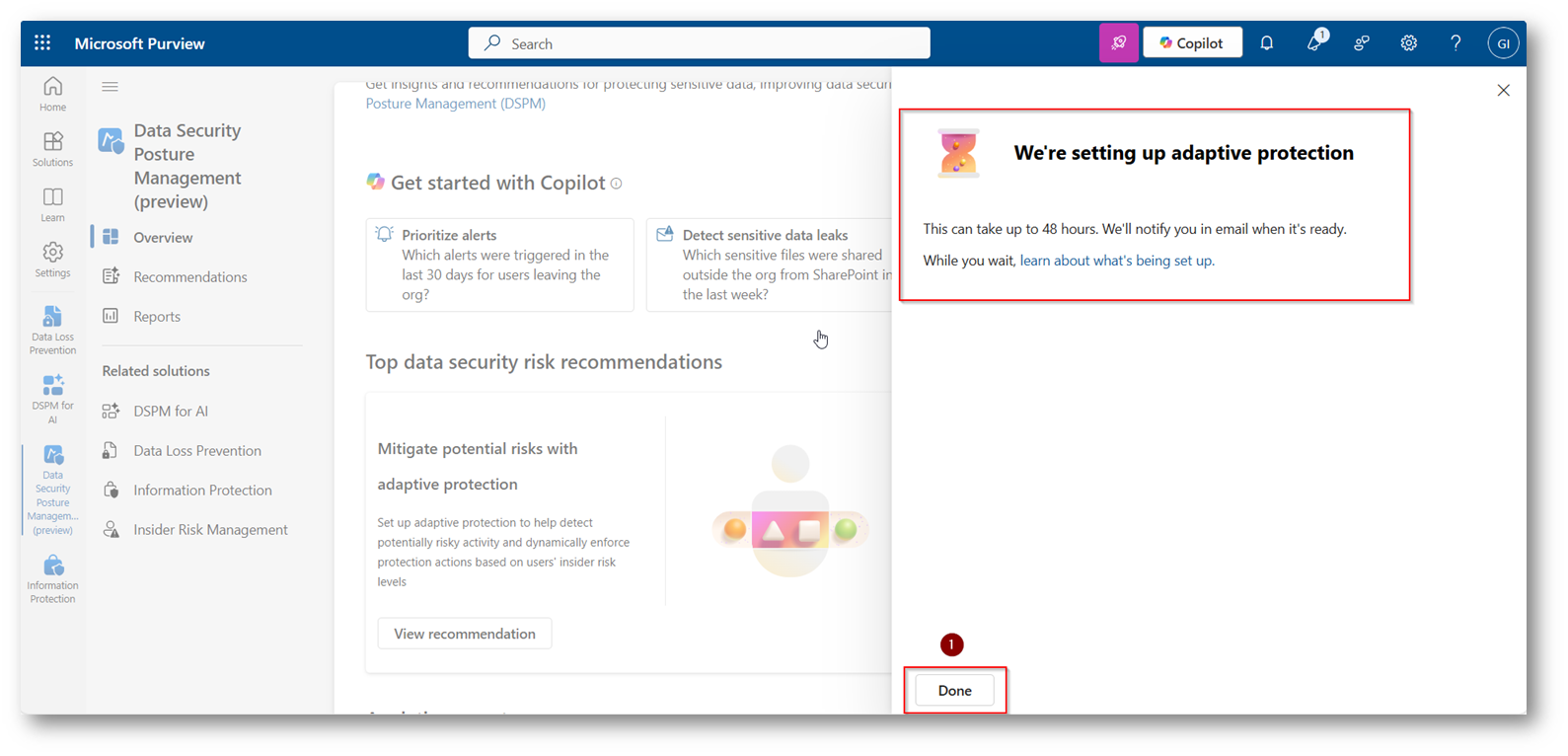

Come vi avevo accennato all’inizio di questa guida è necessario abilitare l’analisi adattiva all’interno del portale di Microsoft Purview nella sezione relativa a DSPM

Figura 6: Abilitazione analisi adattiva di DSPM

Figura 7: Microsoft Purview ci avvisa che possono volerci fino a 48 ore prima che la funzionalità adattiva si metta in funzione

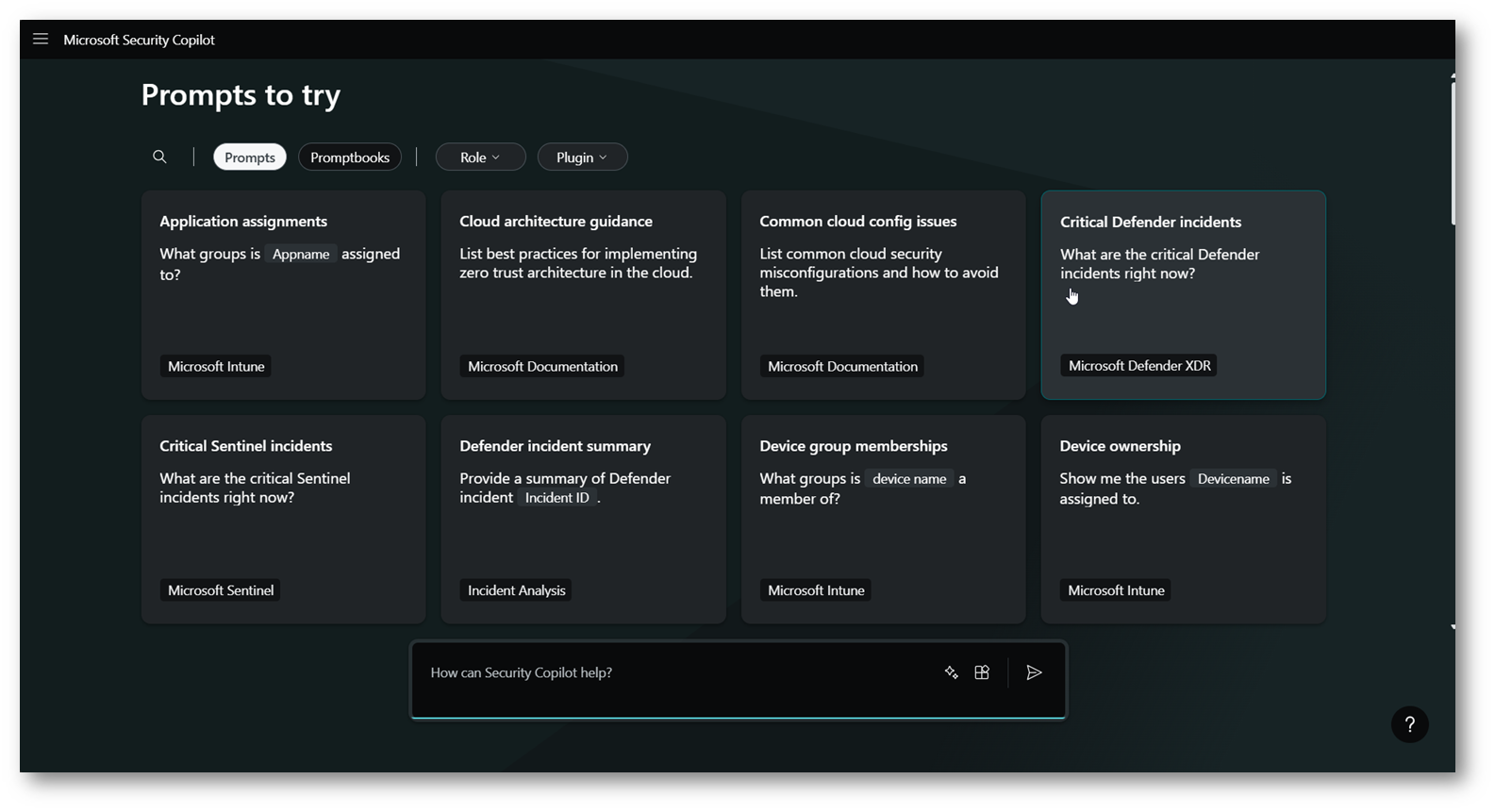

Passaggio numero 2 – Configurazione Security Copilot

Se volete approfondire security copilot vi invito a leggere l’articolo scritto per la community Microsoft Copilot for Security – Oltre il cloud per rispondere in modo rapido a incidenti di sicurezza – ICT Power dove viene spiegato come procedere all’abilitazione di questo servizio in quanto in questo articolo vi spiegherò come attivare la funzionalità di Security Copilot per il servizio di Data Security Posture Management.

Recatevi all’interno del link di gestione dell’istanza di Security Copilot

Per eventuali approfondimenti inerenti all’integrazione di Security Copilot con DSPM vi consiglio di prendere visione della documentazione ufficiale Microsoft che potete trovare al seguente link Use Microsoft Security Copilot with Data Security Posture Management (preview) | Microsoft Learn

Figura 8: Dashboard di Security Copilot una volta creata l’istanza

Passaggio numero 3 – Valutare le informazioni e Raccomandazioni

Le informazioni per Data Security Posture Management vengono generate direttamente dai dati elaborati che provengono dalle attività svolte dagli utenti e dallo stato di sicurezza dei loro endpoint. I consigli molto specifici e puntuali forniti dalla soluzione permettono di intervenire e di creare rapidamente delle policy di prevenzione della perdita dei dati e della gestione dei rischi Insider.

All’interno del portale di Microsoft Purview potete trovare quindi le dashboard necessarie a valutare tutte le informazioni inerenti alla protezione dei vostri dati

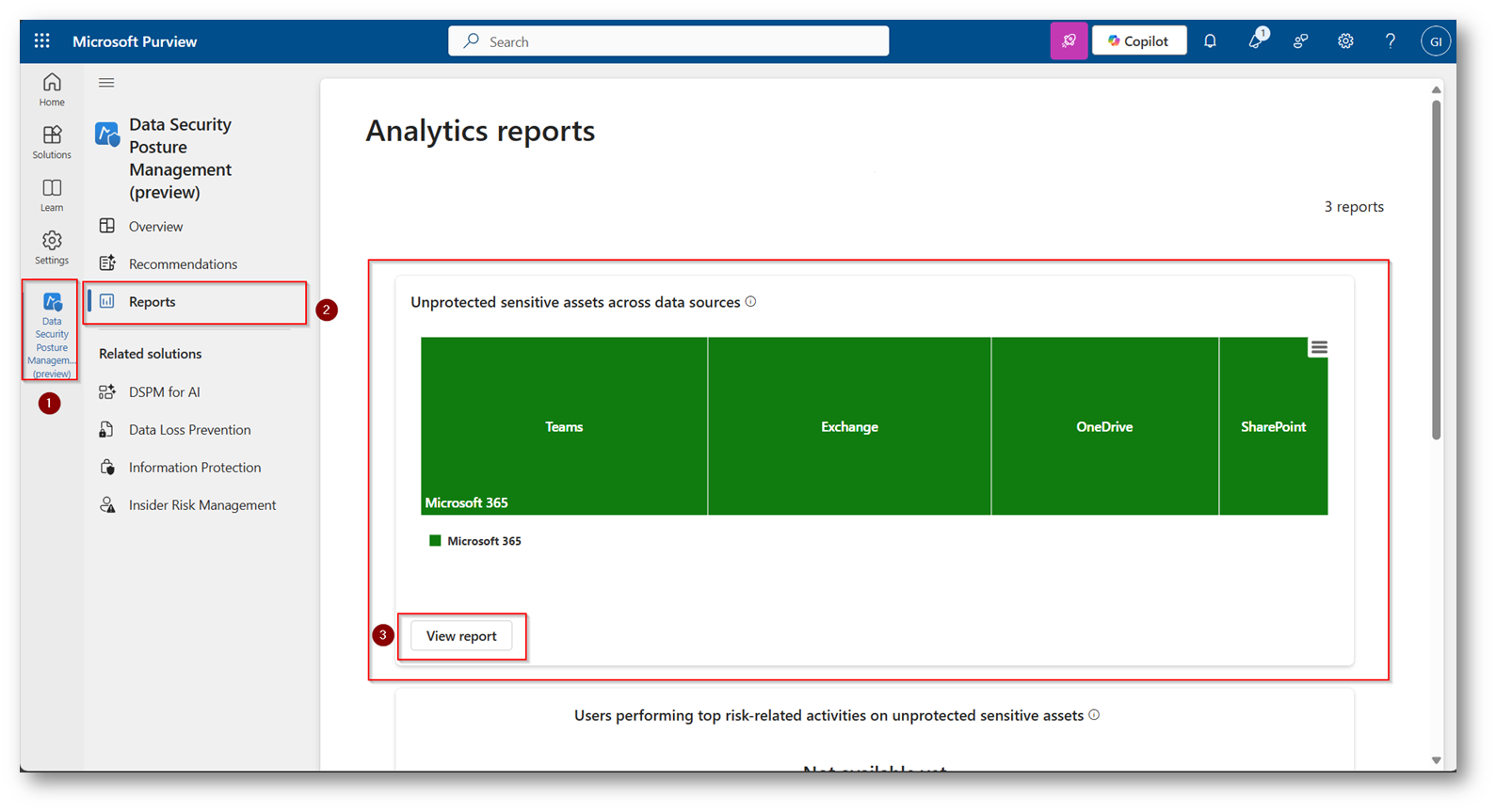

Figura 9: Report di Data Security Posture Management all’interno del portale di Microsoft Purview

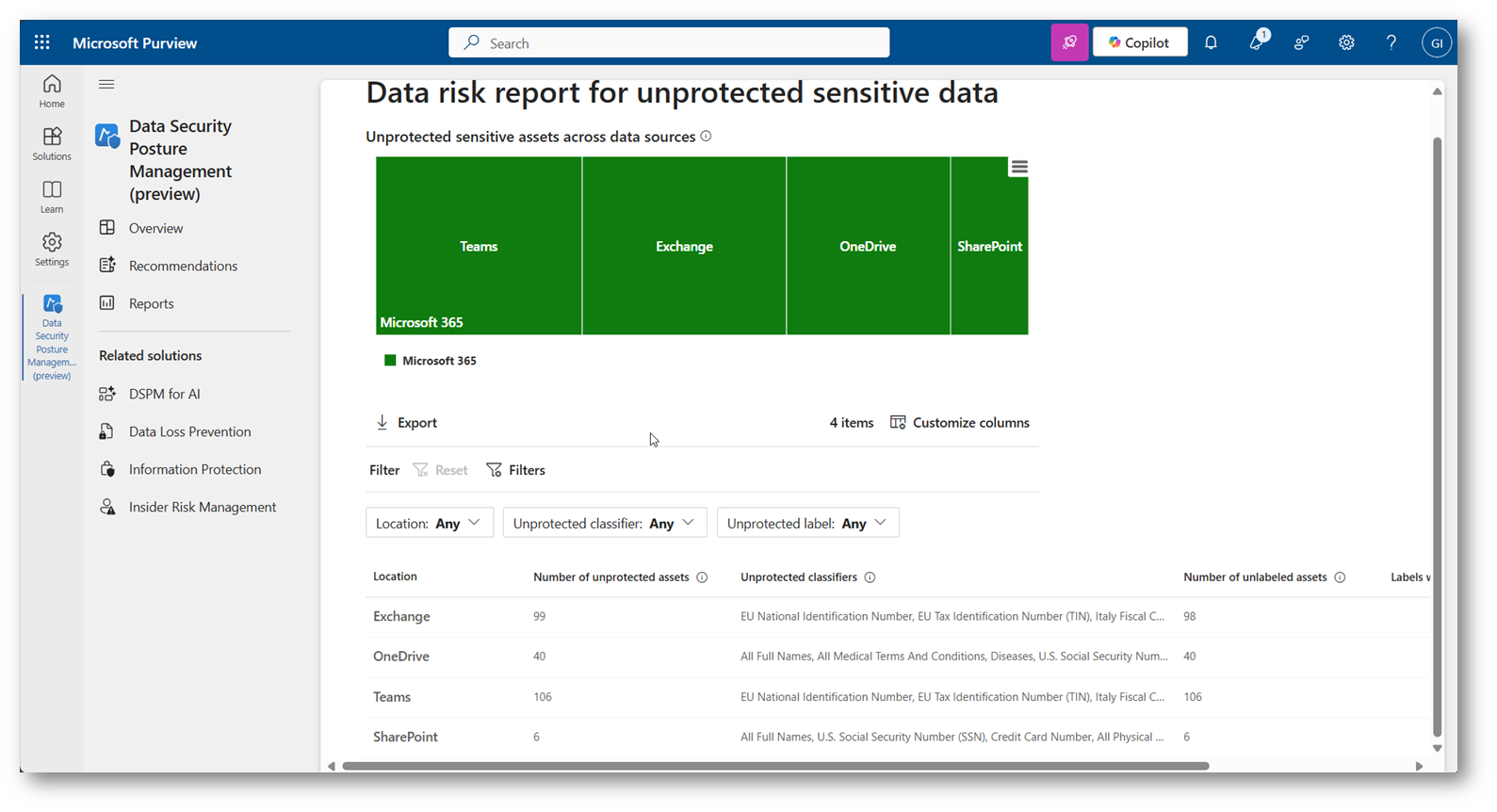

Figura 10: Dettaglio del report fornito da Data Security Posture Management

Come avete potuto notare le informazioni sono divise per Workload ed è quindi molto utile per capire effettivamente su quale servizio Microsoft 365 intervenire per ridurre al minimo i rischi della sicurezza relativi alla nostra organizzazione.

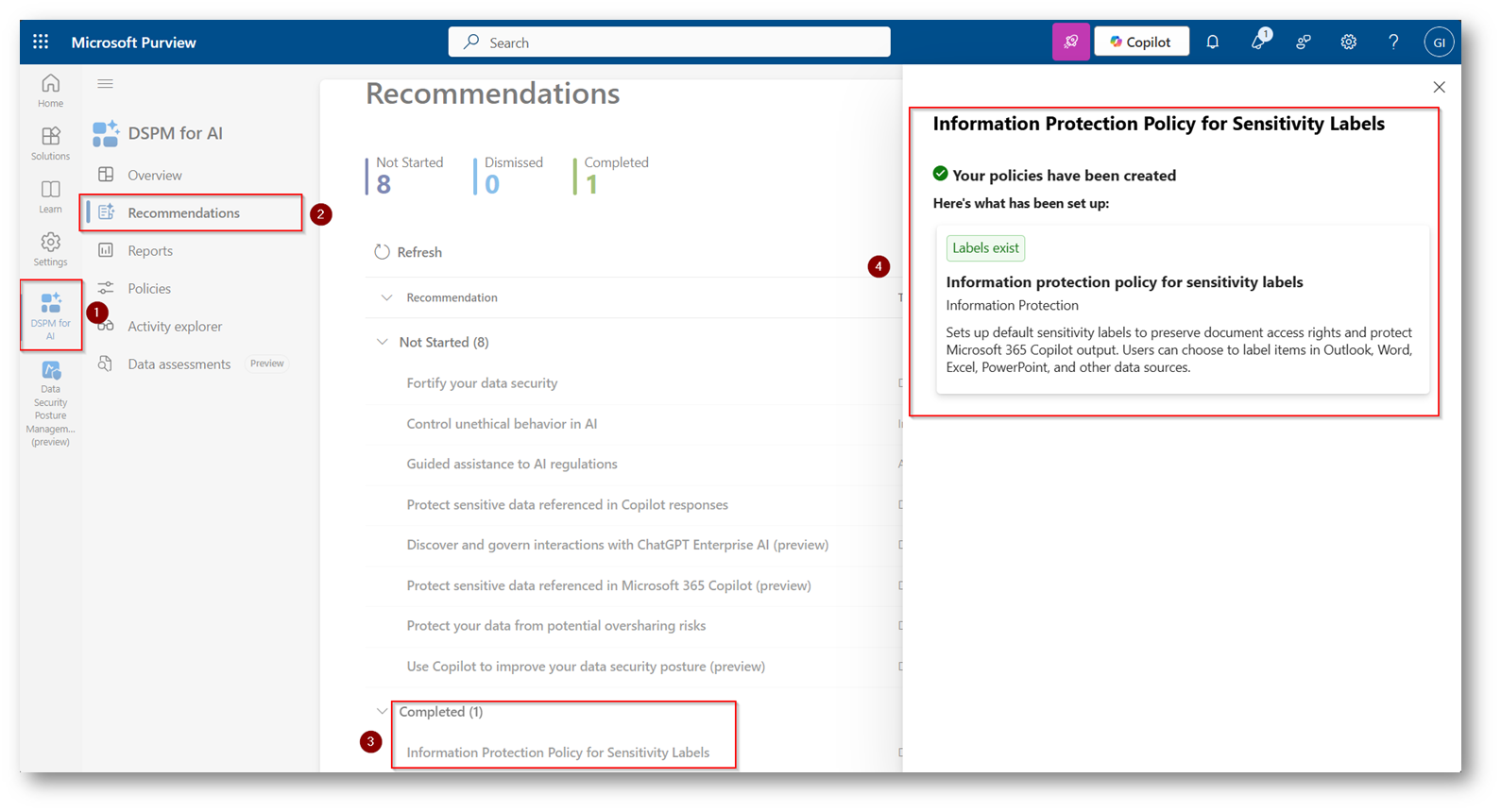

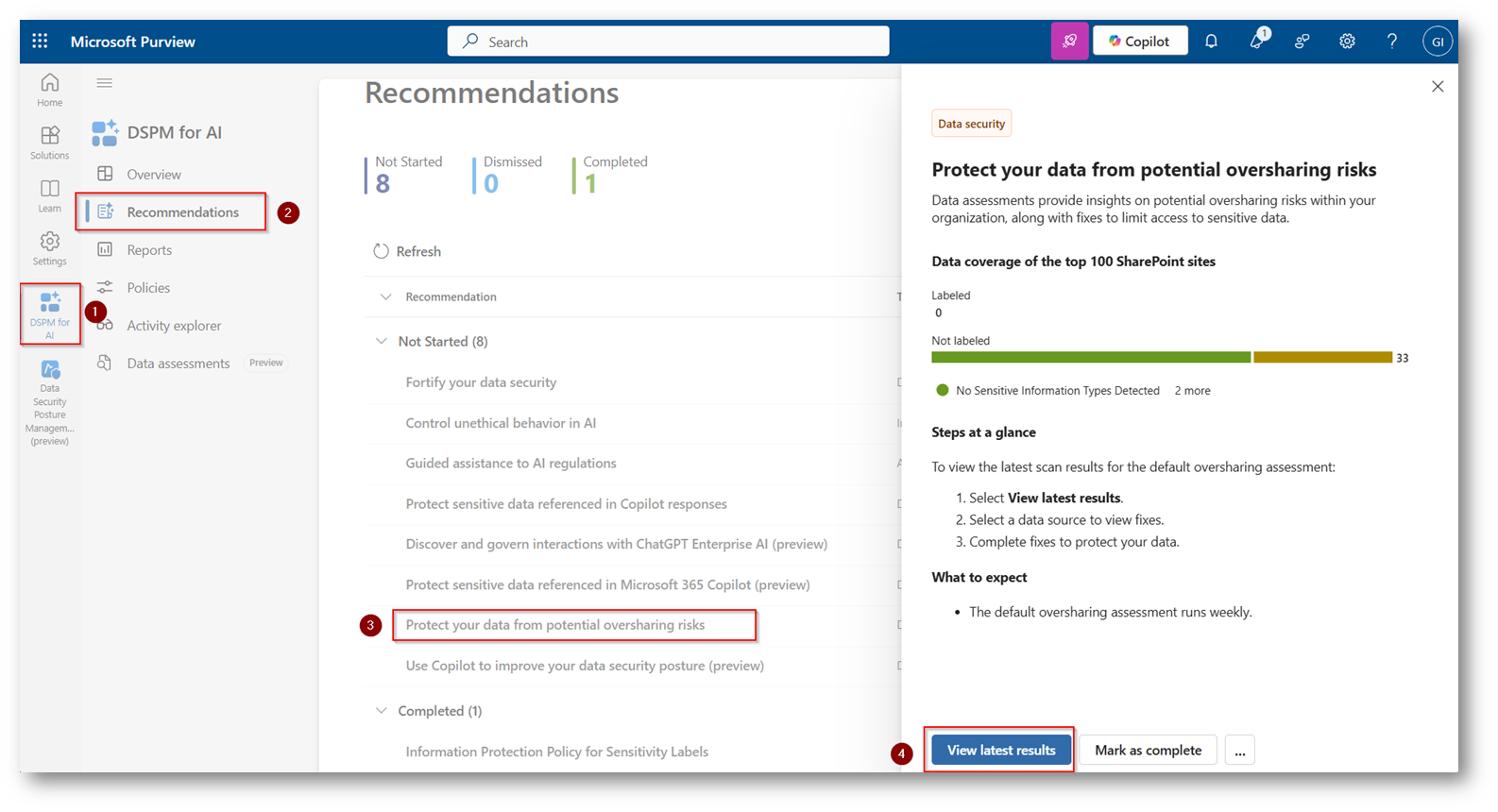

Inoltre sono presenti anche informazioni relativi alle raccomandazioni per incrementare la sicurezza del vostro ambiente, e questo ha un impatto sicuramente positivo per la vostra organizzazione.

Figura 11: Raccomandazione completata in modo corretto

Figura 12: Raccomandazione non completata, ma in cui è possibile verificare i risultati per migliorare la propria postura di Sicurezza

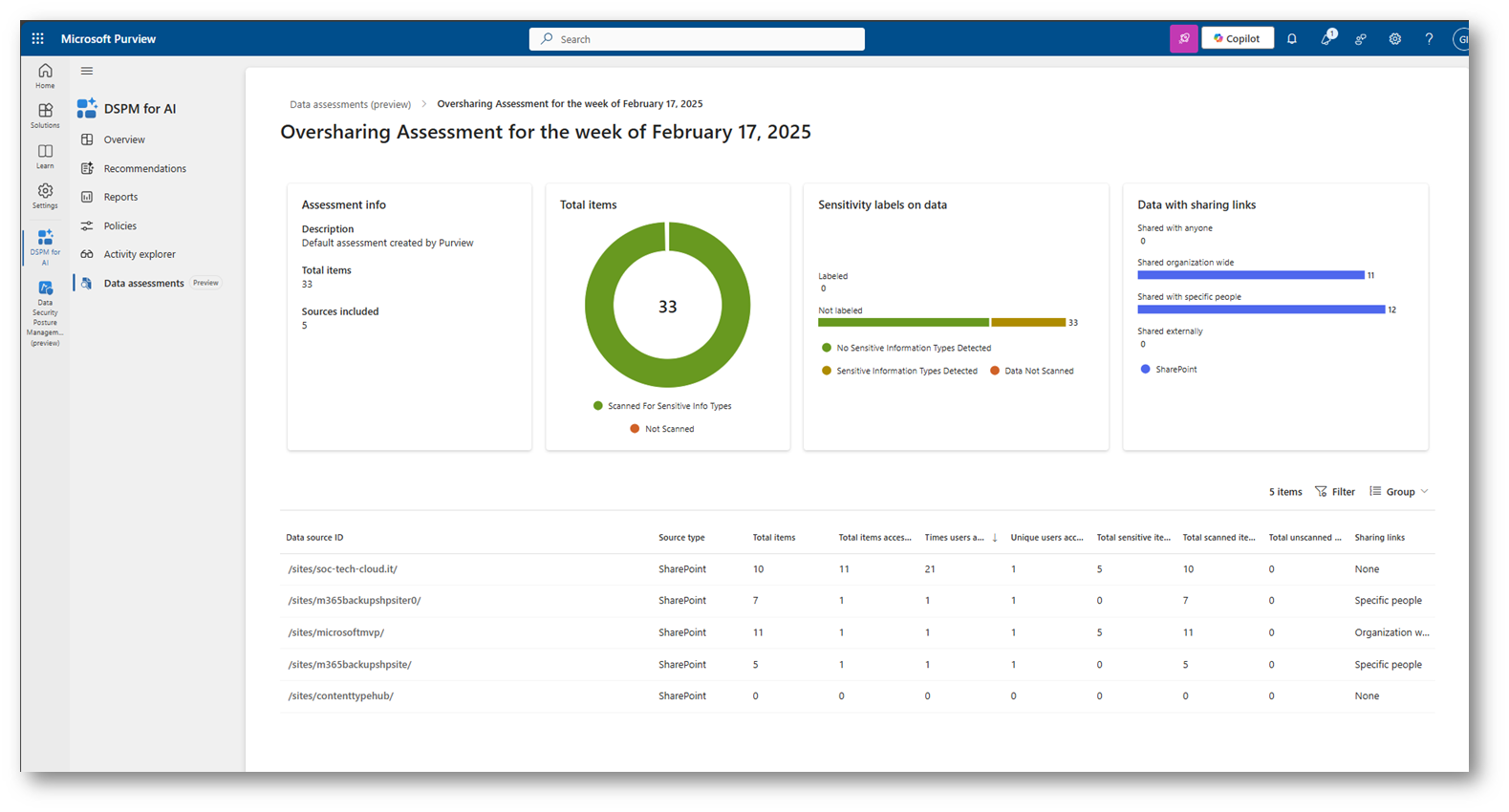

Figura 13: Risultati di Data Assestment per prendere coscienza di dove sono i dati sensibili dell’organizzazione

Ora in base a questi dati possiamo predisporre delle policy adatte a bloccare questa tipologia di Attività, ad esempio non permettere la condivisione dei documenti esterni all’organizzazione, esempio che vi mostrerò.

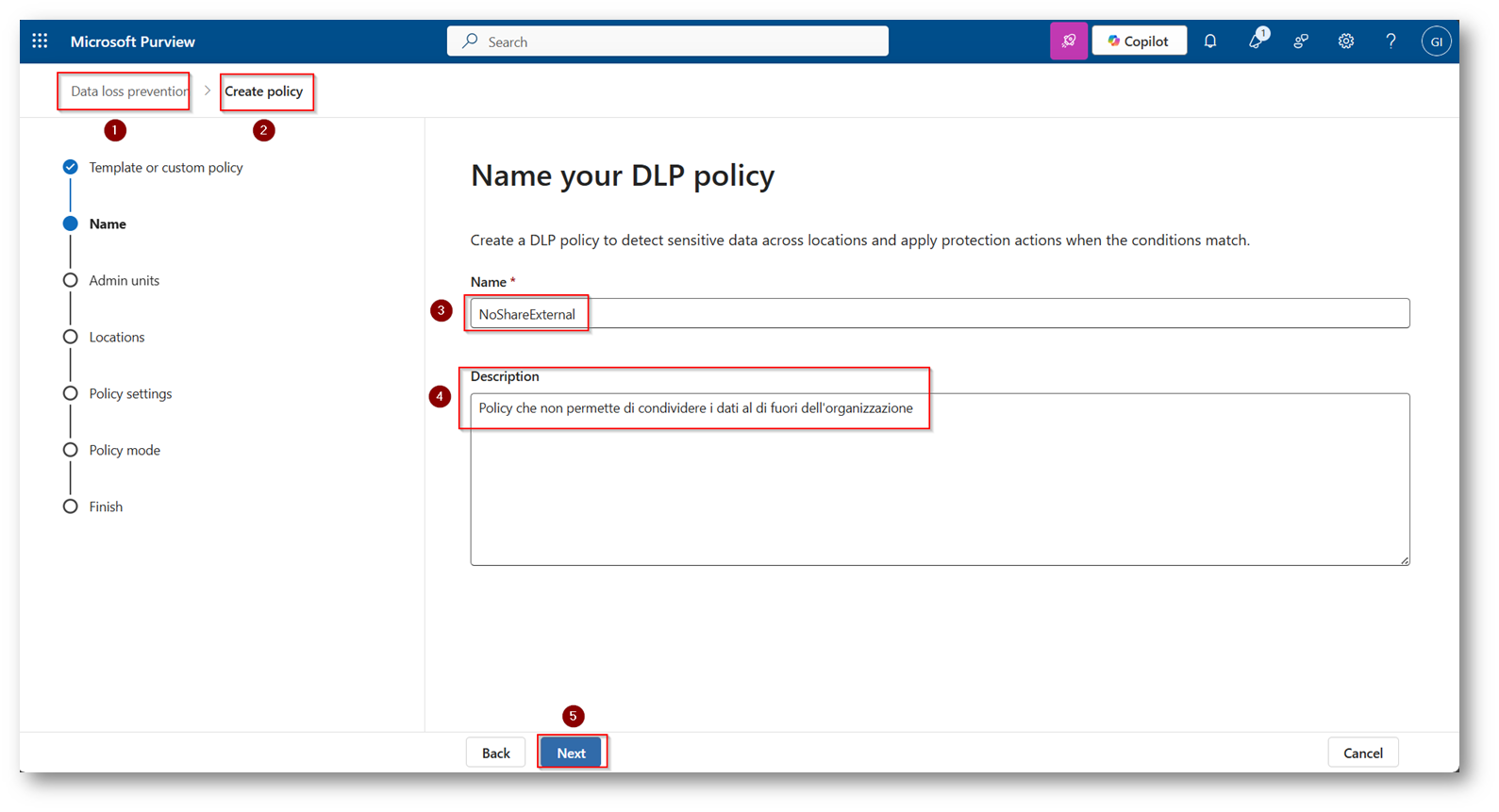

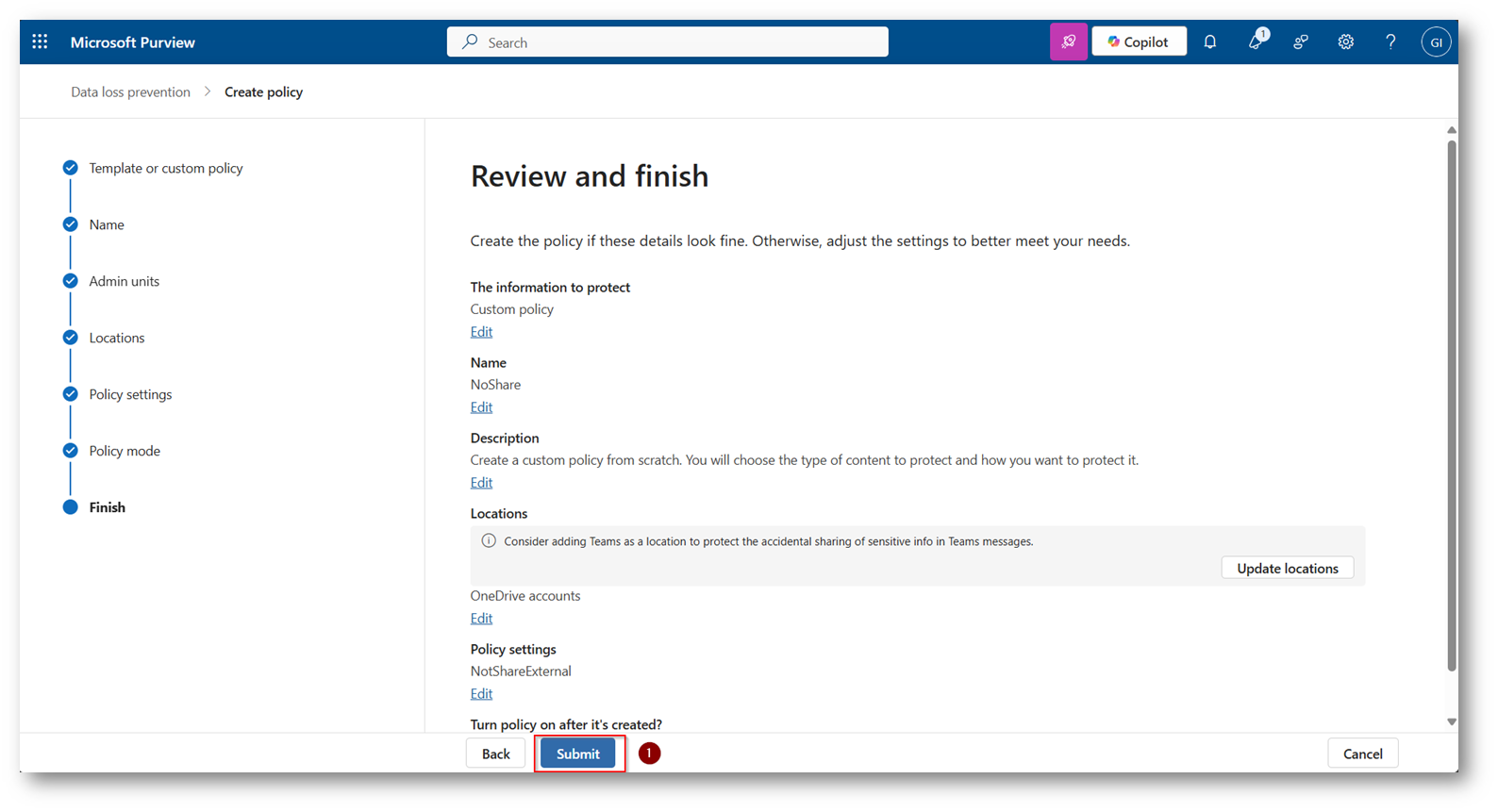

Figura 14: Creazione Policy DLP, consiglio di inserire nome e descrizione parlanti, questo vi permette in futuro di identificare in breve tempo la policy create

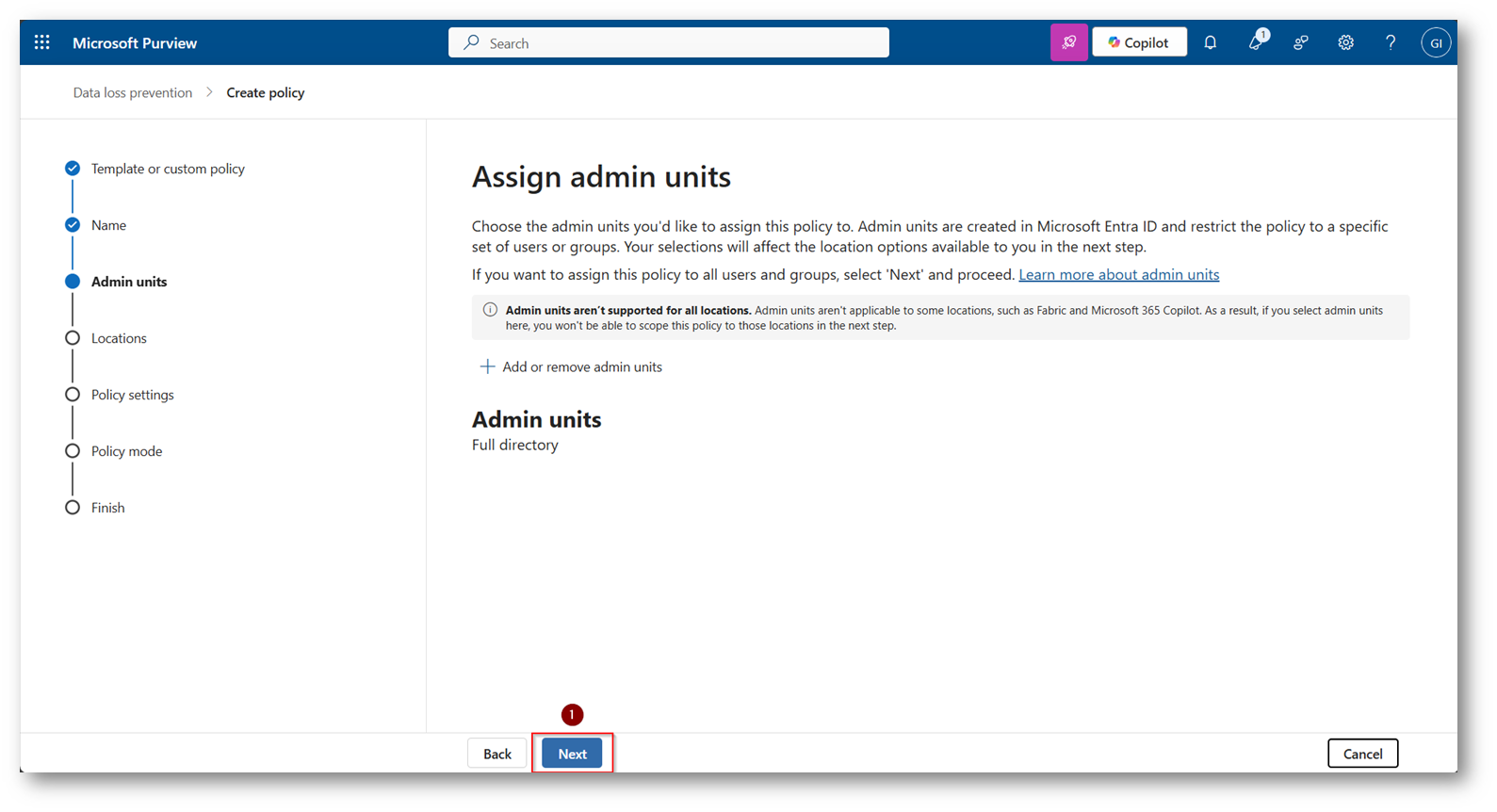

Figura 15: Proseguiamo con la configurazione della nostra policy

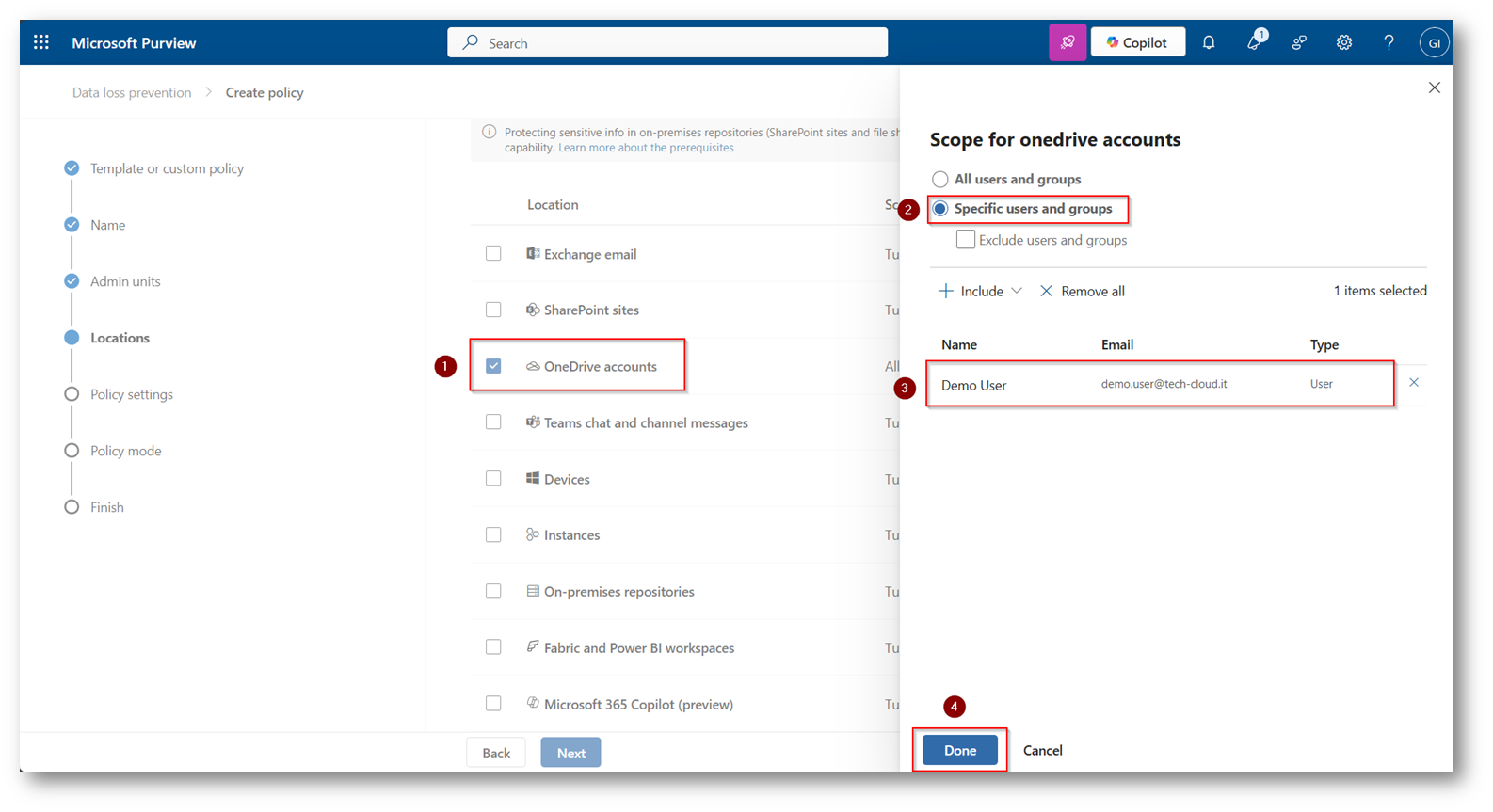

Figura 16: Applichiamo la policy solo allo storage di OneDrive dell’utente “Demo User” io lo farò per darvi evidenza, ma potete applicarlo a tutti i siti sharpeoint e/ OneDrive Email ecc…

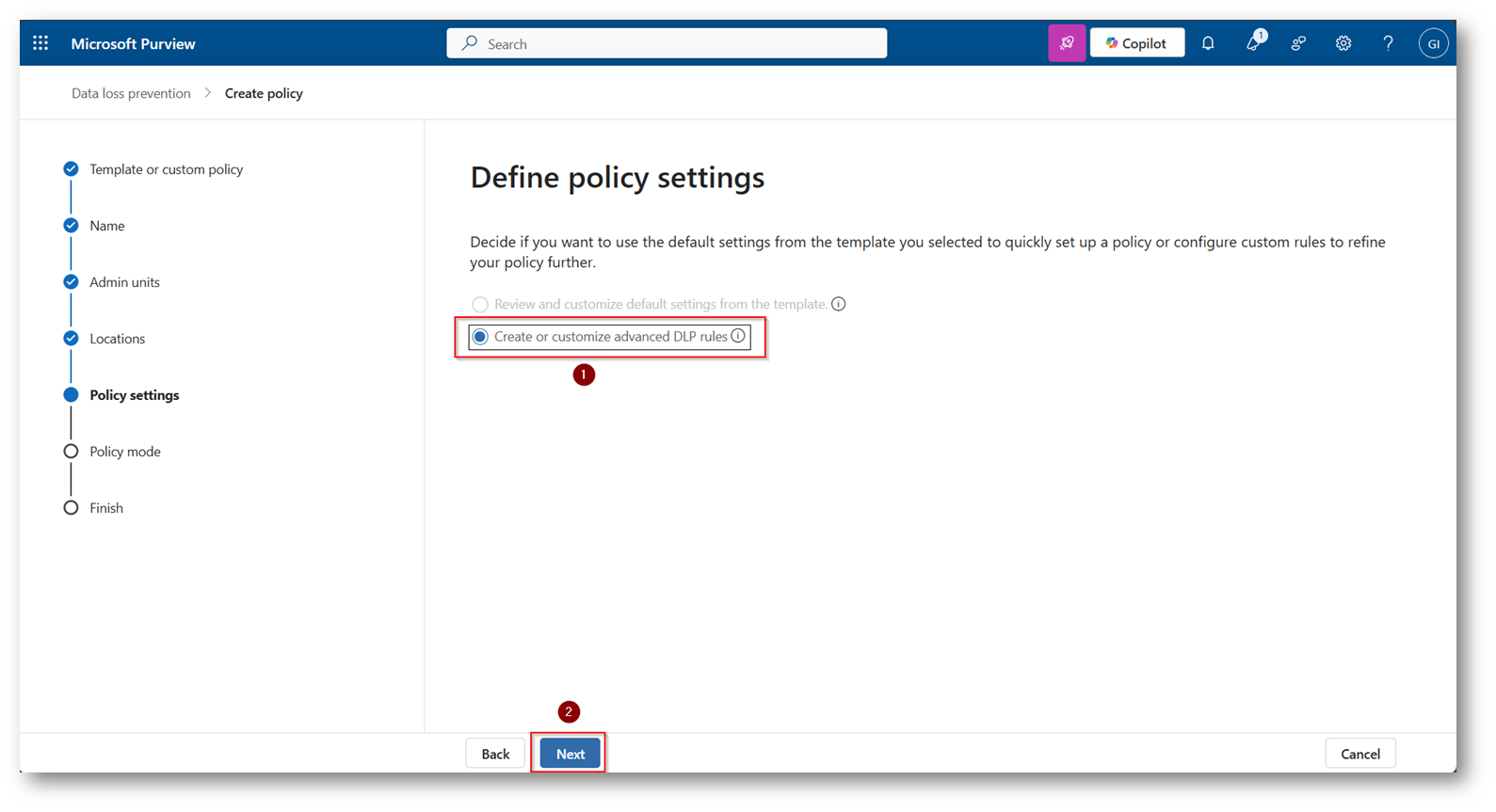

Figura 17: Procediamo alla creazione della regola DLP

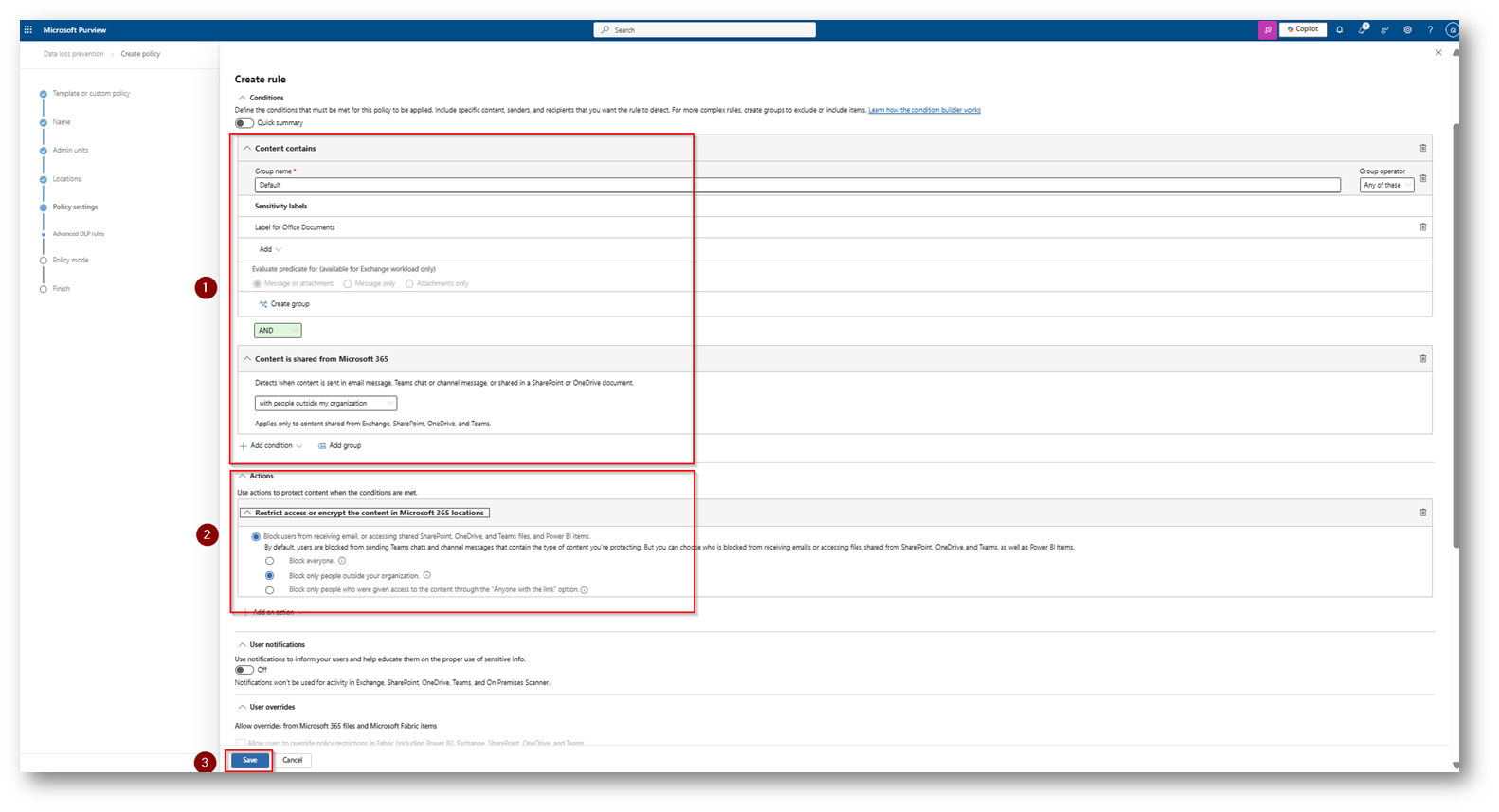

Figura 18: Scegliamo di bloccare la condivisione esterna quando il file ha il match con la Sensitivity label “Label for Office Documents”

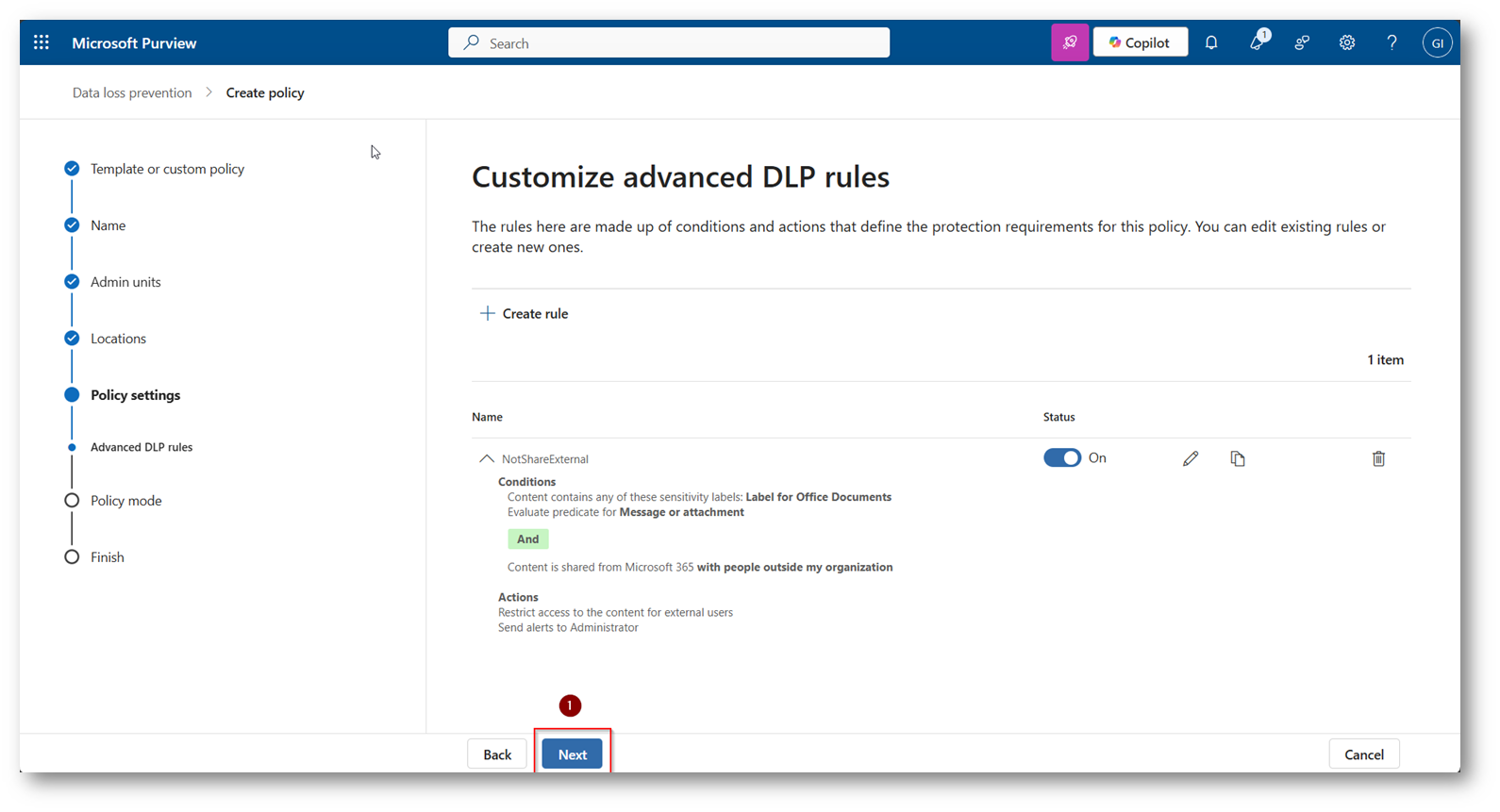

Figura 19: Proseguiamo con la configurazione della policy DLP

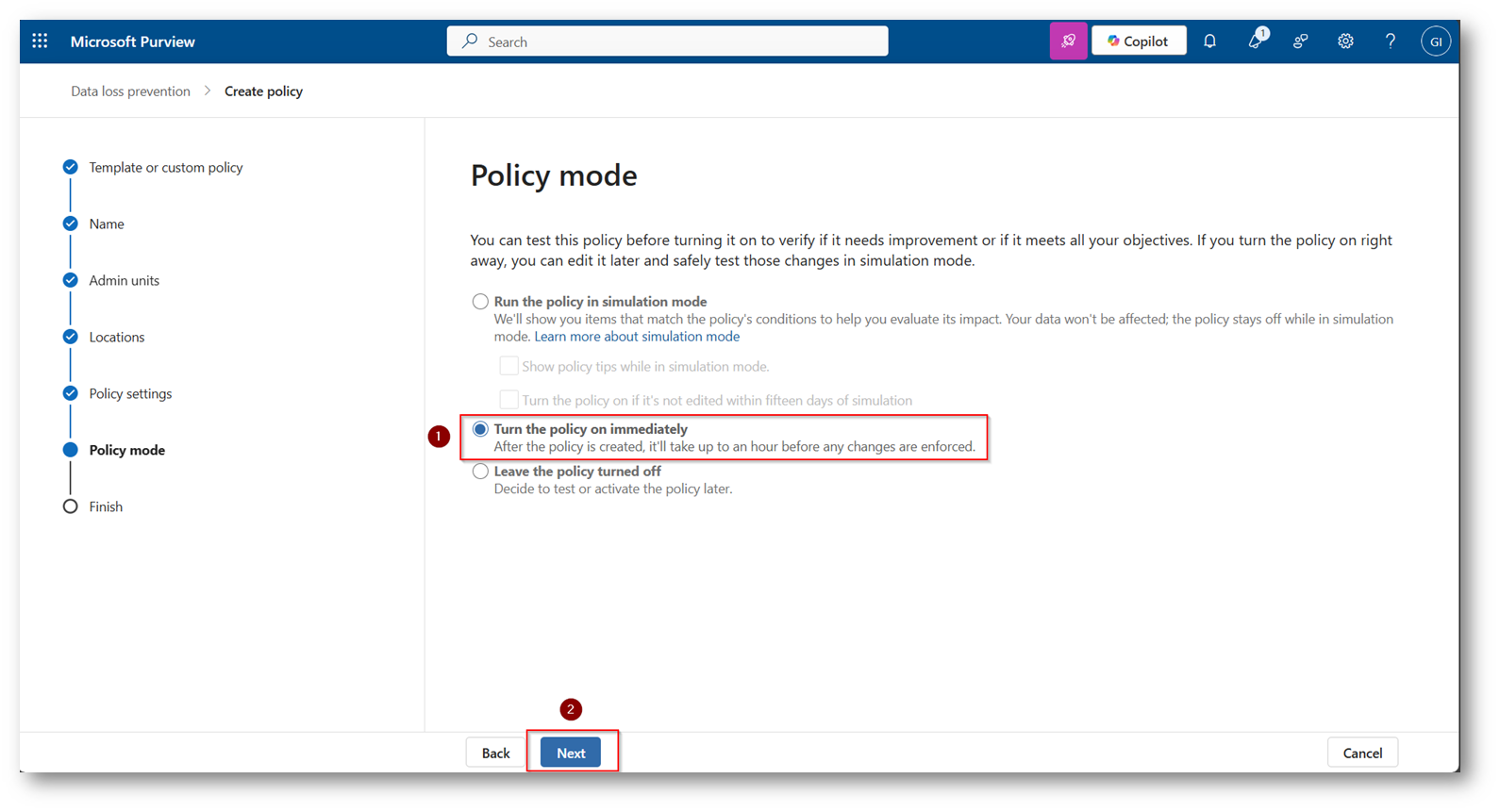

Figura 20: Attivazione della policy subito dopo il salvataggio

Figura 21: Salviamo la configurazione della Policy

Ora mi mostro il comportamento lato Utente Finale

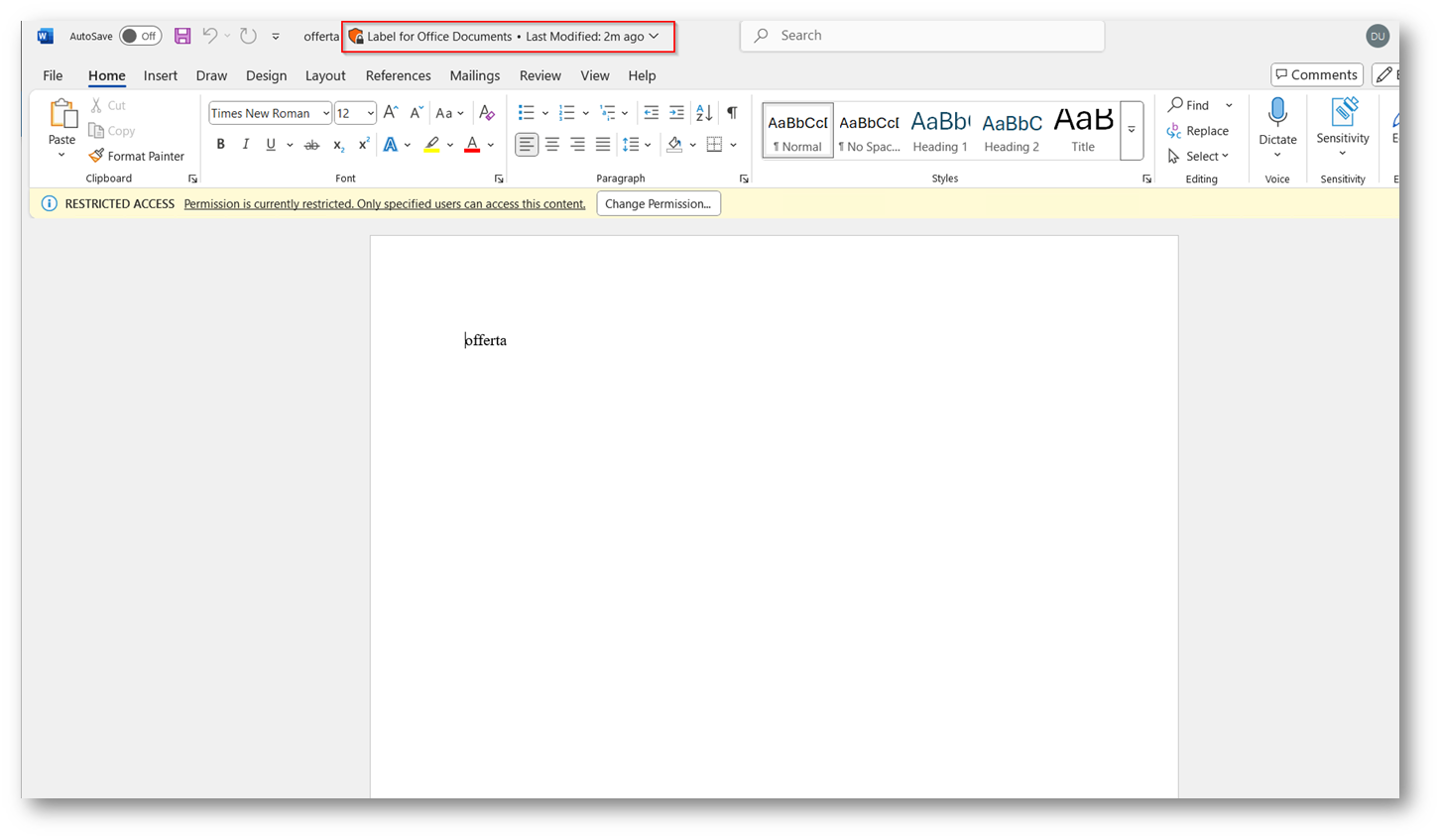

Figura 22: File “Offerta” protetto dalla Sensitivity Label presente in onedrive dell’utente Demo User

Proviamo ora a condividerlo con un utente esterno all’organizzazione

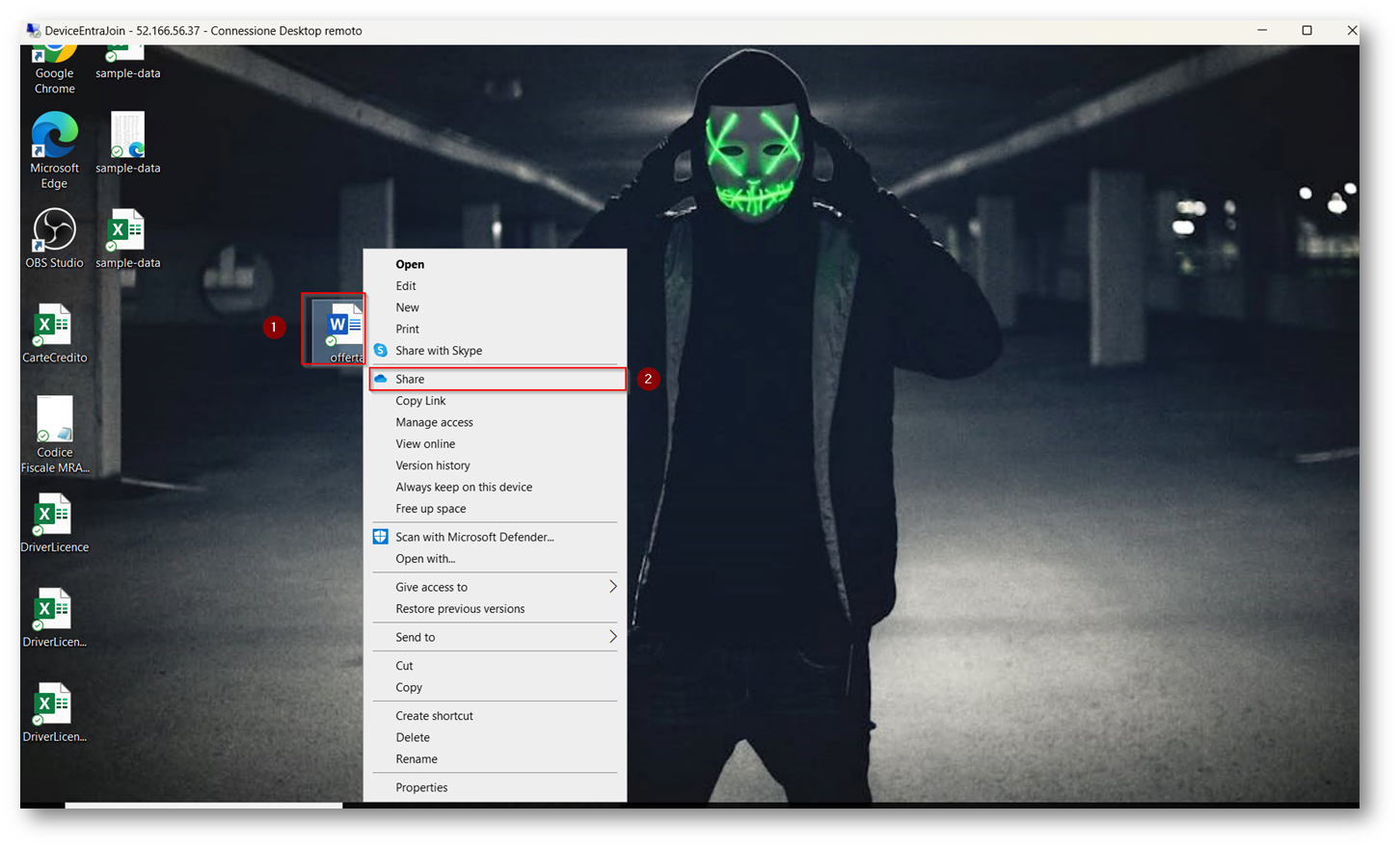

Figura 23: Eseguiamo lo share del file verso un dominio esterno all’organizzazione

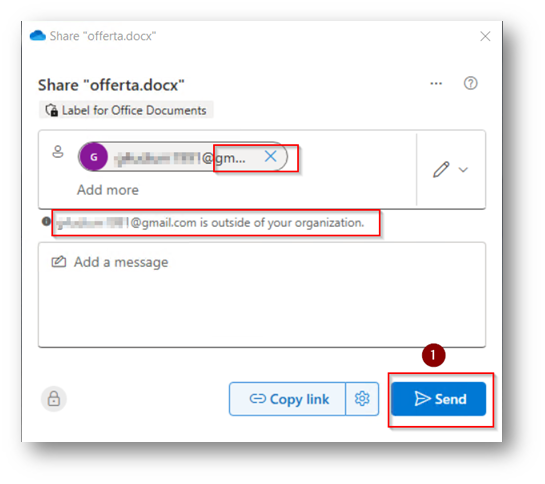

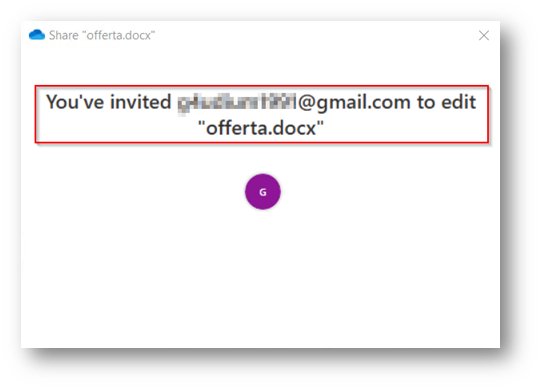

Figura 24: Condivisione file verso dominio gmail.com

Figura 25: Invito inviato in modo corretto all’account gmail.com

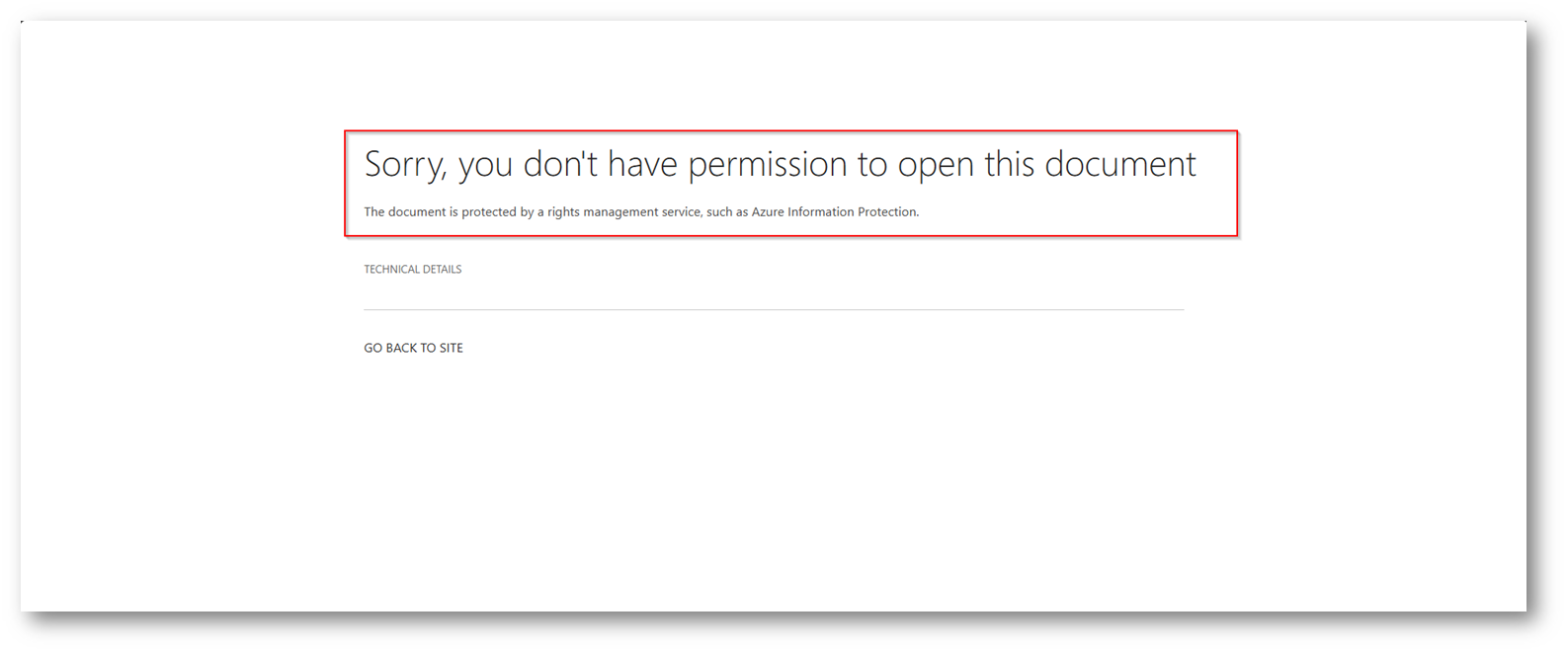

Ora una volta eseguito l’accesso con l’account gmail.com il sistema non permette la visualizzazione, indicando che il contenuto è protetto da IRM (Information Right Management)

Figura 26: Messaggio che informa l’account gmail.com di non avere i diritti di accesso al file in quanto protetto da Information Protection

Security Copilot Question

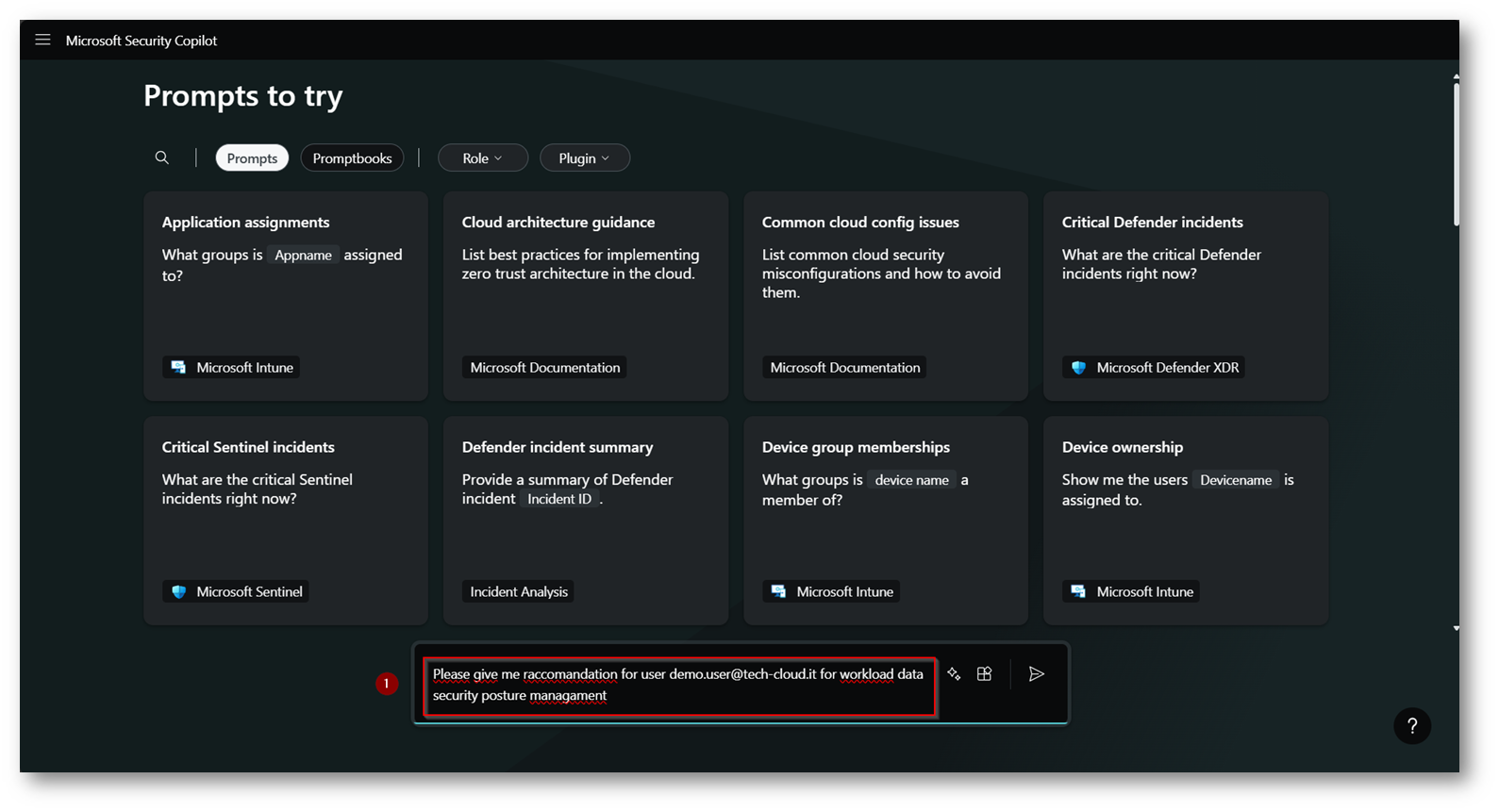

Ora vorrei mostrarvi come Security Copilot può aiutarvi con questa funzionalità di Microsoft

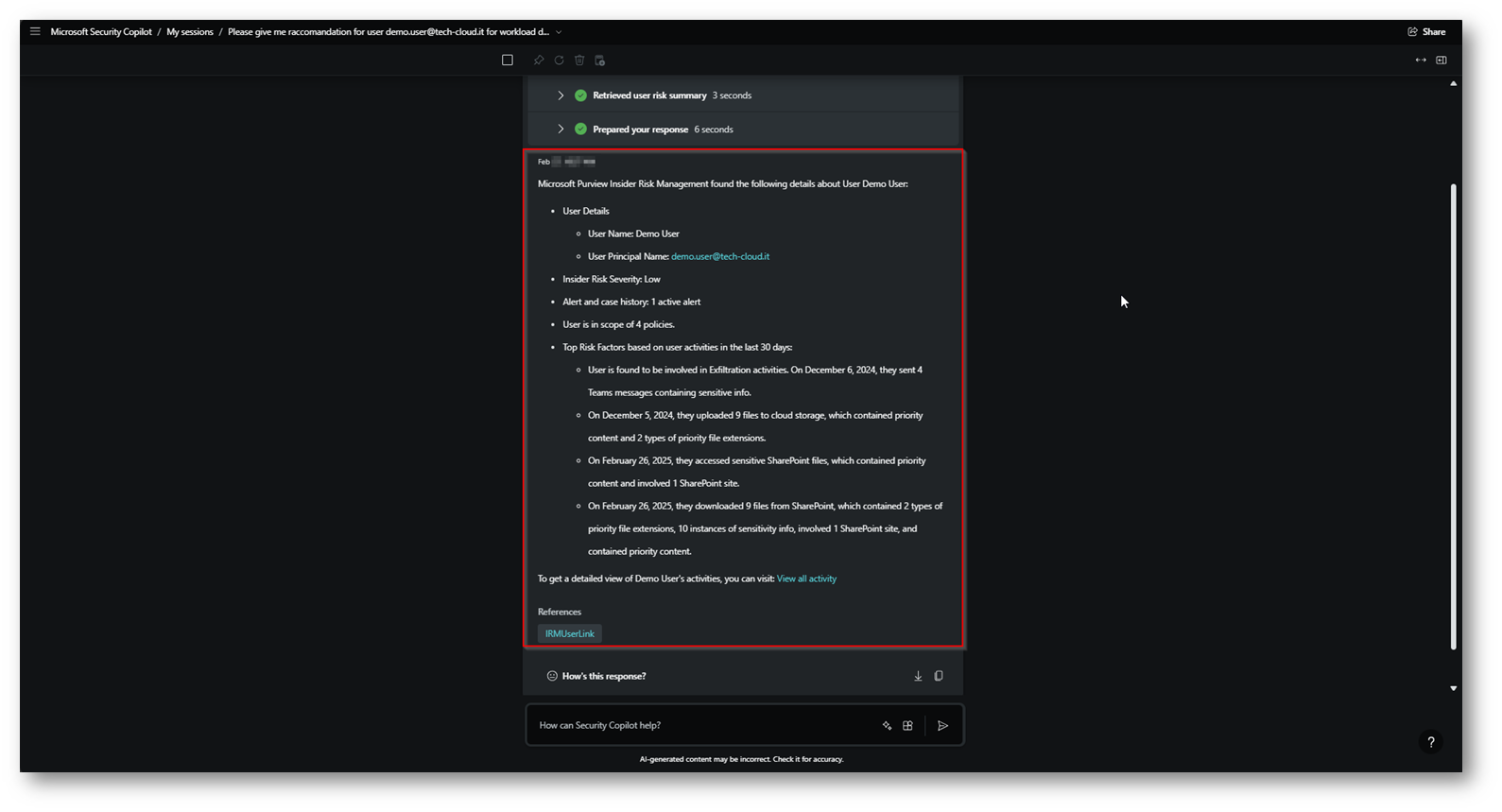

Figura 27: Richiesta a Security Copilot di fornire delle raccomandazioni per l’utente Demo User per il workload di Data Security Posture Management

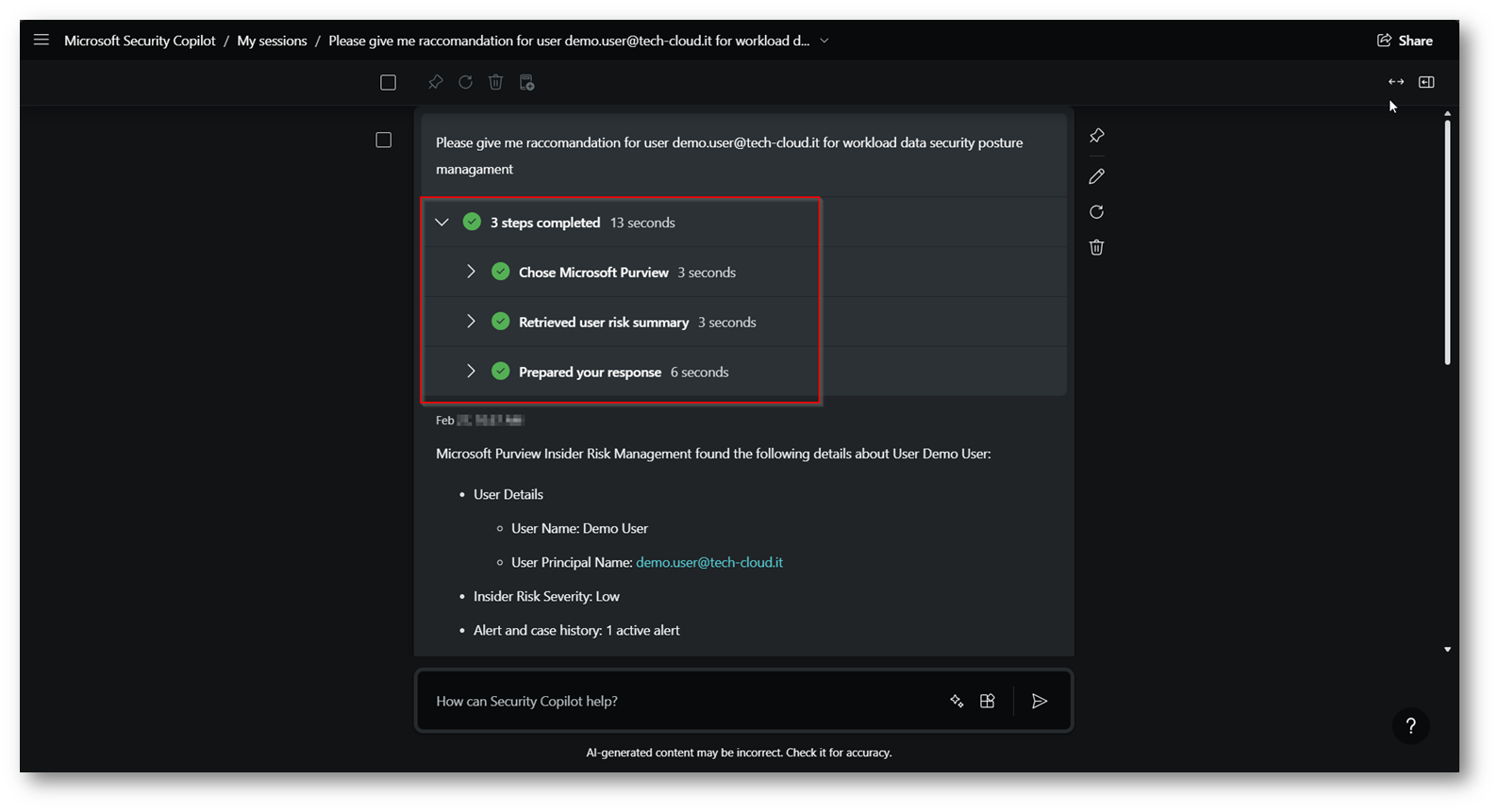

Figura 28: Verifica degli Step necessari in Security Copilot

Figura 29: Overview del nostro utente fornito da Security Copilot con le raccomandazioni da seguire

Conclusioni

Come avete potuto notare anche se questa funzionalità è attualmente in Preview, vi può aiutare in modo molto semplice ed in modalità grafica, fornendo delle raccomandazioni veramente utili per incrementare la vostra postura di sicurezza in merito ai dati aziendali che risiedono negli storage cloud della vostra organizzazione.

L’integrazione nativa con Security Copilot, è veramente un plus importante per questo servizio, in quanto vi permette, indicando solamente l’UPN del vostro utente di avere un “riassunto” delle attività svolte dall’utente stesso fornendovi delle indicazioni per evitare nel futuro spiacevoli sorprese.