Microsoft Defender for Endpoint Evaluation lab

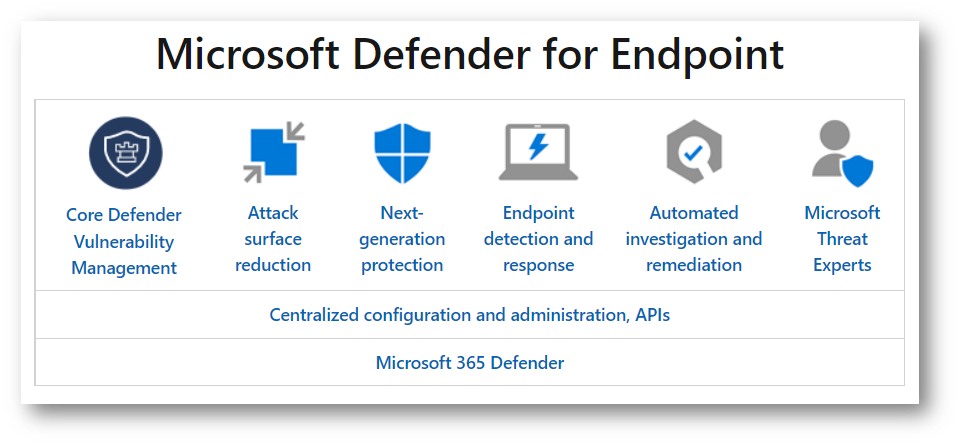

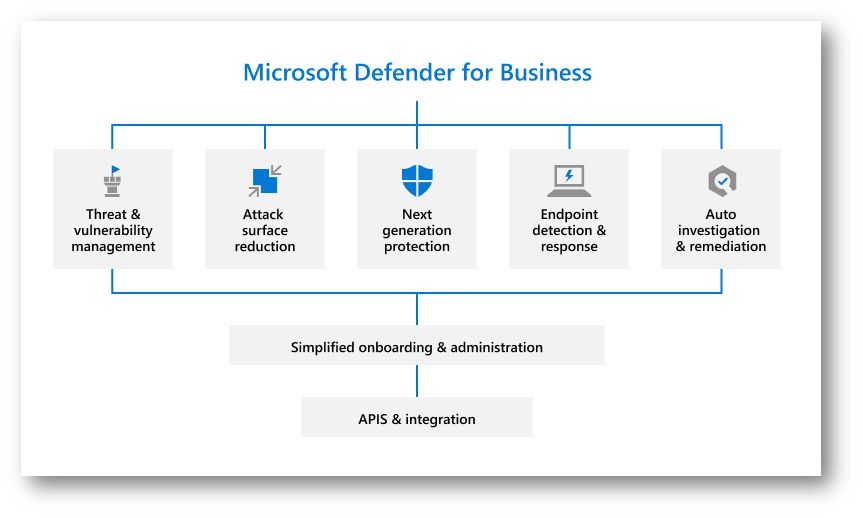

Microsoft Defender per Endpoint è una piattaforma di sicurezza degli endpoint aziendali progettata per consentire alle reti aziendali di bloccare, rilevare, analizzare e rispondere a minacce avanzate. Microsoft Defender for Business è una soluzione di sicurezza degli endpoint progettata appositamente per le piccole e medie imprese (fino a 300 dipendenti).

Microsoft Defender per Endpoint è disponibile in due piani, Defender per Endpoint Piano 1 e Piano 2. Per informazioni sulle caratteristiche e le funzionalità incluse in ciascun piano potete visitare la pagina Confrontare i piani di sicurezza degli endpoint Microsoft | Microsoft Learn, mentre per un confronto con Microsoft Defender for Business potete visitare la pagina Confrontare le funzionalità di sicurezza nei piani di Microsoft 365 per le piccole e medie imprese | Microsoft Learn

Figura 1: Funzionalità incluse in Microsoft Defender for Endpoint

Figura 2: Funzionalità incluse in Microsoft Defender for Business

Microsoft Defender for Business è incluso in Microsoft 365 Business Premium e può essere installato in 5 dispositivi Windows, MacOS, iOS e Android.

Le funzionalità più importanti sono:

- Threat & vulnerability management

Defender Vulnerability Management offre visibilità degli asset, valutazioni intelligenti e strumenti di correzione predefiniti per dispositivi Windows, macOS, Linux, Android, iOS e di rete. Sfruttando l’intelligence sulle minacce Microsoft, le stime della probabilità di violazione, i contesti aziendali e le valutazioni dei dispositivi, Defender Vulnerability Management assegna rapidamente e continuamente priorità alle principali vulnerabilità degli asset più critici e fornisce raccomandazioni sulla sicurezza per mitigare i rischi. - Attack surface reduction Il set di funzionalità per la riduzione della superficie di attacco fornisce la prima linea di difesa nello stack. Garantendo la configurazione corretta delle impostazioni e l’applicazione delle tecniche di mitigazione, le funzionalità resistono agli attacchi e allo sfruttamento. Questo set di funzionalità include anche protezione di rete e protezione Web, che regolano l’accesso a indirizzi IP, domini e URL dannosi.

- Next-generation protection Per rafforzare ulteriormente il perimetro di sicurezza della rete, Microsoft Defender per endpoint usa la protezione di ultima generazione progettata per individuare tutti i tipi di minacce emergenti.

- Endpoint detection and response Le funzionalità di rilevamento e risposta dagli endpoint vengono messe in atto per rilevare, analizzare e rispondere alle minacce avanzate che potrebbero aver superato i primi due pilastri della sicurezza. La rilevazione avanzata offre uno strumento di ricerca delle minacce basato su query che consente di individuare in modo proattivo le violazioni e di creare rilevamenti personalizzati.

- Automated investigation and remediation Oltre alla possibilità di rispondere rapidamente agli attacchi avanzati, Microsoft Defender per endpoint offre funzionalità di analisi e correzione automatiche che consentono di ridurre il volume di avvisi in pochi minuti su larga scala.

Il lavoro di Microsoft negli ultimi anni per proteggere le aziende è stato davvero notevole. Da diversi anni Microsoft viene premiata da Gartner come leader per la Endpoint Protection. Trovate maggiori informazioni alla pagina Gartner names Microsoft a Leader in the 2021 Endpoint Protection Platforms Magic Quadrant – Microsoft Security Blog

Figura 3: Endpoint Protection Platforms (EPP) Magic Quadrant by Gartner

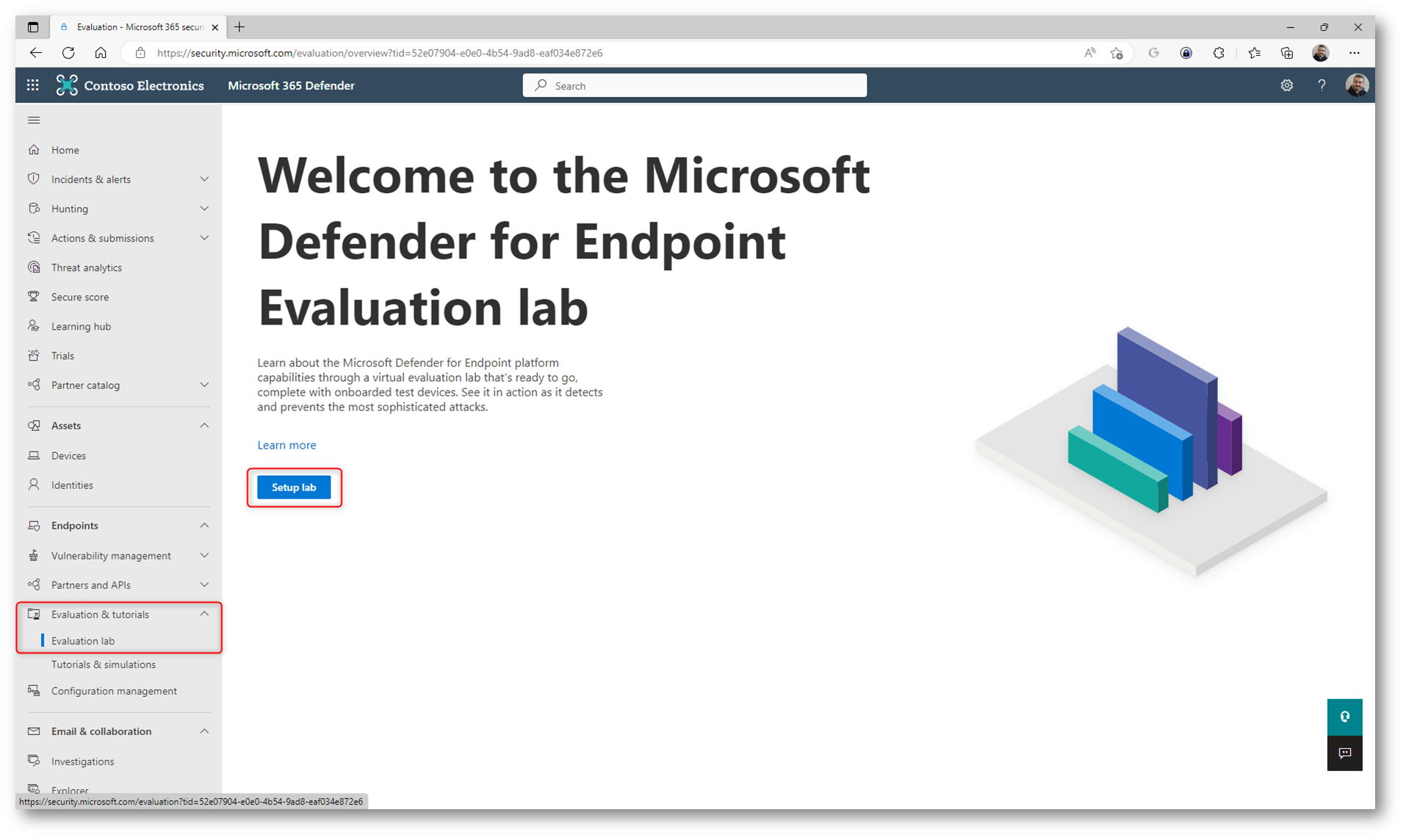

Per poter testare le funzionalità di Microsoft Defender for Endpoint e Microsoft Defender for Business è possibile utilizzare un laboratorio messo a disposizione da Microsoft. In questo laboratorio potremo creare delle macchine virtuali ed utilizzarle per testare le funzionalità della soluzione.

Eseguire una valutazione completa del prodotto di sicurezza può essere un processo complesso che richiede una configurazione complessa dell’ambiente e del dispositivo prima che sia effettivamente possibile eseguire una simulazione di attacco end-to-end. Il lab di valutazione di Microsoft Defender for Endpoint è progettato per eliminare le complessità della configurazione del dispositivo e dell’ambiente in modo che sia possibile concentrarsi sulla valutazione delle funzionalità della piattaforma, sull’esecuzione di simulazioni e sulla visualizzazione delle funzionalità di prevenzione, rilevamento e correzione delle minacce.

Per poter creare un nuovo laboratorio di valutazione di Microsoft Defender for Endpoint e Microsoft Defender for Business è sufficiente collegarsi alla pagina https://security.microsoft.com/ e da Evaluation & tutorials > Evaluation lab selezionare Setup lab.

Figura 4: Creazione di un laboratorio di valutazione di Microsoft Defender for Endpoint

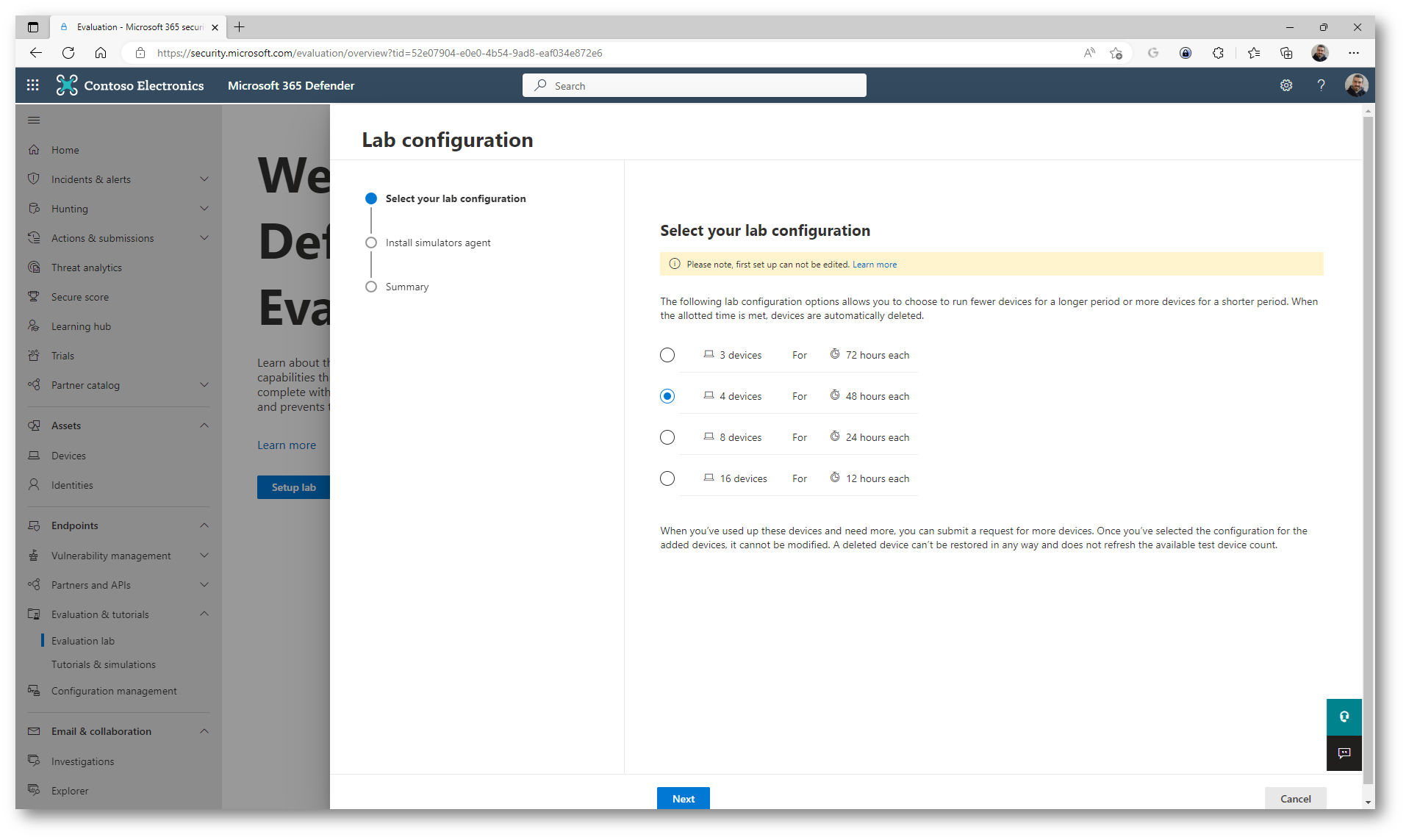

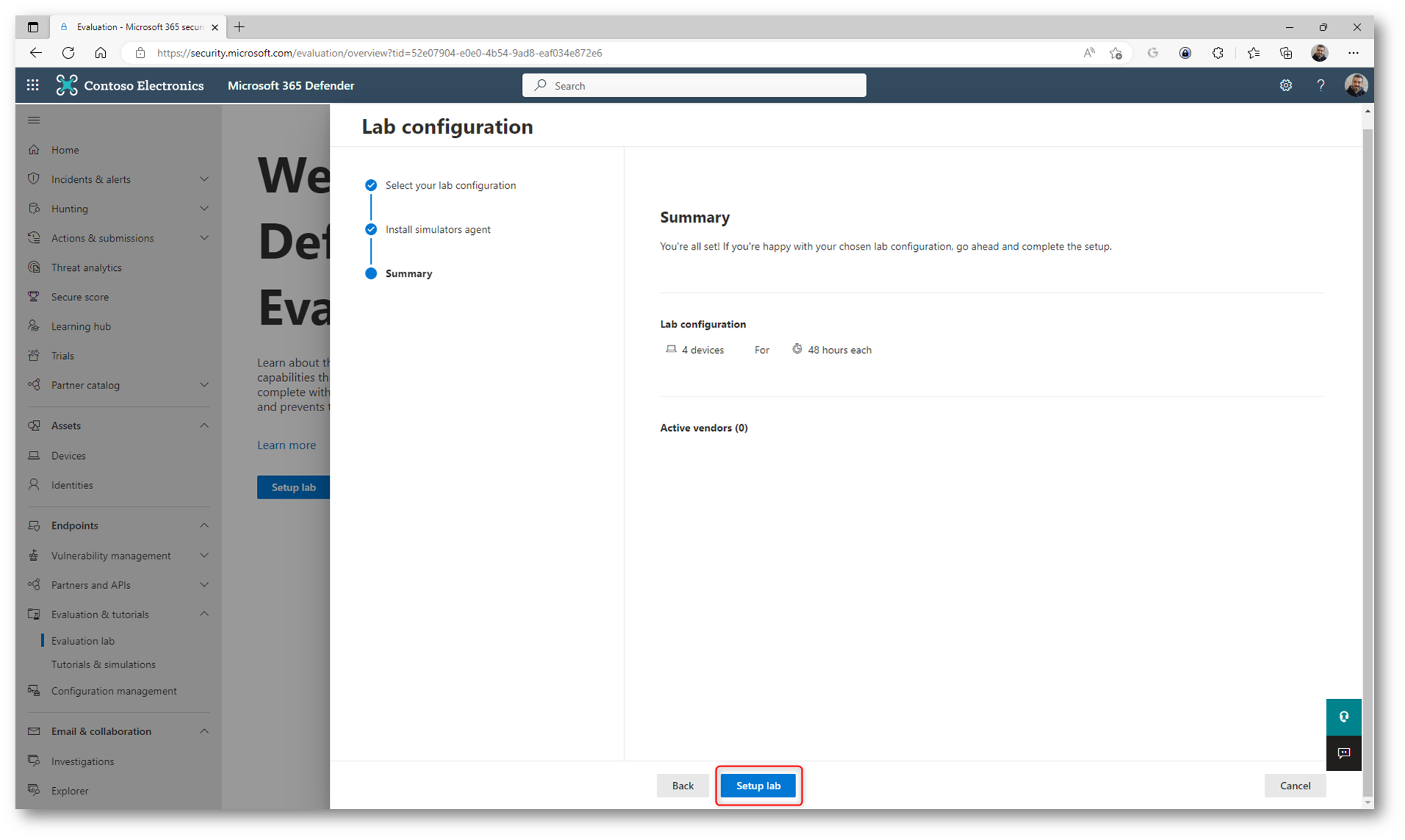

A seconda delle esigenze di valutazione, è possibile scegliere di configurare un ambiente con meno dispositivi per un periodo più lungo o più dispositivi per un periodo più breve. Al momento sono disponibili 4 combinazioni di numero di macchine virtuali e relativa durata. Selezionare la configurazione del lab preferita, quindi selezionare Next. Io ho scelto di utilizzare 4 dispositivi e di tenerli accessi per 48 ore ciascuno.

Figura 5: Scelta della configurazione del lab di valutazione e numero delle macchine virtuali da utilizzare

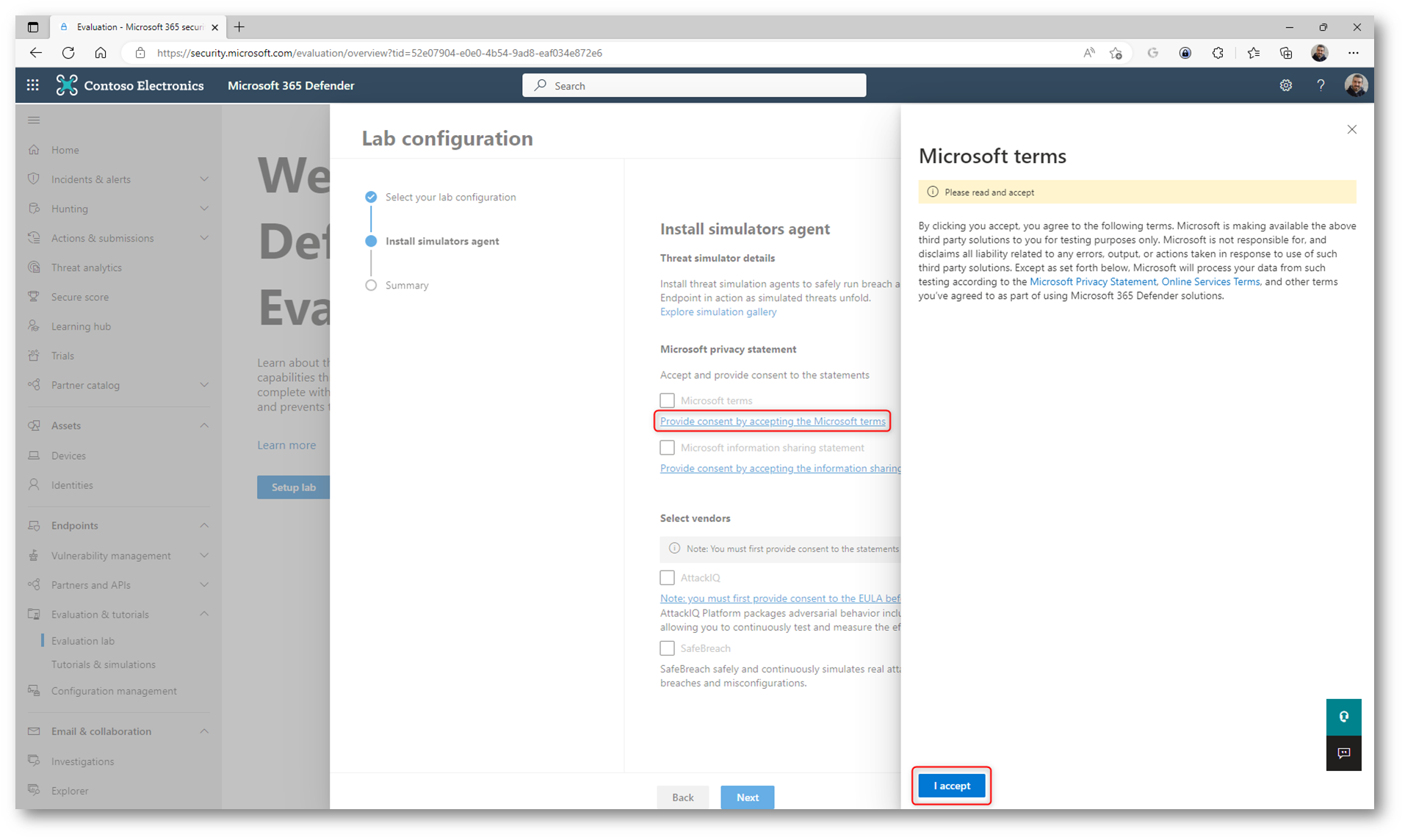

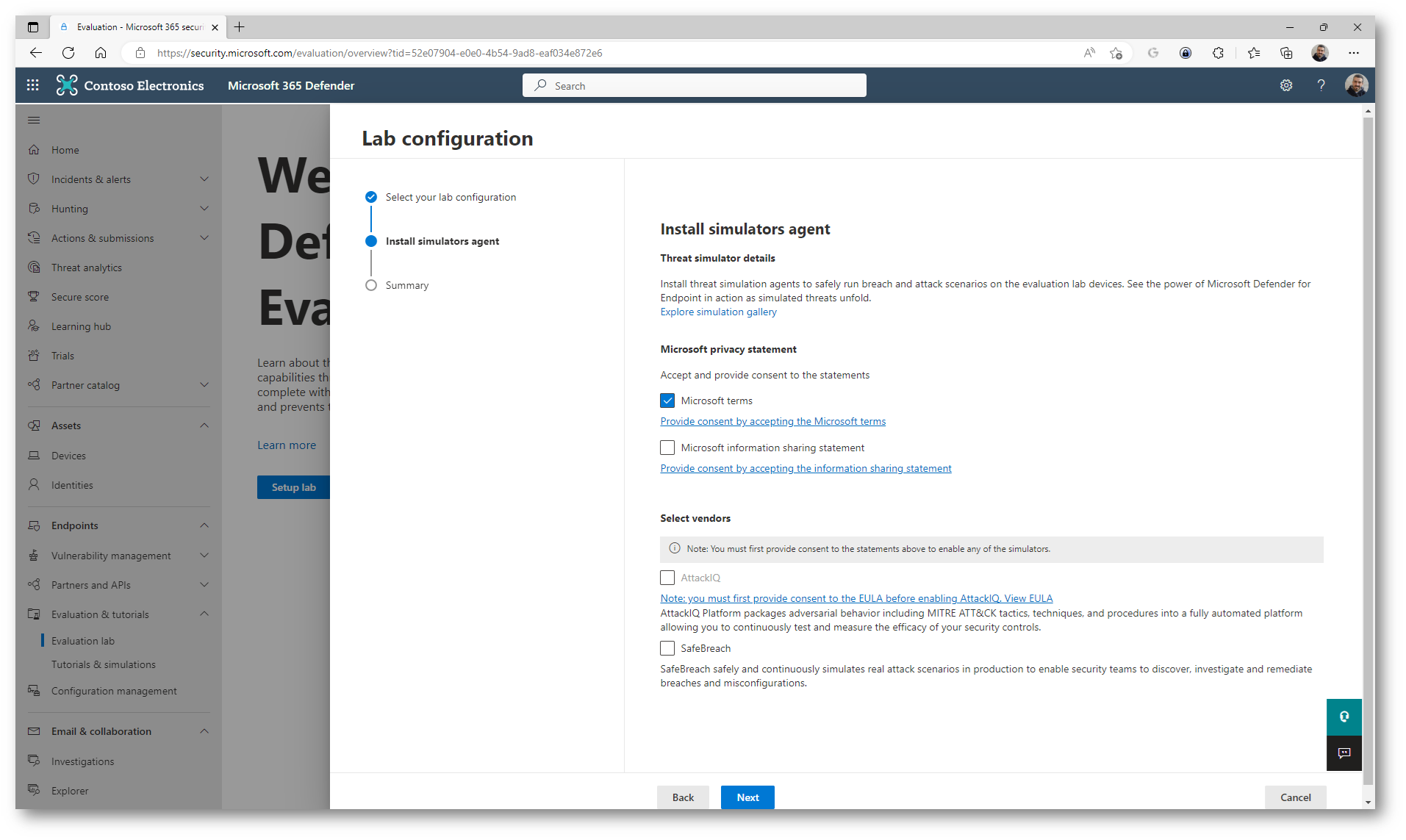

È possibile scegliere di installare nel lab i simulatori di minacce. Selezionate l’agente di simulazione delle minacce che volete usare e immettete i dettagli richiesti. È anche possibile scegliere di installare i simulatori di minacce in un secondo momento. Se si sceglie di installare gli agenti di simulazione delle minacce durante la configurazione del lab, si potrà usufruire del vantaggio di installarli facilmente nei dispositivi aggiunti.

Importante: È prima di tutto necessario accettare e fornire il consenso ai termini e alle istruzioni di condivisione delle informazioni.

Figura 6: Accettazione e fornitura del consenso ai termini e alle istruzioni di condivisione delle informazioni

Figura 7: Scelta degli agenti di simulazione delle minacce

Figura 8. Completamento del setup del laboratorio

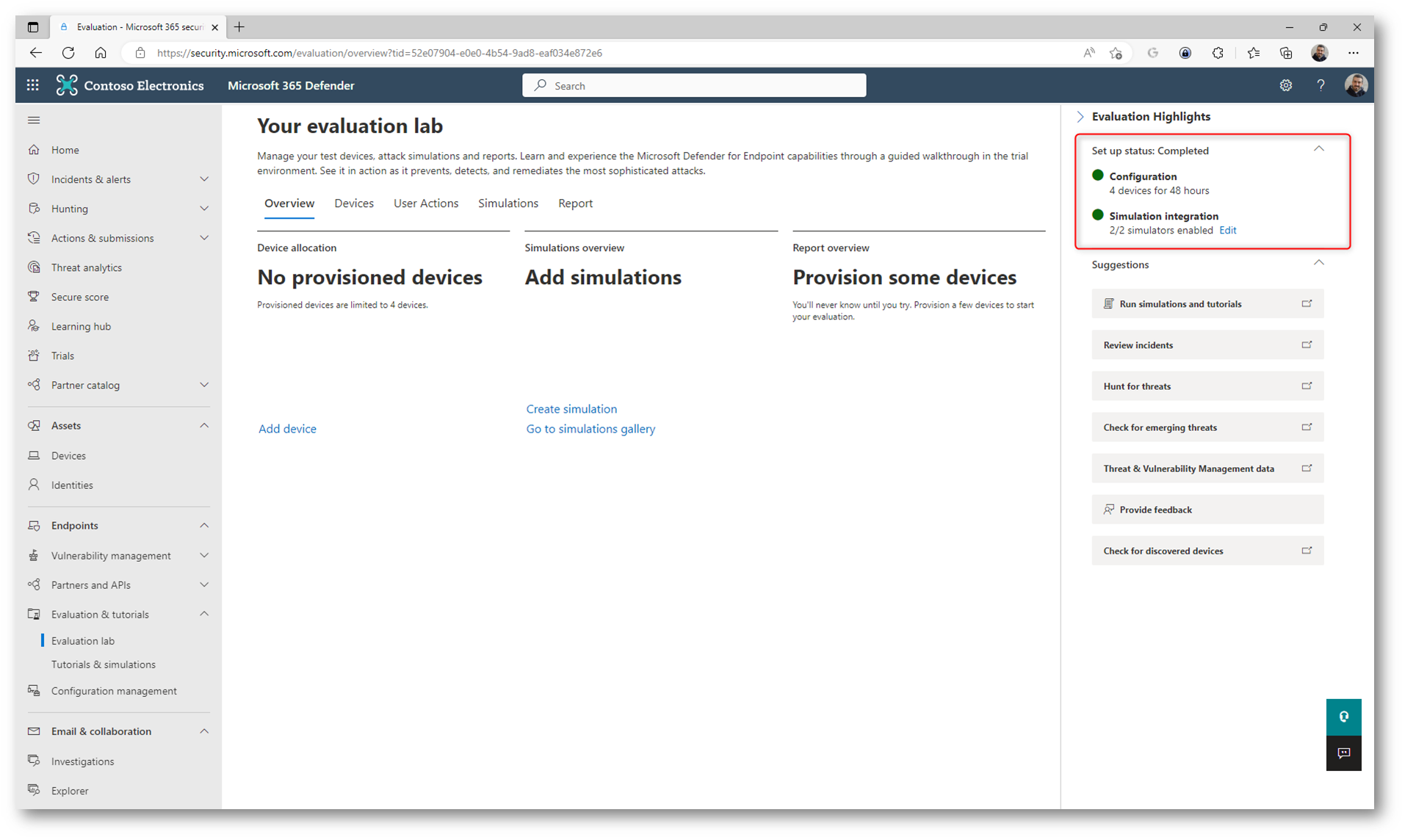

Figura 9: Scheda Overview del laboratorio di valutazione

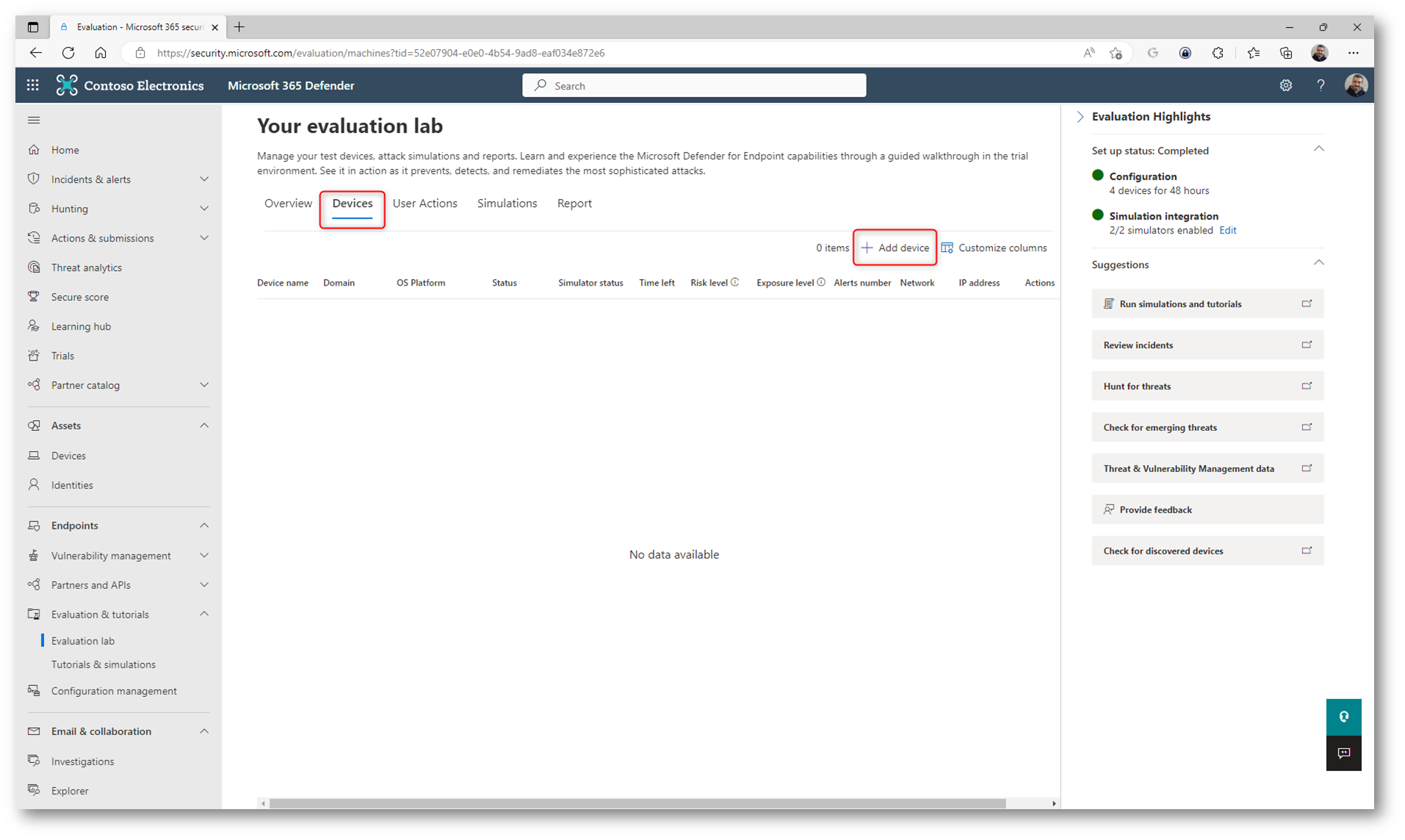

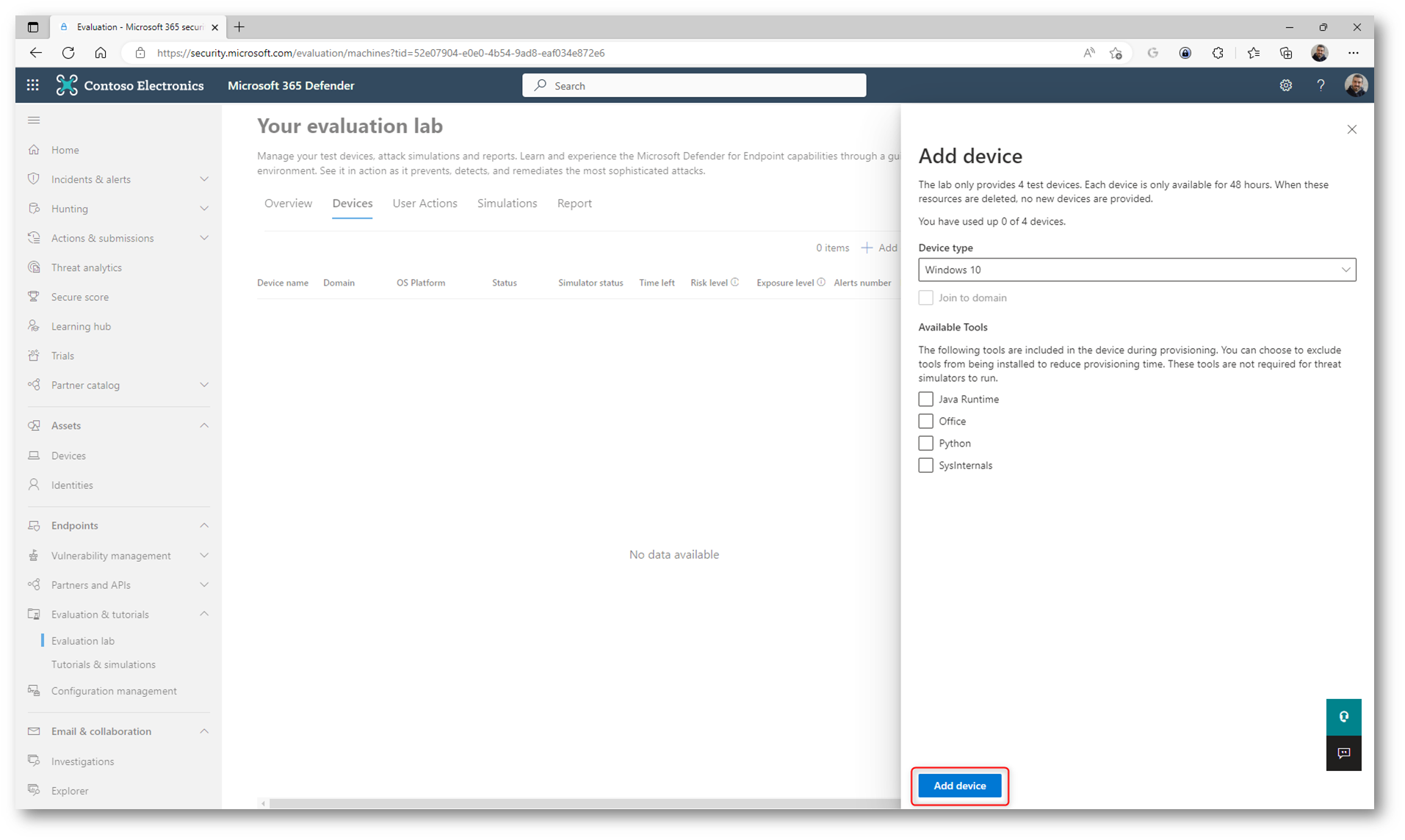

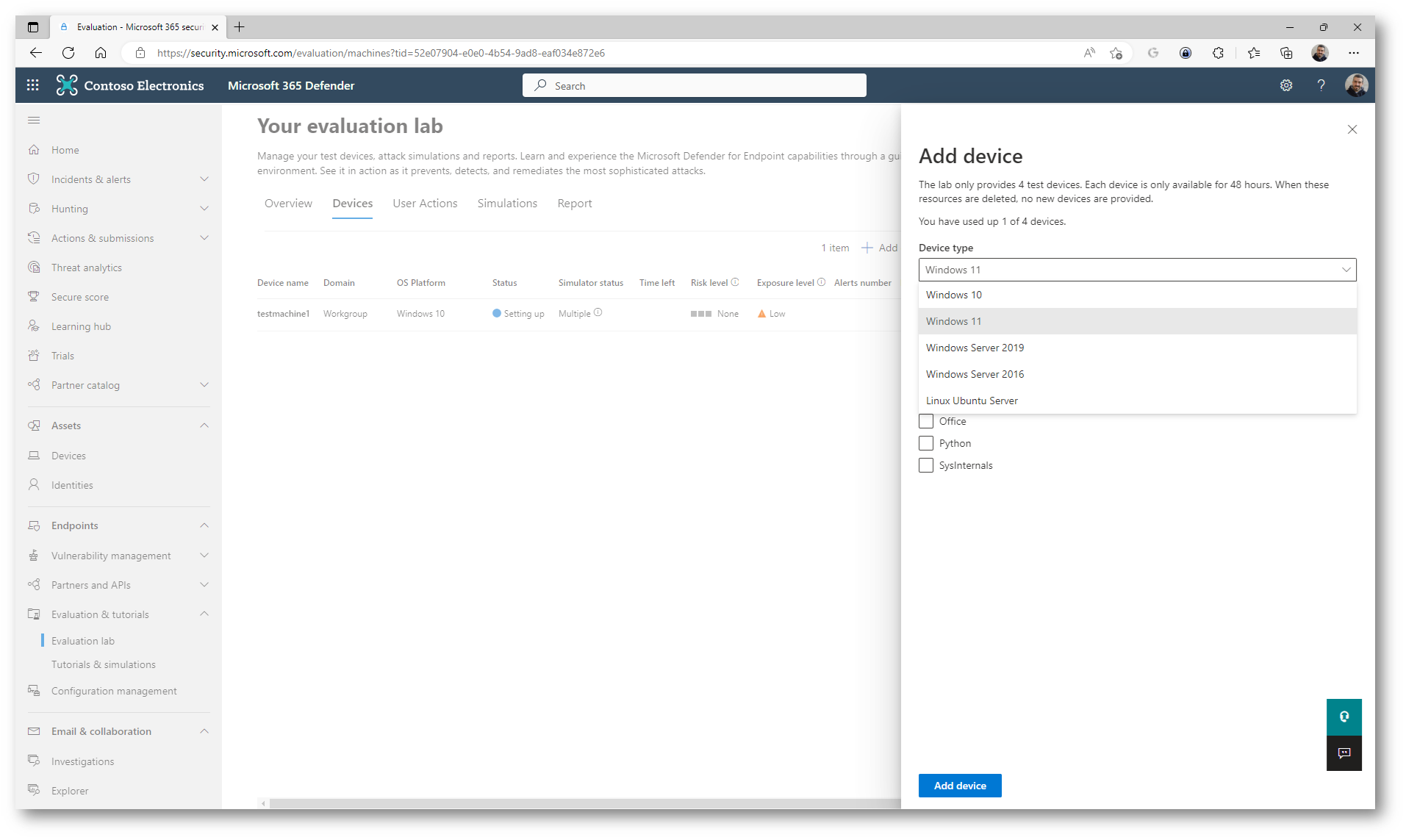

Al termine del processo di installazione del lab, è possibile aggiungere dispositivi ed eseguire simulazioni. È possibile aggiungere dispositivi Windows 10, Windows 11, Windows Server 2019, Windows Server 2016 e Linux (Ubuntu) pre-configurati per avere le versioni più recenti del sistema operativo e i componenti di sicurezza corretti, nonché Office 2019 Standard installato, oltre ad altre app come Java, Python e SysIntenals.

L’onboarding del dispositivo nel tenant verrà eseguito automaticamente con i componenti di sicurezza di Windows consigliati attivati e in modalità di controllo, senza che sia necessario alcun intervento da parte dell’utente.

Figura 10: Aggiunta di un nuovo dispositivo al laboratorio

Figura 11: Scelta della versione del sistema operativo del dispositivo

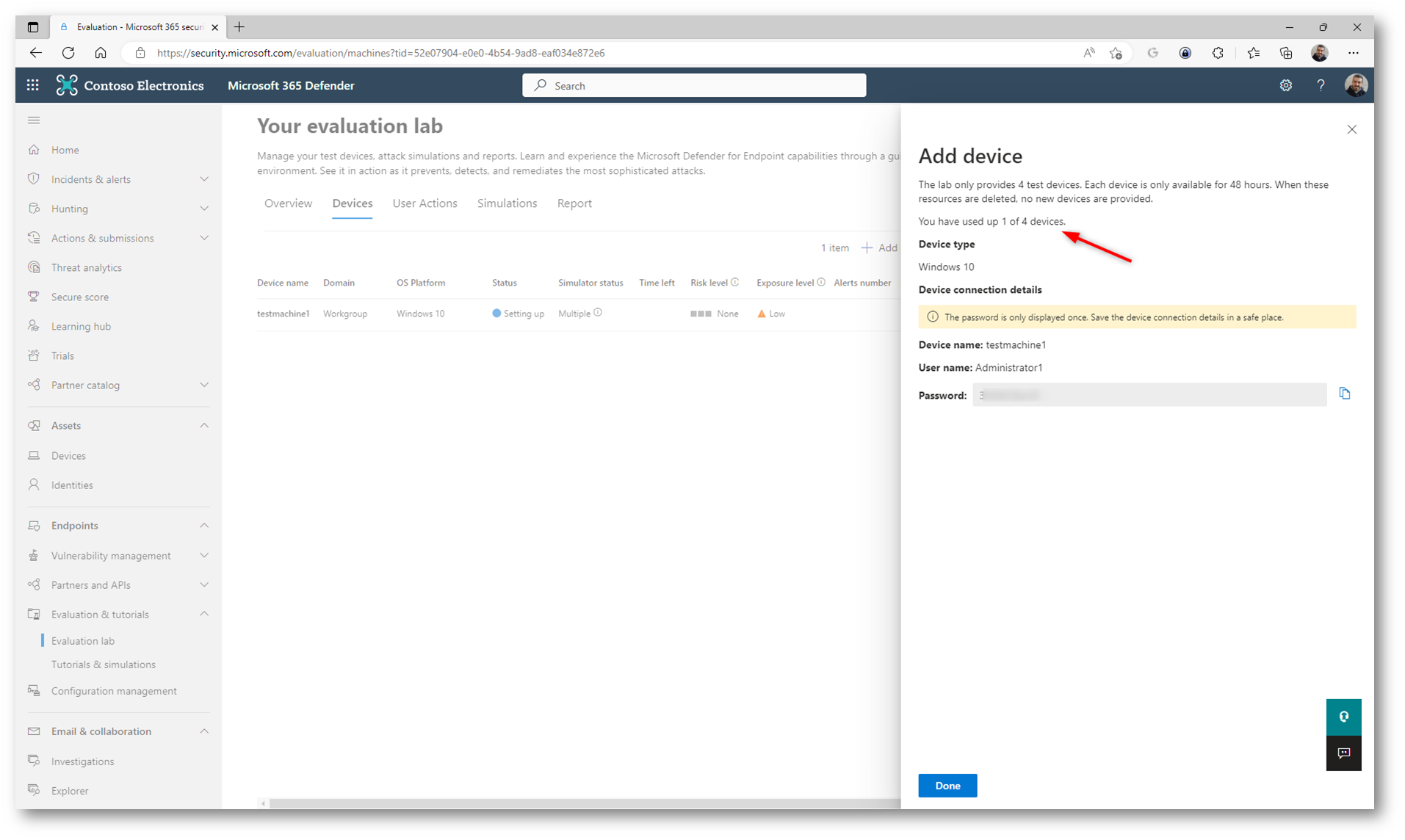

Nota: La password viene visualizzata una sola volta. Assicurarsi di salvarla per potersi collegare successivamente. In ogni caso, se la dimenticate, sarà sempre possibile resettarla.

Figura 12: Informazioni per il login al dispositivo

Nei dispositivi di test saranno preconfigurati i seguenti componenti di sicurezza:

- Attack surface reduction

- Block at first sight

- Controlled folder access

- Exploit protection

- Network protection

- Potentially unwanted application detection

- Cloud-delivered protection

- Microsoft Defender SmartScreen

Aggiungete gli altri dispositivi che ritenete opportuno, fino al massimo consentito dalla configurazione del laboratorio che avete scelto prima.

Figura 13: Aggiunta di ulteriori dispositivi al laboratorio

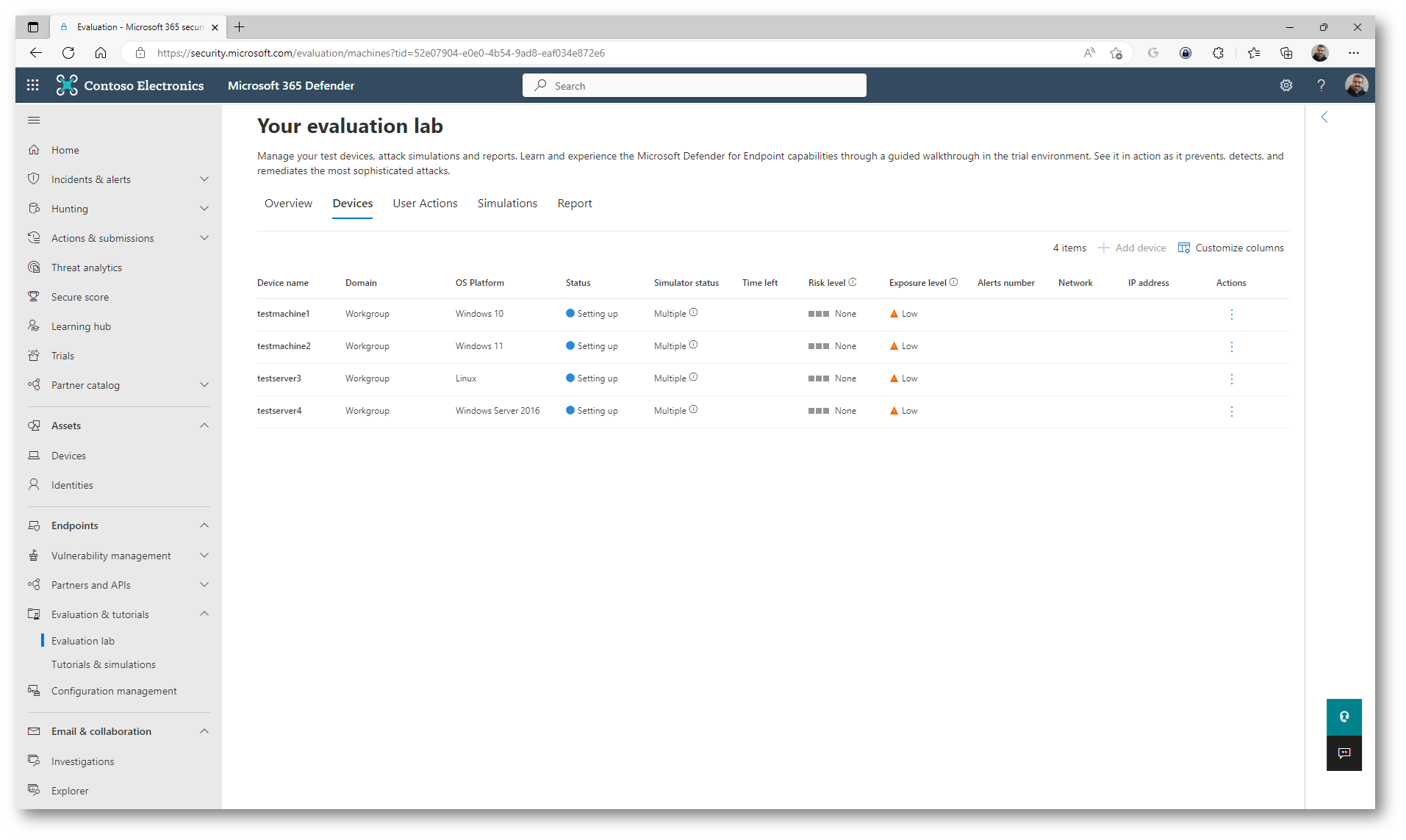

Io ho aggiunto 4 dispositivi e ho scelto versioni diverse dei sistemi operativi per valutare il comportamento di Microsoft Defender for Endpoint/Business nelle diverse versioni.

Figura 14: Configurazione dei dispositivi in corso

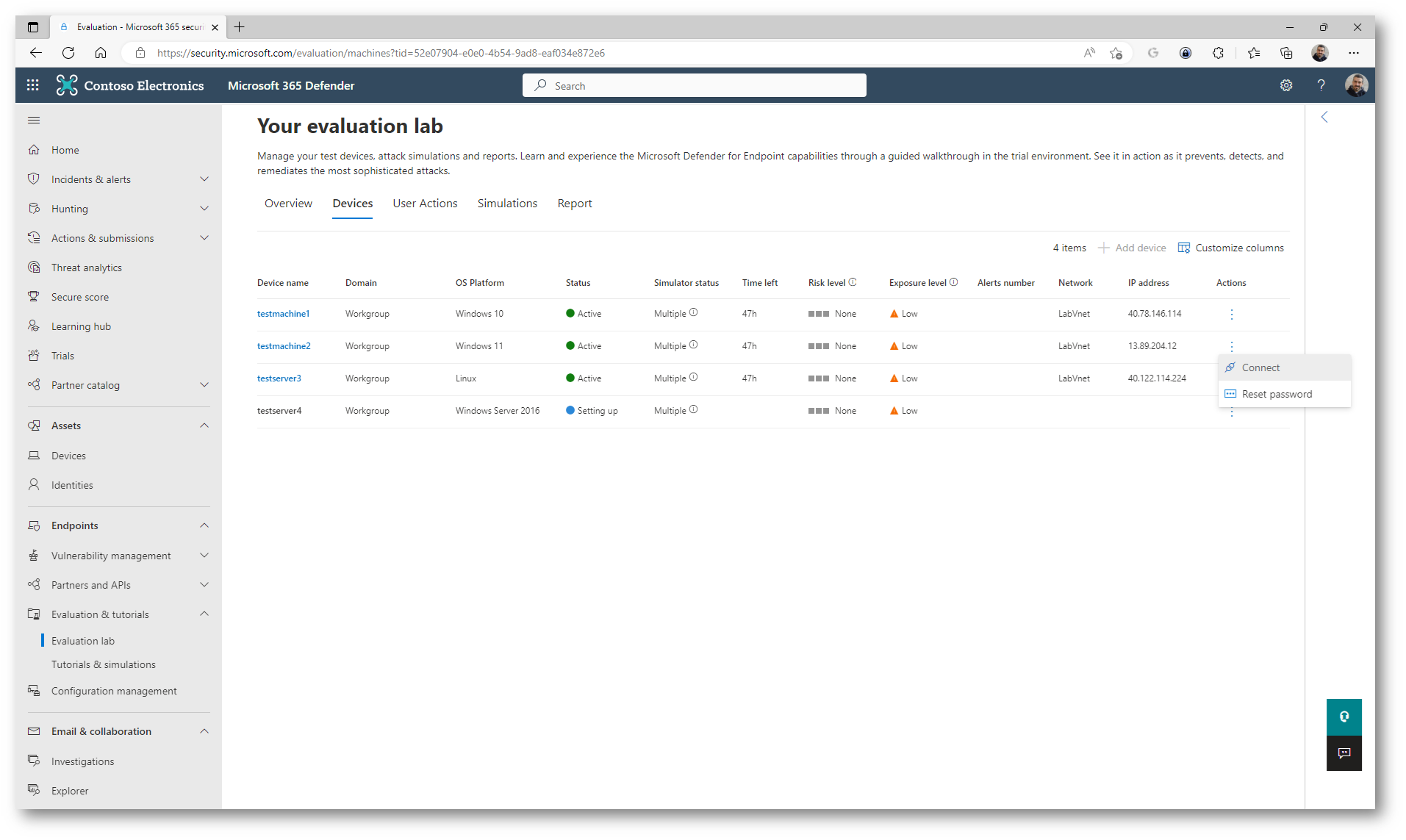

L’operazione di configurazione dei dispositivi può richiedere fino a circa 30 minuti. Quando il dispositivo sarà pronto il suo stato sarà Active e sarà possibile collegarsi alla VM del laboratorio.

Figura 15: Creazione dei dispositivi completata

Io ho deciso di collegarmi ad una VM del laboratorio con Windows 11. Cliccando sulla VM si può scaricare il file RDP per la connessione. Per i dispositivi Linux è necessario usare un client SSH locale e il comando fornito nel portale di Microsoft 365 Defender.

Figura 16: Connessione alla VM del laboratorio utilizzando il Desktop remoto

Scenari del simulatore di minacce

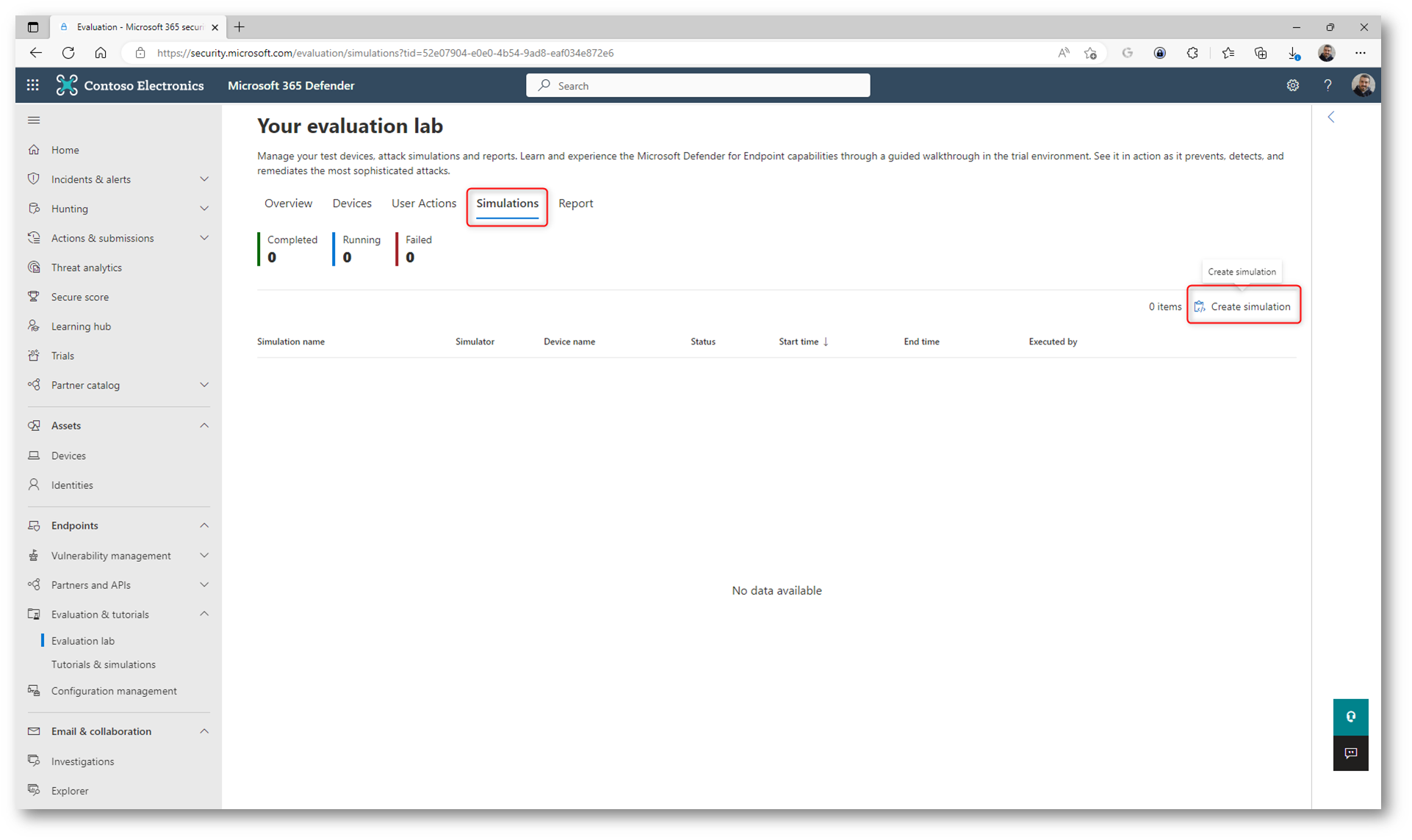

Se si è scelto di installare uno dei simulatori di minacce supportati durante l’installazione del lab, è possibile eseguire le simulazioni predefinite nei dispositivi del lab di valutazione.

L’esecuzione di simulazioni di minacce tramite piattaforme di terze parti è un buon modo per valutare le funzionalità di Microsoft Defender for Endpoint entro i limiti di un ambiente lab.

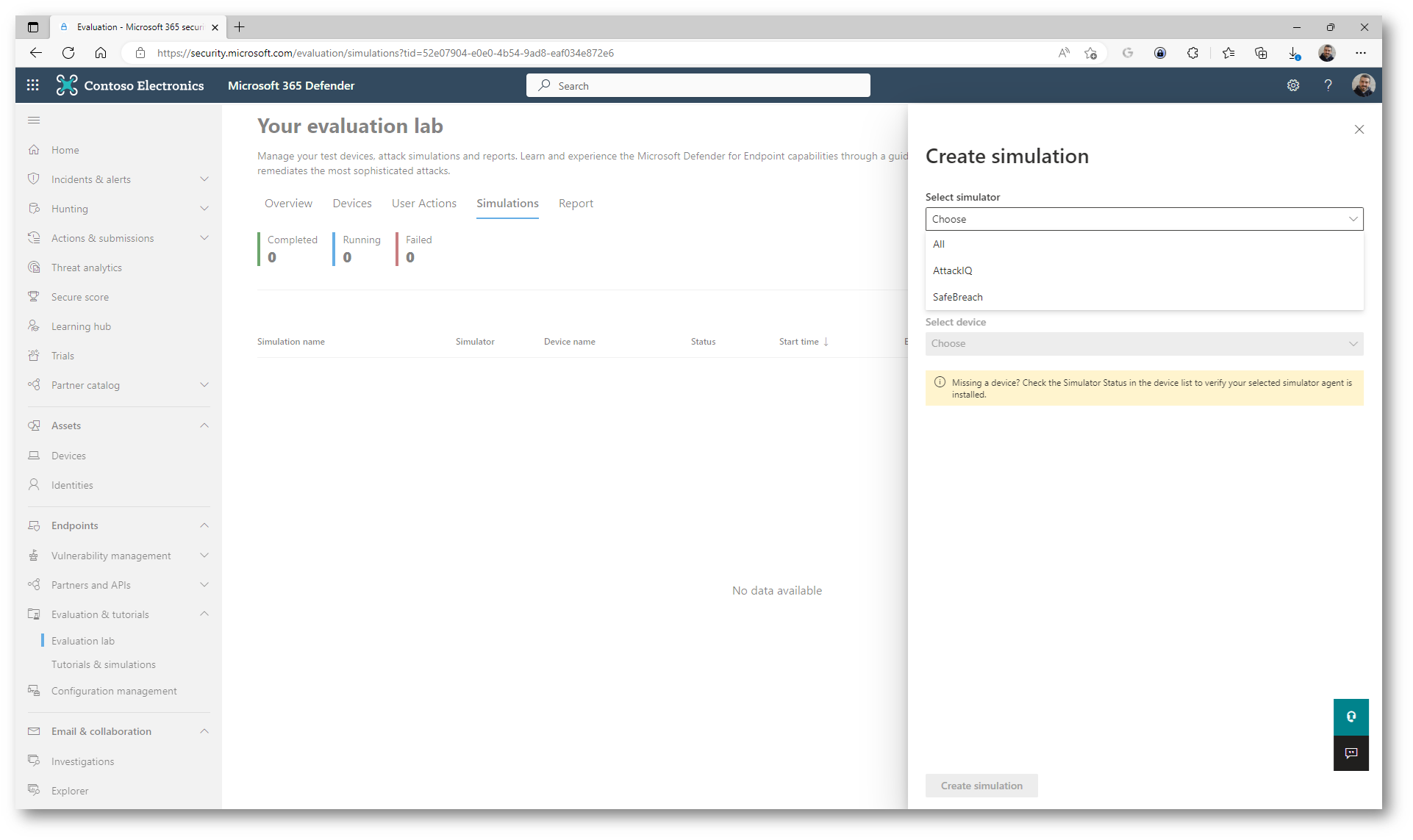

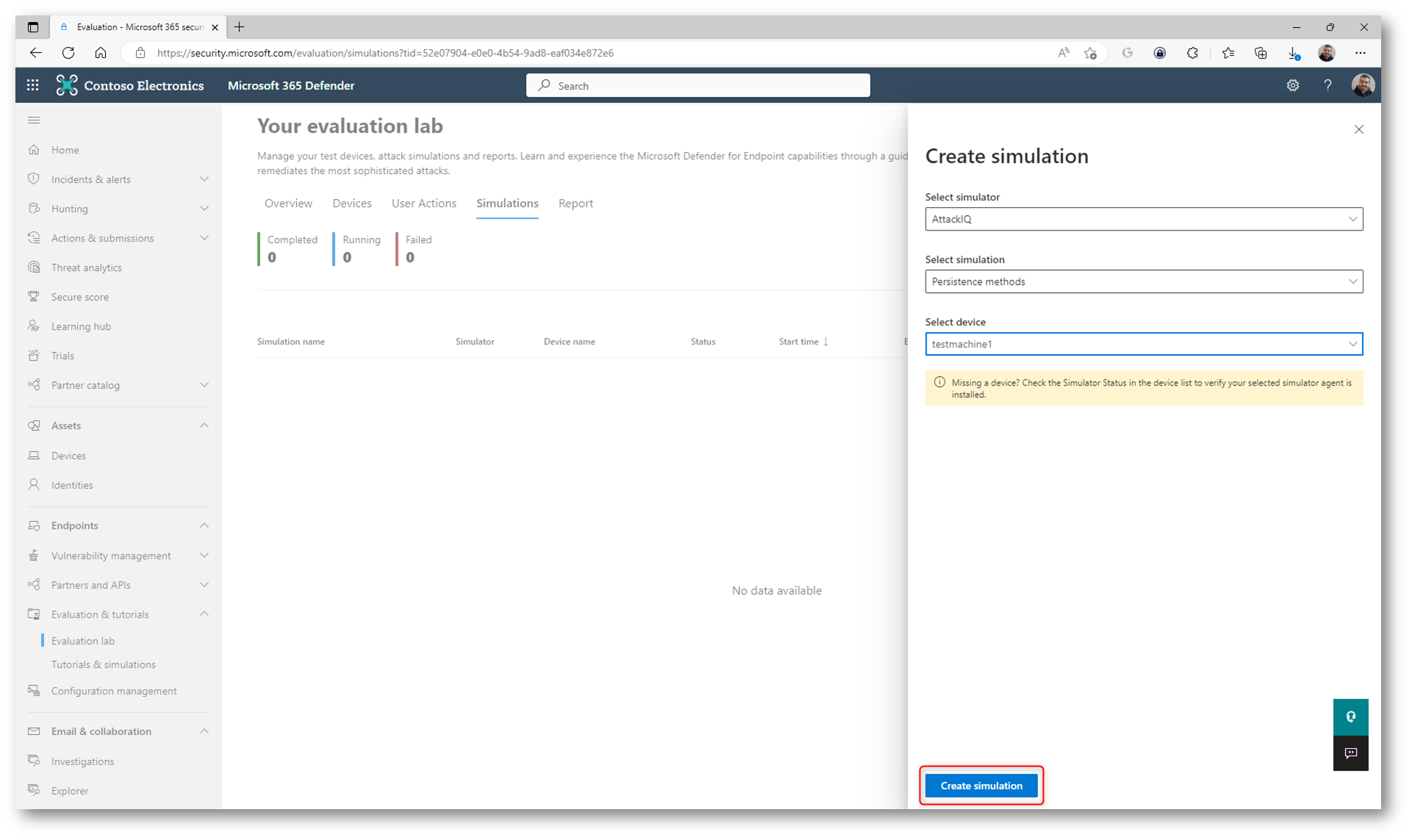

Dal portale di Microsoft 365 Defender selezionate la scheda Simulations del laboratorio di valutazione e create una nuova simulazione scegliendola tra quelle che avete deciso di installare al momento della creazione del laboratorio.

Figura 17: Creazione di una nuova simulazione nel laboratorio di valutazione

Figura 18: Scelta della simulazione da utilizzare in base a quelle installate precedentemente

Figura 19: Creazione della simulazione

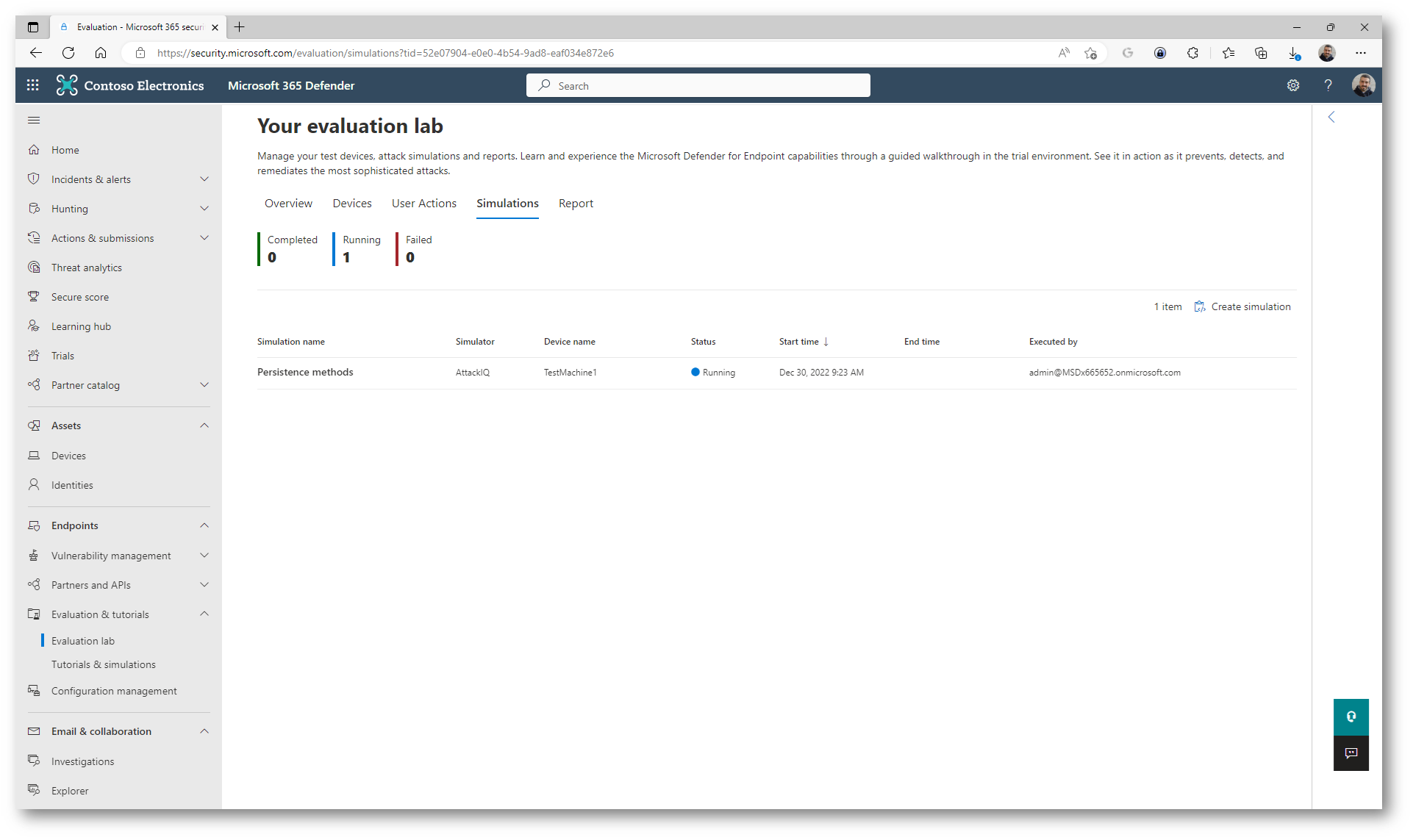

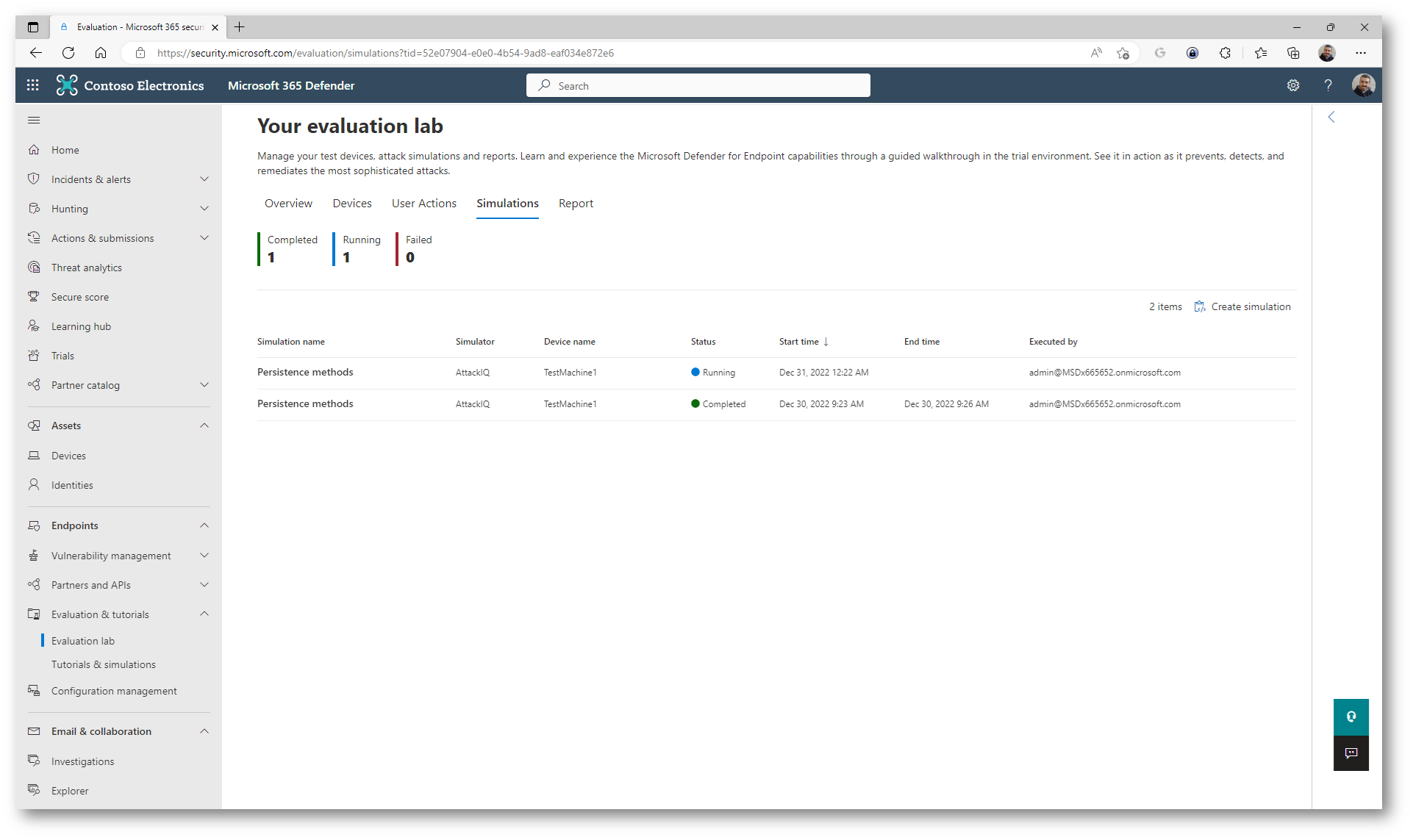

Figura 20: Simulazione in esecuzione

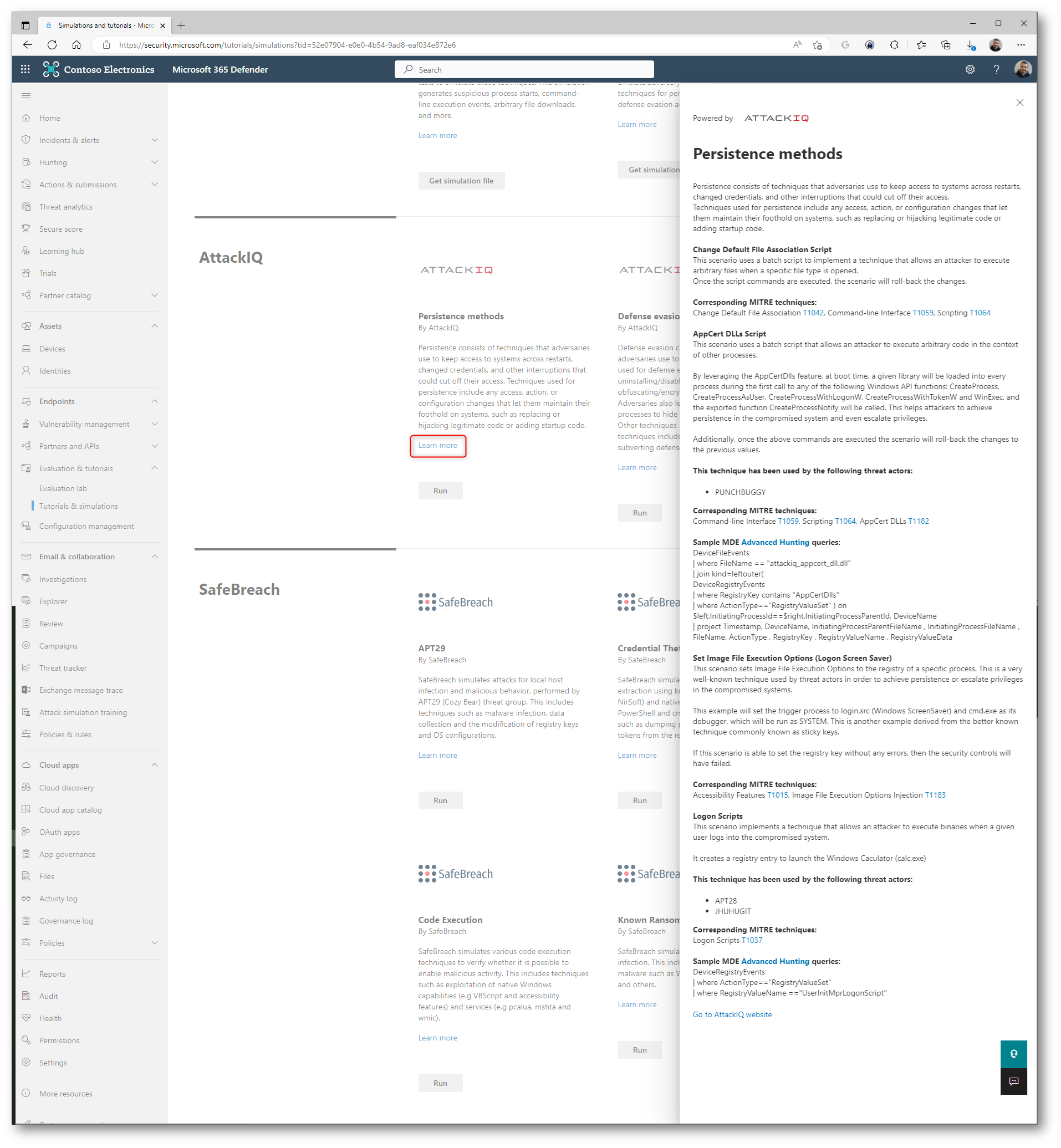

Microsoft Defender for Endpoint ha collaborato con varie piattaforme di simulazione delle minacce per offrire un accesso pratico per testare le funzionalità della piattaforma direttamente dall’interno del portale.

Le simulazioni sono disponibili nel nodo Tutorials and simulations. Ogni simulazione include una descrizione approfondita dello scenario di attacco e riferimenti, ad esempio le tecniche di attacco MITRE usate e le query di ricerca avanzate eseguite.

Figura 21: Simulazioni disponibili nella gallery

Figura 22: Simulazioni in esecuzione e simulazioni eseguite

Nel giro di qualche minuto sarà visibile nella scheda Incidents della console di Microsoft 365 Defender che sulla macchina che abbiamo scelto di utilizzare per la simulazione è avvenuto l’attacco che abbiamo scelto di utilizzare.

Figura 23: Incident dell’attacco che è stato simulato

A questo punto possiamo iniziare l’investigazione, di cui parlerò nel seguito di questa guida.

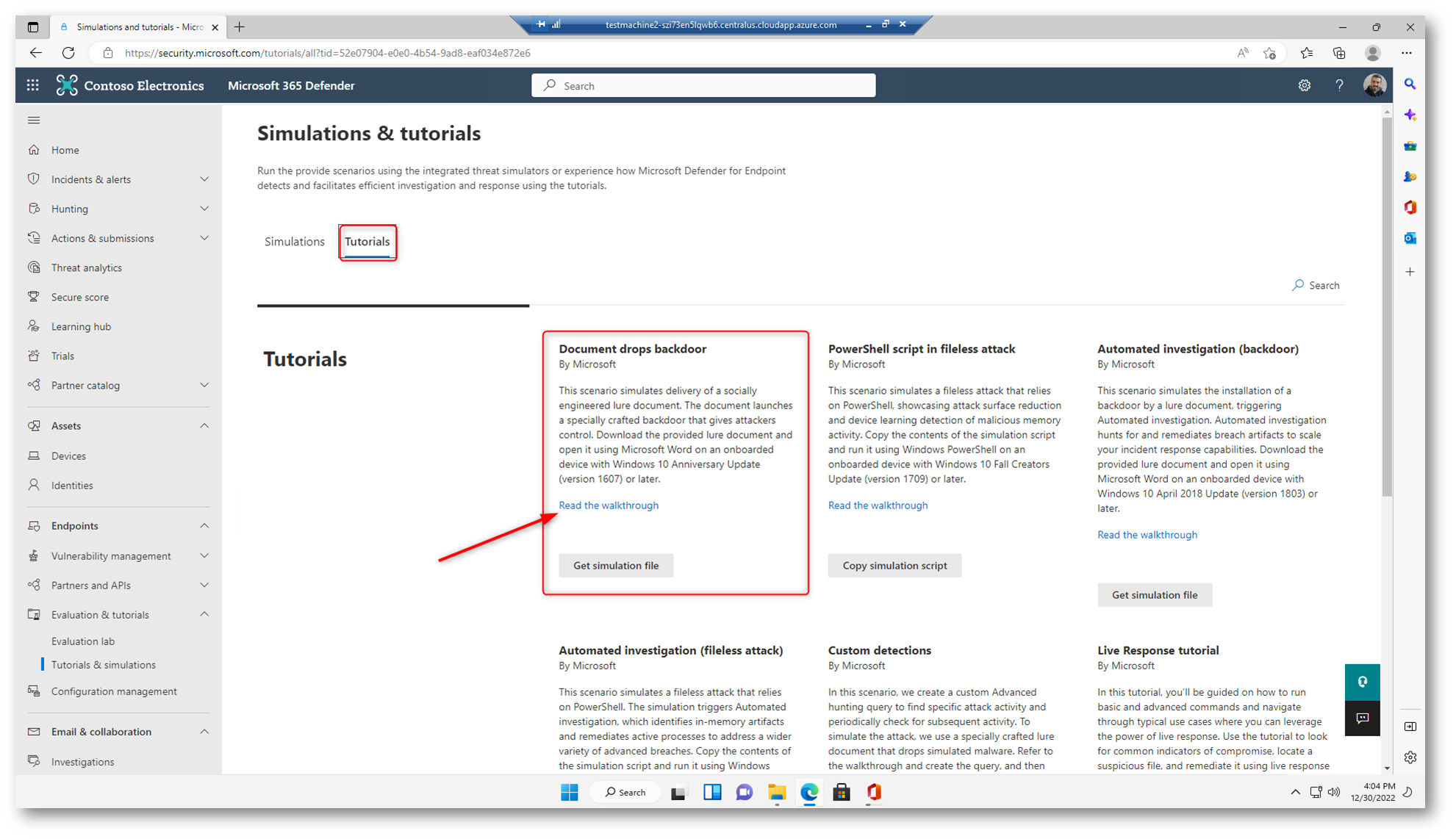

Scenari di attacco fai-da-te

È possibile simulare scenari di attacco usando script sicuri, documentati e facili da usare. Questi scenari riflettono le funzionalità di Defender per endpoint e illustrano l’esperienza di analisi.

Gli scenari sono disponibili nel nodo Simulations & tutorials nella scheda Tutorials.

Io ho scelto di utilizzare lo scenario Document drops backdoor. Questo scenario simula la consegna di un documento socialmente ingegnerizzato. Il documento avvia una backdoor appositamente predisposta che offre il controllo agli aggressori.

Gli attacchi che introducono malware basati su file utilizzando e-mail di ingegneria sociale sono abbastanza comuni. I destinatari vengono indotti con l’inganno a lanciare una backdoor che offre agli aggressori il controllo su quello che diventa un dispositivo compromesso.

Questo scenario simula gli attacchi che vengono lanciati utilizzando un documento esca di ingegneria sociale in un’e-mail di spear-phishing. L’esca è progettata per garantire che il destinatario non sospetti nulla e apra inconsapevolmente il documento. Il documento, tuttavia, è armato con un codice macro creato che rilascia silenziosamente e carica un file eseguibile sul dispositivo. Sebbene questa simulazione utilizzi un documento che rilascia un eseguibile benigno, l’eseguibile si comporta come se fosse una backdoor che tenta di ottenere la persistenza: scrive in una chiave Run del registro e crea un’attività pianificata, entrambi comunemente noti come punti di estensibilità con avvio automatico (auto-start extensibility points o ASEP) . La simulazione dell’attacco termina quando vengono creati gli ASEP. Nel mondo reale, tuttavia, l’attaccante dovrebbe utilizzare la backdoor impiantata per eseguire altre azioni all’interno della rete compromessa, come spostarsi lateralmente su altri dispositivi, raccogliere credenziali per ottenere privilegi ed esfiltrare i dati rubati.

Figura 24: Scelta dello scenario Fai da te

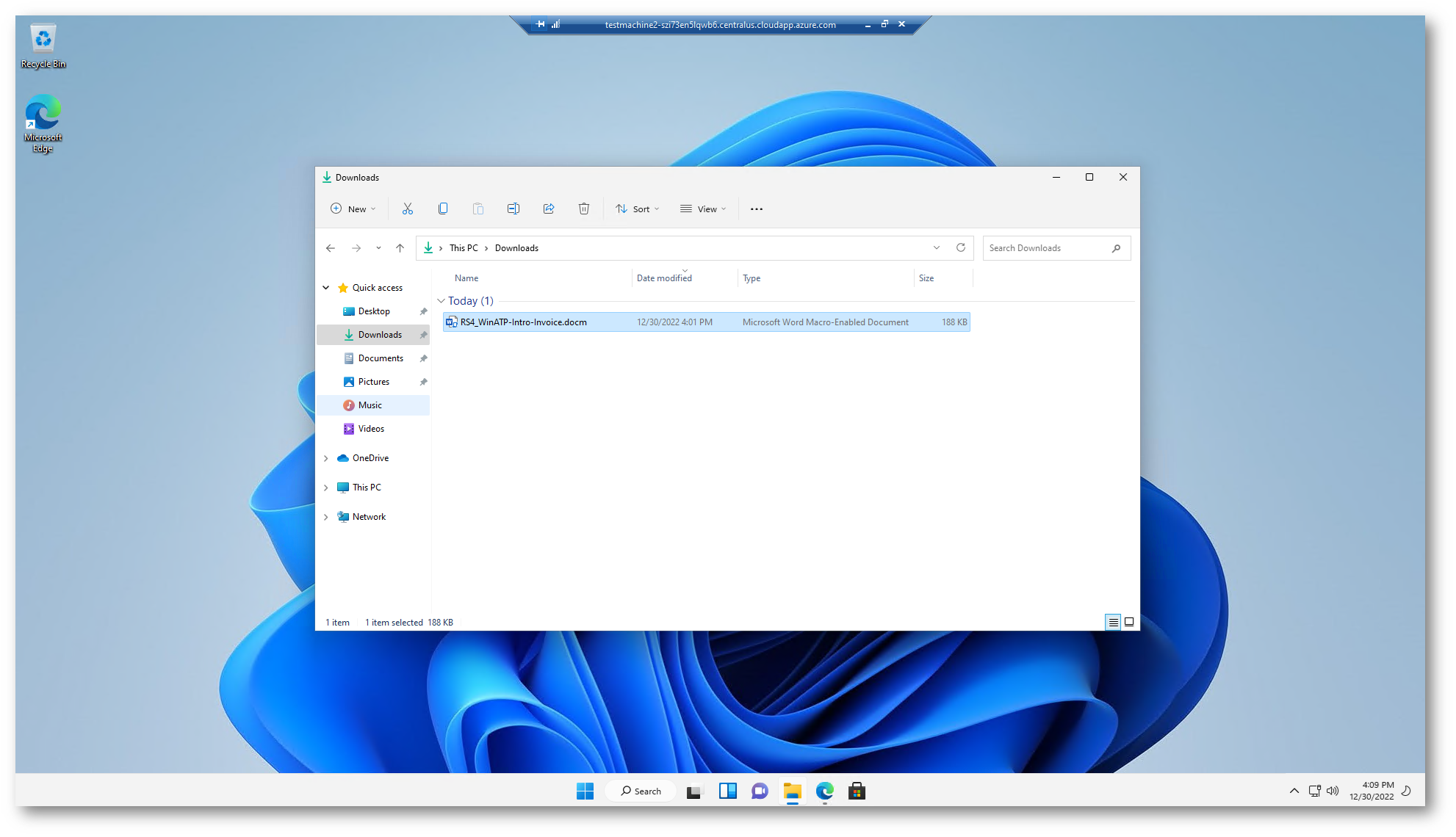

All’interno della macchina Windows 11 a cui mi sono connesso in desktop remoto ho provveduto a scaricare il file da utilizzare nello scenario.

Figura 25: Download del file da utilizzare nello scenario

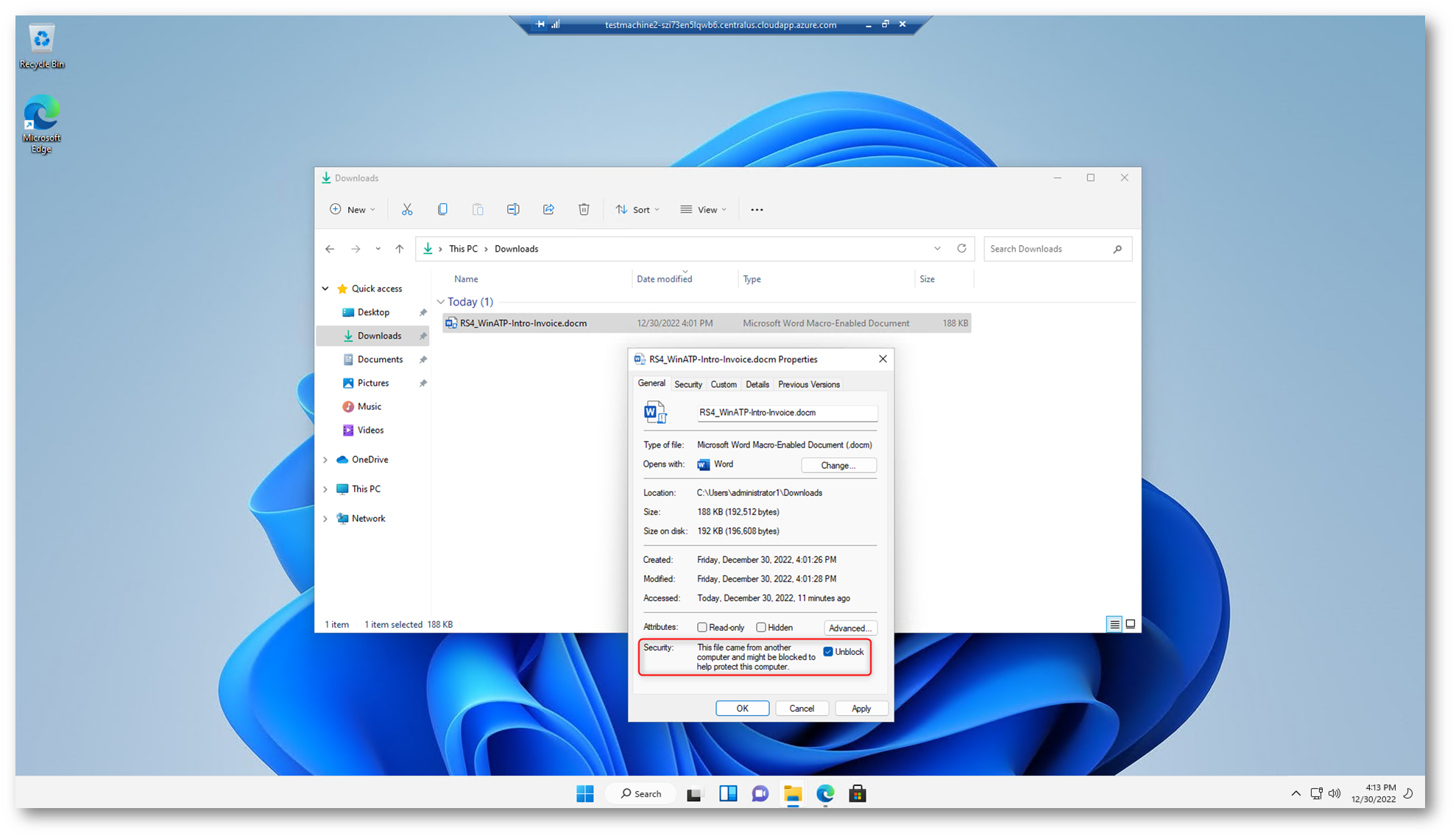

Dalle proprietà del file provvedete a sbloccare la sicurezza facendo clic su Unblock.

Figura 26: rimozione del blocco di sicurezza del file

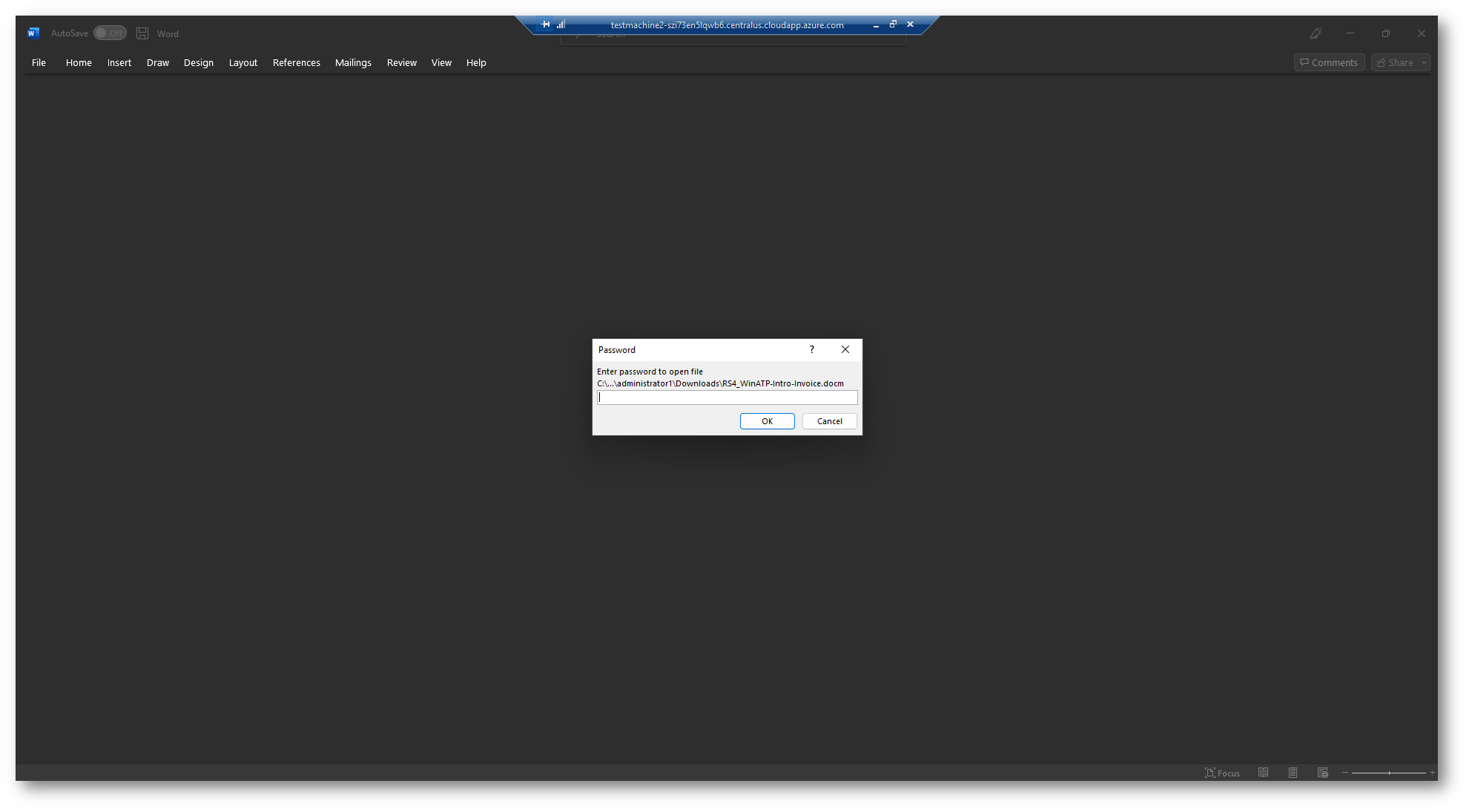

A questo punto lanciate il file e accedete utilizzando la password WDATP!diy#

Figura 27: L’apertura del documento richiede l’inserimento di una password

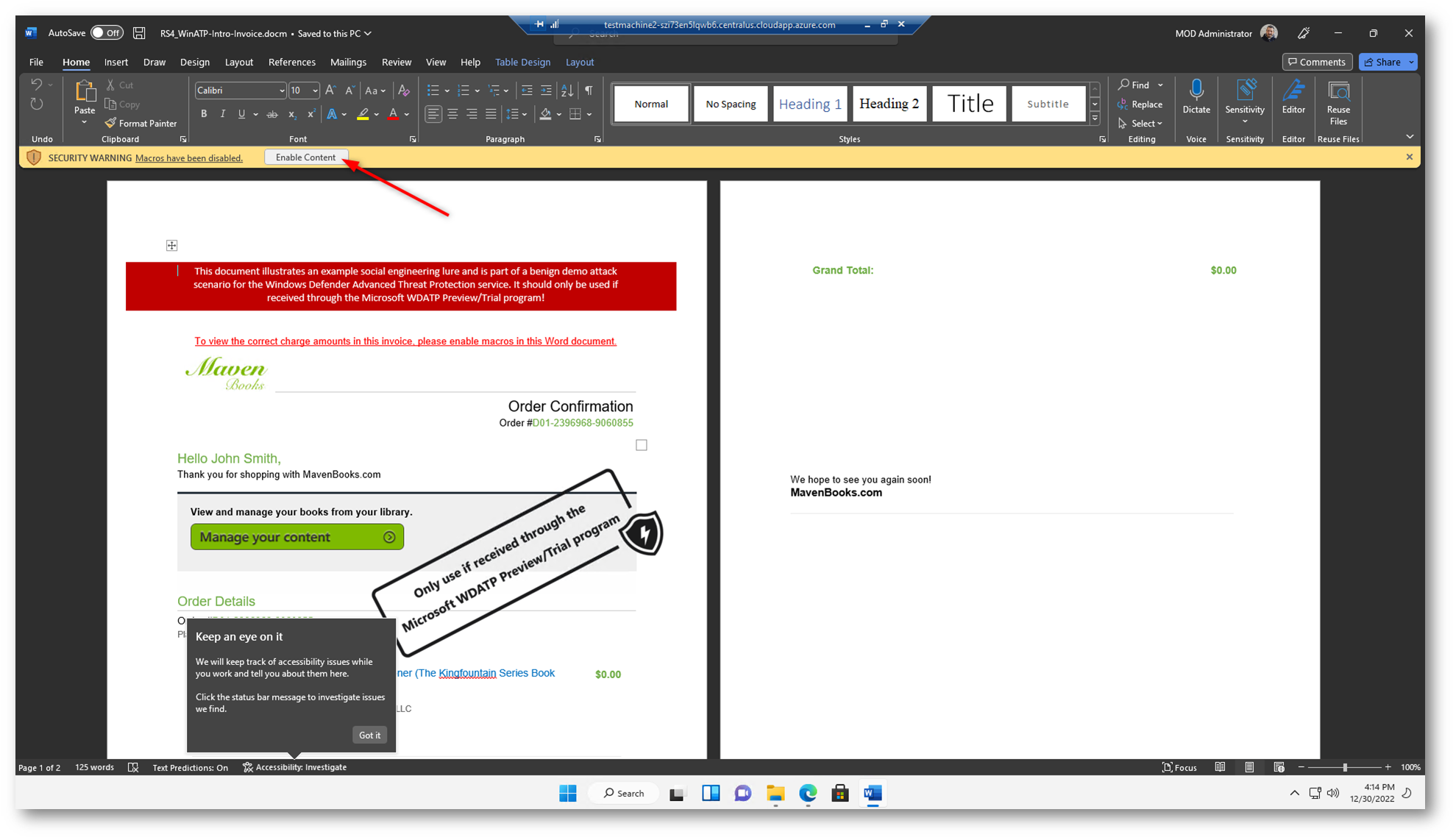

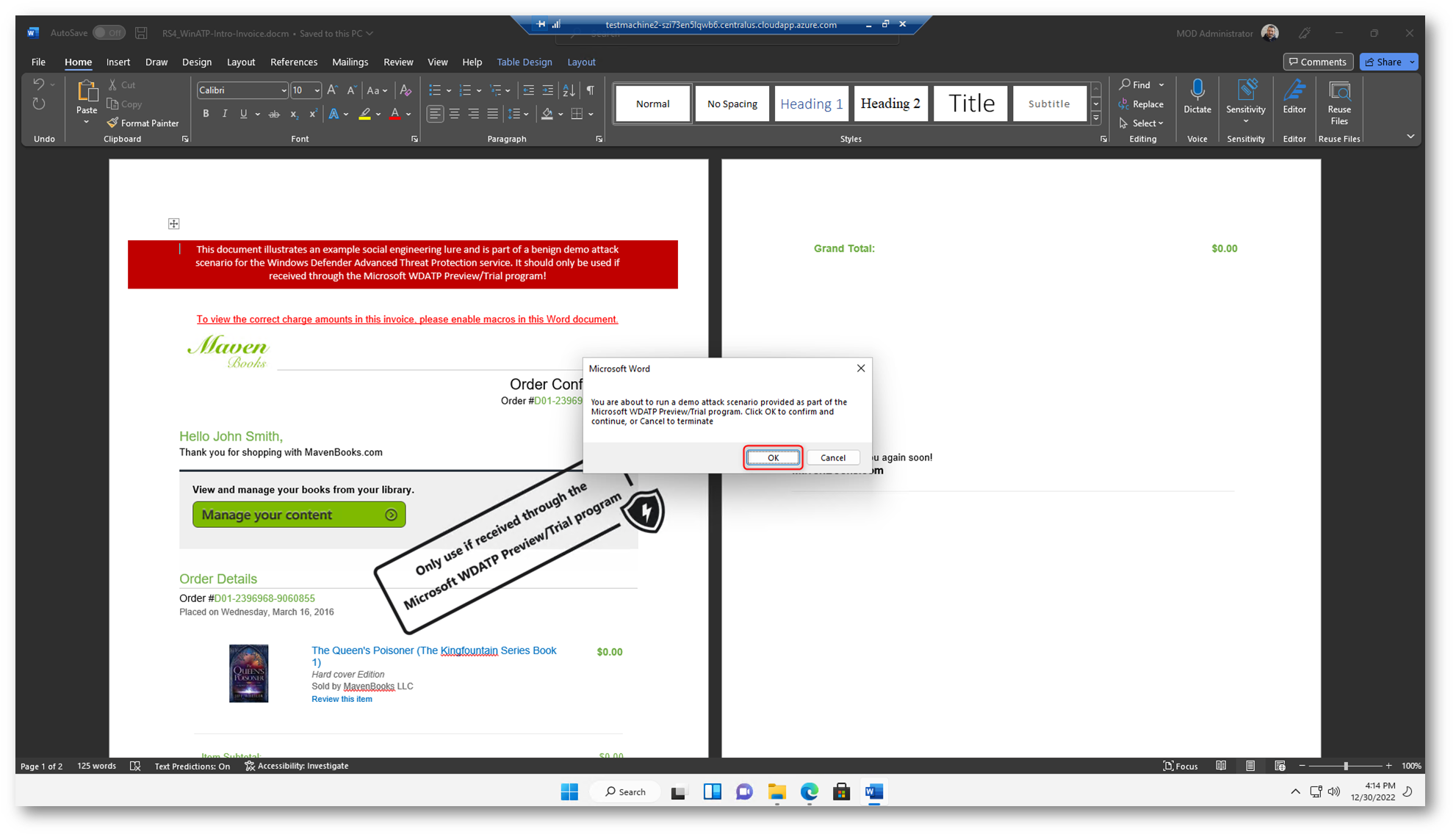

Un avviso di sicurezza dirà che nel documento ci sono delle macro. Attivate le macro e fate clic su OK nella finestra del messaggio per confermare che si desidera eseguire la simulazione dell’attacco.

Figura 28: Attivazione delle macro nel documento di Word

Figura 29: Messaggio per confermare che si desidera eseguire la simulazione dell’attacco

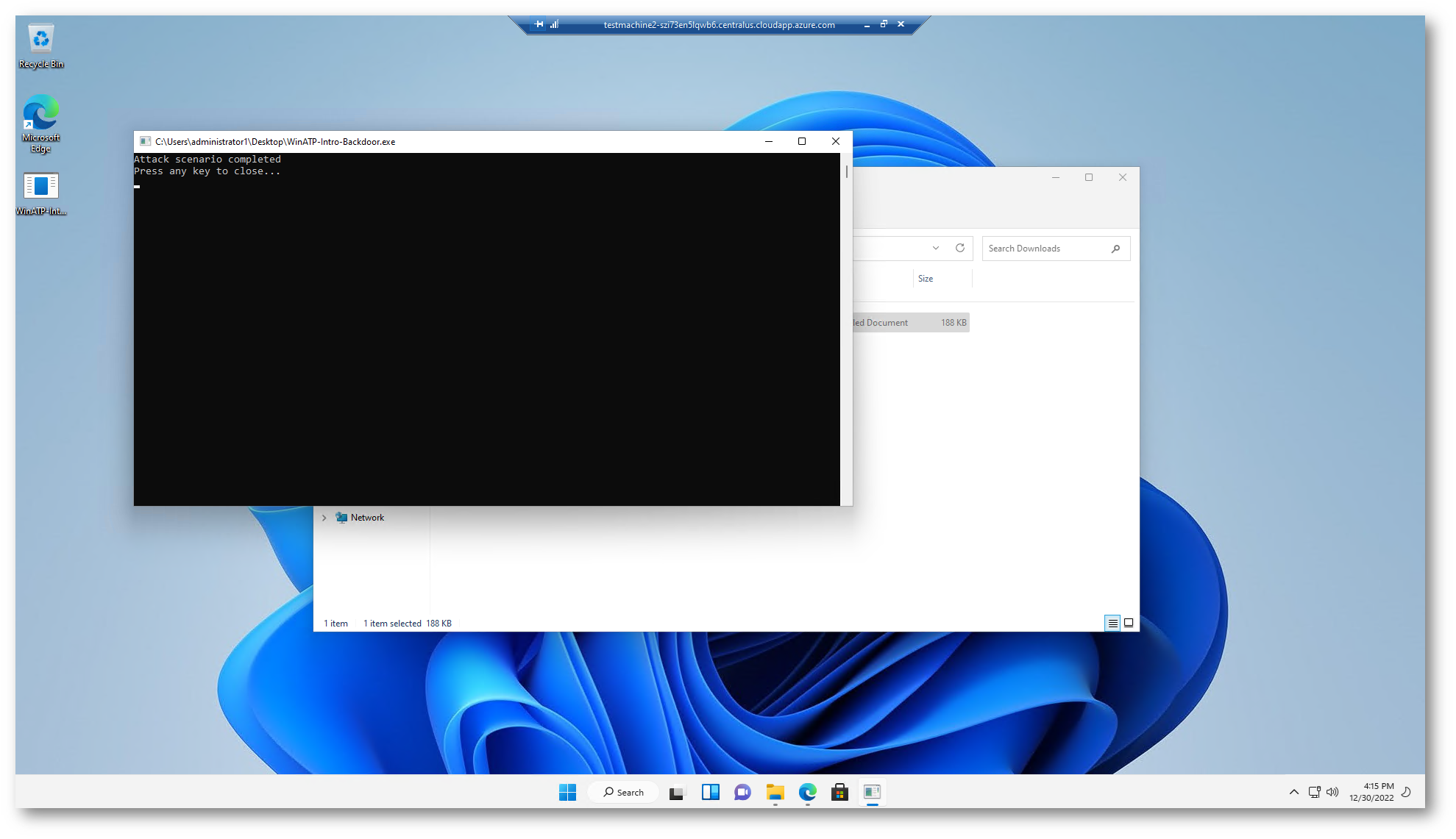

Pochi secondi dopo, un nuovo file WinATP-Intro-Backdoor.exe, che rappresenta la backdoor, viene creato nella cartella Desktop da uno script PowerShell lanciato dalla macro dannosa. Lo script continua creando un’attività pianificata per avviare la backdoor in un momento predefinito. Questo meccanismo di avvio indiretto del processo viene talvolta utilizzato per effettuare l’occultamento, in quanto è più difficile risalire al documento.

Quando viene avviata la backdoor, viene creata una voce di avvio automatico sotto la chiave Run del registro, consentendole di rimanere persistente avviandosi automaticamente con Windows. Si apre una finestra del prompt dei comandi, che indica che la backdoor simulata è in esecuzione.

Chiudete la finestra del prompt dei comandi per terminare il processo WinATP-Intro-Backdoor.exe.

Figura 30: Esecuzione del processo WinATP-Intro-Backdoor.exe

La simulazione dell’attacco finisce qui. Un vero attaccante, in caso di successo, continuerebbe probabilmente a cercare informazioni, inviare le informazioni di ricognizione raccolte a un server di comando e controllo (C&C) e utilizzare queste informazioni per spostarsi lateralmente e inseguire altri obiettivi interessanti.

Investigazione degli attacchi nel portale di Microsoft 365 Defender

15-30 minuti dopo l’avvio della backdoor simulata cominceranno a comparire gli avvisi e verrà creato l’incident. Microsoft Defender for Endpoint applica analisi di correlazione e aggrega tutti gli avvisi e le indagini correlati in un’unica entità “incidente”. In tal modo, Defender for Endpoint racconta una storia di attacco più ampia, consentendo all’analista SOC di comprendere e gestire minacce complesse all’interno dell’organizzazione con le immagini corrette, attraverso il grafico degli incidenti migliorato, e le rappresentazioni dei dati.

Gli avvisi generati durante questa simulazione sono associati alla stessa minaccia e, di conseguenza, vengono automaticamente aggregati come un singolo incidente.

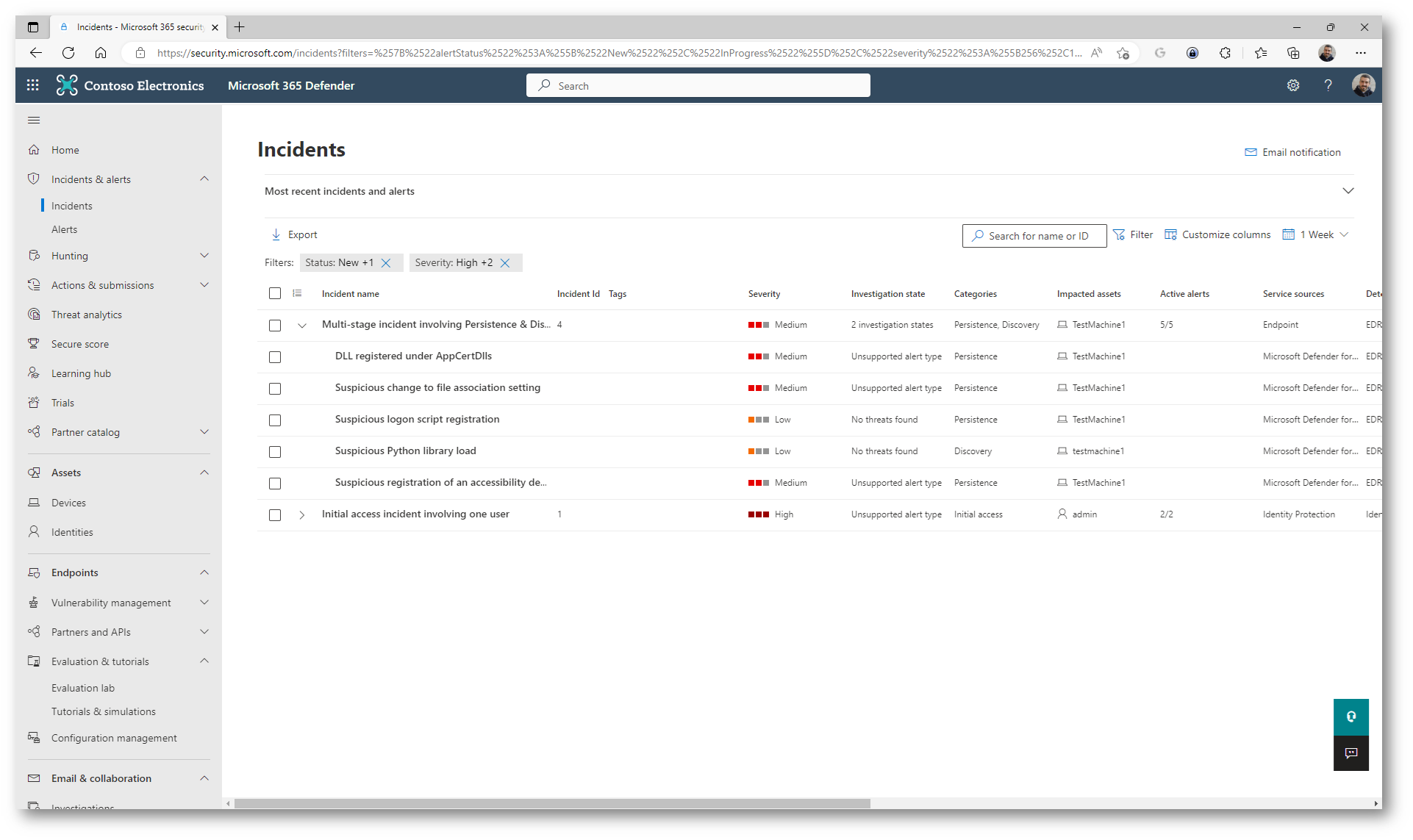

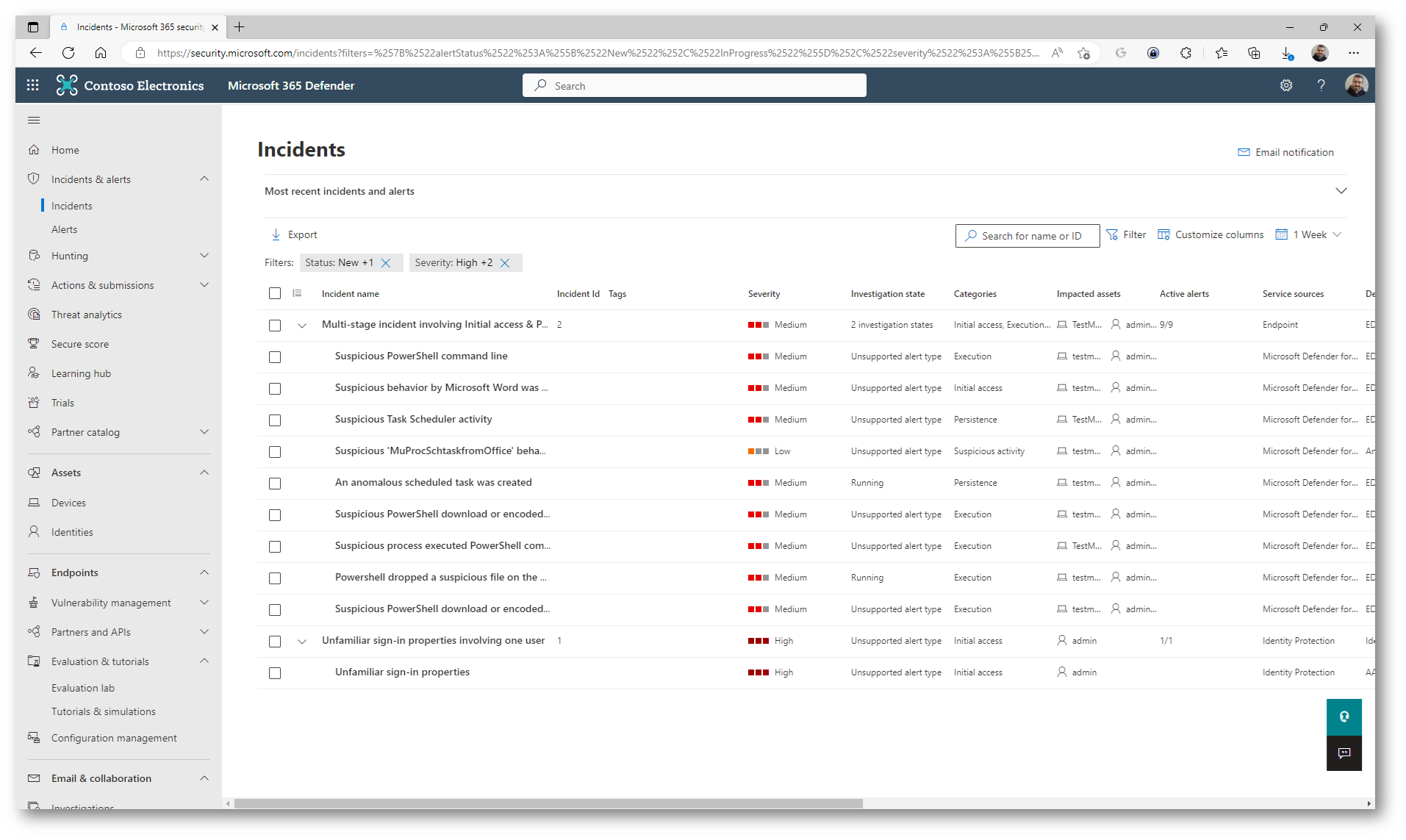

Spostatevi in Incidents & alerts per visualizzare gli incident in corso.

Figura 31: Incident attivi nel portale di Microsoft Defender for Endpoint

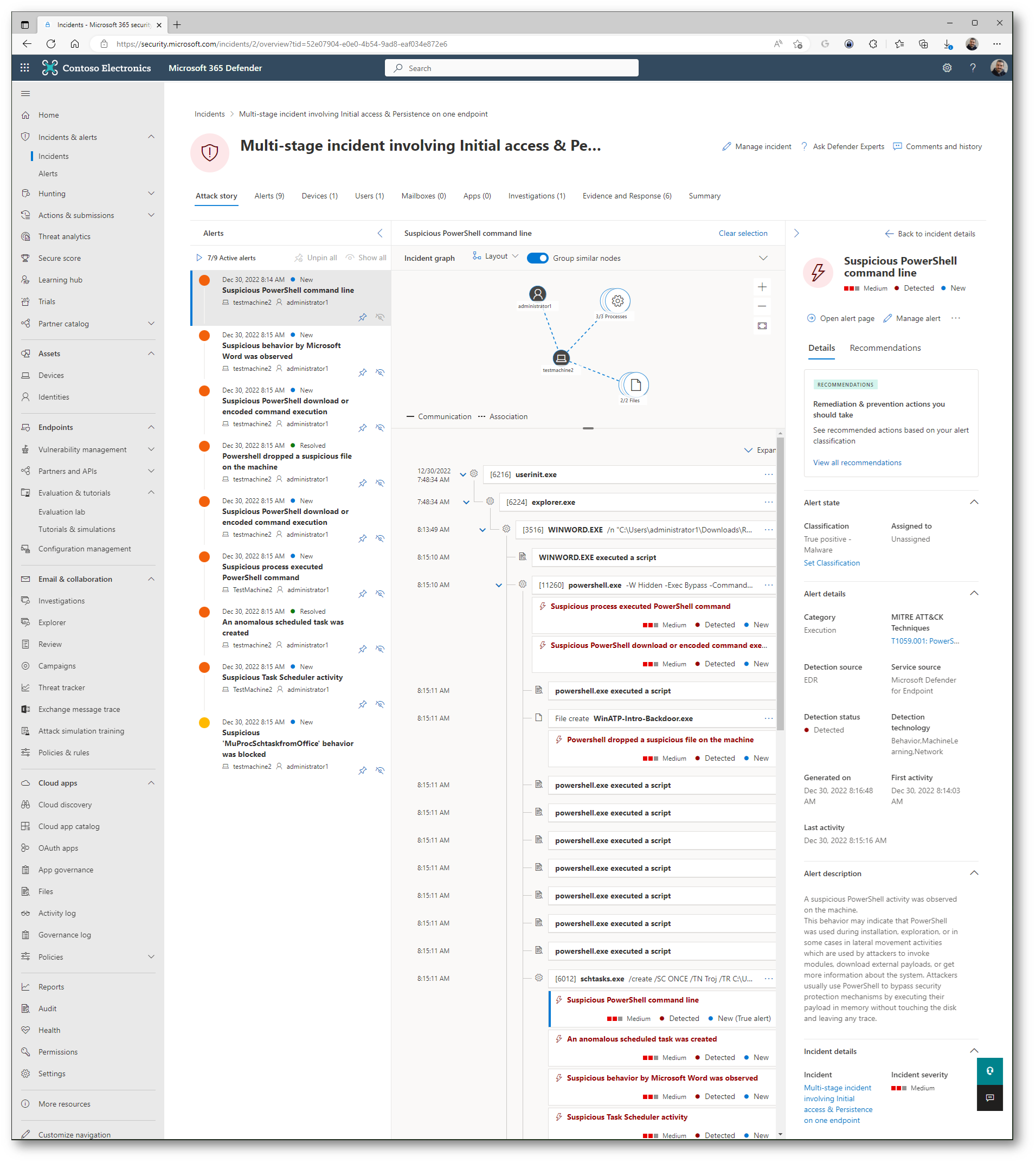

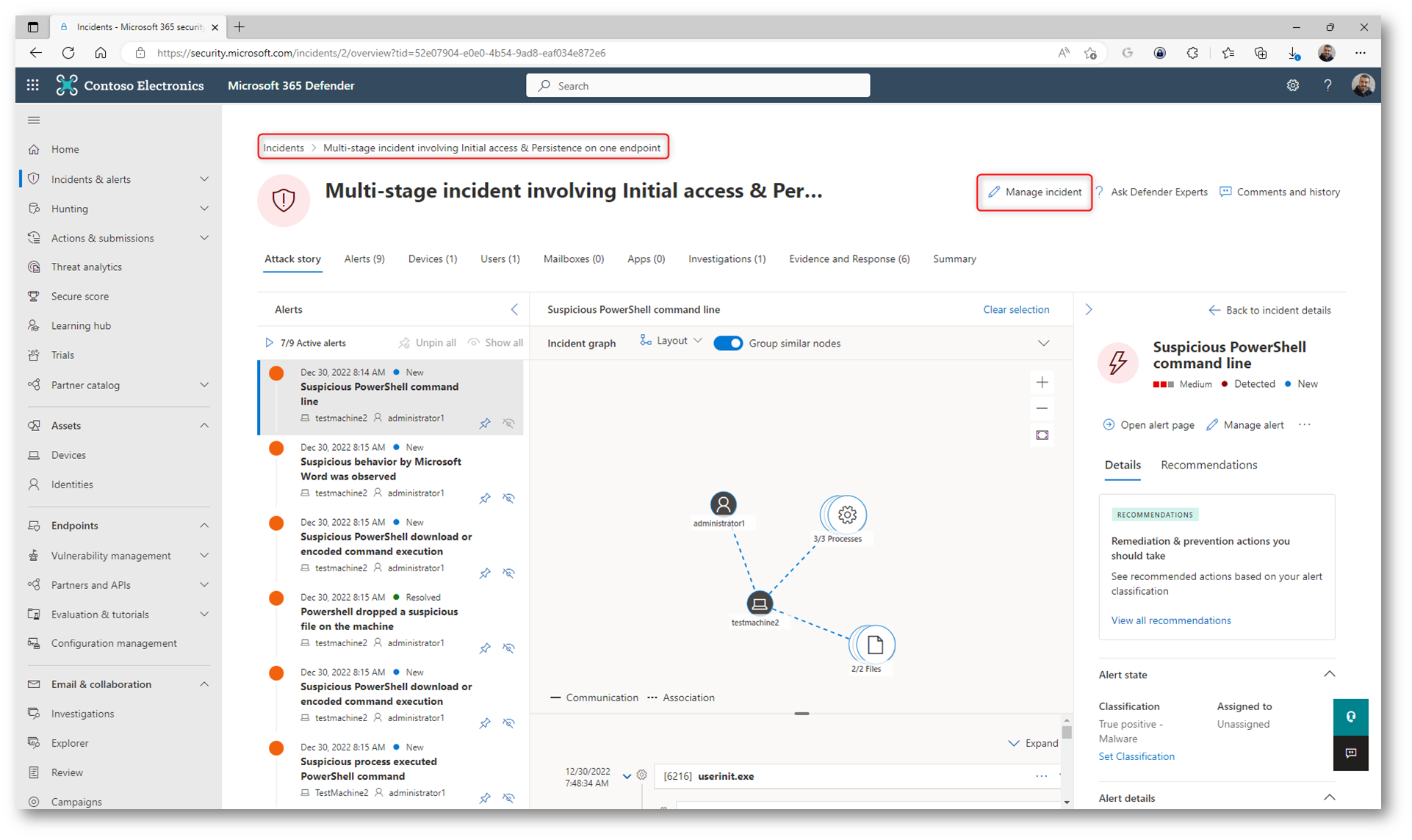

Cliccate sull’incident chiamato Multi-stage incident involving Initial access & Persistence on one endpoint per una visione più ampia delle entità coinvolte nell’incidente.

Figura 32: Informazioni sull’incident e progressione dell’attacco

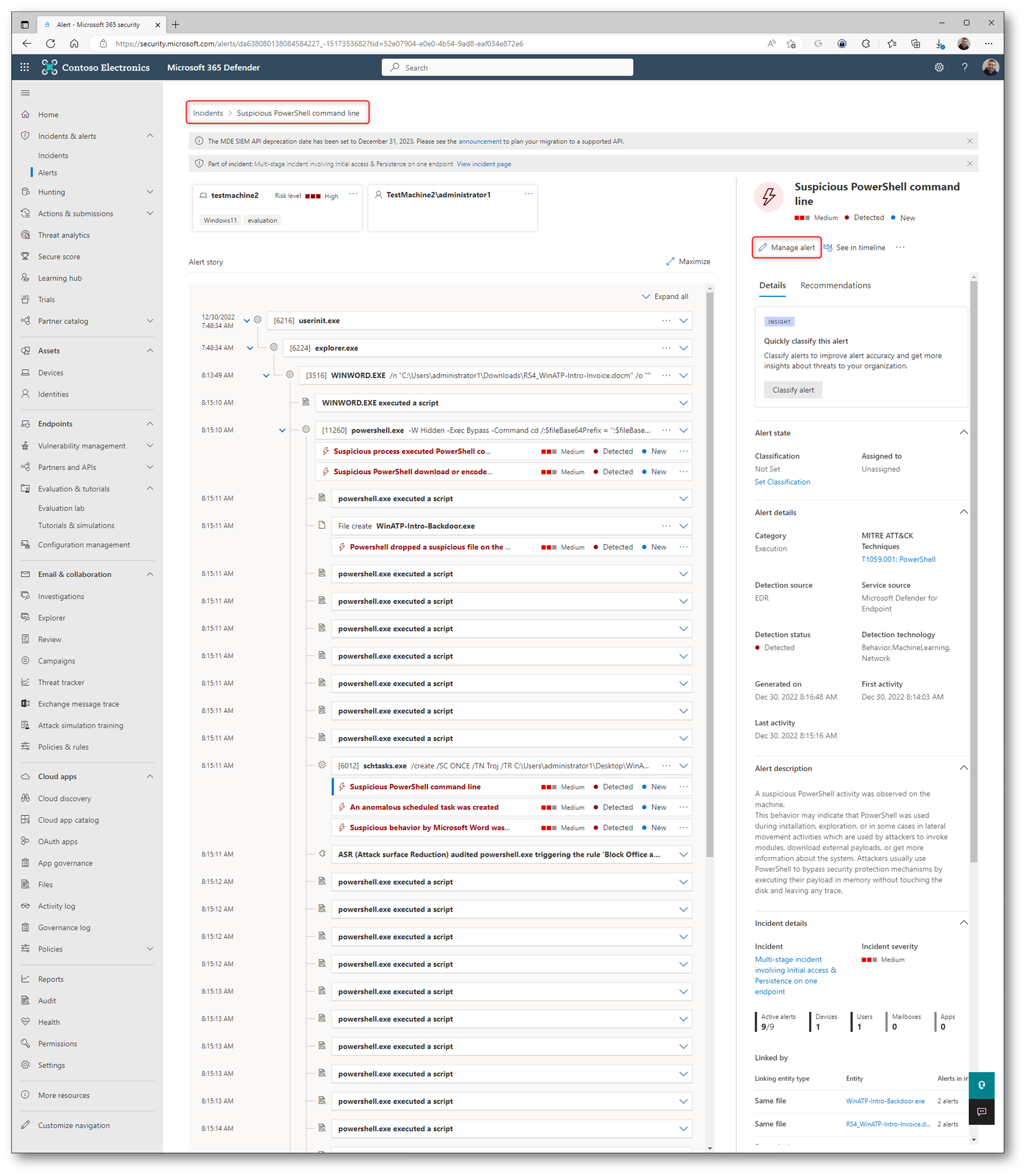

Ritornate indietro in Incidents ed espandendo Multi-stage incident involving Initial access & Persistence on one endpoint cliccate sul primo alert Suspicious PowerShell command line per vedere i dettagli.

La macro nel documento di Word che abbiamo aperto utilizzava PowerShell per scrivere un eseguibile su disco. Microsoft Defender for Endpoint monitora gli eseguibili creati dalle applicazioni di Office, inclusi gli eseguibili rilasciati tramite PowerShell.

Figura 33: Alert e informazioni disponibili

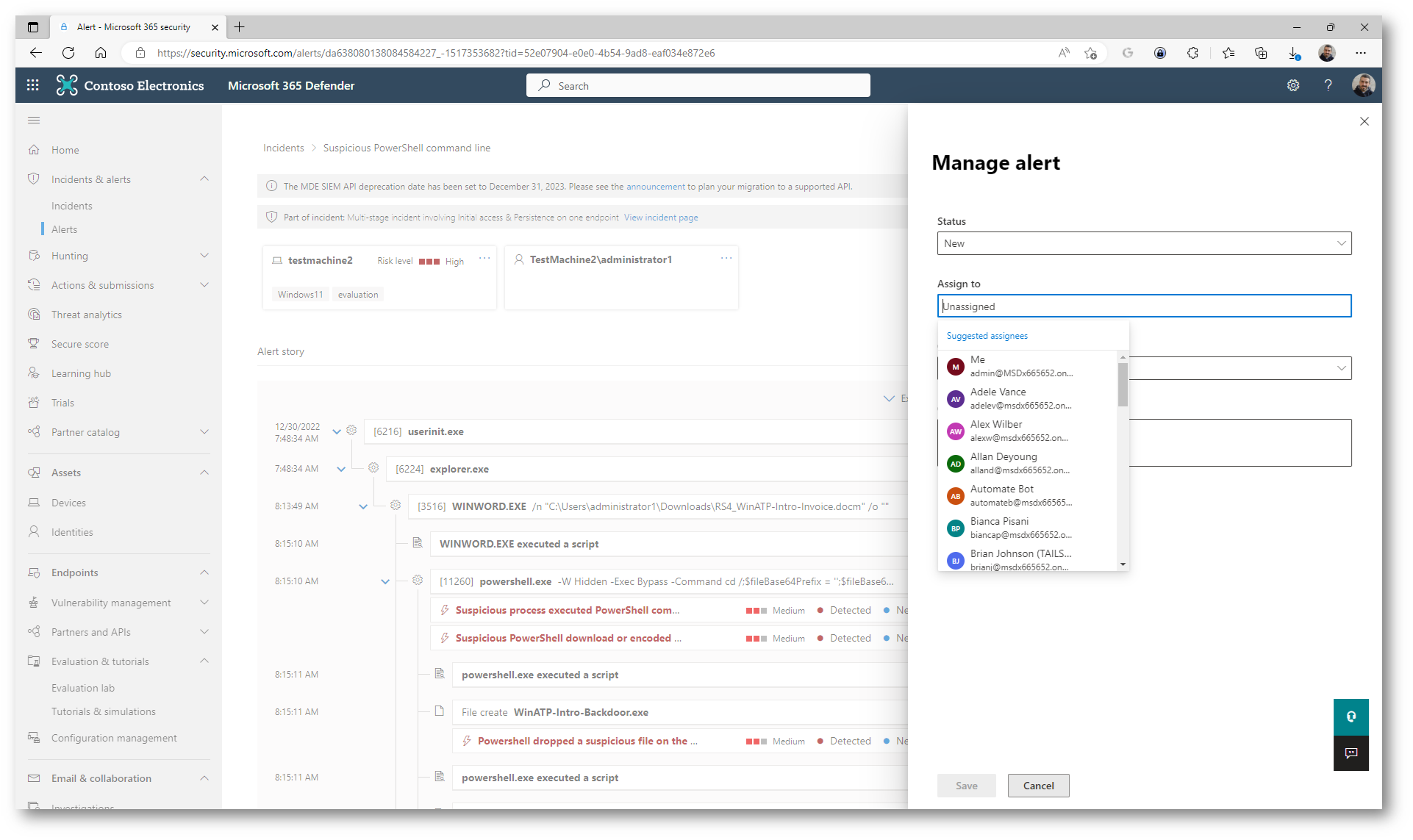

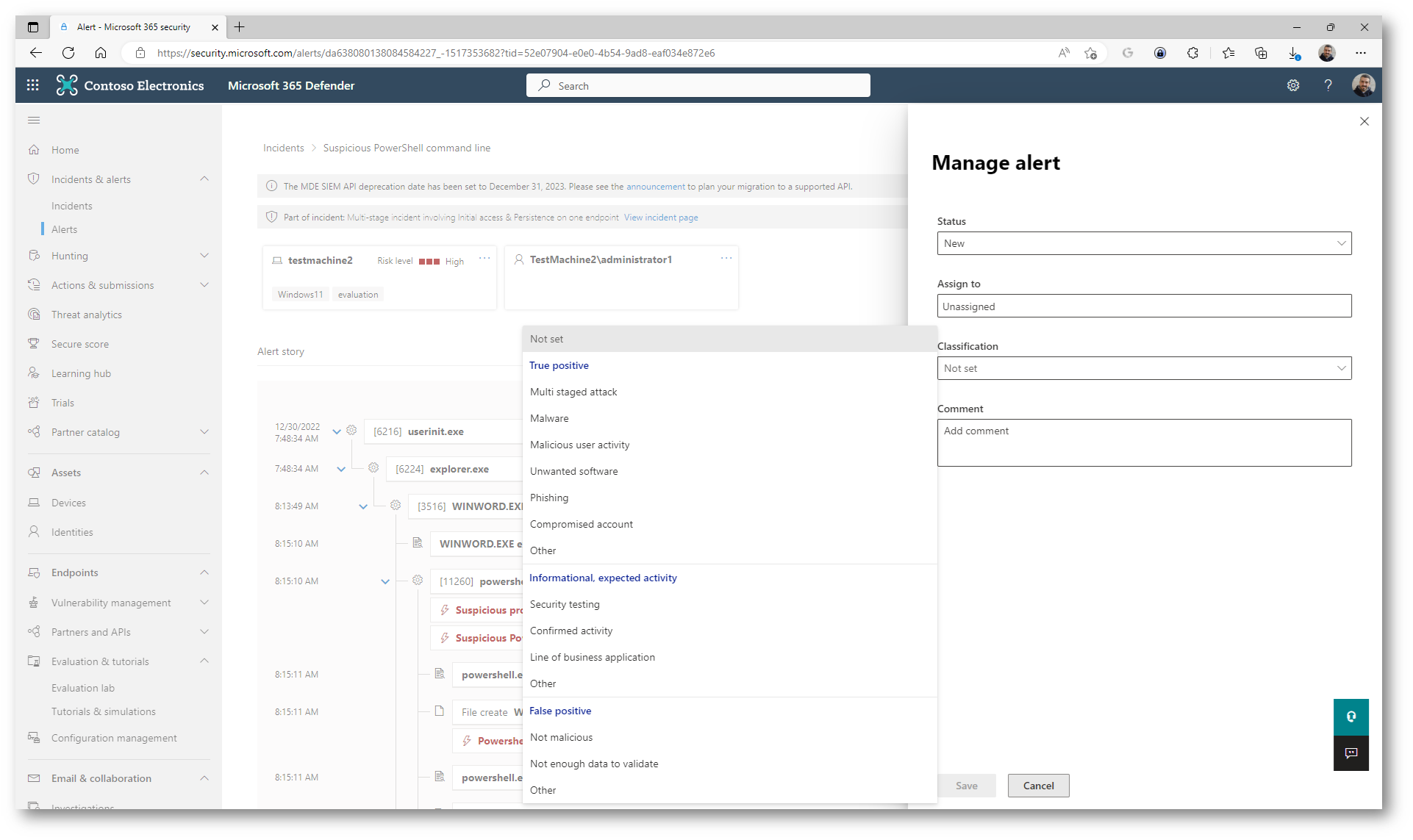

Cliccate su Manage Alert per cambiare lo stato dell’avviso o per assegnare un task ad un operatore.

Figura 34: Gestione dell’alert e assegnazione ad un operatore

Figura 35: Gestione dell’alert e modifica della classification

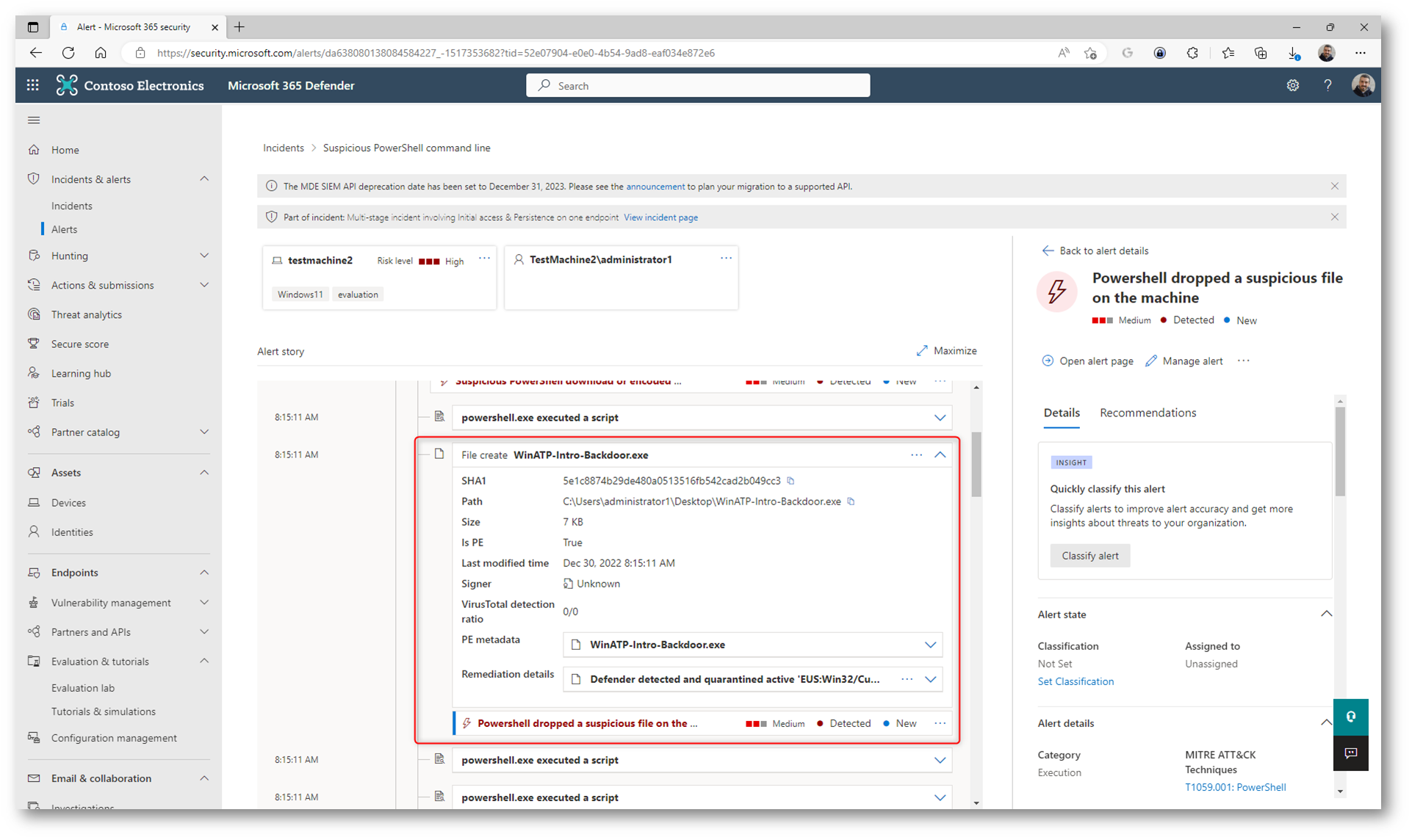

Figura 36: Dettaglio della creazione del file a cura dello script PowerShell

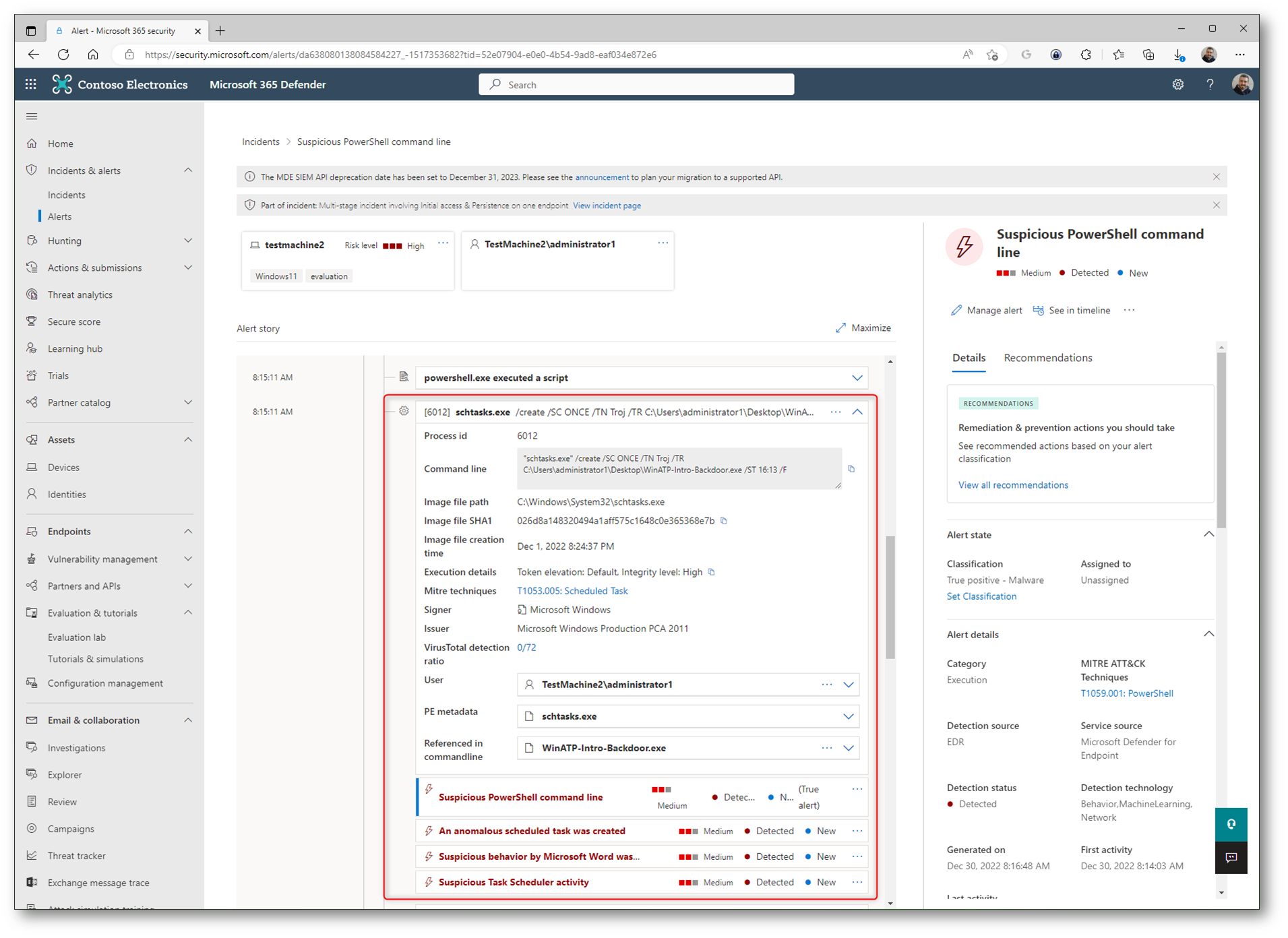

Gli attaccanti usano comunemente anche le attività pianificate come tecnica di persistenza. Tuttavia, queste possono essere utilizzate anche per altri scopi, come ritardare le fasi successive di un attacco, rimanendo silenziosi e furtivi durante il processo. Indipendentemente dal loro utilizzo, Microsoft Defender for Endpoint rileva le attività pianificate anomale, incluse quelle rare e non visibili altrove nell’organizzazione, e vi avvisa.

Figura 37: Avviso per creazione anomala di un’attività pianificata

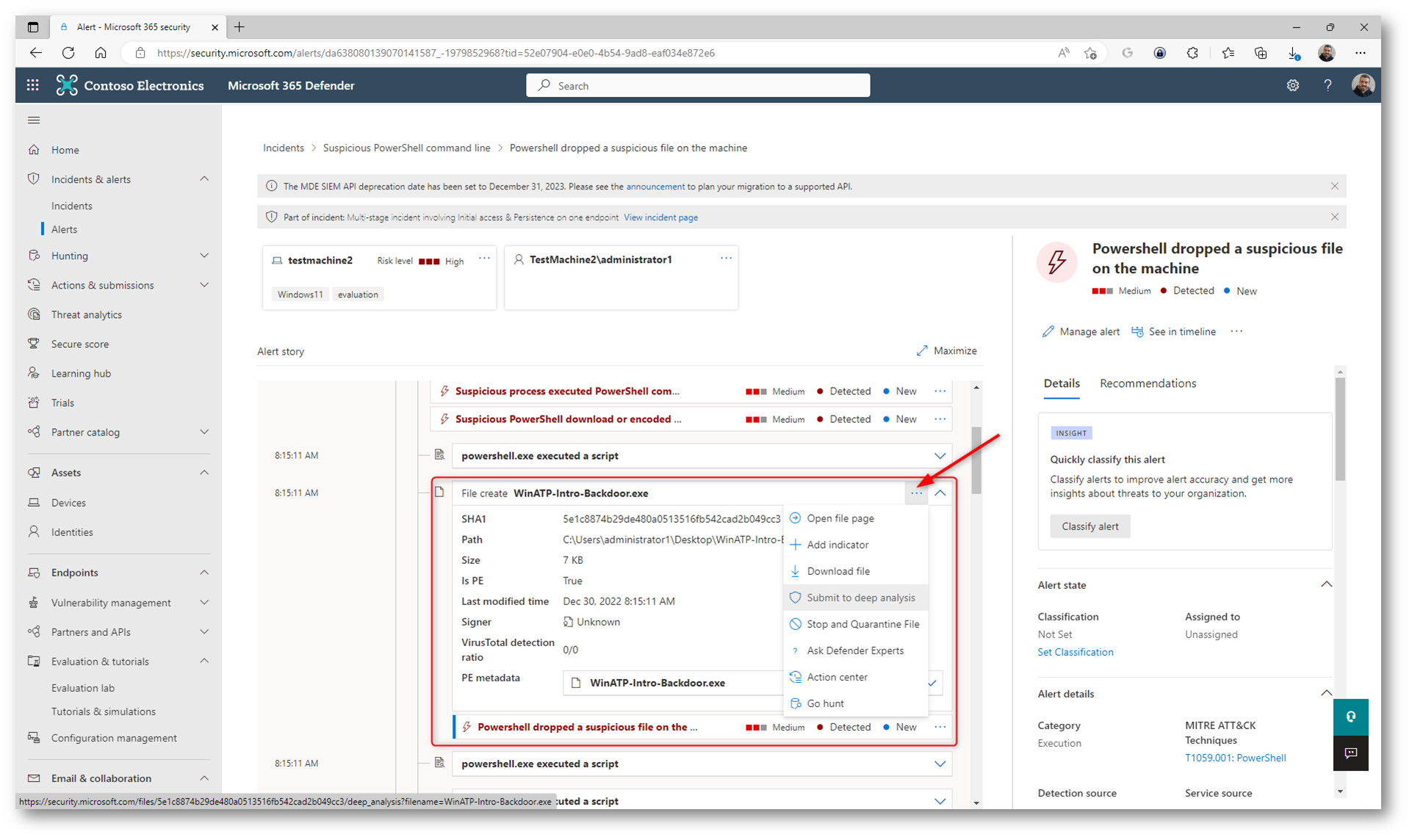

Nella simulazione che sto utilizzando posso ispezionare la backdoor simulata selezionando il nome del file, WinATP IntroBackdoor.exe, nell’avviso PowerShell dropped a suspicious file on the machine e osservare il riquadro dei dettagli per avere maggiori informazioni. Il file può essere scaricato, messo in quarantena, inviato a Microsoft per un’analisi approfondita, ecc.

Figura 38: Operazioni che è possibile effettuare sul file sospetto

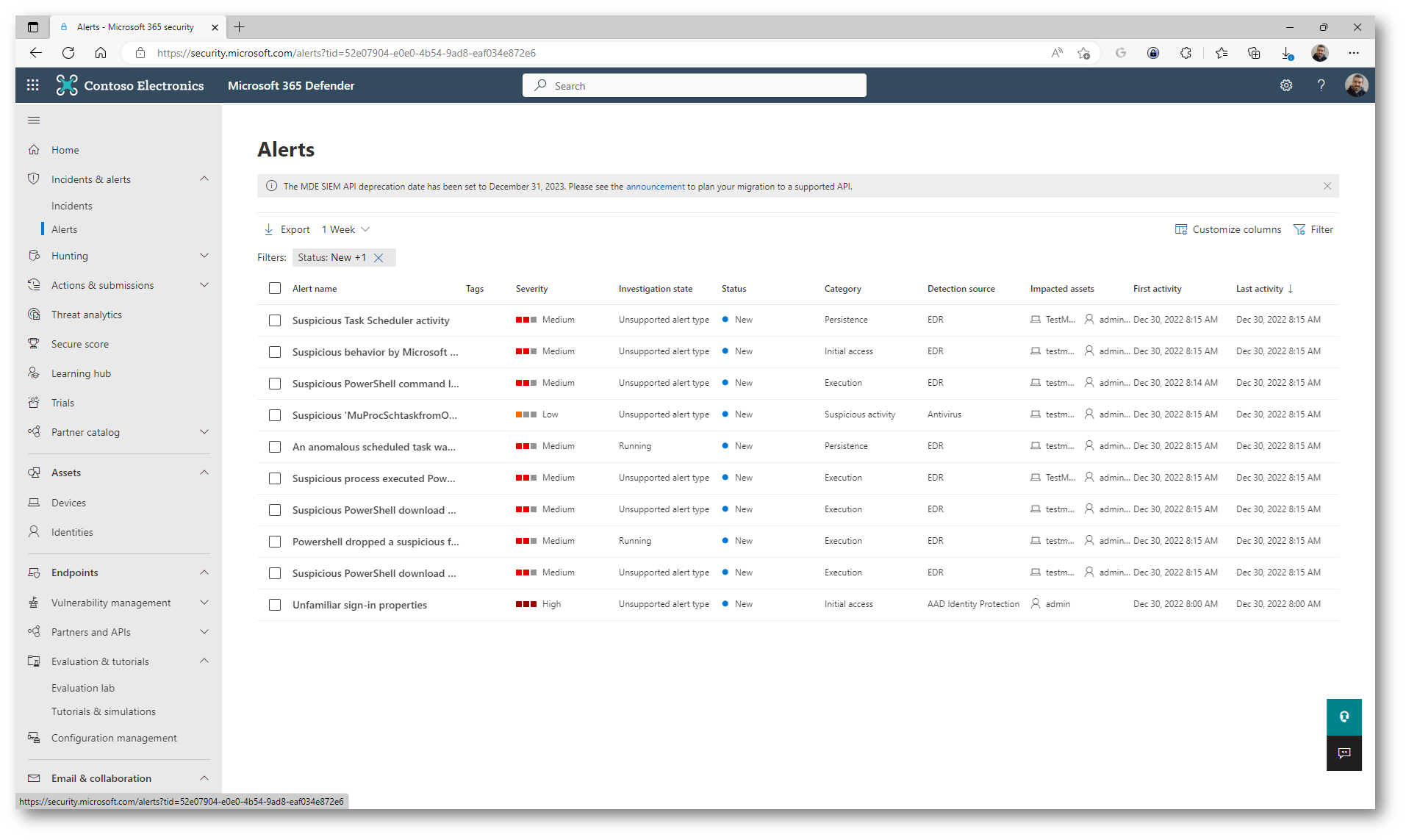

Alerts

Gli avvisi ci permettono di visualizzare quelle che sono le problematiche attive nella nostra infrastruttura e nelle nostre macchine. Mostrano il livello di Severity, lo Status e da quale Detection Source sono stati creati.

Figura 39: Alerts in Microsoft 365 Defender

Machine timeline

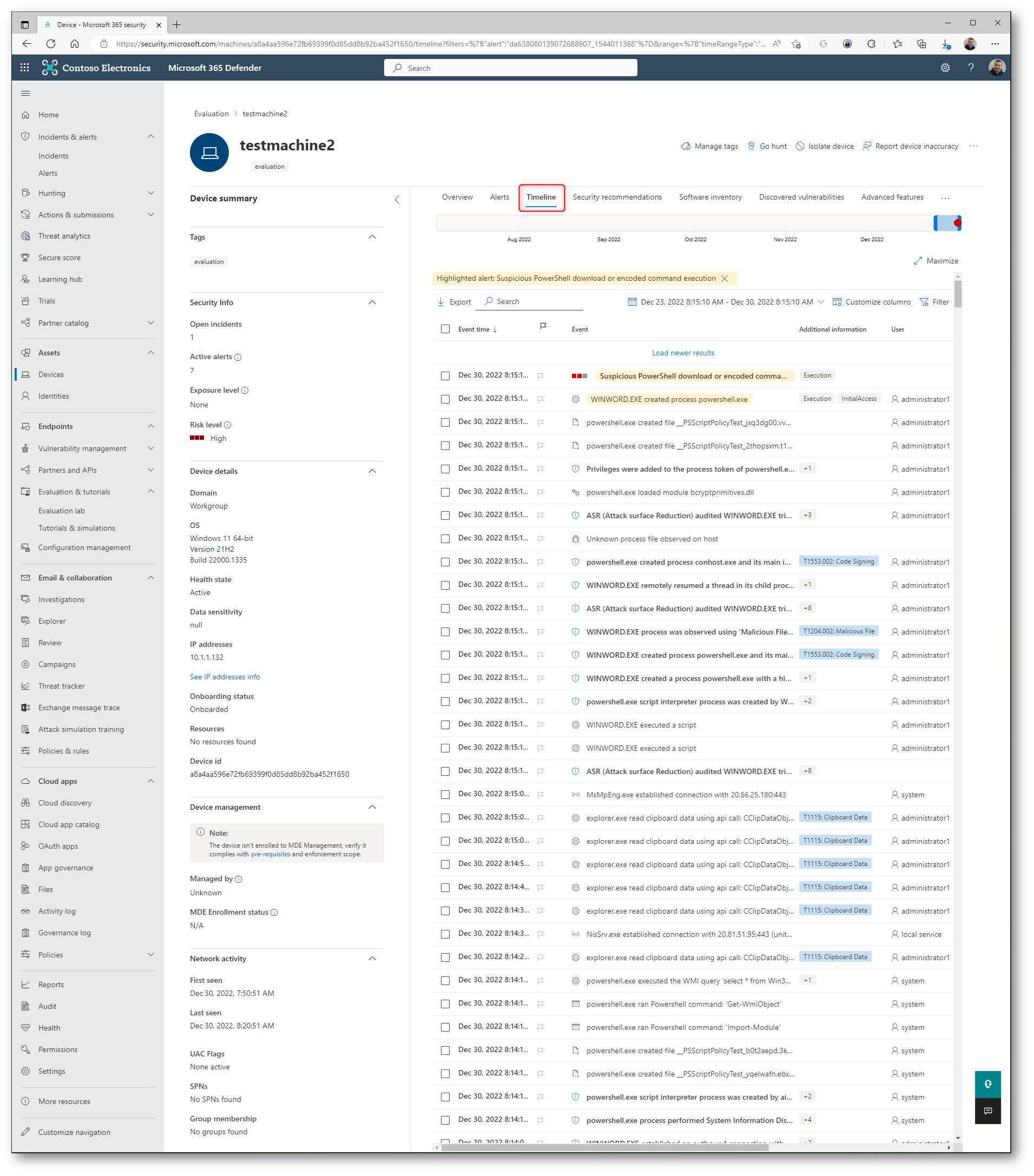

Dal nodo Evaluation lab – Devices – Nome dispositivo possiamo vedere i dettagli del dispositivo e vedere tutti gli avvisi correlati, in modo da semplificare le indagini. È possibile scorrere la sequenza temporale del dispositivo e visualizzare in ordine cronologico tutti gli eventi e i comportamenti osservati sul dispositivo.

Figura 40: Cronologia del dispositivo ed eventi

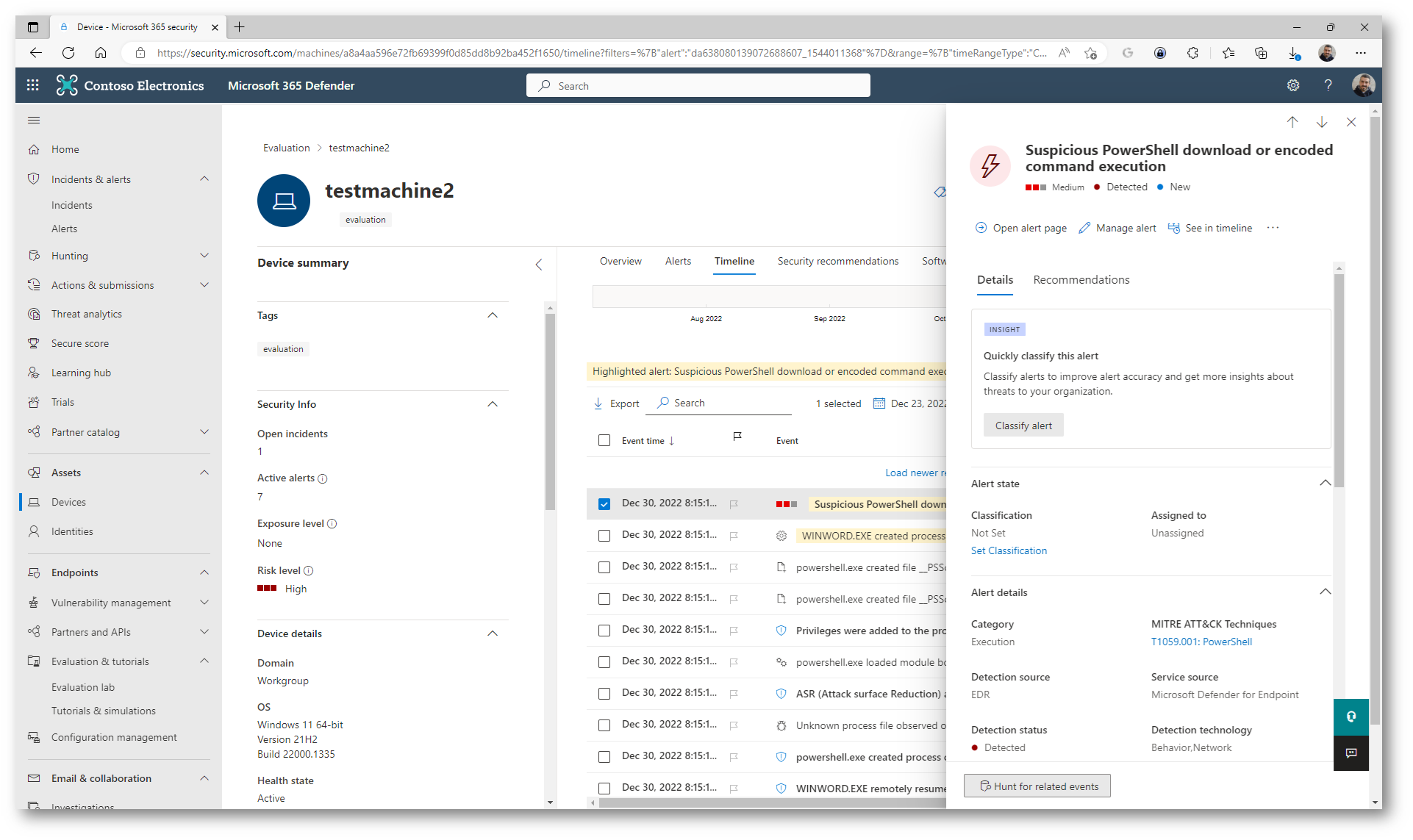

L’espansione di alcuni dei comportamenti più interessanti fornisce dettagli utili, come gli alberi dei processi e le relazioni di creazione dei file. Ad esempio, cliccando sulla voce Suspicious PowerShell download or encoded command execution viene visualizzato il dettaglio dell’evento, che aiuta nella successiva investigazione.

Figura 41: Dettaglio dell’evento nella timeline del dispositivo

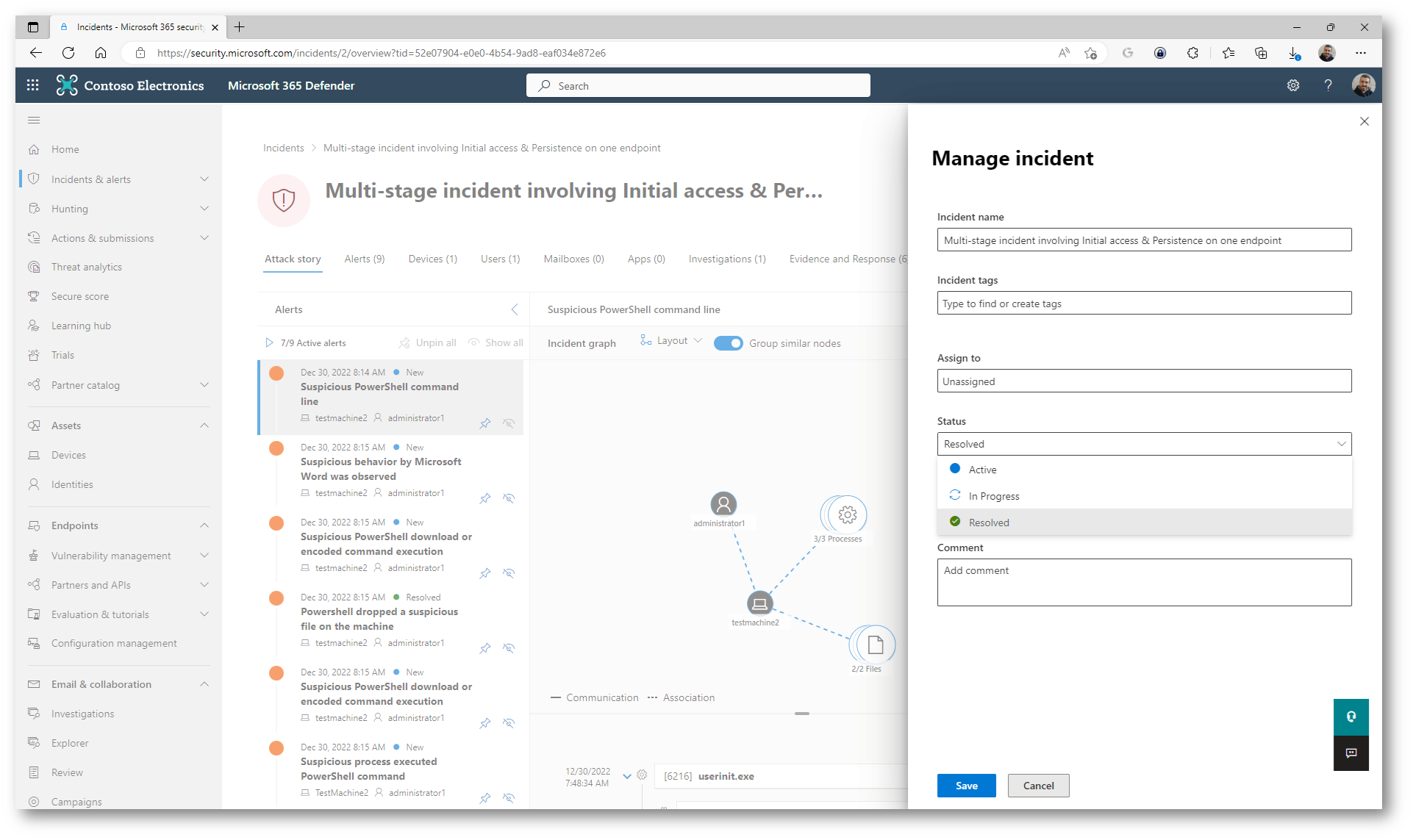

Risoluzione di un incident

Ora che l’indagine è stata completata e, nel nostro caso, confermata essere un’attività benigna, è tempo di chiudere l’incidente. Nella pagina dell’incidente Multi-stage incident involving Initial access & Persistence on one endpoint selezionate Manage incident per ottenere le opzioni di gestione che si applicano all’intero incidente e a tutti gli avvisi correlati.

Figura 42: Gestione dell’incident

Figura 43: Risoluzione dell’incidente e relativi avvisi

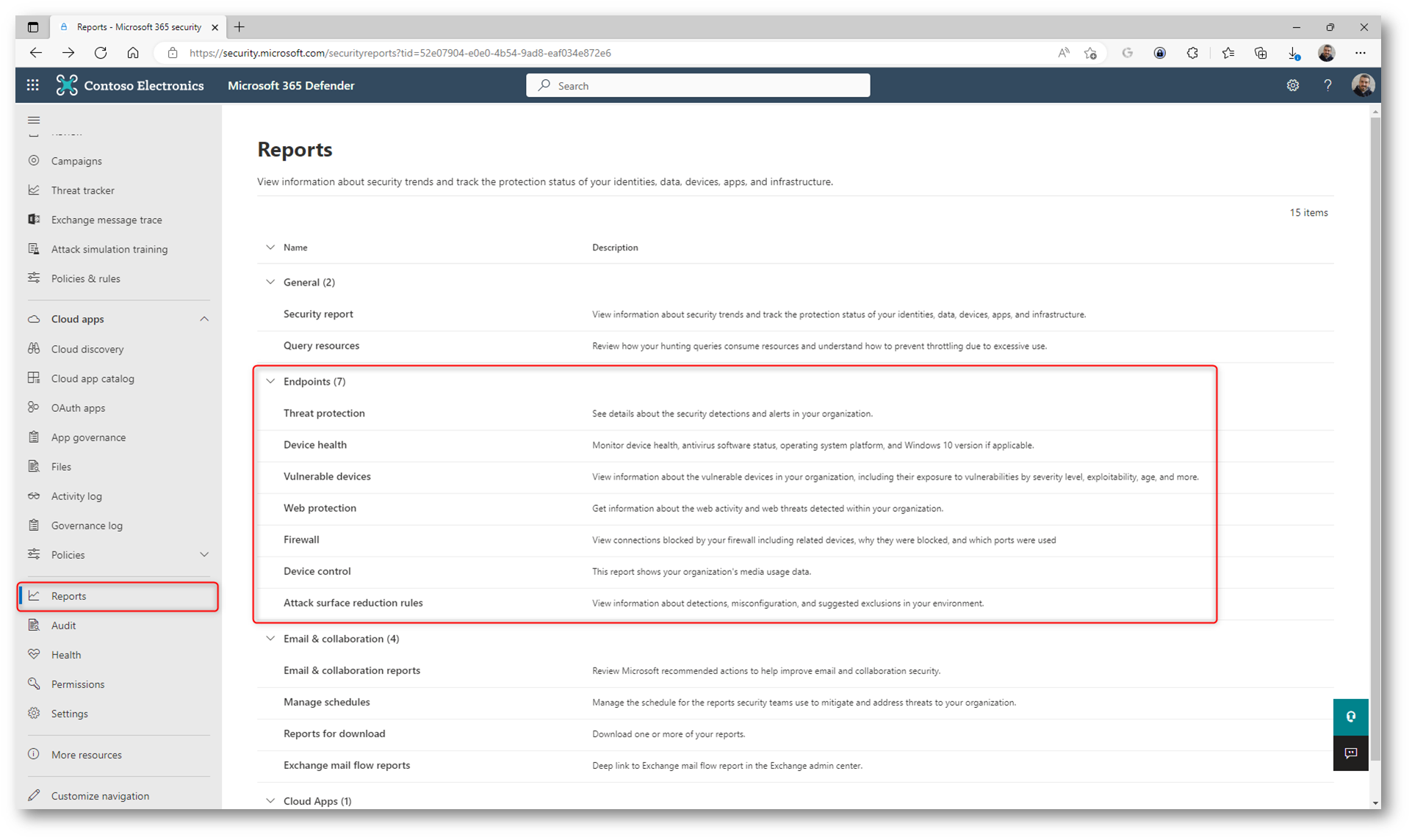

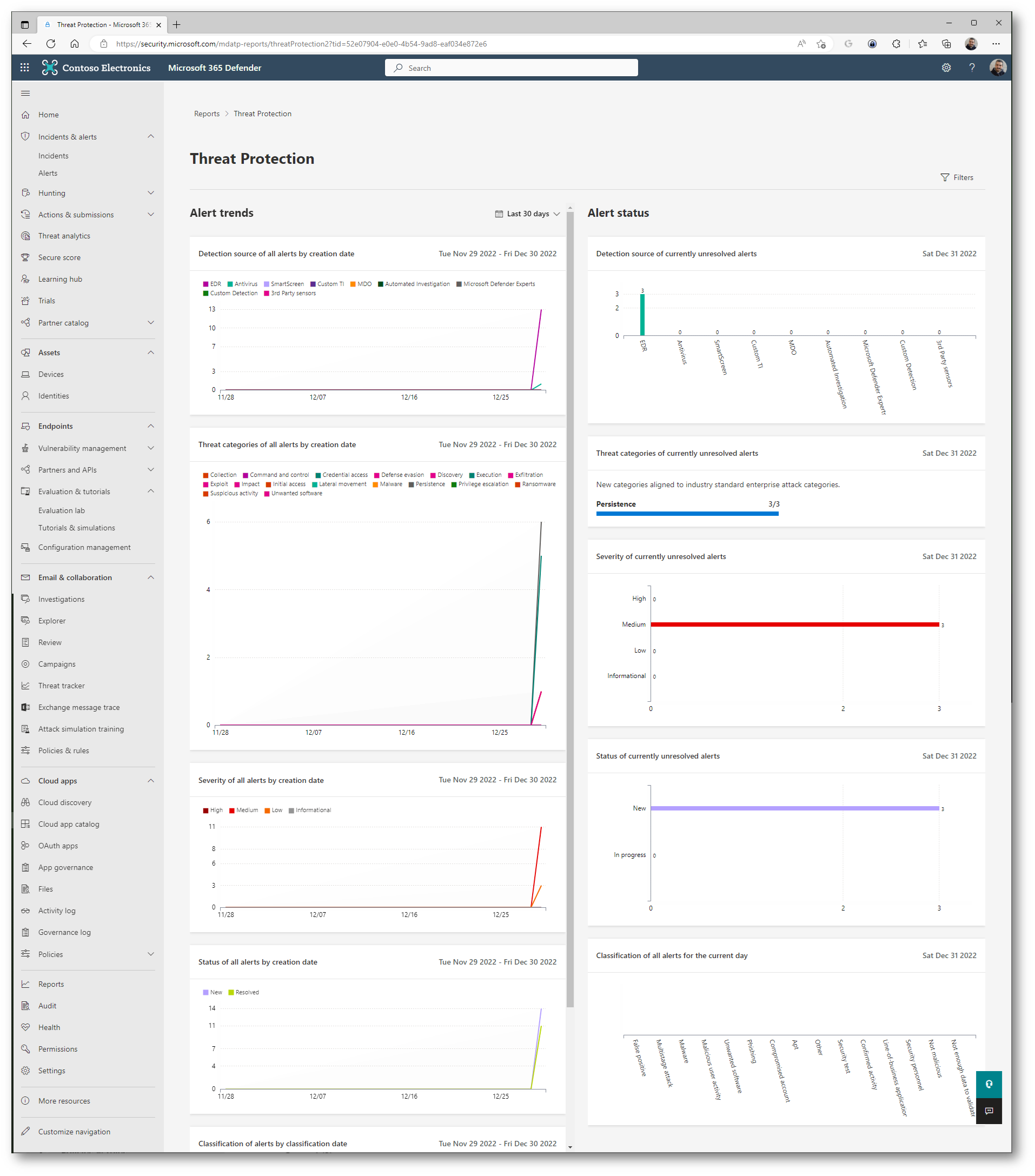

Reports

Prima di concludere l’indagine è consigliabile esaminare la dashboard dei report, che fornisce informazioni di alto livello sugli avvisi e le informazioni relative al dispositivo generate nell’organizzazione. Il report include tendenze e informazioni di riepilogo su avvisi e dispositivi.

Conoscere le tendenze e i riepiloghi relativi agli avvisi e ai dispositivi dell’azienda può aiutare a identificare dove è possibile apportare miglioramenti mirati. Ad esempio, se notate un picco improvviso in un tipo specifico di avviso, potete eseguire il drill-down e iniziare a indagare direttamente dalla scheda pertinente per passare all’avviso e determinare quale azione intraprendere per affrontare un problema.

Figura 44: Reports disponibili nel portale di Microsoft 365 Defender

Figura 45: Threat Protection report

Conclusioni

Il lab di valutazione di Microsoft Defender for Endpoint permette di valutare in maniera semplice ed efficace la soluzione di sicurezza di casa Microsoft, concentrandosi sull’esecuzione di scenari di test personalizzati e su simulazioni predefinite per vedere le prestazioni di Defender for Endpoint. Abbiamo simulato un attacco comune e abbiamo analizzato il modo in cui Defender for Endpoint fa emergere quell’attacco. Abbiamo visto l’aspetto degli avvisi e il file contestuale dettagliato, il dispositivo e le informazioni sull’evento fornite con ciascun avviso. Vedere immediatamente come funziona la piattaforma, il tutto comodamente disponibile senza costi aggiuntivi, permette di valutare subito l’efficacia del prodotto.