Microsoft Cloud Security Benchmark (MCSB) v2 – proteggere le risorse nel cloud

Il Microsoft Cloud Security Benchmark v2 rappresenta l’evoluzione più recente delle linee guida per la sicurezza nel cloud pubblicato da Microsoft, con un focus maggiormente orientato ad Azure, nuovi domini di controllo e dettagli tecnici per la protezione di ambienti cloud moderni. Ve ne avevo già parlato un paio di anni fa nel mio articolo Microsoft Cloud Security Benchmark (MCSB) – proteggere le risorse nel cloud – ICT Power

In questo articolo analizziamo i concetti chiave del benchmark, i domini di sicurezza estesi e come le organizzazioni possono implementare i controlli per migliorare la propria postura di sicurezza.

Negli ultimi anni, i Cloud Security Benchmark sono diventati uno strumento fondamentale per le aziende che vogliono migliorare in modo sistematico la sicurezza delle proprie risorse nel cloud. Il Microsoft Cloud Security Benchmark v2 (ancora in anteprima) si basa sulla versione originale del benchmark aggiungendo nuovi controlli tecnici, una maggiore granularità e un dominio dedicato alla sicurezza dell’intelligenza artificiale.

L’obiettivo non è tanto prescrivere tecnologie specifiche, quanto piuttosto offrire un quadro di riferimento operativo per definire requisiti minimi di sicurezza, implementare criteri di conformità e integrare i controlli nei processi di sicurezza aziendali.

Cos’è il Microsoft Cloud Security Benchmark v2

Il Cloud Security Benchmark v2 è un framework di riferimento che vi aiuta a progettare, implementare e verificare i controlli di sicurezza nel cloud. Non si tratta di un elenco teorico di buone pratiche, ma di un insieme di controlli tecnici pensati per essere misurabili, automatizzabili e verificabili.

La versione v2 amplia in modo significativo l’ambito della versione originale, introducendo controlli più granulari, un forte allineamento ai principali standard di settore (come NIST, ISO e CIS) e oltre 400 definizioni di Azure Policy pronte all’uso. Questo vi consente di passare rapidamente dalla teoria all’implementazione operativa.

Come è strutturato il benchmark

Il benchmark v2 è organizzato in domini di sicurezza che coprono l’intero ciclo di vita delle risorse cloud. Ogni controllo è identificato in modo univoco ed è corredato da una descrizione chiara dell’obiettivo di sicurezza, dei rischi mitigati e delle modalità di implementazione.

Per ciascun controllo trovate indicazioni pratiche su come applicarlo in Azure, suggerimenti per il monitoraggio continuo e una mappatura verso gli standard di sicurezza più diffusi. Questo approccio vi permette di usare il benchmark sia come guida tecnica sia come strumento di supporto alle attività di compliance.

I domini di sicurezza principali

La versione v2 estende e rafforza i domini già presenti nella versione precedente, coprendo in modo completo gli scenari cloud moderni.

La sicurezza di rete è orientata alla riduzione della superficie di attacco e all’adozione del modello Zero Trust, con indicazioni su segmentazione, controllo del traffico e utilizzo di servizi di rete sicuri.

La gestione delle identità e l’accesso con privilegi pongono grande attenzione sull’uso dell’autenticazione forte, sull’accesso condizionale e sulla protezione degli account amministrativi, elementi ormai fondamentali in qualsiasi ambiente cloud.

La protezione dei dati affronta in modo strutturato la crittografia, la gestione delle chiavi e il controllo degli accessi ai dati sensibili, mentre la gestione degli asset vi aiuta a mantenere visibilità e governance su tutte le risorse distribuite nel cloud.

Ampio spazio è dedicato alla registrazione degli eventi, al rilevamento delle minacce e alla risposta agli incidenti, con l’obiettivo di permettervi di individuare rapidamente attività sospette e reagire in modo efficace.

Il benchmark include inoltre domini specifici per la gestione della postura di sicurezza, la sicurezza DevOps, il backup e il ripristino e, novità importante della versione v2, la sicurezza dell’intelligenza artificiale, pensata per proteggere modelli, dati e pipeline di training.

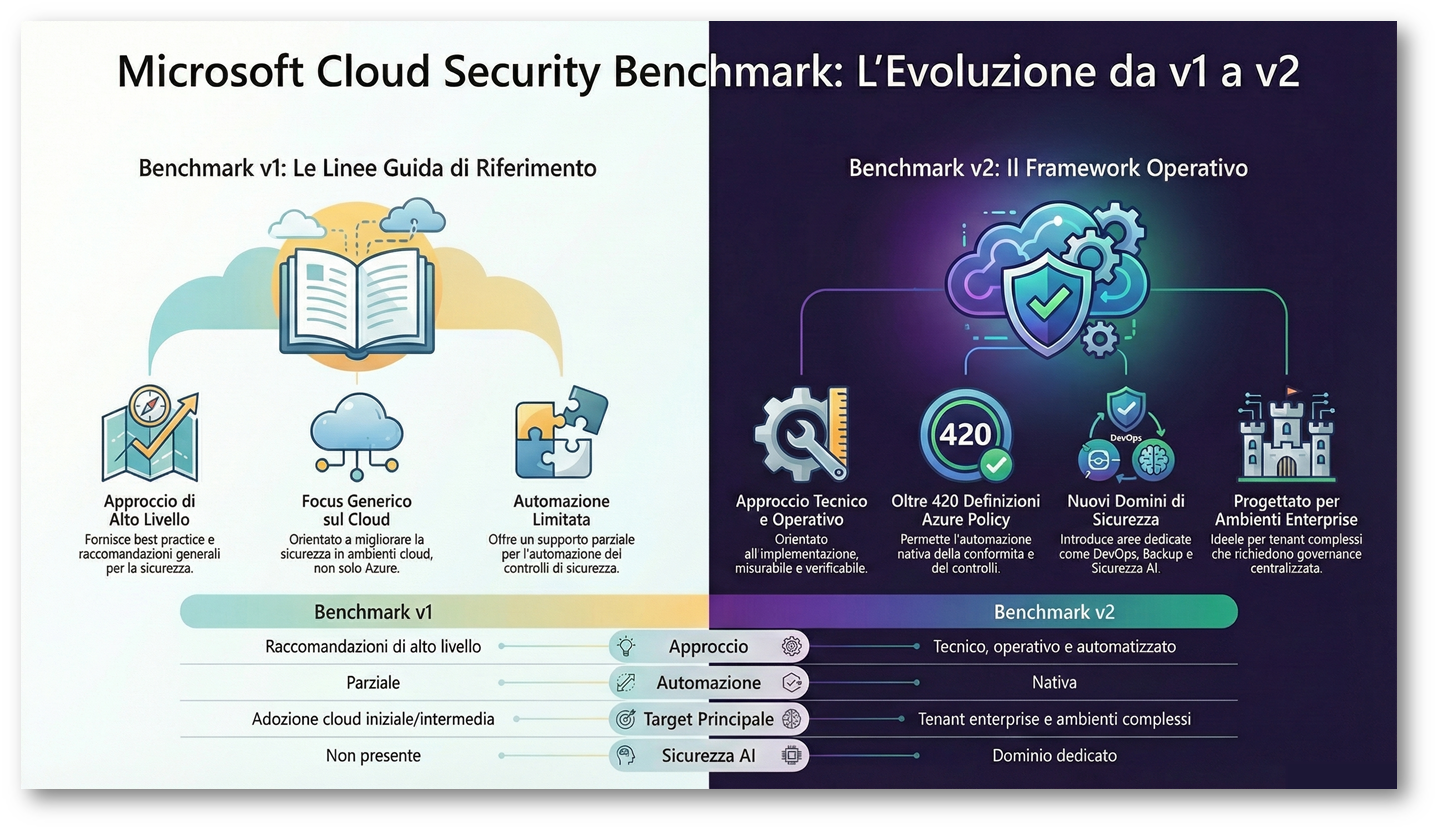

Confronto tra v1 e v2 del Microsoft Cloud Security Benchmark

La versione v1 del Microsoft Cloud Security Benchmark è stata rilasciata come evoluzione dell’Azure Security Benchmark e rappresenta un insieme di best practice e raccomandazioni per migliorare la sicurezza dei workload su Azure e in ambienti multi-cloud. Il focus era su controlli generali di sicurezza, integrabili con vari framework di settore.

La versione v2 mantiene gli obiettivi generali di v1 ma introduce contenuti più avanzati e tecnici, con una forte spinta verso l’adozione di Azure Policy, esempi di implementazione dettagliati e un ampliamento dei domini di sicurezza.

Una delle differenze chiave di v2 è l’approccio più tecnico e operativo:

- Ogni controllo è accompagnato da sezioni tecniche, esempi di implementazione, rischi mitigati e mapping a tattiche MITRE ATT&CK;

- Sono disponibili oltre 420 definizioni Azure Policy pronte all’uso per automatizzare controlli e conformità con Azure Policy e Microsoft Defender for Cloud;

- I controlli sono classificati per livello di criticità (“Must have”, “Should have”, “Nice to have”).

Questa struttura rende v2 molto più orientato all’implementazione operativa rispetto a v1.

Qui di seguito vi inserisco una tabella di confronto tra Microsoft Cloud Security Benchmark v1 e v2

| Area | Benchmark v1 | Benchmark v2 |

| Origine | Evoluzione dell’Azure Security Benchmark | Evoluzione strutturata del Cloud Security Benchmark |

| Approccio generale | Best practice e raccomandazioni di alto livello | Approccio tecnico, operativo e orientato all’automazione |

| Focus principale | Sicurezza cloud generica | Sicurezza Azure-centric e scenari enterprise |

| Domini di sicurezza | Domini tradizionali (rete, identità, dati, logging, IR) | Domini ampliati e ridefiniti |

| Nuovi domini | Non presenti | DevOps Security, Endpoint Security, Backup & Recovery, AI Security |

| Livello di dettaglio | Medio | Elevato, con indicazioni implementative |

| Esempi tecnici | Limitati | Diffusi e contestualizzati |

| Azure Policy | Supporto limitato | Oltre 420 definizioni Azure Policy integrate |

| Automazione dei controlli | Parziale | Nativa e fortemente incoraggiata |

| Integrazione con Defender for Cloud | Presente ma meno strutturata | Profonda e allineata ai controlli del benchmark |

| Classificazione dei controlli | Non esplicita | “Must have”, “Should have”, “Nice to have” |

| Approccio risk-based | Generico | Basato su rischio e minacce moderne |

| Riferimenti MITRE ATT&CK | Non sistematici | Integrati nei controlli |

| DevOps e CI/CD | Trattati marginalmente | Controlli specifici e dedicati |

| Gestione identità privilegiate | Best practice generiche | Focus su PIM, JIT e Zero Trust |

| Sicurezza dei dati | Crittografia e accesso | Crittografia, gestione chiavi, Key Vault e governance |

| Sicurezza AI | Non presente | Dominio dedicato |

| Target principale | Adozione cloud iniziale/intermedia | Tenant enterprise e ambienti complessi |

| Supporto compliance | Mapping agli standard principali | Mapping esteso e più granulare |

| Utilizzo consigliato | Linea guida di riferimento | Framework operativo continuo |

Tabella 1: Confronto tra v1 e v2 del Microsoft Cloud Security Benchmark

Figura 1: Confronto tra v1 e v2 del Microsoft Cloud Security Benchmark

Come adottare il benchmark nel vostro ambiente

Per ottenere valore reale dal Microsoft Cloud Security Benchmark v2 non è sufficiente limitarvi a una lettura teorica del framework. Dovete invece utilizzarlo come strumento operativo, partendo da una valutazione concreta della vostra postura di sicurezza attuale. Il confronto tra le configurazioni esistenti e i controlli del benchmark vi consente di individuare in modo chiaro le aree di maggiore esposizione e di definire priorità basate sul rischio.

Un passaggio fondamentale è l’adozione dell’automazione. L’uso combinato di Azure Policy e Microsoft Defender for Cloud vi permette di verificare in modo continuo la conformità dei workload e di applicare i controlli in maniera coerente su tutte le sottoscrizioni del tenant. Questo approccio riduce la dipendenza da controlli manuali e garantisce che le regole di sicurezza siano applicate in modo uniforme, anche in ambienti in rapida evoluzione.

È altrettanto importante integrare i controlli del benchmark nei vostri processi operativi quotidiani. La sicurezza non deve essere un’attività separata, ma parte integrante della gestione delle identità, della progettazione delle reti, dei processi DevOps e delle procedure di risposta agli incidenti. Solo così potete evitare approcci isolati che nel tempo portano a incoerenze e lacune di sicurezza.

La formazione del team rimane un fattore determinante e, se leggete i miei articoli, sapete quanto ci tenga a questo argomento. Il benchmark diventa realmente efficace solo quando chi progetta, gestisce e sviluppa soluzioni cloud comprende i rischi che i controlli intendono mitigare e le motivazioni che ne guidano l’adozione. Investire nella consapevolezza e nelle competenze consente di trasformare il Cloud Security Benchmark v2 da semplice riferimento documentale a strumento strategico di sicurezza continua.

Applicazione pratica in un tenant Azure enterprise

Quando operate in un tenant enterprise su Microsoft Azure, la complessità aumenta in modo significativo. La presenza di più sottoscrizioni, team con responsabilità diverse, carichi di lavoro eterogenei e requisiti di sicurezza e compliance sempre più stringenti rende inefficaci approcci frammentati o basati su configurazioni manuali.

In questo contesto, il Microsoft Cloud Security Benchmark v2 diventa un riferimento fondamentale per strutturare la sicurezza in modo coerente e scalabile. Il benchmark vi fornisce un insieme di controlli tecnici e linee guida che possono essere applicati in modo uniforme sull’intero tenant, indipendentemente dal tipo di workload o dal team che lo gestisce.

L’obiettivo non è semplicemente “proteggere le risorse”, ma definire regole di sicurezza centralizzate che entrano a far parte della governance del tenant. Attraverso policy, controlli automatici e monitoraggio continuo, potete garantire che ogni nuova risorsa creata rispetti gli stessi requisiti di sicurezza, riducendo il rischio operativo e migliorando la visibilità complessiva sull’ambiente Azure enterprise.

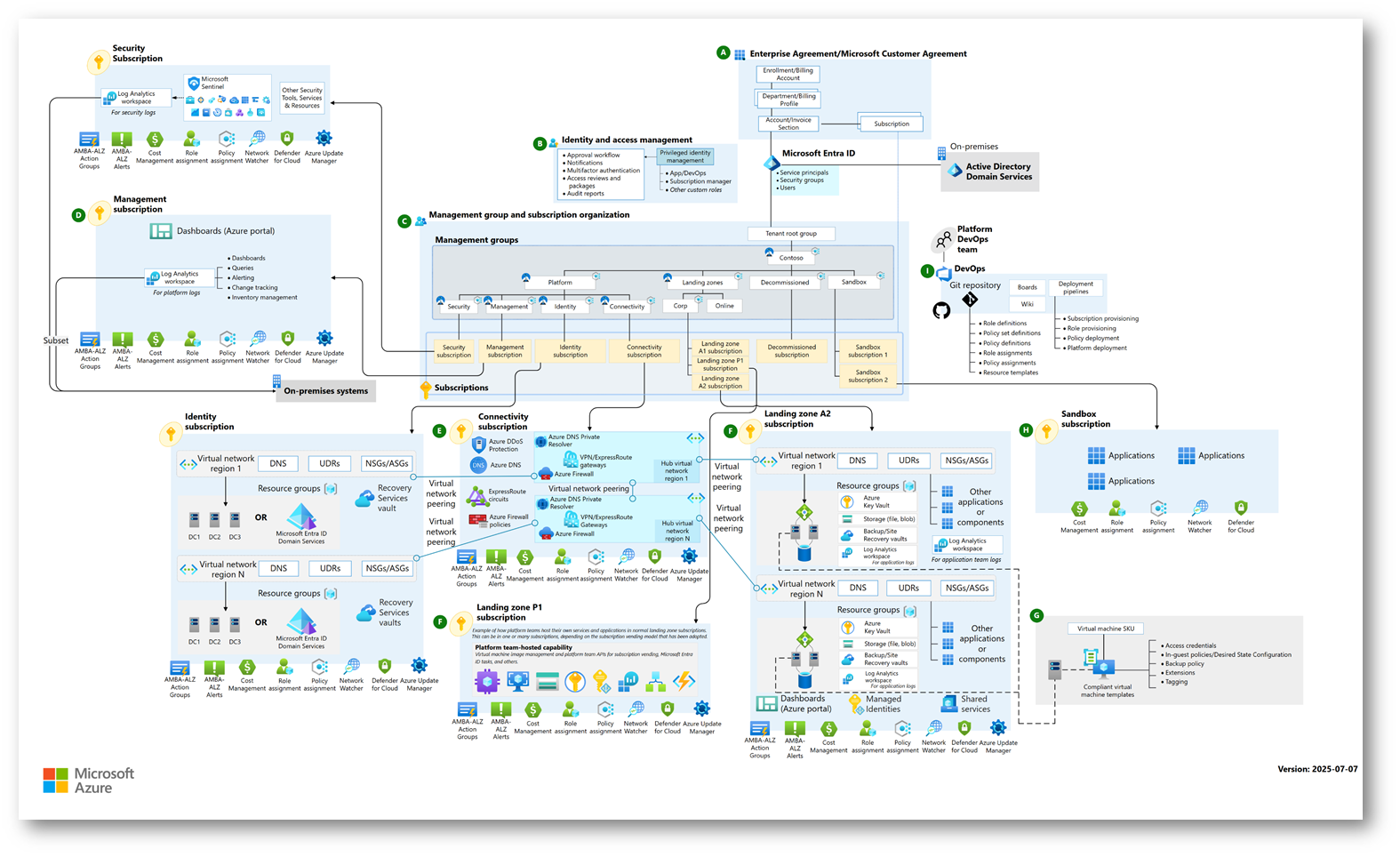

Scenario di riferimento: tenant Azure enterprise

Immaginiamo un tenant Microsoft Azure utilizzato da una organizzazione di medie o grandi dimensioni, articolata in più business unit e con ambienti distinti per produzione, test e sviluppo. L’infrastruttura è costruita seguendo un modello enterprise, con una gerarchia di Management Group, sottoscrizioni dedicate e una Landing Zone progettata secondo le best practice Microsoft.

In uno scenario di questo tipo, la complessità operativa cresce rapidamente. Team diversi gestiscono risorse differenti, i carichi di lavoro aumentano e i requisiti di sicurezza e conformità diventano sempre più stringenti. Senza un framework di riferimento, il rischio è quello di ottenere configurazioni incoerenti, controlli applicati in modo disomogeneo e una visibilità limitata sull’effettiva postura di sicurezza del tenant.

È proprio in questo contesto che il Microsoft Cloud Security Benchmark v2 diventa uno strumento chiave. Il benchmark vi consente di porvi domande concrete e misurabili: state applicando l’autenticazione forte in modo coerente su tutte le identità? Le reti sono progettate per ridurre la superficie di attacco e limitare i movimenti laterali? I log di sicurezza sono centralizzati, conservati e analizzati in modo efficace? Le configurazioni di sicurezza sono allineate tra tutte le sottoscrizioni, indipendentemente dal team che le gestisce?

Figura 2: Azure landing zone architecture

Il primo punto chiave è la governance centralizzata. In un tenant enterprise non potete permettervi configurazioni di sicurezza lasciate alla singola sottoscrizione. I controlli del benchmark v2 trovano la loro collocazione naturale a livello di Management Group, dove potete definire criteri comuni e non negoziabili.

Attraverso Azure Policy, applicate i controlli del benchmark come policy obbligatorie, impedendo la creazione di risorse non conformi e monitorando costantemente lo stato di sicurezza dell’ambiente. Azure Policy: gestire e proteggere le risorse nel cloud di Azure – ICT Power

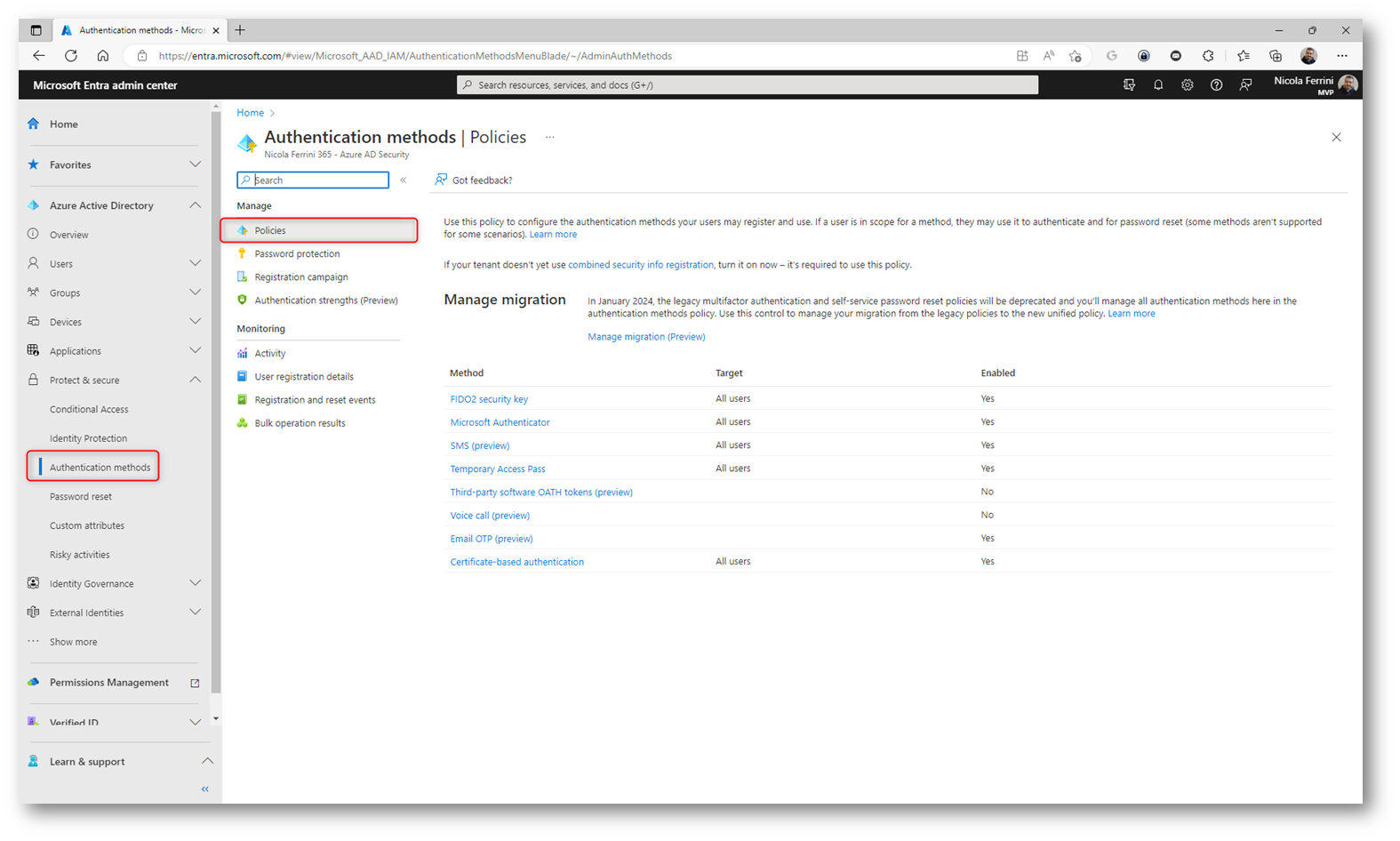

Sicurezza delle identità e accessi privilegiati

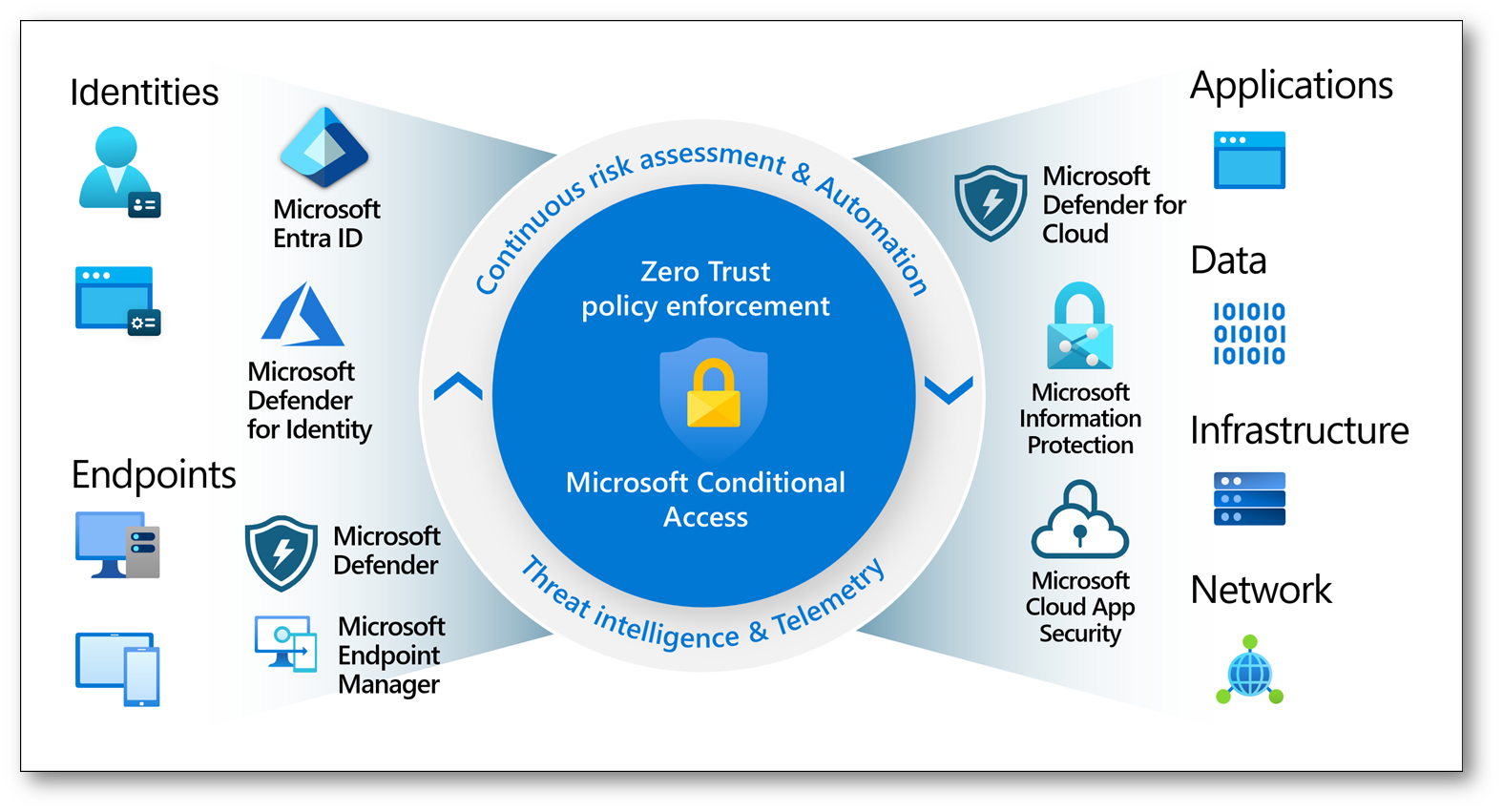

In un tenant Azure enterprise, l’identità rappresenta il vero perimetro di sicurezza. Il Microsoft Cloud Security Benchmark v2 riflette questo cambiamento di paradigma e dedica grande attenzione ai controlli legati all’autenticazione, all’autorizzazione e alla gestione degli accessi privilegiati.

Il primo obiettivo è garantire che ogni accesso sia adeguatamente protetto. Dovete adottare l’autenticazione a più fattori come requisito minimo per tutti gli utenti e, in particolare, per gli account amministrativi. Multi-Factor Authentication (MFA) – ICT Power

Attraverso Microsoft Entra ID, potete implementare criteri di accesso condizionale che valutano il contesto dell’accesso, come posizione, stato del dispositivo e livello di rischio, applicando controlli dinamici e coerenti.

Figura 3: Metodi di autenticazione a più fattori

Figura 4: Utilizzo dei criteri di accesso condizionale

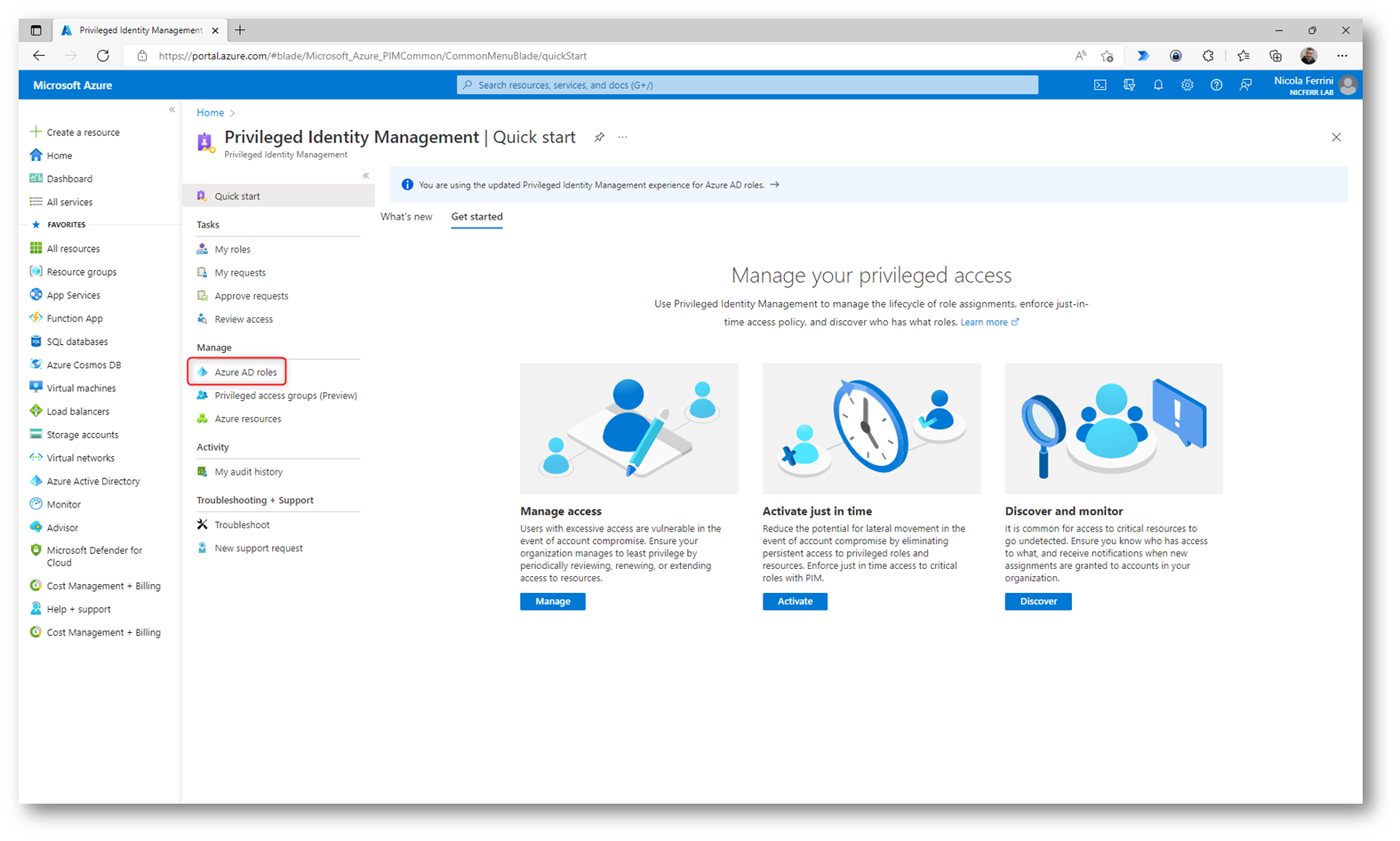

La gestione degli accessi privilegiati è un altro pilastro fondamentale. Il benchmark v2 raccomanda di eliminare gli account con privilegi permanenti e di adottare un modello basato su privilegi temporanei e giustificati. Utilizzando Privileged Identity Management, potete assegnare ruoli amministrativi solo quando necessari, per un periodo limitato e con approvazione, riducendo in modo significativo l’esposizione agli attacchi.

Un ulteriore aspetto critico riguarda l’uso delle identità nelle applicazioni e nei processi automatizzati. In ambienti enterprise dovete evitare l’uso di credenziali statiche e preferire identità gestite, che consentono alle risorse Azure di autenticarsi in modo sicuro senza la necessità di gestire segreti o password. Questo approccio è pienamente coerente con i principi del benchmark v2 e riduce drasticamente il rischio di compromissione delle credenziali. Configurare Azure AD Privileged Identity Management – ICT Power

Figura 5: Privileged Identity Management

La sicurezza delle identità non può prescindere dal monitoraggio continuo. Dovete assicurarvi che gli eventi di accesso e le attività privilegiate siano registrati, analizzati e correlati con altri segnali di sicurezza. In questo modo potete individuare tempestivamente comportamenti anomali, escalation di privilegi non autorizzate o tentativi di accesso sospetti.

Sicurezza di rete in ambienti enterprise

In un tenant Azure enterprise, la rete rappresenta uno dei principali vettori di attacco e, allo stesso tempo, uno degli elementi più complessi da governare. Il Microsoft Cloud Security Benchmark v2 vi indirizza verso un modello di sicurezza di rete basato su segmentazione, controllo rigoroso del traffico e principi Zero Trust, superando l’approccio tradizionale del “perimetro sicuro”.

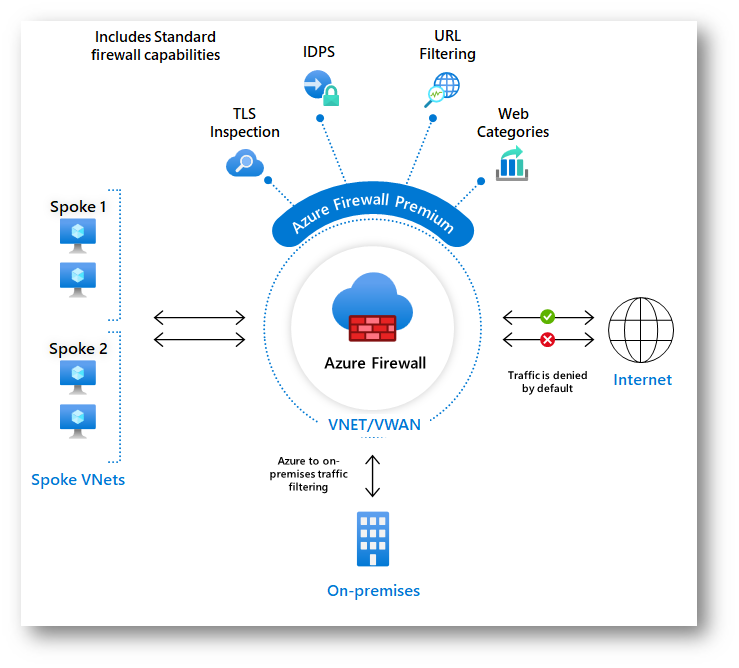

La progettazione della rete deve partire da una separazione chiara dei carichi di lavoro tramite Azure Virtual Network, evitando reti piatte e consentendo un controllo granulare delle comunicazioni. L’adozione di architetture hub-and-spoke vi permette di centralizzare i servizi di sicurezza, come firewall, DNS e accesso ibrido, mantenendo al tempo stesso isolamento tra ambienti e business unit.

Il benchmark v2 sottolinea l’importanza di ispezionare e filtrare il traffico in modo coerente. Utilizzando Azure Firewall o soluzioni equivalenti, potete applicare regole di sicurezza centralizzate, controllare il traffico in uscita e ridurre drasticamente il rischio di comunicazioni non autorizzate verso Internet o tra workload interni.

Un altro aspetto chiave è la riduzione della superficie di esposizione. In ambienti enterprise dovete evitare, ove possibile, endpoint pubblici e preferire l’uso di Private Endpoint e connessioni private ai servizi PaaS. Questo approccio, fortemente raccomandato dal benchmark v2, consente di mantenere il traffico all’interno della rete Azure, migliorando sia la sicurezza sia la conformità.

La sicurezza di rete non si limita però al filtraggio del traffico. Il Cloud Security Benchmark v2 vi invita a integrare controlli di monitoraggio continuo, log di rete e rilevamento delle anomalie, affinché ogni flusso venga tracciato e analizzato. Solo in questo modo potete individuare tempestivamente movimenti laterali, configurazioni errate o tentativi di esfiltrazione dei dati.

Si tratta, in sintesi, di passare da una rete “permissiva” a una rete progettata per essere sicura per default, dove ogni comunicazione è esplicitamente autorizzata, monitorata e giustificata. Questo approccio vi consente di supportare la crescita dell’ambiente Azure mantenendo al tempo stesso un elevato livello di controllo e resilienza. Configurare Azure Firewall Standard e Premium – ICT Power, Utilizzare Azure Firewall Manager e Secure Virtual Hub per gestire la sicurezza nelle reti virtuali in Azure – ICT Power

Figura 6: Azure Firewall e reti hub-and-spoke

Logging, monitoraggio e rilevamento delle minacce

In un tenant Azure enterprise, il logging non è un’attività opzionale ma un requisito fondamentale per garantire visibilità, sicurezza e capacità di risposta agli incidenti. Il Microsoft Cloud Security Benchmark v2 richiede che tutti i servizi critici generino log completi, coerenti e centralizzati, evitando silos informativi che rendono inefficace il rilevamento delle minacce.

Per ottenere questo risultato dovete progettare fin dall’inizio un’architettura di raccolta centralizzata dei log basata su Azure Monitor e Log Analytics. Ogni risorsa deve inviare eventi diagnostici, metriche e log di sicurezza a workspace dedicati, possibilmente separati per ambiente o per dominio di sicurezza, in modo da semplificare la gestione degli accessi e la retention dei dati.

Il benchmark v2 pone particolare enfasi anche sulla qualità del logging. Non è sufficiente abilitare i log: dovete assicurarvi che includano informazioni utili per l’analisi forense, come identità, indirizzi IP, operazioni eseguite e risultati delle azioni. Questo è essenziale sia per le indagini post-incidente sia per dimostrare la conformità durante audit e verifiche regolamentari.

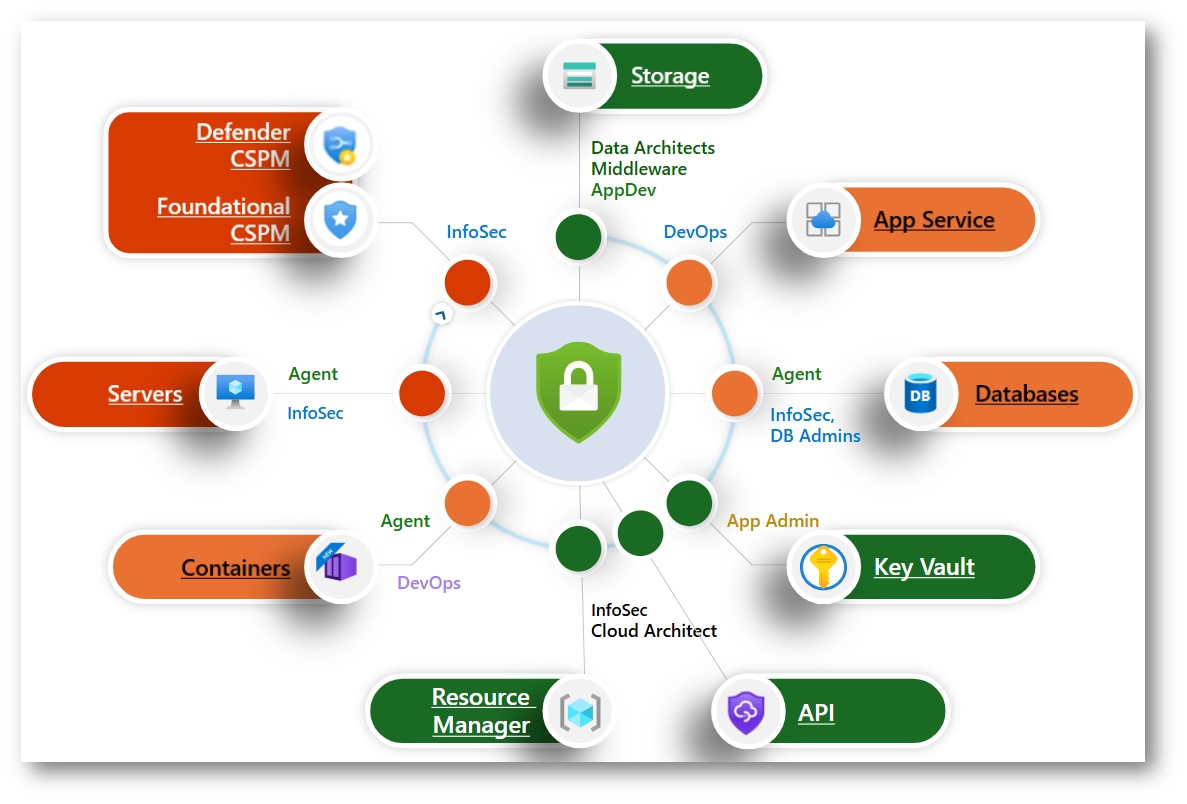

Per il rilevamento delle minacce, il punto di riferimento è Microsoft Defender for Cloud, che utilizza i controlli del benchmark v2 per valutare continuamente la postura di sicurezza e segnalare configurazioni a rischio o comportamenti anomali. Defender for Cloud vi consente di correlare eventi provenienti da workload, risorse di rete e identità, fornendo alert contestualizzati e priorizzati. Introduzione a Microsoft Defender for Cloud – ICT Power

Figura 7: Cloud Native Application Protection Platform (CNAPP)

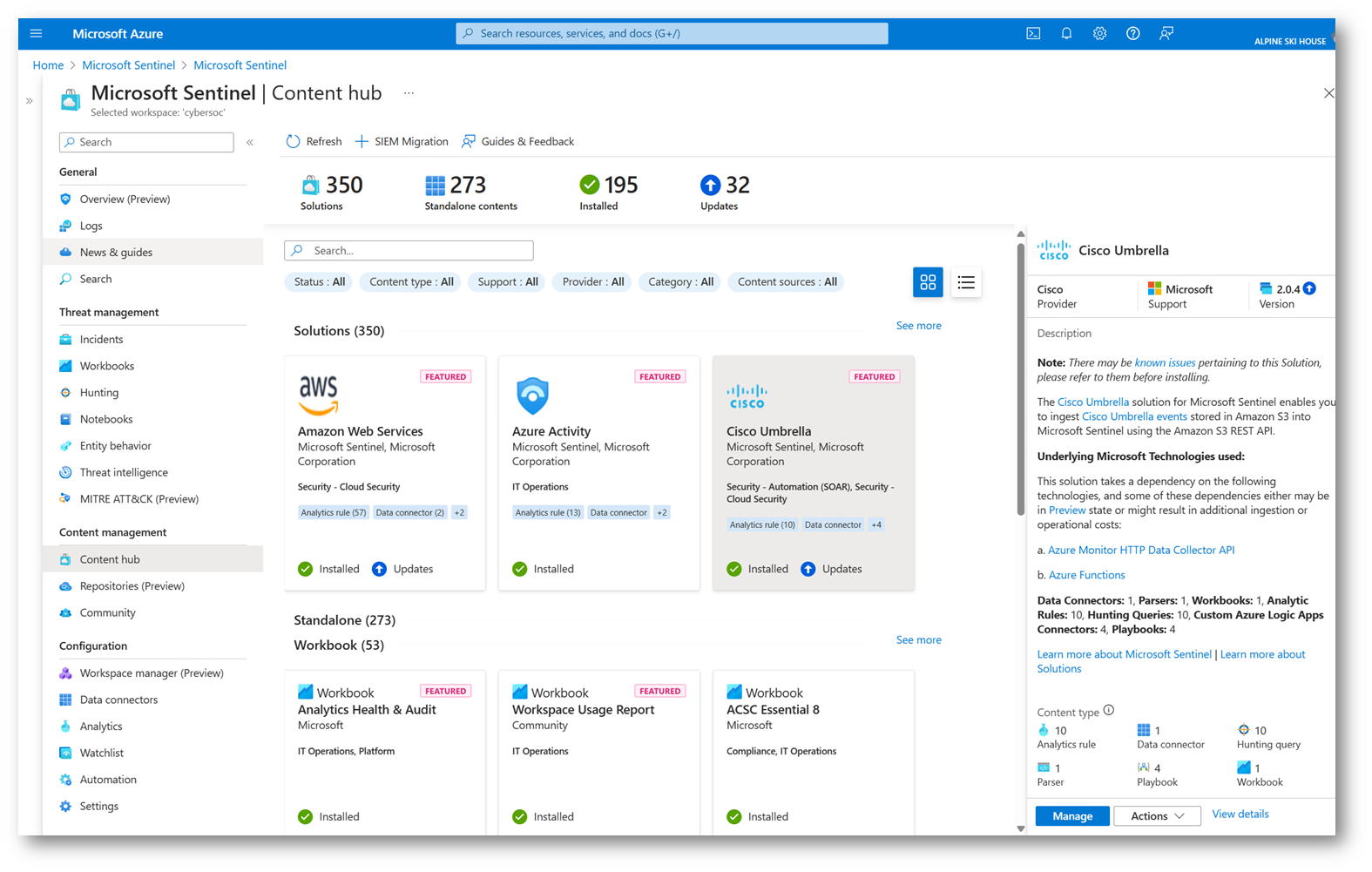

Nei contesti enterprise più maturi, il passo successivo è l’integrazione con Microsoft Sentinel, che funge da SIEM e SOAR cloud-native. Sentinel vi permette di aggregare log di sicurezza, applicare regole di correlazione avanzate e automatizzare la risposta agli incidenti tramite playbook. In questo modo passate da un approccio reattivo a uno proattivo, in cui le minacce vengono individuate e contenute in tempi ridotti.

Il Cloud Security Benchmark v2 vi guida quindi verso un modello in cui logging, monitoraggio e rilevamento delle minacce non sono componenti isolati, ma parti integrate di una strategia di sicurezza continua. Se implementati correttamente, questi controlli vi permettono di mantenere piena visibilità sull’ambiente Azure, ridurre il tempo di individuazione degli attacchi e migliorare in modo significativo la resilienza complessiva del tenant enterprise. Introduzione a Microsoft Sentinel – ICT Power

Figura 8: Microsoft Sentinel security information and event management (SIEM)

DevOps, dati e carichi di lavoro critici

Nel contesto enterprise, sicurezza e DevOps devono procedere insieme fin dalle prime fasi del ciclo di vita delle applicazioni. Il Microsoft Cloud Security Benchmark v2 enfatizza fortemente l’integrazione dei controlli di sicurezza all’interno delle pipeline CI/CD, affinché le vulnerabilità vengano individuate e mitigate prima del rilascio in produzione. Introduzione ad Azure DevOps – ICT Power

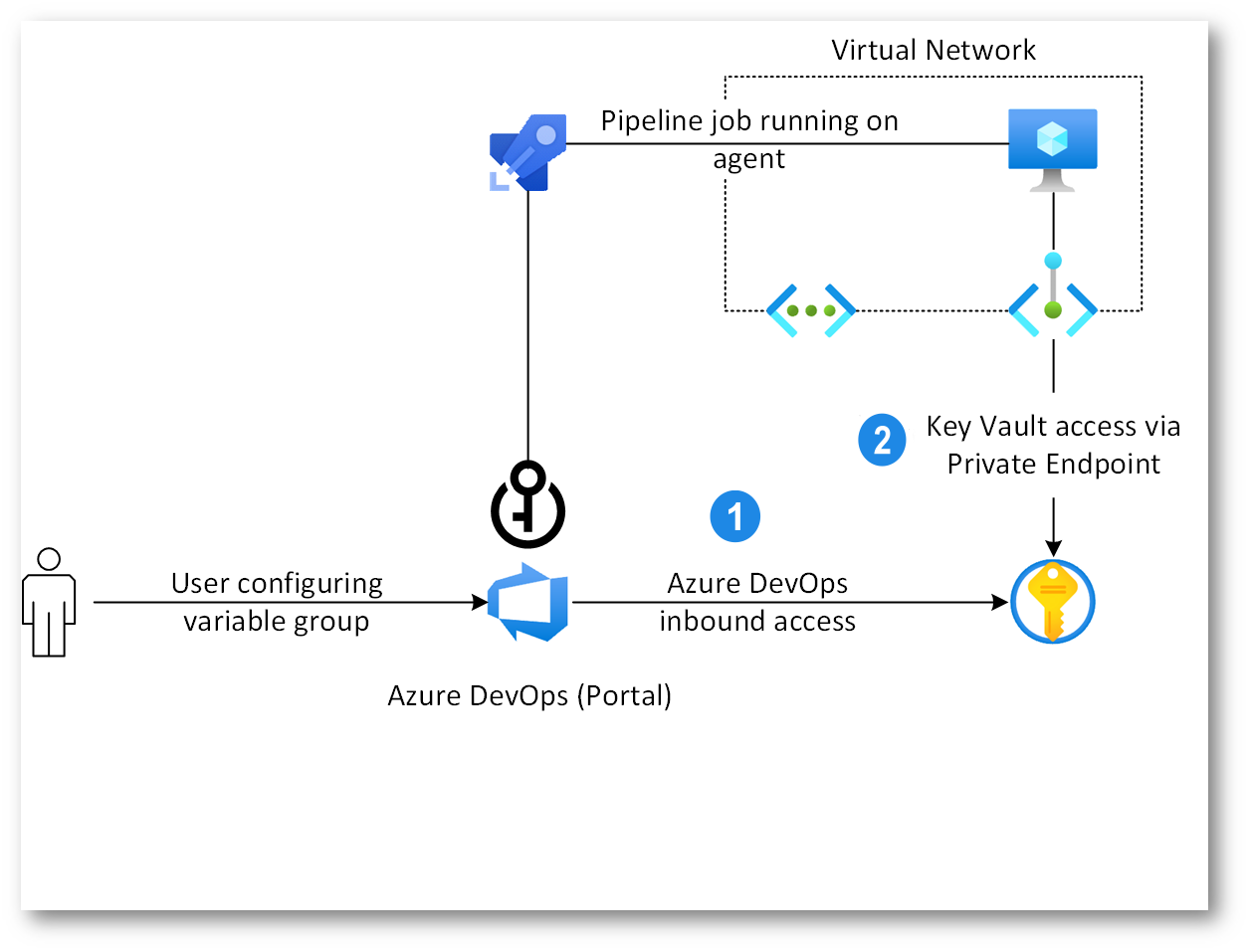

Quando progettate pipeline su Azure, dovete assicurarvi che i segreti applicativi, le credenziali e i certificati non siano mai incorporati nel codice o nei file di configurazione. In questo scenario, Azure Key Vault diventa un componente fondamentale dell’architettura di sicurezza. Key Vault vi consente di archiviare e proteggere in modo centralizzato segreti, chiavi crittografiche e certificati, garantendo accessi controllati e auditabili.

L’integrazione di Key Vault con le pipeline DevOps, tramite identità gestite, vi permette di eliminare l’uso di credenziali statiche e di applicare il principio del minimo privilegio anche nei processi automatizzati. In questo modo riducete in modo significativo il rischio di compromissione delle credenziali e migliorate la tracciabilità degli accessi.

La protezione dei dati è un altro pilastro critico in ambienti enterprise. Il benchmark v2 richiede l’adozione di una crittografia coerente dei dati sia a riposo sia in transito, con particolare attenzione alla gestione delle chiavi. Utilizzando Azure Key Vault come root of trust, potete mantenere il pieno controllo sul ciclo di vita delle chiavi, applicare rotazioni automatiche e soddisfare requisiti normativi legati alla separazione dei ruoli e alla sovranità del dato. Azure Key Vault: Gestione sicura di password, chiavi crittografiche e certificati – ICT Power

Per i carichi di lavoro critici e regolamentati, l’uso combinato di Key Vault, controlli di accesso basati su identità e monitoraggio continuo vi consente di implementare un modello di sicurezza solido e verificabile. In questo modo, sicurezza applicativa, protezione dei dati e processi DevOps convergono in un’unica strategia coerente, come richiesto dal Microsoft Cloud Security Benchmark v2.

Figura 9: Accesso ad un private key vault dalla propria pipeline

Conclusioni

Il Microsoft Cloud Security Benchmark v2 è uno strumento estremamente valido per chi vuole affrontare la sicurezza cloud in modo strutturato e misurabile. Grazie all’ampliamento dei domini, all’attenzione verso l’automazione e all’introduzione della sicurezza dell’intelligenza artificiale, la versione v2 vi offre una base solida per costruire e mantenere una postura di sicurezza moderna.

Se adottato correttamente, il benchmark non è solo un riferimento di compliance, ma diventa una vera e propria guida operativa per migliorare nel tempo la sicurezza delle vostre risorse nel cloud.