Introduzione alle Microsoft Cybersecurity Reference Architectures (MCRA)

Le Microsoft Cybersecurity Reference Architectures (MCRA) sono un insieme completo di linee guida e architetture di riferimento progettate per aiutare le aziende a costruire e implementare strategie di sicurezza informatica efficaci utilizzando i prodotti e i servizi Microsoft. Questo approccio si concentra sul fornire un quadro di riferimento chiaro e dettagliato che possa essere personalizzato in base alle esigenze specifiche di ogni organizzazione. MCRA copre una vasta gamma di argomenti e scenari di sicurezza, rendendolo uno strumento prezioso per i professionisti IT e i responsabili della sicurezza.

Uno degli aspetti fondamentali di MCRA è la sua enfasi sulla protezione dell’identità e della gestione degli accessi. Questo include linee guida per la configurazione di soluzioni come Microsoft Entra ID e Microsoft 365, offrendo consigli su come gestire in modo sicuro le identità degli utenti e controllare l’accesso alle risorse aziendali. Questo è cruciale nell’era moderna, dove la sicurezza dell’identità è una componente chiave nella difesa contro attacchi e violazioni dei dati.

Inoltre, MCRA copre aspetti relativi alla sicurezza delle infrastrutture, come la protezione dei dati in Azure, la sicurezza delle applicazioni e la protezione del network. Fornisce orientamenti su come utilizzare strumenti e tecnologie Microsoft per creare un ambiente IT sicuro e resiliente. Questo include la sicurezza a livello di rete, la protezione dei dati e la gestione delle minacce e delle vulnerabilità, assicurando che le aziende siano in grado di rilevare, rispondere e recuperare da incidenti di sicurezza.

Un altro aspetto importante di MCRA è il suo focus sulla compliance e sulla governance. Con l’aumento delle normative sulla privacy e sulla protezione dei dati, come il GDPR, MCRA fornisce orientamenti su come le aziende possano rimanere conformi utilizzando le tecnologie Microsoft. Questo include la gestione della privacy dei dati, la segnalazione di conformità e il monitoraggio della sicurezza, assicurando che le aziende non solo proteggano le loro risorse digitali, ma rispettino anche le leggi e le normative vigenti.

MCRA è anche progettato per essere dinamico e si evolve continuamente per adattarsi al panorama delle minacce in evoluzione e alle nuove tecnologie. Microsoft aggiorna regolarmente MCRA per riflettere le migliori pratiche correnti, le nuove funzionalità dei prodotti e i cambiamenti nel panorama della sicurezza informatica. Questo garantisce che le organizzazioni abbiano sempre accesso alle informazioni più recenti e rilevanti per proteggere i loro ambienti.

Alla pagina Microsoft Cybersecurity Reference Architectures (MCRA) – Security documentation | Microsoft Learn troverete l’ultima versione disponibile di Microsoft Cybersecurity Reference Architectures (MCRA).

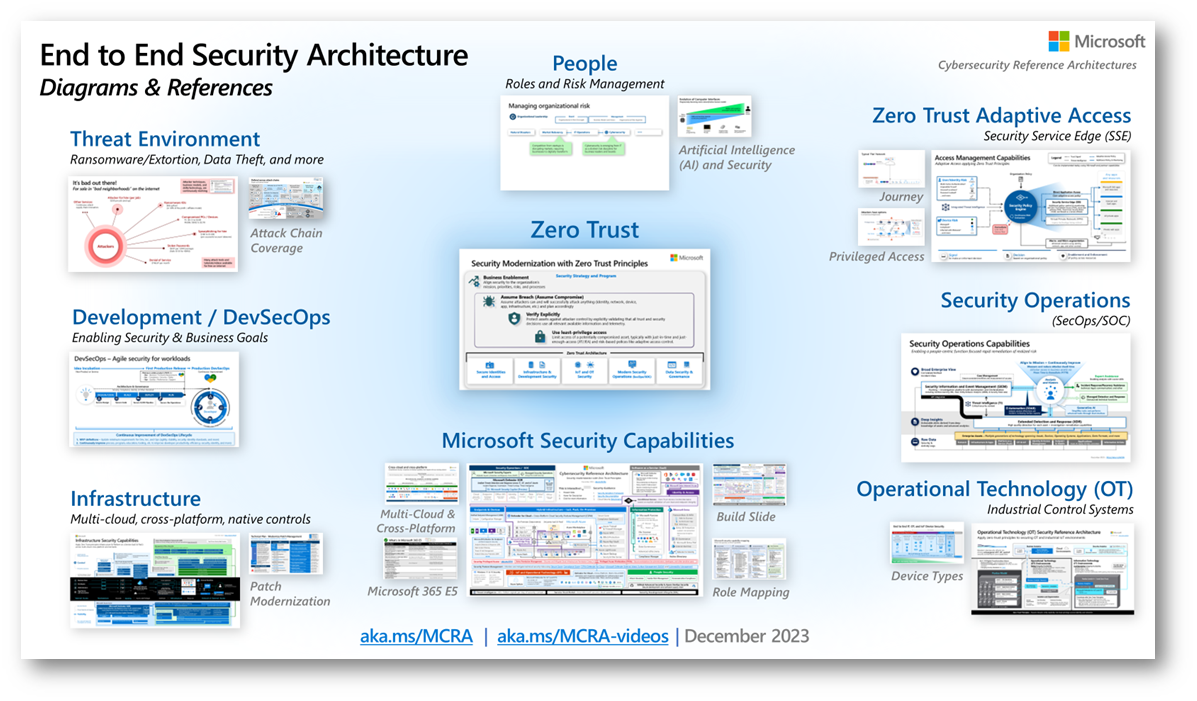

Figura 1: Microsoft Cybersecurity Reference Architectures (MCRA)

Quali sono i casi più comuni di utilizzo?

I casi più comuni di utilizzo delle Microsoft Cybersecurity Reference Architectures (MCRA) includono:

- Migrazione sicura al cloud: Le aziende che stanno spostando le loro operazioni e i loro dati nel cloud possono utilizzare MCRA per garantire che questo passaggio sia fatto in modo sicuro. MCRA fornisce linee guida su come configurare correttamente i servizi cloud, come Azure, per proteggere i dati e le applicazioni.

- Protezione dell’identità e gestione degli accessi: Nell’era del lavoro ibrido e remoto, garantire che solo gli utenti autorizzati abbiano accesso alle risorse aziendali è fondamentale. MCRA aiuta le aziende a implementare soluzioni come Microsoft Entra ID per una gestione efficace delle identità e degli accessi.

- Sicurezza delle applicazioni: Gli sviluppatori e i team IT possono riferirsi a MCRA per linee guida sulla protezione delle applicazioni, sia in fase di sviluppo che dopo il rilascio. Questo include la protezione contro vulnerabilità comuni, come ad esempio gli attacchi cross-site scripting (XSS) o SQL injection.

- Conformità e governance: MCRA è utile per le aziende che devono navigare nel complesso panorama normativo. Fornisce indicazioni su come implementare soluzioni di sicurezza che sono conformi a standard come GDPR, HIPAA o ISO 27001.

- Sicurezza delle infrastrutture IT: Per le aziende che desiderano rafforzare la sicurezza delle loro infrastrutture IT, MCRA offre consigli su come proteggere reti, server e altri asset critici, integrando soluzioni come Microsoft Defender per Endpoint e Microsoft Defender for Cloud.

- Gestione delle minacce e analisi dei rischi: MCRA assiste le aziende nell’identificare, valutare e mitigare le minacce informatiche, fornendo strategie per utilizzare strumenti di analisi delle minacce e di intelligenza sulla sicurezza.

- Risposta agli incidenti e ripristino dei dati e dei workload: In caso di violazioni della sicurezza o altri incidenti informatici, MCRA fornisce un quadro per una risposta efficace agli incidenti, aiutando le aziende a limitare i danni, a ripristinare le operazioni e a prevenire future violazioni.

- Formazione e sensibilizzazione sulla sicurezza: MCRA può essere utilizzato per sviluppare programmi di formazione e sensibilizzazione sulla sicurezza per educare i dipendenti sulle migliori pratiche di sicurezza, un elemento chiave per prevenire attacchi come il phishing.

Questi sono solo alcuni esempi, ma l’ampiezza e la versatilità di MCRA lo rendono applicabile a una vasta gamma di scenari e sfide di sicurezza informatica.

Come posso implementare le best practices? da dove parto? Mi sembra un argomento così vasto!

Questa è sicuramente una delle domande che più spesso mi sono state poste. L’implementazione delle best practices delle Microsoft Cybersecurity Reference Architectures (MCRA) è un processo complesso che richiede un approccio dettagliato e ben pianificato. Per iniziare, è essenziale avere una comprensione profonda dello stato attuale della sicurezza informatica della vostra azienda. Questo include non solo un’analisi delle infrastrutture IT esistenti, delle politiche e delle procedure, ma anche un’esplorazione approfondita delle possibili vulnerabilità e delle minacce. Strumenti come Microsoft Secure Score in Microsoft 365 possono essere utilizzati per fornire una valutazione oggettiva della postura di sicurezza attuale e identificare aree di potenziale miglioramento.

Una volta che avrete una chiara comprensione della situazione attuale (e spesso le aziende non ce l’hanno!), il passo successivo è stabilire obiettivi di sicurezza specifici e misurabili. Questi obiettivi devono essere strettamente allineati con le esigenze e le priorità del business, oltre a considerare fattori come la conformità normativa e la protezione dei dati sensibili. La definizione di obiettivi chiari è fondamentale per guidare l’intero processo di miglioramento della sicurezza.

Il passo successivo è esaminare in dettaglio le Microsoft Cybersecurity Reference Architectures. Questo richiede di dedicare tempo per comprendere come le varie componenti delle architetture possano essere applicate specificamente alla vostra azienda. MCRA copre una vasta gamma di argomenti, dalla protezione dell’identità e della gestione degli accessi alla sicurezza delle infrastrutture, dalla conformità alla gestione delle minacce. È importante focalizzarsi su quelle aree che sono più rilevanti per la vostra azienda e che maggiormente contribuiscono al raggiungimento degli obiettivi di sicurezza definiti.

La pianificazione strategica è un aspetto cruciale in questo processo. Bisogna sviluppare un piano d’azione che delinei chiaramente come le soluzioni di sicurezza selezionate saranno implementate, come il personale sarà formato e come verranno stabilite le procedure per la gestione delle minacce e la risposta agli incidenti. Questo piano dovrebbe essere realistico e praticabile, tenendo conto delle risorse disponibili, sia in termini di budget (è sempre una questione di budget!) che di competenze del personale.

Un elemento fondamentale dell’implementazione di MCRA è l’adozione di un approccio iterativo. Invece di cercare di apportare tutti i cambiamenti contemporaneamente, è consigliabile procedere per piccoli passi, monitorando continuamente i progressi e apportando le necessarie regolazioni. Questo permette di gestire meglio i rischi e di assicurarsi che i cambiamenti siano sostenibili nel lungo termine.

Infine, è fondamentale il coinvolgimento e la collaborazione di tutte le parti interessate all’interno dell’azienda. La sicurezza informatica non è solo un compito dell’IT, ma richiede un impegno condiviso che coinvolga diverse funzioni aziendali. Assicurarsi che tutti siano informati, formati e coinvolti nel processo è cruciale per il successo dell’implementazione delle best practices di sicurezza. Questo coinvolgimento può assumere diverse forme, dalla partecipazione a sessioni di formazione sulla sicurezza, alla collaborazione in esercizi di simulazione di attacchi informatici, al contributo attivo nella definizione di politiche e procedure di sicurezza.

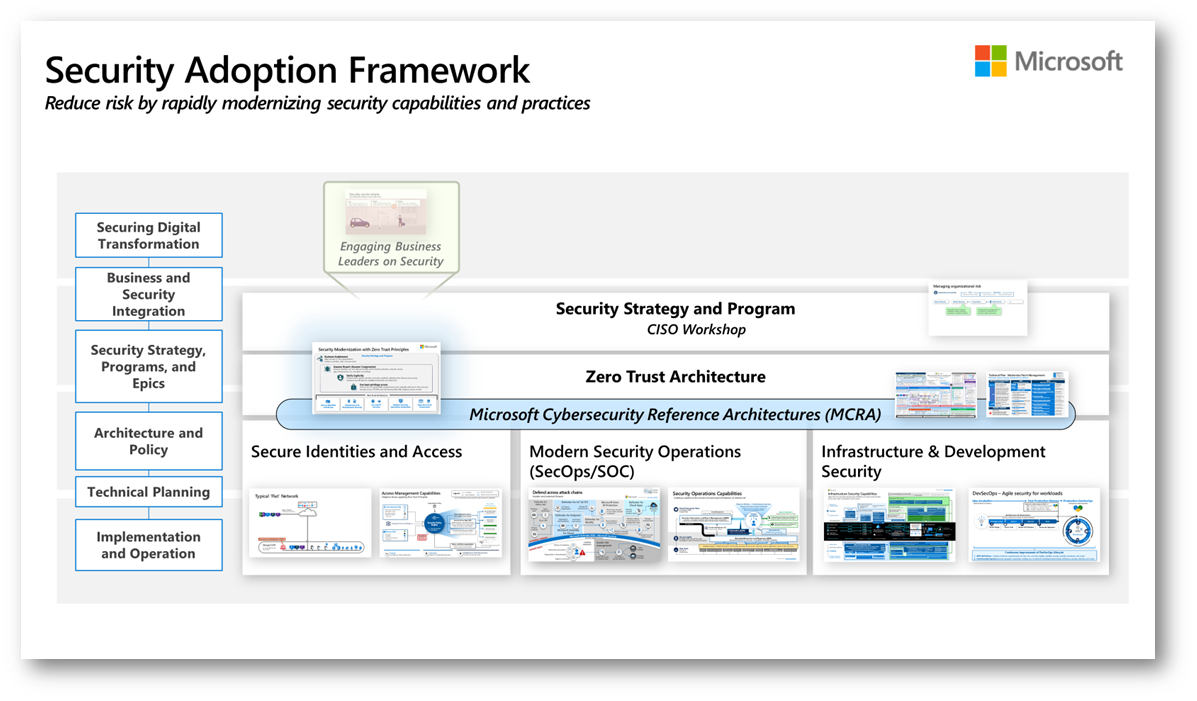

Figura 2: Security Adoption Framework

Conclusioni

È difficile essere esaustivi su un argomento così vasto, ma ho scritto questo articolo per sensibilizzarvi alla sicurezza informatica e per fornirvi gli strumenti necessari ad implementarla. L’adozione di MCRA consente alle aziende di affrontare in modo efficace le sfide della sicurezza informatica in un panorama digitale in rapida evoluzione. Offre una guida preziosa per la protezione dell’identità e la gestione degli accessi, la sicurezza delle infrastrutture, la conformità e la governance, tra gli altri aspetti critici. Inoltre, il suo approccio dinamico e aggiornato assicura che le organizzazioni possano rimanere al passo con le minacce emergenti e le evoluzioni tecnologiche.

L’implementazione delle raccomandazioni di MCRA richiede un impegno costante e un approccio olistico che coinvolga diverse aree dell’organizzazione. Questo non solo aumenta la sicurezza dell’infrastruttura IT ma rafforza anche la cultura della sicurezza a tutti i livelli dell’azienda.

Ah, quasi dimenticavo, avete dato già un’occhiata al Chief Information Security Officer (CISO) Workshop ?