Come funziona Personal Data Encryption (PDE) introdotta in Windows 11 22H2

La crittografia dei dati personali (PDE) è una funzionalità di sicurezza introdotta in Windows 11 versione 22H2 che fornisce funzionalità di crittografia aggiuntive a Windows. Personal Data Encryption differisce da BitLocker in quanto crittografa singoli file anziché interi volumi e dischi.

Abbiamo già parlato delle novità di Windows 11 22H2 nell’articolo Windows 11 2022 Update, primo grande aggiornamento di funzionalità – ICT Power

PDE usa Windows Hello for Business per collegare le chiavi di crittografia dei dati con le credenziali utente. A differenza di BitLocker che rilascia le chiavi di crittografia dei dati all’avvio, PDE non rilascia le chiavi di crittografia dei dati fino a quando un utente non accede usando Windows Hello for Business. Gli utenti potranno accedere ai file crittografati PDE solo dopo aver eseguito l’accesso a Windows usando Windows Hello for Business.

Prerequisiti

Personal Data Encryption necessita di alcuni prerequisiti per poter essere attivato:

- Il dispositivo deve essere joinato ad Azure AD

- È necessario abilitare Windows Hello for Business

- La funzionalità è disponibile solo in Windows 11, versione 22H2 e successive edizioni Enterprise ed Education

Attualmente non sono supportate le seguenti funzionalità:

- Autenticazione con chiave di sicurezza FIDO2

- Accesso al riavvio automatico di Winlogon (ARSO)

- Windows Information Protection (WIP)

- Dispositivi aggiunti ad Azure AD ibridi

- Connessioni Desktop remoto

NOTA: Anche se PDE funzionerà senza BitLocker, è consigliabile abilitare anche BitLocker. PDE è progettato per integrare BitLocker e non sostituirlo.

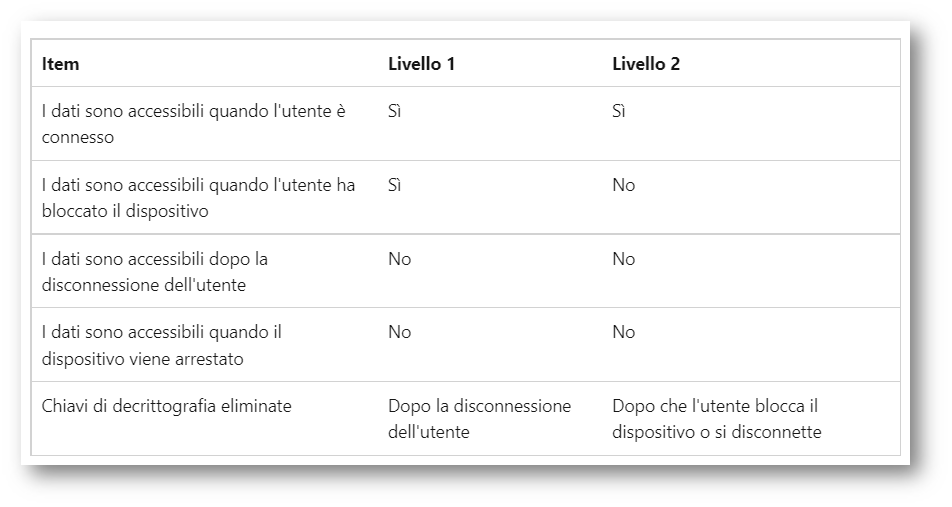

Livelli di protezione PDE

PDE usa AES-CBC con una chiave a 256 bit per crittografare i file e offre due livelli di protezione. Il livello di protezione è determinato in base alle esigenze dell’organizzazione.

Figura 1: Livelli di protezione offerti da Personal Data Encryption

Quando un file viene crittografato con PDE, la relativa icona mostrerà un lucchetto. Se l’utente non ha eseguito l’accesso in locale con Windows Hello for Business o un utente non autorizzato tenta di accedere a un file crittografato PDE, verrà loro negato l’accesso al file.

Prerequisiti

Tra i prerequisiti c’è il Join ad Azure AD del dispositivo e l’abilitazione del Windows Hello for Business. Prima di procedere vi invito a leggere i due articoli Dispositivi Azure AD Joined, Hybrid Azure AD Joined e Azure AD Registered: facciamo chiarezza – ICT Power e Microsoft 365 Modern Desktop Management – Configurare Windows Hello for Business su dispositivi Windows 10 con Microsoft Intune – ICT Power

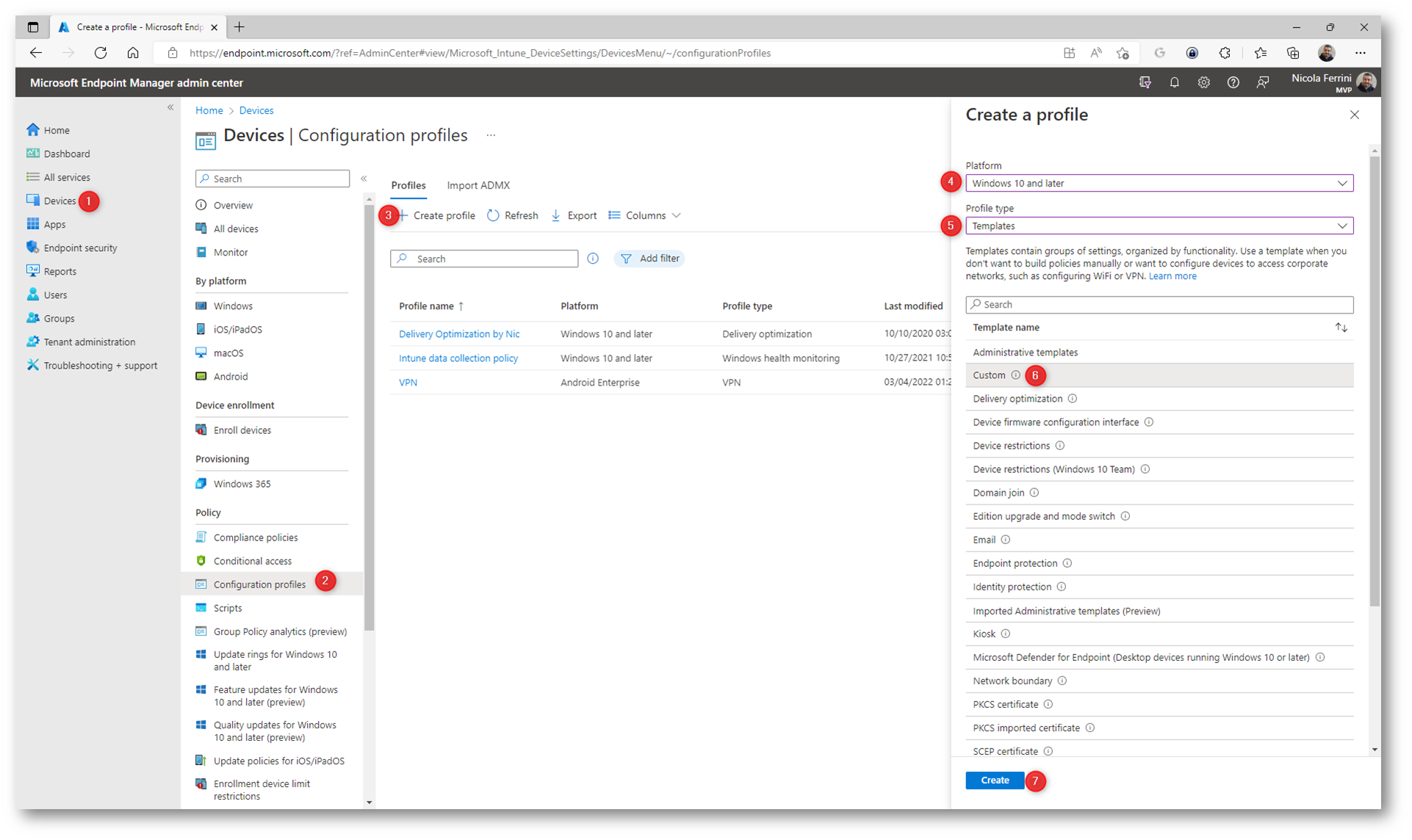

Abilitare Personal Data Encryption (PDE) tramite Microsoft Endpoint Manager (formerly Intune)

Per abilitare Personal Data Encryption (PDE) tramite Microsoft Endpoint Manager è sufficiente creare un nuovo Configuration Profile per Windows 10 and later e scegliere come profile type la voce templates e come template name la voce Custom.

Figura 2: Creazione di un nuovo configuration profile in Microsoft Endpoint Manager

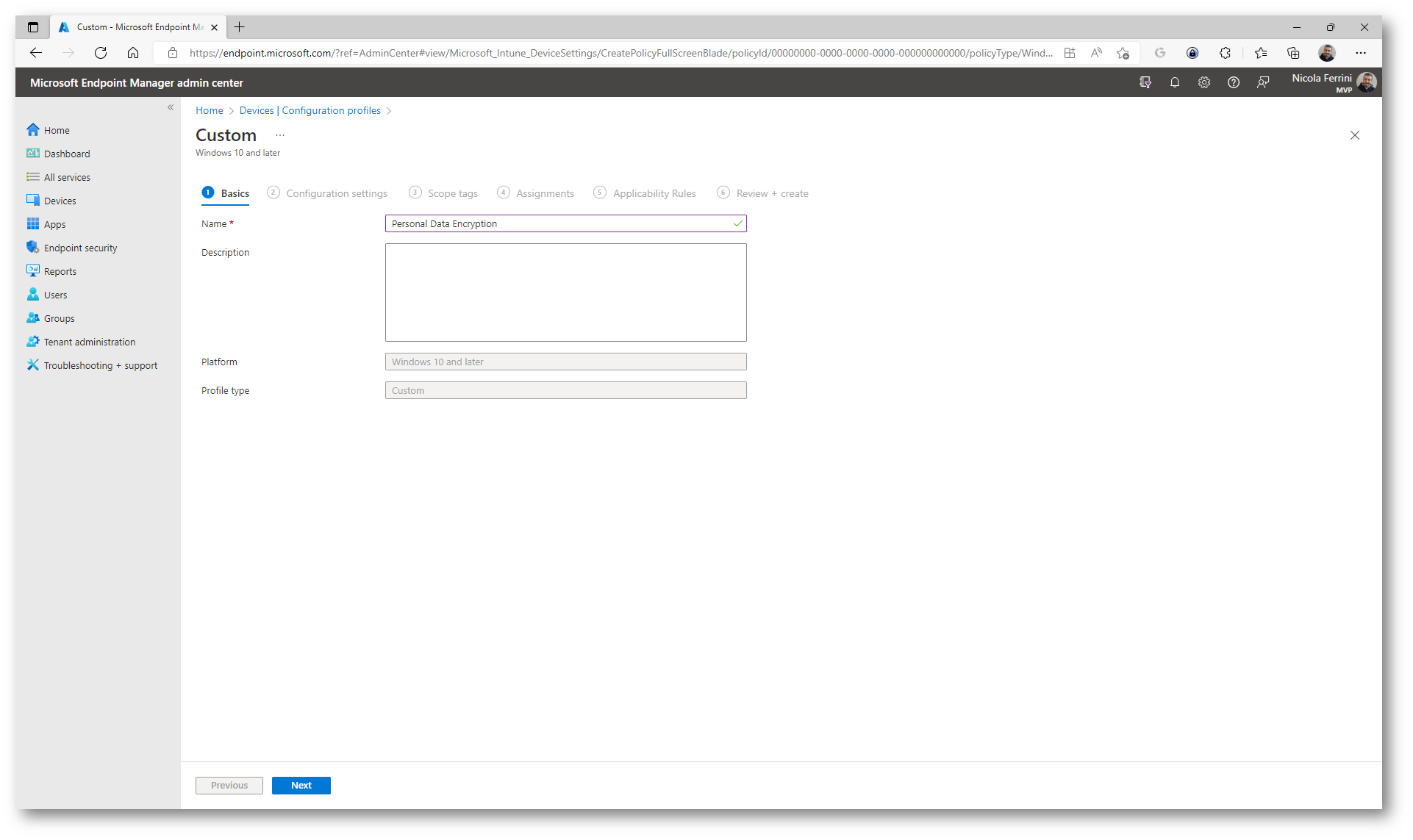

Figura 3: Nome del profilo

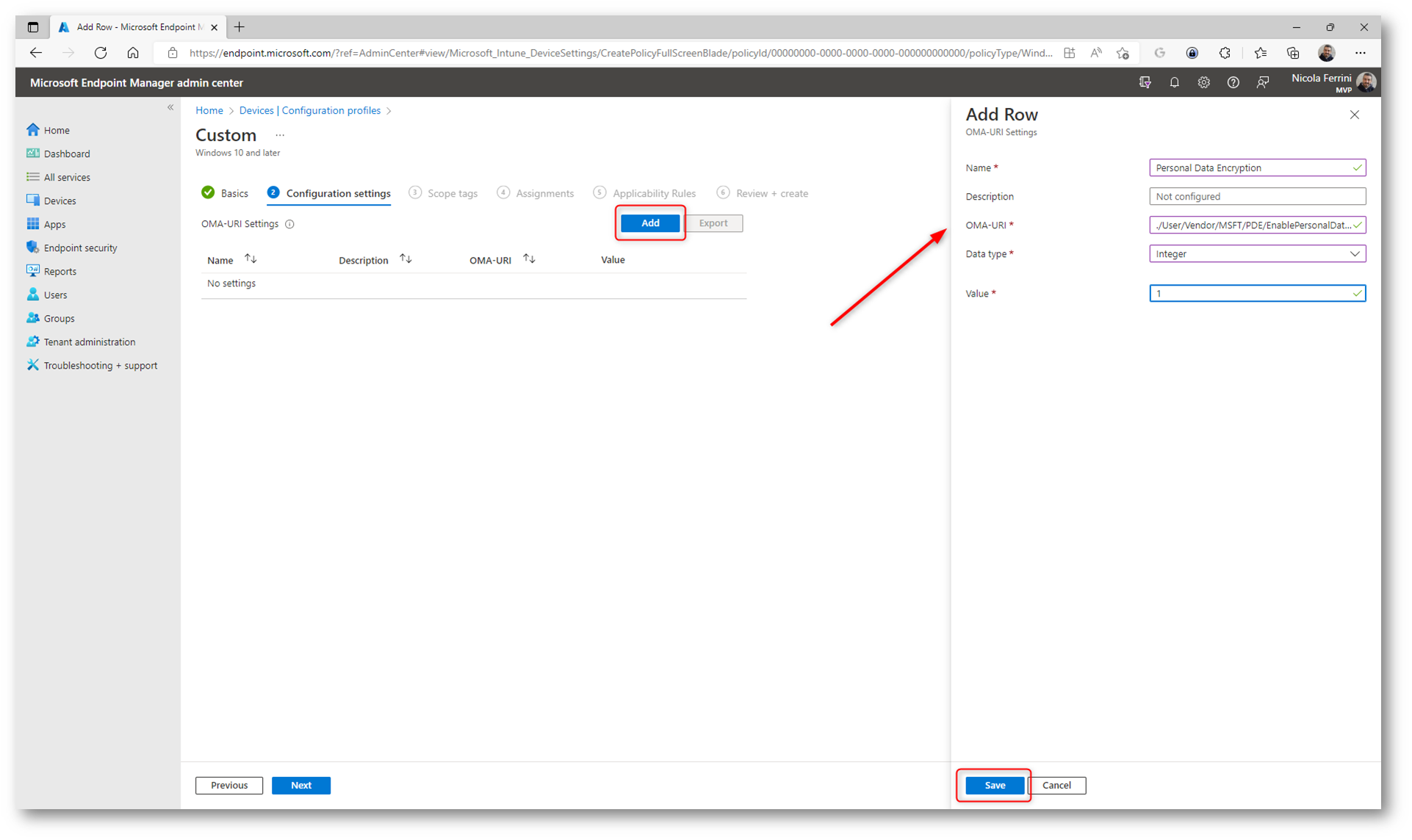

Nella scheda Configuration Settings del profilo fate clic sul pulsante Add e nella finestra Add row inserite di seguenti valori:

- Name: Personal Data Encryption

- Description: Una descrizione

- OMA-URI: ./User/Vendor/MSFT/PDE/EnablePersonalDataEncryption

- Data Type: Integer

- Value: 1

Figura 4: Aggiunta dell’OMA-URI settings per l’abilitazione di Personal Data Encryption

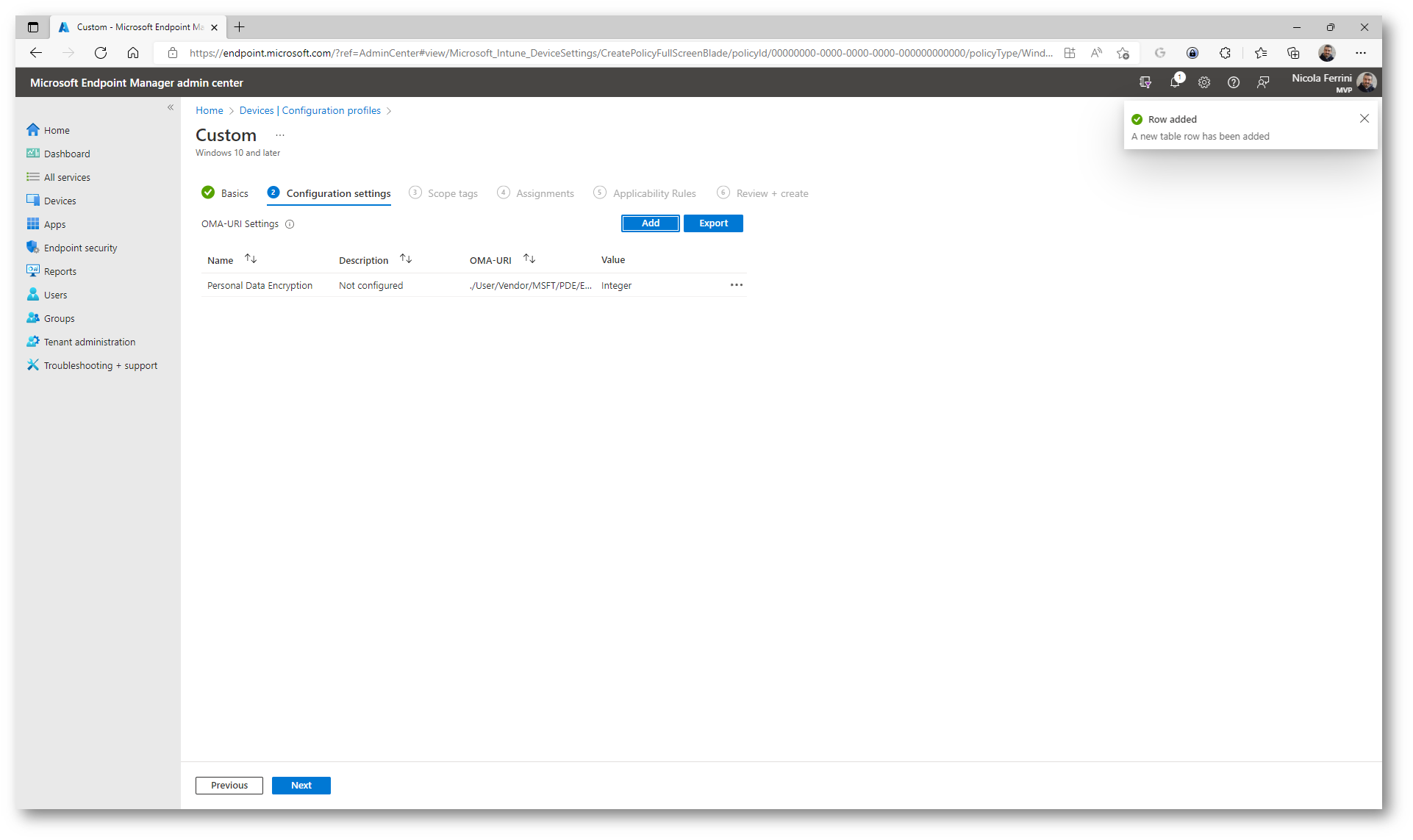

Figura 5: Configurazione aggiunta

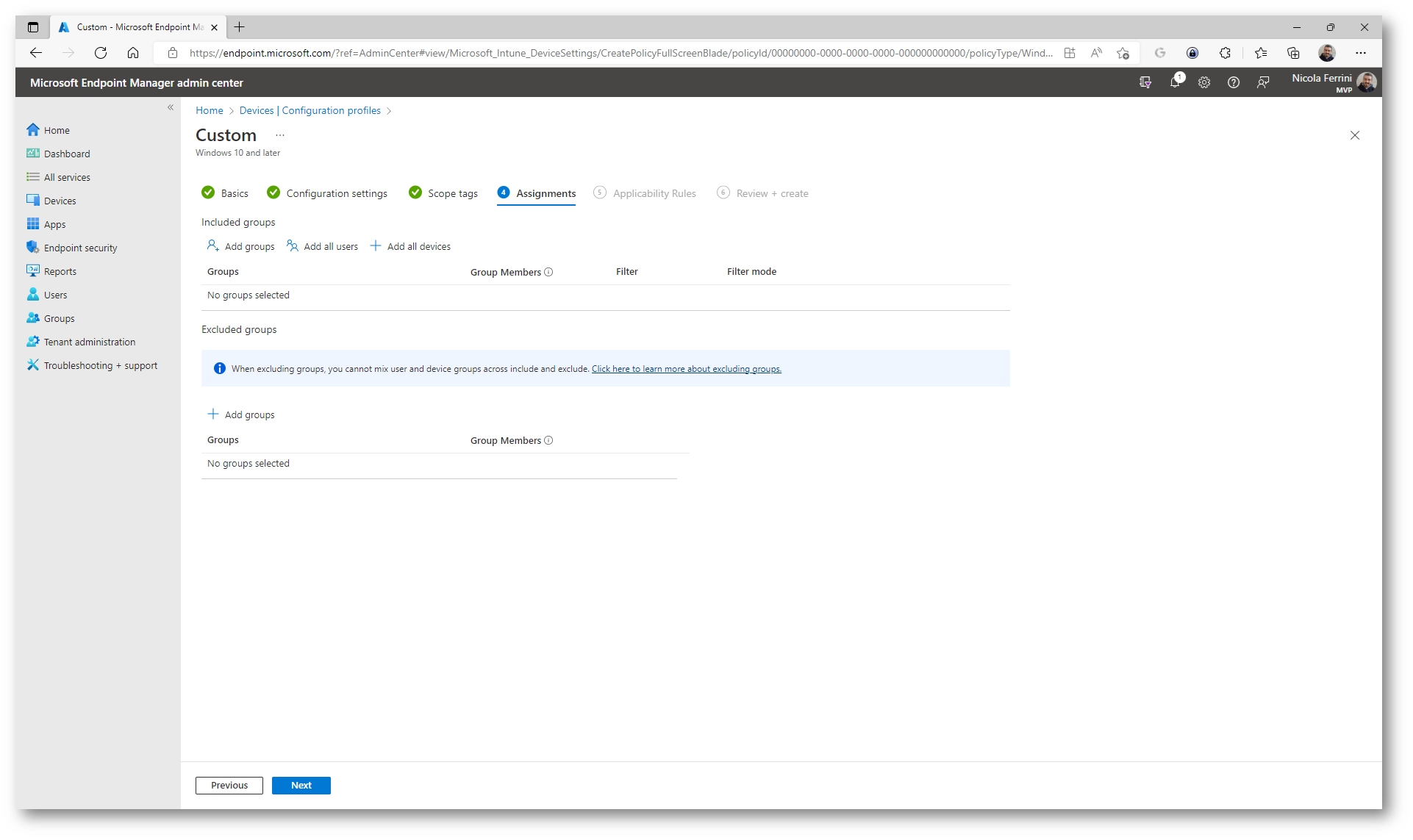

Aggiungete i gruppi di utenti a cui volete che sia applicata la Personal Data Encryption.

Figura 6: Aggiunta degli utenti a cui abilitare la Personal Data Encryption

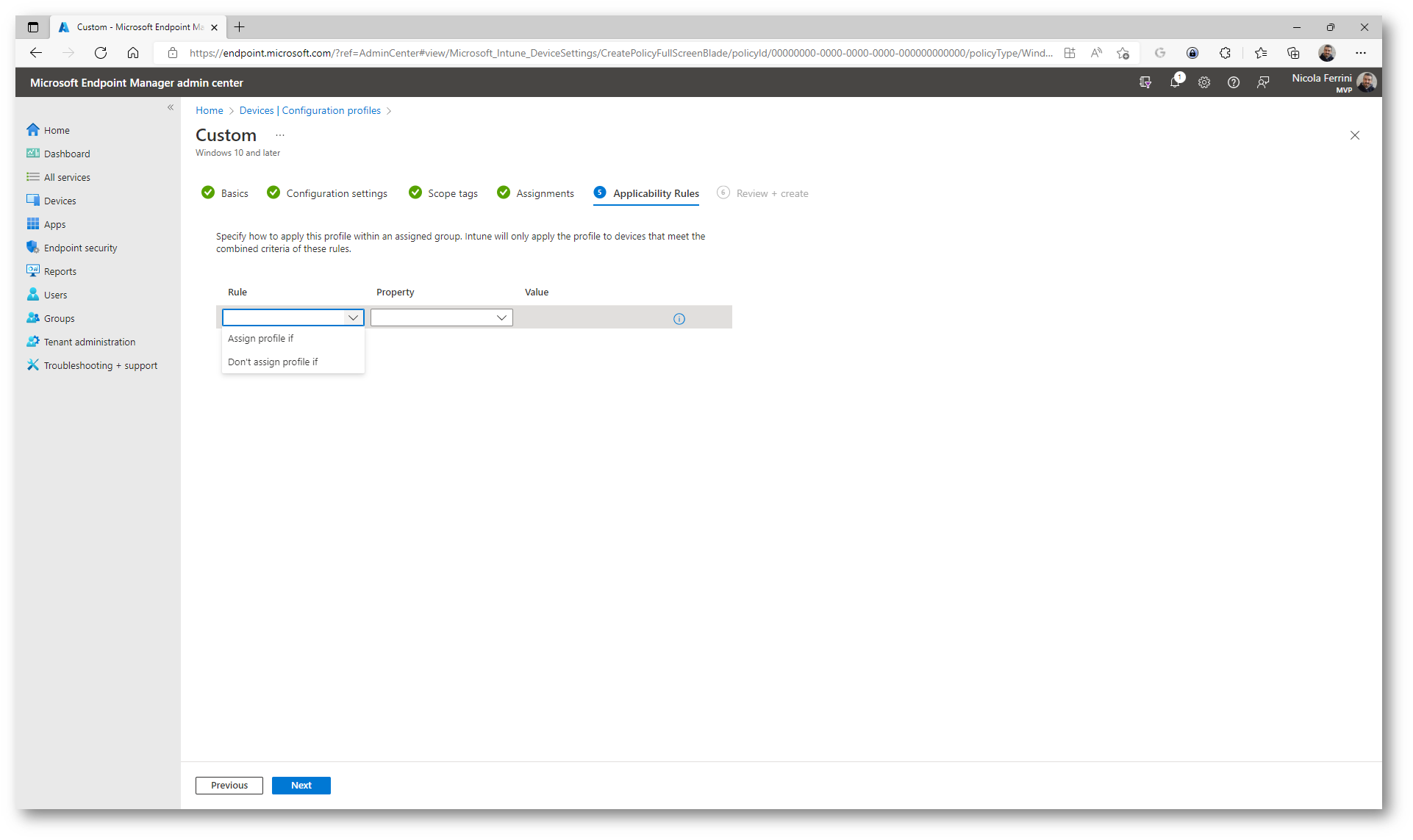

Assegnate le regole di applicabilità del profilo di configurazione se lo ritenete necessario.

Figura 7: Applicability Rules tab

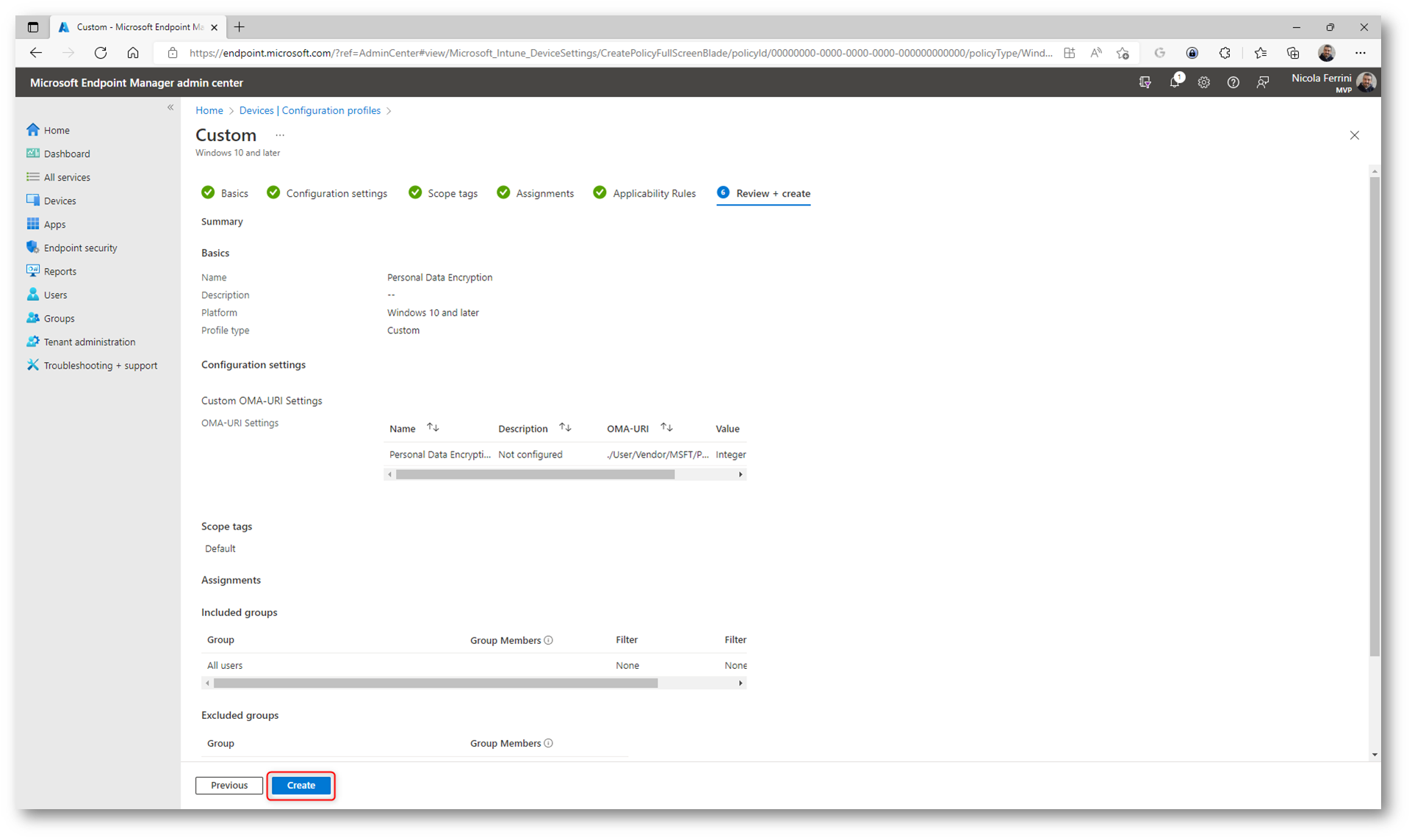

Confermate la creazione del profilo facendo clic sul tasto Create.

Figura 8: Creazione del configuration profile per l’abilitazione della Personal Data Encryption

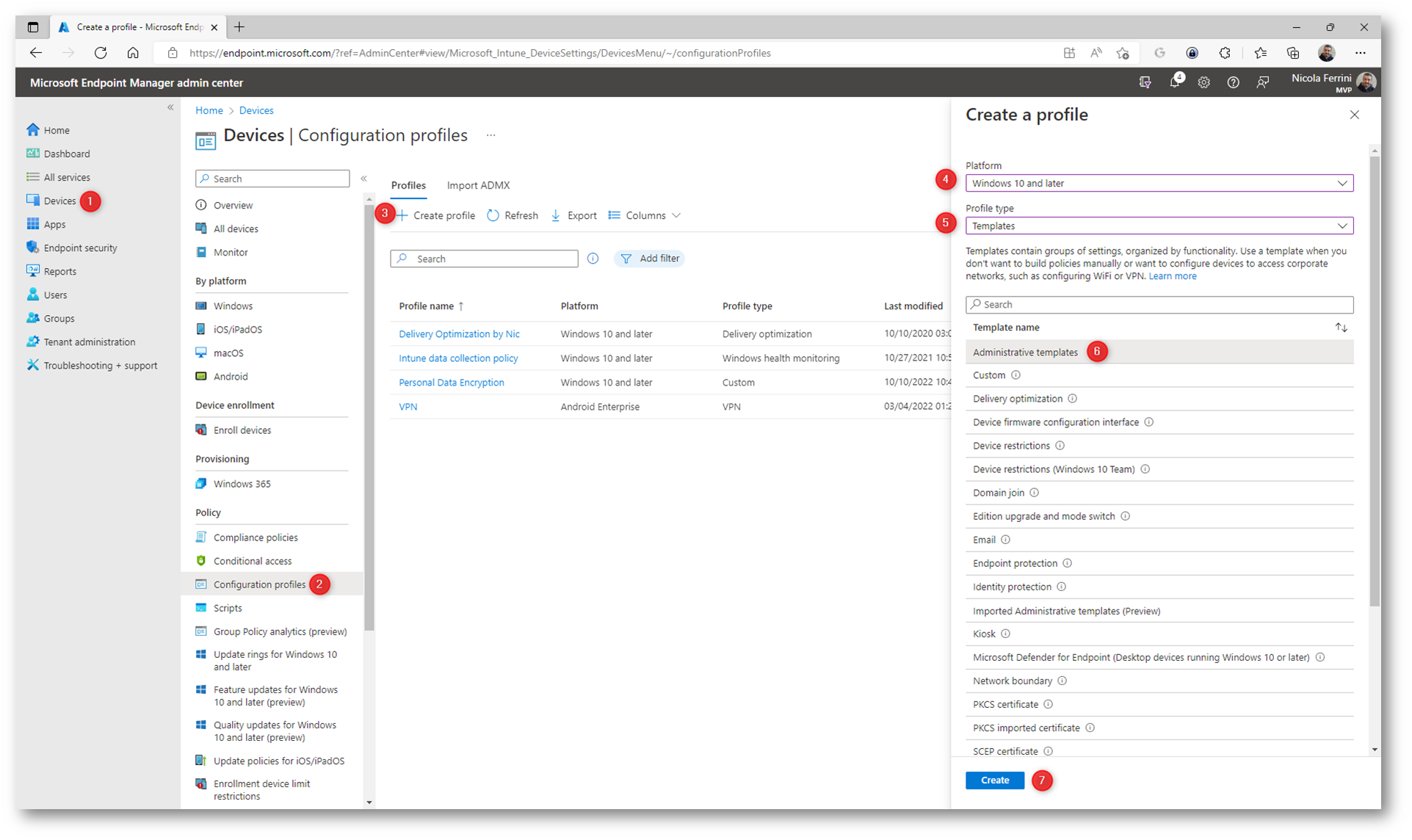

È necessario anche disabilitare la Winlogon automatic restart sign-on (ARSO). Per farlo create un nuovo Configuration Profile per Windows 10 and later e scegliere come profile type la voce templates e come template name la voce Administrative templates.

Figura 9: Creazione di un nuovo Configuration Profile per disabilitare il Winlogon automatic restart sign-on (ARSO)

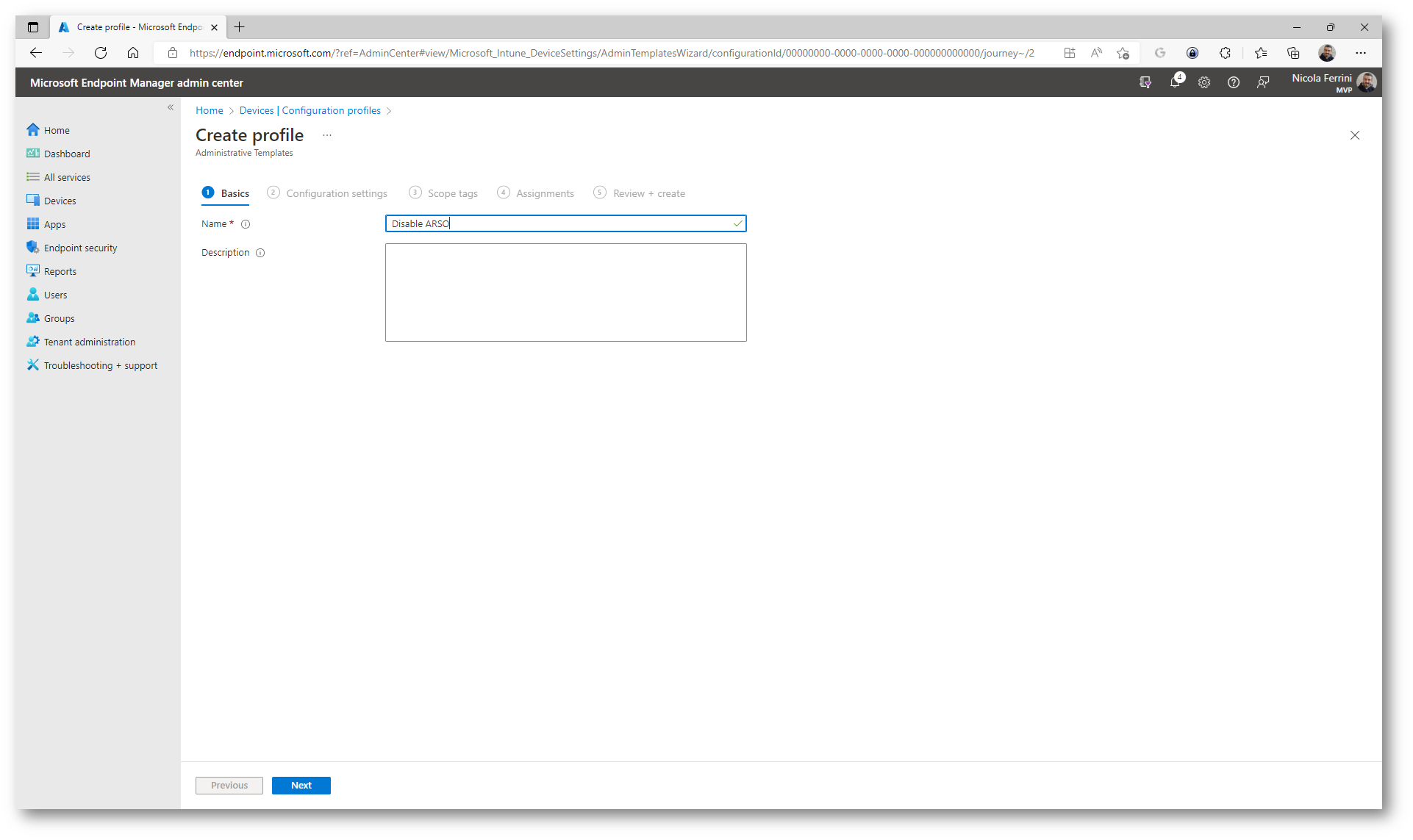

Figura 10: Nome del nuovo Configuration Profile

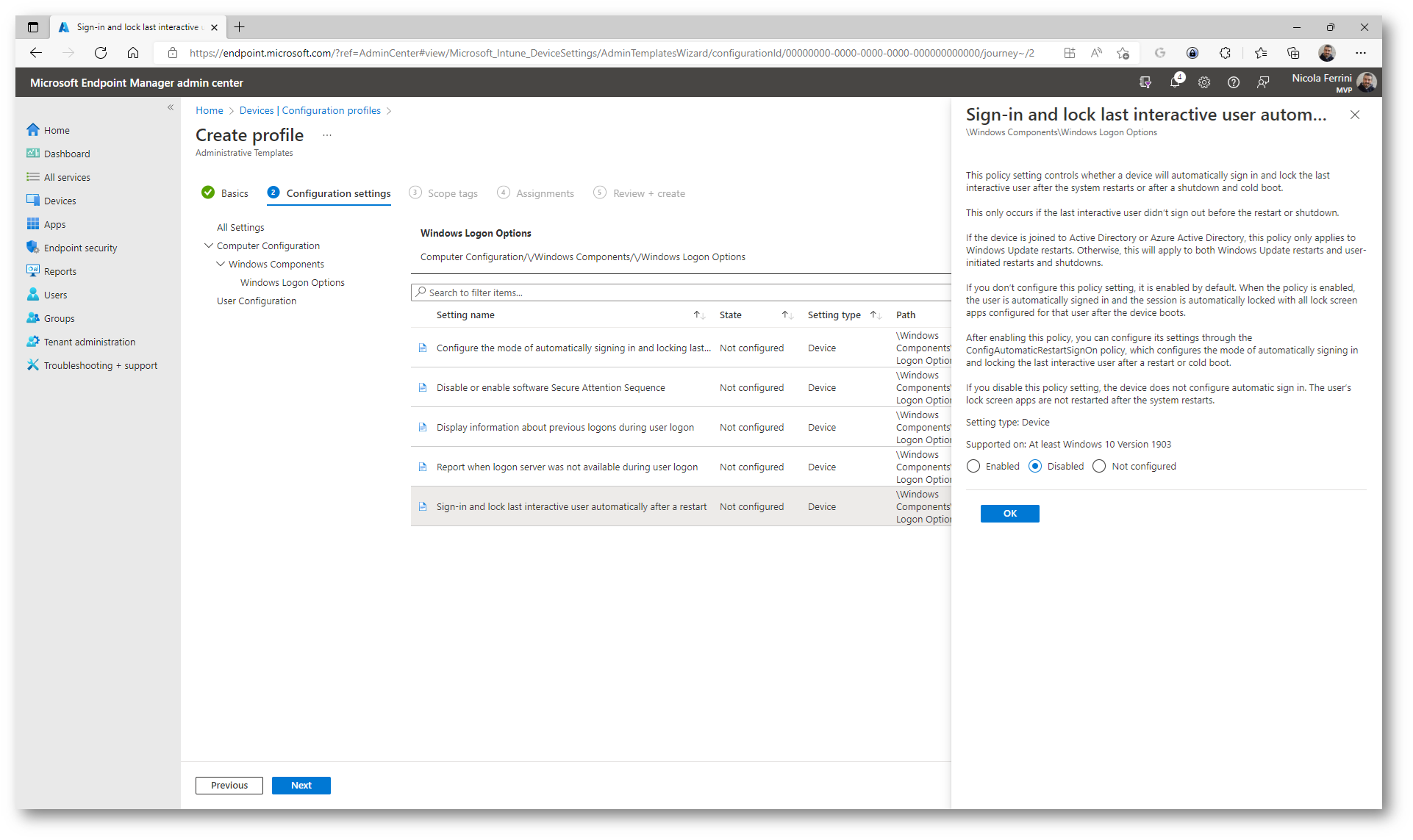

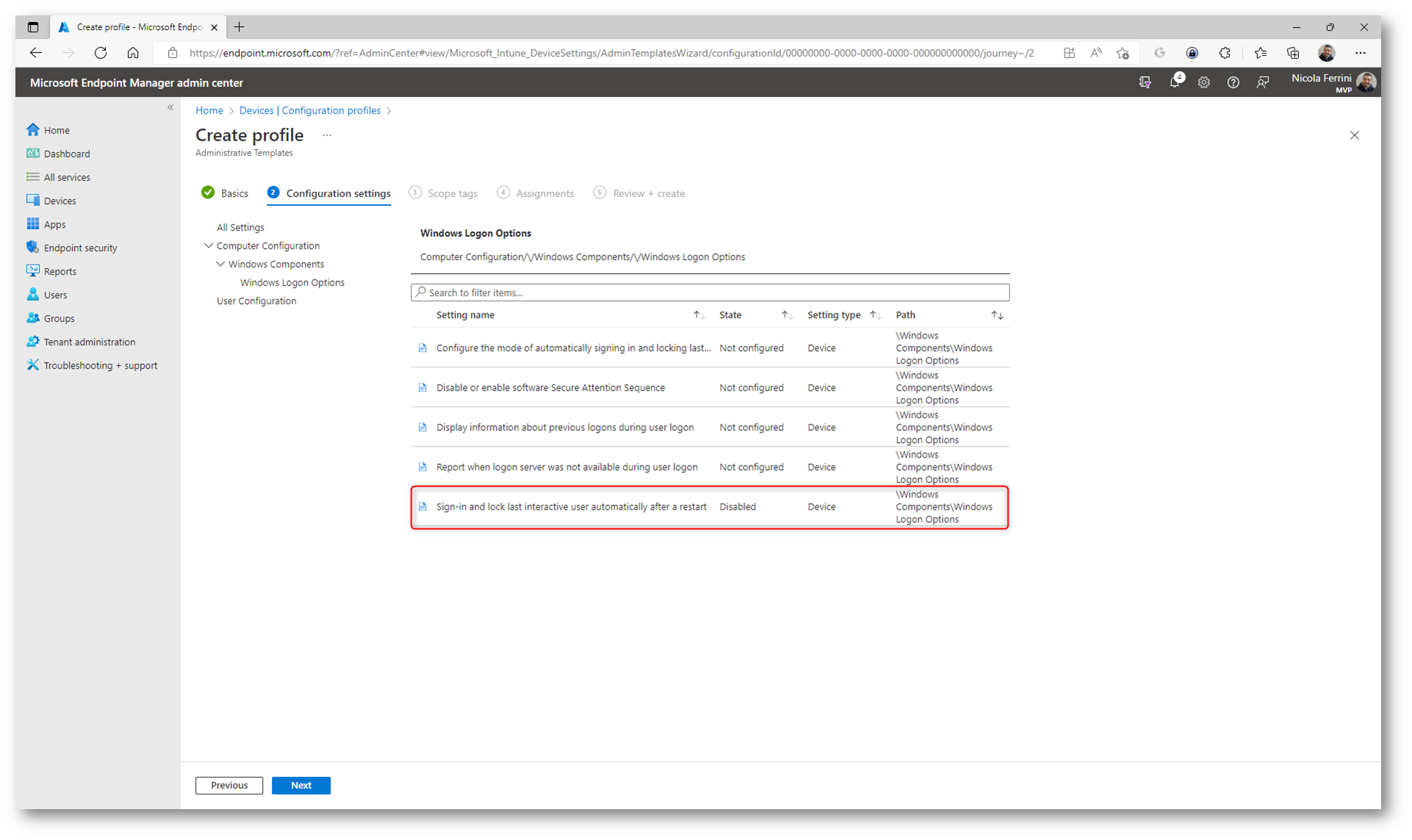

Nella scheda Configuration settings in Computer Configuration navigate fino a Windows Components > Windows Logon Options e dopo aver selezionato Sign-in and lock last interactive user automatically after a restart mettete la voce su Disabled, come mostrato nella figura sotto.

Figura 11: Configurazione per disabilitare il Winlogon automatic restart sign-on (ARSO)

Figura 12: Disabilitazione del Sign-in and lock last interactive user automatically after a restart

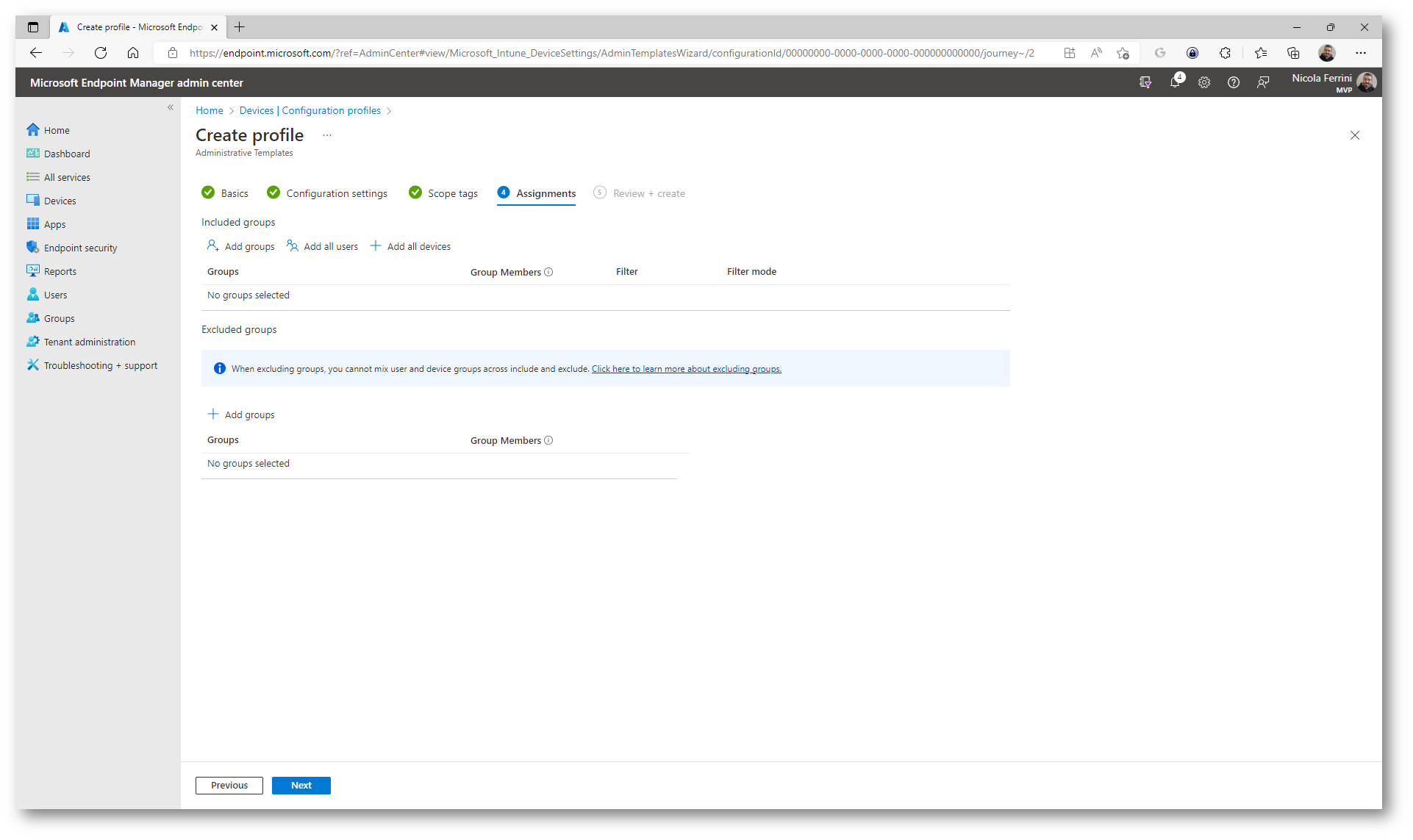

Aggiungete i gruppi di utenti a cui volete che sia disabilitato il Winlogon automatic restart sign-on (ARSO)

Figura 13: Gruppi di utenti a cui disabilitare il Winlogon automatic restart sign-on (ARSO)

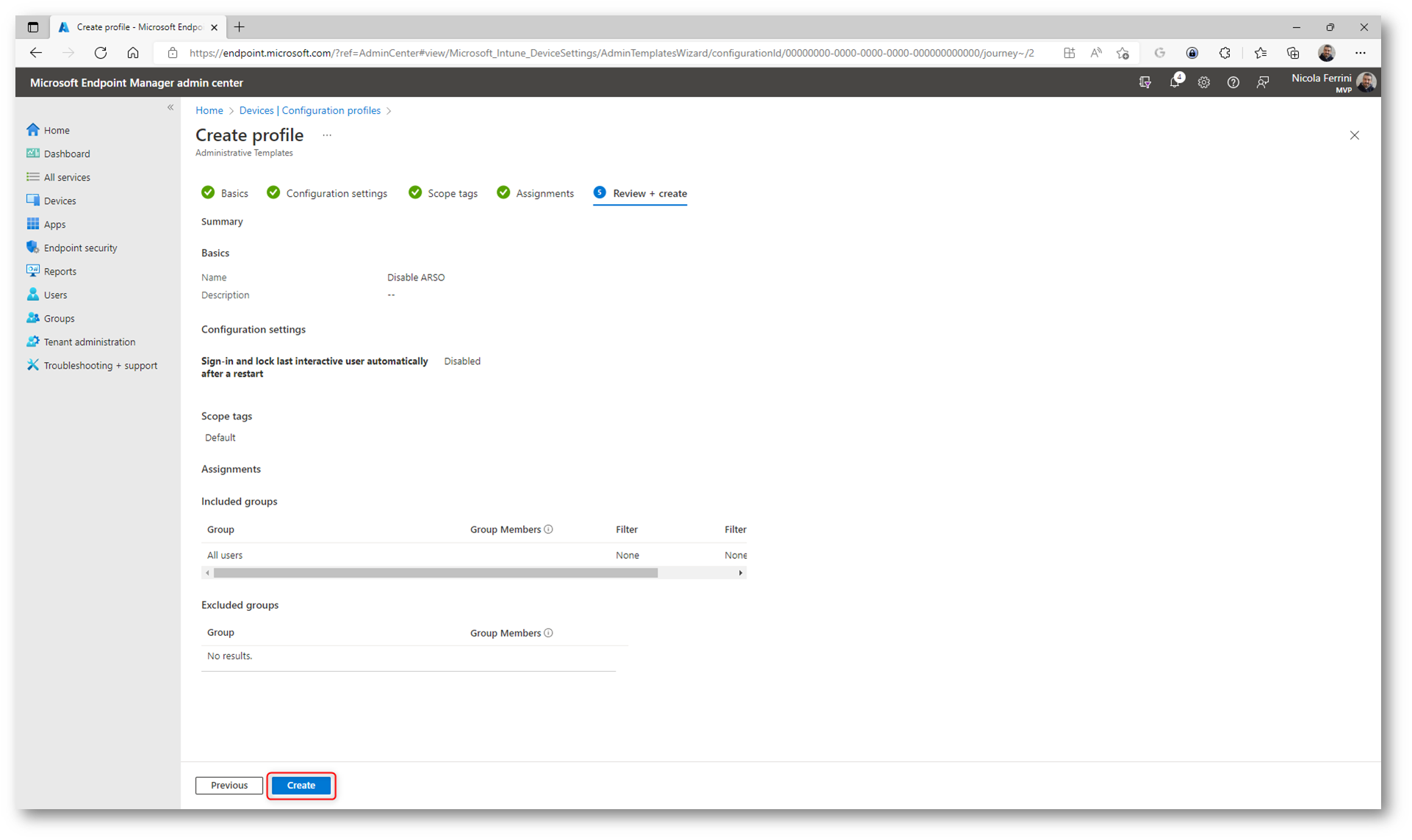

Confermate la creazione del profilo facendo clic sul tasto Create.

Figura 14: Creazione del configuration profile per disabilitare Winlogon automatic restart sign-on (ARSO)

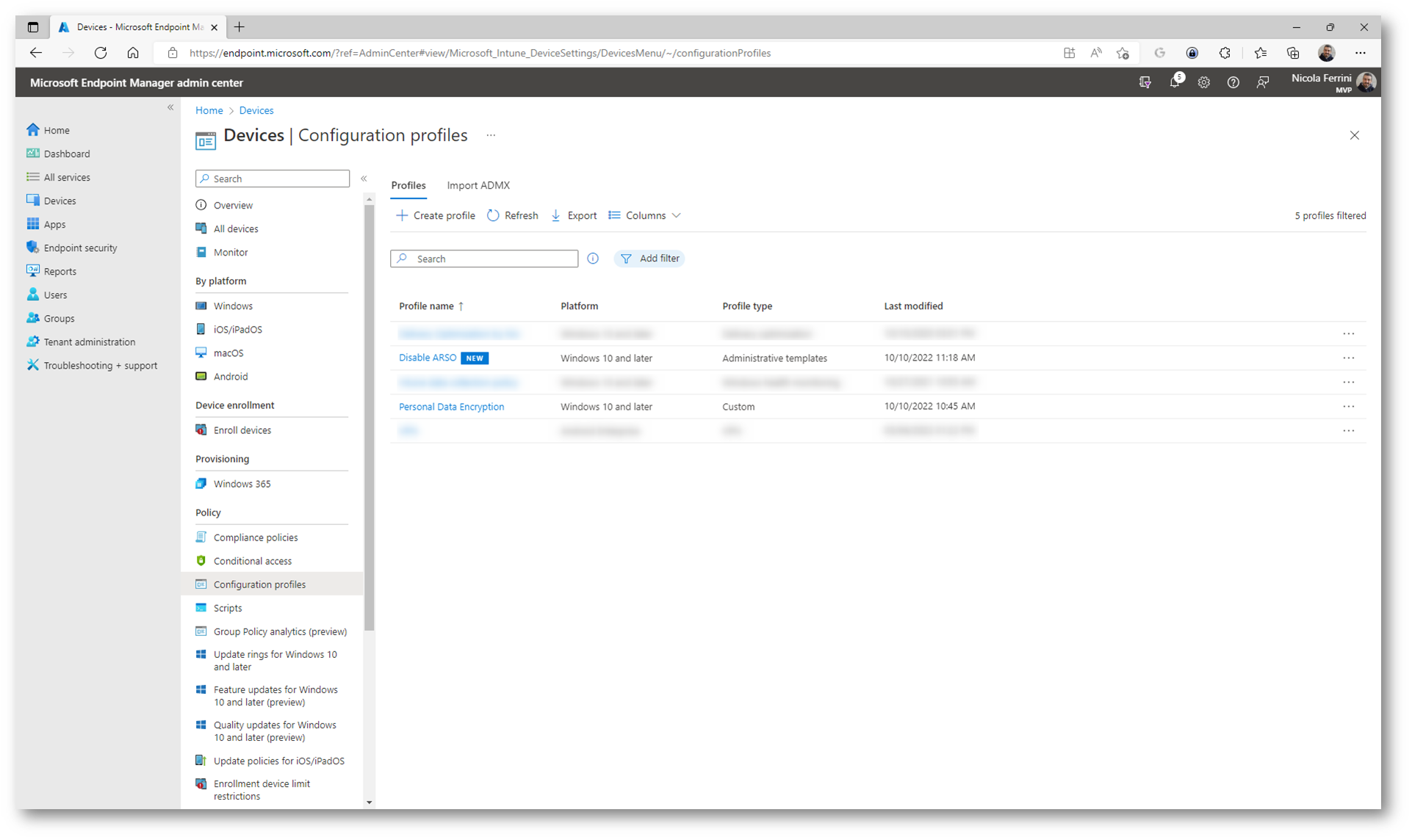

Figura 15: Profili creati

Per maggiori informazioni vi rimando alla lettura della pagina Configure Personal Data Encryption (PDE) in Intune – Windows security | Microsoft Learn

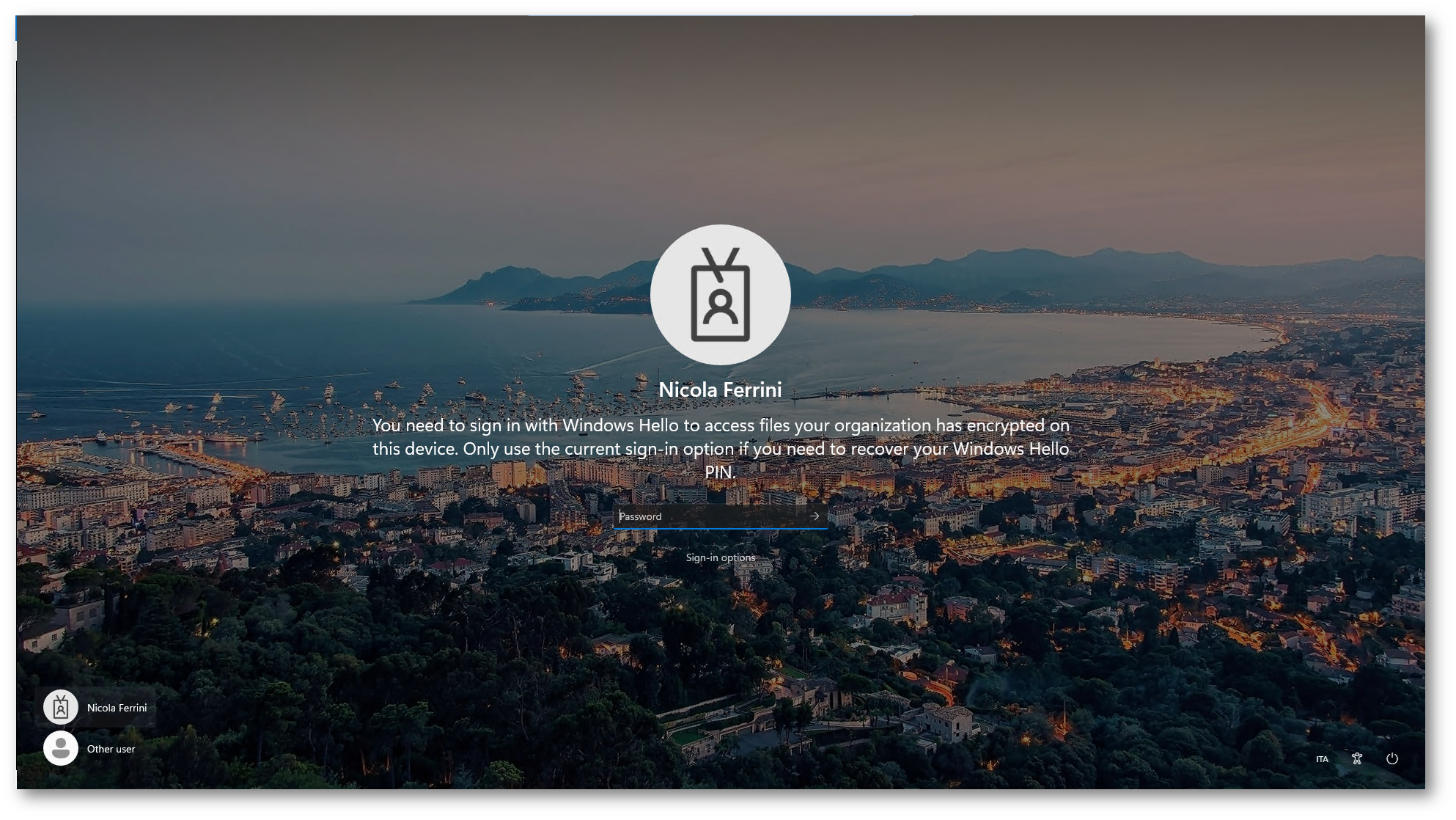

Se al login un utente utilizza la password invece che Windows Hello for Business (Ad esempio con un PIN) riceverà un messaggio di errore come quello mostrato nella figura sotto:

Figura 16: Messaggio di errore se si tenta di accedere all’account utilizzando una password invece che Windows Hello for Business

NOTA: PDE è attualmente disponibile solo per gli sviluppatori tramite API PDE. In Windows non è disponibile alcuna interfaccia utente per abilitare PDE o crittografare i file tramite PDE. Inoltre, anche se esiste un criterio MDM che può abilitare PDE, non sono disponibili criteri MDM che possono essere usati per crittografare i file tramite PDE.

Conclusioni

Quando le persone viaggiano con i loro computer e dispositivi, le loro informazioni riservate viaggiano con loro. Ovunque i dati riservati siano archiviati, devono essere protetti da accessi non autorizzati, sia attraverso furti di dispositivi fisici che da applicazioni dannose. La crittografia dei dati personali (PDE) è una funzionalità di sicurezza introdotta in Windows 11 versione 22H2 che fornisce funzionalità di crittografia aggiuntive a Windows. PDE differisce da BitLocker in quanto crittografa singoli file anziché interi volumi e dischi.

Vi invito anche a leggere la pagina Frequently asked questions for Personal Data Encryption (PDE) – Windows security | Microsoft Learn dove troverete alcune FAQ che vi potranno aiutare a capire meglio pregi, difetti e limiti della funzionalità.