Utilizzare IronWifi come RADIUS Server per utenti di Azure Active Directory

IronWifi è una soluzione cloud-based che espone servizi di RADIUS Server e di Captive Portal.

Ho scoperto questa soluzione avendo l’esigenza di autenticare delle utenze di Azure Active Directory ad una rete Wifi utilizzando l’autenticazione RADIUS (Remote Authentication Dial-In User Service).

Un RADIUS Server, in base a determinate condizioni, permette agli utenti l’autenticazione e l’autorizzazione ai sistemi o ai servizi richiesti.

Di seguito vedremo alcuni passaggi per integrare IronWifi con un tenant di Azure Active Directory.

Configurazione di Azure Active Directory

In Azure Active Directory, è necessario registrare una nuova app per permettere la sincronizzazione delle identità con IronWifi.

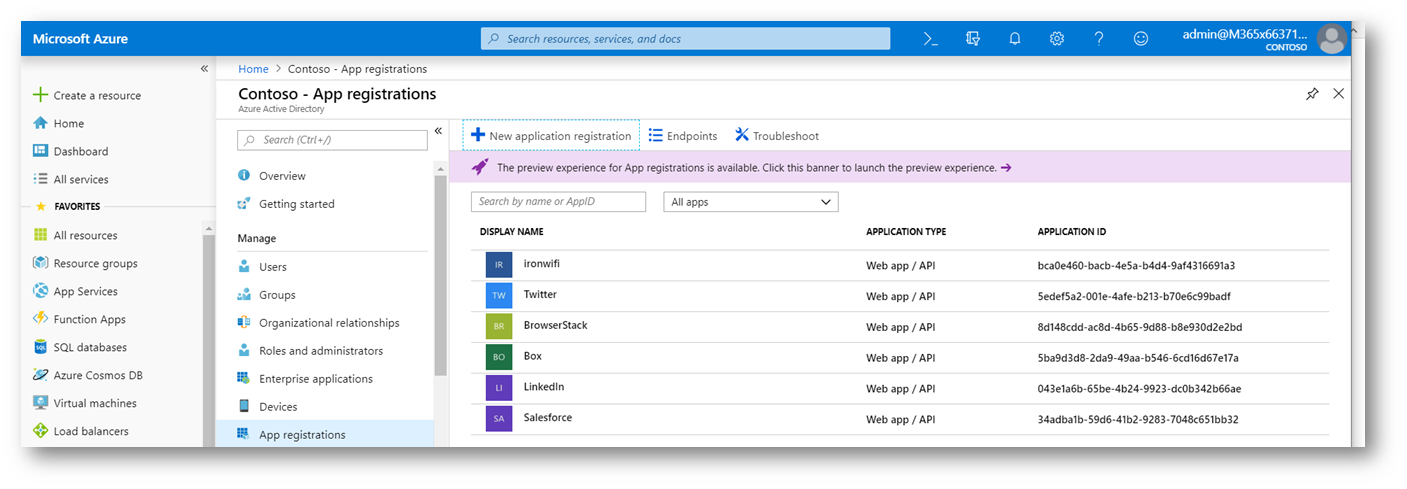

Sul portale Azure, andando in App Registrations effettuate una nuova registrazione scegliendo la voce New application registration

Figura 1: registrazione app IronWifi

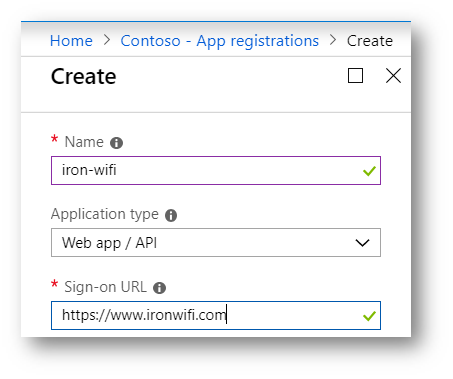

Nella finestra di registrazione, indicate il nome ed il sign-on url: https://www.ironwifi.com.

Figura 2: Creazione app IronWifi

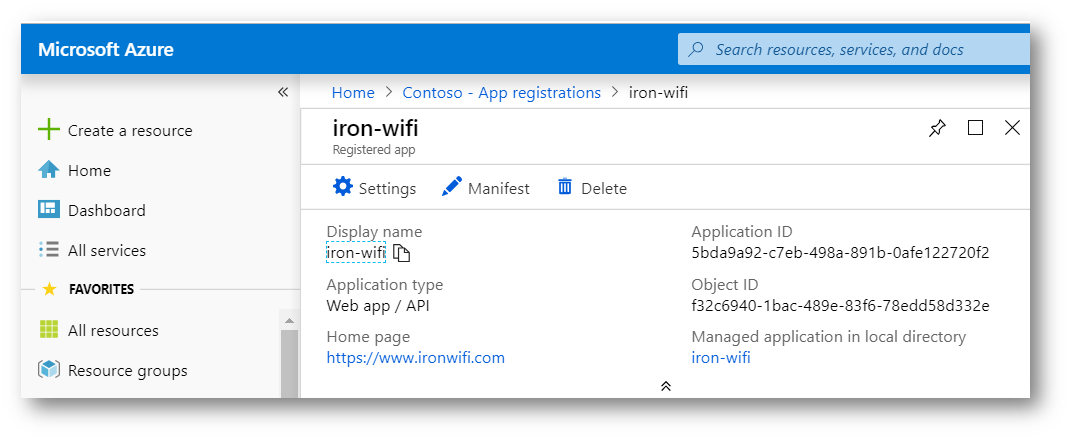

Figura 3: Registered App IronWifi

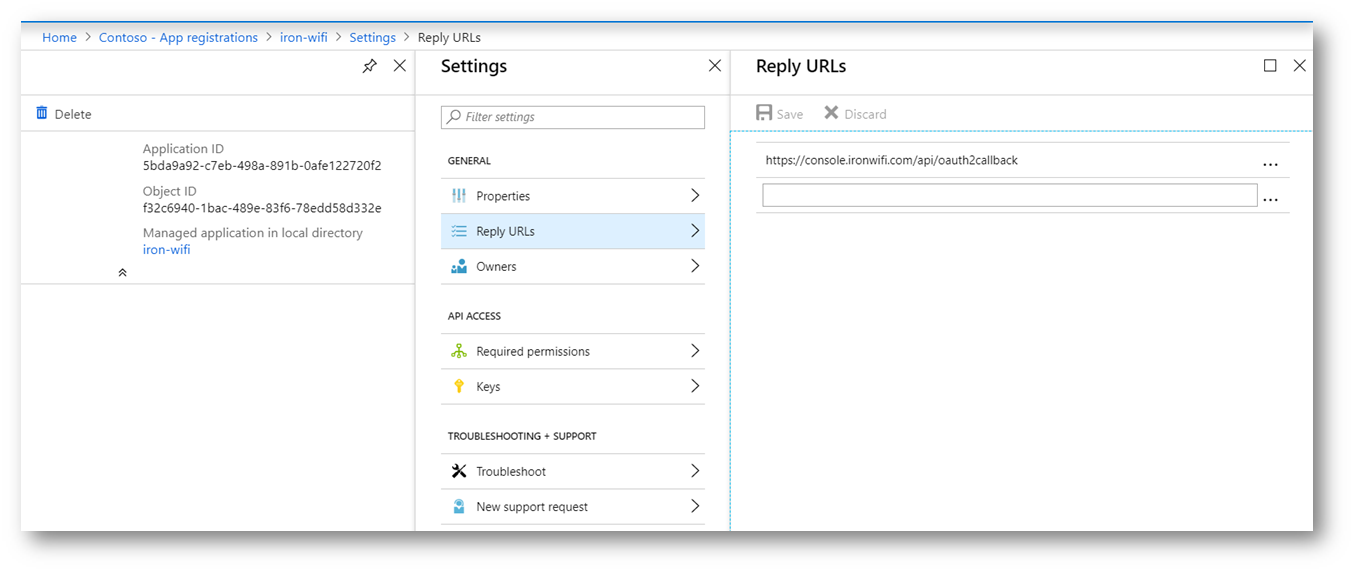

Successivamente configurate il Reply URL https://console.ironwifi.com/api/oauth2callback andando nelle impostazioni dell’app iron-wifi creata in precedenza.

Figura 4: Configurazione “Reply URL” in app registration iron-wifi

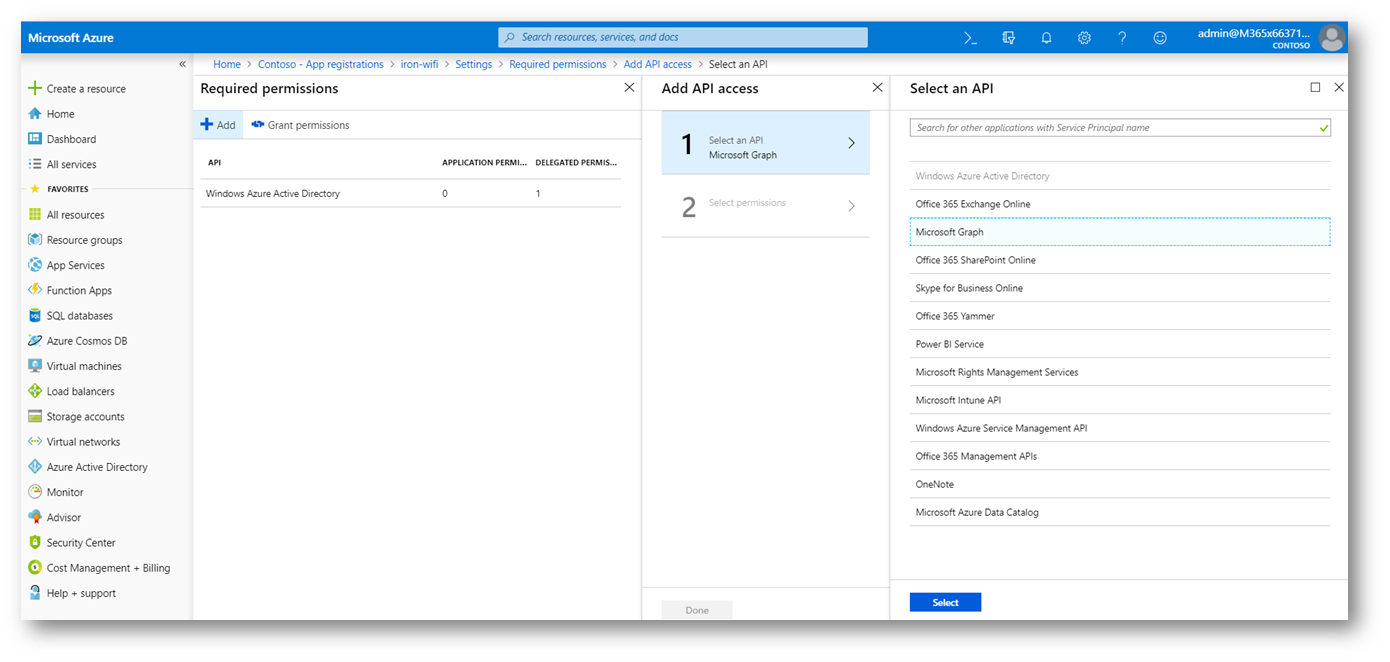

In Required permissions, selezionando l’API “Microsoft Graph” , assegnate i permessi di “Read Directory Data” per le Application Permission e Delegated Permission.

.

Figura 5: configurazione permission su registered app iron-wifi

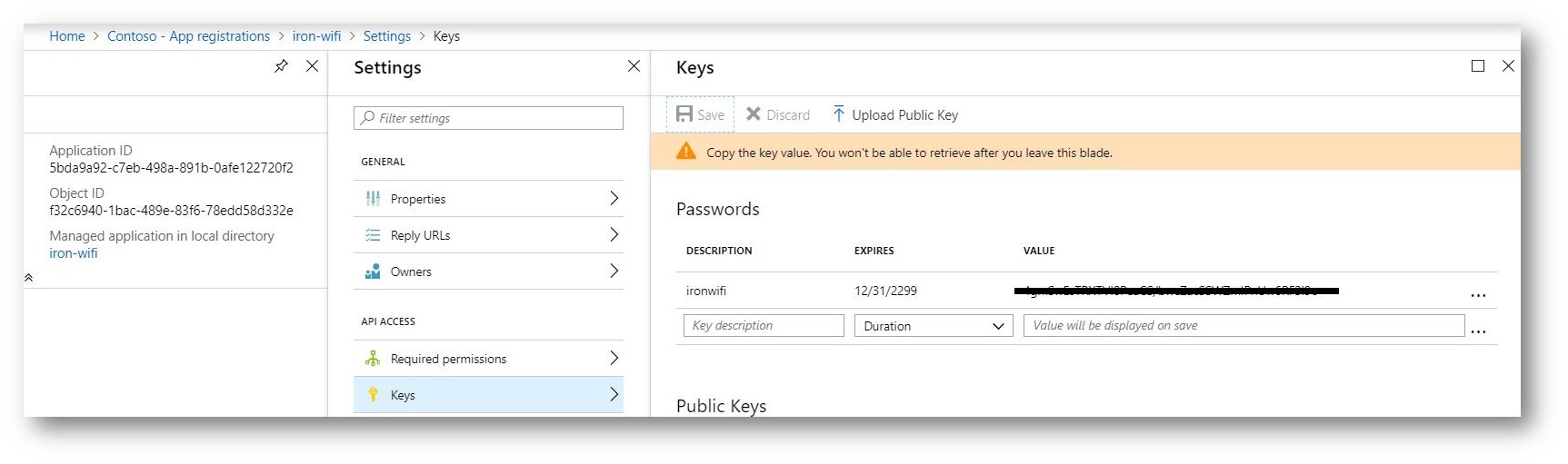

Infine, create una key, che sarà necessaria per la comunicazione del servizio IronWifi con Azure Active Directory.

Una volta generata la chiave cliccando su Save, provvedete a salvarla perché non sarà più visibile. È comunque possibile generare più chiavi per la stessa app quindi non preoccupatevi.

Figura 6: creazione della key su registered app iron-wifi

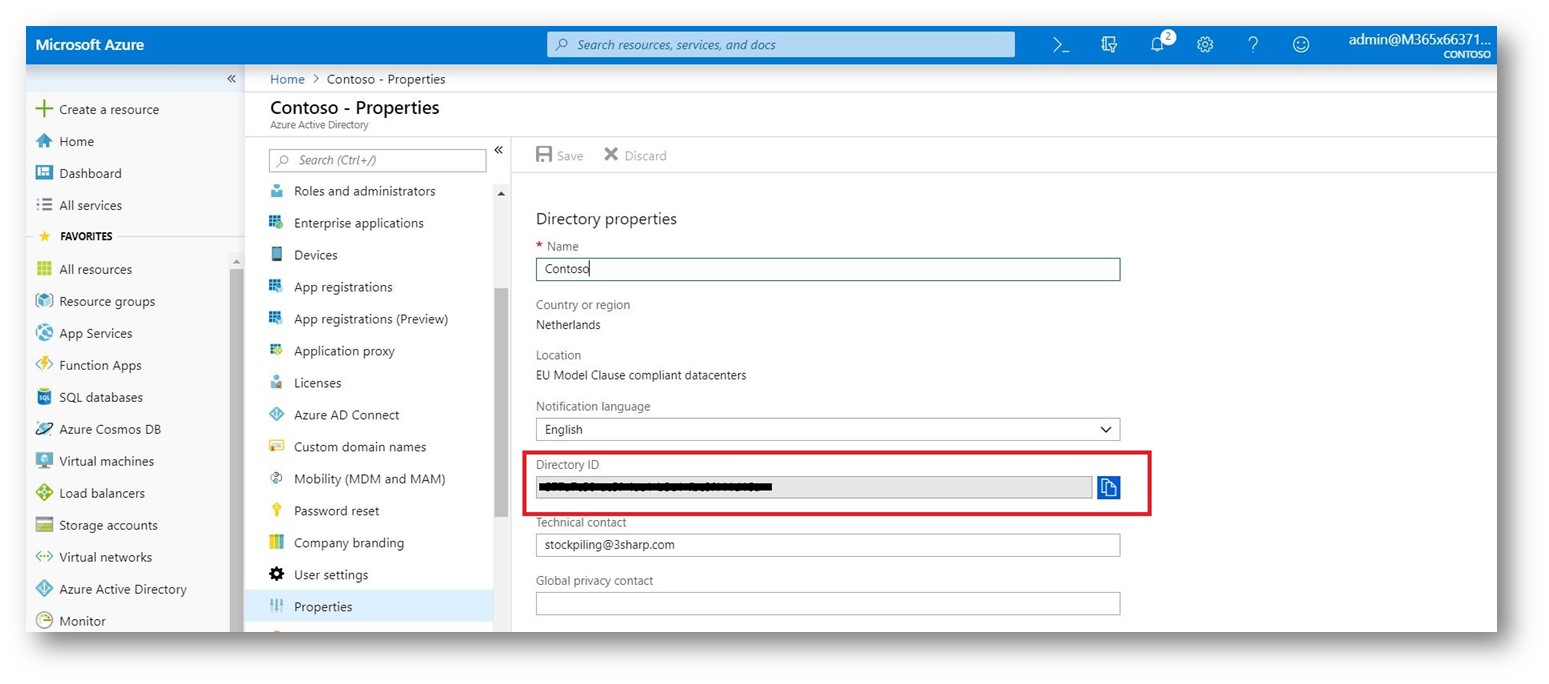

Per la configurazione di IronWifi, oltre alla key ed all’application ID, avrete bisogno del GUID del vostro tenant di Azure Active Directory visualizzabile nella scheda proprietà.

Figura 7: GUID Tenant Azure AD

Configurazione console IronWifi

Per usufruire dei servizi di IronWifi, create il vostro account alla pagina: https://console.ironwifi.com/login .

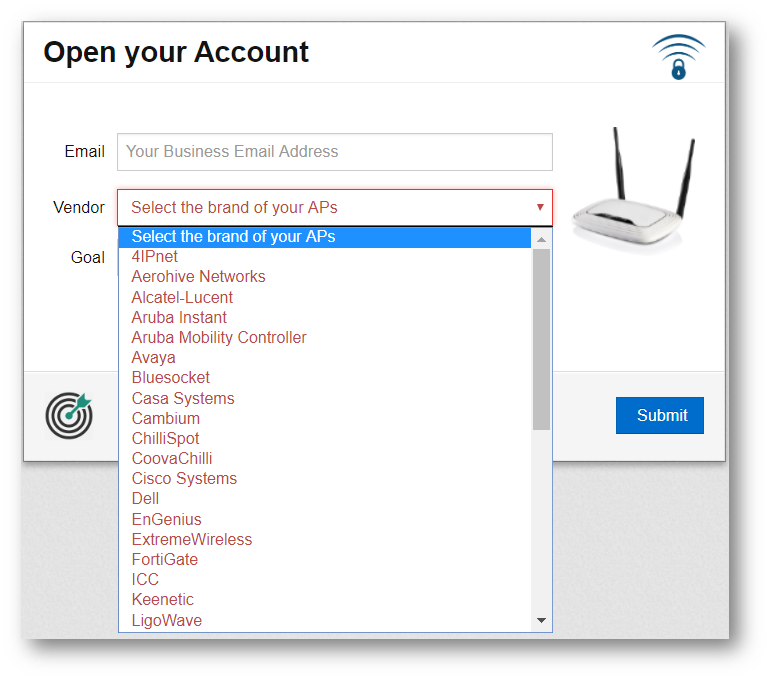

I dati richiesti sono:

- Indirizzo E-mail;

- il vendor dell’apparato o appliance che farà da RADIUS Client. I vendor supportati li trovate alla pagina: https://www.ironwifi.com/list-of-supported-vendors-devices/ ;

- il “Goal” è la piattaforma dove sono presenti le vostre identità. In questo caso selezionate: Authenticate users using Azure AD.

Figura 8: selezionione del Vendor su IronWifi

Completata la registrazione, accedete in console e selezionate la region di pertinenza. Nel mio caso ho selezionato “us-west1” perché la mia location di Azure AD non è presente tra quelle disponibili in IronWifi.

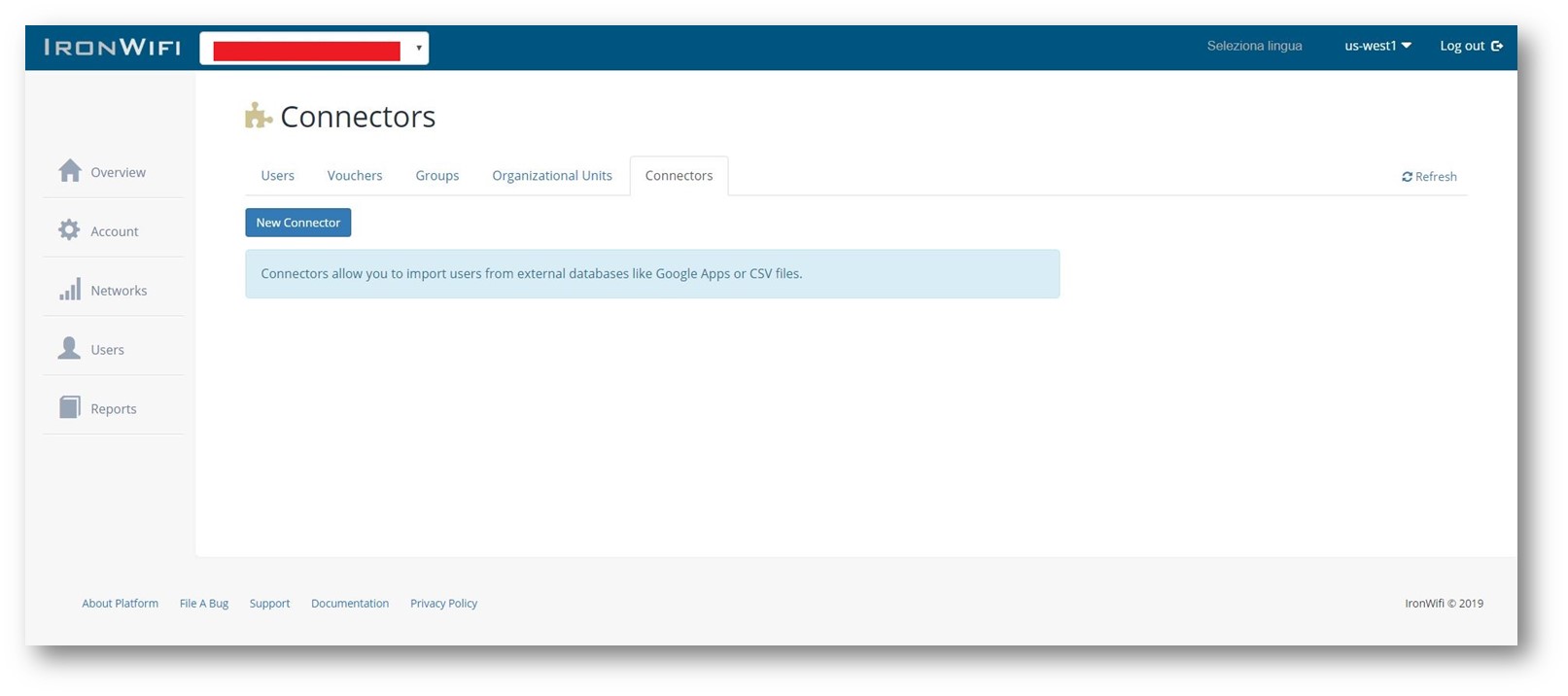

In Users -> Connectors creiamo il connettore per importare le identità interessate.

Figura 9: creazione connettore per Azure AD

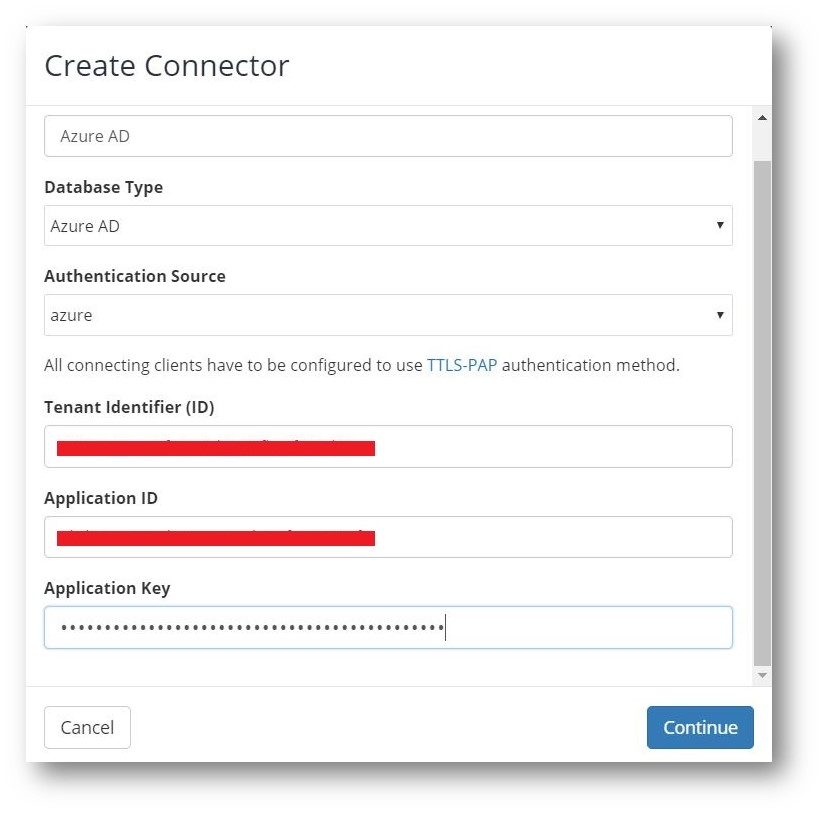

Inserite i dati annotati in precedenza nel form di creazione del connettore:

Figura 10: creazione connettore per Azure AD

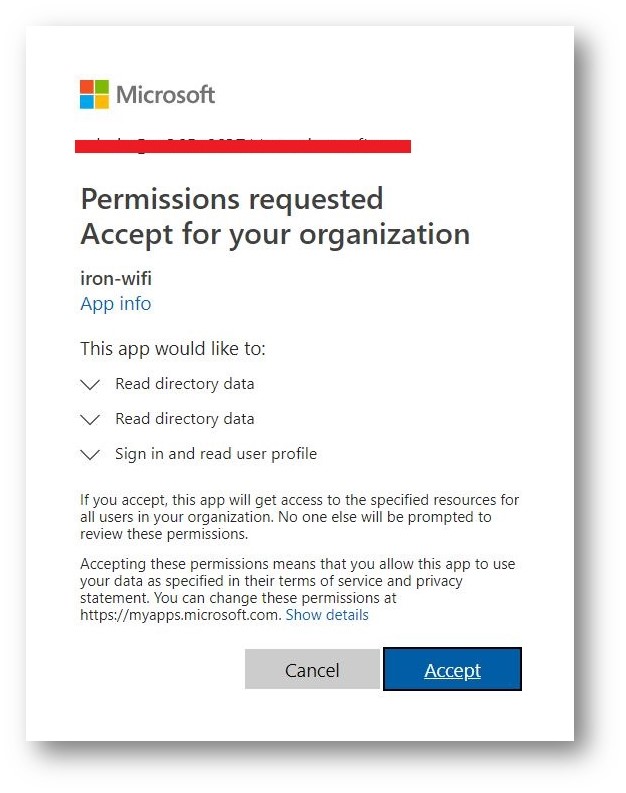

Cliccando su Continue verrete reindirizzati verso il tenant di Azure per accettare la richiesta di IronWifi ed i relativi permessi:

Figura 11: autorizzazione IronWifi su tenant Azure

Recandovi di nuovo sul portale di IronWifi, specificate il gruppo “All Users” per importare tutte le identità di Azure AD. Una volta completato il processo di sincronizzazione, troverete tutti gli utenti nel tab “Users”.

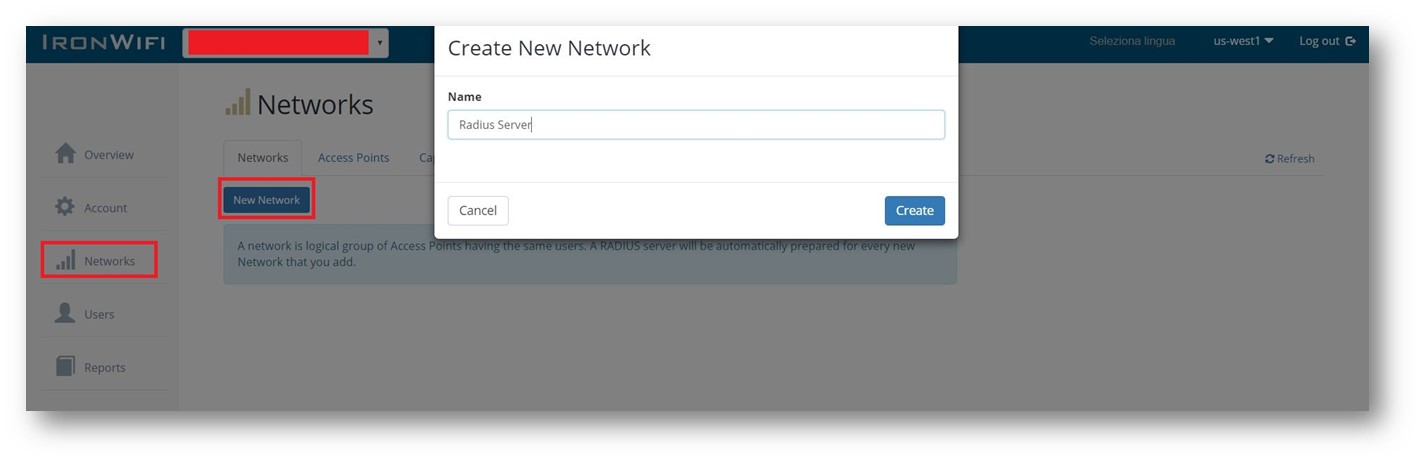

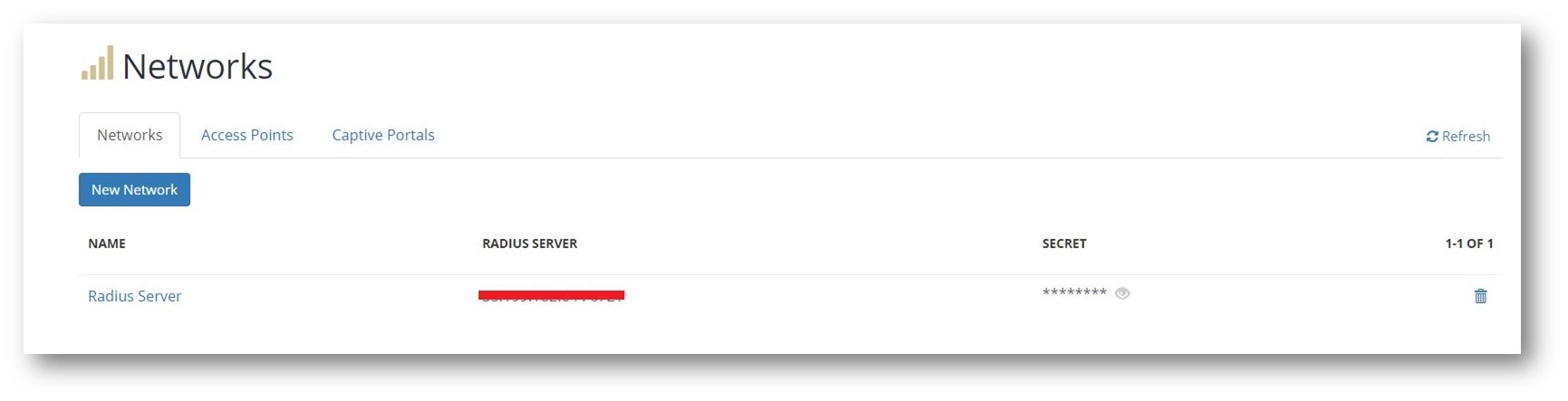

Lo step successivo è quello di esporre il servizio di RADIUS Server creando una “New Network”.

Figura 12: Creazione di una “New Network”

Di seguito, troverete i parametri IP, porta e password da configurare sul RADIUS Client:

Figura 13: Parametri RADIUS Server su IronWifi

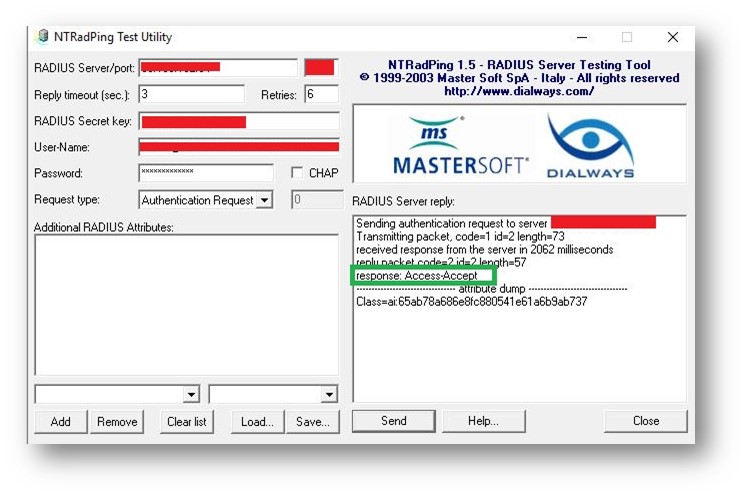

Per testare l’autenticazione, vi consiglio di utilizzare NTRadPing che farà da “RADIUS Client”.

Figura 14: Test di autenticazione al RADIUS Server tramite NTRadPing su IronWifi

Configurazione Captive Portal

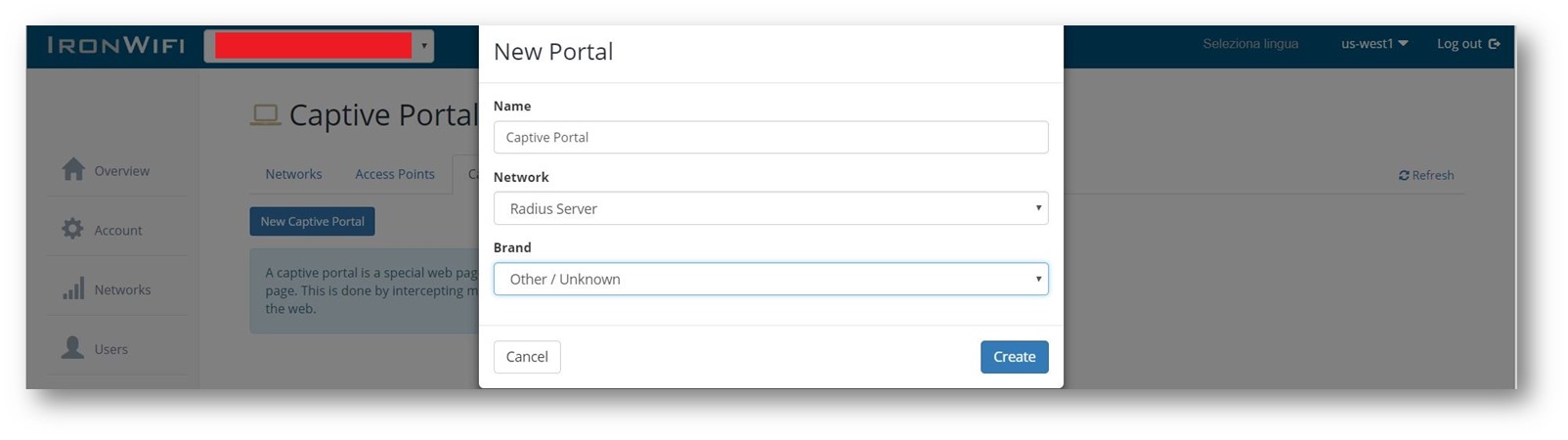

Per usufruire anche del servizio di Captive Portal per autenticare le utenze tramite pagina web, sono necessari pochi step.

In “Networks” -> “Captive Portal” selezionate “New Captive Portal”.

Figura 15: Creazione Captive Portal

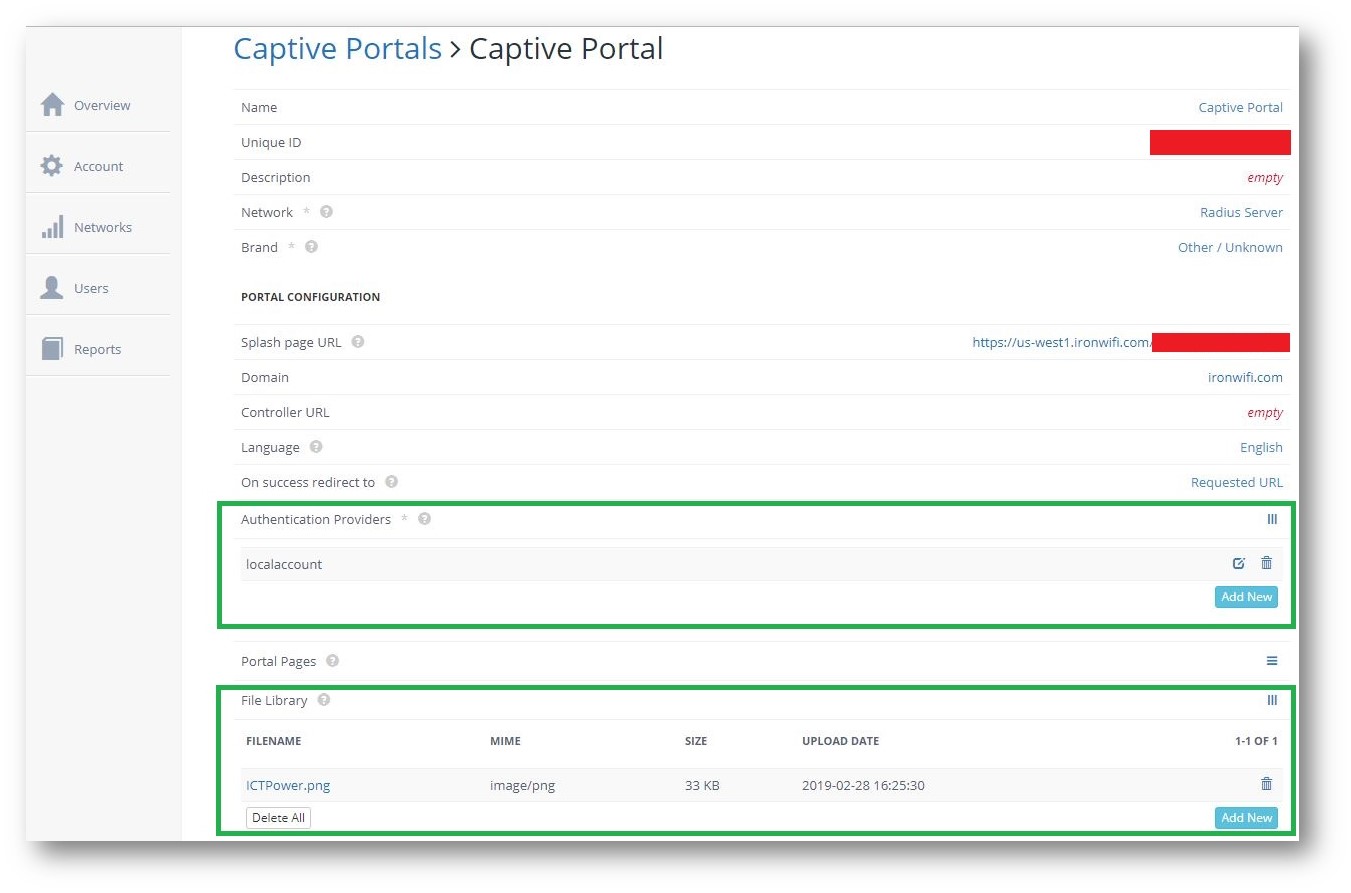

Una volta inseriti i dati richiesti, IronWifi crea il captive portal il quale sarà facilmente personalizzabile in base alle vostre esigenze.

Nel mio caso, ho cambiato il metodo di autenticazione in localaccount per gli utenti sincronizzati in precedenza ed il logo nella pagina web.

Figura 16: Parametri Captive Portal

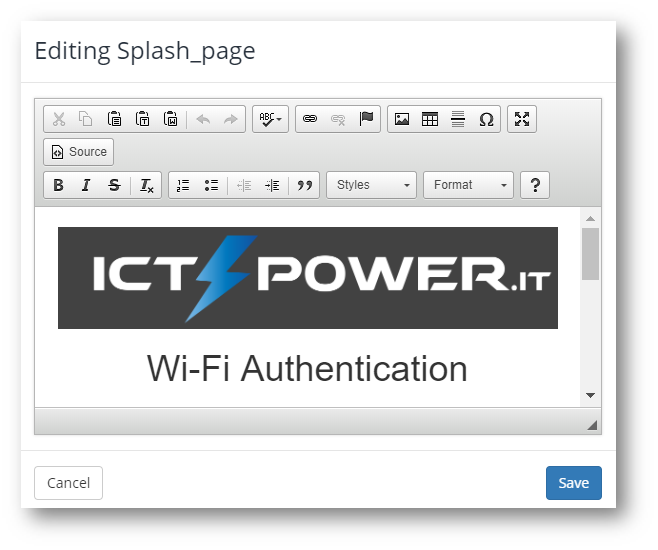

In Portal Pages tramite l’editor html visuale ho modificato l’immagine di riferimento della splash page e della success page.

Figura 17: Editor HTML captive portal page

Una volta terminate le modifiche, testate le vostre pagine e l’autenticazione cliccando sull’Url della splash page.

Figura 18: Captive Portal Logon Page

Figura 19: Captive Portal Success Page

Conclusioni

IronWifi si integra con diverse piattaforme e supporta molti vendor. Come abbiamo visto offre una soluzione completa e facile da implementare. Per un’implementazione sicura in un’infrastruttura on-premises vi consiglio di seguire la guida Implementare reti wireless sicure con 802.1x ed EAP-TLS con Windows Server 2016.

Per approfondimenti sulla soluzione IronWifi visitate il sito www.ironwifi.com .