Offboarding di Microsoft Defender for Endpoint: perché il mio device rimane comunque in console per diverso tempo?

La sicurezza, in ottica Zero Trust, è di fondamentale importanza al giorno d’oggi e ne abbiamo ampiamente parlato di Microsoft Defender for Endpoint/Business, come eseguire l’onboarding dei nostri dispositivi per eseguire la loro totale protezione, a tal proposito vi invito a dare un occhio all’articolo di Nicola Ferrini Si fa presto a dire “Defender”! Facciamo un po’ di chiarezza – ICT Power dove in modo dettagliato, viene spiegata la differenza tra i vari workload di Microsoft 365 Defender.

Vi lascio inoltre anche l’articolo, sempre di Nicola Ferrini, in cui viene spiegato come eseguire l’onboarding di Microsoft Defender for Endpoint tramite Microsoft Intune Onboarding di Windows 10/11 in Microsoft Defender for Endpoint/Business utilizzando Microsoft Intune – ICT Power

Ci preoccupiamo, giustamente, di come proteggere i nostri dispositivi, ma come poter eseguire l’offboarding di Microsoft Defender for Endpoint in caso di necessità ?

Vorrei portarvi a conoscenza di alcune domande che durante l’attività lavorativa mi vengono poste:

- “Come mai nonostante abbia eseguito l’offboarding del mio dispositivo, questo rimane ancora all’interno del portale di Microsoft Defender ?”

- “Come posso eseguire l’offboarding di Microsoft Defender for Endpoint dal mio dispositivo?”

- “Dopo quanto tempo il device, non verrà più visto all’interno del portale di Microsoft Defender? “

In questo articolo, vi spiegherò come eseguire l’offboarding, le varie metodologie e cercheremo insieme di rispondere alle domande che molte volte mi vengono poste.

Scenario

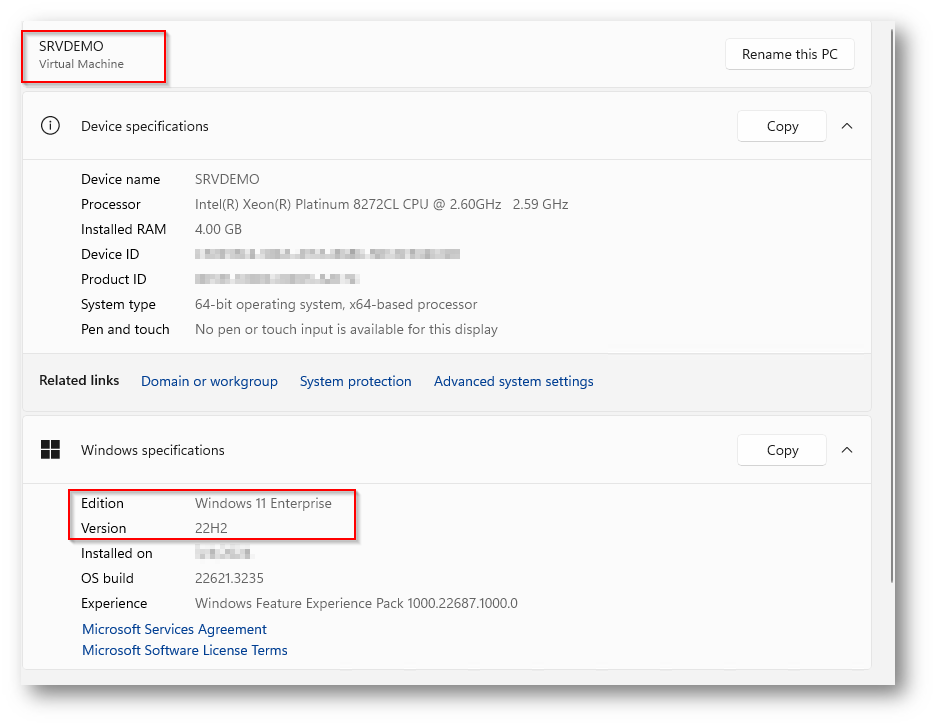

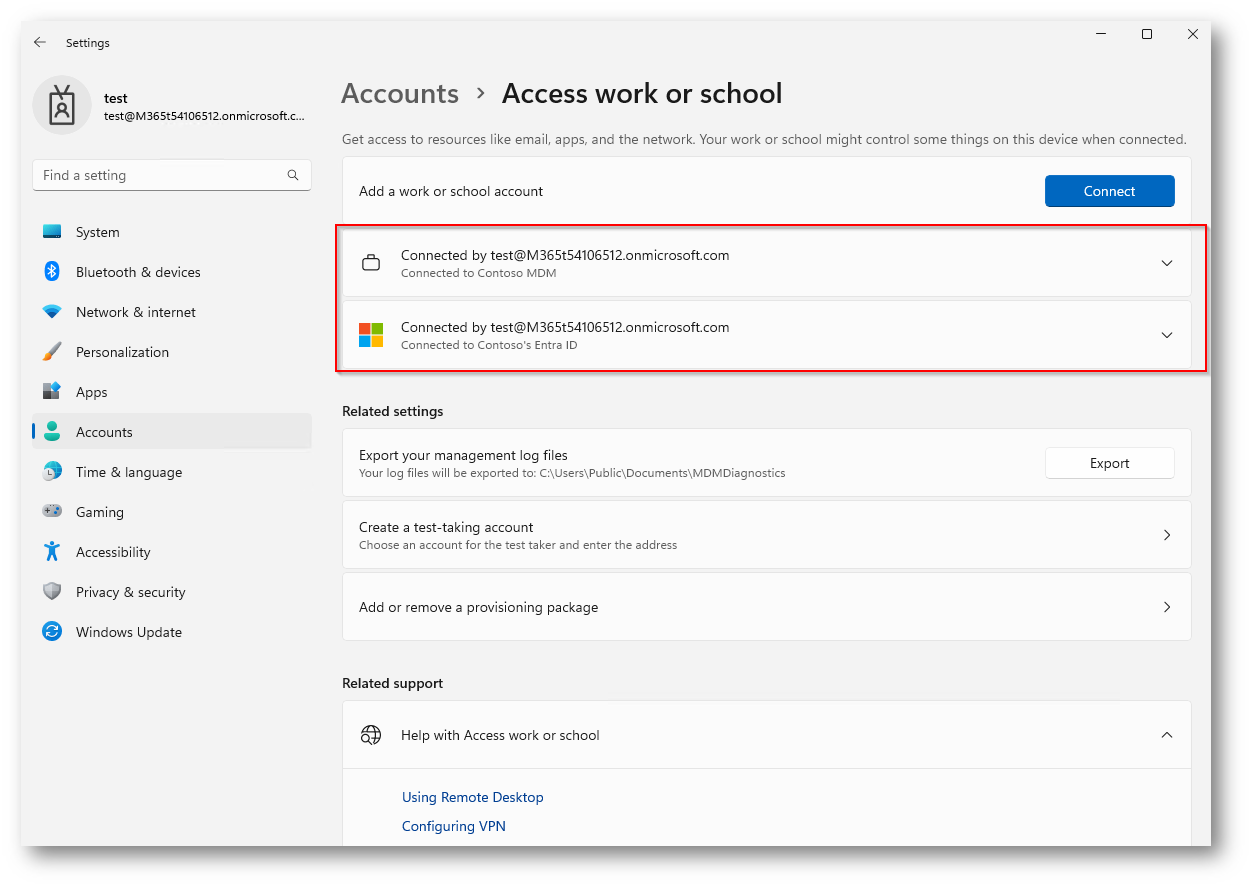

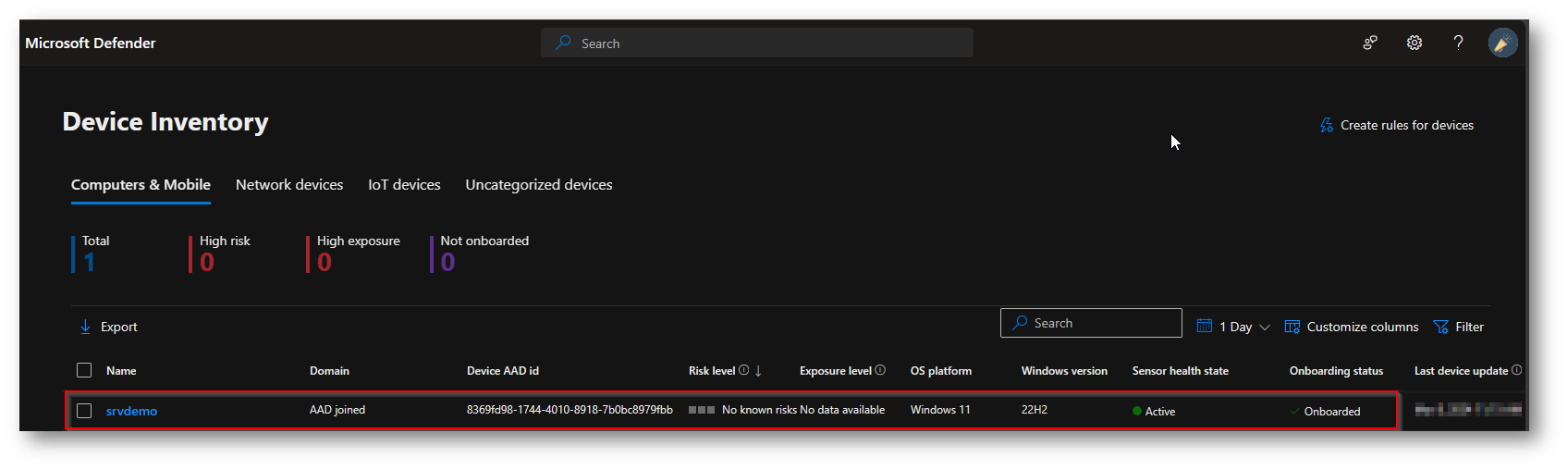

Per darvi evidenza dell’offboarding di Microsoft Defender for Endpoint (MDE) vi troverete una macchina di un utente, nel mio caso un VM in Microsoft Azure con sistema operativo Windows 11 chiamata SRVDEMO in Entra Join, onbordata in MDE e gestita da Microsoft Intune

Figura 1: Specifiche VM che simula il device di un utente

Figura 2: Device utente gestito da Microsoft Intune

Figura 3: Device Utente in Microsoft Defender con sensore attivo

Per eseguire l’offboarding di Microsoft Defender for Endpoint vi sono diverse metodologie, che variano in base al tipo di gestione che abbiamo adottato. Nel mio caso, essendo un dispositivo gestito da Microsoft Intune, utilizzerò questo servizio anche per l’offboarding, ma vorrei comunque darvi evidenza degli altri metodi che vi riporto:

- Local Script

- Group Policy

- Microsoft Endpoint Configuration Manager current branch and later

- Microsoft Intune

In questo articolo vedremo Offboarding tramite Microsoft Intune.

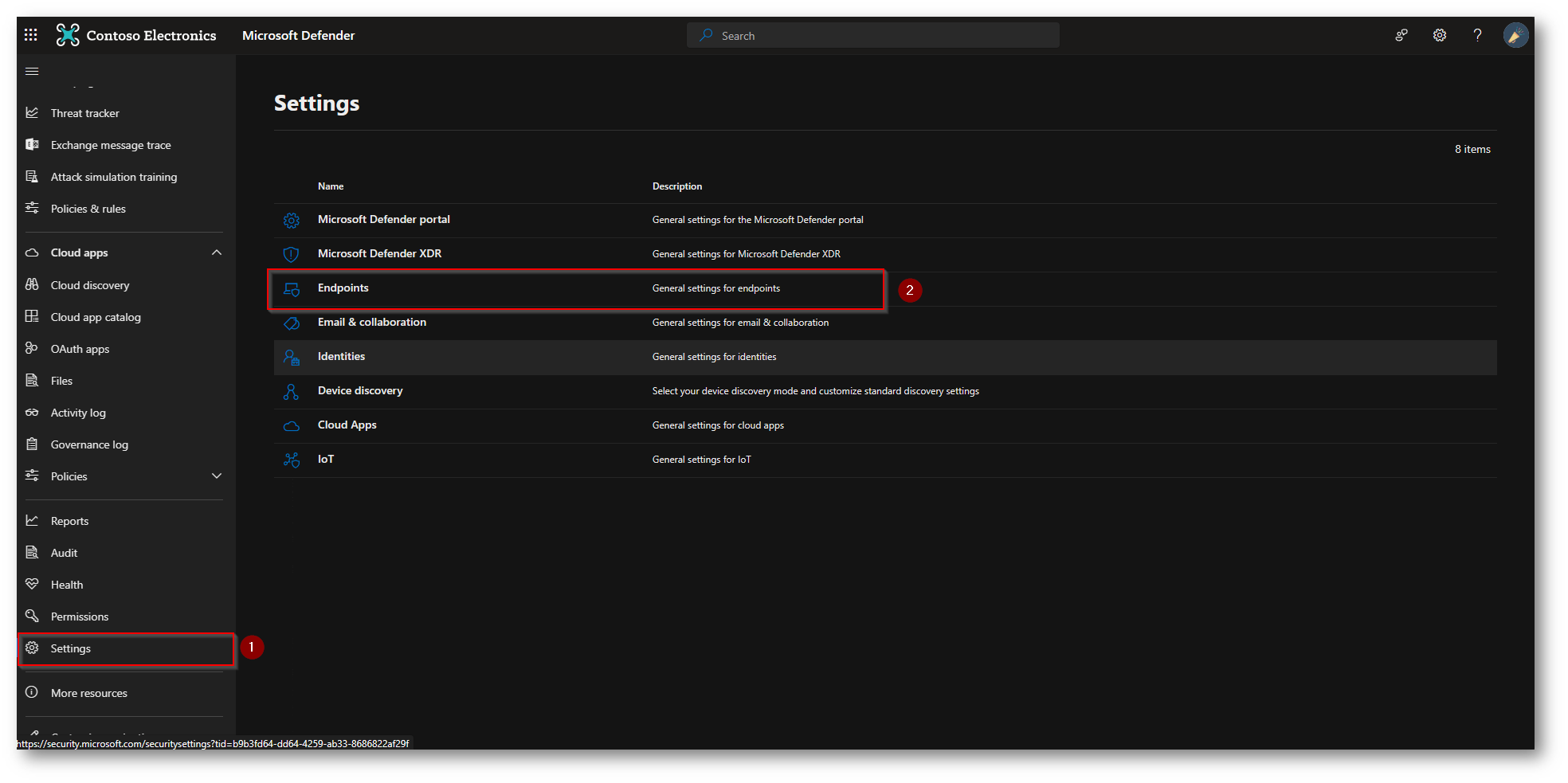

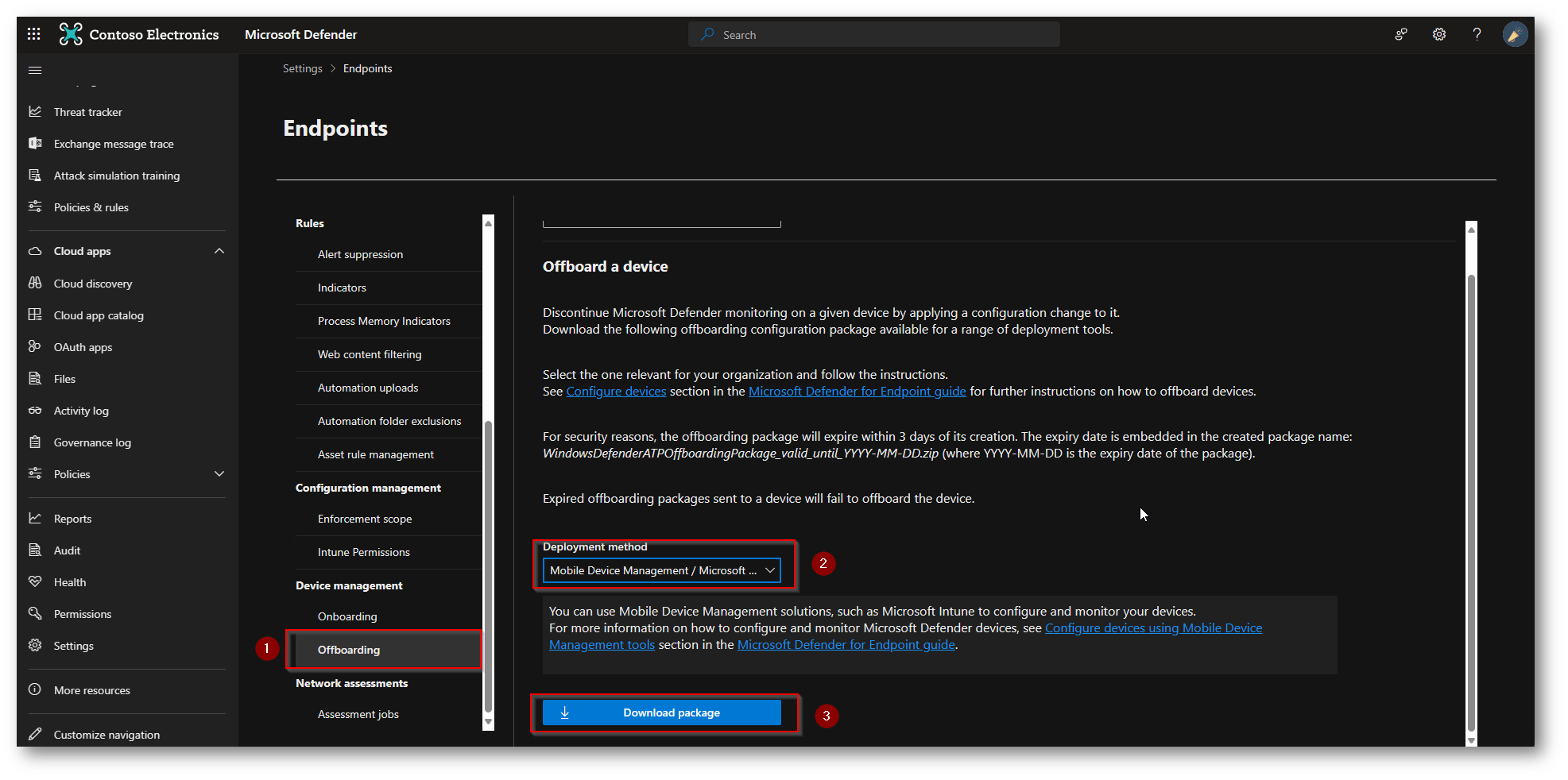

Recatevi quindi all’interno del portale di Microsoft Defender Endpoints – Microsoft Defender

Figura 4: Portale Microsoft Defender per Download Script Offboarding

Figura 5:Portale Microsoft Defender per Download Script Offboarding

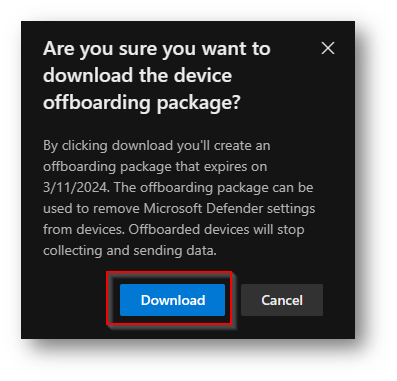

Nel momento in cui eseguirete click su “Download Package” il sistema vi avviserà che il package in Offboarding avrà una validità limitata nel tempo, questo a mio avviso, è un’ottima soluzione a livello di sicurezza, atta ad evitare usi impropri dello script.

Figura 6: Avviso di “Scadenza” del package di Offboarding

Figura 7: Download Package di Offboarding

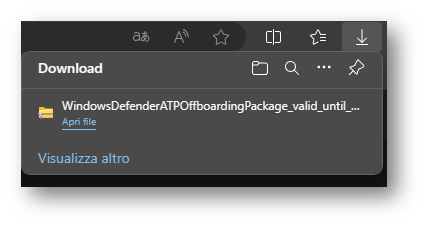

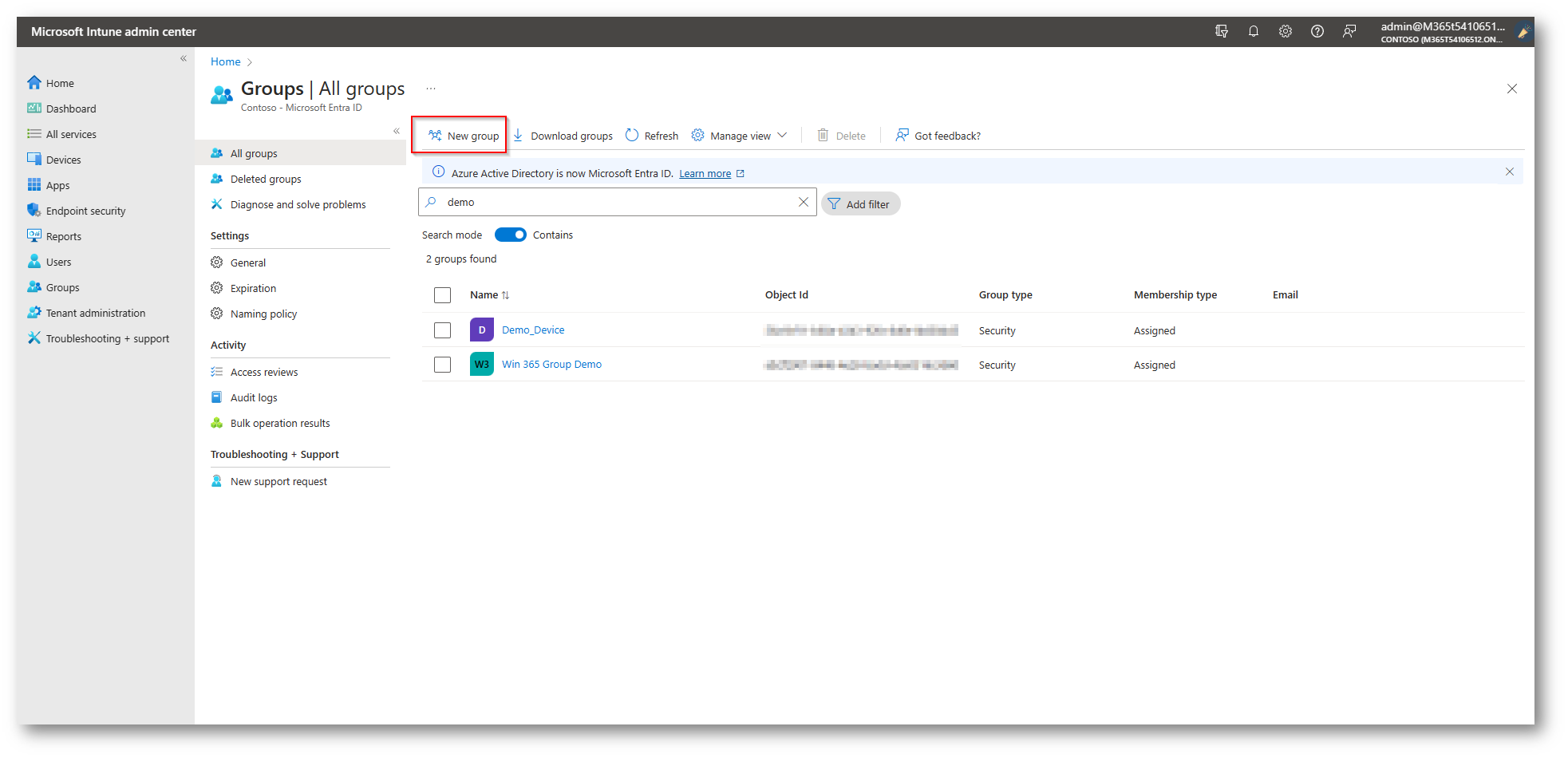

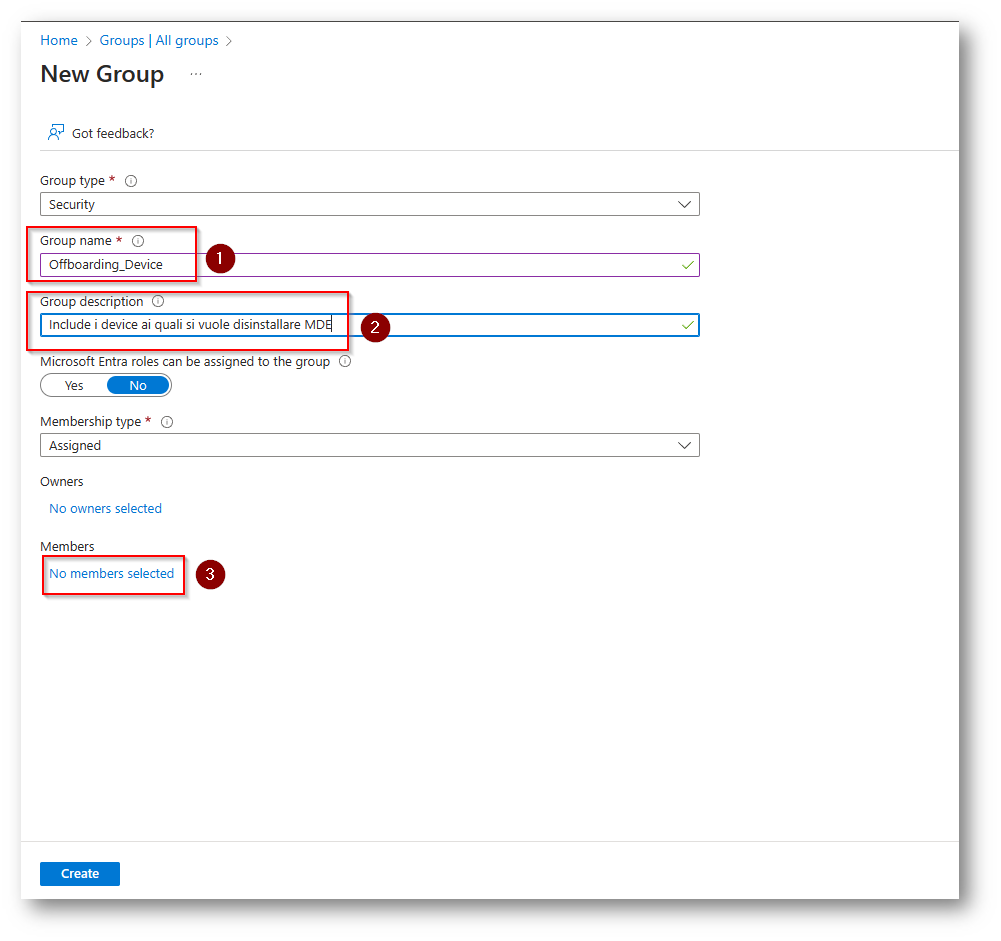

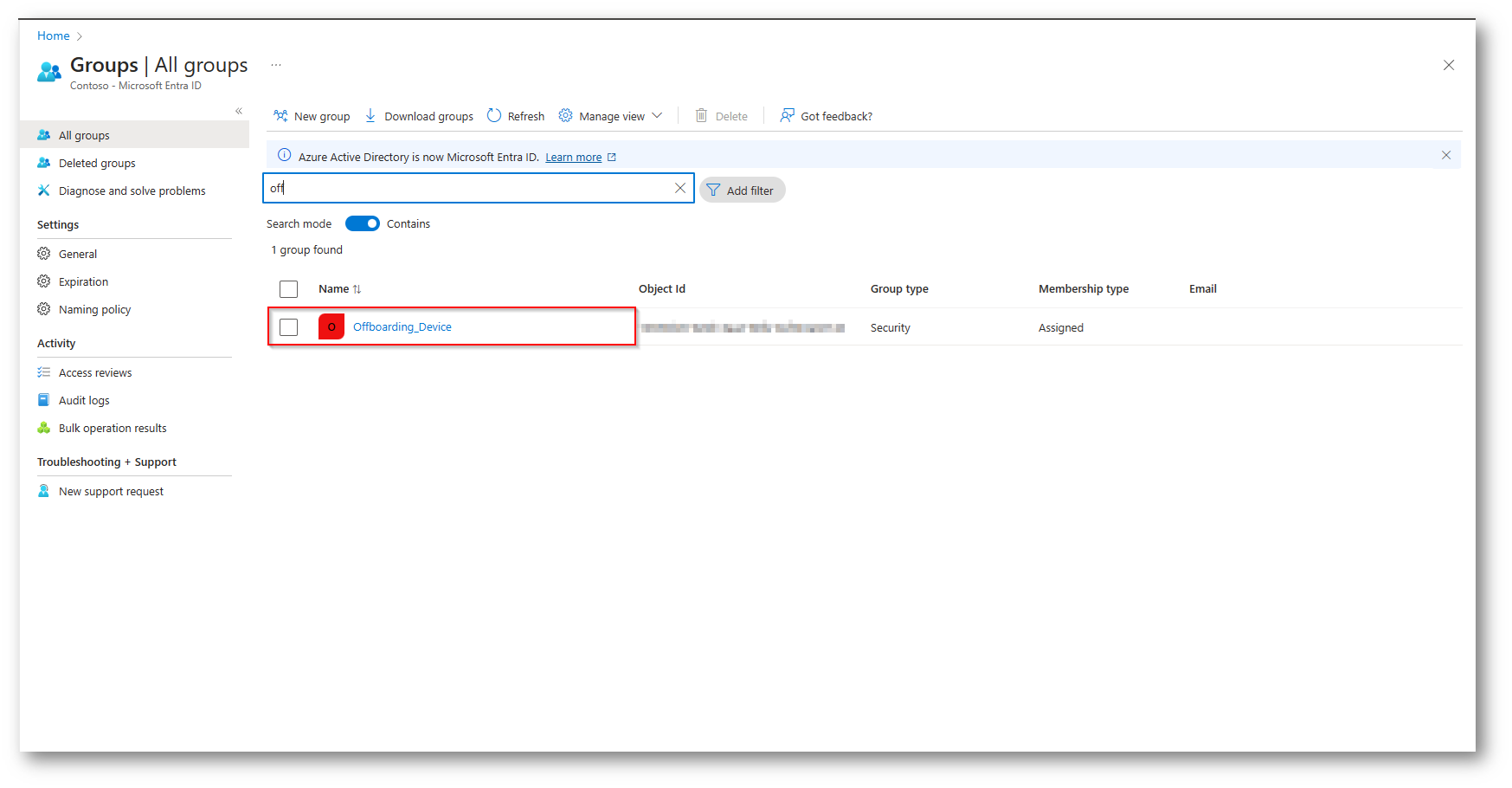

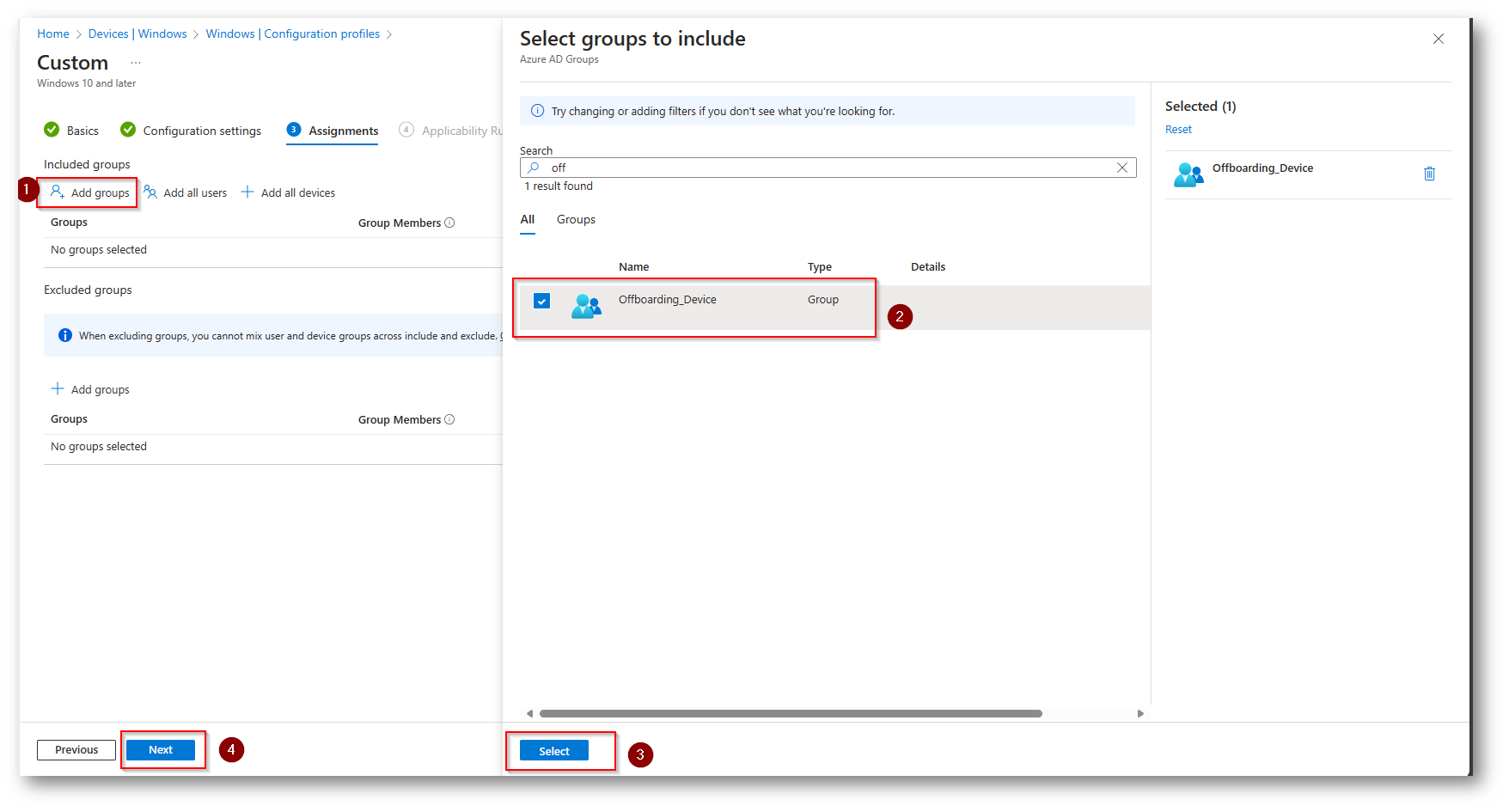

Ora recatevi all’interno del portale di Microsoft Intune Contoso – Microsoft Intune admin center per creare la policy di Endpoint Detection & Response (EDR) che ci permetterà di eseguire l’Offboarding del nostro dispositivo. Il mio consiglio è quello di procedere a creare un gruppo denominato “Offboarding_Device” che includerà i device oggetti dell’attività, gruppo che dovrà inoltre essere escluso dalla policy di OnBoarding.

Figura 8: Creazione Gruppo che includa i device di Offboarding

Un altro importante consiglio che mi sento di fornirvi è quello di inserire una descrizione del gruppo, questo per darvi moto in future di avere un dettaglio dell’uso dello stesso.

Figura 9:Creazione Gruppo che includa i device di Offboarding

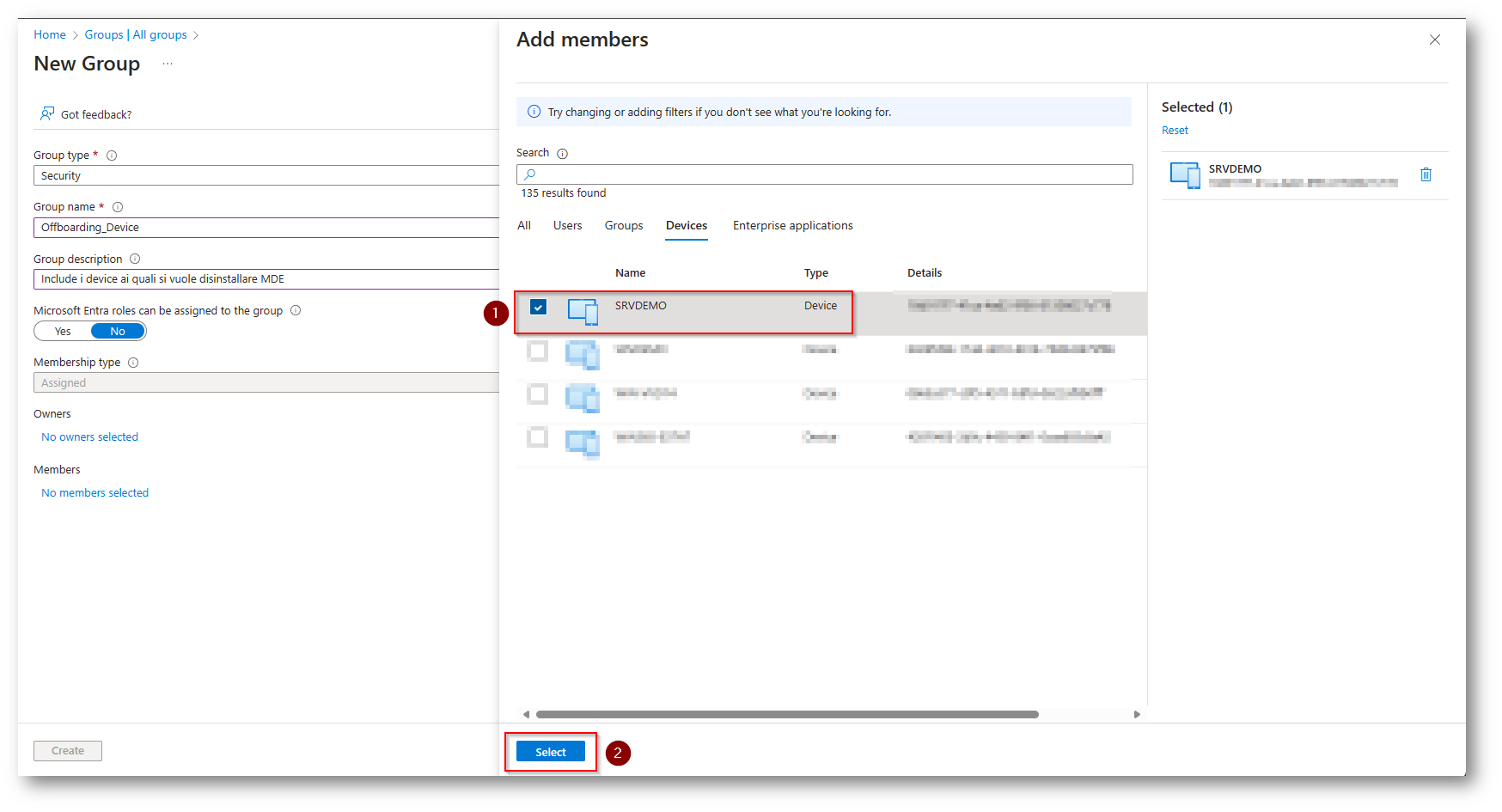

Figura 10: Creazione Gruppo che includa i device di Offboarding

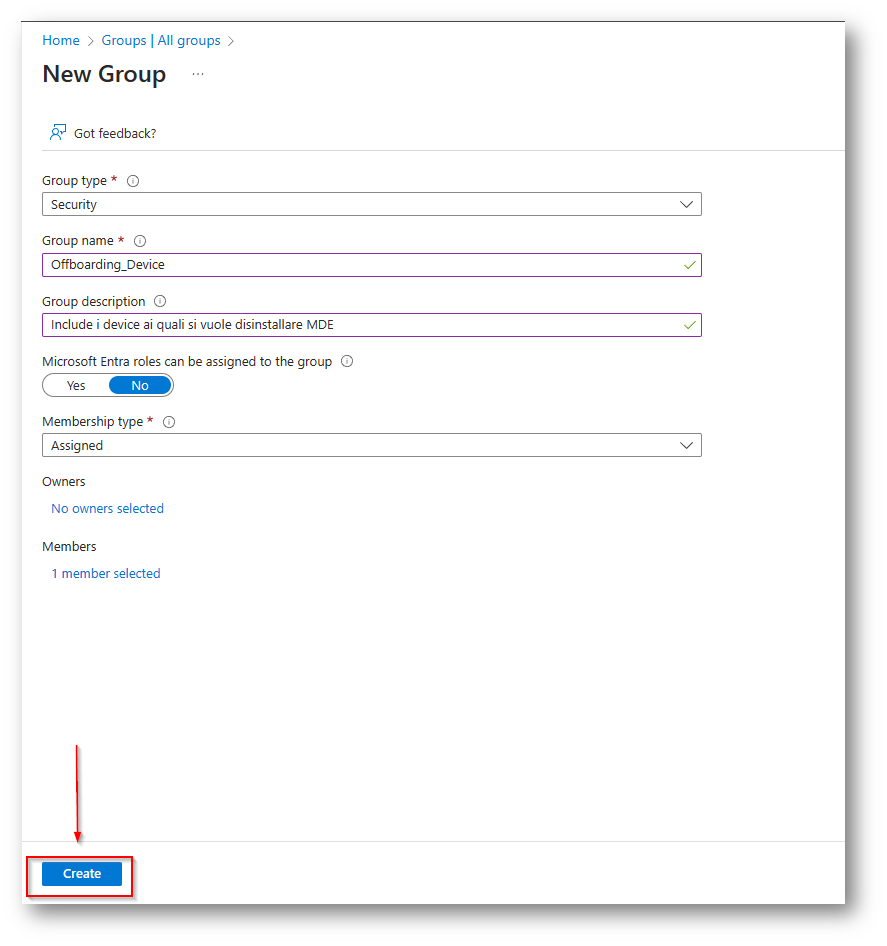

Figura 11: Creazione Gruppo che includa i device di Offboarding

Figura 12: Creazione Gruppo OffBoarding

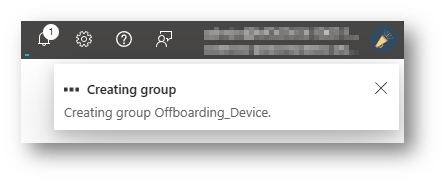

Figura 13: Gruppo Offboarding creato correttamente

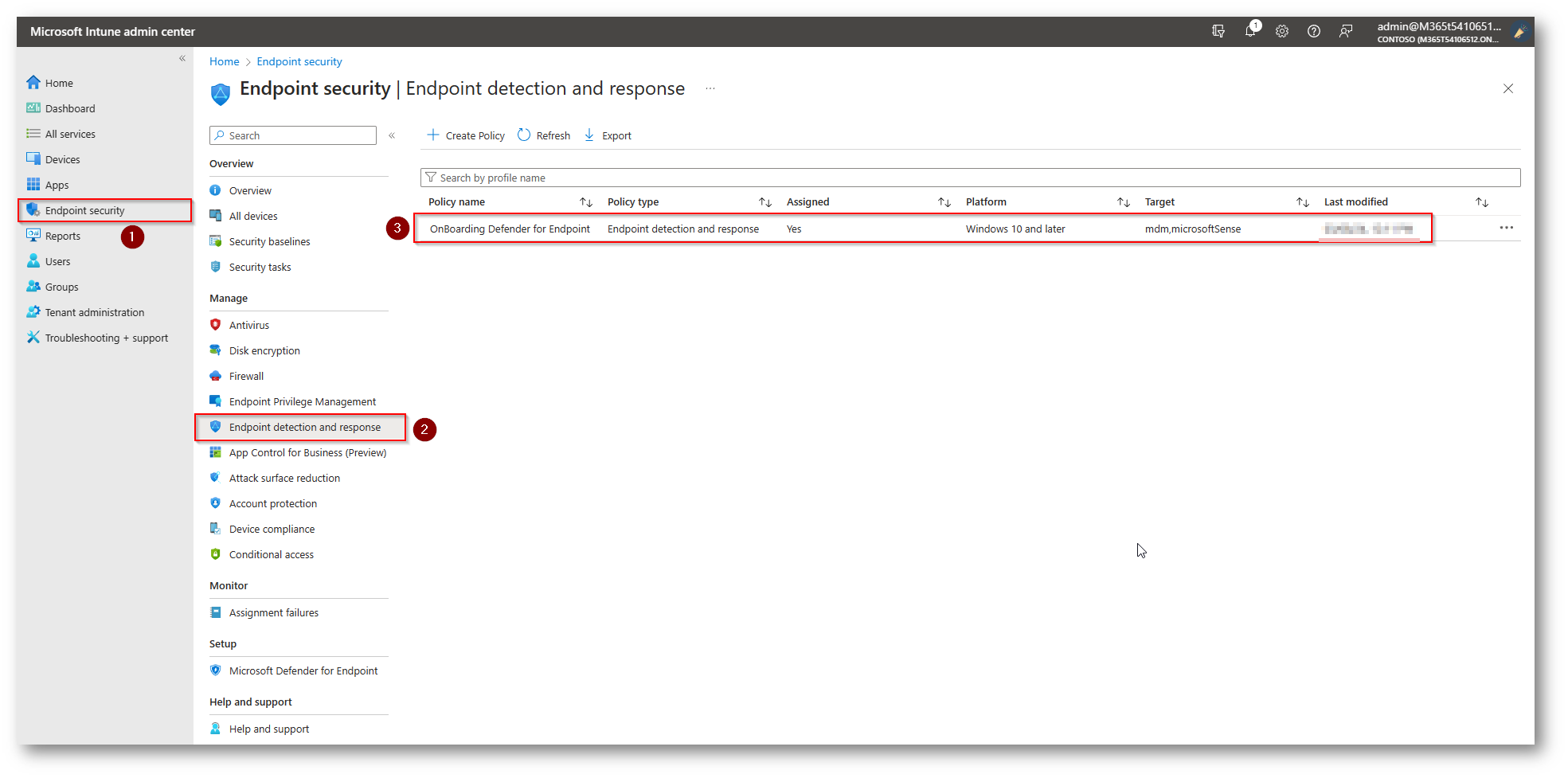

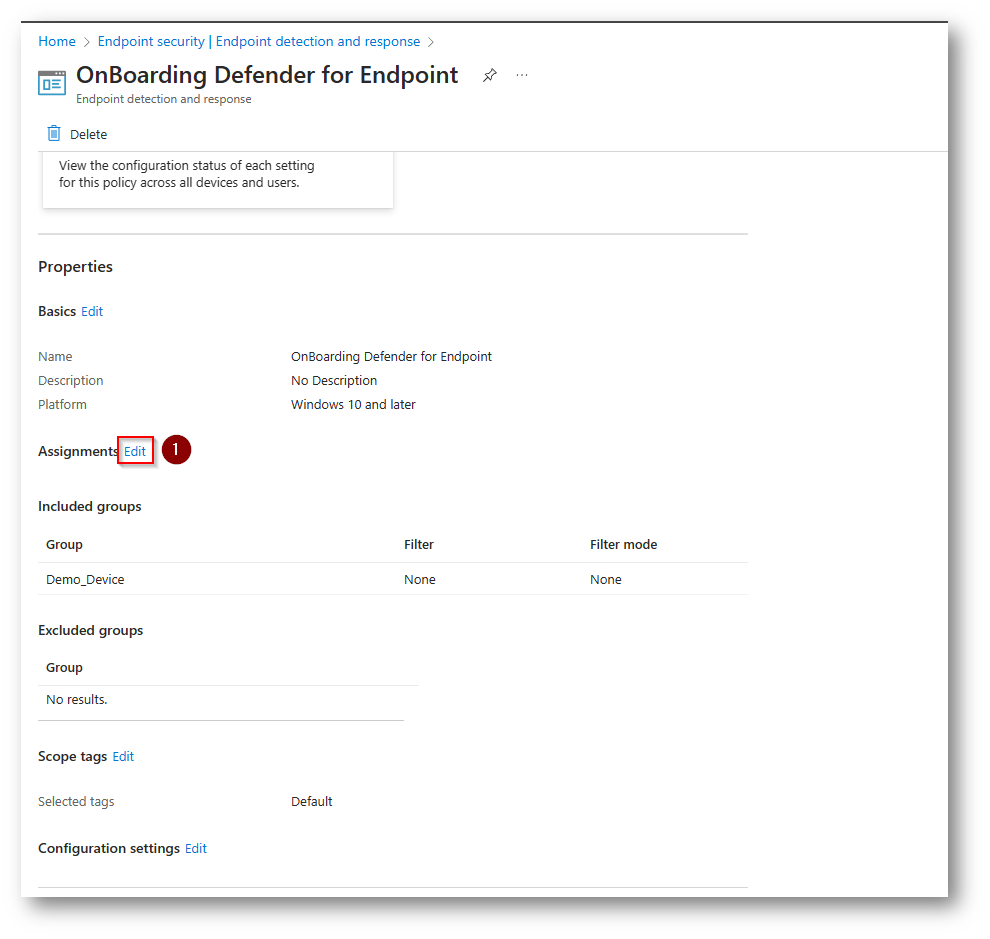

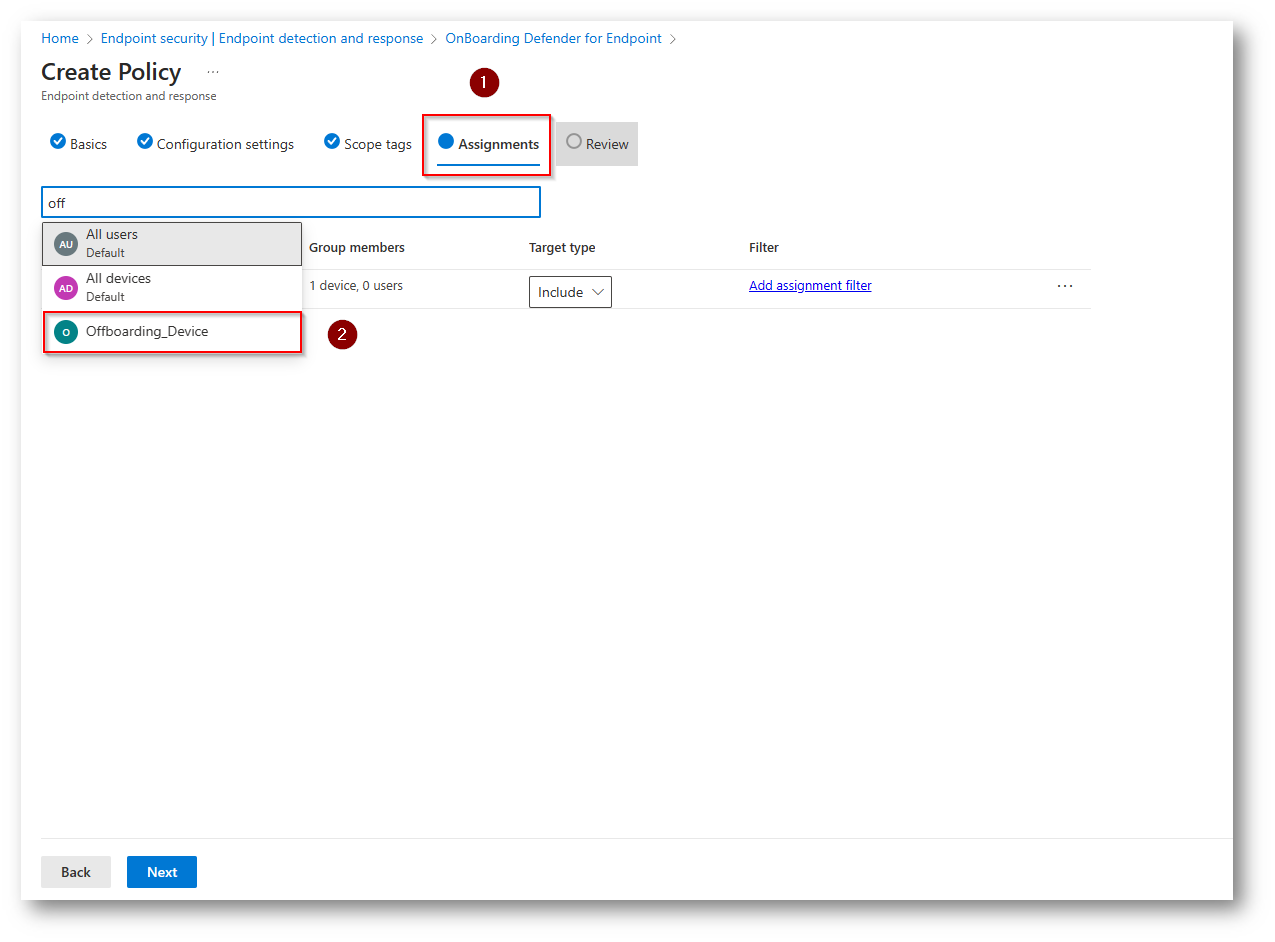

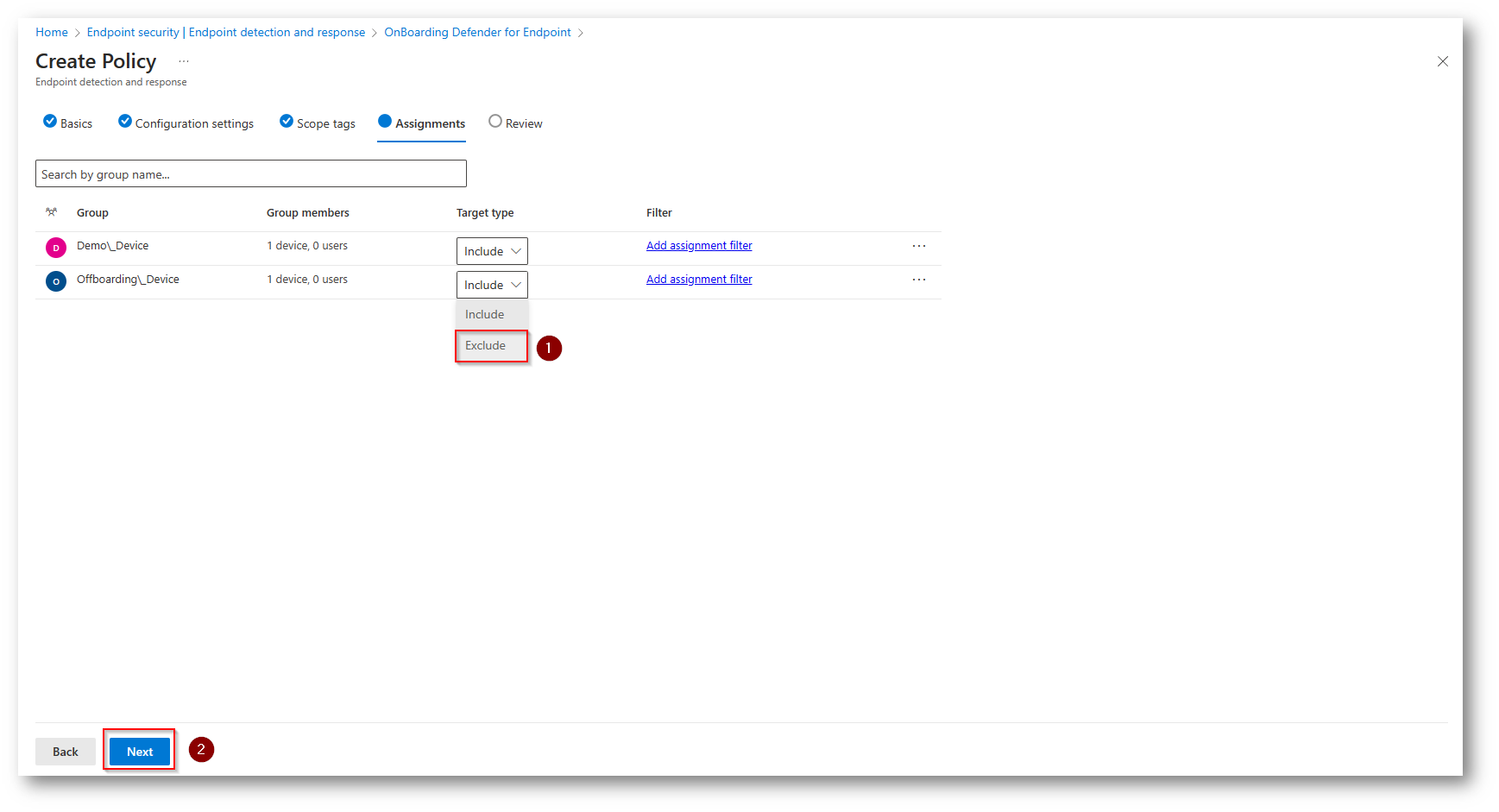

Ora potete procedere ad escludere il gruppo che avrete appena creato dalla policy di Onboarding, questo per evitare che prima il device venga rimosso e successivamente riaggiunto dalla policy di onboarding.

Figura 14: Escludere Gruppo di Offboarding dalla policy di Onboarding

Figura 15: Escludere Gruppo di Offboarding dalla policy di Onboarding

Figura 16: Escludere Gruppo di Offboarding dalla policy di Onboarding

Figura 17: Escludere Gruppo di Offboarding dalla policy di Onboarding

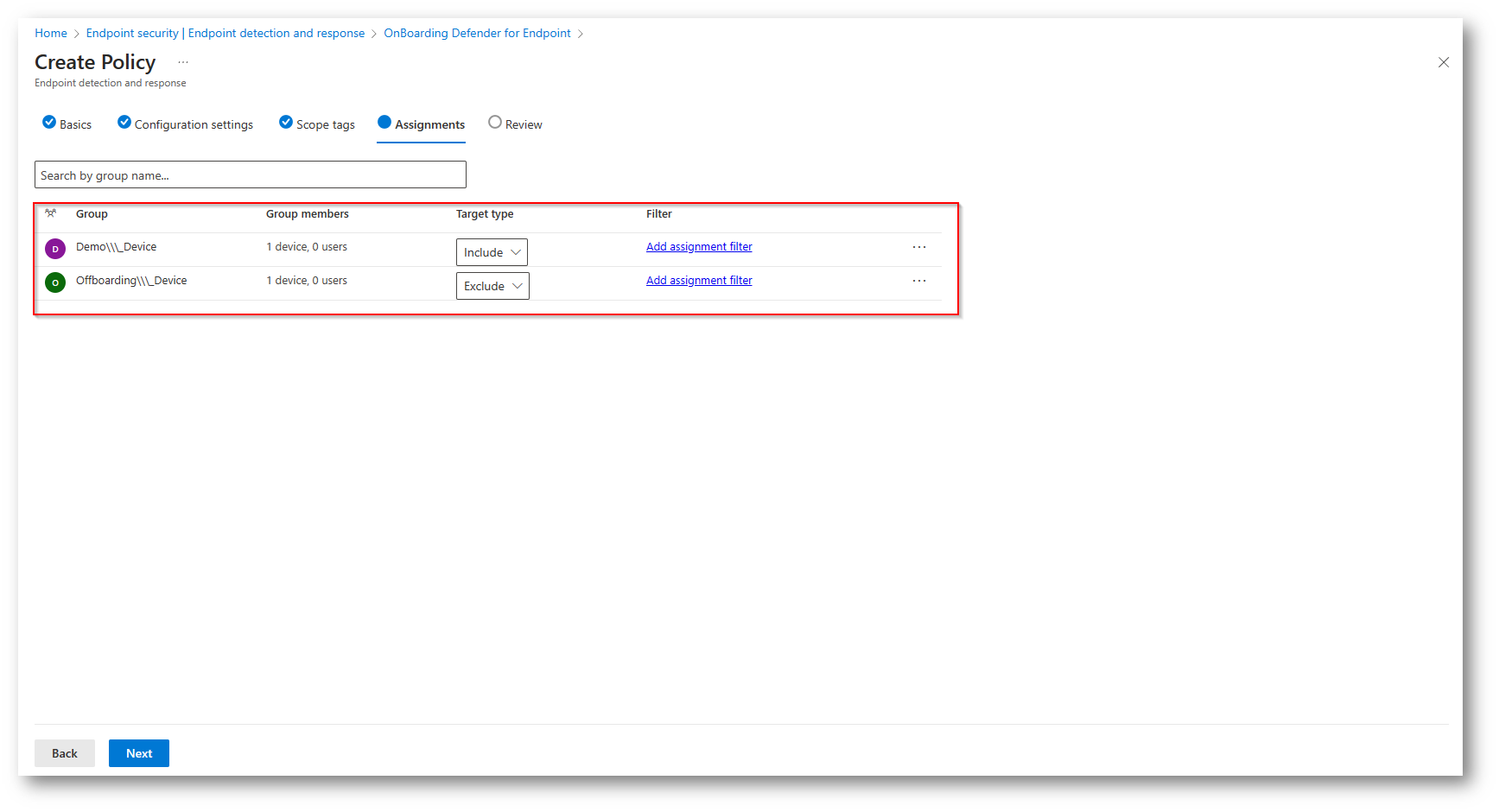

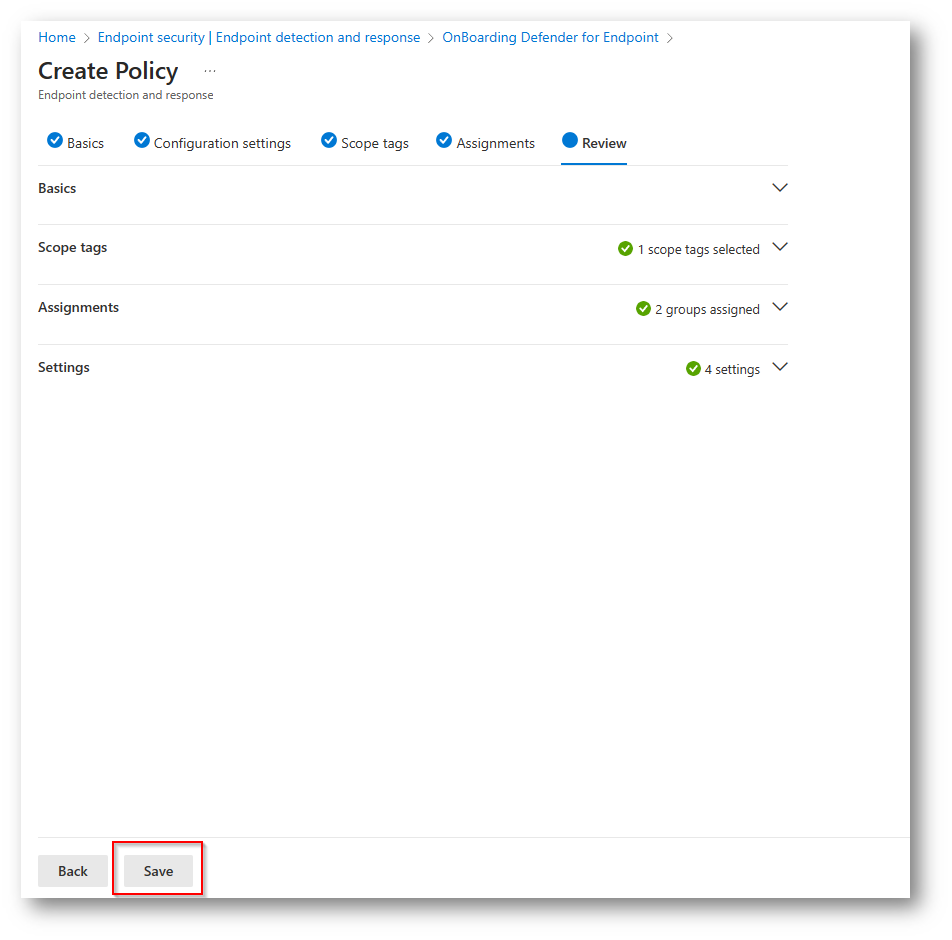

Avrete quindi questa situazione all’interno della Policy EDR

Figura 18: Policy EDR

Figura 19: Salvataggio Policy di EDR in Esclusione del gruppo di Offboarding

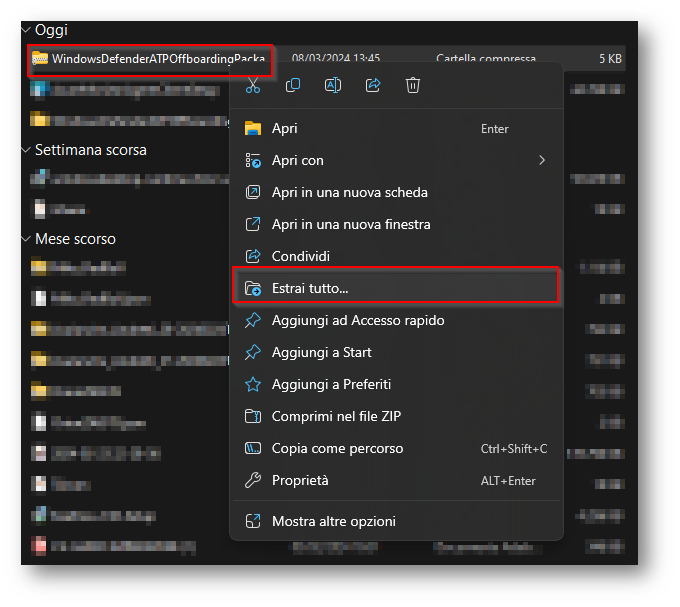

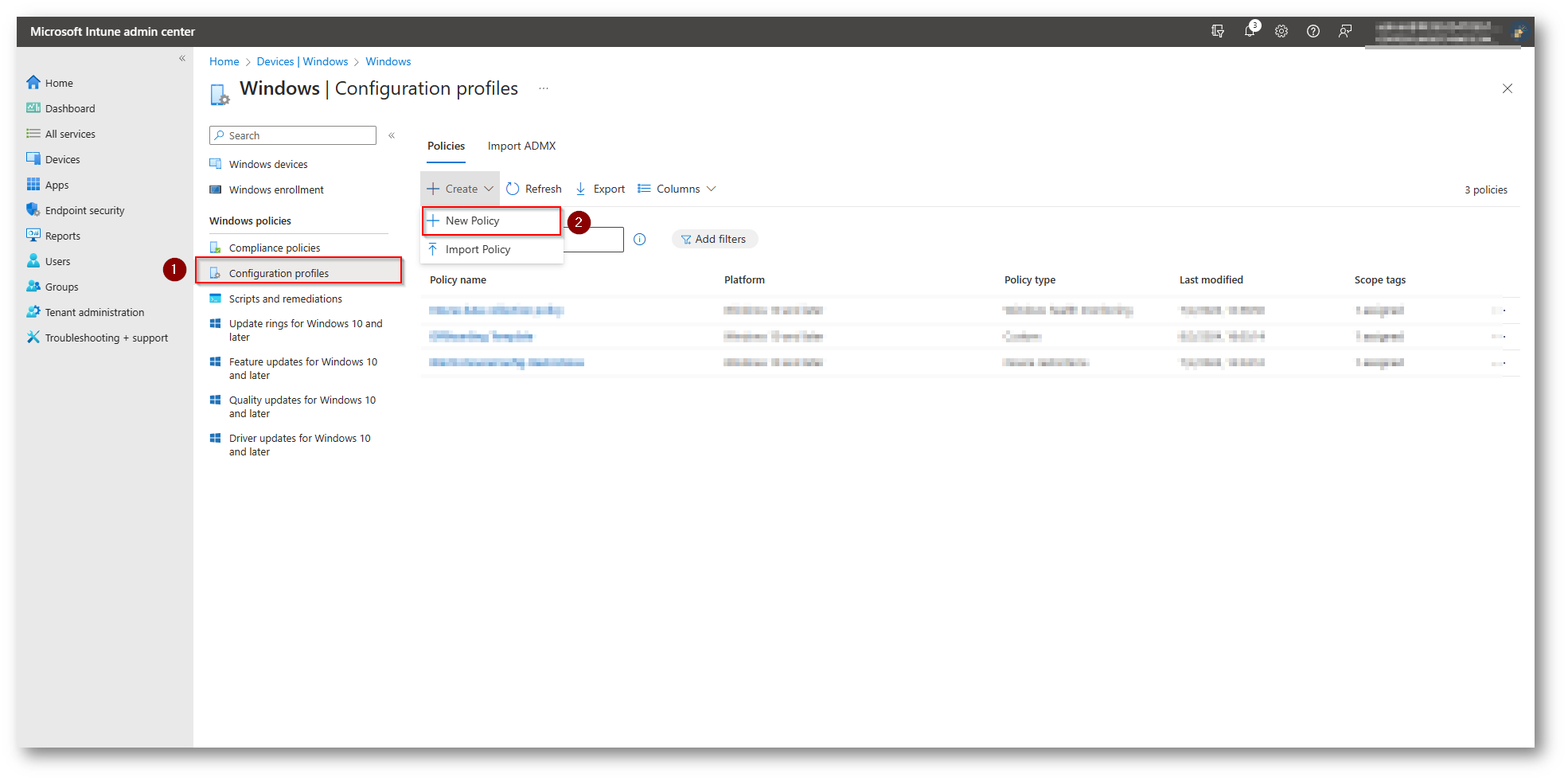

Ora siete pronti per creare una configuration policies che vi permetterà di eseguire l’offboarding del vostro dispositivo, estraete quindi il contenuto della cartella del package scaricato in precedenza

Figura 20: Estrazione ZIP dell’offboarding package

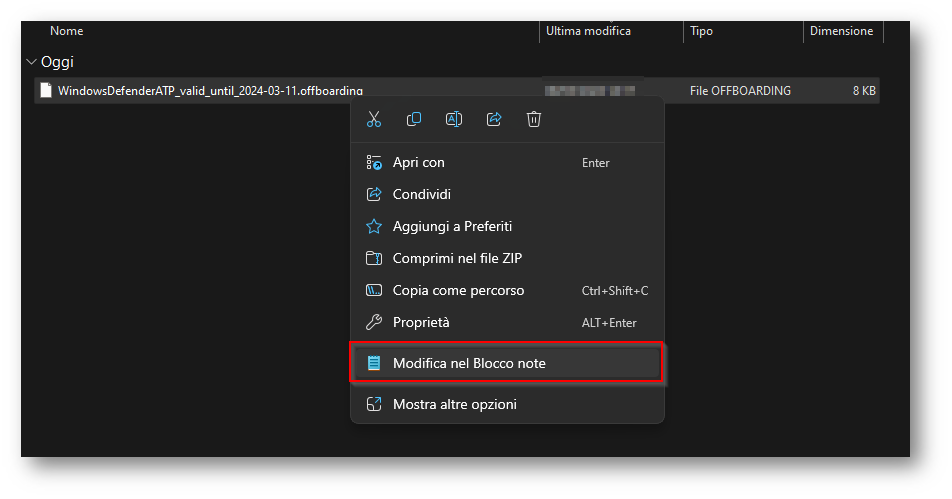

Vi troverete all’interno della cartella un file chiamato “WindowsDefenderATP_valid_until_XXXX-XX-XX.offboarding” dove XX sostituiranno anno, mese e giorni di “scadenza” del package, apritelo tramite notepad.

Figura 21: Apertura file di Offboarding

Figura 22: Apertura file di Offboarding

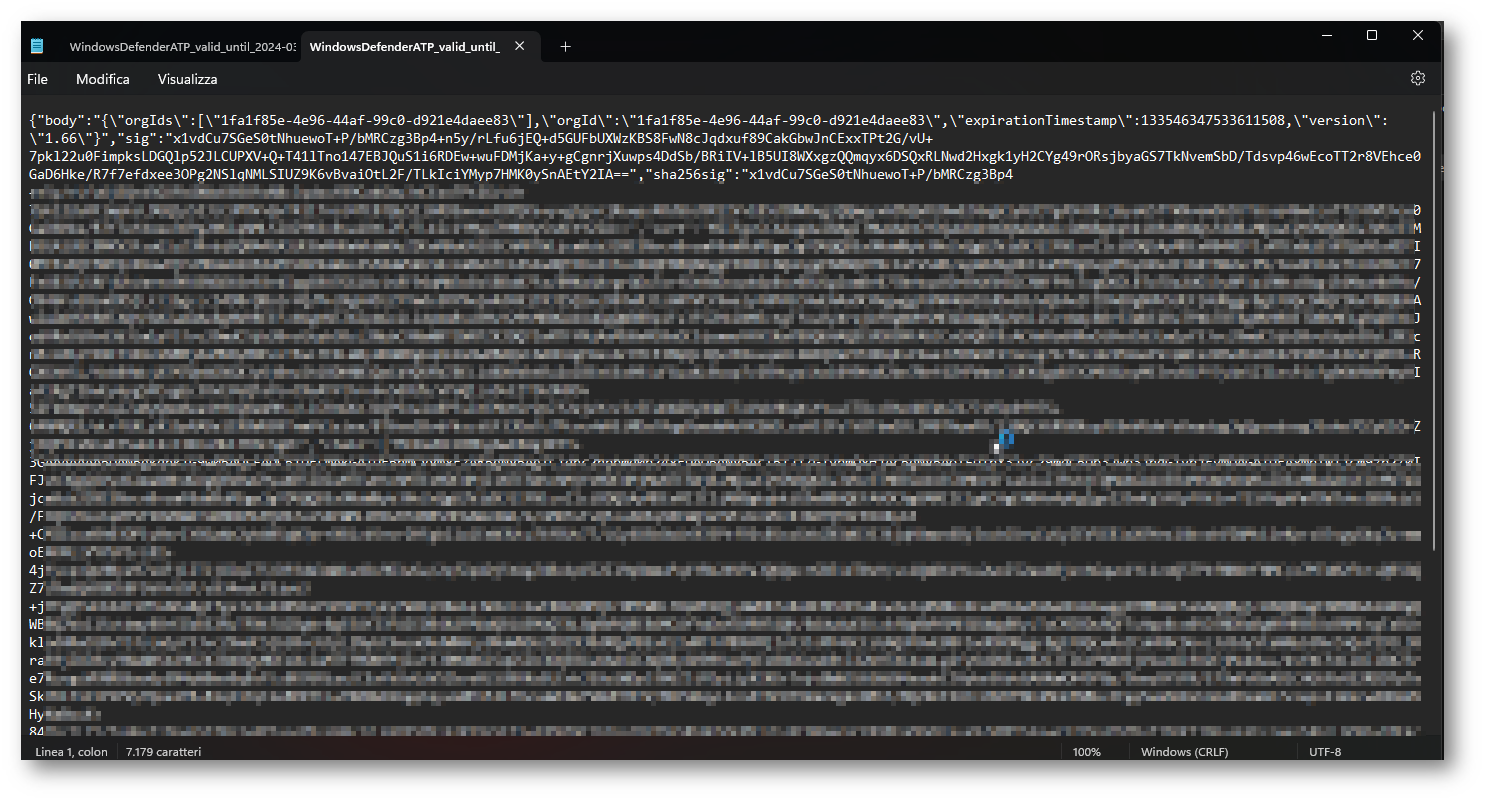

Ora dovete copiarvi il contenuto, un bel CTRL+A in questo caso può esservi di aiuto per selezionare tutto il contenuto del file, e dovrete “incollarlo” all’interno della configuration policy che andremo a creare.

Figura 23: Configuration Policy per eseguire Offboarding dei dispositivi

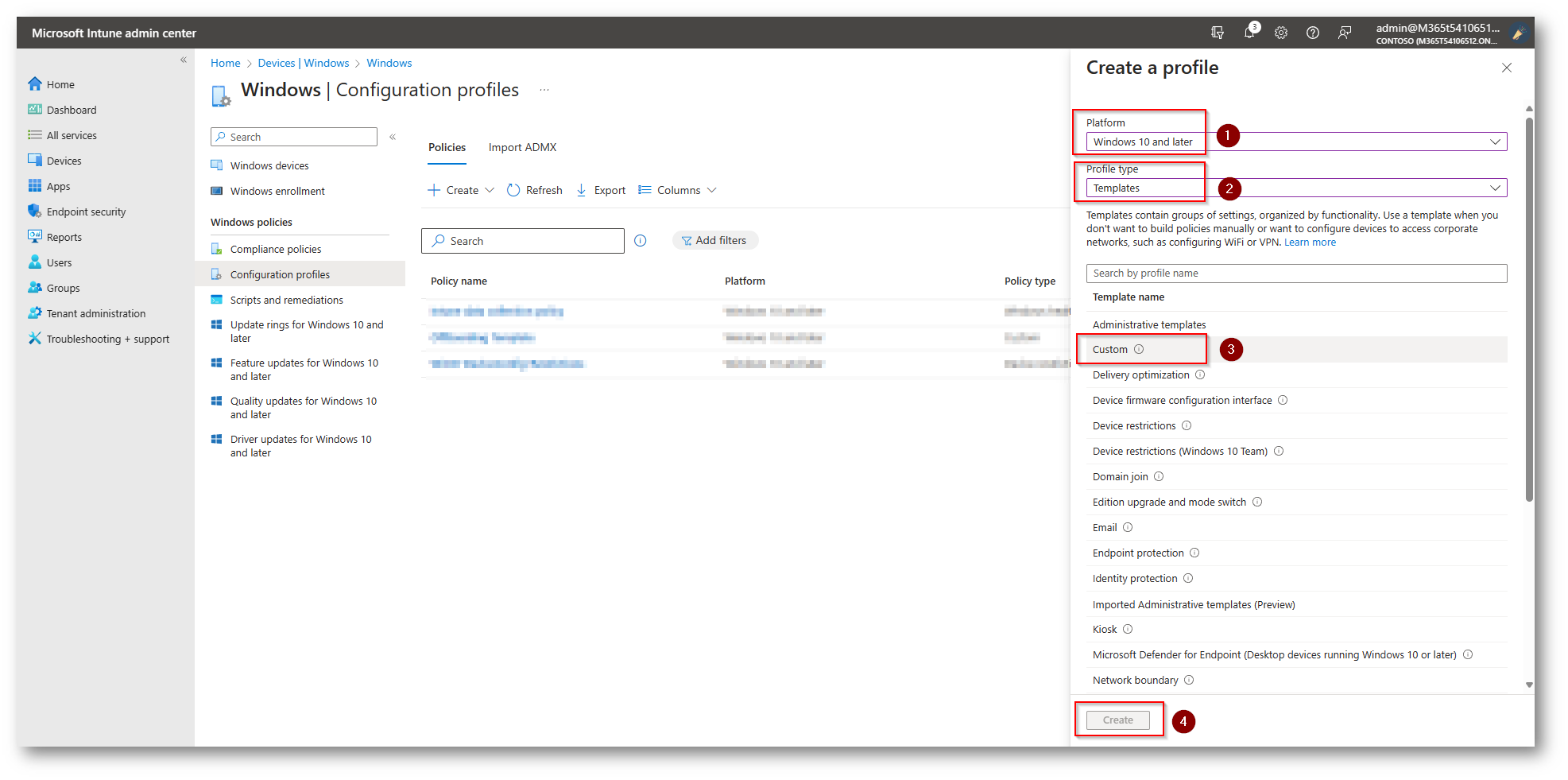

Figura 24: Configuration Policy Offboarding dei dispositivi

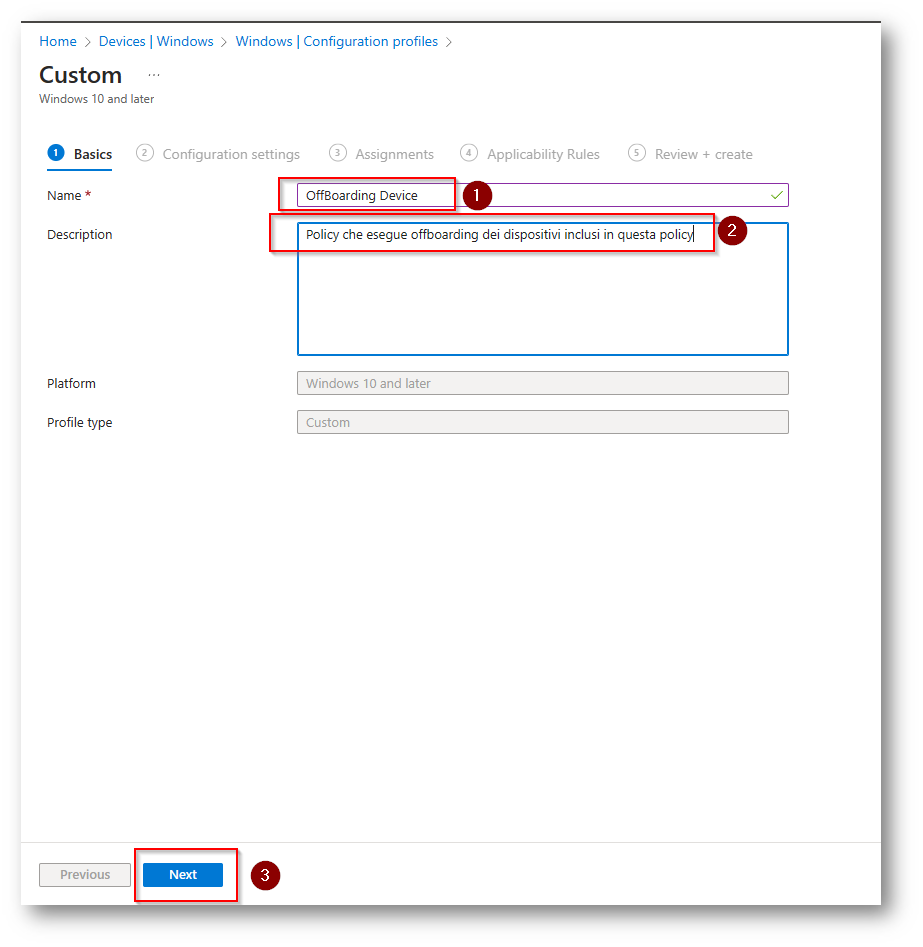

Figura 25: Configuration Policy per eseguire offboarding dei dispositivi (date un nome ed una descrizione)

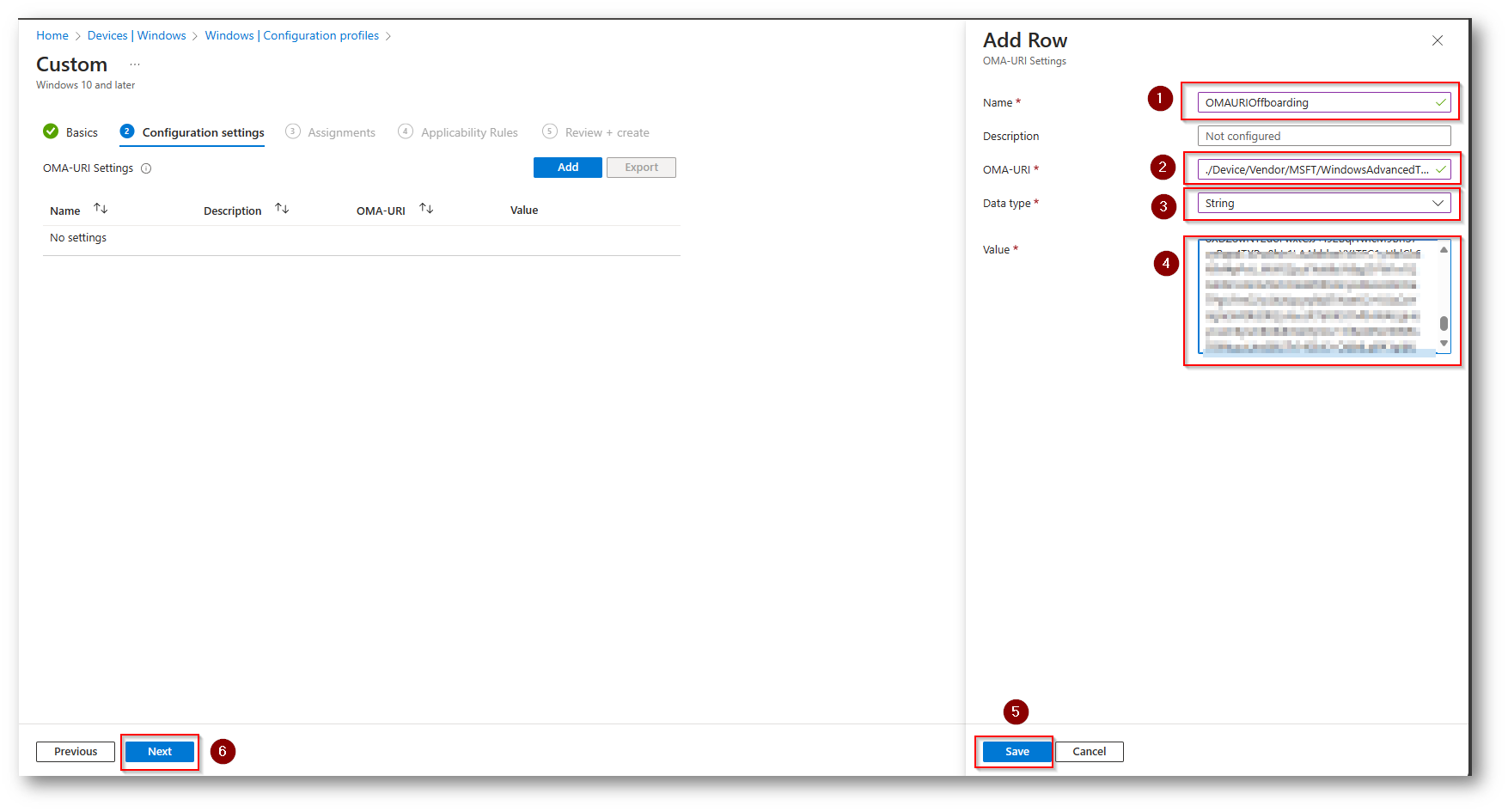

Ora dovrete inserire i seguenti parametri:

- Name: Nome da voi scelto, io sceglierò “OMAURIOffboarding”

- OMA-URI: inserite questo valore “./Device/Vendor/MSFT/WindowsAdvancedThreatProtection/Offboarding”

- Data type: inserite “String”

- Value: dovrete copiare il contenute del file “scompattato in precedenza”

Figura 26: Configuration Policy per offboarding dei Device

Figura 27: Inserimento gruppo nella policy che include i device di cui verrà effettuato l’offboarding

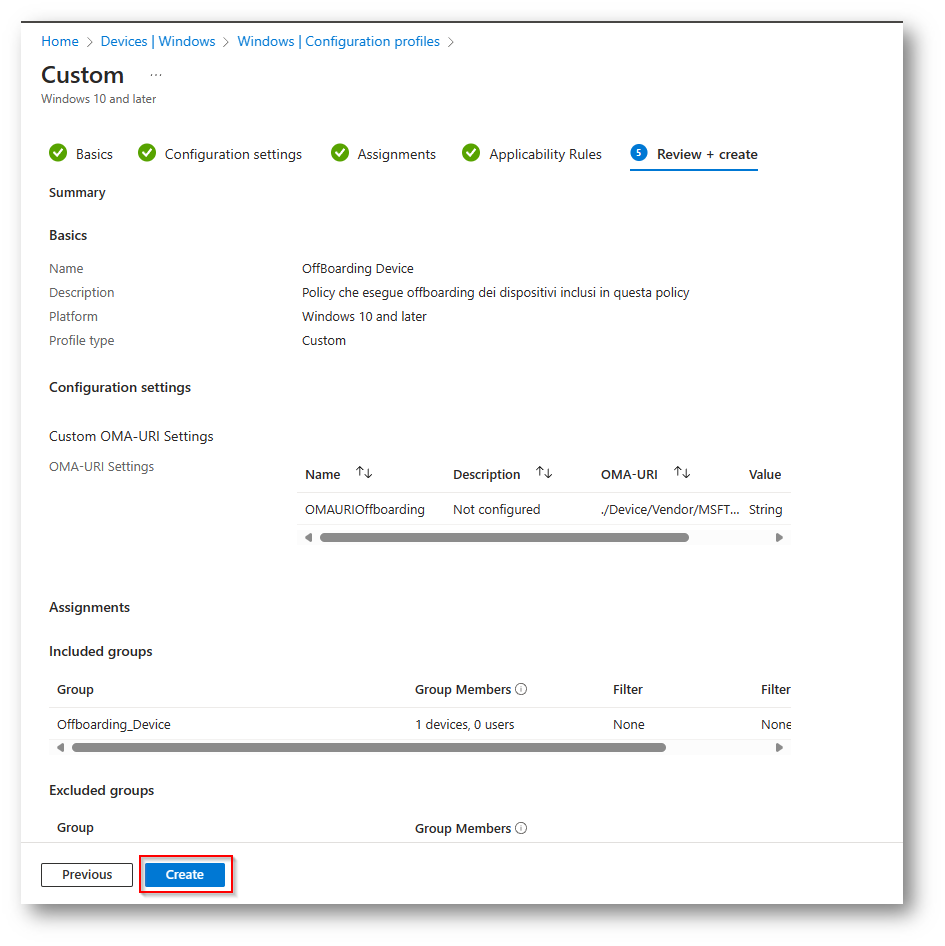

Figura 28: Creazione Policy di Offboarding

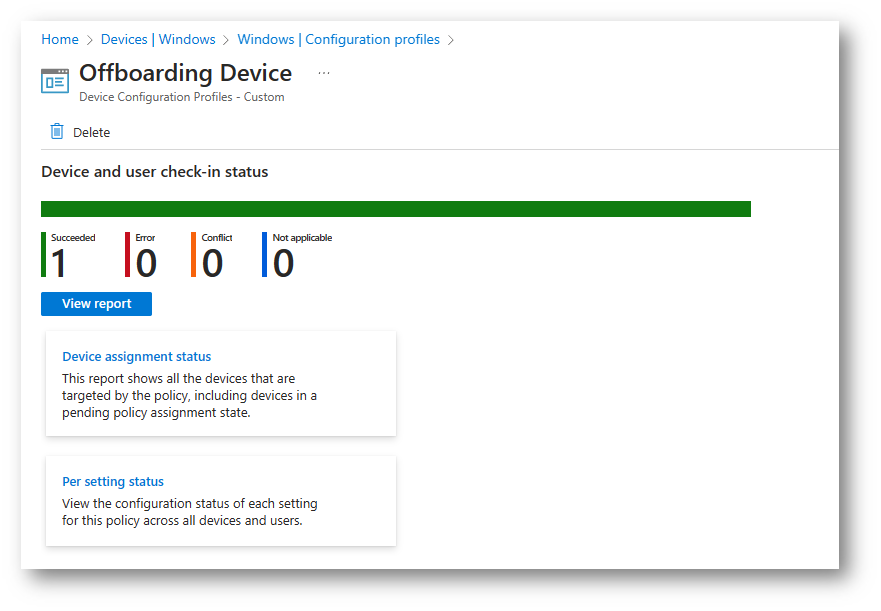

Figura 29: Configuration Policy correttamente propagata

Ora che avrete verificato che lo script sia stato eseguito in modo corretto, dovrete avere pazienza, perché all’interno del portale di Microsoft Defender, ci impiegherà diverso tempo, nel mio caso 2 ore prima di rilevarlo come offboarded.

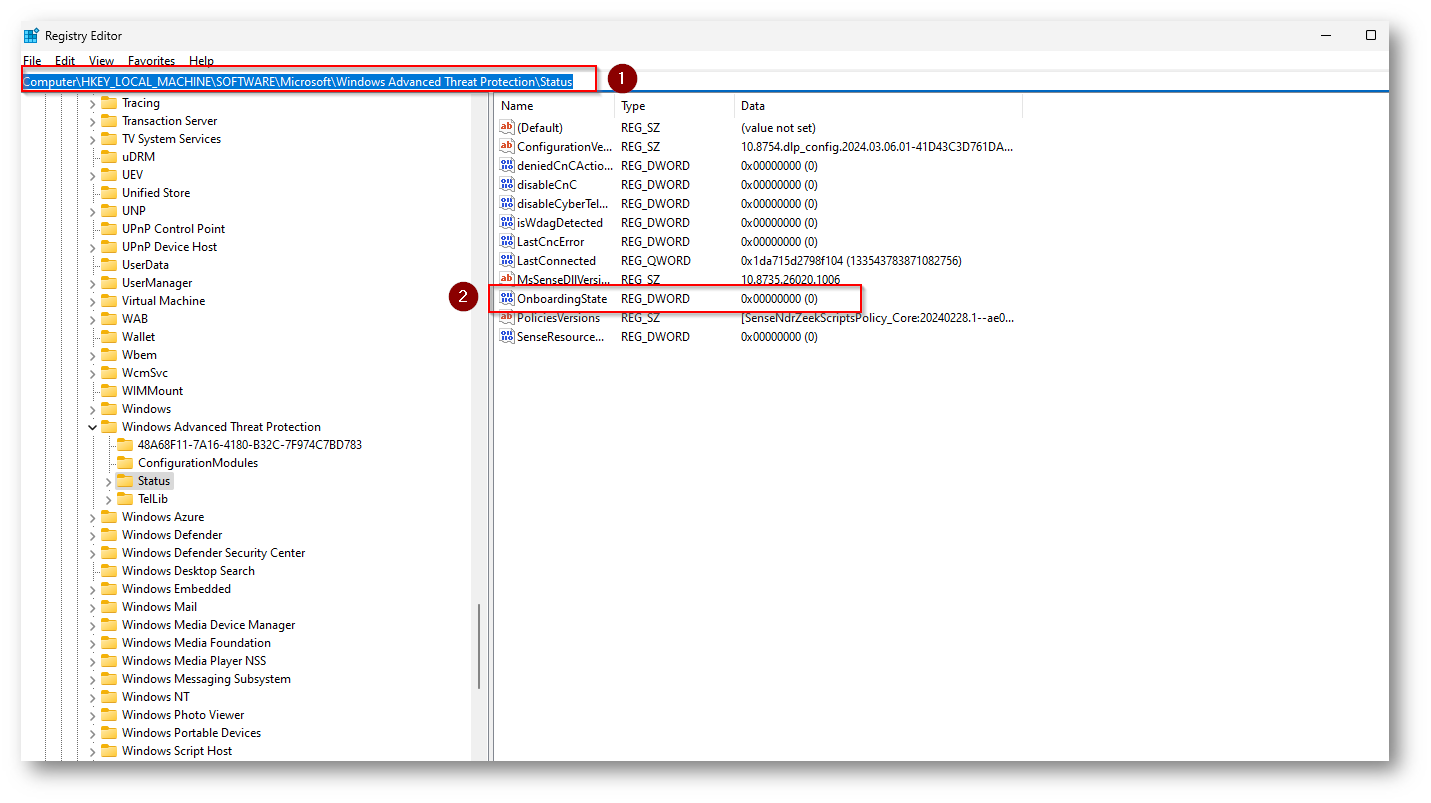

Se volete e se avete a disposizione accesso alla macchina dell’utente potete verificare che l’offboarding sia stato eseguito in modo corretto potete aprire il REGEDIT e posizionarvi in questo percorso “Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status” se il valore di “OnboardingState” è settato a 1 vuol dire che l’operazione non ha funzionato, se invece è 0, come nel mio caso, significa che il device ha recepito correttamente la policy ed è stato eseguito l’offboarding.

Figura 30: Chiave di registro da verificare, per lo stato di Offboarding

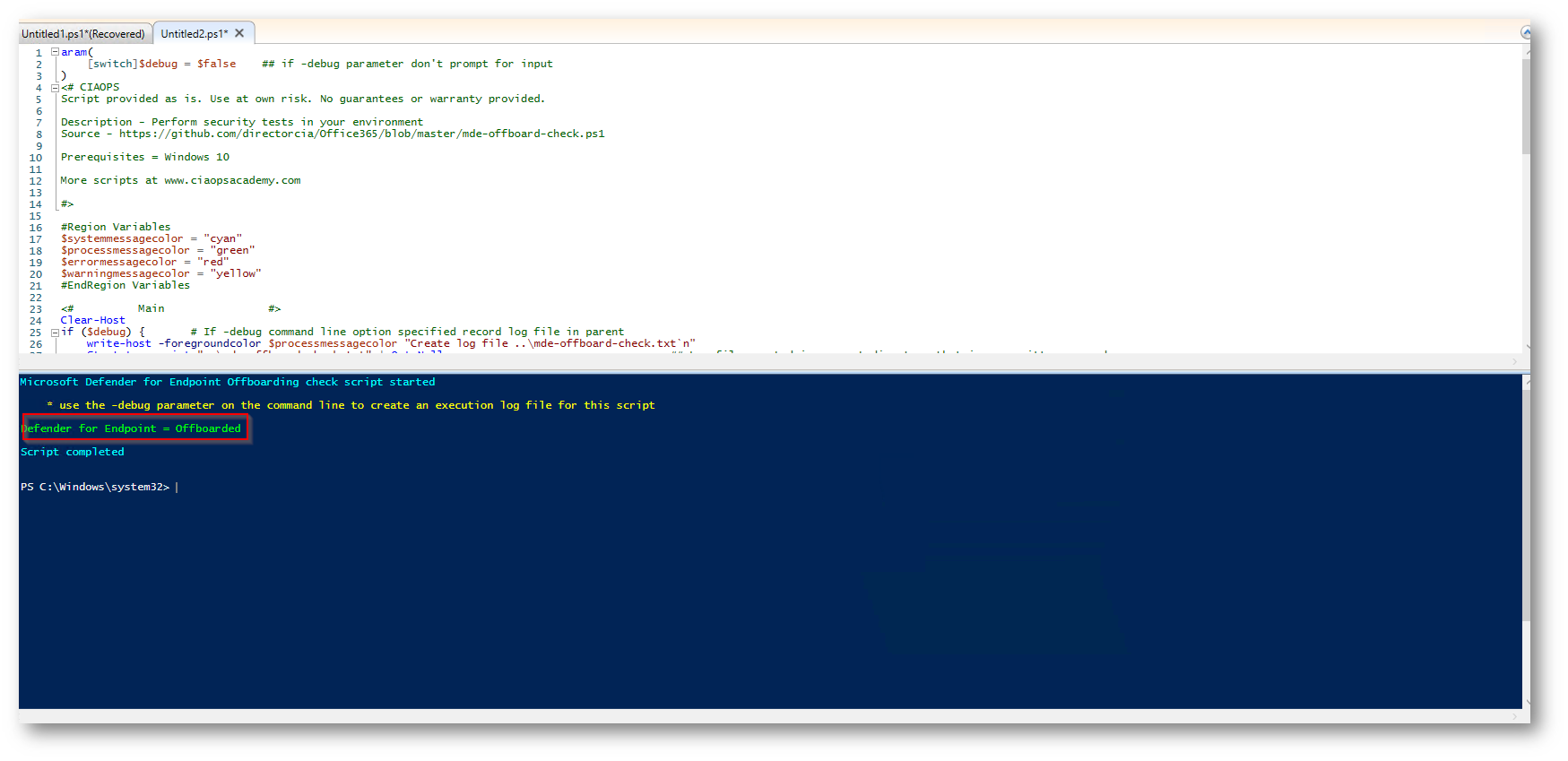

Un altro metodo per verificare che il device sia in stato di Offboarded potete anche utilizzare il seguente script PowerShell di Github Office365/mde-offboard-check.ps1 at master · directorcia/Office365 · GitHub che eseguito vi fornisce l’informazione, senza dover verificare le chiavi di registro

Figura 31: Powershell Script per verificare in modo manuale se il device è in stato di Offboarded

Perché il mio device rimane comunque in console per diverso tempo ?

Molte aziende post procedura di Offboarding si chiedono come mai il device all’interno del portale Microsoft Defender rimanga per diverso tempo anche se non è più gestito. La risposta è questa domanda è “Retention Period”.

Come indicato dalla guida ufficiale Microsoft, che potete consultare al seguente link Offboard devices | Microsoft Learn viene indicato:

- Lo stato del device passa a “Inactive” dopo 7 giorni dal processo di Offboarding

- I dati di questi dispositivi, come ad esempio (avvisi di vulnerabilità, Timeline ecc..) rimangono all’interno del portale in base ai criteri di conservazioni applicati a livello di Tenant

- Il profilo del dispositivo senza dati rimarrà all’interno dell’elenco di dispositivi per 180 giorni

- I dispositivi che non comunicano con Microsoft Defender per più di 30 giorni non riflettono e quindi non sono validi ai fini del livello di esposizione al rischio

Conclusione

L’unione dei diversi workload Microsoft in questo caso Microsoft Intune e Microsoft Defender for Endpoint, permette di rendere molto semplice il lavoro del reparto IT senza dare disservizio agli utenti.

Avere la possibilità di gestire onboarding/ offboarding / configurazioni, attraverso un unico portale amministrativo, vi permette di ottimizzare i costi e ridurre l’effort da dedicare ad attività manuali.

La continua evoluzione degli strumenti che la casa di Redmond ci mette a disposizione, permette a tutti noi di automatizzare il più possibile i processi che prima avremmo dovuto eseguire in modo manuale.