Microsoft Defender Deployment Tool (Preview)

Microsoft Defender Deployment Tool, attualmente in Preview, è un’applicazione molto “leggera” progettata per semplificare l’onboarding per tutte le versioni di Windows supportate dalla soluzione di sicurezza di Microsoft Defender.

Questo strumento si occupa dei prerequisiti, automatizza le migrazioni da soluzioni meno recenti e rimuove la necessità di avere script di onboarding complessi, download separati e installazioni manuali.

Usando l’interfaccia grafica dello strumento, gli IT Admin possono seguire una sequenza interattiva di installazione e onboarding.

Se avete necessità di eseguire il deploy, all’interno di organizzazioni di dimensioni considerevoli, lo strumento fornisce opzioni di automazione con parametri avanzati tramite riga di comando, in modo da poter essere integrato con piattaforme di Software Management e Group Policy.

Quali funzionalità sono supportate dallo strumento?

Vi riporto tutte le funzionalità con relativa descrizione di quello che lo strumento è in grado di fare durante la sua esecuzione:

- Gestione dei Prerequisiti: lo strumento verifica la disponibilità degli aggiornamenti necessari a correggere i problemi relativi all’installazione assicurandosi di fatto che i dispositivi siano pronti per l’onboarding

- Registrazione: tutte le operazioni svolte dallo strumento vengono salvate in un file di log per eventuali analisi

- Prevenzione dell’installazione ridondante: se Microsoft Defender for Endpoint risultasse già installato, lo strumento ignora l’installazione su quel dispositivo

- Feedback di eventuali errori: lo strumento in caso di errori fornisce commenti e suggerimenti con relativa descrizione anziché codici di errore

- Supporto Modalità Passiva: nei sistemi operativi Windows 7, Defender può essere impostato in modalità passiva. Questo può essere utile quando si esegue la migrazione da soluzioni Antimalware di terze parti

- Automazione: lo strumento supporta una vasta gamma di opzioni tramite riga di comando

- Gestione dei dispositivi: il supporto dei dispostivi Virtual Desktop garantisce che i dispositivi eliminati e ricreati (Non Persistent VDI) possono essere visualizzati come singolo dispositivo

- Guida: una funziona presente che permette di visualizzare tutte le opzioni presenti per la riga di comando

- File di Configurazione: è possibile generare un file di configurazione riutilizzabile che rendono le distribuzioni bulk più efficienti e meno soggette ad errori

- Funzionamento senza connettività: quando non è presente connettività è possibile eseguire onboarding e offboarding in modalità “offline”

Quali sistemi operativi sono supportati?

Questo strumento di distribuzione di Microsoft Defender for Endpoint supporta i seguenti sistemi operativi:

- Windows 7 SP1

- Windows Server 2008 R2

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

- Windows 10 versione 1809 e successive

- Windows 11 tutte le versioni

NB: la distribuzione nei dispositivi Windows 7 e Windows Server 2008 R2 è in anteprima ed è diversa da quella per versioni più recenti, per eventuali approfondimenti vi rimando al link ufficiale Microsoft Onboard previous versions of Windows on Microsoft Defender for Endpoint – Microsoft Defender for Endpoint | Microsoft Learn

Quali sono i prerequisiti?

Esistono prerequisiti che riguardano tutti i dispositivi Windows e Windows Server supportati, e anche prerequisiti specifici per dispositivi Windows 7 SP1 e Windows Server 2008 R2 SP1.

Esistono alcuni prerequisiti generali:

- Privilegi amministrativi necessari per la maggior pare delle operazioni

- Funzionalità Preview devono essere abilitate all’interno del tenant

- Accesso a definitionupdates.microsoft.com in quanto lo strumento utilizza questo dominio per aggiornarsi

- Accesso degli endpoint a *.endpoint.security.microsoft.com/* per approfondimenti Configure your network environment to ensure connectivity with Defender for Endpoint service – Microsoft Defender for Endpoint | Microsoft Learn

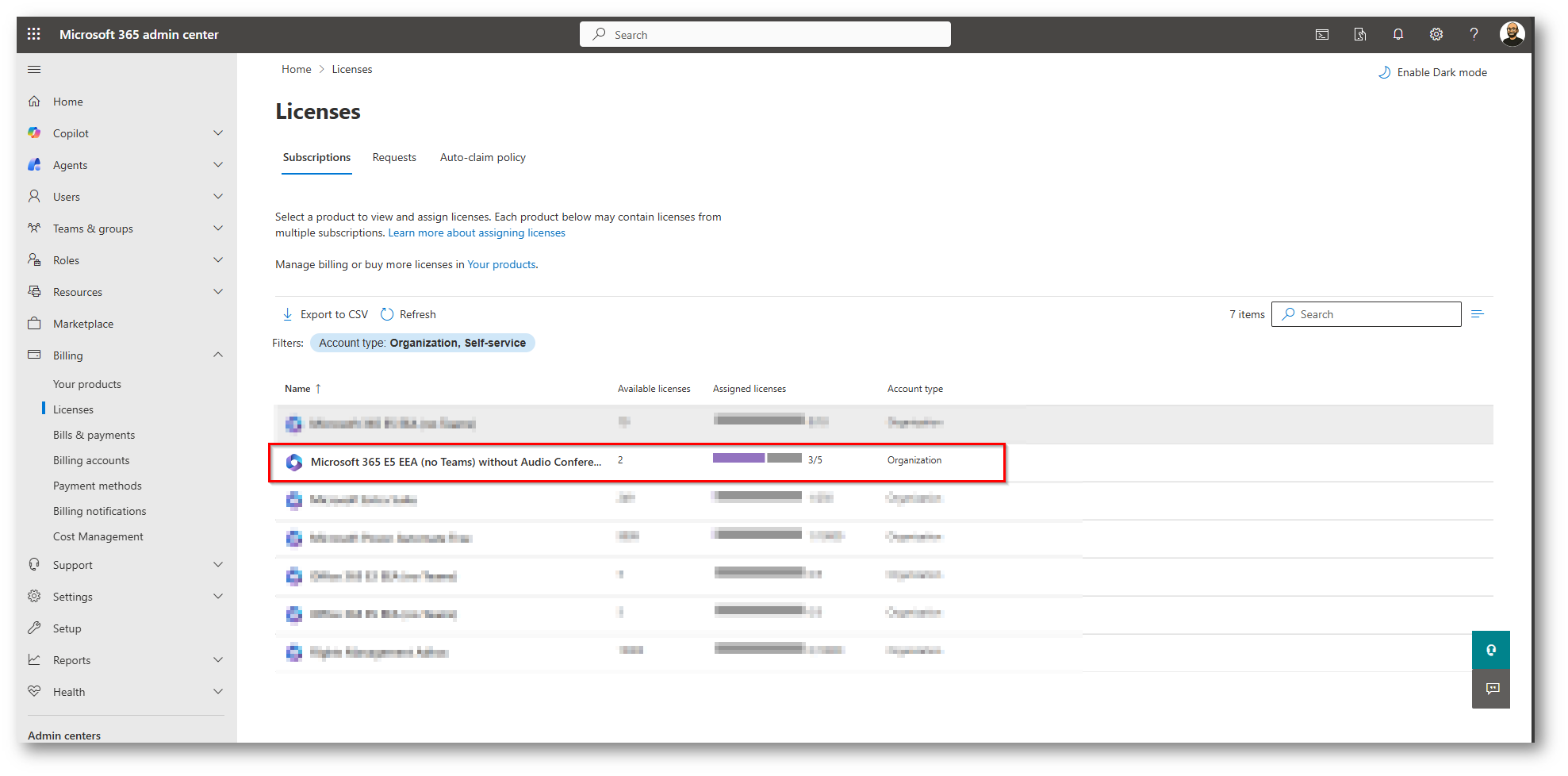

- Licenza Microsoft Defender for Endpoint P1,P2 o Business o Suite che contenga questa funzionalità, nel mio caso utilizzerò una Microsoft 365 E5 Microsoft 365 E5 | M365 Maps

Prerequisiti Specifici Windows 7 SP1 e Windows Server 2008 R2 SP1

- I dispositivi devono eseguire una versione x64 di Windows 7 SP1 o Windows Server 2008 R2 SP1 ed è consigliabile installare gli ultimi aggiornamenti disponibili

- Affinché lo strumento di distribuzione di Defender venga eseguito in Windows 7 SP1 o Windows Server 2008 R2 SP1 è necessario installare l’aggiornamento KB4474419 2019 SHA-2 Code Signing Support requirement for Windows and WSUS – Microsoft Support

- Aggiornamento dello stack (SSU) Servicing stack update for Windows 7 SP1 and Windows Server 2008 R2 SP1: March 12, 2019 – Microsoft Support

- Aggiornamento SHA-2 SHA-2 code signing support update for Windows Server 2008 R2, Windows 7, and Windows Server 2008: September 23, 2019 – Microsoft Support

- Nei dispositivi 2008 R2 SP1 è inoltre necessario installare anche .NET 3.5 o una versione successiva di .NET Framework

NB: Sui sistemi operatici Windows 7 SP1 e Windows Server 2008 R2 SP1 la soluzione è attualmente in Anteprima

Scenario

Per darvi evidenza del tool, lo eseguirò su due dispositivi, Windows 7 SP1 e Windows 10, eseguendo sia la procedura di Onboarding che l’eventuale procedura di Offboarding dei dispositivi.

Figura 1: Licenza Microsoft 365 E5 che contiene Microsoft Defender for Endpoint P2

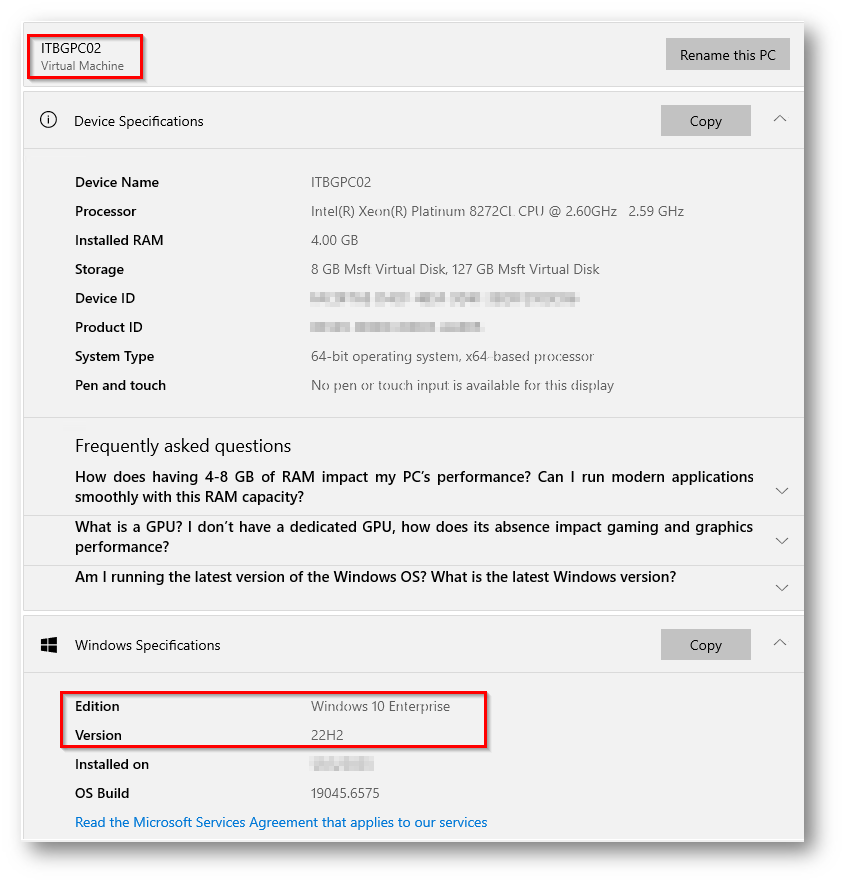

Figura 2: Dispositivo Windows 10 22H2 utilizzato per la demo

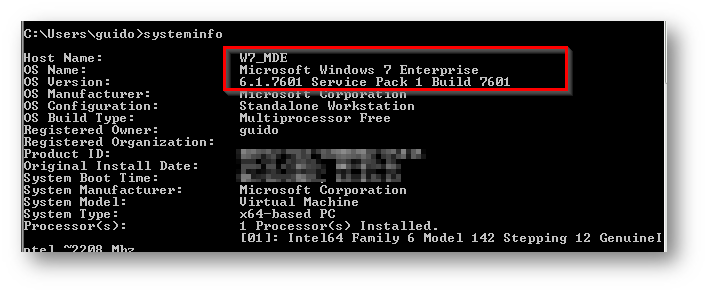

Figura 3: Windows 7 SP1 utilizzato per demo, il dispositivo ha già tutti gli aggiornamenti richiesti installati

Scarichiamo lo strumento

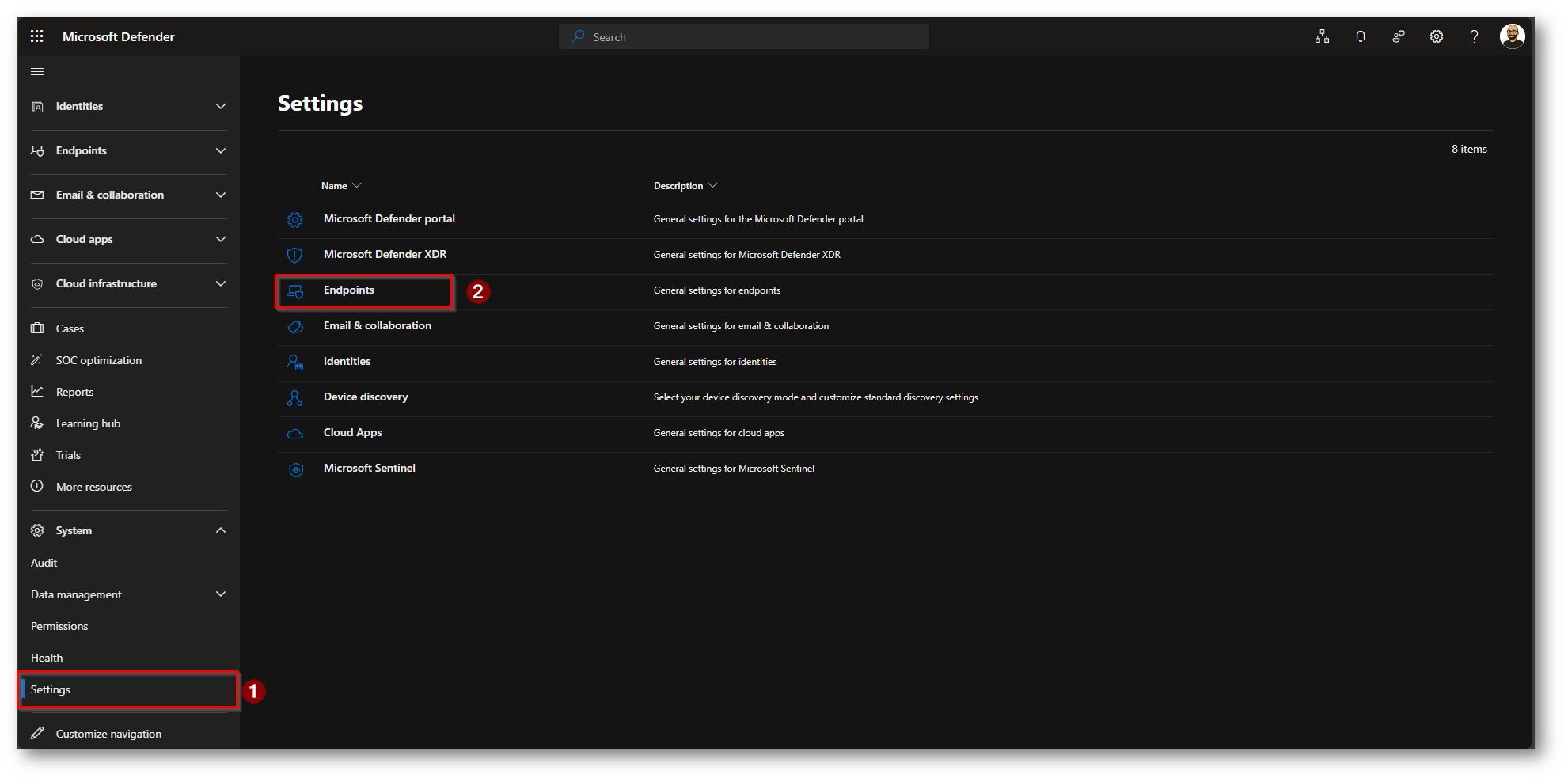

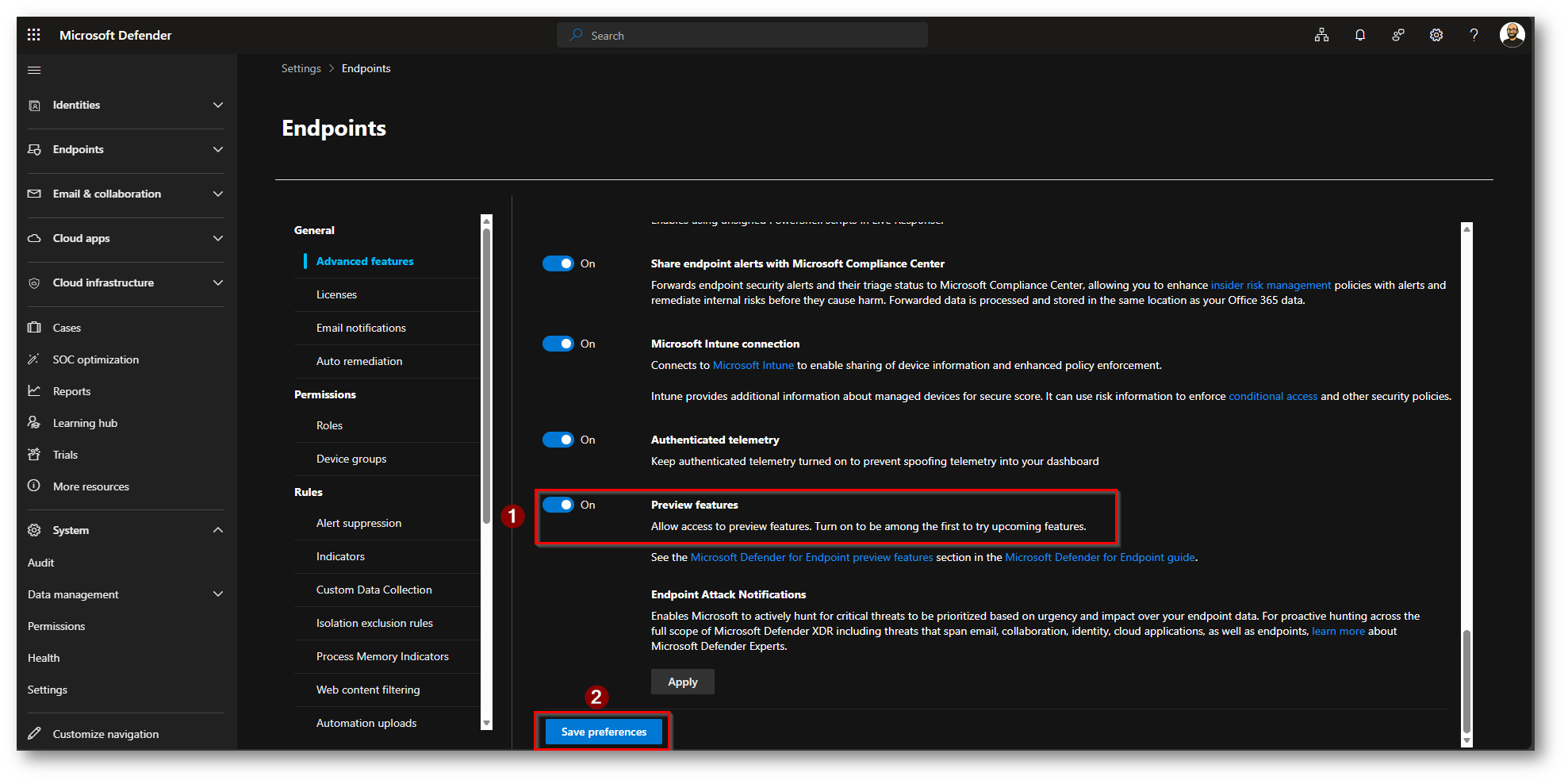

Come prima operazione abilitiamo le funzionalità di Preview all’intero del tenant Microsoft 365

Figura 4: Setting del portale di Microsoft Defender per abilitare le funzionalità in Preview

Figura 5: Abilitazione delle funzionalità in Preview

Ora dopo all’incirca 10 minuti all’interno del tenant compariranno le funzionalità in Preview

Figura 6: Funzionalità di Preview abilitate correttamente all’interno del Tenant Microsoft 365

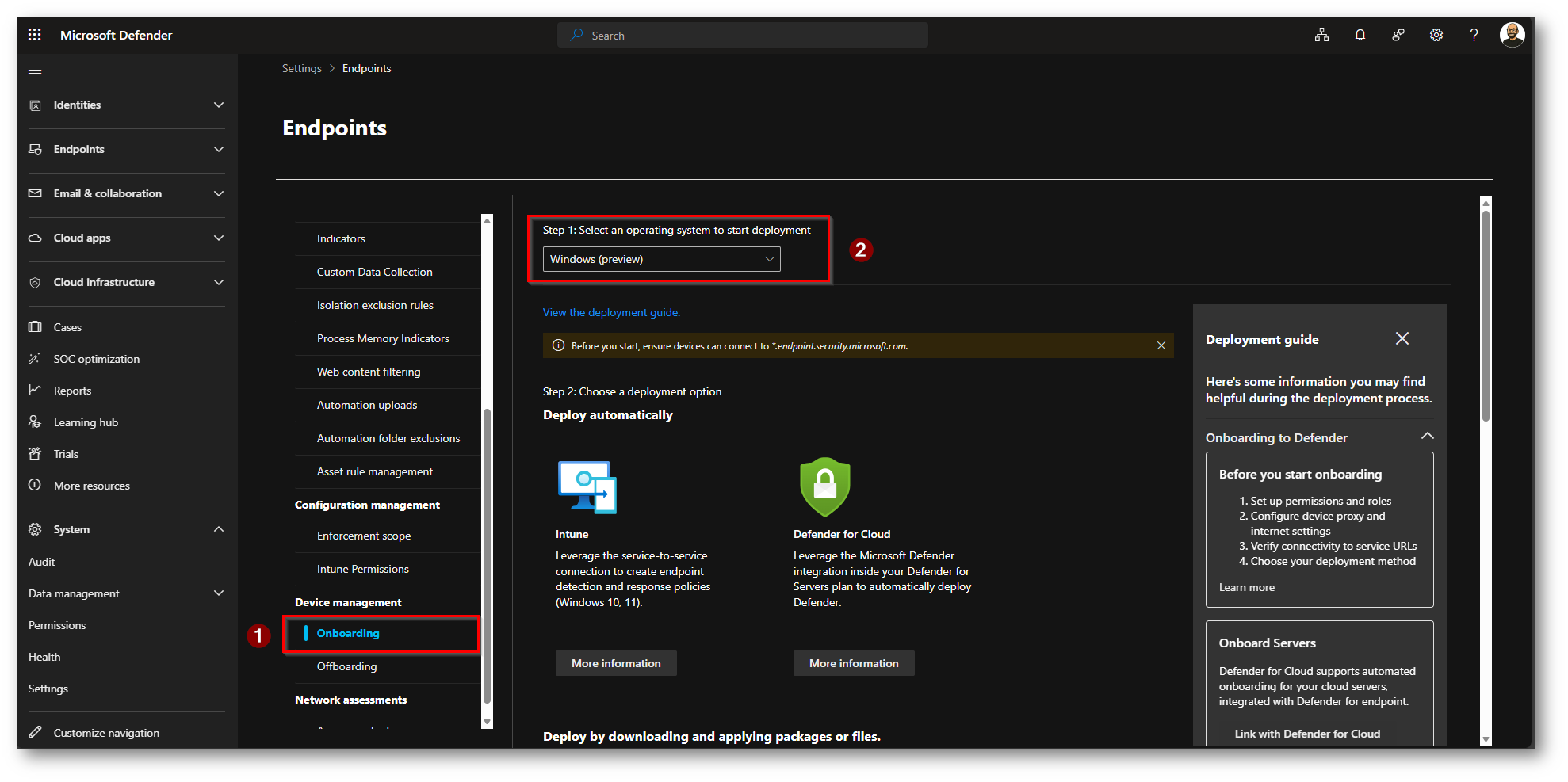

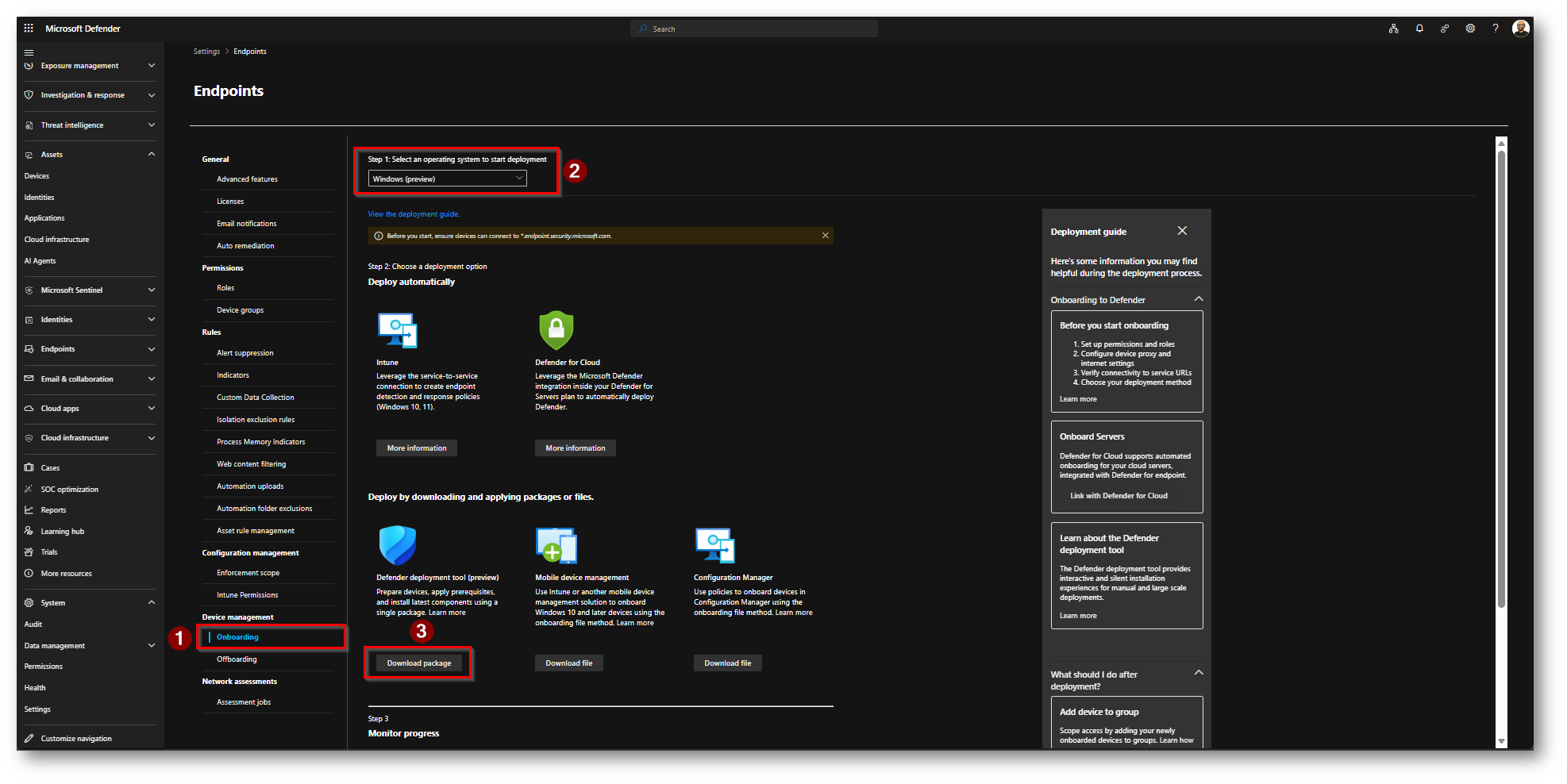

Ora scarichiamo il Tool di Deployment

Figura 7: Download del tool di Deployment

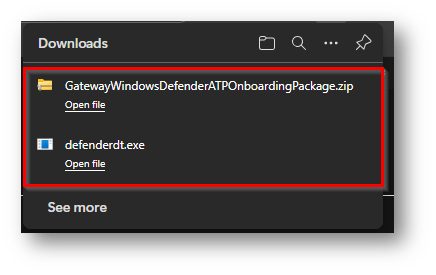

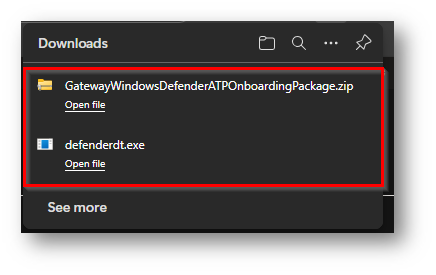

Verranno scaricati due file

Figura 8: File per utilizzare il tool di deployment

Onboarding Deployment Tool Windows 10

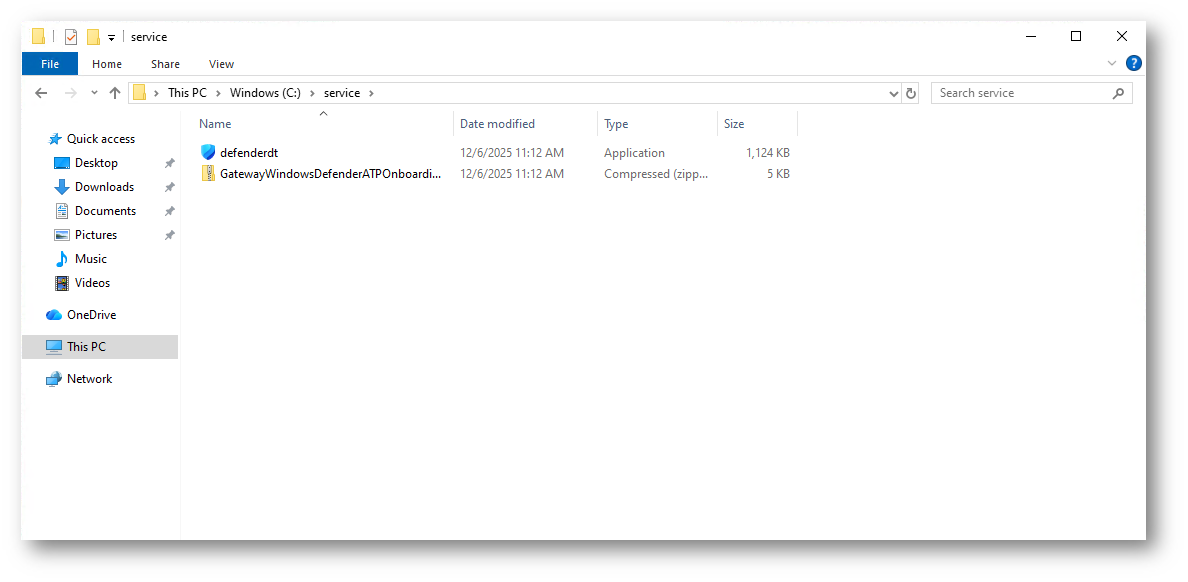

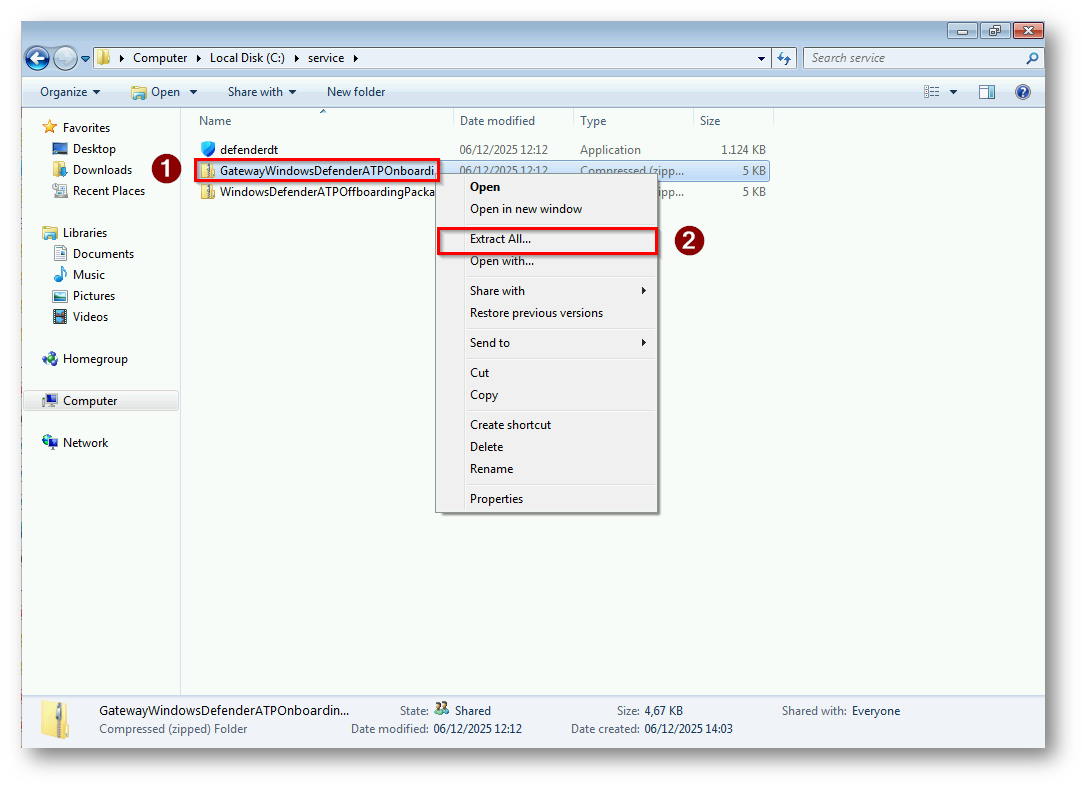

Ora possiamo copiare i file all’interno del nostro dispositivo Windows 10 di cui vogliamo eseguire l’onboarding, io li ho posizionati all’interno della cartella c:\service

Figura 9: File copiati all’interno di c:\service del dispositivo Windows 10

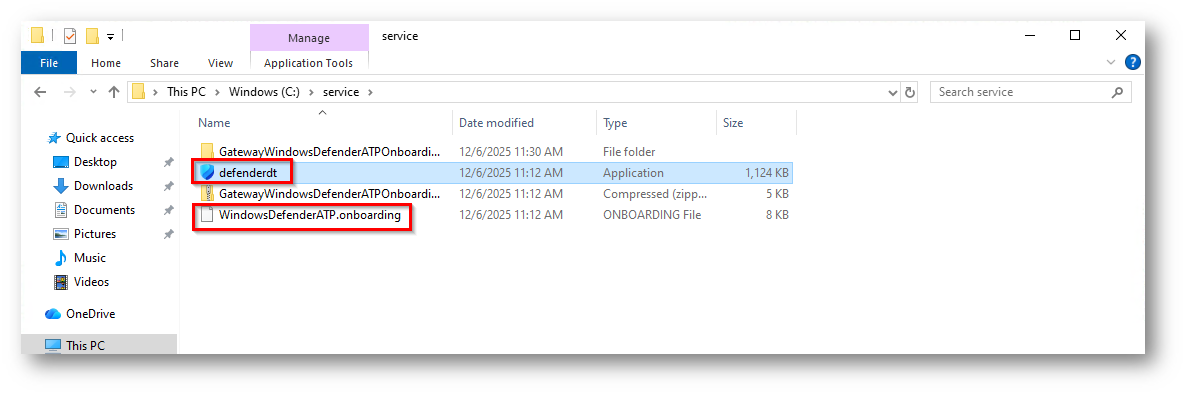

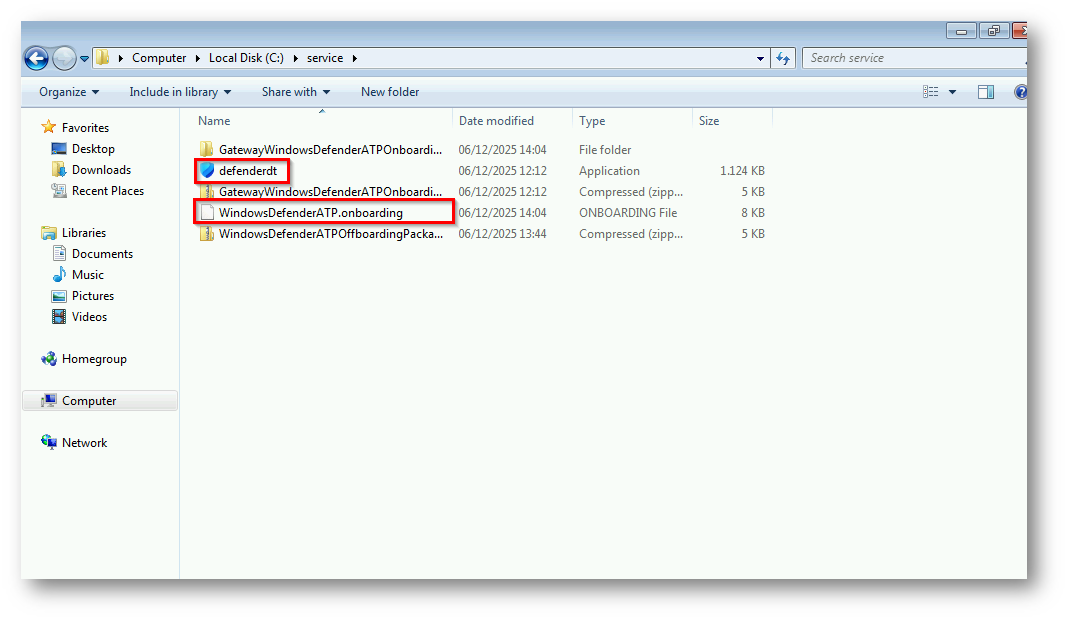

Ora procediamo a “scompattare” il file “GatewayWindowsDefenderATPOnboardingPackage.zip” NB: il contenuto del file zip e il tool “defenderdt.exe” devono essere nella stessa cartella in quanto il tool cercherà il file WindowsDefenderATP.onboarding nella stessa cartalla in cui viene eseguito

Figura 10: Come richiesto entrambi i file sono presenti all’interno della stessa cartella

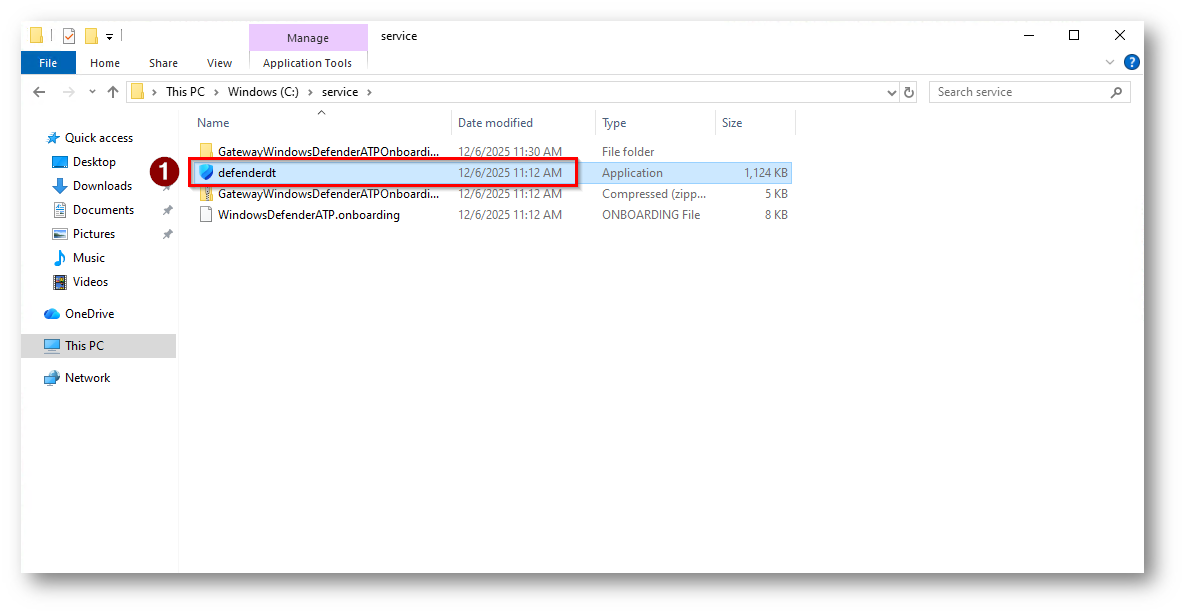

Ora eseguiamo un doppio click sull’applicativo “defenderdt.exe”

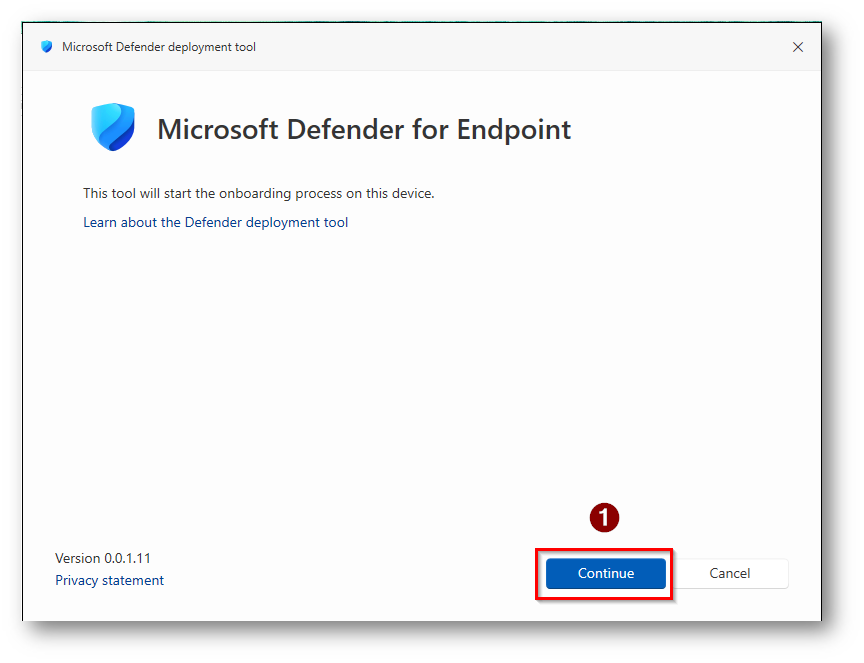

Figura 11: Eseguiamo l’applicativo defenderft.exe

Figura 12: Continuiamo la configurazione del tool

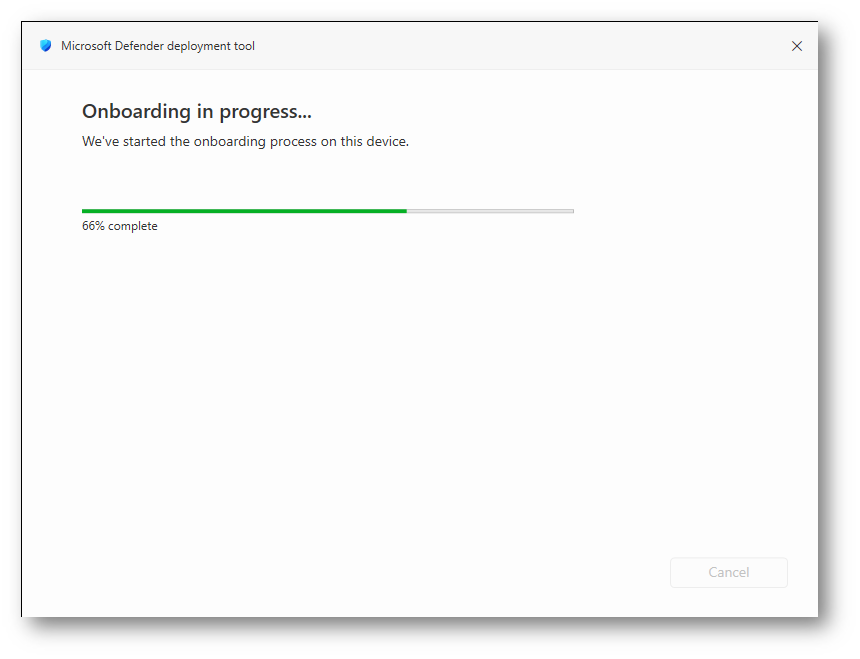

Figura 13: Tool che sta’ eseguendo tutte le operazioni per l’onboarding del dispositivo

Figura 14: Onboarding eseguito in modo corretto

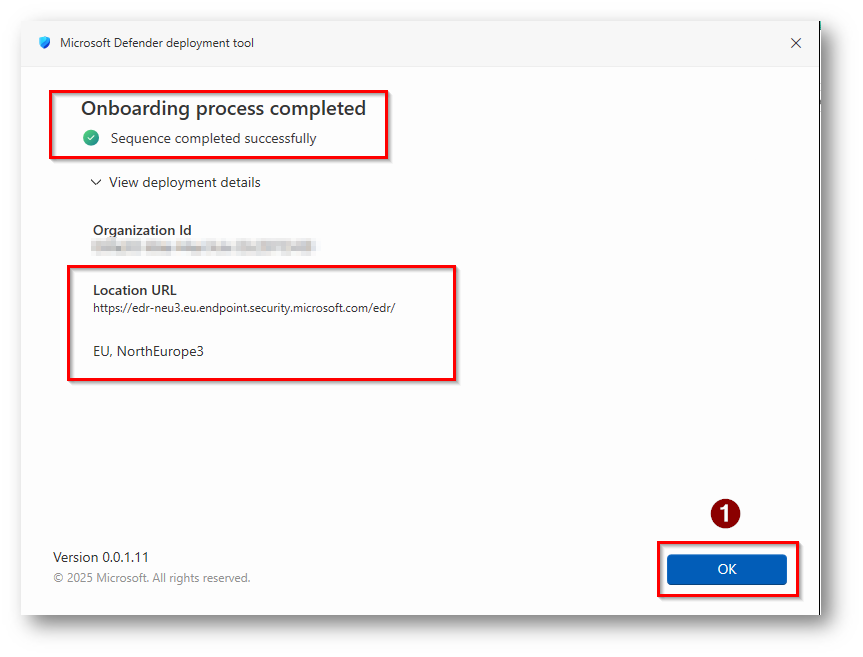

Figura 15: Device presente all’interno della console di Microsoft Defender pochi secondi dopo l’onboarding

Offboarding con Deployment Tool Windows 10

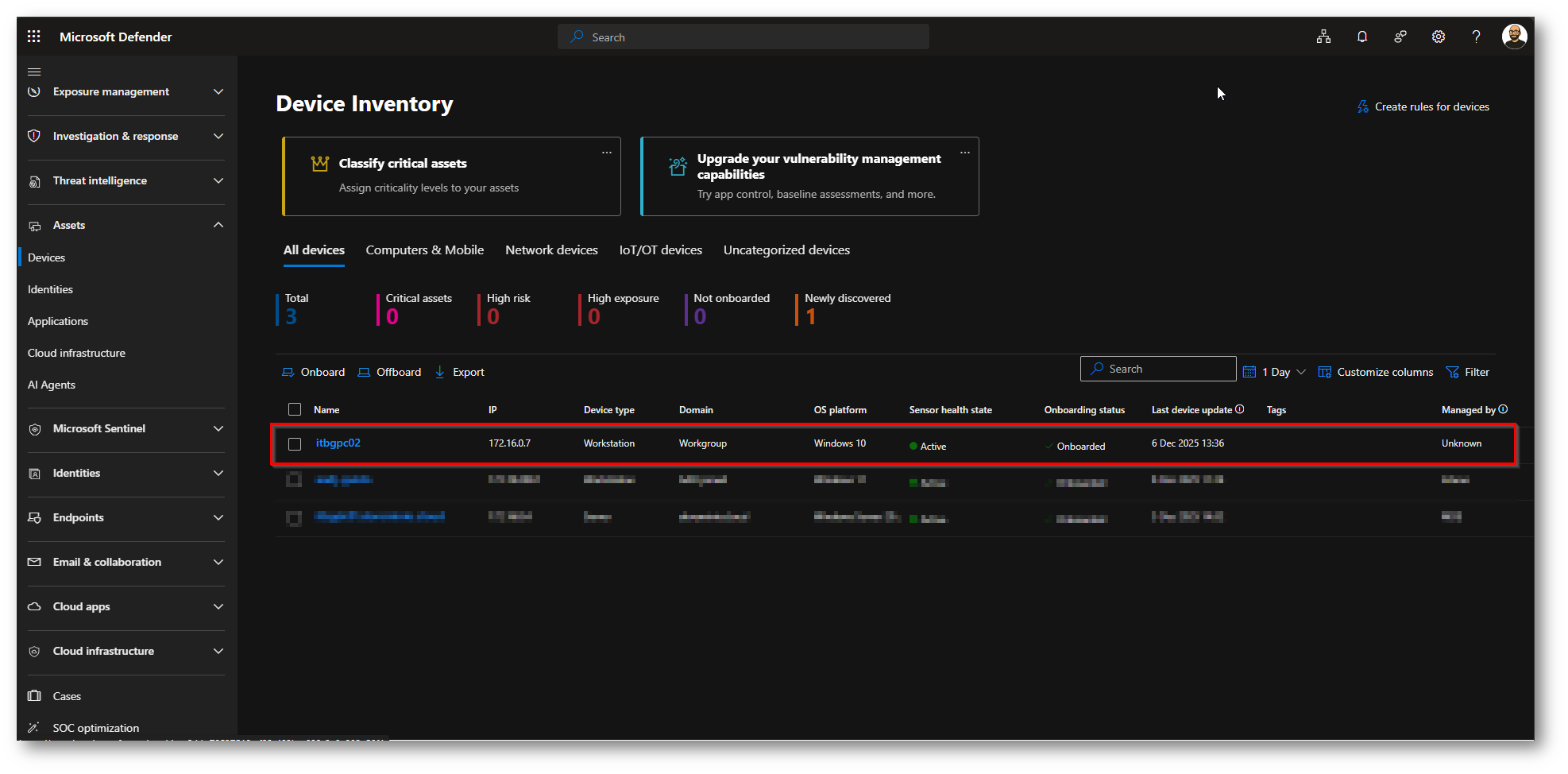

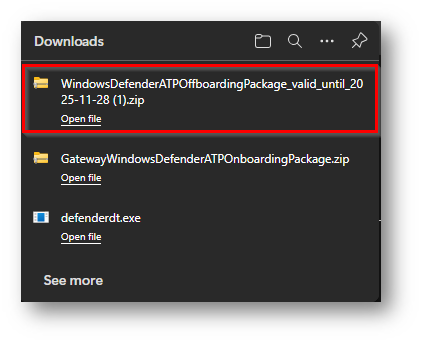

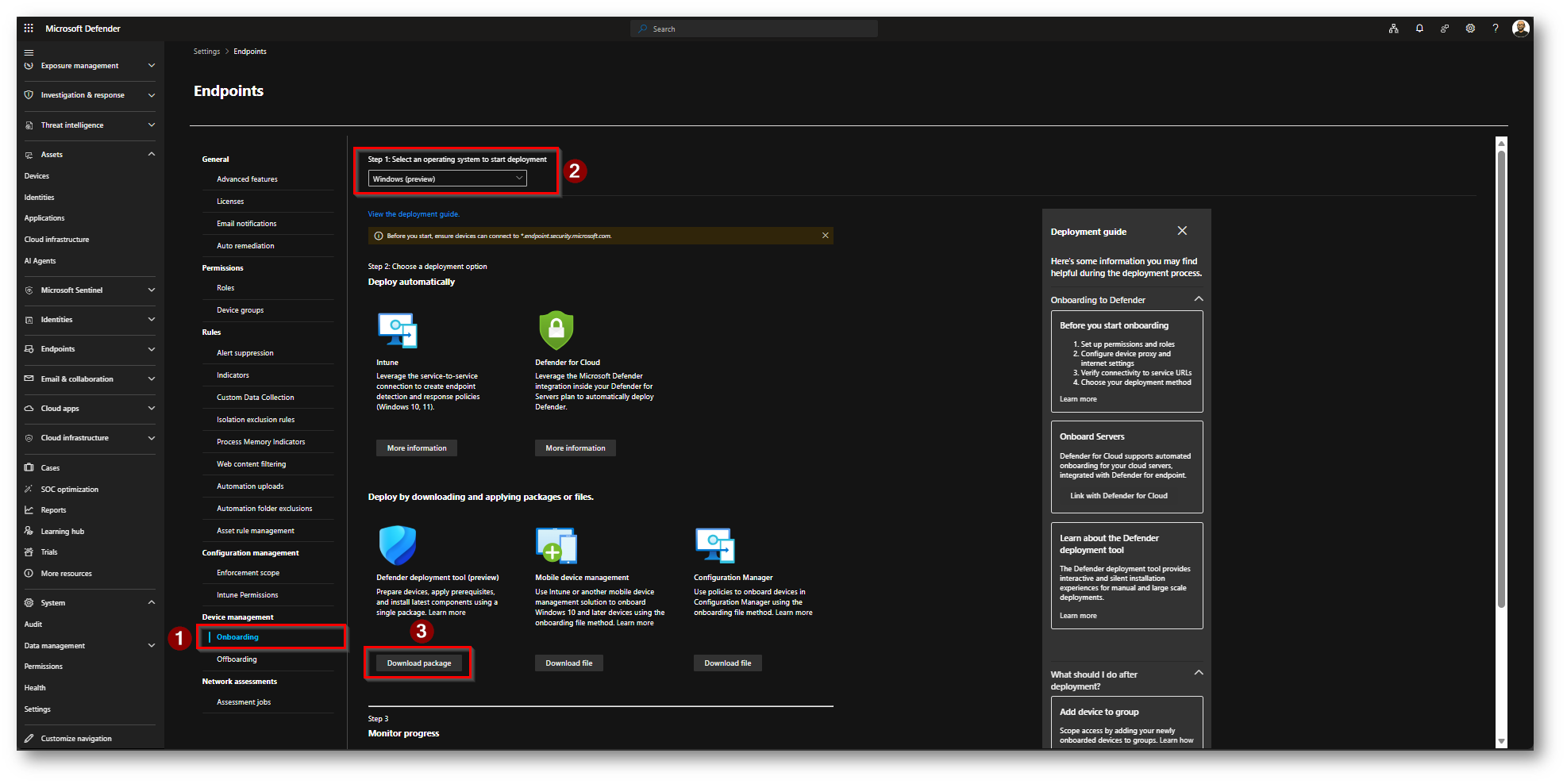

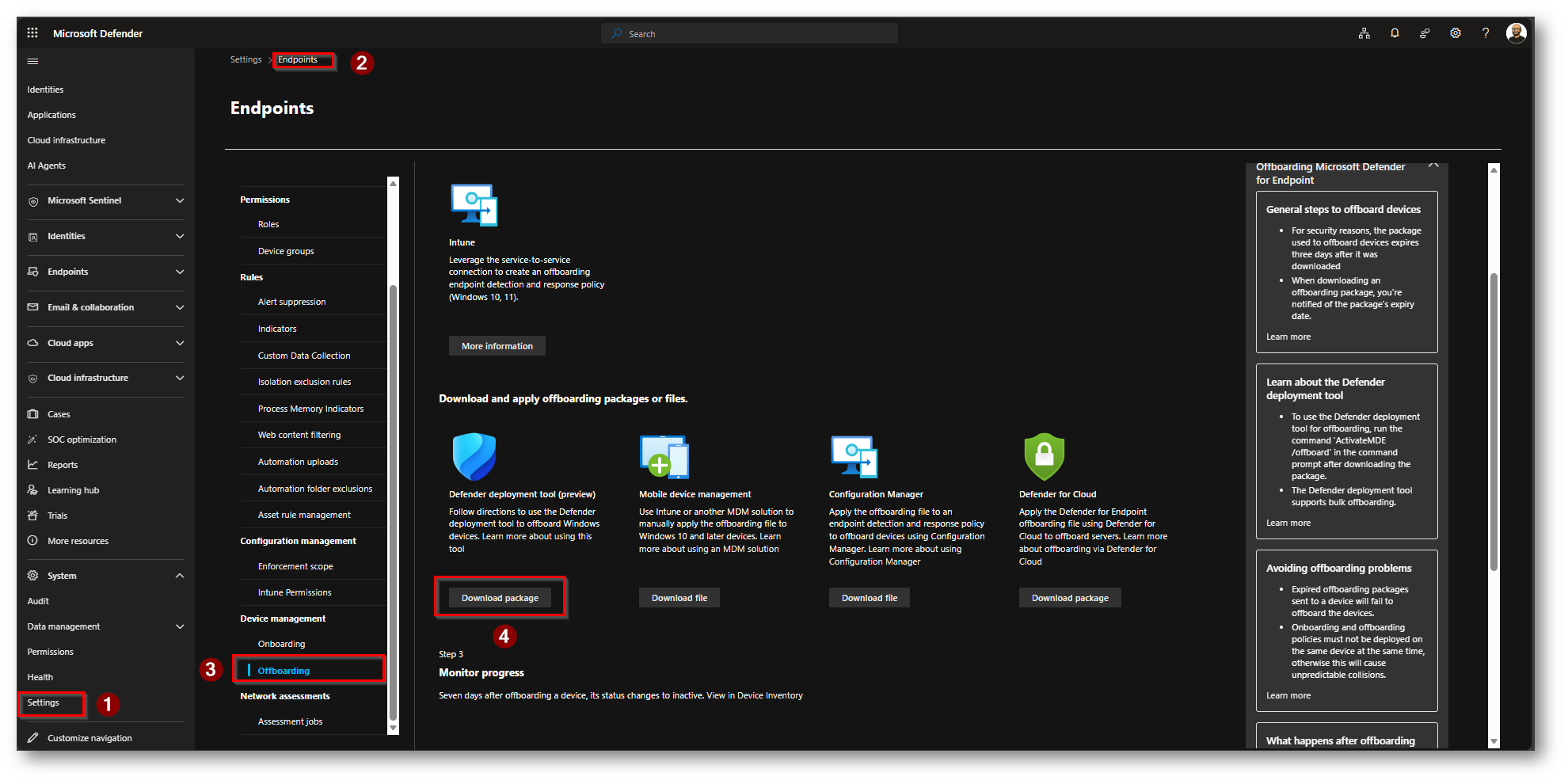

Accediamo alla console di Microsoft Defender e scarichiamo il pacchetto in Preview per eseguire l’offboarding

Figura 16: Download Deployment Tool per Offboarding

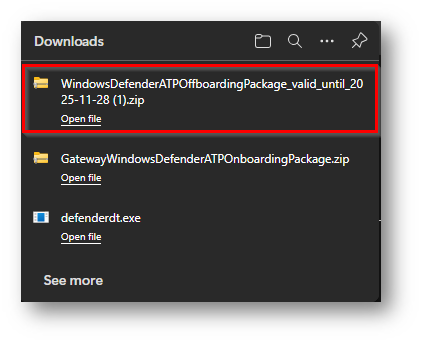

Figura 17: Zip contenente il file di Offboarding che è valido solo 7 giorni

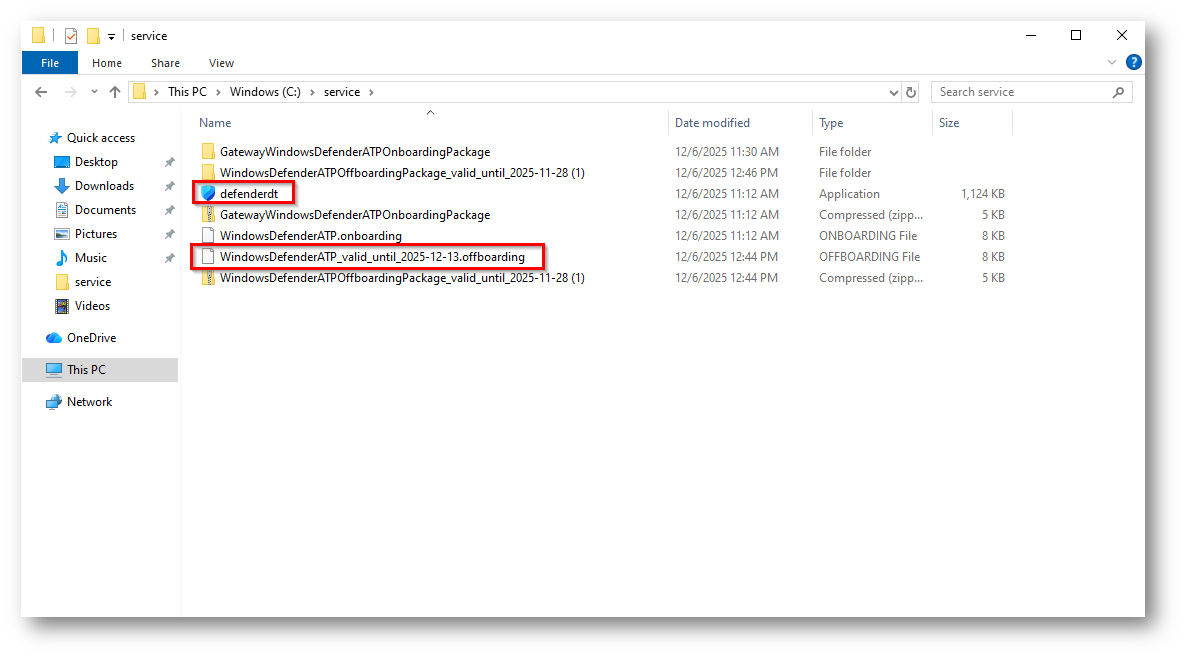

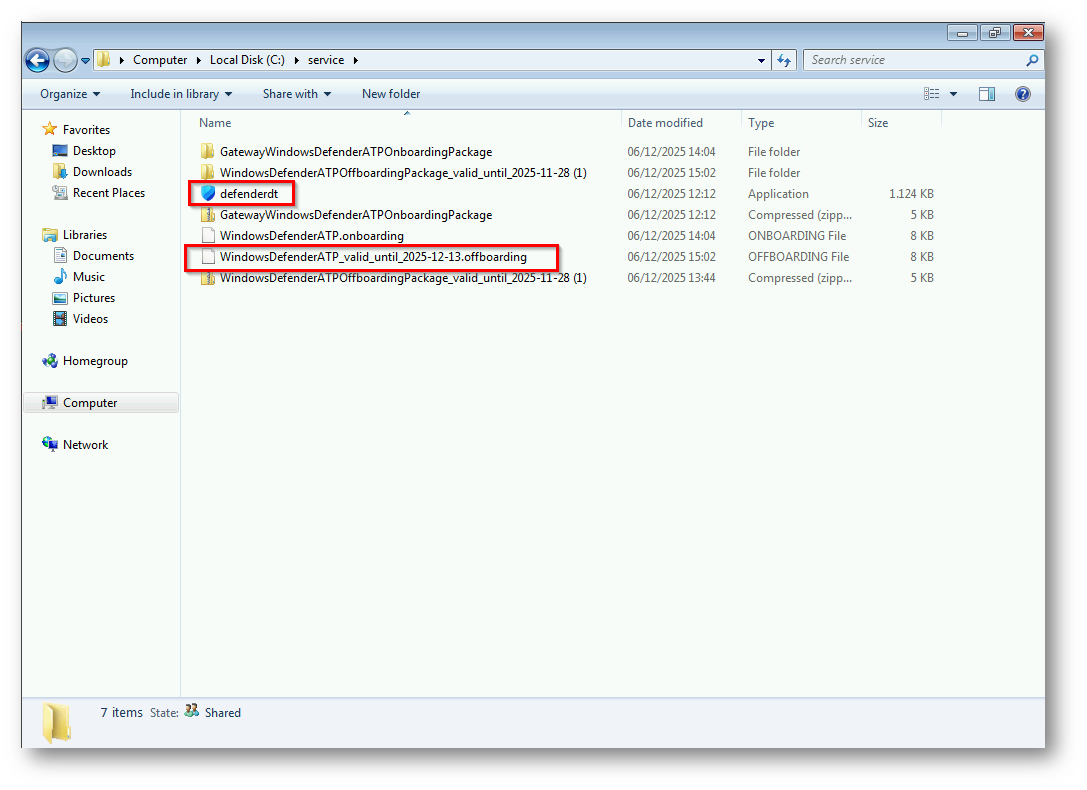

Copiamolo all’interno della cartella dove abbiamo l’applicativo defenderdt.exe ed estraiamolo

Figura 18: File estratto nella stessa posizione dell’applicativo scaricato in precedenza

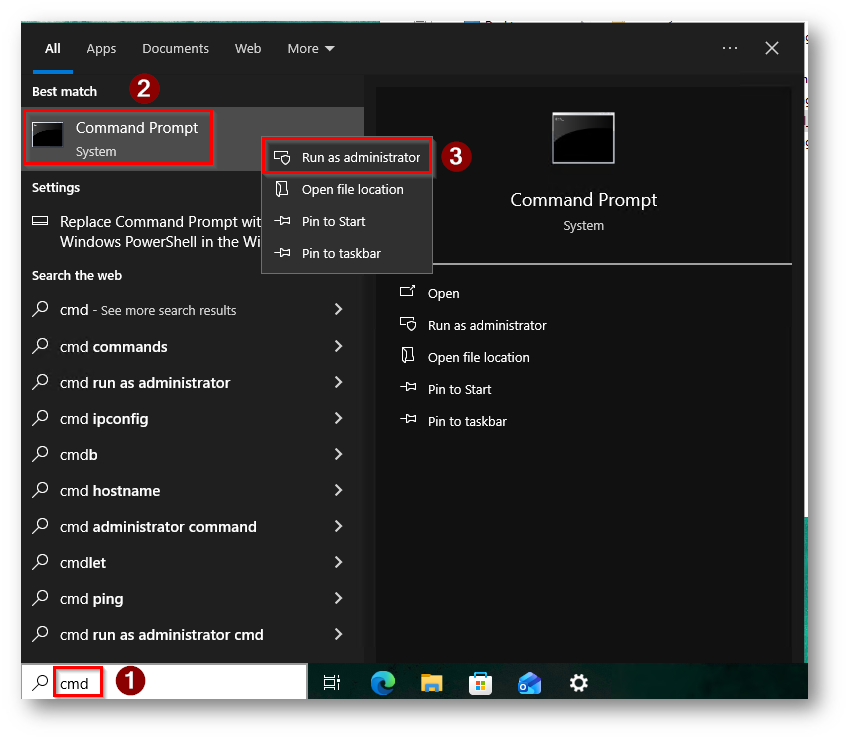

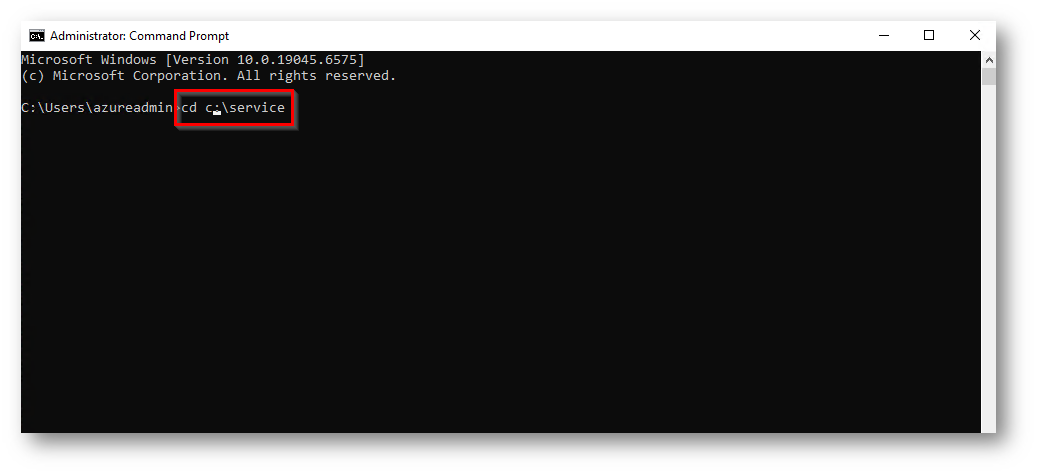

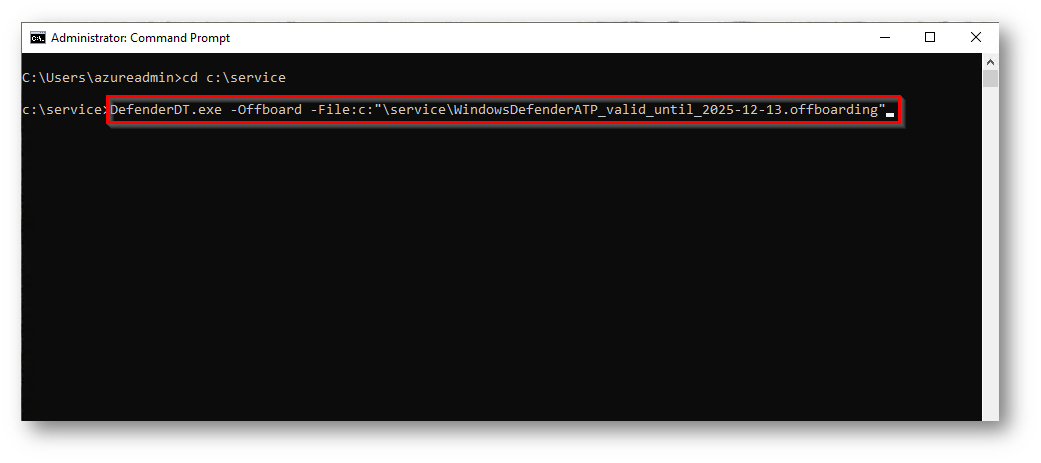

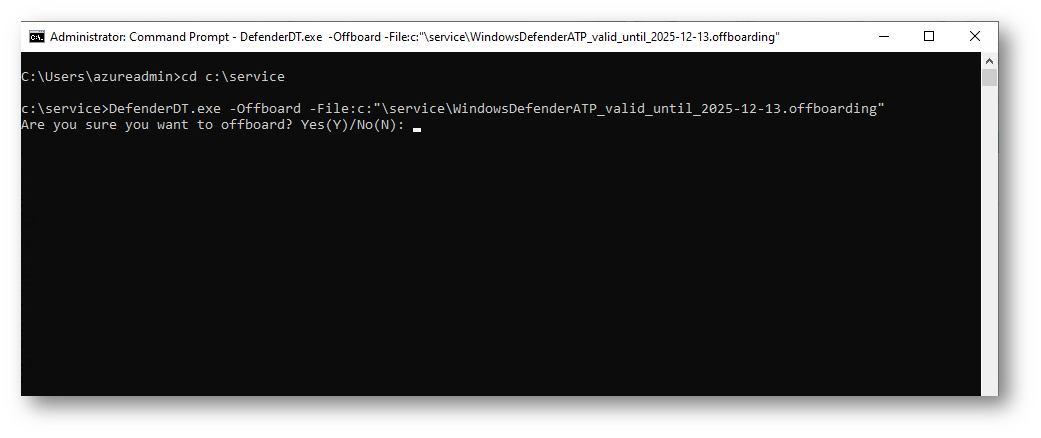

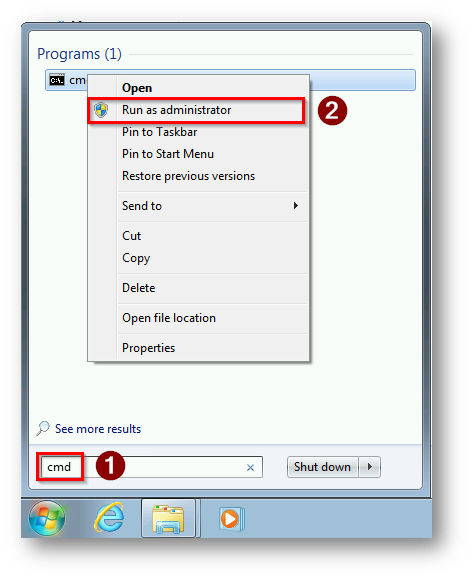

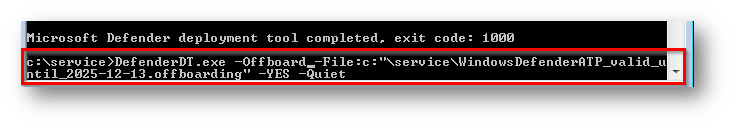

Ora aprite il CMD e posizionatevi nella cartella in cui sono presenti i due file, nel mio caso c:\service ed eseguite questa comando DefenderDT.exe -Offboard -File:c:”\service\WindowsDefenderATP_valid_until_2025-12-13.offboarding”

Figura 19: Apertura CMD come amministratore

Figura 20: Mi posizione del percorso dove sono presenti i file

Figura 21: Comando per offboarding

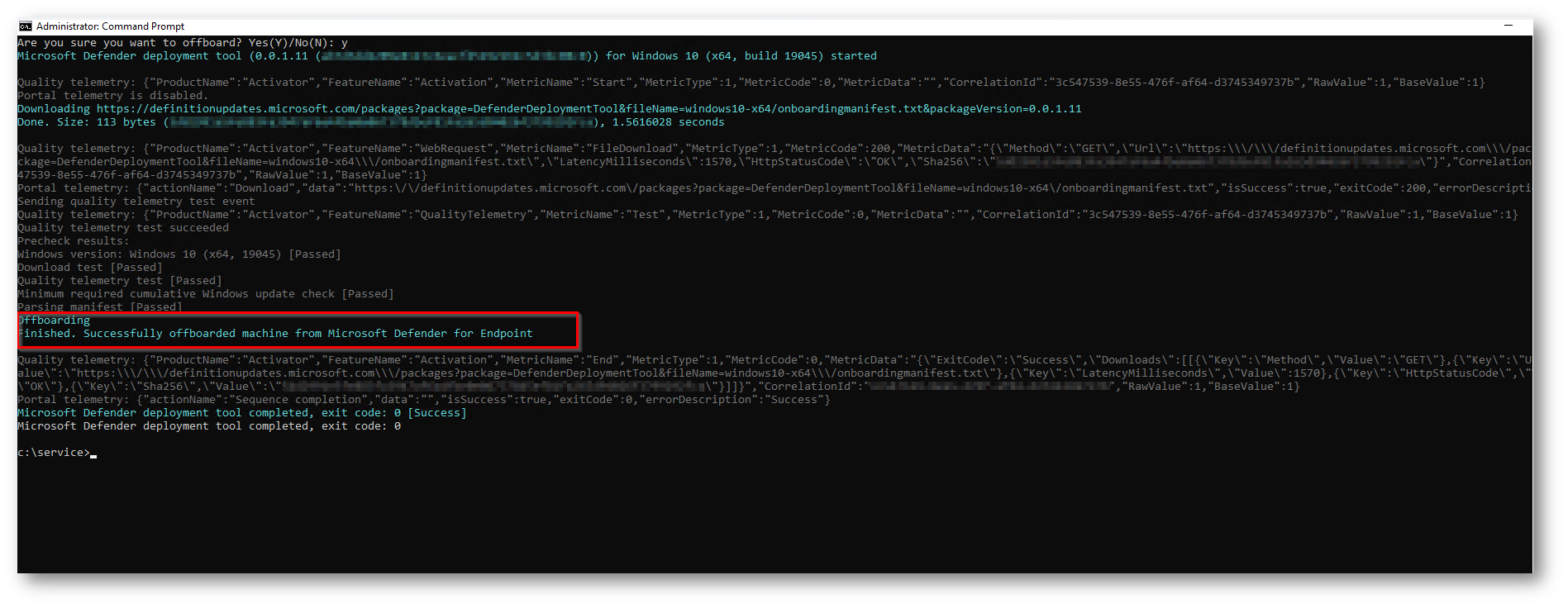

Figura 22: Indichiamo che vogliamo eseguire offboarding del dispositivo

Figura 23: Tutte le verifiche Passate ed offboarding eseguito con successo

Onboarding Windows 7 SP1

Per l’onboarding relativo a Windows 7 SP1 vorrei darvi evidenza di come poter eseguirlo in modo “silente” quindi senza interazione da parte dell’utente, questa funzionalità eventualmente potete sfruttarla anche per il deploy con tool di deploy Software passando i parametri tramite riga di comando

Procediamo, come fatto per Windows 10 a scaricare i file per eseguire l’onboarding

Figura 24: Download Deployment Tool

Verranno scaricati due file

Figura 25: File per utilizzare il tool di deployment

Copiamo ora questi file in un percorso all’interno della macchina Windows 7 SP1, nel mio caso sarà c:\service

Figura 26: Estraiamo il file di onboarding nello stesso percorso di defenderdt.exe

Figura 27: File Presenti nello stesso percorso

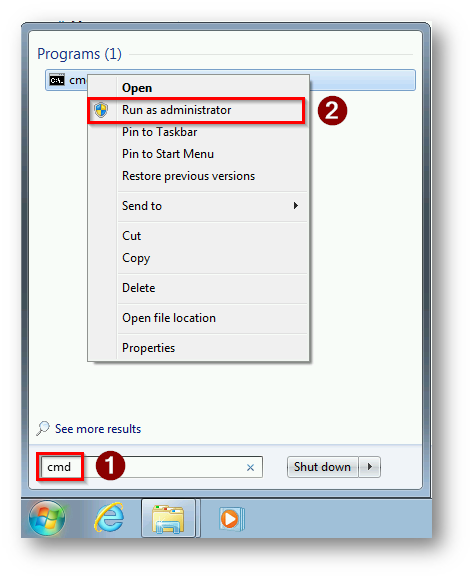

Ora apriamo il CMD come amministratore

Figura 28: Apriamo il CMD come amministratore

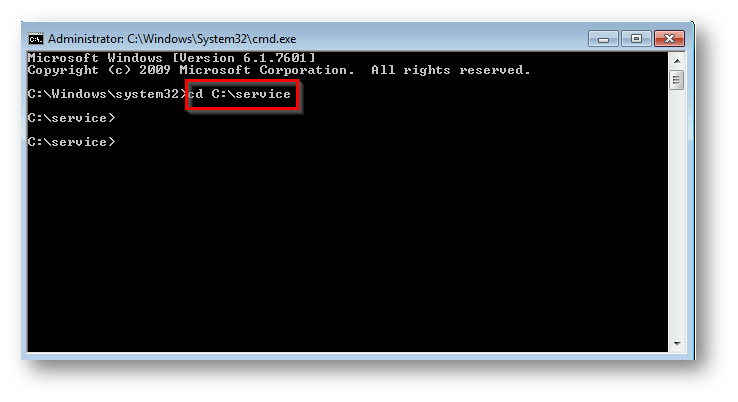

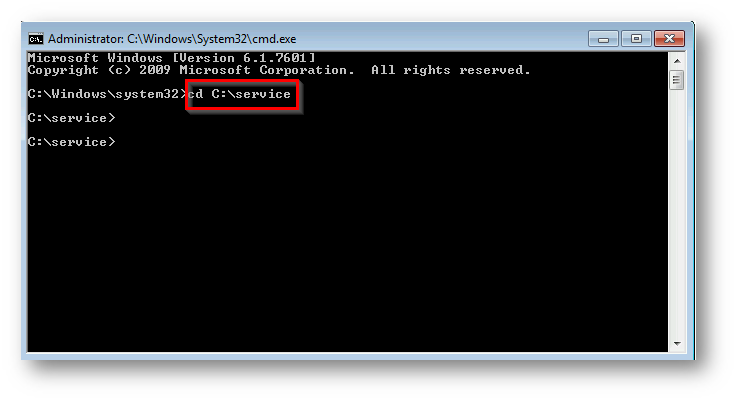

Posizioniamoci nella cartella in cui sono presenti i due file

Figura 29: Posizioniamoci nella cartella c:\service dove sono presenti i file

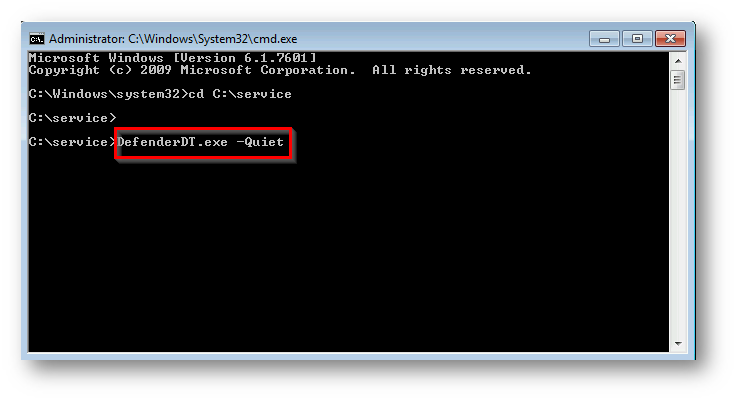

Ora per eseguire un onboarding “silente” si rende necessario eseguire questo comando “DefenderDT.exe -Quiet”

Figura 30: Esecuzione comando per installazione silente

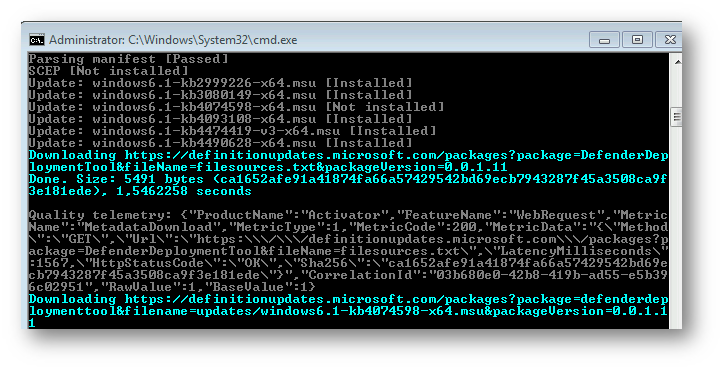

Figura 31: Tool esegue una verifica dei requirements e scarica installando i requisiti mancanti

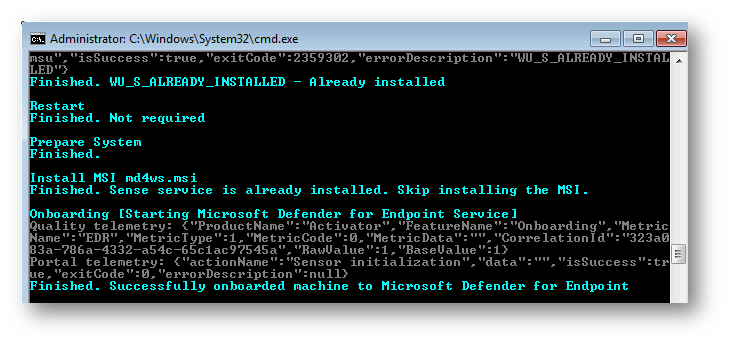

Figura 32: Installazione terminata con successo

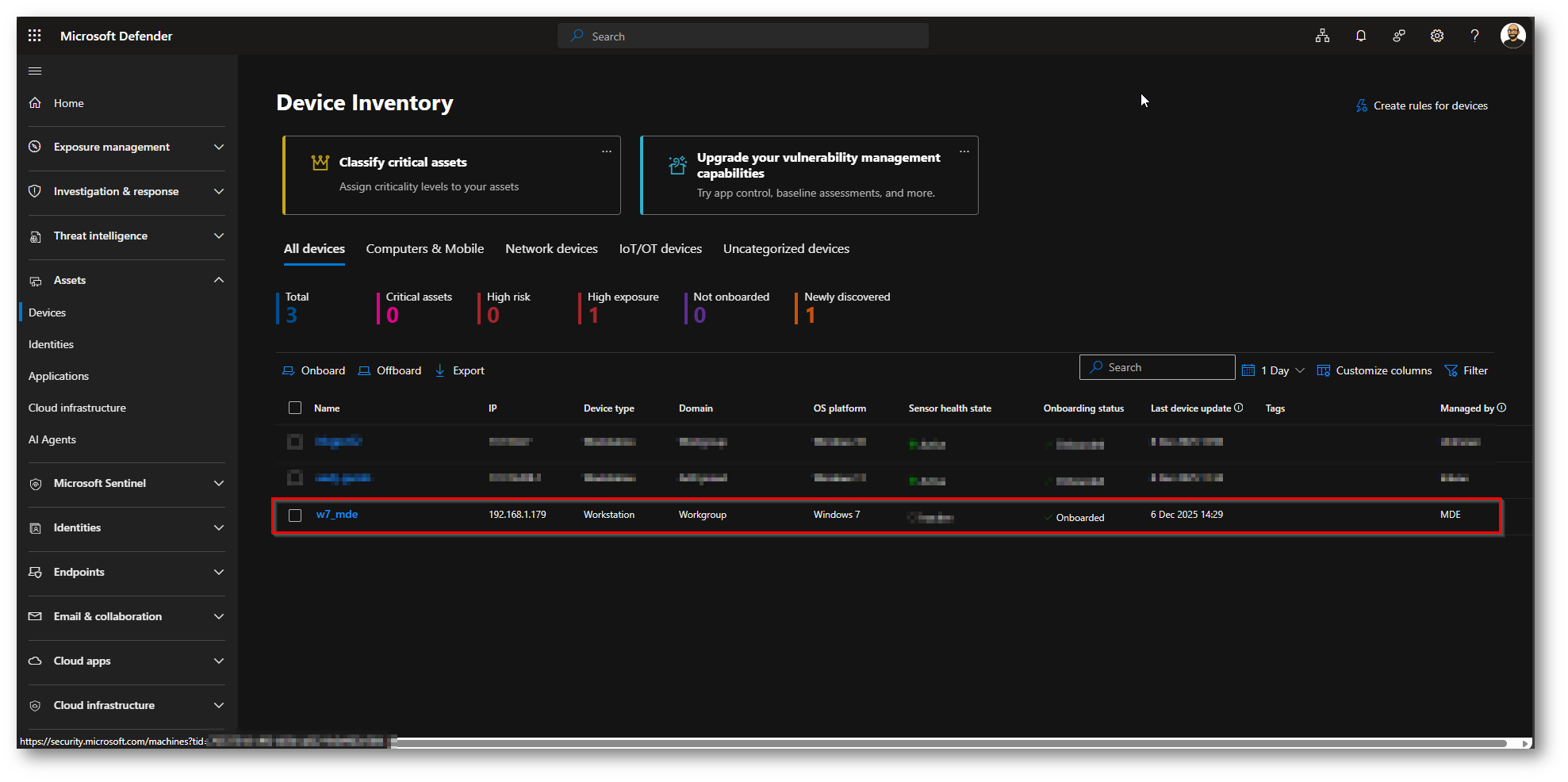

Figura 33: Device Presente in console

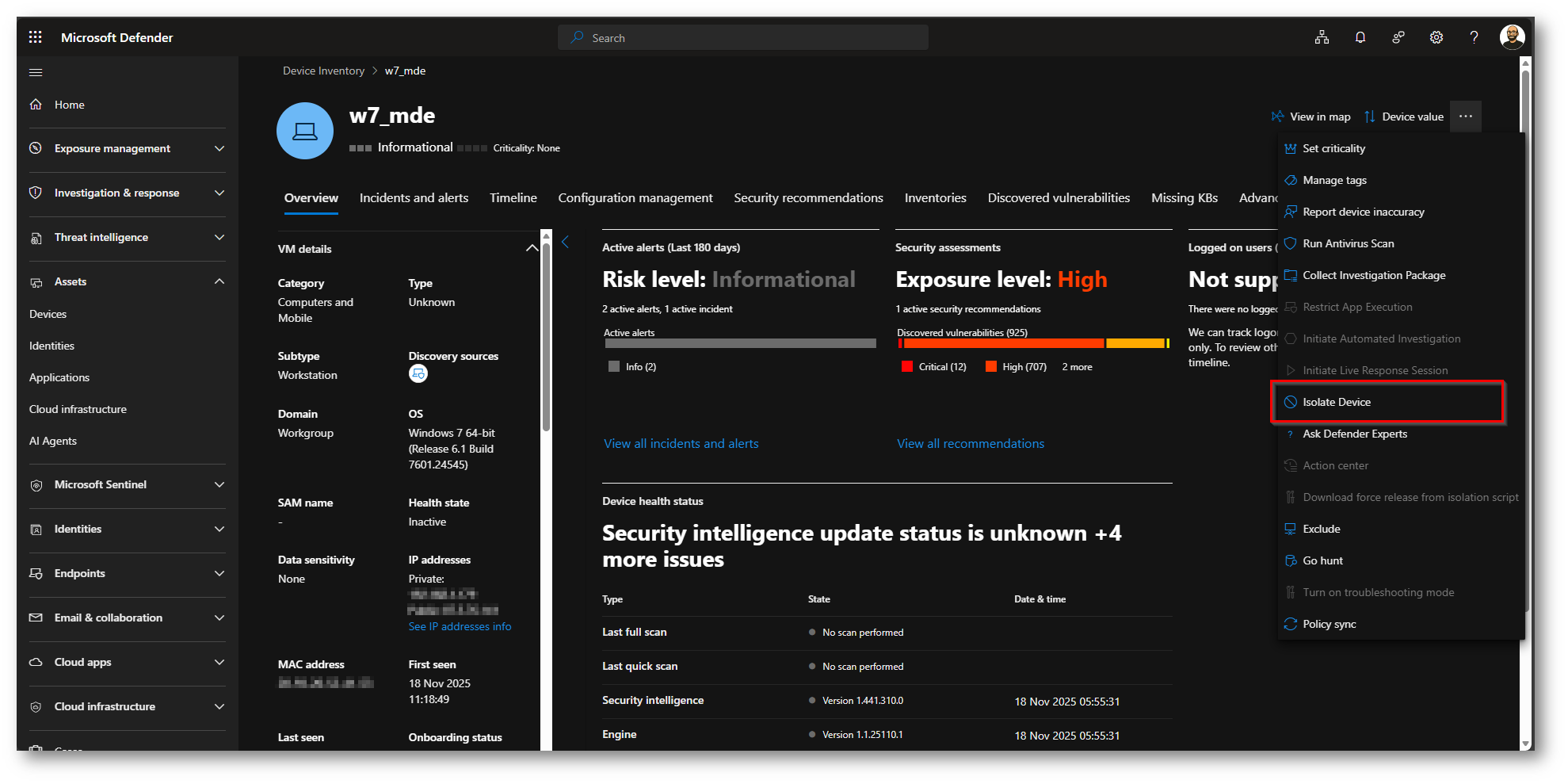

Figura 34: Con la nuova funzionalità è possibile avere teletria e isolare il device, cosa che prima non era possibile

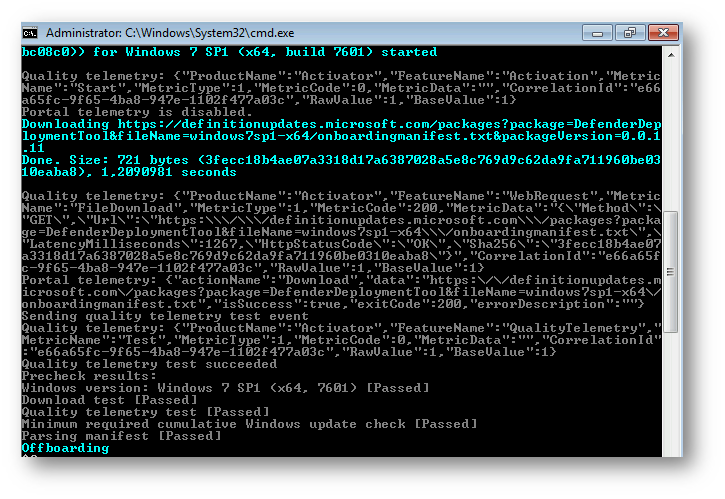

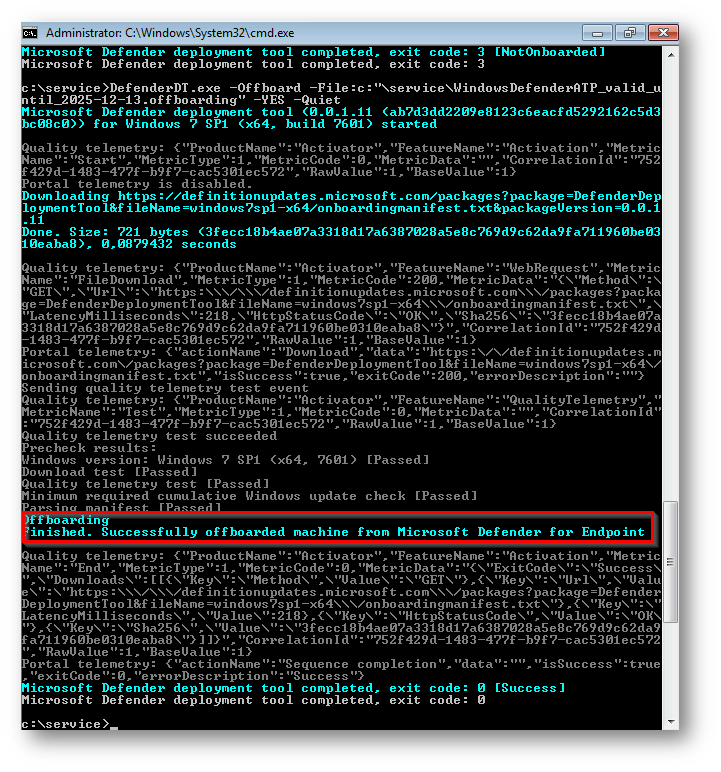

Offboarding Windows 7 SP1

Procediamo ora ad eseguire l’offboarding del dispositivo in modo “silente”

Figura 35: Download Deployment Tool per Offboarding

Figura 36: Zip contenente il file di Offboarding che è valido solo 7 giorni

Copiamolo all’interno della cartella dove abbiamo l’applicativo defenderdt.exe ed estraiamolo

Figura 37: File offboarding copiato nella stessa cartella di defenderft.exe

Ora aprite il CMD come amministratori e posizionatevi nella cartella in cui sono presenti questi file ed eseguite il comando “DefenderDT.exe -Offboard -File:c:”\service\ WindowsDefenderATP_valid_until_2025-12-13.offboarding” -YES -Quiet” cambiando il percorso in base a dove avete posizionato i file

Figura 38:Apriamo il CMD come amministratore

Posizioniamoci nella cartella in cui sono presenti i due file

Figura 39: Posizioniamoci nella cartella c:\service dove sono presenti i file

Figura 40: Comando per eseguire l’offboarding del dispositivo

Figura 41: Tool che sta’ eseguendo tutti i processi di Offboarding

Figura 42: Offboarding eseguito in modo corretto

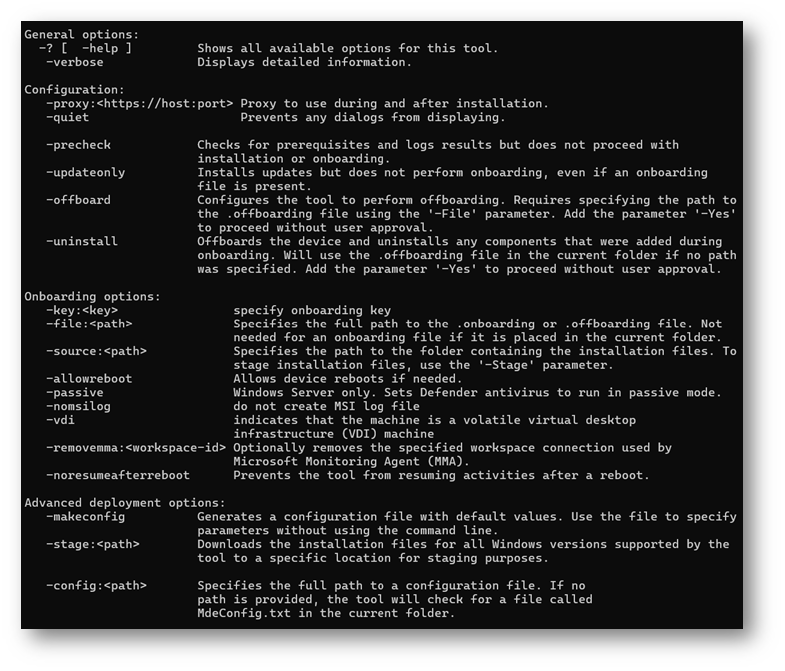

Limitazioni e Considerazioni

Vorrei portare alla vostra attenzione anche la lista di tutti i comandi del tool che è possibile eseguire lato terminale, così da concedervi una visione più ampia sul prodotto

Figura 43: Lista di tutti i comandi disponibili per il tool tramite riga di comando

- Quando viene utilizzata l’esperienza interattiva è necessario un riavvio per completare la sequenza, devi accedere di nuovo dopo il riavvio per riprendere l’installazione, altrimenti il dispositivo non sarà completamente integrato

- Il parametro -proxy vale solo per lo strumento di distribuzione e non imposta il proxy di Defender for Endpoint. Defender userà comunque il proxy di sistema Configure your devices to connect to the Defender for Endpoint service using a proxy – Microsoft Defender for Endpoint | Microsoft Learn

- Su Windows Server 2016 e successivi, se la funzione Defender Antivirus è stata rimossa, l’abilitazione può fallire con l’errore 710 (EnableFeatureFailed) e l’errore 14081 nel registro. Questo non indica un problema con Defender o con i file sorgente. Se il problema si presenta, apri un caso di supporto per Windows Server

Problemi e Limitazione Windows Server 2008 R2 SP1 e Windows 7 SP1

- Potresti ricevere avvisi su mpclient.dll, mpcommu.dll, mpsvc.dll, msmplics.dll e sense1ds.dll caricati da mpcmdrun.exe o mssense.exe. Questi dovrebbero risolversi col tempo

- Su Windows 7 SP1 e su Windows Server 2008 R2 SP1 con il pacchetto Desktop Experience installato, potresti vedere una notifica da Action Center che indica che Windows non ha trovato software antivirus su questo computer. Questo non indica un problema

- La versione preview (“beta”) dello strumento client analyzer può essere utilizzata per raccogliere log ed eseguire la risoluzione dei problemi di connettività su Windows 7 SP1 e Windows Server 2008 R2 SP1. Richiede l’installazione di PowerShell 5.1 o successiva

- Non esiste un’interfaccia utente locale per Antivirus. Se desideri gestire localmente le impostazioni antivirus usando PowerShell, è necessaria la versione 5.1 o successiva

- La soluzione di sicurezza endpoint Defender sarà installata per C:\Program Files\Microsoft Defender for Endpoint

- I dispositivi Windows 7 potrebbero apparire come server nel portale finché non aggiorni all’ultima versione di Sense applicando KB5005292

- La configurazione tramite Group Policy è supportata tramite uno store centrale con template di policy di gruppo aggiornati su un domain controller. Per la configurazione dei policy di gruppo locali, i template (WindowsDefender.admx/WindowsDefender.adml) dovranno essere aggiornati manualmente a una versione più recente (Windows 11) se si desidera utilizzare l’editor di policy di gruppo locale per applicare le impostazioni.

- Puoi mettere Defender Antivirus in modalità passiva su Windows 7 passando il parametro -passive allo strumento di distribuzione Defender. Tuttavia, attualmente non è possibile passare alla modalità attiva successivamente usando la chiave di registro ForceDefenderPassiveMode come su Windows Server. Per passare in modalità attiva, è necessario disinstallare, e poi eseguire di nuovo lo strumento di distribuzione Defender senza il parametro della modalità passiva

Per eventuali approfondimenti sulle limitazioni vi invito a consultare il link ufficiale Microsoft Deploy Microsoft Defender endpoint security to Windows devices using the Defender deployment tool (preview) – Microsoft Defender for Endpoint | Microsoft Learn

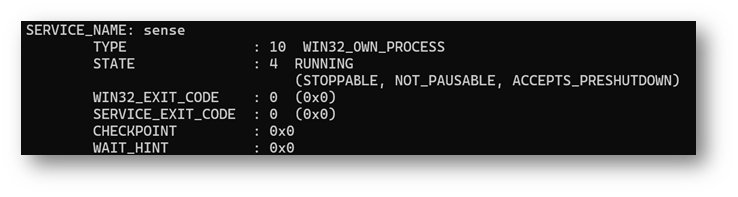

Troubleshooting

È possibile, in caso di problemi con il Deployment tool di Microsoft Defender for Endpoint, capire se ci siano stati degli errori consultanto il file di log presente all’interno di questo pecorso:

C:\ProgramData\Microsoft\DefenderDeploymentTool\DefenderDeploymentTool-<COMPUTERNAME>.log

Gli eventi saranno anche scritti nei seguenti log di Windows:

- Onboarding: Windows Logs > Application > Source: WDATPOnboarding

- Offboarding: Windows Logs > Application > Source: WDATPOffboarding

Per seguire un test e capire se l’installazione è andata a buon fine è possibile eseguire i seguenti test:

-

Verifica se il servizio è in running

- Sc.exe query sense

- Sc.exe query windefend

Figura 44: Risultato query per verificare se il servizio è attivo

-

Per una raccolta dettagliata dei log di Microsoft Defender Antivirus, incluse impostazioni è possibile eseguire questo comando:

- C:\Program Files\Microsoft Defender for Endpoint\MpCmdRun.exe” -GetFiles -SupportLogLocation <FOLDEROFCHOICE>

L’ultima versione in Preview del Client Analyzer può essere utilizzata per raccogliere log ed eseguire troubleshooting di connettività su Windows 7 SP1 e Windows Server 2008 SP1, richiede però l’installazione di Powershell 5.1 o Successiva.

Conclusioni

Disporre di uno strumento capace di semplificare il deploy di Microsoft Defender for Endpoint attraverso un unico applicativo, facilmente automatizzabile, rappresenta a mio avviso, un importante passo avanti per l’ecosistema Security di casa Redmond.

Non sempre, infatti, l’onboarding tramite Microsoft Intune è possibile e in questi scenari questa soluzione offre un supporto concreto, riducendo tempi e complessità operative. Inoltre, la disponibilità (seppur attualmente in Preview) del supporto per sistemi operativi legacy come Windows Server 2008 R2 e Windows 7 SP1 consente alle organizzazioni che li utilizzano ancora di estendere funzionalità moderne, come la telemetria avanzata e l’isolamento del dispositivo.

In sintesi, uno strumento che contribuisce a colmare gap operativi e a rendere più accessibile la protezione degli endpoint, anche in ambienti misti o non completamente modernizzati.