Configurare Office 365 Message Encryption

ATTENZIONE: Questo articolo si riferisce alla versione precedente di Office 365 Message Encryption – Per migrare e per informazioni sulla versione corrente di Office 365 Message consultare l’articolo Office 365 Message Encryption

La crittografia dei messaggi di Office 365 è una funzionalità per la protezione dei dati e l’invio di mail con contenuti di proteggere che aumenta di molto la sicurezza aziendale. Uno degli attuali trend è infatti quello di aumentare il livello di sicurezza delle comunicazioni, rendendole riservate e consentendo agli utenti di inviare e ricevere messaggi di posta elettronica crittografati.

Office 365 mette a disposizione dei propri utenti una serie di caratteristiche avanzate di sicurezza per proteggere le informazioni.

- Invio di messaggi di posta elettronica crittografati a tutti, indipendentemente dall’indirizzo di posta elettronica del destinatario.

- Crittografia avanzata e automatizzata con un’infrastruttura a costi contenuti.

- Nessuna necessità di certificati grazie all’uso dell’indirizzo di posta elettronica dei destinatari come chiave pubblica.

- Comunicazione attraverso una rete abilitata per TLS per aumentare ulteriormente la sicurezza dei messaggi.

- Maggiore sicurezza delle successive risposte di posta elettronica con la crittografia di ogni messaggio del thread.

Uno dei prerequisiti per l’utilizzo della funzionalità di crittografia messaggi di Office 365 è l’acquisto di Microsoft Azure Rights Management.

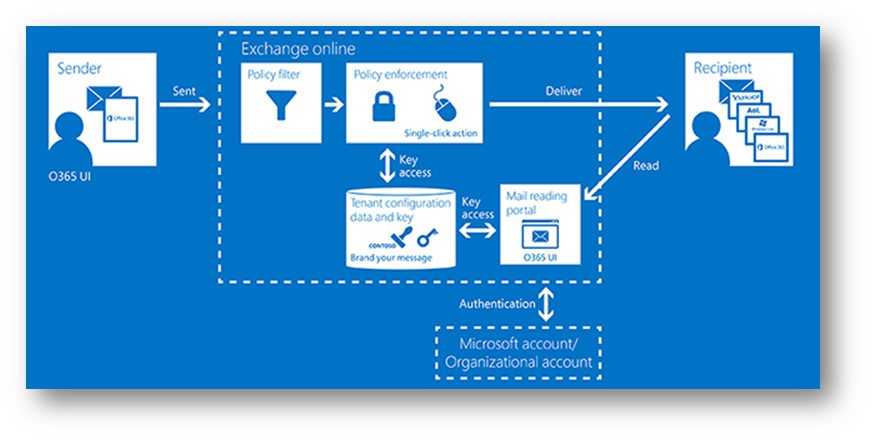

Figura 1: flusso di lavoro tramite il quale Crittografia messaggi di Office 365 protegge i messaggi di posta elettronica crittografati

Una volta configurato Azure RMS sarà possibile creare delle regole in Exchange Online (Transport Rules) che applicano la crittografia alle mail che sono dirette verso un particolare dominio, che sono dirette all’esterno dell’organizzazione oppure che contengono nel campo Oggetto una particolare parola, in modo tale da lasciare al mittente la possibilità di scegliere se crittografare o meno il messaggio di posta elettronica.

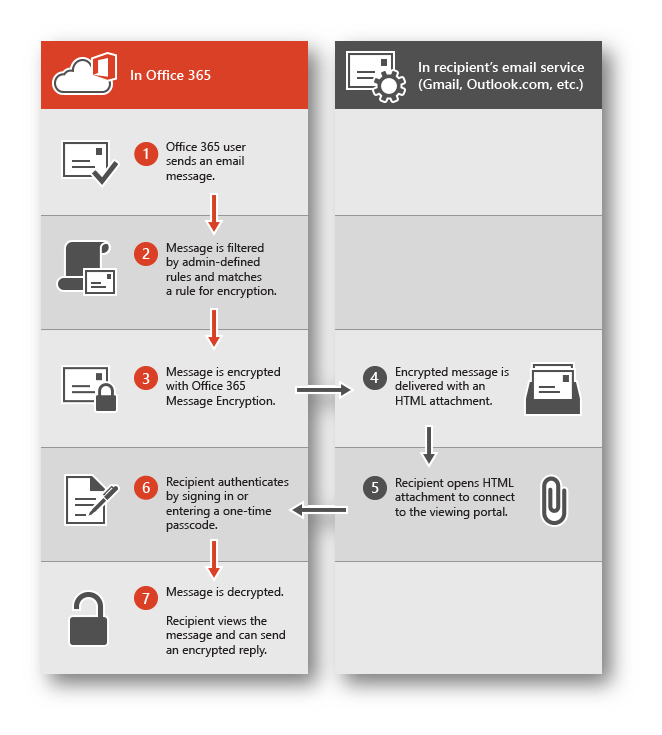

Figura 2: Processo di crittografia e decrittografia del messaggio

Il processo di attivazione e configurazione di Office 365 Message Encryption (OME) consiste essenzialmente in 3 passaggi:

-

Attivazione di Azure Rights Management (Azure RMS)

-

Configurazione di Azure Rights Management (Azure RMS) per Exchange Online

-

Creazione della regola (transport rule) per la crittografia dei messaggi

Attivazione del servizio RMS

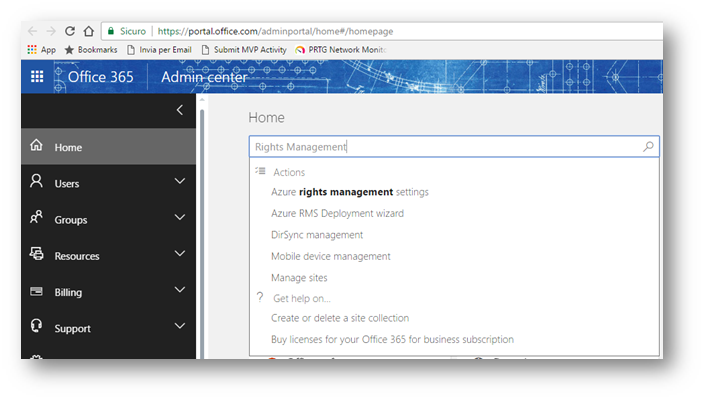

Per attivare Azure RMS è possibile usare l’interfaccia di amministrazione di Office 365. Collegatevi a https://portal.office.com e dopo esservi autenticati con i privilegi di un Tenant Admin andate nell’interfaccia di Amministrazione.

Effettuate una ricerca inserendo il termine “Rigths Management” per poter passare facilmente all’interfaccia di configurazione di Azure RMS, come mostrato in figura:

Figura 3: Portale di amministrazione di Office 365

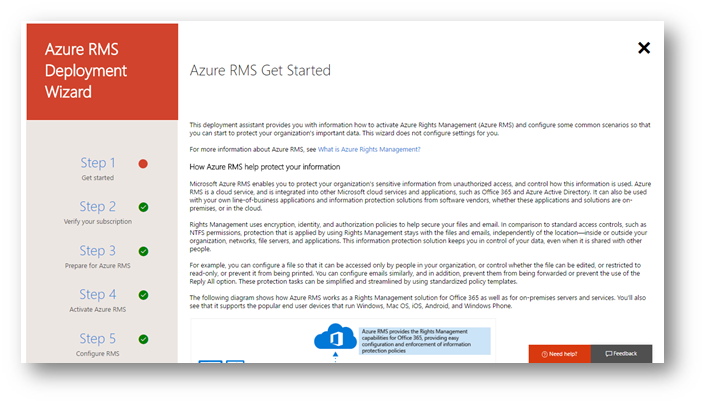

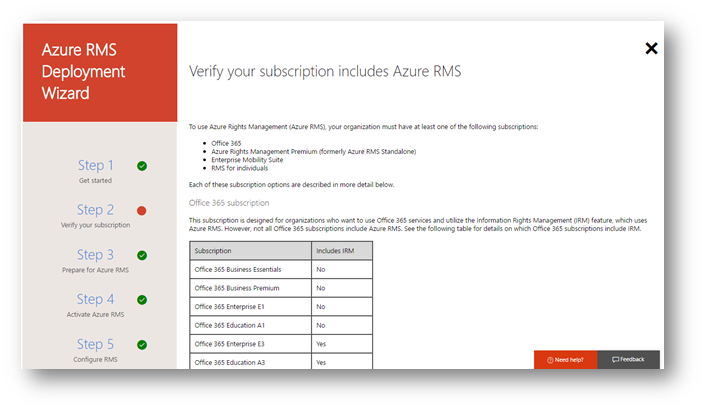

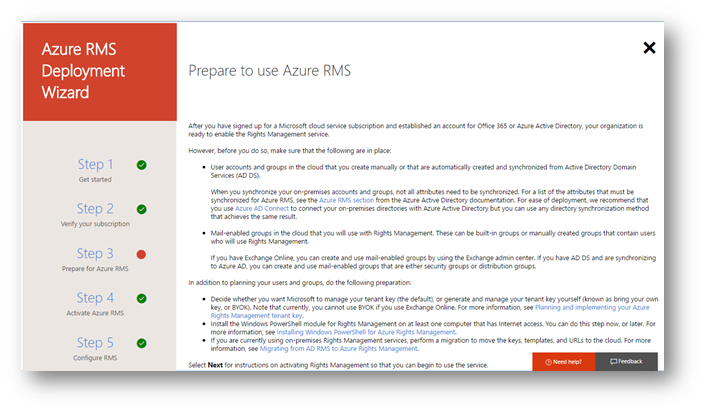

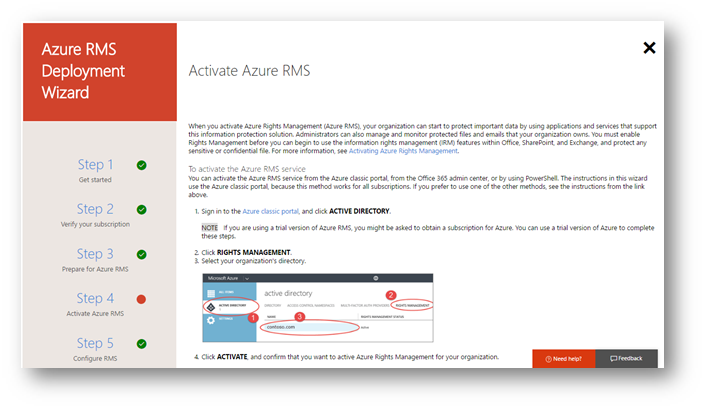

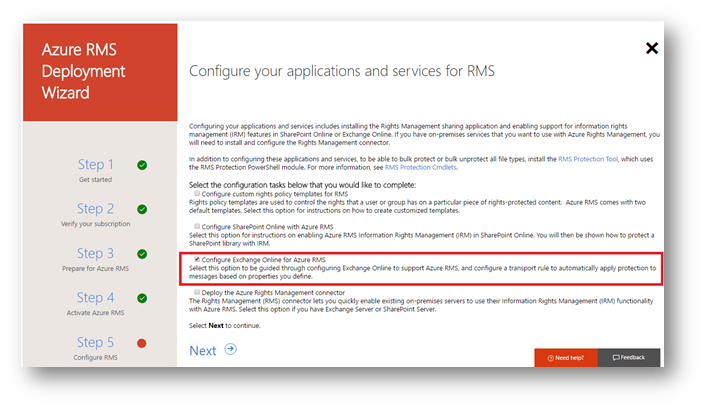

Seguite il link relativo ad Azure RMS Deployment wizard ed effettuate tutti i passaggi richiesti. I primi passaggi vi daranno indicazioni su quali sono i prerequisiti richiesti per l’implementazione del servizio Azure RMS e quali sono le licenze da acquistare.

Figura 4: Inizializzazione del wizard di configurazione

Figura 5: Verifica della sottoscrizione e del relativo licensing

Figura 6: Step per la preparazione all’utilizzo di Azure RMS

Figura 7: Attivazione di Azure RMS utilizzando il portale classico di Microsoft Azure

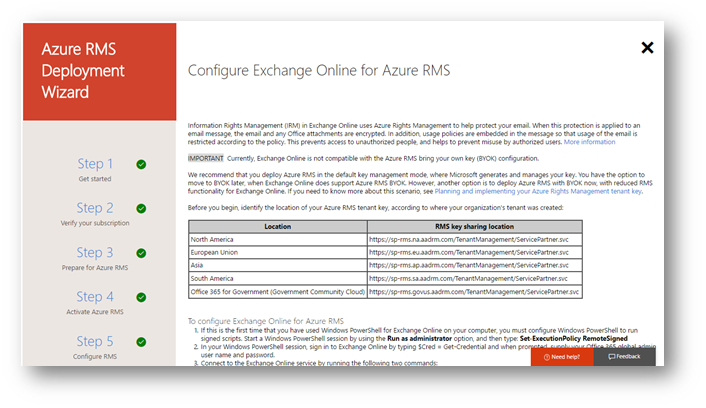

Figura 8: Configurazione di Exchange Online per Azure RMS

Figura 9: Parametri di configurazione per Exchange Online

Seguite dettagliatamente tutti i passaggi richiesti. Per l’attivazione è richiesto l’utilizzo delle cmdlet di PowerShell di Office 365. Se non avete ancora scaricato le cmdlet seguite i passaggi riportati nell’articolo Connettersi a PowerShell di Office 365 ed eseguite le seguenti operazioni:

Per utilizzare PowerShell per Exchange Online è necessario configurare Windows PowerShell per eseguire gli script firmati. Avviate una sessione di PowerShell utilizzando l’opzione Esegui come amministratore e digitate:

Set-ExecutionPolicy RemoteSigned

Nella sessione di PowerShell, accedete a Exchange Online digitando

$ Cred = Get-Credential

e fornite le credenziali di un utente con i privilegi di Tenant Admin.

Connettetevi al servizio Exchange Online eseguendo i due comandi seguenti:

$ Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionURI https://ps.outlook.com/powershell/ -Credential $ Cred -Authentication base -AllowRedirection

Import-PSSession $ Session

Specificate la posizione del vostro tenant di Azure RMS utilizzando la posizione European Union

Set-IRMConfiguration -RMSOnlineKeySharingLocation https://sp-rms.eu.aadrm.com/TenantManagement/ServicePartner.svc

Importate i dati di configurazione da RMS Azure per Exchange Online utilizzando il trusted publishing domain (TPD) con il comando:

Import-RMSTrustedPublishingDomain -RMSOnline -name "RMS Online"

Attivate la funzionalità RMS Azure in modo che le funzionalità IRM siano disponibili per Exchange Online con il comando:

Set-IRMConfiguration -InternalLicensingEnabled $ true

Dopo aver eseguito questo comando, Rights Management viene attivato automaticamente per i client Outlook, Outlook Web App ed Exchange Active Sync.

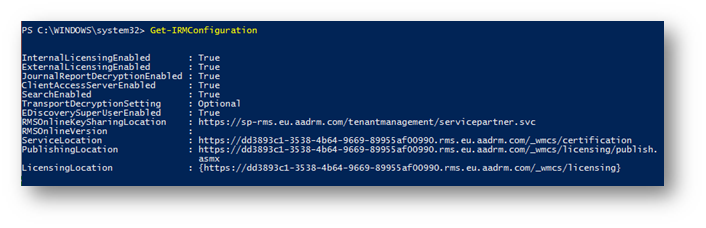

Per verificare che tutto sia stato eseguito correttamente potete lanciare il comando:

Get-IRMConfiguration

Figura 10: Verifica dell’avvenuta attivazione di Azure RMS

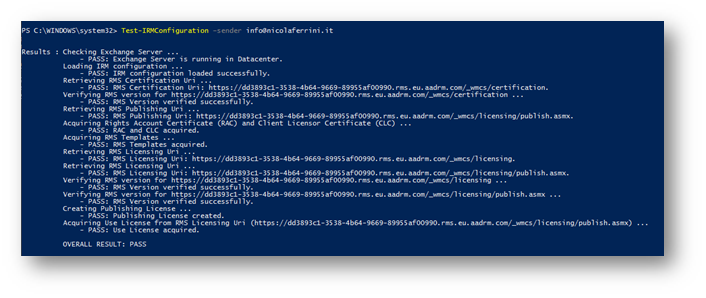

Effettuate anche una prova per verificare che possiate utilizzare il servizio con il comando:

Test-IRMConfiguration –sender "indirizzo-mail"

come mostrato in figura:

Figura 11: Test di funzionamento del servizio Azure RMS

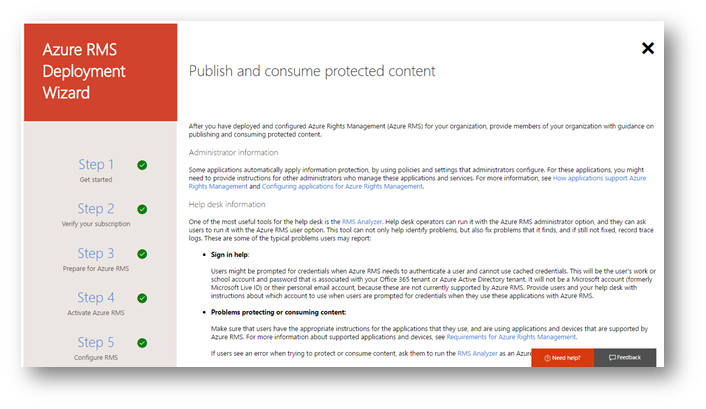

Concludete il wizard di attivazione consultando la pagina che vi darà indicazioni su come utilizzare il servizio, indicandovi anche le diverse applicazioni che lo supportano.

Figura 12: Informazioni sull’utilizzo del servizio Azure RMS

Creazione delle regole di trasporto per la crittografia dei messaggi

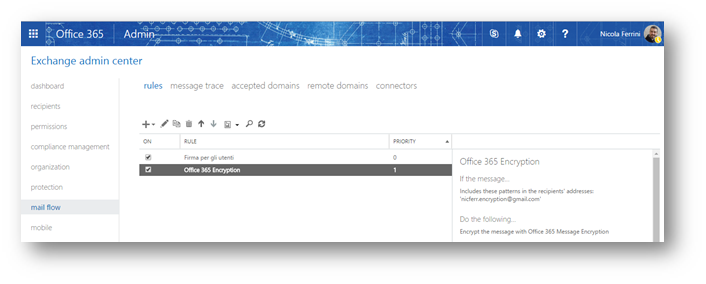

Una volta completata l’attivazione del servizio di Azure RMS potete utilizzare l’Admin Center di Exchange Online per creare una regola di trasporto (Transport Rule) che crittografi i messaggi in transito.

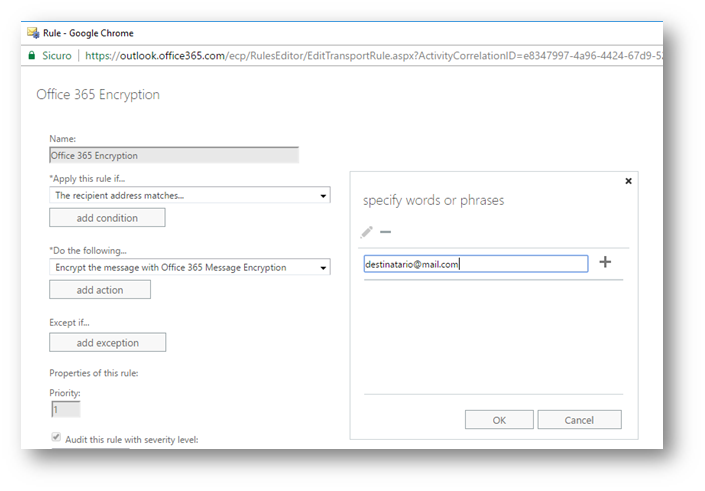

Ad esempio potete crittografare tutta la mail in uscita oppure potete crittografare solo i messaggi diretti verso uno specifico indirizzo, come mostrato in figura. Cliccate quindi su Mail Flow e usate il simbolo + per creare la regola:

Figura 13: regola per Office 365 Encryption

Figura 14: Regola per crittografare tutti i messaggi diretti verso uno specifico indirizzo email

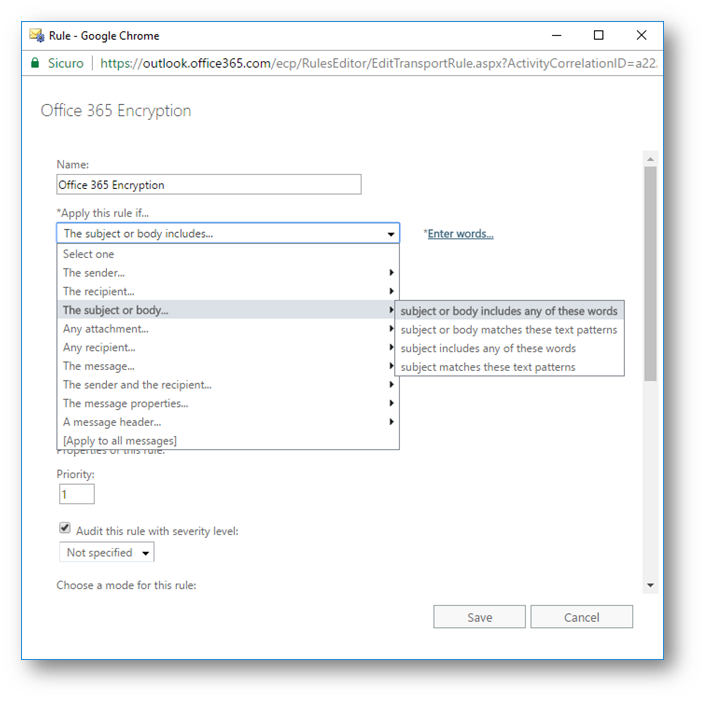

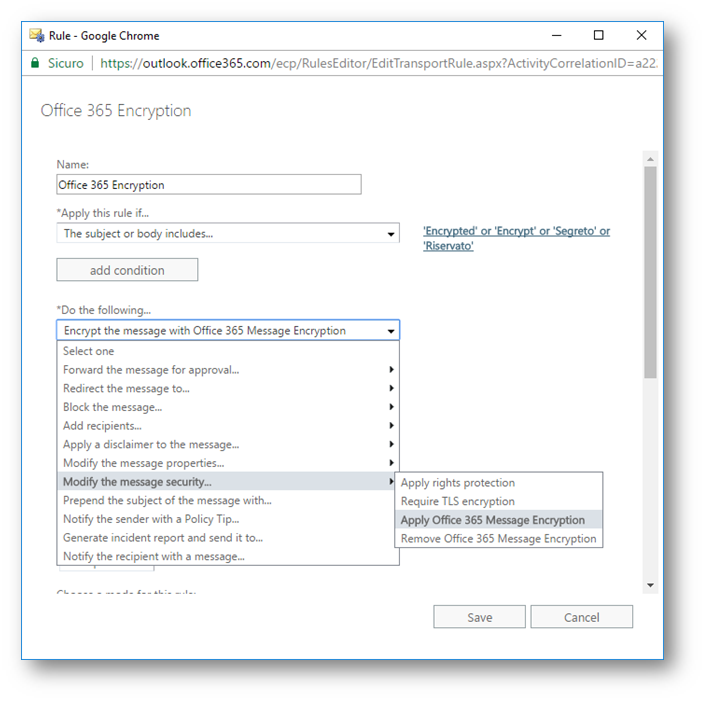

Per lasciare agli utenti la facoltà di decidere se crittografare o meno il messaggio potreste usare una regola che applica la crittografia solo se nel campo dell’oggetto o nel corpo della mail trova una specifica parola, che poi dovrete comunicare ai vostri utenti. Nel mio esempio uso la parola “Riservato”

Figura 15: Filtro con la definizione di alcune parole contenute nel messaggio

Figura 23: Modifica della sicurezza del messaggio con l’applicazione dell Office 365 Message Encryption

Dopo aver confermato la regola, gli utenti saranno in grado di inviare mail protette con Office 365 Message Encryption (OME).

Verifica della funzionalità

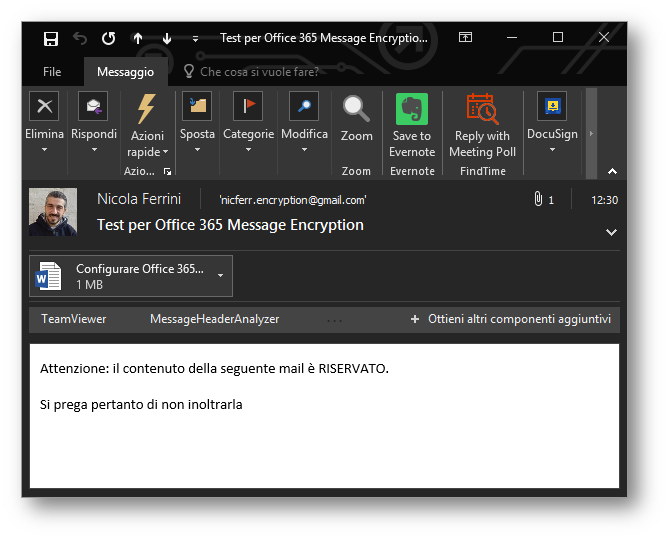

Verrà ora inviata una mail, con allegato, ad un qualsiasi destinatario (in questo caso esterno all’azienda). Il corpo del messaggio contiene la parola “Riservato”.

Figura 16: Invio del messaggio contenente la parola Riservato

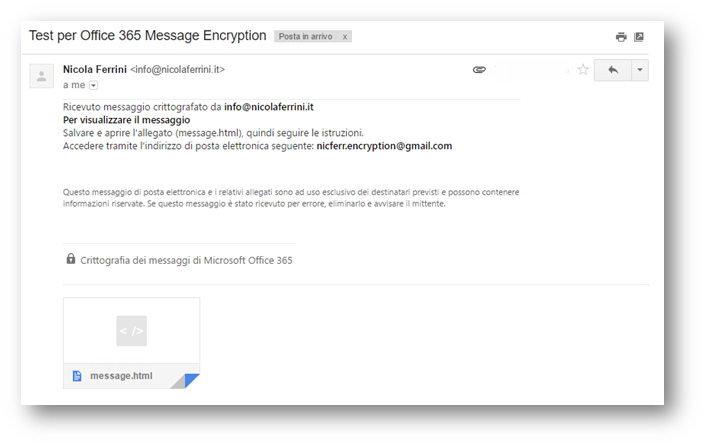

Il destinatario riceverà la mail come allegato di posta elettronica. Notate infatti nella figura sotto che la mail contiene un file che si chiama message.html

Figura 17: Ricezione della mail crittografata

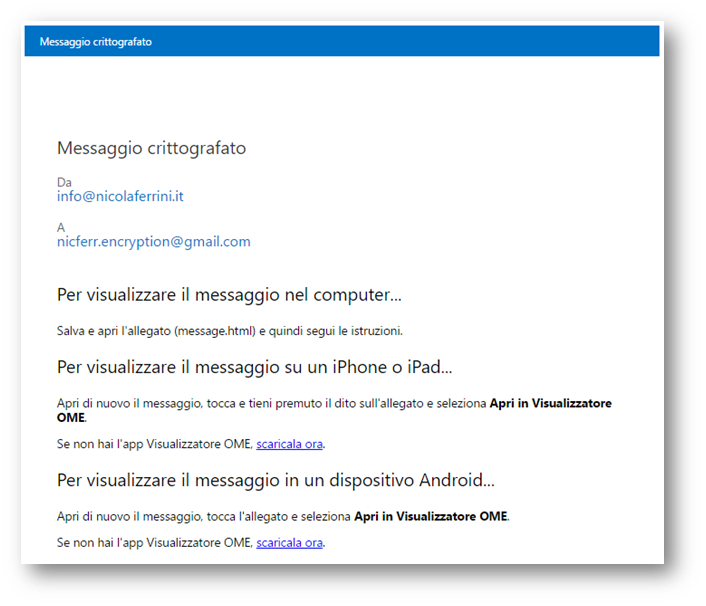

Figura 18: Indicazioni sull’apertura del messaggio

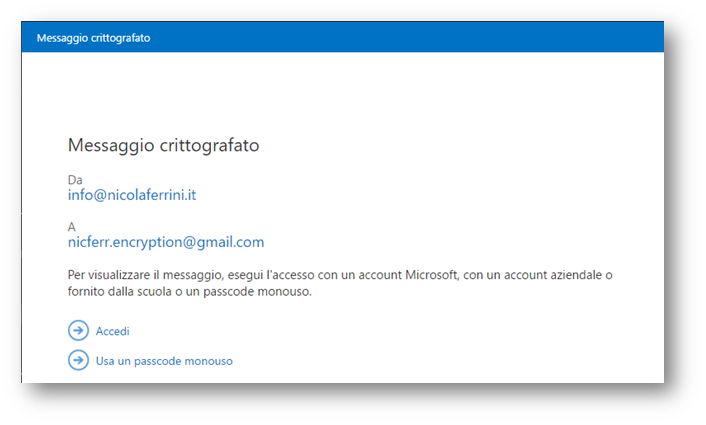

Salvate il file Message.html e successivamente apritelo. Per leggere il messaggio è necessario autenticarsi, utilizzando un account Microsoft oppure un codice Monouso. Questo permette infatti di poter far leggere il messaggio solo al legittimo destinatario. Poiché l’account di destinazione non è un Microsoft Account utilizzeremo la modalità del Codice Monouso, che permette quindi a chiunque di poter lavorare con Office 365 Message Encryption (OME).

Figura 19: scelta della modalità di autenticazione, per assicurarsi che l’email venga letta solo dal destinatario

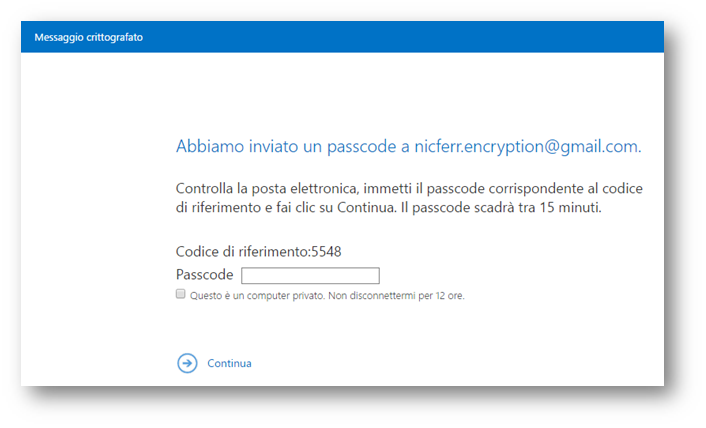

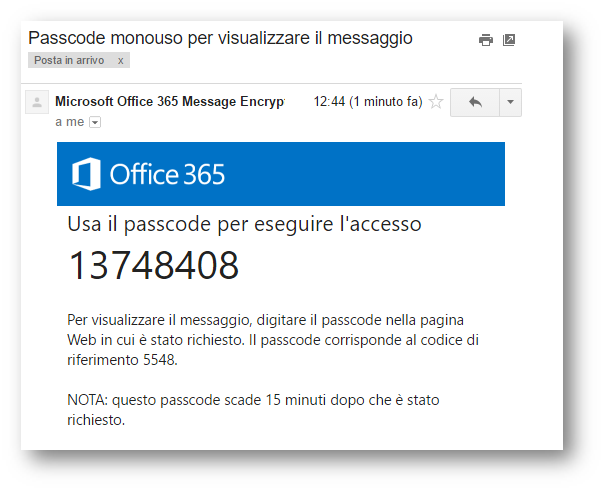

Figura 20: richiesta del Codice Monouso

Il codice monouso verrà spedito all’indirizzo di posta elettronica del nostro destinatario, in modo tale che solo lui possa accedere alla mail crittografata.

Figura 21: ricezione del Codice Monouso in una mail separata

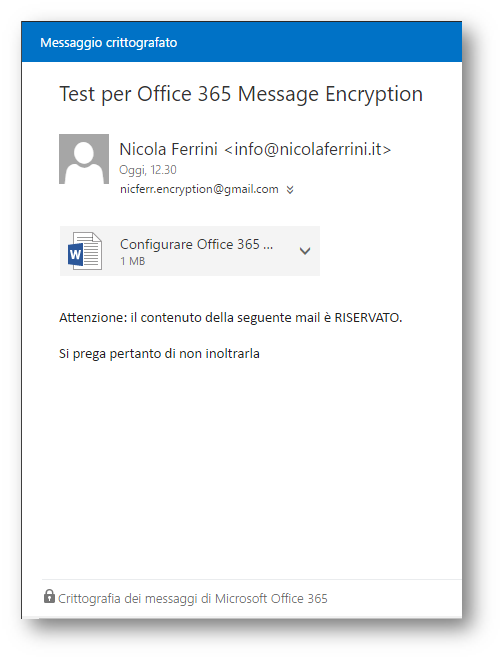

Dopo aver inserito il codice il destinatario può finalmente leggere il nostro messaggio.

Figura 22: Apertura del messaggio crittografato

Conclusioni

La semplicità di implementazione ma soprattutto quella di utilizzo di Office 365 Message Encryption apre degli scenari decisamente interessanti sulla protezione delle comunicazioni sia all’interno della nostra organizzazione/azienda e sia soprattutto verso l’esterno, di fatto verso tutti coloro con cui vogliamo collaborare e allo stesso tempo mantenere riservate le nostre informazioni, che devono essere fruibili solo dai reali destinatari. L’utilizzo dell’indirizzo mail del destinatario come chiave pubblica per la crittografia del messaggio semplifica enormemente le operazioni e non richiede l’installazione di nessun certificato digitale.

Per maggiori informazioni ed approfondimenti consultate i seguenti articoli: