Configurare Azure DDoS Protection Standard

Come molti di voi già sapranno, gli attacchi Distributed Denial of Service (DDoS) sono tra le principali preoccupazioni per quelle aziende che espongono le proprie applicazioni online e che devono continuamente proteggersi dagli attacchi che arrivano da Internet. Un attacco DDoS tenta di esaurire le risorse di un’applicazione, che quindi non risulta più disponibile per gli utenti legittimi. Per questo motivo diventa estremamente importante mettere in campo tutte le strategie necessarie per mitigare questo tipo di attacco.

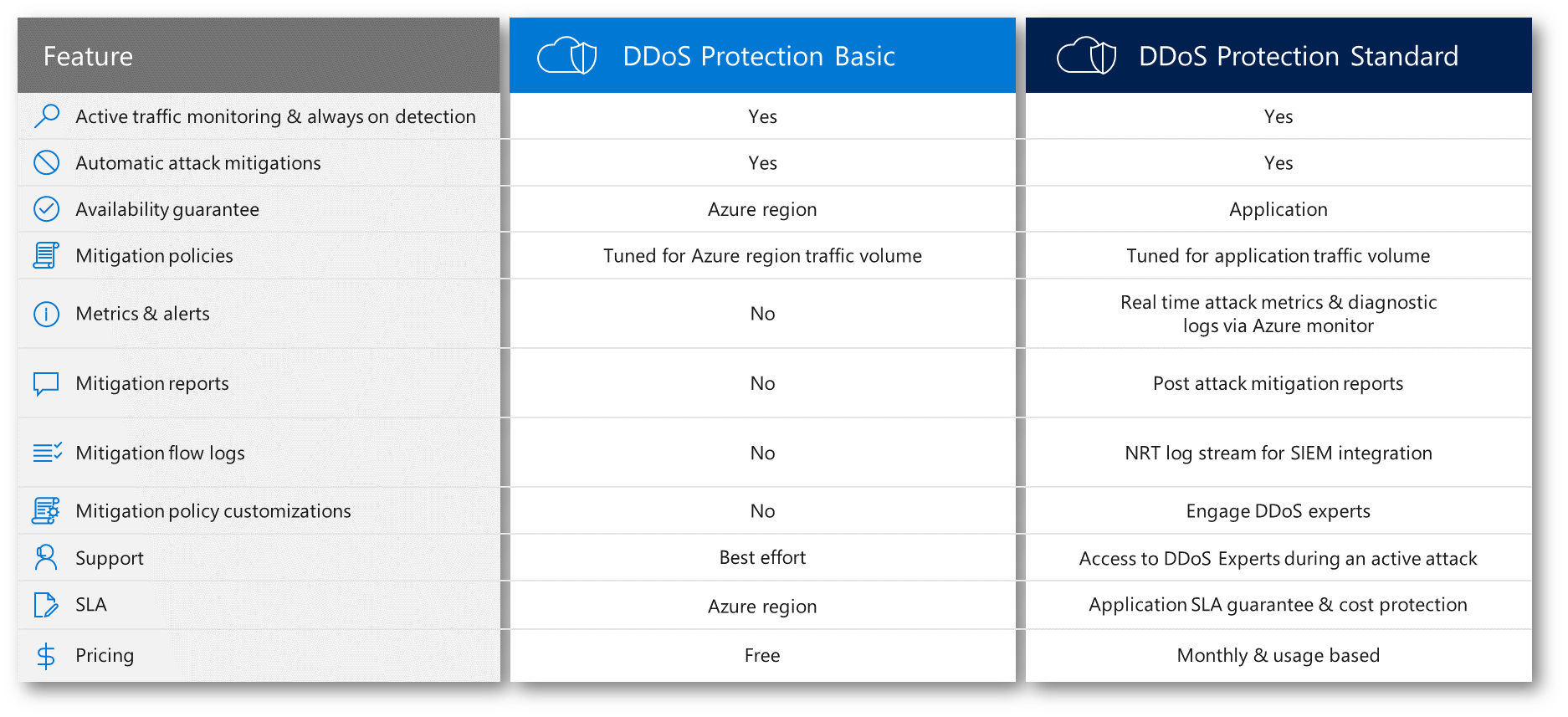

Azure DDos Protection, insieme alle procedure consigliate di progettazione e di scrittura delle applicazioni, offre un meccanismo di difesa dagli attacchi DDoS ed è disponibile in due verisoni:

- Basic: attivata automaticamente come parte della piattaforma di Azure. Il monitoraggio del traffico always on e la mitigazione in tempo reale di attacchi comuni a livello di rete forniscono le stesse difese usate dai Servizi online di Microsoft.

- Standard: offre funzionalità aggiuntive di mitigazione tramite il livello di servizio Basic, ottimizzate in modo specifico per le risorse ospitate nelle Virtual Network di Microsoft Azure. I criteri di protezione sono ottimizzati tramite il monitoraggio del traffico e tramite algoritmi di apprendimento automatico. I criteri vengono applicati agli indirizzi IP pubblici associati alle risorse distribuite nelle reti virtuali, ad esempio le istanze di Azure Load Balancer e Application Gateway, ma non si applica invece alle Web App. La protezione viene fornita per gli indirizzi IP pubblici di Azure IPv4 e IPv6.

Figura 1: Differenza tra la versione Standard e Basic di Azure DDoS Protection Plan

Gli attacchi che Azure DDos Protection è in grado di mitigare sono:

- Attacchi volumetrici: l’obiettivo dell’attacco è quello di intasare il livello di rete con una notevole quantità di traffico in apparenza legittimo. Sono inclusi UDP floods, amplification floods e attacchi flood con pacchetti falsificati (spoofed-packet floods).

- Attacchi ai protocolli: questi attacchi rendono inaccessibile una destinazione sfruttando una vulnerabilità nello stack di protocolli di livello 3 e di livello 4. Sono inclusi attacchi di tipo SYN flood, attacchi di tipo reflection e altri attacchi contro i protocolli. Protezione DDoS Standard mitiga questi attacchi distinguendo tra traffico dannoso e legittimo tramite l’interazione con il client e bloccando il traffico dannoso.

- Attacchi a livello di risorsa (applicazione): questi attacchi colpiscono i pacchetti di applicazioni Web per interrompere la trasmissione dei dati tra host. Gli attacchi includono violazioni del protocollo HTTP, attacchi SQL injection, cross-site scripting e altri attacchi di livello 7.

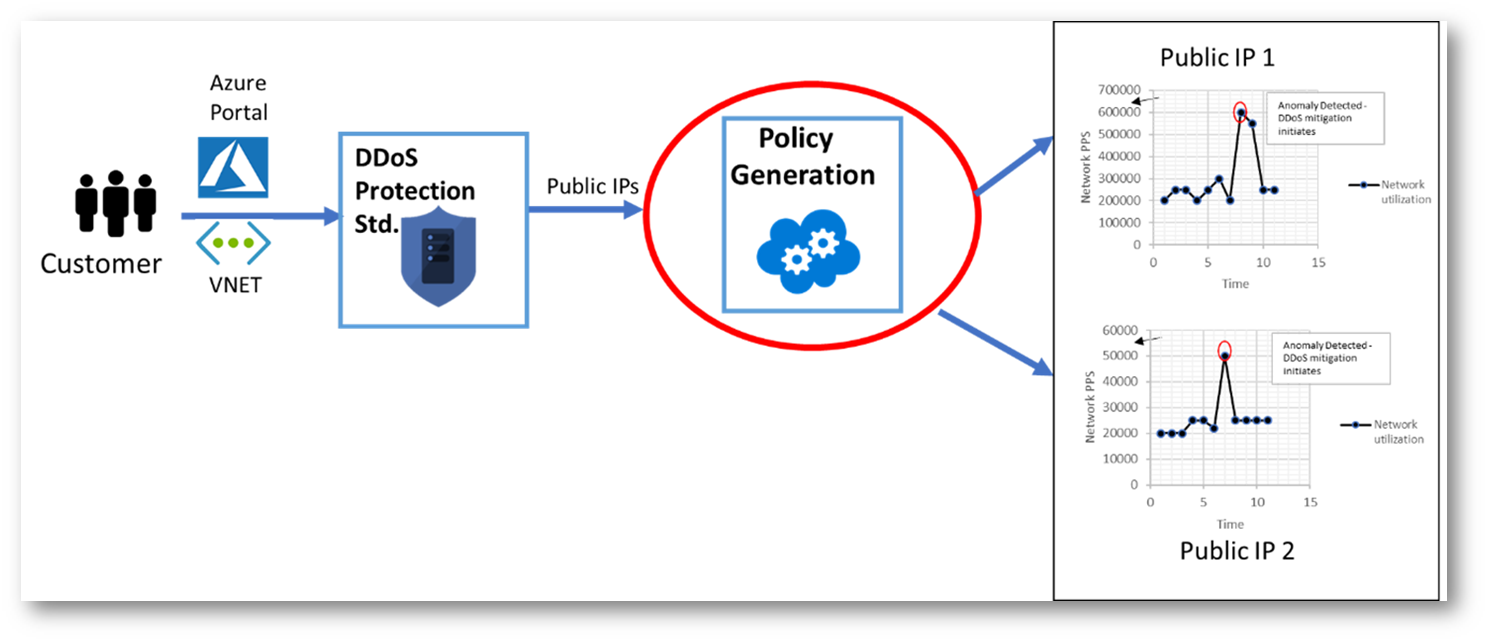

Figura 2: Azure DDoS Protection Standard e protezione tramite policy

I vantaggi offerti da Azure DDos Protection Standard sono:

- Integrazione di piattaforma nativa

- Protezione pronta all’uso

- Monitoraggio del traffico sempre attivo

- Ottimizzazione adattiva

- Protezione su più livelli

- Scala di mitigazione completa

- Analisi degli attacchi

- Metriche degli attacchi

- Avviso di attacco

Azure DDos Protection Standard monitora l’utilizzo effettivo del traffico e lo confronta continuamente con le soglie definite nei criteri DDoS. Quando la soglia di traffico viene superata, viene avviata automaticamente la mitigazione DDoS. Quando il traffico torna sotto la soglia, la mitigazione viene rimossa. Questo tipo di protezione blocca il traffico degli attacchi e inoltra il traffico rimanente verso la destinazione prevista.

Configurare Azure DDos Protection Standard

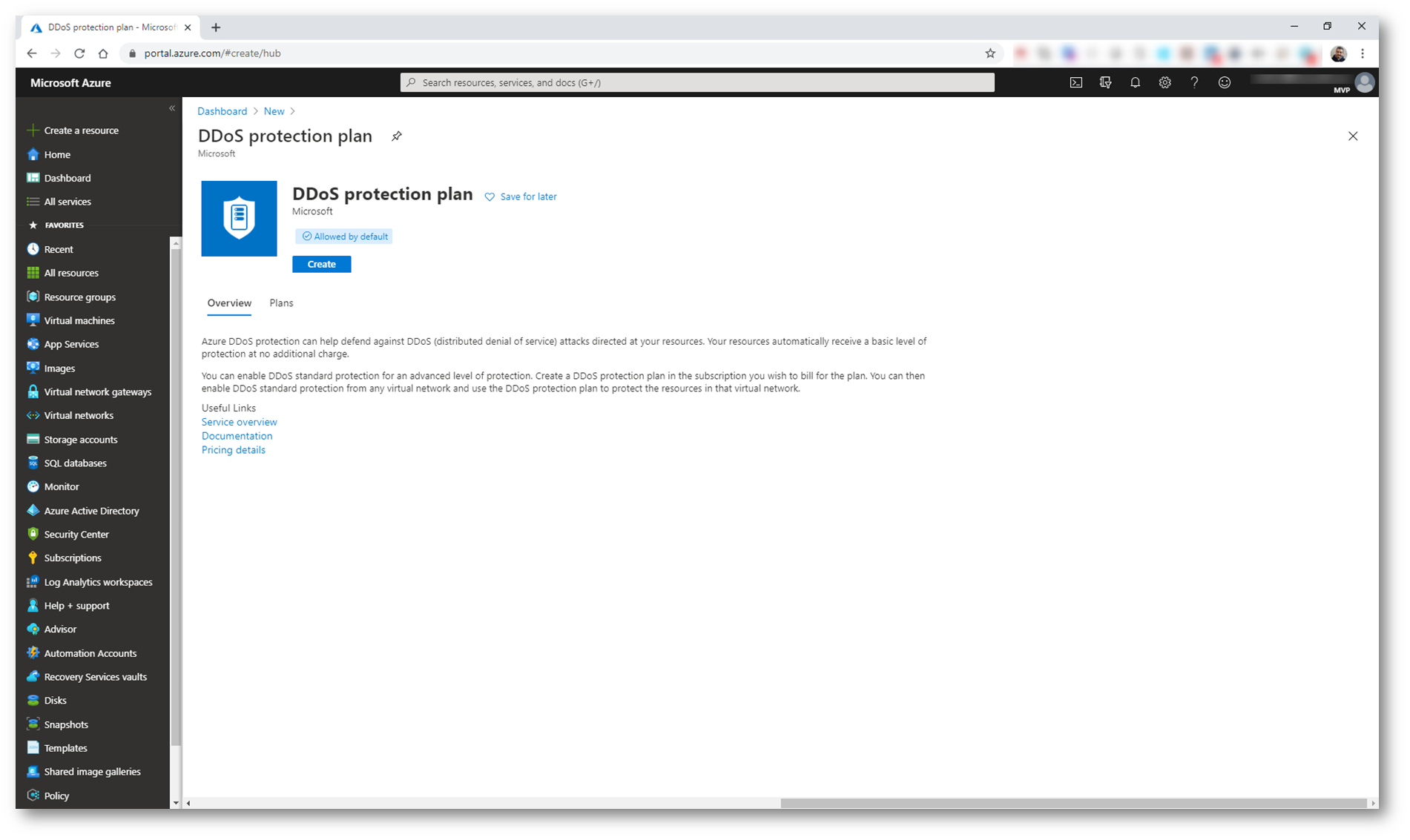

È possibile configurare un piano di protezione DDoS standard per l’organizzazione e collegare reti virtuali da più sottoscrizioni allo stesso piano. Collegarsi al portale di Azure https://portal.azure.com e cliccare su Crea una risorsa nell’angolo in alto a sinistra del portale. Cercate DDoS e selezionate DDoS protection plan (Piano di protezione DDoS) quando viene visualizzato nei risultati della ricerca.

Figura 3: Creazione di un nuovo Azure DDoS Protection Plan nel portale di Microsoft Azure

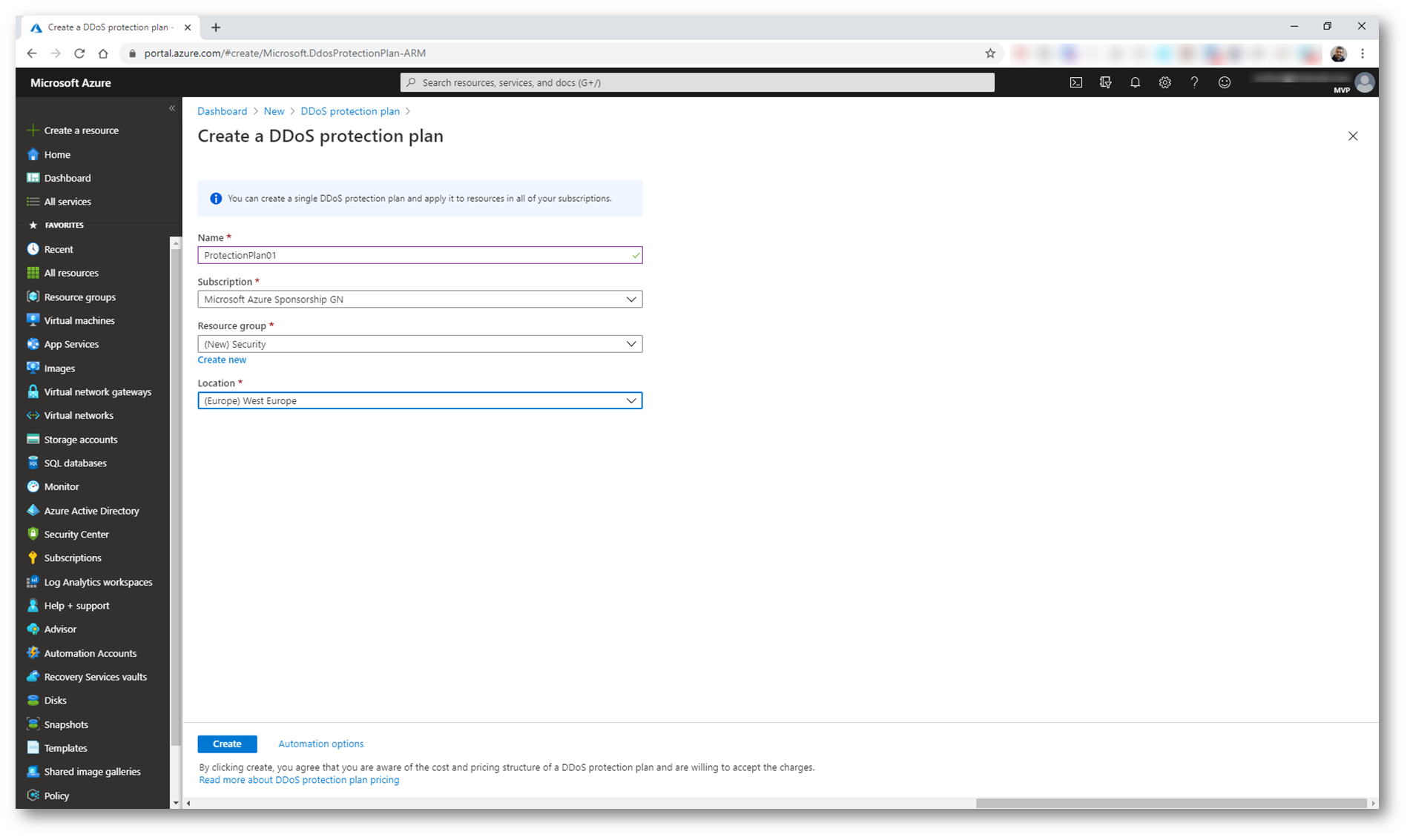

Scegliete il nome del piano, la sottoscrizione, il resource group e la location dove crearlo.

Figura 4: Informazioni per la creazione del piano di Azure DDoS Protection

Figura 5: Creazione del piano di Azure DD0S Protection completata

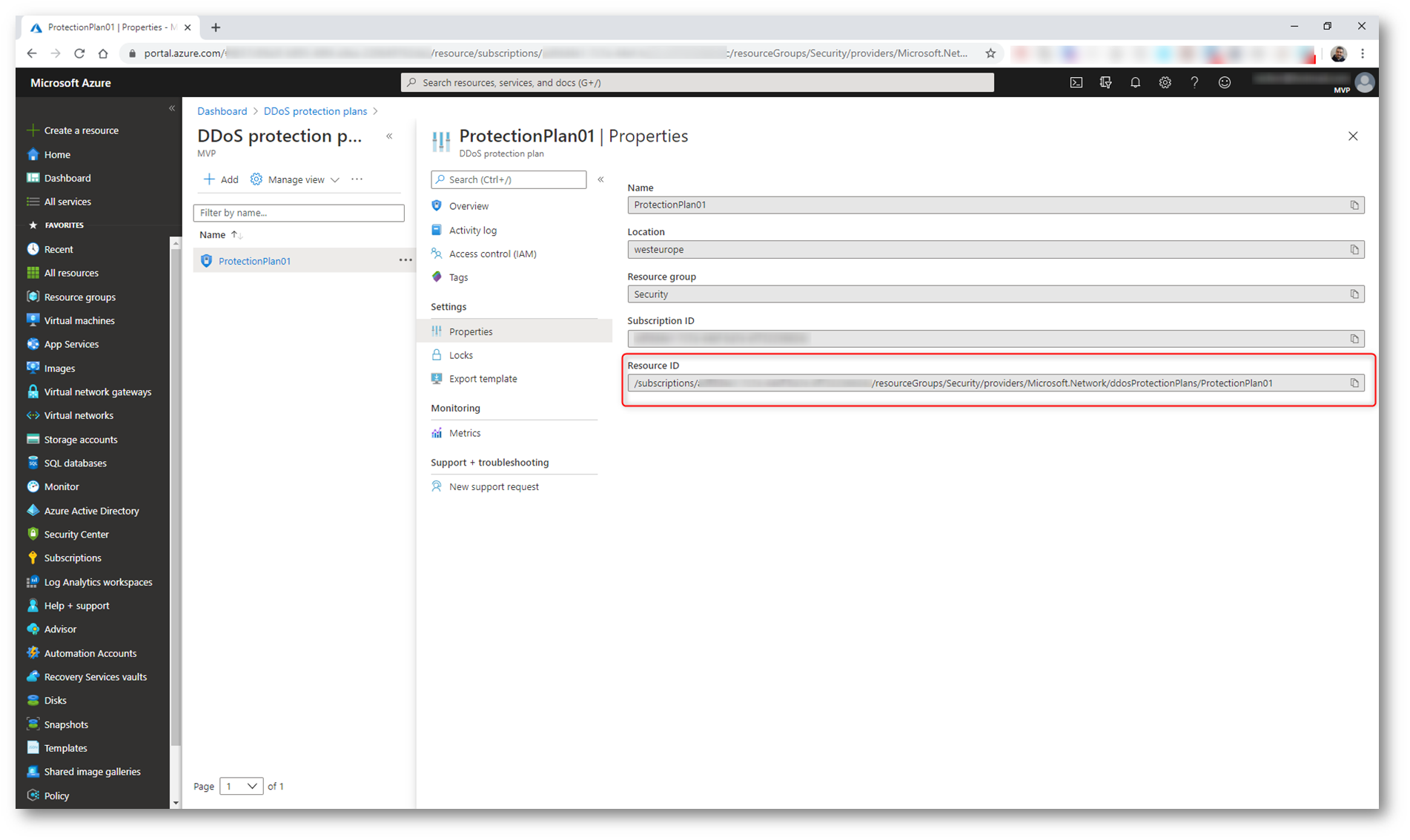

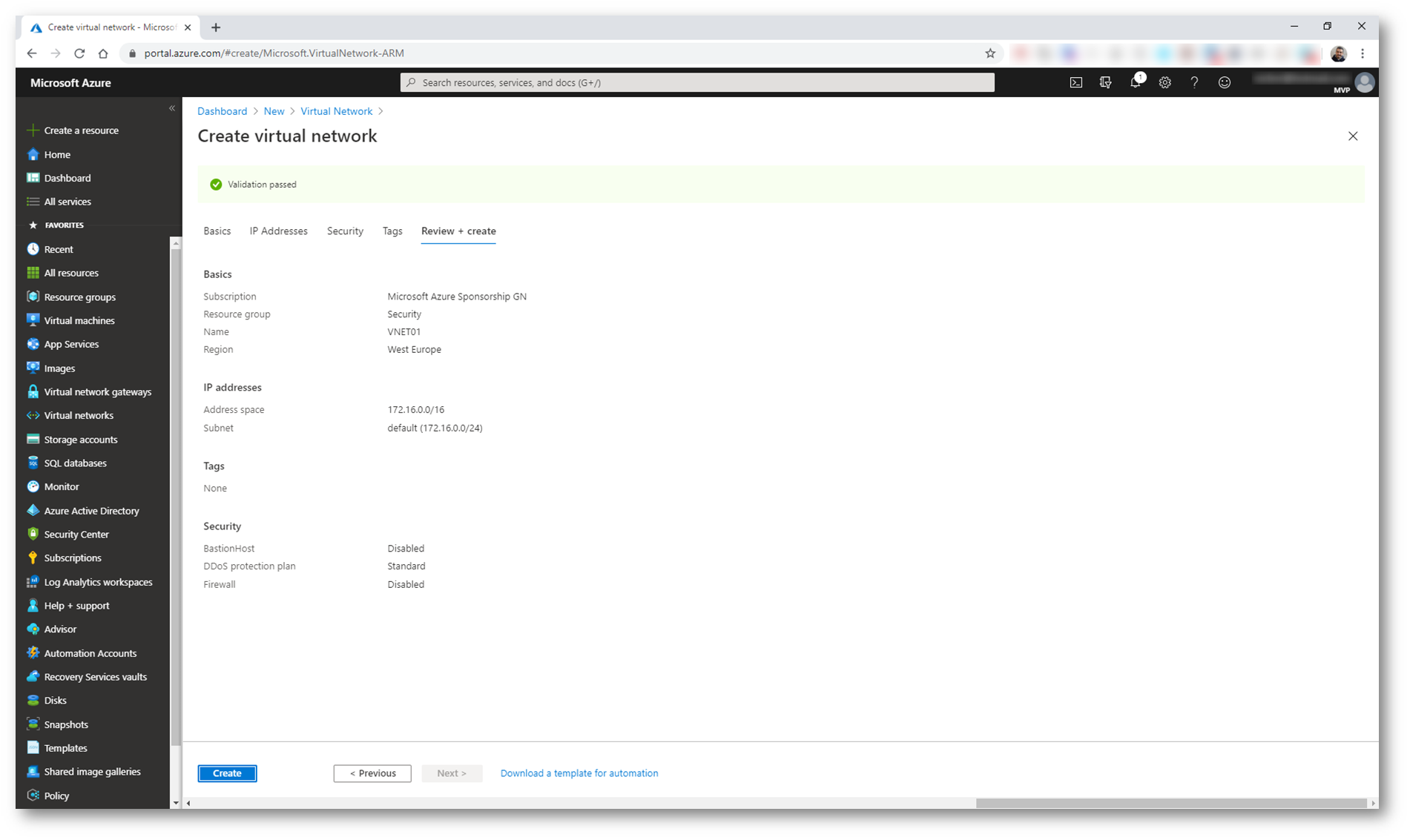

Il piano di Azure DDos Protection Standard deve essere associato ad una virtual network. Se non ne avete già una potete procedere alla creazione di una nuova VNET.

Figura 6: Creazione di una nuova VNET nel portale di Azure

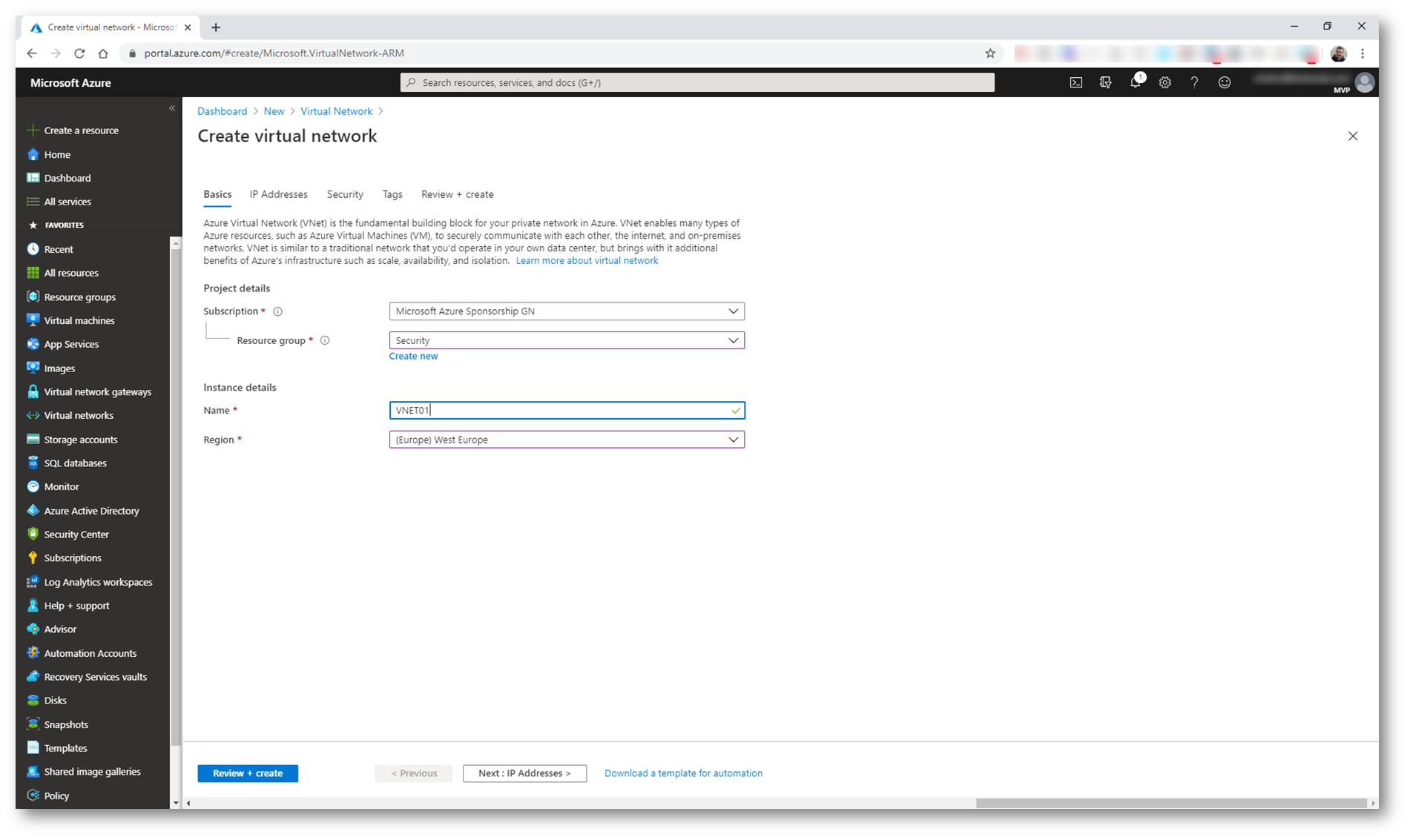

Figura 7: Inserimento delle informazioni di base per la creazione della nuova VNET

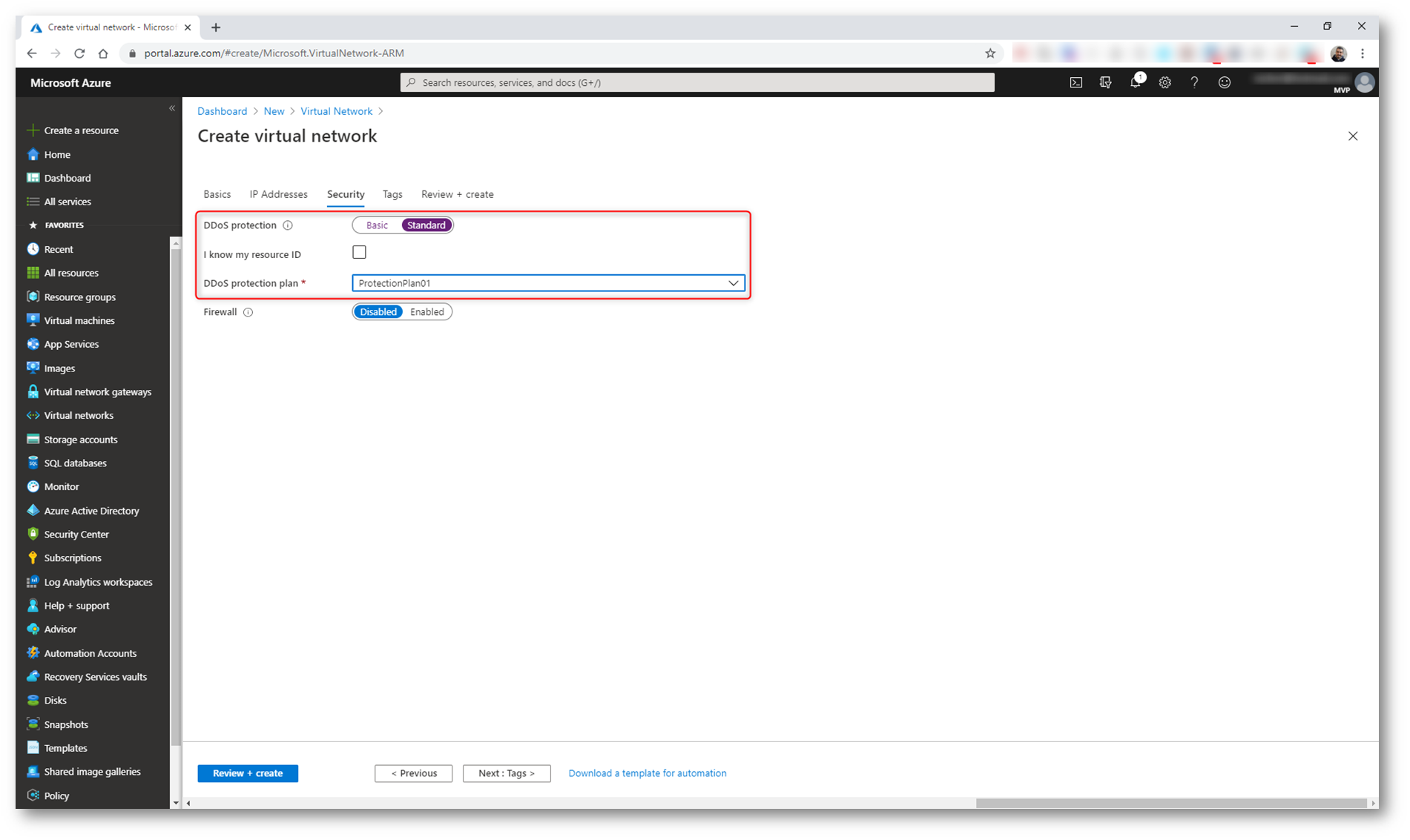

Durante la creazione della nuova VNET potete indicare nella scheda Security che volete proteggere la rete virtuale con un piano di Azure DDoS Protection Standard e potete selezionarlo dal menù a tendina. Nel caso in cui il piano non sia stato creato nella stessa sottoscrizione, potete referenziarlo utilizzando il suo resource ID.

Figura 8: Abilitazione del piano di Azure DDoS Protection Standard per la nuova VNET

Figura 9: Conferma dei dati per la creazione della nuova VNET

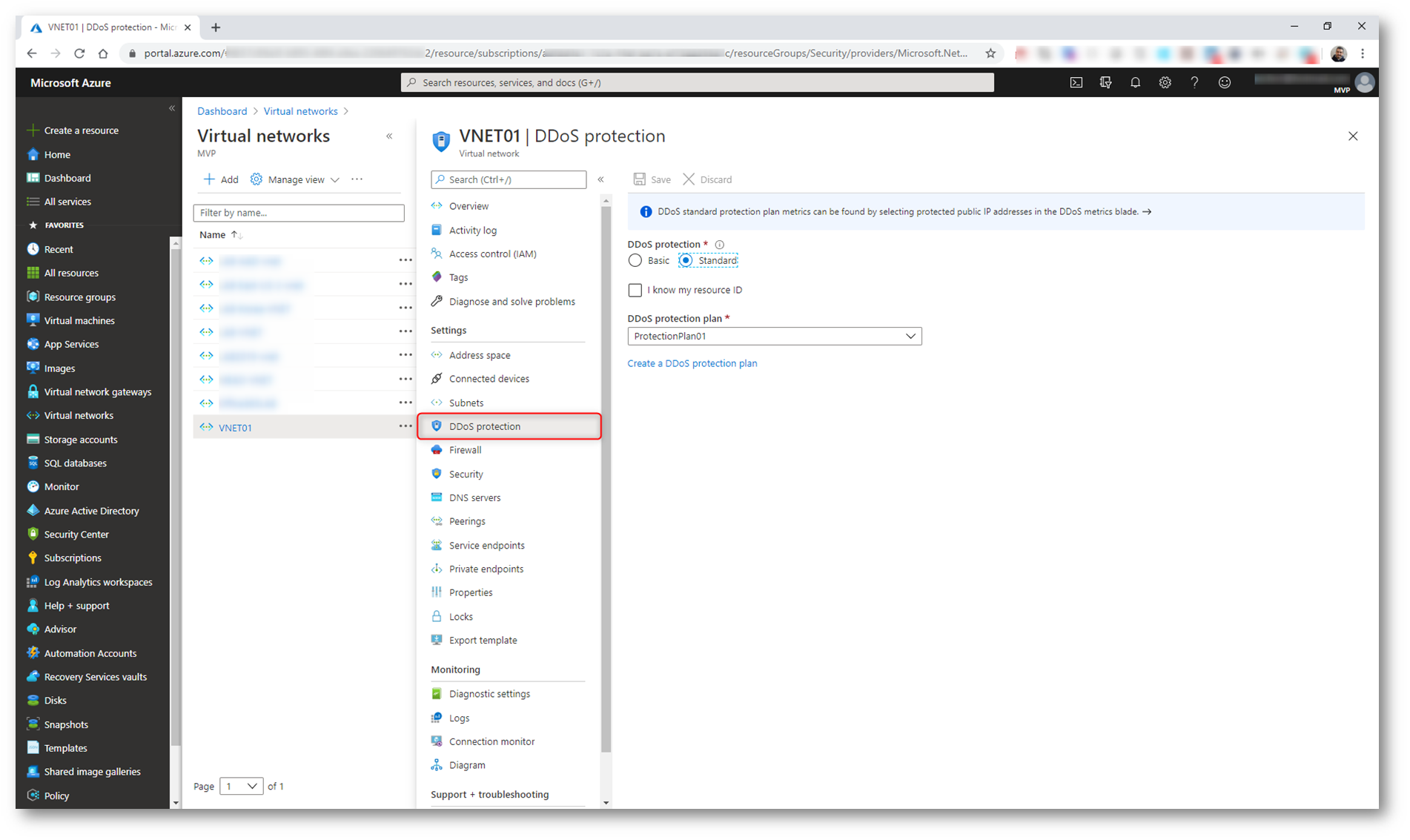

Il piano di Azure DDos Protection Standard può essere associato anche alle VNET già esistenti, semplicemente selezionando la VNET e cliccando sul nodo DDoS Protection, come mostrato in figura:

Figura 10: Modifica del piano DDoS per una VNET già esistente

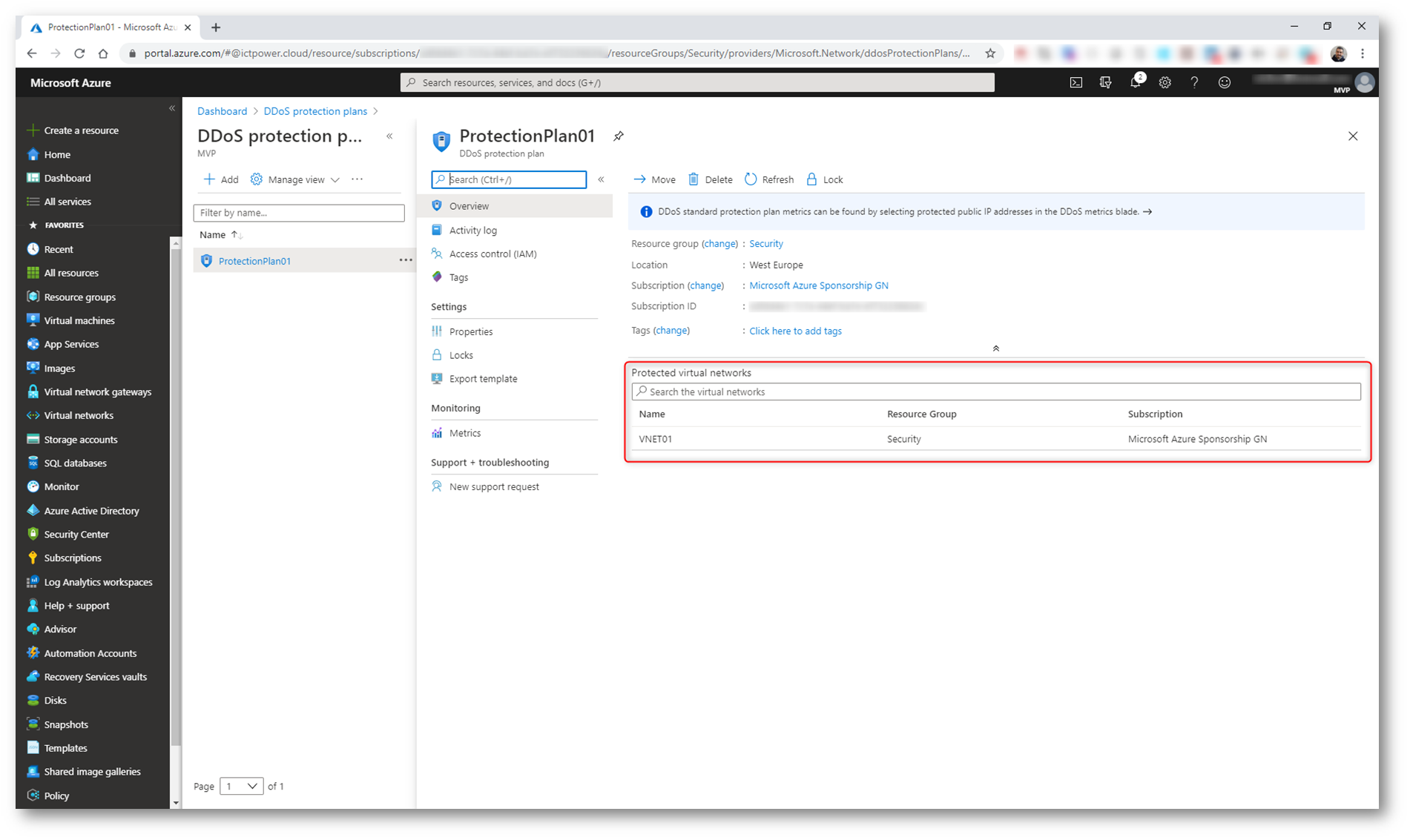

Come si può notare dalla figura sotto, nella scheda Overview dell’Azure Protection Plan Standard è possibile verificare quali sono le VNET associate e quindi protette dal nostro piano.

Figura 11: Virtual Network collegate all’Azure Protection Plan Standard

ATTENZIONE: non è possibile spostare una VNET in un altro Resource Group o un’altra sottoscrizione se è collegata ad un Azure DDoS Protection Plan Standard. È necessario prima disabilitare il piano Standard e selezionare Basic e successivamente spostare la VNWET.

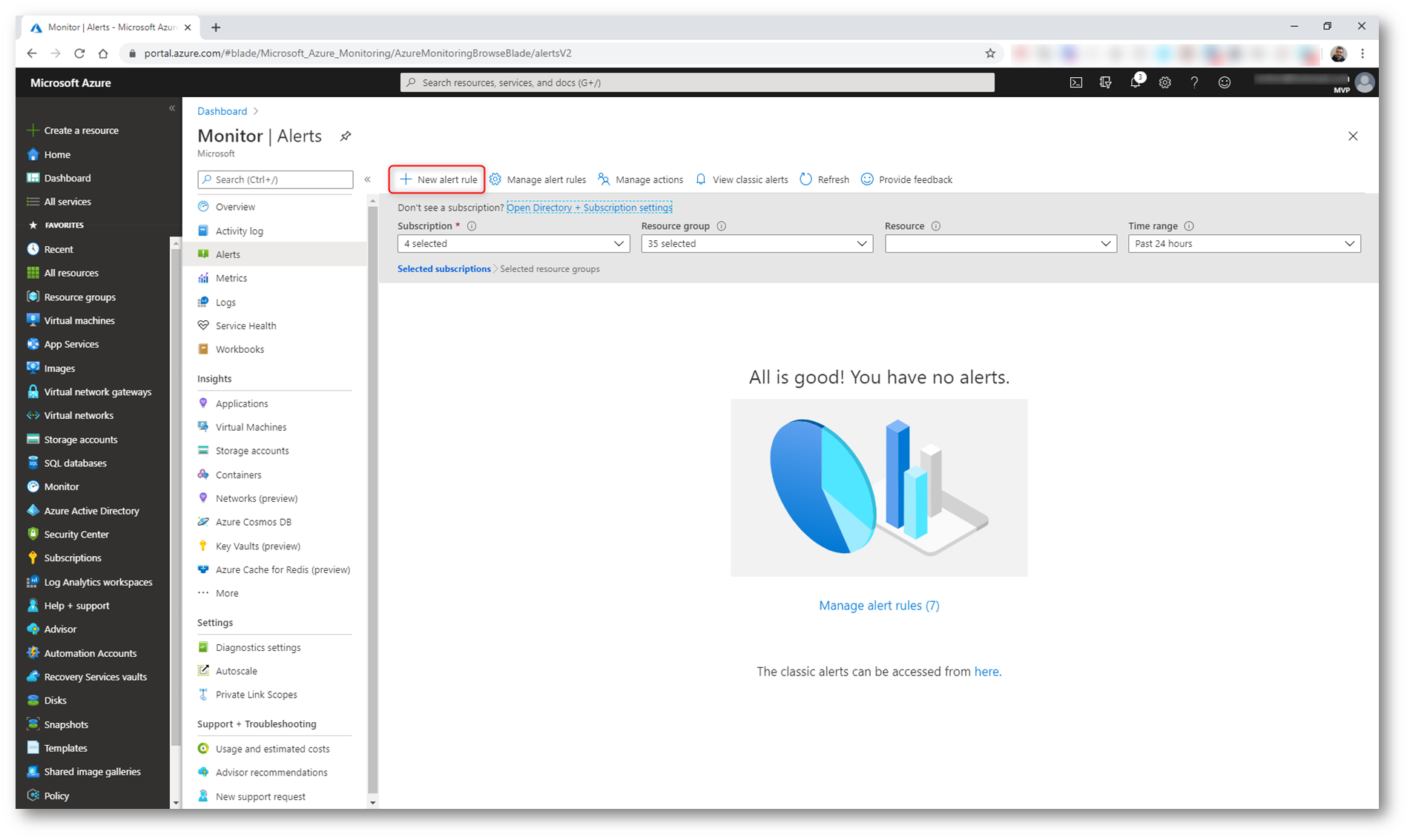

Configurazione degli avvisi (alert) per le metriche di Azure DDoS Protection Plan Standard

Usando la configurazione degli avvisi di Azure Monitor è possibile selezionare una delle metriche di protezione DDoS disponibili per ricevere un avviso nel caso in cui ci sia una mitigazione attiva durante un attacco. Quando vengono soddisfatte le condizioni, si riceve un messaggio di posta elettronica di avviso all’indirizzo specificato.

Dal portale di Azure selezionate Azure Monitor e successivamente Alert. Cliccate su + New Alert Rule per creare un nuovo avviso.

Figura 12: Creazione di una nuova Alert Rule in Azure Monitor

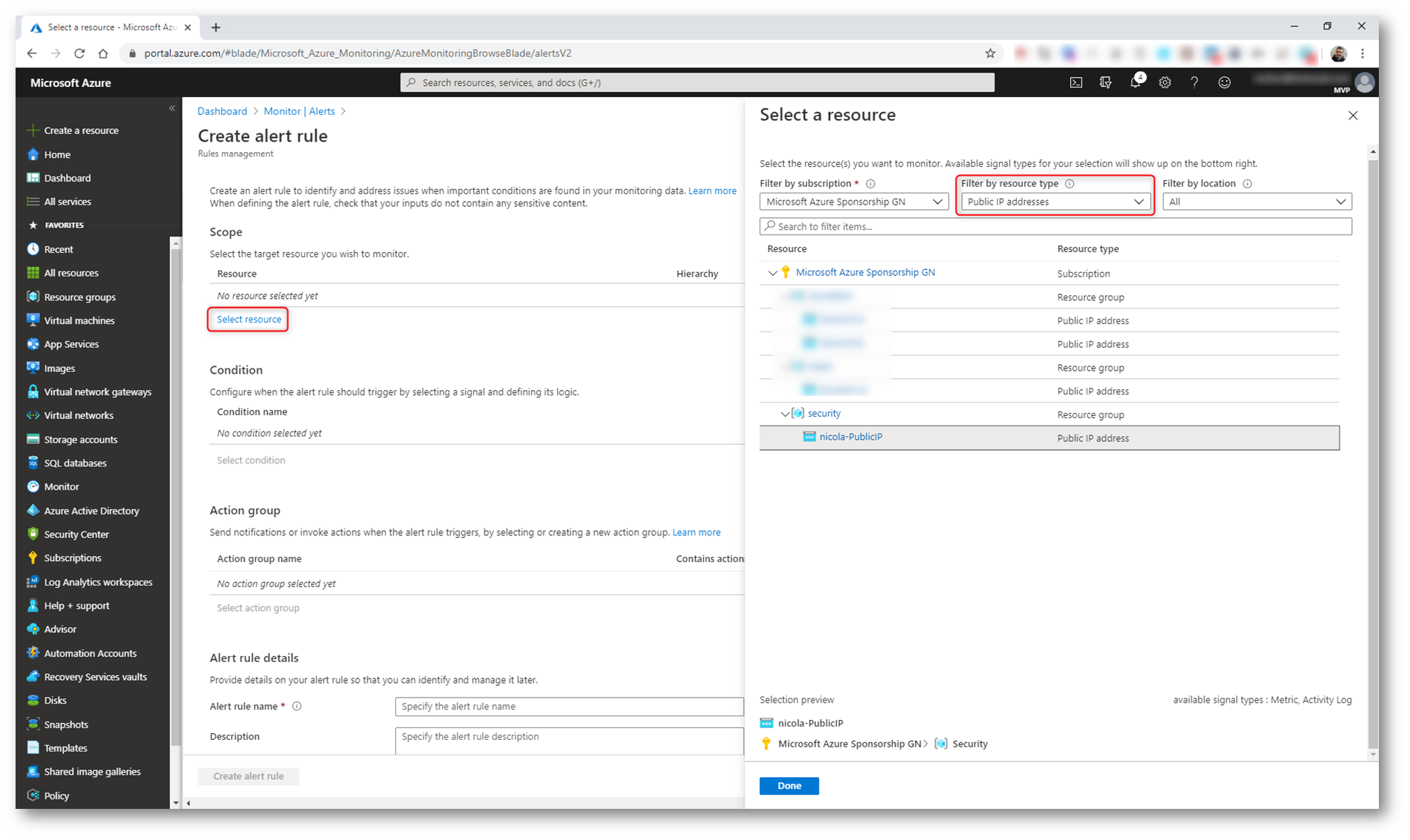

Selezionate la sottoscrizione e filtrate scegliendo come resource type Public IP Address. Scegliete a questo punto uno dei vostri indirizzi IP pubblici da monitorare.

Figura 13: Scelta dell’indirizzo IP pubblico da monitorare

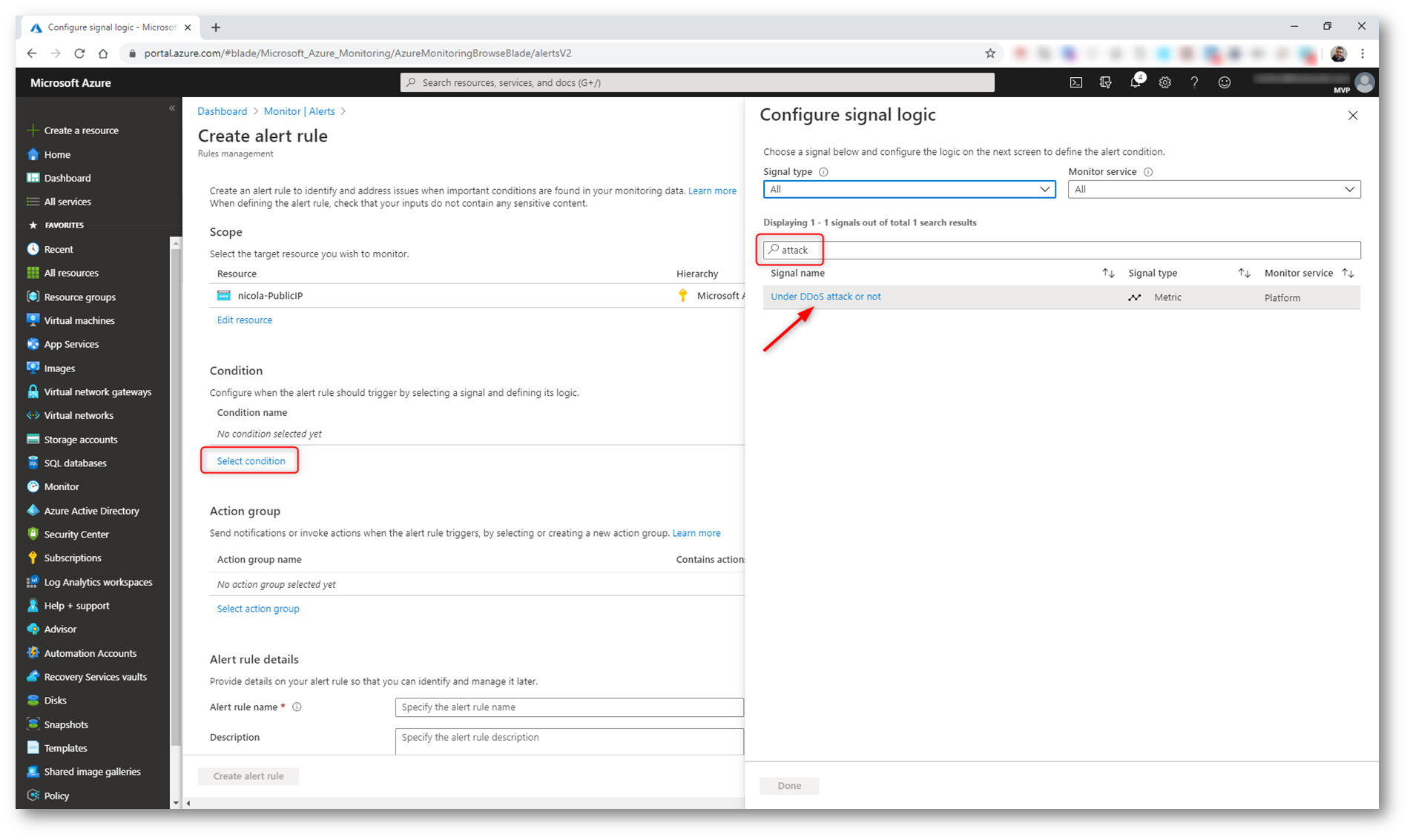

Come condizione per scatenare l’avviso ho deciso di filtrare il termine attack come tipo di segnale e ho selezionato il segnale già esistente Under DDoS attack or not.

Figura 14: Scelta della condizione che scatenerà l’avviso

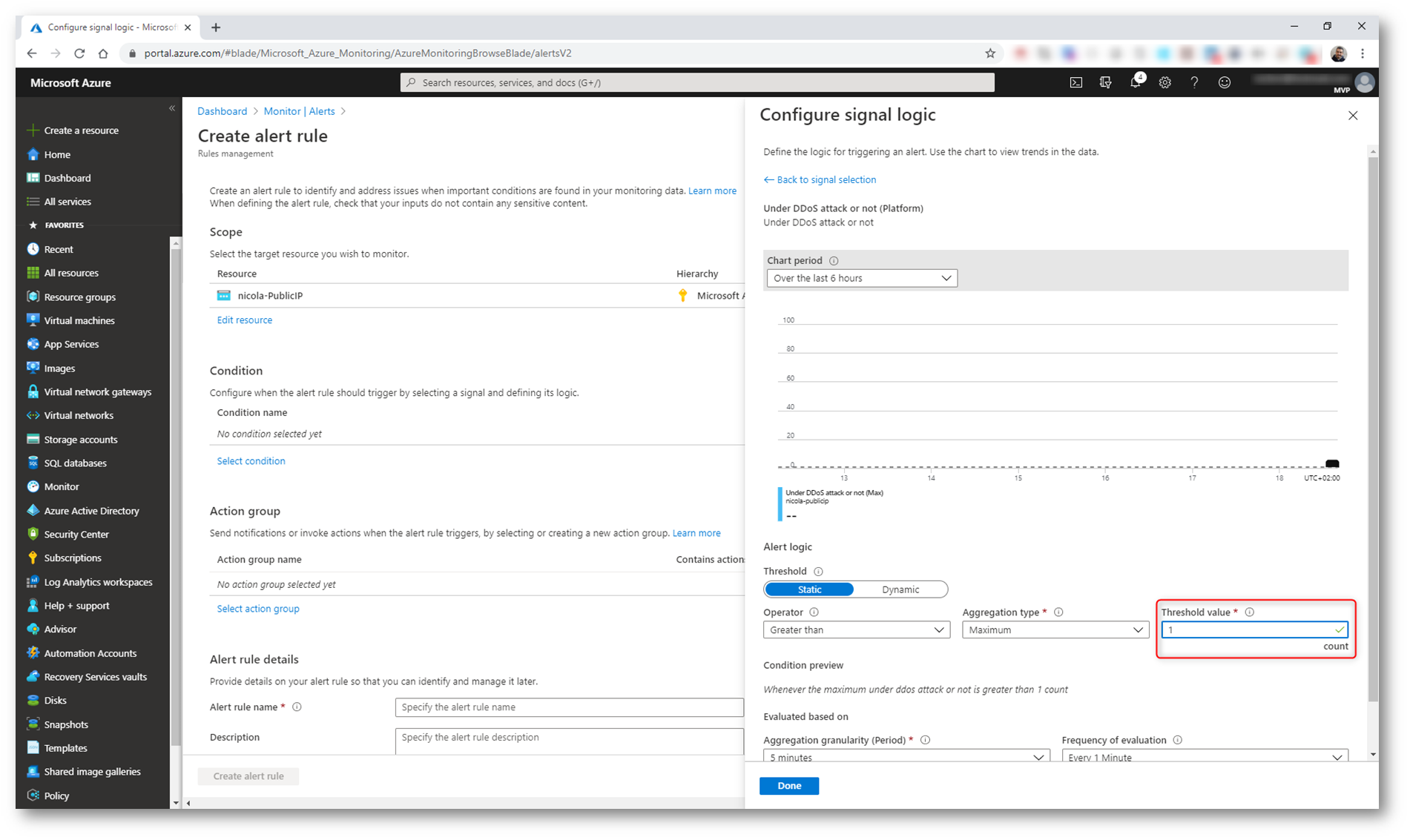

Nel blade Configure signal logic configurate il valore di Threshold che scatenerà l’avviso.

Figura 15: Scelta del valore di Threshold che scatenerà l’avviso

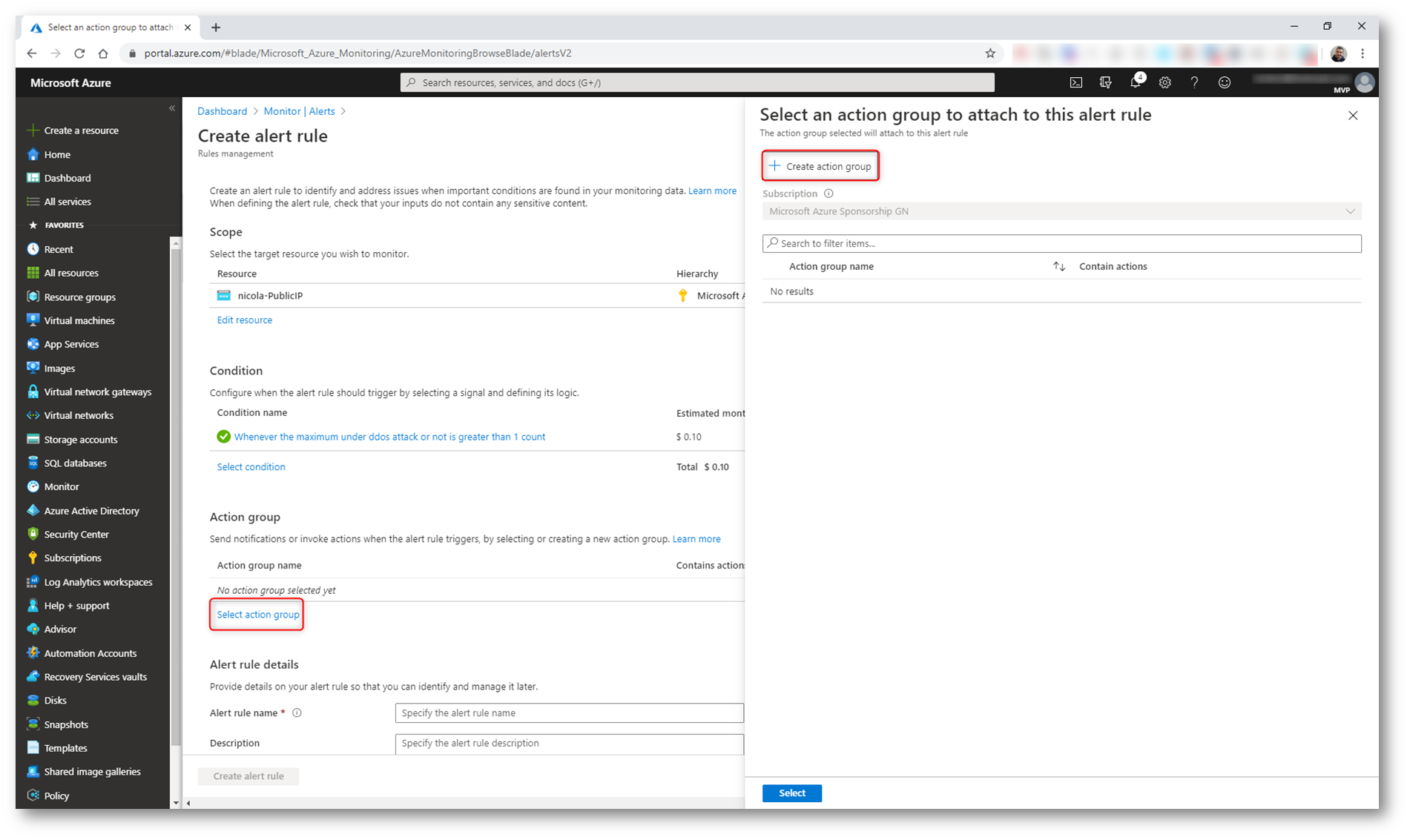

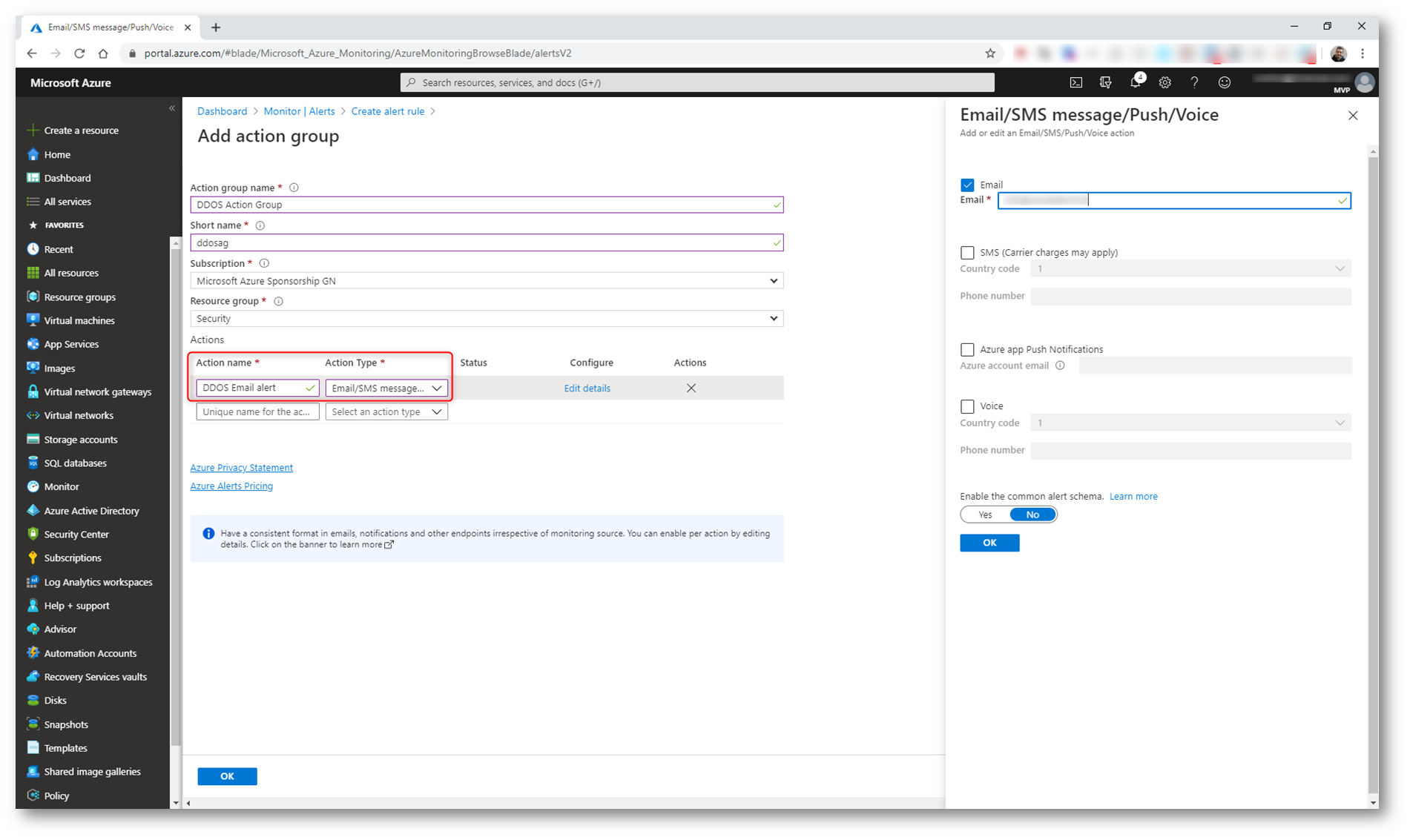

Come ultimo step create un action group che verrà collegato al vostro avviso e che effettuerà le azioni quando verrà superata la soglia che avete precedentemente impostato. Io ho scelto di farmi inviare una mail.

Figura 16: Creazione dell’Action Group della Alert Rule

Figura 17: Configurazione dell’Action Group della Alert Rule

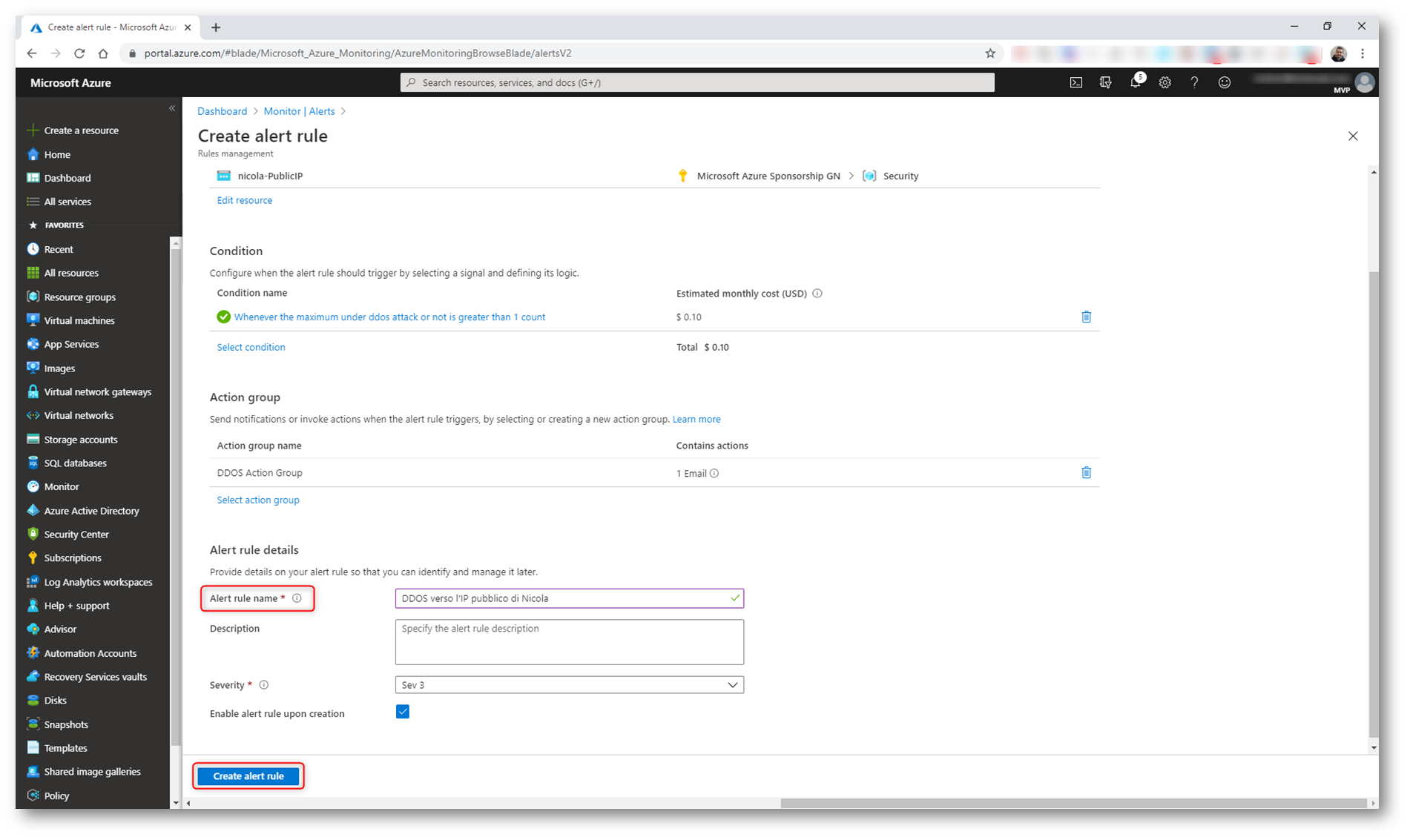

Non vi resta altro che dare un nome al vostro avviso e fare clic su Create alert rule.

Figura 18: Creazione della Alert rule

Usare la telemetria di protezione DDoS

I dati di telemetria per un attacco vengono forniti da Azure Monitor in tempo reale. La telemetria è disponibile solo per l’intervallo di tempo durante cui viene applicata la mitigazione per un indirizzo IP pubblico. Prima o dopo la mitigazione di un attacco, non vengono visualizzati dati di telemetria.

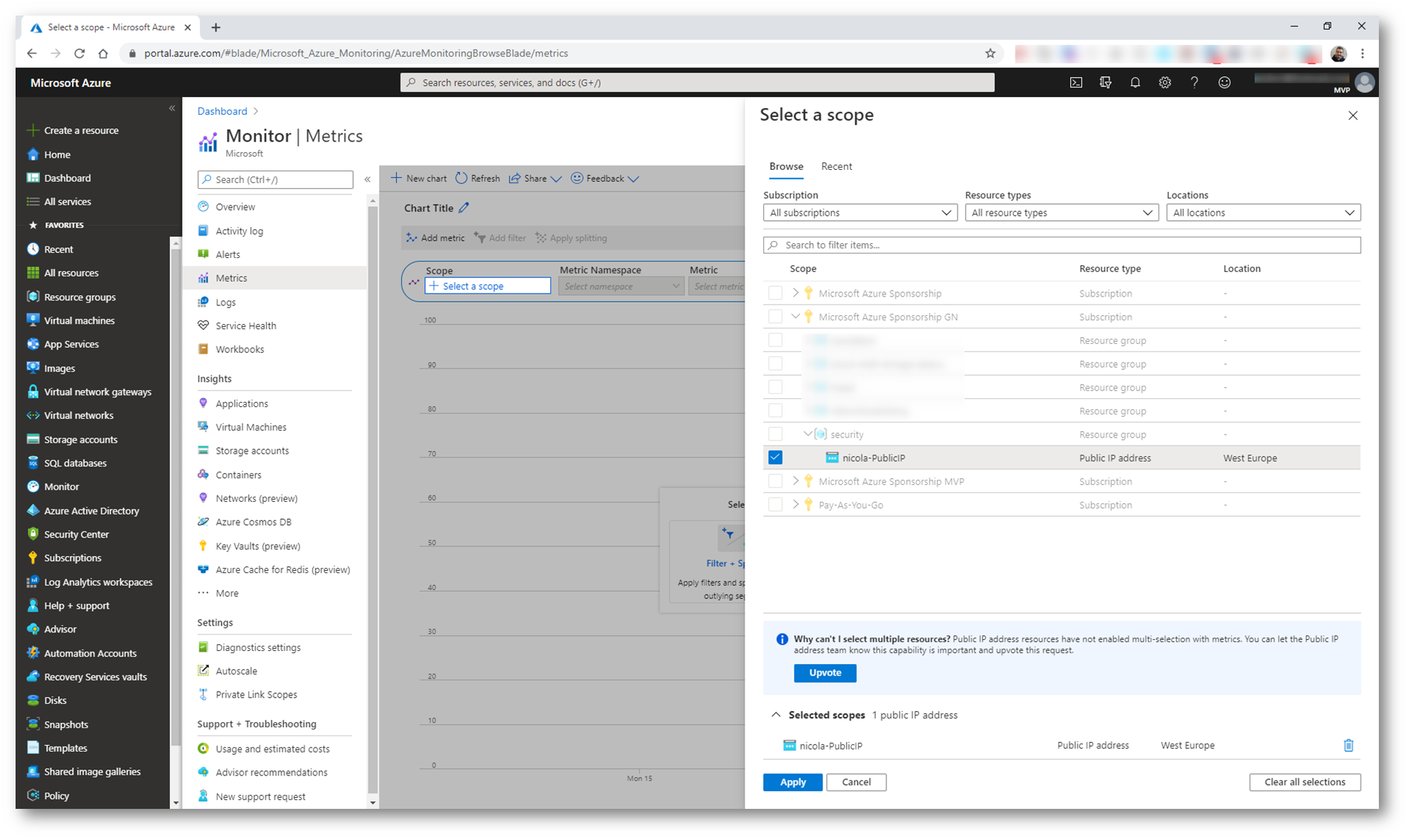

Da Azure Monitor selezionate il nodo Metrics e, dopo aver selezionato la sottoscrizione ed il resource group che contiene l’indirizzo IP pubblico da monitorare, fate clic su Apply.

Figura 19: Selezione dell’indirizzo IP pubblico di cui vedere la telemetria

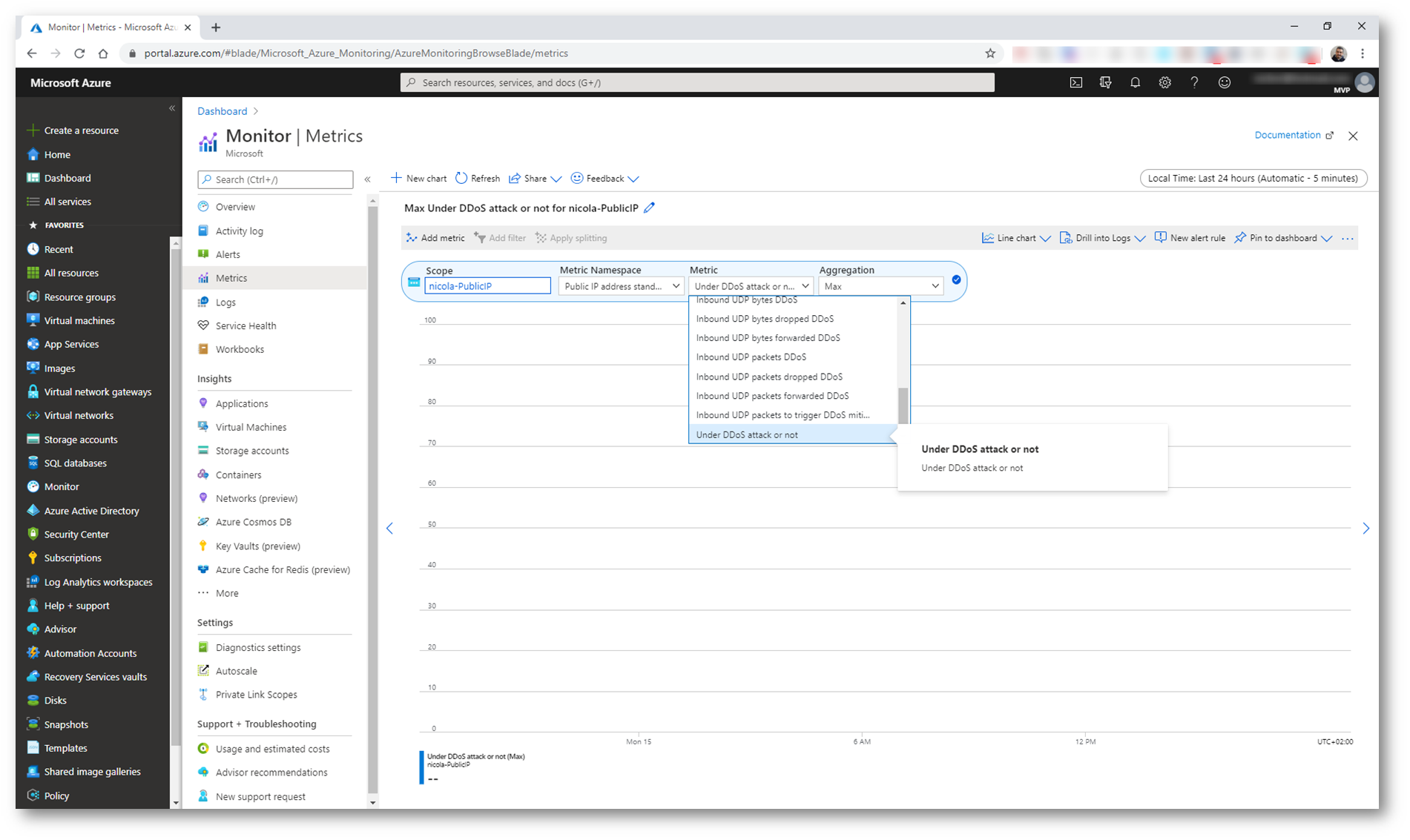

A questo punto nel blade sarà possibile evidenziare le metriche. Come si può vedere dalla figura sotto, ho scelto di visualizzare la metrica Under DDoS attack or not.

Figura 20: Metrica da visualizzare in Azure Monitor

Microsoft, in collaborazione con BreakingPoint Cloud, vi pemette di generare il traffico e simulare un attacco DDoS verso un vostro indirizzo IP pubblico. La simulazione BreakPoint Cloud consente di:

- Convalidare la modalità in cui la Protezione DDoS di Microsoft Azure protegge le risorse di Azure da attacchi DDoS

- Ottimizzare il processo di risposta agli eventi imprevisti durante un attacco DDoS

- Documentare la conformità DDoS

- Eseguire il training dei team di sicurezza di rete

Figura 21: Ixia BreakingPoint Cloud—Microsoft Azure DDoS Protection Validation

Configurare i report sulla mitigazione degli attacchi DDoS

I report sulla mitigazione degli attacchi usano i dati del protocollo Netflow che vengono aggregati per fornire informazioni dettagliate sull’attacco alla risorsa. Ogni volta che una risorsa IP pubblica è sotto attacco, la generazione di report verrà avviata contemporaneamente alla mitigazione.

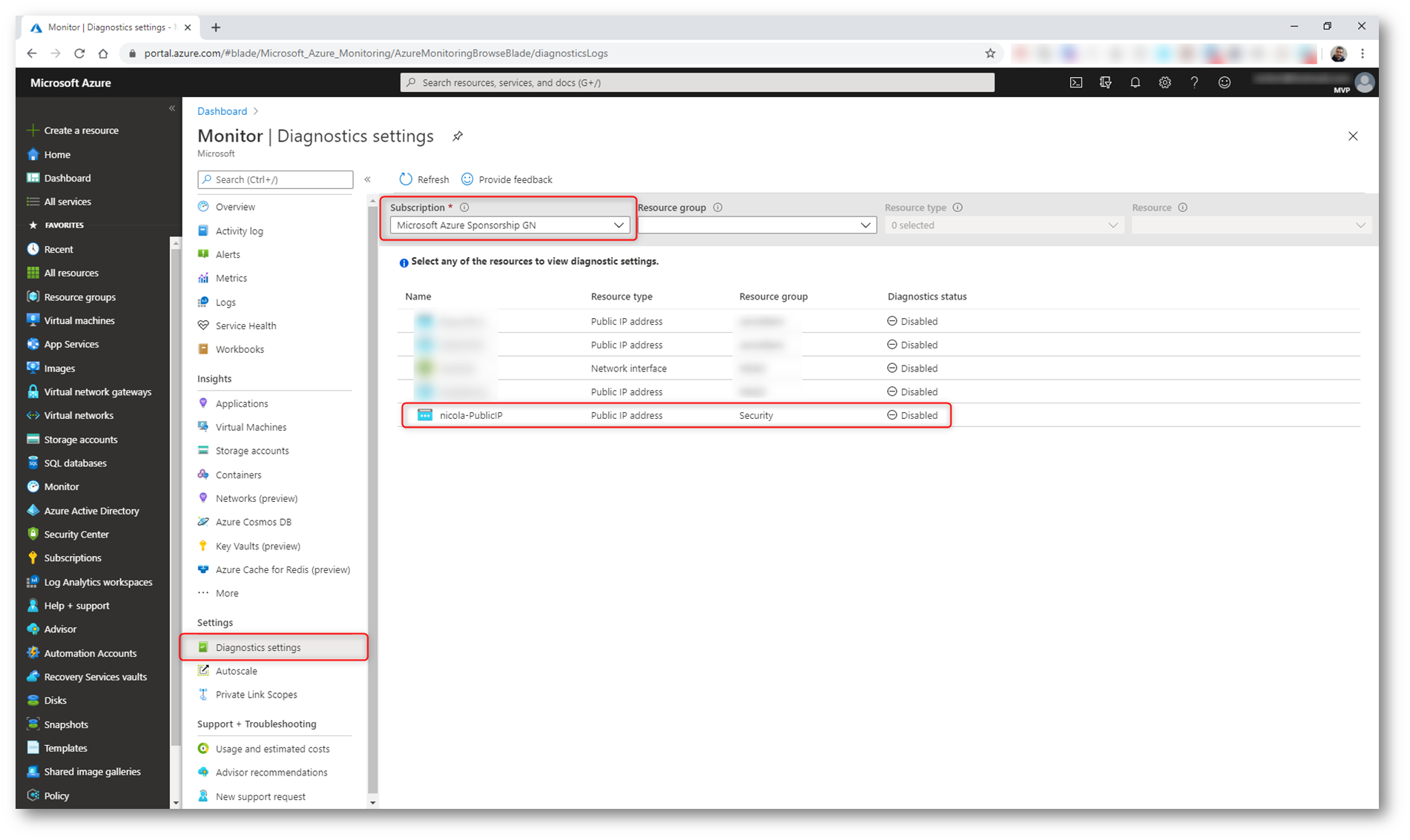

Per poter generare i report, da Azure Monitor selezionate Diagnostics settings ed evidenziate la risorsa che vi interessa. Nel nostro caso sarà l’indirizzo IP pubblico da monitorare.

Figura 22: Selezione dell’IP pubblico da monitorare

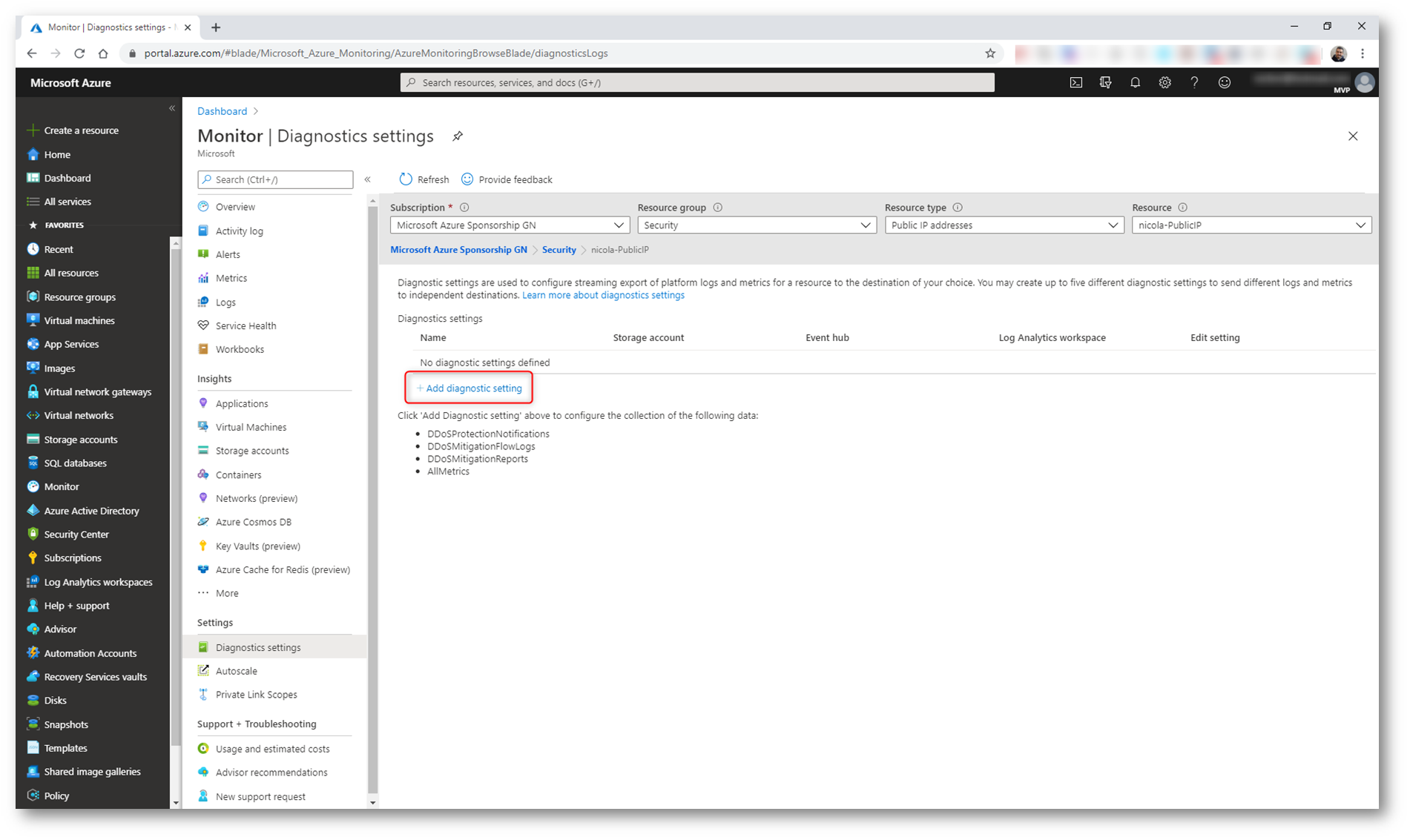

Selezionate + Add diagnostic setting

Figura 23: Aggiunta di una nuova configurazione per la diagnostica

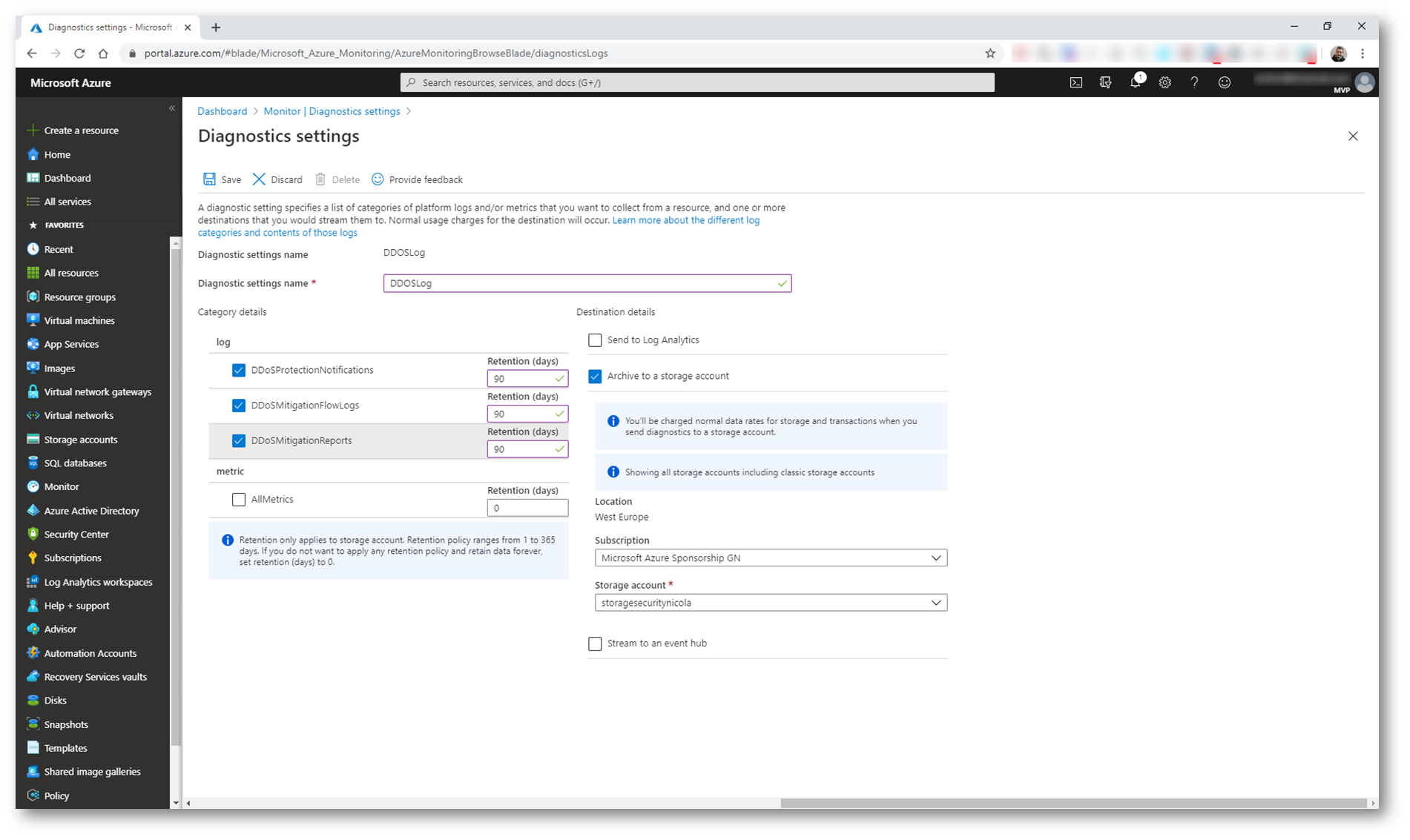

Date un nome alla configurazione di diagnostica e selezionate tutte le opzioni che ritenete necessarie per i log da collezionare e successivamente inviare ad una destinazione. Nel mio caso ho deciso di inviare i log in uno storage account

Figura 24: Scelta della destinazione per i log

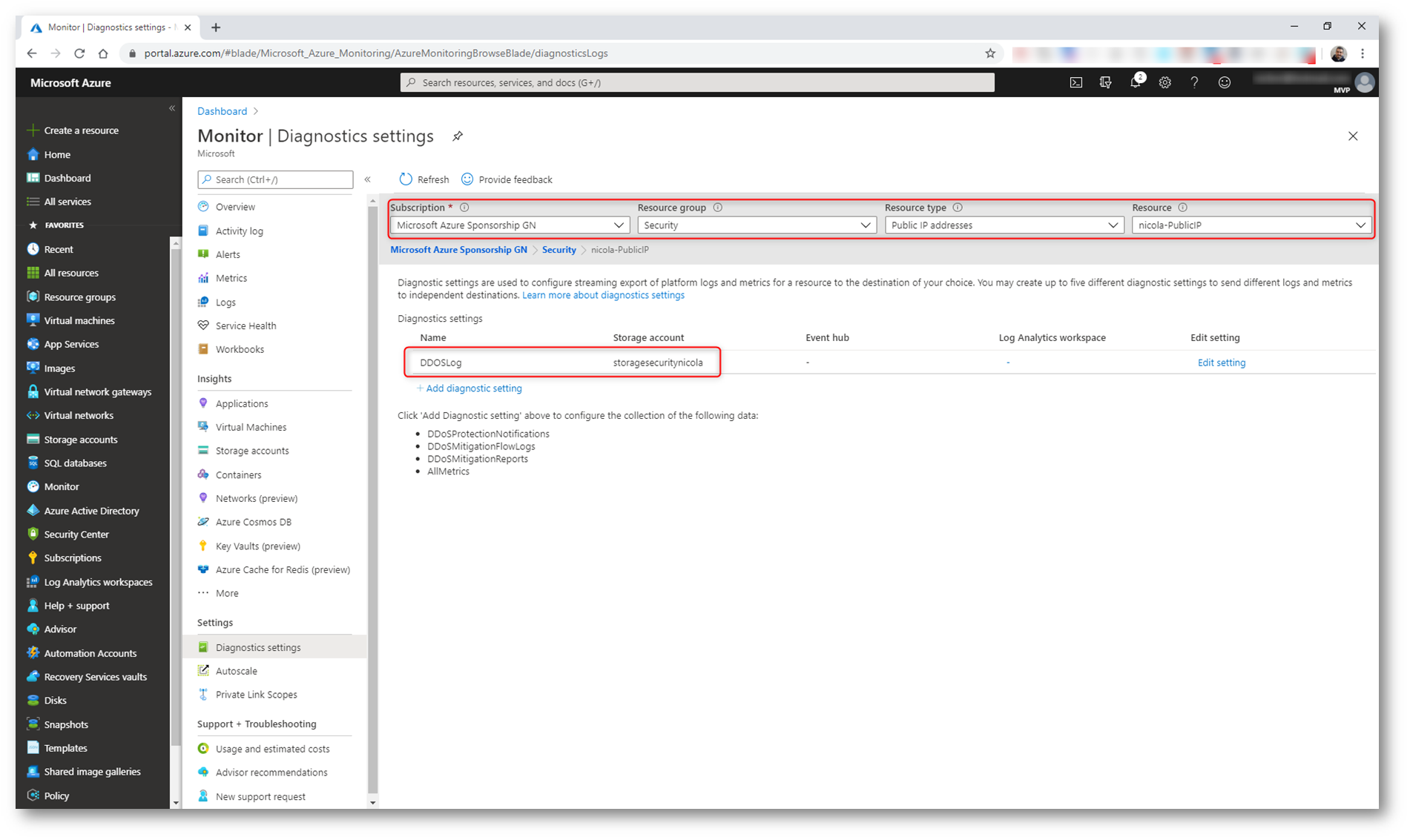

Nella schermata di Diagnostic Settings di Azure Monitor sarà visibile la nuova configurazione.

Figura 25: Nuova configurazione per i log aggiunta

Conclusioni

Azure DDoS Protection Standard protegge le risorse di Azure, come le macchine virtuali, i bilanciamenti del carico e i gateway applicazione a cui è stato assegnato un indirizzo IP pubblico di Azure. È semplice da abilitare e non richiede alcuna modifica alle applicazioni. I criteri di protezione sono ottimizzati tramite il monitoraggio del traffico e algoritmi di apprendimento automatico. Questo permette di aumentare sensibilmente la protezione offerta e di poter monitorare in tempo reale i tentativi di attacco perpretati a danno dei nostri servizi esposti attraverso Azure.