Azure Sentinel: il nuovo SIEM as a Service

Nel campo della sicurezza informatica con l’acronimo SIEM (Security Information and Event Management) ci si riferisce ad una serie di prodotti software e servizi che combinano ed integrano le funzionalità offerte dai SIM (Security Information Management) a quelle dei SEM (Security Event Management). Azure Sentinel è una soluzione cloud offerta da Microsoft (al momento della scrittura di questo articolo ancora in PREVIEW) che permette di sfruttare la potenza del cloud per analizzare e rispondere alle minacce informatiche grazie al rivelamento basato sull’intelligenza artificiale e ai decenni di esperienza di Microsoft nel settore, che riceve ogni giorno trilioni (e sottolineo trilioni) di dati da analizzare.

I software SIEM sono installati tipicamente all’interno dell’azienda e provvedono al monitoraggio e alla gestione real-time degli eventi che accadono all’interno della rete e sui vari sistemi di sicurezza, fornendo una correlazione e aggregazione tra essi, grazie alla raccolta dei dati forniti dagli agent installati sui vari dispositivi monitorati (PC, server, apparati di rete, firewall, ecc.).

Grazie ad Azure Sentinel è possibile avere un SIEM as a Service, cioè una soluzione che non richiede l’installazione da parte nostra di nessun sistema e che elimina le attività di configurazione e gestione dell’infrastruttura di sicurezza.

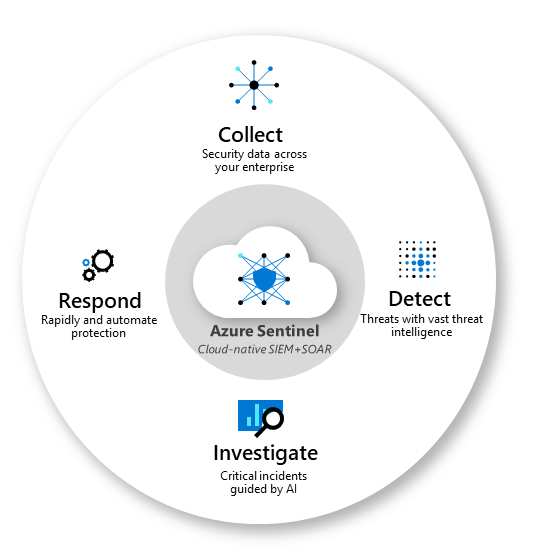

Le quattro attività principali svolte da Azure Sentinel sono:

- Raccogliere i dati per tutti gli utenti, i dispositivi, le applicazioni e l’infrastruttura, proveniente da installazioni in locale locale e in cloud, anche non Microsoft.

- Rilevare minacce precedentemente non individuate dai sistemi e ridurre al minimo i falsi positivi usando le analisi e l’intelligence di Microsoft.

- Analizzare le minacce con l’intelligenza artificiale e individuare le attività sospette su larga scala, sfruttando i vantaggi di decenni di esperienza di Microsoft a livello di cybersecurity.

- Rispondere rapidamente agli eventi imprevisti grazie all’orchestrazione e ad automazioni predefinite.

Gli eventi più significativi vengono evidenziati grazie a funzionalità predefinite per Machine Learning e conoscenze basate sull’analisi di trilioni di segnali al giorno e Azure Sentinel assicura l’integrazione con gli strumenti esistenti, indipendentemente dal fatto che siano applicazioni aziendali, altri prodotti per la sicurezza o strumenti personalizzati.

L’anteprima di Azure Sentinel è gratuita. Non sono previsti addebiti specifici per Azure Sentinel durante l’anteprima. I prezzi per Azure Sentinel verranno annunciati in futuro e verrà inviato un avviso prima della fine dell’anteprima.

Figura 1: Funzionalità di Azure Sentinel

Creazione di un SIEM basato su Azure Sentinel

Per poter iniziare è necessario avere una sottoscrizione Azure. Se non ne possedete una potete attivare una trial, seguendo le indicazioni contentute alla pagina Crea subito il tuo account Azure gratuito

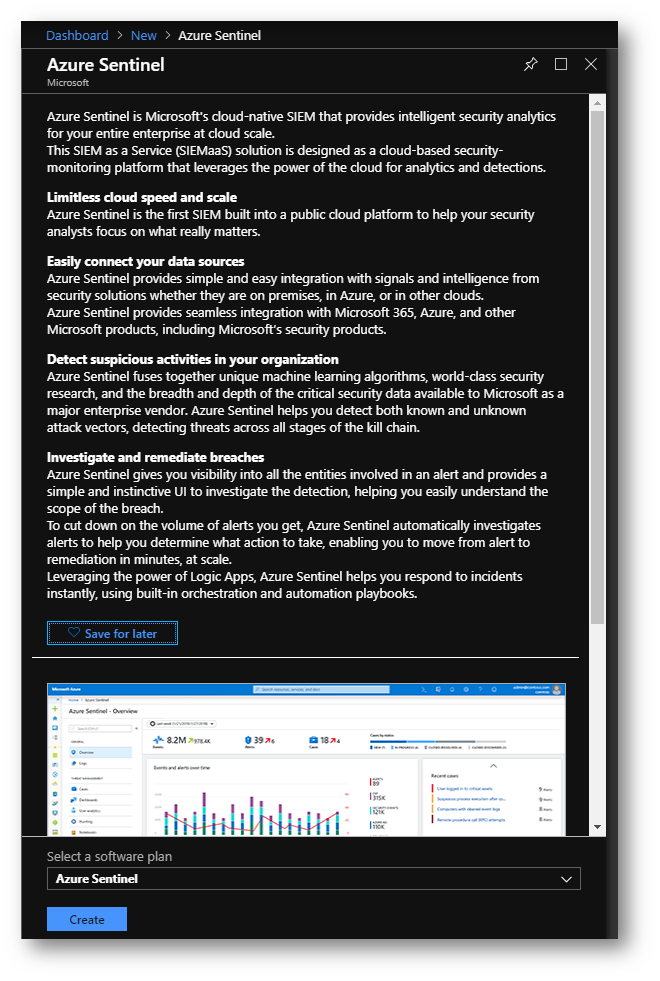

Cliccate su + Create a recource e cercate Azure Sentinel, come mostrato in figura:

Figura 2: Creazione di un nuovo SIEM basato su Azure Sentinel

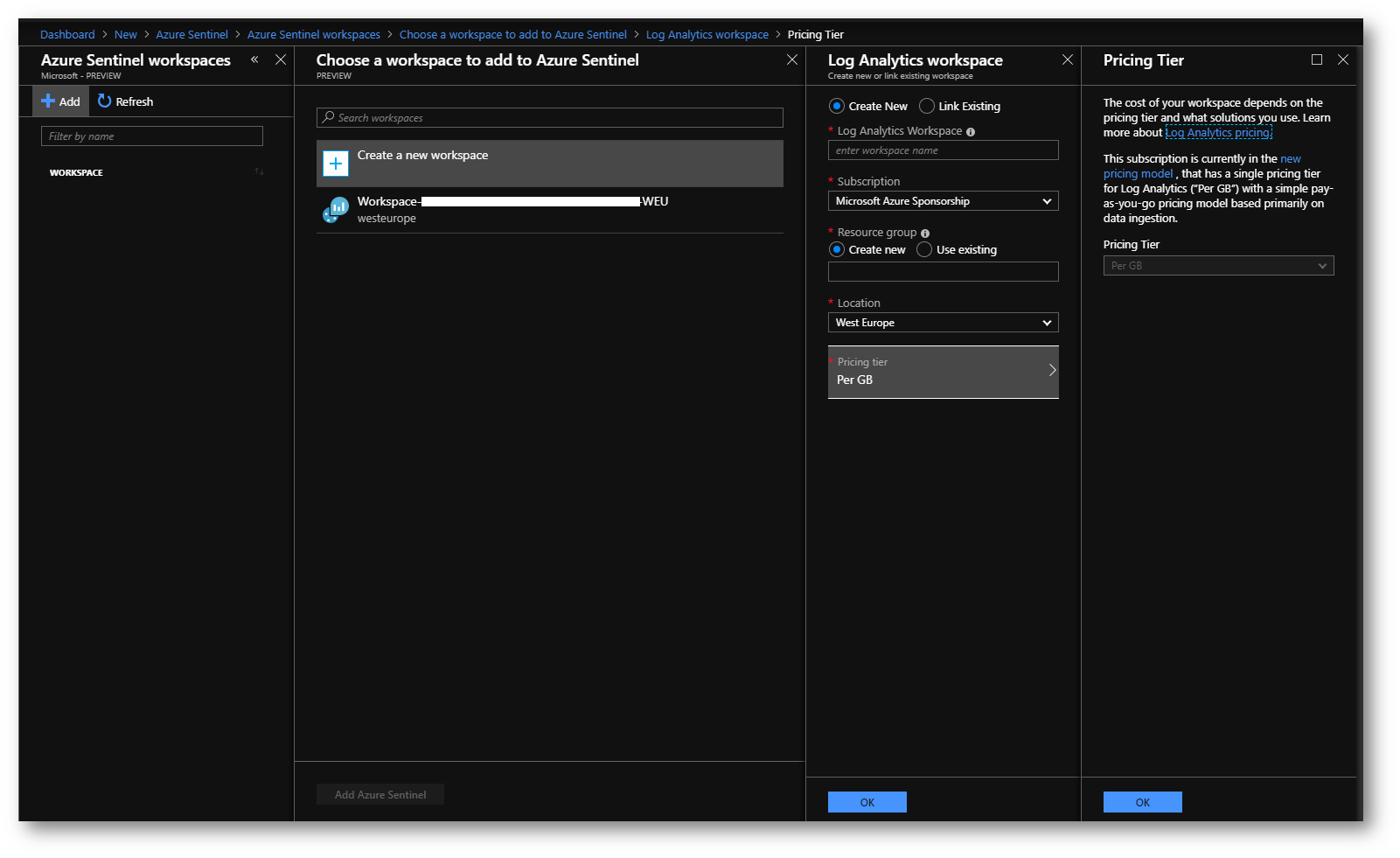

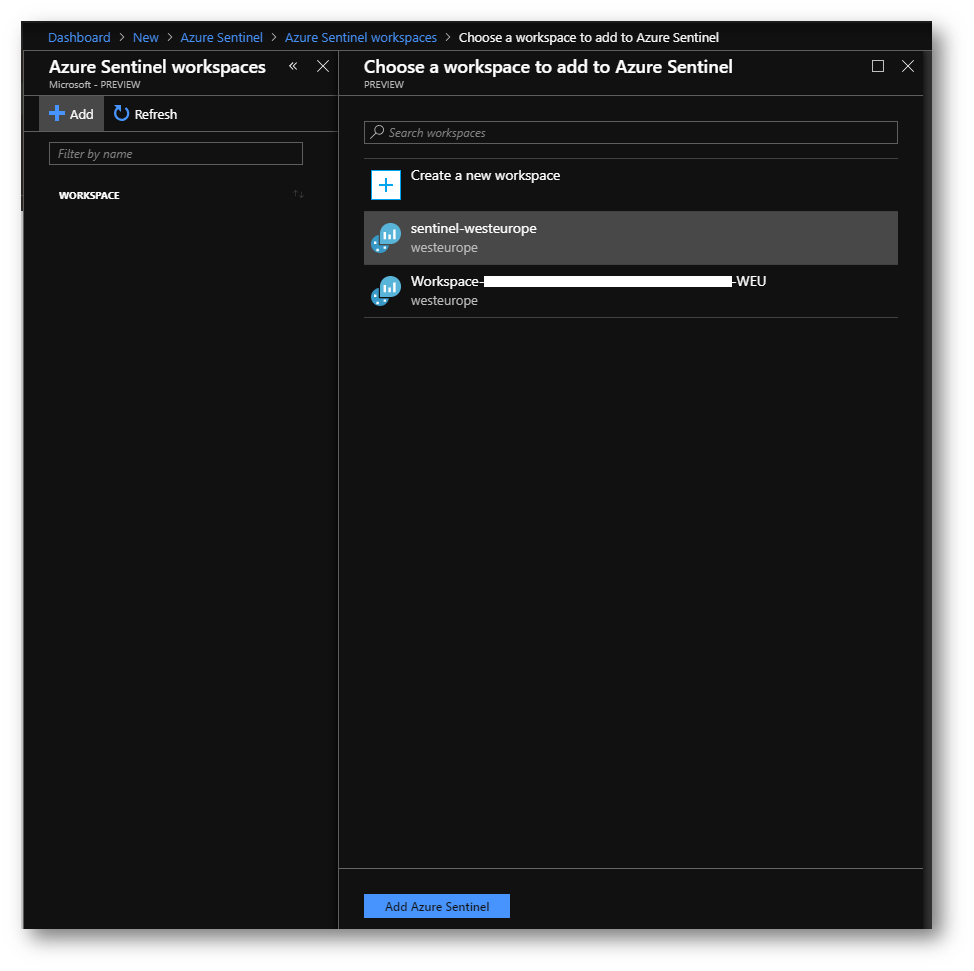

La prima informazione richiesta è quella di collegare un workspace di Log Analitycs o di crearne uno. Io ne ho creato uno, indicando dove crearlo in modo tale da assicurarmi che i dati collezionati vengano mantenuti in una location che sia compliant con la mia Data Governance e Data Sovereignty.

Figura 3: Creazione di un nuovo workspace di Azure Log Analitycs da collegare ad Azure Sentinel

Figura 4: Creazione del nuovo workspace di Azure Log Analitycs completata

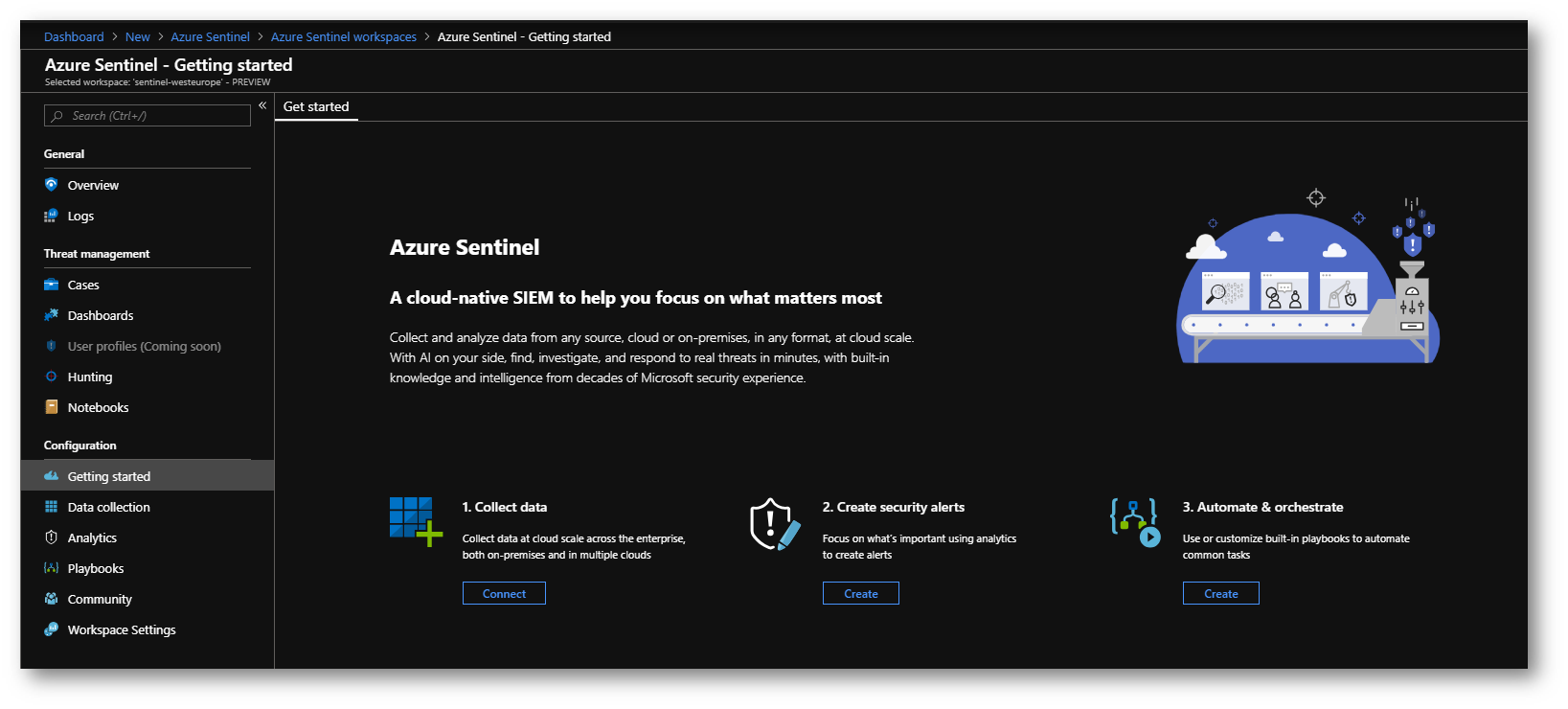

A questo punto sarà possibile seguire le indicazioni contenute nella pagina Azure Sentinel – Getting Started. Come prima operazione sarà necessario indicare quali dati collezionare, successivamente potremo creare delle Security Alerts e quindi automatizzare e orchestrare la risposta agli incident.

Figura 5: pagina Getting Started di Azure Sentinel

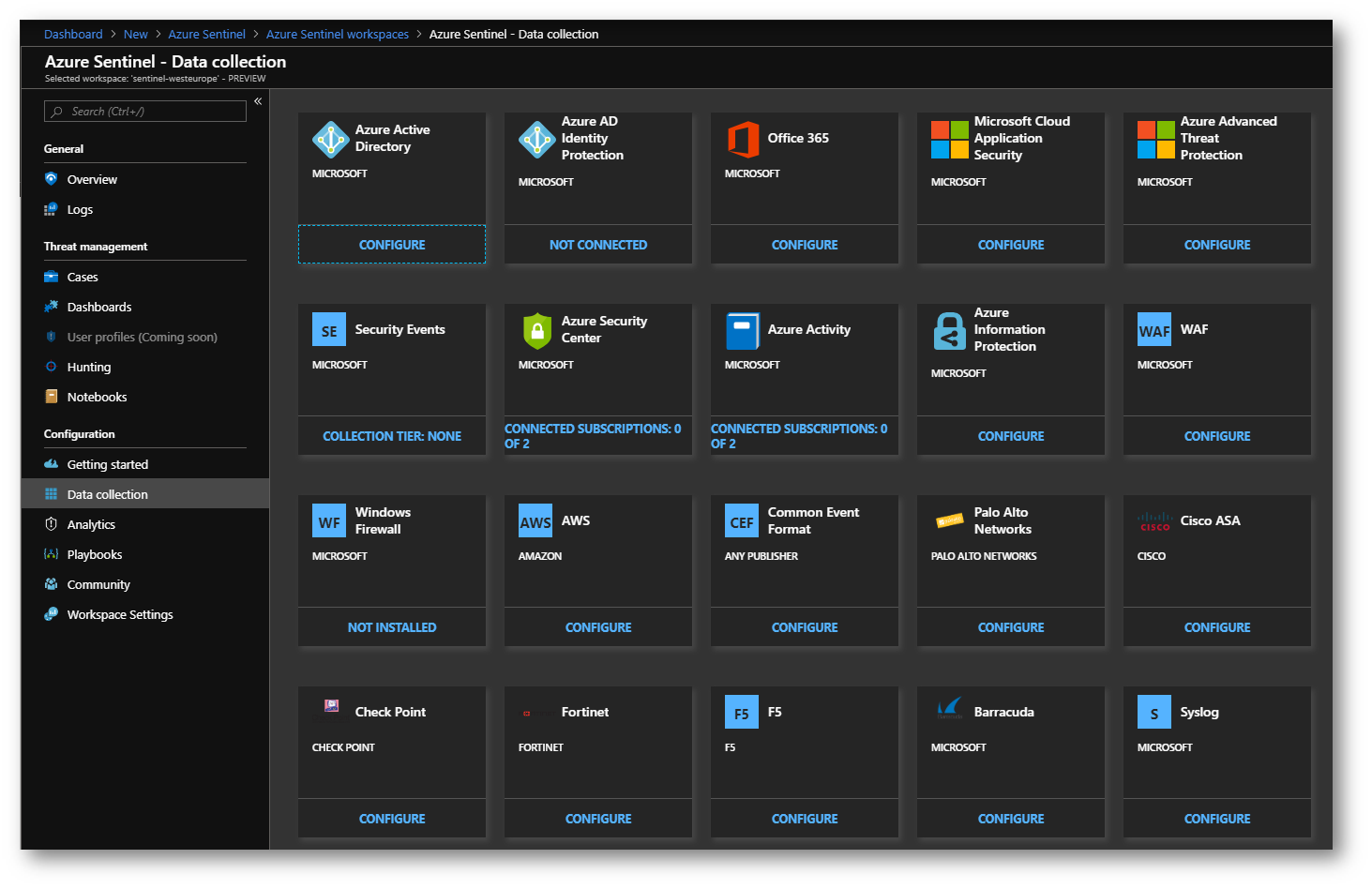

I dati che è possibile collezionare in Azure Sentinel sono davvero tanti: Azure Active Directory, Azure AD Identity Protection, Office 365, Microsoft Cloud Application Security, Azure Advanced Threat Protection, Security Events, Azure Security Center, Azure Activity, Azure Information Protection, Windows Firewall, AWS Amazon, Palo Alto Networks, Cisco ASA, Check Point, Fortinet, F5, Barracuda, Syslog, DNS e Threat Intelligence.

Figura 6: Soluzioni supportate da Azure Sentinel

Ad esempio, se volete collezionare di dati che vi arrivano da Azure Active Directory vi basterà cliccare sull’apposito pulsante CONFIGURE e seguire le indicazioni per connettervi al vostro tenant, selezionando anche il tipo di dati da collezionare. Io ho scelto di collezionare sia gli Azure AD Sign-in che gli Azure AD Audit logs

Figura 7: Data collection di Azure AD

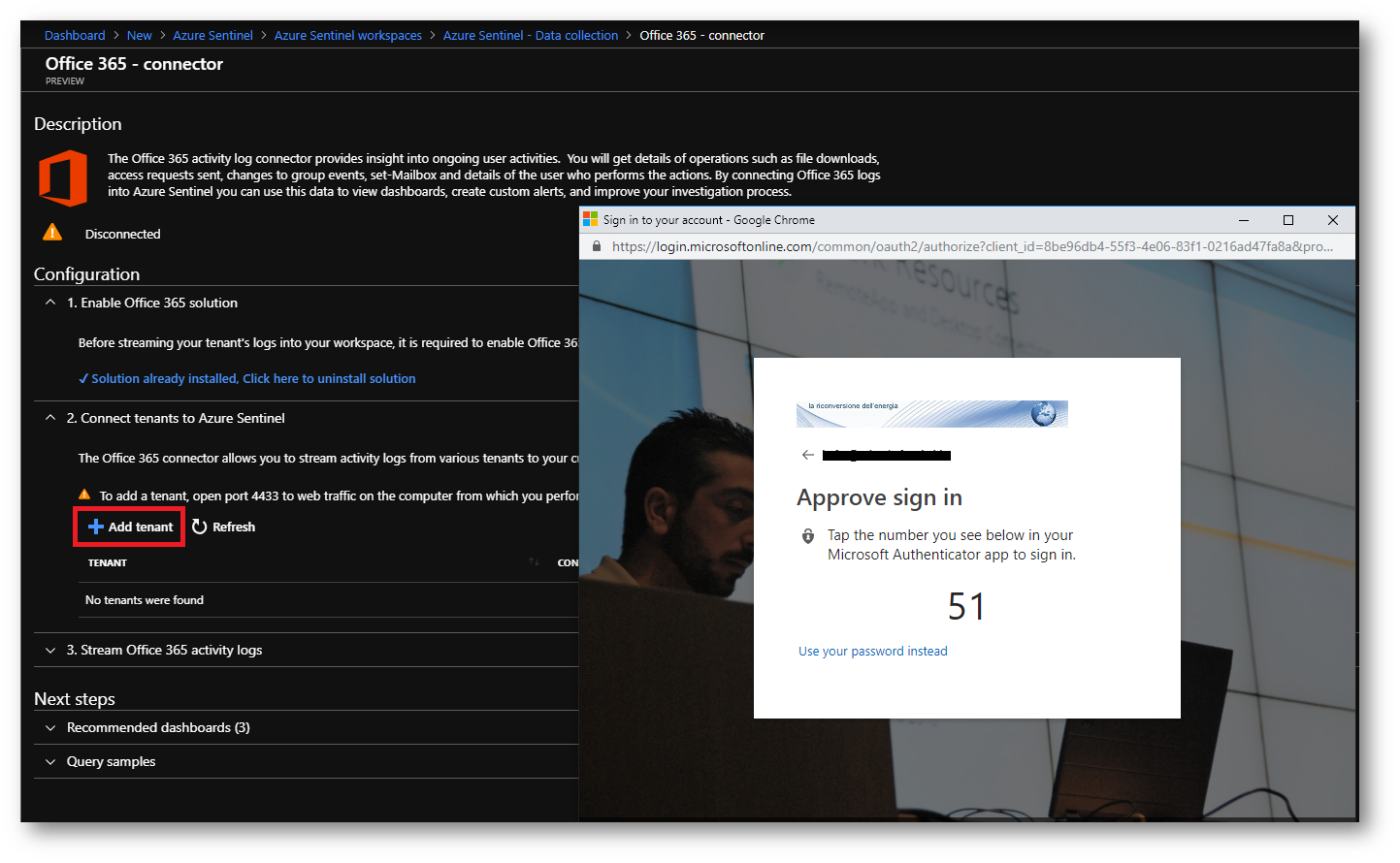

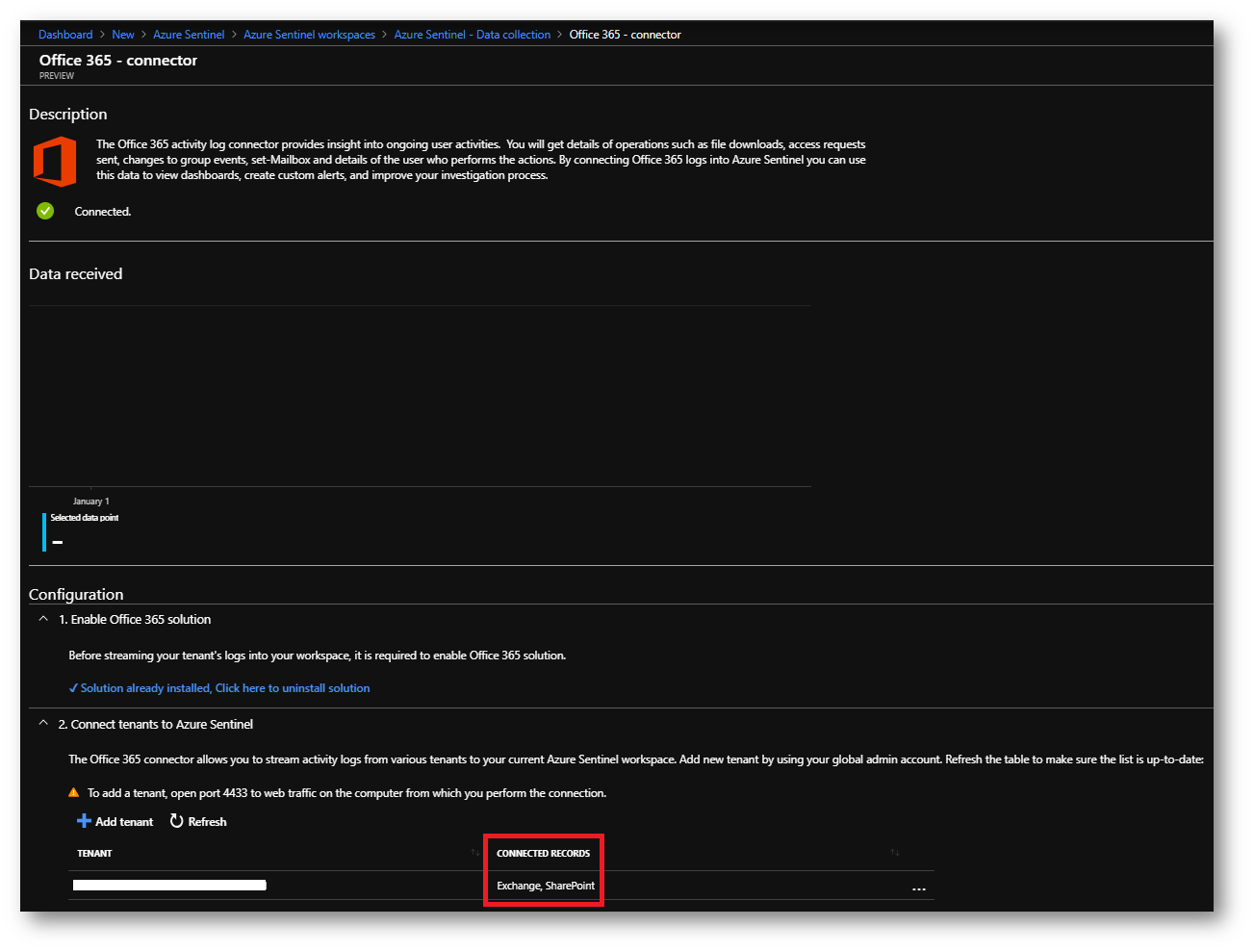

È interessante la possibilità di importare gratuitamente i dati da Office 365. Per farlo vi basterà cliccare su CONFIGURE nel riquadro di Office 365 e autenticarvi al vostro tenant.

Figura 8: Importazione dei dati di Office 365 con l’apposito connettore

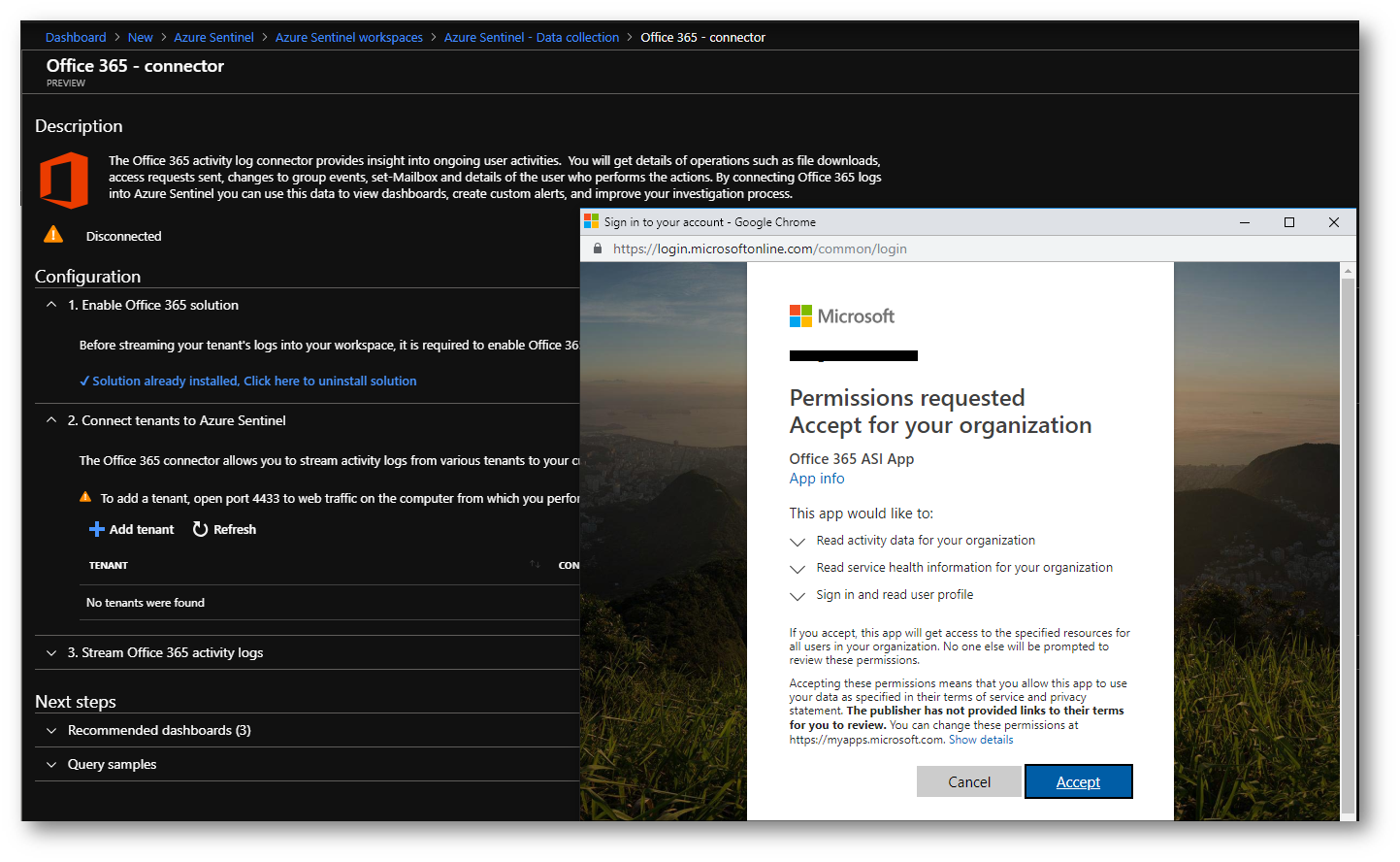

Dopo esservi autenticati al tenant di Office 365 vi verrà chiesto di concedere ad Azure Sentinel la possibilità di leggere i dati relativi alle attività e i log della vostra organizzazione.

Figura 9: Concessione dei permessi per la collezione dei dati dal tenant di Office 365

A questo punto scegliete anche quali dati collezionare. In questo momento sono disponibili le attività di Exchange e Sharepoint. Vi ricordo che sarà necessario abilitare l’auditing sulle mailbox, che è disabilitato di default. Trovate la procedura completa per l’abilitazione dell’auditing alla pagina https://docs.microsoft.com/it-it/office365/securitycompliance/enable-mailbox-auditing

Figura 10: Abilitazione della soluzione Office 365 e relativo auditing su Exchange e Sharepoint

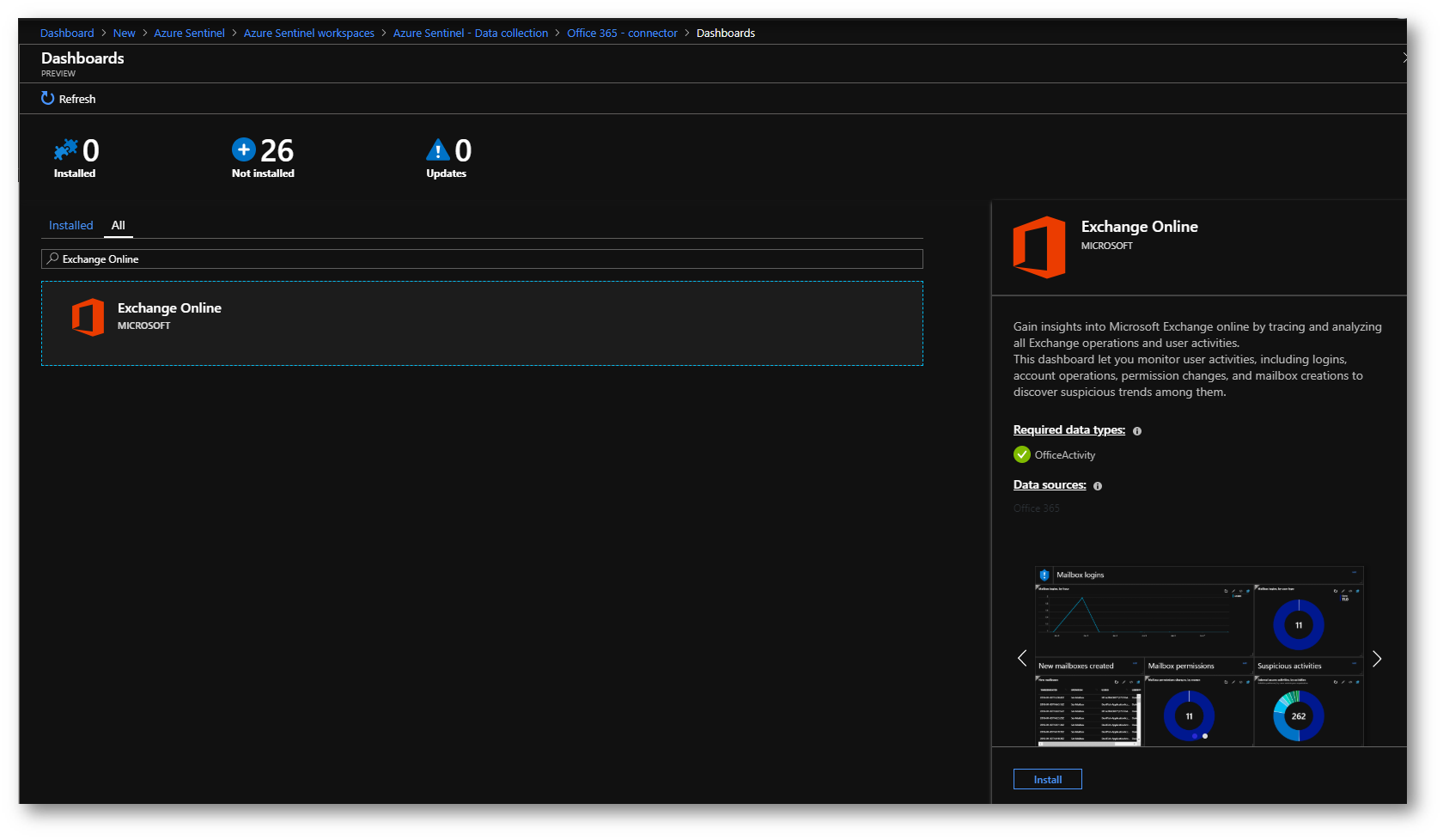

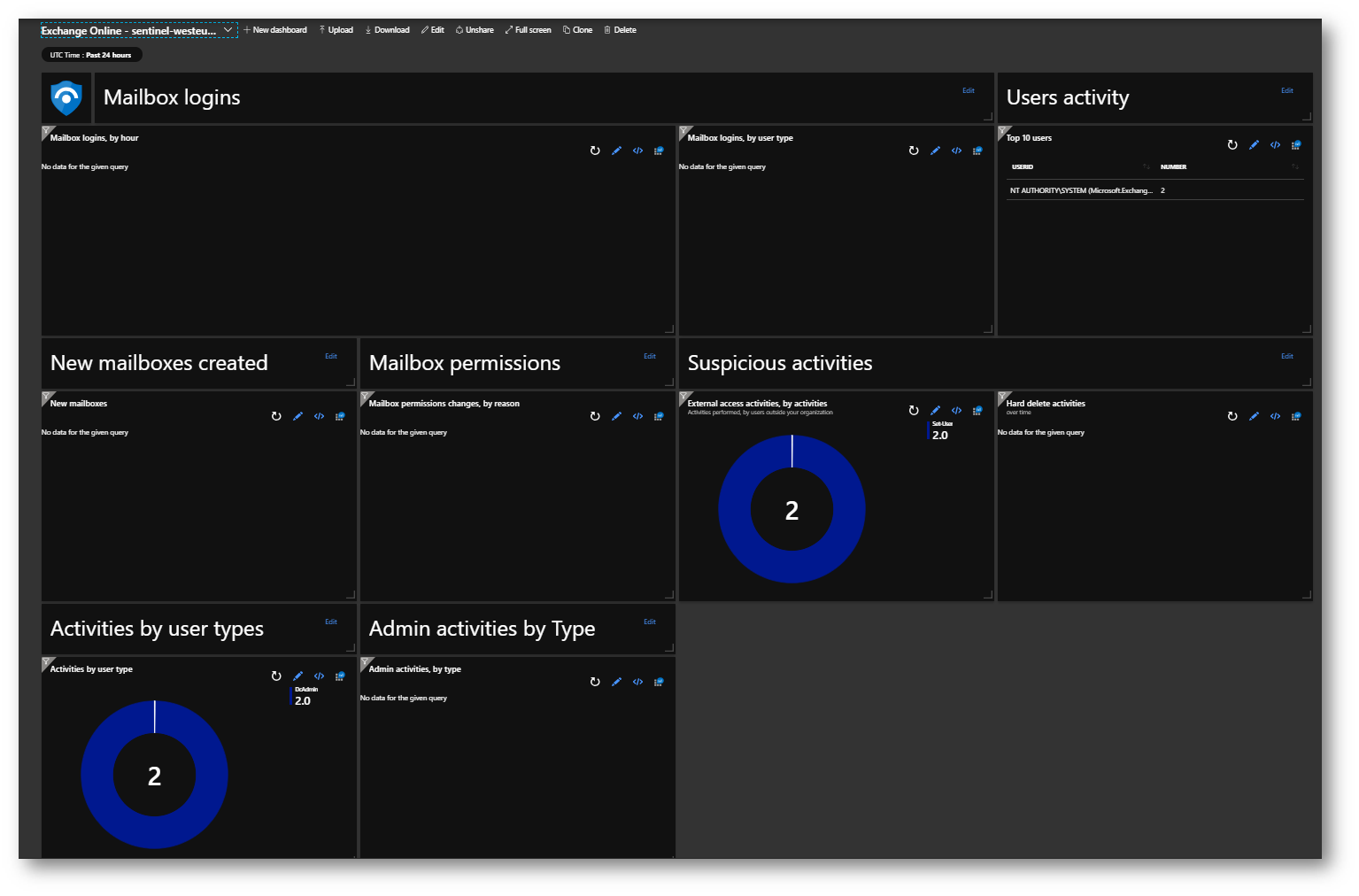

Per analizzare tutte le attività effettuate dagli utenti in Exchange Online è possibile creare una dashboard per il monitoraggio. Dalla dashboard che verrà creata sarete in grado d’ora in poi di monitorare gli accessi degli utenti, le operazioni effettuate dagli account, le modifiche sui permessi, la creazione di nuove mailbox e qualsiasi attività che risulti sospetta.

Figura 11: Creazione della dashboard di monitoraggio di Azure Sentinel per Exchange Online

Figura 12: Dalla dashboard di monitoraggio per Exchange online è possible tracciare moltissime attività

Analisi delle attività e creazione di Alert Rules

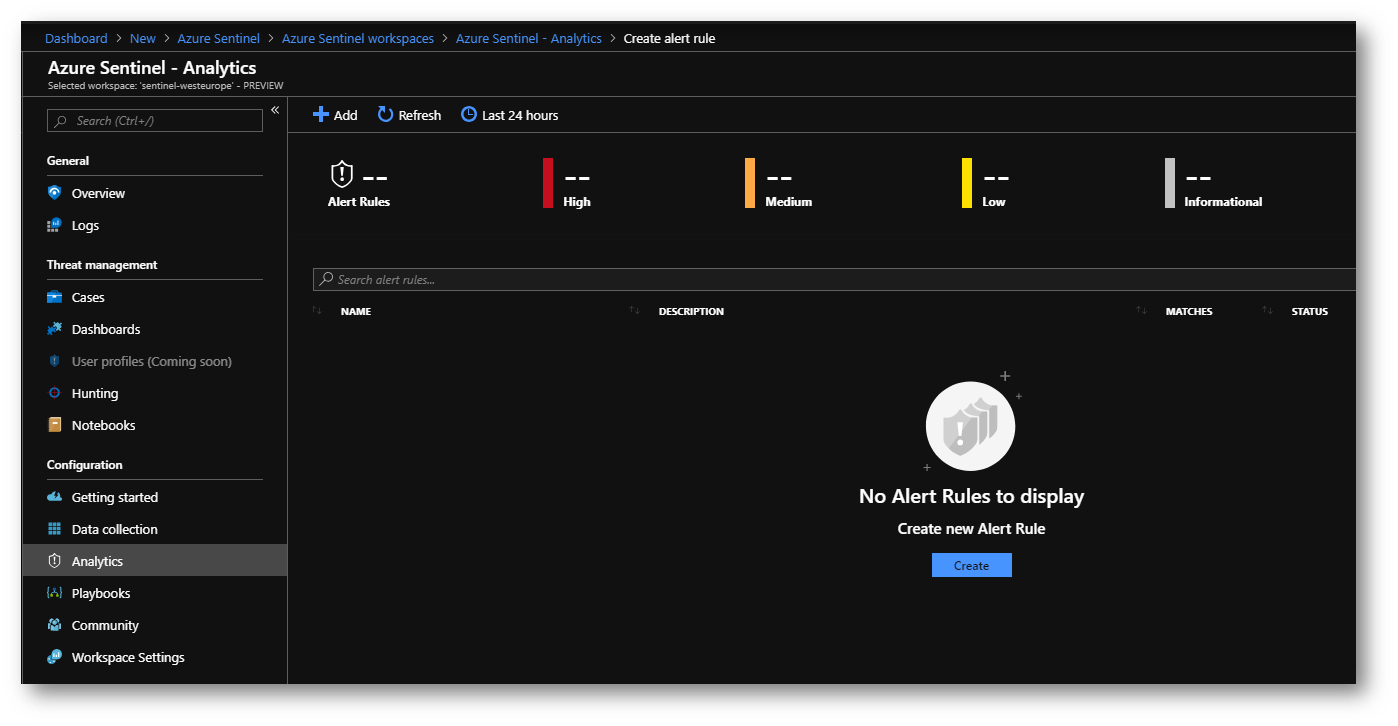

Dopo aver collezionato i dati, è importante per noi essere messi al corrente di eventuali attività anomale. Per poterlo fare, Azure Sentinel ci permette di creare delle Alert Rules, che serviranno poi a generare dei Case che potremo investigare. Per maggiori informazioni vi rimando alla lettura della guida https://docs.microsoft.com/it-it/azure/sentinel/tutorial-detect-threats

Figura 13: Creazione di una Alert Rule per poter essere notificati di qualsiasi anomalia

Le Alert Rule sono basate sulle anomalie che possono essere considerate sospette nel nostro ambiente di lavoro. Solo conoscendo bene ciò che accade ogni giorno nel nostro ambiente saremo in grado di creare delle regole che riducano al massimo i falsi positivi e siano basate su threshold validi per noi.

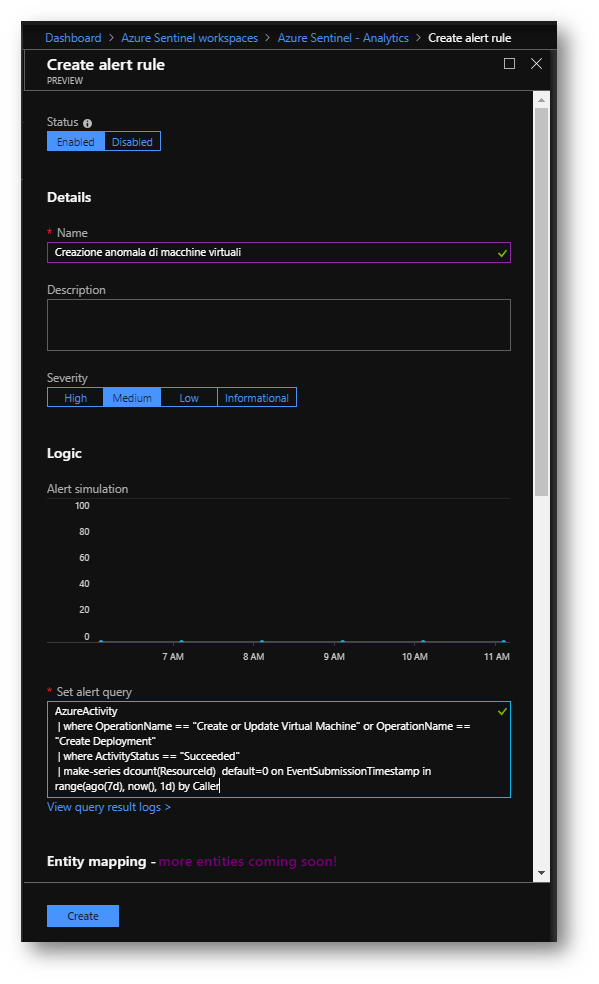

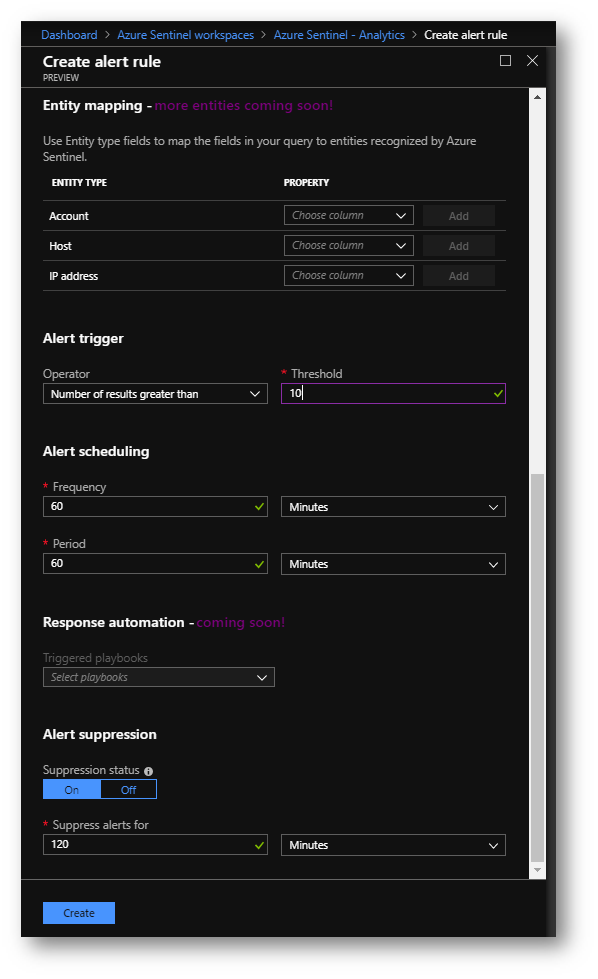

Nelle due figure sotto viene mostrato come creare una semplice regola che crea un’alert nel momento in cui vengono create più di 10 macchine virtuali nel giro di un’ora. La query da eseguire deve avere la stessa sintassi di Azure Log Analitycs. Alla pagina https://docs.microsoft.com/it-it/azure/azure-monitor/log-query/get-started-queries trovate una guida introduttiva.

Figura 14: Creazione della regola di Alert basata su una query di Azure Log Analitycs

Figura 15: Seconda parte della creazione della Alert Rule, come i threshold e la frequenza

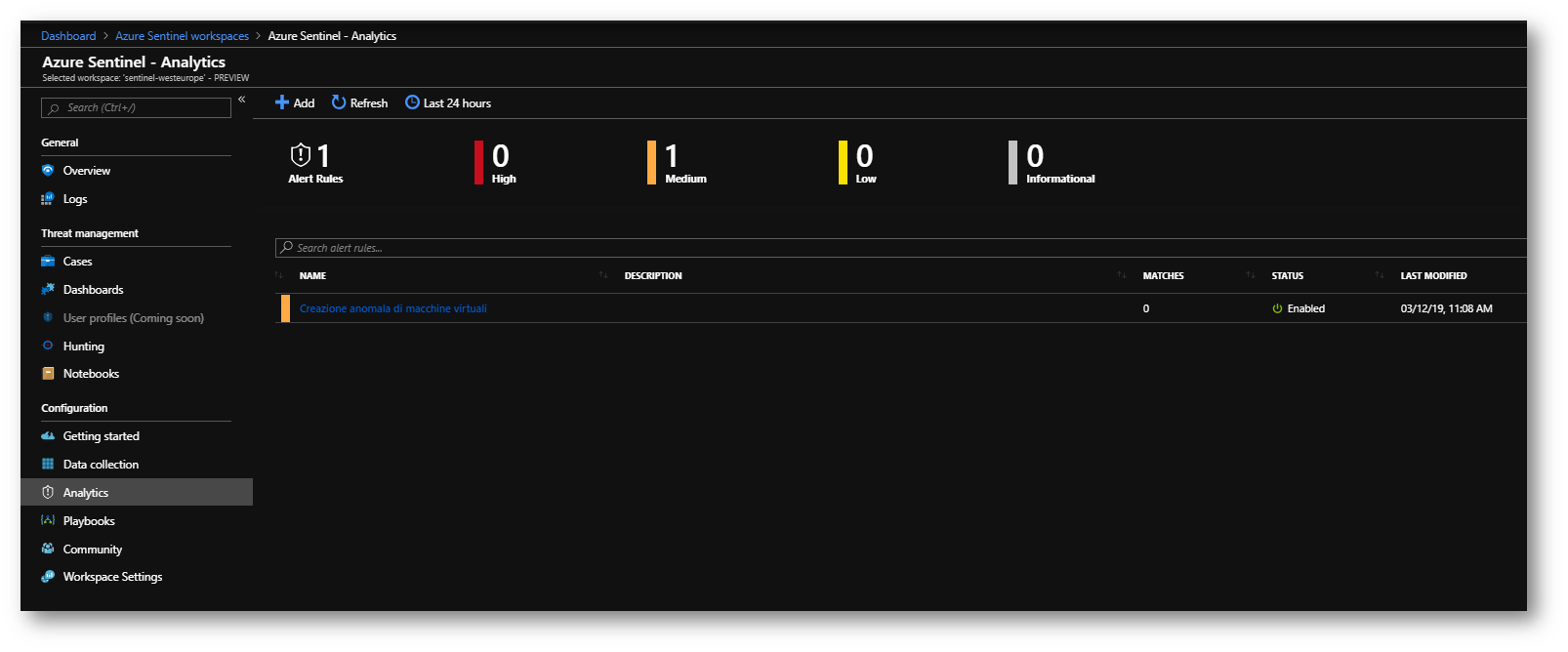

Figura 16: Creazione della regola completata

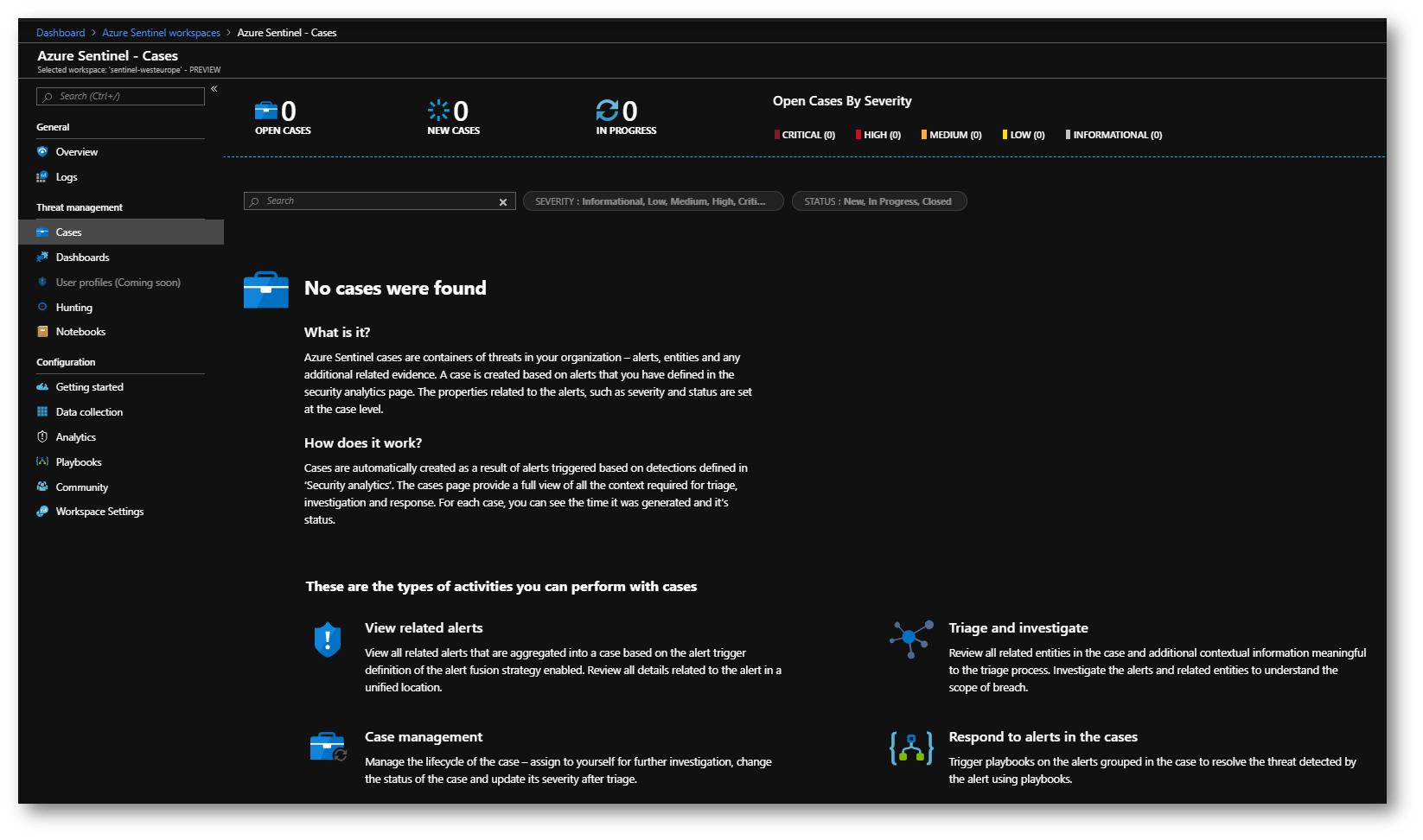

Se una delle regole di Alert viene utilizzata, allora verrà creato un Case, visibile nel nodo Cases di Azure Sentinel. Un case può includere più avvisi ed è un’aggregazione di tutte le prove rilevanti che servono per un’indagine. Le proprietà correlate agli avvisi, come gravità e stato, sono impostate a livello di case. Dopo aver indicato ad Azure Sentinel quali tipi di minacce state cercando e come trovarle (creando delle Alert Rule specifiche), potete monitorare le minacce rilevate esaminando i case. Alla pagina https://docs.microsoft.com/it-it/azure/sentinel/tutorial-investigate-cases trovate maggiori informazioni sulla gestione dei case.

Figura 17: Azure Sentinel crea un Case nel momento in cui si verificano delle minacce, individuate da noi tramite delle Alert Rule

Rispondere alle minacce

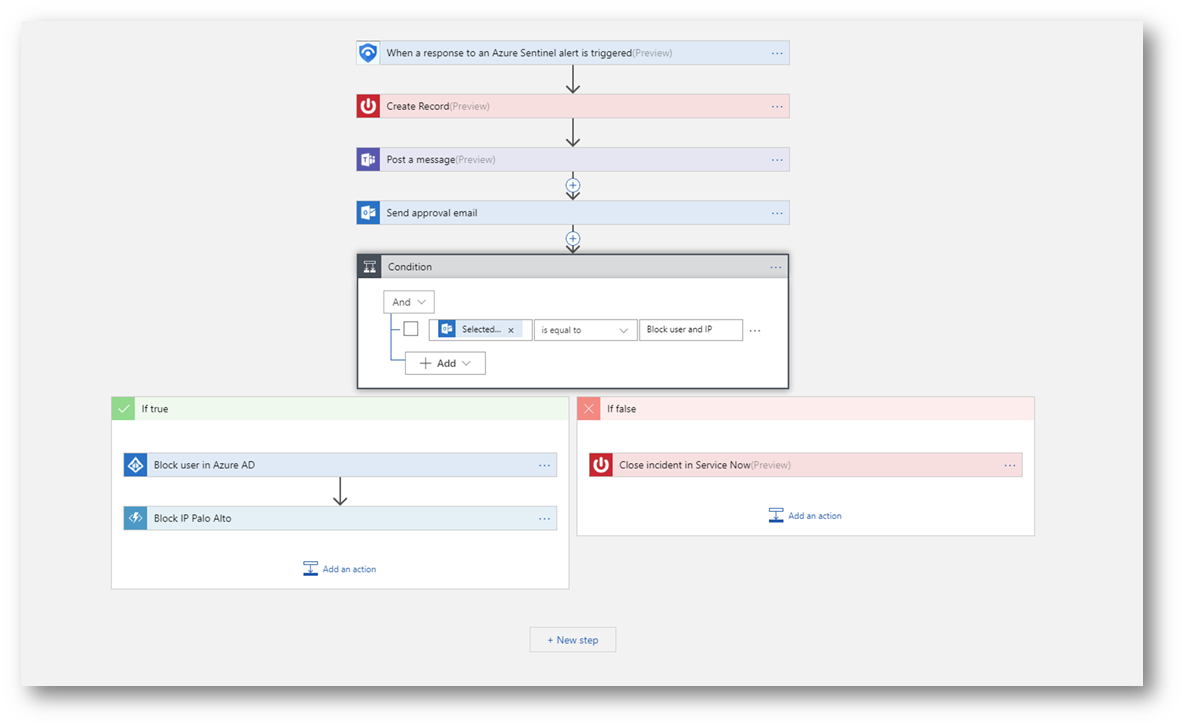

Dopo che avete individuato le minacce, Azure Sentinel vi dà la possibilità di utilizzare i Playbooks, una collezione di procedure che possono orchestrare e automatizzare le operazioni, per rispondere alle minacce individuate. È possibile impostare un playbook per l’esecuzione automatica quando viene attivato un avviso, oppure è possibile eseguirlo manualmente. Alla pagina https://docs.microsoft.com/it-it/azure/sentinel/tutorial-respond-threats-playbook trovate un tutorial completo su come creare un playbook.

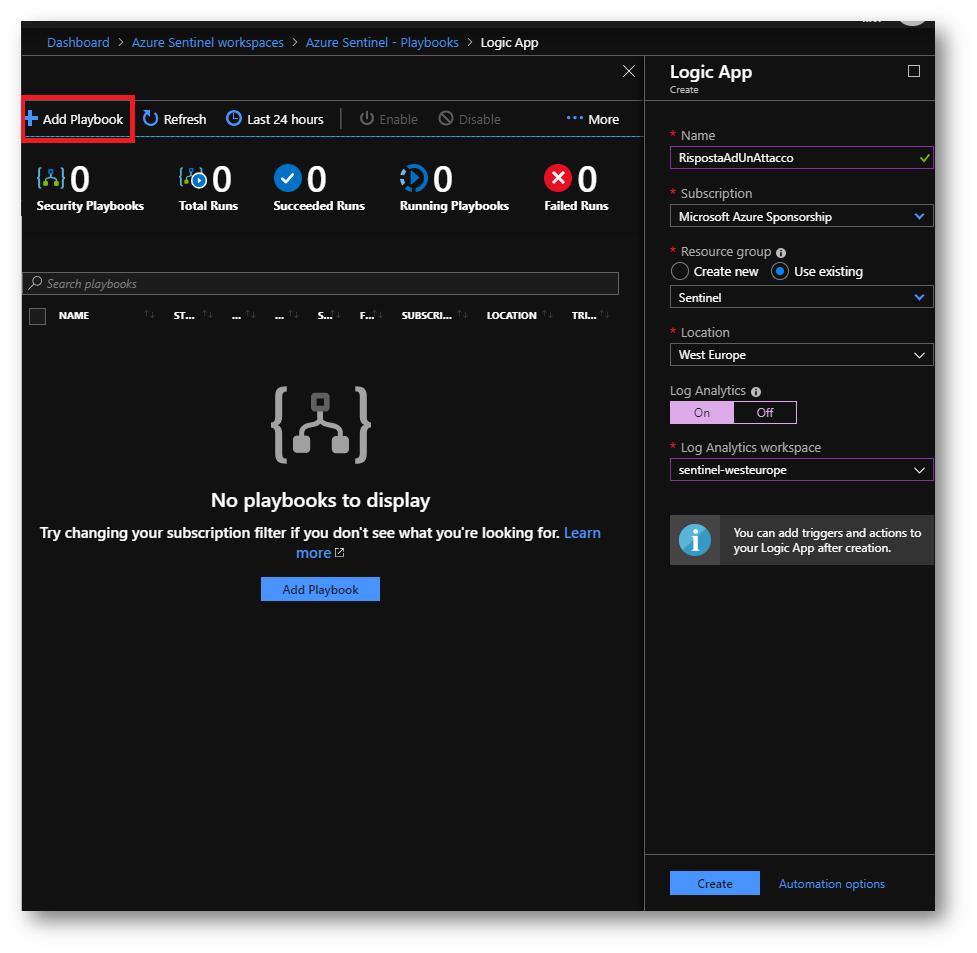

Figura 18: Creazione di un nuovo playbook

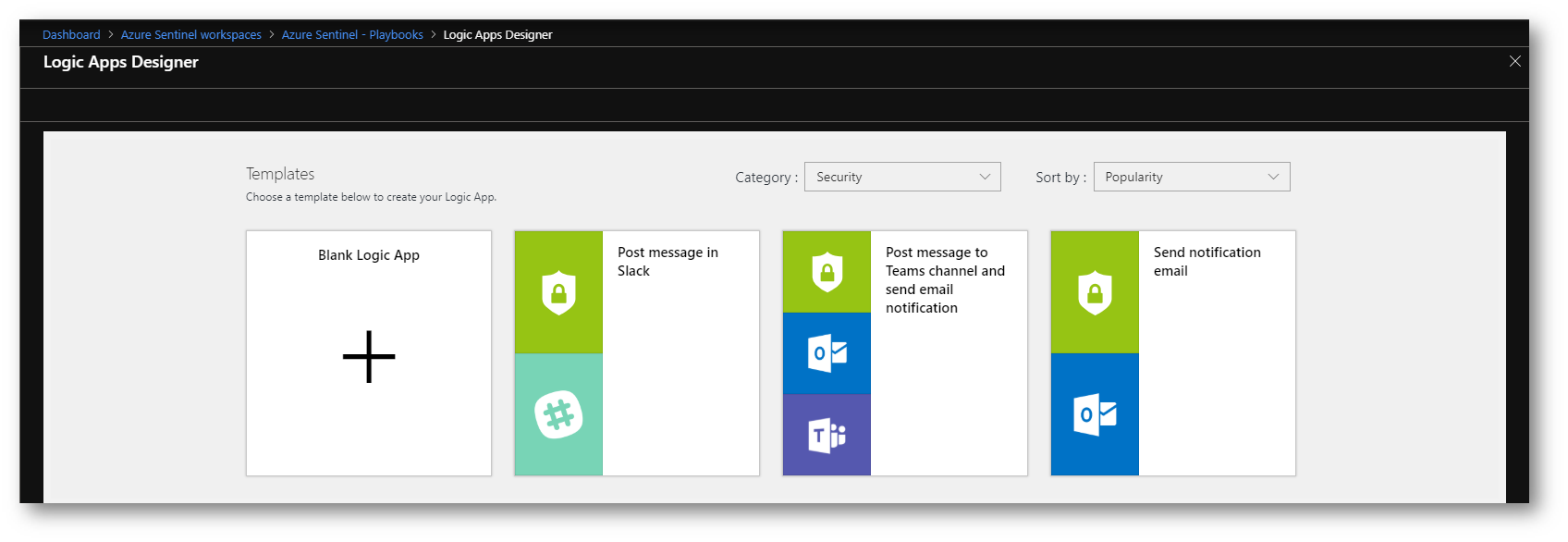

Dopo aver creato un nuovo playbook vi apparirà la pagina del Logic Apps Designer, che vi darà una mano ad orchestrare la risposta alla minaccia.

Figura 19: Logic Apps Designer e template di default

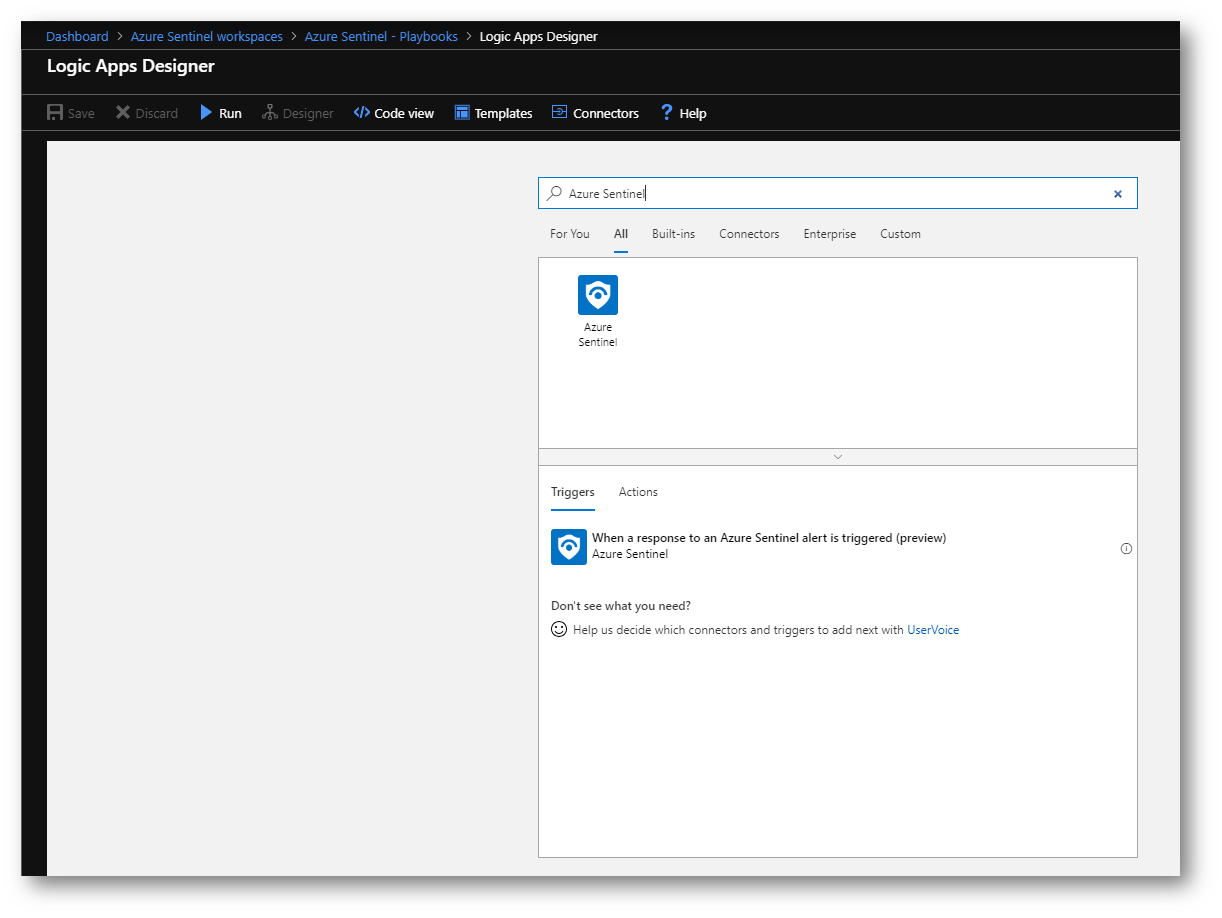

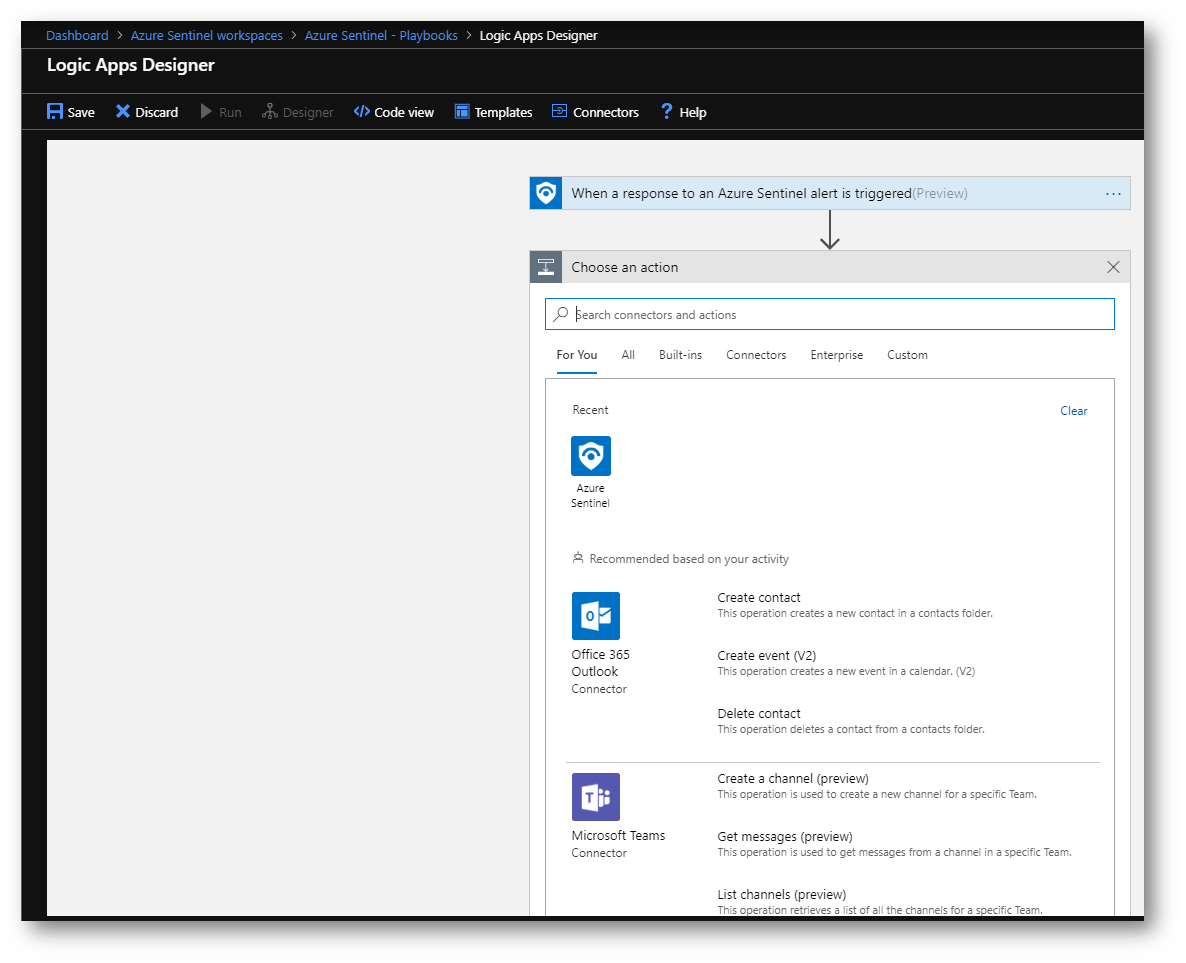

Potete ovviamente personalizzare le operazioni da effettuare e cliccando su Blank Logic App potete creare il vostro template. Cercate Azure Sentinel in modo tale da visualizzare i trigger disponibili e aggiungete le azioni, in base alle vostre necessità , come mostrato nelle figure sotto:

Figura 20: Ricerca del Trigger di Azure Sentinel

Figura 21: Scelta delle azioni da effettuare dopo che Azure Sentinel ha creato un caso

Le operazioni che è possibile eseguire sono davvero tante. Nella figura sotto viene mostrato un esempio di playbook complesso

Figura 22: Esempio di playbook complesso

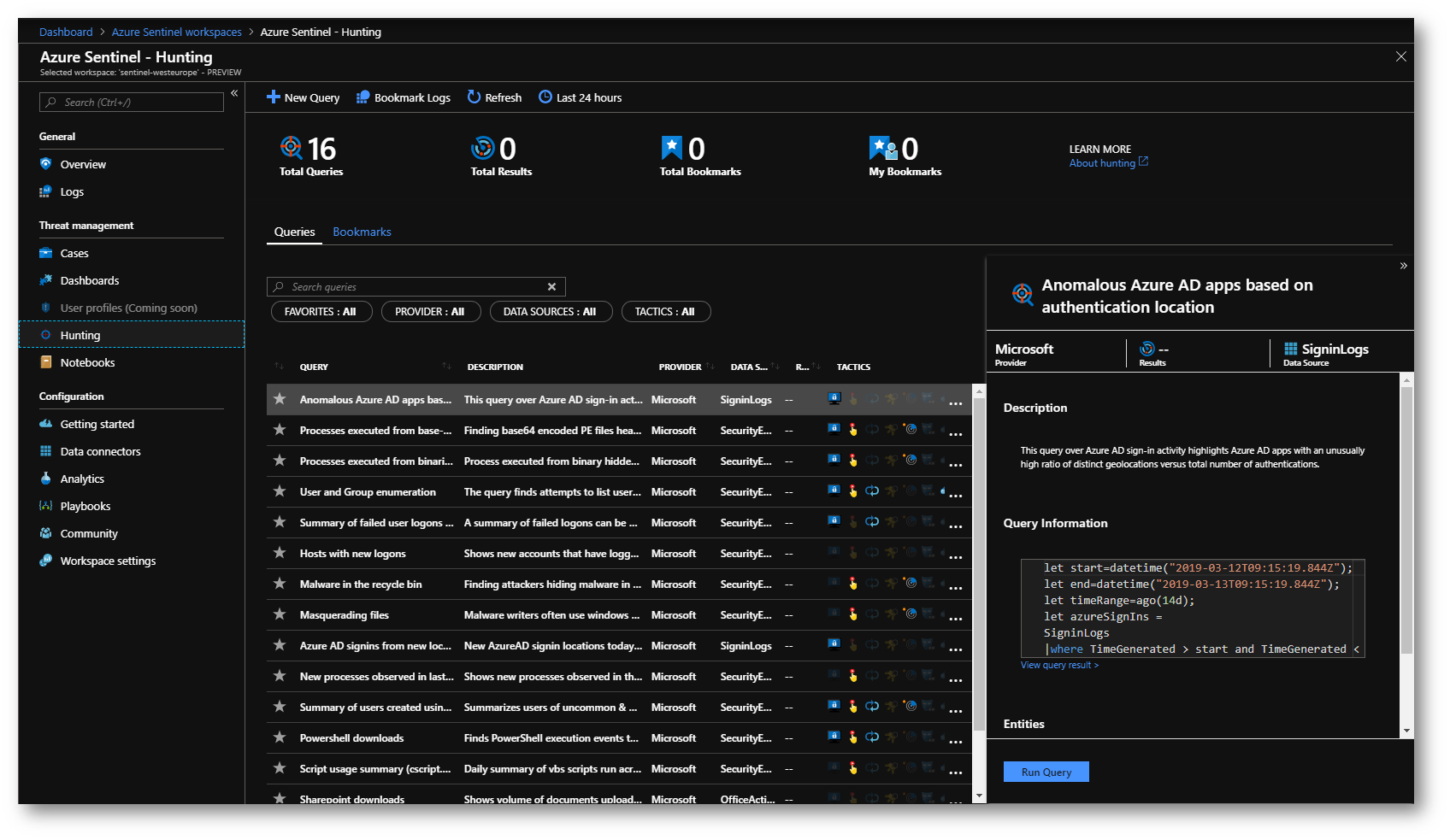

Caccia alle minacce utilizzando Azure Sentinel

Se volete essere proattivi nella ricerca di minacce alla sicurezza, Azure Sentinel offre potenti strumenti per la ricerca di minacce alla sicurezza. I dispositivi di sicurezza generano montagne di dati che possono essere difficili da analizzare e filtrare in eventi significativi e per aiutare i security analist a esaminare in modo proattivo le anomalie che non sono state rilevate dalle applicazioni di sicurezza che sono già utilizzate in azienda, Azure Sentinel vi mette a disposizione delle built-in hunting queries. Queste built-in hunting queries sono state scritte dai ricercatori Microsoft in modo tale da poter individuare più facilmente possibili tentativi di attacco. Maggiori informazioni sono disponibili alla pagina https://docs.microsoft.com/it-it/azure/sentinel/hunting

Figura 23: Funzionalità Hunting in Azure Sentinel

Conclusioni

Azure Sentinel è una soluzione cloud scalabile di tipo Security Information Event Management (SIEM) e Security Orchestration Automated Response (SOAR). Con questo tipo di soluzione è possibile analizzare in maniera intelligente le minacce di sicurezza all’interno della nostra organizzazione, sia on-premises che nel cloud, e rispondere in maniera automatica agli attacchi informatici sempre più sofisticati che ogni giorno mettono a dura prova la sicurezza dei nostri dati.