Utilizzare Azure AD Authentication context per proteggere l’accesso alle applicazioni

Azure AD Authentication context è una funzionalità di sicurezza pensata per proteggere ulteriormente i dati e le azioni nelle applicazioni quando si effettua l’autenticazione tramite Azure Active Directory. Queste applicazioni possono essere applicazioni personalizzate, applicazioni line-of-business personalizzate, applicazioni come SharePoint o applicazioni protette da Microsoft Defender for Cloud Apps.

Possiamo usare i contesti di autenticazione per rafforzare l’accesso ad applicazioni sensibili, come ad esempio siti di SharePoint che contengono dati riservati. Per accedere a questi siti possiamo imporre, tramite regole di accesso condizionale, che vengano utilizzati dei dispositivi di autenticazione particolari, come ad esempio le chiavi FIDO2, o vincolando l’accesso solo da un dispositivo gestito, magari dopo aver accettato delle condizioni di utilizzo.

Configurare i contesti di autenticazione

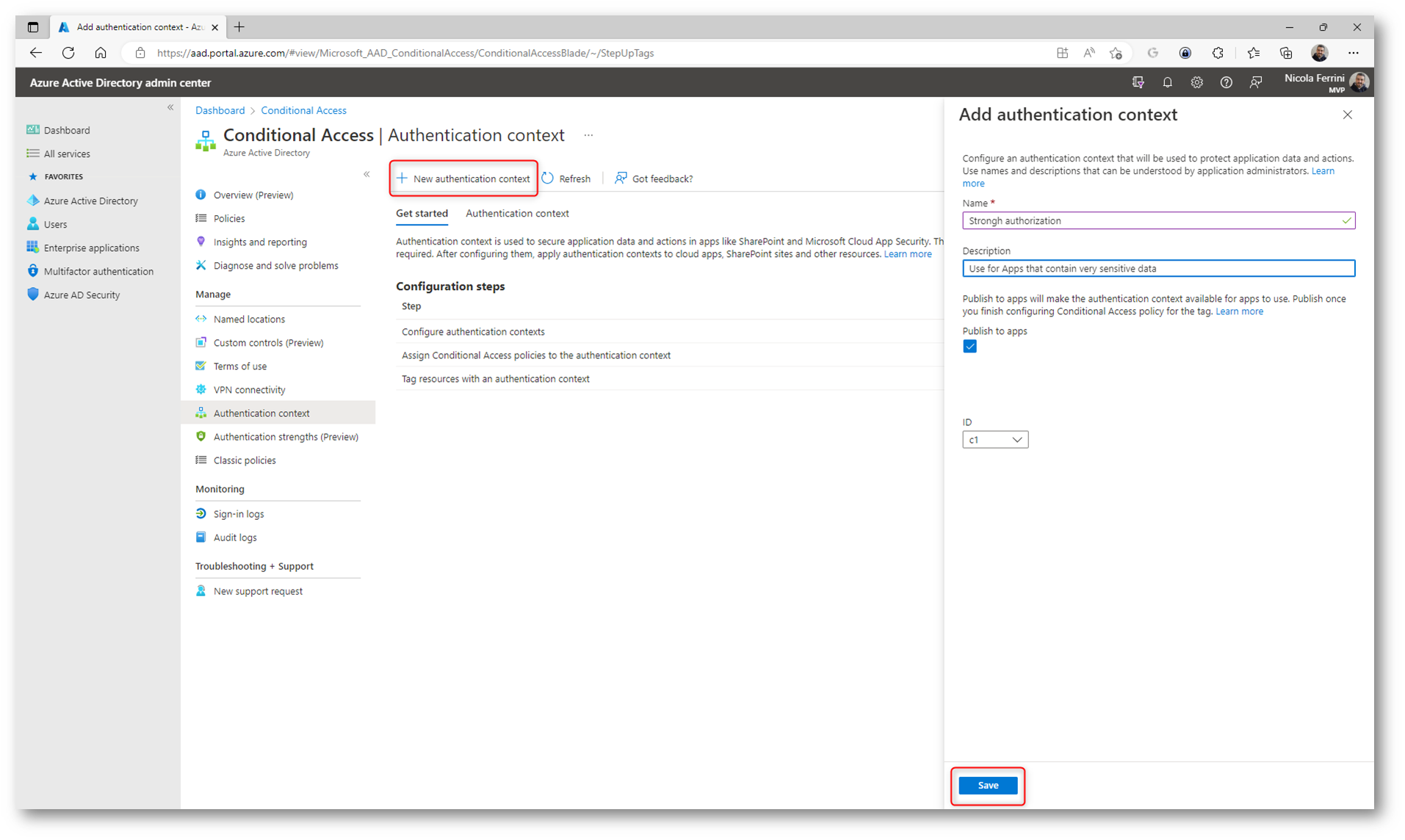

I contesti di autenticazione vengono gestiti nel portale di Azure collegandosi a Azure Active Directory > Security > Conditional Access > Authentication context. Facendo clic su + New authentication context si può creare il nuovo contesto di autenticazione. Usate un nome riconoscibile, che verrà usato per identificare il contesto di autenticazione in Azure AD e tra applicazioni che usano contesti di autenticazione. È consigliabile usare nomi che possono essere usati tra diverse risorse. La casella di controllo Publish to apps quando selezionata annuncia il contesto di autenticazione alle app e li rende disponibili per l’assegnazione.

Figura 1: Creazione di un nuovo authentication context nel portale di Azure AD

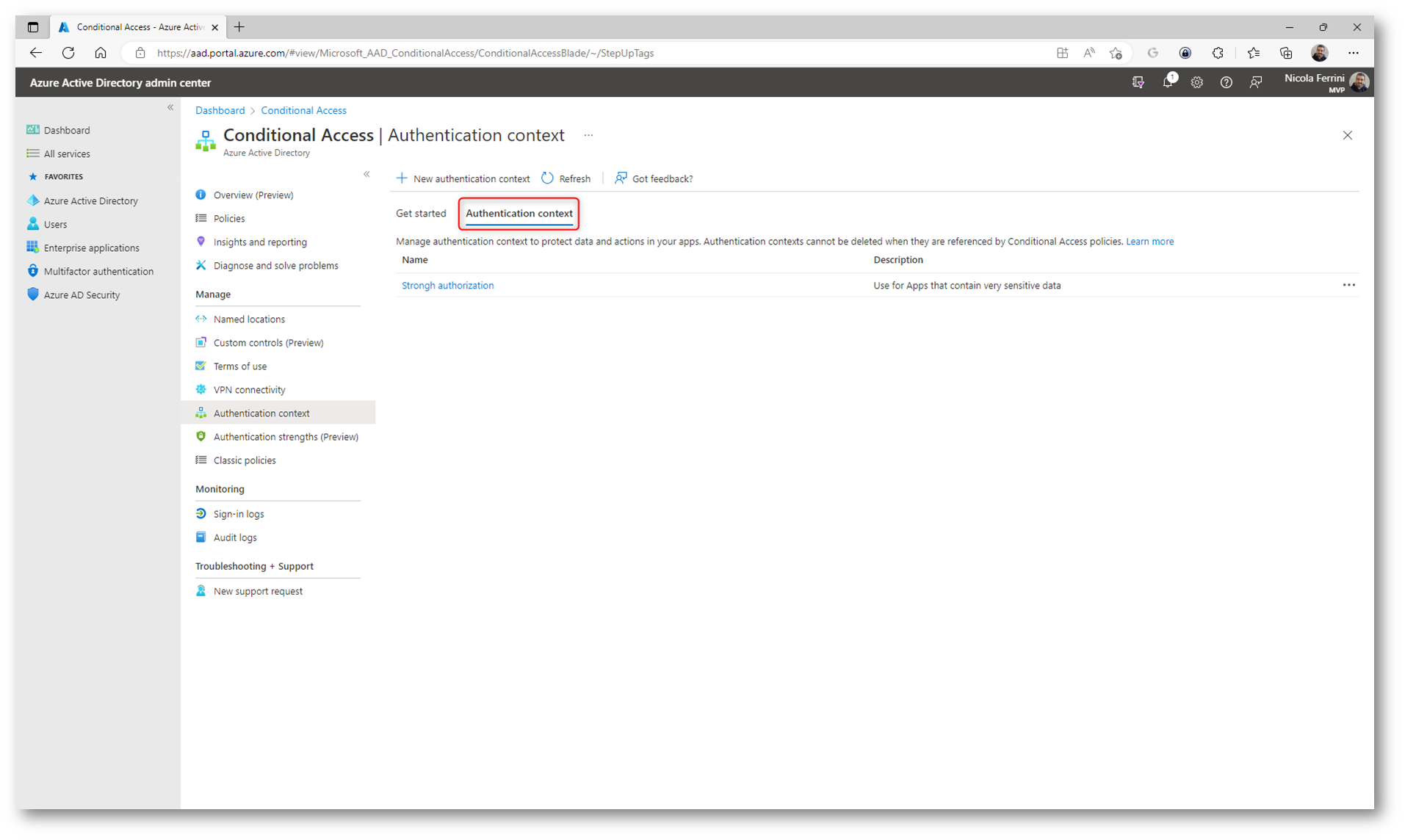

Figura 2: Authentication context creato

Utilizzo degli authentication context nei criteri di accesso condizionale di Azure AD

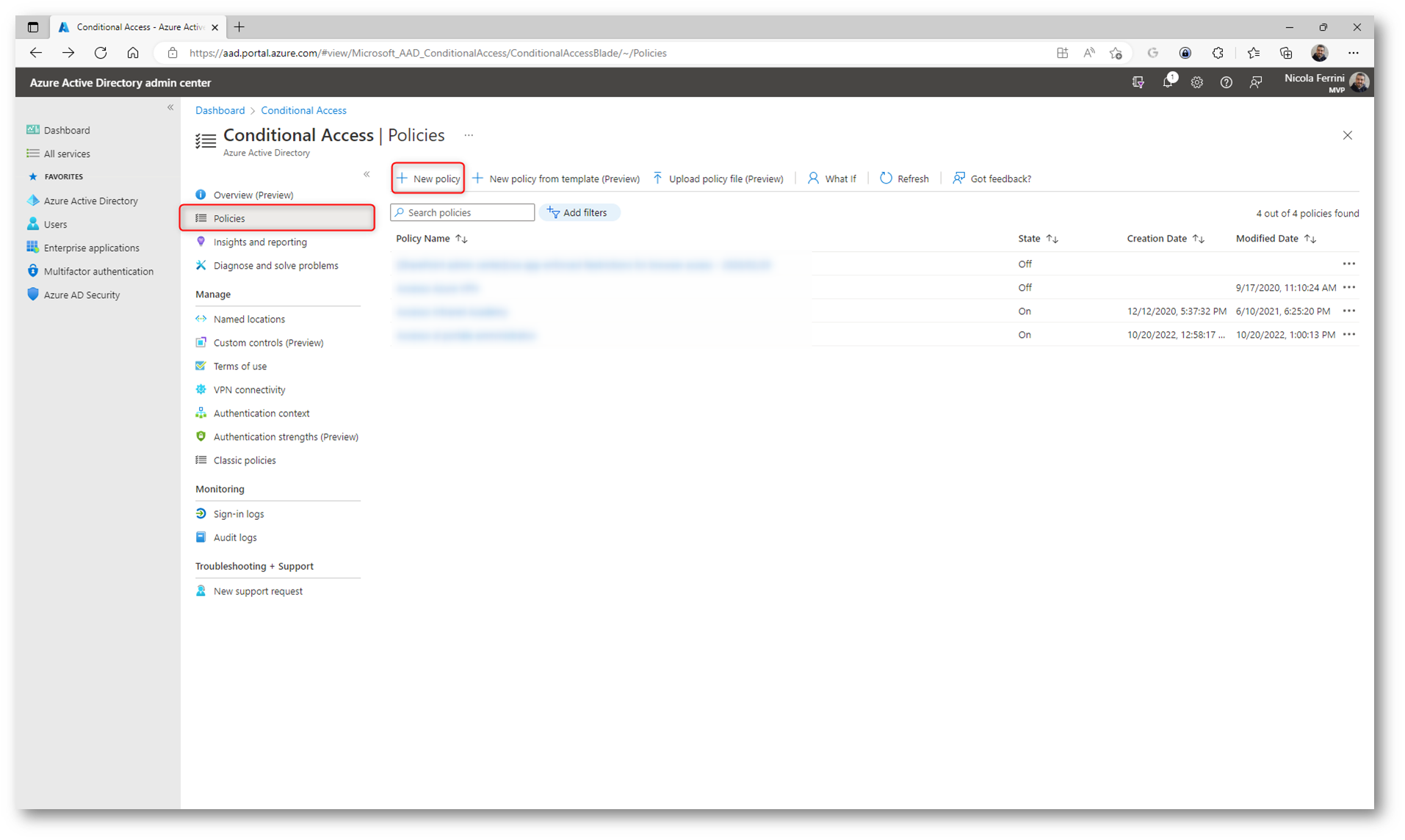

Gli amministratori possono utilizzare i contesti di autenticazione nei criteri di accesso condizionale. Al momento della creazione o della modifica di una conditional access policy si può scegliere uno dei contesti pubblicati.

Nel mio caso ho deciso di creare una nuova Conditional Access policy.

Figura 3: Creazione di una nuova conditional access policy

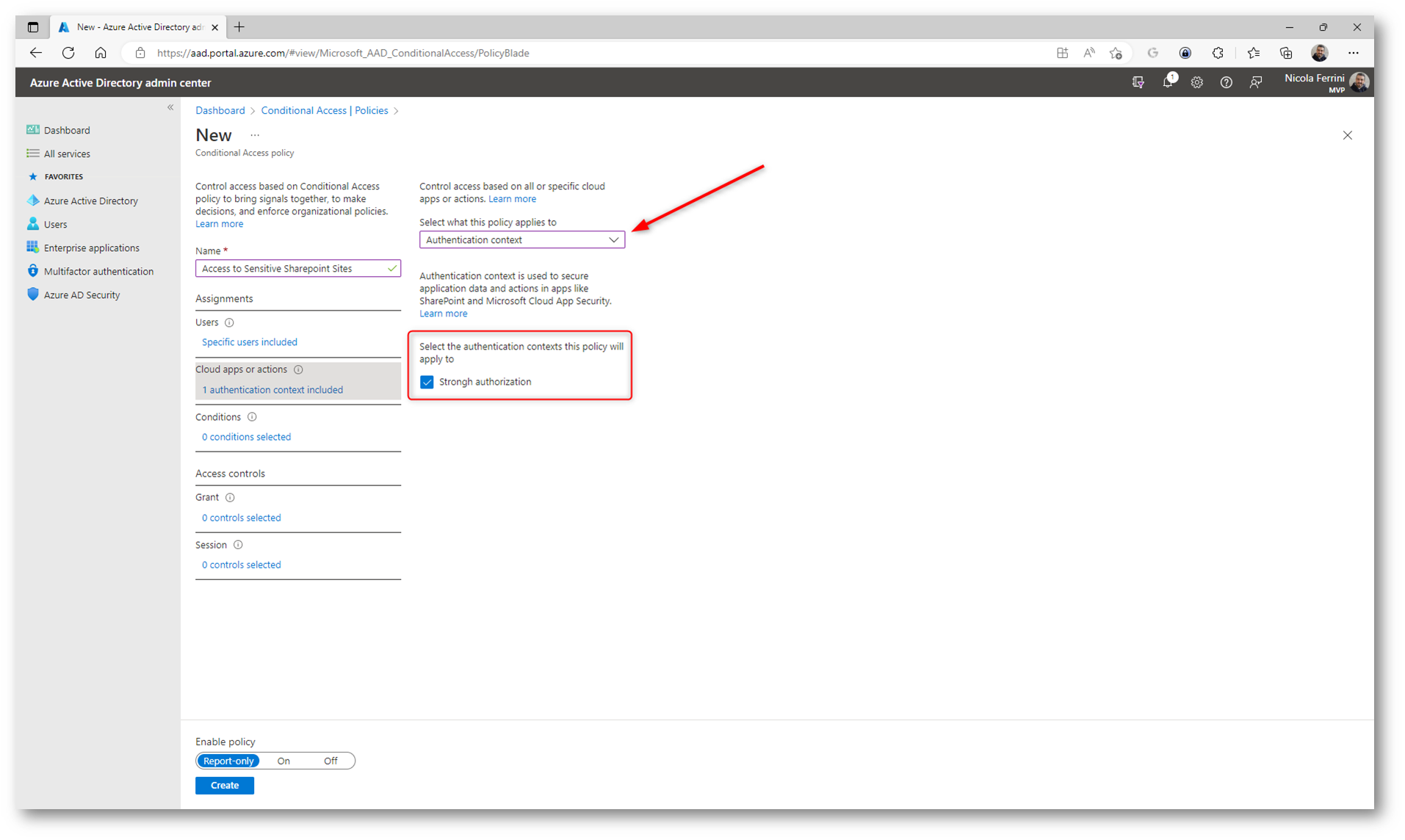

In Assignments > Cloud apps or actions scegliete dal menu a tendina la voce Authentication context e selezionate uno o più contesti di autenticazione disponibili.

Figura 4: Scelta del contesto di autenticazione a cui si applica la policy

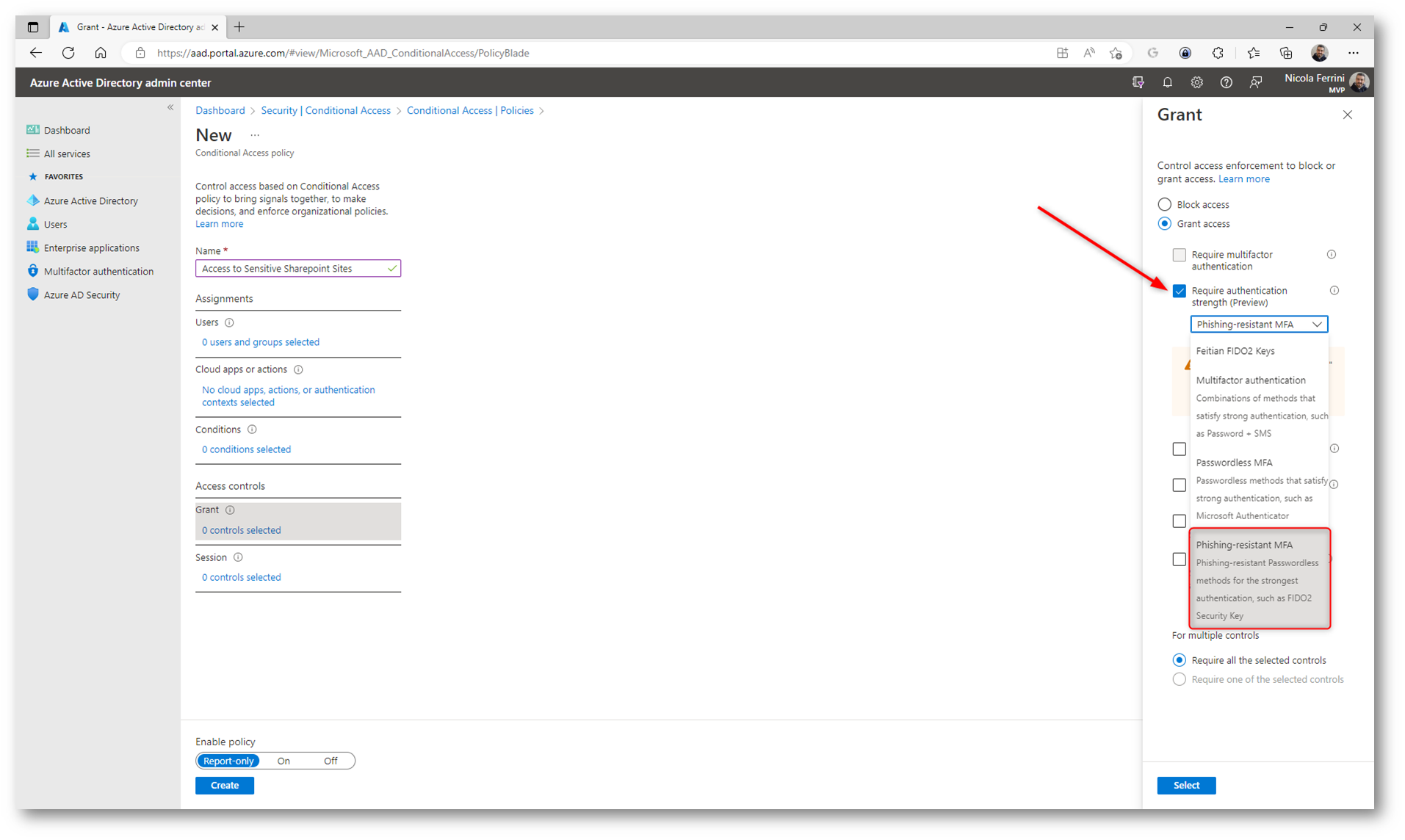

Scegliete a questo punto quale tipo di enforcement applicare. Come già scritto nella guida Authentication strengths (Preview) in Azure AD – ICT Power, in Azure AD sono attualmente disponibili in preview come metodi di autenticazione gli Authentication strengths.

Un Authentication Strenght può includere una combinazione di metodi di autenticazione. Gli utenti possono soddisfare i requisiti richiesti da un’autenticazione forte utilizzando una delle combinazioni consentite.

Ad esempio, la combinazione Phishing-resistant MFA prevede che si possano utilizzare Windows Hello for Business oppure FIDO2 security key oppure Azure AD Certificate-Based Authentication (Multi-Factor).

Io ho deciso di forzare l’utilizzo di chiavi FIDO2.

Figura 5: Scelta del metodo di enforcement della conditional access policy

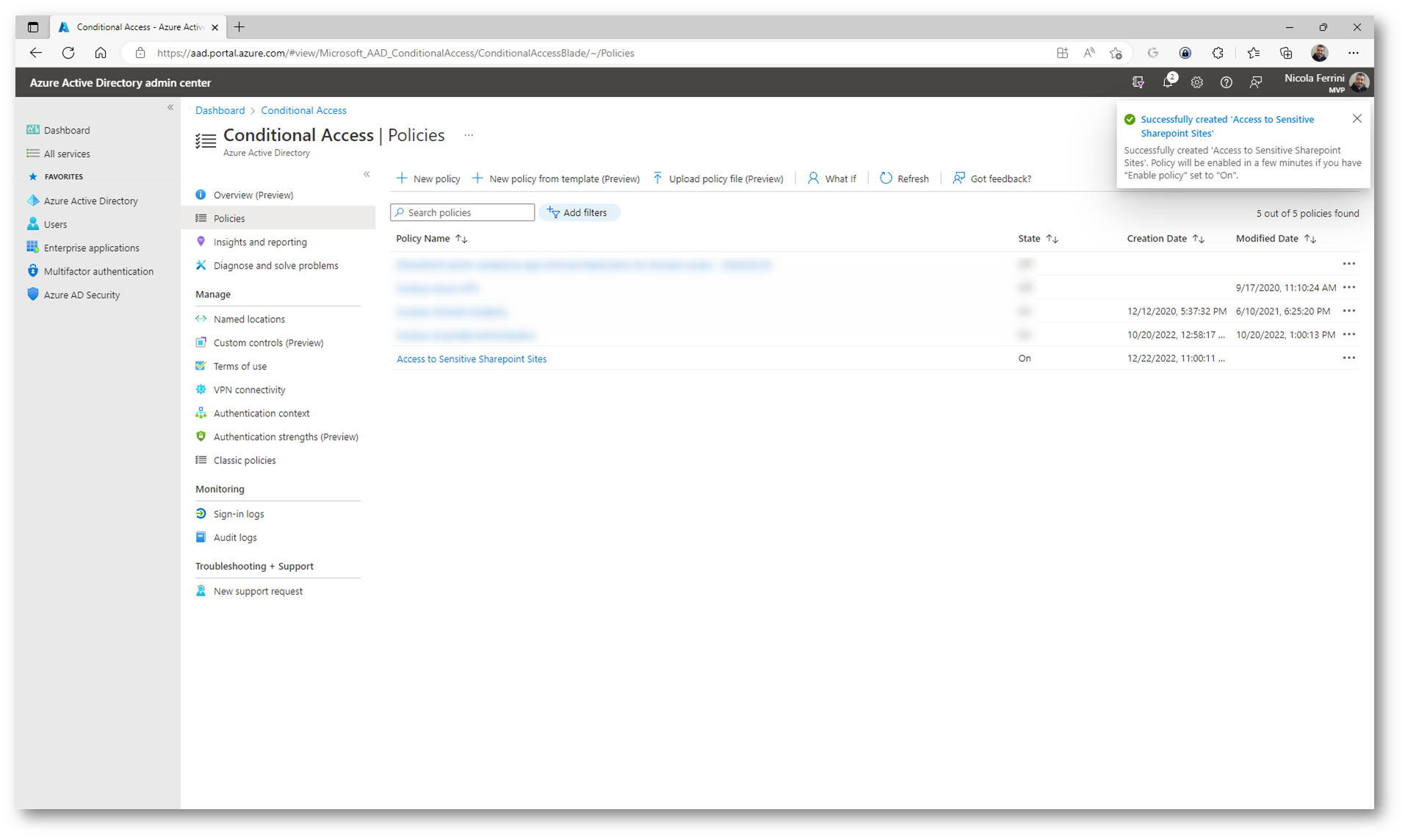

Figura 6: Conditional access policy creta con successo

Proteggere l’accesso ai siti SharePoint online con le conditional access policy e gli Azure AD authentication context

Per proteggere i siti di SharePoint Online con una Conditional access policy dobbiamo creare una Sensitivity Label (etichetta di riservatezza) configurata con l’Authentication Context.

Le etichette di riservatezza di Microsoft Purview Information Protection consentono di classificare e proteggere i dati dell’organizzazione, garantendo al contempo che la produttività degli utenti e la loro capacità di collaborare non vengano ostacolate. È possibile applicare delle etichette di riservatezza ai gruppi di Microsoft 365, ai Teams e ai siti di SharePoint. La funzionalità deve essere prima attivata e vi invito a leggere la mia guida Azure Information Protection in Microsoft 365 – Protezione e prevenzione contro la perdita di dati aziendali utilizzando lo Unified Labeling – ICT Power

NOTA: Per utilizzare gli authentication context con i siti di Sharepoint Online è necessario avere una delle seguenti licenze:

- Microsoft 365 E5

- Microsoft 365 E5 Compliance

- Microsoft 365 E5 Information Protection and Governance

Trovate maggiori informazioni alla pagina Conditional access policies for SharePoint sites – SharePoint in Microsoft 365 | Microsoft Learn

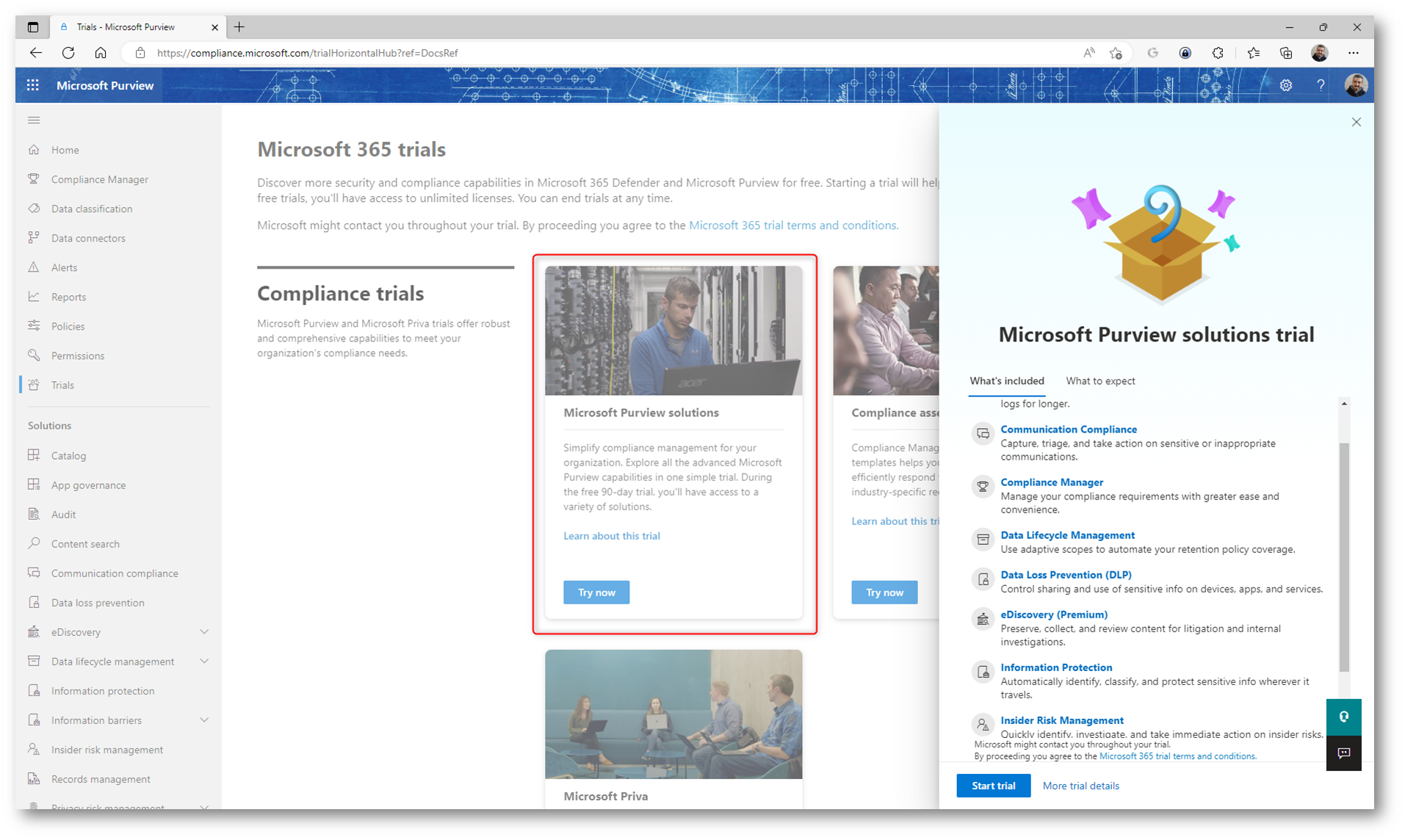

Potete anche provare tutte le funzionalità Premium di Microsoft Purview gratuitamente per 90 giorni utilizzando il link Trials – Microsoft Purview. Maggiori informazioni sono disponibili alla pagina Free trial – Microsoft Purview compliance solutions – Microsoft Purview (compliance) | Microsoft Learn

NOTA: Se abilitate la trial sarà necessario attendere qualche minuto per poter modificare le etichette di riservatezza.

Figura 7: Attivazione della trial di Microsoft Purview

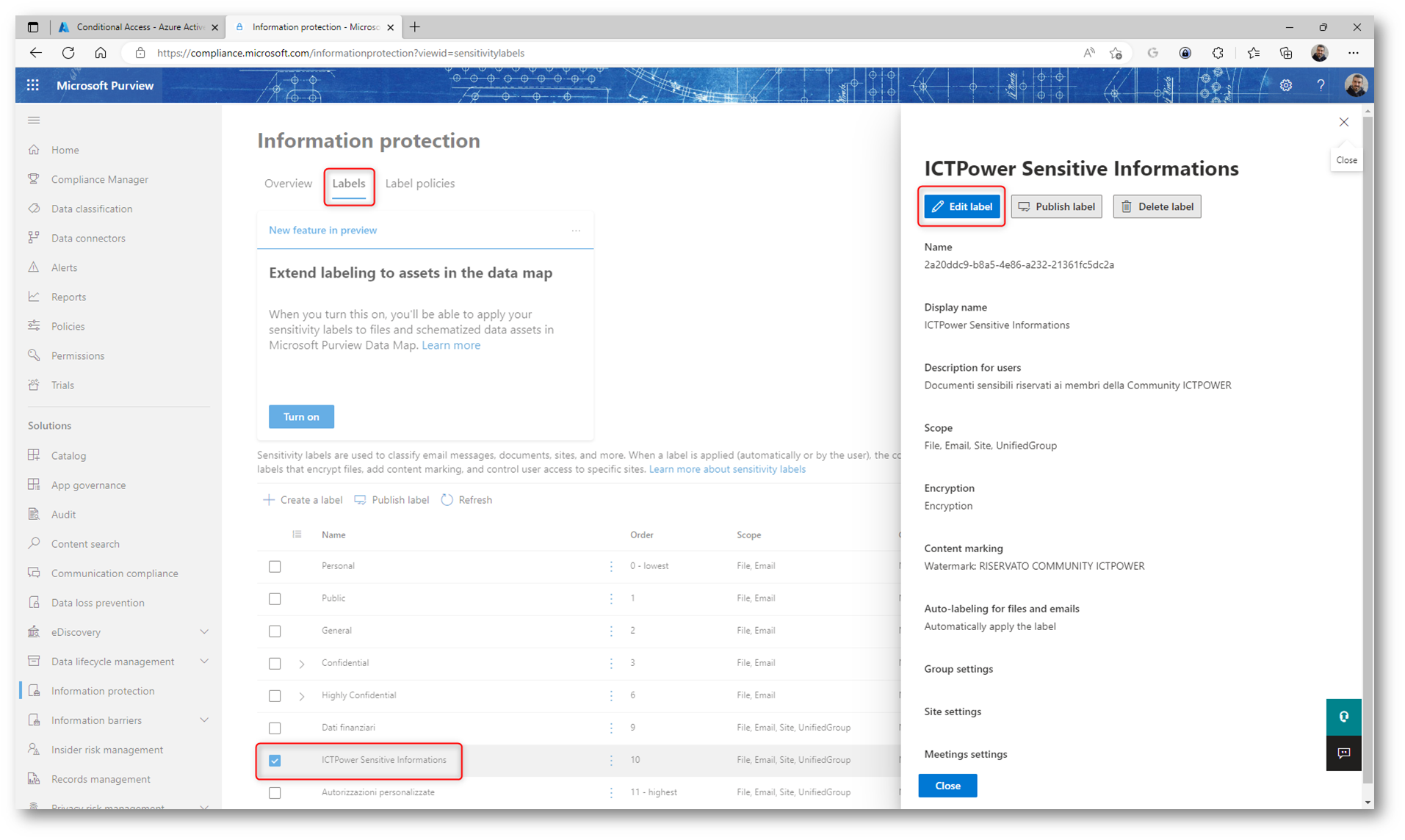

Collegatevi al portale Microsoft Purview compliance portal per modificare o per creare una nuova etichetta di riservatezza da applicare ai vostri siti SharePoint sensibili.

Io ho deciso di modificare una mia etichetta esistente.

Figura 8: Modifica di una Sensitivity Label esistente nel portale di Microsoft Purview

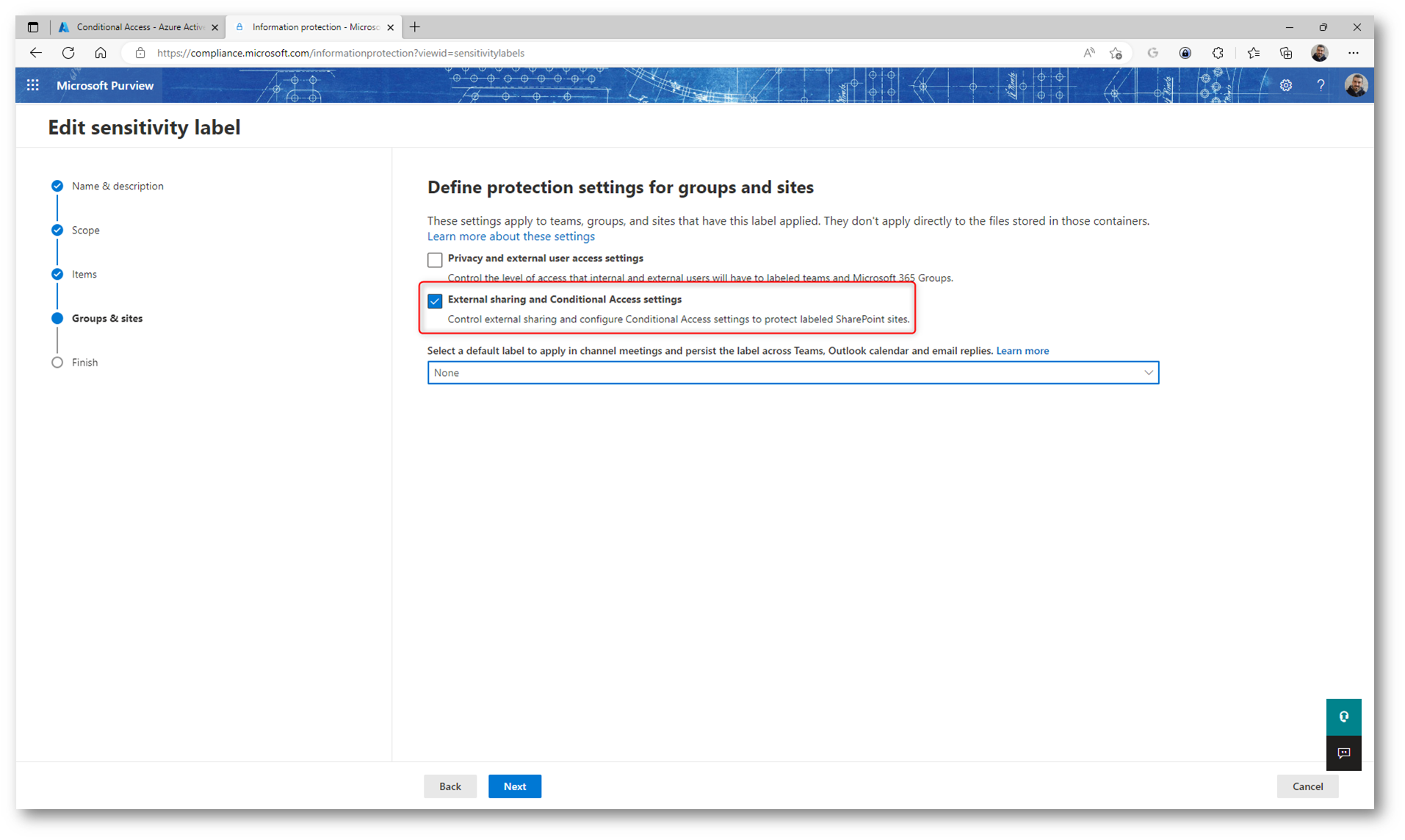

Nella Label, arrivati al passaggio Define protection settings for groups and sites, selezionate la voce External sharing and Conditional Access settings e fate clic su Next.

Figura 9: pagina Define protection settings for groups and sites

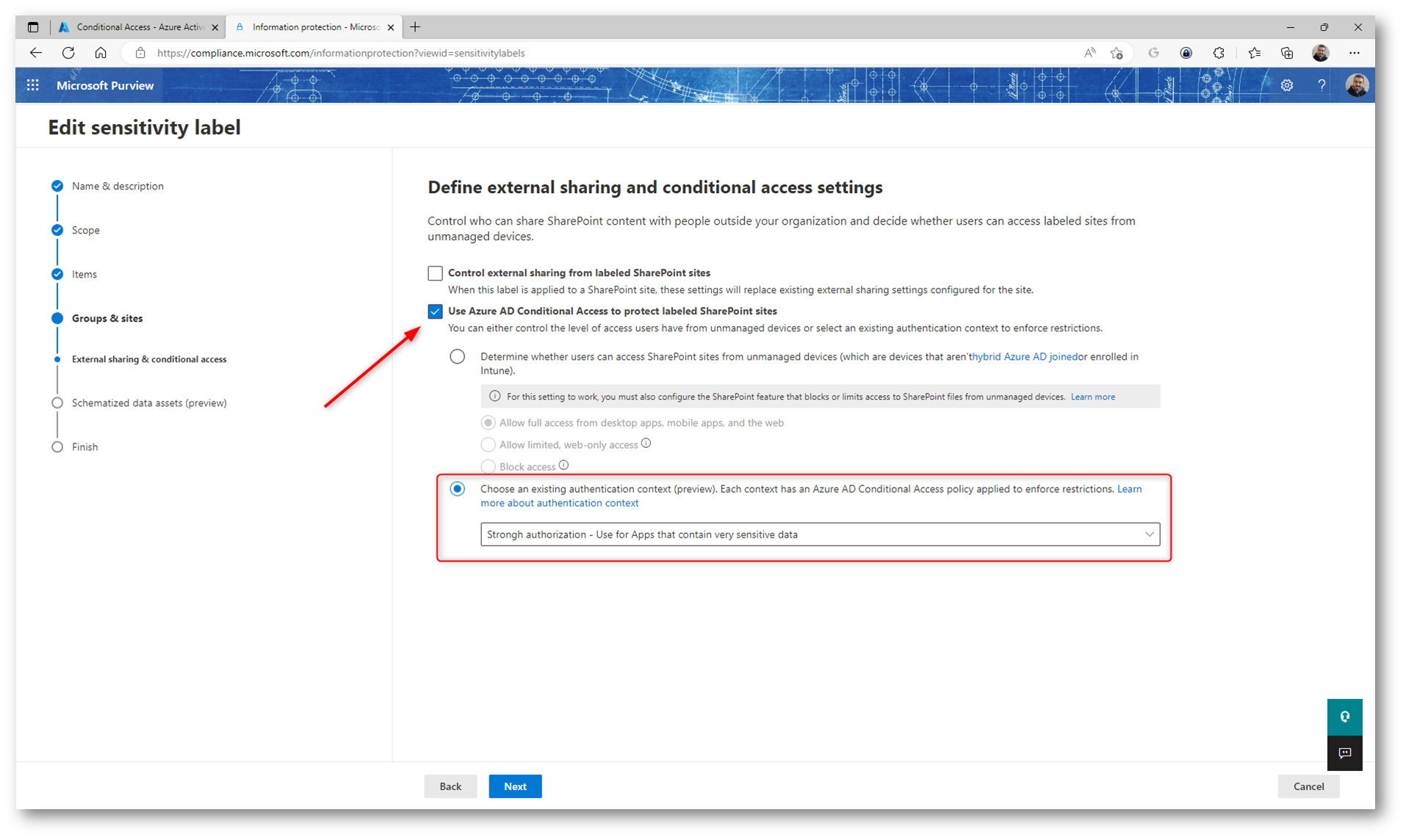

Nella pagina Define external sharing and device access settings page selezionate la check box Use Azure AD Conditional Access to protect labeled SharePoint sites e l’opzione Choose an existing authentication context. Dal menu a tendina scegliete l’authentication context che volete utilizzare.

NOTA: Se la voce Choose an existing authentication context è in grigio e non è selezionabile è perché non avete le licenze corrette oppure avete attivato la trial solo pochi minuti prima; nel qual caso attendete qualche minuto e riprovate.

Figura 10: Aggiunta dell’Azure AD conditional access per la Sensitivity Label

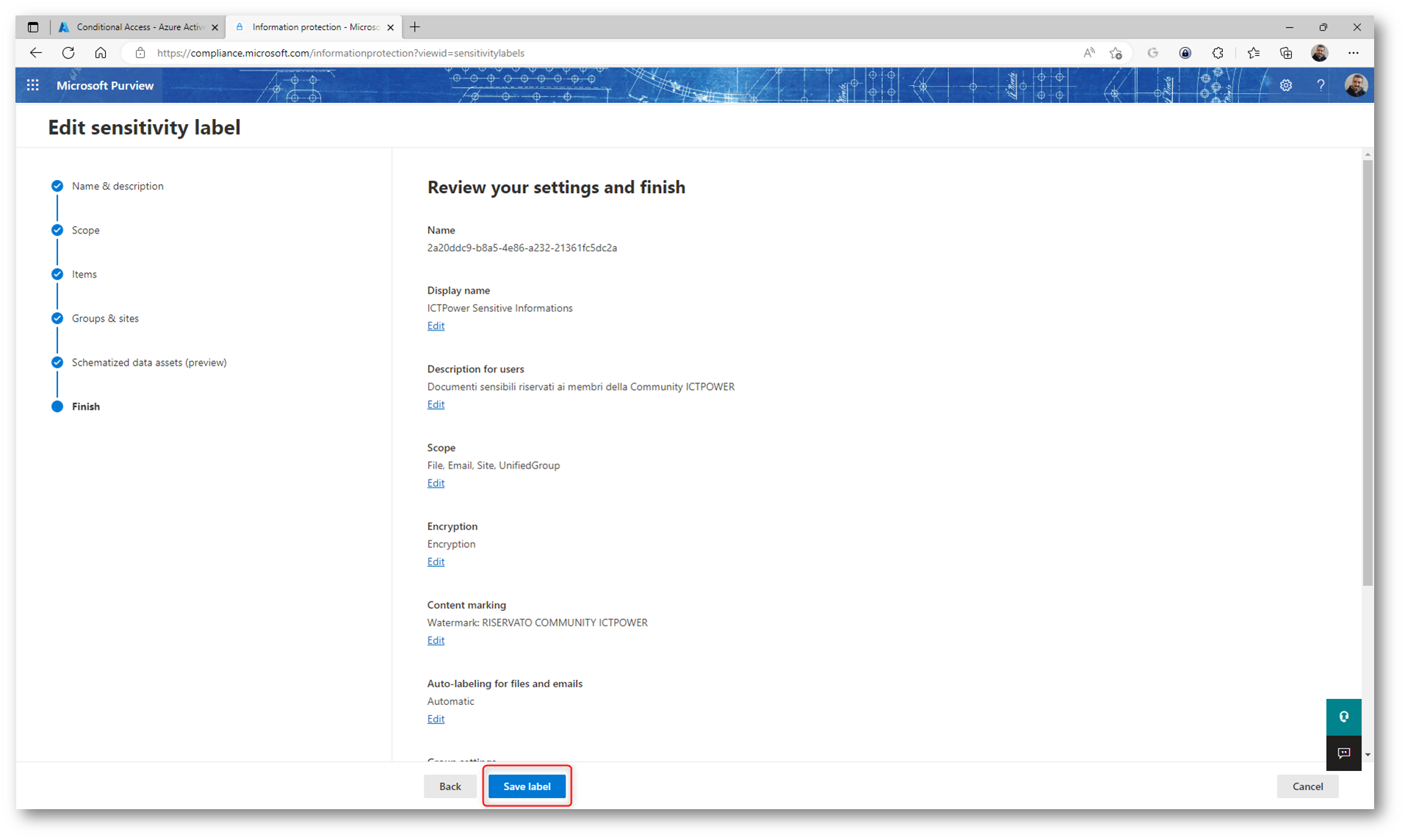

Proseguite nel wizard e salvate le modifiche apportate.

Figura 11: Schermata di riepilogo e salvataggio della Sensitivity Label

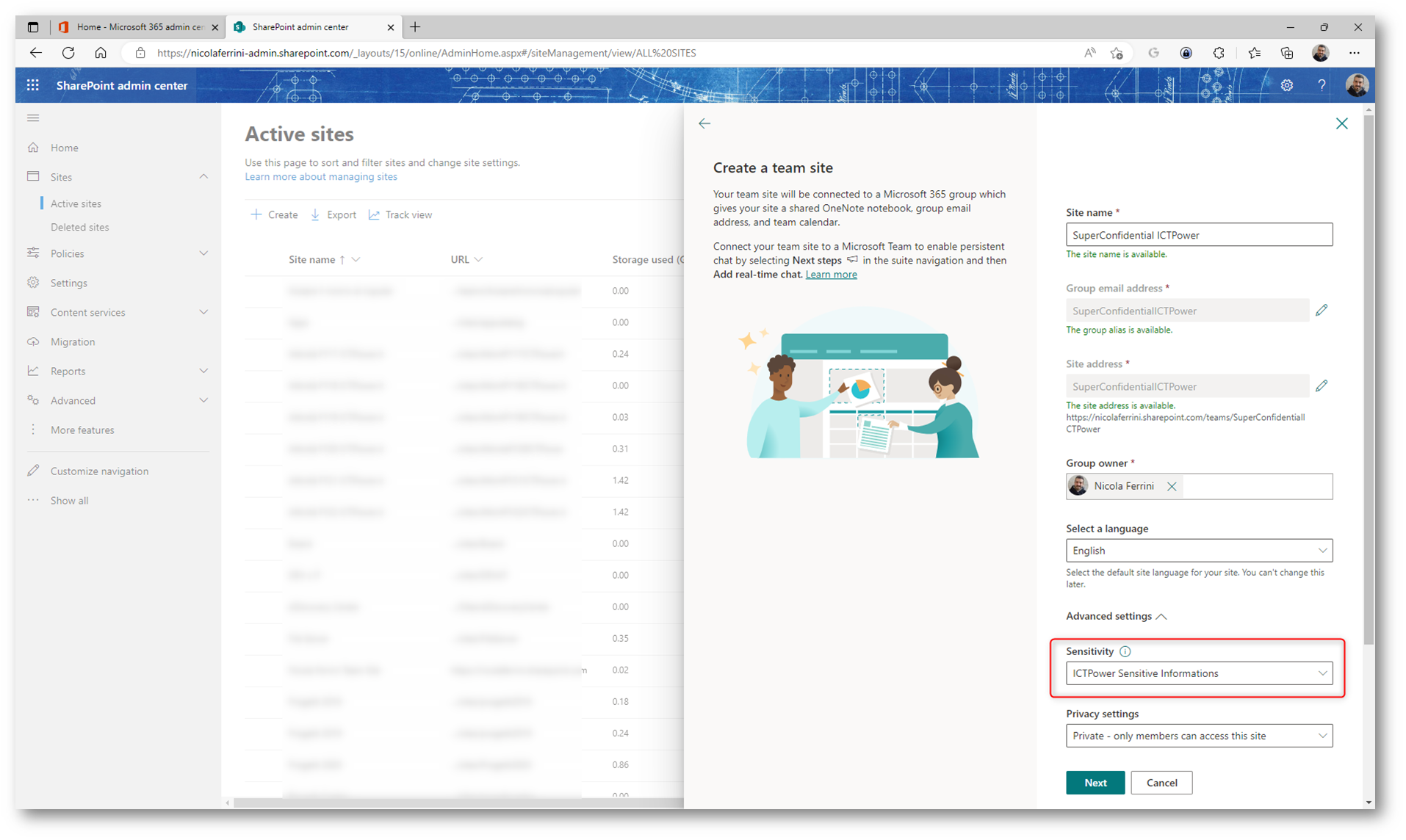

Una volta che la Sensitivity Label è stata aggiornata, l’accesso ai siti SharePoint che avranno quell’etichetta sarà subordinato alla regola di accesso condizionale che abbiamo creato prima. L’etichetta di riservatezza può essere applicata durante la creazione di un nuovo sito o anche successivamente.

Figura 12: Applicazione della sensitivity label al momento della creazione del nuovo sito di Sharepoint

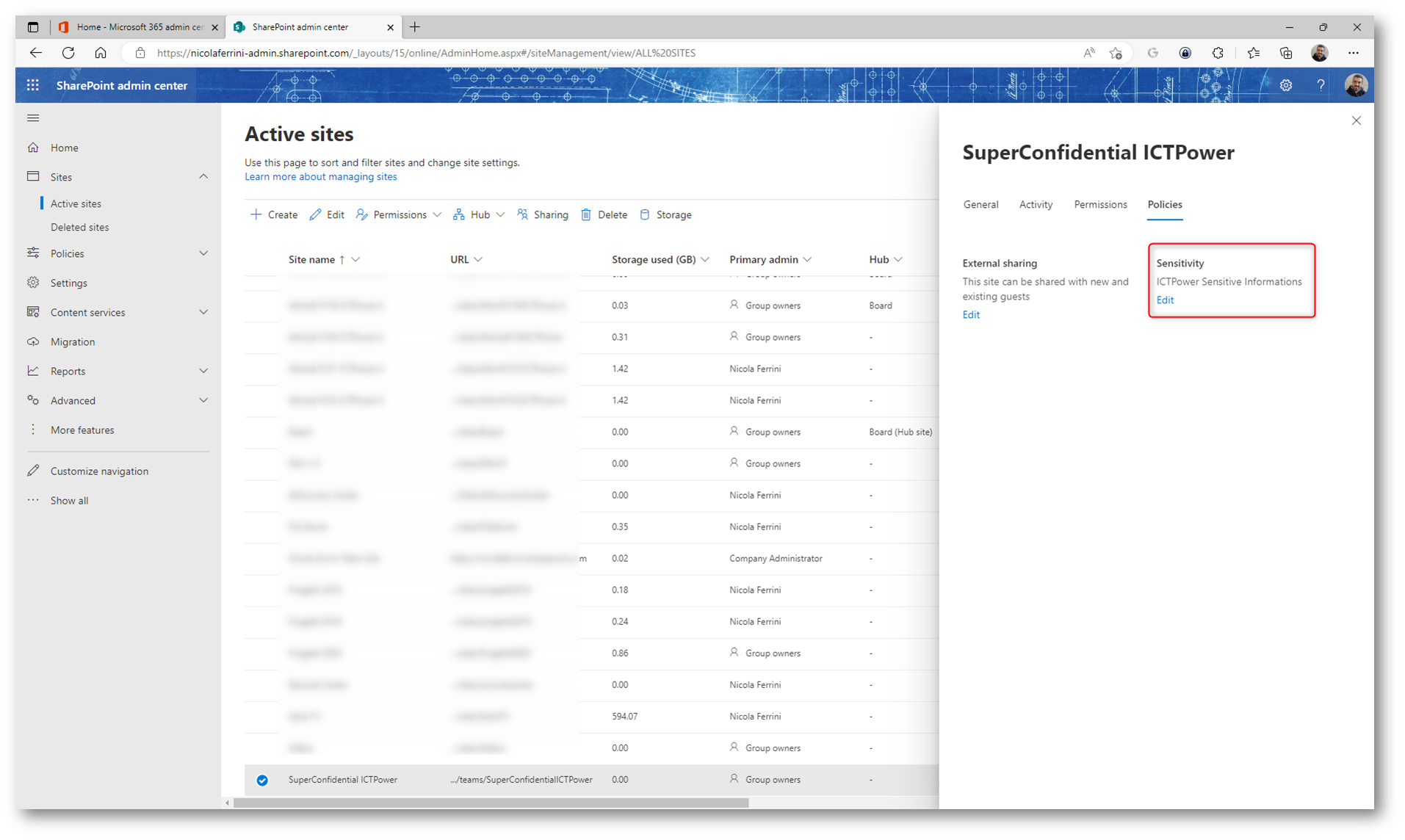

Figura 13: Modifica della sensitivity label per un sito esistente

NOTA: Se avete creato una nuova sensitivity label sarà necessario attendere fino ad un’ora per vederla ed utilizzarla. Se ne avete modificata una esistente potrebbero volerci fino a 24 ore per aggiornarla e verificarne il corretto utilizzo.

Connessione al sito di SharePoint Online protetto da Azure AD Authentication context

Nel momento in cui l’utente tenterà di collegarsi al sito SharePoint protetto con la sensitivity label e quindi assoggettato alla regola di accesso condizionale, sarà obbligato ad utilizzare per l’accesso anche una chiavetta FIDO2, indipendentemente dal metodo di accesso utilizzato (MFA piuttosto che Passwordless).

Figura 14: Connessione al sito SharePoint protetto dall’etichetta di riservatezza

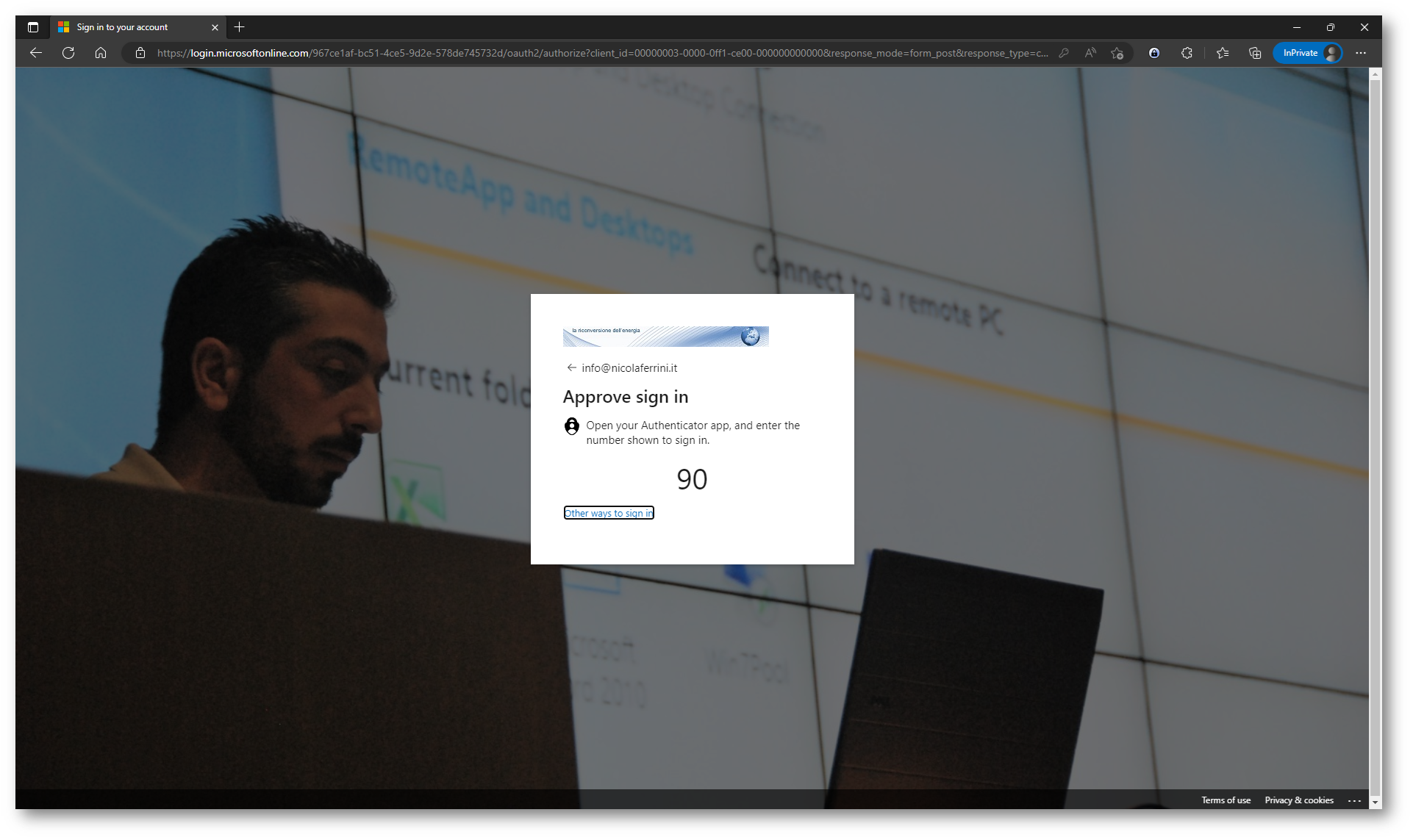

Figura 15: Autenticazione passwordless ad Azure AD

Figura 16: Autenticazione avvenuta con successo

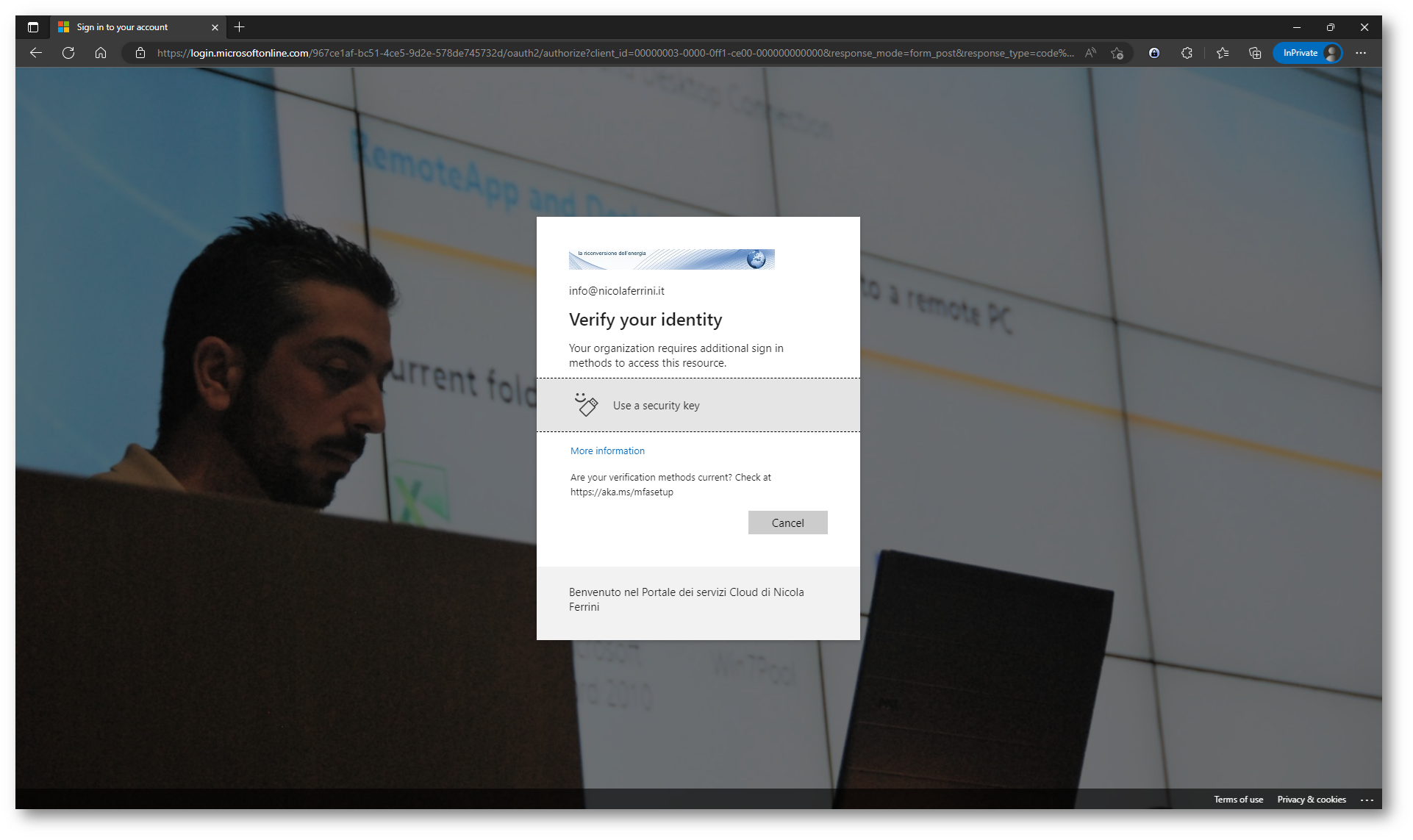

Poiché abbiamo deciso di utilizzare gli Authentication Strenght come enforcement della policy di accesso condizionale e ho deciso di forzare l’utilizzo di chiavi FIDO2, all’utente verrà chiesto di inserire la Security Key.

Figura 17: Richiesta di utilizzo della chiave FIDO 2 per avvenuta applicazione della policy di accesso condizionale

Figura 18: Richiesta di inserimento di una Security Key FIDO2

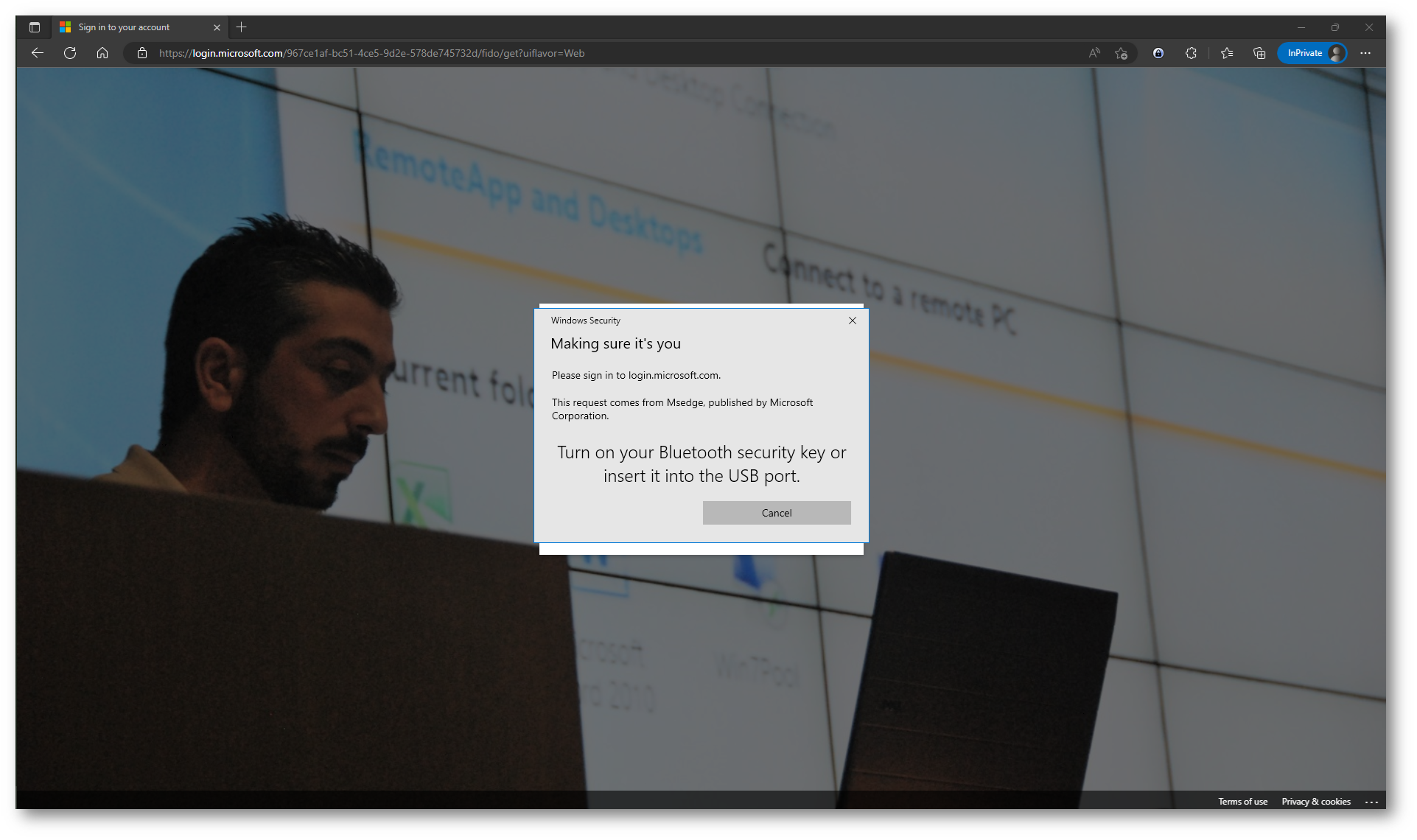

A seconda del tipo di security key che avete, vi verrà chiesto di inserire il PIN di accesso oppure l’impronta digitale.

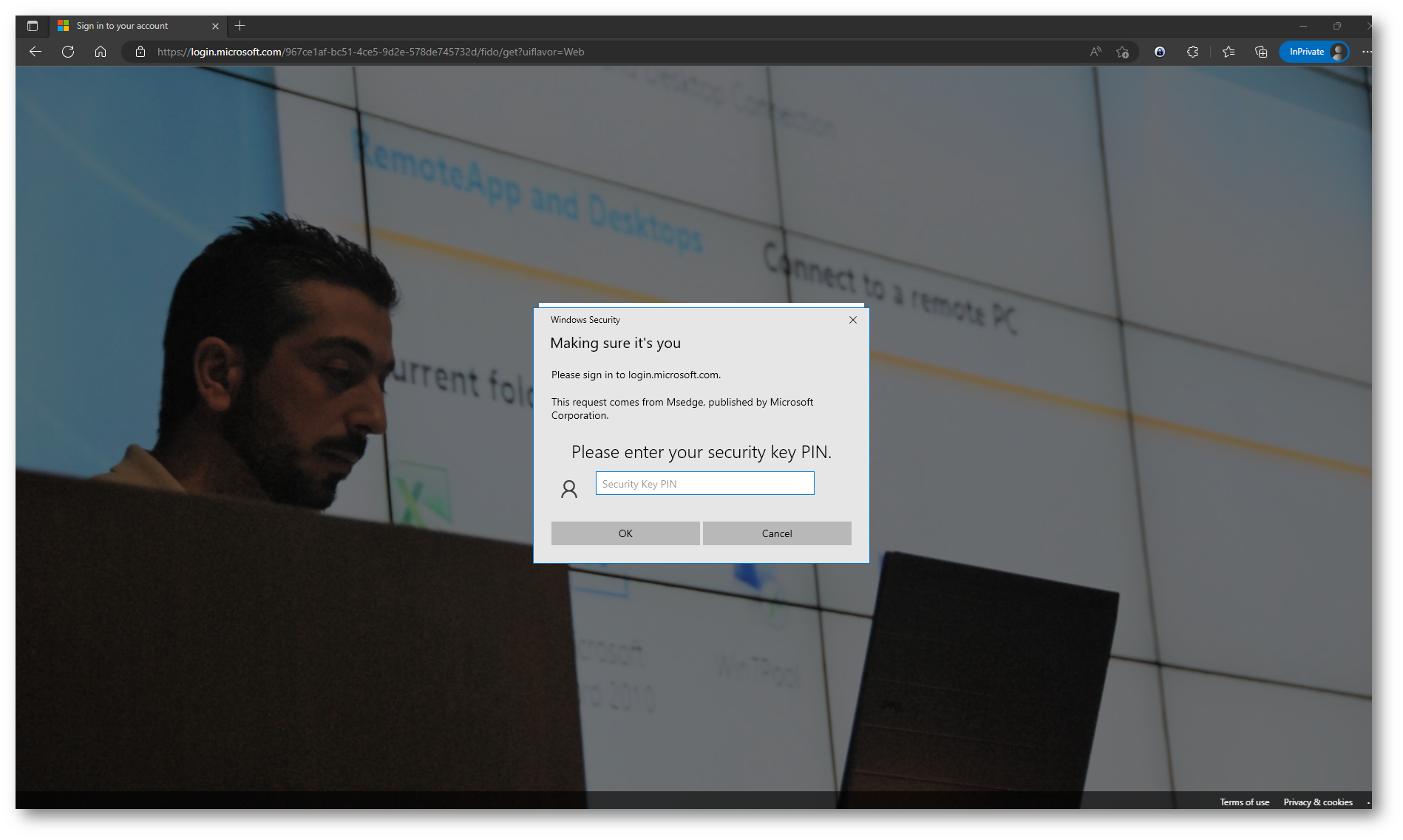

Figura 19: Richiesta di inserimento del PIN di accesso alla chiave FIDO2

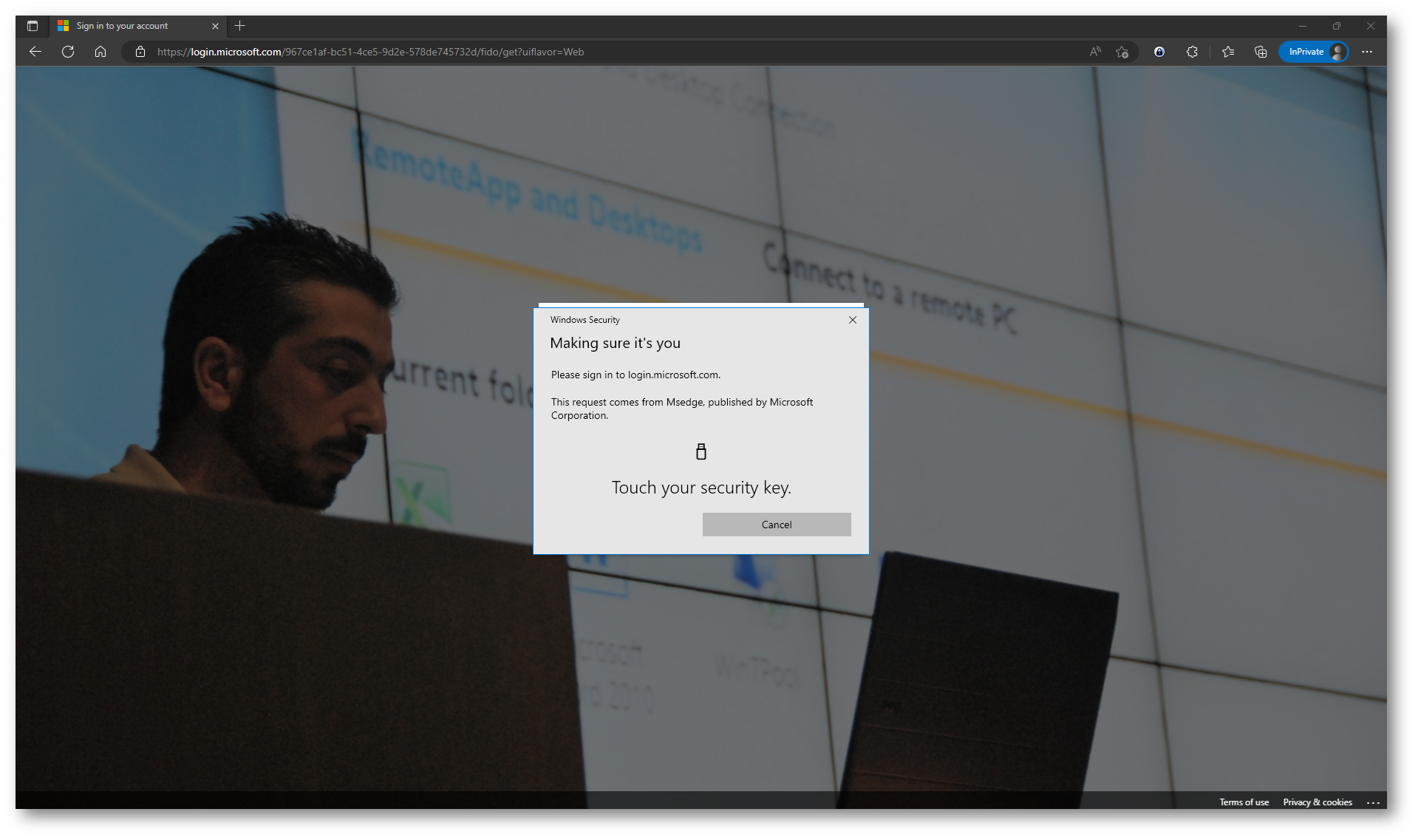

Io ho utilizzato una chiave FIDO2 protetta da PIN e quindi devo confermare il suo utilizzo toccandola.

Figura 20: Conferma dell’utilizzo della chiave con il tocco

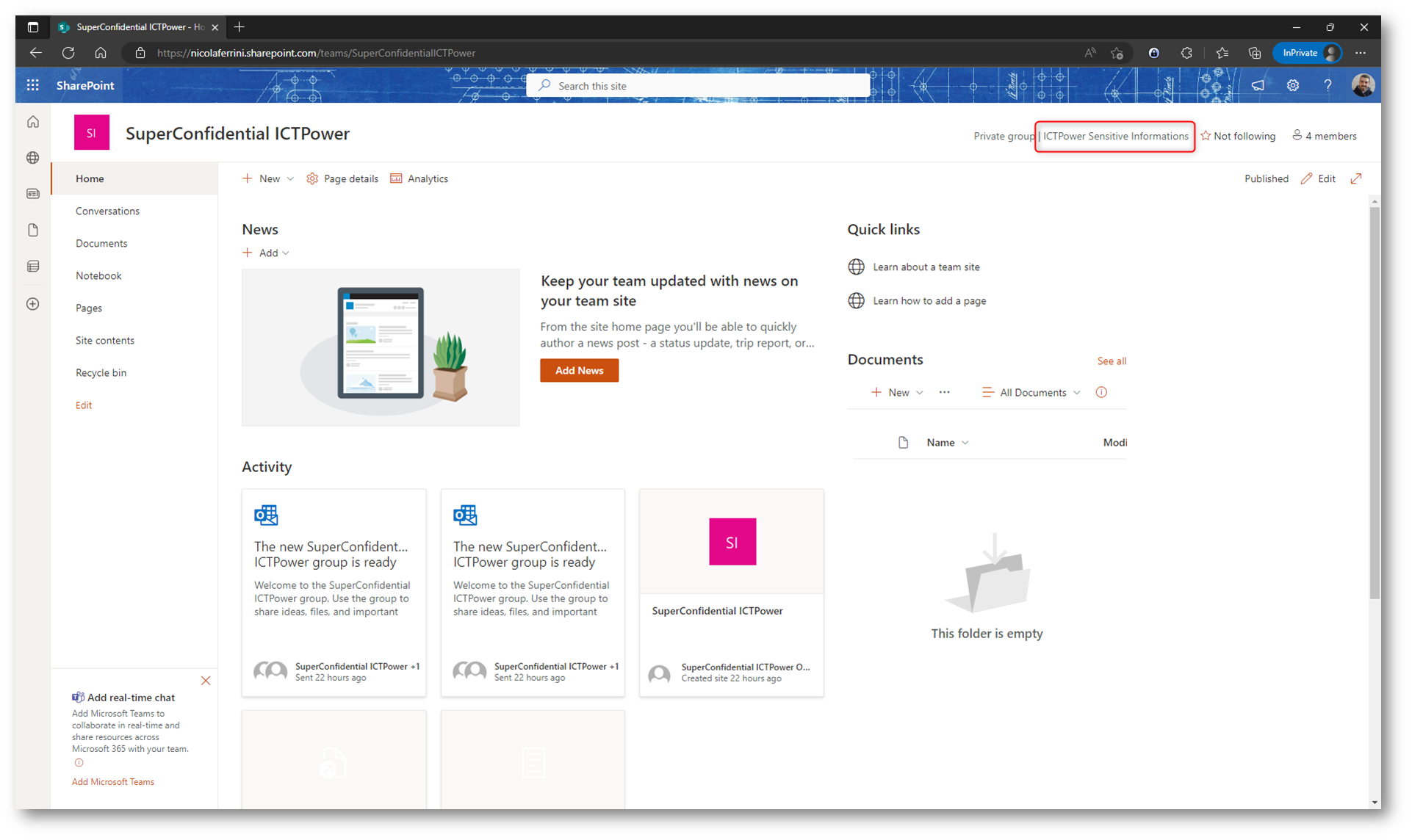

Solo a questo punto mi sarò definitivamente autenticato e mi verrà mostrato il sito di SharePoint online.

Figura 21: Connessione al sito SharePoint confidenziale avvenuta con successo

Conclusioni

L’implementazione di Azure AD Authentication Context rappresenta un passo cruciale verso una sicurezza più granulare e avanzata nell’accesso alle applicazioni. Grazie a questa funzionalità è possibile personalizzare e rafforzare le politiche di accesso, garantendo che gli utenti accedano alle risorse aziendali in modo sicuro e conforme alle normative.

Attraverso l’utilizzo di Authentication Context, le aziende possono applicare controlli condizionali basati su scenari specifici, proteggendo le applicazioni in modo dinamico e flessibile. Ciò consente non solo di migliorare l’esperienza utente, evitando richieste di autenticazione non necessarie, ma anche di ridurre il rischio associato a minacce esterne e interne.

L’adozione di Azure AD Authentication Context non solo rafforza la sicurezza delle applicazioni aziendali, ma supporta anche una strategia di sicurezza moderna e adattiva, essenziale per affrontare le sfide dell’odierno ambiente digitale.