Gestire le autorizzazioni utente predefinite in Azure Active Directory

In Azure Active Directory (Azure AD) a tutti gli utenti viene concesso un set di autorizzazioni predefinite. L’accesso di un utente è costituito dal tipo di utente (membro o guest del tenant), dalle assegnazioni di ruolo e dalla relativa proprietà dei singoli oggetti. Il set di autorizzazioni predefinite dipende dal fatto che l’utente sia un membro nativo del tenant (utente membro) o se l’utente viene portato da un’altra directory come business-to-business (utente guest).

In realtà non è vero che tutti gli utenti guest sono quelli che provengono da un’altra Azure AD (B2B), ma di questo poi parleremo in seguito.

Gli utenti membri possono registrare applicazioni, gestire la propria foto profilo e il numero di telefono cellulare, modificare la propria password e invitare gli ospiti B2B (business-to-business). Questi utenti possono anche leggere tutte le informazioni sulla directory (con alcune eccezioni).

Gli utenti guest hanno autorizzazioni di directory limitate. Possono gestire il proprio profilo, modificare la propria password e recuperare alcune informazioni su altri utenti, gruppi e app. Ma non possono leggere tutte le informazioni sulla directory. Gli utenti guest infatti non possono enumerare l’elenco di tutti gli utenti, i gruppi e altri oggetti della directory.

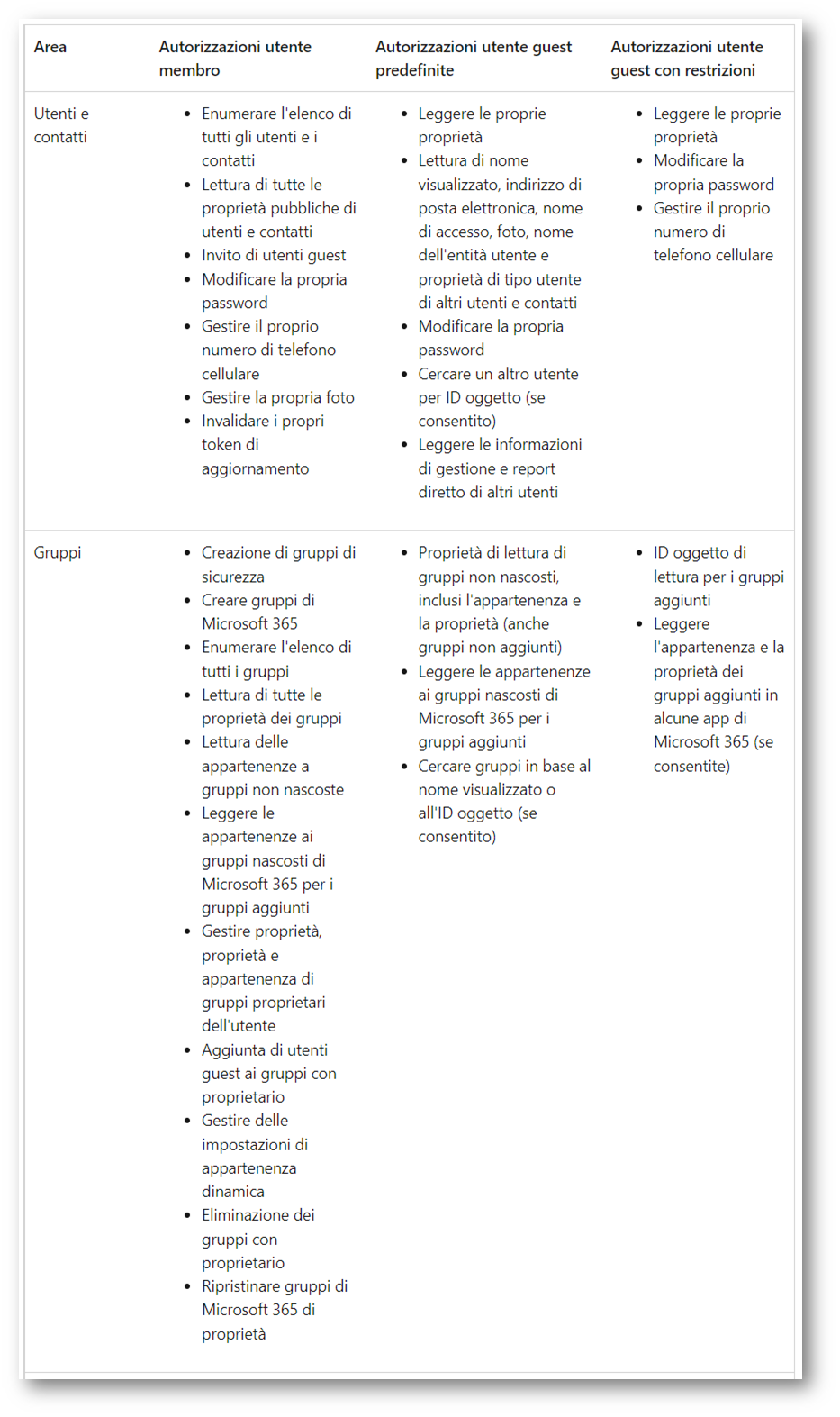

Fate riferimento alla pagina Autorizzazioni utente predefinite – Azure Active Directory – Microsoft Entra | Microsoft Learn per un elenco dettagliato delle autorizzazioni predefinite di utenti membri e guest di Azure AD.

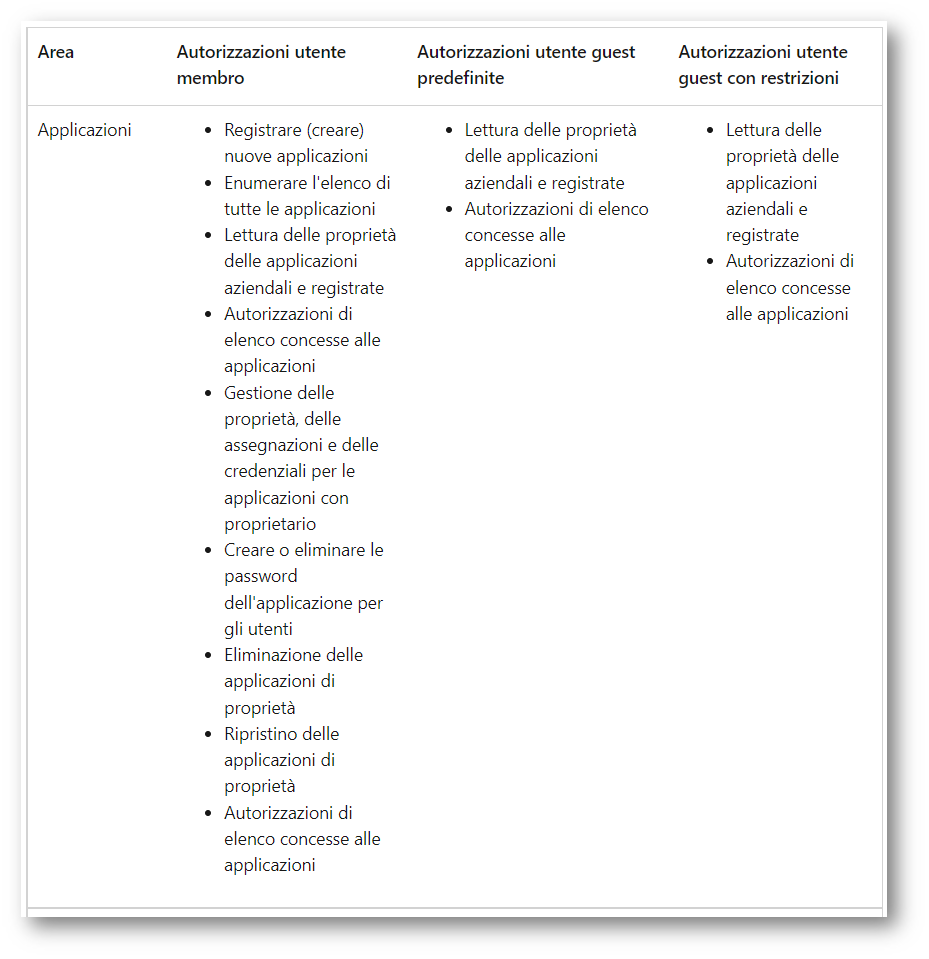

Figura 1: Confronto tra le autorizzazioni predefinite di utenti membri e guest di Azure AD

Limitare le autorizzazioni predefinite degli utenti membri

È possibile aggiungere restrizioni alle autorizzazioni predefinite degli utenti. È possibile usare questa funzionalità se non si vuole che tutti gli utenti nella directory abbiano accesso al portale/directory di amministrazione di Azure AD.

Ad esempio, una scuola o un’università hanno molti utenti nella relativa directory. L’amministratore potrebbe non volere che tutti gli studenti nella directory possano visualizzare la directory completa e violare la privacy degli altri studenti.

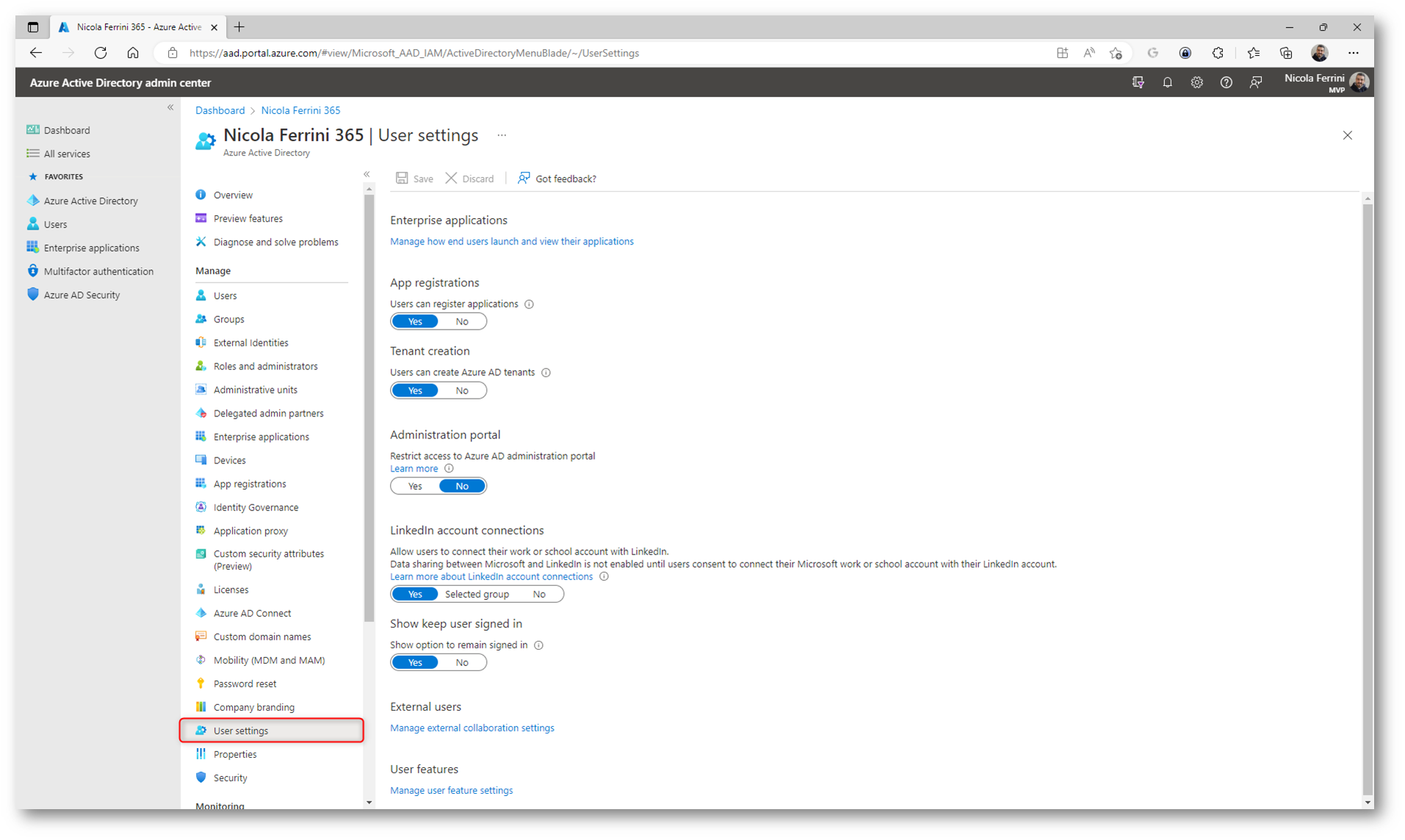

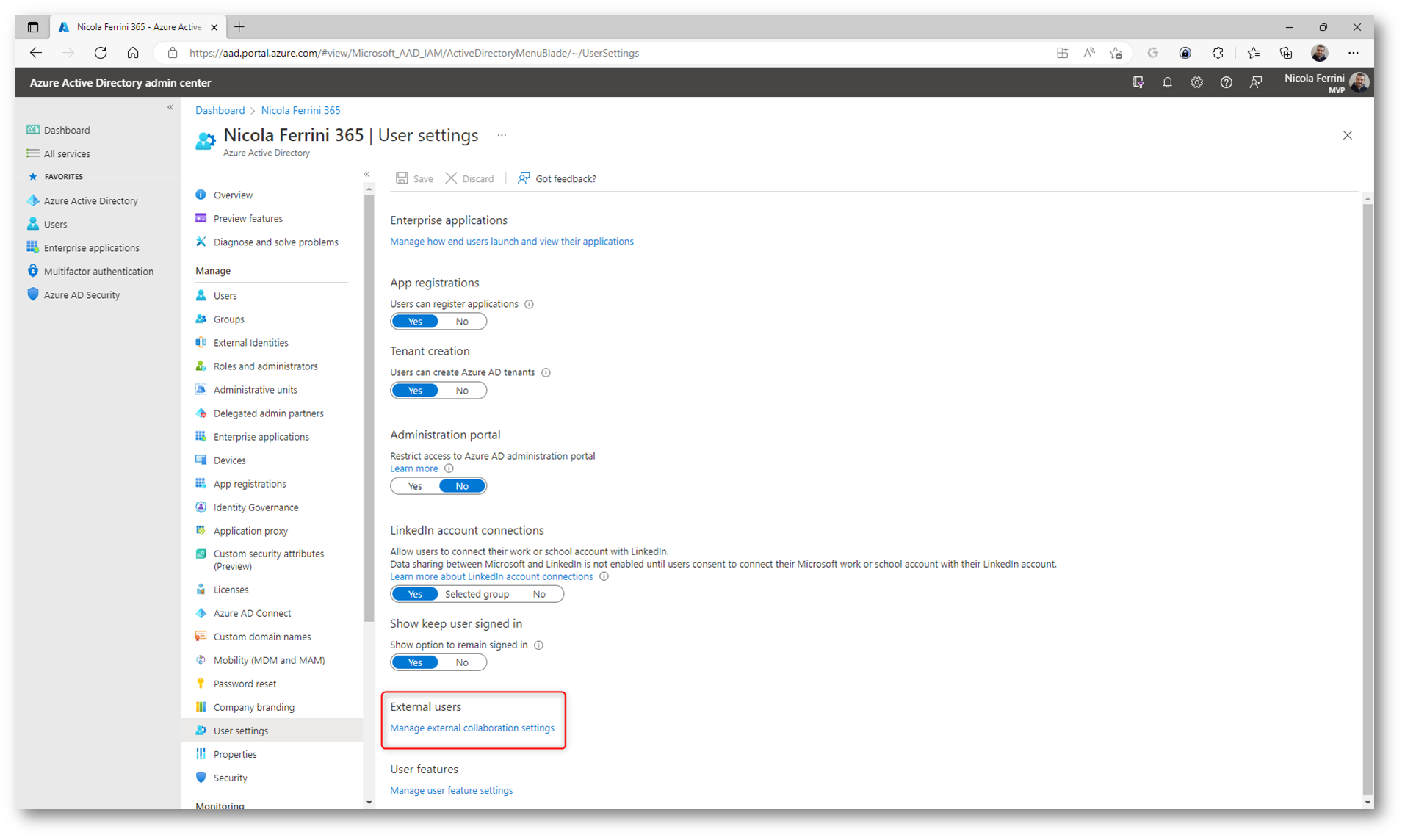

Per visualizzare le autorizzazioni predefinite per gli utenti membri e guest di Azure AD potete utilizzare il portale di Azure AD https://aad.portal.azure.com e dopo esservi collegati come Global Admin potete navigare nel nodo User settings.

Figura 2: Configurazione delle autorizzazioni per gli utenti membri e guest di Azure AD

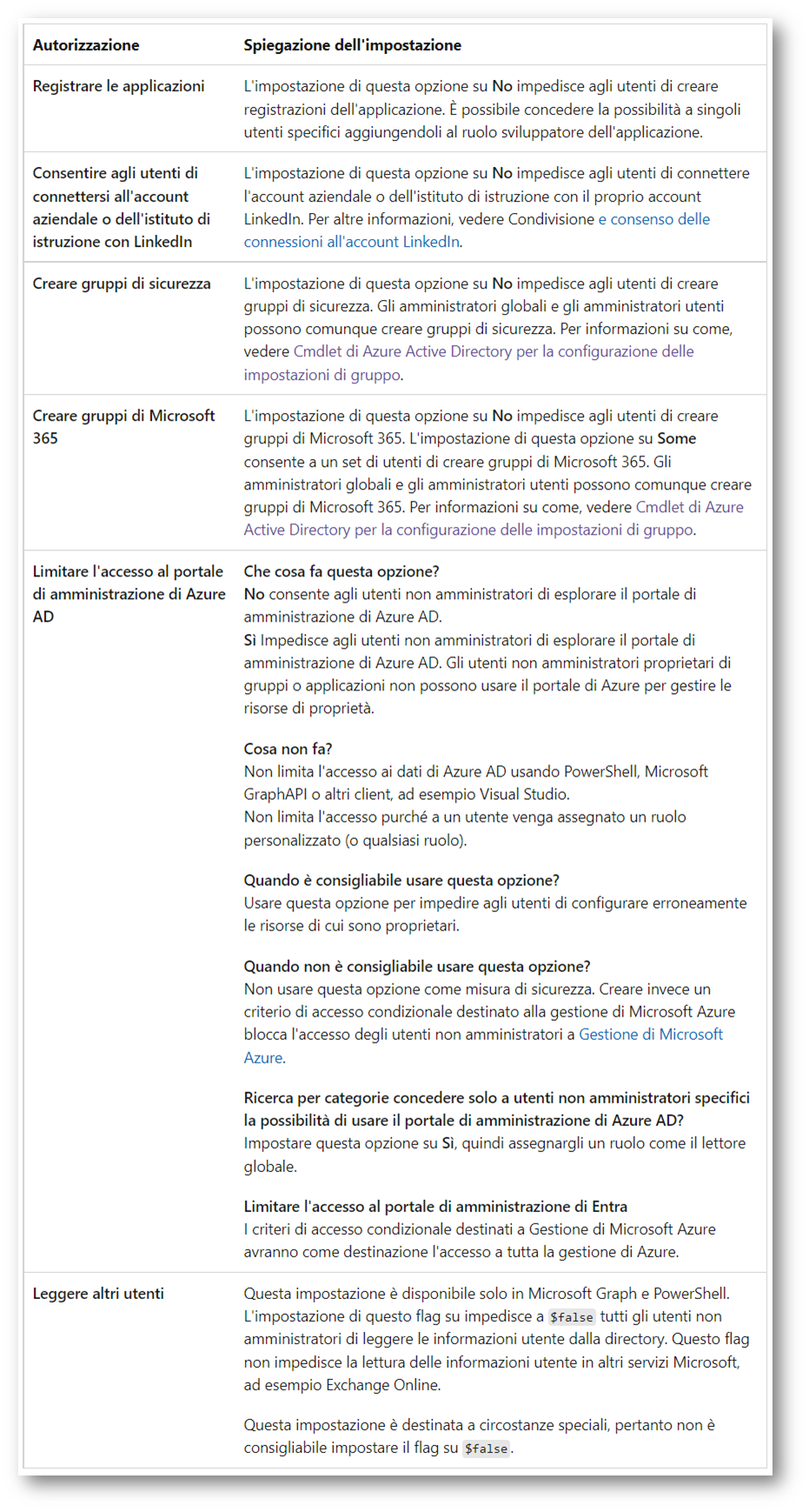

Figura 3: Impostazioni per gli utenti membro di Azure AD

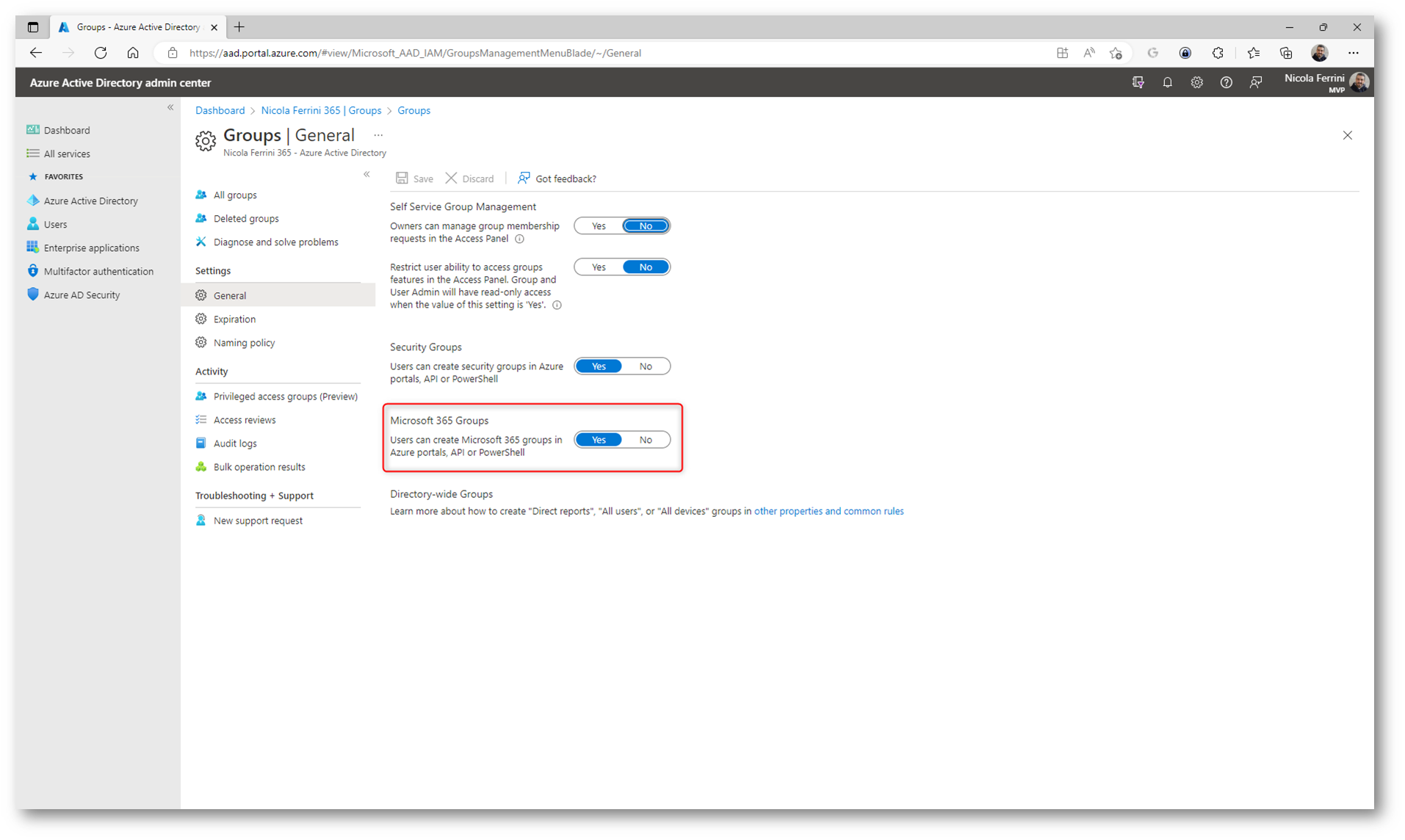

Per modificare le opzioni relative ai gruppi dovete prima selezionare Groups nel portale di Azure AD e poi selezionare la voce General nel pannello Settings.

Come si può vedere dalla figura sotto, in maniera predefinita tutti gli utenti possono creare gruppi di Microsoft 365. Questo è l’approccio consigliato perché consente agli utenti di iniziare a collaborare senza richiedere assistenza da parte dell’IT.

Capita spesso però che gli utenti creino gruppi di Microsoft

365 e i rispettivi Microsoft

Teams in maniera indiscriminata e spesso in maniera non conforme agli standard aziendali. Senza contare il fatto che al momento della creazione di un gruppo di Microsoft 365 vengono create risorse nei seguenti servizi:

- Outlook

- SharePoint

- Yammer

- Microsoft Teams

- Microsoft Stream

- Planner

- Power BI

Disabilitando la possibilità per tutti gli utenti di creare gruppi Microsoft 365, i gruppi potranno essere creati solo dai Global Administrator, Exchange Administrator, Directory Writers, SharePoint Administrator, Teams Service Administrator e User Administrator dai portali di amministrazione del rispettivo servizio o dal portale di Azure AD.

Nel caso si voglia delegare la creazione dei gruppi Microsoft 365 ad un altro gruppo di Azure AD, che non sia tra quelli che ho indicato prima, allora è possibile farlo utilizzando PowerShell e la procedura indicata alla pagina Gestire chi può creare gruppi in Microsoft 365 | Microsoft Learn. È bene sottolineare però che chi gestirà la creazione dei gruppi dovrà avere licenze Azure AD Premium P1 o P2 o licenze EDU di Azure AD Basic assegnate.

Figura 4: Opzioni per i gruppi di Azure AD

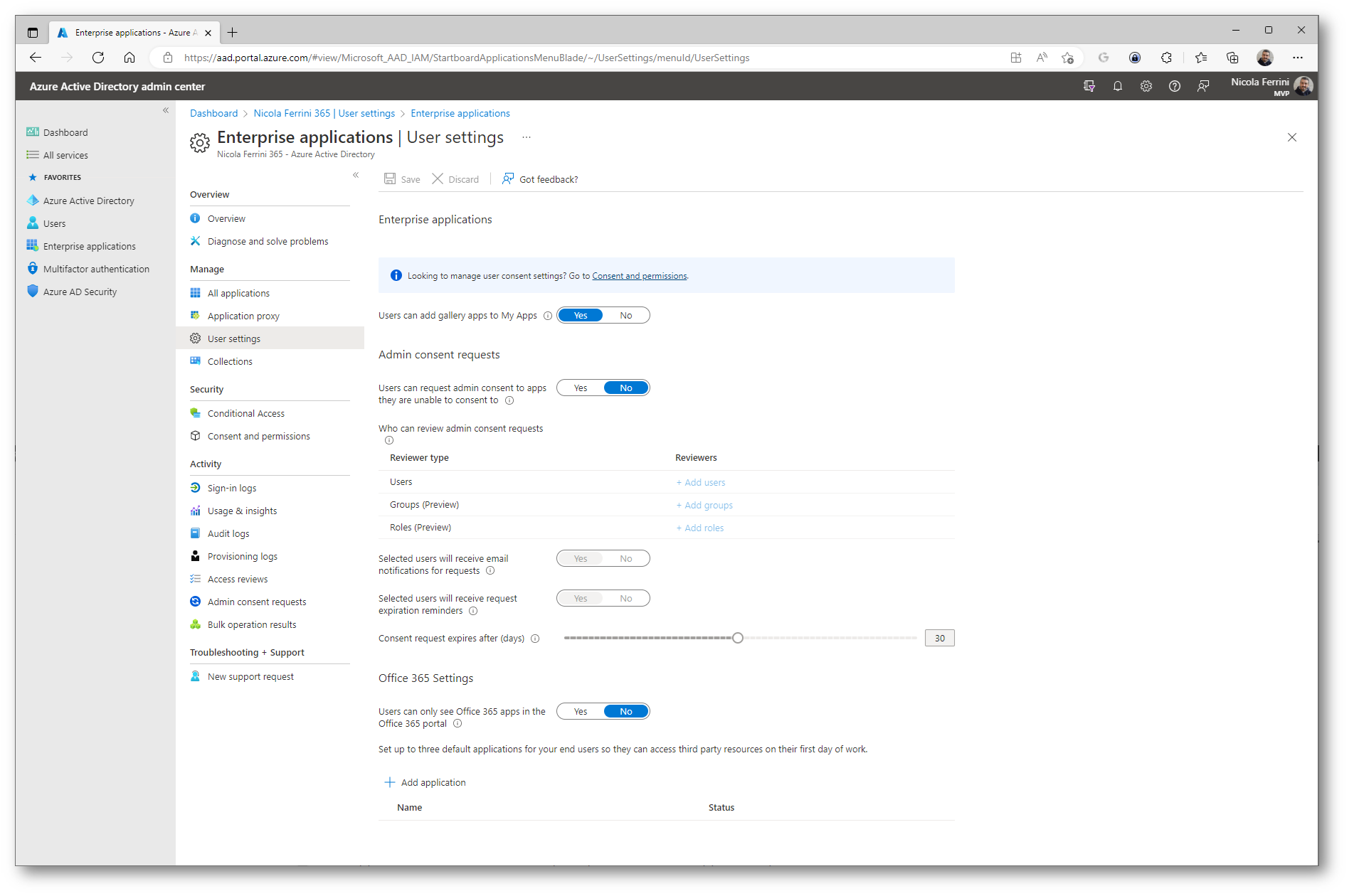

Cliccando sulla voce Manage how end users launch and view their applications potrete modificare le impostazioni relative alla gestione delle applicazioni integrate in Azure AD. Qui di seguito vengono riassunte le differenze di autorizzazione tra utenti membri e utenti guest.

Figura 5: Confronto tra le autorizzazioni predefinite di utenti membri e guest di Azure AD

Figura 6: Autorizzazioni predefinite relative alle applicazioni integrate in Azure AD

Limitare le autorizzazioni predefinite degli utenti guest

Molto spesso siamo portati a pensare che gli utenti guest siano solo quelli che invitiamo tramite le connessioni B2B con un altro tenant di Azure AD o utilizzando i Microsoft Account.

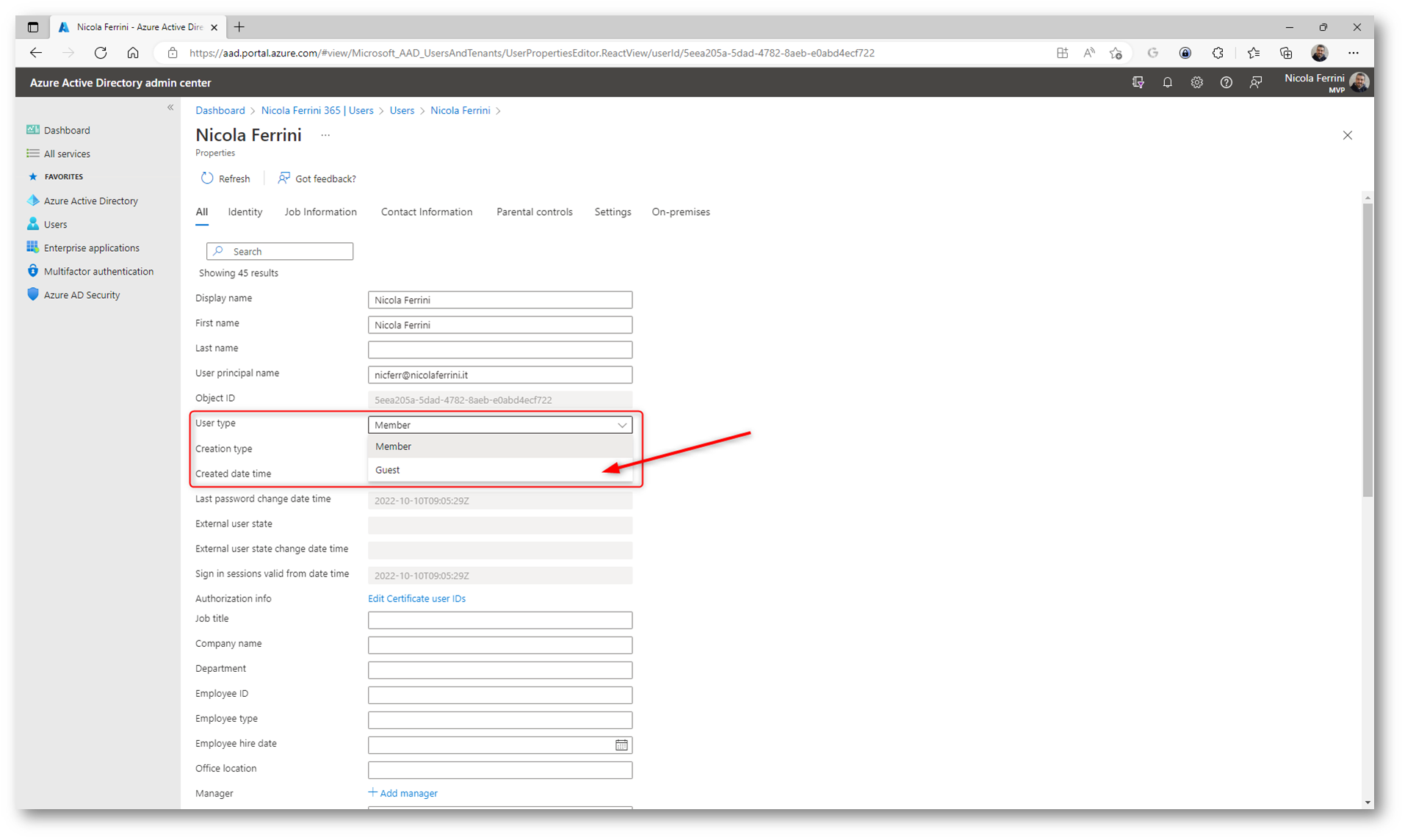

In realtà, come mi ha fatto notare il buon Gabriele Tansini, è possibile trasformare i nostri utenti da Member a Guest semplicemente modificando le loro proprietà in Azure AD.

Lo scenario tipico è quando un’azienda che ha dei consulenti crea gli utenti in Azure AD per poter dare l’accesso alle risorse ma li rende Guest per poter limitare loro gli accessi.

Figura 7: Gli utenti Member possono essere convertiti in Guest

Questo tipo di operazione può essere effettuata anche quando abbiamo le Hybrid Identities, cioè gli utenti sincronizzati con Active Directory on-premises. Anche in questo caso l’azienda potrebbe creare le utenze in AD per dare l’accesso alle risorse che ci sono in casa, come ad esempio le condivisioni di rete o le stampanti, ma allo stesso tempo limitare i permessi e gli accessi in Azure AD, sincronizzando gli utenti come Guest.

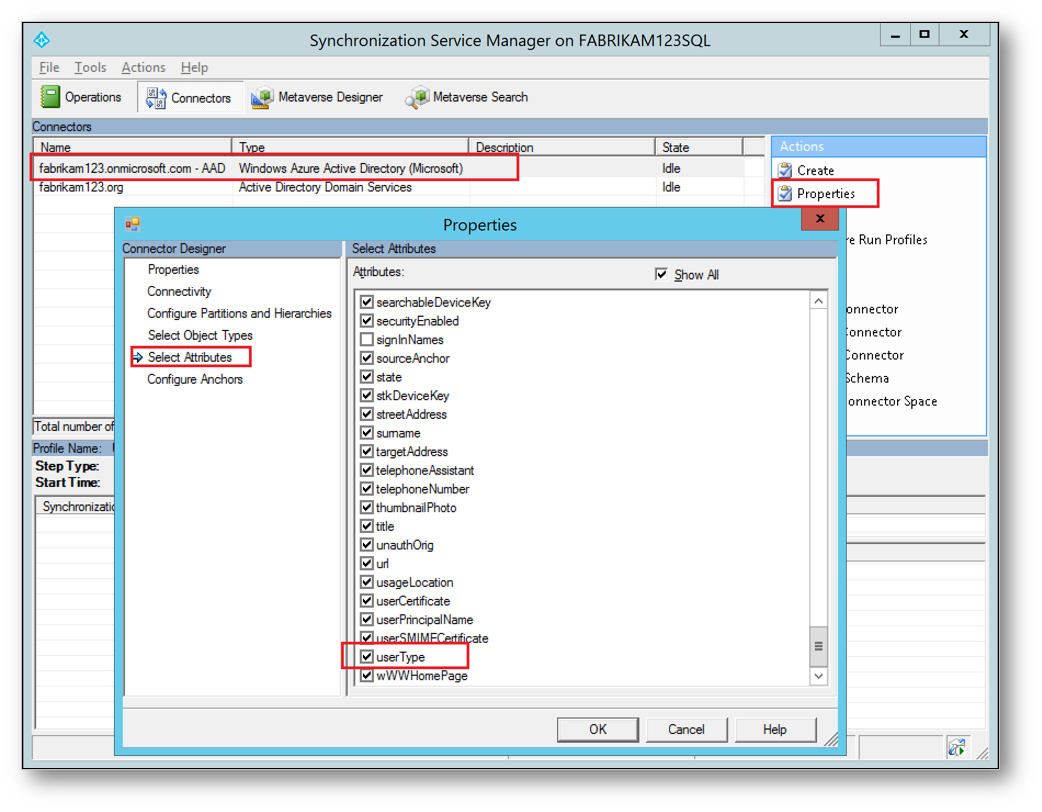

Come spiegato nell’articolo Azure AD Connect sync: Make a change to the default configuration – Microsoft Entra | Microsoft Learn, cambiando la configurazione predefinita di Azure AD Connect, possiamo modificare l’attributo UserType (che non viene sincronizzato di default) e che permette poi di impostare il valore Member o Guest per l’utente che stiamo sincronizzando.

Figura 8: Aggiunta dell’attributo UserType all’Azure AD Connector Schema

Limitare le autorizzazioni predefinite per gli utenti guest nel portale di Azure AD

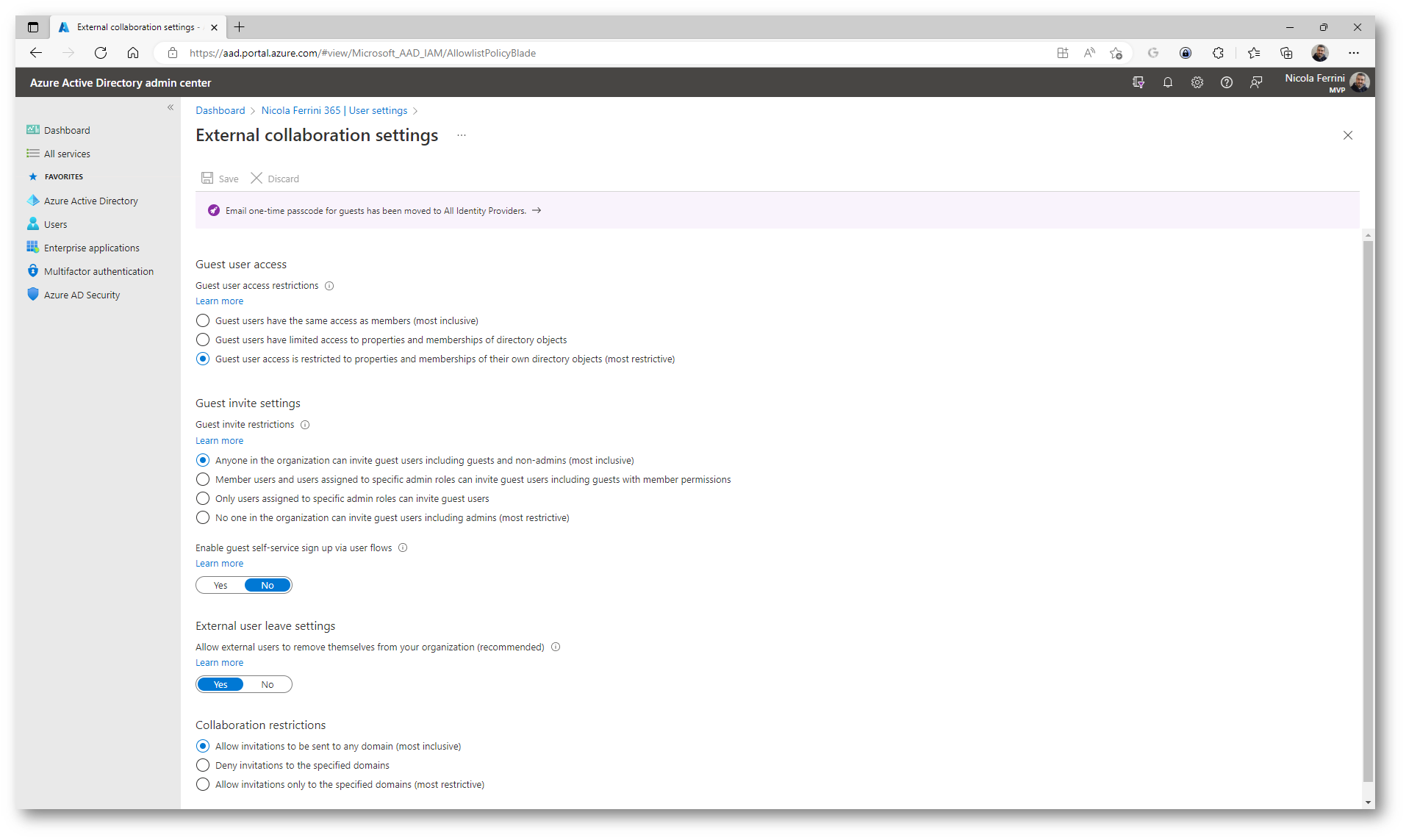

È possibile limitare le autorizzazioni predefinite per gli utenti guest cliccando sulla voce Manage external collaboration settings.

Figura 9: Gestione dei permessi per gli utenti guest di Azure AD

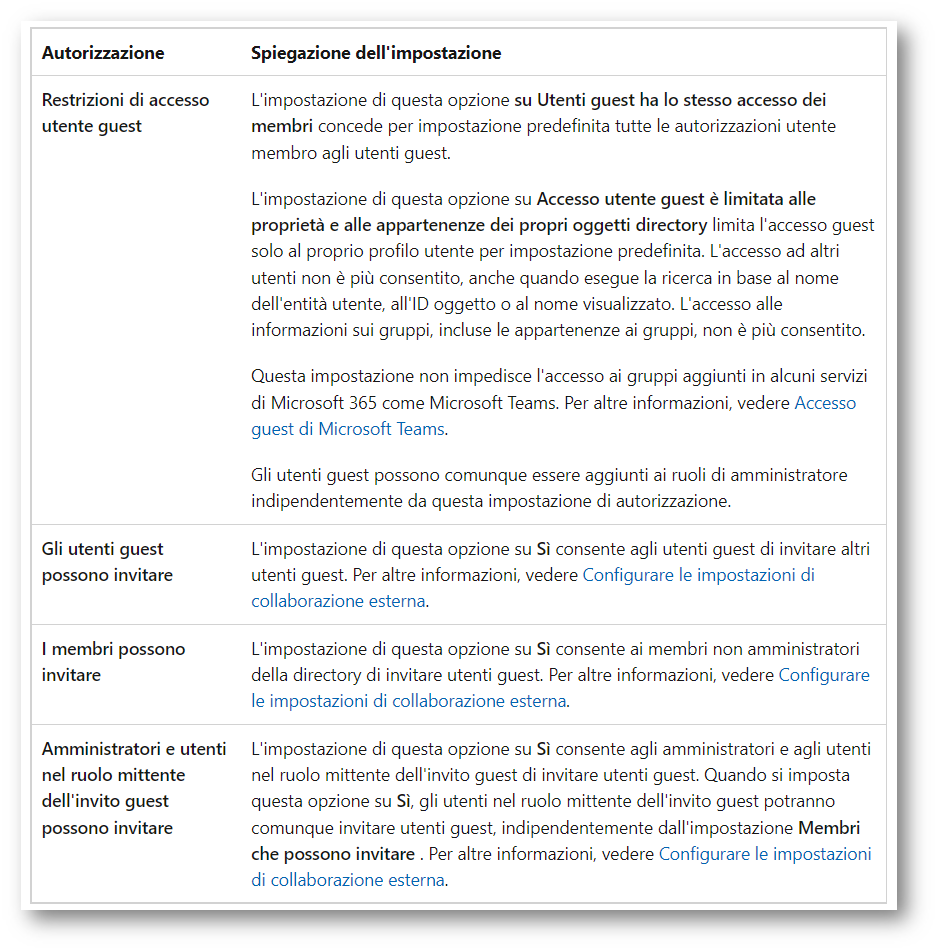

Qui di seguito sono riassunte le impostazioni disponibili:

Figura 10: Impostazioni disponibili per limitare le autorizzazioni predefinite degli utenti guest

Figura 11: Autorizzazioni predefinite degli utenti guest

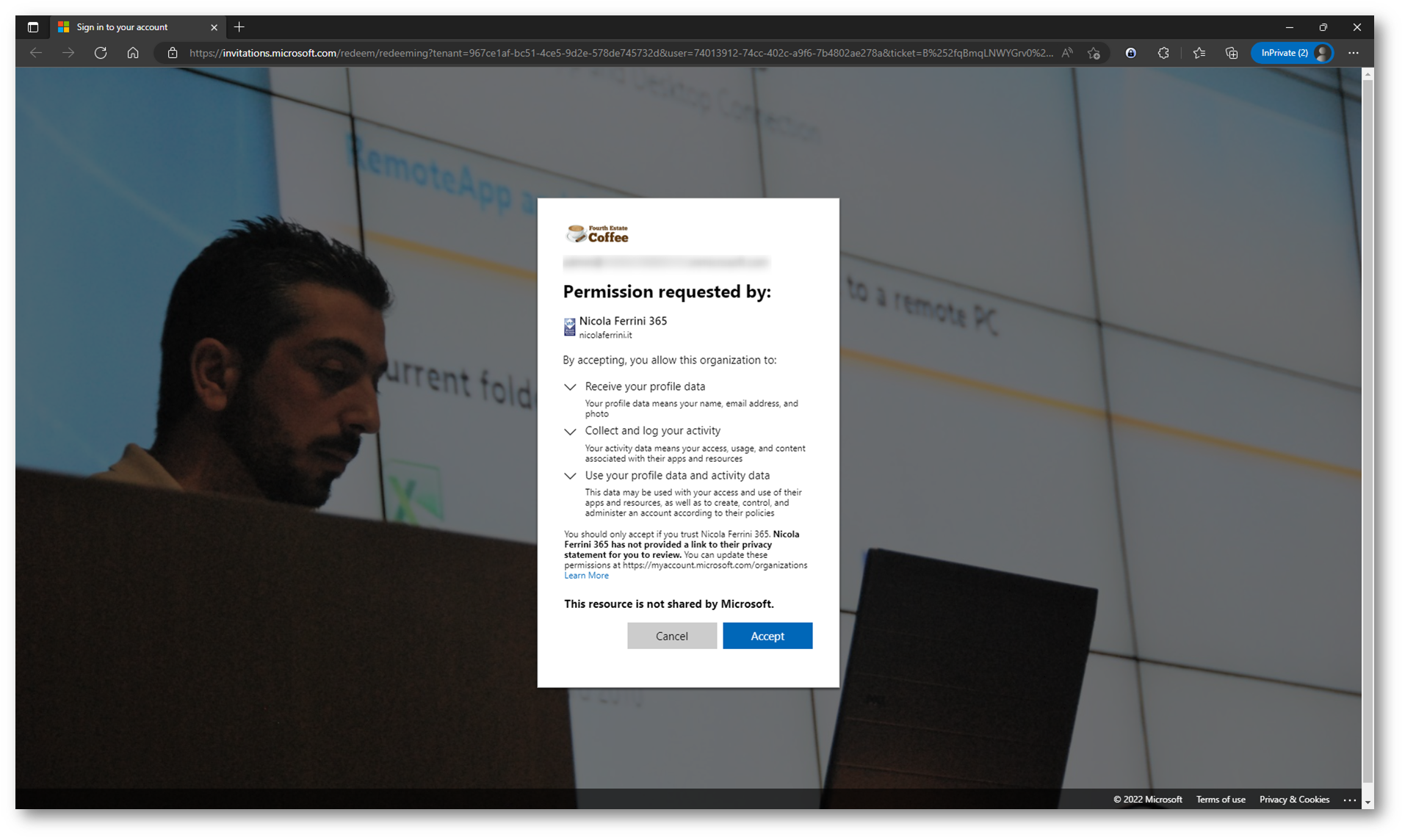

Quando invitate un utente guest nella vostra Azure AD, all’utente guest viene chiesto di poter permettere l’accesso ad alcune delle informazioni del suo profilo.

Figura 12: L’utente guest accetta di poter far accedere ad alcune delle informazioni del suo profilo

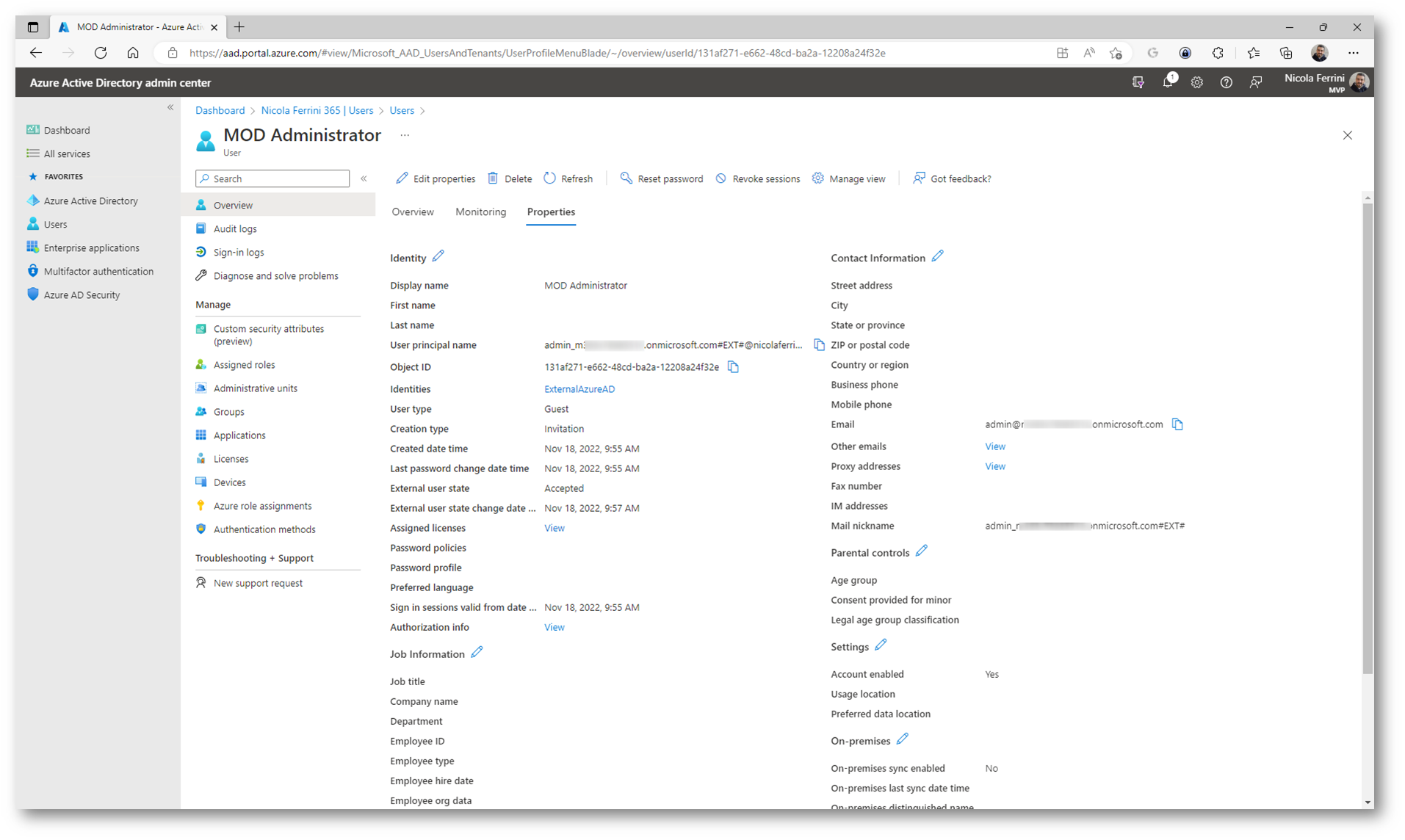

Dal vostro tenant potrete vedere alcune delle proprietà del profilo dell’utente guest, come mostrato nella figura sotto:

Figura 13: Informazioni dell’utente guest visibili nel proprio tenant di Azure AD

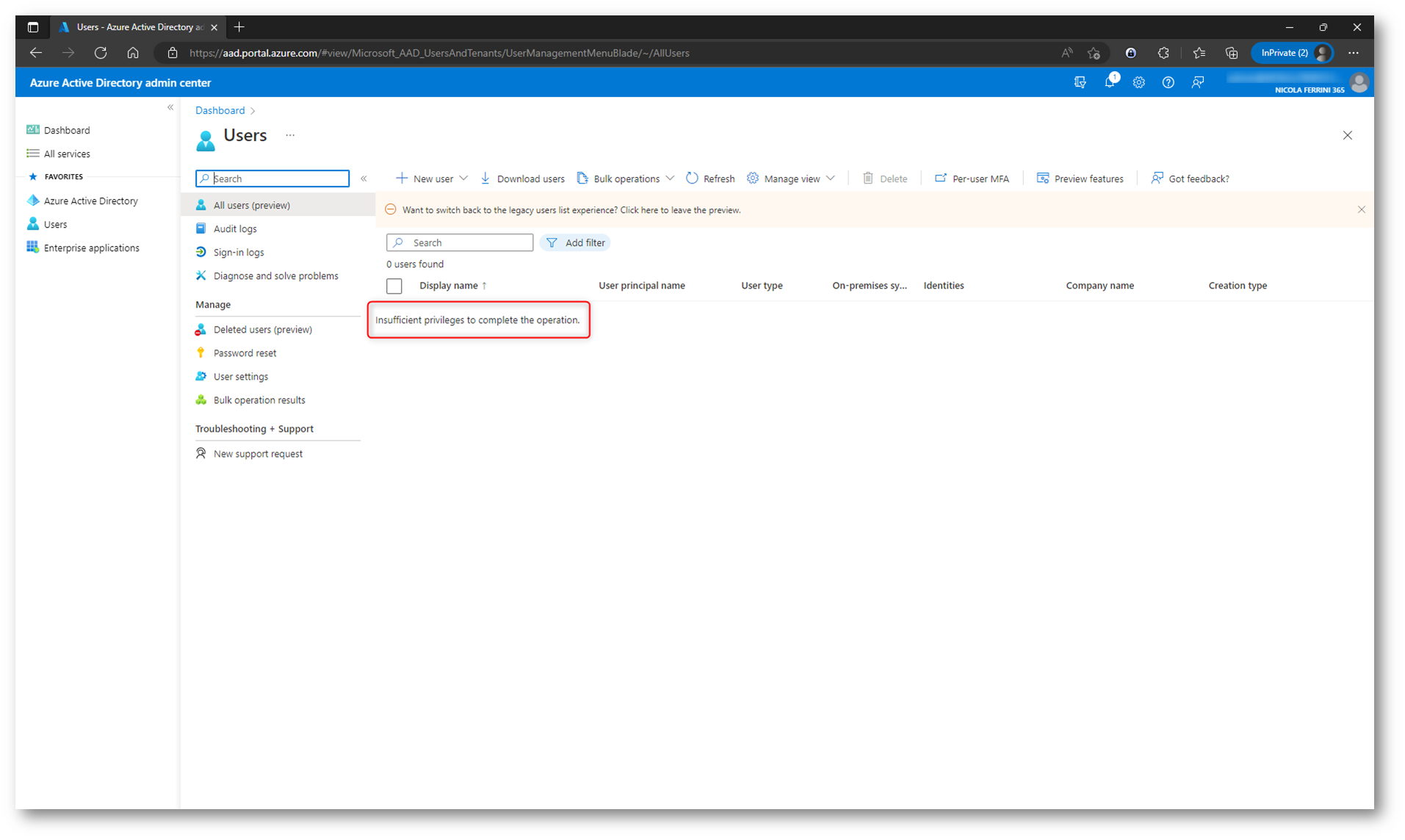

Di contro l’utente guest non avrà accesso alle informazioni del vostro tenant, come mostrato nella figura sotto:

Figura 14: L’utente ospite non accede alle informazioni del tenant

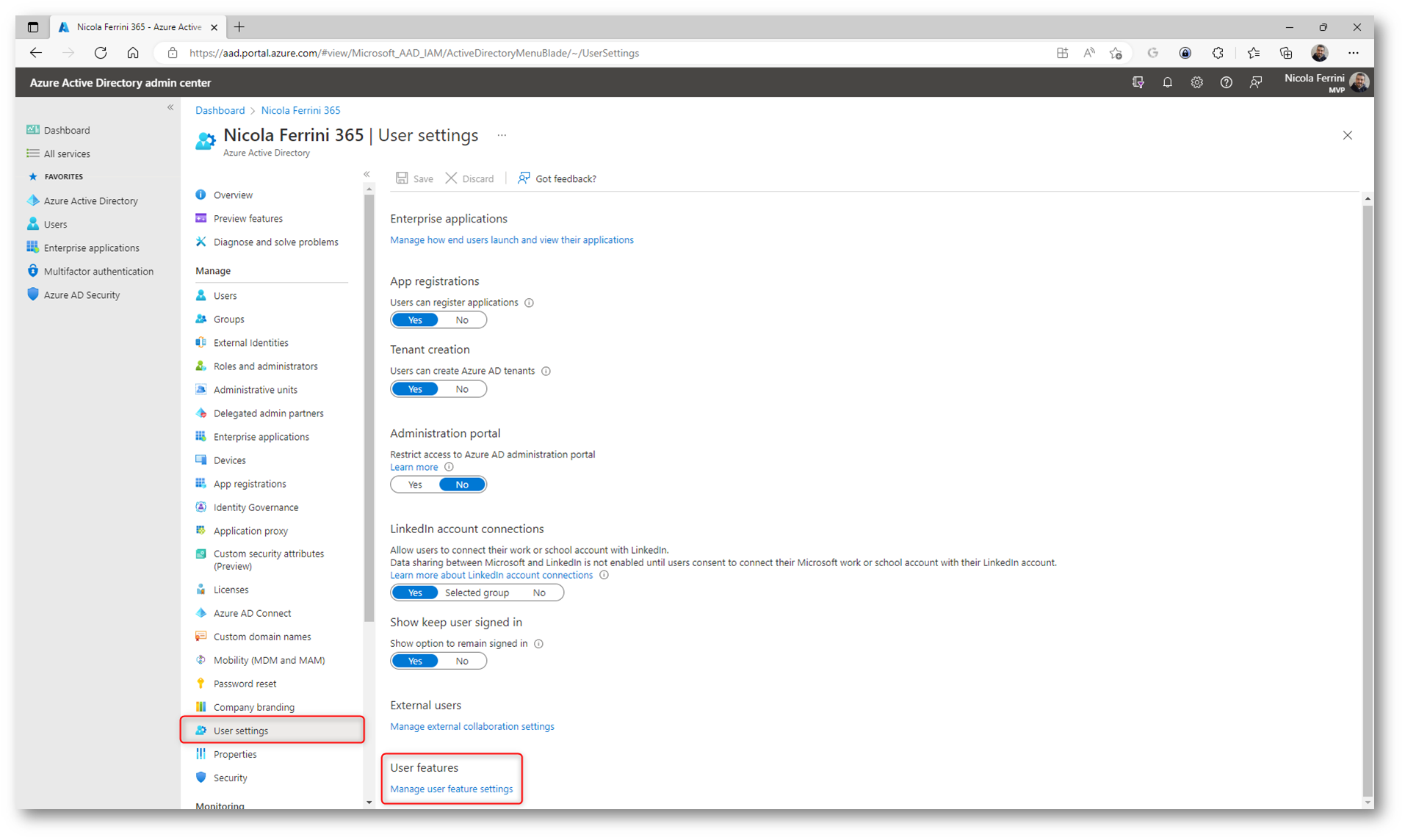

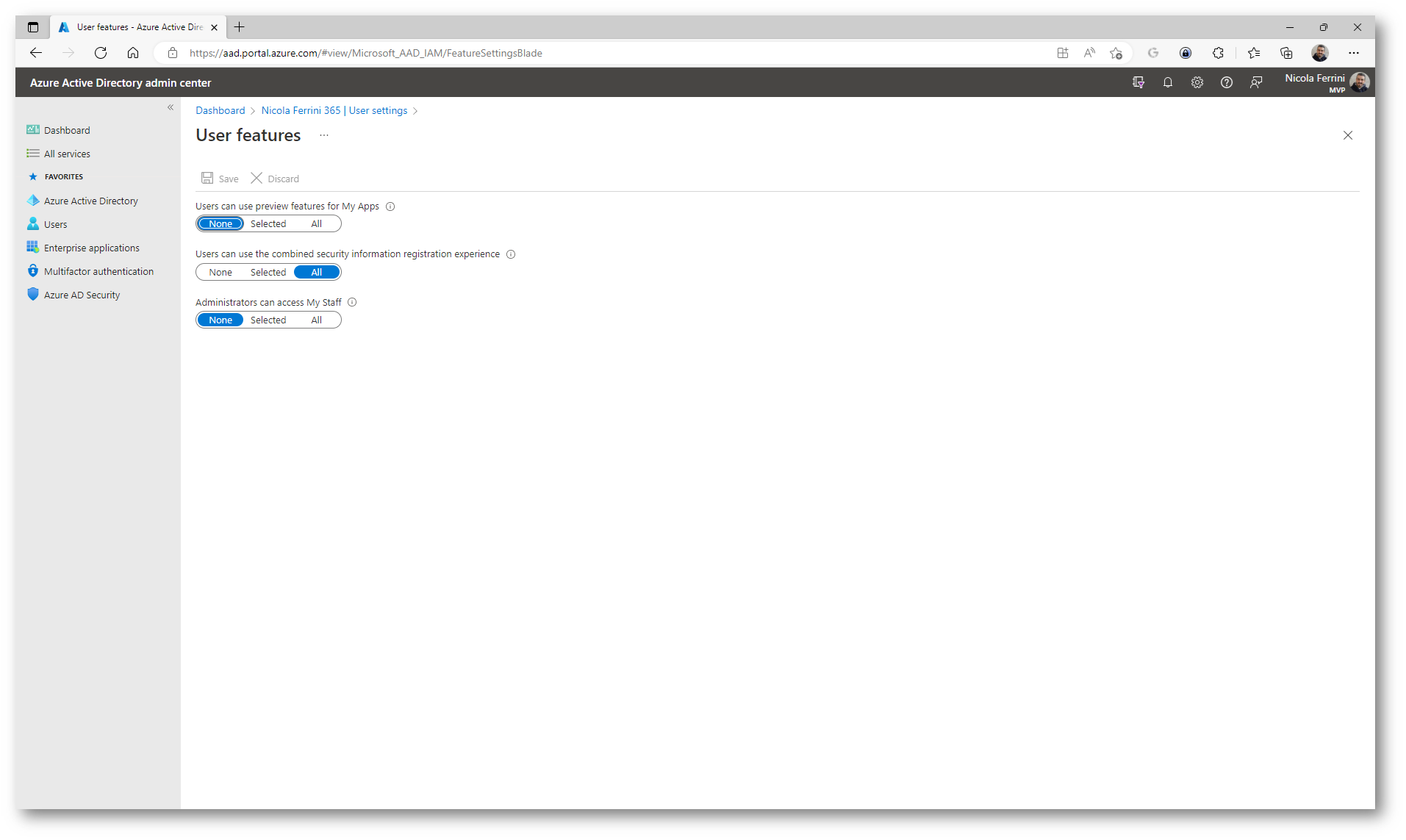

Nel nodo User features è possibile configurare alcune proprietà relativa al portale My Apps oppure My Staff cliccando sul link Manage user feature settings.

Microsoft My Staff consente di delegare alcune autorizzazioni ad un utente di Azure AD, ad esempio un responsabile di una sede aziendale o un responsabile del team, per assicurarsi che i membri del personale siano in grado di accedere ai propri account Azure AD. Invece di affidarsi a un supporto tecnico centrale, le organizzazioni possono delegare attività comuni, ad esempio la reimpostazione delle password o la modifica dei numeri di telefono ad un responsabile del team locale. Con My Staff, un utente che non può accedere al proprio account può riottenere l’accesso in pochissimo tempo, senza richiedere supporto tecnico al personale IT. Date un’occhiata al mio articolo Utilizzare My Staff per le deleghe amministrative in Azure Active Directory – ICT Power per avere maggiori informazioni.

La Combined security information registration for Azure Active Directory permette invece agli utenti di poter registrare in un’unica volta i metodi di autenticazione da utilizzare per la Azure AD Multi-Factor Authentication e per il self-service password reset (SSPR). A proposito di self-service password reset avete già dato un’occhiata al mio articolo Self-Service Password Reset e Password Writeback negli ambienti ibridi con Azure AD – ICT Power?

Su ICTpower.it trovate anche diversi articoli sulla Azure AD Multi-Factor Authentication e sulla Passwordless Authentication.

Figura 15: Configurazione delle User features in Azure AD

Figura 16: User features in Azure AD

Conclusioni

È bene tenere conto di quelle che sono le autorizzazioni utente predefinite in Azure Active Directory, per evitare ad esempio che possa essere fatta l’enumerazione della directory da parte degli utenti. Un utente malintenzionato oppure un hacker che è riuscito ad accedere alle credenziali di un utente della nostra Azure AD può facilmente recuperare l’elenco di tutti gli utenti e i contatti, può individuare il ruolo di ognuno di loro e potrebbe tentare attacchi mirati per estorcere informazioni sensibili o addirittura per ottenere privilegi.