Configurare le reti virtuali con Azure Virtual Network Manager (preview)

Azure Virtual Network Manager (AVNM) è un servizio di gestione delle reti virtuali Azure, attualmente in preview pubblica, che consente di raggruppare, configurare, distribuire e gestire reti virtuali a livello globale tra sottoscrizioni diverse. Con Azure Virtual Network Manager è possibile definire gruppi di rete per identificare e segmentare logicamente le reti virtuali ed è quindi possibile determinare le configurazioni di connettività e sicurezza desiderate e applicarle contemporaneamente a tutte le reti virtuali selezionate in gruppi di rete.

Azure Virtual Network Manager offre i seguenti vantaggi:

- Gestire centralmente i criteri di connettività e sicurezza a livello globale tra aree e sottoscrizioni.

- Abilitare la connettività diretta tra spoke in una configurazione hub-spoke senza la complessità della gestione di una rete mesh.

- Servizio altamente scalabile e a disponibilità elevata con ridondanza e replica in tutto il mondo.

- Possibilità di creare regole di sicurezza di rete che eseguono l’override delle regole del gruppo di sicurezza di rete.

- Bassa latenza e larghezza di banda elevata tra le risorse in reti virtuali diverse usando il peering di rete virtuale.

- Implementare le modifiche di rete tramite una sequenza di area specifica e la frequenza desiderata.

Come funziona Azure Virtual Network Manager

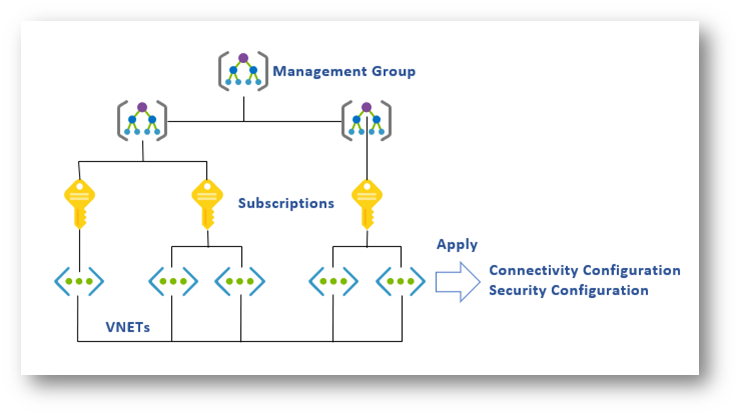

Durante il processo di creazione di Azure Virtual Manager si definisce l’ambito (scope) per la gestione di Azure Virtual Network Manager. Network Manager avrà solo l’accesso delegato per applicare le configurazioni all’interno di scope.

Dopo aver distribuito l’istanza di Azure Virtual Network Manager si crea un gruppo di rete che funge da contenitore logico di risorse di rete per applicare le configurazioni su larga scala. È possibile selezionare manualmente singole reti virtuali da aggiungere al gruppo di rete (appartenenza statica) o in alternativa, è possibile usare le Azure Policy per definire le condizioni che regolano l’appartenenza al gruppo in modo dinamico (appartenenza dinamica).

Successivamente si creano configurazioni di connettività e/o di sicurezza applicate a tali gruppi di rete in base alle esigenze di topologia e sicurezza. Una configurazione di connettività consente di creare una topologia di rete hub-spoke o mesh e di definire una raccolta di regole che è possibile applicare a uno o più gruppi di rete a livello globale. Dopo aver creato i gruppi di rete e le configurazioni desiderati è possibile distribuire le configurazioni in qualsiasi area scelta.

Figura 1: Funzionamento di Azure Virtual Network Manager

NOTA: Azure Virtual Network Manager è attualmente disponibile in anteprima pubblica. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate.

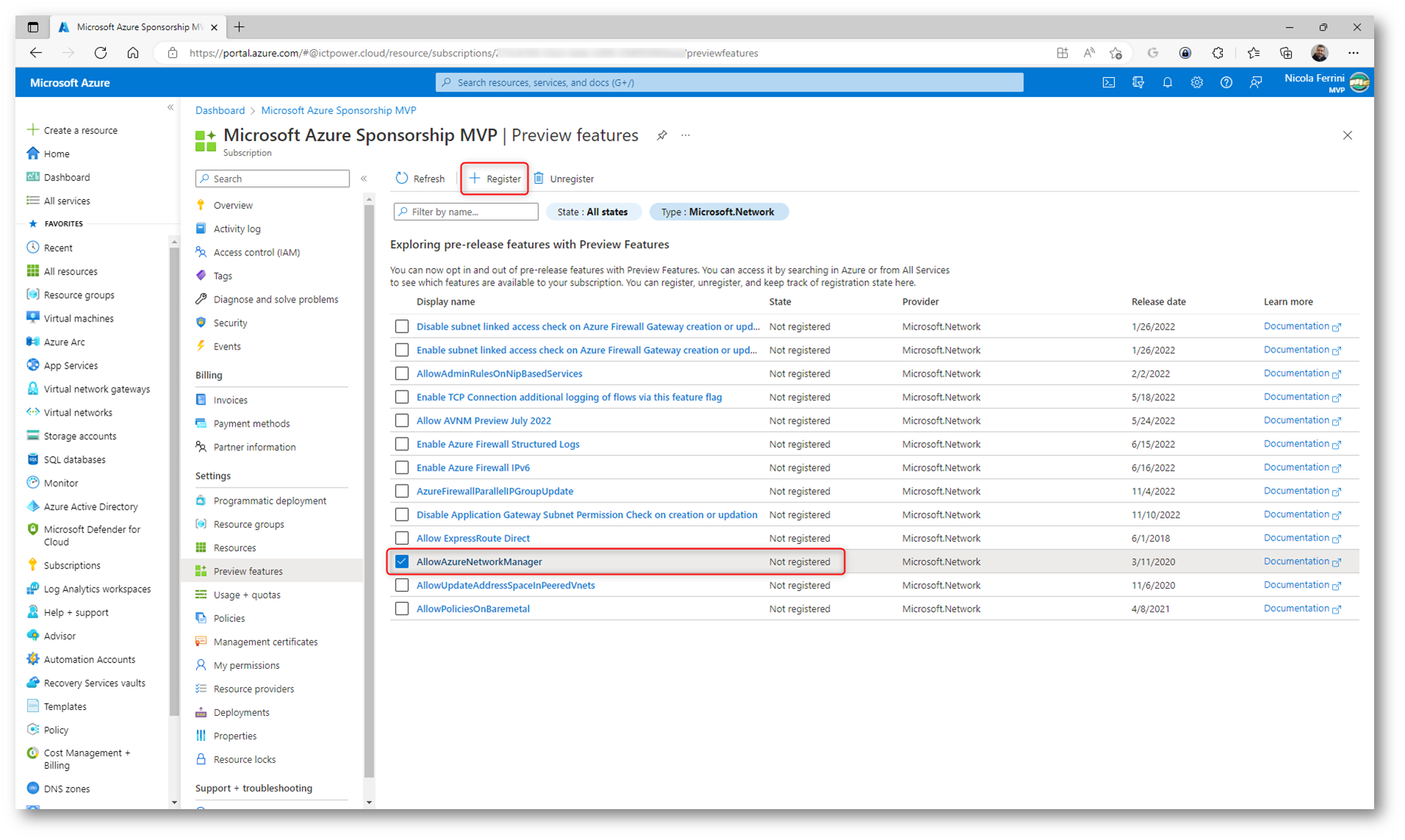

Per attivare la funzionalità in Preview collegatevi al portale di Azure e selezionate la vostra sottoscrizione. Dal ramo Preview features selezionate la voce AllowAzureNetworkManager (filtrate le funzionalità per tipo Microsoft.Network per semplificare la ricerca) e fate clic su Register. Attendete qualche minuto che la funzionalità venga attivata.

Figura 2: Registrazione della funzionalità di Azure Virtual Network Manager

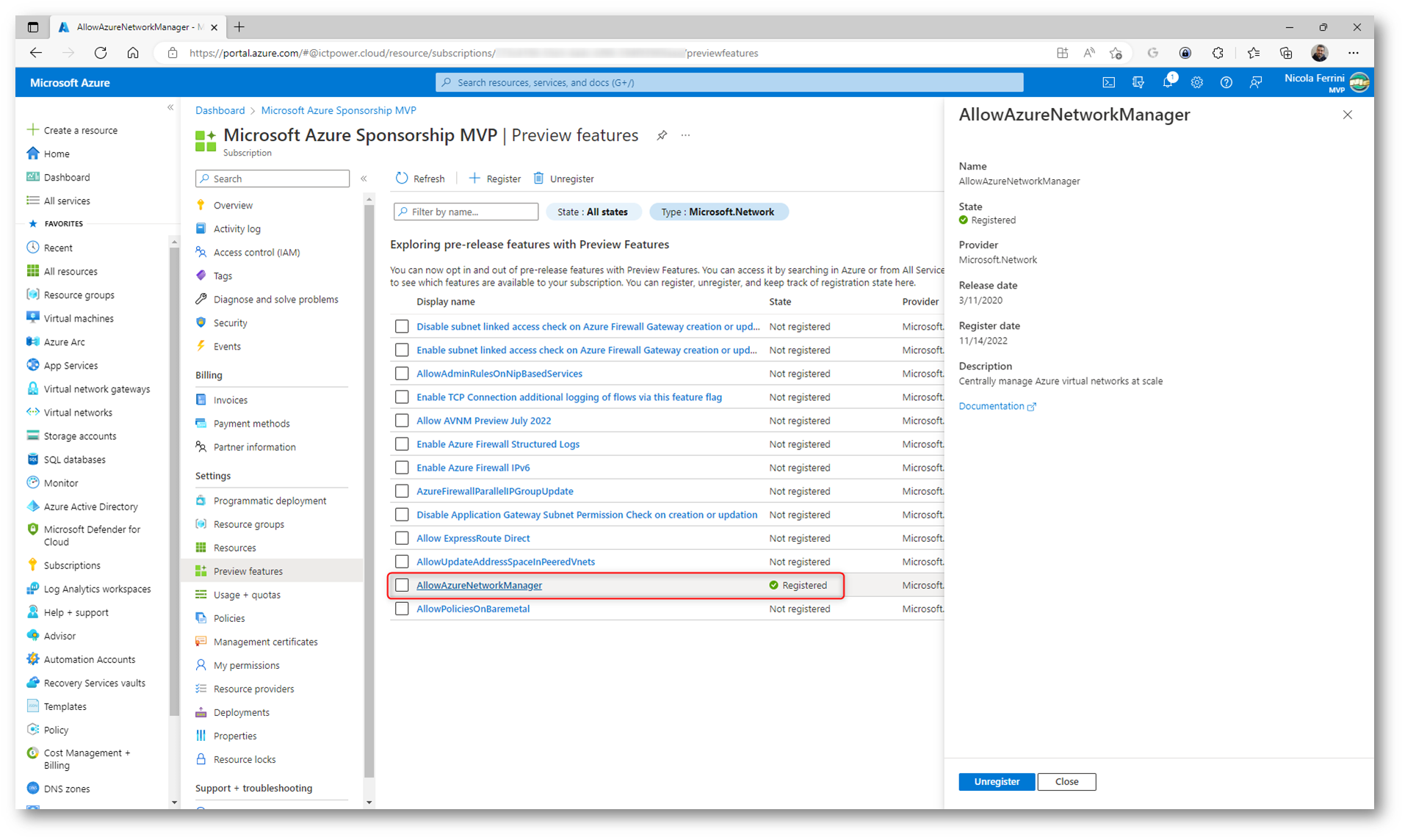

Attendete che lo stato della funzionalità sia Registered prima di proseguire.

Figura 3: Funzionalità di Azure Virtual Network Manager attivata

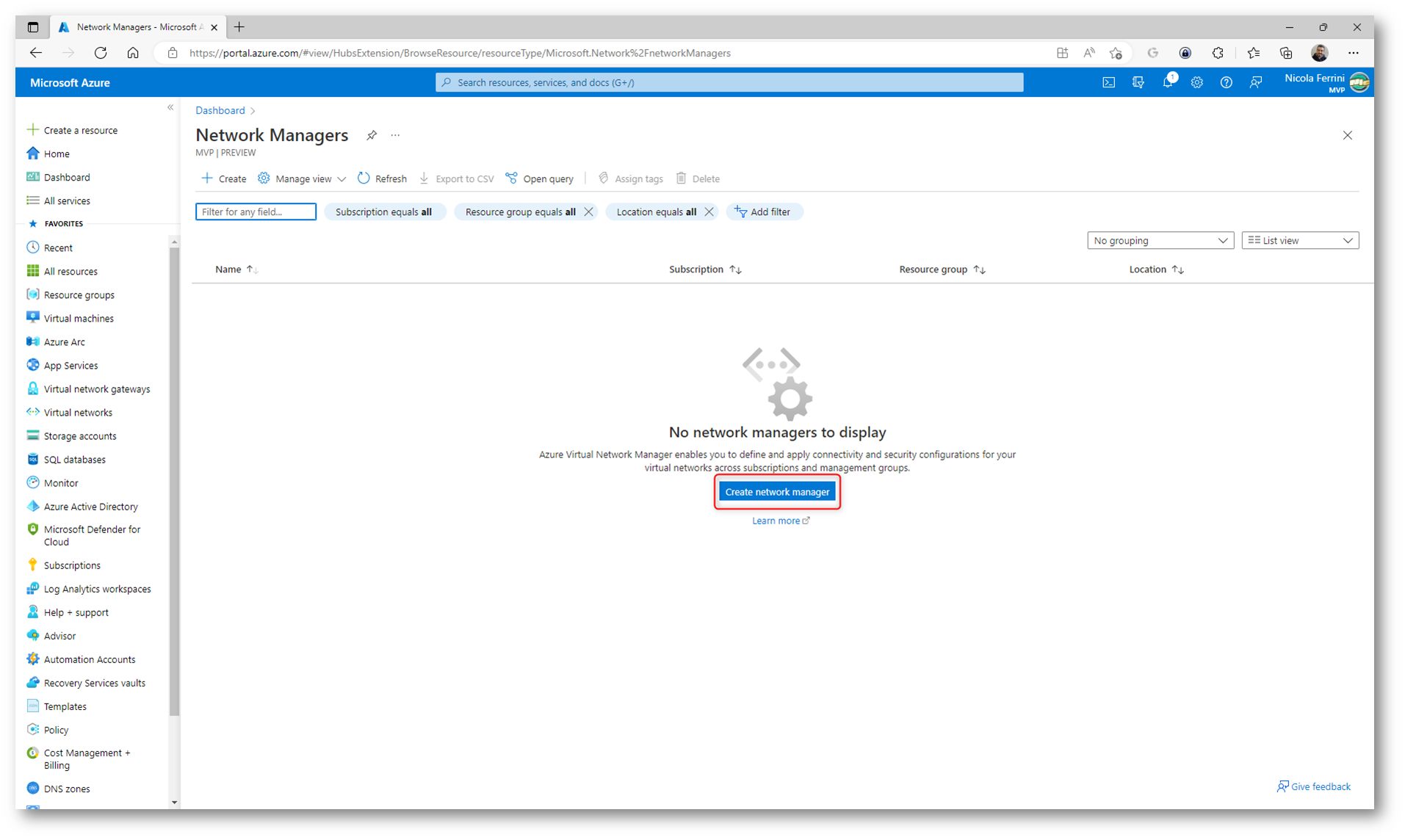

Cercate nel portale la voce Network Managers per configurare la risorsa. Fate clic su Create network manager per lanciare il wizard di creazione.

Figura 4: Creazione di un nuovo Azure Network Manager

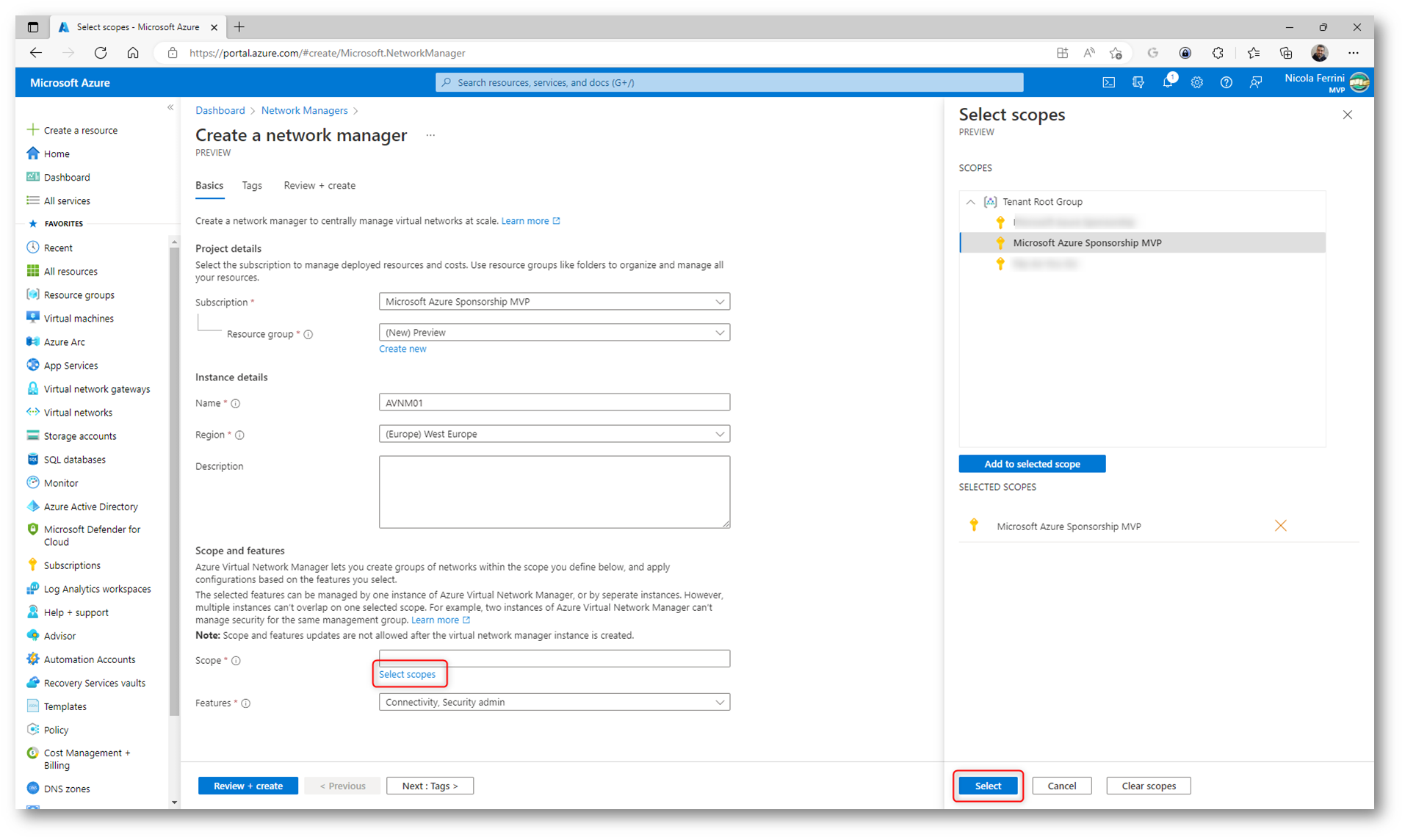

Inserite le informazioni richieste scegliendo la Subscription, Il Resource Group, Il nome e la Region. Definite anche lo Scope per cui è possibile gestire Network Manager. In questo esempio verrà usato uno scope a livello di sottoscrizione.

Figura 5: Inserimento delle informazioni per la creazione del Network Manager e scelta dello scope di applicazione

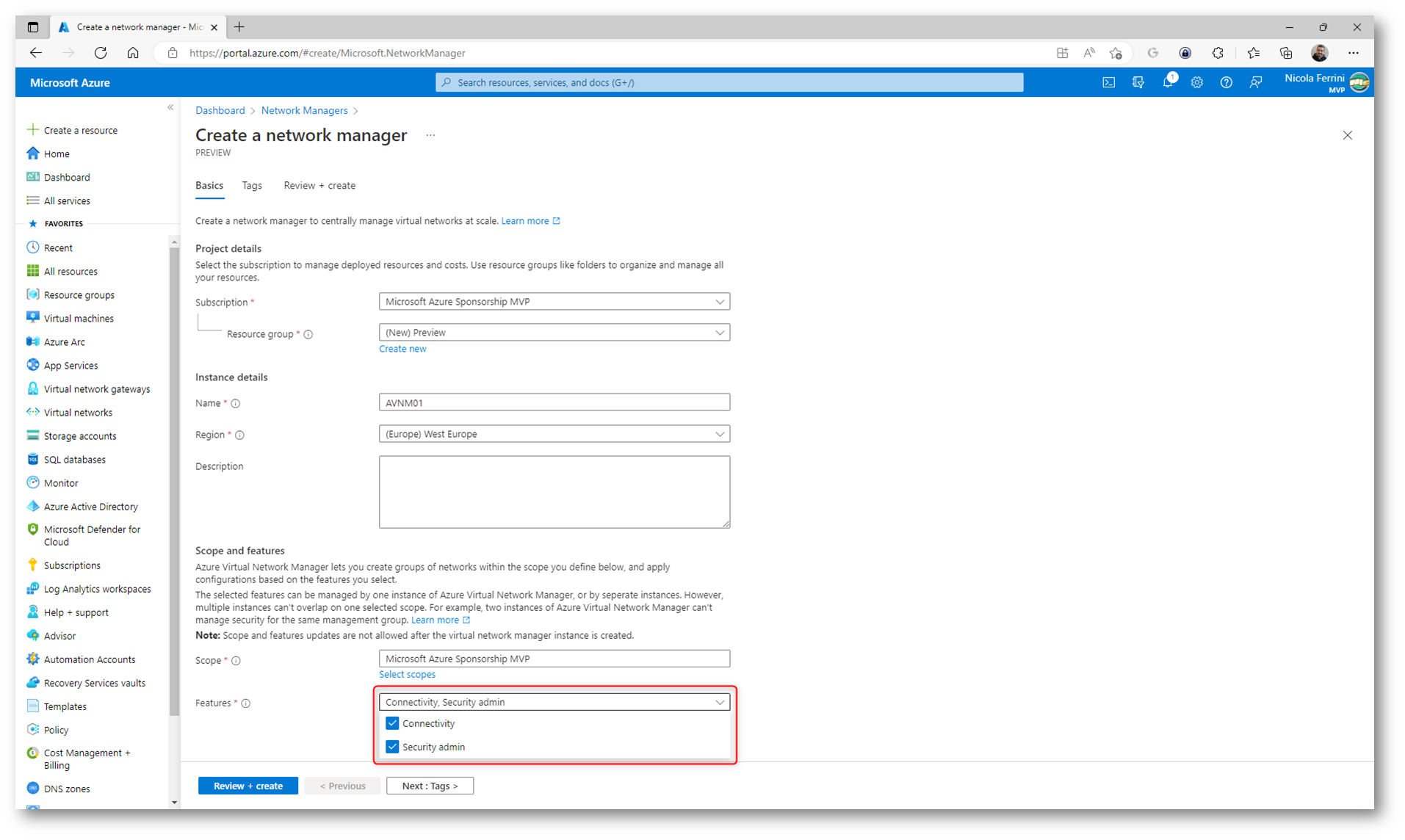

Scegliete anche le funzionalità che desiderate abilitare per Azure Network Manager. Le funzionalità disponibili sono Connettivity e Security admin. Connettivity consente di creare una topologia di rete full mesh o hub e spoke tra reti virtuali all’interno dello scope scelto, mentre Security admin consente di creare regole di sicurezza di rete globali.

Figura 6: Scelta delle funzionalità del Network Manager

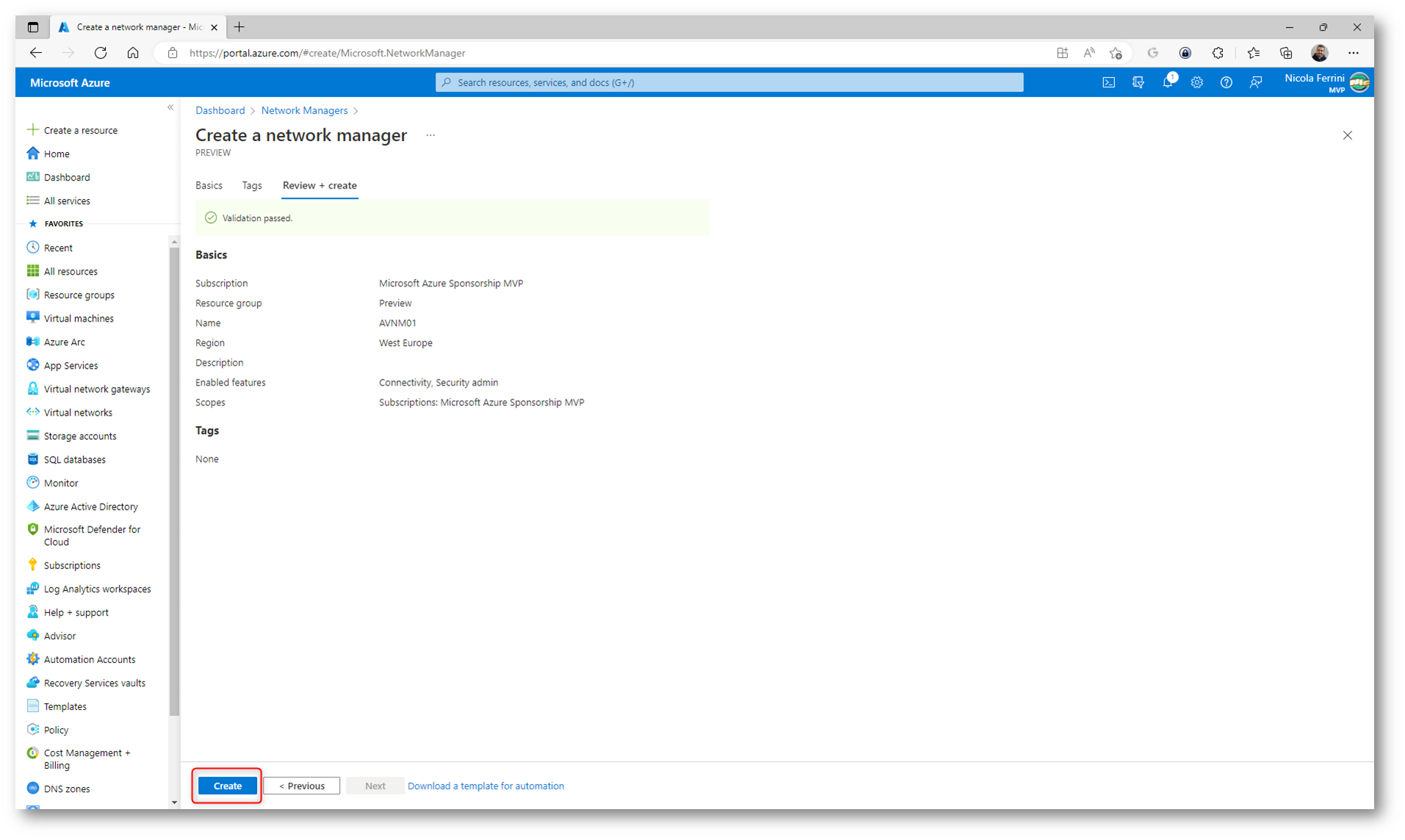

Figura 7: Schermata di riepilogo della creazione di Azure Network Manager

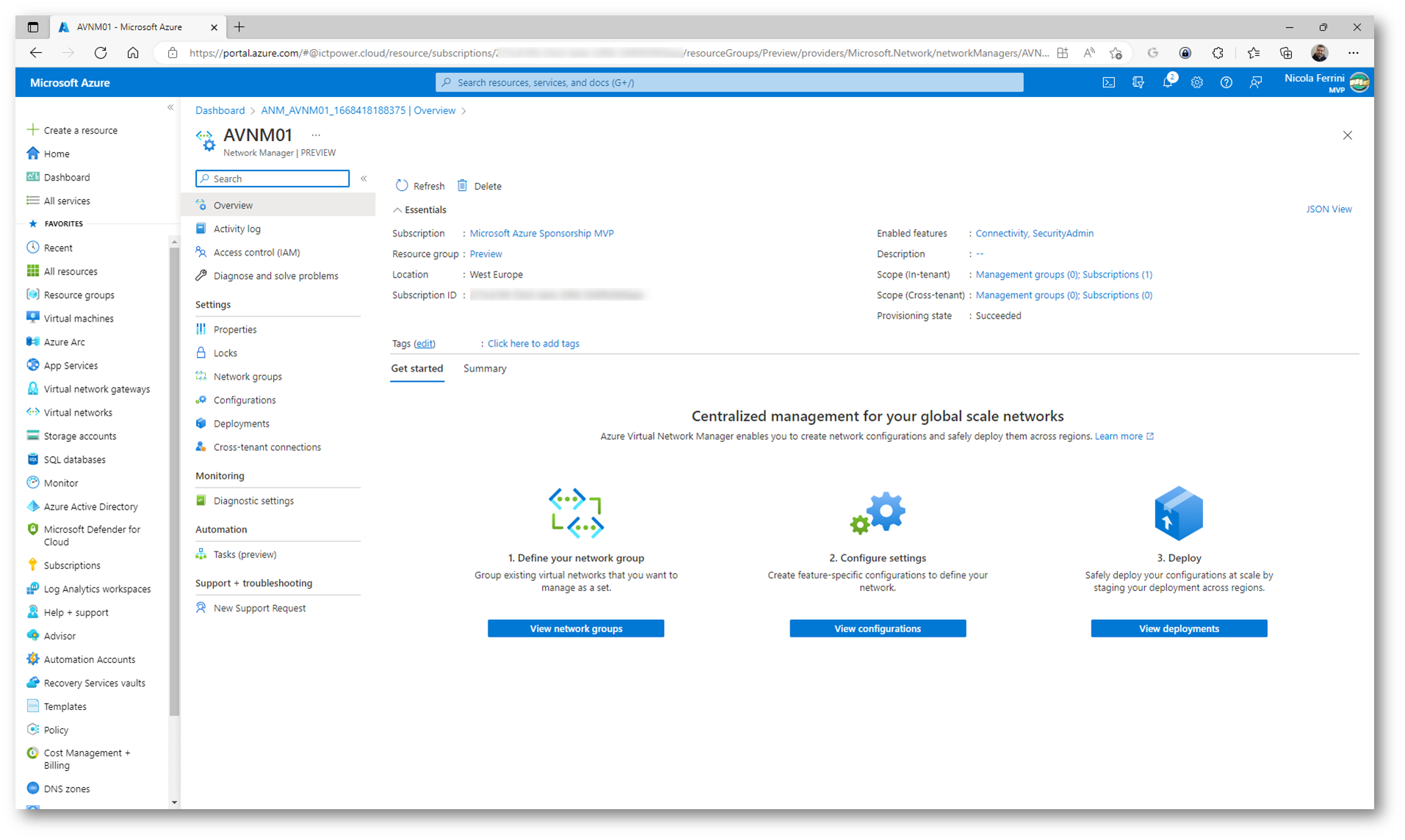

Figura 8: Schermata Overview di Azure Network Manager

Creazione delle Azure Virtual Network

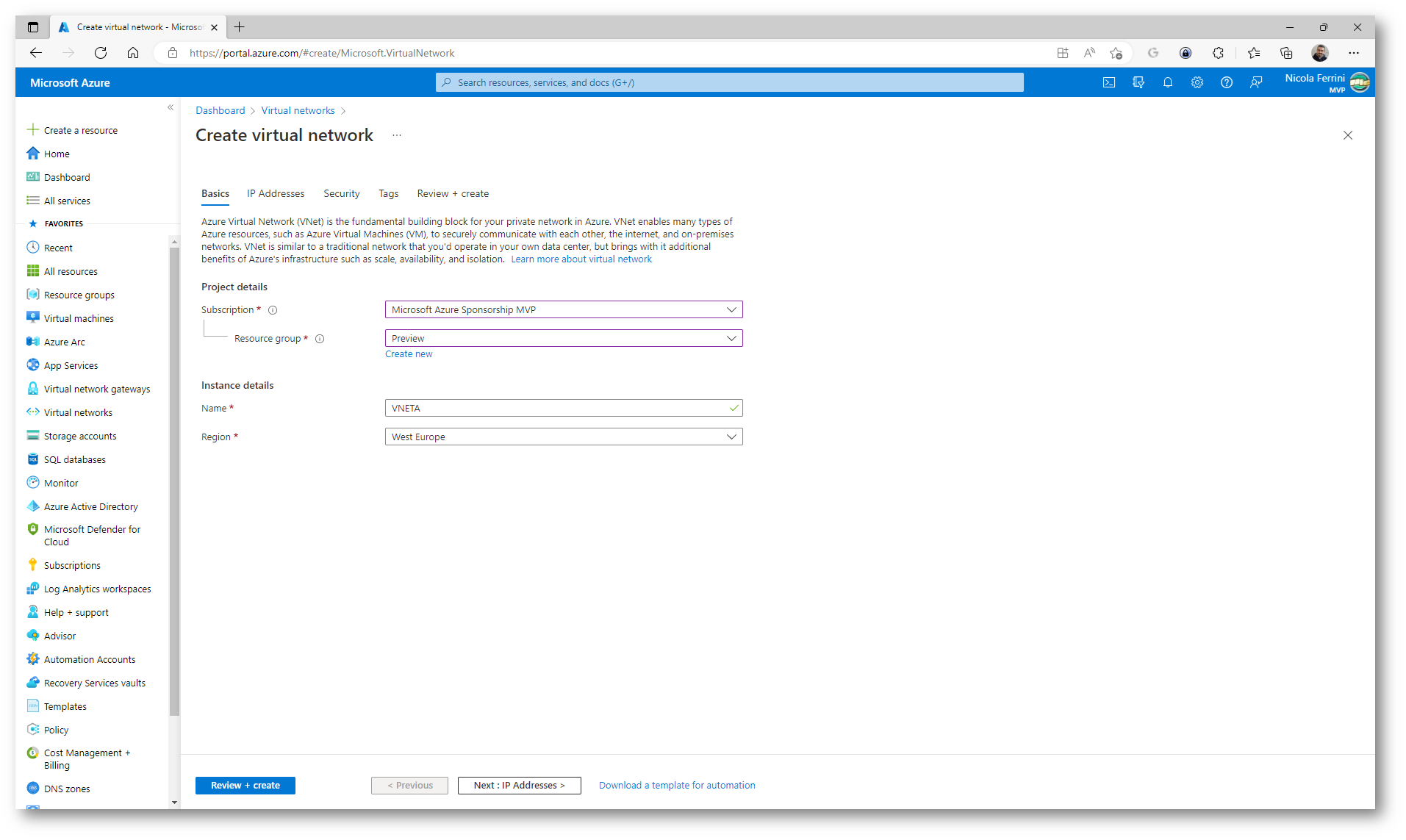

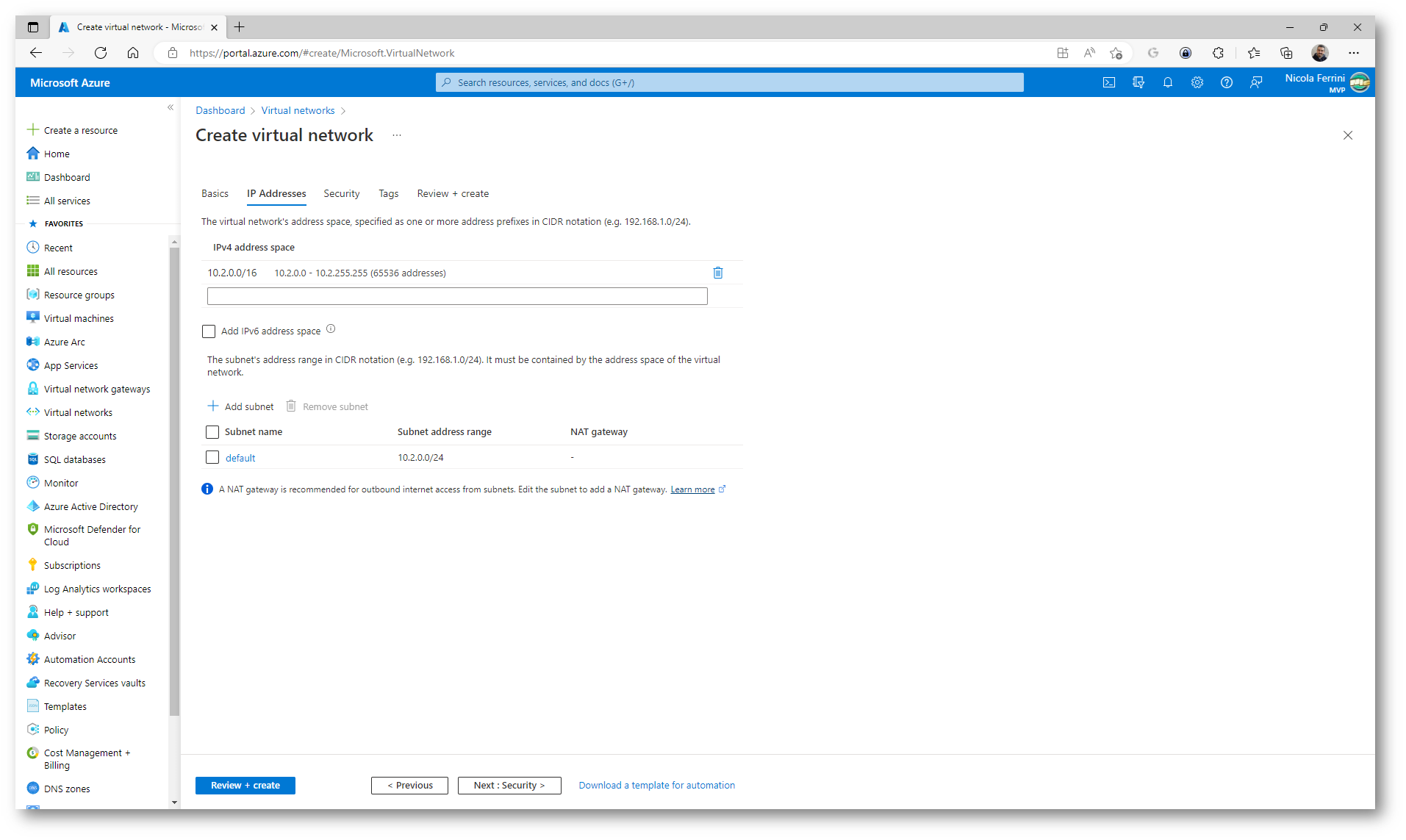

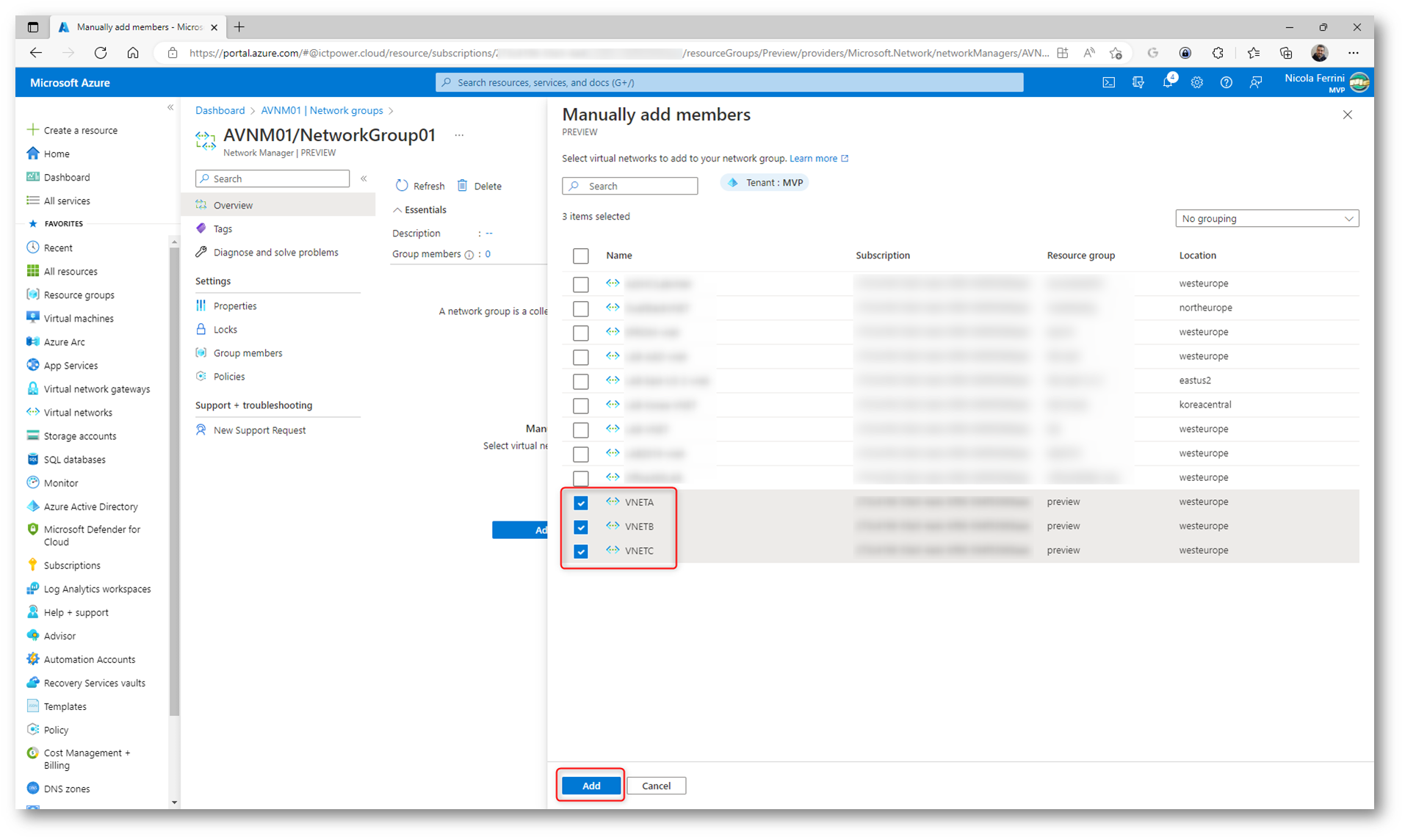

In questa guida mostrerò come connettere e come gestire 3 reti virtuali in modalità MESH. Ho quindi creato 3 VNET, Chiamate VNETA,VNETB e VNETC.

Figura 9: Creazione di una VNET

Figura 10: Configurazioni della VNETA

Procedete alla creazione delle VNETB e VNETC.

Figura 11: Le 3 VNET sono state create

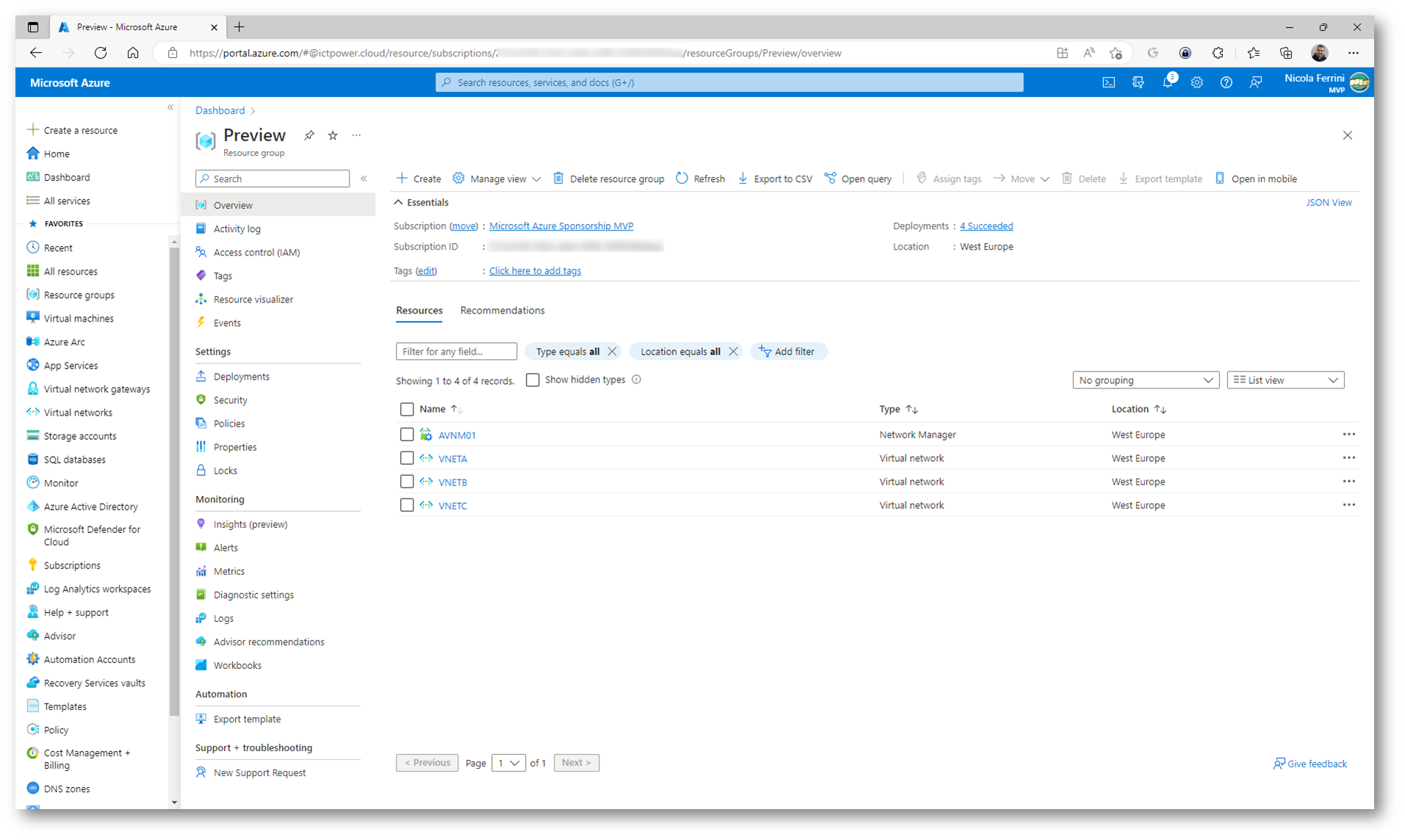

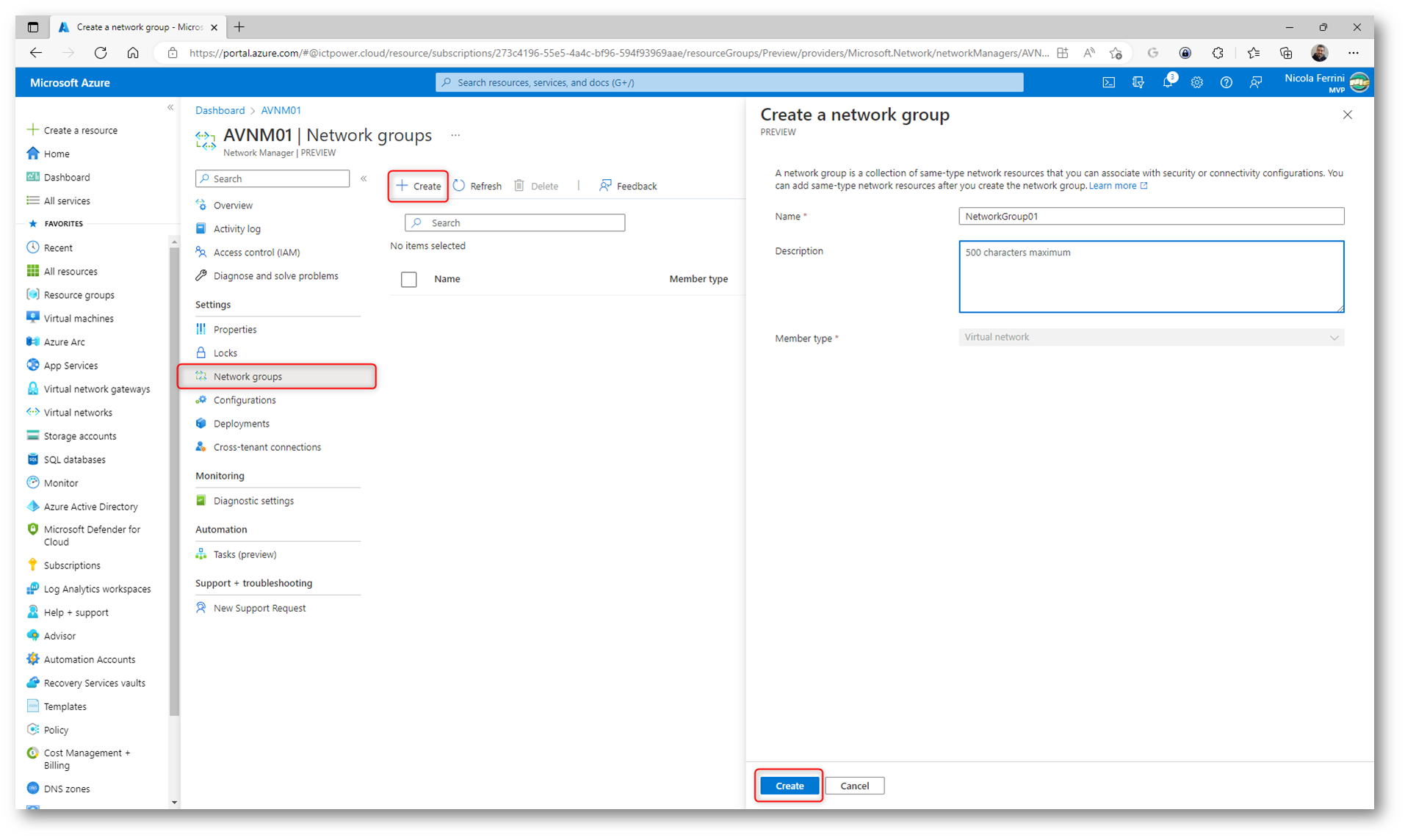

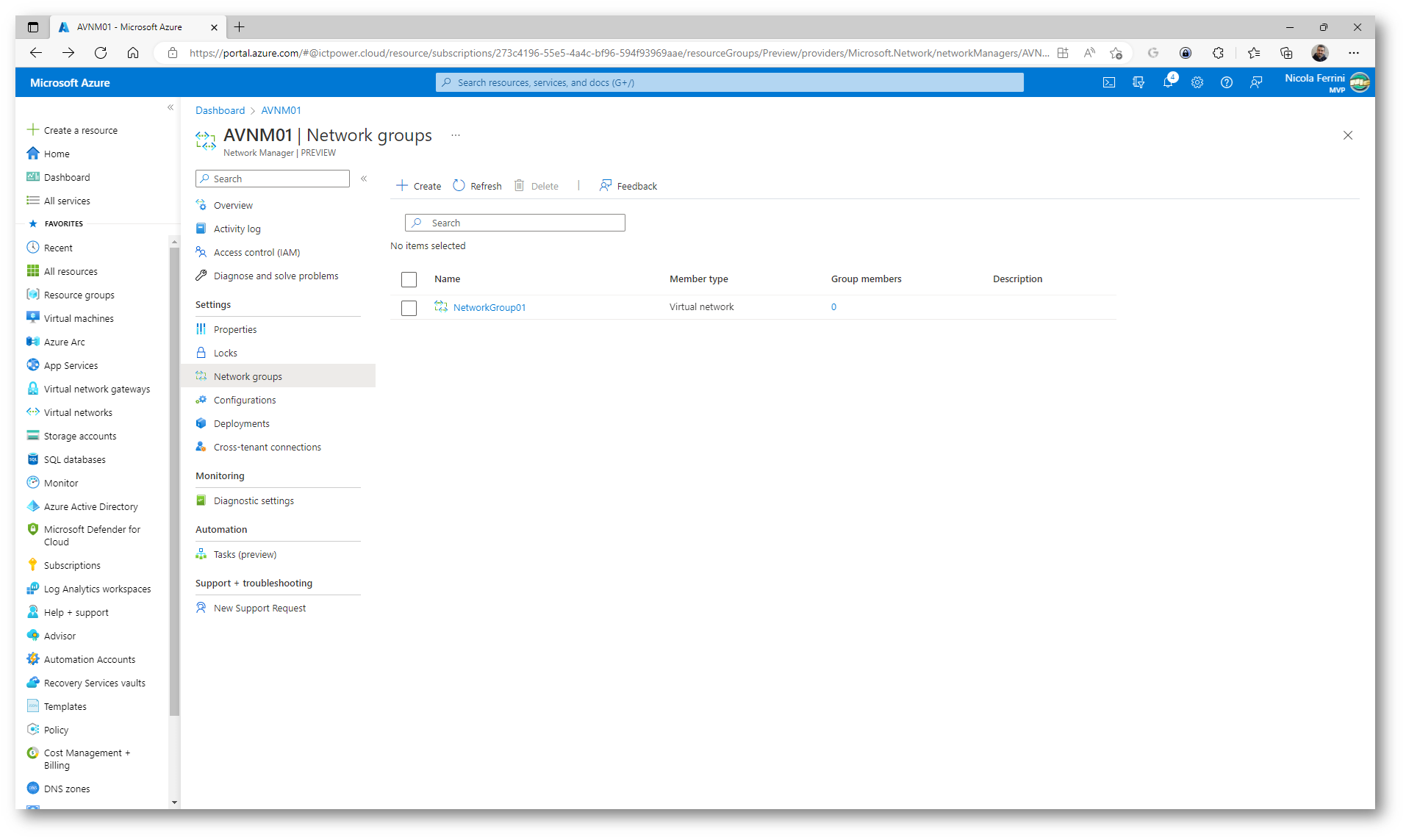

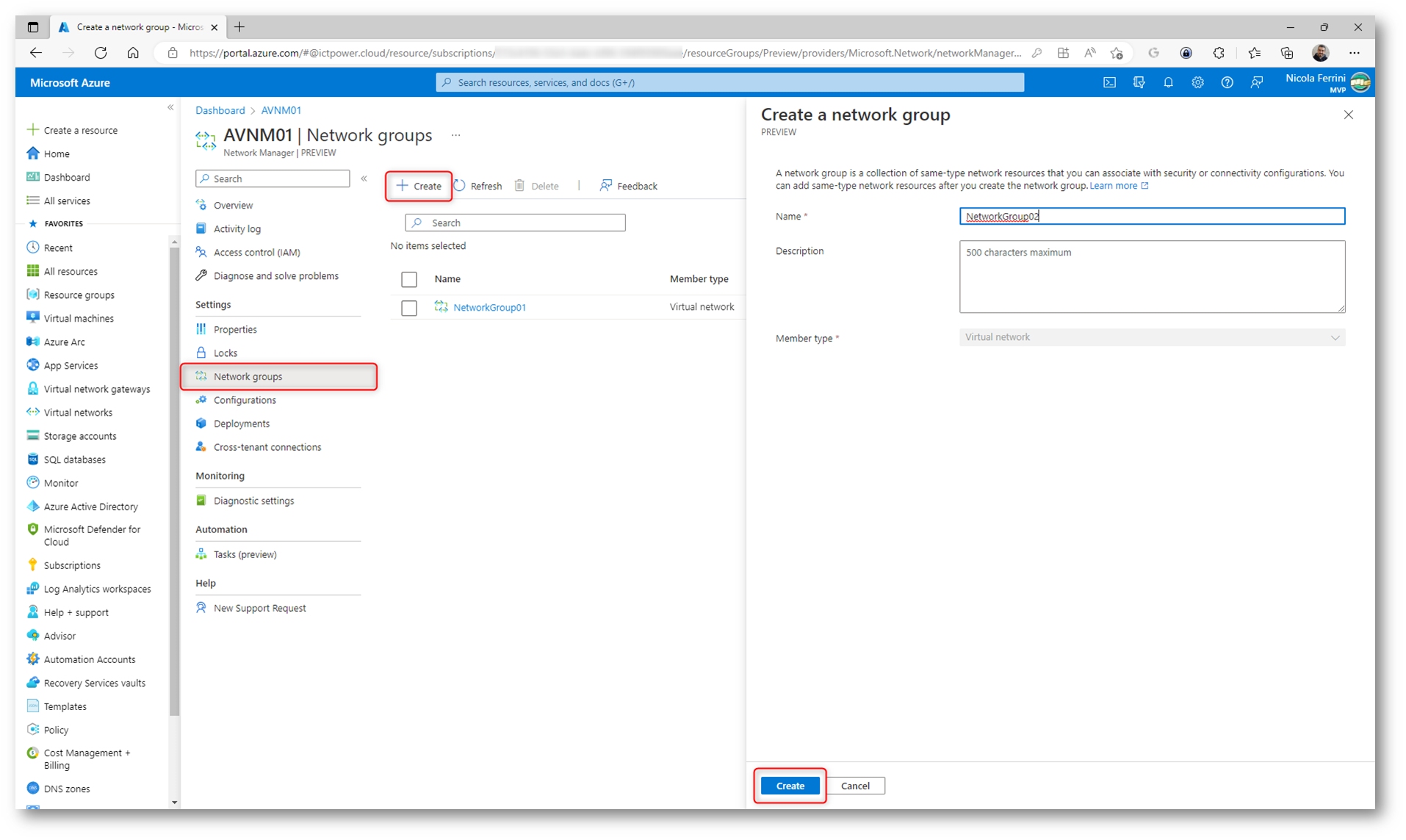

Creazione del network group in Azure Virtual Network Manager

Terminata la creazione delle VNET possiamo procedere alla creazione del gruppo di reti (Network Group) dall’interfaccia dell’Azure Network Manager. Un gruppo di rete è un contenitore globale che include un set di risorse di rete virtuale da qualsiasi area. Le configurazioni vengono quindi applicate al gruppo di rete di destinazione, che applica la configurazione a tutti i membri del gruppo.

L’appartenenza al gruppo è una relazione molti-a-molti, in modo che un gruppo contenga molte reti virtuali e qualsiasi rete virtuale specificata possa partecipare a più gruppi di rete. Come parte di un gruppo di rete, la rete virtuale riceverà tutte le configurazioni applicate al gruppo e distribuite nell’area reti virtuali.

Come già scritto in precedenza, una rete virtuale può essere impostata per aggiungere un gruppo di rete in più modi. I due tipi sono appartenenze ai gruppi sono appartenenze statiche e dinamiche.

L’appartenenza statica, che è quella che utilizzeremo noi, consente di aggiungere in modo esplicito reti virtuali a un gruppo selezionando manualmente singole reti virtuali. L’elenco delle reti virtuali dipende dall’ambito (gruppo di gestione o sottoscrizione) definito al momento della distribuzione di Azure Virtual Network Manager. L’appartenenza dinamica offre la flessibilità di selezione di più reti virtuali su larga scala se soddisfano le istruzioni condizionali definite. In base alle Azure Policy, l’appartenenza dinamica è utile per scenari in cui si dispone di un numero elevato di reti virtuali o se l’appartenenza è dettata da una condizione anziché da un elenco esplicito.

Figura 12: Creazione di un nuovo Network Group In Azure Virtual Network Manager

Figura 13: Network Group creato

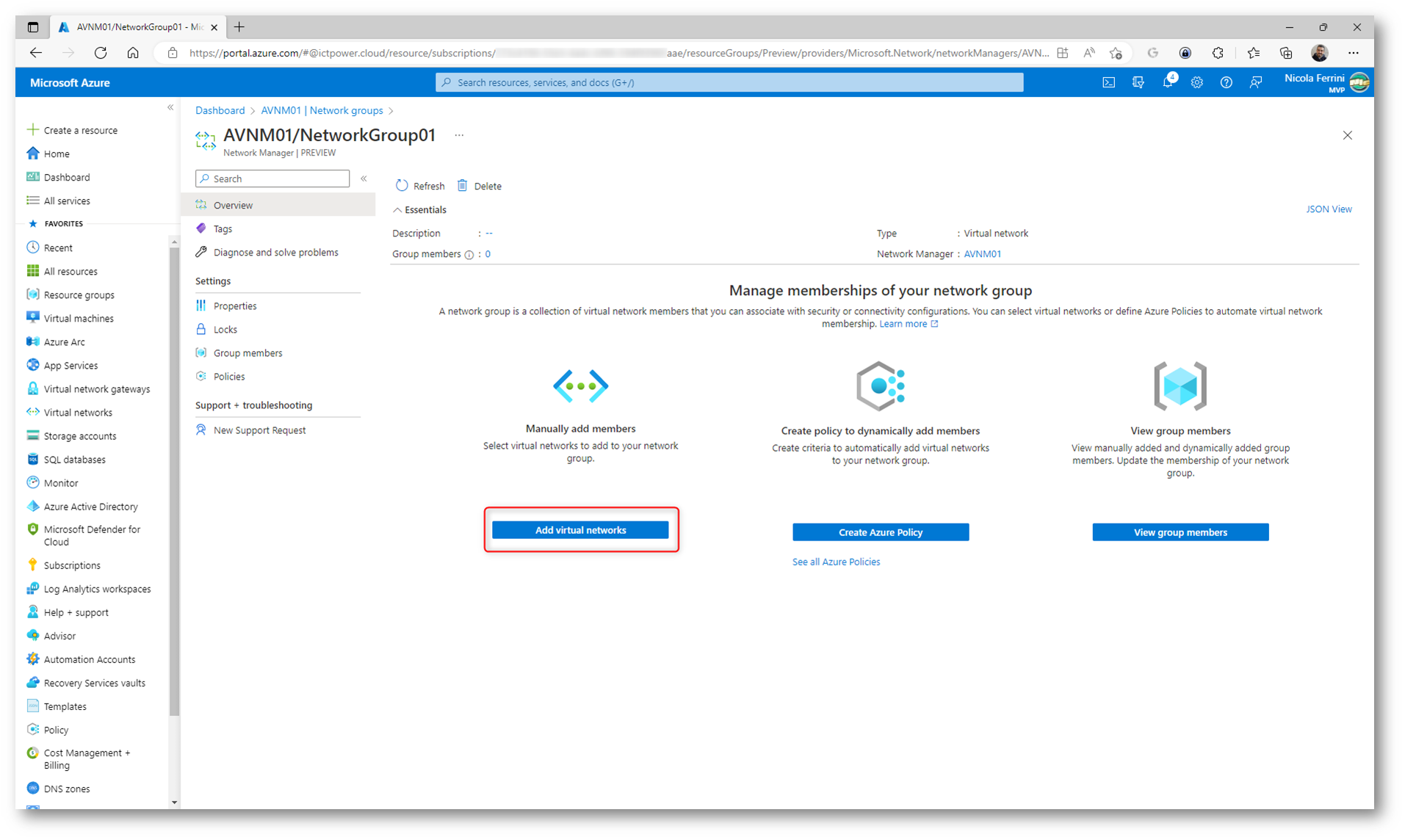

Figura 14: Aggiunta statica delle reti virtual al network group

Figura 15: Scelta delle reti da aggiungere al network group

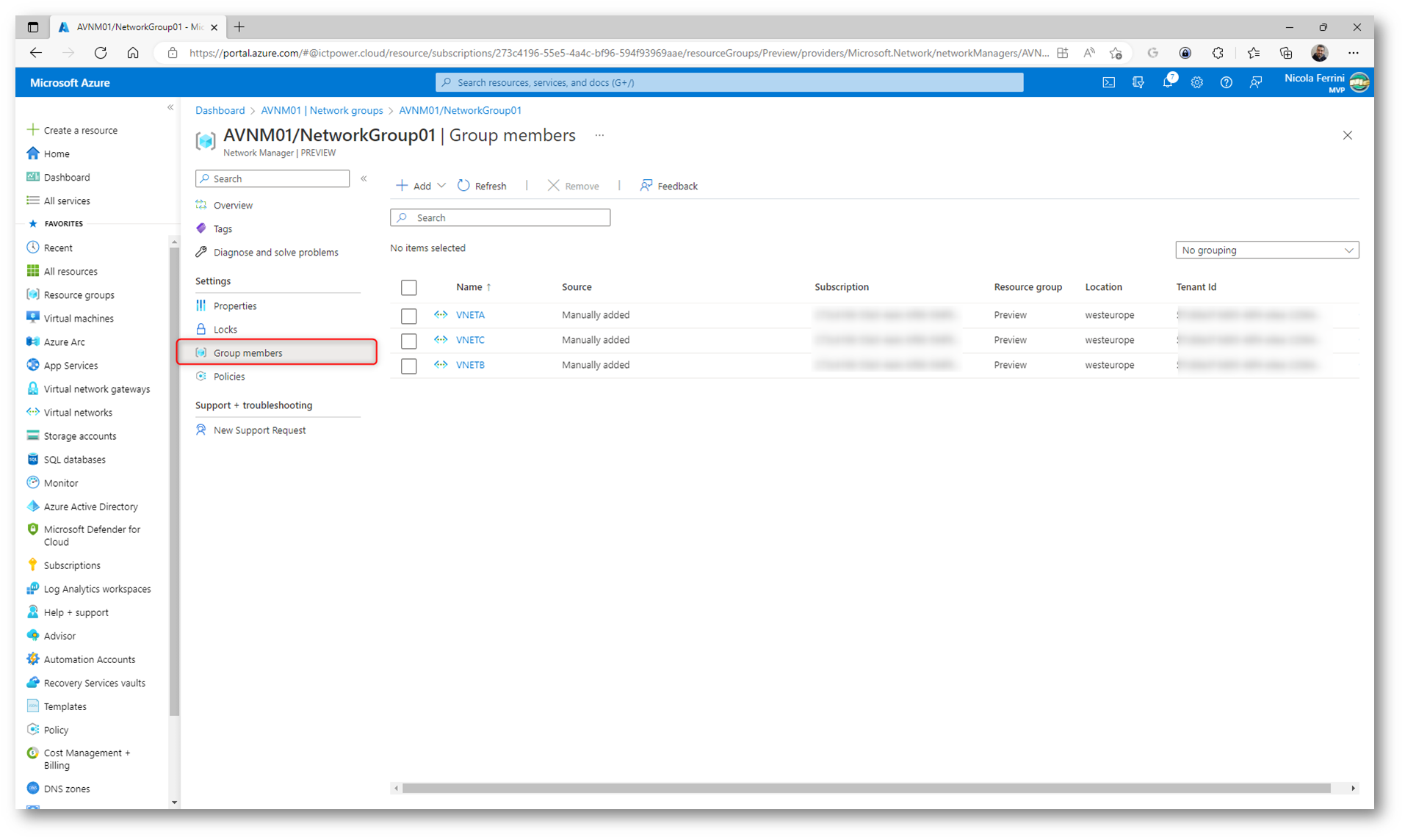

Figura 16: Reti virtuali aggiunte al network group

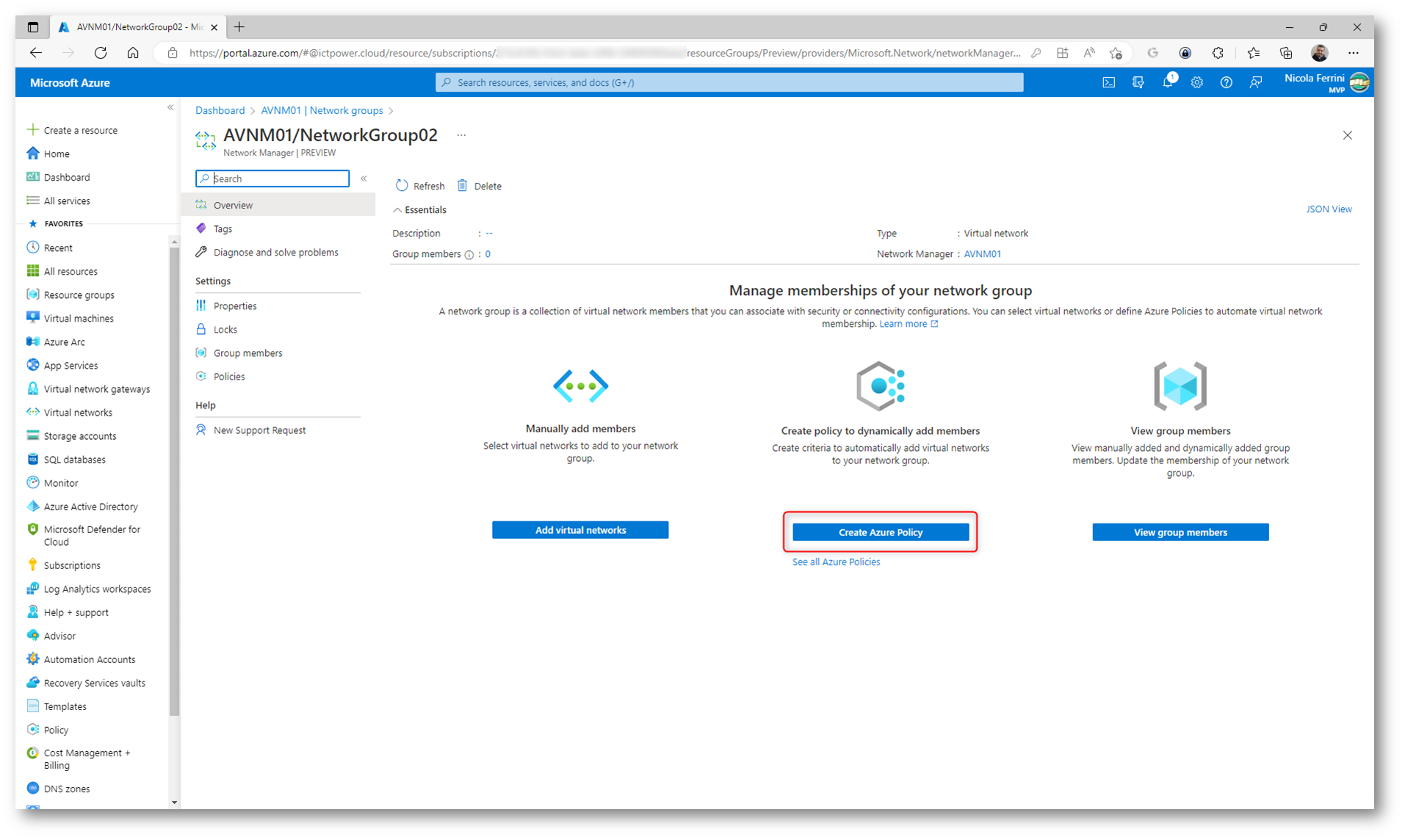

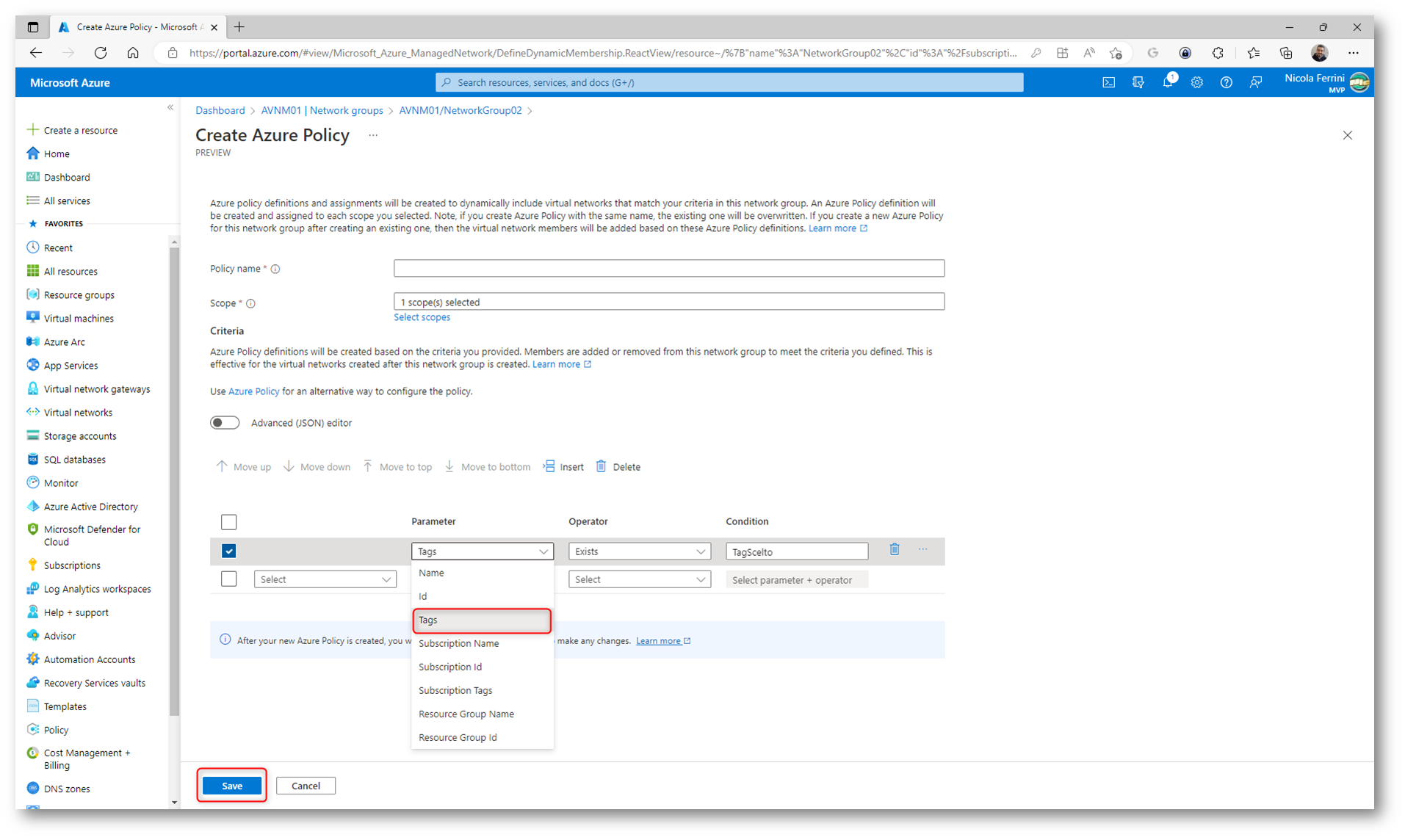

L’appartenenza dinamica al gruppo di reti può essere creata semplicemente utilizzando i tag associati alle diverse Virtual Network. AL momento della creazione del network group potrete scegliere infatti di creare una Azure Policy. Nella figura sotto sono mostrati i diversi passaggi per creare un’appartenenza dinamica che valuta il TAG che avete precedentemente associato ad una rete virtuale di Azure.

Figura 17: Creazione di un network group con assegnazione dinamica

Figura 18: Creazione di una Azure Policy per aggiungere dinamicamente le reti virtuali al network group

Figura 19: Esempio di condizioni valutate dalla Azure Policy

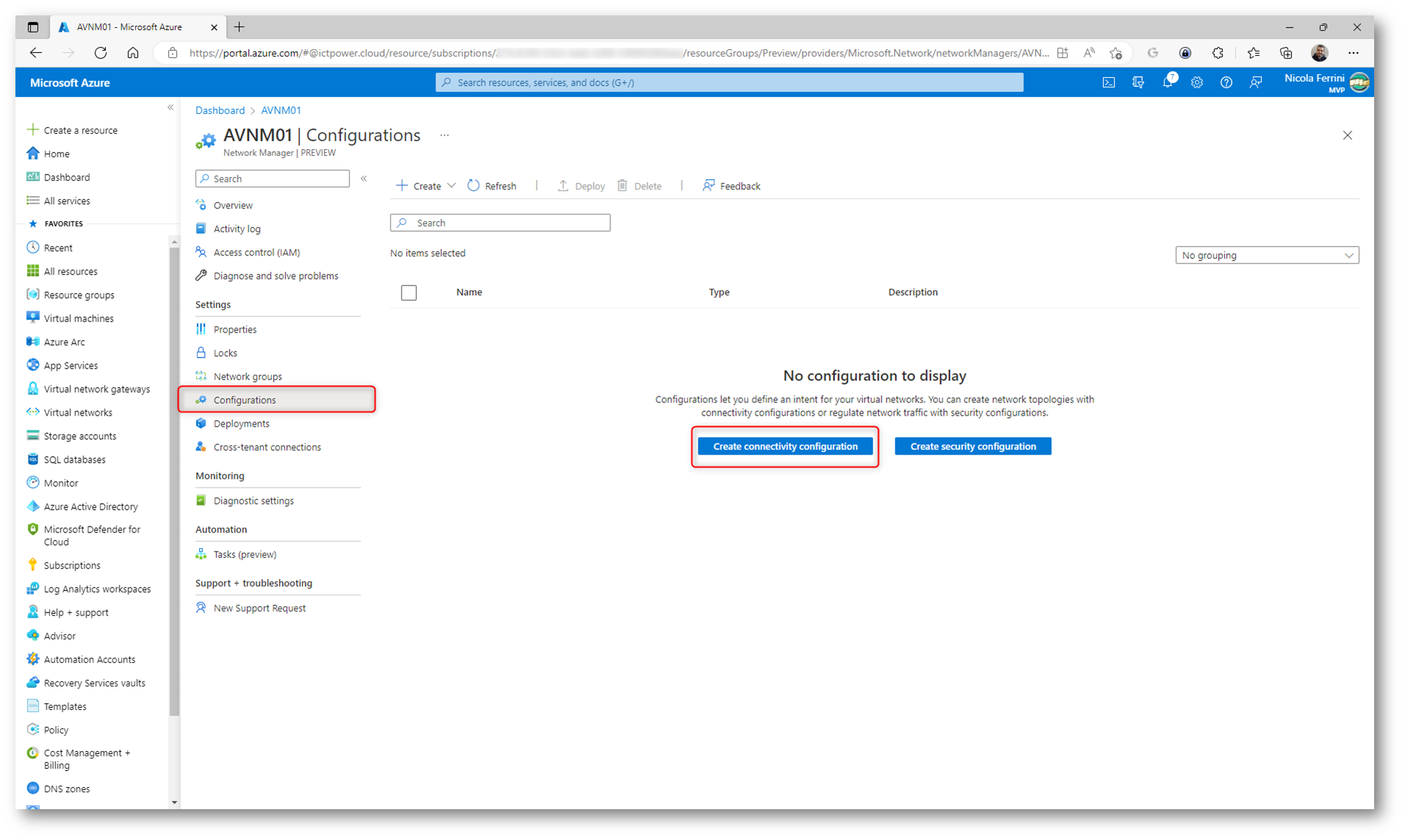

Creazione della connectivity configuration In Azure Virtual Network Manager

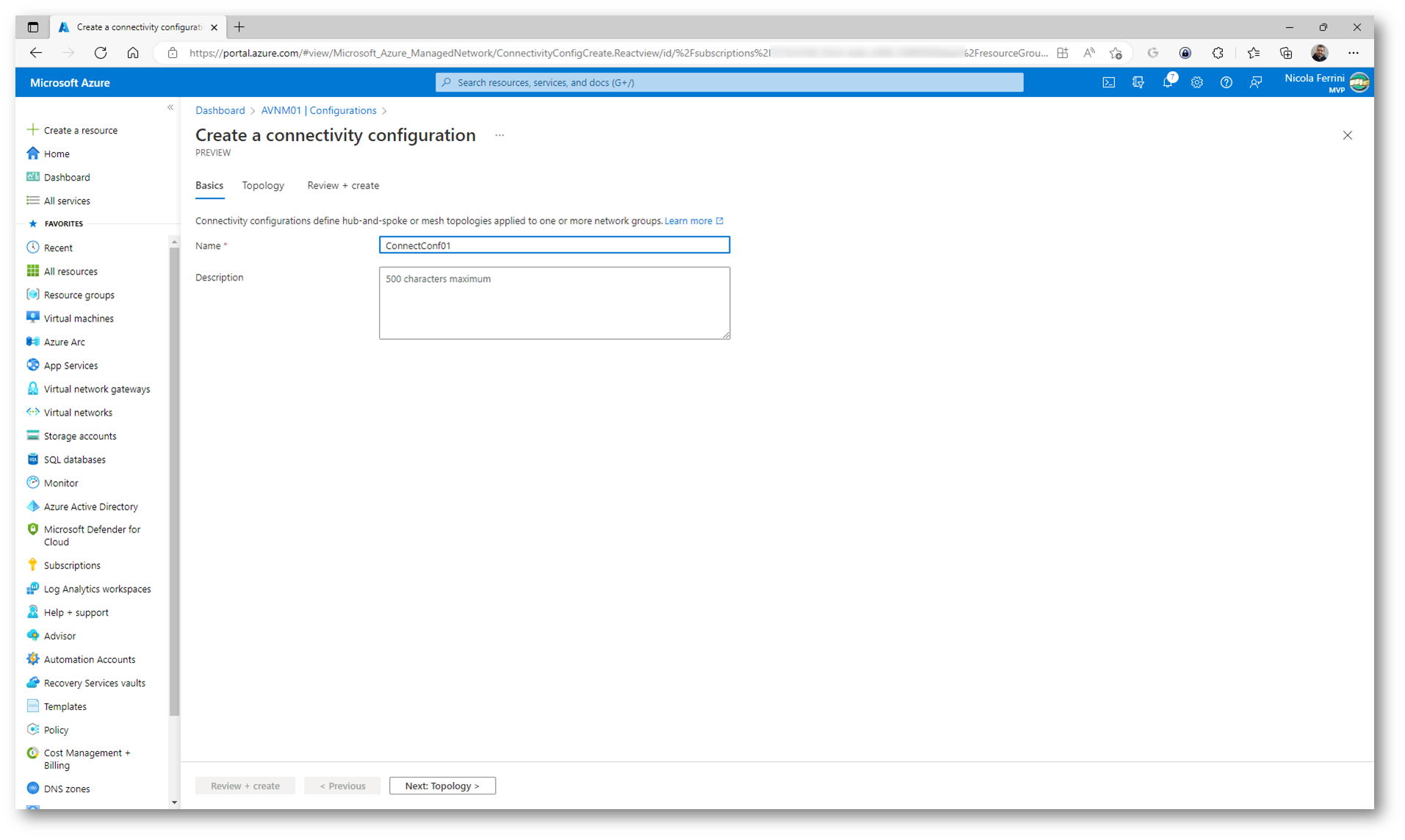

Dopo aver creato il gruppo di rete e avere le reti virtuali corrette, posiamo creare una configurazione della topologia di rete mesh. Selezionate il nodo Configurations in Network Manager e cliccate su Create Connectivity Configuration.

Figura 20: Creazione di una nuova connectivity configuration

Figura 21: Nome della connectivity configuration

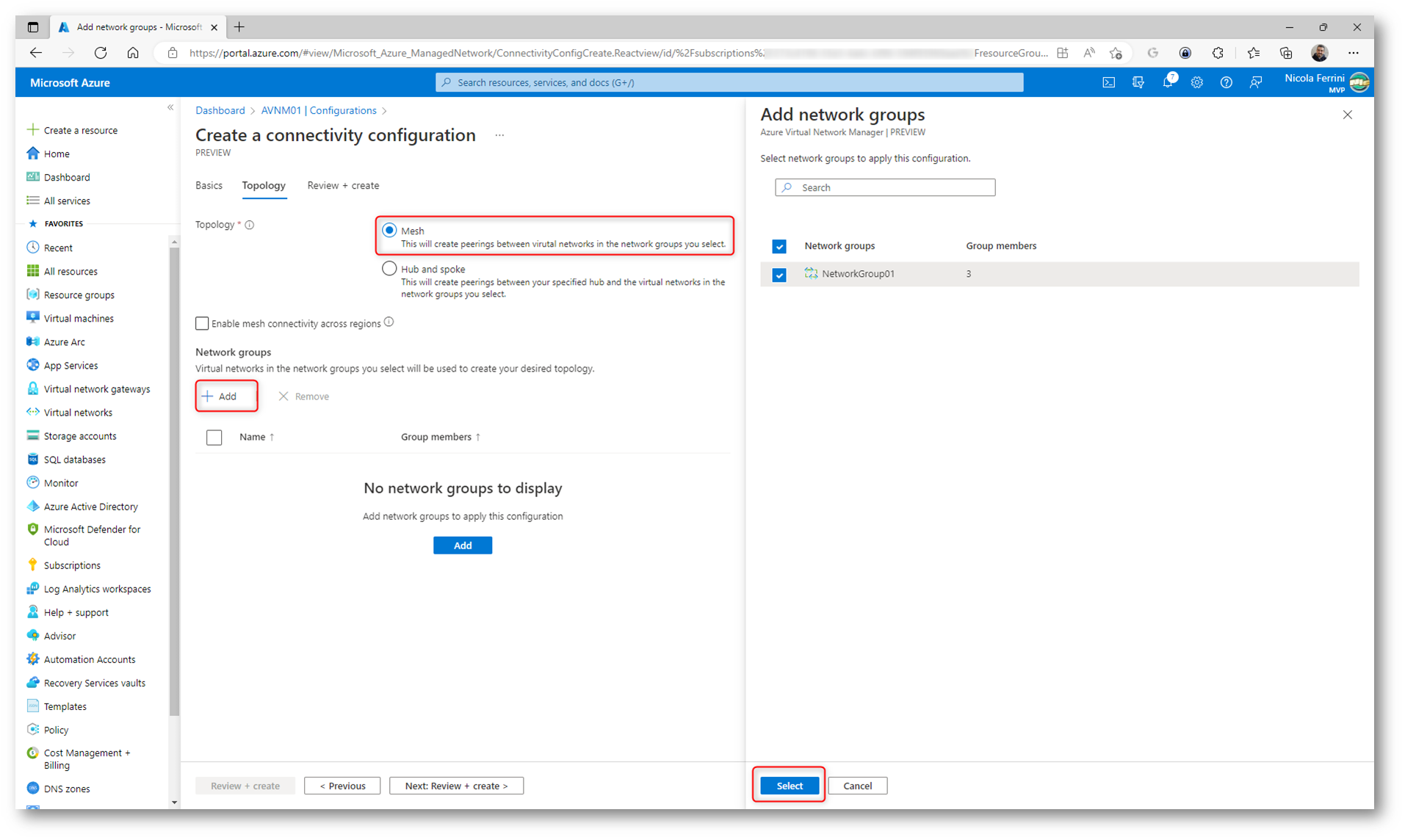

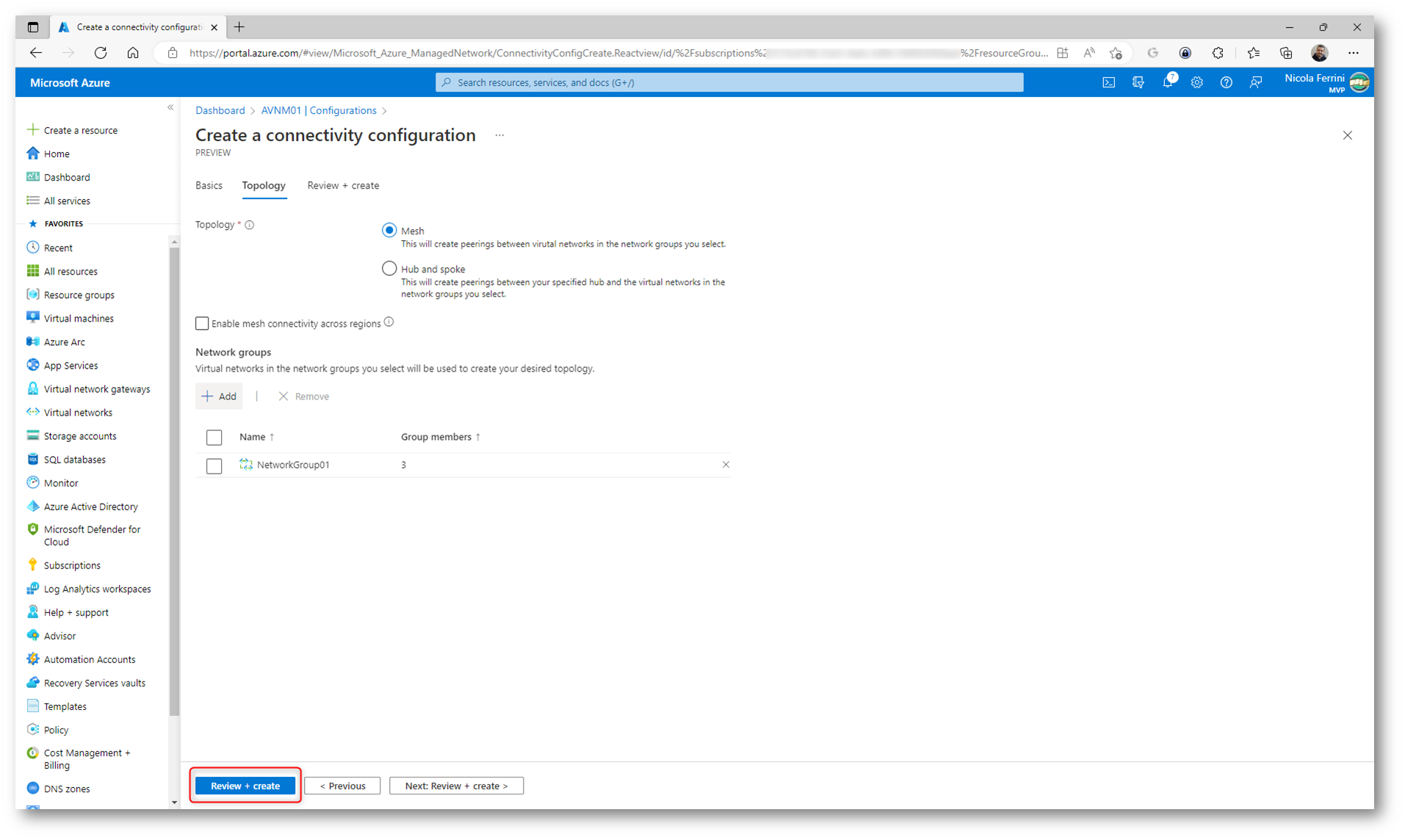

Nella scheda Topologia selezionare la topologia Mesh se non selezionata e lasciare deselezionata l’opzione Enable mesh connectivity across regions. La connettività tra aree non è necessaria per questa configurazione perché tutte le reti virtuali si trovano nella stessa area di Azure. Fate clic su + Add per aggiungere il network group creato in precedenza.

Figura 22: Impostazioni della connectivity configuration

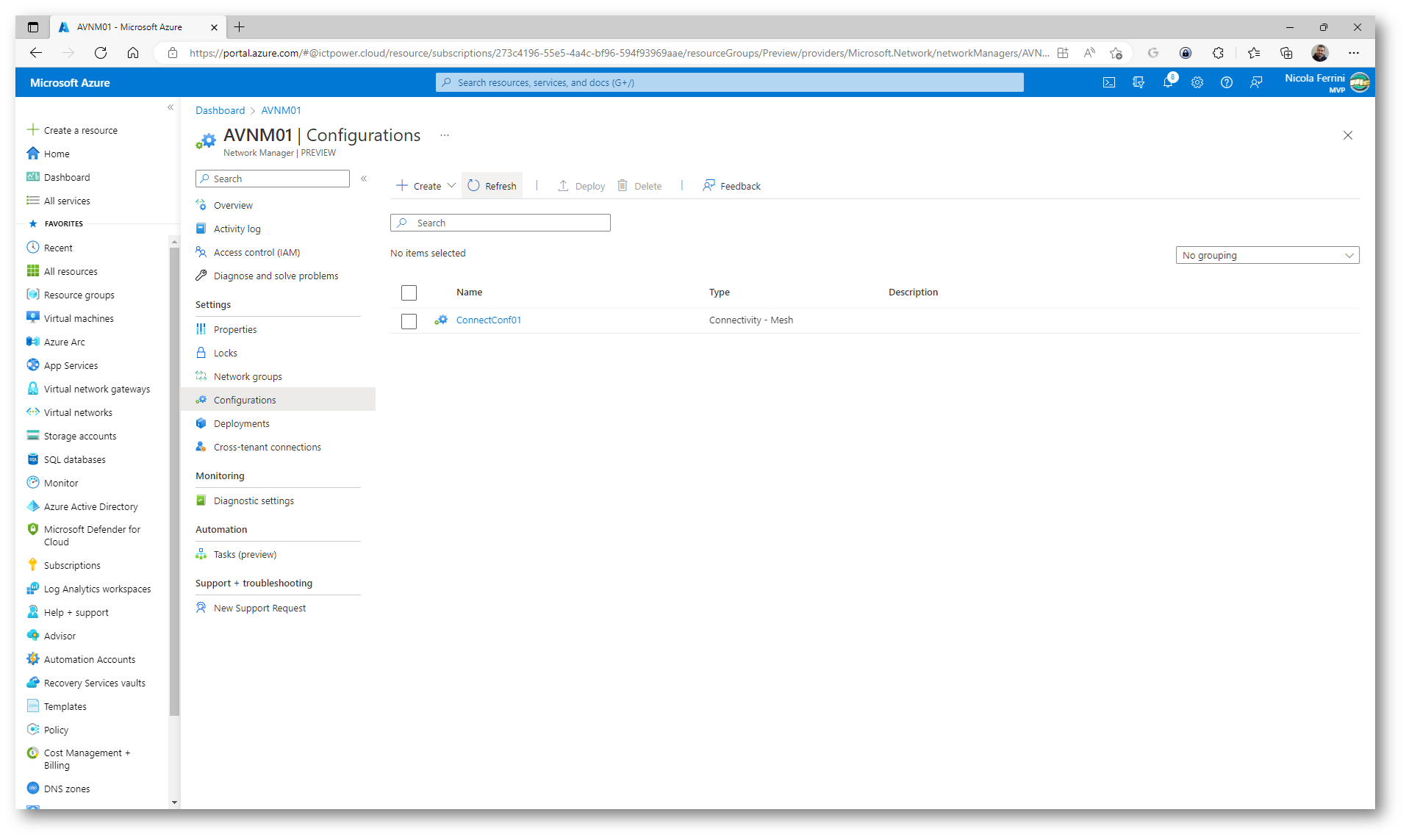

Figura 23: Conferma delle impostazioni e creazione della nuova connectivity configuration

Figura 24: Creazione della nuova connectivity configuration completata

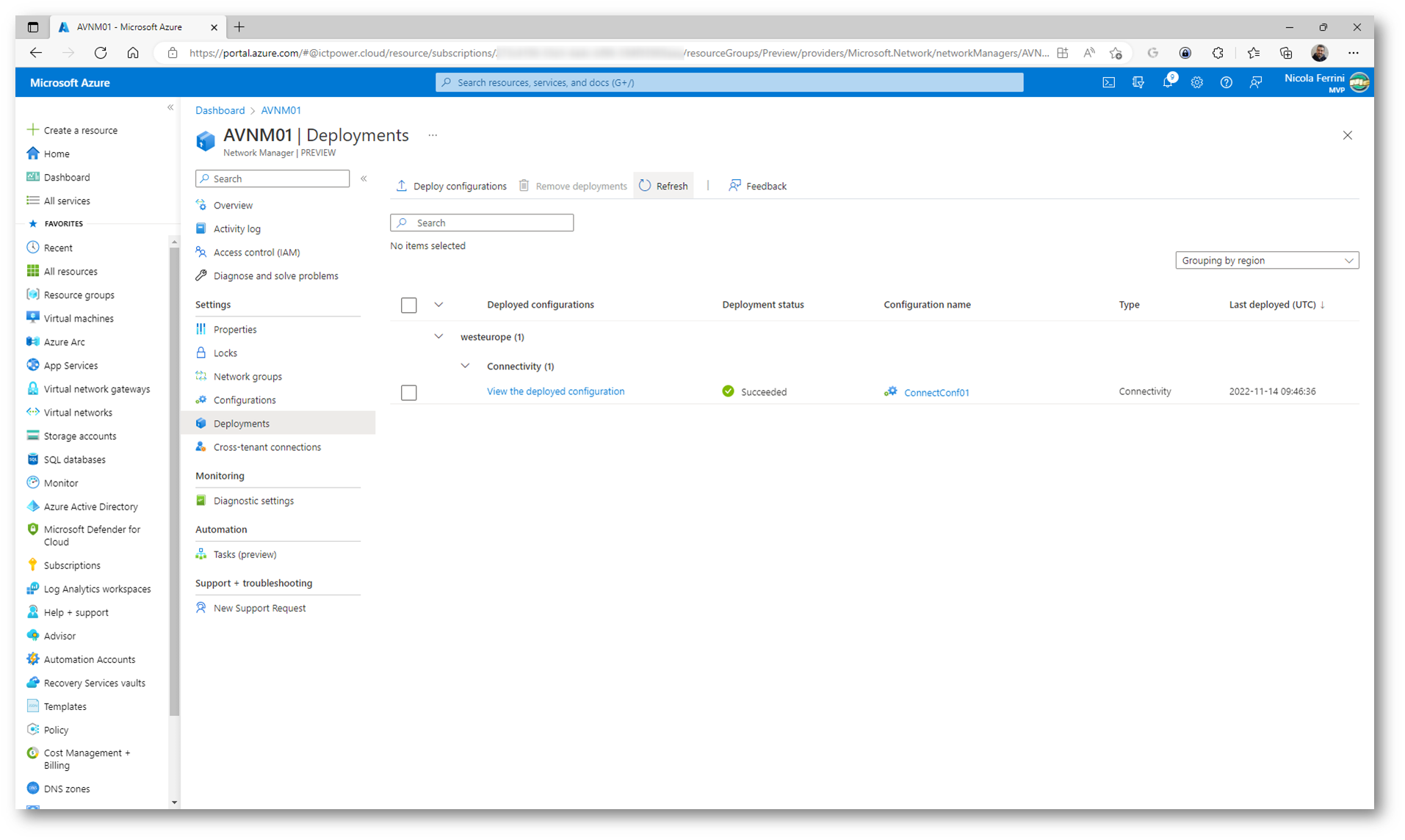

Distribuzione della connectivity configuration in Azure Virtual Network Manager

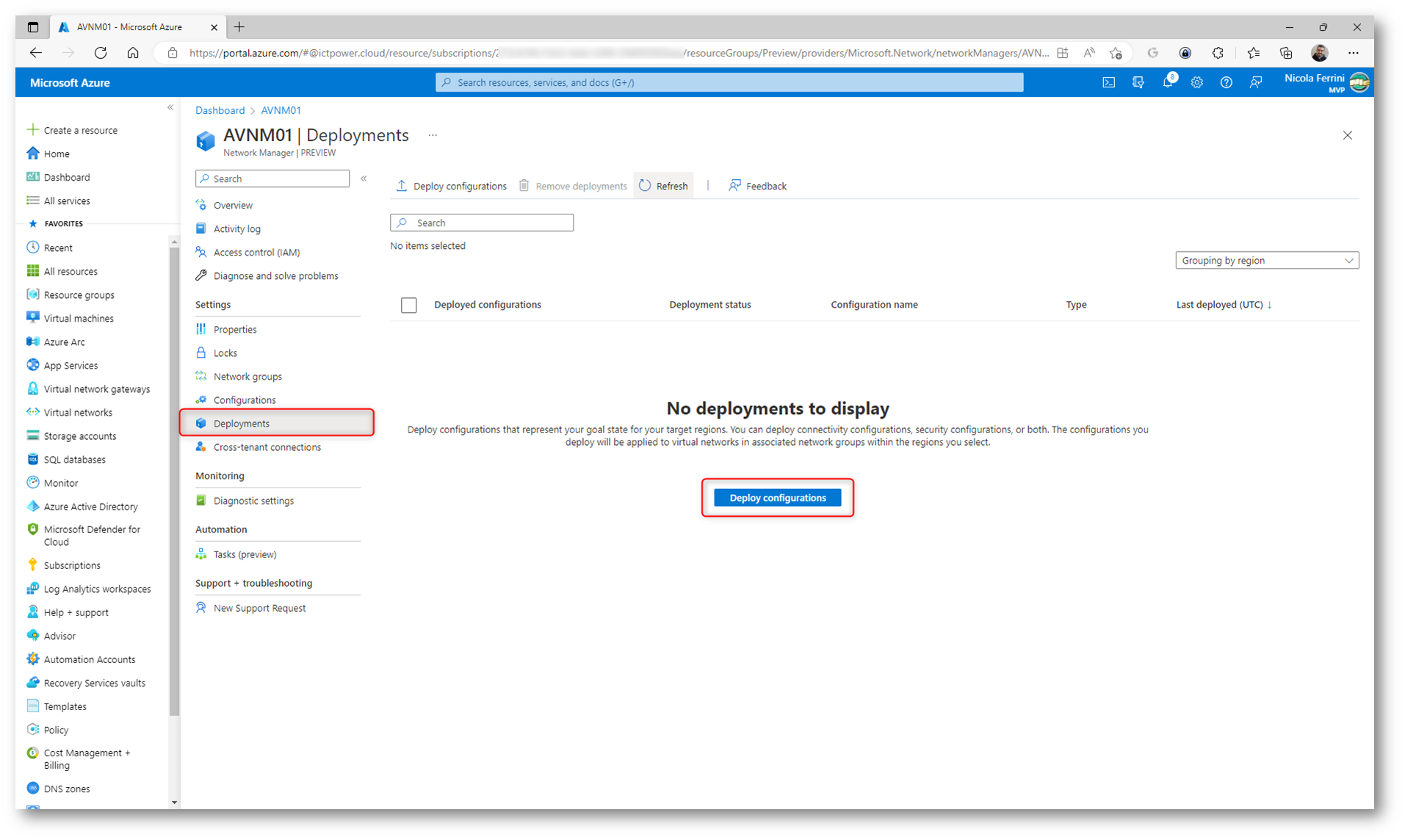

Per applicare le configurazioni all’ambiente, è necessario distribuirle. Selezionate Deployments in Azure Virtual Network Manager e fate clic su Deploy configurations.

Figura 25: Distribuzione della connectivity configuration

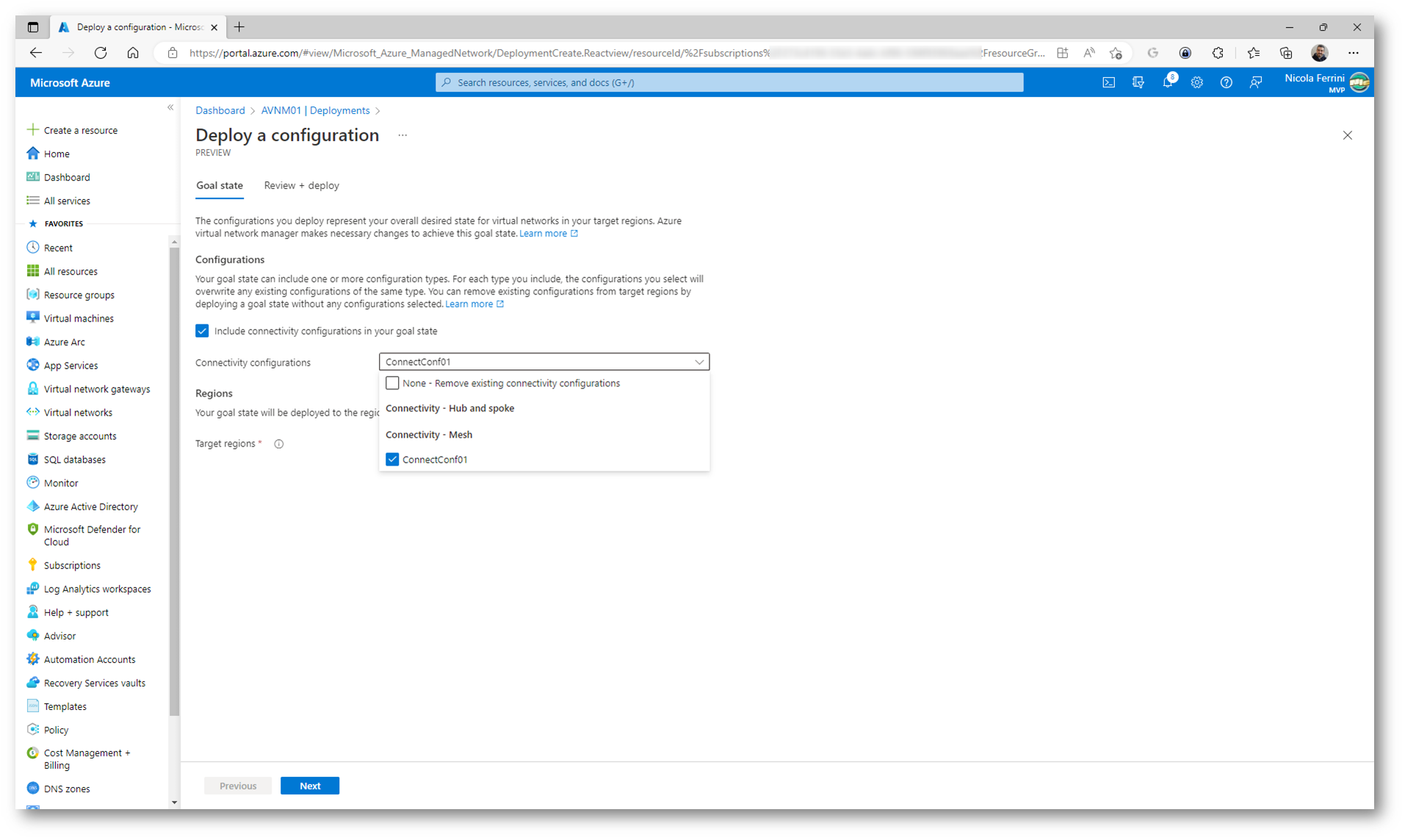

Figura 26: Scelta della connectivity configuration da distribuire

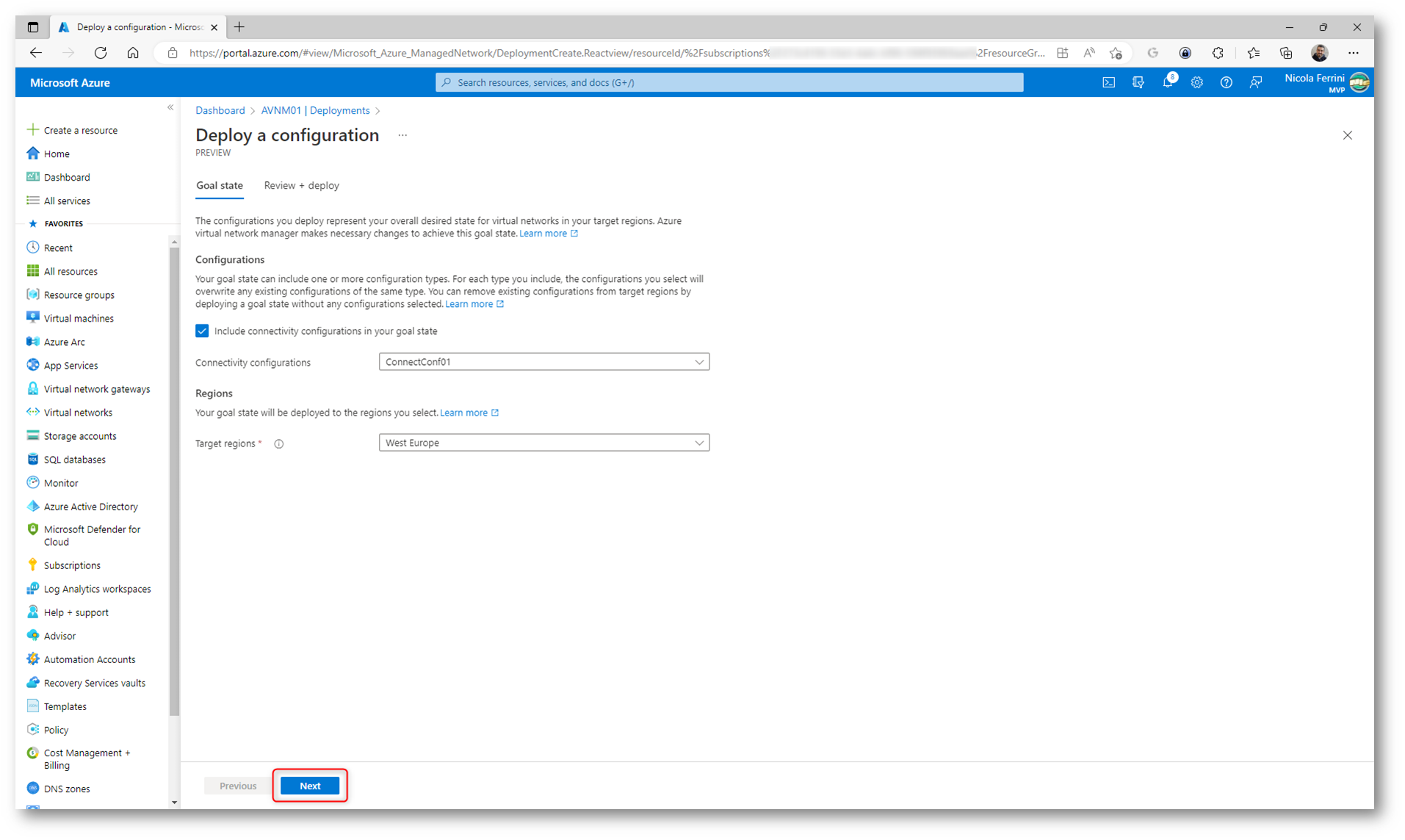

Figura 27: Impostazioni per la distribuzione della connectivity configuration

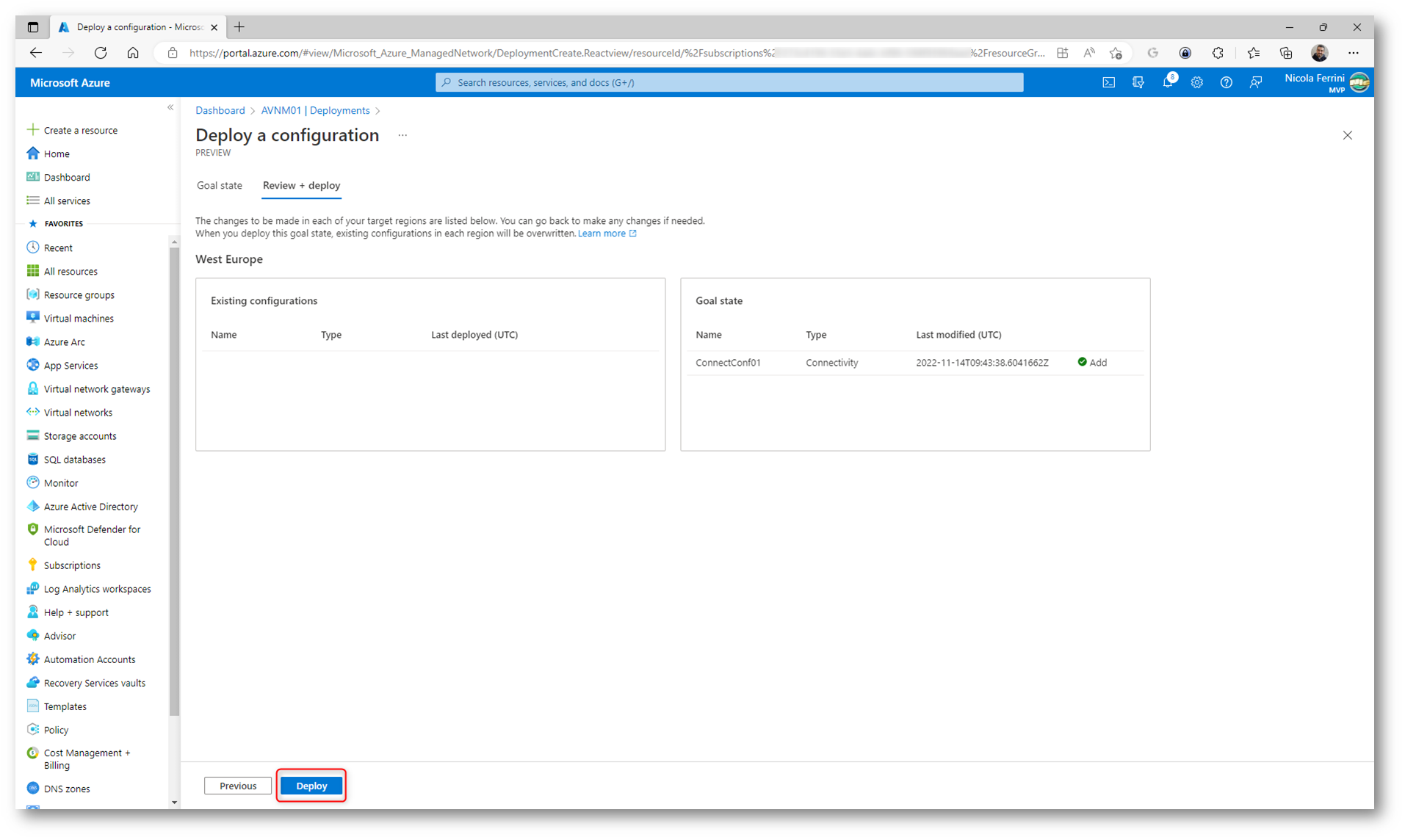

Figura 28: Distribuzione della connectivity configuration

Figura 29: Distribuzione della connectivity configuration completata con successo

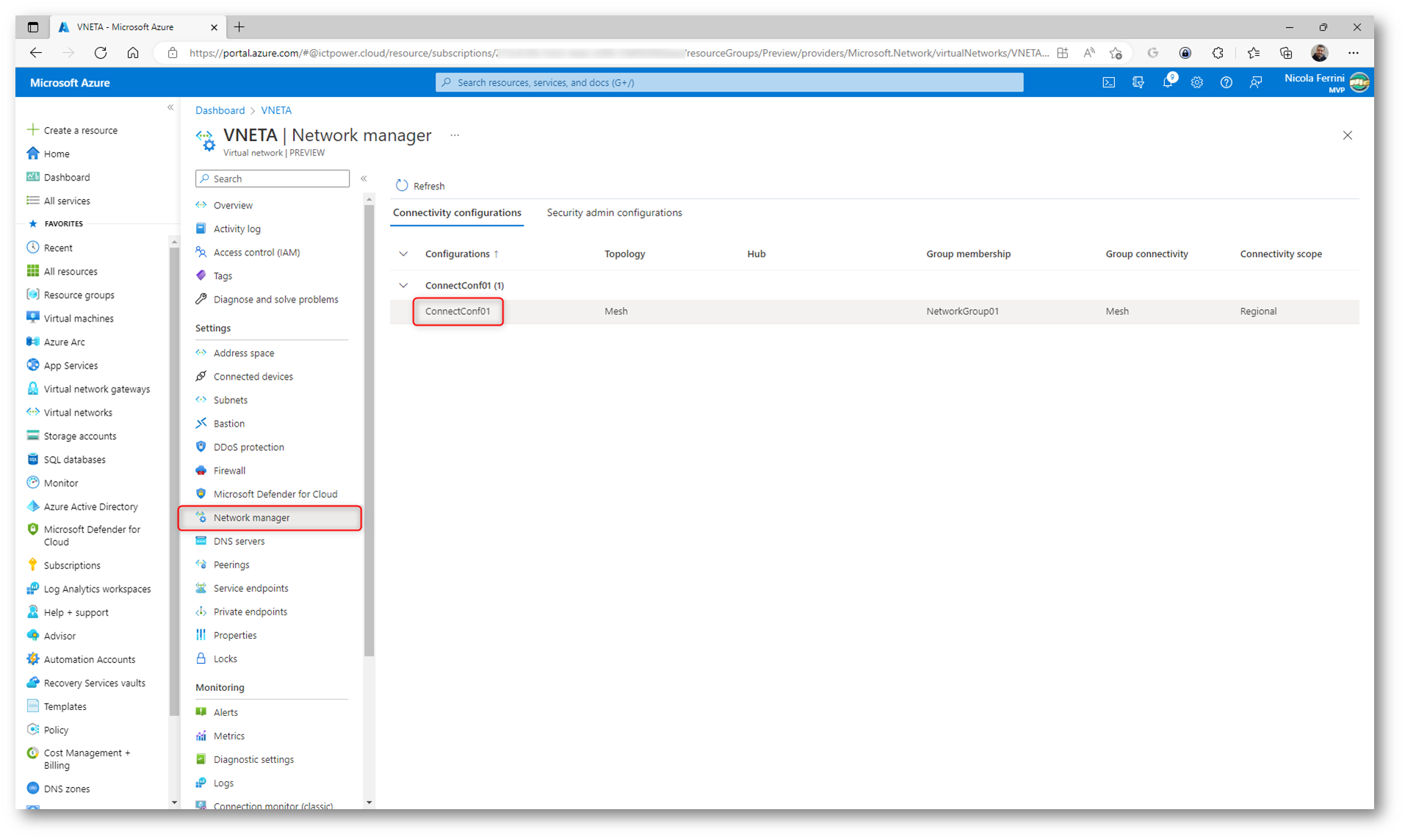

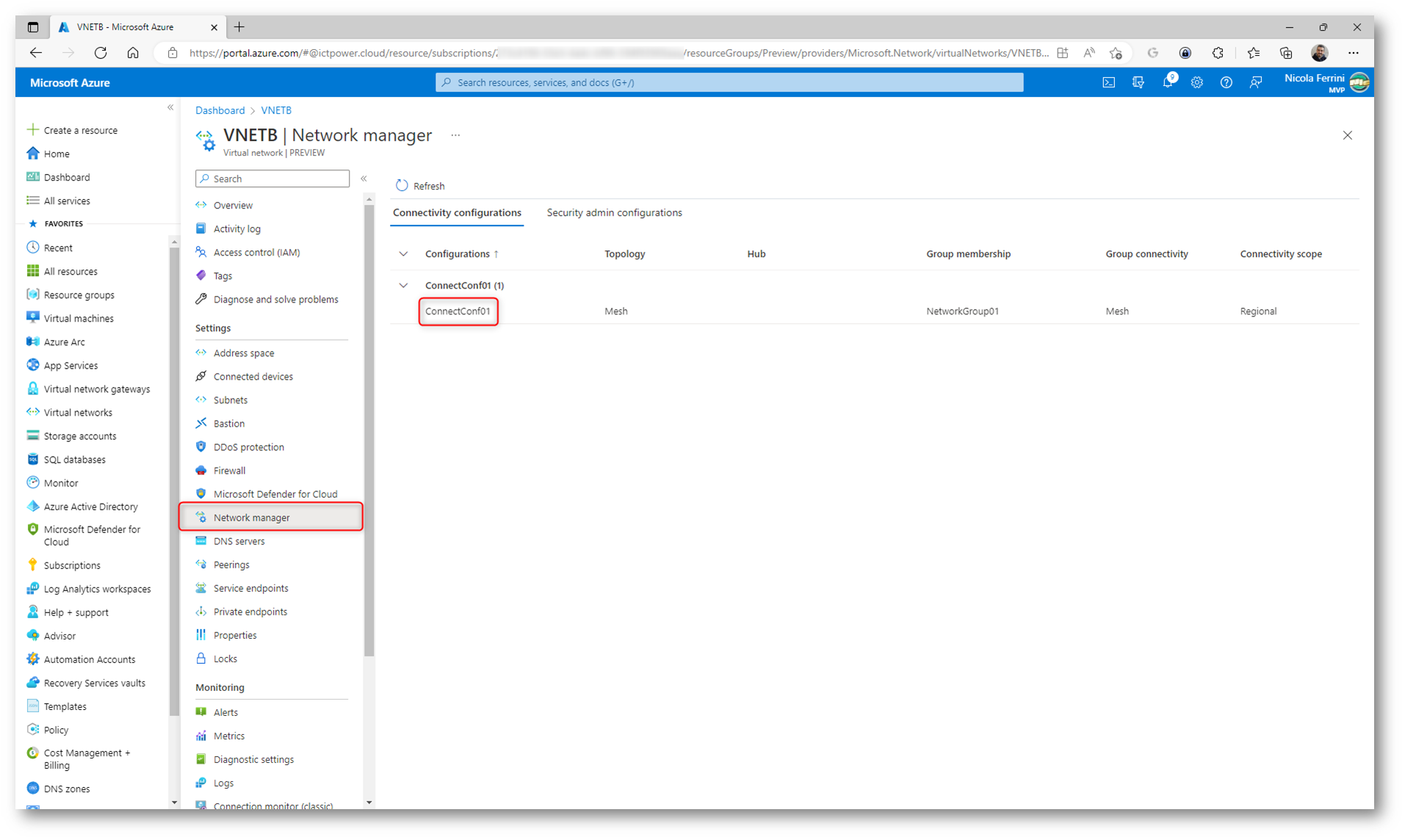

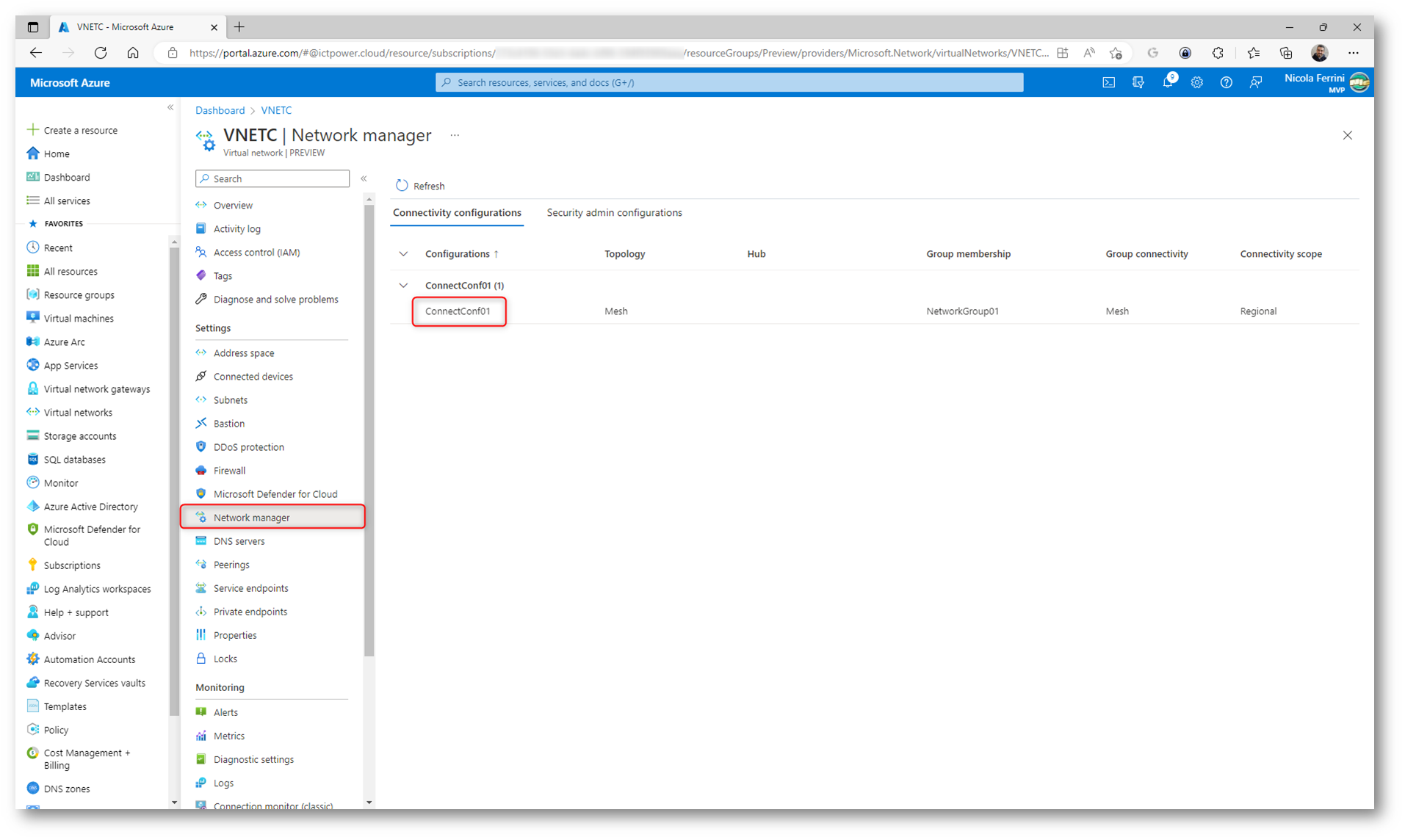

Verificate nelle singole virtual network che la Connectivity configuration sia stata distribuita. Utilizzate il nodo Network Manager presente nel menu di configurazione della Virtual Network.

Figura 30: Connectivity configuration distribuita alla VNETA

Figura 31: Connectivity configuration distribuita alla VNETB

Figura 32: Connectivity configuration distribuita alla VNETC

Distribuzione di una Security Configuration in Azure Virtual Network Manager

Una security configuration permette di poter gestire e bloccare il traffico di rete, esattamente come avviene con i Network Security Group (NSG).

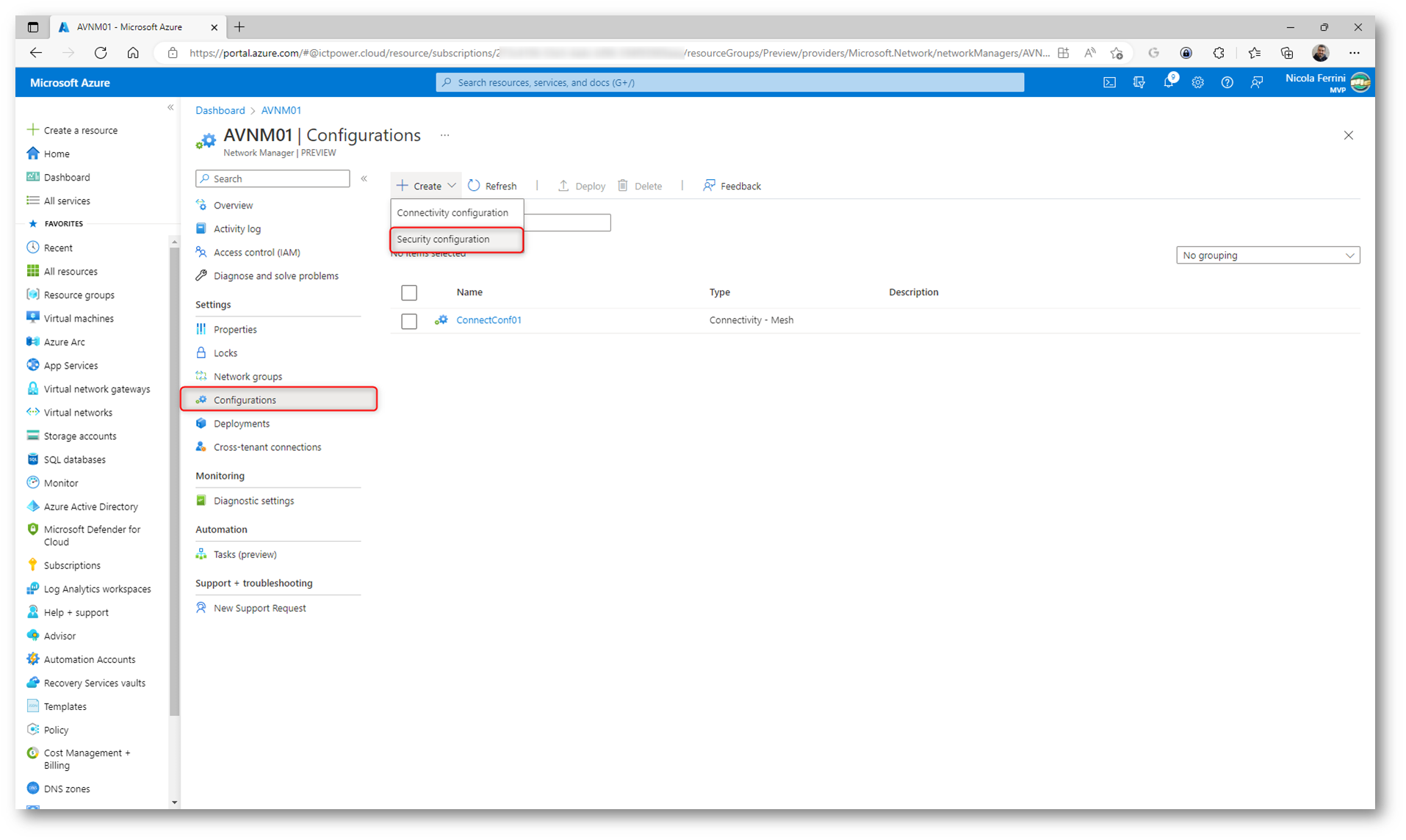

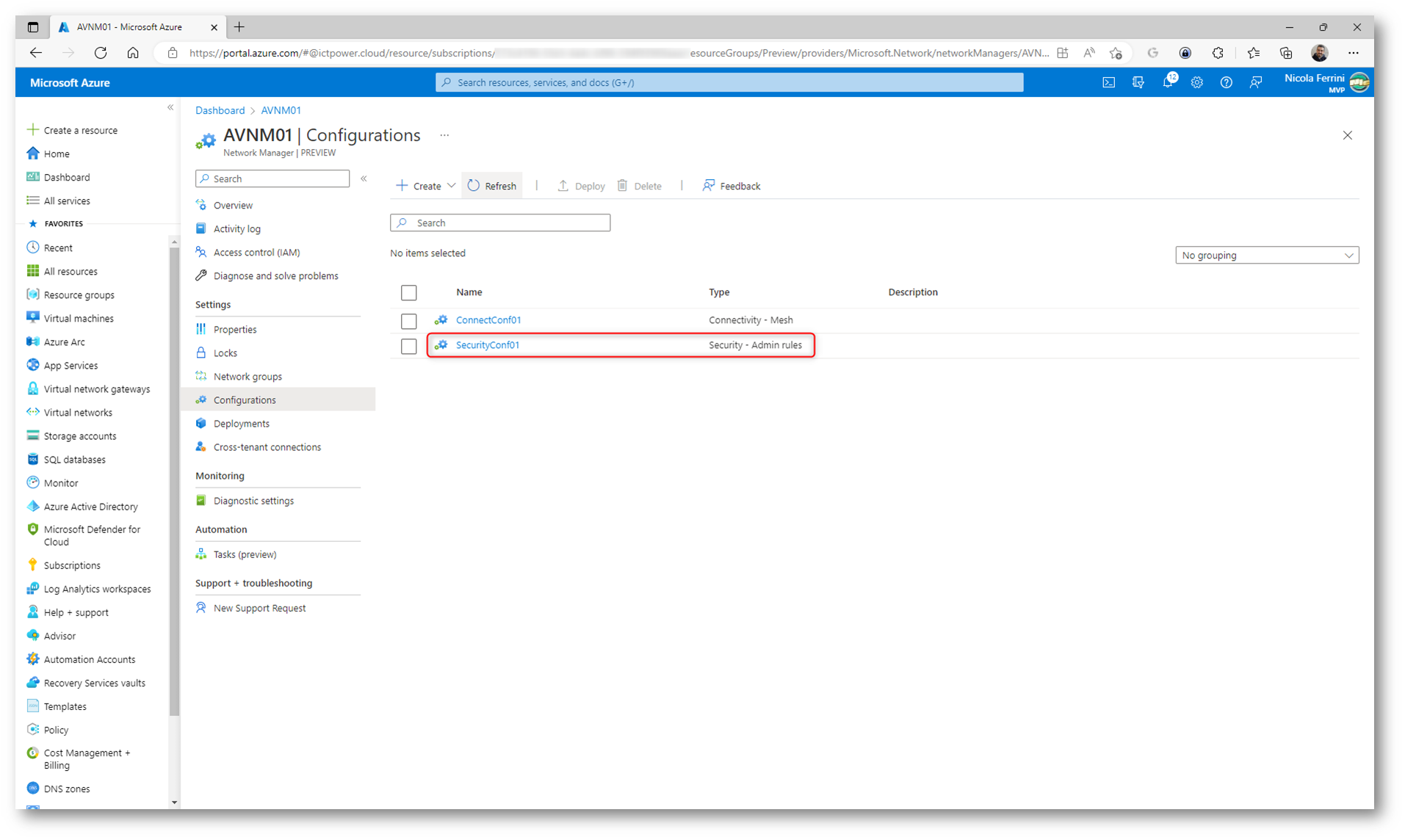

Cliccate sul nodo Configurations dell’Azure Virtual Network Manager e lanciate il wizard per la creazione di una nuova Network Configuration.

Figura 33: Creazione di una nuova security configuration

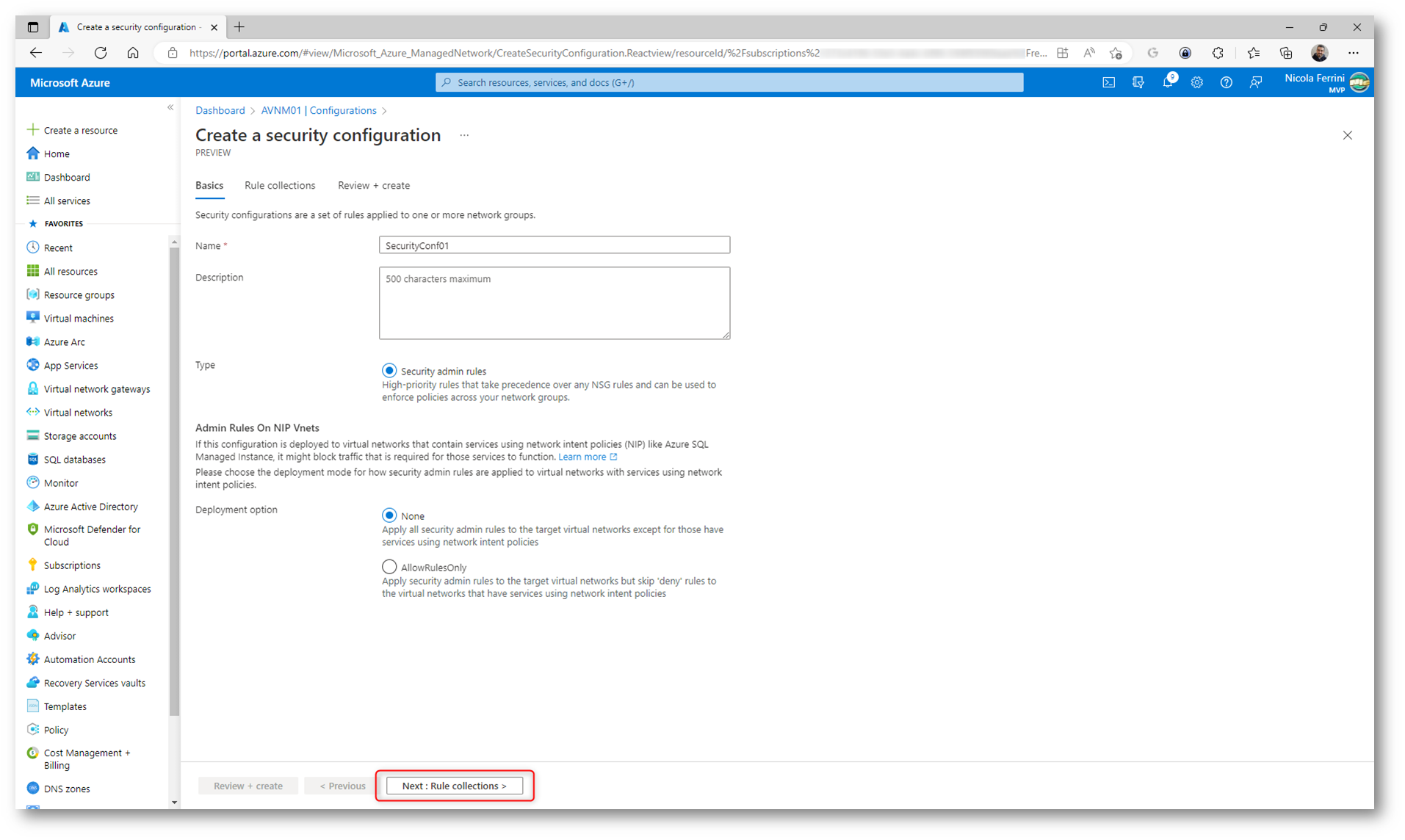

Nella scheda Basics immettete un nome per identificare questa configurazione di sicurezza e selezionate Next: Rules Collections.

Figura 34: Scheda Basics del wizard id creazione della security configuration di Azure Network Manager

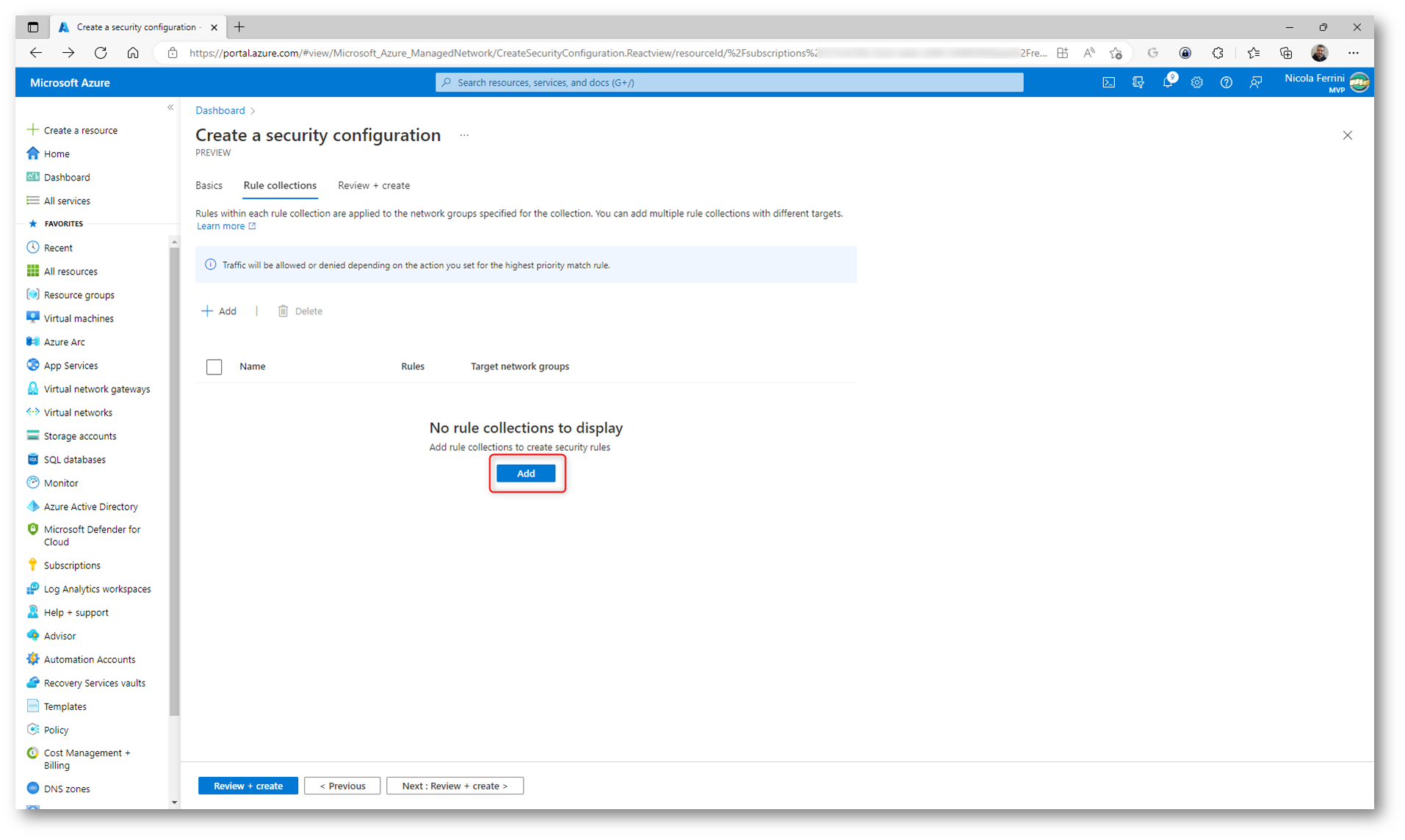

Figura 35: Aggiunta di una nuova collezione di regole

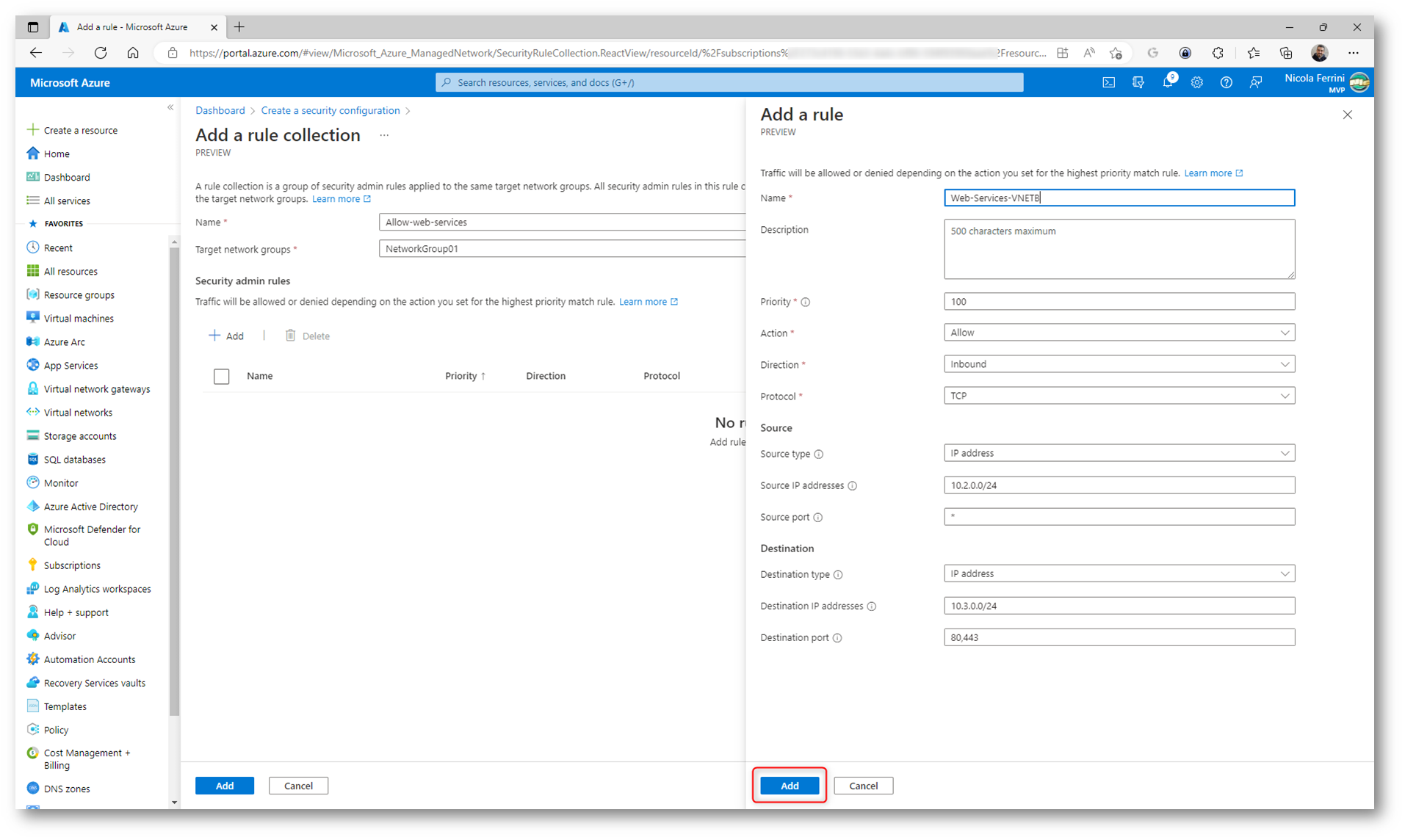

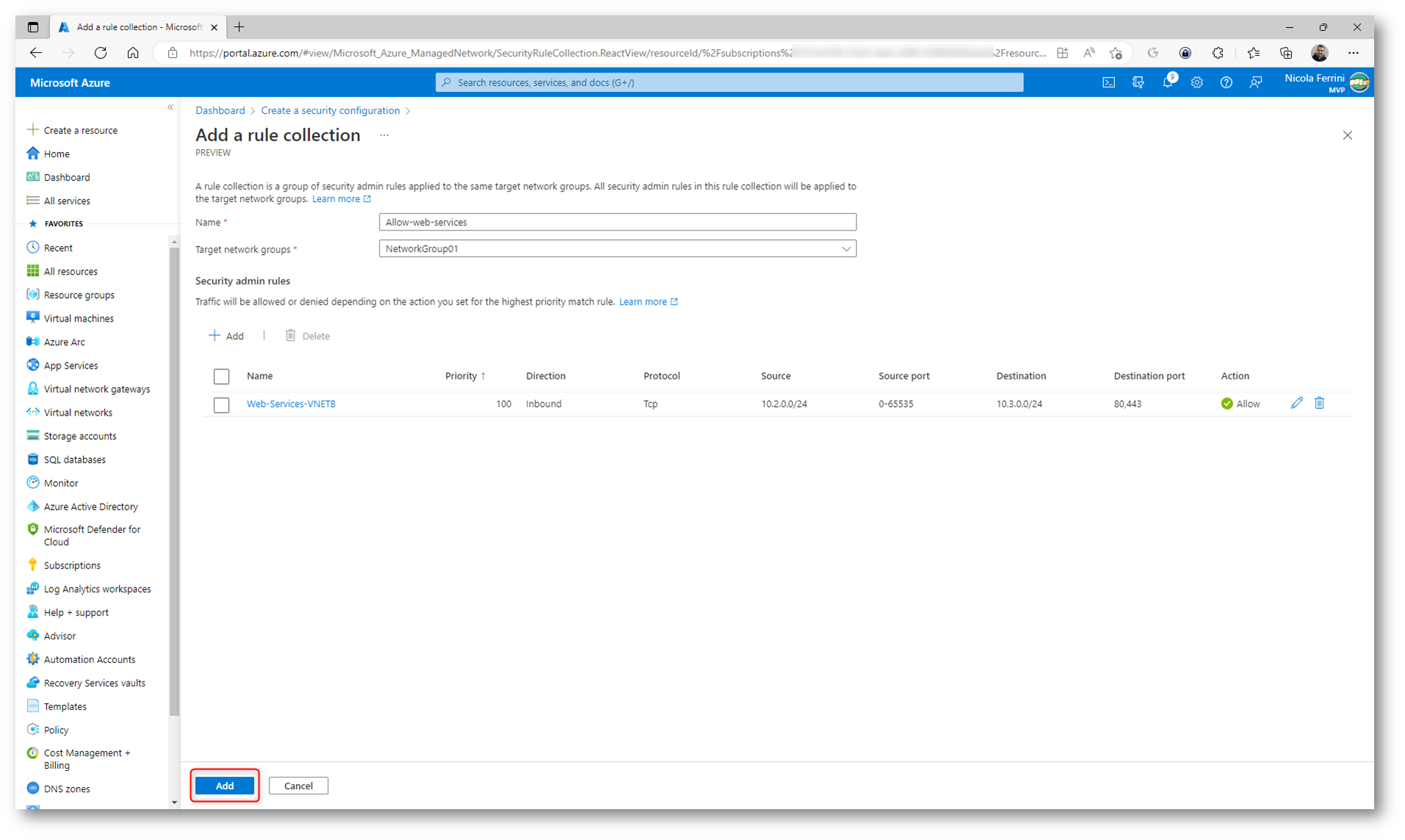

Inserite un nome per identificare la raccolta regole e quindi selezionate i gruppi di rete di destinazione a cui applicare il set di regole. Fate clic su + Add per aggiungere una regola di sicurezza. Immettete le regole che preferite. Io ho scelto di permettere l’ingresso delle porte TCP 80 e 443 verso la VNETB.

Figura 36: Creazione delle regole di sicurezza

Aggiungete tutte le regole di sicurezza che ritenete opportune e fate clic su Add per procedere con il wizard.

Figura 37: Regole di sicurezza aggiunte

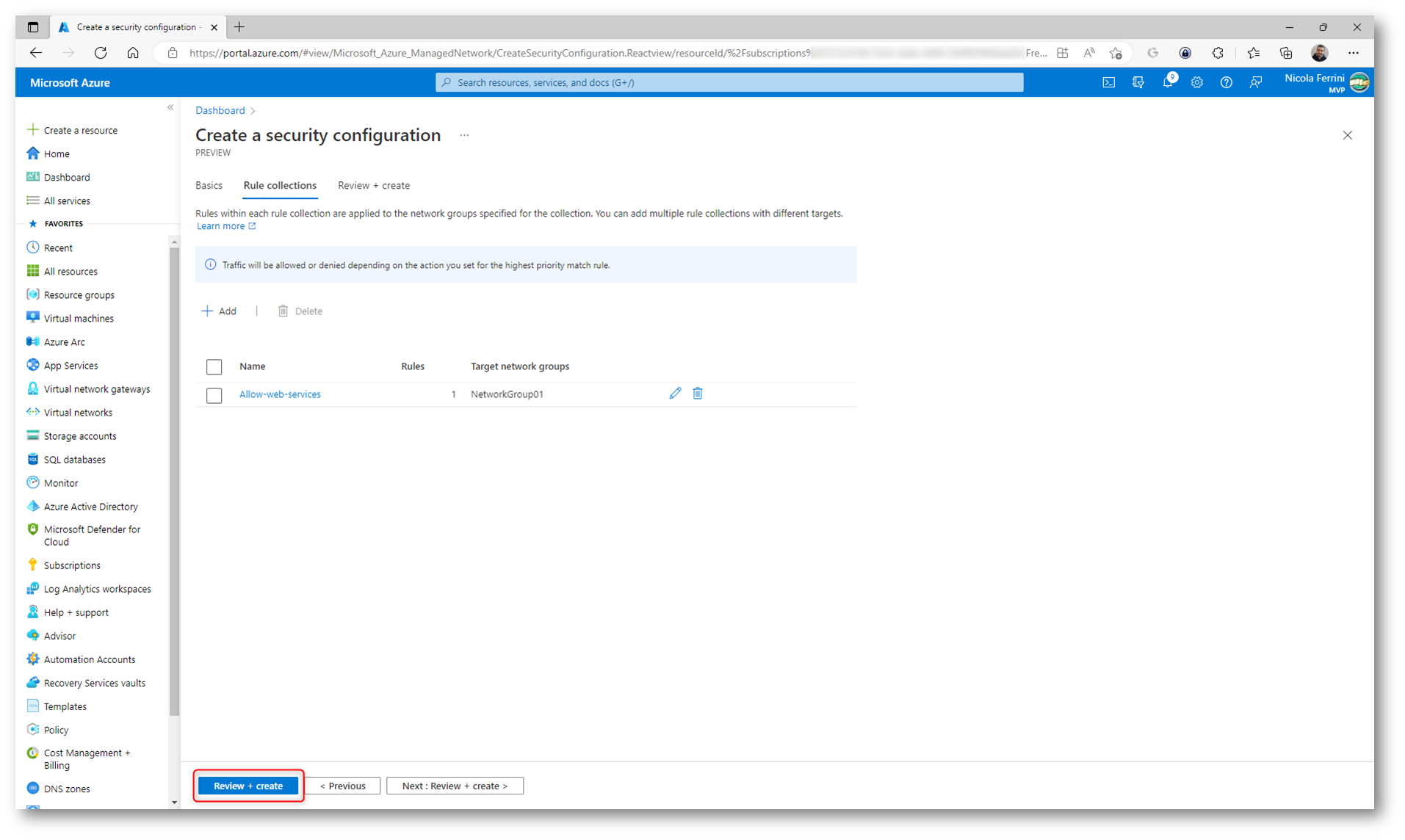

Figura 38: Fine del wizard per la creazione della security configuration

Figura 39: Creazione della Security configuration completata

Distribuzione della security configuration in Azure Virtual Network Manager

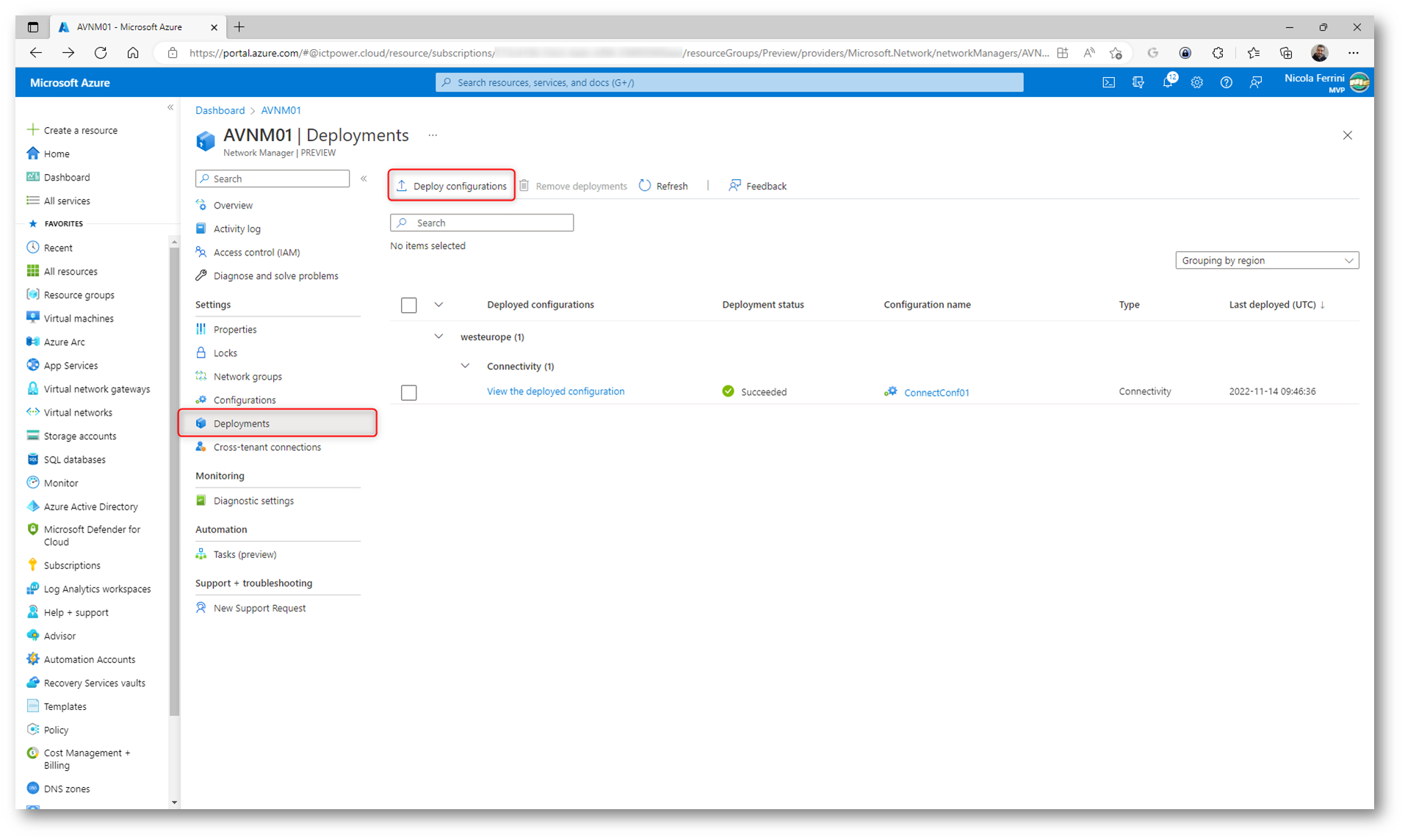

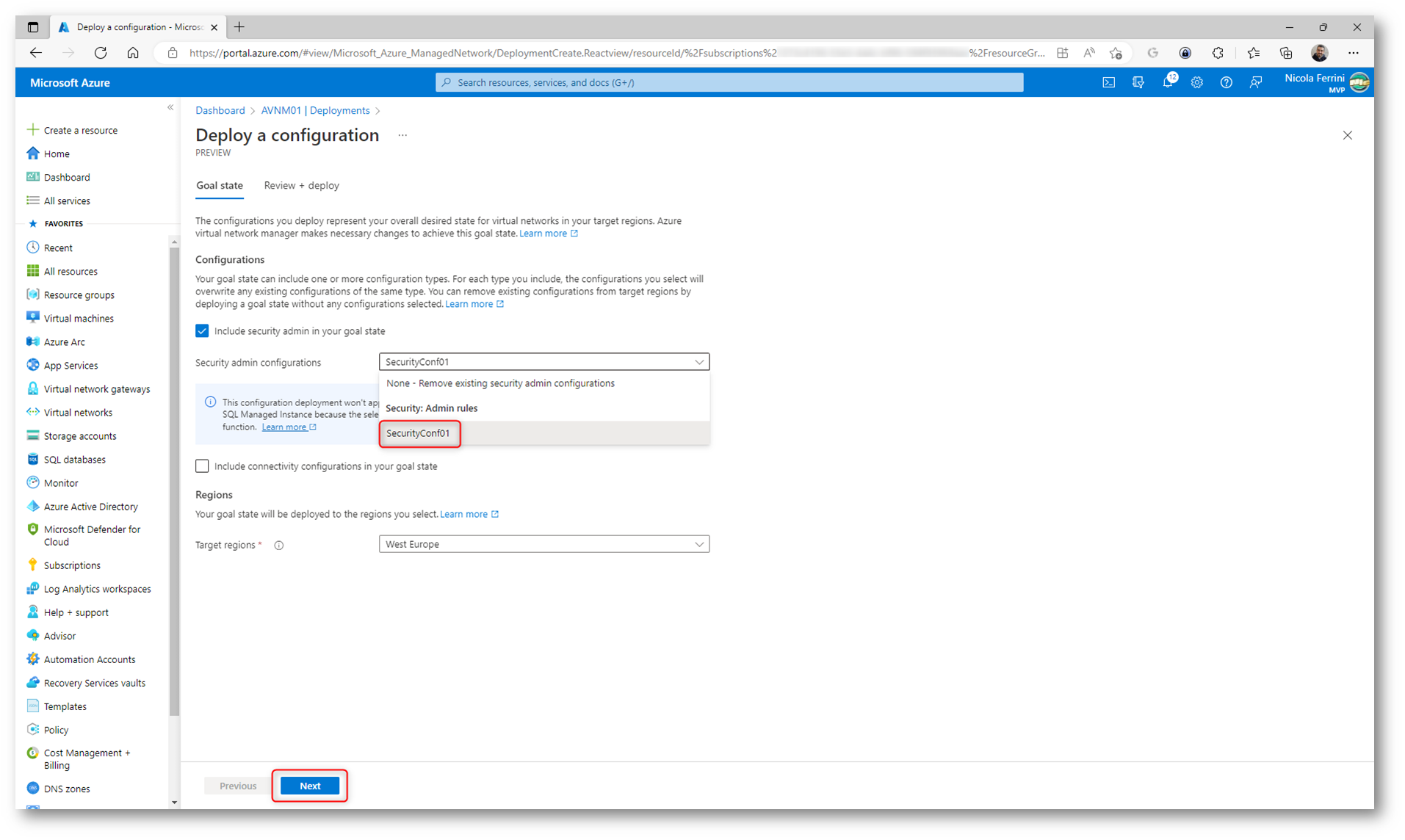

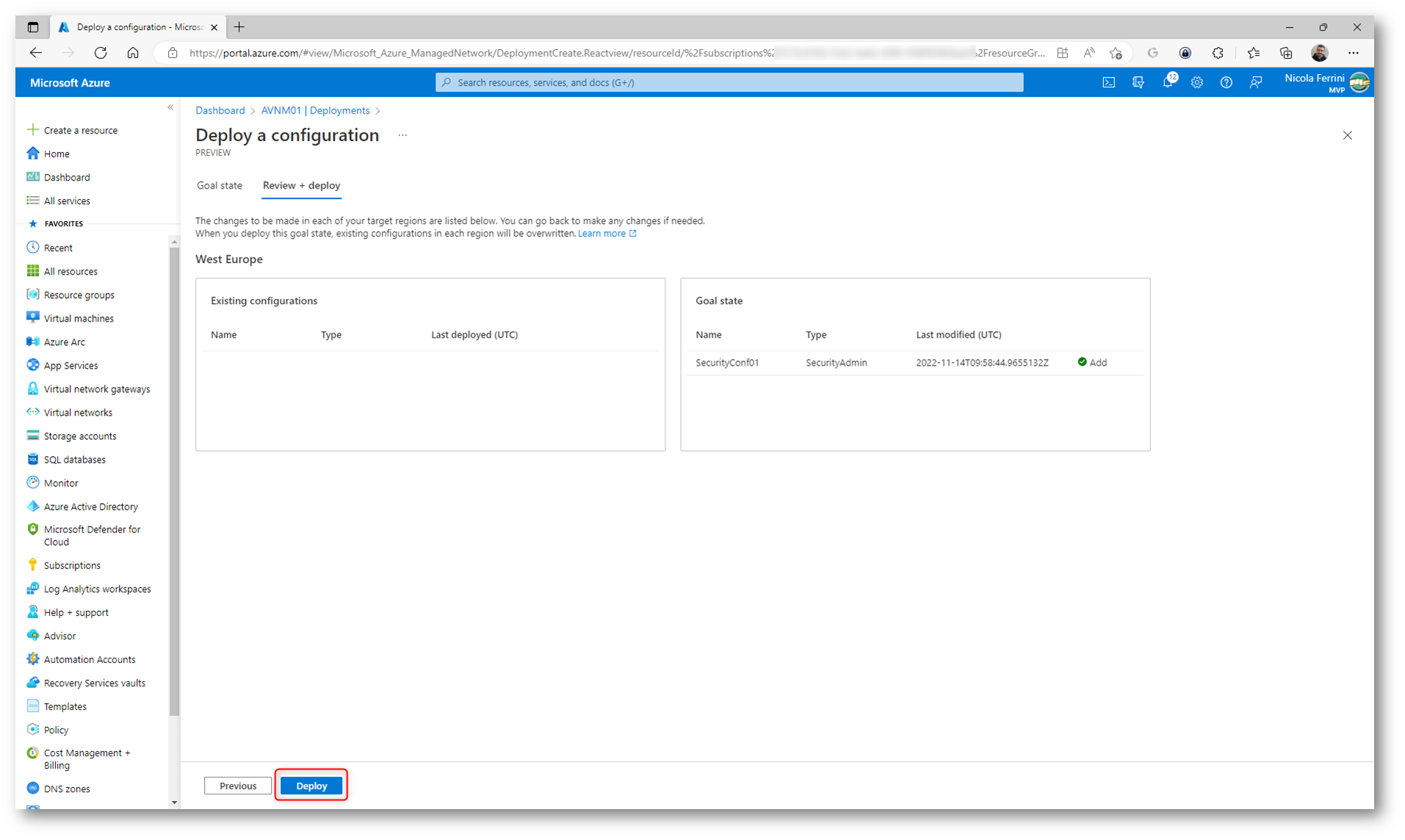

Dopo aver creato la security configuration siamo pronti per distribuirla alle reti virtuali, esattamente come abbiamo fatto prima per la connectivity configuration. Selezionate il nodo Deployments in Azure Virtual Network Manager e cliccate su Deploy configurations. Seguite il wizard di distribuizione, come mostrato nelle figure sotto:

Figura 40: Distribuzione della security configuration creata

Selezionate la casella di controllo Include security admin in your goal state e scegliete la configurazione di sicurezza creata prima dal menu a discesa. Scegliete quindi le Target regions in cui si vuole distribuire questa configurazione.

Figura 41: Scelta della security configuration da distribuire nelle regioni di Azure

Figura 42: Distribuzione della security configuration

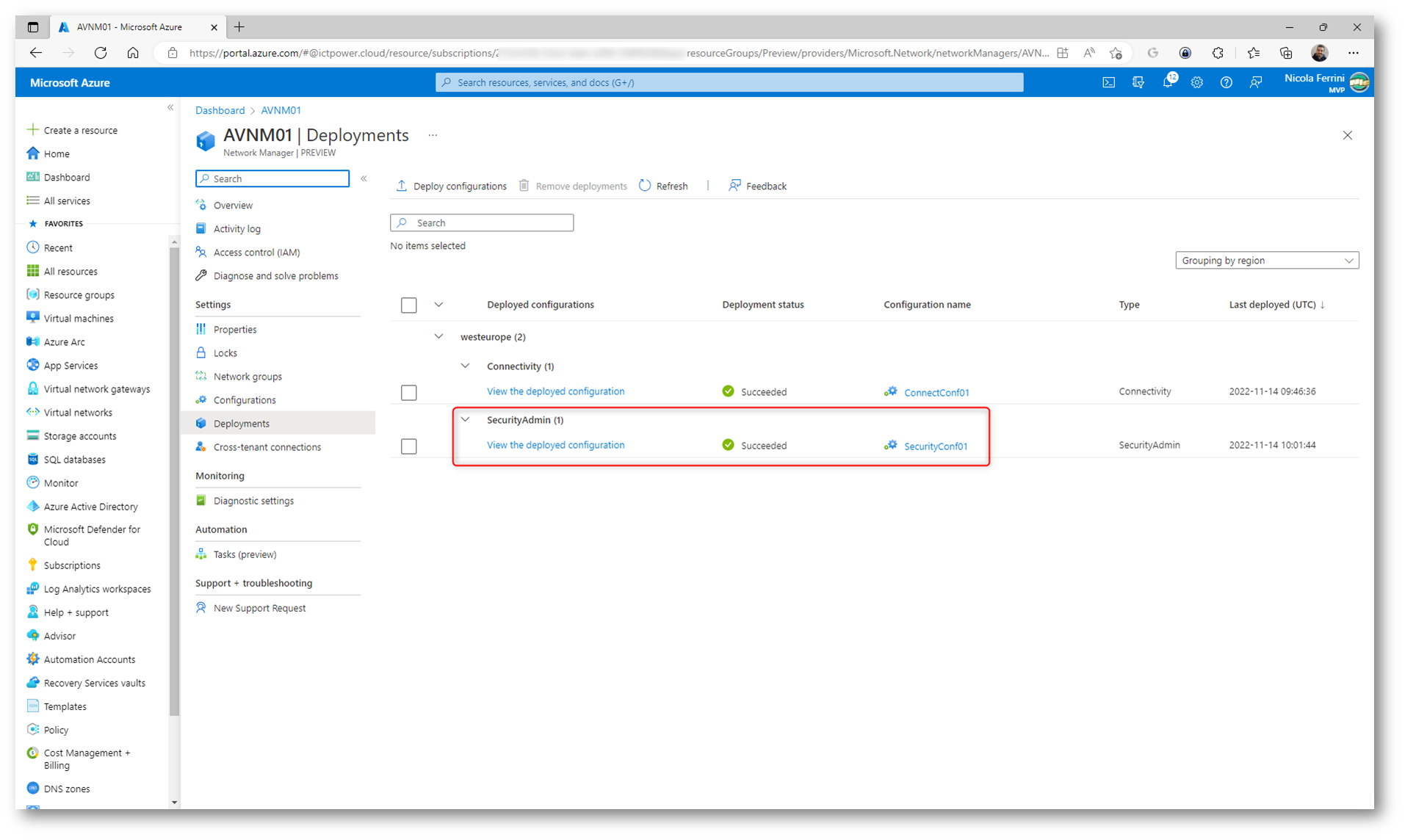

Figura 43: Security configuration distribuita

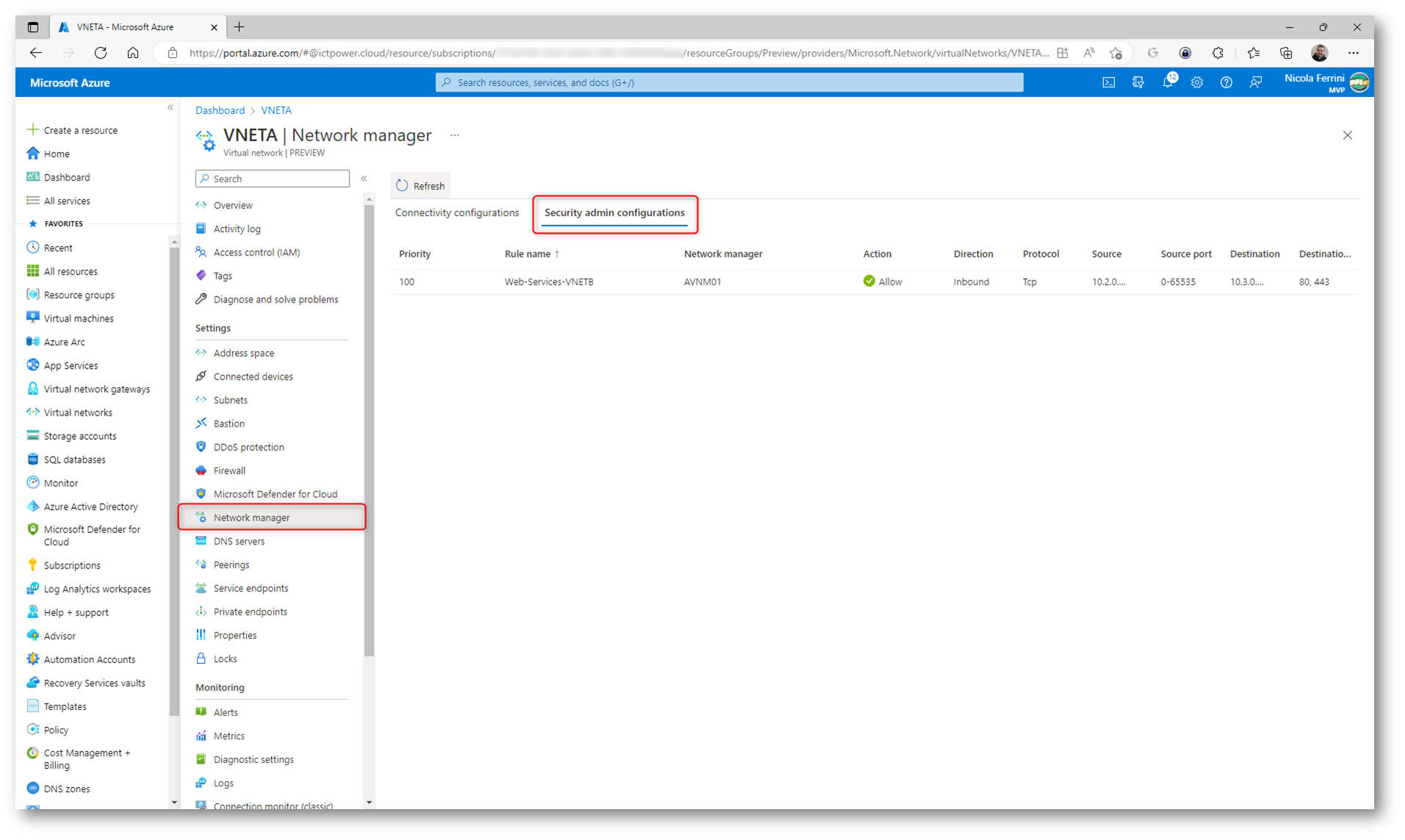

A questo punto potete verificare che nel nodo Network Manager delle diverse Azure Virtual Network sia stata distribuita la security configuration, visualizzandola nella scheda Security admin configurations.

Figura 44: Security configuration distribuita alle VNET della region scelta

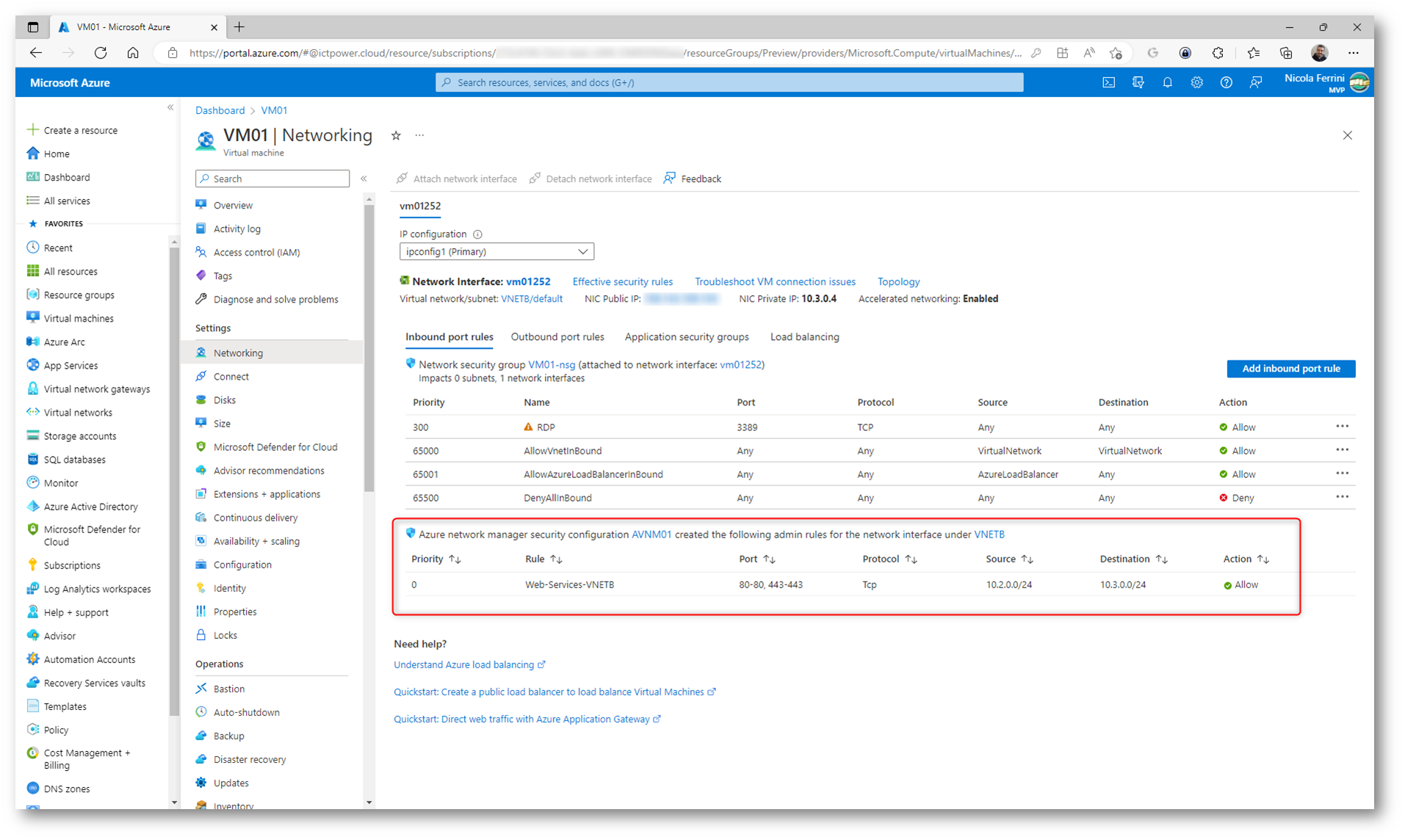

Verificate dalle impostazioni di rete di una macchina virtuale che si trova in una delle VNET a cui avete distribuito la security configuration che le regole siano state applicate correttamente. Come si può vedere dalla figura sotto, viene visualizzata una nuova sezione sotto le regole del Network Security Group della scheda di rete della VM, applicate da Azure Network Manager.

Figura 45: Azure Network Manager security configuration distribuita con successo

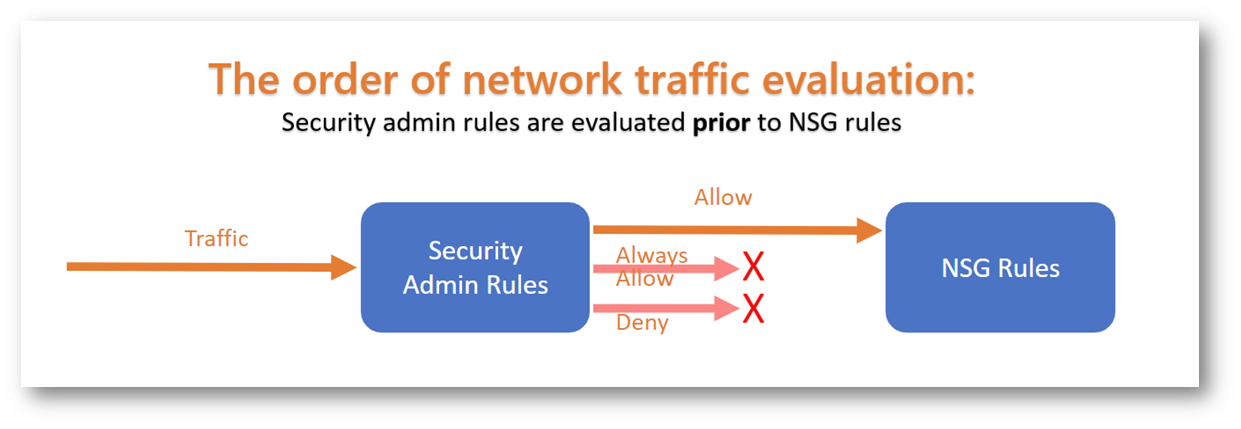

Figura 46: Le regole di amministrazione della sicurezza hanno la precedenza sulle regole definite dai Network Security Group

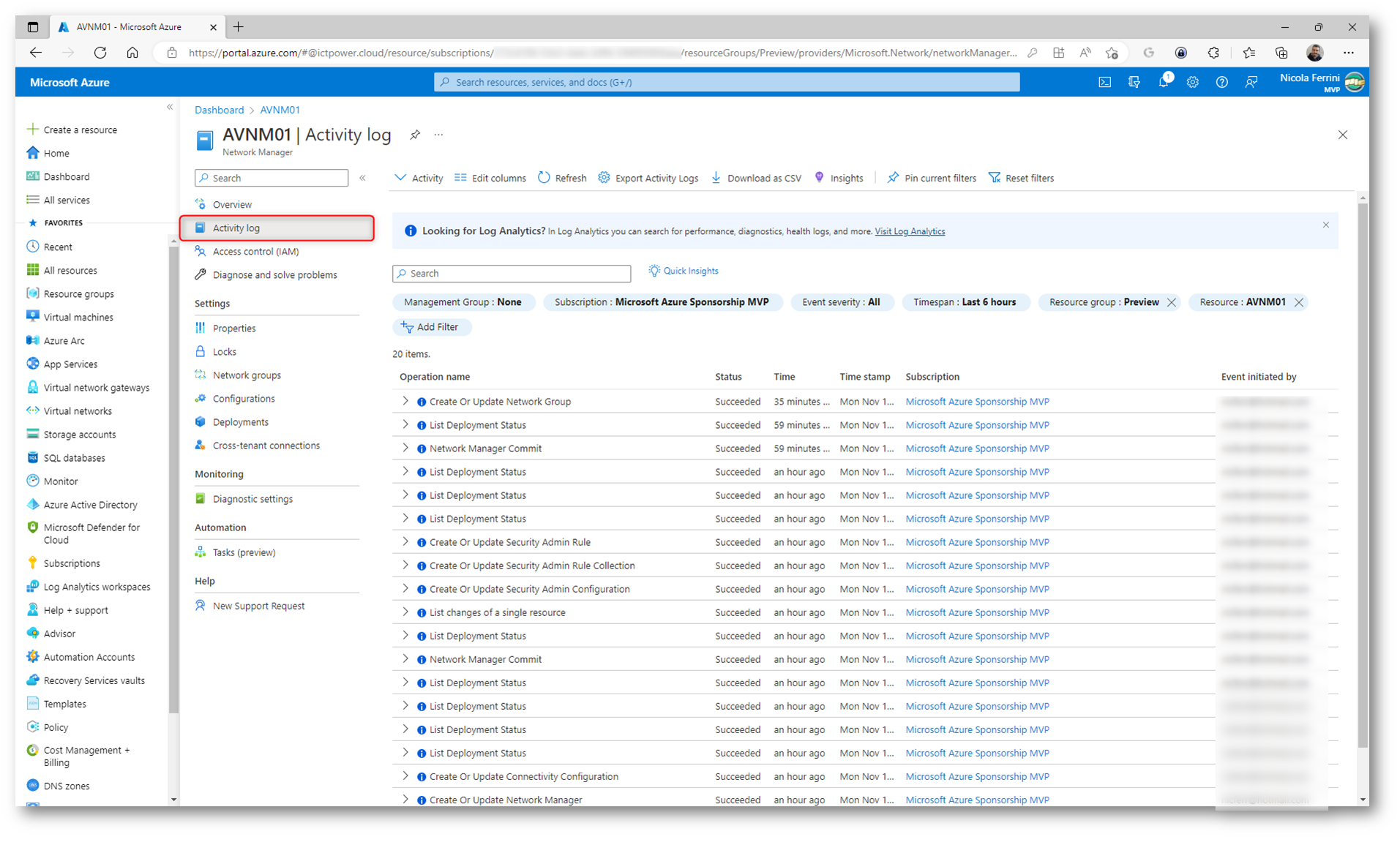

È possibile visualizzare il log attività per la risorsa di Azure Virtual Network Manager per visualizzare le modifiche apportate dall’utente o dall’amministratore di rete. Per visualizzare il log attività, passare alla risorsa di Network Manager nel portale di Azure e selezionate il nodo Activity Log.

Figura 47: Activity Log di Azure Virtual Network Manager

Conclusioni

Azure Virtual Network Manager permette di definire gruppi di reti virtuali da poter poi connettere tra di loro e gestire in maniera centralizzata. AVNM gestisce automaticamente la topologia desiderata definita nella configurazione della connettività e permette di creare regole di amministrazione della sicurezza per applicare criteri di sicurezza tra reti virtuali. Le regole di amministrazione della sicurezza hanno la precedenza sulle regole definite dai network security group. Questo permette di impedire che gli utenti aprano delle porte ad alto rischio, come ad esempio quelle di amministrazione remota, e di allontanare le minacce di sicurezza dovute a configurazioni sbagliate.