Synced Passkeys (FIDO2) in Microsoft Entra ID (preview)

Negli ultimi anni le Passkey si sono affermate come una delle tecnologie più promettenti per abilitare l’autenticazione passwordless nei sistemi enterprise e consumer, grazie alla loro robustezza crittografica e alla resistenza agli attacchi di phishing. Basate sullo standard FIDO2/WebAuthn, le Passkey sostituiscono le tradizionali password con credenziali a chiave pubblica/privata che si autenticano tramite meccanismi locali come impronta digitale, riconoscimento facciale o PIN del dispositivo, eliminando la necessità di ricordare o digitare complessi segreti condivisi. Ve ne avevo già parlato nella mia guida Abilitare Passkey in Microsoft Authenticator (preview) per accedere a Microsoft Entra ID – ICT Power

Microsoft, nell’ambito della sua piattaforma di identità Entra ID, ha recentemente introdotto (in anteprima) il supporto per le Passkey sincronizzate (synced Passkeys). A differenza delle Passkey “legate al dispositivo”, in cui la chiave privata rimane confinata a un singolo hardware, le Passkey sincronizzate vengono archiviate nei servizi cloud dei provider di Passkey (come Apple iCloud Keychain, Google Password Manager, 1Password o Bitwarden) e rese disponibili su tutti i dispositivi di un utente. Questo approccio semplifica enormemente l’esperienza utente: gli utenti possono autenticarsi senza password su più dispositivi utilizzando soltanto la biometria o un PIN, senza dover reimpostare o recuperare manualmente le credenziali quando cambiano dispositivo.

L’adozione delle Passkey sincronizzate in Microsoft Entra ID punta ad accelerare la transizione verso ambienti passwordless nelle organizzazioni, riducendo gli oneri di onboarding e di recupero account, e aumentando al contempo la sicurezza complessiva delle autenticazioni. Trovate tutta una seri di guide sulla passwordless authentication visitando la pagina Hai cercato passwordless – ICT Power

Prerequisiti da verificare prima di iniziare

Per usare le synced Passkeys servono due condizioni operative: tenant Entra ID con permessi per gestire i metodi di autenticazione e adesione alla preview dei Passkey profiles (necessaria per abilitare il target “Synced”).

Sul fronte client, tenete presente che l’esperienza dipende dal provider di Passkey e dalla piattaforma. Ad esempio: iCloud Keychain richiede macOS 13+ e iOS 16+, mentre Google Password Manager è disponibile “built-in” in Chrome su più piattaforme e su Android 9+ (con eccezioni indicate da Microsoft).

Abilitare la preview e accedere ai Passkey profiles

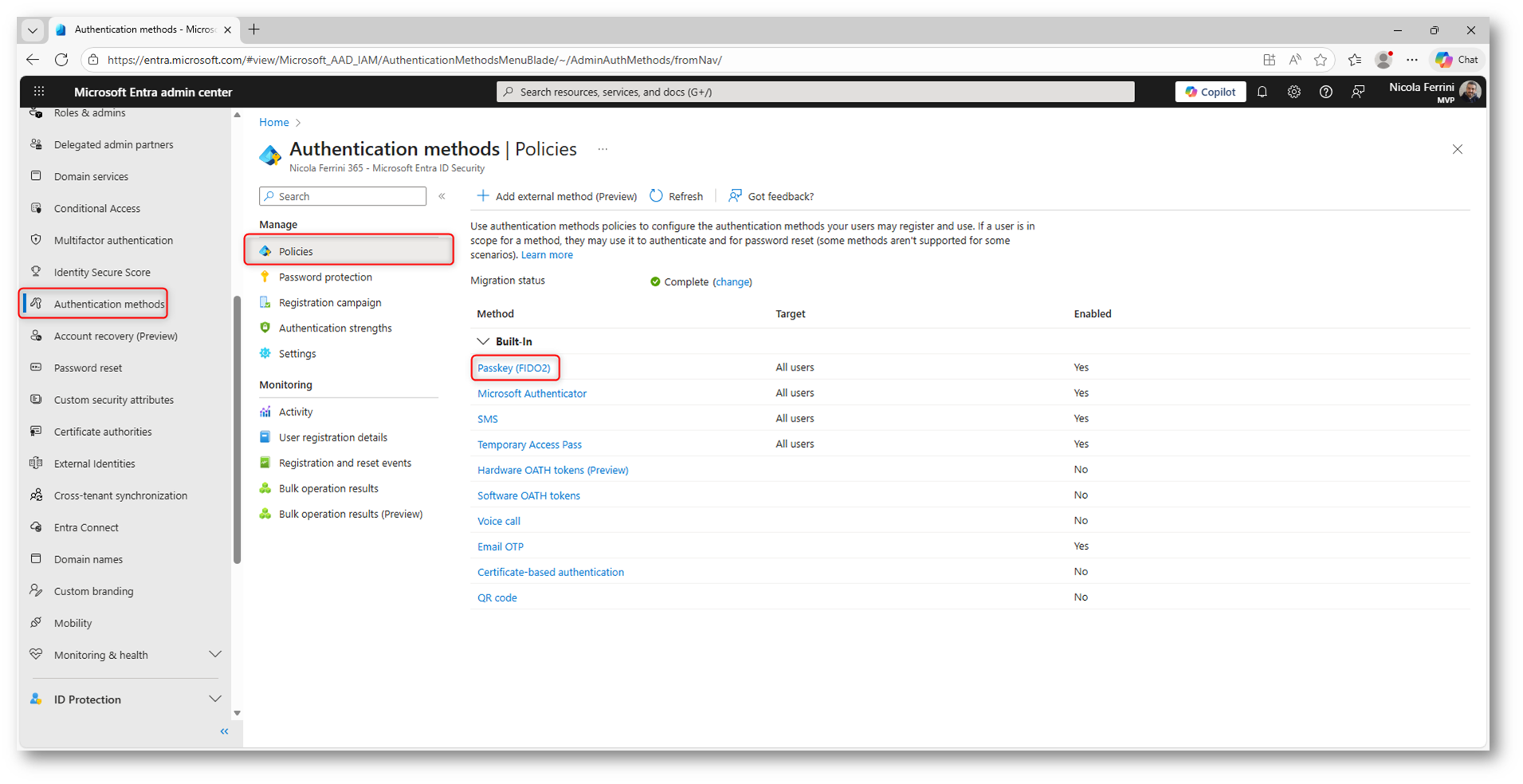

Accedete al Microsoft Entra admin center con un ruolo almeno pari ad Authentication Policy Administrator (o equivalente per la gestione delle Authentication methods). Aprite il percorso Entra ID → Security → Authentication methods → Policies → Passkey (FIDO2).

Figura 1: Authentication methods in Microsoft Entra ID

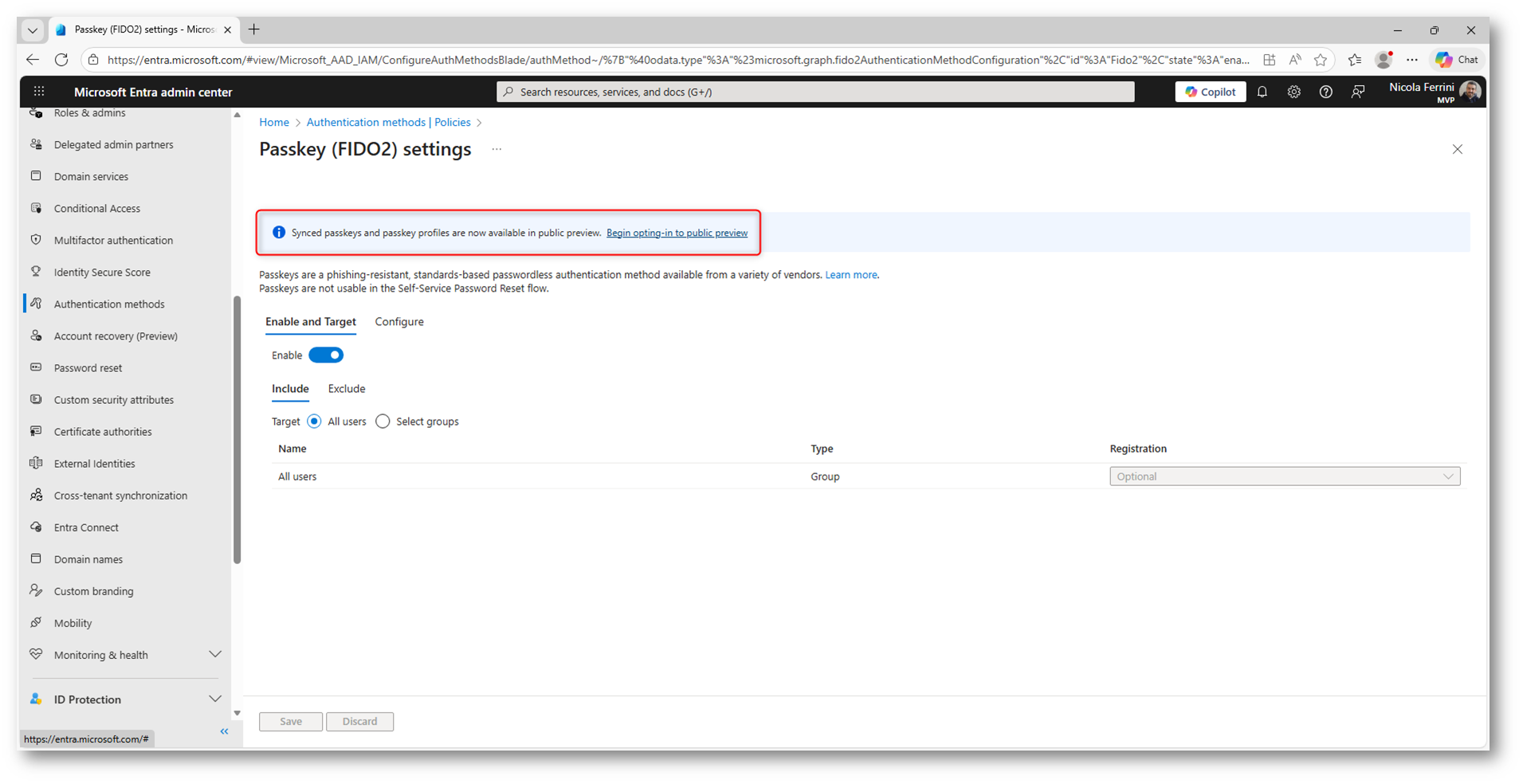

Qui, se non avete ancora attivato la preview, nella schermata di Passkeys troverete il banner per effettuare l’opt-in alla public preview; completando l’operazione verrete reindirizzati alla scheda di configurazione aggiornata, ovvero quella basata sui Passkey profiles.

Figura 2: banner per effettuare l’opt-in alla public preview

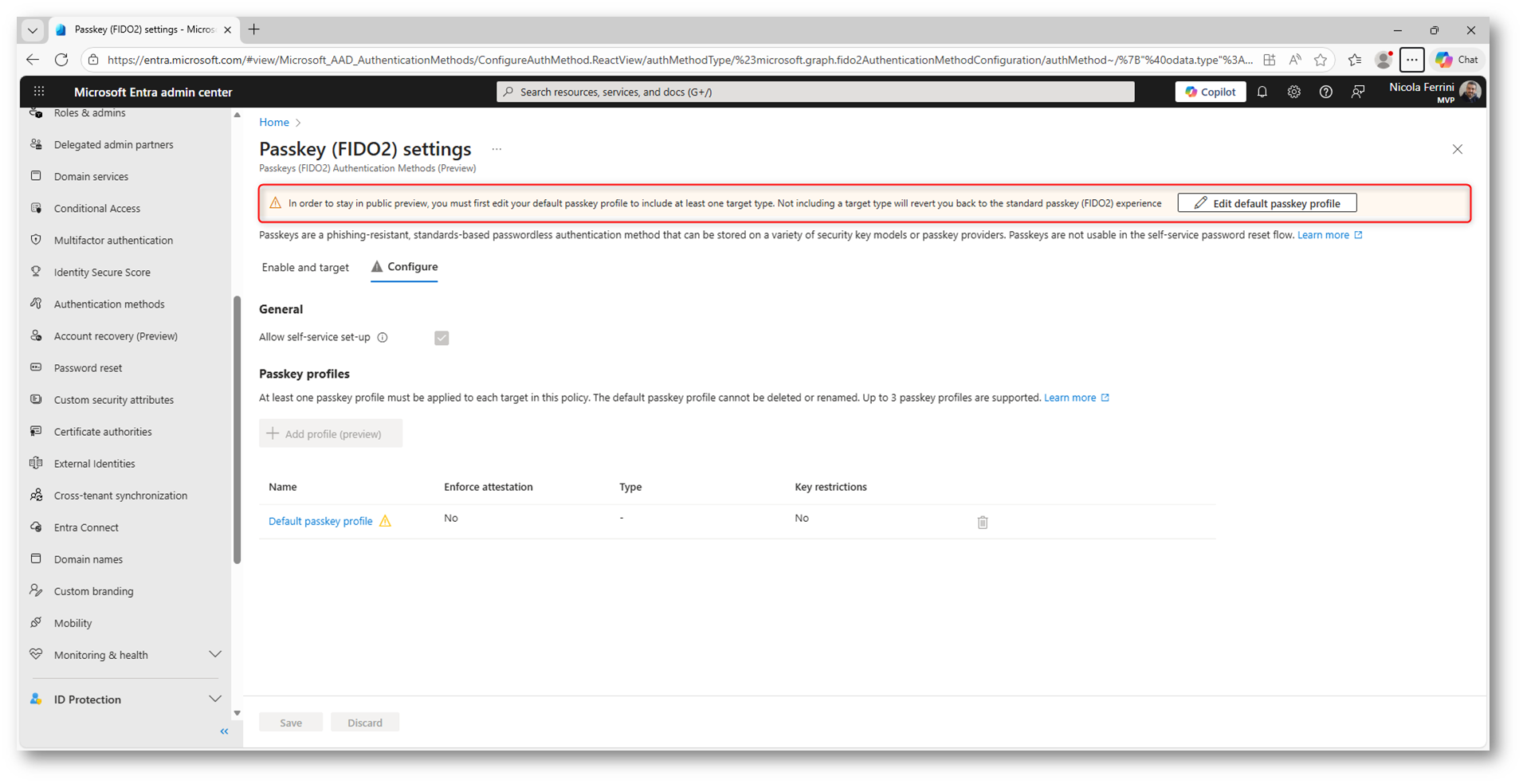

Figura 3: Opt-in alla public preview effettuato

Dopo l’opt-in, la gestione delle Passkey passa completamente ai Passkey profiles, che diventano il meccanismo centrale per definire quali tipologie di Passkey sono consentite e a quali utenti. Microsoft, nella documentazione ufficiale, raccomanda un approccio graduale proprio perché i profili introducono una separazione netta tra criteri di sicurezza e ambito di applicazione.

In questa fase iniziale è fortemente consigliato mantenere il profilo Default configurato esclusivamente su Device-bound. In questo modo continuate a utilizzare Passkey vincolate a un singolo dispositivo, che supportano l’attestation hardware e consentono quindi di applicare controlli più rigorosi sul tipo di autenticatore utilizzato. Questo modello è particolarmente indicato per ambienti enterprise in cui è necessario mantenere un elevato livello di assurance, ad esempio per utenti con accesso a dati sensibili o per account amministrativi.

Microsoft evidenzia inoltre che il profilo Default viene applicato automaticamente a tutti gli utenti non coperti da profili più specifici. Lasciarlo su Device-bound vi permette quindi di evitare abilitazioni involontarie delle synced Passkeys, che, pur migliorando sensibilmente l’esperienza utente, non supportano l’attestation e dipendono in larga misura dalla sicurezza dell’account del provider di Passkey (Apple, Google, password manager di terze parti).

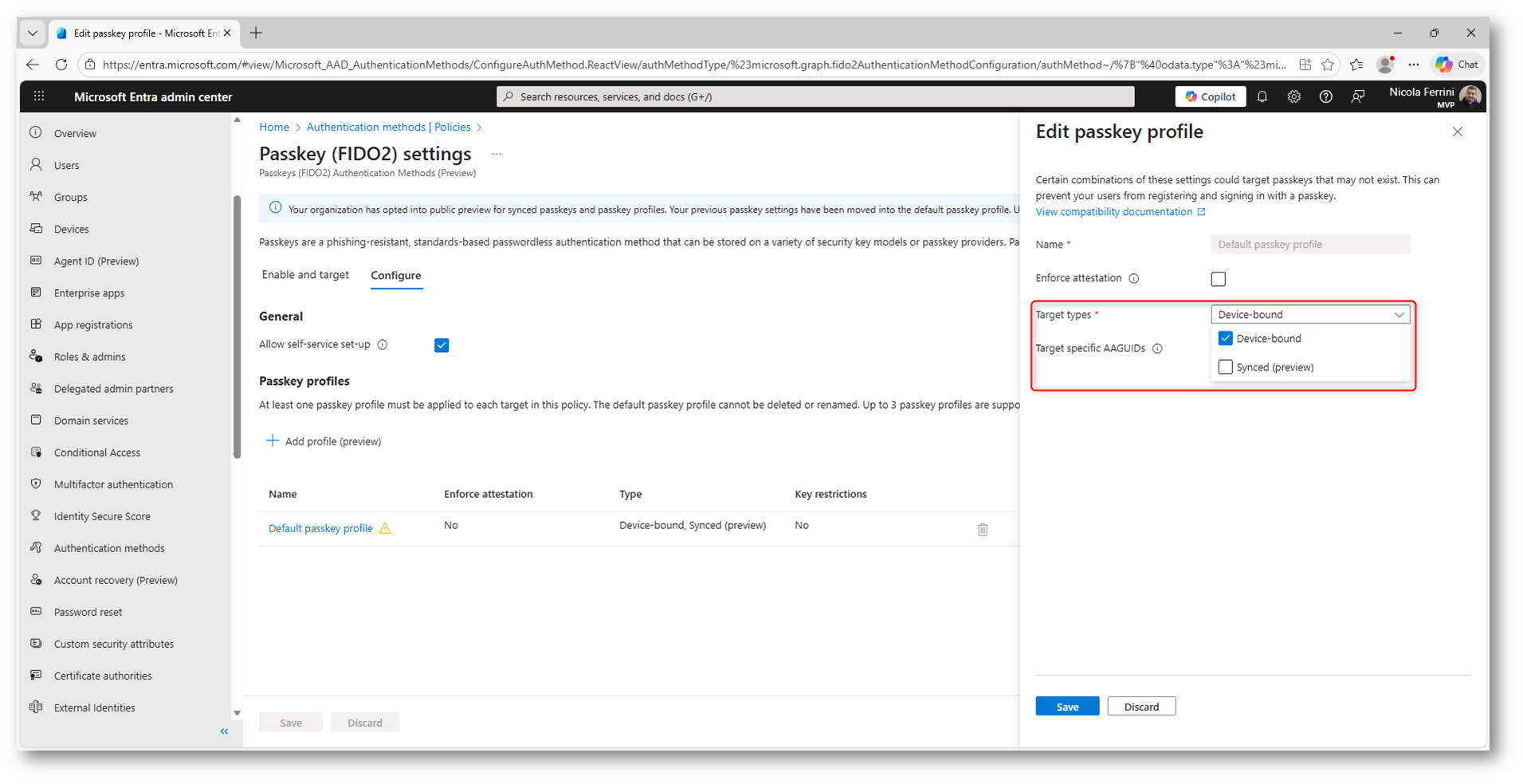

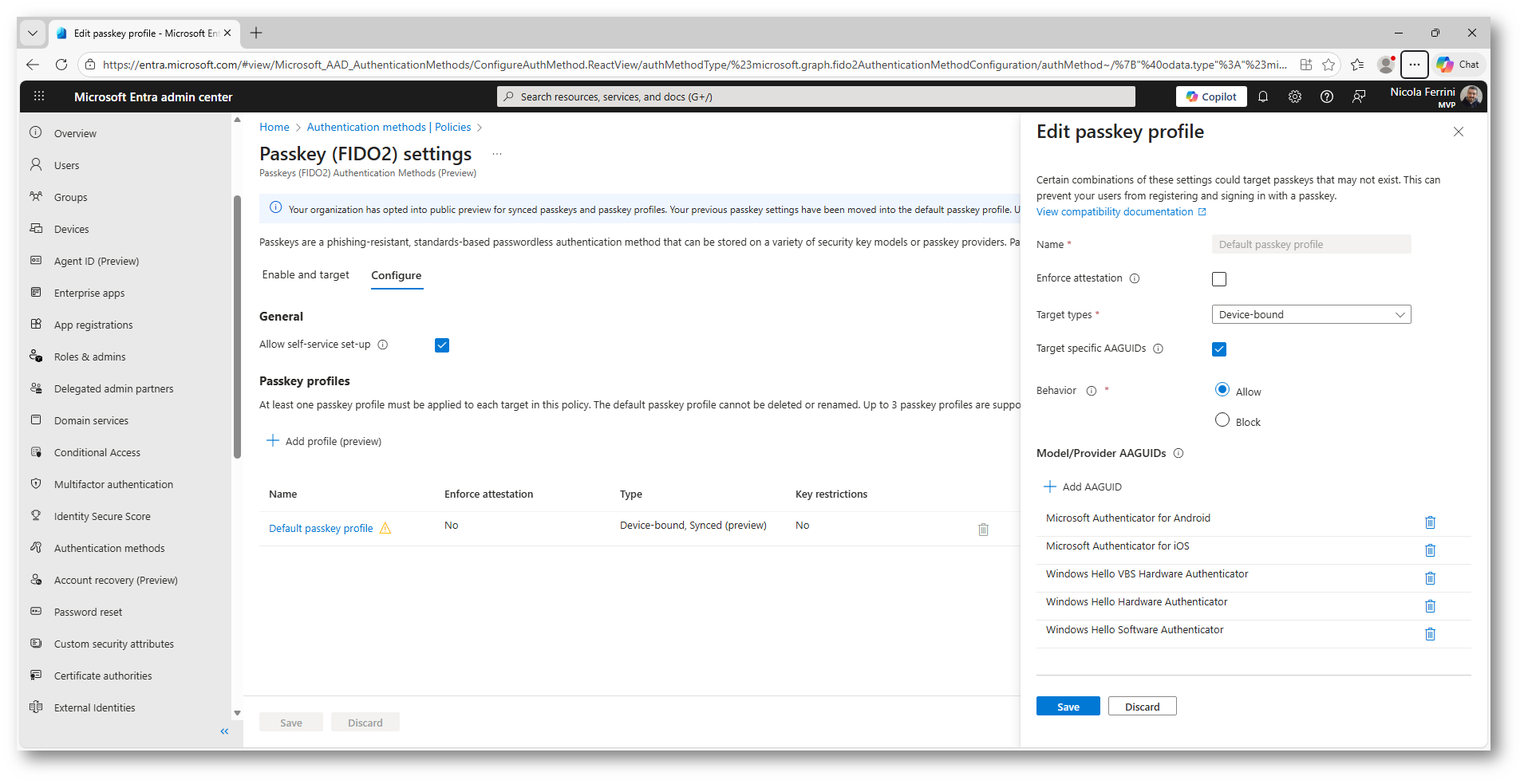

Figura 4: Modifica del profilo di default delle Passkey

È importante evidenziare che le synced Passkeys non supportano l’attestation, quindi questa opzione è applicabile solo ai modelli device-bound compatibili.

Un punto centrale della configurazione del profilo di Passkey è Target specific AAGUIDs. Abilitando questa impostazione, limitate esplicitamente i modelli o i provider di autenticazione consentiti, invece di permettere qualunque autenticatore FIDO2. Questo approccio è fortemente raccomandato in ambito enterprise perché vi consente di controllare con precisione quali piattaforme possono essere usate per creare Passkey.

Nella sezione Model/Provider AAGUIDs vedete infatti un elenco esplicito di provider e modelli ammessi, come Microsoft Authenticator per Android e iOS e i diversi tipi di Windows Hello Authenticator (hardware, software e VBS). In questo modo state consentendo solo Passkey generate da questi specifici ambienti, escludendo automaticamente provider non approvati o non ancora valutati.

Figura 5: Configurazione del profilo di default delle Passkey

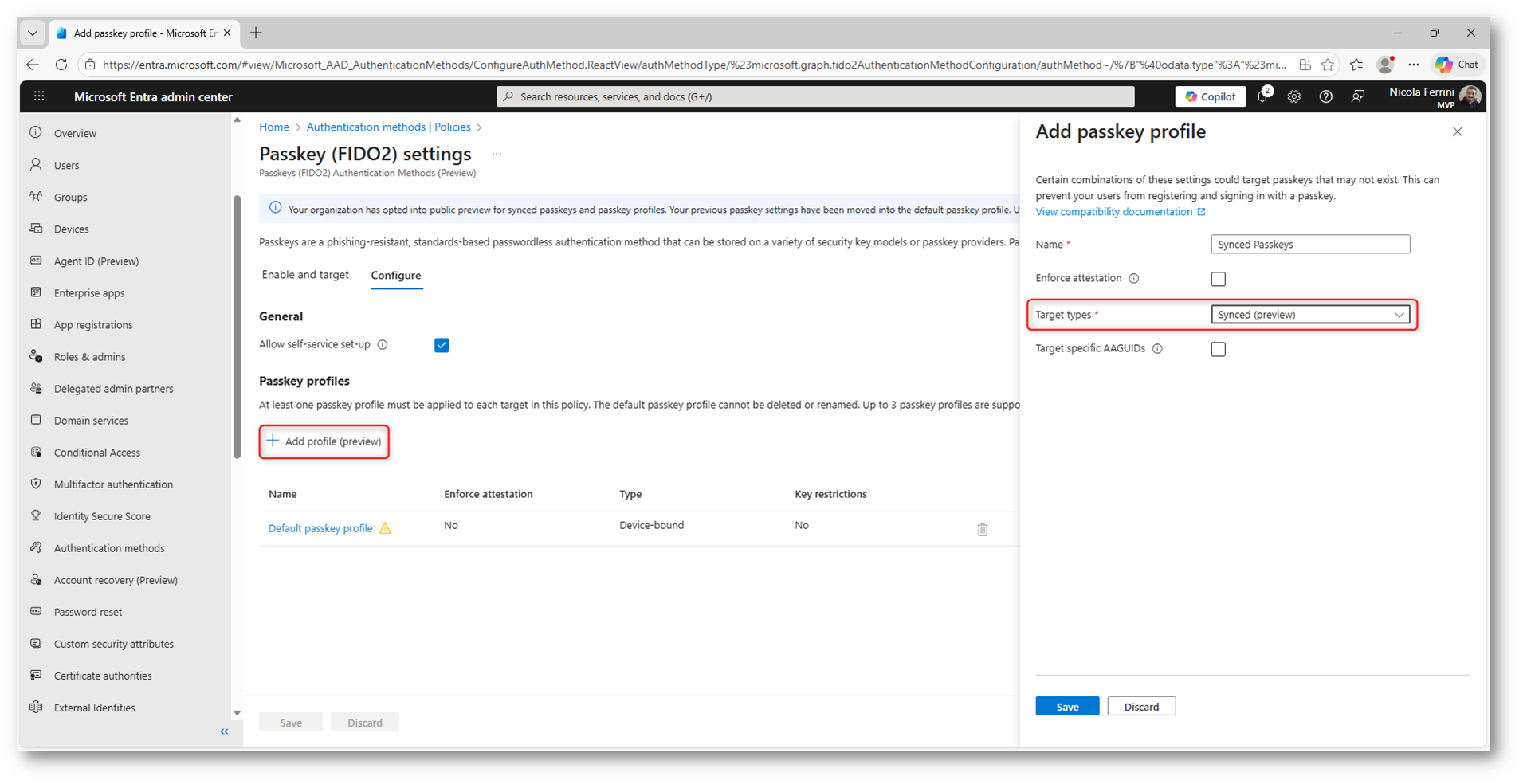

Per abilitare le synced Passkeys in modo controllato, non modificate il profilo Default, ma create un nuovo Passkey profile dedicato. Questo approccio è quello raccomandato da Microsoft per gestire scenari con requisiti di sicurezza differenti all’interno dello stesso tenant.

Dalla sezione Passkey (FIDO2) settings, spostatevi nella scheda Configure e selezionate Add profile (preview). Assegnate al profilo un nome descrittivo, ad esempio Synced Passkeys, così da renderne immediatamente chiaro lo scopo operativo.

Nel pannello di configurazione del nuovo profilo, impostate Target types includendo Synced (preview). In questo modo abilitate esplicitamente l’uso delle Passkey sincronizzate per gli utenti a cui il profilo verrà assegnato. Se desiderate mantenere compatibilità con Passkey legate al dispositivo durante la fase di transizione, potete includere anche Device-bound, ma è consigliabile farlo solo se necessario.

Lasciate Enforce attestation disabilitato, poiché le synced Passkeys non supportano l’attestation e l’attivazione di questa opzione impedirebbe la registrazione delle Passkey sincronizzate.

Anche in questo profilo valutate attentamente l’opzione Target specific AAGUIDs. Se attivata, vi consente di limitare i provider di Passkey ammessi (ad esempio Google Password Manager, iCloud Keychain o password manager di terze parti), mantenendo il controllo su quali ecosistemi possono essere utilizzati. In ambienti enterprise è consigliabile abilitare questa opzione e consentire solo i provider espressamente approvati.

Figura 6: Creazione di un nuovo Passkey profile dedicato alle Synced Passkey

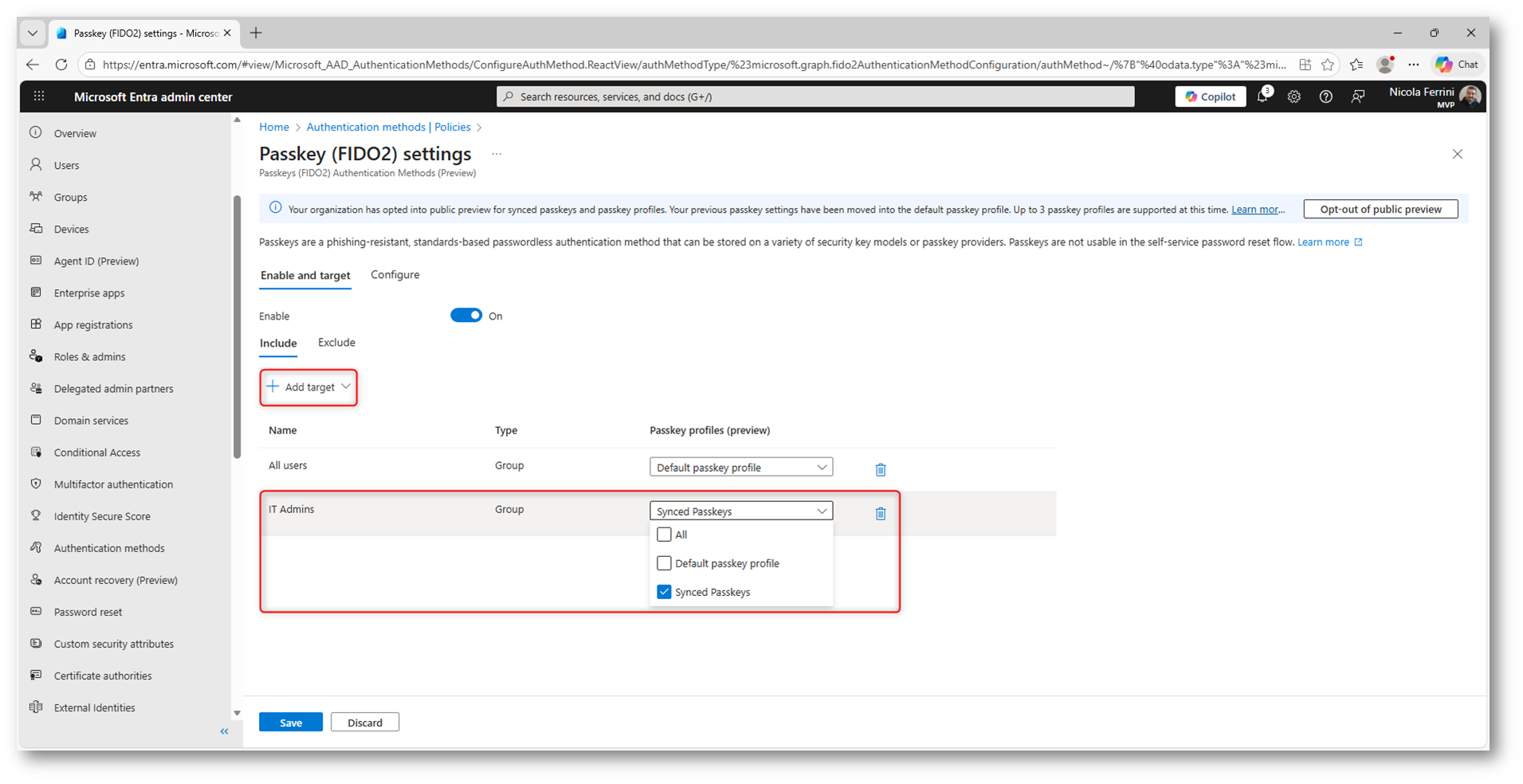

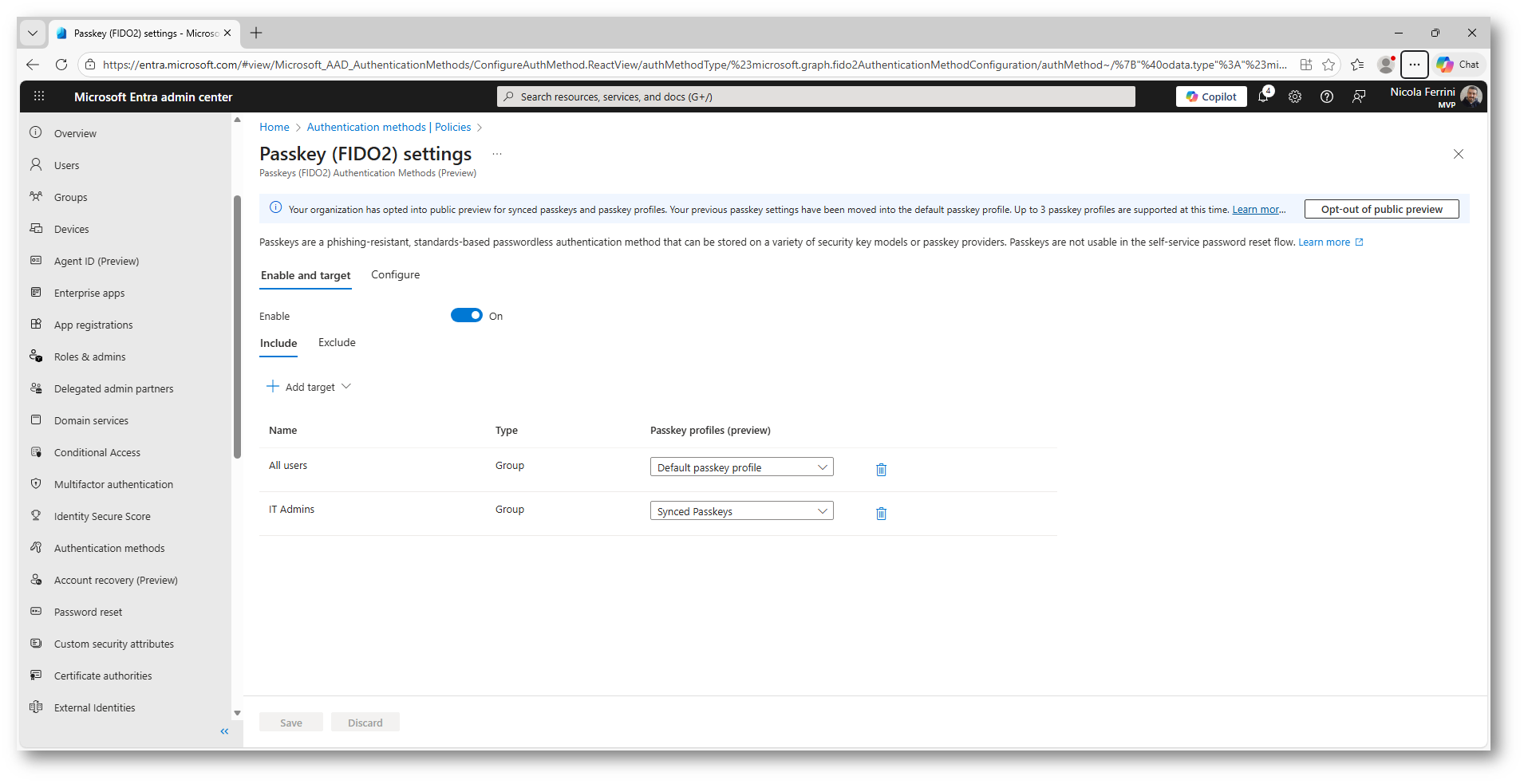

Una volta completata la configurazione, salvate il profilo e procedete all’assegnazione tramite Add target, associandolo esclusivamente a un gruppo pilota di utenti. In questo modo potete testare le synced Passkeys in produzione controllata, verificare l’esperienza utente e l’impatto sulle policy di accesso, prima di estenderne l’uso a un pubblico più ampio.

Figura 7: Assegnazione del nuovo profilo ad un gruppo pilota di utenti

Figura 8: Profili di Passkey disponibili nel tenant di Entra ID e loro relative assegnazioni

Procedura di registrazione di una Passkey

Iniziamo ora con la procedura di registrazione di una Passkey dal punto di vista dell’utente, assumendo che il Passkey profile sia già stato configurato e assegnato correttamente.

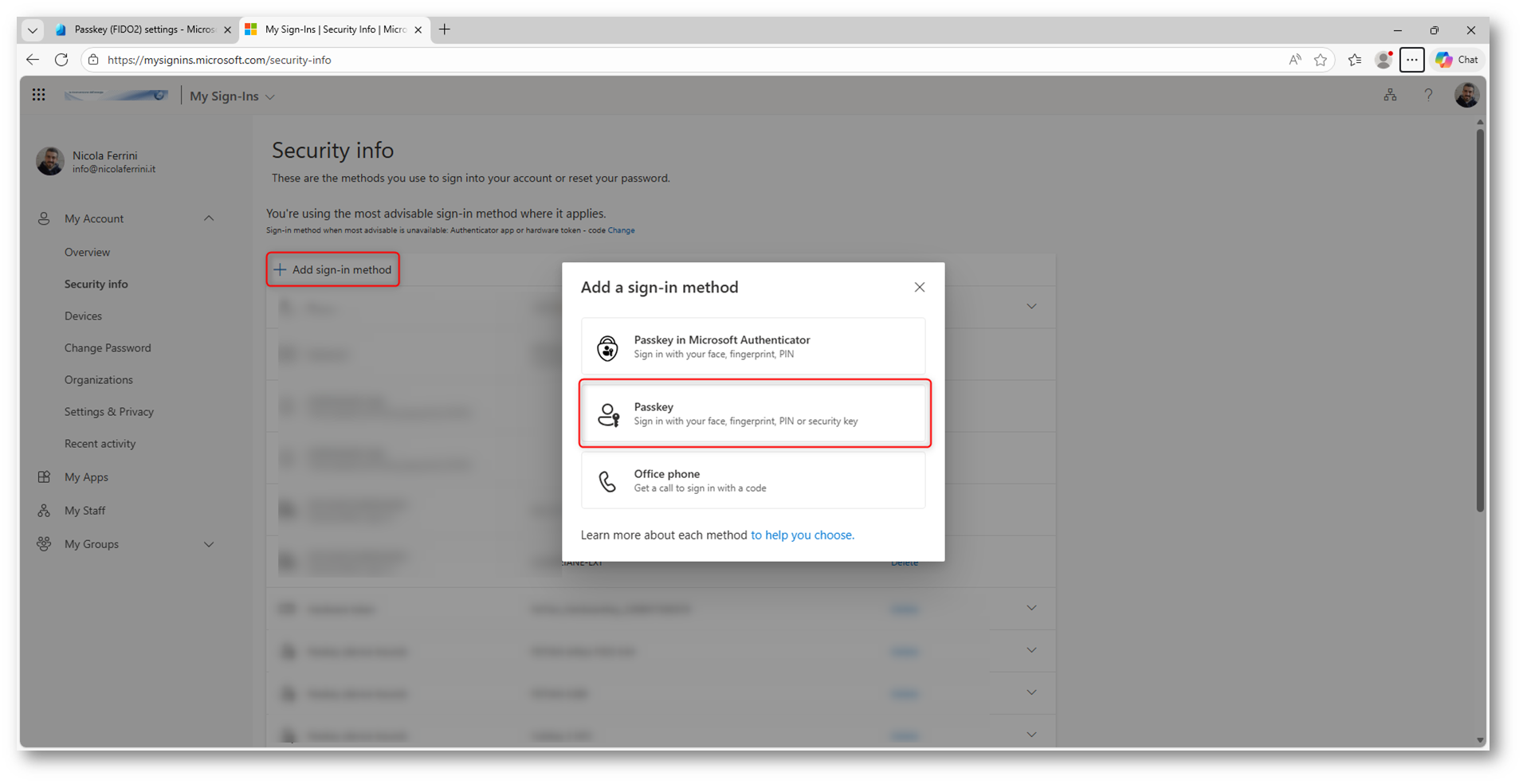

L’utente deve accedere al portale My Sign-Ins e aprire la sezione Security info, dove sono elencati tutti i metodi di autenticazione disponibili per il proprio account. Da questa pagina, selezionate Add sign-in method e scegliete Passkey come nuovo metodo di accesso.

Figura 9: Aggiunta del nuovo metodo di Sign-in e scelta della modalità Passkey

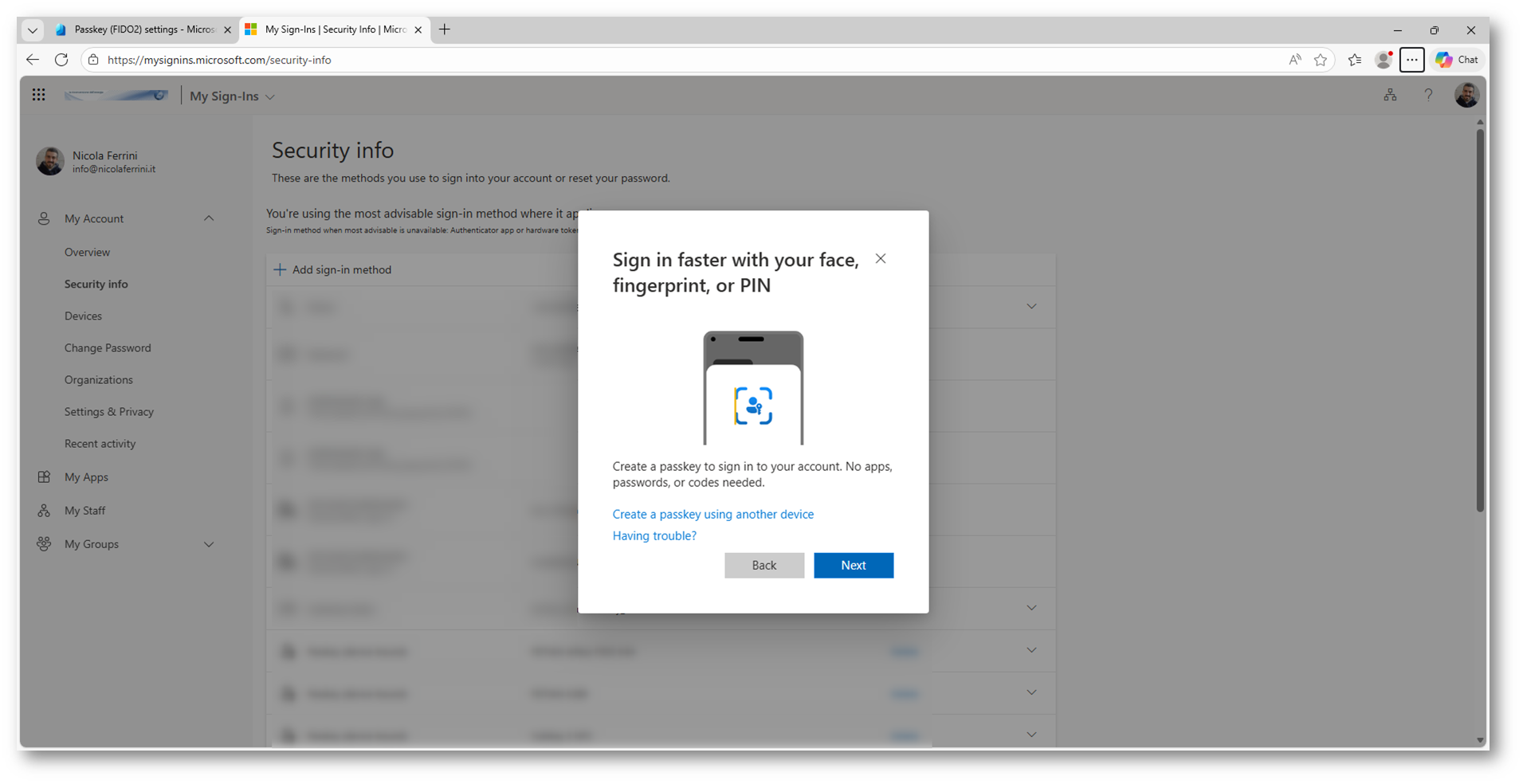

Nella finestra “Sign in faster with your face, fingerprint, or PIN”, il sistema comunica che è possibile accedere più velocemente utilizzando volto, impronta digitale o PIN, indicando che state per creare una Passkey associata all’account. In questa fase non viene ancora creato alcun segreto, ma vi viene semplicemente richiesto di confermare come intendete procedere con la registrazione.

Il pulsante Next consente di continuare la registrazione sul dispositivo in uso, mentre l’opzione Create a Passkey using another device permette di spostare la creazione della Passkey su un altro dispositivo, ad esempio uno smartphone, avviando un flusso di registrazione remoto.

Ed è questo esattamente quello che faremo (useremo un dispositivo mobile). Fate clic su Next per continuare.

Figura 10: Avvio della registrazione di una Passkey dal portale My Sign-Ins: scelta tra creazione sul dispositivo corrente o su un altro dispositivo

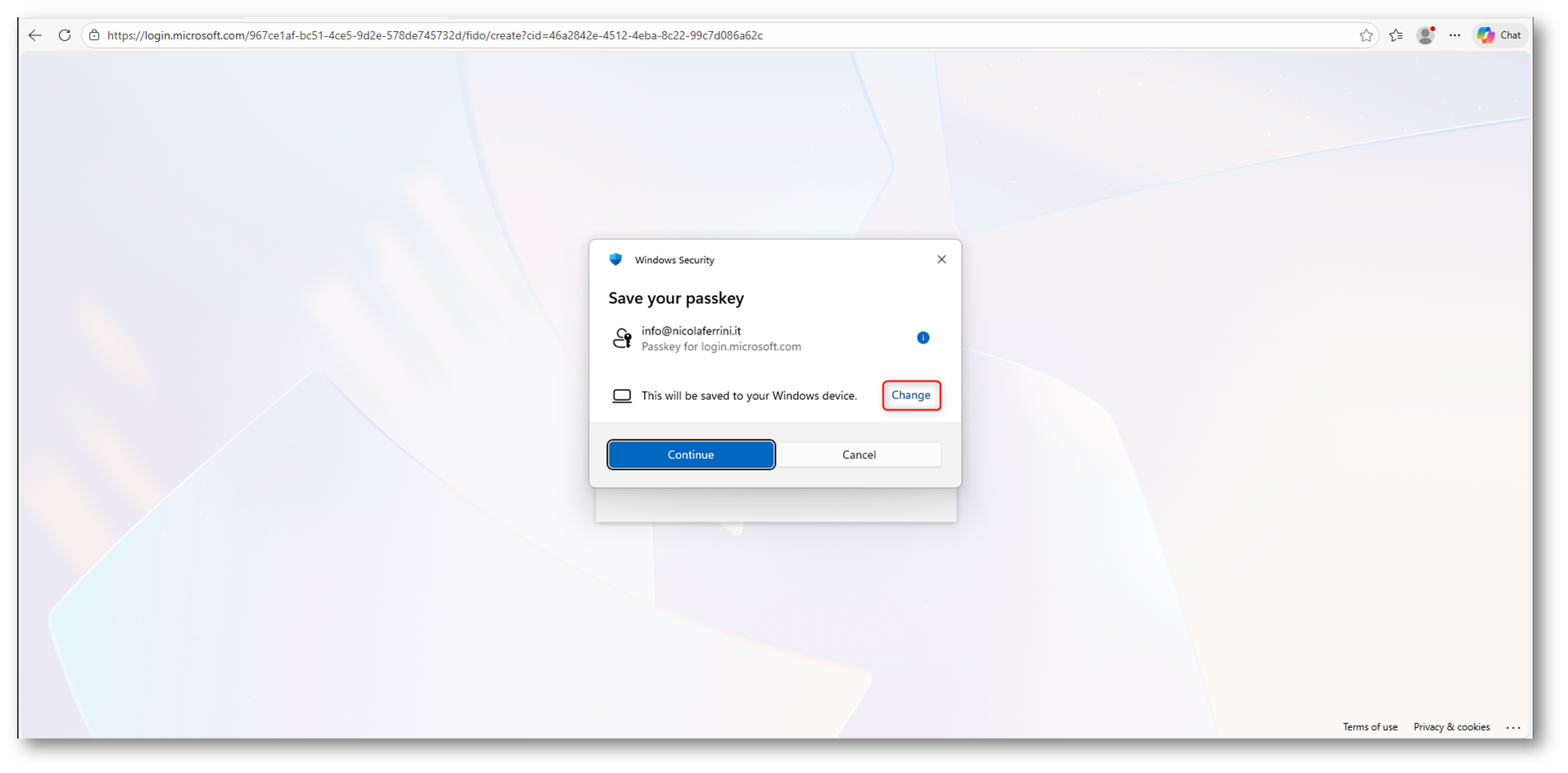

Poiché la macchina che sto utilizzando è Entra ID registrered ( ma lo stesso accade per le macchine Entra Joined ed Entra Hybrid Joined), per impostazione predefinita, la Passkey verrà salvata sul dispositivo Windows in uso, utilizzando Windows Hello come meccanismo di protezione locale. In questa fase non è ancora stato completato il salvataggio: il sistema è in attesa della vostra conferma.

Il pulsante Change, evidenziato nell’immagine, vi consente di modificare la posizione in cui salvare la Passkey. Se invece procedete senza modificare l’opzione, selezionando Continue, la Passkey verrà creata come device-bound e rimarrà legata esclusivamente a questo dispositivo.

Figura 11: Scelta della posizione di salvataggio della Passkey: per impostazione predefinita viene archiviata sul dispositivo Windows, con possibilità di cambiare provider.

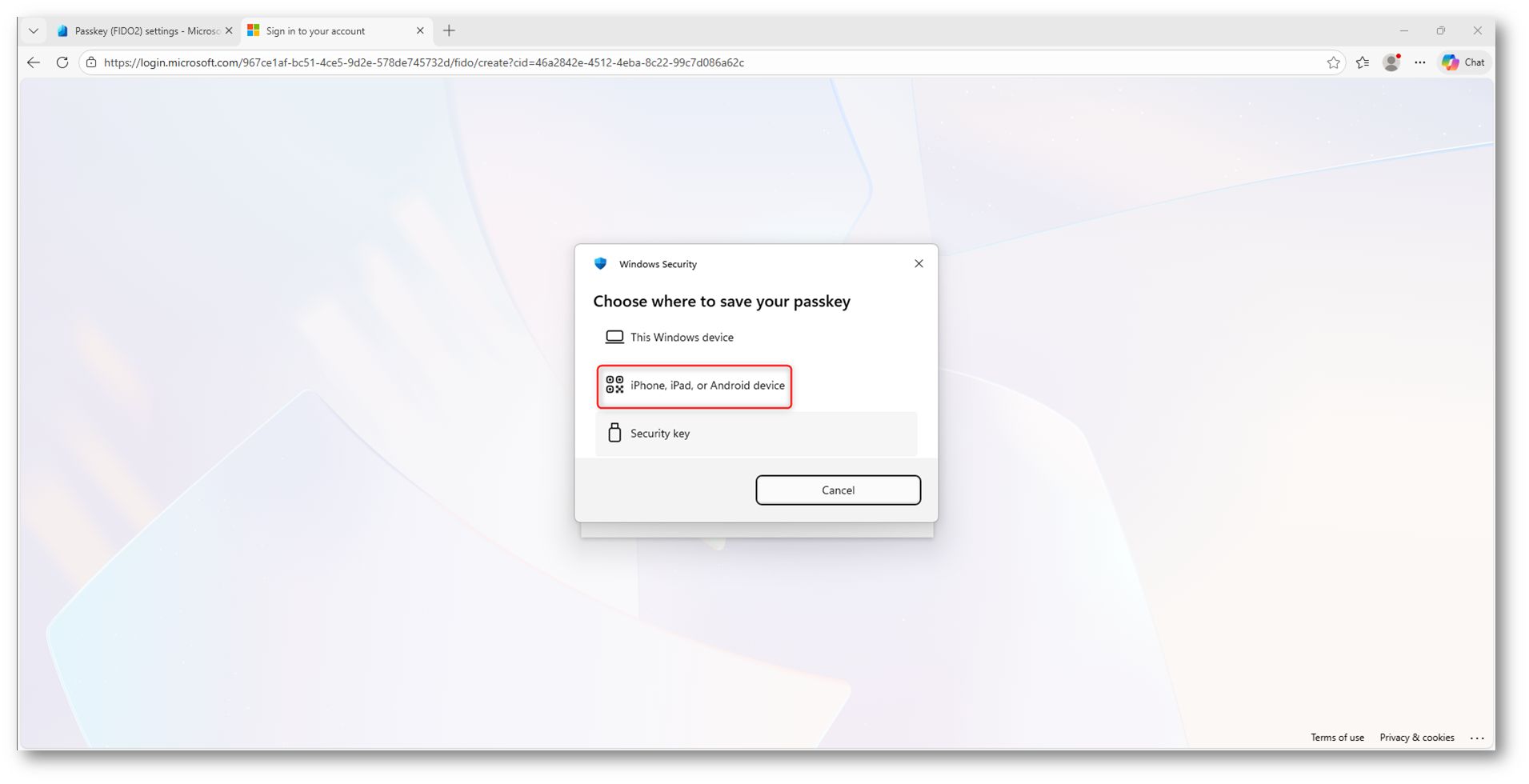

Dopo aver scelto di modificare la posizione di salvataggio della Passkey, vi viene richiesto di selezionare dove creare e conservare la chiave. A questo punto selezionate iPhone, iPad o Android device per avviare la

creazione di una Passkey su un dispositivo esterno, che fungerà da provider per la chiave. La registrazione non avverrà quindi localmente su Windows, ma verrà demandata al dispositivo mobile scelto, che gestirà la generazione e la protezione della chiave privata.

Questa scelta è tipicamente utilizzata per creare una Passkey sincronizzata, poiché il dispositivo mobile salva la Passkey all’interno del proprio ecosistema (ad esempio account Apple o Google) e la rende disponibile sugli altri dispositivi associati allo stesso account.

Figura 12: Scelta del dispositivo su cui creare la Passkey: è possibile salvarla localmente su Windows, su un dispositivo mobile oppure su una chiave di sicurezza hardware.

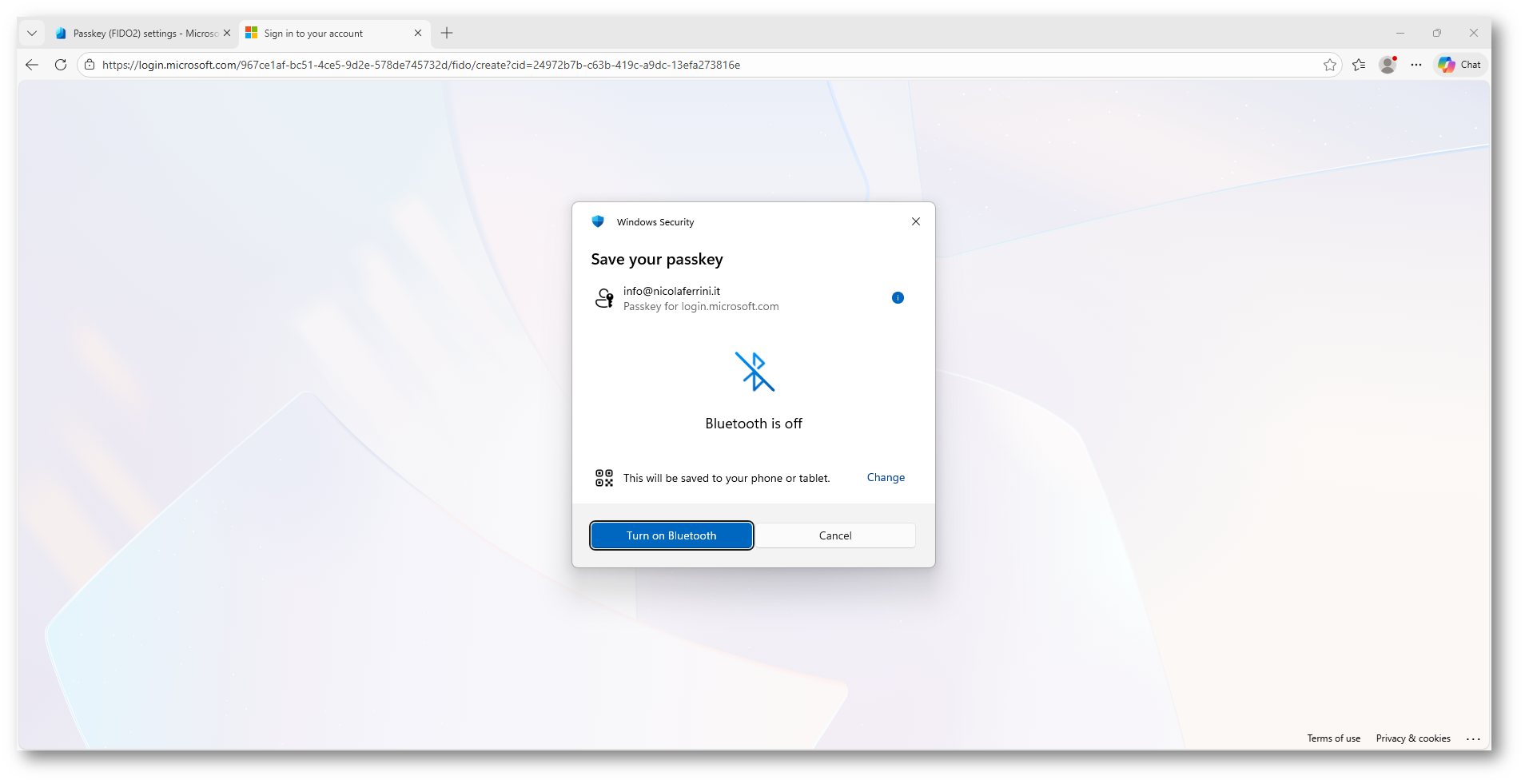

Dopo aver scelto di creare la Passkey su un dispositivo mobile, il sistema tenta di stabilire una comunicazione diretta e sicura tra il computer e lo smartphone o tablet selezionato. Per consentire questo scambio, è necessario che il Bluetooth sia attivo su entrambi i dispositivi.

Il messaggio indica chiaramente che il Bluetooth è disattivato e che la Passkey verrà salvata sul telefono o sul tablet. Senza una connessione Bluetooth attiva, non è possibile proseguire con la registrazione, perché il protocollo WebAuthn utilizza questo canale di prossimità per verificare che i dispositivi siano fisicamente vicini.

Questo requisito aumenta in modo significativo la sicurezza delle Passkey: la creazione e l’utilizzo della chiave avvengono solo quando i dispositivi sono realmente nelle vostre vicinanze, rendendo inefficaci attacchi remoti o tentativi di intercettazione. Se il Bluetooth non è disponibile o non viene attivato, riceverete un errore e la procedura non potrà essere completata.

Figura 13: La creazione della Passkey su un dispositivo mobile richiede il Bluetooth attivo: la comunicazione di prossimità aumenta la sicurezza e impedisce registrazioni remote non autorizzate

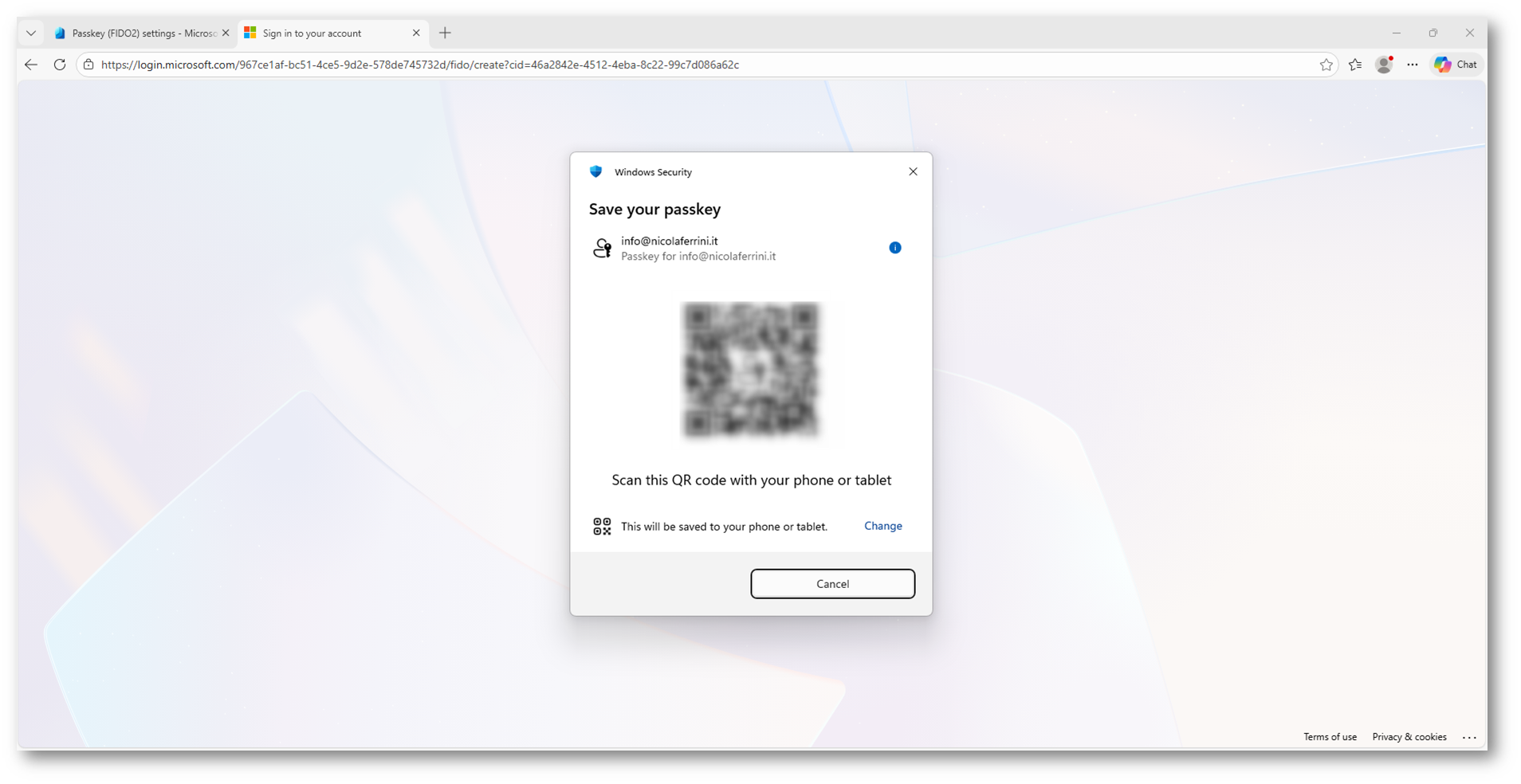

Dopo aver attivato il Bluetooth e scelto di salvare la Passkey su un telefono o un tablet, il sistema avvia la fase di associazione tra il computer e il dispositivo mobile. Per completare questa operazione vi viene mostrato un QR code che dovete scansionare con il dispositivo scelto.

La scansione del QR code consente di stabilire un canale di comunicazione sicuro e temporaneo tra i due dispositivi. Attraverso questo canale, il browser trasferisce al telefono o al tablet le informazioni necessarie per creare la Passkey direttamente sul dispositivo mobile, senza che la chiave privata transiti o venga memorizzata sul computer.

Una volta scansionato il QR code, il processo prosegue interamente sul telefono o tablet, dove confermate l’operazione tramite biometria o PIN del dispositivo. La Passkey viene quindi salvata nel provider del dispositivo mobile e resa disponibile, se supportato, anche sugli altri dispositivi sincronizzati con lo stesso account.

Figura 14: Associazione tra PC e dispositivo mobile tramite QR code per la creazione sicura di una Passkey sul telefono o tablet

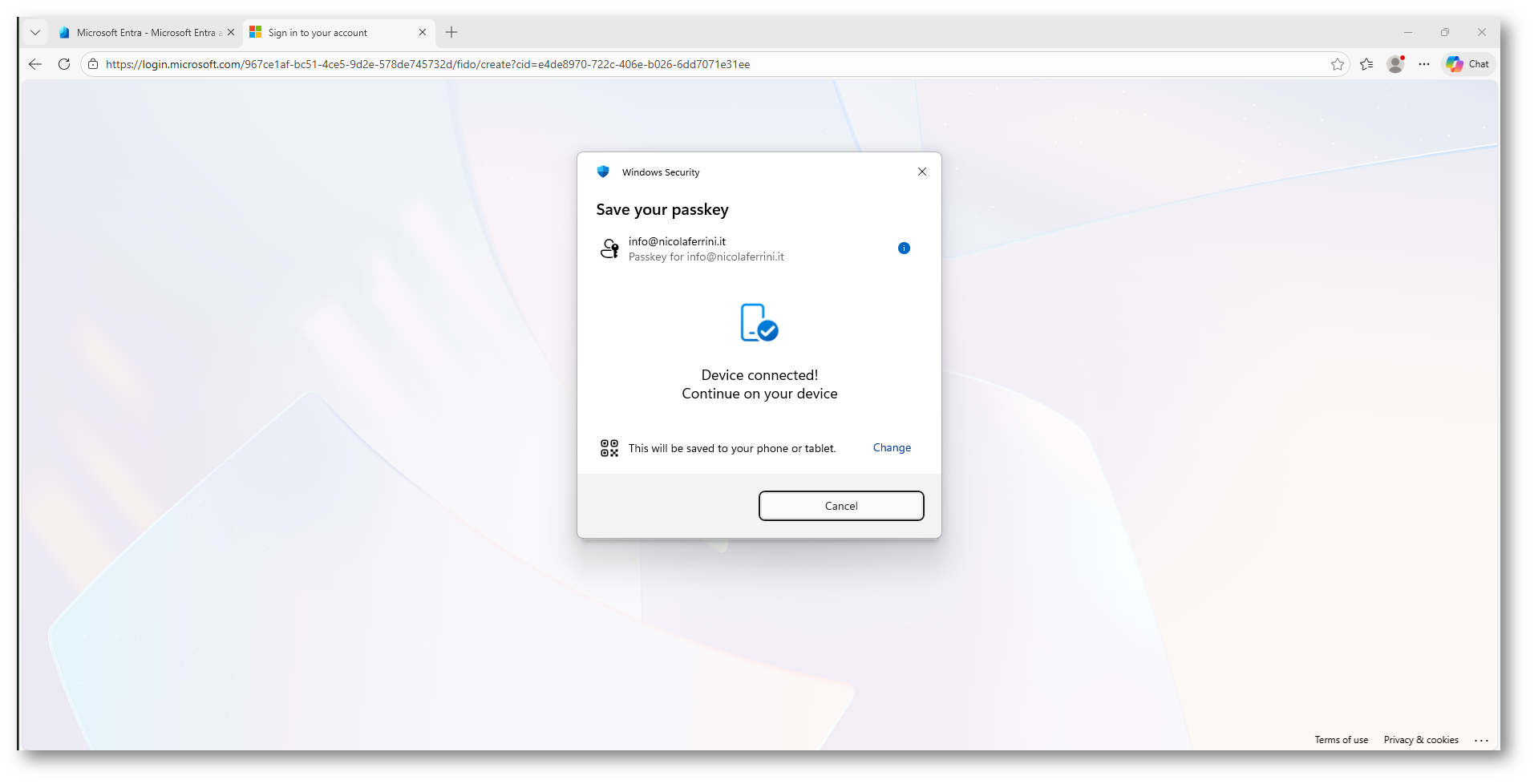

Dopo la scansione del QR code, la connessione tra il computer e il dispositivo mobile viene stabilita correttamente. Il sistema conferma che i due dispositivi sono ora collegati e che la procedura di creazione della Passkey prosegue direttamente sul telefono o sul tablet.

In questa fase il computer non esegue alcuna operazione crittografica: la generazione della Passkey e la gestione della chiave privata avvengono esclusivamente sul dispositivo mobile, che agisce come autenticatore. Sul telefono o tablet vi viene richiesto di confermare l’operazione utilizzando un metodo di sblocco locale, come biometria o PIN.

Questo passaggio rafforza ulteriormente la sicurezza del processo, perché l’interazione richiede la presenza fisica del dispositivo e l’approvazione esplicita dell’utente. Solo dopo questa conferma la Passkey viene effettivamente creata e associata all’account.

Figura 15: Connessione riuscita tra PC e dispositivo mobile: la creazione della Passkey prosegue sul telefono o tablet, con conferma tramite biometria o PIN

Se sul telefono sono presenti più applicazioni in grado di gestire le Passkey (ad esempio Microsoft Authenticator o password manager di terze parti), scegliete il password manager nativo del dispositivo. In questo modo la Passkey viene archiviata nel gestore integrato del sistema operativo e sincronizzata automaticamente su tutti i vostri dispositivi associati allo stesso account.

Nel mio caso, ad esempio, ho selezionato Passwords di Apple, così che la Passkey venga salvata in iCloud Keychain e resa disponibile su iPhone, iPad e macOS.

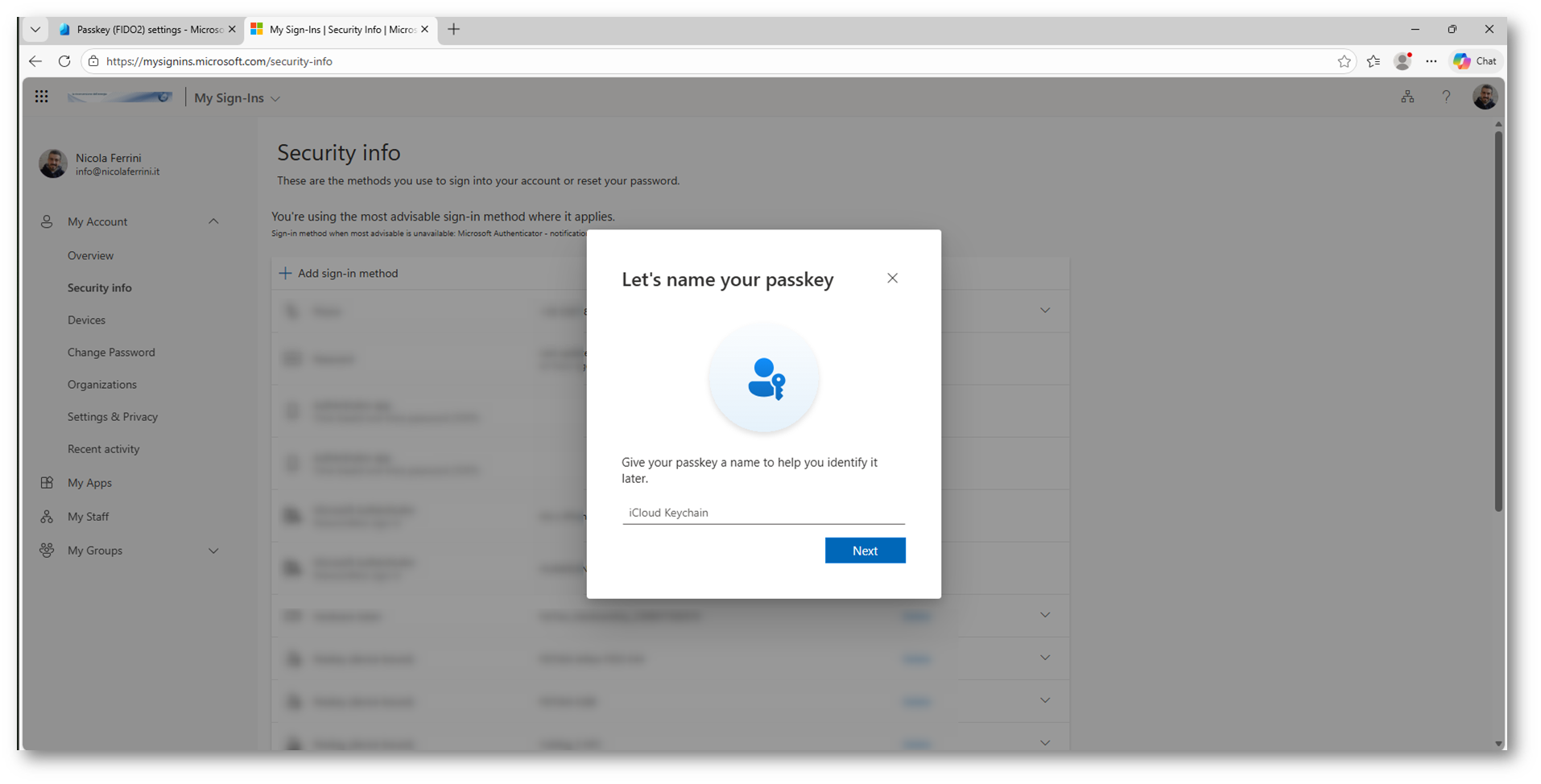

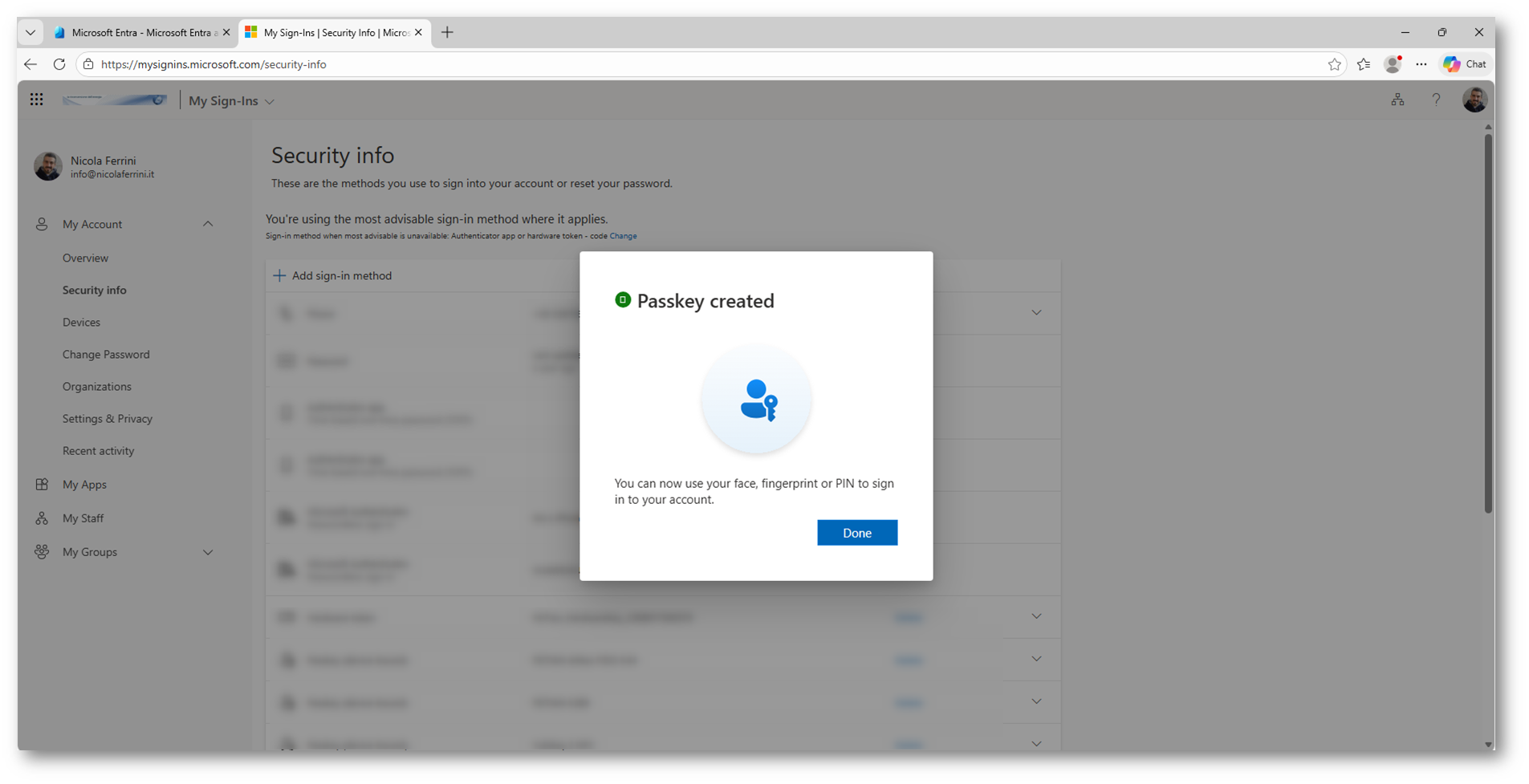

Una volta terminata la procedura sul telefono, il flusso di registrazione rientra nel portale My Sign-Ins. A questo punto vi viene richiesto di assegnare un nome alla Passkey appena creata.

Il nome serve esclusivamente a identificare la Passkey all’interno dell’elenco dei metodi di accesso e non ha alcun impatto sulla sicurezza o sul funzionamento dell’autenticazione. È consigliabile utilizzare una descrizione chiara che indichi il provider o il contesto di utilizzo, ad esempio il password manager o il dispositivo principale.

Dopo aver inserito il nome, potete proseguire per completare definitivamente la registrazione. La Passkey viene così associata all’account e risulta immediatamente disponibile per l’accesso.

Figura 16: Assegnazione di un nome alla Passkey per facilitarne l’identificazione nell’elenco dei metodi di accesso

Figura 17: Synced Passkey creata con successo

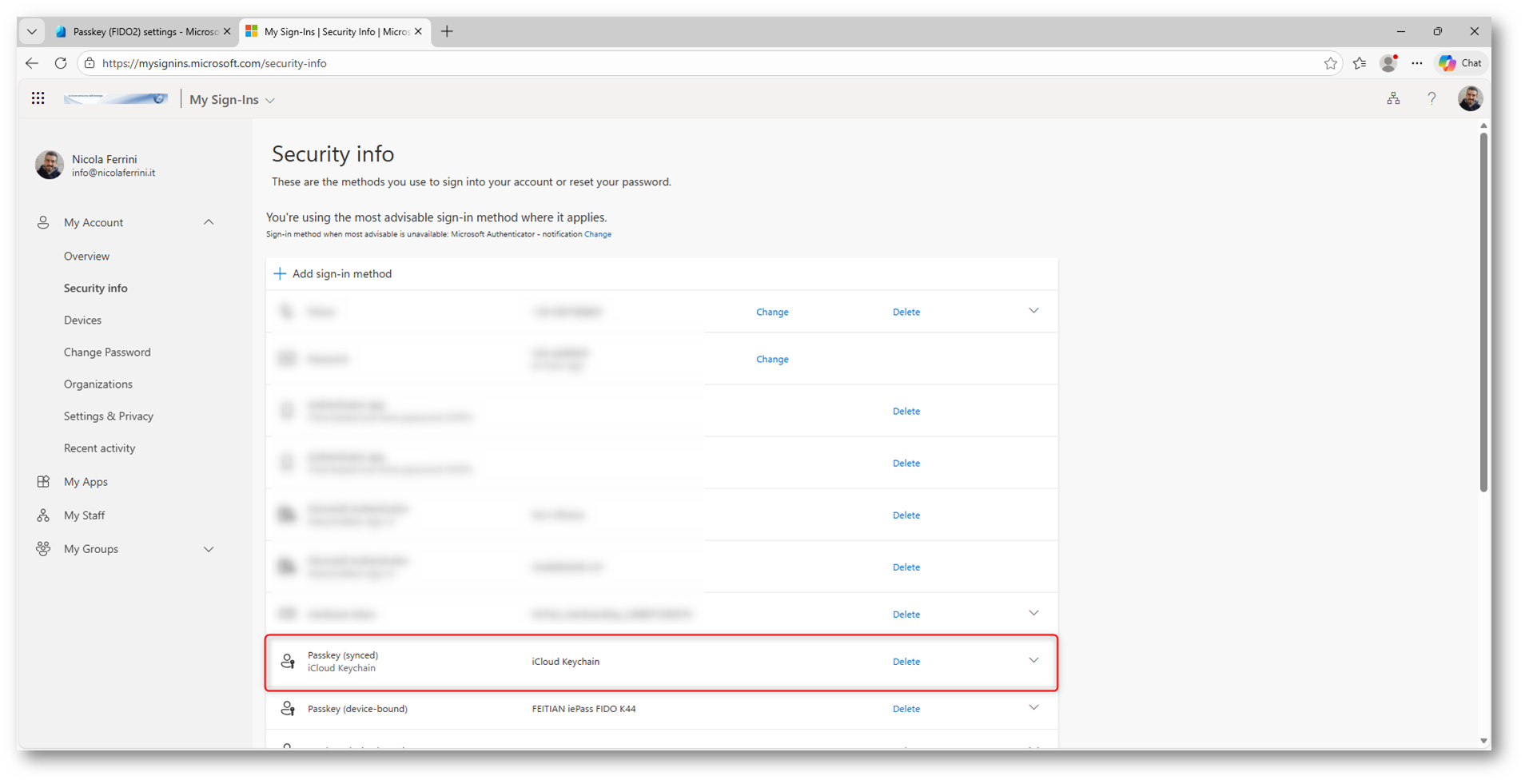

Nella sezione Security info del portale My Sign-Ins viene mostrato l’elenco aggiornato dei metodi di accesso configurati per l’account.

Nell’elenco compare ora una nuova voce Passkey (synced), con l’indicazione del provider utilizzato, in questo caso iCloud Keychain. Questo conferma che la registrazione è andata a buon fine e che la Passkey è stata creata come Passkey sincronizzata, non legata a un singolo dispositivo.

Da questo momento potete utilizzare la Passkey per accedere a Microsoft Entra ID da qualsiasi dispositivo compatibile, purché siate autenticati con lo stesso provider di Passkey. La gestione della sincronizzazione e della protezione della chiave privata resta interamente demandata al provider scelto.

Figura 18: Passkey sincronizzata correttamente registrata e visibile tra i metodi di accesso dell’utente, con indicazione del provider utilizzato

Test di funzionamento

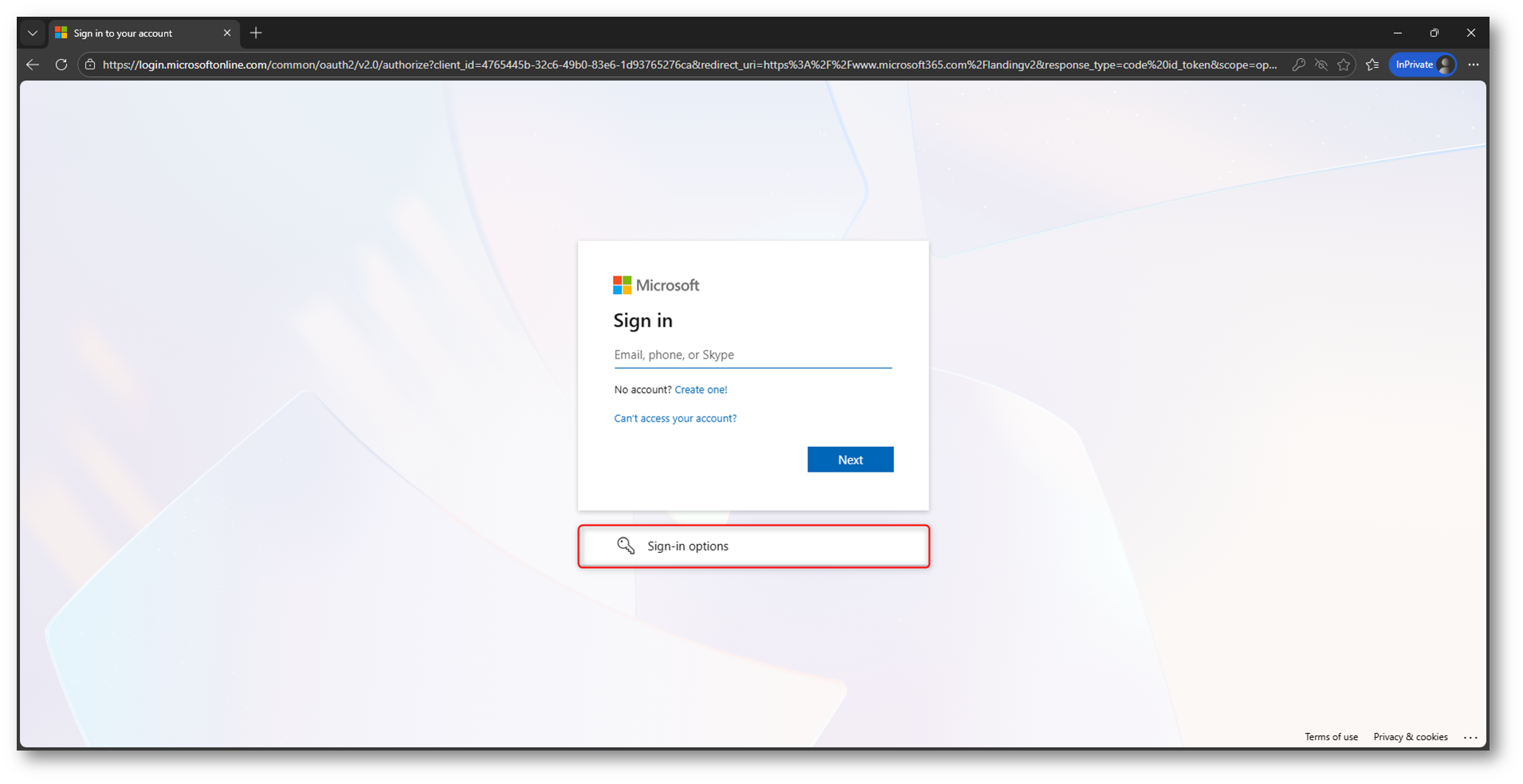

Per verificare il corretto funzionamento della Passkey, avviate un normale processo di accesso a un servizio Microsoft (ad esempio Microsoft 365) da un browser.

Dopo aver inserito l’indirizzo dell’account, scegliete Sign-in options invece di proseguire con l’autenticazione tradizionale. In questo modo potete selezionare Face, fingerprint, PIN or security key, che consente di utilizzare una Passkey per l’accesso.

Figura 19: Accesso iniziale e scelta delle opzioni di accesso alternative

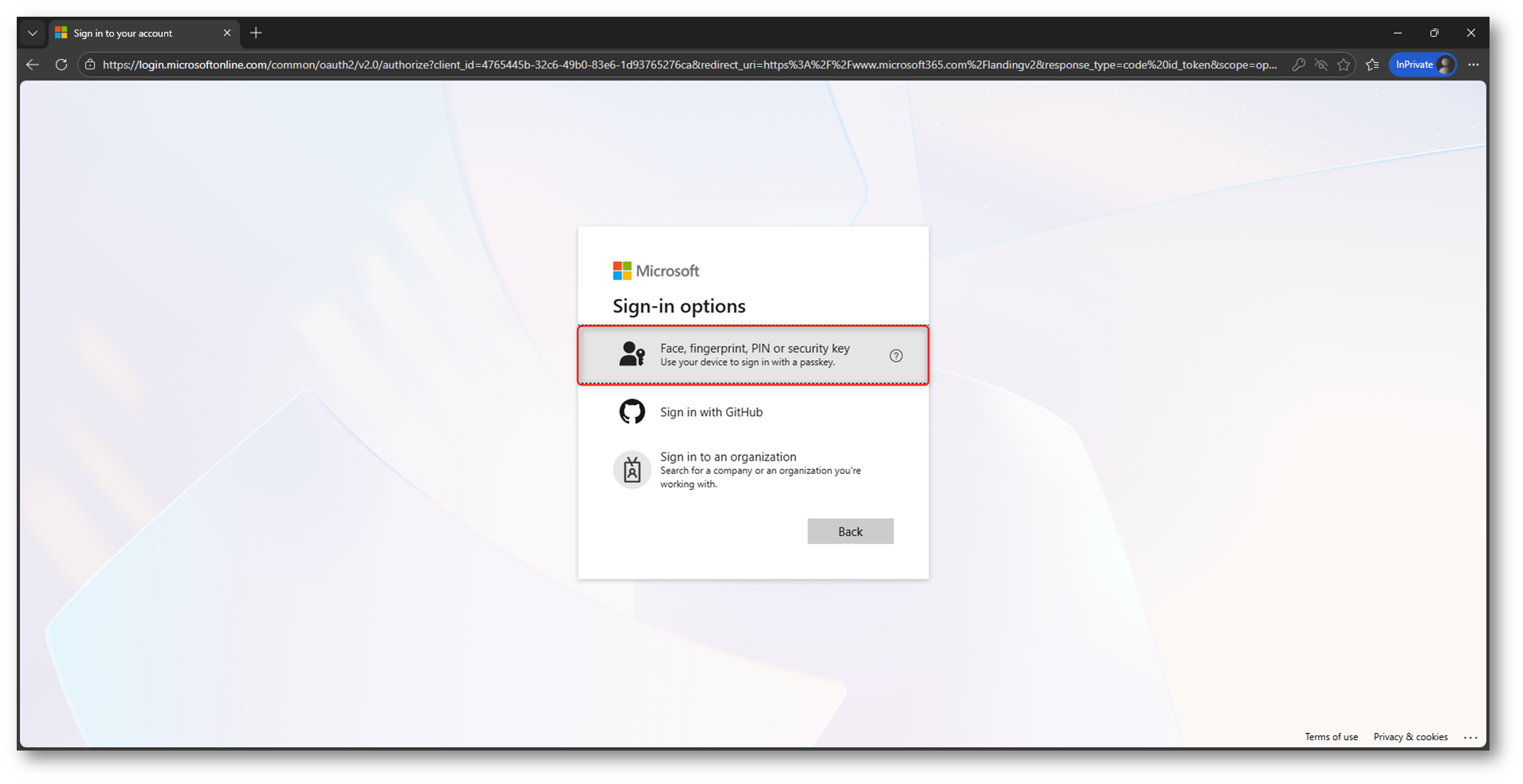

Selezionate Face, fingerprint, PIN or security key per utilizzare una Passkey per l’accesso.

Figura 20: Selezione dell’autenticazione tramite Passkey (volto, impronta, PIN o chiave di sicurezza)

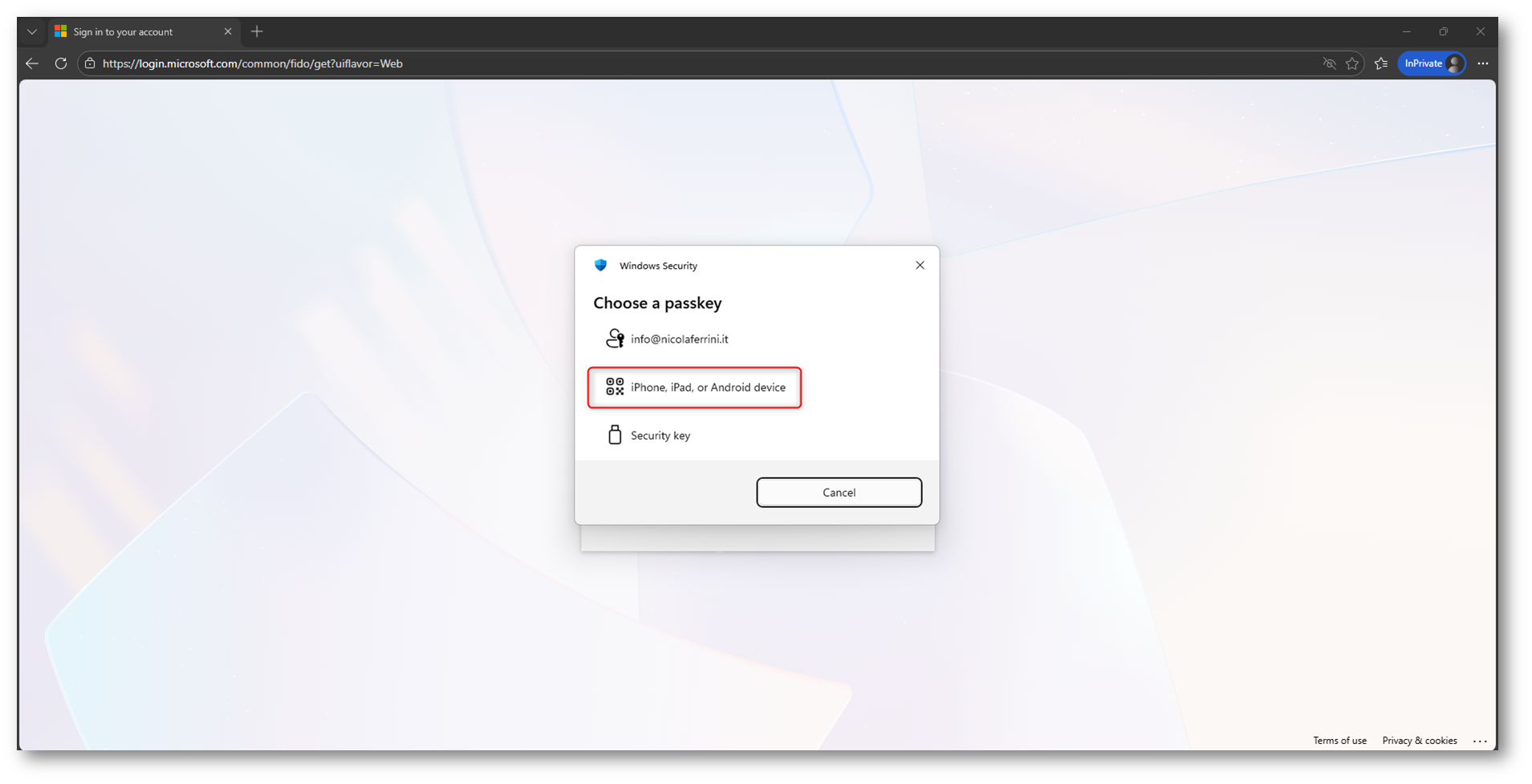

A questo punto vi viene richiesto di scegliere quale Passkey usare. Selezionando iPhone, iPad, or Android device, indicate che desiderate usare una Passkey sincronizzata archiviata su un dispositivo mobile.

Figura 21: Scelta della Passkey sincronizzata archiviata su un dispositivo mobile

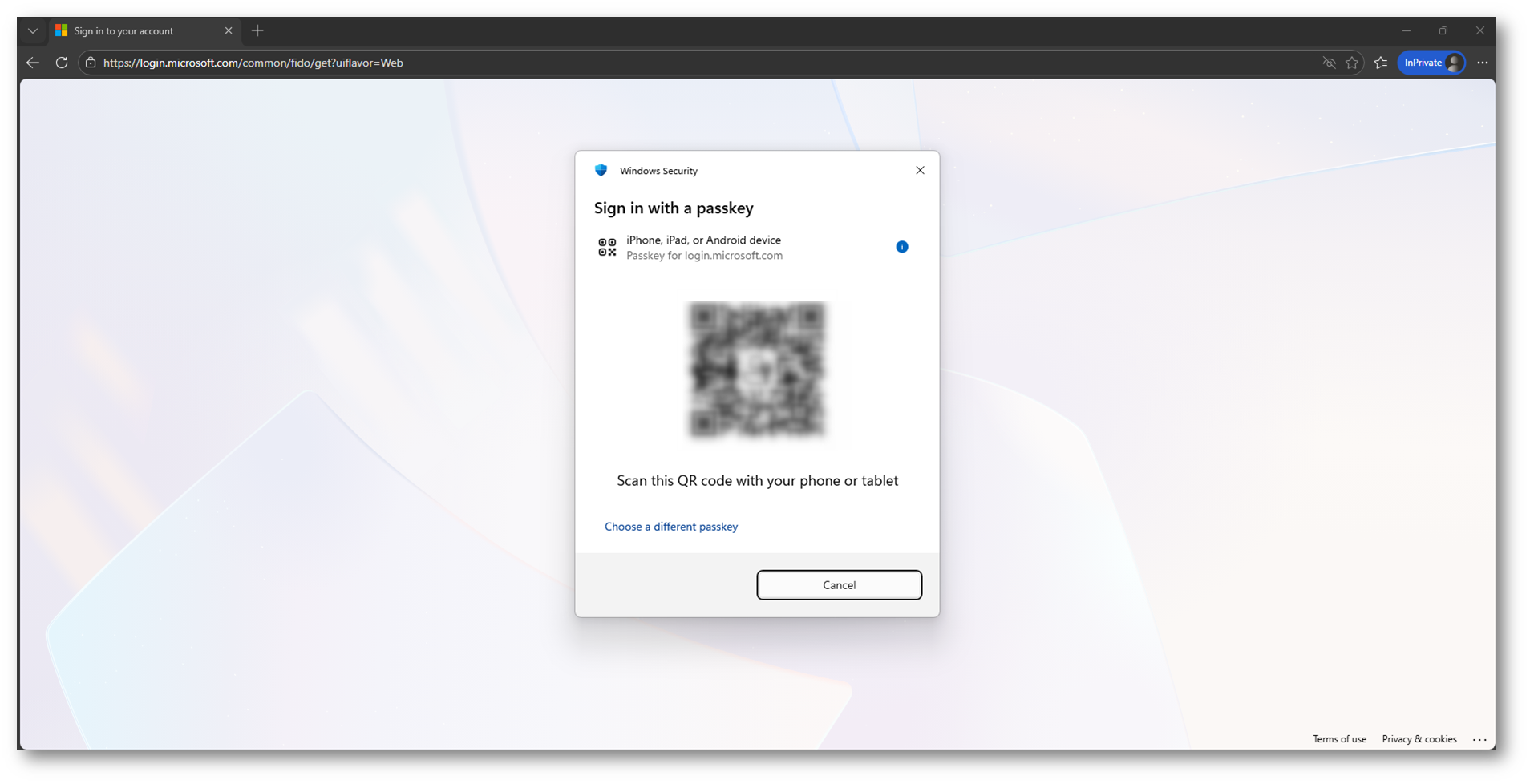

Il sistema avvia quindi il flusso di autenticazione WebAuthn e mostra un QR code, che dovete scansionare con il telefono o tablet su cui è salvata la Passkey. Come già visto in fase di registrazione, la comunicazione avviene tramite Bluetooth, garantendo che il dispositivo sia fisicamente vicino.

Figura 22: Autenticazione tramite scansione del QR code e conferma sul dispositivo

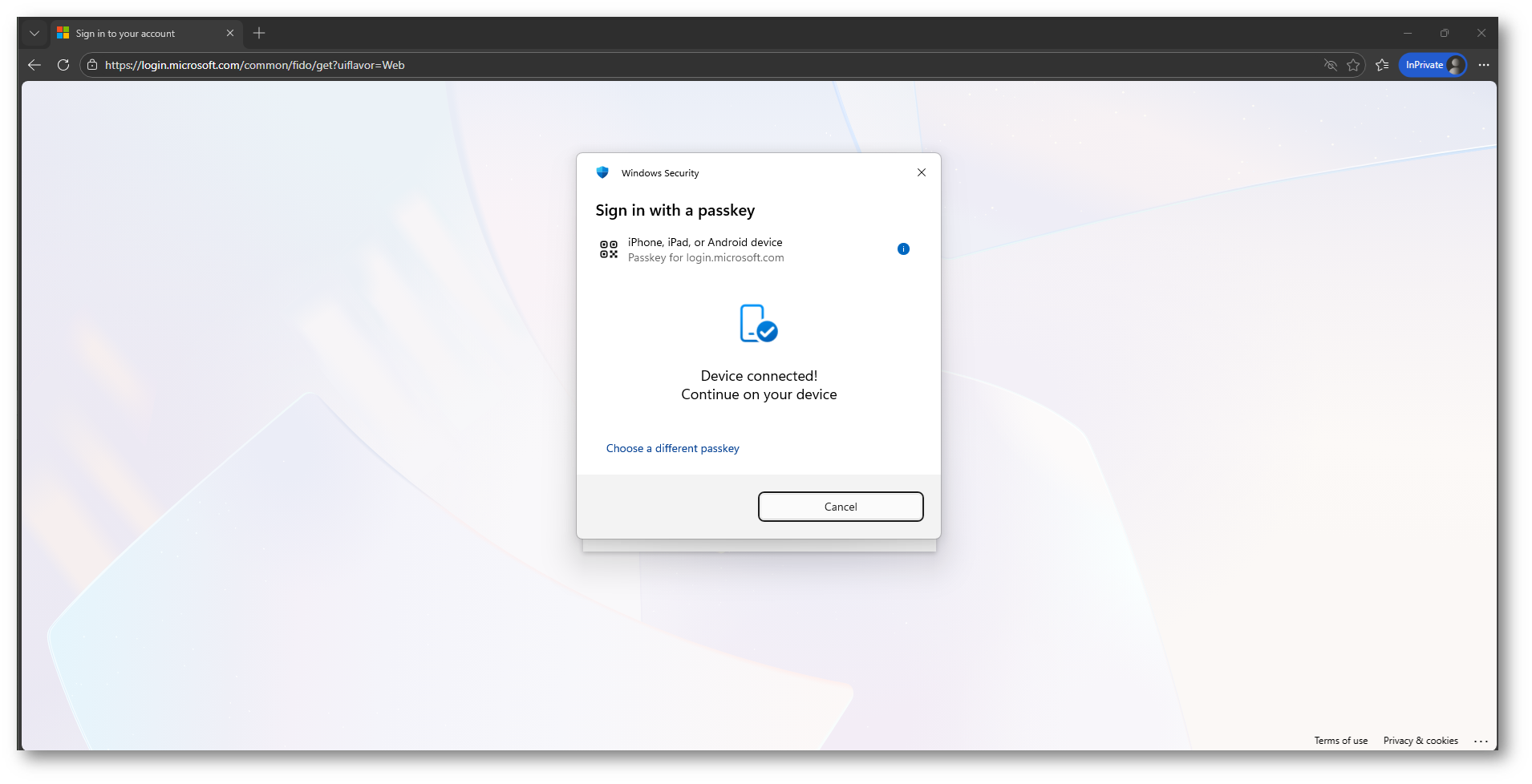

Dopo la scansione, la connessione viene stabilita e l’autenticazione prosegue sul dispositivo mobile, dove confermate l’accesso tramite biometria o PIN. Una volta completata la verifica, l’accesso viene autorizzato e il browser prosegue automaticamente.

Figura 23: Connessione via bluetooth effettuata con successo

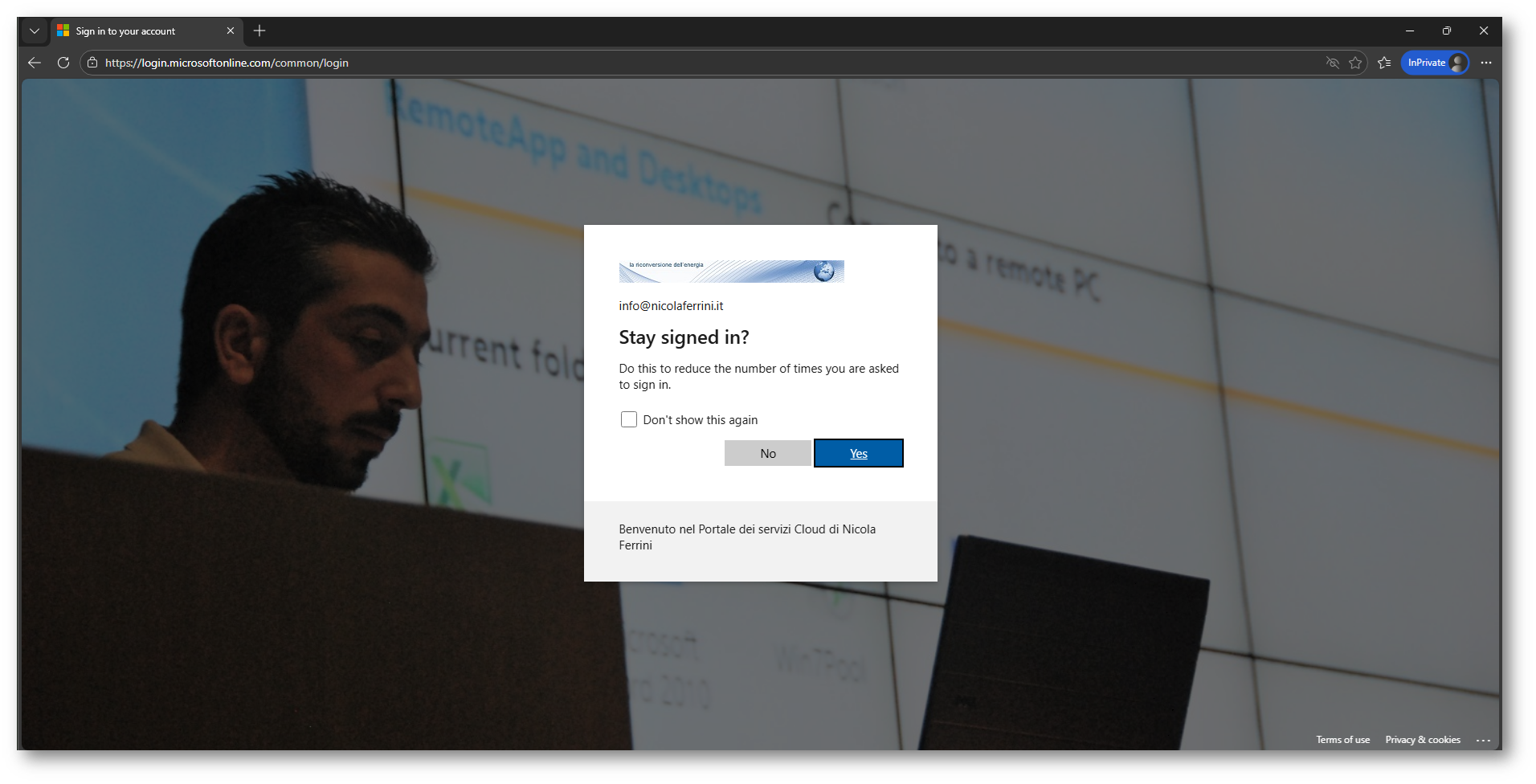

Il processo si conclude con la classica richiesta Stay signed in?, che conferma che l’autenticazione con Passkey è andata a buon fine e che l’utente ha effettuato correttamente l’accesso senza utilizzare password.

Figura 24: Accesso completato correttamente tramite Passkey, senza uso della password

Conclusioni

Le Passkey rappresentano un passo concreto verso un modello di autenticazione realmente passwordless, in cui l’utente non deve più ricordare, digitare o proteggere segreti condivisi. L’accesso avviene esclusivamente tramite chiavi crittografiche e una verifica locale dell’identità, eliminando alla radice i rischi legati a phishing, credential stuffing e furto di password.

Un aspetto fondamentale di questo approccio è il concetto di prossimità del dispositivo. L’utilizzo del Bluetooth e dei flussi basati su QR code garantisce che l’autenticazione possa avvenire solo quando il dispositivo che custodisce la Passkey è fisicamente vicino all’utente, aggiungendo un ulteriore livello di sicurezza che rende inefficaci gli attacchi remoti.

Combinando passwordless, verifica locale e presenza fisica del dispositivo, le Passkey consentono di ottenere un’esperienza di accesso più semplice per l’utente e più robusta dal punto di vista della sicurezza, ponendosi come una delle soluzioni più efficaci per l’evoluzione dell’identità digitale in ambienti moderni.