Autenticazione Passwordless con Microsoft Entra ID: configurazione e utilizzo delle chiavi FIDO2 FEITIAN K28E

Come ho già approfondito in diversi articoli pubblicati su ICTPower.it dedicati all’autenticazione passwordless e alle moderne soluzioni di sicurezza di Microsoft, la crescente diffusione di attacchi informatici basati sul furto di credenziali ha reso sempre più evidente la necessità di superare l’autenticazione basata sulle password. Le password, infatti, rappresentano uno dei punti deboli più critici della sicurezza informatica: sono spesso riutilizzate, facilmente intercettabili e difficili da gestire in modo sicuro da parte degli utenti.

Per rispondere a questa esigenza, Microsoft e altre grandi realtà del settore IT hanno adottato un nuovo paradigma di accesso denominato autenticazione passwordless, che elimina del tutto la dipendenza dalle password tradizionali, sostituendole con fattori di autenticazione più sicuri e intuitivi.

Tra le soluzioni più affidabili per implementare l’autenticazione passwordless troviamo le chiavi di sicurezza FIDO2 e le passkey.

Cosa sono le chiavi FIDO2

Le chiavi FIDO2 sono dispositivi fisici, spesso in formato USB, NFC o Bluetooth, che consentono di autenticarsi in modo sicuro ai propri account aziendali o personali senza dover digitare una password. Queste chiavi utilizzano la crittografia asimmetrica: durante la registrazione, viene creata una coppia di chiavi (pubblica e privata). La chiave privata rimane custodita nel dispositivo, mentre quella pubblica viene registrata presso il servizio (ad esempio, Microsoft Entra ID). Durante l’accesso, il server verifica l’autenticità dell’utente tramite una sfida crittografica (challenge-response), garantendo un livello di protezione molto più elevato rispetto alle password o ai codici OTP.

Cosa sono le passkey

Le passkey sono un’evoluzione delle chiavi FIDO2, progettate per semplificare ulteriormente l’esperienza utente. A differenza delle chiavi fisiche tradizionali, le passkey possono essere archiviate anche su dispositivi personali (come smartphone o PC) e sincronizzate in modo sicuro tramite il cloud. Ciò consente di autenticarsi rapidamente tramite PIN, impronta digitale o riconoscimento facciale, mantenendo gli stessi livelli di sicurezza garantiti dallo standard FIDO2.

I vantaggi dell’autenticazione passwordless

L’adozione di un sistema di accesso passwordless offre molteplici benefici, sia per l’utente finale che per le organizzazioni:

- Sicurezza superiore: elimina il rischio di phishing, keylogging e furto di credenziali, poiché non esiste alcuna password da rubare.

- Esperienza utente semplificata: l’accesso avviene in pochi secondi, con un gesto fisico (PIN, impronta o tocco sulla chiave).

- Riduzione dei costi IT: diminuiscono le richieste di reset password e le problematiche legate alla gestione delle credenziali.

- Conformità e controllo: i sistemi di autenticazione FIDO2 rispettano gli standard più recenti in materia di sicurezza e protezione dei dati (come NIST e GDPR).

- Scalabilità aziendale: è possibile integrare facilmente le chiavi FIDO2 con i servizi Microsoft 365, Entra ID e altre piattaforme compatibili.

Prerequisiti

Per poter utilizzare il passwordless sign-in con Microsoft Entra ID (ex Azure AD) è necessario disporre dei seguenti requisiti:

- Una security key compatibile con FIDO2. In questa guida utilizzerò una FEITIAN K28E, una chiave di sicurezza che supporta gli standard FIDO2 (Fast IDentity Online) e CTAP2 (Client-to-Authenticator Protocol), compatibile con Windows, macOS e dispositivi mobili NFC.

- Microsoft Entra

Multi-Factor Authentication (MFA) abilitata.

Prima di poter registrare una chiave FIDO2, l’utente deve avere almeno un metodo di autenticazione a più fattori attivo (ad esempio Microsoft Authenticator, SMS o chiamata telefonica). - Sistema operativo Windows 11. Questa versione include il supporto nativo per il protocollo WebAuthn richiesto dalle chiavi FIDO2.

- Un browser compatibile con il protocollo WebAuthn. Sono pienamente supportati i principali browser moderni, tra cui: Microsoft Edge, Google Chrome, Mozilla Firefox e Apple Safari.

Per approfondimenti sul protocollo WebAuthn è possibile consultare la documentazione ufficiale del W3C: https://www.w3.org/2018/Talks/06-WebAuthn.pdf

Figura 1: ePass FIDO Plus Security Key FeiTian K28E

Abilitazione del metodo FIDO2 in Microsoft Entra ID

Prima che gli utenti possano registrare e utilizzare una chiave di sicurezza FIDO2 per l’autenticazione passwordless, è necessario che un amministratore del tenant abiliti questo metodo di accesso all’interno del portale di Microsoft Entra admin center.

L’abilitazione del metodo FIDO2 è un passaggio fondamentale, perché consente di stabilire chi può utilizzare le chiavi di sicurezza, in quali condizioni di accesso e con quali policy di sicurezza.

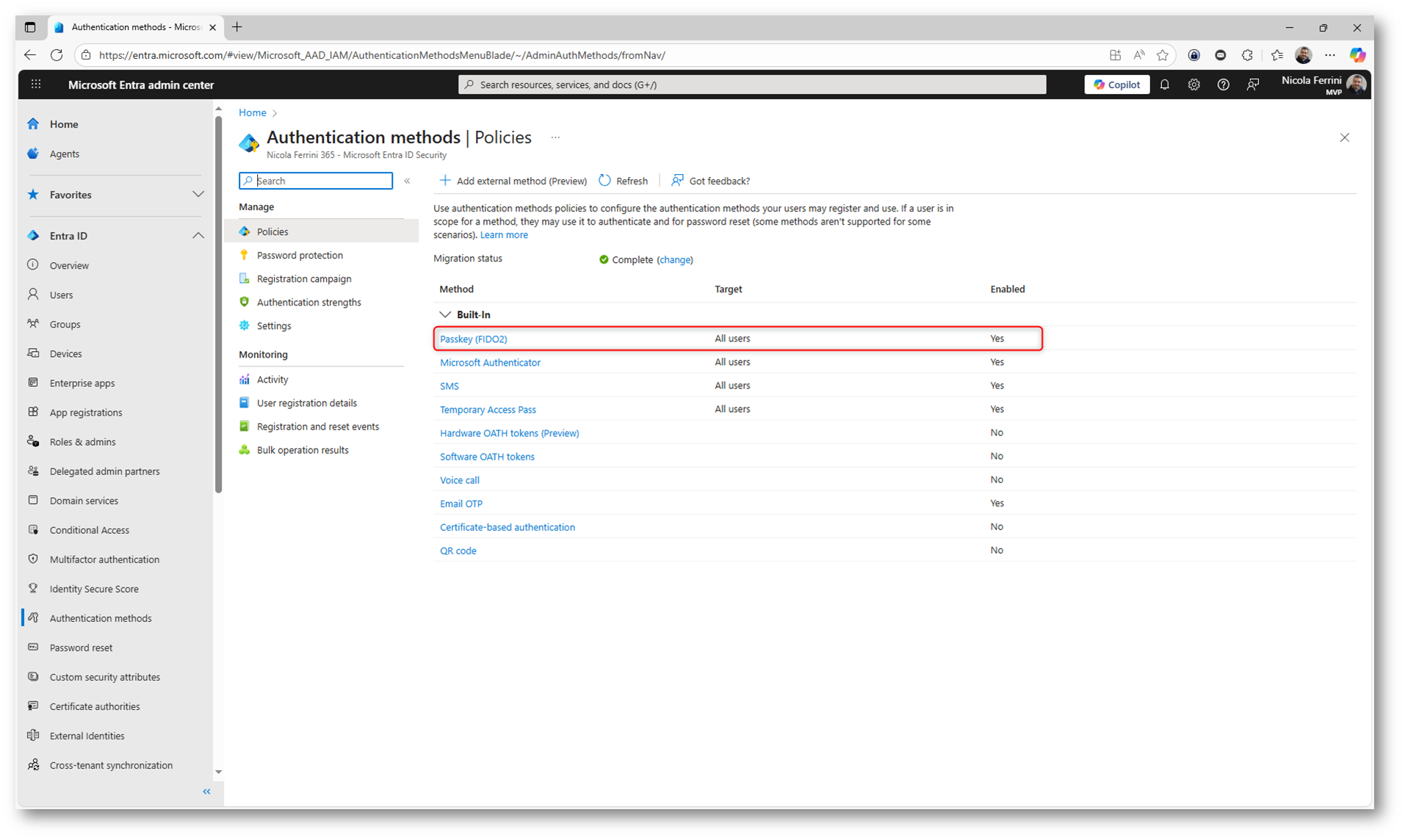

Accedere al portale Microsoft Entra admin center con un account con privilegi di amministratore globale o amministratore della sicurezza. Dal menu di navigazione, selezionate Authentication methods → Policies → Passkey (FIDO2)

Figura 2: Abilitazione delle Passkeys in Entra ID

Nella sezione Enable e Target è possibile decidere l’ambito di applicazione della funzionalità. Si può scegliere se abilitare l’autenticazione FIDO2 per tutti gli utenti del tenant selezionando l’opzione All users, oppure limitarne l’utilizzo a gruppi specifici tramite l’opzione Select groups, scelta consigliata nelle fasi iniziali di test o durante un rollout graduale della soluzione.

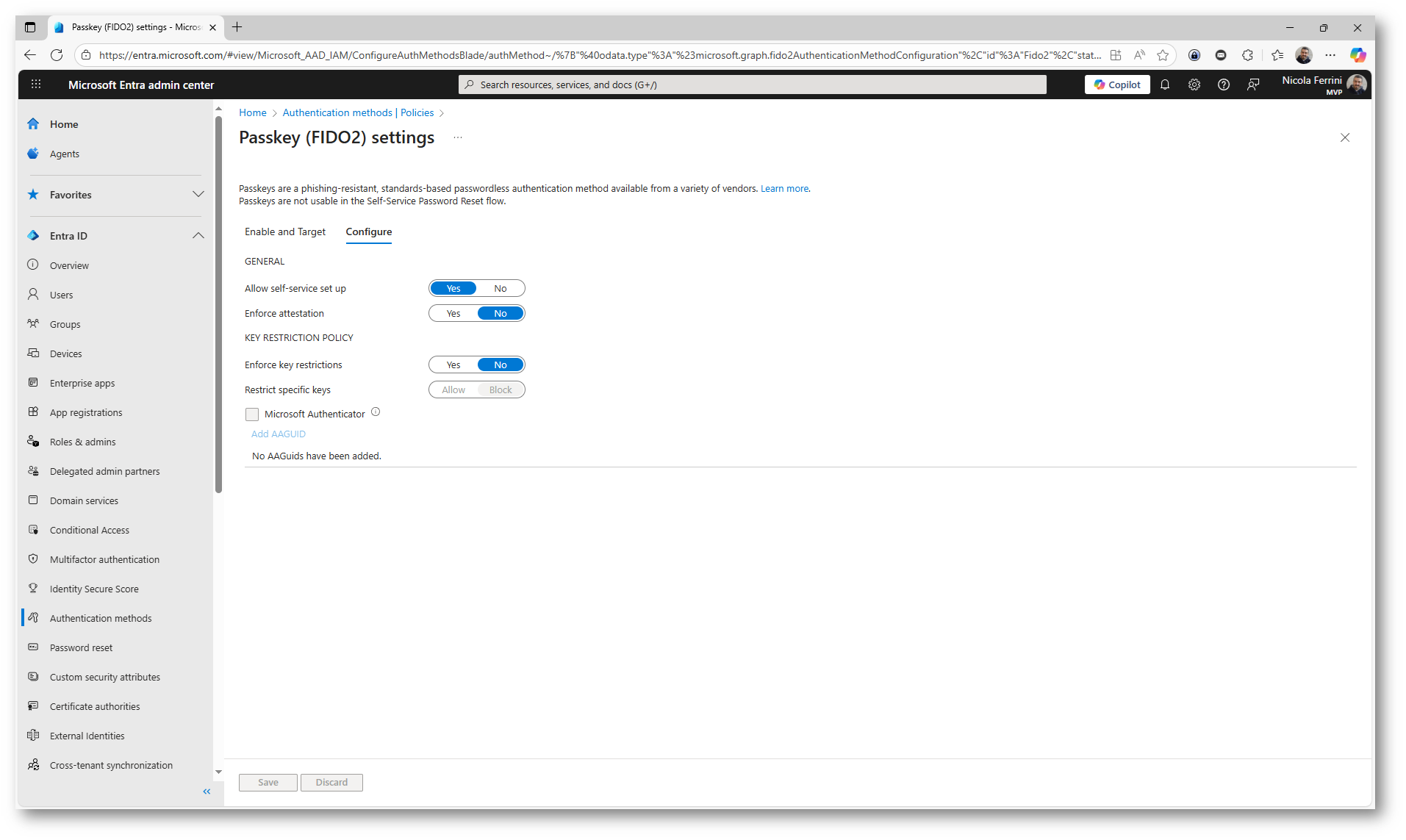

Nella sezione Configure è possibile definire alcune impostazioni avanzate che regolano il comportamento del metodo di autenticazione FIDO2. In particolare, si può scegliere se consentire agli utenti di registrare autonomamente le proprie chiavi (self-service registration) oppure limitarne la gestione agli amministratori.

È inoltre possibile abilitare l’opzione Enforce attestation, che permette di verificare l’autenticità della chiave fisica durante la registrazione, garantendo che venga utilizzato un dispositivo conforme agli standard di sicurezza richiesti.

Infine, attraverso il parametro AAGUID, l’amministratore può restringere l’utilizzo del metodo FIDO2 a specifici modelli di chiavi di sicurezza, come ad esempio la FEITIAN K28E, assicurando così uniformità e controllo all’interno dell’organizzazione.

Figura 3: Configurazioni per le passkeys

Registrazione della Security Key

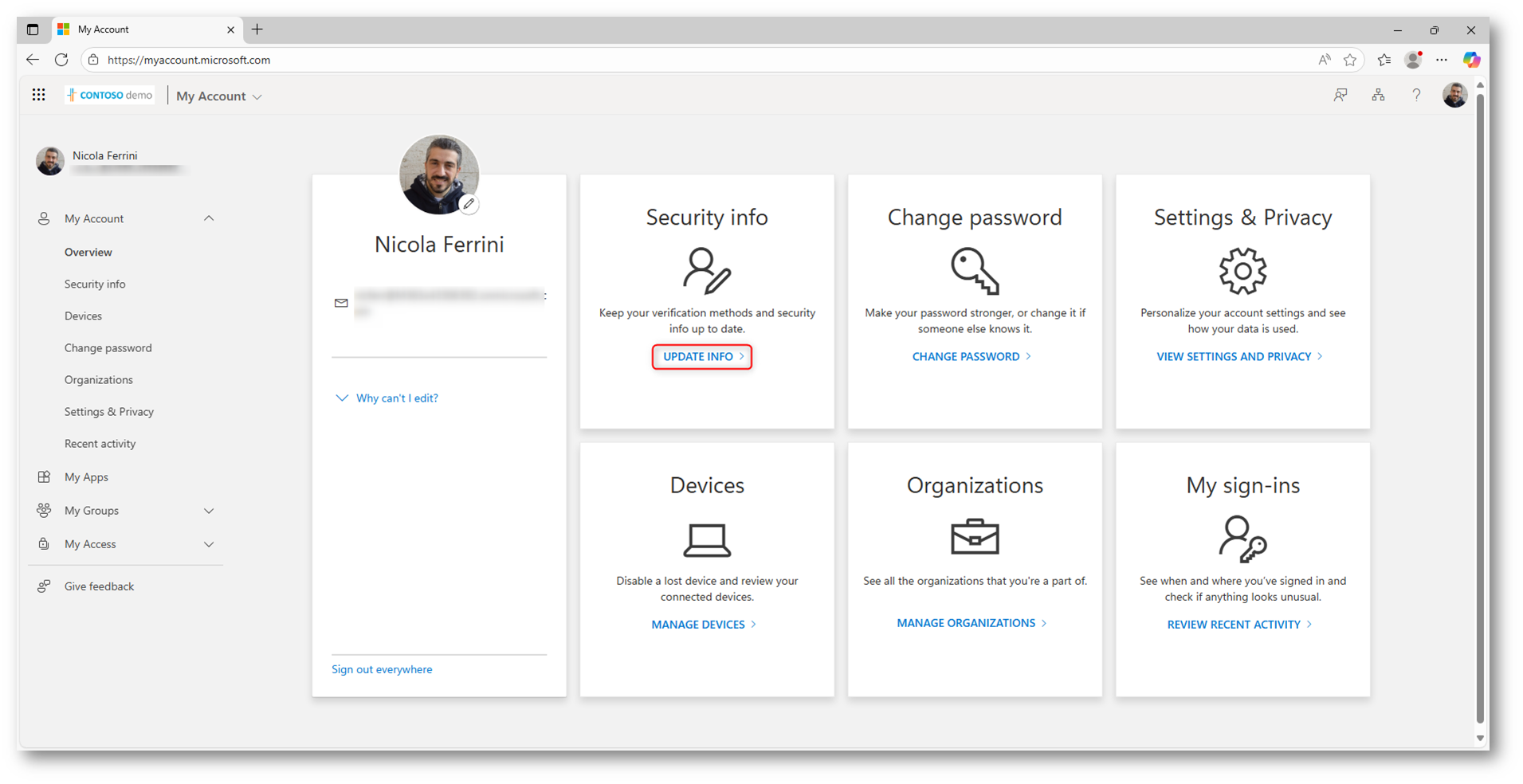

Per poter registrare ed associare la propria security key all’account di Microsoft Entra ID, ogni utente deve accedere al proprio profilo utilizzando il link My Account (microsoft.com) e modificare le proprie Security Info. Dallo stesso portale è possibile anche gestire le impostazioni di Multi-Factor Authentication (MFA), verificare i dispositivi associati, cambiare la password e monitorare l’attività recente dell’account.

Se l’utente ha già abilitato la Multi-Factor Authentication (MFA), potrà aggiungere direttamente la Security Key come ulteriore metodo di autenticazione. In caso contrario, dovrà prima configurare almeno un metodo MFA (come l’app Microsoft Authenticator o un numero di telefono) per poter procedere.

Figura 4: Modifica delle security info da parte dell’utente

In alternativa, l’utente può anche collegarsi direttamente alla pagina My Sign-Ins | Security Info | Microsoft.com per accedere più rapidamente alla sezione di gestione dei metodi di autenticazione.

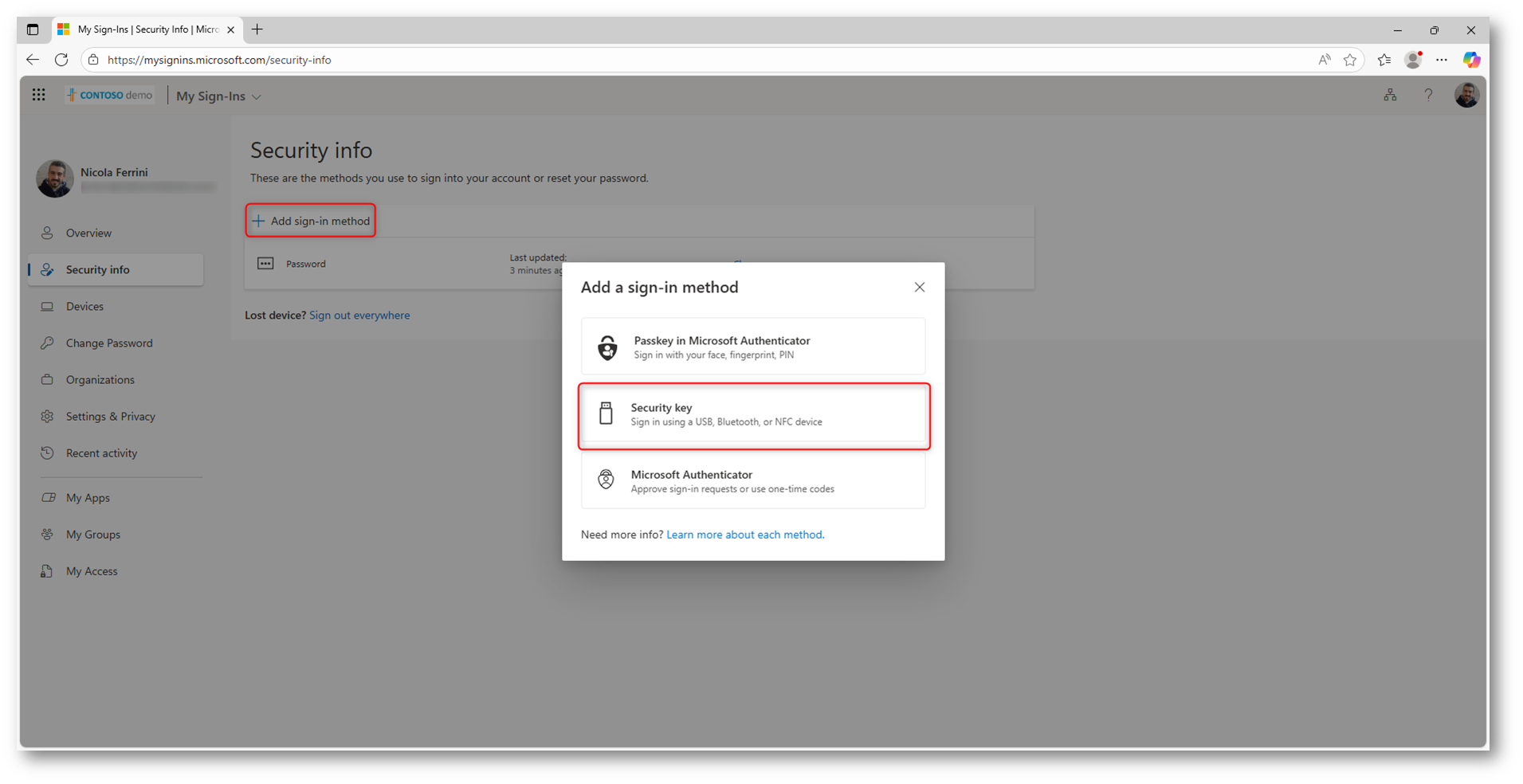

Nel momento in cui l’utente seleziona “Aggiungi metodo di accesso” (Add sign-in method), viene mostrata una finestra di dialogo che consente di scegliere tra diverse possibilità di autenticazione, come l’app Authenticator o la Security Key.

Figura 5: Scelta del metodo di autenticazione da parte dell’utente

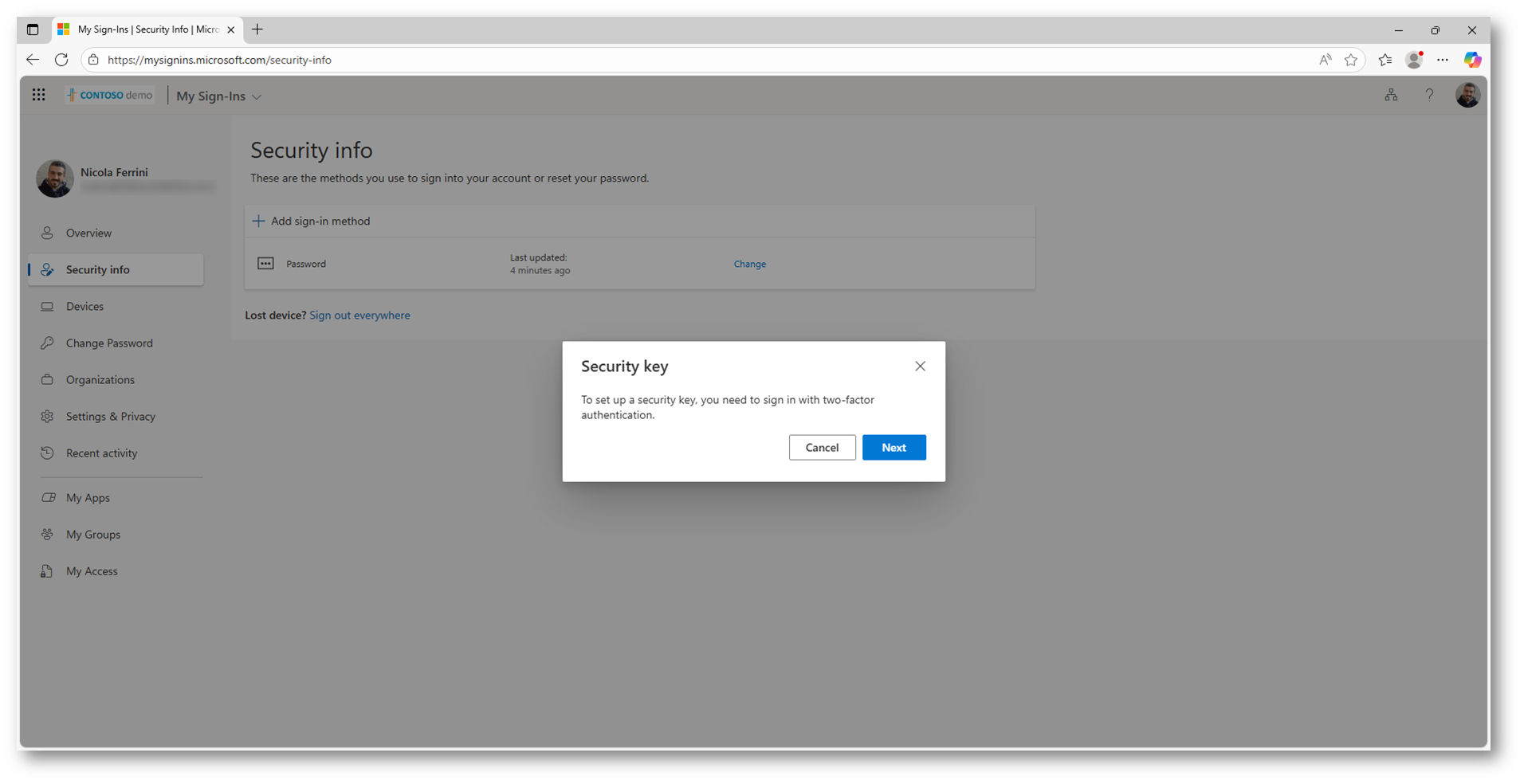

l sistema richiederà di completare un passaggio di sicurezza aggiuntivo per confermare l’identità dell’utente. Questa verifica serve ad assicurare che solo l’effettivo titolare dell’account possa aggiungere nuovi metodi di autenticazione.

Per procedere, l’utente deve effettuare nuovamente l’accesso utilizzando uno dei metodi di autenticazione a più fattori (MFA) già configurati, ad esempio l’app Microsoft Authenticator, un codice SMS o una chiamata di verifica.

Figura 6: Richiesta di autenticazione a più fattori prima della registrazione della Security Key

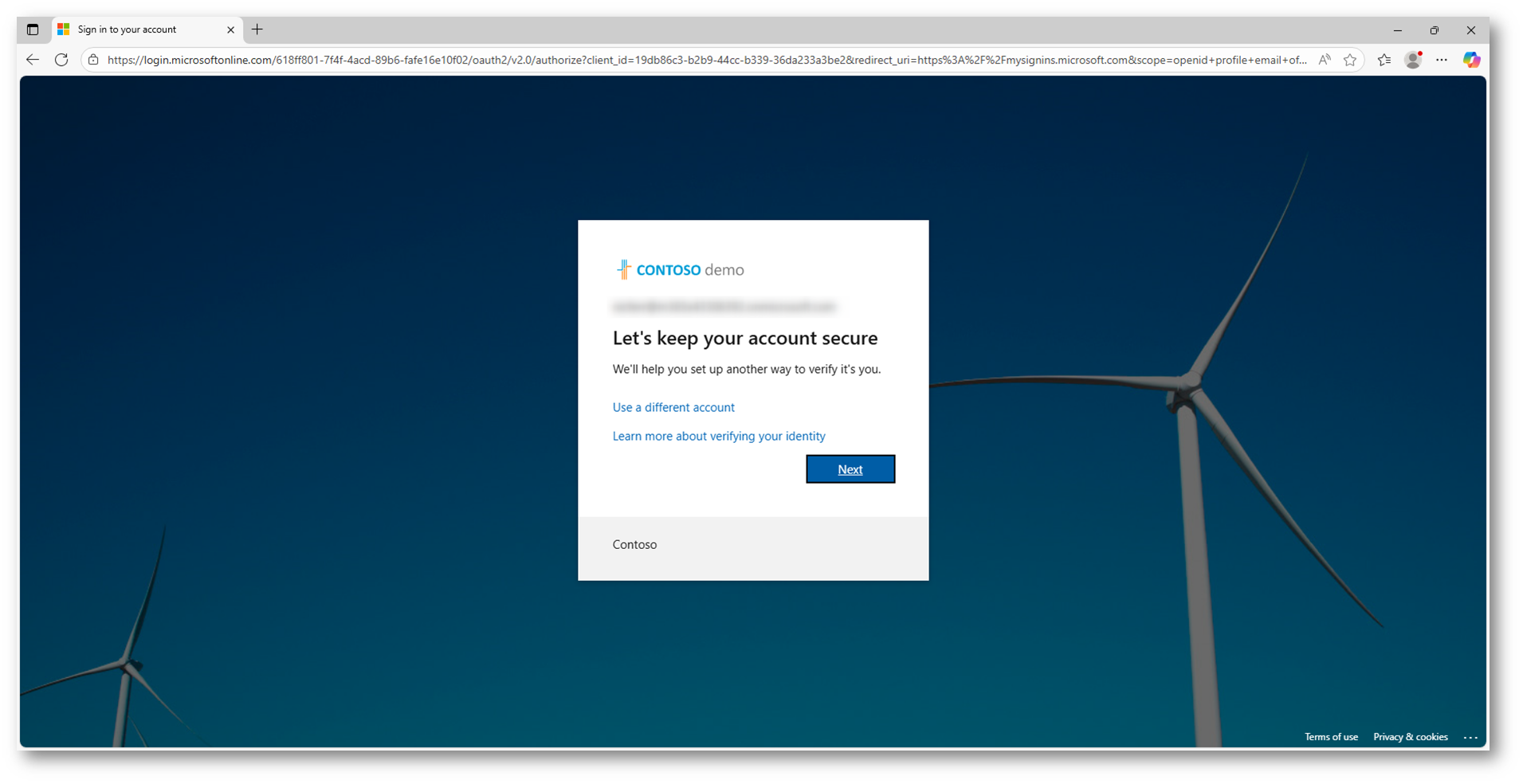

L’account utilizzato per questa guida non ha ancora registrato alcuna modalità di autenticazione a più fattori (MFA). Di conseguenza gli verrà richiesto di configurare un metodo MFA prima di poter procedere con la registrazione della chiave di sicurezza FIDO2.

Figura 7: Procedura di registrazione del secondo fattore di autenticazione

Microsoft consiglia di utilizzare l’app Microsoft Authenticator, disponibile gratuitamente per dispositivi iOS e Android. Questa app consente di approvare rapidamente le richieste di accesso e rappresenta il metodo MFA più sicuro e pratico da usare in abbinamento alla futura autenticazione passwordless con chiave FIDO2.

Una volta installata l’applicazione sul proprio smartphone, è sufficiente selezionare Next per procedere con la configurazione.

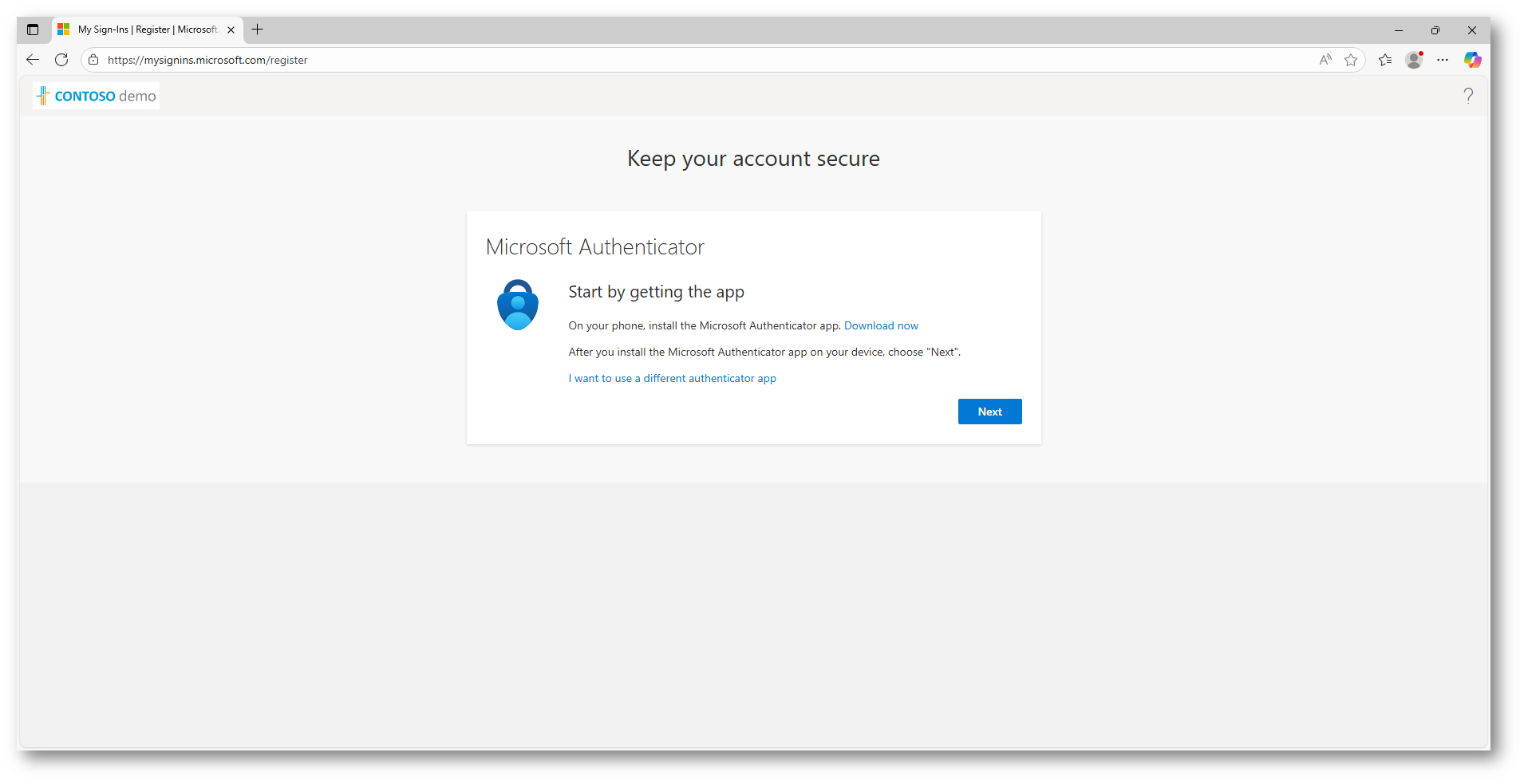

Figura 8: Configurazione dell’autenticazione a più fattori con Microsoft Authenticator

Una volta completata la procedura di configurazione, il sistema conferma l’avvenuta registrazione del metodo di autenticazione Microsoft Authenticator. Da questo momento in poi, l’utente potrà utilizzare l’app per approvare le richieste di accesso, verificare l’identità e gestire le notifiche di sicurezza in modo semplice e immediato.

Questa operazione è fondamentale perché consente di disporre di un metodo MFA attivo, requisito indispensabile per poter procedere alla registrazione della Security Key FIDO2, che verrà configurata nel passaggio successivo.

Nota importante

La procedura di configurazione dell’app Microsoft Authenticator viene mostrata solo se l’utente non ha mai attivato in precedenza la Multi-Factor Authentication (MFA).

Se un metodo MFA è già configurato (ad esempio l’app Authenticator, un numero di telefono o un token hardware), il sistema non riproporrà questi passaggi e consentirà di procedere direttamente alla registrazione della Security Key FIDO2.

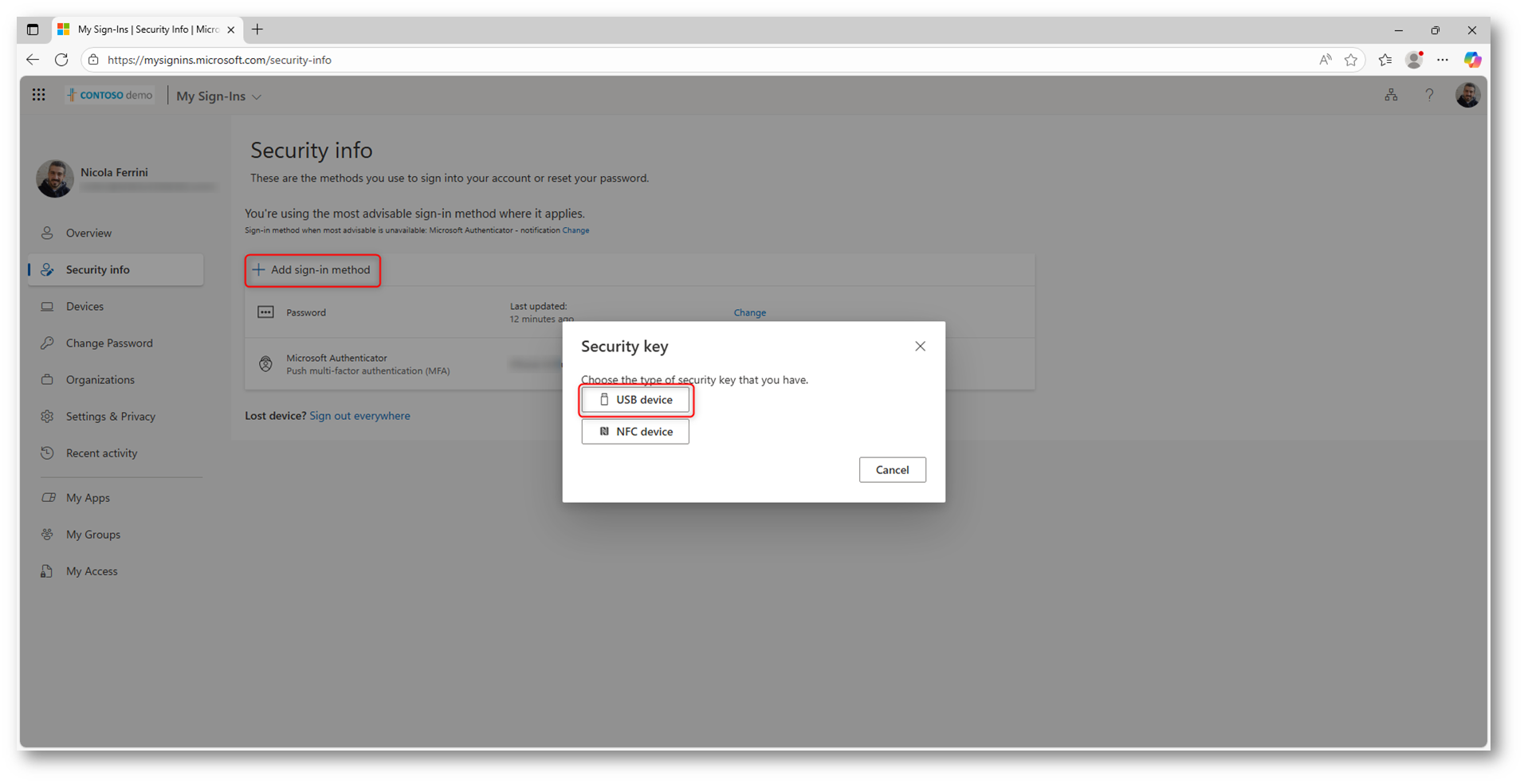

Dalla pagina Security info, una volta configurata la Multi-Factor Authentication (MFA), è possibile procedere con l’aggiunta della Security Key. Per farlo, selezionate nuovamente Add sign-in method e scegliete dal menu l’opzione Security key. A questo punto verrà richiesto di specificare il tipo di chiave che si intende registrare, selezionando tra USB device o NFC device, a seconda del modello in uso.

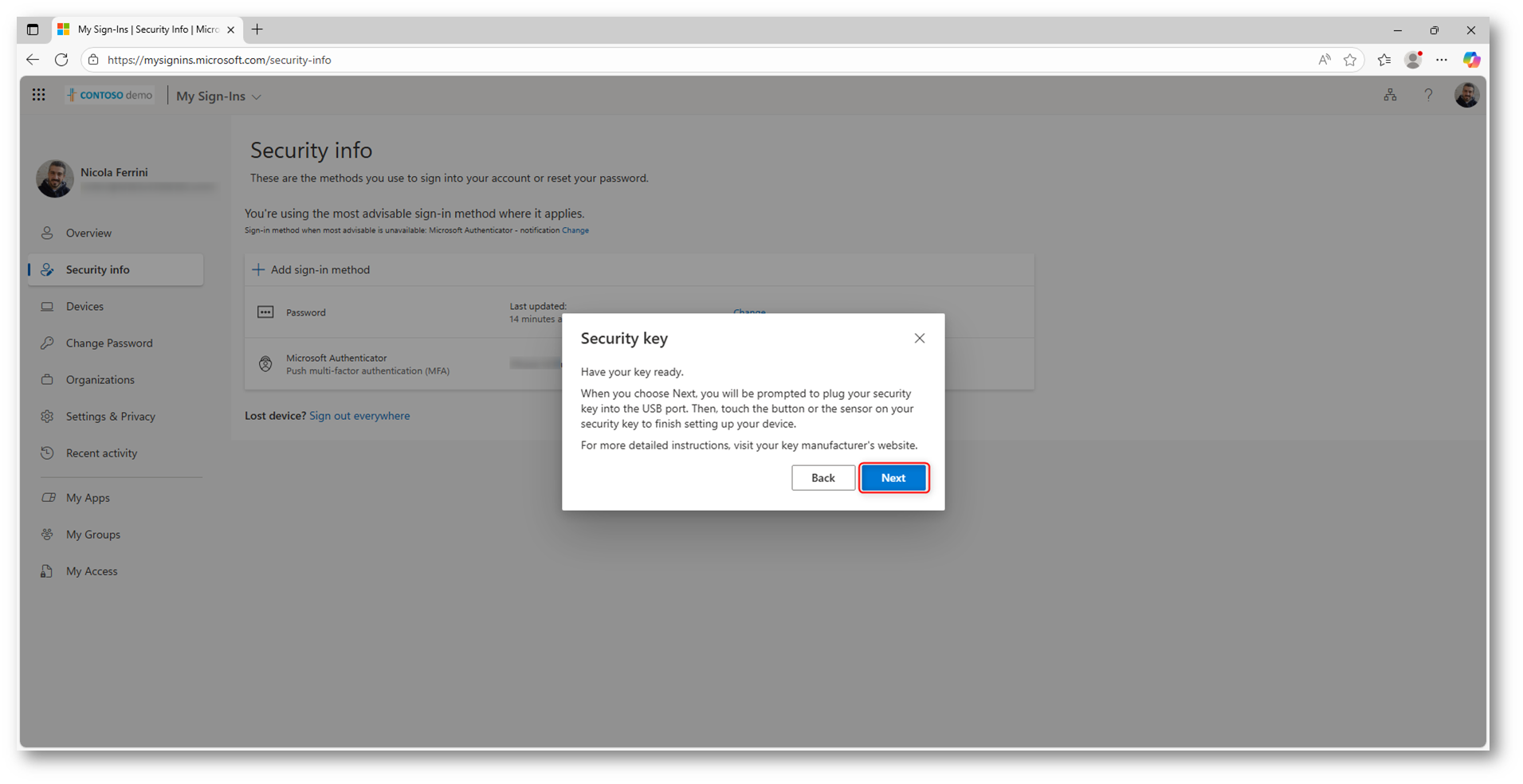

Figura 9: Scelta della tipo di security key da configurare

Dopo aver selezionato il tipo di Security Key (nel nostro esempio una chiave USB), il sistema mostrerà un messaggio che invita l’utente a preparare il dispositivo per la registrazione. Adesso è necessario avere la chiave fisicamente a disposizione, poiché il browser chiederà di inserirla nella porta USB (o di avvicinarla, nel caso di dispositivi NFC) e di toccare il sensore o il pulsante presente sulla chiave per confermare la propria identità.

Figura 10: Preparazione della Security Key per la registrazione

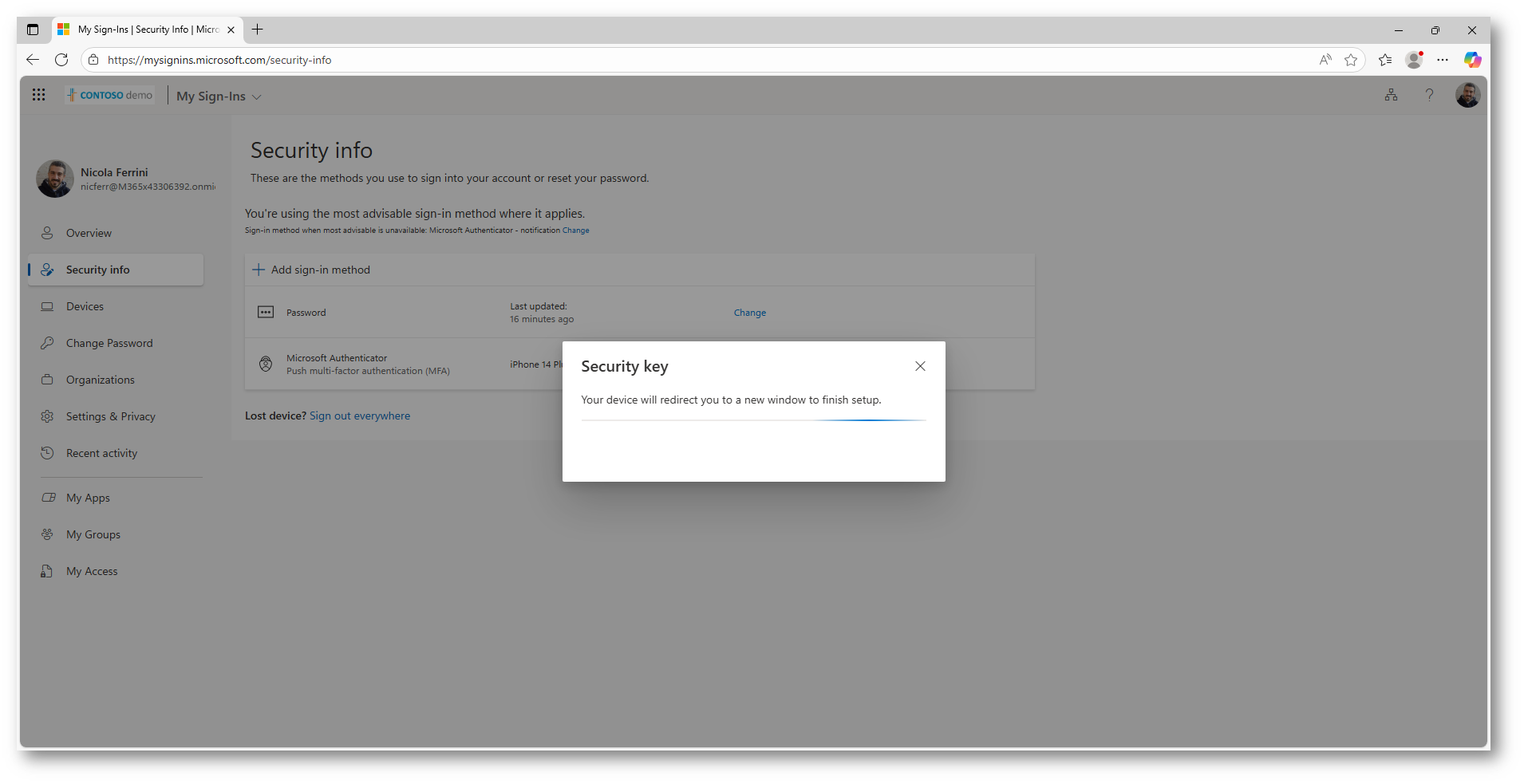

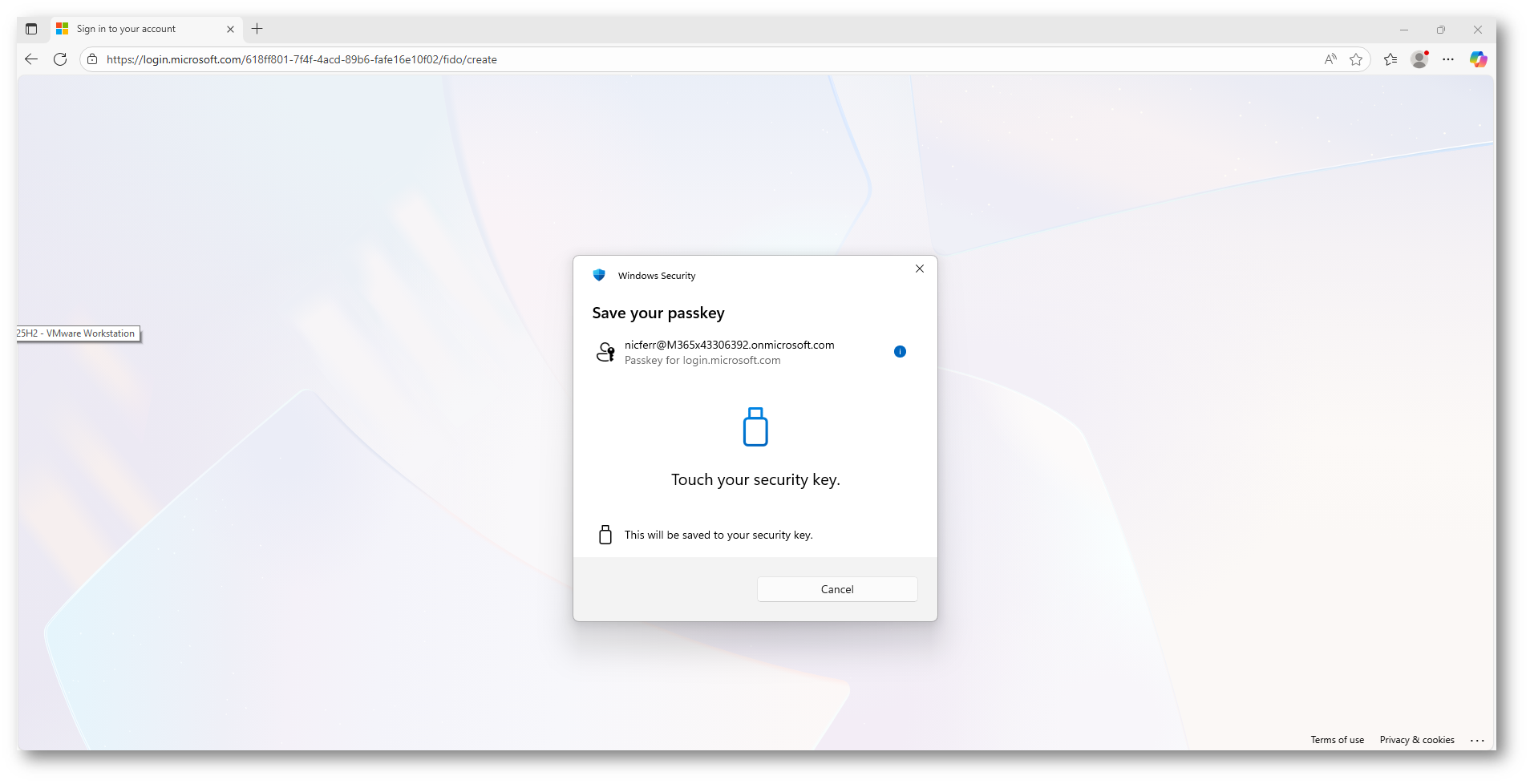

Dopo aver confermato la preparazione della chiave e cliccato su Next, il sistema avvia automaticamente la procedura di registrazione vera e propria. In questa fase, il browser apre una nuova finestra o un pop-up per completare la configurazione della chiave di sicurezza FIDO2. Il processo è gestito direttamente dal sistema operativo (Windows in questo caso) e prevede l’interazione fisica con la chiave per verificarne l’autenticità.

Figura 11: Avvio della procedura di configurazione della Security Key

Il browser apre una finestra gestita dal sistema operativo per completare la registrazione della chiave FIDO2. L’utente deve inserire fisicamente la chiave nella porta USB (oppure avvicinarla se si tratta di un dispositivo NFC) e attendere che venga riconosciuta. Il processo di configurazione viene effettuato in modo sicuro tramite il servizio di autenticazione Microsoft, che associa la chiave all’account utente.

Figura 12: Inserimento della chiave di sicurezza per la registrazione del passkey

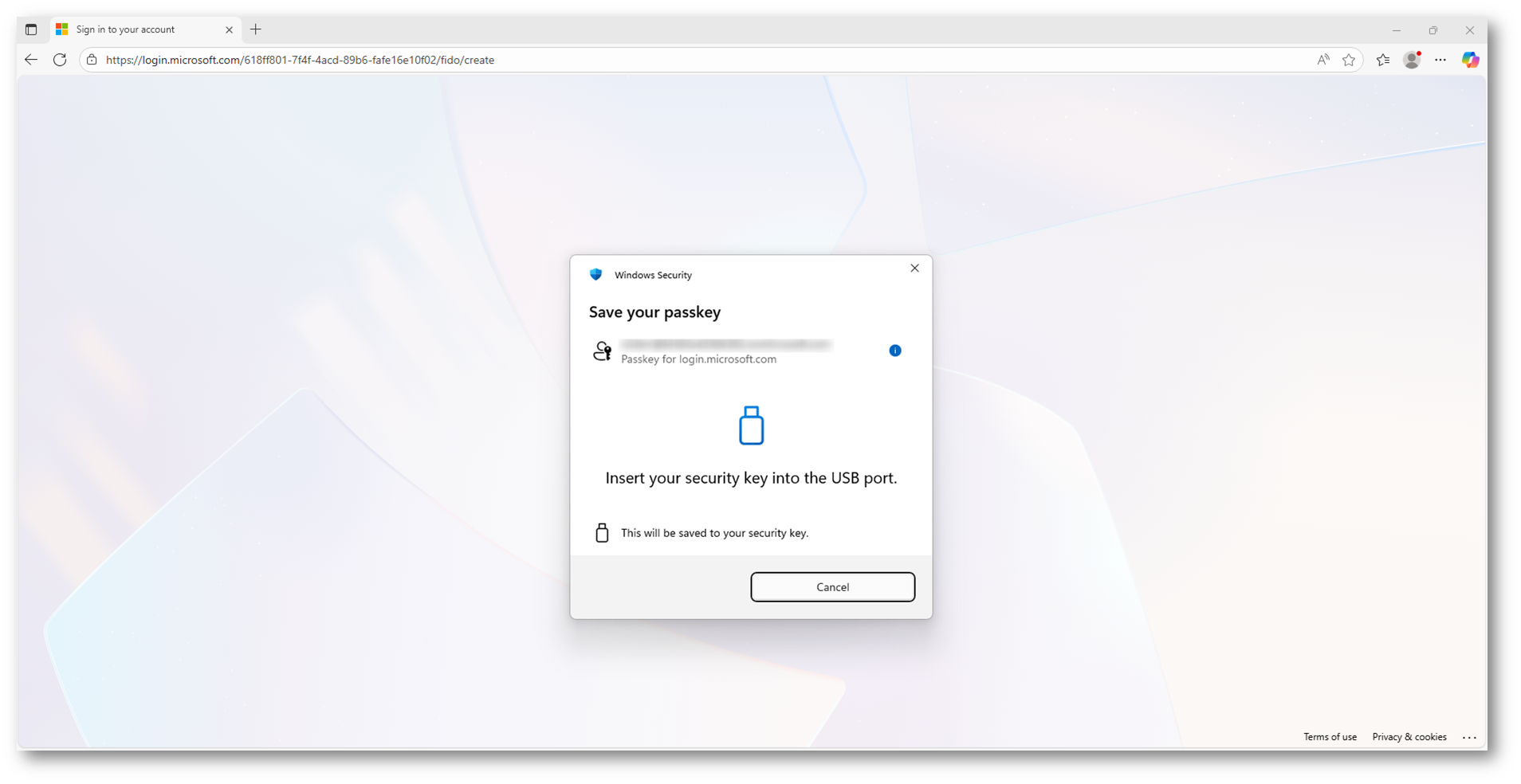

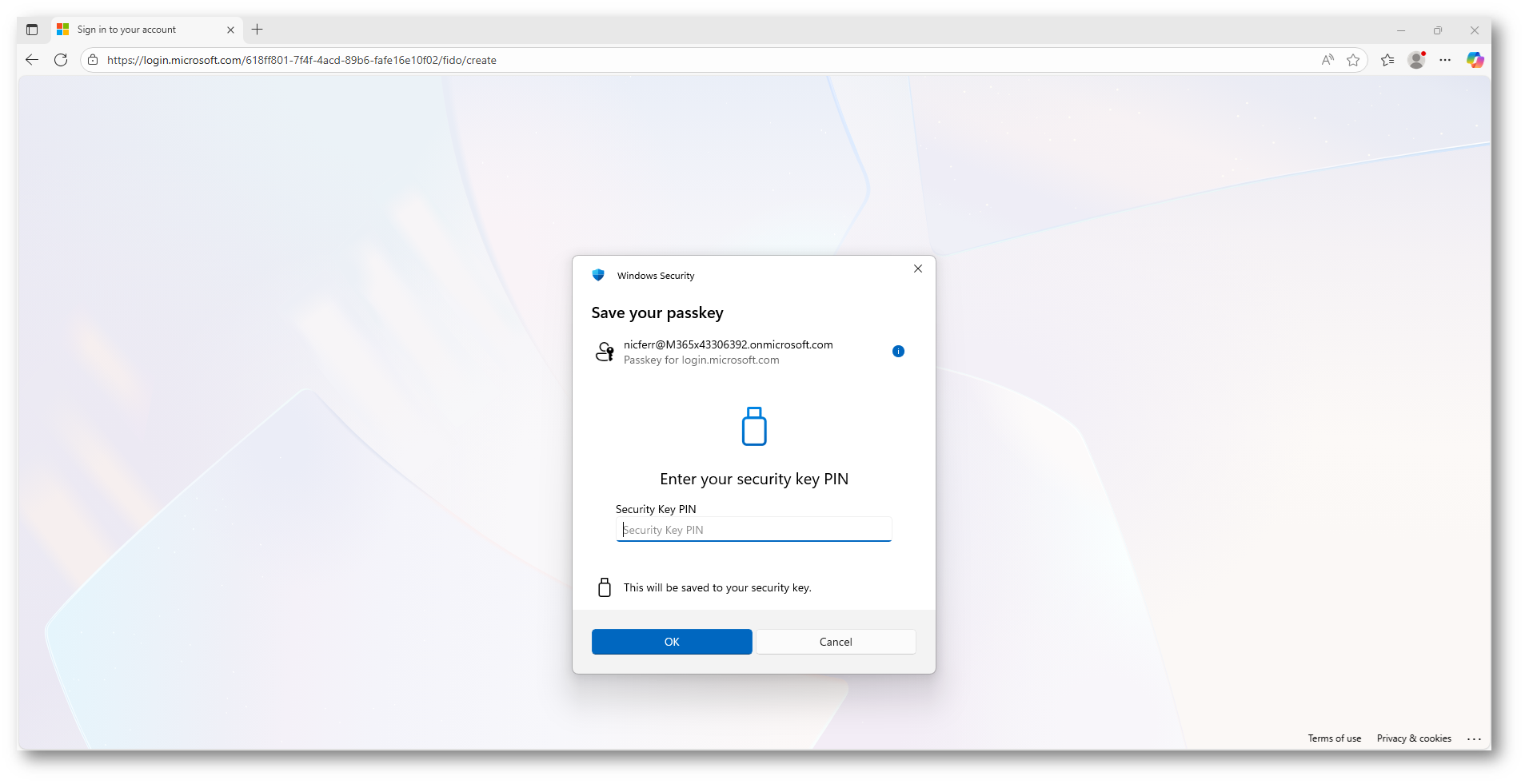

Durante la procedura di registrazione, verrà richiesto di configurare un PIN di sicurezza per la chiave, se questa è nuova o non è mai stata inizializzata in precedenza.

Il PIN serve a proteggere l’uso della chiave e viene richiesto ogni volta che si utilizza la Security Key FIDO2 per autenticarsi.

Se la chiave era già stata configurata in passato, il sistema richiederà semplicemente di inserire il PIN già memorizzato.

Suggerimento: il PIN non è collegato all’account Microsoft, ma è archiviato direttamente nella chiave. In caso di smarrimento o dimenticanza, sarà necessario reinizializzare la chiave tramite gli strumenti forniti dal produttore.

Figura 13: Inserimento o configurazione del PIN della Security Key

Dopo aver impostato o inserito il PIN della Security Key, il sistema chiederà di toccare fisicamente la chiave per confermare l’operazione. Questo passaggio serve a garantire che l’utente sia effettivamente presente e stia utilizzando la propria chiave, aggiungendo così un ulteriore livello di sicurezza durante la fase di registrazione.

Nel nostro caso la chiave FeiTian k28E è touch e basterà cliccare lateralmente la chiave.

Figura 14: Conferma fisica della chiave di sicurezza durante la registrazione

Una volta confermata l’operazione, la chiave verrà registrata correttamente e associata in modo sicuro all’account Microsoft Entra ID.

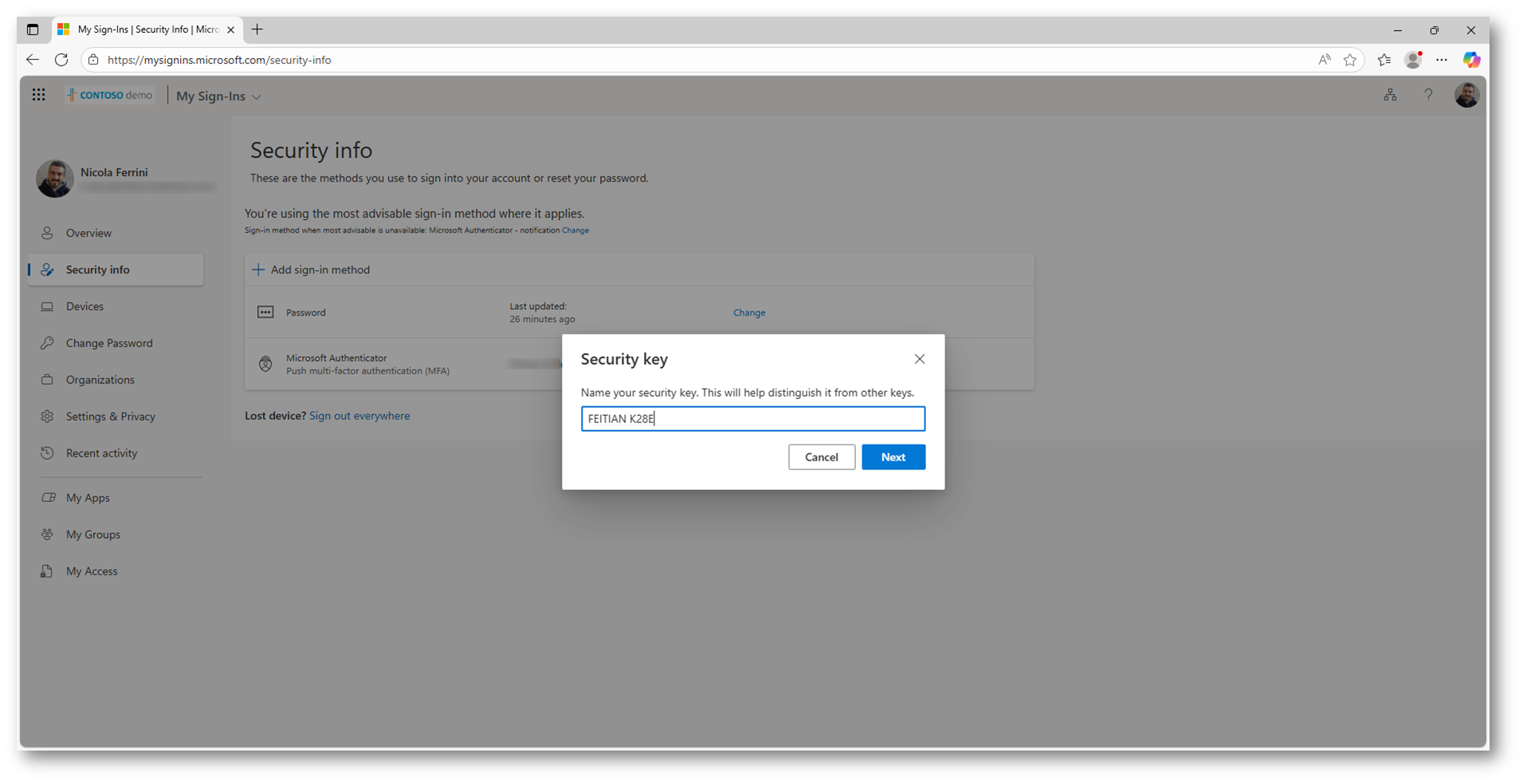

Completata la procedura di registrazione e confermata la chiave di sicurezza, il sistema richiederà di assegnare un nome identificativo alla Security Key. Questa operazione è utile per distinguere la chiave da eventuali altre registrate in futuro (ad esempio, una chiave di backup o una chiave assegnata a un altro dispositivo).

Figura 15: Assegnazione del nome alla chiave di sicurezza

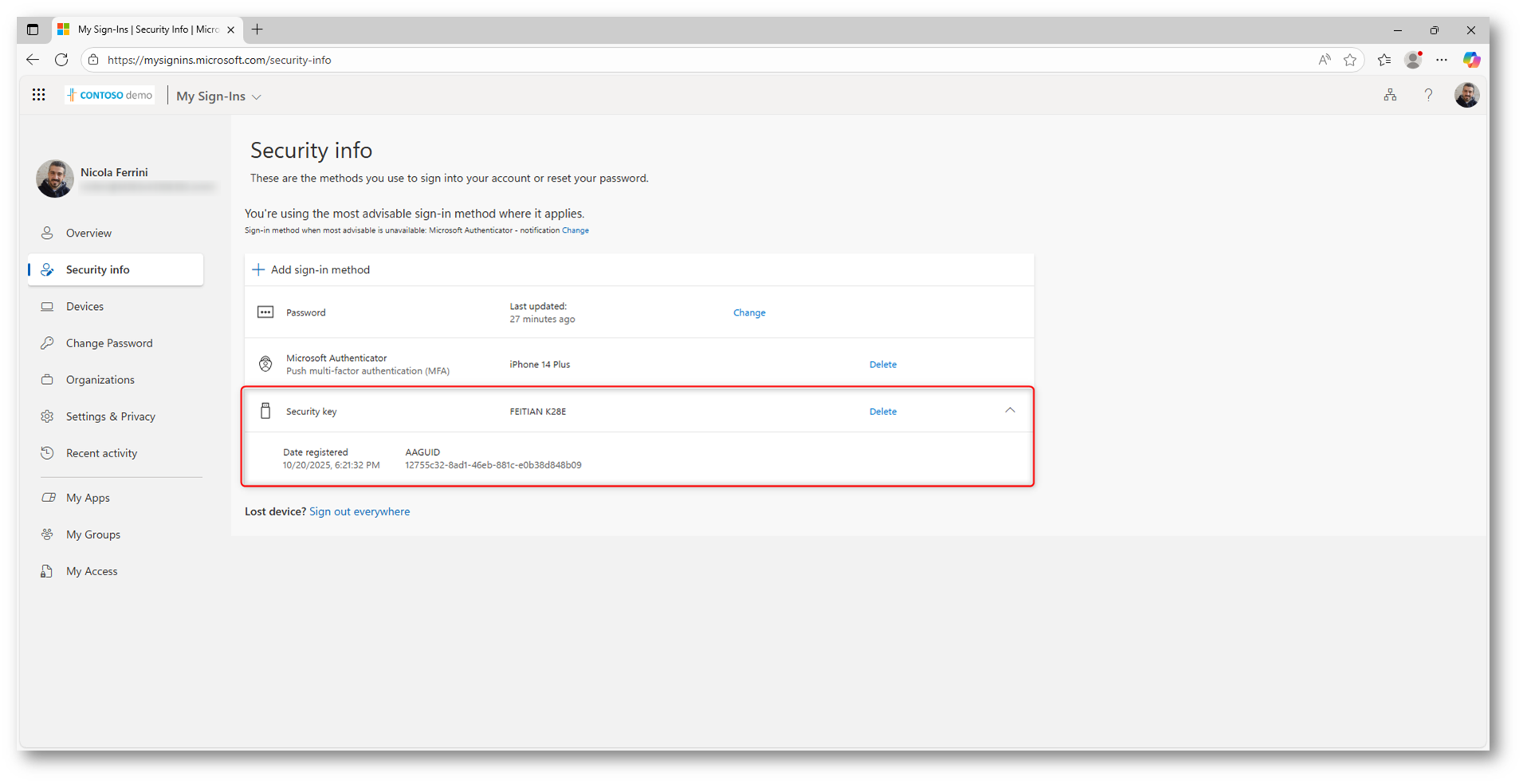

Terminata la registrazione, la chiave di sicurezza comparirà tra i metodi di autenticazione configurati e sarà possibile visualizzarne i dettagli. Oltre al nome assegnato, vengono mostrati anche:

- la data e l’ora di registrazione della chiave;

- l’AAGUID (Authenticator Attestation GUID), un identificatore univoco che indica il produttore e il modello della chiave FIDO2 registrata.

Figura 16: Dettagli della chiave FIDO2 registrata

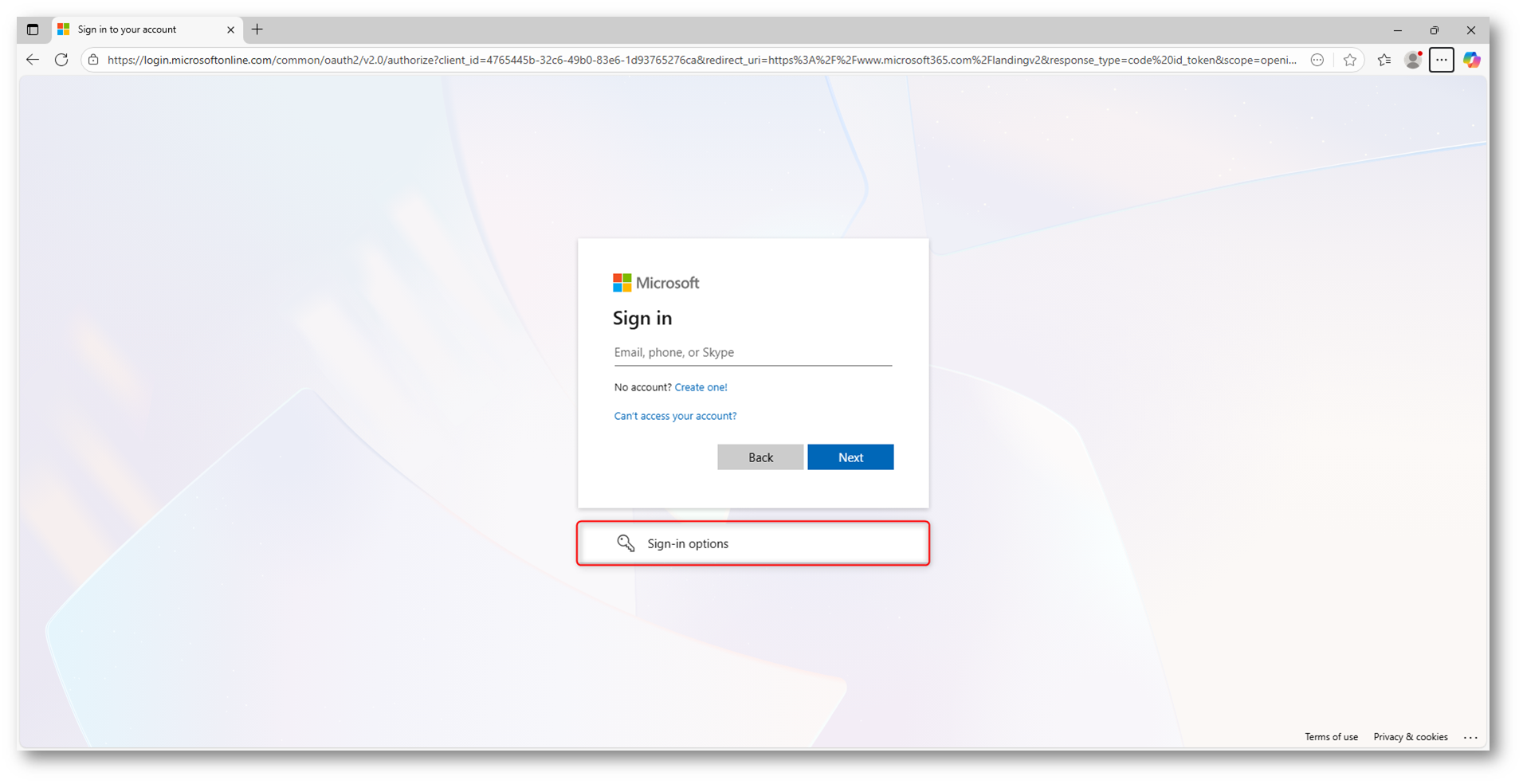

Test di funzionamento

Dopo aver completato la registrazione della chiave, è possibile verificarne il corretto funzionamento accedendo a un qualsiasi servizio Microsoft (ad esempio https://www.office.com

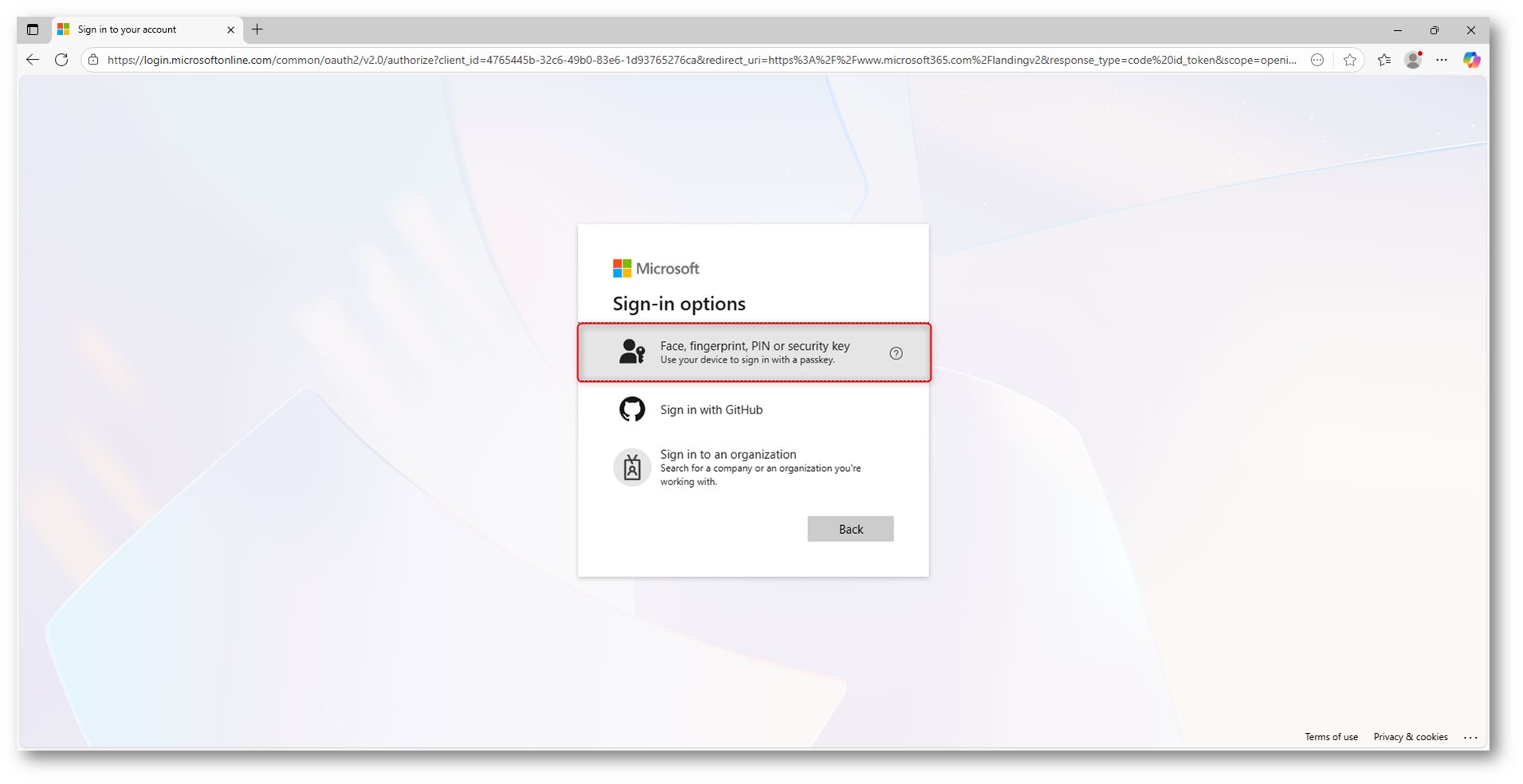

o https://portal.azure.com). Nella schermata di login, cliccare su Sign-in options per scegliere il metodo di accesso alternativo alla password.

Figura 17: Accesso con opzioni di autenticazione alternative

Tra le opzioni proposte, selezionate Face, fingerprint, PIN or security key, che consente di utilizzare una passkey o una chiave di sicurezza FIDO2 per autenticarsi.

Figura 18: Scelta dell’autenticazione tramite Security Key

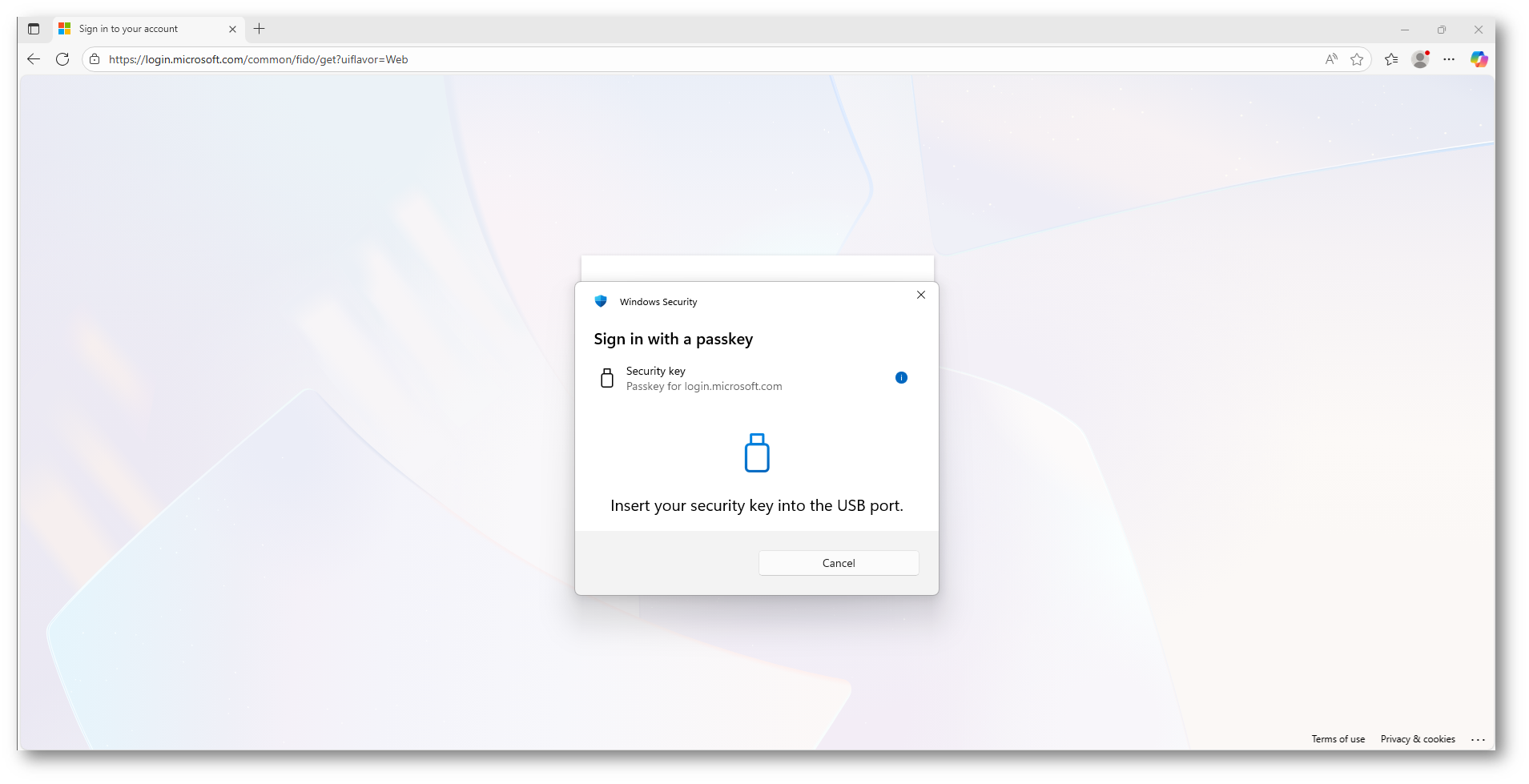

Verrà quindi visualizzata una finestra di Windows Security che invita l’utente a inserire la chiave nella porta USB.

Figura 19: Inserimento della chiave FIDO2

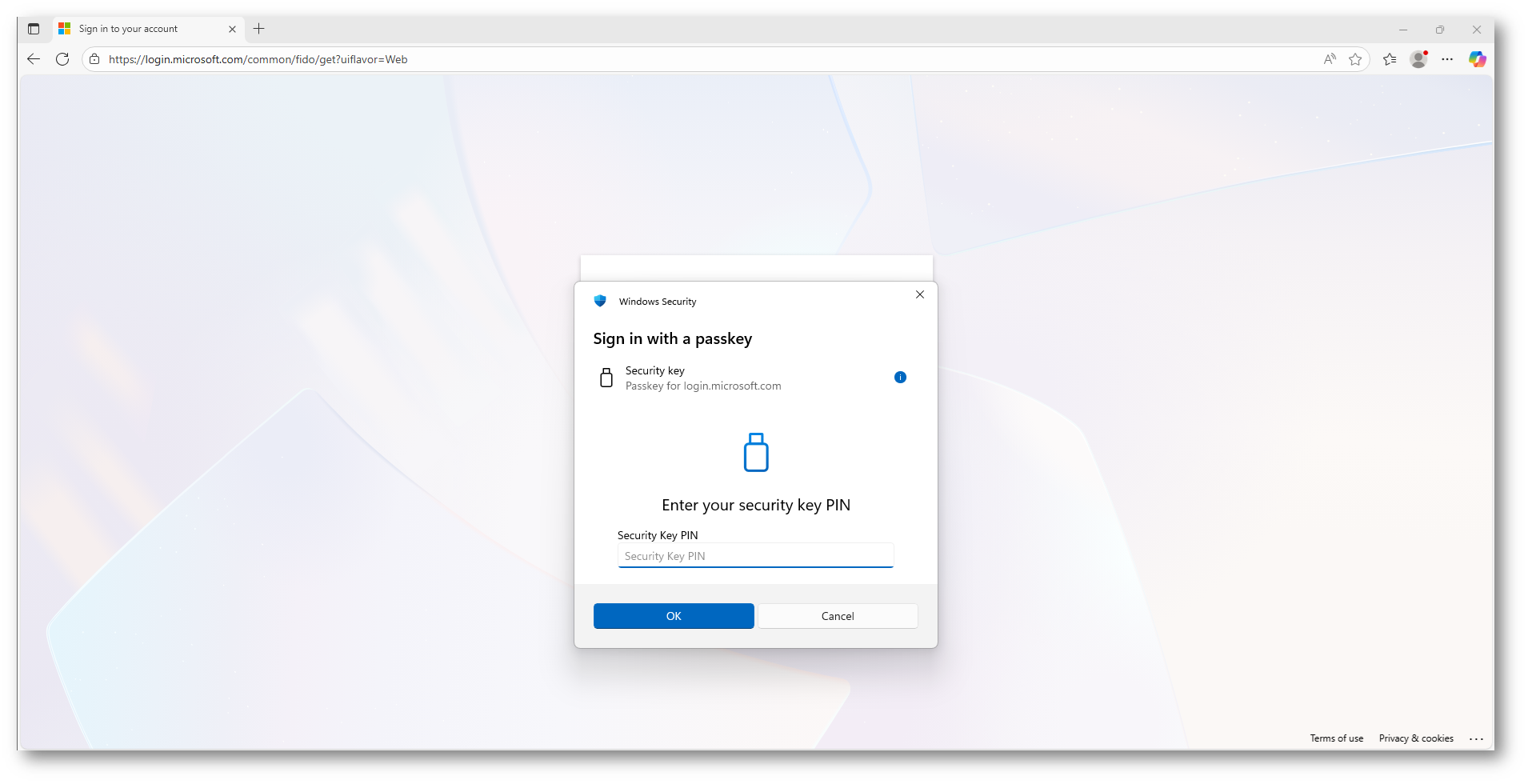

Dopo aver inserito la chiave di sicurezza, il sistema richiede di digitare il PIN associato alla chiave FIDO2.

Figura 20: Inserimento del PIN della chiave FIDO2

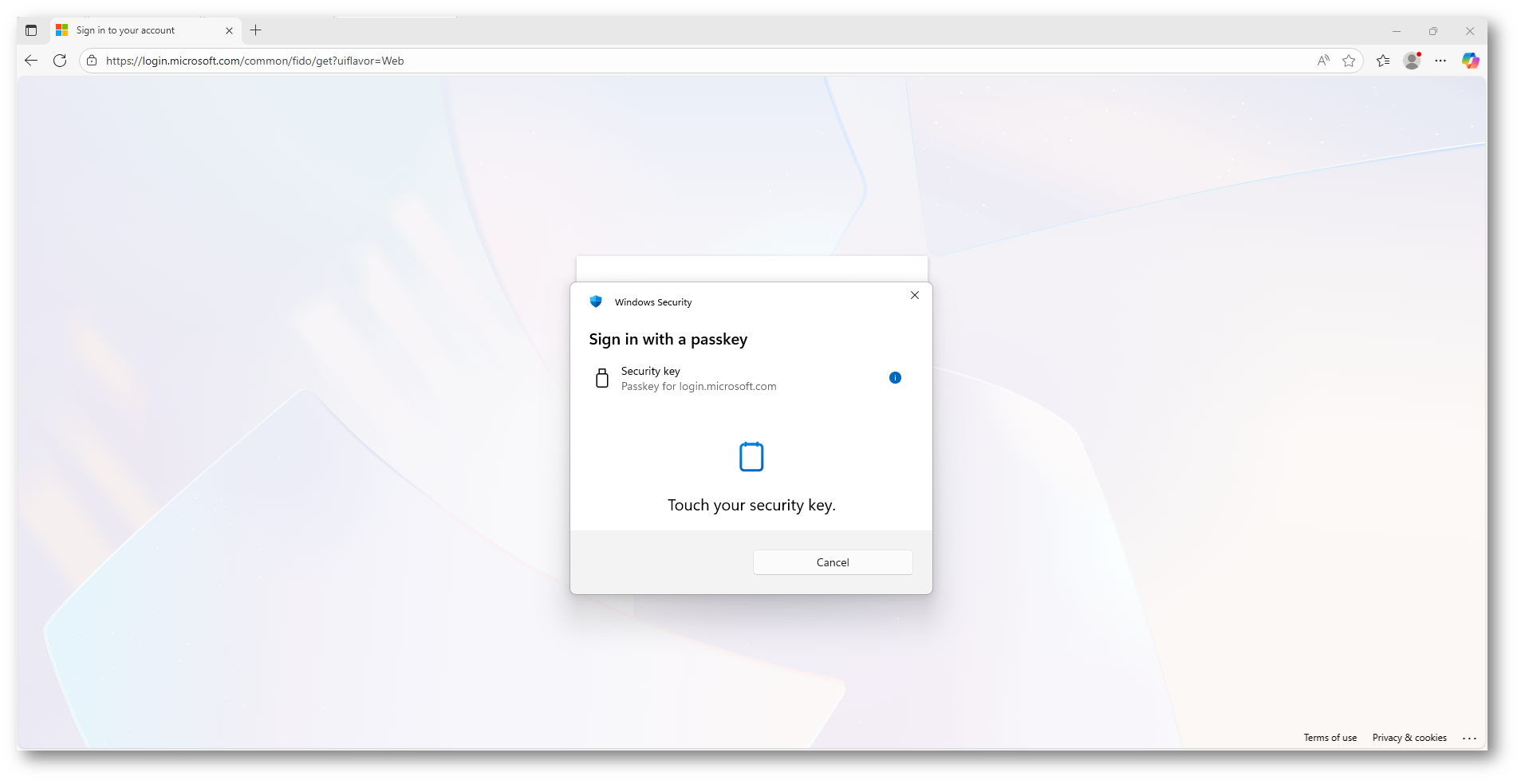

Infine, per completare l’accesso, sarà necessario toccare il sensore della chiave per confermare la propria presenza fisica.

Figura 21: Conferma fisica dell’accesso tramite chiave FIDO2

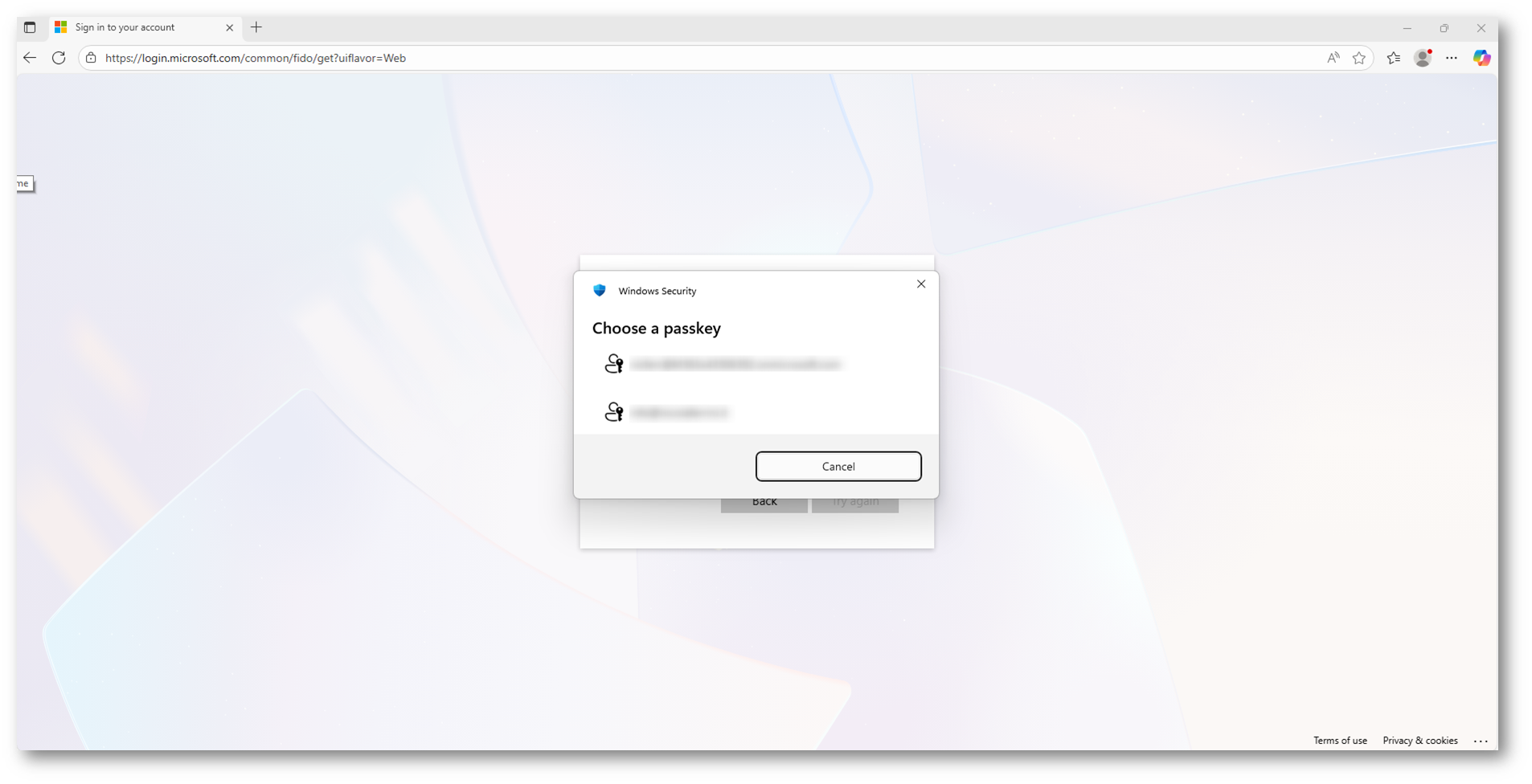

Nel caso in cui la stessa chiave FIDO2 sia stata utilizzata per registrare più account o identità digitali, durante l’autenticazione verrà richiesto di scegliere quale passkey utilizzare. Questo consente di gestire, ad esempio, un account aziendale Microsoft 365 e un account personale sullo stesso dispositivo.

Figura 22: Scelta della passkey nel caso di più identità registrate sulla stessa chiave FIDO2

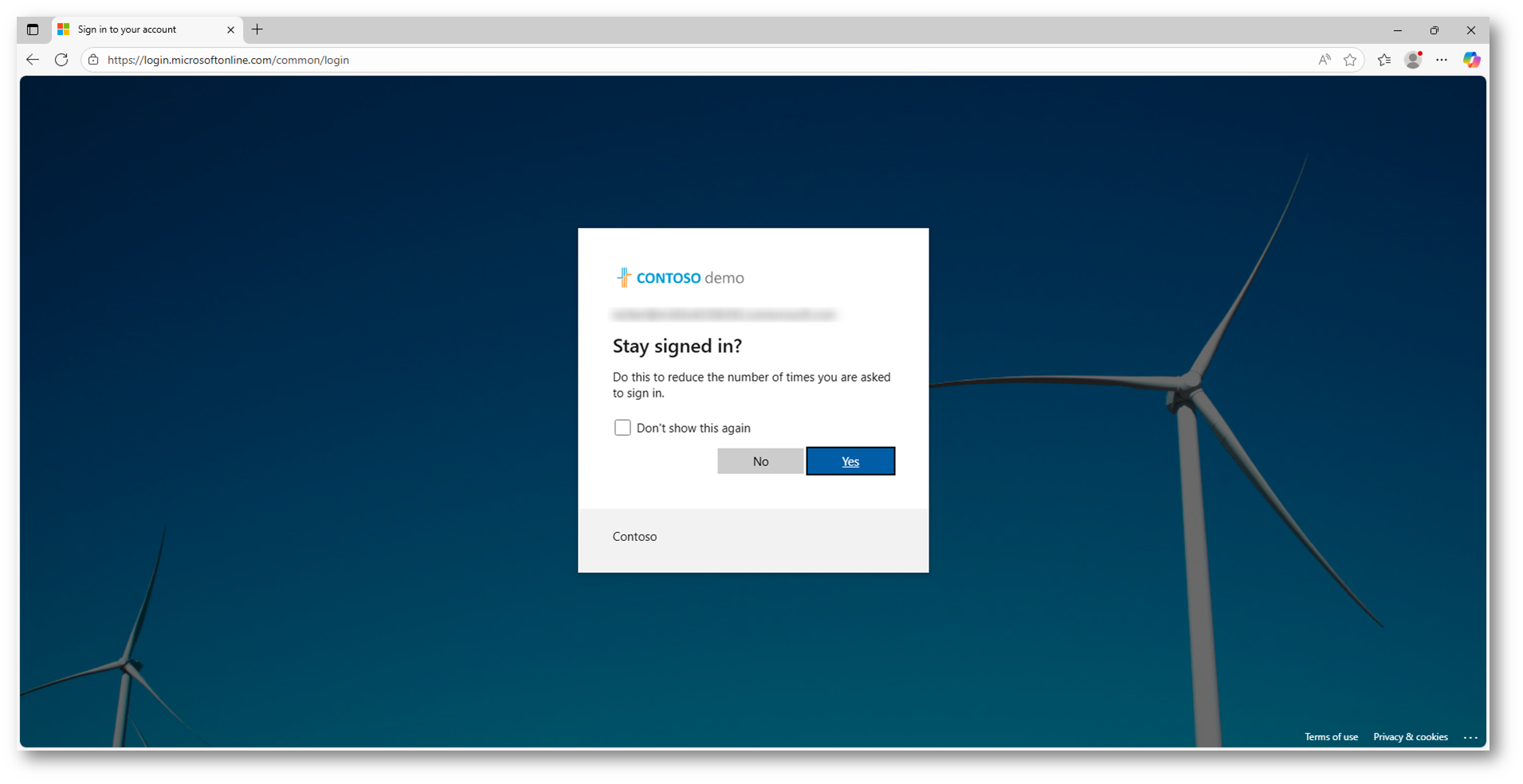

Dopo aver completato l’autenticazione con la chiave FIDO2, l’utente viene reindirizzato alla schermata di conferma dell’accesso. Questo conferma che la procedura di login passwordless è stata completata con successo.

Figura 23: Conferma dell’autenticazione completata

Una volta completata con successo la procedura di configurazione e il test della chiave FIDO2, è importante adottare alcune buone abitudini d’uso per garantire la massima sicurezza e continuità operativa. Le chiavi di sicurezza rappresentano infatti un fattore di autenticazione forte, ma la loro efficacia dipende anche dal comportamento degli utenti e dalle politiche di gestione adottate dall’organizzazione.

Nei paragrafi seguenti vengono riportate le raccomandazioni operative per gli utenti finali e le buone pratiche aziendali per gli amministratori IT, al fine di mantenere un ambiente sicuro, efficiente e conforme ai maggiori standard di sicurezza.

Raccomandazioni operative

Queste raccomandazioni sono rivolte agli utenti finali che utilizzano una chiave FIDO2 per accedere ai servizi Microsoft 365 o Entra ID.

L’obiettivo è garantire sicurezza, continuità operativa e consapevolezza d’uso, riducendo al minimo i rischi legati a smarrimento, uso improprio o configurazioni non corrette.

- Conservare la chiave in un luogo sicuro quando non è in uso, al pari di un badge aziendale.

→ La chiave FIDO2 è un vero e proprio strumento di accesso all’identità digitale; perderla o lasciarla incustodita equivale a lasciare le proprie credenziali esposte. - Non condividere mai la chiave personale con altri utenti, anche interni all’organizzazione.

→ Ogni chiave è legata a un singolo utente e contiene certificati univoci; la condivisione comprometterebbe l’integrità del sistema di autenticazione e la tracciabilità degli accessi. - Registrare almeno due metodi di accesso (ad esempio, una seconda chiave di backup o l’app Microsoft Authenticator) per evitare di rimanere bloccati in caso di smarrimento o guasto della chiave principale.

→ È una misura preventiva fondamentale per mantenere l’accesso all’account in qualsiasi situazione. - Aggiornare regolarmente il firmware della chiave (se previsto dal produttore) per garantire la massima compatibilità e sicurezza.

→ Gli aggiornamenti correggono eventuali vulnerabilità e assicurano che la chiave sia sempre conforme agli ultimi standard FIDO2. - Segnalare immediatamente all’amministratore IT in caso di perdita o compromissione della chiave, affinché possa essere revocata dal portale di sicurezza.

→ Una revoca tempestiva impedisce l’utilizzo della chiave smarrita per eventuali accessi non autorizzati. - Verificare periodicamente la sezione “Security Info” del proprio account Microsoft per assicurarsi che i metodi di accesso siano aggiornati e funzionanti.

→ Un controllo regolare consente di prevenire problemi di autenticazione e garantire che le credenziali siano sempre in linea con le policy aziendali.

Buone pratiche per le organizzazioni

Queste indicazioni sono rivolte ai team IT e agli amministratori di sistema, con lo scopo di uniformare la gestione delle chiavi di sicurezza e di promuovere una cultura aziendale basata sull’autenticazione moderna.

- Definire una policy aziendale di gestione delle chiavi FIDO2, comprensiva di procedure di rilascio, sostituzione e disattivazione.

→ Una policy chiara riduce gli errori operativi e assicura che la distribuzione delle chiavi sia controllata, tracciata e conforme alle norme di sicurezza interne. - Valutare l’utilizzo combinato di FIDO2 e Conditional Access per bilanciare sicurezza e produttività.

→ Questa combinazione permette di adattare i requisiti di accesso in base al contesto (luogo, dispositivo, rischio), garantendo protezione senza compromettere l’esperienza utente. - Promuovere la formazione degli utenti sull’uso corretto delle chiavi e sulla differenza tra autenticazione passwordless e MFA tradizionale.

→ La consapevolezza degli utenti è un elemento chiave per evitare errori, perdita delle chiavi e richieste di supporto superflue. - Considerare l’adozione di chiavi con supporto NFC o biometrico, per migliorare ulteriormente l’usabilità e la sicurezza in contesti mobili.

→ Le chiavi biometriche e NFC facilitano l’autenticazione su laptop, smartphone e tablet, favorendo la diffusione del modello passwordless anche in ambienti di lavoro ibridi.

Conclusioni

L’introduzione delle chiavi FIDO2 segna un passo concreto verso un futuro senza password, in cui l’identità digitale è protetta da strumenti fisici e protocolli di sicurezza avanzati. Seguendo i passaggi e le raccomandazioni illustrate in questa guida, gli utenti possono configurare in autonomia una chiave di sicurezza, verificarne il corretto funzionamento e adottare un metodo di accesso moderno, sicuro e conforme agli standard aziendali.