Windows Server 2025 – IP Address Management (IPAM)

IP Address Management (IPAM) è la suite integrata di Windows Server per pianificare, distribuire, gestire e monitorare l’infrastruttura IP (DHCP/DNS/DC/NPS) da un’unica console. IPAM scopre automaticamente i server infrastrutturali e consente l’amministrazione centralizzata, con controlli di sicurezza e role-based access control (RBAC).

IPAM (IP Address Management) è stato introdotto per la prima volta in Windows Server 2012 e nelle versioni successive di Windows Server sonostate aggiunte alcune funzionalità:

| Versione | Novità principali |

| Windows Server 2012 | Prima introduzione di IPAM come ruolo di sistema. Permetteva la scoperta automatica di DHCP, DNS, e Domain Controller, con database WID (Windows Internal Database) integrato. |

| Windows Server 2012 R2 | Migliorata la scalabilità, aggiunto il supporto per multi-forest (tramite trust) e introdotto il role-based access control (RBAC) più granulare. |

| Windows Server 2016 | Estesa l’integrazione con DNS Server Policies e DHCP failover, aggiunti nuovi cmdlet PowerShell per automazione avanzata. |

| Windows Server 2019 | IPAM in modalità Server Core e supporto per SQL Server come backend alternativo a WID. |

| Windows Server 2022 / 2025 | Nessun redesign, ma aggiornamenti per la compatibilità con le nuove versioni di Windows Server, miglioramento della sicurezza e supporto per TLS 1.3, PowerShell 7, e modern event logging. |

Tra i vantaggi principali di IPAM vi segnalo:

- Discovery automatico di DHCP, DNS e Domain Controller e gestione da un’unica interfaccia (Server Manager > IPAM).

- RBAC, deleghe e auditing centralizzati, con possibilità di gestire DNS zones/records e DHCP scopes direttamente da IPAM.

- Automazione via PowerShell (IpamServer module): provisioning, discovery, inventory, gestione degli address space (blocchi, subnets, ranges) e funzioni come Find-IpamFreeAddress.

- Database: durante il provisioning potete scegliere Windows Internal Database (WID) o Microsoft SQL Server per l’archiviazione; WID resta l’opzione semplice, SQL è consigliato per HA/enterprise. (La scelta è nello “Provision IPAM wizard” ed è documentata da Microsoft per le versioni recenti; il flusso rimane valido anche su 2025).

È importante evidenziare che l’installazione e il corretto funzionamento di IPAM richiedano i seguenti prerequisiti:

- IPAM Server dev’essere un member server del dominio (non Domain Controller) e non deve co-ospitare ruoli infrastrutturali (es. DHCP/DNS) destinati al discovery/gestione.

- Deve essere garantita la connettività verso DC/DNS/DHCP.

- Account con privilegi Administrator sul server IPAM e Domain Admin per il provisioning Group Policy-based (creazione GPO).

- Aprire/consentire i firewall rules necessari (RPC, Event Log, SMB, DNS service RPC, ecc.) oppure lasciare che i GPO IPAM li gestiscano automaticamente quando i server sono marcati come Managed.

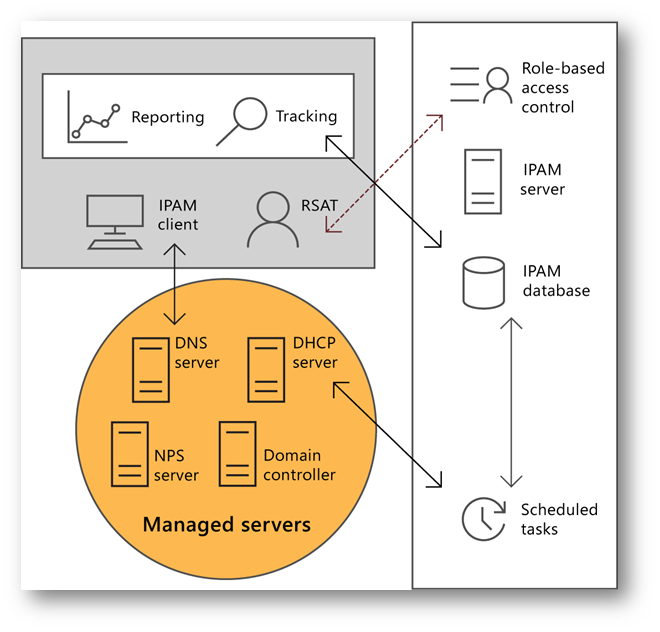

Topologia di IPAM

In una distribuzione IPAM si riconoscono due componenti fondamentali: il server IPAM, che effettua la raccolta dati dai server gestiti, gestisce il database (WID o SQL) e applica controlli RBAC; e il client IPAM, che può essere qualsiasi workstation o server da cui l’amministratore interagisce con il server IPAM (via Server Manager o PowerShell).

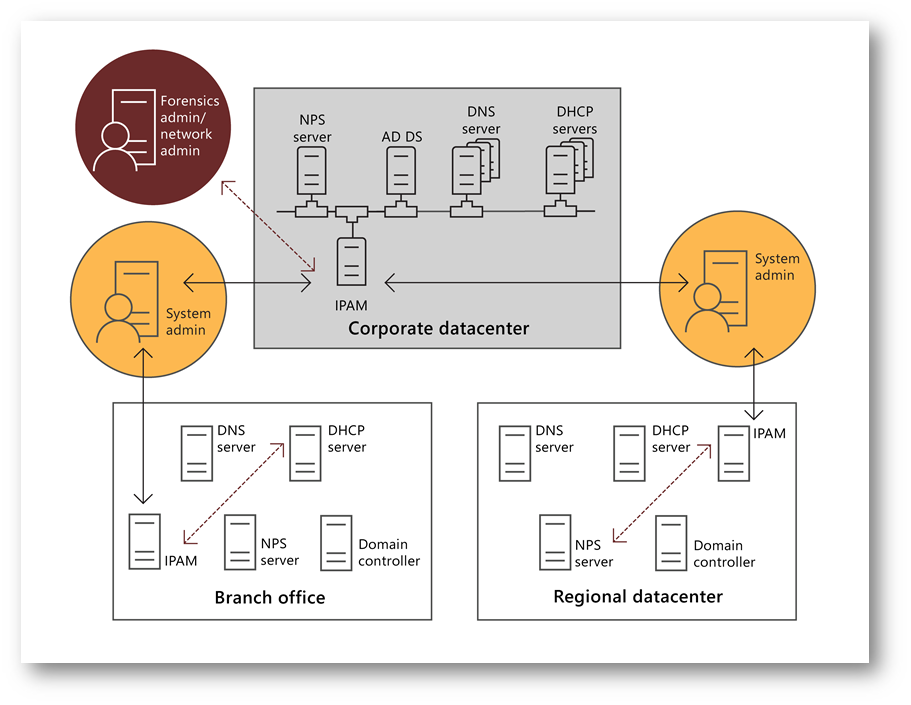

Quando si progetta l’architettura IPAM, è possibile scegliere tra tre modelli di topologia: centralizzata, distribuita o ibrida.

- Nella topologia centralizzata, si utilizza un unico server IPAM per gestire l’intera foresta, garantendo visibilità e controllo da un punto solo.

- Nella topologia distribuita, si installa un server IPAM per ciascuna sede o segmento di rete, riducendo il carico e isolando la gestione locale.

- Con la topologia ibrida si combina un server IPAM centrale con uno o più server locali, così da avere sia controllo centralizzato sia gestione decentrata per determinate aree.

Figura 1: Topologia centralizzata di IPAM

Figura 2: Topologia distribuita di IPAM

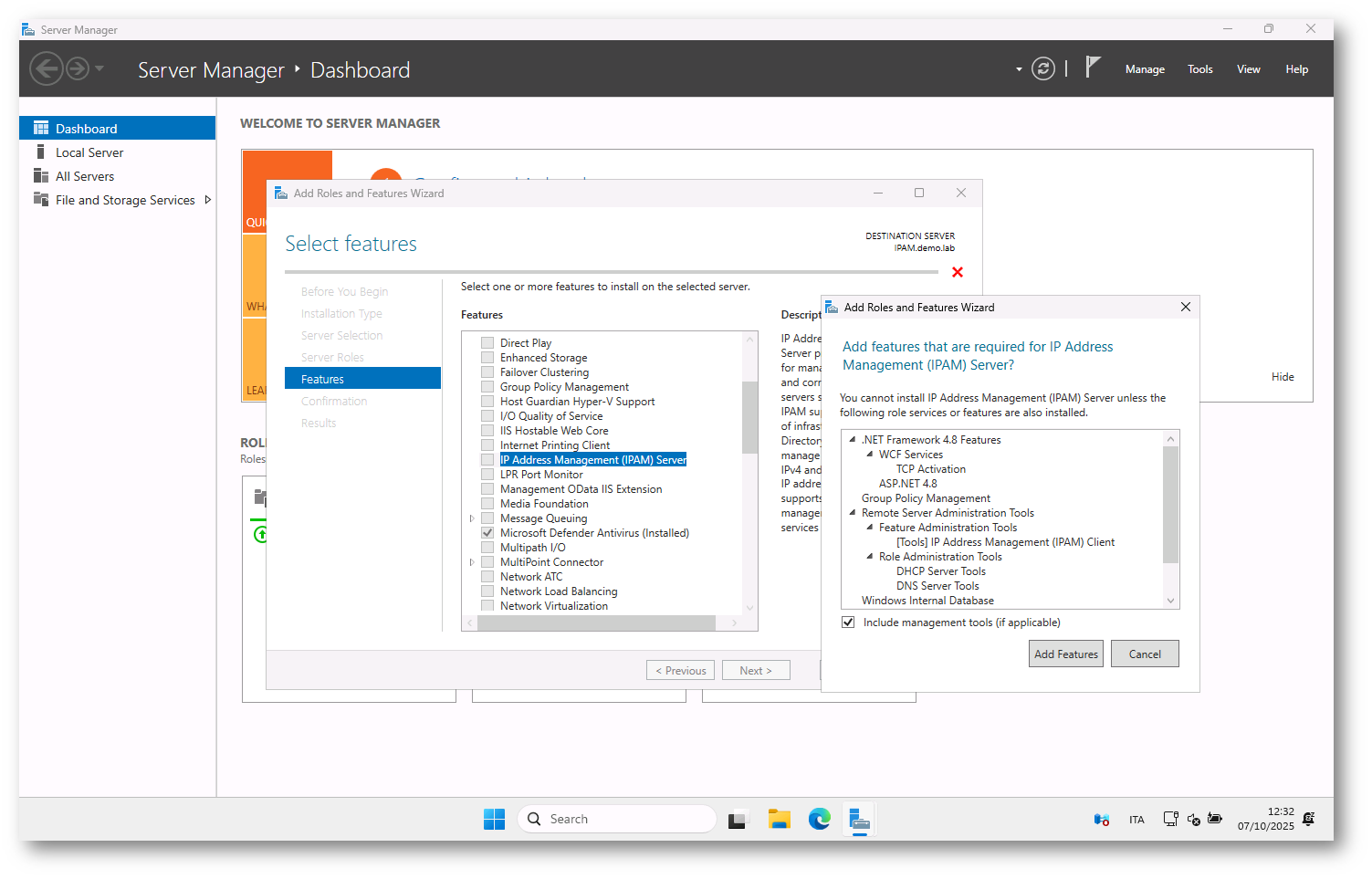

Installazione dell’IPAM Server

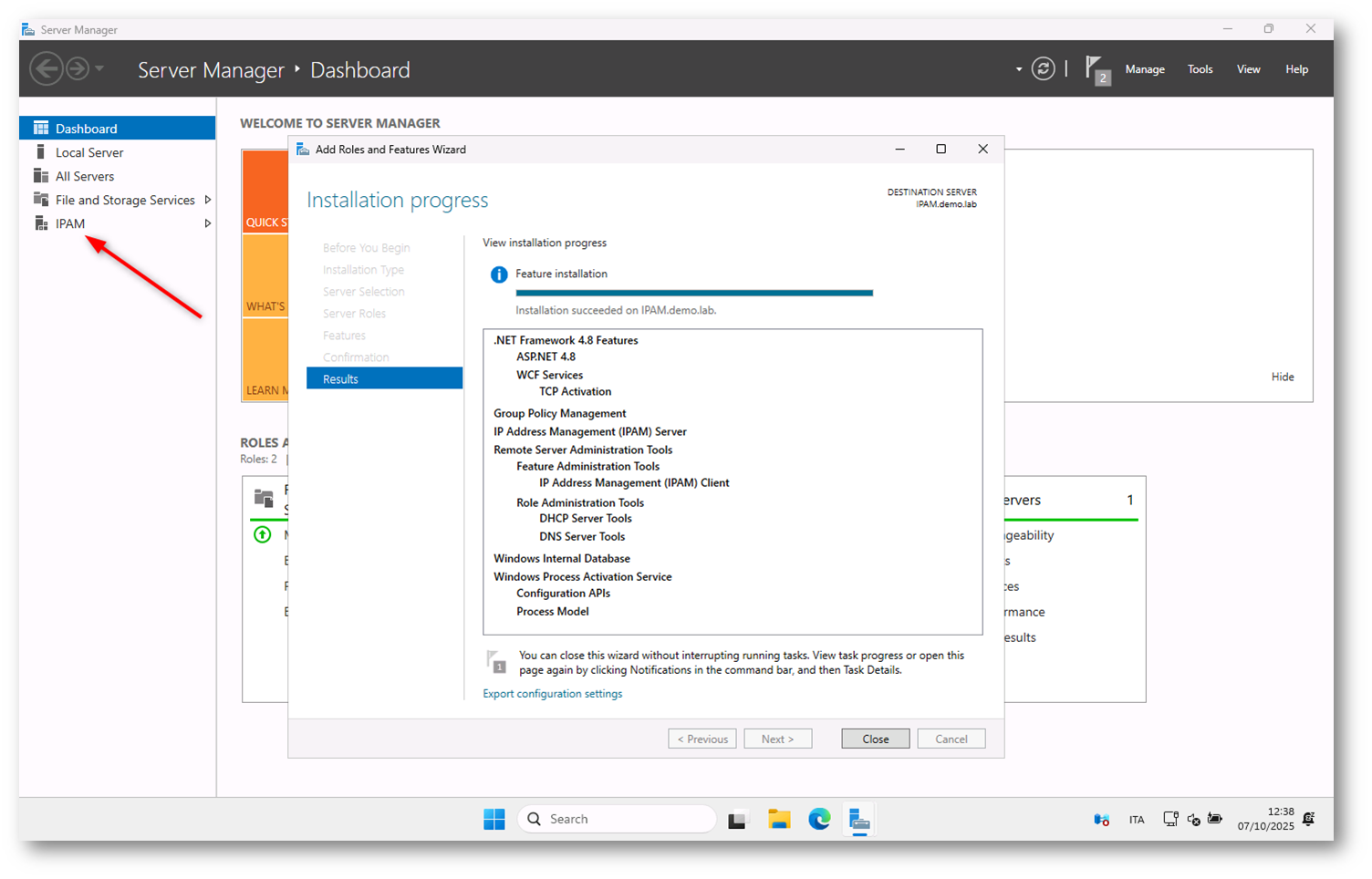

IPAM Server è una funzionalità di Windows Server (non un ruolo) e va installata dal Server Manager. Nella schermata Select features del wizard Add Roles and Features, selezionate la voce IP Address Management (IPAM) Server per avviare l’installazione della funzionalità.

Non appena la selezionate, Server Manager visualizza una finestra di dialogo in cui vengono elencate tutte le dipendenze necessarie per completare correttamente l’installazione del ruolo IPAM. Tra queste troviamo:

- .NET Framework 4.8 Features, con i componenti WCF Services e TCP Activation, necessari per il funzionamento dei servizi IPAM

- ASP.NET 4.8, utilizzato per l’interfaccia web e le API di comunicazione

- Group Policy Management, indispensabile per il provisioning basato su GPO dei server gestiti;

- Remote Server Administration Tools, che includono i moduli DHCP Server Tools, DNS Server Tools e IP Address Management (IPAM) Client;

- Windows Internal Database (WID), che IPAM utilizza come database predefinito per l’archiviazione dei dati se non si sceglie un database SQL esterno.

Figura 3: Selezione della funzionalità IP Address Management (IPAM) Server

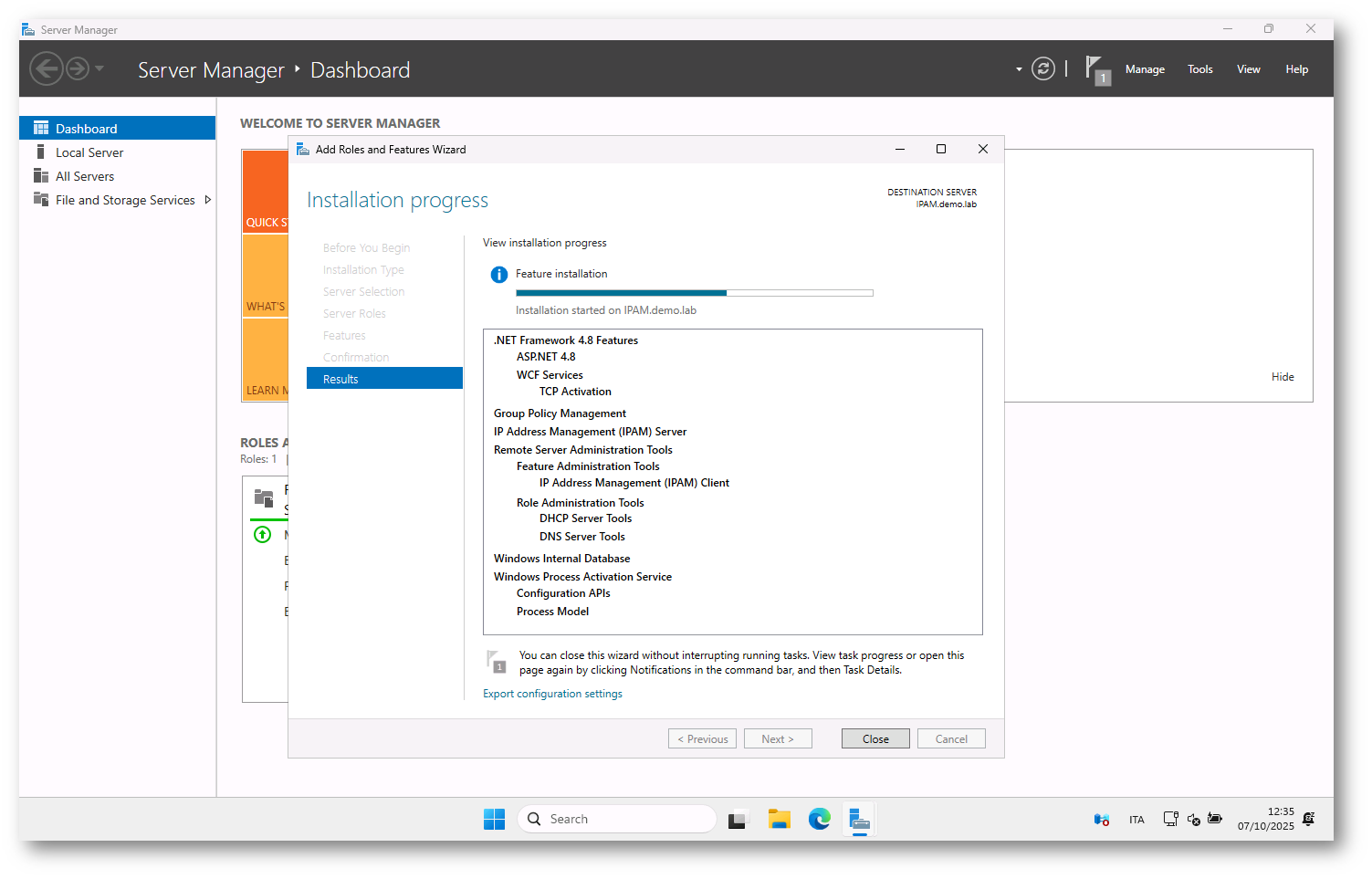

Figura 4: Installazione della funzionalità IP Address Management (IPAM) Server e dei prerequisiti in corso

Attendete il completamento dell’installazione della funzionalità IP Address Management (IPAM) Server e dei prerequisiti. Al termine vedrete apparire il nome per la gestione a sinistra del Server Manager.

Figura 5: Installazione della funzionalità IP Address Management (IPAM) Server e dei prerequisiti completata

Provisioning dell’IPAM Server

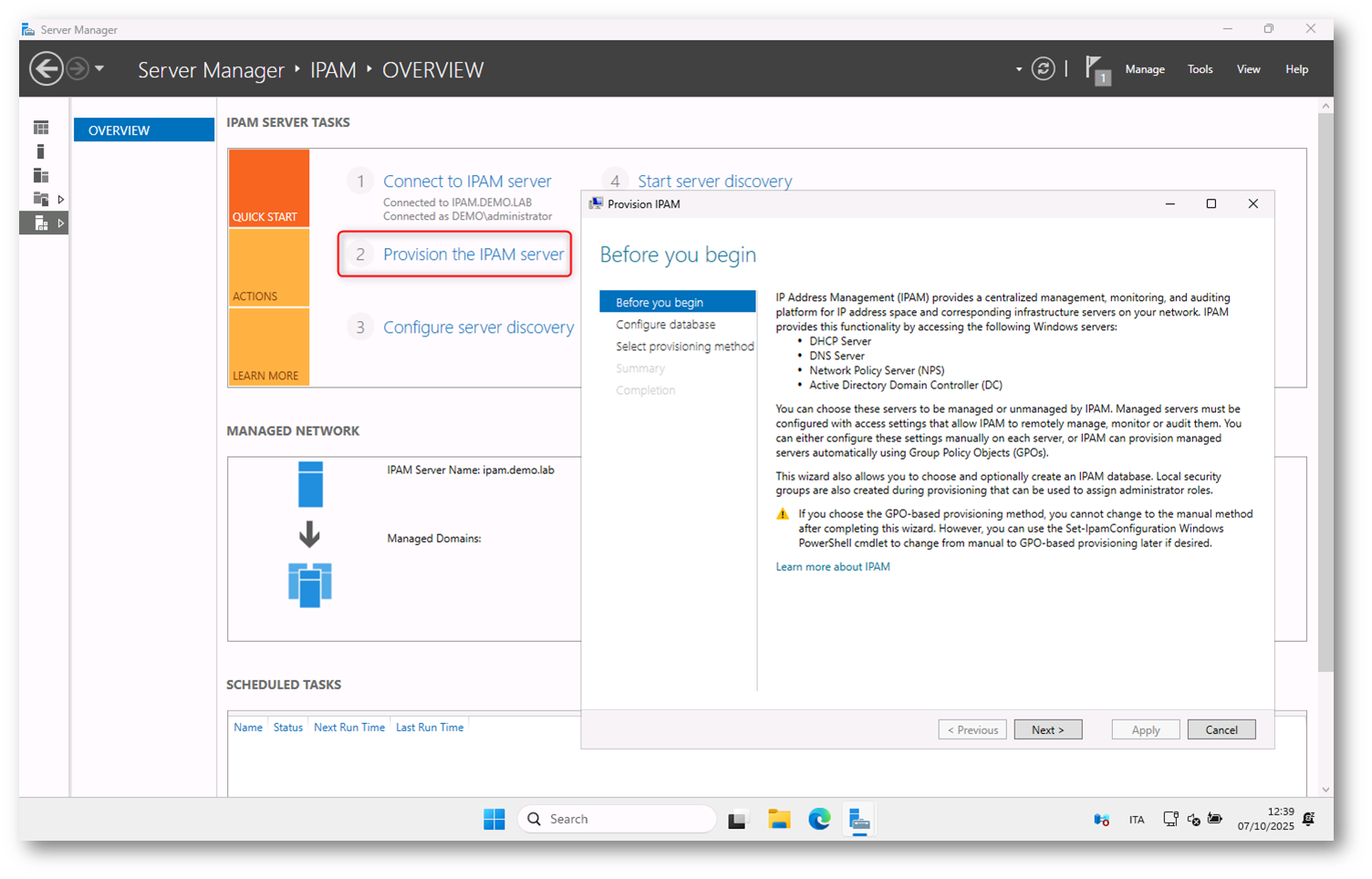

Dal Server Manager cliccate quindi sull’icona dell’IPAM Client per iniziare la configurazione. Dopo che l’IPAM Client si sarà collegato all’IPAM Server potete cominciare con il Provisioning dell’IPAM Server, ovvero la configurazione iniziale che prepara il sistema all’utilizzo effettivo della piattaforma di gestione IP.

Nel riquadro IPAM Server Tasks, potete vedere le tre fasi principali del processo di configurazione:

- Connect to IPAM server – Connessione al server IPAM (in questo caso IPAM.demo.lab).

- Provision the IPAM server – Passaggio corrente, evidenziato in rosso, che apre il Provision IPAM wizard.

- Configure server discovery – Passaggio successivo, che servirà per individuare i server DHCP, DNS e Domain Controller da gestire.

Nel riquadro di destra del wizard, la sezione Before you begin riepiloga alcune informazioni importanti prima di iniziare il provisioning:

- IPAM consente di gestire centralmente i server DHCP, DNS, NPS (Network Policy Server) e i Domain Controller (DC).

- È possibile scegliere se tali server saranno gestiti (managed) o non gestiti (unmanaged) da IPAM. I server gestiti devono avere configurati gli accessi e i permessi necessari per il monitoraggio remoto.

-

IPAM può eseguire questa configurazione in due modi:

- Automaticamente tramite Group Policy Objects (GPO), creando le policy necessarie per abilitare l’accesso remoto;

- Manualmente, impostando manualmente i permessi e le regole di accesso su ciascun server.

Nel testo del wizard trovate anche un importante avviso: Se scegliete la modalità GPO-based provisioning, non potrete passare in seguito alla modalità manuale tramite l’interfaccia grafica. Tuttavia, è possibile effettuare il cambio utilizzando il cmdlet PowerShell Set-IpamConfiguration.

Durante il provisioning, inoltre, il wizard consente di scegliere o creare il database IPAM (Windows Internal Database o SQL Server) e genera i gruppi di sicurezza locali utilizzati per delegare i ruoli amministrativi all’interno di IPAM.

Figura 6: Avvio del provisioning dell’IPAM Server

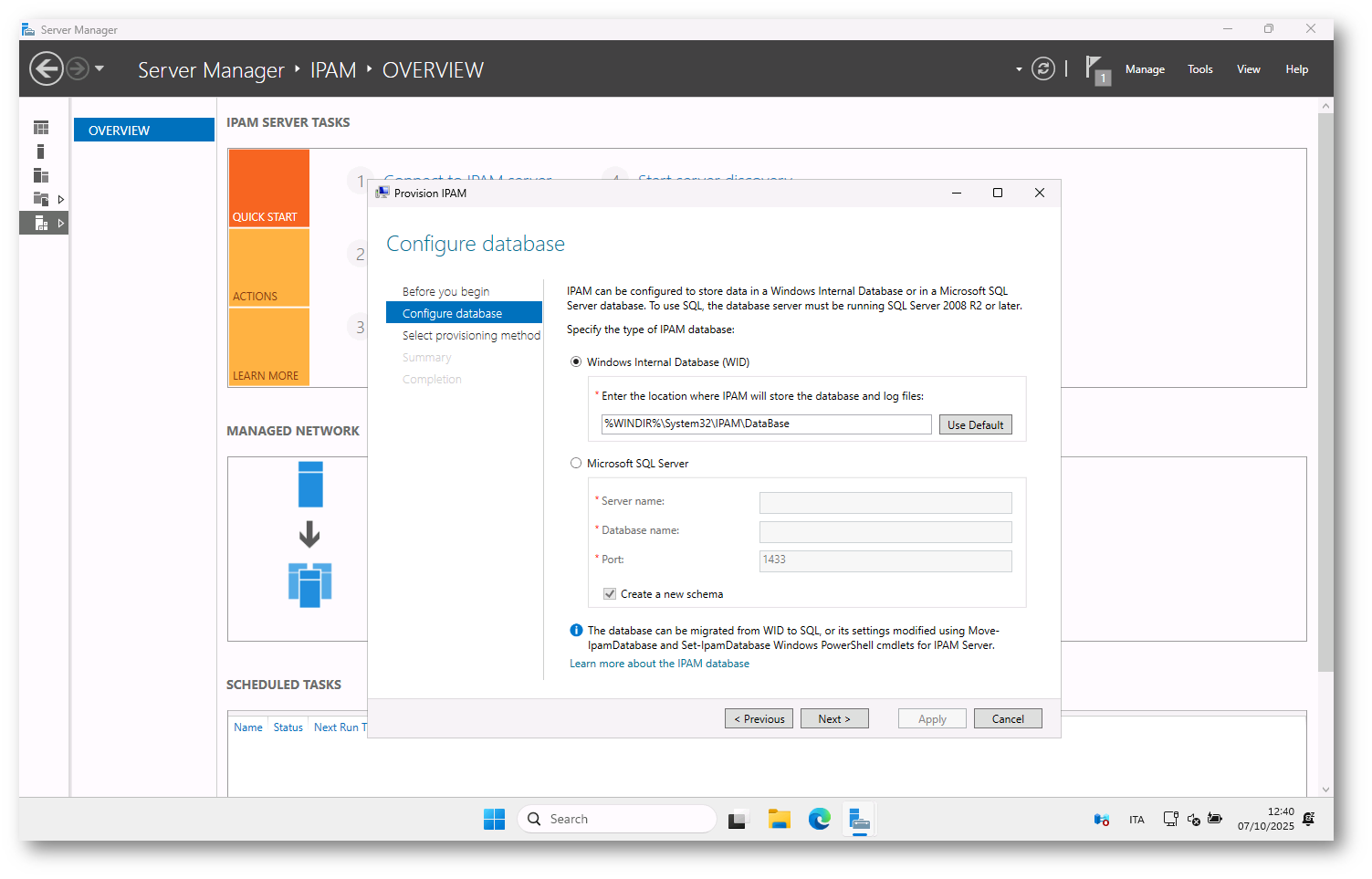

Nella schermata Configure database, dove dovete specificare il tipo di database che verrà utilizzato dal servizio IPAM per archiviare tutte le informazioni relative alla gestione degli indirizzi IP, ai log e ai dati raccolti dai server DHCP, DNS e Domain Controller.

IPAM offre due opzioni principali per la memorizzazione dei dati:

-

Windows Internal Database (WID) – È la scelta predefinita e più semplice da configurare.

- Il database viene ospitato localmente sul server IPAM e non richiede un’istanza SQL esterna.

- È ideale per ambienti di piccole e medie dimensioni, o dove non è richiesta alta disponibilità.

- Potete lasciare il percorso di default (%WINDIR%\System32\IPAM\Database) o specificarne uno personalizzato.

-

Microsoft SQL Server – È l’opzione consigliata per ambienti enterprise o distribuiti.

- Permette di utilizzare un server SQL remoto per gestire i dati IPAM in modo centralizzato.

- Richiede l’indicazione di Server name, Database name e Port (di default 1433).

- Selezionando Create a new schema, IPAM creerà automaticamente le tabelle necessarie nel database indicato.

Nel riquadro inferiore, una nota evidenzia che il database può essere migrato successivamente da WID a SQL Server, oppure che le impostazioni esistenti possono essere modificate tramite le cmdlet PowerShell Move-IpamDatabase e Set-IpamDatabase.

Questa flessibilità consente di iniziare con una configurazione più semplice (basata su WID) e passare in seguito a un’infrastruttura SQL più scalabile senza dover reinstallare il ruolo IPAM.

Figura 7: Configurazione del database IPAM

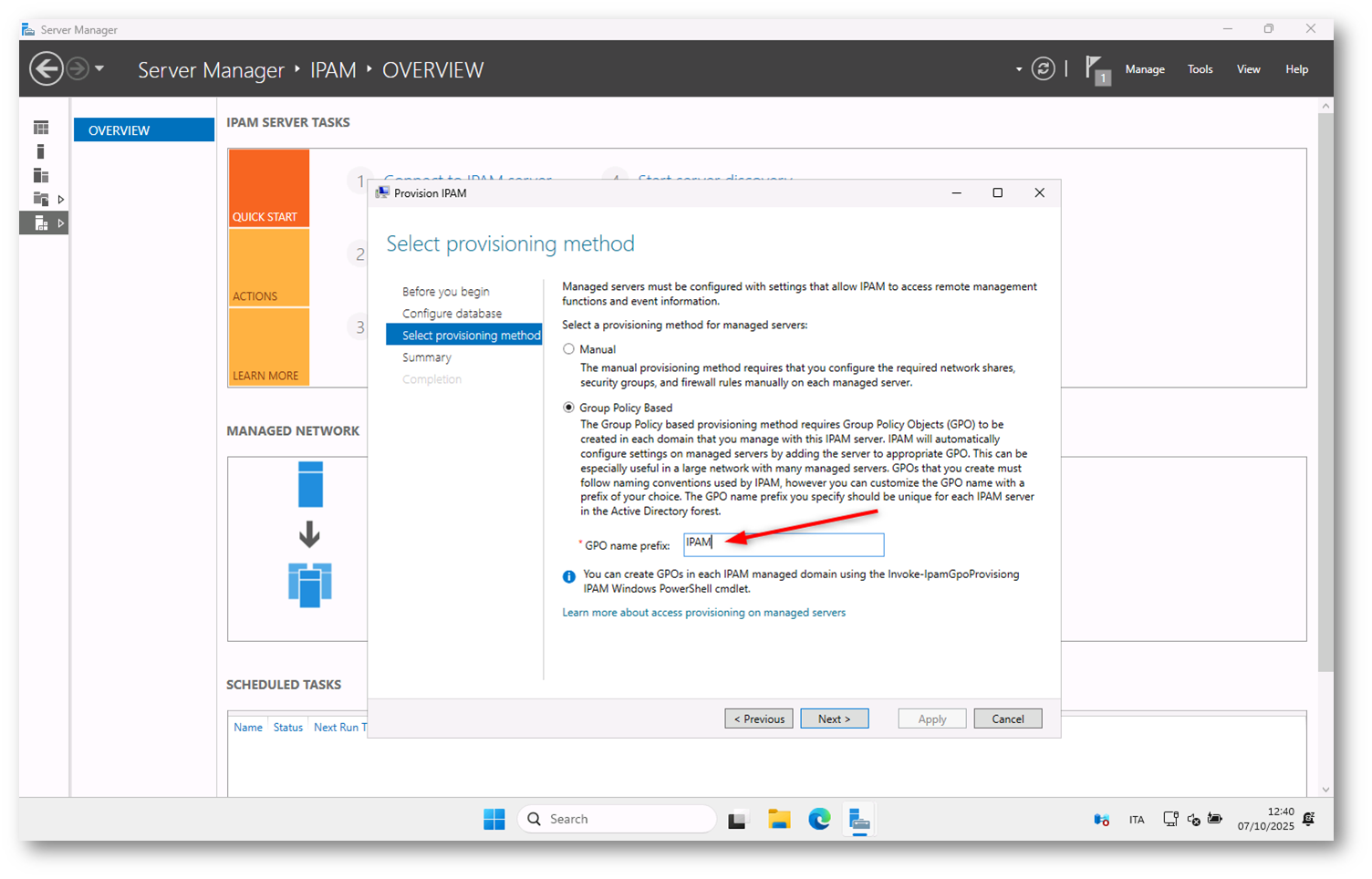

Nella schermata Select provisioning method dovete scegliere la modalità con cui IPAM configurerà i server gestiti (Managed Servers) per consentire il monitoraggio, la raccolta dei log e le operazioni di amministrazione remota.

IPAM offre due metodi distinti per effettuare il provisioning:

-

Manual

- In questo caso dovrete configurare manualmente le impostazioni necessarie su ciascun server da gestire.

- Ciò include la creazione delle condivisioni di rete richieste, l’aggiunta dei gruppi di sicurezza e la configurazione delle regole firewall per consentire la comunicazione con il server IPAM.

- Questa modalità è utile in ambienti di piccole dimensioni o dove non si desidera che IPAM modifichi automaticamente le impostazioni di rete e sicurezza dei server infrastrutturali.

-

Group Policy Based

- È la modalità consigliata per ambienti di produzione o di grandi dimensioni.

- In questo caso, IPAM crea automaticamente tre Group Policy Objects (GPO) in ogni dominio gestito, utilizzandoli per distribuire le impostazioni necessarie a consentire l’accesso remoto e la raccolta dei dati dai server DHCP, DNS e Domain Controller.

- Queste GPO configurano automaticamente i permessi, i gruppi di sicurezza e le regole firewall richieste, semplificando notevolmente la gestione e riducendo il rischio di errori manuali.

Nel campo GPO name prefix potete definire il prefisso che verrà utilizzato per nominare i GPO creati (ad esempio, “IPAM”). Il sistema genererà quindi tre policy con nomi basati su questo prefisso, come:

- IPAM_DHCP

- IPAM_DNS

- IPAM_DC_NPS

Ogni GPO verrà applicata ai rispettivi server in base al loro ruolo. È importante che il prefisso scelto sia univoco all’interno della foresta di Active Directory, in modo da evitare conflitti se in futuro verranno distribuiti più IPAM server.

Figura 8: Scelta del metodo di provisioning dell’IPAM Server

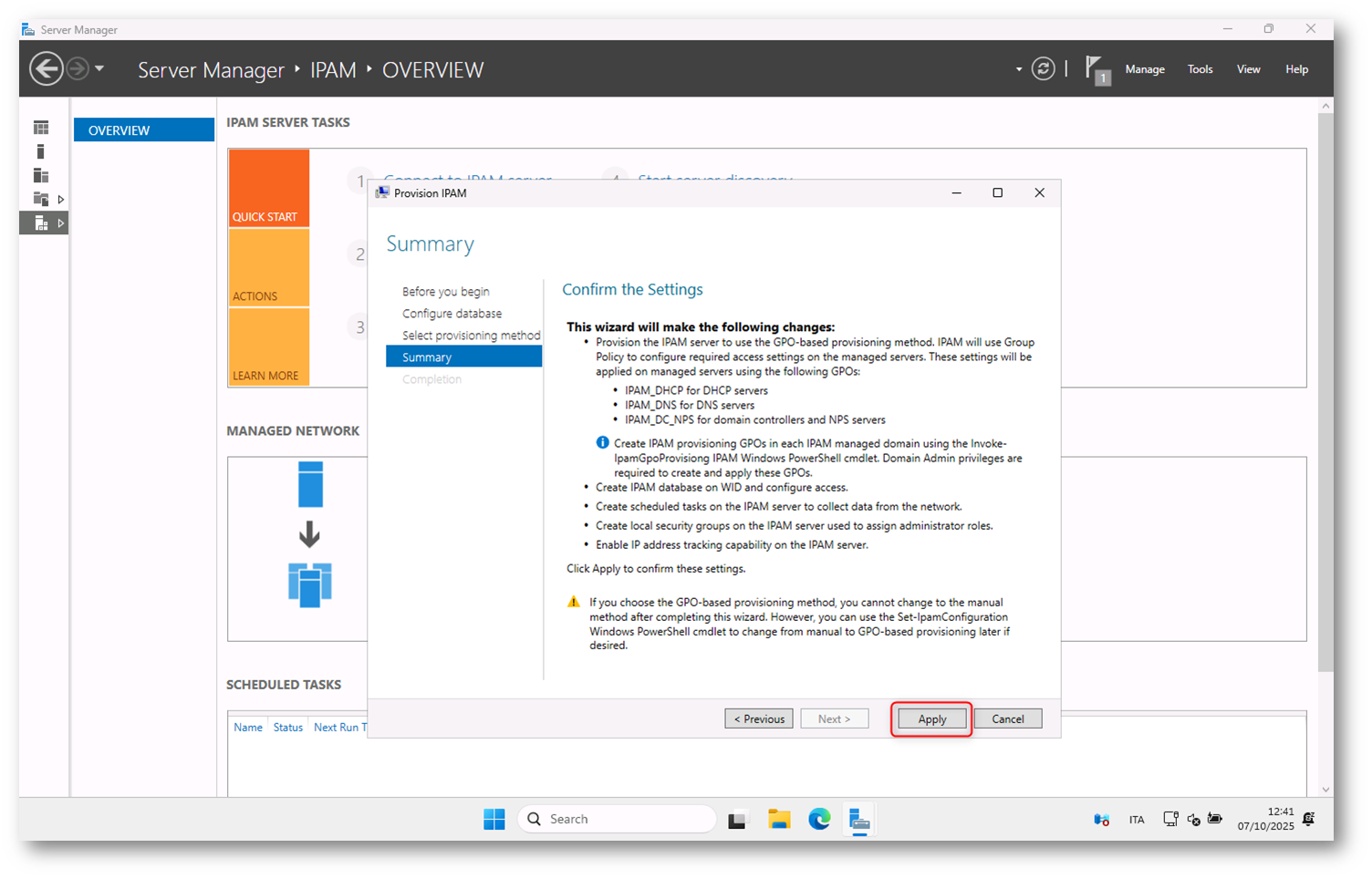

Nella schermata Summary del wizard di provisioning viene mostrato l’elenco completo delle operazioni che verranno eseguite. IPAM creerà i GPO di configurazione per DHCP, DNS e Domain Controller, imposterà il database scelto, configurerà le attività pianificate e abiliterà il tracciamento degli indirizzi IP. Dopo aver verificato le impostazioni, fate clic su Apply per completare il provisioning.

Figura 9: Riepilogo delle impostazioni di provisioning dell’IPAM Server

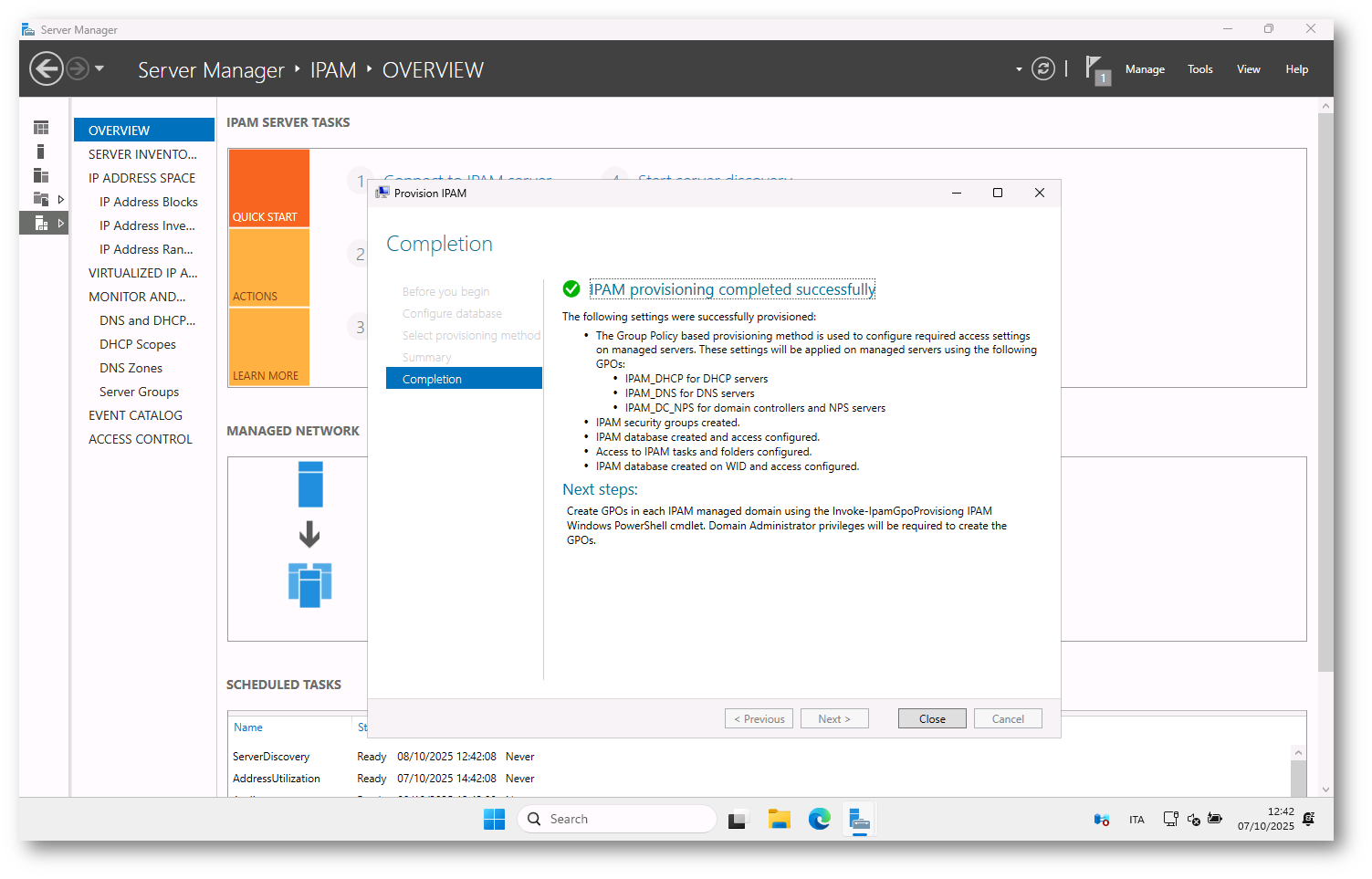

Figura 10: Provisioning dell’IPAM Server completato con successo

Il passaggio successivo consiste nella creazione delle GPO che consentono al server IP Address Management (IPAM) di accedere in modo sicuro e controllato ai server infrastrutturali del dominio, come DHCP, DNS, Domain Controller e Network Policy Server (NPS), per raccogliere log, configurazioni e informazioni di rete.

In pratica, tramite la cmdlet Invoke-IpamGpoProvisioning, si automatizza ciò che altrimenti dovrebbe essere fatto manualmente su ciascun server:

- l’aggiunta del server IPAM ai gruppi di sicurezza corretti;

- la concessione dei permessi di lettura e gestione remota ai log DHCP, DNS ed eventi di sistema;

- la creazione delle regole firewall che consentono la comunicazione tra IPAM e i server gestiti;

- la configurazione delle condivisioni di rete richieste (come Dhcpaudit per i log DHCP).

Le GPO create, IPAM_DHCP, IPAM_DNS e IPAM_DC_NPS, vengono automaticamente applicati ai server dei rispettivi ruoli, garantendo che IPAM possa raccogliere i dati di gestione senza dover intervenire manualmente su ogni macchina.

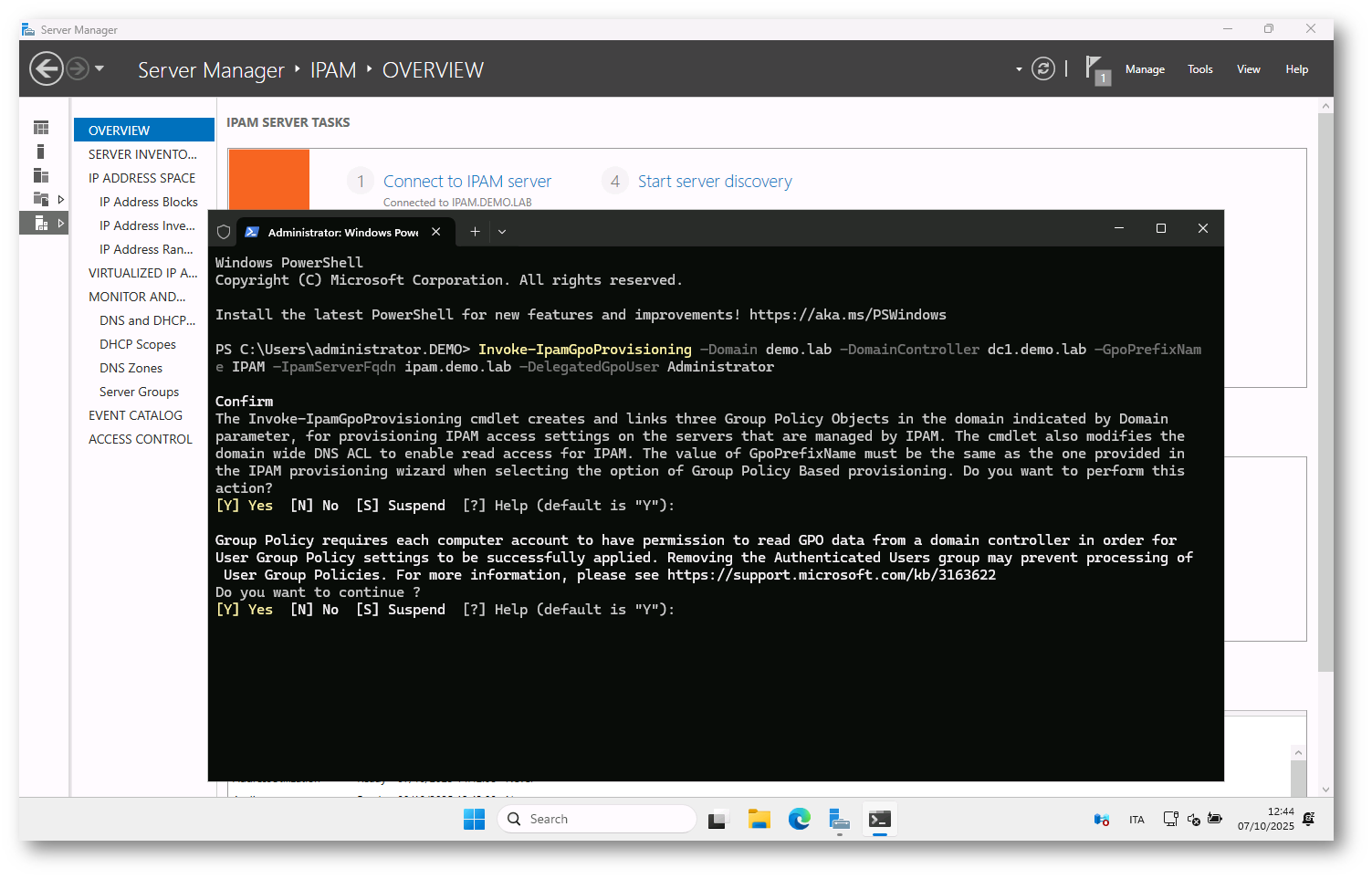

Nel mio caso ho utilizzato il comando

|

1 2 |

Invoke-IpamGpoProvisioning –Domain demo.lab -DomainController dc1.demo.lab –GpoPrefixName IPAM –IpamServerFqdn ipam.demo.lab –DelegatedGpoUser Administrator |

Figura 11: Creazione delle GPO IPAM tramite PowerShell

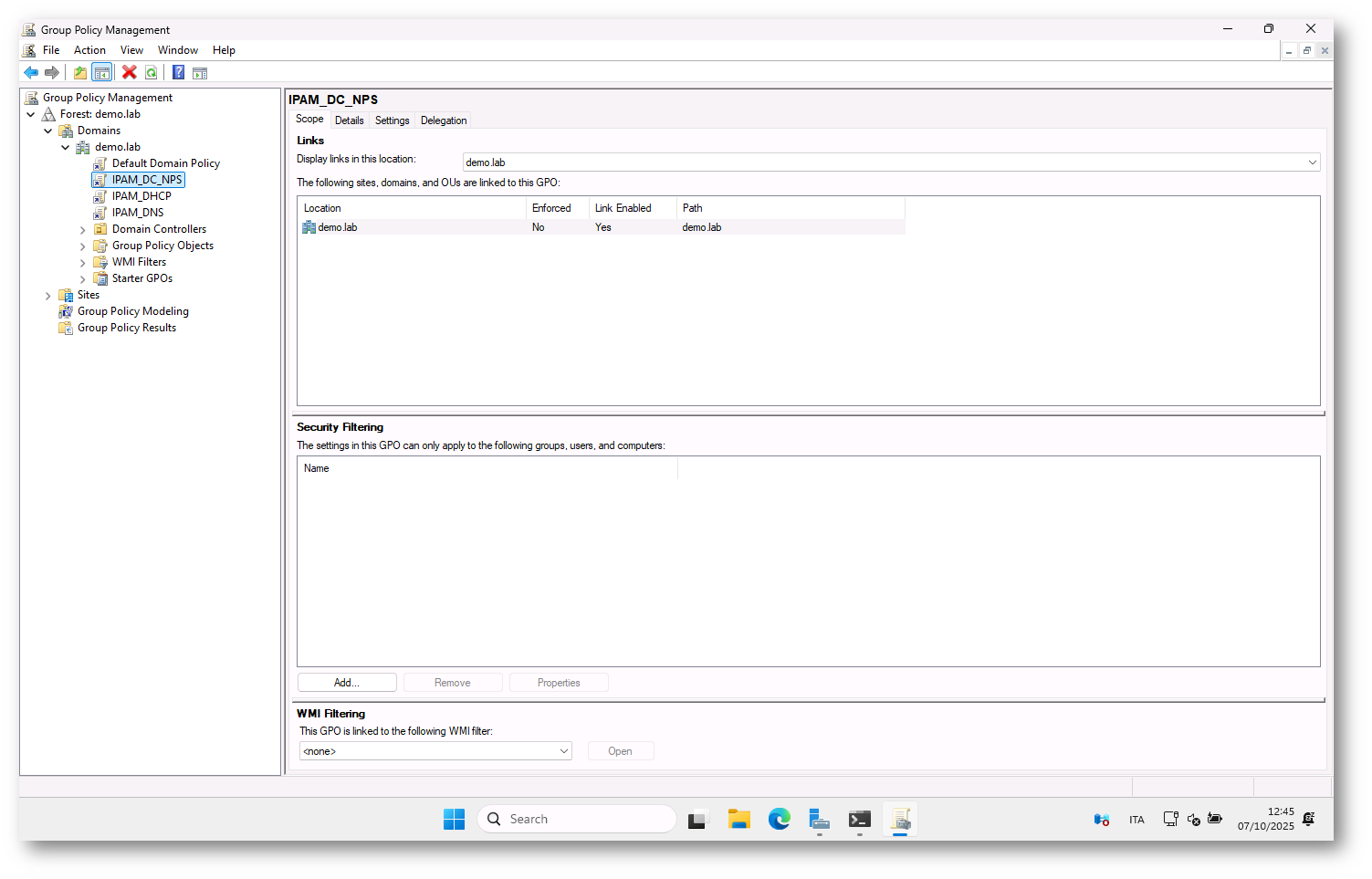

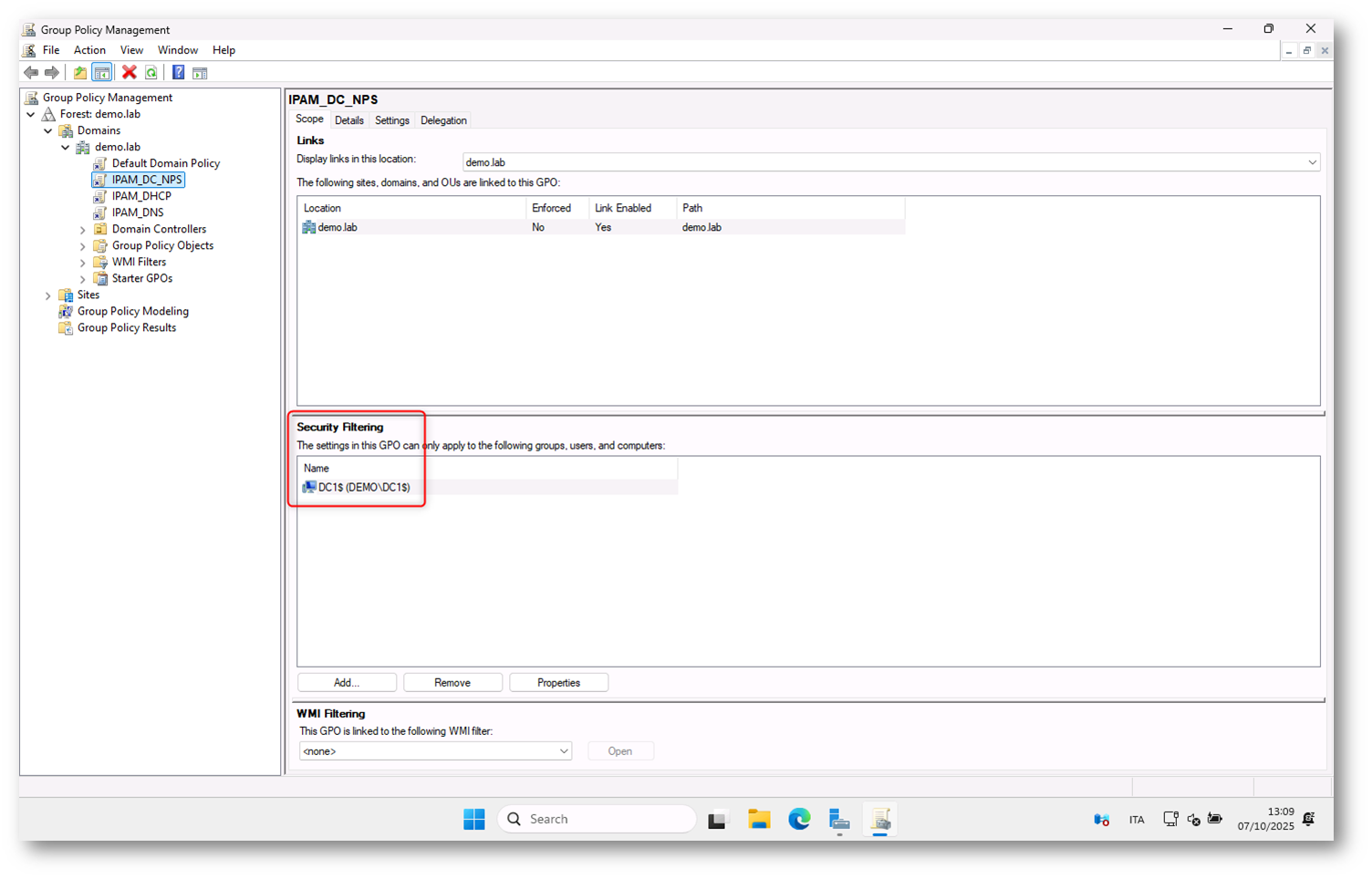

Nella console Group Policy Management, dopo la creazione automatica delle GPO IPAM tramite la cmdlet, potete vedere le tre GPO generate dal processo di provisioning:

- IPAM_DHCP – applicata ai server DHCP;

- IPAM_DNS – applicata ai server DNS;

- IPAM_DC_NPS – applicata ai Domain Controller e ai Network Policy Server.

Nella figura sotto è selezionata la GPO IPAM_DC_NPS, che viene utilizzata per configurare i permessi e le policy necessarie al monitoraggio e alla raccolta dei log di sicurezza e autenticazione provenienti dai Domain Controller e dagli NPS.

La sezione Security Filtering, ancora vuota in questa immagine, verrà popolata automaticamente quando, nella console IPAM, marcherete i server come Managed. In quel momento IPAM aggiungerà gli account computer dei server gestiti a questa sezione, consentendo l’applicazione della GPO solo ai sistemi effettivamente sotto la sua gestione.

Questo meccanismo di security filtering dinamico è una delle caratteristiche chiave del provisioning IPAM: consente al sistema di aggiungere o rimuovere i server gestiti dai GPO in base al loro stato, senza interventi manuali da parte dell’amministratore.

Figura 12: Visualizzazione delle GPO IPAM nella console Group Policy Management

Fase di Server discovery

La fase di Server Discovery è uno dei passaggi più importanti nel processo di configurazione di IPAM, poiché consente al sistema di individuare automaticamente i server infrastrutturali presenti nella foresta Active Directory e di inserirli nell’inventario IPAM per la gestione centralizzata.

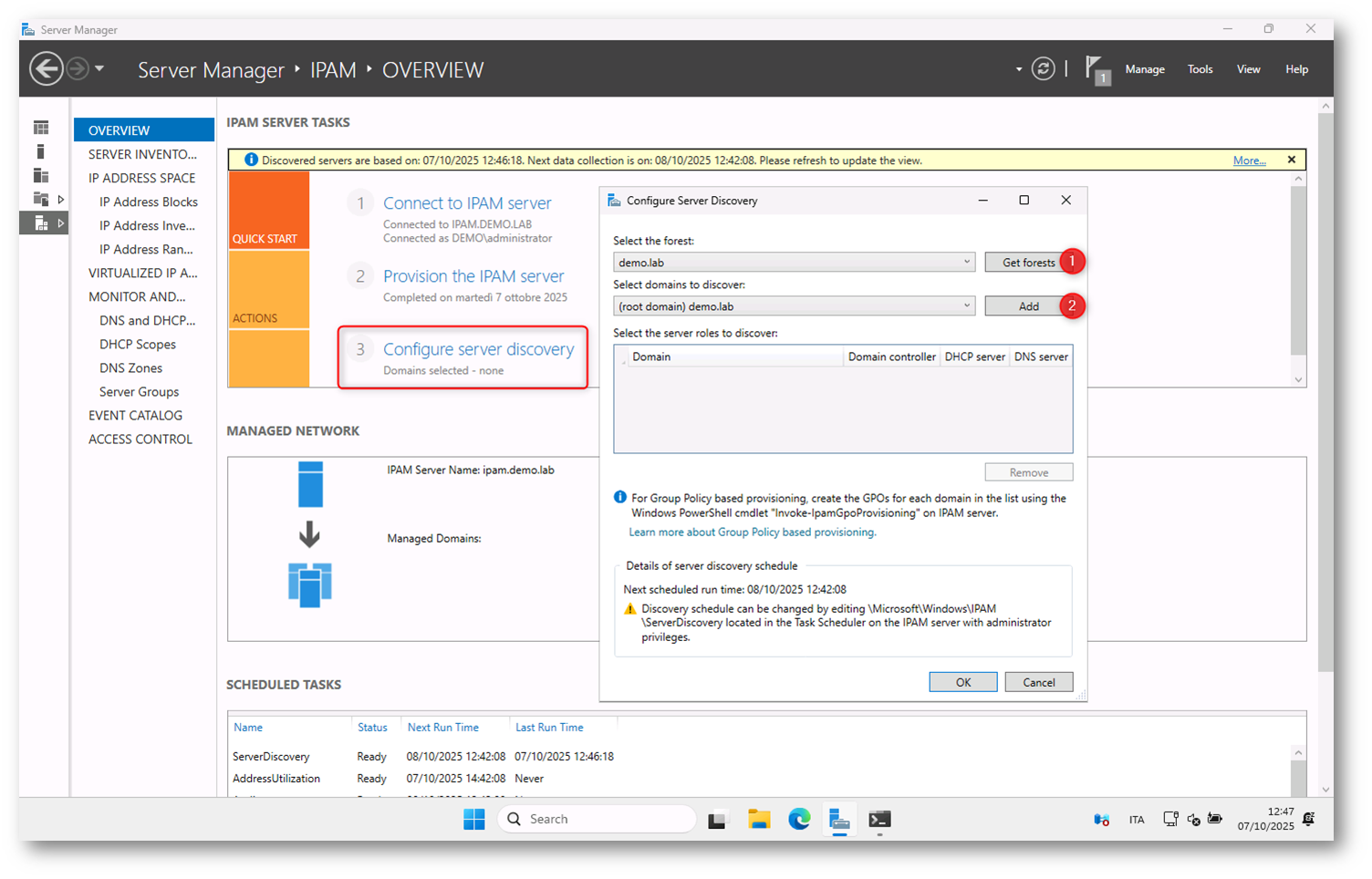

Nel riquadro Configure Server Discovery, potete procedere con la configurazione seguendo questi step:

- Select the forest – selezionate la foresta Active Directory di riferimento (in questo caso demo.lab). Se il dominio non compare, cliccate su Get forests per aggiornare l’elenco.

- Select domains to discover – aggiungete il dominio o i domini da includere nel processo di scoperta cliccando su Add. Nel nostro esempio viene selezionato il dominio principale (root domain) demo.lab.

- Select the server roles to discover – indicate i tipi di server che IPAM dovrà individuare nel dominio:

- Domain Controller

- DHCP Server

- DNS Server

Quando avviate il processo di discovery, IPAM cercherà in Active Directory tutti i server che ricoprono questi ruoli e li aggiungerà automaticamente alla sezione Server Inventory. Da lì potrete decidere se gestirli (Managed) o meno (Unmanaged).

Nel riquadro inferiore, la sezione Details of server discovery schedule mostra la pianificazione dell’attività automatica ServerDiscovery, che per impostazione predefinita viene eseguita una volta al giorno. È possibile modificare la pianificazione direttamente dal Task Scheduler, nel nodo Microsoft\Windows\IPAM.

Questo meccanismo permette di mantenere l’inventario IPAM sempre aggiornato, aggiungendo automaticamente nuovi server DHCP, DNS o Domain Controller quando vengono aggiunti al dominio.

Figura 13: Configurazione della scoperta dei server (Server Discovery)

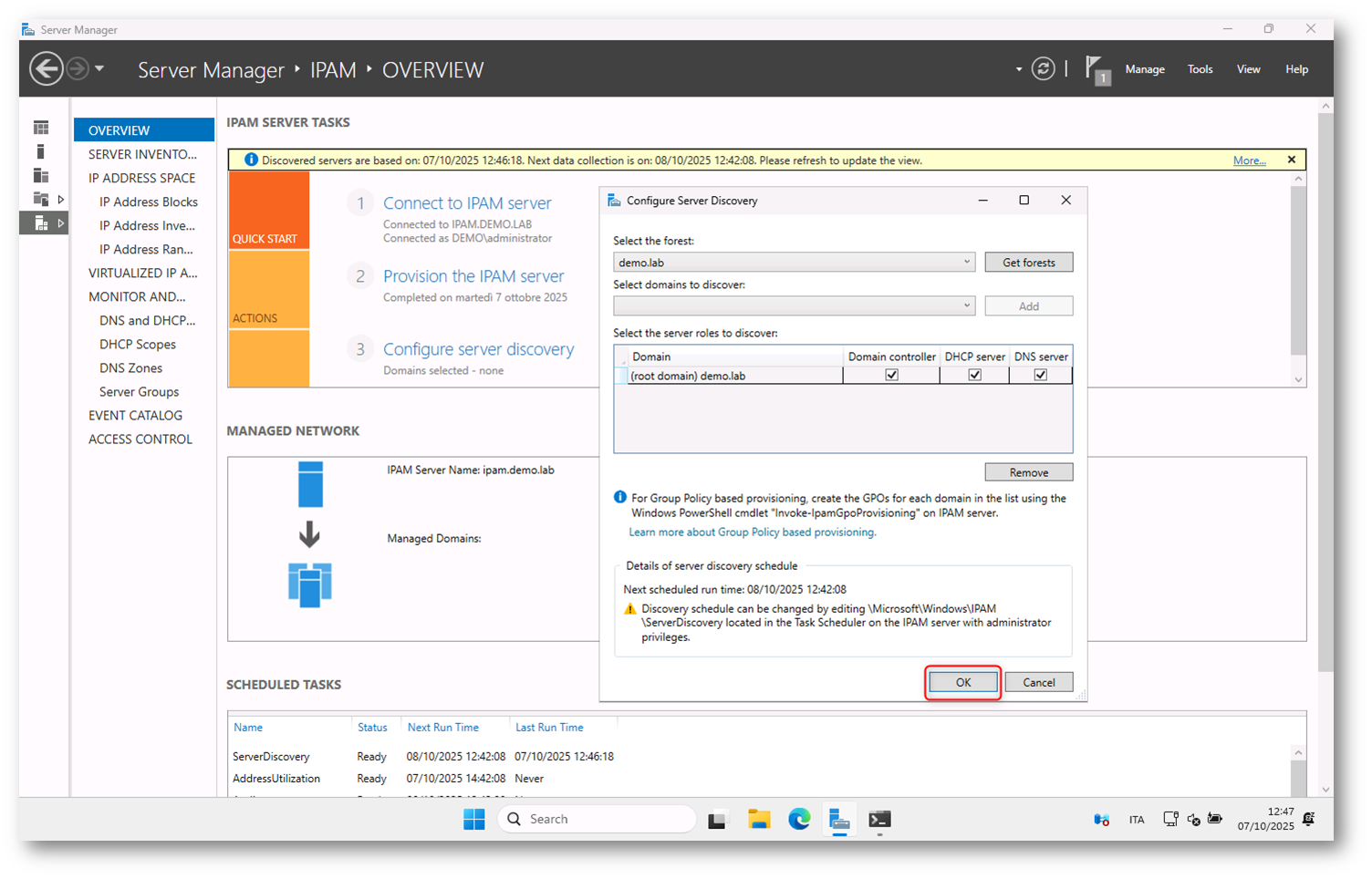

Completate la configurazione della server discovery selezionando i ruoli da individuare e confermando le impostazioni con il pulsante OK.

Dopo aver scelto la foresta (demo.lab), aggiunto il dominio principale e spuntato i ruoli da rilevare (Domain Controller, DHCP Server e DNS Server), IPAM è pronto per avviare la ricerca automatica dei server infrastrutturali all’interno del dominio.

Facendo clic su OK, vengono salvate le impostazioni e viene pianificata l’attività ServerDiscovery, che verrà eseguita automaticamente secondo la schedulazione predefinita (una volta al giorno).

Al termine del processo, IPAM analizzerà il dominio selezionato e popolerà la sezione Server Inventory con tutti i server che svolgono i ruoli specificati, consentendovi di verificarne lo stato e di decidere quali gestire tramite IPAM.

Figura 14: Conferma della configurazione della scoperta dei server

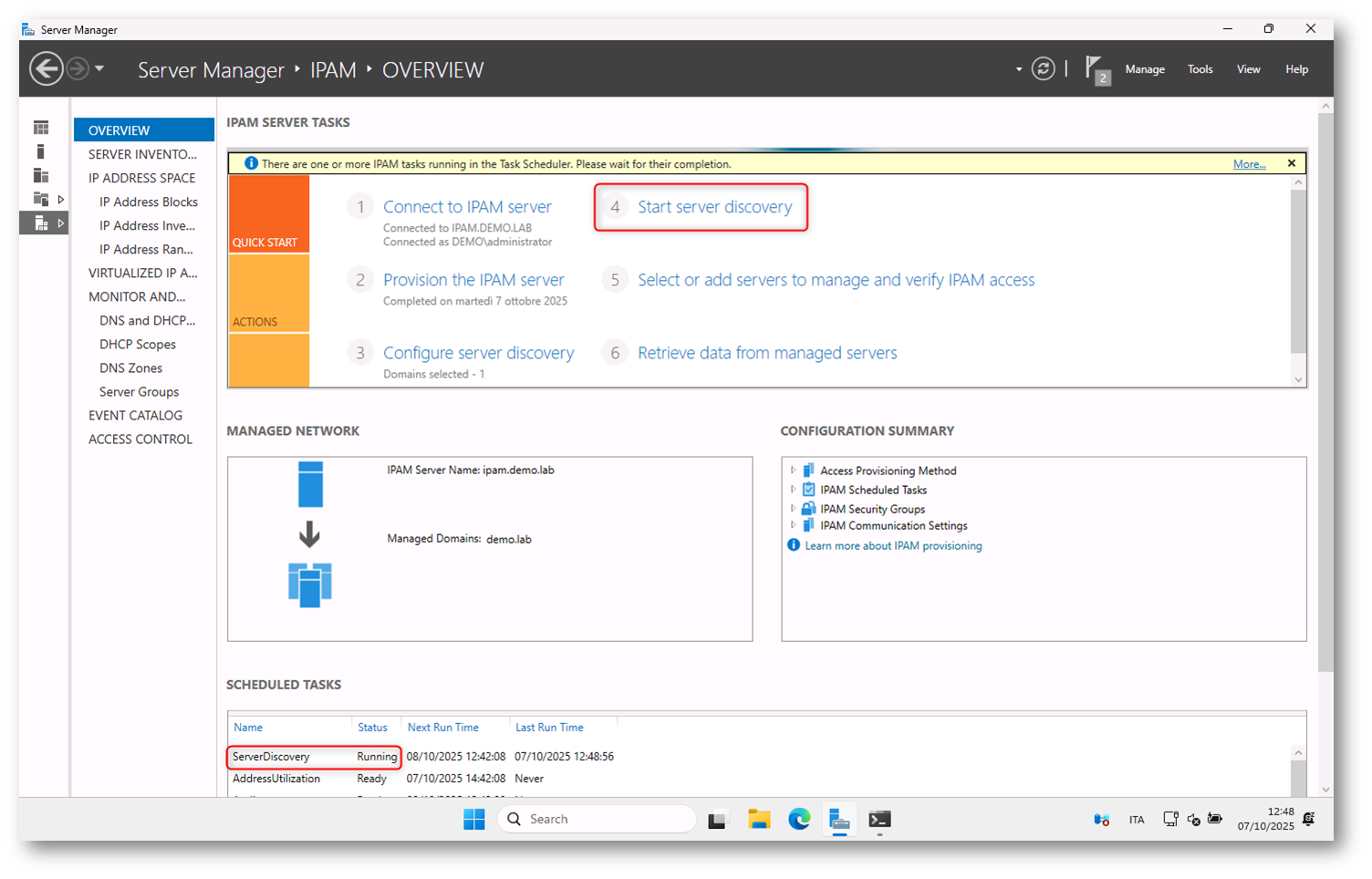

Dalla sezione IPAM Overview, selezionando Start server discovery viene avviata l’attività pianificata ServerDiscovery, che ricerca all’interno del dominio i server con ruoli DHCP, DNS e Domain Controller. Durante l’esecuzione, lo stato dell’attività risulta Running e, al termine, i server individuati verranno aggiunti automaticamente all’inventario IPAM.

Figura 15: Avvio della scoperta dei server (Start server discovery)

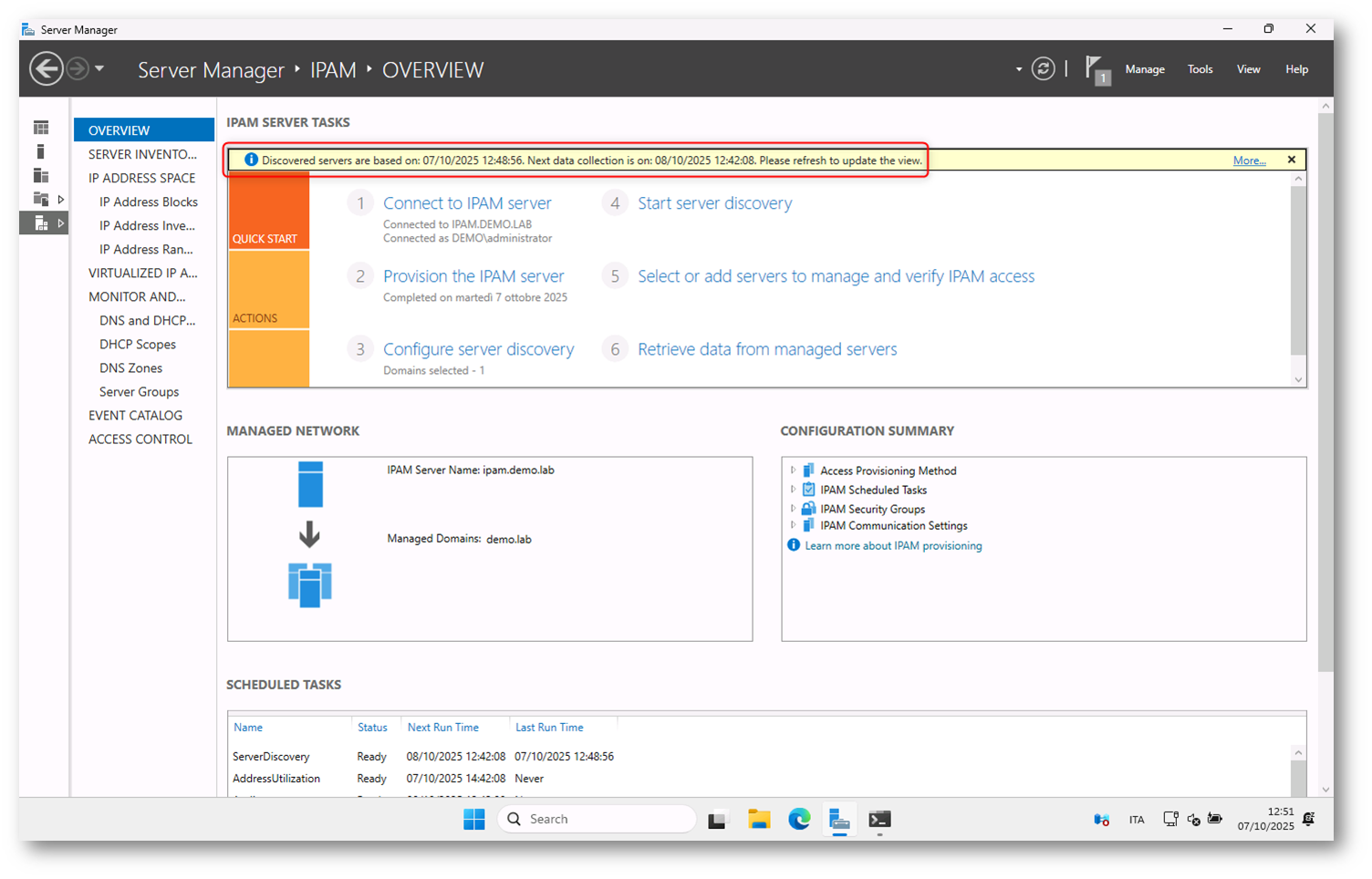

Il messaggio in evidenza conferma l’avvenuto completamento dell’attività di scoperta dei server. IPAM ha rilevato i sistemi con ruoli DHCP, DNS e Domain Controller presenti nel dominio demo.lab e ha aggiornato l’inventario. La prossima attività di raccolta dati è già pianificata (avviene ogni 24 ore), assicurando un monitoraggio continuo e aggiornato dell’infrastruttura IP.

Figura 16: Completamento della scoperta dei server (Server Discovery)

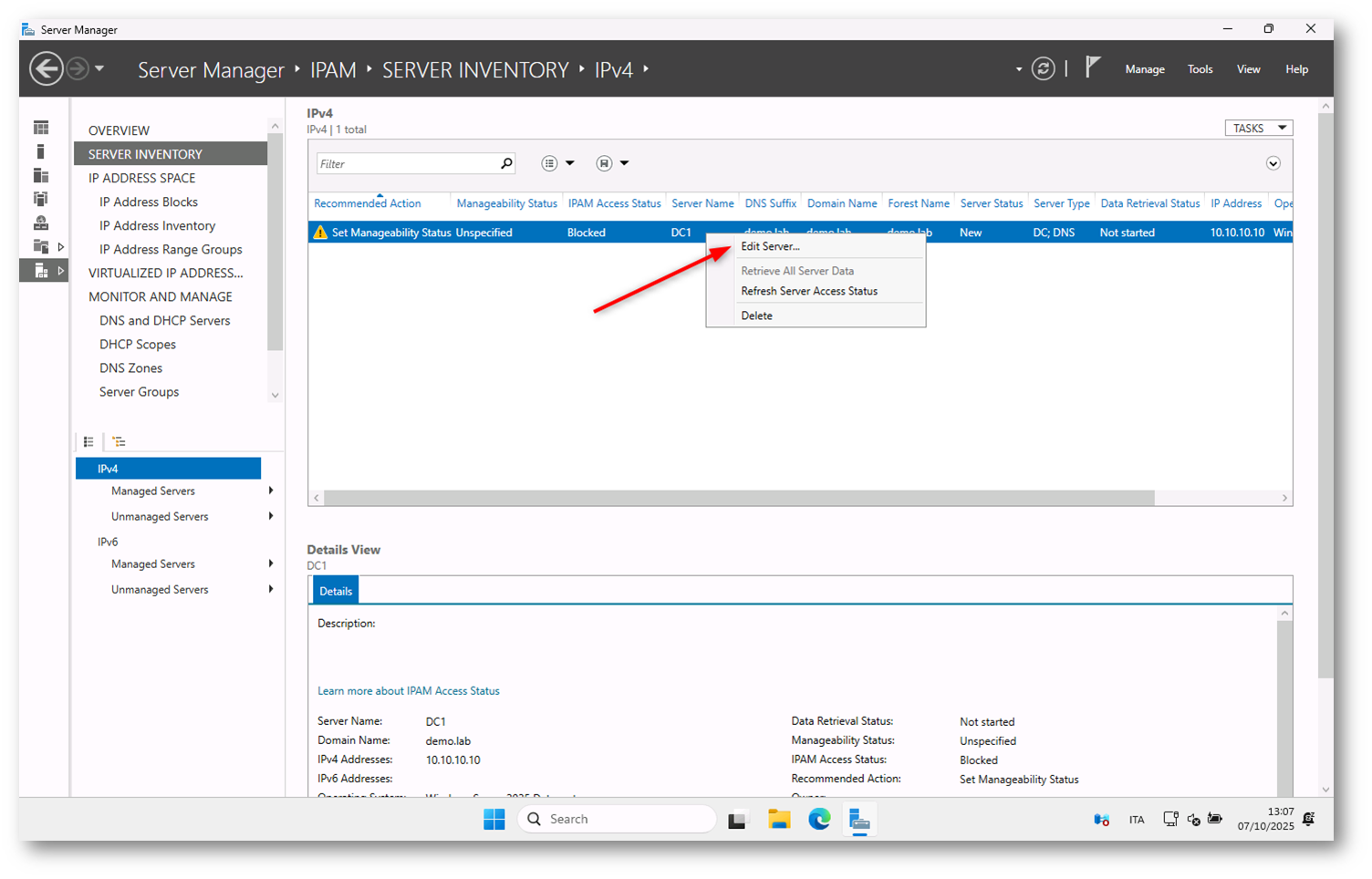

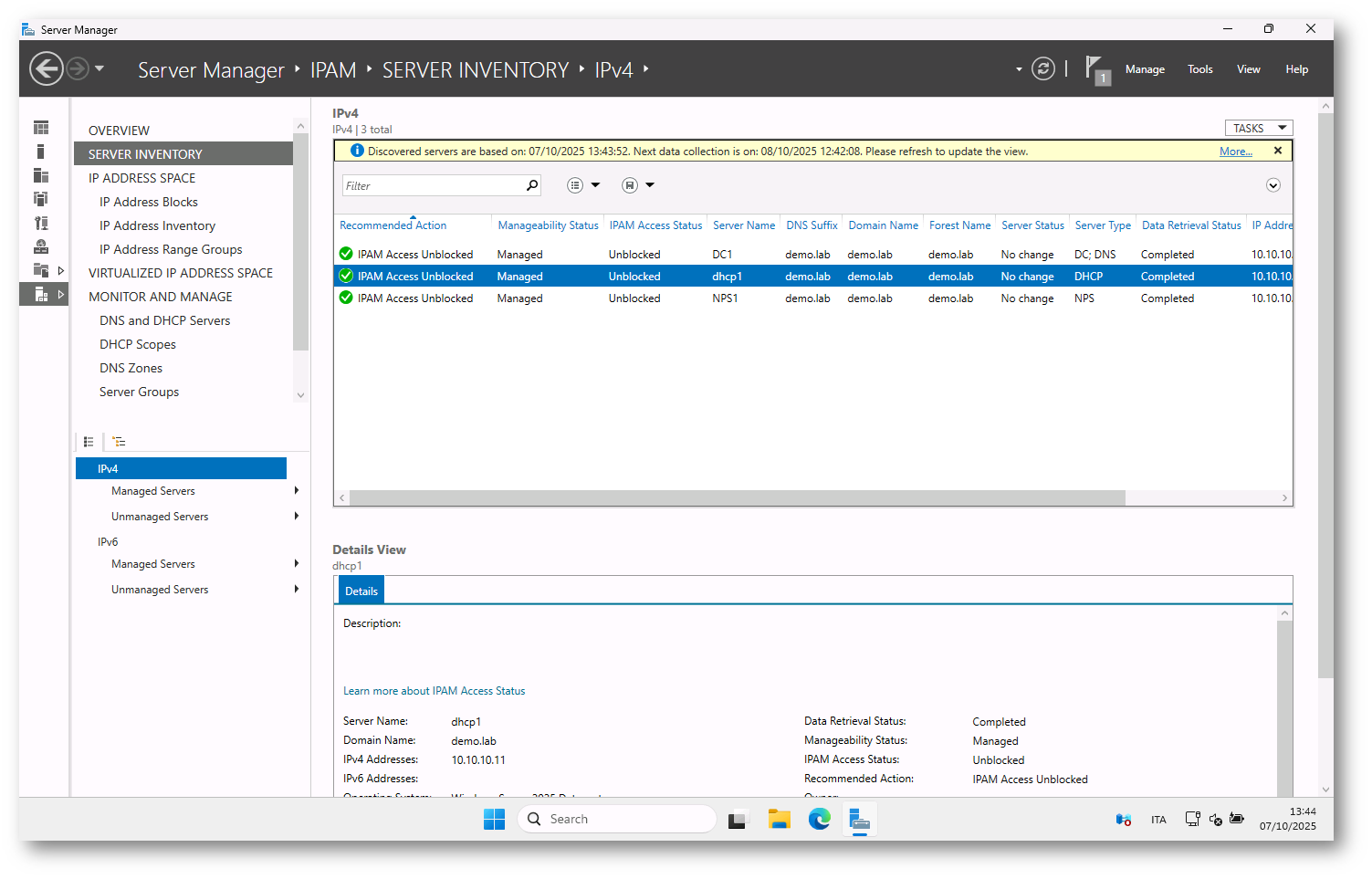

Nella sezione Server Inventory della console IPAM vengono elencati i server scoperti durante la fase di Server Discovery. Qui è possibile gestire e modificare lo stato di ciascun server per consentire a IPAM di accedervi e raccogliere informazioni di rete.

Nel nostro esempio è stato individuato il server DC1, che svolge il ruolo di Domain Controller e DNS Server all’interno del dominio demo.lab.

Nella colonna IPAM Access Status, il valore è impostato su Blocked, mentre lo Manageability Status risulta Unspecified: questo significa che, per impostazione predefinita, IPAM non ha ancora i permessi per accedere a tale server.

Per procedere alla configurazione, fate clic con il tasto destro sul server e selezionate Edit Server… dal menu contestuale. Da questa finestra potrete modificare lo stato di gestibilità e definire se il server debba essere controllato direttamente da IPAM o meno.

La voce Recommended Action: Set Manageability Status indica infatti che il passo successivo necessario per abilitare la comunicazione tra IPAM e il server consiste nel configurarne correttamente lo stato di gestione.

Figura 17: Gestione dei server scoperti in IPAM

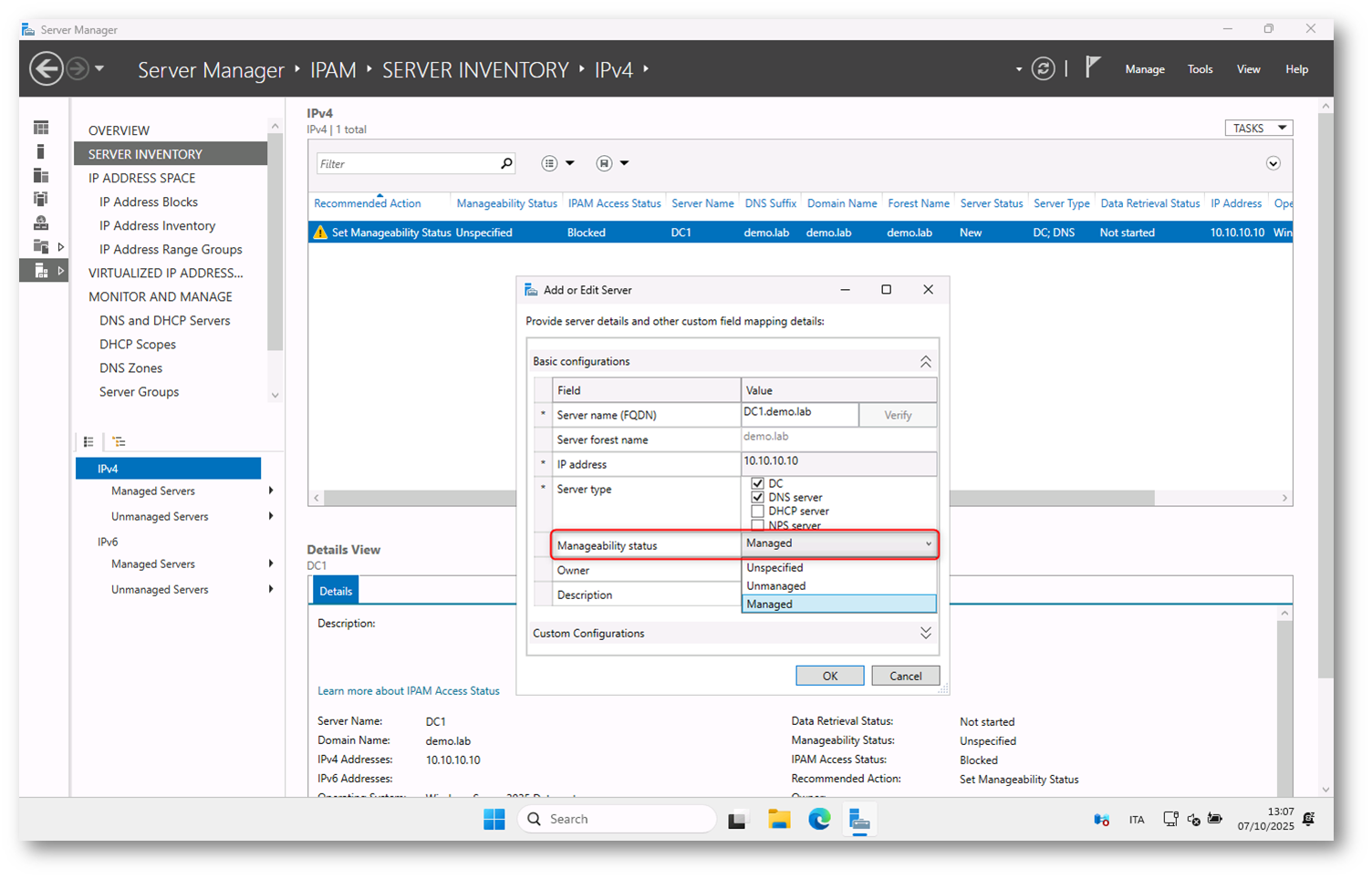

Nel campo Manageability status potete scegliere tra tre opzioni:

- Unspecified – stato predefinito dopo la scoperta; IPAM non tenta di comunicare con il server finché non viene definita la gestione.

- Managed – consente a IPAM di monitorare, raccogliere i dati e gestire il server in modo centralizzato.

- Unmanaged – il server rimane nell’inventario ma IPAM non ne raccoglie dati né effettua operazioni di controllo.

Nel nostro esempio il server DC1 (che svolge i ruoli di Domain Controller e DNS Server) viene impostato su Managed, abilitando così la gestione automatizzata tramite IPAM.

Figura 18: Impostazione dello stato di gestibilità del server (Manageability status)

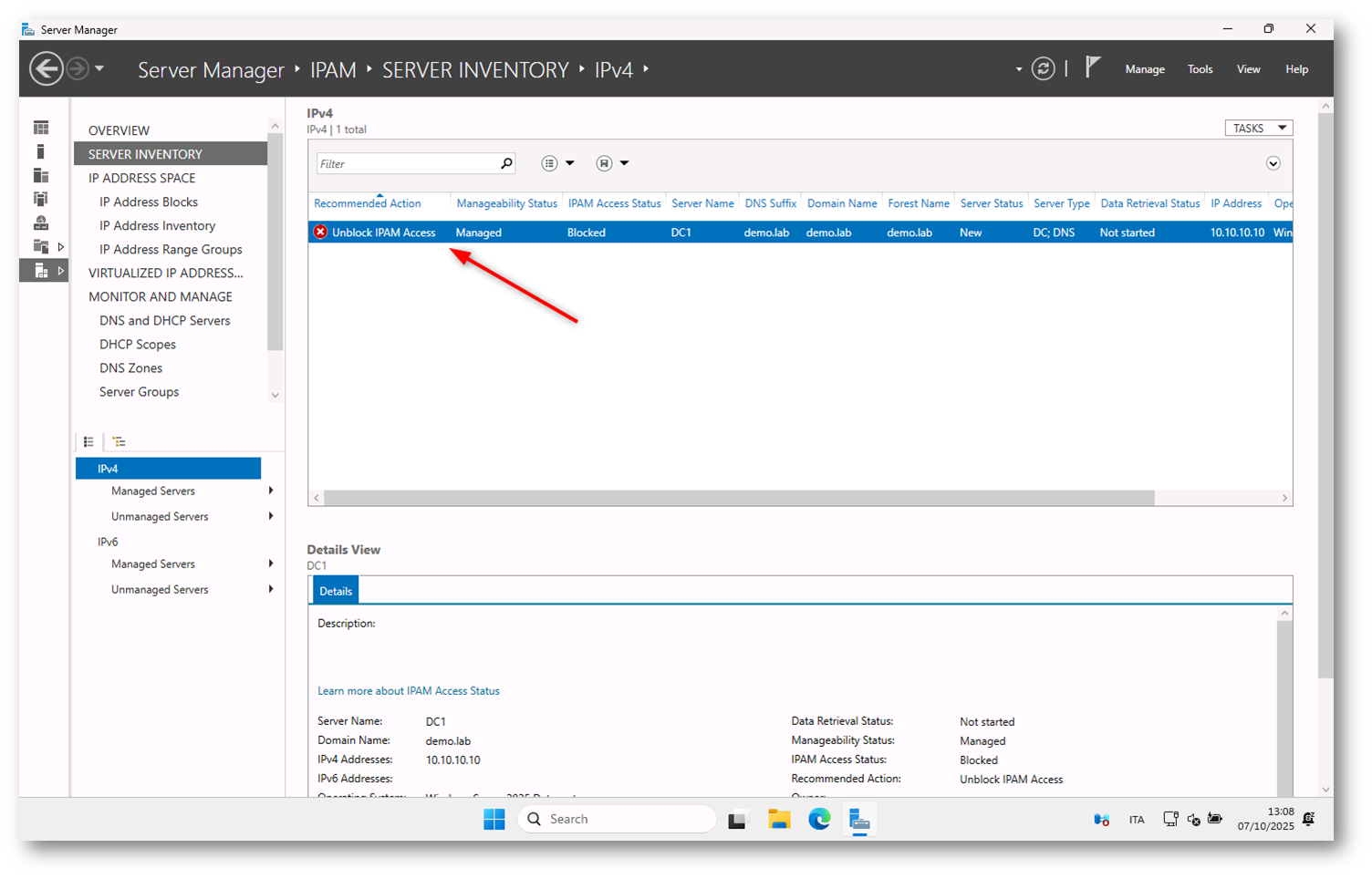

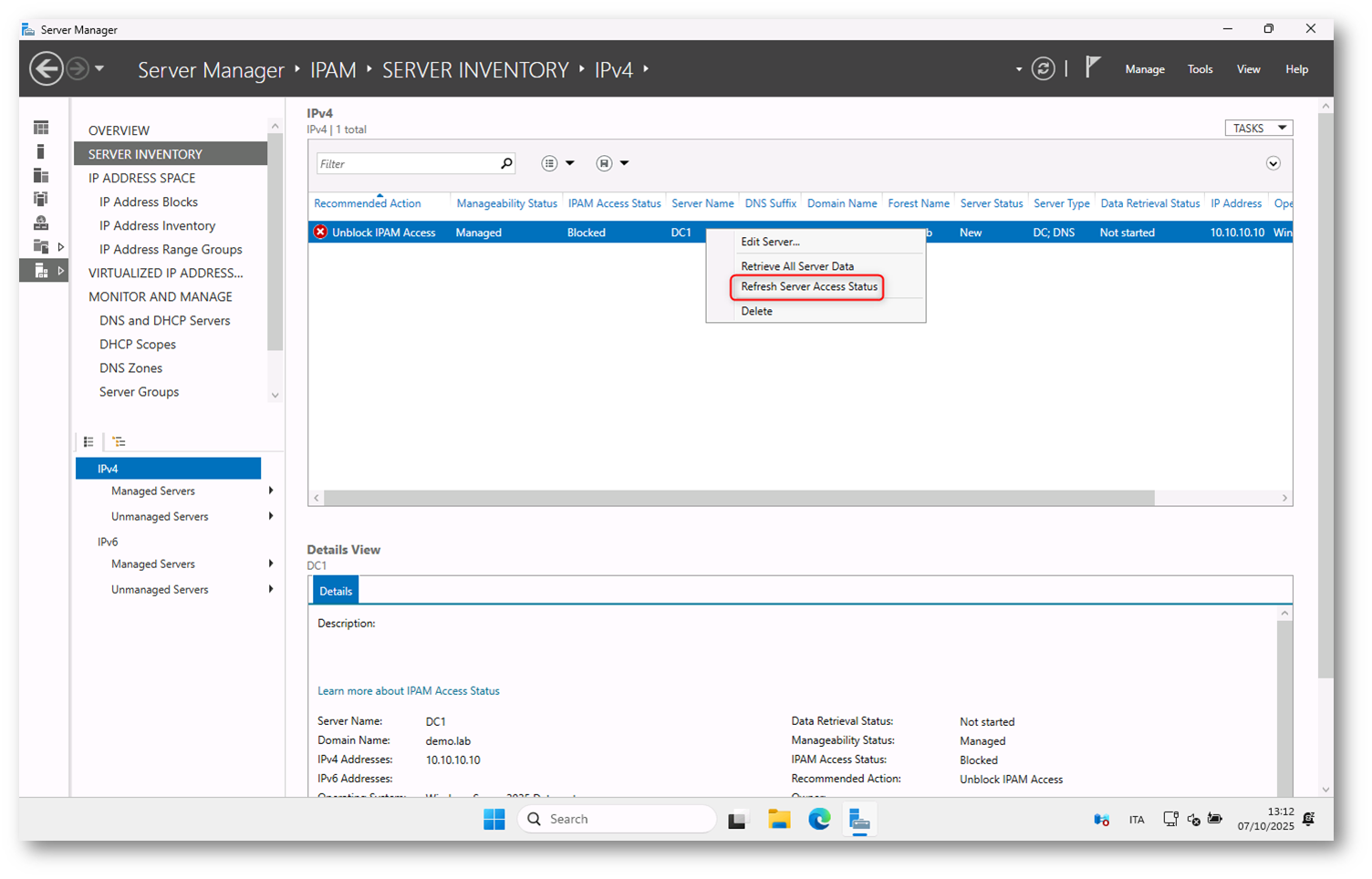

Dopo aver impostato un server come Managed, IPAM aggiorna il suo stato interno, ma finché le GPO IPAM_DHCP, IPAM_DNS e IPAM_DC_NPS non vengono effettivamente applicate ai server target, il valore di IPAM Access Status rimane Blocked.

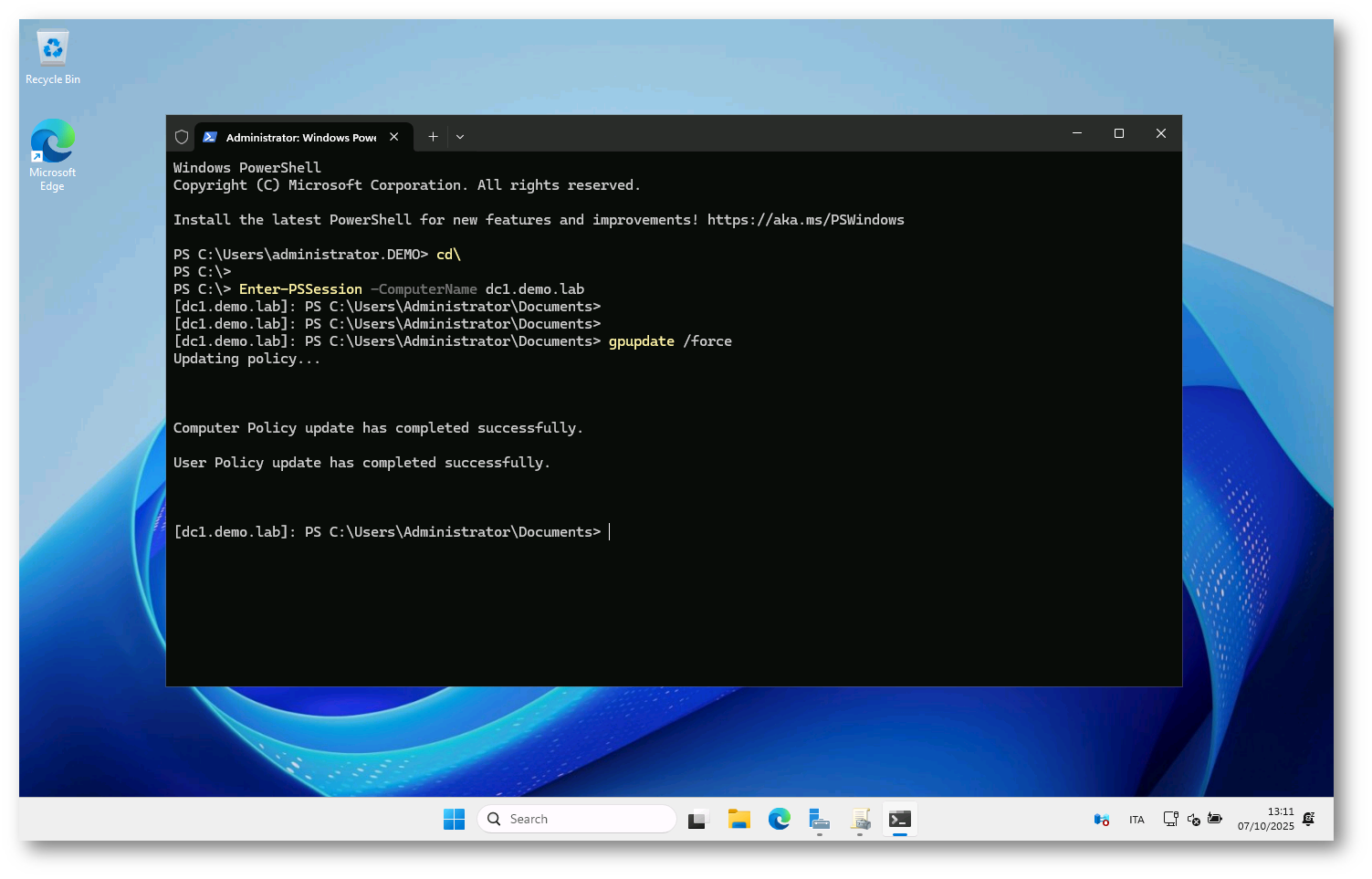

Per risolvere la situazione e completare lo “sblocco” dell’accesso, è necessario eseguire un aggiornamento delle policy sui server gestiti. Provvedete quindi a lanciare un gpupdate /force sulle macchine da sbloccare (nel mio caso DC1) o attendete il normale ciclo di aggiornamento delle Group Policy (ogni 90+30 minuti circa per impostazione predefinita sui server e ogni 5 minuti per i domain controller), anche se questa opzione comporta un ritardo maggiore.

Figura 19: Lo stato Unblock IPAM Access indica che le GPO IPAM non sono ancora state applicate ai server gestiti.

Il Security Filtering delle GPO IPAM è il meccanismo che definisce a quali server del dominio vengono applicate le impostazioni necessarie per la comunicazione con il server IPAM.

In questo esempio, la GPO IPAM_DC_NPS viene filtrata per includere solo il server DC1, che svolge i ruoli di Domain Controller e NPS. Questo garantisce che solo i sistemi gestiti e correttamente configurati ricevano le modifiche di sicurezza richieste da IPAM.

Figura 20: Security Filtering della GPO IPAM_DC_NPS

Io ho provveduto a distribuire la policy sul mio domain controller DC1 utilizzando il comando gpupdate /force

Figura 21: Applicazione della GPO di IPAM sul domain controller da gestire

Dopo aver aggiornato le Group Policy IPAM sui server gestiti, occorre aggiornare lo stato di accesso dal lato del server IPAM. Facendo clic con il tasto destro sul server e selezionando Refresh Server Access Status, si forza IPAM a verificare nuovamente la connettività e i permessi. Una volta completata la verifica, lo stato di accesso passa a Unblocked, consentendo la gestione remota e la raccolta dei dati da parte del sistema IPAM.

Figura 22: Aggiornamento dello stato di accesso IPAM verso i server gestiti

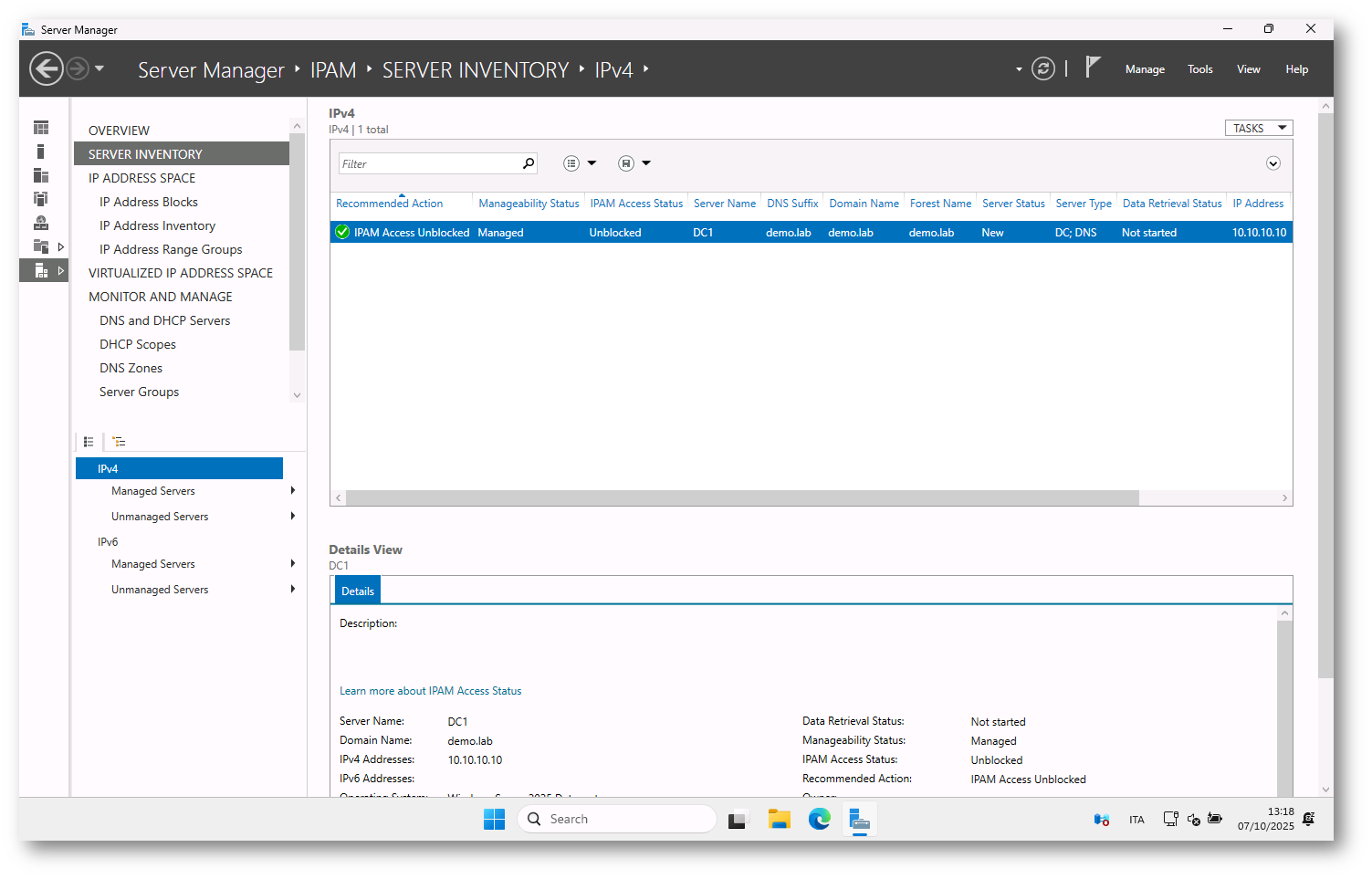

Il completamento della fase di Unblock IPAM Access conferma che la comunicazione tra il server IPAM e i server gestiti è pienamente operativa.

Una volta che le Group Policy IPAM sono state applicate e lo stato aggiornato tramite Refresh Server Access Status, IPAM riesce a connettersi in modo sicuro ai server configurati.

In questo stato IPAM può iniziare la raccolta automatica dei dati di configurazione, delle lease DHCP, delle zone DNS e dei log di sicurezza, consentendo una visione centralizzata dell’intera infrastruttura IP.

Figura 23: Accesso IPAM sbloccato e connessione ai server gestiti

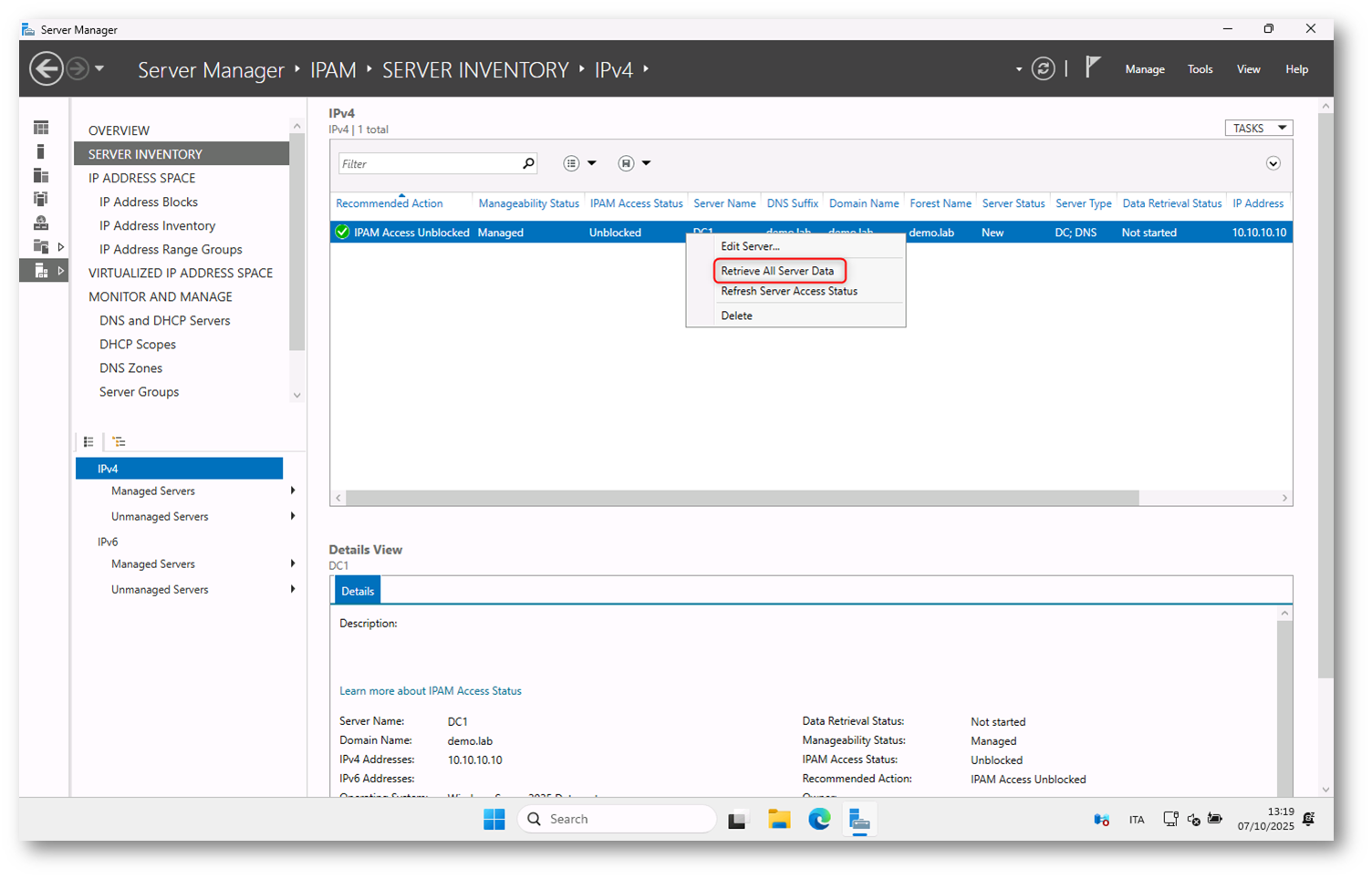

Una volta stabilita la connessione tra IPAM e i server gestiti, è necessario raccogliere i dati di configurazione e utilizzo provenienti dai server DHCP, DNS e dai controller di dominio.

Selezionando Retrieve All Server Data, IPAM avvia la procedura di sincronizzazione, estraendo informazioni e log da ciascun server configurato e aggiornando il proprio database.

Questa fase rappresenta il punto di partenza per il monitoraggio e la gestione centralizzata dell’infrastruttura IP.

Figura 24: Raccolta dei dati dai server gestiti da IPAM

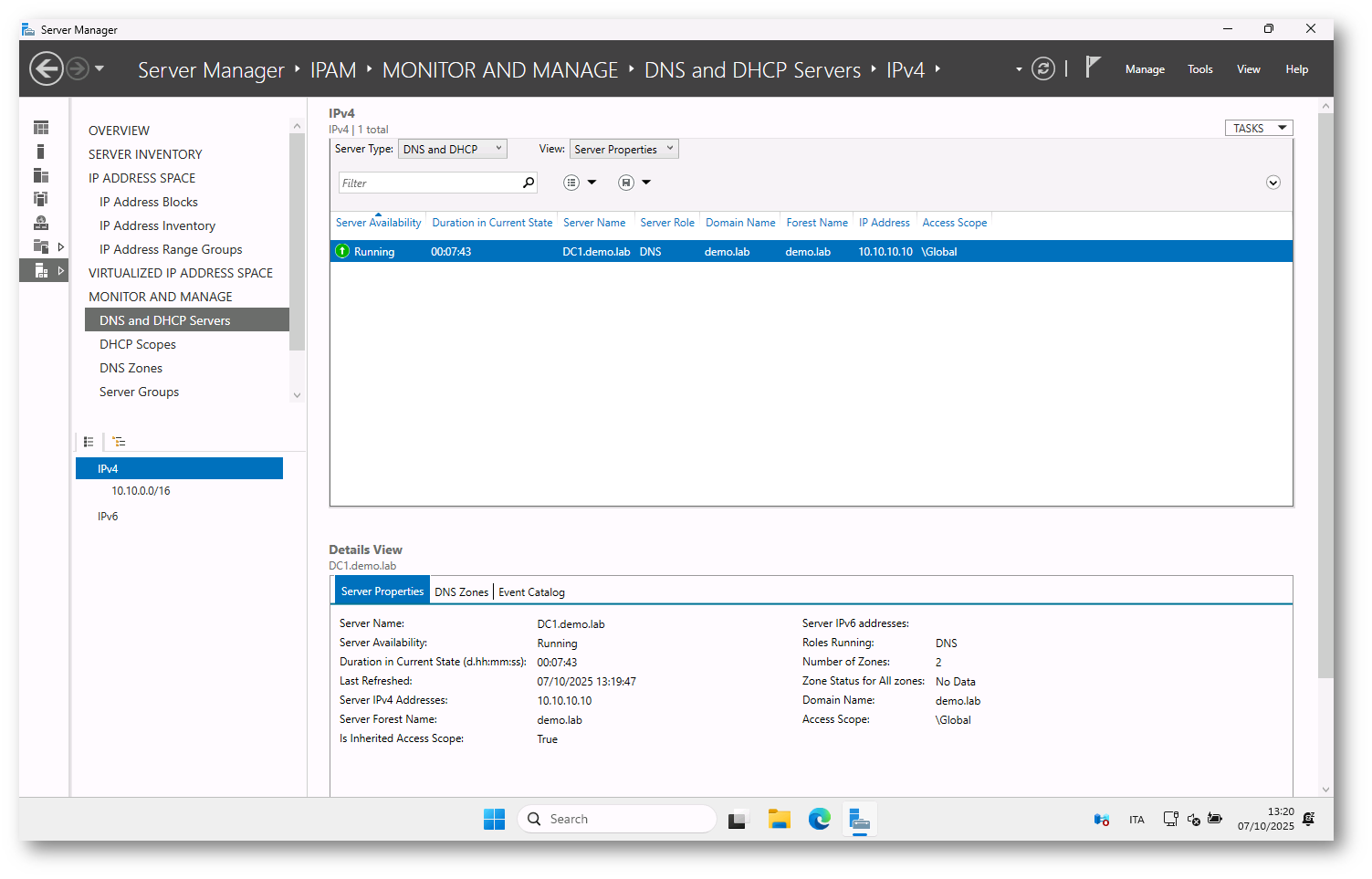

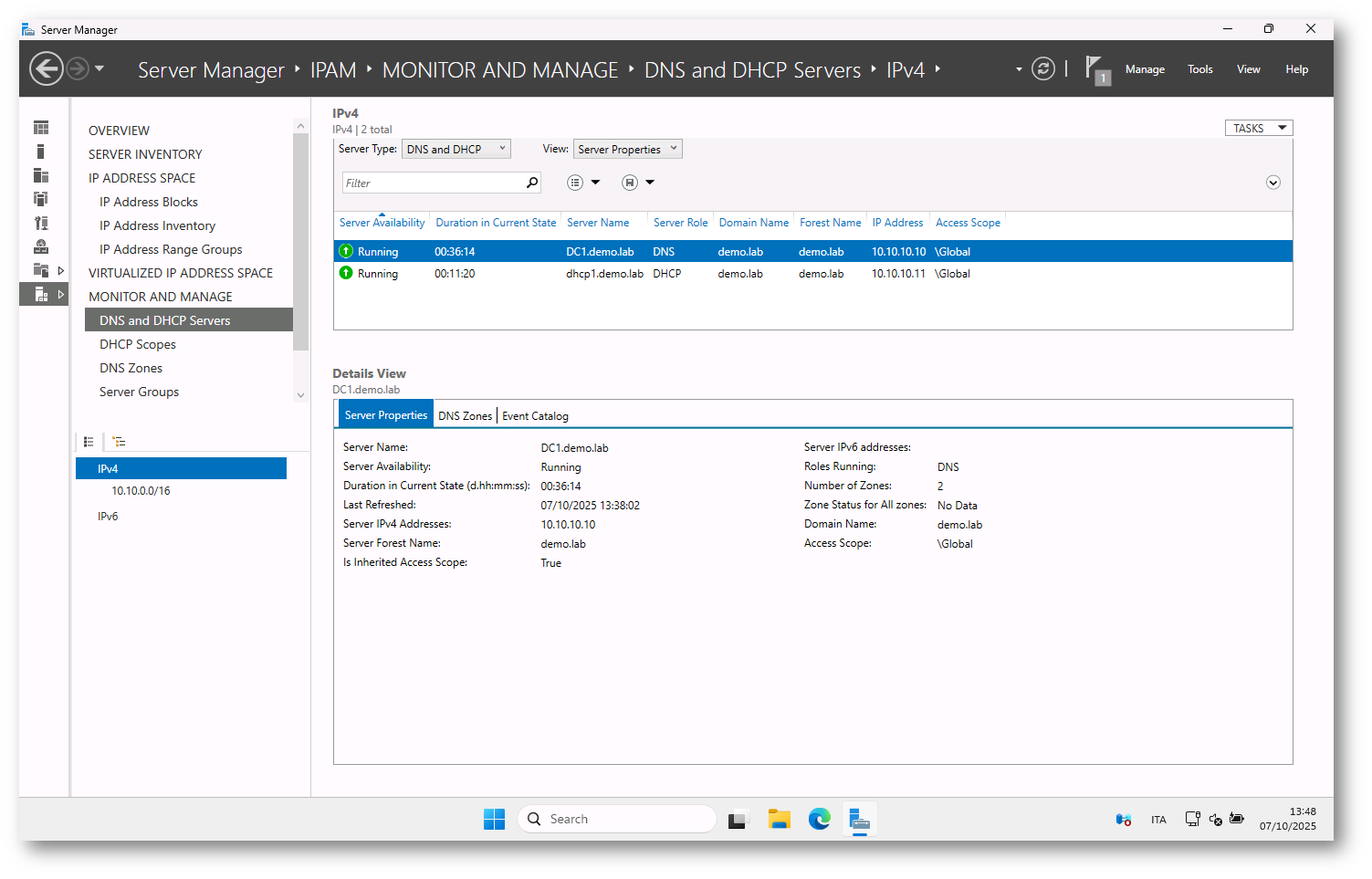

Una volta completata la raccolta dei dati, IPAM è in grado di visualizzare in tempo reale lo stato dei server DNS e DHCP configurati.

Dalla sezione Monitor and Manage, gli amministratori possono verificare l’integrità e la disponibilità dei server, visualizzare i dettagli delle zone DNS, e monitorare eventuali anomalie di rete.

Questo livello di visibilità centralizzato consente di semplificare la gestione e il controllo dei servizi IP all’interno del dominio.

Figura 25: Monitoraggio dei server DNS e DHCP tramite IPAM

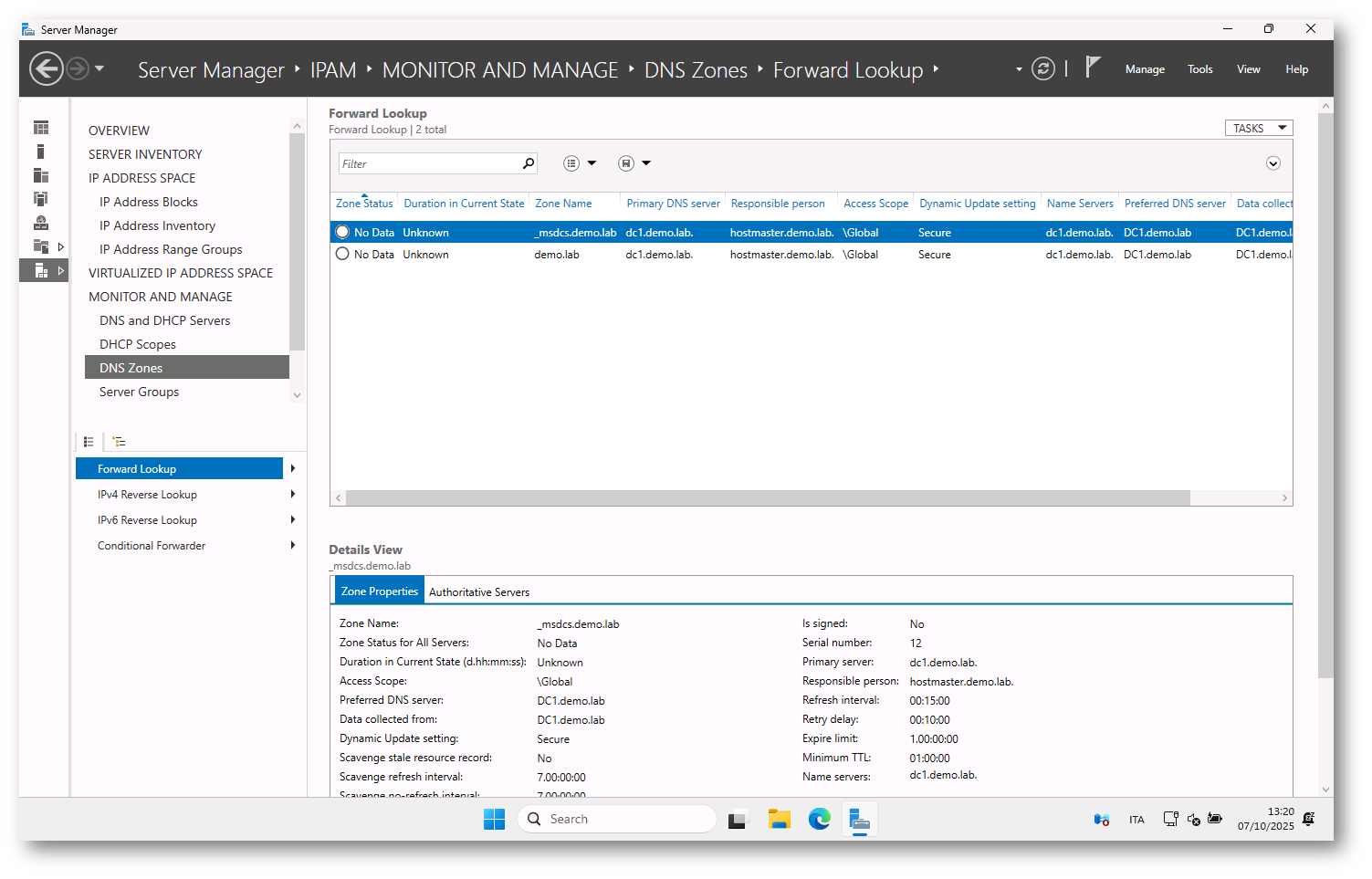

Attraverso la sezione DNS Zones di IPAM è possibile visualizzare tutte le zone DNS rilevate nei server gestiti. La vista Forward Lookup mostra le zone primarie del dominio e fornisce informazioni dettagliate sui parametri di configurazione DNS, sugli aggiornamenti dinamici e sui server autoritativi.

Figura 26: Visualizzazione delle zone DNS gestite da IPAM

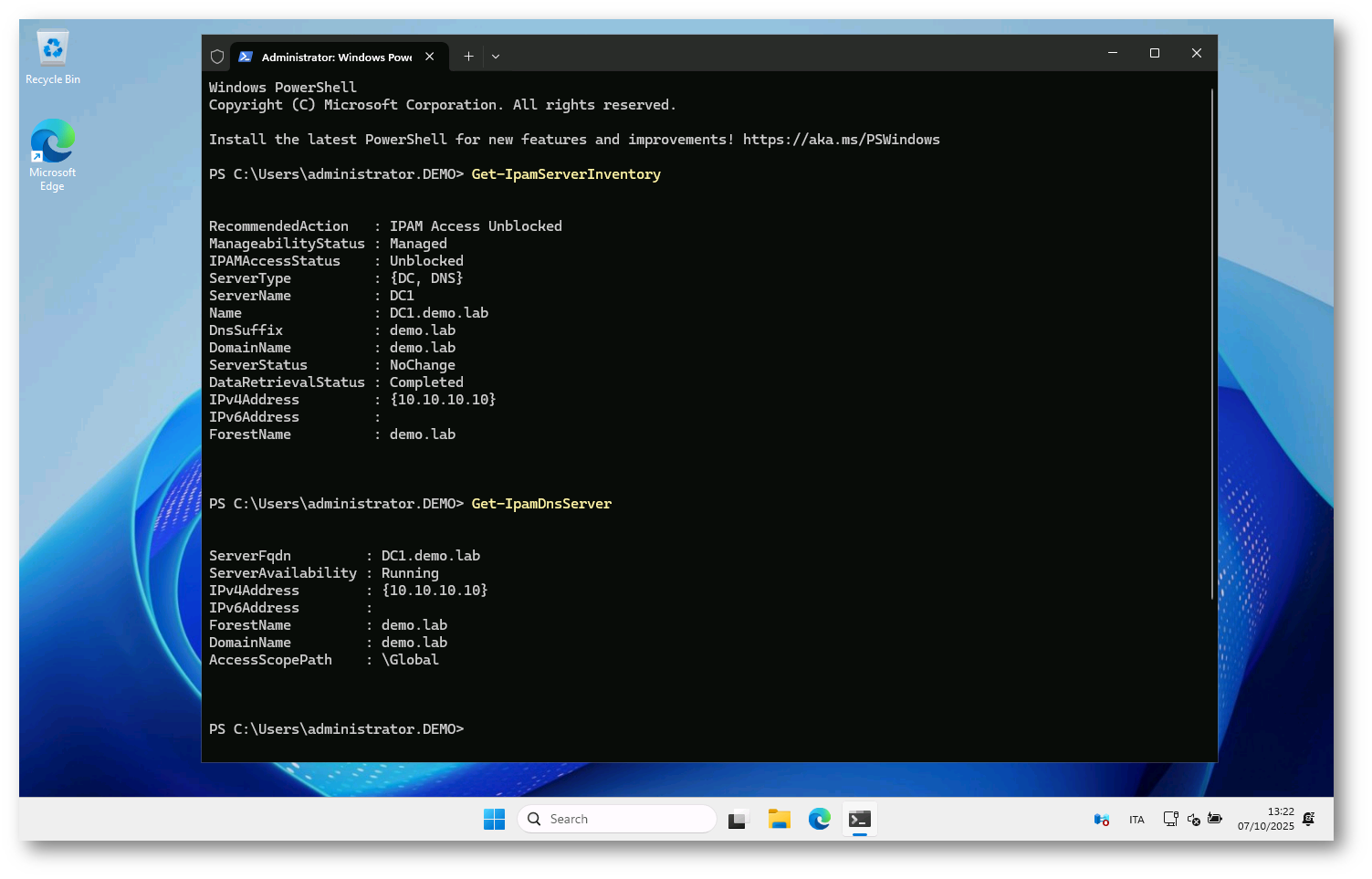

Gestione IPAM da PowerShell (cmdlet)

Le principali attività quotidiane si possono svolgere direttamente da PowerShell, utile per automazione e scripting.

Verifica inventario e stato di accesso

|

1 2 |

Get-IpamServerInventory |

Elenca i server scoperti e gestiti da IPAM con campi chiave: ManageabilityStatus, IPAMAccessStatus (Blocked/Unblocked), ServerType (es. {DC, DNS}), DataRetrievalStatus.

Stato dei server DNS/DHCP

|

1 2 3 4 |

Get-IpamDnsServer Get-IpamDhcpServer |

Restituiscono ServerFqdn, ServerAvailability, indirizzi IP e AccessScopePath, così potete confermare che i ruoli siano raggiungibili e monitorati.

Impostazione gestibilità e sblocco accesso

|

1 2 3 4 5 6 |

# Impostare un server come gestito Set-IpamServerInventory -ServerFqdn DC1.demo.lab -ManageabilityStatus Managed # (Dopo il gpupdate /force sui target) aggiornare lo stato di accesso Invoke-IpamServerProvisioning -Force # se serve riprovare i prerequisiti lato IPAM |

Dopo aver marcato Managed, eseguite gpupdate /force sui server target e poi un Refresh Server Access Status dalla GUI (o rieseguite i controlli via script) per ottenere Unblocked.

Raccolta dati e sincronizzazione

|

1 2 3 |

# Avvio raccolta dati (equivalente a "Retrieve All Server Data") Start-ScheduledTask -TaskName 'IpamServerProvisioning\ServerDataCollection' -TaskPath '\Microsoft\Windows\IPAM\' |

(oppure avviate l’attività specifica che avete schedulato, a seconda della vostra installazione).

Spazio indirizzi: esempi utili

|

1 2 3 4 5 6 7 8 9 |

# Cercare indirizzi liberi in un range Find-IpamFreeAddress -Range "10.10.10.0/24" -NumAddress 5 # Aggiungere un range Add-IpamRange -StartIPAddress 10.10.10.50 -EndIPAddress 10.10.10.200 -NetworkType NonVirtualized # Esportare lo spazio indirizzi Export-IpamAddressSpace -Path "C:\Temp\IpamAddressSpace.csv" |

Discovery e ambito (se dovete scriptare)

|

1 2 3 4 5 6 |

# Definire i ruoli da scoprire in un dominio Set-IpamDiscoveryDomain -DomainName "demo.lab" -DiscoveryType DC,DNS,DHCP # Avviare discovery pianificata (via attività) Start-ScheduledTask -TaskPath '\Microsoft\Windows\IPAM\' -TaskName 'ServerDiscovery' |

Figura 27: Verifica da PowerShell dello stato IPAM

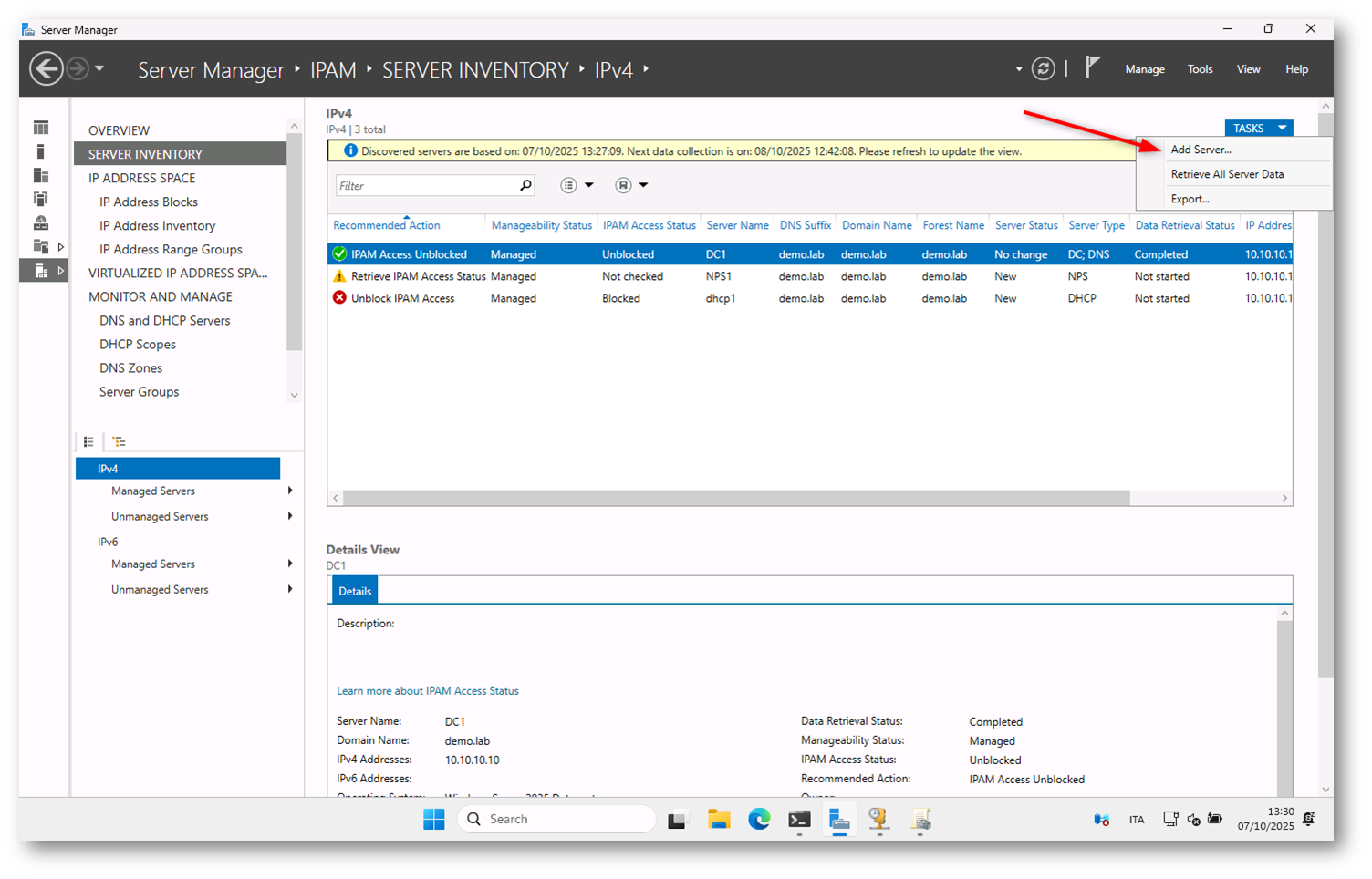

Aggiunta manuale di un server in IPAM Server

Se i server non vengono trovati automaticamente durante la discovery, è possibile aggiungerli manualmente alla console IPAM tramite il menu Tasks → Add Server.

Questa operazione consente di includere nel monitoraggio anche quei server che, per motivi di configurazione o di rete, non sono stati rilevati in automatico.

Dopo l’aggiunta, è necessario aggiornare le policy sui server e sincronizzare l’accesso IPAM per renderli operativi.

Figura 28: Aggiunta manuale di un server nel catalogo IPAM

Dopo aver aggiunto e configurato i server, è fondamentale aggiornare le policy di gruppo con il comando gpupdate /force ed eseguire un riavvio per applicarle. Successivamente, attraverso la funzione Refresh Server Access Status, potete verificare che IPAM riesca a comunicare correttamente con i server.

Quando tutti i server risultano Managed e Unblocked, il sistema IPAM è pienamente operativo e pronto a gestire i servizi di rete.

Figura 29: Verifica finale dello stato dei server gestiti da IPAM

Gestione dello spazio indirizzi IP in IPAM

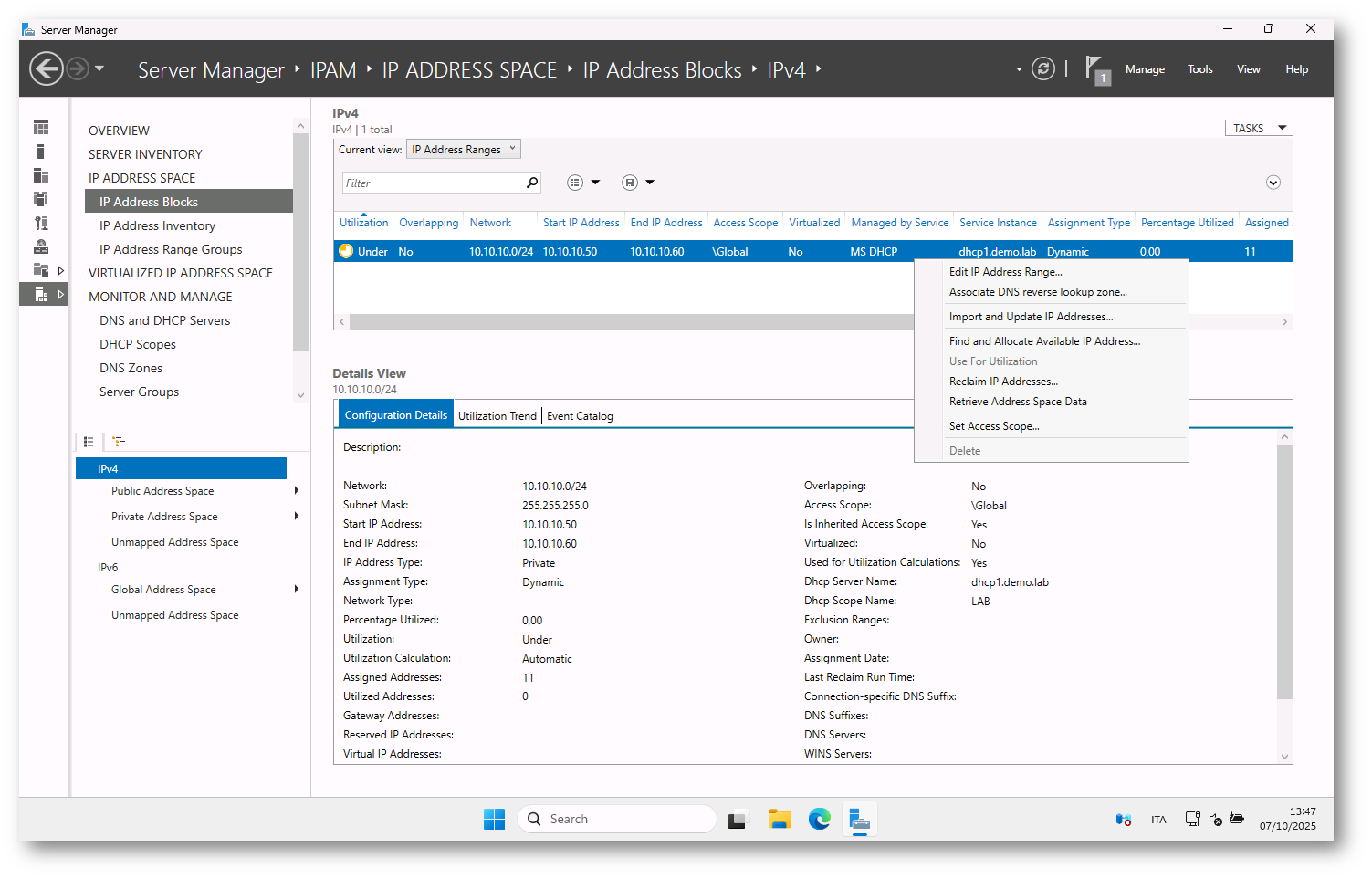

Dopo aver completato la fase di configurazione e scoperta dei server, IPAM mette a disposizione una console centralizzata per la gestione e il monitoraggio dello spazio indirizzi IP. Attraverso questa interfaccia è possibile visualizzare in tempo reale l’utilizzo degli indirizzi, organizzare i blocchi e i range IP, nonché eseguire operazioni di amministrazione come l’importazione, l’aggiornamento o l’associazione con le zone DNS.

Da questa schermata l’amministratore può visualizzare i blocchi e i range di indirizzi IP presenti nella rete e svolgere diverse attività di amministrazione, come la modifica dei range, l’associazione delle zone DNS, l’aggiornamento dei dati sugli indirizzi o l’importazione di nuove informazioni.

Questa vista consente di monitorare in modo centralizzato l’utilizzo degli indirizzi IP e di mantenere un controllo accurato sulla loro assegnazione.

Figura 30: Gestione dello spazio indirizzi IPv4 nella console IPAM

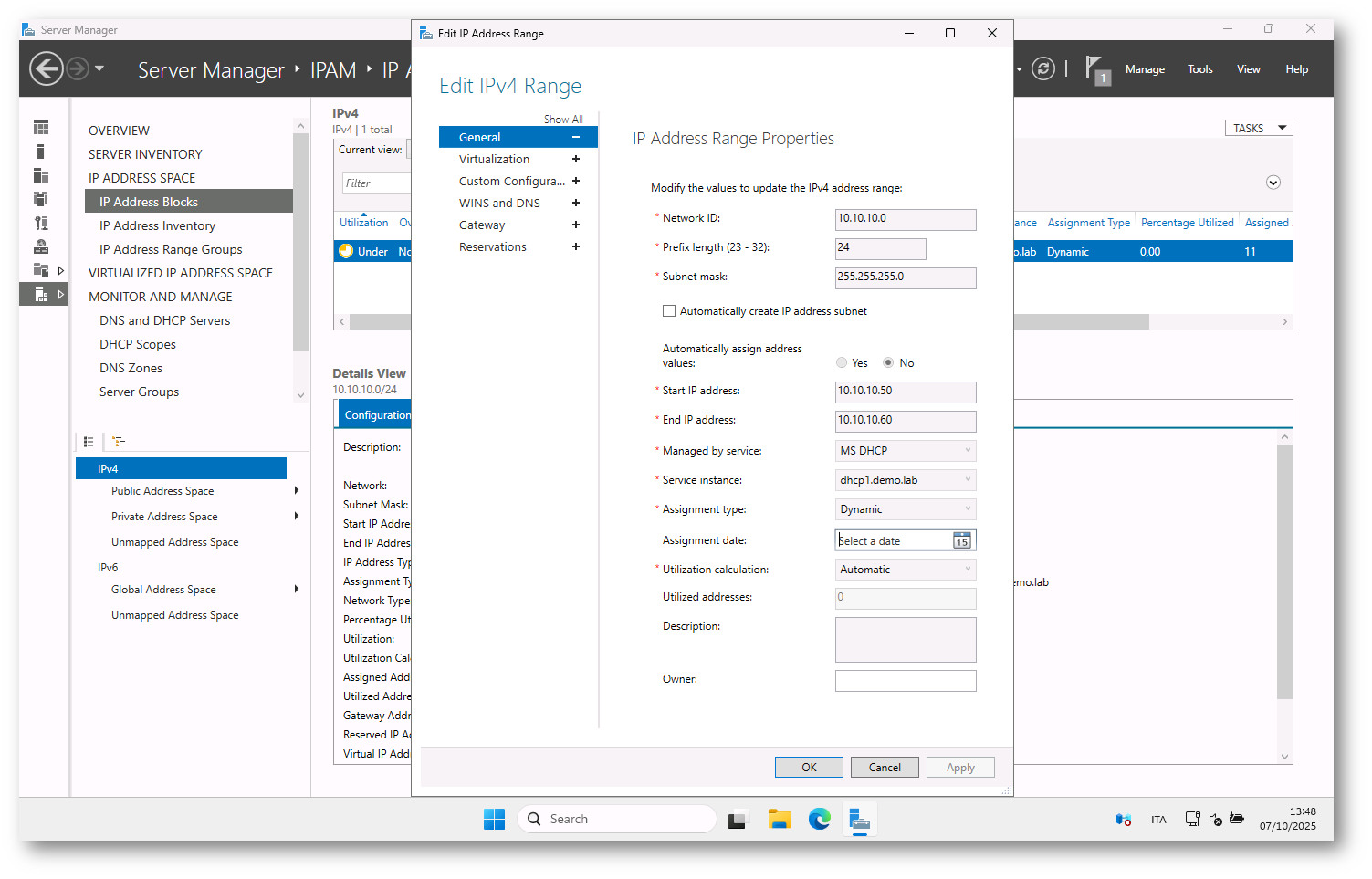

Come si può vedere dalla figura sotto, è possibile modificare le proprietà di un range di indirizzi IPv4 gestito da IPAM.

Attraverso la finestra di configurazione si possono definire parametri come l’ID di rete, la maschera di sottorete, l’intervallo di indirizzi, il tipo di assegnazione (statica o dinamica) e il servizio che ne gestisce l’allocazione, come ad esempio il server DHCP.

Questa funzionalità consente di mantenere aggiornata la mappatura degli indirizzi IP e di coordinare in modo coerente la gestione con i servizi di rete esistenti.

Figura 31: Modifica delle proprietà di un range IPv4 nella console IPAM

La figura di seguito mostra invece la sezione di IPAM dedicata al monitoraggio dei server DNS e DHCP.

Da qui è possibile verificare lo stato operativo dei server gestiti, visualizzando informazioni come il nome del server, l’indirizzo IP, il dominio di appartenenza e la disponibilità dei servizi.

IPAM consente di monitorare in tempo reale l’attività dei server DNS e DHCP, individuando rapidamente eventuali problemi di comunicazione o di servizio. Non male, no?

Figura 32: Monitoraggio dei server DNS e DHCP nella console IPAM

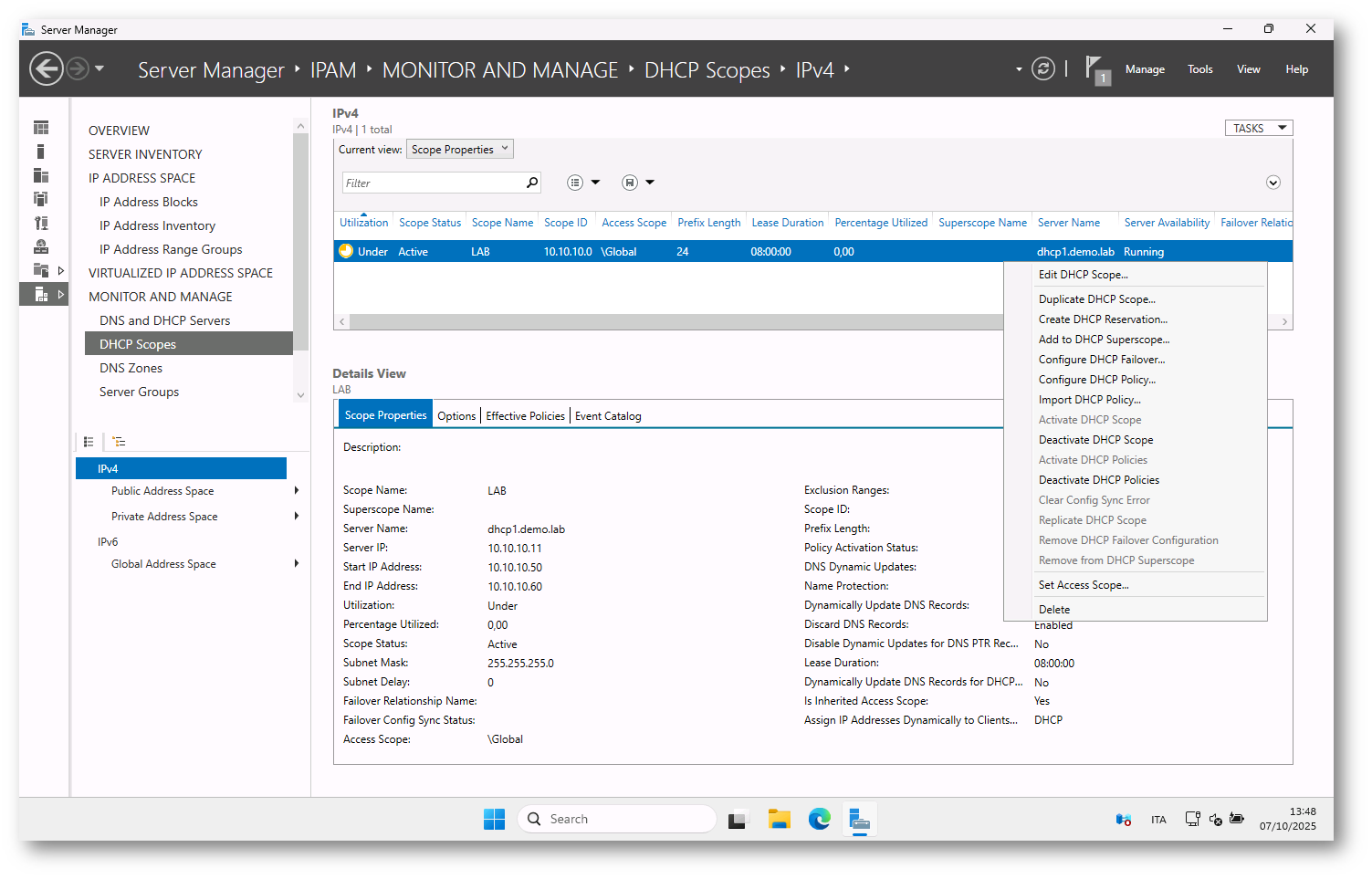

Dalla sezione di monitoraggio e gestione degli scope DHCP all’interno della console IPAM è possibile visualizzare i dettagli relativi agli ambiti DHCP, come il nome dello scope, il range di indirizzi gestiti, la durata dei lease e lo stato di utilizzo.

Dal menu contestuale è inoltre possibile eseguire varie operazioni amministrative, come la modifica o duplicazione di uno scope, la creazione di lease, la configurazione del failover o l’attivazione/disattivazione delle policy DHCP.

Figura 33: Gestione degli scope DHCP tramite IPAM

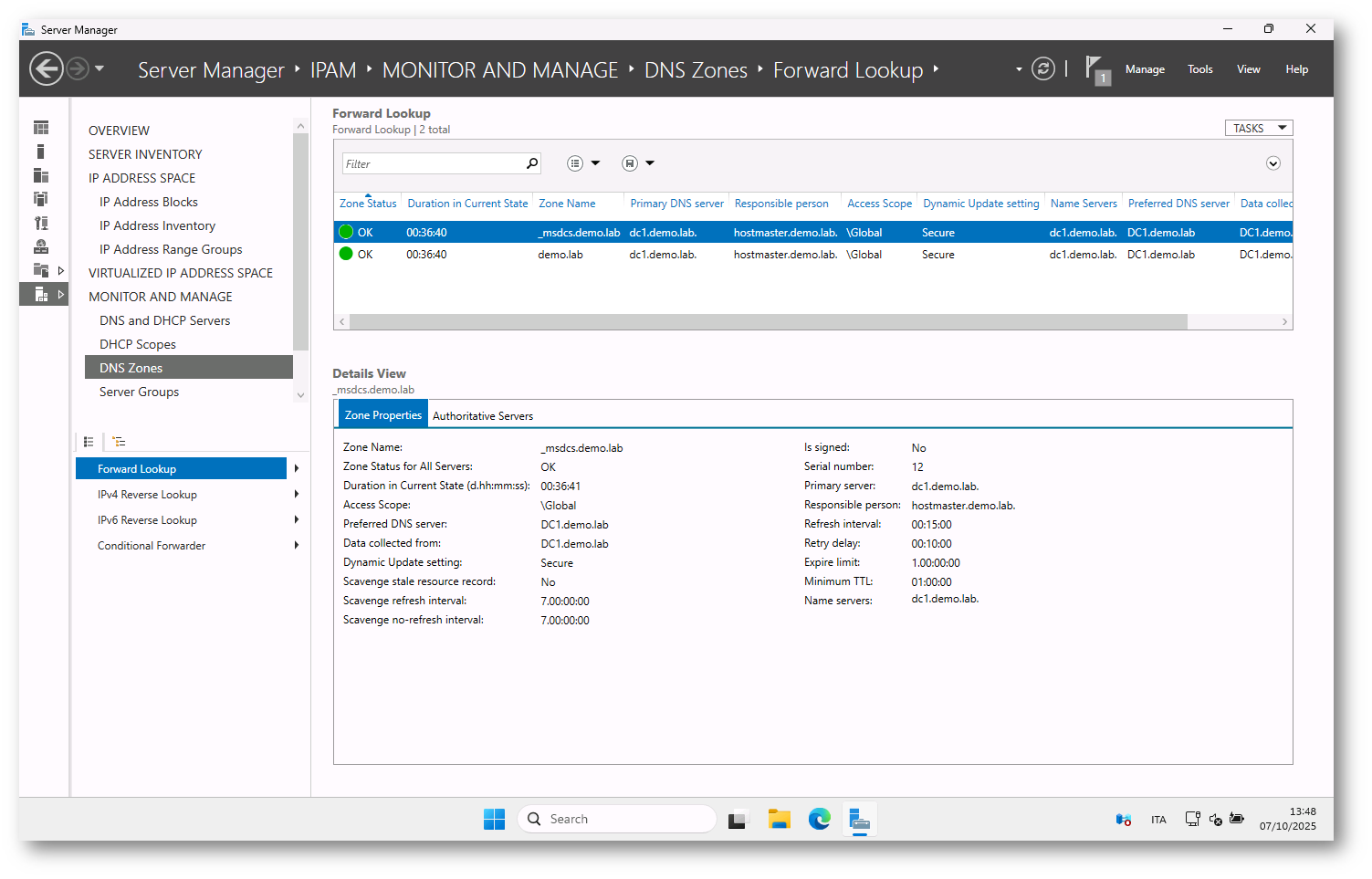

La sezione DNS Zones della console IPAM consente di monitorare e gestire le zone DNS forward configurate nella rete.

È possibile visualizzare informazioni come il nome della zona, il server DNS primario, la persona responsabile, le impostazioni di aggiornamento dinamico e lo stato di sincronizzazione della zona.

L’interfaccia fornisce una panoramica immediata sullo stato di salute e sull’attività delle zone DNS, permettendo di individuare eventuali anomalie e di verificarne la corretta replica.

Figura 34: Monitoraggio delle zone DNS nella console IPAM

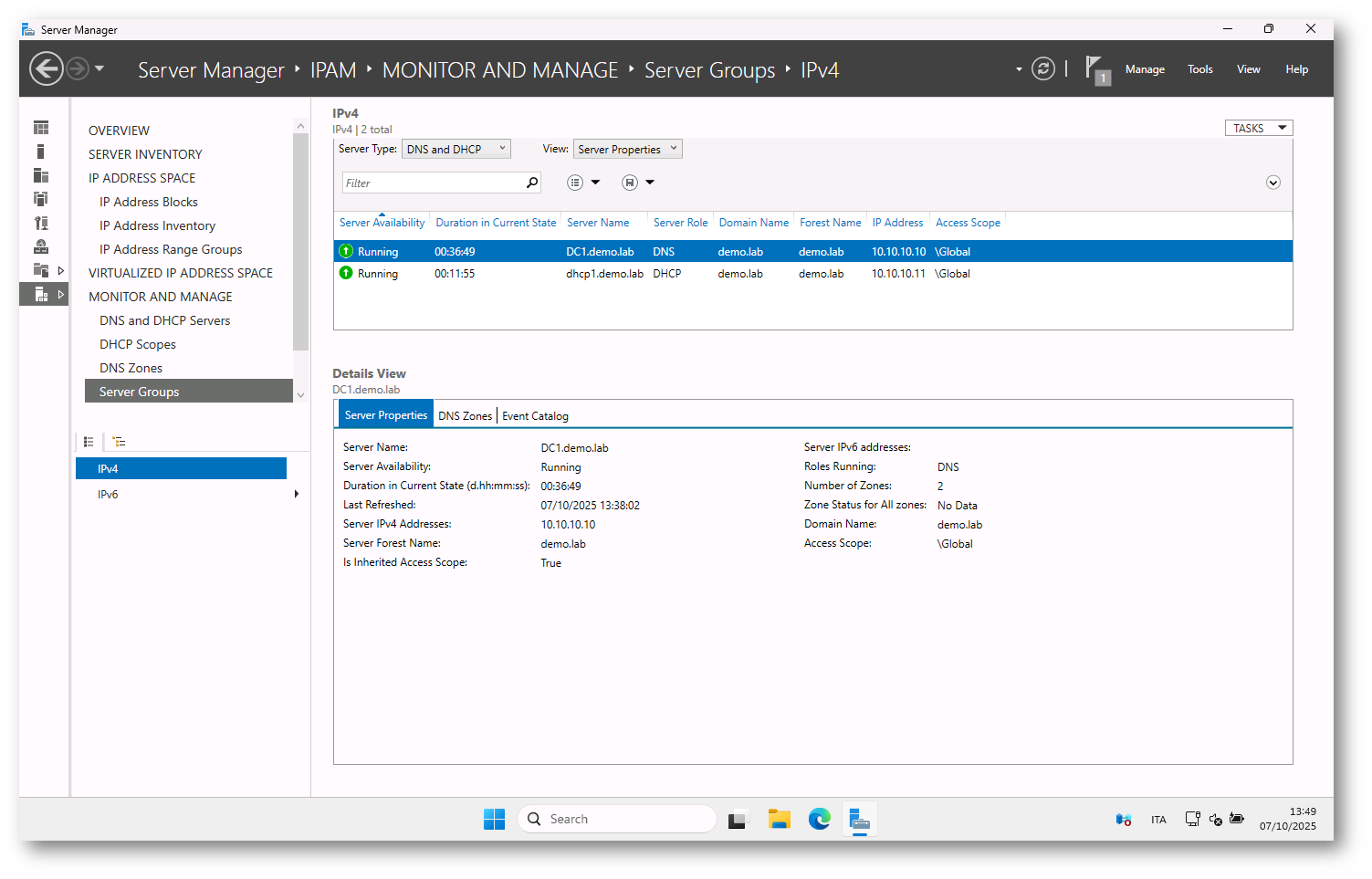

La sezione Server Groups della console IPAM mostra i server DNS e DHCP gestiti e raggruppati per ruolo. La vista consente di monitorare lo stato operativo di ciascun server, con dettagli quali indirizzo IP, dominio, ruolo assegnato, durata dello stato corrente e ultimo aggiornamento dei dati.

Da qui è possibile verificare in un colpo d’occhio la disponibilità dei servizi di rete e individuare eventuali anomalie o disallineamenti tra i server del gruppo.

Figura 35: Visualizzazione dei gruppi di server DNS e DHCP nella console IPAM

Gestione dei gruppi di sicurezza di IPAM

Durante l’installazione e la configurazione del ruolo IP Address Management (IPAM), il sistema crea automaticamente una serie di gruppi di sicurezza locali sul server IPAM.

Questi gruppi sono fondamentali per la gestione dei permessi e delle deleghe amministrative: consentono di assegnare ruoli specifici agli amministratori in base alle loro responsabilità operative, garantendo una gestione sicura e controllata dell’infrastruttura di rete.

Ogni gruppo ha privilegi diversi, che vanno dall’amministrazione completa del sistema IPAM fino al controllo puntuale di singoli aspetti come i record DNS o gli ambiti DHCP.

L’assegnazione corretta degli utenti ai gruppi appropriati permette di mantenere un modello di sicurezza basato sul principio del minimo privilegio, riducendo i rischi di configurazioni errate o accessi non autorizzati.

| Nome gruppo | Descrizione |

| IPAM Administrators | I membri di questo gruppo hanno privilegi completi per accedere a tutti i dati IPAM ed eseguire qualsiasi attività di amministrazione. |

| IPAM MSM Administrators | I membri di questo gruppo possono gestire i server DHCP, gli ambiti, le policy e i server DNS con le relative zone e record associati. MSM – Multi-Server Management |

| IPAM DNS Administrators | I membri di questo gruppo possono gestire i server DNS e le zone o i record DNS associati. |

| DNS Record Administrators | I membri di questo gruppo possono gestire esclusivamente i record DNS. |

| IPAM ASM Administrators | I membri di questo gruppo possono gestire lo spazio indirizzi IP e le relative attività di amministrazione IPAM. ASM – Address Space Management |

| IP Address Record Administrators | I membri di questo gruppo possono gestire gli indirizzi IP, inclusi quelli non allocati. Possono creare e cancellare istanze di indirizzi IP. |

| IPAM DHCP Administrators | I membri di questo gruppo possono gestire i server DHCP e i relativi ambiti. |

| IPAM DHCP Scope Administrators | I membri di questo gruppo possono gestire solo gli ambiti DHCP. |

| IPAM DHCP Reservations Administrators | I membri di questo gruppo possono gestire esclusivamente le prenotazioni DHCP. |

In ambienti complessi la suddivisione dei ruoli è essenziale per garantire che ogni tecnico o amministratore possa operare solo nelle aree di sua competenza.

Ad esempio, chi si occupa della configurazione degli ambiti DHCP potrà essere inserito nel gruppo IPAM DHCP Scope Administrators, mentre chi gestisce l’intero spazio indirizzi IP entrerà nel gruppo IPAM ASM Administrators.

Questa struttura modulare consente di semplificare la gestione dei permessi e di migliorare la sicurezza e la tracciabilità delle operazioni, assicurando che ogni amministratore operi solo nell’ambito di propria competenza. Inoltre, permette di adottare un modello amministrativo distribuito e scalabile, ideale per le reti aziendali di grandi dimensioni dove la separazione dei ruoli e delle responsabilità è essenziale per mantenere controllo e coerenza operativa.

Conclusioni

La configurazione e la gestione di IP Address Management (IPAM) costituiscono un elemento essenziale per mantenere il controllo centralizzato, sicuro e automatizzato dell’infrastruttura di rete.

Nel corso di questa guida è stato illustrato come IPAM consenta di raccogliere e monitorare i dati provenienti dai server DNS e DHCP, offrendo una visione completa e coerente dell’assegnazione e dell’utilizzo degli indirizzi IP.

La piattaforma permette di gestire in modo unificato le configurazioni di rete, come blocchi e intervalli di indirizzi, zone DNS e scope DHCP, semplificando le operazioni di amministrazione quotidiana.

La console di IPAM rappresenta quindi uno strumento completo di monitoraggio e controllo, che permette di verificare in tempo reale lo stato dei server e dei servizi DNS e DHCP, identificando rapidamente eventuali anomalie.

IPAM non è solo un componente amministrativo, ma una piattaforma strategica di gestione che contribuisce alla stabilità, all’efficienza e alla sicurezza della rete.

Attraverso le sue funzioni di inventario, audit e reporting, IPAM garantisce un’allocazione ottimale delle risorse IP e riduce i rischi di conflitti o errori di configurazione, rappresentando così una best practice per le infrastrutture Windows Server moderne.