Windows Server 2025 – Implementare SMB over QUIC

SMB over QUIC è una funzionalità introdotta in Windows Server 2022 Azure Edition e ora disponibile in tutte le edizioni di Windows Server 2025, incluse Datacenter e Standard. Questa tecnologia offre un’alternativa sicura al protocollo TCP tradizionale, utilizzando QUIC per fornire una connessione crittografata tramite TLS 1.3 su UDP/443, ideale per ambienti connessi a reti non affidabili come Internet.

Cos’è il protocollo QUIC

Il protocollo QUIC (Quick UDP Internet Connections) è un protocollo di trasporto di rete sviluppato inizialmente da Google, successivamente standardizzato dall’IETF (RFC 9000). Nasce con l’obiettivo di migliorare le performance, la sicurezza e la stabilità delle comunicazioni su Internet rispetto al protocollo tradizionale TCP.

A differenza di TCP, che opera su connessioni affidabili e orientate alla connessione, QUIC si basa sul protocollo UDP, caratterizzato dalla mancanza di connessioni persistenti e dall’assenza di controlli di errore integrati. Tuttavia, QUIC aggiunge meccanismi propri per la gestione degli errori, la ritrasmissione selettiva dei pacchetti e il multiplexing dei flussi, rendendo così UDP un’alternativa efficiente e affidabile.

Un vantaggio centrale di QUIC è l’integrazione diretta della crittografia attraverso il protocollo TLS 1.3, che permette di stabilire connessioni sicure con un numero inferiore di scambi (round-trip) iniziali rispetto alla combinazione tradizionale di TCP e TLS. Questo garantisce connessioni cifrate e performanti fin dalla prima interazione.

Prerequisiti per utilizzare SMB over QUIC

Per configurare e utilizzare SMB over QUIC, è necessario disporre dei seguenti elementi:

-

Un SMB server che esegua uno dei seguenti sistemi operativi:

- Windows Server 2022 Datacenter: Azure Edition o versioni successive

- Qualsiasi edizione di Windows Server 2025 o versioni successive

- Un dispositivo Windows 11 (Windows for Business).

-

Il server SMB e il client devono essere membri di un Active Directory domain oppure il client deve avere un account utente locale sul server SMB. Il server SMB deve poter contattare almeno un domain controller per l’autenticazione, ma i domain controller non necessitano di accesso a Internet.

- Si consiglia di utilizzare SMB over QUIC con Active Directory, anche se non è obbligatorio.

- È possibile configurare SMB over QUIC su un server in workgroup, utilizzando credenziali locali e autenticazione NTLM.

- Si consiglia di utilizzare SMB over QUIC con Active Directory, anche se non è obbligatorio.

-

Il server deve essere accessibile ai client sulla sua interfaccia pubblica, abilitando una regola del firewall per consentire il traffico SMB over QUIC.

- Per impostazione predefinita, SMB over QUIC utilizza UDP/443 inbound.

- Non deve essere consentito il traffico TCP/445 inbound verso il file server.

- Per modificare la porta predefinita, è possibile consultare la guida su Configure alternative SMB ports.

- Per impostazione predefinita, SMB over QUIC utilizza UDP/443 inbound.

- Il file server deve poter contattare almeno un domain controller per autenticare gli accessi, ma i domain controller non necessitano di connessione a Internet.

- Windows Admin Center (WAC) per la gestione e configurazione. Al momento della stesura di questo articolo, WAC non può essere utilizzato per configurare Windows Server 2025

- Una Public Key Infrastructure (PKI) per l’emissione di certificati, come Active Directory Certificate Services o un’autorità di certificazione affidabile di terze parti, ad esempio Verisign, Digicert, Let’s Encrypt, ecc.

- Privilegi amministrativi o equivalenti sul SMB server che state configurando.

Configurazione di SMB over QUIC

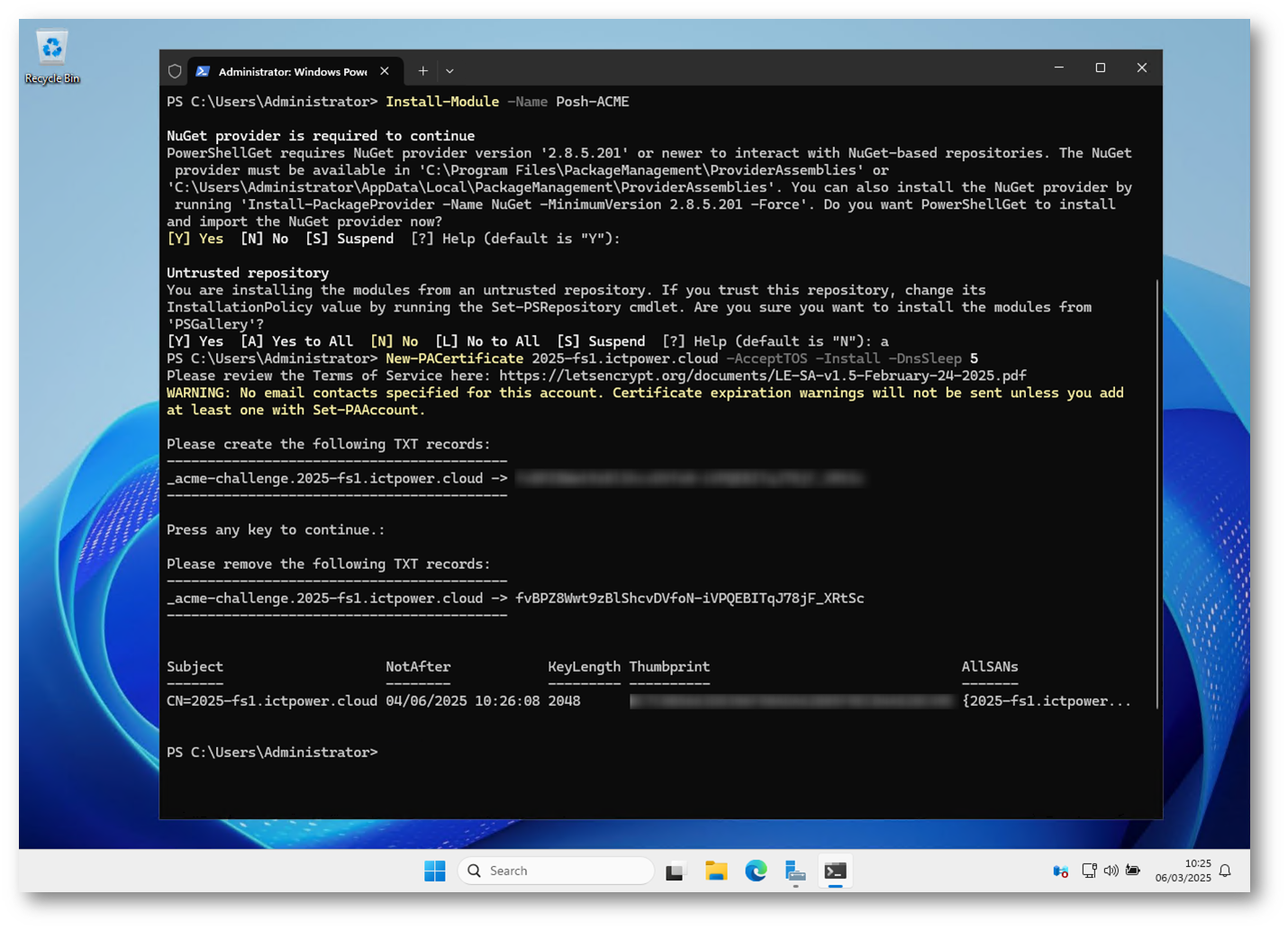

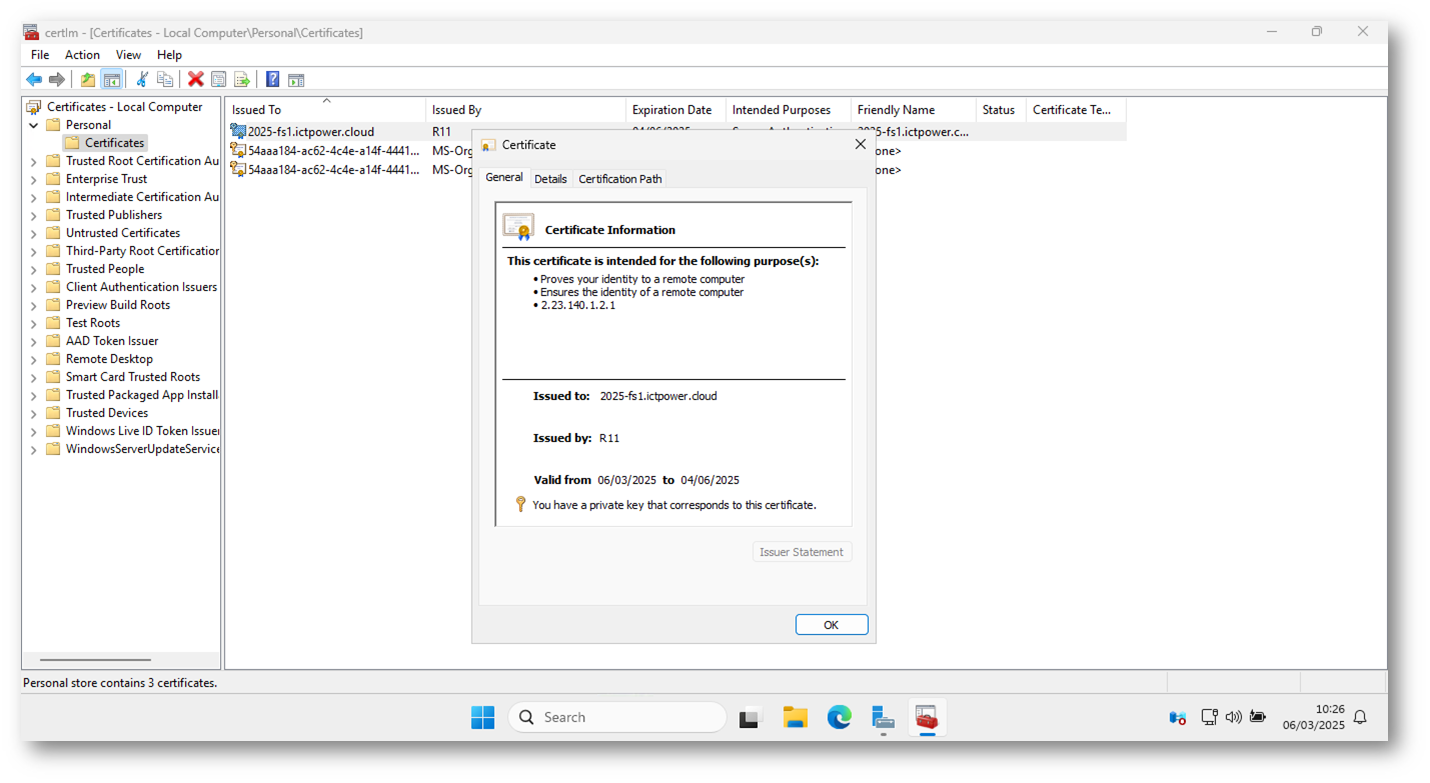

Per configurare SMB over QUIC, è necessario un certificato TLS. È possibile ottenere un certificato da un’autorità di certificazione attendibile oppure generarne uno autofirmato per scopi di test. Nel mio caso, ho scelto di utilizzare un certificato rilasciato da Let’s Encrypt. Vi rimando alla lettura della mia guida Generazione di certificati digitali pubblici utilizzando la Certification Authority gratuita Let’s Encrypt e PowerShell – ICT Power per tutti i passaggi necessari all’emissione del certificato.

NOTA: Non utilizzate indirizzi IP come Subject Alternative Names (SAN) per il server SMB over QUIC. L’uso di un indirizzo IP obbligherà l’autenticazione tramite NTLM, anche se Kerberos è disponibile attraverso un domain controller o un KDC Proxy.

NOTA 2: Le macchine virtuali Azure IaaS che eseguono SMB over QUIC utilizzano NAT per mappare l’interfaccia pubblica su un’interfaccia privata. SMB over QUIC non supporta l’uso dell’indirizzo IP come nome del server quando passa attraverso un NAT. In questo caso, è necessario utilizzare un Fully Qualified Domain Name (FQDN) che si risolva esclusivamente all’indirizzo IP pubblico dell’interfaccia.

Figura 1: Emissione del certificato per il file server utilizzando la CA pubblica Let’s Encrypt

Figura 2: Certificato emesso dalla CA Let’s Encrypt

Scadenza e rinnovo del certificato SMB over QUIC

Quando un certificato SMB over QUIC scade e viene sostituito con uno nuovo dall’autorità di certificazione, il nuovo certificato avrà un thumbprint differente, rendendo necessaria una riconfigurazione di SMB over QUIC.

Per aggiornare il certificato, è possibile selezionare il nuovo certificato nella configurazione di Windows Admin Center (WAC) oppure utilizzare il comando PowerShell Set-SMBServerCertificateMapping. Questo comando permette di aggiornare il mapping del certificato senza dover riconfigurare completamente il servizio.

Configurazione di SMB over QUIC tramite PowerShell in Windows Server 2025

Come ho scritto prima, se state utilizzando Windows Server 2025, dovete configurare SMB over QUIC tramite PowerShell, poiché il metodo con Windows Admin Center non è attualmente supportato per questa versione del sistema operativo.

- Accedete al file server con un account amministratore.

- Aprite un prompt di PowerShell con privilegi elevati.

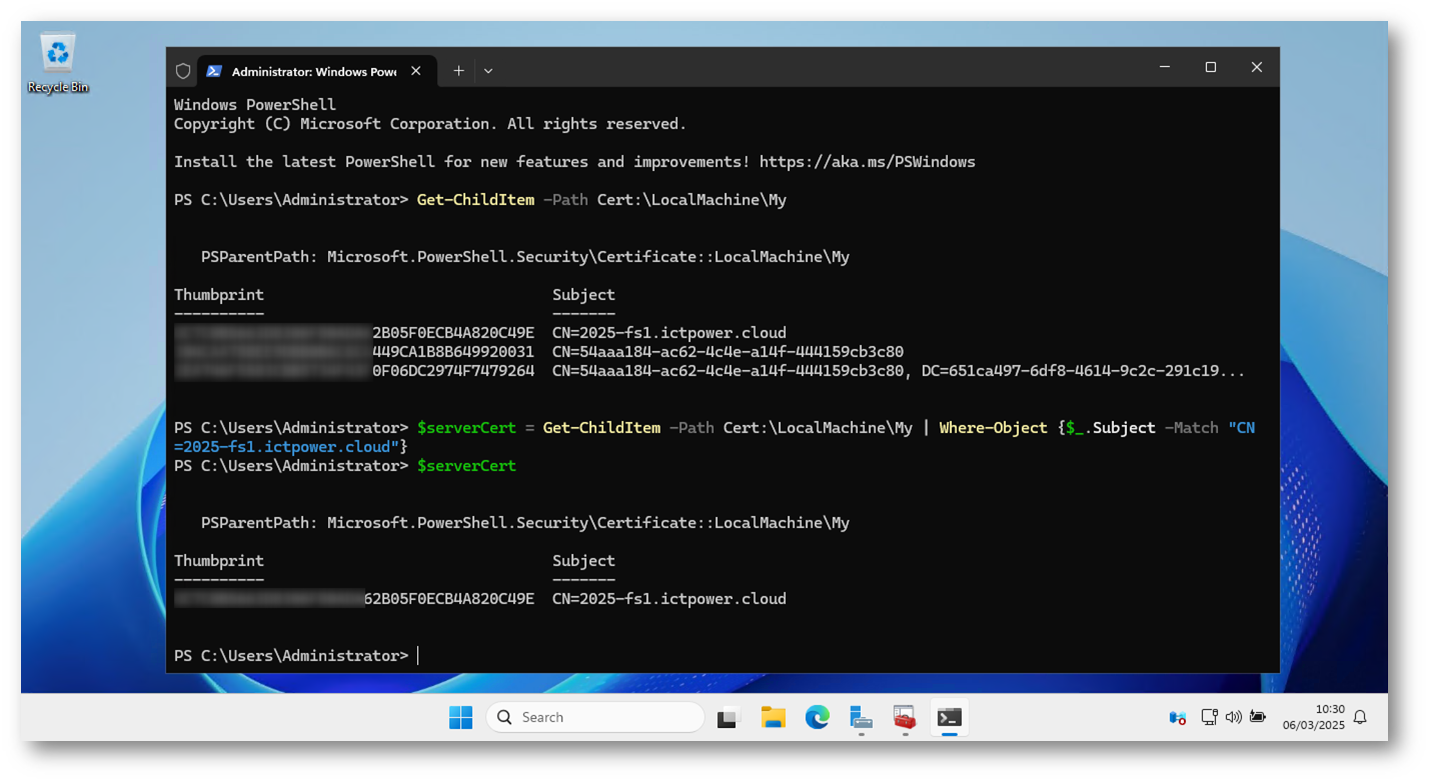

- Elencate i certificati presenti nel certificato store del server eseguendo il comando

12Get-ChildItem -Path Cert:\LocalMachine\My - Memorizzate il certificato desiderato in una variabile, sostituendo <subject name> con il nome del certificato che volete utilizzare:

12$serverCert = Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.Subject -Match "<subject name>"} - Verificate che il certificato selezionato sia quello corretto eseguendo $serverCert

Figura 3: Selezione del certificato da usare per SMB over QUIC

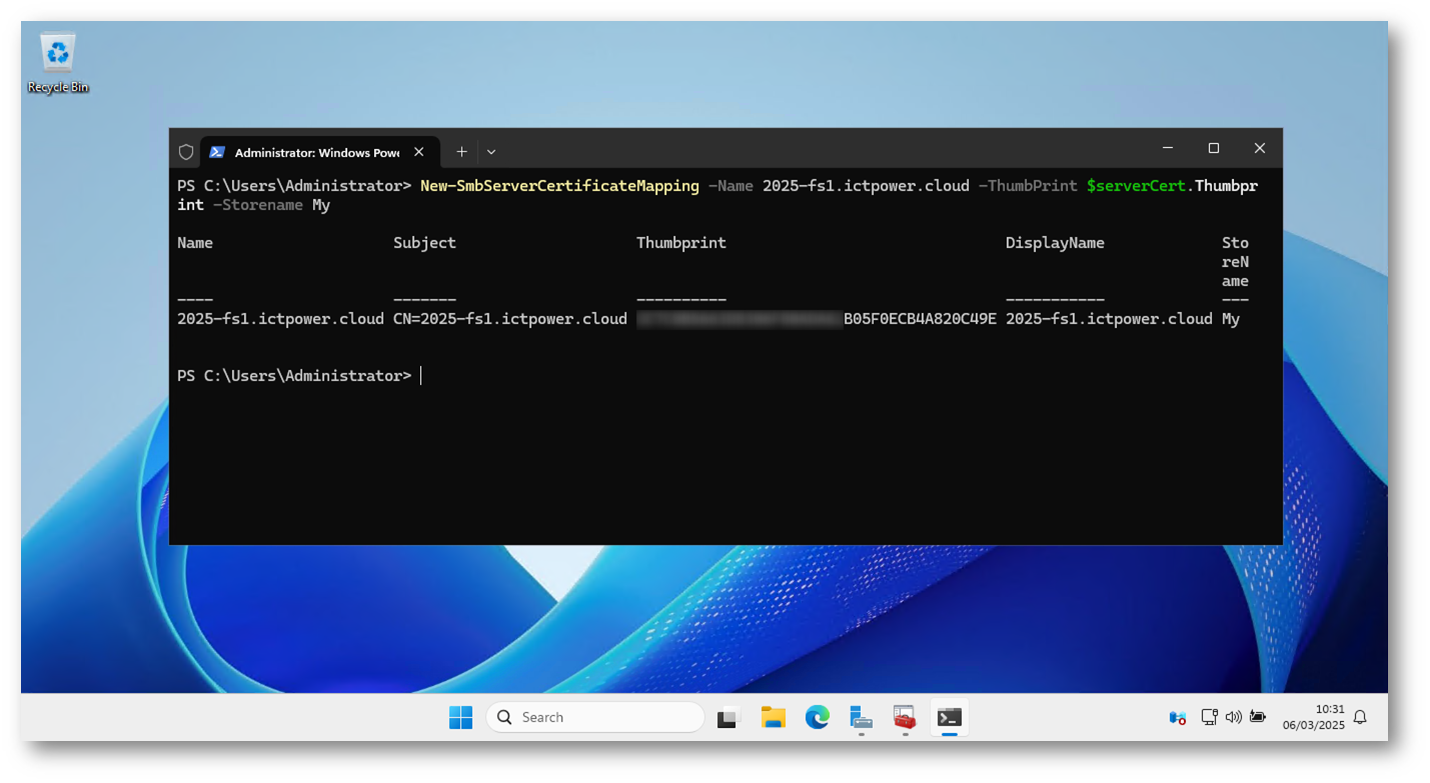

Abilitate SMB over QUIC utilizzando il thumbprint del certificato. Sostituite <server FQDN> con il Fully Qualified Domain Name (FQDN) del server SMB over QUIC:

|

1 2 |

New-SmbServerCertificateMapping -Name <server FQDN> -ThumbPrint $serverCert.Thumbprint -Storename My |

Figura 4: Abilitazione di SMB over QUIC utilizzando il thumbprint del certificato

Fatto! Finito! Semplice no? 🙂

Gestione dei nomi tramite DNS

Per risolvere il nome del server SMB over QUIC in modo corretto sia all’interno che all’esterno della rete, potete utilizzare i seguenti metodi con il DNS:

1. Split DNS (Split Horizon DNS) – Metodo consigliato

Con lo Split DNS, il nome di dominio viene risolto in modo diverso a seconda che la richiesta provenga dall’interno o dall’esterno della rete.

- Internamente: il DNS aziendale risolve il nome del server con l’IP interno.

- Esternamente: il DNS pubblico risolve lo stesso nome con l’IP pubblico.

2. Configurazione del DNS con NAT Reflection / Hairpin NAT

Se non potete usare Split DNS, potete configurare il router/firewall per consentire ai dispositivi interni di accedere all’IP pubblico del server e farlo “riflettere” verso l’IP interno. Per configurare NAT Reflection (o Hairpin NAT), è necessario creare una regola specifica nel firewall o nel router. Questa regola permette ai dispositivi interni di raggiungere l’IP pubblico del server SMB e fa in modo che il router reindirizzi automaticamente il traffico verso l’IP interno del server.

Questo metodo ha alcuni vantaggi. Non richiede la gestione di un DNS separato per l’interno e l’esterno della rete ed è particolarmente utile quando non è possibile modificare la configurazione del DNS interno.

Tuttavia, presenta anche degli svantaggi. Può introdurre latenza e aumentare la complessità nella gestione del firewall, inoltre alcuni dispositivi di rete non supportano nativamente NAT Reflection, rendendo necessaria una configurazione avanzata o soluzioni alternative.

3. Utilizzo di server DNS che supportano criteri (Azure DNS)

I criteri DNS permettono di configurare un server DNS in modo che risponda alle query in base a specifici parametri. Le risposte possono variare a seconda dell’indirizzo IP del client, della sua posizione geografica, dell’orario della richiesta e di altri fattori. Questa configurazione consente di implementare soluzioni avanzate, come il riconoscimento della posizione, la gestione del traffico, il bilanciamento del carico e il DNS split-brain, garantendo un controllo dinamico e ottimizzato della risoluzione dei nomi.

Utilizzando Azure DNS, potete gestire la risoluzione del nome in modo efficiente sia per l’accesso interno che esterno. Io ho usato Azure DNS per la zona pubblica ictpower.cloud e ho inserito entrambi gli indirizzi (interno ed esterno) nello stesso record DNS. A seconda di dove si troverà il client (nella rete aziendale o in internet) verrà utilizzato l’IP corretto.

Connessione alle condivisioni SMB

Joinate il dispositivo client Windows al

dominio (non è obbligatorio, la funzionalità è supportata anche in workgroup) per garantire l’autenticazione corretta e verificate che i nomi presenti nei Subject Alternative Names (SAN) del certificato del server SMB over QUIC siano pubblicati nel DNS e siano Fully Qualified Domain Names (FQDN).

Questo passaggio è essenziale affinché il client possa risolvere correttamente il nome del server e stabilire una connessione sicura utilizzando SMB over QUIC.

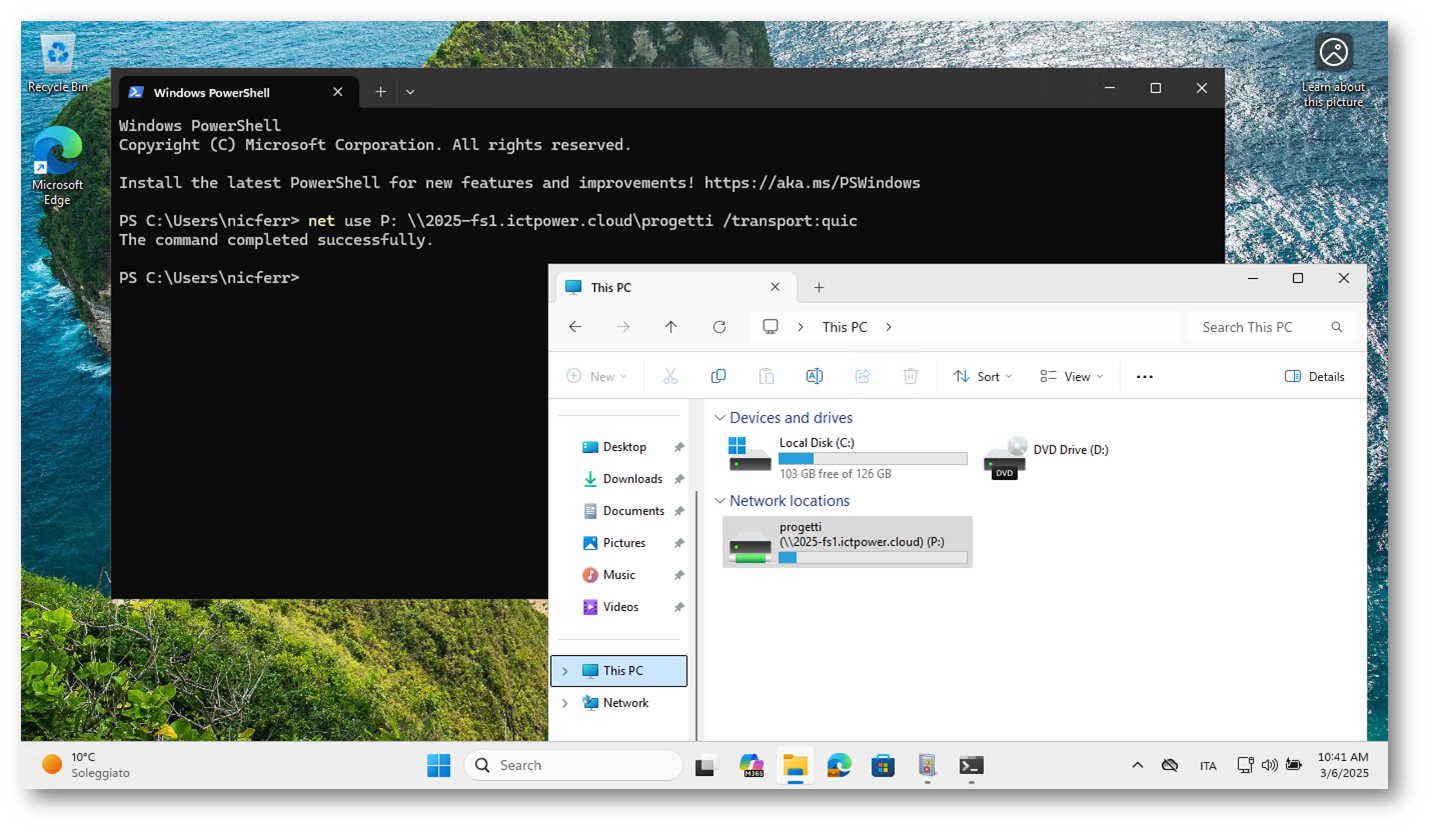

Sul client Windows 11 ho aperto un prompt di PowerShell e ho digitato il comando

|

1 2 |

net use P: \\2025-fs1.ictpower.cloud\progetti /transport:quic |

per poter mappare una cartella condivisa e obbligare l’utilizzo del protocollo QUIC.

NOTA: Se un client tenta di connettersi a un server tramite QUIC e SMB over QUIC è disabilitato, il client proverà automaticamente a stabilire la connessione utilizzando TCP.

Figura 5: mappatura di una cartella condivisa e obbligo all’utilizzo del protocollo QUIC

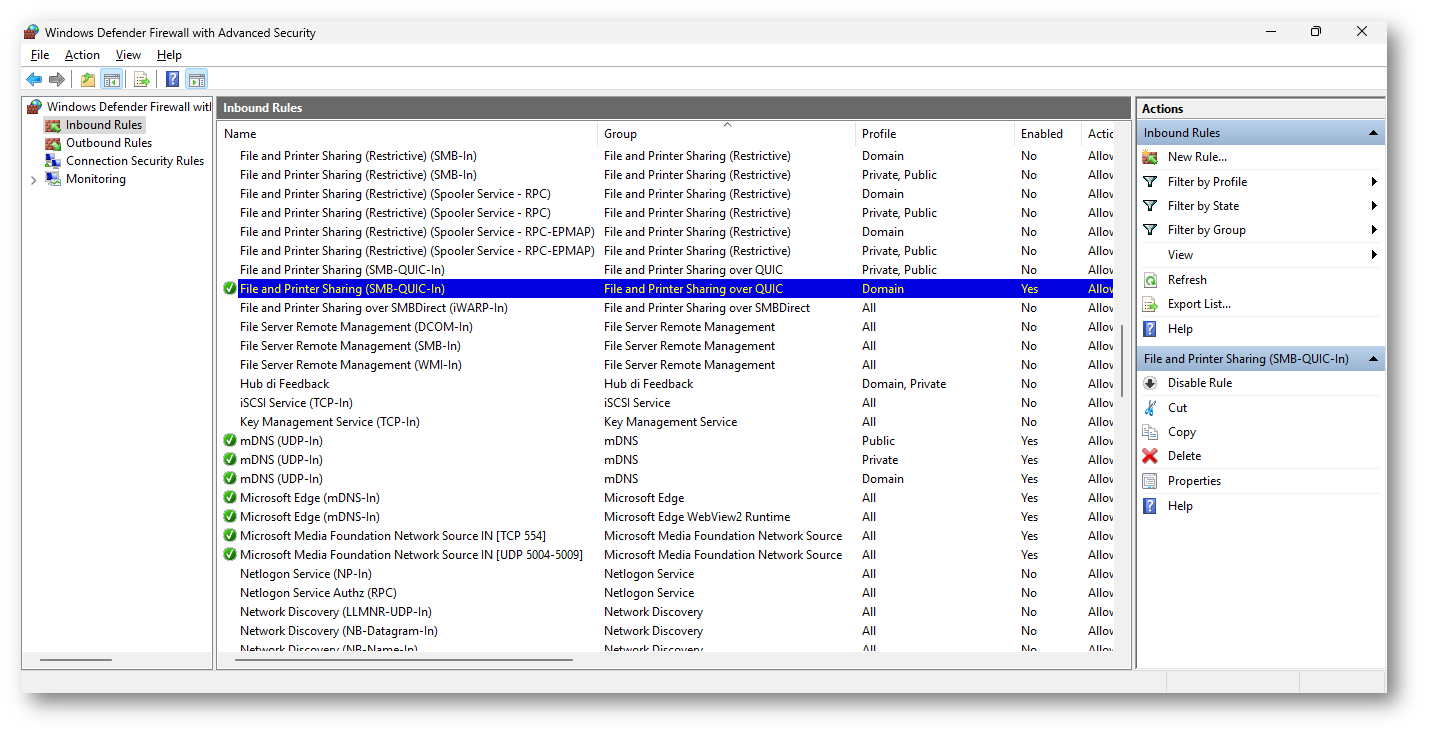

Per forzare l’utilizzo di SMB over QUIC, potete il firewall di Windows sul vostro File server. Dall’immagine sotto si può notare che la regola “File and Printer Sharing (SMB-QUIC-In)” è attivata, consentendo il traffico SMB over QUIC attraverso UDP/443. Individuate tutte le regole relative a File and Printer Sharing (SMB-In) su TCP/445 e disabilitate (o eliminare) queste regole per impedire connessioni SMB classiche tramite TCP.

Figura 6: La regola “File and Printer Sharing (SMB-QUIC-In)” deve rimanere abilitata per consentire le connessioni SMB su UDP/443

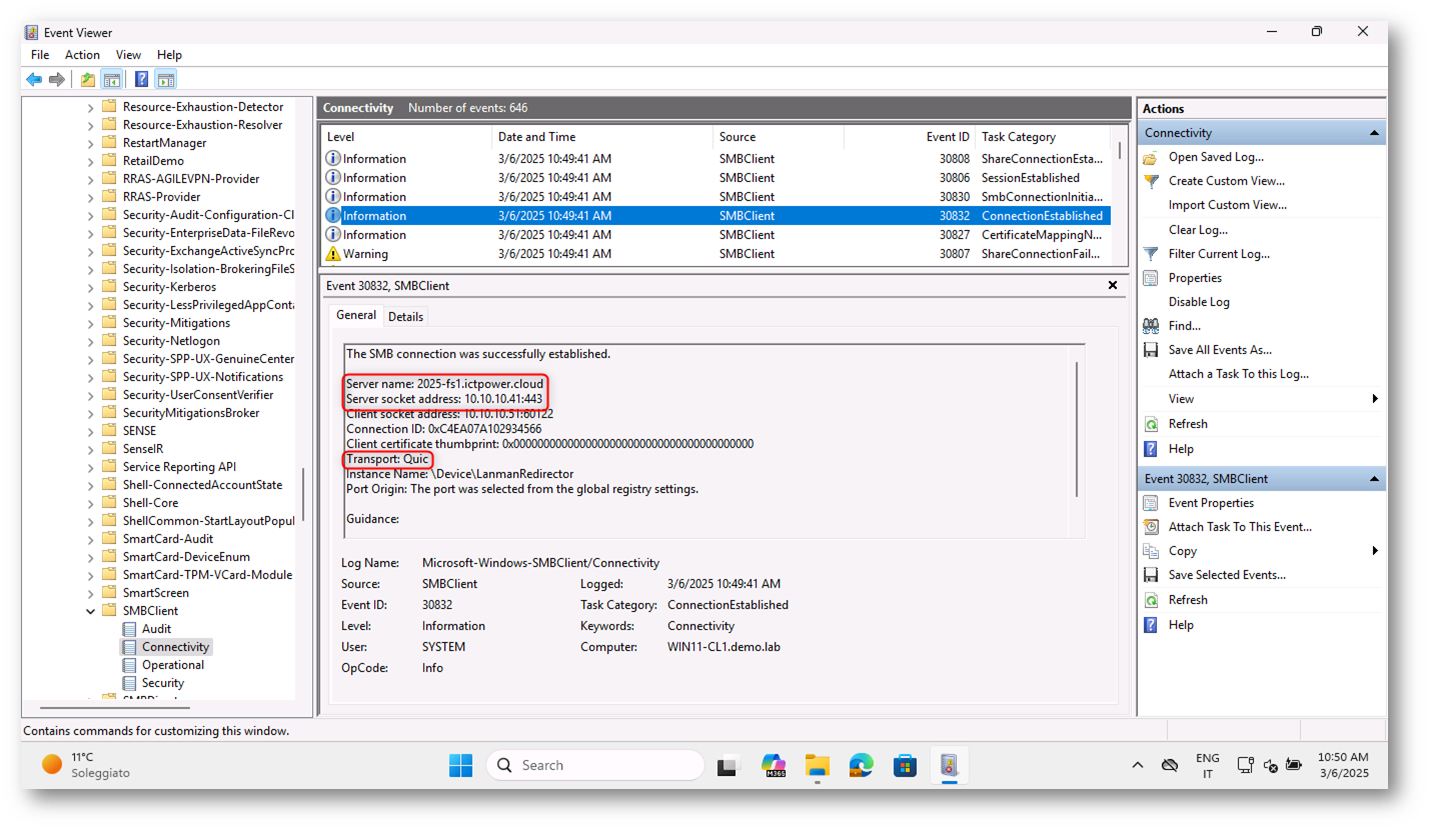

L’auditing vi permette di monitorare le connessioni dei client a SMB over QUIC, registrando gli eventi nei log di sistema. Il Visualizzatore eventi raccoglie queste informazioni e vi consente di tracciare le connessioni stabilite tramite il protocollo di trasporto QUIC. Questa funzionalità è disponibile per i client SMB a partire da Windows 11, versione 24H2.

Per visualizzare i log di connessione, aprite sui client il Visualizzatore eventi e accedete al percorso Applications and Services Logs → Microsoft → Windows → SMBClient → Connectivity. Qui potete monitorare l’ID evento 30832, che fornisce dettagli sulle connessioni SMB over QUIC. In questo modo, avrete la possibilità di verificare l’attività dei client e individuare eventuali problemi di autenticazione o trasporto.

Figura 7: Evento 30832 sul client, che fornisce dettagli sulle connessioni SMB over QUIC

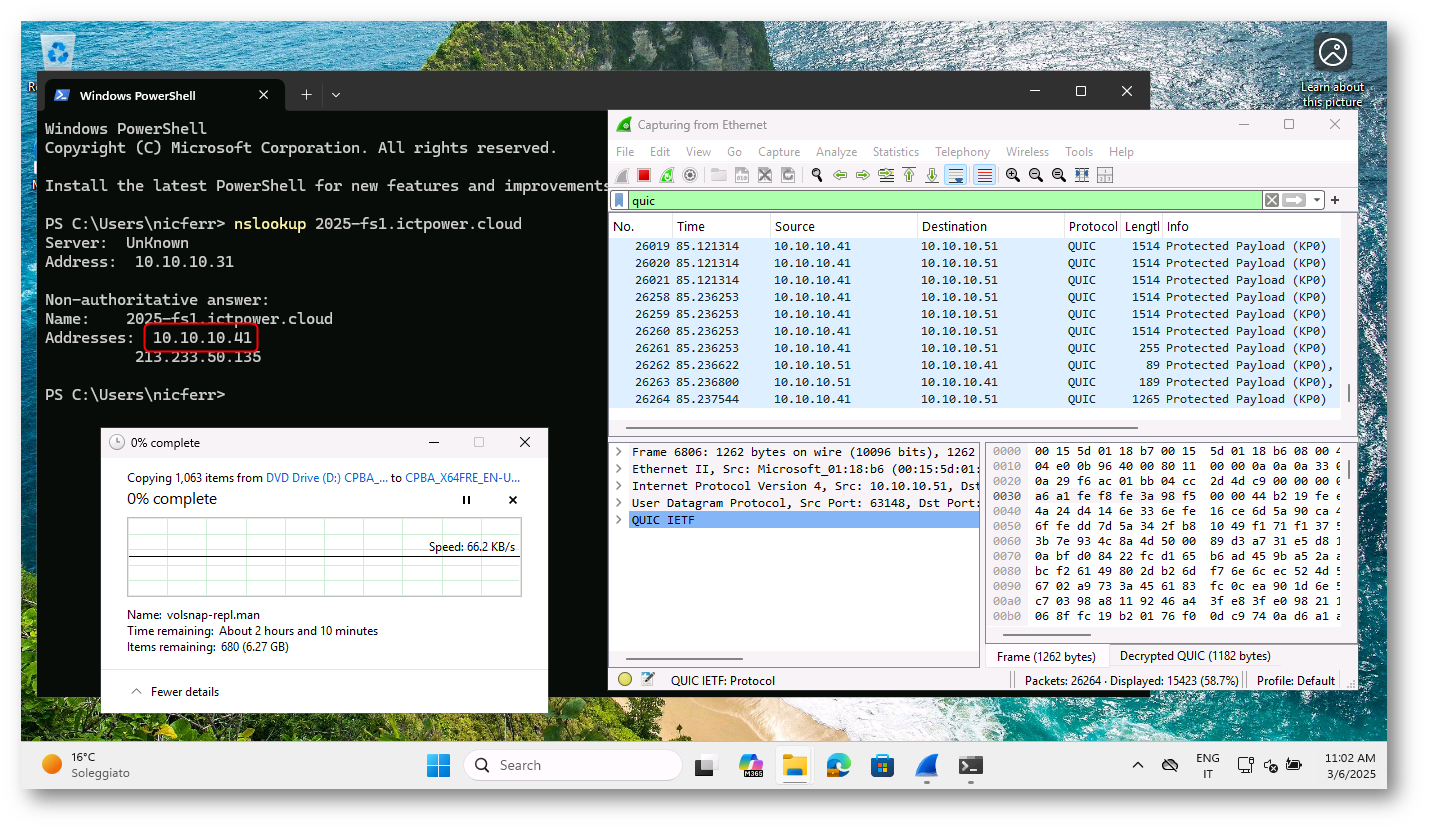

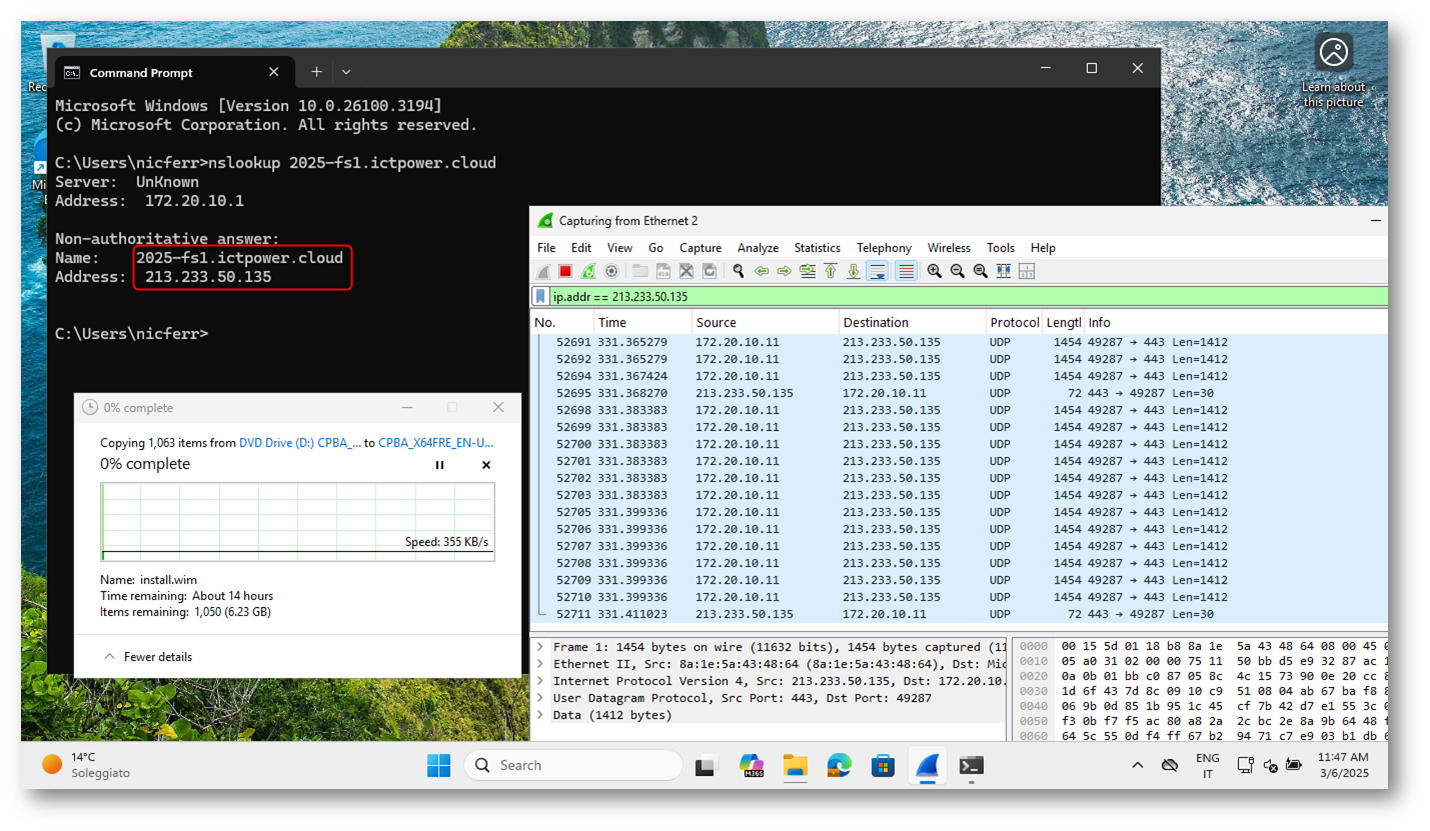

Potete verificare che il traffico tra client e server stia effettivamente utilizzando il protocollo QUIC, confermando che SMB over QUIC o un altro servizio basato su questo protocollo sia attivo e funzionante, utilizzando Wireshark e filtrando il protocollo QUIC, come mostrato nella figura sotto:

Figura 8: Client e Server stanno utilizzando il protocollo QUIC per scambiare pacchetti

Configurazione del proxy KDC (opzionale, ma consigliata)

Quando un client Windows si connette a un file server SMB tramite QUIC, non ha accesso diretto a un controller di dominio Active Directory. Di conseguenza, l’autenticazione avviene tramite NTLMv2, con il file server che autentica il client per suo conto. In questo processo, NTLMv2 viene utilizzato esclusivamente all’interno del tunnel QUIC protetto da TLS 1.3, senza esposizione esterna.

Per garantire una maggiore sicurezza, è preferibile utilizzare Kerberos, evitando di introdurre nuove dipendenze su NTLMv2. A tale scopo, è possibile configurare un proxy KDC, che permette di inoltrare le richieste di ticket per conto dell’utente attraverso un canale di comunicazione HTTPS crittografato, compatibile con l’accesso via Internet.

L’uso del proxy KDC è supportato da SMB over QUIC ed è fortemente raccomandato per migliorare la sicurezza e l’affidabilità dell’autenticazione.

Configurazione del proxy KDC sul file server

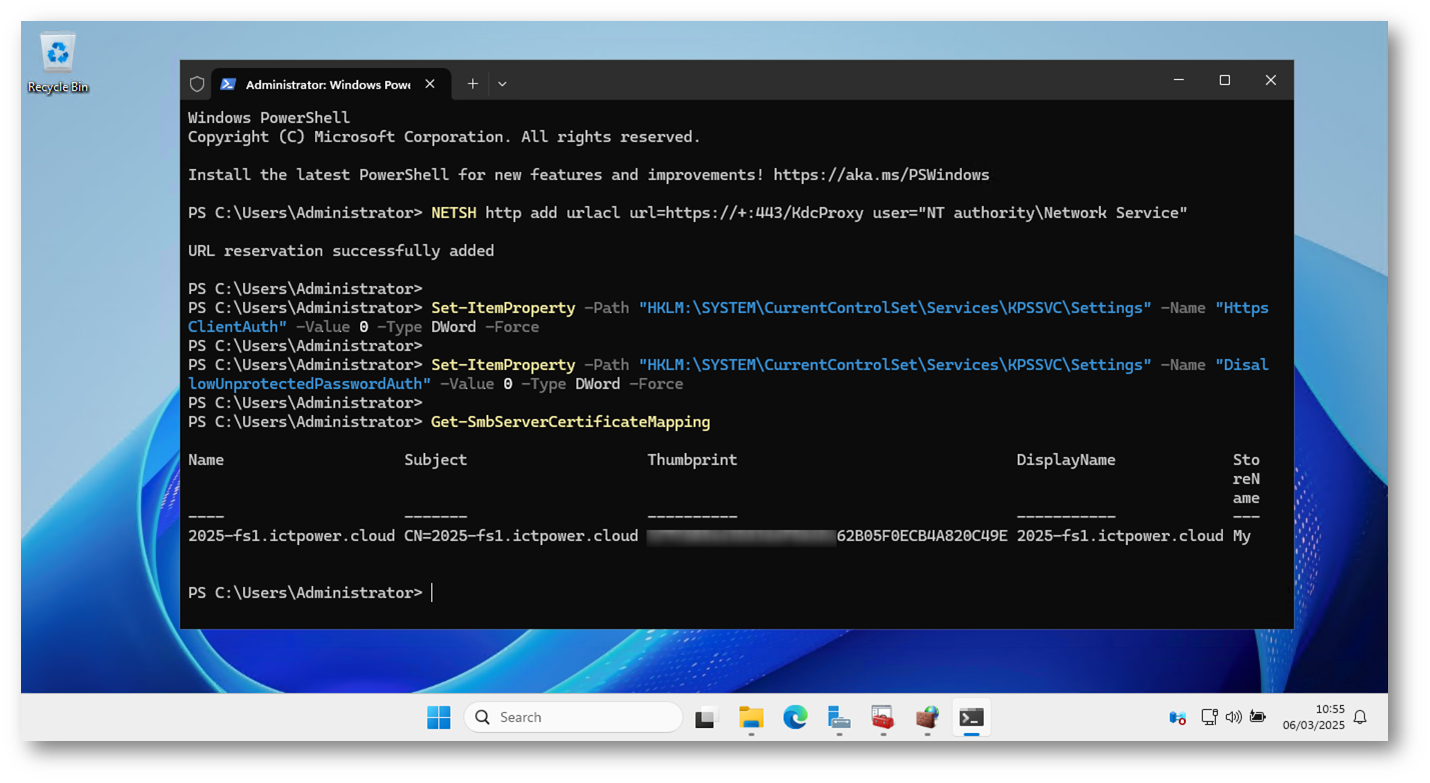

Per abilitare il proxy KDC, aprite un prompt di PowerShell con privilegi elevati sul file server ed eseguite i seguenti comandi:

- Registrate l’URL del proxy KDC in HTTP.SYS per consentire l’accesso al servizio:

|

1 2 |

NETSH http add urlacl url=https://+:443/KdcProxy user="NT authority\Network Service" |

- Modificate il registro di sistema per configurare l’autenticazione HTTPS del KDC Proxy:

|

1 2 3 4 |

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\KPSSVC\Settings" -Name "HttpsClientAuth" -Value 0 -Type DWord -Force Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\KPSSVC\Settings" -Name "DisallowUnprotectedPasswordAuth" -Value 0 -Type DWord -Force |

- Recuperate il thumbprint del certificato associato a SMB over QUIC con il comando Get-SmbServerCertificateMapping. Copiate il thumbprint del certificato corrispondente a SMB over QUIC (potrebbero esserci più righe, ma avranno tutte lo stesso thumbprint).

Figura 9: Configurazione del proxy KDC sul file server

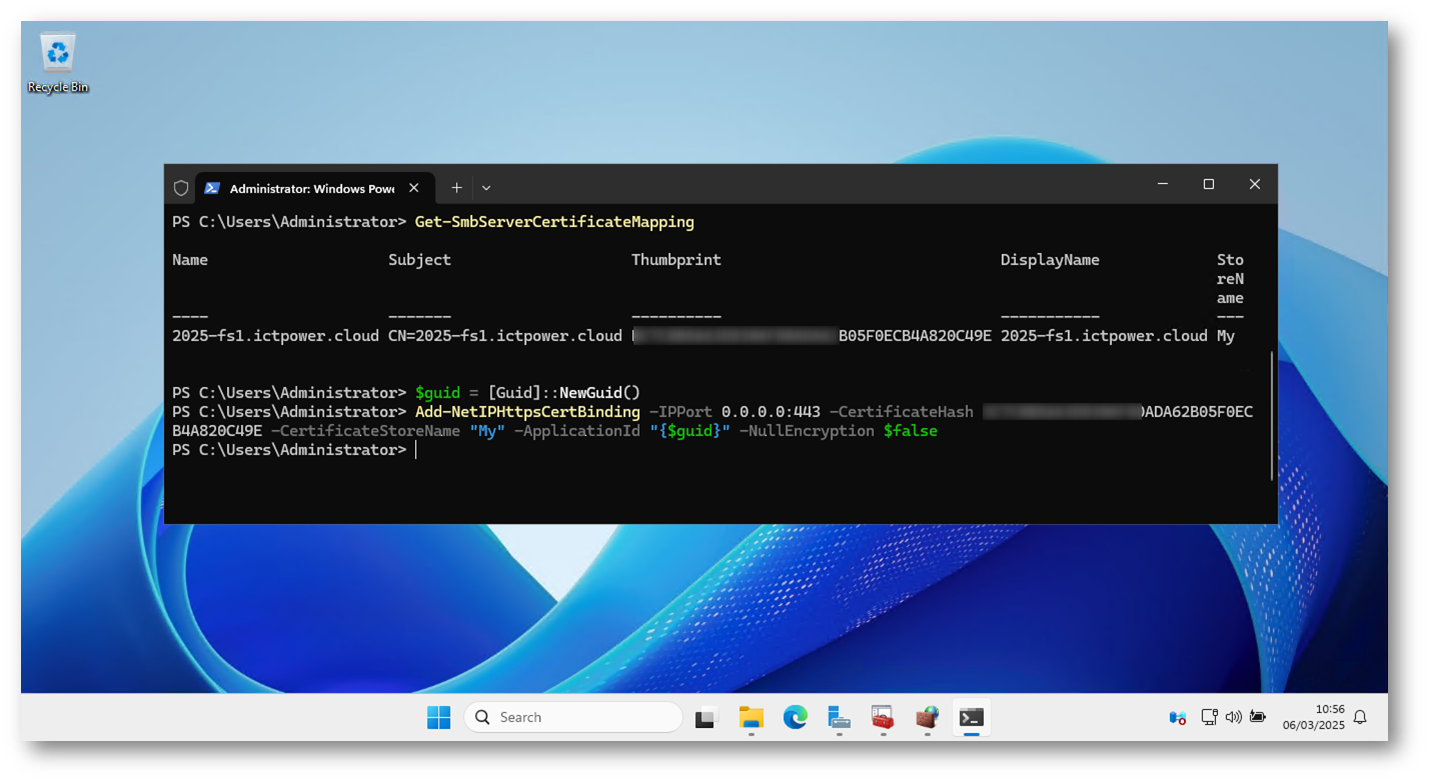

Utilizzate il thumbprint copiato per associare il certificato all’IP del server:

|

1 2 3 4 |

$guid = [Guid]::NewGuid() Add-NetIPHttpsCertBinding -IPPort 0.0.0.0:443 -CertificateHash <thumbprint> -CertificateStoreName "My" |

Figura 10: Associazione del thumbprint all’IP del server

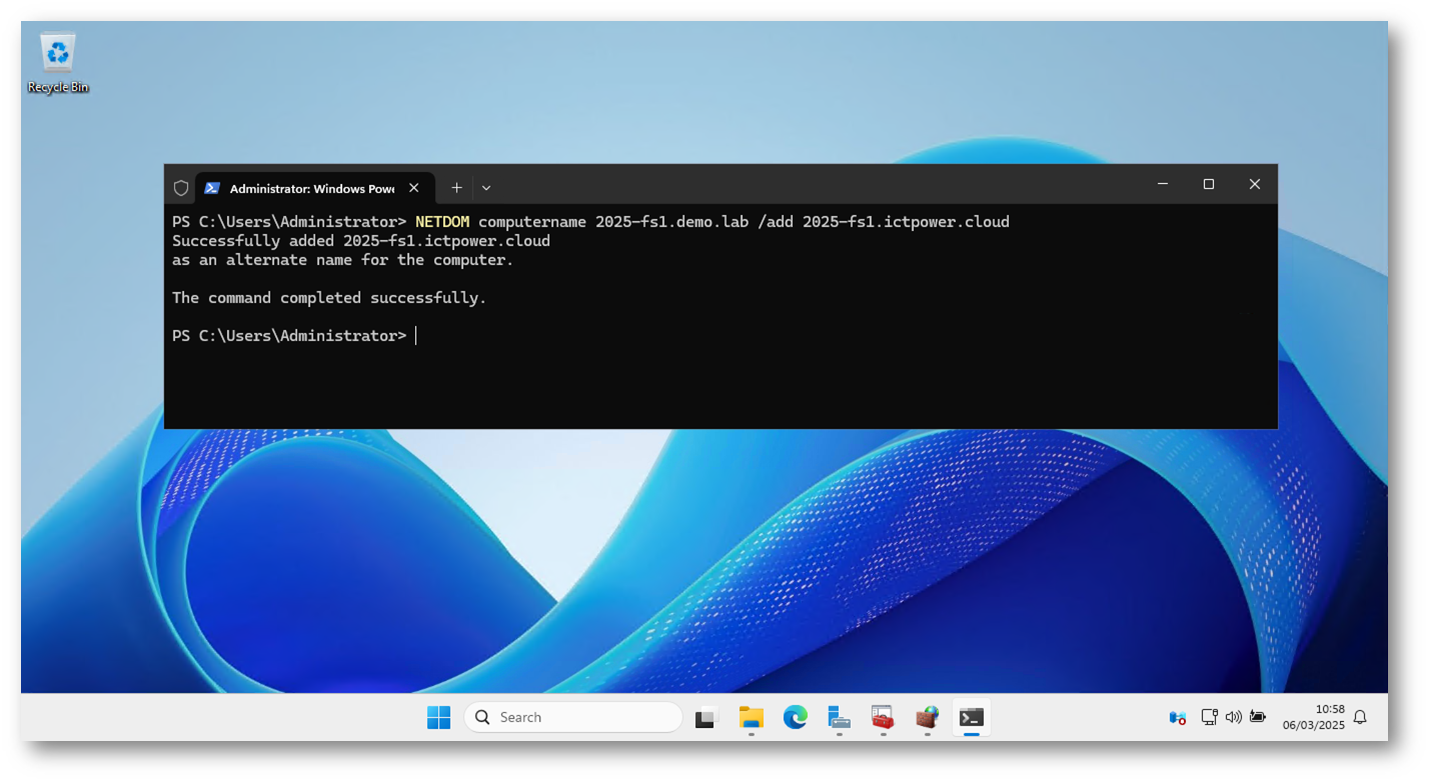

Aggiungete i nomi SMB over QUIC come SPN in Active Directory per Kerberos con il comando NETDOM computername <nome server dominio locale> /add <nome server dominio pubblico>

Un SPN (Service Principal Name) è un identificatore univoco associato a un servizio in Active Directory (AD), necessario per l’autenticazione Kerberos. Serve affinché un client possa trovare e autenticarsi in modo sicuro con un servizio di rete specifico. Kerberos utilizza gli SPN per identificare univocamente i servizi all’interno del dominio Active Directory. Quando un client vuole autenticarsi con un servizio, come SMB over QUIC, deve sapere a quale account di Active Directory è associato il servizio per poter richiedere un ticket Kerberos al domain controller (DC).

Se uno SPN non è registrato correttamente, il client non può ottenere il ticket e l’autenticazione fallisce, costringendo il sistema a utilizzare NTLM, che è meno sicuro.

Figura 11: Aggiunta del Service Principal Name per il nome pubblico del server

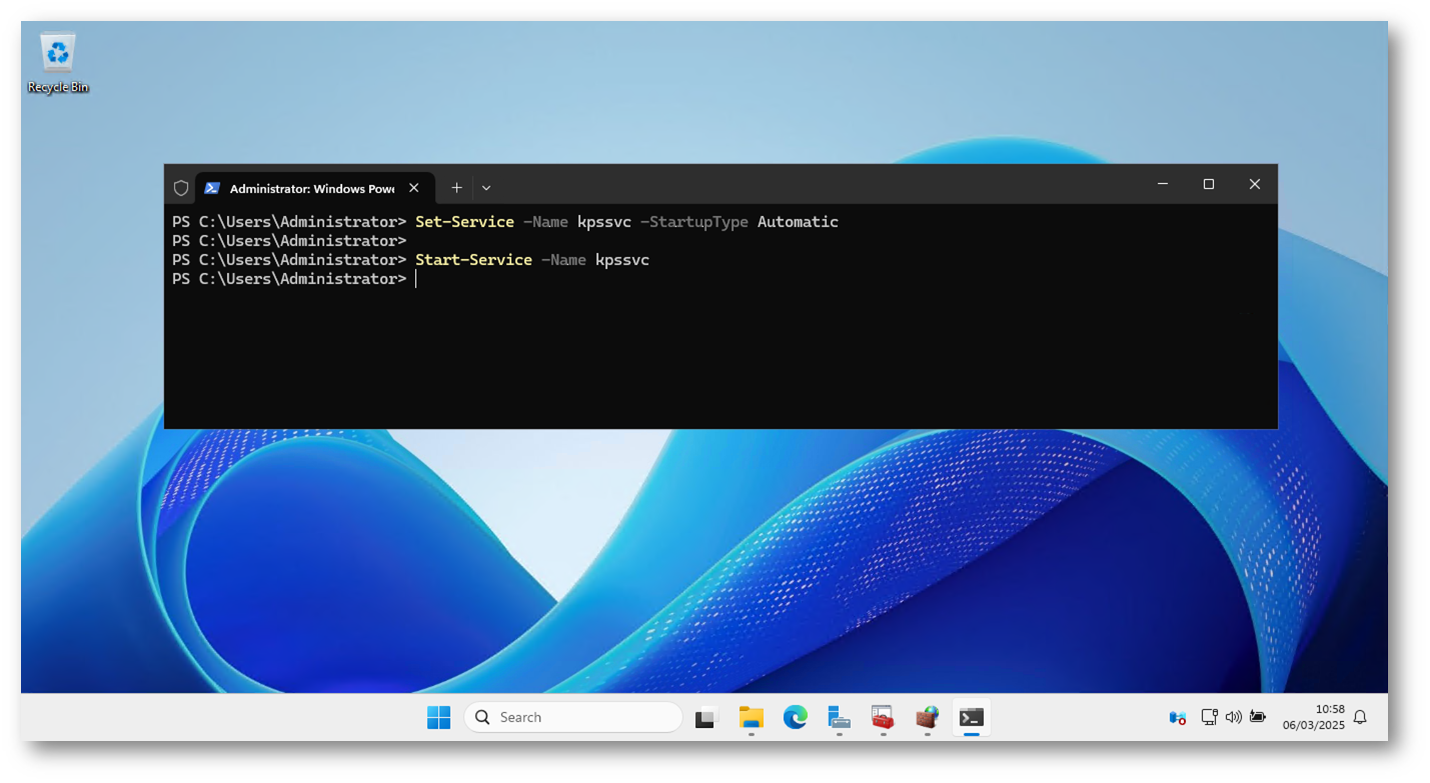

Impostate il servizio KDC Proxy su avvio automatico e avviatelo con i comandi:

|

1 2 3 4 |

Set-Service -Name kpssvc -StartupType Automatic Start-Service -Name kpssvc |

Figura 12: Configurazione del servizio KDC Proxy

Cosa succede a un computer client fuori azienda con SMB over QUIC?

Se un computer client si trova fuori dalla rete aziendale, non ha accesso diretto a un Domain Controller Active Directory, il che influisce sull’autenticazione e sulla connessione a SMB over QUIC.

Quando il client si connette a un file server SMB over QUIC da Internet, Kerberos non può essere utilizzato direttamente, poiché il client non riesce a contattare il Domain Controller per ottenere un ticket Kerberos. Se il KDC Proxy non è stato configurato, il client utilizza automaticamente NTLMv2, con il file server SMB che si occupa dell’autenticazione per conto del Domain Controller. In questo scenario, NTLMv2 viene impiegato esclusivamente all’interno del tunnel QUIC protetto con TLS 1.3, garantendo comunque un elevato livello di sicurezza. Se invece il KDC Proxy è attivo, il client può ottenere un ticket Kerberos attraverso un tunnel HTTPS, evitando di ricorrere a NTLMv2 e migliorando così la sicurezza dell’autenticazione.

Una volta autenticato, il client stabilisce la connessione al file server utilizzando UDP/443, sfruttando il protocollo QUIC invece di TCP/445. Questa configurazione consente di accedere ai file aziendali in modo sicuro e senza la necessità di una VPN, offrendo prestazioni migliori rispetto a una connessione VPN tradizionale, grazie a una minore latenza e a una maggiore stabilità della comunicazione.

Per garantire il corretto funzionamento della connessione, il nome del file server SMB over QUIC deve essere risolto correttamente da DNS, indirizzando il client all’IP pubblico del server aziendale (credo di averlo scritto già 3-4 volte se non di più). Il firewall del server deve consentire il traffico in ingresso su UDP/443, bloccando invece l’accesso tramite TCP/445, così da evitare tentativi di connessione SMB tradizionale dall’esterno e garantire la massima sicurezza (sempre ammesso che il vostro provider ci connettività consenta il protocollo SMB via Internet, il mio non lo permette).

Nella figura sotto viene illustrata la connessione effettuata da un client esterno alla rete aziendale, che si collega al file server SMB over QUIC attraverso l’IP pubblico dell’azienda. La comunicazione avviene sulla porta UDP 443, utilizzata da SMB over QUIC.

Figura 13: Il client si collegato alla condivisione di rete senza effettuare una VPN

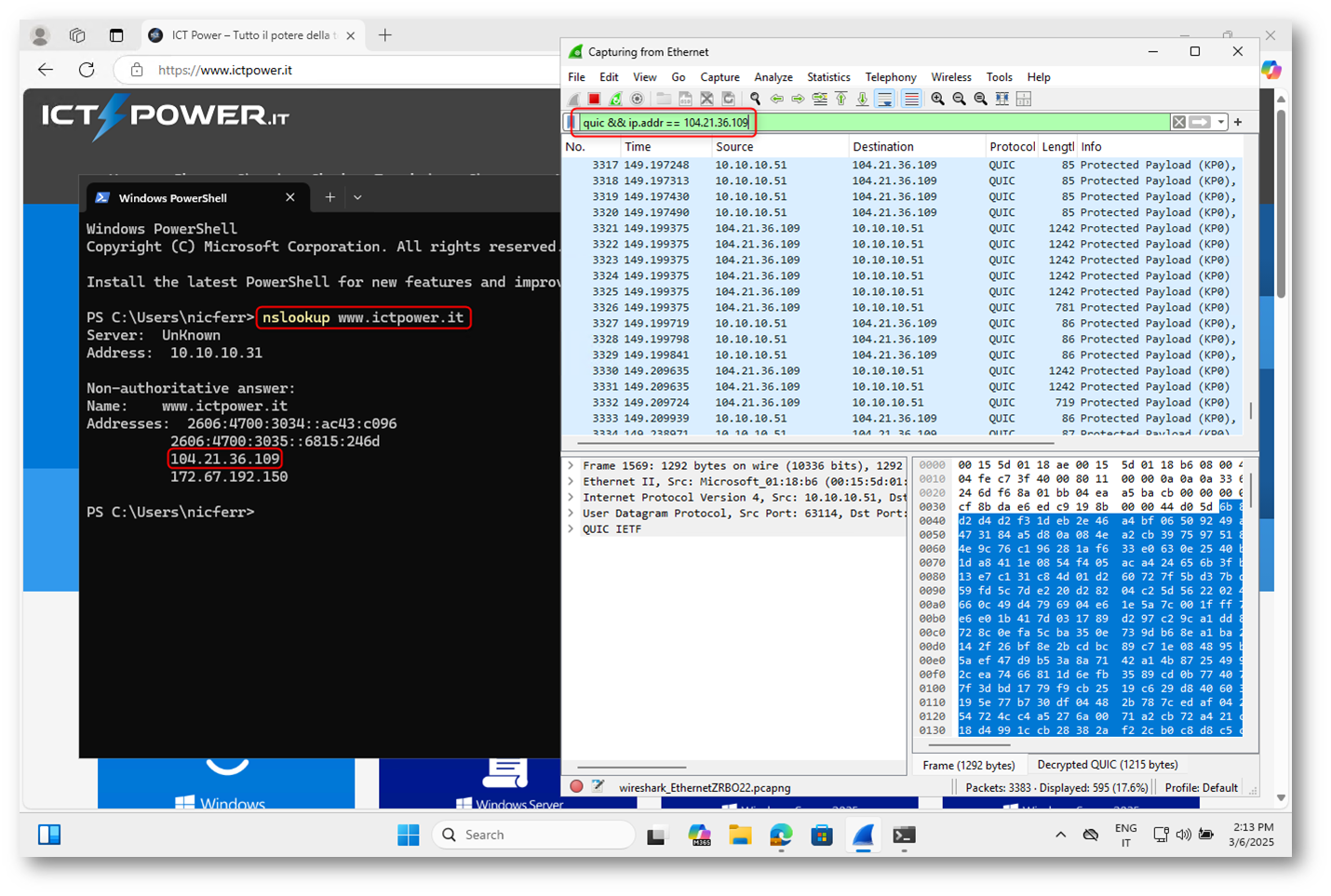

Uso di QUIC per i siti web

Il sito www.ictpower.it utilizza il protocollo QUIC. L’uso di QUIC per siti web significa che gli utenti beneficiano di una maggiore velocità di caricamento delle pagine, una migliore stabilità della connessione e una navigazione più fluida anche in presenza di reti instabili o connessioni mobili. Questo è possibile perché QUIC gestisce in modo più efficiente la perdita di pacchetti rispetto a TCP e supporta la connection migration, permettendo di mantenere attiva la sessione anche quando si passa da una rete Wi-Fi a una rete mobile.

Oltre all’utilizzo per siti web e servizi cloud, QUIC è anche il protocollo alla base di HTTP/3, il nuovo standard per il web.

Figura 14: Il sito www.ictpower.it utilizza il protocollo QUIC

Conclusioni

L’adozione di SMB over QUIC rappresenta un passo avanti significativo per la sicurezza e la connettività aziendale, offrendo un’alternativa moderna e performante al tradizionale SMB su TCP/445. Grazie all’uso del protocollo QUIC, che opera su UDP/443 e sfrutta la crittografia TLS 1.3, questa tecnologia permette agli utenti di accedere in modo sicuro alle condivisioni di rete senza la necessità di una VPN.

Abbiamo visto come la configurazione di SMB over QUIC su Windows Server 2025 richieda specifici prerequisiti, tra cui un certificato TLS valido, una corretta configurazione del DNS, e l’eventuale utilizzo del KDC Proxy per abilitare Kerberos anche in scenari remoti. Senza questa configurazione, il client utilizzerà NTLMv2, che pur rimanendo sicuro all’interno del tunnel TLS, è meno consigliato rispetto a Kerberos per ambienti aziendali.

L’analisi del traffico con Wireshark ha confermato il funzionamento di QUIC, dimostrando che la connessione è effettivamente crittografata e trasportata su UDP. Inoltre, la gestione del firewall è un aspetto cruciale per garantire il corretto funzionamento della soluzione, consentendo UDP/443 e bloccando TCP/445 per prevenire connessioni SMB tradizionali dall’esterno.

L’implementazione di questa tecnologia permette alle aziende di offrire un accesso remoto più sicuro, veloce e stabile, senza i limiti e le complessità delle VPN tradizionali. La sua adozione rappresenta una scelta strategica per migliorare la produttività e garantire una connettività affidabile e moderna.