Aumentare la sicurezza dei dispositivi non gestibili da Microsoft Intune grazie alle Security Management Features di Microsoft Defender for Endpoint

Con Microsoft Defender for Endpoint (MDE) potete applicare configurazioni di sicurezza a dispositivi che non sono gestiti totalmente da Microsoft Intune.

Questa nuova funzionalità è chiamata “Security Management Features” e con essa potete applicare le policy a Microsoft Defender, direttamente dalla console di Endpoint Manager, anche se i device in questione non sono gestiti da Microsoft Intune, di fatto estendendo la superficie di azione di Microsoft Intune Endpoint Security.

Quando un dispositivo viene gestito da Intune (registrato in Intune), il dispositivo non elabora i criteri per la Security Management for Microsoft Defender for Endpoint e usa Intune per distribuire i criteri per Defender per endpoint nei dispositivi.

Scenario

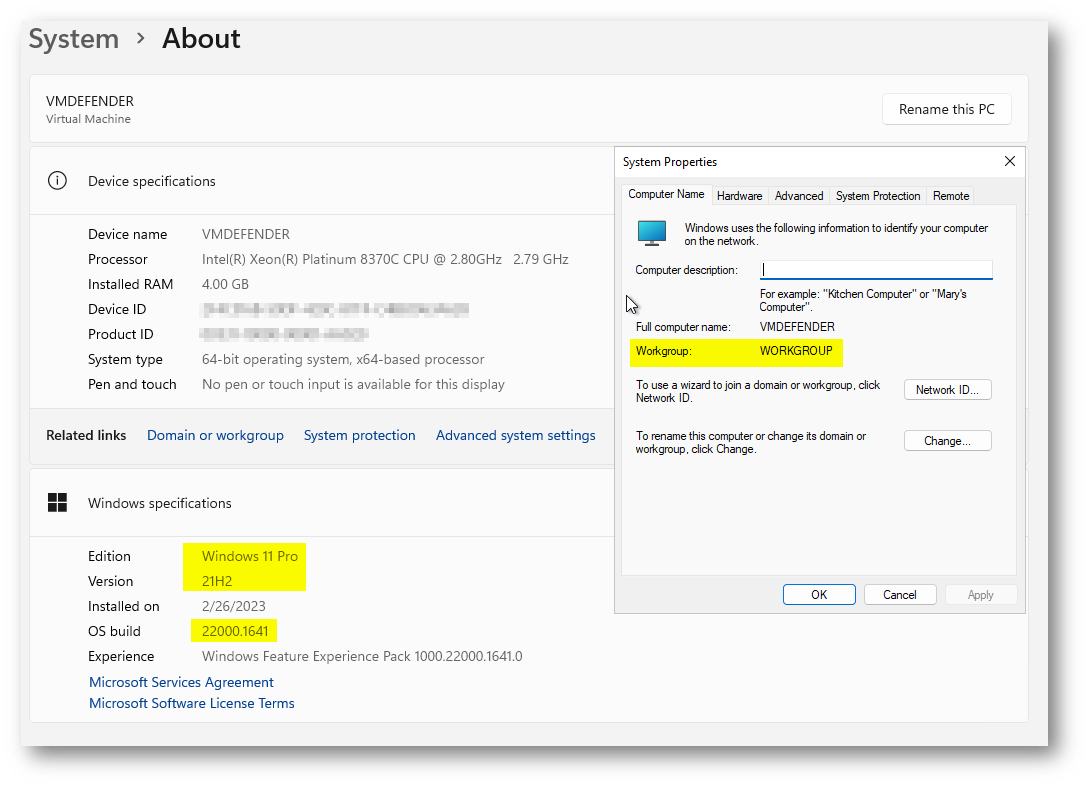

Lo scenario che vi troverete, in questo caso, sarà la gestione tramite funzionalità “Security Management Features” di un device Windows 11 Pro 21H2, non gestito da Microsoft Intune e non legato a nessun dominio di Active Directory locale:

Figura 1: Sistema Operativo Scenario Demo

Nel device in questione andrete a gestire le policy di Microsoft Defender for Endpoint, per la protezione Antivirus e la riduzione della superfice di attacco, senza necessariamente avere a disposizione la licenza di Microsoft Intune.

I passi necessari con cui potete attivare e successivamente gestire Defender for Endpoint sui device con la modalità sopra descritta è la seguente:

- Abilitare il Tenant Microsoft 365 per attivare la funzionalità di Autority Microsoft Defender for Endpoint dei device

- Abilitare connettore di Defender for Endpoint da portale di Microsoft Intune

- Creare gruppo di Azure Active Directory, il quale ospiterà i device da gestire

- Installazione di Defender for Endpoint sul Device di Esempio

- Verificare che i device siano gestiti da Autority Microsoft Defender for Endpoint

- Configurazione Policy Defender for Endpoint Antivirus di Esempio

- Creazione “Tag” che vi permette contrassegnare i device in Microsoft 365 Defender

Quali dispositivi possono essere gestiti con questa funzionalità ?

Figura 2: Dispositivi gestibili con “Security Management Features”

Come possiamo notare dalla schermata, i device che possono essere gestiti con autority Microsoft Defender for Endpoint sono quelli previsti all’interno dei seguenti scenari:

- Device Cloud-Only

- Co-management (Intune/MECM)

- Device Joyned on Local Domain

- Device Server

Per maggiori approfondimenti vi rimandiamo alla lettura della pagina Use Intune to manage Microsoft Defender for Endpoint Security on devices not enrolled with Microsoft Intune | Microsoft Learn.

Prerequisiti di Security Management Features

Connettività

I device gestiti con questa funzionalità devono avere accesso ai seguenti URLs:

- Enterpriseregistration.windows.net – Per registrazione ad Azure AD

- Login.microsoftonline.com – Per registrazione ad Azure AD

- *.dm.microsoft.com – Usando wildcard per comprendere, enrollment, check-in del device, reporting

Se all’interno dell’azienda avete un firewall per le connessioni in uscita con attiva la funzionalità di SSL Inspection (Secure Socket Layer Inspection), i device che volete gestire con Autority Microsoft Defender for Endpoint (MDE) devono essere esclusi da Inspection.

Piattaforme supportate

Di seguito riportiamo i sistemi operativi e le relative KB che devono essere applicate ai device che vogliamo gestire con “Security Configuration”:

- Windows 10 Professional/Enterprise (26 ottobre 2021— KB5006738 (build del sistema operativo 19041.1320, 19042.1320 e 19043.1320) Anteprima – Supporto tecnico Microsoft)

- Windows 11 Professional/Enterprise (26 ottobre 2021— KB5006738 (build del sistema operativo 19041.1320, 19042.1320 e 19043.1320) Anteprima – Supporto tecnico Microsoft)

- Windows Server 2012 R2 (Onboard Windows servers to the Microsoft Defender for Endpoint service | Microsoft Learn)

- Windows Server 2016 (Onboard Windows servers to the Microsoft Defender for Endpoint service | Microsoft Learn)

- Windows Server 2019 (19 ottobre 2021— KB5006744 (Build del sistema operativo 17763.2268) Anteprima – Supporto tecnico Microsoft)

- Windows Server 2022 (26 ottobre 2021 – KB5006745 (build del sistema operativo 20348.320) Anteprima – Supporto tecnico Microsoft)

Inoltre, è bene specificare che l’Autority Microsoft Defender for Endpoint non può essere utilizzata per non-persistent Desktops, come ad esempio Virtual Desktop Infrastructure (VDI) o clients in Azure Virtual Desktop.

Quali licenze servono ?

Per iniziare a gestire i device con Microsoft Defender fo Autority dovete avere a disposizione una licenza che prevede la parte di Microsoft Defender for Endpoint:

- Microsoft Defender for Endpoint P1: Microsoft Defender per endpoint | Microsoft Security

- Microsoft Defender for Business: Microsoft Defender per endpoint | Microsoft Security

- Microsoft Defender for Endpoint P2: Microsoft Defender per endpoint | Microsoft Security

- Microsoft 365 E5: Microsoft 365 E5 | Sicurezza avanzata 365 | Microsoft

- Microsoft 365 E3: Microsoft 365 E3 | Microsoft 365 Enterprise

-

Microsoft 365 Business Premium: Microsoft 365 Business Premium | Microsoft 365

Inoltre, è fondamentale ricordare che la licenza “Microsoft Defender for Servers” non abilita la funzionalità, in quanto è necessaria almeno una licenza per Users per poter sfruttare la sezione “Security Managament” in Microsoft Intune.

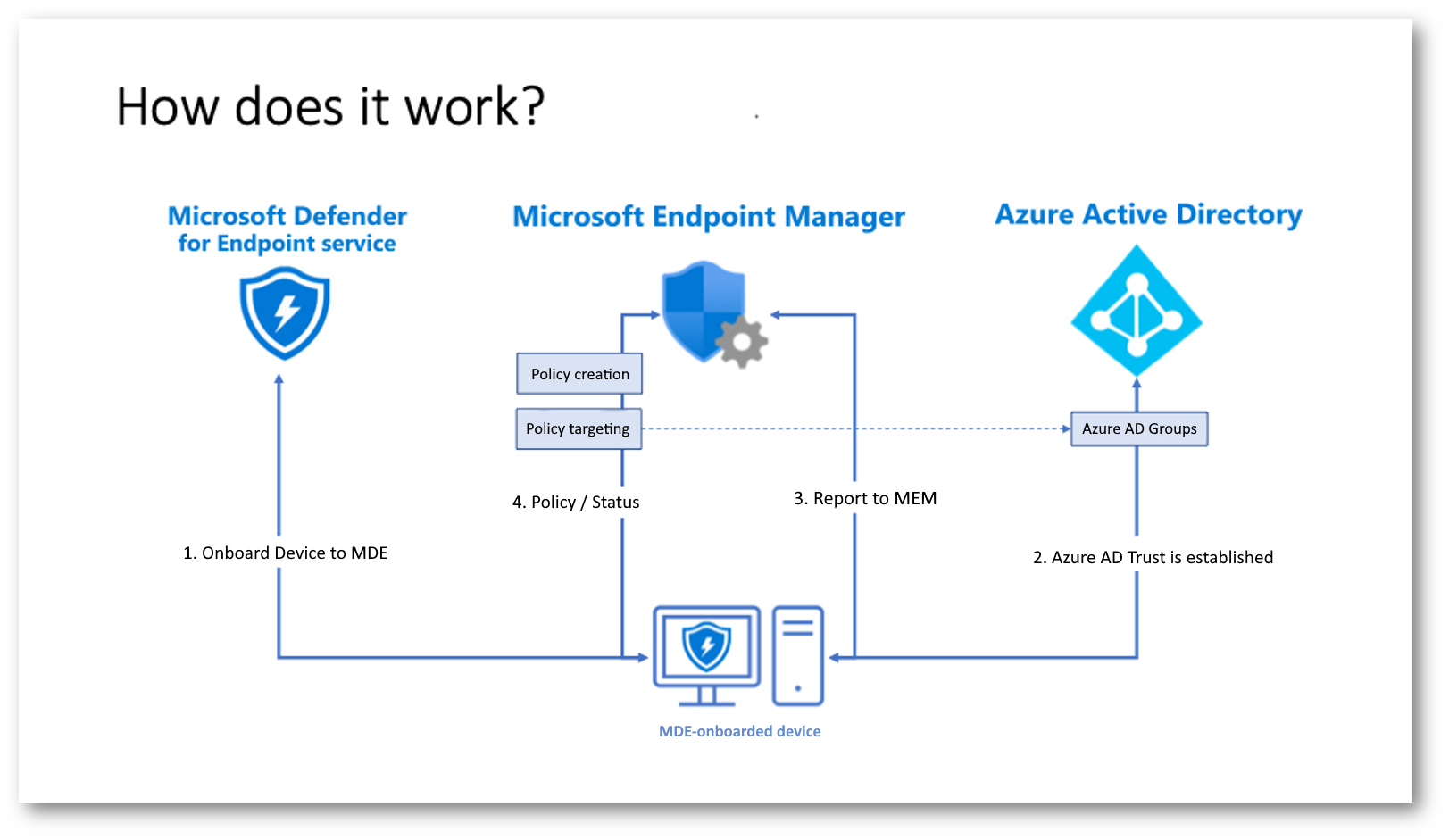

Figura 3: Come Funziona Security Configuration

Nella seguente immagine abbiamo una rappresentazione di quando spiegato in precedenza, oltre ad una rappresentazione di come funziona:

- Device di cui è stato eseguito l’on-boarding in Defender for Endpoint

- Viene stabilita una trust per ogni device con Azure AD

- Il Device usare la propria identità di Azure AD per comunicare con Intune e viene usata per l’applicazione delle policy

- Defender for Endpoint riporta lo stato delle policy direttamente a Microsoft Intune

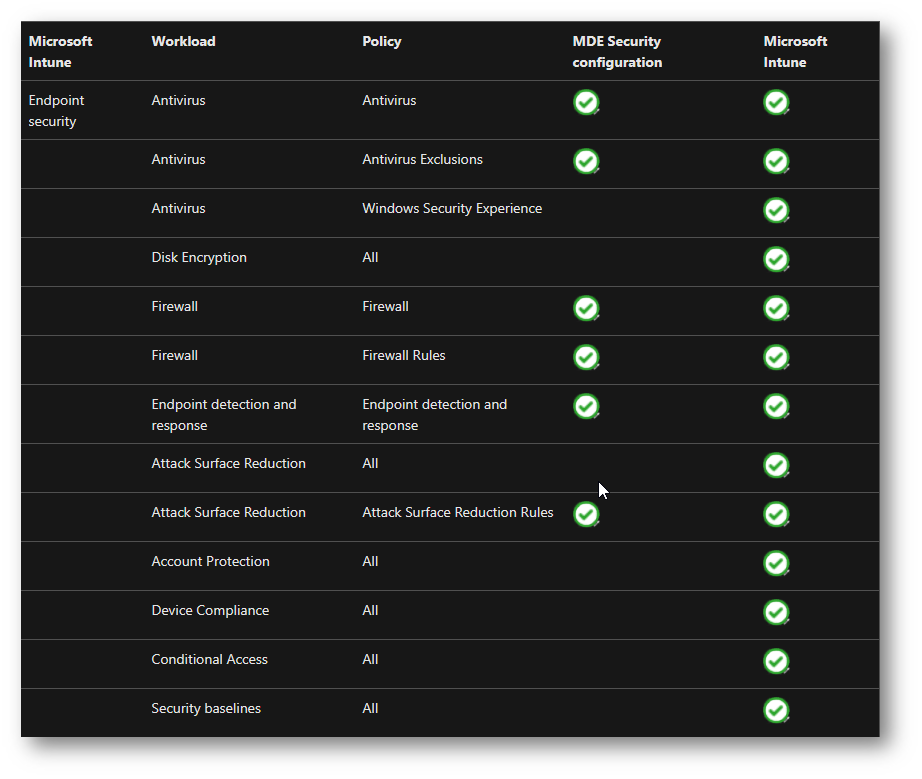

Quali configurazioni posso applicare con MDE Configuration?

Figura 4: Possibili Configurazioni MDE

Con la funzionalità di Microsoft Defender for Endpoint Autority potete configurare le seguenti funzionalità:

- Antivirus: Manage antivirus settings with endpoint security policies in Microsoft Intune | Microsoft Learn

- Antivirus Exclusion Manage antivirus settings with endpoint security policies in Microsoft Intune | Microsoft Learn

- Firewall: Manage firewall settings with endpoint security policies in Microsoft Intune | Microsoft Learn

- Firewall Rules Manage firewall settings with endpoint security policies in Microsoft Intune | Microsoft Learn

- Endpoint Detection and Response: Manage endpoint detection and response settings with endpoint security policies in Microsoft Intune | Microsoft Learn

- Attack Surface Reduction Rules: Manage attack surface reduction settings with endpoint security policies in Microsoft Intune | Microsoft Learn

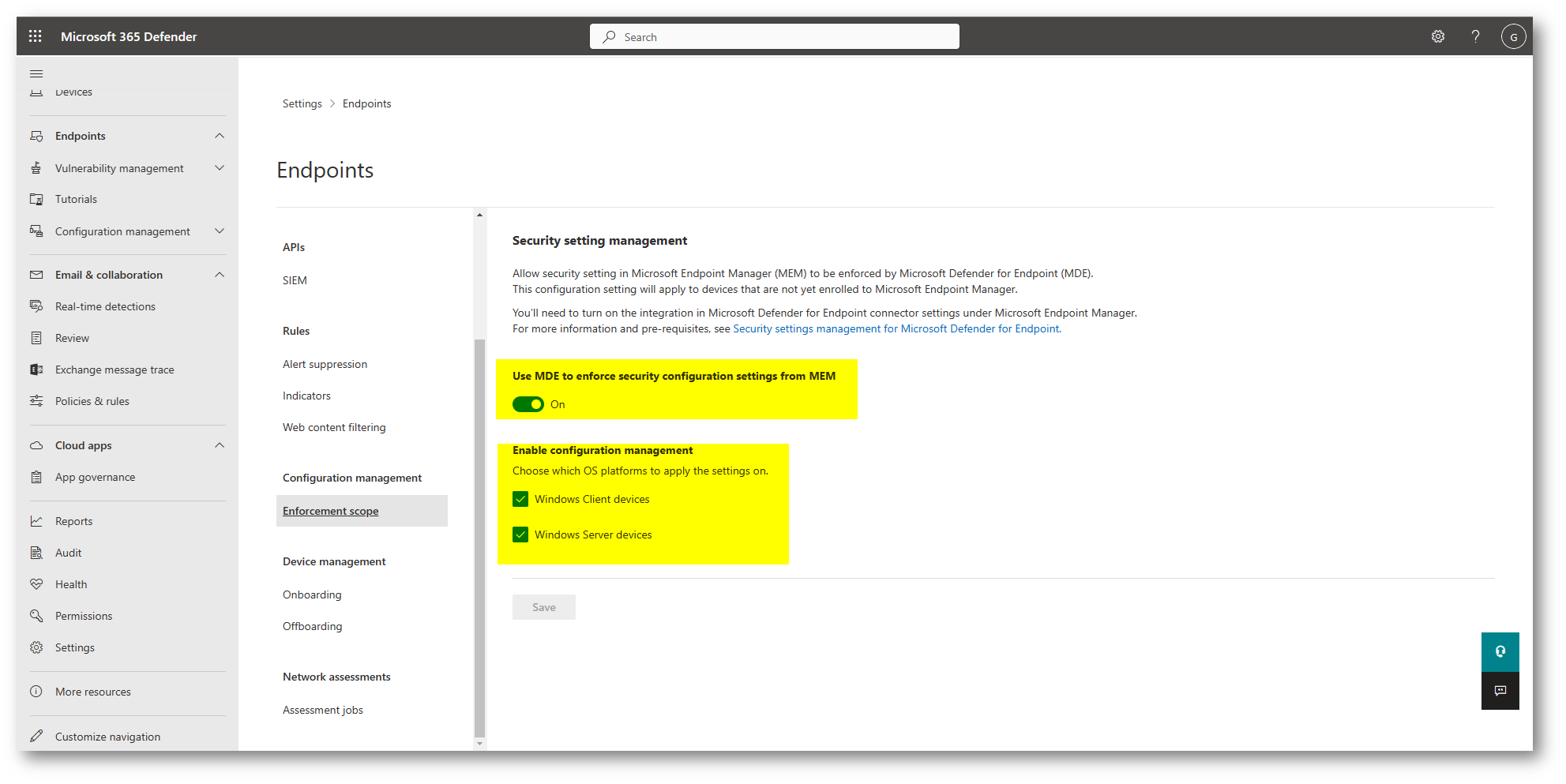

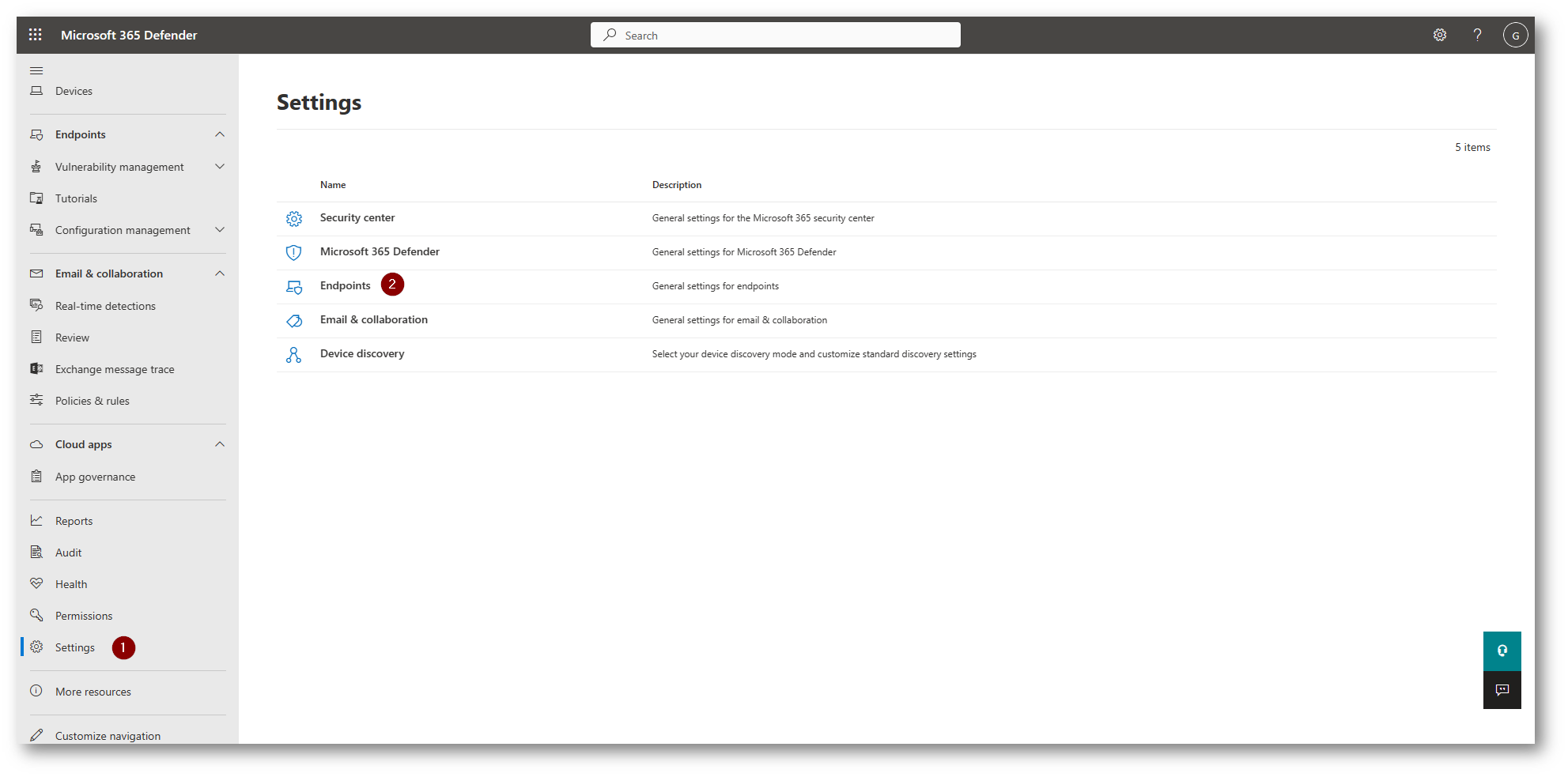

Configurazione Tenant per Microsoft Defender for Endpoint Security Configuration Management

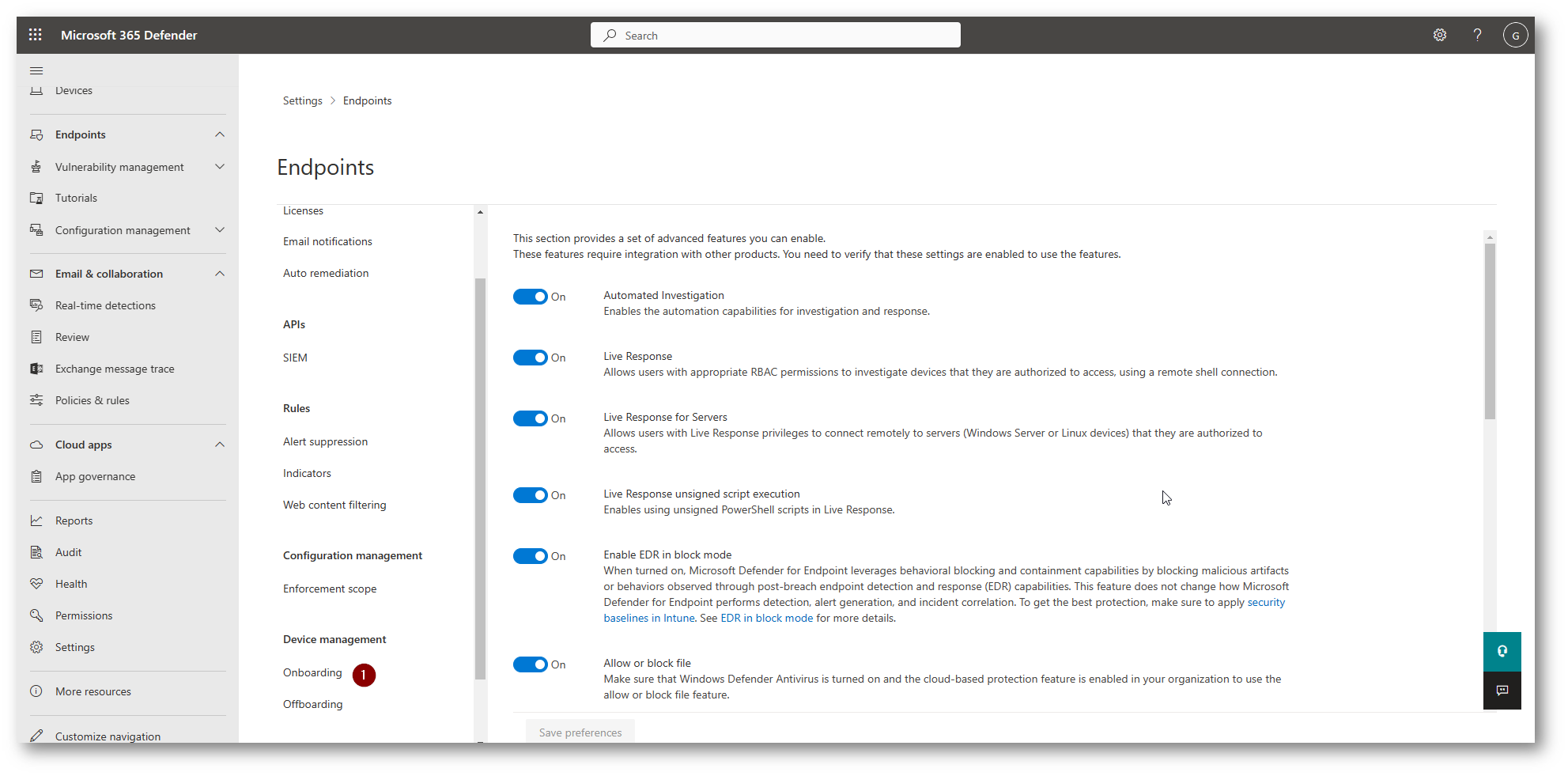

Collegatevi al portale di Microsoft Defender e posizionatevi in Settings à Endpoints à Configuration Management à Enforcement Scope per abilitare la funzionalità di “Security Settings Management”

Figura 5: Enforcement Scope Microsoft Defender for Endpoint

Assicuratevi che gli Utenti che gestiscono Defender for Endpoint abbiamo i permessi corretti di “Security Endpoint Manager”: Role-based access control (RBAC) with Microsoft Intune | Microsoft Learn

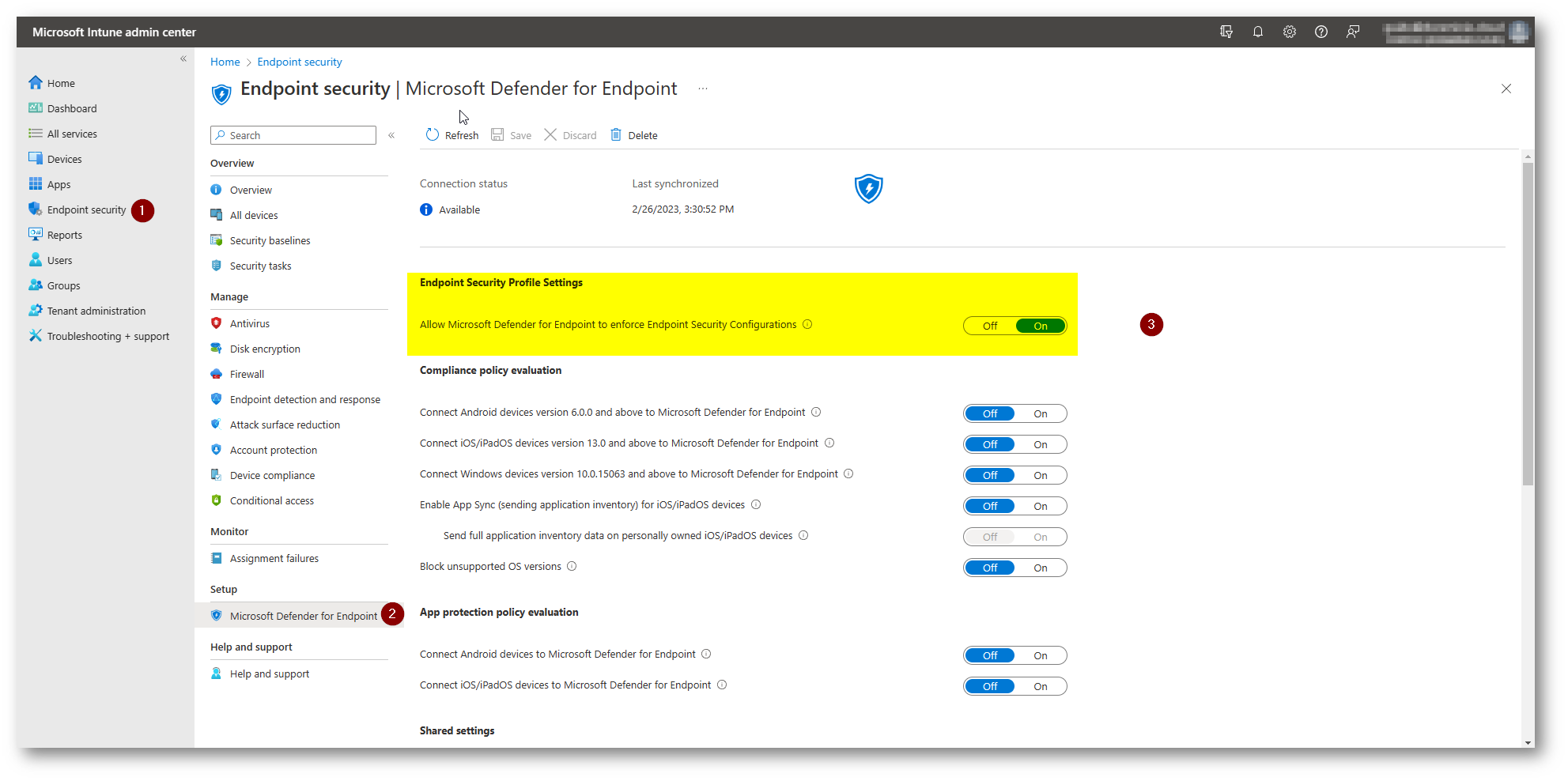

Collegatevi al portale di Microsoft Intune e abilitare la funzionalità evidenziata; questo vi permetterà di passare le informazioni di Defender for Endpoint a Microsoft Intune per gestire i device con Microsoft Defender for Endpoint Autority.

Figura 6: Abilitare connettore Defender in Microsoft Intune

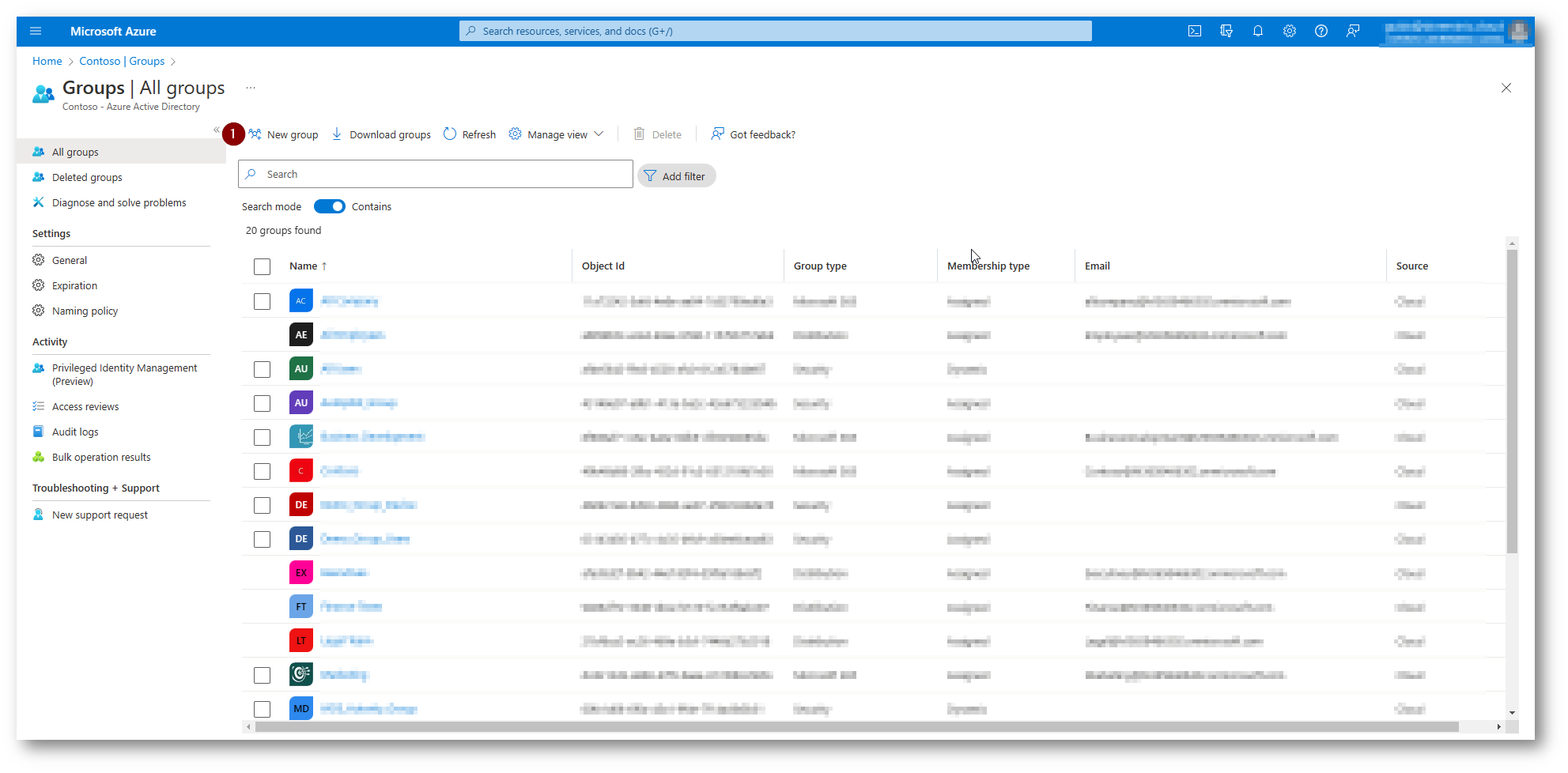

Creazione Gruppo Azure Active Directory

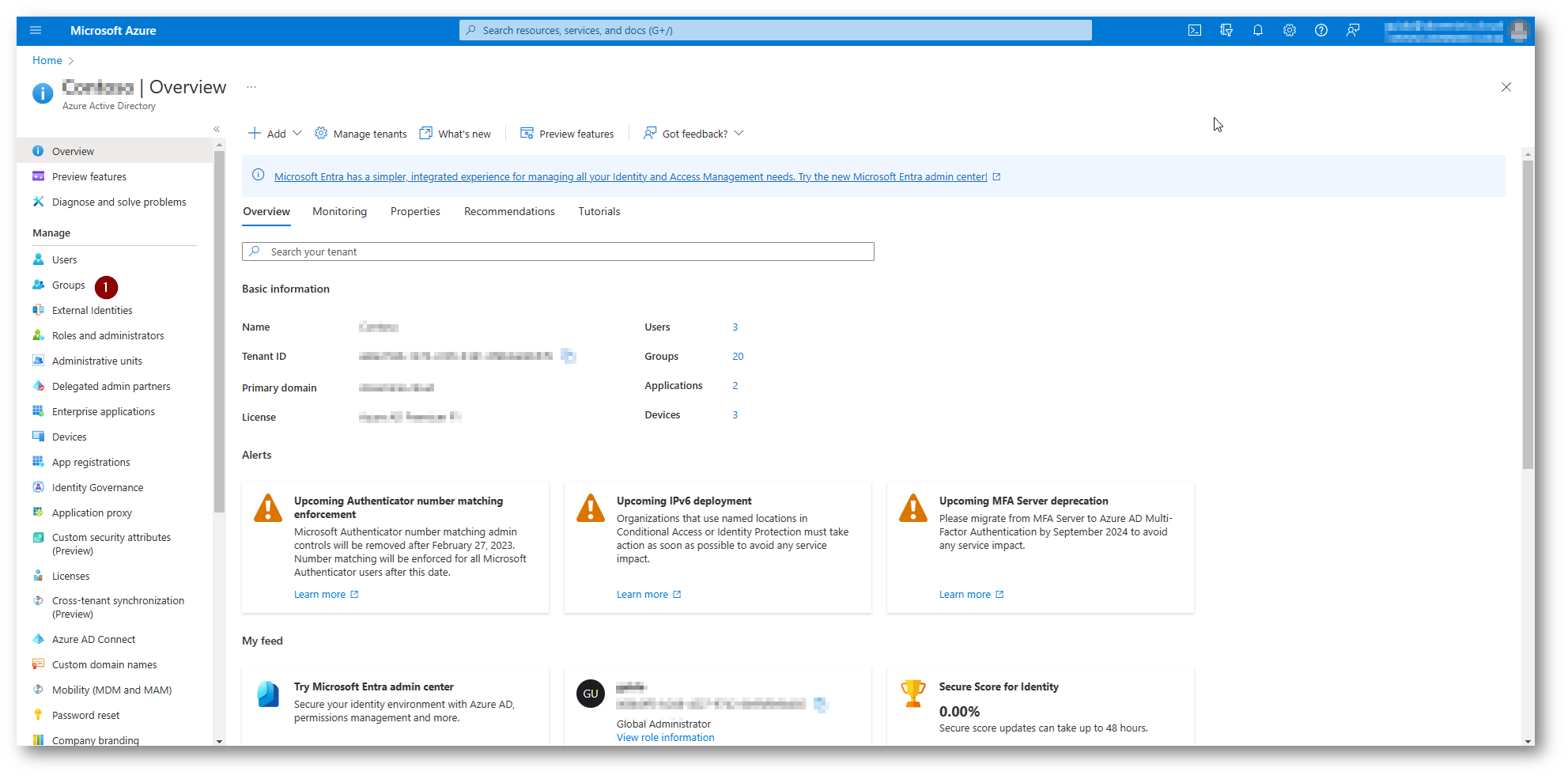

Collegatevi al portale di Azure Active Directory

e procedete alla creazione del gruppo, il quale conterrà i device da gestire con Microsoft Defender for Endpoint.

Figura 7: Azure Active Directory Portal

Potete usare due tipologie di gruppo:

- Dinamico: il gruppo verrà popolato in automatico se gestito da Autority MDE, ma è necessaria licenza Azure Active Directory Premium P1: Regole per l’appartenenza ai gruppi popolati in modo dinamico – Azure AD – Microsoft Entra | Microsoft Learn

- Statico: il gruppo dovrete popolare voi con i device da gestire e non richiede licenze aggiuntive

Nel nostro scenario utilizzeremo un gruppo dinamico per comodità di gestione dei device.

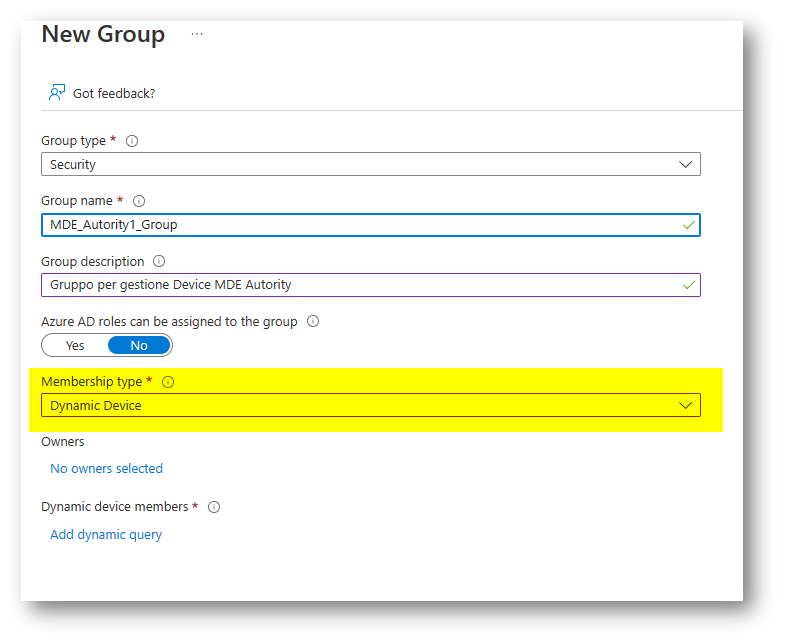

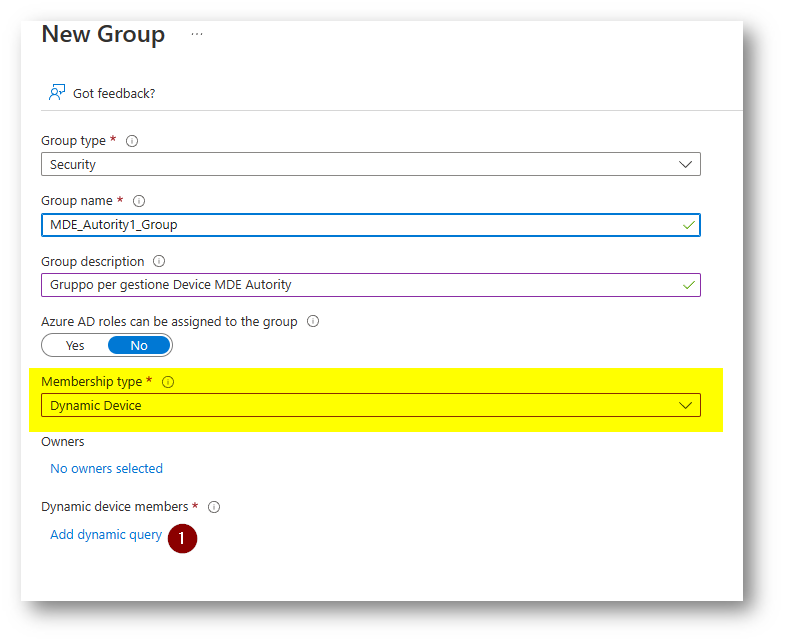

Figura 8: Creazione Gruppo Dinamico Step 1

Figura 9: Creazione Gruppo Dinamico Step 2

Specifichiamo che sia il nome del gruppo che la descrizione di esso possono essere a vostro piacimento, quello che però consigliamo è di dare un nome che sia “parlante”, questo per una più facile individuazione del gruppo in un futuro.

Figura 10: Creazione Gruppo Dinamico Step 3

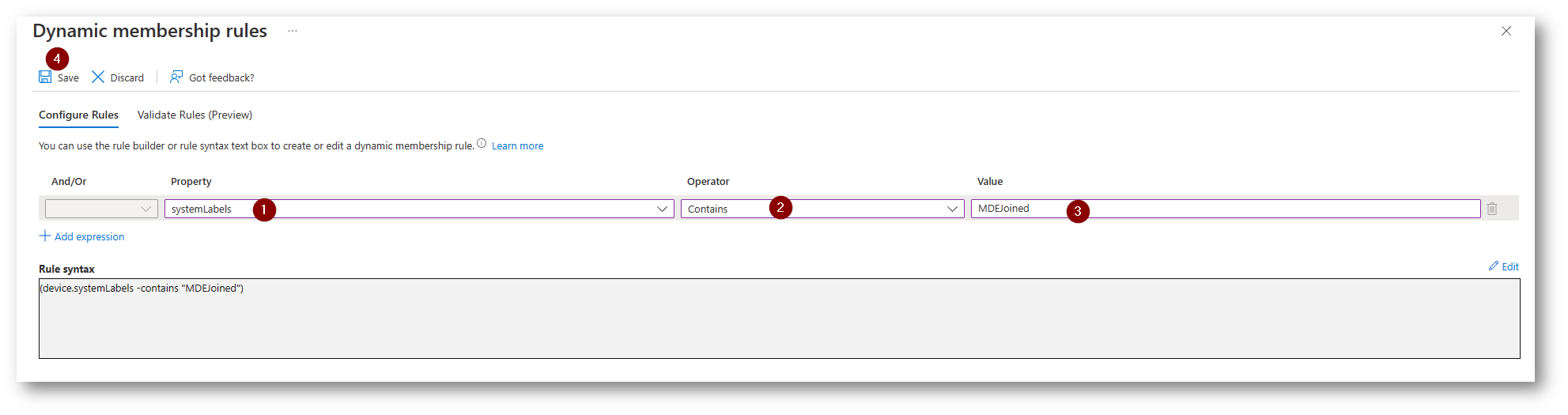

Ora dovete creare la “query” dinamica, ovvero, per quali criteri il device deve rispettare per essere inserito in modo automatico all’interno del gruppo.

Figura 11: Creazione Gruppo Dinamico Step 4

Seguire gli step indicati, quindi come property inserire “SystemLabels”, come operator “contains” e come Value inserire la stringa “MDEJoined”, la parte Value è case sensitive quindi procedete ad inserire il valore così come indicato.

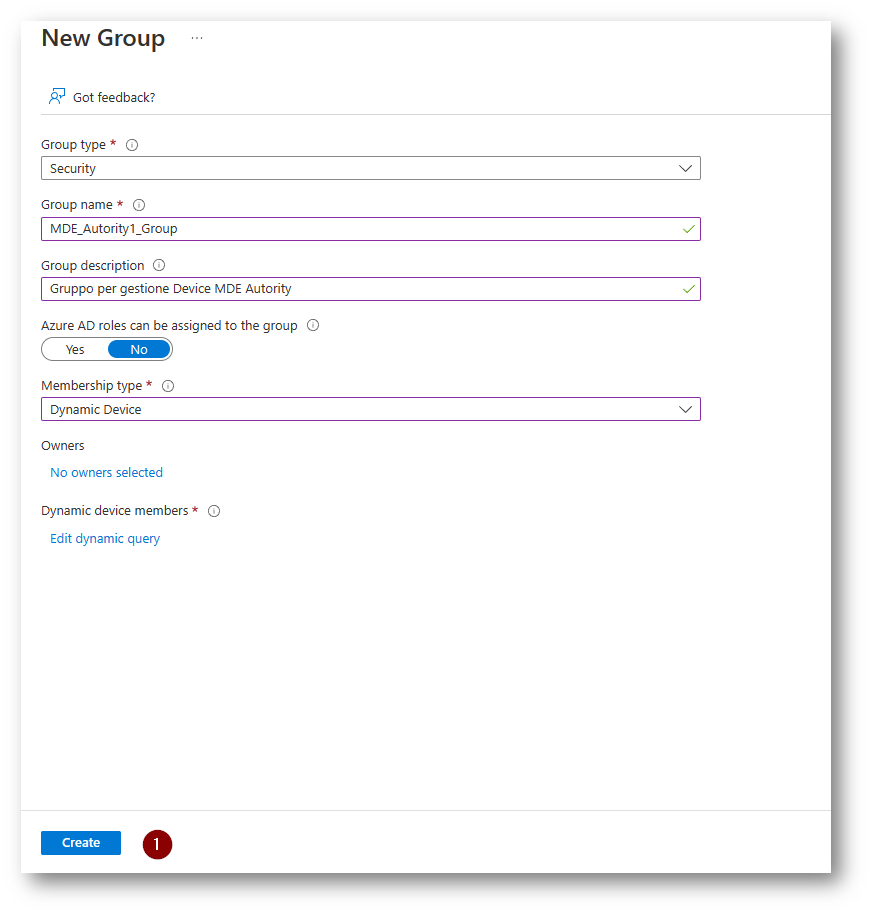

Figura 12: Creazione Gruppo Dinamico Step 5

Ora avete creato quanto necessario e potete procedere all’installazione della componente Defender for Endpoint sul vostro device.

NB: Il Gruppo dinamico, come da documentazione Microsoft, può richiedere fino a 24 prima di popolarsi, nel mio caso sono trascorsi 15 minuti circa.

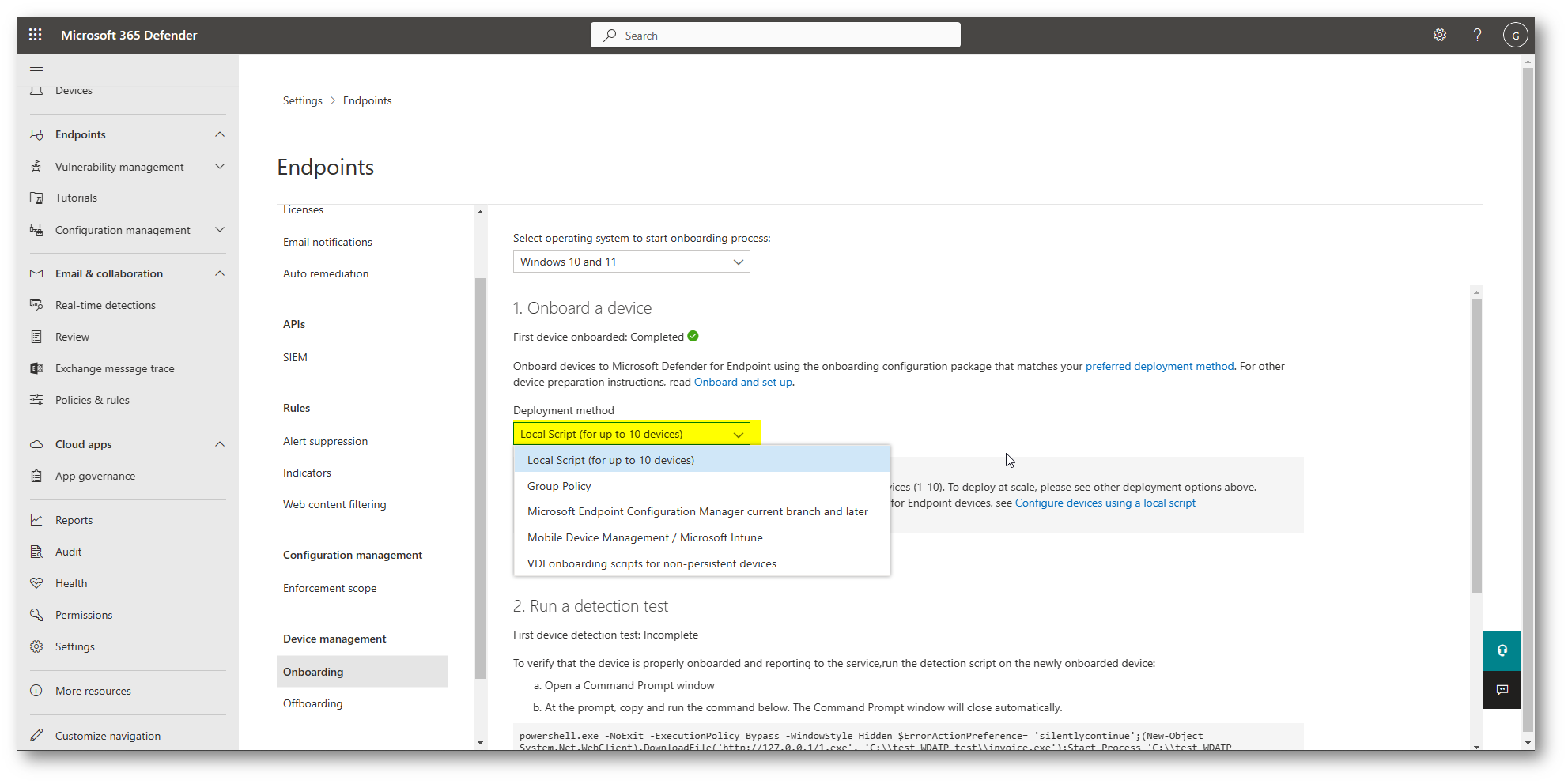

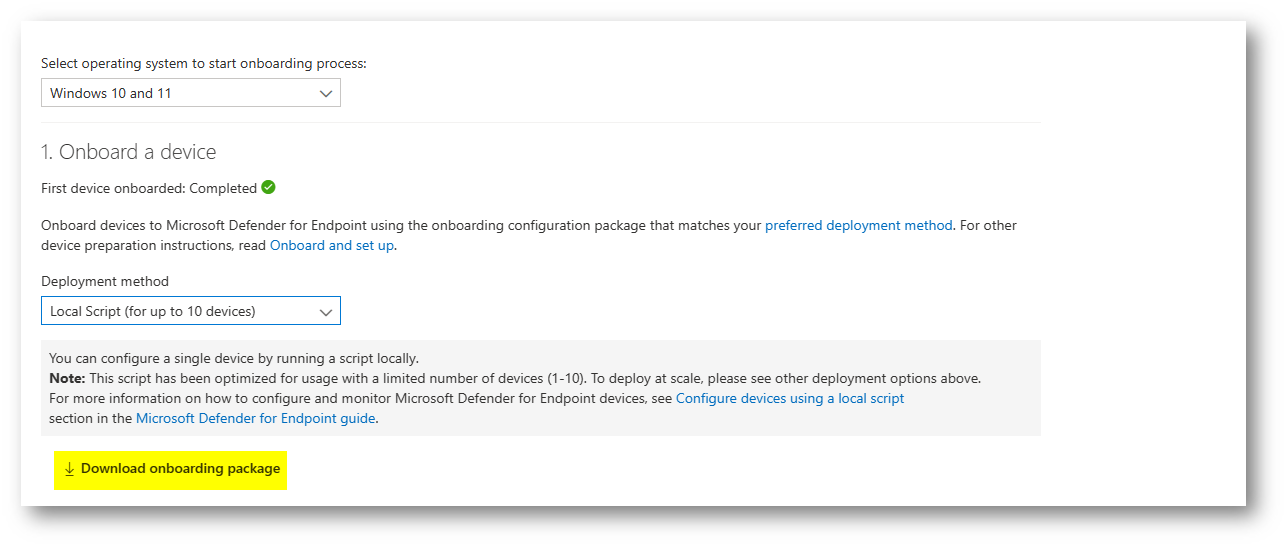

Installazione Microsoft Defender for Endpoint

Il device dello scenario è in Workgroup, ovvero come un qualsiasi computer che potreste avere in casa, non gestito da Intune o da Active Directory Locale, e per l’installazione di Defender for Endpoint dovrete utilizzare “Local Script” dalla sezione di Microsoft 365 Defender

Figura 13: Installazione Defender

Figura 14: Installazione Defender

Figura 15: Installazione Defender

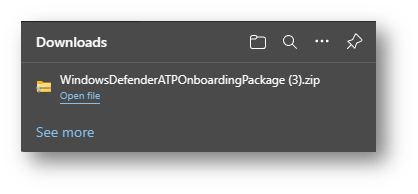

Figura 16: Download Defender

Figura 17: Download Defender

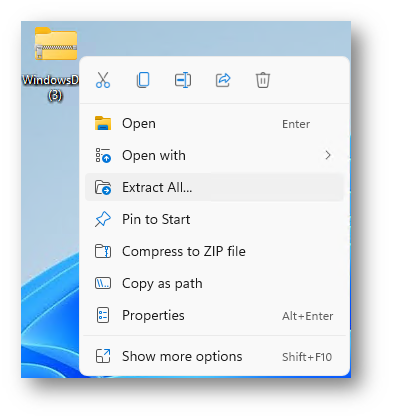

Estraete il file che avete scaricato tasto Destro sul file à Extract All (Estrai tutto)

Figura 18: Estrazione Installer

Figura 19: Estrazione Installer

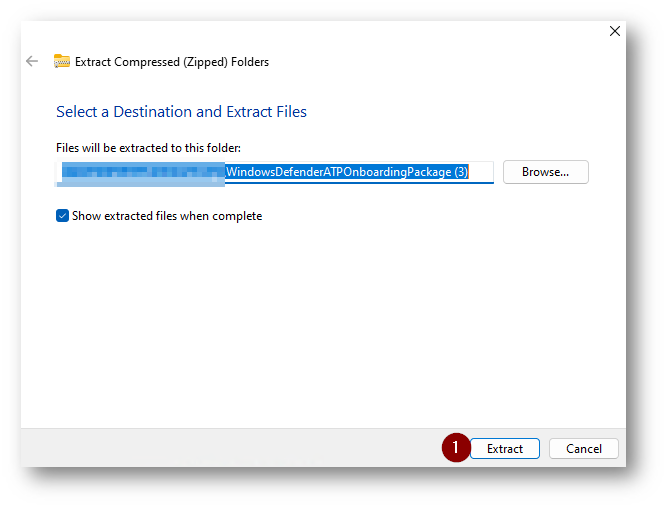

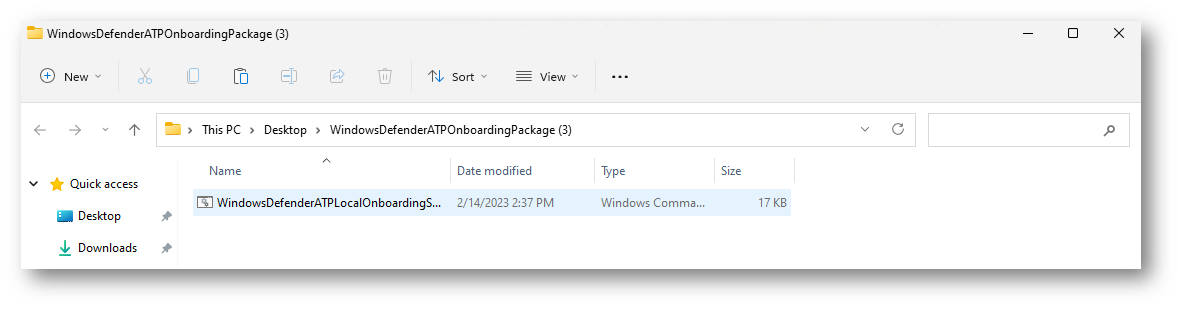

Figura 20: Installer Estratto

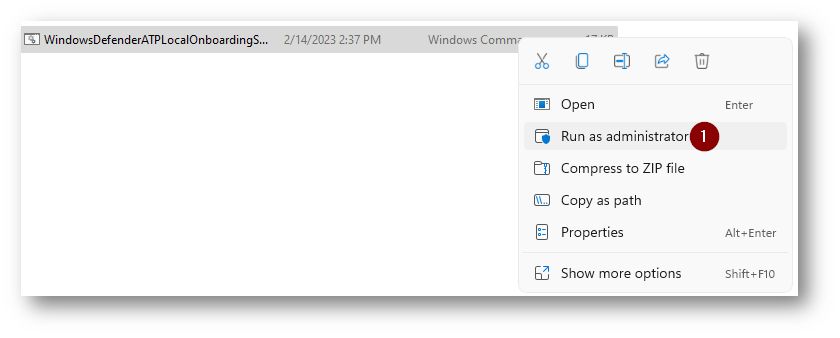

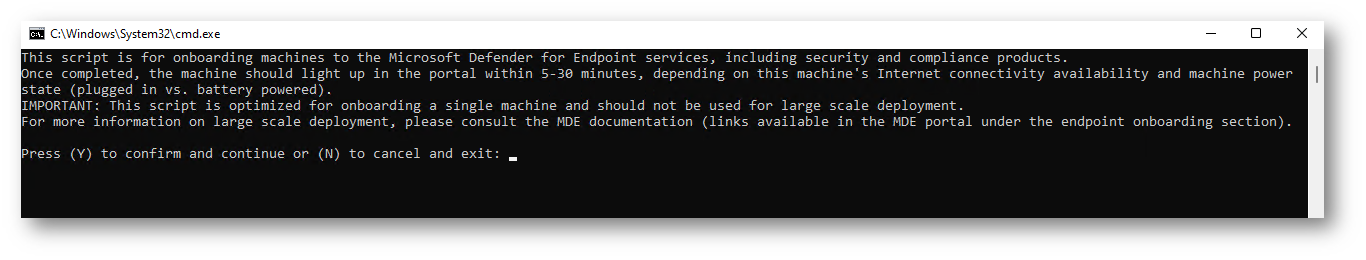

Ora siete pronti per eseguire il file appena scaricato e reso fruibile per l’installazione; vi basterà con il tasto del mouse eseguire con diritti amministrativi “Run as administrator” (esegui come amministratore).

Figura 21: Installazione con Privilegi Amministrativi

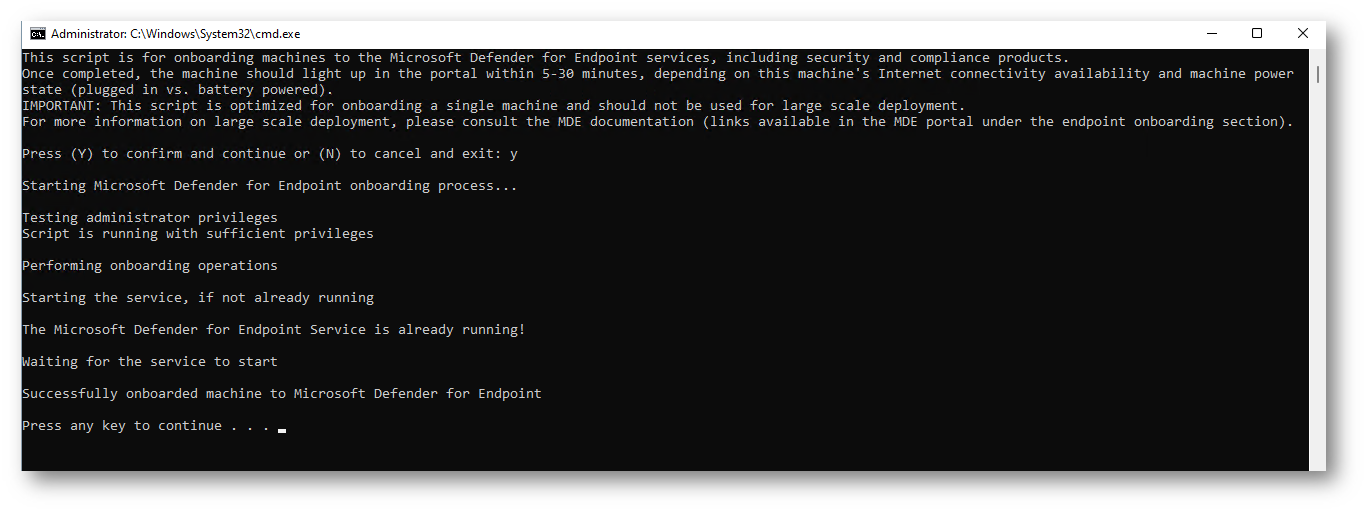

A questo punto l’installazione vi chiederà se volete proseguire; vi basterà inserire “y” e premere “Invio”.

Figura 22: Installazione Script

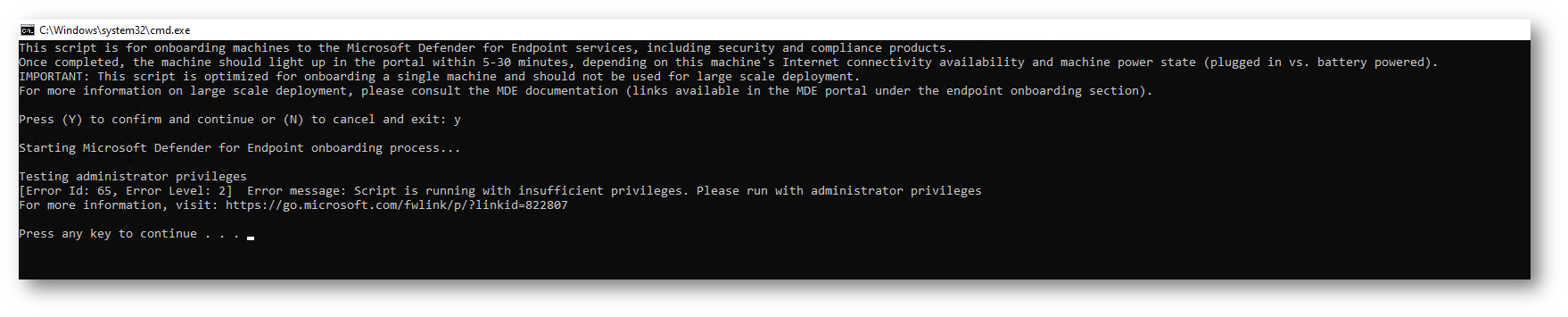

Verranno eseguiti dallo script stesso tutti i controlli necessari, come ad esempio se l’installer è stato eseguito con i diritti amministrativi e verrà in questo modo reso disponibile il device in Microsoft 365 Defender e sarete pronti per gestire con Autority MDE il vostro device.

Figura 23: Installazione Script

Se dovesse comparirvi l’errore, come quello della seguente schermata, è perché non avete avviato l’installazione con privilegi amministrativi:

Figura 24: Errore Installazione

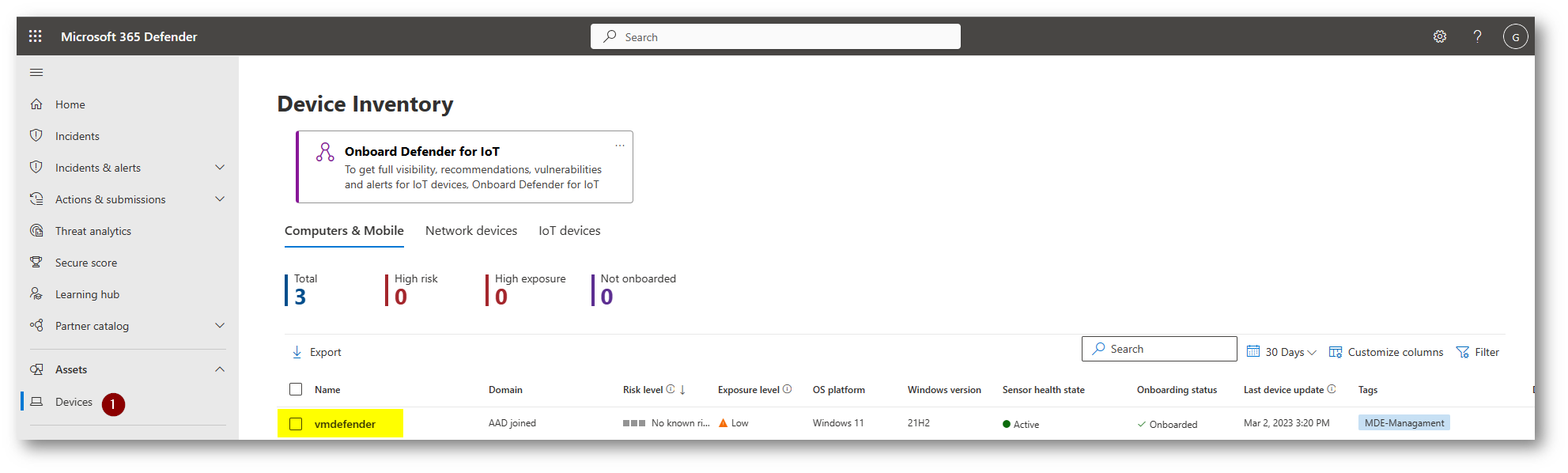

NB: Prima che possiate vedere il device in Microsoft 365 Defender potrebbero essere necessari circa 20 minuti, nel mio caso il device dopo 7 minuti ed un “refresh” della pagina di Microsoft Edge in cui ero all’interno del portale, il device era visibile

Potete verificare lo stato dell’installazione, direttamente da Microsoft 365 Defender

Figura 25: Visibilità Device in Microsoft 365 Defender

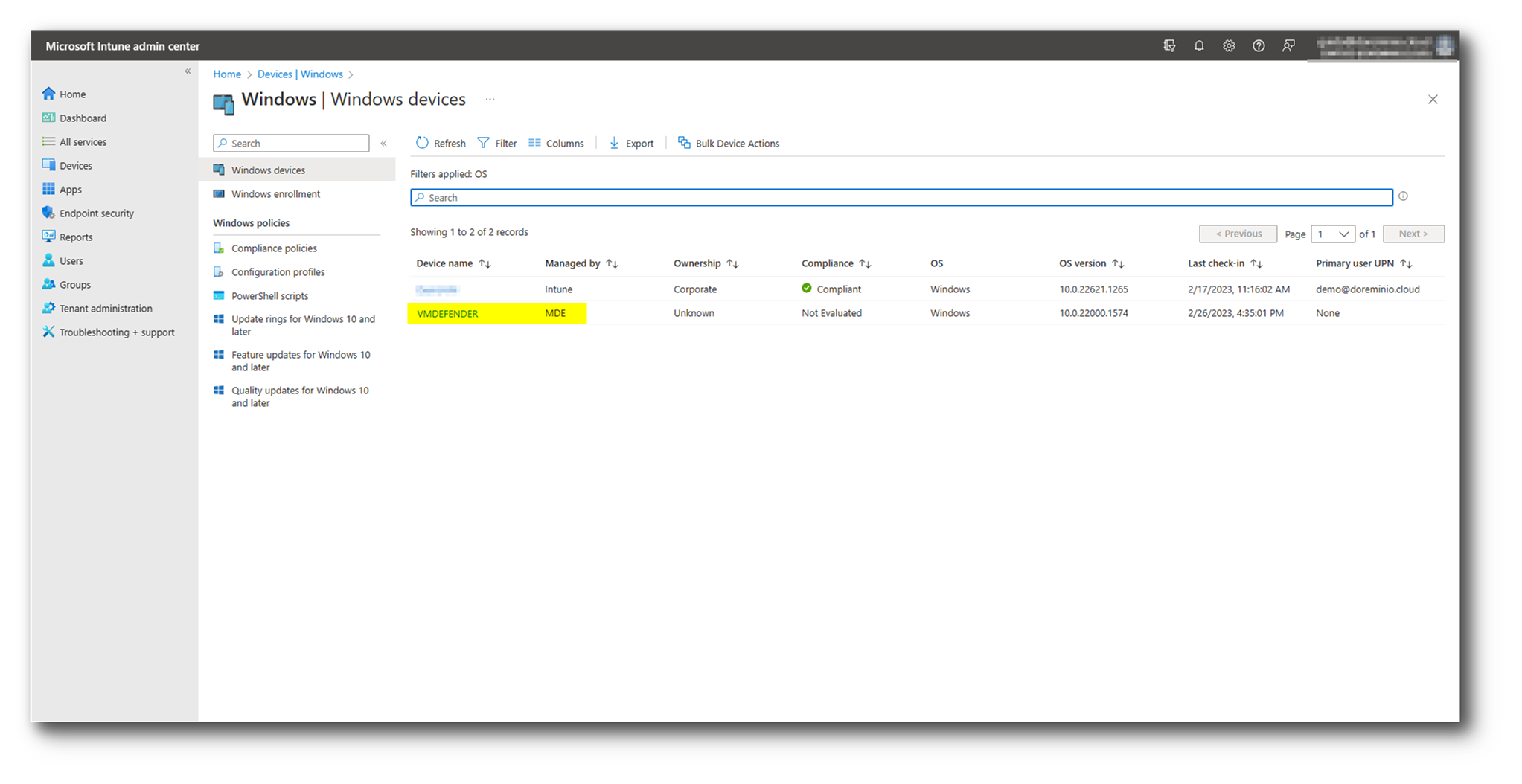

Collegatevi al portale Microsoft Intune admin Center e verificate il device sul quale avete installato Defender for Endpoint sia gestito da MDE. Il device non essendo gestito da Microsoft Intune non avrà compliance, in quanto questa caratteristica viene verificata solo ed esclusivamente quando il device è gestito dall’autority di Intune.

Figura 26: Device in Microsoft Intune con Autority MDE

Nell’eventualità di dover eseguire la gestione di Microsoft Defender for Endpoint con autority di Microsoft Intune, vi rimando all’articolo in cui Nicola Ferrini parla di questa modalità: Onboarding di Windows 10/11 in Microsoft Defender for Endpoint/Business utilizzando Microsoft Intune – ICT Power

Creazione Profilo Defender for Endpoint (Demo)

Per dimostrarvi quanto detto nella guida, vi mostrerò la creazione di due Policy nello specifico:

- Policy Antivirus

- Policy Attack Surface Reduction

Policy Antivirus

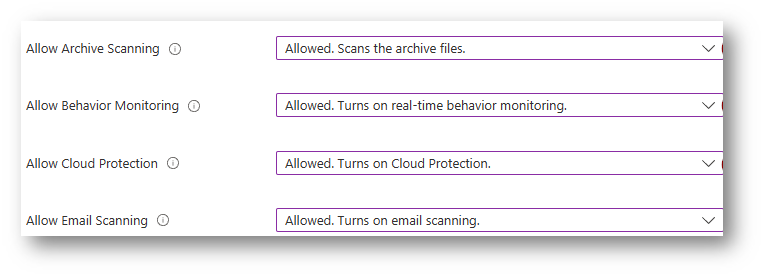

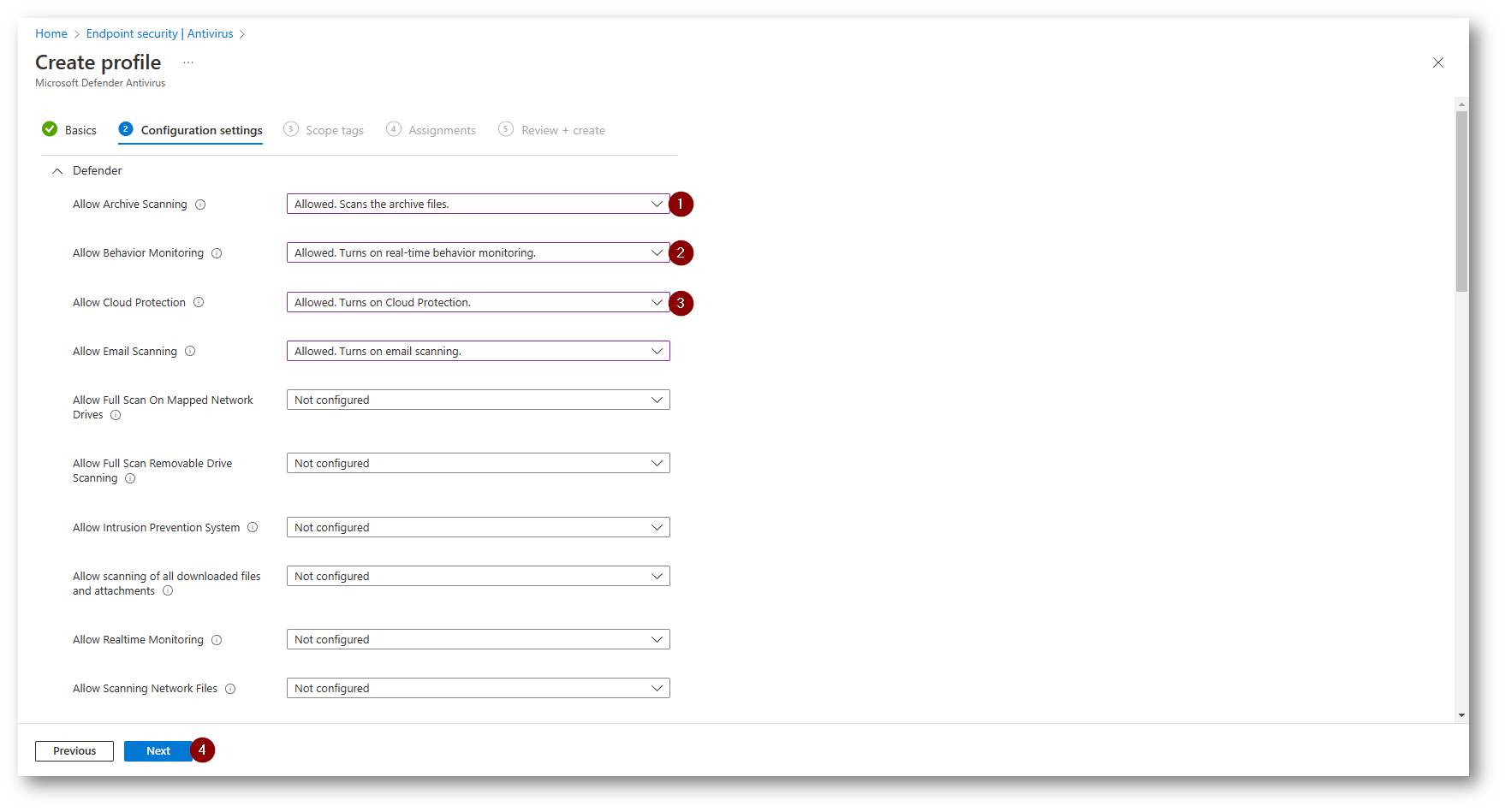

La policy che andrete a creare per testare la funzionalità di Autority Microsoft Defender abiliterà le seguenti features:

- Allow Archive Scanning Defender Policy CSP – Windows Client Management | Microsoft Learn

- Allow Behavior Monitoring Defender Policy CSP – Windows Client Management | Microsoft Learn

- Allow Cloud Protection Defender Policy CSP – Windows Client Management | Microsoft Learn

-

Allow Email Scanning Defender Policy CSP – Windows Client Management | Microsoft Learn

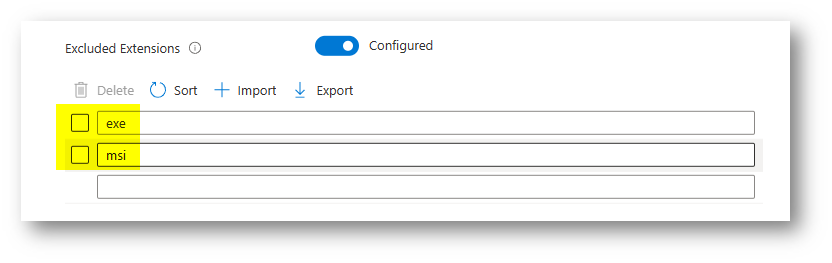

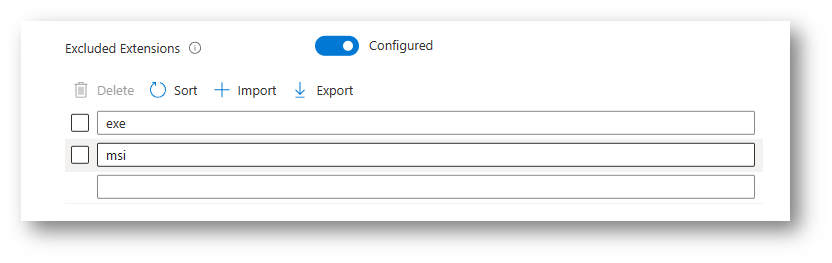

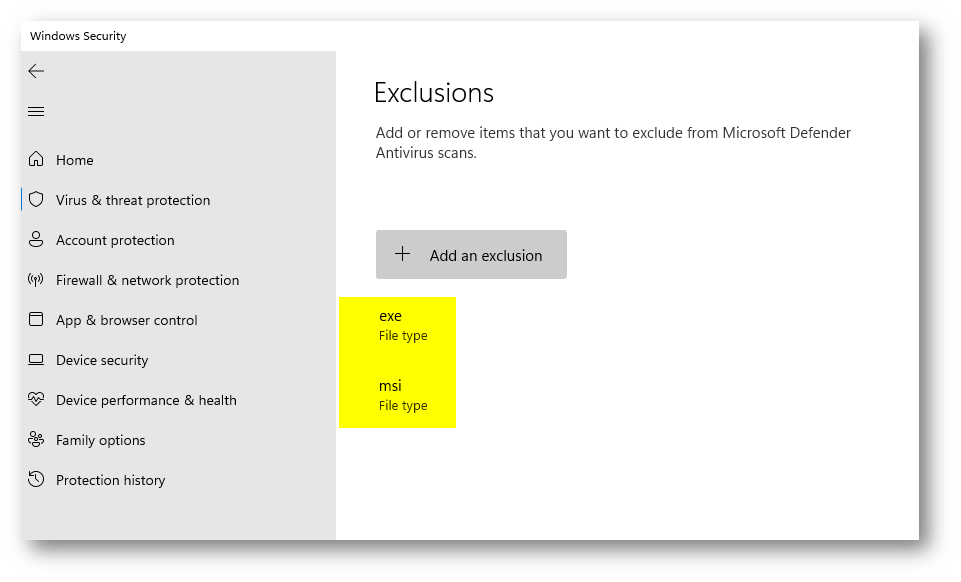

Inoltre per la demo sono state configurate le esclusioni per due estensione di file:

- Msi

-

Exe

Figura 27: Policy Antivirus Applicate

Figura 28: Policy Antivirus demo applicate

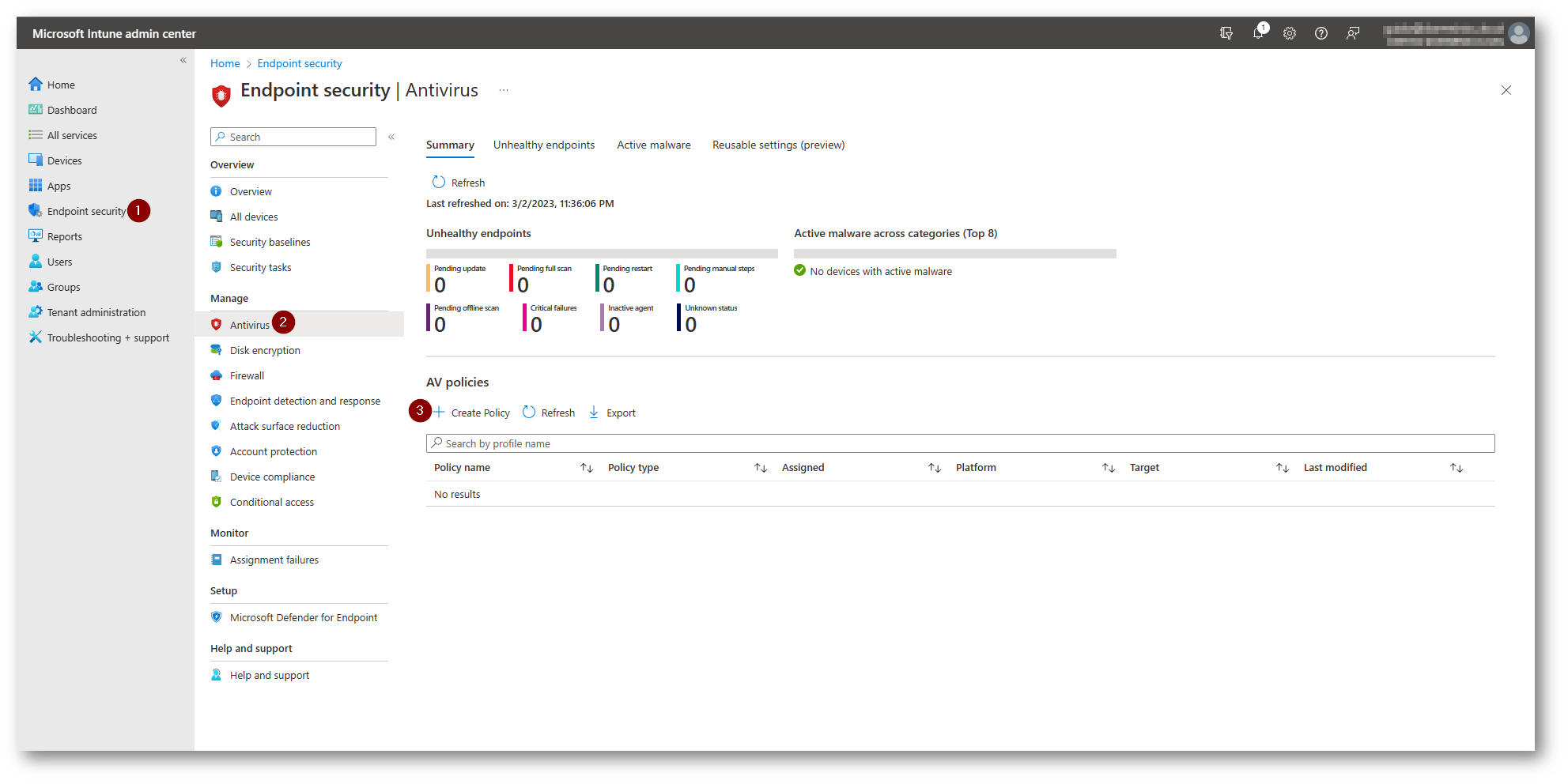

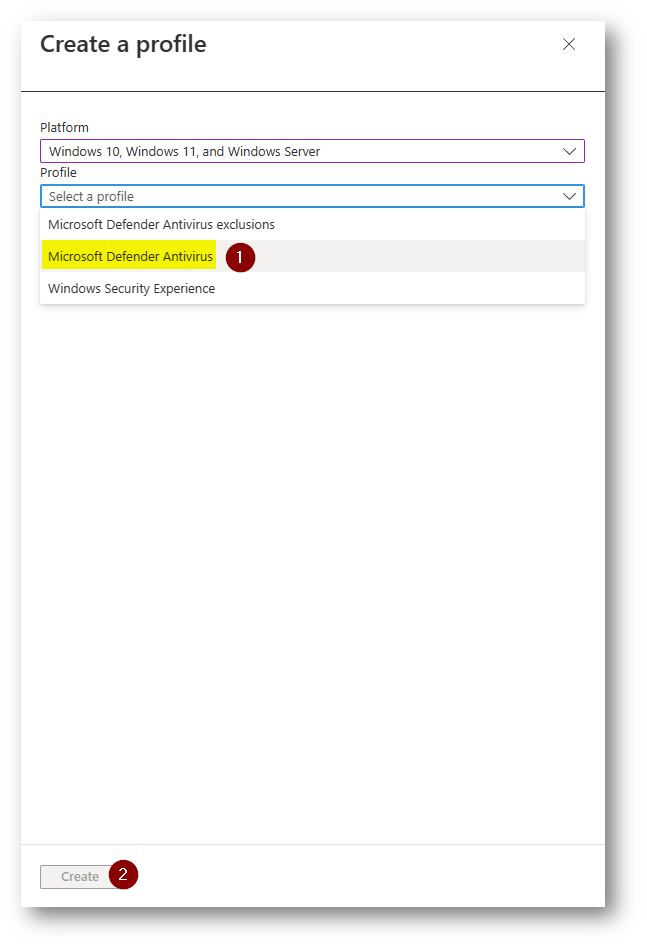

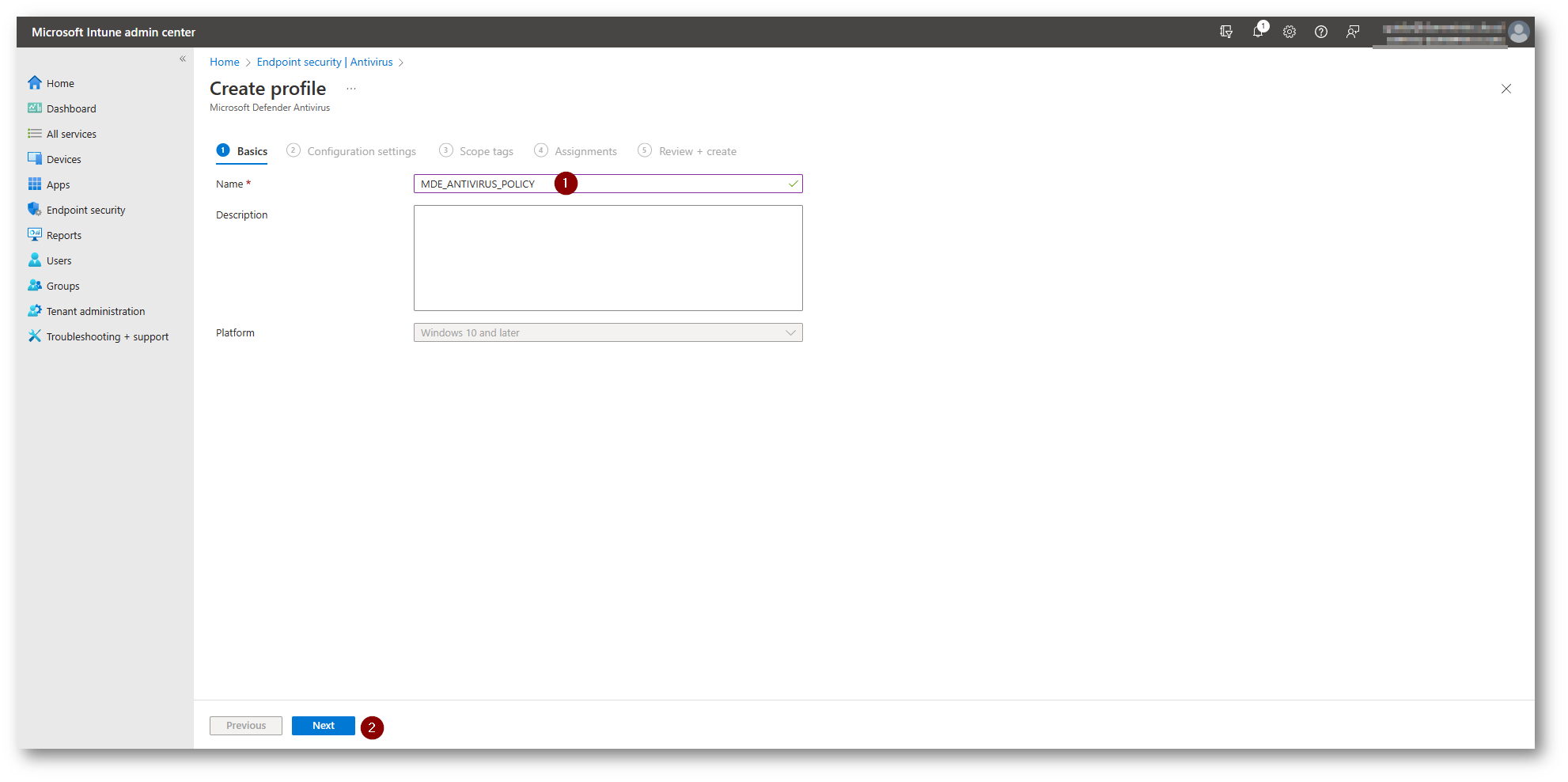

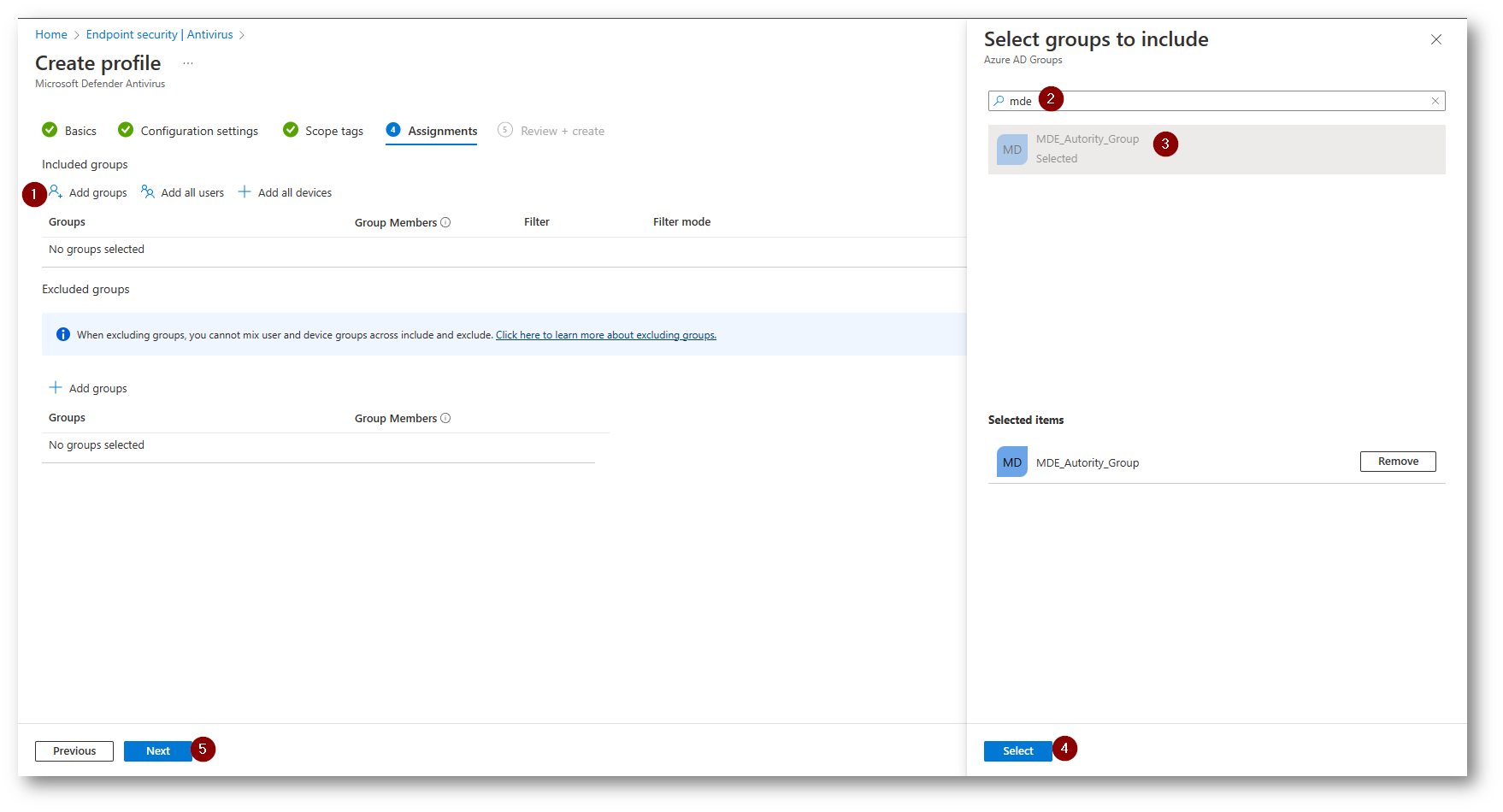

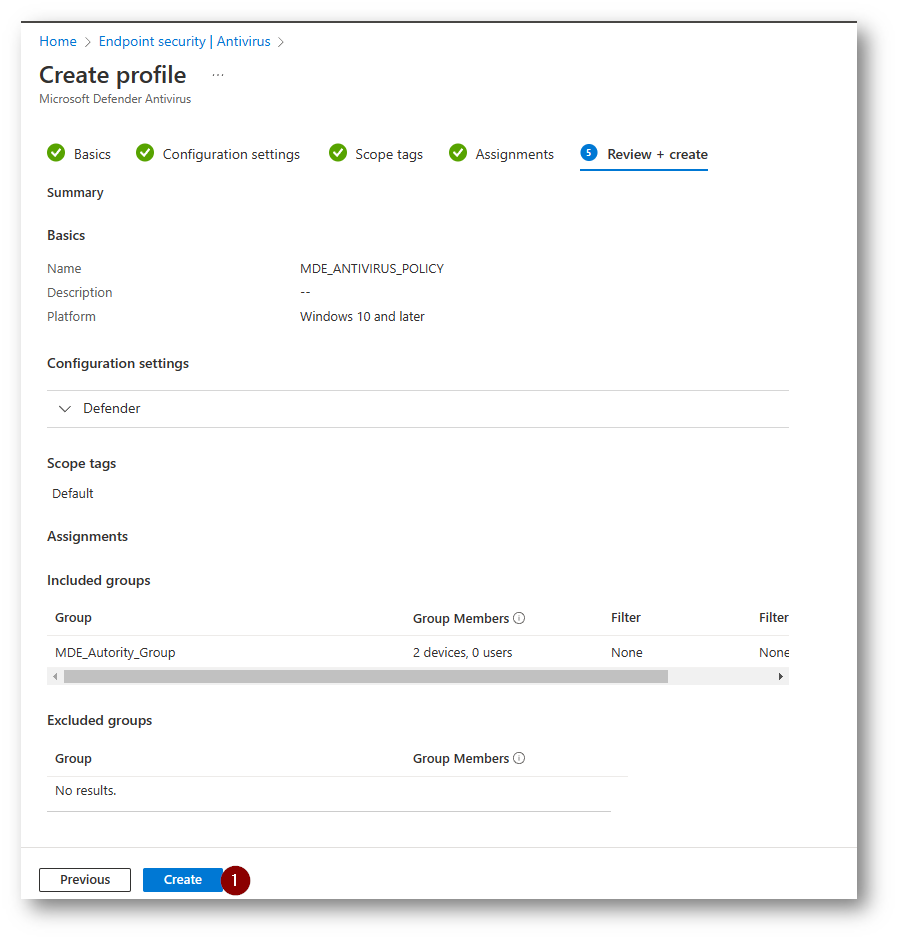

Per la creazione della policy Antivirus, dal portale di Microsoft Intune Admin Center scegliete Endpoint Security à Antivirus à Create Policy.

Figura 29: Creazione Policy Antivirus

Figura 30: Creazione Policy Antivirus

Figura 31: Creazione Policy Antivirus

Figura 32: Creazione Policy Antivirus Demo

Figura 33: Creazione Policy Antivirus Demo

Figura 34: Creazione Policy Antivirus Demo

Verificate ora che la policy si sia correttamente applicata al device. Nel mio caso la policy creata è stata correttamente inserita in circa 30 minuti di attesa.

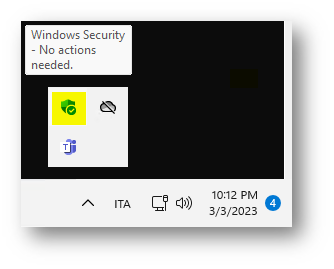

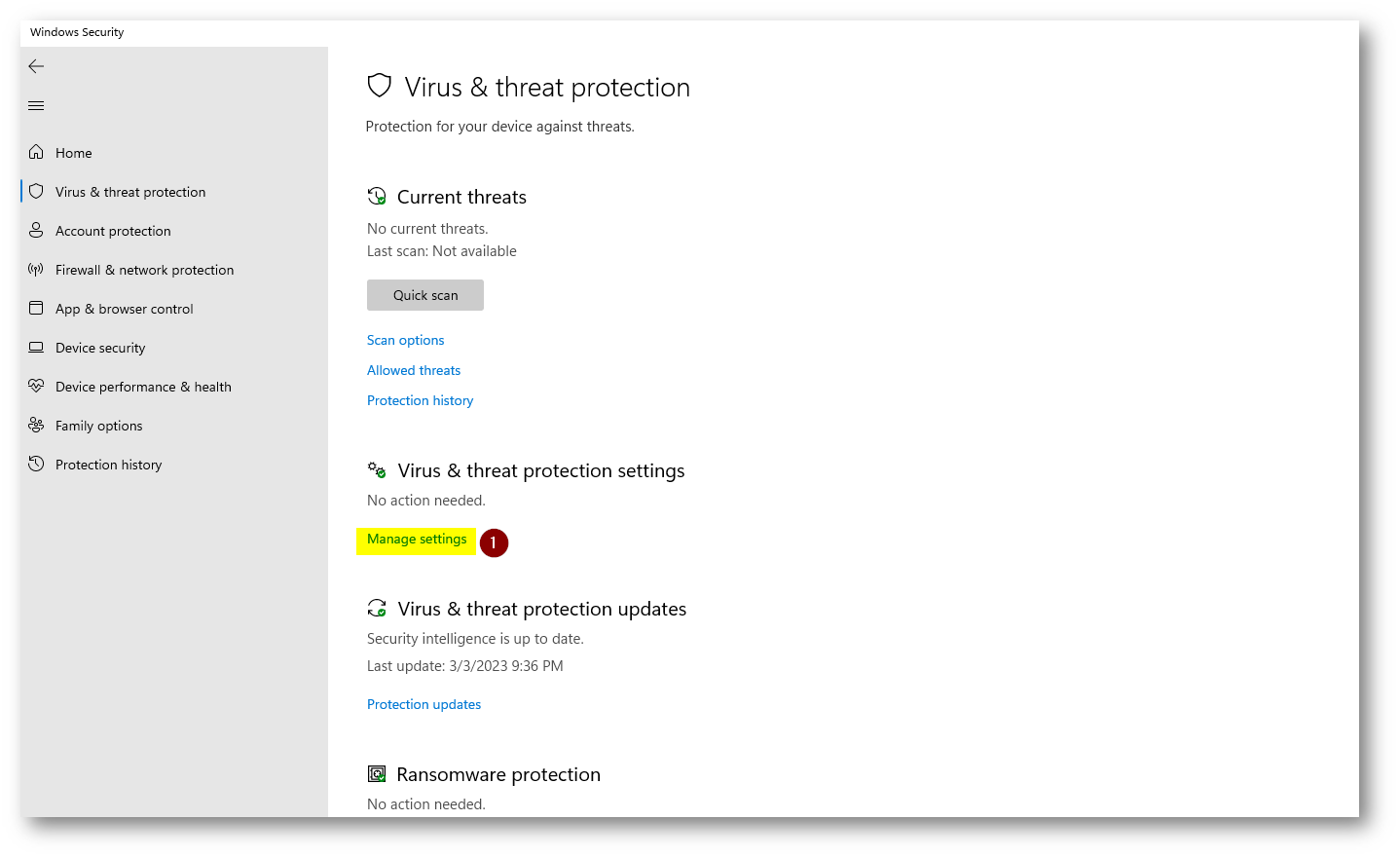

Per verificate che la policy sia stata applicata fate doppio click sull’icona di Defender for Endpoint che si trova nell’area delle notifiche.

Figura 35: Icona Defender for Endpoint

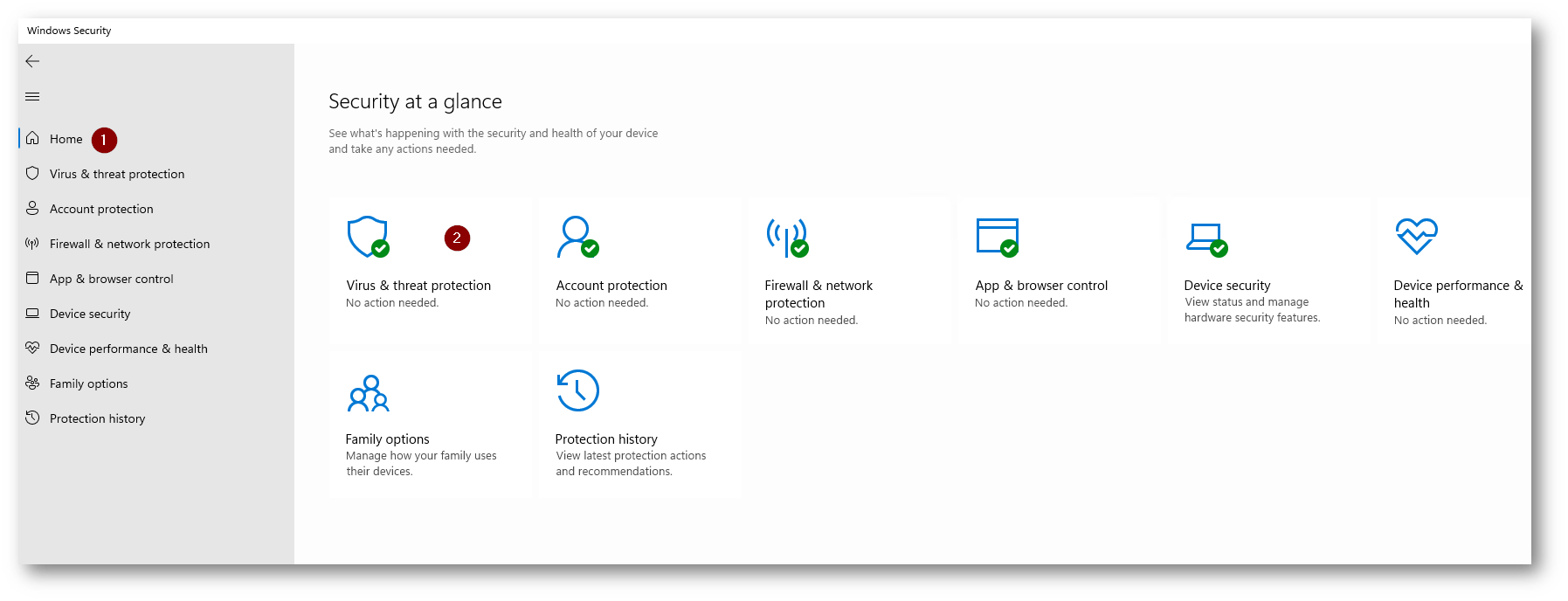

Posizionatevi ed eseguite il doppio click sull’icona “Virus & threat protection”

Figura 36: Windows Security

Dovete ora cliccare nella parte evidenziata “Manage settings”

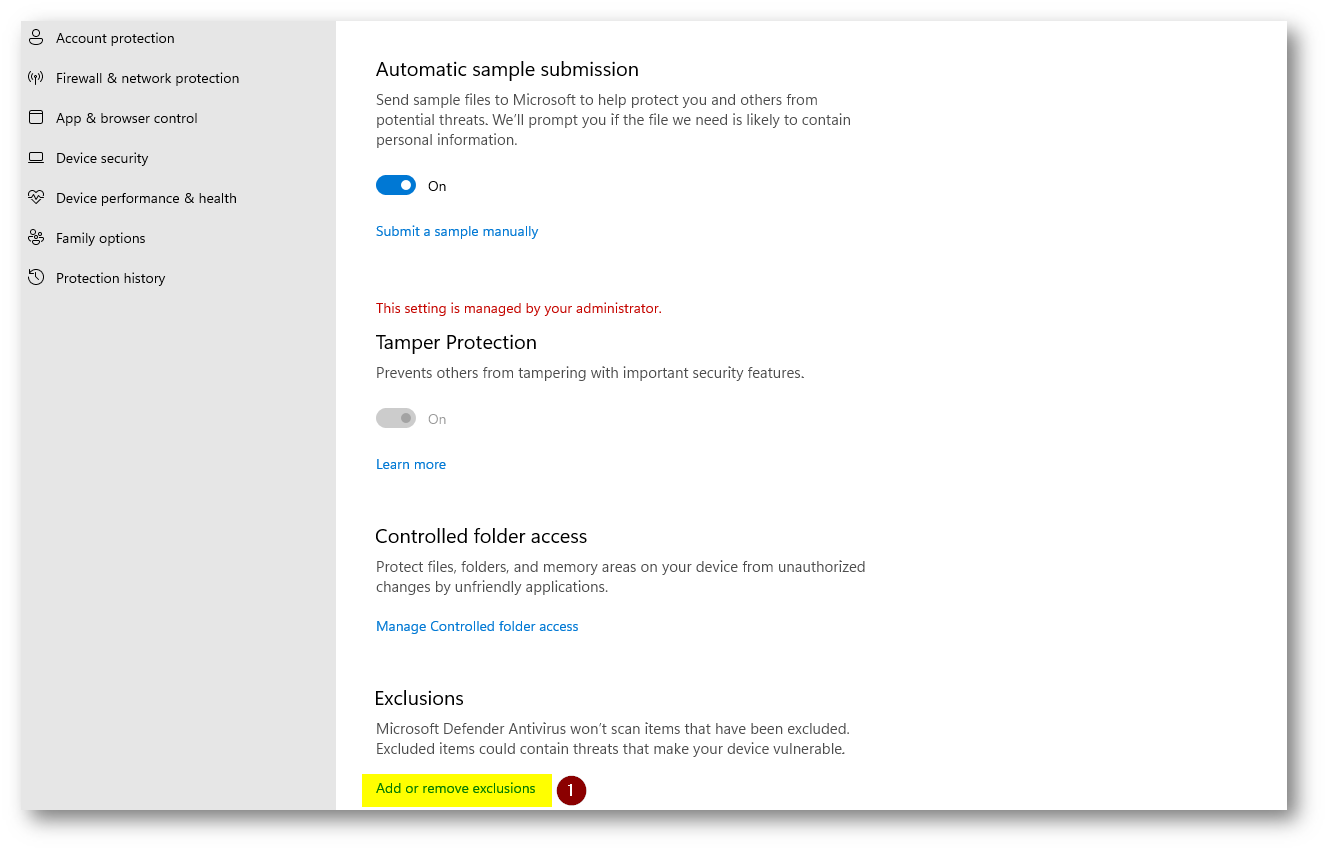

Figura 37: Windows Security

A questo punto noterete che non è possibile configurare le opzioni in quanto risultano gestite centralmente tramite la policy che avete distribuito.

Figura 38: Windows Security

Figura 39: Esclusioni Configurate in Policy Antivirus

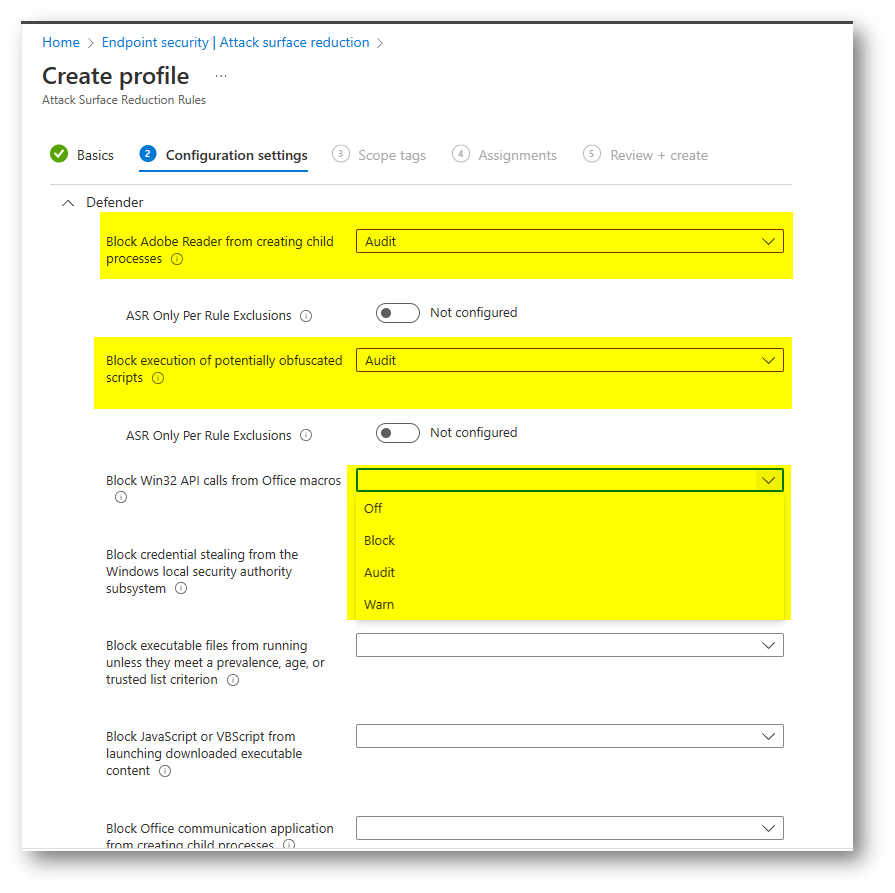

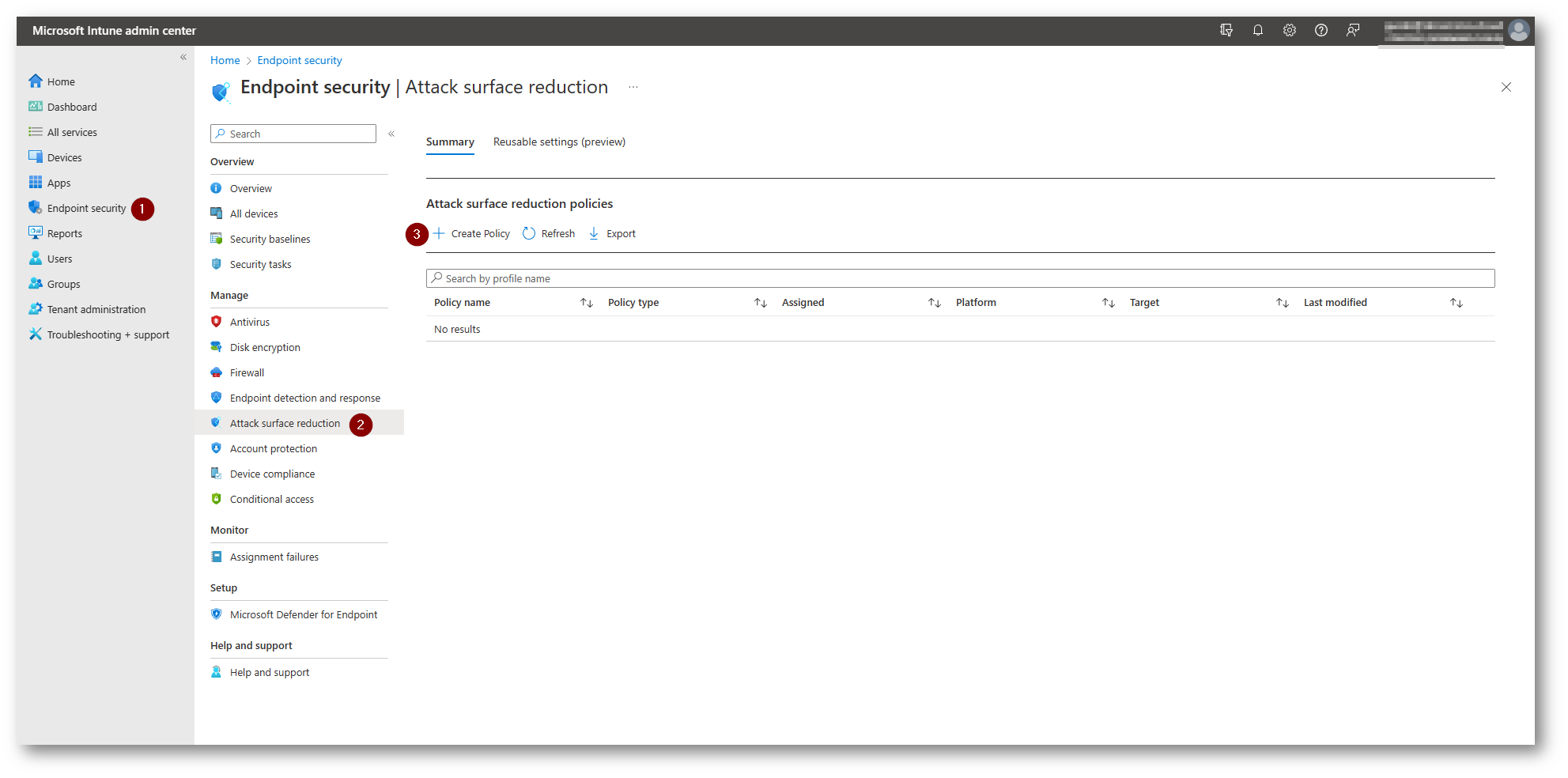

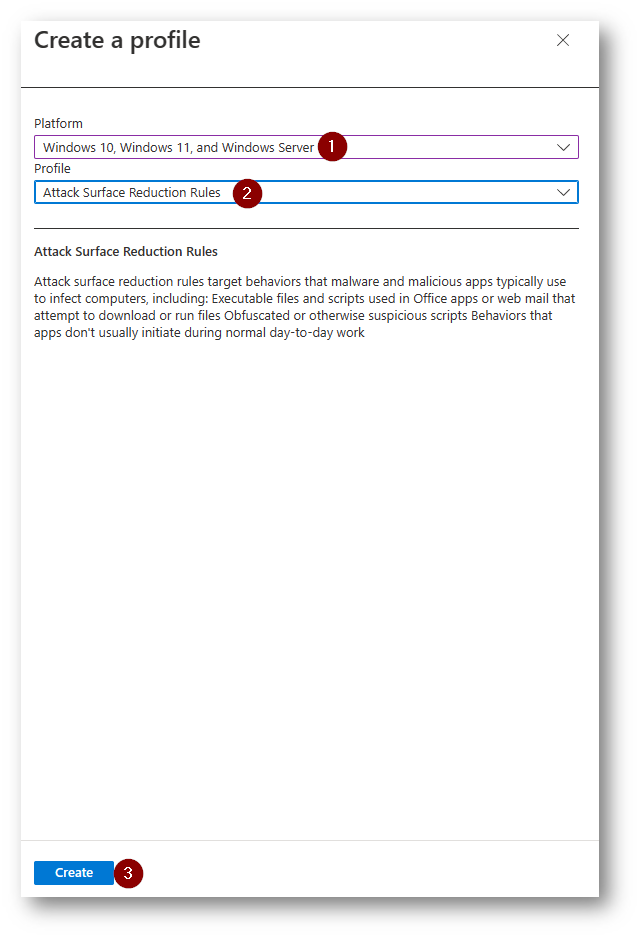

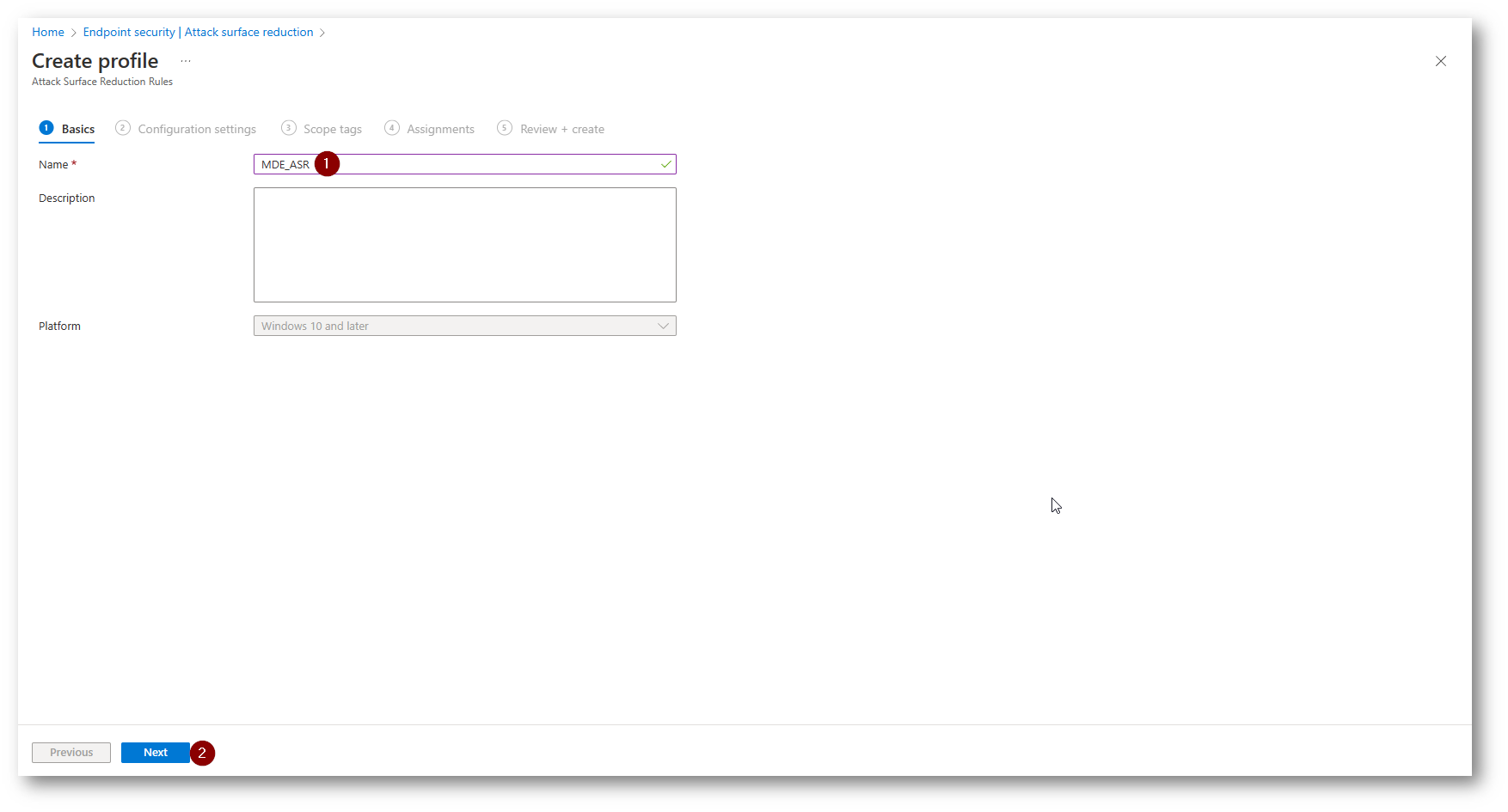

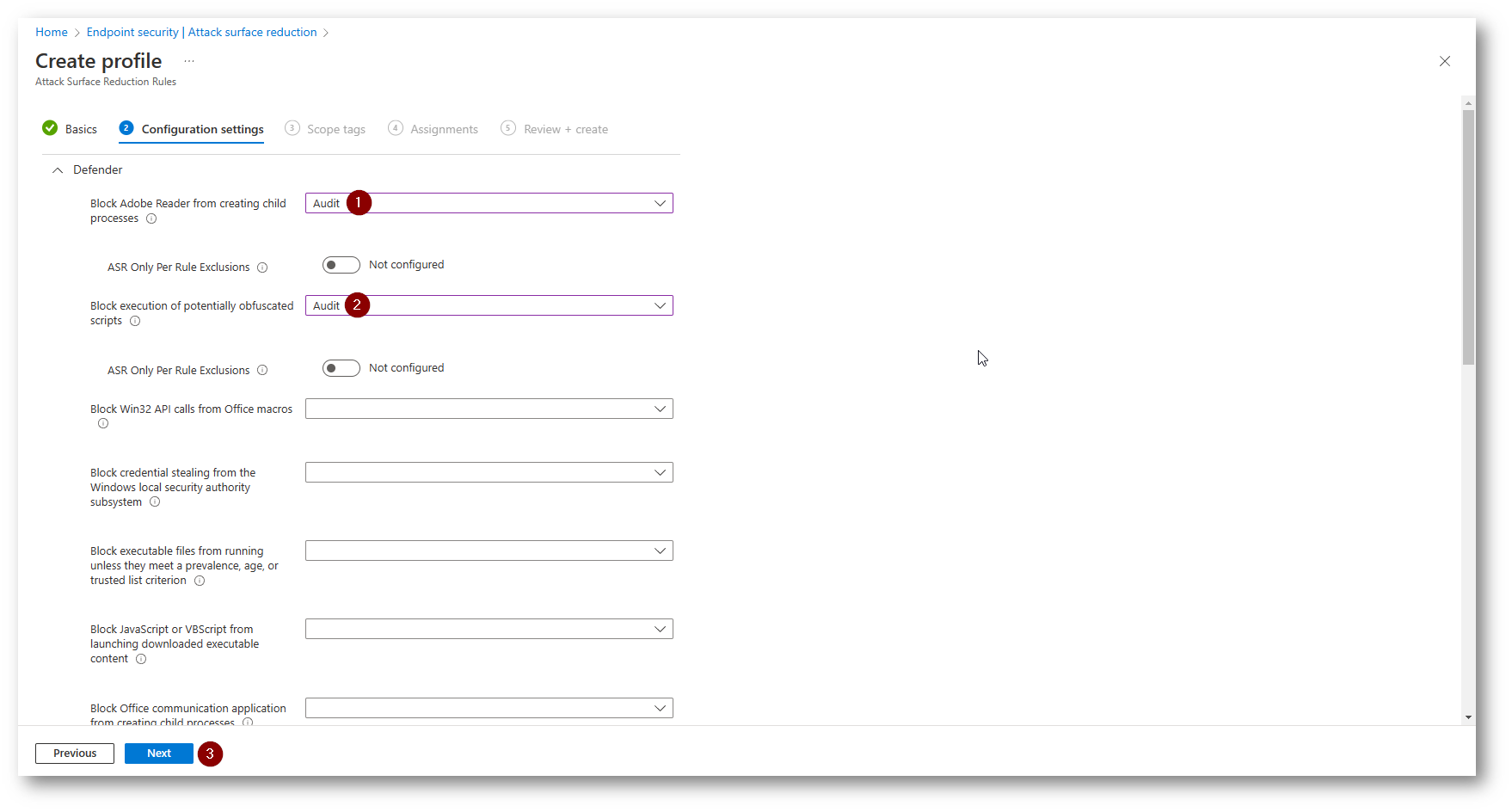

Policy Attack Surface Reduction (Demo)

Una volta che avete creato la policy antivirus, create una policy per testare la funzionalità di Attack Surface Reduction. Queste policy vi permettono di ridurre notevolmente la superfice di attacco del vostro device. Nel caso specifico creerete in modalità “Audit”, che vi permetterà di rendere attiva la policy in produzione, ma solo ed esclusivamente per valutare che sia stata applicata in modo corretto, senza che essa esegua azioni all’interno del device:

-

Bloccare la possibilità ad Adobe Reader di creare processi Figli Use attack surface reduction rules to prevent malware infection | Microsoft Learn

-

Bloccare l’esecuzione di Script Potenzialmente “nascosti” Use attack surface reduction rules to prevent malware infection | Microsoft Learn

Figura 40: Policy Attack Surface Reduction Demo

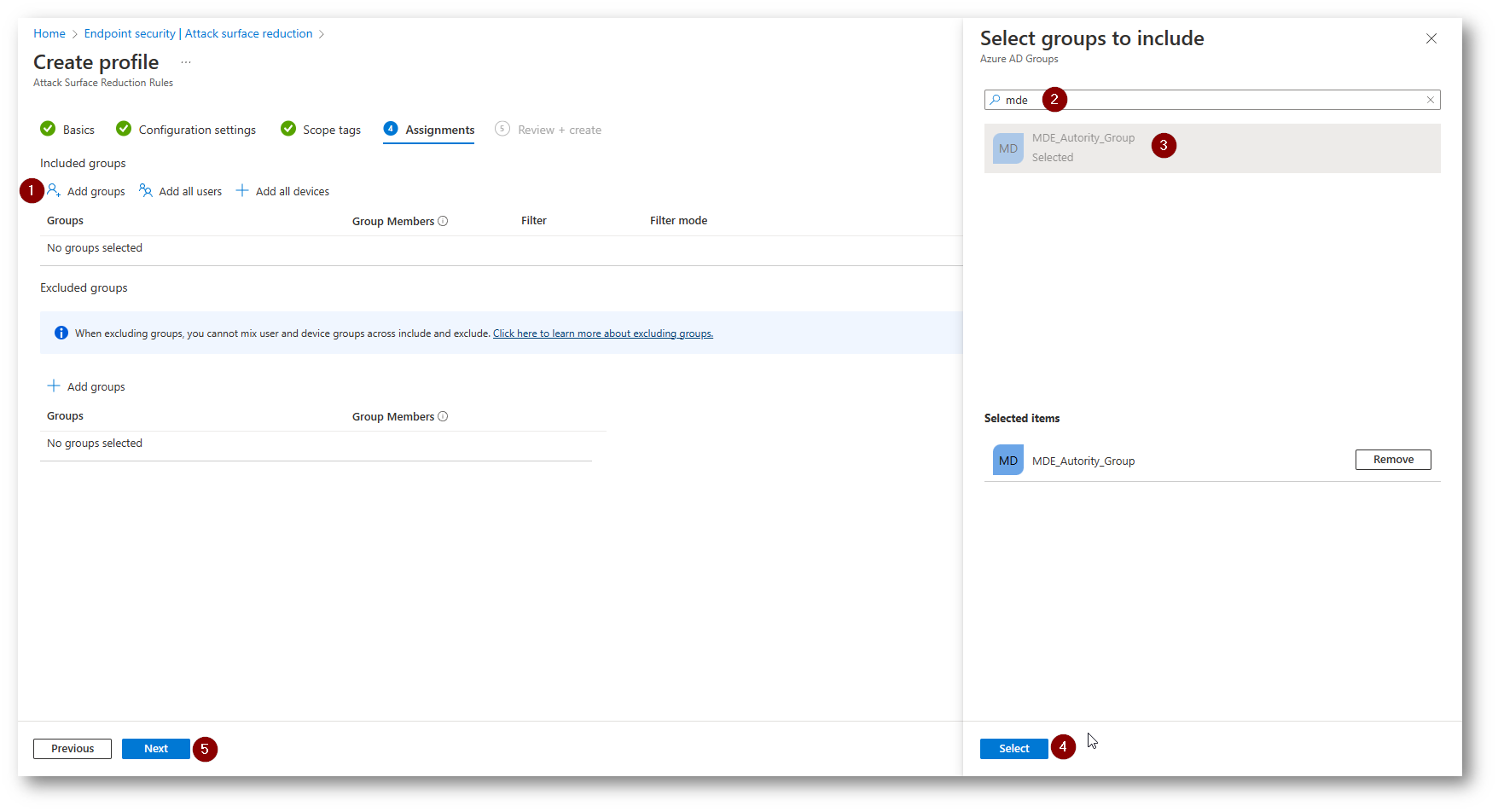

Figura 41: Creazione Policy

Figura 42: Creazione Policy

Figura 43: Creazione Policy

Figura 44: Creazione Policy

Figura 45: Creazione Policy

Figura 46: Creazione Policy

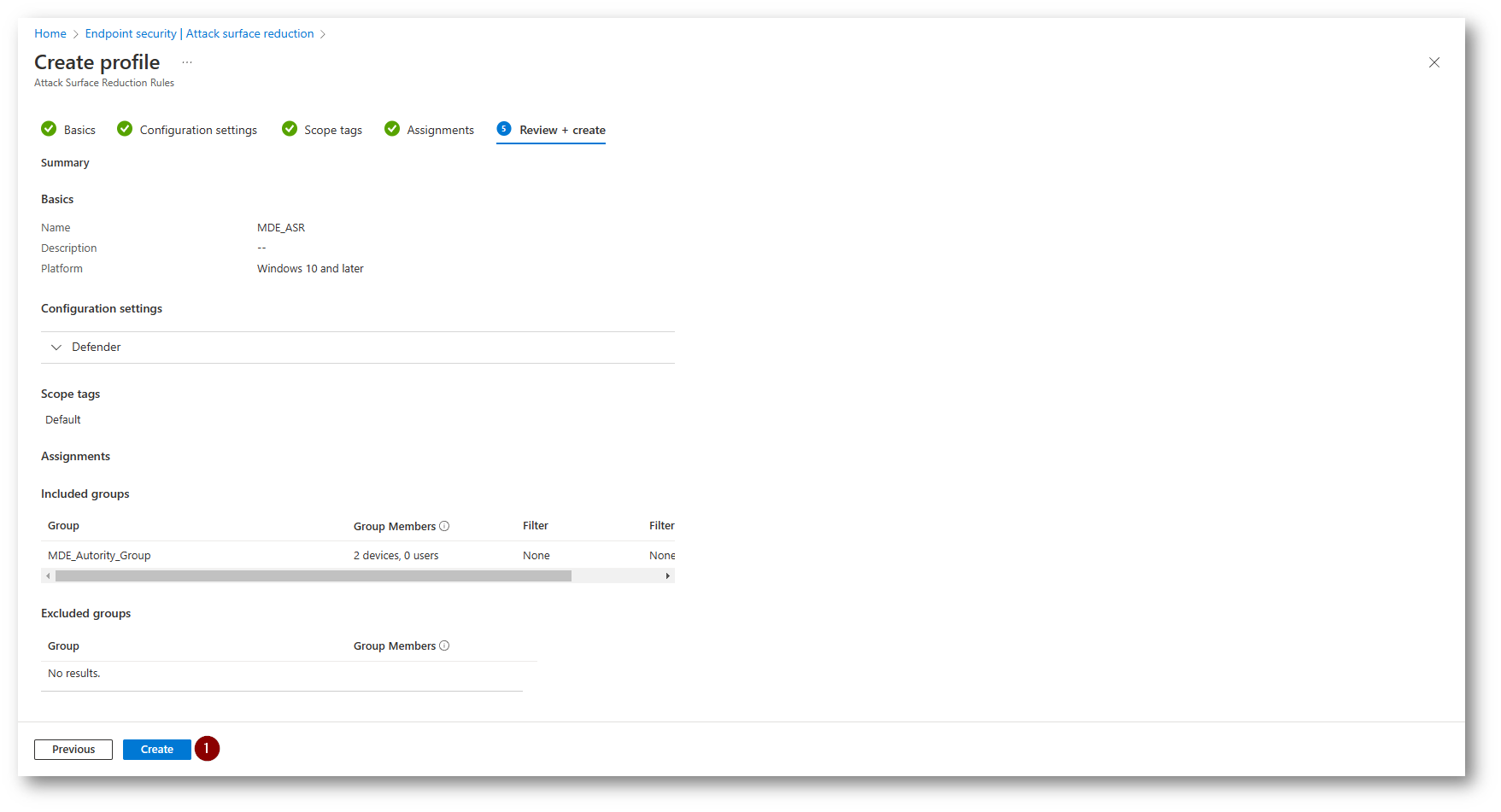

Ora avete ultimato anche la creazione della Policy di Attack Surface Reduction (ASR), in questo caso la policy potrebbe impiegare fino ad un’ora per propagarsi correttamente all’interno del vostro device.

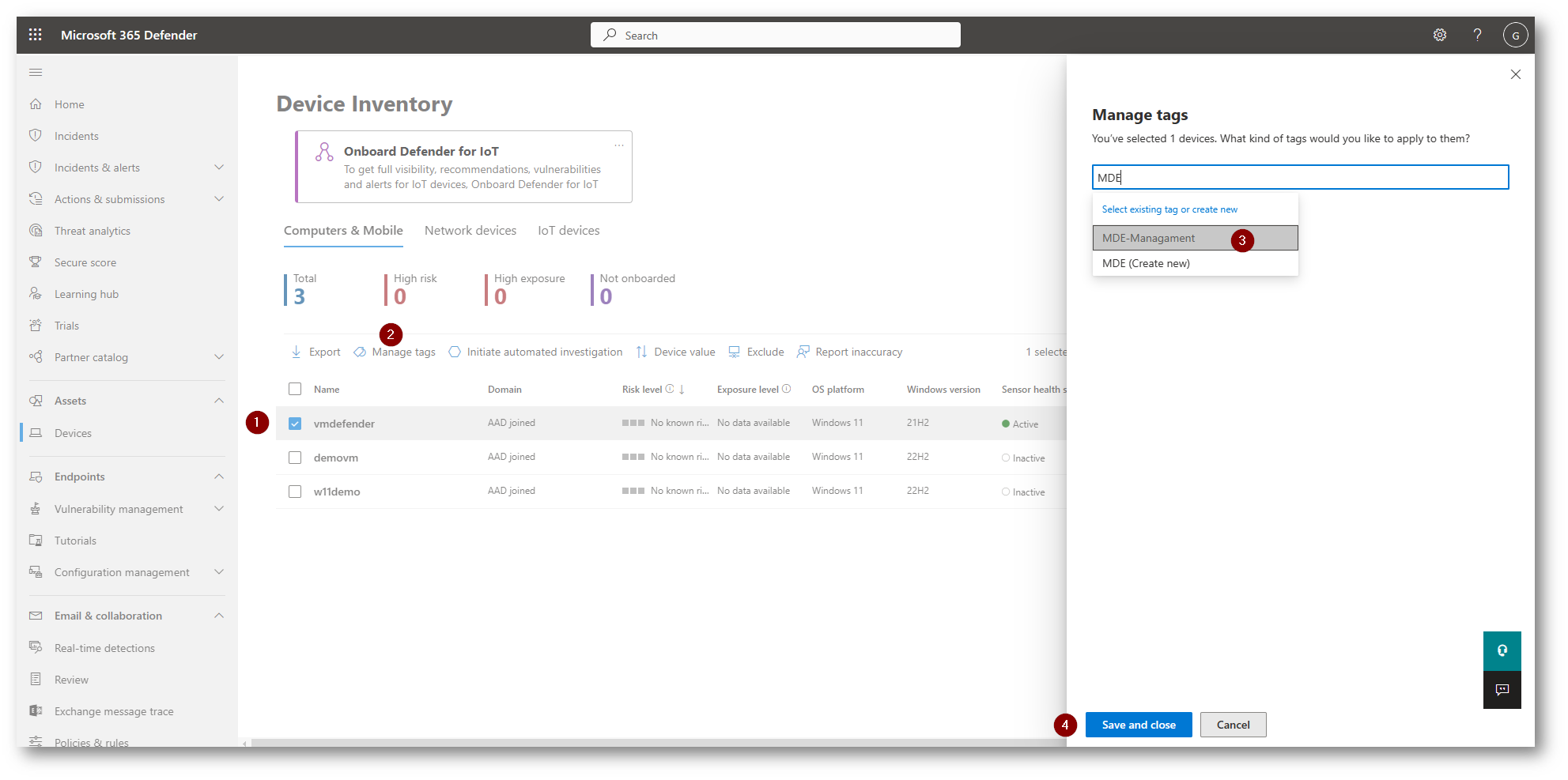

Creazione Tag

Per la creazione del “Tag”, che vi permette di poter identificare i device con Autority MDE e avere un filtro di ricerca migliore quando dovete gestire un elevato numero di device, recatevi in Defender Portal

Figura 47: Create Label (TAG)

Conclusioni

La funzionalità descritta potrebbe risultare molto utile nel caso in cui per svariati motivi abbiamo dei device che non sono gestiti da Intune, ma in un approccio Zero Trust vogliamo proteggere questi client con tutte le policy di Defender for Endpoint.

Questa funzionalità, oltre a proteggere i device, permette anche agli amministratori IT di poter gestire sotto un’unica console i device protetti da Defender for Endpoint. Prima le configurazioni dovevano essere fatte con degli script locali e questo era un dispendio di tempo e di gestione non indifferente.