Microsoft Copilot for Security – Oltre il cloud per rispondere in modo rapido a incidenti di sicurezza

Il 1/4/2024 è una data che tutti aspettavamo per l’uscita di una delle funzionalità a mio avviso più rivoluzionare degli ultimi tempi.

Microsoft Copilot for Security (Copilot for Security) è una soluzione di sicurezza generativa basata sull’intelligenza artificiale che consente di aumentare l’efficienza e la capacità dei reparti di Cybersecurity (SOC) per migliorare i risultati di sicurezza e di velocità in risposta ad Incident di Sicurezza Informatica.

Copilot for Security è pronto ad aiutare i professionisti del settore negli scenari end-to-end come ad esempio:

- Risposta ad Incident di Sicurezza

- Ricerca di Minacce attiva all’interno dell’organizzazione

- Raccolta di Informazioni

- Gestione della Security Posture delle aziende

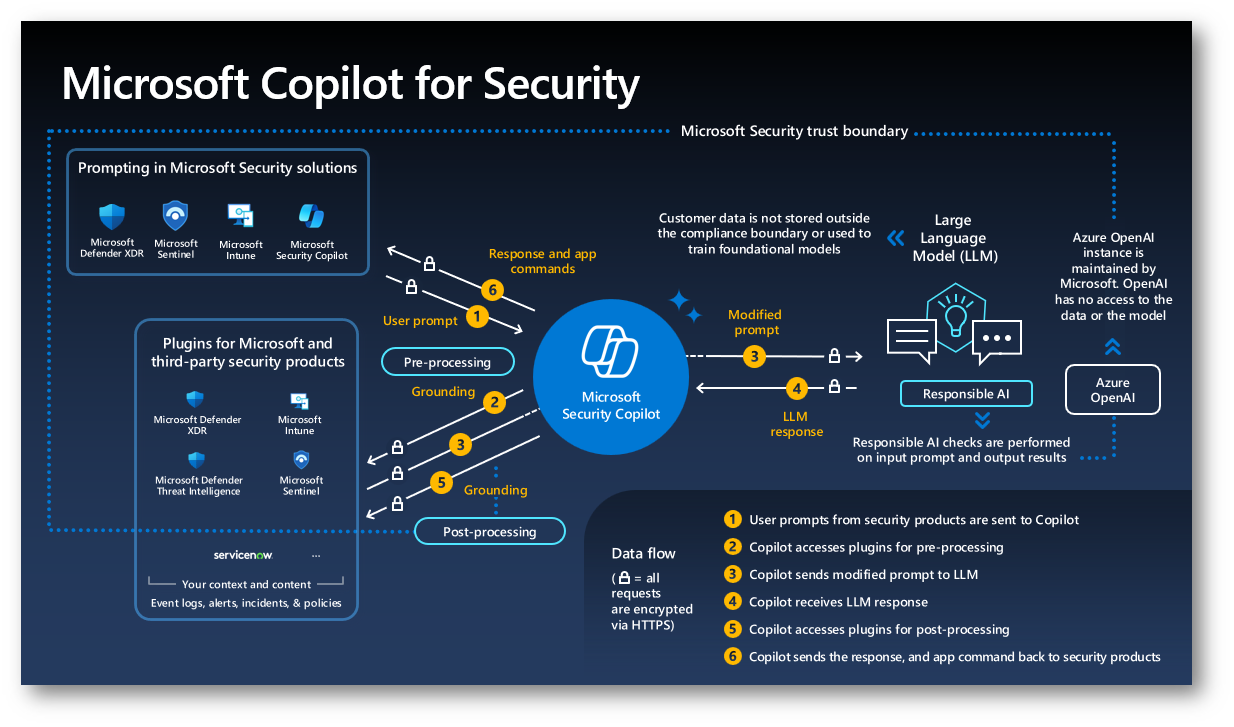

Copilot for Security è quindi uno strumento orientato fortemente all’integrazione con tutti gli scenari Microsoft Security presenti e si integra inoltre con prodotto come Microsoft Defender XDR, Microsoft Sentinel, Microsoft Intune e altri servizi di terze parti come, ad esempio, Service Now per la generazione di un ticket in modo automatico.

La soluzione sfrutta tutta la “potenza” dell’architettura OpenAI per generare una risposta ad una richiesta di un utente utilizzando plug-in specifici, fonte di dati e Inteligence di Sicurezza a livello globale, per approfondimenti inerenti ai plugin vi rimando al link ufficiale Microsoft Manage plugins in Microsoft Copilot for Security | Microsoft Learn

Vi riporto anche la spiegazione del funzionamento di Copilot for Security che potete trovare in modo dettagliato nella schermata riporta di seguito:

- Le richieste dell’utente che provengono da Workload di Security vengono inviate a Copilot for Security

- Copilot for Security le pre-elabora l’input con un approccio definito “grounding” che migliora la richiesta per aiutare l’utente ad ottenere risposte più esaustive

- Copilot for Security recepisce la risposta elaborata ed esegue un’analisi in base ai Plugin che ha a sua disposizione per ottenere informazioni contestualizzate

- Copilot for Security restituisce quindi all’utente una risposta che può essere valutata o esaminata

Copilot for Security, inoltre, orchestra in modo iterativo in quanto i risultati prodotti sono basati proprio sui dati dell’organizzazione.

Figura 1: Schema di funzionamento di Copilot for Security

In questa articolo vi darò evidenza dell’onboarding e quindi dell’attivazione di Copilot for Security e di come rispondere ad un incidente di sicurezza che avviene all’interno di un tenant.

Licensing

La cosa fondamentale per ogni servizio che vorremmo adottare è quello di capire come si evolve il discorso delle licenze.

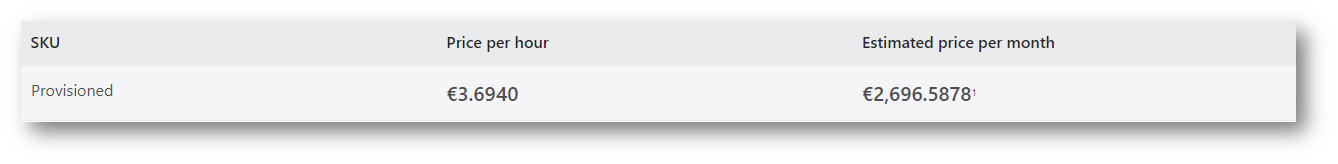

In questo caso Copilot for Security si basa su una Subscription Azure quindi il suo costo è basato sul consumo e quindi sul suo utilizzo di cui vi riporto la tabella ed il link ufficiale Microsoft:

Figura 2: Costo Copilot for Security

Il prezzo della SKU indicata è calcolato ogni ora, ma la fatturazione avviene mensilmente.

Scenario

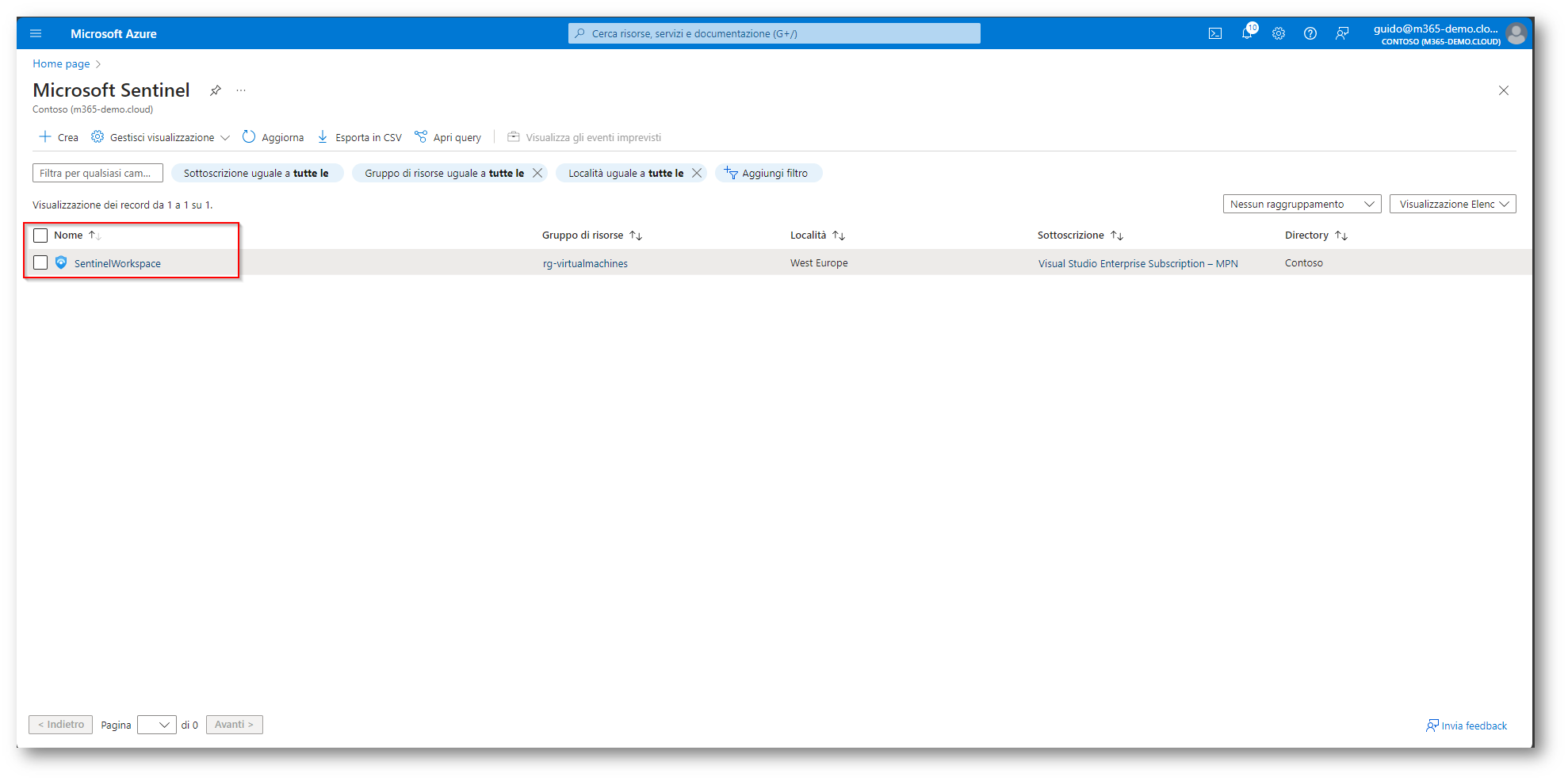

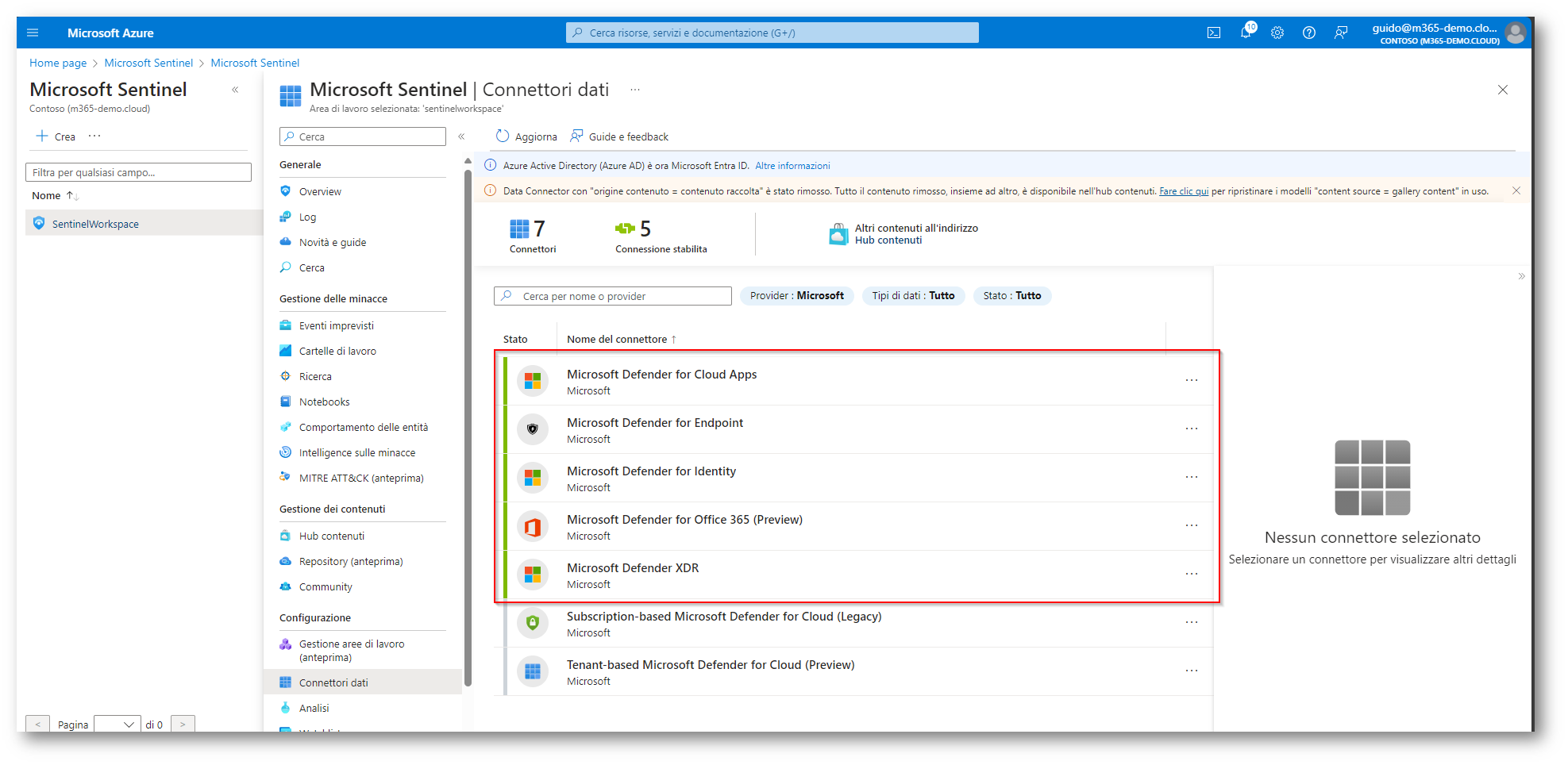

Per darvi evidenza del funzionamento di Copilot for Security vedrete un tenant di Demo con all’interno Microsoft Sentinel in cui vi sono “agganciati” i connettore della componente di Microsoft 365 Defender:

- Microsoft Defender for Endpoint

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Office 365

- Microsoft Defender XDR

- Audit Log

- Azure SignIn Logs

Questo per avere a disposizione e quindi far analizzare a Copilot più log possibili in caso di incident.

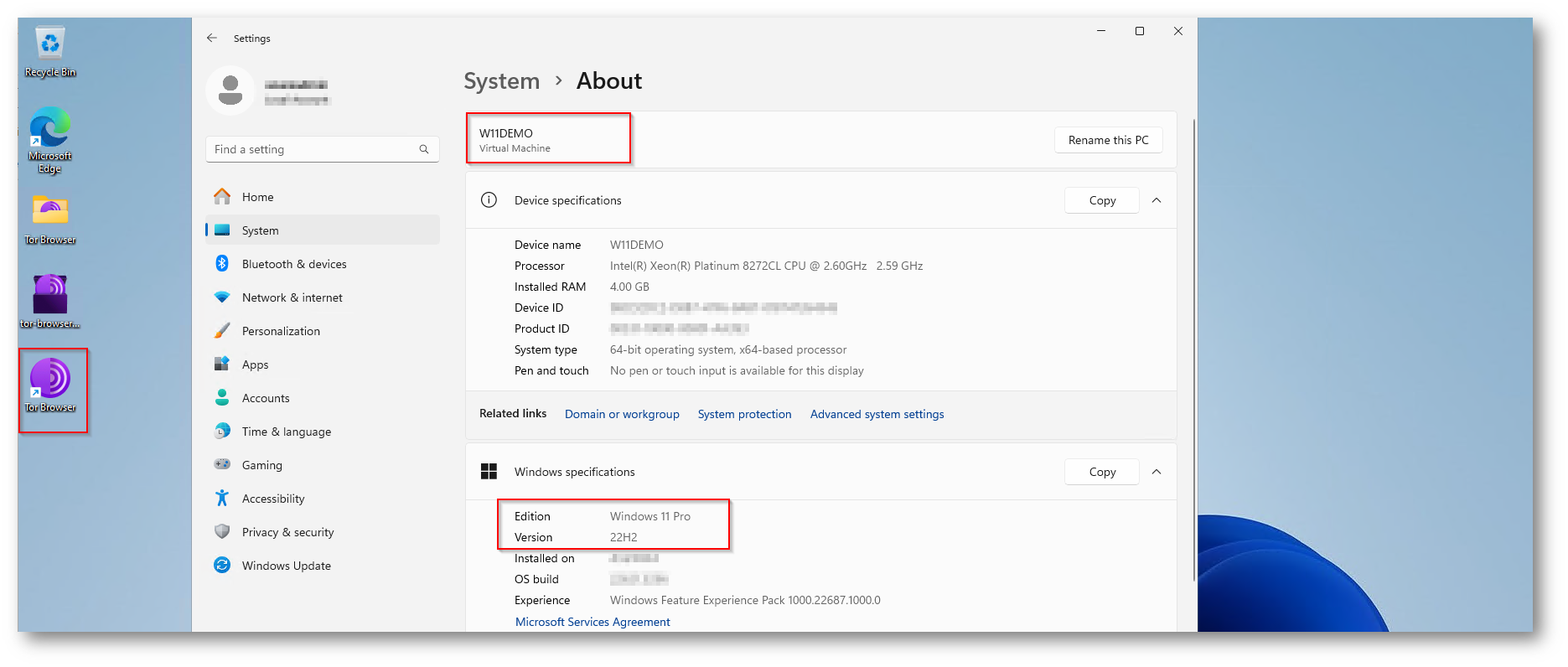

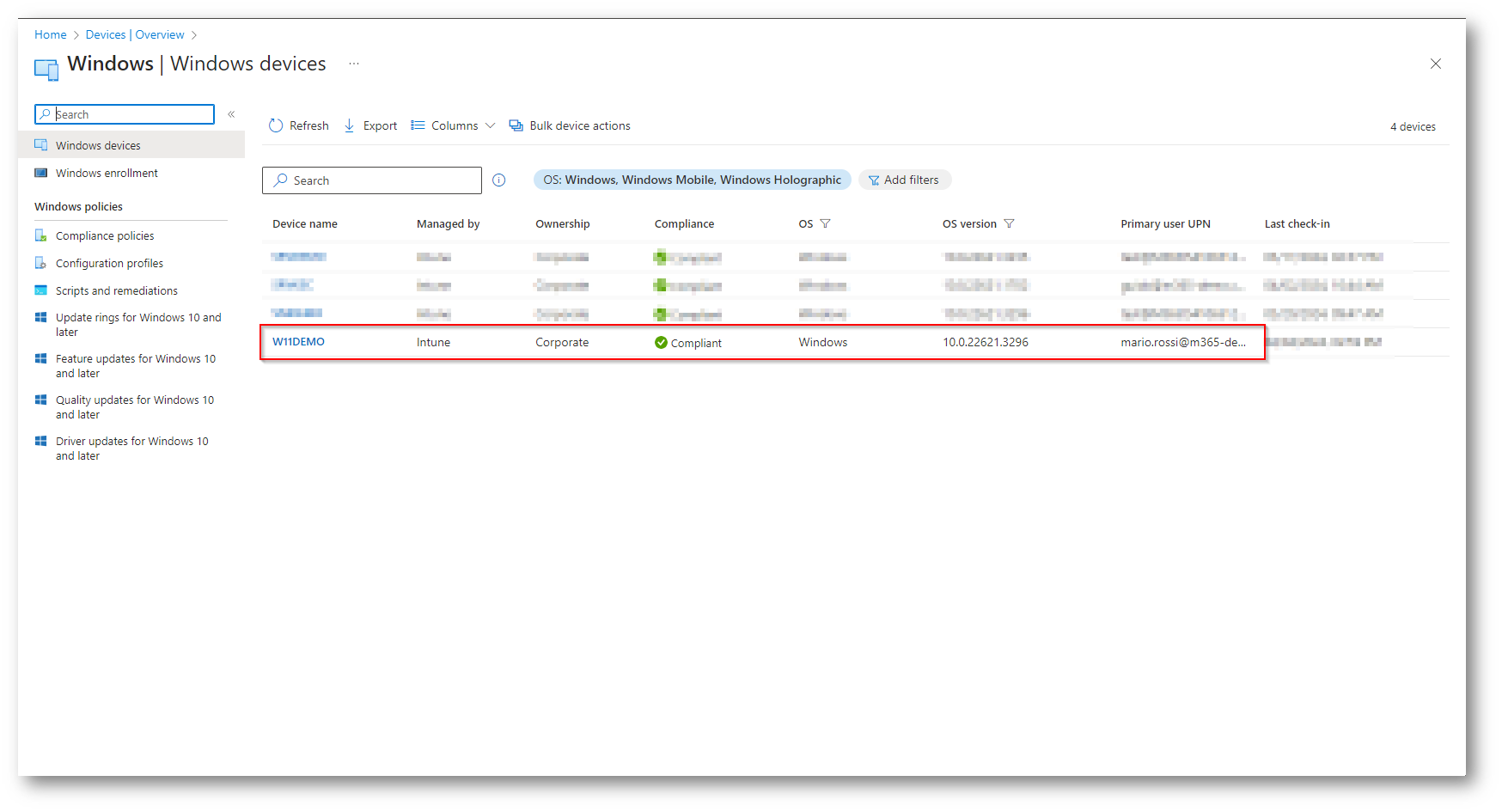

Simulerò inoltre un incident di sicurezza all’interno di Microsoft Sentinel eseguendo una login da Browser Tor per simulare un potenziale attacco da un Proxy Anonimo e l’esecuzione di un Malware all’interno del dispositivo. Utilizzerò inoltre una VM in Microsoft Azure con Windows 11 per simulare il PC di un utente che risulta anche agganciato a Microsoft Intune.

Figura 3: Macchina Windows 11 con installatoBrowser tor per simulare attacco

Figura 4: Workspace Microsoft Sentinel utilizzato per la log collection

Figura 5: Connettori Attivati in Microsoft Sentinel per la raccolta dei Log

Figura 6: Device W11DEMO gestito da Microsoft Intune

Svolgimento

Come primo passaggio dovrete abilitare le funzionalità di Copilot for Security, ma dovrete avere a disposizione una Subscription Azure ed un Resource Group in cui inserire l’istanza di Copilot. Nel mio caso ho entrambi:

- Visual Studio Enterprise Subscription – MPN: Sottoscrizione Azure a mia disposizione

- RG-VirtualMachines: Resource Group che ospiterà l’istanza di Copilot

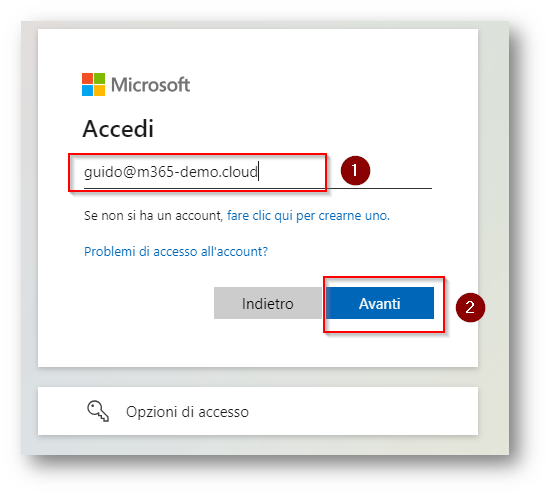

Vediamo quindi come creare l’istanza di Copilot for Security, recatevi all’indirizzo Microsoft Security Copilot preview e loggatevi con credenziali di Global Admin, l’account in questione dovrà necessariamente avere i permessi per poter creare risorse all’interno della Subscription Azure (nel mio caso è Owner)

Figura 7: Inserimento username di un global admin e owner della subscription Azure in cui inseriremo copilot security

Figura 8: Inserimento password di un global admin e owner della subscription Azure in cui inseriremo copilot security

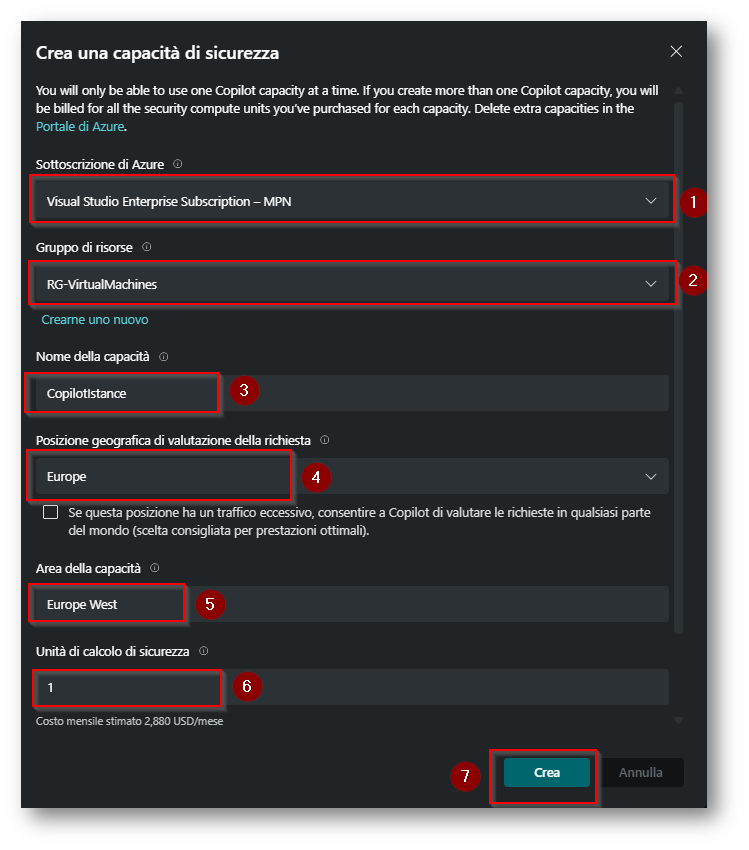

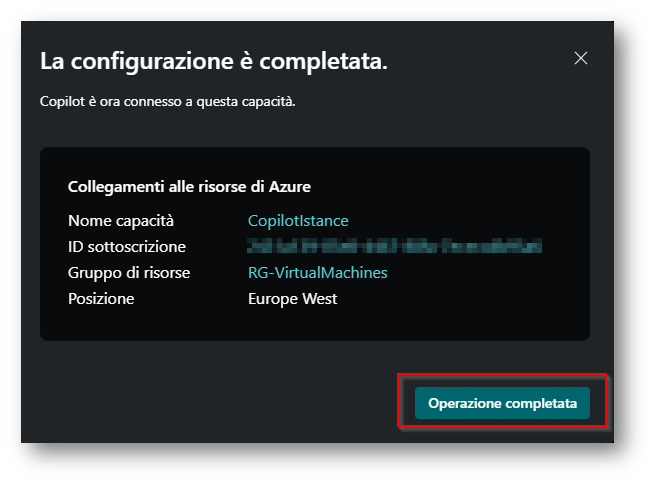

Ora dovrete selezionare le seguenti informazioni necessarie per creare l’istanza di Security Copilot:

- Sottoscrizione Azure: Selezionare la sottoscrizione Azure in cui inserire l’istanza di Security Copilot, nel mio caso “Visual Studio Enterprise Subscription – MPN”

- Resource Group: Gruppo di risorse in cui inserire l’istanza di Security Copilot, eventualmente se non presente potete crearlo in modo guidato cliccando su “Crearne uno nuovo”

- Nome di Copilot: Nome dell’istanza di Security Copilot, nel mio caso “CopilotIstance”

- Posizione dell’instanza: Area Geografica in cui inserire l’istanza

- Region Azure: Region Azure in cui inserire l’istanza, nel mio caso ho scelto “West Europe”

- Capacità di Calcolo: Microsoft per prestazioni ottimali consiglia di avere un minimo di 3 unità di calcolo e per avere le performance ottimali, io ho scelto per comodità solo n°1 istanza, naturalmente più istante comportano più costi

Figura 9: Creazione istanza di Security Copilot all’interno della Subscription Azure

Figura 10: Selezione dell’istanza appena creata

Figura 11: Istanza Security Copilot creata correttamente

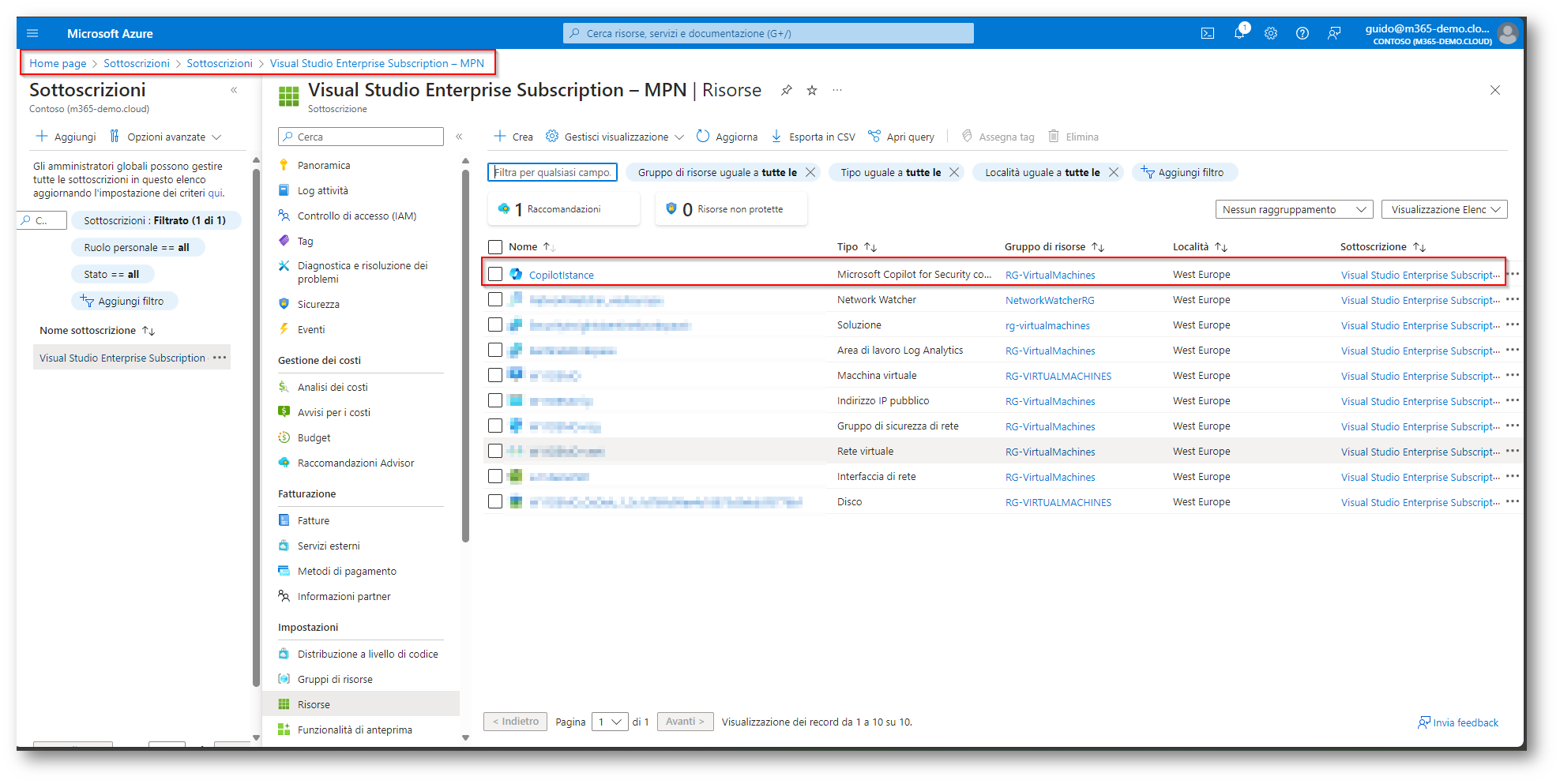

Recandovi all’interno del portale di Microsoft Azure, noterete la creazione dell’istanza di Security Copilot

Figura 12: Istanza Security Copilot all’interno del portale di Microsoft Azure

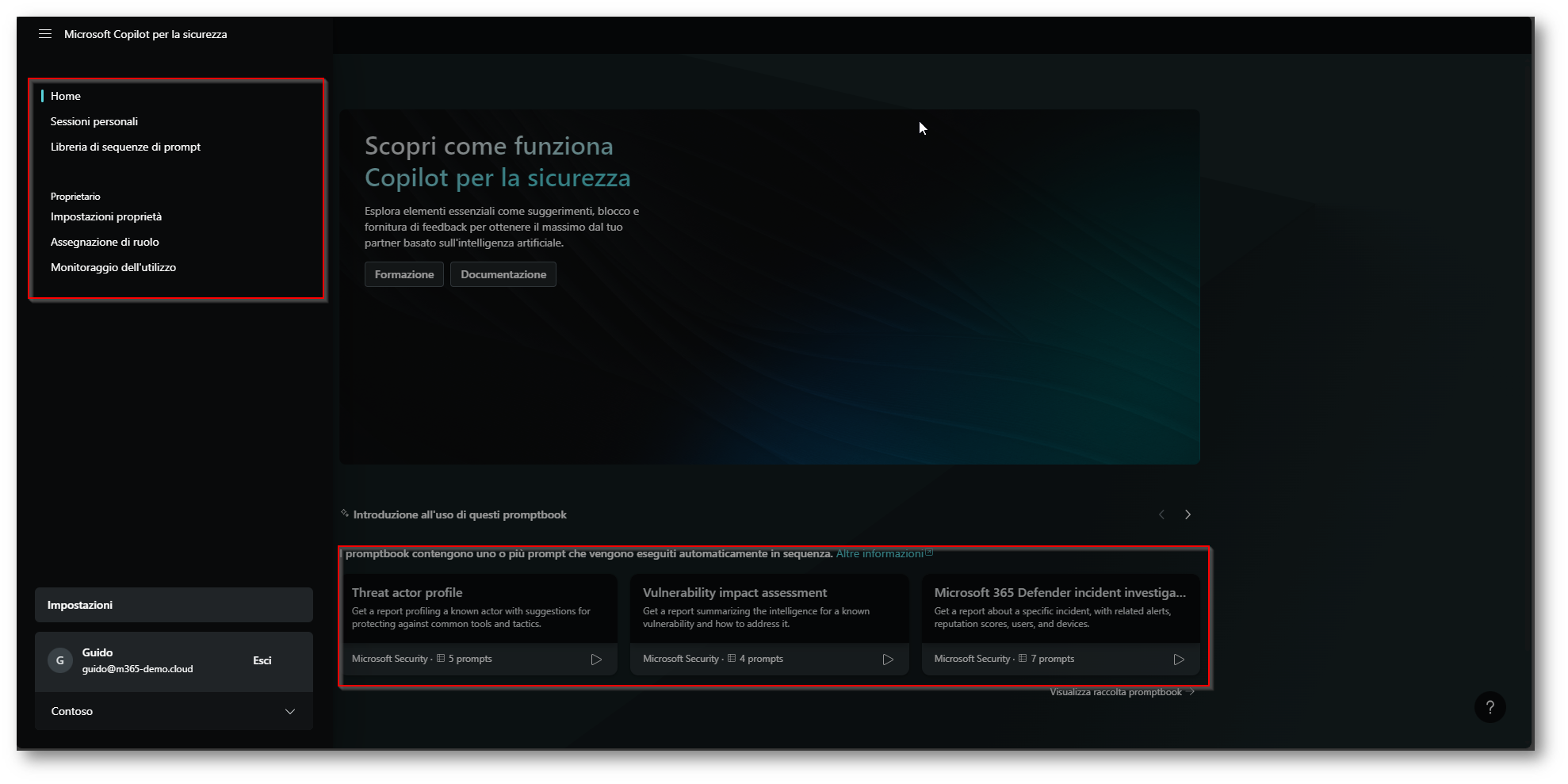

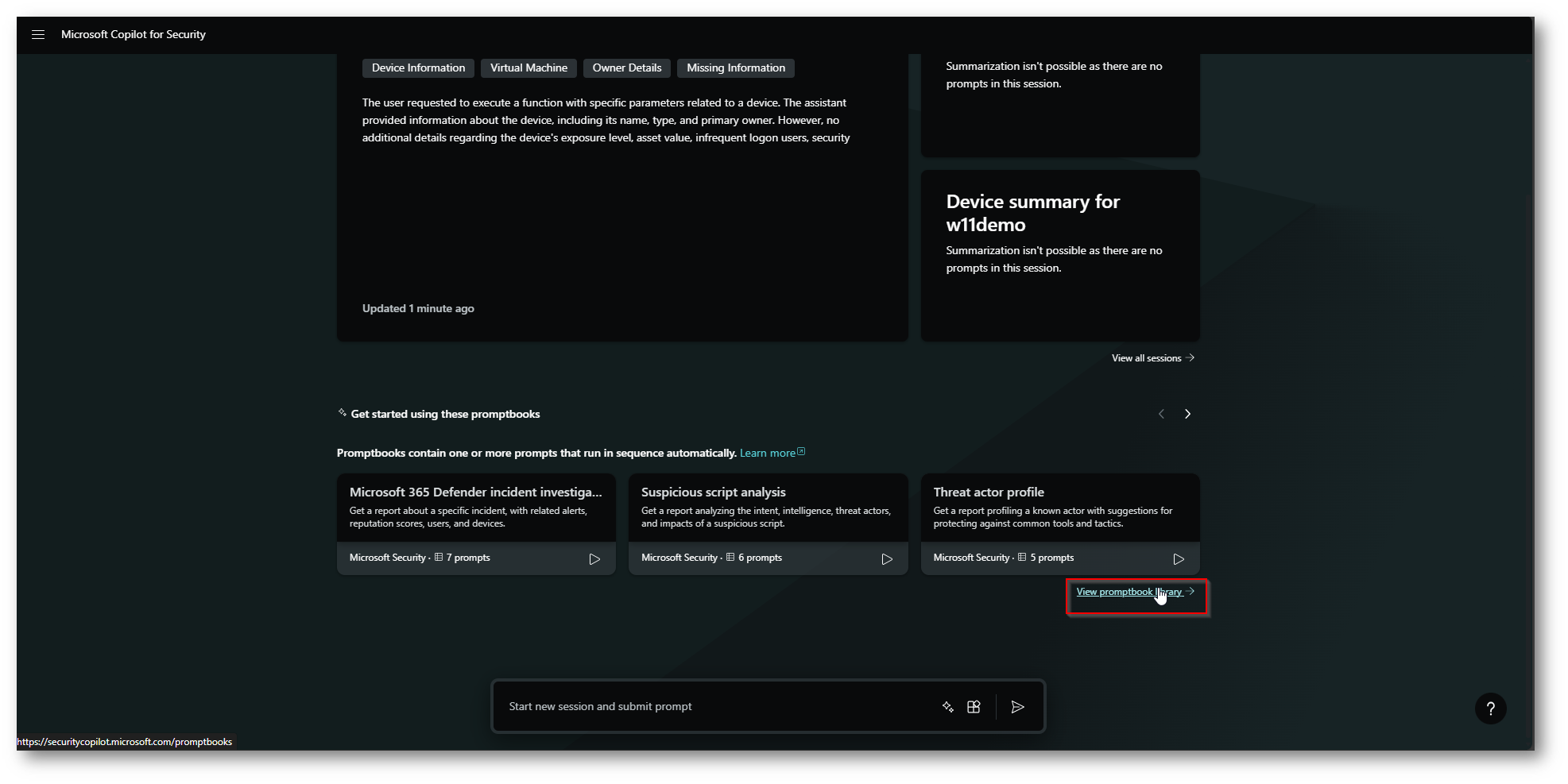

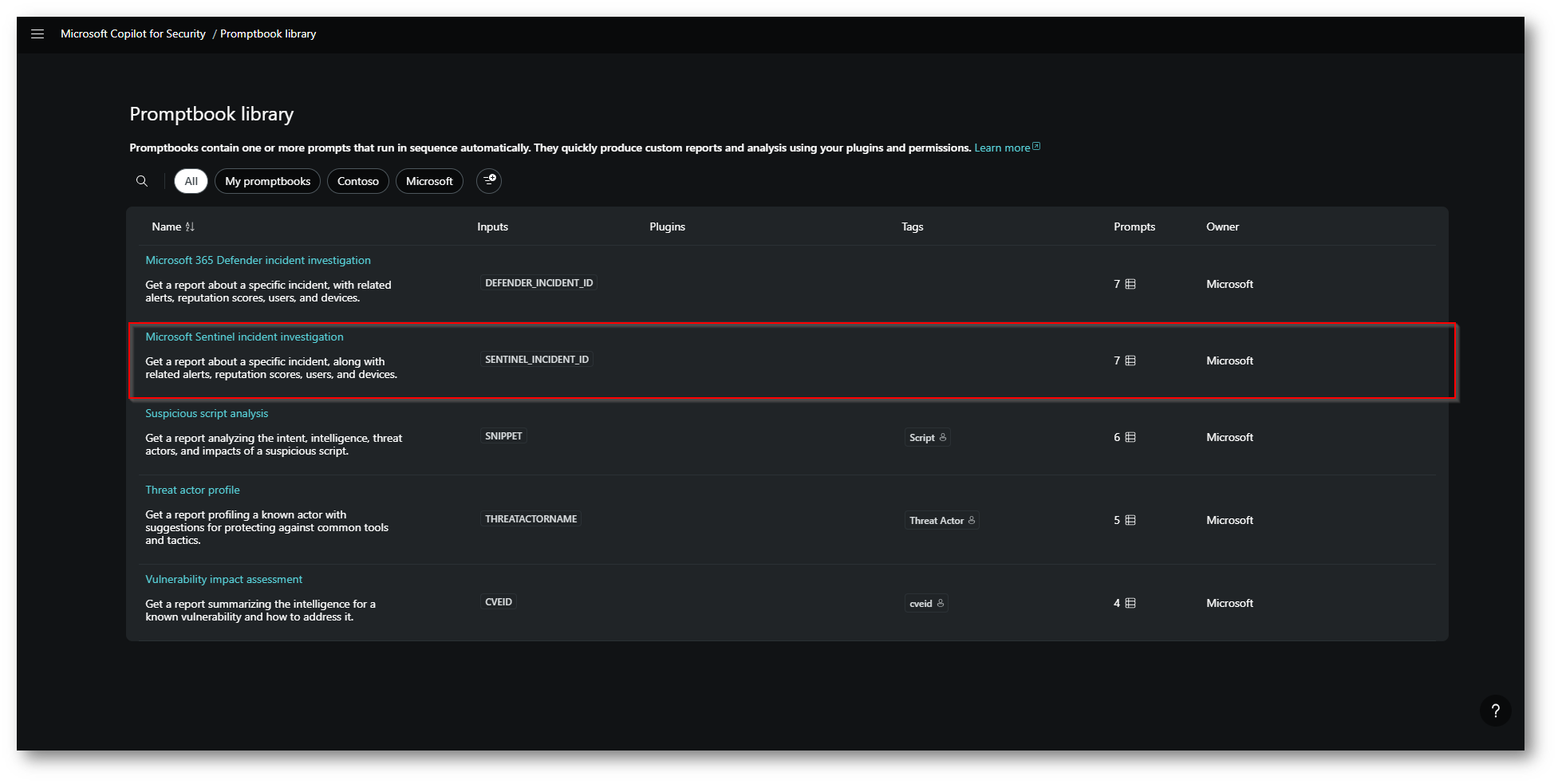

Ora che avrete creato e rispettato tutti i requisiti, all’interno del portale di Security Copilot avrete a disposizione una serie di azioni utili ad aiutarvi nella gestione degli incident di sicurezza, queste azioni sono chiamata “PromptBook”

Figura 13: Portale Security Copilot “PromptBook”

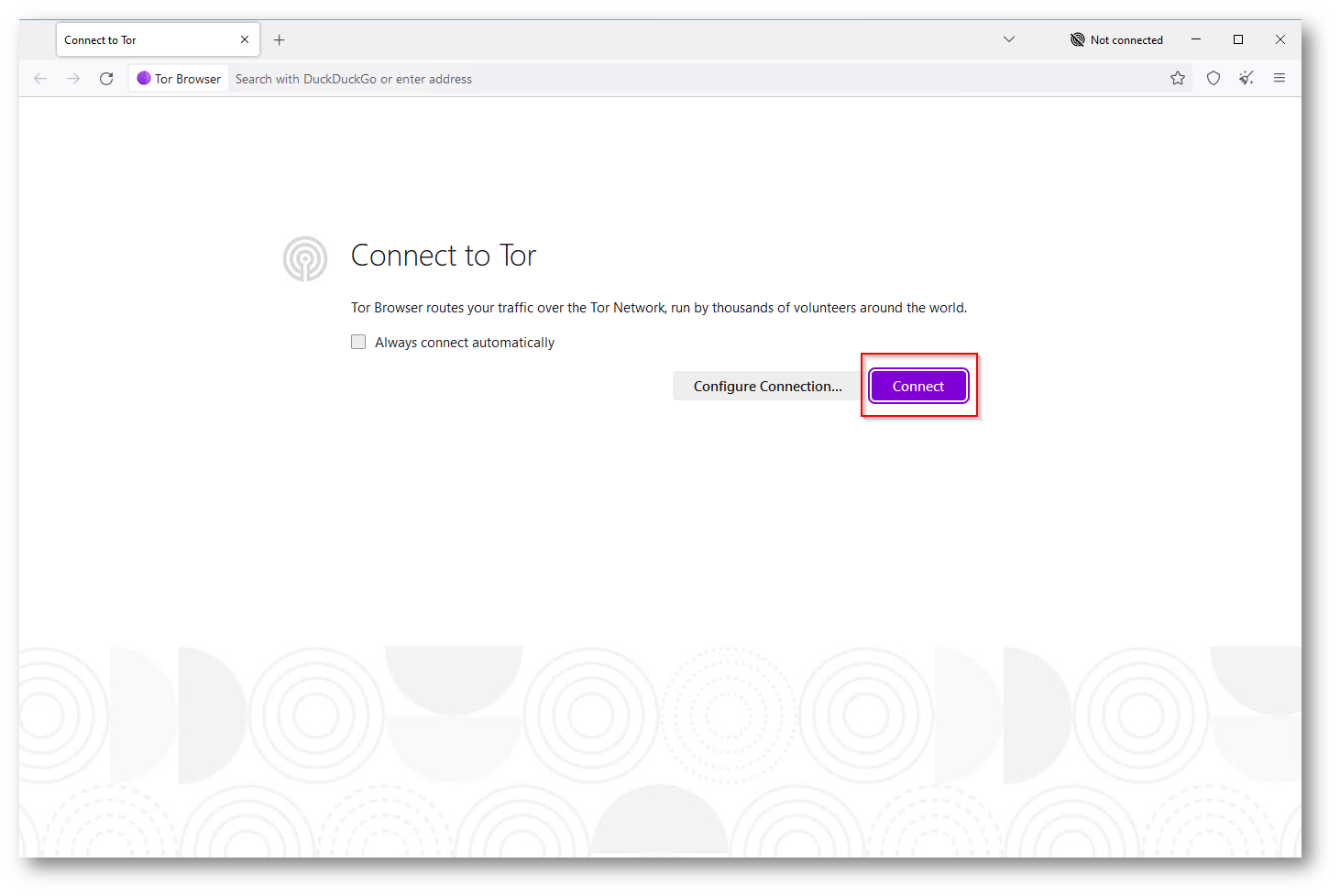

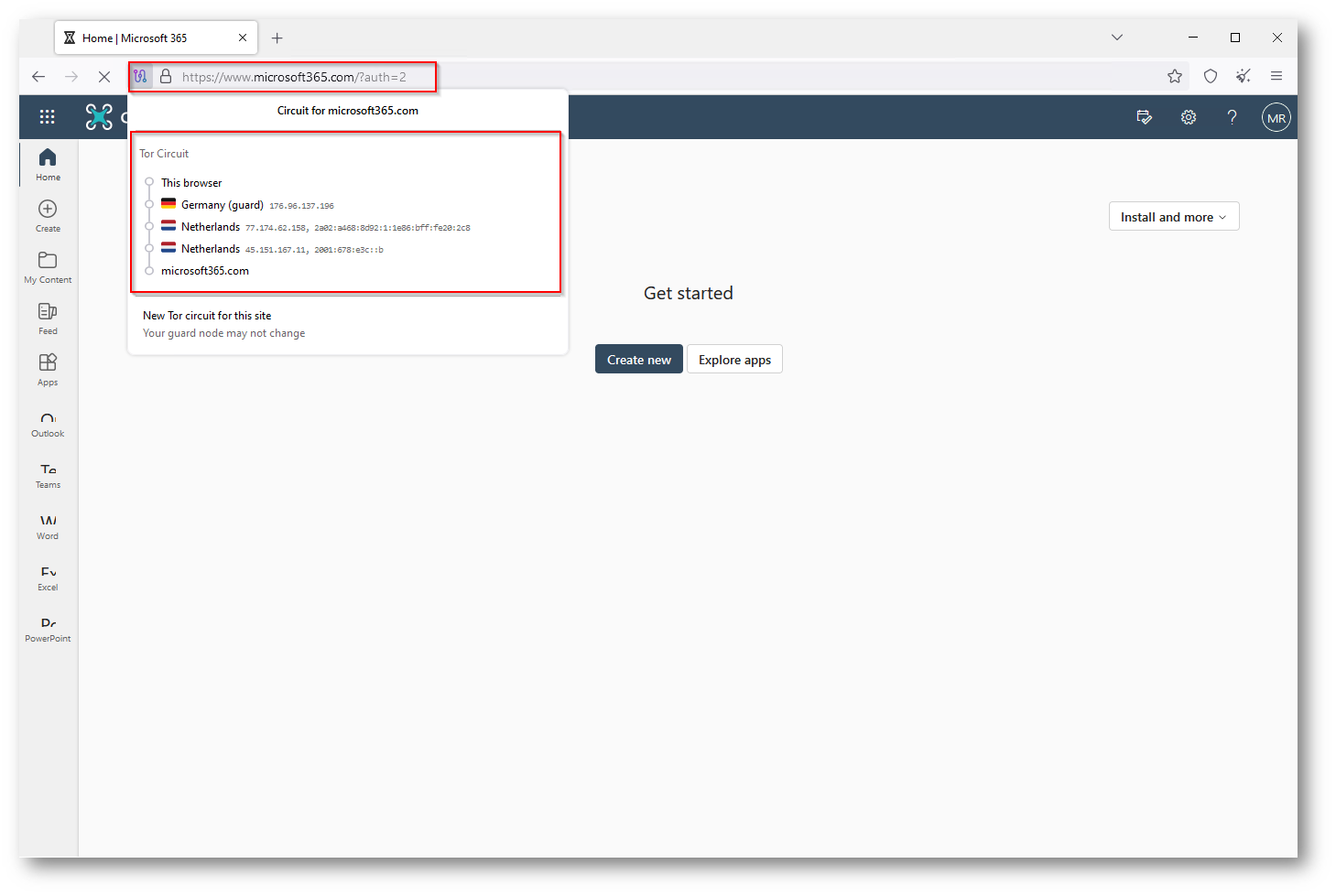

Ora eseguiremo l’accesso da Browser Tor per simulare un evento di “Login from Anonymous IP”

Figura 14: Apertura di Browser Tor per simulare attacco da Proxy Anonimo

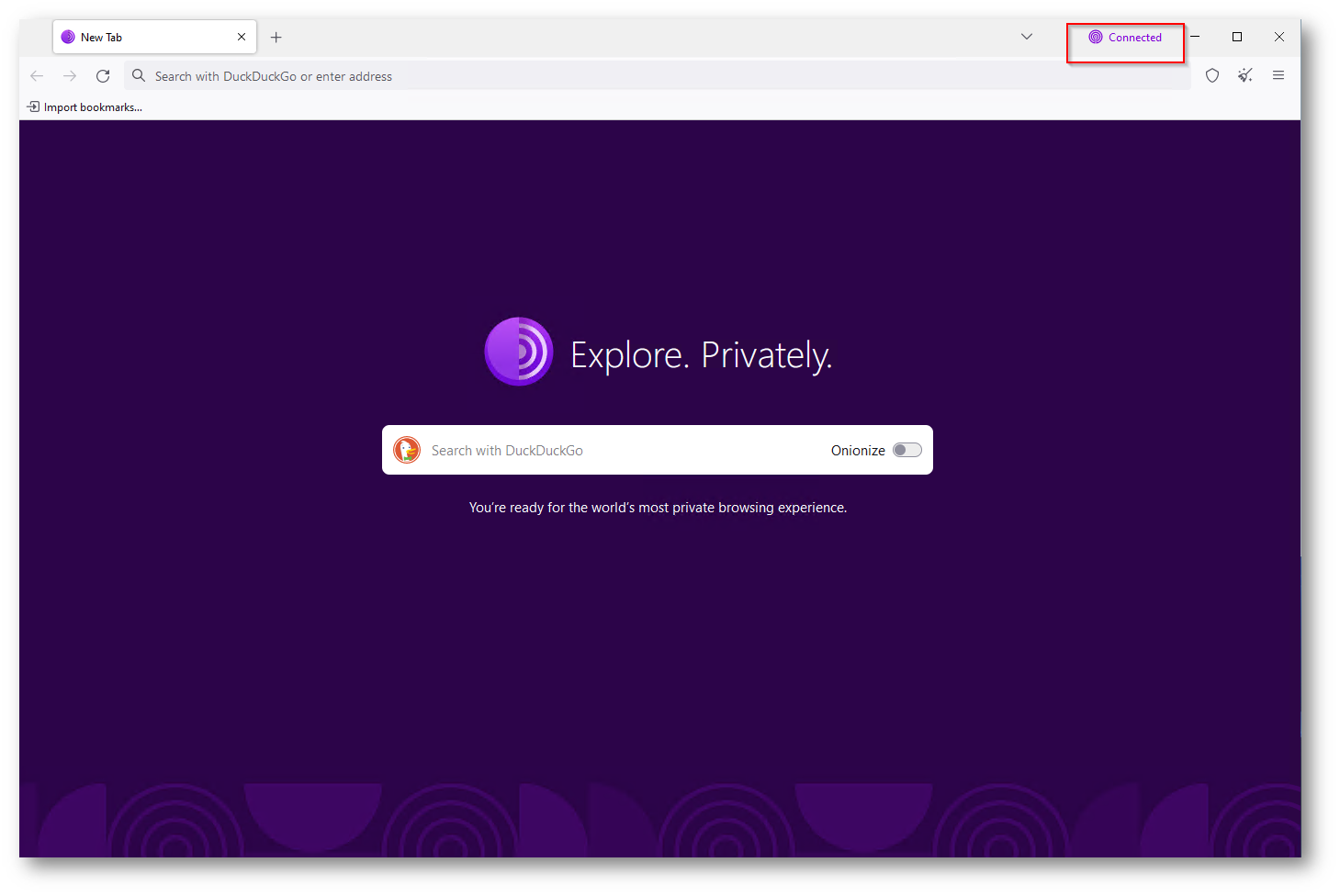

Figura 15: Connessione a rete Tor per la simulazione dell’attacco

Figura 16: Eseguito collegamento a Rete Tor in modo corretto

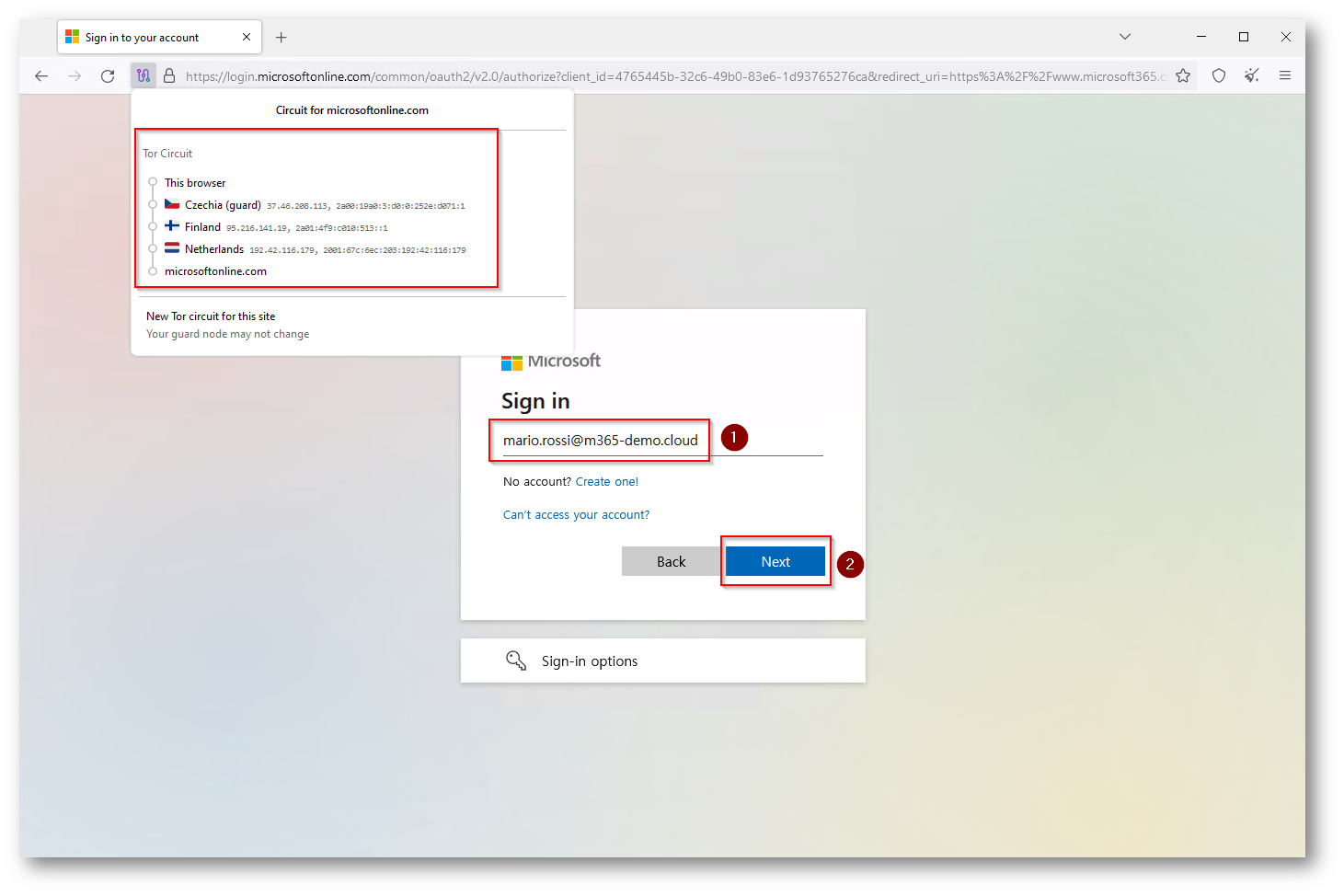

Figura 17: Login con utente a portale Microsoft da un nodo di rete Tor

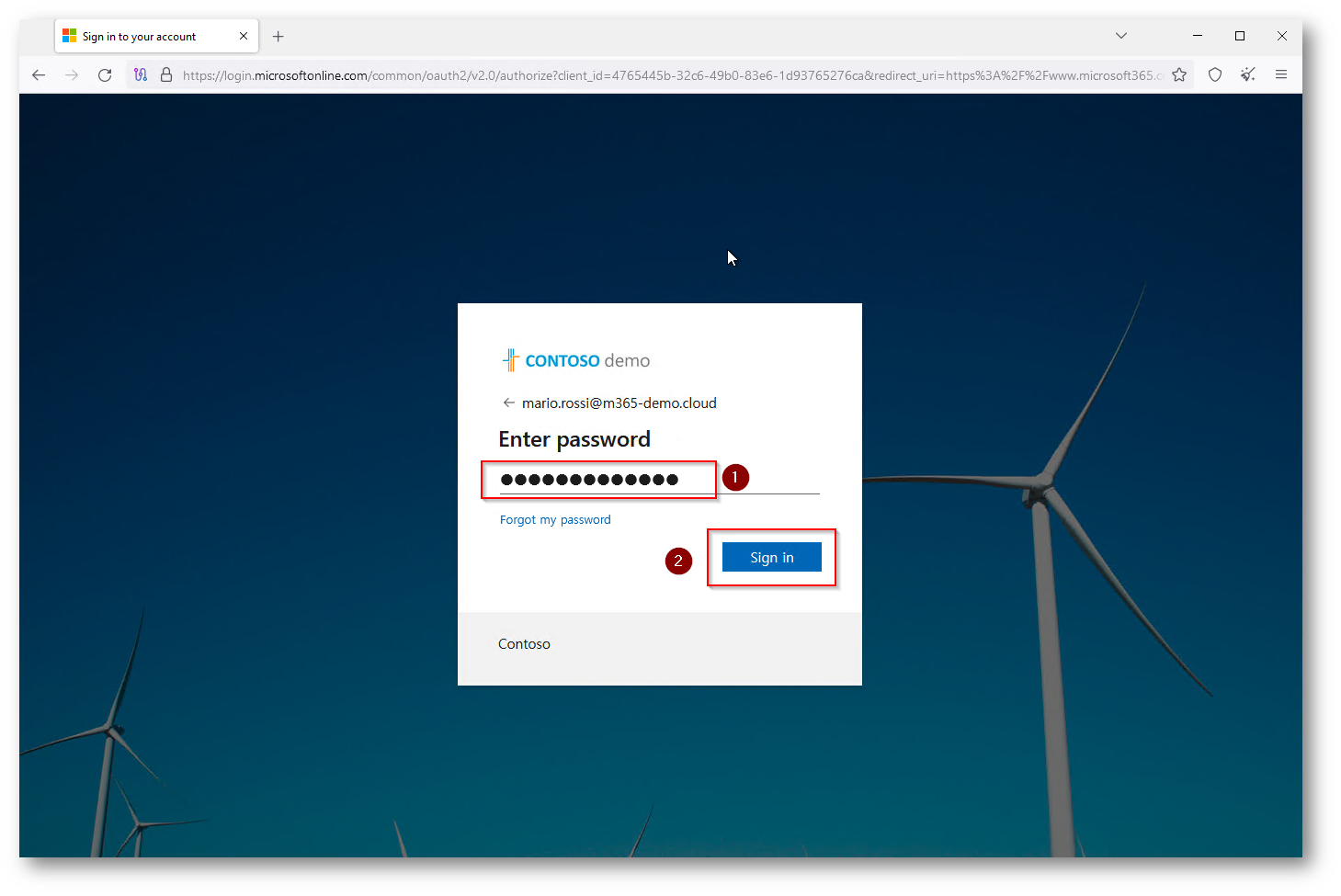

Figura 18: Login da Tor Browser con utente Aziendale

Figura 19: Login da Nodo Tor con utente effettuato correttamente

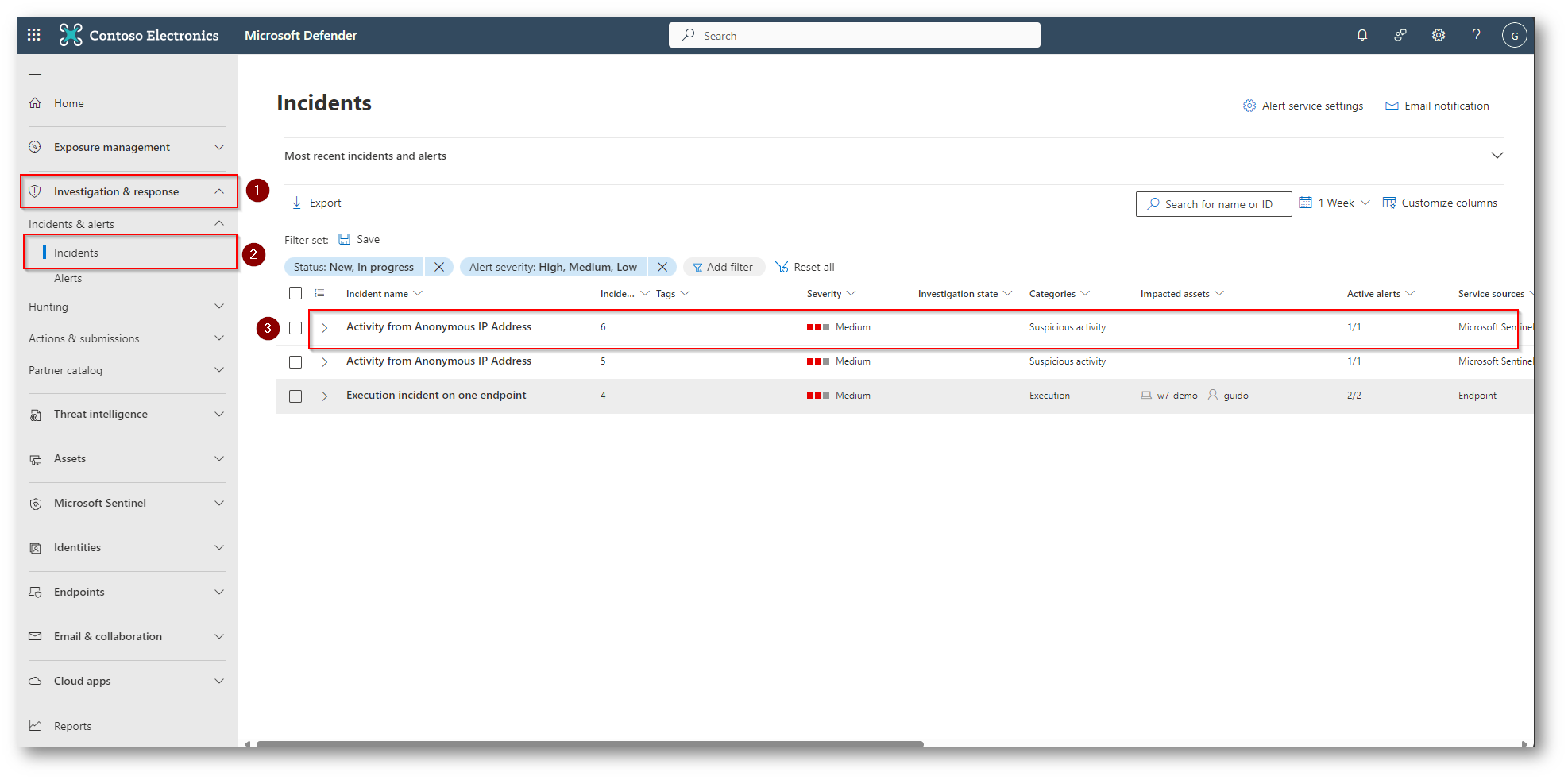

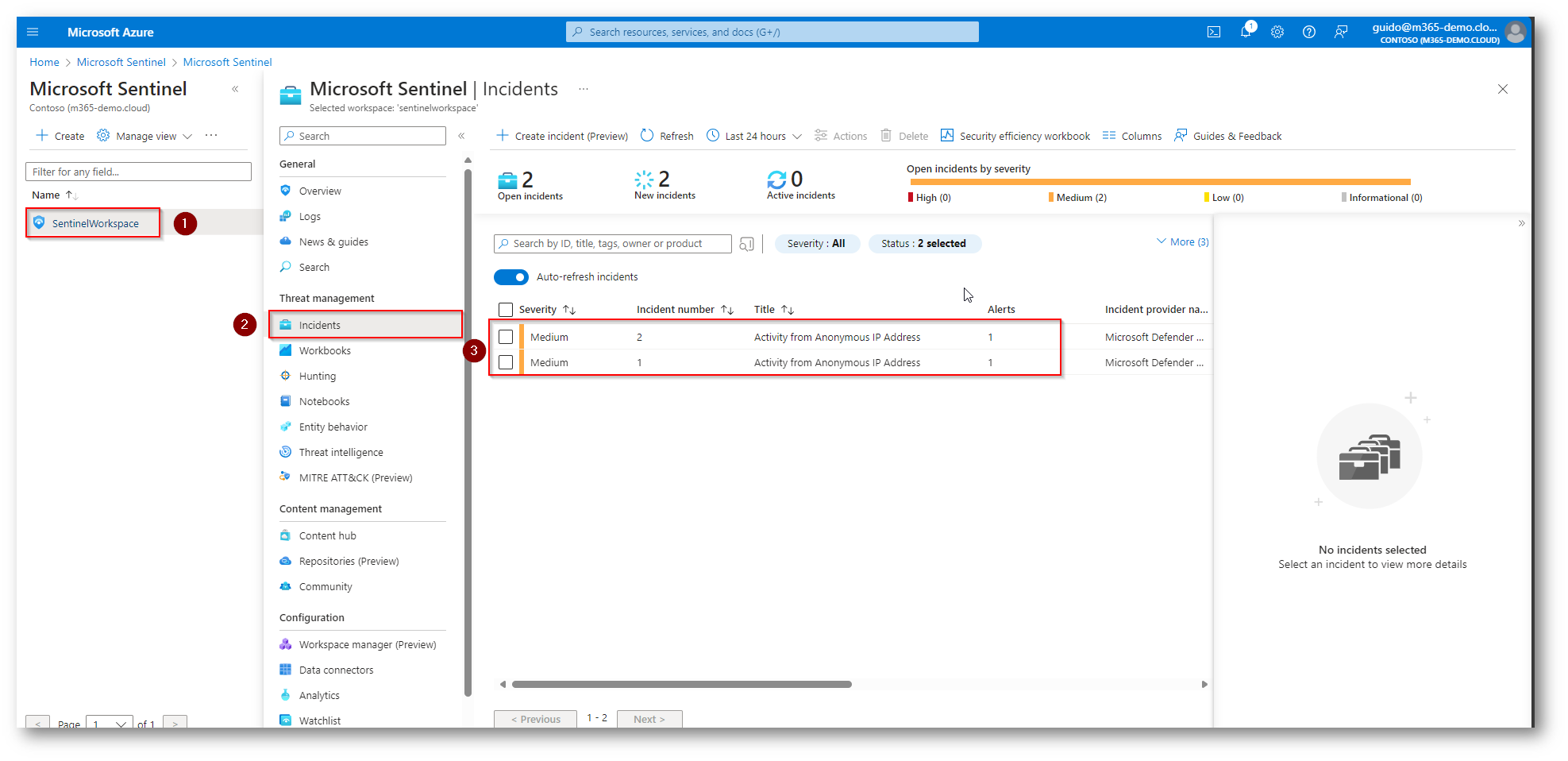

Giusto per darvi evidenza dell’alert o, meglio, l’incident entriamo all’interno del portale di Microsoft Defender e di Azure per vedere come il sistema di sicurezza Microsoft risponde a questa tipologia di evento imprevisto

Figura 20: Incident di Accesso da Proxy Anonimo lato portale Defender

Figura 21: Incident di Accesso da Proxy Anonimo lato Microsoft Sentinel

Ora che è stato generato l’incident il personale SOC dovrebbe indagare su questo Incident e capire effettivamente cosa sia successo, analizzando i log l’eventuale richiesta di MFA i dispositivi dell’utente che ha eseguito l’accesso, “perdendo” tempo prezioso per l’analisi, proprio in questo caso Microsoft Copilot Security può aiutarci a rispondere in modo rapido e veloce, vediamo quindi gli step utili al personale di Security attraverso il nuovo portale di Security Copilot.

Loggarsi quindi al portale Microsoft Security Copilot preview

Figura 22: Selezionare PomptBook corretto alla gestione di un incident

Figura 23: Selezionare Microsoft Sentinel Incident Investigation

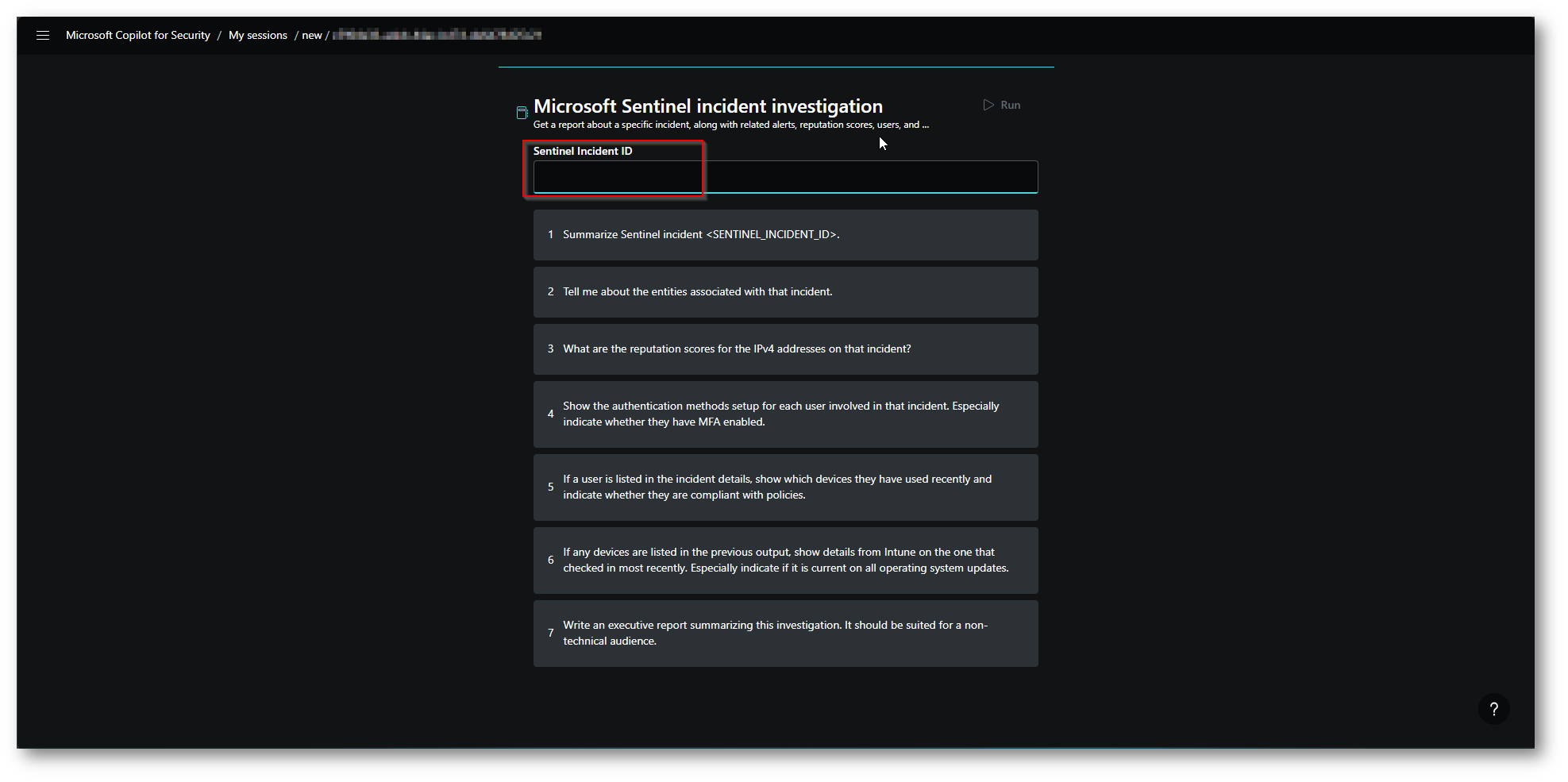

Viene richiesto l’INCIDENT ID di Microsoft Sentinel da Analizzare

Figura 24: Richiesta Incident ID di Sentinel da analizzare

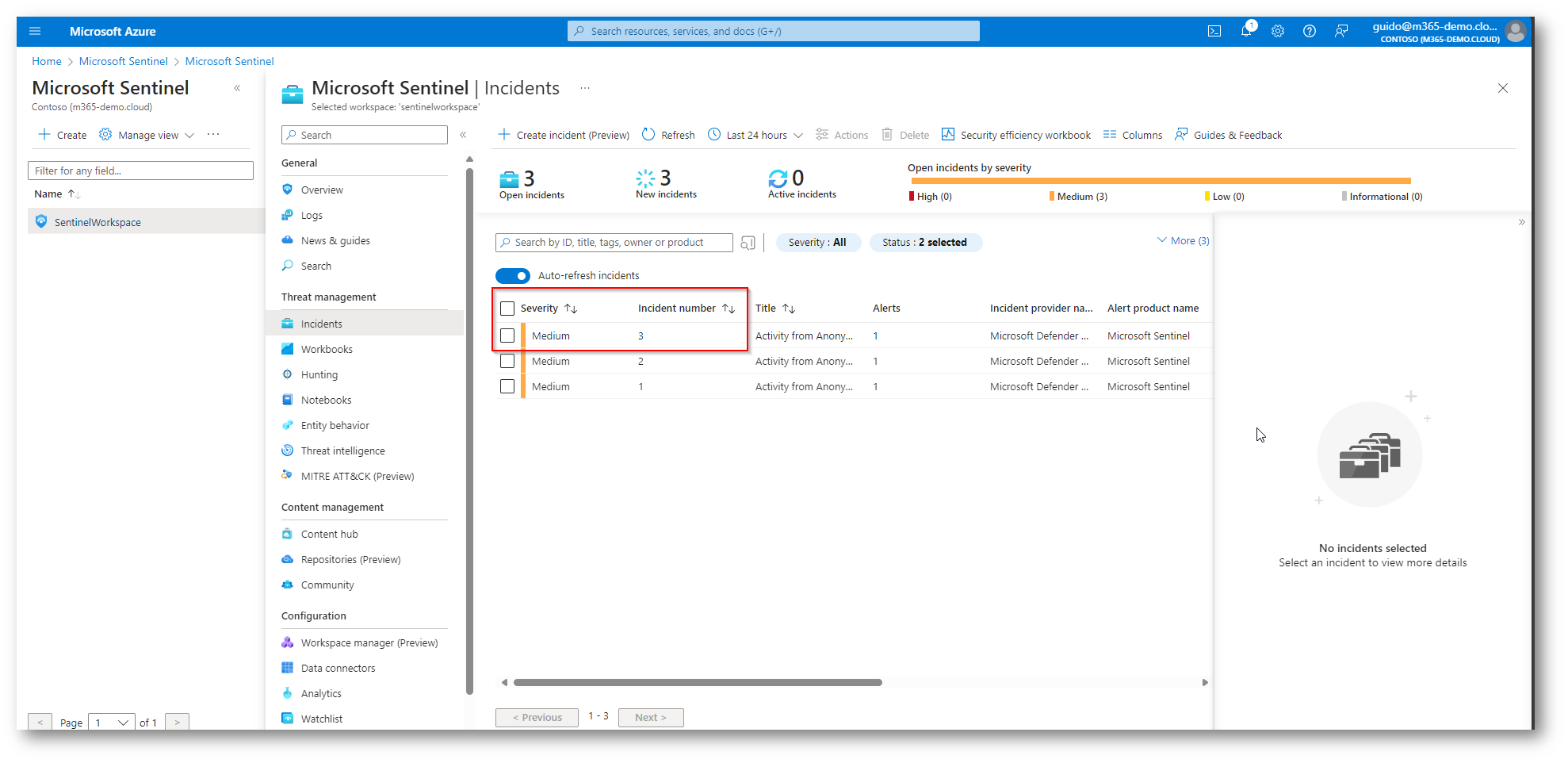

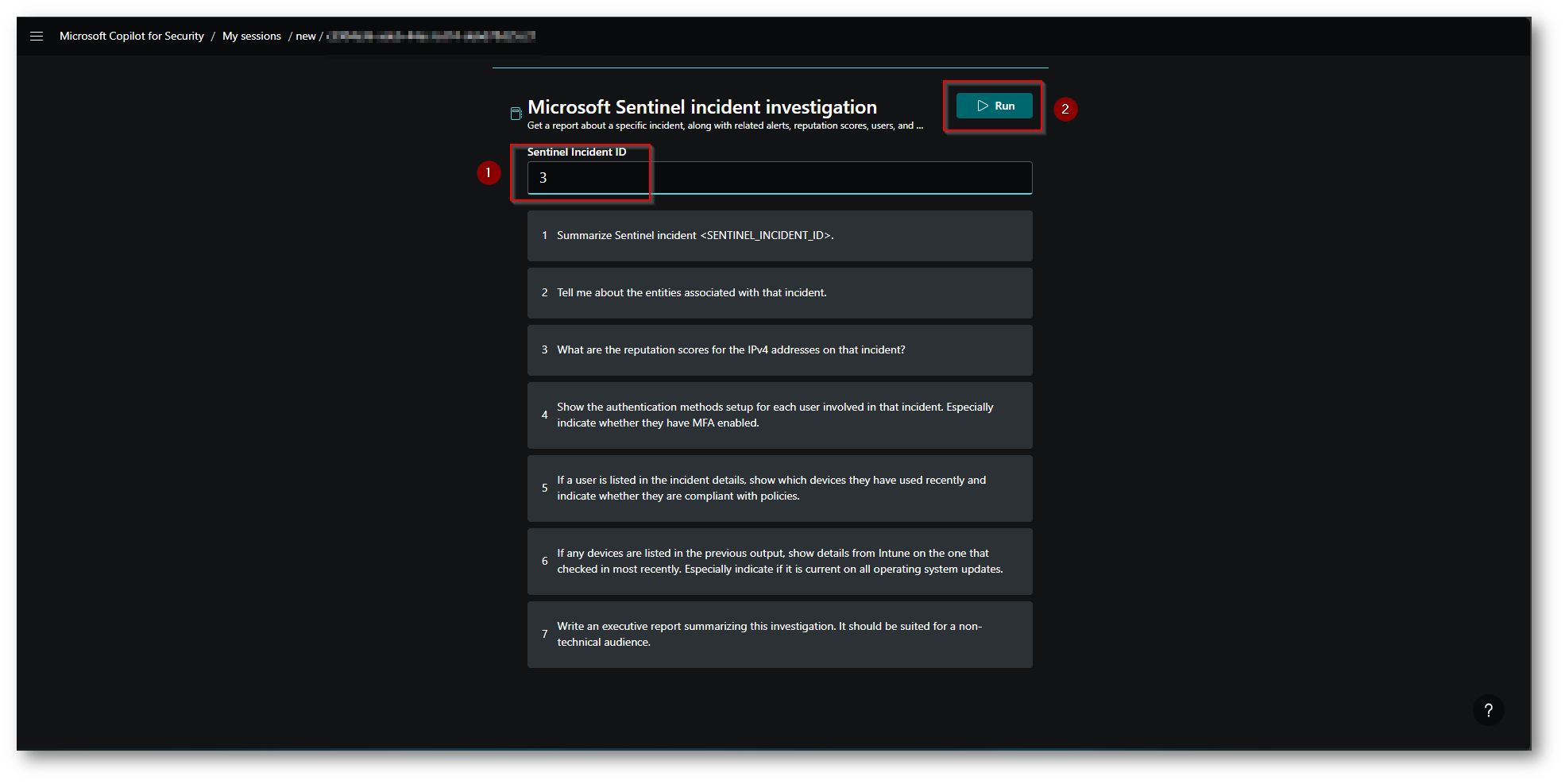

A questo punto dovete cercare l’incident ID all’interno di Microsoft Sentinel

Figura 25: Numero Incident in Microsoft Sentinel

Figura 26: Inserimento Incident ID all’interno di Security Copilot

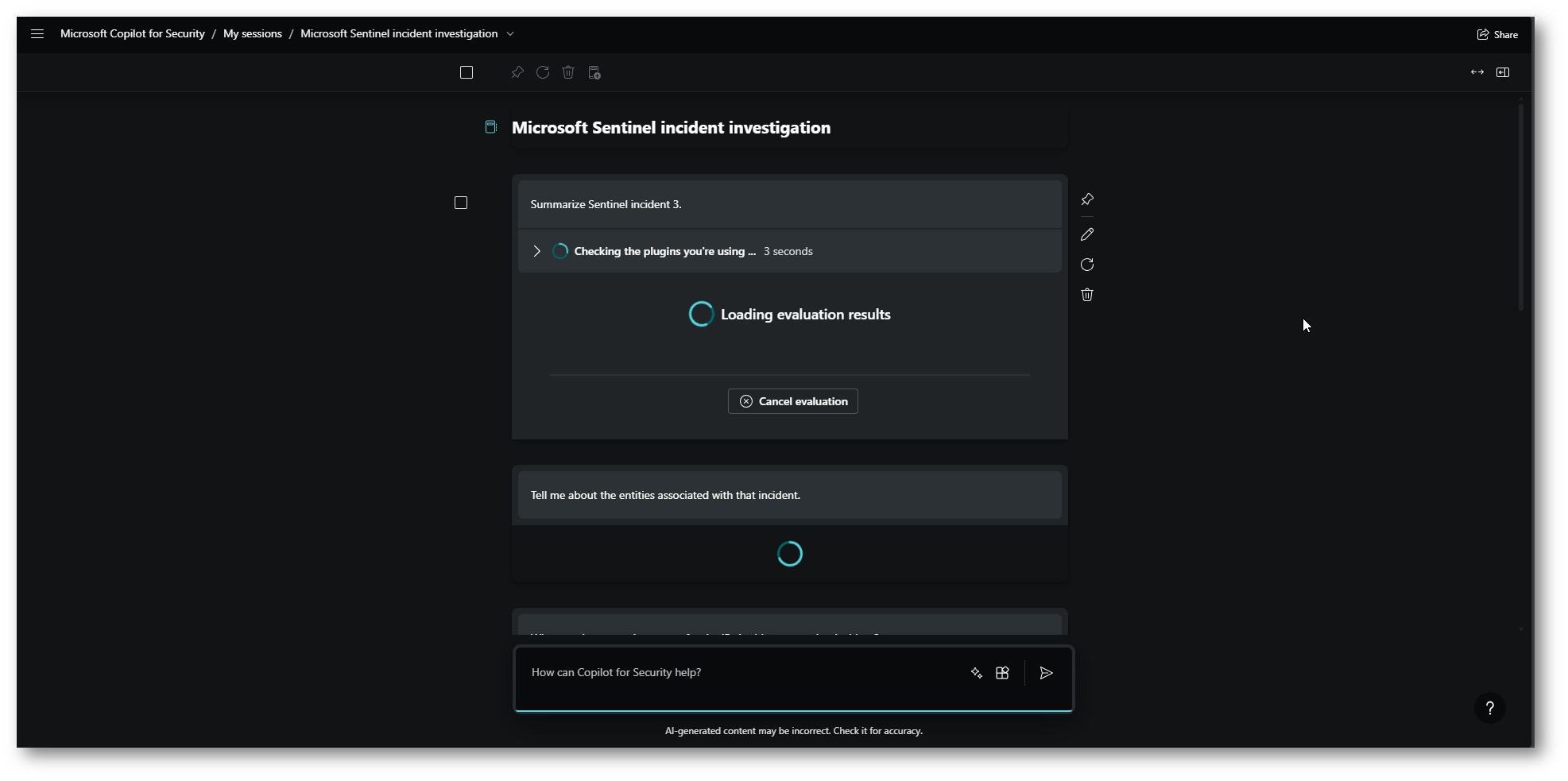

Figura 27: Security Copilot analizza l’incident

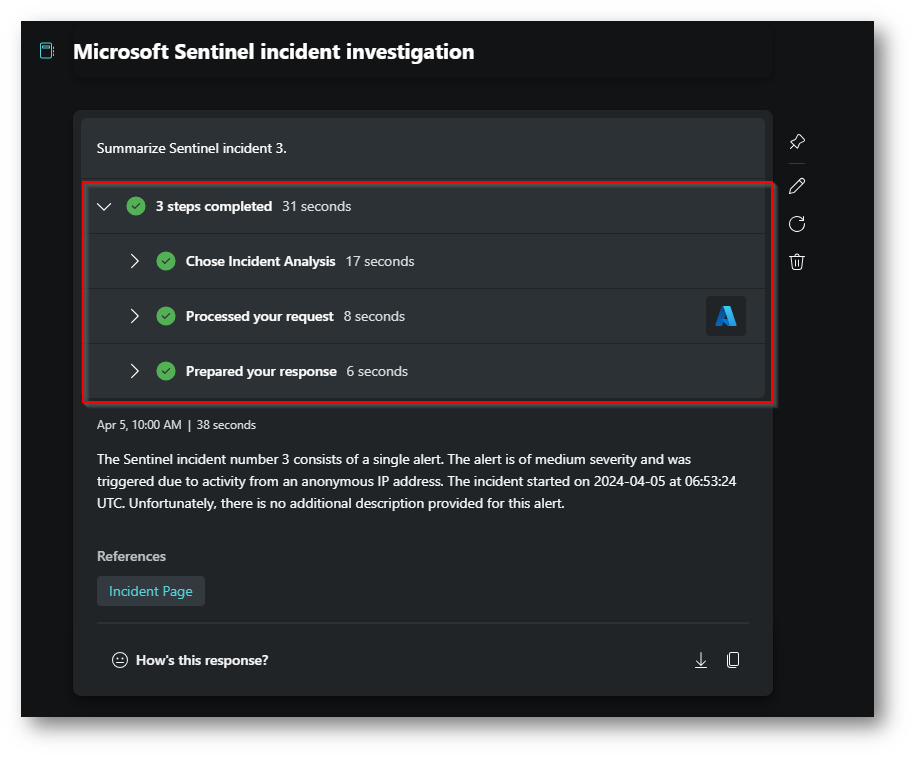

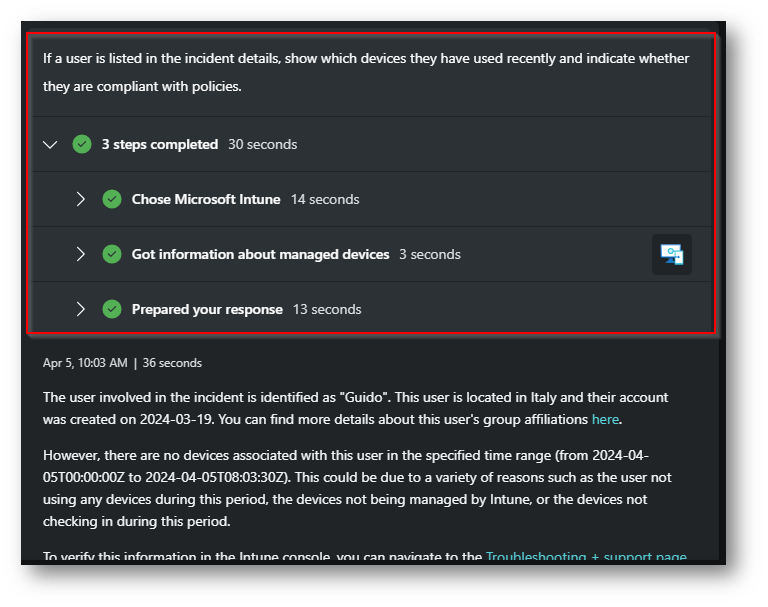

Figura 28: Risposta di Security Copilot all’incident sfruttanto i plug-in a sua disposizione

Figura 29: Risposta di Security Copilot all’incident sfruttanto i plug-in a sua disposizione

Figura 30: Summary prodotto da Security Copilot rispetto all’incident di Sicurezza

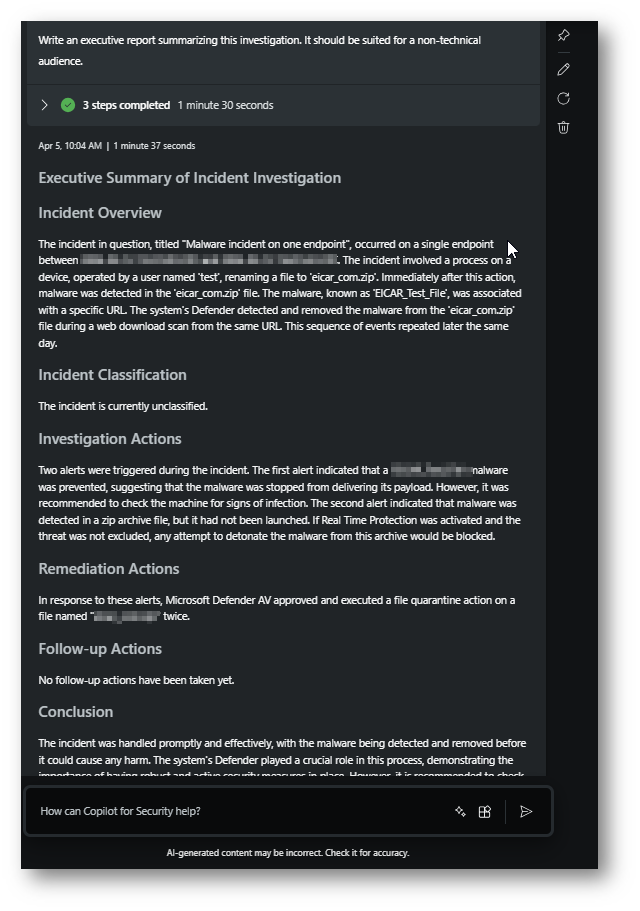

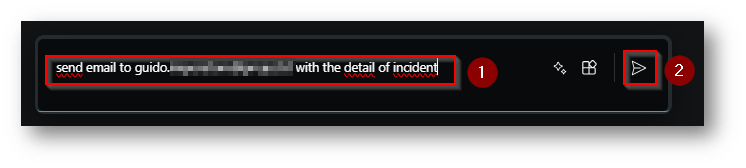

Ora possiamo anche chiedere di effettuare delle azioni di remediation a Security Copilot, direttamente dalla chat “How can Copilot for Security help ?” nel mio caso voglio avere una mail che riepiloga nel dettaglio l’incident

Figura 31: Richiesta di Bloccare Account a Security Copilot

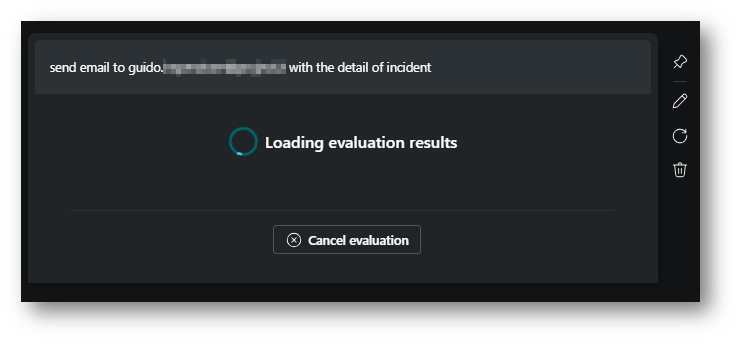

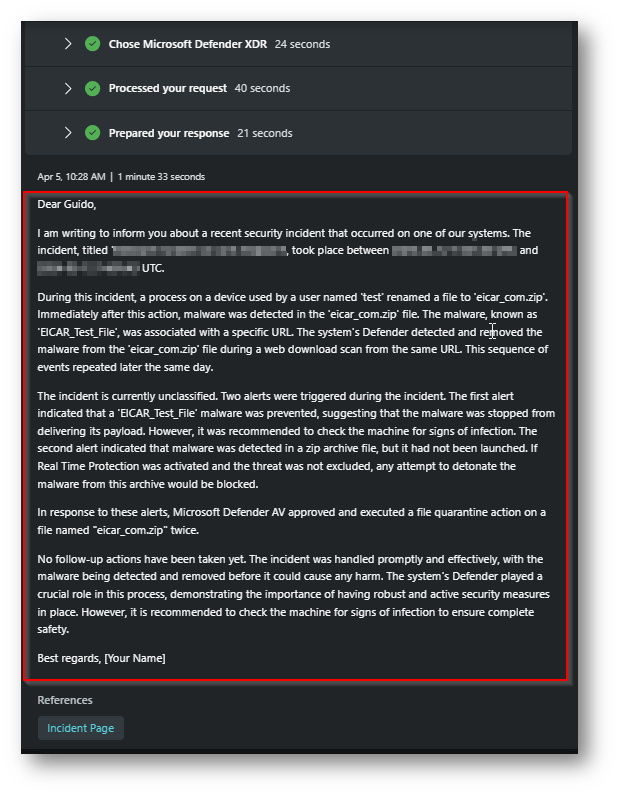

Figura 32: Valutazione da parte di Security Copilot dell’invio della mail con i dettagli dell’incident

Figura 33: Corpo Email Composto da Security Copilot rispetto all’incident generato

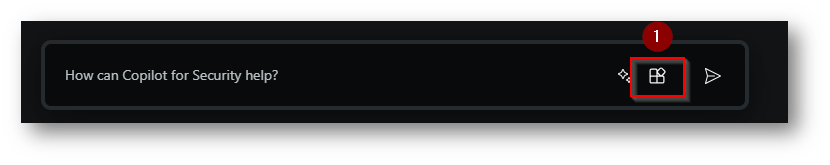

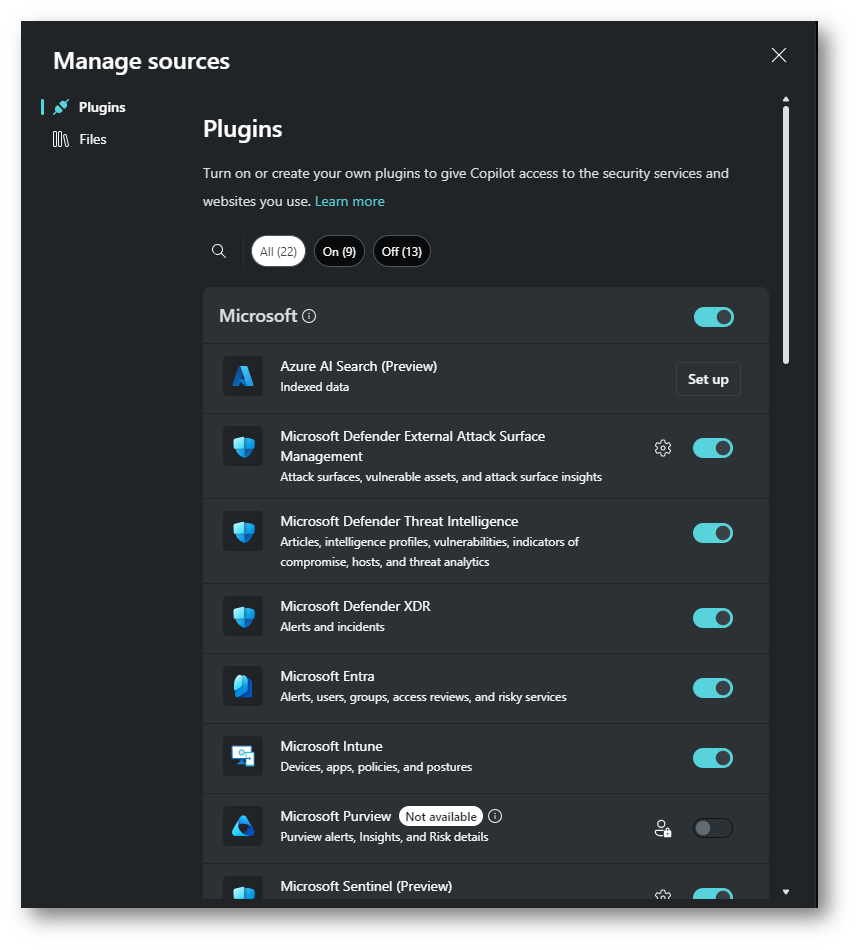

Per verificare inoltre quali Plugin sono disponibili ed utilizzabili da Security Copilot potete cliccare sull’icona dei plugin direttamente dalla chat

Figura 34: Apertura Plugin

Figura 35: Plugin Security Copilot Disponibili ed utilizzabili per l’analisi

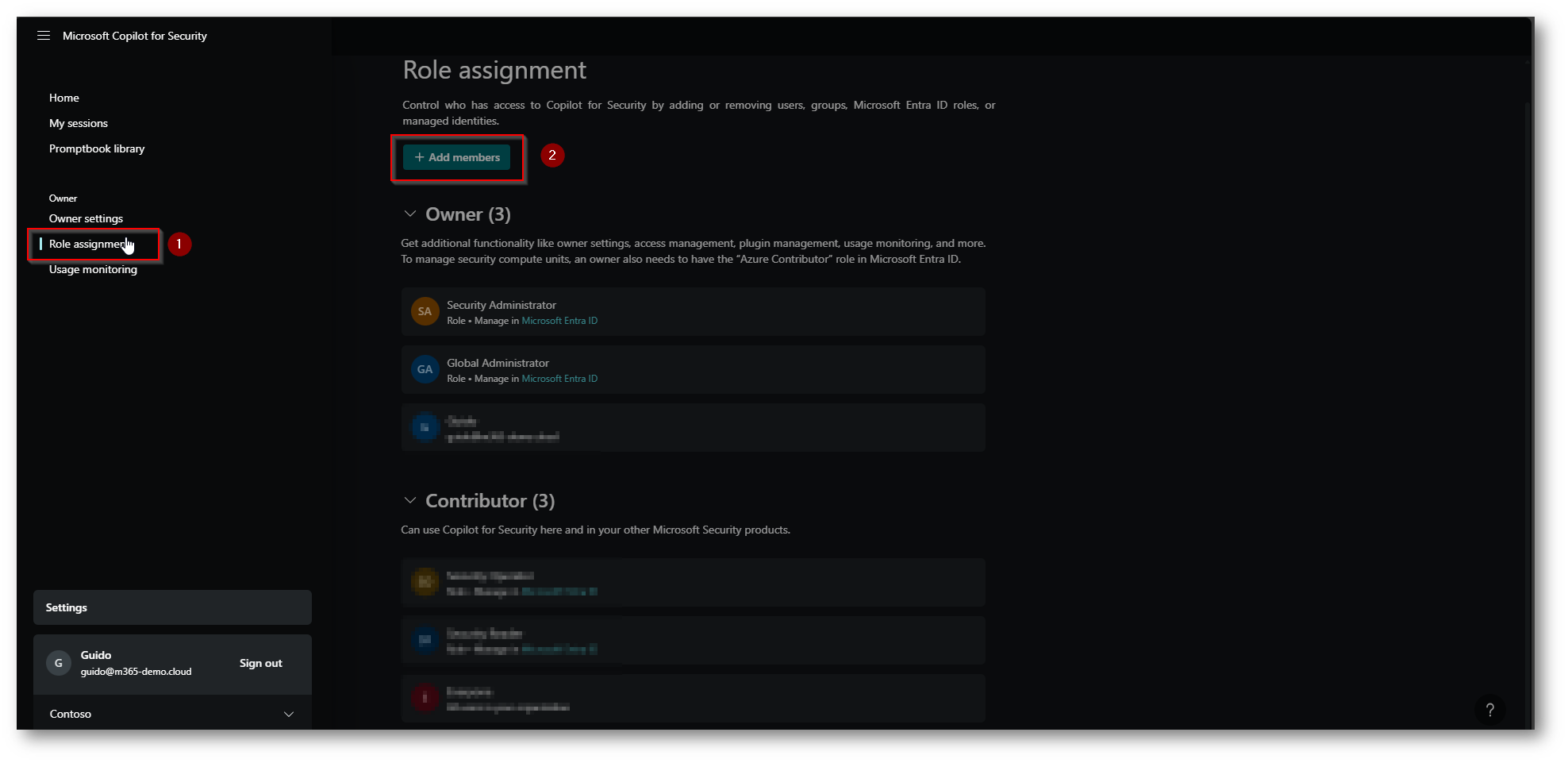

Come potete dare accesso a Copilot alle risorse che gestiscono la sicurezza all’interno della vostra azienda?

Direttamente dall’interfaccia di Security Copilot potete concedere accessi come Contributor o Owner

Figura 36: Concedere accessi a Copilot a membri dell’organizzazione

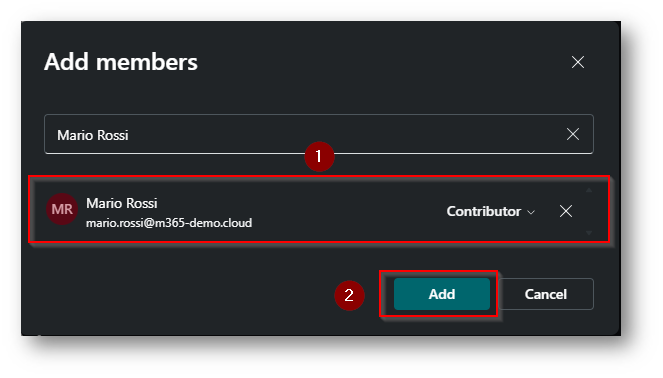

Figura 37: Concesso a Mario Rossi il ruolo di Contributor in Security Copilot

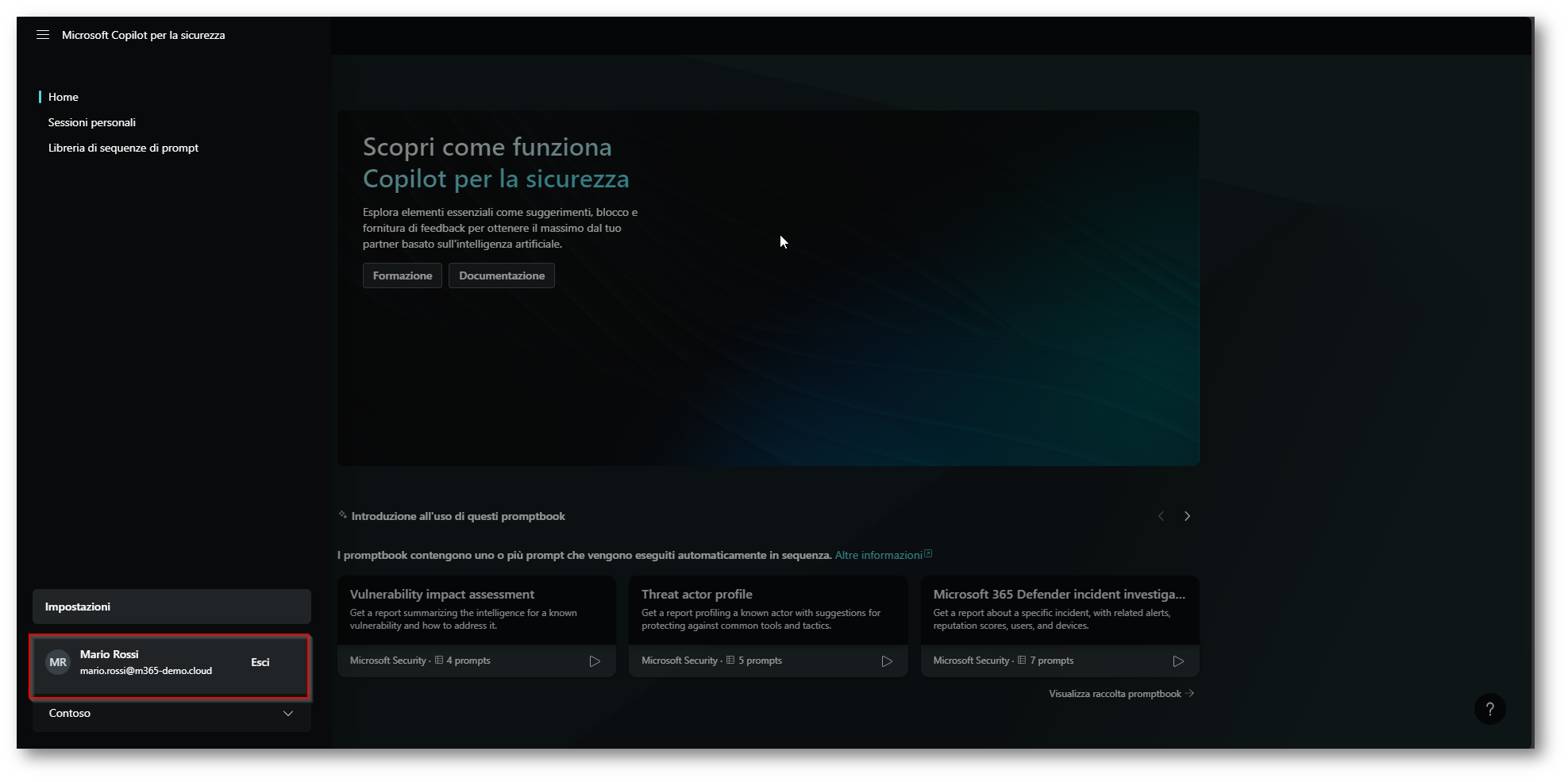

Figura 38: Utente Mario Rossi con Accesso a Copilot come Contributor

Conclusioni

Come avete potuto notare lo strumento di Security Copilot è veramente utile per analizzare nel dettaglio gli incident di sicurezza che potrebbero avvenire all’interno delle organizzazioni.

Uno strumento dotato di diversi connettori che recepiscono dati da tutti i Workload impattati dall’incident permettono in modo semplice, veloce ed intuitivo di avere una risposta a qualsiasi evento imprevisto si possa presentare, questo riduce il tempo in cui i potenziali attaccanti rimangono all’interno dei sistemi informatici aziendali ed inoltre permette di generare in modo del tutto automatico una mail dettagliata dell’incident, che possiamo utilizzare per descrivere a chi di dovere cosa è successo e cosa è stato fatto.

Il servizio è in costante aggiornamento e sicuramente verranno inseriti ulteriori che permetteranno di avere informazioni ancora più precise per rispondere in modo proattivo ad incident critici di sicurezza.

Vi riporto anche il link ufficiale di Learn per approfondire l’argomento Microsoft Copilot for Security documentation | Microsoft Learn