Active Directory Protected Users Security Group

Il gruppo Protected Users Security Group è una funzionalità di sicurezza di Active Directory introdotta con Windows Server 2012 R2. È progettato per migliorare la protezione degli account privilegiati (come amministratori e altri utenti critici) da attacchi come pass-the-hash, pass-the-ticket e replay attacks.

Abbiamo scritto davvero tanto su come mettere in sicurezza Active Directory grazie alle guide di Domenico Caldarelli AD-ventures: La battaglia per la sicurezza di Active Directory – ICT Power e in particolar modo abbiamo già detto che il Protected Users Security Group può essere utilizzato per difendersi dagli attacchi di Unconstrained Delegation nella guida AD-ventures in offensive security – Parte 5/9 – Unconstrained Delegation – ICT Power

Cosa sono e a cosa servono

Come già scritto prima, il Protected Users Security Group è un gruppo di sicurezza predefinito in Active Directory. Gli utenti aggiunti a questo gruppo sono soggetti a una serie di restrizioni di sicurezza che rendono più difficile per un attaccante comprometterli, anche se riesce a ottenere l’accesso ai loro account.

Servono a:

- Rendere più sicuri gli account critici attraverso l’applicazione automatica di restrizioni avanzate.

- Mitigare vulnerabilità legate alle credenziali (hash delle password, ticket di autenticazione, ecc.).

- Prevenire attacchi di escalation dei privilegi.

- Garantire una maggiore conformità agli standard di sicurezza, in particolare per ambienti ad alta sensibilità.

Quando un utente appartiene al gruppo Protected Users, subisce una serie di restrizioni che migliorano la sicurezza:

- L’autenticazione NTLM viene disabilitata, impedendo agli utenti di autenticarsi usando NTLM, un protocollo meno sicuro rispetto a Kerberos.

- I ticket di autenticazione Kerberos diventano più sicuri, con una durata limitata a 4 ore e l’impossibilità di utilizzarli se l’account è offline, riducendo il rischio di furto del ticket.

- L’autenticazione degli utenti deve avvenire a livello di dominio, passando attraverso un Domain Controller, evitando che le credenziali vengano memorizzate su macchine locali.

- Le credenziali degli utenti non vengono memorizzate nella memoria di processo LSASS, prevenendo attacchi come il dump delle credenziali.

- Sono imposte restrizioni su certificati e chiavi, vietando l’uso di meccanismi di autenticazione basati su certificati o chiavi di firma non configurati in modo sicuro.

Tutto questo comporta vantaggi operativi significativi, con una riduzione del rischio complessivo di compromissione delle credenziali e l’applicazione automatica delle policy senza necessità di configurazioni manuali per ogni utente.

NOTA: Assicurarsi che il livello funzionale del dominio sia Windows Server 2012 R2 o superiore.

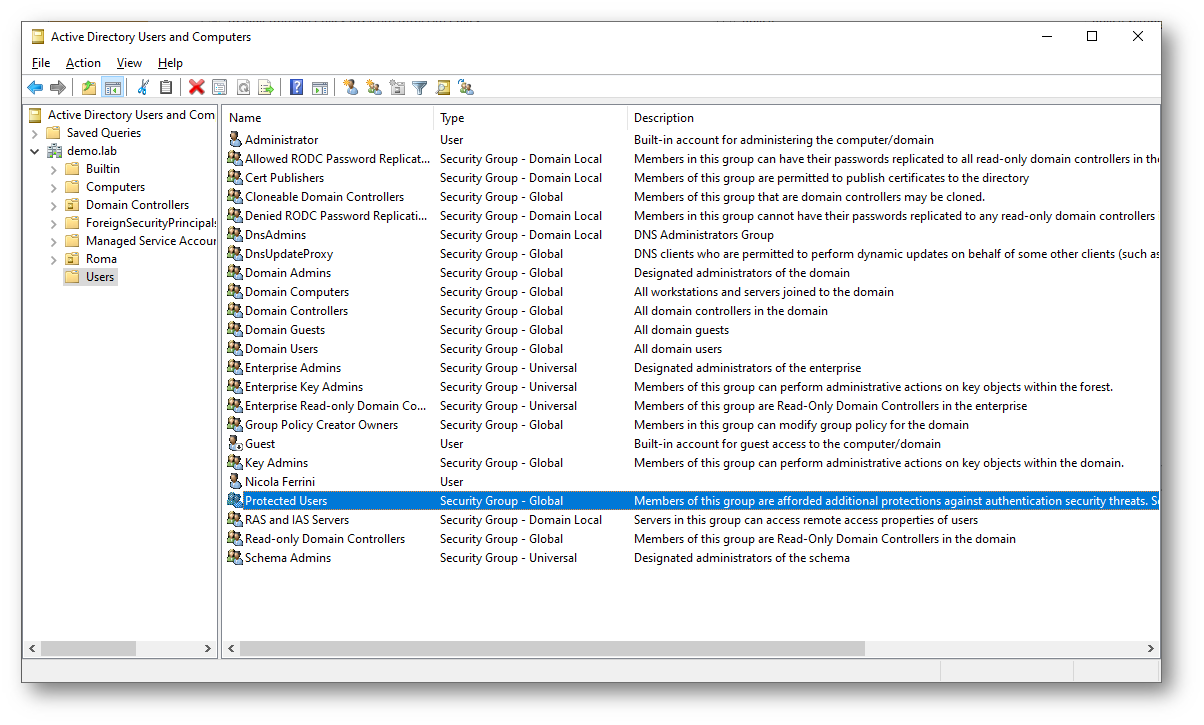

Figura 1: Il gruppo predefinito Protected Users in Active Directory

Quando si usano

Il Protected Users Security Group è una soluzione particolarmente utile per migliorare la sicurezza degli account critici in diversi scenari specifici. È indicato per proteggere gli account amministrativi, come gli amministratori di dominio e gli amministratori aziendali, che hanno accesso a sistemi e dati sensibili. Grazie a questa configurazione, si riduce il rischio di attacchi avanzati come pass-the-hash e pass-the-ticket, spesso mirati a questi account privilegiati.

È consigliabile utilizzarlo anche per gli account ad alto rischio, come quelli di personale IT, dirigenti o membri del reparto finanziario, che spesso gestiscono informazioni riservate o operazioni strategiche. In ambienti con elevati requisiti di sicurezza, ad esempio in aziende soggette a normative stringenti come GDPR, HIPAA o PCI DSS, il gruppo Protected Users può aiutare a rispettare standard di conformità applicando politiche di autenticazione rigorose.

Un altro contesto d’uso riguarda workstation condivise o esposte. In questi casi, impedendo la memorizzazione delle credenziali, il gruppo protegge gli utenti dal furto di credenziali tramite attacchi diretti alla memoria del sistema, come quelli contro LSASS. Lo stesso vale per i lavoratori remoti o mobili, che accedono alla rete aziendale da ambienti meno sicuri. Qui il Protected Users Security Group garantisce un’autenticazione basata esclusivamente sul Domain Controller, limitando i rischi associati a dispositivi compromessi.

Questo gruppo è ideale anche per organizzazioni che stanno abbandonando metodi di autenticazione obsoleti come NTLM a favore di standard moderni, quali Kerberos, promuovendo l’uso di protocolli più sicuri. Può essere utilizzato per migliorare la sicurezza di account che accedono a sistemi critici, come server finanziari, applicazioni HR o database sensibili, proteggendoli da accessi non autorizzati e compromissioni.

Infine, si presta bene per testare miglioramenti di sicurezza in programmi pilota, permettendo di valutare l’impatto delle nuove configurazioni prima di estenderle all’intera organizzazione. Tuttavia, è fondamentale assicurarsi che tutti i sistemi e le applicazioni utilizzati siano compatibili con le restrizioni imposte, per garantire un’integrazione fluida e senza interruzioni operative.

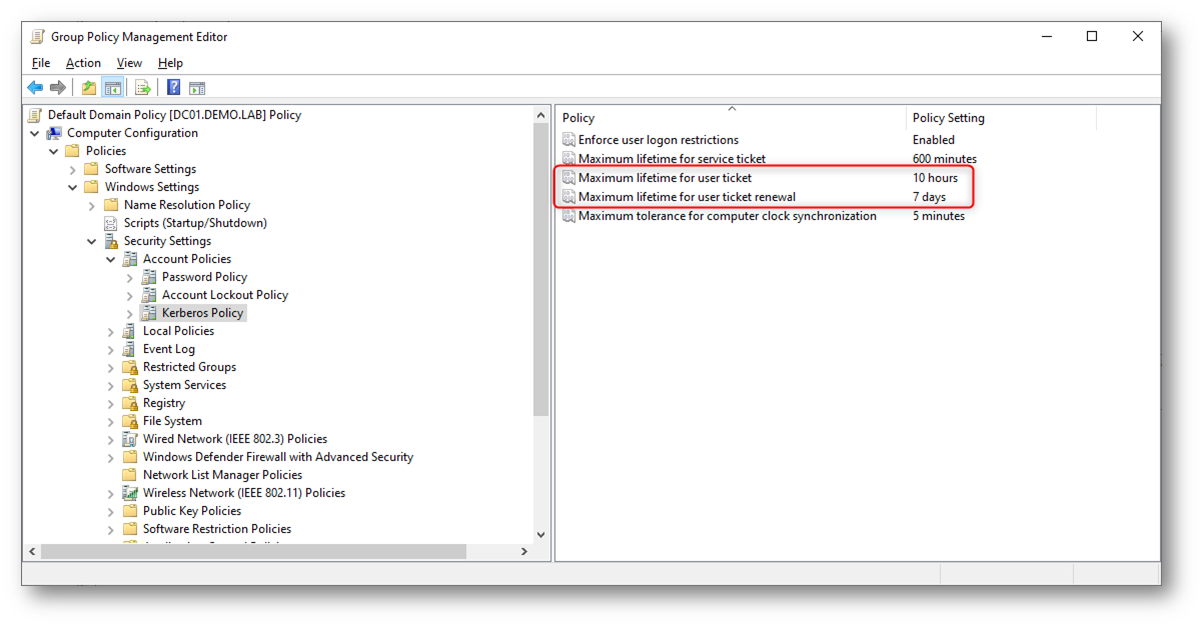

Normalmente, il controller di dominio imposta la durata e il rinnovo del TGT (Ticket Granting Ticket) in base alla policy di dominio, come mostrato nella seguente finestra dell’Editor di Gestione dei Criteri di Gruppo (Group Policy Management Editor).

Per i Protected Users le seguenti impostazioni sono predefinite e non modificabili (hardcoded):

- Durata massima del ticket utente: 240 minuti

- Durata massima per il rinnovo del ticket utente: 240 minuti

Figura 2: Durata e rinnovo predefinite del TGT (Ticket Granting Ticket) in base alla policy di dominio

Quando non si usano

Non è sempre opportuno utilizzare il Protected Users Security Group. Ecco i casi principali in cui è sconsigliato:

- Applicazioni legacy o incompatibili: Gli utenti che devono interagire con applicazioni o sistemi legacy che si affidano a metodi di autenticazione obsoleti, come NTLM, DES, o RC4, potrebbero riscontrare malfunzionamenti, poiché questi metodi sono disabilitati per i membri del gruppo.

-

Account di servizio: Gli account di servizio spesso richiedono una maggiore flessibilità nelle modalità di autenticazione e delega. L’aggiunta al gruppo Protected Users può causare errori operativi perché:

- I ticket Kerberos hanno una durata limitata a 4 ore.

- La delega Kerberos è completamente disabilitata.

- Ambienti con workstation offline: Gli utenti che lavorano frequentemente in modalità offline (ad esempio, in località remote o durante viaggi) potrebbero non essere in grado di autenticarsi correttamente, poiché i membri del gruppo devono passare attraverso un Domain Controller per l’autenticazione.

- Scenari di delega: Se un utente necessita di funzionalità come la delega Kerberos (per esempio, per applicazioni o sistemi che utilizzano autenticazioni “multi-hop”), l’appartenenza al gruppo Protected Users blocca queste operazioni.

-

Ambienti non pronti per autenticazione avanzata: Se l’infrastruttura aziendale non è configurata per supportare:

- AES come unico algoritmo di crittografia Kerberos.

- Autenticazione Kerberos senza fallback su NTLM. Allora è meglio evitare di aggiungere utenti al gruppo fino a che l’ambiente non è adeguatamente aggiornato.

- Account non critici o temporanei: Per gli account con basso impatto in caso di compromissione (come account temporanei, ospiti o utenti generici), le restrizioni imposte dal gruppo potrebbero risultare eccessive rispetto al valore delle protezioni fornite.

Non utilizzare il gruppo Protected Users se l’infrastruttura, le applicazioni o i flussi di lavoro degli utenti non sono completamente compatibili con le restrizioni imposte. È essenziale testare e verificare l’impatto dell’adesione al gruppo prima di implementarlo su larga scala.

Conclusioni

Il Protected Users Security Group rappresenta un’importante misura di sicurezza per rafforzare la protezione degli account critici in Active Directory, specialmente contro attacchi avanzati come pass-the-hash e pass-the-ticket. Grazie a restrizioni predefinite e rigorose, garantisce un controllo più elevato sull’autenticazione, riducendo i rischi associati alla compromissione delle credenziali.

Tuttavia, l’utilizzo di questo gruppo richiede un’infrastruttura moderna e compatibile. Le limitazioni imposte, come l’autenticazione esclusiva con Kerberos, la durata limitata dei ticket e il blocco di metodi legacy come NTLM, potrebbero non essere adatte a tutti gli ambienti. Per questo motivo, è fondamentale pianificare attentamente l’implementazione, testare le configurazioni e limitare l’adesione al gruppo solo agli account realmente sensibili e critici.

In definitiva, si tratta di uno strumento potente per migliorare la sicurezza degli account privilegiati, ma deve essere utilizzato con consapevolezza, tenendo conto delle esigenze operative e della compatibilità dell’infrastruttura. Quando implementato correttamente, può diventare una componente chiave di una strategia di difesa approfondita per l’ambiente Active Directory.