Configurare Endpoint Data Loss Prevention in Microsoft 365

La funzionalità di Endpoint Data Loss Prevention (DLP) è la componente della suite Microsoft 365 che ci permette di individuare e proteggere i dati sensibili sui computer degli utenti e di prevenirne la condivisione accidentale.

Il Data Loss Prevention, in termini generali, è un insieme di funzionalità atte a scoprire e, quando possibile, limitare i comportamenti rischiosi degli utenti che potrebbero portare ad una perdita di dati

importanti. In Microsoft 365 il DLP è implementato all’interno di un insieme di tecnologie chiamato Microsoft Information Protection (MIP) Framework di cui abbiamo già parlato in articoli precedenti e dei quali vi consiglio la lettura per avere una comprensione migliore del contesto:

- Come classificare e proteggere le informazioni con le Sensitivity Labels di Office 365 Security & Compliance

In questo articolo vengono fornite le basi per comprendere il funzionamento di una delle modalità di classificazione dei documenti, files ed emails all’interno del vostro tenant M365 così come nella vostra infrastruttura on-premises. Utilizzeremo le Sensitivity Labels come condizione nelle policy che creeremo in questo articolo. - Data Loss Prevention in Microsoft 365

In questo articolo abbiamo fornito una visione generale del sistema DLP e di come permette di prevenire le perdite accidentali dei dati. Endpoint DLP è una estensione delle funzionalità base del DLP.

Tipi di file e azioni supportate da Endpoint DLP

Endpoint DLP è in grado di monitorare le seguenti tipologie di file:

-

Word files

-

PowerPoint files

-

Excel files

-

PDF files

-

.csv files

-

.tsv files

-

.txt files

-

.rtf files

-

.c files

-

.class files

-

.cpp files

-

.cs files

-

.h files

-

.java files

Il monitoraggio avviene secondo il tipo MIME del contenuto del file, pertanto non è sufficiente rinominare l’estensione del file per sfuggire al DLP.

Le azioni che vengono monitorate, ed eventualmente bloccate, dalla soluzione DLP sono le seguenti:

| Attività | Descrizione | Monitoraggio/Restrizioni | |

| Caricamento verso un servizio cloud o accesso da parte di un browser non autorizzato | Rileva quando un utente tenta di caricare un elemento in un dominio non consentito o di accedere a un elemento tramite un browser. Se viene utilizzato un browser elencato in DLP come browser non consentito, l’attività di caricamento verrà bloccata e l’utente verrà invitato all’utilizzo di Edge Chromium. Edge Chromium consentirà quindi o bloccherà il caricamento o l’accesso in base alla configurazione dei criteri DLP | Monitorabile e bloccabile | |

| Copia verso una app bloccata | Rileva quando un utente tenta di copiare informazioni da un elemento protetto e quindi incollarle in un’altra app, processo o elemento. Il copia e incolla delle informazioni all’interno della stessa app, processo o elemento non viene rilevato. | Monitorabile e bloccabile | |

| Copia su support USB | Rileva quando un utente tenta di copiare un elemento o informazioni su supporti rimovibili o dispositivi USB. | Monitorabile e bloccabile | |

| Copia su percorso di rete | Rileva quando un utente tenta di copiare un elemento in una condivisione di rete o in un’unità di rete mappata. | Monitorabile e bloccabile | |

| Stampa del documento | Rileva quando un utente tenta di stampare un elemento protetto su una stampante locale o di rete. | Monitorabile e bloccabile | |

| Copia verso una sessione RDS | Rileva quando un utente tenta di copiare un elemento in una sessione desktop remoto. | Monitorabile e bloccabile | |

| Copia verso un dispositivo Bluetooth | Rileva quando un utente tenta di copiare un elemento in un’app Bluetooth non consentita. | Monitorabile e bloccabile | |

| Creazione di un documento | Rileva quando un utente crea un documento. | Monitorabile | |

| Rinomina di un documento | Rileva quando un utente rinomina un documento. | Monitorabile | |

Prerequisiti per Endpoint DLP

Endpoint DLP è una funzionalità disponibile solo nelle licenze Enterprise più complete:

- Microsoft 365 E5

- Microsoft 365 A5 (EDU)

Se si dispone di un tenant licenziato solamente con la E3 è possibile utilizzare questi Add-On per coprire la mancanza di licenza:

- Microsoft 365 E5 compliance

- Microsoft 365 A5 compliance

- Microsoft 365 E5 information protection and governance

- Microsoft 365 A5 information protection and governance

Endpoint DLP non richiede l’installazione di software aggiuntivi sui computer in quanto è integrato con Microsoft Defender for Endpoint (il nuovo nome di Windows Defender ATP), quindi il motore antivirus deve essere abilitato ed in active mode. Di conseguenza, Endpoint DLP non è compatibile se sul sistema sono in esecuzione soluzioni anti-malware di terza parte ed il Defender è in passive mode.

Pertanto i dispositivi devono essere collegati a Microsoft Defender for Endpoint.

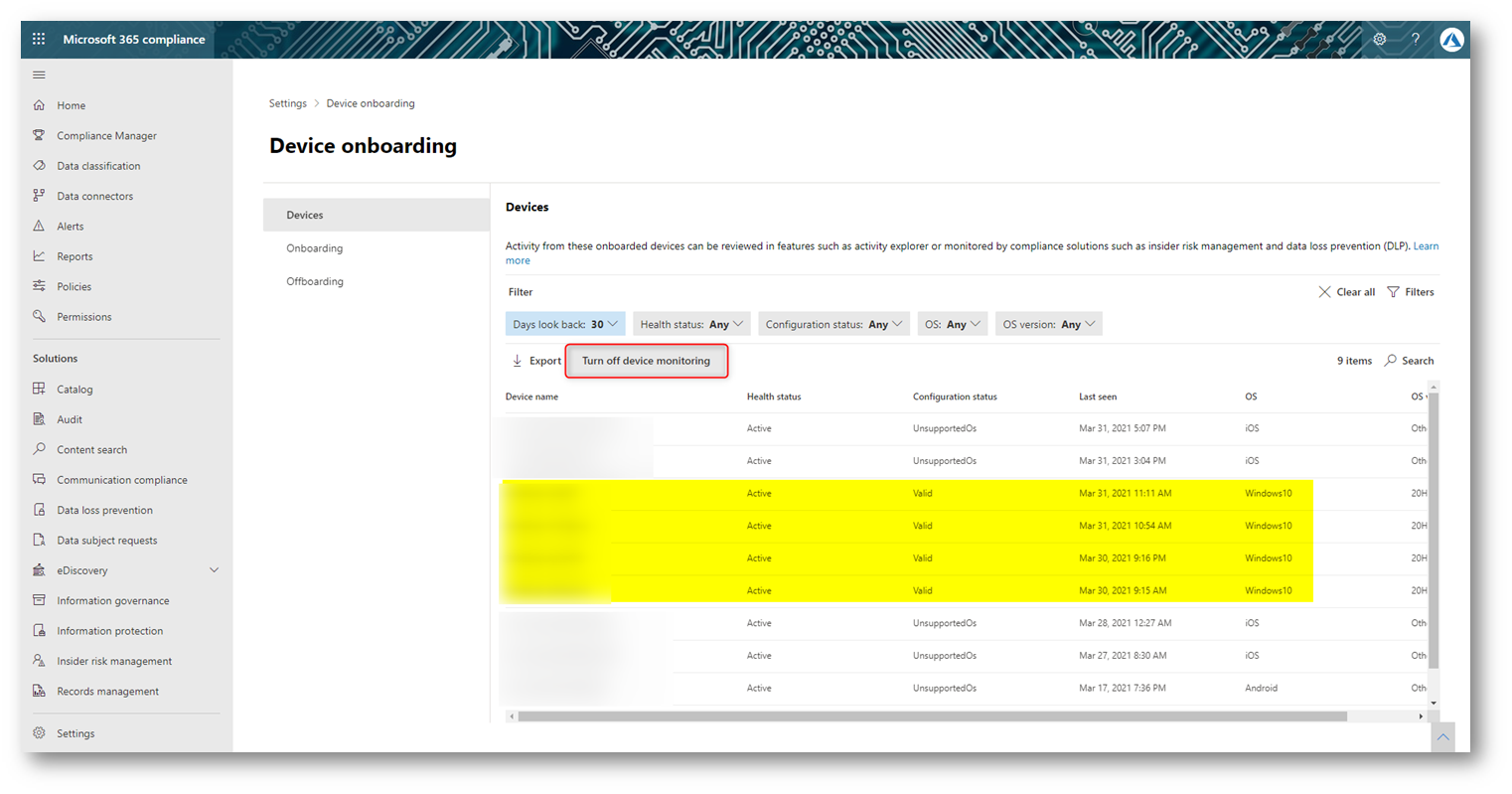

Una volta verificato questo prerequisito sarà sufficiente aprire il Compliance Center tramite il link https://compliance.microsoft.com/ e andare su Settings -> Device onboarding e premere “Enable Device Monitoring“. Una volta fatto ciò Microsoft Defender for Endpoint inizierà ad inviare i segnali al motore DLP.

I devices configurati correttamente verranno marcati come tali.

Figura 1 – Abilitare Device Monitoring per MDE

Il dispositivo deve essere Azure AD Joined oppure Hybrid Azure AD Joined. Questi sono gli stati normali in cui un dispositivo deve trovarsi se è in esecuzione una infrastruttura cloud-only oppure hybrid. Purtroppo, vediamo troppo spesso che il discorso sulle Device Identity in Azure AD viene disatteso. Per avere chiarezza su questa tematica, vi consiglio la lettura di questo articolo: Dispositivi Azure AD Joined, Hybrid Azure AD Joined e Azure AD Registered.

Il browser deve essere Edge Chromium, il vecchio Edge Legacy basato sul motore EdgeHTML ha terminato il supporto il 9 Marzo 2021 e il 13 aprile 2021 verrà rimosso da qualsiasi sistema Windows 10 tramite un Cumulative Update per essere sostituito dal nuovo Edge Chromium.

La versione di Office installata deve essere quella Click-to-Run e deve essere aggiornata, seguendo la Modern Lifecycle Policy. Dovete quindi utilizzare quella più recente se siete sul canale mensile (quello predefinito), oppure quelle supportate nel canale Enterprise. In ogni caso la versione deve essere successiva alla 2009 (circa settembre 2020).

Come regola generale, tutti i componenti sopra descritti devono essere aggiornati alla versione corrente, la versione minima di Windows 10 deve essere la 1809 a patto che sia aggiornata.

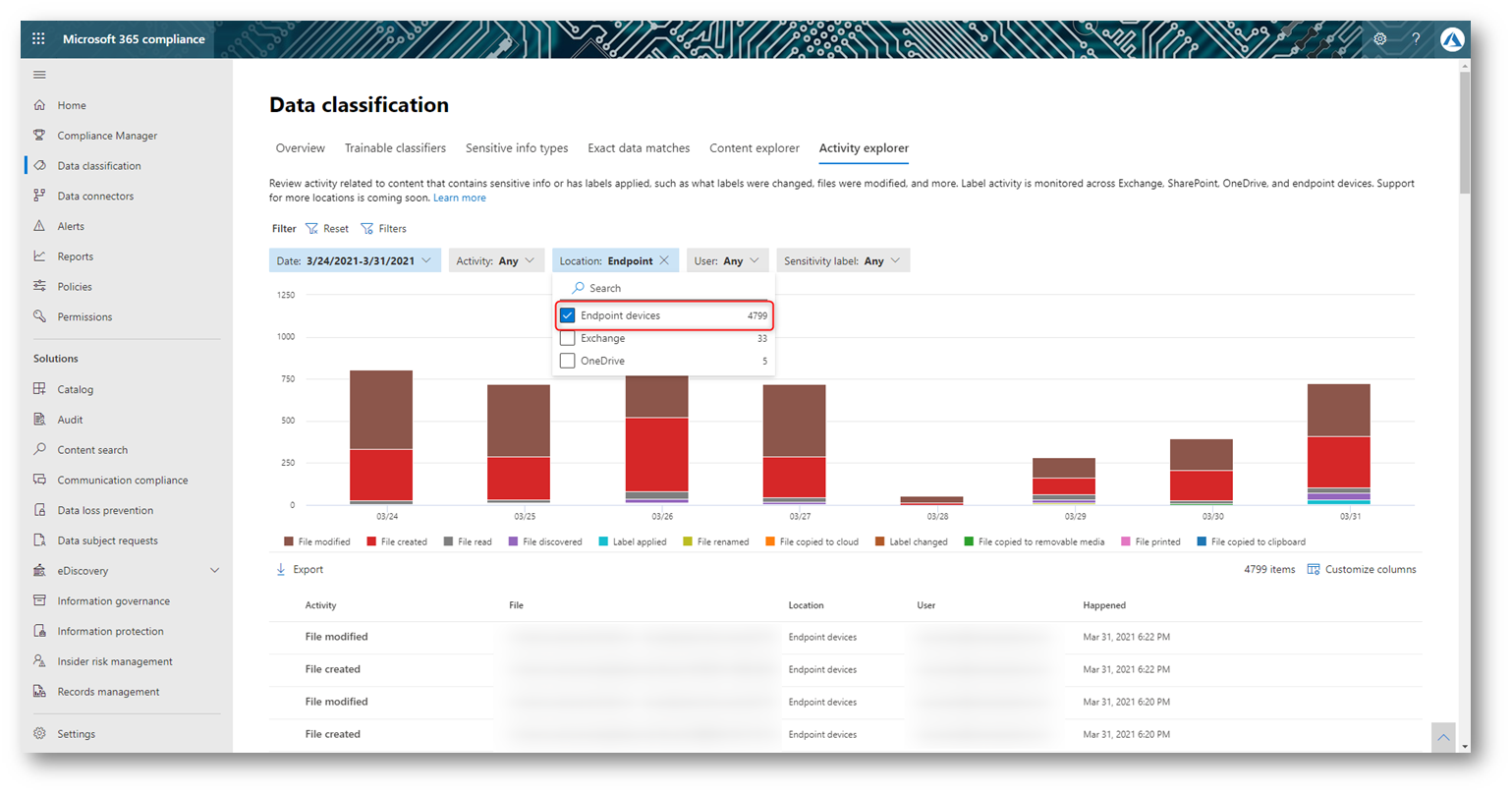

Verificare che gli Endpoint stiano inviando i segnali a Microsoft Defender

Portarsi sul Compliance Center tramite il link https://compliance.microsoft.com/ e andare su Data Classification -> Activity Explorer, a questo punto se filtrando per Location troveremo “Endpoint devices” vorrà dire che i segnali provenienti dal Microsoft Defender for Endpoint vengono correttamente inviati e processati.

Figura 2 – Data Classification \ Activity Explorer

Configurare Endpoint DLP

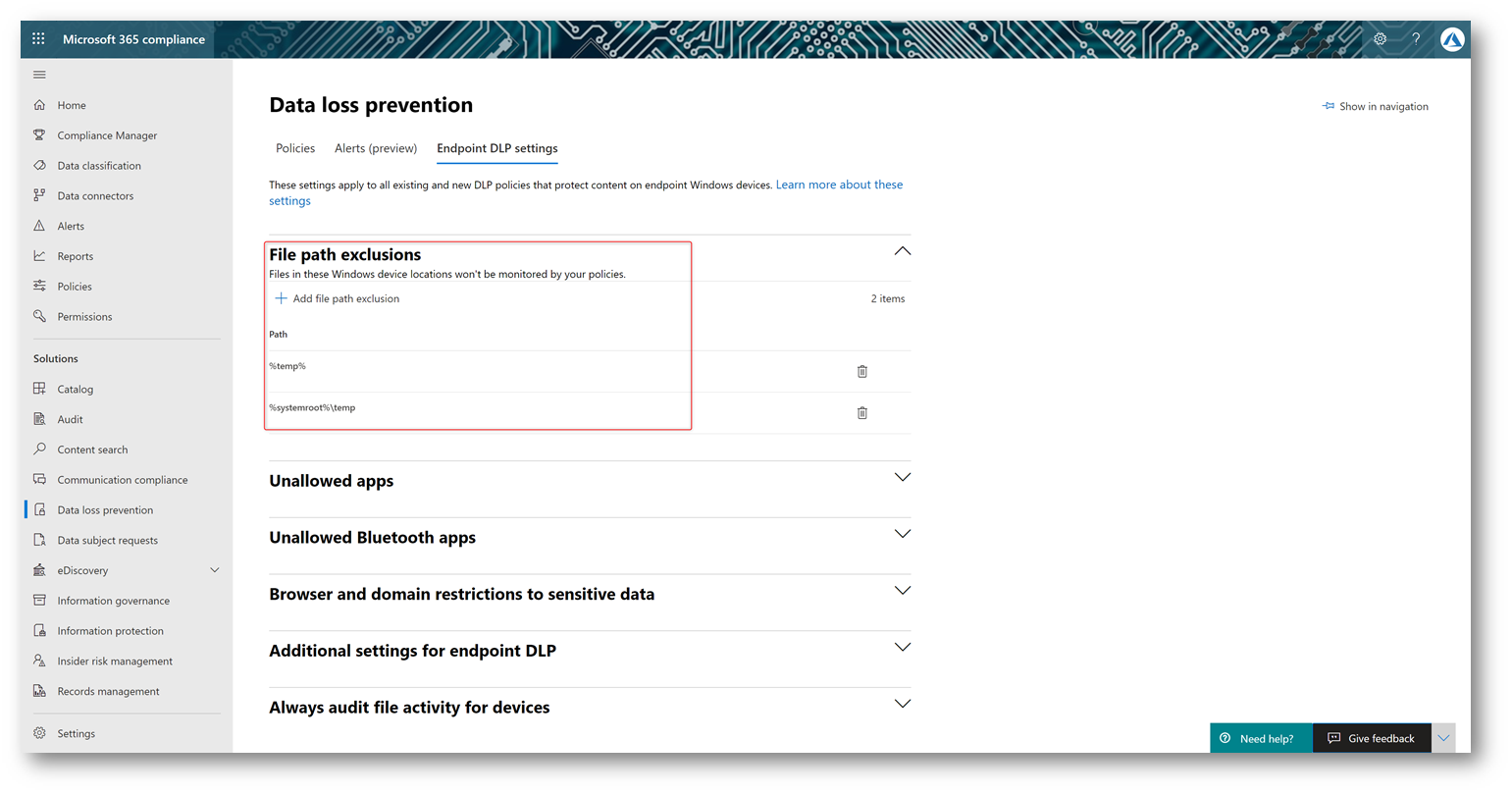

Come prima cosa, è necessario configurare le impostazioni globali del servizio. Per fare ciò è sufficiente andare su Data loss prevention -> Endpoint DLP settings.

Nella Figura 3 ho escluso i percorsi temporanei di Windows perché sono fonte di molto rumore di fondo (salvataggi automatici di Office, copie cache…). Ogni azienda avrà esigenze differente ma ricordate che il primo scopo del DLP è quello di educare gli utenti a comportamenti corretti, nella gestione di dati sensibili. Se una persona ha intenzioni maligne nessuna soluzione DLP potrà mai fermarlo.

Figura 3 – Impostazioni globali DLP / Esclusioni path

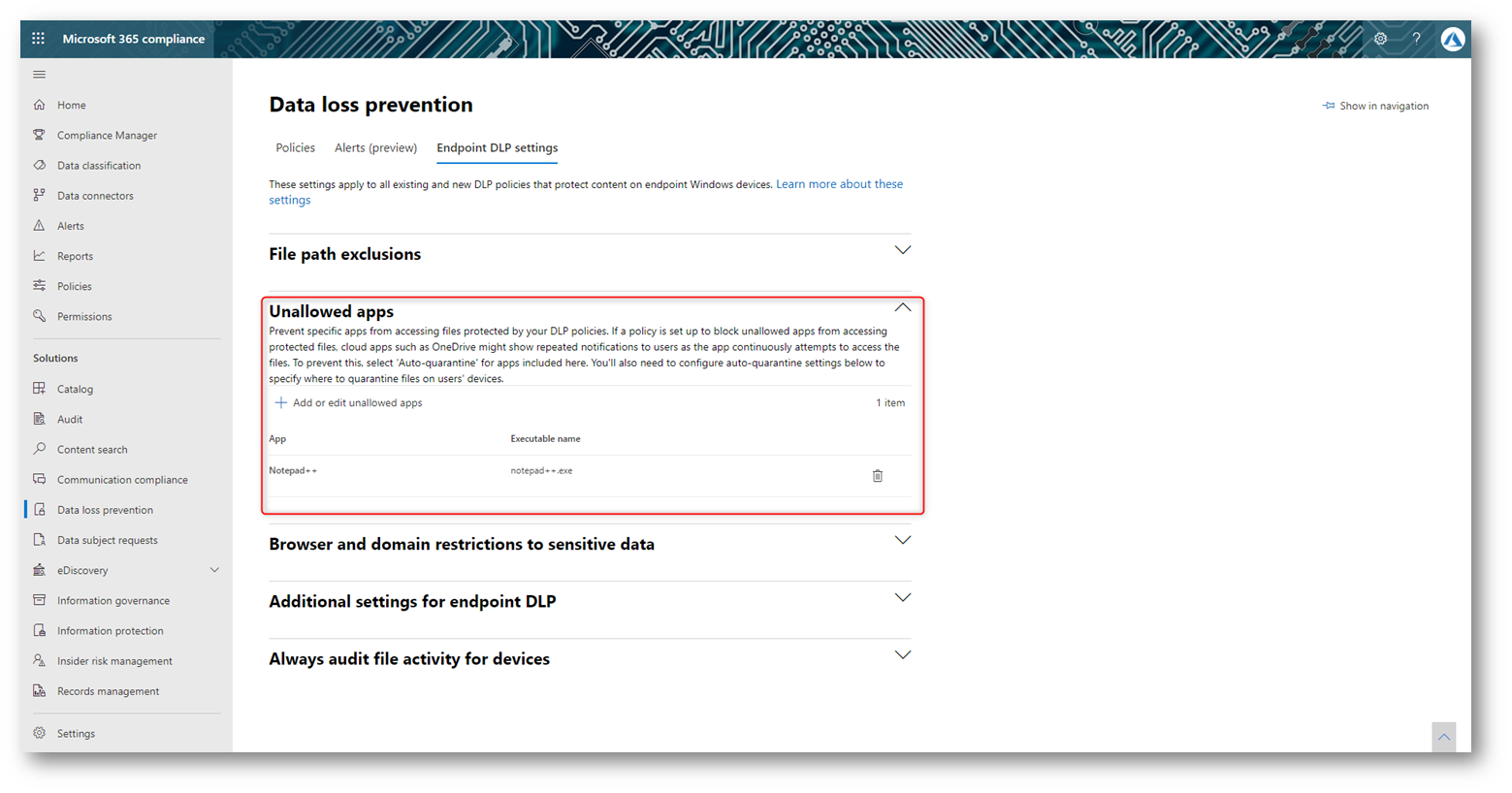

In questo esempio ho deciso di bloccare l’utilizzo di Notepad++ per l’apertura di files sensibili

Figura 4 – Impostazioni globali DLP / Blocco Notepad++

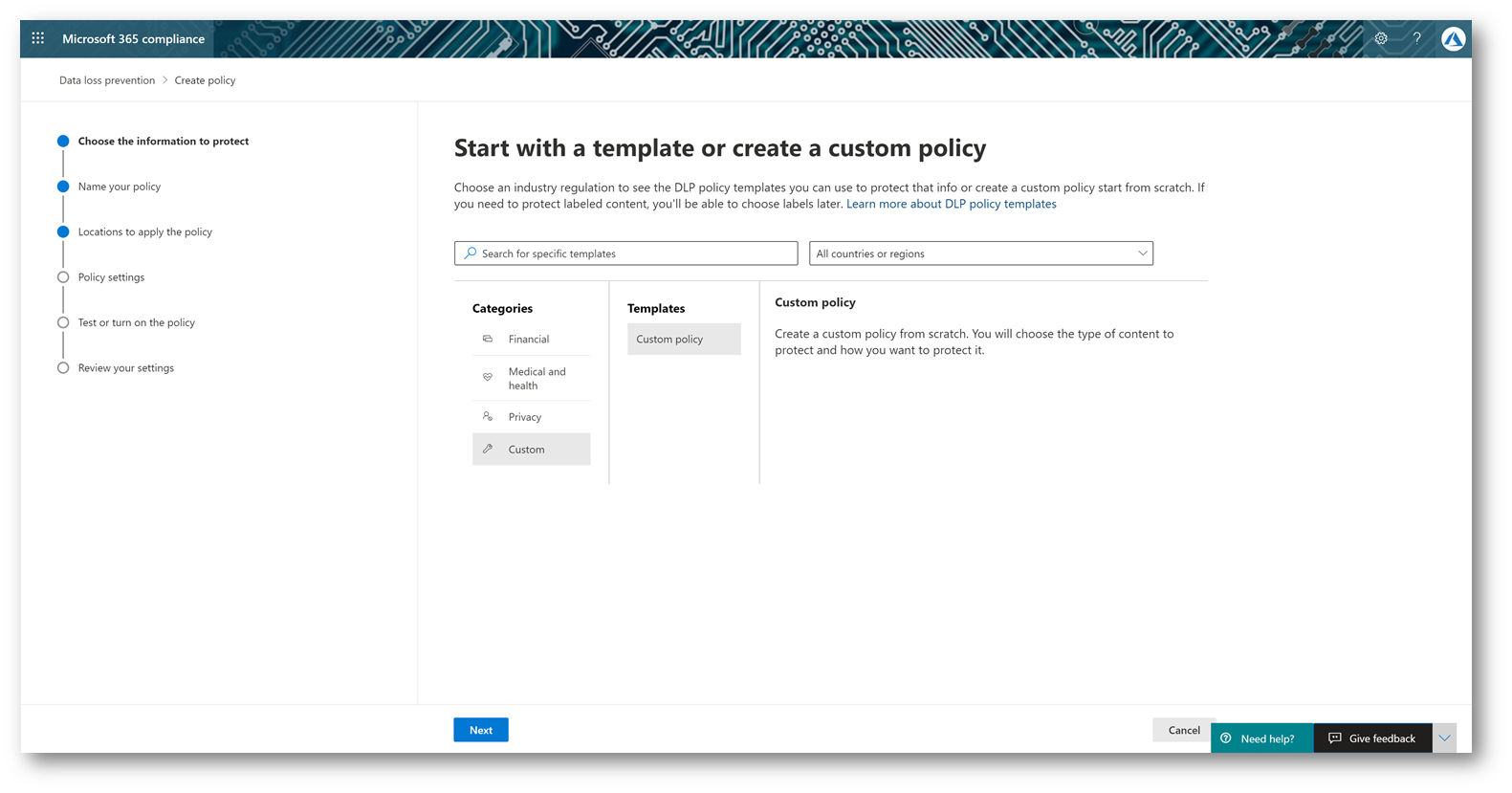

Proseguite personalizzando il servizio secondo le necessità. Una volta terminato, è possibile creare la prima policy Endpoint DLP. Per fare ciò, portarsi sulla tab Policies e creare una policy personalizzata.

Figura 5 – Creare una policy personalizzata

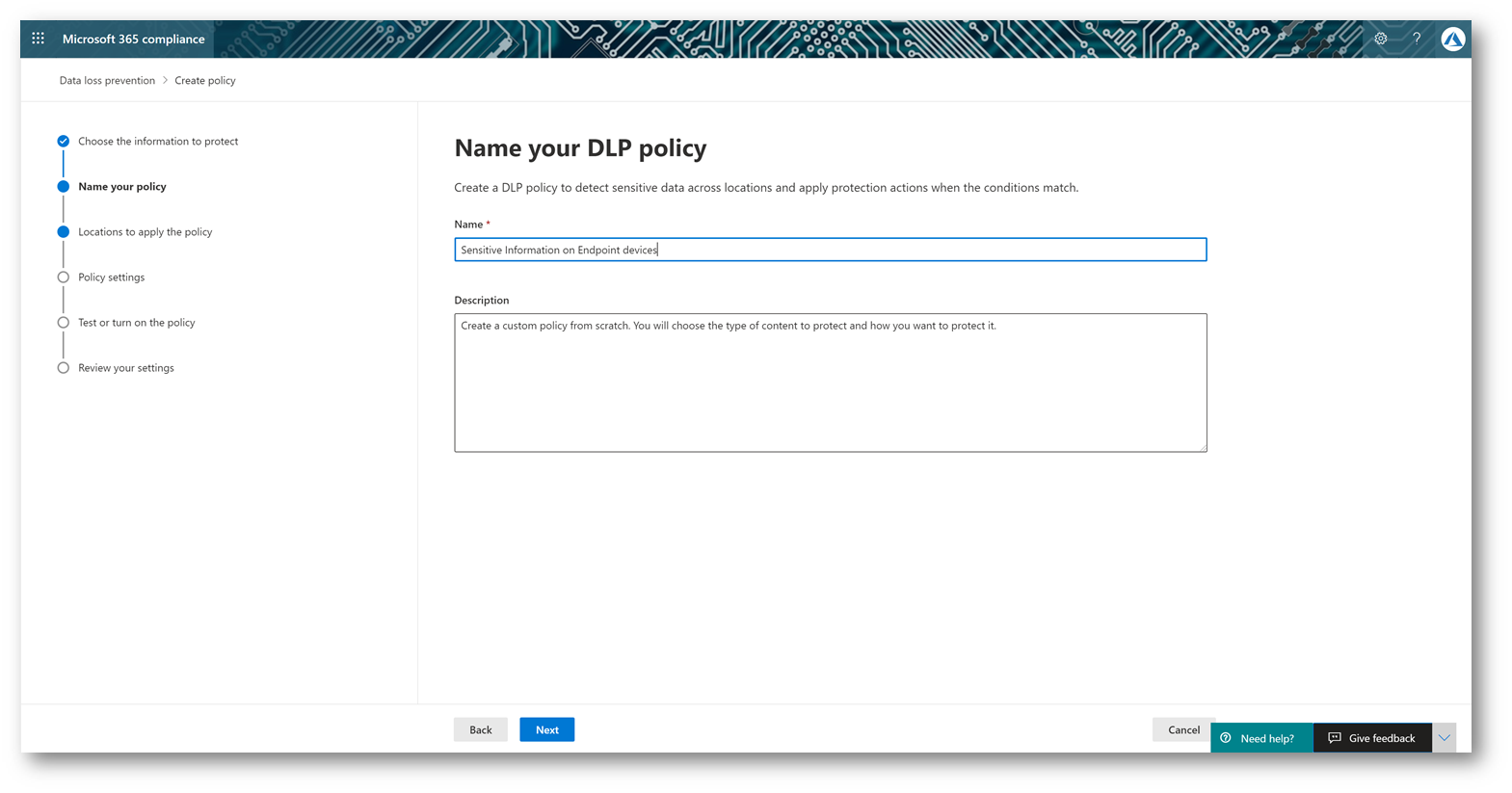

Assegnare un nome ed una descrizione alla policy che si sta creando

Figura 6 – Assegnare un nome alla policy

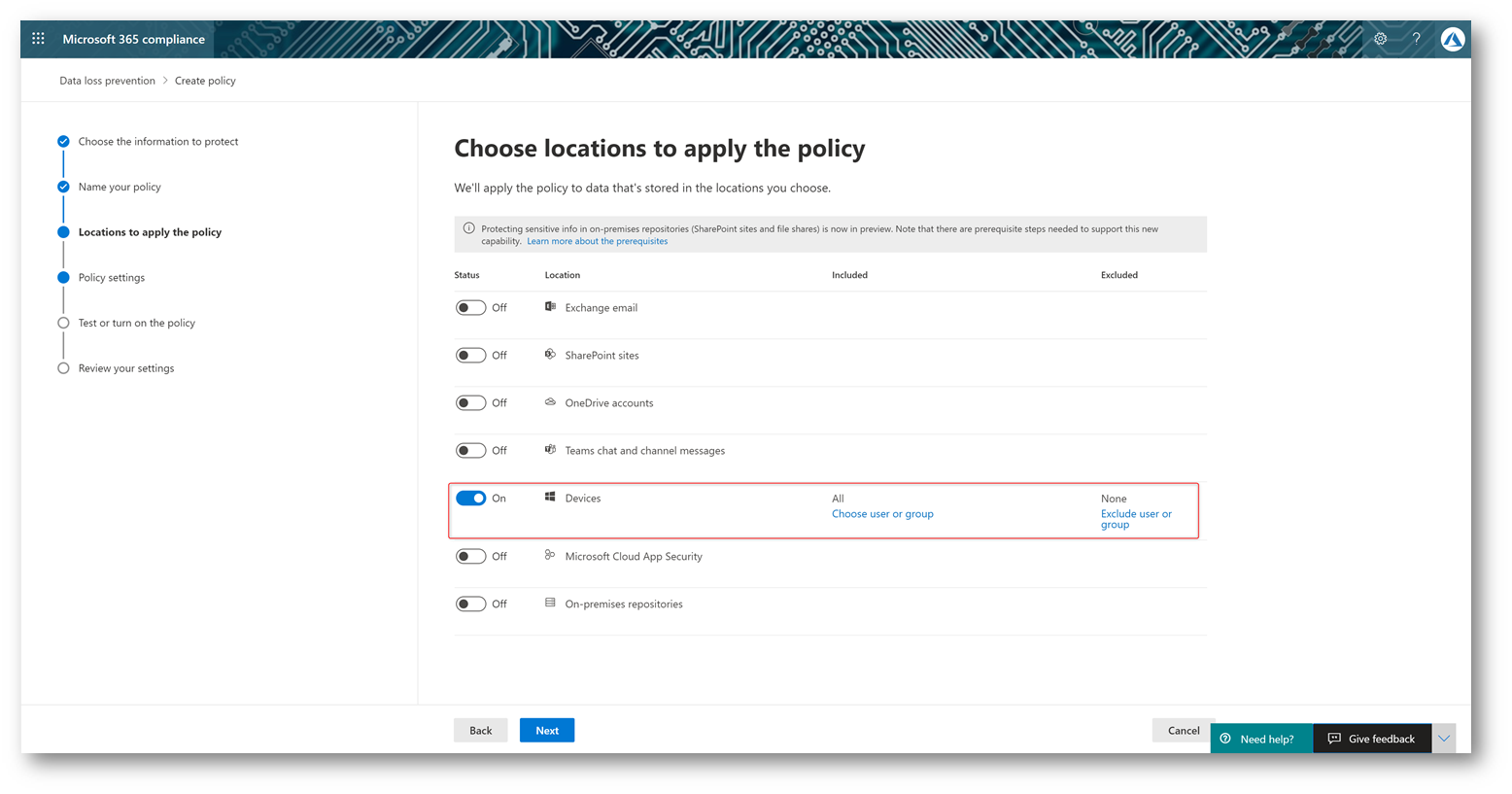

Per assegnare la policy ai device Windows 10, selezionare Devices e decidere quali dispositivi dovranno ricevere la policy, è anche possibile assegnare la policy a gruppi (di Azure AD) di devices

Figura 7 – Selezione opzione Devices

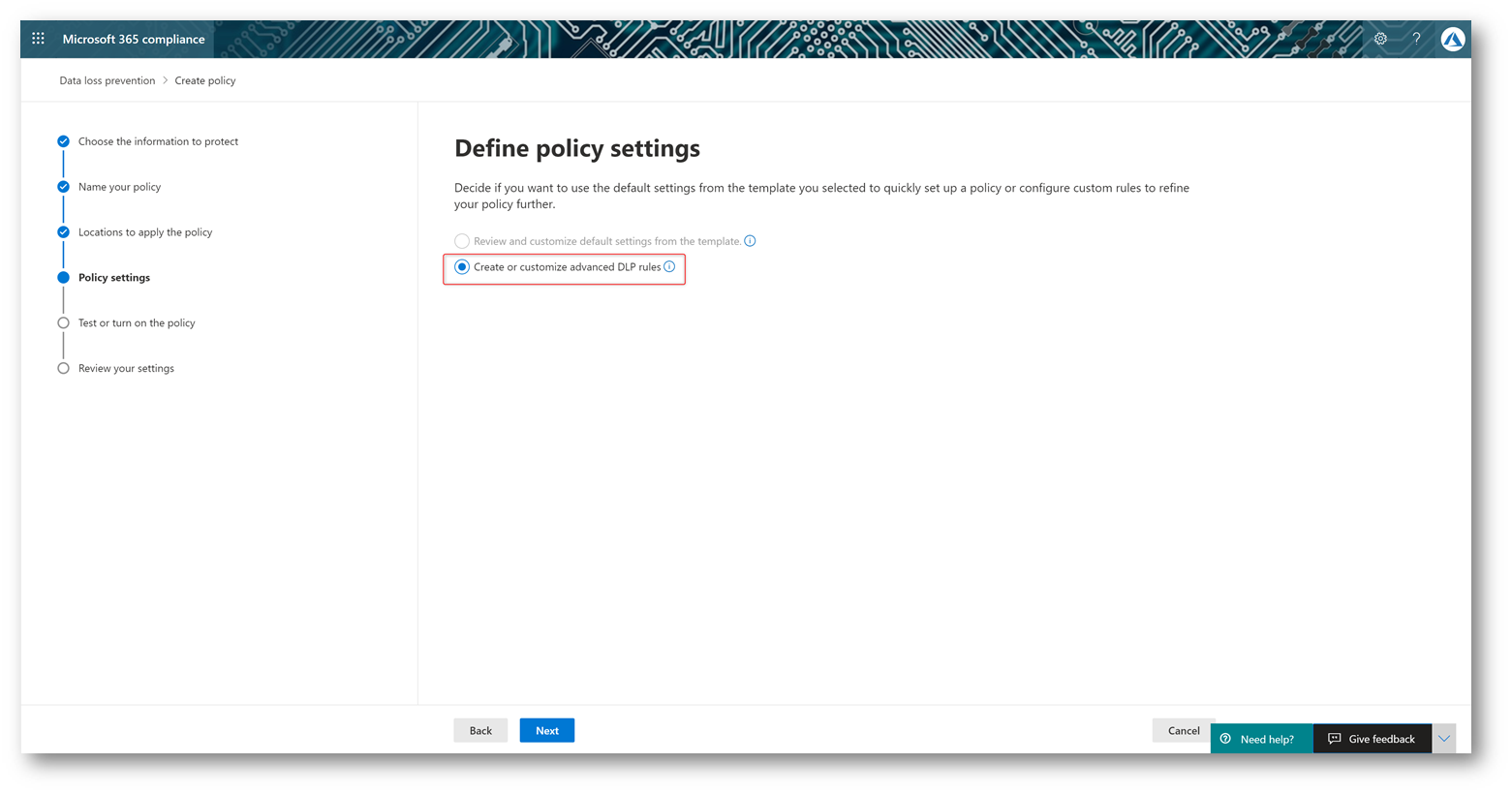

Proseguiremo creando le regole della policy con l’editor avanzato

Figura 8 – Crea delle regole avanzate

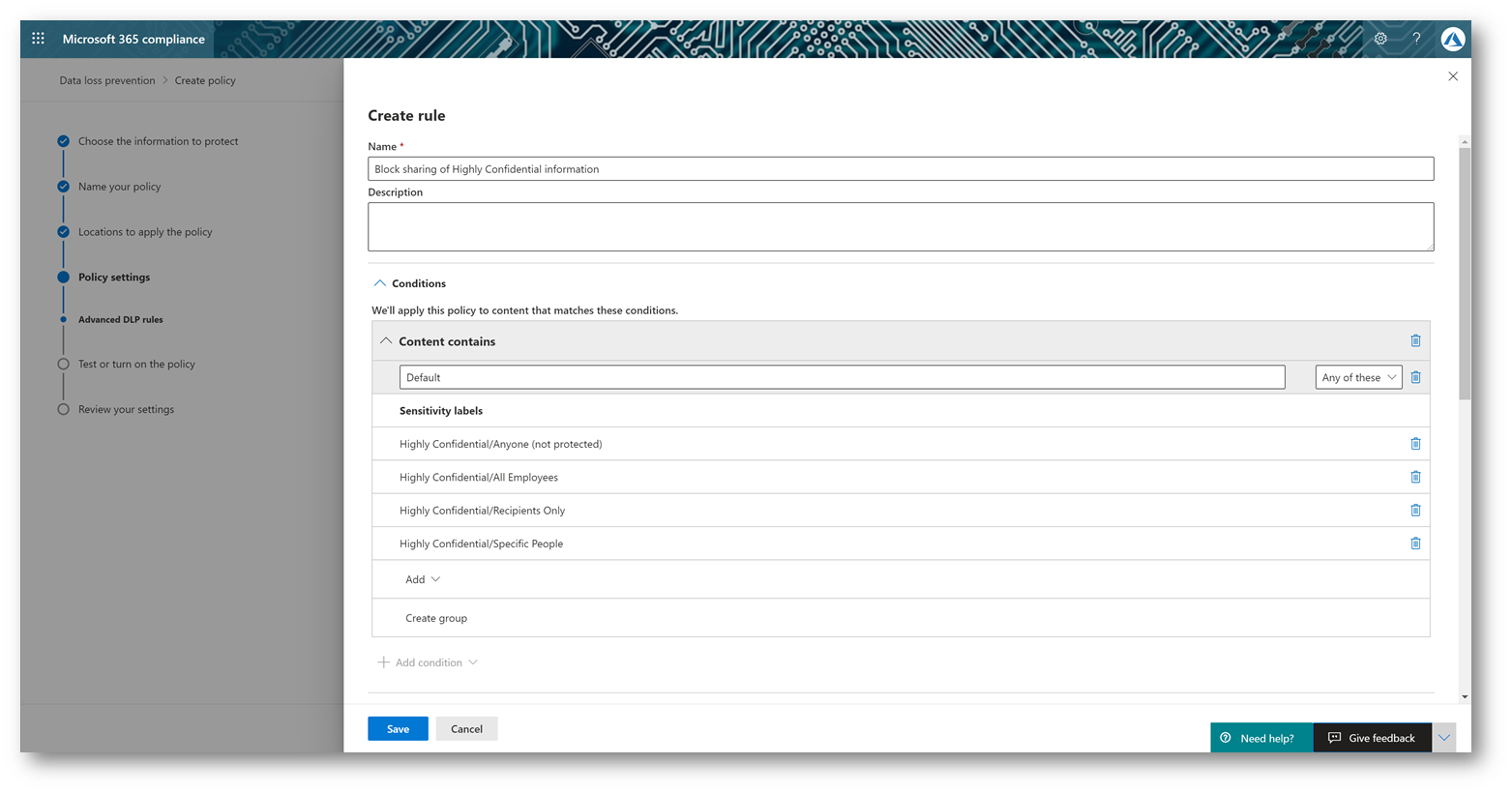

Una singola policy può avere più regole. Nelle prossime immagini creeremo una regola che ha le seguenti caratteristiche:

- Se il documento ha assegnato una Sensitivity Label = “Highly Confidential/*” (Figura 9)

Figura 9 – Condizioni della regola

-

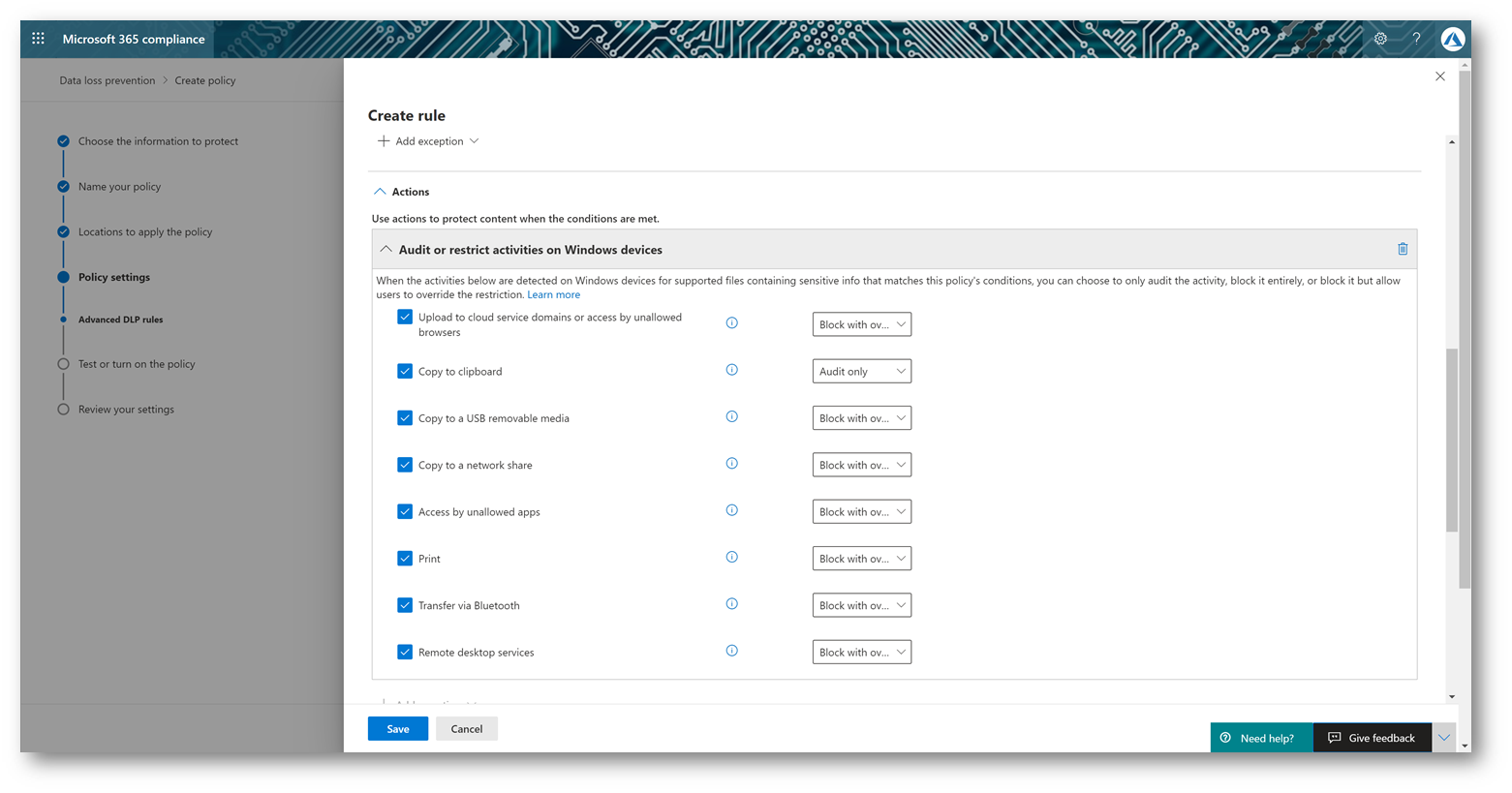

Allora esegui le seguenti azioni (Figura 10):

- Blocca ma consenti l’override al caricamento in cloud

- Esegui il monitoraggio della copia delle informazioni nell clipboard di Windows

- Blocca ma consenti l’override alla copia su dispositivo USB

- Blocca ma consenti l’override alla copia su percorso di rete

- Blocca ma consenti l’override all’accesso da app non consentite

- Blocca ma consenti l’override alla stampa del documento

- Blocca ma consenti l’override al trasferimento via Bluetooth

- Blocca ma consenti l’override al trasferimento via Remote Desktop Services

Figura 10 – Azioni regola

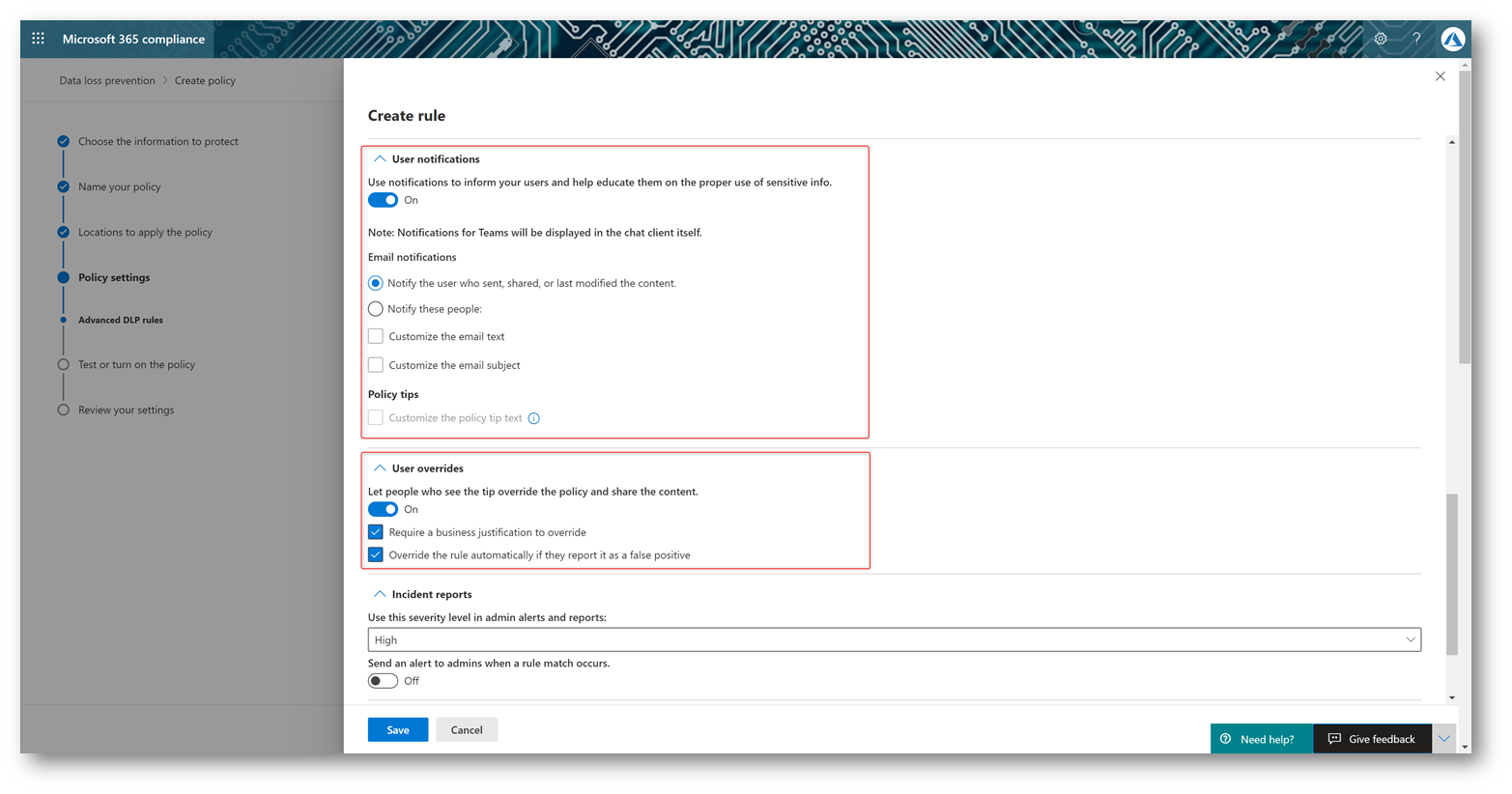

- Notifica all’utente che l’azione che sta intraprendendo è vietata (Figura 11, riquadro User notifications)

- Permetti all’utente di eseguire lo stesso l’azione, fornendo una giustificazione (Figura 11, riquadro User overrides)

Figura 11 – Usre notifications / overrides

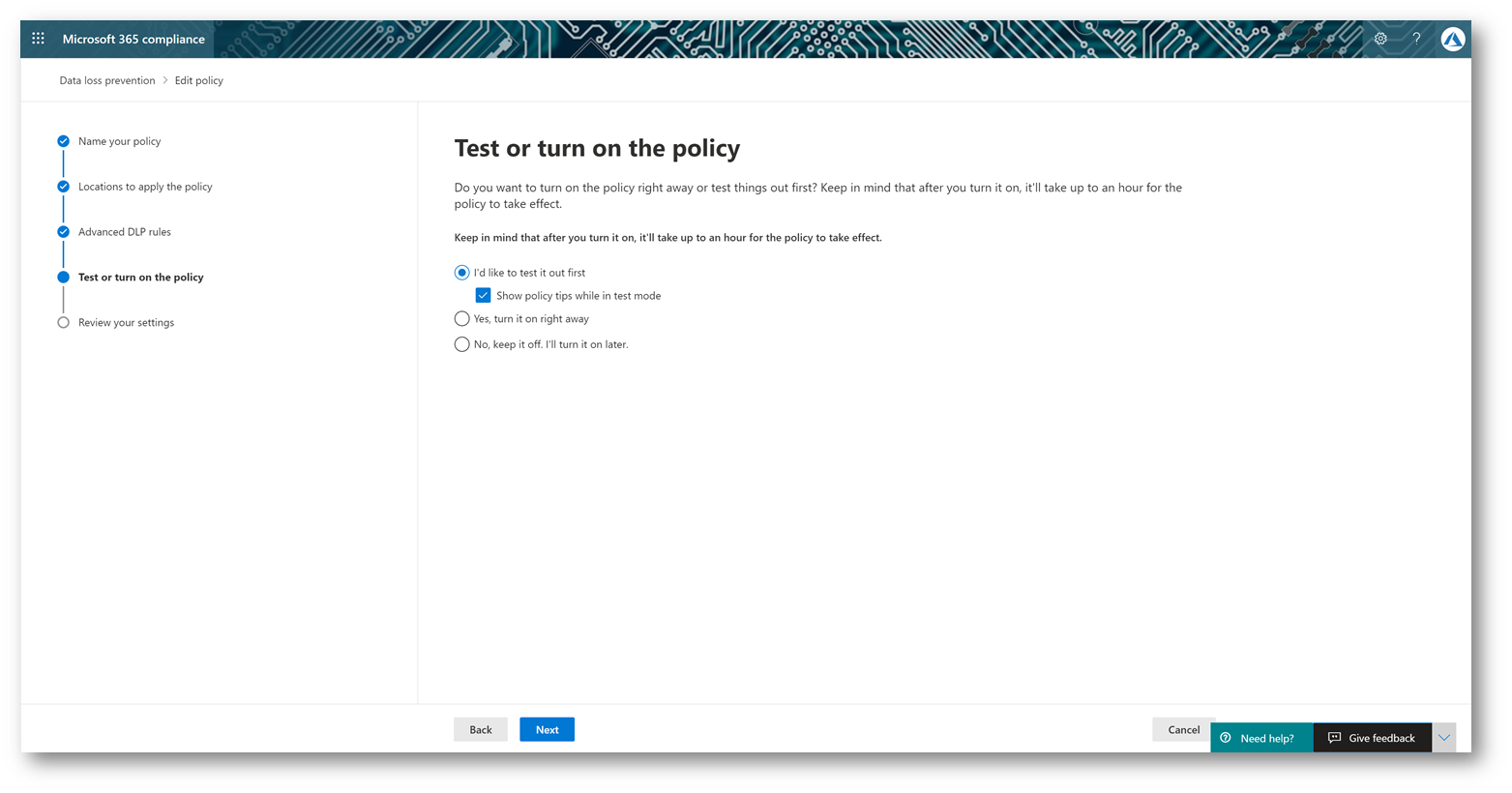

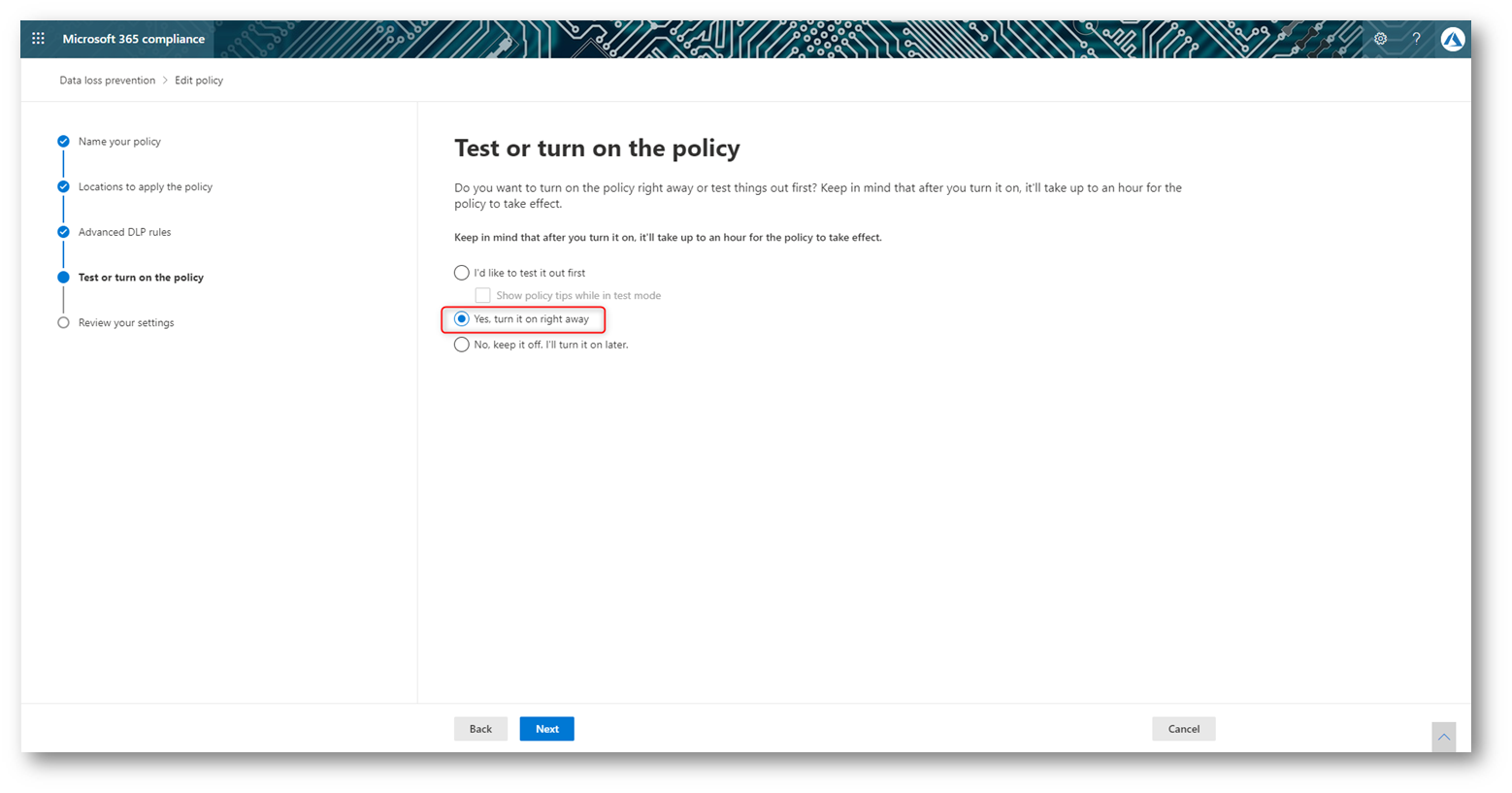

Infine, decidere se si vuole abilitare subito la policy oppure distribuirla in modalità di prova. Se distribuita nella modalità di prova la policy creerà eventi di auditing ma non provvederà a bloccare l’azione.

Nota: Ad oggi, fine marzo 2021, i policy tips non sembrano venire mostrati mentre la policy è in modalità di test. Questo solamente per quanto riguarda la funzionalità Endpoint DLP, per le altre funzionalità DLP vengono mostrati regolarmente.

Figura 12 – Modalità di distribuzione della policy

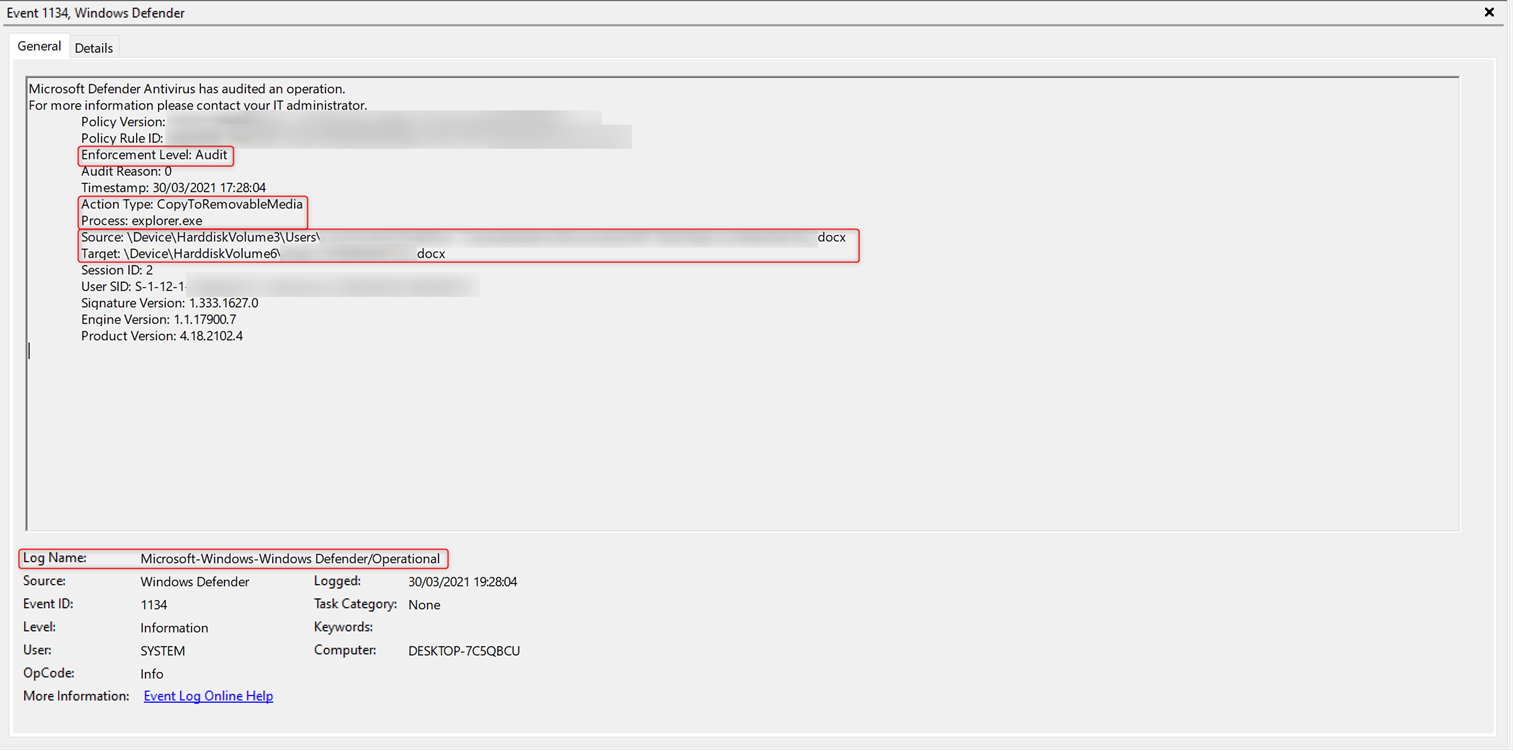

Una volta creata la policy, se si sceglierà di creare la policy in modalità di test, degli eventi di Auditing verranno registrati nei canali crimson di Windows dedicati al Defender…. (Figura 13)

Nota: ad oggi la funzionalità di logging nei canali Windows non è documentata, ma era prevedibile aspettarselo in quanto è il Defender, come già detto, a fare l’enforcement delle regole lato client ed ha un logging piuttosto ricco.

Figura 13 – Crimson event logging

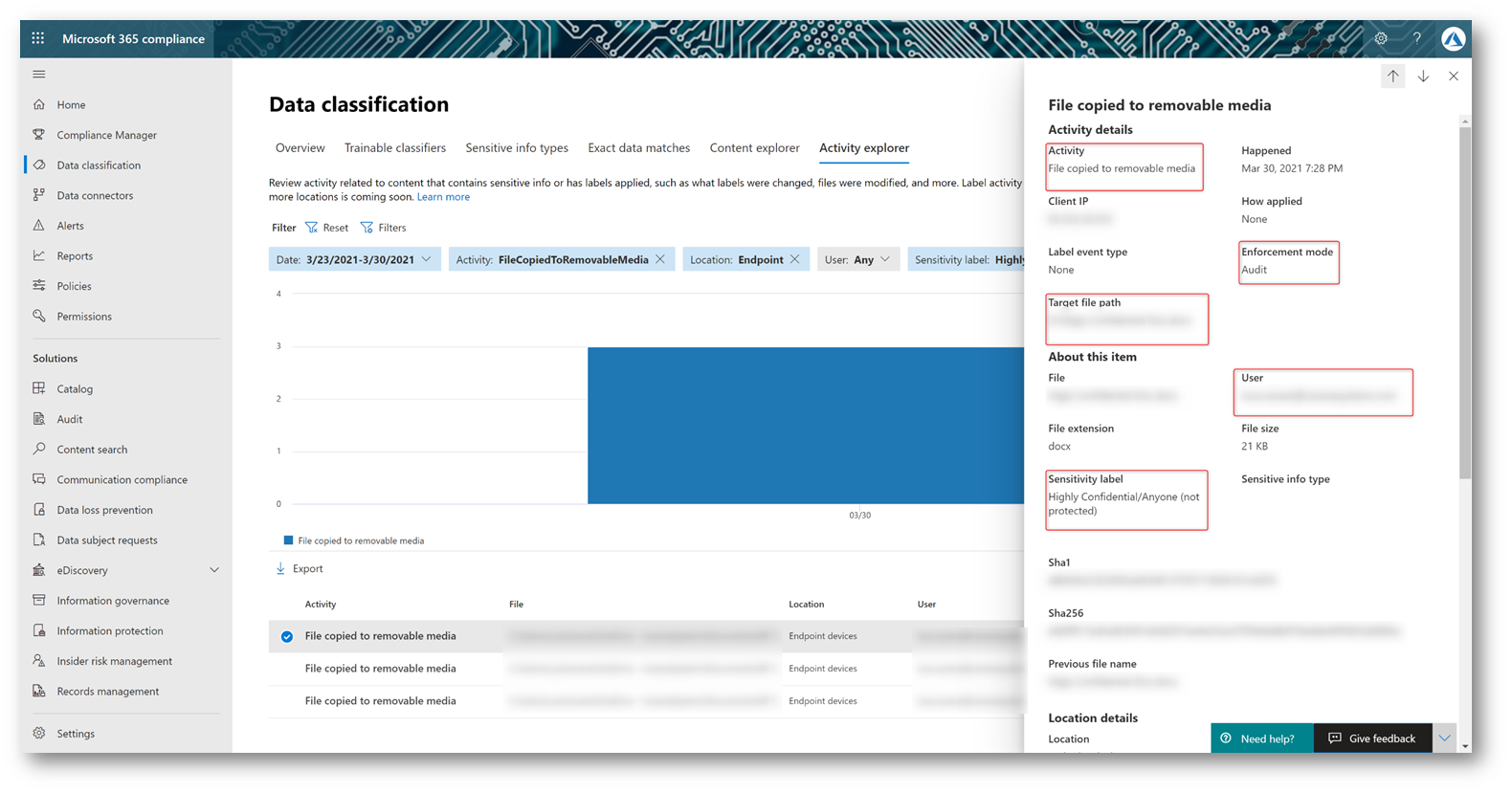

…. ed inviati all’Activity explorer per essere consultati ed eventualmente raffinare la policy appena creata

Figura 14 – Activity explorer

Se invece procediamo ad abilitare la policy, le azioni configurate in essa produrranno degli effetti in base alla configurazione effettuata

Figura 15 – Abilitazione policy

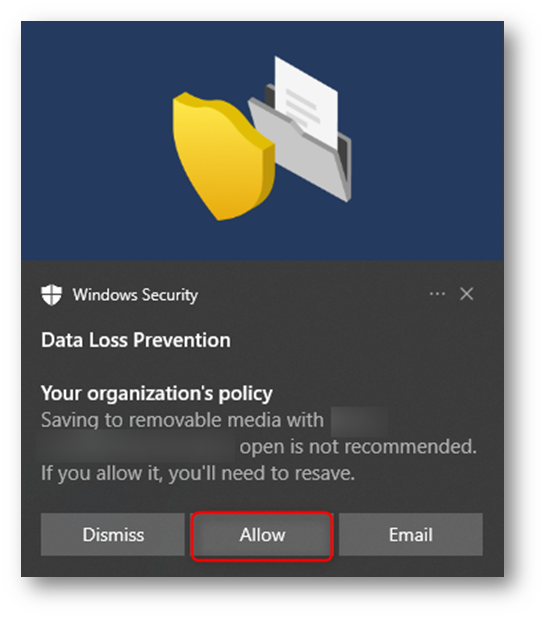

Ad esempio, se cercheremo di copiare su un supporto USB un documento con una Sensitivity Label che rientra tra quelle presenti nelle condizioni della policy, l’azione verrà bloccata.

Siccome in questo particolare esempio abbiamo concesso l’override agli utenti, una notifica apparirà nell’Action Center di Windows e avranno l’opportunità di proseguire con la copia, tentandola nuovamente.

Figura 16 – Notifica DLP

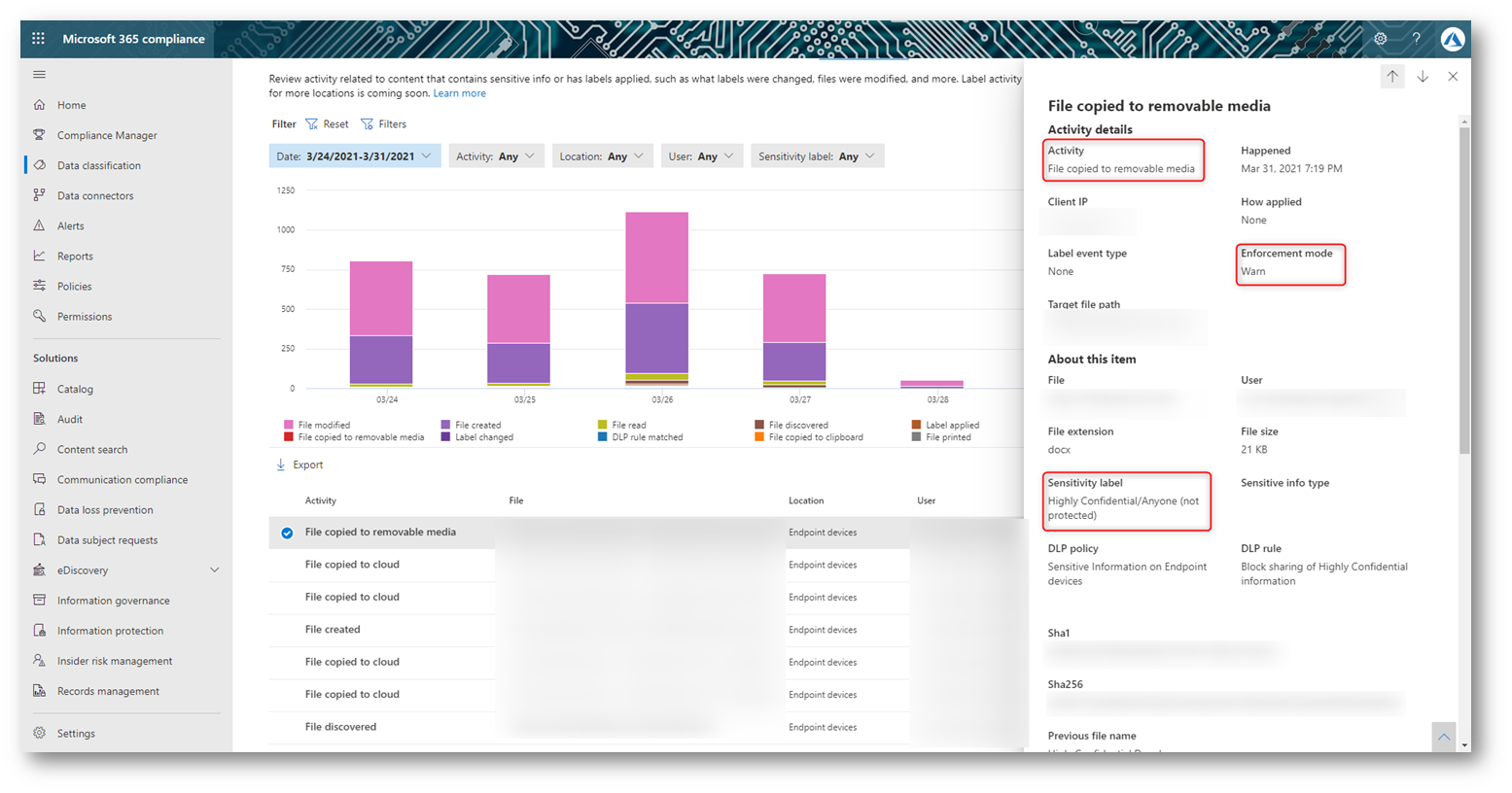

Ovviamente l’evento di blocco sarà registrato nell’Activity Explorer dove sarà consultabile.

Figura 17 – Evento di Auditing

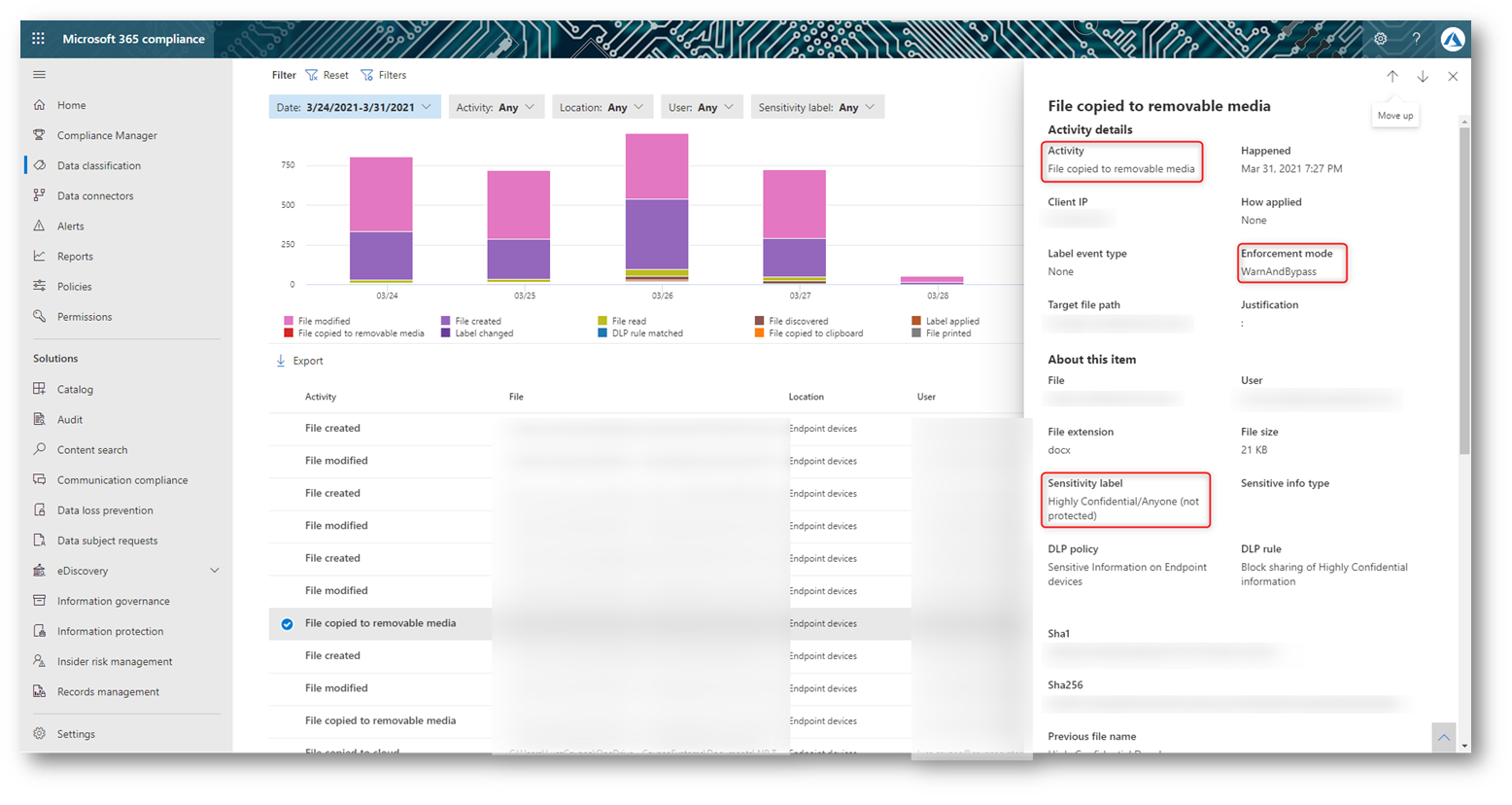

Così come viene registrato l’evento di bypass che l’utente è in grado di eseguire (in base a questa configurazione), quando viene concesso l’override

Figura 18 – Rule Bypass

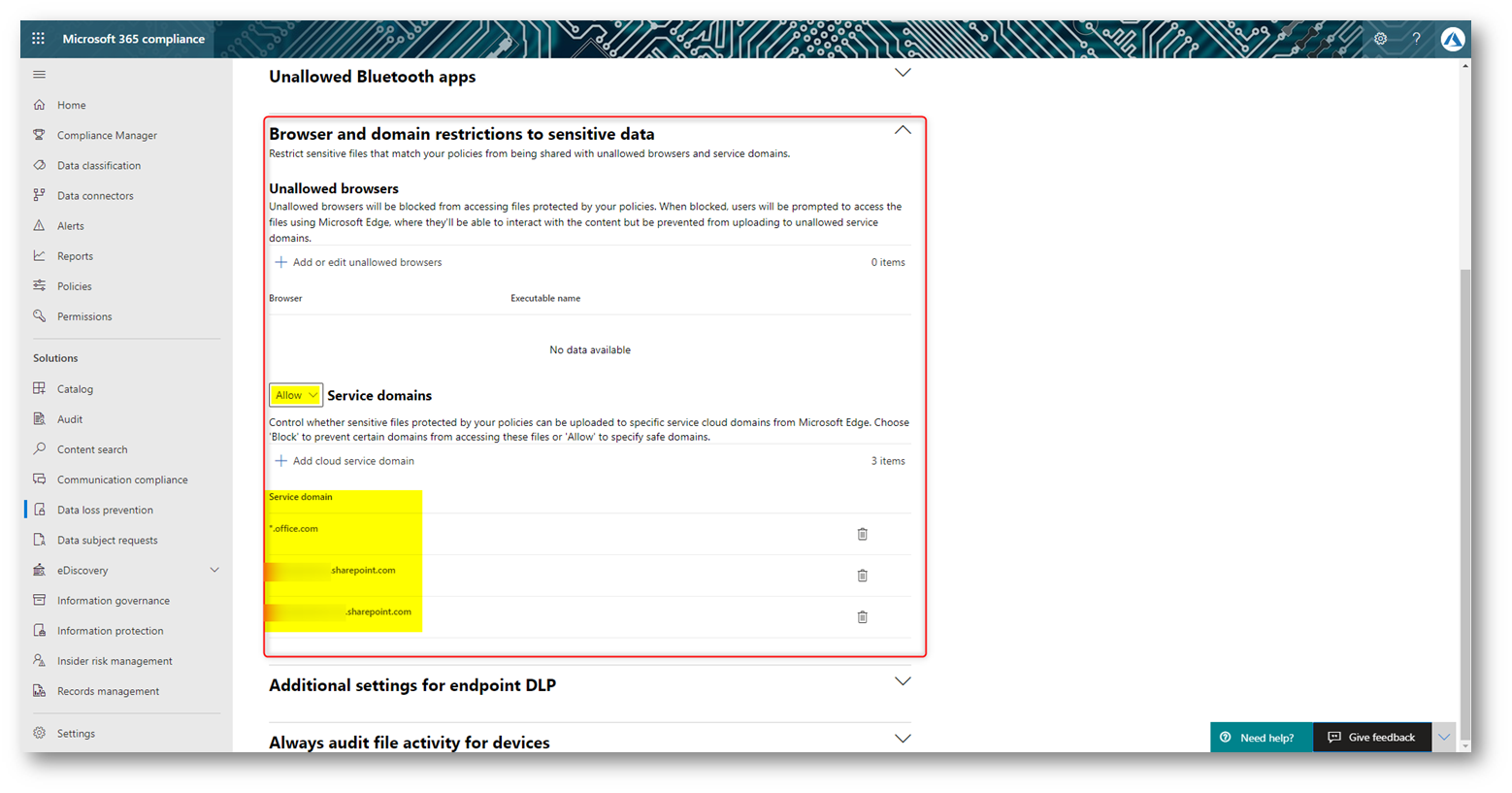

Come ultima dimostrazione, vogliamo provare la funzionalità DLP integrata in Edge Chromium. Basterà configurare le “Browser and domain restrictions” in maniera adeguata.

Ad esempio possiamo decidere quali browser non sono autorizzati ad accedere alle informazioni riservate: in questo caso non abbiamo ristretto alcun browser in quanto sui computer degli utenti non sono presenti altri browser oltre ad Edge. È in Public Preview una funzionalità che ci permetterà, tramite un plugin, di estendere le stesse funzionalità di Edge a Chrome.

Possiamo ora passare alla configurazione dei “Service domains“, questi sono i domini verso i quali è autorizzato l’upload di un file classificato.

In questo caso abbiamo deciso di utilizzare un approccio “whitelist” per cui solo gli endpoint di Microsoft 365 (Office e SharePoint Online, nello specifico) sono consentiti. È possibile adottare l’approccio inverso ed utilizzare la lista in modalità “blacklist“, ovverosia restringendo solamente alcuni domini.

Figura 19 – Browser restriction

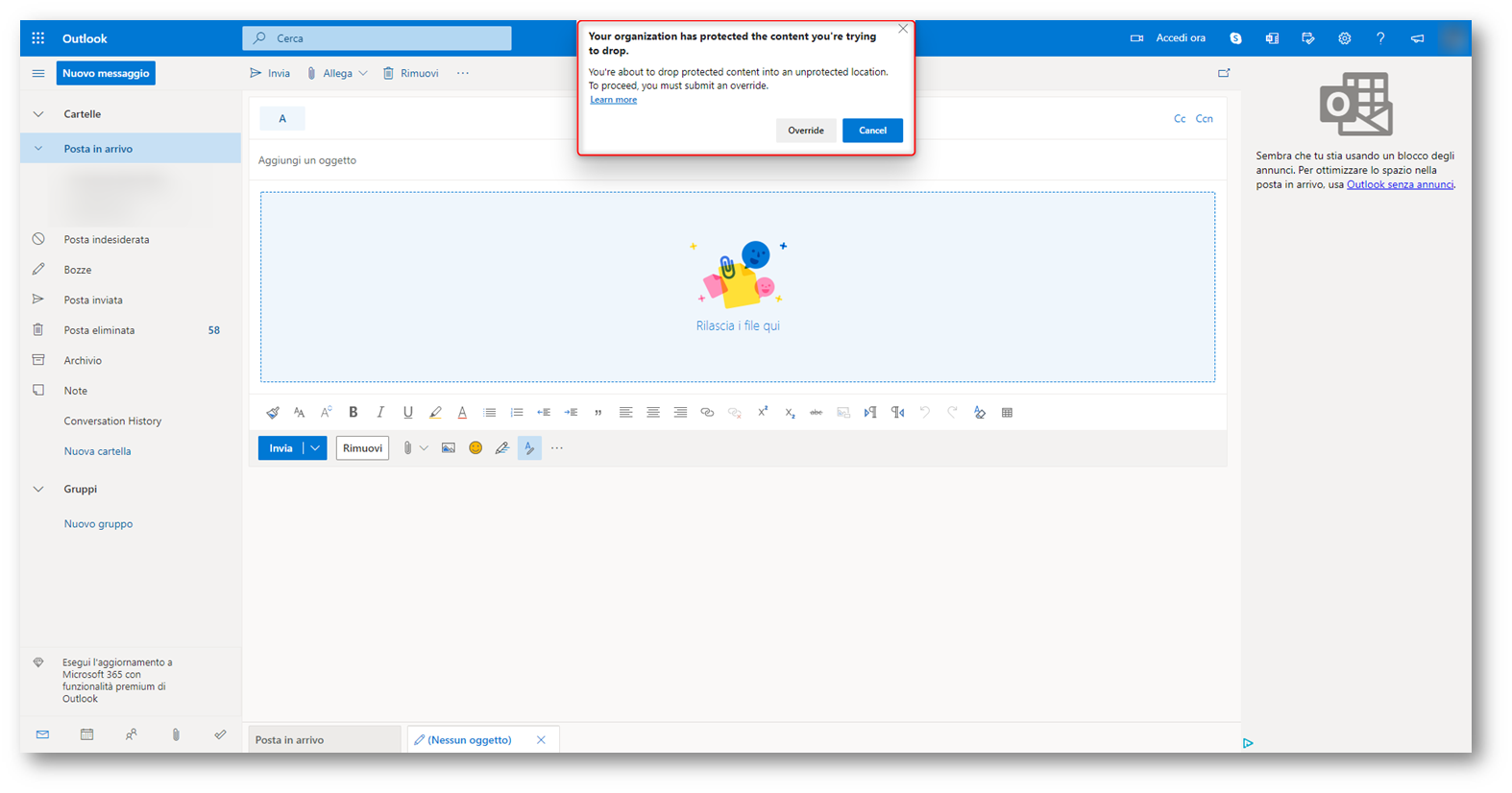

L’attività di upload di un file classificato verso un dominio non consentito, come in questo caso un account Outlook personale, verrà impedita.

Figura 20 – Upload verso Outlook personale

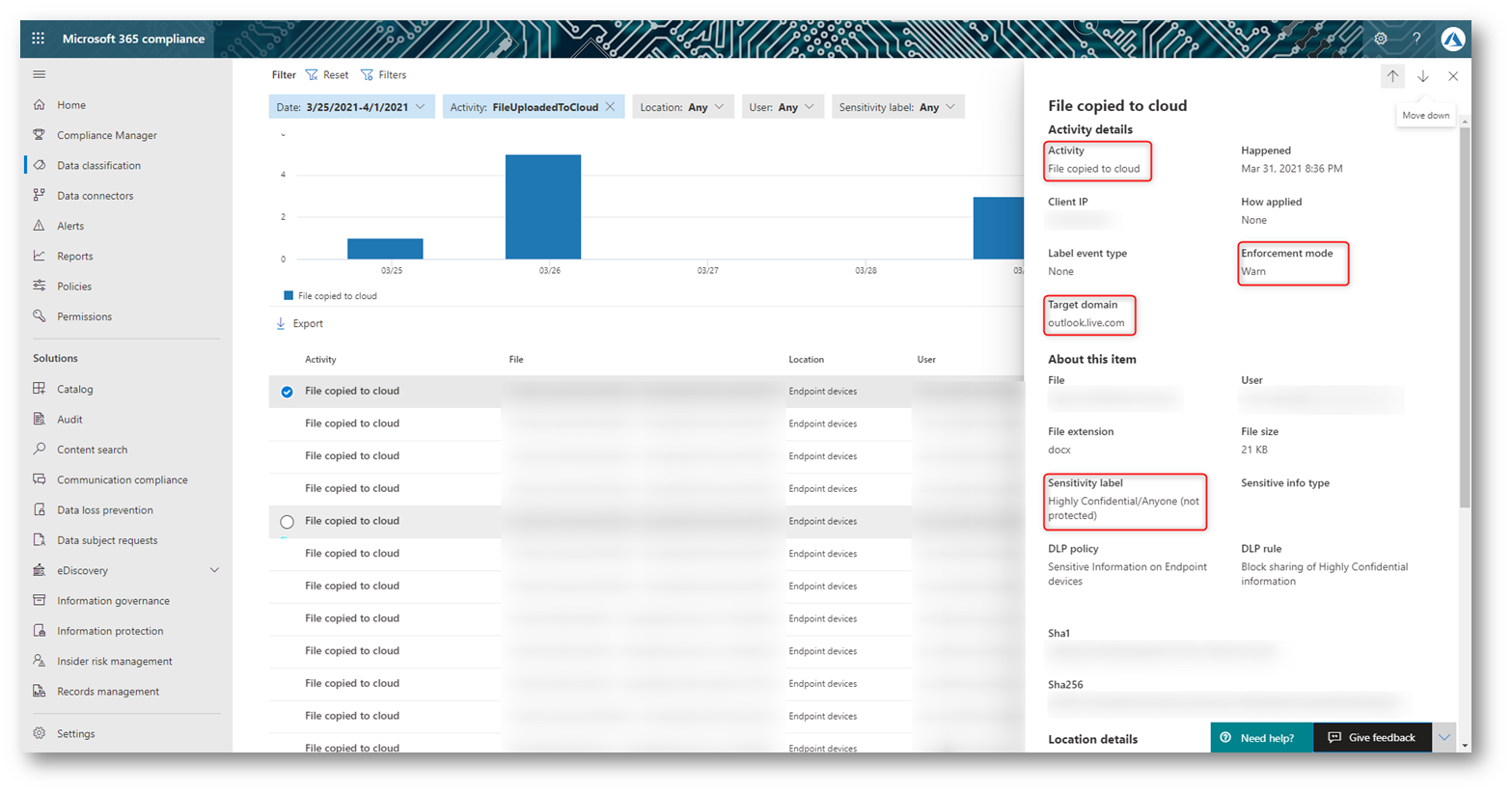

Così come per ogni altra attività, verrà generato un evento di auditing nell’Activity explorer

Figura 21 – Copia verso cloud / Activity explorer

Conclusioni

Abbiamo esplorato alcune delle funzionalità di Endpoint DLP. Con questa aggiunta il Microsoft Information Protection Framework sta diventando una soluzione davvero interessante.

Fino ad ora le Organizzazioni che necessitavano di questa funzionalità dovevano per forza rivolgersi ad un fornitore terzo, con tutto quello che ne consegue:

- un prodotto in più da imparare con interfacce differenti da quanto si è abituati

- senza PowerShell o possibilità di integrazione con gli automatismi già in essere (Endpoint DLP si gestisce tramite il modulo PowerShell del Security & Compliance)

- che necessita di un agent aggiuntivo sugli endpoint per poter funzionare con tutte e considerazioni di manutenzione e performance correlate (Endpoint DLP non necessita di agent aggiuntivi ed è già integrato nell’ecosistema Windows)

- altri costi di licenza e di gestione

Tutti questi sono aspetti da non sottovalutare: l’omogeneità di una suite integrata rispetto ad una miscela di prodotti disomogenea porta notevolissimi vantaggi in termini di tempo, risparmio di soldi e aumentata produttività di utenti e amministratori.

Un’ultima, importante, nota: i sistemi DLP sono pensati per prevenire le perdite accidentali di dati e per promuovere tra gli utenti abitudini corrette nella gestione dei dati sensibili. Nessun sistema DLP potrà mai fare qualcosa contro un utente davvero malintenzionato; lì ci sono altri accorgimenti (ad esempio una cultura aziendale adeguata) per evitare di arrivare a questa spiacevole ed estrema situazione.