Microsoft 365 Modern Desktop Management – Proteggere i dati aziendali utilizzando Windows Information Protection (WIP)

Windows Information Protection (WIP) consente di proteggere le app e i dati aziendali dalle perdite accidentali di dati nei dispositivi dell’azienda e nei dispositivi personali che i dipendenti portano al lavoro. Il continuo aumento dei dispositivi di proprietà dei dipendenti usati in ambito aziendale è accompagnato anche da maggiori rischi di perdita accidentale dei dati tramite app e servizi al di fuori del controllo dell’azienda, come e-mail, social media e cloud pubblico. Questo può ad esempio avvenire quando un dipendente invia dati aziendali dal proprio account e-mail personale, copia e incolla informazioni in una chat o salva dati in uno spazio di archiviazione pubblico sul cloud.

Mi è capitato anche che se i dipendenti non sono autorizzati a condividere file tramite un sistema protetto abbiano fatto ricorso a un’app esterna che non disponeva degli opportuni controlli di sicurezza. È capitato anche a voi?

La soluzione a questo tipo di problematiche non è certamente semplice, ma è opportuno sviluppare dei meccanismi di Data Loss Prevention.

Windows Information Protection offre:

- La separazione tra dati personali e aziendali.

- Protezione dei dati aggiuntiva per le app line-of-business esistenti senza che risulti necessario aggiornare le app.

- Possibilità di cancellare i dati aziendali dai dispositivi registrati in Intune senza toccare i dati personali.

- Integrazione con il sistema di gestione esistente (Microsoft Intune, System Center Configuration Manager o un altro sistema di gestione dei dispositivi mobili (MDM)) per configurare, distribuire e gestire Windows Information Protection

Utilizzando una App protection policy per Windows 10 è possibile fare in modo che le app gestite (app incluse nell’elenco delle app protette nei criteri WIP) possano accedere ai dati aziendali e interagiscano in modo diverso quando vengono usate con app non consentite, non aziendali o personali. Dopo aver aggiunto un’app all’elenco delle app protette, l’app è considerata attendibile con i dati aziendali. Tutte le app non incluse in questo elenco non sono autorizzate ad accedere ai dati dell’organizzazione.

NOTA: Windows Information Protection (WIP) è la controparte Windows per le Intune App Protection Policies per Android e iOS. Al momento WIP non è disponibile per macOS.

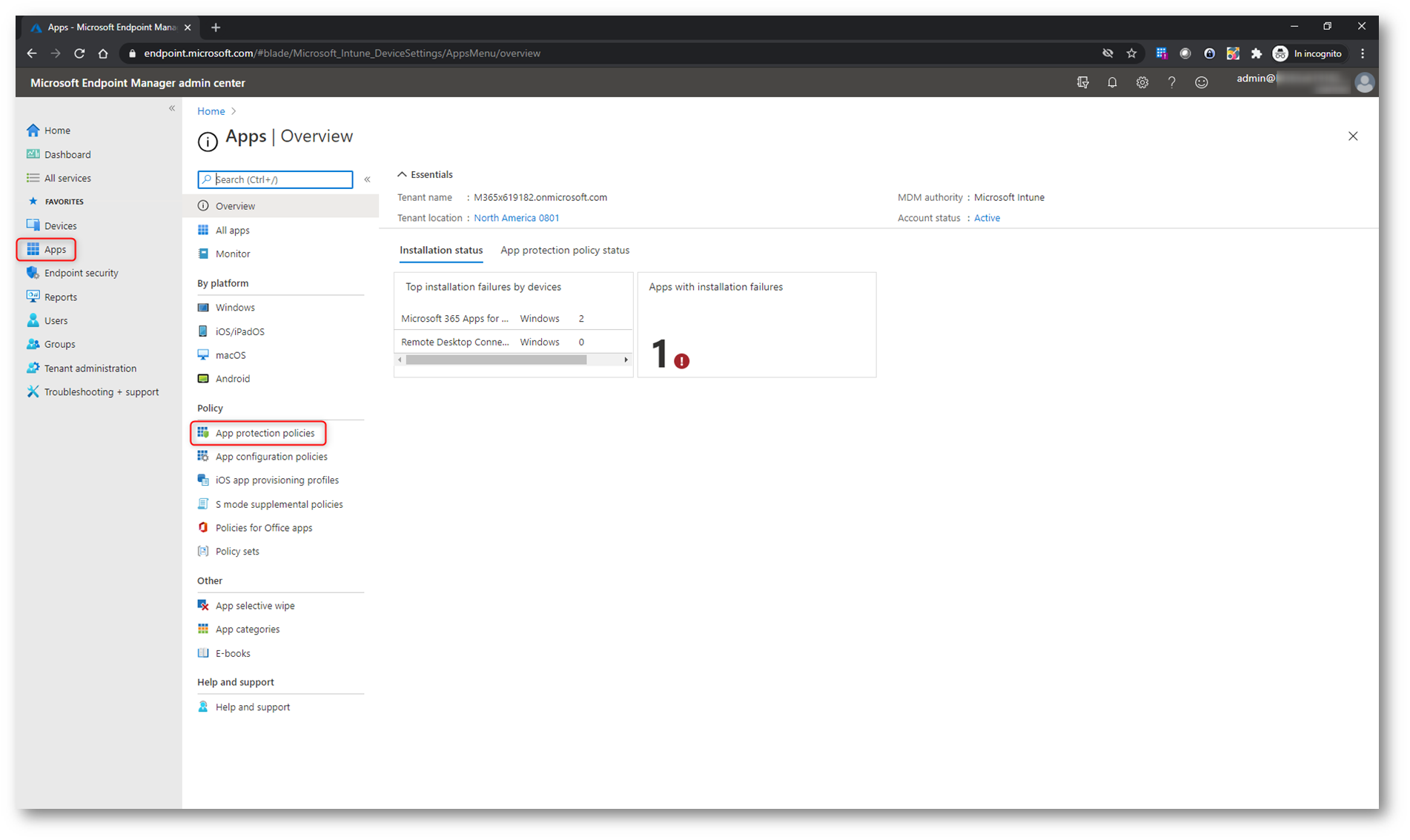

Per creare una App protection policy per Windows 10 è sufficiente dal portale di Microsoft Endpoint Manager https://endpoint.microsoft.com/ selezionare la voce Apps e spostarsi nel nodo App protection policies.

Figura 1: Portale di Microsoft Endpoint Manager

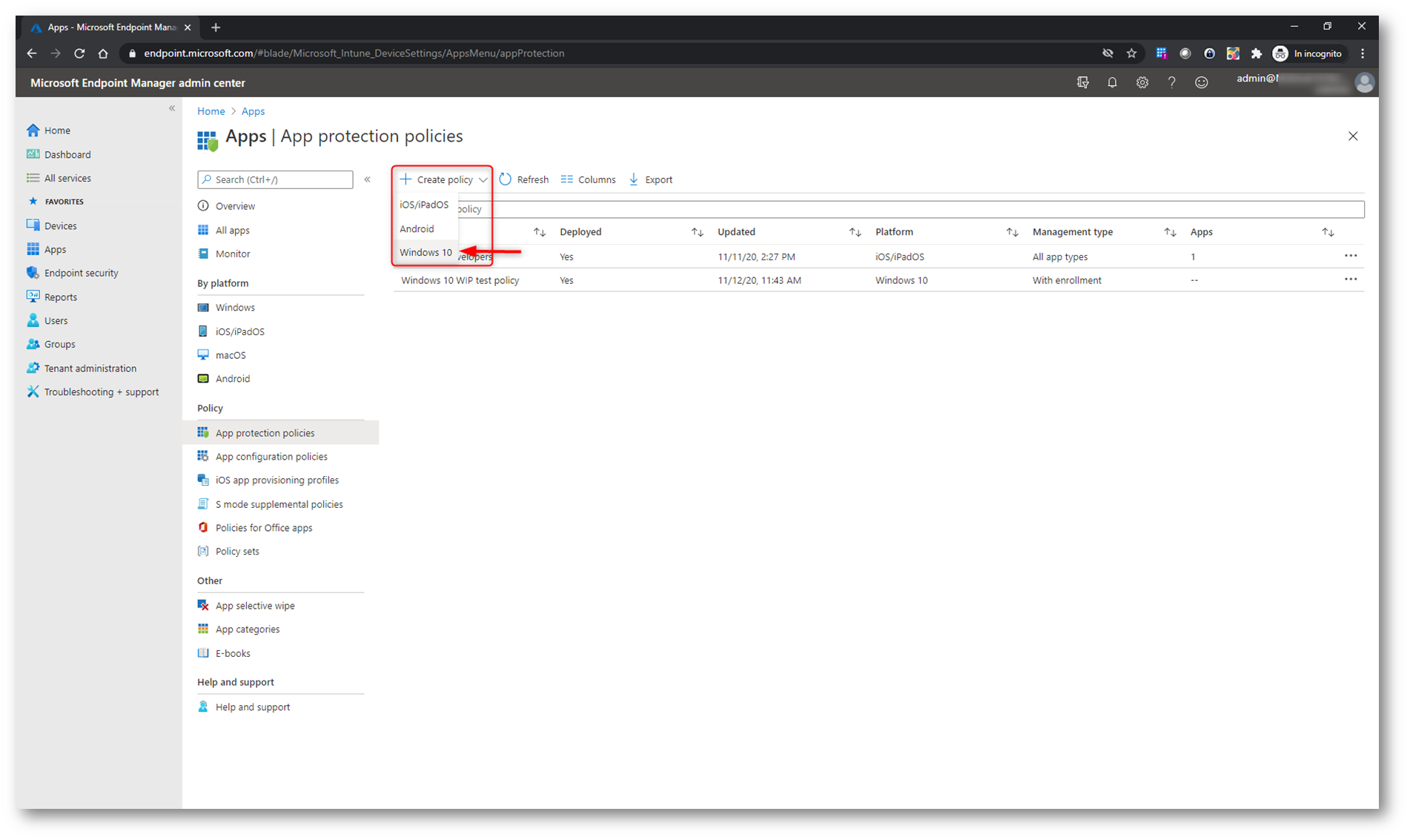

Fate clic sul pulsante + Create Policy per creare un nuovo criterio di protezione delle app e scegliete Windows 10.

Figura 2: Creazione di una nuova App Protection policy

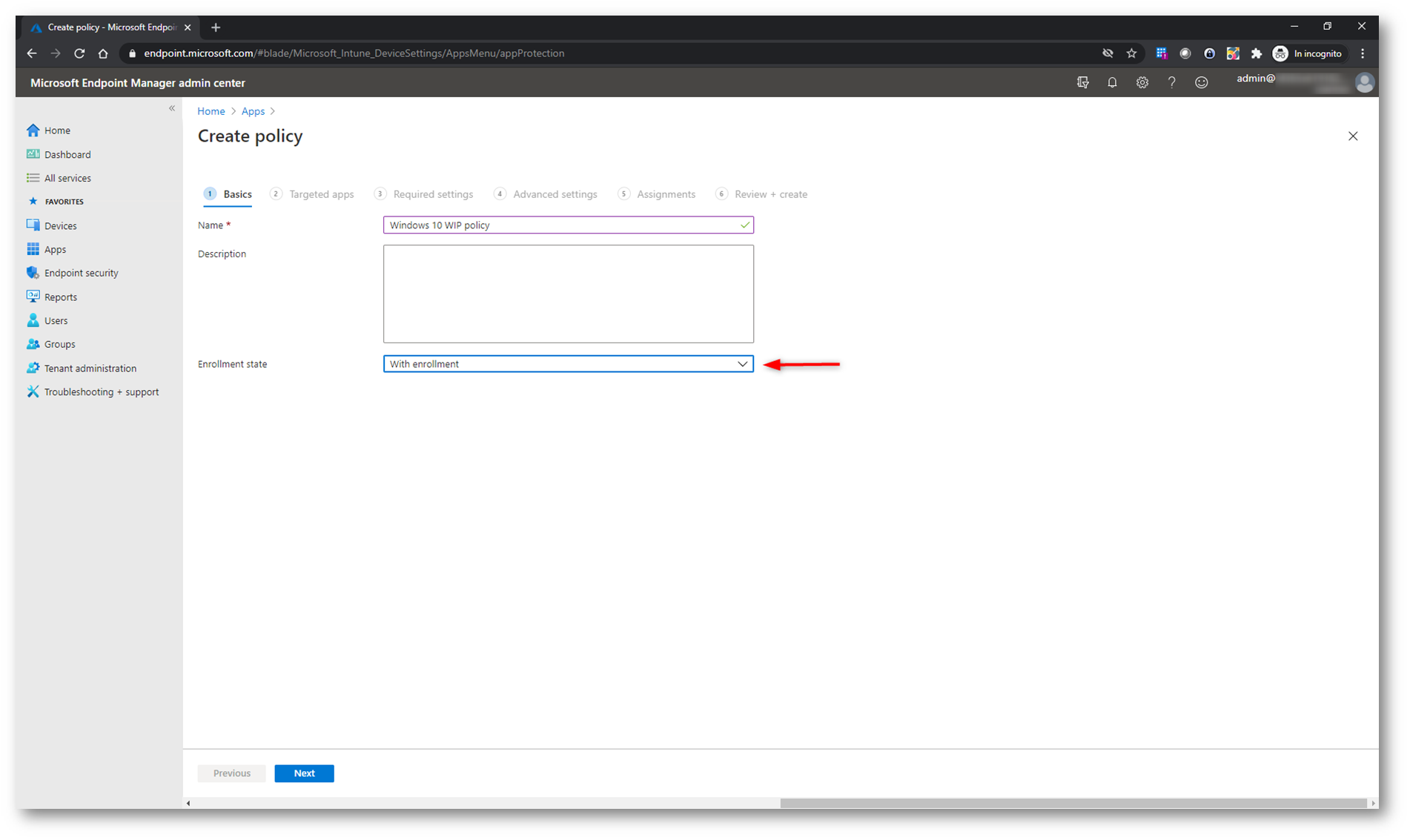

Scegliete un nome per la vostra policy ed inserite una descrizione. Selezionate L’Enrollment State dei dispositivi a cui sarà applicata la policy. Nel mio caso ho scelto di applicarla solo ai dispositivi che sono gestiti da Microsoft Endpoint Manager.

Figura 3: Nome della policy ed enrollment state dei dispositivi a cui dovrà essere applicata

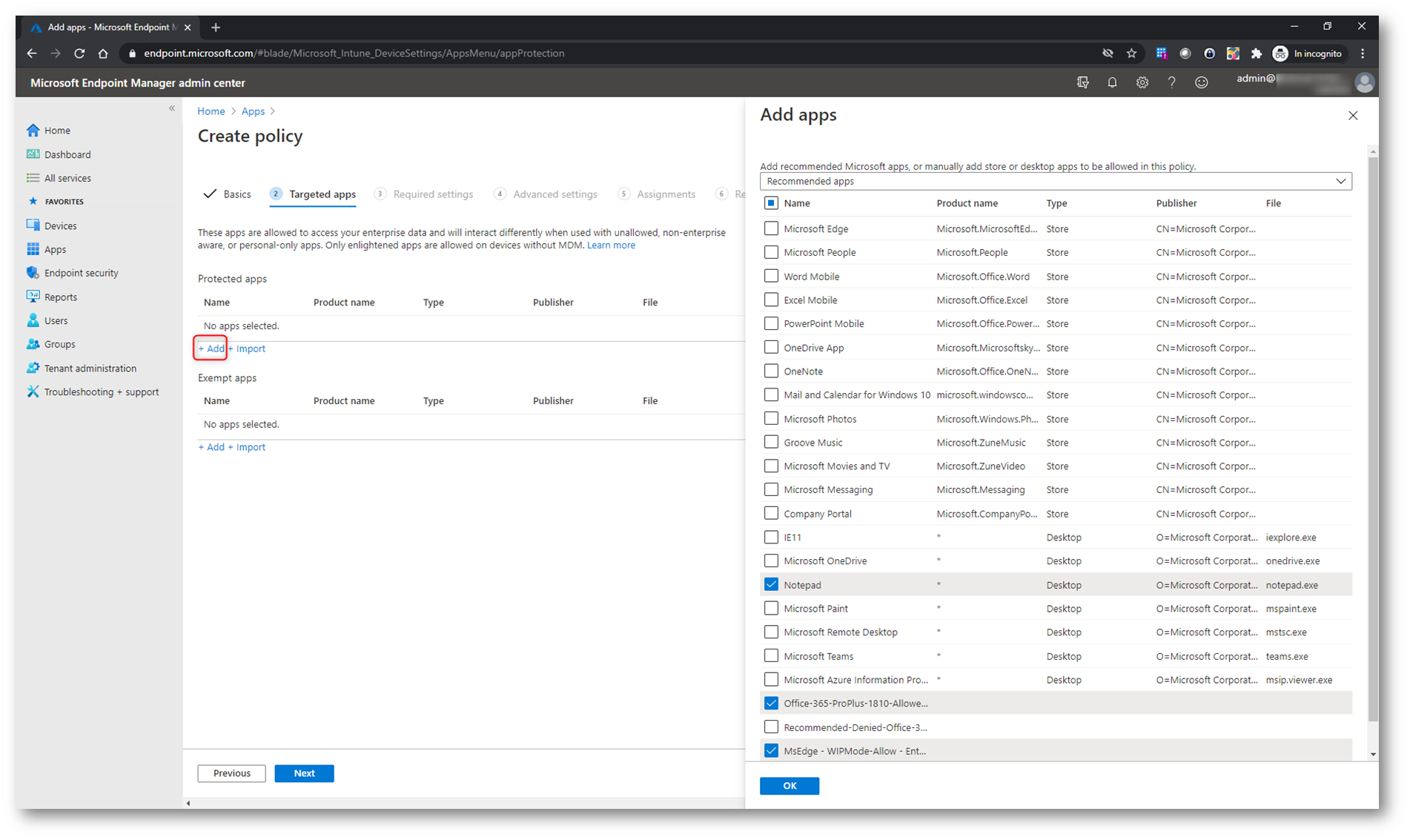

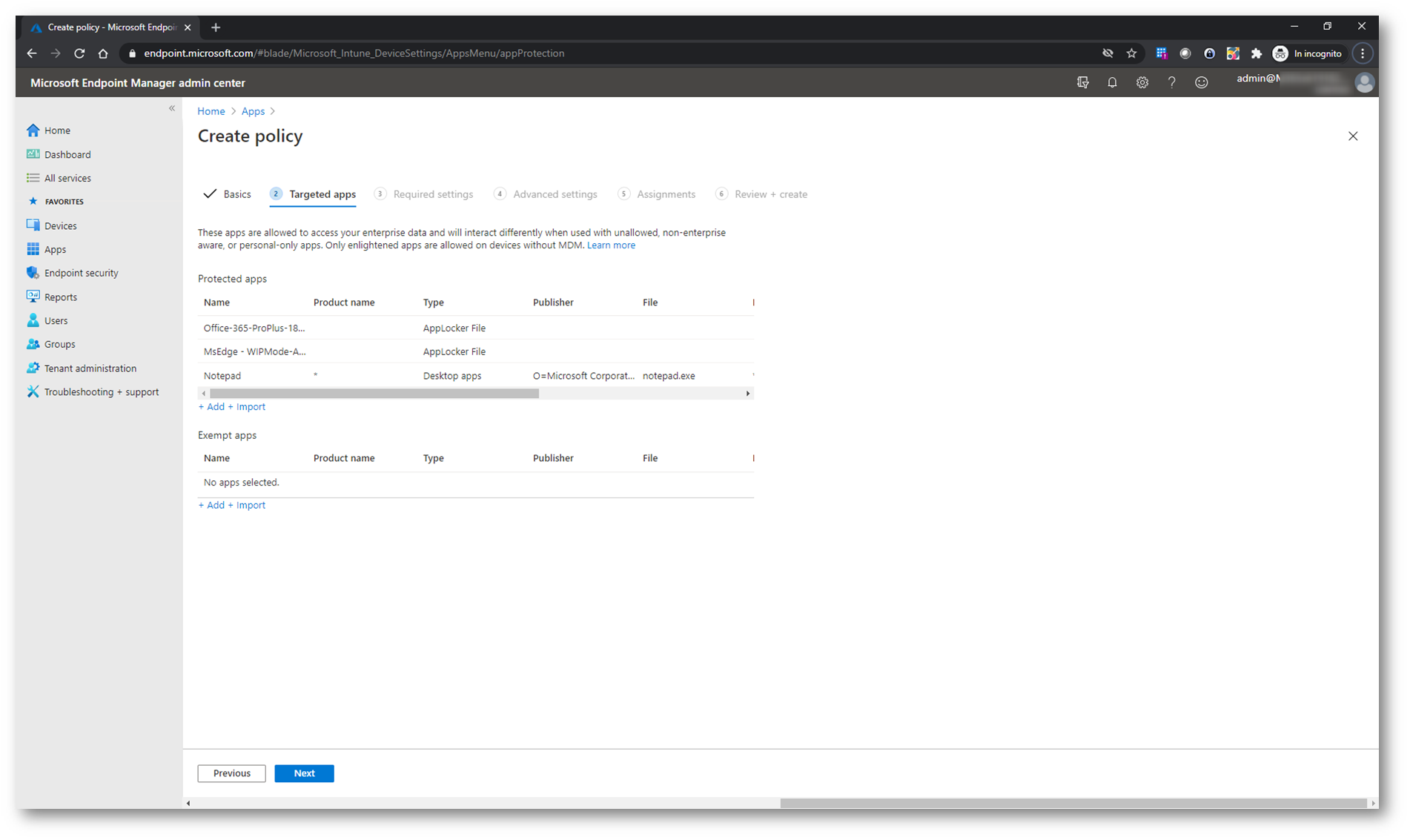

Fate clic su Next e nella scheda Targeted apps scegliete quali applicazioni saranno autorizzate ad accedere ai dati aziendali. A tutte le altre applicazioni sarà impedito l’accesso. Nel mio caso ho scelto Notepad, Office365 ProPlus e Microsoft Edge.

Figura 4: Scelta delle applicazioni che saranno autorizzate ad accedere ai dati aziendali

Figura 5: Applicazioni autorizzate

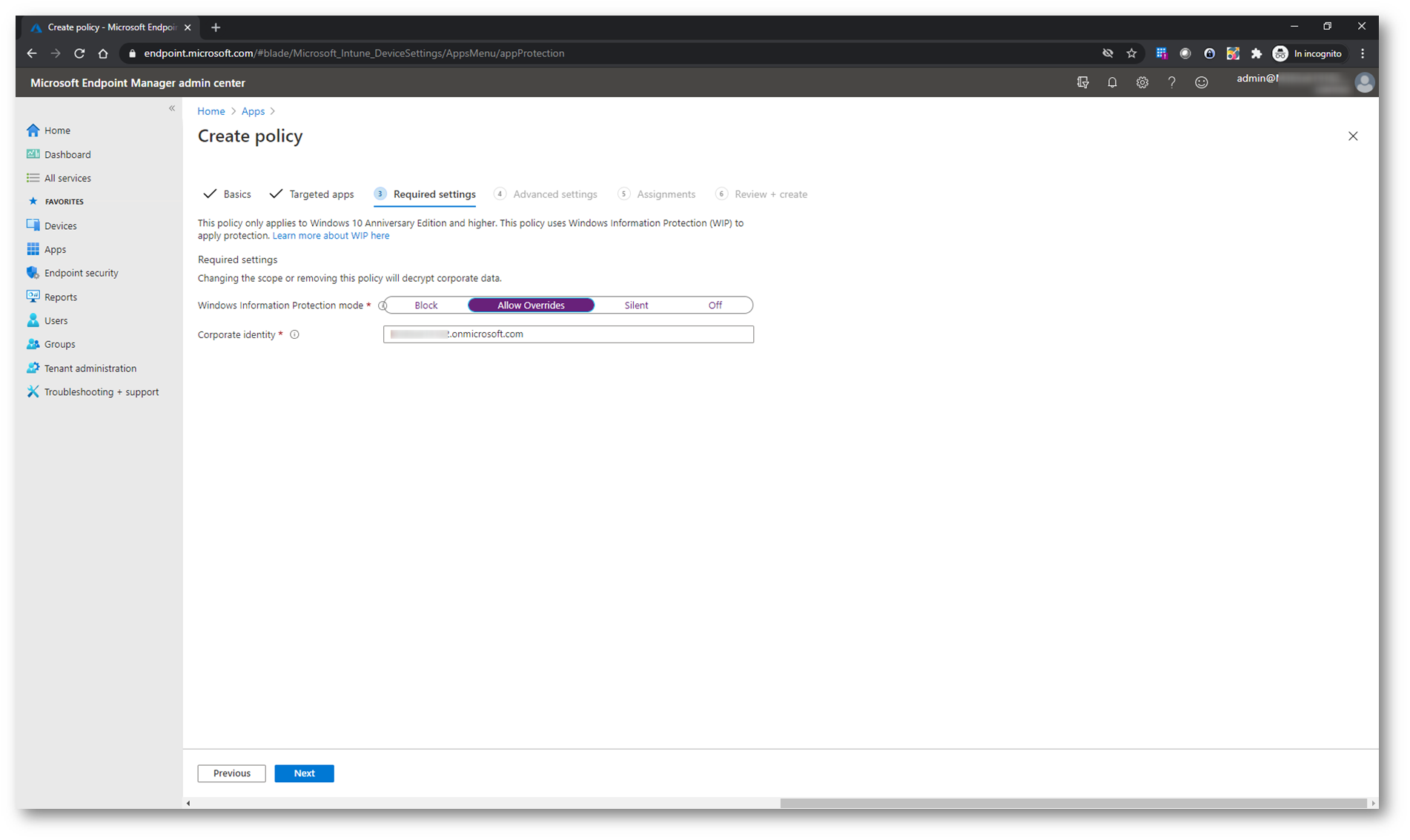

Dopo avere aggiunto le app da proteggere con Windows Information Protection, dovete applicare una modalità di gestione e protezione.

In Required Settings consiglio di utilizzare Allow Overrides, in modo tale da verificare se sono state inserite le app corrette nell’elenco delle app protette, assegnando inizialmente la policy ad un numero ristretto di dipendenti.

In Corporate identity potete definire l’identità aziendale, espressa in genere come dominio Internet primario, che aiuta a identificare e contrassegnare con tag i dati aziendali dalle app specificate come protette in Windows Information Protection. Ad esempio, gli indirizzi e-mail che usano la corporate identity (nel mio caso miotenant.onmicrosoft.com) vengono identificati come aziendali e soggetti a restrizioni dai criteri di Windows Information Protection.

Figura 6: Gestione della modalità di protezione di Windows Information Protection

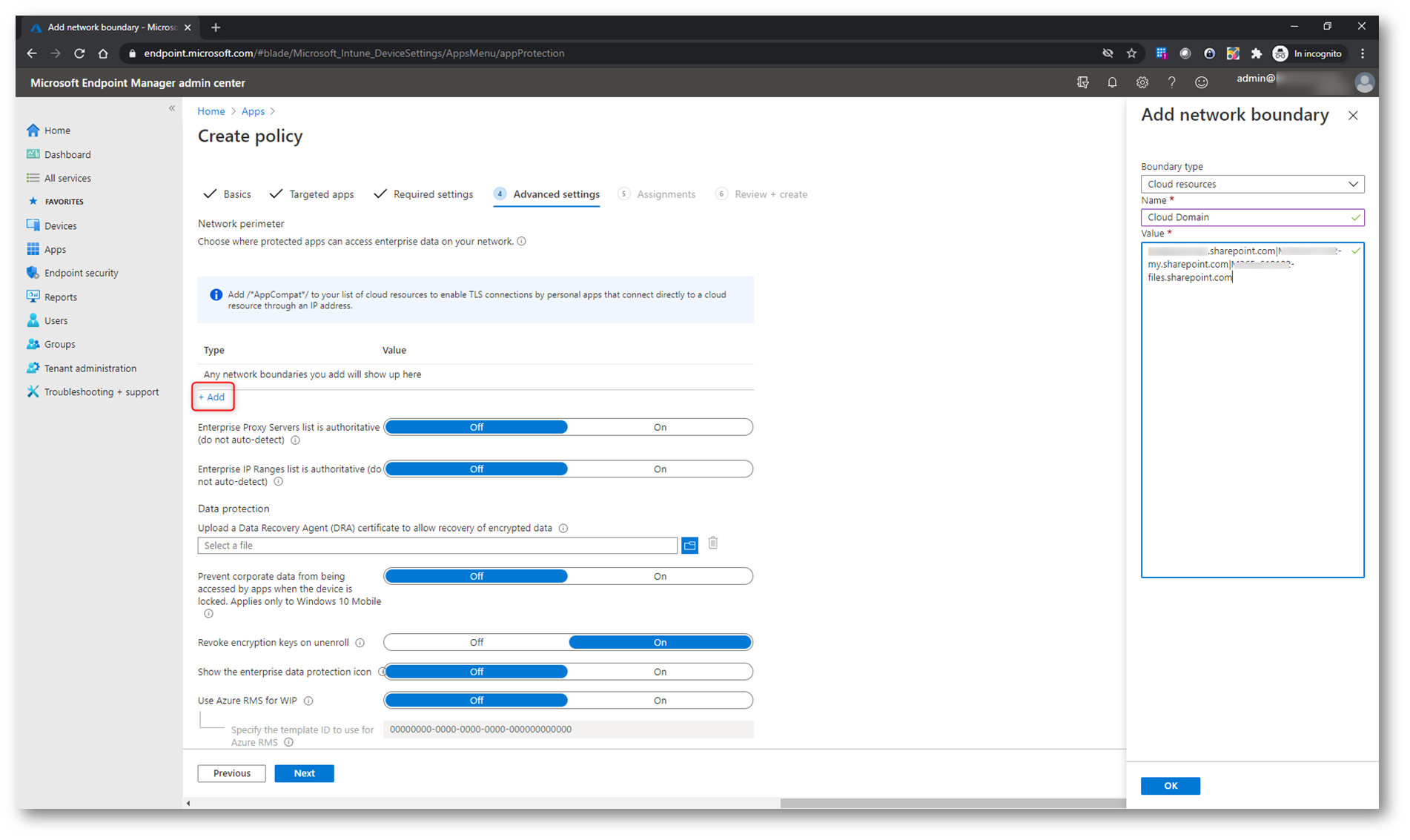

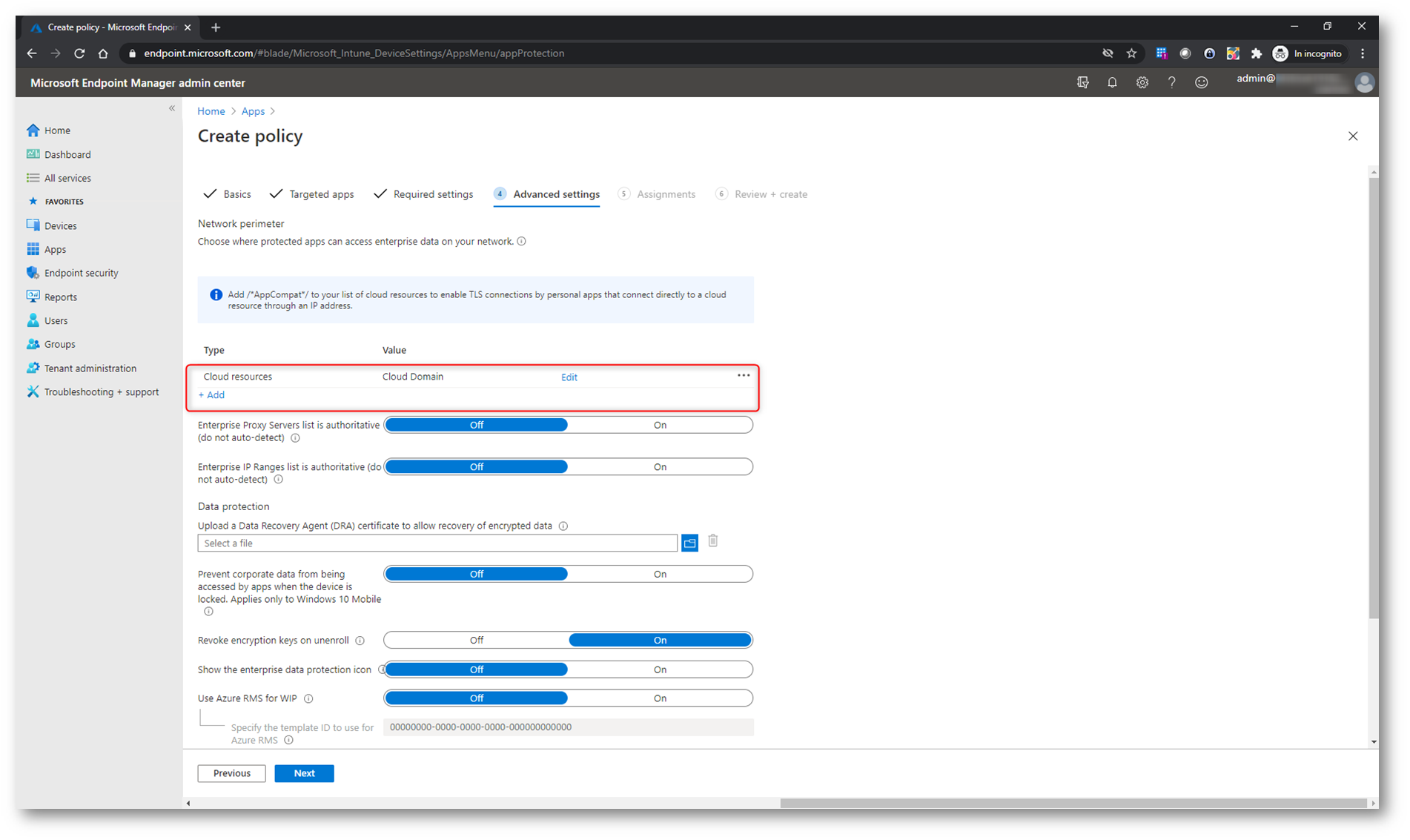

In Advanced Settings potete aggiungere altri domini o il percorso di rete in cui le app possono accedere ai dati aziendali. Bisogna aggiungere manualmente i percorsi di rete interessati e qualsiasi dispositivo che riceverà un indirizzo IP nella rete indicata sarà assoggettato alla regola di Windows Information Protection.

In questa guida vi mostrerò come proteggere l’accesso ai file che si trovano in SharePoint e in OneDrive for Business. Ho deciso quindi di aggiungere come Boundary Type una Cloud Resources e ho inserito i valori miotenant.sharepoint.com|miotenant-my.sharepoint.com|miotenant-files.sharepoint.com, come mostrato in figura.

Figura 7: Protezione dell’accesso alle risorse SharePoint e OneDrive For Business

Figura 8: Modifica delle configurazioni avanzate della policy

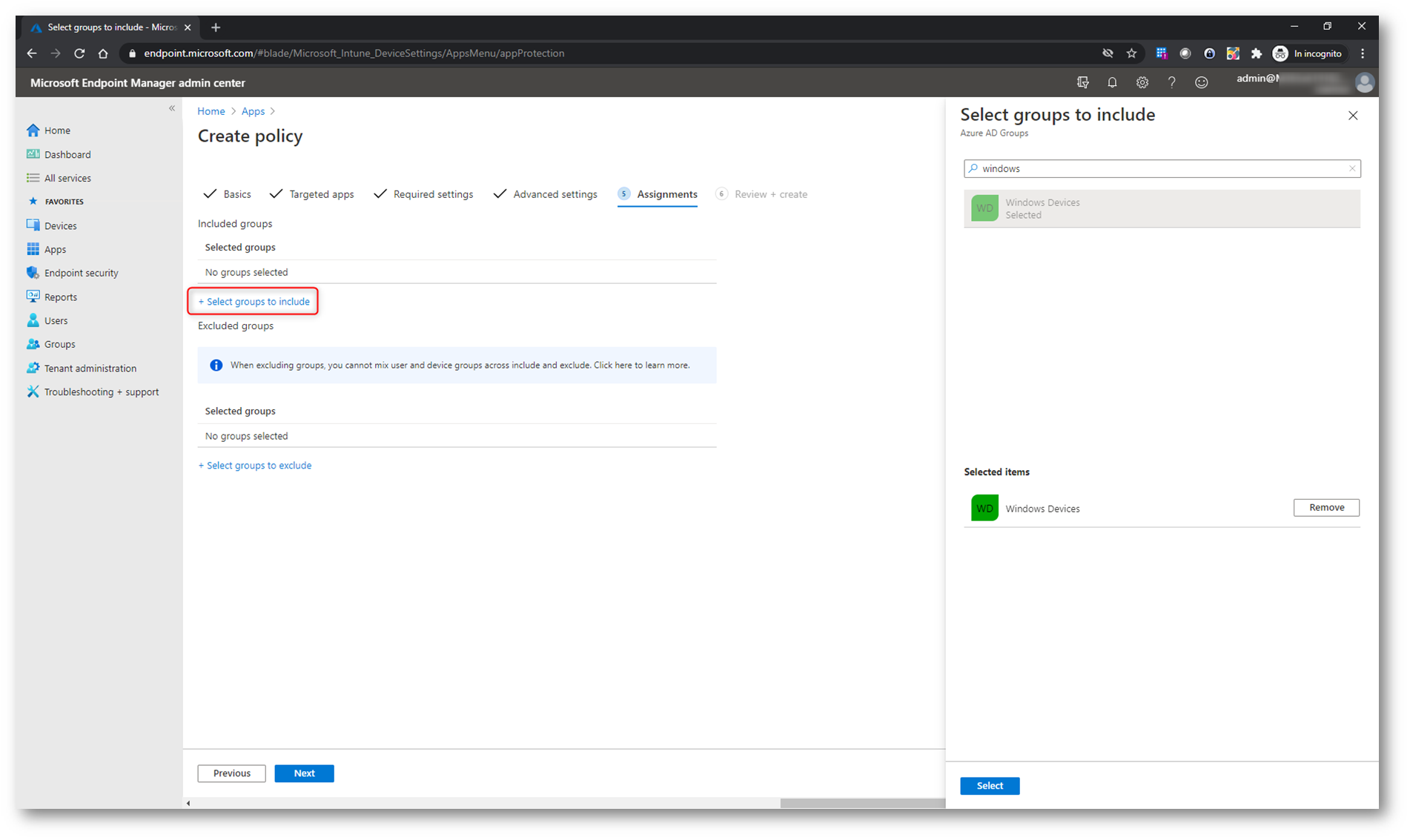

Nella schermata successiva scegliete a quali gruppi di Azure AD deve essere associata la policy. Io ho utilizzato un gruppo dinamico che contiene tutte le macchine Windows.

Figura 9: Scelta del gruppo di Azure AD a cui applicare la policy

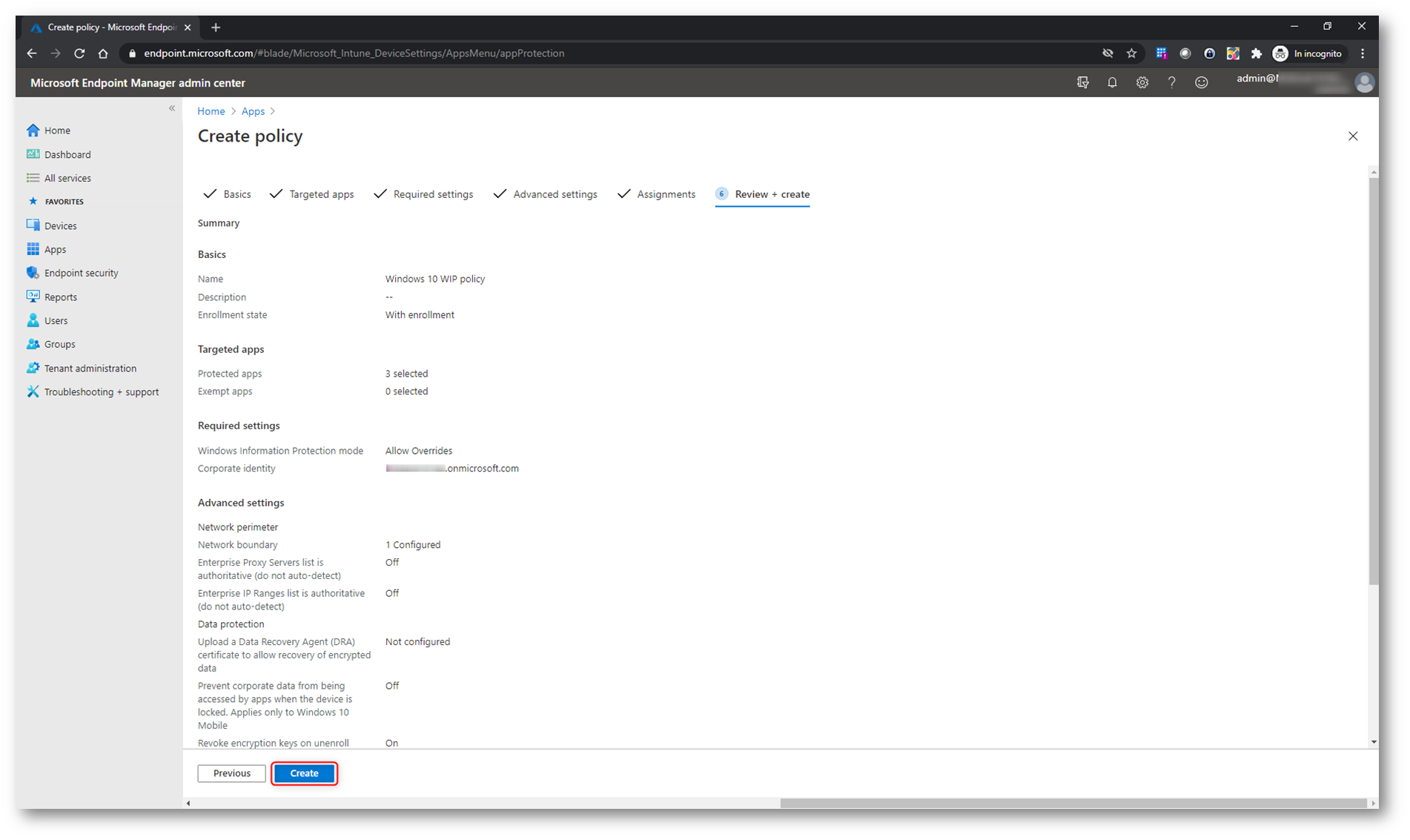

Verificate tutte le informazioni inserite e confermate con il pulsante Create.

Figura 10: Creazione della policy

Verifica dell’applicazione della policy di Windows Information Protection

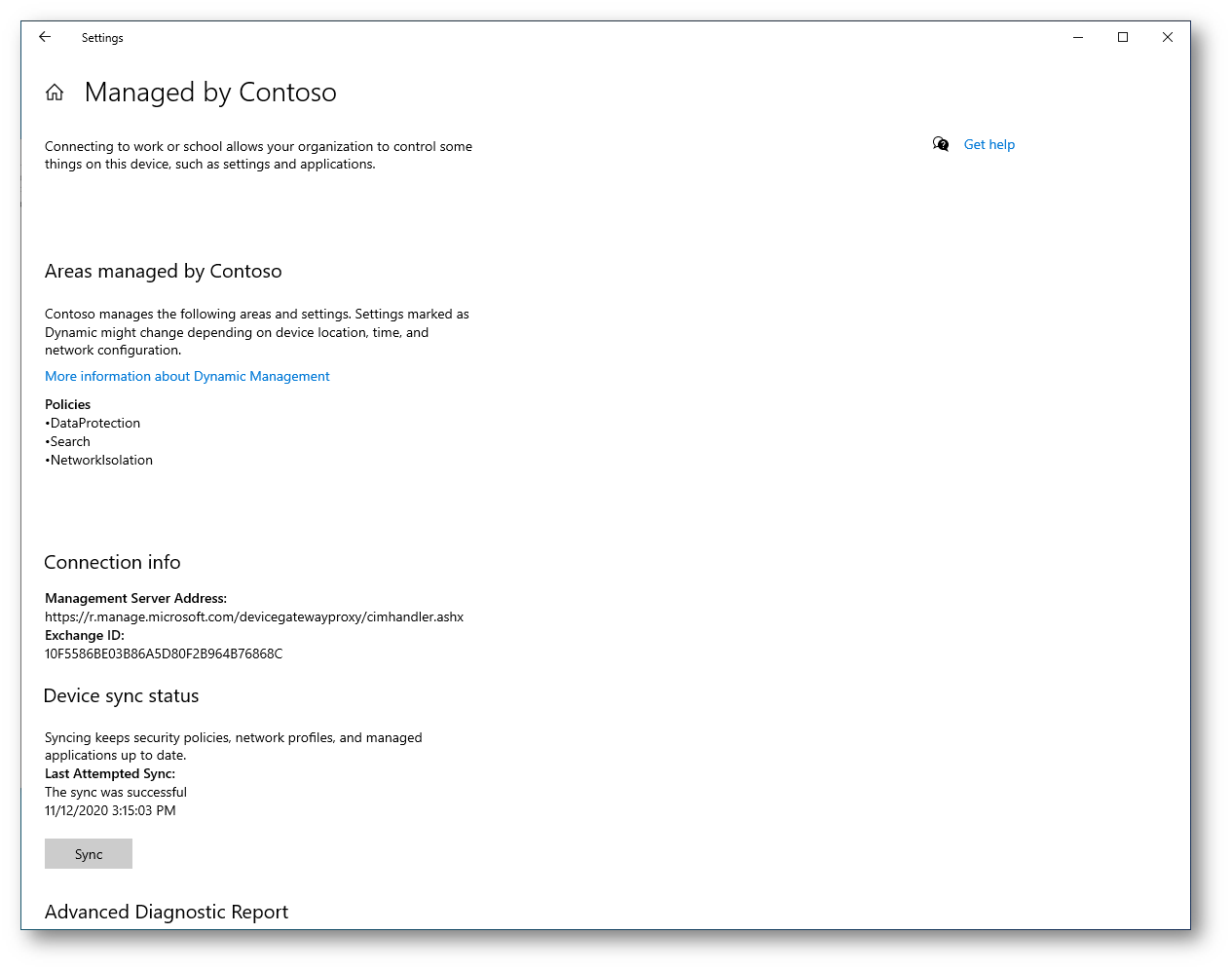

Su una delle macchine gestite da Microsoft Endpoint Manager effettuate la forzatura della sincronizzazione in modo tale da poter applicare le policy. Considerate che ci possono volere alcuni minuti prima che la policy venga applicata. Per forzare la sincronizzazione andate in Settings à Accounts à Access work or school, selezionate Connected to NomeVostroTenant Azure AD e poi cliccate su Info.

Figura 11: Forzatura della sincronizzazione delle policy

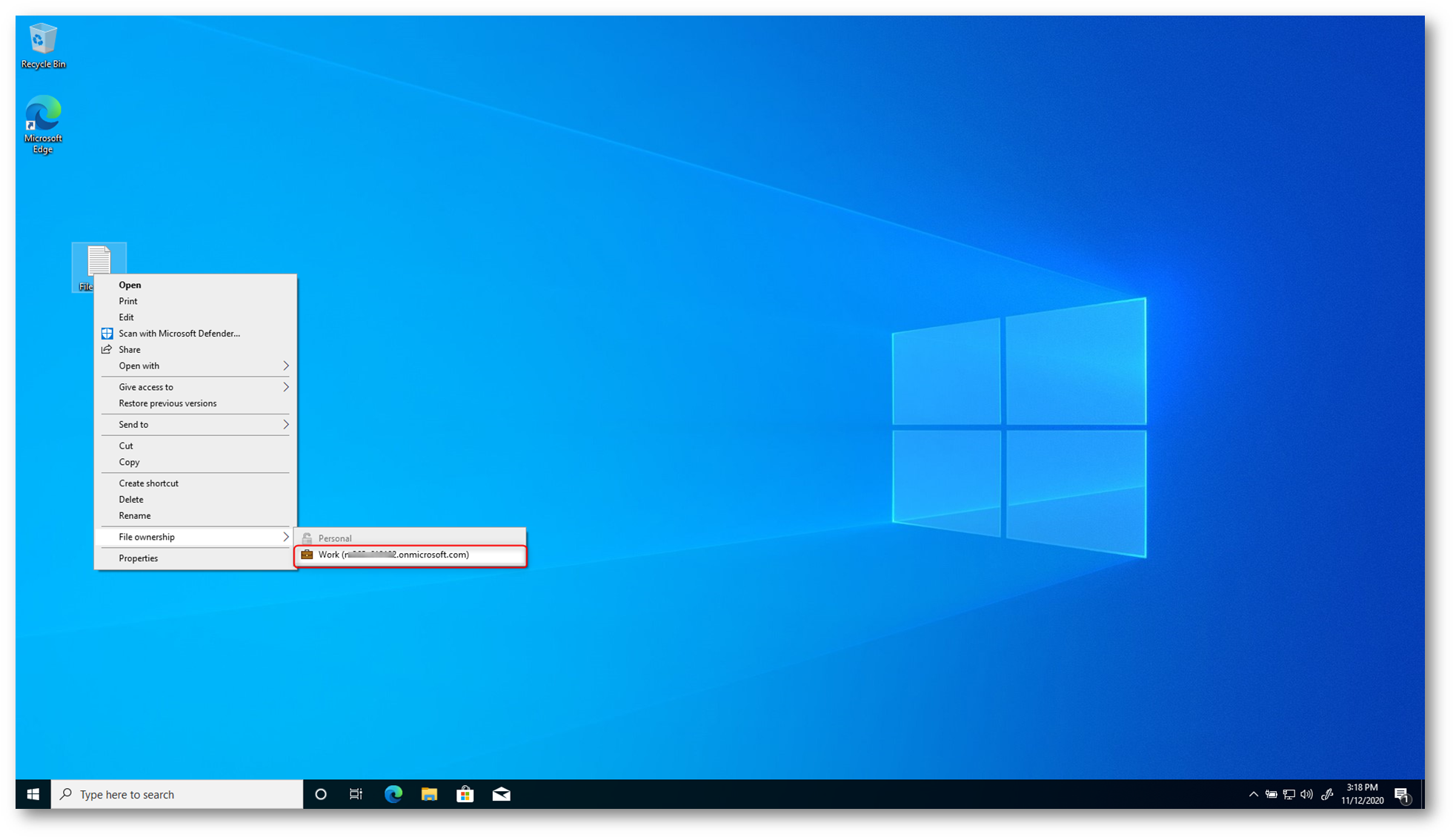

Quando la policy sarà stata applicata, noterete che saranno state apportate delle modifiche nel menu contestuale di Windows e in Esplora Risorse. in questo caso ho cliccato col tasto destro su un file presente sul desktop e ho selezionato la voce File ownership, che mi dà la possibilità di scegliere se considerare il file come personale oppure aziendale e di conseguenza proteggerlo, crittografandolo con Encrypting File System (EFS).

Figura 12: Modifica del tipo di file, da personale ad aziendale

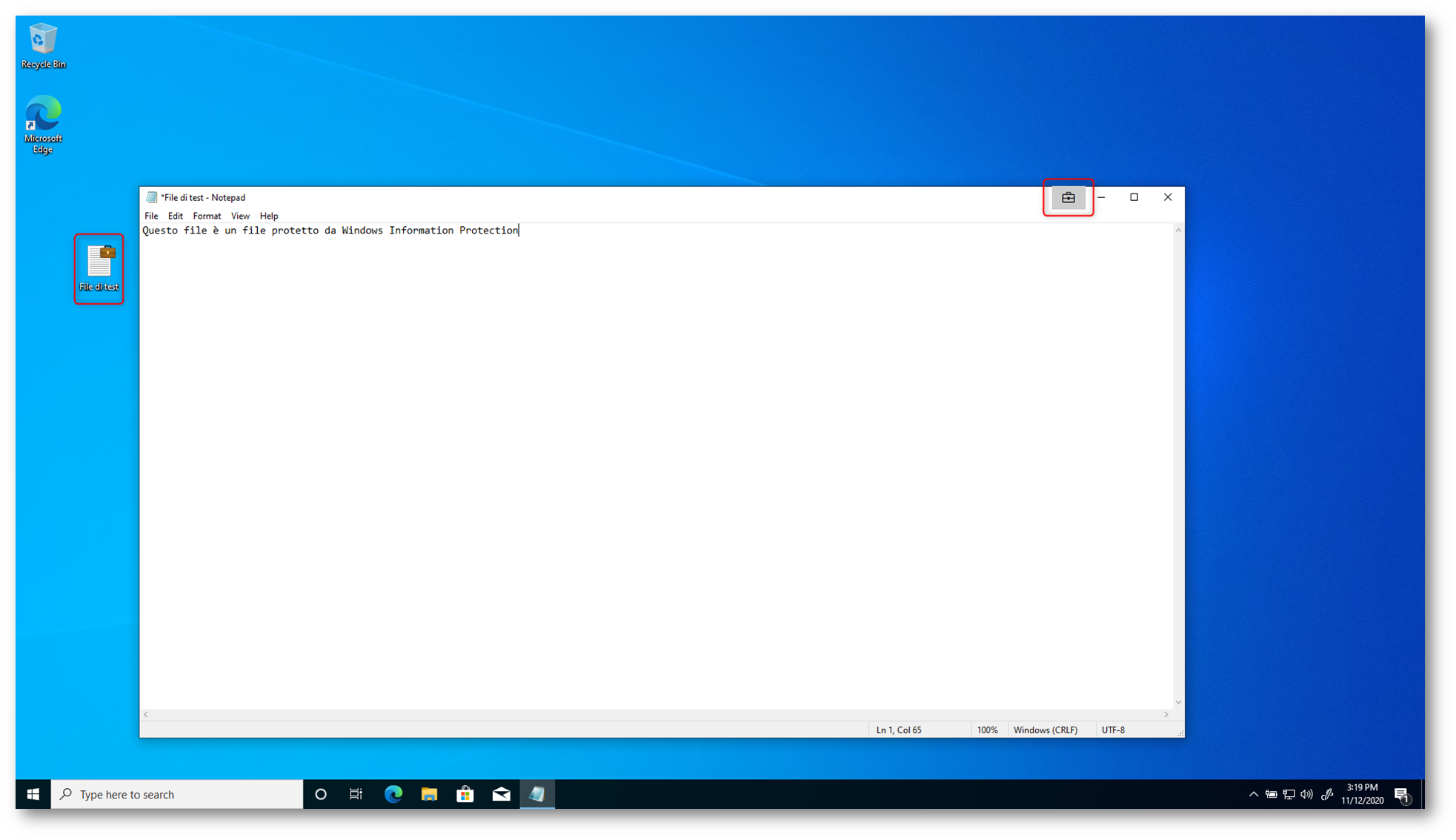

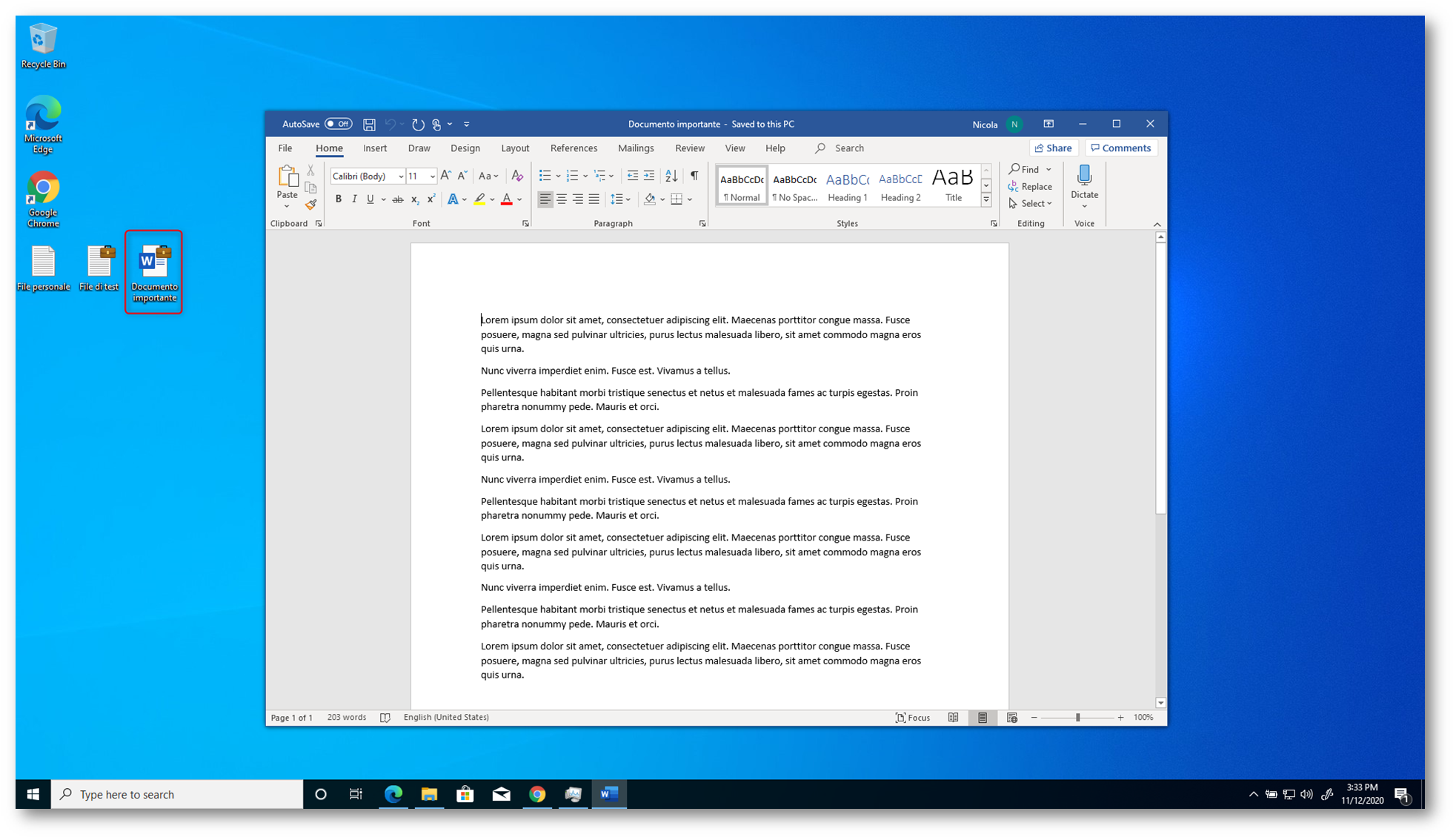

Se decidete di considerare il file come aziendale noterete che verrà modificata anche l’icona del file e quando aprirete il file con il programma predefinito noterete che la stessa icona sarà presente nella barra del titolo, come mostrato nella figura sotto:

Figura 13: I file di tipo aziendale avranno un’icona diversa, che li aiuterà a distinguere

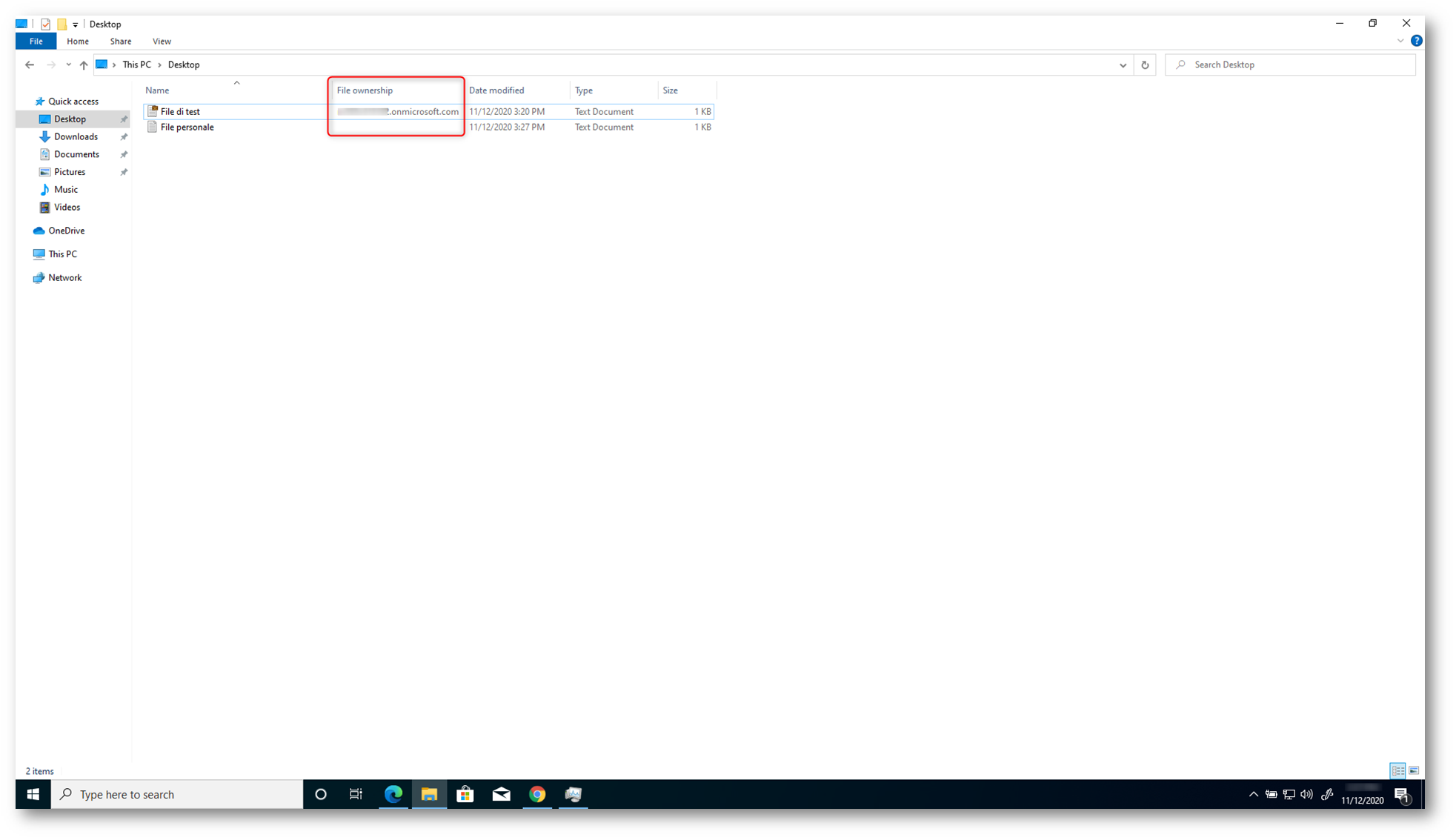

In Esplora Risorse apparirà una nuova colonna, chiamata File ownership, che ci permetterà di distinguere ancora meglio il tipo di file e la sua proprietà (personale o aziendale).

Figura 14: In Esplora Risorse è apparsa la nuova colonna File Ownership

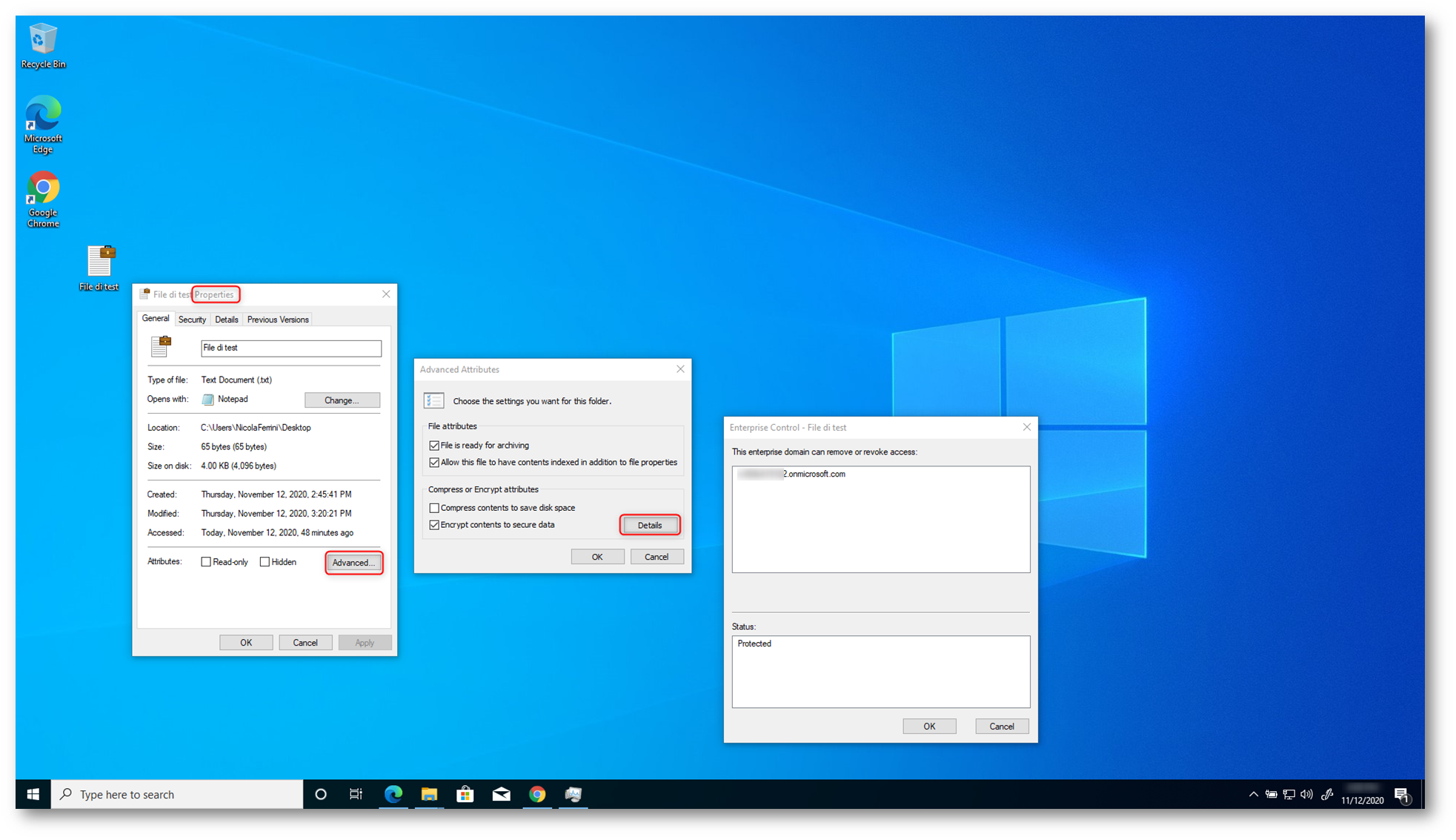

Se il file è protetto da Windows Information Protection noterete dalle sue proprietà che è stato crittografato con la crittografia di Encrypting File System (EFS)

Figura 15: Il file è stato crittografato con Encrypting File System (EFS)

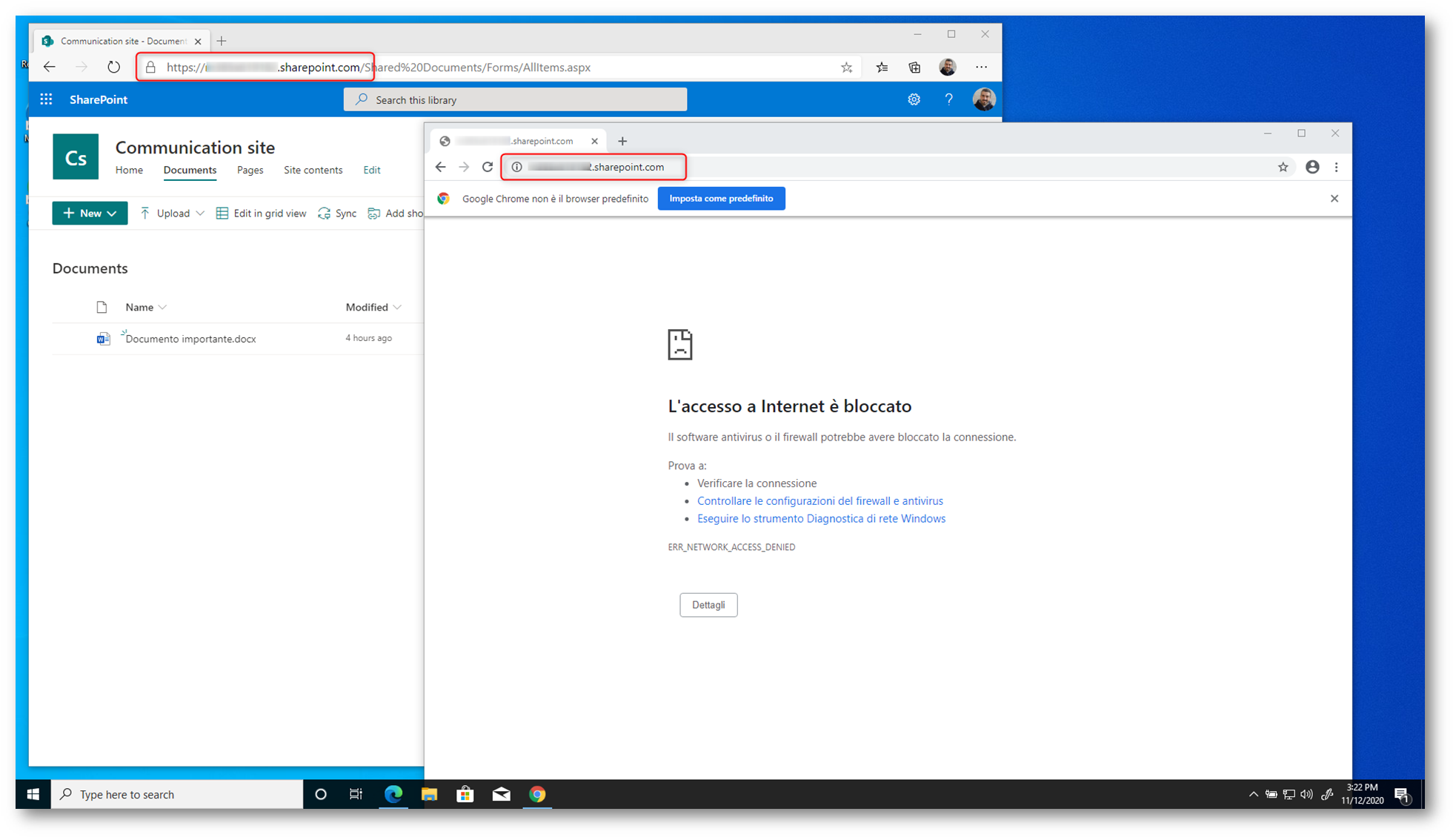

Se provo ad accedere al sito SharePoint della mia organizzazione utilizzando Microsoft Edge riesco ad accedere al portale senza nessun problema. Se invece provo ad accedere allo stesso portale utilizzando un altro browser il sito risulterà non raggiungibile, come mostrato nella figura 16.

NOTA: il messaggio che appare nel browser non supportato fa percepire all’utente di non essere collegato ad Internet, cosa che in realtà non è vera. Aspettatevi quindi di essere contattati dai vostri utenti 😛

Figura 16: L’accesso al portale SharePoint aziendale è consentito solo da Edge e da un utente autenticato

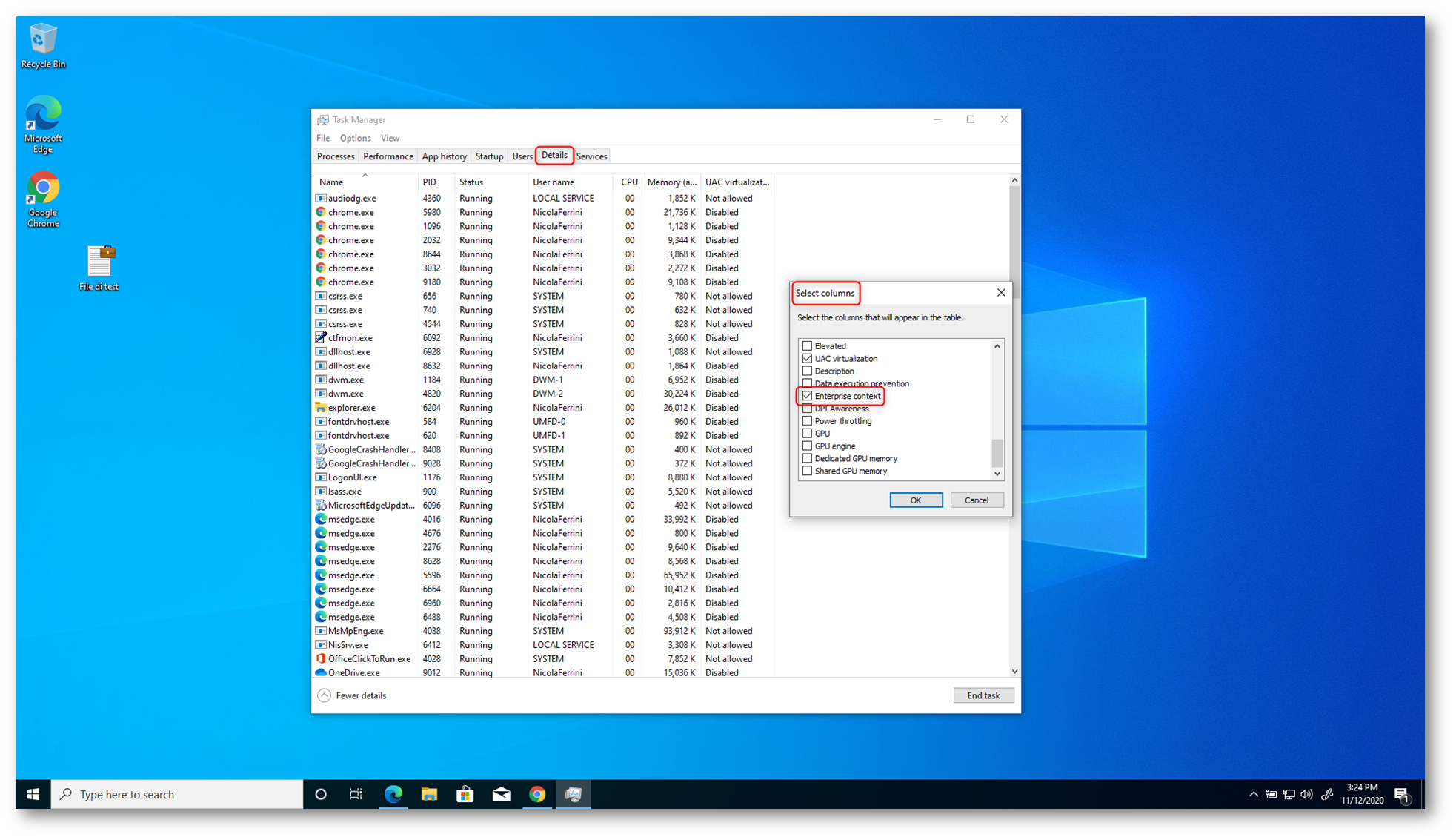

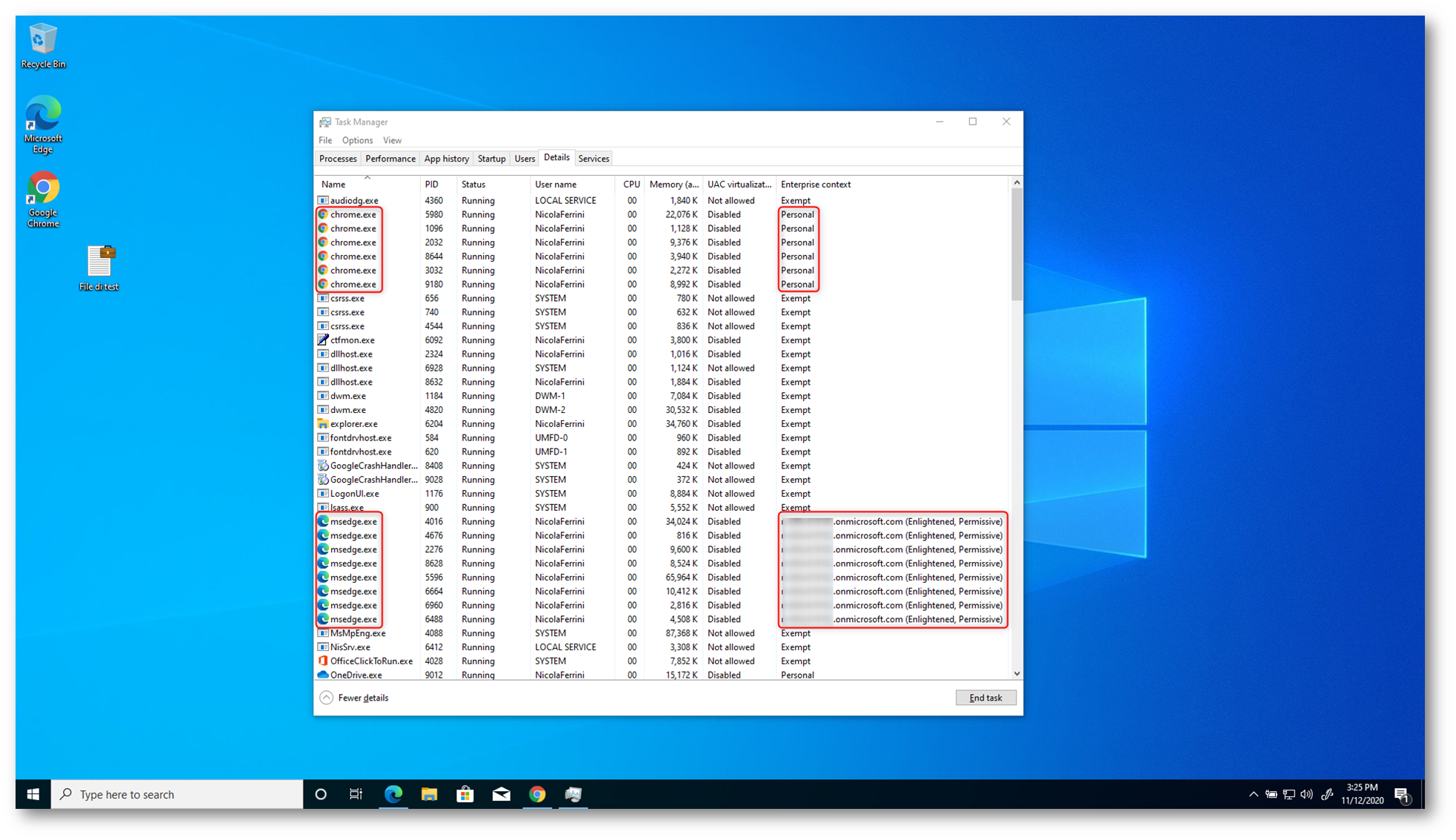

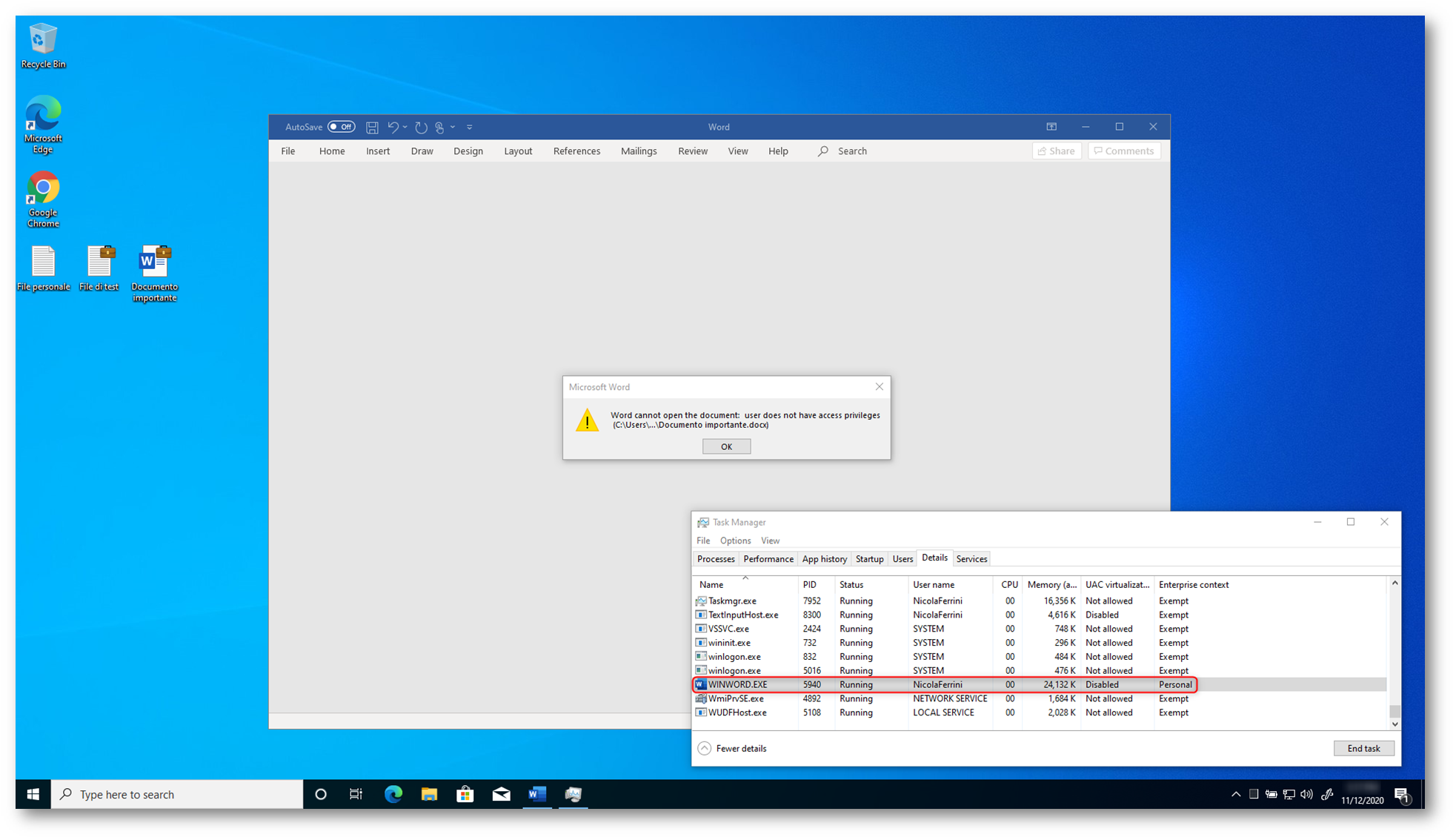

Se provate dal Task Manager, nella scheda Details, a visualizzare la colonna Enterprise context, vi accorgerete che Microsoft Edge sta funzionando come applicazione aziendale, mentre Google Chrome è considerata un’applicazione personale.

Figura 17: Dettagli delle applicazioni nel Task Manager e aggiunta della nuova colonna Enterprise context

Figura 18: Applicazioni che sono considerate personali e applicazioni che funzionano in contesto aziendale

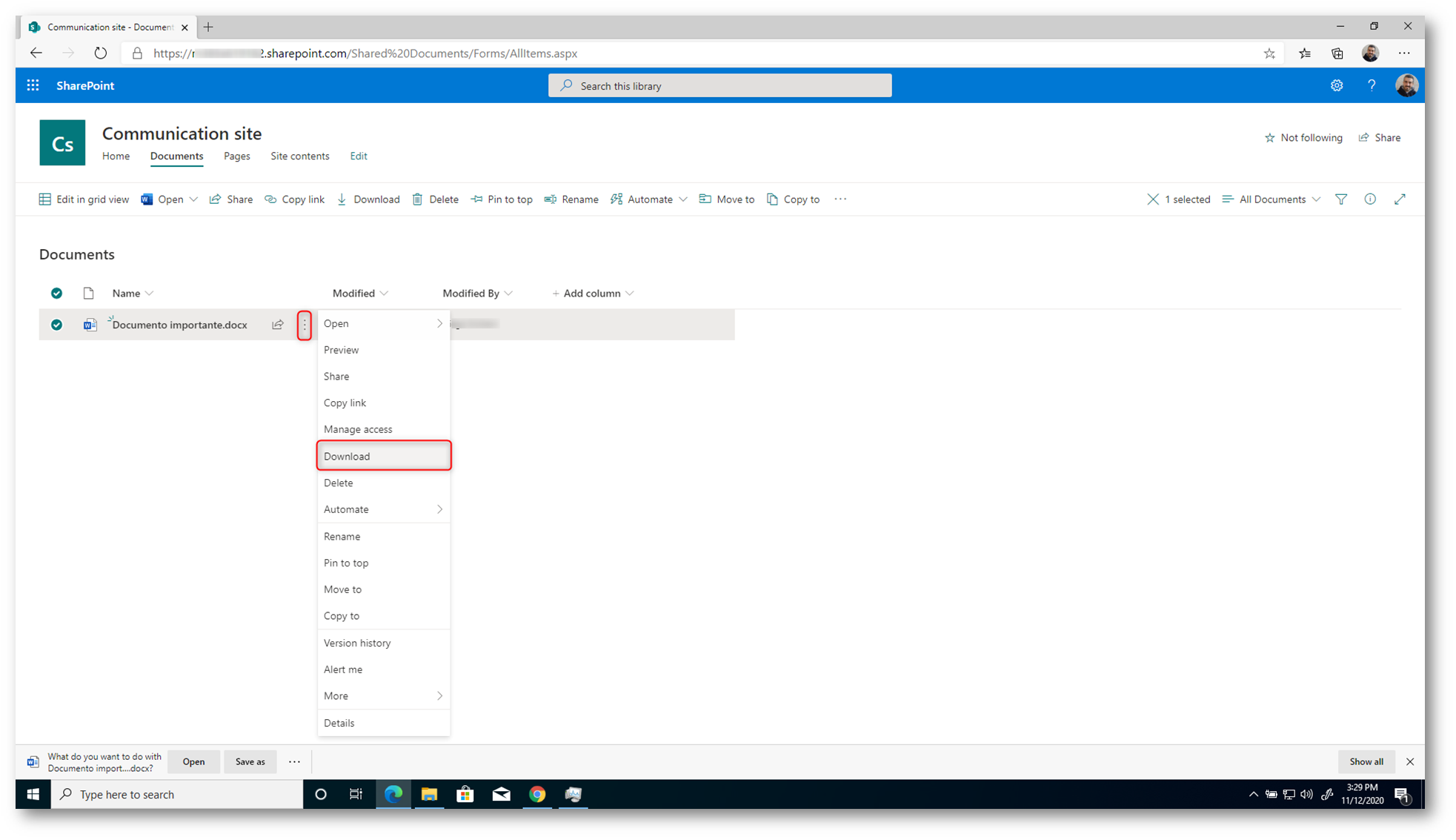

Se provate a scaricare un file dal portale di SharePoint, al momento del salvataggio vi verrà chiesto se lo volete considerare un file di tipo aziendale oppure un file personale.

Figura 19: Download di un file aziendale dal portale SharePoint

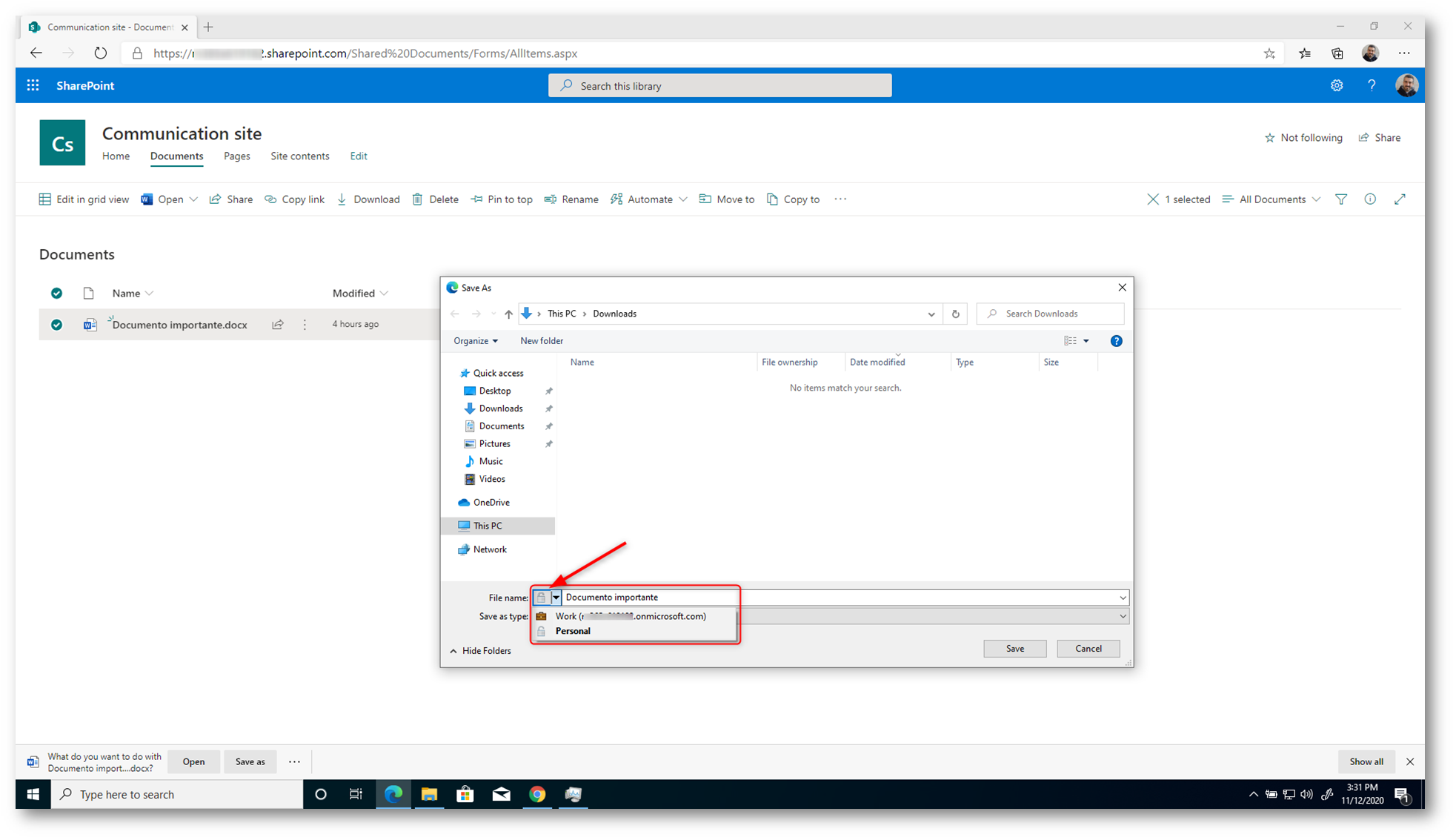

Nella schermata di salvataggio avrete la possibilità di scegliere da un menu a tendina se considerare il file un file personale oppure un file aziendale.

Figura 20: Scelta del tipo di salvataggio del file

Anche in questo caso il file avrà un’icona che lo distinguerà dagli altri file, evidenziando il fatto che si tratta di un file aziendale.

Figura 21: Documento evidenziato come file aziendale

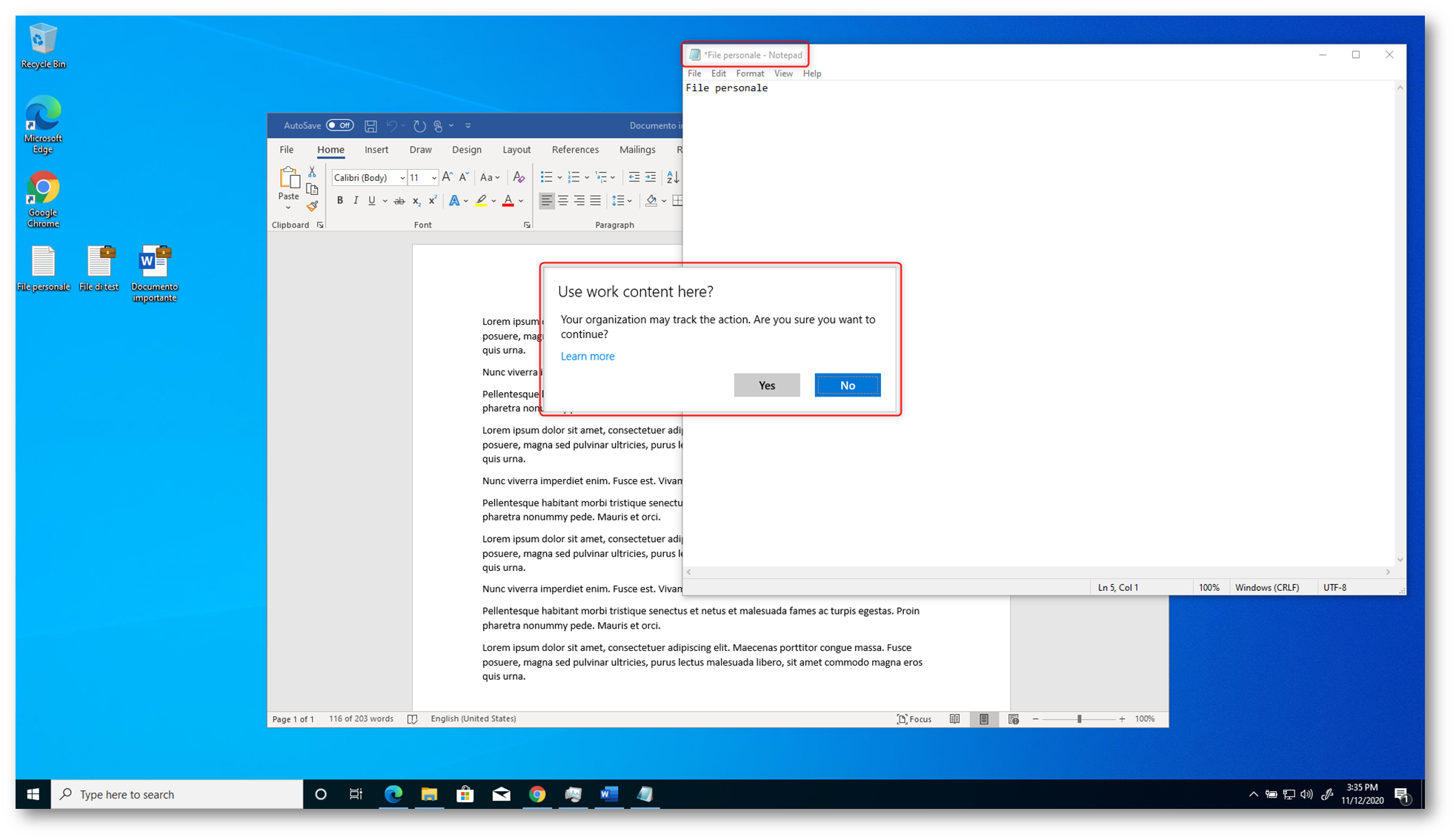

Se provate a copiare una parte del contenuto del documento aziendale e ad incollarlo all’interno di un documento personale riceverete un messaggio come quello evidenziato in figura. L’utente potrà decidere se fare o meno Override perché è previsto dalla policy che avete impostato.

Figura 22: Messaggio di avviso in caso si cerca di incollare un contenuto aziendale in un file personale

Esattamente come successo prima per i browser, se nella Windows Information Protection policy non avete aggiunto le app di Office365 ProPlus (o come si chiamano adesso Microsoft 365 App for Business/enterprise) all’elenco delle app permesse, il file non potrà essere aperto, come mostrato nella figura sotto:

Figura 23: Messaggio di errore nel caso si tenti di aprire un file di Word considerato aziendale quando Word è considerata un’app personale

Utilizzo del Data Recovery Agent

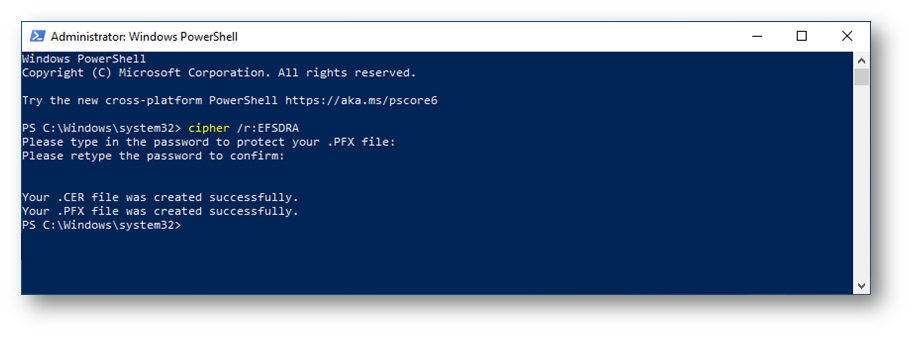

Poiché i nostri file protetti dalla Windows Information Protection verranno crittografati utilizzando Encrypting File System (EFS), è opportuno prevedere che ci sia un Data Recovery Agent (DRA) che possa in qualsiasi momento essere capace di recuperare i dati crittografati anche dopo l’unenrollment del dispositivo. I file, infatti, rimangono protetti e crittografati anche nel caso in cui il nostro dispositivo non venga più gestito da Microsoft Endpoint Manager.

Su un computer che non abbia già un certificato EFS DRA installato, eseguite il comando cipher /r:EFSDRA, dove EFSDRA è il nome del certificato del Data Recovery Agent. Quando richiesto inserite una password per proteggere il file .PFX.

Figura 24: Creazione del certificato di Data Recovery Agent

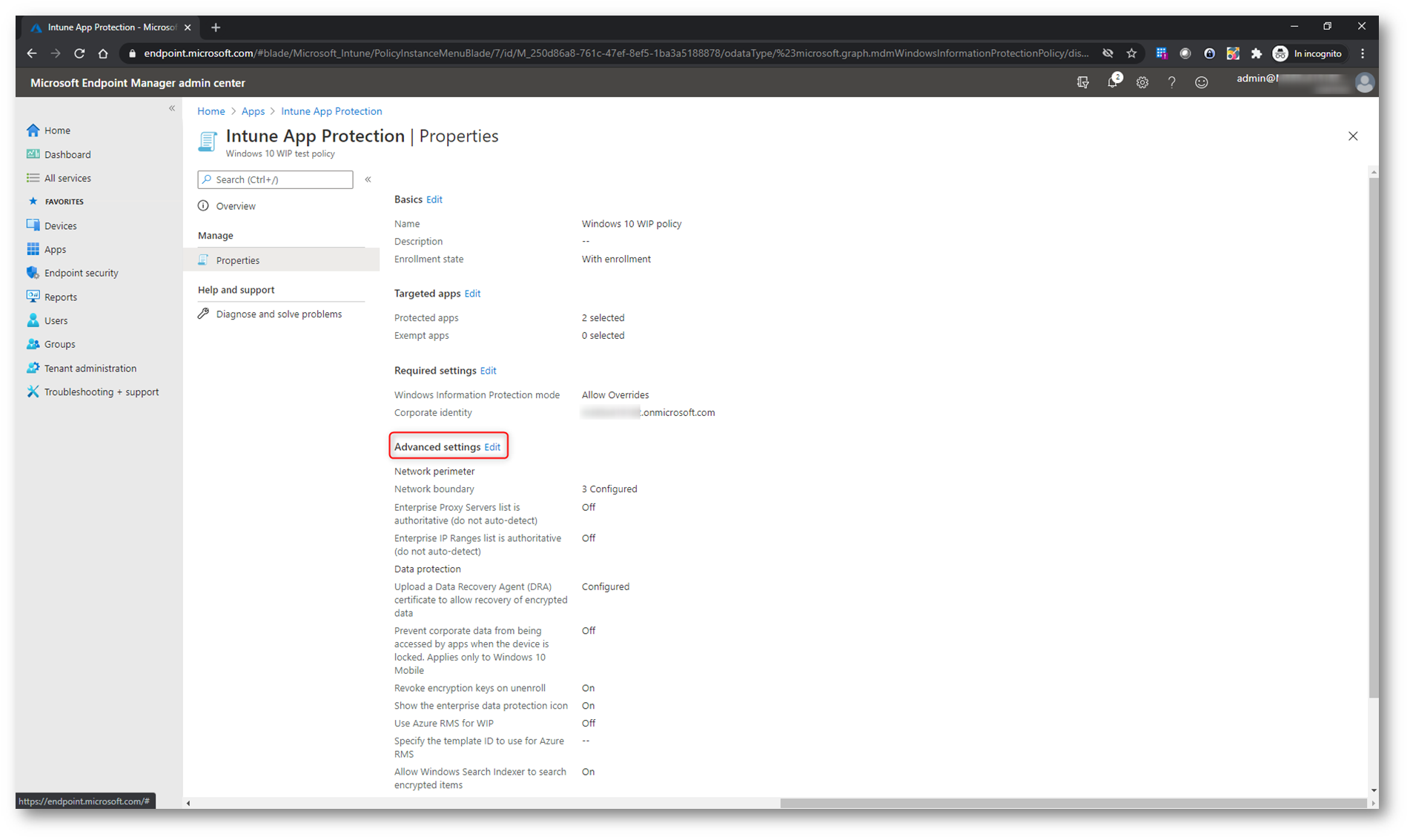

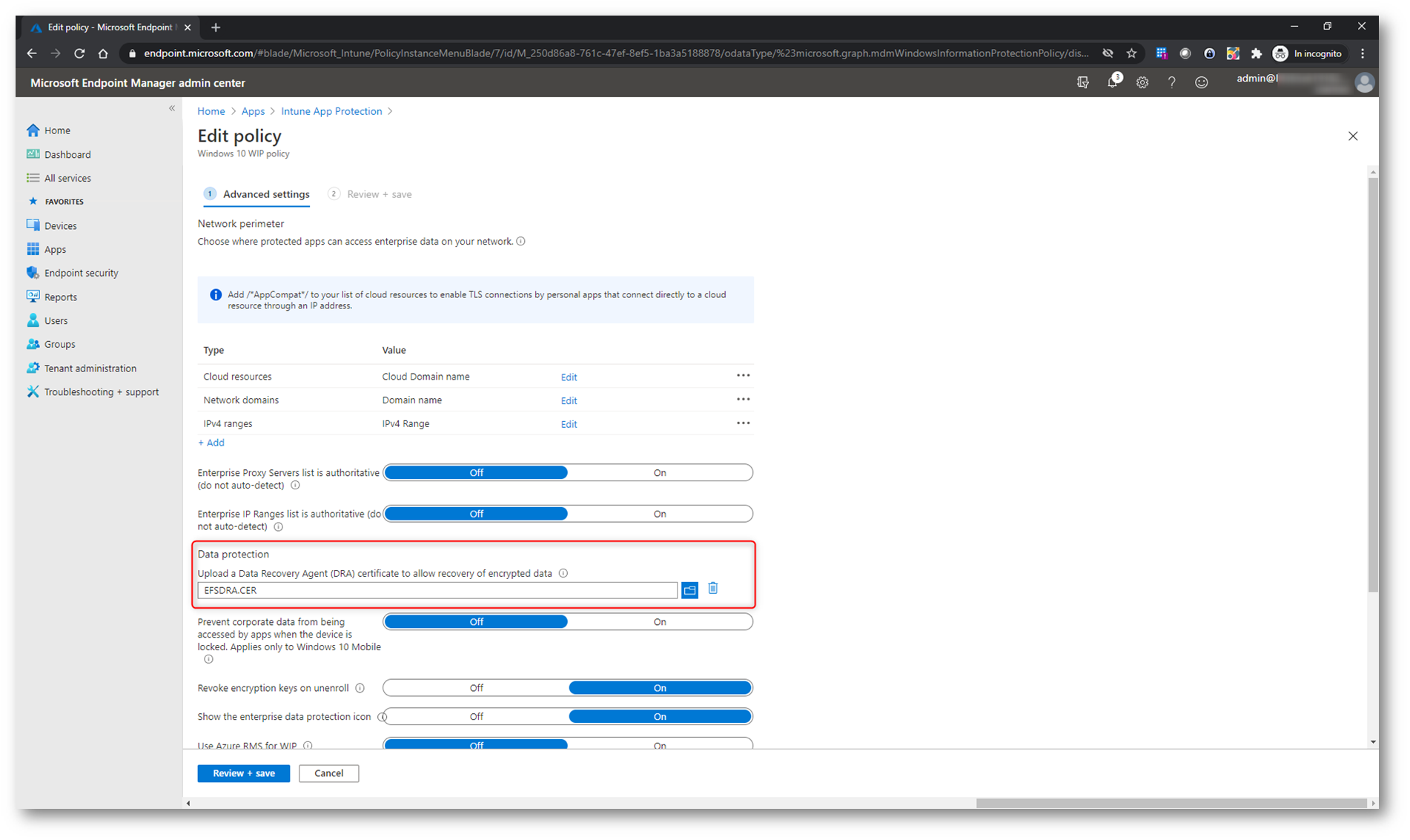

Dal portale di Microsoft Endpoint Manager selezionate la App Protection policy che avete creato prima, nelle proprietà della policy fate clic su Edit in Advanced Settings e caricate la chiave pubblica (EFSDRA.cer) del Data Recovery Agent, come mostrato nelle figure sotto:

Figura 25: Modifica degli Advanced Settings della Windows Information Protection policy

Figura 26: Configurazione del Data Recovery Agent certificate

Conclusioni

Il continuo aumento dei dispositivi di proprietà dei dipendenti usati in ambito aziendale è accompagnato anche da maggiori rischi di perdita accidentale dei dati tramite app e servizi al di fuori del controllo dell’azienda, come e-mail, social media e cloud pubblico.

Windows Information Protection (WIP) aiuta a prevenire le potenziali perdite di dati senza interferire in altro modo con l’esperienza dei dipendenti e consente di proteggere le app e i dati aziendali nei dispositivi dell’azienda e nei dispositivi personali che i dipendenti portano al lavoro senza che sia necessario apportare modifiche all’ambiente o ad altre app.