Configurare Microsoft Entra Domain Services

Microsoft Entra Domain Services fornisce un dominio gestito nel cloud che supporta funzionalità classiche di Active Directory (join a dominio, criteri di gruppo, LDAP/LDAPS, autenticazione Kerberos/NTLM) senza che l’amministratore debba distribuire, mantenere o aggiornare controller di dominio in Azure.

In pratica, Entra Domain Services si integra con il tenant Microsoft Entra esistente, permettendo agli utenti di utilizzare le stesse credenziali e agli amministratori di continuare a gestire utenti e gruppi da Entra ID, mentre le applicazioni legacy in Azure o ibride possono continuare a operare con protocolli “tradizionali” su directory.

I principali vantaggi includono:

- La riduzione del carico operativo: non serve gestire patch, aggiornamenti, monitoraggio o backup dei controller di dominio, perché la piattaforma se ne occupa automaticamente.

- Alta disponibilità e resilienza: i controller di dominio distribuiti in zone di disponibilità (ove supportato) forniscono ridondanza e continuità.

- Integrazione con le identità esistenti: le informazioni sugli utenti, gruppi e credenziali in Microsoft Entra vengono sincronizzate verso il dominio gestito, consentendo operare con un’unica directory logica.

- Supporto per scenari legacy in cloud: molte applicazioni “storiche” richiedono LDAP o autenticazione Windows integrata; Entra Domain Services consente di migrare queste applicazioni nel cloud senza riscrittura forzata.

Architettura e sincronizzazione

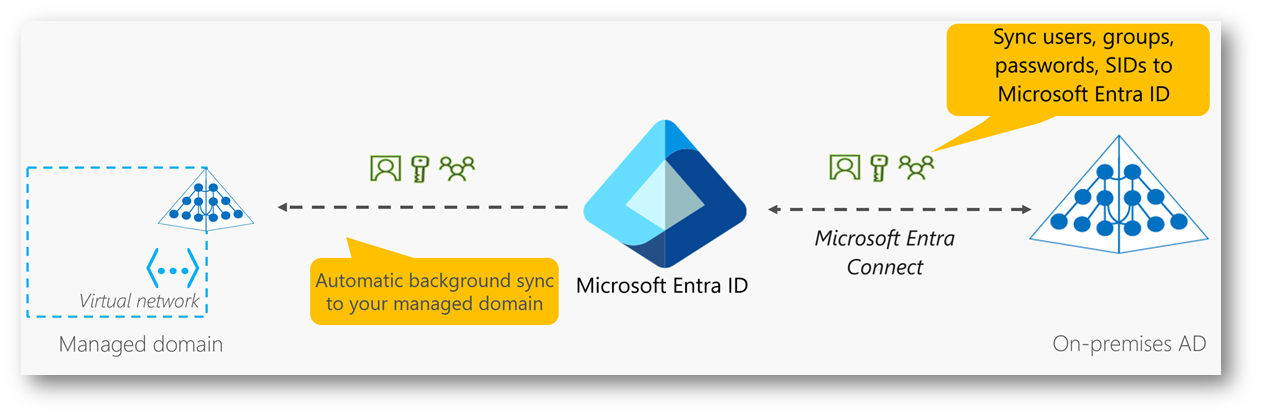

All’interno dell’architettura, Microsoft Entra Domain Services opera come ponte tra le identità gestite in Entra ID e l’ambiente di dominio nel cloud. Nel caso in cui sia presente una Active Directory locale, viene configurato Microsoft Entra Connect per sincronizzare verso Entra ID utenti, gruppi, password e SID, in modo che la directory cloud rifletta fedelmente l’identità di origine.

Entra Domain Services riceve automaticamente queste informazioni da Entra ID tramite una sincronizzazione in background e le replica nel dominio gestito creato in una Virtual Network Azure. Le macchine virtuali presenti nella rete virtuale possono così entrare a far parte del dominio, autenticarsi con i protocolli Kerberos o NTLM e applicare criteri di gruppo (GPO) come in un ambiente Active Directory tradizionale.

L’infrastruttura sottostante è completamente gestita da Microsoft, che si occupa di replica, patch, aggiornamenti di sicurezza e alta disponibilità. L’amministratore non ha accesso diretto ai controller di dominio, ma può comunque gestire utenti, gruppi e policy utilizzando gli strumenti di amministrazione remota di Active Directory (RSAT).

La figura sotto illustra il flusso di sincronizzazione tra un’infrastruttura Active Directory locale (On-premises AD) e Microsoft Entra ID con estensione verso un dominio gestito nel cloud.

Il processo inizia con Microsoft Entra Connect, che sincronizza utenti, gruppi, password e SIDs dall’Active Directory locale verso Microsoft Entra ID. Successivamente, Entra ID effettua una sincronizzazione automatica in background verso il dominio gestito ospitato all’interno di una rete virtuale.

In questo modo le identità e le credenziali vengono mantenute coerenti tra ambiente on-premises e cloud.

Figura 0: Diagramma del processo di sincronizzazione tra Active Directory locale, Microsoft Entra ID e dominio gestito nel cloud tramite Microsoft Entra Connect

Nel diagramma il verso delle frecce indica il flusso di sincronizzazione delle identità tra gli ambienti.

Dalla parte destra, l’Active Directory locale (On-premises AD) invia tramite Microsoft Entra Connect le informazioni di utenti, gruppi, password e SID verso Microsoft Entra ID. Questa sincronizzazione è unidirezionale, cioè dal dominio locale verso il cloud, e serve per mantenere le identità coerenti tra l’infrastruttura on-premises e quella cloud.

Successivamente, da Microsoft Entra ID parte un’altra sincronizzazione automatica in background verso il dominio gestito (Managed Domain) di Microsoft Entra Domain Services, che risiede all’interno di una Virtual Network Azure. Anche in questo caso la sincronizzazione è unidirezionale, ovvero da Entra ID verso il dominio gestito.

Il flusso complessivo segue questo percorso:

On-premises AD → Microsoft Entra ID → Microsoft Entra Domain Services (Managed Domain)

Questo significa che i dati fluiscono solo in avanti: eventuali modifiche apportate nel dominio gestito non vengono replicate indietro verso Entra ID o l’Active Directory locale. È un aspetto importante, perché Entra Domain Services non è una directory di scrittura, ma una replica gestita delle informazioni provenienti da Entra ID, utile per supportare applicazioni e macchine virtuali che richiedono funzionalità di dominio tradizionali.

È obbligatorio avere un Active Directory on-premises?

No, non è necessario disporre di un’infrastruttura Active Directory locale per utilizzare Microsoft Entra Domain Services. Il servizio può funzionare in due scenari distinti:

Nel primo caso, quando è già presente un Active Directory on-premises, si può configurare Microsoft Entra Connect per sincronizzare utenti, gruppi e password verso Microsoft Entra ID. In questo modo, le identità del dominio locale vengono replicate nel cloud e, successivamente, propagate anche nel dominio gestito di Entra Domain Services.

Nel secondo scenario (sempre più comune) non esiste un dominio locale: tutte le identità vengono create e gestite direttamente in Microsoft Entra ID. Anche in questo caso, Entra Domain Services può essere abilitato per fornire un dominio compatibile con Active Directory nel cloud, utile per autenticare macchine virtuali e applicazioni legacy che richiedono Kerberos, NTLM o LDAP.

NOTA: Nel contesto di questa guida utilizzerò un’infrastruttura cloud only, senza alcun dominio Active Directory locale. Tutte le identità saranno quindi gestite direttamente in Microsoft Entra ID, e Microsoft Entra Domain Services verrà configurato per fornire le funzionalità di dominio necessarie all’interno dell’ambiente cloud. Questa configurazione semplifica l’implementazione e riflette lo scenario moderno in cui l’intera gestione delle identità avviene nel cloud, senza dipendere da componenti on-premises.

Prerequisiti e considerazioni iniziali

Per utilizzare Entra Domain Services serve:

- Un tenant Microsoft Entra (cloud-only o sincronizzato con AD on-premises).

- Ruoli necessari: ad esempio Application Administrator, Groups Administrator su Entra e il ruolo Domain Services Contributor per creare la risorsa di dominio gestito.

- Una rete virtuale (VNet) in Azure con DNS che possa risolvere query internet e comunicare con i servizi necessari.

- La consapevolezza che il dominio gestito non può essere spostato in un’altra sottoscrizione, gruppo risorse o regione una volta creato.

Quando scegliete il nome DNS per il dominio gestito, è raccomandato un dominio personalizzato (non .onmicrosoft.com né suffissi non routabili come .local) per poter usare certificati e risorse esterne.

Privilegi amministrativi non disponibili in un dominio gestito

Il dominio viene gestito da Microsoft, incluse le attività quali applicazione di patch, monitoraggio ed esecuzione di backup. Il dominio è bloccato e non si hanno privilegi per eseguire alcune attività amministrative. Ecco alcuni esempi di attività che non è possibile eseguire:

- Non vengono concessi privilegi di amministratore di dominio (Domain Admin) o amministratore dell’organizzazione (Enterprise Admin) per il dominio gestito.

- Non è possibile estendere lo Schema del dominio gestito.

- Non è possibile connettersi ai controller di dominio per il dominio gestito usando Desktop remoto.

- Non è possibile aggiungere controller di dominio al dominio gestito.

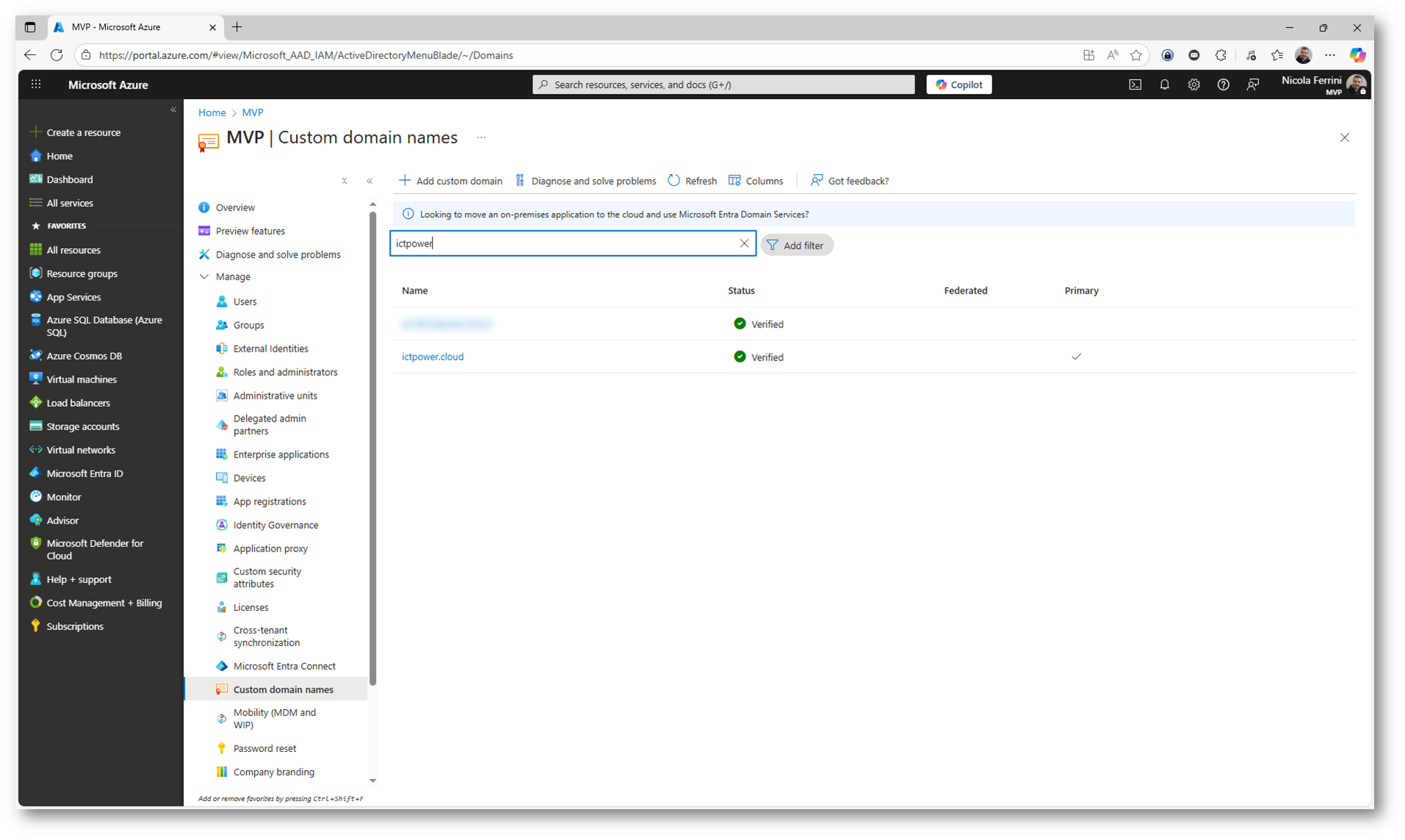

In questa guida utilizzerò una directory di Microsoft Entra ID che utilizza un dominio personalizzato chiamato ictpower.cloud.

Figura 1: Dominio personalizzato da utilizzare con Microsoft Entra Domain Services

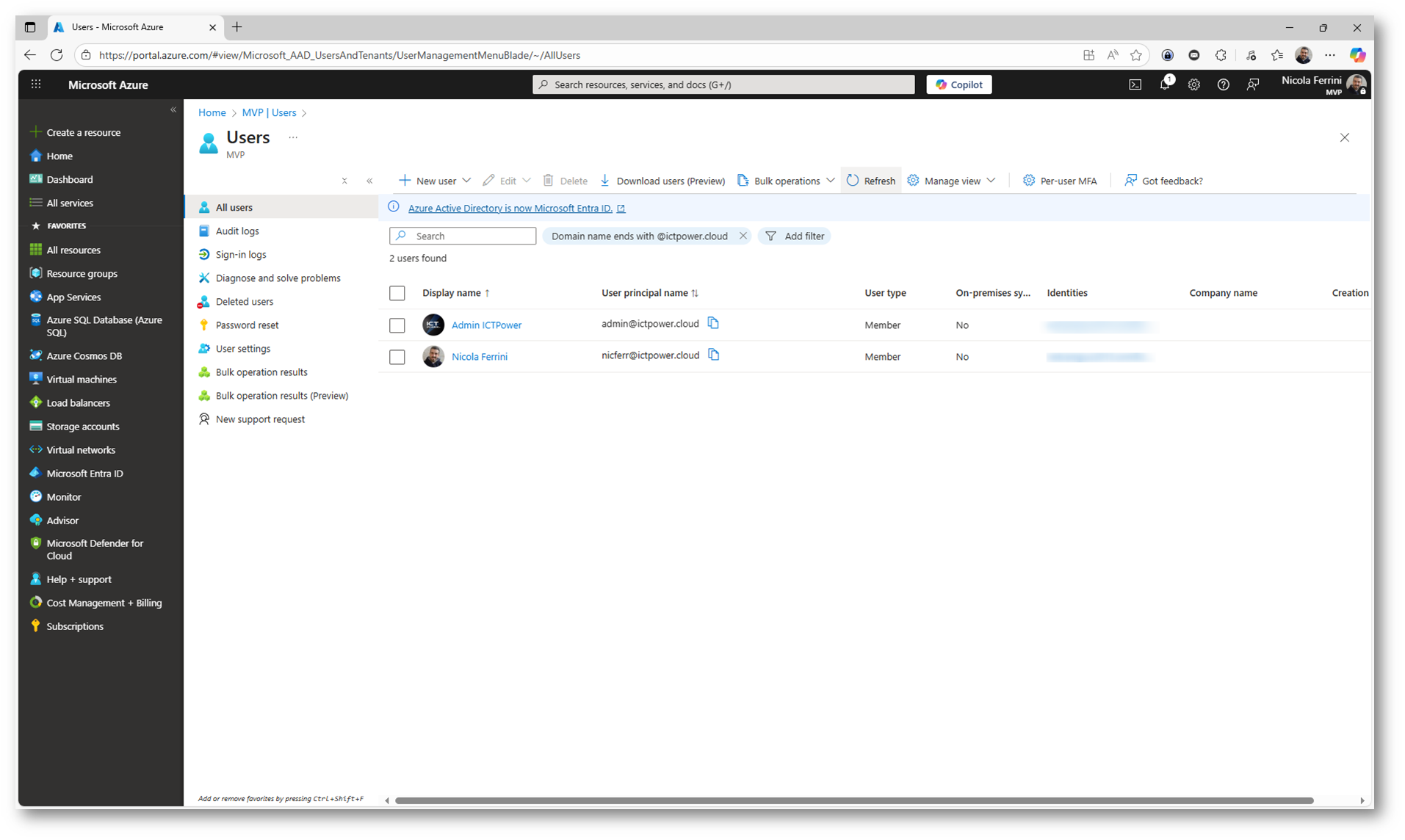

Poiché sto utilizzando una directory esistente di Microsoft Entra ID, ho anche alcuni gruppi ed alcuni utenti attivi. Agli utenti ho cambiato il logon name (username) in modo tale che utilizzino il dominio personalizzato ictpower.cloud.

Figura 2: Utenti già esistenti in Microsoft Entra ID

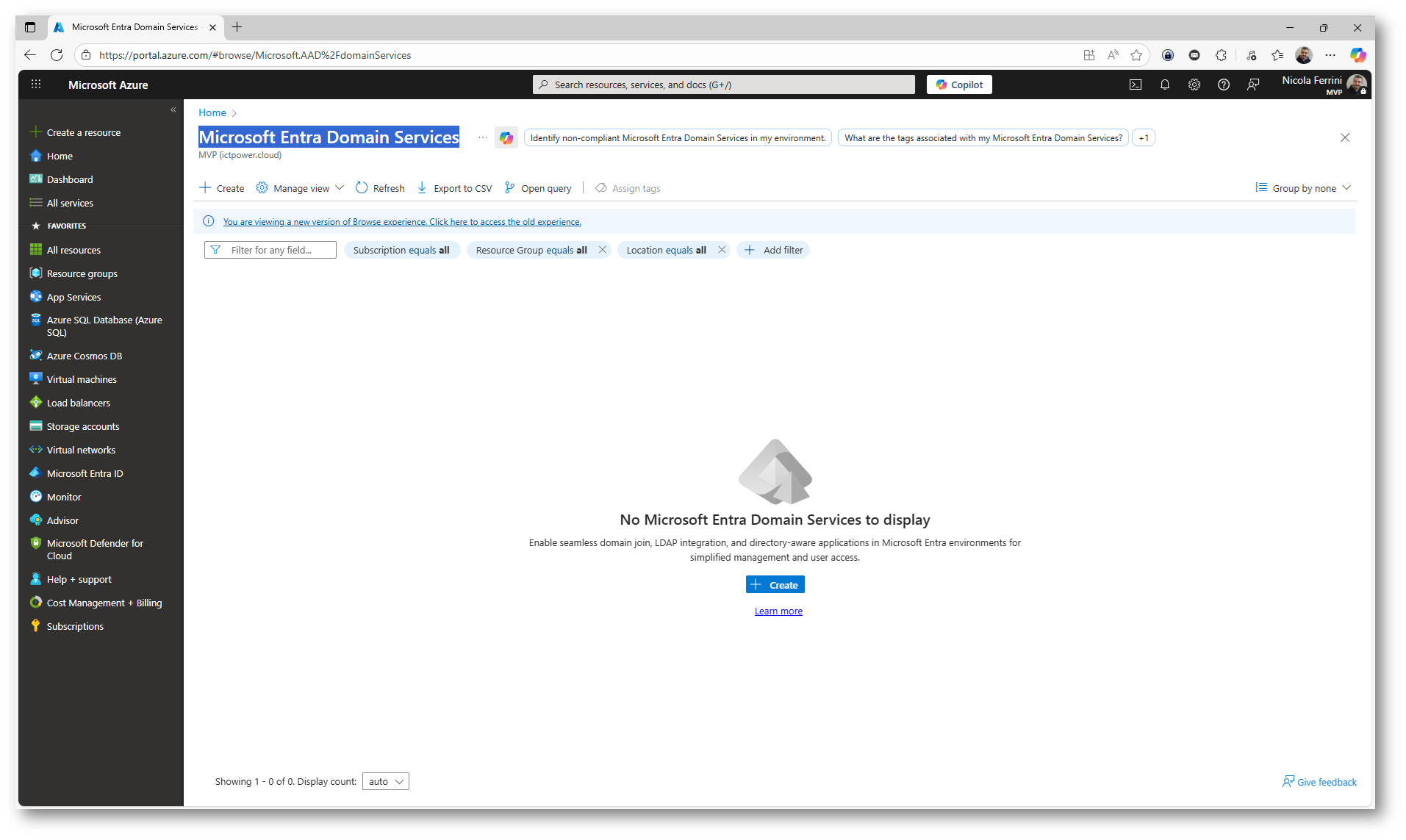

Abilitazione della funzionalità di Microsoft Entra Domain Services

Accedete al portale di amministrazione di Microsoft Azure e cercate Domain Services. In alternativa si può anche utilizzare il portale Microsoft Entra Admin

Figura 3: Creazione di Microsoft Entra Domain Services dal portale di Microsoft Azure

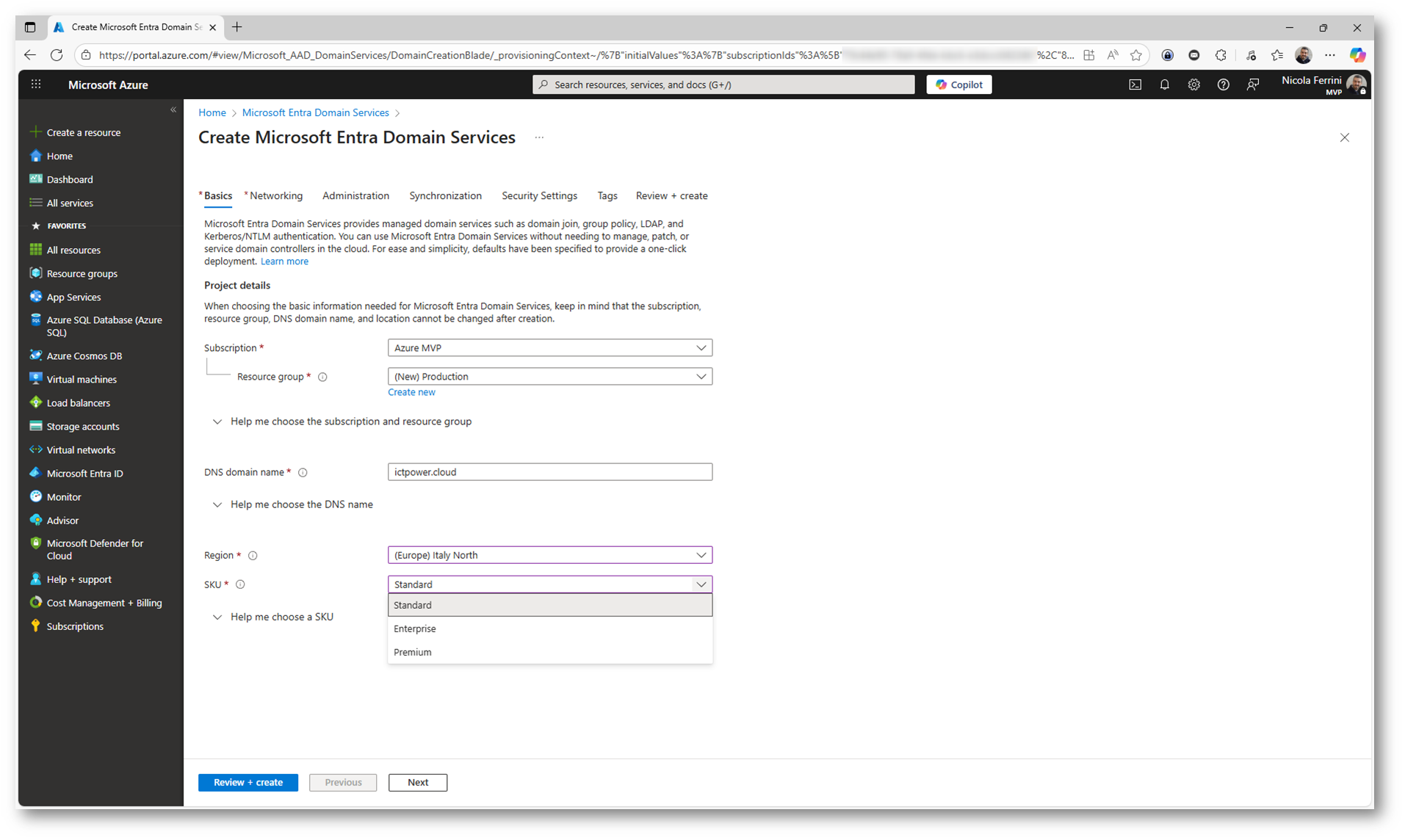

Nella sezione Basics del wizard compilate i campi fondamentali per definire il dominio gestito:

- Subscription: selezionate la sottoscrizione Azure nella quale desiderate creare il dominio gestito. Nell’esempio viene utilizzata la sottoscrizione Azure MVP.

- Resource group: scegliete un gruppo di risorse esistente oppure create un nuovo gruppo dedicato, ad esempio Production o DomainServicesRG, per organizzare meglio le risorse correlate.

- DNS domain name: indicate il nome DNS del dominio gestito. È consigliato usare un dominio personalizzato (nel caso illustrato, ictpower.cloud) e non un dominio onmicrosoft.com o non routabile.

- Region: scegliete la regione di Azure in cui distribuire il servizio. Nell’immagine è selezionata (Europe) Italy North, che consente di mantenere i dati in territorio europeo.

- SKU: selezionate il piano più adatto in base alle esigenze. Le opzioni disponibili sono Standard, Enterprise e Premium. In genere, Standard è sufficiente per ambienti di test o produzione di piccole dimensioni.

Dopo aver completato tutti i campi, cliccate su Next

Figura 4: Pagina iniziale di Microsoft Entra Domain Services nel portale di Azure

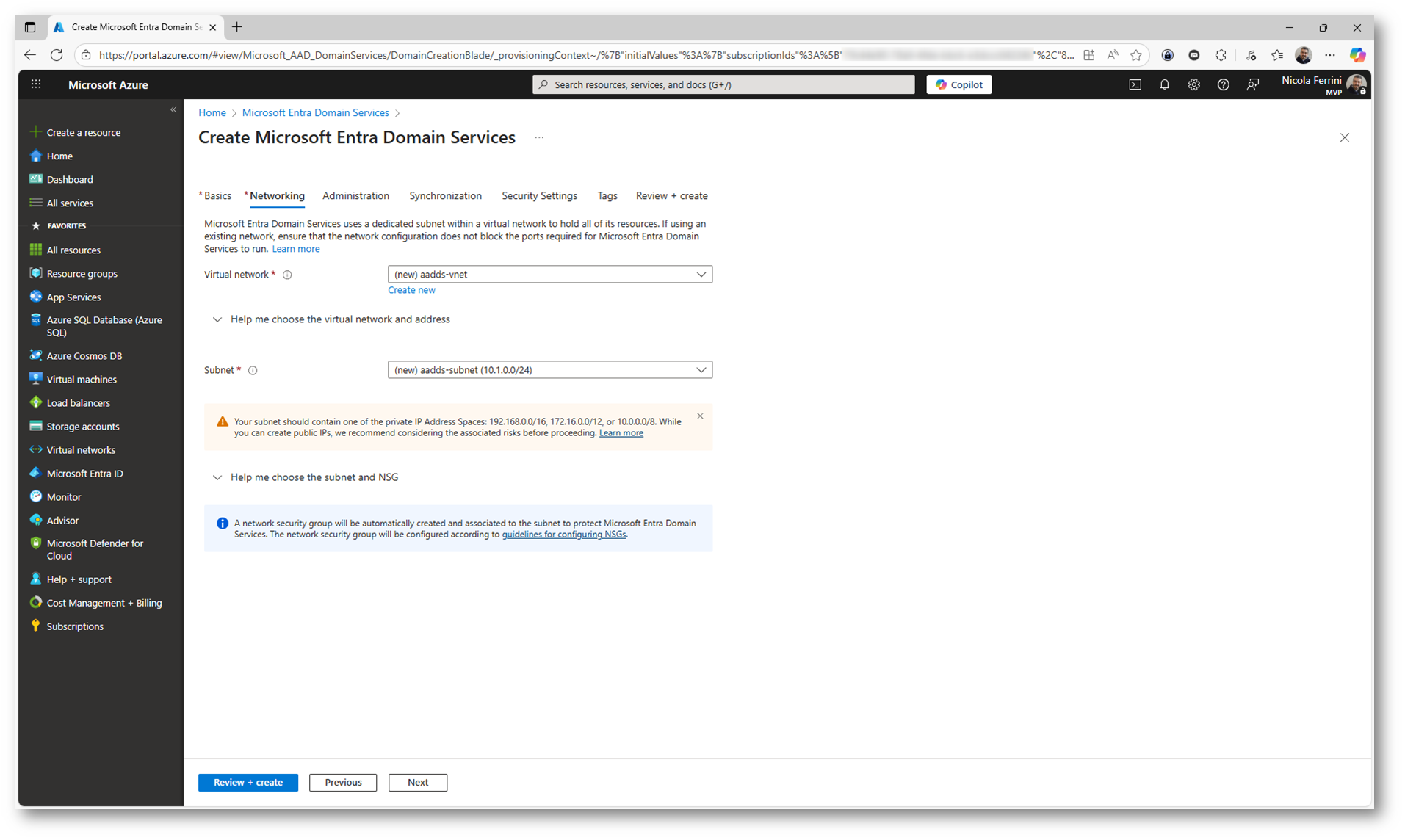

Nella schermata Networking impostate la rete in cui verrà distribuito il dominio gestito. È necessario selezionare una Virtual Network esistente o crearne una nuova e definire la subnet dedicata (nell’esempio aadds-subnet). La subnet deve appartenere a uno spazio IP privato (ad esempio 10.0.0.0/8, 172.16.0.0/12 o 192.168.0.0/16) e non deve essere utilizzata da altre risorse.

Azure crea automaticamente un Network Security Group (NSG) associato alla subnet per proteggere il servizio secondo le linee guida di sicurezza predefinite.

Figura 5: Configurazione della rete virtuale per Microsoft Entra Domain Services

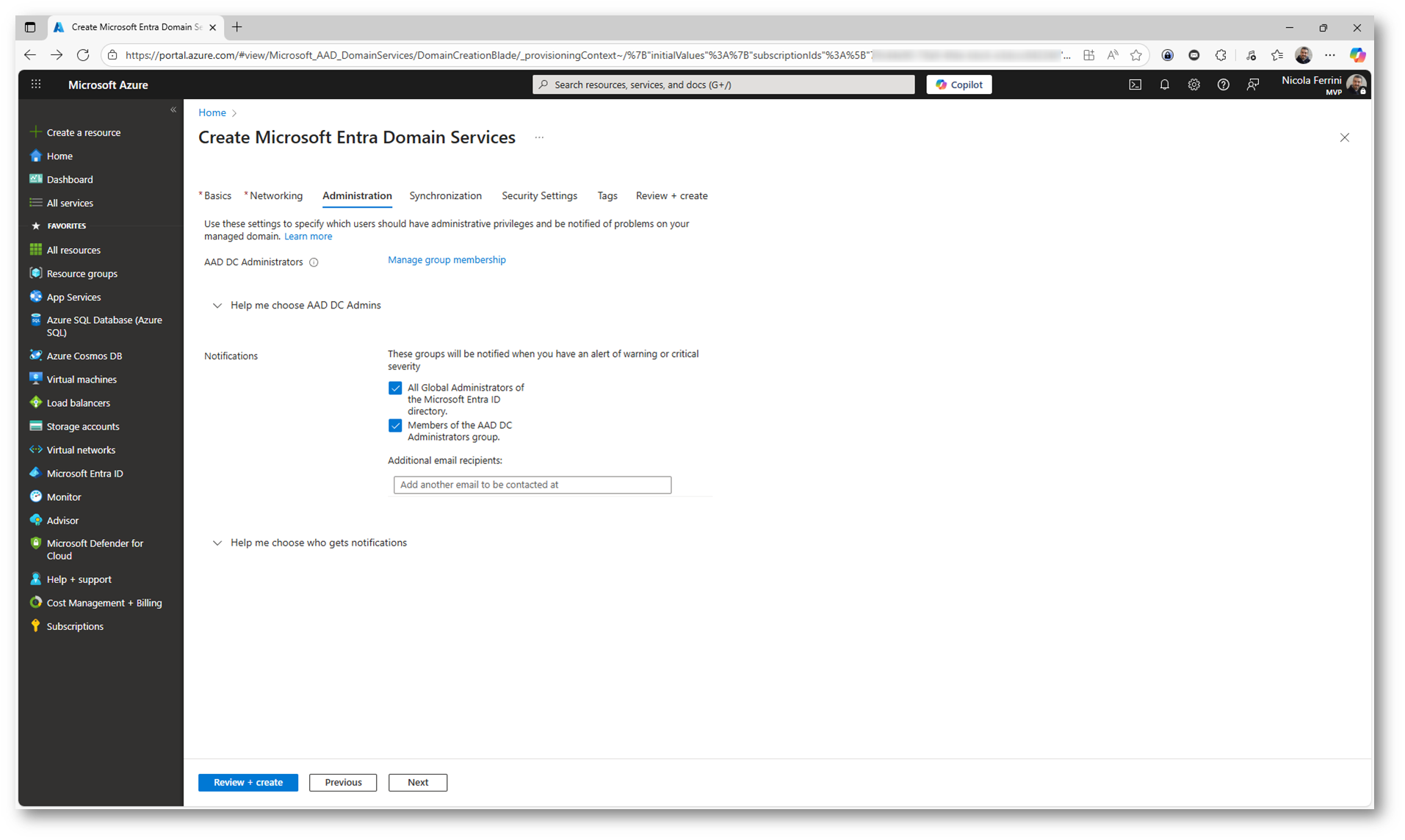

Nella scheda Administration si definiscono gli utenti o i gruppi che avranno privilegi amministrativi sul dominio gestito. È possibile specificare il gruppo AAD DC Administrators, che avrà diritti di amministrazione all’interno del dominio.

Nella sezione Notifications si configurano i destinatari degli avvisi critici e di sicurezza: per impostazione predefinita vengono notificati tutti i Global Administrators di Microsoft Entra ID e i membri del gruppo AAD DC Administrators. È anche possibile aggiungere indirizzi e-mail aggiuntivi per ricevere le notifiche operative.

Figura 6: Configurazione degli amministratori e delle notifiche per Microsoft Entra Domain Services

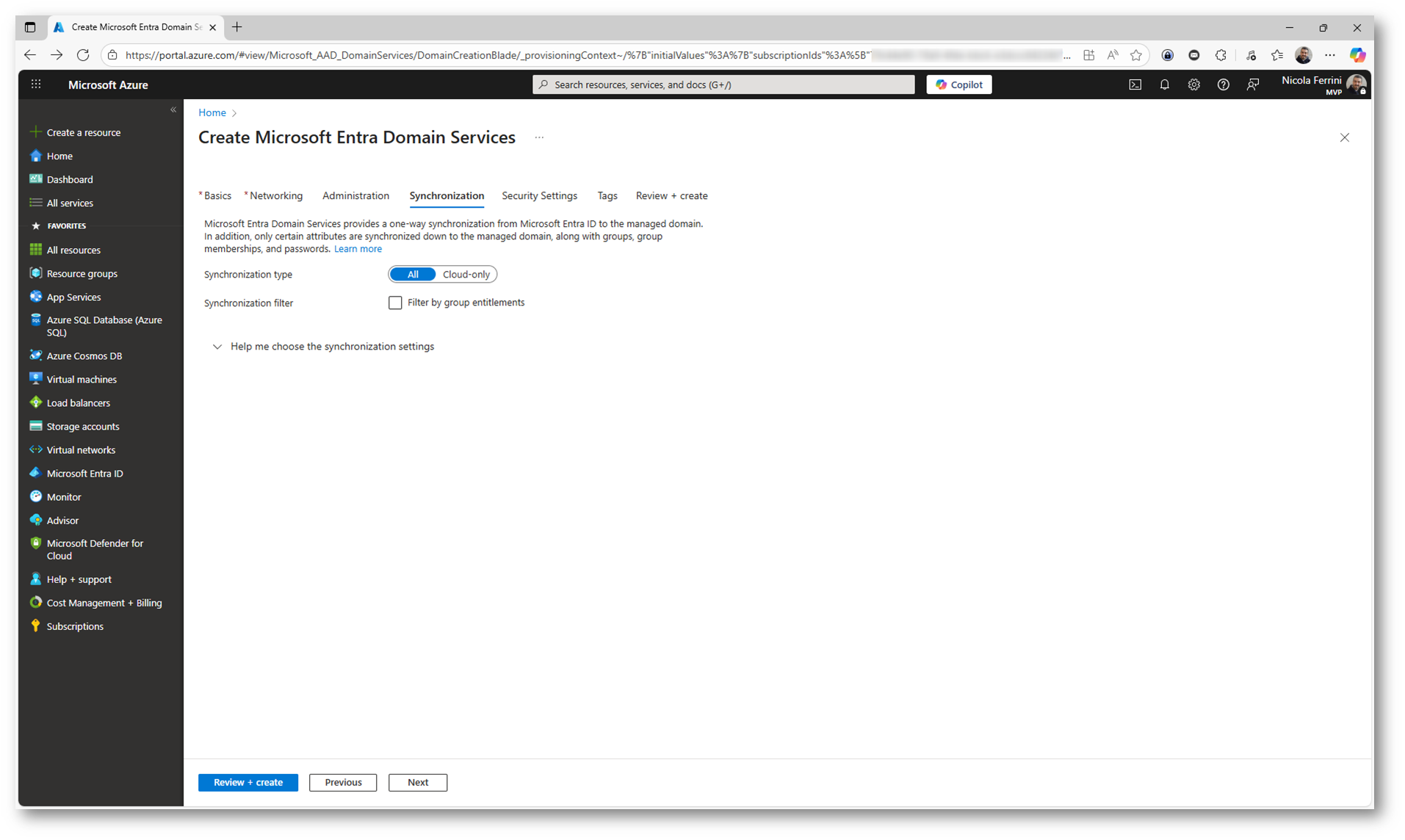

Nella scheda Synchronization si imposta il tipo di sincronizzazione tra Microsoft Entra ID e il dominio gestito. È possibile scegliere se sincronizzare tutti gli oggetti (All) oppure solo quelli cloud-only.

La sincronizzazione è unidirezionale, da Entra ID verso il dominio gestito e include utenti, gruppi, appartenenze e password.

È inoltre possibile applicare un filtro di sincronizzazione selezionando l’opzione Filter by group entitlements, utile per limitare la replica a determinati gruppi o insiemi di utenti.

Figura 7: Configurazione della sincronizzazione in Microsoft Entra Domain Services

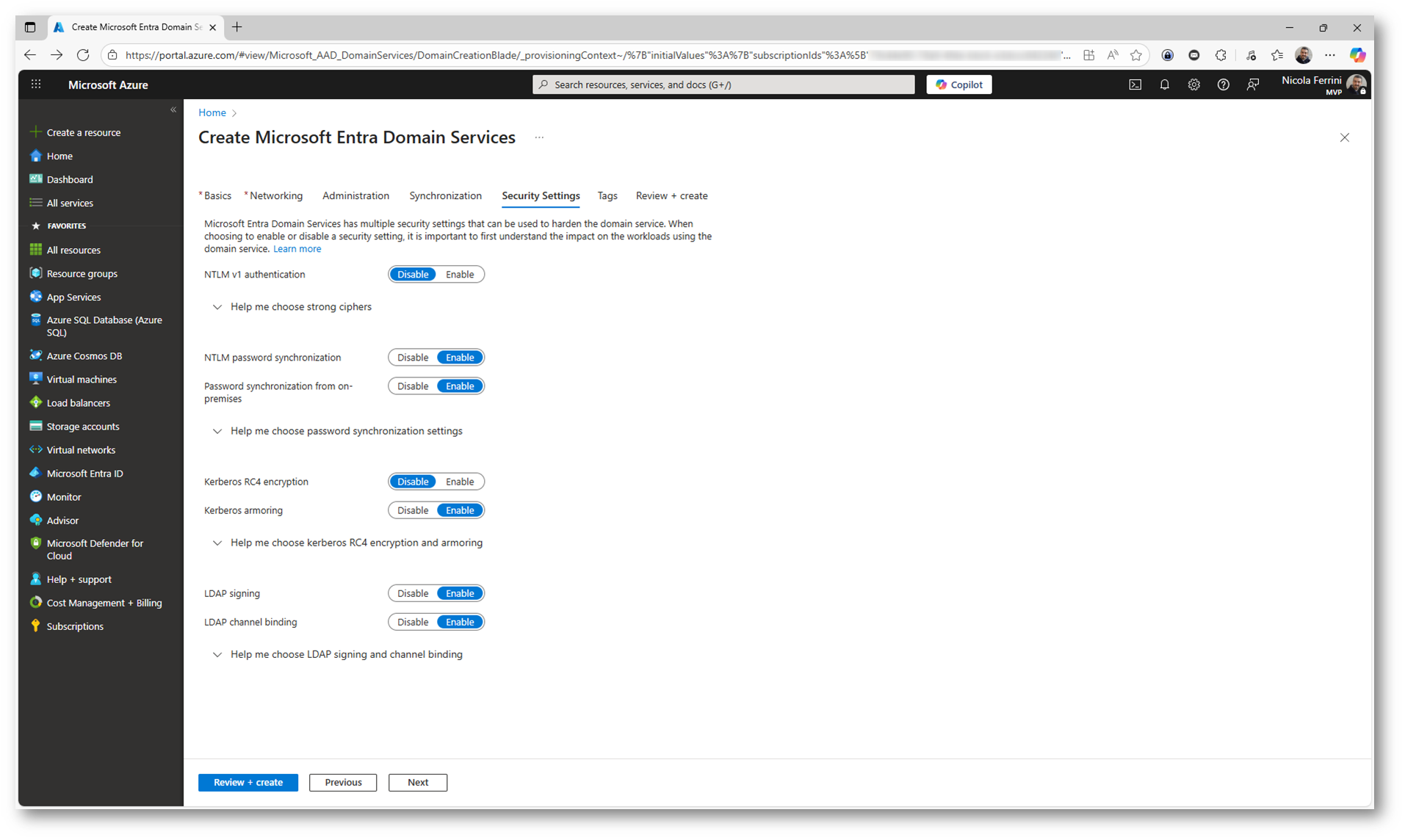

Nella scheda Security Settings si configurano le principali opzioni di sicurezza del dominio gestito. È possibile abilitare o disabilitare diversi meccanismi di autenticazione e cifratura, in base al livello di compatibilità e protezione desiderato.

Tra le impostazioni principali troviamo:

- NTLM v1 authentication – consigliato disabilitarlo per una maggiore sicurezza.

- NTLM password synchronization e Password synchronization from on-premises – consentono la sincronizzazione degli hash delle password per l’autenticazione NTLM/Kerberos.

- Kerberos RC4 encryption e Kerberos armoring – opzioni per rafforzare la cifratura e la protezione dei ticket Kerberos.

- LDAP signing e LDAP channel binding – impostazioni per aumentare la sicurezza nelle connessioni LDAP.

Queste configurazioni permettono di bilanciare la compatibilità con le applicazioni esistenti e i requisiti di sicurezza dell’ambiente aziendale.

Figura 8: Impostazioni di sicurezza per Microsoft Entra Domain Services

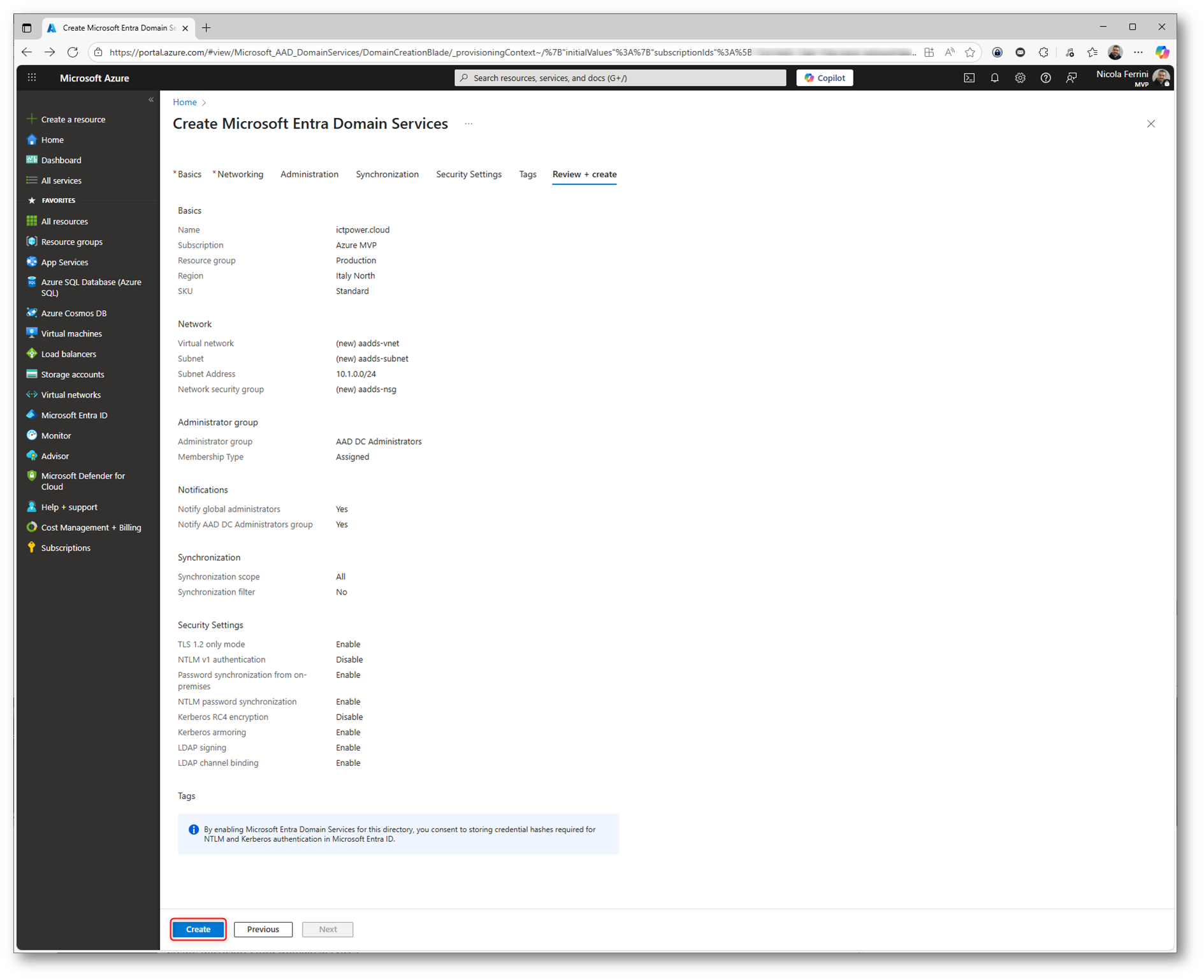

Dopo aver verificato che tutti i dati siano corretti, potete avviare il processo di creazione cliccando su Create. Il provisioning del dominio richiederà generalmente da 30 a 60 minuti.

Figura 9: Riepilogo e creazione dell’istanza di Microsoft Entra Domain Services

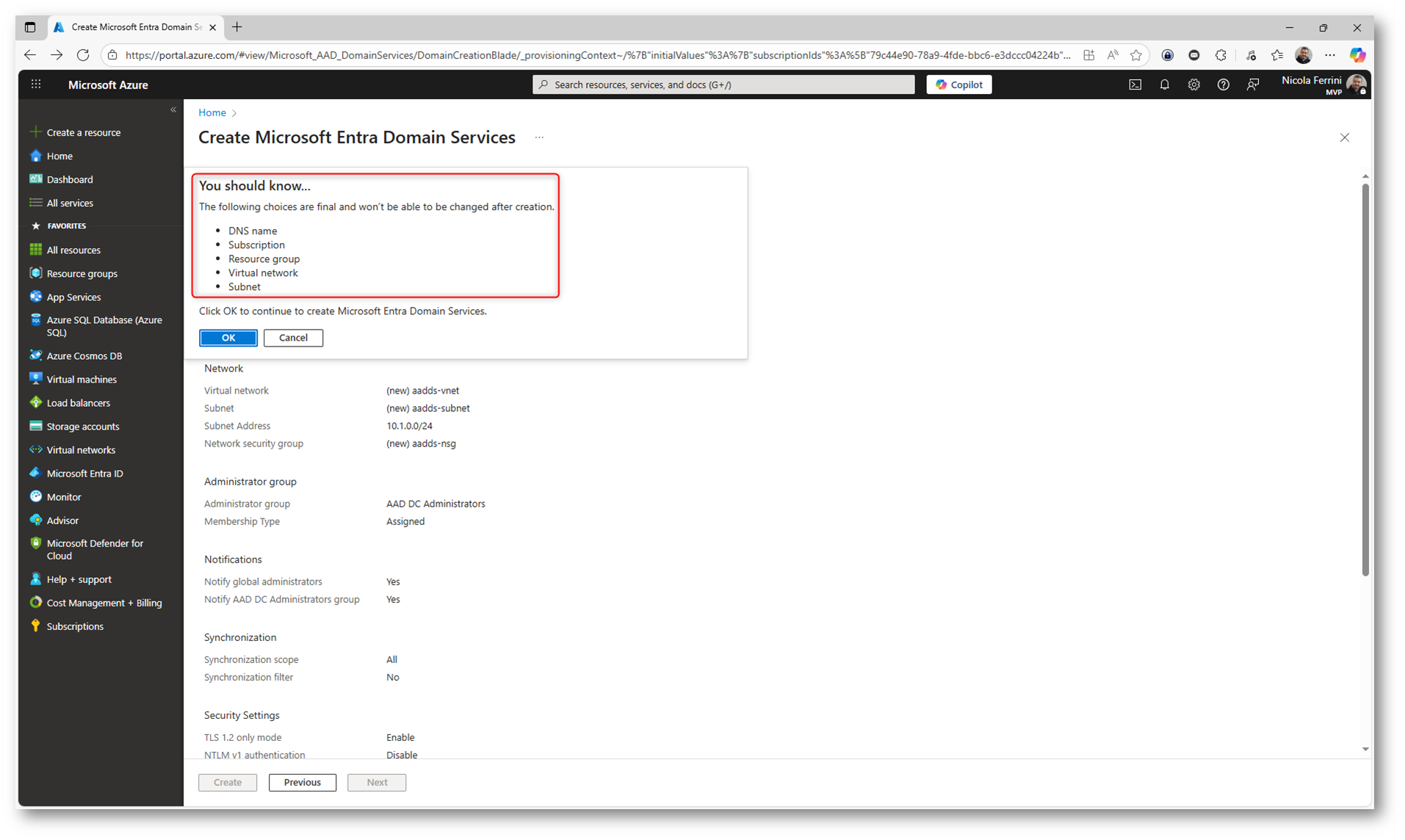

Prima di completare il processo di provisioning, il portale di Azure mostra un messaggio di avviso che ricorda all’utente che alcune impostazioni non potranno essere modificate dopo la creazione del dominio.

In particolare, non sarà possibile cambiare il nome DNS, la sottoscrizione, il gruppo di risorse, la rete virtuale e la subnet associati.

Dopo aver verificato attentamente questi parametri, è necessario fare clic su OK per confermare e procedere con la creazione definitiva del dominio Microsoft Entra Domain Services.

Figura 10: Conferma finale dei parametri di creazione del dominio gestito

Nel mio caso il deployment è durato circa 40 minuti.

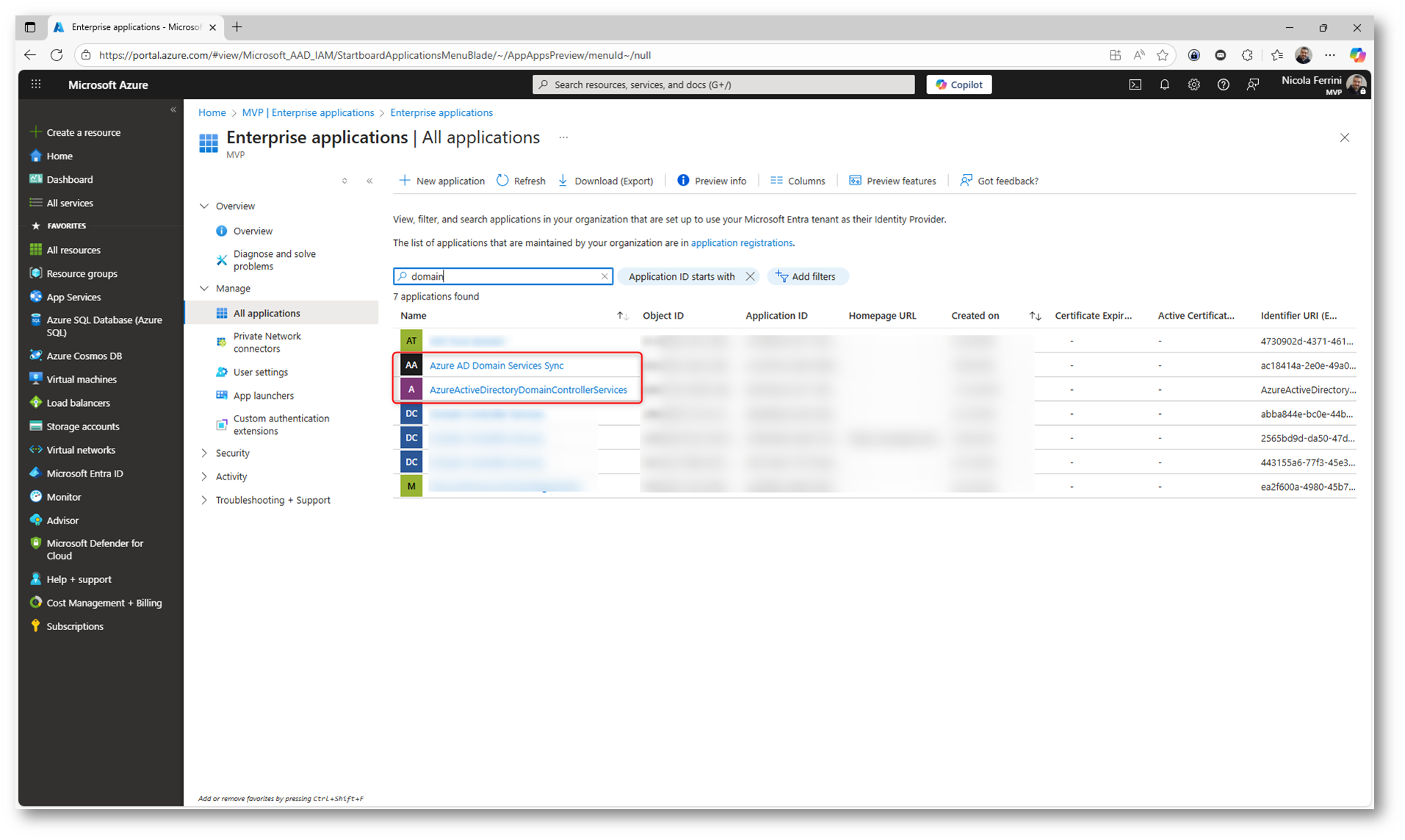

Nel portale di Azure, nella sezione Enterprise applications, è possibile visualizzare le applicazioni create automaticamente durante il provisioning del dominio gestito.

In particolare, sono presenti le due applicazioni Domain Controller Services e AzureActiveDirectoryDomainControllerServices, essenziali per il corretto funzionamento di Microsoft Entra Domain Services.

Queste applicazioni non devono essere modificate né eliminate, poiché gestiscono la sincronizzazione e le comunicazioni tra il tenant Microsoft Entra e il dominio gestito.

Figura 11: Applicazioni Enterprise create automaticamente da Microsoft Entra Domain Services

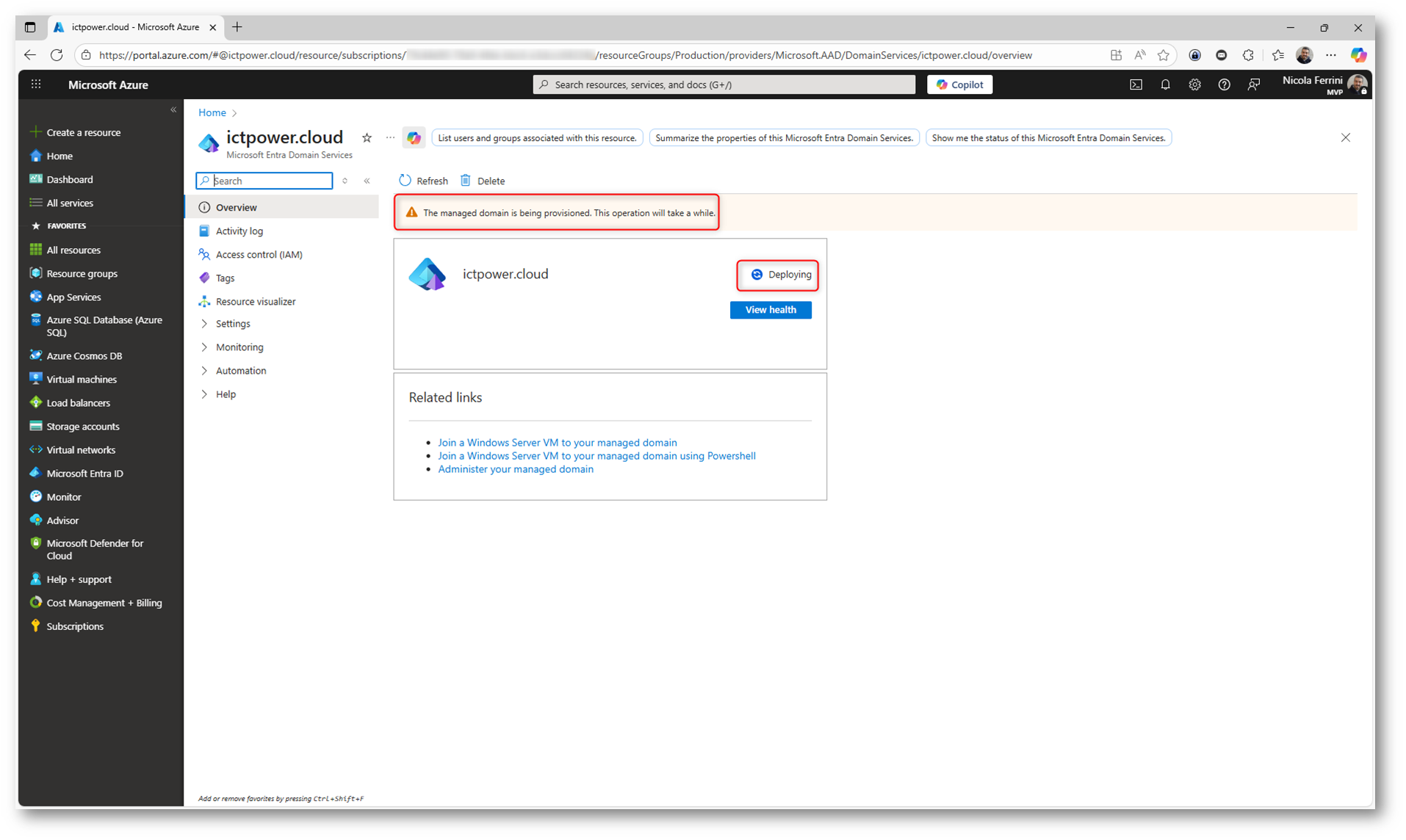

Dopo aver completato la configurazione e avviato la creazione del dominio gestito, il portale di Azure mostra lo stato Deploying.

Il messaggio in evidenza “The managed domain is being provisioned. This operation will take a while.” indica che il processo di distribuzione è in corso e potrebbe richiedere diversi minuti (fino a un’ora).

Durante questa fase non è necessario alcun intervento: attendete il completamento del deployment prima di procedere con la configurazione della rete e l’unione delle macchine virtuali al dominio.+

Figura 12: Fase di provisioning del dominio gestito Microsoft Entra Domain Services

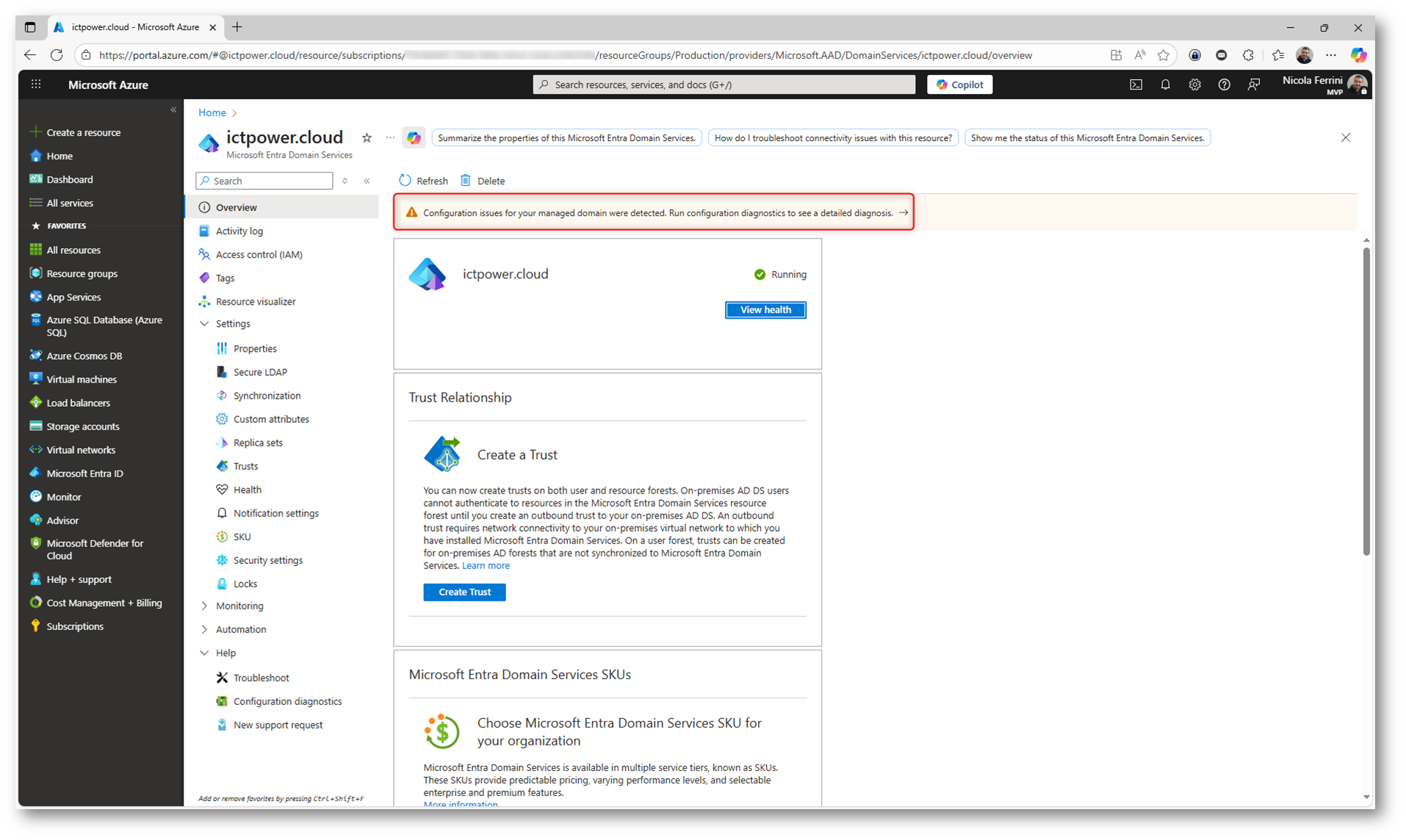

Una volta completato il provisioning, lo stato del dominio passa a Running, indicando che il servizio è attivo e pronto per l’uso.

Nel messaggio di avviso in alto, il portale segnala eventuali problemi di configurazione rilevati e consiglia di eseguire i Configuration diagnostics per ottenere un’analisi dettagliata.

Da questa pagina potete monitorare la salute del dominio, creare relazioni di trust con domini locali e gestire le impostazioni principali di Microsoft Entra Domain Services.

Figura 13: Dominio gestito Microsoft Entra Domain Services creato correttamente

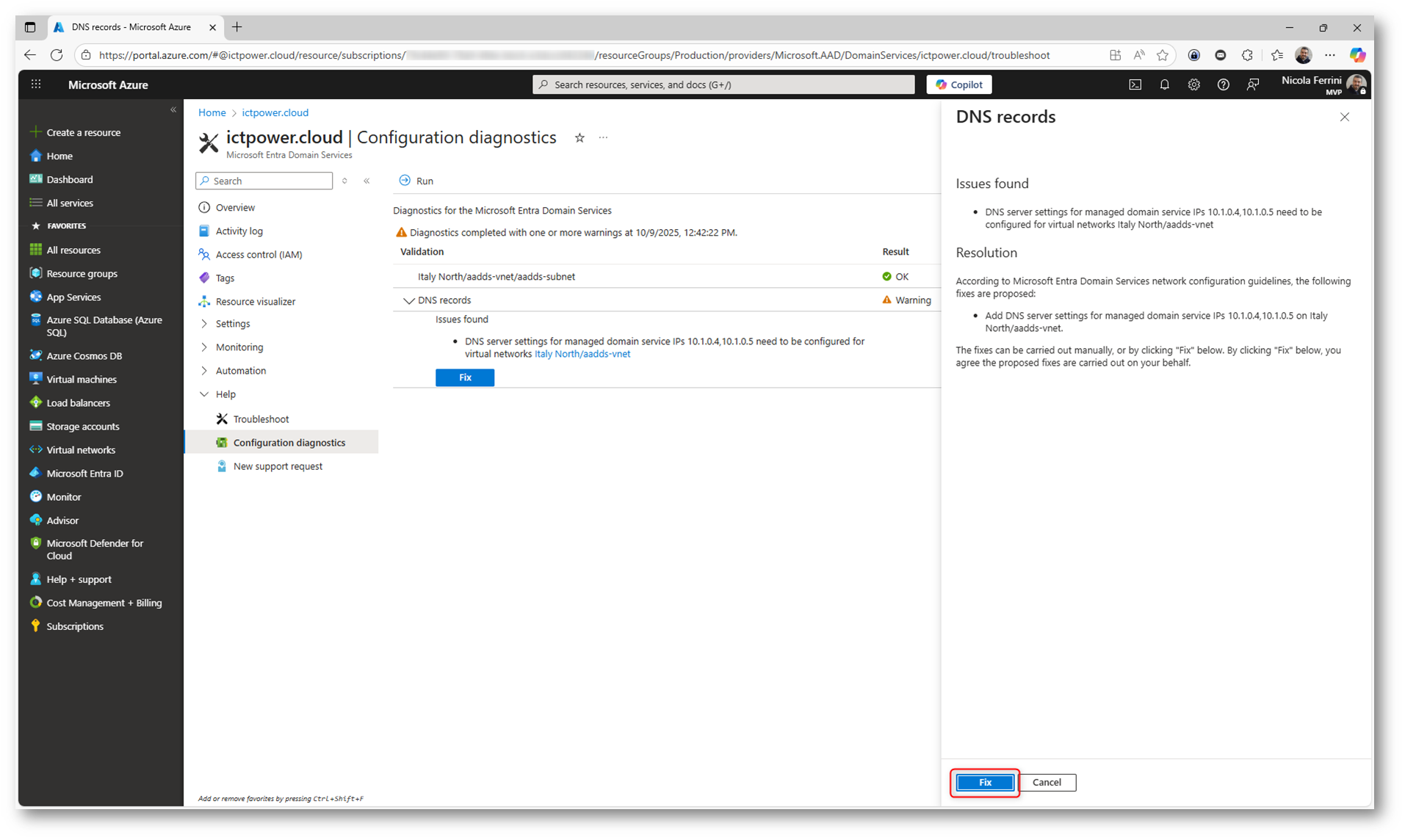

Nella figura sotto è mostrato il risultato dell’analisi diagnostica eseguita sul dominio gestito. Il sistema verifica automaticamente la configurazione e segnala eventuali anomalie o avvisi.

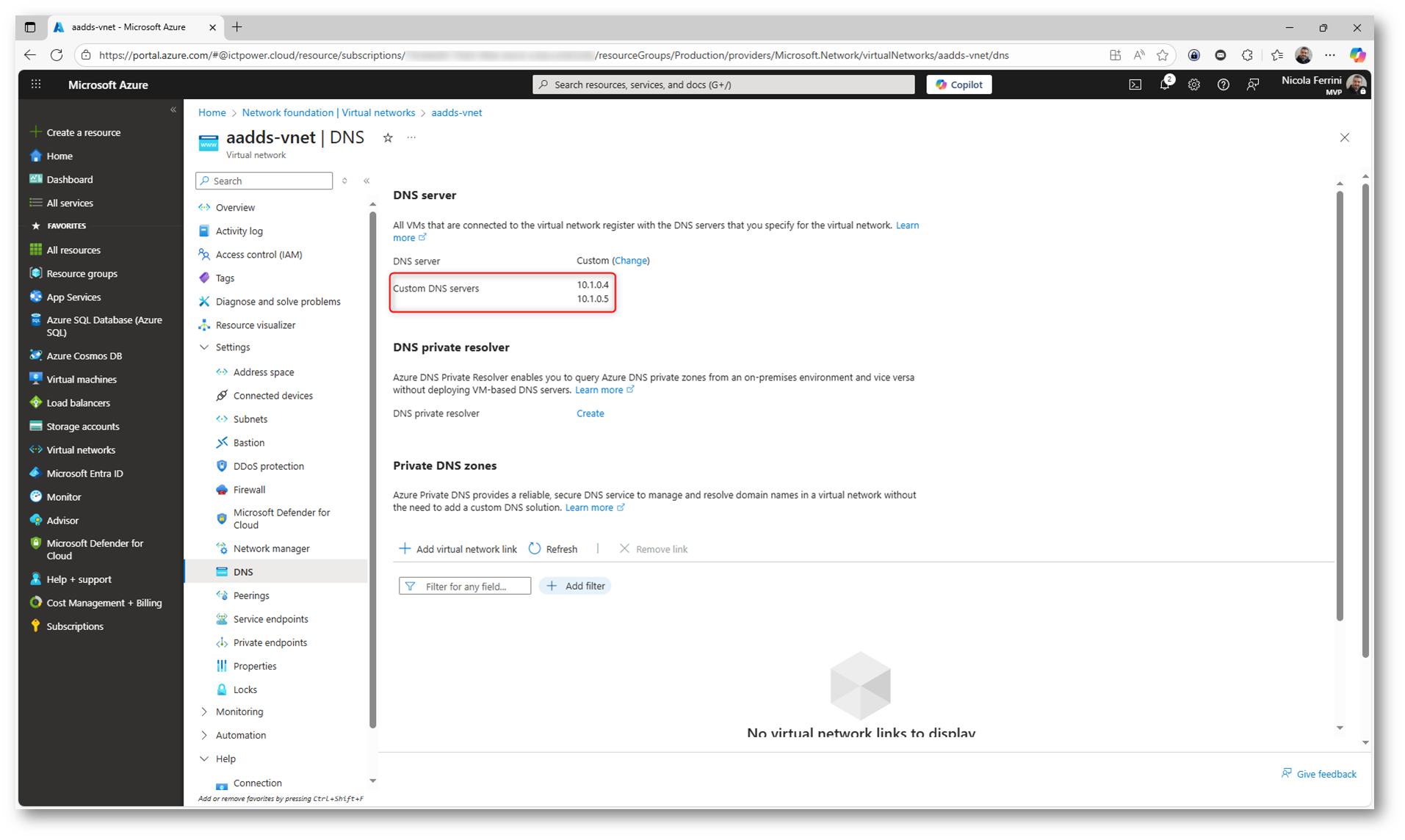

Nel caso illustrato, il controllo ha rilevato un avviso sui record DNS, indicando che gli indirizzi IP del servizio di dominio (10.1.0.4 e 10.1.0.5) devono essere configurati come server DNS per la rete virtuale associata.

Per correggere il problema, potete fare clic sul pulsante Fix, che applica automaticamente la configurazione DNS corretta alla rete.

Figura 14: Esecuzione dei Configuration diagnostics per Microsoft Entra Domain Services

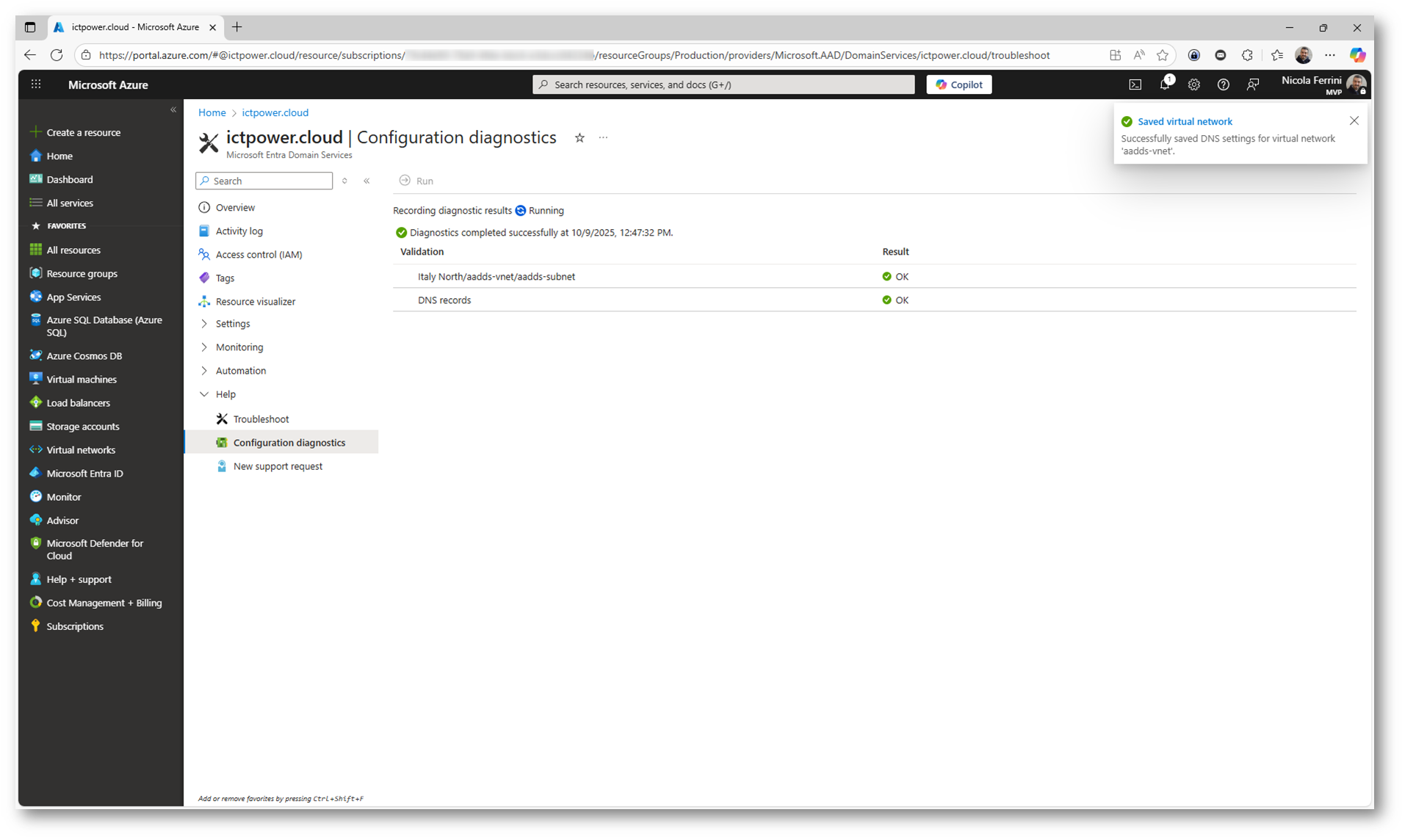

Dopo aver applicato la correzione suggerita, il sistema riesegue automaticamente la verifica diagnostica. Tutti i controlli risultano ora OK, confermando che la configurazione del dominio gestito e dei record DNS è corretta.

Figura 15: Verifica completata con esito positivo dei Configuration diagnostics

Se volete, potete verificare direttamente nelle proprietà della VNet che i DNS siano stati modificati correttamente.

Figura 16: DNS Server configurati correttamente per la VNET

Abilitare gli account utente per l’uso con Microsoft Entra Domain Services

Per consentire l’autenticazione degli utenti nel dominio gestito, Microsoft Entra Domain Services deve disporre degli hash delle password in un formato compatibile con i protocolli NTLM e Kerberos.

Di default, Microsoft Entra ID non genera né archivia gli hash delle password in questi formati finché il servizio Domain Services non viene abilitato nel tenant.

Per motivi di sicurezza, Microsoft Entra ID non conserva mai le password in chiaro e quindi non può creare automaticamente gli hash NTLM e Kerberos basandosi sulle credenziali già esistenti.

Nota: Una volta configurato correttamente il dominio gestito, gli hash delle password utilizzabili vengono archiviati all’interno del dominio stesso. Se il dominio viene eliminato, anche gli hash archiviati vengono rimossi.

In caso di ricreazione di un dominio gestito, gli hash non possono essere riutilizzati: sarà necessario riconfigurare la sincronizzazione delle password affinché Microsoft Entra ID rigeneri e memorizzi nuovamente gli hash per NTLM e Kerberos.

Le VM o gli utenti precedentemente uniti al dominio non potranno autenticarsi finché la nuova sincronizzazione non sarà completata.

Sincronizzazione delle credenziali e compatibilità

Microsoft Entra Cloud Sync non è compatibile con Domain Services. Gli utenti provenienti da ambienti locali devono essere sincronizzati utilizzando Microsoft Entra Connect Sync, installato su un server Windows Server 2025, 2022, 2019 o 2016. Solo questa modalità consente agli utenti on-premises di autenticarsi sulle macchine virtuali collegate al dominio gestito.

Avete già dato un’occhiata alla mia guida Configurare Microsoft Entra Connect per sincronizzare le identità con Entra ID – ICT Power

Tipologie di account e generazione degli hash delle password

I passaggi per generare e archiviare gli hash necessari variano in base al tipo di account:

- Account cloud-only: creati direttamente in Microsoft Entra ID tramite portale o PowerShell.

- Account sincronizzati da Active Directory locale: gestiti tramite Microsoft Entra Connect.

In questa guida consideriamo il caso più semplice, ovvero account cloud-only.

Account cloud-only

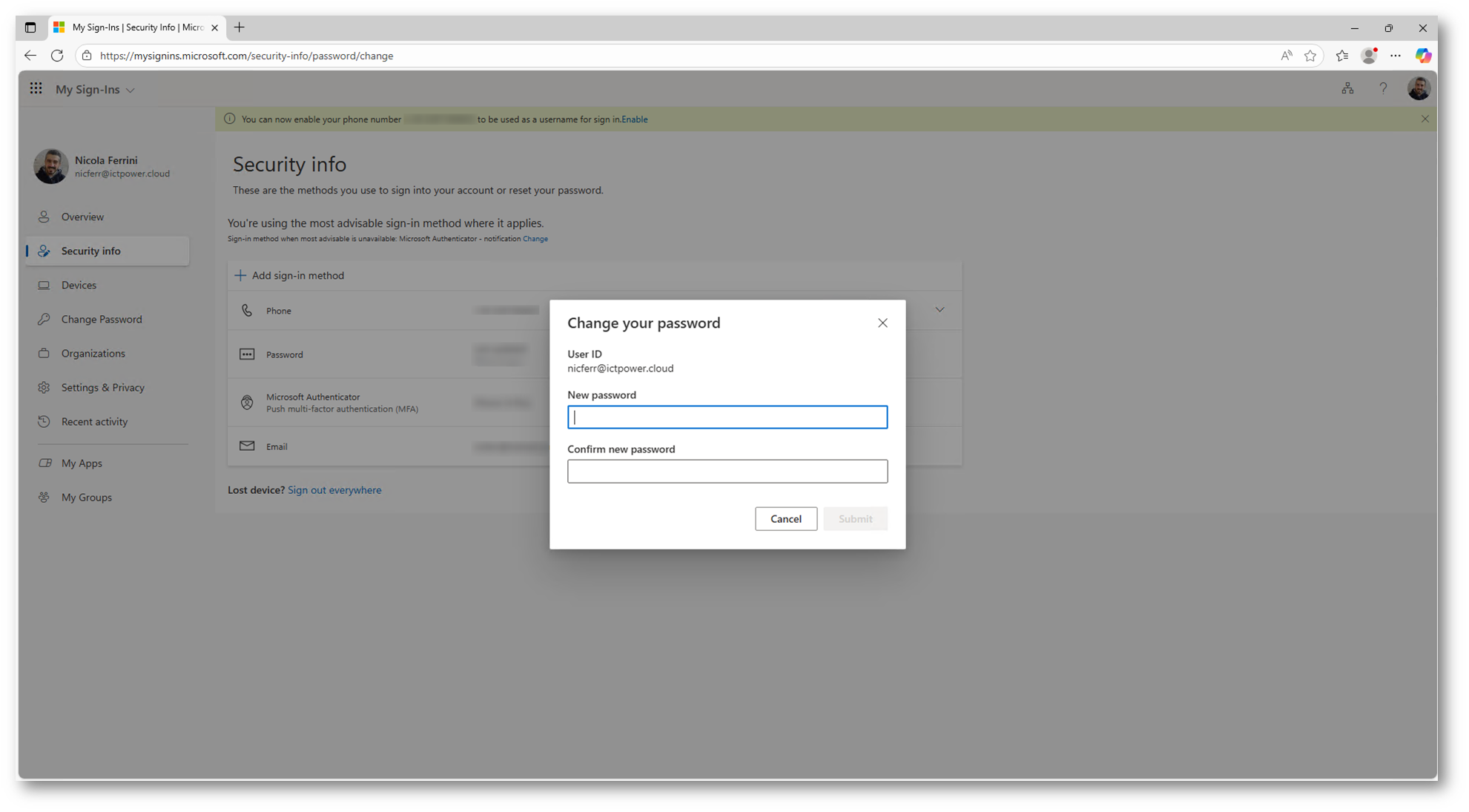

Gli utenti con account cloud-only devono cambiare la propria password prima di poter utilizzare Microsoft Entra Domain Services. Il cambio password consente a Microsoft Entra ID di generare e memorizzare gli hash compatibili con Kerberos e NTLM, che verranno poi sincronizzati nel dominio gestito.

Per forzare questo processo potete:

- impostare la scadenza delle password per tutti gli utenti cloud che dovranno accedere al dominio gestito, in modo da obbligarli a cambiarla al successivo accesso;

- oppure istruire manualmente gli utenti a cambiare la password dal portale Microsoft 365 o dal portale Entra ID.

In questo modo il sistema potrà generare e sincronizzare gli hash di autenticazione necessari e gli utenti potranno accedere correttamente alle risorse del dominio gestito.

Figura 17: Il cambio password è obbligatorio per il successivo login degli utenti

Connessione al dominio gestito

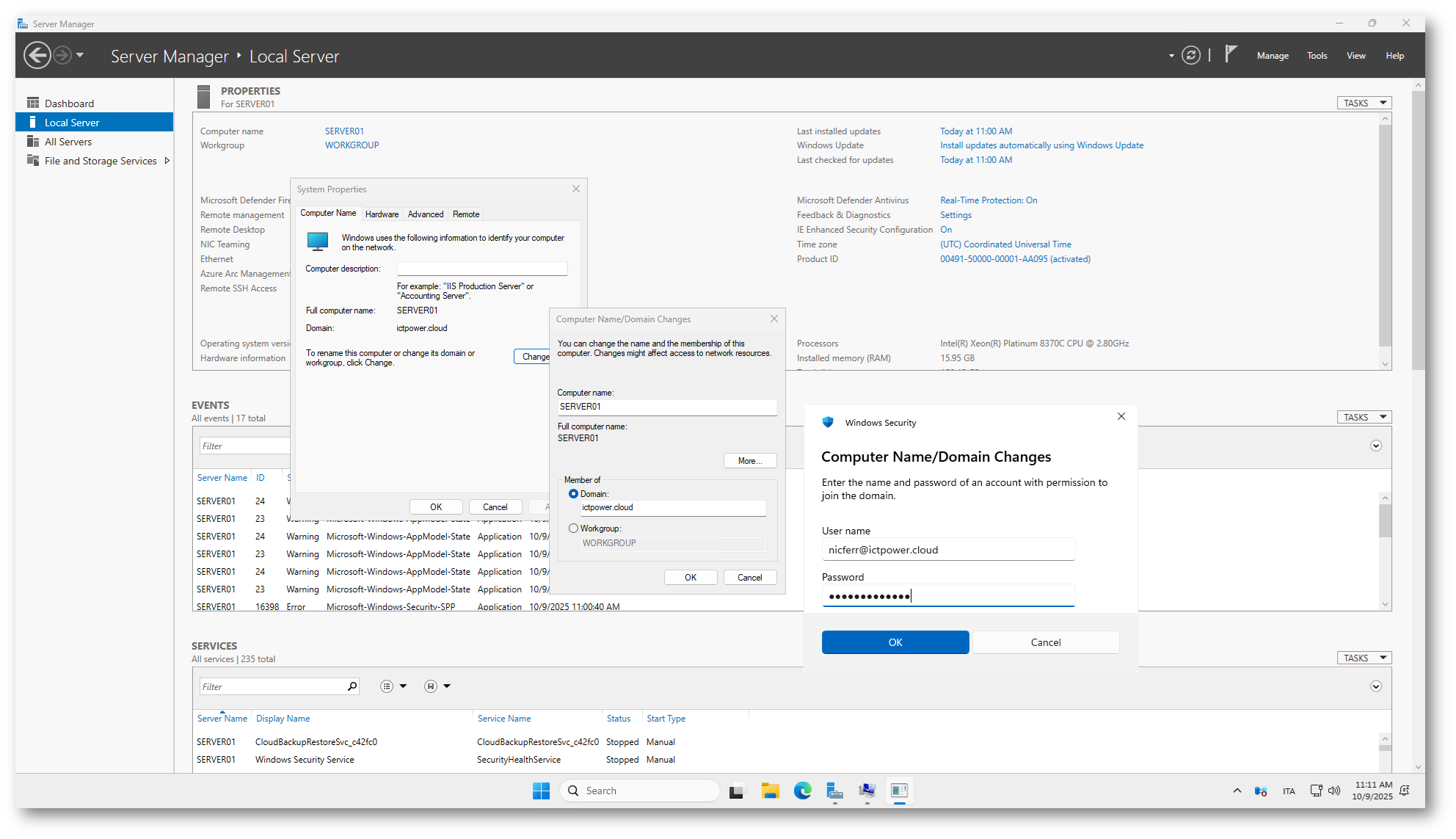

Per iniziare a utilizzare il dominio gestito potete creare una nuova macchina virtuale (VM) in Azure e collegarla alla stessa rete virtuale (VNET) configurata per Microsoft Entra Domain Services.

In questo modo la VM potrà risolvere correttamente il nome del dominio e comunicare con i controller gestiti, consentendovi di eseguire il join al dominio, accedere con le credenziali degli utenti sincronizzati e gestire il dominio tramite gli strumenti di amministrazione remota (RSAT).

Figura 18: Unione di una macchina virtuale al dominio gestito Microsoft Entra Domain Services

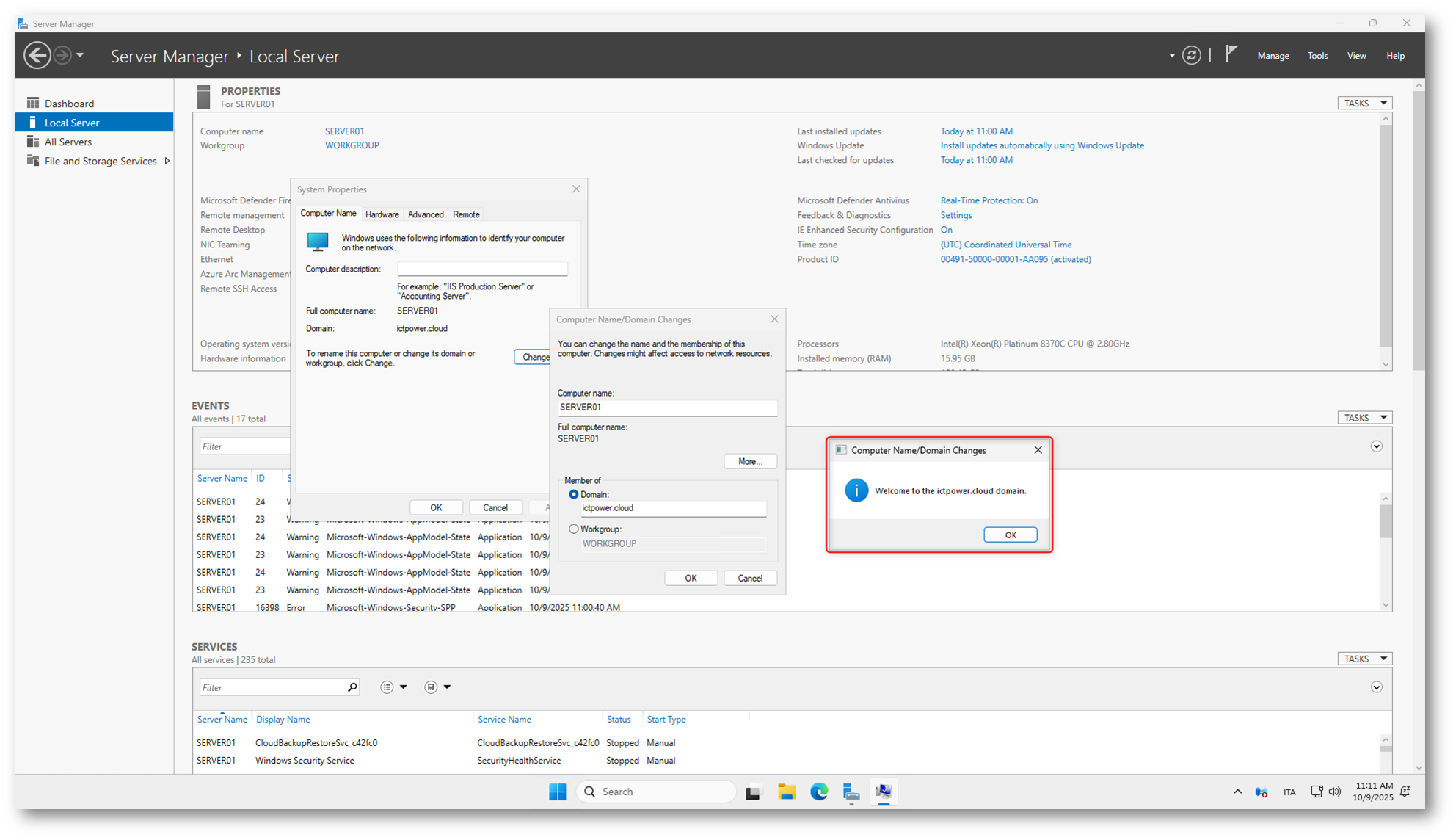

Dopo aver inserito le credenziali di un utente autorizzato e completato il processo di join, è necessario riavviare la VM per applicare le modifiche.

Dopo il riavvio, sarà possibile accedere al sistema utilizzando le credenziali di un utente sincronizzato o appartenente al gruppo AAD DC Administrators e procedere con la configurazione e la gestione del dominio tramite gli strumenti RSAT.

Figura 19: Conferma dell’unione della macchina virtuale al dominio gestito

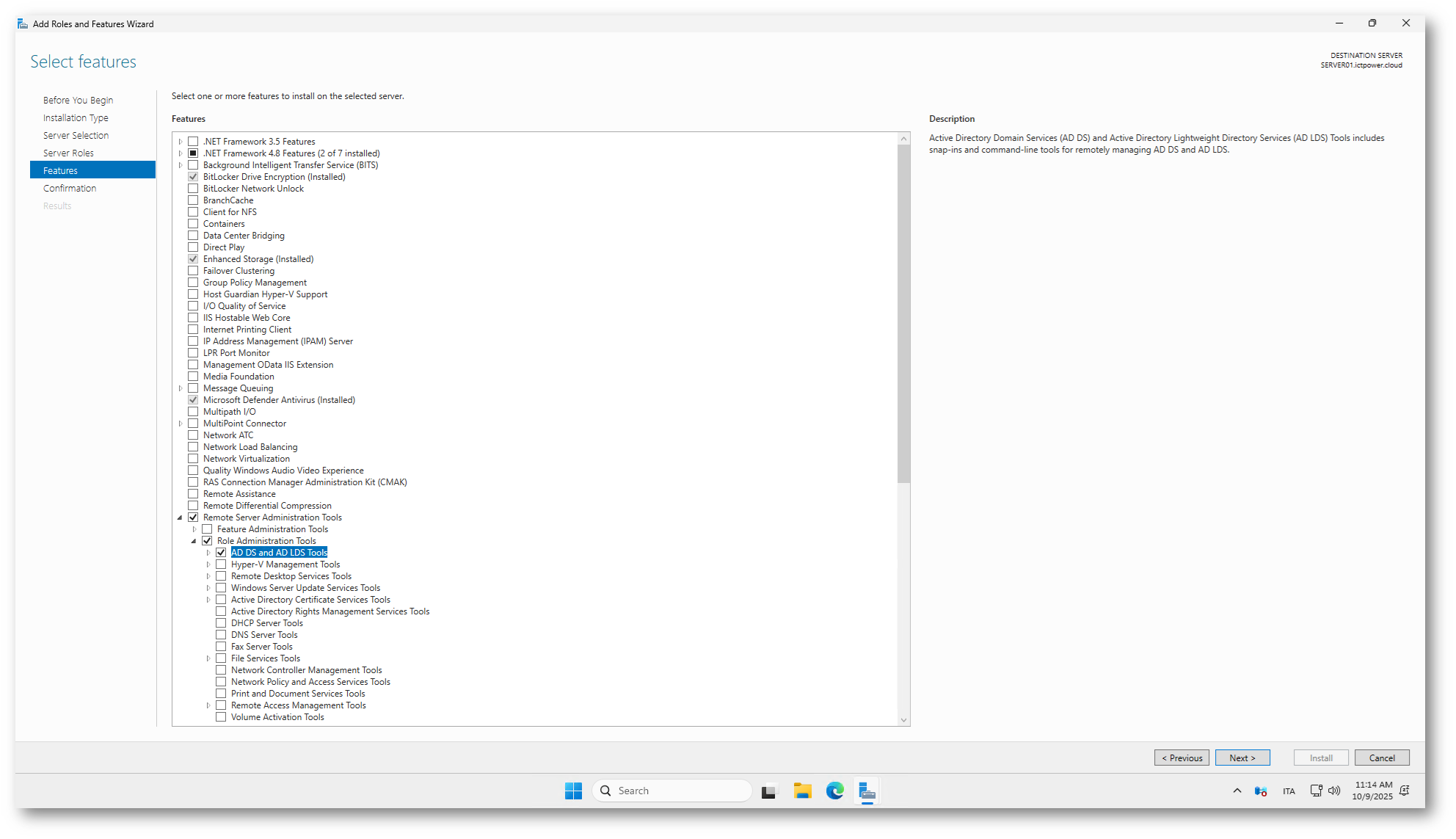

Dal Server Manager aprite la procedura Add Roles and Features e nella sezione Features selezionate Remote Server Administration Tools → Role Administration Tools → AD DS and AD LDS Tools.

Figura 20: Installazione degli strumenti di amministrazione remota (RSAT) sulla macchina unita al dominio

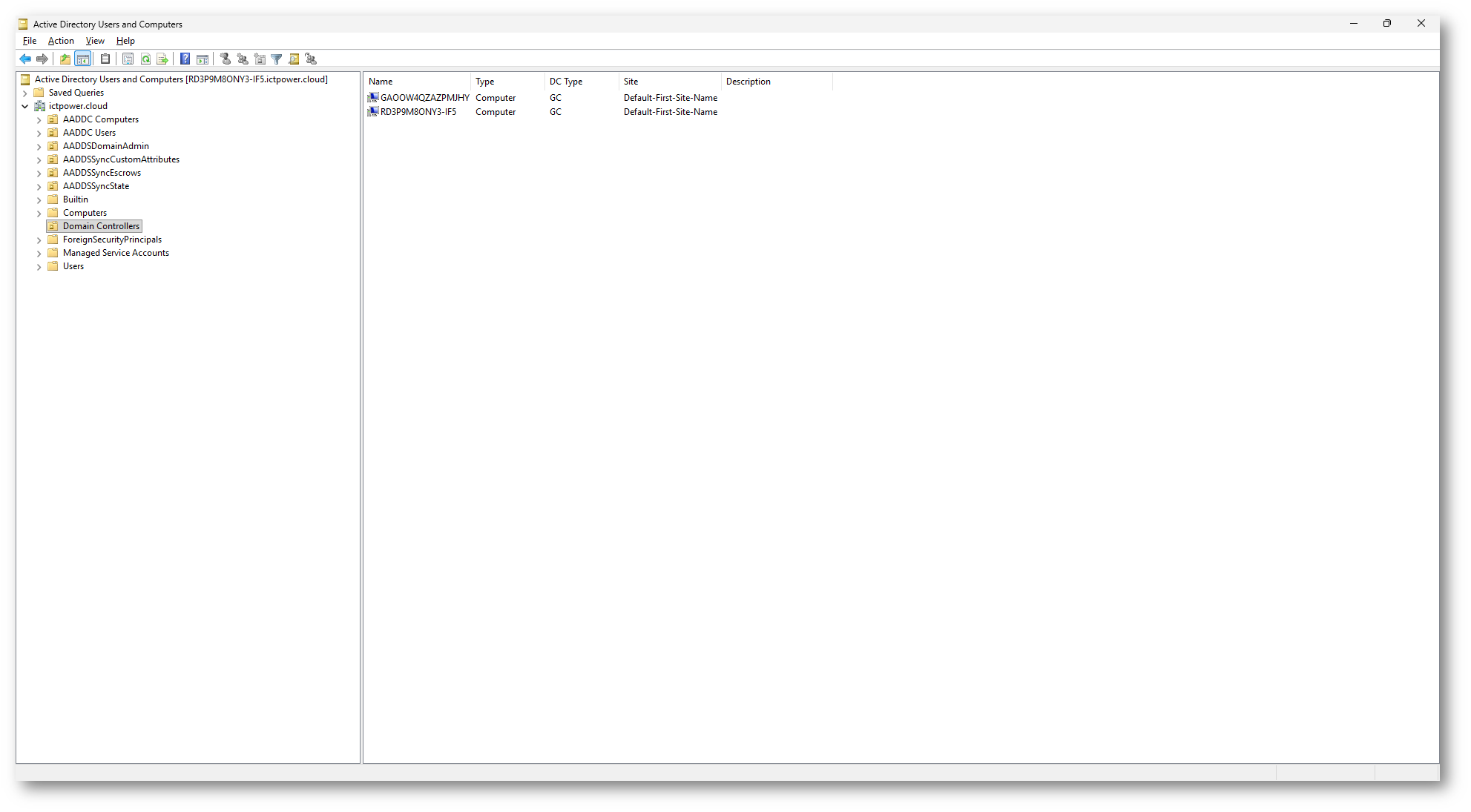

Una volta installati gli strumenti RSAT, potete aprire la console Active Directory Users and Computers per visualizzare e gestire gli oggetti del dominio gestito.

Nel dominio gestito di Microsoft Entra Domain Services non è possibile modificare la struttura predefinita delle OU create e gestite da Microsoft, ma è possibile creare OU personalizzate all’interno dell’ambiente per organizzare e amministrare le proprie risorse.

Quando il dominio viene distribuito, Microsoft crea alcune OU di sistema, come ad esempio AADC Computers e AADDC Users. Queste OU vengono gestite automaticamente dal servizio e non devono essere modificate o eliminate. Al loro interno vengono sincronizzati gli utenti e i gruppi provenienti da Microsoft Entra ID, così come i computer aggiunti al dominio gestito.

Tuttavia, l’amministratore del dominio può creare nuove OU personalizzate, al di fuori di quelle gestite, per organizzare computer, utenti e gruppi secondo le proprie esigenze. In queste OU è anche possibile delegare l’amministrazione a utenti specifici e applicare criteri di gruppo (GPO) in modo indipendente.

Nella figura sotto vengono elencati i controller di dominio creati automaticamente da Microsoft Entra Domain Services, insieme alle unità organizzative (OU) predefinite come AADDC Users, AADDC Computers e AADDC Admins.

Figura 21: Gestione del dominio con Active Directory Users and Computers

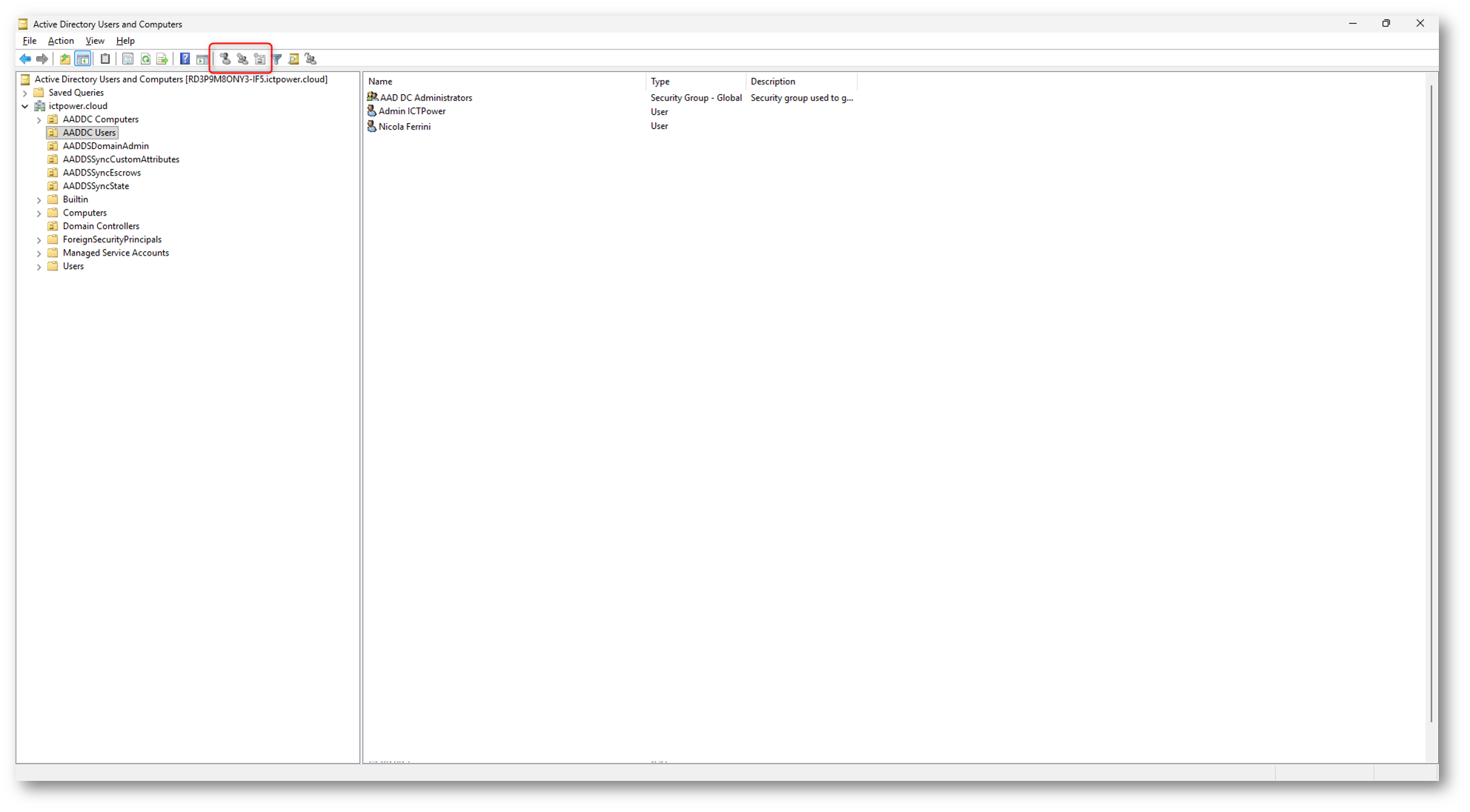

All’interno dell’unità organizzativa AADDC Users sono visibili tutti gli utenti presenti in Microsoft Entra ID (inclusi sia quelli solo cloud che quelli sincronizzati da un dominio Active Directory locale tramite Entra Connect).

Come si può notare, i pulsanti per creare nuovi utenti o gruppi non sono attivi: questo perché la gestione degli account deve continuare ad essere effettuata direttamente da Microsoft Entra ID.

Le modifiche apportate nel portale Entra (come la creazione, l’eliminazione o la modifica degli utenti) verranno poi sincronizzate automaticamente nel dominio gestito.

Figura 22: Visualizzazione degli utenti sincronizzati nella OU AADDC Users

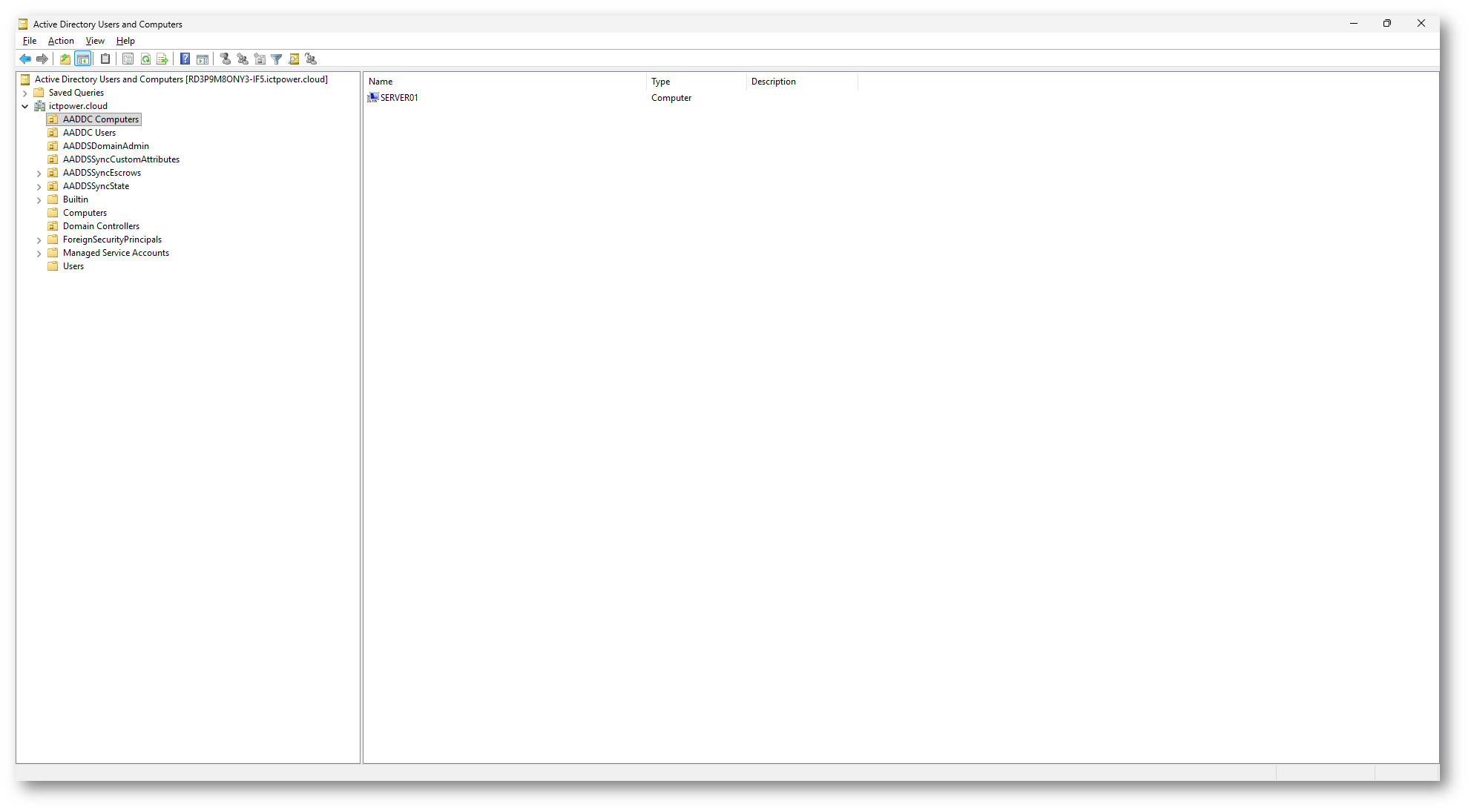

All’interno dell’unità organizzativa AADDC Computers è visibile la macchina virtuale SERVER01, che è stata unita al dominio gestito ictpower.cloud. Questa VM, collegata alla stessa rete virtuale del dominio, può ora essere utilizzata per svolgere compiti di amministrazione del dominio (ed in effetti è quello che stiamo facendo :-P)o per ospitare applicazioni e servizi che necessitano dell’autenticazione tramite Kerberos o NTLM fornita da Microsoft Entra Domain Services.

Figura 23: Visualizzazione del computer unito al dominio gestito

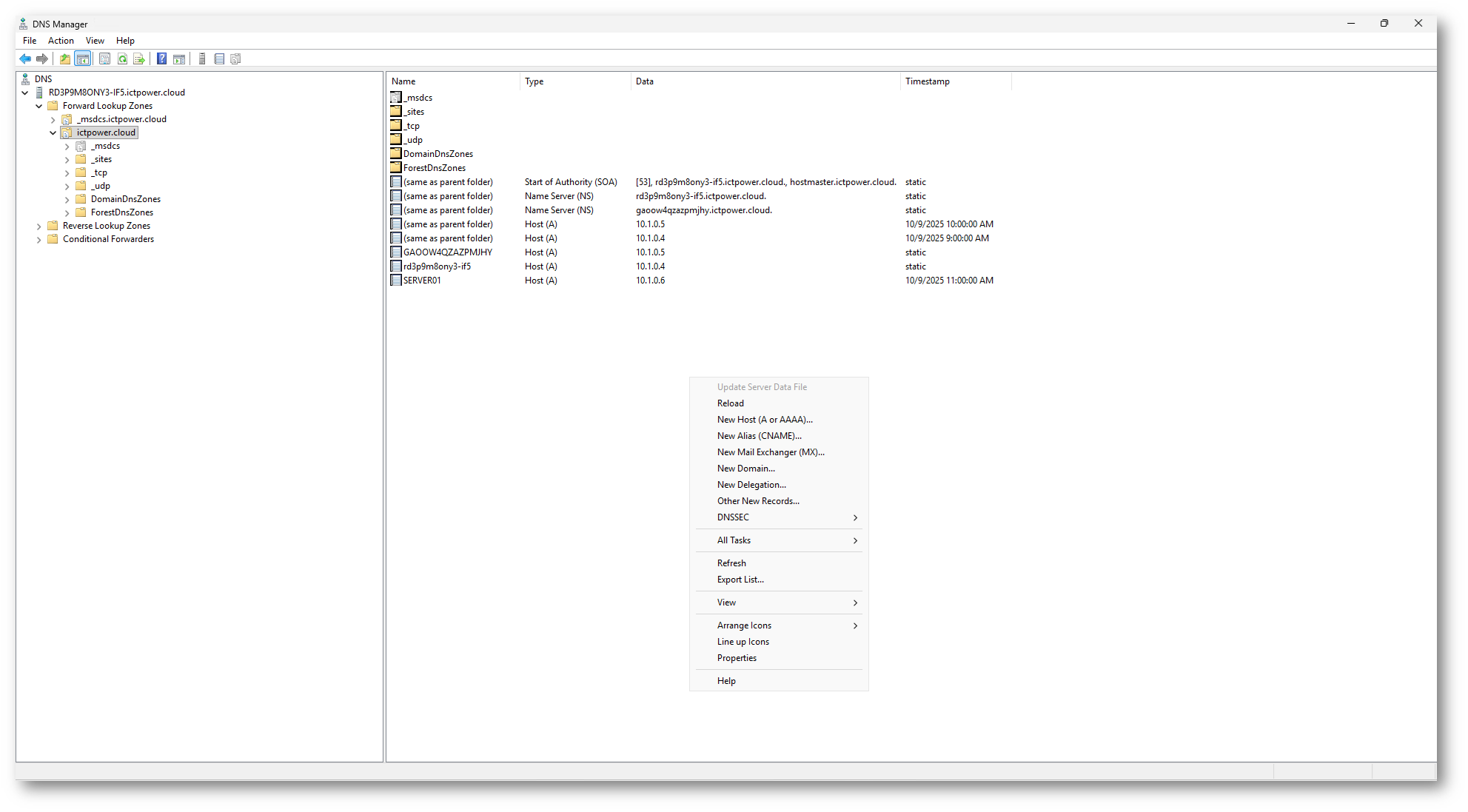

Dopo aver installato anche gli strumenti RSAT per DNS, potete visualizzare e configurare la zona DNS associata al dominio gestito.

In questo esempio, la console DNS Manager mostra la zona ictpower.cloud, con i relativi record di tipo A, SOA e NS creati automaticamente da Microsoft Entra Domain Services.

I record DNS garantiscono la risoluzione dei nomi all’interno della rete virtuale, consentendo alle macchine unite al dominio di individuare correttamente i controller di dominio e gli altri host.

È possibile aggiungere manualmente nuovi record (A, CNAME, MX, ecc.) per supportare ulteriori configurazioni e servizi integrati nel dominio gestito.

Figura 24:Gestione del DNS nel dominio gestito

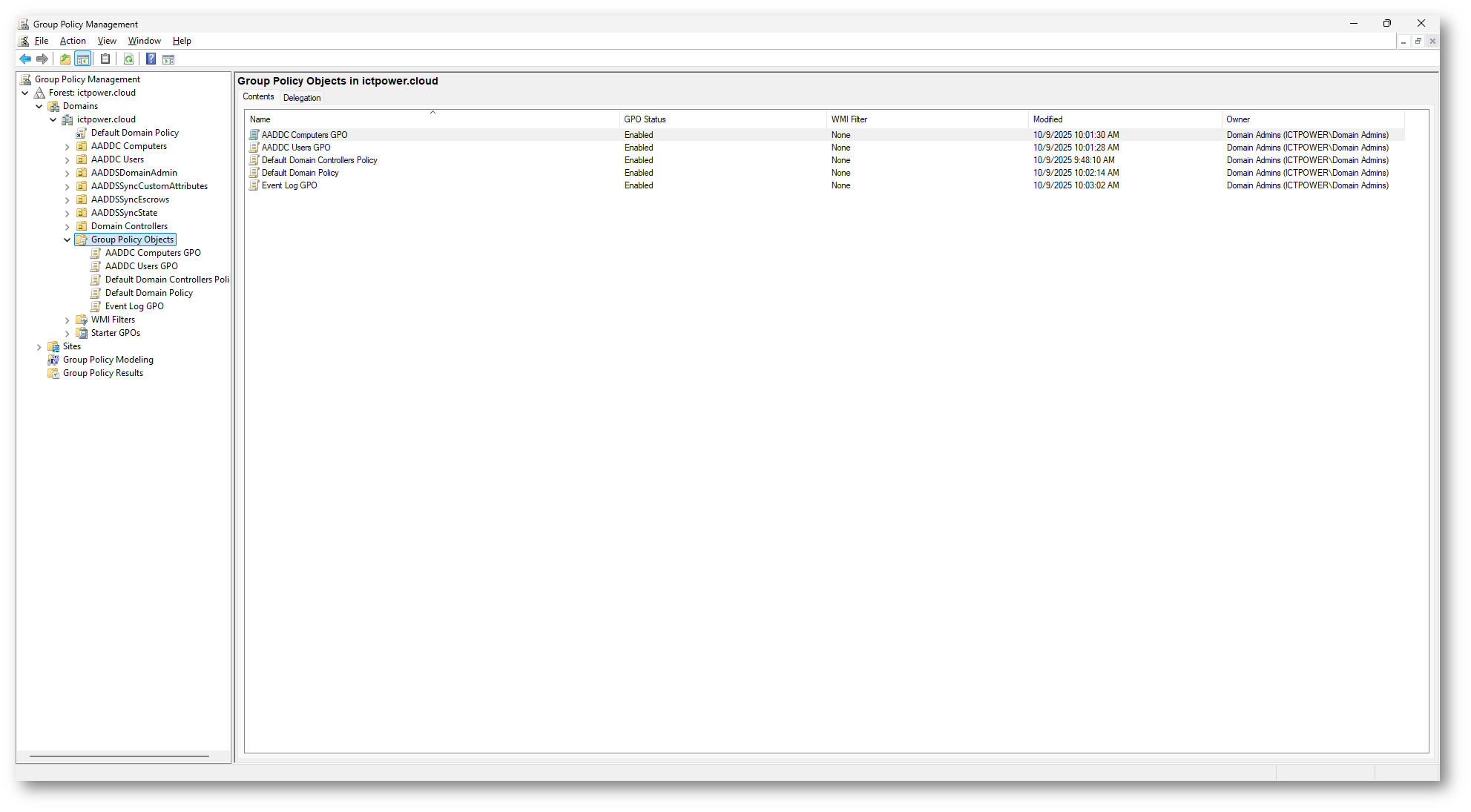

Dopo aver installato anche gli strumenti RSAT per la gestione delle Group Policy, potete utilizzare la console Group Policy Management per amministrare le impostazioni delle GPO del dominio gestito.

Nell’esempio è visibile la struttura predefinita del dominio ictpower.cloud, che include le policy standard come Default Domain Policy e Default Domain Controllers Policy, oltre alle GPO dedicate alle unità organizzative AADDC Computers e AADDC Users.

Non è possibile modificare o eliminare le GPO predefinite create dal sistema, ma è comunque possibile creare nuove GPO personalizzate e collegarle alle OU personalizzate o a quelle esistenti. Per eseguire queste operazioni è necessario appartenere al gruppo AAD DC Administrators, che dispone dei privilegi amministrativi necessari per gestire le configurazioni di sicurezza e i criteri di gruppo del dominio gestito.

Le GPO predefinite, come la Default Domain Policy e la Default Domain Controllers Policy, sono gestite direttamente da Microsoft e protette da modifiche: i relativi permessi e impostazioni impediscono qualsiasi intervento da parte dell’amministratore.

Inoltre, non è consentito aggiungere file ADMX personalizzati nella cartella SYSVOL del dominio gestito, poiché l’accesso a SYSVOL è riservato al servizio e non disponibile per gli utenti.

Figura 25: Gestione delle Group Policy nel dominio gestito

Collegare un server on-premises a Microsoft Entra Domain Services

Per collegare un server fisico o una macchina virtuale on-premises al dominio gestito di Microsoft Entra Domain Services, è necessario che la macchina possa raggiungere la rete virtuale (VNet) di Azure in cui risiede il servizio di dominio.

Poiché Entra Domain Services non è accessibile direttamente da Internet, la comunicazione deve avvenire attraverso una connessione privata e sicura. Questo può essere ottenuto in due modi principali:

-

VPN site-to-site:

È la soluzione più comune. Si configura una connessione VPN tra la rete on-premises e la Virtual Network di Azure in cui è stato distribuito Entra Domain Services. In questo modo, il server on-premises può risolvere i nomi DNS del dominio gestito e comunicare con i controller di dominio gestiti (DC) attraverso il canale cifrato della VPN. -

Azure ExpressRoute:

In alternativa, è possibile utilizzare ExpressRoute per stabilire una connessione dedicata e ad alte prestazioni tra il datacenter locale e Azure. Anche in questo caso, l’obiettivo è permettere alla macchina locale di raggiungere i controller di dominio gestiti nella VNet di Entra Domain Services.

Una volta stabilita la connettività di rete, è fondamentale configurare correttamente il DNS del server on-premises, impostando come server DNS gli indirizzi IP dei controller di dominio gestiti (forniti nel portale Azure al momento della creazione del dominio). Questo passaggio è essenziale affinché la macchina possa trovare e autenticarsi nel dominio.

Dopo aver verificato la connettività e la risoluzione DNS, il processo di join al dominio gestito è identico a quello di un dominio tradizionale Active Directory: basta accedere alle proprietà del sistema, modificare l’appartenenza al dominio e specificare il nome del dominio gestito (ad esempio, ictpower.cloud).

Conclusioni

La configurazione di Microsoft Entra Domain Services consente di estendere le funzionalità di Active Directory nel cloud senza dover gestire direttamente controller di dominio o infrastrutture locali. Una volta completata l’attivazione e la connessione delle macchine virtuali al dominio gestito, è possibile autenticare gli utenti, applicare le Group Policy e gestire DNS e risorse utilizzando gli strumenti RSAT.

Il dominio gestito offre un ambiente ibrido sicuro e compatibile con gli strumenti di amministrazione tradizionali, garantendo al tempo stesso l’integrazione con Microsoft Entra ID per la gestione centralizzata delle identità. Pur con alcune limitazioni rispetto a un dominio on-premises, Entra Domain Services rappresenta una soluzione stabile, scalabile e di facile manutenzione per le organizzazioni che desiderano sfruttare le funzionalità di Active Directory direttamente nel cloud.