Configurare App Control for Business – Application Control (Preview) in Microsoft Intune

Quando un utente esegue un processo, tale processo ha lo stesso livello di accesso ai dati dell’utente. Di conseguenza, le informazioni riservate potrebbero venire eliminate o divulgate all’esterno dell’organizzazione se un utente intenzionalmente o inconsapevolmente esegue software dannoso. Il controllo delle applicazioni (Application Control) può contribuire a ridurre questi tipi di minacce alla sicurezza limitando le applicazioni che gli utenti possono eseguire e il codice eseguito in System Core (kernel).

Windows Defender Application Control (WDAC) è stato introdotto con Windows 10 e consente alle organizzazioni di controllare quali driver e applicazioni possono essere eseguiti nei Windows client.

Le policy WDAC si applicano al computer gestito nel suo complesso e influiscono su tutti gli utenti del dispositivo. Le regole WDAC possono essere definite in base a:

- Attributi dei certificati di firma del codice usati per firmare un’app e i relativi file binari

- Attributi dei file binari dell’app che provengono dai metadati firmati per i file, ad esempio Nome file originale e versione, o hash del file

- La reputazione dell’app come determinata dalla sicurezza intelligente di Microsoft Graph

- Identità del processo che ha avviato l’installazione dell’app e dei relativi file binari

- Percorso da cui viene avviata l’app o il file (a partire Windows 10 1903)

- Processo che ha avviato l’app o il file binario

AppLocker

AppLocker è stato introdotto con Windows 7 e consente alle organizzazioni di controllare quali applicazioni possono essere eseguite nei Windows client. AppLocker consente di impedire agli utenti finali di eseguire software non approvato nei propri computer, ma non soddisfa i criteri di manutenzione per essere una funzionalità di sicurezza.

I criteri di AppLocker possono essere applicati a tutti gli utenti di un computer o a singoli utenti e gruppi. Le regole di AppLocker possono essere definite in base a:

- Attributi dei certificati di firma del codice usati per firmare un’app e i relativi file binari

- Attributi dei file binari dell’app che provengono dai metadati firmati per i file, ad esempio Nome file originale e versione, o hash del file

- Percorso da cui viene avviata l’app o il file

Applocker ha dei prerequisiti a livello di sistema operativo, che potete visualizzare alla pagina Requisiti per usare AppLocker (Windows) – Windows security | Microsoft Docs

NOTA: Con la distribuzione della KB5024351—Removal of Windows edition checks for AppLocker (settembre-ottobre 2022) è stato rimosso il controllo della versione del sistema operativo. Prima della distribuzione di questa KB infatti la funzionalità era disponibile solo in Windows Server e nelle versioni Enterprise o Education dei sistemi operativi Windows 10/11. Adesso invece Applocker è disponibile in tutte le versioni di Windows 10/11.

Prerequisiti

Sono supportate le seguenti versioni del sistema operativo per i dispositivi che sono gestiti da Intune:

-

Windows Enterprise or Education:

- Windows 10 version 1903 o successiva

- Windows 11 version 1903 o successiva

-

Windows Professional:

In questa guida mostrerò come poter controllare l’esecuzione delle applicazioni utilizzando Microsoft Intune e la funzionalità di App Control for Business. Questa funzionalità era già gestibile utilizzando i profili di configurazione, ma da giugno 2023 è stata inserita nel ramo Endpoint Security ed è attualmente in preview.

NOTA: Da qualche giorno la funzionalità Application control è stata rinominata in App Control for Business. Anche se le schermate fanno riferimento ad Application Control, le procedure di implementazione sono rimaste invariate.

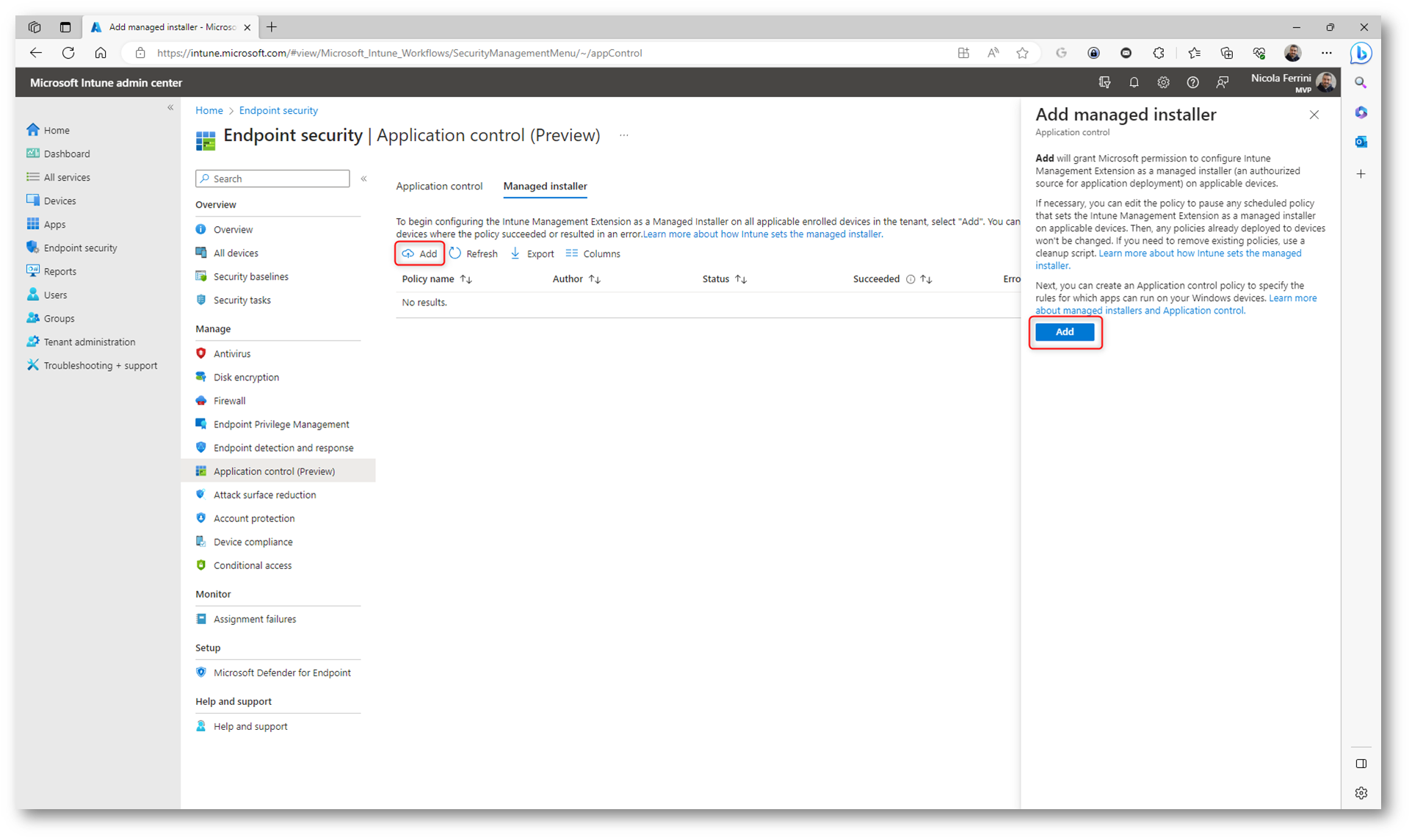

Dal portale Microsoft Intune admin center selezionate Endpoint Security > Application control (Preview). Nella scheda Managed installer è possibile permettere a Microsoft di configurare la Intune Management Extension come un managed installer e quindi considerare attendibili tutti i software che verranno installati tramite tale estensione.

- La Intune Management Extension è un servizio Intune che integra Windows 10 funzionalità MDM per dispositivi Windows 10 e Windows 11. Facilita l’installazione di app Win32 e script di PowerShell nei dispositivi gestiti.

- Un managed installer usa una regola di AppLocker per contrassegnare le applicazioni installate come attendibili dall’azienda

Con questa estensione come managed installer, le app distribuite tramite Microsoft Intune vengono contrassegnate automaticamente dal programma di installazione. Le app con questo tag possono essere identificate dalle Application Control policies come app sicure che possono essere eseguite nei dispositivi.

Figura 1: Aggiunta della Intune Management Extension come managed installer

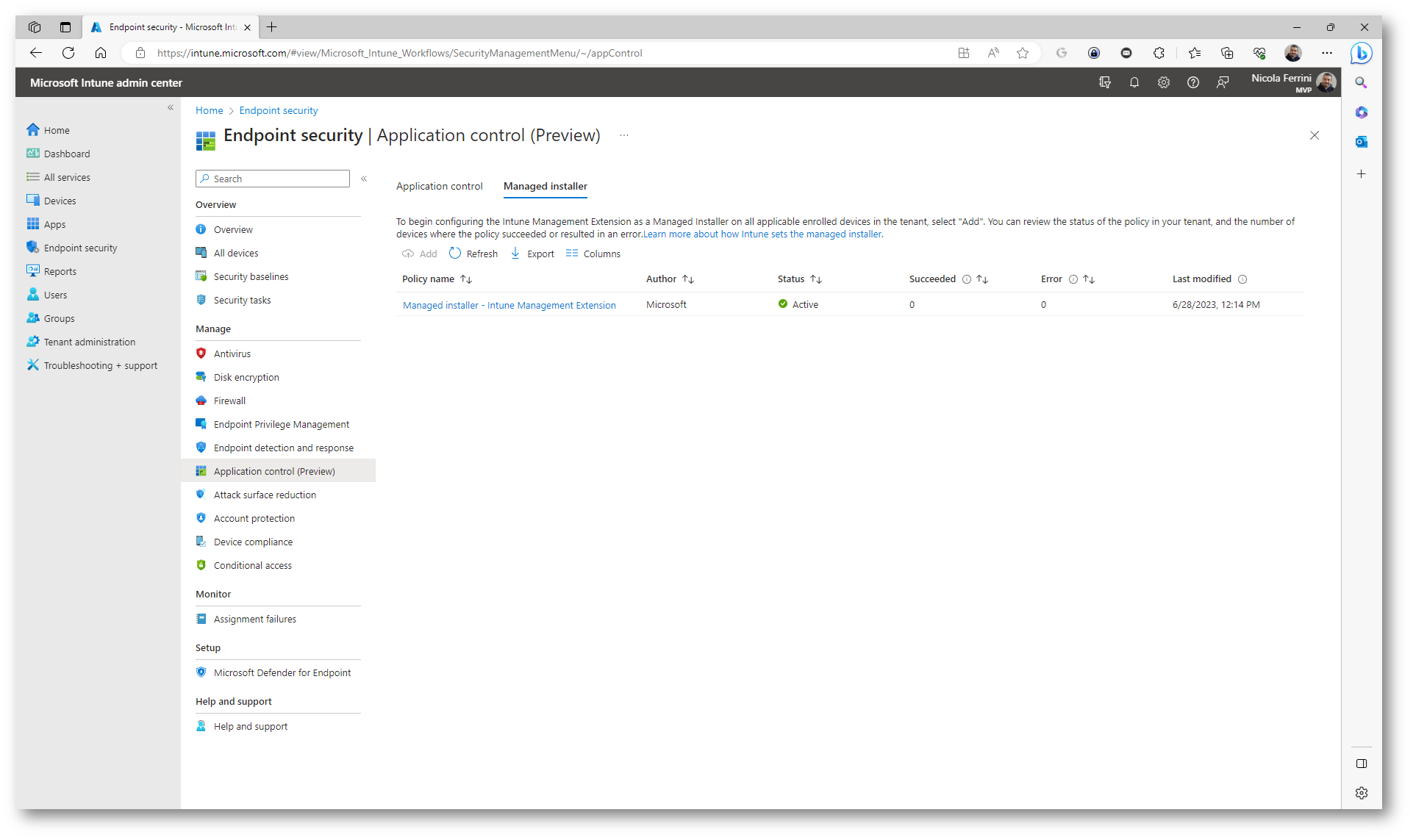

Figura 2: Aggiunta della Intune Management Extension come managed installer

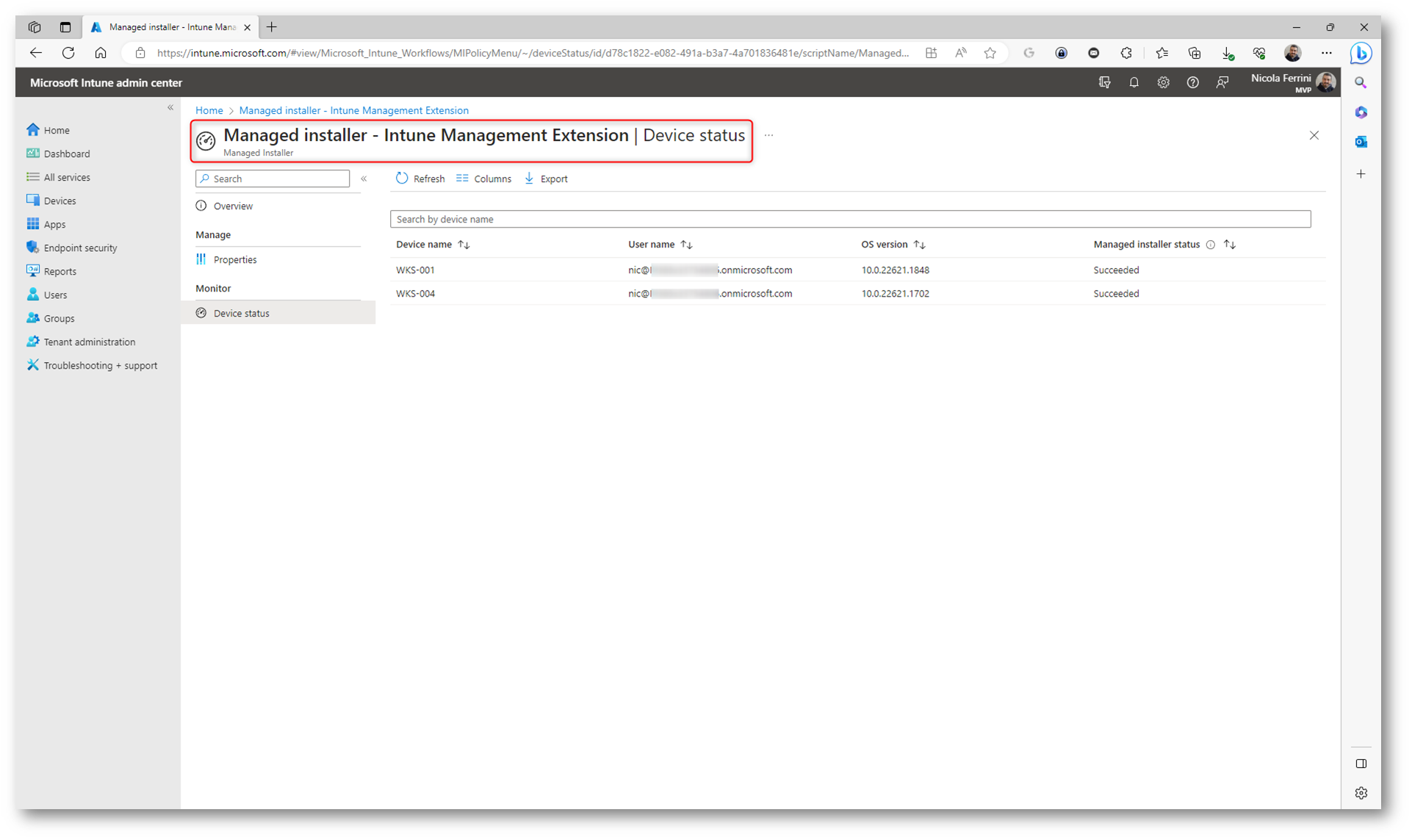

Attendete quindi che la configurazione venga distribuita sui dispositivi gestiti da Intune. Potete verificarne la distribuzione cliccando sul Managed installer e selezionando Device Status.

Figura 3: La configurazione della Intune Management Extension come managed installer viene distribuita sui dispositivi gestiti da Intune

Creazione delle Application Control policies

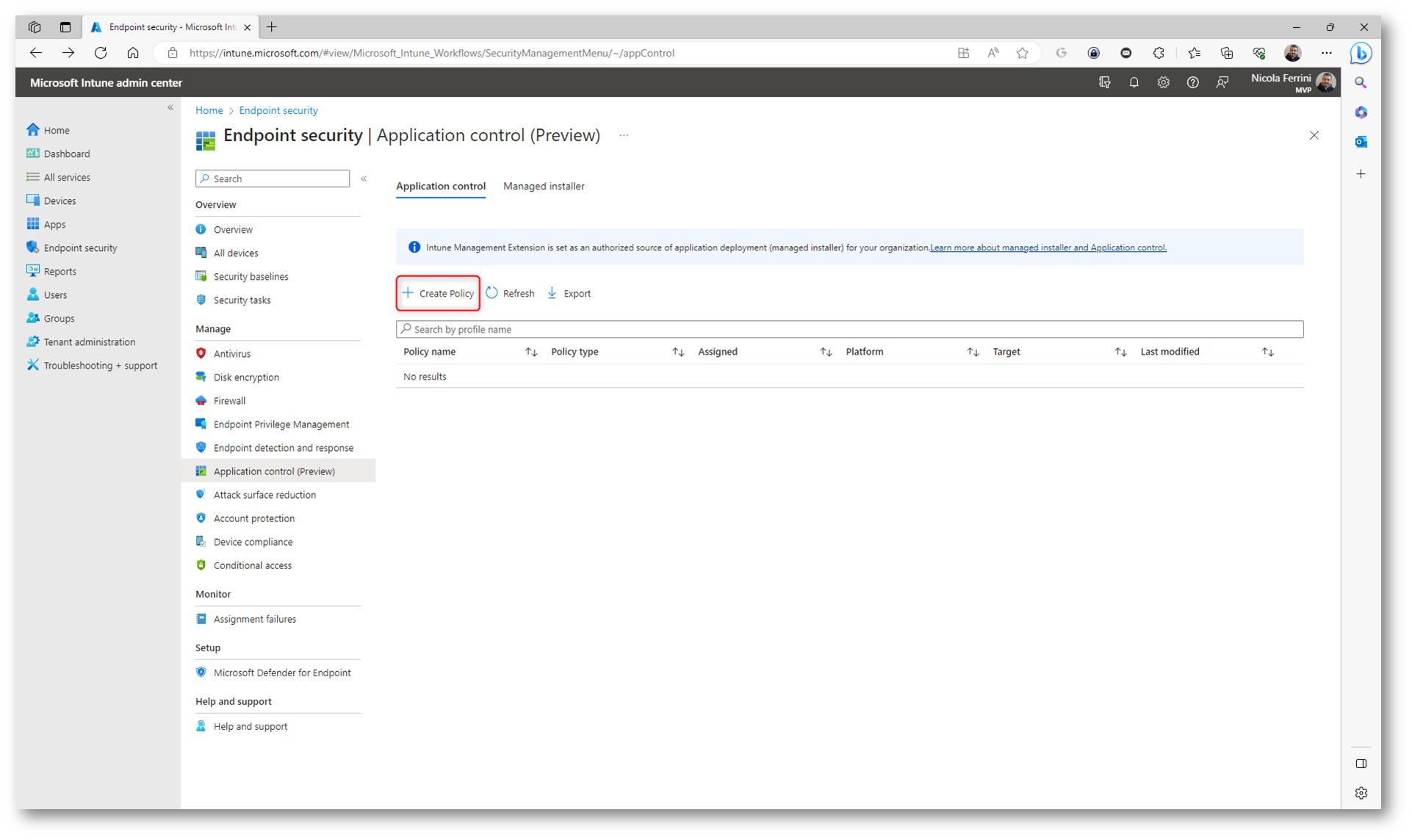

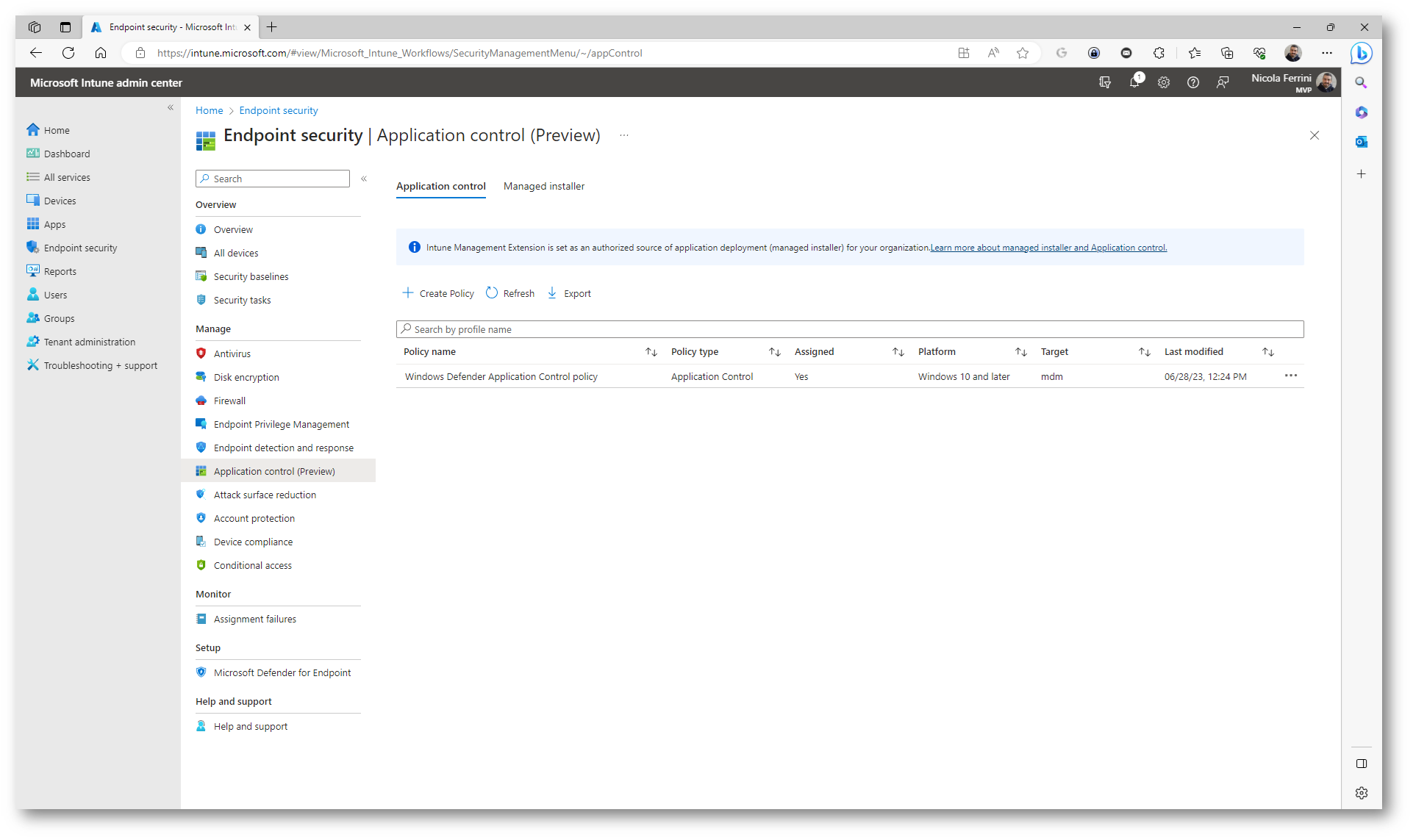

Per creare una Application Control policy selezionate la scheda Application Control e fate clic su + Create Policy

Figura 4: Creazione di una Application Control policy

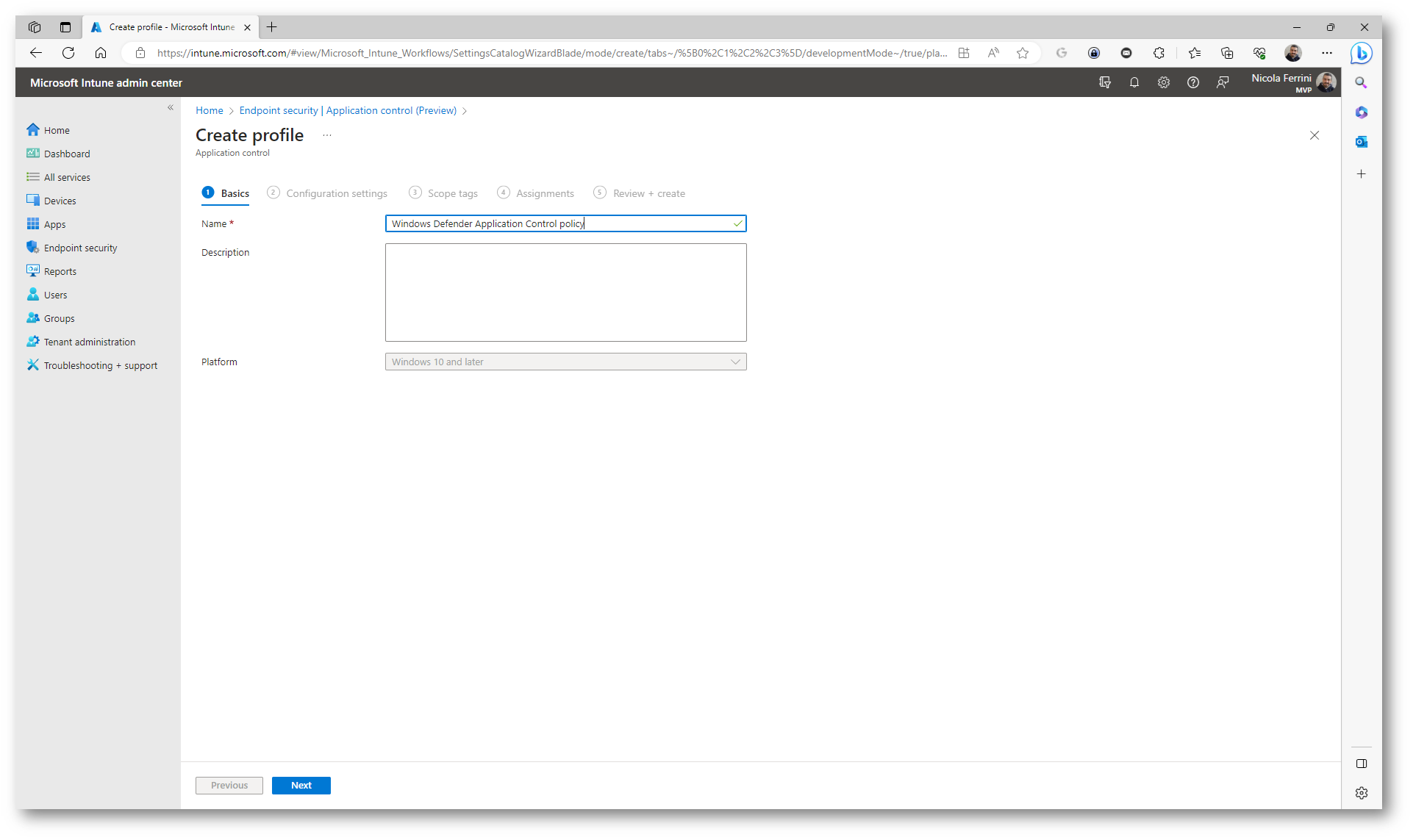

Date un nome ed una descrizione alla policy e proseguite con il wizard.

Figura 5: Nome della Application Control policy

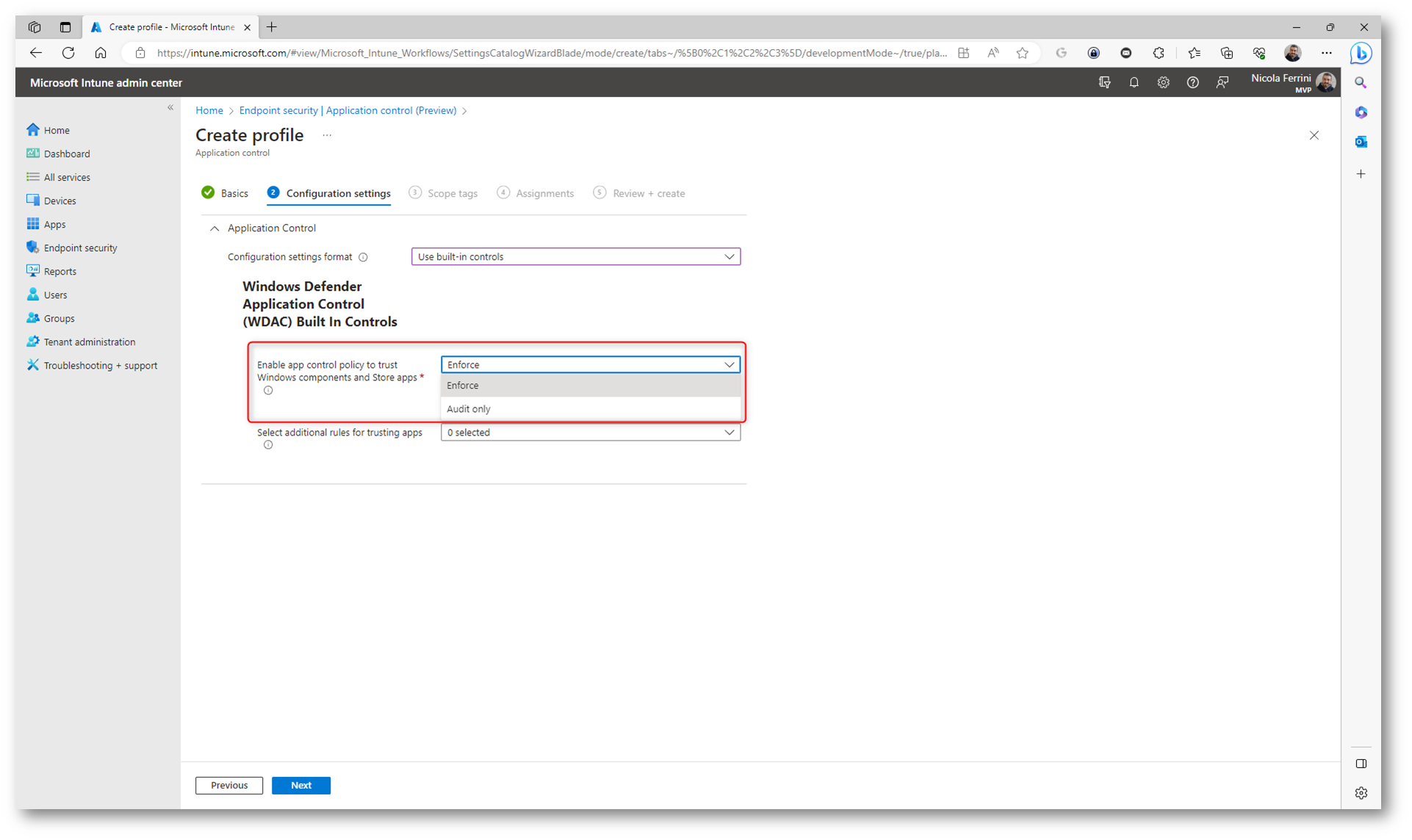

Nella scheda Configuration Settings avete la possibilità di scegliere se caricare una Application Control policy in formato XML oppure se utilizzare i Built-in controls. Se selezionate i Built-in controls avete la possibilità di scegliere se utilizzare la modalità Audit only oppure se forzare con Enforce l’esecuzione dei componenti di Windows e delle app dello Store.

Per maggiori informazioni su come configurare il file XML vi rimando alla lettura della pagina Allow apps deployed with a WDAC managed installer – Windows Security | Microsoft Learn

Figura 6: Configurazione dei Built-in controls

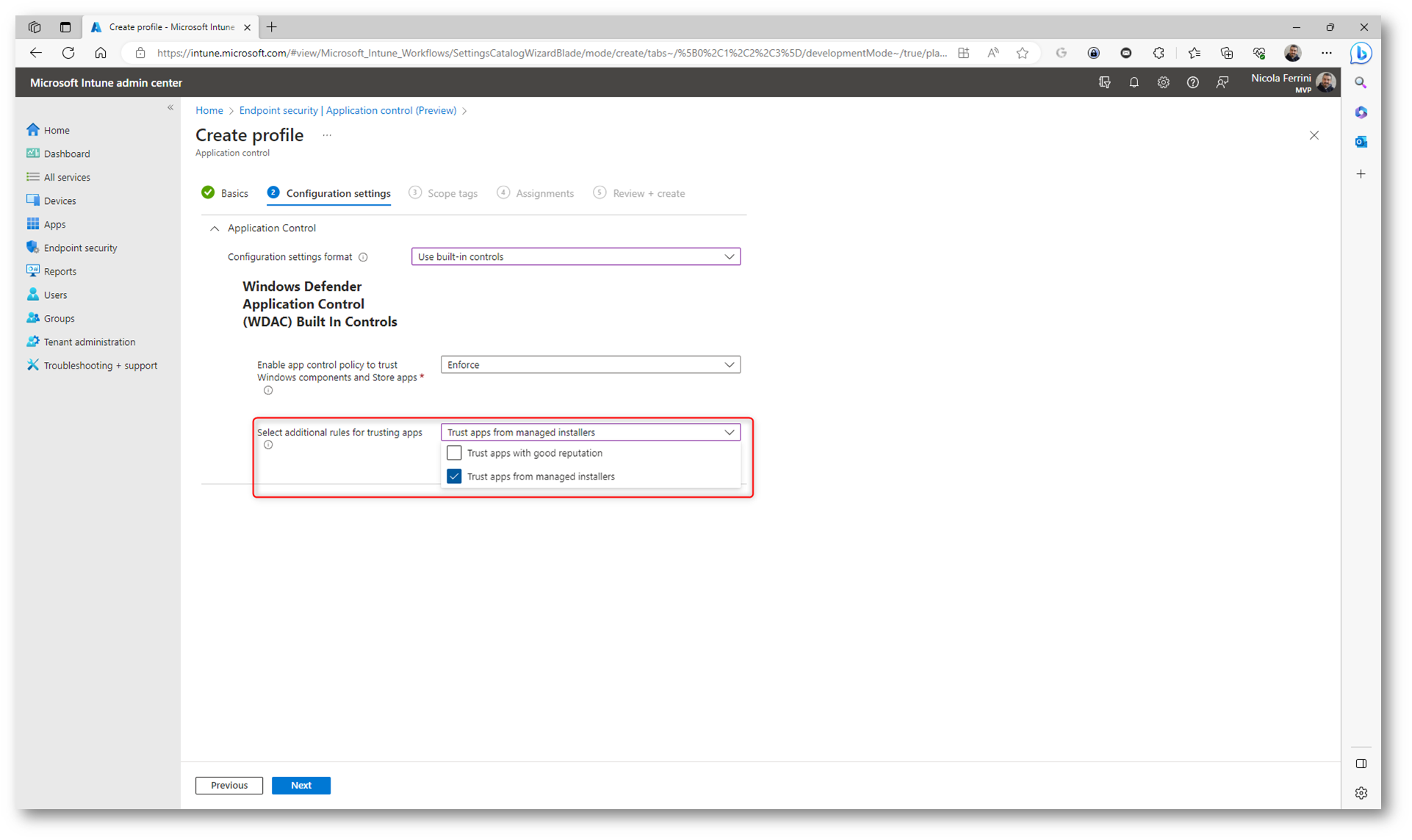

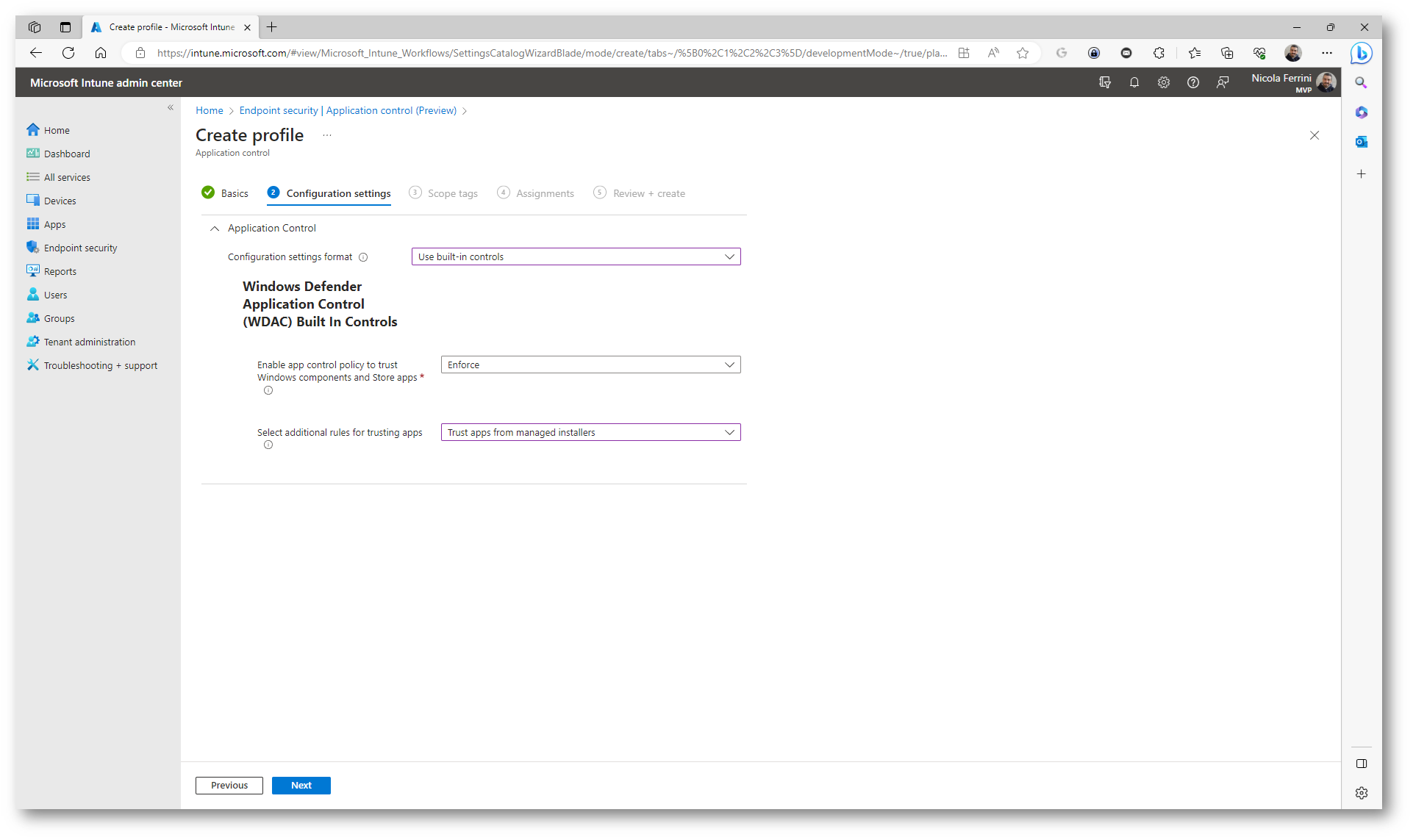

È quindi poi possibile aggiungere delle regole aggiuntive per le app considerate attendibili, scegliendo se accettare solo quelle gestite da Microsoft Intune attraverso il managed installer oppure eseguire anche quelle che godono di un’ottima reputazione. Io ho scelto di permettere di eseguire solo le applicazioni che vengono distribuite tramite Microsoft Intune, in modo tale da poter avere il controllo completo delle applicazioni e blindare i dispositivi, impedendo l’esecuzione di tutto ciò che potrebbe essere di origine dolosa o non autorizzato dall’azienda.

Figura 7: Configurazione delle app considerate attendibili

Figura 8: Configuration settings scelti

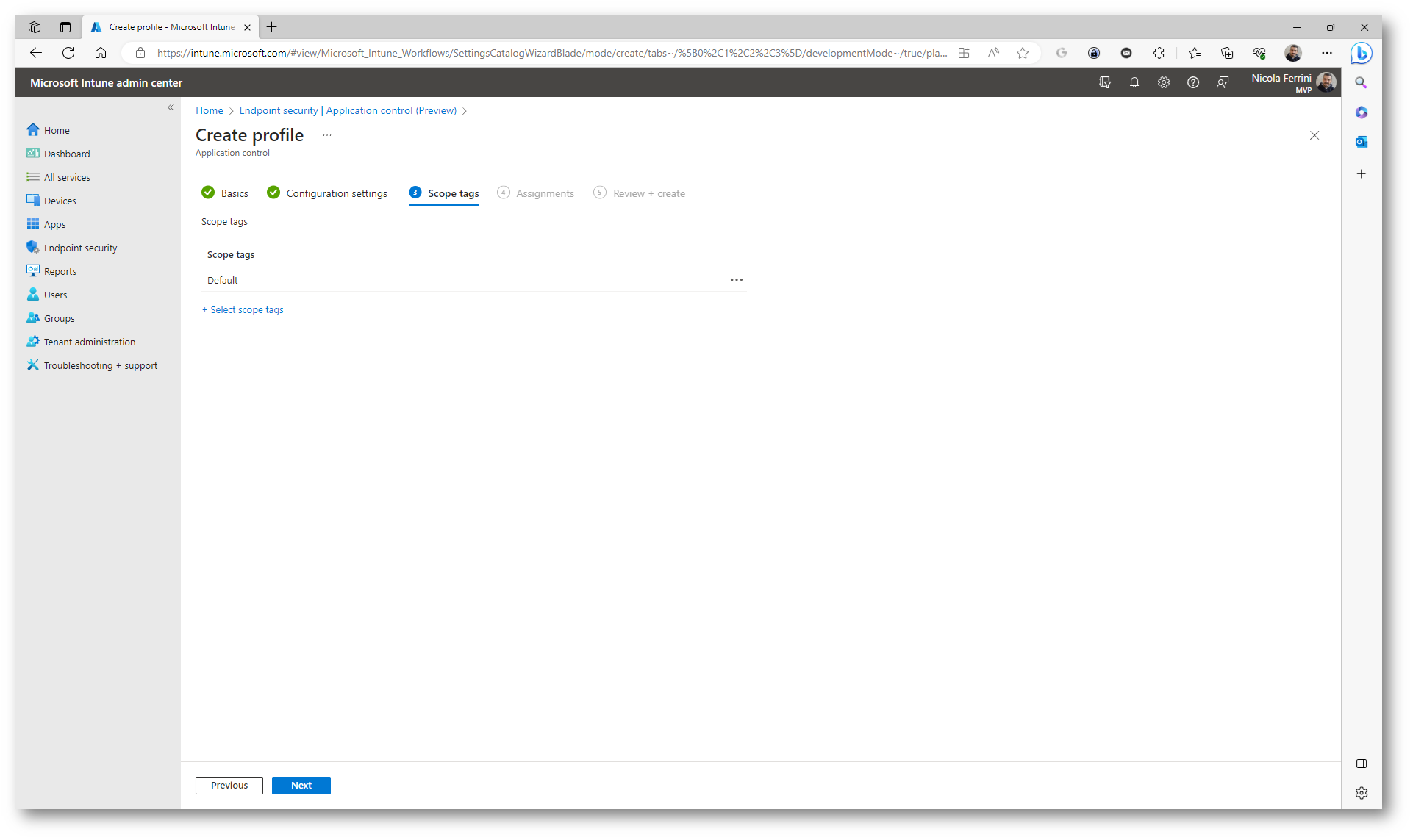

Figura 9: Scope tag per definire a chi verrà applicata la Application Control policy

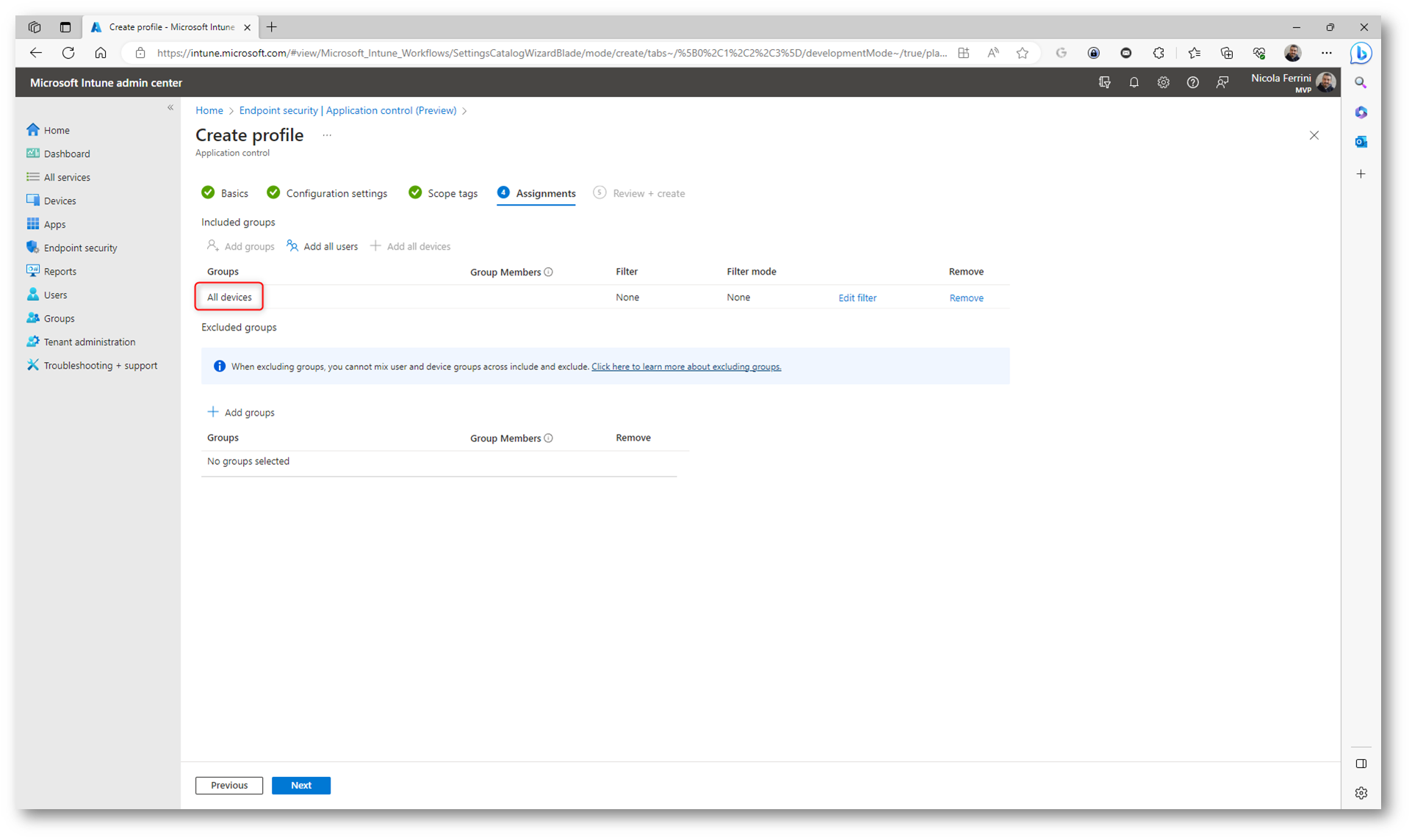

Assegnate la Application Control Policy ad un gruppo di dispositivi. Io ho scelto di assegnarla a tutti i dispositivi.

Figura 10: Assegnazione della Application Control Policy ad un gruppo di utenti o di dispositivi

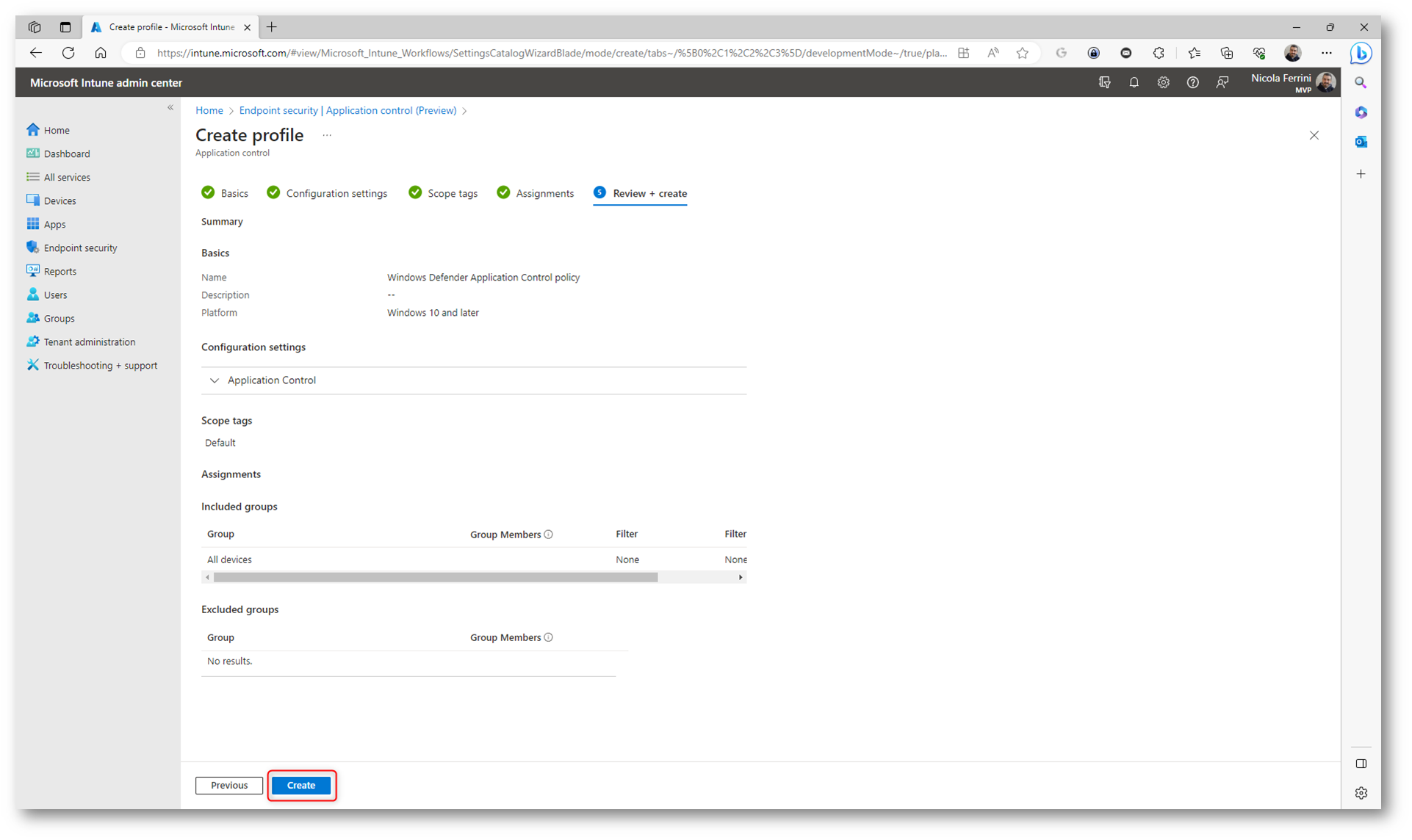

Figura 11: Schermata di riepilogo della creazione della Application Control policy

Figura 12: Application Control policy creata con successo

Test di funzionamento

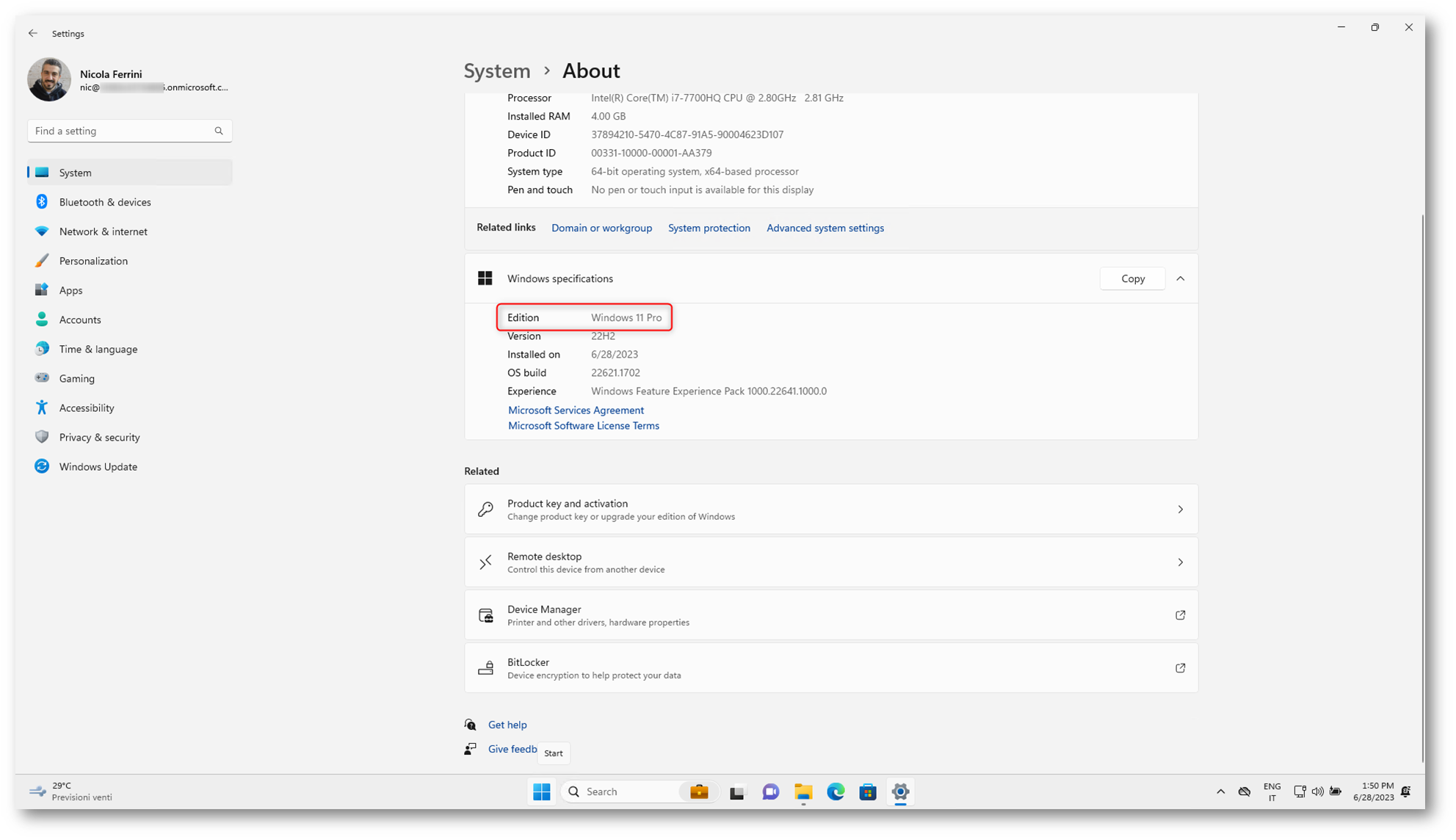

Il test di funzionamento è stato effettuato su una macchina Windows 11 Pro che è Azure AD joined ed è gestita da Microsoft Intune.

Figura 13: La macchina utilizzata è Windows 11 Pro

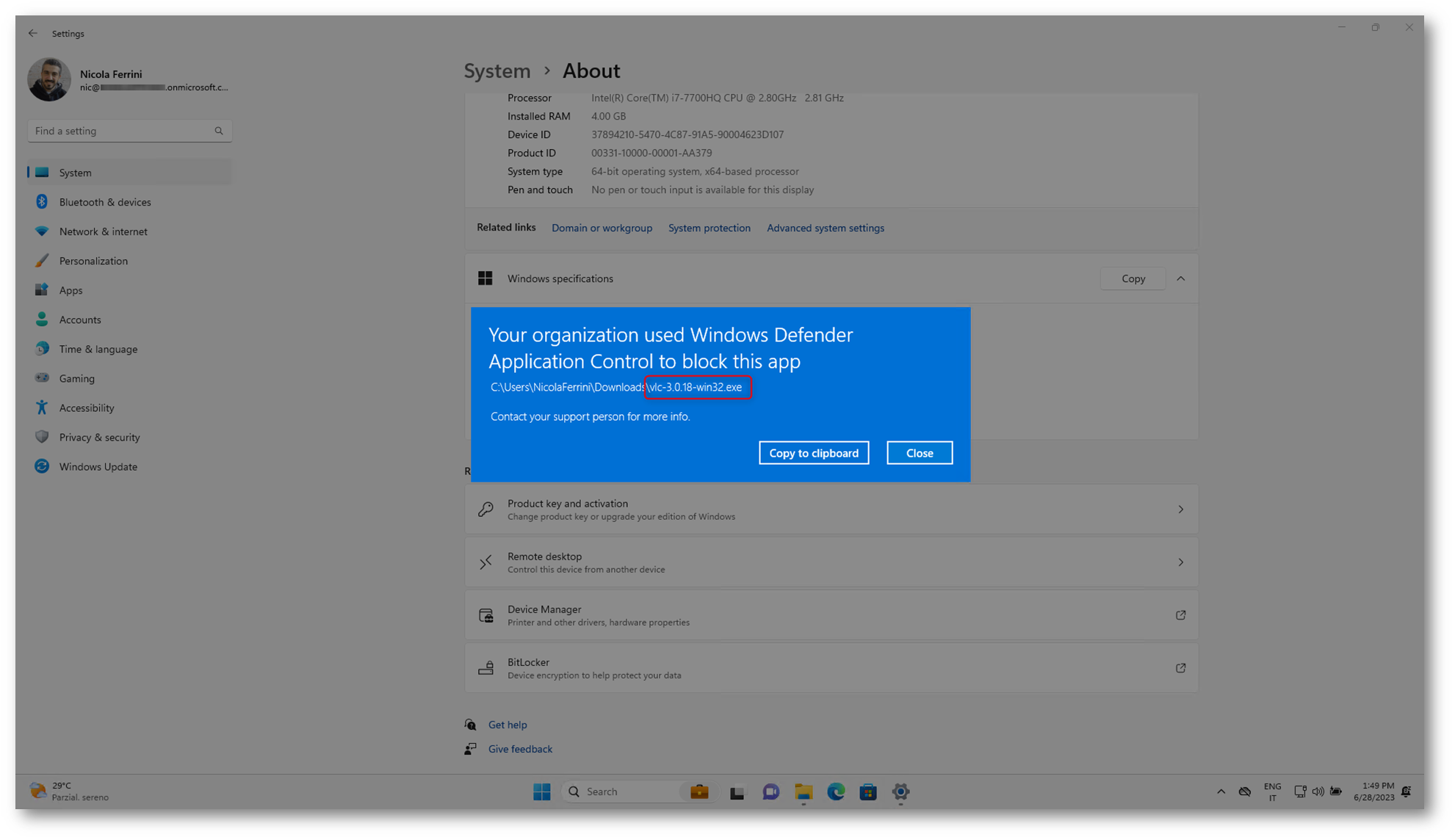

Se l’utente tenta di lanciare un’applicazione non distribuita tramite l’Intune Management Extension o di eseguire l’installazione di un’applicazione scaricata da Internet, riceverà un messaggio di errore come quello mostrato in figura:

Figura 14: L’esecuzione di applicazioni non autorizzate e non distribuite tramite Microsoft Intune non è consentita

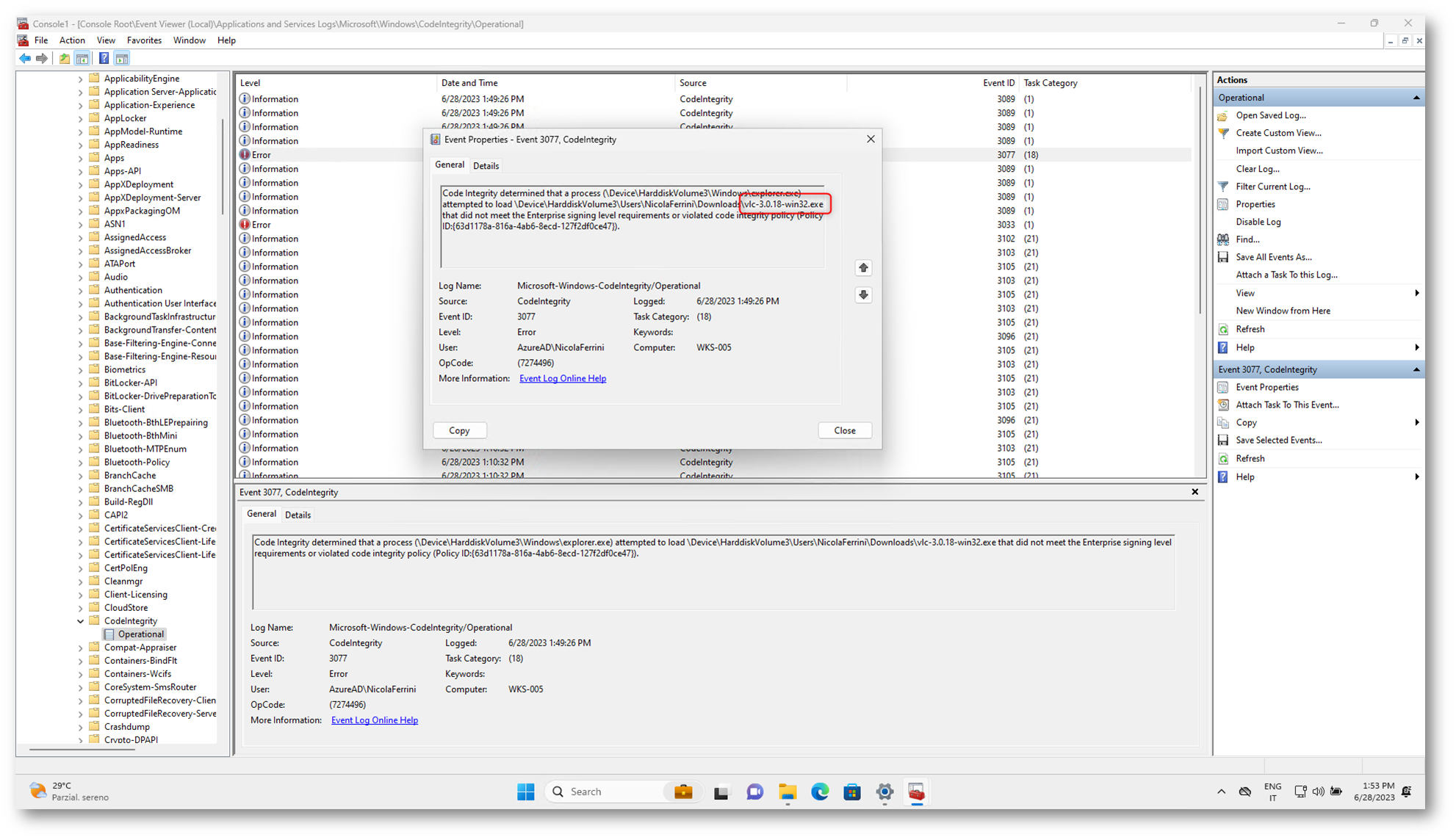

Nel Registro Eventi verrà riportato il tentativo da parte dell’utente di eseguire l’applicazione nel ramo Applications and Services Logs > Microsoft > Windows > CodeIntegrity > Operational

Figura 15: Il Registro Eventi riporta il tentativo da parte dell’utente di eseguire l’applicazione

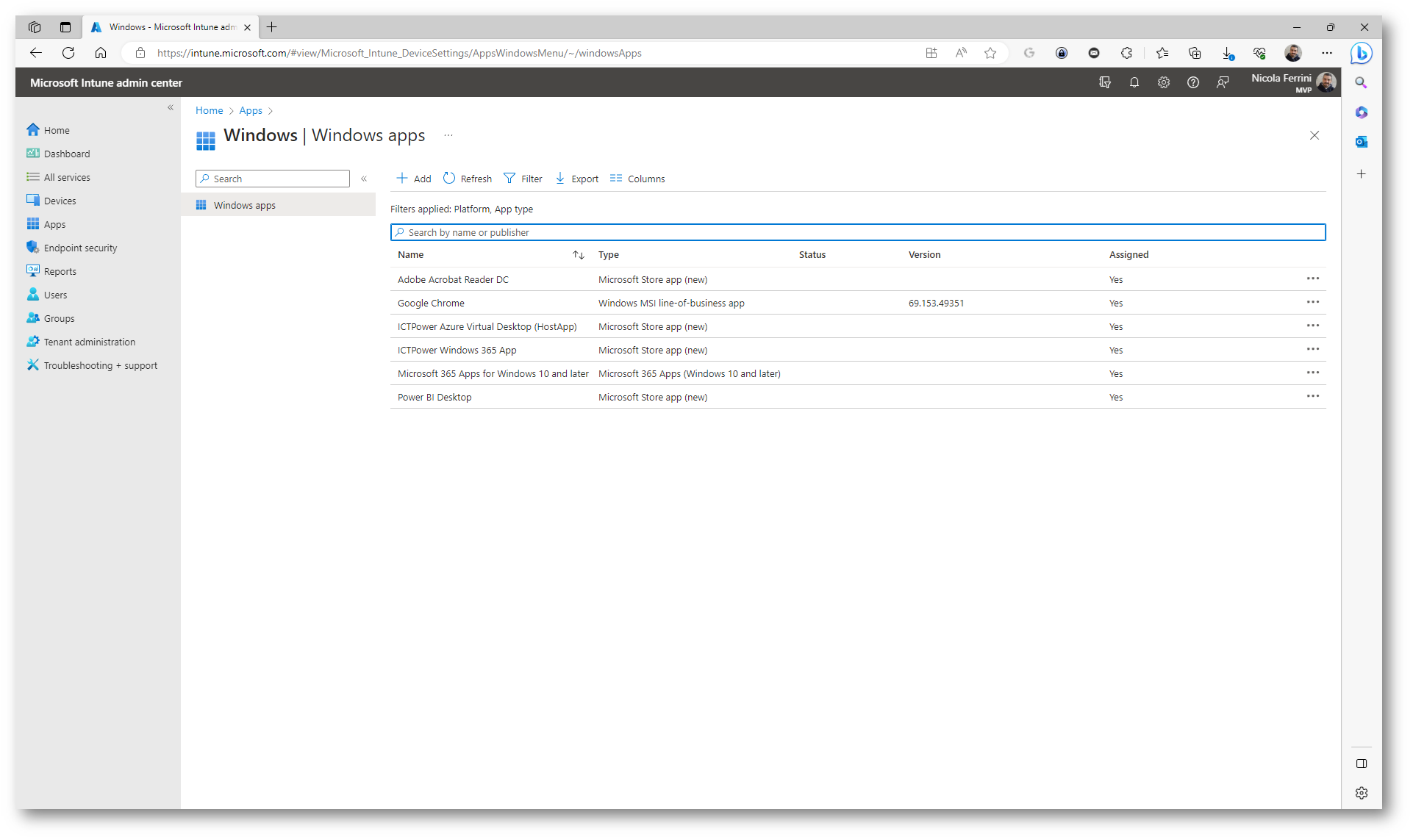

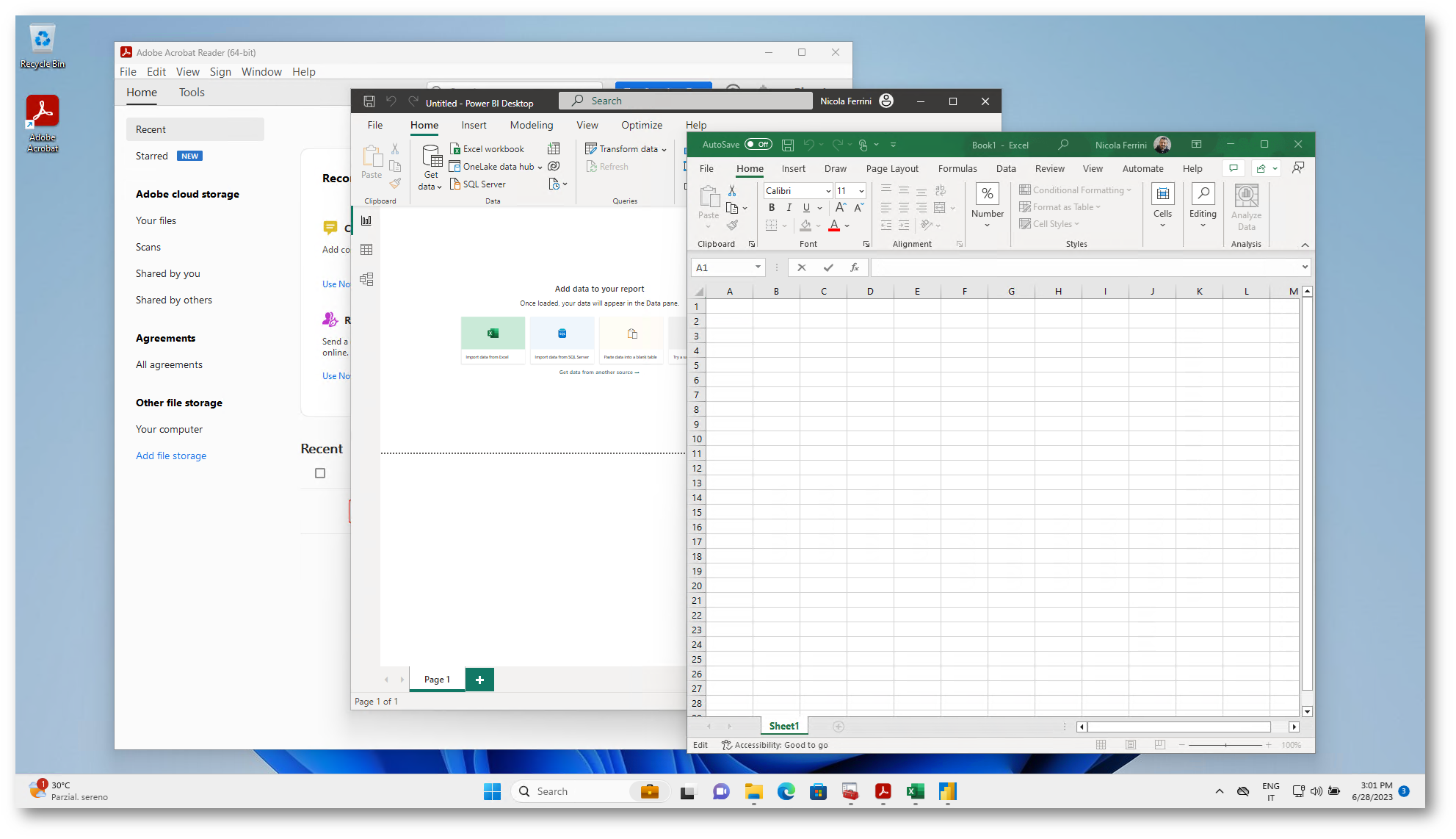

Le applicazioni distribuite da Microsoft Intune potranno essere avviate senza problemi. Nella figura sotto sono mostrate le applicazioni distribuite e nella schermata successiva si possono vedere le applicazioni in esecuzione.

Figura 16: Applicazioni distribuite tramite Microsoft Intune

Figura 17: Le applicazioni distribuite tramite Microsoft Intune vengono avviate senza problemi

Conclusioni

Considerate le migliaia di nuovi file dannosi creati ogni giorno, l’uso dei metodi tradizionali come le soluzioni antivirus (il rilevamento basato sulla firma per proteggersi dal malware) rappresenta una difesa inadeguata dai nuovi attacchi. Il controllo delle applicazioni è una linea di difesa cruciale per la protezione delle aziende dato il panorama delle minacce di oggi e ha un vantaggio intrinseco rispetto alle soluzioni antivirus tradizionali. In particolare, il controllo dell’applicazione si allontana da un modello di attendibilità dell’applicazione in cui tutte le applicazioni vengono considerate attendibili a una in cui le applicazioni devono ottenere attendibilità per l’esecuzione, limitando le applicazioni che gli utenti possono eseguire.