Fortinet – Utilizzare la Certification Authority gratuita Let’s Encrypt per generare automaticamente certificati SSL

I Firewall Fortigate, come tutte le soluzioni Enterprise di fascia alta, hanno un costo importante, legato al continuo sviluppo della soluzione ed ai continui miglioramenti che vengono introdotti release dopo release.

Un principio generale, che dovrebbe essere applicato a tutte le tecnologie, sarebbe quello di sfruttarle al 100%, calandole ovviamente nel nostro contesto infrastrutturale.

È assolutamente impensabile pagare un oggetto, specialmente un appliance di sicurezza e non sfruttarla, specialmente se le funzionalità che andiamo ad abilitare sono gratuite e incluse nella soluzione.

In questa ottica nasce l’esigenza di andare a governare i certificati relativi ai servizi esposti dal Fortigate con dei certificati SSL pubblici validi, in modo tale da proteggere e crittografare il traffico verso la VPN SSL o l’accesso Web del Firewall, ad esempio.

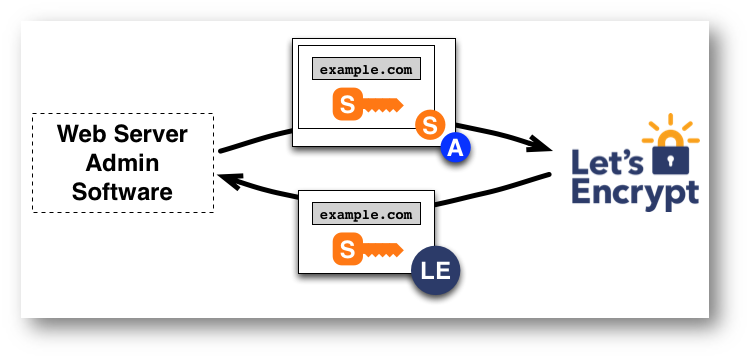

Dalla versione 7.0 di FortiOS è possibile generare dei certificati digitali tramite Let’s Encrypt direttamente dal Firewall Fortigate tramite procollo ACME, il quale consente inoltre di auto-rinnovare il certificato alla scadenza senza il nostro intervento.

Figura 1: Richiesta di un certificato digitale a Let’s Encrypt tramite protocollo ACME

Requisiti

Per eseguire la configurazione proposta sarà necessario avere quanto segue:

- Firewall Fortigate: la configurazione proposta è possibile su qualsiasi Firewall Fortigate con release software 7.0 e successive (nella guida è stato utilizzato un Fortigate 60F aggiornato alla versione 7.0.15).

-

Il Fortigate deve avere associato un IP pubblico.

-

L’interfaccia ACME deve essere esposta pubblicamente così che possa ricevere le richieste di aggiornamento ACME. Non deve avere VIP o port forwarding sulla porta 80 (HTTP) o 443 (HTTPS).

-

Il campo Subject Alternative Name viene compilato automaticamente con il nome host DNS del FortiGate. Non può essere modificato, non è possibile utilizzare certificati di tipo Wildcard e non è possibile aggiungere certificati multi-SAN.

Configurazione interfaccia ACME

Il primo passaggio da seguire è quello della configurazione del protocollo ACME, responsabile per l’ottenimento e il rinnovo automatico dei certificati SSL tramite Let’s Encrypt.

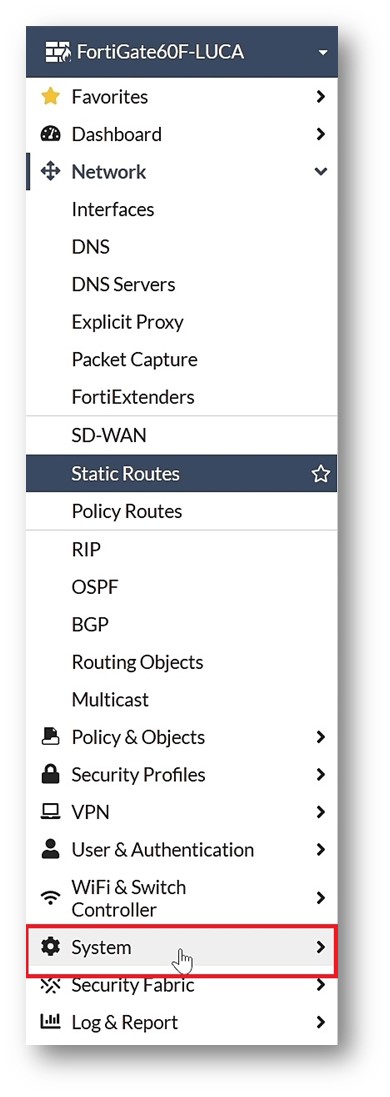

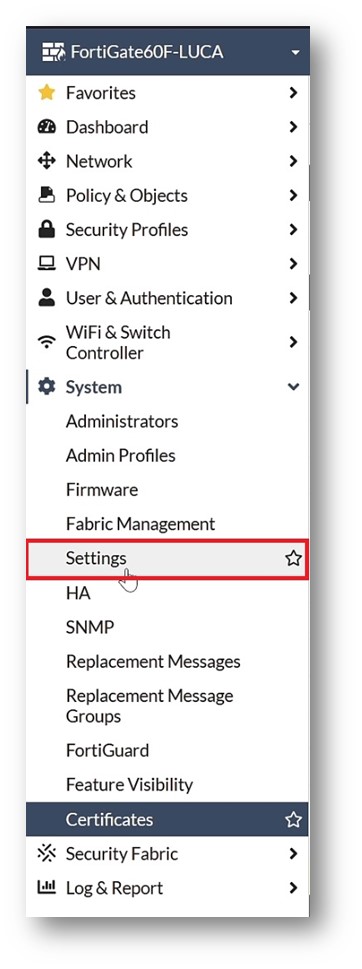

Una volta eseguito l’accesso al Fortigate facciamo click su “System” nella colonna di sinistra:

Figura 2: Fare click su “System”

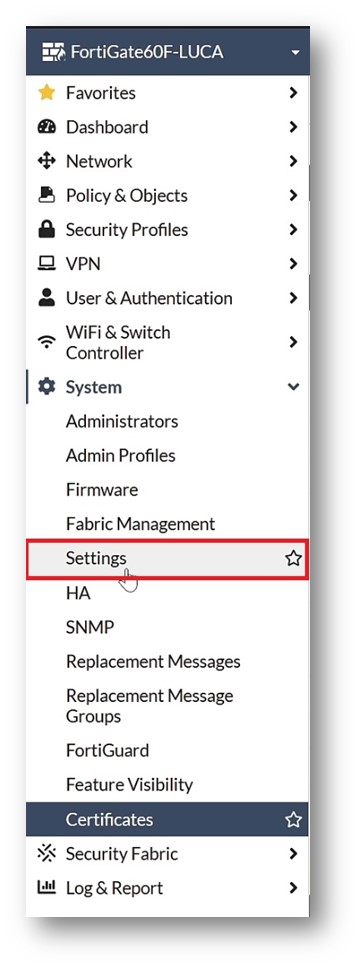

Nel menù a tendina che si aprirà fare click su “Settings” per modificare le impostazioni di sistema:

Figura 3: fare click su “Settings”

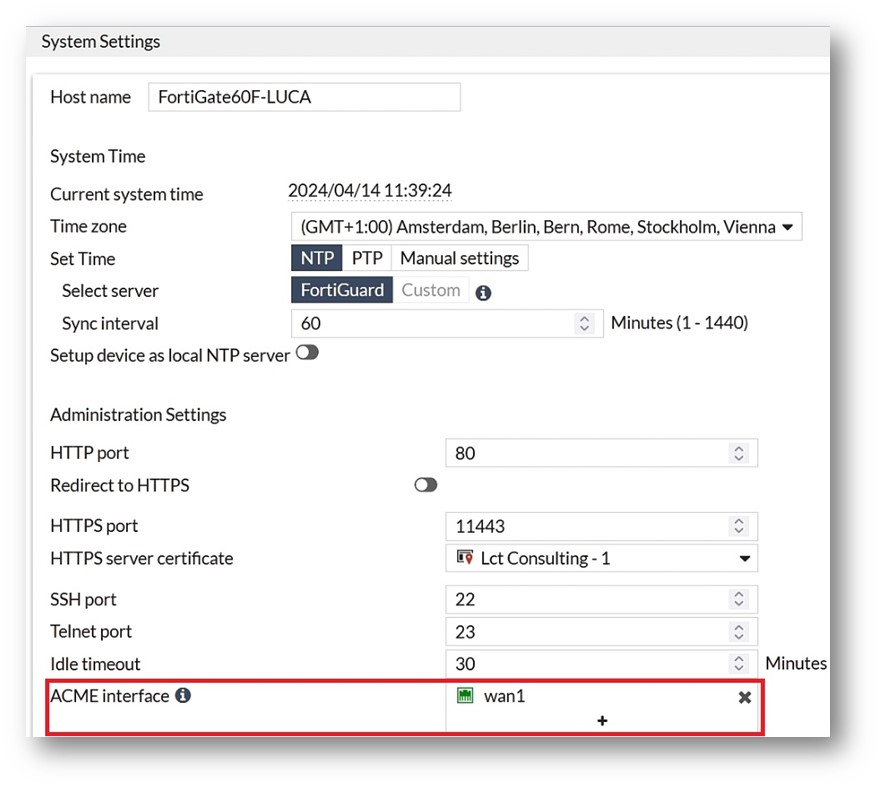

Arrivati sulla pagina dei “System Settings“, aggiungete la vostra interfaccia esposta, nel mio caso “wan1” e confermate le modifiche facendo click su “Apply“:

Figura 4: Aggiunta di un interfaccia del Fortigate come ACME Interface

A questo punto siamo pronti ad erogare un certificato digitale tramite Let’s Encrypt.

Generazione certificato SSL tramite Let’s Encrypt

Di default il tab dedicato ai certificati non è visibile all’interno dei menù del Fortigate, pertanto, è necessario rendere visibile la funzionalità.

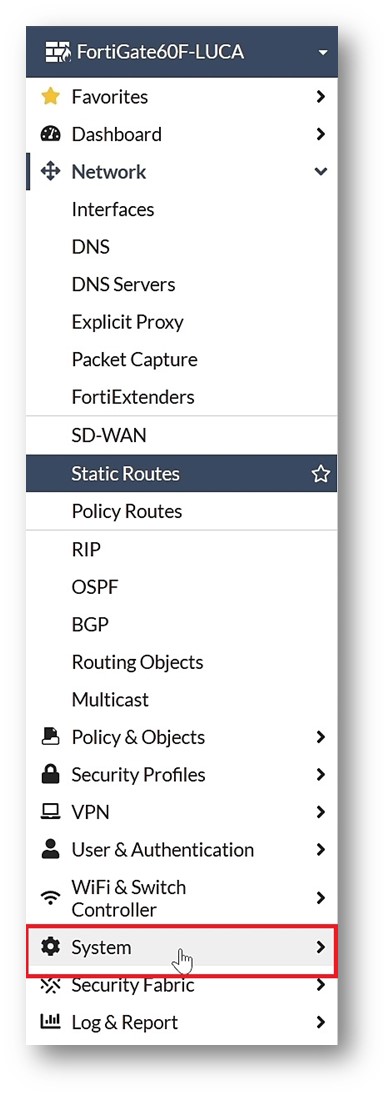

Una volta eseguito l’accesso al Fortigate tramite interfaccia web, nella colonna di sinistra, fare click su “System“:

Figura 5: Fare click su “System”

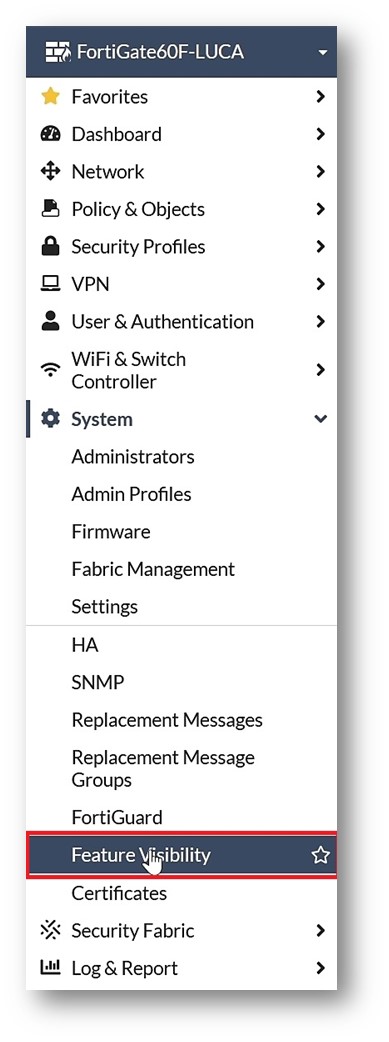

Successivamente scegliere dal menu l’opzione “Feature Visibility“:

Figura 6: Fare click su “Feature Visibility”

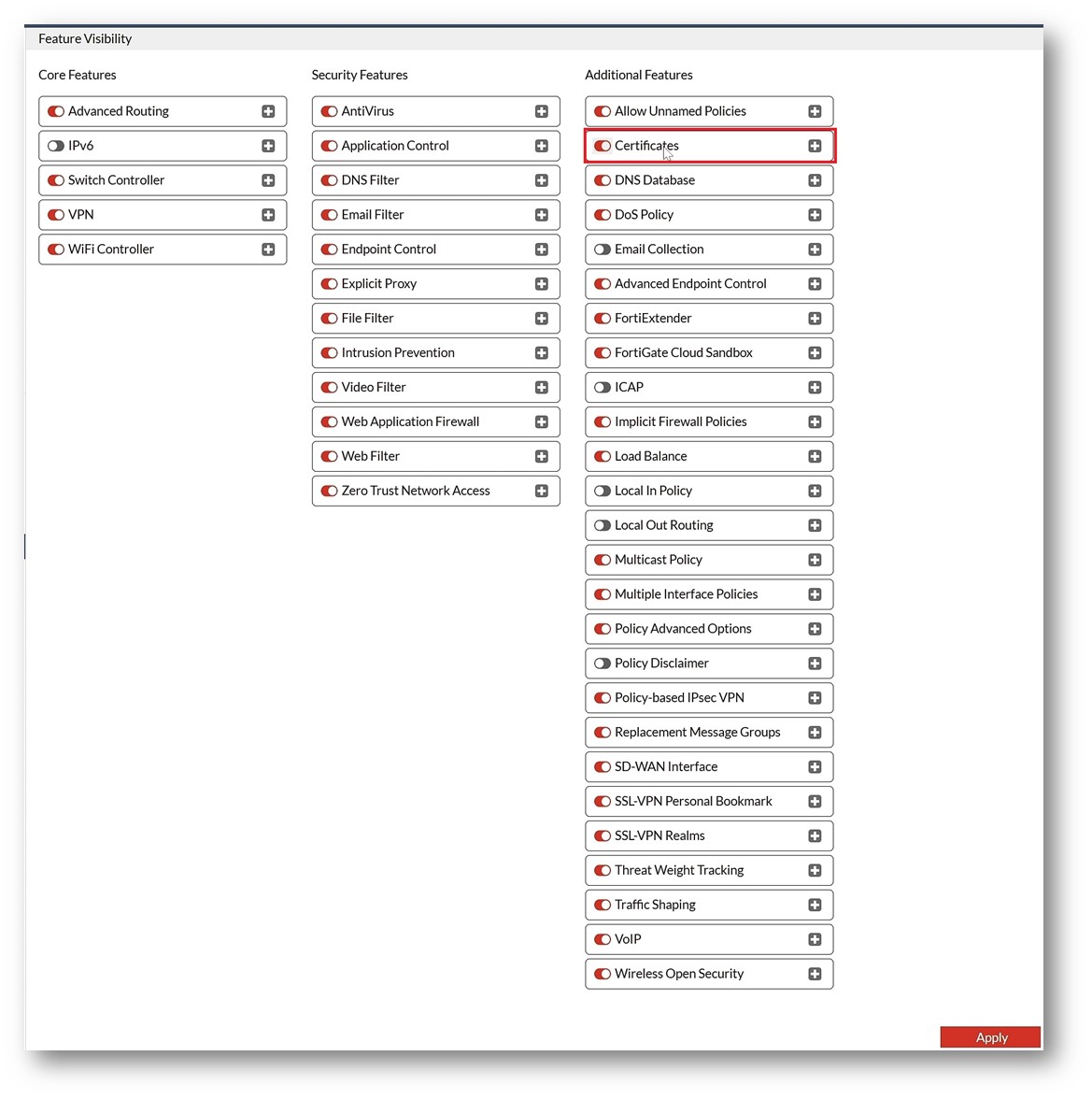

Nel pannello che si aprirà, spostarsi sulla destra, sotto la voce “Additional Features” e selezionare “Certificates“:

Figura 7: Abilitazione della gestione dei certificati all’interno del Fortigate

A questo punto sarà possibile gestire i certificati del Fortigate da interfaccia grafica.

Spostiamoci ora nella gestione del DNS pubblico.

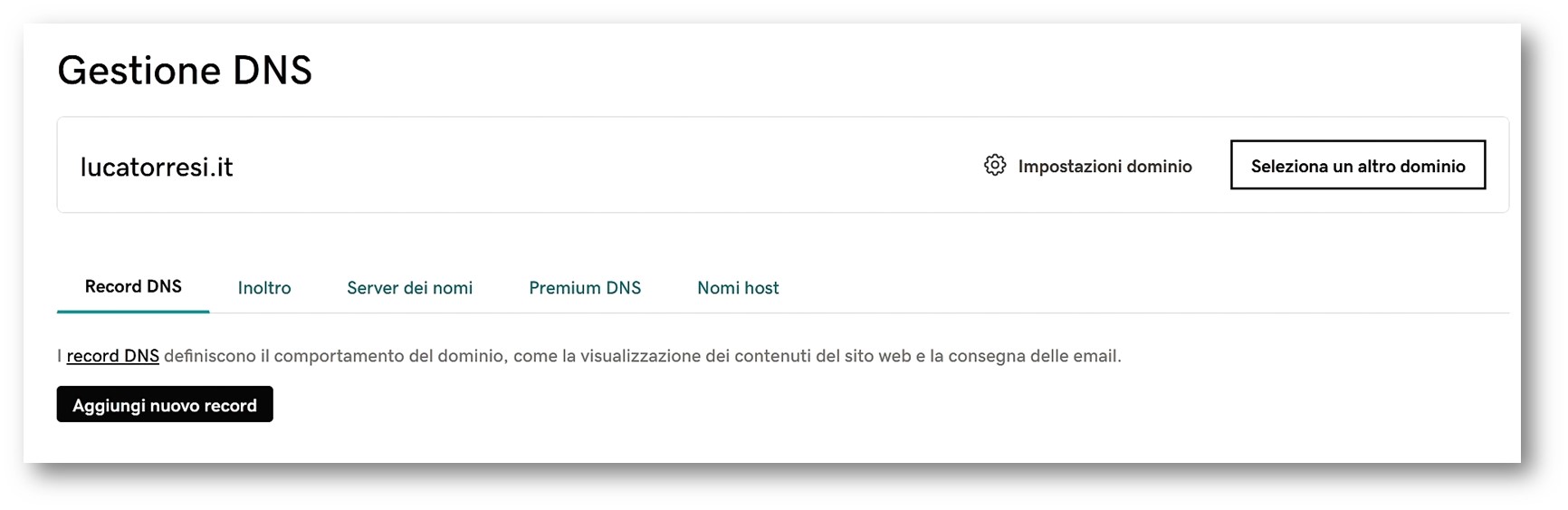

Ovviamente per ogni provider ci sarà una procedura differente, nel caso di questa guida è stato utilizzato GoDaddy.

Figura 8: Apertura del pannello di gestione del DNS pubblico

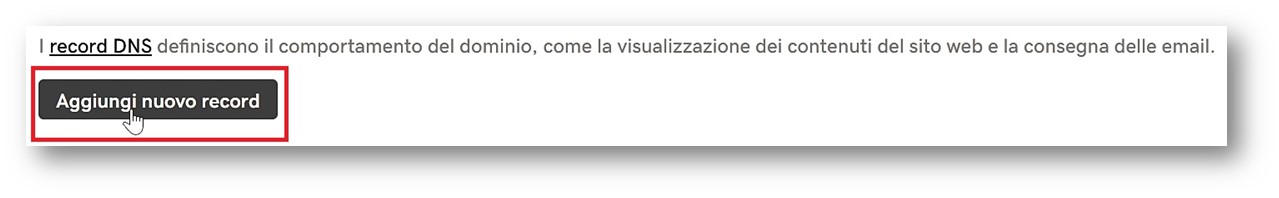

Raggiunto il sito del vostro provider, spostatevi nella gestione del DNS e successivamente fate click su “Aggiungi nuovo record“:

Figura 9: Aggiunta record DNS

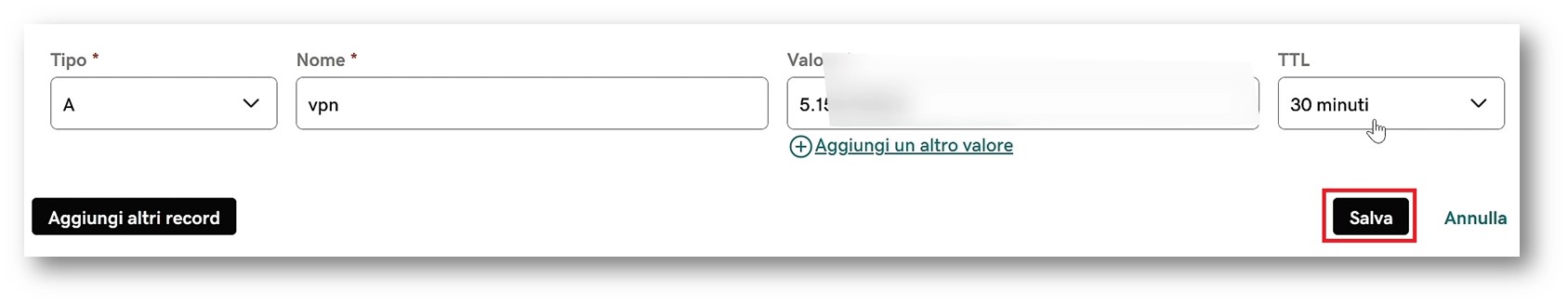

Aggiungiamo ora un record “A” che avrà come nome “vpn.*nomedominio*.it” e il vostro ip pubblico, quindi fate click su “Salva“:

Figura 10: Aggiunta del Record “A” nel DNS pubblico

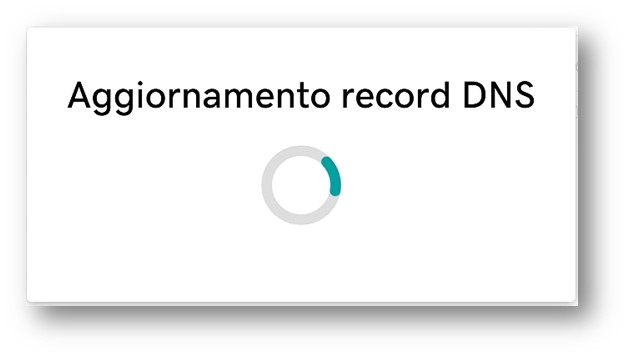

L’aggiunta del record richiederà un certo periodo di tempo, pertanto attendiamo che venga correttamente propagato.

Figura 11: Aggiornamento record DNS

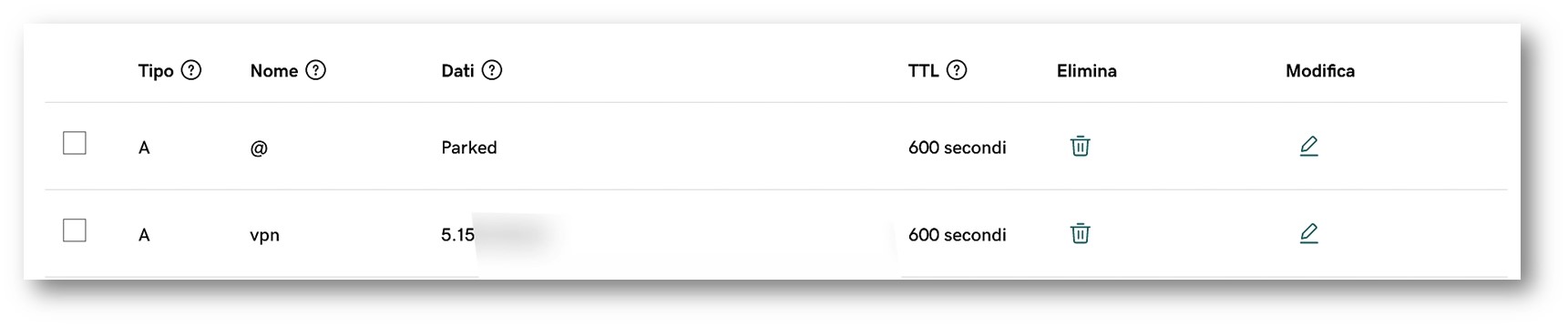

Una volta terminata la configurazione il nuovo record apparirà insieme a tutti gli altri.

Figura 12: Record DNS correttamente aggiunto all’interno del DNS pubblico

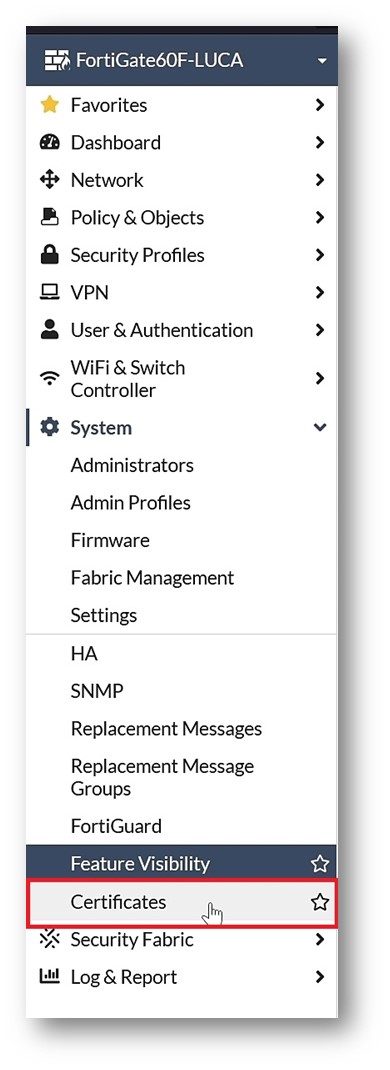

Tornando all’interno del Fortigate è possibile proseguire la configurazione spostandoci su “System“, quindi “Certificates“:

Figura 13: Spostarsi nella sezione di gestione dei certificati del Fortigate

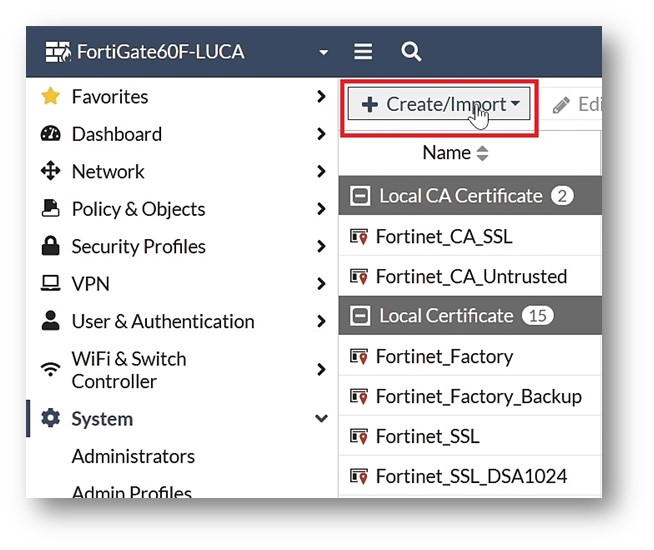

Nella sezione centrale della pagina, in alto, facciamo click su “Create/Import“:

Figura 14: Fare click su “Create/Import”

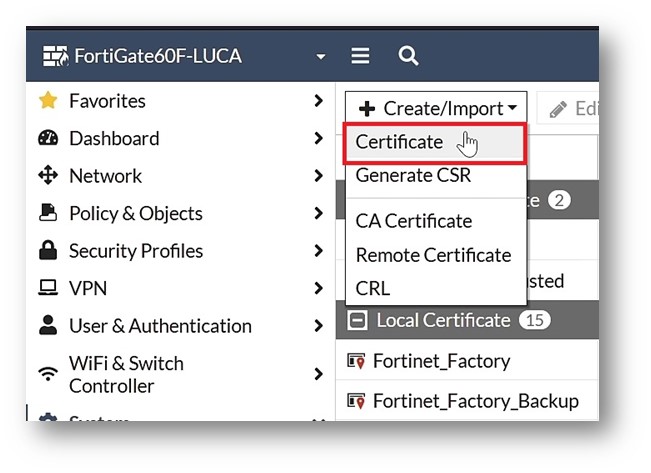

Quindi fate click su “Certificate“:

Figura 15: Fare click su “Certificate”

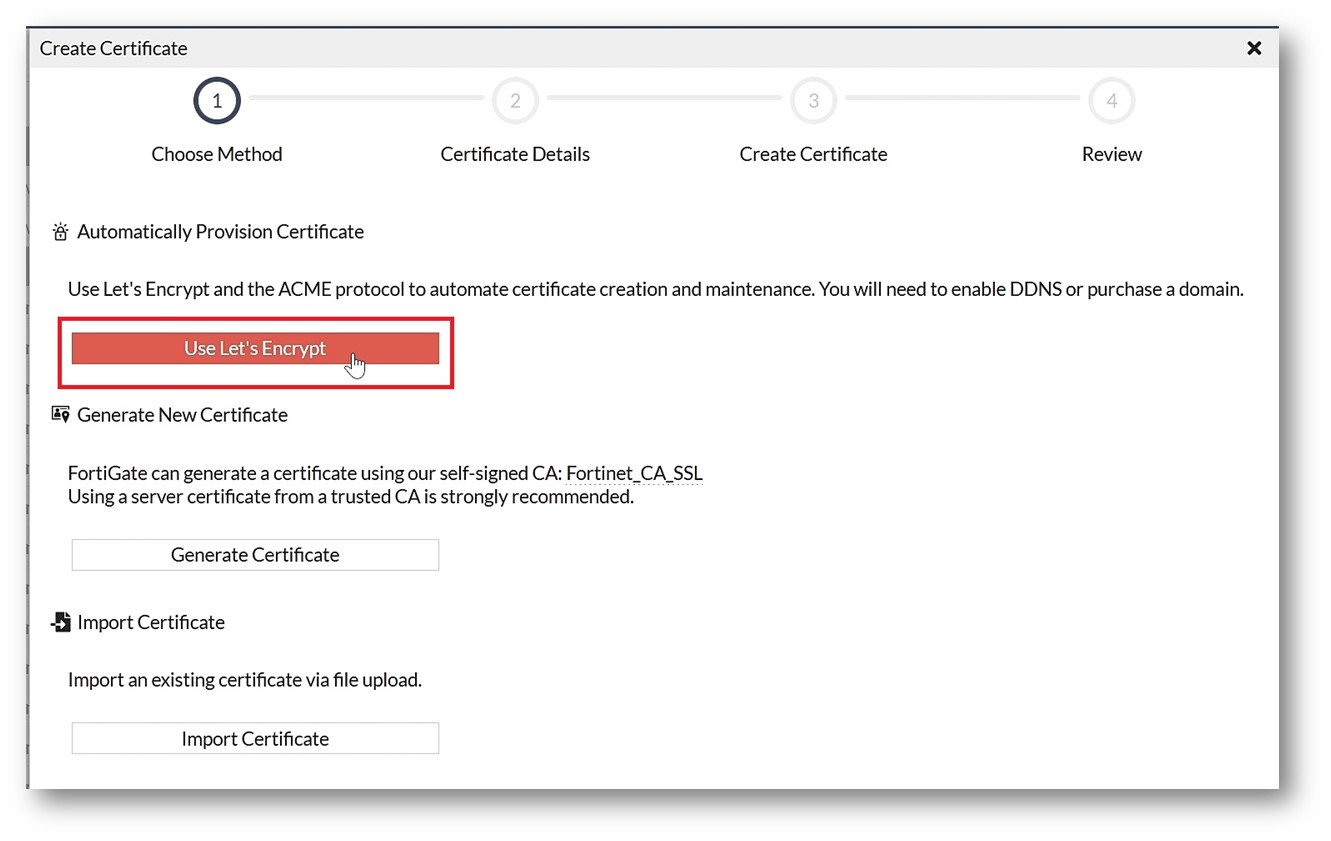

Nella schermata che apparirà sulla destra fare click su “Use Let’s Encrypt“:

Figura 16: Selezione “Use Let’s Encrypt” come sistema di generazione dei certificati

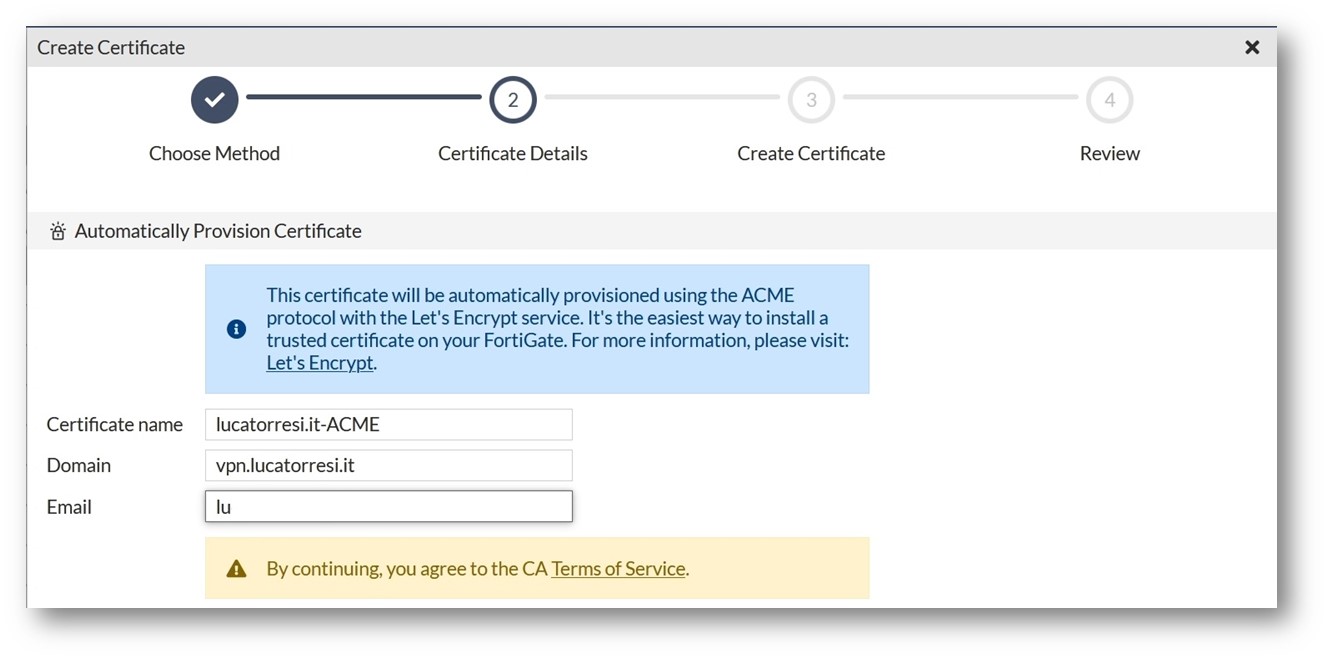

Compilare la sezione “Certificate Details” con i dati utilizzati per l’agggiunta del record “A” nel DNS pubblico, aggiungendo una vostra mail:

Figura 17: Aggiunta dei dati del certificato SSL da erogare

Fare click su “Create” per confermare l’operazione.

Figura 18: Fare click su “Create”

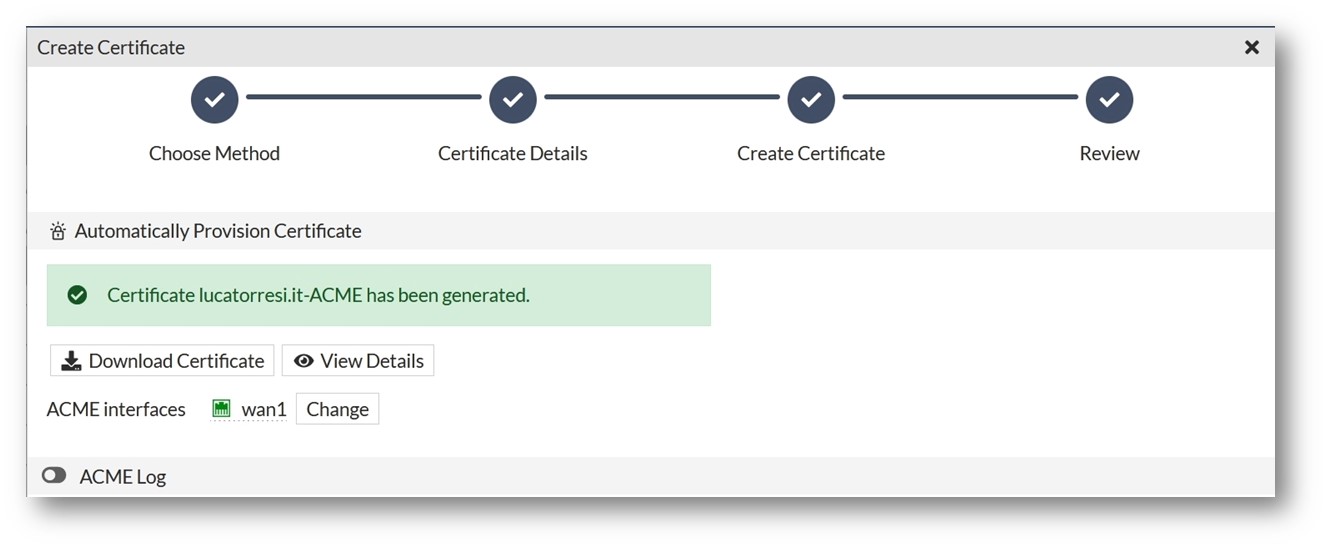

Una volta che la procedura sarà completa potrete veriificare il risultato dalla sezione “Review“:

Figura 19: Emissione del certificato

A questo punto è possibile scaricare il certificato appena creato o proseguire con la guida.

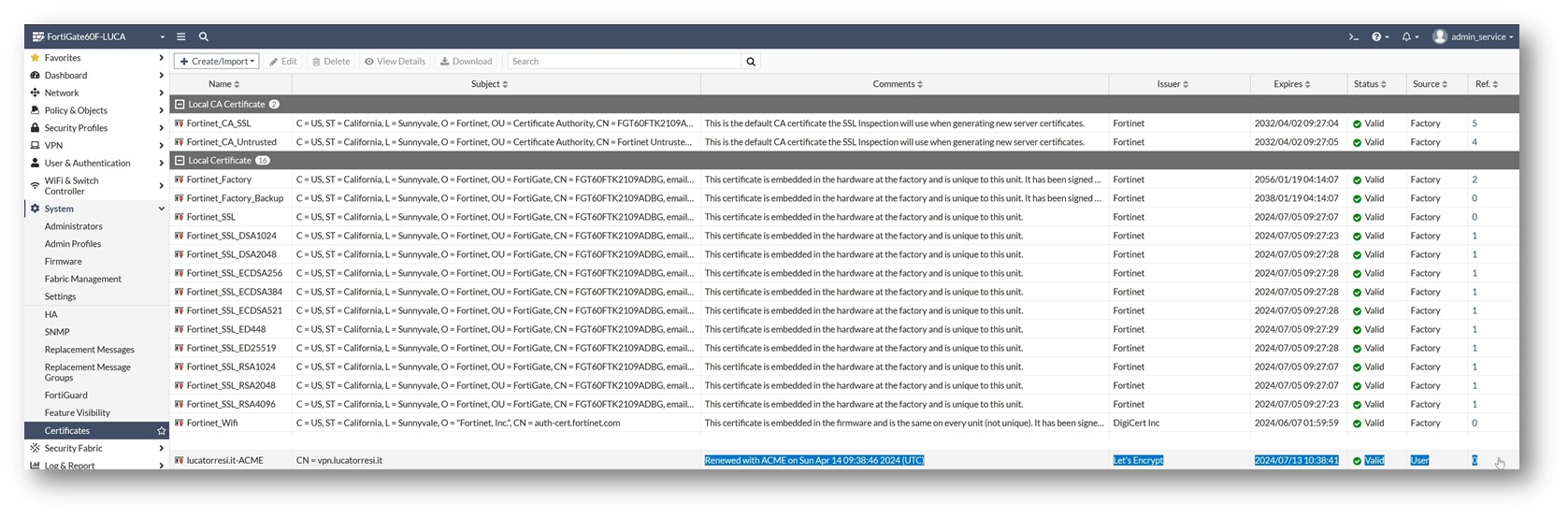

Tornando a questo punto nella sezione “Certificates” è possibile verificare che il certificato SSL è stato correttamente aggiunto alla lista dei certificati del Fortigate:

Figura 20: Il certificato viene conservato all’interno della sezione “Certificates” del Fortigate

Aggiunta del certificato alla VPN SSL

Il nuovo certificato emesso è sfruttabile da subito per aumentare il livello di sicurezza della nostra infrastruttura VPN SSL.

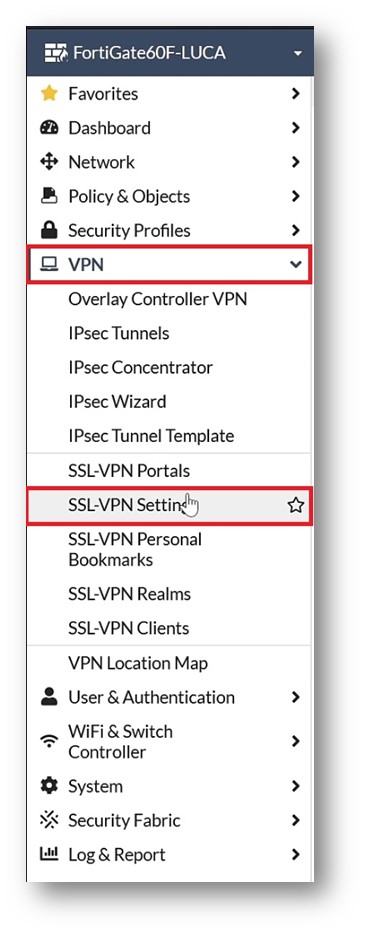

Eseguito l’accesso web al Fortigate è possibile fare click sul tab “VPN” sulla colonna di sinistra, quindi “SSL-VPN Settings“:

Figura 21: fare click sul tab “VPN” e successivamente su “SSL-VPN Settings”

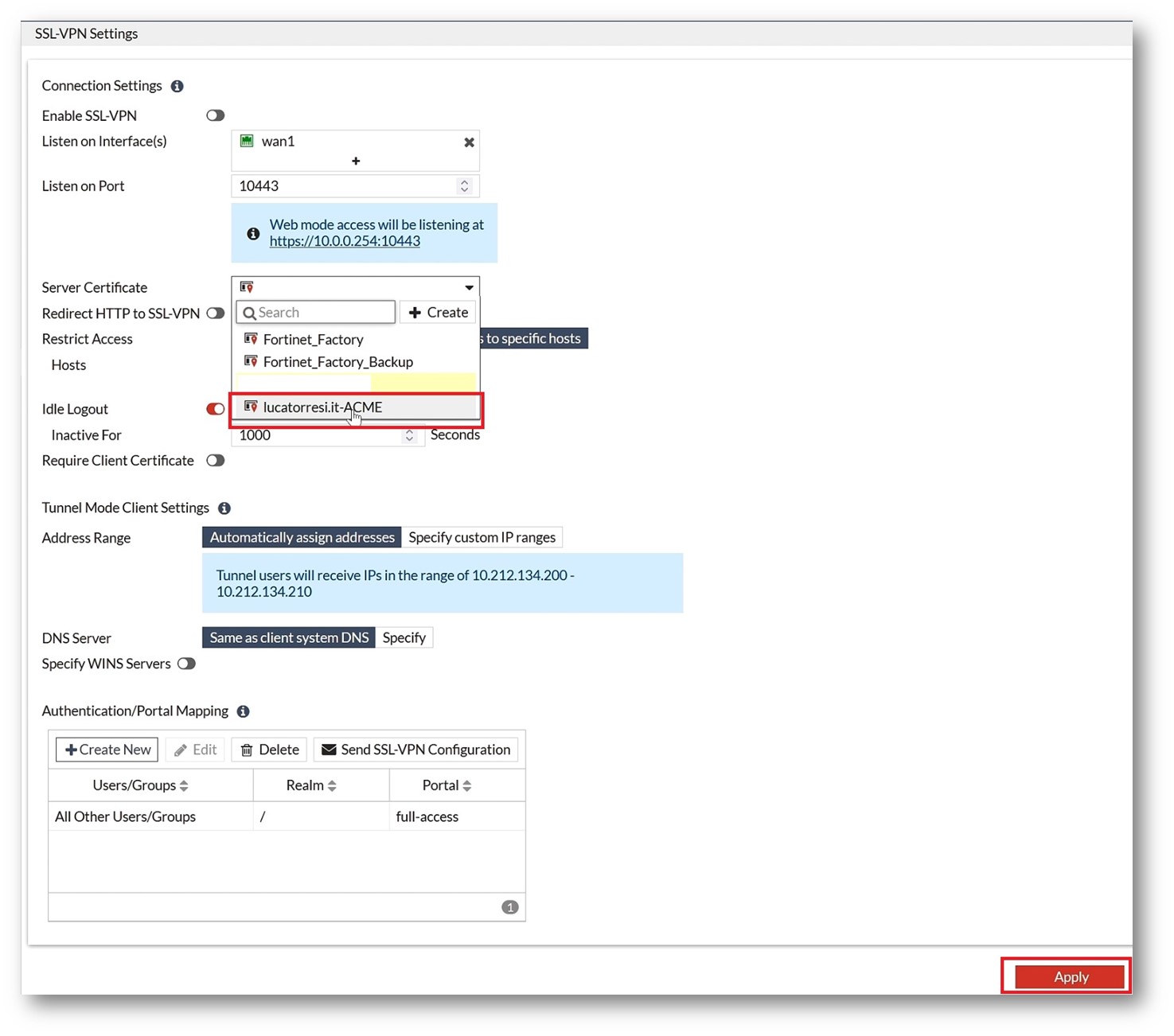

All’interno della schermata di configurazione “SSL-VPN Settings” spostarsi sulla voce “Server Certificate“, quindi selezionare il nuovo certificato appena generato:

Figura 22: Aggiunta del certificato Let’s Encrypt alla VPN SSL di Fortigate

Fare click su “Apply” per confermare la configurazione.

Aggiunta del certificato per accesso amministrativo al Fortigate

Un’altro elemento essenziale da proteggere risulta essere l’interfaccia web del Fortigate, evitando di esporla all’esterno con un certificato auto-firmato.

Eseguito l’accesso web al Fortigate è possibile fare click sul tab “System” sulla colonna di sinistra, quindi “Settings“:

Figura 23: Configurazione dei Settings del Fortigate

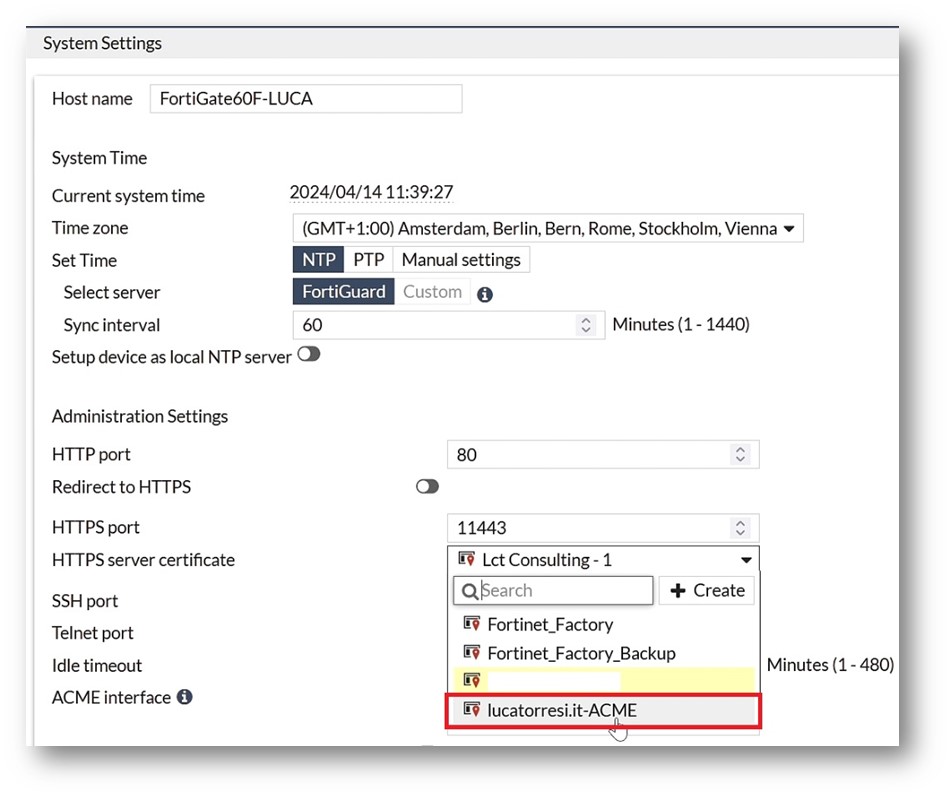

All’interno della schermata di configurazione “System Settings” spostarsi sulla voce “HTTPS Server Certificate“, quindi selezionare il nuovo certificato appena generato:

Figura 24: Selezione del nuovo certificato SSL generato tramite Let’s Encrypt

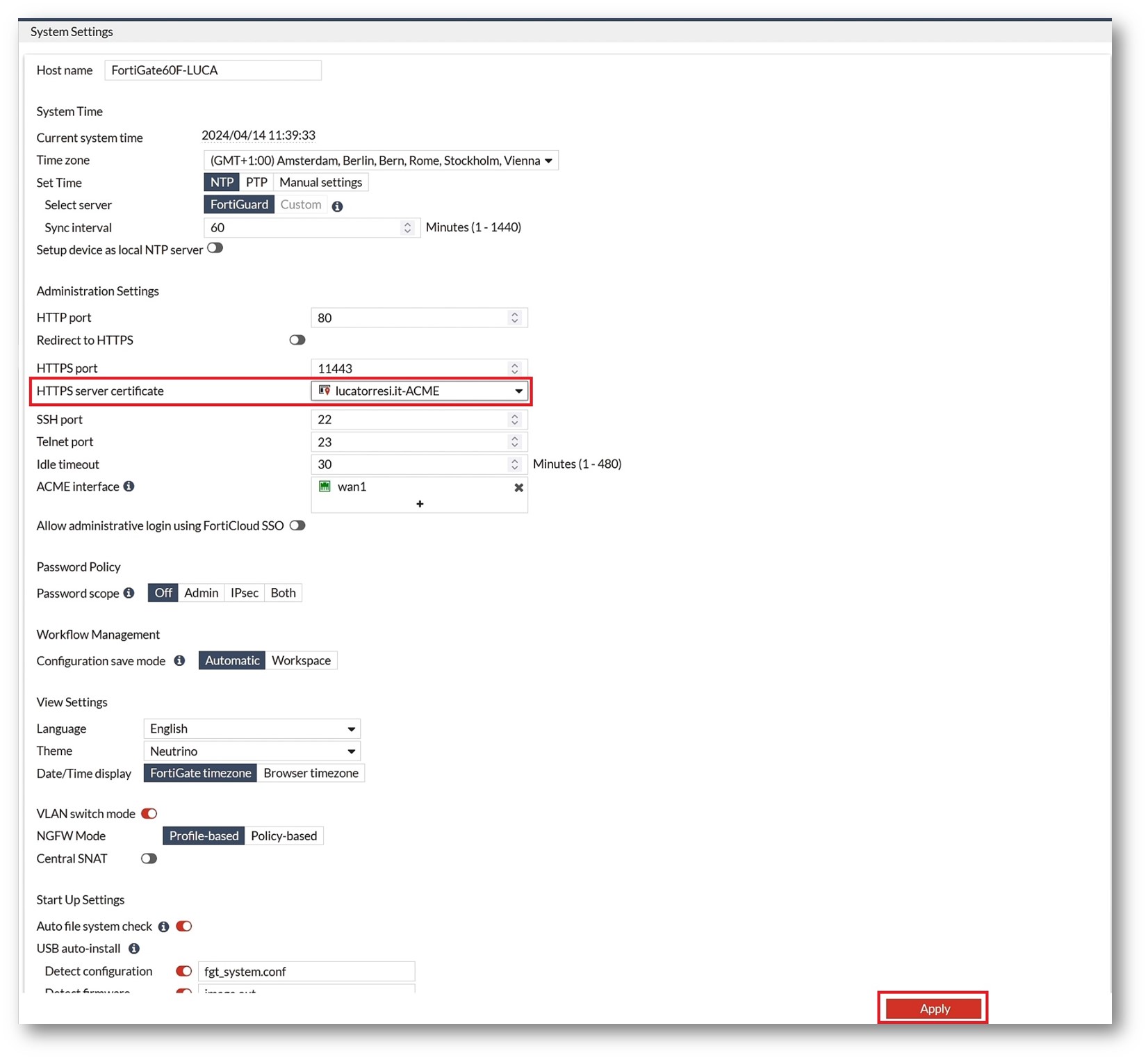

A questo punto è possibile verificare la configurazione completa come da foto sottostante:

Figura 25: Risultato finale dopo l’aggiunta del certificato per la pagine Web di gestione del Fortigate

Fare click su “Apply” per confermare la configurazione.

Conclusioni

Fortinet, che ascolta molto i Feedback dei professionisti, sta migliorando e aggiungendo funzionalità al suo FortiOS, portandolo sempre più in alto negli indici di gradimento e ovviamente su Gartner.

La possibilità di sfruttare in modo semplice la gestione dei certificati con Let’s Encrypt non sarà una novità assoluta che le Enterprise correranno ad abilitare, in quanto per certi contesti già venivano usati dei Wildcard o Multi-San, ma tutte quelle piccole e medie imprese, che magari non hanno budget importanti, potranno mettere in sicurezza il proprio Fortigate senza utilizzare certificati auto-firmati.

Proprio questo approccio e questa attenzione verso le piccole e medie imprese rendono Fortinet uno dei Brand più forti sul mercato, dove ormai è difficile non trovare una soluzione basata sulle loro appliance di sicurezza (un motivo ci sarà no?).