Configurare Office 365 Advanced Threat Protection (ATP)

Molti degli attacchi informatici avvengono tramite gli strumenti di produttività quali ad esempio le e-mail ed i documenti.

Storicamente il metodo di difesa più utilizzato è stato quello di implementare delle blacklist per bloccare gli spammer, con risultati spesso deludenti. Questo avviene per i seguenti motivi:

- È inutile bloccare uno spammer tramite blacklist: la maggior parte delle campagne di spam si concludono in pochi minuti, ben prima che possa giungere una segnalazione al reparto IT.

- Oramai il danno è stato fatto: le e-mail sono già state consegnate e molti degli utenti le avranno già lette.

- Se era presente uno 0-day all’interno di un allegato o nel corpo della mail stessa con ogni probabilità è già stato eseguito.

- Dopo pochi mesi, la blackilst è diventata lunga ed ingestibile e include domini con i quali il personale dell’Organizzazione collabora: oltre a essere una strategia di contenimento inutile si sta danneggiando la produttività delle persone che si rivolgeranno a metodi meno sicuri (e-mail personale) perdendo fiducia nel reparto IT interno, favorendo l’adozione dello shadow IT.

Office 365 ATP permette di proteggere l’Organizzazione dai rischi derivati dai messaggi e-mail, link web e strumenti di collaborazione.

L’offerta Office 365 ATP si divide in due piani:

- Office 365 ATP Plan 1 comprende:

- Safe Attachments

- Safe Links

- ATP per SharePoint, OneDrive e Microsoft Teams

- Protezione ATP anti-phishing

- Rilevamenti in tempo reale

- Office 365 ATP Plan 2 comprende, in aggiunta alle funzionalità del Plan 1:

- Threat Trackers

- Threat Explorer

- Automated investigation and response

- Attack Simulator

I piani Office 365 ATP possono essere acquistati separatamente oppure sono già inclusi nelle seguenti licenze:

-

Office 365 ATP Plan 1:

- Office 365 Business

-

Office 365 ATP Plan 2:

- Office 365 E5

- Office 365 Education A5

- Microsoft 365 E5

Prima di implementare le policy di Office 365 ATP descritte qui di seguito, si raccomanda di leggere l’articolo Proteggere la posta elettronica e la reputazione dell’azienda con SPF, DKIM e DMARC.

Safe Attachments

La componente Safe Attachments di Office 365 ATP scansiona ogni allegato di posta elettronica che non sia stato rilevato come malevolo da un filtro a monte, grazie all’utilizzando degli strumenti di machine learning che ne valutano il comportamento.

Se l’allegato manifesta atteggiamenti riconducibili ad un comportamento malevolo (marco offuscate, tentativo di contatto di un Command&Control…) allora l’allegato verrà bloccato.

Questa protezione consente di catturare molti dei rischi che non sono ancora riconosciuti dalle soluzione anti malware classiche.

Inoltre, Safe Attachments è in grado di dialogare con il componente ZAP (Zero-hour Auto Purge) per rimuovere dalle cassette postali eventuali messaggi che non sono stati riconosciuti subito come malevoli dal servizio ATP ma che a fronte di nuove evidenze vengono successivamente catalogati come dannosi.

È in grado quindi di agire sia prima della consegna del messaggio che di rimediare un eventuale errore di giudizio, proteggendo l’Organizzazione.

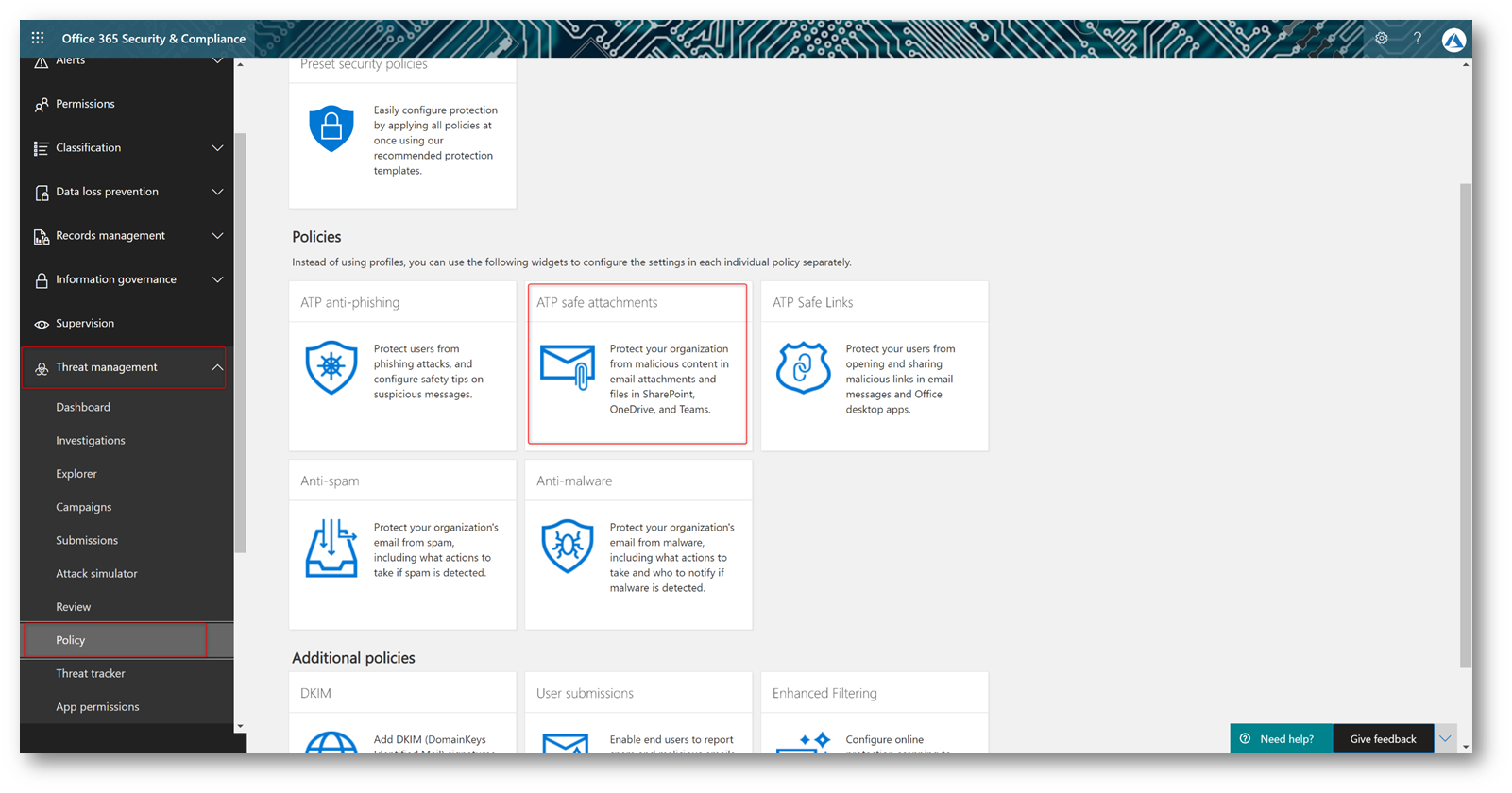

Per abilitare Safe Attachments portarsi sul portale Security & Compliance tramite l’indirizzo https://protection.office.com e premere: Threat management -> Policy -> ATP Safe Attachment

Figura 1 – Security & Compliance

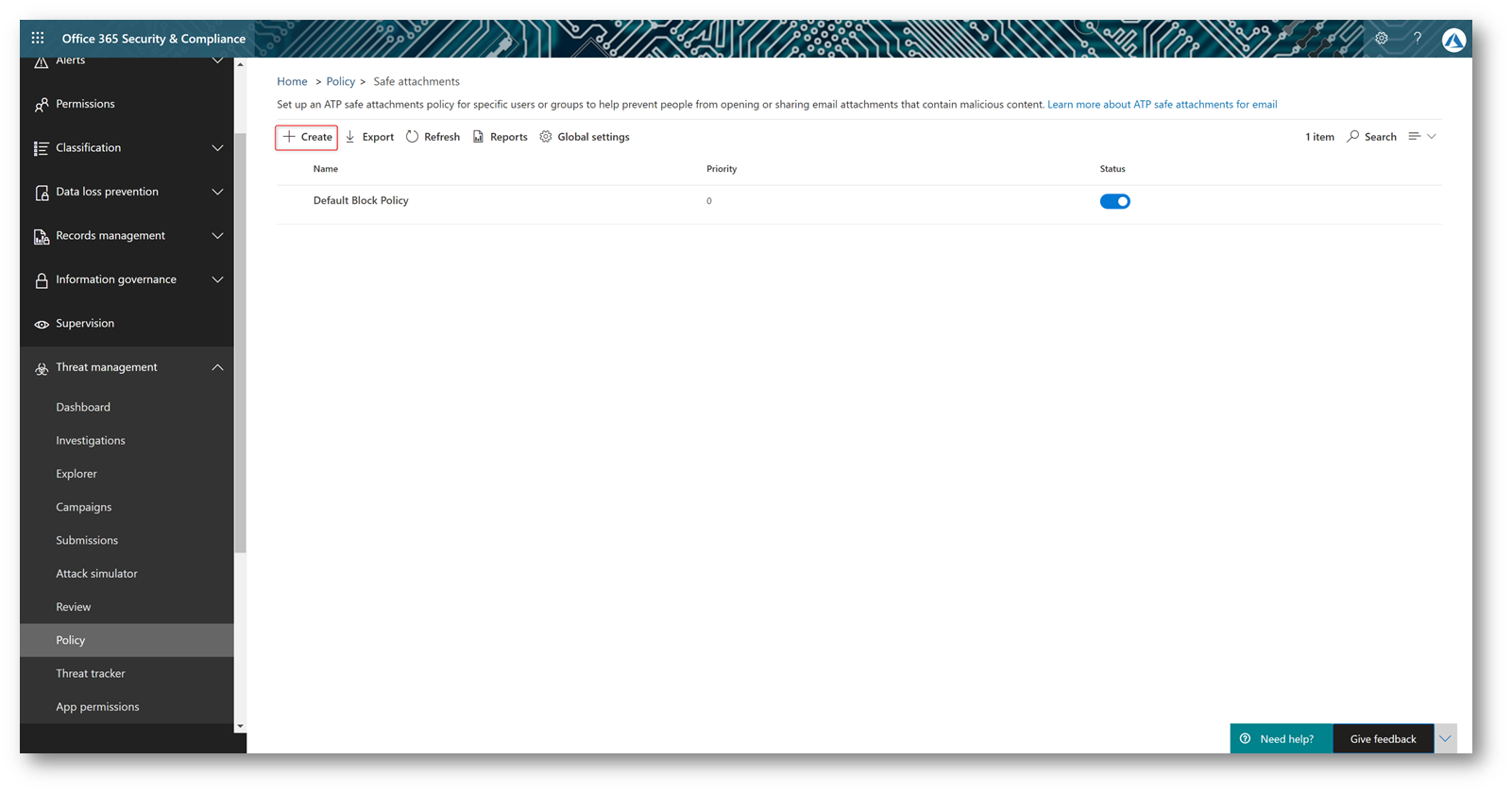

Premendo sul simbolo “+ Create“ sarà possibile definire una nuova Policy.

Figura 2 – Definizione Policy Safe Attachment

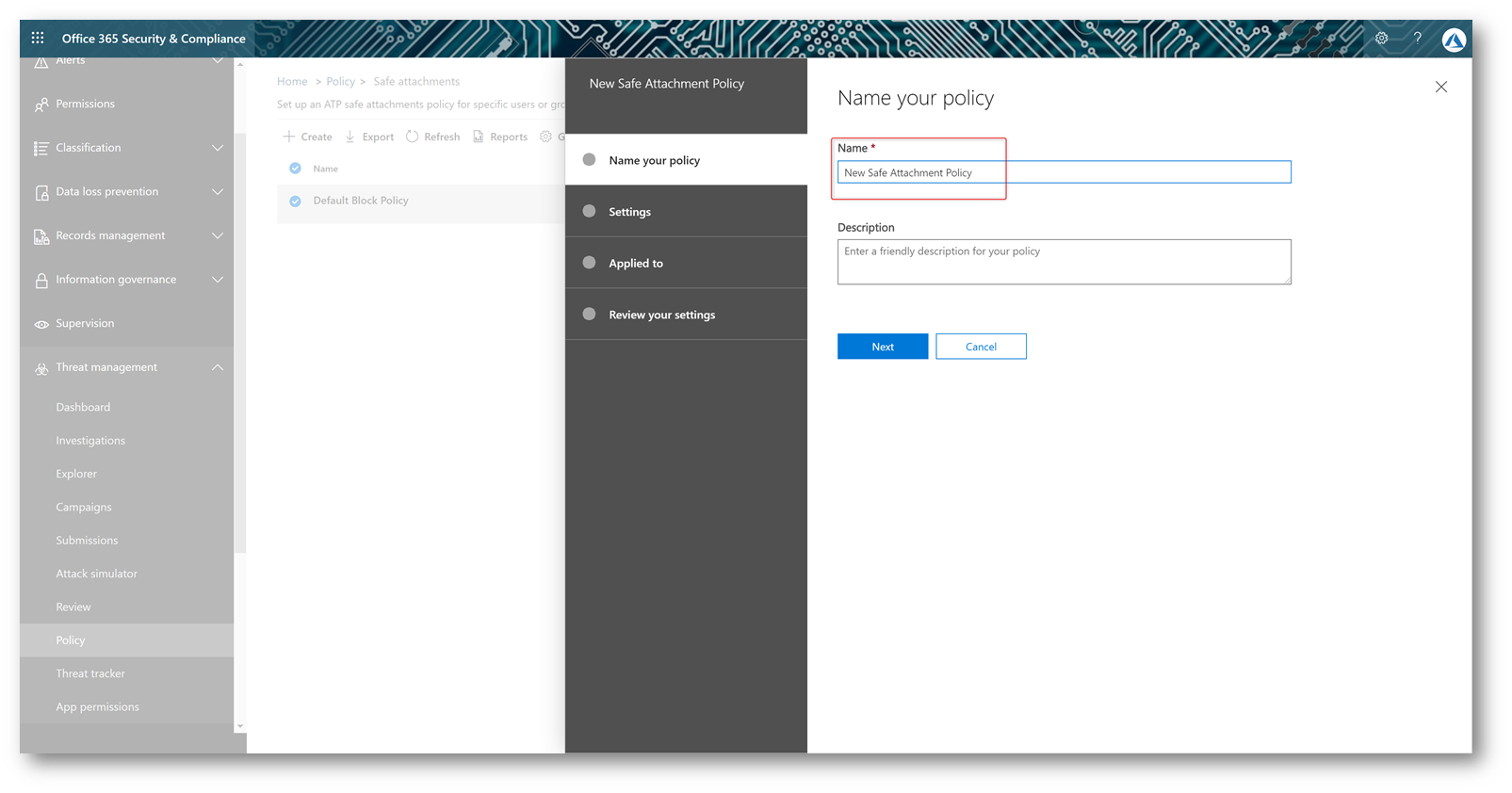

Per prima cosa è necessario assegnare un nome alla policy che stiamo creando

Figura 3 – Nome Safe Attachment Policy

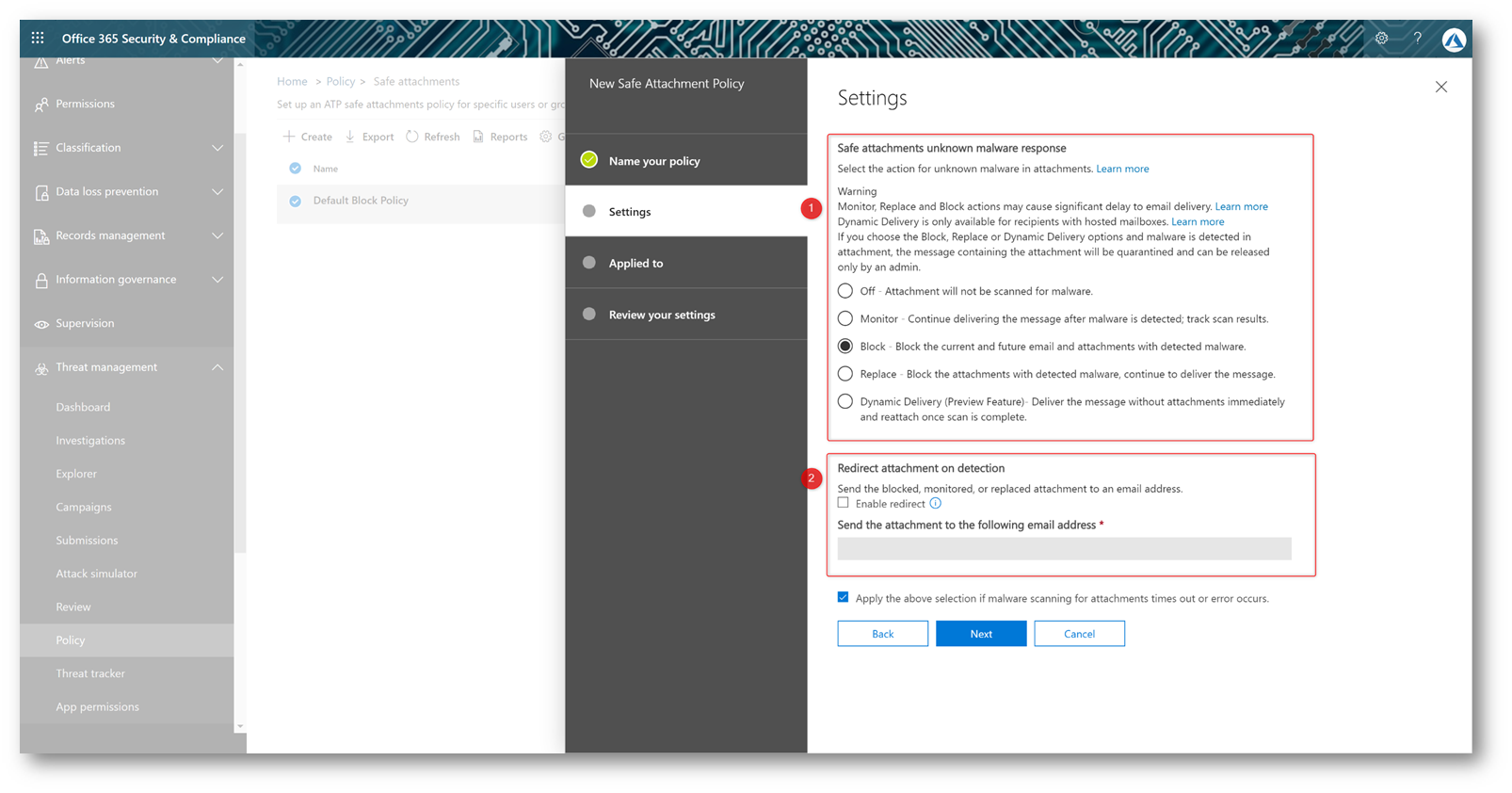

Scegliere quindi il comportamento di Safe Attachment per tutti gli allegati sospetti, le opzioni disponibili sono:

- Off: gli allegati non verranno scansionati

- Monitor: gli allegati verranno scansionati ma verranno consegnati in ogni caso, verrà generato un log all’intero del Security & Compliance Center

- Block: mail ed allegato vengono soppressi e non consegnati

- Replace: l’allegato malevolo viene sostituito con uno innocuo (un file di testo di avviso) e il corpo della mail viene consegnato lo stesso

- Dynamic Delivery: l’e-mail viene consegnata immediatamente, gli allegati verranno ricollegati al messaggio una volta terminata la scansione

Scegliere quindi una mailbox a cui ridirigere gli allegati sospetti: non è obbligatoria e va consultata con le dovute precauzioni. Se questa voce non viene definita, Office 365 avvisa che gli allegati marchiati come malevoli verranno eliminati senza poter essere recuperati.

Figura 4 – Definizione policy

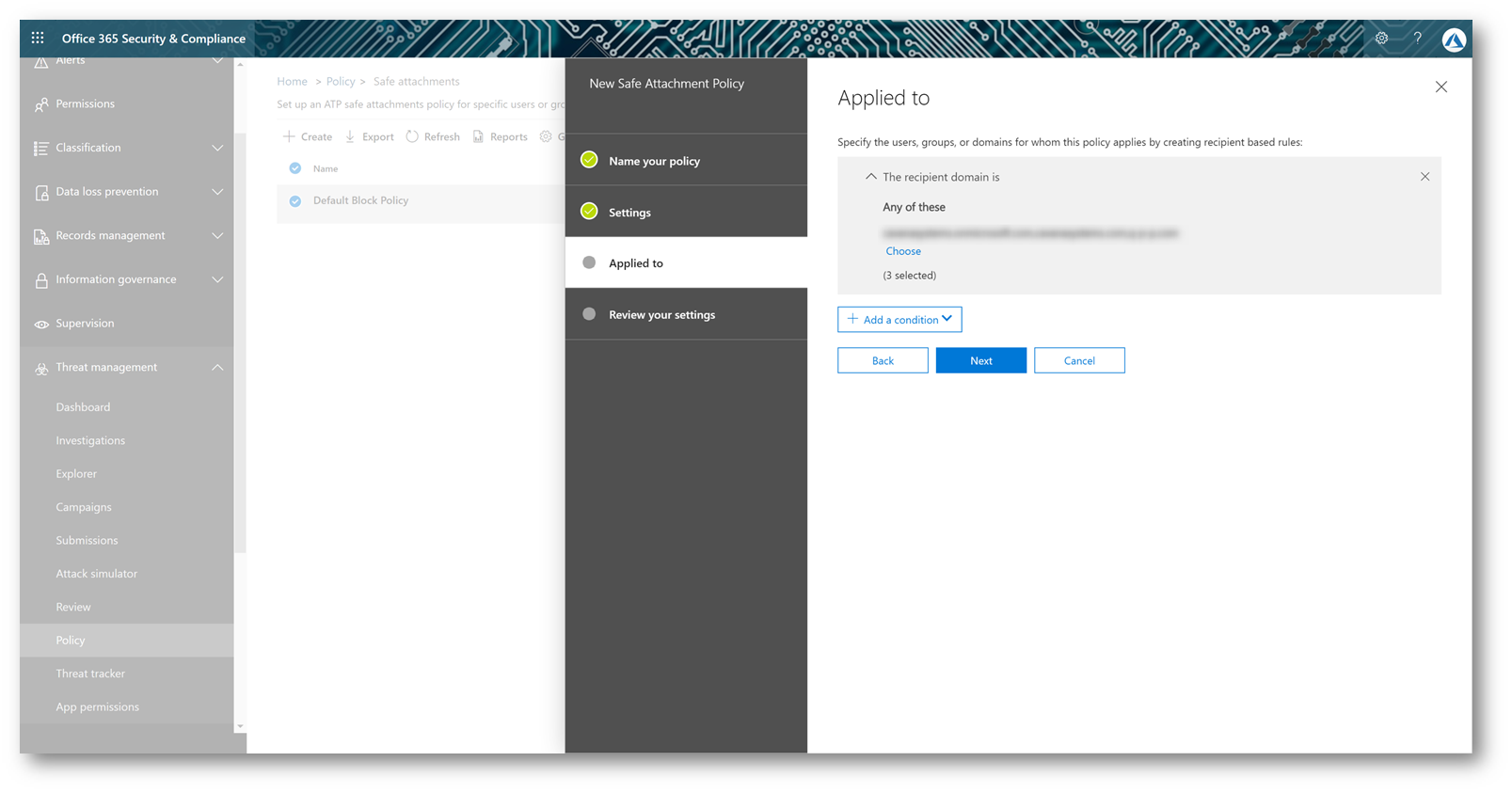

Portarsi quindi nella sezione applied to per definire, tramite una regola di Exchange Online, a chi dovrà essere applicata la policy che si sta creando. Premere quindi su Next.

Figura 5 – Regole Policy

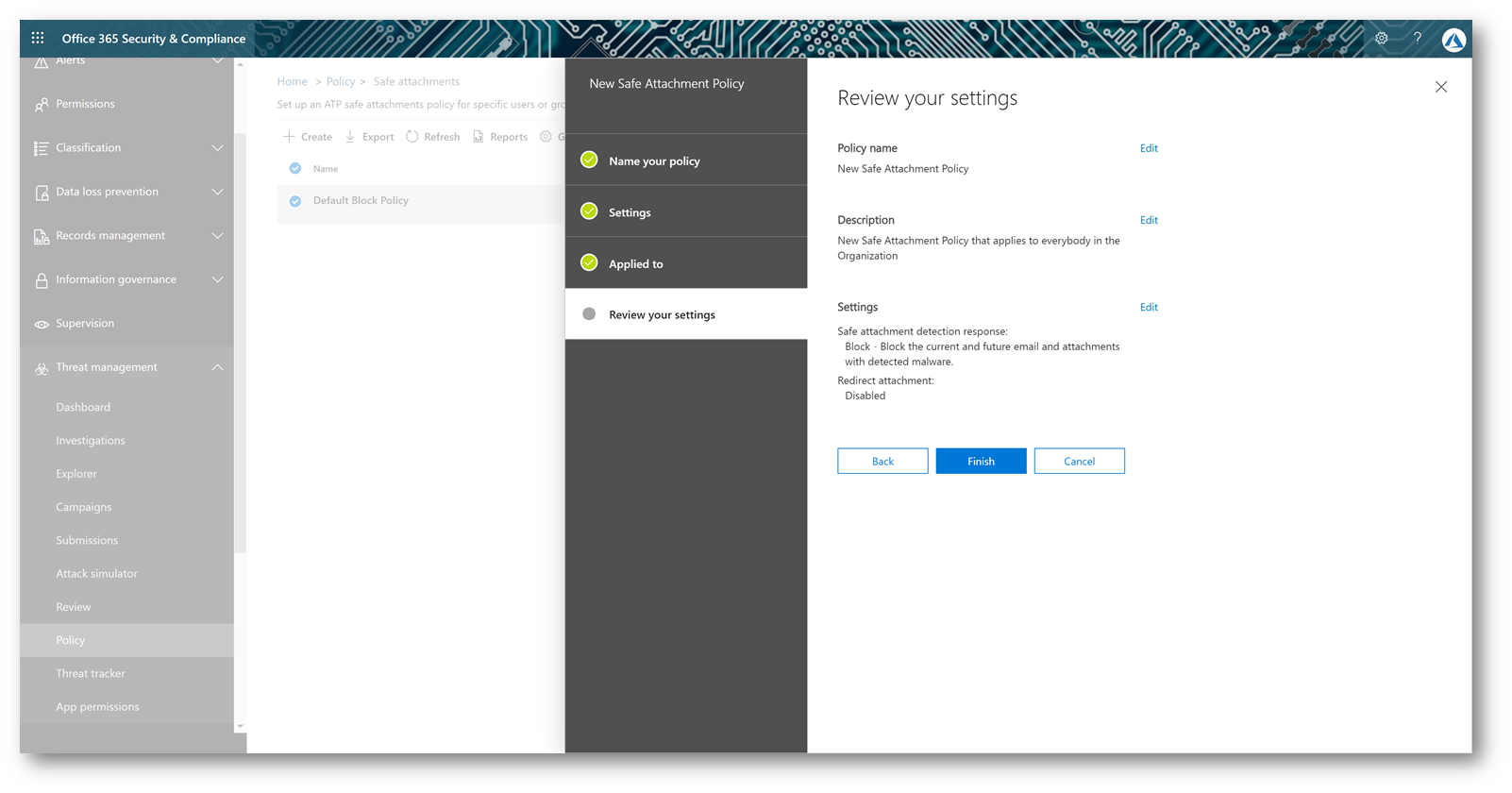

Rivedere le selezioni effettuate e creare la nuova policy premendo su Finish.

Figura 6 – Rivedi e conferma

Safe Documents

Safe Documents permette di applicare le stesse tecnologie avanzate disponibili nella suite ATP ai documenti aperti in Protected View. Questa funzionalità richiede una licenza E5 oppure un piano ATP Plan 2.

Nel caso di un file proveniente da Internet, da un percorso di rete non fidato oppure una chiavetta USB, Microsoft Office come impostazione predefinita lo apre in Protected View: questa azione permette di proteggere il computer da eventuali malware nascosti all’interno del file.

L’utente, in un mondo ideale, sbloccherà le funzionalità di modifica solo se ha effettiva necessità di modificare il file, permettendo ad Office di abilitare le Macro, gli ActiveX e le componenti di codice presenti all’interno del documento.

Nel mondo reale molto spesso gli utenti invariabilmente come prima azione premono sul banner “allow changes“, vanificando ogni utilità di Protected View.

Safe Documents viene in soccorso assoggettando ogni file aperto in Protected View allo stesso processo di detonazione utilizzato da Safe Attachments.

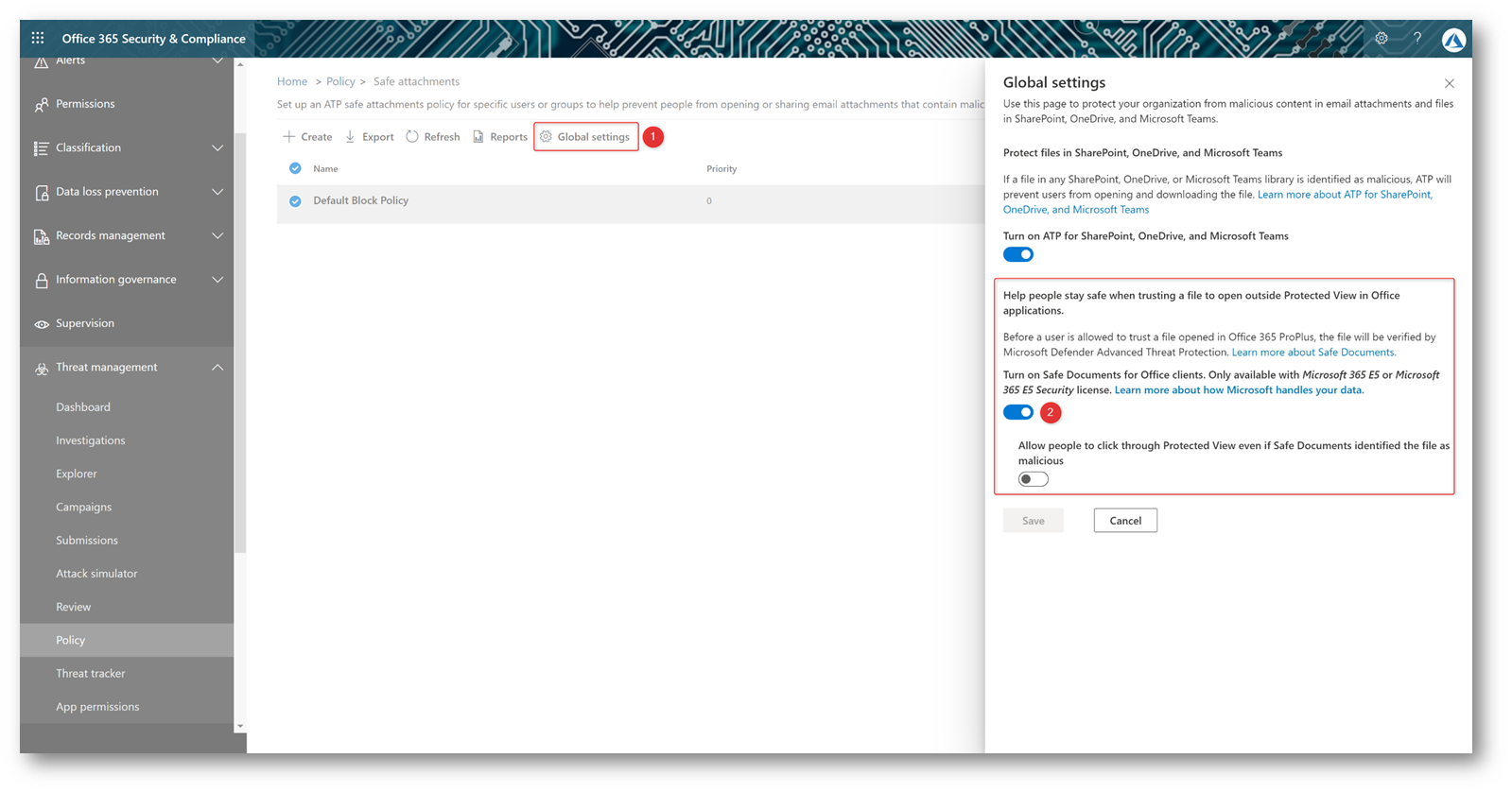

Per abilitare questa funzionalità premere su Global Settings -> Turn on Safe Documents for Office clients. Non è consigliabile selezionare l’opzione di permettere agli utenti di aprire un file identificato come malevolo da Safe Documents.

Figura 7 – Abilitazione Safe Documents

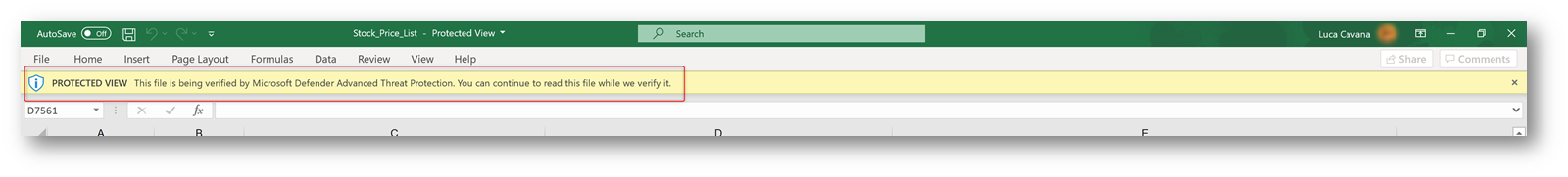

È possibile osservare in azione questa funzionalità aprendo un file scaricato da Internet: si verrà avvisati da un banner che è in corso la scansione del documento e che non è possibile uscire dal Protected View fino al termine.

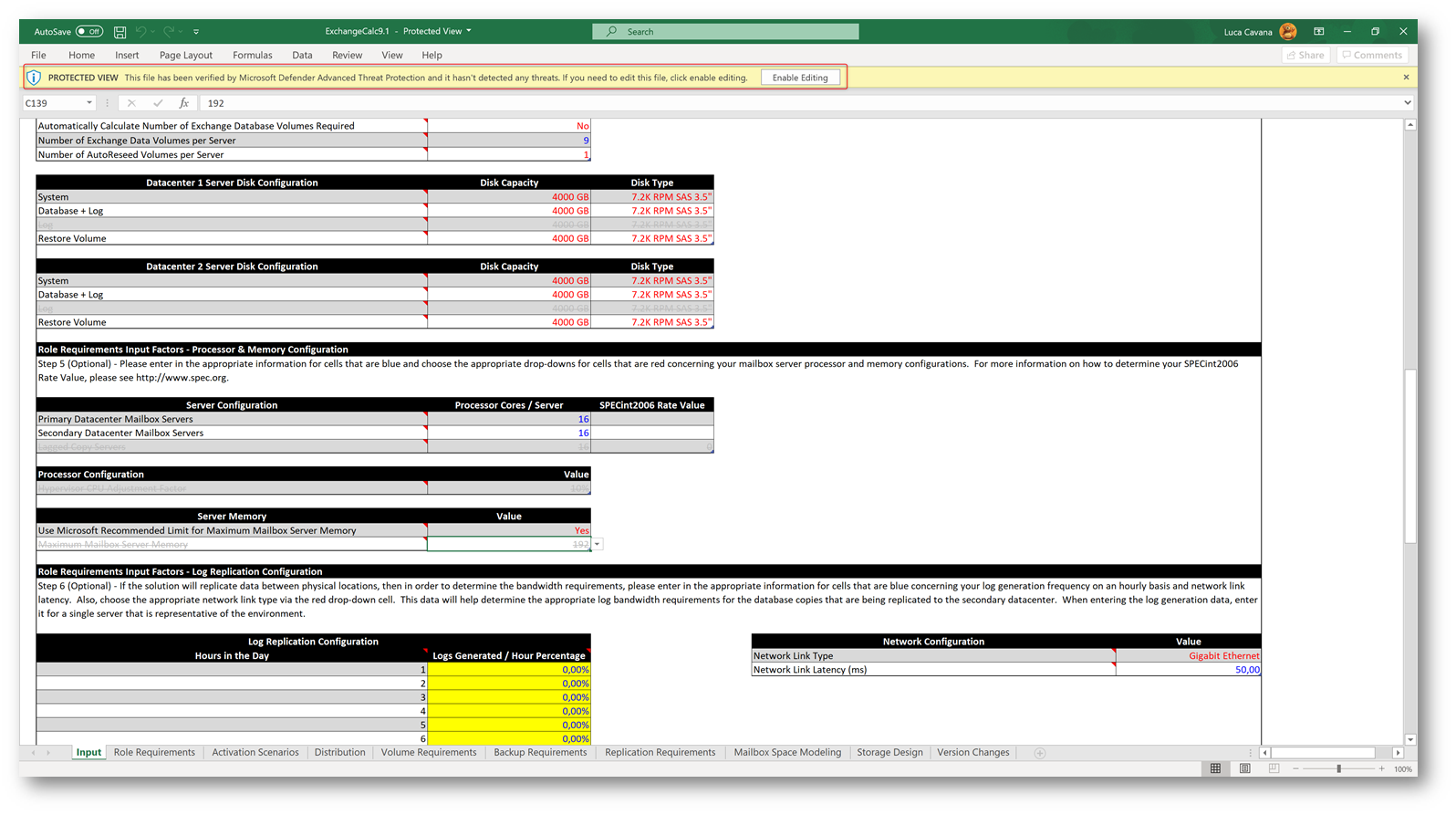

Figura 8 – Scansione di un File

Una volta ultimata sarà possibile modificare il file.

Figura 9 – Foglio Excel protetto da Safe Documents

Per poter utilizzare questa funzionalità, attualmente in Public Preview, è necessario utilizzare un client Office 365 ProPlus (recentemente rinominato in: Microsoft 365 Apps for enterprise) superiore alla versione 2002 (build minima 12527.20092).

Non ci è dato conoscere l’implementazione interna di Safe Documents, ma in base alle prove effettuate la scansione è estremamente rapida e non sembra avvenire in tutti i casi, o almeno non su tutte le porzioni di codice ma solo su quelle considerate a rischio.

ATP per SharePoint, OneDrive e Microsoft Teams

Un’ulteriore funzionalità di Safe Attachments è la possibilità di proteggere il contenuto in SharePoint e OneDrive; siccome Microsoft Teams li utilizza per il suo storage viene transitivamente protetto anch’esso.

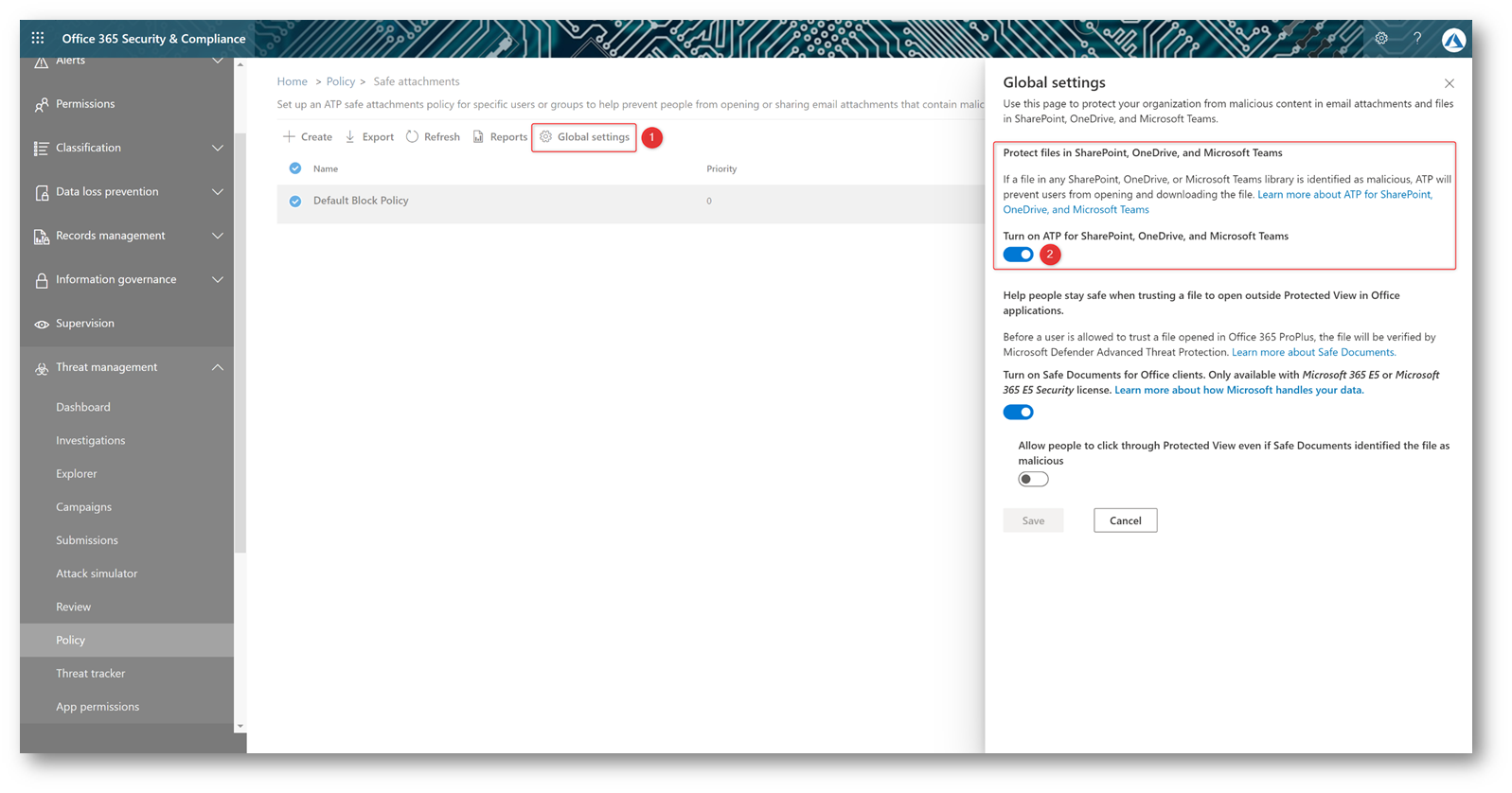

Per abilitare questa funzionalità premere su Global Settings -> Turn on ATP for SharePoint, OneDrive, and Microsoft Teams e premere Save.

Figura 10 – ATP per SPO

Per impedire agli utenti lo scaricamento dei file marcati come infetti all’interno di SharePoint Online e OneDrive è necessario collegarsi a SharePoint Online PowerShell e modificare la configurazione del tenant DisallowInfectedFileDownload.

Sostituire nel seguente comando PowerShell il nome del proprio tenant ed eseguirlo.

|

1 2 3 |

Install-Module Microsoft.Online.SharePoint.PowerShell Connect-SPOService -Url https://%tenantname%-admin.sharepoint.com Set-SPOTenant -DisallowInfectedFileDownload $True |

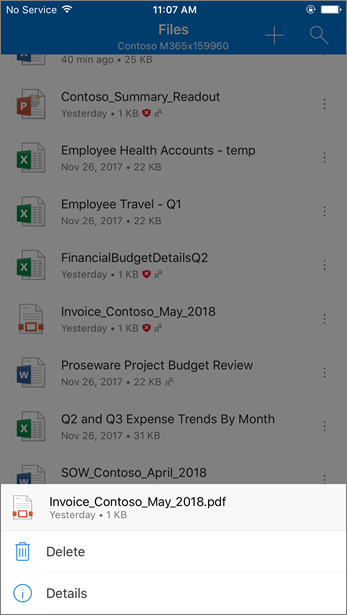

Una volta effettuata questa modifica, un utente non ha più modo di scaricare un file infetto:

Figura 11 – OneDrive Mobile, file infetti

Safe Links

Office 365 ATP Safe Links permette di proteggere gli utenti dai collegamenti web nel momento in cui vengono premuti.

La protezione avviene tramite la riscrittura dei link all’interno delle e-mail. In questo modo i collegamenti malevoli diretti verso l’utente vengono neutralizzati: Il servizio Safe Links valuta la sicurezza del link tramite modelli di machine learning e permette all’utente di visitare il sito solo nel caso in qui i controlli hanno esito negativo.

Questo processo avviene in tempi brevissimi e gli utenti sperimentano un ritardo che generalmente è inferiore al secondo.

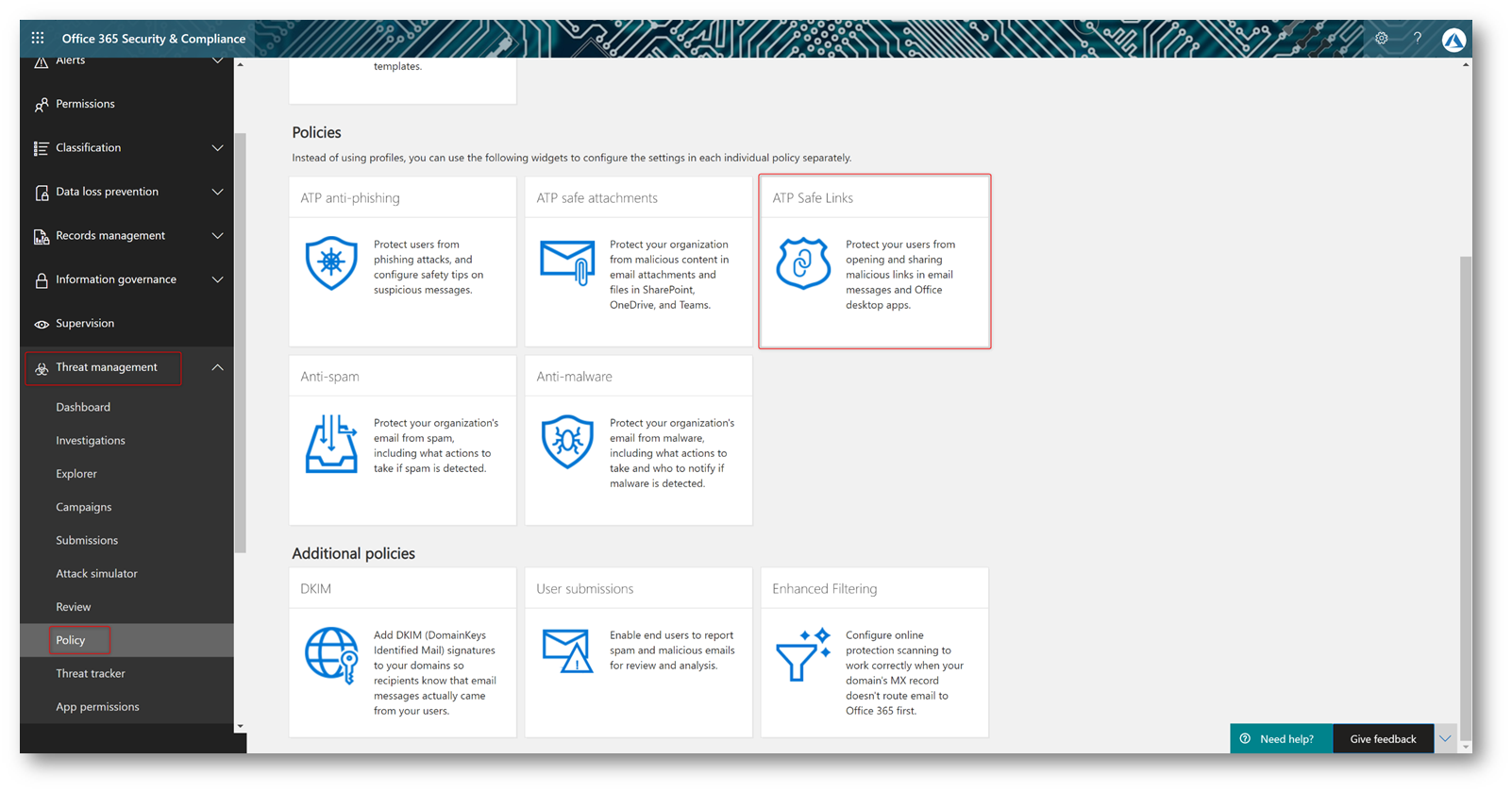

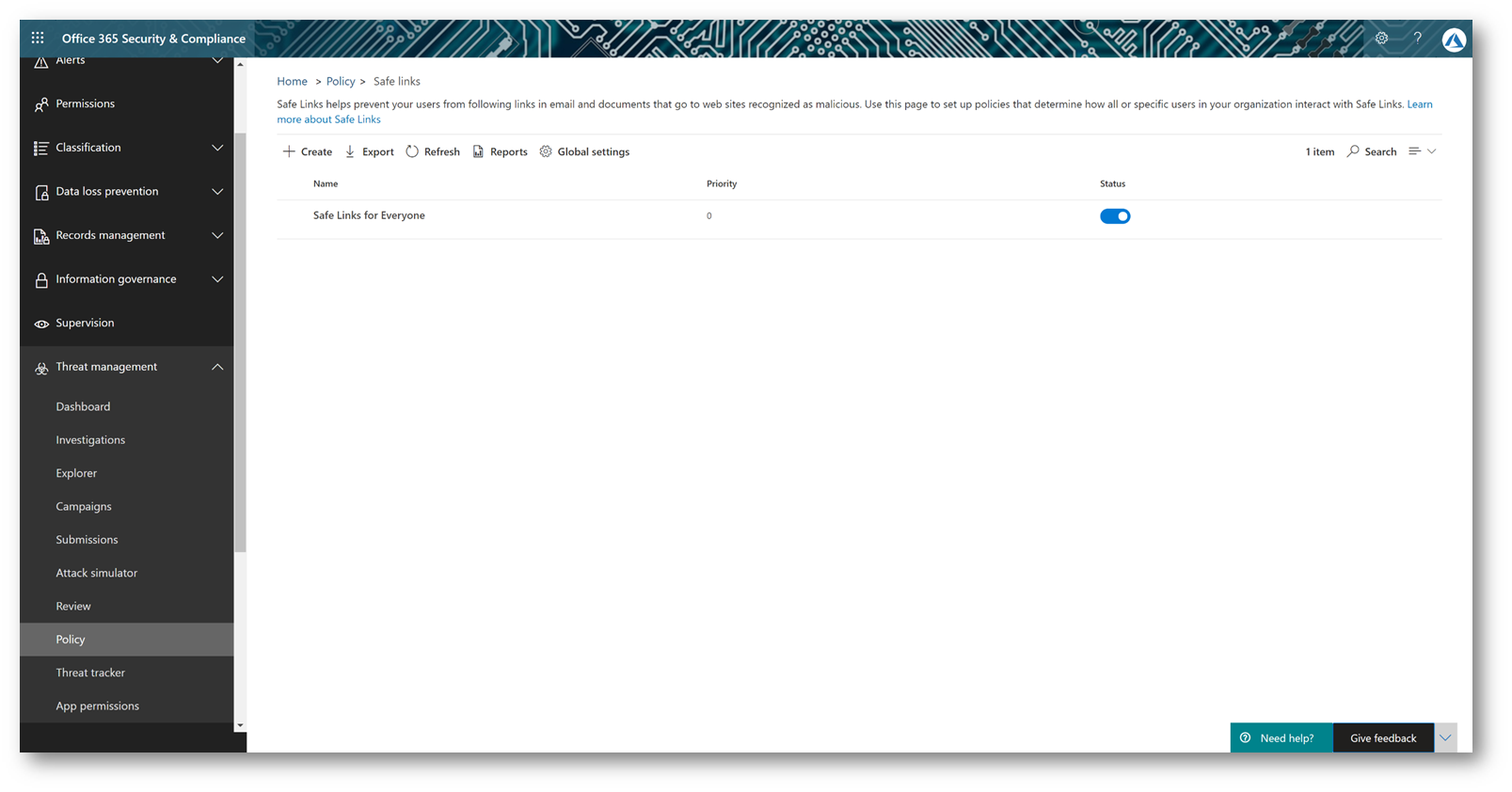

Per abilitare Safe Links portarsi sul portale Security & Compliance tramite l’indirizzo https://protection.office.com e premere: Threat management -> Policy -> ATP Safe Links

Figura 12 – Security & Compliance

All’interno del portale è possibile definire le impostazioni che si applicano a tutta l’Organizzazione tramite il pulsante “Global settings“, nella schermata troviamo tutte le policy definite per ordine di priorità:

Figura 13 – Safe Links

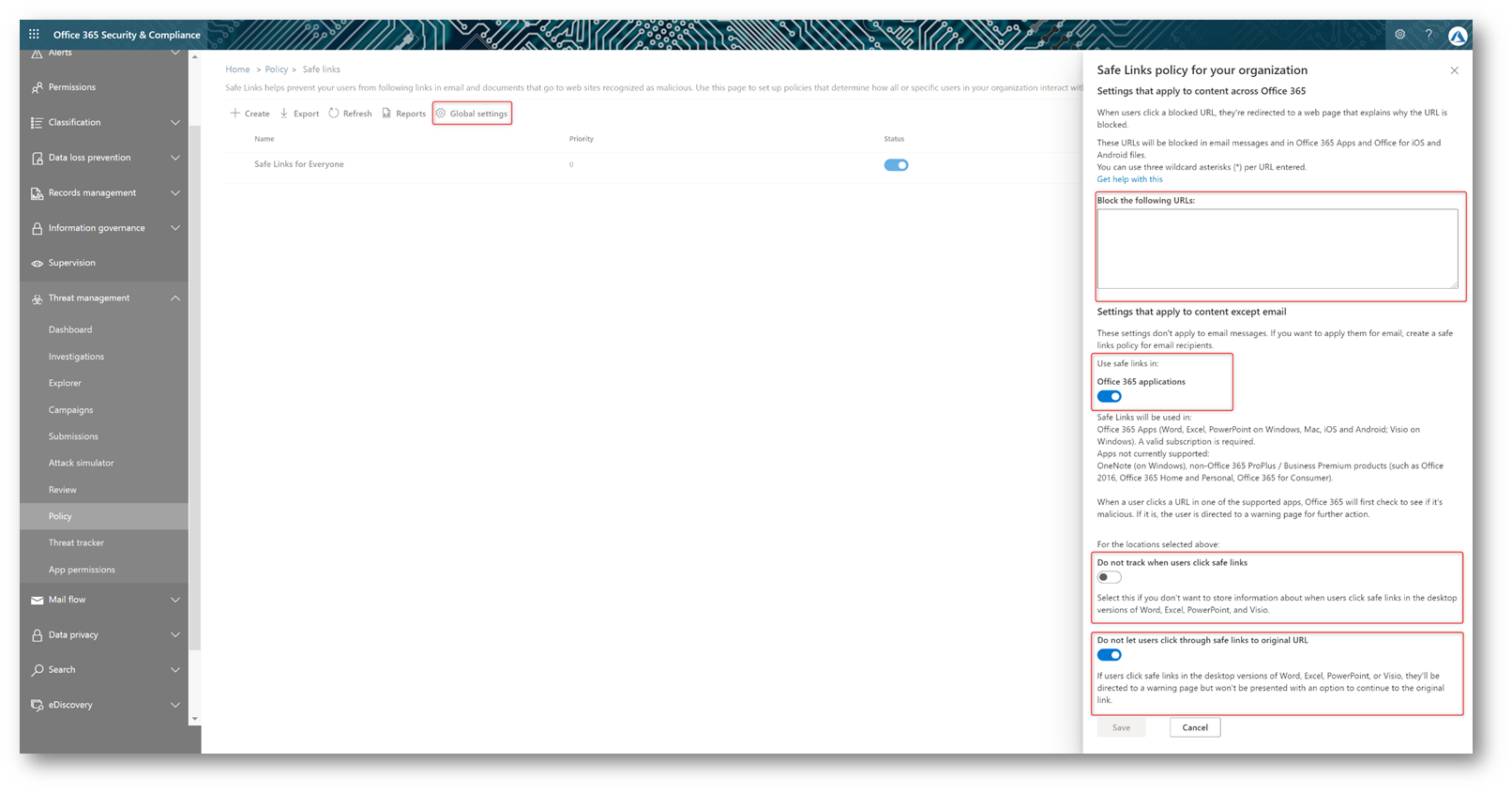

All’interno delle “Global settings” è possibile definire una lista di siti che gli utenti non sono autorizzati a visitare quando premono un link.

È altresì possibile abilitare Safe Links per le applicazioni di Office (Desktop, Mobile e Web). In questo modo, saranno protetti anche i link integrati nei documenti di Office.

Abilitando la funzione Do Not Track, Office 365 non memorizzerà i click effettuati dai singoli utenti, quando essi sono malevoli. Raccomando anche di impedire agli utenti di proseguire verso un link classificato come malevolo.

Figura 14 – Safe Link Organization Settings

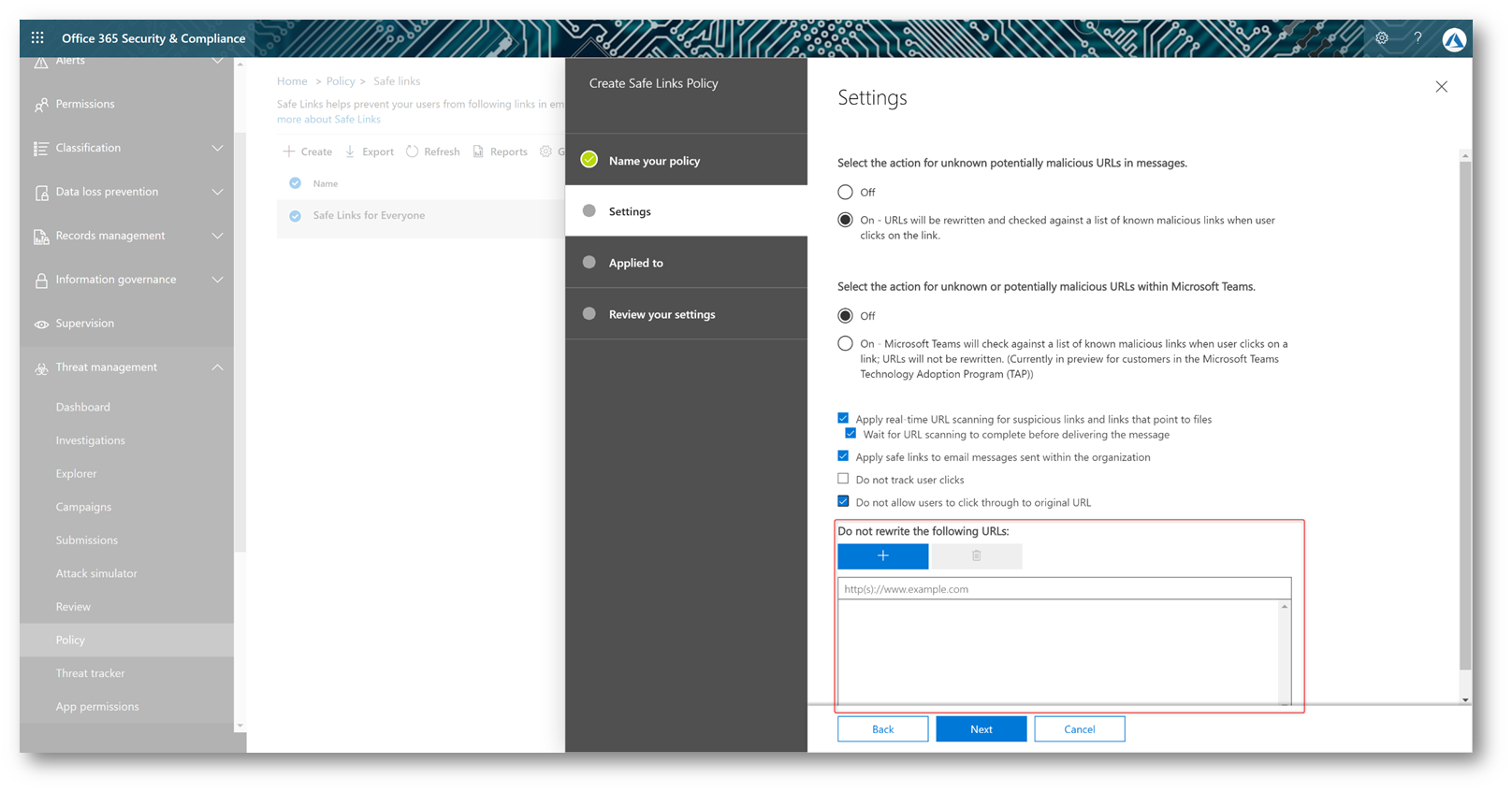

Procedere quindi definendo le policy di Safe Links per i gruppi di utenti all’interno dell’Organizzazione.

Prestare attenzione ad escludere tutti i percorsi interni all’organizzazione non accessibili tramite Internet, definibili nella lista Do not rewrite the following URLs: per poter scansionare un URL Safe Links necessita che esso sia raggiungibile pubblicamente.

Figura 15 – Safe Links Policy

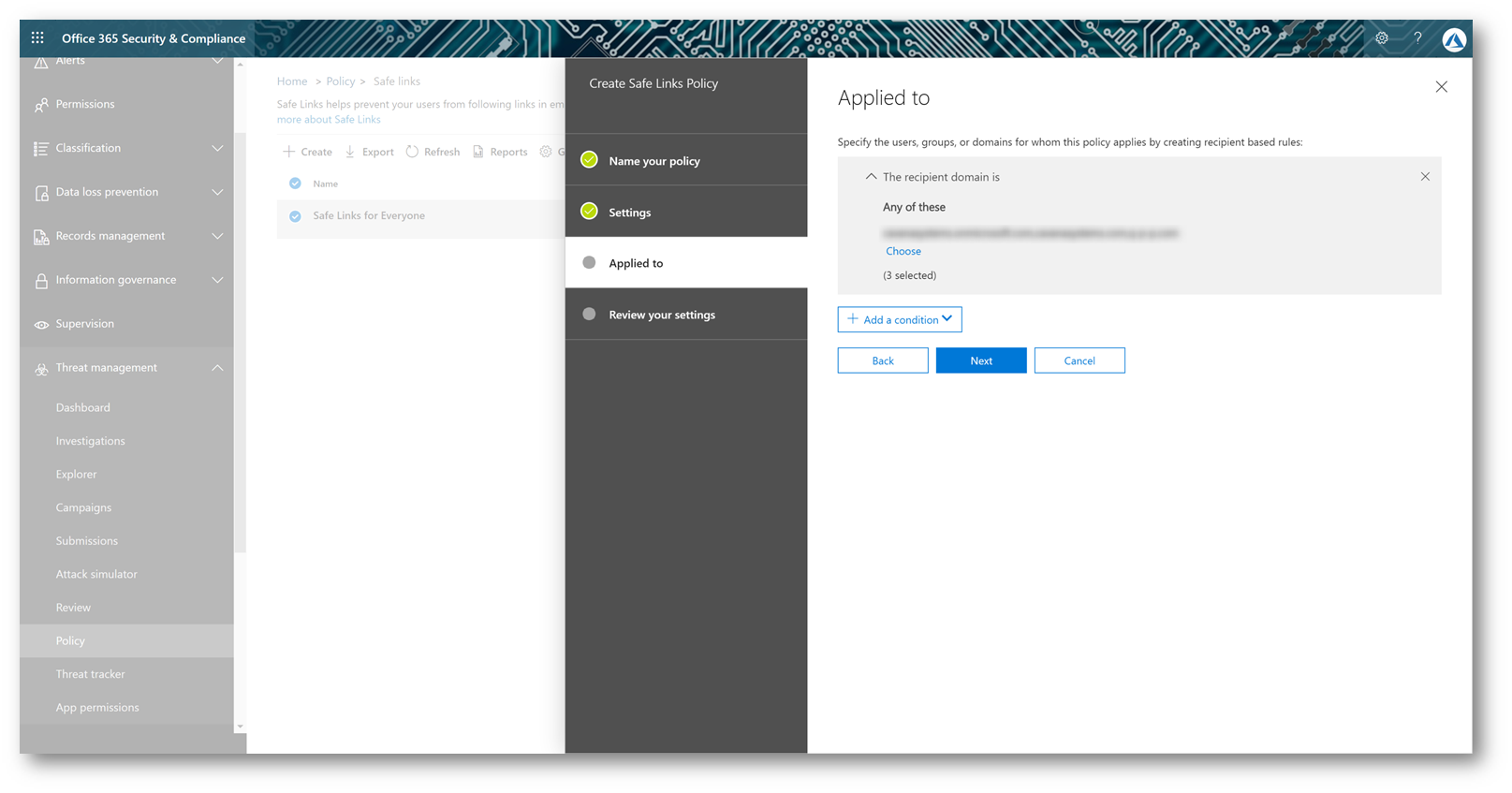

Per completare è necessario definire gli utenti a cui si applica la policy tramite una regola di Exchange Online.

Figura 16 – Safe Links Rule Conditions

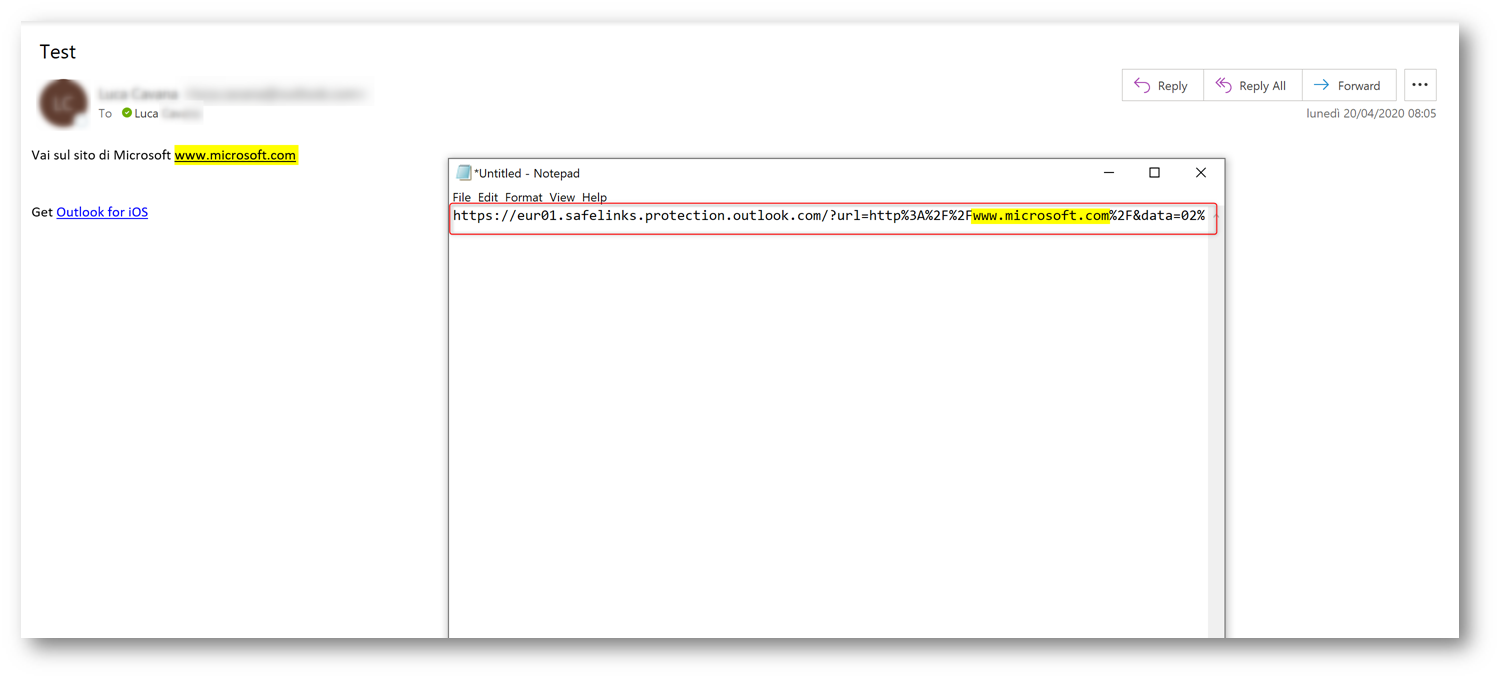

Da questo momento tutti i link provenienti tramite e-mail verranno riscritti dal servizio. I client di Office continuano a visualizzare il link originale, lasciando inalterata l’esperienza utente.

In Figura 15 è possibile osservare un esempio di link riscritto: l’URL del sito di Microsoft è stato inglobato all’interno di un puntatore a SafeLinks.

Figura 17 – Link riscritto da ATP Safe Links

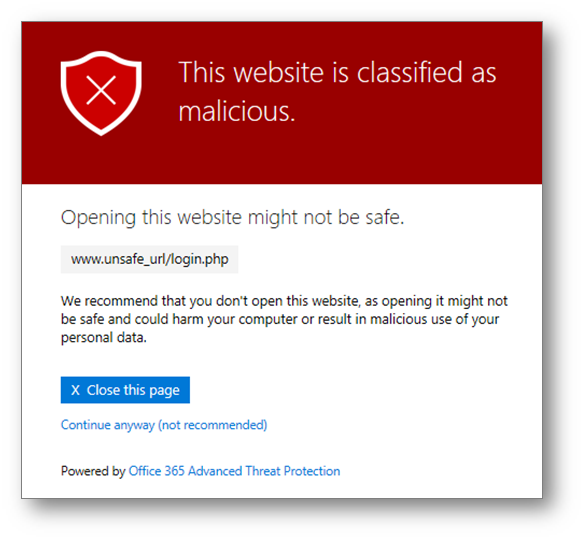

Quando l’utente premerà il link verrà reindirizzato alla piattaforma Safe Links che effettuerà la scansione, in caso di sito malevolo verrà impedito di proseguire.

Figura 18 – Sito malevolo

Office 365 ATP Anti-Phishing Policy

La funzionalità Anti-Phishing di Office 365 ATP migliora le funzionalità di protezione dal phishing incluse nella licenza base di Exchange Online Protection permettendo di applicare dei controlli più avanzati alla posta in arrivo.

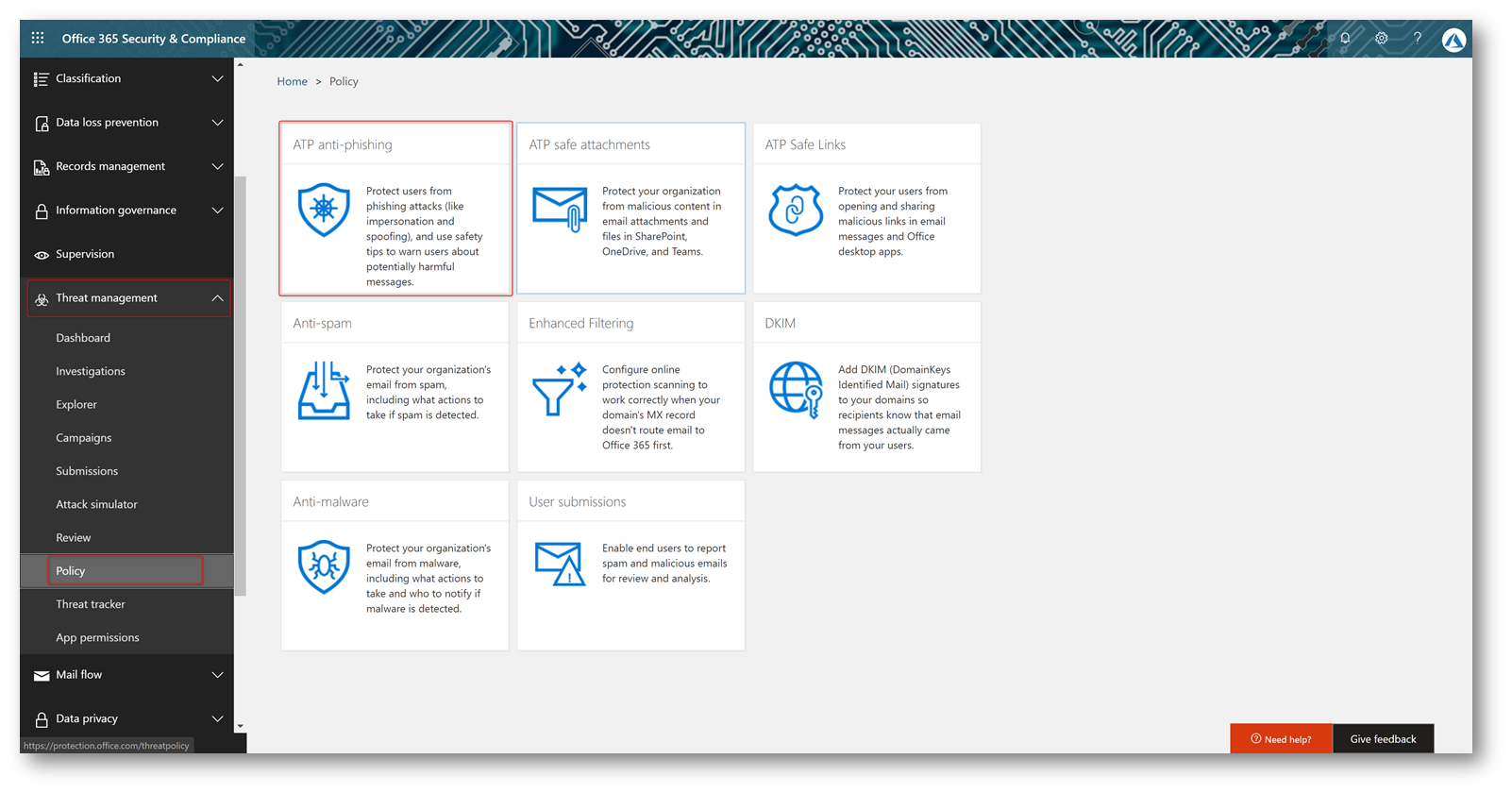

Per configurare ATP anti-phishing portarsi sul portale Security & Compliance tramite l’indirizzo https://protection.office.com e premere: Threat management -> Policy -> ATP anti-phishing

Figura 19 – ATP anti-phishing

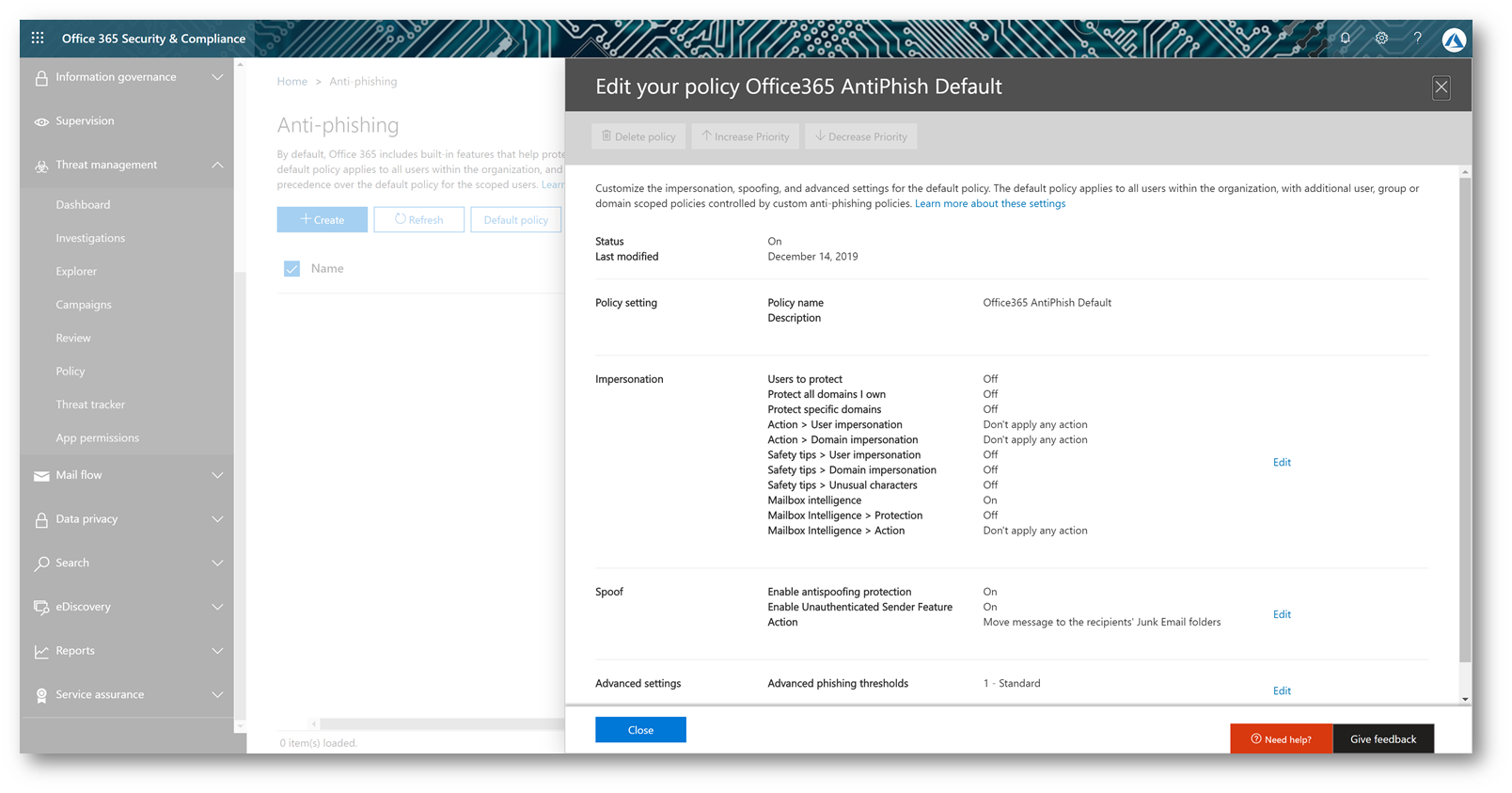

È già presente una policy predefinita che abilita i controlli anti-spoofing, come è possibile osservare in Figura 18.

Il valore aggiunto delle policy anti-phishing di ATP è che possono proteggere l’Organizzazione dagli attacchi in cui l’attaccante sfrutta dei domini con nome simili a quelli registrati in Office 365 per spacciarsi come mittente attendibile.

Ad esempio, se l’amministratore delegato della società Contoso si chiama Michelle, l’attaccante può comprare il dominio contosso.com (notare le due “s”) e scrivere tramite l’indirizzo [email protected] ad un direttore finanziario ordinandogli di disporre un bonifico urgente verso un conto a lui intestato.

Quello riportato è solamente un esempio, ma il pericolo è reale e solo dal 2018 al 2019 il numero di frodi basate su questa tecnica è più che raddoppiato. Non stiamo quindi parlando di un rischio ipotetico ma di una strategia di attacco funzionante e che frutta centinaia di milioni di dollari ogni anno.

Figura 20 – ATP anti-phising default policy

Attack Simulator

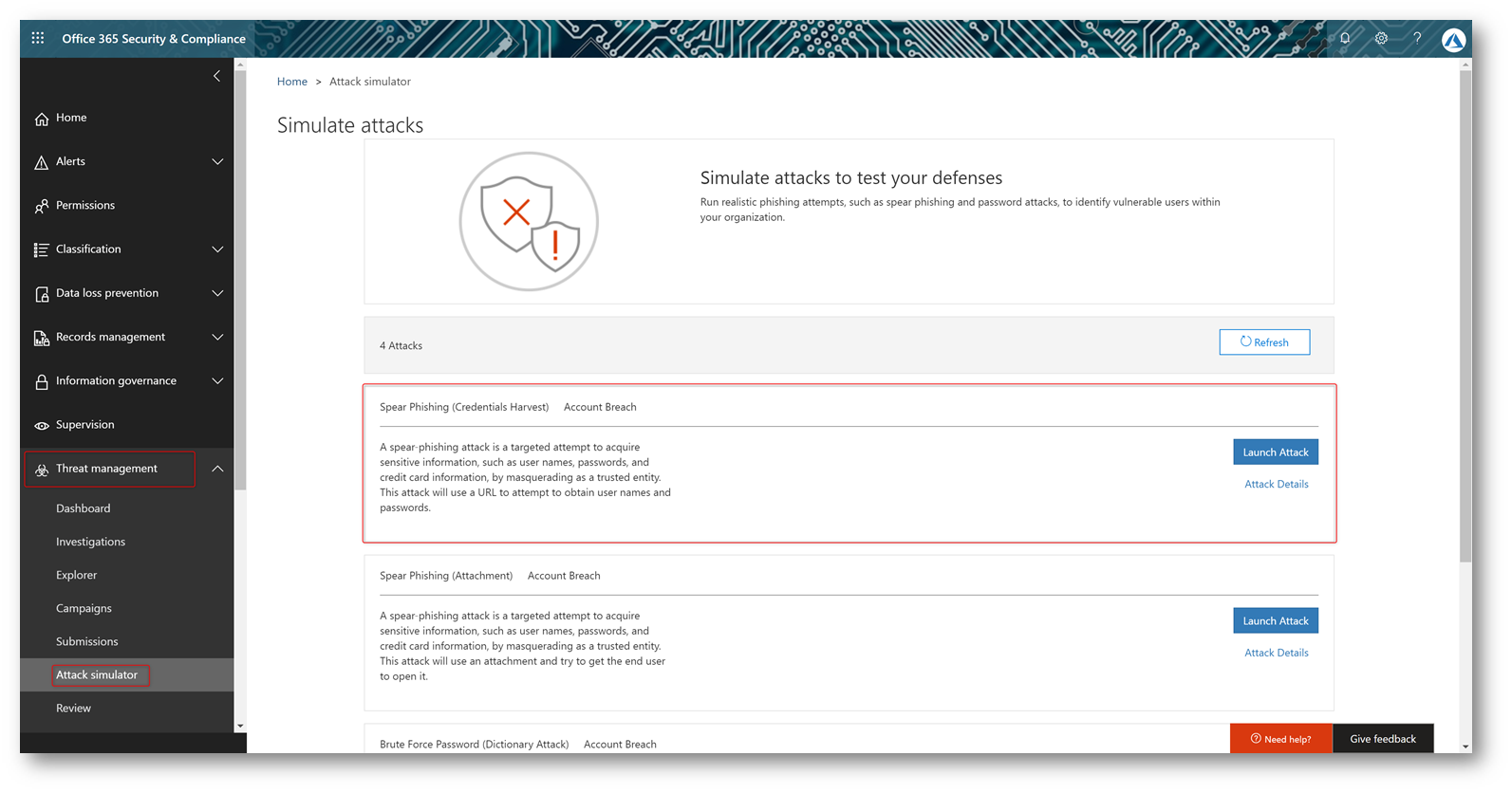

Utilizzando la funzionalità di Attack Simulator è possibile testare la funzionalità delle policy create e l’efficacia del training erogato agli utenti.

Andando su Threat management -> Attack simulator è possibile lanciare le campagne di attacco.

Figura 21 – Attack simulator

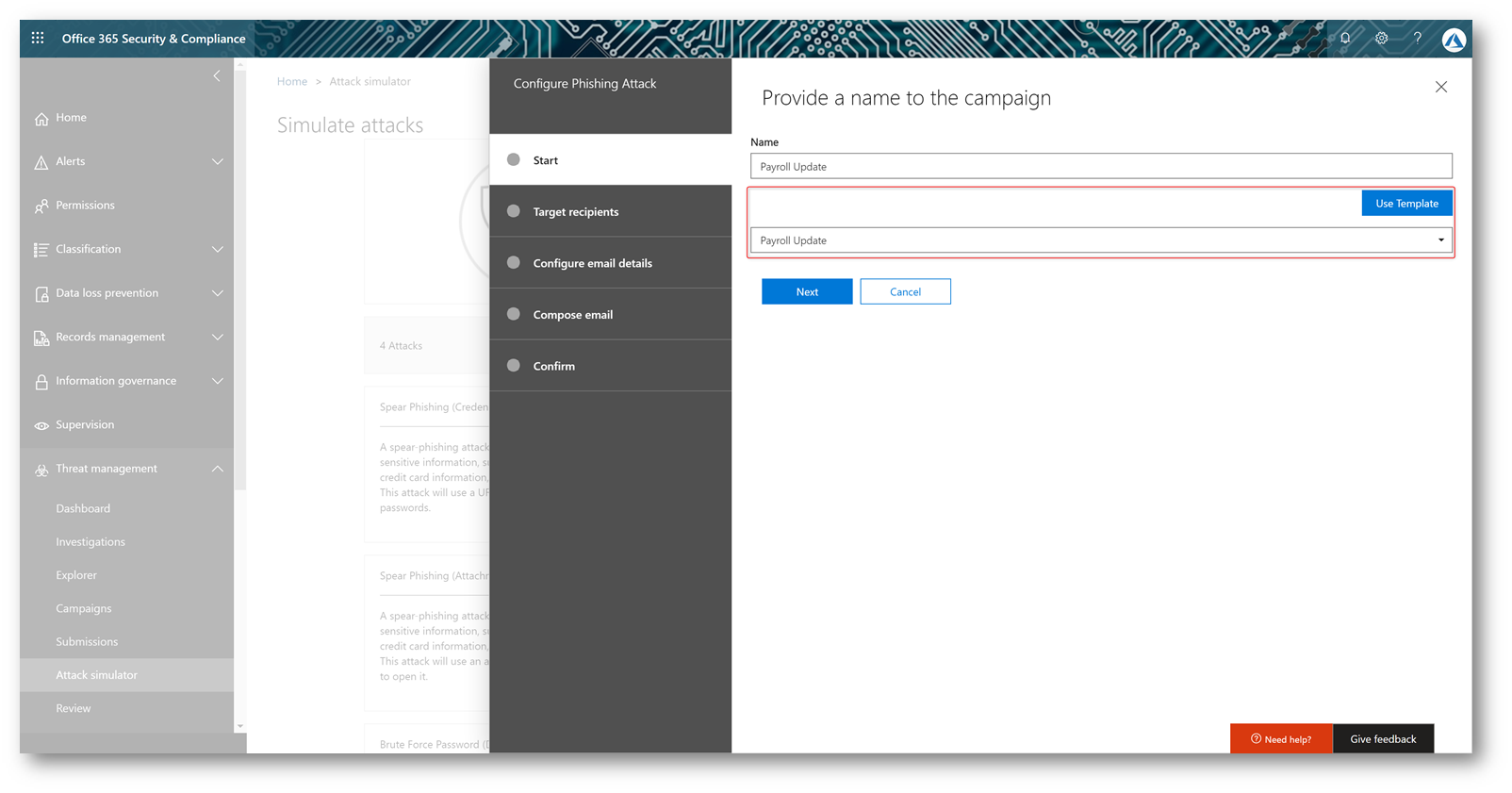

Premendo su Launch Attack si aprirà un blade che richiederà alcuni parametri: è possibile partire utilizzando un template.

Figura 22 – Start campaign

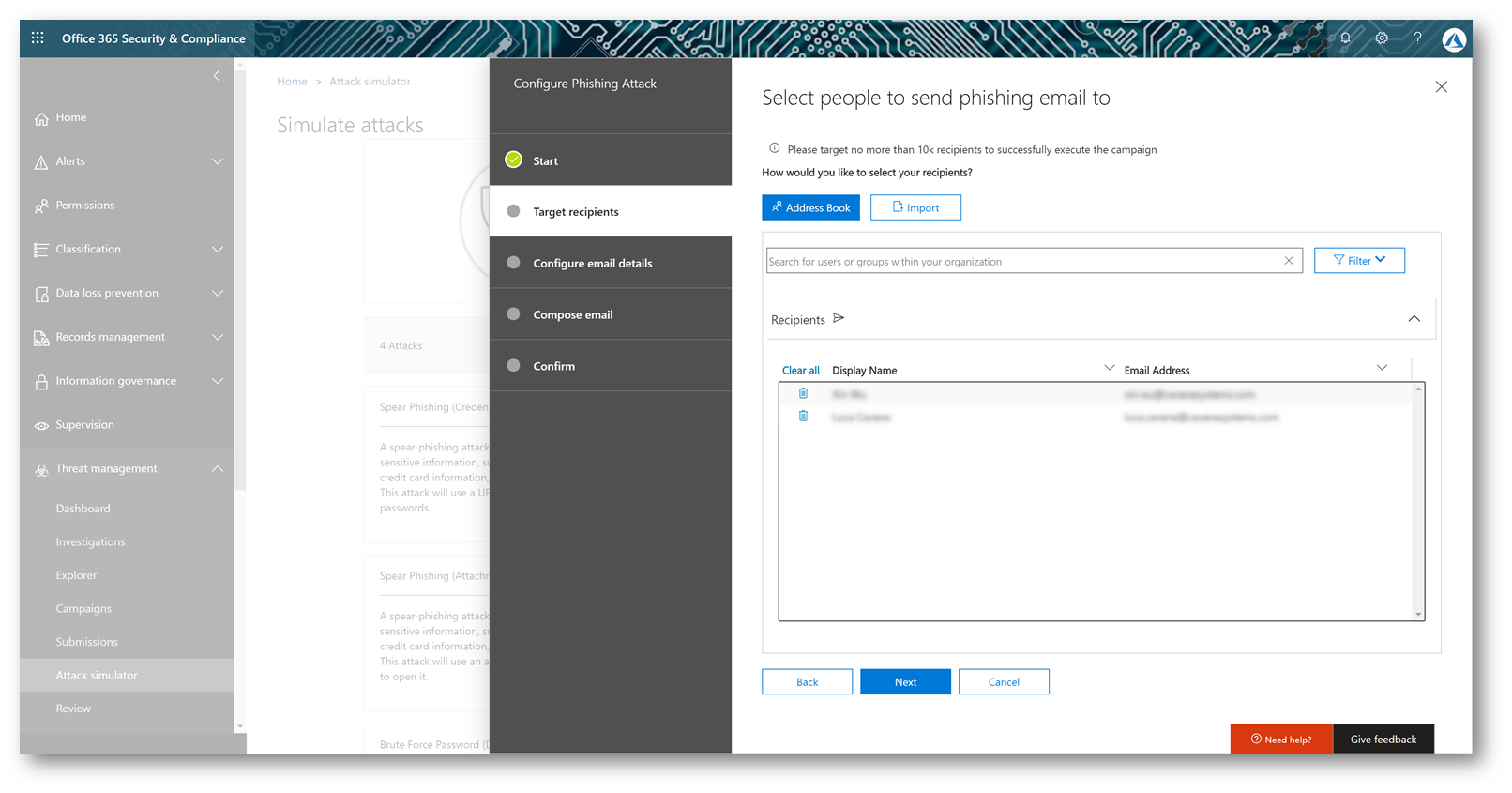

Inserire i destinatari della campagna di phishing

Figura 23 – Destinatari campagna

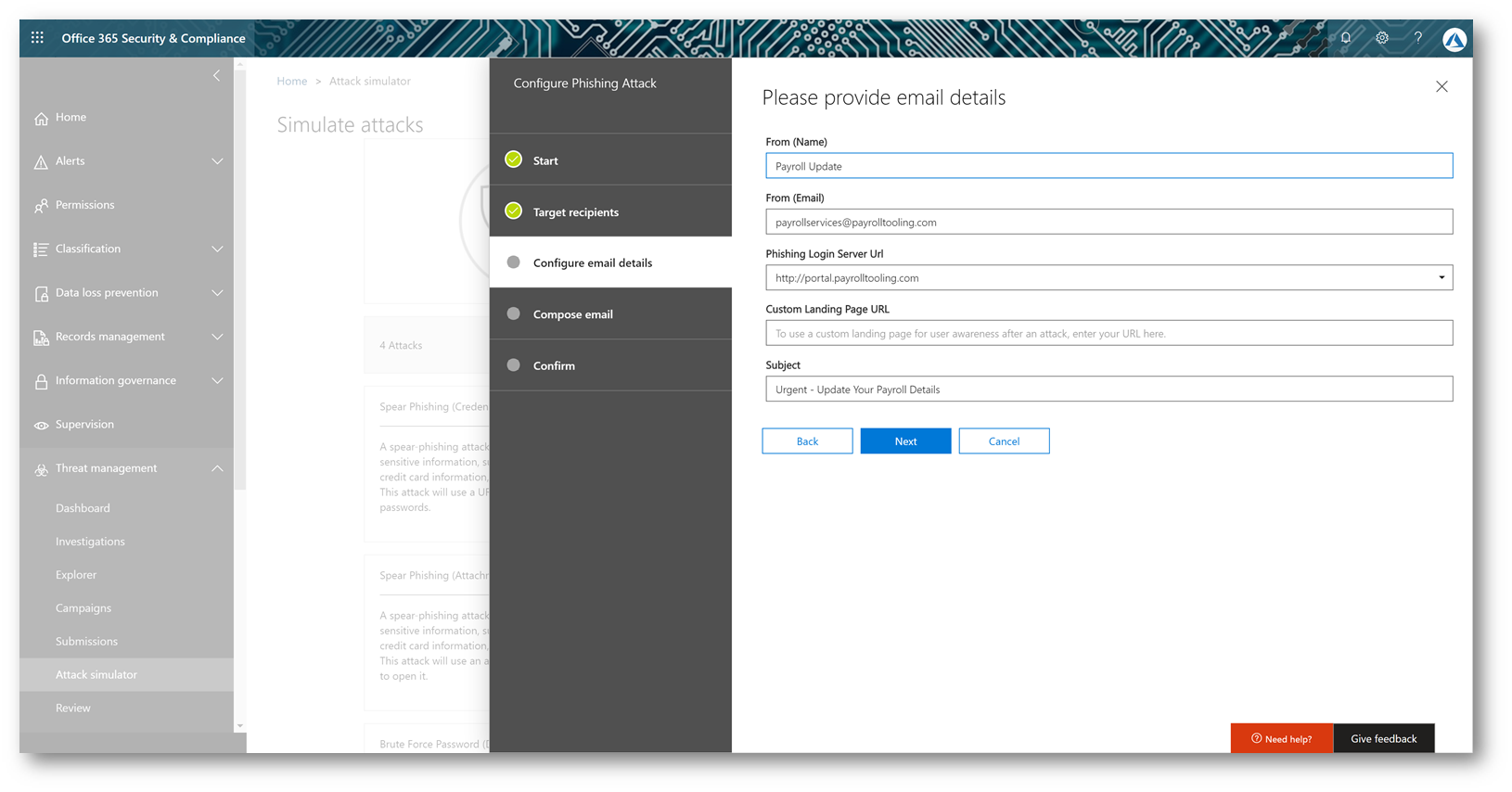

Definire i parametri della campagna di phishing, in maniera che risulti credibile all’interno dell’Organizzazione, ad esempio inserendo un soggetto od un From che risulti familiare agli utenti.

Figura 24 – Parametri campagna

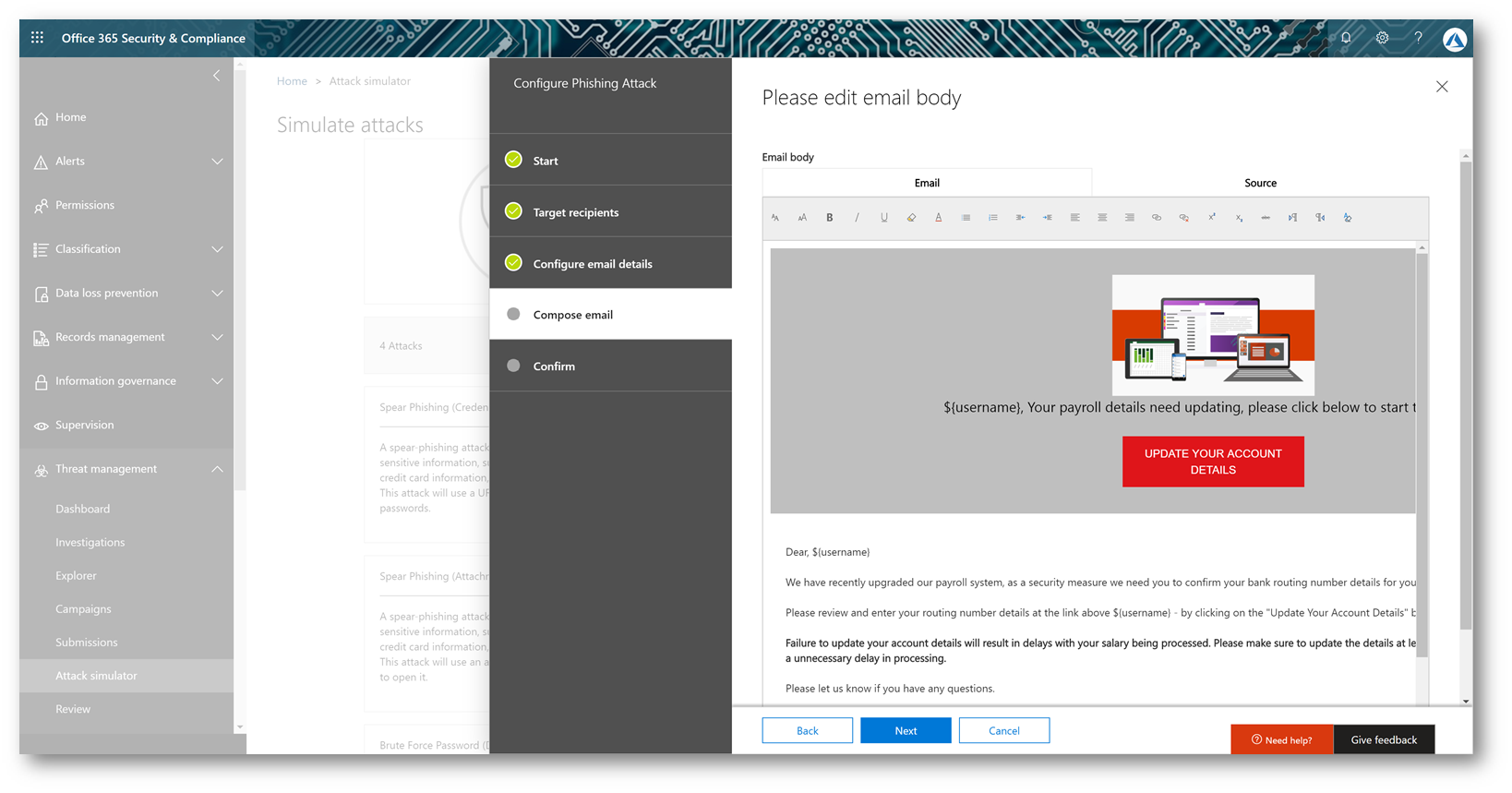

Modificare il corpo della mail con eventuali loghi personalizzati dell’azienda. Notare che per personalizzare ulteriormente l’e-mail è possibile utilizzare alcune variabili come $(username) per includere il nome dell’utente nel corpo della mail.

Figura 25 – Corpo mail phishing

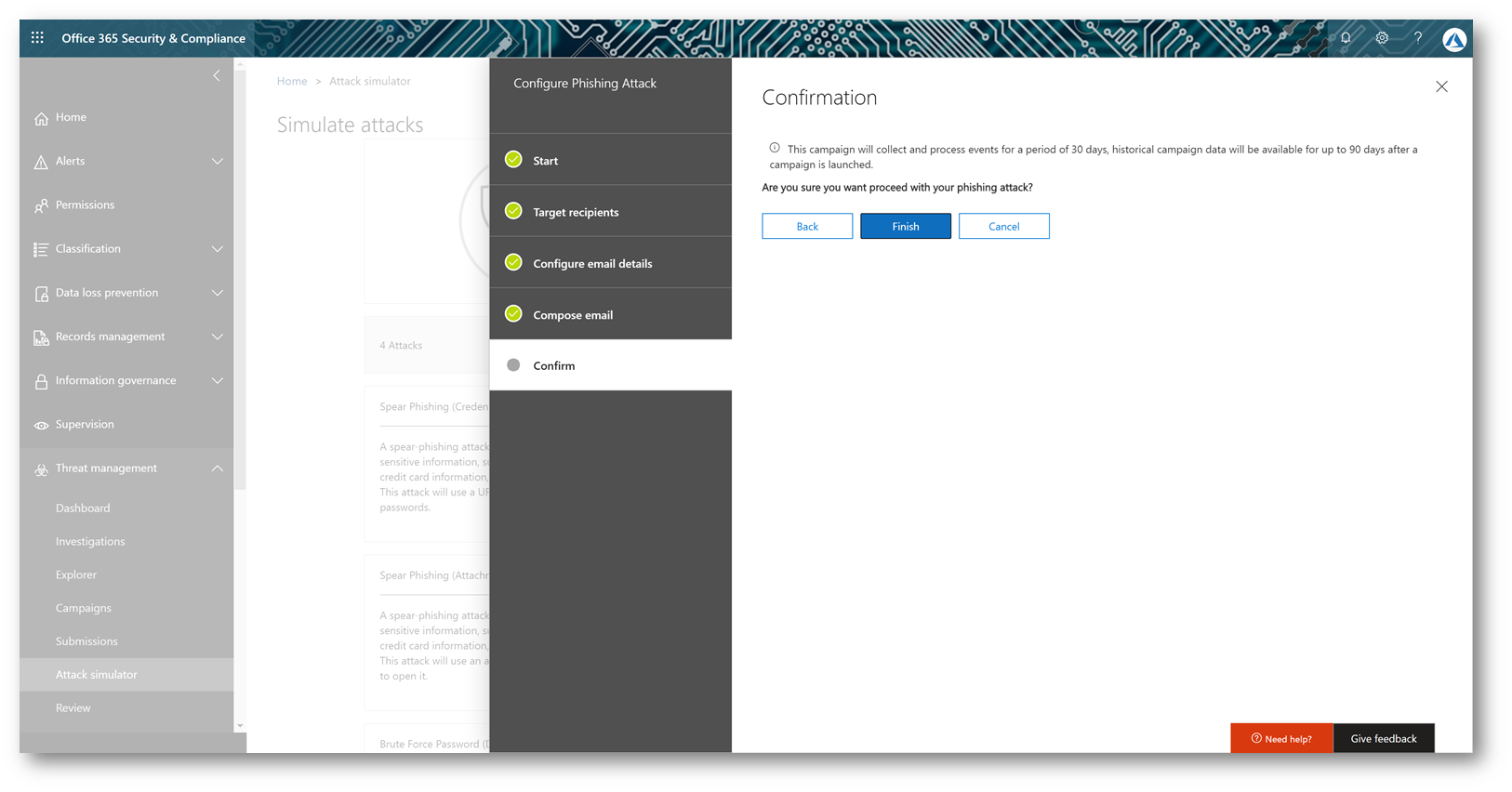

Premendo su Finish l’e-mail di phishing verrà inviata ai destinatari prescelti.

Figura 26 – Inizio attacco

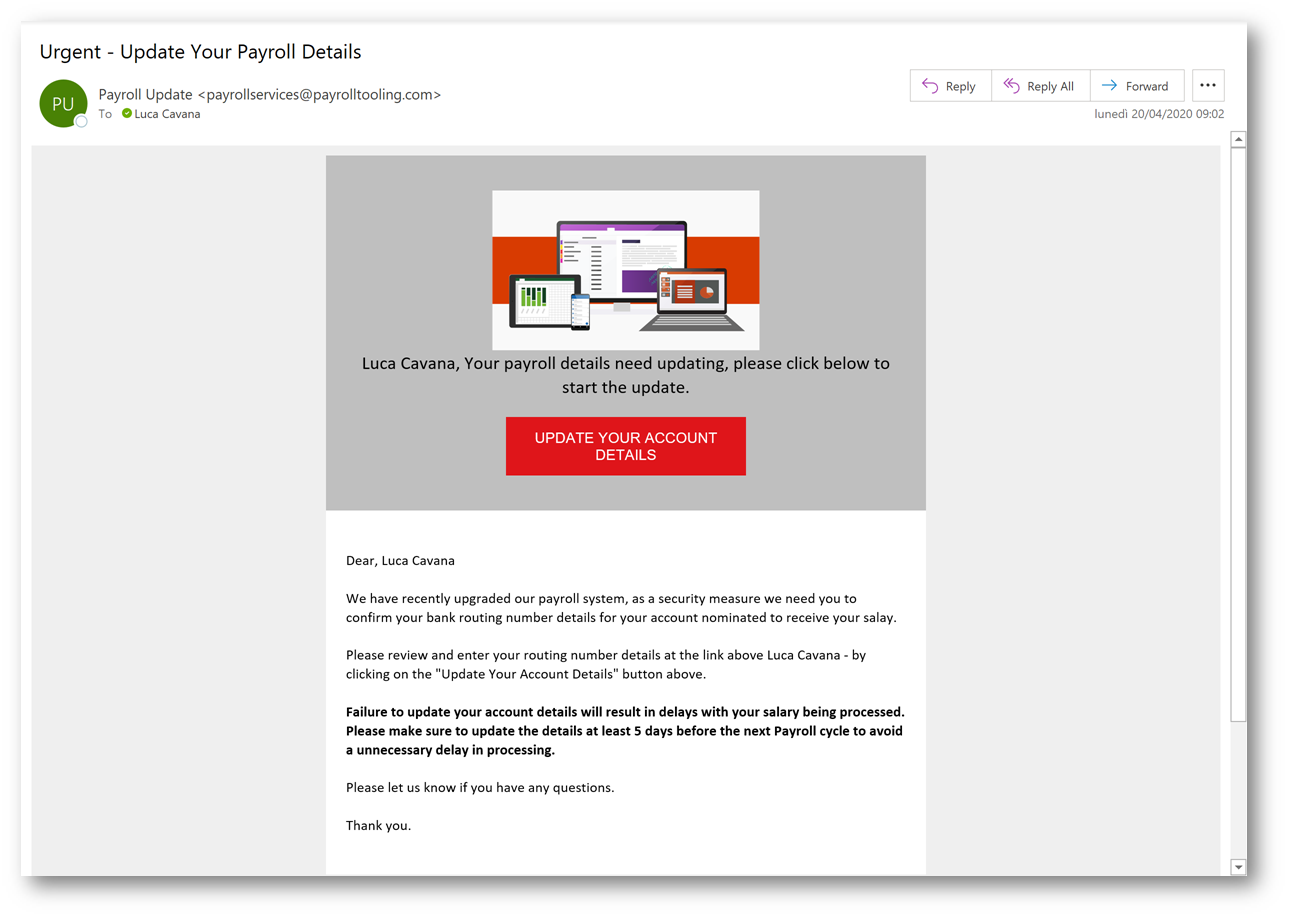

Entro pochi secondi gli utenti riceveranno l’e-mail di phishing

Figura 27 – Mail phishing

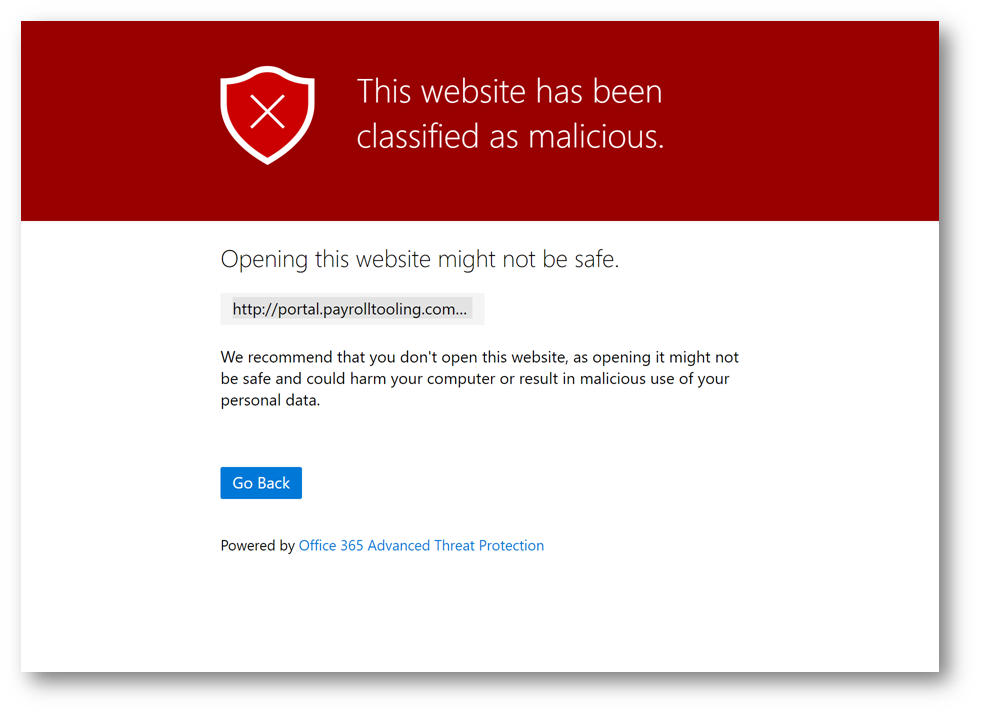

In questo caso avendo abilitato la protezione ATP Safe Links se l’utente clicca sul link riceverà un messaggio che gli impedisce di proseguire

Figura 28 – Safe Links protegge l’utente

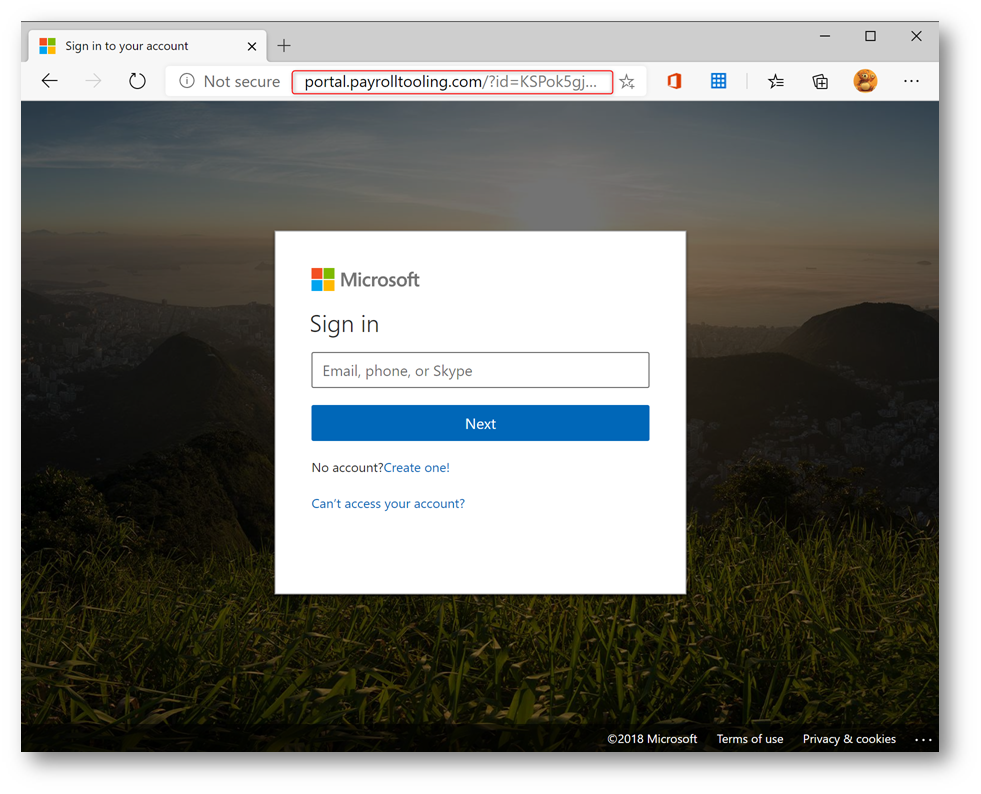

Bypassando Safe Links (solo a fini di test) ci troviamo davanti un portale in tutto e per tutto simile al prompt di login di Office 365… Osservando l’URL è possibile notare che si tratta però del sito attaccante.

Figura 29 – Finto portale login

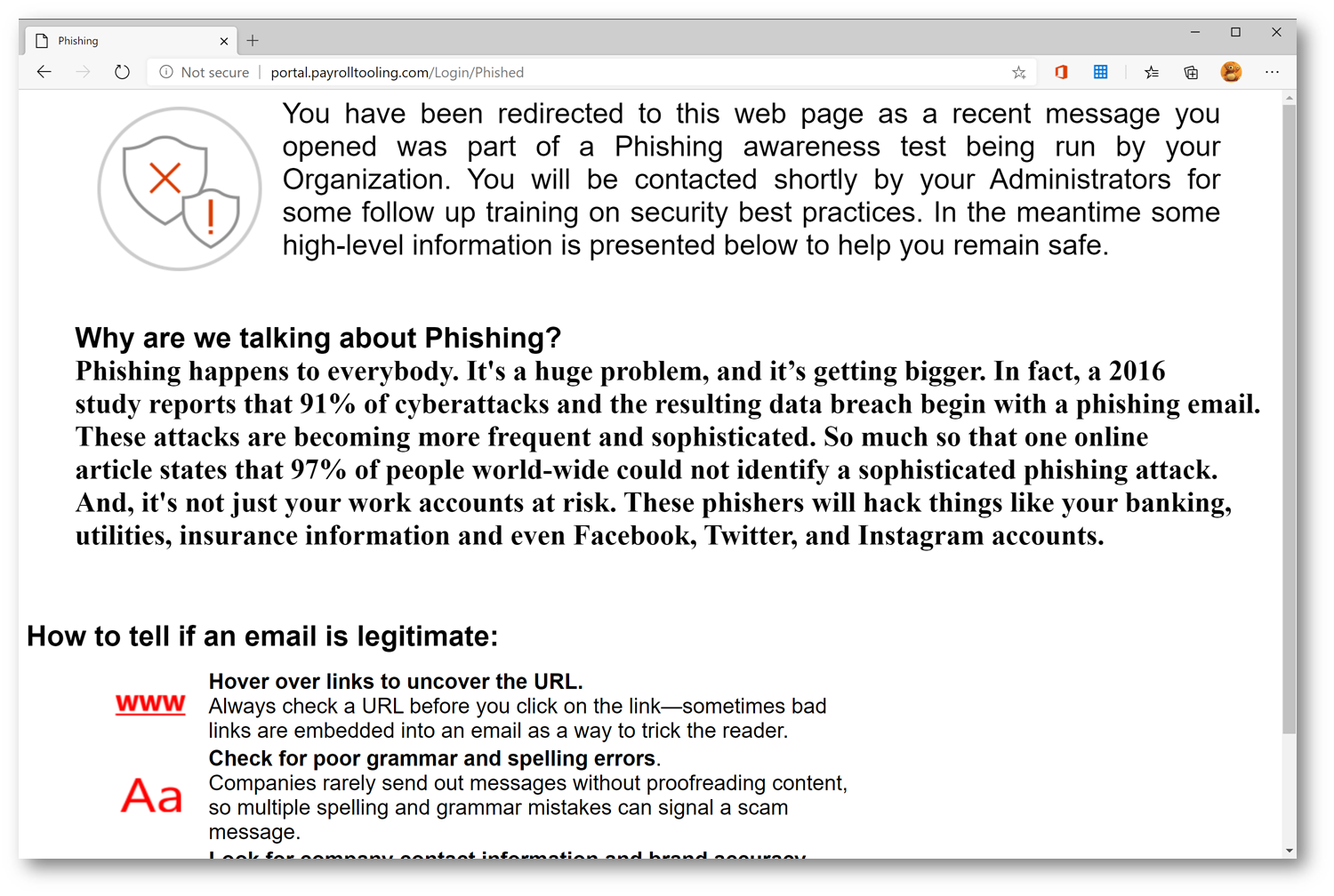

Fornendo delle credenziali (che possono essere inventate, il sito non le verifica) si verrà alla fine ridiretti ad una pagina dove avverte l’utente di essere stato vittima di una campagna di test e fornisce alcuni accorgimenti pratici su come distinguere una e-mail legittima da una di phishing.

Figura 30 – phished!

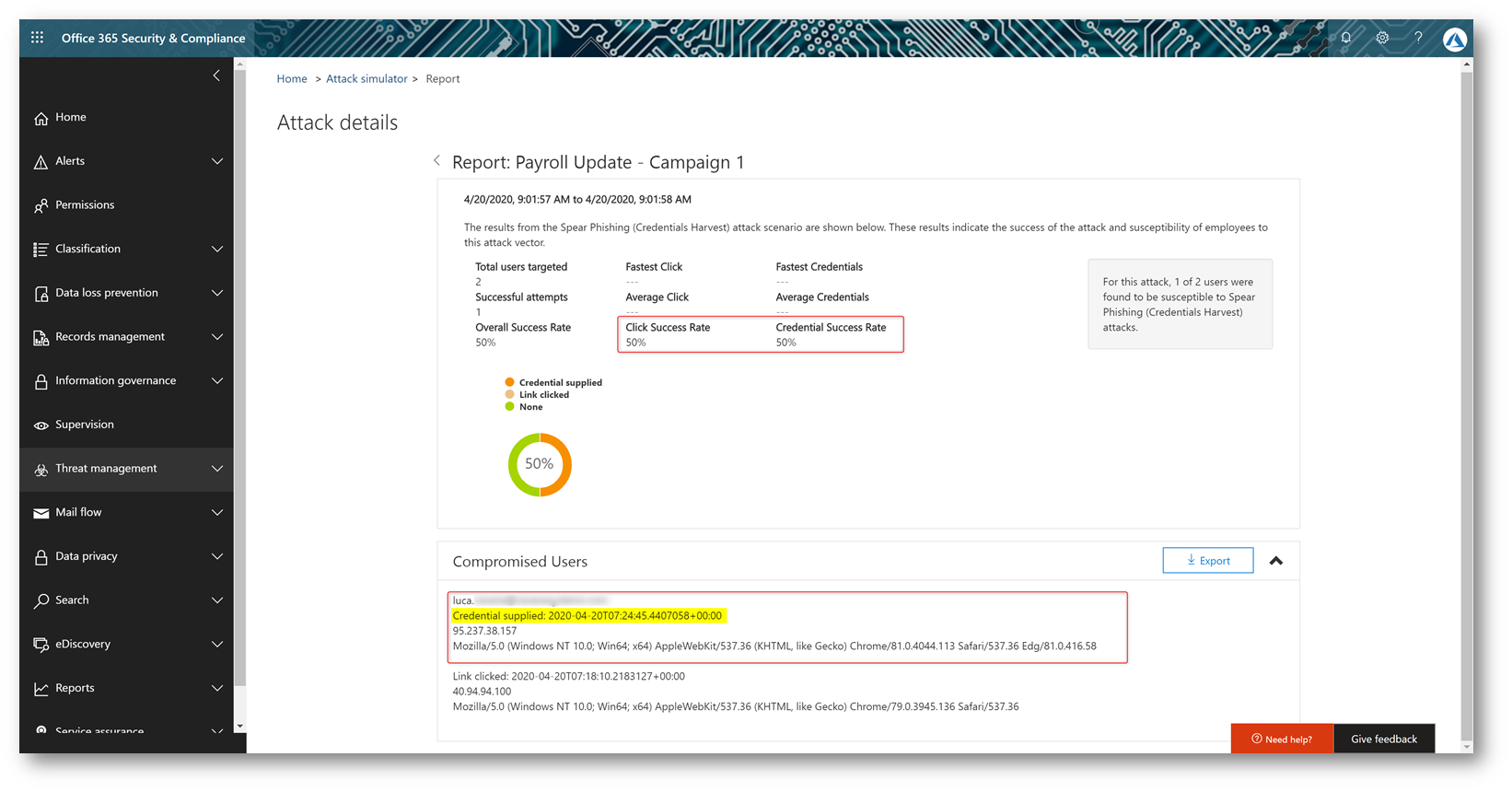

Nella console di Attack Simulator è possibile visualizzare lo stato della campagna, che rimarrà attiva per 30 giorni.

Figura 31 – Stato campagna

Conclusioni

In questo articolo abbiamo esplorato le funzionalità maggiormente utilizzate all’interno di Office 365 Advanced Threat Protection.

La sicurezza informatica non è un risultato ma un processo, implica quindi il costante aggiornamento degli strumenti e delle competenze a nostra disposizione per poter essere un passo avanti agli attaccanti.

Office 365 ATP permette di applicare strumenti avanzati contro gli attacchi perpetrati tramite gli strumenti di produttività.

Alla pagina Recommended settings for EOP and Office 365 ATP security è possibile trovare le configurazioni raccomandate da Microsoft per ATP e Exchange Online Protection.