Microsoft Defender for Endpoint: Collect Investigations Package

Microsoft Defender for Endpoint è una piattaforma di sicurezza degli Endpoint aziendali progettata per consentire alle reti aziendali di bloccare, rilevare, analizzare e rispondere a minacce avanzate.

MDE (Microsoft Defender for Endpoint) è utile anche in caso di Incidente Informatico perché al proprio interno contiene delle funzionalità che permette l’analisi forense e comandi utili a “bloccare” comportamenti dannosi direttamente sul nascere, ho parlato di questa funzionalità all’interno della community indicando come poter sfruttare la “Live Response” da parte degli analisti di CyberSecurity per investigazione, a tal proposito vi riporto il link qual ora voglia approfondire questa funzionalità Analizzare e rispondere alle minacce in tempo reale? Microsoft Live Response è la soluzione che stavate cercando – ICT Power

Questo strumento di casa Redmond è Leaders nel quadrante Gartner per la componente di Endpoint Protection, ciò significa che la casa di Redmond stà facendo diversi investimenti che permettono alle organizzazioni di utilizzare strumenti di protezione che applicano i più alti standard disponibili sul mercato.

Figura 1: Quadrante Gartner Endpoint Protection Platforms 2025

Oggi vorrei parlavi di una funzionalità disponibile all’interno di Microsoft Defender for Endpoint utile a “collezionare” un “pacchetto” che vi permette di eseguire un’analisi in caso di IR (Incident & Response) all’interno delle vostre organizzazioni, ovvero “Collect Investigations Package”.

Quali licenze sono necessarie per sfruttare questa funzionalità?

Come sempre per il riferimento licensing, inerenti a servizio Microsoft 365 vi rimando a Home | M365 Maps dove Aaron Dinnage ha svolto un lavoro eccezionale, per la funzionalità descritta in questo articolo sono necessarie queste due licenze o suite che le contengano:

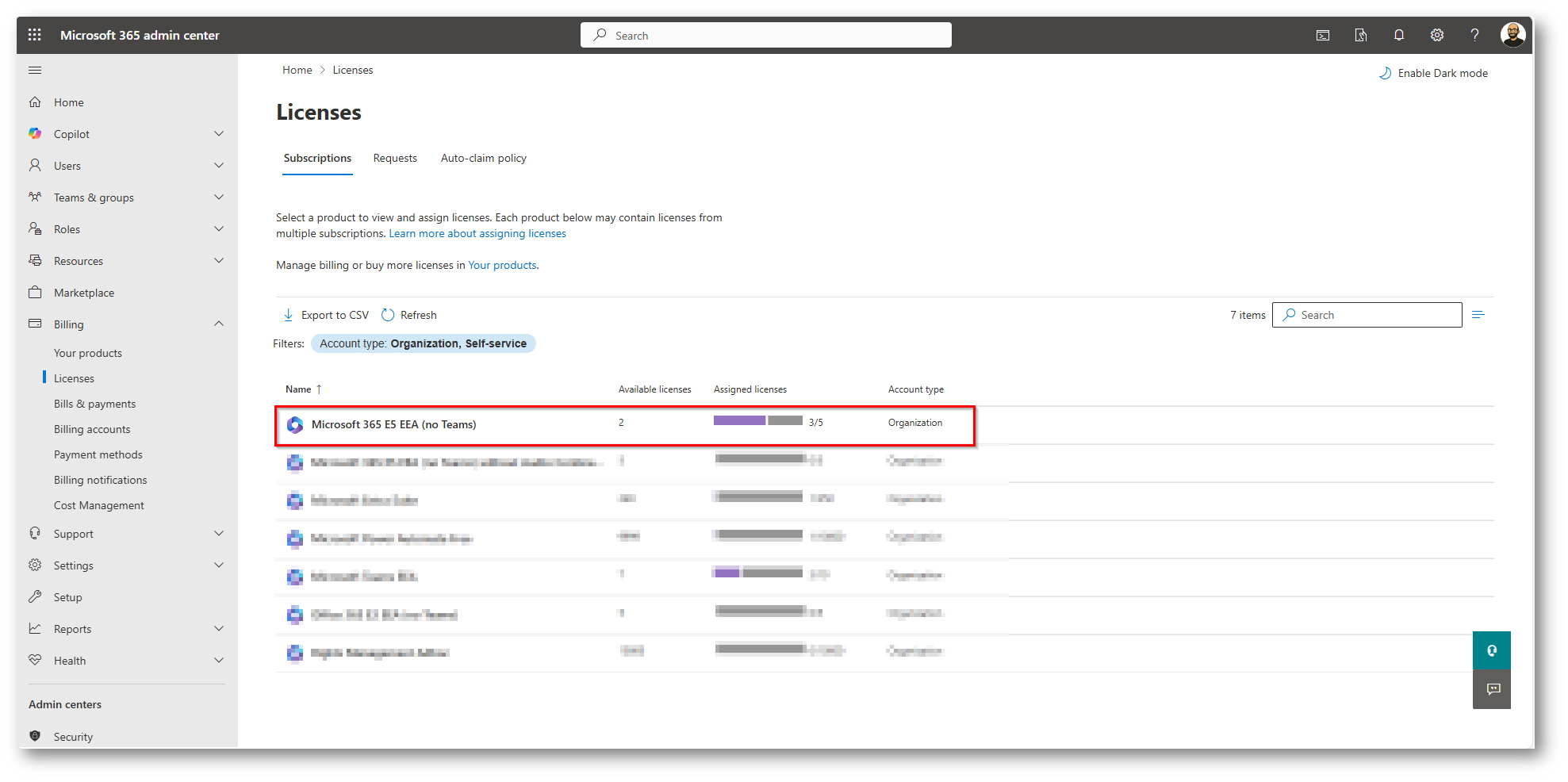

Figura 2: Licenze Microsoft 365 E5 che contengono Defender for Endpoint P2, prerequisito indicato nella sezione licensing

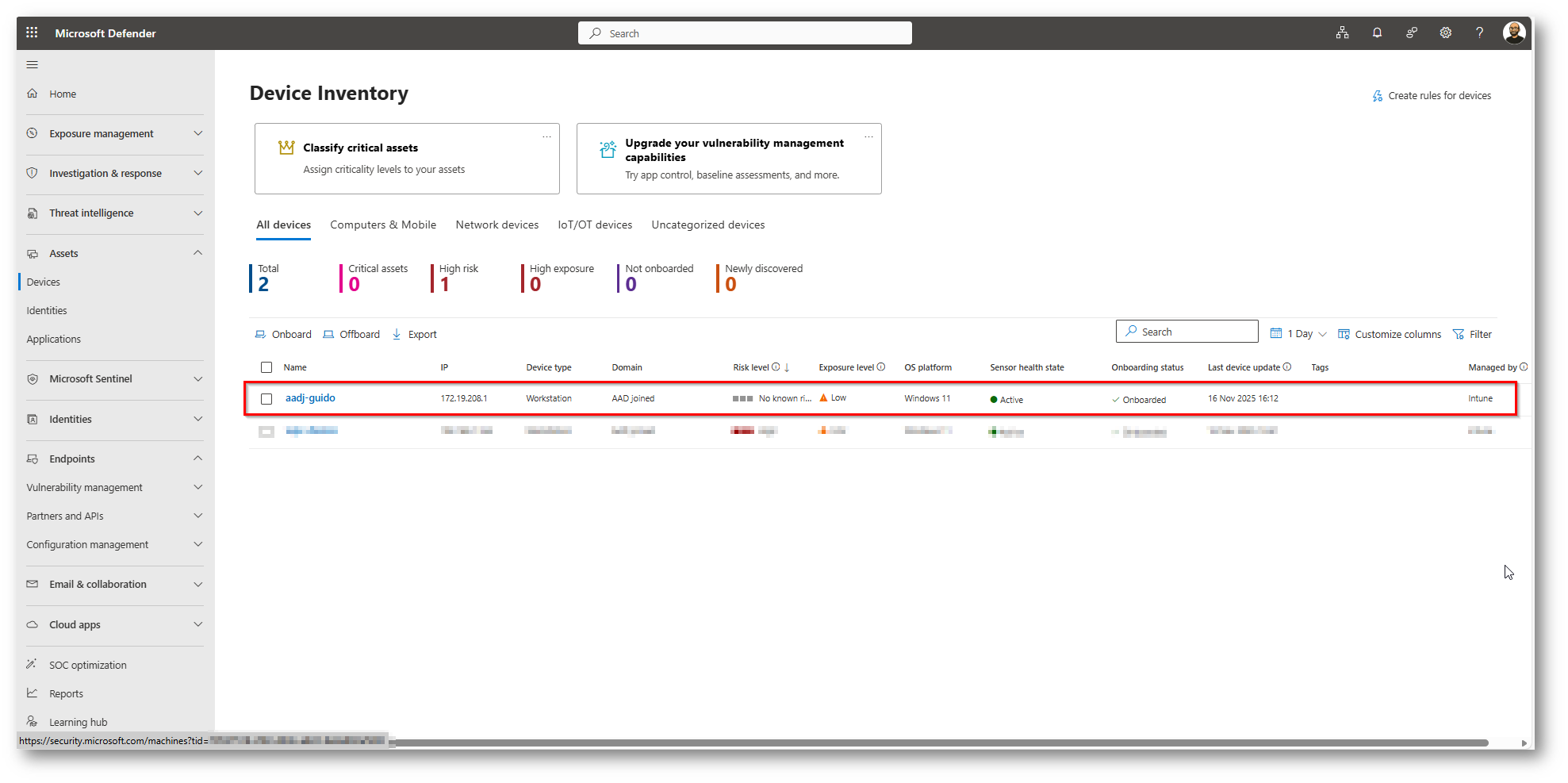

Figura 3: Device utilizzato per la demo in questo articolo

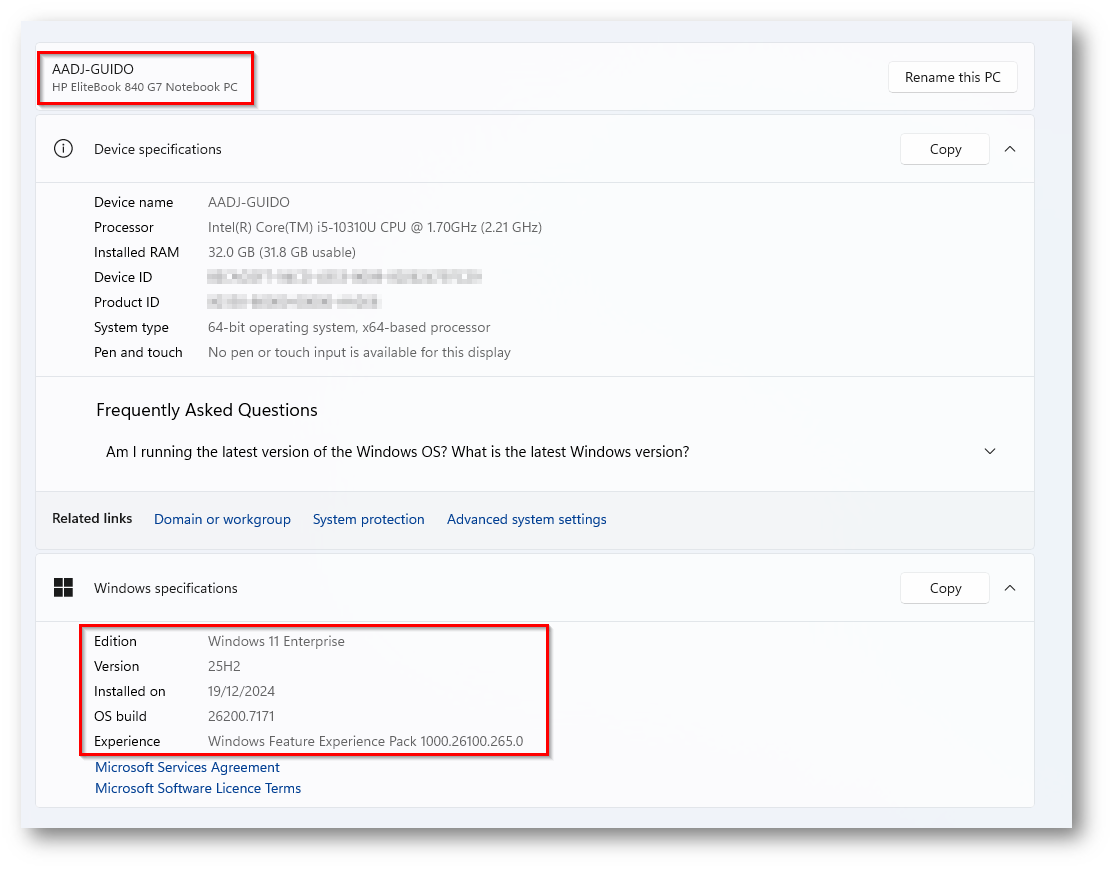

Figura 4: Caratteristiche Endpoint utilizzato per la Demo

In quale caso questa funzionalità può essere utile?

Questa funzionalità permette di avere un export contente diversi documenti utili a capire, in caso di compromissione, quali strumenti e in che modo l’attaccante è riuscito ad accedere al dispositivo presente all’interno del dispositivo, inoltre risulta tutto integrato all’interno della piattaforma di Microsoft Defender.

Quindi quali informazioni ci vengono fornite da questo servizio? Vediamole insieme con relativa descrizione:

Windows Device

| Cartella | Descrizione |

| Autoruns | Contiene un set di file che rappresentano ognuno il contenuto del Registro di sistema di un punto di ingresso di avvio automatico noto (ASEP) per identificare la persistenza dell’utente malintenzionato nel dispositivo.

Se la chiave del Registro di sistema non viene trovata, il file contiene il messaggio seguente: “ERROR: The system was unable to find the specified registry key or value”. |

| Installed programs | Questo file .CSV contiene l’elenco dei programmi installati che consentono di identificare gli elementi attualmente installati nel dispositivo. |

| Network connections | Questa cartella contiene un set di punti dati correlati alle informazioni di connettività che consentono di identificare la connettività agli URL sospetti, l’infrastruttura di comando e controllo dell’utente malintenzionato (C&C), qualsiasi spostamento laterale o connessioni remote.

– ActiveNetConnections.txt: visualizza le statistiche del protocollo e le connessioni di rete TCP/IP correnti. Consente di cercare la connettività sospetta eseguita da un processo. – Arp.txt: visualizza le tabelle della cache ARP (Address Resolution Protocol) correnti per tutte le interfacce. La cache ARP può rivelare altri host in una rete che sono stati compromessi o sistemi sospetti nella rete che potrebbero essere usati per eseguire un attacco interno. – DnsCache.txt: visualizza il contenuto della cache del resolver client DNS, che include entrambe le voci precaricate dal file Hosts locale e tutti i record di risorse ottenuti di recente per le query sui nomi risolte dal computer. Ciò può essere utile per identificare connessioni sospette. – IpConfig.txt: visualizza la configurazione TCP/IP completa per tutte le schede. Le schede possono rappresentare interfacce fisiche, ad esempio schede di rete installate o interfacce logiche, ad esempio connessioni remote. – FirewallExecutionLog.txt e pfirewall.log Il pfirewall.log file deve esistere in %windir%\system32\logfiles\firewall\pfirewall.log, quindi è incluso nel pacchetto di analisi. Per eventuali approfondimenti su come abilitare i log di Windows Firewall Configure Windows Firewall logging | Microsoft Learn |

| Prefetch files | I file prefetch di Windows sono progettati per velocizzare il processo di avvio dell’applicazione. Può essere usato per tenere traccia di tutti i file usati di recente nel sistema e trovare tracce per le applicazioni che potrebbero essere eliminate, ma che possono comunque essere trovate nell’elenco dei file di prelettura.

– Prefetch folder: contiene una copia dei file di prelettura da %SystemRoot%\Prefetch. È consigliabile scaricare un visualizzatore di file di prelettura per visualizzare i file di prelettura. – PrefetchFilesList.txt: contiene l’elenco di tutti i file copiati che possono essere usati per tenere traccia di eventuali errori di copia nella cartella di prelettura. |

| Processes | Contiene un file .CSV che elenca i processi in esecuzione e consente di identificare i processi correnti in esecuzione nel dispositivo. Questo può essere utile quando si identifica un processo sospetto e il relativo stato. |

| Scheduled tasks | Contiene un file .CSV che elenca le attività pianificate, che può essere usato per identificare le routine eseguite automaticamente in un dispositivo scelto per cercare codice sospetto impostato per l’esecuzione automatica. |

| Security event log | Contiene il registro eventi di sicurezza, che contiene i record dell’attività di accesso o disconnessione o altri eventi correlati alla sicurezza specificati dai criteri di controllo del sistema.

Aprire il file del registro eventi usando il Visualizzatore eventi. |

| Services | Contiene un file .CSV che elenca i servizi e i relativi stati. |

| Windows Server Message Block (SMB) sessions | Elenca l’accesso condiviso a file, stampanti e porte seriali e le comunicazioni varie tra i nodi di una rete. In questo modo è possibile identificare l’esfiltrazione o lo spostamento laterale dei dati.

Contiene i file per SMBInboundSessions e SMBOutboundSession. Se non sono presenti sessioni (in ingresso o in uscita), viene visualizzato un file di testo che indica che non sono state trovate sessioni SMB. |

| System Information | Contiene un SystemInformation.txt file che elenca le informazioni di sistema, ad esempio la versione del sistema operativo e le schede di rete. |

| Temp Directories | Contiene un set di file di testo che elenca i file che si trovano in %Temp% per ogni utente del sistema. Ciò consente di tenere traccia dei file sospetti che un utente malintenzionato potrebbe aver eliminato nel sistema.

Se il file contiene il messaggio seguente: “Il sistema non riesce a trovare il percorso specificato”, significa che non esiste alcuna directory temporanea per l’utente e potrebbe essere dovuto al fatto che l’utente non ha eseguito l’accesso al sistema. |

| Users and Groups | Fornisce un elenco di file che rappresentano ognuno un gruppo e i relativi membri. |

| WdSupportLogs | Fornisce e MpCmdRunLog.txtMPSupportFiles.cab. Questa cartella viene creata solo in Windows 10 versione 1709 o successiva con aggiornamento cumulativo di febbraio 2020 o versioni più recenti installate:

– Win10 1709 (RS3) Build 16299.1717: KB4537816 – Win10 1803 (RS4) Build 17134.1345: KB4537795 – Win10 1809 (RS5) Build 17763.1075: KB4537818 – Win10 1903/1909 (19h1/19h2) Build 18362.693 e 18363.693: KB4535996 |

| CollectionSummaryReport.xls | Questo file è un riepilogo della raccolta di pacchetti di analisi, contiene l’elenco dei punti dati, il comando usato per estrarre i dati, lo stato di esecuzione e il codice di errore in caso di errore. È possibile usare questo report per tenere traccia se il pacchetto include tutti i dati previsti e identificare se si sono verificati errori. |

Dispositivi Mac e Linux

| Oggetto | macOS | Linux |

| Applicazioni | Elenco di tutte le applicazioni installate | Non applicabile |

| Volume disco | – Quantità di spazio disponibile – Elenco di tutti i volumi di dischi montati – Elenco di tutte le partizioni |

– Quantità di spazio disponibile – Elenco di tutti i volumi di dischi montati – Elenco di tutte le partizioni |

| File | Elenco di tutti i file aperti con i processi corrispondenti che usano questi file | Elenco di tutti i file aperti con i processi corrispondenti che usano questi file |

| Cronologia | Cronologia shell | Non applicabile |

| Moduli kernel | Tutti i moduli caricati | Non applicabile |

| Connessioni di rete | – Connessioni attive – Connessioni in ascolto attive – Tabella ARP – Regole del firewall – Configurazione dell’interfaccia – Impostazioni proxy – Impostazioni VPN |

– Connessioni attive – Connessioni in ascolto attive – Tabella ARP – Regole del firewall – Elenco IP – Impostazioni proxy |

| Processi | Elenco di tutti i processi in esecuzione | Elenco di tutti i processi in esecuzione |

| Servizi e attività pianificate | -Certificati – Profili di configurazione – Informazioni sull’hardware |

– Dettagli CPU – Informazioni sull’hardware – Informazioni sul sistema operativo |

| Informazioni di sicurezza del sistema | – Informazioni sull’integrità EFI (Extensible Firmware Interface) – Stato del firewall – Informazioni sullo strumento di rimozione malware (MRT) – Stato SIP (System Integrity Protection) |

Non applicabile |

| Utenti e gruppi | – Cronologia di accesso – Sudoers |

– Cronologia di accesso – Sudoers |

Perché i reparti di Cybersecurity dovrebbero utilizzare questo strumento e quale è il vantaggio?

Un reparto CyberSecurity (SOC) riceve un alert per un potenziale dispositivo compromesso quale è il flusso standard?

- Analista Isola il Dispositivo

- Verifica l’alert

-

Se compromissione è confermata

- Attiva il team di Incident Response per analisi forense che utilizza questa funzionalità per capire cosa effettivamente è successo

Quindi il mio caso reale verità proprio a darvi evidenza di questo scenario, che potrebbe capitare realmente.

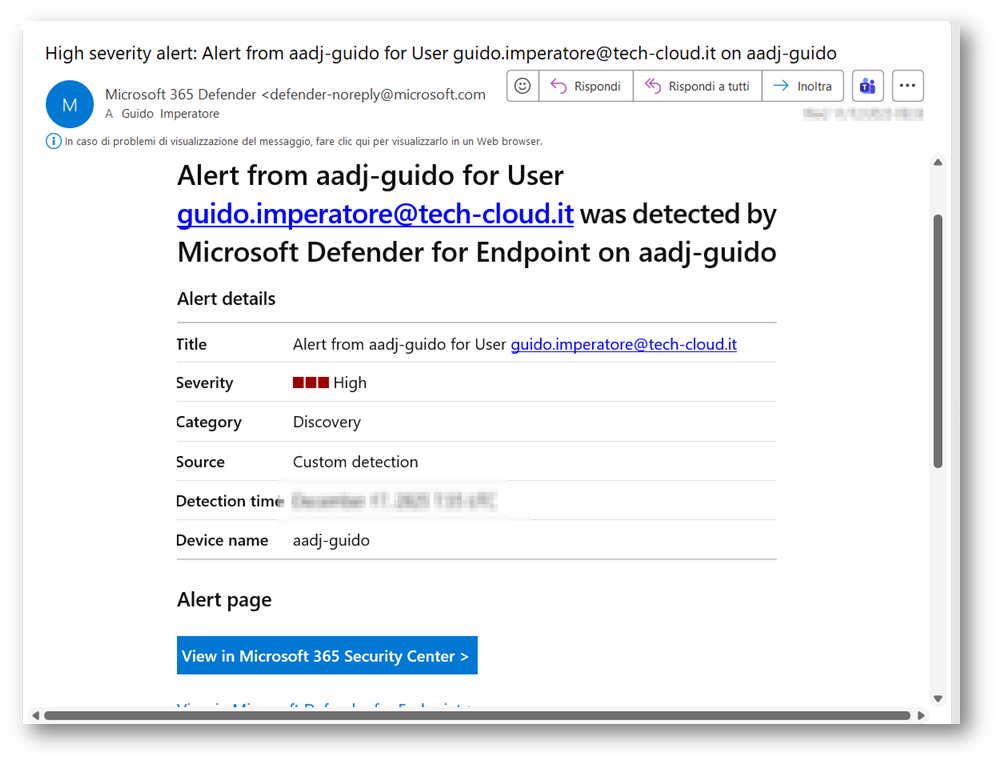

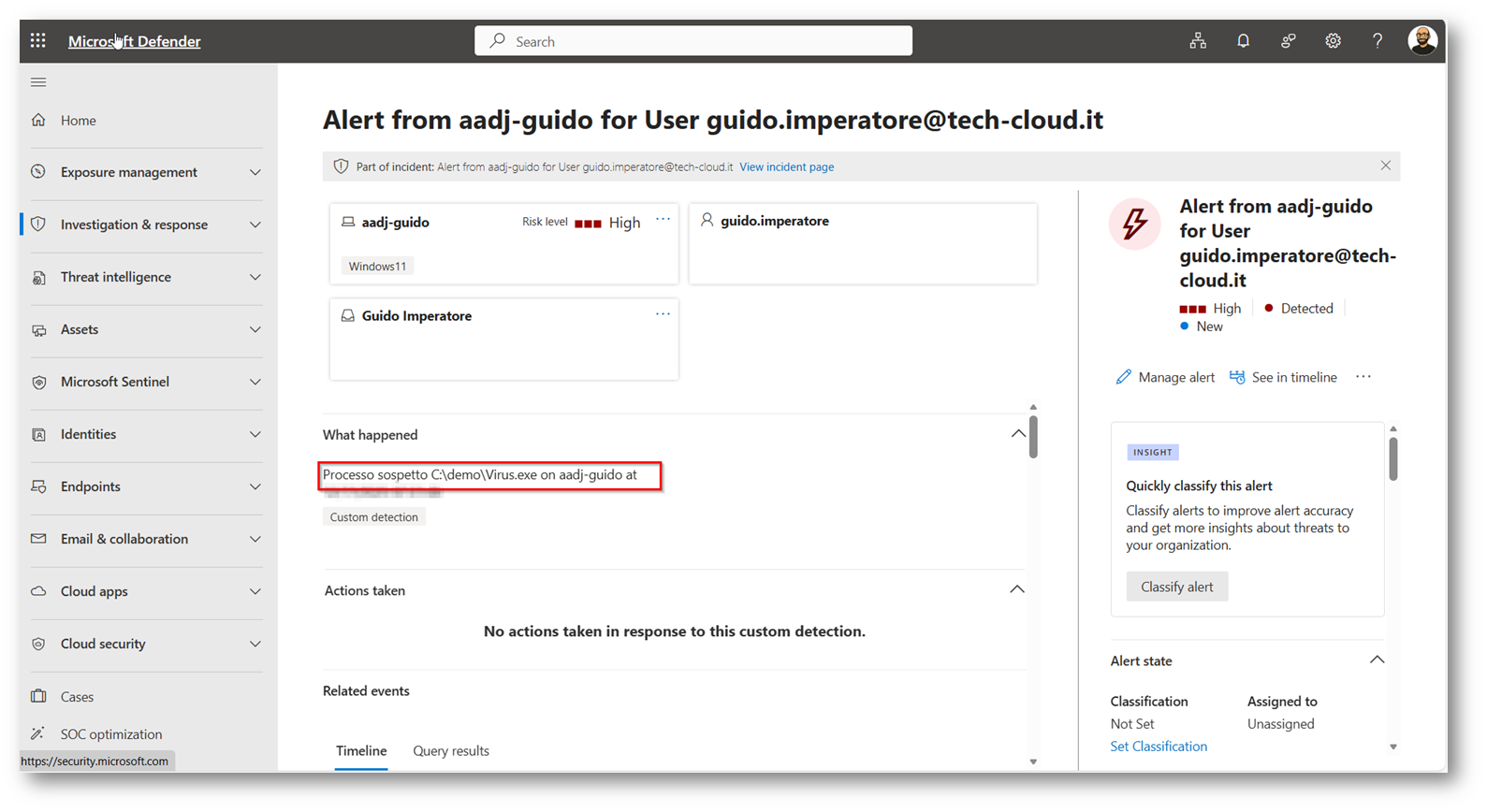

Figura 5: Alert che l’analista riceve dalla console di Microsoft Defender for Endpoint

Figura 6: Analista cliccando sull’Incident continua l’analisi e vedo che è presente un processo sospetto

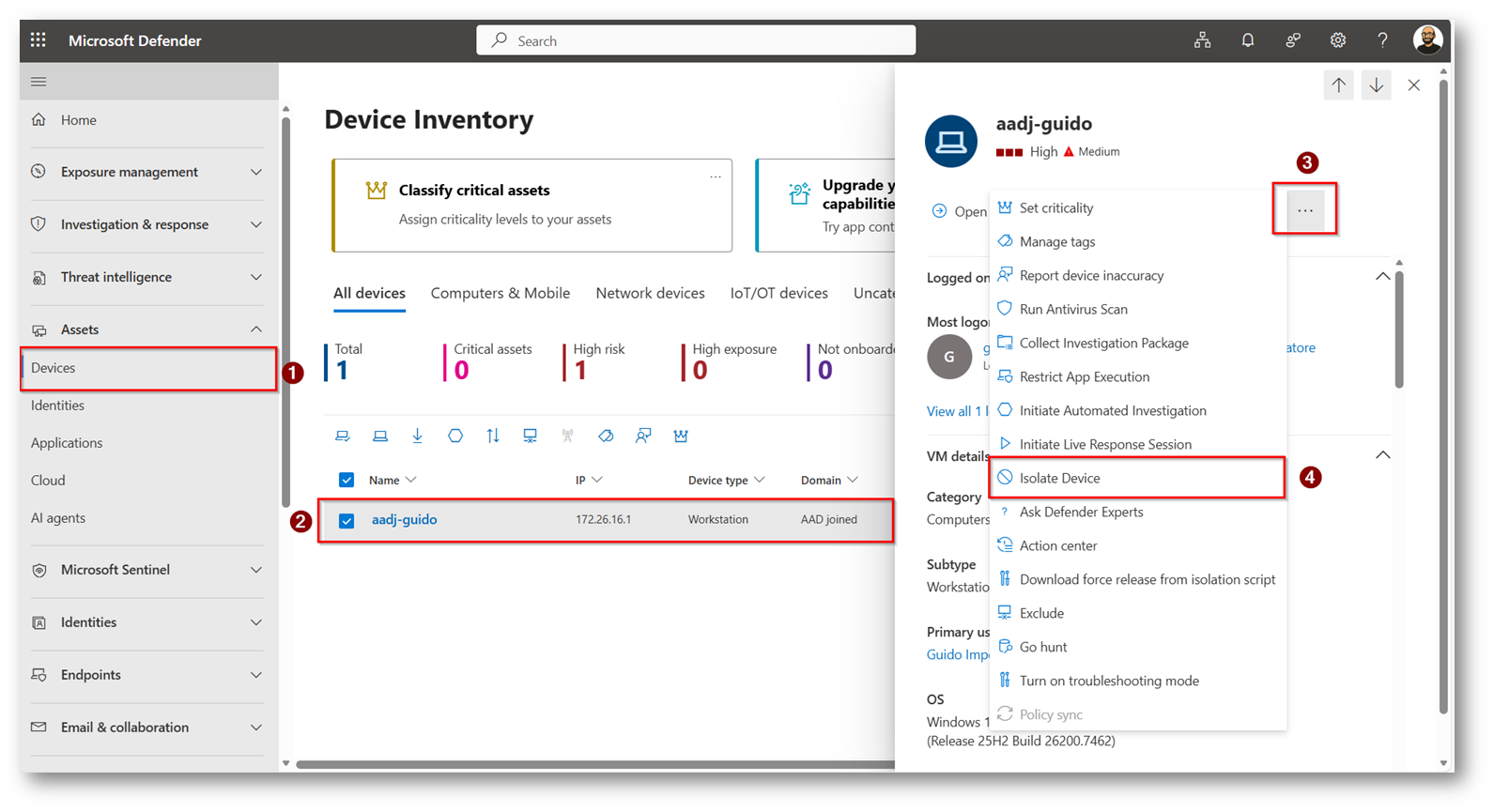

Figura 7: Analista in via precauzionale decide di procedere ad isolare il device e ingaggia il Team IR per analisi

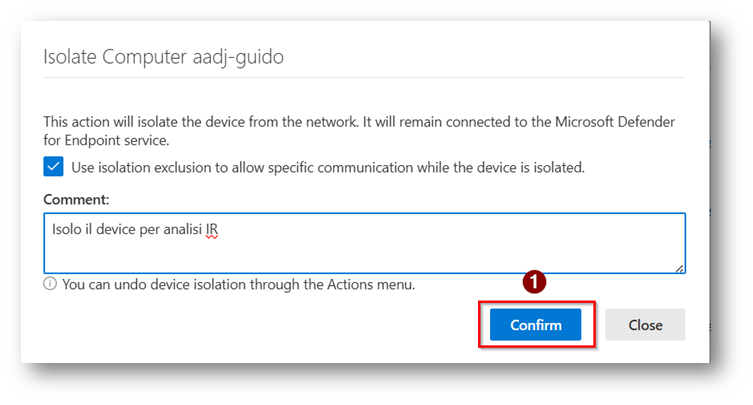

Figura 8: Procedura di isolamento dell’Endpoint

Figura 9: Device che risulta correttamente Isolato

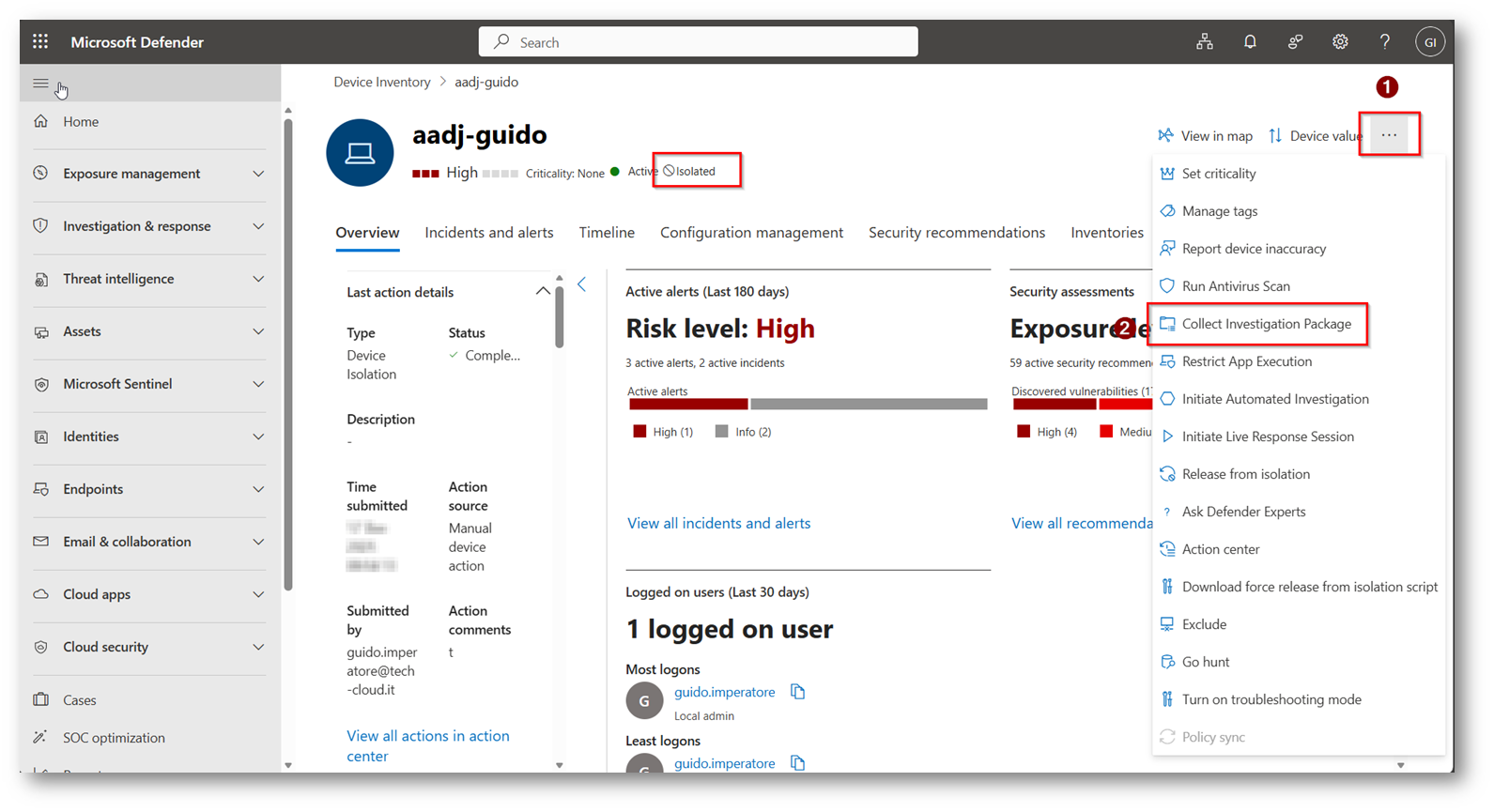

Ora possiamo procedere, come team di Incident Response di collezionare i file per l’analisi tramite Investigation Package

Figura 10: Device che risulta isolato e utilizzo la funzionalità di “Collect Investigation Package”

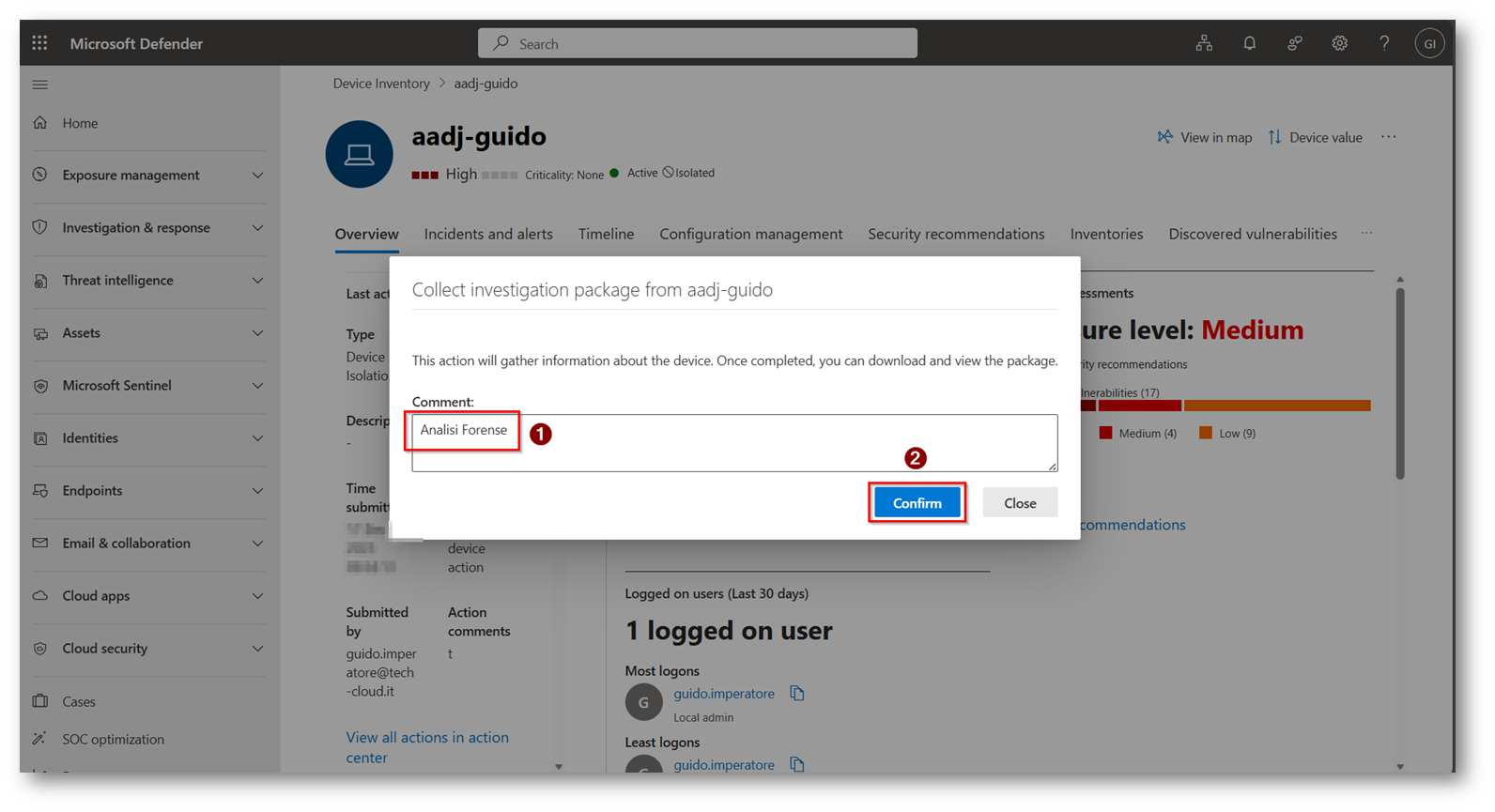

Figura 11: Il sistema mi richiede un commento per l’operazione, che verrà tracciato nei log di Audit

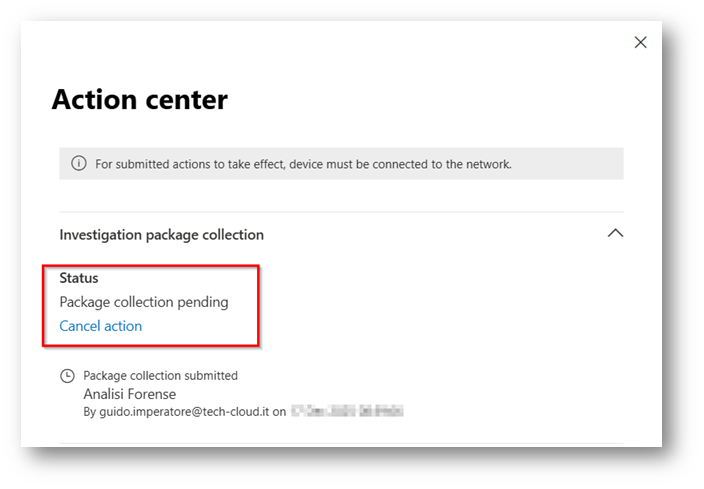

Figura 12: Azione in Pending presente nell’Action Center del device, ci vorrà all’incirca 10 minuti nel mio caso 12 per avere la possibilità di scaricare i file

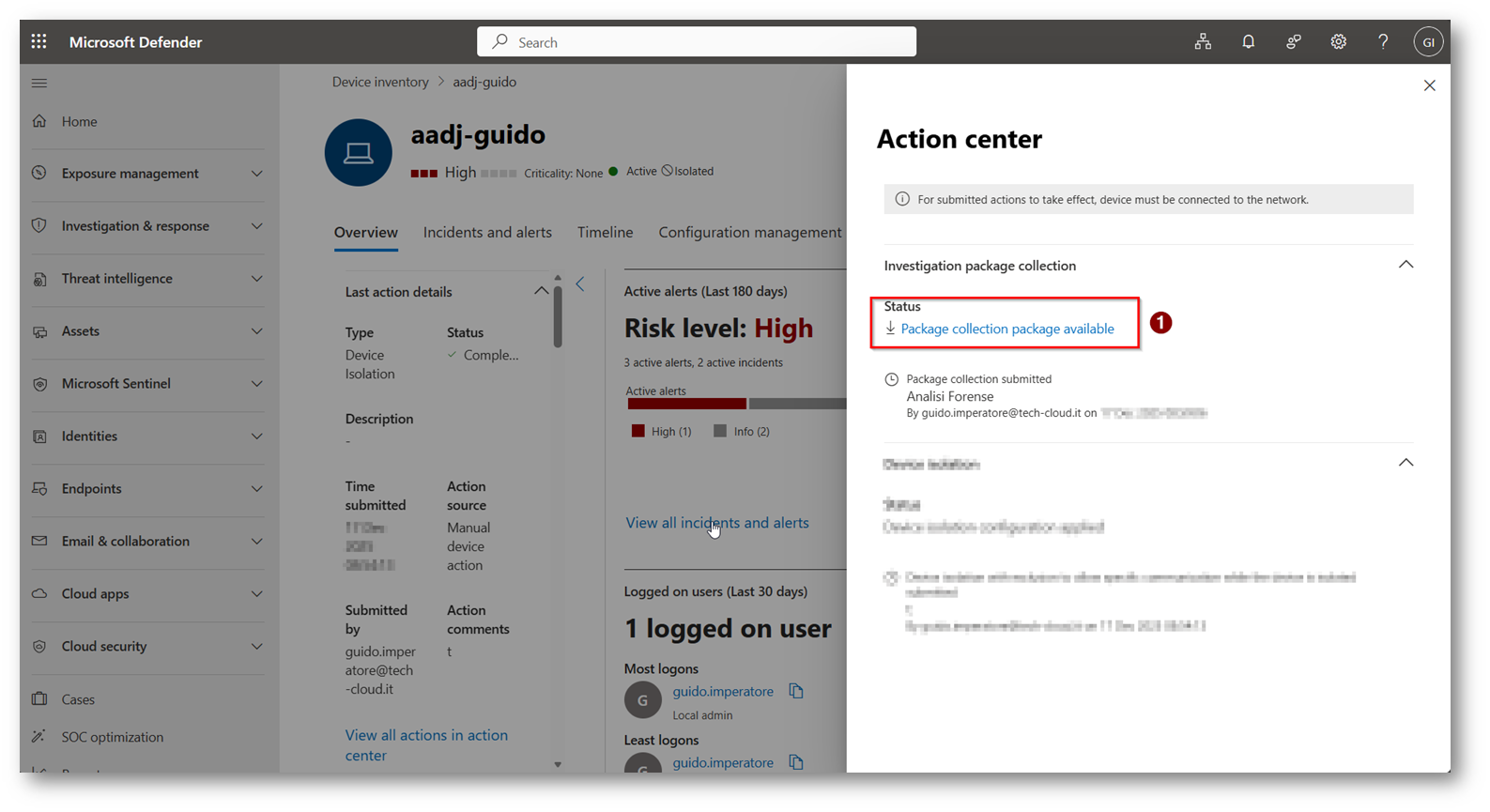

Figura 13: Package Disponibile per il Download

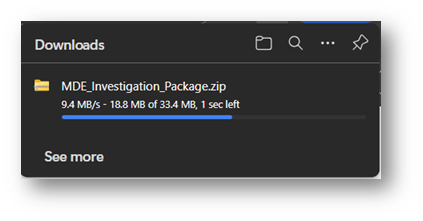

Figura 14: Downlaod del package contenente dati per l’analisi forense

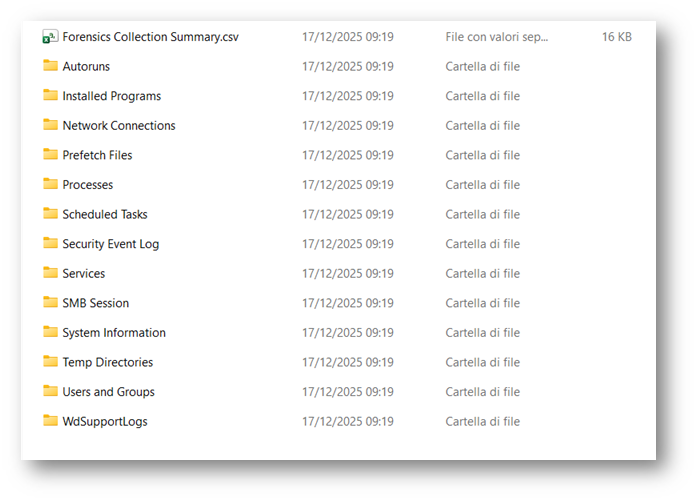

Figura 15: Contenuto del Package

Vi riporto il contenuto del file “Forensics Collection Summary.csv” che ha al suo interno tutte le operazioni svolte

Figura 16: Contenuto Forensics Collection Summary.csv

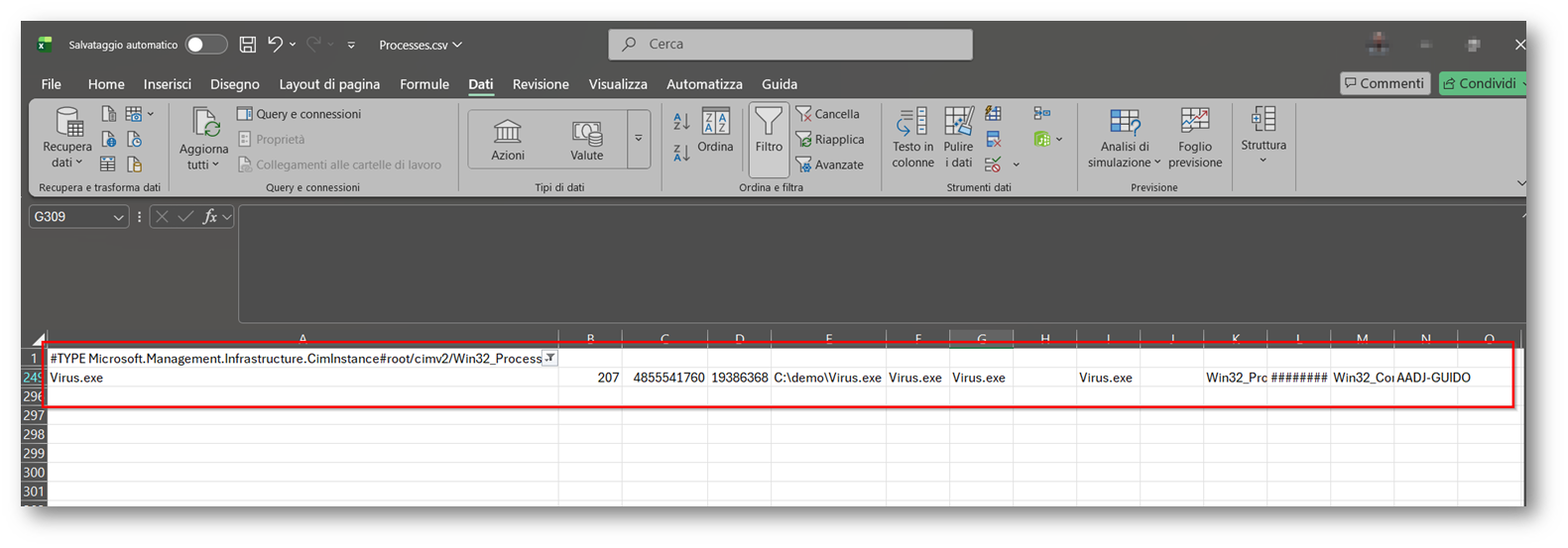

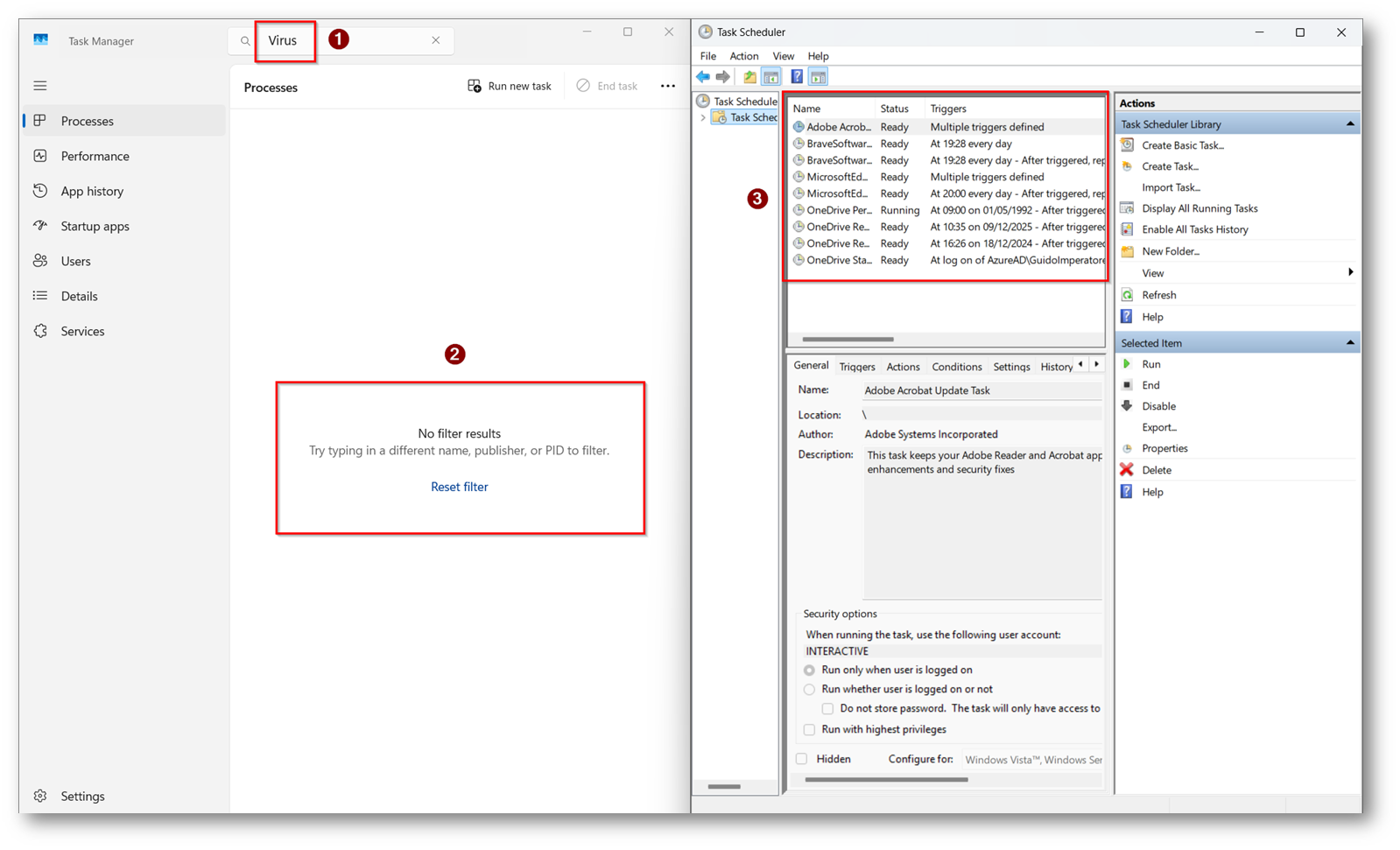

Tutti gli Export possono essere utilizzati dai Team di Incident Response, nel mio caso verifico i processi all’interno dell’export e trovo il processo malevolo segnalato dall’alert “Virus.exe”

Figura 17: Processo Virus.exe trovato durante l’analisi Forense

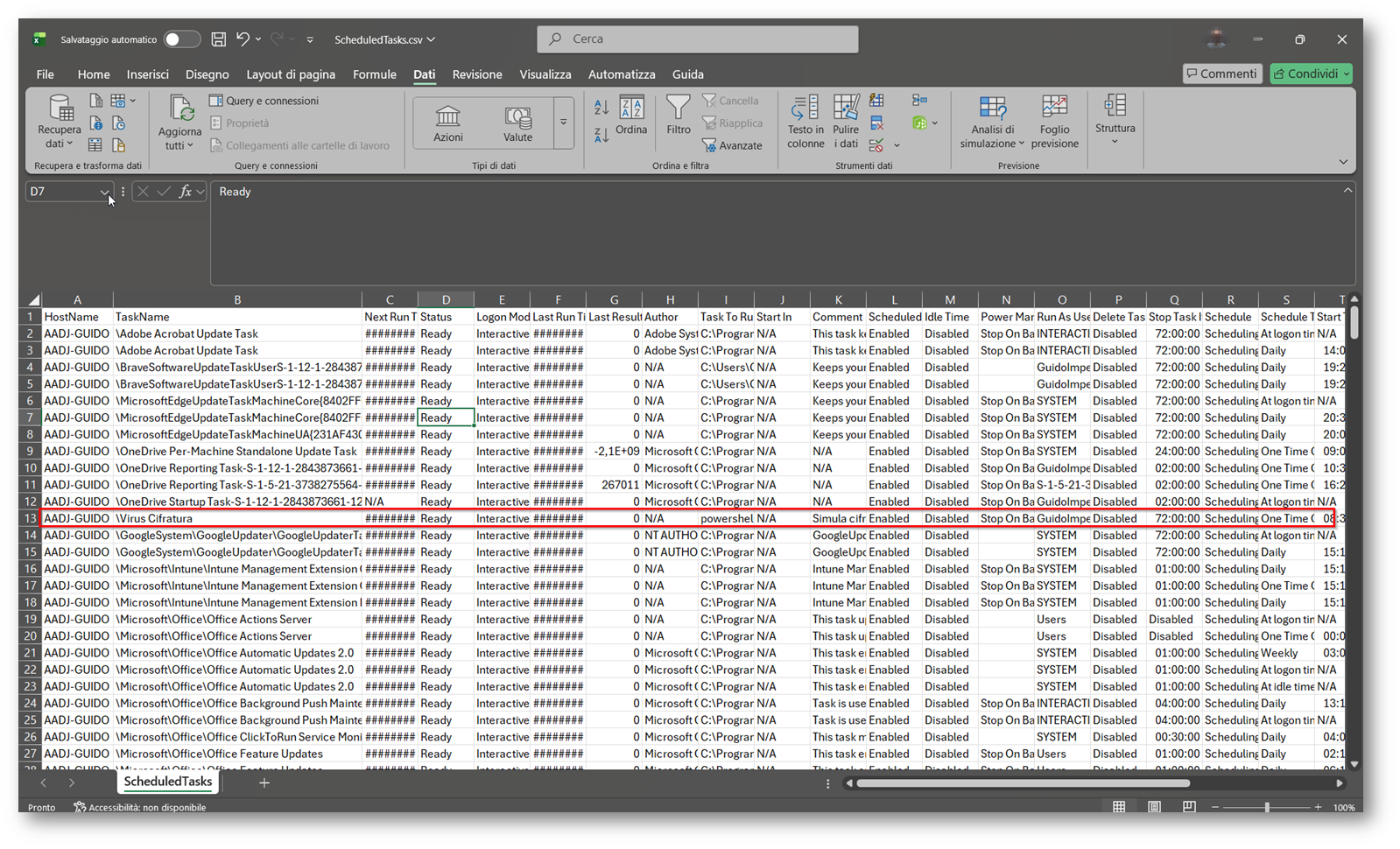

Durante l’analisi viene rilevata anche un Task Scheduler che cifra i dati

Figura 18: Task Scheduler che cifra i dati

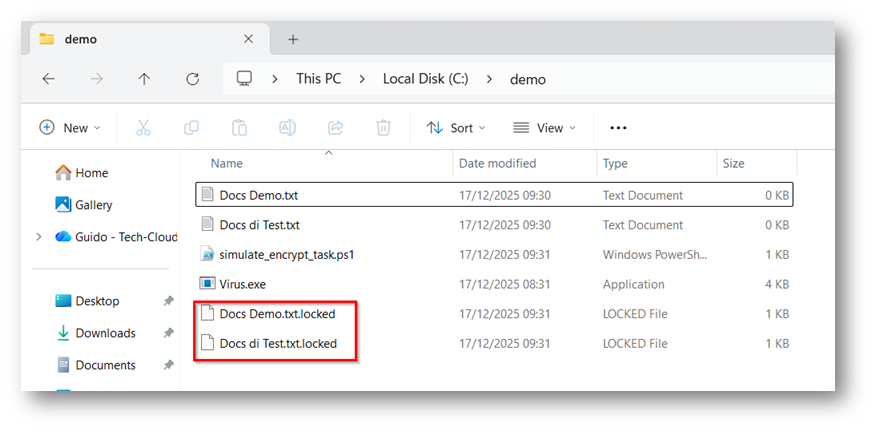

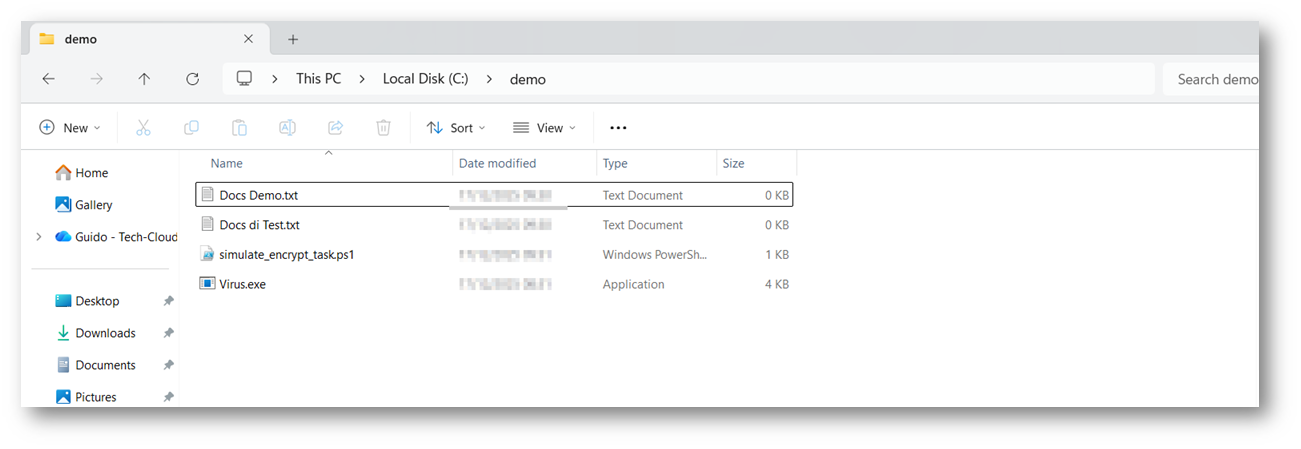

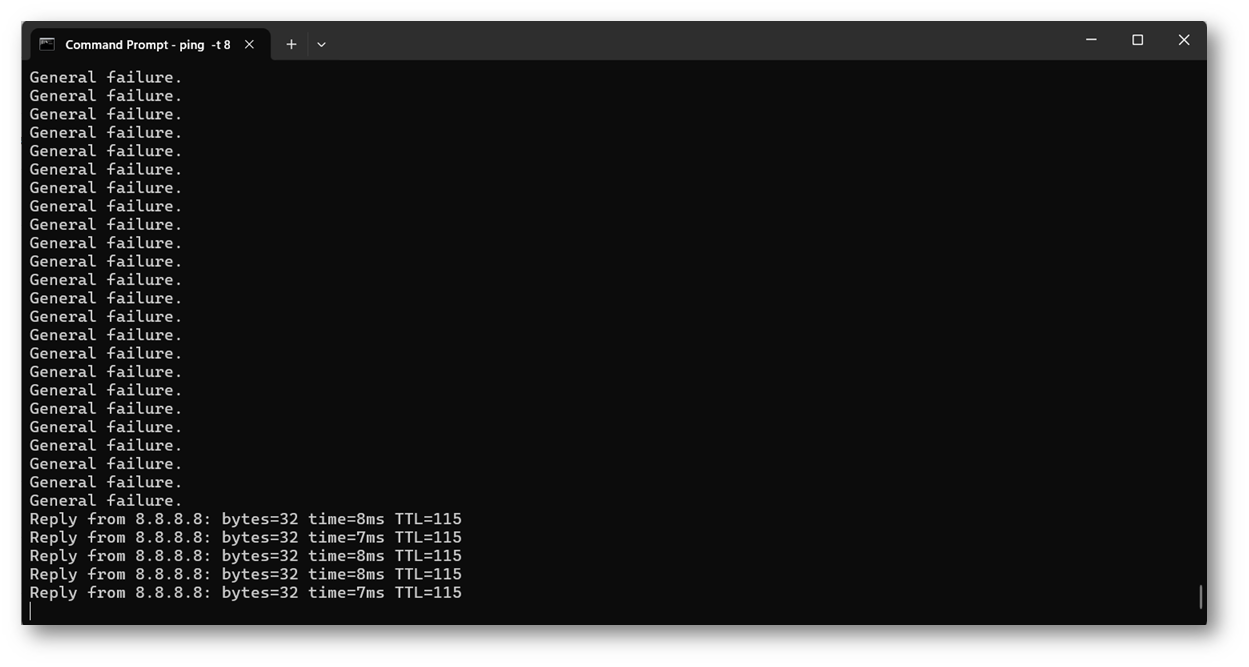

Proseguendo con l’analisi notiamo che questo task ha cifrato il contenuto della cartella

Figura 19: File Cifrati

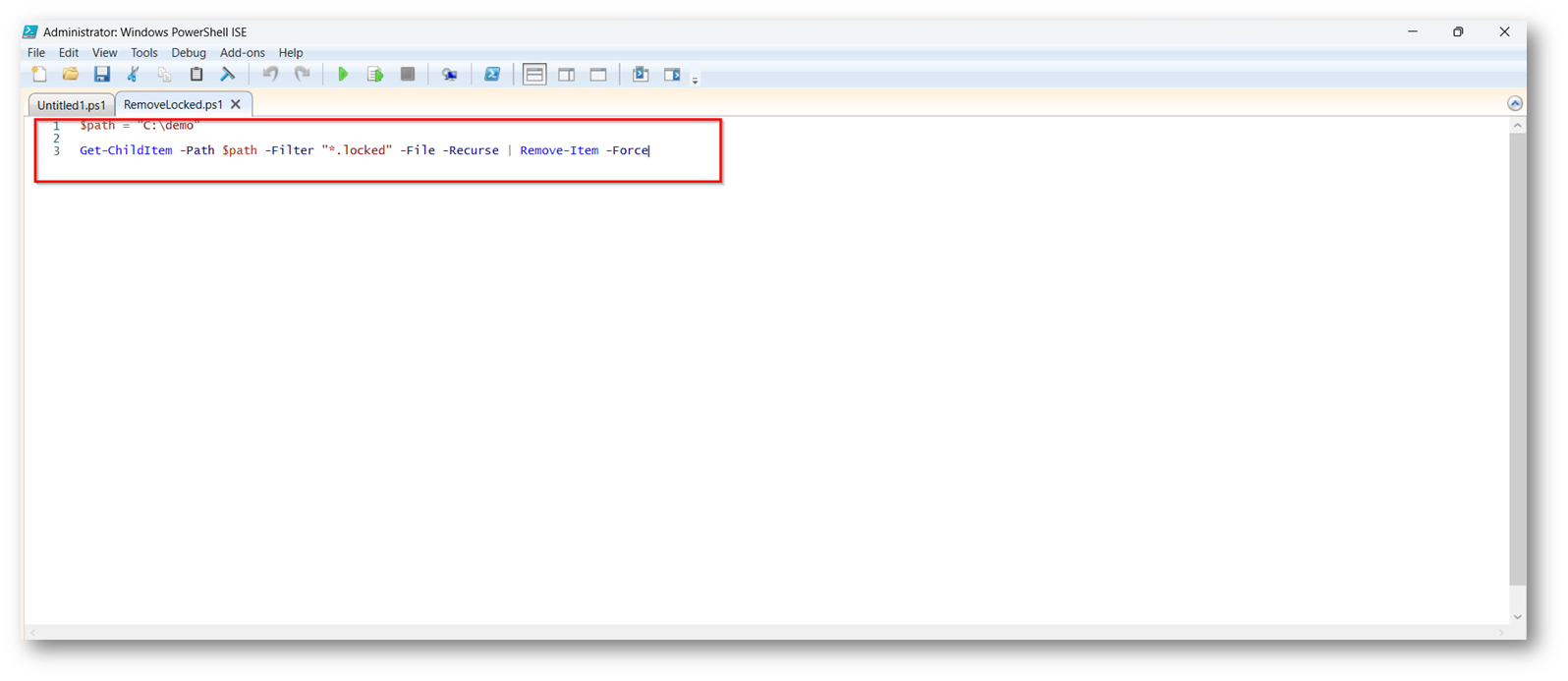

Ora il team, non rilevando altre anomalie, decide di fare Remediation tramite live Response e poi rimette online il device, come prima steps crea uno Script Powershell che elimina i file cifrati

Figura 20: Script Powershell che permette di eliminare i file con estensione .locked

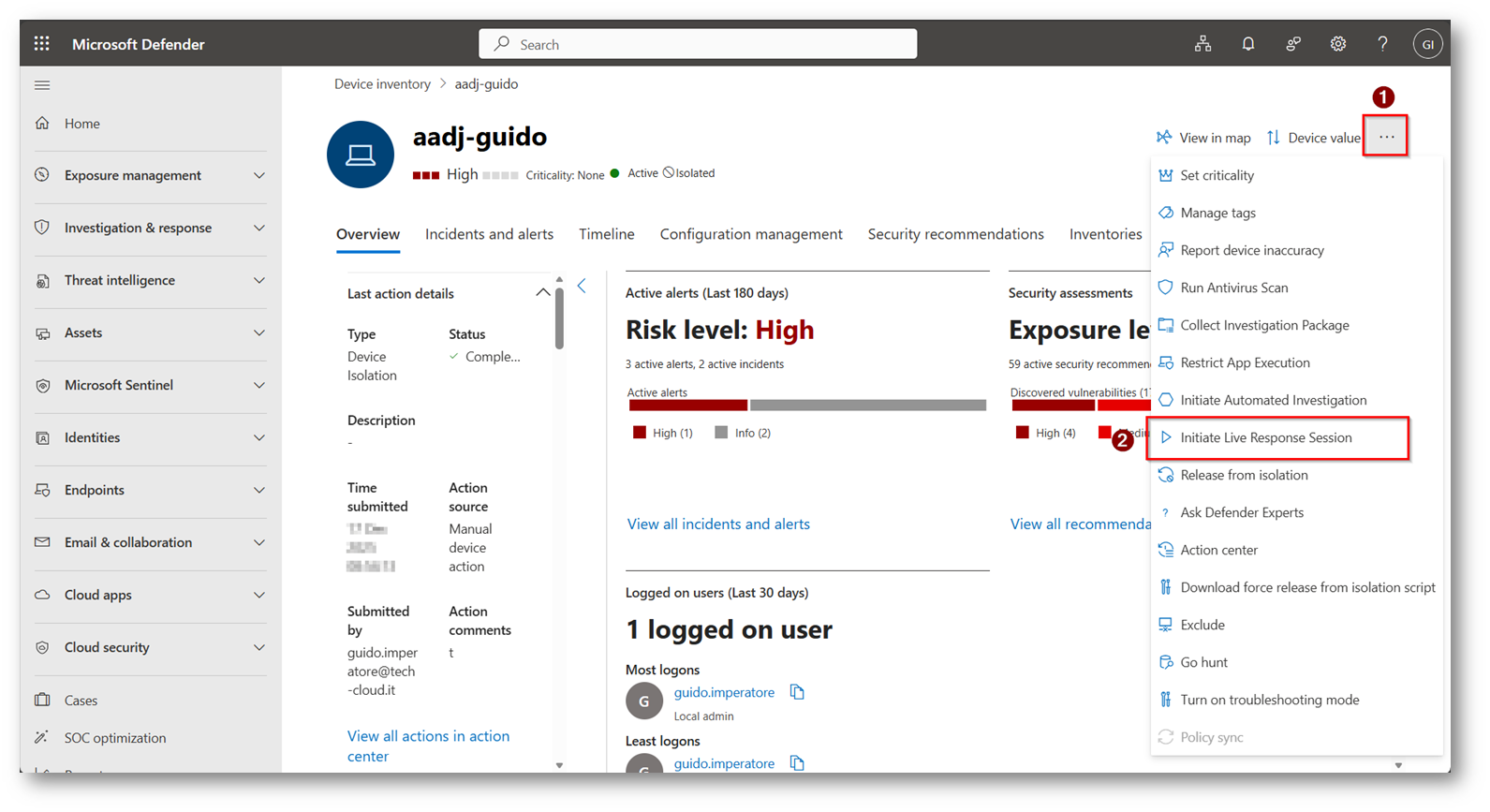

Ora il Team acccede al device in live Response

Figura 21: Collegamento in Live Response all’Endpoint

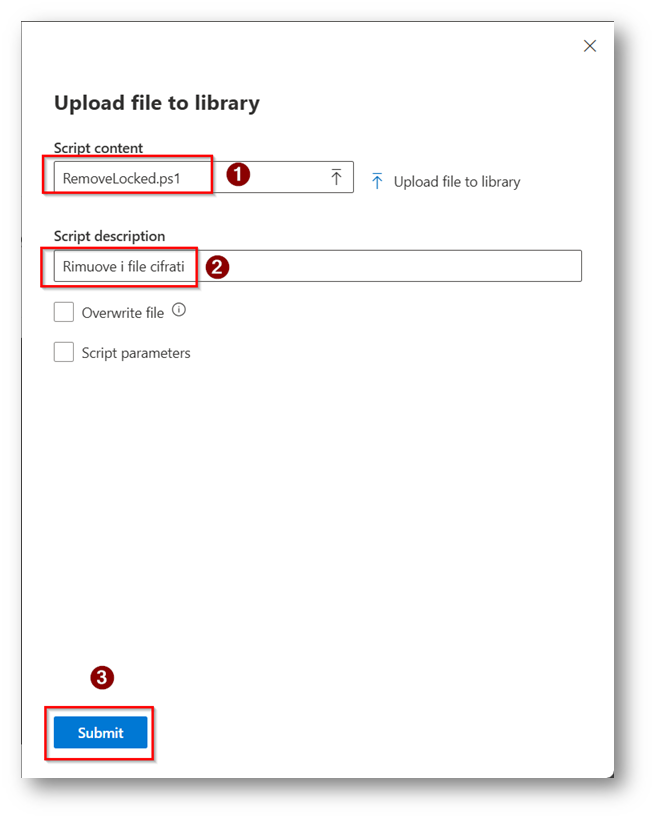

Figura 22: Caricamento Script creato in precedenza

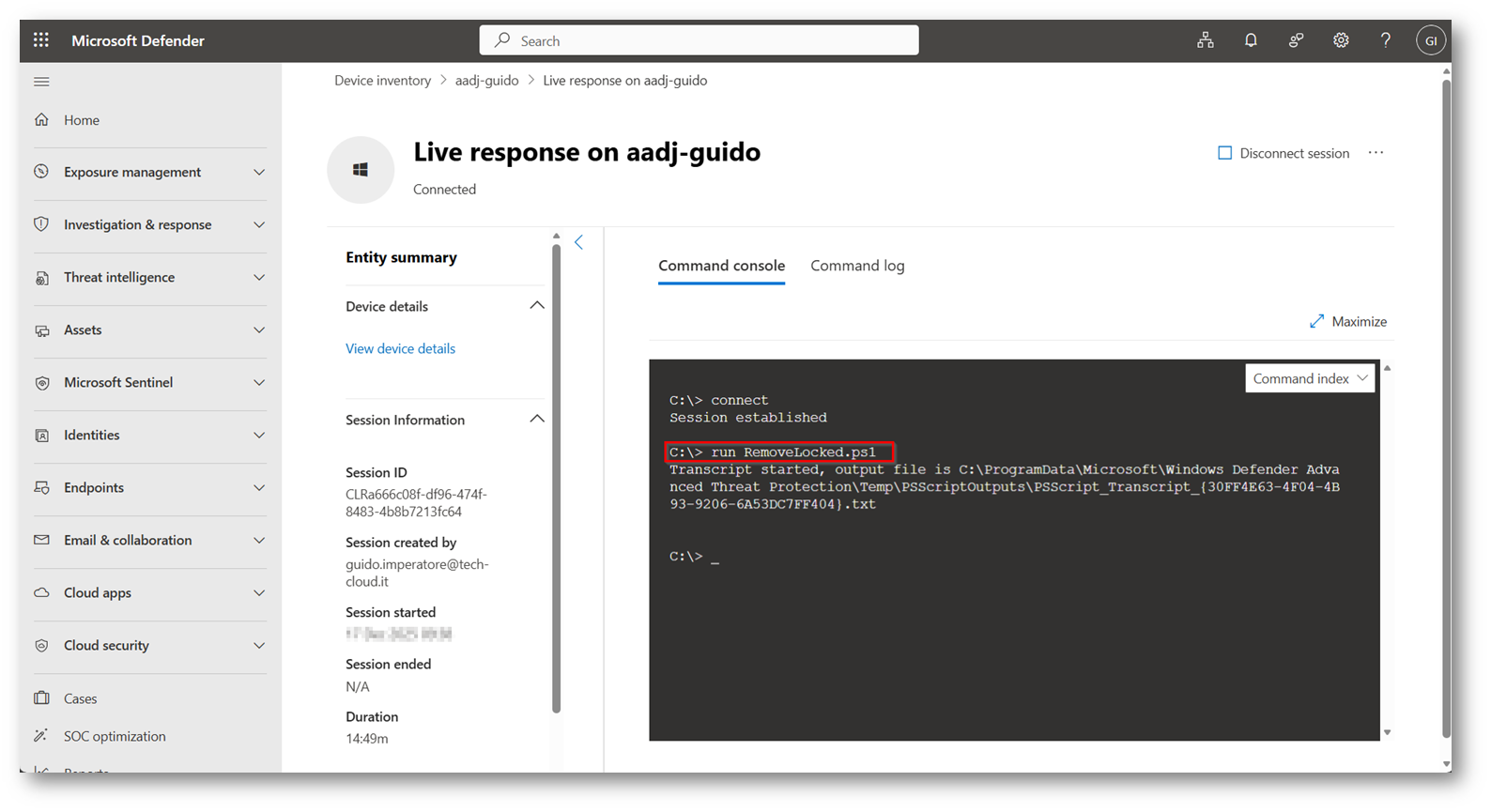

Figura 23: Script Eseguito con Successo

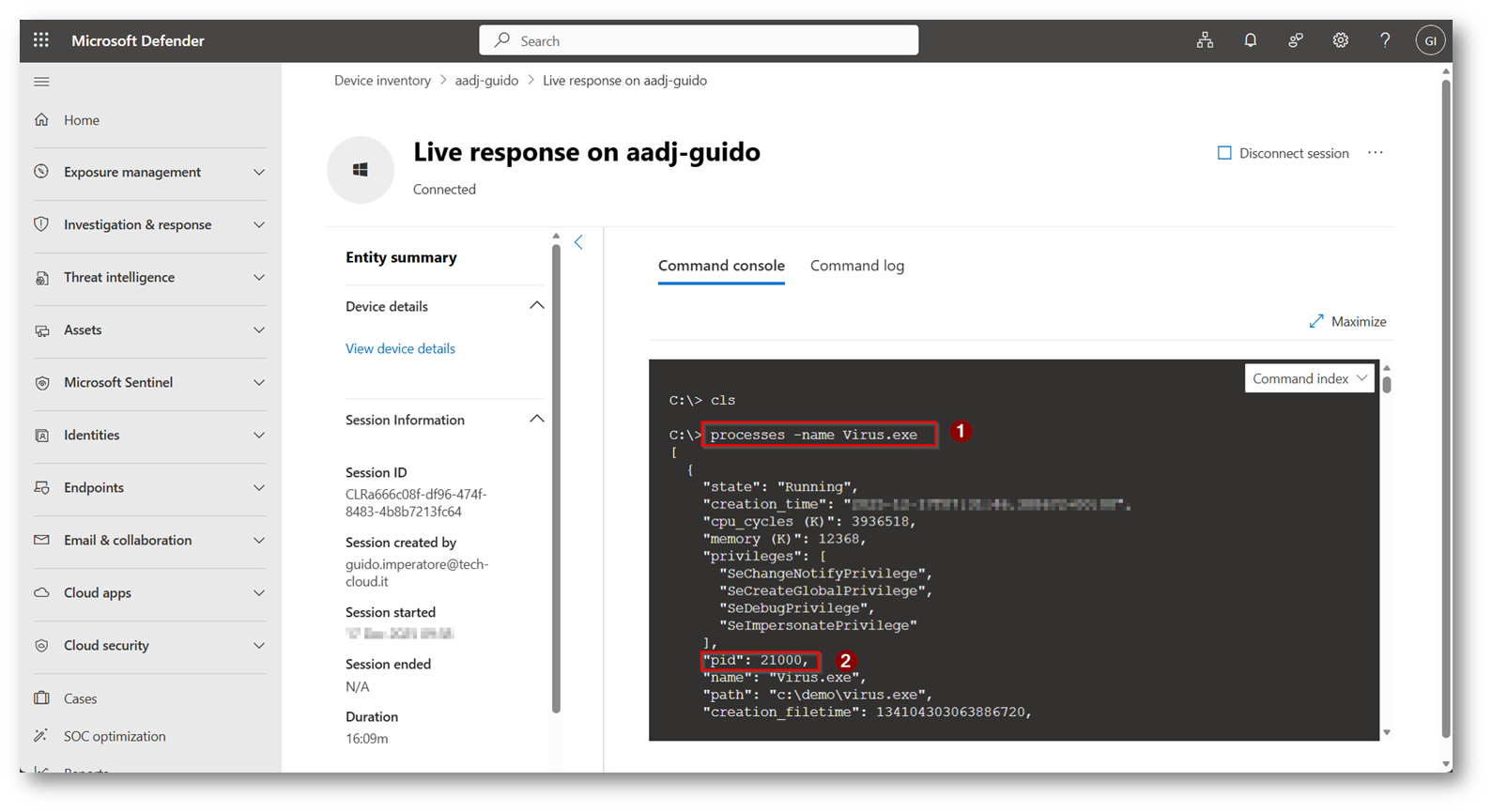

Figura 24: Recupero del PID del processo malevolo

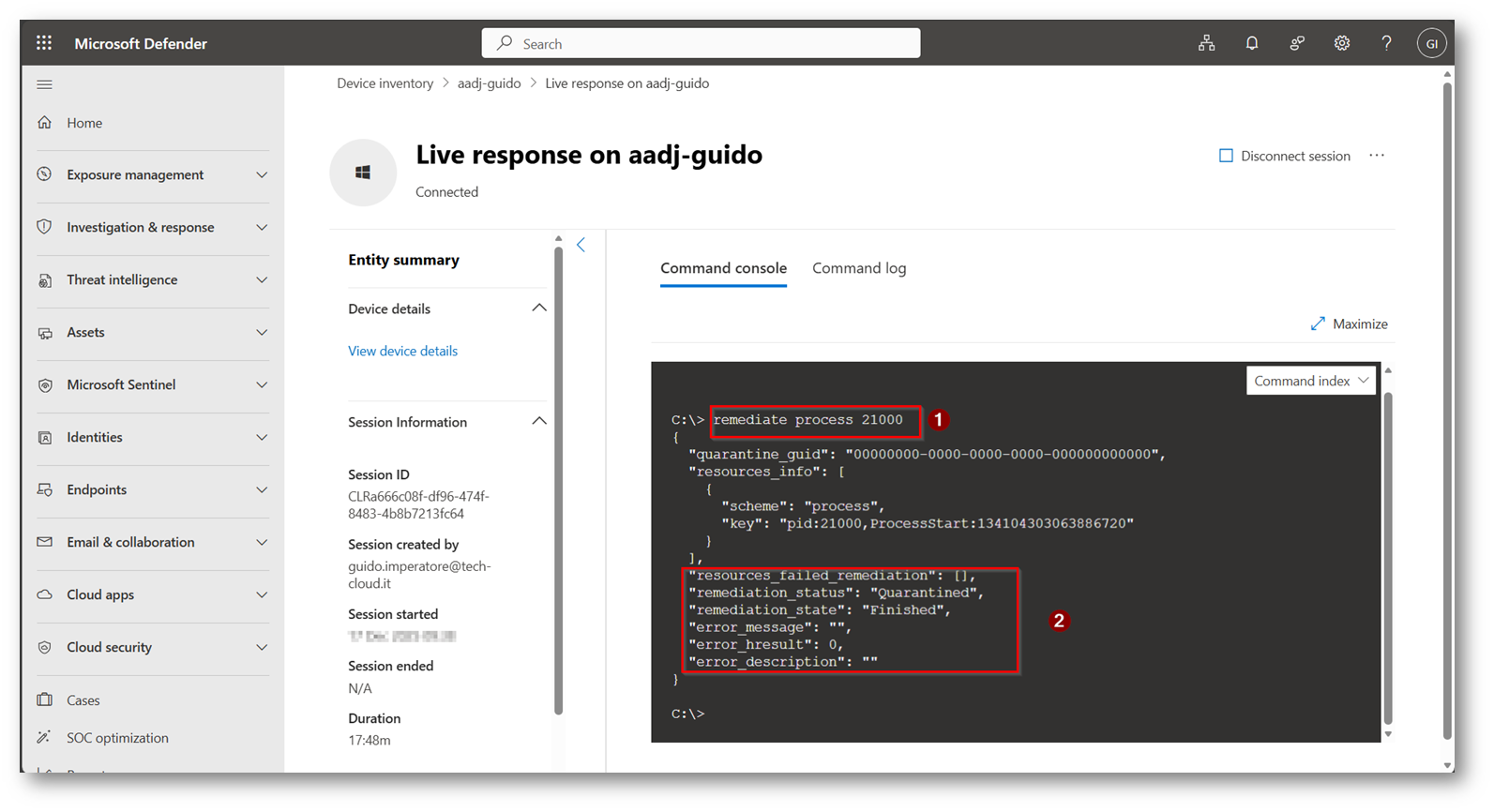

Figura 25: Comando live response che esegue remediation per il processo malevolo

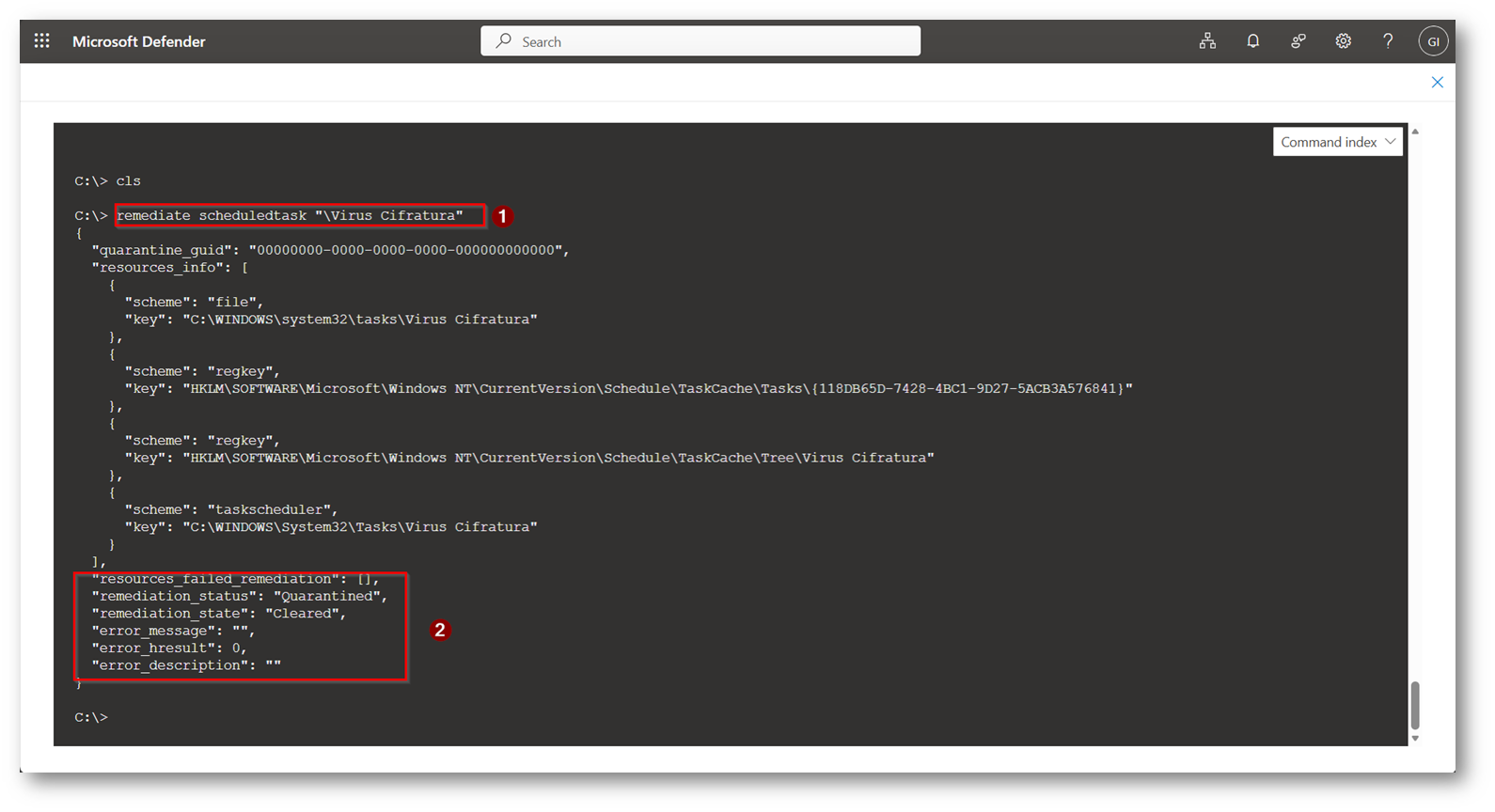

Figura 26: Remediation sulla chiave di registro Malevola

Ora vi fornisco evidenza che sia il processo che la chiave di registro che i file cifrati non sono più presenti sull’Endpoint

Figura 27: File cifrati non più presenti

Figura 28: Non presenti più il processo malevolo e il task scheduler che cifra i dati

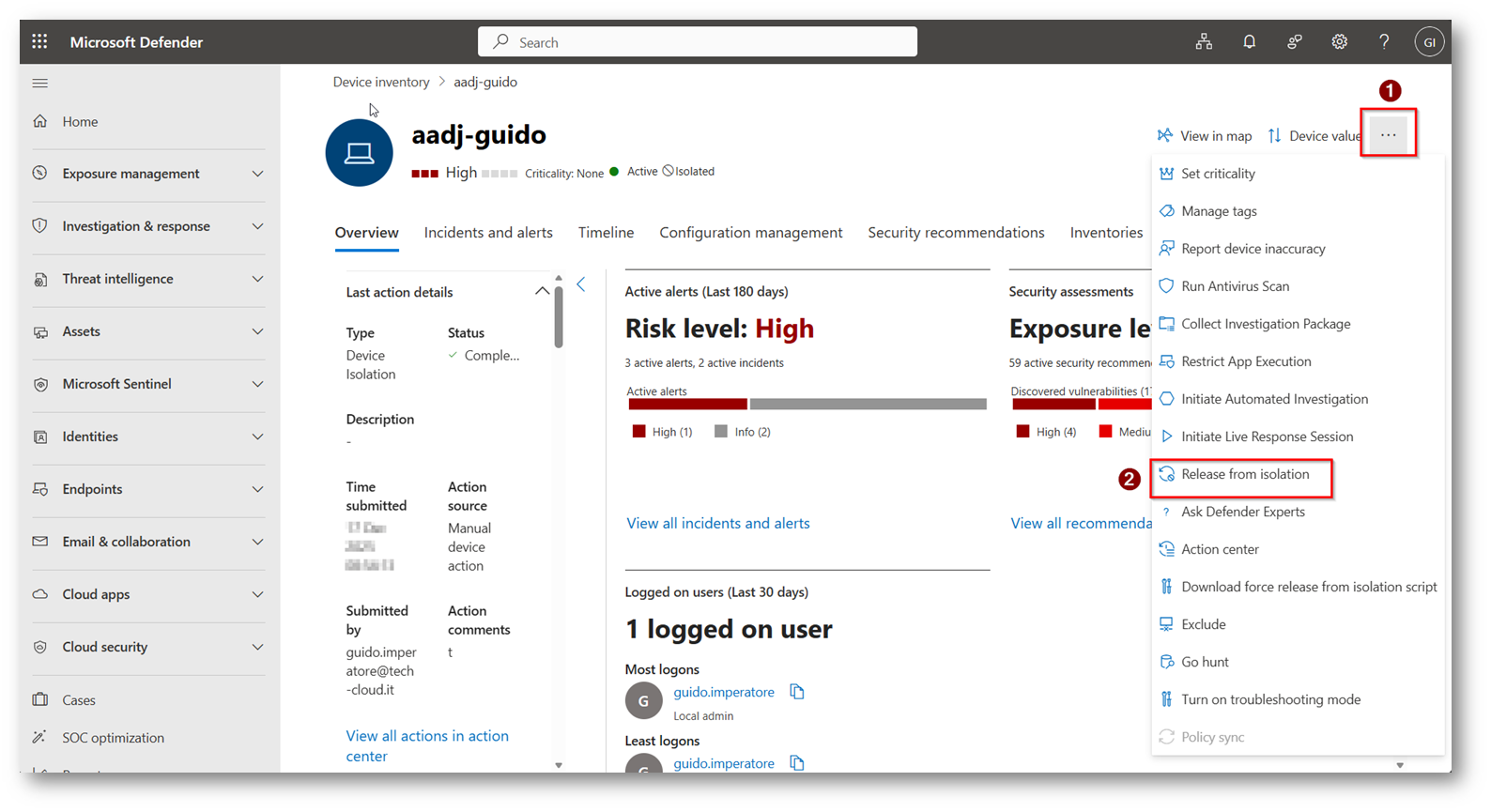

Ora il Team di IR decide di rimuovere il device dall’isolamento avendo completato l’analisi

Figura 29: Rimozione device dall’isolamento

Figura 30: Device di nuovo online e l’utente può proseguire con il proprio lavoro

Conclusioni

L’analisi condotta tramite l’Investigation Package ha dimostrato come un approccio strutturato sia fondamentale per individuare attività malevole in modo tempestivo ed efficace. L’esame dei dati raccolti ha permesso di ricostruire il comportamento del processo sospetto, evidenziandone le anomalie rispetto al normale profilo di sistema e confermandone la natura malevola.

L’intervento di Live Response si è rivelato un elemento chiave nella fase di contenimento, consentendo di bloccare il processo in tempo reale e di interrompere l’esecuzione dell’attacco prima che potesse causare ulteriori danni o propagarsi all’interno dell’infrastruttura. Questo dimostra come la combinazione tra capacità di investigazione avanzata e azioni di risposta immediata rappresenti un valore strategico nella difesa degli endpoint. In conclusione, l’integrazione tra analisi approfondita dei dati e strumenti di risposta attiva non solo riduce il tempo di esposizione alla minaccia, ma rafforza complessivamente la postura di sicurezza, trasformando l’individuazione degli incidenti in un processo rapido, mirato e ripetibile. Un approccio di questo tipo è oggi indispensabile per affrontare scenari di attacco sempre più sofisticati e dinamici.