Proteggere gli account locali in Windows Server 2025 e Windows 11: cosa cambia con il nuovo Windows LAPS (Local Administrator Password Solution)

La gestione sicura delle credenziali amministrative locali è una delle priorità strategiche per le organizzazioni IT moderne. Con il rilascio di Windows Server 2025, Microsoft compie un passo deciso in avanti, evolvendo Windows LAPS (Local Administrator Password Solution) in una piattaforma nativa, più potente e flessibile.

Windows LAPS è una soluzione progettata per automatizzare la gestione delle password degli account amministrativi locali, eliminando la necessità di impostare password statiche e riducendo così la superficie di attacco. Il sistema genera password uniche per ogni dispositivo, ne garantisce la rotazione periodica e assicura il salvataggio protetto delle credenziali all’interno di Active Directory o Microsoft Entra ID (ex Azure AD).

Tra i principali benefici, oltre alla sicurezza migliorata, troviamo una gestione più semplice della compliance a standard come GDPR, ISO 27001 e NIST.

Ne abbiamo già parlato in diversi articoli.

Novità principali di Windows LAPS in Windows Server 2025

Con Windows Server 2025, Windows LAPS è completamente integrato nel sistema operativo. Non è più necessario installare o attivare funzionalità opzionali: l’adozione di LAPS avviene esclusivamente attraverso la configurazione di criteri di gruppo (GPO), policy MDM oppure tramite strumenti di gestione come PowerShell. Questo rappresenta un importante cambiamento rispetto alle versioni precedenti, rendendo l’implementazione ancora più rapida e trasparente.

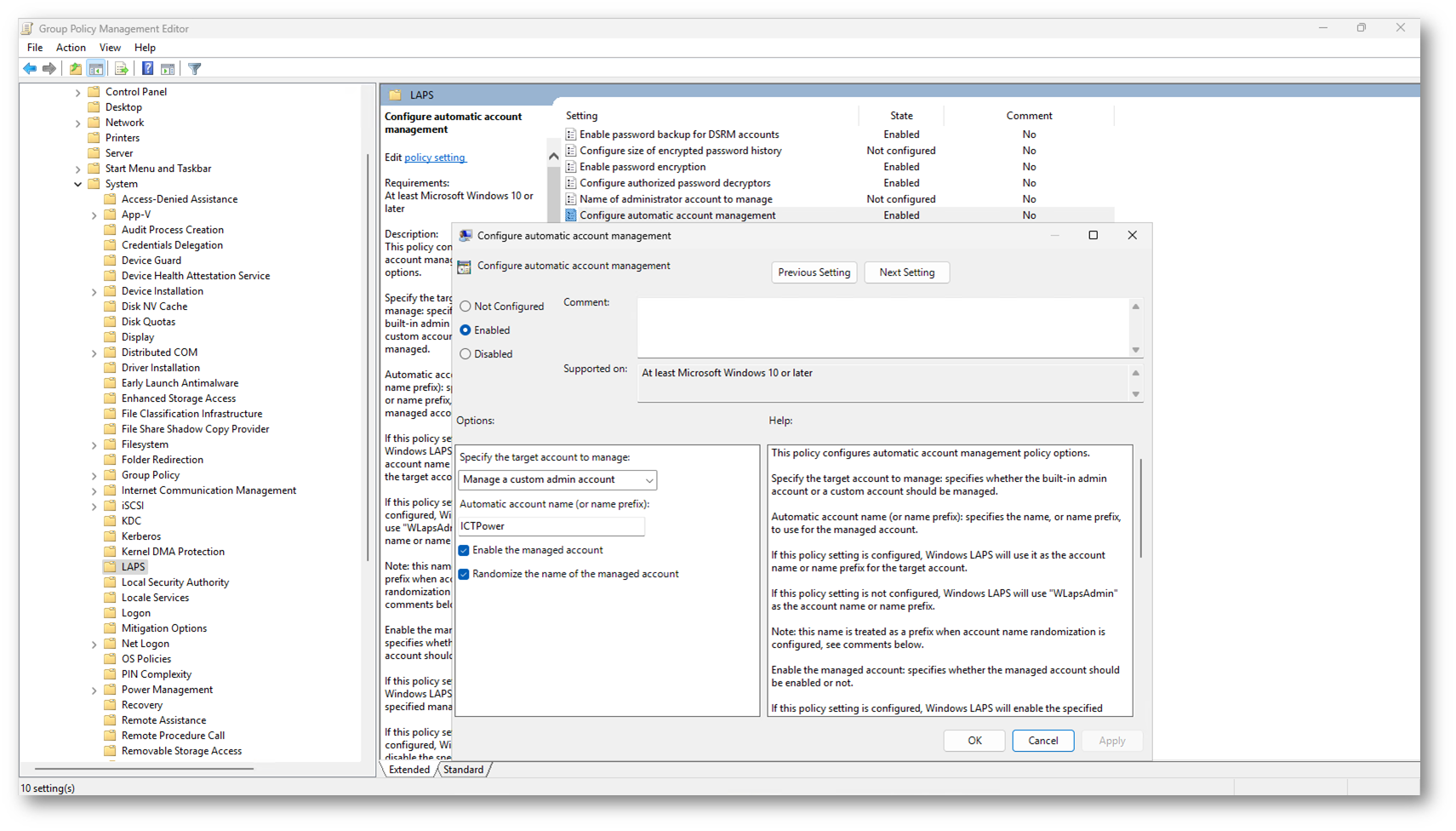

Una delle principali novità riguarda la creazione automatica dell’account amministrativo locale. Se un account non è presente sul dispositivo, il sistema è in grado di generarlo autonomamente, eliminando la necessità di interventi manuali o di script complessi durante le fasi di deployment. TOP!

Un’altra importante innovazione introdotta è la possibilità di gestire le password anche di account disabilitati, come ad esempio l’account “Administrator” predefinito. In passato, un account disabilitato non riceveva aggiornamenti della password, lasciando potenzialmente una vulnerabilità aperta. Ora invece la password viene regolarmente aggiornata anche se l’account è disabilitato. In caso di necessità, è possibile riabilitare temporaneamente l’account mantenendo una gestione sicura e conforme alle best practice di minimizzazione dei privilegi.

In termini di sicurezza proattiva, Windows LAPS 2025 introduce la possibilità di aggiungere un suffisso numerico casuale al nome dell’account amministrativo locale. Questo significa che, ad esempio, invece di avere semplicemente “Admin” o “Administrator”, il sistema può generare account denominati “Admin-48129” o simili. Una misura apparentemente semplice, ma estremamente efficace nel rendere più complessi gli attacchi basati su tentativi di accesso brute-force o guessing dei nomi account.

La configurazione dei paramenti di LAPS è disponibile in Computer Configuration > Policies > Administrative Templates > System > LAPS

Figura 1: Gestione automatica degli account amministrativi locali tramite Windows LAPS

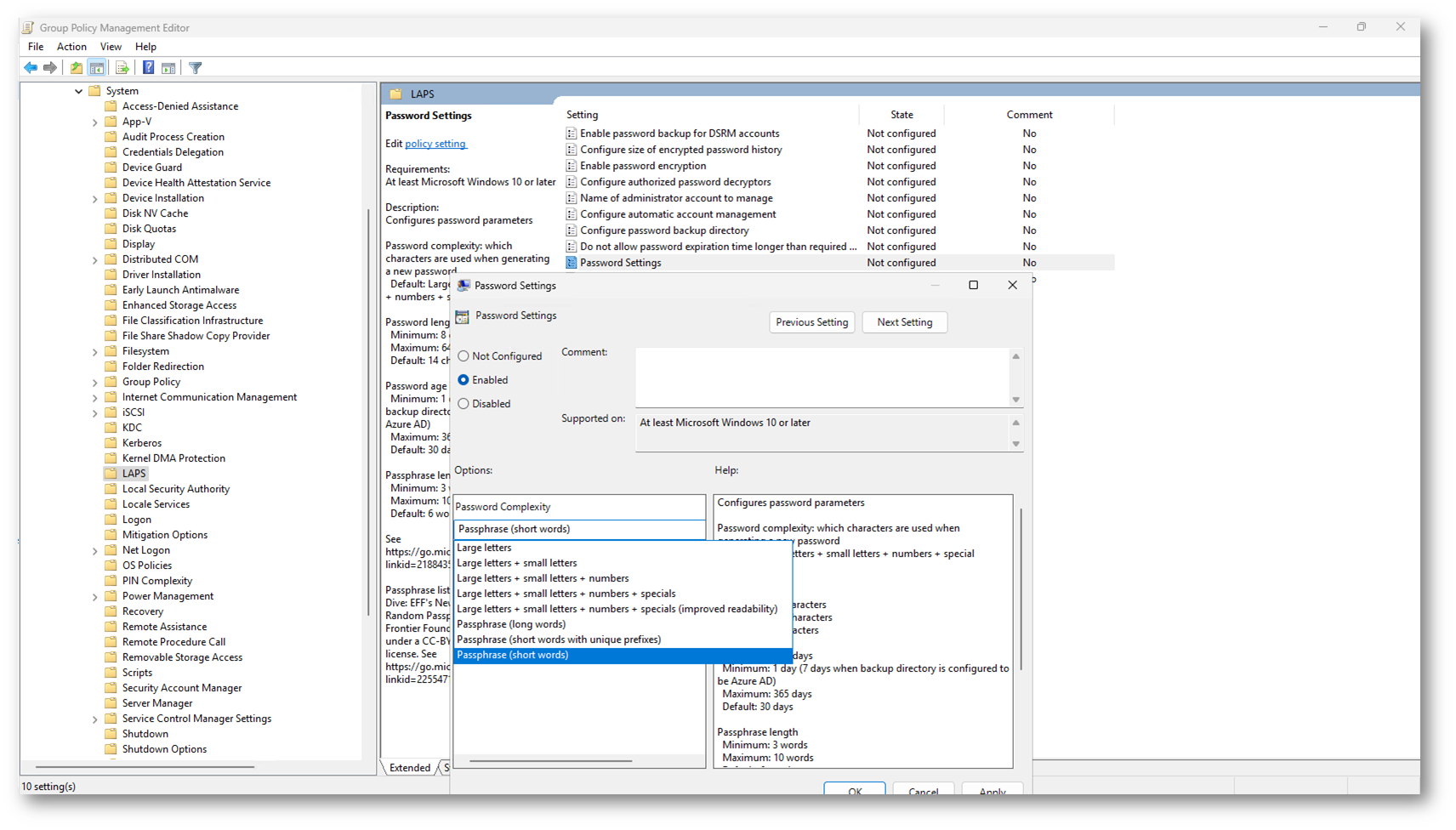

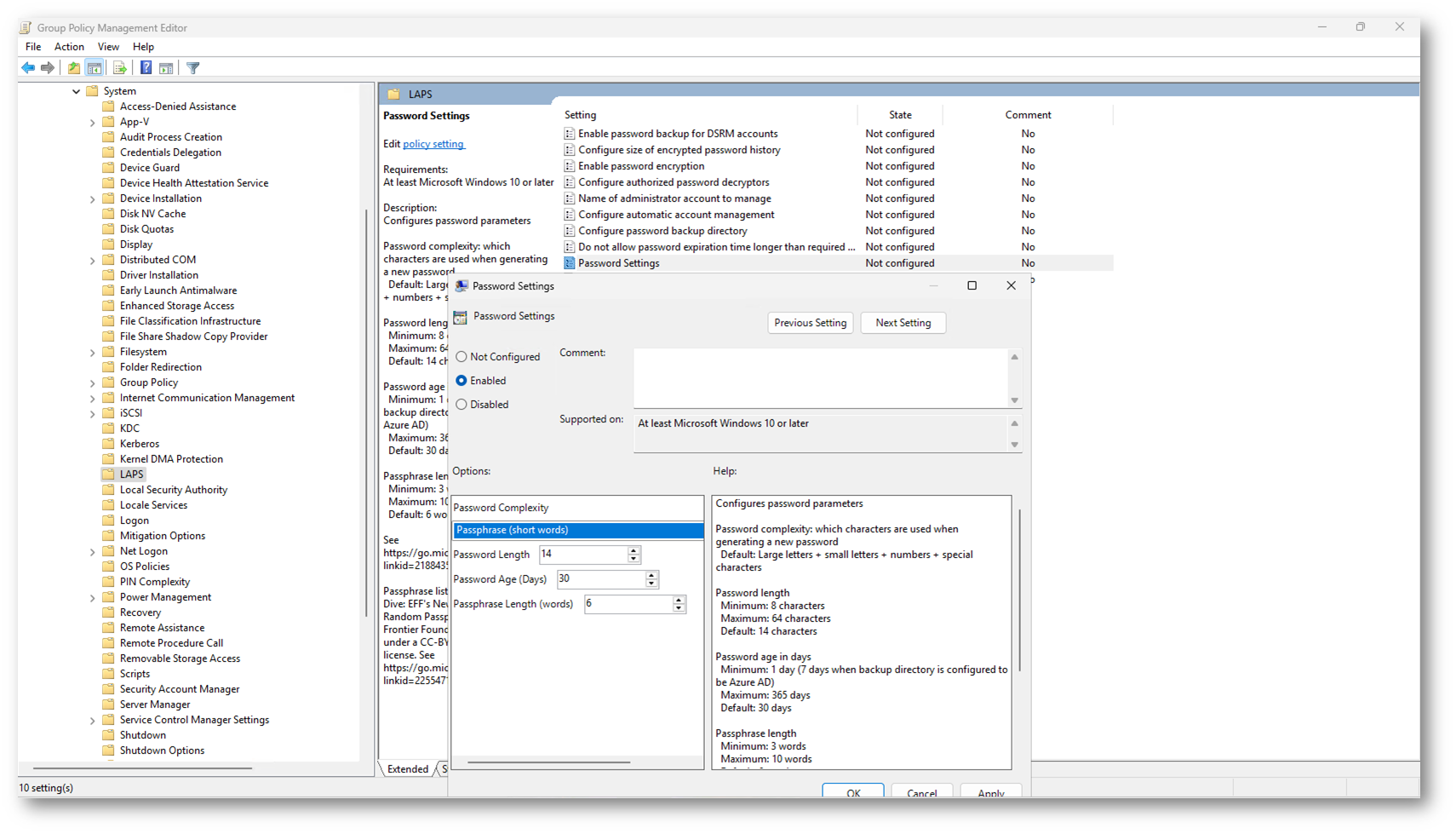

Windows LAPS ha introdotto il supporto alle PassPhrases, offrendo un importante miglioramento nella sicurezza delle credenziali degli account amministrativi locali grazie alla loro maggiore complessità e resistenza agli attacchi. Le PassPhrases presentano diverse caratteristiche fondamentali: la loro lunghezza è configurabile, potendo essere composte da tre a dieci parole, con un’impostazione predefinita di sei parole, così da bilanciare efficacemente sicurezza e usabilità. Dal punto di vista della protezione, le PassPhrases offrono una resistenza superiore rispetto alle password tradizionali, risultando più difficili da indovinare per un attaccante, ma spesso più semplici da ricordare per l’utente.

Nonostante l’introduzione delle PassPhrases, è comunque possibile continuare a utilizzare password tradizionali, la cui lunghezza rimane configurabile da otto a sessantaquattro caratteri. Le credenziali, siano esse password o PassPhrases, possono essere protette tramite crittografia avanzata all’interno di Active Directory, aumentando ulteriormente la sicurezza dei dati sensibili. Windows LAPS gestisce automaticamente la rotazione regolare delle PassPhrases, garantendo così il mantenimento di elevati standard di sicurezza nel tempo. È inoltre possibile configurare limiti temporali di utilizzo per le credenziali dopo l’autenticazione, aggiungendo un ulteriore livello di controllo.

Figura 2: Windows LAPS ha introdotto il supporto alle PassPhrases

Figura 3: Parametri delle password

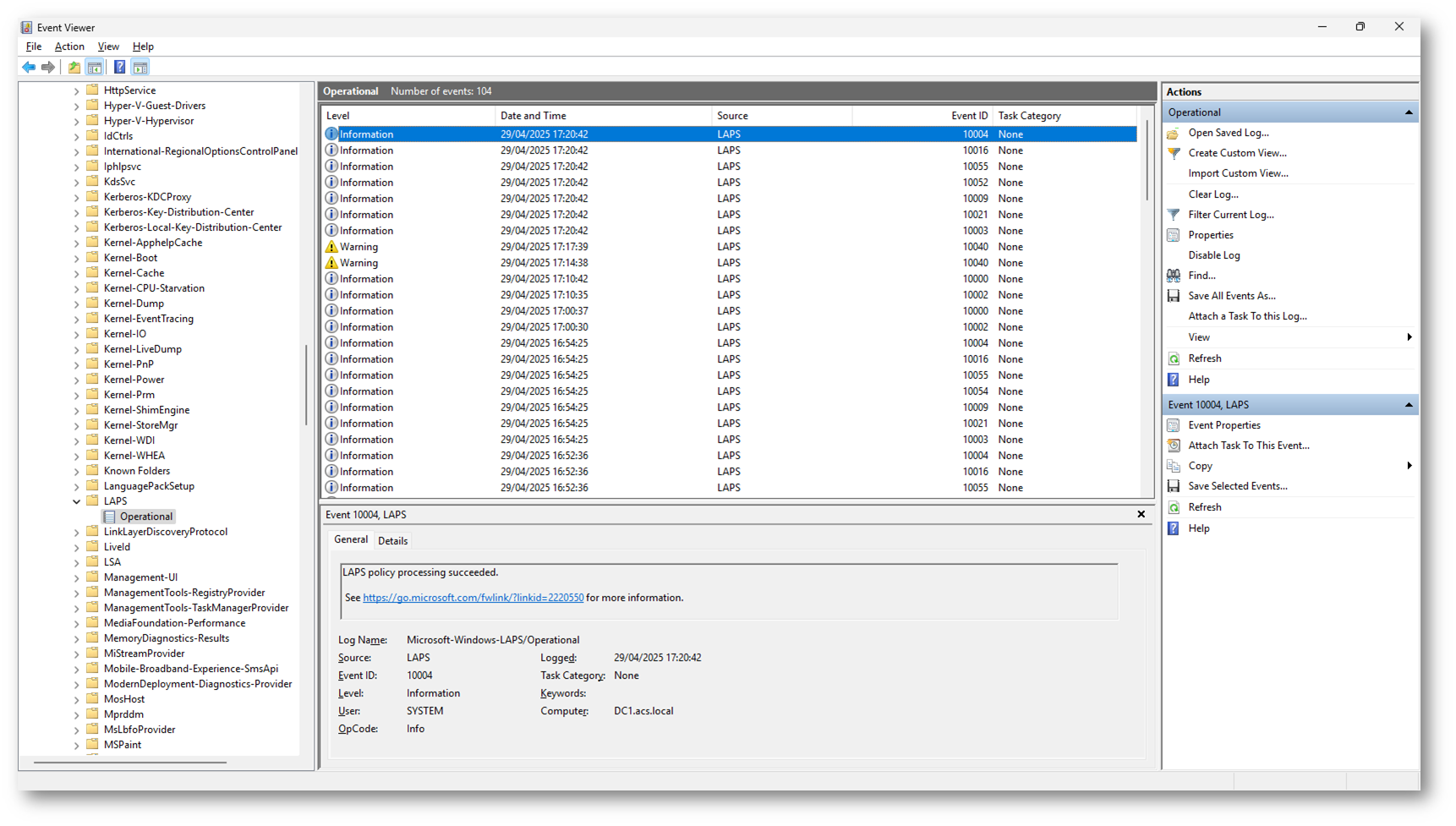

Dal punto di vista operativo e della compliance, sono stati introdotti miglioramenti significativi nel sistema di auditing. Ogni accesso o modifica alle password viene registrato in modo dettagliato in Event Viewer > Applications and Services Logs > Microsoft > Windows > LAPS, fornendo piena tracciabilità per audit di sicurezza e controlli normativi.

Figura 4: Log di Windows LAPS

Inoltre, grazie alla nuova funzionalità di Password History, è possibile conservare una serie di password precedenti per agevolare il recovery in caso di incidenti o rollback operativi. Windows LAPS, infatti, introduce una nuova difesa contro i rischi associati al rollback delle immagini di sistema nelle macchine virtuali. Il sistema rileva automaticamente ogni ripristino a uno stato precedente, sia che derivi da un’operazione di ripristino di Windows sia da uno snapshot della VM.

L’obiettivo principale è evitare l’uso di password vecchie o compromesse, proteggendo così l’integrità dell’ambiente IT. Per individuare eventuali anomalie, LAPS impiega un attributo speciale che segnala stati incoerenti causati da rollback. Anche senza questo attributo, le funzioni di LAPS restano operative, ma la sua presenza potenzia significativamente la sicurezza.

Quando viene identificato un rollback, LAPS può intervenire immediatamente ruotando le password, assicurando che non vengano riutilizzate credenziali esposte.

Questa funzione è particolarmente rilevante negli ambienti virtualizzati, dove snapshot e ripristini sono operazioni comuni e il rischio di rollback indesiderati è elevato. Va considerato che anche un normale ripristino da backup può attivare il rilevamento, rendendo necessarie strategie per aggiornare tempestivamente le password.

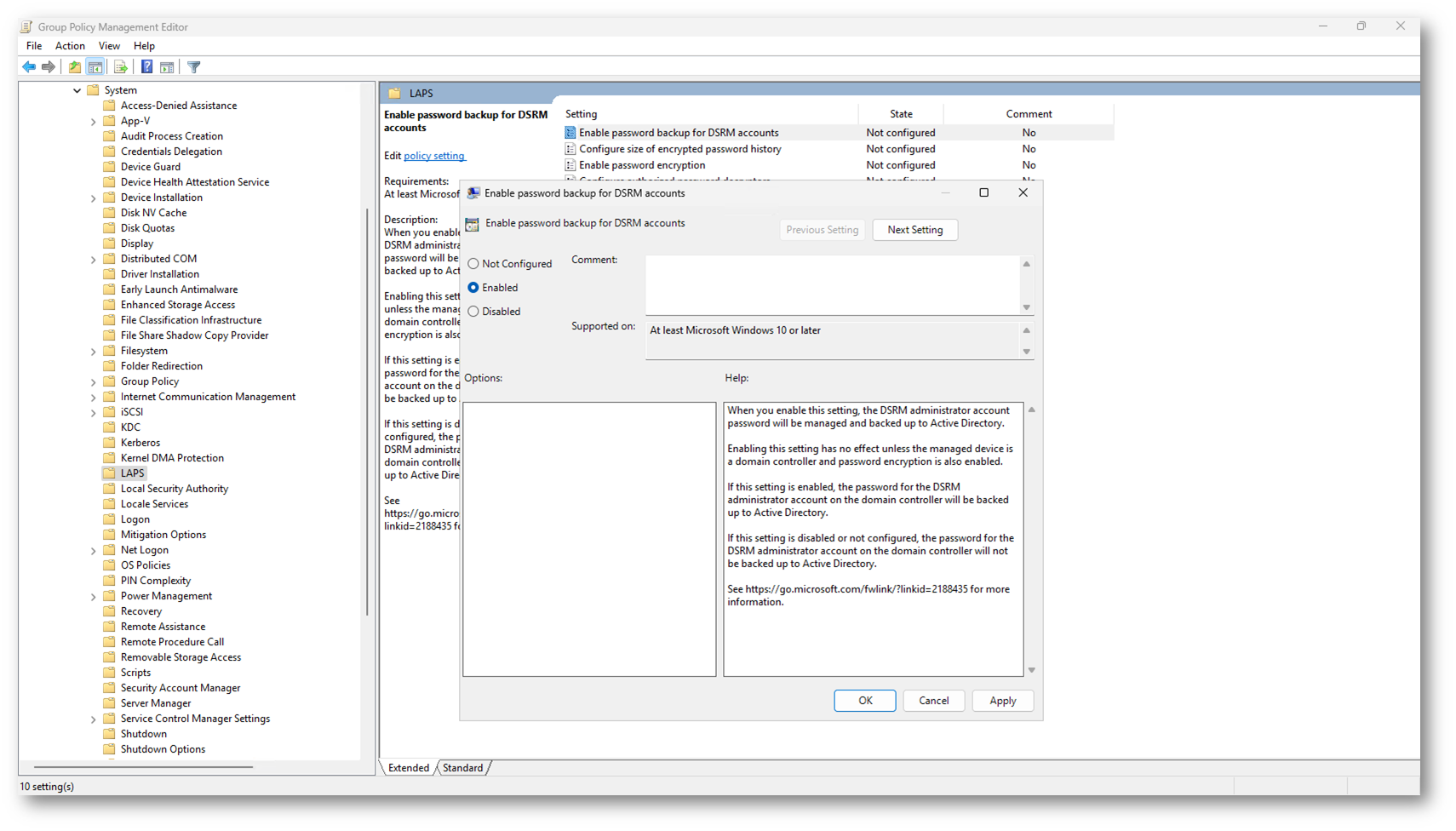

Non meno rilevante è l’introduzione della protezione anti-replay, che impedisce l’utilizzo di password scadute o precedentemente compromesse e la gestione della password DSRM (Directory Services Restore Mode) dei Domain Controller, da sempre un punto critico in ottica di sicurezza Active Directory. Quando abilitate questa impostazione, la password dell’account amministratore DSRM verrà gestita e salvata in backup su Active Directory. La password DSRM gestita da LAPS viene backupata solo nell’Active Directory on-premises. Non è possibile inviare la password DSRM verso Azure/Microsoft Entra ID. Questo significa che il portale Entra ID (Azure AD) non potrà mostrare la password DSRM di un DC, in quanto tale informazione non viene mai salvata nel cloud.

L’attivazione di questa impostazione non ha effetto se il dispositivo gestito non è un controller di dominio oppure se la crittografia delle password non è abilitata.

Figura 5: Gestione della password DSRM (Directory Services Restore Mode) dei Domain Controller

NOTA: Se la gestione LAPS per DSRM è attiva, non è possibile modificare manualmente la password DSRM, poiché qualsiasi modifica esterna viene bloccata. Ad esempio, un tentativo di reimpostare manualmente la password DSRM tramite ntdsutil fallirà, riportando un errore che indica che l’account è controllato da una criterio esterno (“the account is controlled by external policy and cannot be modified”).

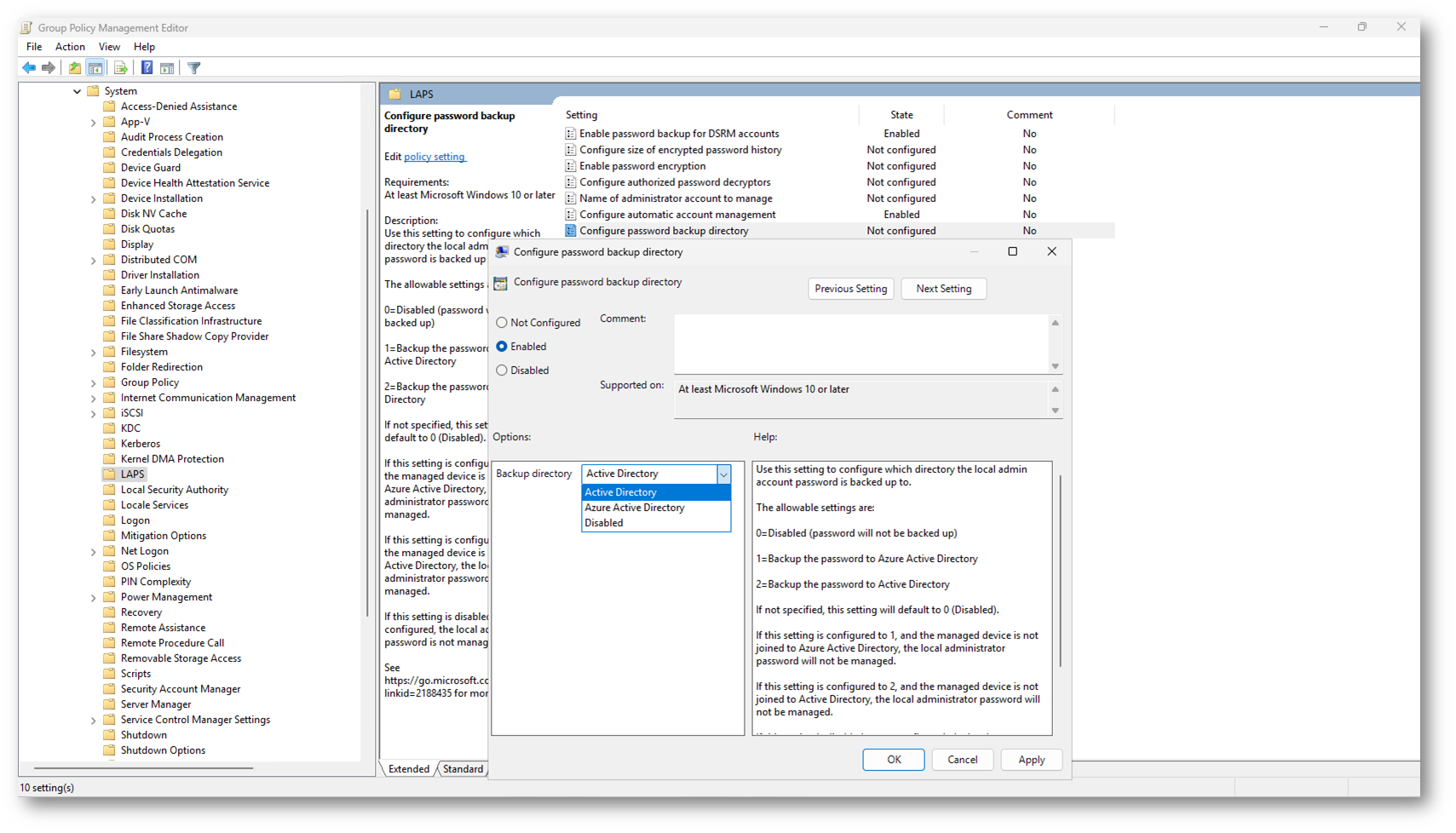

Grazie alla funzionalità Configure password backup directory, potete decidere se e dove Windows LAPS salva la password dell’amministratore locale. Se il valore è 0, la password non viene salvata né gestita. Con valore 1, la password viene salvata su Microsoft Entra ID (solo se il dispositivo è unito o registrato a Entra ID). Con valore 2, la password viene salvata su Active Directory locale (solo se il dispositivo è unito al dominio).

Se non configurate nulla, il comportamento predefinito è nessun backup (0). È essenziale che i dispositivi siano correttamente associati alla directory scelta, altrimenti la gestione della password fallisce.

Figura 6: Configurazione backup password Windows LAPS

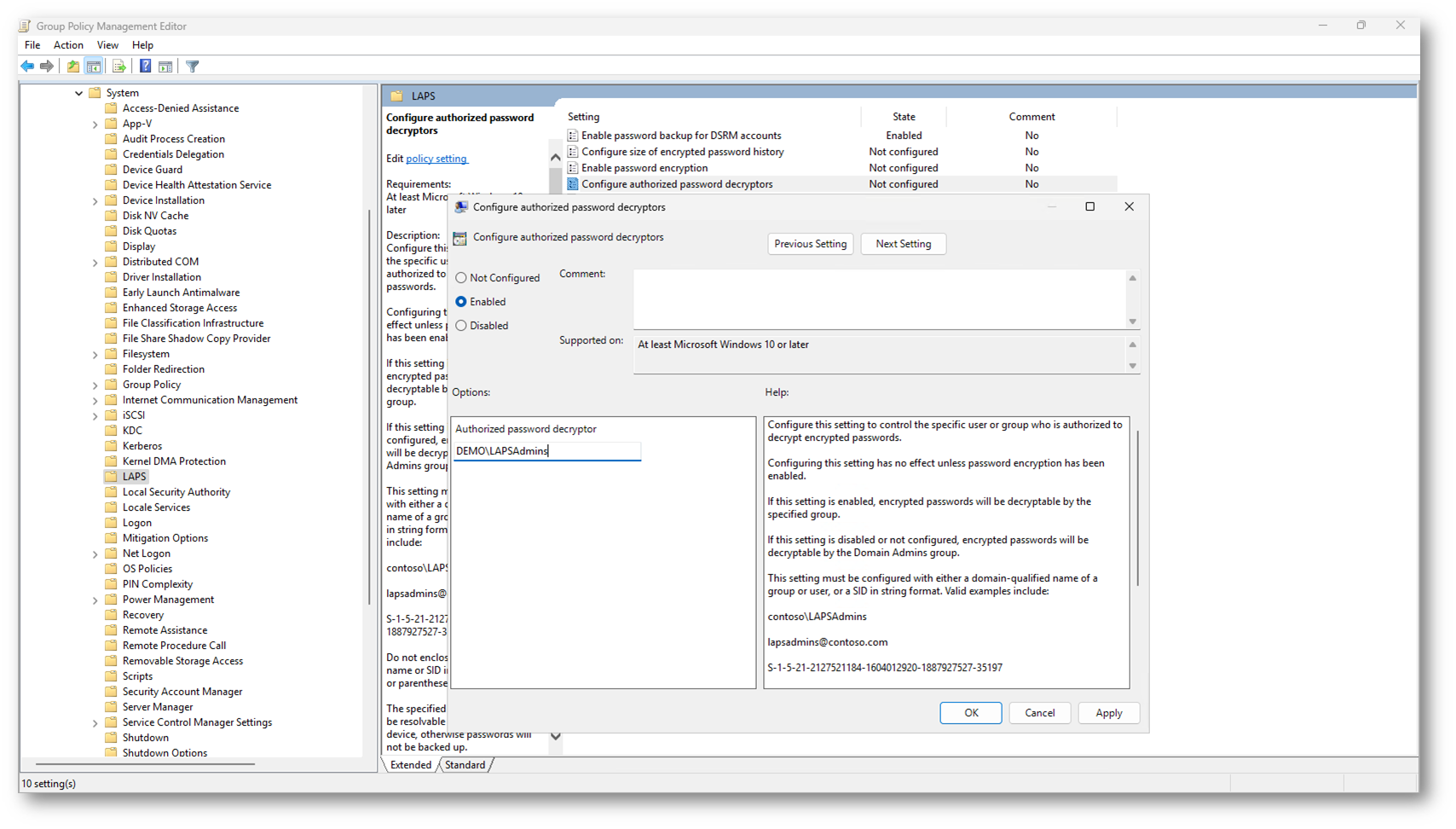

Potete definire l’utente o il gruppo autorizzato a decrittare le password crittografate. Questa configurazione ha effetto solo se la crittografia delle password è abilitata (e lo è di default!).

Se abilitate questa impostazione, solo il gruppo o utente specificato potrà decrittare le password. Se lasciate l’impostazione disabilitata o non configurata, la decrittazione sarà consentita ai Domain Admins del dominio.

Dovete specificare il nome del gruppo o dell’utente in formato dominio (esempio: DEMO\LAPSAdmins o [email protected]) oppure il SID in formato stringa. Non inserite virgolette o parentesi. Il gruppo o utente indicato deve essere risolvibile dal dispositivo gestito; in caso contrario, le password non verranno salvate.

Nota: Per i backup delle password dell’account Directory Services Repair Mode (DSRM) sui domain controller, questa impostazione viene ignorata e si applica sempre il gruppo Domain Admins.

Figura 7: Configurazione gruppo autorizzato alla decrittazione delle password

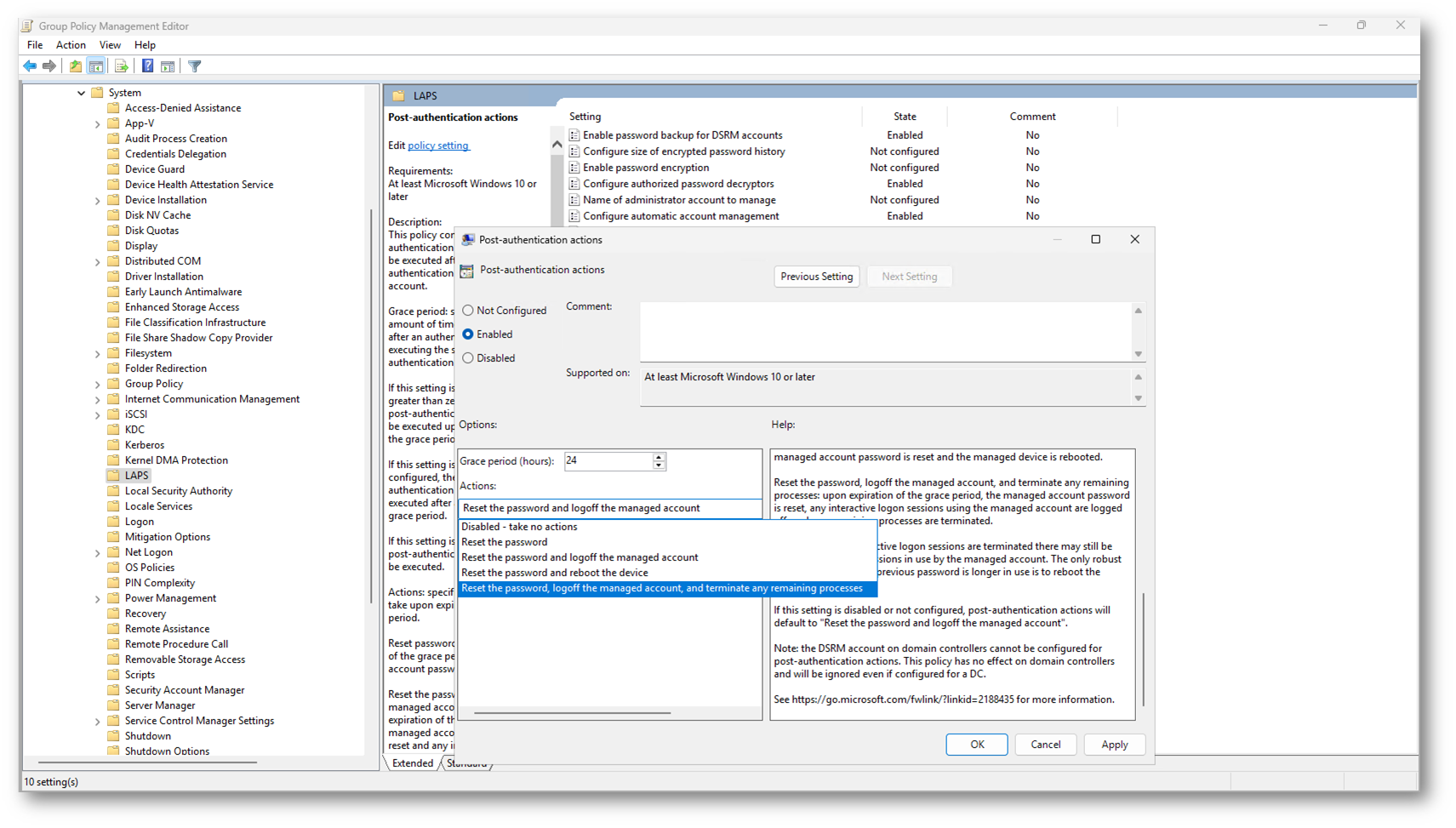

Le Post-Authentication Actions vi consentono di configurare le azioni da eseguire dopo che l’account gestito si è autenticato.

Potete specificare un periodo di tolleranza (in ore) prima che l’azione venga eseguita. Se configurate un valore maggiore di zero, l’azione scelta sarà eseguita alla scadenza di questo periodo. Se non configurate nulla o disabilitate l’impostazione, si applicherà un periodo predefinito di 24 ore. Se impostate il valore su zero, nessuna azione sarà eseguita.

Alla scadenza del periodo di tolleranza potete scegliere diverse azioni:

- Reset della password.

- Reset della password e disconnessione di tutte le sessioni interattive dell’account.

- Reset della password e riavvio del dispositivo.

- Reset della password, disconnessione e terminazione di tutti i processi residui.

Se non scegliete un’azione specifica, Windows LAPS applicherà automaticamente “Reset della password e disconnessione dell’account”.

Attenzione: il reboot del dispositivo è l’unico metodo sicuro per garantire che nessuna sessione utilizzi ancora la vecchia password.

Nota: Questa configurazione non è applicabile ai domain controller e verrà ignorata per gli account DSRM.

Figura 8: Configurazione azioni post-autenticazione

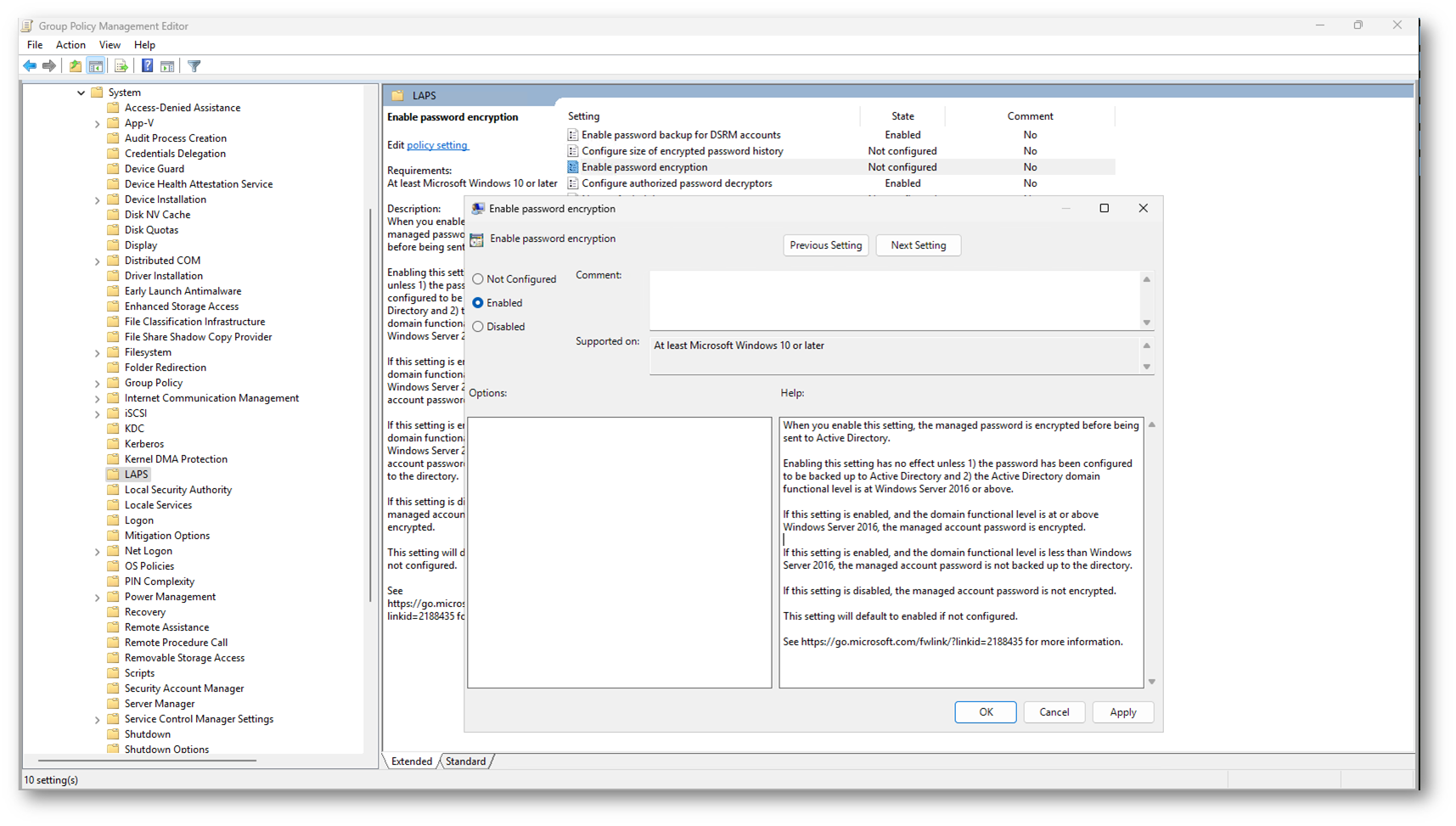

È possibile abilitare la crittografia della password prima che venga inviata ad Active Directory.

Affinché abbia effetto, è necessario che abbiate configurato il backup della password su Active Directory e che il livello funzionale del dominio sia almeno Windows Server 2016.

Se abilitate questa opzione e il dominio è Windows Server 2016 o superiore, la password sarà crittografata prima di essere salvata. Se abilitate questa opzione ma il dominio ha un livello funzionale inferiore a Windows Server 2016, la password non verrà salvata.

Se disabilitate questa impostazione, la password non sarà crittografata. Se non configurate nulla, la crittografia sarà abilitata per impostazione predefinita.

Figura 9: Crittografia della password

Requisiti di sistema

Per poter utilizzare tutte le nuove funzionalità di Windows LAPS, è necessario che i dispositivi eseguano Windows Server 2025, Windows 11 23H2 o versioni successive.

Per quanto riguarda l’integrazione cloud, occorre disporre di un tenant Microsoft Entra ID correttamente configurato per la gestione dispositivi, scenario ideale per ambienti hybrid-joined o cloud-only.

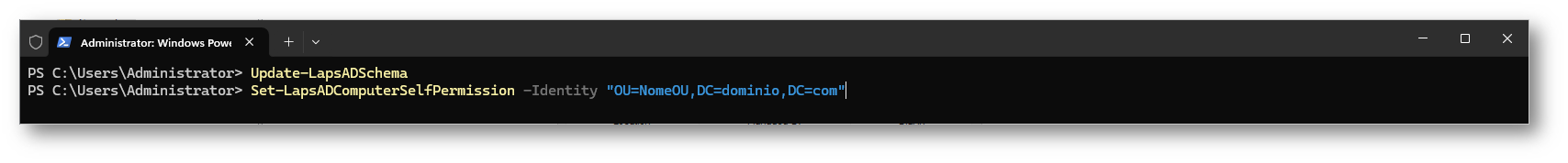

Windows LAPS è incluso nativamente in Windows Server 2025. Lo schema AD va comunque aggiornato manualmente usando Update-LapsADSchema. Questo è progettato così apposta per non modificare lo schema senza l’approvazione degli amministratori di dominio. Assicuratevi di essere membri del gruppo “Schema Admins”.

Dopo aver aggiornato lo schema AD, dovete assegnare i permessi agli oggetti computer. Senza questi permessi, il computer non può salvare né aggiornare la password. Usate il comando PowerShell Set-LapsADComputerSelfPermission -Identity “OU=NomeOU,DC=dominio,DC=com”. Questo comando concede al computer il permesso di:

- Salvare la password crittografata.

- Salvare la scadenza della password.

- Aggiornare le informazioni legate a Windows LAPS.

Senza questi permessi, ogni tentativo di backup fallisce.

Figura 10: Aggiornamento dello Schema di AD e configurazione dei permessi necessari

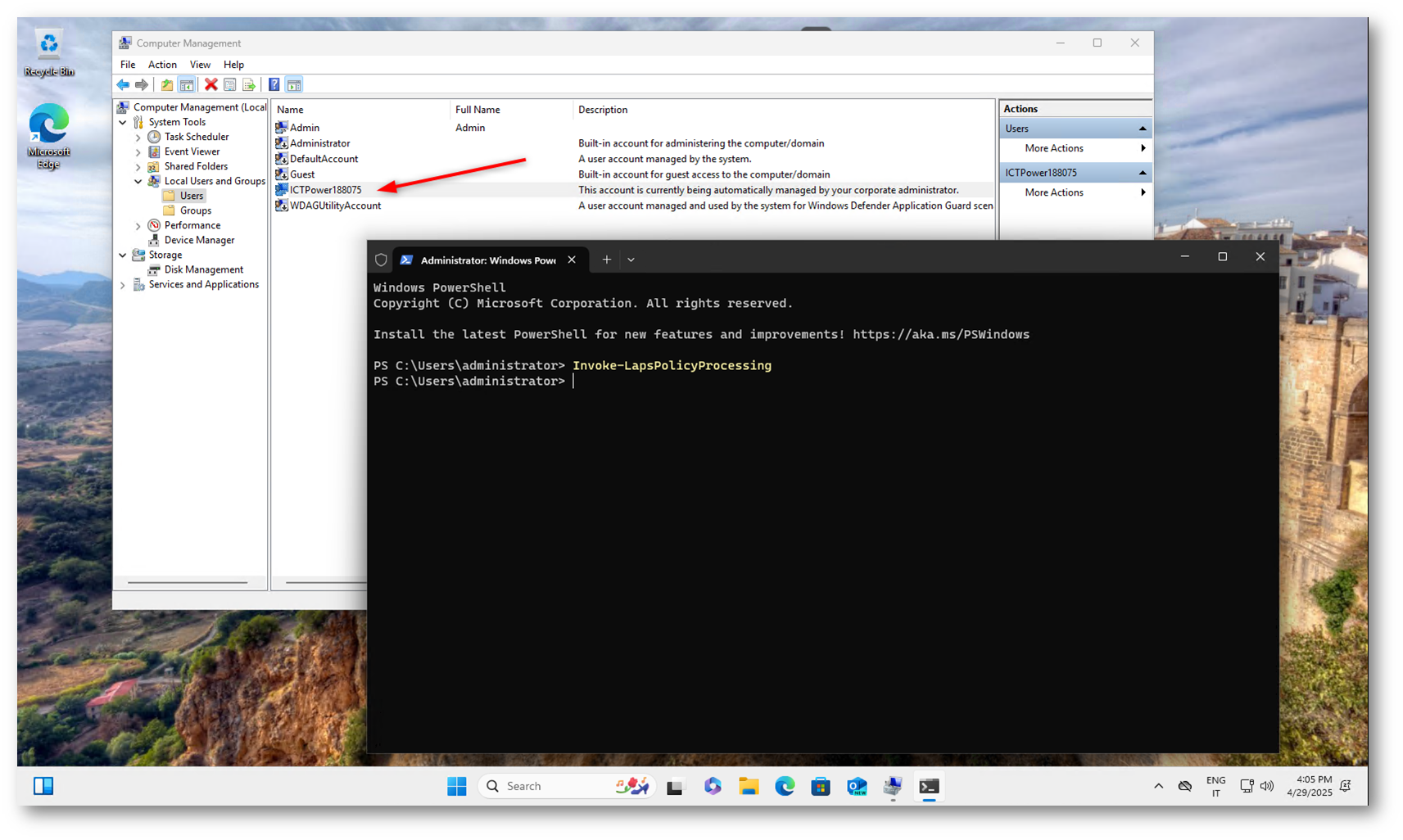

Dopo la distribuzione della policy verranno applicate le configurazioni importate. Dal client è anche possibile forzare le configurazioni di LAPS con il comando PowerShell Invoke-LapsPolicyProcessing

Figura 11: Le configurazioni di LAPS possono essere forzate manualmente da PowerShell

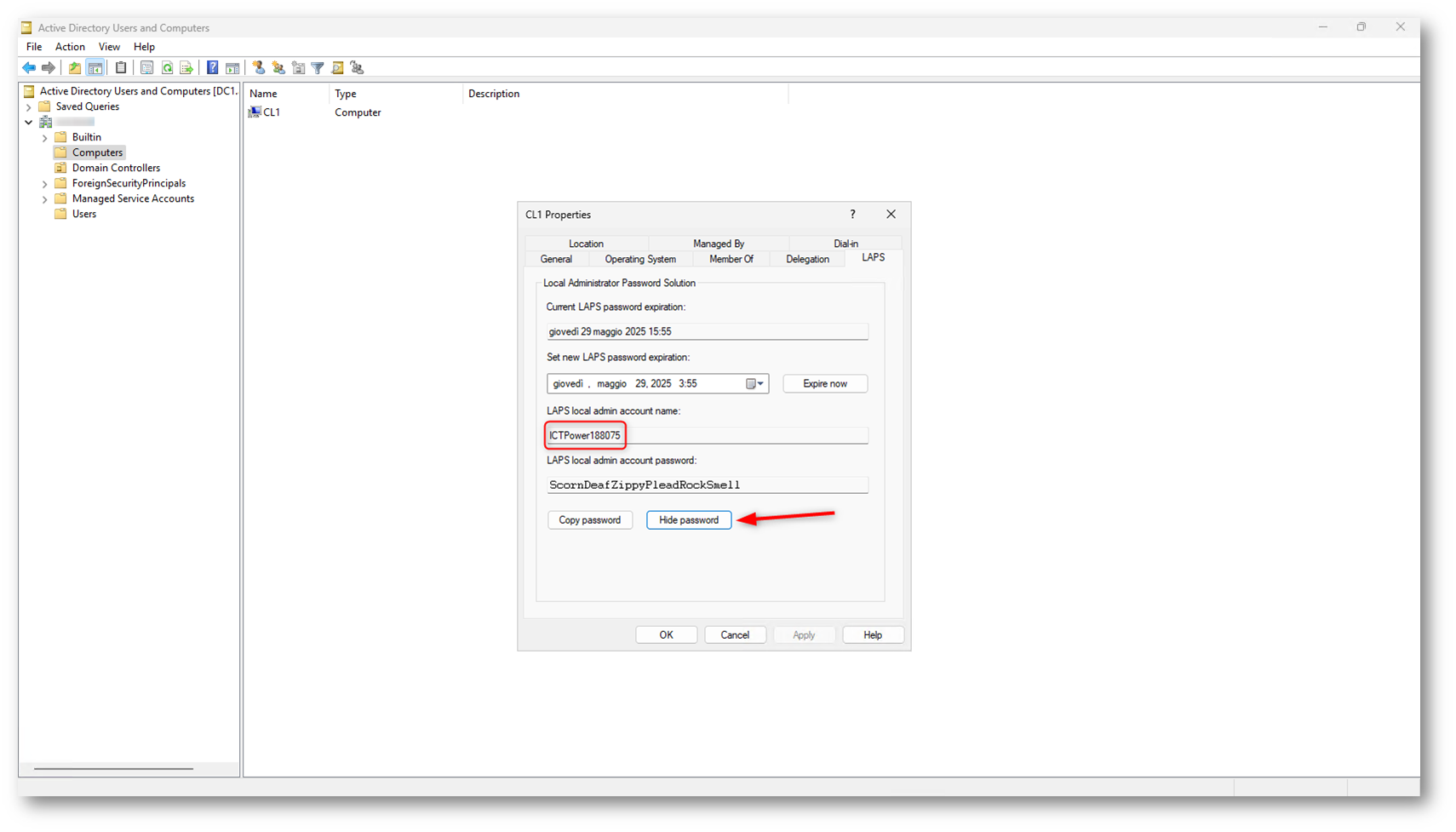

Dalla console di Active Directory Users and Computers potrete visualizzare la username e la password dell’amministratore locale gestito da Windows LAPS.

Figura 12: Proprietà LAPS del computer di dominio. Si noti il nome utente creato con le configurazioni impostate

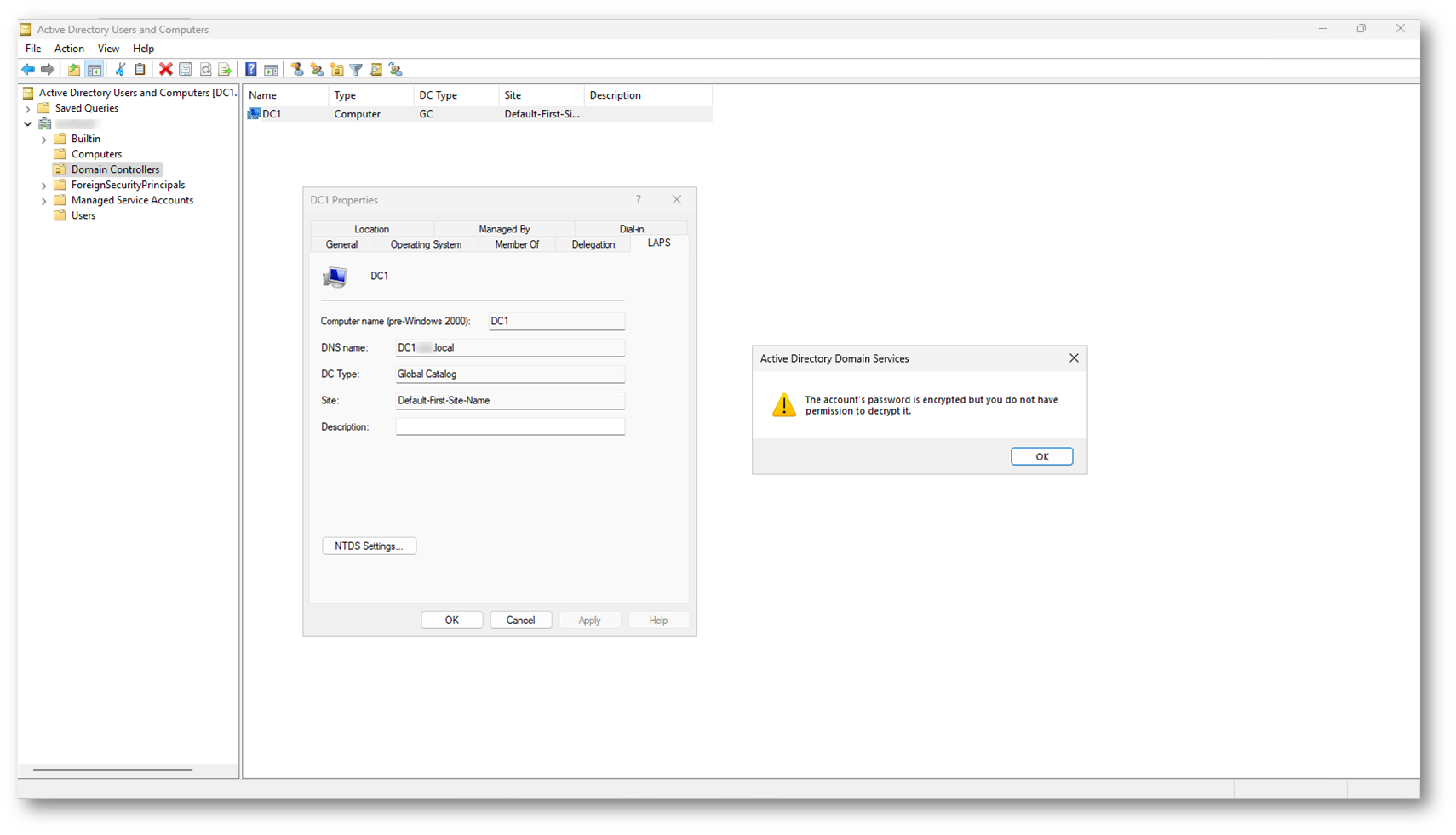

Se tentate di visualizzare la password e non possedete i privilegi corretti (non fate parte del gruppo che avete definito nella Group Policy, riceverete l’errore The account’s password is encrypted but you do not have permission to decrypt it, come mostrato nella figura sotto:

Figura 13: Errore di visualizzazione della password se non si possiedono i privilegi corretti

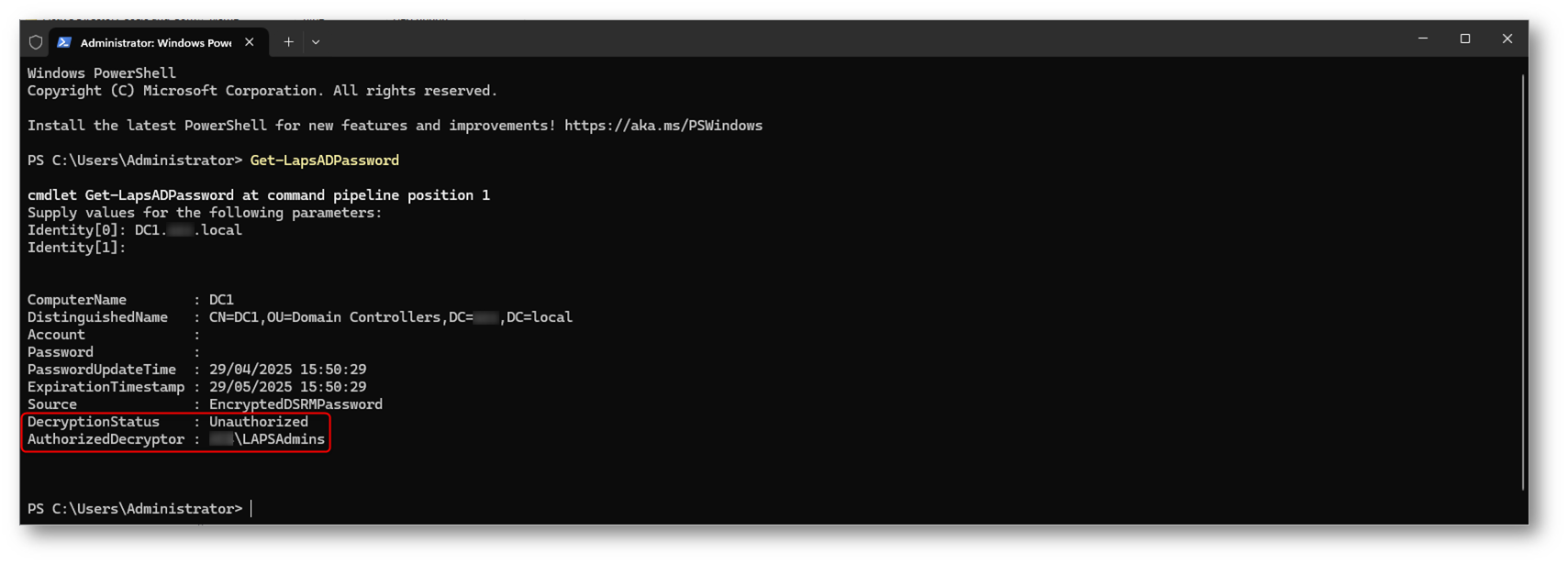

Potete verificare tramite il comando PowerShell Get-LapsADPassword chi è autorizzato a decrittografare le password, come mostrato nella figura sotto:

Figura 14: Recupero della password di Windows LAPS e delle autorizzazioni utilizzando il comando Get-LapsADPassword

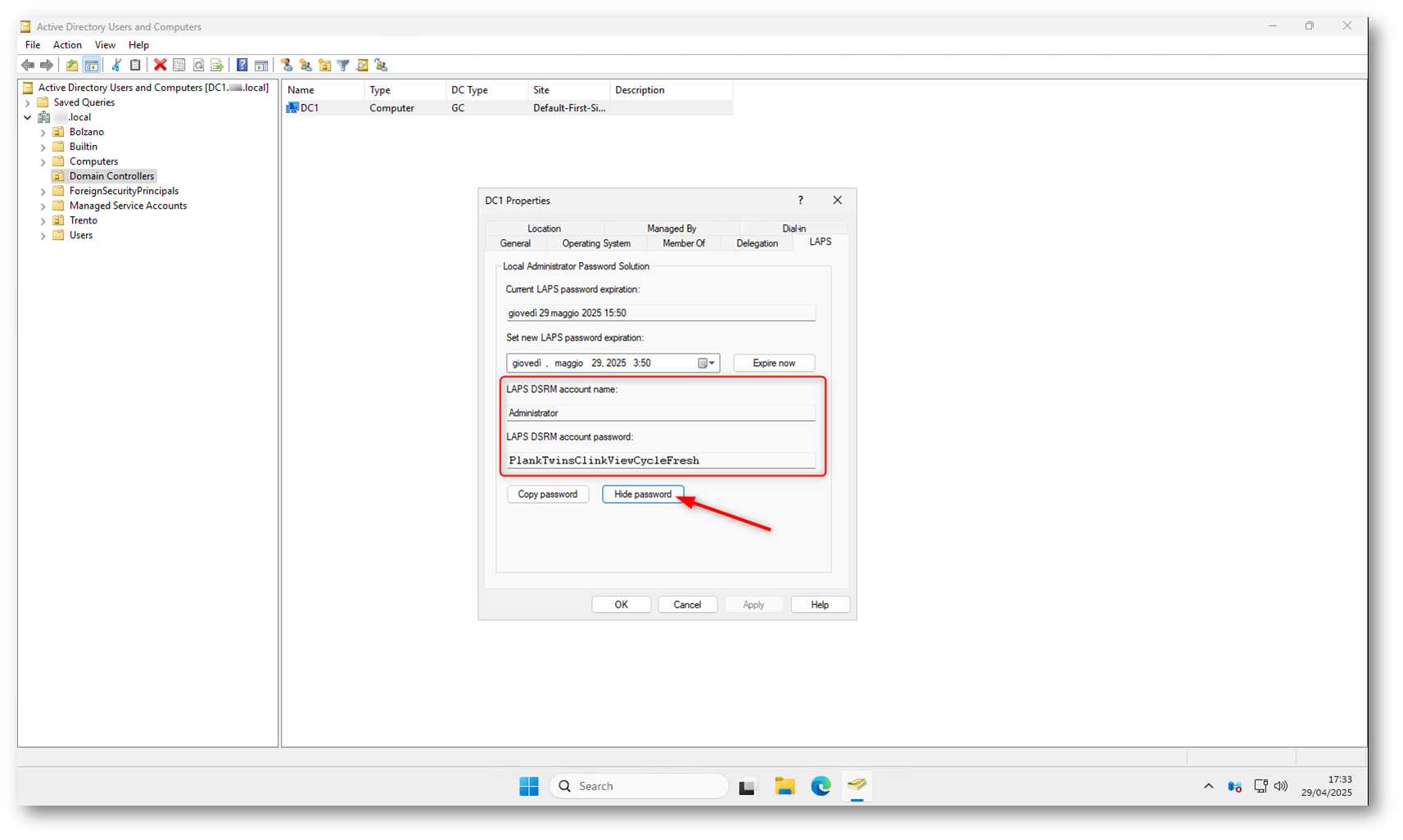

Modificando l’appartenenza al gruppo corretto sarete in grado di visualizzare la password, come mostrato nella figura sotto:

Figura 15: L’utente adesso è in grado di visualizzare la password impostata da Windows LAPS

NOTA: Quello che avete visto è però un BUG. In maniera predefinita la DSRM password deve essere visibile solo ai Domain Admins, anche se avete configurato un gruppo di decrittografia differente. Infatti nella policy Configure authorized password decryptors è scritto esplicitamente NOTE: this setting is ignored when Directory Services Repair Mode (DSRM) account passwords are backed up on a domain controller. In that scenario, this setting always defaults to the Domain Admins group of the domain controller’s domain.

In più, nonostante abbia rimosso la policy che assegnava ad un gruppo di Active Direcctory la passibilità di decrittografare le password (ricordate il gruppo LAPSAdmins che ho utilizzato?), qesto gruppo è rimasto anche per le DSRM password. Il BUG è stato segnalato a Microsoft.

Mi è sembrato però interessante mostrarvi in ogni caso un errore che potrebbe capitare se l’utente che è collegato alla console Active Directory Users e Computers (di default qualsiasi Domain Users può accedervi, lo sapevate?) non appartiene al gruppo corretto che è stato configurato nella policy.

Conclusioni

Con Windows Server 2025, Microsoft ridisegna radicalmente l’approccio alla gestione delle credenziali amministrative locali. Windows LAPS non è più un componente opzionale da installare, ma un elemento di sicurezza nativo e potente. Le novità introdotte, dall’automazione nella creazione degli account alla gestione delle password di account disabilitati, fino al suffisso randomico e al migliorato auditing, rendono questa soluzione imprescindibile per qualsiasi organizzazione che voglia mantenere elevati standard di sicurezza.

Maggiori informazioni sulle configurazioni sono disponibili alla pagina https://learn.microsoft.com/en-us/windows-server/identity/laps/laps-management-policy-settings