Migrare Active Directory da Windows Server 2016/2019/2022 a Windows Server 2025

La migrazione di Active Directory Domain Services (AD DS) da Windows Server 2016/2019/2022 a Windows Server 2025 è un’operazione critica per garantire la continuità dei servizi di autenticazione, autorizzazione e gestione delle risorse all’interno di un dominio Windows. Questo processo prevede l’installazione di nuovi Domain Controller (DC), la replica dei dati di Active Directory, la gestione dei ruoli FSMO (Flexible Single Master Operations) e la successiva rimozione dei vecchi server.

Seguire una strategia di migrazione ben pianificata riduce i tempi di inattività e minimizza i rischi di interruzione dei servizi, mantenendo la sicurezza e l’integrità dell’ambiente Active Directory.

In questo articolo esploreremo il processo di migrazione di Active Directory da Windows Server 2016, 2019 e 2022 a Windows Server 2025, analizzando i passaggi chiave, le best practices e le considerazioni tecniche per un aggiornamento senza intoppi. Dalla preparazione dell’ambiente all’upgrade dei controller di dominio, passando per la verifica della replica e la decommissione dei server obsoleti, vedremo come affrontare la transizione in modo sicuro ed efficiente (e senza troppi grattacapi).

Di seguito sono riportati i passaggi chiave per l’aggiunta dei nuovi Domain Controller Windows Server 2025 e la successiva rimozione dei vecchi DC Windows Server 2016/2019/2022:

1. Installazione e promozione di due nuovi DC con Windows Server 2025

- Installare Windows Server 2025 su due nuovi server.

- Aggiungere i nuovi server al dominio.

- Installare il ruolo Active Directory Domain Services (AD DS).

- Promuovere entrambi i server a Domain Controller.

- Verificare la replica tra i nuovi DC e i DC Windows Server 2022 con repadmin.

-

Configurare i nuovi DC come Global Catalog.

2. Trasferimento dei ruoli FSMO ai DC Windows Server 2025

- Spostare i FSMO roles dai DC Windows Server 2016/2019/2022 ai nuovi DC Windows Server 2025

3. Decommissioning dei Domain Controller Windows Server 2016/2019/2022

- Rimuovere il ruolo AD DS dai DC Windows Server 2016/2019/2022.

- Smantellare i vecchi DC con PowerShell o Server Manager.

-

Verificare la rimozione dei vecchi DC dalla console Active Directory Sites and Services.

4. Best Practices post-migrazione

- Controllare i log di sistema con Event Viewer.

- Testare l’autenticazione utenti e la risoluzione dei nomi con nslookup.

- Monitorare la replica con repadmin /showrepl e dcdiag.

- Aggiornare le Group Policy (GPO) e verificarne l’applicazione.

- Configurare backup regolari dei nuovi DC con Windows Server 2025.

- Documentare l’intera migrazione per future referenze.

Verifiche Preliminari

Prima di procedere con l’installazione dei nuovi Domain Controller (DC) su Windows Server 2025, è fondamentale effettuare una serie di controlli per garantire che l’attuale infrastruttura di Active Directory (AD) sia stabile e priva di errori. Questi controlli aiuteranno a individuare eventuali problemi nei Directory Services, nella replica della cartella SYSVOL, nei record DNS e nella sincronizzazione dell’orario tra i server.

Di seguito, un elenco delle verifiche consigliate da eseguire prima della migrazione:

1. Controllo dello stato di SYSVOL e della pubblicità del DC:

Il servizio SYSVOL è essenziale per la distribuzione delle Group Policy Objects (GPO) e degli script di accesso all’interno del dominio. Verificare che sia correttamente replicato ed annunciato eseguendo: dcdiag /e /test:sysvolcheck /test:advertising

2. Verifica dello stato del DNS

Il DNS è un componente critico per il corretto funzionamento di Active Directory. Controllare che i record DNS siano correttamente replicati e distribuiti in tutto il sito AD con i seguenti comandi:

- Verificare il DNS all’interno del proprio site AD: dcdiag /Test:DNS /a

- Verificare il DNS su tutti i Domain Controller del dominio: dcdiag /Test:DNS /e

3. Controllo dello stato delle repliche di Active Directory

Per verificare che tutti i Domain Controller replichino correttamente le modifiche, eseguire il comando: repadmin /showrepl . Se vengono segnalati errori, è necessario risolverli prima di procedere con la migrazione.

4. Controllo della sincronizzazione dell’orario (Time Sync)

La sincronizzazione dell’ora è essenziale per evitare problemi di autenticazione Kerberos e garantire il corretto funzionamento di Active Directory. Verificare lo stato della sincronizzazione temporale con: w32tm /query /status . Se necessario, configurare il Primary Domain Controller (PDC) affinché sincronizzi l’ora con un server NTP affidabile.

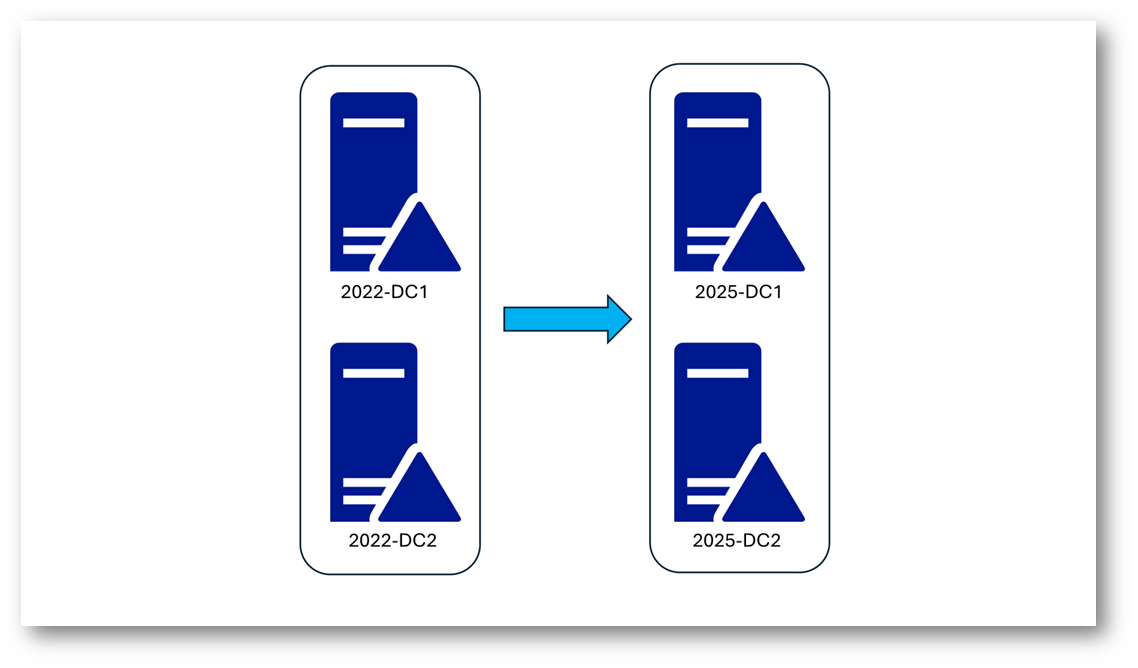

Figura 1: Migrazione di Active Directory da Windows Server 2016/2019/2022 a Windows Server 2025

NOTA: La migrazione di Active Directory da Windows Server 2016/2019/2022 è infatti identica, perché ciò che fa veramente la differenza è il livello funzionale di foresta, che deve essere obbligatoriamente Windows Server 2016 per poter aggiungere i domain controller Windows Server 2025.

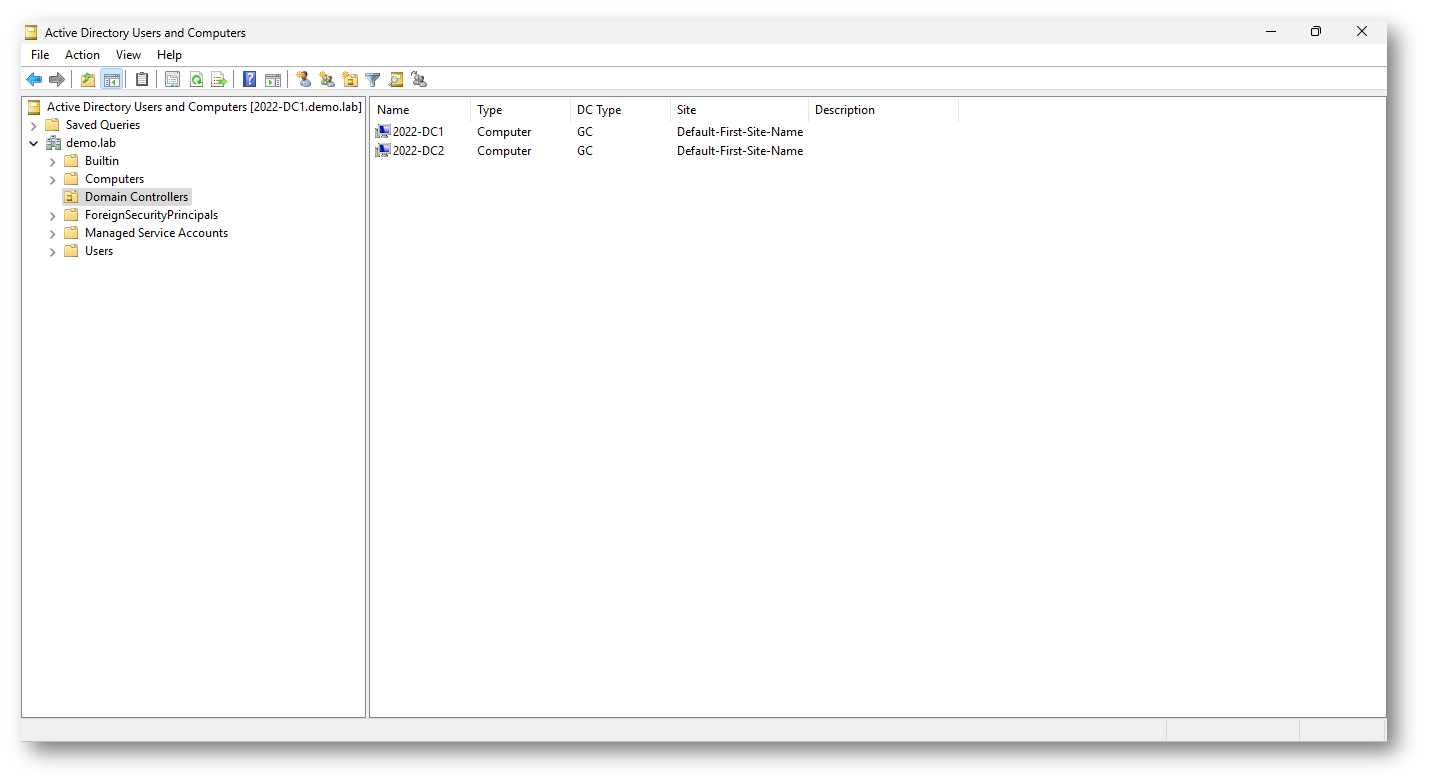

Questa è la situazione di partenza: attualmente il dominio demo.lab è gestito da due Domain Controller con Windows Server 2022 chiamati rispettivamente 2022-DC1 e 2022-DC2.

Figura 2: il dominio demo.lab è gestito da due Domain Controller con Windows Server 2022

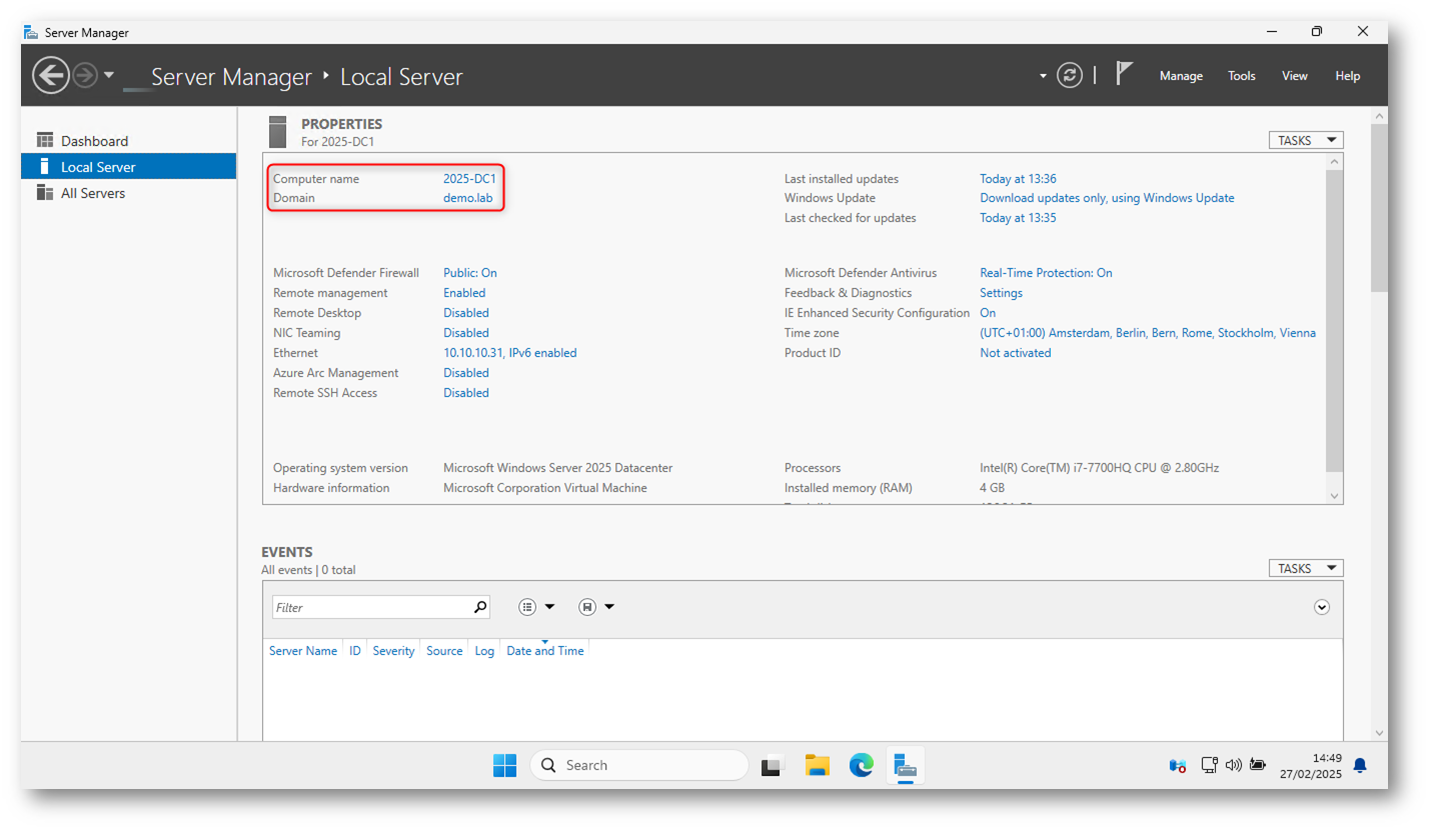

Installazione del primo domain controller con Windows Server 2025 (2025-DC1)

Prima di promuovere il server Windows Server 2025 a Domain Controller, è necessario aggiungerlo al dominio esistente. Procedete quindi al join come un qualsiasi server Windows.

Figura 3: Join a dominio del server Windows Server 2025

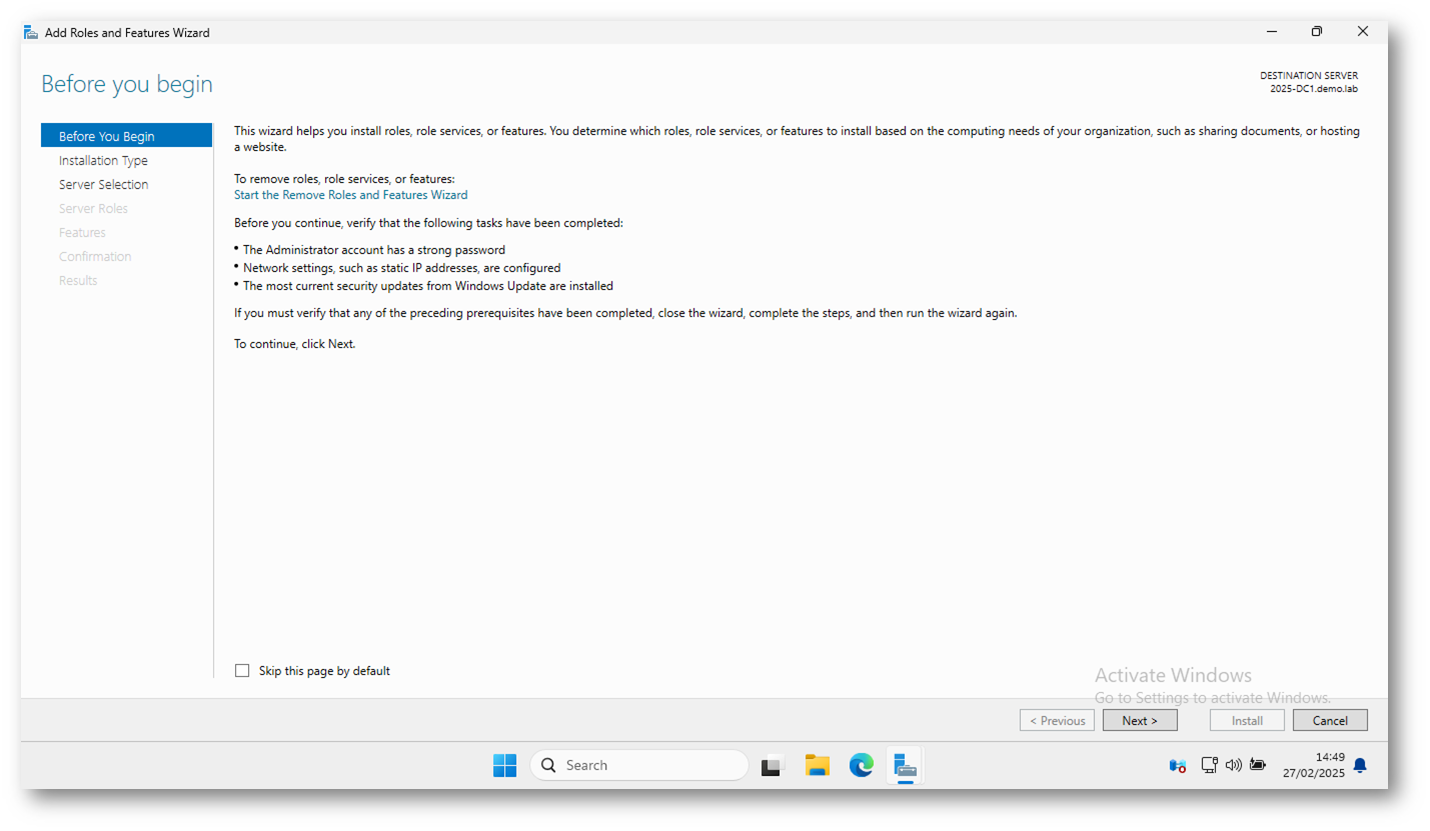

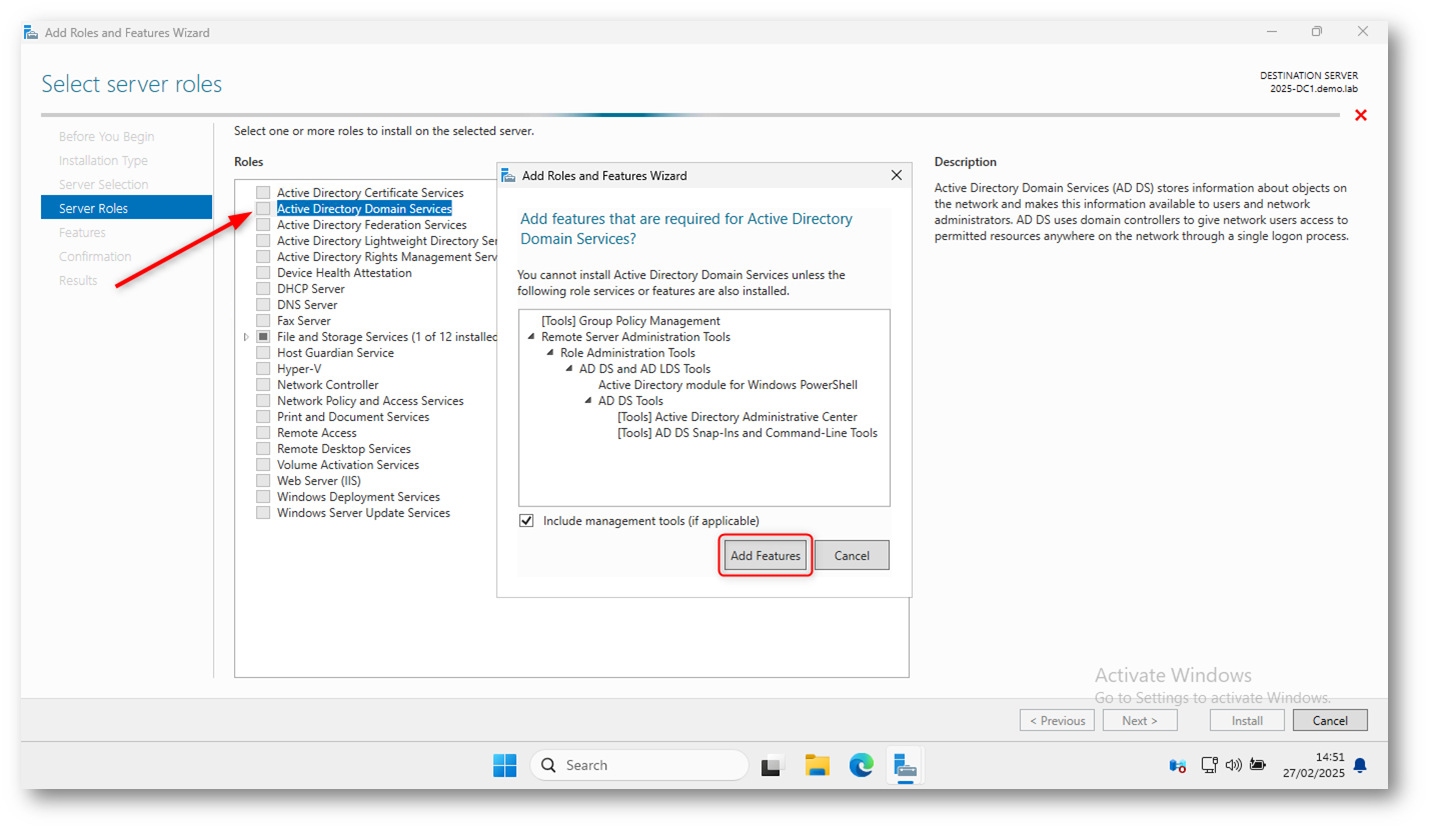

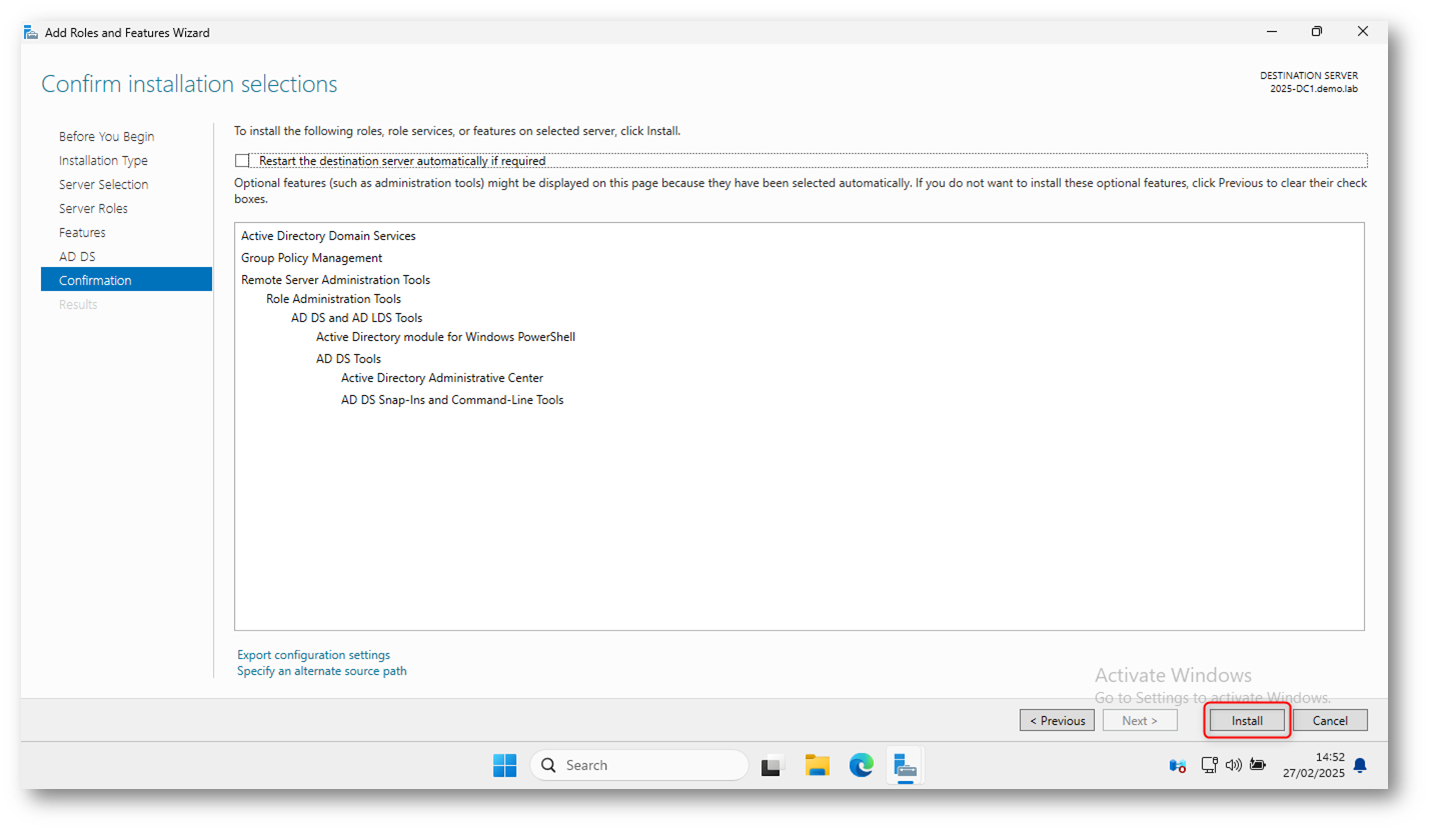

Dopo aver aggiunto il server al dominio, è necessario installare il ruolo Active Directory Domain Services (AD DS). Aprite Server Manager e cliccate su Add roles and features. Selezionate Role-based or feature-based installation e cliccate su Next. Selezionate il server e cliccate su Next. Selezionate Active Directory Domain Services e confermate l’installazione di eventuali feature aggiuntive richieste.

Se preferite, potete installare AD DS direttamente da PowerShell con il comando Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

Figura 4: Wizard per l’aggiunta del ruolo di AD al Server 2025

Figura 5: Installazione del ruolo Active Directory Domain Services (AD DS)

Figura 6: Installazione del ruolo Active Directory Domain Services (AD DS)

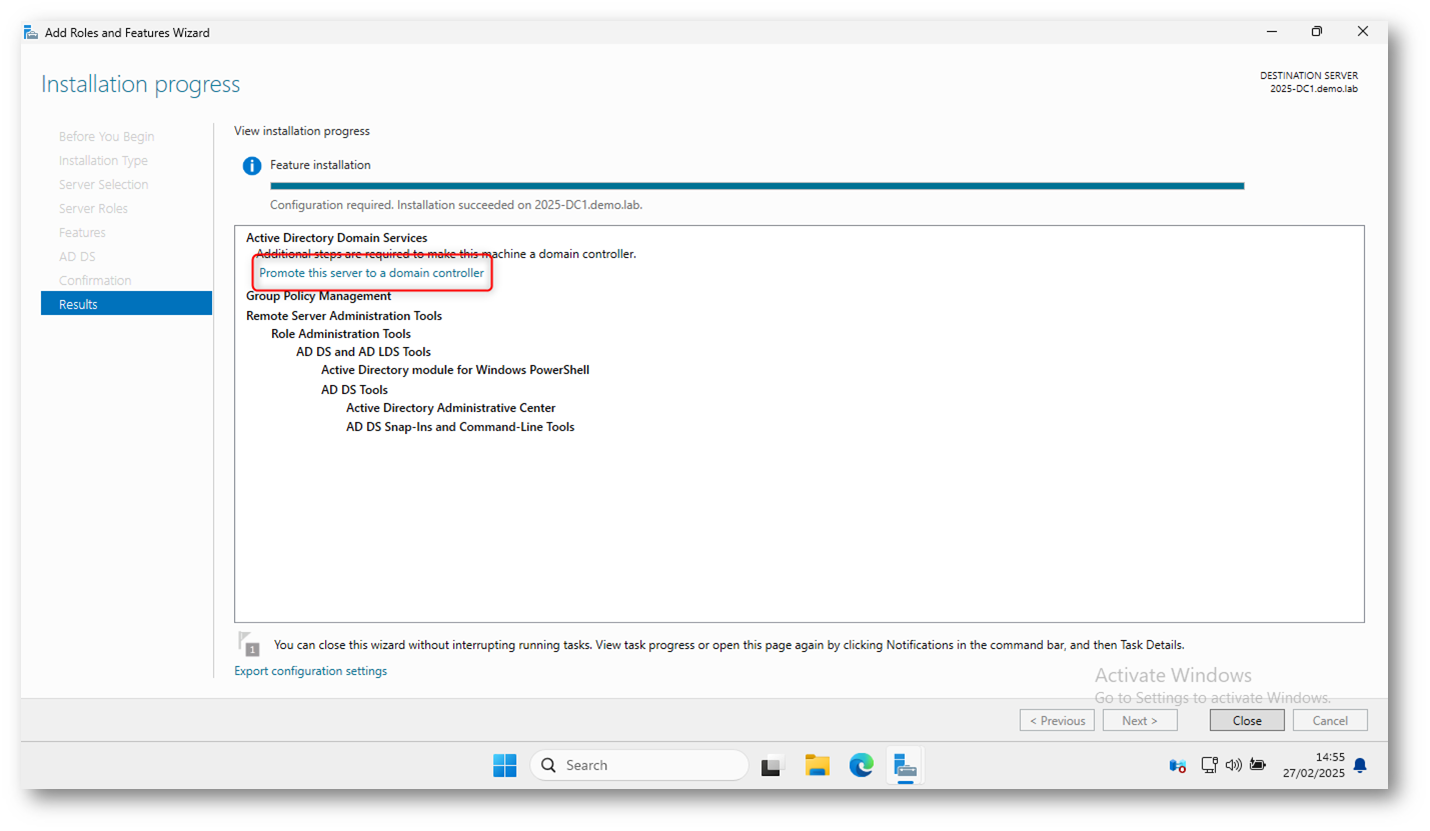

Figura 7: Completamento dell’installazione del ruolo Active Directory Domain Services (AD DS)

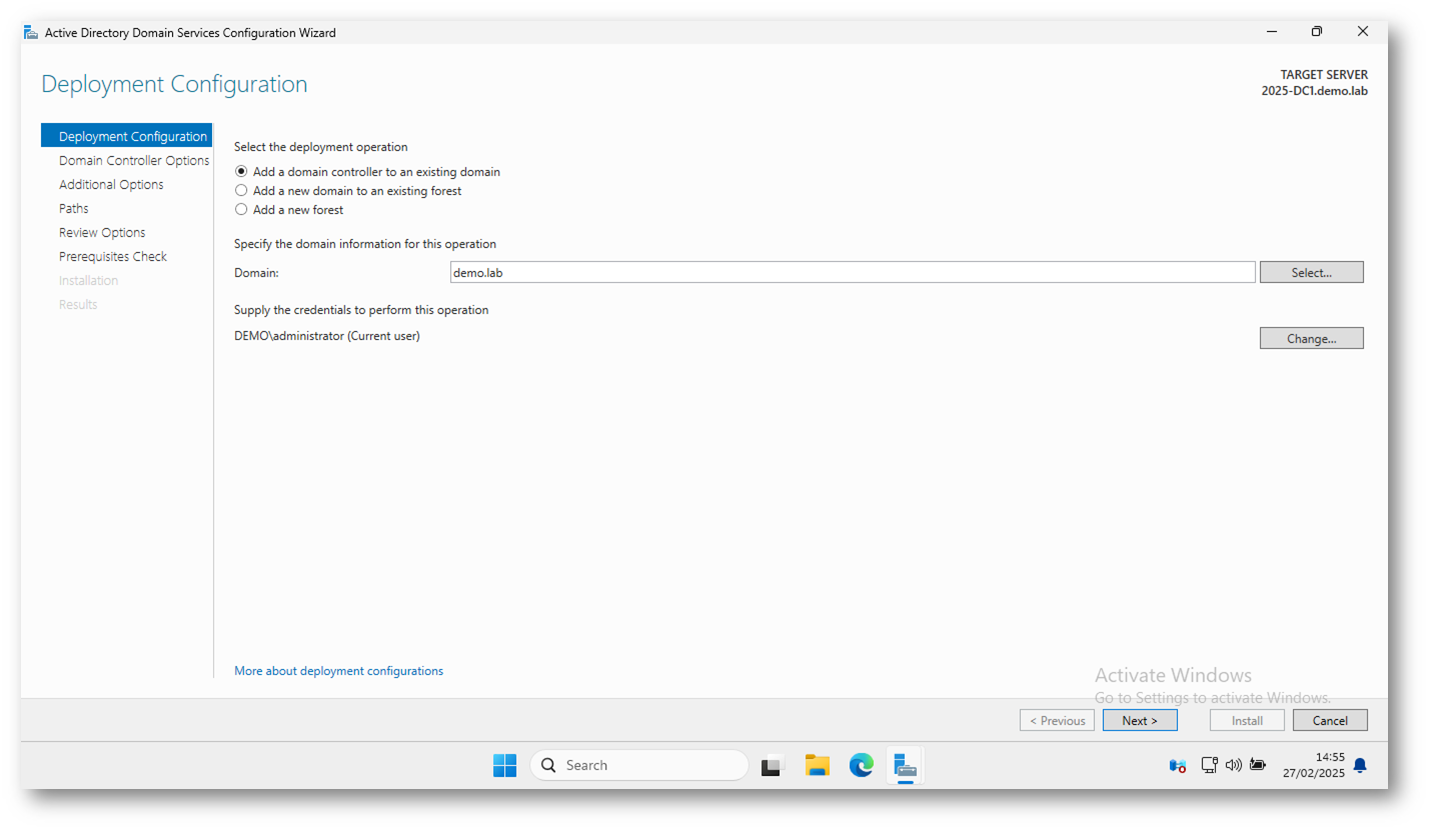

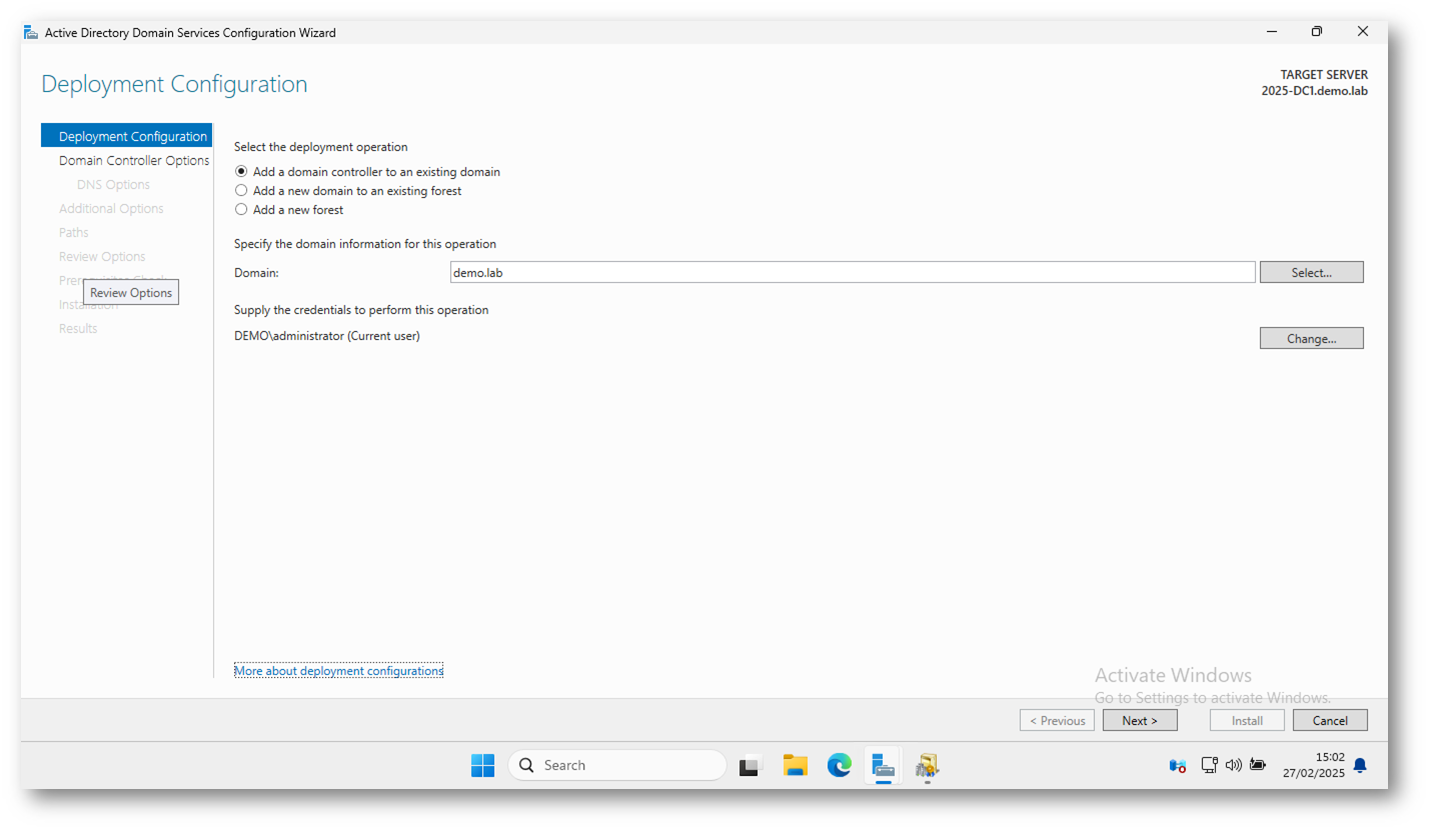

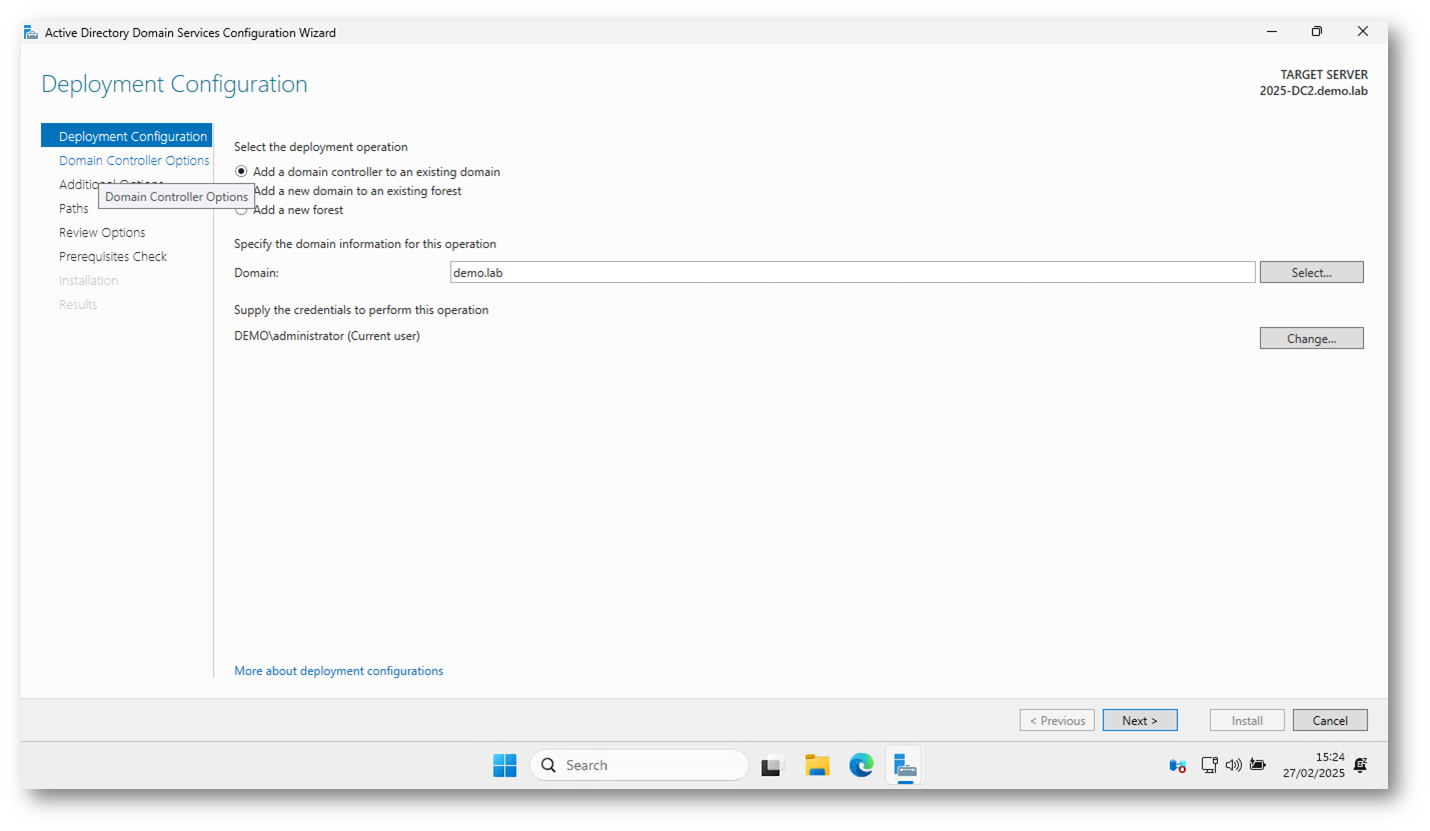

Ora dovete promuovere il server a Domain Controller e unirlo all’infrastruttura AD esistente. Cliccate sulla notifica in alto “Promote this server to a domain controller”. Selezionate Add a domain controller to an existing domain, inserite il nome del dominio e cliccate su Next.

Figura 8: Wizard per la promozione del server a Domain Controller

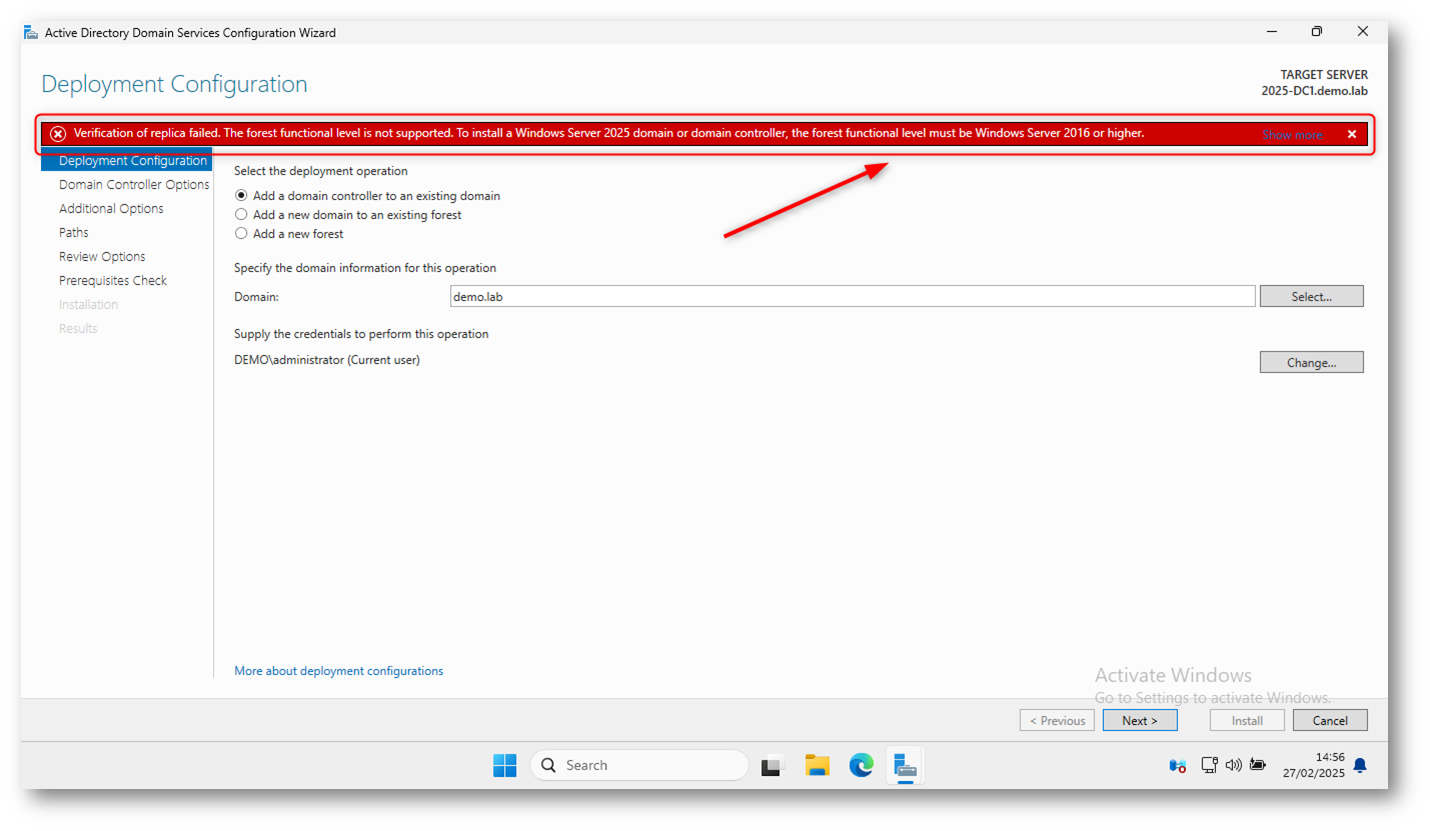

L’errore mostrato nell’immagine indica che il livello funzionale della foresta non è supportato per l’aggiunta di un Windows Server 2025 Domain Controller.

Verification of replica failed. The forest functional level is not supported. To install a Windows Server 2025 domain or domain controller, the forest functional level must be Windows Server 2016 or higher.

Questo errore si verifica perché Windows Server 2025 richiede che il livello funzionale della foresta sia almeno Windows Server 2016. Se la foresta è ancora su Windows Server 2012 R2 o inferiore, il nuovo Domain Controller non può essere aggiunto.

Figura 9: L’errore mostrato nell’immagine indica che il livello funzionale della foresta non è supportato per l’aggiunta di un Windows Server 2025 Domain Controller

Pertanto, prima di procedere all’installazione dei Domain Controller Windows Server 2025 dovremo innalzare il livello funzionale del dominio e della foresta a Windows Server 2016.

Cosa sono i livelli funzionali di Dominio e Foresta?

Active Directory utilizza due livelli funzionali:

- Domain Functional Level (DFL) – Livello Funzionale del Dominio

Definisce quali caratteristiche di Active Directory sono disponibili all’interno del dominio e determina quali versioni di Domain Controller possono esistere. - Forest Functional Level (FFL) – Livello Funzionale della Foresta

Definisce le funzionalità a livello di foresta e imposta il requisito minimo per tutti i domini appartenenti alla foresta.

Perché alzare il livello funzionale?

Dopo la rimozione dei vecchi DC precedenti a Windows Server 2012 R2 (quindi il dominio deve avere solo Domain Controller con Windows Server 2016/2019/2022), è possibile alzare il livello funzionale e portarlo a Windows Server 2016 per:

- Abilitare le nuove funzionalità di Active Directory introdotte con Windows Server 2016.

- Migliorare la sicurezza, disattivando vecchi protocolli e attivando nuovi controlli di accesso.

- Ottimizzare le prestazioni della replica e dell’autenticazione.

- Garantire la compatibilità futura con le nuove versioni di Windows Server.

Maggiori approfondimenti sono disponibili nella guida Livelli funzionali di Active Directory: a cosa servono ed implicazioni sulla sicurezza – ICT Power

Ora che tutti i DC sono Windows Server 2022, si può impostare il livello funzionale su “Windows Server 2022”.

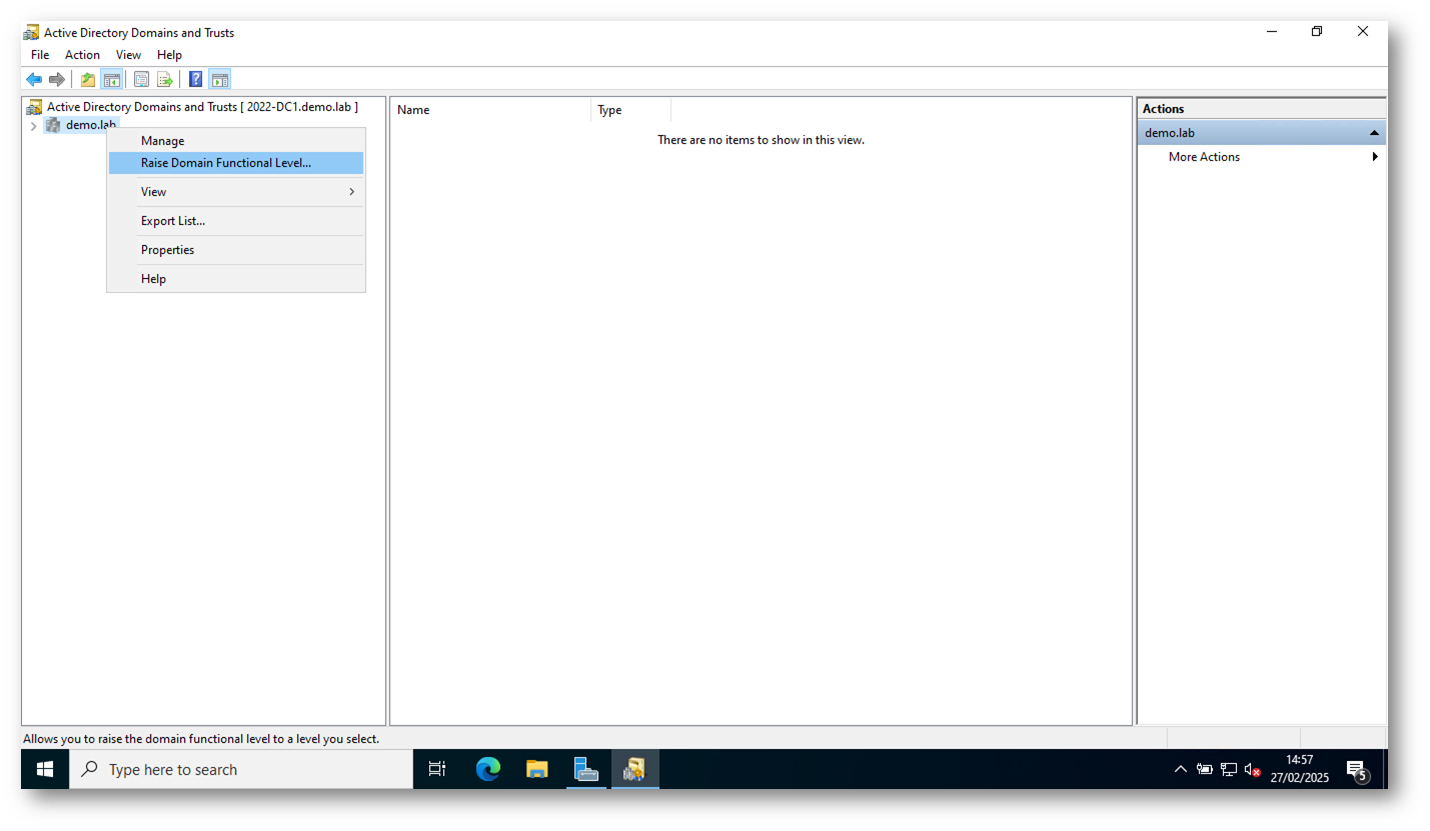

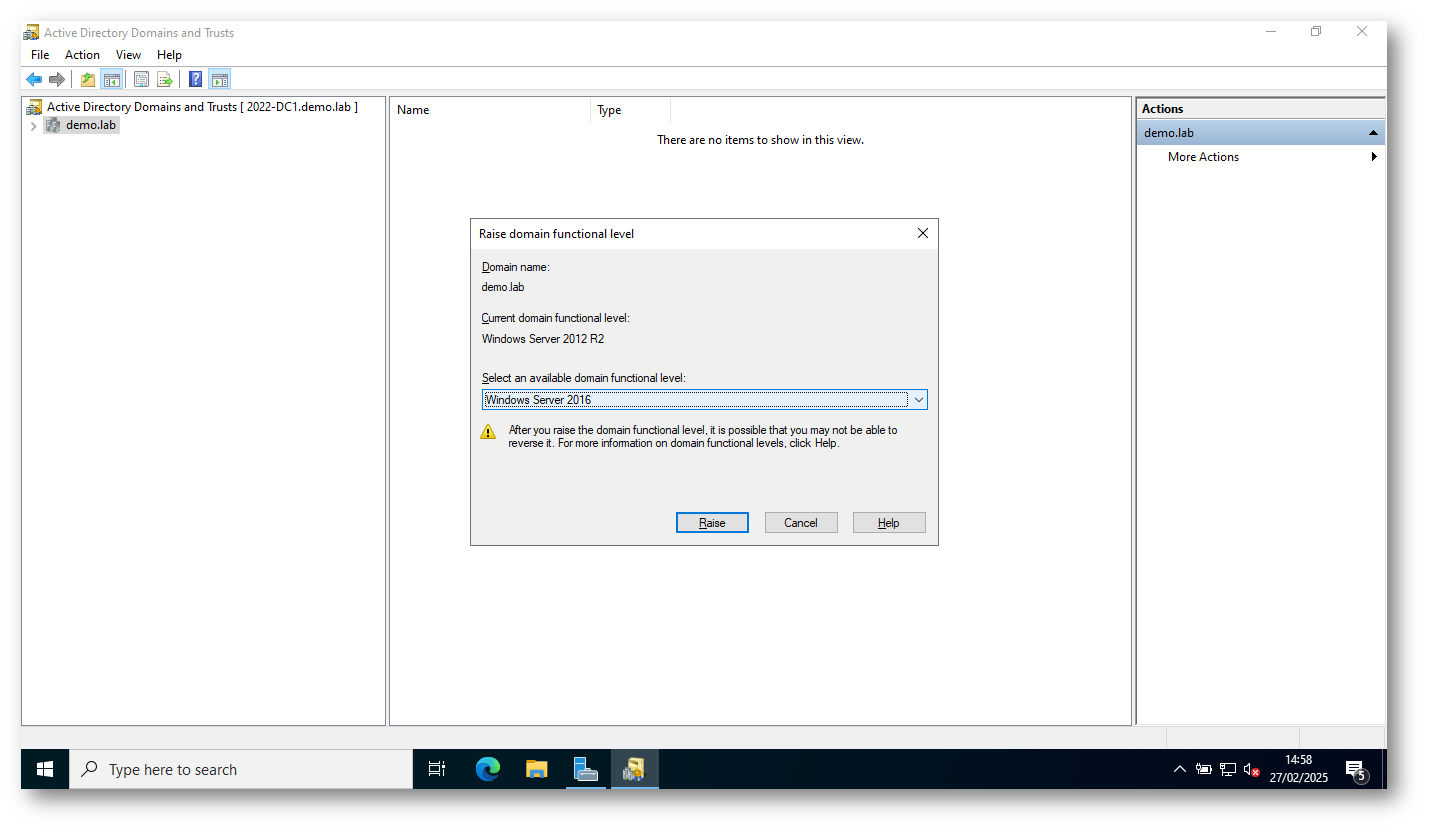

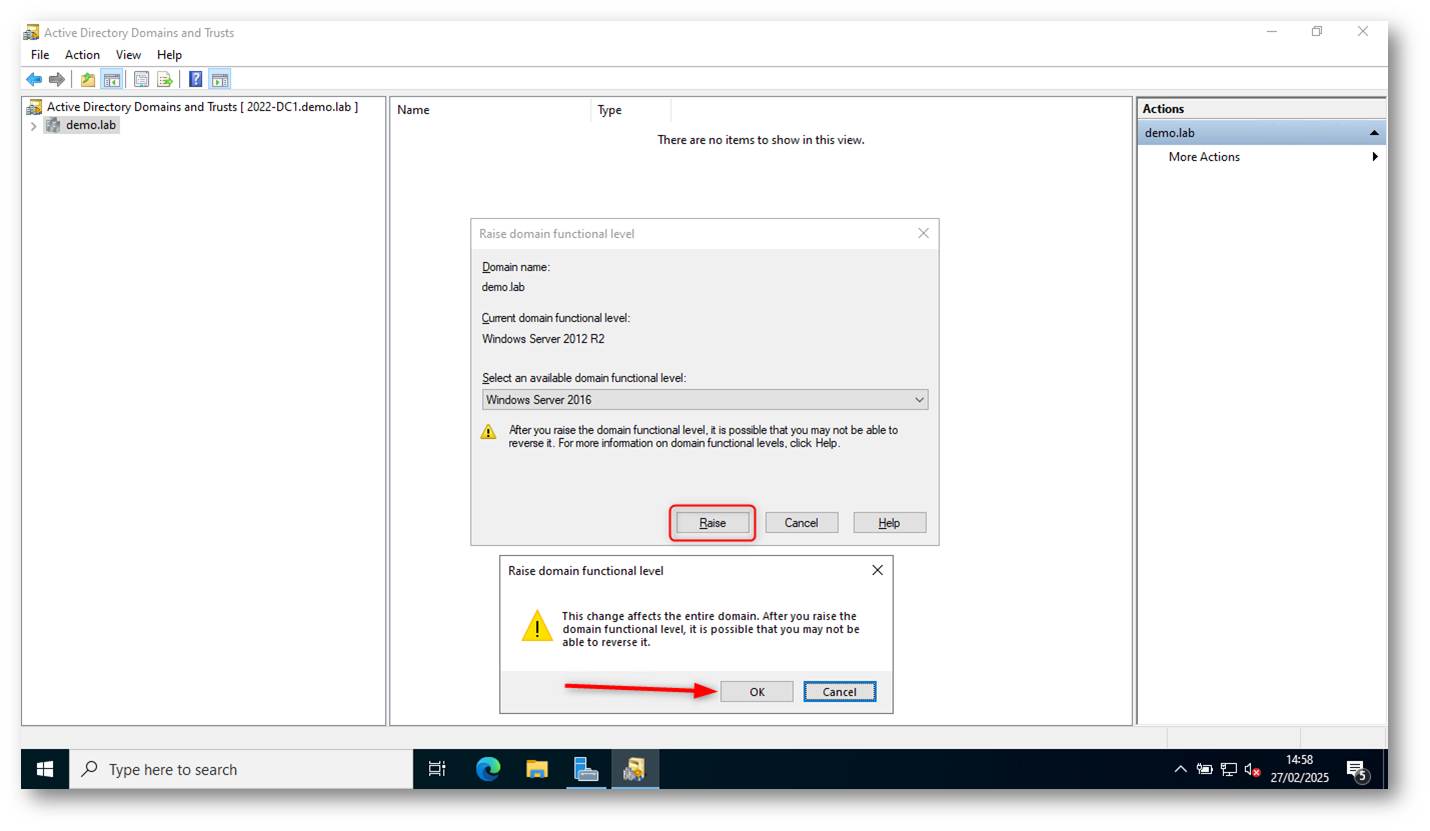

Come alzare il livello funzionale

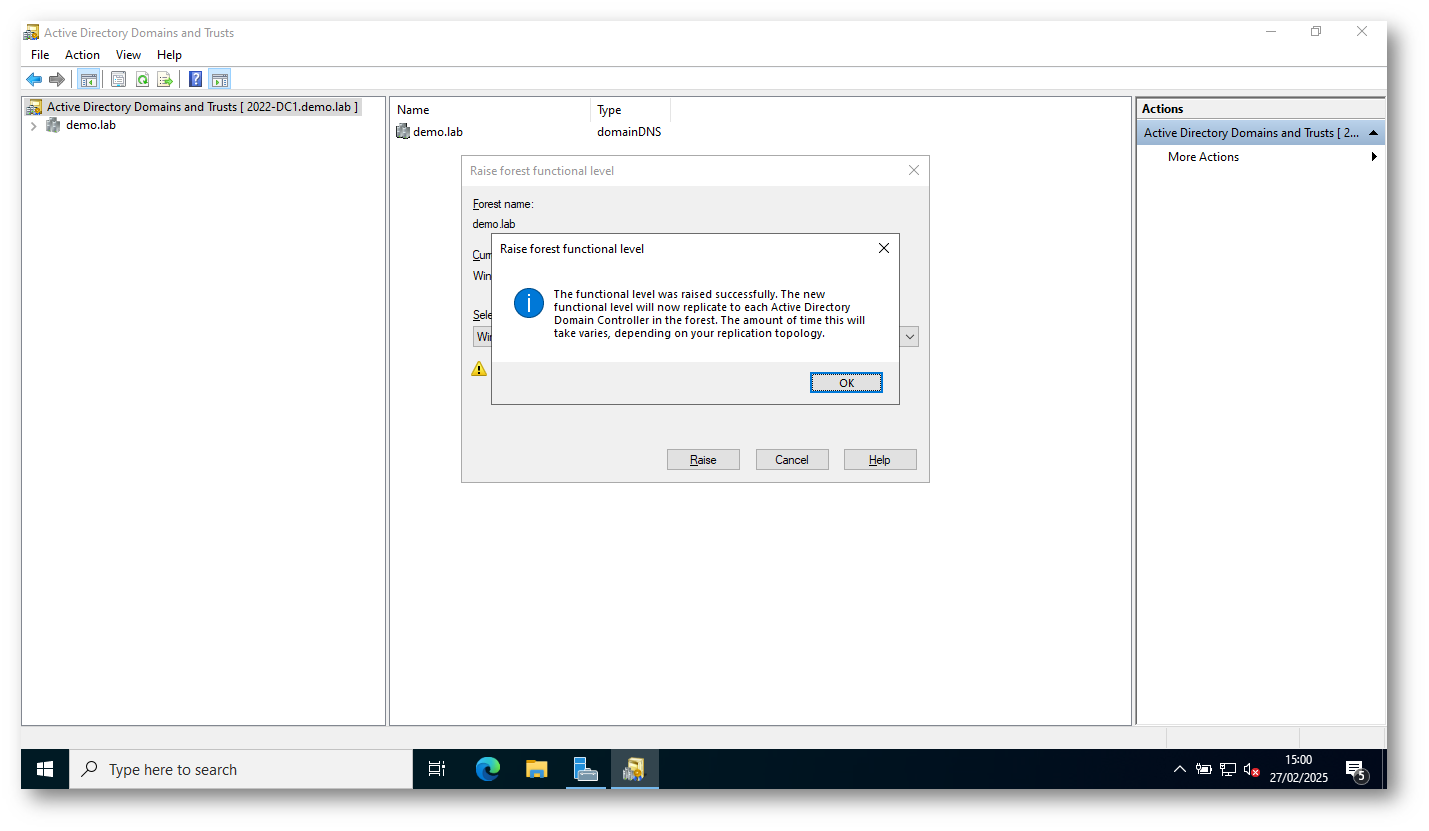

Aprite la console Active Directory Domains and Trusts (domain.msc). Fate clic con il tasto destro sul dominio e selezionare Raise Domain Functional Level. Scegliete Windows Server 2022 e confermate.

Fare lo stesso per la foresta, cliccando con il tasto destro su Active Directory Domains and Trusts > Raise Forest Functional Level. Selezionate Windows Server 2022 e confermate.

L’operazione può essere eseguita più rapidamente con PowerShell usando i comandi Set-ADDomainMode -Identity “demo.lab” -DomainMode

Windows2016Domain e Set-ADForestMode -Identity “demo.lab” -ForestMode Windows2016Forest. Sostituire “demo.lab” con il nome del dominio corretto.

Figura 10: Innalzamento del livello funzionale del dominio

Si noti che il massimo livello funzionale disponibile è Windows Server 2016. Attualmente, Windows Server 2019 e Windows Server 2022 non introducono nuovi livelli funzionali per Active Directory, quindi il massimo livello disponibile rimane Windows Server 2016. Anche se avete aggiornato tutti i Domain Controller a Windows Server 2022, il livello funzionale non cambierà oltre Windows2016Domain e Windows2016Forest.

Microsoft ha deciso di mantenere Windows Server 2016 come ultimo livello funzionale disponibile perché le versioni successive di Windows Server (2019 e 2022) non hanno introdotto modifiche significative nell’architettura di Active Directory tali da giustificare un nuovo livello funzionale.

Figura 11: Innalzamento del livello funzionale del dominio

Figura 12. Innalzamento del livello funzionale del dominio

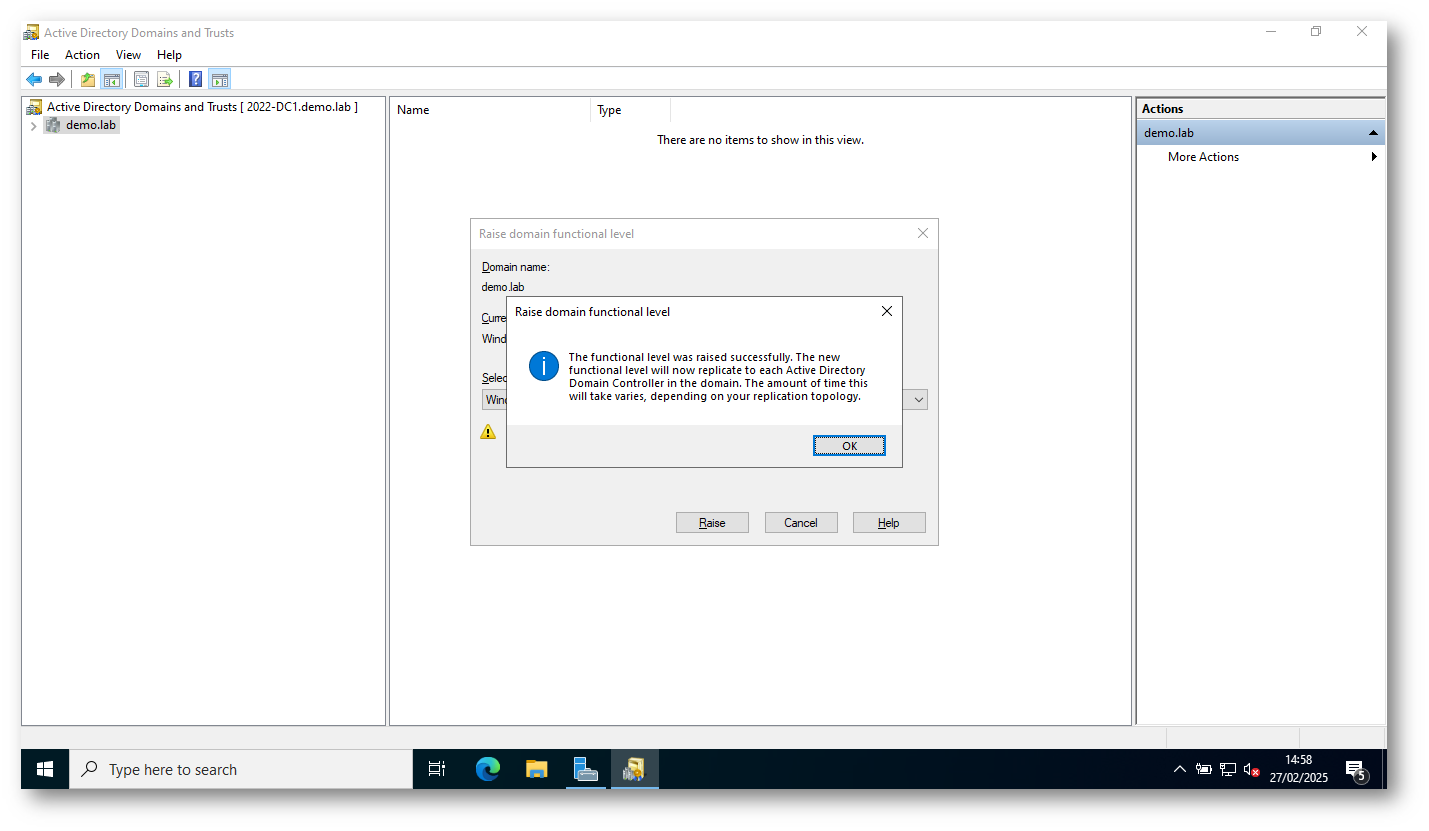

Figura 13: Innalzamento del livello funzionale del dominio completato

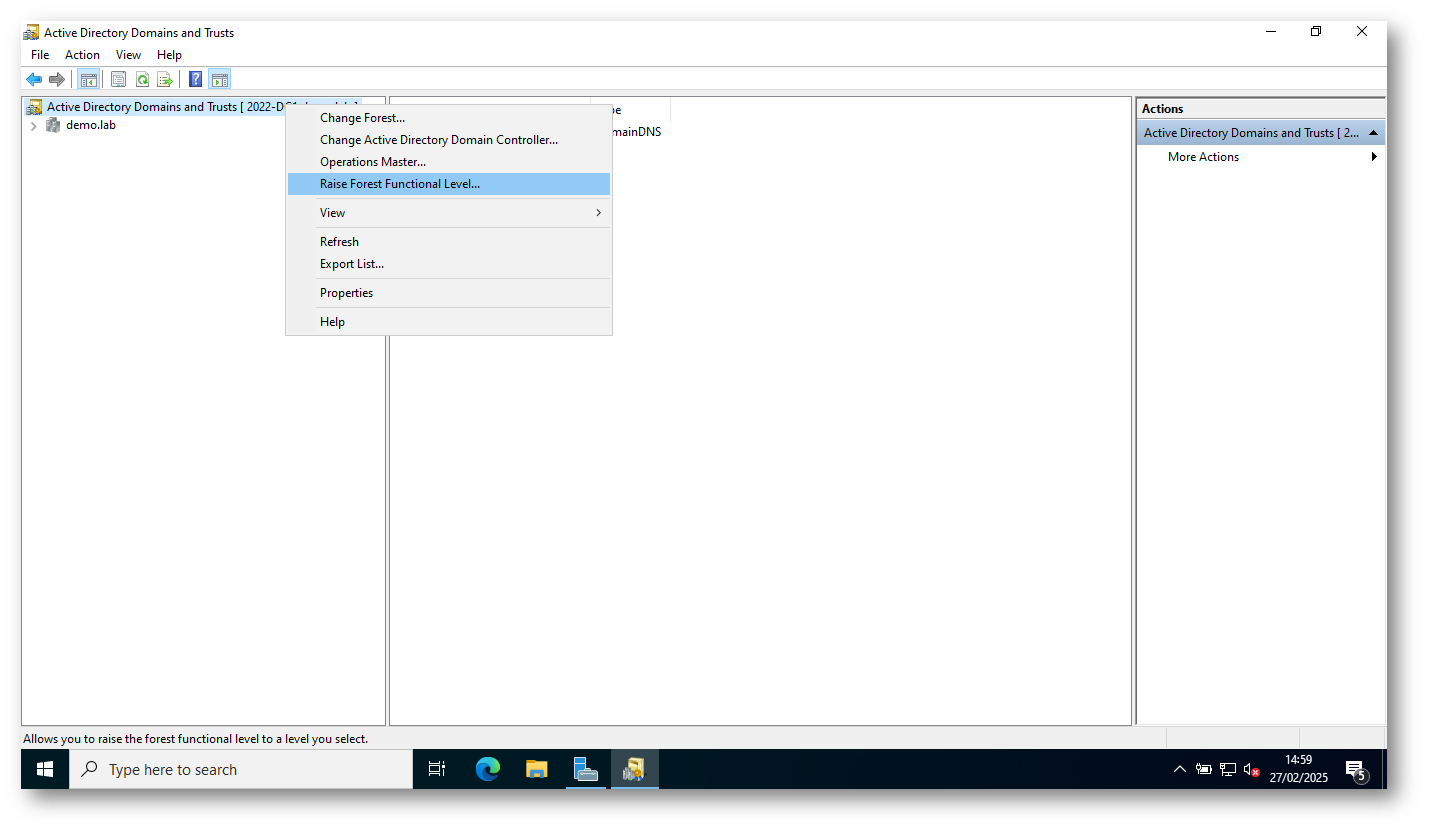

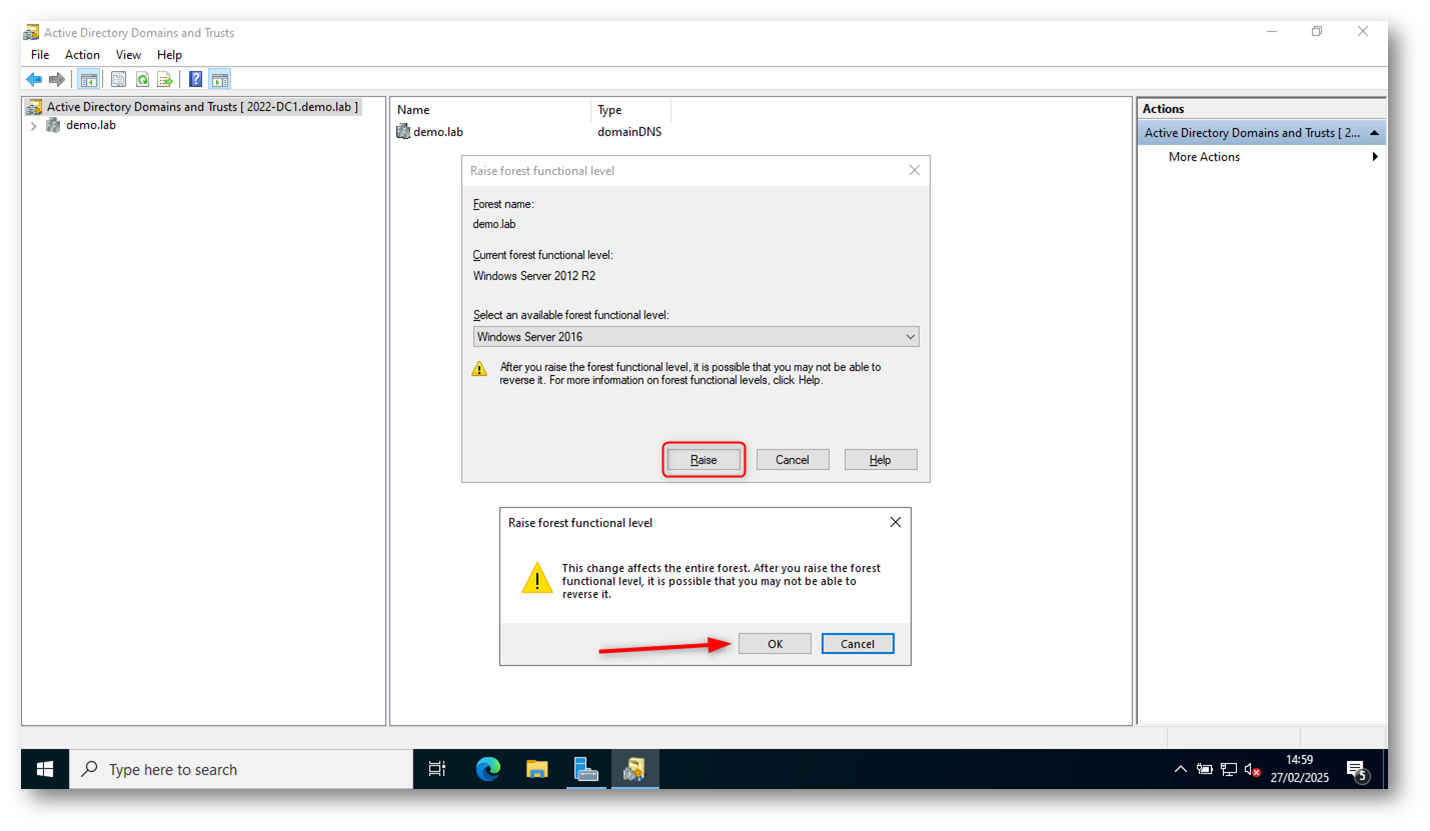

Dopo aver aggiornato tutti i Domain Controller a Windows Server 2016/2019/2022 e innalzato il livello funzionale del dominio, è consigliato anche aggiornare il livello funzionale della foresta. Questo passaggio garantisce che l’intera infrastruttura Active Directory possa sfruttare le funzionalità avanzate disponibili nella versione più recente. Il Forest Functional Level (FFL) determina le funzionalità disponibili per l’intera foresta Active Directory e stabilisce il requisito minimo per tutti i domini appartenenti alla foresta.

Microsoft non ha introdotto nuovi livelli funzionali per Windows Server 2019 e 2022. Il livello massimo disponibile è Windows Server 2016.

NOTA: Una volta aggiornato, il livello funzionale della foresta NON può essere abbassato. L’unico modo per tornare indietro è ripristinare un backup precedente di tutti i Domain Controller.

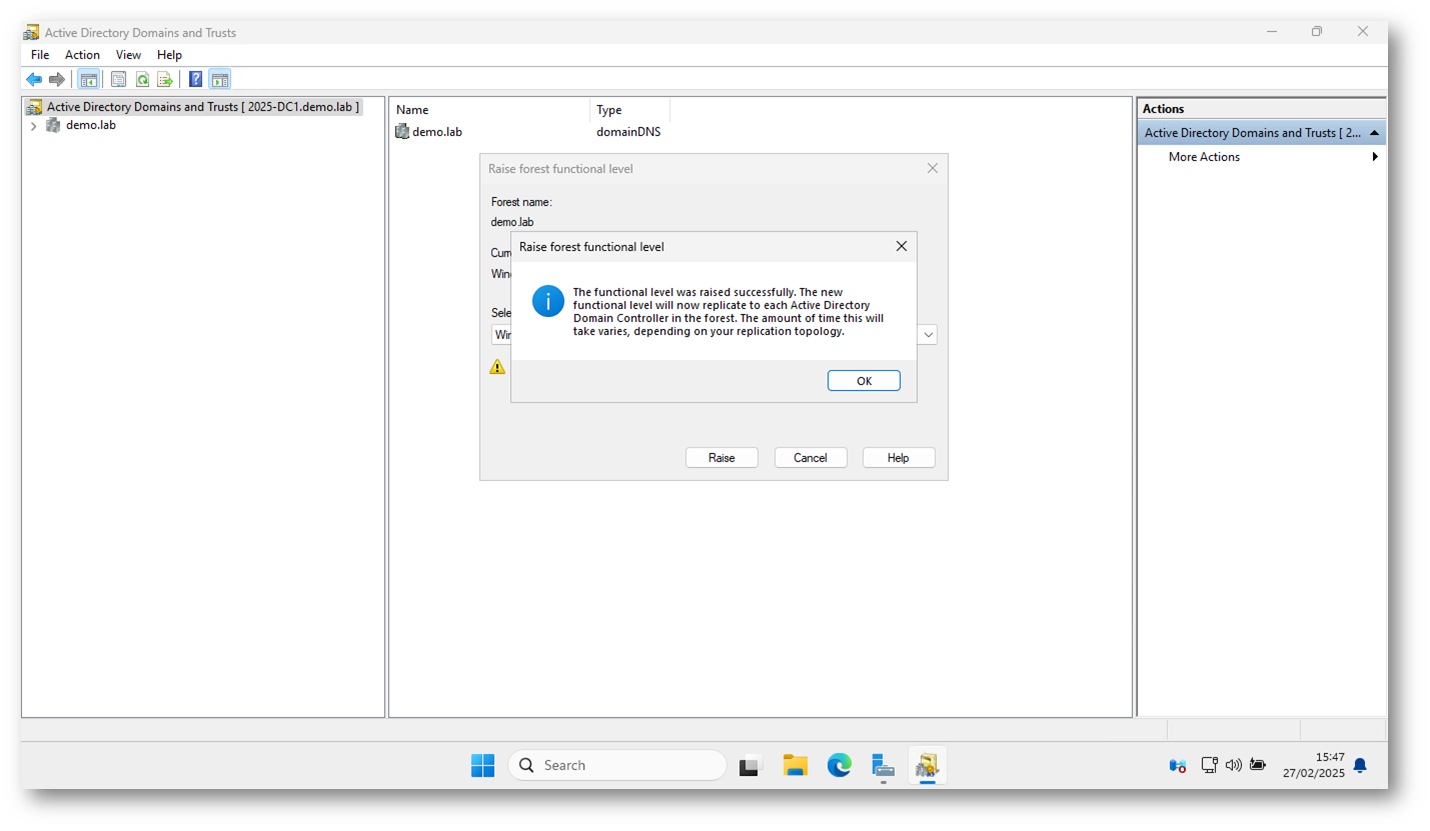

Figura 14: Innalzamento del livello funzionale della foresta

Figura 15: Innalzamento del livello funzionale della foresta

Figura 16: Innalzamento del livello funzionale della foresta completato

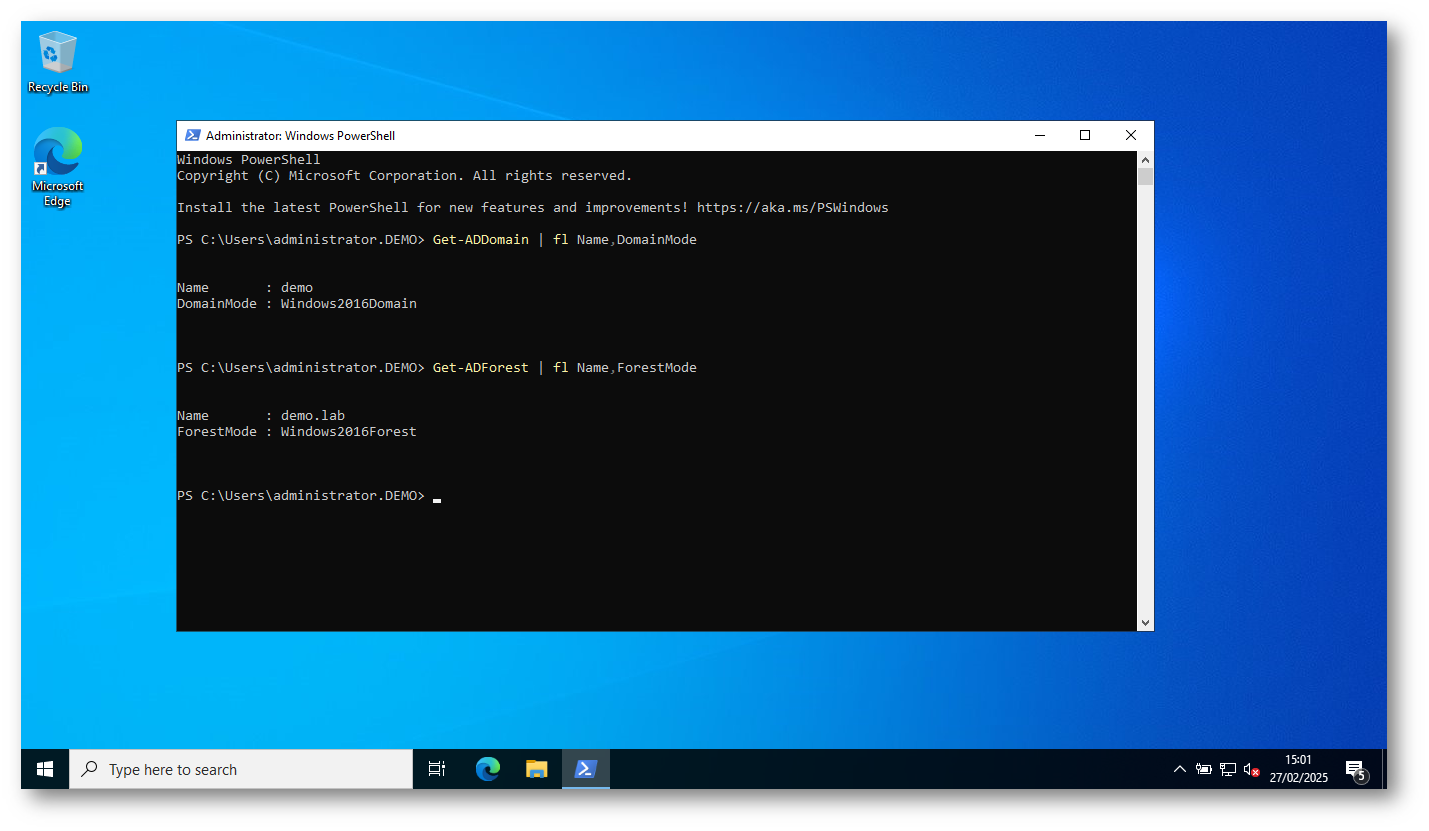

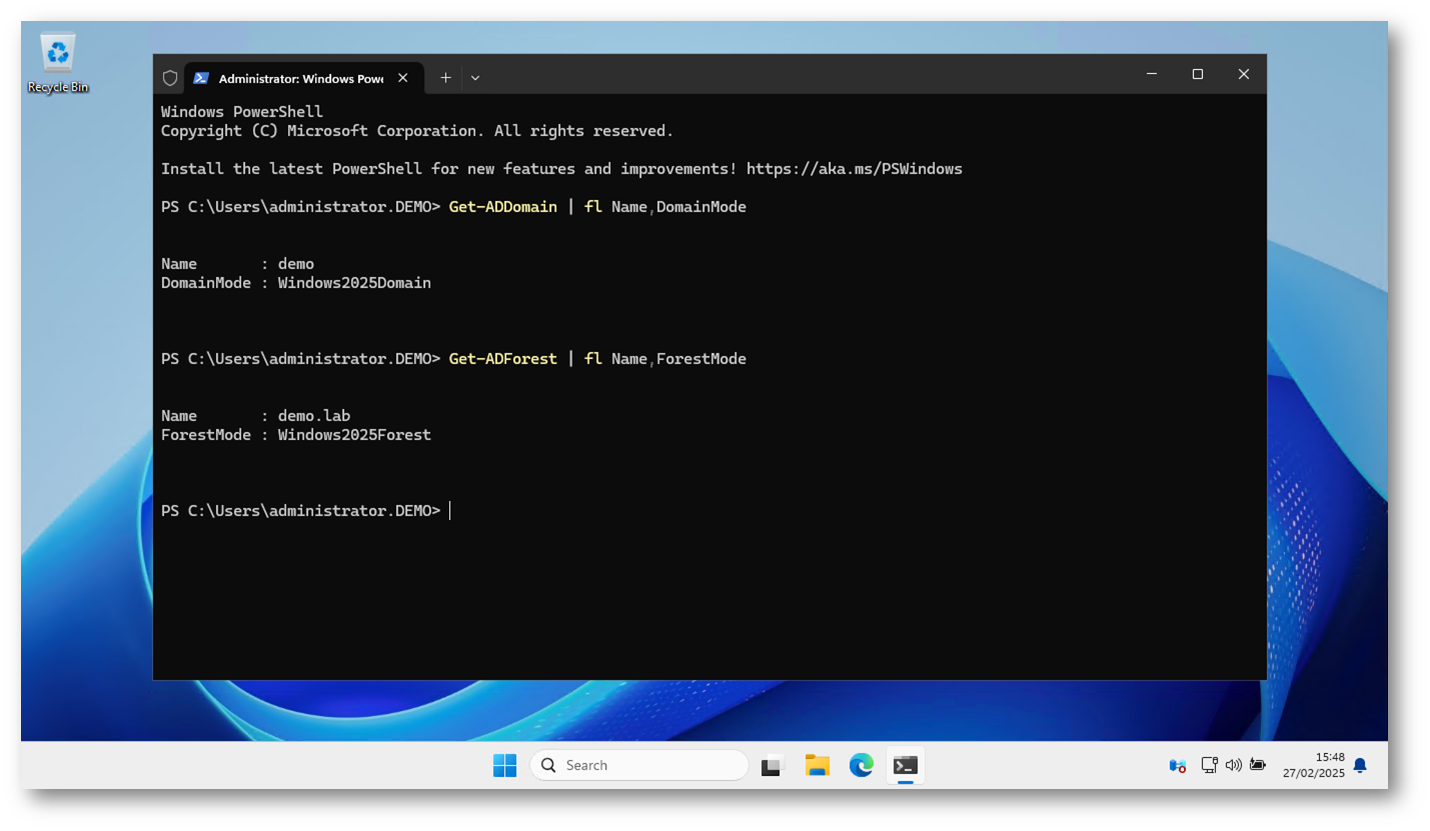

Dopo aver innalzato il livello funzionale del dominio e della foresta eseguite i comandi Get-ADDomain | fl Name,DomainMode e Get-ADForest | fl Name,ForestMode per verificare i livelli funzionali.

Figura 17: Verifica del livello funzionale del dominio e della foresta

Abbassare il livello funzionale del dominio e della foresta: è possibile?

Il livello funzionale del dominio e della foresta in Active Directory è una configurazione irreversibile nella maggior parte dei casi. Tuttavia, a partire da Windows Server 2008 R2, Microsoft ha introdotto la possibilità di abbassare il livello funzionale del dominio in determinate condizioni.

Si può abbassare il livello funzionale del dominio?

Sì, ma solo se il livello funzionale è Windows Server 2012 o superiore.

- Ad esempio, se il livello attuale è Windows Server 2016, è possibile abbassarlo a Windows Server 2012 R2 o Windows Server 2012.

- Non è possibile scendere sotto Windows Server 2012.

Si può abbassare il livello funzionale della foresta?

No, il livello funzionale della foresta non può essere abbassato.

- Una volta aumentato il livello della foresta, non è possibile tornare a una versione inferiore.

- L’unica opzione è ripristinare il dominio da un backup precedente.

NOTA: Le operazioni di downgrade dei livelli funzionali possono essere eseguite solo tramite PowerShell.

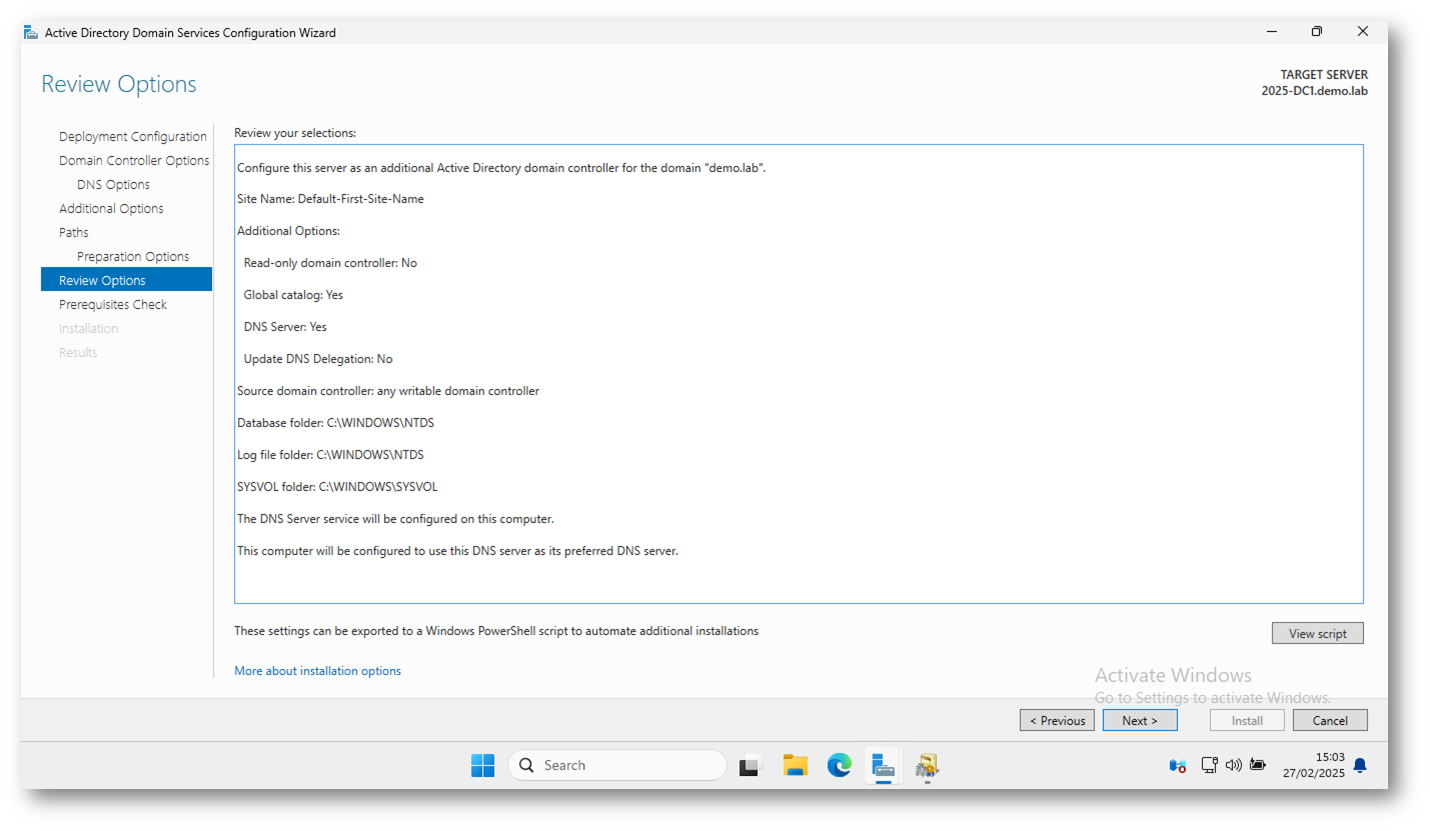

Dopo aver innalzato il livello funzionale della foresta, il wizard continuerà senza problemi.

Figura 18: Wizard per la promozione del server a Domain Controller

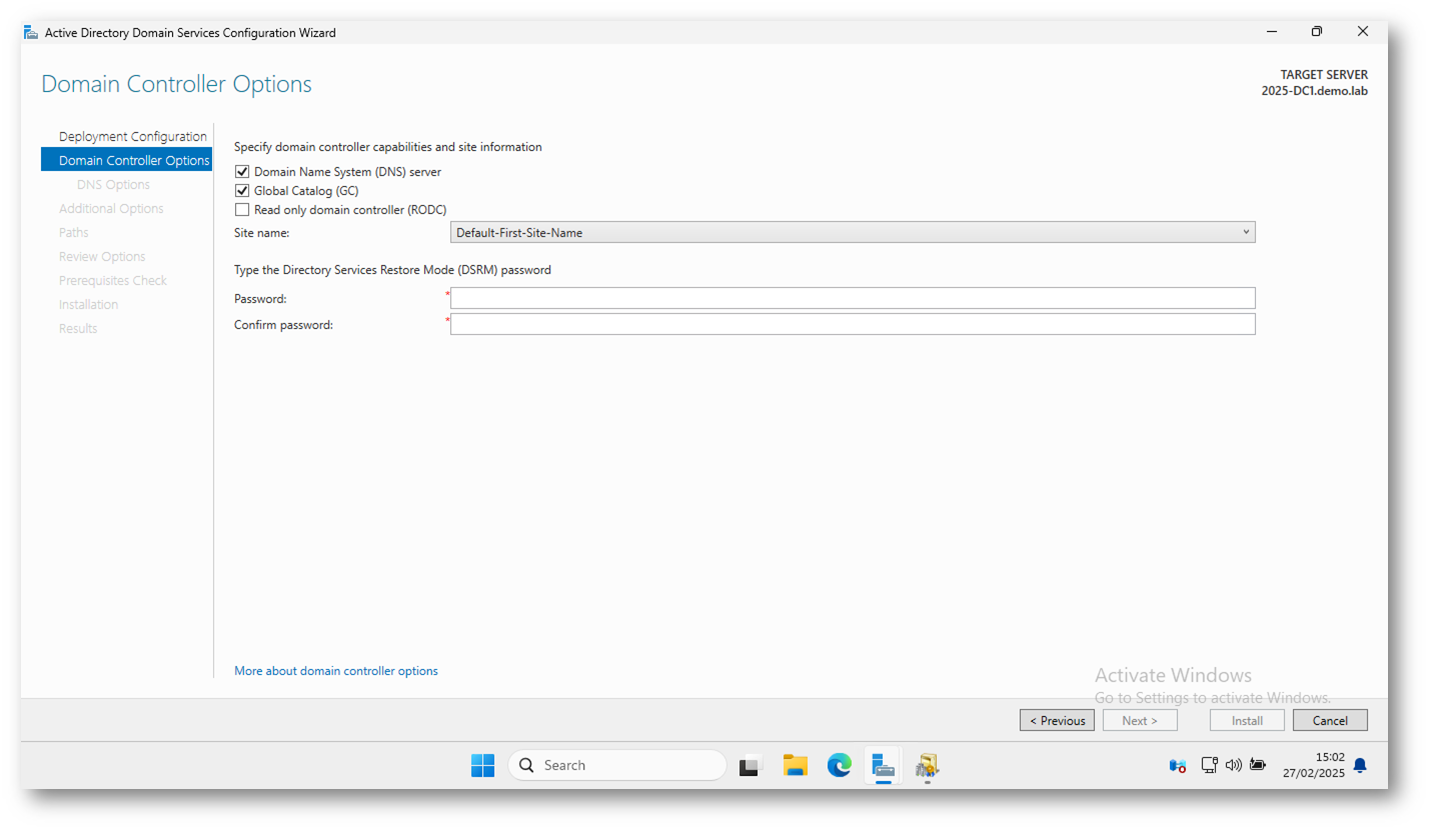

Opzioni del Domain Controller:

- Domain Name System (DNS) → Lasciate selezionato se il server deve essere anche un DNS.

- Global Catalog (GC) → Lasciate selezionato (fondamentale per autenticazione).

- Read-Only Domain Controller (RODC) → Lasciate deselezionato se volete un DC scrivibile.

- Inserite la Directory Services Restore Mode (DSRM) password, utile per il ripristino del DC.

Figura 19: Opzioni del Domain Controller

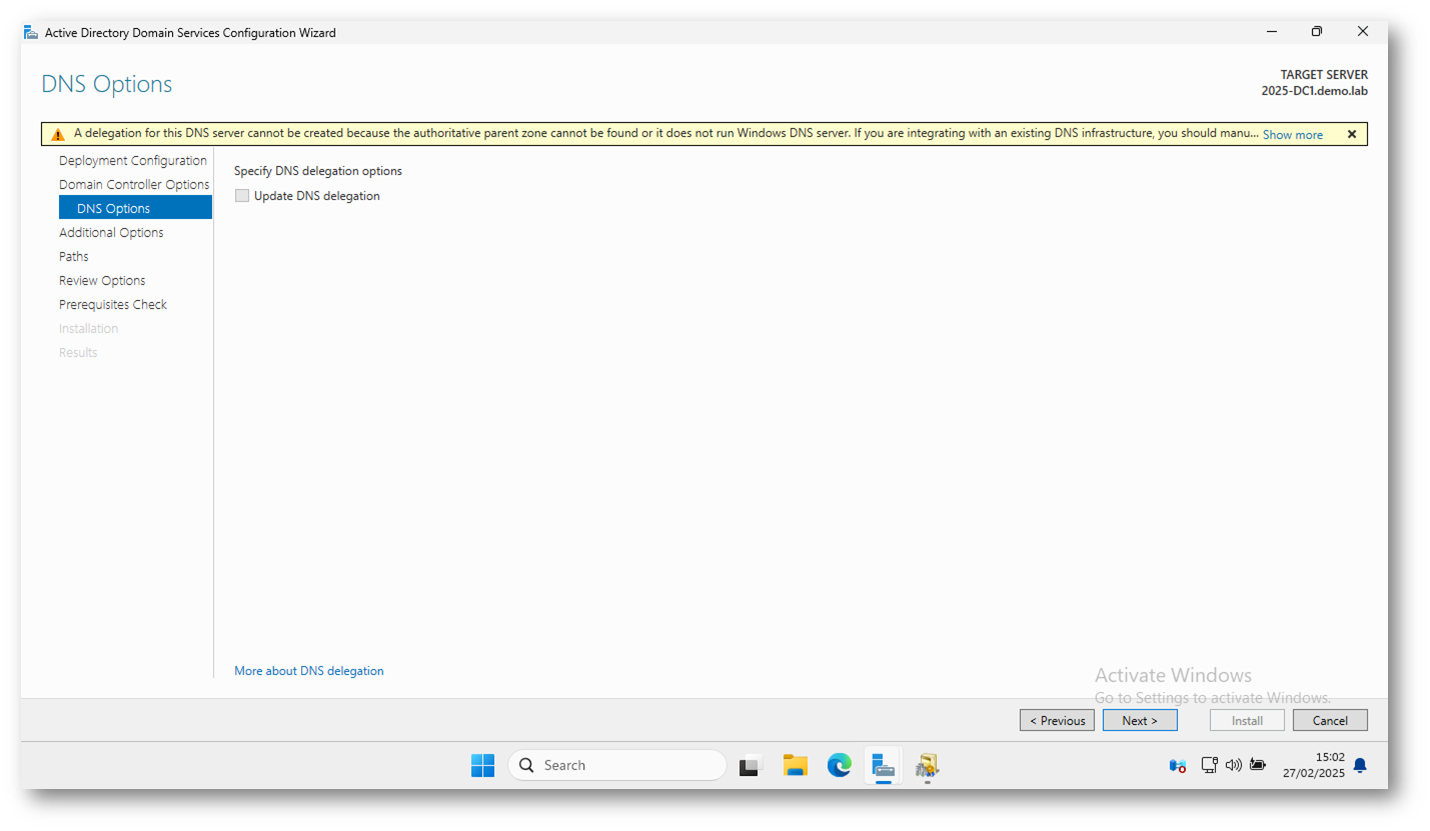

Nella schermata dell’Active Directory Domain Services Configuration Wizard, compare il seguente avviso: “A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server.”

Questo avviso appare quando il server che si sta promuovendo a Domain Controller (DC) non è in grado di trovare una delega DNS per la zona principale nel server DNS esistente. Tuttavia, questo avviso può essere ignorato nella maggior parte dei casi, specialmente se il DNS del dominio è già gestito all’interno della rete.

Figura 20: DNS Options

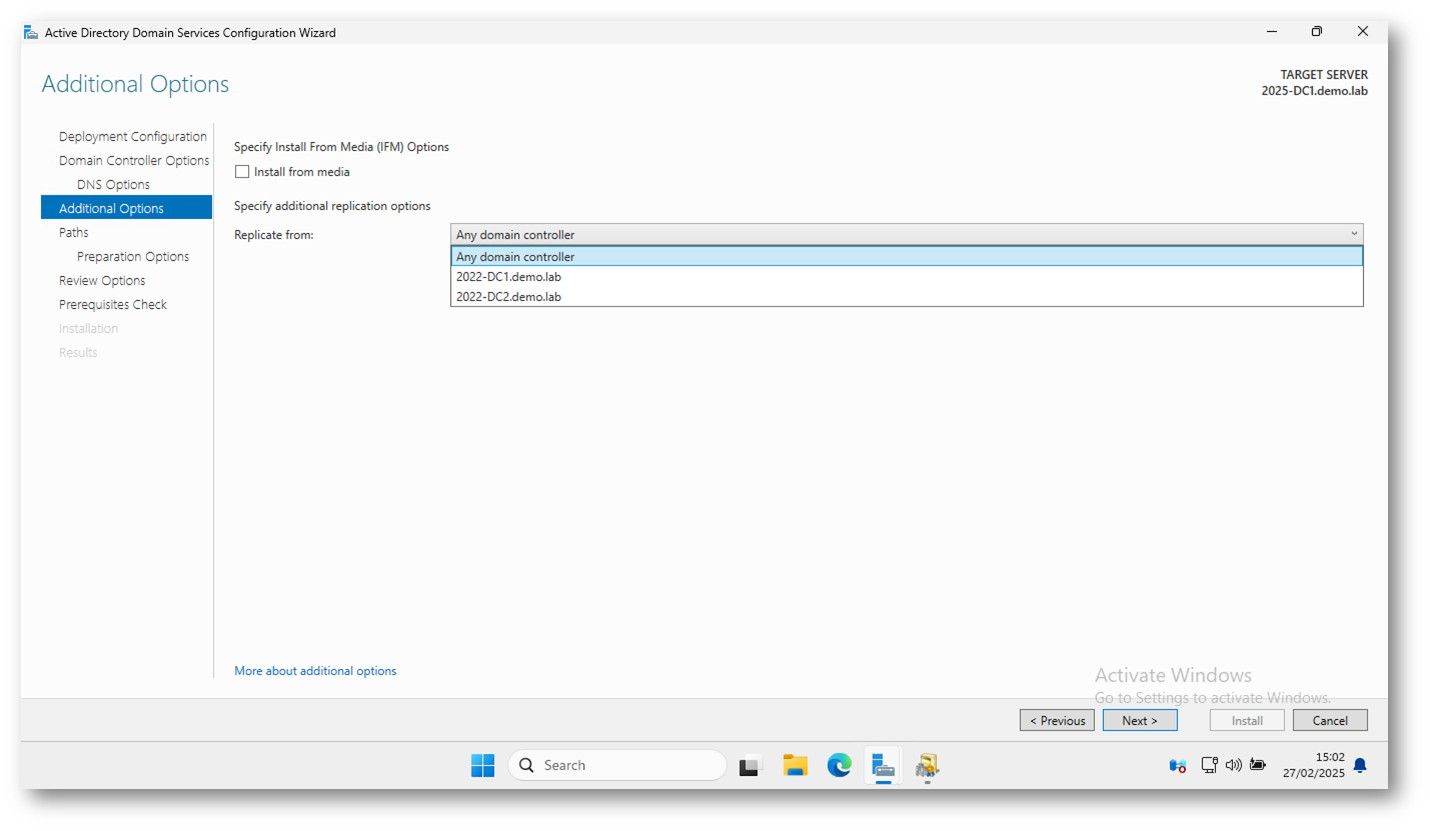

Selezionate un Domain Controller esistente per la replica iniziale oppure lasciate l’opzione Any domain controller.

Figura 21: Selezionate un Domain Controller esistente per la replica iniziale

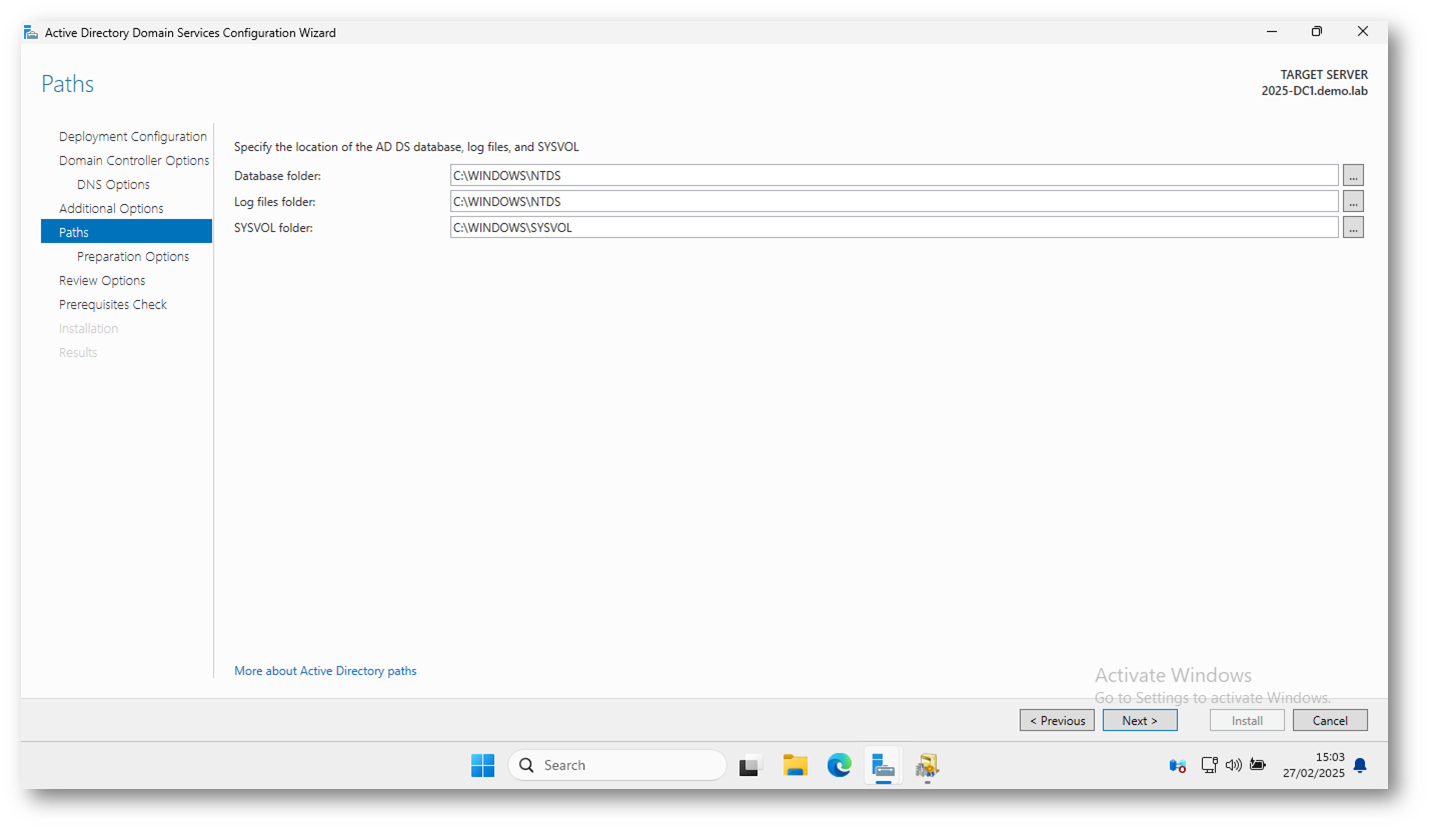

Lasciate i percorsi predefiniti per SYSVOL, database AD e log.

Figura 22: Percorsi predefiniti per SYSVOL, database AD e log

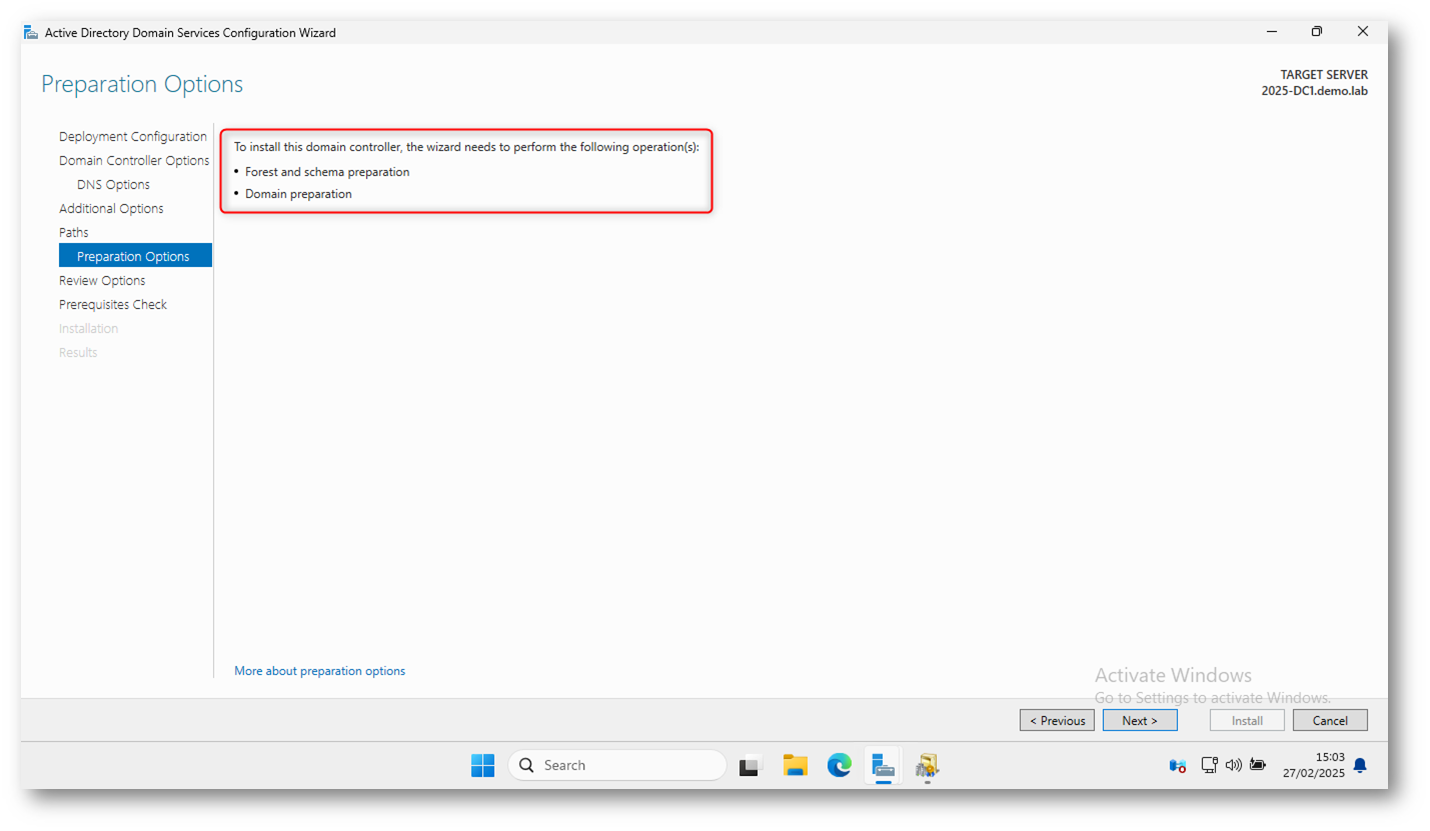

La schermata Preparation Options mostra che, prima di installare il nuovo Domain Controller Windows Server 2025, il wizard deve eseguire le seguenti operazioni:

- Forest and Schema Preparation

- Domain Preparation

Cosa significa e perché è necessario?

Forest and Schema Preparation (adprep /forestprep)

- Questa operazione aggiorna lo schema di Active Directory per supportare le nuove funzionalità di Windows Server 2025.

- Lo schema AD definisce oggetti e attributi utilizzati in Active Directory; quindi, deve essere aggiornato prima di introdurre un Domain Controller con una versione più recente di Windows Server.

- Lo schema deve essere aggiornato una sola volta per tutta la foresta.

- Deve essere eseguita su un Domain Controller con ruolo Schema Master.

- È necessario avere permessi di Schema Admin e Enterprise Admin.

Domain Preparation (adprep /domainprep)

- Questa operazione aggiorna le configurazioni specifiche del dominio, come Group Policies e permessi predefiniti.

- Deve essere eseguita una volta per ogni dominio nella foresta.

- Deve essere eseguita su un Domain Controller con ruolo Infrastructure Master.

- È necessario essere membri del gruppo Domain Admins.

Se l’utente che sta eseguendo il wizard ha i permessi necessari (Schema Admins ed Enterprise Admins), il processo verrà eseguito automaticamente in background. Se non avete i permessi richiesti, dovete eseguire manualmente adprep sui Domain Controller esistenti prima di continuare l’installazione.

Figura 23: Schermata Preparation Options

Figura 24: Schermata riepilogativa con le impostazioni scelte

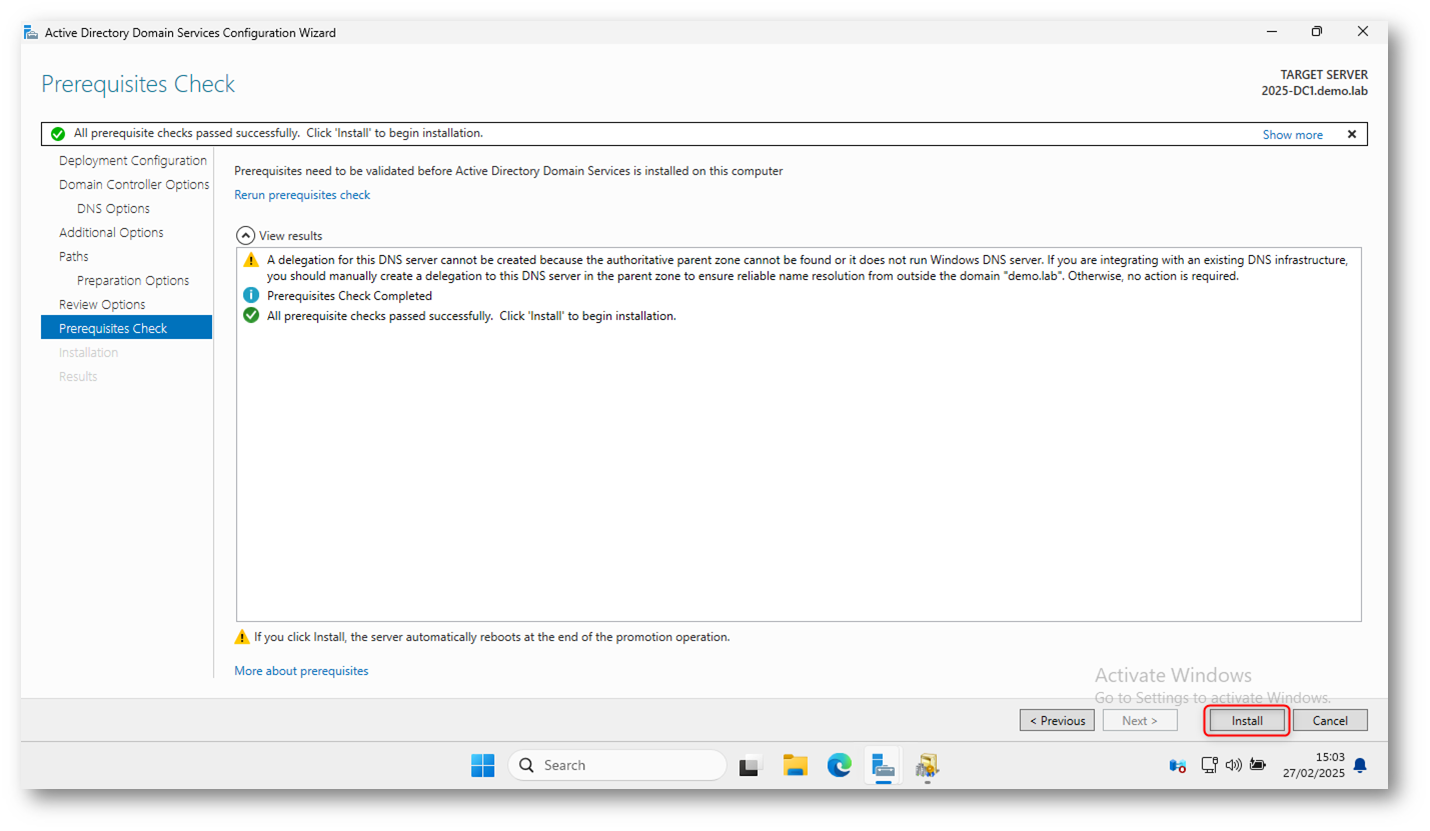

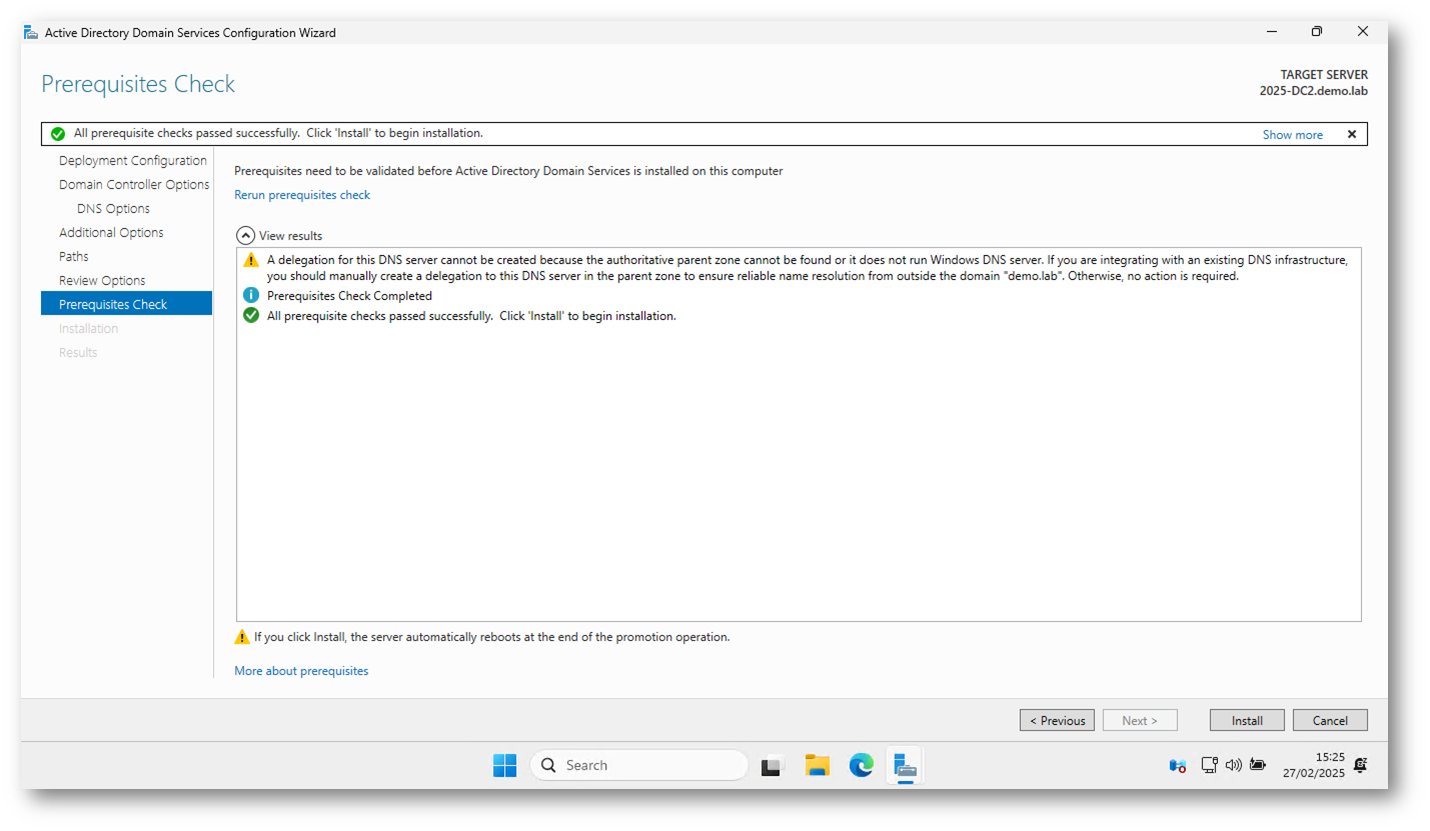

Nella schermata Prerequisites Check verranno mostrati i risultati della verifica dei prerequisiti prima di procedere con l’installazione del Domain Controller Windows Server 2025.

La verifica è stata completata con successo e il messaggio principale conferma “All prerequisite checks passed successfully. Click ‘Install’ to begin installation.”. Potete procedere con l’installazione cliccando su “Install”.

Avviso sulla delega DNS: “A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found or it does not run Windows DNS server.”

- Questo avviso appare perché il nuovo DC non riesce a trovare una delega DNS nella zona padre.

- Succede spesso se il dominio utilizza un server DNS non Windows (es. BIND su Linux o DNS cloud-based).

- Se il DNS del dominio è già configurato e funzionante, potete ignorare l’avviso e procedere.

- Se necessario, potete creare manualmente la delega DNS in DNS Manager (dnsmgmt.msc).

Tutti i controlli sono stati superati, quindi potete procedere con l’installazione.

Gli avvisi non bloccano l’installazione e possono essere ignorati a meno che non abbiate esigenze specifiche.

Figura 25: Schermata finale del wizard di promozione della macchina Windows Server 2025 a Domain Controller

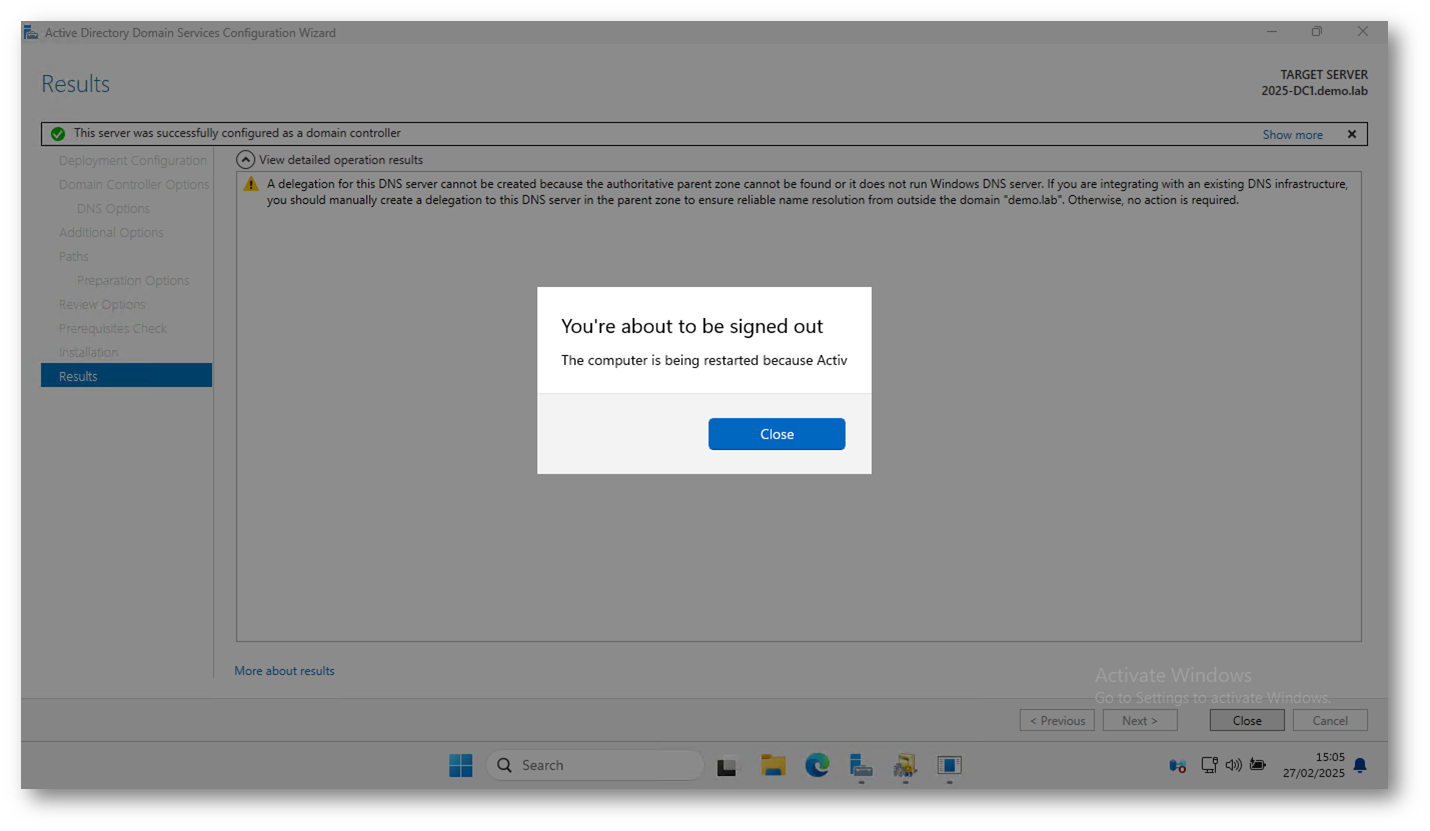

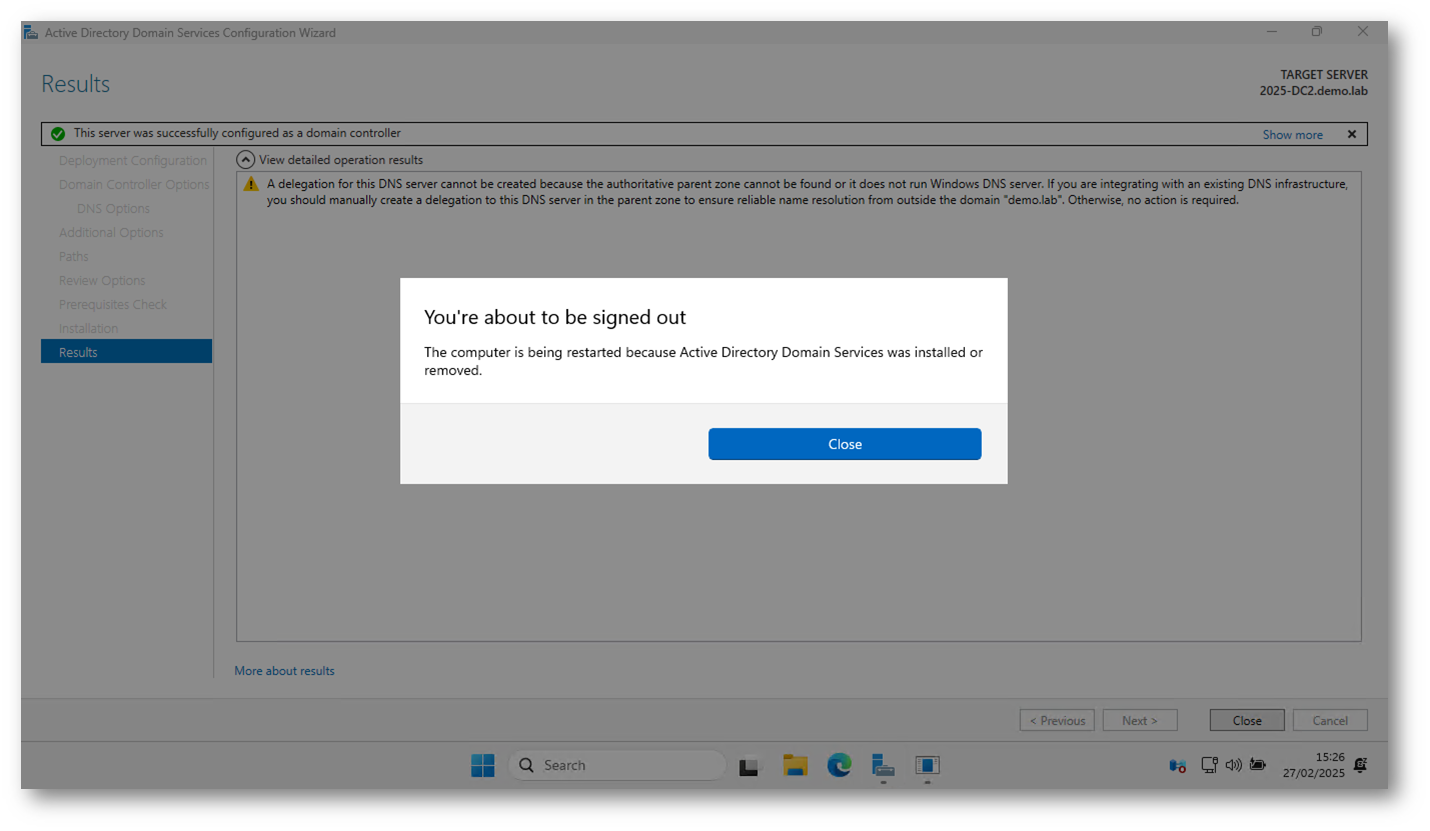

Dopo l’installazione, il server si riavvierà automaticamente per completare la promozione a Domain Controller.

Figura 26: Il server è stato promosso a Domain Controller e viene riavviato automaticamente

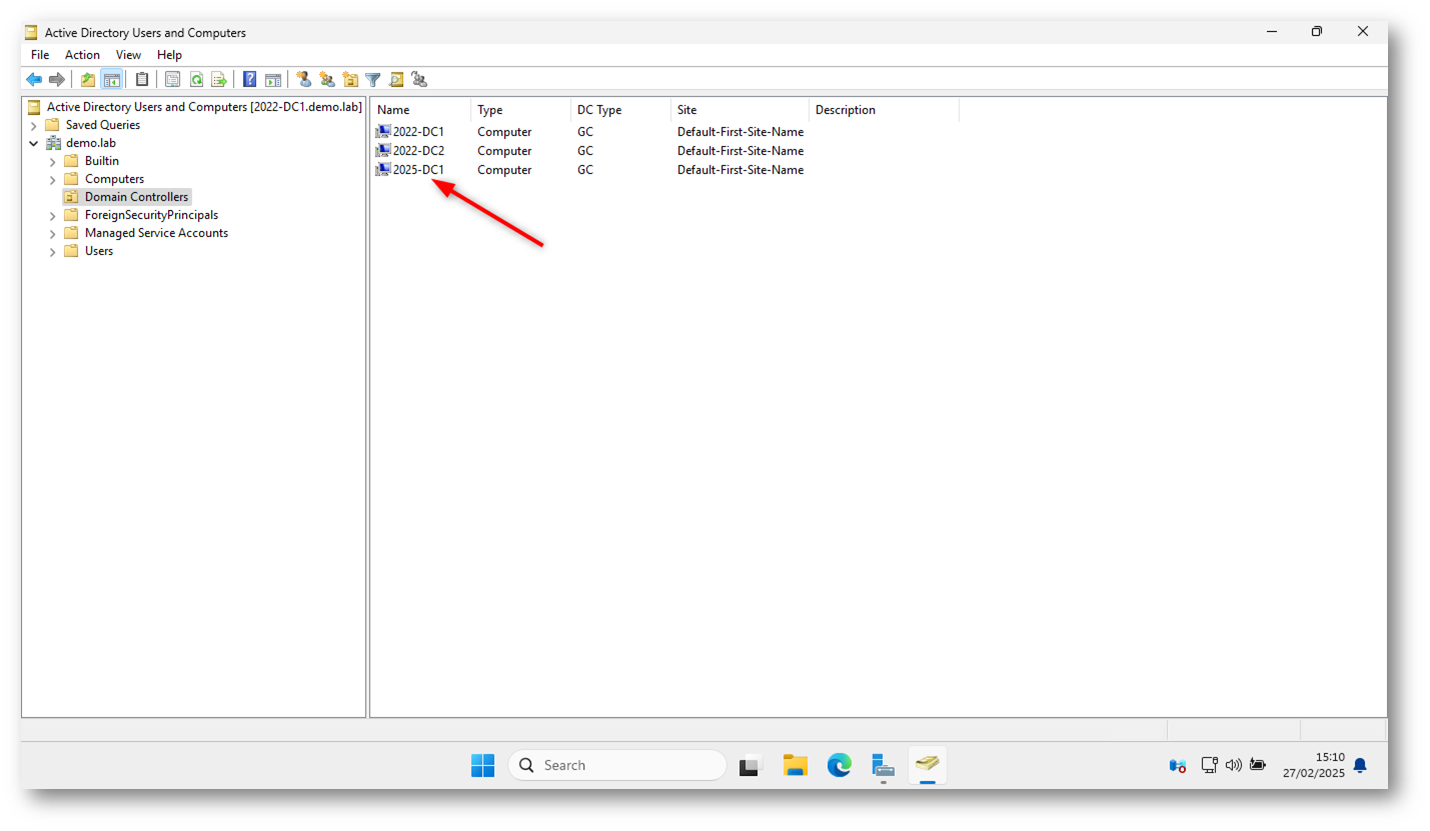

Dopo aver completato l’installazione del nuovo Domain Controller Windows Server 2022, potete verificare che la macchina 2022-DC1 sia stata aggiunta correttamente come Domain Controller utilizzando la console Active Directory Users and Computers (ADUC).

Figura 27: Dalla console Active Directory Users and Computers sarà possibile verificare che la macchina chiamata 2025-DC1 è riconosciuta come un Domain Controller

Installazione e verifica del secondo domain controller con Windows Server 2025 (2025-DC2)

Dopo aver installato e configurato 2025-DC1 come Domain Controller, il passo successivo è aggiungere un secondo Domain Controller (2025-DC2) per migliorare la ridondanza, l’affidabilità e la sicurezza dell’infrastruttura Active Directory.

L’installazione segue gli stessi passaggi di 2025-DC1:

- Aggiungere (join) il server al dominio (demo.lab).

- Installare il ruolo Active Directory Domain Services (AD DS).

- Promuovere 2025-DC2 a Domain Controller aggiuntivo.

- Verificare la replica e la sincronizzazione con 2025-DC1.

Figura 28: Wizard per aggiungere il secondo Windows Server 2025 come Domain Controller

Figura 29: Wizard per aggiungere il secondo Windows Server 2025 come Domain Controller

Figura 30: Il secondo Windows Server 2025 è stato promosso a Domain Controller e viene riavviato automaticamente

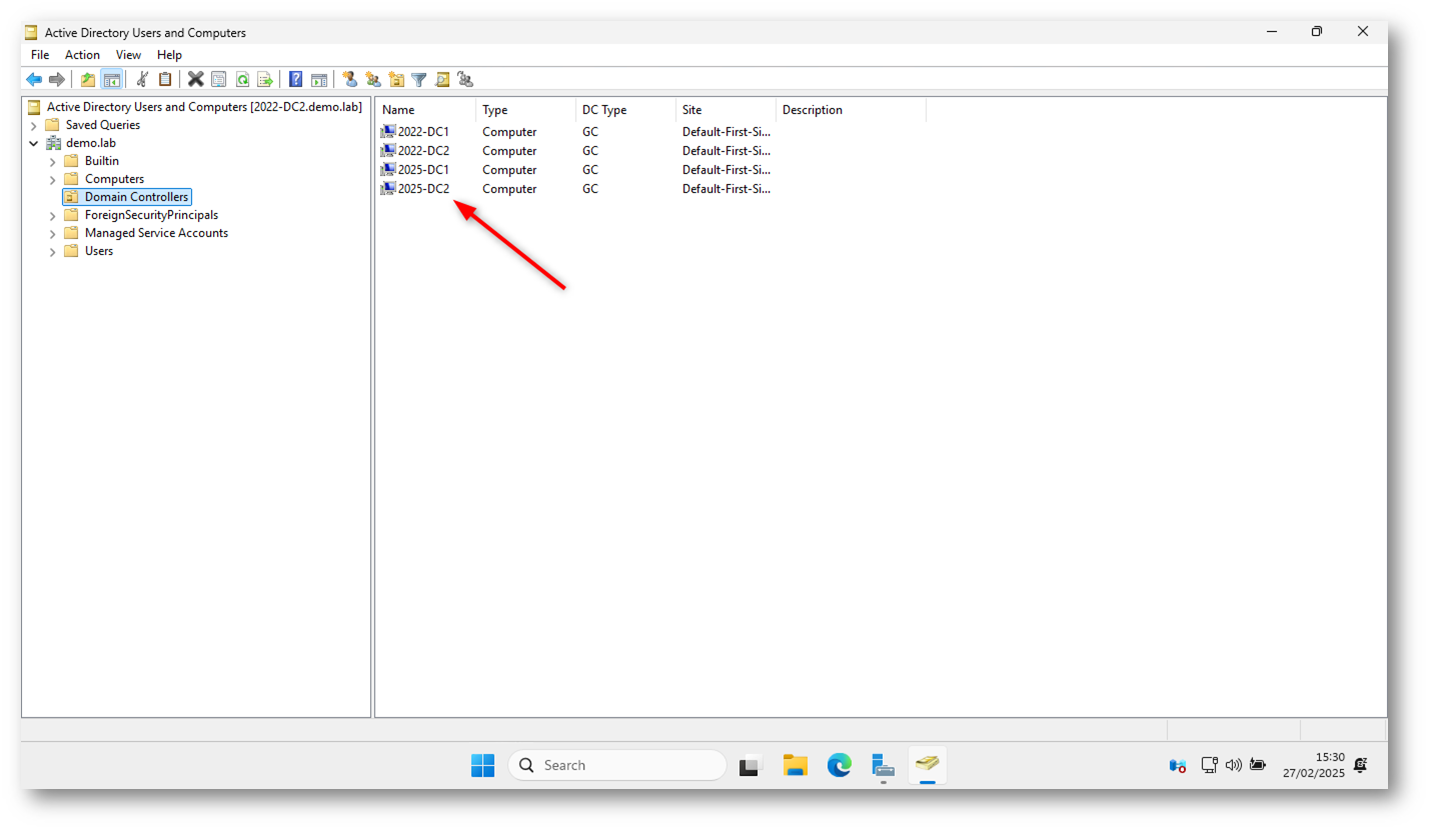

Dopo aver completato l’installazione del nuovo Domain Controller Windows Server 2025, potete verificare che la macchina 2025-DC2 sia stata aggiunta correttamente come Domain Controller utilizzando la console Active Directory Users and Computers (ADUC).

Figura 31: Dalla console Active Directory Users and Computers sarà possibile verificare che la macchina chiamata 2025-DC2 è riconosciuta come un Domain Controller

Migrazione dei ruoli FSMO su un Domain Controller Windows Server 2025

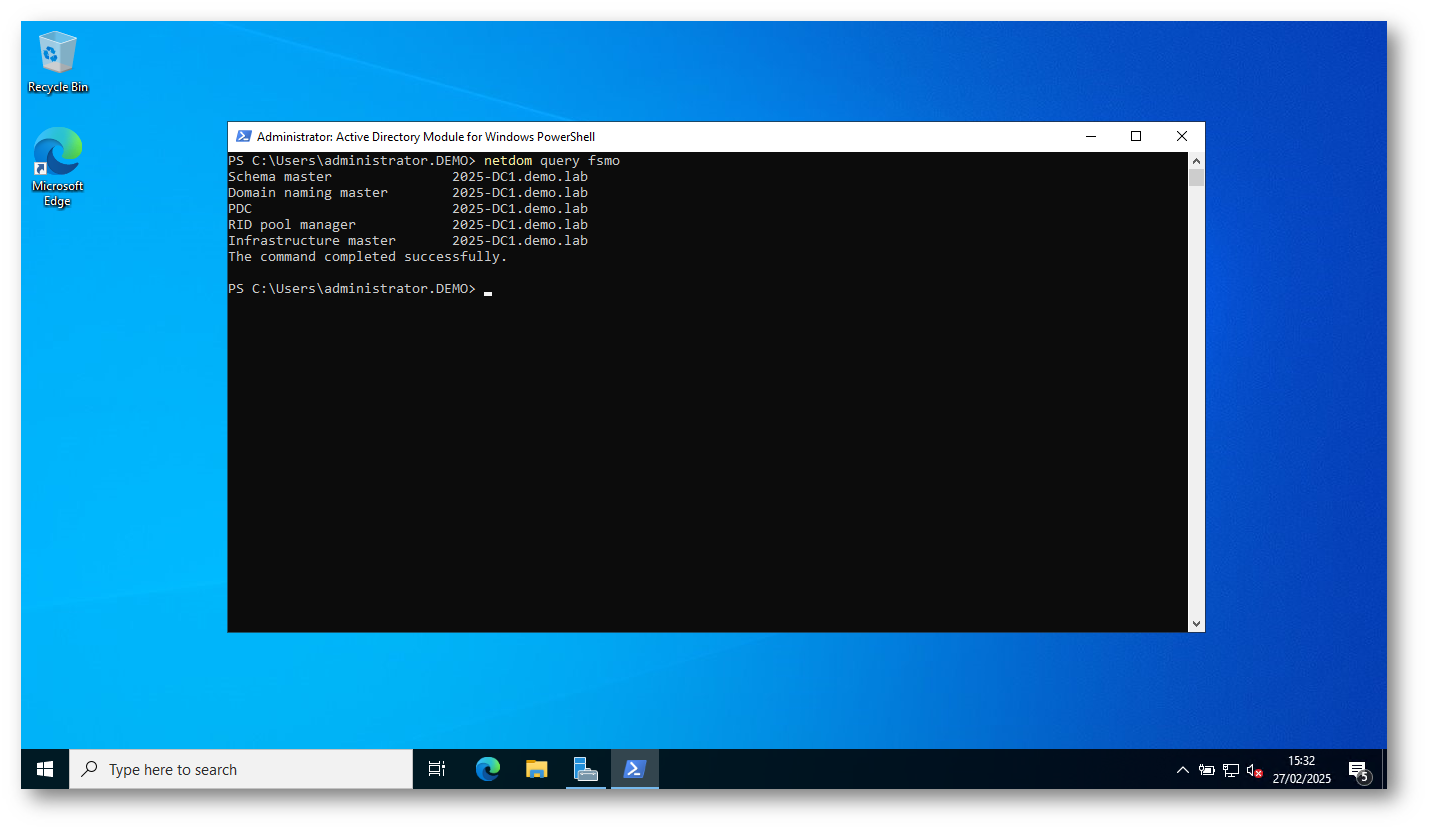

Dopo aver installato e configurato correttamente 2025-DC1 e 2025-DC2 come Domain Controller nel dominio, il passo successivo è trasferire i ruoli FSMO (Flexible Single Master Operations) sul nuovo DC. Dopo aver identificato il DC che detiene i ruoli (con il comando netdom query fsmo), possiamo trasferire tutti i ruoli FSMO su 2025-DC1 utilizzando PowerShell o la GUI.

Su un domain controller qualsiasi (io l’ho fatto su Windows Server 2022) utilizzate il comando Move-ADDirectoryServerOperationMasterRole -Identity “2025-DC1” -OperationMasterRole 0,1,2,3,4 per spostare tutti i ruoli su un server Windows Server 2025 (io ho scelto 2025-DC1).

Il comando trasferisce tutti e 5 i ruoli FSMO al Domain Controller 2025-DC1.

- 0 → PDC Emulator

- 1 → RID Master

- 2 → Infrastructure Master

- 3 → Schema Master

- 4 → Domain Naming Master

Verificate successivamente con il comando netdom query fsmo chi attualmente detiene i ruoli FSMO. L’output conferma che tutti i 5 ruoli FSMO ora sono detenuti da 2025-DC1.demo.lab, indicando che il trasferimento è stato completato con successo.

Figura 32: Migrazione dei ruoli FSMO su un Domain Controller Windows Server 2025

Tutti i ruoli FSMO sono stati trasferiti correttamente su 2025-DC1, che ora è il Domain Controller principale per l’infrastruttura Active Directory. Questo significa che 2025-DC1 gestisce completamente Active Directory, garantendo stabilità e compatibilità con Windows Server 2025.

Per assicurarsi che tutto funzioni correttamente, è consigliabile verificare la replica tra i Domain Controller con il comando repadmin /showrepl e monitorare il corretto funzionamento dei servizi di autenticazione.

Ora il dominio è aggiornato e pronto per operare con il nuovo DC principale!

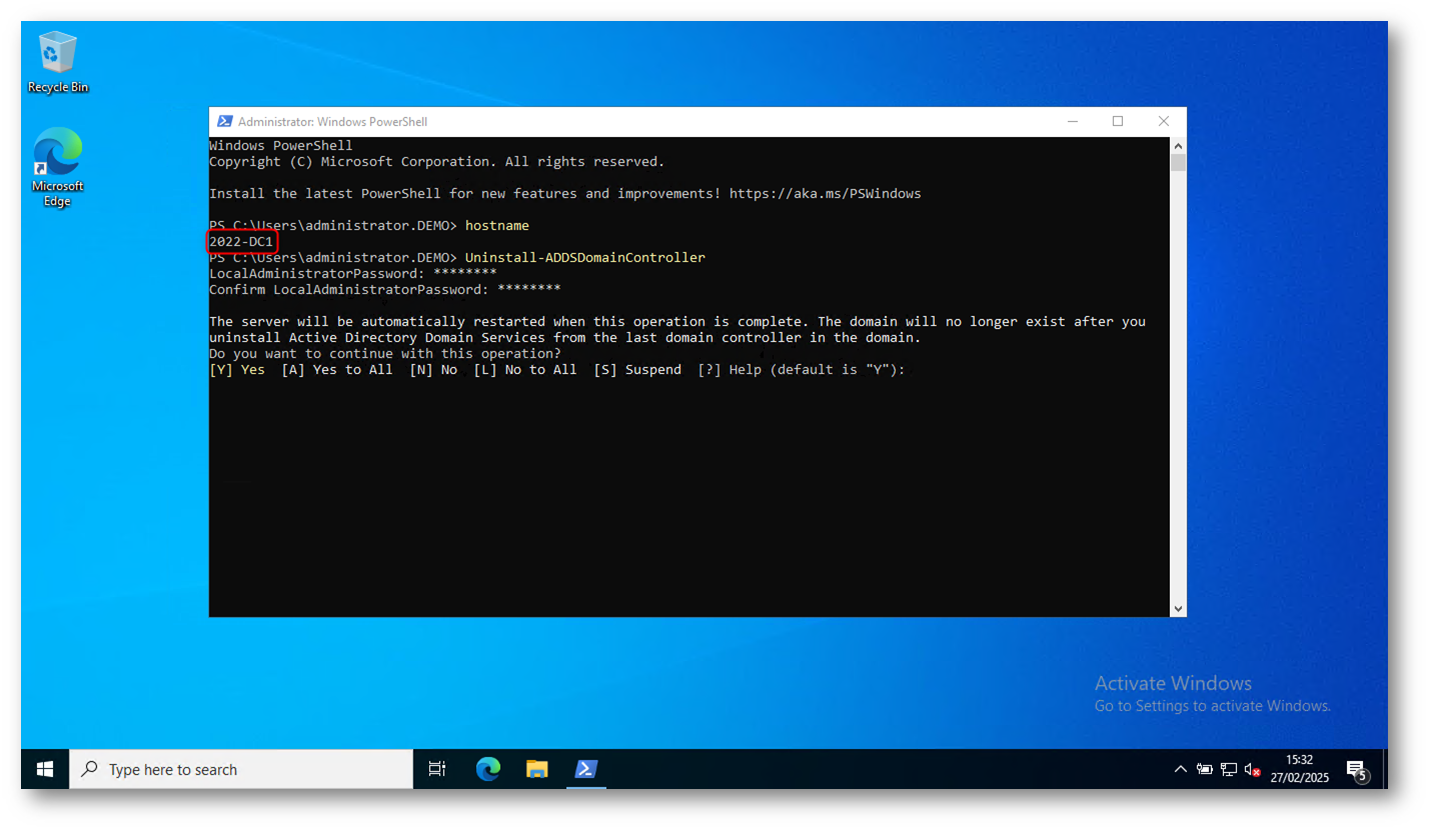

Demote dei Domain Controller Windows Server 2022 (2022-DC1 e 2022-DC2)

Ora che i Domain Controller Windows Server 2025 (2025-DC1 e 2025-DC2) sono operativi e detengono tutti i ruoli FSMO, possiamo procedere con la rimozione dei vecchi Domain Controller Windows Server 2022 (2022-DC1 e 2022-DC2) dal dominio.

Prerequisiti prima della rimozione

- Assicurarsi che 2025-DC1 e 2025-DC2 siano completamente operativi.

- Verificare che 2022-DC1 e 2022-DC2 non detengano più ruoli FSMO.

- Controllare la replica tra i DC con il comando repadmin /showrepl

- Modificare le impostazioni DNS di tutti i client, server e dispositivi per utilizzare 2025-DC1 e 2025-DC2 come DNS primari.

- Verificare che 2025-DC1 e 2025-DC2 siano in grado di autenticare utenti e applicare le Group Policy.

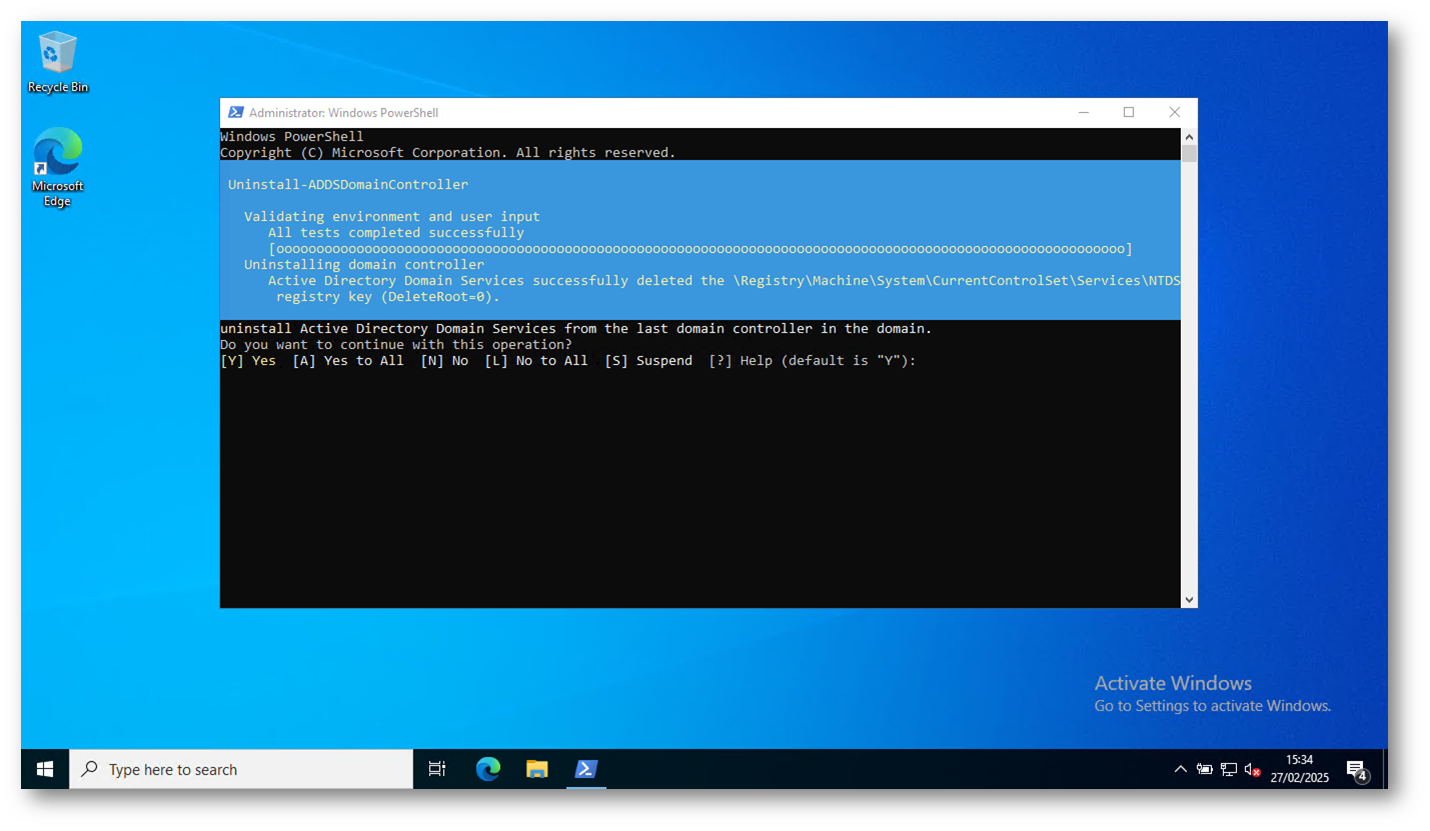

Per la rimozione dei domain controller con Windows Server 2022 ho deciso di utilizzare il comando PowerShell Uninstall-ADDSDomainController

NOTA: Prima di rimuovere i domain controller con Windows Server 2022, assicuratevi che i client e i server puntino ai nuovi DC (2025-DC1 e 2025-DC2) come server DNS. Controllate anche le configurazioni IPv6 per evitare problemi di risoluzione DNS.

Figura 33: Rimozione del Domain Controller 2022-DC1

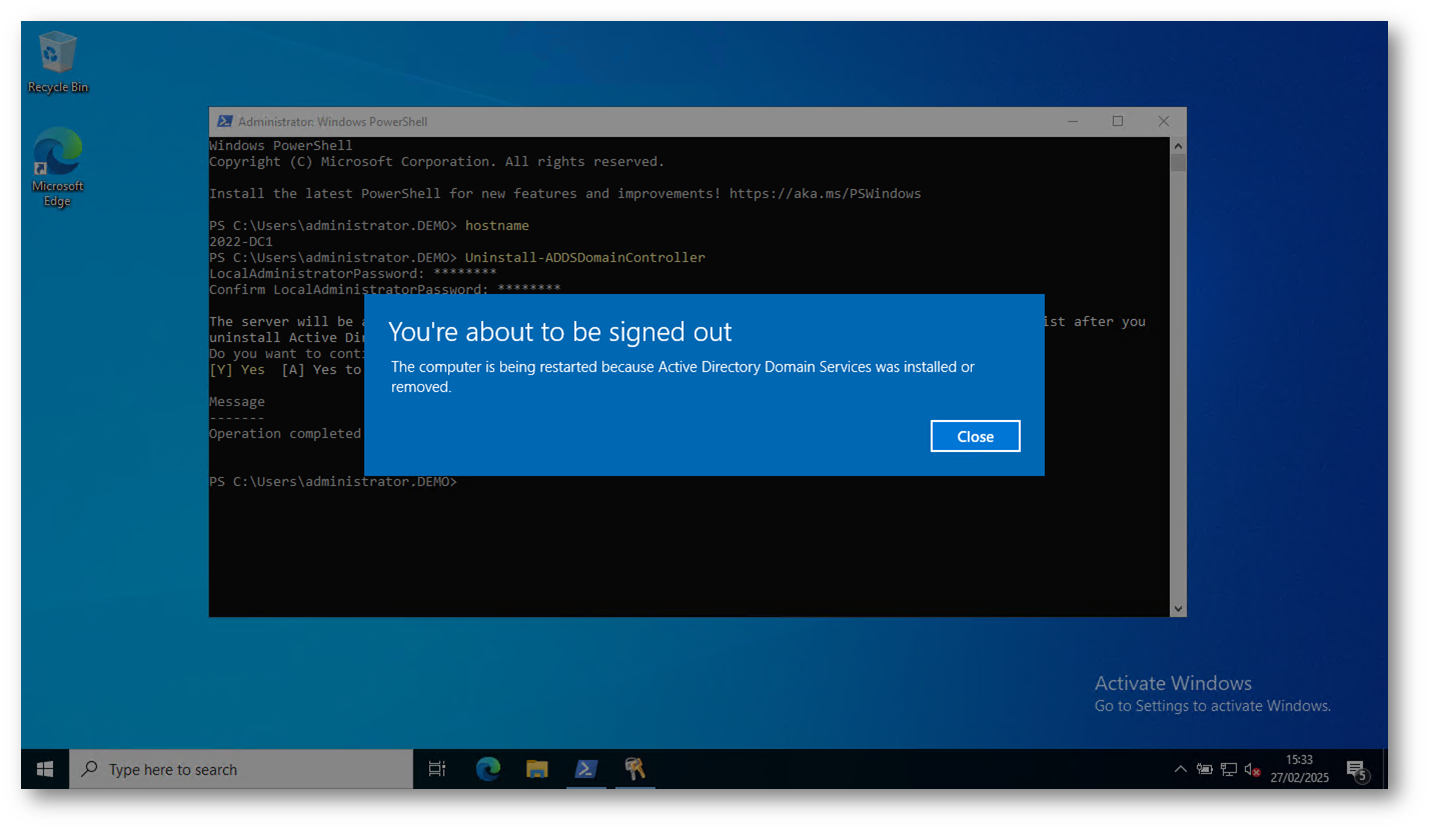

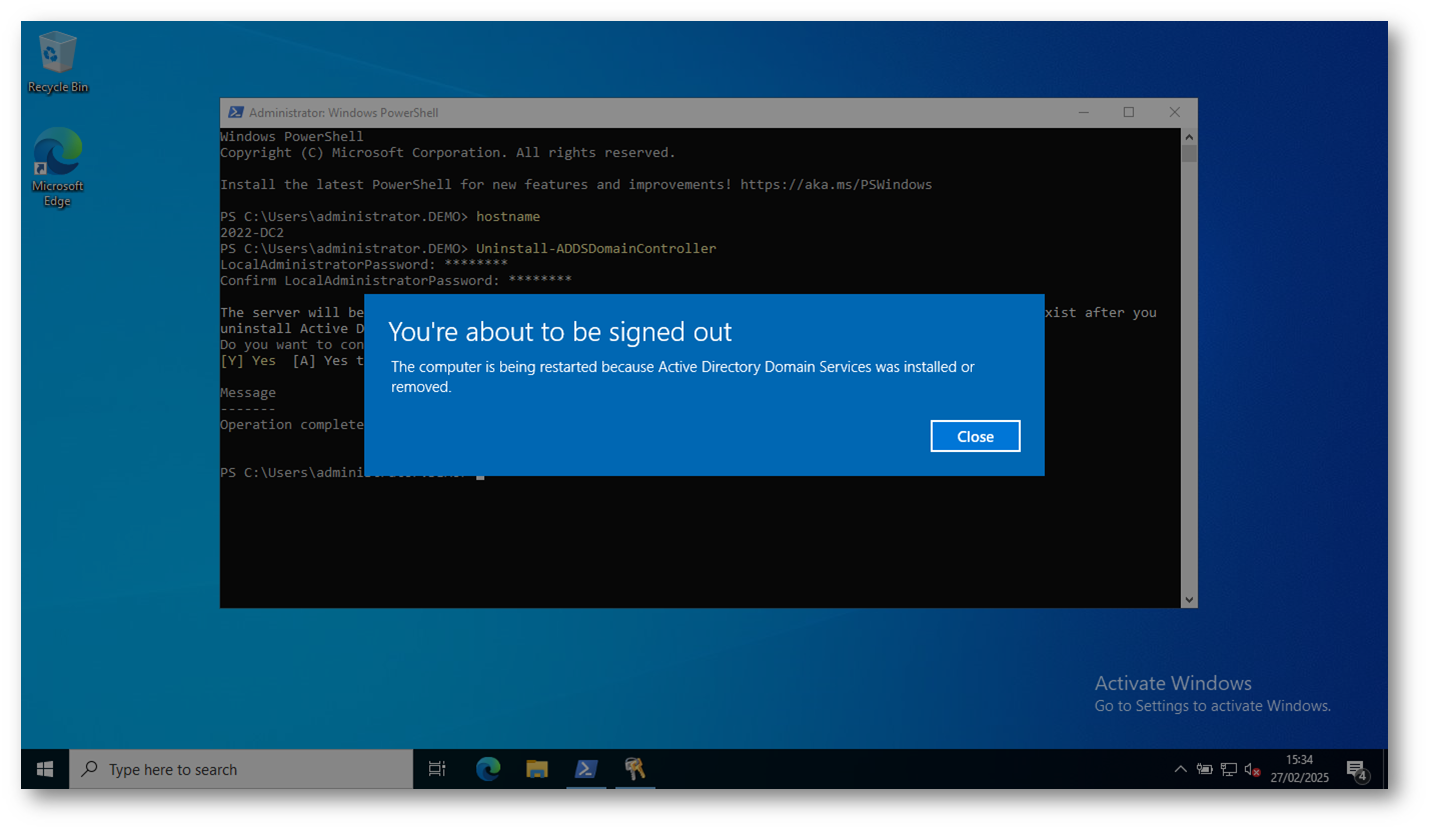

Figura 34: Riavvio del server dopo il Demote

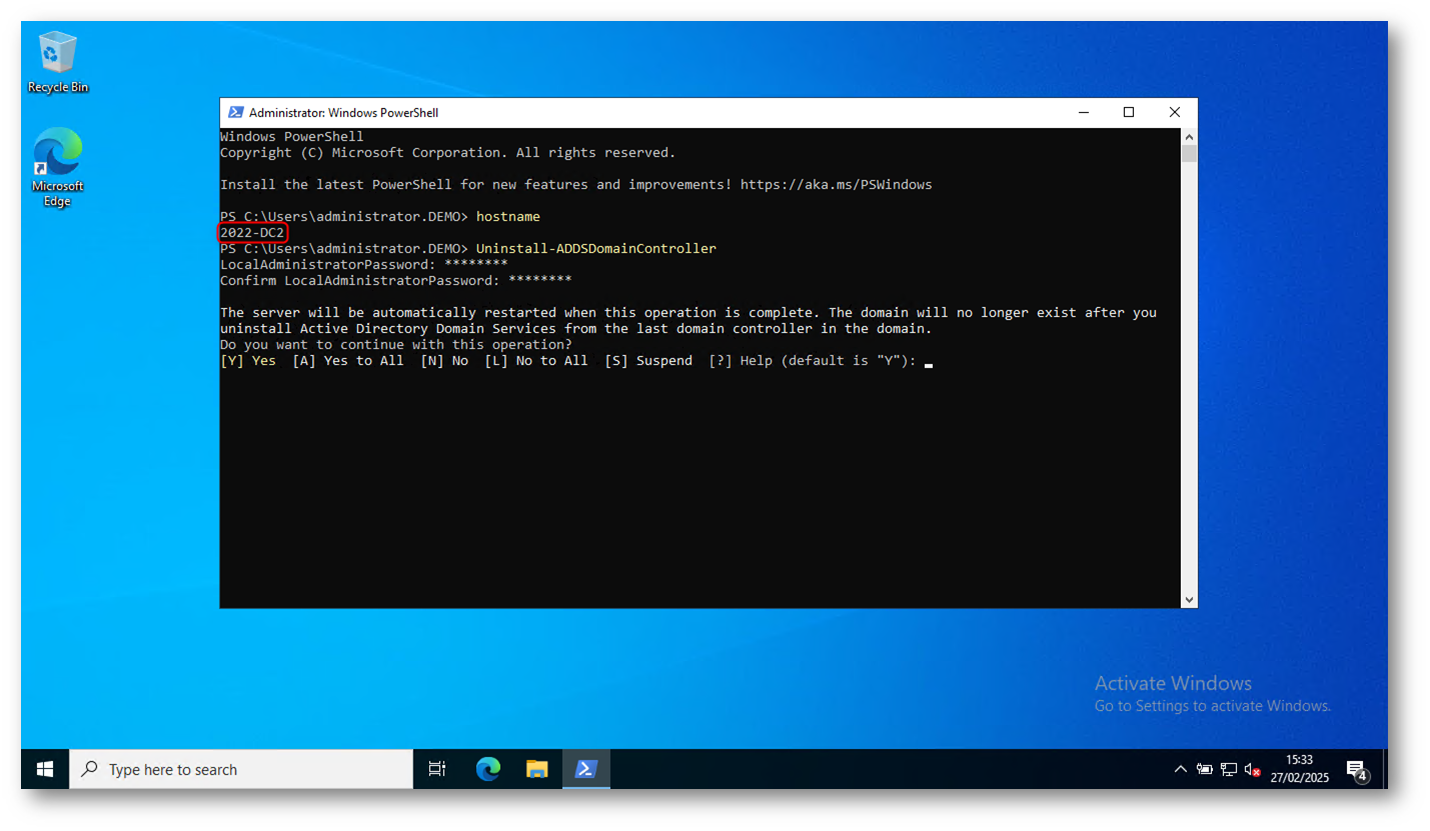

Figura 35: Rimozione del Domain Controller 2022-DC2

Figura 36: Rimozione del Domain Controller 2022-DC2

Figura 37: Riavvio del server dopo il Demote

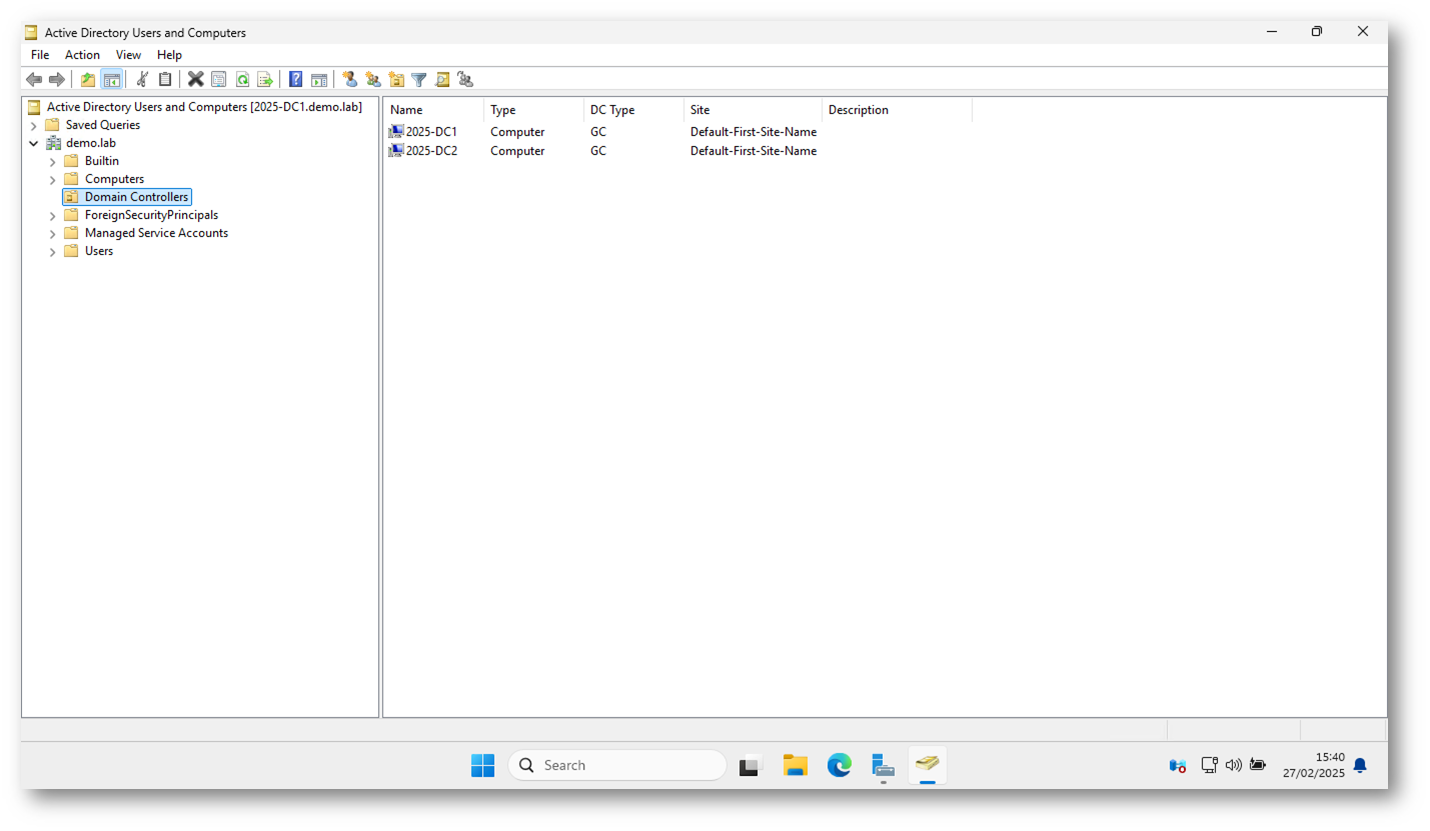

Dopo aver completato il demote dei due Domain Controller 2022-DC1 e 2022-DC2, i server verranno rimossi automaticamente dalla cartella “Domain Controllers” in Active Directory Users and Computers (ADUC).

Figura 38: I server 2022-DC1 e 2022-DC2 non sono più domain controller e quindi non sono visibili nella cartella “Domain Controllers” in Active Directory Users and Computers

Ora il vostro dominio è completamente aggiornato e supportato dai nuovi Domain Controller Windows Server 2025!

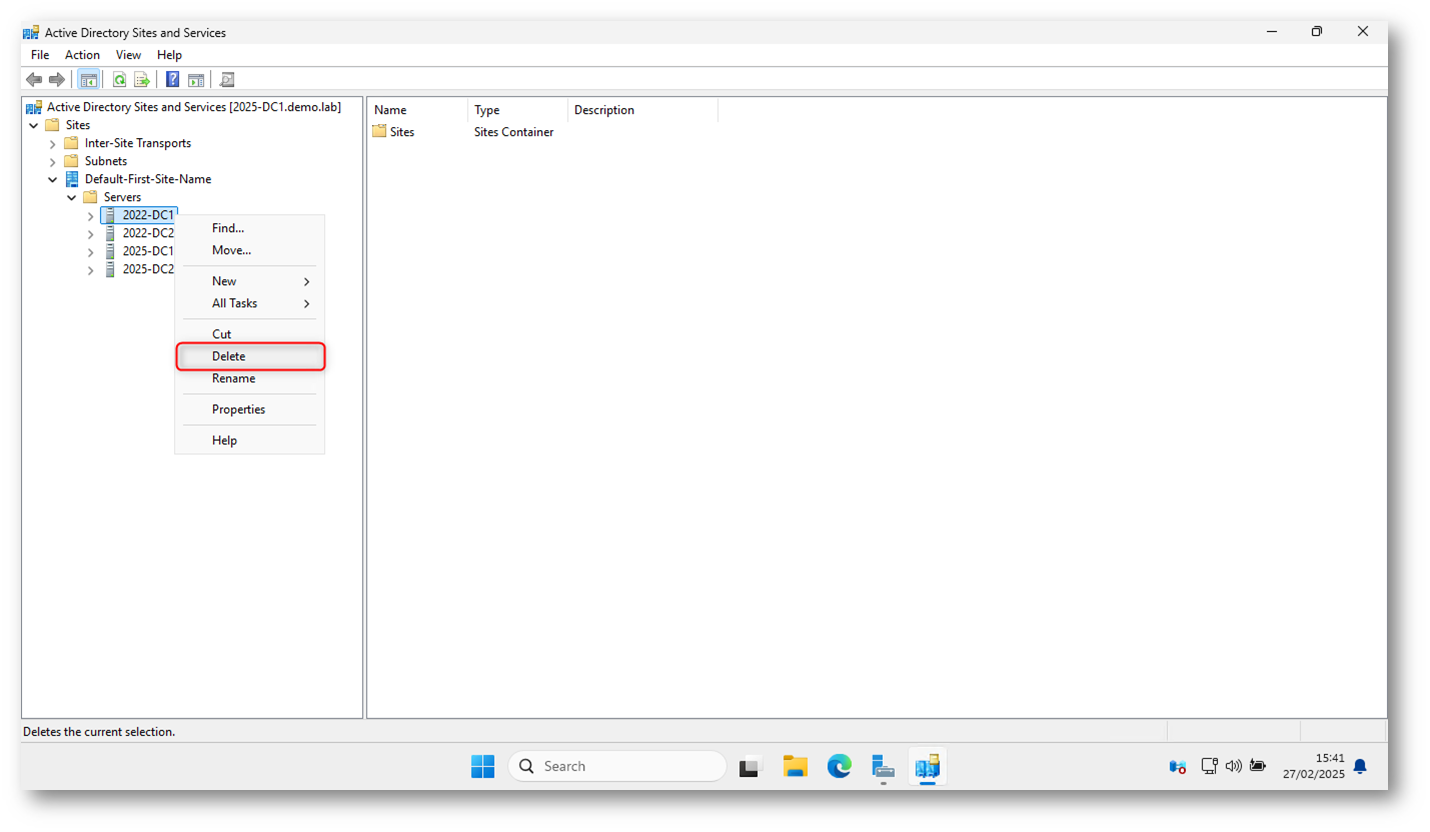

Pulizia dei metadati in Active Directory dopo la rimozione di 2022-DC1 e 2022-DC2

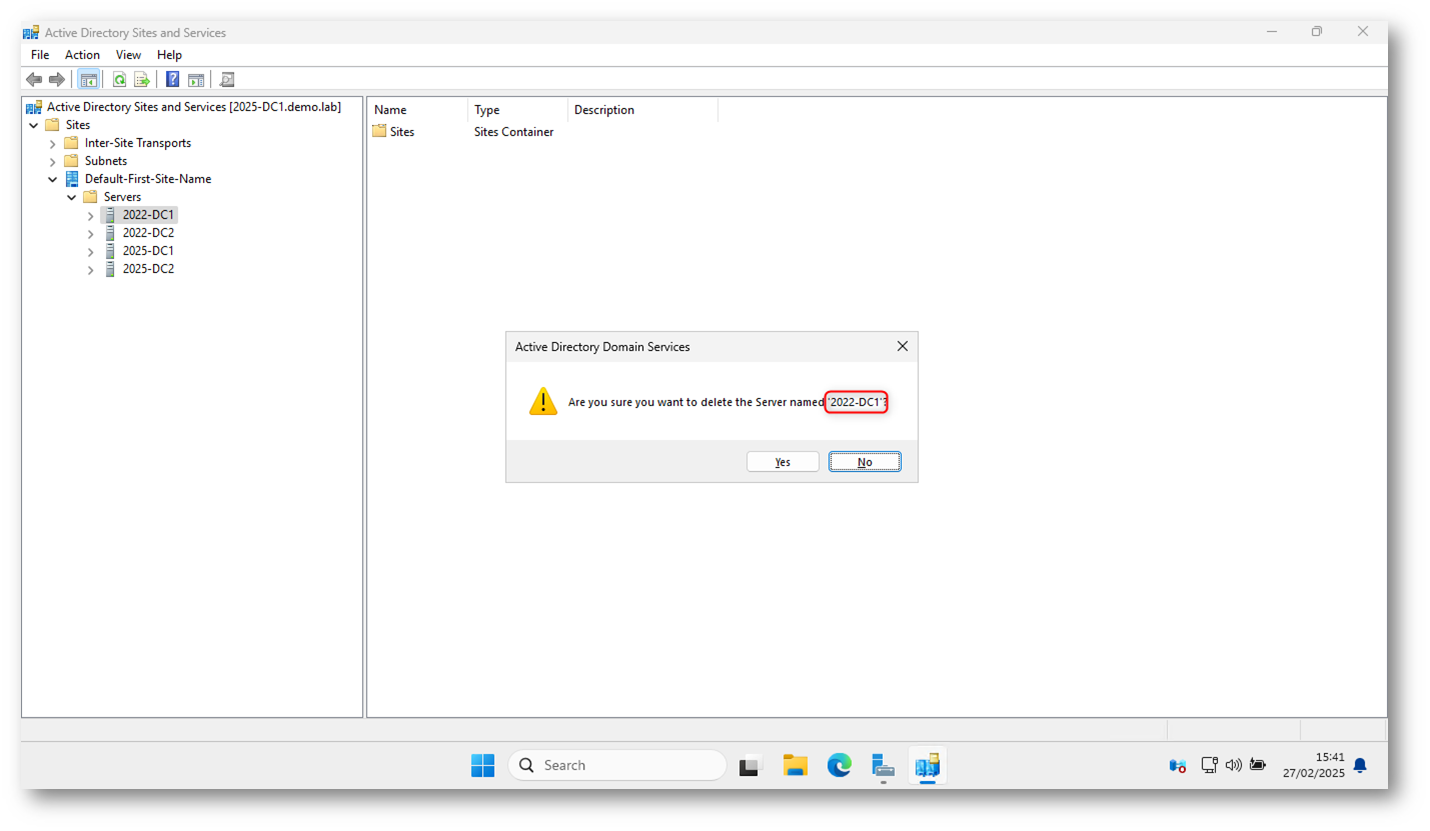

L’immagine sotto mostra la console Active Directory Sites and Services (dssite.msc), in cui i vecchi Domain Controller (2022-DC1 e 2022-DC2) sono ancora visibili. Questo significa che non sono stati completamente rimossi dai metadati di Active Directory e dobbiamo procedere con la loro eliminazione manuale.

Procedete alla rimozione delle informazioni rimaste semplicemente facendo clic con il tasto destro e scegliendo Delete.

Figura 39: Pulizia dei metadati in Active Directory

Figura 40: Pulizia dei metadati in Active Directory

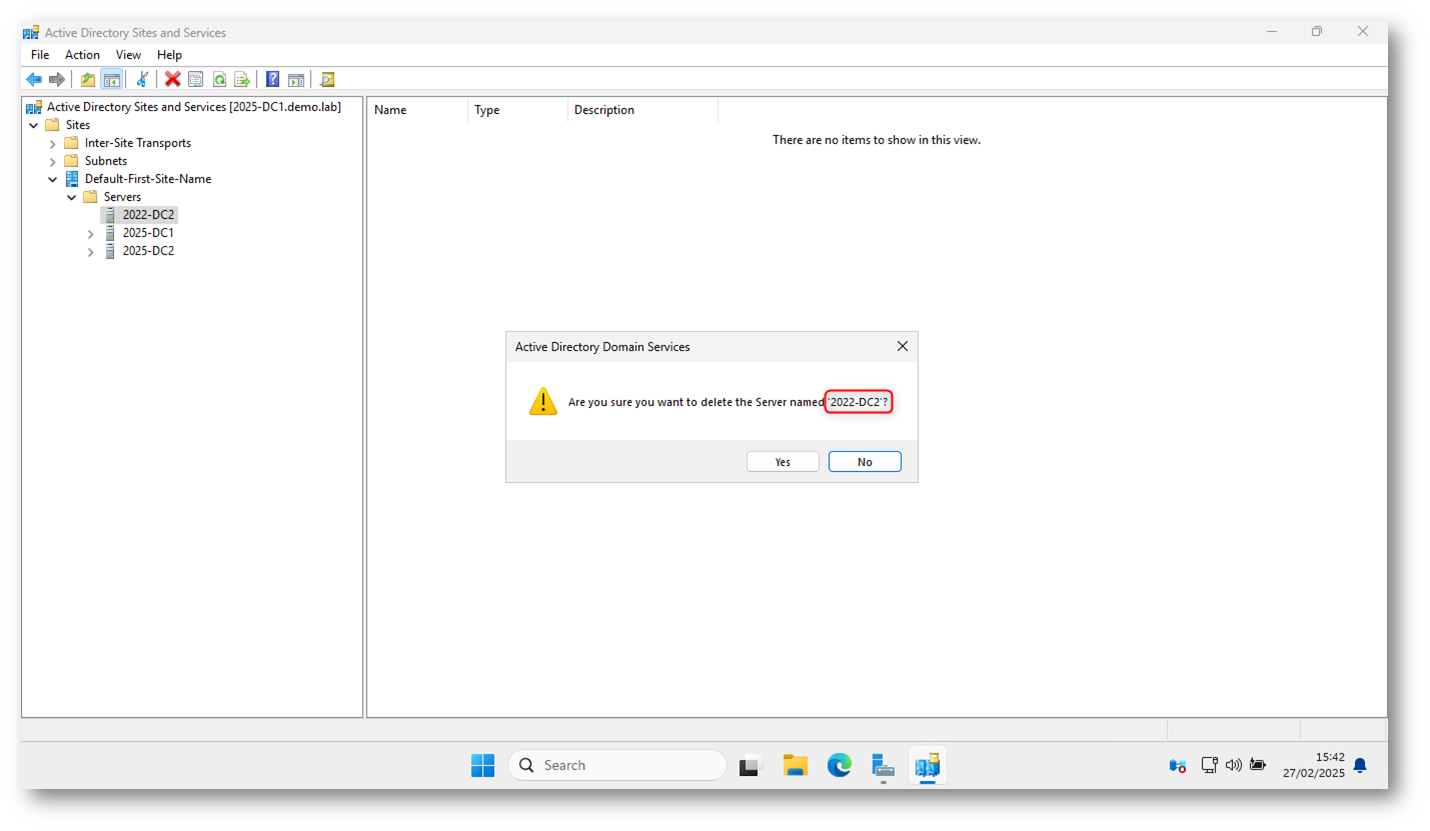

Ripetete la stessa operazione per 2022-DC2

Figura 41: Pulizia dei metadati in Active Directory

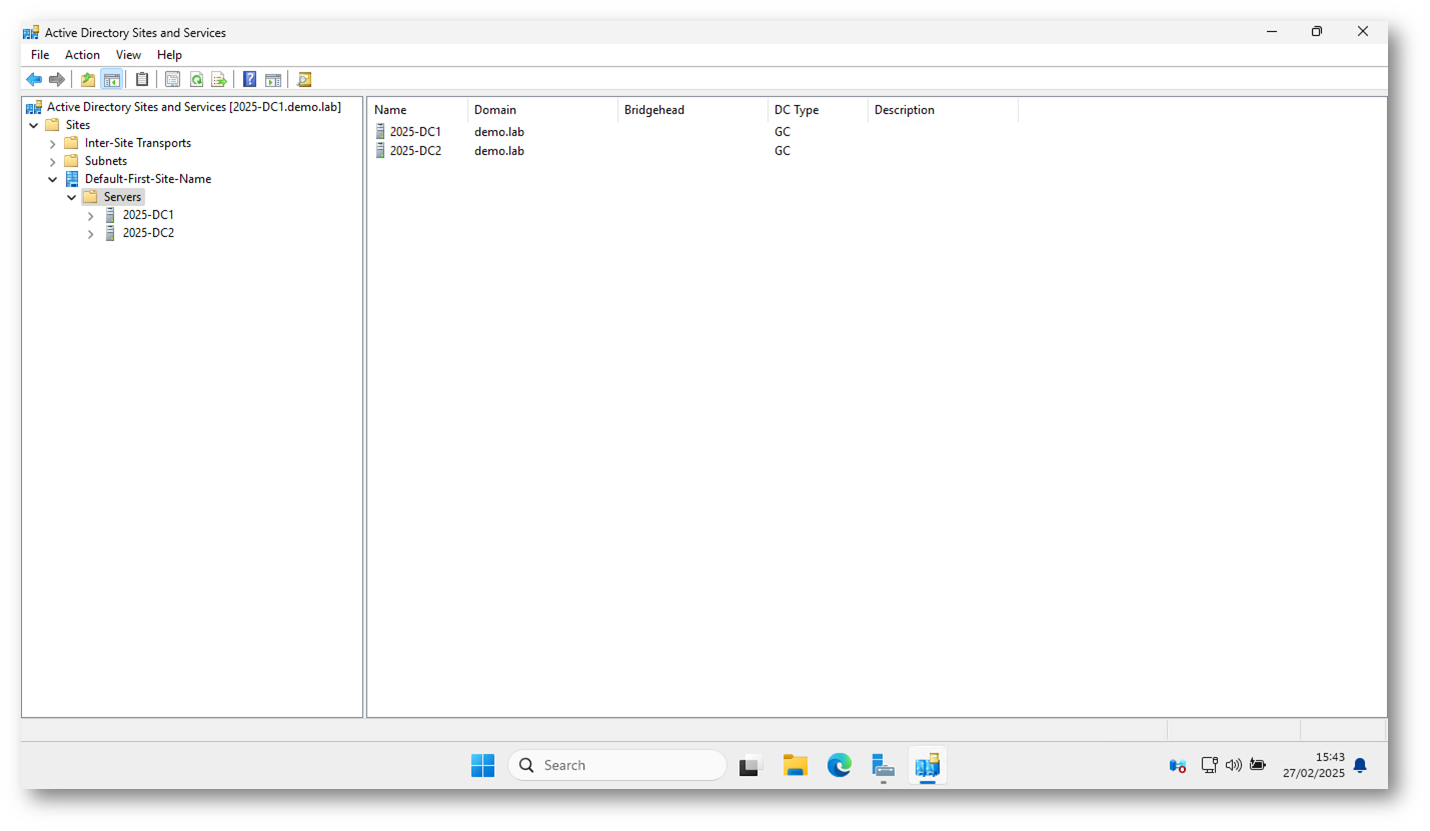

Il risultato finale è quello mostrato nella figura sotto:

Figura 42: Pulizia dei metadati in Active Directory completata

Ricapitolando:

- Abbiamo rimosso con successo 2022-DC1 e 2022-DC2 da Active Directory.

- Ora il dominio è gestito interamente da 2025-DC1 e 2025-DC2.

- Dopo la pulizia, verificate DNS, replica e autenticazione per confermare che tutto funzioni correttamente.

- Il dominio è ora completamente aggiornato e funzionante con Windows Server 2025!

Innalzamento livello funzionale a Windows Server 2025

L’innalzamento del livello funzionale del dominio e della foresta a Windows Server 2025 introduce diverse novità e miglioramenti significativi in Active Directory. Ecco le principali:

1. Dimensione della pagina del database a 32 KB:

Una delle novità più rilevanti è l’aumento della dimensione della pagina del database di Active Directory da 8 KB a 32 KB. Questo cambiamento migliora le prestazioni, specialmente per gli ambienti con un elevato numero di attributi multivalore, aumentando il limite da circa 1.200 a circa 3.200 valori per attributo. È importante notare che questo aggiornamento avviene a livello di foresta e richiede che tutti i controller di dominio supportino le nuove dimensioni della pagina.

2. Miglioramenti nell’algoritmo di individuazione dei controller di dominio

L’algoritmo di individuazione dei controller di dominio è stato ottimizzato per migliorare la mappatura dei nomi di dominio NetBIOS brevi ai nomi di dominio in stile DNS. Inoltre, l’API DsGetDcName supporta un nuovo flag, DS_DIRECTORY_SERVICE_13_REQUIRED, che facilita l’individuazione dei controller di dominio che eseguono Windows Server 2025.

3. Supporto avanzato per NUMA

Windows Server 2025 rimuove la precedente limitazione che consentiva ad Active Directory di utilizzare solo le CPU associate al gruppo NUMA 0. Ora, Active Directory può sfruttare tutte le CPU attraverso più gruppi NUMA, migliorando significativamente le prestazioni in ambienti con grandi distribuzioni di Active Directory.

4. Miglioramenti nella sicurezza delle password degli account computer

I controller di dominio su Windows Server 2025 impediscono l’impostazione di password predefinite per gli account computer che corrispondono al nome dell’account stesso. Questo comportamento può essere gestito tramite l’impostazione dei criteri di gruppo: “Rifiuta l’impostazione predefinita della password dell’account computer”.

5. Auditing della firma e della crittografia SMB

È ora possibile abilitare l’auditing per il server e il client SMB per monitorare il supporto alla firma e alla crittografia SMB. Questa funzionalità consente di identificare client o server di terze parti che non supportano adeguatamente queste misure di sicurezza, configurabile tramite Criteri di Gruppo o PowerShell.

Questi aggiornamenti mirano a potenziare le prestazioni, la sicurezza e la gestione di Active Directory in ambienti che adottano Windows Server 2025.

Per una panoramica più dettagliata delle novità introdotte in Windows Server 2025, ti consiglio di guardare il seguente video:

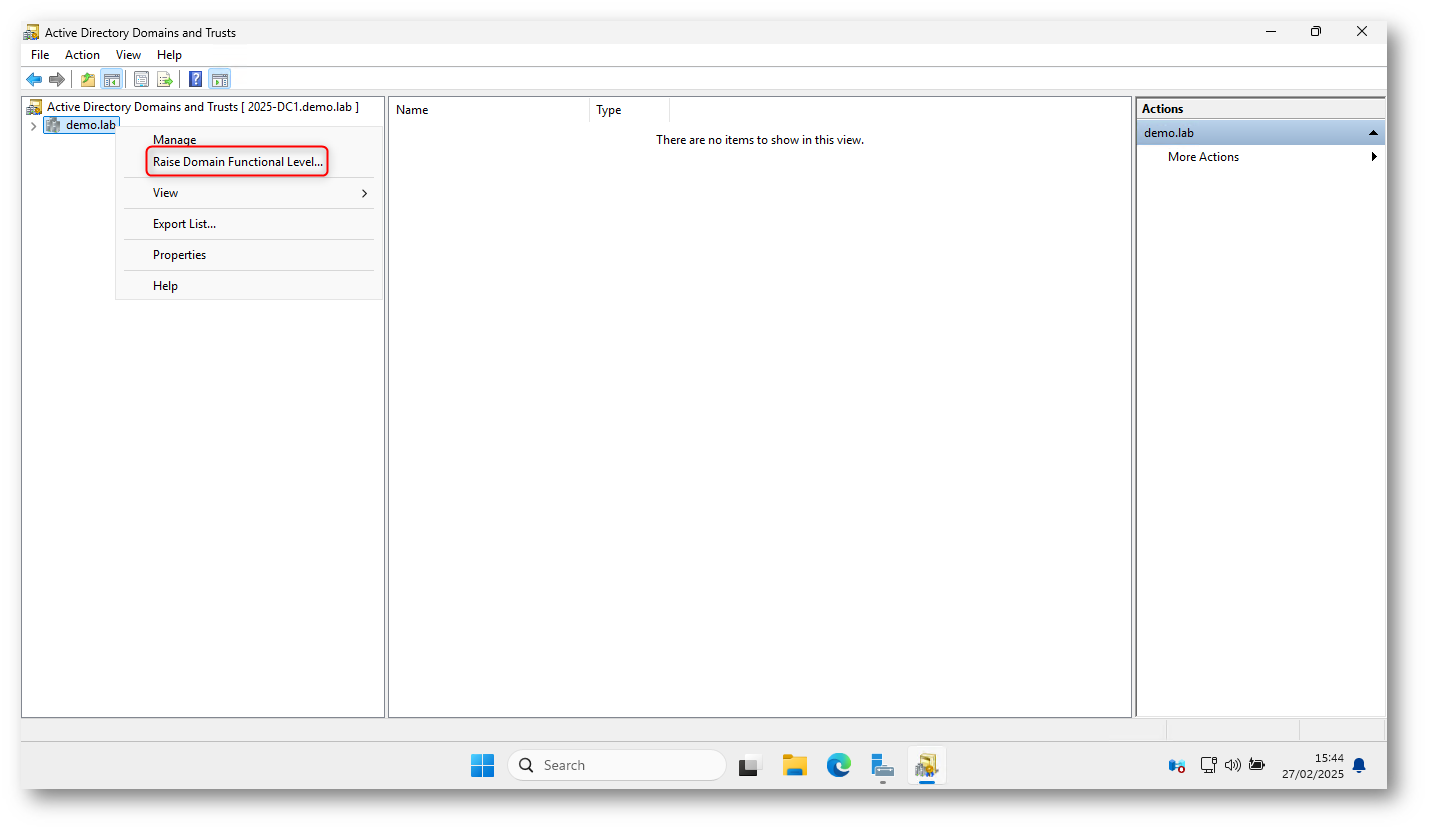

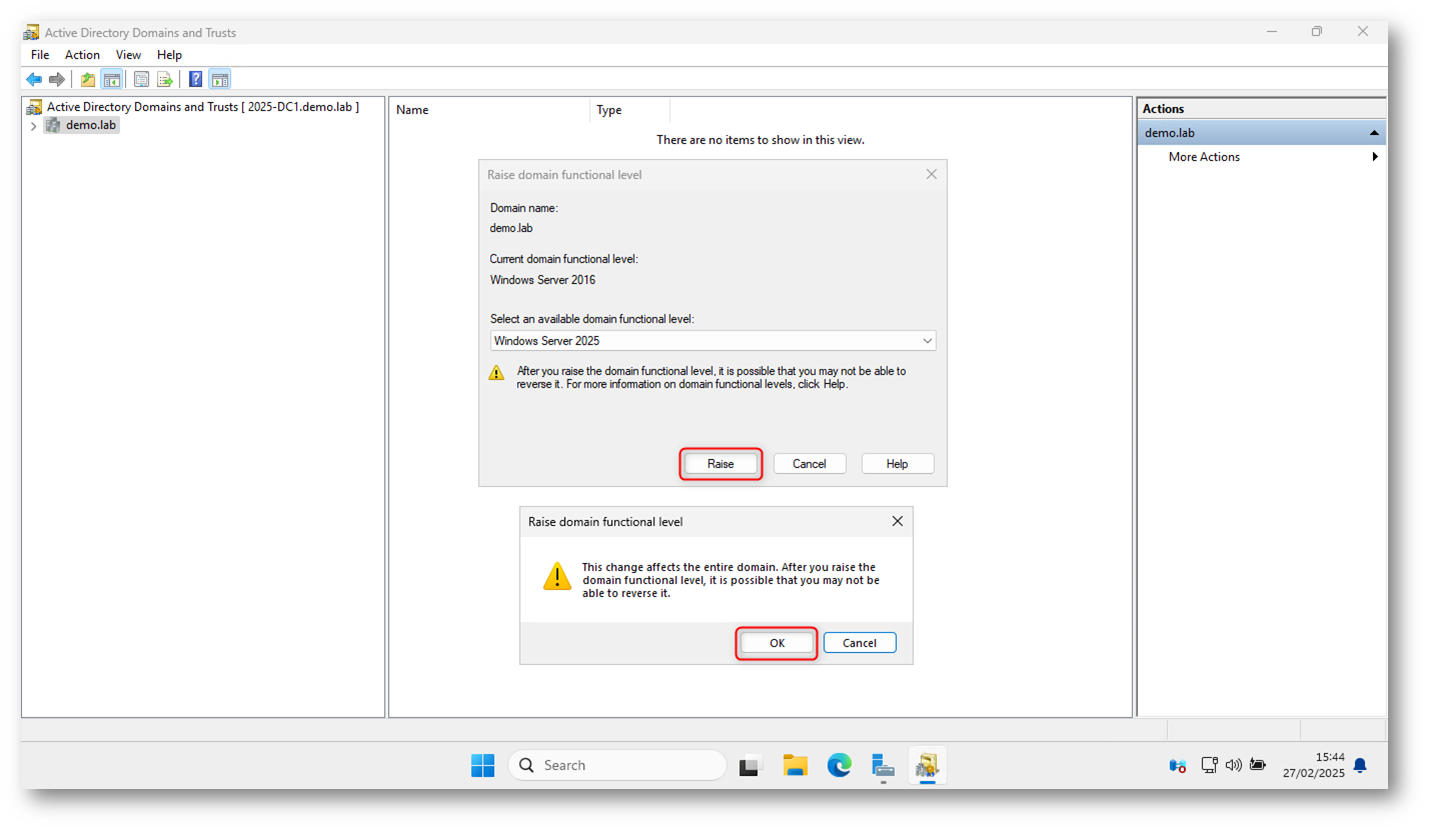

Come alzare il livello funzionale

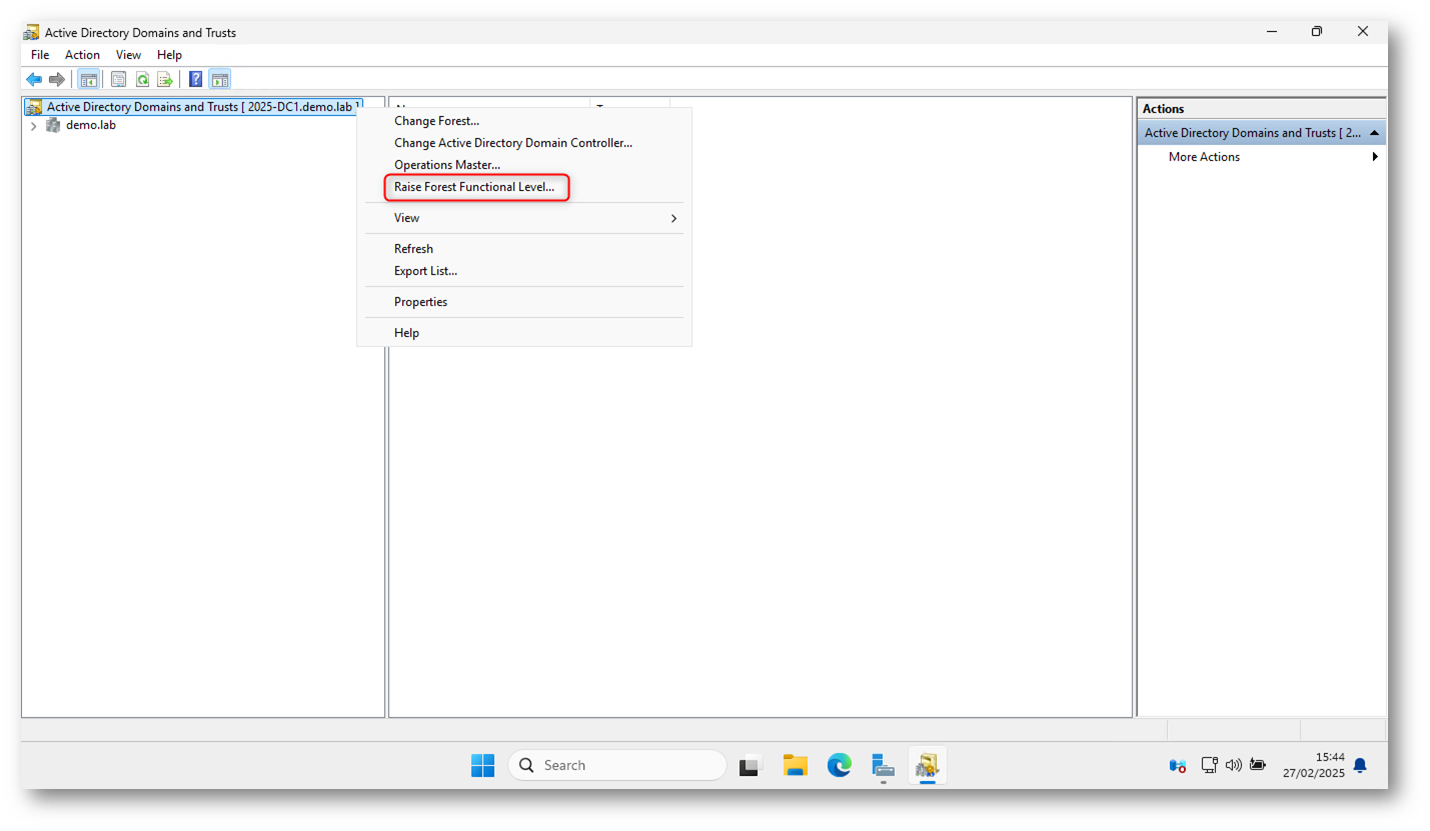

Aprite la console Active Directory Domains and Trusts (domain.msc). Fate clic con il tasto destro sul dominio e selezionare Raise Domain Functional Level. Scegliete Windows Server 2025 e confermate.

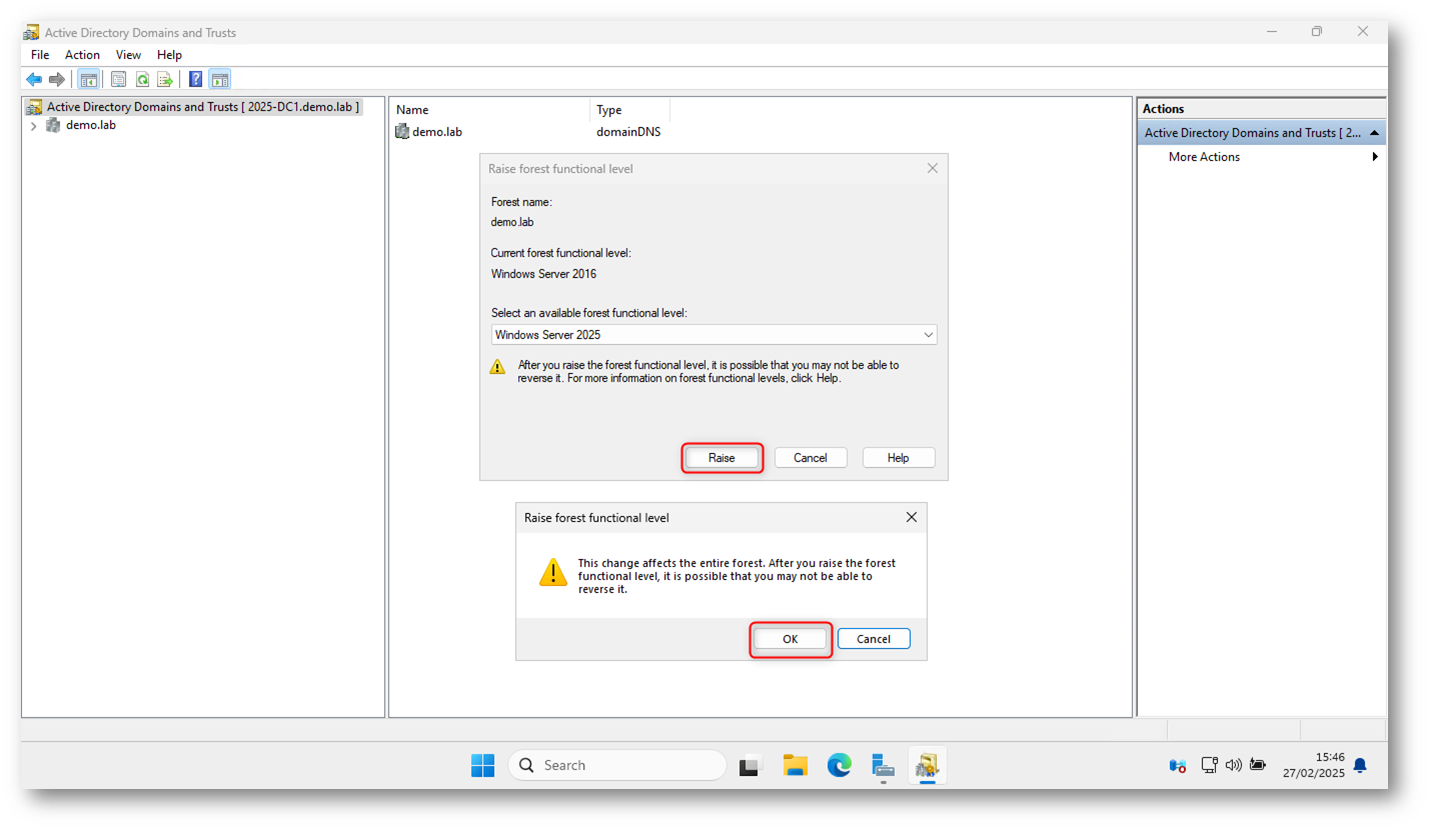

Fare lo stesso per la foresta, cliccando con il tasto destro su Active Directory Domains and Trusts > Raise Forest Functional Level. Selezionate Windows Server 2025 e confermate.

L’operazione può essere eseguita più rapidamente con PowerShell usando i comandi Set-ADDomainMode -Identity “demo.lab” -DomainMode

Windows2025Domain e Set-ADForestMode -Identity “demo.lab” -ForestMode Windows2025Forest. Sostituire “demo.lab” con il nome del dominio corretto.

Figura 43: Innalzamento del livello funzionale del dominio

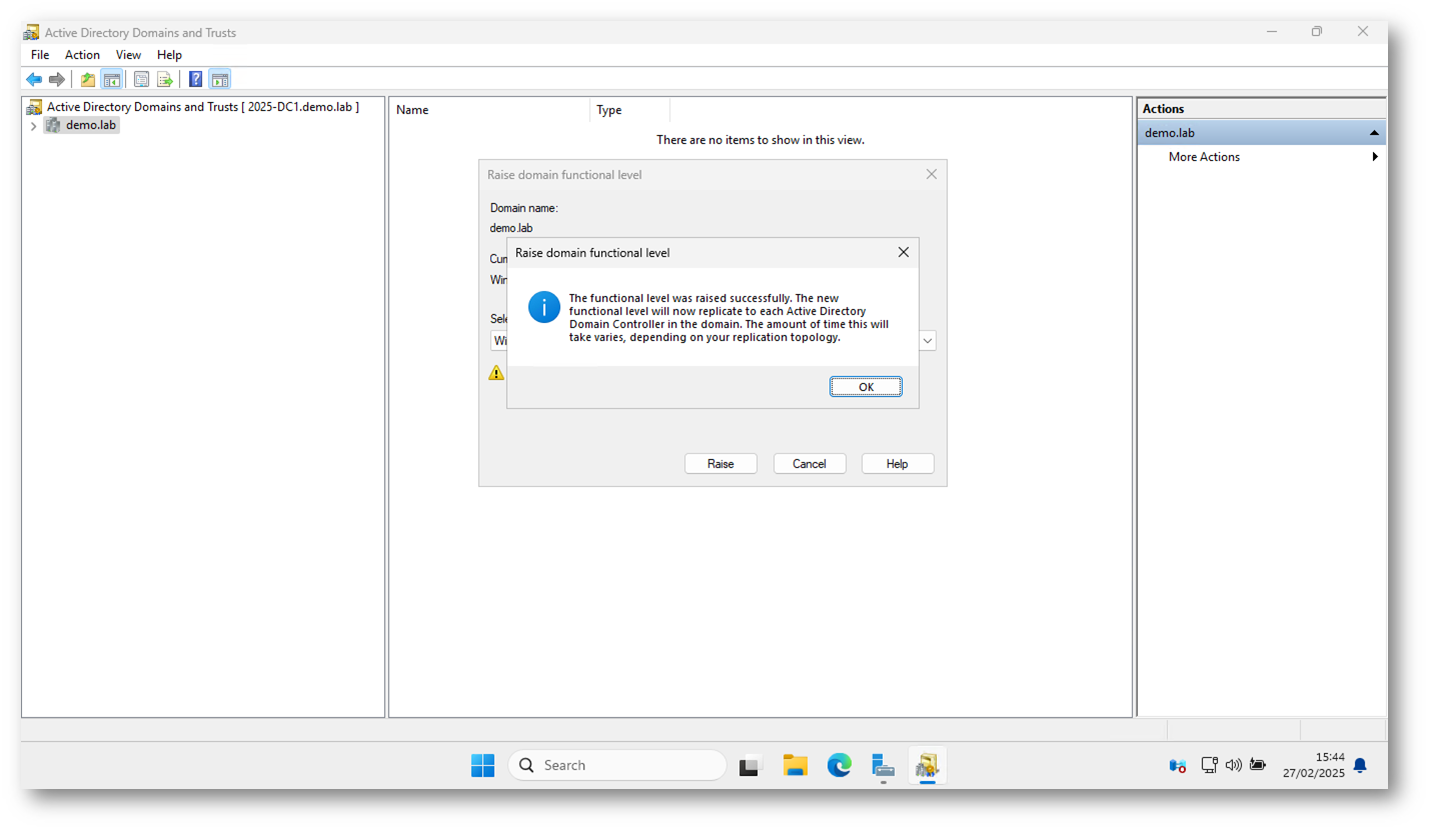

Figura 44: Innalzamento del livello funzionale del dominio

Figura 45: Innalzamento del livello funzionale del dominio completato

Dopo aver aggiornato tutti i Domain Controller a Windows Server 2025 e innalzato il livello funzionale del dominio, è consigliato anche aggiornare il livello funzionale della foresta. Questo passaggio garantisce che l’intera infrastruttura Active Directory possa sfruttare le funzionalità avanzate disponibili nella versione più recente. Il Forest Functional Level (FFL) determina le funzionalità disponibili per l’intera foresta Active Directory e stabilisce il requisito minimo per tutti i domini appartenenti alla foresta.

NOTA: Una volta aggiornato, il livello funzionale della foresta NON può essere abbassato. L’unico modo per tornare indietro è ripristinare un backup precedente di tutti i Domain Controller.

Figura 46: Innalzamento del livello funzionale della foresta

Figura 47: Innalzamento del livello funzionale della foresta

Figura 48: Innalzamento del livello funzionale della foresta completato

Dopo aver innalzato il livello funzionale del dominio e della foresta eseguite i comandi Get-ADDomain | fl Name,DomainMode e Get-ADForest | fl Name,ForestMode per verificare i livelli funzionali.

Figura 49: Verifica del livello funzionale del dominio e della foresta

Abbassare il livello funzionale del dominio e della foresta: è possibile?

Il livello funzionale del dominio e della foresta in Active Directory è una configurazione irreversibile nella maggior parte dei casi. Tuttavia, a partire da Windows Server 2008 R2, Microsoft ha introdotto la possibilità di abbassare il livello funzionale del dominio in determinate condizioni.

Si può abbassare il livello funzionale del dominio?

Sì, ma solo se il livello funzionale è Windows Server 2012 o superiore.

- Ad esempio, se il livello attuale è Windows Server 2016, è possibile abbassarlo a Windows Server 2012 R2 o Windows Server 2012.

- Non è possibile scendere sotto Windows Server 2012.

Si può abbassare il livello funzionale della foresta?

No, il livello funzionale della foresta non può essere abbassato.

- Una volta aumentato il livello della foresta, non è possibile tornare a una versione inferiore.

- L’unica opzione è ripristinare il dominio da un backup precedente.

Lezioni apprese e Best Practices

- Verificare lo stato del dominio prima della migrazione, controllando SYSVOL, DNS, replica e sincronizzazione dell’orologio per prevenire problemi durante il processo di aggiornamento.

- Pianificare con attenzione il trasferimento dei ruoli FSMO, assicurandosi che i nuovi Domain Controller siano completamente operativi prima di rimuovere quelli esistenti.

- Aggiornare le configurazioni DNS su client e server per evitare problemi di risoluzione dei nomi dopo la rimozione dei vecchi DC.

- Eliminare i riferimenti ai vecchi DC pulendo i metadati di Active Directory per prevenire errori e incongruenze nel dominio.

- Eseguire backup regolari prima di ogni fase critica, garantendo la possibilità di rollback in caso di errori o imprevisti.

- Eseguire un controllo approfondito della replica di Active Directory con repadmin /replsummary e dcdiag prima di iniziare la migrazione per assicurarsi che tutti i Domain Controller siano sincronizzati correttamente.

- Evitare di aggiornare il livello funzionale del dominio prima di aver rimosso i vecchi DC, per evitare incompatibilità con Windows Server 2012 R2 o versioni precedenti.

- Utilizzare Domain Controller intermedi (Windows Server 2022) per una transizione sicura, poiché Windows Server 2025 non supporta domini con livello funzionale inferiore a Windows Server 2016.

- Configurare correttamente il Global Catalog (GC) sui nuovi DC, verificando che almeno uno dei nuovi Domain Controller sia abilitato come Global Catalog per garantire la corretta autenticazione degli utenti.

Conclusioni

La migrazione di Active Directory a Windows Server 2025 rappresenta un passo strategico per migliorare la sicurezza, le prestazioni e la gestione delle identità aziendali. Seguendo un processo ben pianificato, che include la preparazione dell’ambiente, l’aggiunta di nuovi controller di dominio, la verifica della replica e la rimozione dei vecchi server, è possibile eseguire l’upgrade senza disservizi e con la massima efficienza.

Abbiamo visto come un’adeguata fase di testing e monitoraggio sia fondamentale per evitare problemi e garantire la continuità operativa. Inoltre, il rispetto delle best practice, come il backup preventivo, la verifica della compatibilità applicativa e il controllo dell’integrità della replica, consente di minimizzare i rischi e ottimizzare le prestazioni della nuova infrastruttura.

Se eseguita correttamente, la migrazione a Windows Server 2025 non solo garantirà un ambiente più moderno e sicuro, ma offrirà anche nuove opportunità per l’adozione di tecnologie avanzate come l’integrazione con il cloud e il miglioramento della gestione delle identità aziendali.

Rimanere aggiornati con le ultime versioni di Windows Server è essenziale per proteggere le risorse aziendali e assicurare la conformità alle normative di sicurezza. Con una pianificazione attenta e l’uso delle giuste strategie, la transizione a Windows Server 2025 può essere un processo fluido e vantaggioso per l’intera infrastruttura IT.