Migrare Active Directory da Windows Server 2012 R2 a Windows Server 2019

Con le moderne tecniche di virtualizzazione sono tantissimi gli utenti che hanno un proprio dominio anche a fini di test. Di solito si effettua il download dell’ultima versione di Windows Server e si crea in pochi minuti un laboratorio perfettamente funzionante, utilissimo per testare le nuove funzioni rilasciate. Spesso, però, ci si imbatte in problemi legati alle differenze tra versioni e livelli funzionali di un dominio o foresta. Che cos’è il livello funzionale e a cosa serve?

Il livello funzionale determina la disponibilità di un dominio o foresta e dei relativi servizi Active Directory Domain Services (ADDS), in relazione alla versione del sistema operativo server utilizzato.

In ogni versione di Windows Server sono state rilasciate delle funzionalità specifiche per ADDS.

Di seguito quelle rilevanti da Windows Server 2003 in poi:

|

Versioni di Windows |

Funzioni rilevanti |

Sistemi Operativi supportati |

|

| Windows Server 2003 | Trust delle foreste

Ridenominazione del dominio Possibilità di deployare un DC read-only |

Windows Server 2003

Windows Server 2008 Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 |

|

| Windows Server 2008 | Distributed File System (DFS)

AES 128/256 Personal Virtual Desktop |

Windows Server 2008

Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 Windows Server 2019 |

|

| Windows Server 2008 R2 | Cestino di AD

Supporto per Active Directory Federation Services (ADFS) SPN automatico |

Windows Server 2008 R2

Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 Windows Server 2019 |

|

| Windows Server 2012 | Supporto KDC per i claims | Windows Server 2012

Windows Server 2012 R2 Windows Server 2016 Windows Server 2019 |

|

| Windows Server 2012 R2 | Autenticazione con NTLM

DES/RC4 cipher nelle Kerberos pre-auth |

Windows Server 2012 R2

Windows Server 2016 Windows Server 2019 |

|

| Windows Server 2016 | Privileged access management (PAM) usando Microsoft Identity Manager (MIM)

Possibilità di utilizzare una smart card per logon interattivi Migliorata la Kerberos Authentication |

Windows Server 2016

Windows Server 2019 |

|

Con Windows Server 2019 non ci sono ulteriori novità e di conseguenza il livello funzionale di dominio/foresta più aggiornato resta il 2016.

In questo articolo vedremo come migrare Active Directory da Windows Server 2012 R2 a Windows Server 2019 e come aumentare il livello funzionale del dominio e della foresta.

Questa può essere un’attività complessa a seconda dei servizi utilizzati e da migrare.

Prima di iniziare è bene effettuare qualche verifica, al fine di evitare imprevisti, che possiamo schematizzare in questo modo:

- Effettuare un’analisi dell’attuale infrastruttura AD

- Assicurarsi di avere le risorse necessarie alla creazione di un nuovo Domain Controller

- Installare il sistema operativo ed installare tutti gli aggiornamenti più recenti

- Assegnare un IP al nuovo Domain Controller

- Installare il ruolo AD DS (Active Directory Domain Services)

- Migrare applicazioni e ruoli dal Domain Controller primario

- Migrare i ruoli FSMO (Flexible Single Master Operation) sul nuovo DC

- Aggiornare il livello funzionale del dominio e della foresta.

Attività preliminari

Le VM che utilizzeremo in questo articolo sono tre:

- Un Domain Controller Windows Server 2012 R2

- Un Domain Controller Windows Server 2016

- Una virtual machine Windows Server 2019

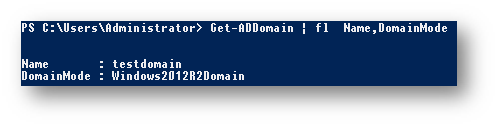

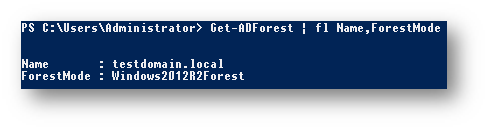

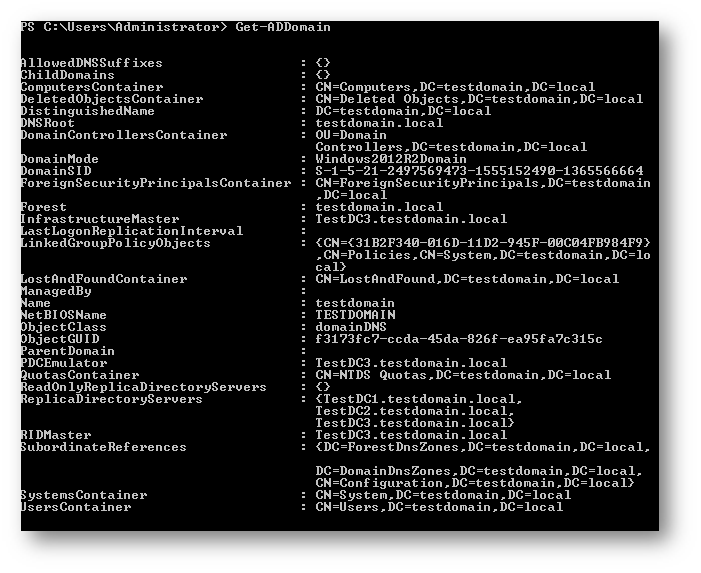

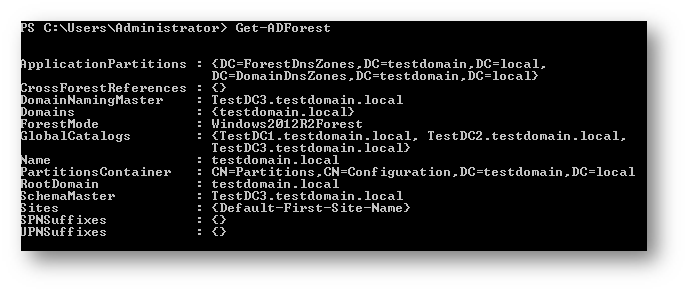

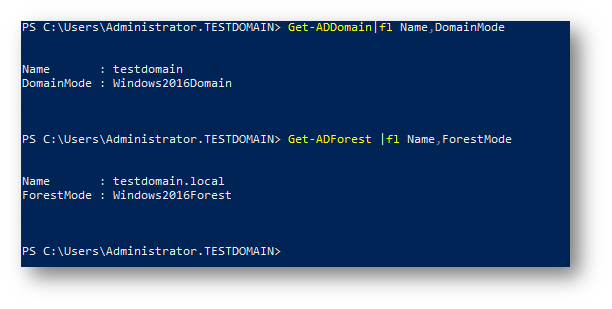

Il dominio TestDomain.local utilizzato in questo scenario è stato creato dalla vm Windows Server 2012 R2. Per verificare il livello funzionale possiamo utilizzare i comandi:

|

1 2 3 4 |

Get-ADDomain | fl Name,DomainMode Get-ADForest | fl Name,ForestMode |

Il risultato è il seguente

Figura 1: PowerShell – Info dominio

Figura 2: PowerShell – Info foresta

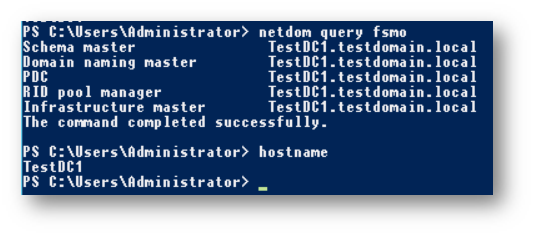

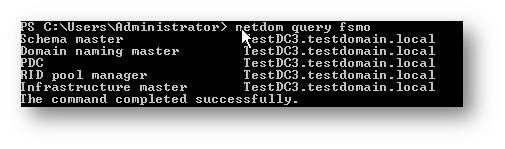

Verifichiamo le regole FSMO (Flexible Single Master Operations) con il comando:

|

1 2 |

netdom query fsmo |

Figura 3: PowerShell – FSMO

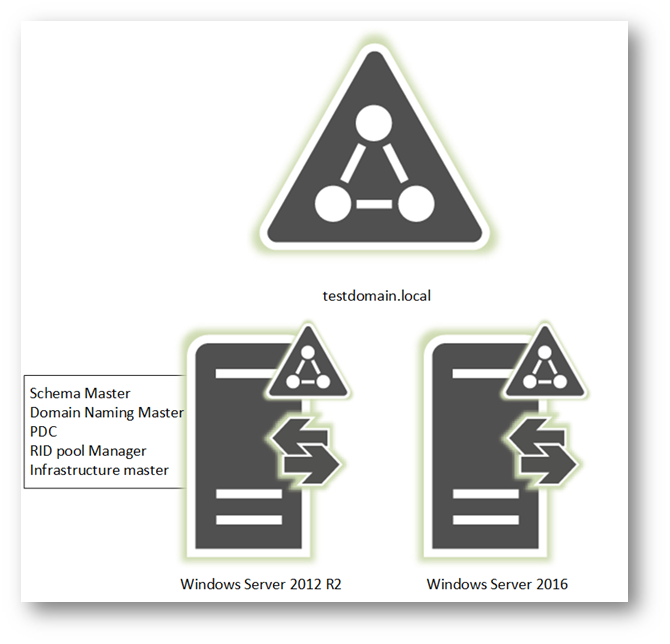

L’infrastruttura è la seguente:

Figura 4: AD – Infrastruttura

L’obbiettivo è sostituire il domain controller Windows Server 2012 R2 con uno Windows Server 2019 ed estendere lo schema Active Directory incrementando il livello funzionale.

Configurazioni

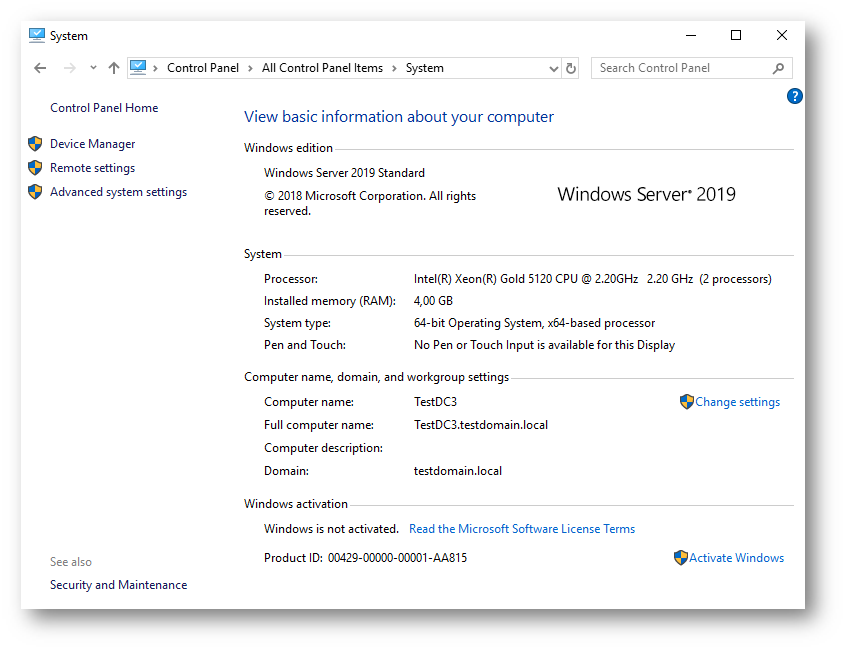

Effettuiamo il login sulla macchina Windows Server 2019 e facciamo join al dominio. A seguito del riavvio, effettuiamo il login con un’utenza con privilegi di Domain Admin

Figura 5: AD – VM2019

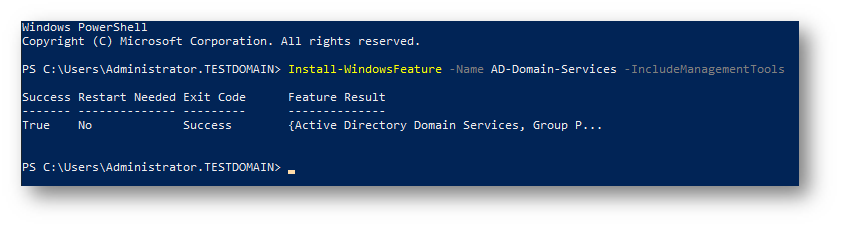

A questo punto è necessario installare il ruolo ADDS. Possiamo utilizzare il seguente comando:

|

1 2 |

Install-WindowsFeature –Name AD-Domain-Services -IncludeManagementTools |

Figura 6: PowerShell – Installazione ruolo ADDS

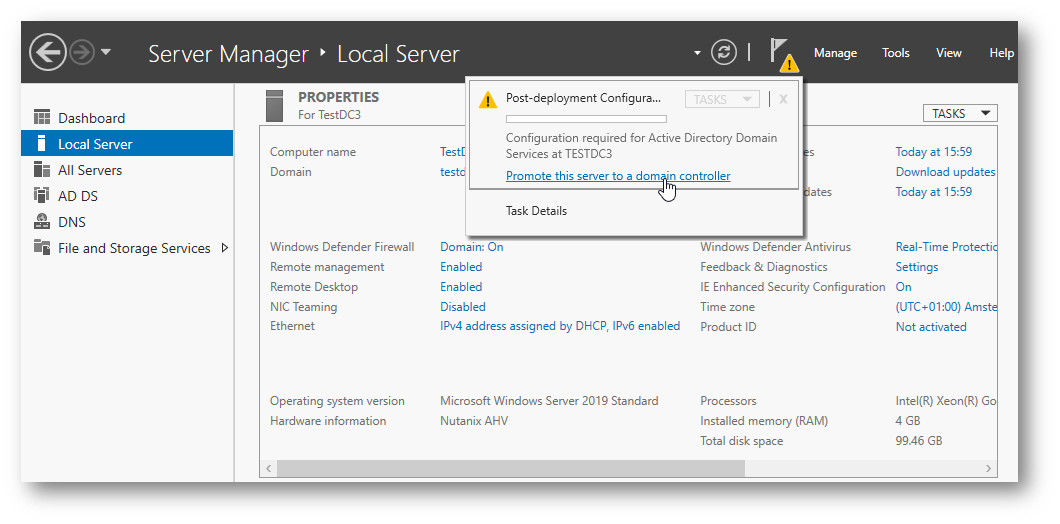

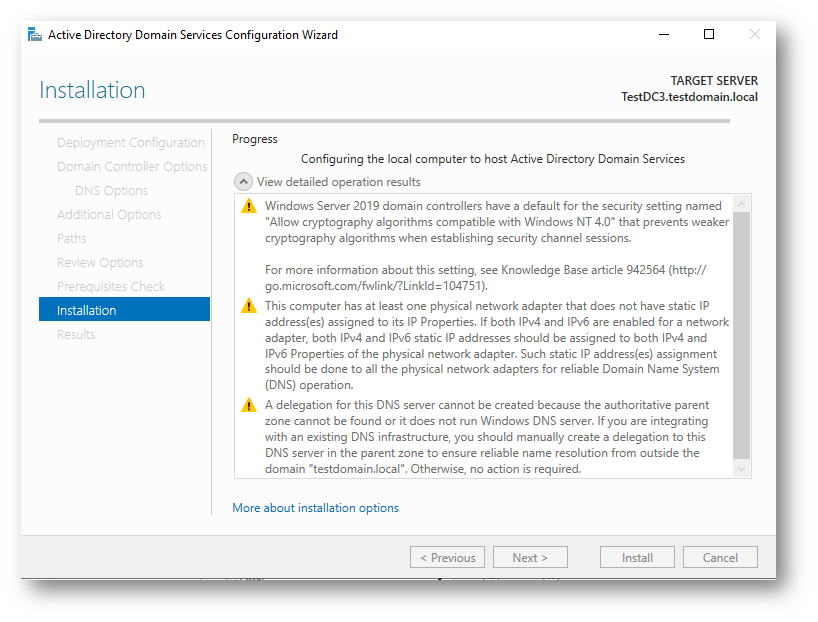

Promuoviamo la nuova macchina Windows Server 2019 a Domain Controller del dominio:

Figura 7: AD – Promote

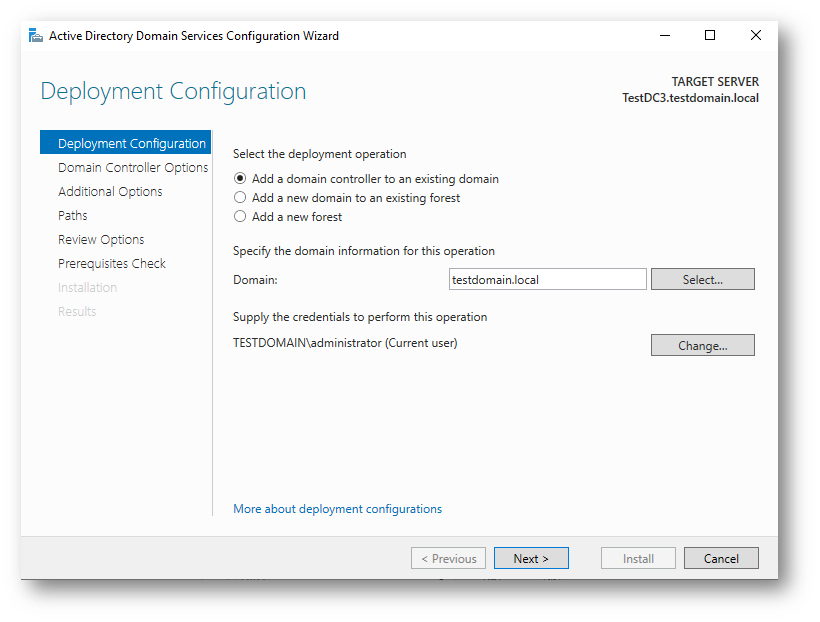

Seguiamo il wizard selezionando Add a domain controller to an existing domain

Figura 8: AD – Promote

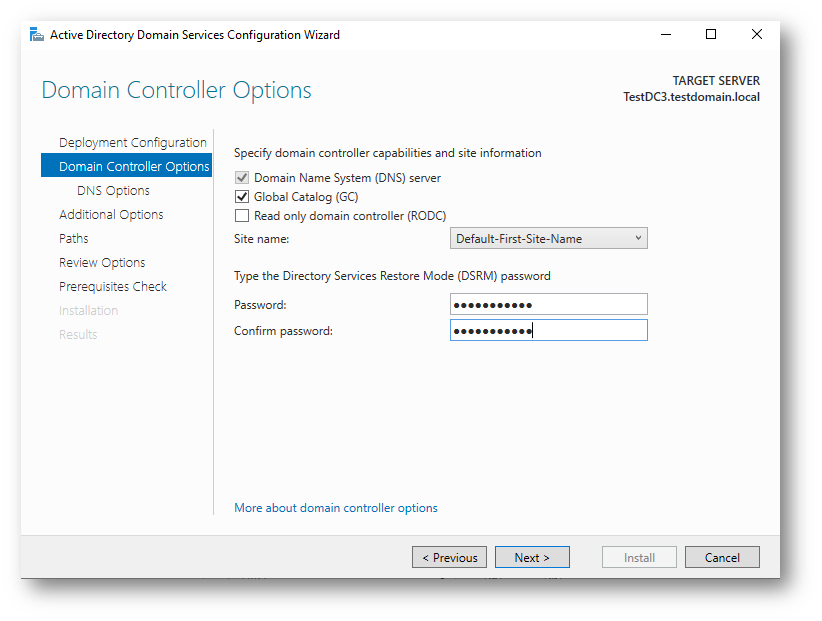

Figura 9: AD – Promote

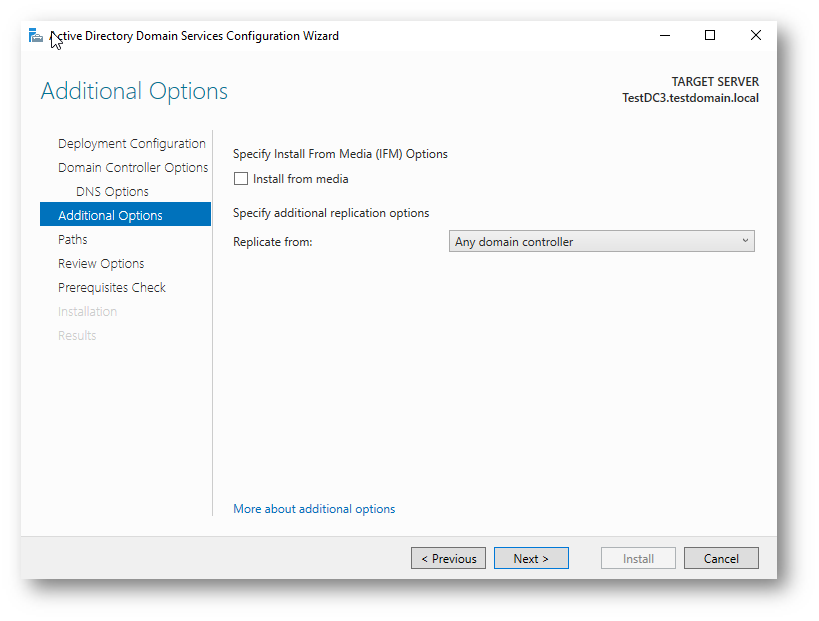

Figura 10: AD – Promote

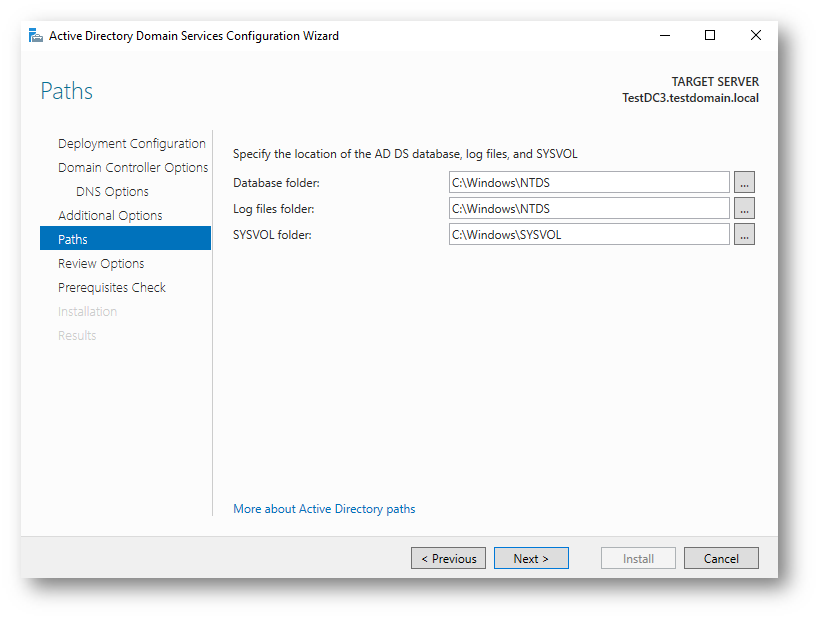

Figura 11: AD – Promote

Figura 12: AD – Promote

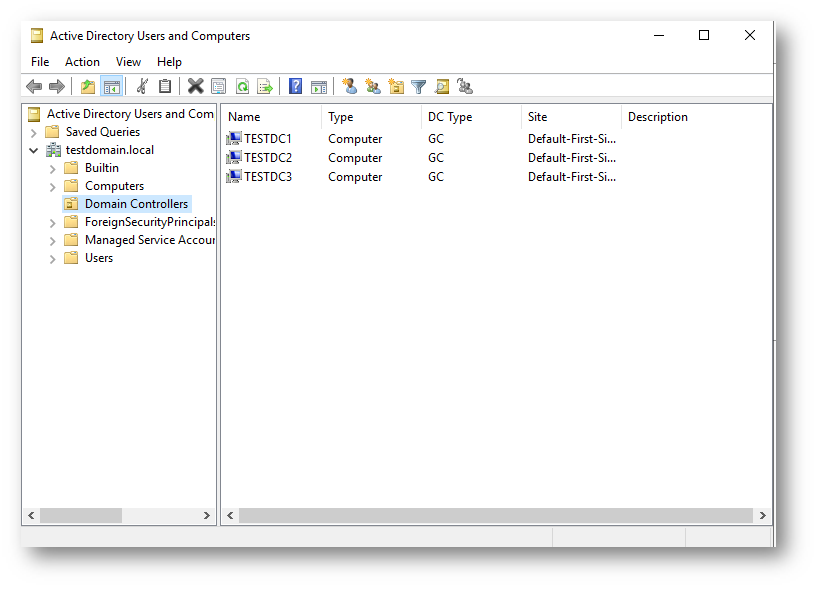

Terminata la configurazione attendiamo il riavvio del server. Effettuiamo nuovamente il login e verifichiamo che la promote sia andata a buon fine

Figura 13: ADUC – Verifica DC

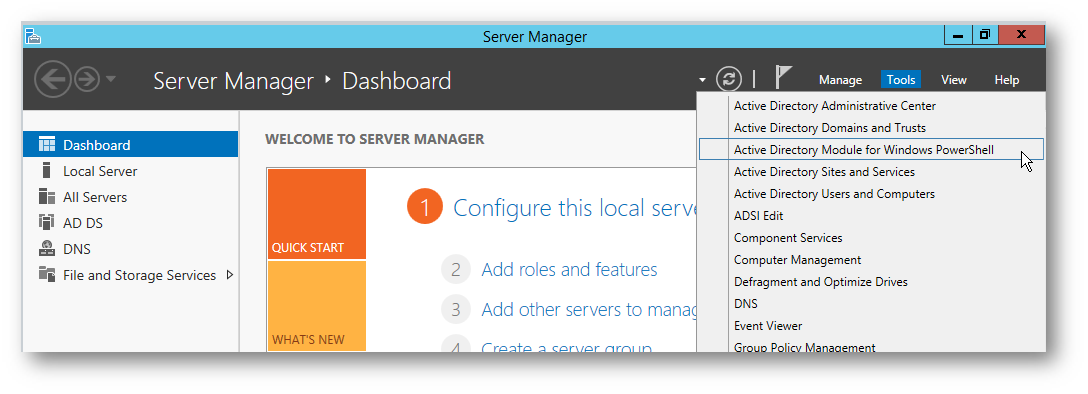

A questo punto è necessario migrare i ruoli FSMO sul nuovo Domain Controller. Eseguiamo il login sul Domain Controller Windows Server 2012 R2, apriamo il Server Manager ed eseguiamo il tool Active Directory Module for Windows PowerShell

Figura 14: AD – Server Manager

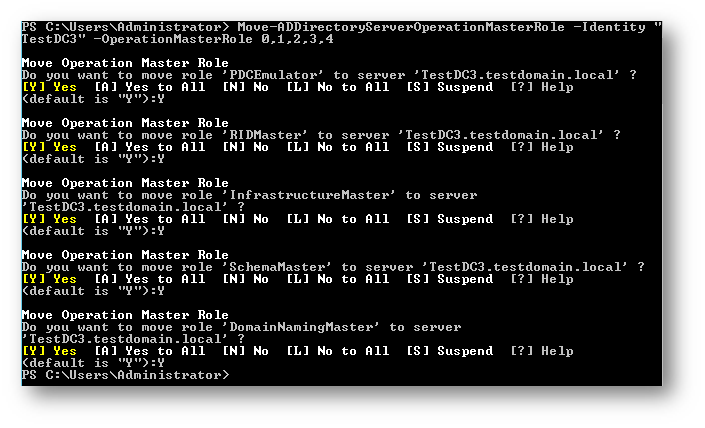

Eseguiamo il seguente comando (opportunamente personalizzato)

|

1 2 |

Move-ADDirectoryServerOperationMasterRole -Identity "TestDC3" -OperationMasterRole 0,1,2,3,4 |

Figura 15: CMD – Migrazione Ruoli

Verifichiamo che la migrazione dei ruoli sia andata a buon fine eseguendo i comandi:

|

1 2 3 4 |

Get-ADDomain Get-ADForest |

Figura 16: CMD – Riepilogo dominio

Figura 17: CMD – Riepilogo foresta

Possiamo verificare che la migrazione dei ruoli sia andata a buon fine poiché il server, in questo caso, TestDC3 è master dei ruoli FSMO.

Come ulteriore verifica eseguiamo il comando

|

1 2 |

netdom query fsmo |

Figura 18: CMD – Ruoli FSMO

Proseguiamo con l’azione di demote del Domain Controller 2012 R2.

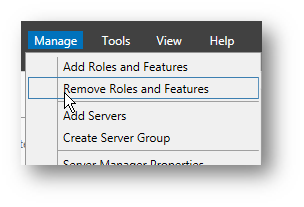

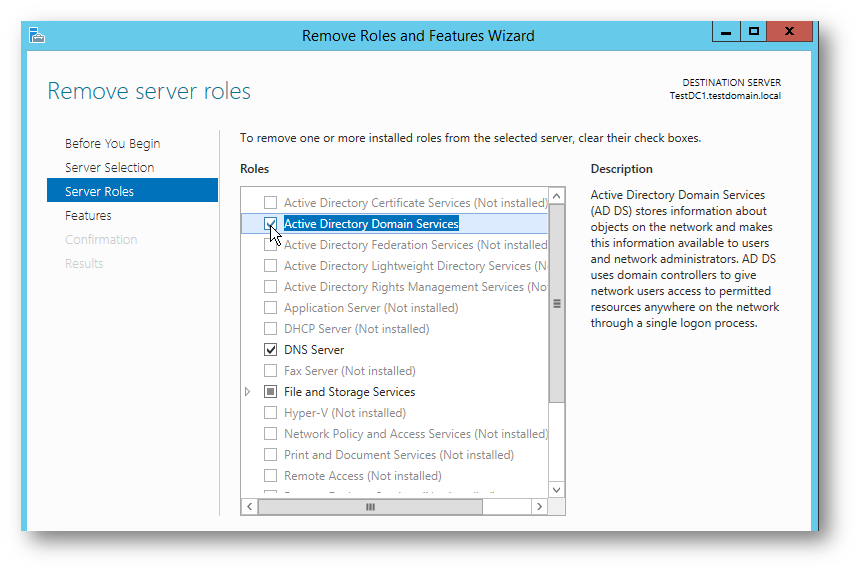

Dopo aver effettuato il login sul DC 2012 R2, dal Server Manager, eseguiamo la disinstallazione del ruolo ADDS

Figura 19: Server Manager – Rimozione ruoli

Figura 20: Server Manager – Rimozione ruoli

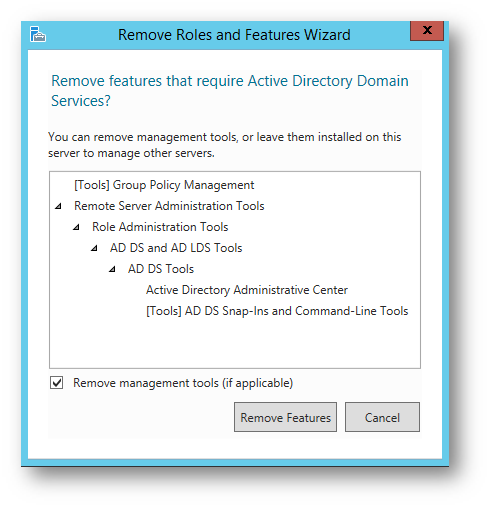

Figura 21: Server Manager – Rimozione ruoli

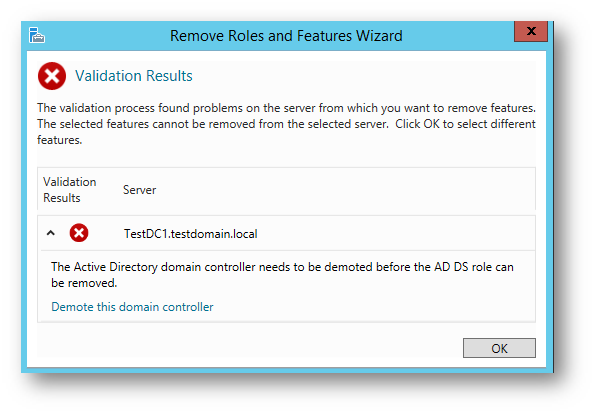

Dopo aver cliccato su Remove Features, Windows ci avviserà di dover effettuare l’azione di demote prima di rimuovere questo ruolo

Figura 22: Server Manager – Rimozione ruoli

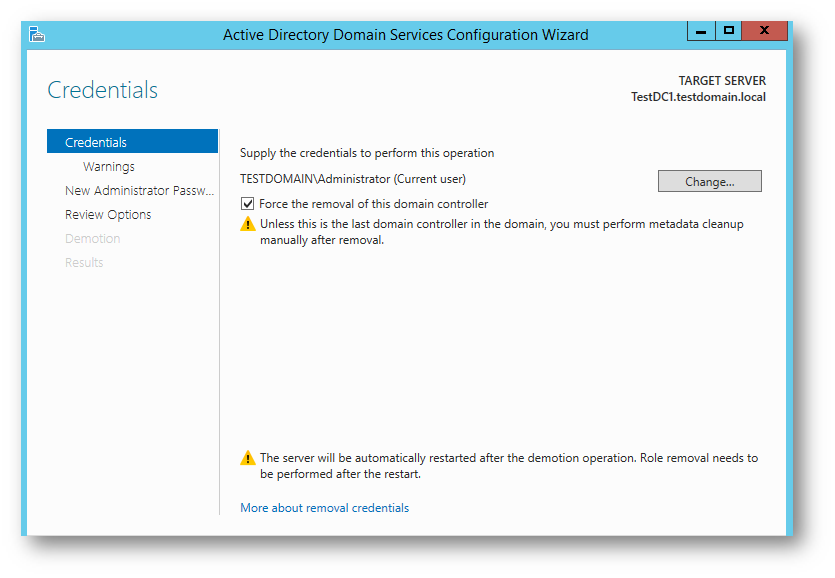

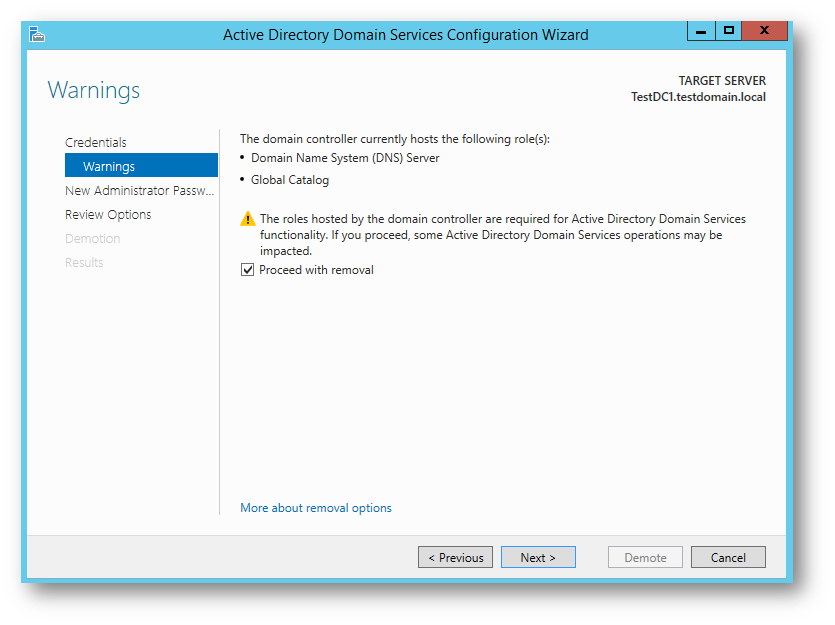

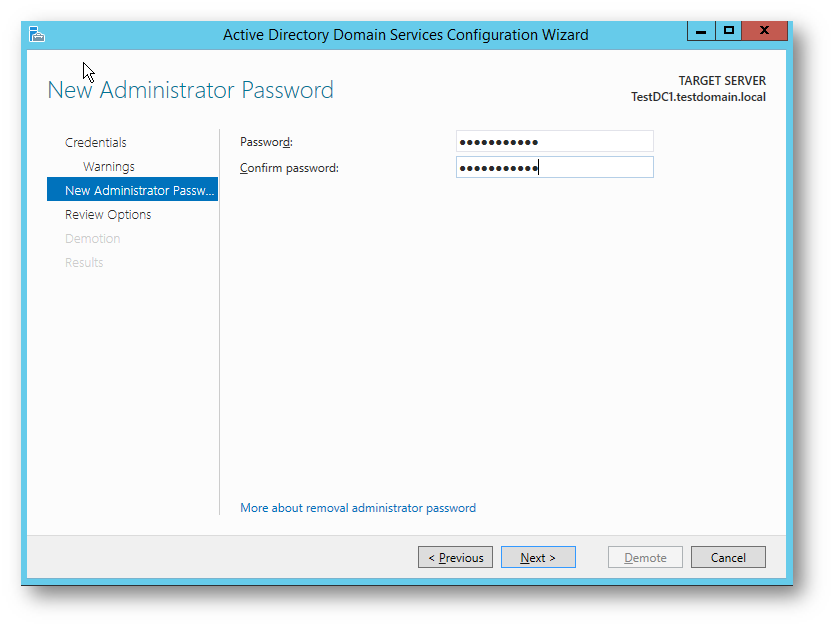

Clicchiamo su Demote this domain controller e proseguiamo con il wizard facendo attenzione alle opzioni da selezionare

Figura 23: Server Manager – Demote

Figura 24: Server Manager – Demote

Figura 25: Server Manager – Demote

Figura 26: Server Manager – Demote

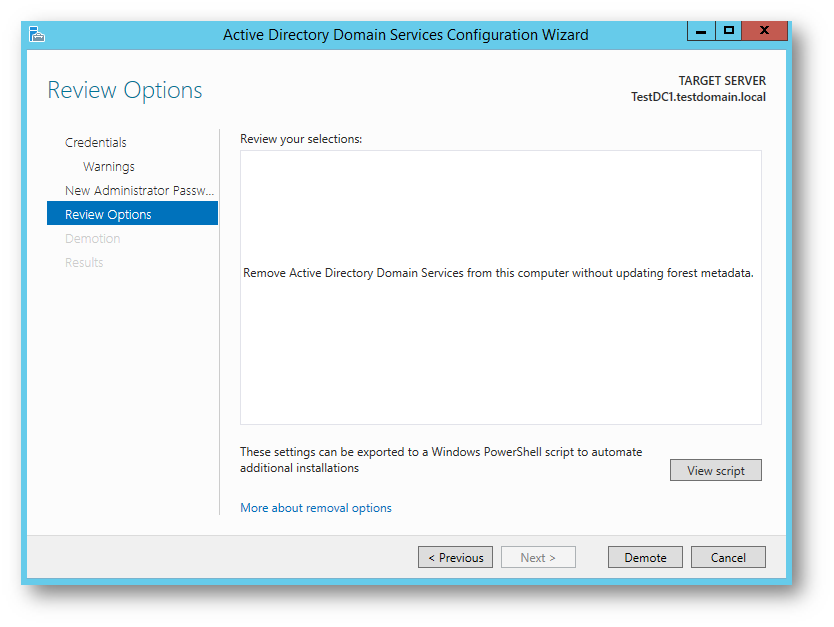

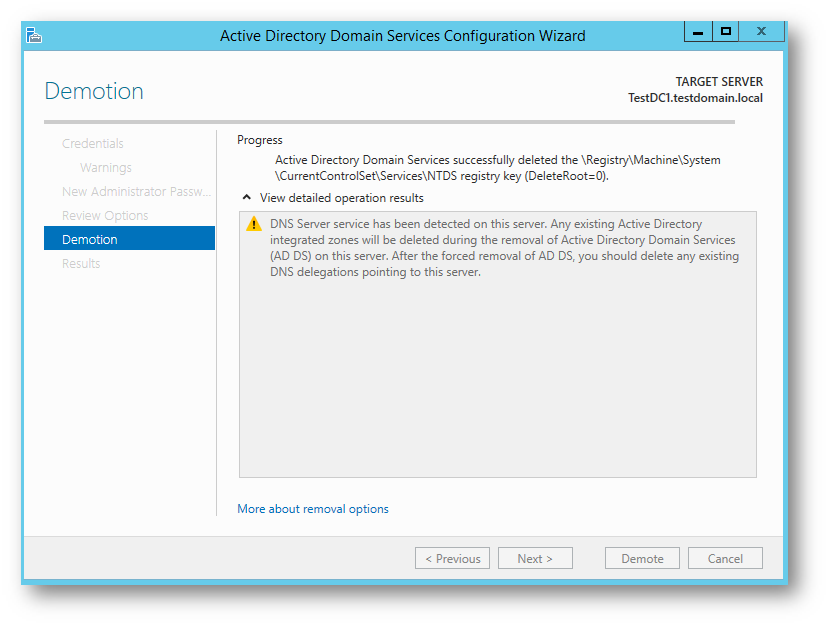

Completiamo il wizard cliccando su Demote

Figura 27: Server Manager – Demote

Al termine dell’operazione la macchina Windows Server 2012 R2 verrà riavviata.

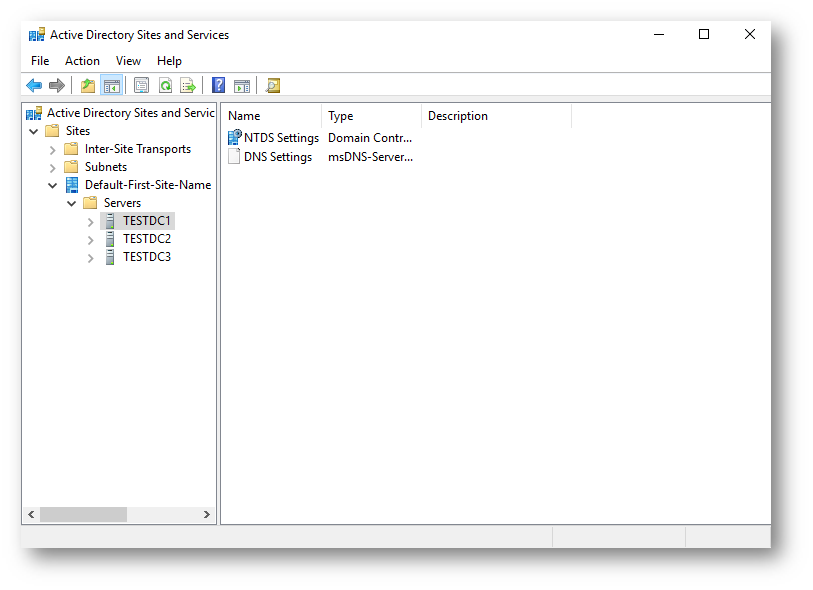

La successiva operazione sarà pulire i metadata del vecchio Domain Controller. Effettuiamo il login sul nuovo Domain Controller e, dal Server Manager, eseguiamo il tool Active Directory Sites and Services

Figura 28: ADSS – Pulizia metadata

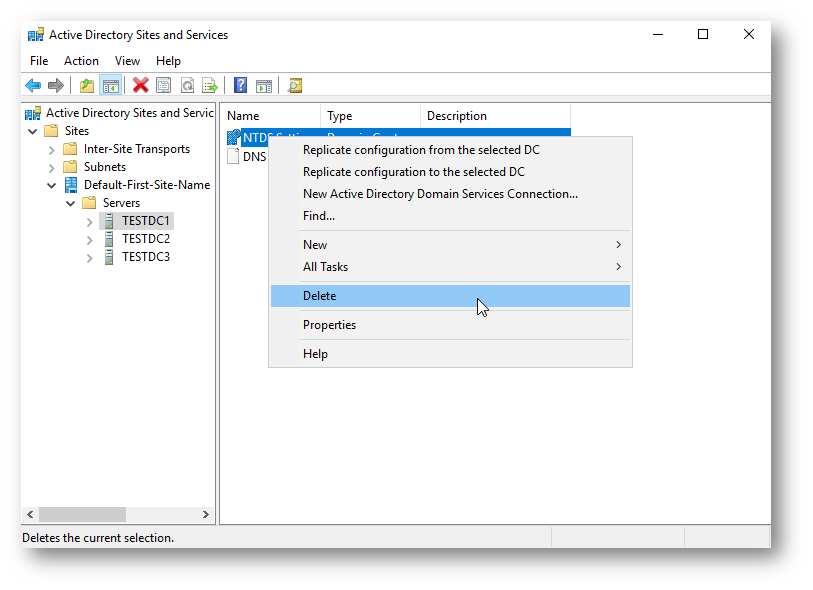

Selezioniamo il nodo Server, successivamente il Domain Controller, rimuoviamo l’oggetto NTDS Settings

Figura 29: ADSS – Pulizia metadata

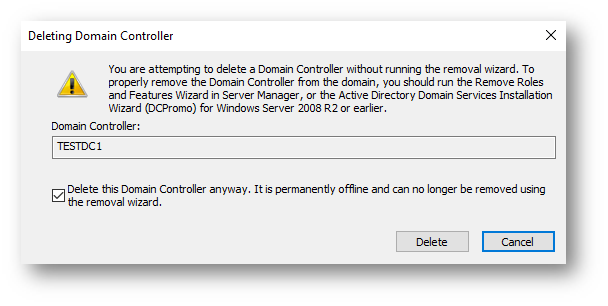

Nella dialog box che appare, spuntare la voce Delete this Domain Controller anyway. It is permanently offline…

Figura 30: ADSS – Pulizia metadata

Se il DC detiene ancora qualche ruolo come master saremo avvisati a seguito del click su Delete. Cliccando Ok potremo risolvere migrando i ruoli rimasti.

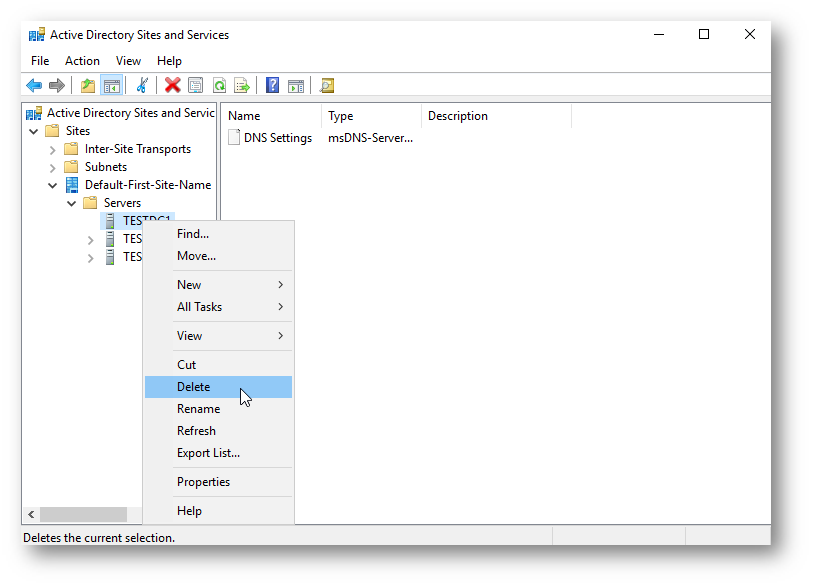

Come ultimo step, eliminiamo il server

Figura 31: ADSS – Pulizia metadata

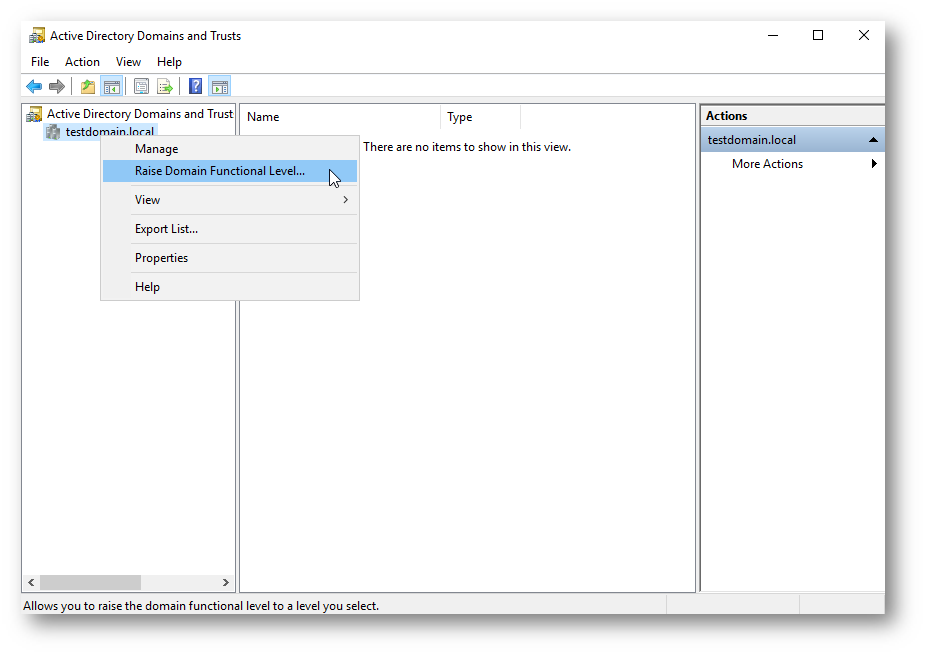

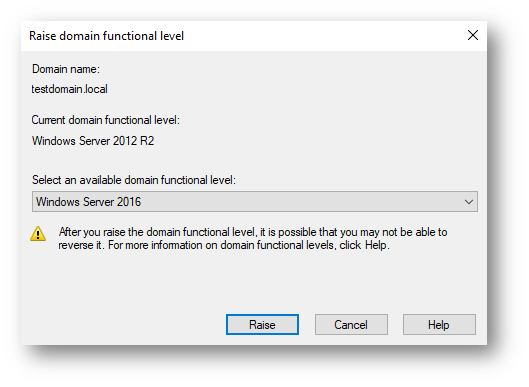

Per aumentare il livello funzionale eseguiamo il tool Active Directory Domains and Trust. Selezioniamo il dominio e clicchiamo su Raise Domain Functional Level

Figura 32: ADDT – Gestione Dominio

Figura 33: ADDT – Gestione Dominio

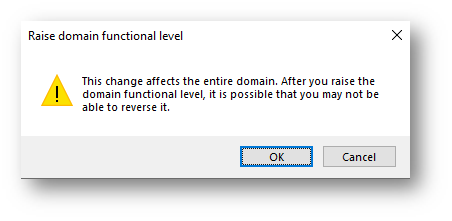

Nel nostro caso, l’unico livello disponibile è Windows Server 2016. Clicchiamo su Raise e successivamente su OK per completare l’operazione.

Figura 34: ADDT – Gestione Dominio

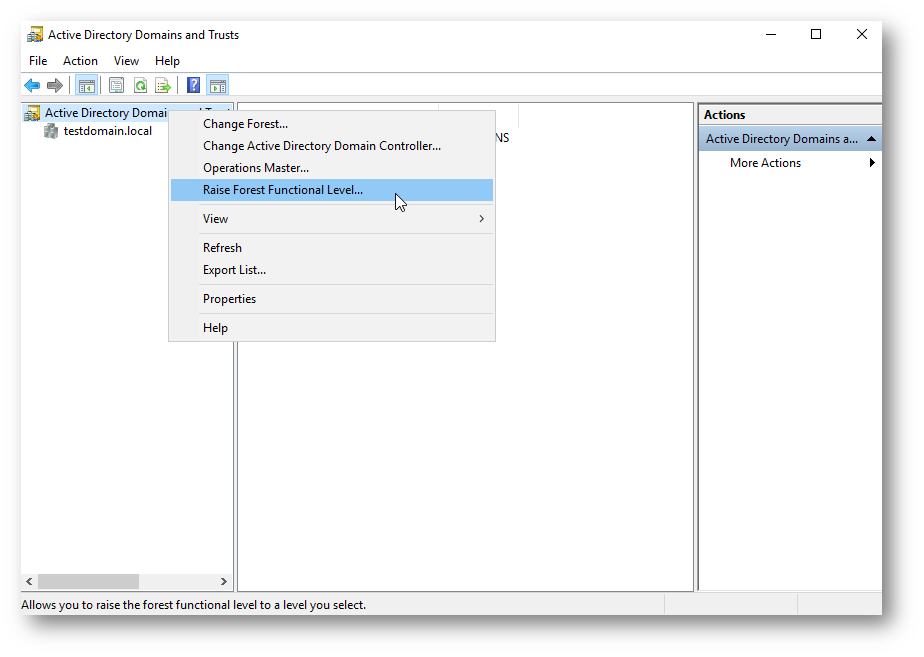

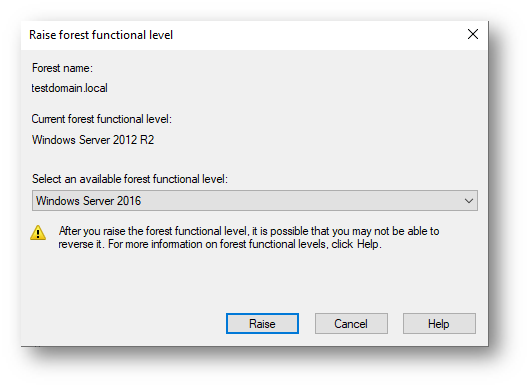

Selezioniamo il nodo principale con il tasto destro e selezioniamo Raise Forest Functional Level

Figura 35: ADDT – Gestione Foresta

Eseguiamo la stessa azione effettuata per il dominio

Figura 36: ADDT – Gestione Foresta

Rieseguendo nuovamente i comandi

|

1 2 3 4 |

Get-ADDomain | fl Name,DomainMode Get-ADForest | fl Name,ForestMode |

Possiamo effettuare una verifica finale

Figura 37: PowerShell – Test

Conclusioni

Active Directory è stata presentata al mondo con Windows Server 2000. Da allora Microsoft continua a rilasciare funzionalità indispensabili nella gestione di infrastrutture, sia piccole sia su scala mondiale. Indipendentemente da quanto possano essere complesse, è opportuno applicare sempre gli aggiornamenti necessari, anche su oggetti importanti come i Domain Controller. Questo discorso non vale solo per gli aspetti di sicurezza: implementare nuovi meccanismi di autenticazione, fornire agli utenti nuove funzionalità, sono tutti aspetti da non sottovalutare.

Stay tuned!