Simulazioni di attacco in Microsoft 365: Migliorare la consapevolezza degli utenti con Attack Simulation Training

L’aumento degli attacchi informatici, in particolare phishing e social engineering, evidenzia la necessità di preparare gli utenti a riconoscere e affrontare minacce sempre più sofisticate.

Secondo il rapporto Microsoft Digital Defense, oltre il 90% degli attacchi informatici inizia con un’email di phishing. Per affrontare questa minaccia, è essenziale adottare strumenti efficaci e strategie di formazione mirata.

L’obiettivo di questa guida è acquisire familiarità con lo strumento Attack Simulation Training e comprenderne le opzioni disponibili per migliorare la sicurezza dell’organizzazione.

Cos’è Microsoft 365 Attack Simulation Training?

Microsoft 365 Attack Simulation Training è uno strumento incluso in Defender for Office 365 che consente di simulare attacchi realistici per:

- Testare le vulnerabilità degli utenti.

- Offrire corsi personalizzati per colmare le lacune nella formazione sulla sicurezza.

- Analizzare le performance con report dettagliati.

Le sue principali funzionalità includono:

- Simulazione di attacchi reali: ad esempio, furto di credenziali o invio di malware.

- Training personalizzato: gli utenti che commettono errori ricevono formazione mirata.

- Dashboard intuitiva: per monitorare i progressi e identificare aree di miglioramento.

Queste funzionalità riducono il rischio umano e rafforzano la cultura della sicurezza all’interno dell’organizzazione.

Creare una campagna: Guida passo-passo

Premessa

Questa guida è progettata per facilitare l’utilizzo di Microsoft 365 Attack Simulation Training, concentrandosi sulle impostazioni predefinite e sulle funzionalità principali.

L’obiettivo iniziale è acquisire familiarità con lo strumento e comprenderne le opzioni disponibili per migliorare la sicurezza dell’organizzazione. Ogni organizzazione presenta esigenze uniche, quindi è importante adattare il training ai rischi specifici.

Esempi di personalizzazione:

- Utenti con accesso a dati sensibili: Simulare attacchi di phishing sofisticati.

- Nuovi dipendenti: Introdurre campagne di sensibilizzazione più frequenti.

Un approccio personalizzato garantisce una preparazione più efficace contro le minacce reali, migliorando la resilienza dell’organizzazione.

Requisiti

Per configurare una campagna è necessario avere:

-

Licenze compatibili:

- Defender for Office 365 Plan 2

- Microsoft 365 E5 Security

- Microsoft 365 E5

-

Ruoli Microsoft Entra:

- Global Administrator

- Security Administrator

- Attack Simulation Administrators

- Attack Payload Author

Nota importante: Utilizzare sempre il ruolo con il minimo livello di privilegi necessario. Ad esempio, il ruolo Attack Simulation Administrator consente di creare e gestire tutte le campagne senza accedere a funzionalità aggiuntive

Consiglio pratico: Non sono disponibili cmdlet di PowerShell per Attack simulation training.

Accesso al portale

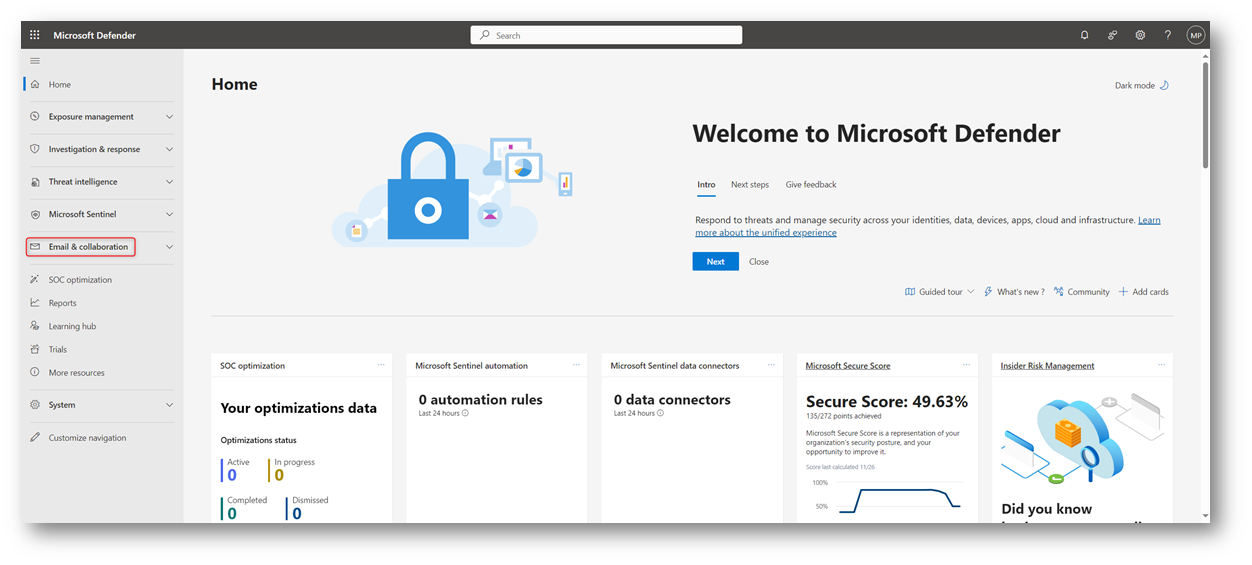

Accedere al portale Microsoft Defender XDR all’indirizzo https://security.microsoft.com

Figura 1: Panoramica del portale Microsoft Defender XDR

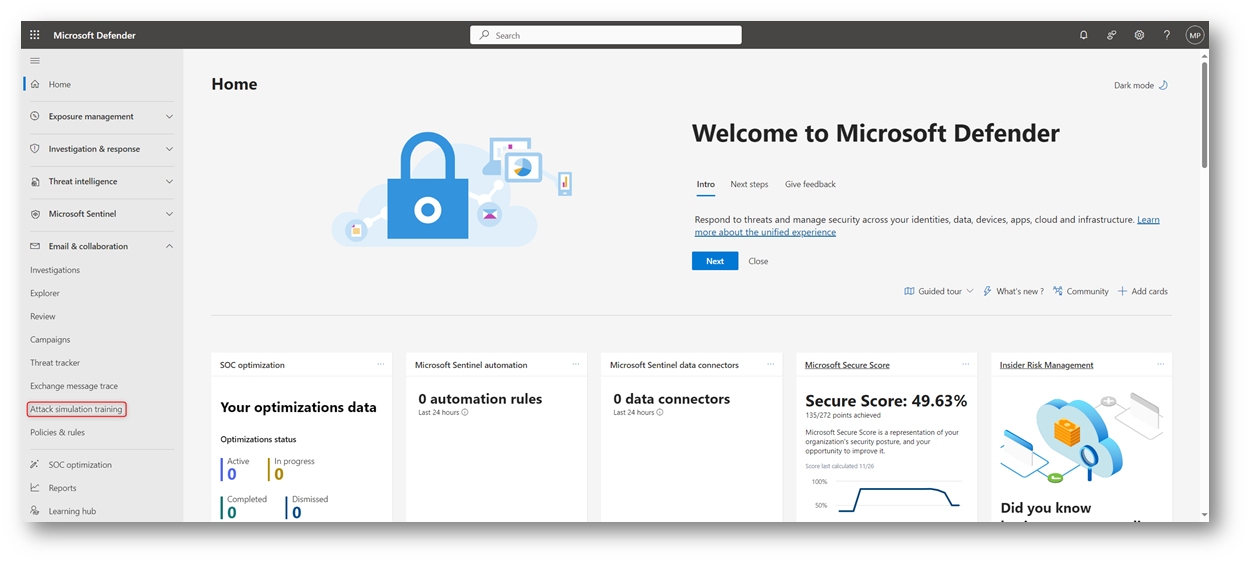

Navigare nella sezione Email & Collaboration → Attack Simulation Training. In alternativa, utilizzare il link diretto https://security.microsoft.com/attacksimulator

Figura 2: Panoramica della sezione Email & Collaboration del portale Microsoft Defender

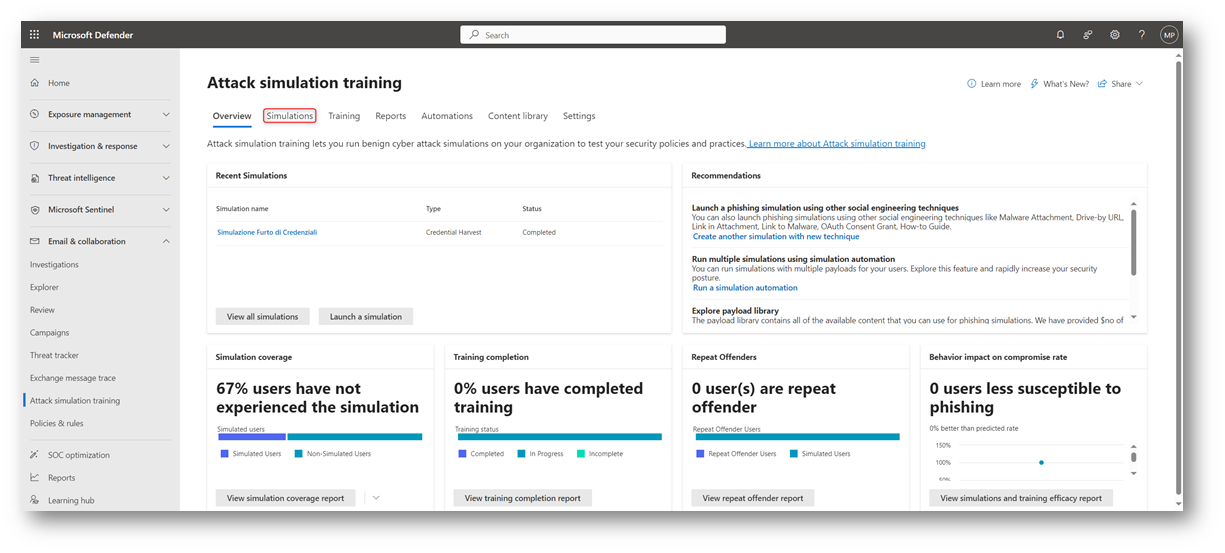

Nella sezione Overview, è presente una panoramica delle simulazioni recenti, dei report e delle raccomandazioni utili. Per gestire le simulazioni, selezionare il tab “Simulations”.

Figura 3: Panoramica del portale Microsoft Defender XDR – Sezione Attack Simulation Training.

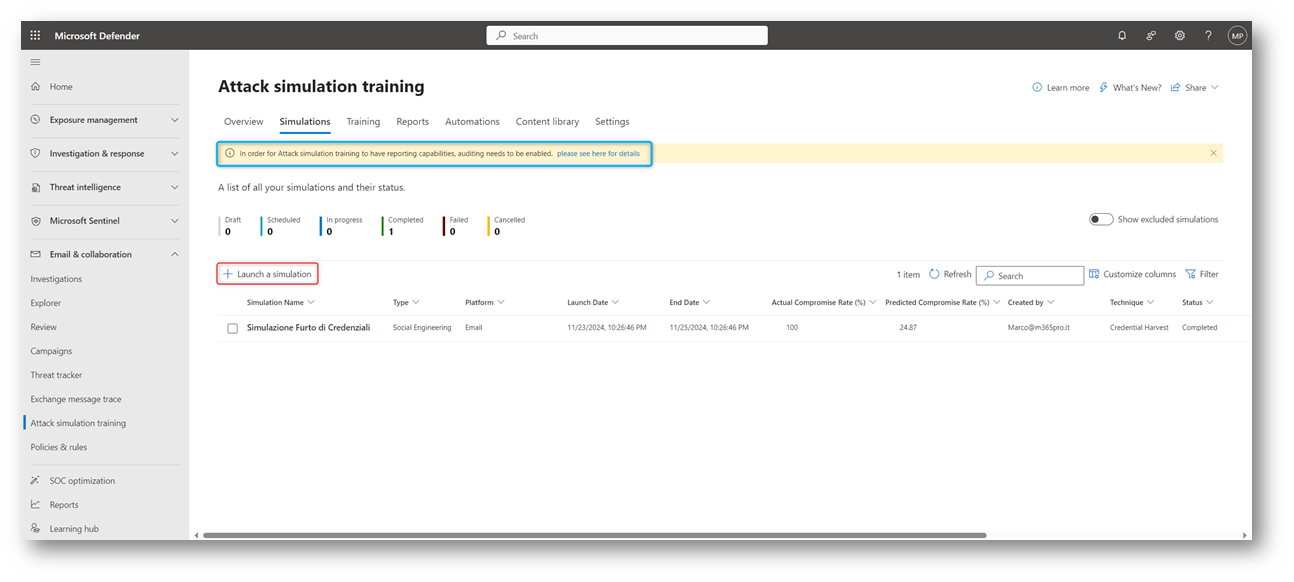

Sul TAB “Simulation” è presente la lista di tutte le simulazioni effettuate e il loro stato. Se presente l’avviso, come nel riquadro azzurro, attivare l’auditing come da guida Microsoft

Avviare la simulazione cliccando su “Launch a simulation”.

Figura 4. Sezione Simulations nel portale Microsoft Defender: elenco delle simulazioni attive e stato delle campagne.

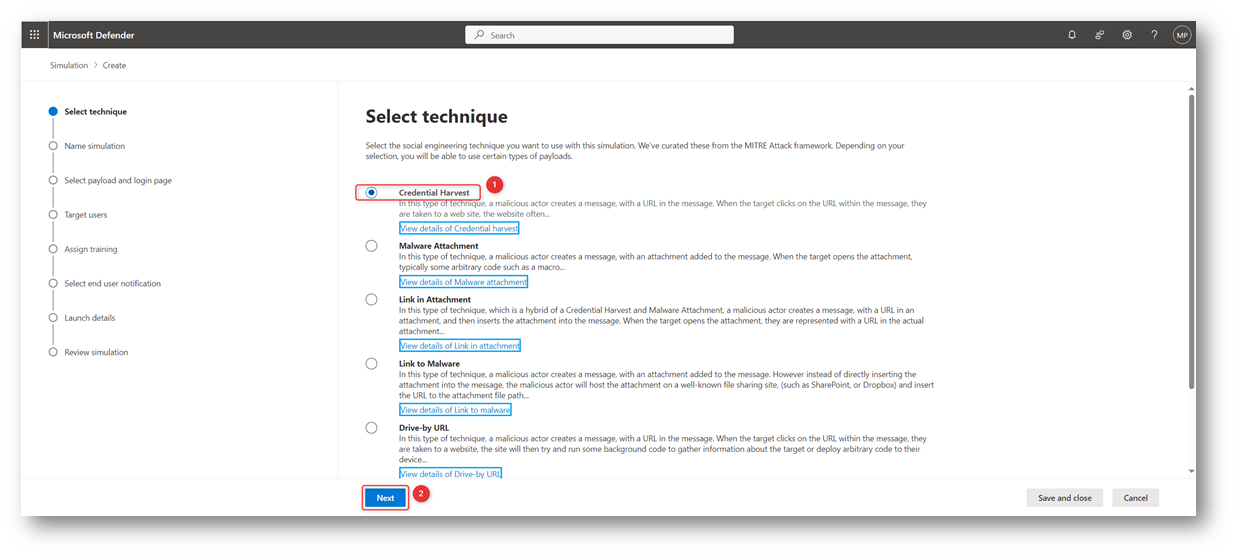

Selezionare il tipo di attacco

Scegliere tra le diverse tecniche di ingegneria sociale. Per ognuna di essi è possibile avere un’ampia descrizione, cliccando sul rispettivo tasto di dettaglio, quello nel riquadro azzurro:

- Credential Harvest: Simula un cybercriminale che invia un messaggio al destinatario contenente un link apparentemente innocuo. Una volta cliccato, l’utente viene reindirizzato a un sito web che simula l’aspetto di una piattaforma conosciuta, come un servizio bancario o una piattaforma di posta elettronica. Qui viene presentata una finestra di dialogo che richiede l’inserimento delle credenziali di accesso, sfruttando l’aspetto familiare del sito per ingannare la vittima e indurla a fidarsi.

- Malware Attachment: Simula un cybercriminale che invia al destinatario un messaggio contenente un allegato apparentemente legittimo. Quando l’utente apre l’allegato, del codice arbitrario, come una macro, viene eseguito sul dispositivo della vittima. Questo permette all’attaccante di installare ulteriore codice dannoso o di consolidare la propria presenza sul sistema, ampliando così il controllo sulla macchina compromessa.

- Link in Attachment: Questa tecnica combina l’attacco di raccolta credenziali con l’uso di allegati. Un cybercriminale invia al destinatario un messaggio contenente un allegato che include un link al suo interno. Quando l’utente apre l’allegato e clicca sul link, viene reindirizzato a un sito web che presenta una finestra di dialogo per richiedere il nome utente e la password. Per aumentare la credibilità, la pagina è progettata per imitare l’aspetto di un sito noto, sfruttando la familiarità per guadagnare la fiducia della vittima.

- Link to Malware: Simula un cybercriminale che invia al destinatario un messaggio contenente un link a un allegato ospitato su una piattaforma di condivisione file nota, come SharePoint Online o Dropbox. Il link può essere una URL o un codice QR. Quando l’utente clicca sul link, l’allegato si apre ed esegue codice arbitrario, come una macro, sul dispositivo della vittima. Questo consente all’attaccante di installare ulteriore codice dannoso o di rafforzare la propria presenza sul sistema, aumentando il controllo sulla macchina compromessa.

- Drive-by-url: Simula un cybercriminale che invia al destinatario un messaggio contenente un link. Quando l’utente clicca sul link, viene reindirizzato a un sito web che tenta di eseguire codice in background. Questo codice cerca di raccogliere informazioni sulla vittima o di distribuire codice dannoso sul suo dispositivo. Solitamente, il sito di destinazione è un sito noto compromesso o una copia identica di un sito affidabile. La familiarità con il sito induce la vittima a fidarsi e a cliccare sul link. Questa tecnica è conosciuta anche come watering hole attack.

- OAuth Consent Grant: Simula un cybercriminale che crea un’applicazione Azure malevola con l’intento di ottenere accesso ai dati. L’applicazione invia una richiesta via email contenente un link. Quando il destinatario clicca sul link, il meccanismo di concessione dei permessi dell’applicazione chiede l’autorizzazione per accedere ai dati (ad esempio, alla casella di posta dell’utente).

- How-to Guide: Una guida didattica che contiene istruzioni per gli utenti, ad esempio su come segnalare i messaggi di phishing.

In questa guida, viene utilizzata la tecnica Credential Harvesting, una delle più comuni.

Figura 5: Selezione della tecnica di attacco in Microsoft 365 Attack Simulation Training

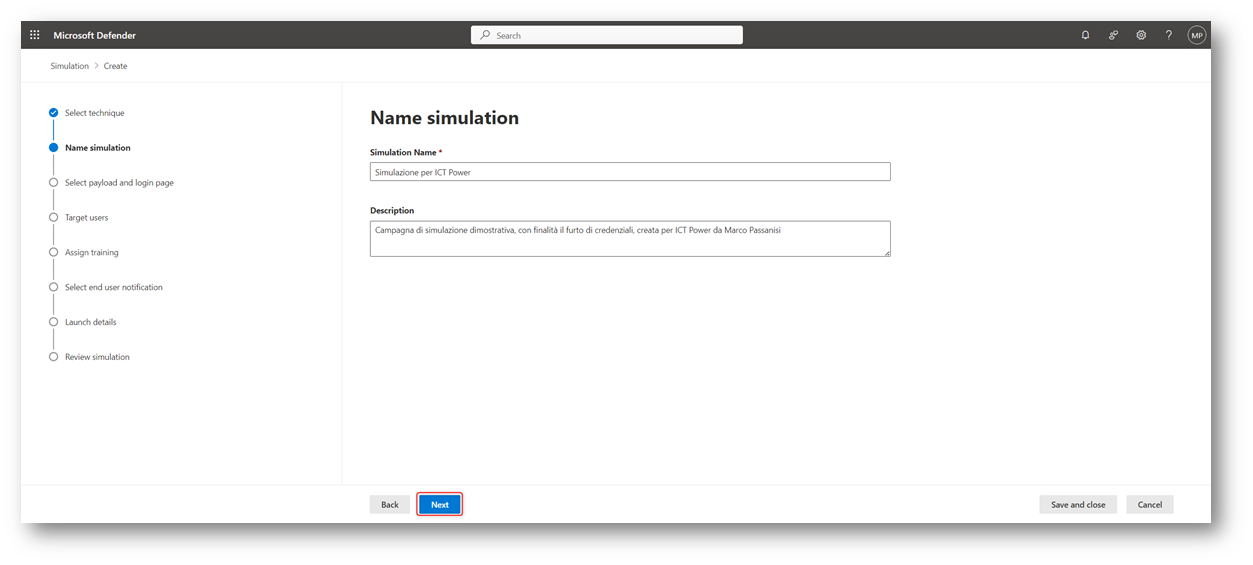

Configurazione della campagna

Nome e descrizione

Assegnare alla campagna un nome e una descrizione che identifichino chiaramente l’obiettivo della simulazione

Figura 6: Assegnazione del Nome e della descrizione della campagna di simulazione

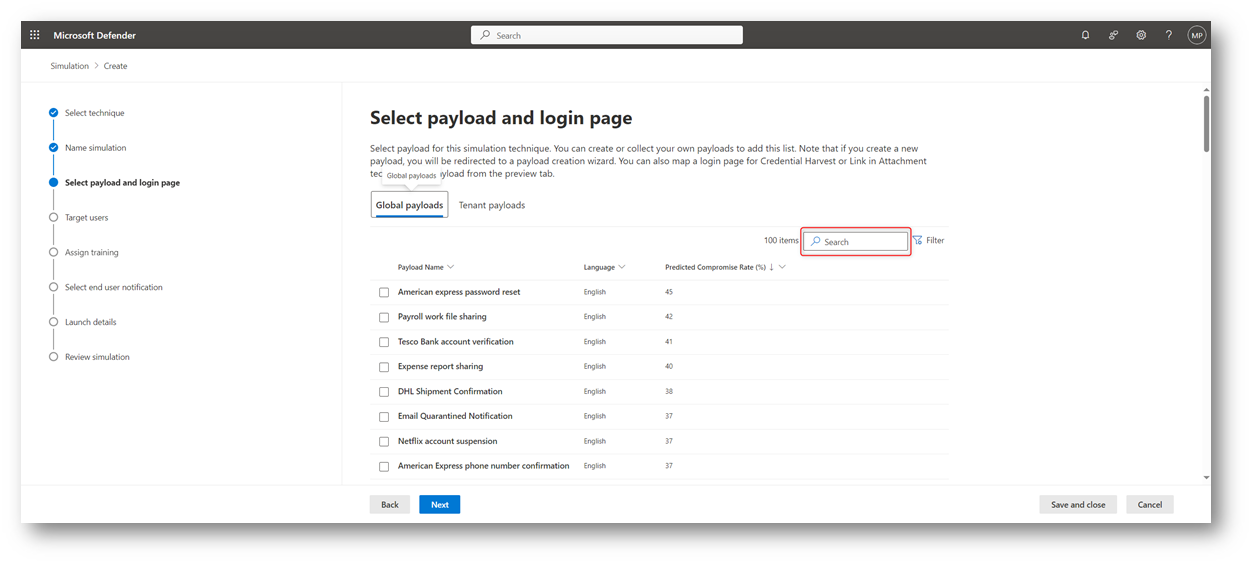

Selezionare un Payload

Il payload rappresenta il cuore di ogni simulazione di attacco in Microsoft 365. Si tratta del contenuto dell’email di phishing simulata. L’obiettivo è creare scenari realistici che riflettano le minacce effettive affrontate dalla tua organizzazione.

In Attack Simulation Training un payload è il link, il codice QR o l’allegato presente nel messaggio di phishing simulato che viene presentato agli utenti.

Attack Simulation Training offre un catalogo ricco e robusto di payload predefiniti già ottimizzati per le tecniche di ingegneria sociale disponibili.

Tuttavia, potrebbe essere necessario creare dei payload personalizzati con scenari di rischio specifici che funzionino meglio per la tua organizzazione. Usando il tab Tenant payloads, non oggetto di questa guida, puoi creare email che imitano messaggi interni o comunicazioni aziendali tipiche, aumentando il realismo delle simulazioni.

Nota importante: La creazione di payload personalizzati richiede competenze avanzate. Se necessario, consulta la guida ufficiale Microsoft per ulteriori dettagli su come procedere.

Quando selezioniamo un payload, considerare i seguenti fattori:

- Obiettivo della simulazione: vuoi testare la consapevolezza sui link sospetti o valutare l’attenzione agli allegati?

- Tipologia di utenti: I payload devono essere rilevanti per il ruolo degli utenti target. Ad esempio, un team finanziario potrebbe essere esposto a email relative a fatture.

- Lingua e contesto: Scegli payload nella lingua degli utenti per massimizzare il realismo.

Ogni payload include una metrica chiamata Predicted Compromise Rate (percentuale di compromissione prevista), che stima la probabilità che gli utenti cadano vittime dell’attacco simulato.

Suggerimento: Utilizza payload con una percentuale di compromissione più alta per test iniziali e diminuiscila progressivamente per sfide più avanzate.

I payload sono ordinabili per nome (Payload Name), per lingua (Language) e per percentuale di compromissione prevista (Predicted compromise rate).

Per scegliere un payload pertinente all’obiettivo della campagna useremo il campo di ricerca.

Figura 7: Selezione del paylod e della pagina di login per la simulazione

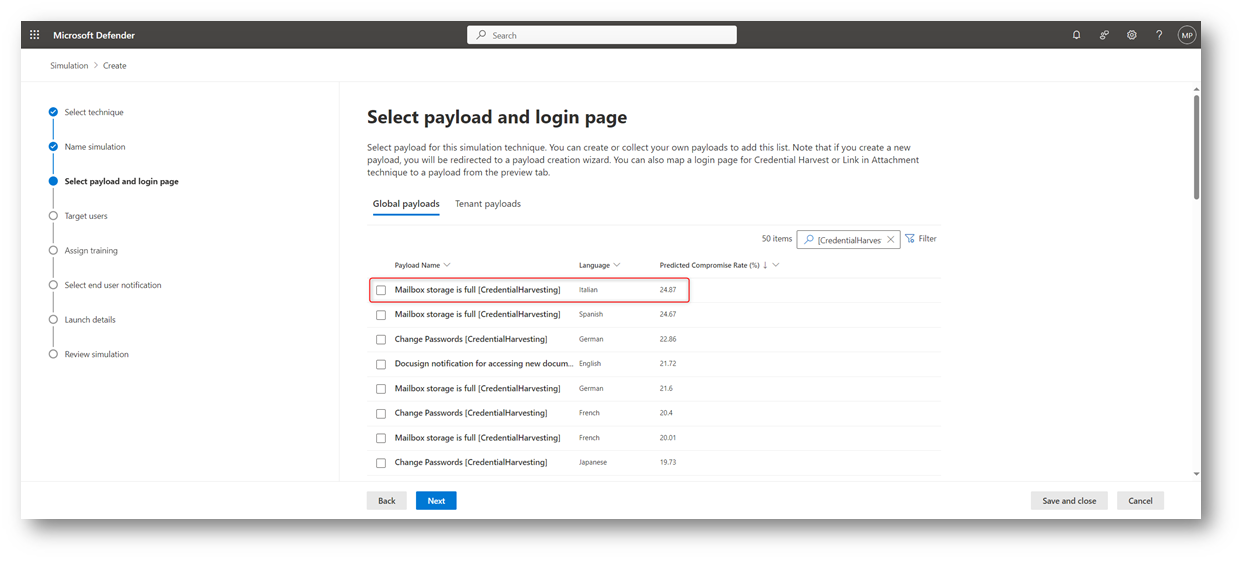

Inserendo il valore “[CredentialHarvesting]” seguito dal tasto invio verrà visualizzata una nuova lista.

Figura 8: Lista dei payload filtrati in base al criterio di ricerca

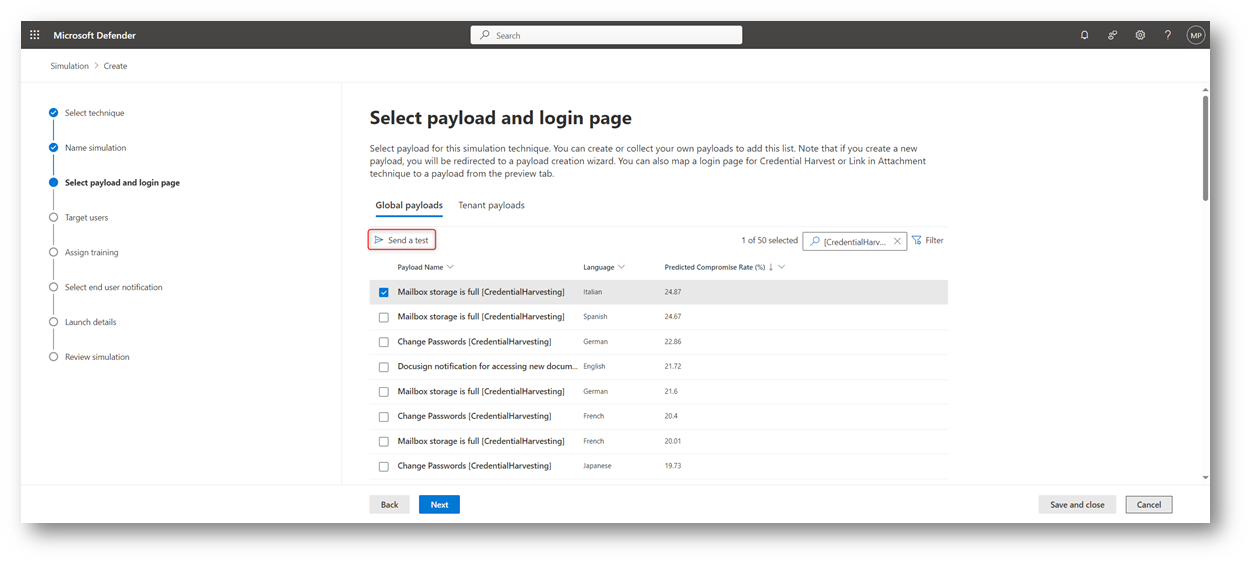

Selezionare la “Mailbox storage is full [CredentialHarvesting]“, in lingua italiana e successivamente cliccare su “Send a test”

Figura 9: Selezione del payload chiamato payload Mailbox storage is full

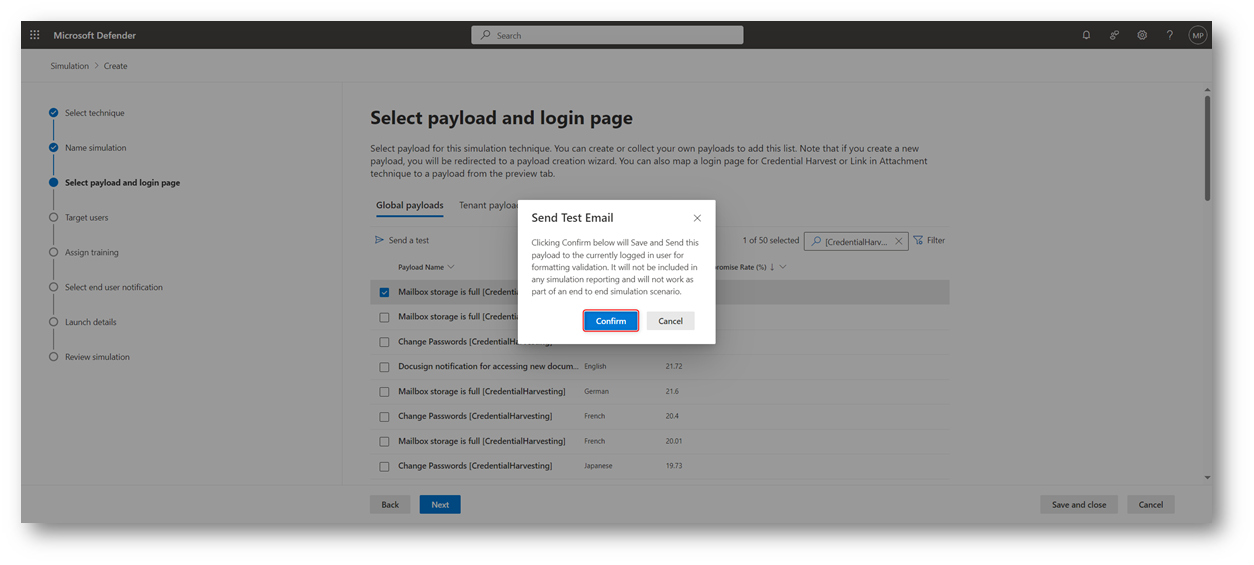

Confermare l’invio per ricevere la mail contenente il payload. Il test arriva all’utente loggato che sta configurando la campagna.

Figura 10: Conferma della scelta del payload per inviare la mail di test

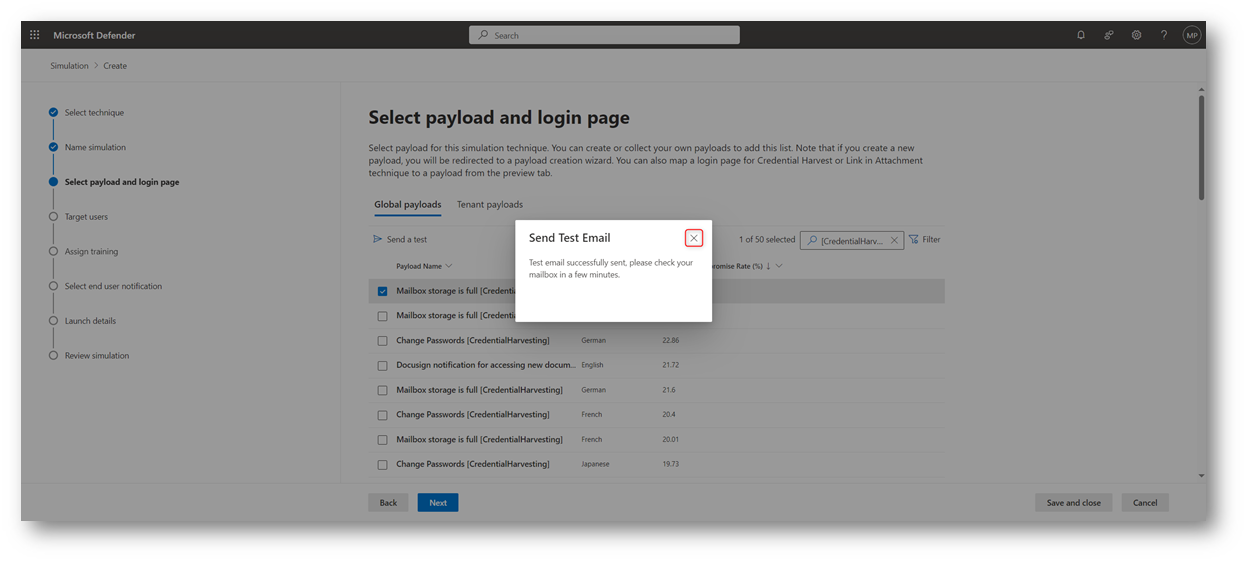

Chiudere il messaggio di notifica della mail di test

Figura 11: Conferma del Test email inviato con successo

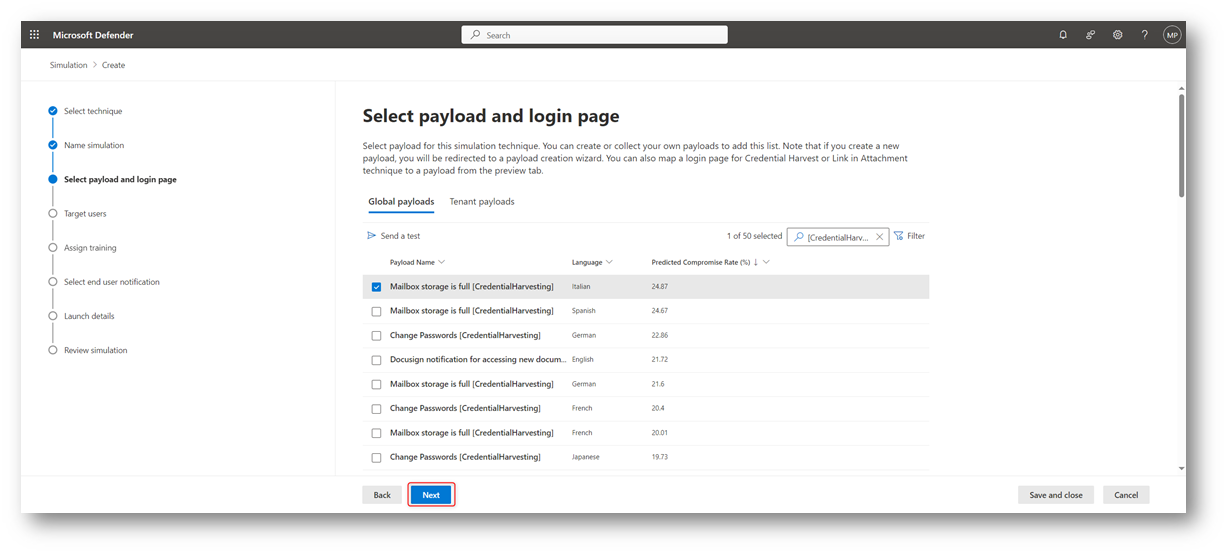

Proseguire con il tasto “next”

Figura 12: Selezione del payload

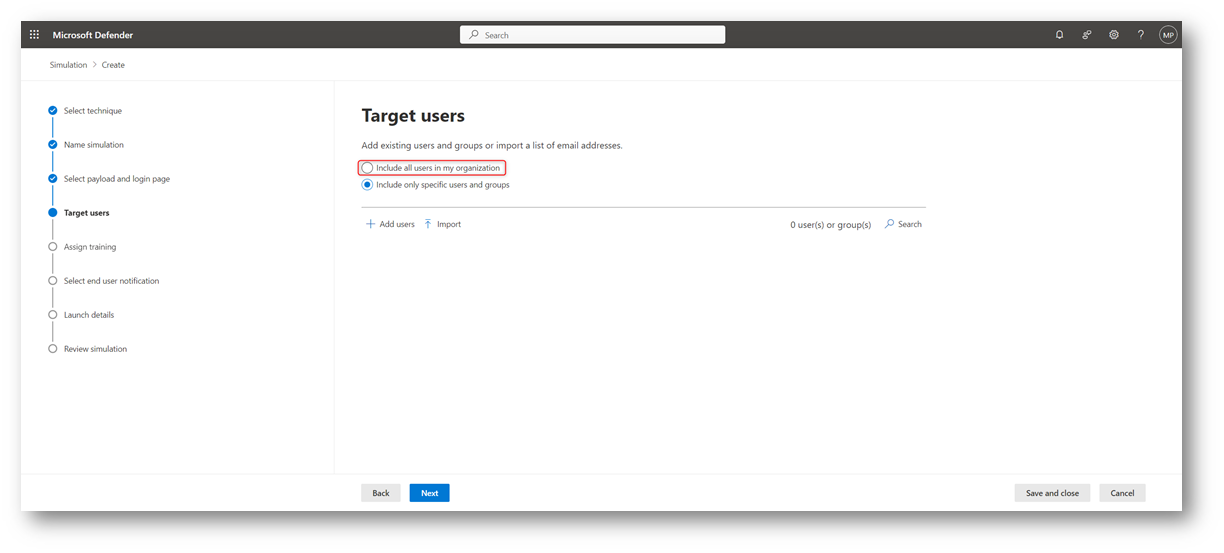

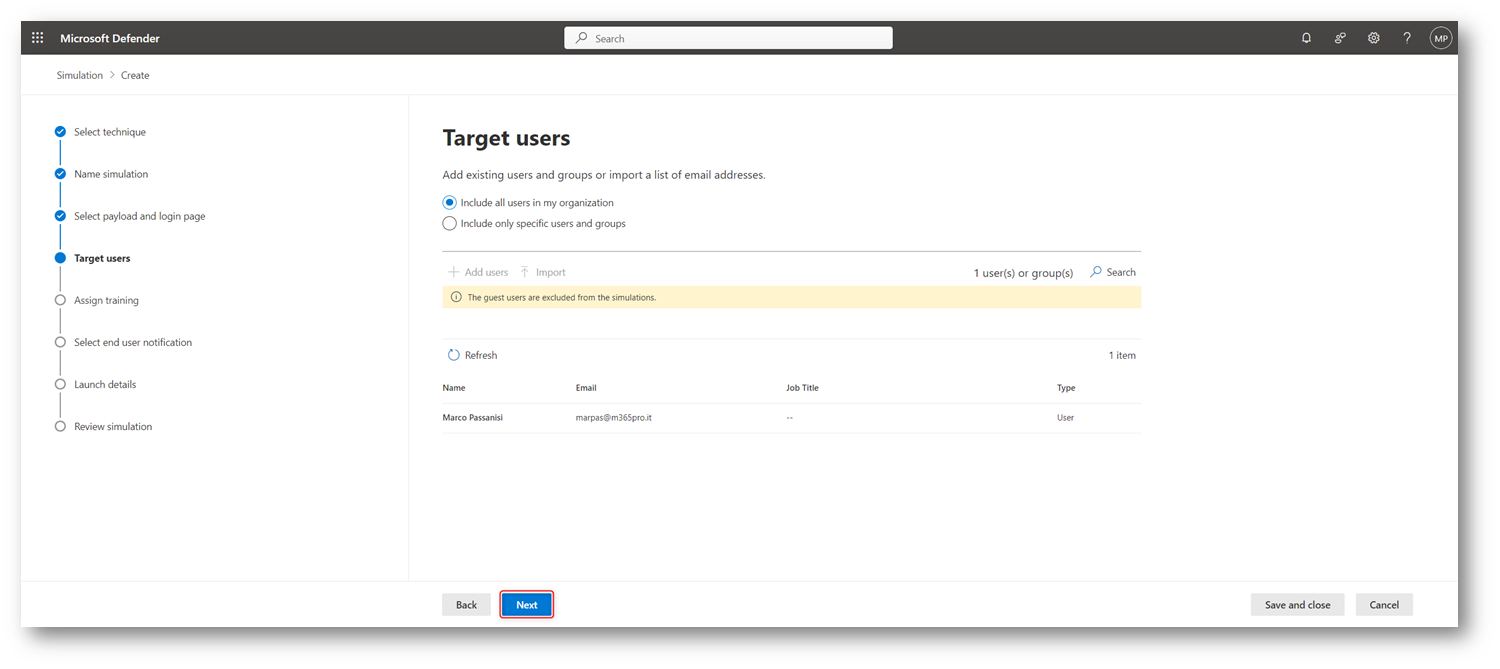

Selezionare i destinatari

Per definire il gruppo target della simulazione è possibile:

- Includere tutti gli utenti dell’organizzazione o selezionare gruppi specifici.

- Importare liste di utenti tramite file CSV, se necessario.

Selezionare “Include all users in my organization” per includere tutti gli utenti come target della simulazione.

Figura 13: Selezione degli Utenti Target della campagna di simulazione

Verificare la lista dei destinatari prima di procedere.

Figura 14: Lista utenti target della campagna pronti a ricevere la simulazione.

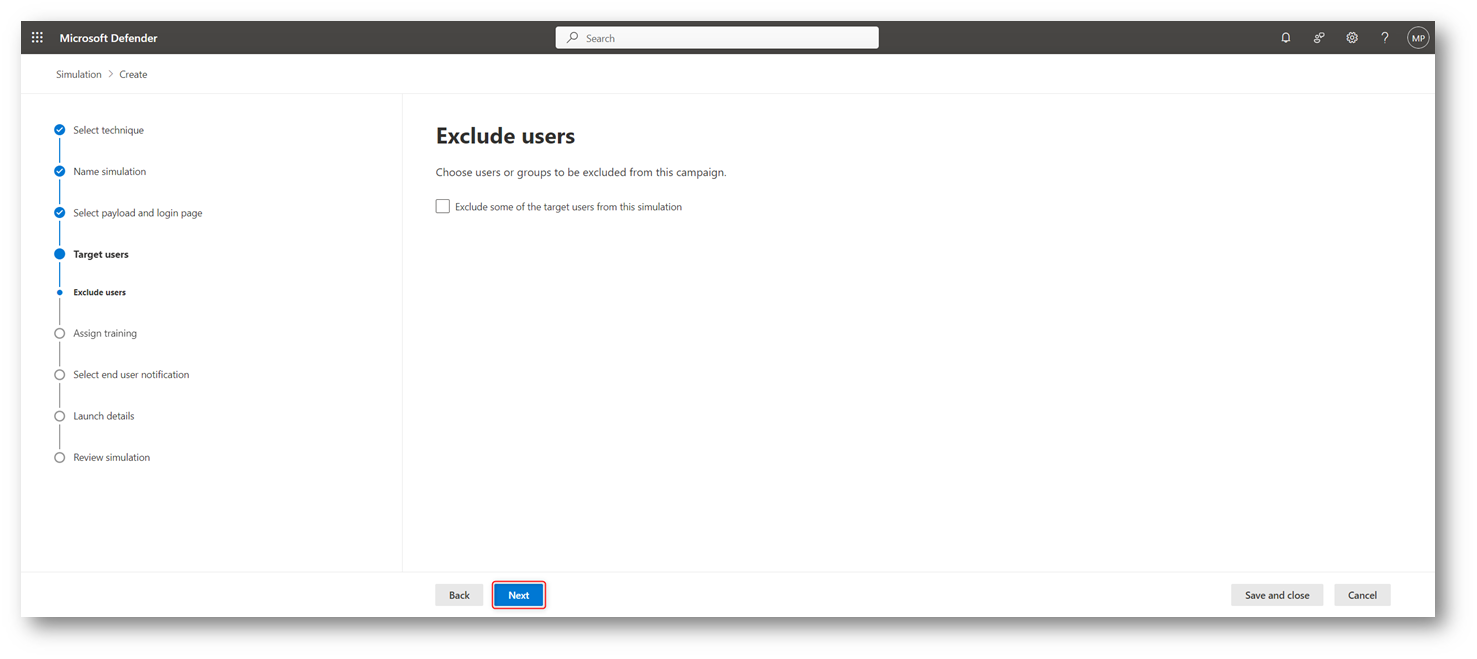

Se non necessario escludere utenti dal gruppo target proseguire

Figura 15: Esclusione di utenti o gruppi di utenti dalla simulazione

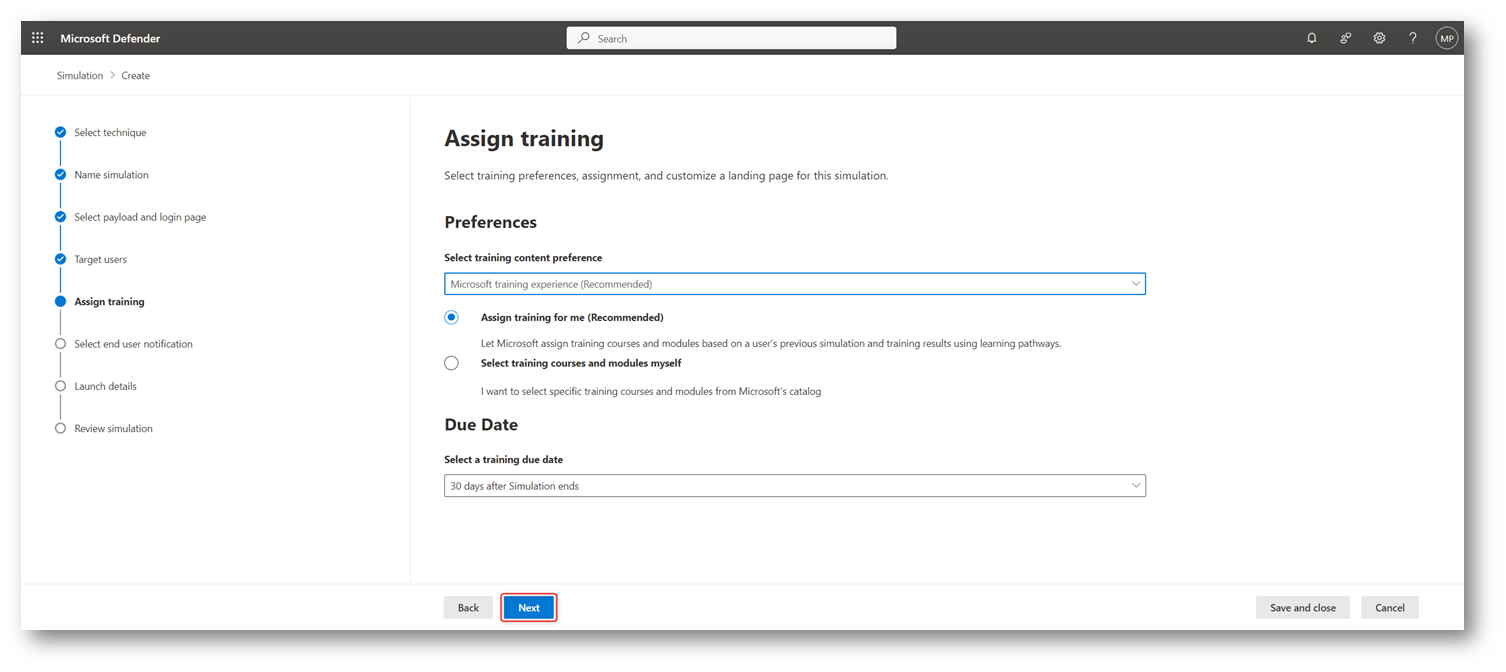

Assegnare il training

Lasciare che sia Microsoft ad assegnare il corso di training, poiché questa è la scelta predefinita e consigliata, in quanto il corso viene assegnato in base ai risultati precedenti della simulazione e del training completato dall’utente. La scadenza per il completamento del training, indica entro quanti giorni deve essere completato dopo la fine della simulazione. Il valore predefinito è di 30 giorni.

Figura 16: Assegnazione delle preferenze del Training per la campagna di simulazione

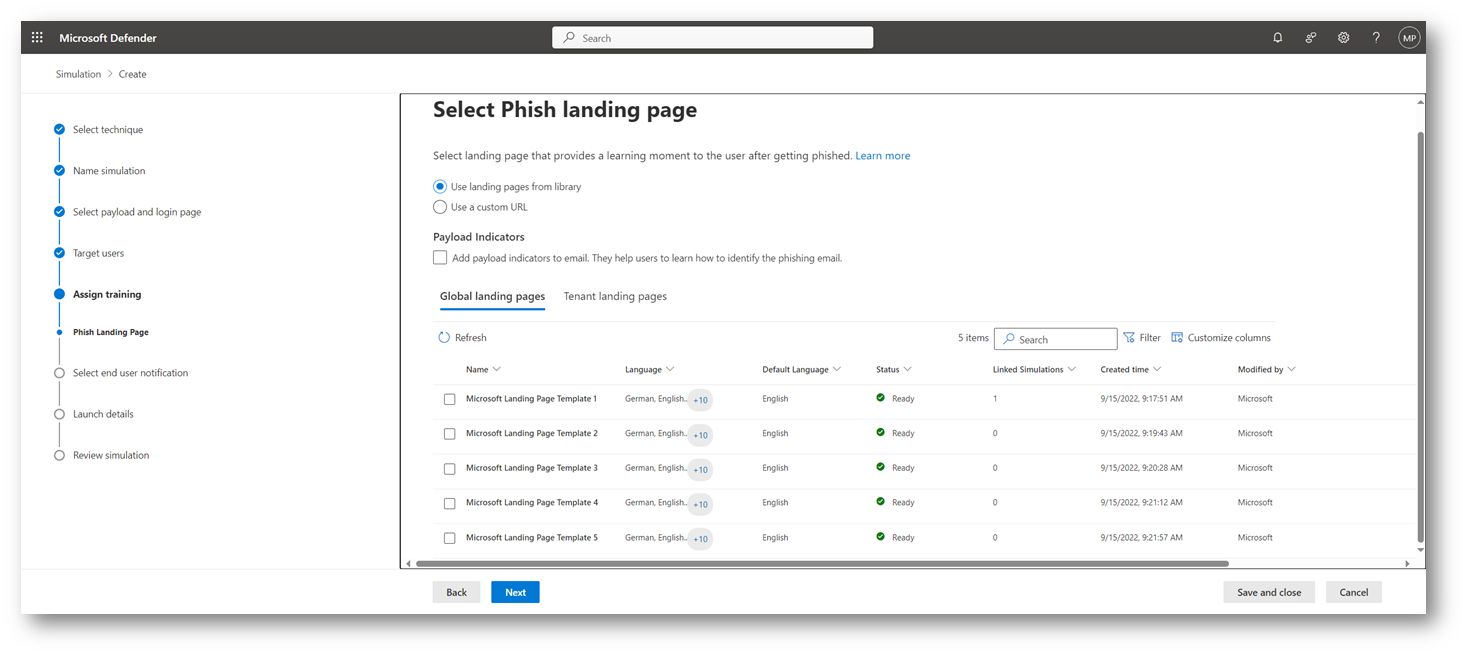

Selezionare la Phish landing page

La Phish landing page è la pagina a cui gli utenti accedono quando interagiscono con il payload (ad esempio, cliccando su un link). Scegliere quale landing page utilizzare.

Le opzioni disponibili sono:

- Landing page predefinite incluse nello strumento. (Global landing pages)

- Landing page personalizzate già creatr in precedenza. (Tenant landing pages)

- Nuove landing page, possibilità di crearle direttamente durante la configurazione. (Tenant landing pages)

Figura 17: Selezione della phish lending page

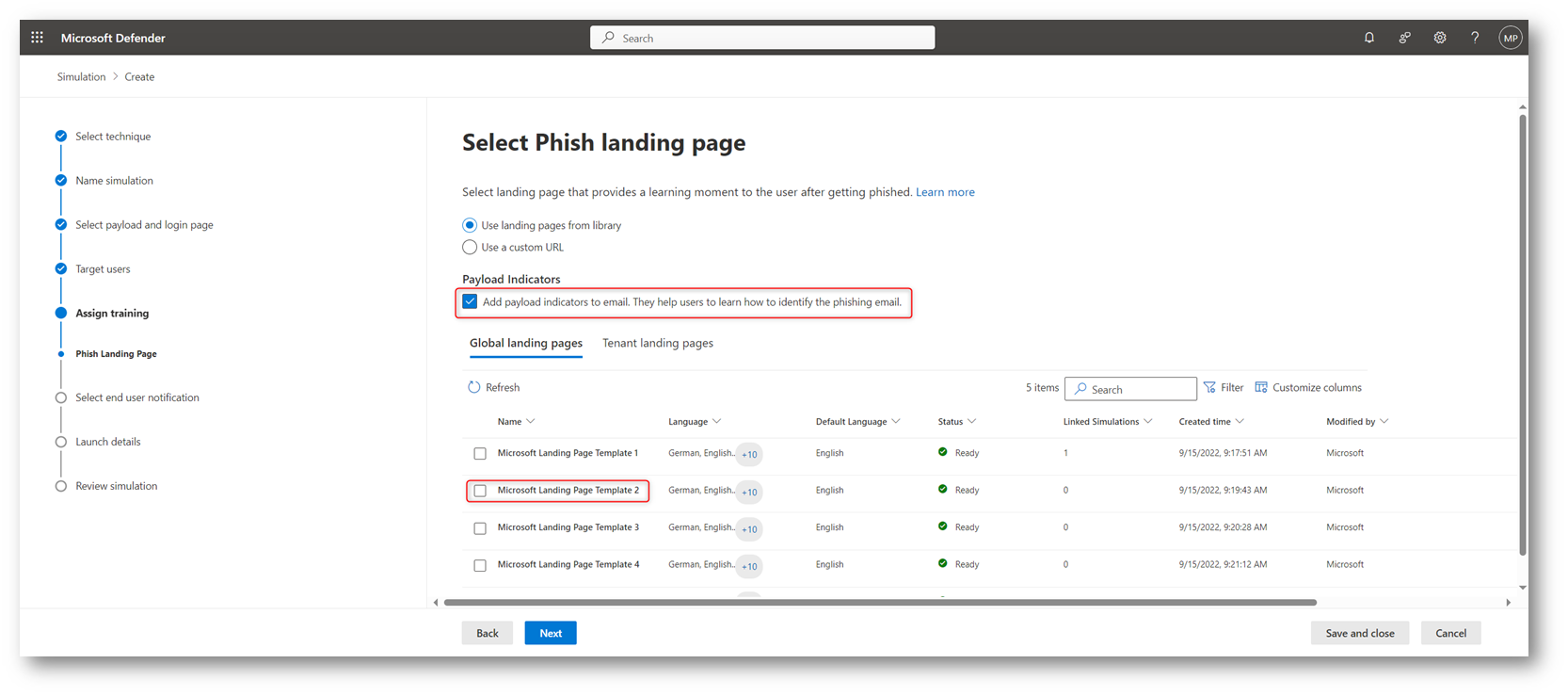

Scegliere una delle pagine web di destinazione proposte, a cui gli utenti verranno indirizzati se aprono il payload durante la simulazione. Aggiungere anche “Add Payload Indicators” per includere nella landing page il messaggio che ha generato l’avviso, così da consentire all’utente finale di identificare facilmente lo scopo dell’email ricevuta. Nella scelta, volendo, è possibile utilizzare un indirizzo personalizzato con una pagina aziendale per esempio.

Figura 18: Selezione del payload indicator e del template della landing page

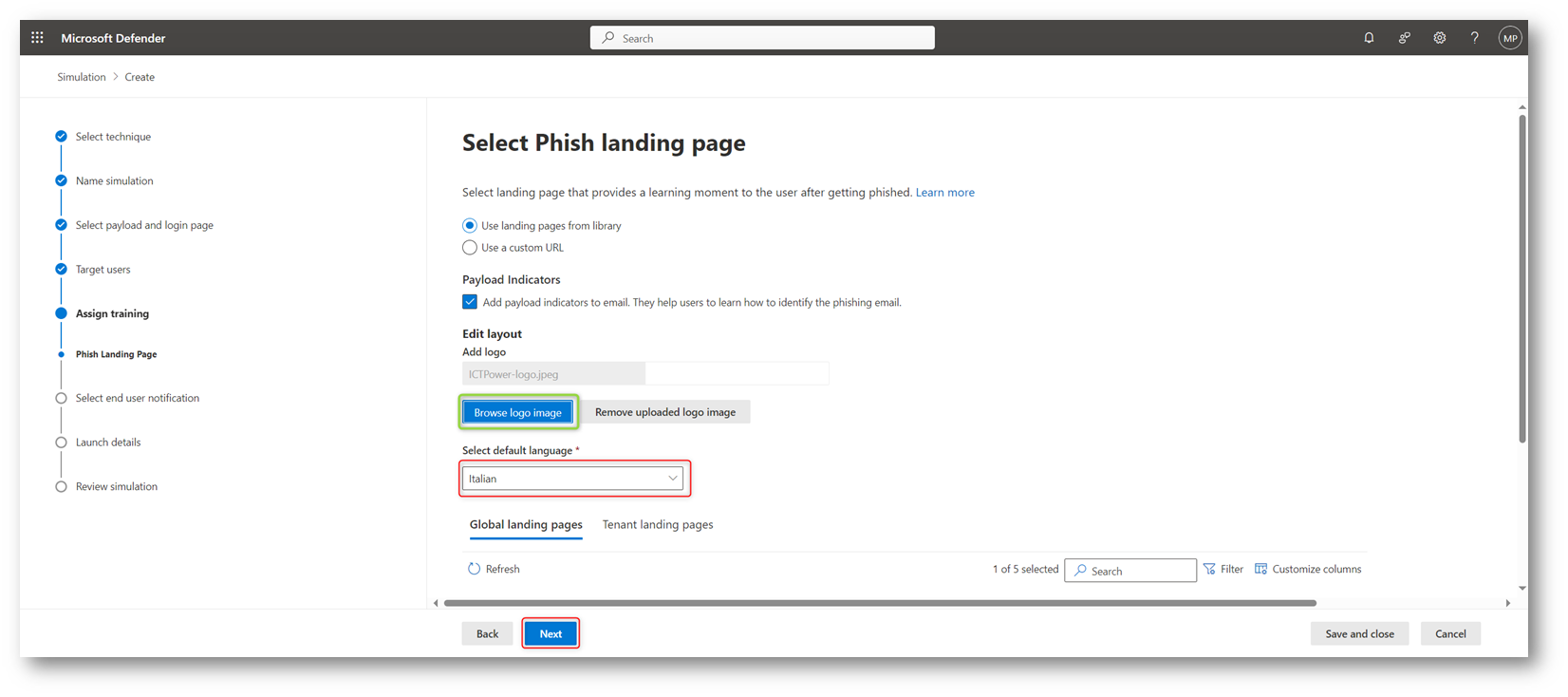

Personalizzare il messaggio con il logo aziendale o dell’organizzazione (opzionale), selezionare la lingua in italiano e visualizzare un’anteprima cliccando sul nome della pagina (ad esempio, Microsoft Landing Page Template 2).

Figura 19: Selezione della lingua e del logo aziendale o dell’organizzazione da utilizzare per la simulazione

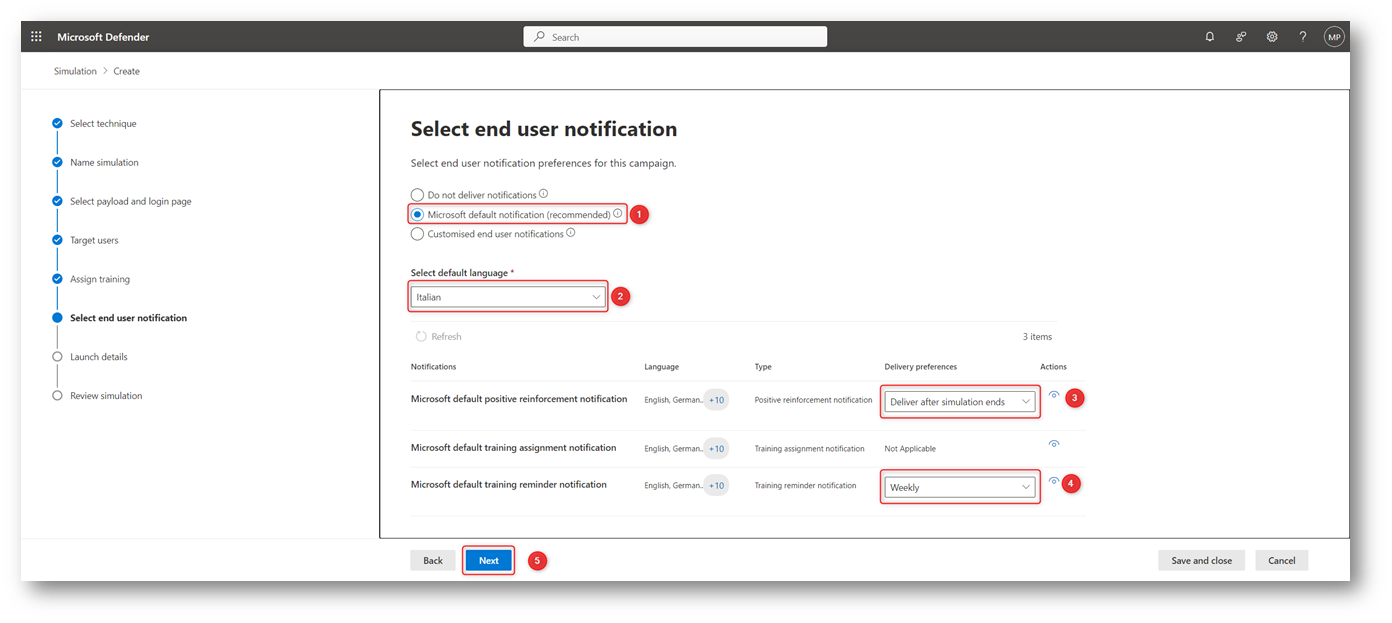

Selezionare le notifiche all’utente finale

Selezionare le notifiche all’utente finale di default di Microsoft, quindi procedere con i seguenti cambiamenti in ordine:

- Selezionare la Microsoft default notification

- Cambiare la lingua in italiano.

- Deliver after simulation ends: questa opzione invierà un messaggio positivo agli utenti che hanno segnalato correttamente l’email come sospetta.

- Weekly: imposterà una notifica settimanale per ricordare agli utenti di eseguire il training.

- Confermare con “Next”

Figura 20: Selezione delle impostazioni di notifica per l’utente finale

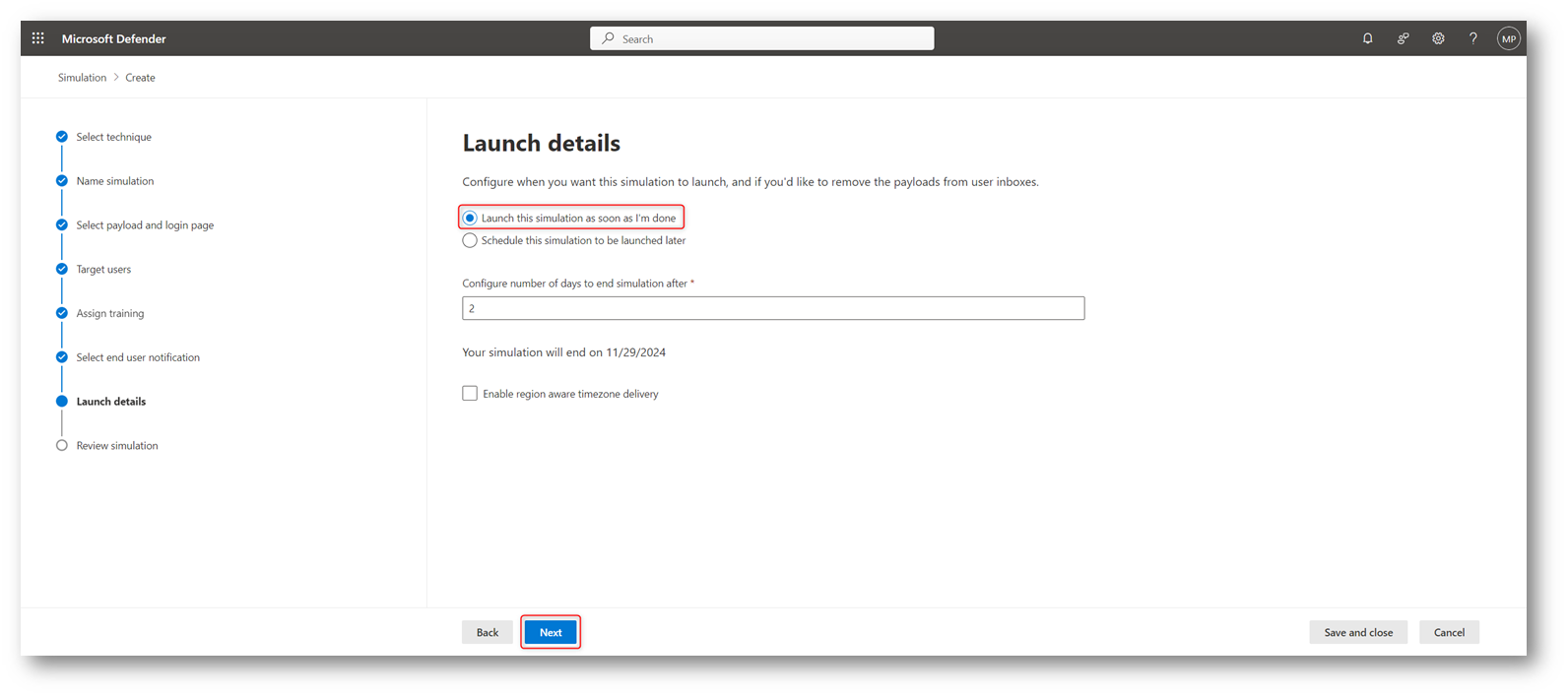

Programmare il lancio della campagna

Dalla pagina Launch details, è possibile impostare le seguenti opzioni:

- Quando avviare la simulazione: Scegliamo una data e ora per avviare la simulazione.

- Quando terminare la simulazione: Scegliamo una data e ora di termine per la simulazione.

Impostare l’avvio immediato.

Figura 21: Pianificazione per il lancio della simulazione

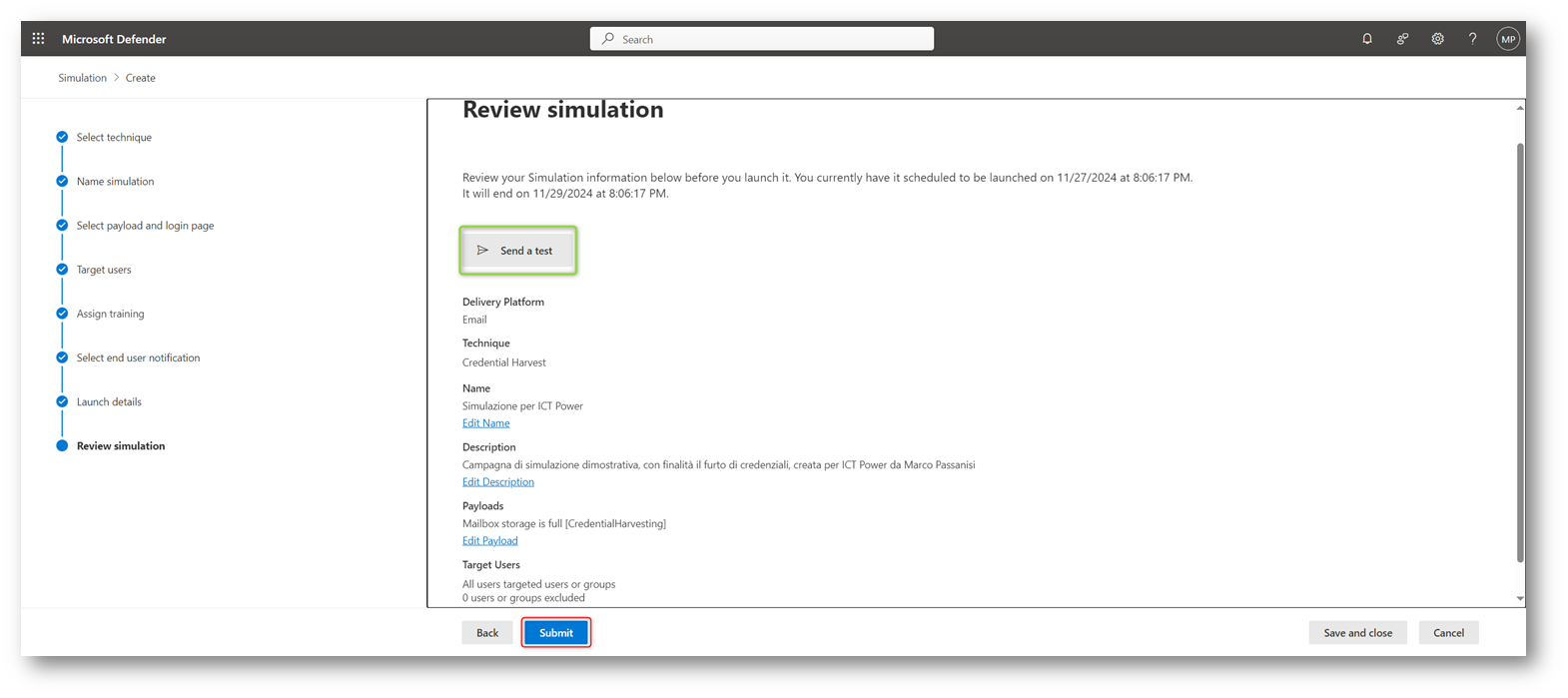

Esaminare i dettagli della simulazione

Nella pagina Verifica simulazione, esaminare i dettagli della simulazione prima di lanciarla. Verificare il messaggio con il pulsante “Send a test” per inviare una copia all’utente connesso, così da poter ispezionare il contenuto.

In caso di necessità, selezionare “Edit” in qualsiasi sezione per modificare le impostazioni. Quando pronto, premere il tasto “Submit” per completare il processo e avviare la simulazione.

Figura 22: Dettaglio della simulazione disponibile per cambiamenti prima della conferma

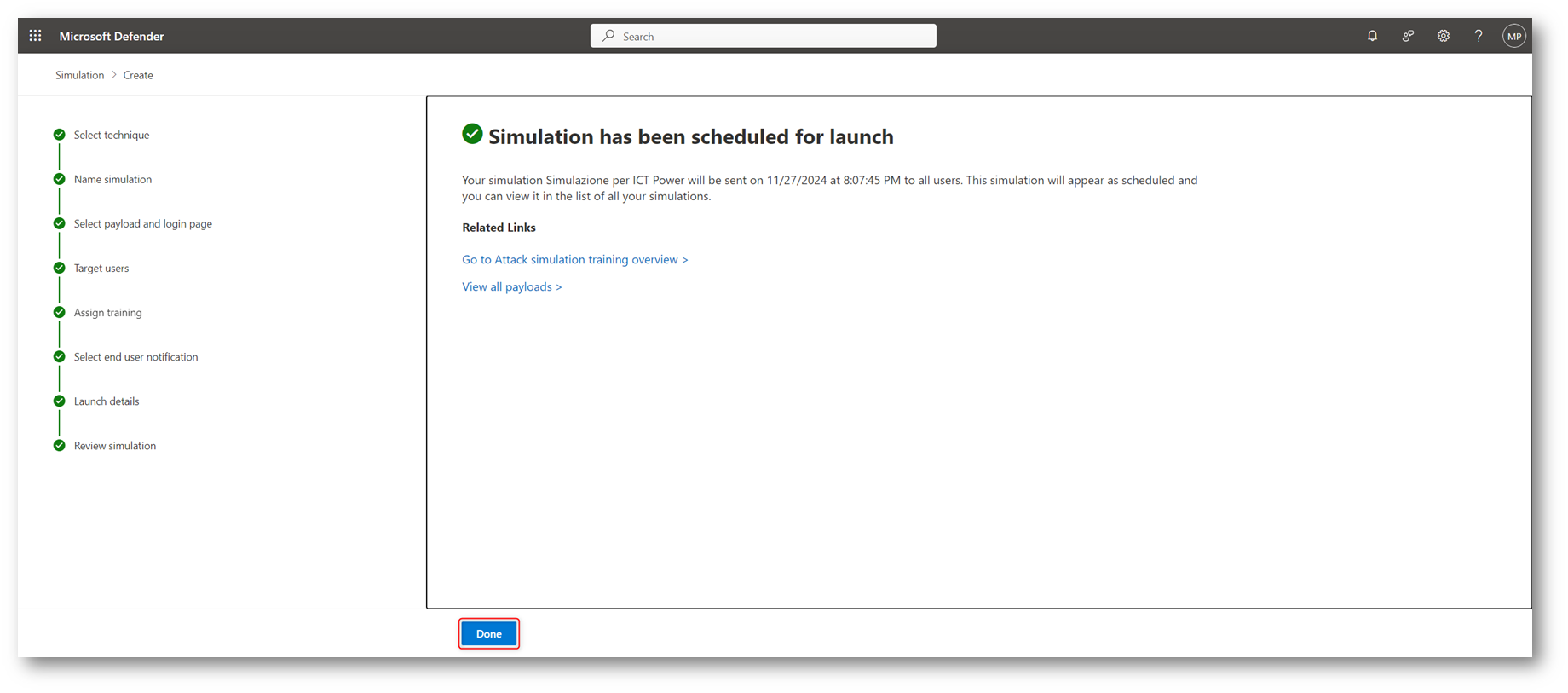

La simulazione è stata schedulata con successo!

Ora è possibile monitorare i risultati e analizzare le risposte degli utenti per migliorare la consapevolezza e la preparazione contro le minacce di phishing.

Figura 23: Messaggio di conferma schedulazione della campagna di simulazione.

Esperienza dell’utente finale target

Dal punto di vista dell’utente finale, l’esperienza è pensata per essere educativa e immediata

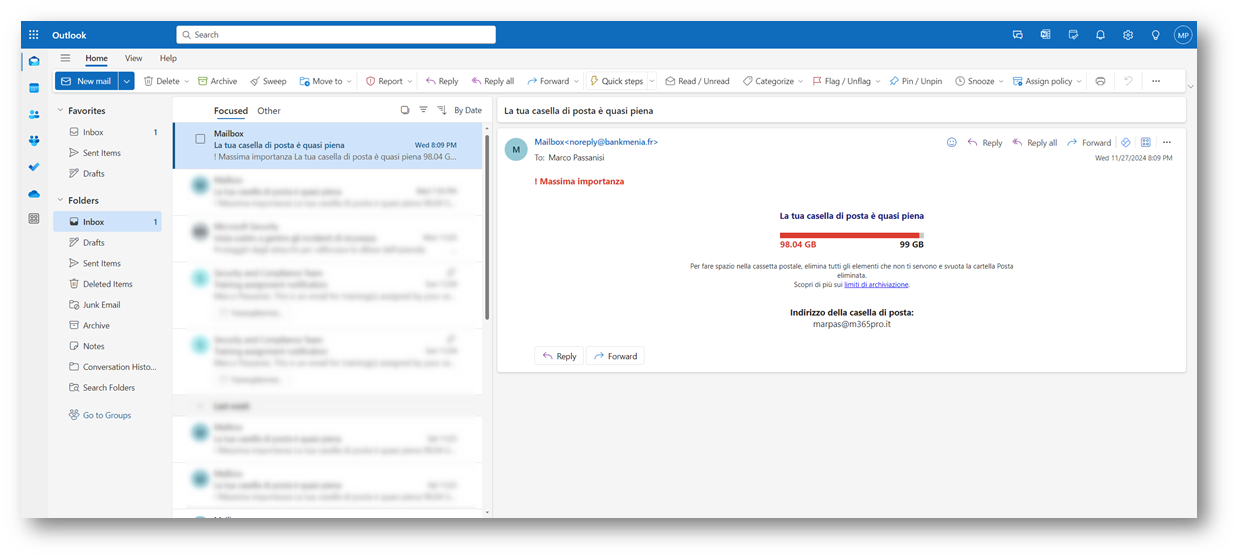

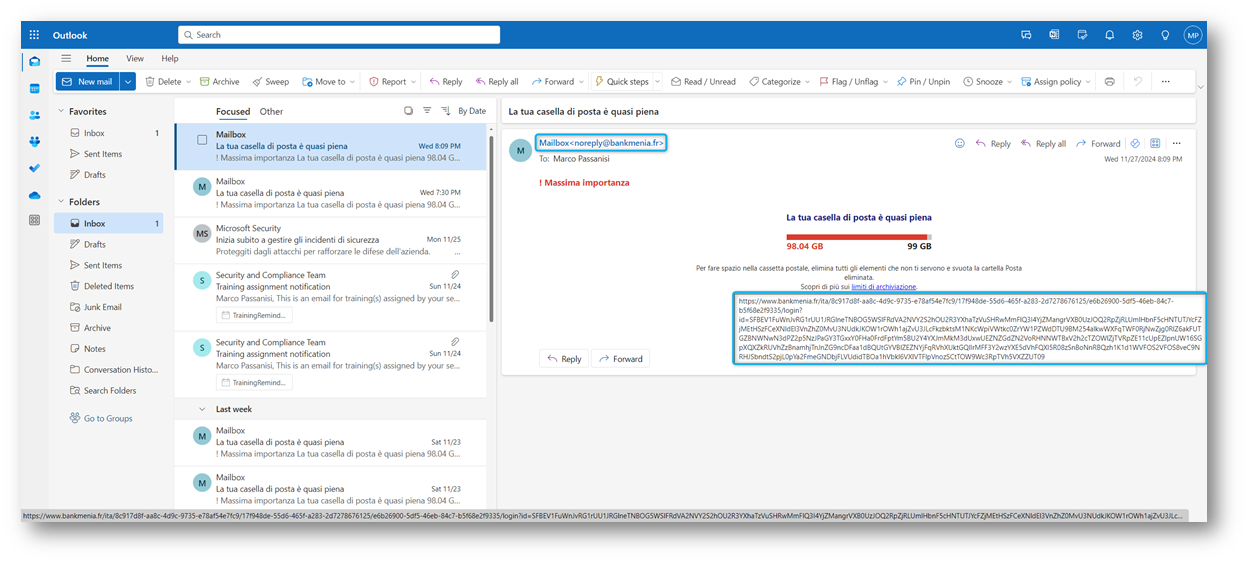

Ricezione dell’email simulata

Gli utenti ricevono un’email creata per imitare realisticamente una minaccia.

Figura 24: Esempio di email simulata per una campagna di phishing con payload ‘Mailbox storage is full’

L’esempio riportato utilizza un payload semplice e minimale, ma come sottolineato più volte, c’è la possibilità di personalizzarlo completamente. È possibile aggiungere loghi aziendali, modificare i colori e personalizzare ogni aspetto visivo e contenutistico della simulazione per renderla ancora più realistica e pertinente al contesto aziendale. La personalizzazione aiuta anche a rispecchiare meglio il brand e a rendere l’esperienza più coinvolgente per gli utenti target.

Interazione con l’email

Un utente preparato potrebbe identificare che si tratta di attività malevola dai segnali presenti al suo interno come il mittente e l’indirizzo del link, segnalati all’interno dei riquadri in azzurro.

Figura 25: Email di phishing simulata con mittente e link malevolo: identificazione dei segnali sospetti.

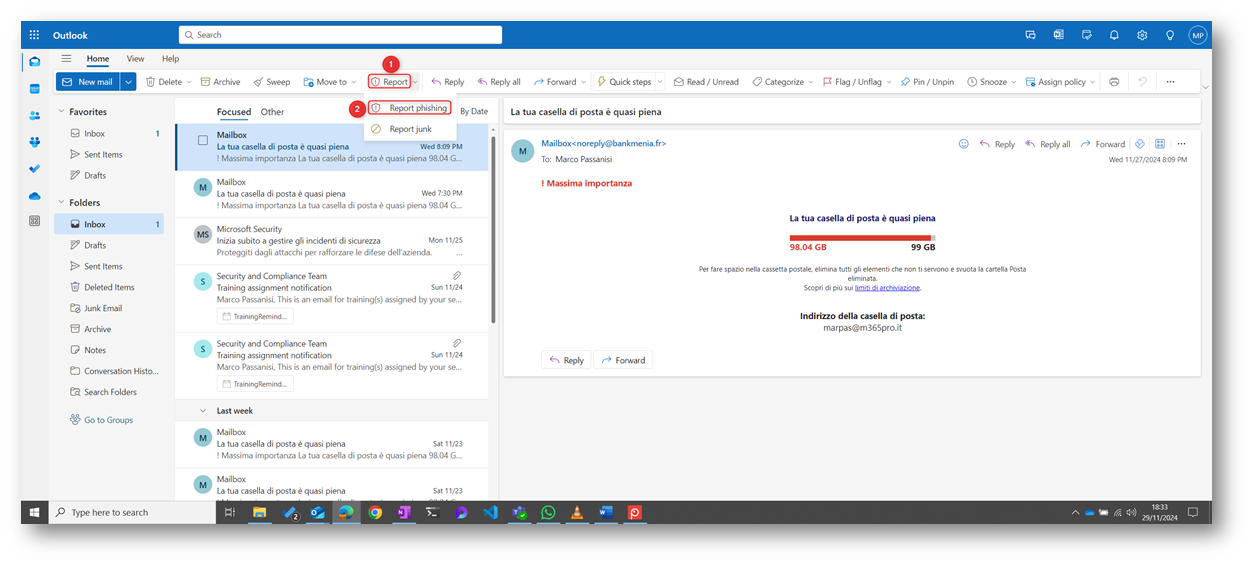

Segnalando il messaggio come phishing grazie al report presente in Outlook (vedi i passaggi 1 e 2 nei riquadri in rosso).

Figura 26: Segnalazione di una mail come phishing tramite il tasto report su Outlook

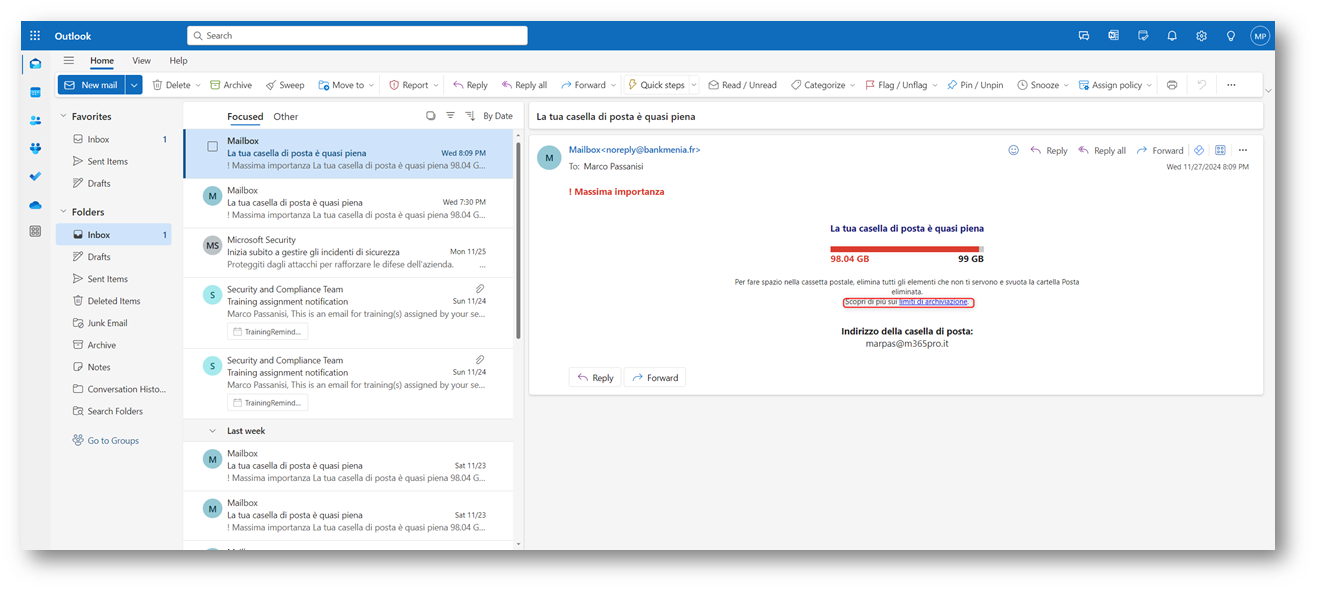

Nel caso in cui l’utente target non sia in grado di interpretare i segnali distintivi di un’email di phishing, proseguirà l’interazione con la mail cliccando sul link (malevolo) “limiti di archiviazione”

Figura 27: Interazione su mail di phishing

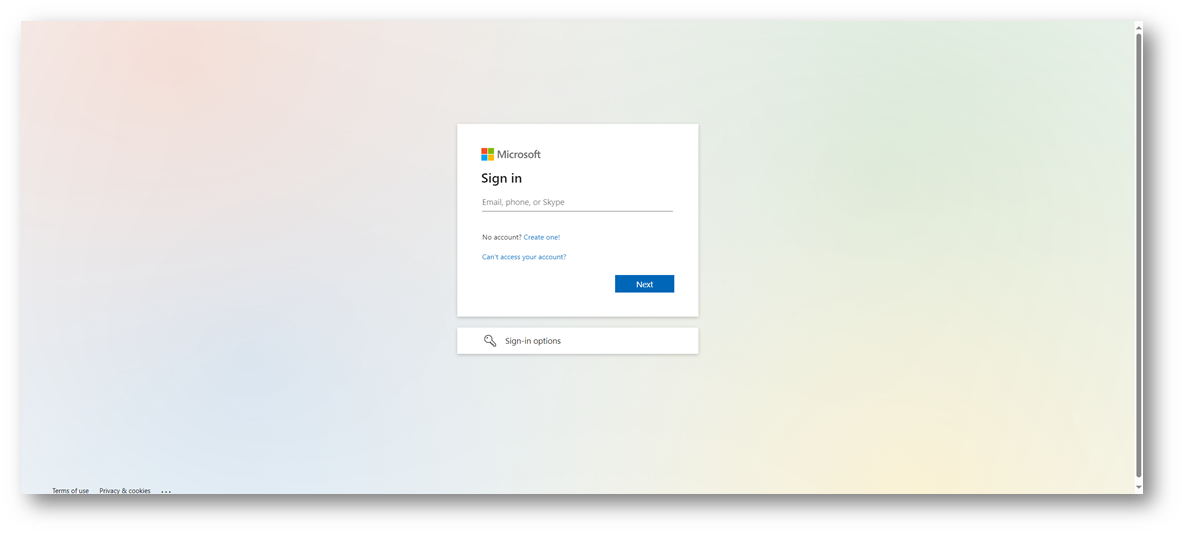

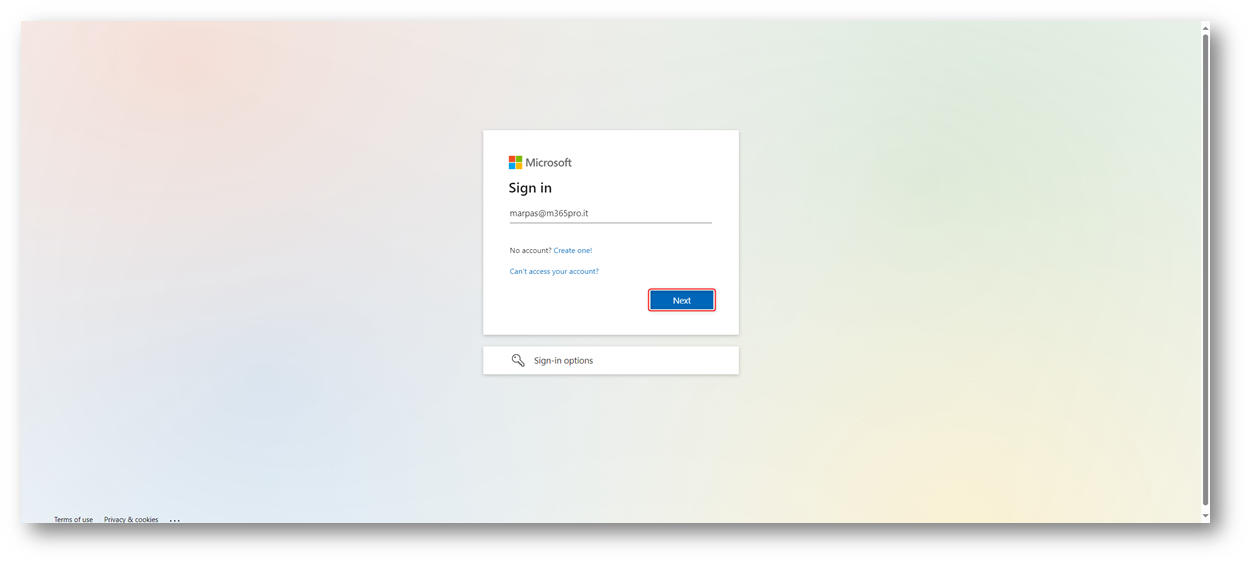

L’interazione con il link condurrà l’utente alla pagina di login, che gli risulterà familiare.

Figura 28: Attack simulation training – Esperienza di login per l’utente finale

L’utente proseguirà inserendo il proprio nome utente

Figura 29: Attack simulation training – Inserimento dati di accesso, nome utente, nella fase di login

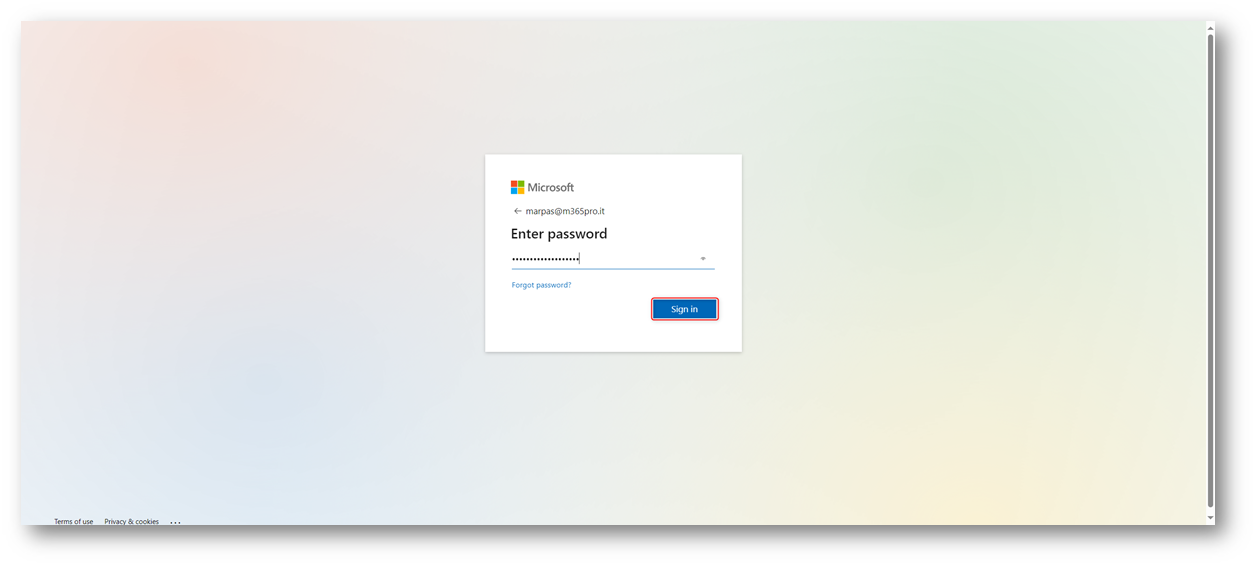

e la propria password.

Figura 30: Attack simulation training – Inserimento dati di accesso, password, nella fase di login

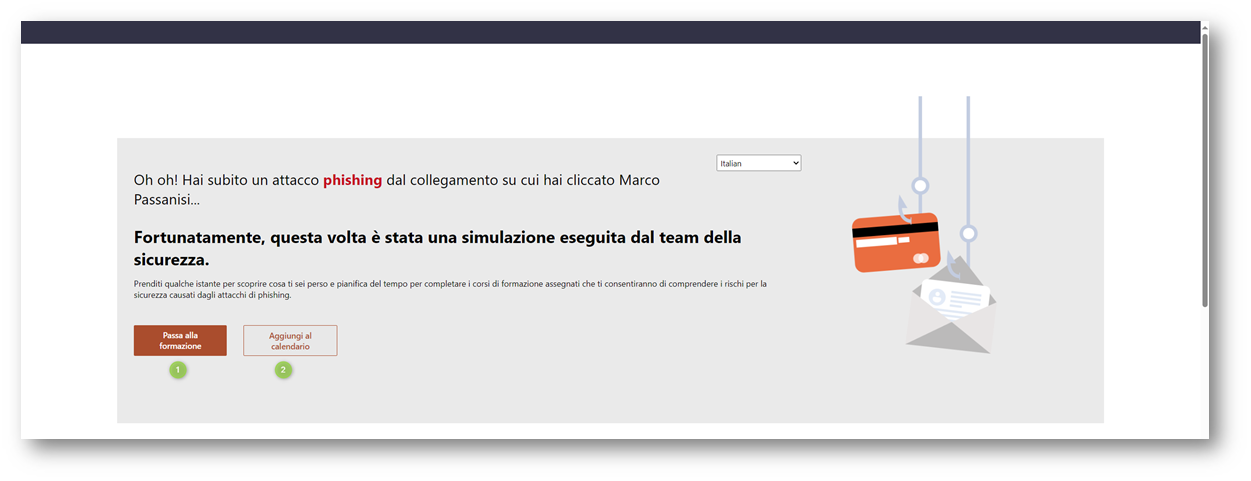

Cliccando su “Sign in”, verrà immediatamente informato indirizzato sulla pagina che lo avvisa di essere stato adescato. Gli sarà quindi proposto di accedere al training per migliorare la sua consapevolezza sulla sicurezza e riconoscere eventuali futuri tentativi di phishing (1) ma avrà anche la possibilità di posticipare il training e aggiungere un promemoria per completarlo successivamente (2). Questo messaggio funge da opportunità di apprendimento, aiutando l’utente a comprendere l’importanza di riconoscere le minacce e a rafforzare la sicurezza all’interno dell’organizzazione.

Figura 31: Messaggio di avviso per l’utente che ha interagito con un link di phishing simulato.

Accesso al training personalizzato

La formazione è progettata per educare gli utenti e rafforzare la loro capacità di riconoscere minacce reali, migliorando la consapevolezza sulla sicurezza. L’obiettivo non è punire, ma fornire gli strumenti necessari per sviluppare una cultura della sicurezza solida e responsabile all’interno dell’organizzazione. Gli utenti saranno guidati attraverso moduli interattivi che spiegano come identificare e gestire minacce come il phishing e altri attacchi informatici.

In questa guida non sono stati inclusi video o immagini del training, per evitare di spoilerare il contenuto.

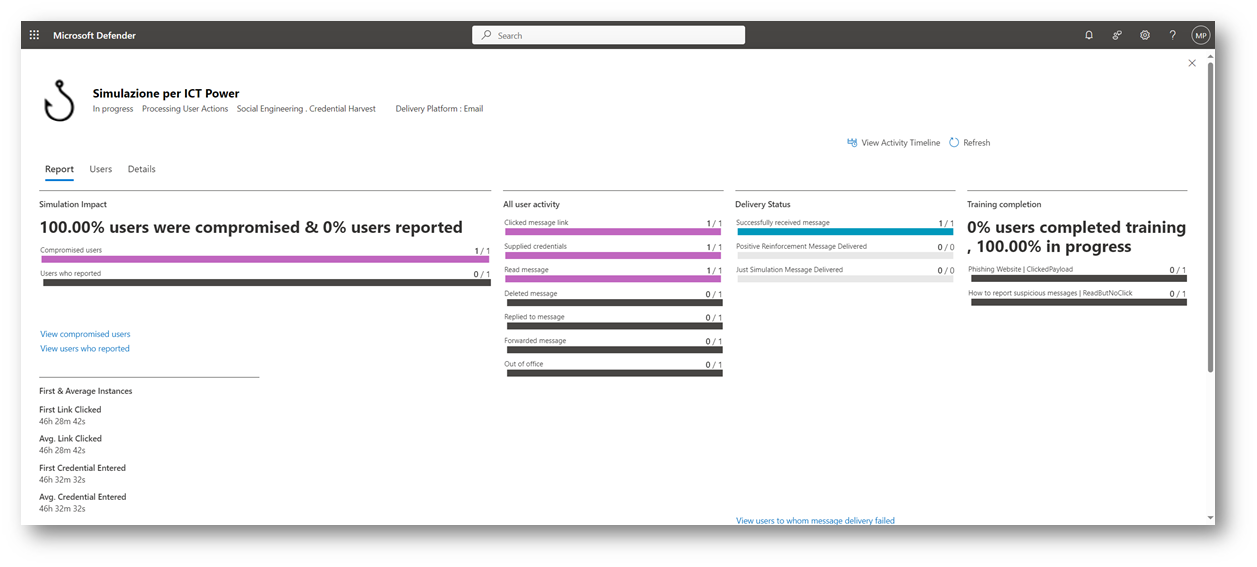

Analisi dei risultati

Dopo la simulazione, accedere ai report per:

Analizzare i risultati complessivi: verificare il numero di utenti compromessi, coloro che hanno segnalato correttamente l’email come sospetta e chi ha completato il training.

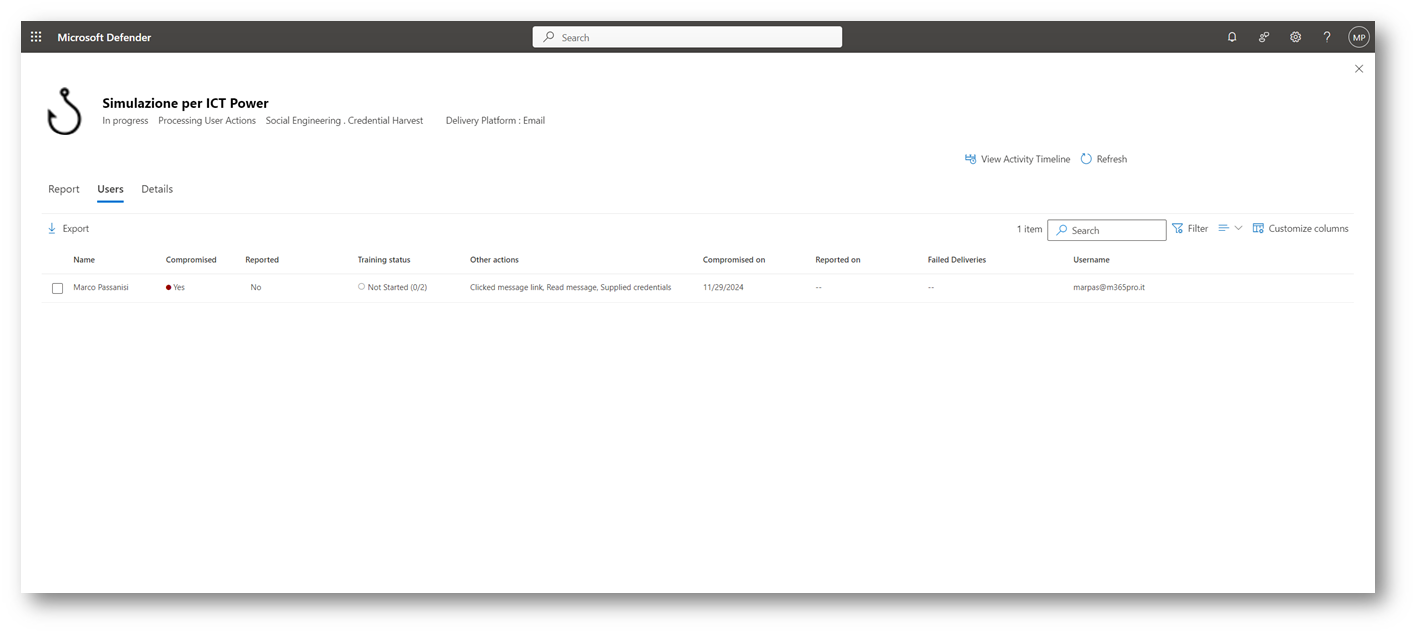

Figura 32: Report sui risultati complessivi di una campagna di simulazione Attack simulation traning

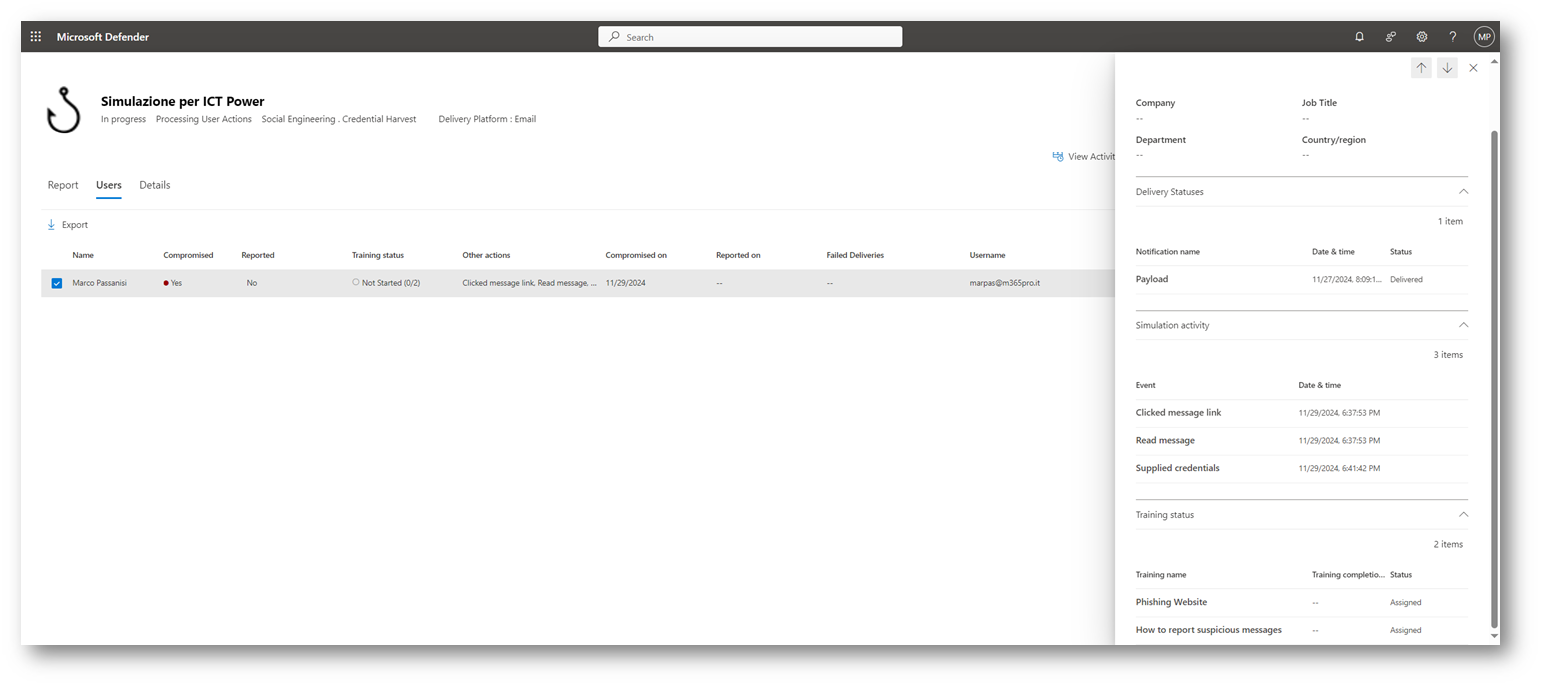

Monitorare le performance individuali: identificare gli utenti che necessitano di ulteriori sessioni di formazione.

Figura 33: Report sui risultati utenti di una campagna di simulazione Attack simulation traning

Valutare l’efficacia del training: verifica l’impatto del training sulla capacità degli utenti di identificare phishing e altre minacce, osservando se ci sono miglioramenti nei risultati rispetto a simulazioni precedenti.

Figura 34: Report dettaglio utente di una campagna di simulazione Attack simulation traning

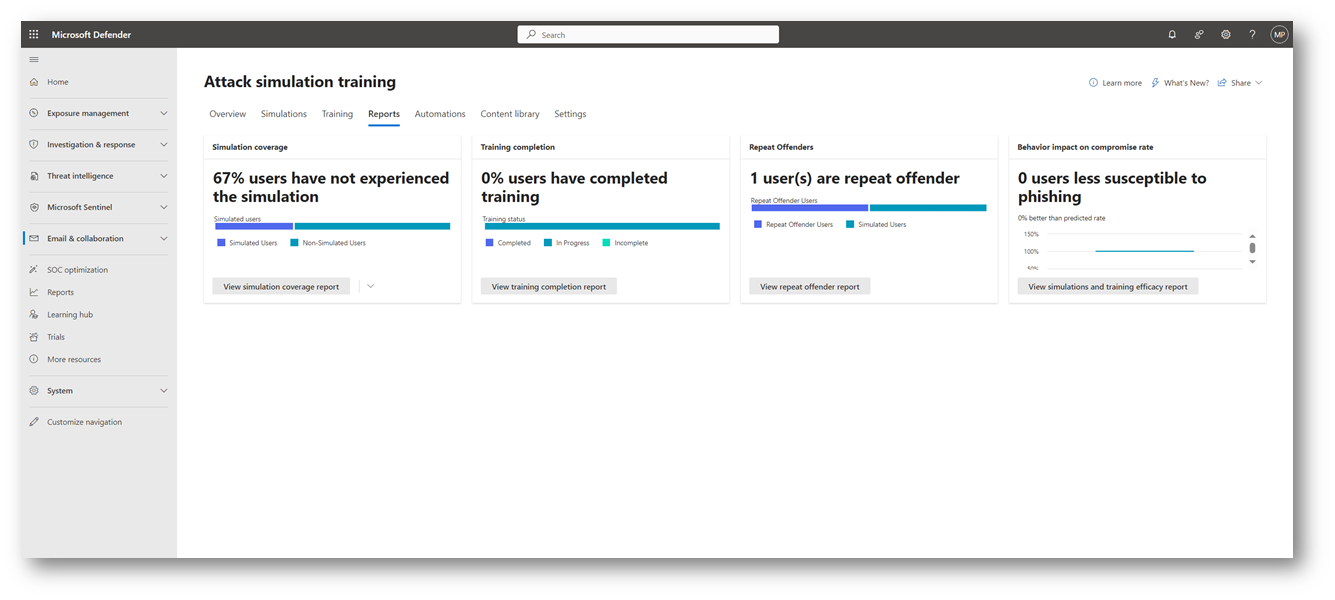

Generare report personalizzati: Crea report dettagliati in base alle necessità aziendali, come gruppi di utenti o periodi specifici, per analizzare l’efficacia della campagna di sensibilizzazione.

Questi report aiutano a tracciare i progressi nel migliorare la sicurezza e a individuare le aree in cui il comportamento degli utenti può essere ulteriormente ottimizzato.

Figura 35: Report campagne di simulazioni di Attacco

Best Practice per una campagna efficace

- Inizia con campagne semplici: Testa prima scenari comuni, come email di phishing legate a fatture o account aziendali.

- Coinvolgi l’intera organizzazione: Non limitarti al reparto IT; tutti gli utenti devono essere preparati.

- Analizza i risultati per migliorare: Usa i dati per creare nuove campagne mirate.

- Integra il training nel piano di sicurezza aziendale: Tratta l’Attack Simulation Training come parte di un approccio più ampio alla sicurezza.

Conclusione: Il valore delle simulazioni di attacco

Le simulazioni di attacco in Microsoft 365, attraverso l’Attack Simulation Training, rappresentano uno strumento fondamentale per migliorare la consapevolezza degli utenti e rafforzare la postura di sicurezza dell’organizzazione. Queste simulazioni consentono di testare in modo realistico come gli utenti reagiscono a minacce comuni come il phishing, fornendo un’opportunità per educarli senza penalizzarli. Implementando campagne di simulazione mirate, analizzando i risultati e integrando il training nella strategia complessiva di sicurezza aziendale, è possibile ridurre i rischi e migliorare la capacità di difesa contro le minacce reali. Adottare questo approccio consente di creare una cultura di sicurezza più solida, dove ogni individuo è preparato a riconoscere e reagire correttamente alle minacce informatiche.