Rimuovere dall’isolamento un device con lo script locale di Microsoft Defender XDR

Microsoft Defender XDR concede l’opportunità in caso di comprovata compromissione del device, di procedere al suo isolamento, operazione che gli analisti di Cybersecurity possono eseguire direttamente dal portale di Microsoft Defender.

Capita a volte che l’operazione di isolamento del device è del tutto preventiva, in quanto l’alert generato potrebbe essere un falso positivo e si rende quindi necessario, procedere al de-isolamento del dispositivo per permettere all’utente di riprendere la normale operatività lavorativa.

Potrebbe capitare che la procedura di rimuovere dall’isolamento direttamente dalla console però non vada a buon fine, quindi come potete rimuovere il device da questo stato di Isolamento?

Questo articolo verterà proprio a darvi evidenza di come procedere mediante lo script locale di de-isolamento di Microsoft Defender XDR.

Le azioni che gli analisti di un Cybersecurity Operation Center (SOC) possono eseguire sull’Endpoint sono molteplici, come ad esempio:

- Gestire I Tag dei Device

- Iniziare un’Investigazione Automatizzata

- Avviare una sessione di Live Response

- Collezionare un “Investigation Package”

- Eseguire una scansione Antivirus

- Bloccare l’esecuzione di un’applicazione

- Isolare il Device

- Consultare un Threat Expert Microsoft

Naturalmente per avere tutte le funzionalità sopracitate dovrete avere a disposizione la licenze Microsoft 365 E5 o comunque Microsoft Defender for Endpoint P2, ad esempio se avete a disposizione Microsoft Defender for Endpoint P1 avrete a disposizione solo le seguenti funzionalità:

- Avviare una scansione Antivirus

- Isolamento Device

- Eseguire lo “stop” di un file e inserirlo in Quarantena

- Aggiungere un indicatore per bloccare un file

Per eventuali approfondimenti vi invito a consultare la pagina ufficiale Microsoft Take response actions on a device in Microsoft Defender for Endpoint – Microsoft Defender for Endpoint | Microsoft Learn

Vorrei però prima darvi evidenza delle funzionalità di Isolamento di un dispositivo.

Isolare il dispositivo durante un potenziale attacco informatico è importantissimo, questo perchè isolare le minacce è una componente chiave per ridurre il tempo medio di recupero da questi attacchi, ad esempio se l’attaccante è entrato in possesso di un Endpoint critico, che ha accesso a strumenti sensibili della vostra organizzazione, la componente XDR lo rileva e procede a isolare il dispositivo dalla rete, “stroncando” sul nascere qualcosa che potrebbe compromettere i vostri sistemi.

Licenze

Per avere la funzionalità di isolamento dei dispositivi è necessario possedere una Licenza Microsoft Defender o una suite Microsoft 365 che lo contenga.

Per le licenze come sempre fate riferimento al sito Home | M365 Maps nello specifico le licenze necessarie o Add-On sono le sguenti:

- Microsoft Defender for Endpoint P1

- Microsoft Defender for Endpoint P2

- Microsoft Defender for Business

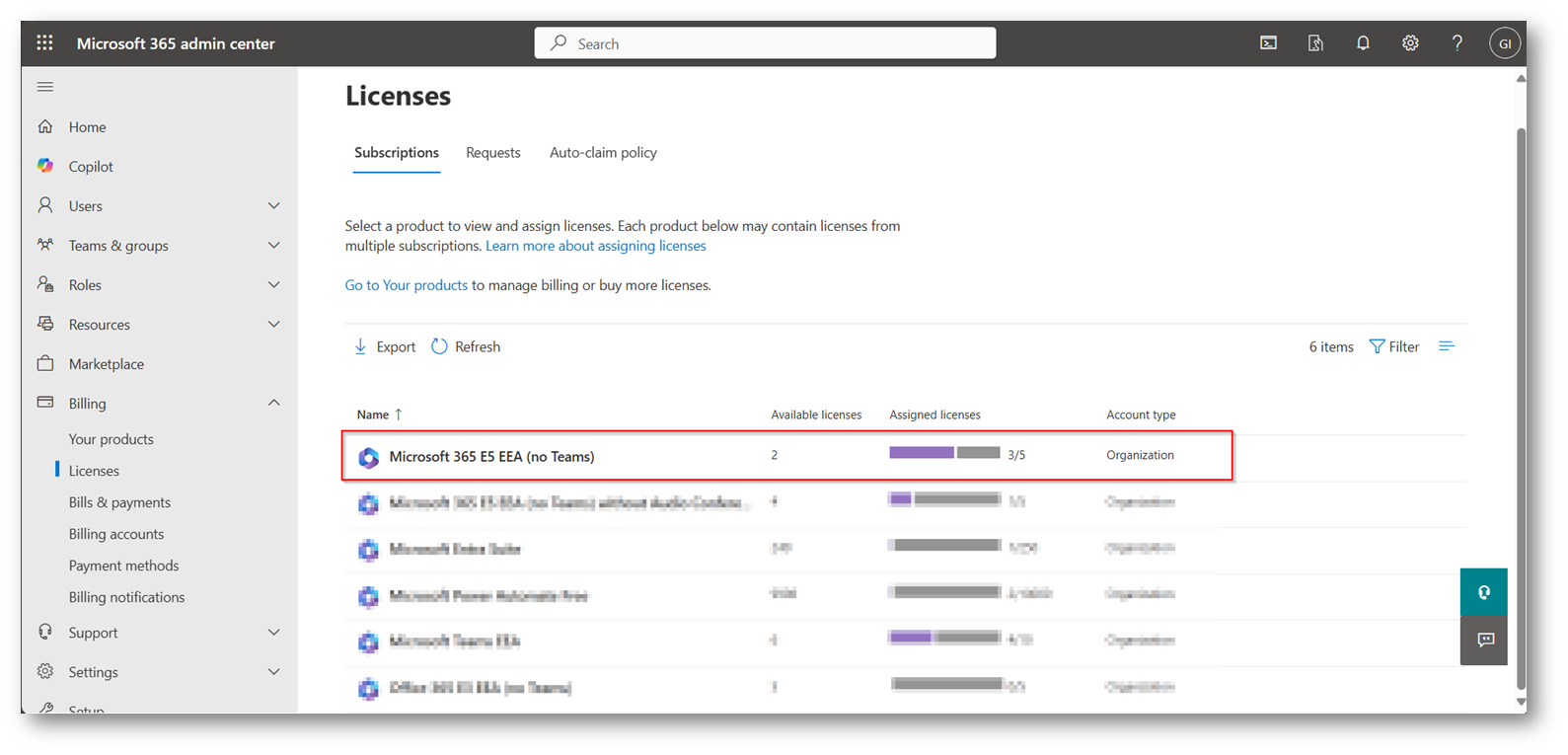

O comunque delle suite Microsoft 365 che al loro interno abbiamo una di queste funzionalità, nel mio caso utilizzerò un tenant in cui sono presenti delle Microsoft 365 E5 che contengono Microsoft Defender for Endpoint P2.

NB: Per le licenze Microsoft 365 Business Premium è stato rilasciato l’ADD-ON di Microsoft 365 E5 Security che aiuta le PMI ad avere un layer di protezione aggiuntivo, per eventuali approfondimento vi lascio il link ufficiale Microsoft Microsoft 365 E5 Security is now available as an add-on to Microsoft 365 Business Premium | Microsoft Community Hub

Svolgimento

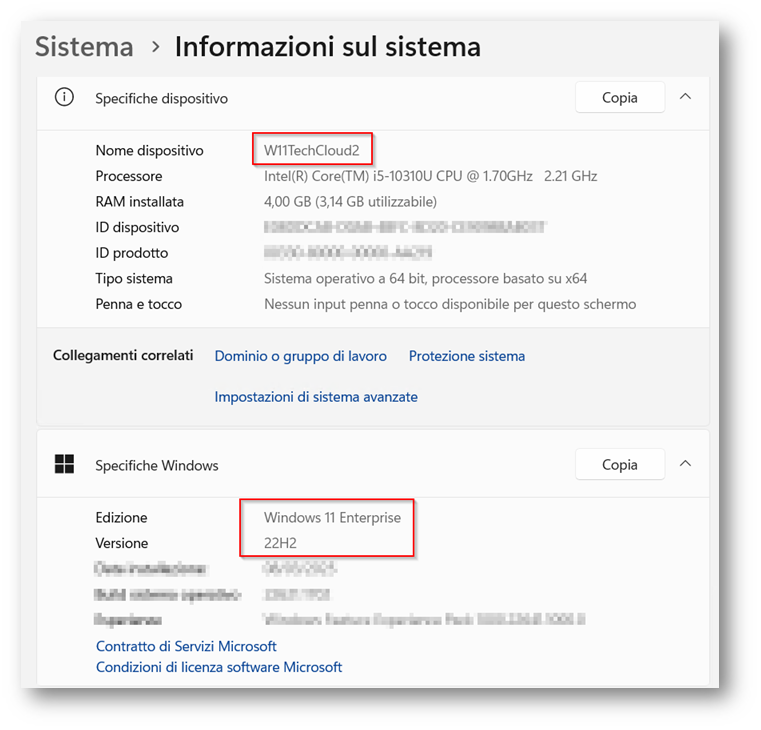

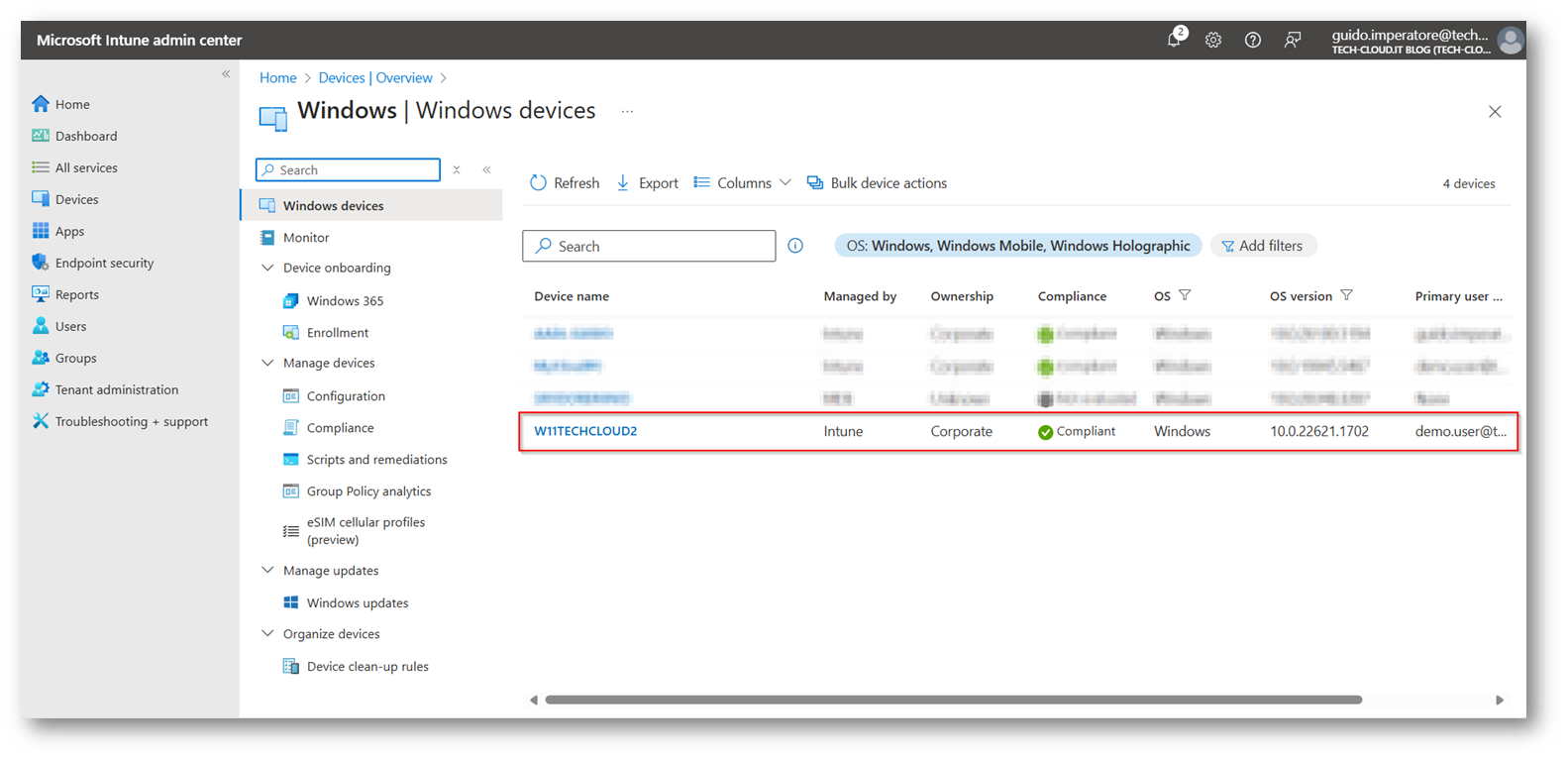

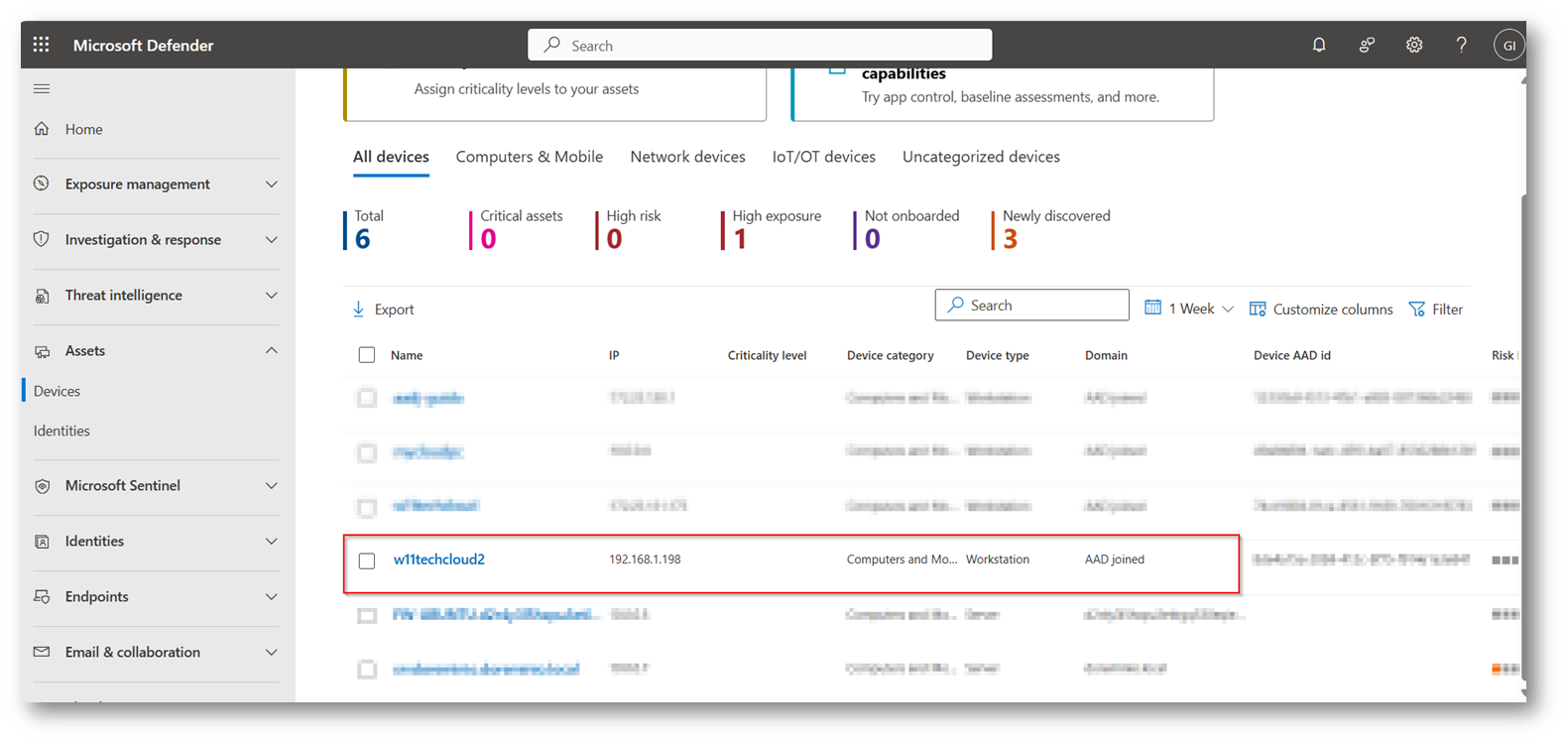

Per darvi evidenza di questa funzionalità io avrò un tenant Microsoft 365 con licenze Microsoft 365 E5 ed un device Windows 11 Pro chiamato “W11TechCloud2” gestito da Microsoft Intune e presente all’interno della console di Microsoft Defender.

Figure 1:Licenze Microsoft 365 E5 presenti all’interno del tenant di Demo

Figure 2:Dispositivo W11TechCloud2 che verrà utilizzato per la demo

Figure 3: Device di demo presente all’interno del portale di Microsoft Intune

Figure 4:Device Demo “W11Techcloud2” che risulta correttamente con la protezione di Microsoft Defender for Endpoint

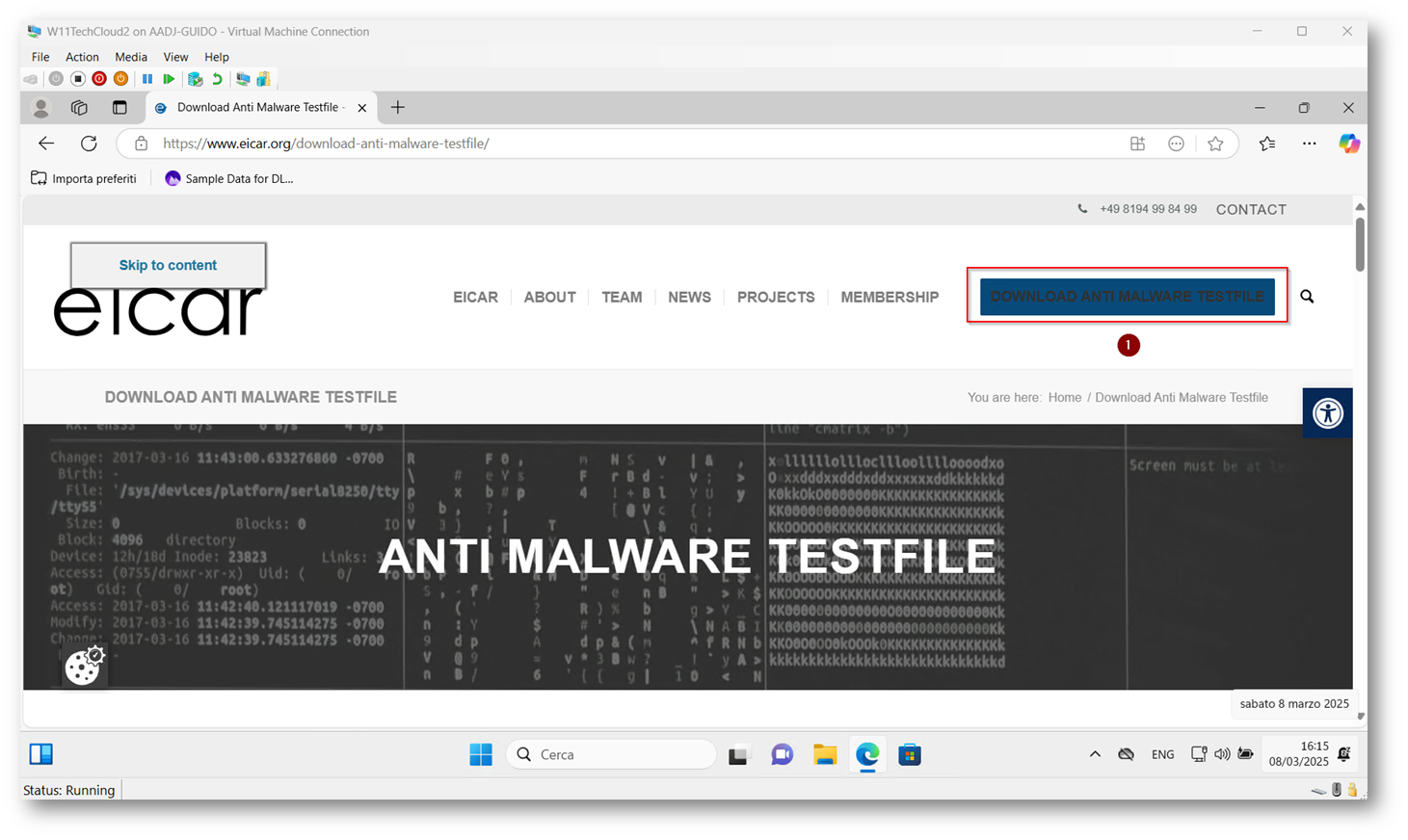

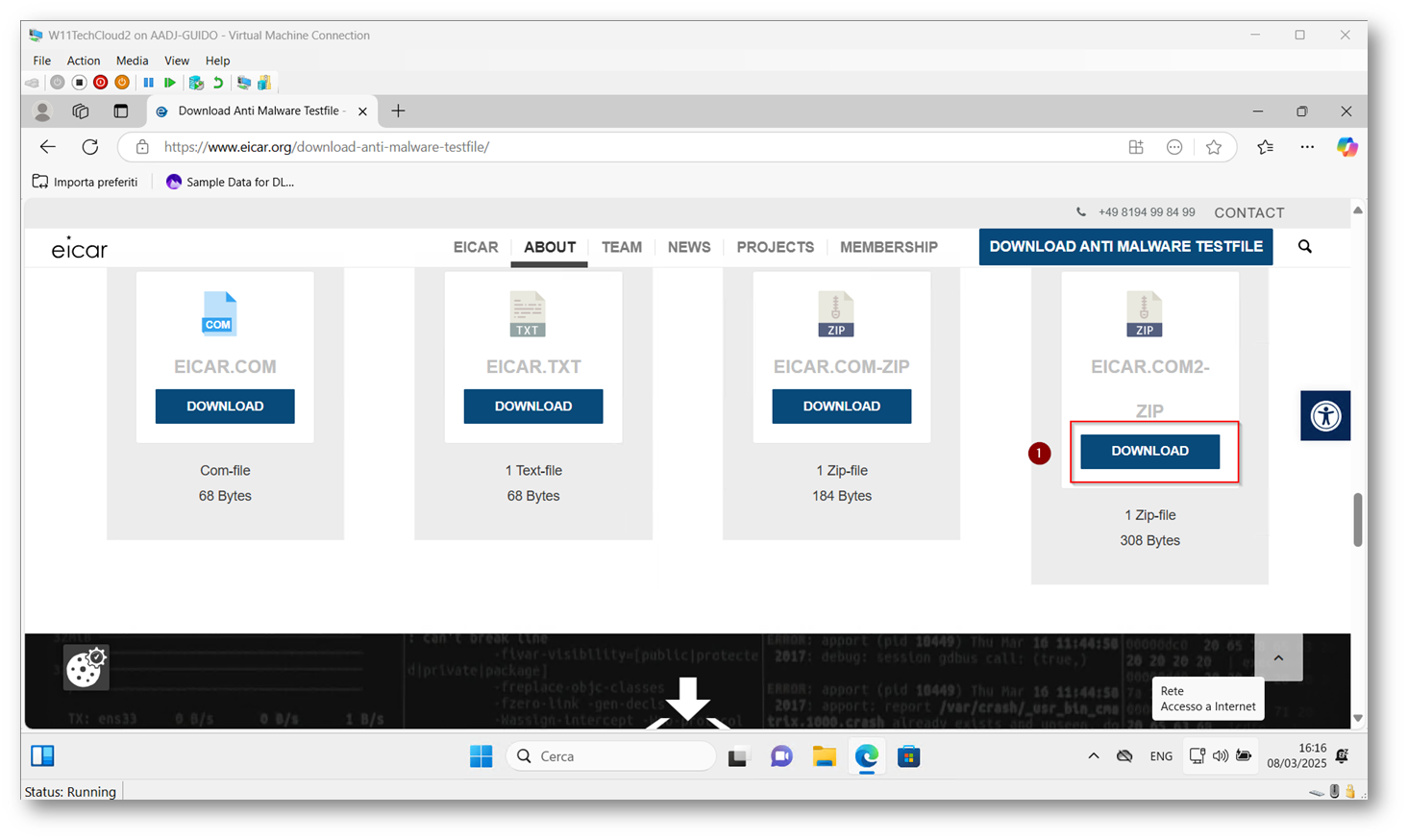

Ora immaginatevi che il device appartenga ad un utente, nel mio caso [email protected] , che sia ni una country con un fuso orario completamente differente dal vostro SOC e su questo device scatti un alert, nello specifico come avrete ormai imparato, per la simulazione di un Virus sull’Endpoint procederò a scaricare i file EICAR Download Anti Malware Testfile – EICAR

Figure 5 Download File Eicar per simulare un Virus all’interno del computer utilizzato per Demo

Figure 6: Download File Eicar per la simulazione di un Virus sull’Endpoint

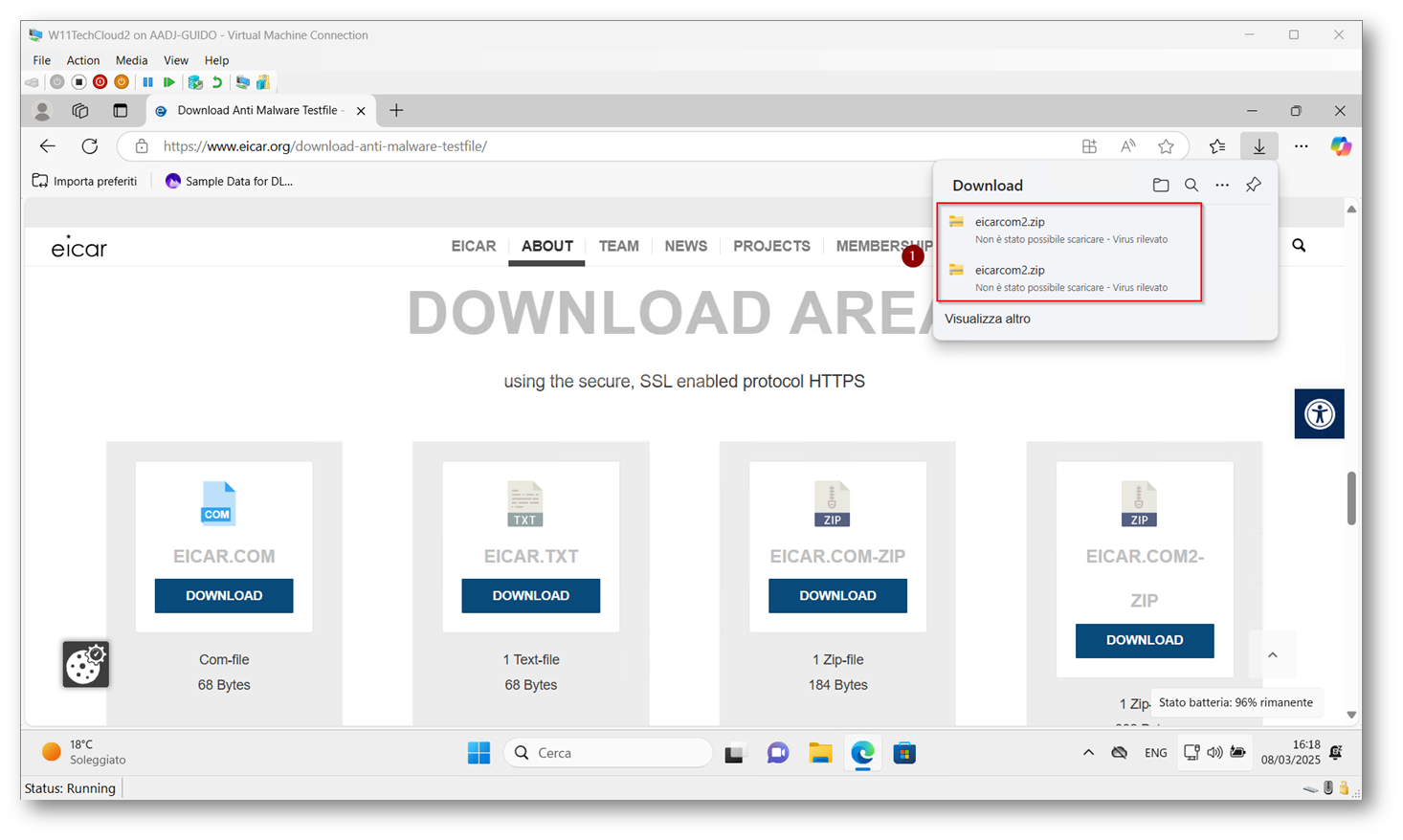

Figure 7: Virus correttamente rilevato da Microsoft Defender for Endpoint

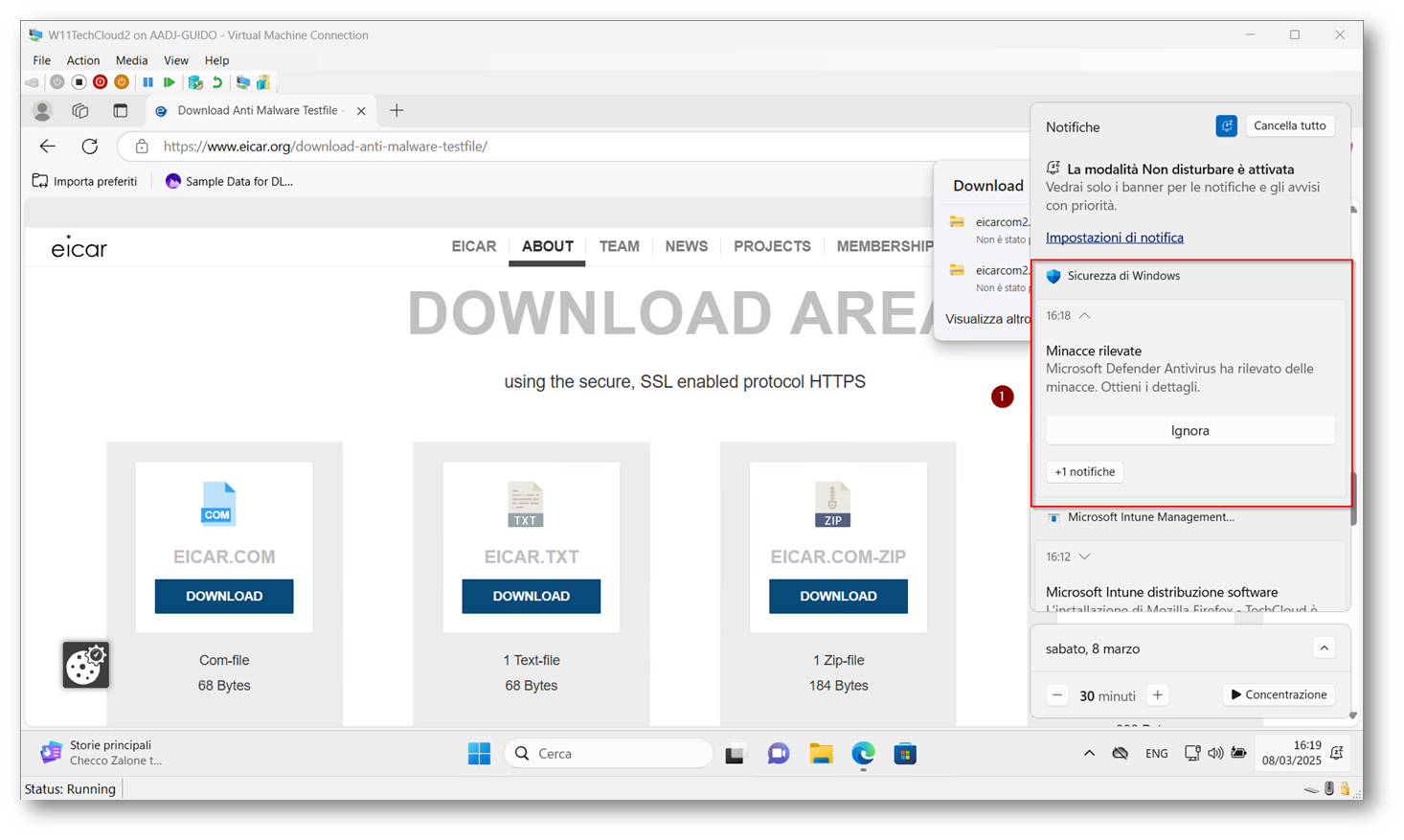

Figure 8: Avviso di Windows per l’utente che lo avverte della presenza del virus all’interno del suo Dispositivo

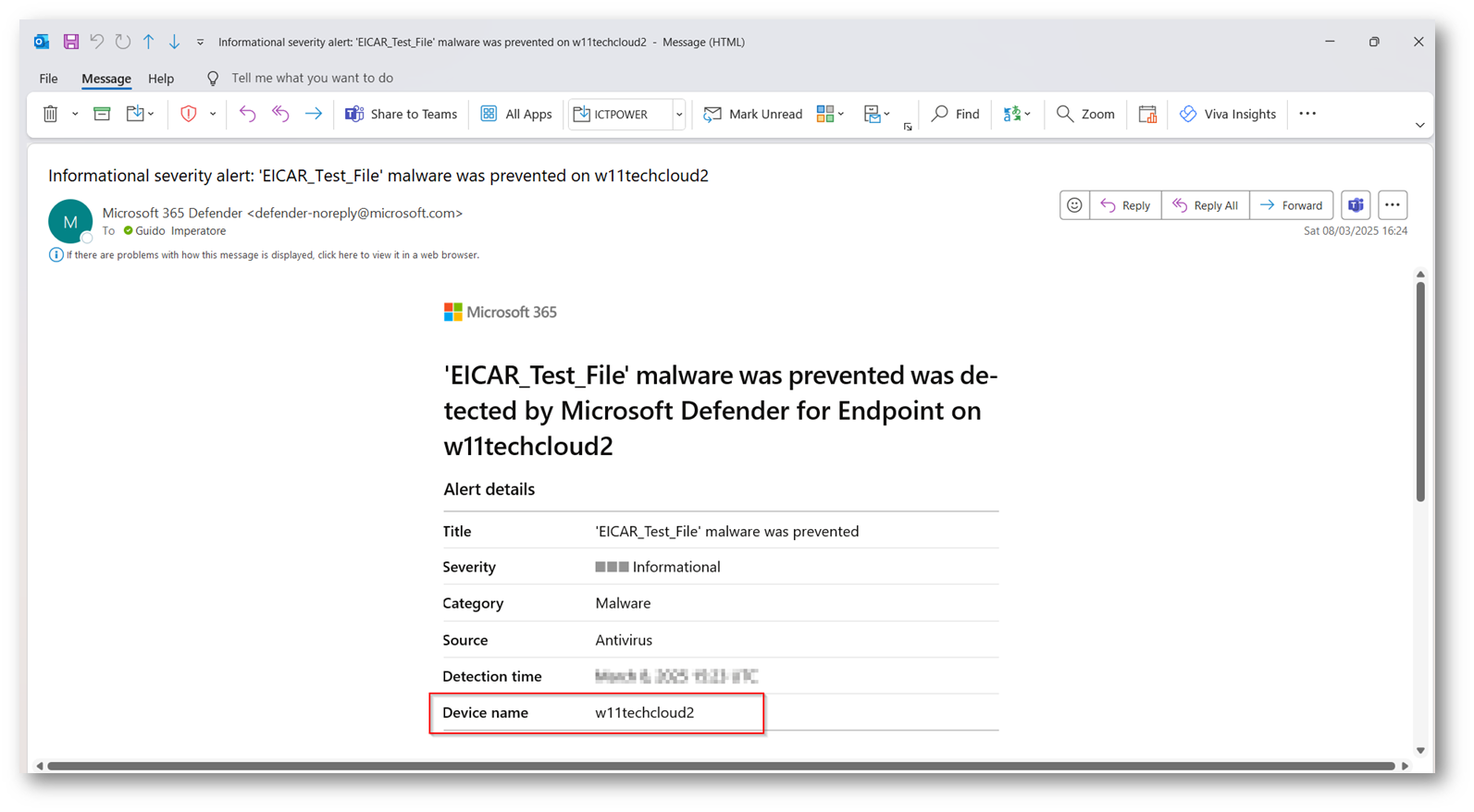

Ora vi mostro anche la mail di notifica che gli analisti in reperibilità ricevono quando viene generato un Alert inerente al portale di Microsoft Defender, simuliamo inoltre che gli analisti come procedura per questa tipologia di Alert hanno l’isolamento della macchina

Figure 9: Notifica via email che gli analisti ricevono dal portale di Microsoft Defender

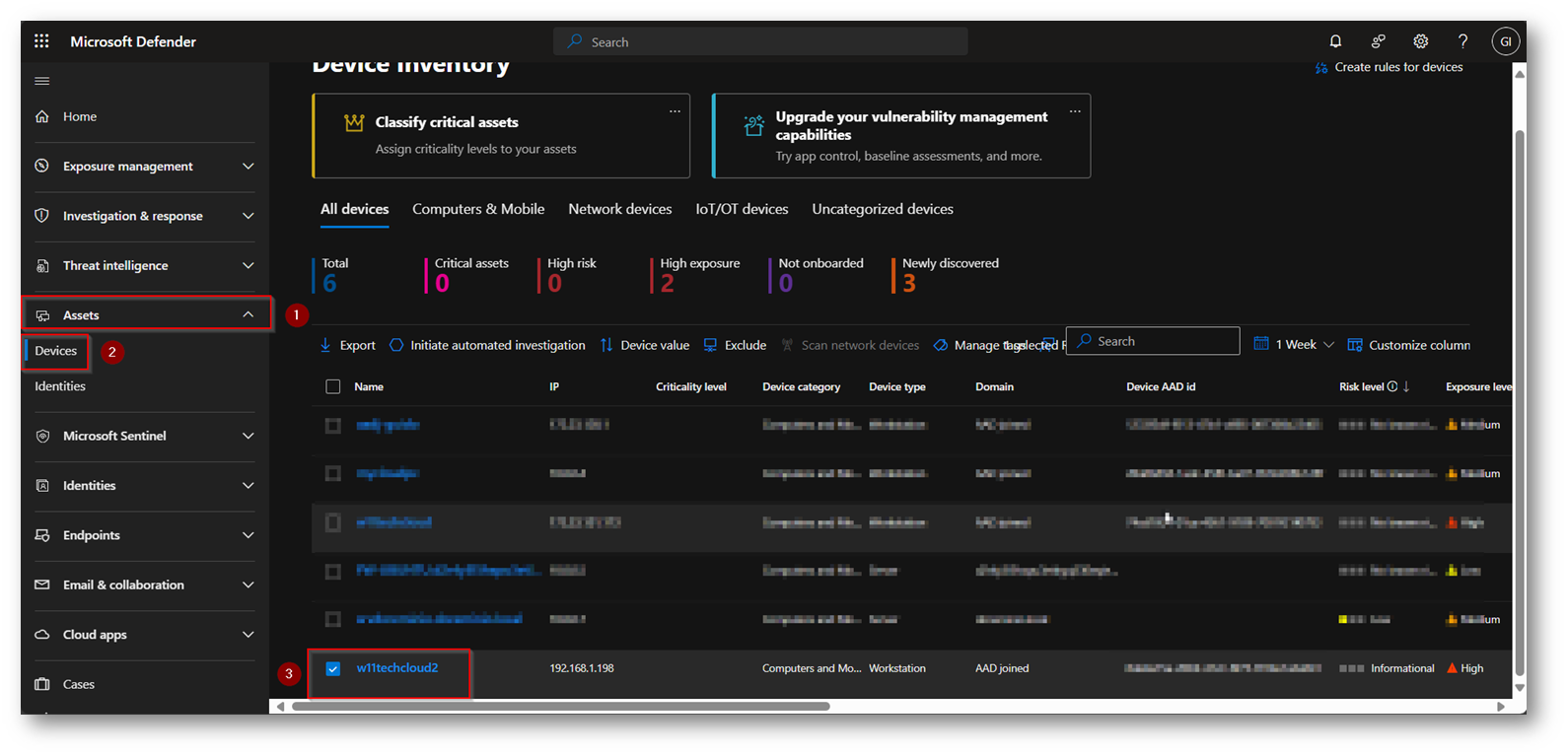

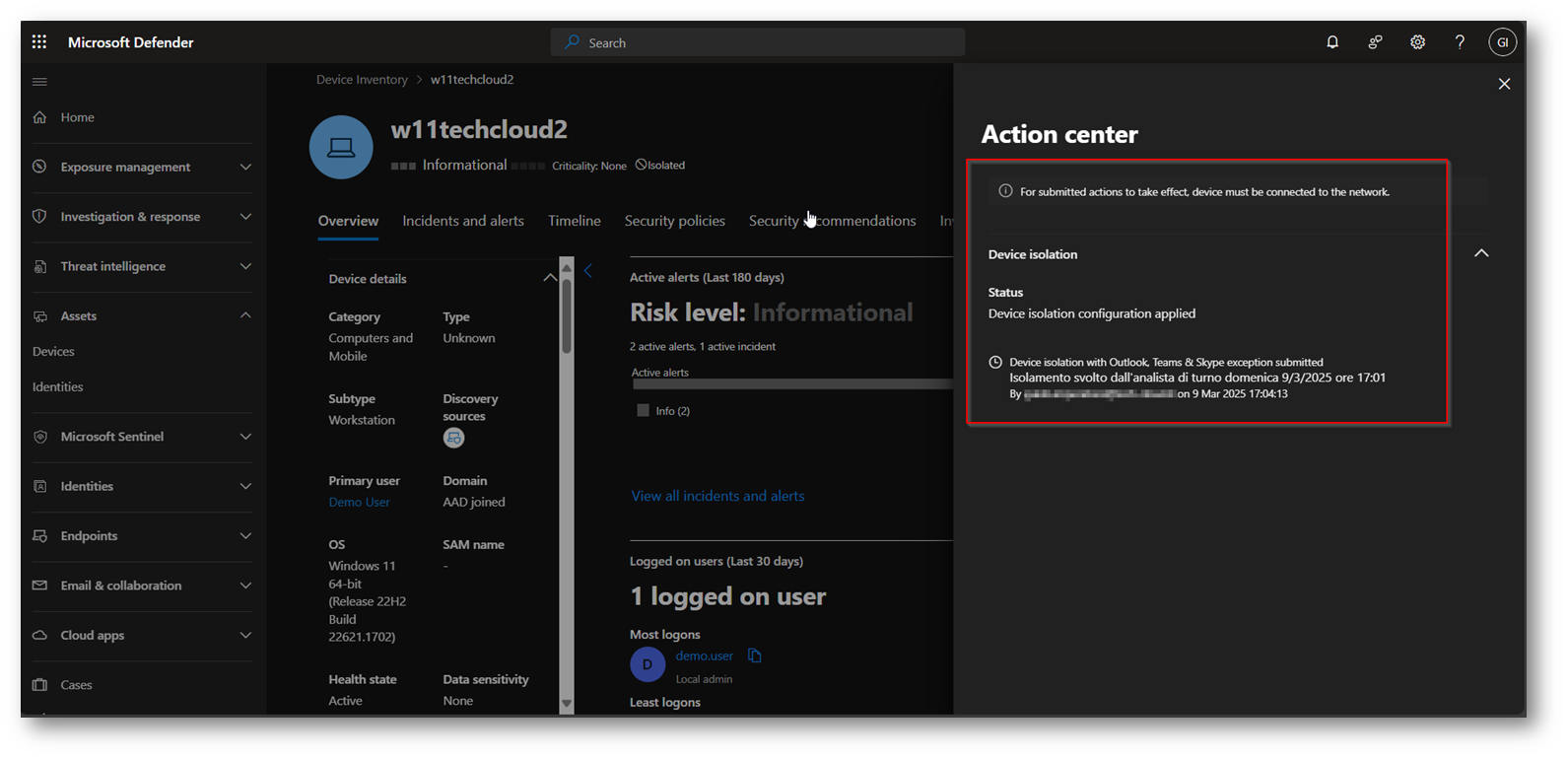

A questo punto l’analisti di turno in quel momento accede al portale di Microsoft Defender per eseguire l’isolamento del dispositivo come da procedura che gli è stata consegnata

Figure 10: Selezione del device da parte dell’analista per procedere all’isolamento della macchina

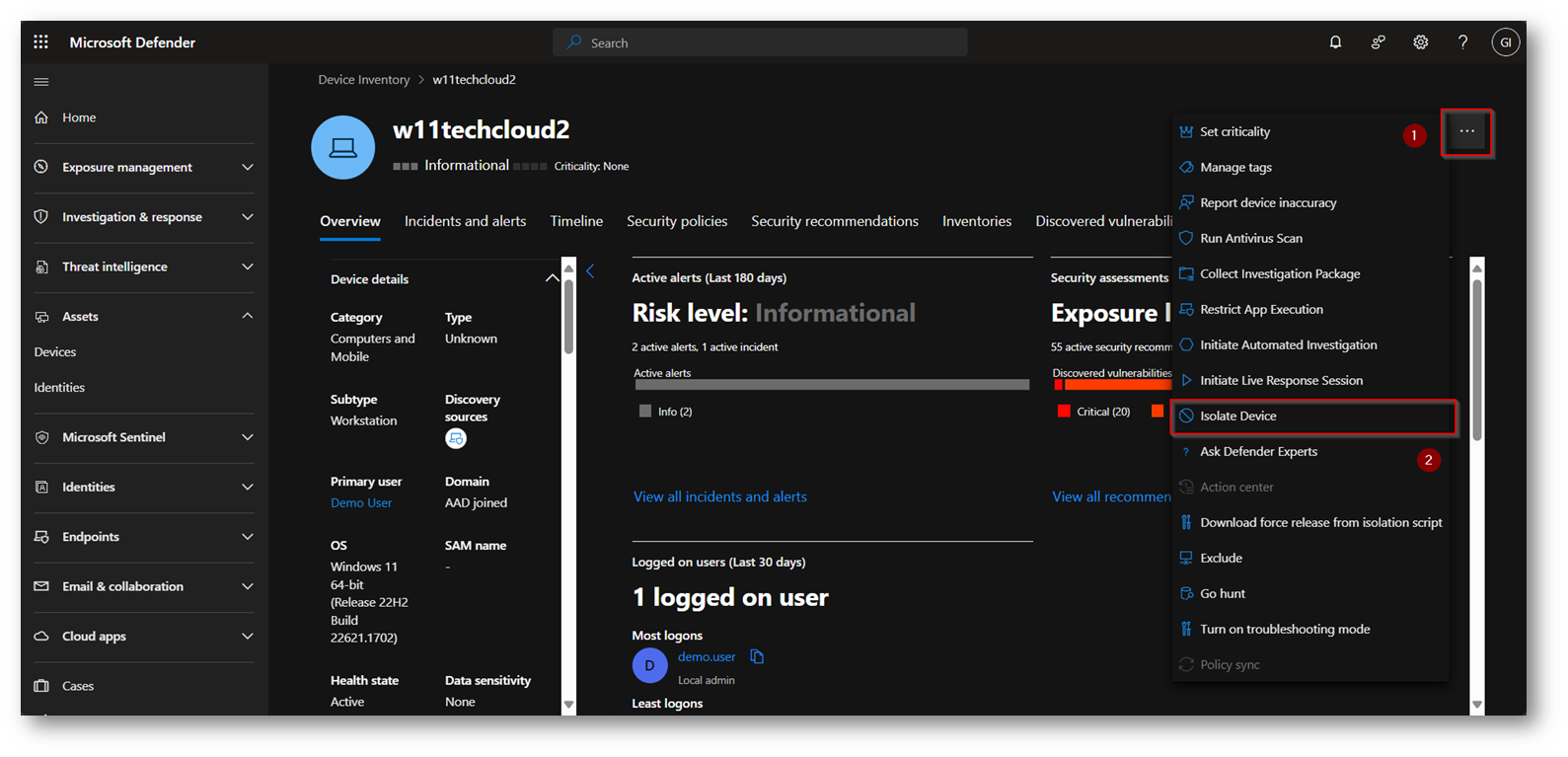

Figure 11: Comando di isolamento che gli analisti cliccheranno per rispondere alla procedura che gli è stata consegnata

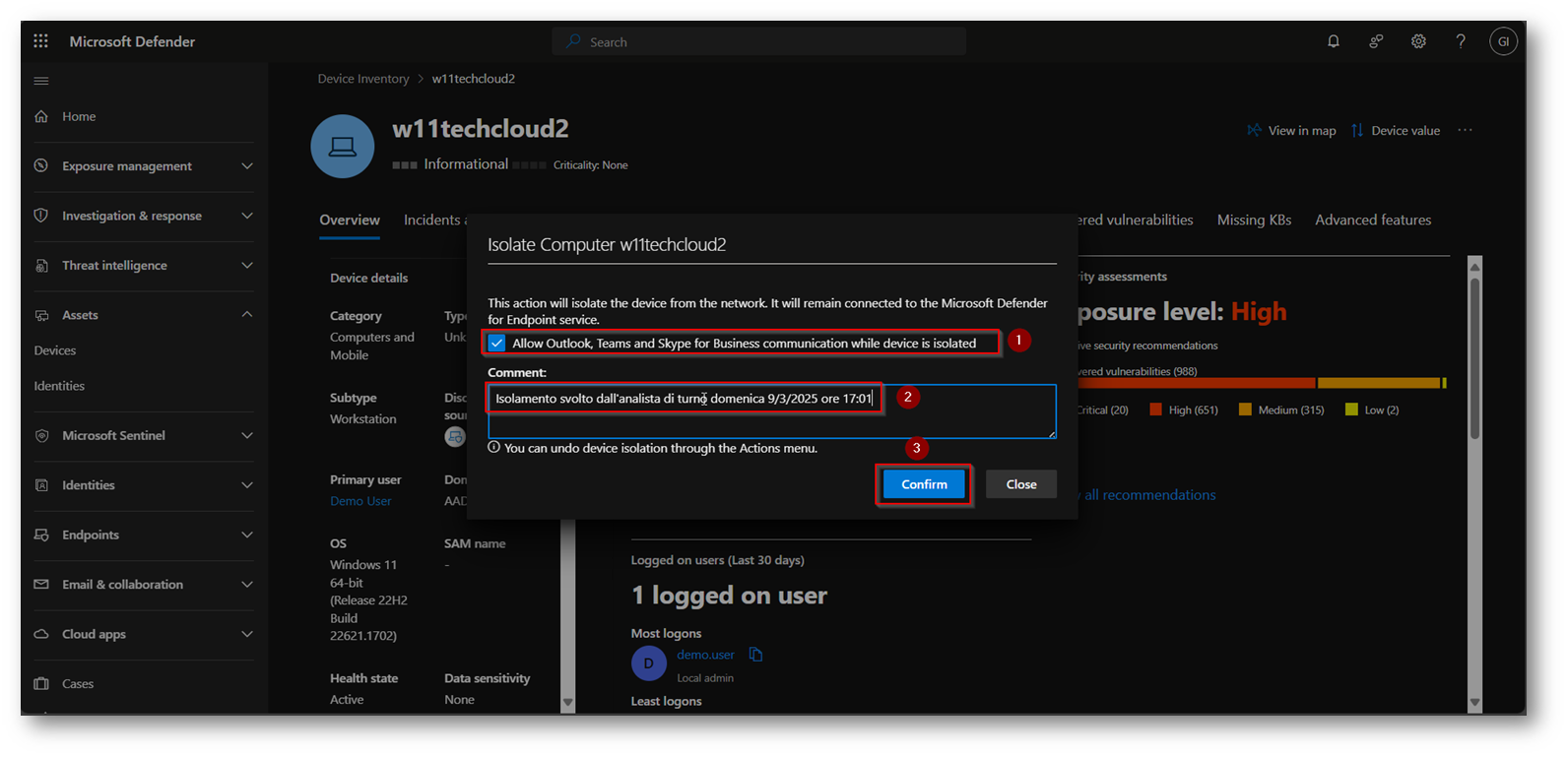

Figure 12: Viene richiesto se consentire la connesione di Outlook e Teams per comunicare con l’utente ed un commento che verrà “loggato” mettete un commento “parlante”

Figure 13: Action Center che vi avvisa del fatto che per recepire il comando il device deve essere collegato ad Internet

Figure 14: Device che risulta correttamente Isolato dalla rete

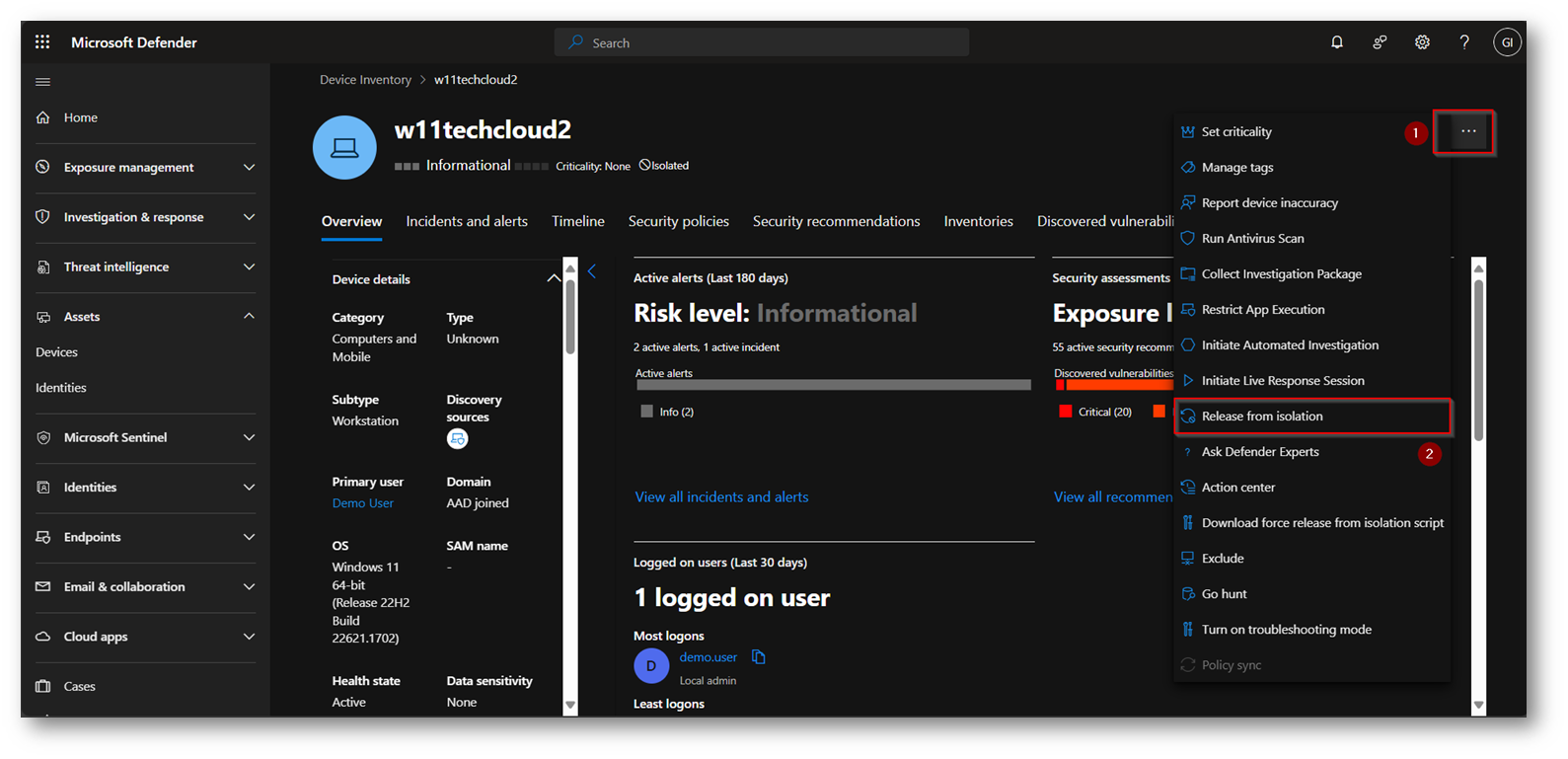

Ora, una volta che viene confermato il falso positivo l’analista deve procedere a rimuovere il device da questo stato, la procedura più semplice è riaccedere al portale di Microsoft Defender

Figure 15: Procedura da portale di Microsoft Defender per rimuovere il device dall’isolamento, funzionalità che in questo articolo non utilizzeremo

E se il comando non viene recepito dal device per qualsiasi motivo?

Niente paura, esiste un modo, anche se manuale che necessita di avere il dispositivo davanti, per rimuovere il device da questo stato.

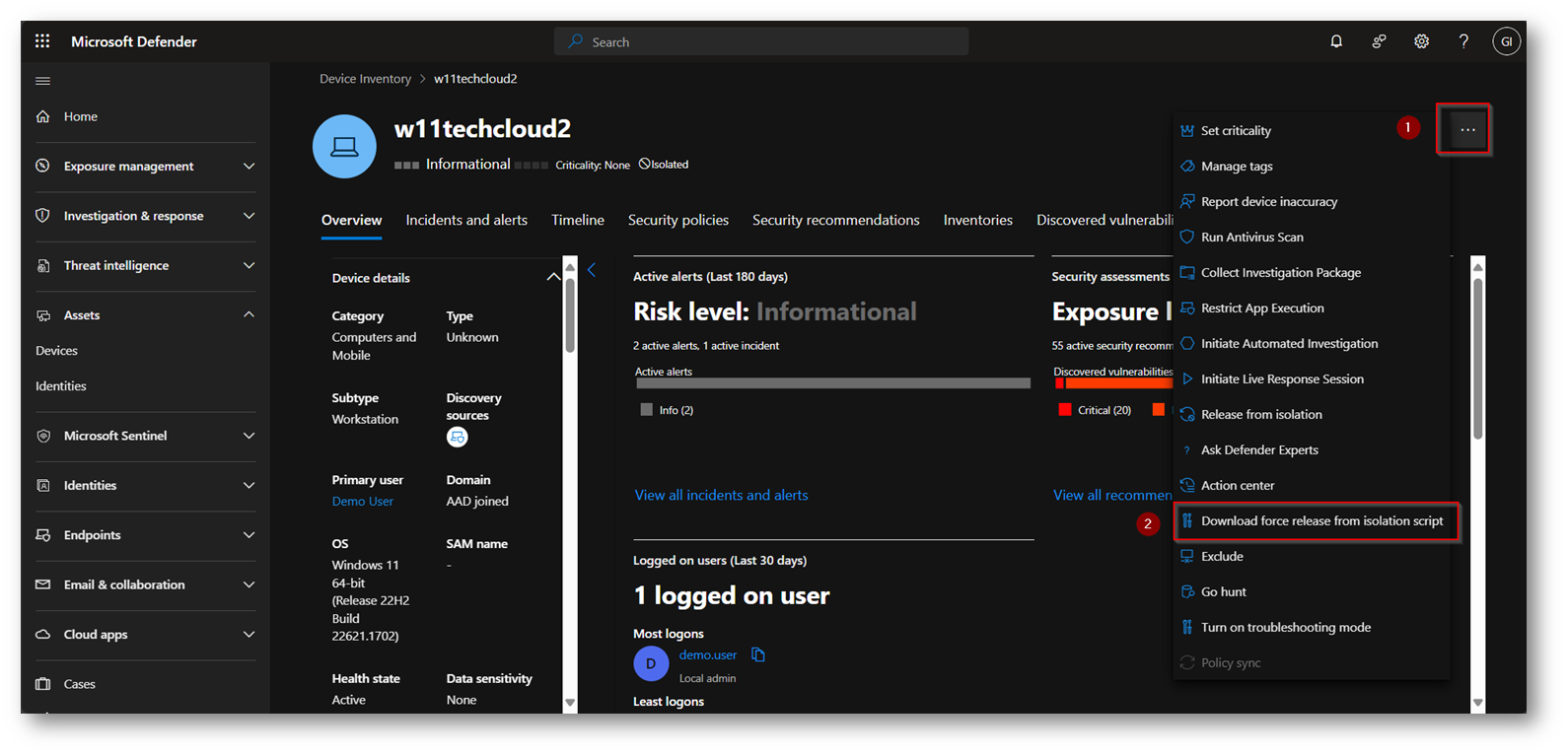

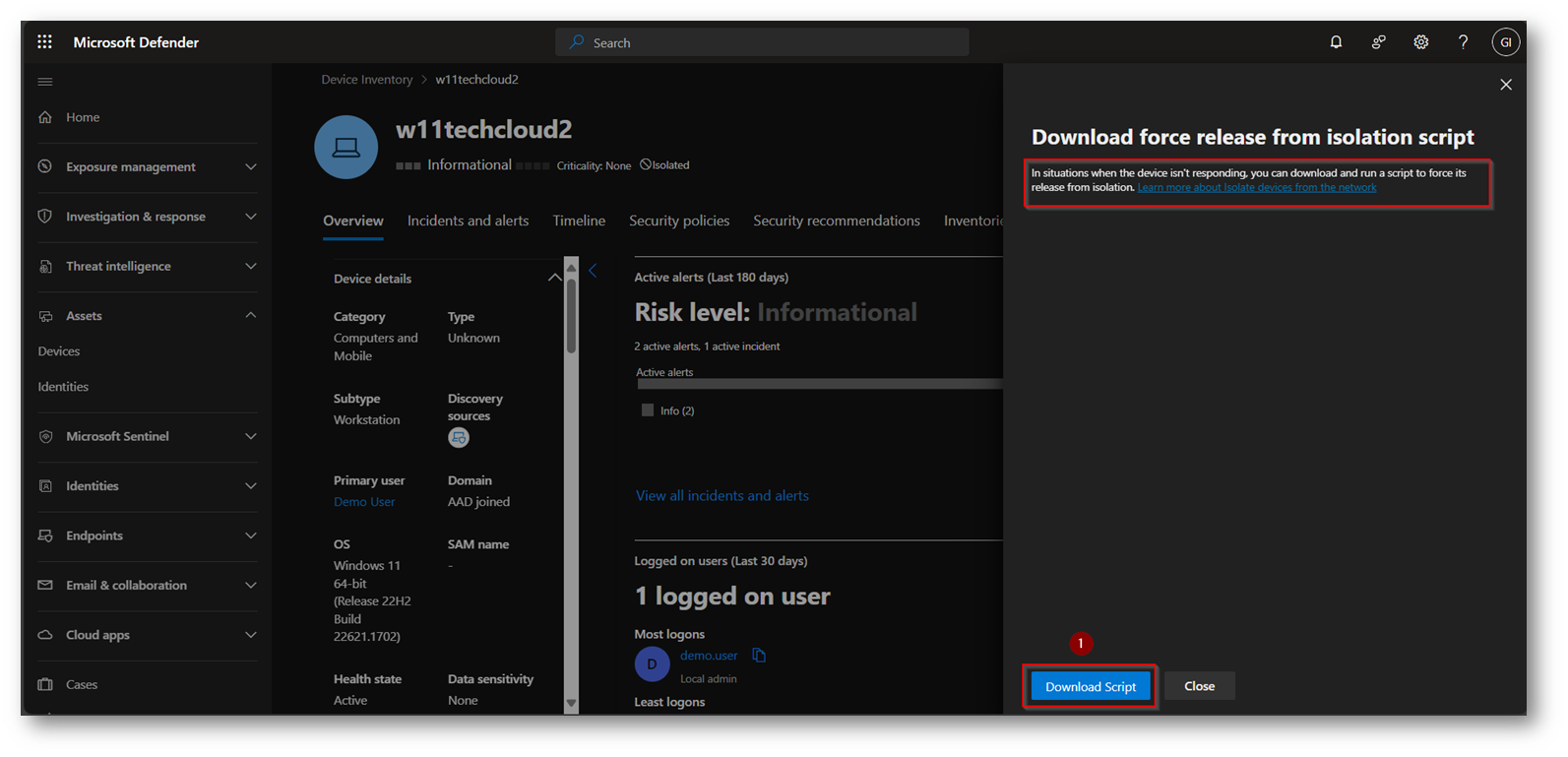

Dovrete accedere al portale di Microsoft Defender e selezionare il device che ha problemi a rimuoversi dall’isolamento.

Figure 16: Download dello script che ci permetterà di rimuovere il device dall’isolamento

Figure 17: Download dello script, il portale ci avvisa, come vi ho indicato che è possibile utilizzarlo anche quando il device per qualsiasi motivo non risponde

A titolo informativo, vi riporto anche il link ufficiale Microsoft dove viene spiegata questa funzionalità Take response actions on a device in Microsoft Defender for Endpoint – Microsoft Defender for Endpoint | Microsoft Learn

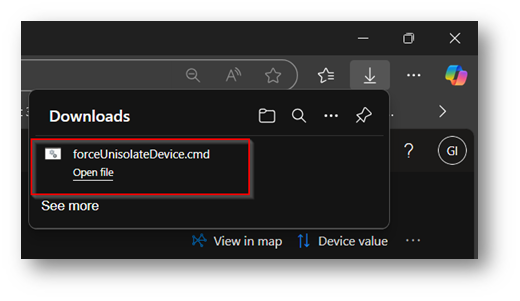

Figure 18: Script per forzare la rimozione dell’isolamento del dispositivo

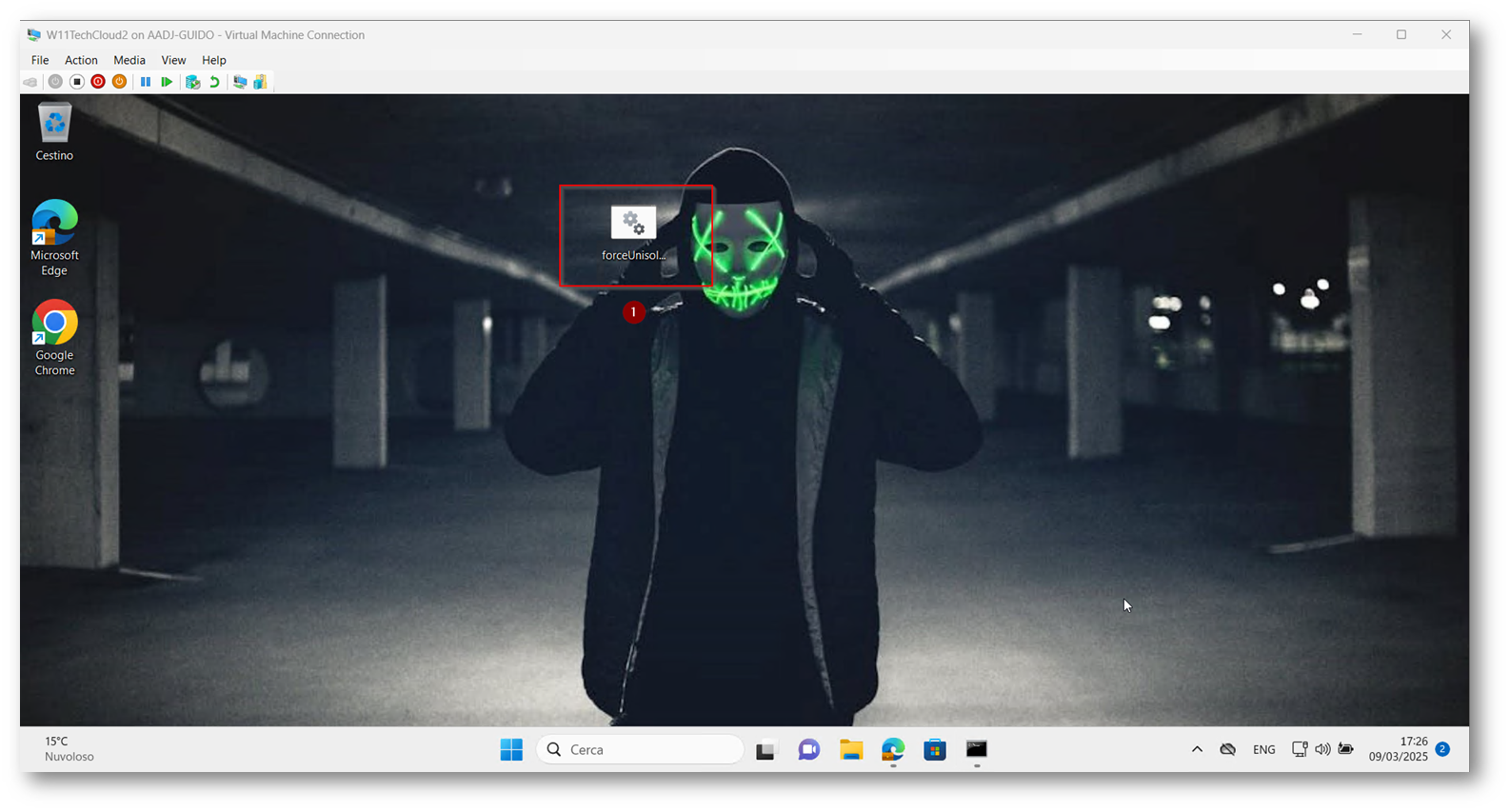

Ora, io lo copierò trascinandolo all’interno del dispositivo di demo essendo una macchina Hyper-V, ma su un pc fisico lo script dovrà essere messo tramite un dispositivo esterno come una chiavetta USB o un Hard Disk esterno.

Figure 19: Script per forzare la rimozione dall’isolamento del dispositivo all’interno del desktop dello stesso

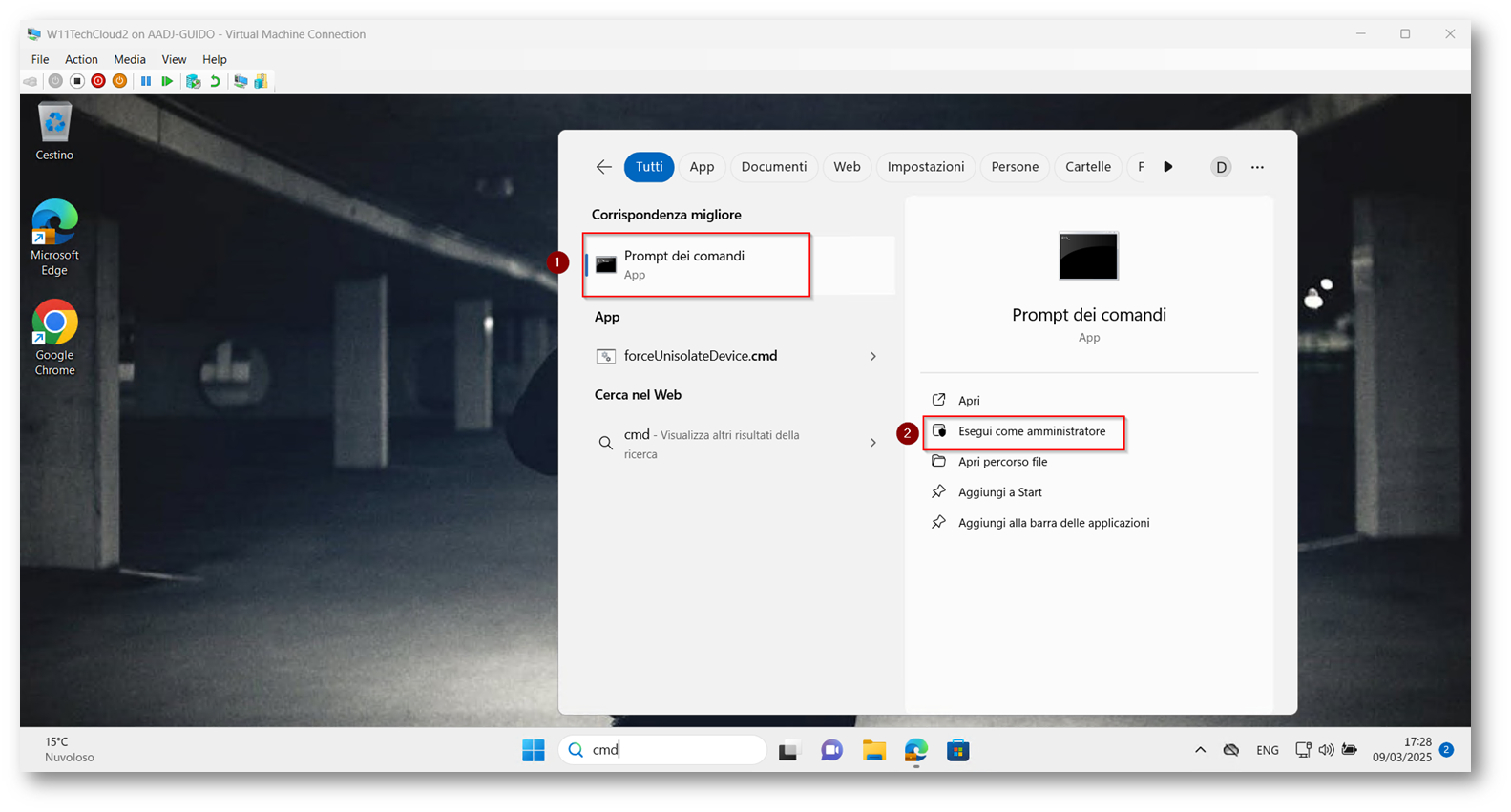

Ora aprite il CMD, con diritti amministrativi, e posizionatevi nel percorso in cui risiede lo script

Figure 20: Apertura CMD con diritti di amministratore

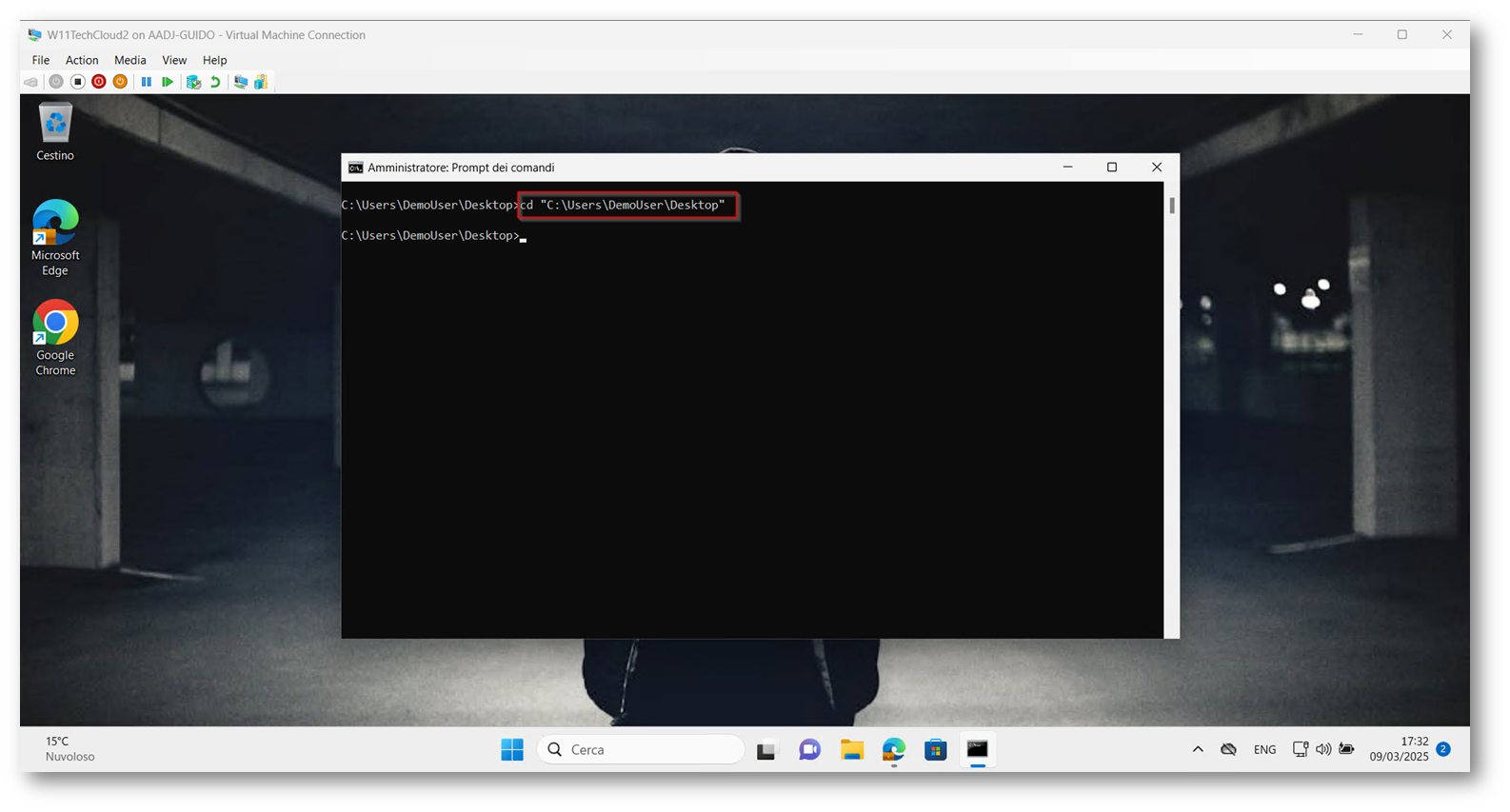

Una volta aperto per posizionarvi in modo puntuale all’interno del percorso in cui è presente lo script potete utilizzare il comando “cd percorsofile” nel mio caso “cd “C:\Users\DemoUser\Desktop””

Figure 21: Posizionamento nel percorso in cui è presente lo script con il comando “cd”

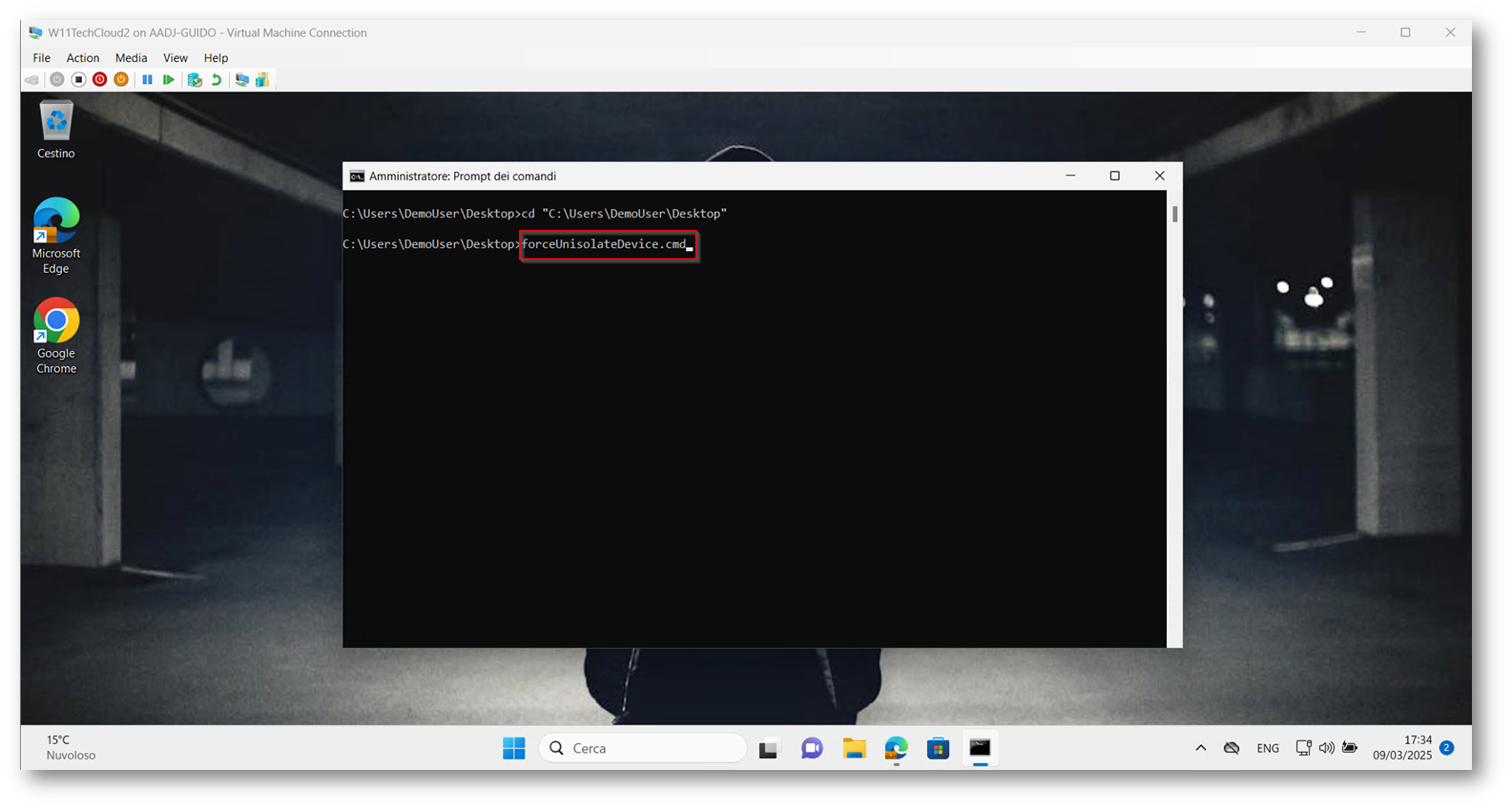

Figure 22: Eseguiamo lo script per forzare il rilascio del dispositivo dall’isolamento

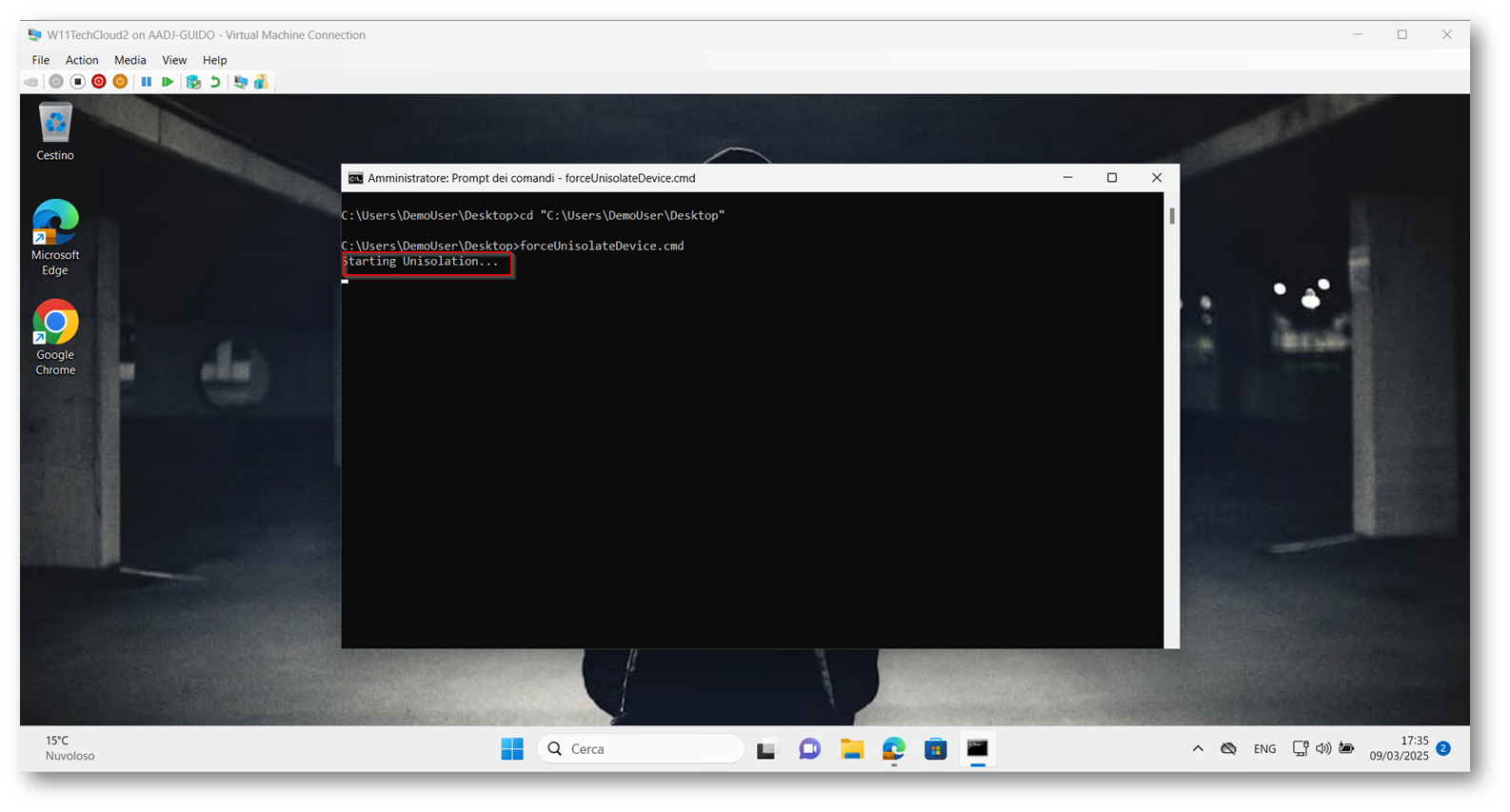

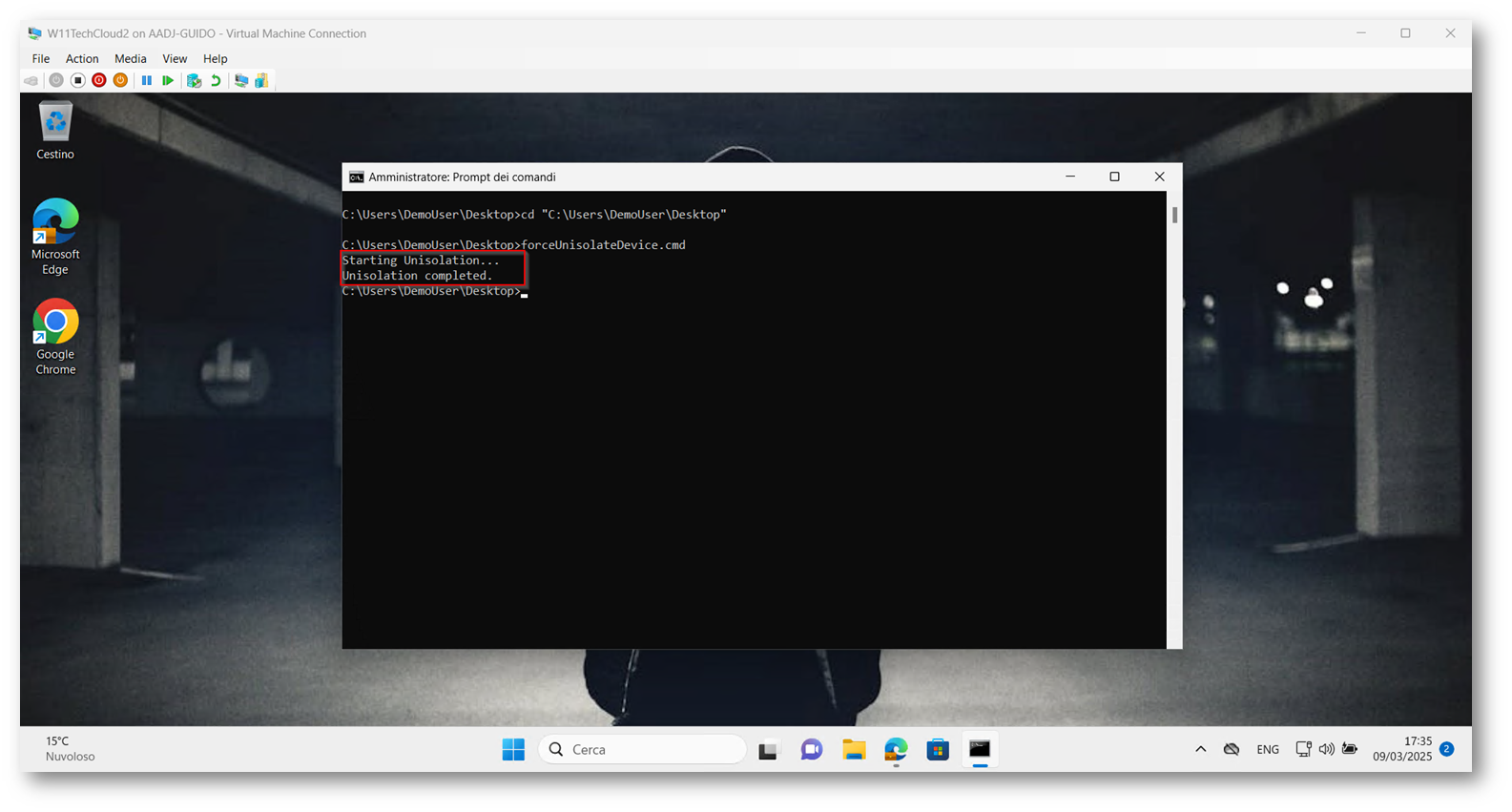

Figure 23: Processo per la rimozione del device dall’isolamento iniziato senza errori

Figure 24: Processo per rimuovere il device dall’Isolamento riuscito senza errori

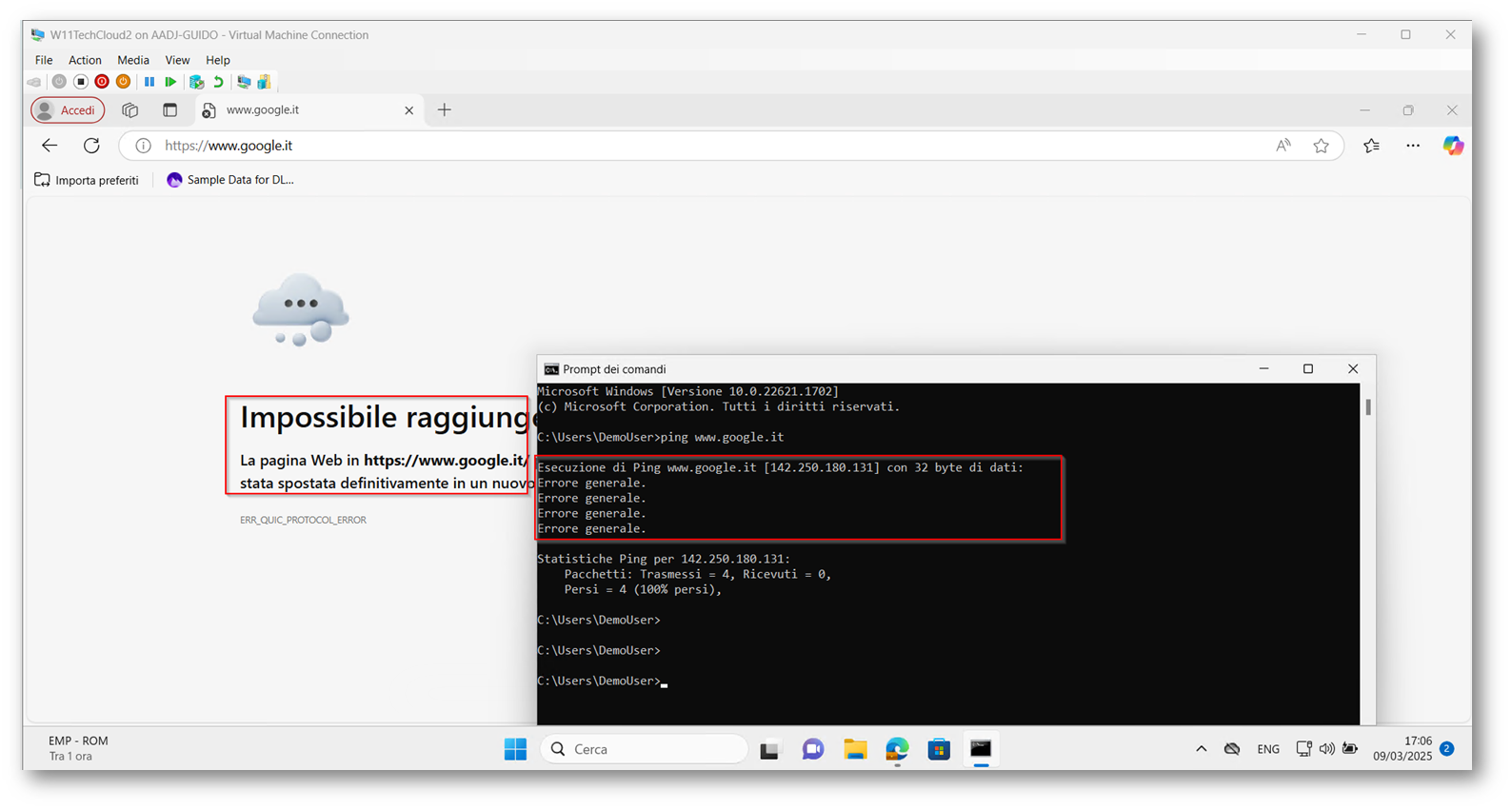

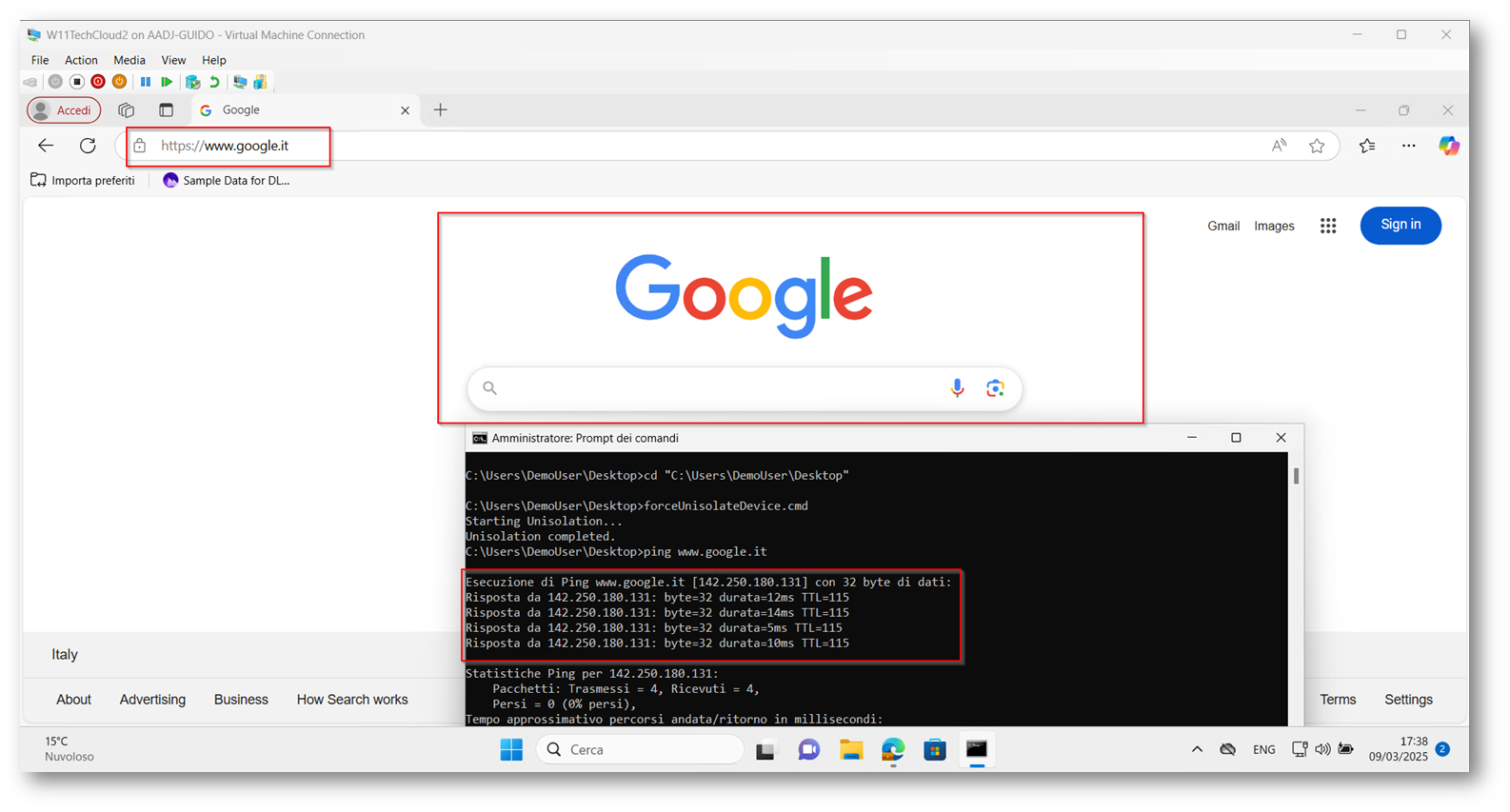

Ora per darvi evidenza che il device risulta rimosso dall’isolamento eseguirò un ping verso www.google.com e la navigazione verso questo sito.

Figure 25: Dispositivo che dopo lo script è tornato a contattare la rete esterna, cosa che con l’isolamento non era possible

Conclusioni

Un servizio di XDR (Extended Detection & Response) al giorno d’oggi è fondamentale per la protezione dei nostri Endpoint, e l’isolamento del dispositivo è altrettanto importante perché permette di “bloccare” sul nascere possibili “infezioni”.

Esistono però anche falsi positivi e rimuovere i device dall’isolamento, è importante per la salvaguardi del Business, pensate ad un device critico che risulta isolato dalla rete, potrebbe voler dire perdere differenti guadagni.

Quando questa operazione non è possibile per diversi motivi dal portale di gestione di Microsoft Defender, questo metodo vi permette di forzare la rimozione dall’isolamento, quindi vi offre una valida alternativa, per portare avanti il Business evitando il blocco di macchine crtitiche come ad esempio quelle di produzione.