Office 365 Message Encryption

La sicurezza delle informazioni è spesso un aspetto sottovalutato nelle strategie di sicurezza informatica delle aziende: spesso si proteggono molto bene i dati (intesi come i bit che compongono l’informazione) ma non altrettanto bene le informazioni (intese come il significato) che questi dati trasportano.

Quando si ricorre all’utilizzo di tecnologie come BitLocker e Transport Layer Security per proteggere i dati, siano essi su computer client o su server oppure in movimento da/per essi, si sta mitigando il rischio di furto fisico di informazioni, non si stanno però coprendo tutti i rischi connessi allo scambio di informazioni.

Basti pensare, ad esempio, ad una e-mail (o ad un suo allegato) contenente informazioni riservate che per motivi di business dobbiamo condividere all’esterno dell’Organizzazione: chi ci assicura che l’Organizzazione ricevente ha le policy di sicurezza allineate alle nostre, oppure che le informazioni non vengano utilizzate in maniera inappropriata o che vengano cancellate quando non più rilevanti?

Per mitigare questi rischi è disponibile Office 365 Message Encryption (OME): un prodotto che consente di proteggere il contenuto e gli allegati delle e-mail sensibili scambiate all’interno e all’esterno dell’Organizzazione, utilizzando strumenti di crittografia standard e fornendo una eccellente esperienza d’uso.

Office 365 Message Encryption è disponibile in molti piani Office/Microsoft 365:

- Office 365 Enterprise E3/E5

- Microsoft 365 Enterprise E3/E5

- Microsoft 365 Business Premium

- Office 365 A1/A3/A5

- Office 365 Government G3/G5

Oppure ad uno dei seguenti piani si può aggiungere la licenza Azure Information Protection Plan 1 per ottenere le funzionalità OME:

- Exchange Online Plan 1

- Exchange Online Plan 2

- Office 365 F1

- Microsoft 365 Business Basic

- Microsoft 365 Business Standard

- Office 365 Enterprise E1

Abilitazione di Office 365 Message Encryption

Per proteggere le e-mail, Office 365 Message Encryption sfrutta la tecnologia di Azure Rights Management Services (RMS), il quale è l’unico prerequisito necessario. Una volta abilitato Azure RMS anche OME si attiva automaticamente.

Azure RMS è attivo di default nella maggior parte dei piani quindi probabilmente è già tutto pronto per poter utilizzare OME.

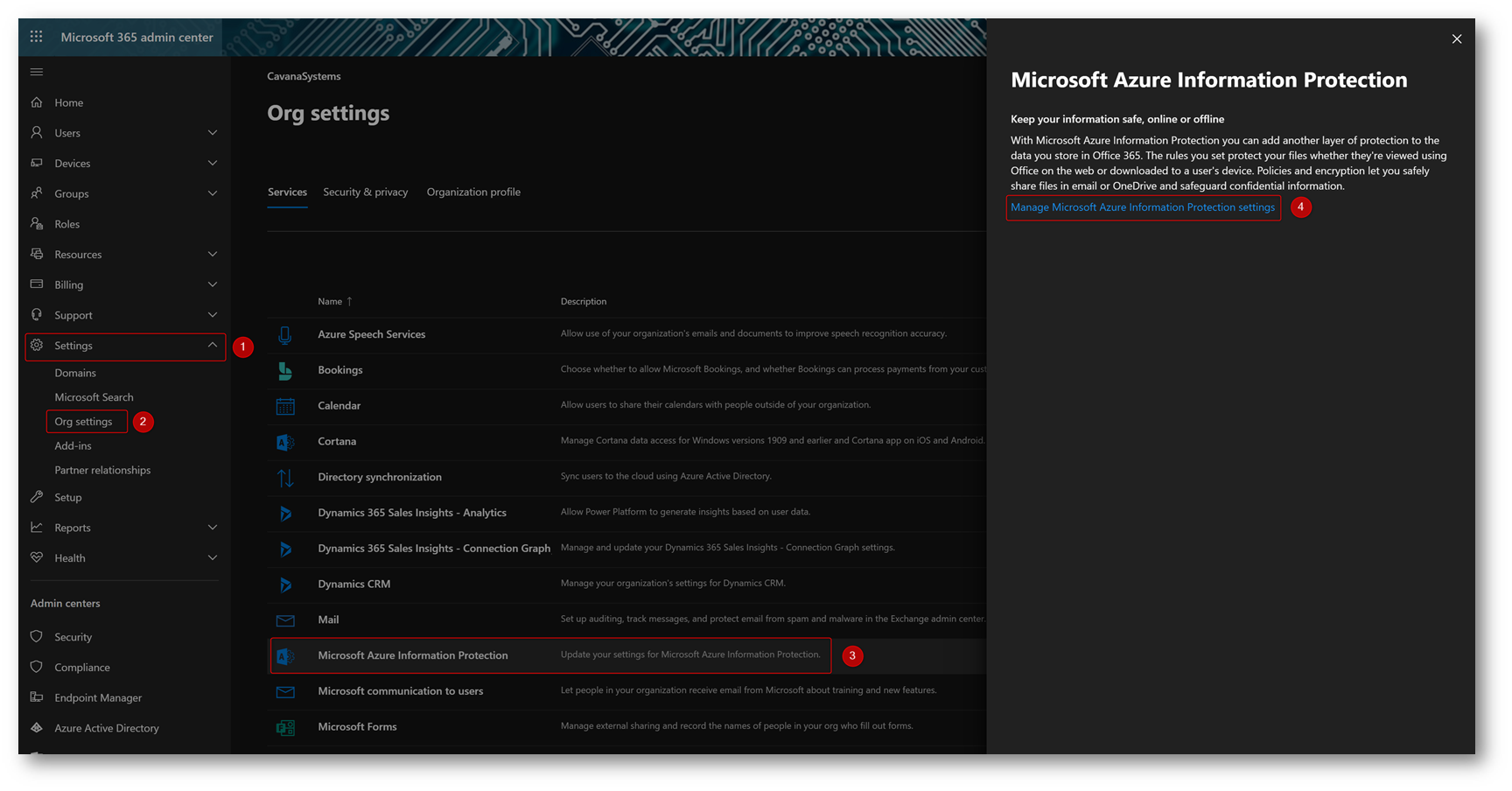

Per verificare lo stato di Azure RMS ed eventualmente attivarlo, andare nell’Admin Center di Microsoft 365 https://admin.microsoft.com e portarsi su Settings -> Services & add-ins -> Microsoft Azure Information Protection -> Manage Microsoft Azure Information Protection settings

Figura 1 – Admin Portal Settings

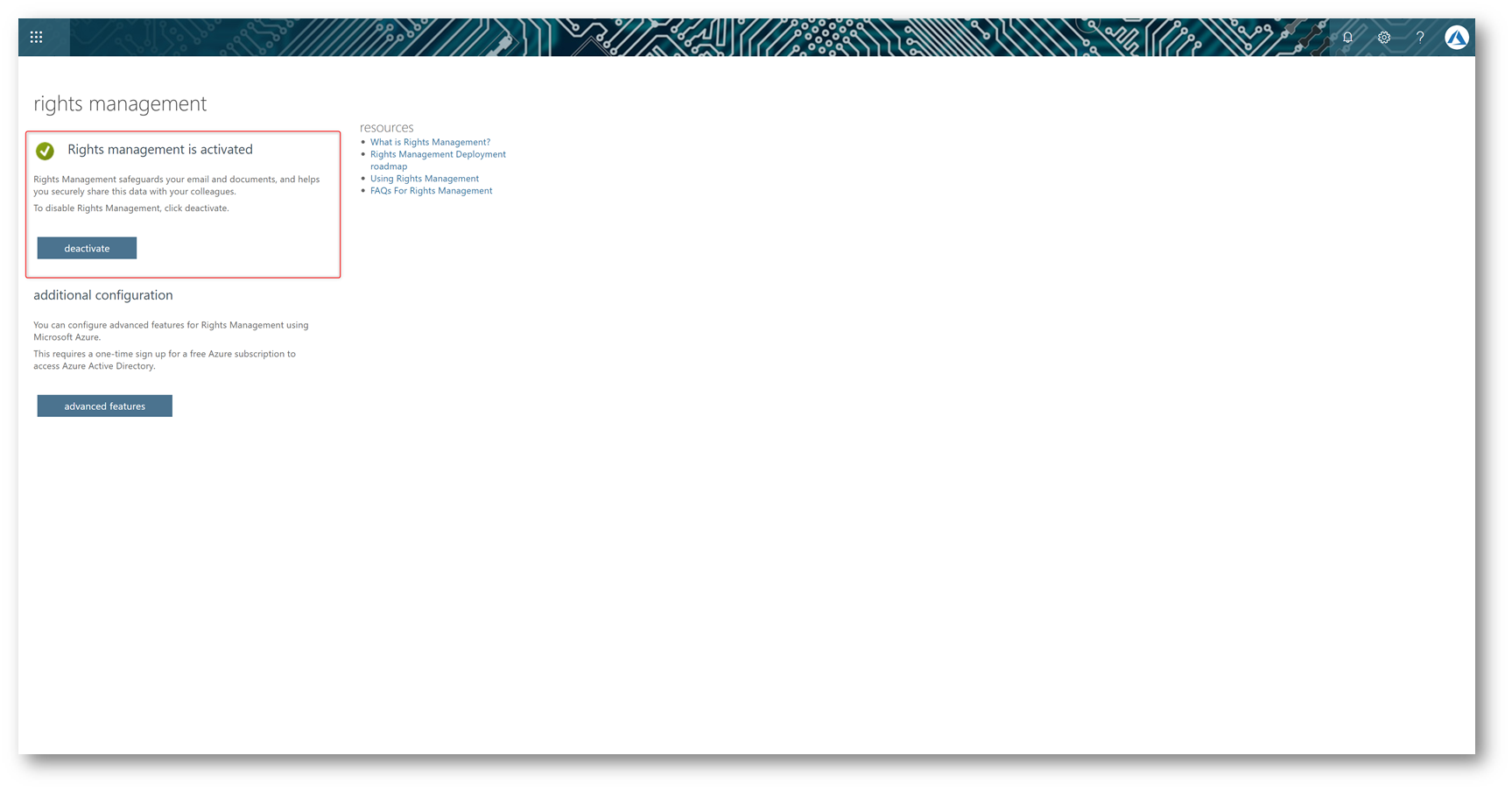

Si aprirà una pagina in cui sarà possibile verificare lo stato di Azure RMS: attivarlo se già non lo è.

Figura 2 – Stato Azure RMS

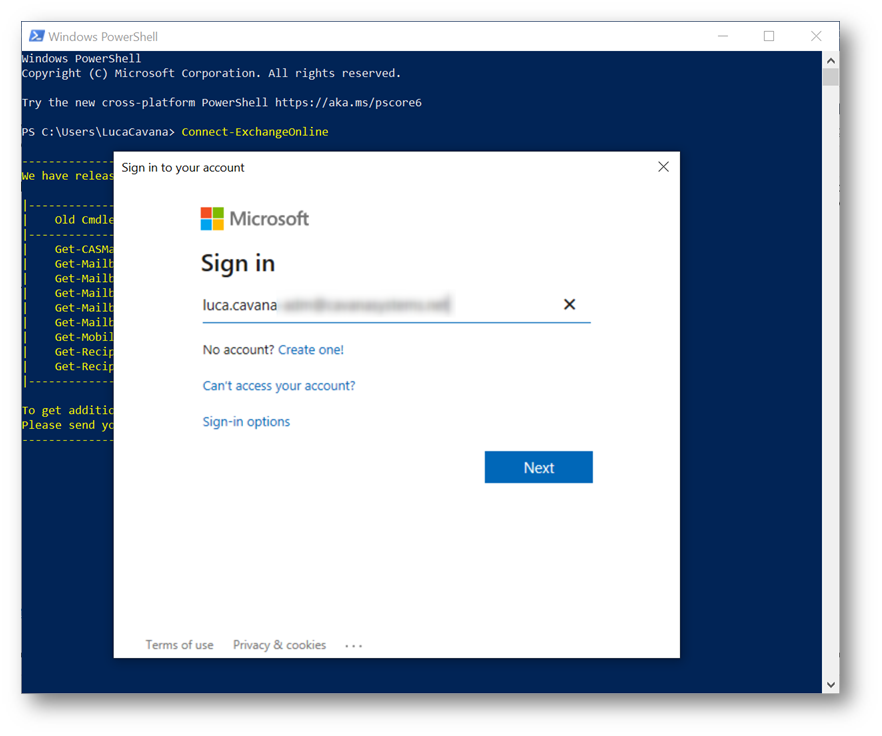

Per verificare l’attivazione di Office Message Encryption è necessario collegarsi ad Exchange Online: per farlo installate il modulo di Exchange Online PowerShell V2 (abbreviato come modulo EXO V2), che consente agli amministratori di connettersi all’ambiente di Exchange Online in Office 365 per recuperare i dati, creare nuovi oggetti, aggiornare gli oggetti esistenti, rimuovere oggetti e configurare Exchange Online e le sue caratteristiche.

Aprire Windows PowerShell come amministratore e digitare i seguenti comandi:

|

1 2 3 4 5 6 |

Install-Module PowershellGet -Force Set-ExecutionPolicy RemoteSigned Install-Module -Name ExchangeOnlineManagement |

Una volta installato il modulo EXO V2 è possibile collegarsi ad Exchange Online, come mostrato in Figura 3

Figura 3 – Connesione a Exchange Online

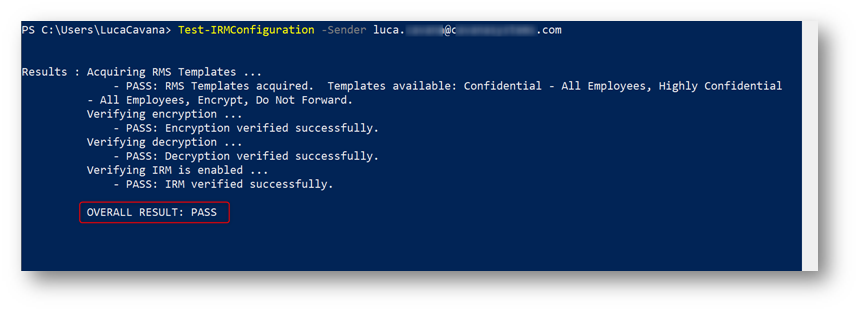

Una volta connessi per testare l’avvenuta configurazione eseguire il comando:

|

1 2 |

Test-IRMConfiguration -Sender "indirizzo e-mail del tenant" |

Figura 4 – Verifica configurazione IRM

Verificare che tutti i test si concludano in maniera positiva: ora Office Message Encryption è correttamente abilitato e funzionante.

Utilizzo di Office Message Encryption

L’utilizzo di Office Message Encryption è molto intuitivo ed è possibile inviare messaggi protetti sia da Outlook che Outlook on the web; nel caso di Outlook for iOS and Android, quest’ultimo ha solo la capacità di leggerli e rispondervi, ma non quella di creare un nuovo messaggio protetto.

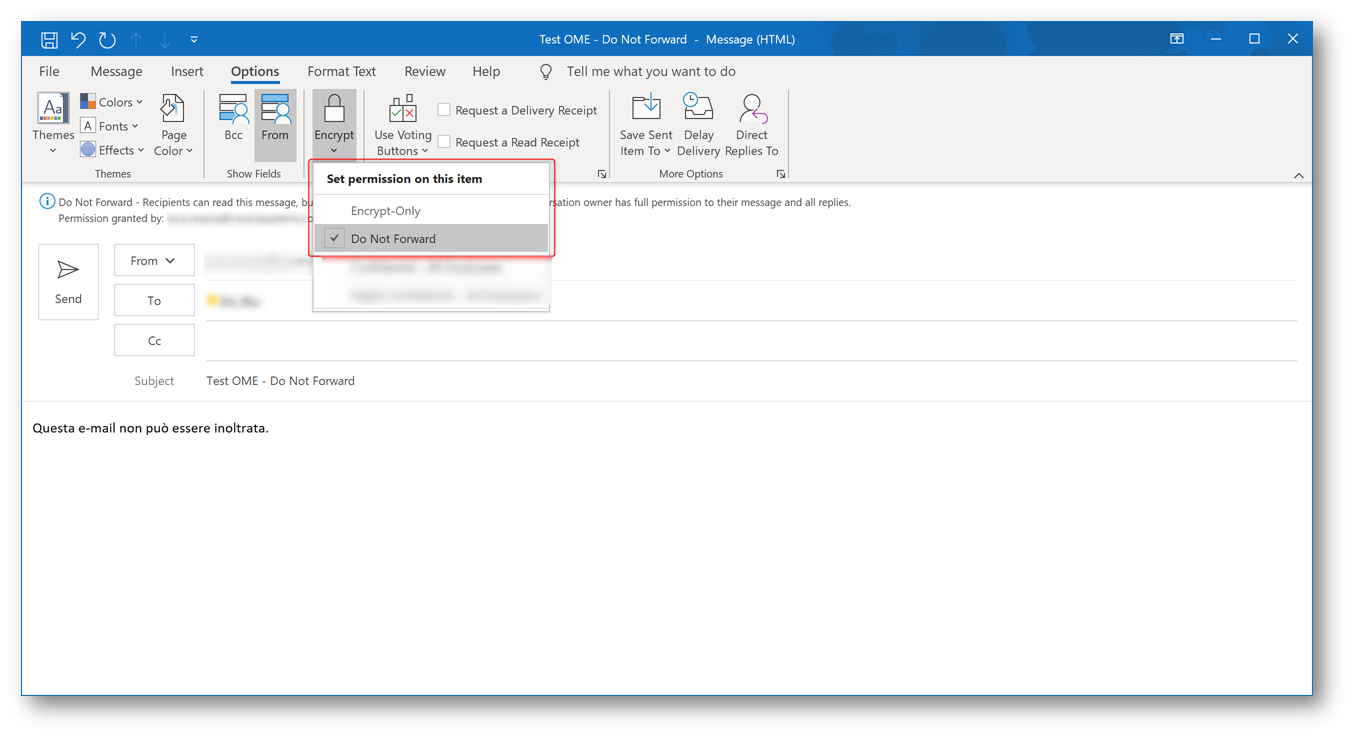

Per applicare la protezione di OME ad una e-mail inviata da Outlook è sufficiente premere su Options -> Encrypt e scegliere tra i template:

- Encrypt-Only: applica solamente la crittografia ma non applica ulteriori restrizioni al messaggio.

- Do Not Forward: oltre alla crittografia applica ulteriori restrizioni al messaggio rimuovendo la possibilità di copiare, stampare e inoltrare il messaggio.

Figura 5 – OME da Outlook

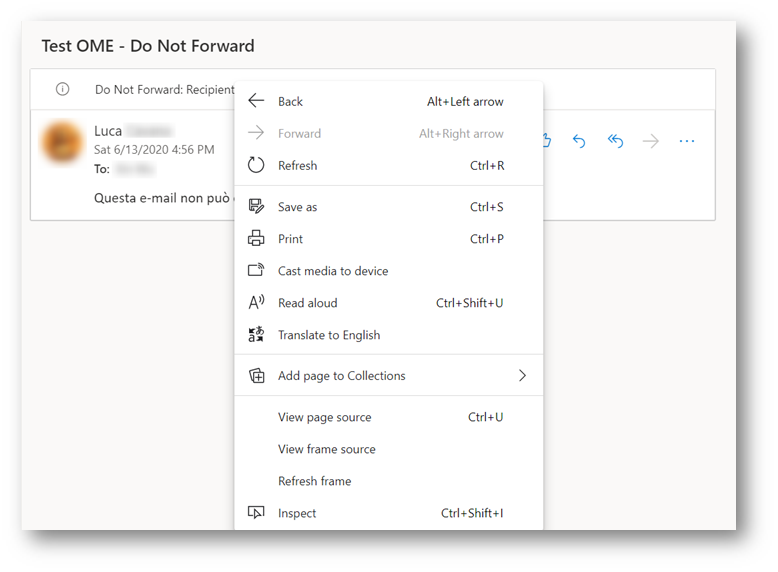

Visualizzando il messaggio ricevuto in Outlook on the web, per esempio, si può notare che le restrizioni al messaggio vengono applicate correttamente: notare l’assenza della voce Copy e il pulsante Forward disabilitato

Figura 6 – OME da OOW

Il client di Outlook va anche oltre: inibisce la possibilità di eseguire screenshot, ecco il risultato se si tenta di farne uno:

Figura 7 – OME da Outlook desktop

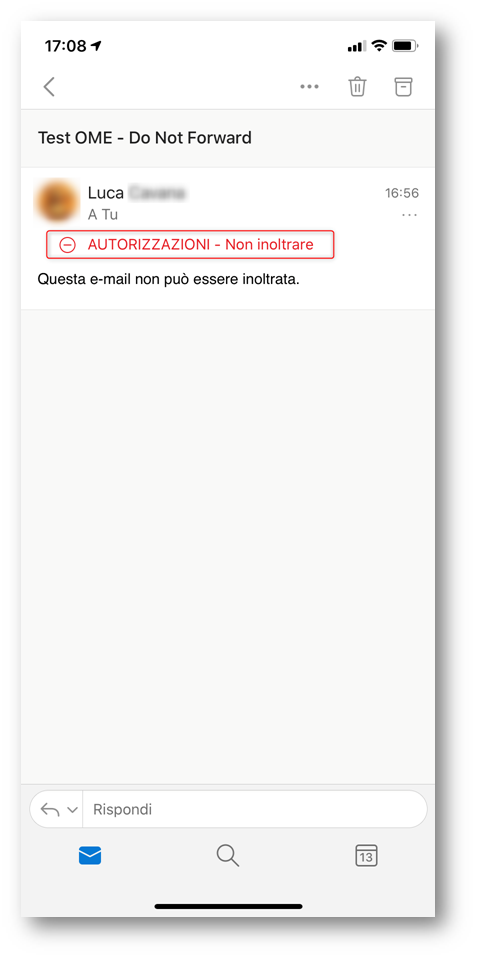

Al pari delle altre versioni, anche Outlook for iOS applica le restrizioni al messaggio ricevuto:

Figura 8 – OME su Outlook for iOS

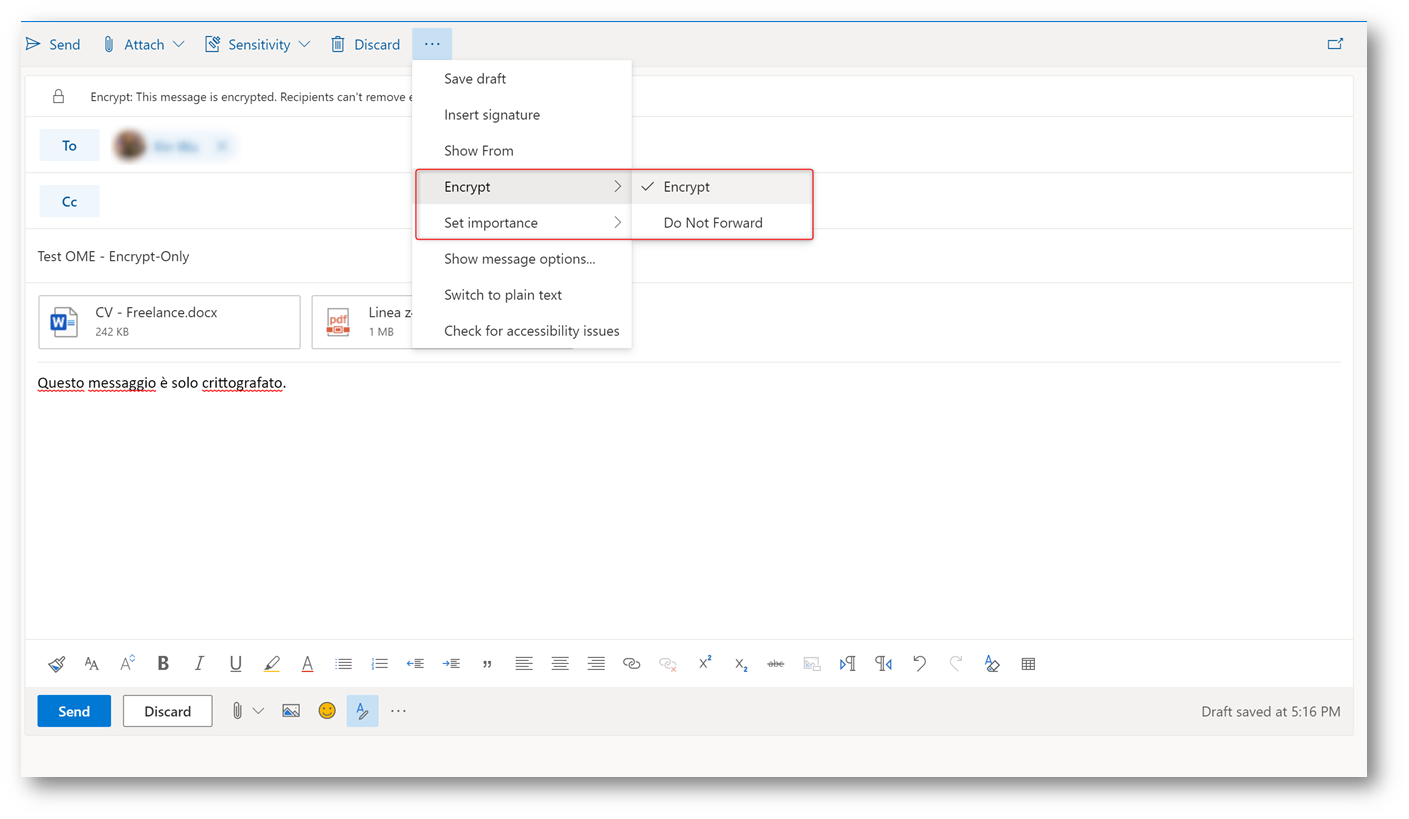

La creazione di un messaggio protetto da OME è molto semplice anche partendo da Outlook on the web: notate che questo messaggio ha anche degli allegati, i quali verranno protetti nella stessa maniera.

Figura 9 – Encryption da OOW

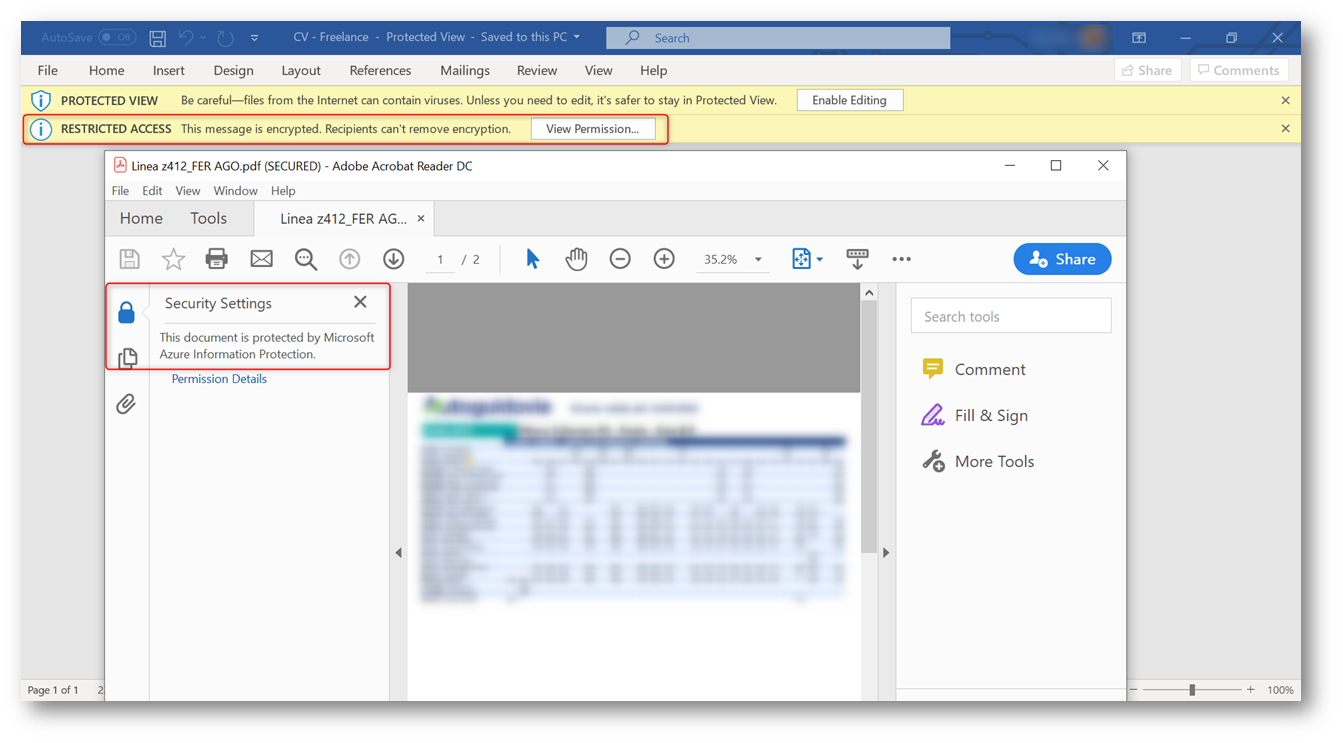

Potete osservare che entrambi i documenti sono stati protetti: questa protezione viaggerà con loro in ogni computer in cui verranno copiati.

Figura 10 – Allegati protetti da AIP

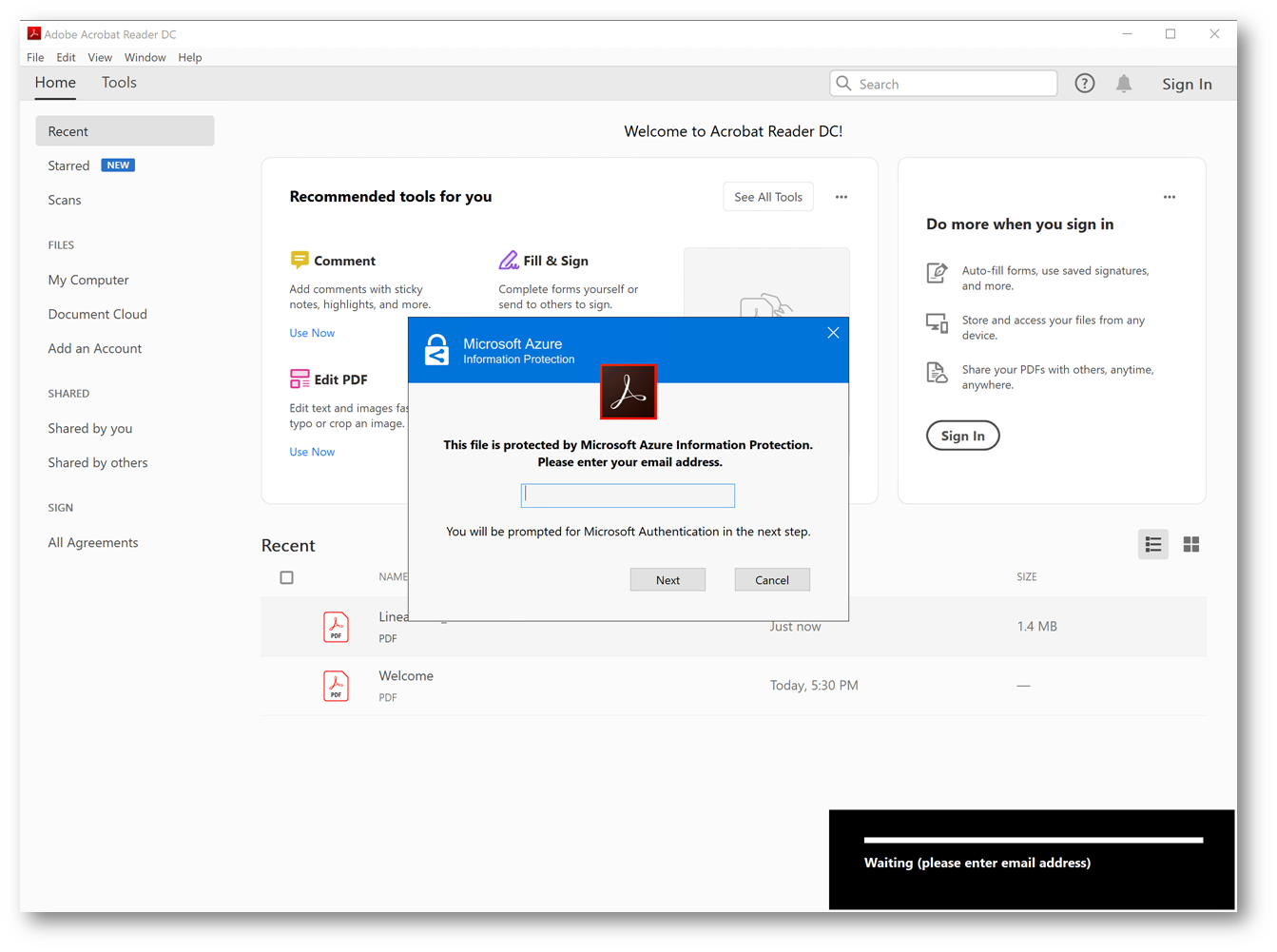

Per dimostrare la protezione abbiamo copiato il documento PDF in un altro computer, non joinato ad Azure AD: vengono richieste le credenziali per accedere al servizio Azure RMS per ottenere la licenza d’uso necessaria a leggere il documento.

La licenza d’uso è un metadato del documento contenente 1) la chiave necessaria a de-crittografare quello specifico documento e 2) la policy che il client compatibile con Azure RMS dovrà onorare durante la visualizzazione o la modifica del documento, come ad esempio “non copiare”.

Figura 11 – Apertura PDF su altro computer

Da notare che la protezione dei file Office è abilitata per impostazione predefinita, mentre per i file PDF va abilitata tramite il comando:

|

1 2 |

Set-IRMConfiguration -EnablePdfEncryption $true |

all’interno della sessione di Exchange PowerShell.

ATTENZIONE: Questo comando abilita la protezione dei file PDF da parte di Outlook on the web e Outlook for iOS and Android. Per proteggere i file PDF inviati dal client Outlook è necessario che questi vengano protetti separatamente, ad esempio utilizzando il client di Azure Information Protection (che verrà trattato in un prossimo articolo).

Esperienza d’uso di Office Message Encryption da parte di un utente esterno

Office Message Encryption supporta diverse modalità per proteggere le e-mail inviate ad un indirizzo esterno:

- Visualizzatore inline: se il ricevente è un indirizzo Outlook.com, Gmail oppure Yahoo! Il messaggio verrà visualizzato nella finestra propria del client web, come qualsiasi altra e-mail.

- Portale OME: se il ricevente utilizza un altro sistema di posta allora riceverà una e-mail che lo inviterà presso il portale OME per visualizzare il messaggio protetto.

Entrambi gli approcci hanno dei vantaggi e delle limitazioni: la principale è che il visualizzatore inline non è compatibile con la revoca e la scadenza dei messaggi crittografati da OME.

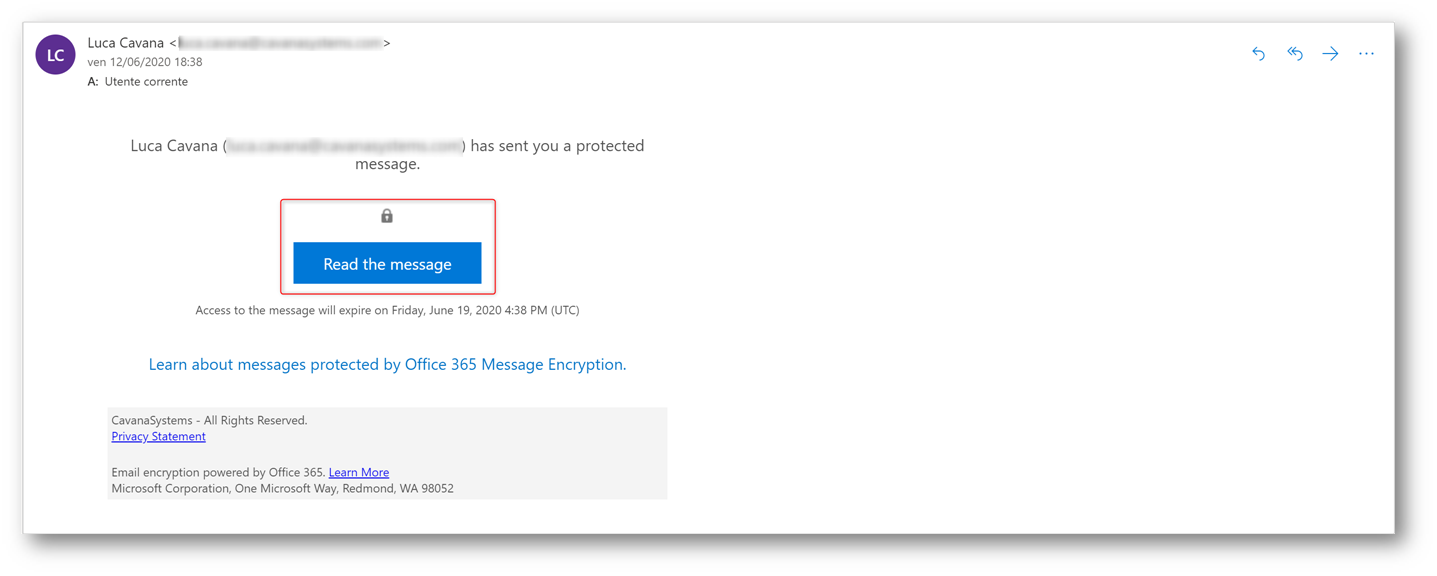

In Figura 12 si può osservare il messaggio che redirige l’utente verso il portale OME:

Figura 12 – E-mail di redirezione al portale OME

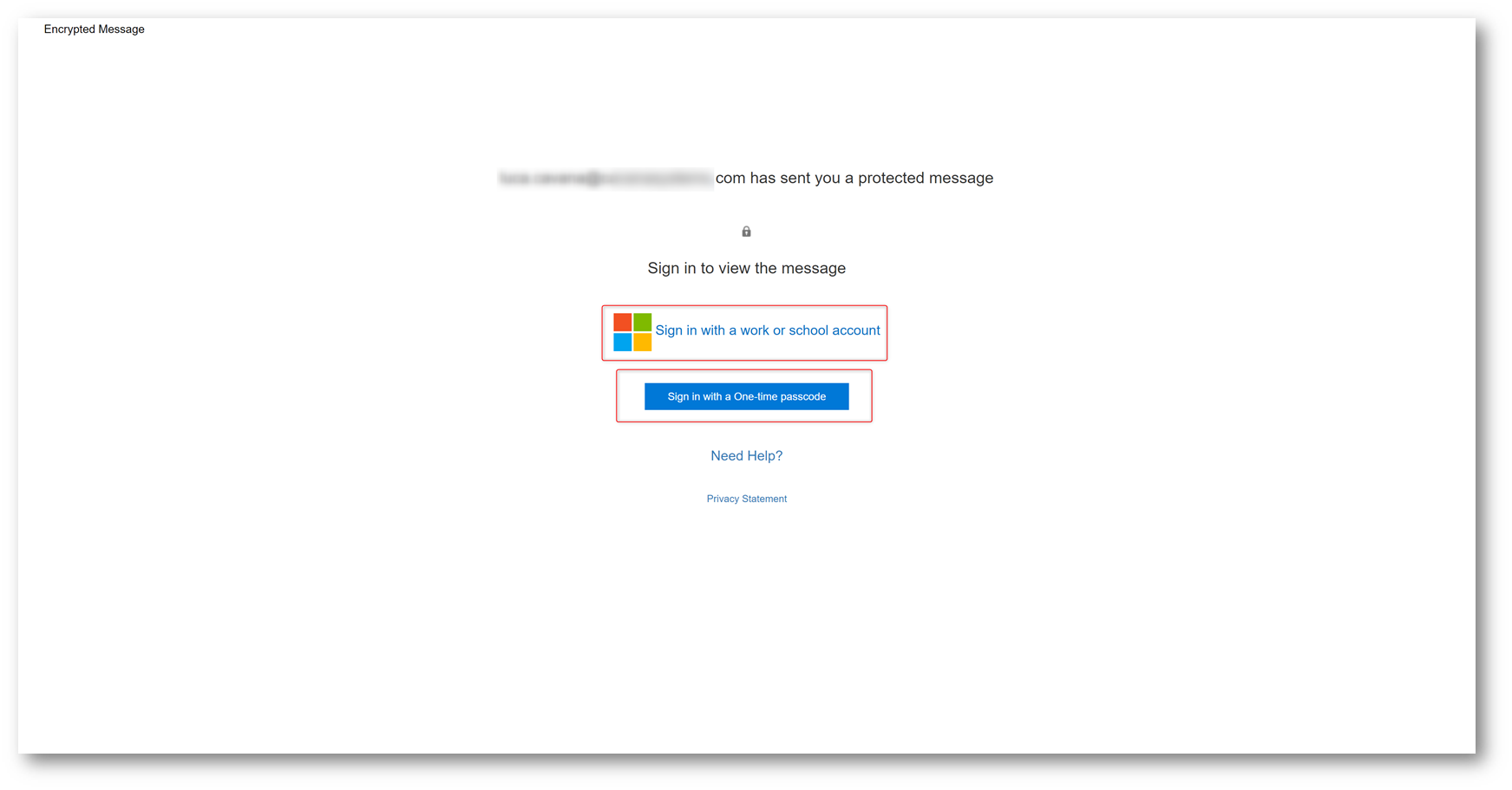

Per l’accesso al portale OME viene data la scelta di poter accedere con un Microsoft Account, un account social (Gmail oppure Yahoo!) o utilizzando un PIN che verrà inviato alla cassetta postale del destinatario, per assicurarsi che solo lui possa leggere il messaggio.

Figura 13 – Accesso al portale OME

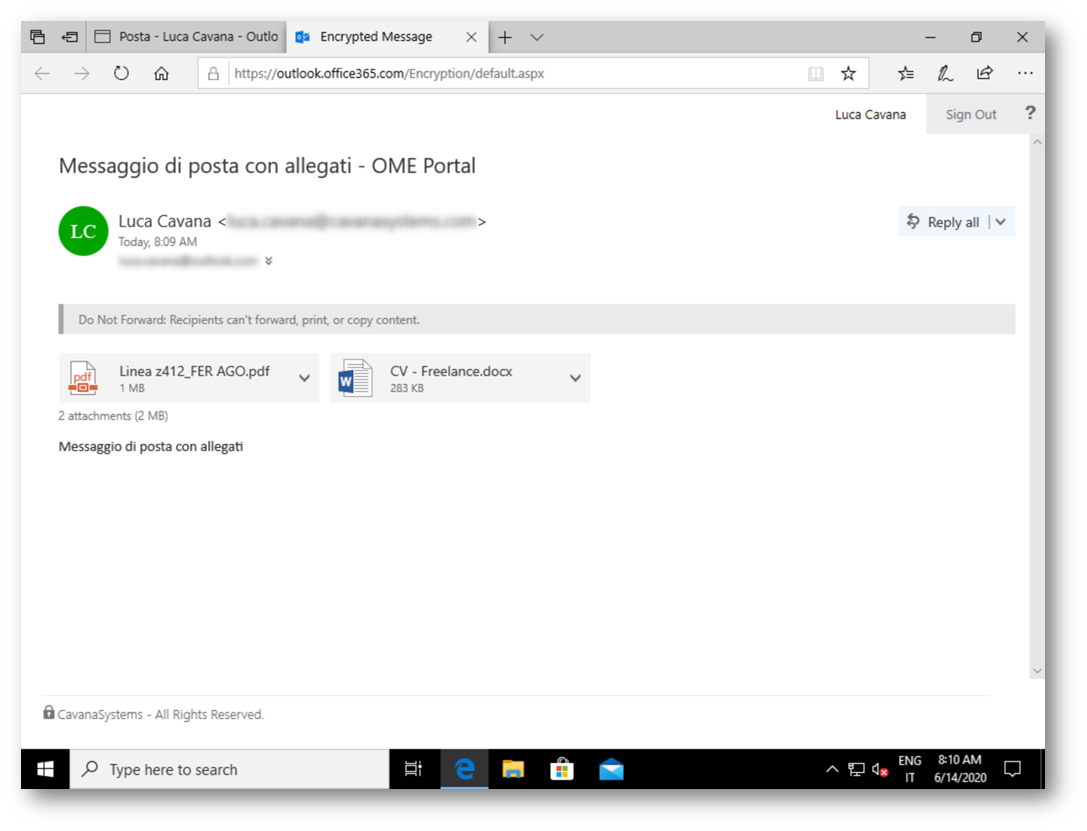

Una volta effettuato l’accesso al portale sarà possibile leggere e rispondere alla e-mail, i comandi sono essenzialmente quelli di Outlook on the web. Così come per i destinatari interni anche per gli esterni gli allegati vengono protetti tramite il servizio Azure RMS.

Figura 14 – Visualizzazione e-mail nel portale OME

Office 365 Advanced Message Encryption

Per i sottoscrittori delle licenze più complete:

- Microsoft 365 Enterprise E5

- Office 365 Enterprise E5

- Office 365 Education A5

- Licenze E3 con il plugin Microsoft 365 E5 Compliance

è disponibile Office 365 Advanced Message Encryption che include, oltre a tutte le feature di OME, anche la possibilità di definire più branding templates, revocare le e-mail inviate, definirne una scadenza e utilizzare le mail-flow rules di Exchange Online per la protezione automatica dei messaggi.

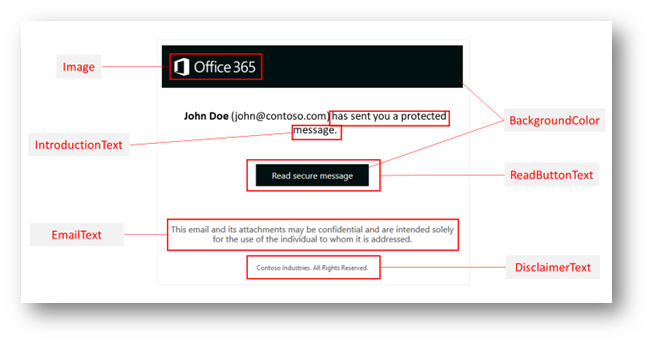

Il layout di un template personalizzato è osservabile in Figura 15

Figura 15 – Layout template personalizzato

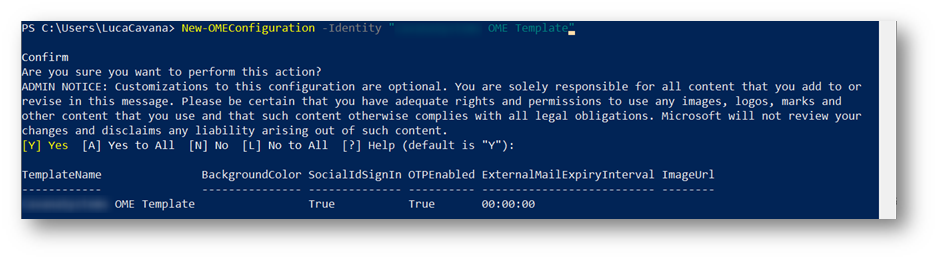

Per creare un template personalizzato, una volta collegati a Exchange Online tramite Windows PowerShell, digitare il comando:

|

1 2 |

New-OMEConfiguration -Identity "<OMEConfigurationName>" |

Figura 16 – Nuovo template

|

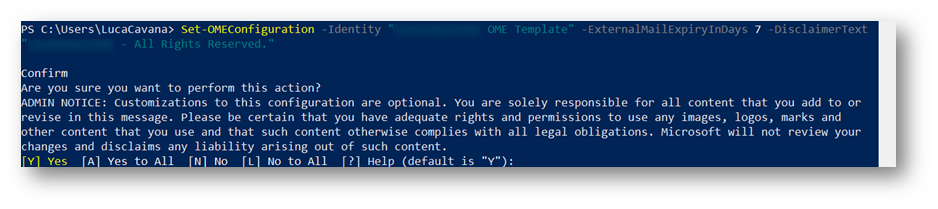

1 2 |

Set-OMEConfiguration -Identity "<OMEConfigurationName>" -ExternalMailExpiryInDays 7 -DisclaimerText "Testo del disclaimer. Max 1024 caratteri" |

Una volta creato il template si potrà personalizzare, ad esempio inserendo un disclaimer e impostando una scadenza per le e-mail inviate:

Figura 17 – Personalizzazione template

Per utilizzarlo è necessario assegnarlo ai messaggi in transito, pertanto creeremo una mail flow rule in Exchange Online che obbliga tutti i messaggi ad utilizzare questo particolare template.

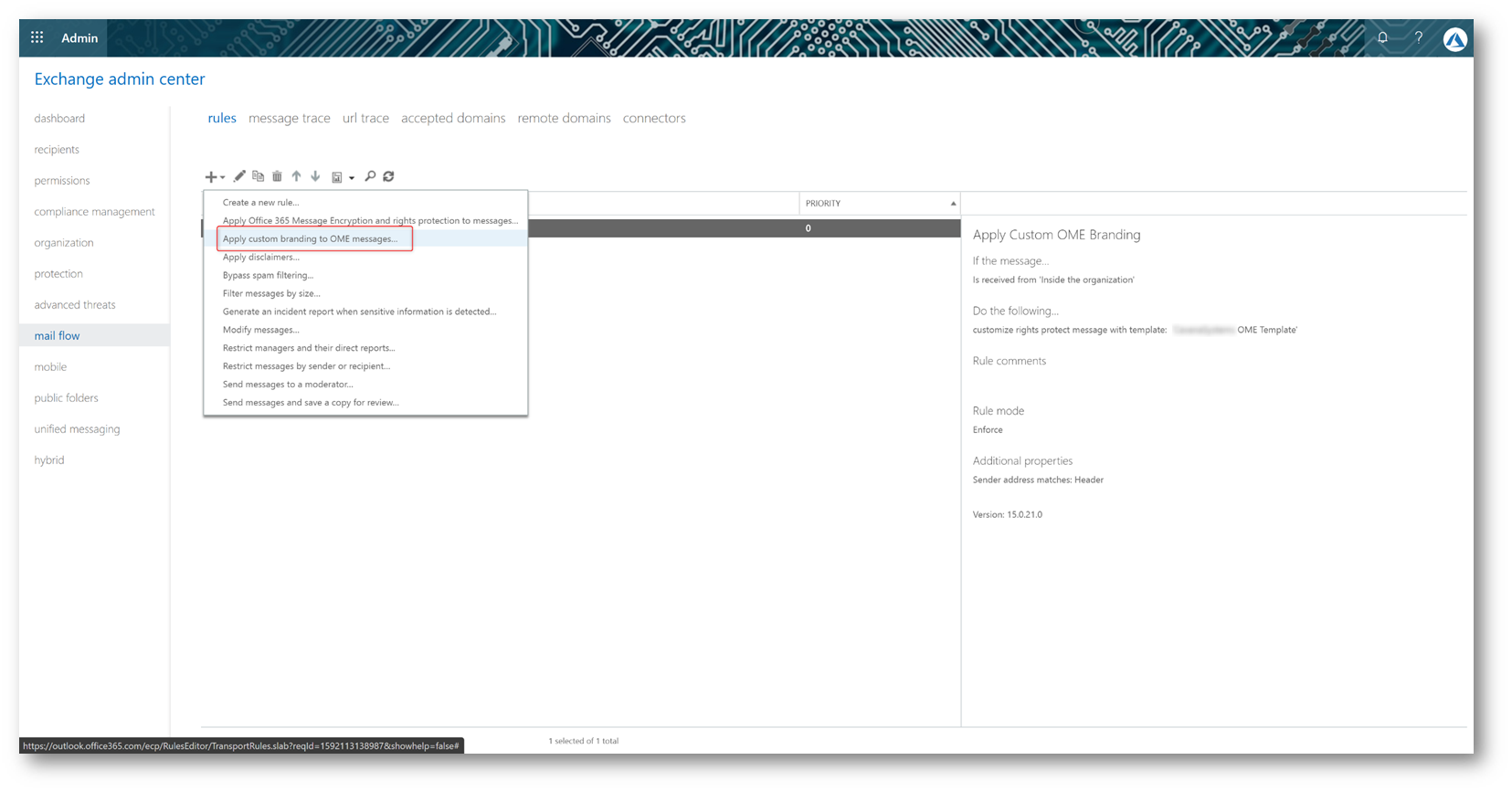

Collegarsi al Exchange Online Admin Center https://outlook.office365.com/ecp e andare su mail flow -> rules

Premere sul pulsante + -> Apply custom branding to OME messages

Figura 18 – Creazione nuova Mail Flow Rule

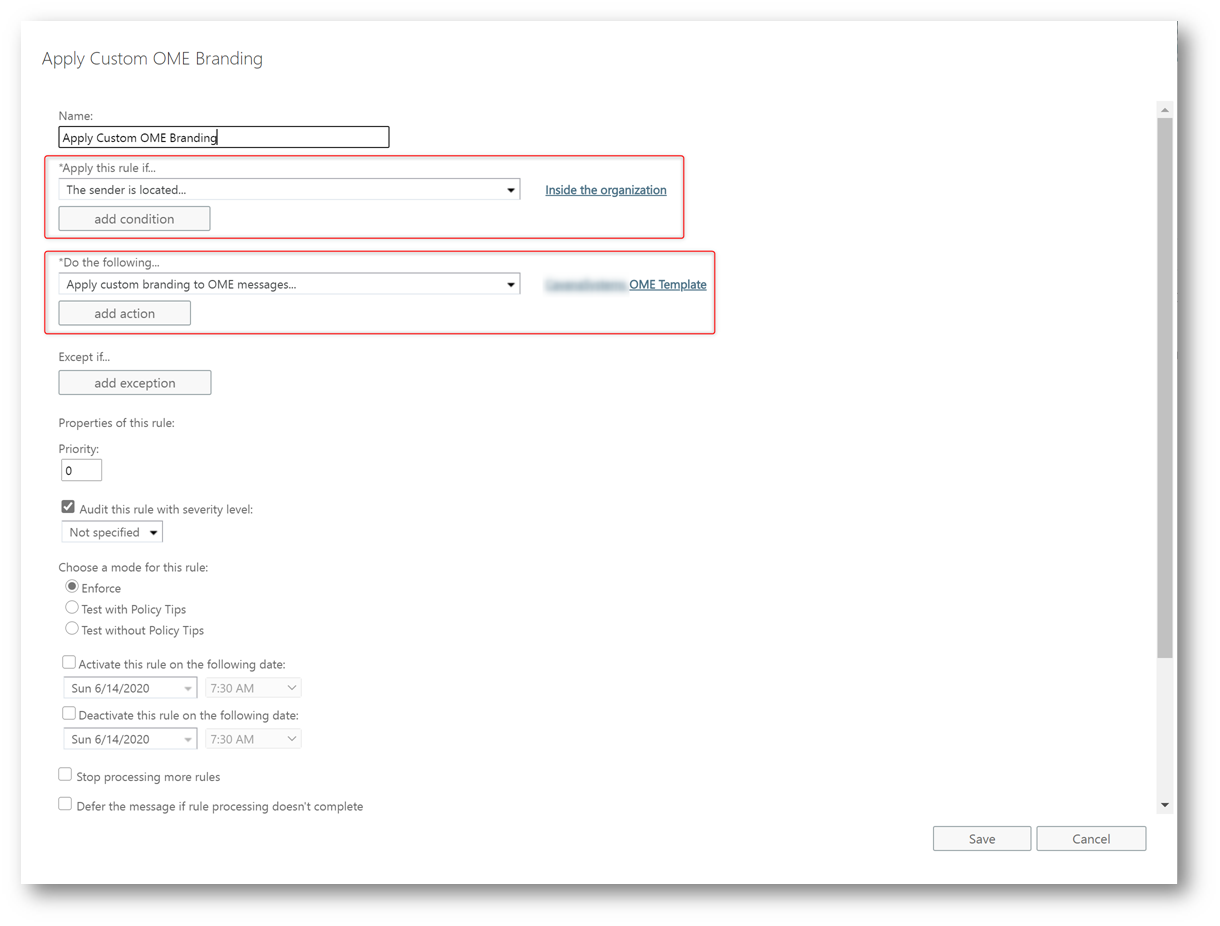

Creare la regola specificando che “se il mittente è interno all’organizzazione” allora “applica il seguente template OME“, come in Figura 13

Figura 19 – Applicazione di un template tramite Mail Flow Rule

Per effetto di questa personalizzazione tutti i messaggi inviati agli esterni, ivi inclusi quelli che permettono la visualizzazione inline, saranno ora visualizzati nel portale OME.

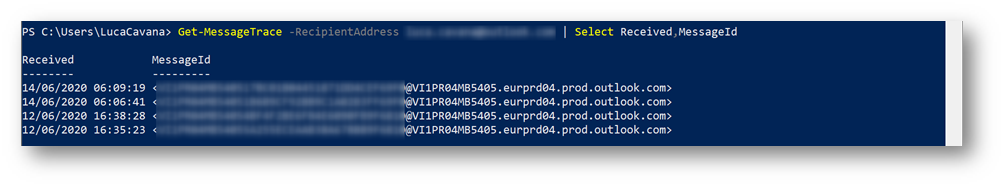

È possibile revocare una e-mail prima della sua scadenza, per fare ciò serve il MessageId:

Creando un Message Trace è possibile trovare il MessageId della e-mail:

|

1 2 |

Get-MessageTrace -RecipientAddress <NomeRecipient> | Select Received,MessageId |

Figura 20 – Trovare il MessageId

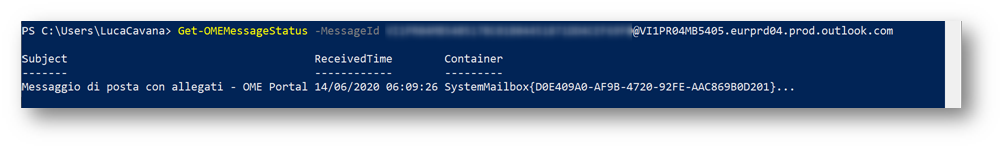

Verificare se il messaggio è stato protetto da OME:

|

1 2 |

Get-OMEMessageStatus -MessageId <IDdelMessaggio> |

Figura 21 – Verificare stato messaggio

Una piccola riflessione: la mailbox in cui risiede il messaggio è una Arbitration Mailbox di tipo System Mailbox con PersistedCapabilities “Office Message Encryption Store“. Ecco dove risiedono le e-mail visualizzate nel portale OME!

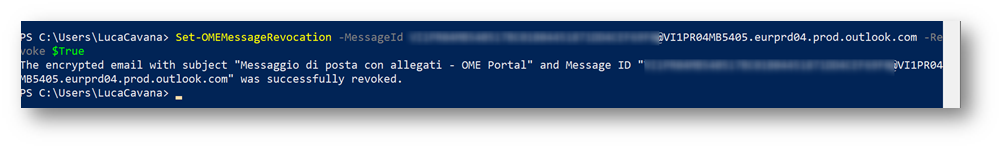

Infine, revocare il messaggio:

|

1 2 |

Set-OMEMessageRevocation -MessageId <IDdelMessaggio> -Revoke $true |

Figura 22 – Revoca e-mail

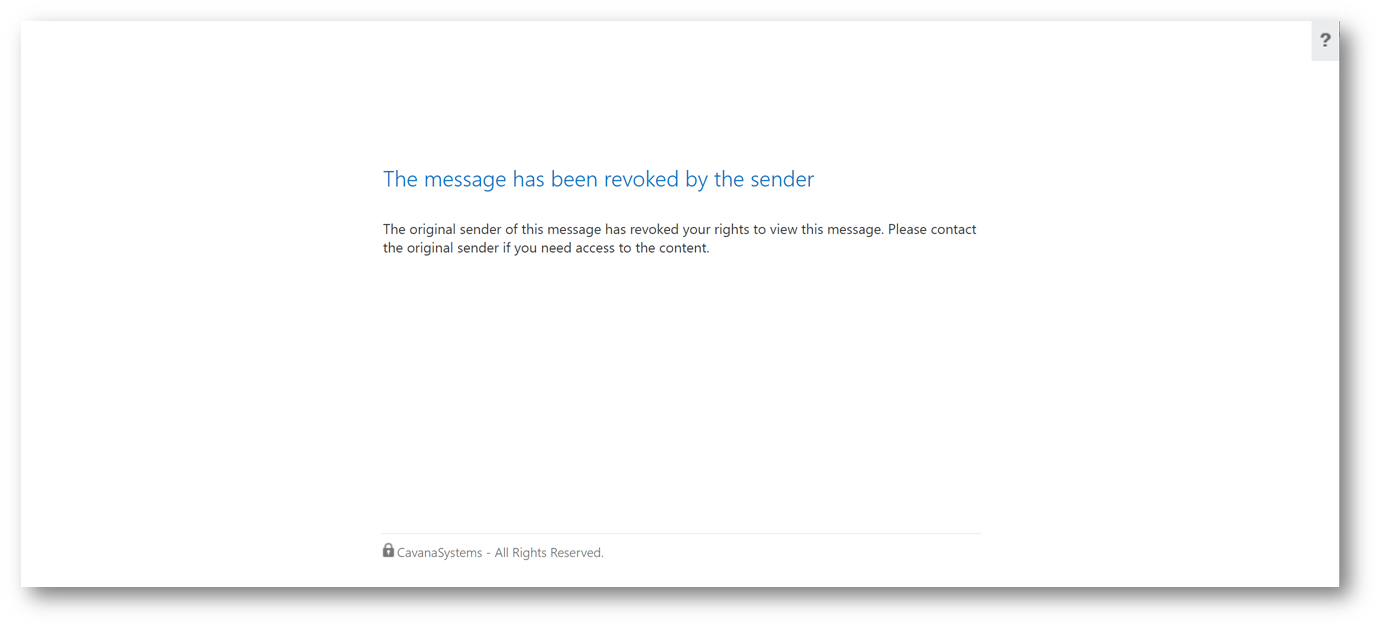

Ecco il risultato se il ricevente tenta di aprire il messaggio revocato:

Figura 23 – Messaggio revocato

Conclusioni

Le cassette postali raccolgono una grande quantità di informazioni e per la loro praticità sono spesso il metodo d’elezione per la collaborazione.

Un accesso non autorizzato ad una cassetta postale può quindi esporre l’Organizzazione a grandi rischi, così come la condivisione involontaria di un file o di una e-mail.

Office 365 Message Encryption è un valido alleato nella protezione delle informazioni aziendali, sia quando vengono trasmesse all’interno dell’azienda che all’esterno. Grazie alla protezione degli allegati il contenuto riservato è protetto in caso di furto o perdita accidentale.

Alla pagina File types supported by the Azure Information Protection potete trovare la lista dei files supportati dal servizio, mentre alla pagina Message Encryption trovate la documentazione ufficiale per implementare il servizio.