Microsoft Defender XDR: Isolation Exclusion Rules (Preview)

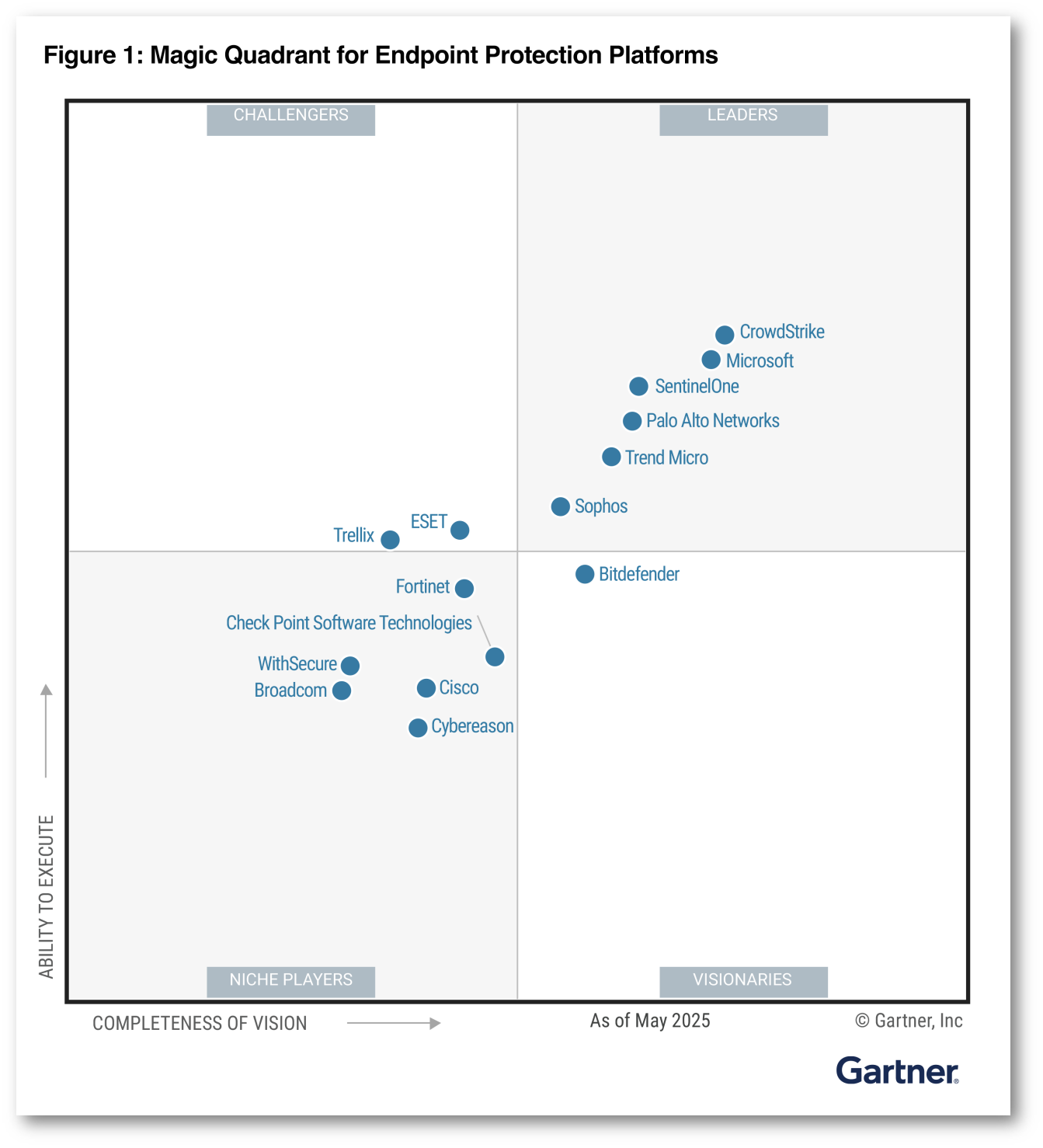

Microsoft Defender for Endpoint quest’anno è stato nominato per la sesta volta consecutiva Leader nel quadrante Gartner per la componente di Endpoint Protection

Figura 1: Quadrante Gartner Endpoint Protection Platform 2025

Ho voluto iniziare così questa guida per dare importanza ad un servizio che al giorno d’oggi è fondamentale per proteggere in modo preciso e puntuale i nostri Endpoint aziendali.

Gli attacchi informatici, sempre più sofisticati ci “obbligano” ad implementare soluzioni di sicurezza avanzate per proteggersi dagli stessi.

Oggi vorrei darvi evidenza di una funzionalità interessante che la casa di Redmond ha rilasciato in Preview per la componente Defender XDR ovvero “Isolation Exclusion Rules“.

L’isolamento di un dispositivo oggetto di un potenziale attacco informatico è un’operazione conosciuta benissimo dagli Analisti SOC di turno che per contenere l’attaccante isolano, attraverso le funzionalità della piattaforma XDR il dispositivo dalla rete aziendale, ma se questo è un dispositivo critico che per forza di cose, anche sotto attacco deve poter eseguire un determinato processo o contattare un determinato FQD ?

Proprio per questo Microsoft ha rilasciato in Preview questa funzionalità volta a rispondere in modo puntuale proprio a questa esigenza.

Cosa è quindi “Isolation Exclusion Rules”?

Questa funzionalità si riferisce alla capacità di escludere processi, indirizzi IP o servizi specifici dall’isolamento della rete applicando l’azione di risposta di isolamento in modo selettivo ai dispositivi.

L’isolamento in Microsoft Defender for Endpoint (MDE) limita la comunicazione di un dispositivo compromesso per impedire la diffusione delle minacce. Tuttavia, potrebbe essere necessario che alcuni servizi critici, come ad esempio strumenti di gestione o soluzioni di sicurezza rimangano operativi.

Le esclusioni dall’isolamento consentono ai processi o agli Endpoint designati di aggirare le restrizioni dell’isolamento dalla rete, garantendo la continuità delle funzioni essenziali e limitando al contempo un’esposizione della rete.

NB: Specifico che ogni esclusione indebolisce l’isolamento del dispositivo e aumenta i rischi per la sicurezza, per quello consiglio di utilizzare questa funzionalità con molta cautela

Quali sono le modalità di Isolamento degli Endpoint?

All’interno di Microsoft Defender XDR esistono due modalità di isolamento:

- Isolamento Completo: con questa modalità il dispositivo è completamento isolato dalla rete e non sono in nessun modo consentite eccezioni. Tutto il traffico è bloccato, ad eccezione delle comunicazioni essenziali dell’Agent di Defender. Le esclusioni quindi non vengono applicate quando viene attuata questa procedura. Specifico che questa modalità è l’opzioni più sicura, adatti a scenari in cui è necessario un alto livello di contenimento.

- Isolamento Selettivo: questa modalità consente agli IT Admin di applicare esclusioni per garantire che gli strumenti critici e le comunicazioni di rete possano ancora funzionare, mantenendo lo stato di isolamento del dispotivo.

Esistono dei Prerequisiti per abilitare “Isolation Exclusion Rule”?

Si esistono alcuni prerequisiti che devono essere rispettati per poter utilizzare questa funzionalità, che per comodità vi riporto:

-

L’esclusione dall’isolamento è disponibile per i seguenti sistemi operativi:

- Windows 11

- Windows 10 versione 1703 o superiore

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- macOS

- La funzionalità deve essere prima abilitata all’interno del portale di Microsoft Defender XDR

- Licenza Microsoft Defender for Business Microsoft Defender for Business | M365 Maps

- Licenza Microsoft Defender for Endpoint P2 Microsoft Defender for Endpoint | M365 Maps

NB: una volta abilitata questa funzionalità, le esclusioni precedentemente create per Microsoft Teams, Outlook e Skype non saranno più valide, se serve utilizzare questi applicativi durante l’isolamento dovrete procedere a creare le esclusioni in modo puntuale.

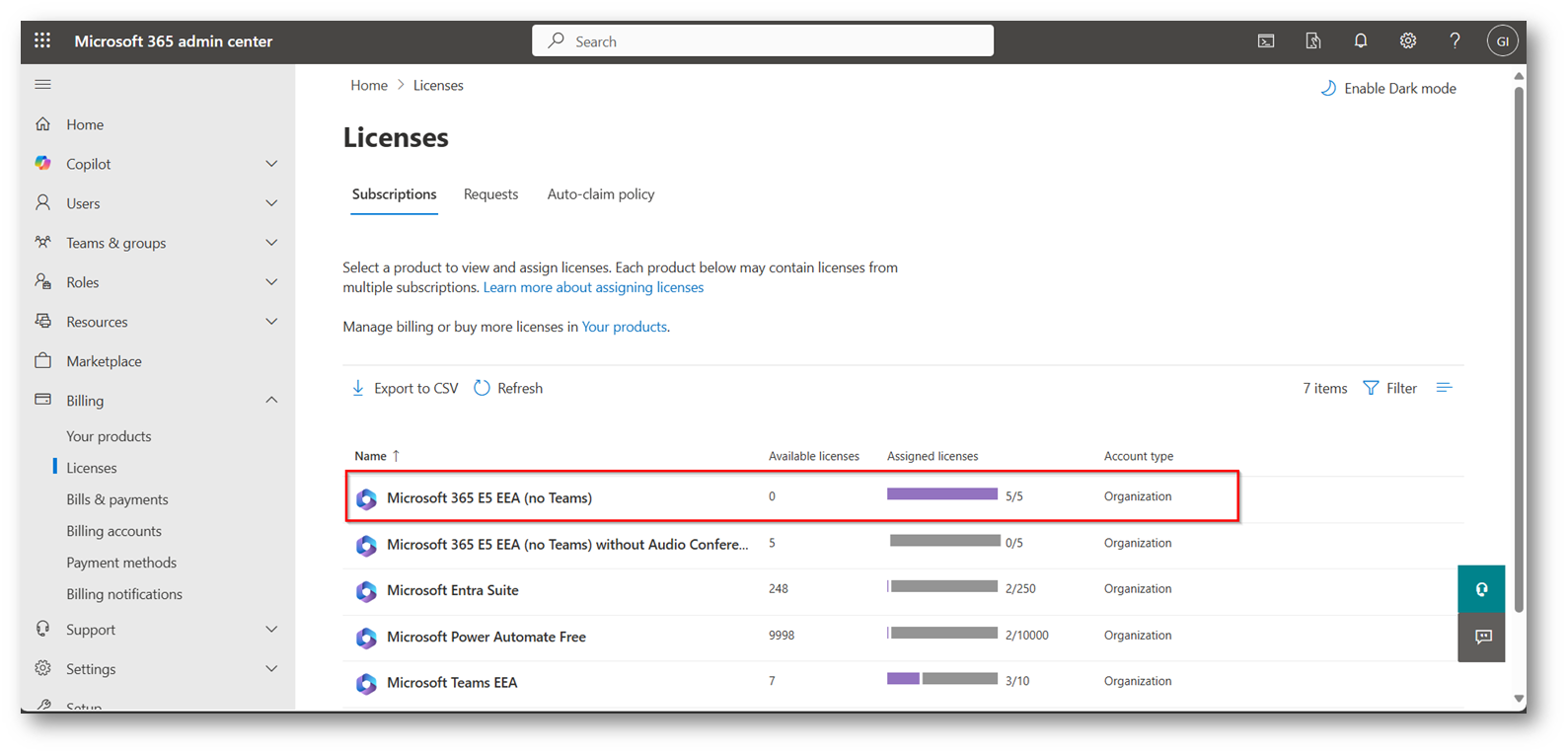

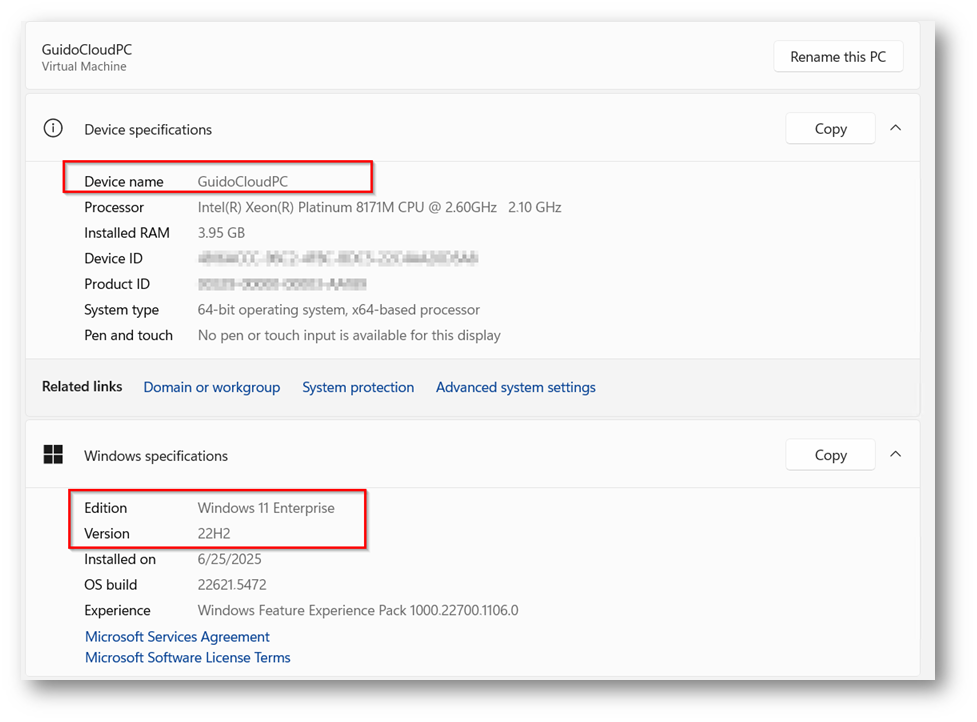

Quali licenze e dispositivi utilizzo per la dimostrazione?

All’interno del Tenant che utilizzerò per darvi evidenza di questa funzionalità utilizzerò un Tenant Microsoft con licenze Microsoft 365 E5 ed una macchina con sistema operativo Windows 11 in Hosting presso Azure.

Figura 2: Licenze Microsoft 365 E3 Utilizzate per l’ambiente di demo

Figura 3: Specifiche device di Demo, che è chiamato “GuidoCloudPC”

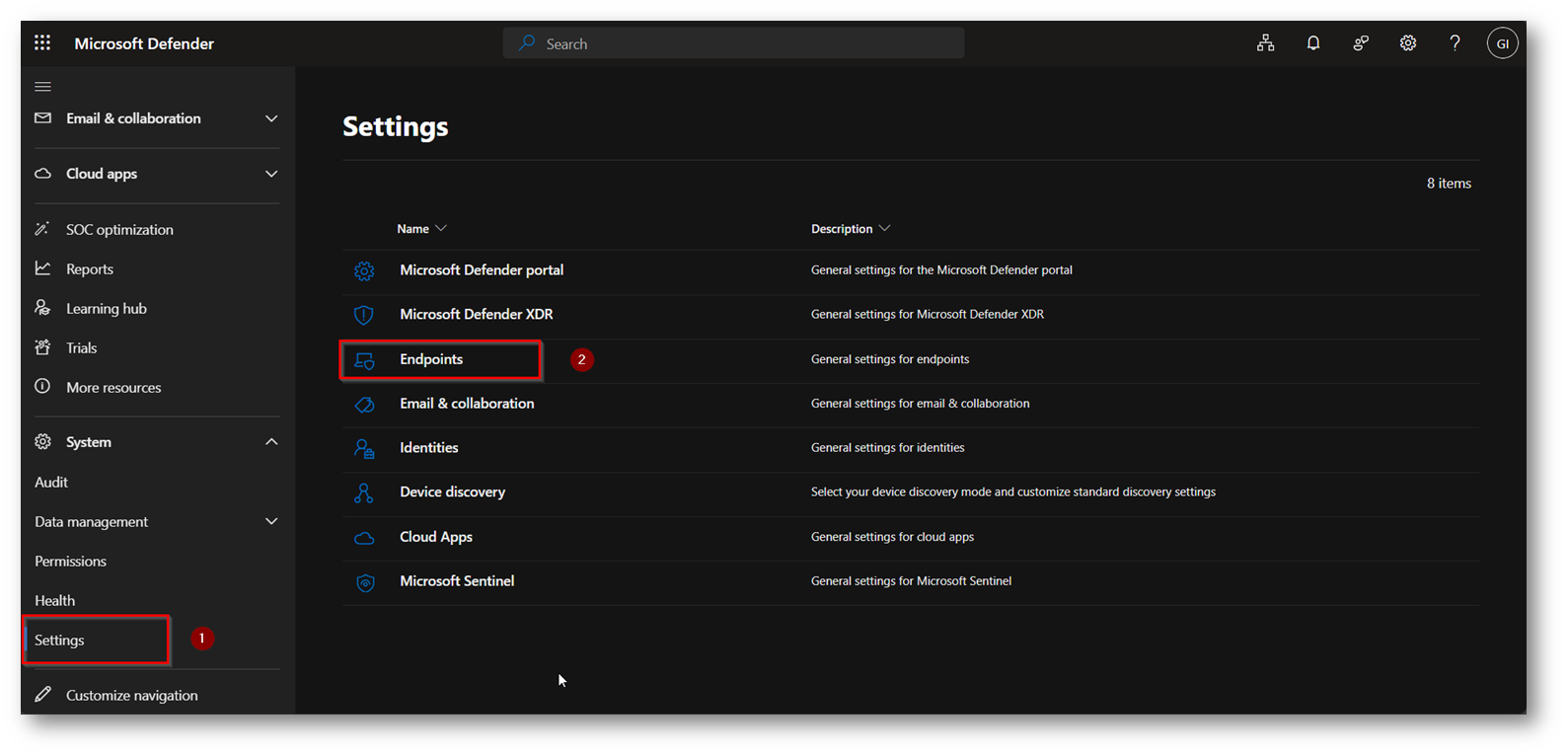

Come faccio ad attivare questa funzionalità?

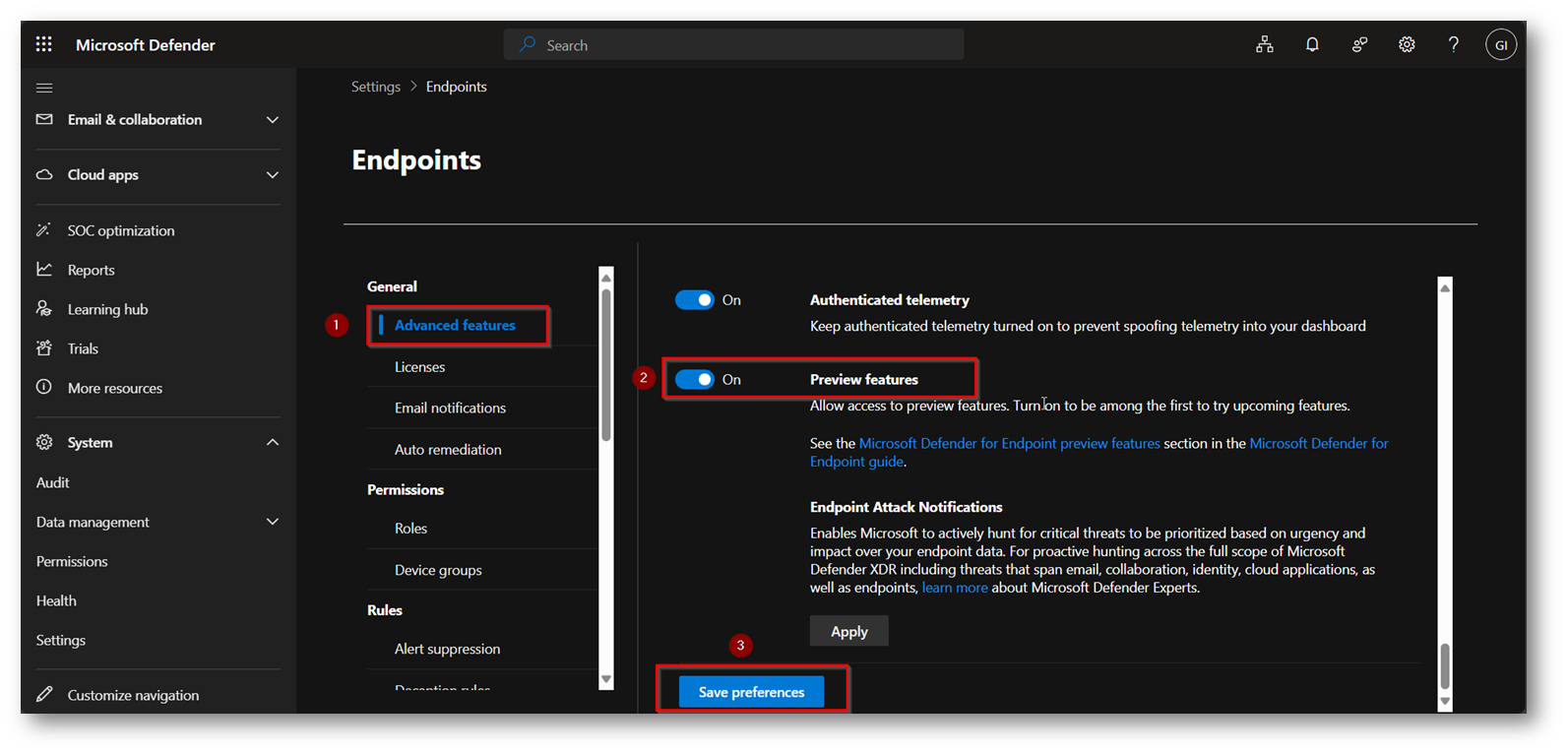

La prima operazione che dovrete fare è quella di abilitare le “Preview Features” all’interno del portale di Microsoft Defender XDR

Figura 4: Accediamo all’interno del portale di Microsoft Defender XDR nella sezione Endpoint per abilitare le Preview Features

Figura 5: Spunta che ci permette di abilitare le funzionalità in Preview relativa al portale di Defender XDR relative alla sezione degli Endpoint

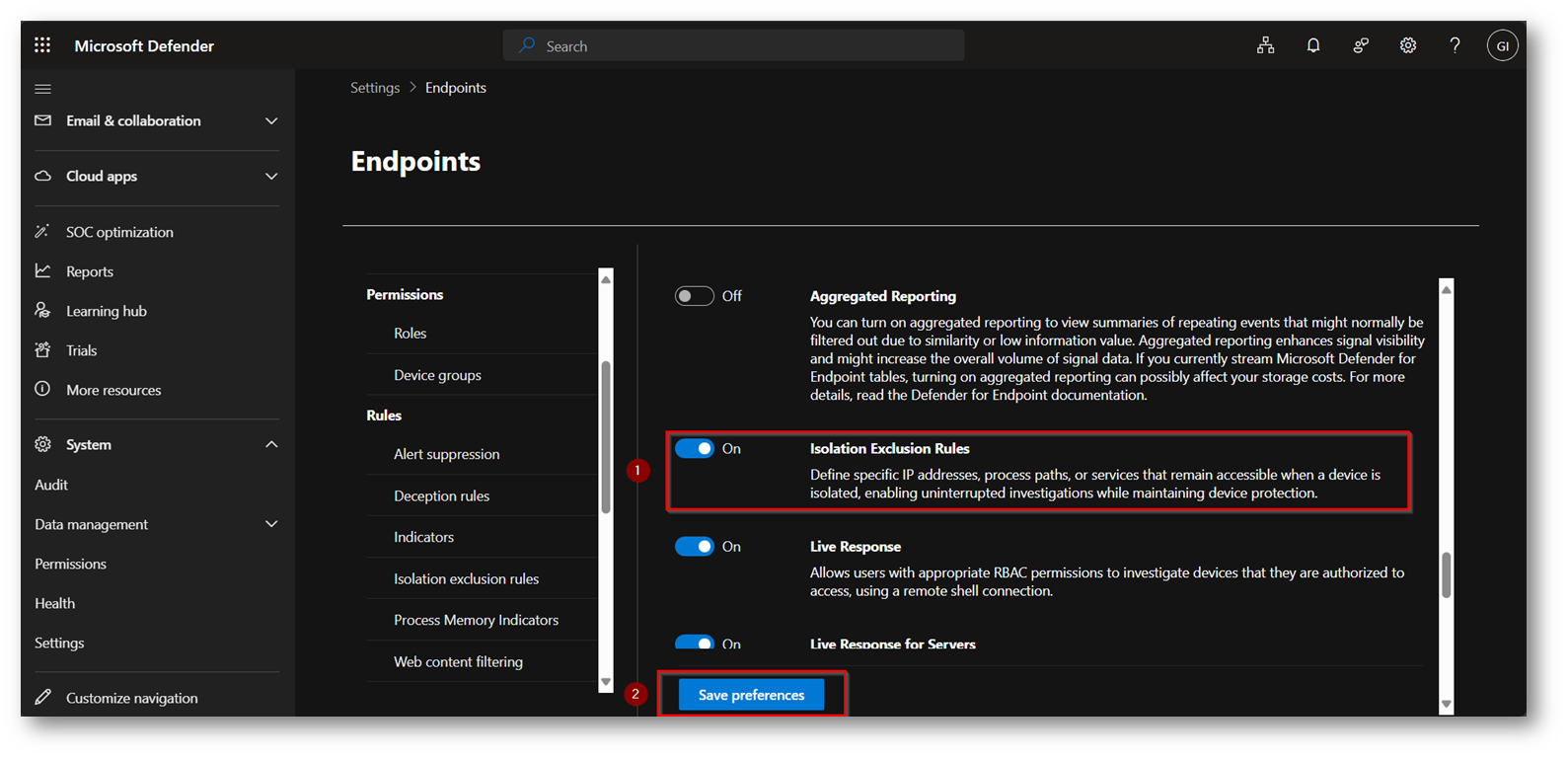

Ora comparirà sempre nella stessa sezione la possibilità di abilitare la funzionalità di “Isolation Exclusion Rule”

Figura 6: Abilitazione funzionalità “Isolation Exclusion Rule” all’interno del portale di Microsoft Defender XDR

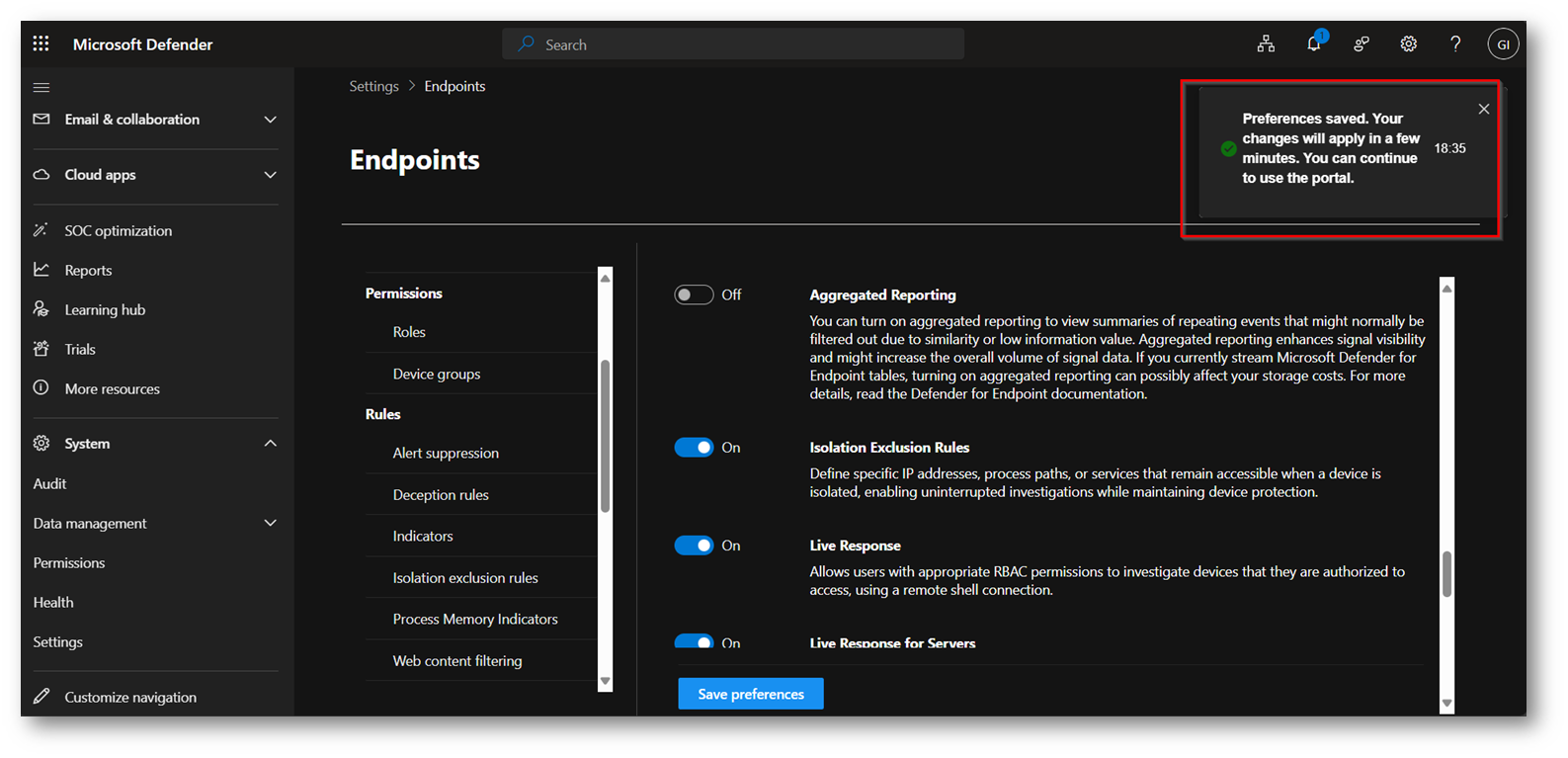

Figura 7: Salvataggio della funzionalità avvenuto in modo corretto

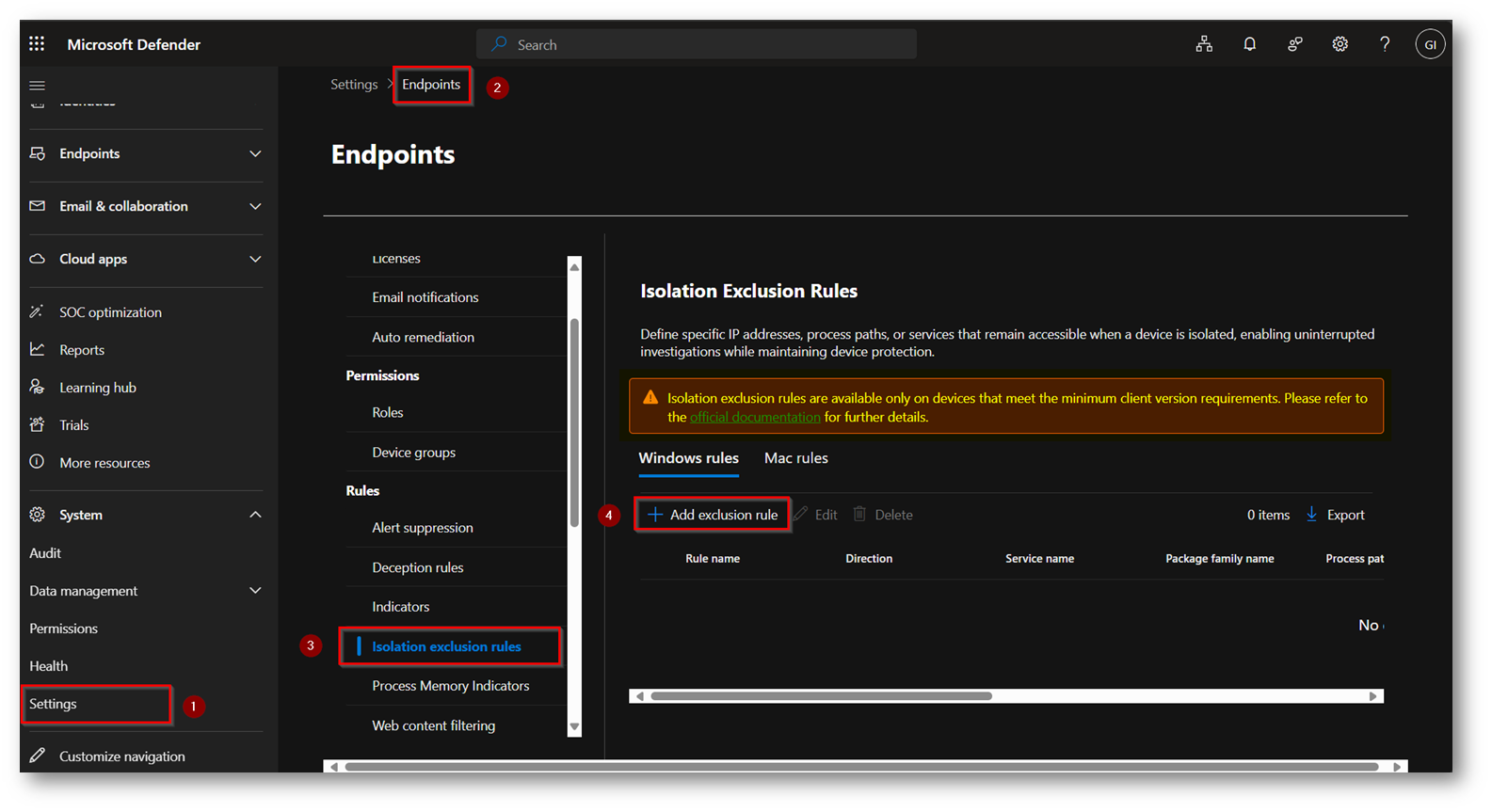

Figura 8: Dopo aver attivato la funzionalità comparirà la possibilità di aggiungere queste regole, NB la descrizione evidenziata

NB: per approfondimenti sulla versione minima di client rimando alla documentazione ufficiale Microsoft Isolation exclusions in Microsoft Defender for Endpoint – Microsoft Defender for Endpoint | Microsoft Learn

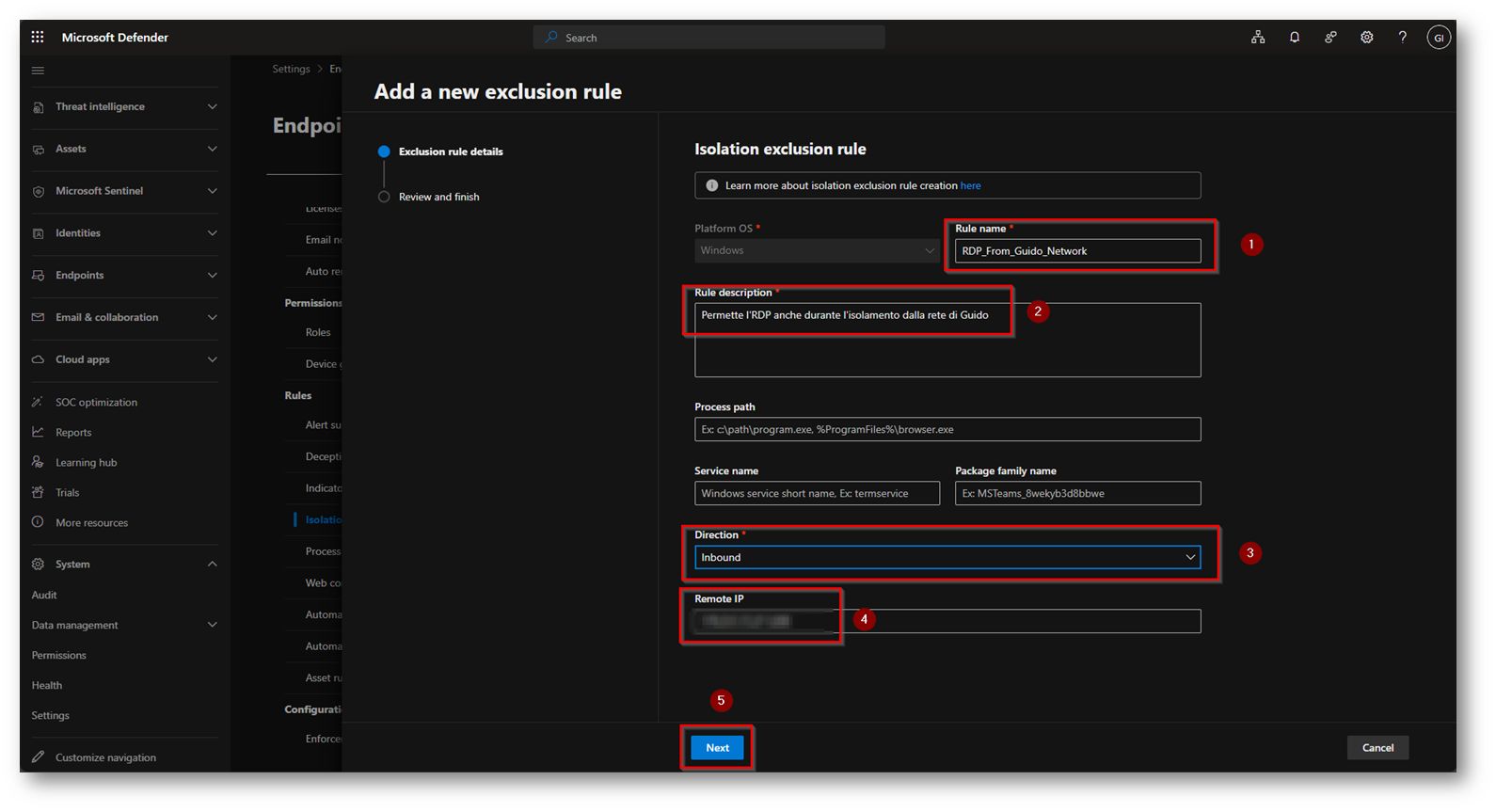

Ora, essendo una macchina in Hosting presso Microsoft Azure, vorrei creare una regola che mi permetta durante l’isolamento di raggiungere comunque il dispositivo dal mio IP Pubblico in RDP in modo tale da eventualmente eseguire delle verifiche puntuali, certo è un’operazione poco consona, ma è per darvi evidenza della funzionalità e implementazione della regola.

Figura 9: Configurare un nome ed una descrizione della regola, parlanti per una corretta identificazione nel futuro della regola, direzione della regola Inbound e RemoteIP l’IP pubblico con cui vi presentate verso la VM in Microsoft Azure

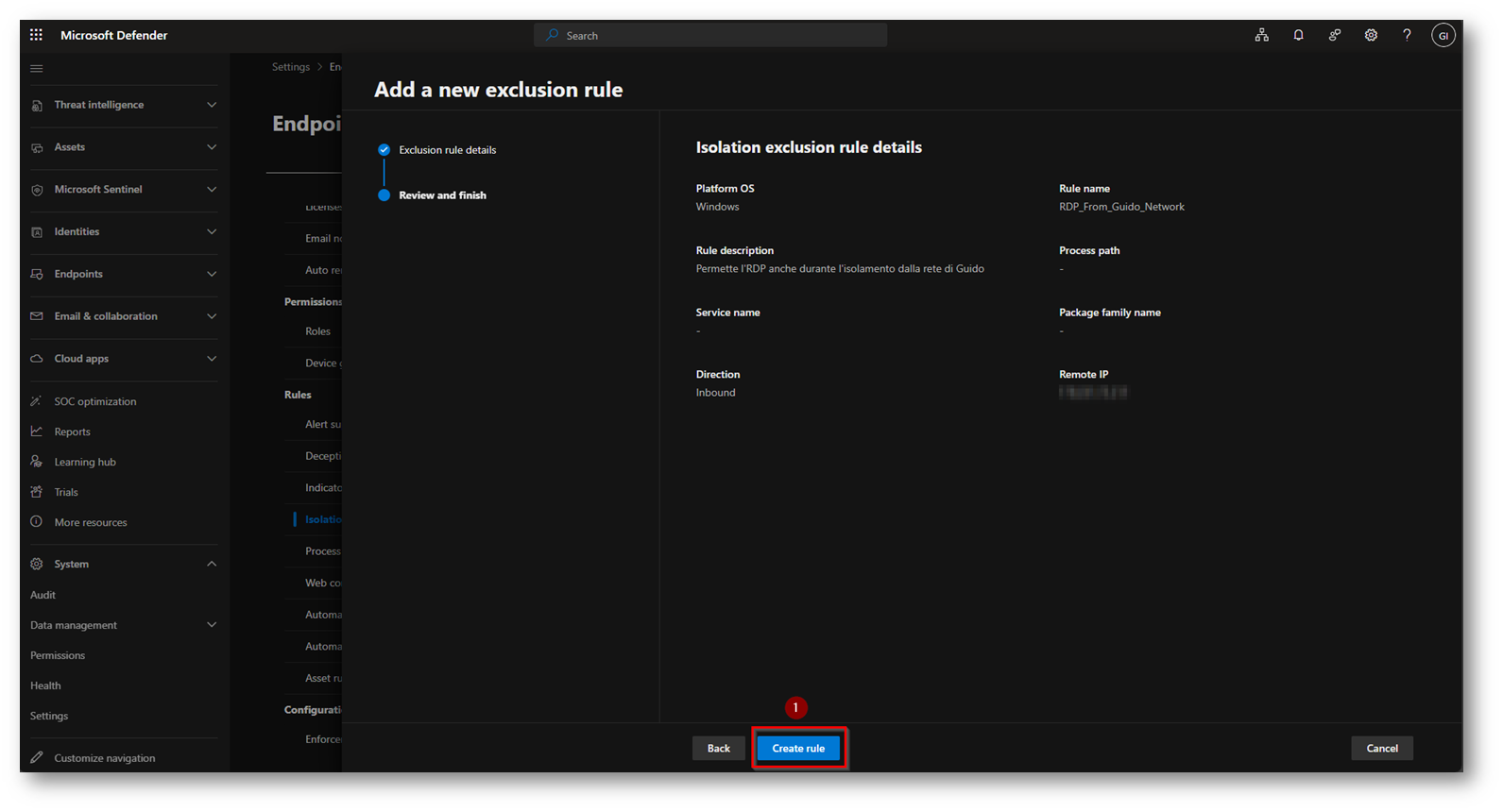

Figura 10: Review delle configurazioni eseguito e creazione effettiva della regola

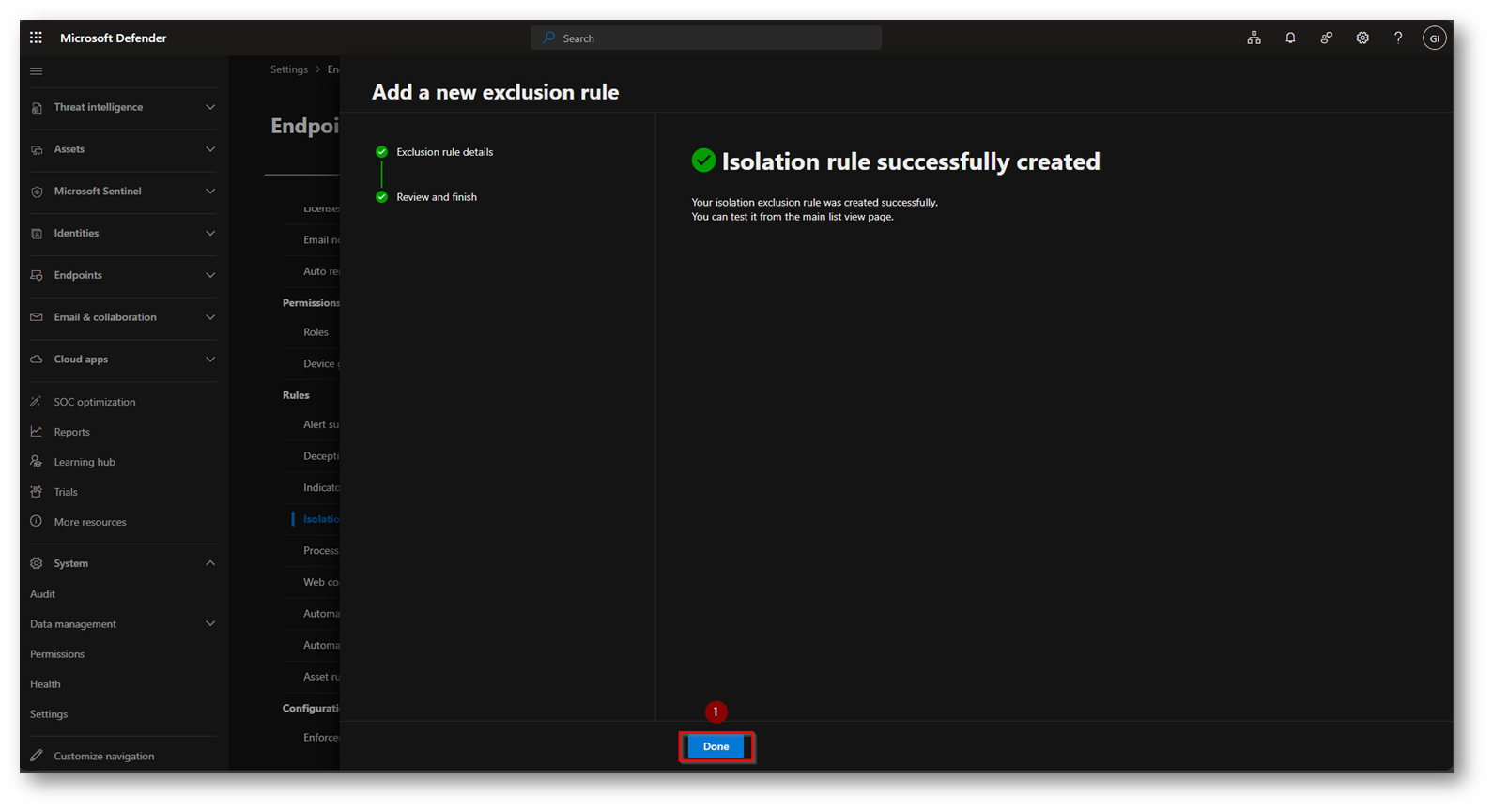

Figura 11: Regola di Exclusion creata con successo

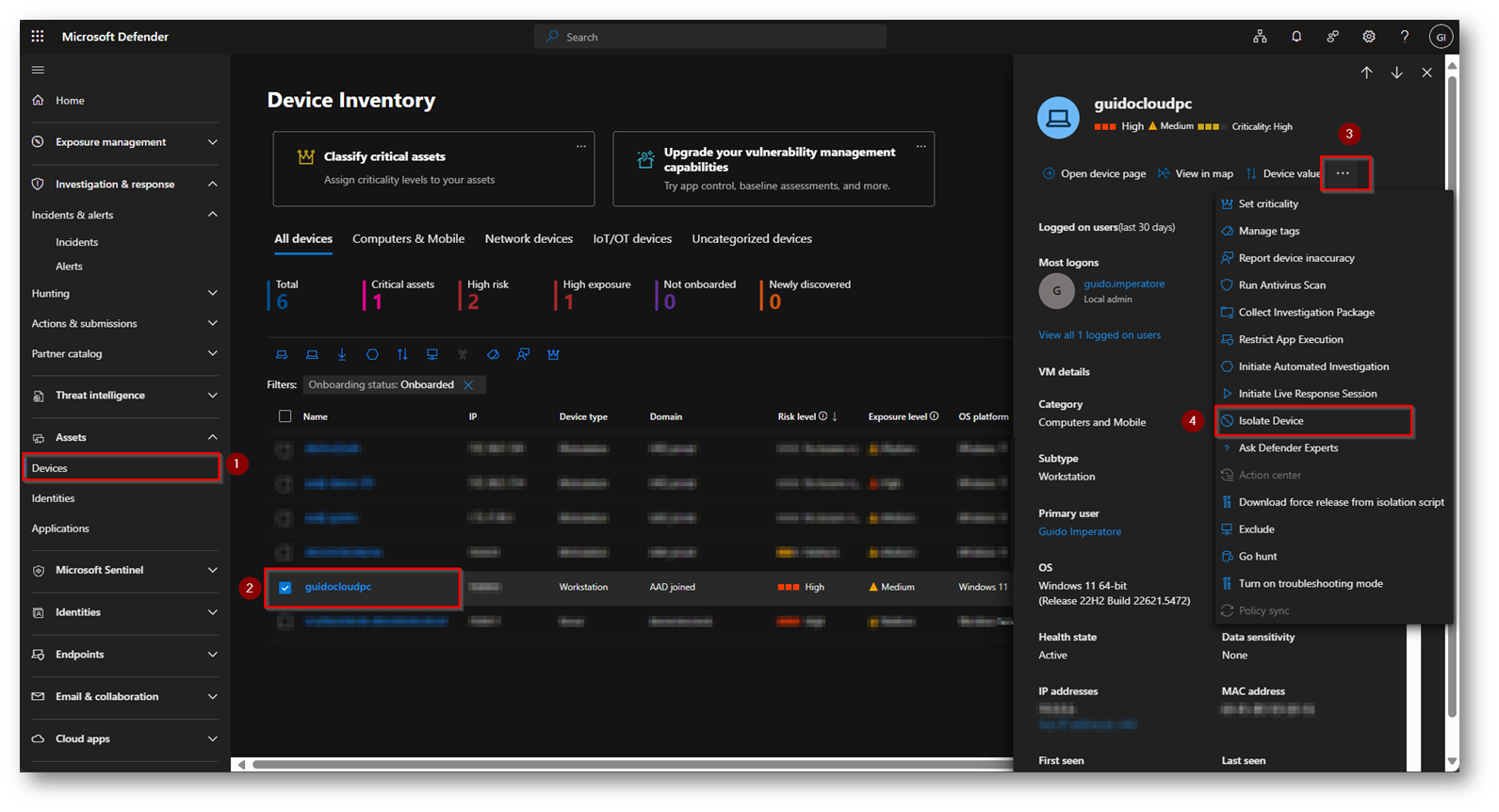

Ora proveremo ad isolare il dispositivo, questo per darvi evidenza che comunque riuscirò a collegarmi in RDP.

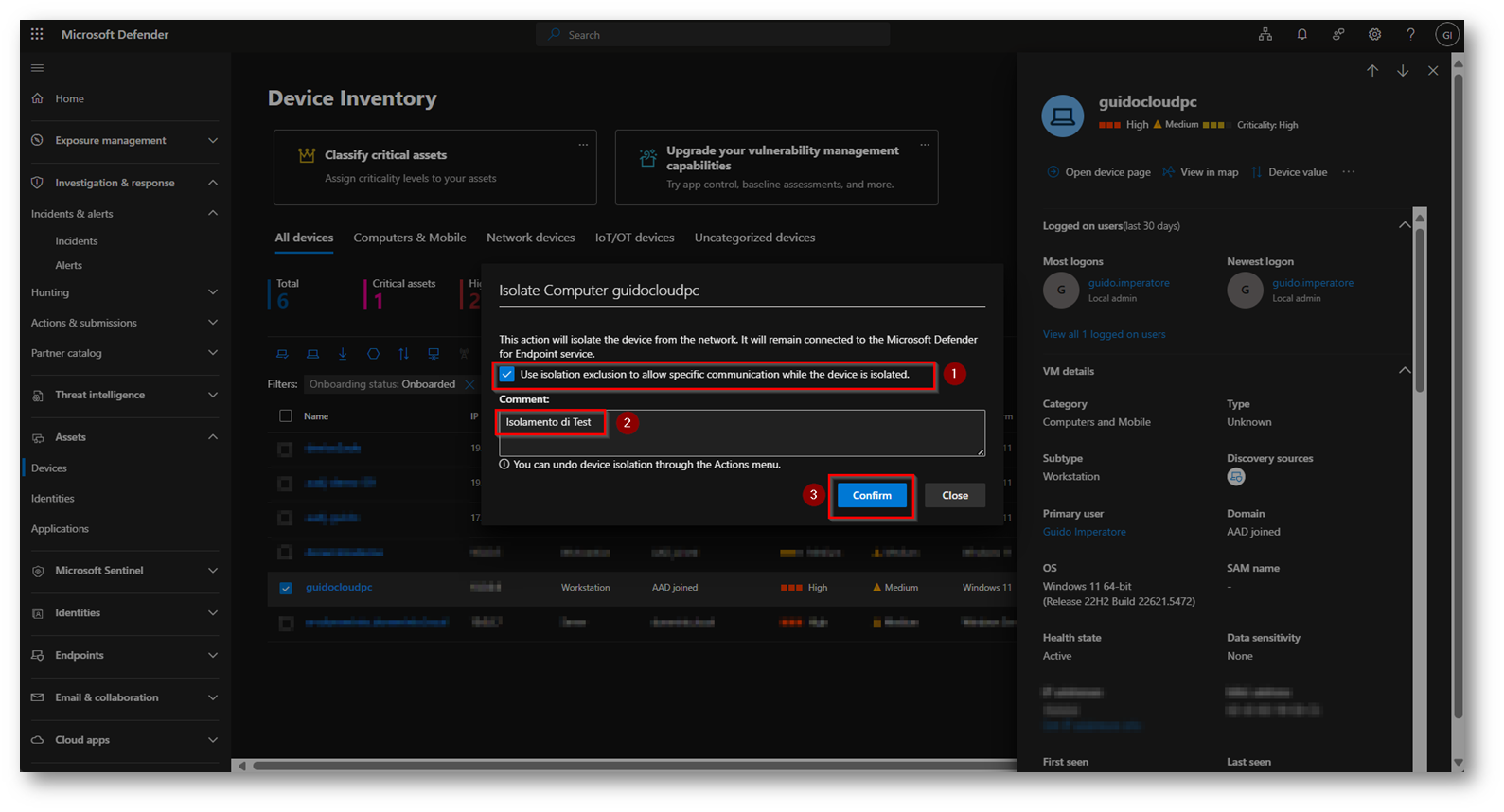

Figura 12: Procediamo all’isolamento della macchina di Demo per dare evidenza che con la “Isolation Exclusion Rule” possiamo comunque collegarci in Remote Desktop

Figura 13: Importantissimo inserire la spunta del punto 1 altrimenti la regola di esclusione non viene applicata

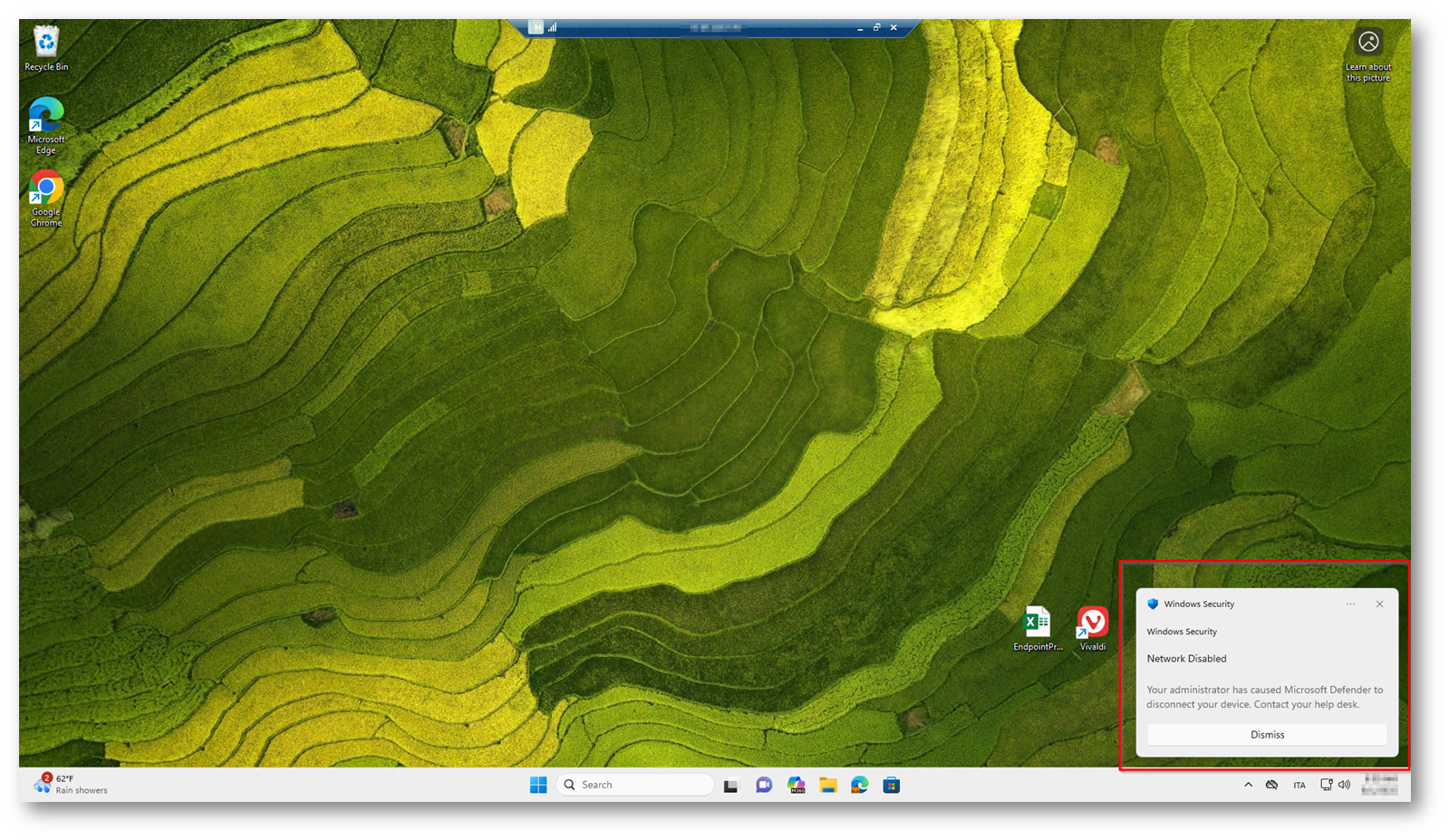

Figura 14: Avviso di Isolamento all’interno dell’Endpoint, ma sono comunque collegato in RDP

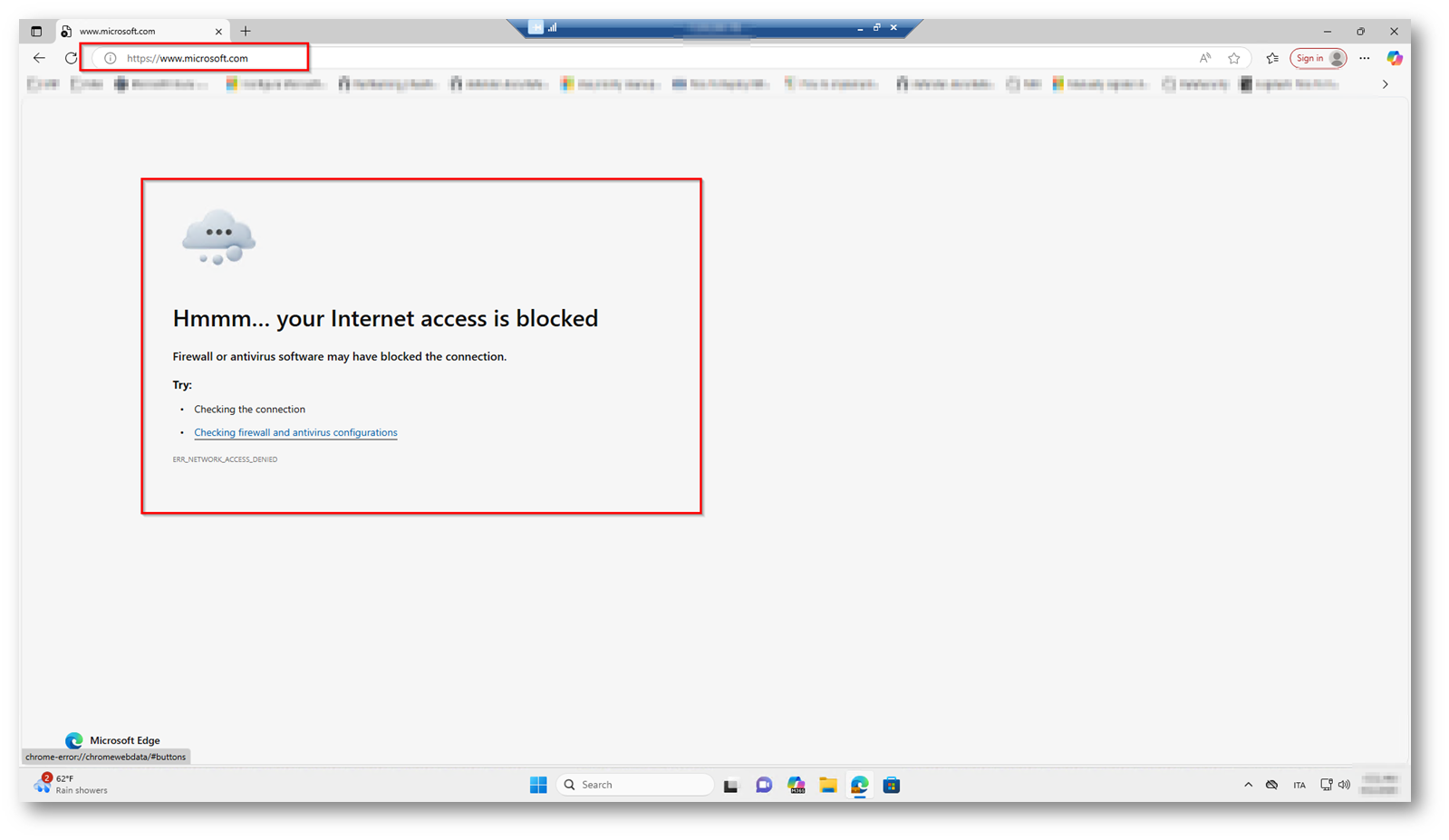

Figura 15: Sono collegato in RDP, ma il device risulta correttamente isolato dal mondo esterno infatti la navigazione web non funziona

Conclusioni

Questa nuova funzionalità rappresenta, a mio avviso, un compromesso strategico che consente alle organizzazioni di mantenere un elevato livello di protezione grazie alla possibilità di isolare tempestivamente le macchine in caso di compromissione,senza però interrompere i servizi e i processi critici per il proprio core business. Disporre di uno strumento che garantisce sicurezza senza sacrificare l’operatività è oggi un requisito imprescindibile. Se poi tale funzionalità è integrata in un servizio SOC capace di rispondere rapidamente a minacce informatiche sempre più sofisticate, il valore aggiunto per l’organizzazione è significativo