Come classificare e proteggere le informazioni con le Sensitivity Labels di Office 365 Security & Compliance

Il Cloud sta facendo sbiadire i confini delle infrastrutture informatiche delle Organizzazioni. Se una volta era facile identificare il perimetro della rete informatica ora non lo è più: il Cloud sposta i dati ed i processi all’esterno dell’Organizzazione e li rende disponibili su una grande quantità di dispositivi.

Questo cambio di paradigma rende inefficace la strategia, ancora oggi spesso l’unica adottata, di difesa del perimetro della rete perché questo perimetro non esiste più. Un altro elemento di complessità è la facilità con cui gli utenti accedono ai dati: se da un lato essa incrementa la produttività dall’altro aumenta anche la possibilità che queste informazioni fuoriescano in maniera non autorizzata sia per motivi accidentali che fraudolenti.

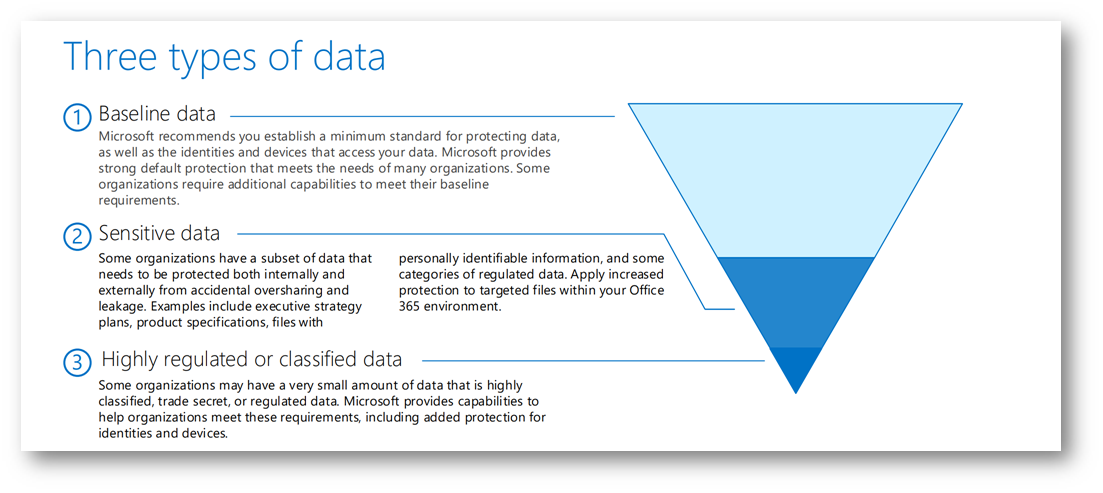

Nella costruzione di una strategia di protezione dei dati aziendale è bene ricordarsi le tre macro-tipologie di dato:

- Baseline data: dati di utilizzo generale come ad esempio listini pubblici, documenti di uso pubblico o i quali una loro diffusione non creerebbero particolari problemi all’Organizzazione, sia in termini di sanzioni economiche, perdita di competitività o danno d’immagine.

- Sensitive data: dati sensibili come ad esempio numeri di carte di credito, listini non ancora pubblici o lanci di prodotto particolarmente importanti, proprietà intellettuale, dati dei clienti.

- Highly regulated or classified data: dati che siamo obbligati a proteggere per legge, come ad esempio cartelle cliniche, movimenti bancari, telefonici oppure proprietà intellettuale estremamente preziosa. Non tutte le aziende avranno l’obbligo di legge o la necessità di arrivare a questo livello di protezione del dato.

Figura 1 – Tipologie di informazioni

Se per il livello di protezione più basso spesso sono sufficienti delle policy globali quali ad esempio BitLocker per proteggere i dischi fissi e i dispositivi rimovibili (dischi portatili e chiavette USB) oppure Windows Defender ATP per assicurare un certo livello di resilienza dell’infrastruttura agli attacchi informatici, questo non è più vero per i livelli di protezione più alti: bisogna rendere anche l’informazione stessa resiliente agli attacchi informatici, perdite accidentali (che possono variare da un copia/incolla sbagliato fino ad una condivisione errata su SharePoint) o furti di informazione.

Le soluzioni di produttività di Microsoft hanno implementato negli anni differenti tecnologie per la protezione delle informazioni sensibili, la più recente iterazione è il Microsoft Information Protection Framework: un insieme di tecnologie differenti e trasversale ai prodotti SaaS e on-premises di Microsoft, all’interno del quale le Sensitivity Labels sono lo strumento che permette di classificare le informazioni aziendali e, sulla base di questa classificazione, proteggerle.

Le Sensitivity Labels si appoggiano alla Unified Labeling Platform e ad Azure Information Protection configurato in modalità di supportare lo Unified Labeling Store.

Pertanto questo articolo non copre gli scenari in cui si sta ancora usando Active Directory Rights Management Service (la soluzione on-premises di protezione dei documenti), Azure Information Protection configurato in modalità classica (la quale verrà deprecata il 31 Marzo 2021) o altri scenari ibridi o con prodotti di terze parti.

Azure Information Protection è disponibile per una vasta gamma di licenze:

- Microsoft 365 Enterprise E5/E3

- Microsoft 365 Education A5/A3

- Microsoft 365 Governement G5/G3

- Microsoft 365 for Firstline Workers F1/F3

- Microsoft 365 Business Premium

- Enterprise Mobility + Security F3/E3/E5

- Office 365 Enterprise E5/E3

- Office 365 Education A3/A5

- Office 365 for Firstline Workers F3

Per i piani che non includono Azure Information Protection è possibile ottenere le stesse funzionalità tramite le licenze separate AIP Plan 1 e AIP Plan 2.

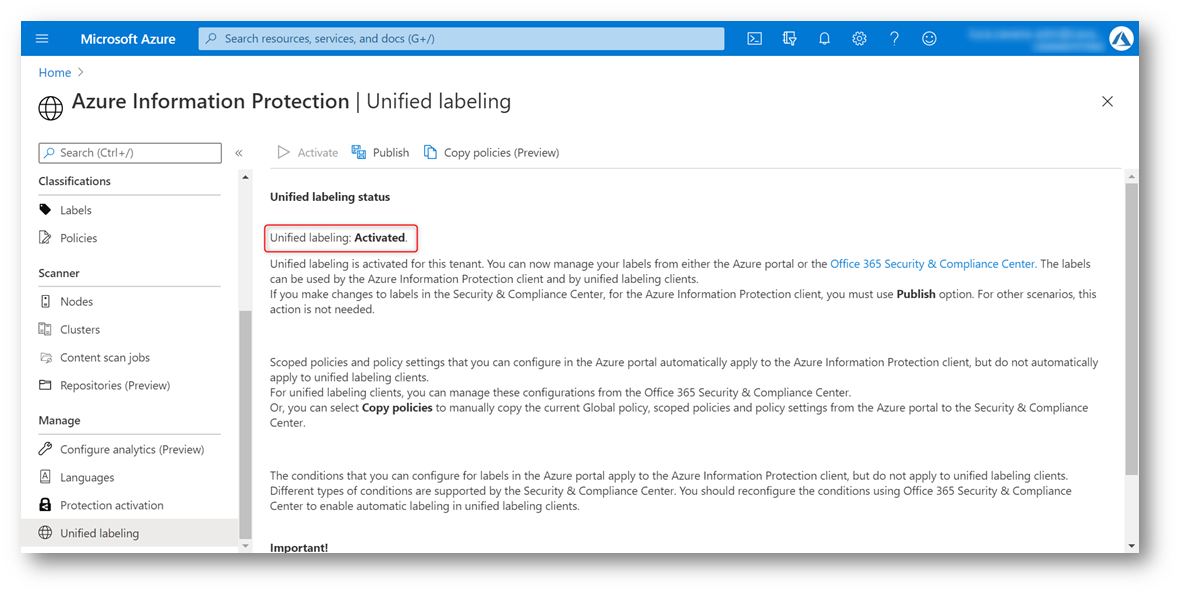

Per verificare che il tenant sia configurato in modalità Unified Labeling è sufficiente andare sul portale di Azure https://portal.azure.com, cercare Azure Information Protection e portarsi sulla blade Unified Labeling.

Figura 2 – Unified Labeling attivo

Creare le Sensitivity Labels

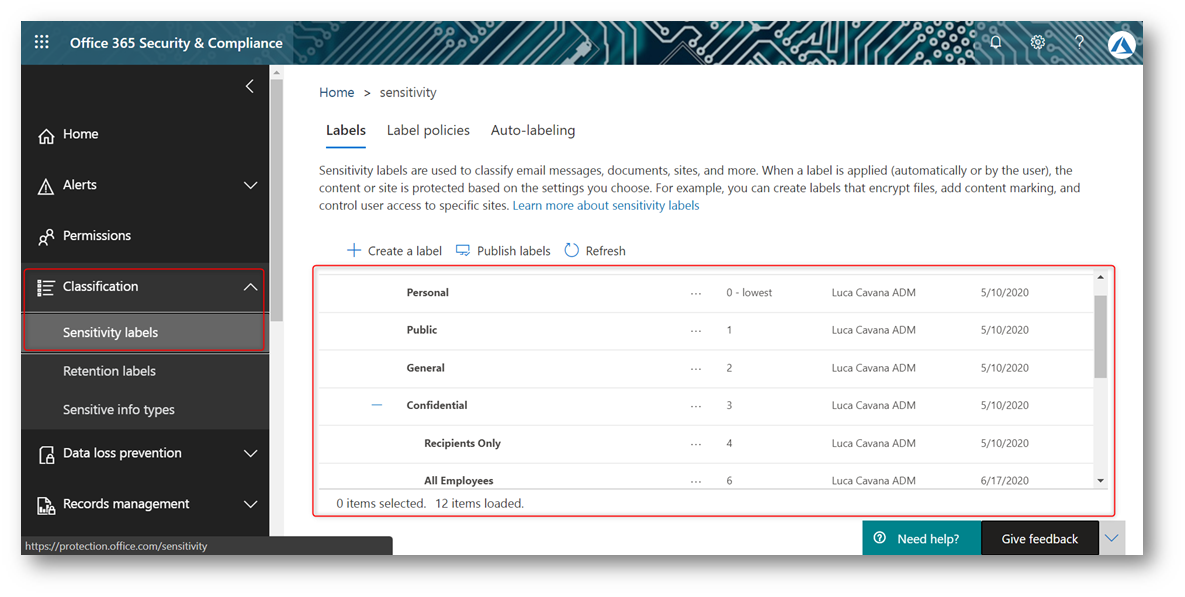

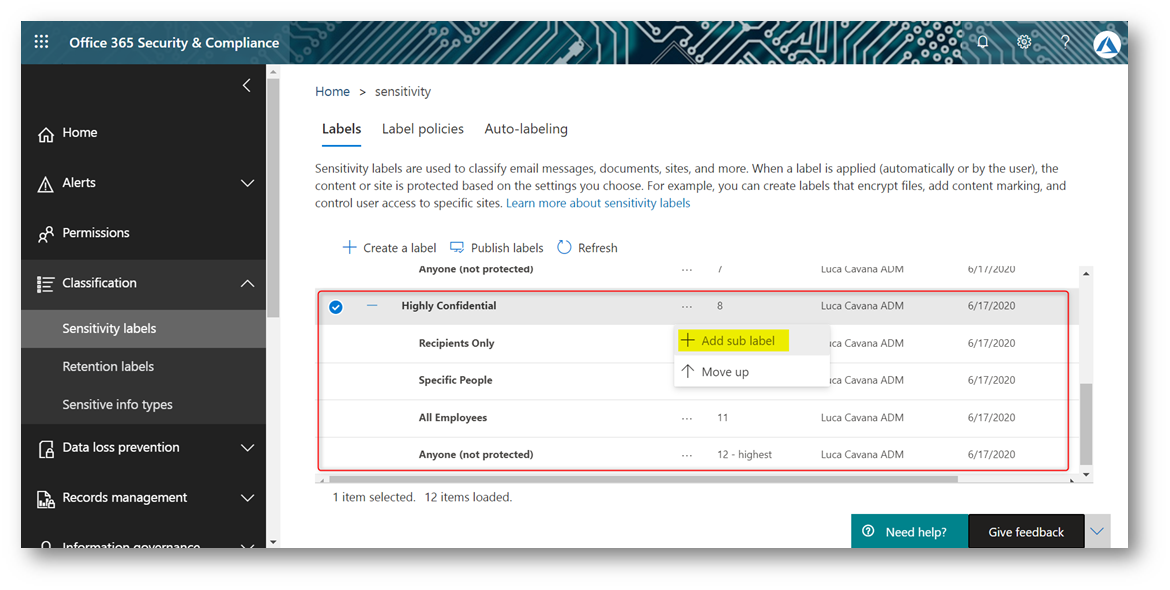

Una volta verificata l’attivazione dello Unified Labeling Store è possibile procedere alla creazione delle Sensitivity Labels dal Security & Compliance Center portandosi su https://protection.office.com e andando su Classification -> Sensitivity Labels.

Figura 3 – Sensitivity Labels

L’ordine in cui le etichette appaiono sul portale è importante, in quanto riflette la loro priorità. Le etichette per contenuto meno sensibile (come ad esempio Personal) devono apparire in alto nella lista mentre quelle per contenuto più sensibile (ad esempio Confidential, Top Secret) devono apparire più in basso nella lista. Questa considerazione è valida sia per le etichette (labels) che per le categorie (sub-labels).

Le etichette possono sia essere applicate ai seguenti casi:

- la sola classificazione del contenuto;

- la classificazione e la protezione del contenuto.

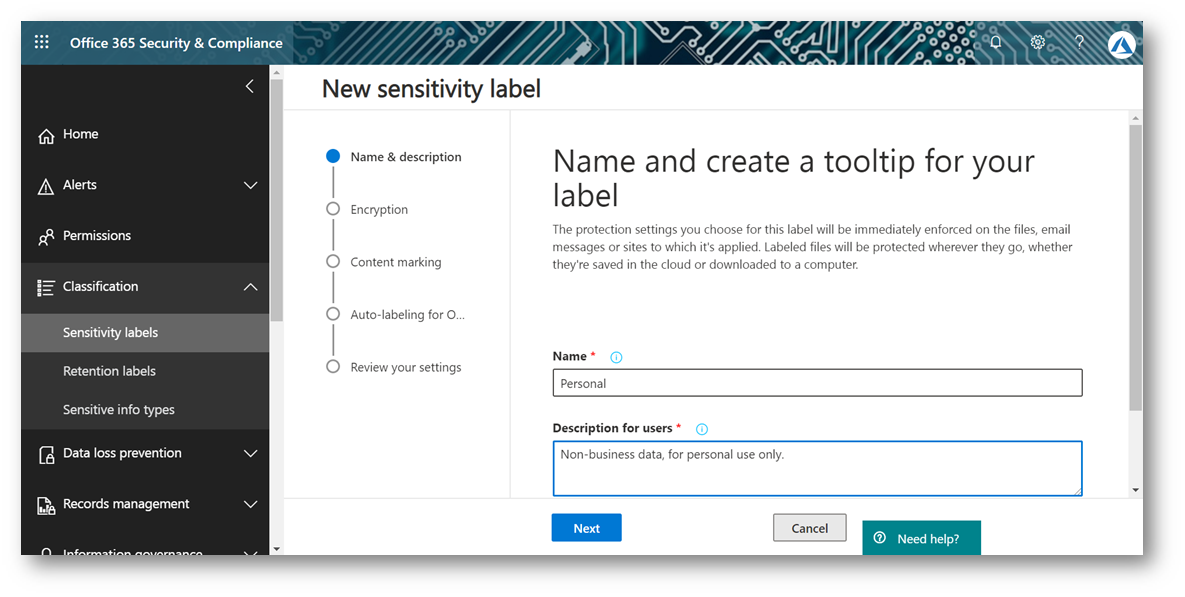

Nel primo caso, per creare una etichetta che classifichi il contenuto senza applicare la protezione offerta da Azure Information Protection è sufficiente premere “+ Create a label” e specificare un nome ed una descrizione:

Figura 4 – Nome label per classificazione

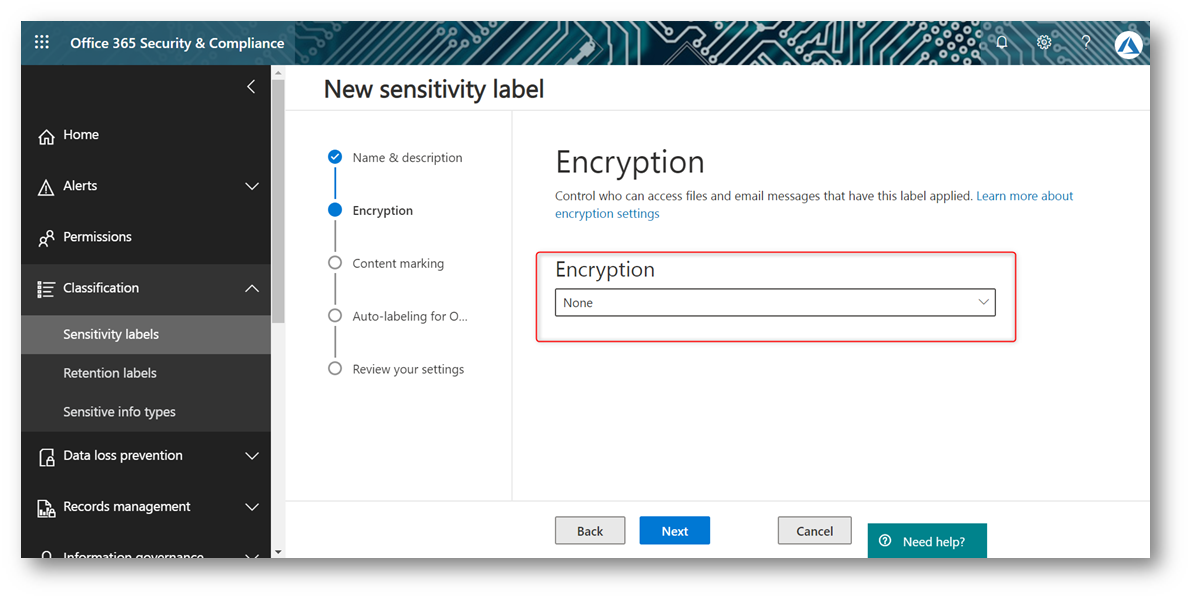

Successivamente scegliere di non applicare la crittografia al documento

Figura 5 – Label senza crittografia

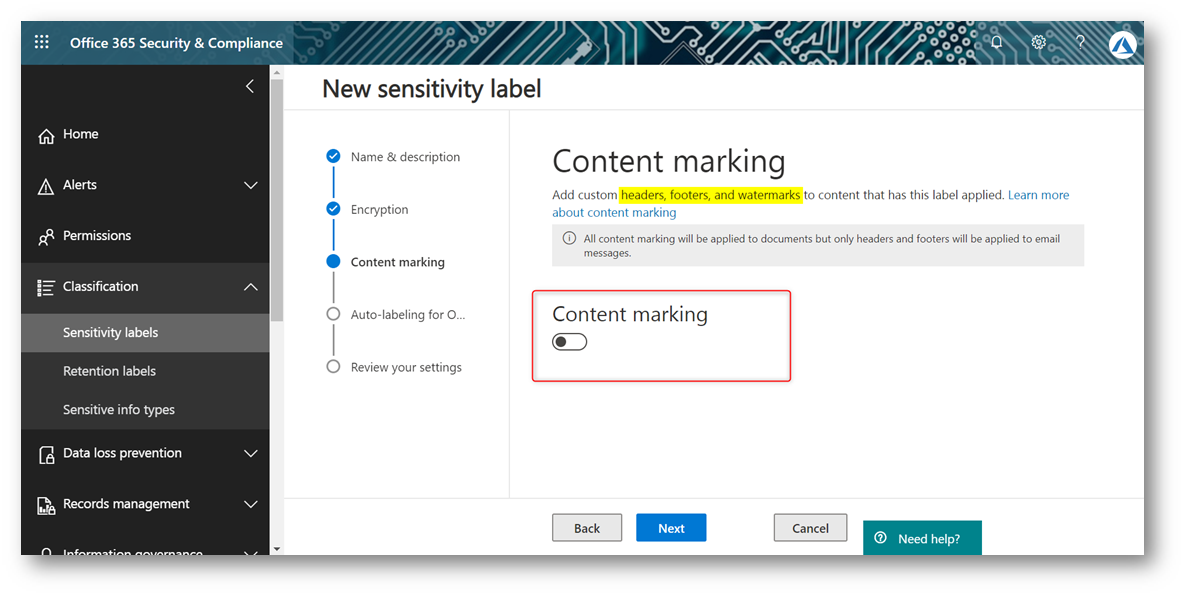

In questo caso abbiamo anche deciso di non applicare una indicazione visiva al documento (intestazione, piè di pagina o filigrane)

Figura 6 – Marcatura del contenuto

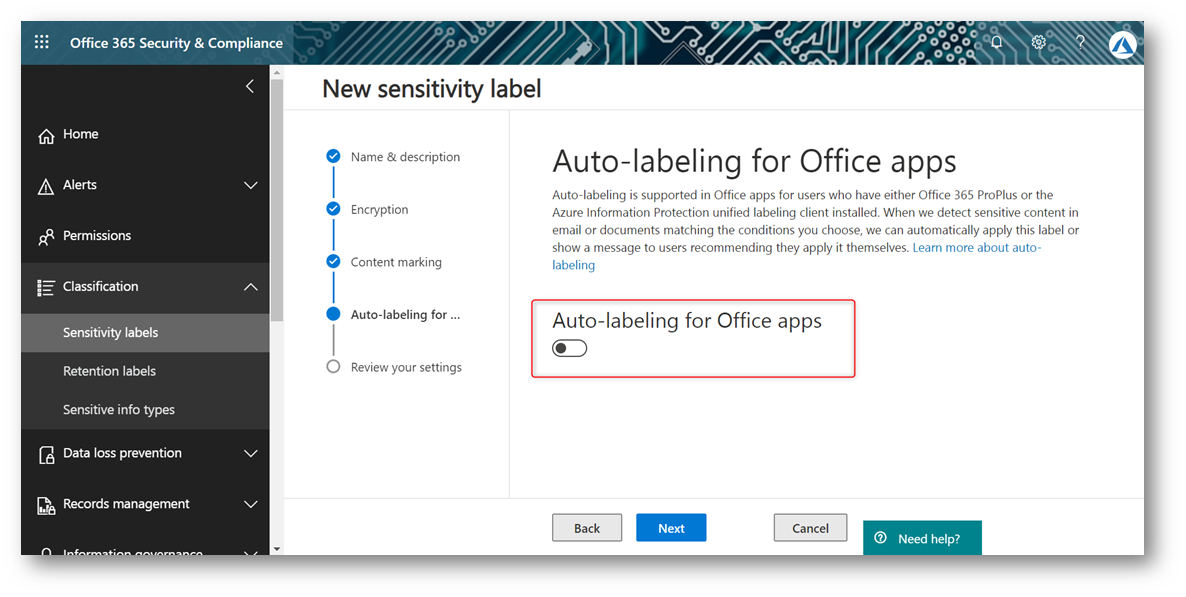

I client di Office moderni (la versione Click to Run) e il client di Azure Information Protection che supporta lo Unified Labeling sono in grado di classificare automaticamente il contenuto o di suggerire all’utente la classificazione più adatta. In questo esempio non ci avvarremo di questa funzionalità che è disponibile solamente per le licenze E5/A5/G5 e AIP Plan 2.

Figura 7 – Nessun auto-labeling configurato

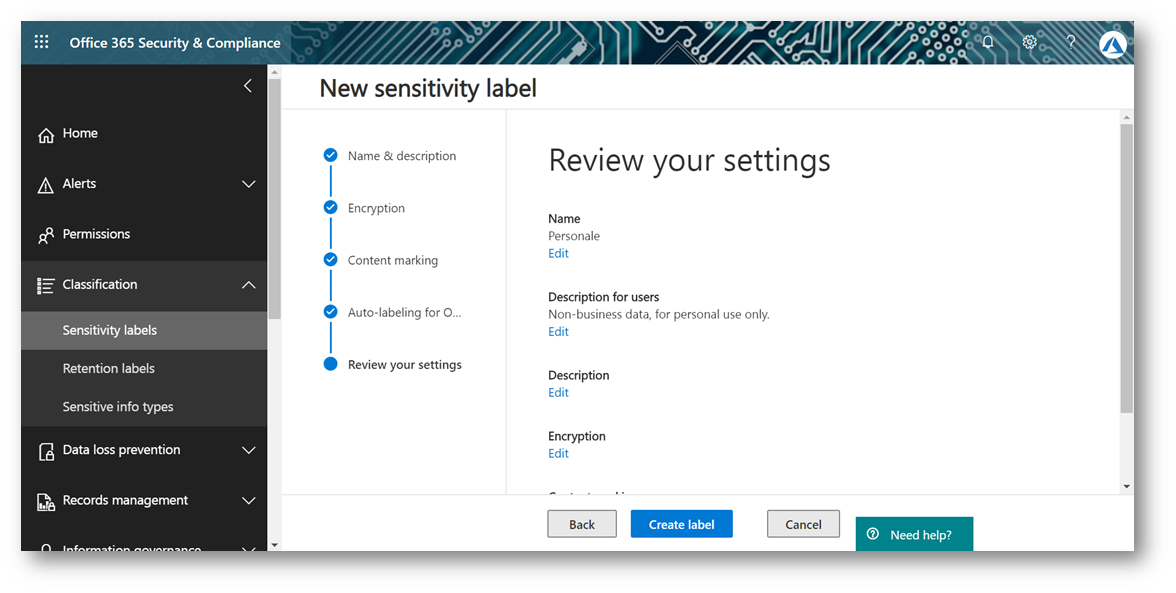

Rivedere quindi le impostazioni configurate e procedere con la creazione della prima etichetta

Figura 8 – Creazione etichetta classification-only

È possibile razionalizzare le etichette creando delle sub-labels: esse consistono in raggruppamenti di labels con simile priorità e vengono visualizzate in sottomenu all’interno dei client Office.

Ripetendo le operazioni eseguite nei passaggi da Figura 4 a Figura 8 è possibile creare una label senza protezione per il contenuto sensibile (che agisca come macrocategoria) e successivamente creare altre sub-labels.

In Figura 9 è possibile vedere come vengono organizzate le sub-label nel portale

Figura 9 – Sub-label nel portale

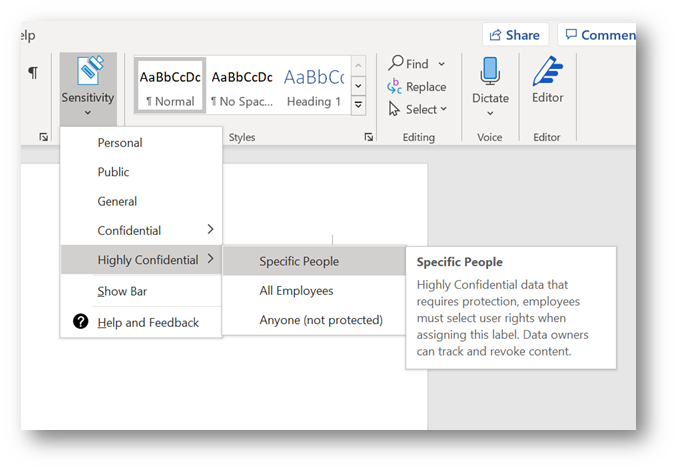

E come verranno visualizzate, dopo essere state pubblicate, nei client Office

Figura 10 – Sub-labels in Office

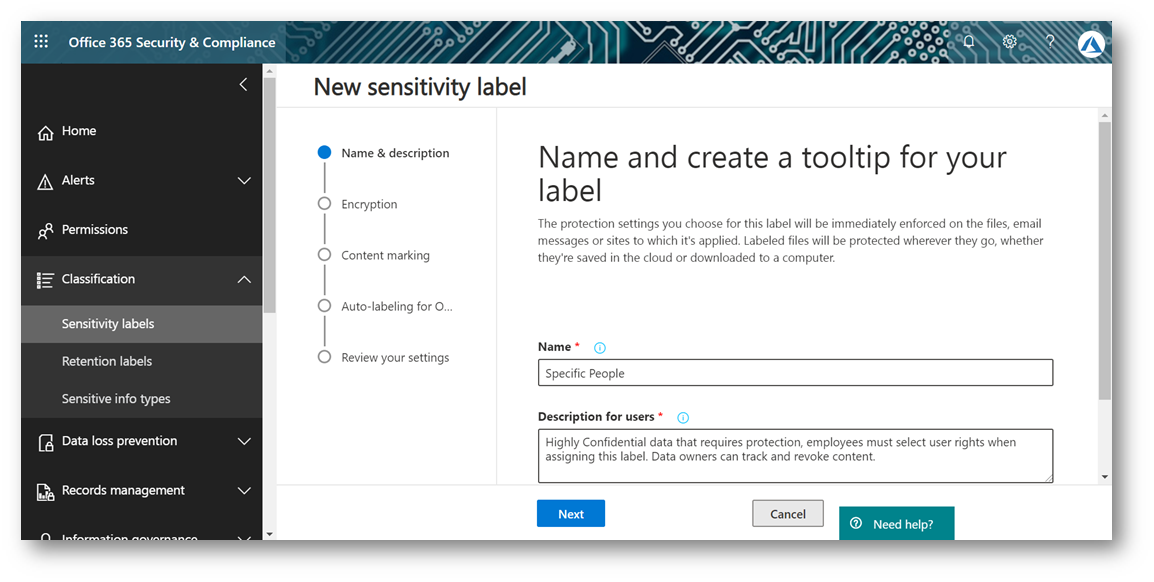

Nel secondo caso, procediamo alla creazione di una label per proteggere i documenti Office e le e-mail: creare una nuova label (o sub-label):

Figura 11 – Nuova label

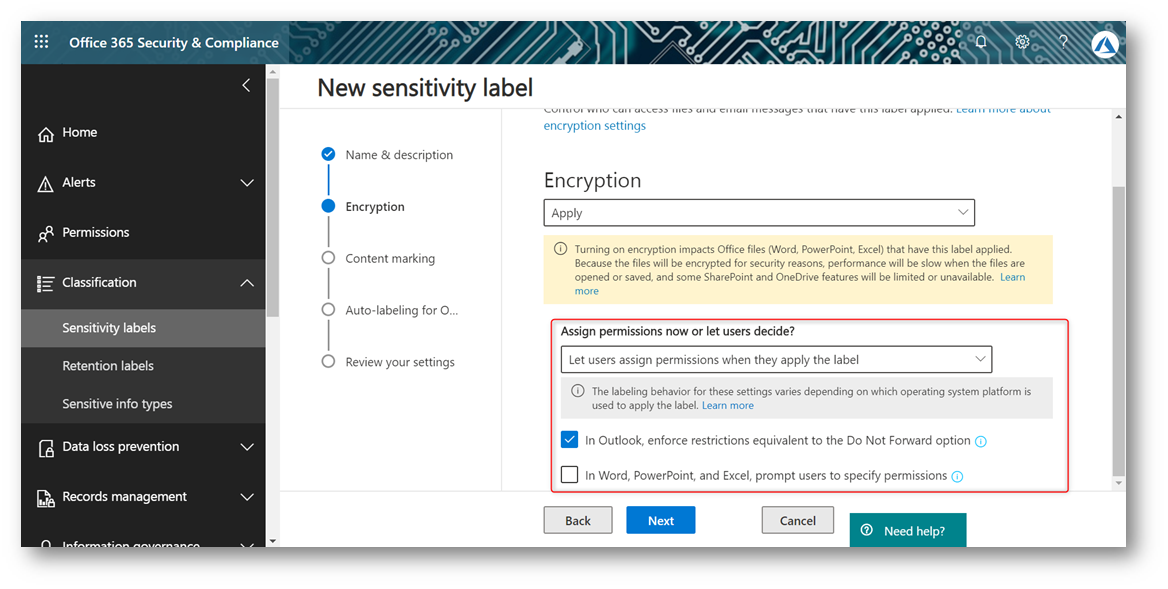

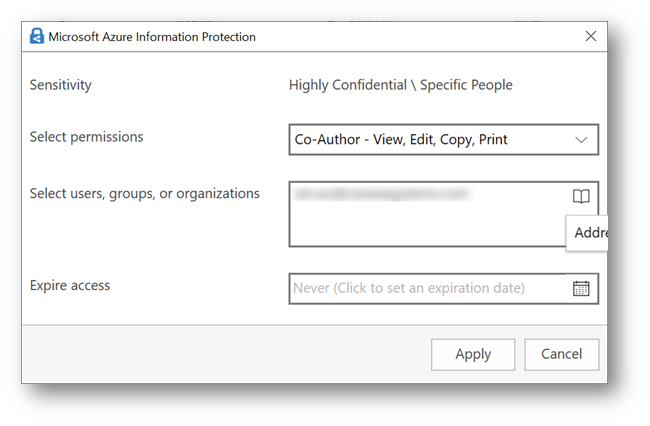

Applicare la protezione al documento: nell’esempio in figura 12 abbiamo deciso di lasciare scegliere all’utente quale permessi applicare al documento.

In base al tipo di documento che si sta proteggendo cambiano le tipologie di permessi applicabili:

- E-mail: se si sta componendo una e-mail da Outlook o Outlook On the Web verranno applicati i permessi do not forward inibendo così l’inoltro, la stampa e la copia del testo.

Eventuali allegati, se in un formato supportato e non già protetti da un’altra label verranno protetti con gli stessi permessi del messaggio e-mail. - Documento Office: verranno chiesti agli utenti i permessi specifici che si desidera assegnare.

Figura 12 – Applicare la protezione

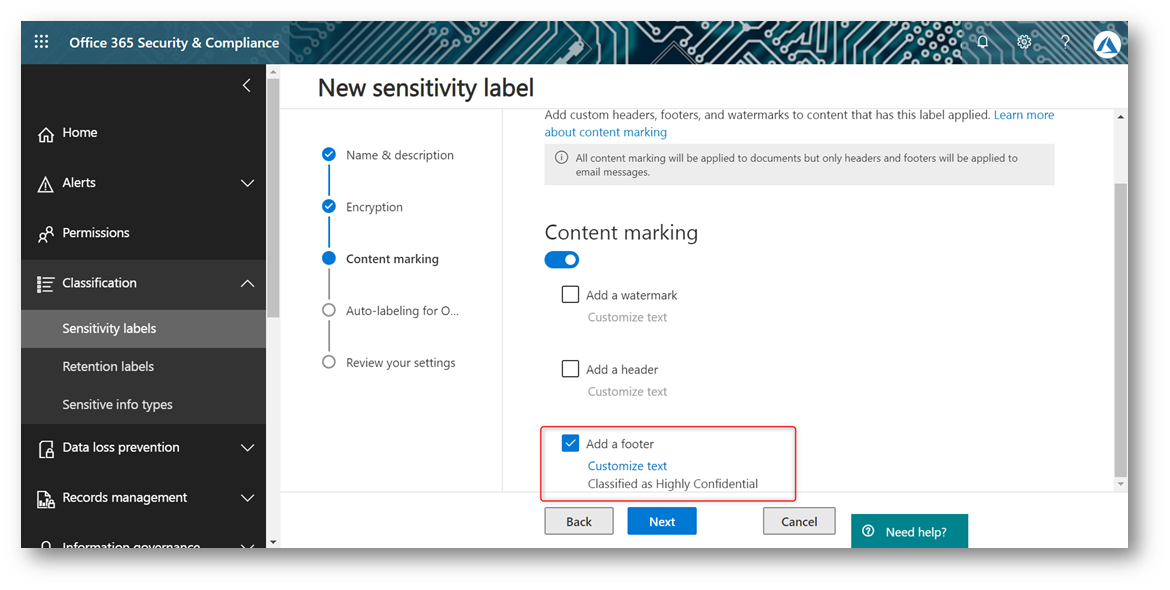

Applicare quindi eventuali filigrane, intestazioni o piè di pagina al documento:

Figura 13 – Aggiunta di un piè di pagina

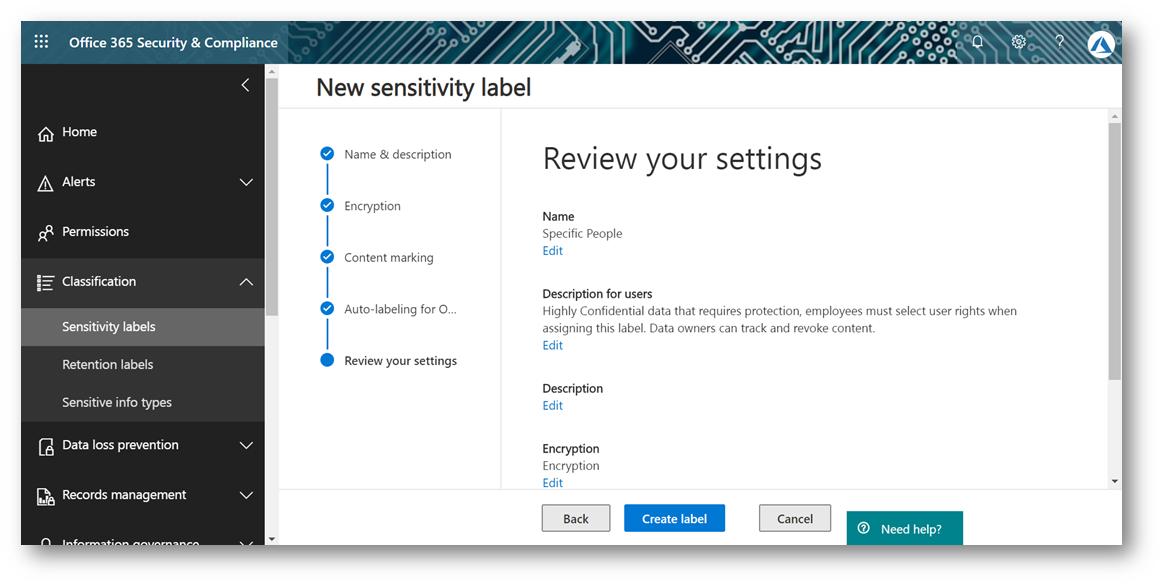

Proseguire con il wizard fino alla pagina di riassunto: verificare e creare l’etichetta

Figura 14 – Creazione etichetta con protezione

Prima di procedere alla pubblicazione delle etichette è opportuno tenere a mente alcune regole:

- Creare delle labels facili da riconoscere e che coprano con permessi predefiniti la maggior parte delle casistiche

- Lasciare una label con la quale gli utenti possono applicare permessi specifici

- Non eccedere: più di cinque sub-labels confondono gli utenti e abbassano drasticamente le possibilità di successo del deployment

- La pianificazione è fondamentale: una volta pubblicate è estremamente raro che una label debba essere modificata o cancellata. In questo caso se il contenuto è già stato etichettato e la label viene eliminata (da PowerShell) non si sarà più in grado di accedere al contenuto perché non esiste più la policy sottostante. Bisognerà prima rimuovere la protezione al contenuto se lo si vuole preservare.

È estremamente importante avere un approccio ben definito e il più possibile condiviso prima di iniziare un deployment di una tecnologia di gestione delle informazioni (Sensitivity Labels, Retention Labels, Data Loss Prevention…) e non andare per affinamenti successivi. In ambienti complessi è auspicabile la creazione di un team dedicato alla Compliance che contenga oltre agli esperti della tecnologia anche consulenti legali.

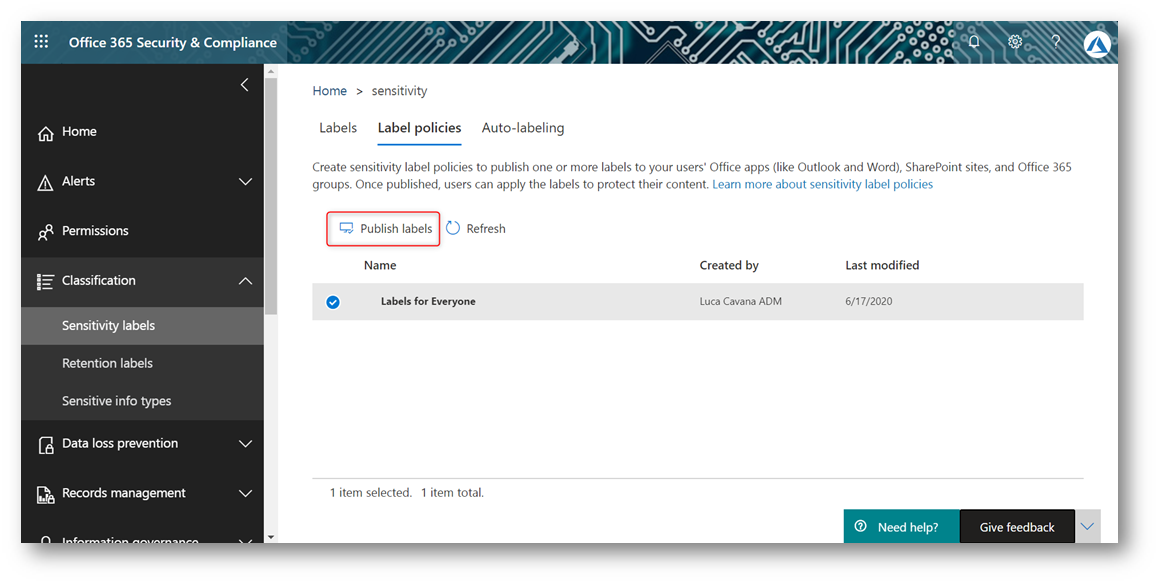

Procedere dunque alla creazione della policy: andare su “Label policies” e premere “Publish labels”

Figura 15 – Creazione di una Policy

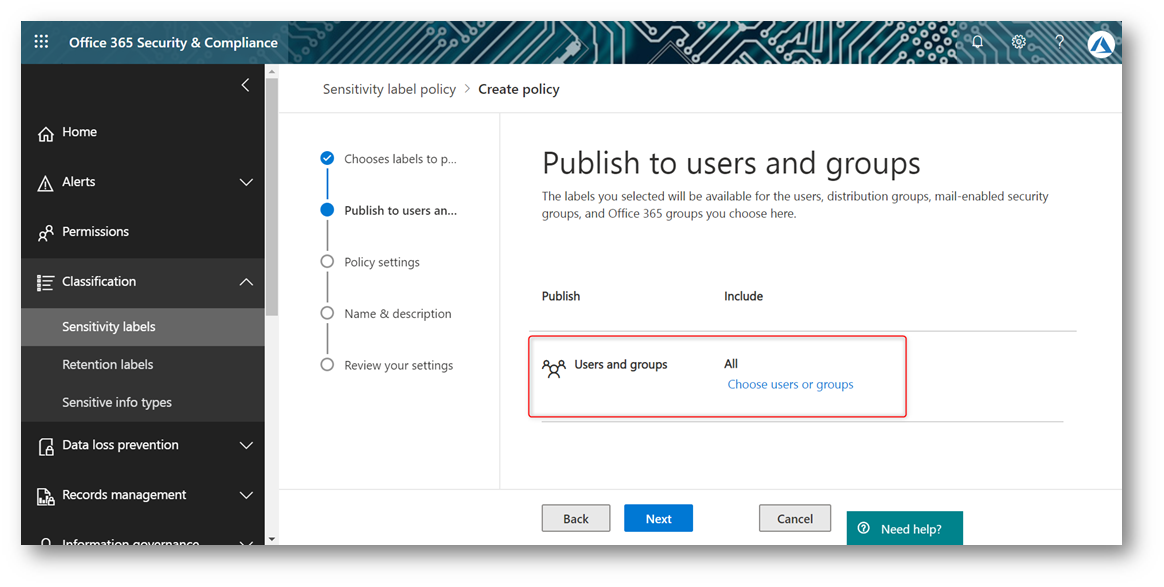

È possibile creare più policy per assegnare agli utenti differenti set di labels in base alla loro mansione. Il consiglio è di non eccedere con la fantasia ed a meno che non esista una ragione estremamente specifica, applicare un set di label il più omogeneo possibile per tutti.

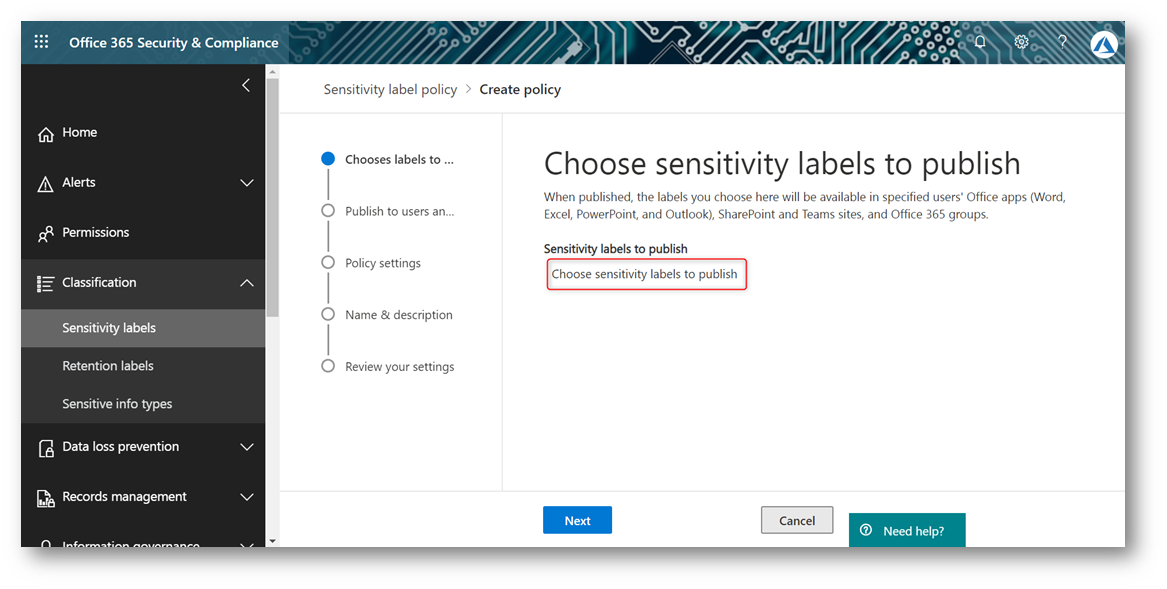

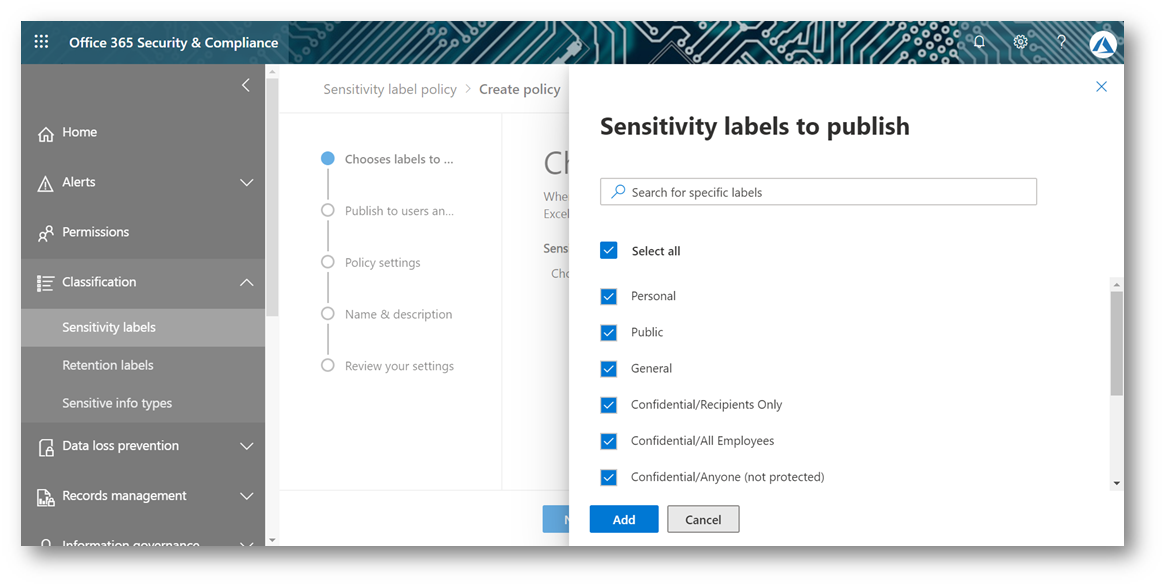

Premere su “Choose sensitivity labels to publish”

Figura 16 – pubblicazione sensitivity labels

Aggiungere le labels da pubblicare

Figura 17 – Ricerca labels

Scegliere a quali utenti esporre le labels

Figura 18 – Selezione utenti

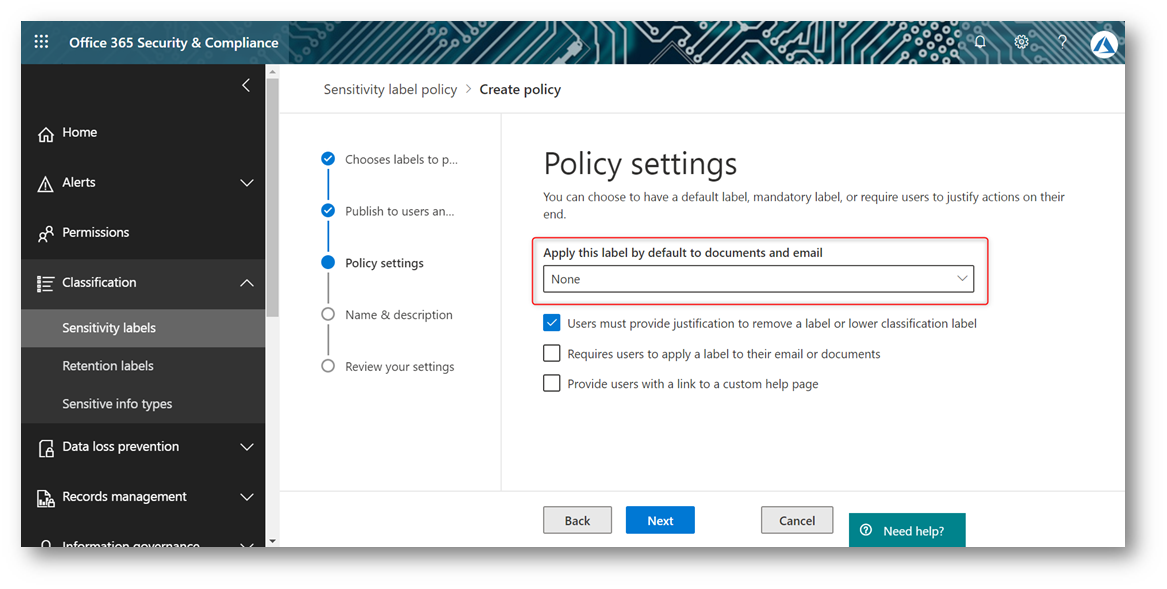

Nelle Policy settings è possibile specificare alcuni comportamenti dei client di Azure Information Protection:

- Scegliere se va applicata una label predefinita a tutti i documenti

- Obbligare gli utenti a fornire una ragione per declassare la priorità della label applicata ad un documento

- Obbligare gli utenti ad applicare una label ad ogni documento (mandatory labeling)

- Specificare un collegamento, ad esempio una pagina intranet su SharePoint, su cui gli utenti possono ottenere assistenza o imparare la nuova funzionalità

Figura 19 – Policy settings

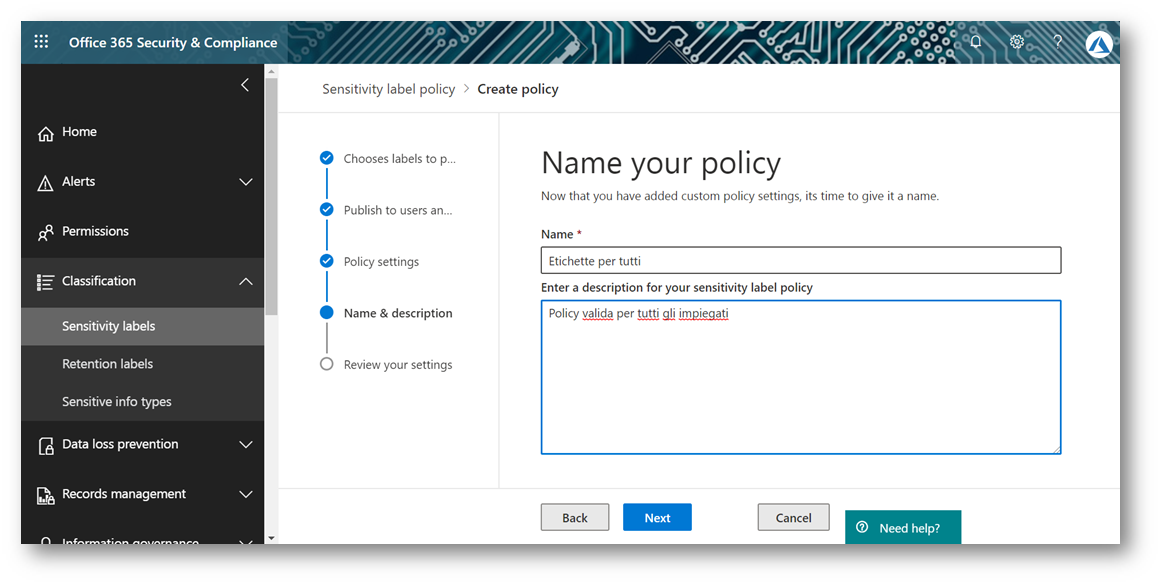

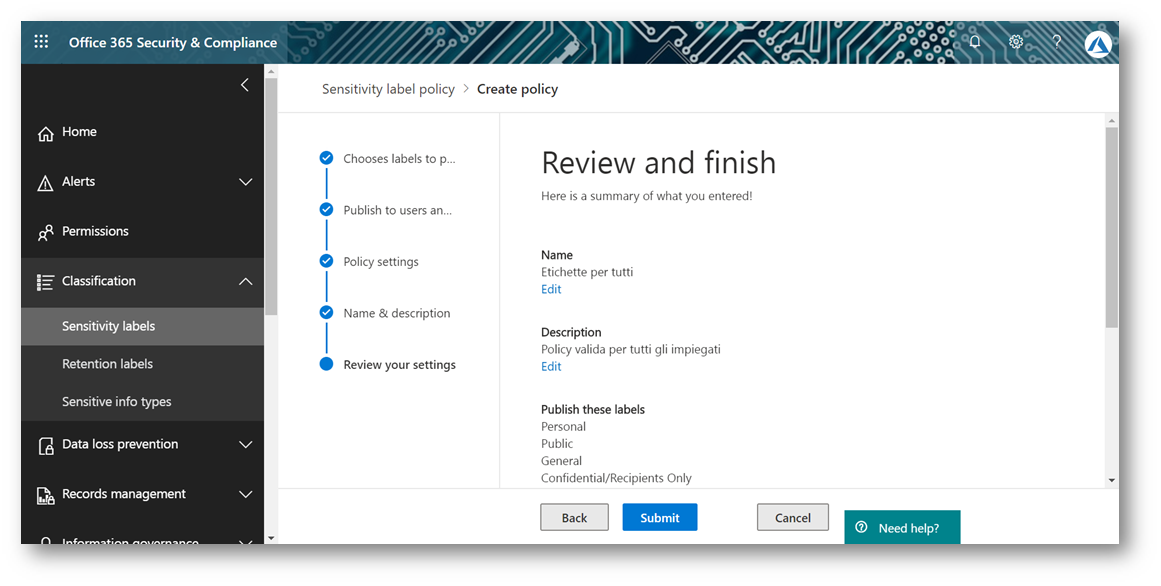

Fornire un nome ed una descrizione alla policy

Figura 20 – Nome policy

Verificarne le impostazioni e pubblicarla

Figura 21 – Pubblicazione policy

Clients e esperienza utente – Protezione del contenuto

Una volta ideata la topologia delle labels e assegnate tramite policy, è la volta di distribuire i client per poter sfruttare appieno le funzionalità offerte dalla piattaforma.

La versione Click to Run di Microsoft Office per Windows e quelle per MacOS/iOS/Android hanno integrato all’interno un client in grado di applicare le Sensitivity Labels senza bisogno di installare plugin aggiuntivi. Tuttavia, se si intendono sfruttare le funzionalità di Automatic Labeling oppure se si vogliono proteggere altri files oltre a quelli Office è necessario installare il client di Azure Information Protection per lo Unified Labelling.

Alla pagina https://www.microsoft.com/en-us/download/details.aspx?id=53018 sono disponibili i client di Azure Information Protection.

Attualmente esistono due client AIP:

- Client compatibile con Unified Labeling: è riconoscibile per la stringa UL all’interno del nome del file e il numero di versione inizia con 2.x

- Client compatibile con le vecchie policy AIP: questo è il client precedente e verrà deprecato il 31 Marzo 2021. È riconoscibile perché il numero di versione inizia con 1.x

Per sfruttare le Sensitivity Labels bisogna chiaramente installare il client compatibile con lo Unified Label Store: il pacchetto MSI AzInfoProtection_UL_MSI_for_central_deployment.msi è totalmente silente (non presenta nessuna finestra all’installazione), contiene tutti i prerequisiti e si aggiorna tramite Microsoft Update.

Una volta distribuito il client di AIP quello integrato in Office viene disattivato.

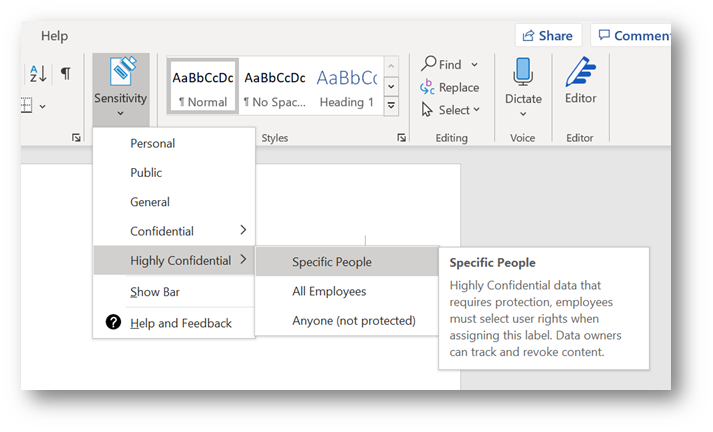

Per applicare una label e la relativa protezione (se la label lo supporta), premere sul pulsante Sensitivity e selezionare la label desiderata.

Figura 22 – Labelling in Microsoft Office

Nell’esempio in Figura 23 abbiamo scelto un template per il quale è necessario specificare manualmente i permessi, apparirà quindi la maschera di AIP per consentirci di assegnarli.

Figura 23 – Permessi client AIP

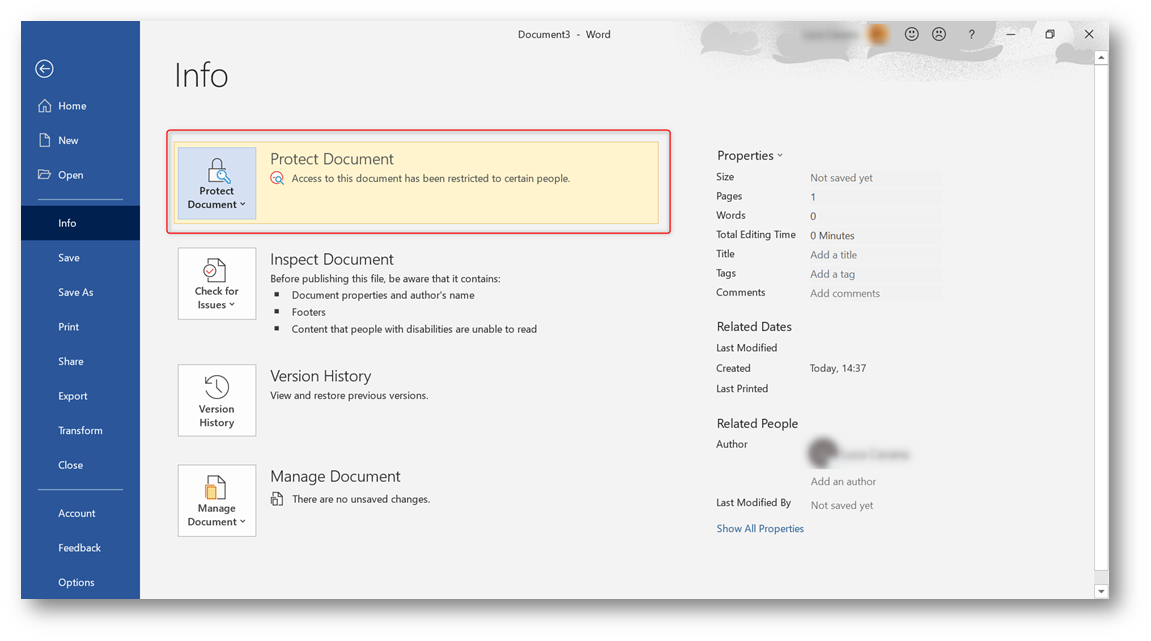

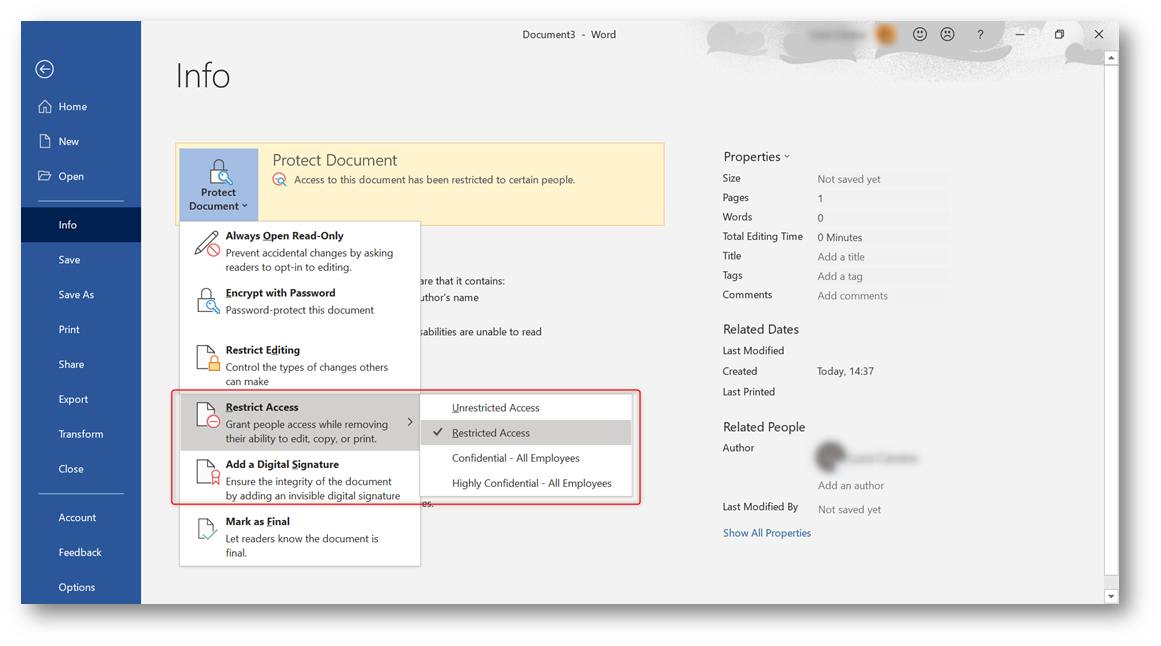

Nel backstage di Office è possibile verificare che la protezione è stata applicata

Figura 24 – Backstage AIP

Così come è possibile visualizzare o modificare manualmente i permessi assegnati

Figura 25 – Backstage AIP restrict access

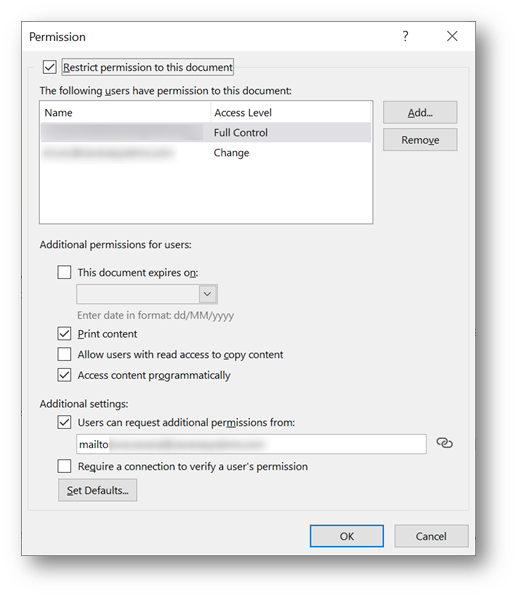

Notare che al creatore del file vengono sempre assegnati permessi completi: Access Level -> Full Control

Figura 26 – Document Permission Office

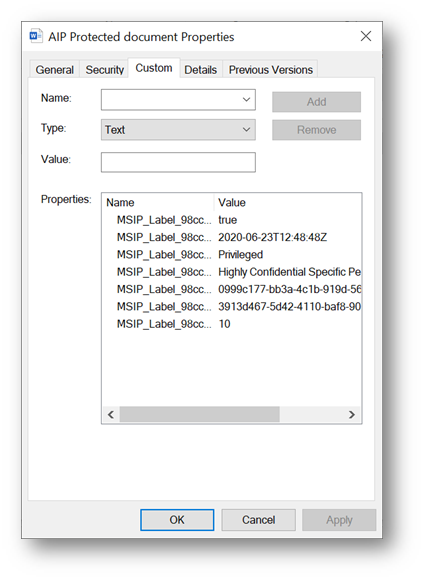

Nei metadati del file protetto è possibile osservare i tag applicati da Azure Information Protection: sono in chiaro perché devono poter essere letti e interpretati dalle applicazioni compatibili con AIP come ad esempio SharePoint Online. Alle e-mail invece vengono aggiunti degli headers addizionali.

Figura 27 – Metadati AIP

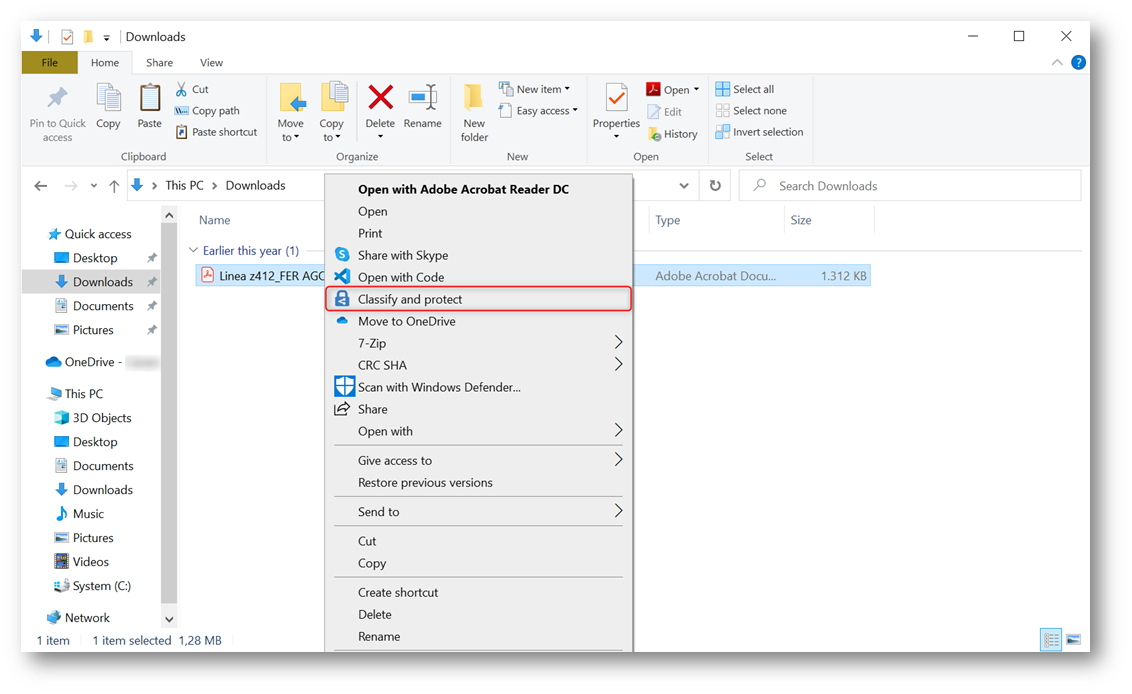

Come accennato il client di Azure Information Protection permette di proteggere anche i file non in formato Office: nel menu contestuale di Windows apparirà una voce in più, come in Figura 28

Figura 28 – Menu client AIP

Premendo su Classify and Protect si aprirà il client di AIP che permetterà di applicare le Sensitivity Labels al file.

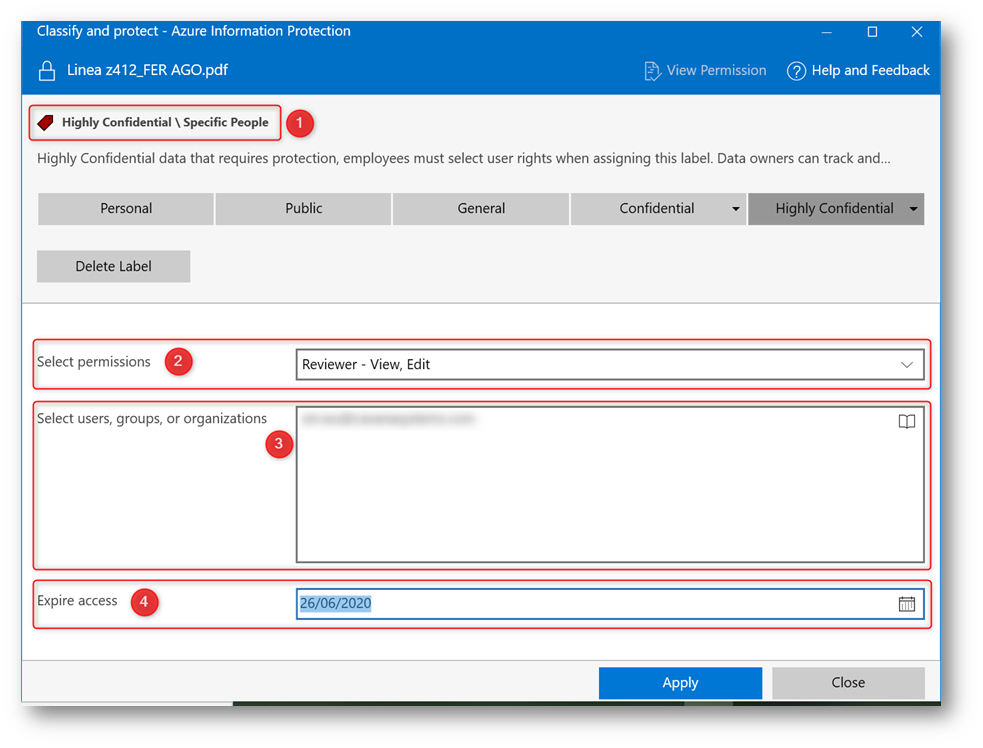

In Figura 29 è possibile notare:

- La Sensitivity Label applicata al file

- I permessi personalizzati che sono stati scelti

- Le persone che hanno possibilità di accedere con i permessi scelti al file

- Fino a quando è valido l’accesso, passata quella data non sarà più possibile accedere al file tranne che per il proprietario

Figura 29 – Client AIP su file PDF

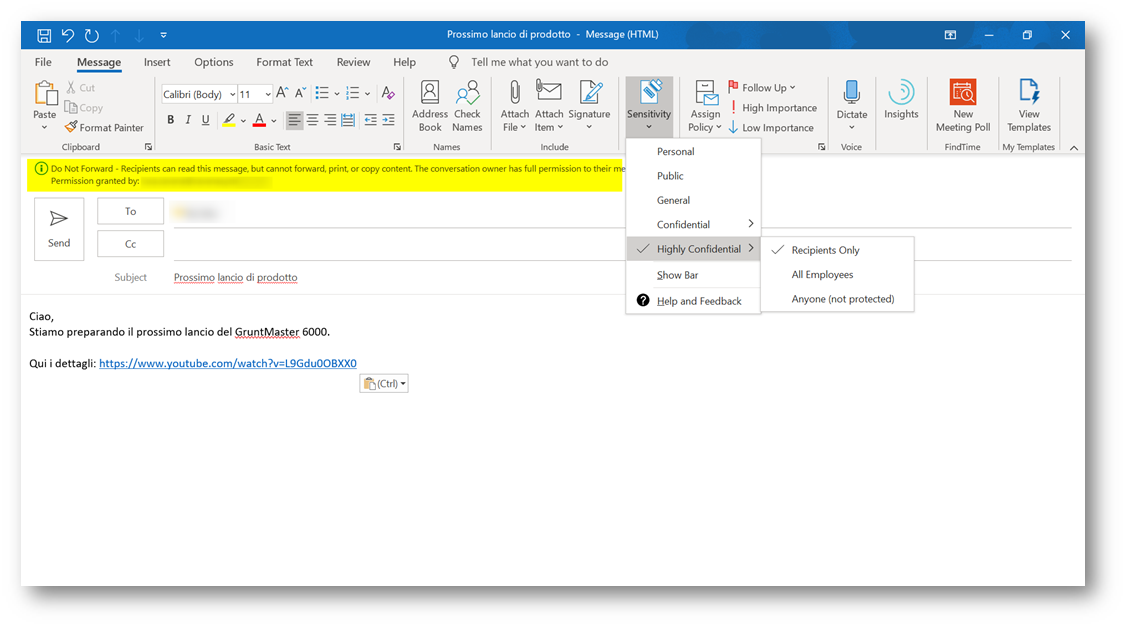

Lo stesso tipo di protezione è applicabile alle e-mail inviate tramite Outlook: eventuali allegati saranno protetti con lo stesso template applicato al messaggio, se non già protetti con una etichetta differente.

Figura 30 – AIP template applicato a mail

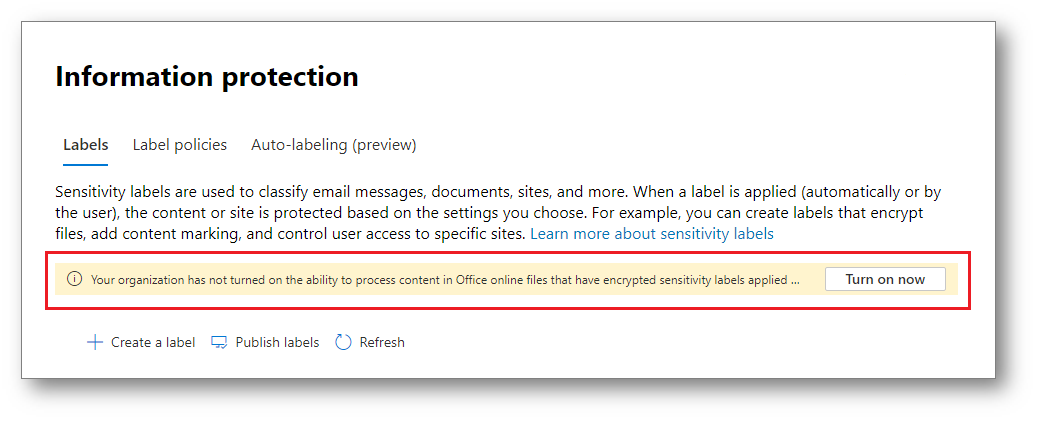

È altresì possibile applicare la protezione di AIP anche ai files modificati dai client web: per fare ciò è necessario abilitare la funzionalità dalla pagina in cui si sono precedentemente create le labels.

Premendo sul pulsante “Turn on now” anche i client Office Online saranno in grado di processare e applicare le Sensitivity Labels

Figura 31 – Opt-in Sensitivity Labels Office Online

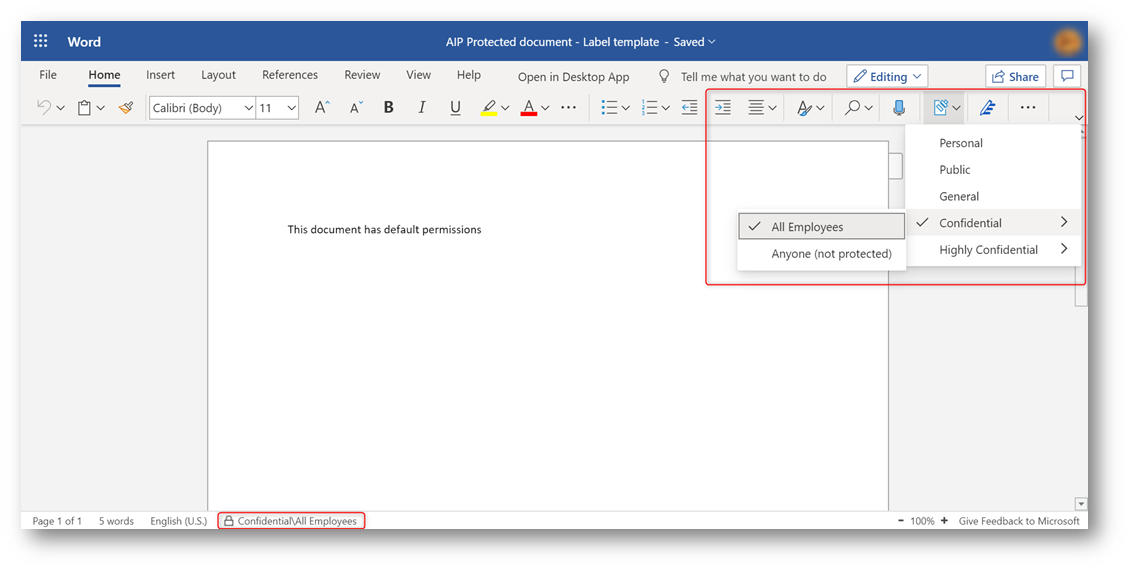

Dopo qualche minuto, sarà disponibile la funzione Sensitivity come sui client Office

Figura 32 – Office Online

Clients e esperienza utente – Consumo del contenuto

Una volta protetto è possibile consumare il contenuto esattamente come qualsiasi altro documento: eventuali restrizioni applicate saranno onorate dai clients.

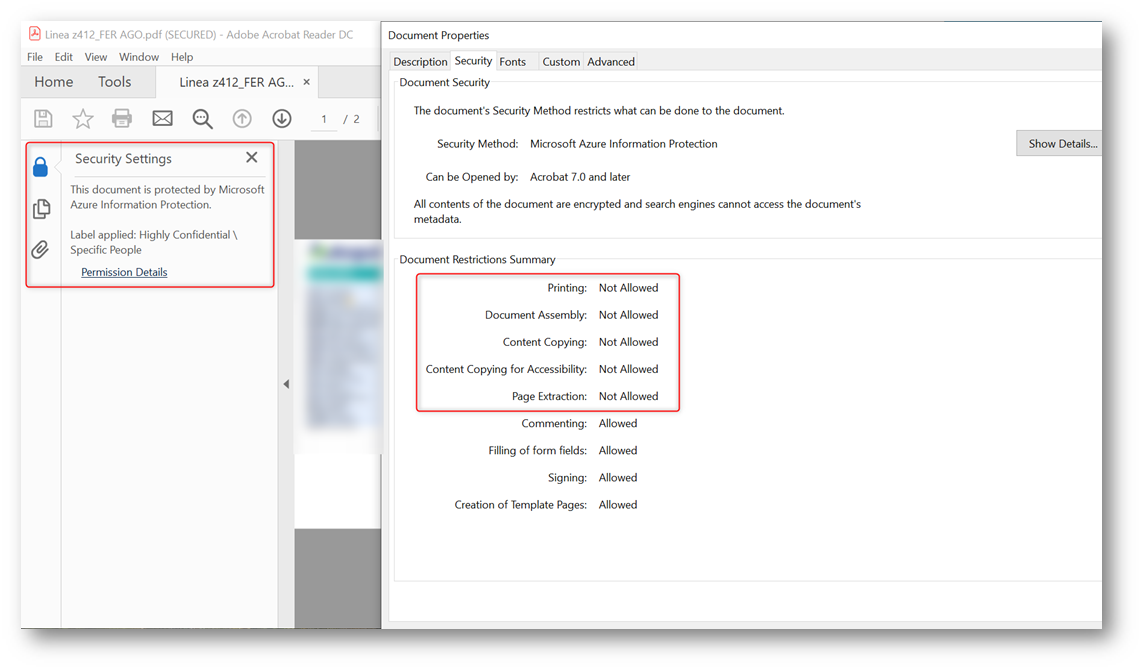

In Figura 33 è riportato un PDF protetto da Azure Information Protection: il Plugin di AIP per Acrobat Reader è in grado di interpretare la label, decodificare il contenuto e applicare le restrizioni.

Figura 33 – PDF Protetto da AIP

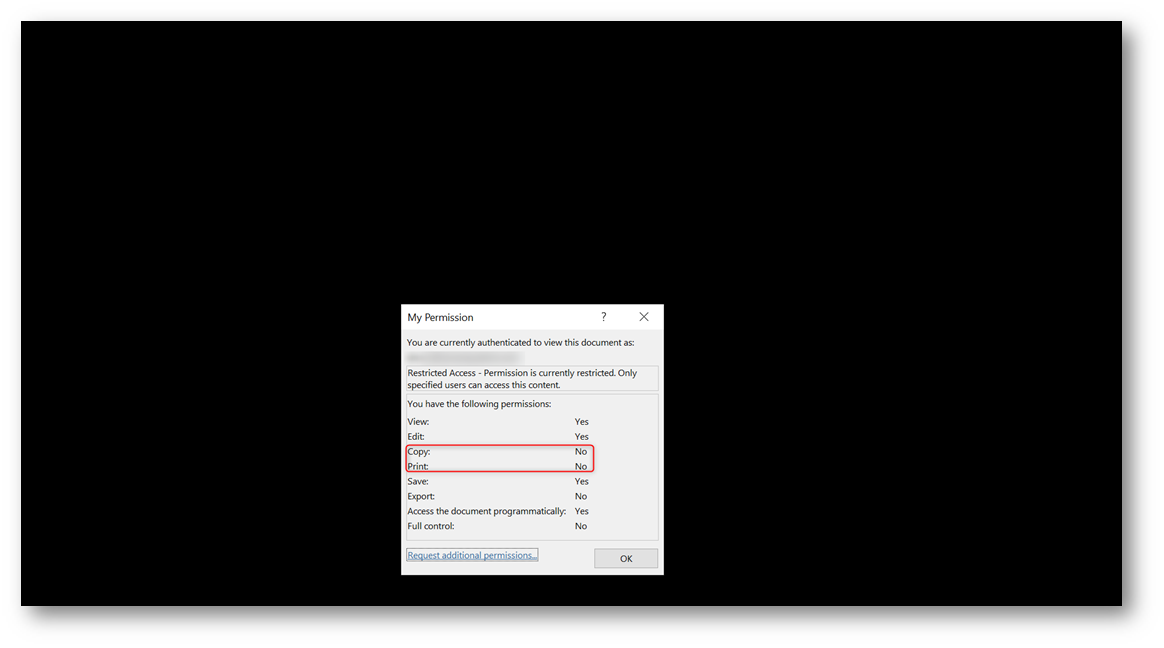

I client di Office sono in grado di contrastare l’utilizzo di strumenti di cattura: se non si ha diritto di copiare il contenuto esso viene oscurato

Figura 34 – Restrizioni su Client Office

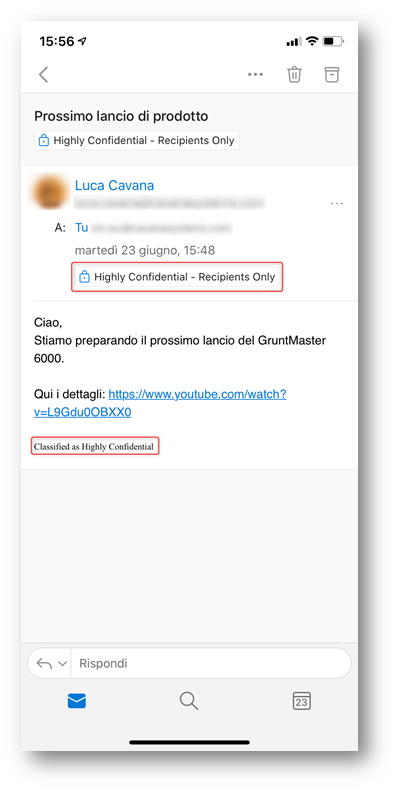

Anche le applicazioni Office for iOS and Android sono in grado di onorare le policy di AIP

Figura 35 – Office for iOS and Android

Conclusioni

Le Sensitivity Labels sono un tassello fondamentale in una strategia di protezione delle informazioni che non si vuole fermare alla sicurezza dell’endpoint ma vuole arrivare alla certezza che una informazione può essere consumata solo da chi ne ha effettivamente diritto.

Questo articolo è solamente una panoramica delle funzionalità della piattaforma che è in realtà molto più estesa: è possibile, ad esempio, tramite lo Scanner di Azure Information Protection classificare e proteggere le informazioni contenute sui File Server o sulle farm SharePoint on-premises.

La sicurezza va sempre bilanciata con l’usabilità e la funzionalità, raramente una soluzione di sicurezza aumenta la libertà di utilizzo di un prodotto e nello stesso tempo ne aumenta la complessità: lo stesso accade con Azure Information Protection.

Un esempio è che per i documenti protetti da AIP non è disponibile la funzionalità di salvataggio automatico (Use sensitivity labels in Office apps) e ci sono alcune limitazioni che è bene tenere a mente quando si utilizza Office Online (Enable sensitivity labels for Office files in SharePoint and OneDrive), ma vista la mole di investimenti profusi da Microsoft nel miglioramento delle soluzioni di Information Protection è lecito aspettarsi che andranno via via riducendosi.

Un altro punto da considerare nell’elaborazione di una strategia di governance dei dati è: se è auspicabile che molti dei dati maneggiati in azienda vengano classificati (per avere una comprensione migliore di quali dati producono e consumano gli utenti), solo una piccola parte di essi andrà protetta tramite Azure Information Protection.