Microsoft Purview: Information Barriers

Microsoft Purview Information Barriers (IB) è una soluzione di conformità che consente di limitare la comunicazione bidirezionale e la collaborazione tra gruppi di utenti in Microsoft Teams, SharePoint e OneDrive.

Questa funzionalità viene spesso utilizzata in settori altamente regolamentati, Information Barriers può aiutare a evitare conflitti di interesse e salvaguardare le informazioni internet tra gli utenti e le aree organizzative all’interno delle aziende.

Quando sono in vigore i criteri di Information Barriers, gli utenti che non devono comunicare o condividere file con altri utenti specifici non saranno in grado di trovare, selezionare , eseguire chat Teams o chiamare tali utenti.

Le policy di Information Barriers mettono automaticamente in atto controlli per livera e prevenire la comunicazione e la collaborazione non autorizzata tra gruppi di utenti definiti, questi criteri sono indipendenti dalle “Compliance Boundaries”, di cui vi riporto il link ufficiale Microsoft Set up compliance boundaries for eDiscovery investigations | Microsoft Learn, per le indagini di eDiscovery che controllano il posizionamento dei contenuti degli utenti in cui i responsabili di eDiscovery possono eseguire le ricerche.

Se volete approfondire eDiscovery vi lascio il link a due articoli della community:

- Microsoft Purview: eDiscovery (Premium) – ICT Power

- Microsoft Purview: eDiscovery (Standard) – ICT Power

I criteri IB possono consentire o impedire quindi la comunicazione e la collaborazione tra gruppi di utenti ma quali scenari reali fanno al caso nostro?

- Utenti del gruppo “Insider Preview” non devono comunicare e condividere file con il gruppo “Beta Users”

- Gli insegnanti di una scuola non dovrebbero essere in grado di comunicare o condividere file con gli studenti di un’altra scuola dello stesso distretto scolastico

- Il personale finanziario che lavora su informazioni aziendali riservate non deve comunicare o condividere file con determinati gruppi all’interno dell’organizzazione

- Un Team interno con materiale protetto da “segreto” commerciale non deve chiamare o comunicare online con utenti appartenenti ad alcuni gruppi specifici

- Un Team di R&D deve poter comunicare solo con il Team di sviluppo del prodotto

NB: Information Barriers è solo Bidirezionale, quindi lo scenario ad esempio in cui il gruppo “Insider Preview” non deve comunicare con il gruppo “Beta Users”, ma “Beta Users” deve poter inviare file a “Insider Preview” non è supportato

Information Barriers e Microsoft Team

In Microsoft Teams I criteri determinano e impediscono i seguenti tipi di comunicazione e collaborazione non autorizzate:

- Ricerca di un utente

- Aggiunta di un membro ad un Team

- Avviso di una chat con un utente

- Avvio di una chat di gruppo

- Invitare un utente a partecipare ad una riunione

- Condivisione dello schermo

- Effettuare una chiamata

- Condividere il file con un utente

- Accesso ad un file tramite la condivisione dati

Se gli utenti sono inclusi in queste policy non saranno quindi in grado di compiere queste azioni, se per qualsiasi motivo facessero parte di Team e/o chat condivisione protette dalle policy saranno in automatico rimossi dalle stesse.

Information Barriers e SharePoint e OneDrive

Per quanto riguarda invece SharePoint e OneDrive invece è possibile configurare le policy in modo tale che gli utenti non possano:

- Aggiungere un membro ad un sito

- Accedere al sito o ai contenuti dello stesso

- Condividere sito o contenuti

- Ricercare un sito

Information Barriers ed Exchange Online

Per la componente di Exchange Online bisogna fare due distinzioni:

- IB e Exchange Online Single – Multi Segments Node: per aziende con questa tipologia di configurazioni IB non è basata sui criteri di Rubirca di Exchange Online, infatti in questo caso gli utenti non sortiranno effetto dalla policy di Information Barriers, ma si baseranno sui criteri di rubrica già esistenti all’interno delle organizzazioni

- IB Exchange Online Legacy: per le organizzazioni con questa configurazione sarà possibile usare Information Barriers per concedere agli utenti visualizzazioni personalizzate della rubrica di Exchange Online, man mano che vengono aggiunti utenti la struttura della rubrica si aggiorna in modo del tutto automatico

Specifico che IB in Exchange Online permette solo la non ricerca dell’utente in rubrica per bloccare il flusso di posta è necessario procedere a creare una regola di flusso dedicata.

Licenze

Per poter sfruttare questa funzionalità di casa Redmond dovrete essere in possesso di licenze Microsoft 365 E5 di cui vi riporto il link dell’ottimo sito di Aaron Dinnage Microsoft 365 E5 | M365 Maps

Ruoli

Per gestire le policy di information barriers ed eseguire la configurazione è necessario essere in possesso di un’utenza con uno dei seguenti ruoli:

- Microsoft 365 global administrator

- Office 365 global administrator

- Compliance administrator

- IB Compliance Management

Concetti di Configurazione

Quando si approccia per la prima volta all’implementazione di Information Barriers ci sono alcuni alcuni concetti da tenere in considerazione.

- Gli attributi dell’account utente sono definiti in Microsoft Entra, e possono includere, il reparto , il jon title il nome del team ecc. Vengono quindi assegnati i segmenti a questi utenti con questi attributi

- I segmenti sono set di gruppi o utenti definiti nel portale di Microsoft Purview o usando Powershell

Specifico che un’organizzazione può avere al massimo 5000 segmenti e gli utenti possono essere assegnati a un massimo di 10 segment, per eventuali altre informazioni vi rimando al link ufficiale Microsoft Information barrierss attributes | Microsoft Learn

-

Le policy di Information Barriers determinano o le restrizioni di comunicazione. Quando si definiscono queste policy ci sono due tipi di configurazione:

- Criteri di blocco che impediscono a un segmento di comunicare con un altro segmento

- Criteri “consenti” che appunto consentono la comunicazione tra diversi segmenti

- L’applicazione dei criteri avviene dopo che tutti i criteri IB sono stati definiti e l’utente è pronto per applicarli all’organizzazione

- Attualmente in IB sono supportati solo i gruppi moderni e le liste di distribuzione e/o i gruppi di sicurezza

Prerequisiti

Prima di procedere con l’implementazione di Information Barriers ci sono alcuni requisiti da dover rispettare:

- Dati Della Directory: essere sicuri che sia possibile creare dei segmenti basati sugli attributi degli utenti, come ad esempio il campo “Department”

- Ricerca della directory in Microsoft Teams: assicurarsi che questa funzionalità sia abilitata, per eventuali approfondimenti fate riferimento al link ufficiale Microsoft Limit who users can see when searching the directory in Teams – Microsoft Teams | Microsoft Learn

- Verificare che gli audit log siano abilitati

Turn auditing on or off | Microsoft Learn - [Opzionale] Rimuovere eventuali addresses book policy in Exchange Online

Remove an address book policy in Exchange Online | Microsoft Learn - [Opzionale] Installare Microsoft Graph Powershell per Security and Compliance (solo se volete gestire IB con Powershell) Connect to Security & Compliance PowerShell | Microsoft Learn

Implementazione di Information Barriers

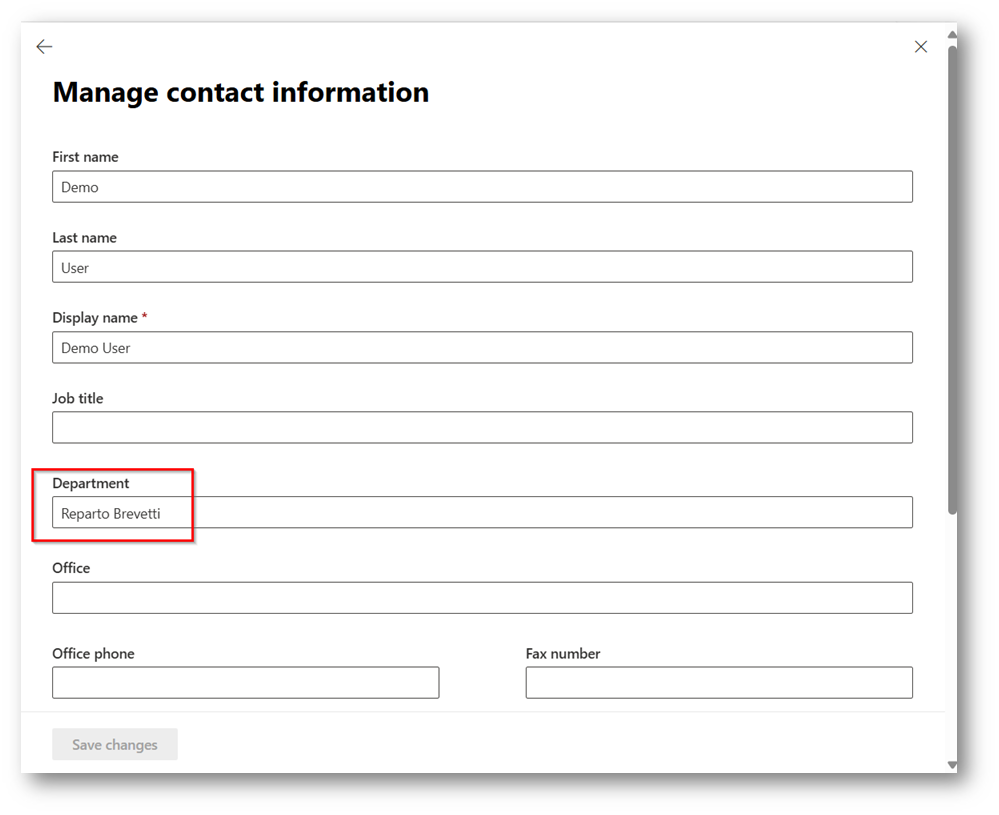

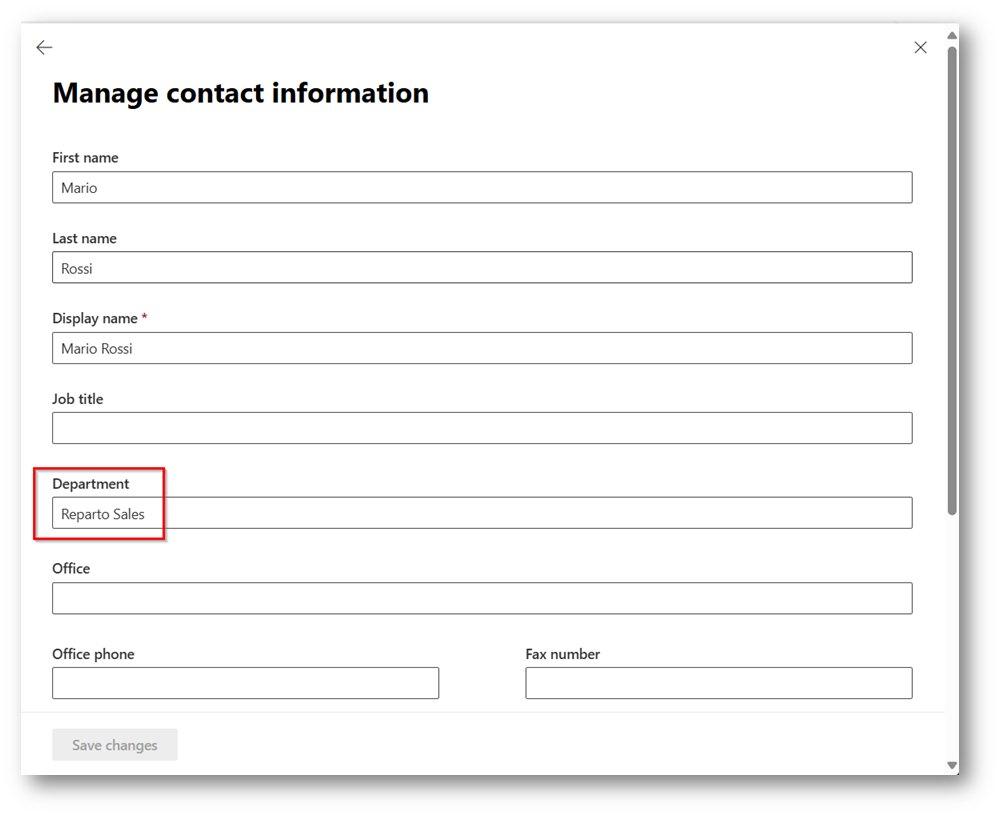

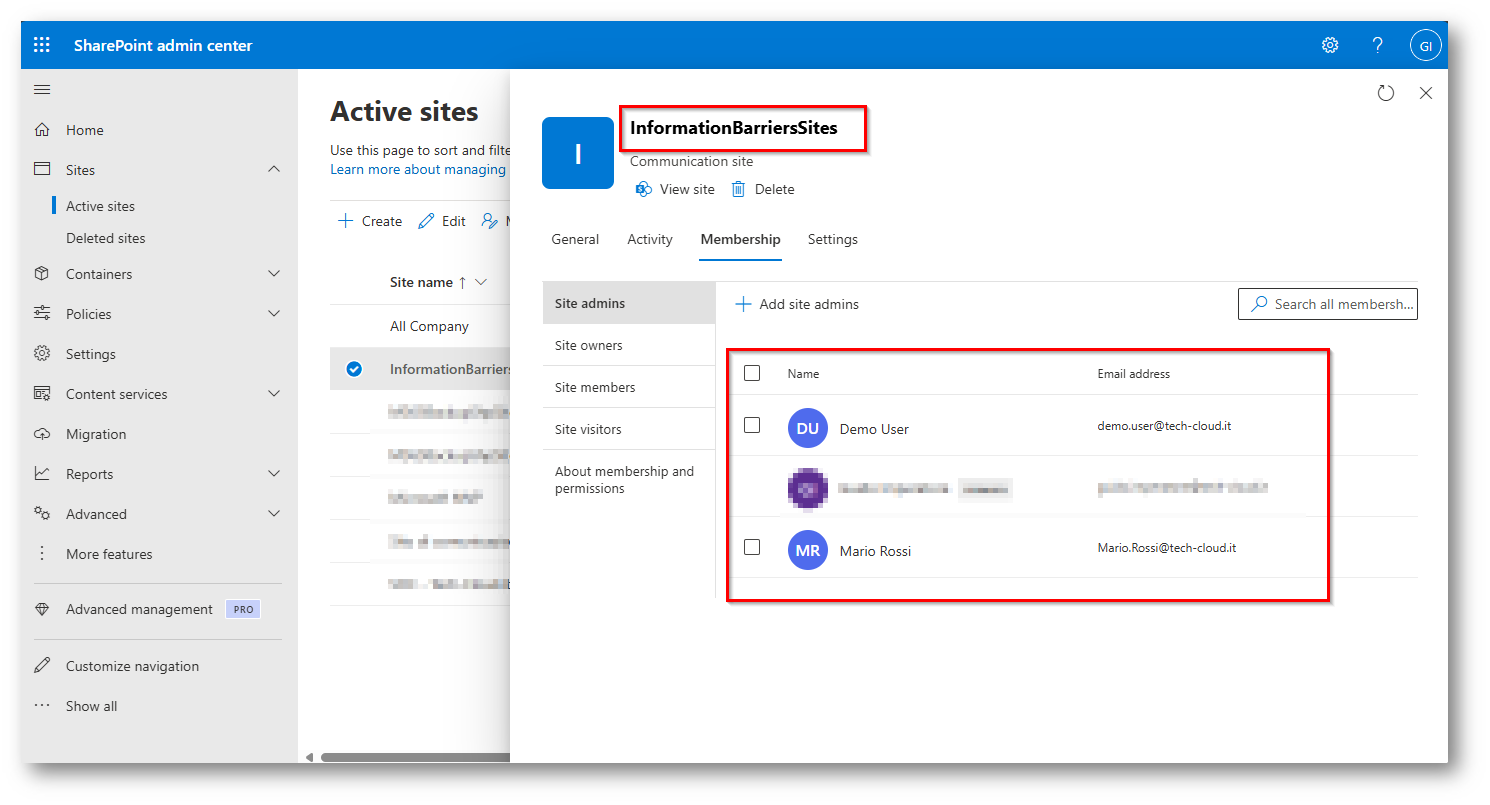

La prima operazione da eseguire prima di tutto è suddividere l’organizzazione in segmenti, nel mio caso procederò a creare due segmenti che baserò sul “reparto” dei miei due utenti Demo User e Mario Rossi (nome puramente di fantasia non hanno riferimenti a persone reali con persone esistenti)

Figura 1: Demo User che, come Department, ha “Reparto Brevetti”

Figura 2: Mario Rossi che appartiene al reparto “Sales”

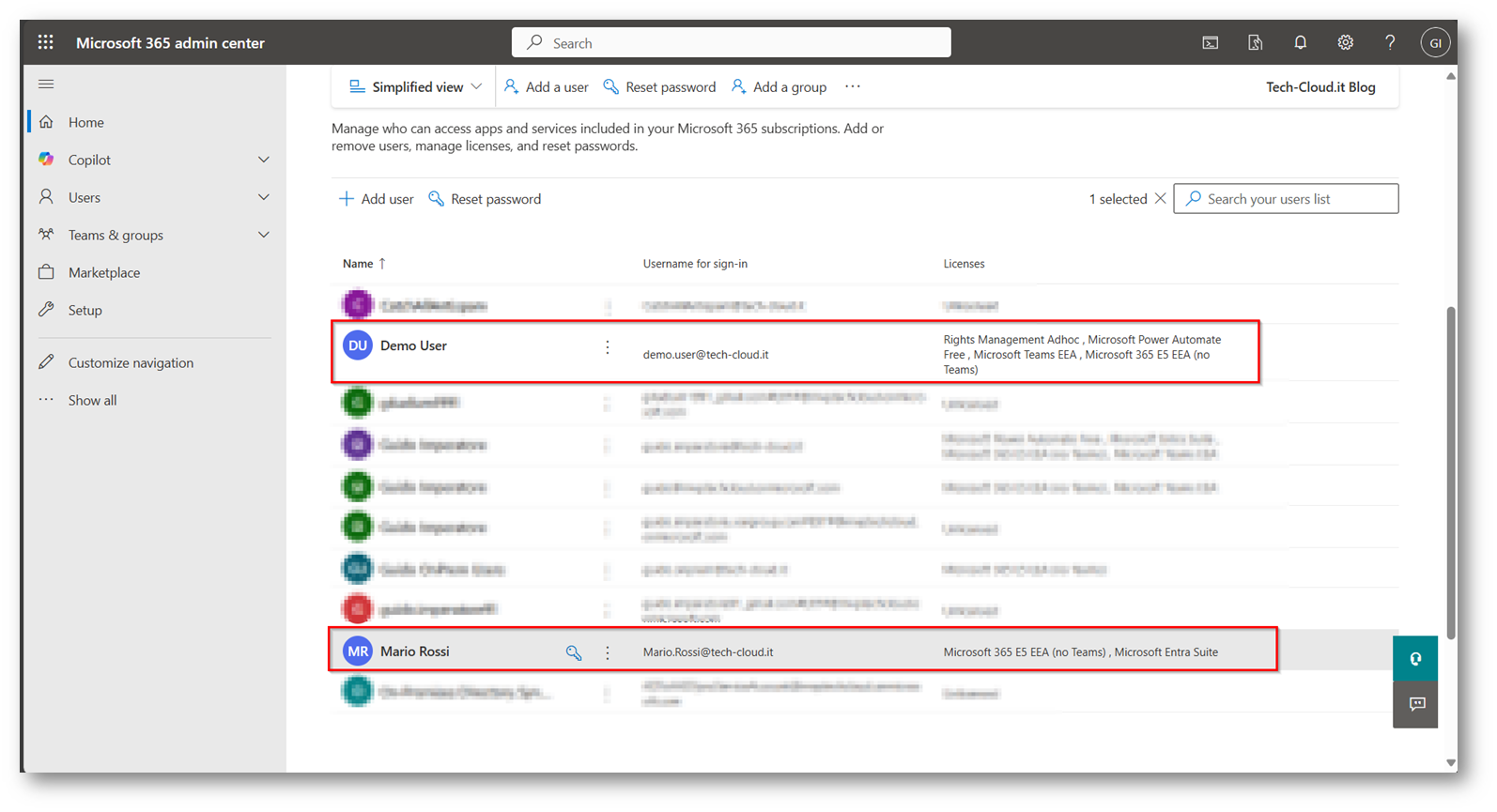

Questi due reparti non dovranno comunicare perché i brevetti che vengono creati non devono essere comunicati / visti dal reparto Sales fino a quando non vengono approvati, specifico che entrambi gli utenti sono in possesso di licenze Microsoft 365 E5 e l’utenza con cui creerò le policy ha il ruolo di Global Admin.

Figura 3: Utenti utilizzati per la Demo che hanno correttamente assegnato una licenza Microsoft 365 E5

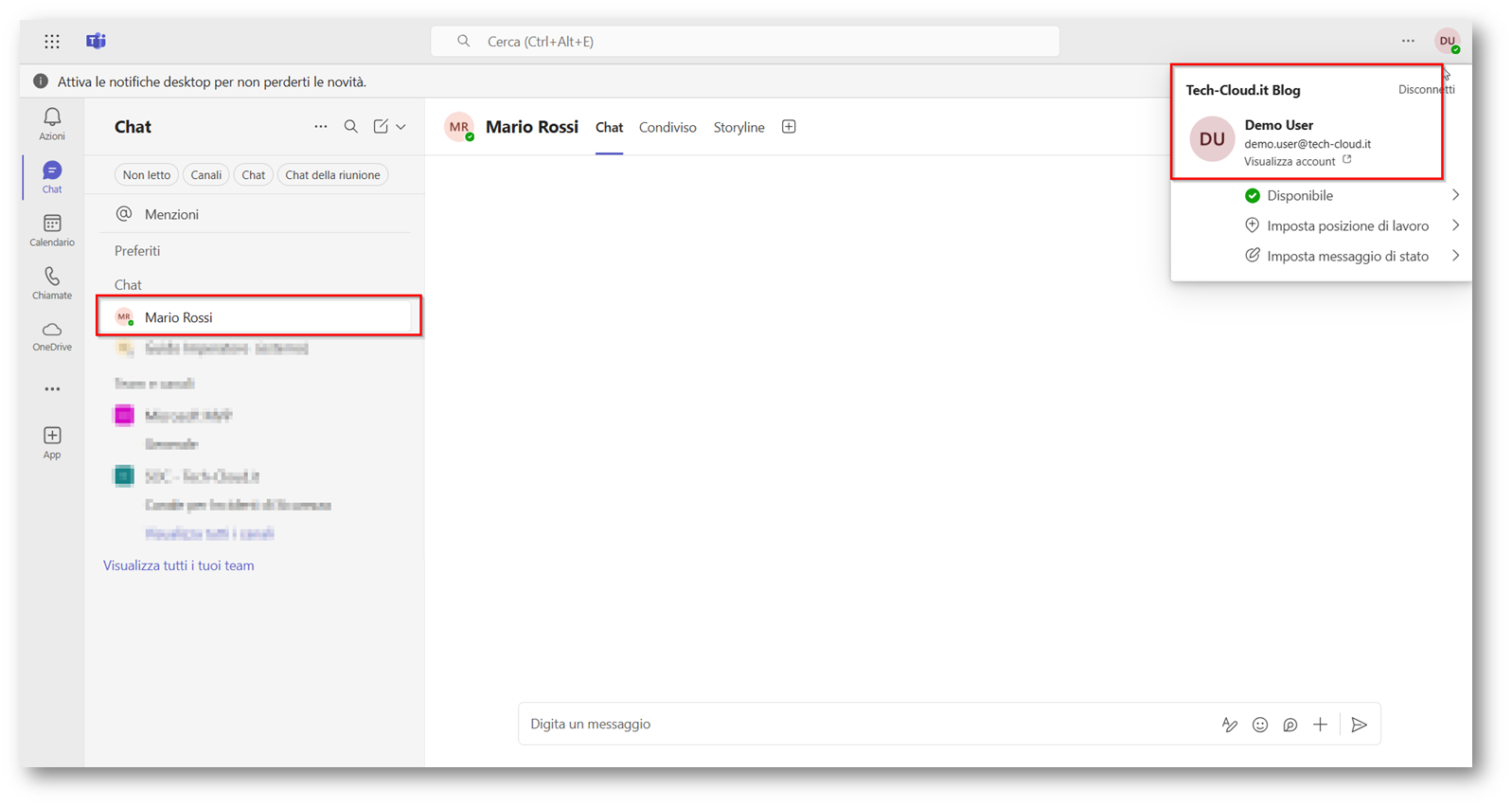

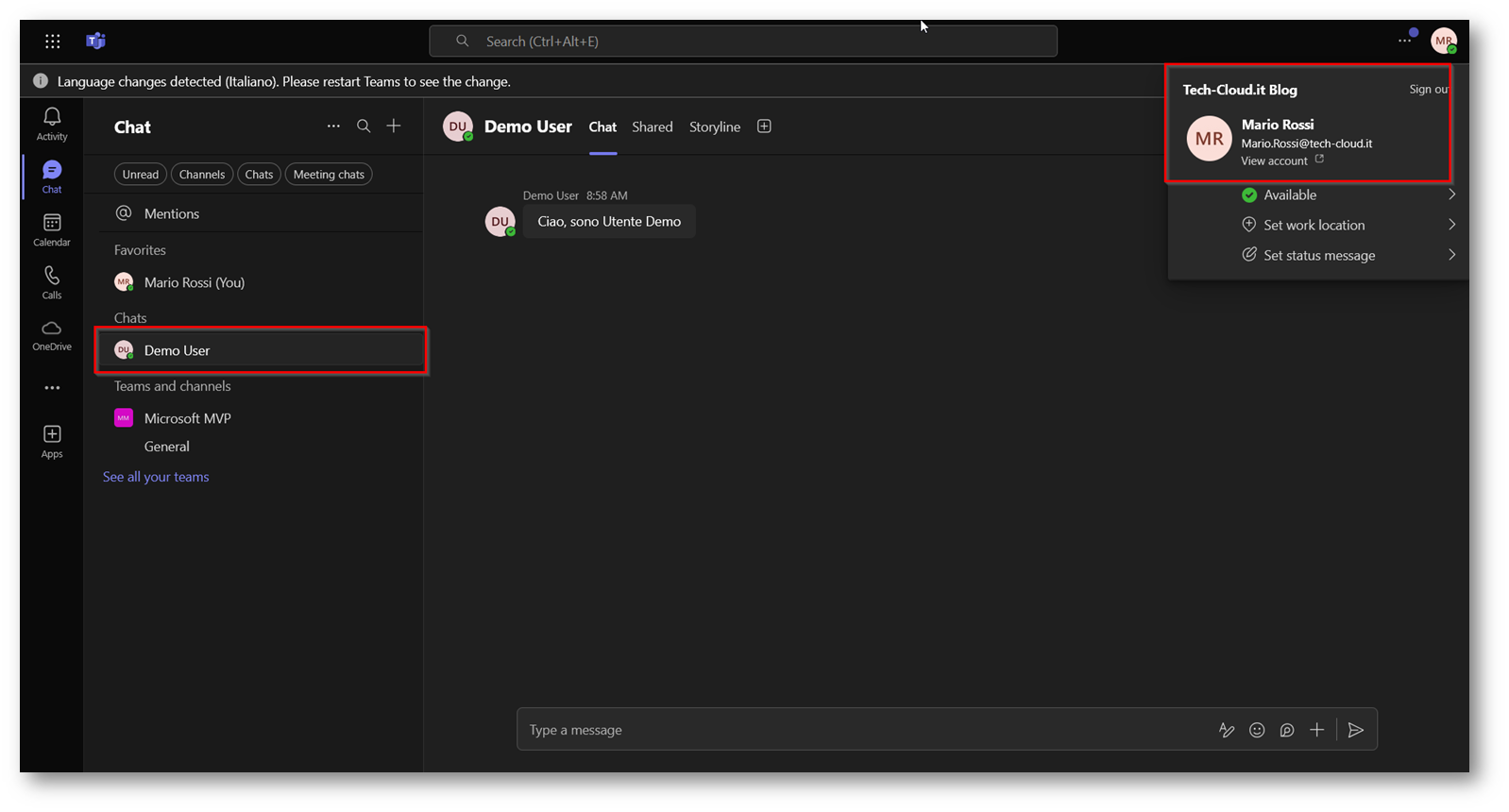

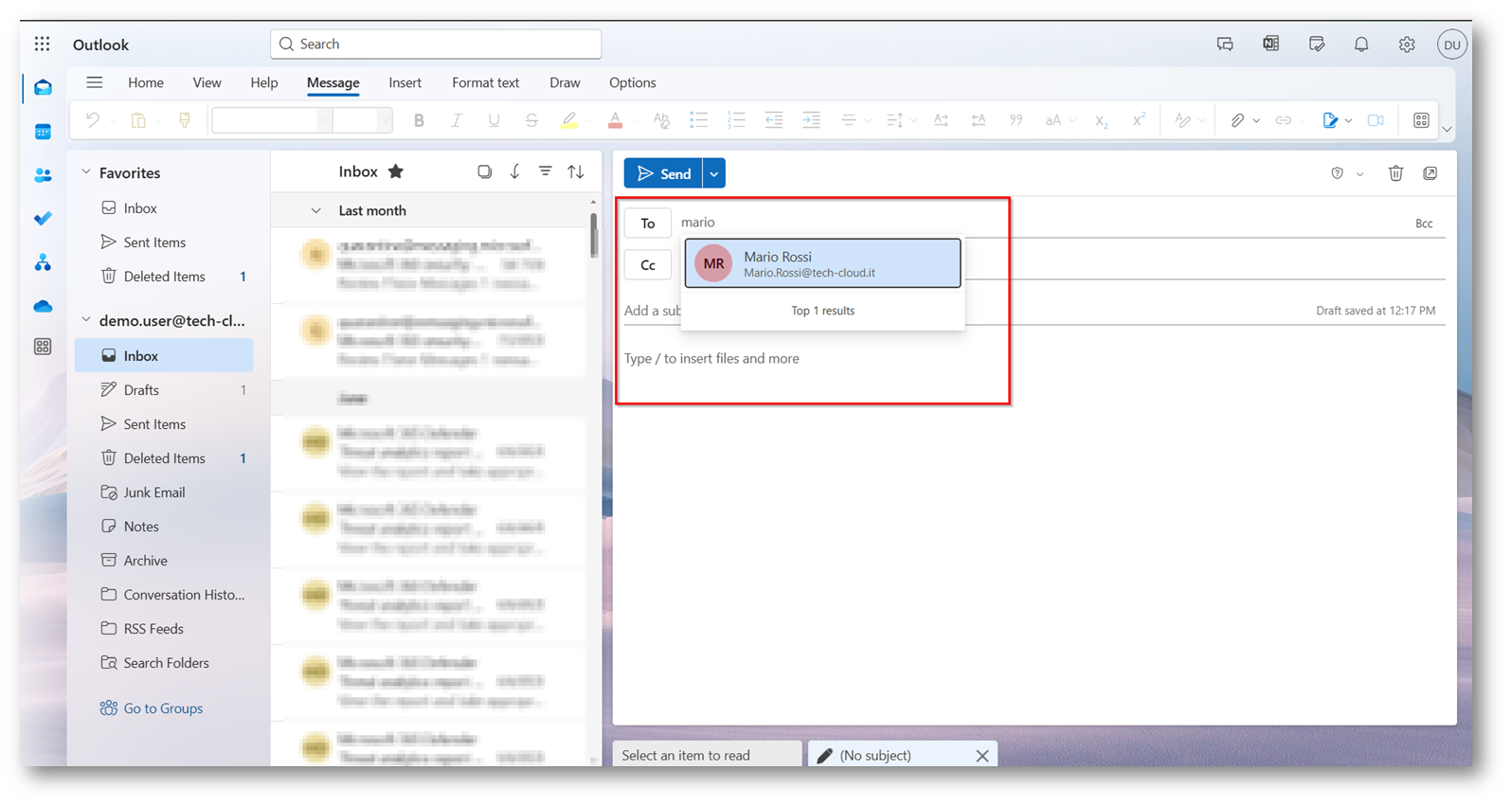

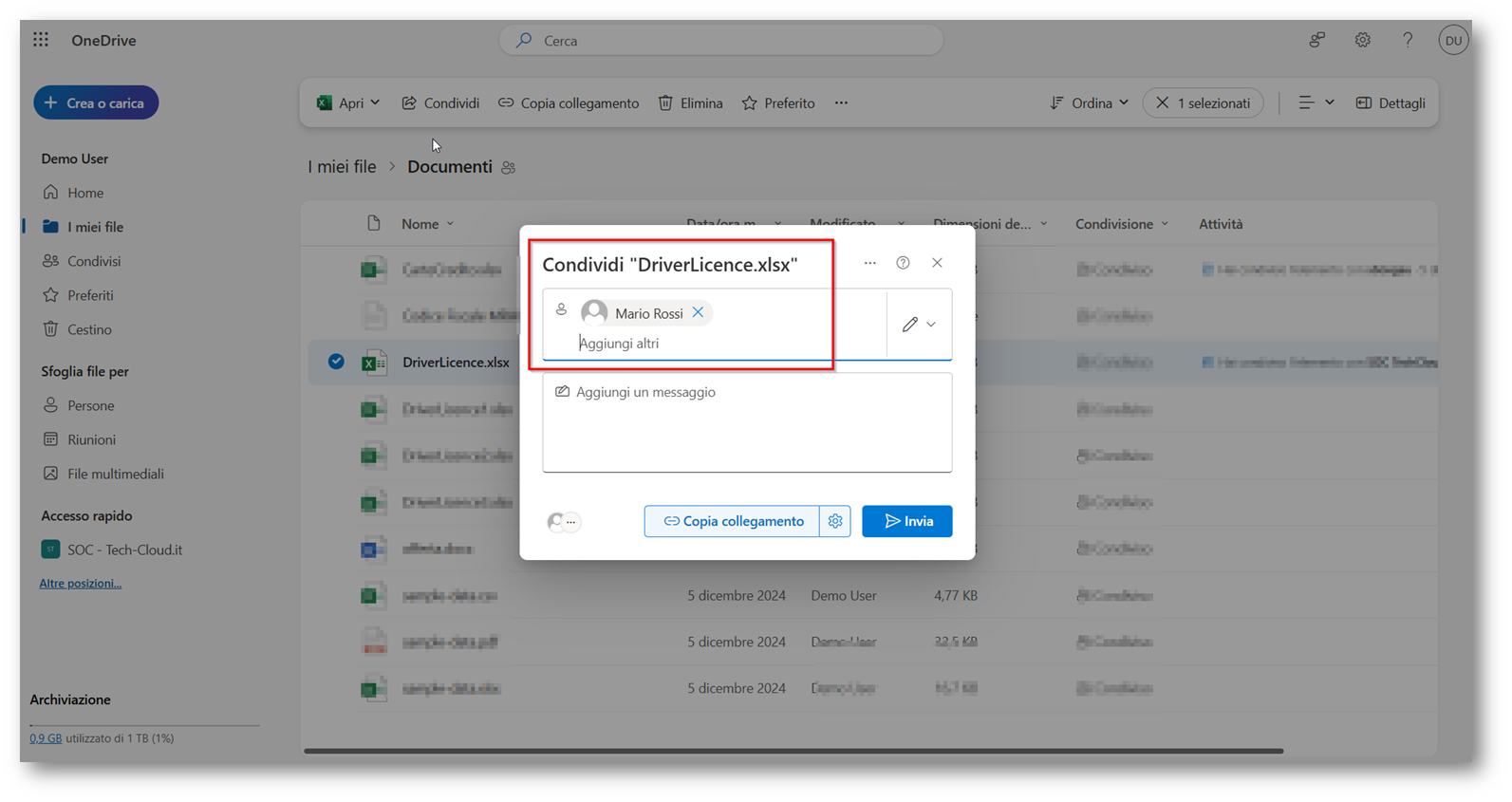

Ora il secondo passaggio è quello di procedere a creare i segmenti, che nel mio caso si chiameranno SEGMENTO – SALES e SEGMENTO – BREVETTI basando il filtro sul reparto di appartenenza degli utenti, inoltre prima di iniziare vorrei darvi evidenza che i due utenti, in questo momento, possono comunicare senza alcuna limitazione, in Microsoft Teams, così come in Exchange Online e SharePoint Online/OneDrive.

NB: quando si vuole procedere a creare una policy di blocco tra due segmenti, è necessario procedere a creare due policy, una che blocca la comunicazione del Segmento A verso il segmento B ed una che blocca la comunicazione del segmento B verso il segmento A

Figura 4: Utente Demo User che comunica in Microsoft Teams con Mario Rossi senza problemi

Figura 5: Mario Rossi che riceve senza alcun problema comunicazioni Teams da parte di Demo User

Figura 6: Utente Demo User che trova in rubrica l’utente Mario Rossi

Figura 7: Utente Demo User che riesce ad inviare un file da OneDrive verso Mario Rossi

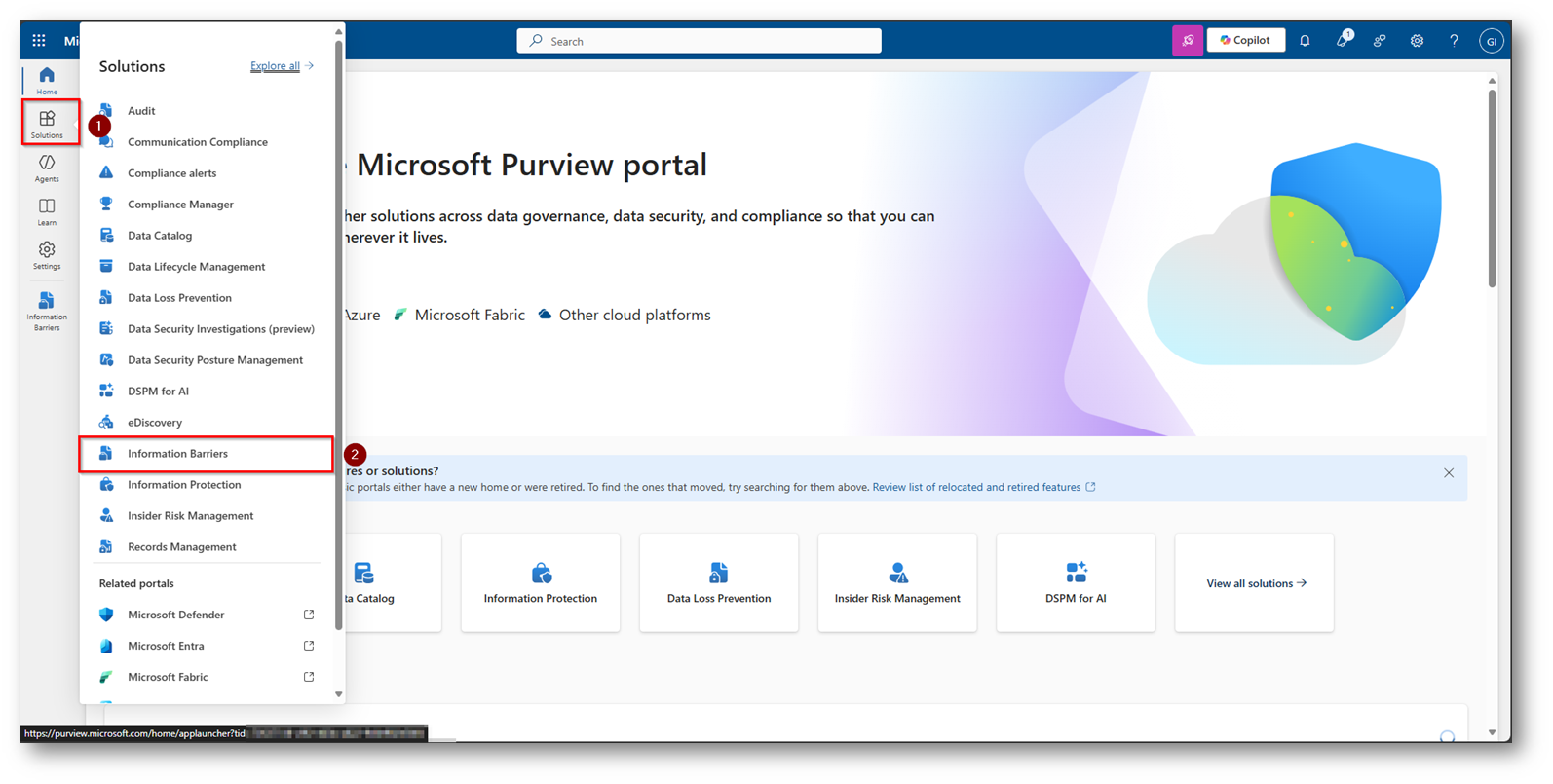

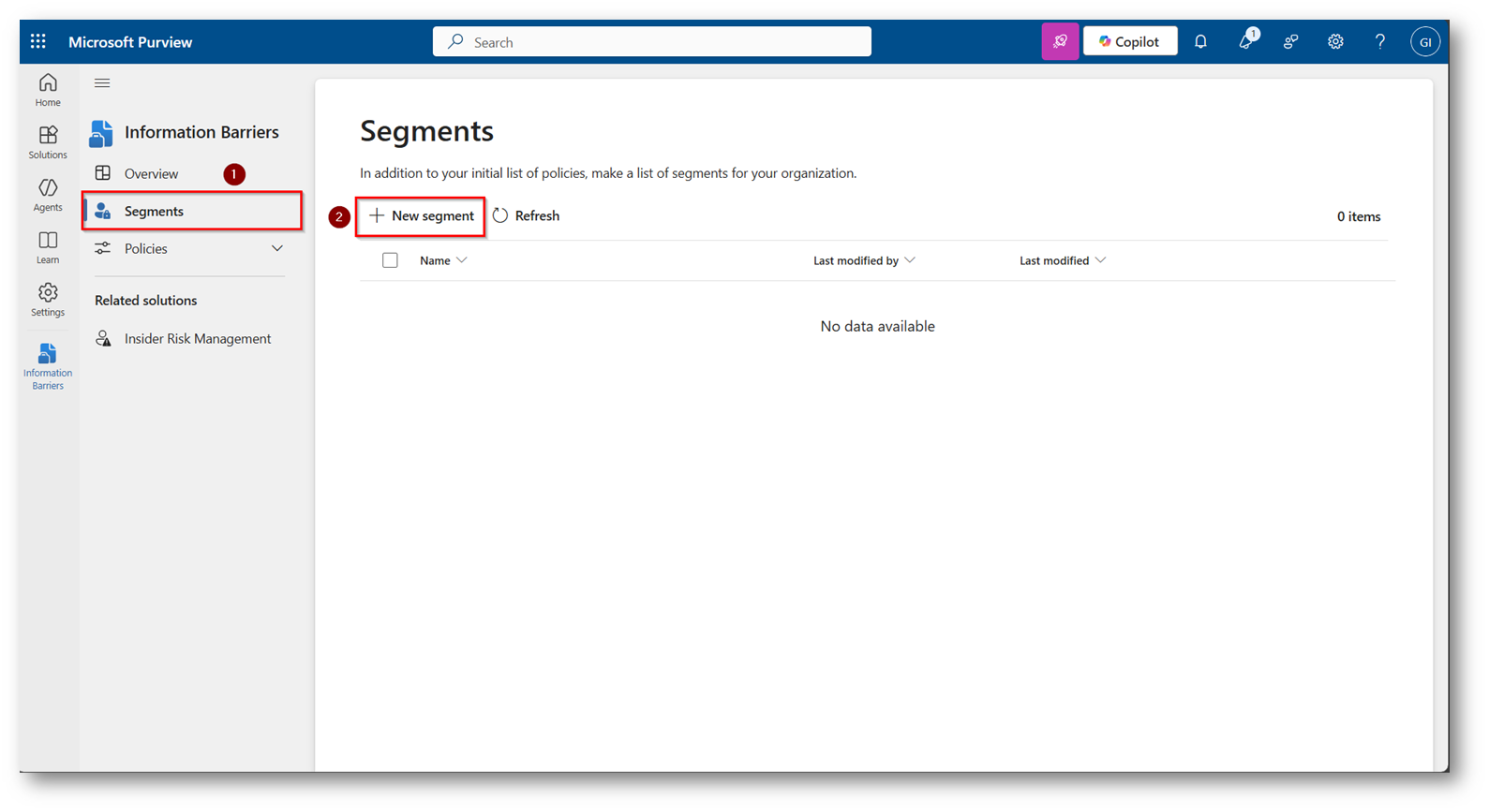

Ora possiamo procedere alla creazione dei segmenti, rechiamoci quindi all’interno del portale di Microsoft Purview

Figura 8: Portale di Microsoft Purview, sezione relativa a Information Barriers

Figura 9: Creazione Nuovo segmento all’interno del portale di Microsoft Purview relativo a Information Barriers

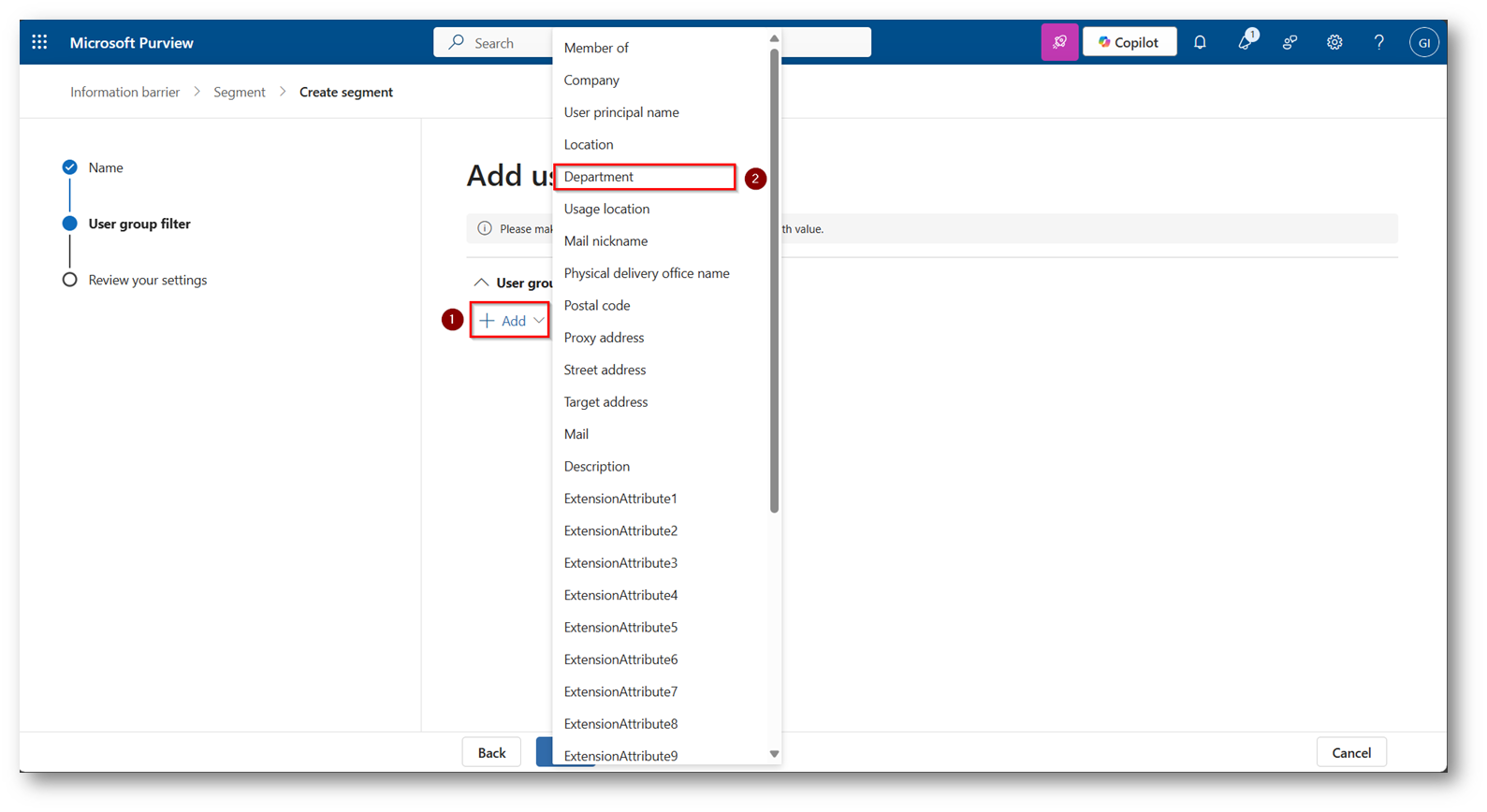

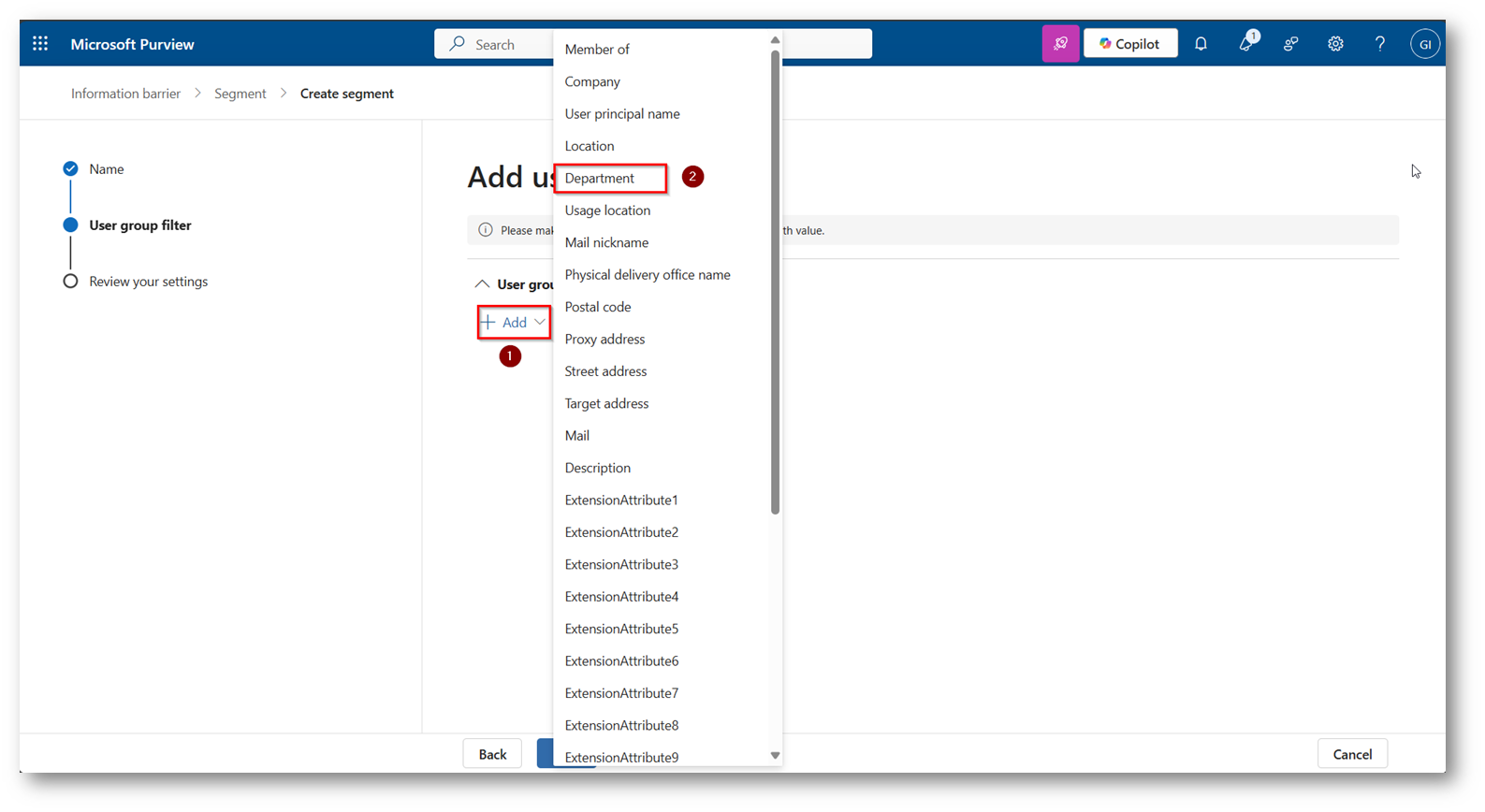

Figura 10: Selezioniamo il campo per il “filtro” per la creazione del segmento, nel mio caso il Department

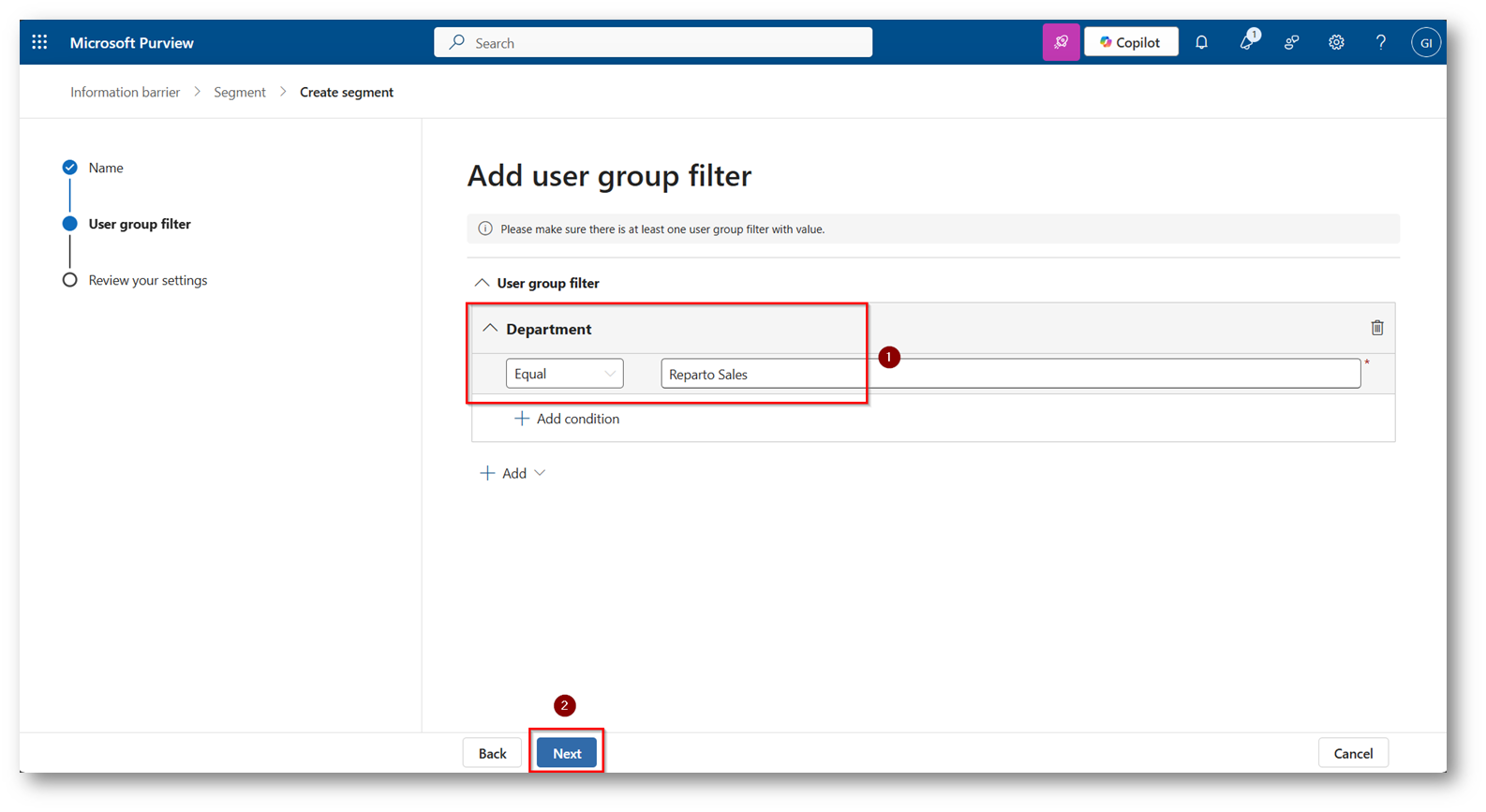

Figura 11: Selezioniamo il filtro, nel mio caso il Department deve essere uguale a “Reparto Sales”

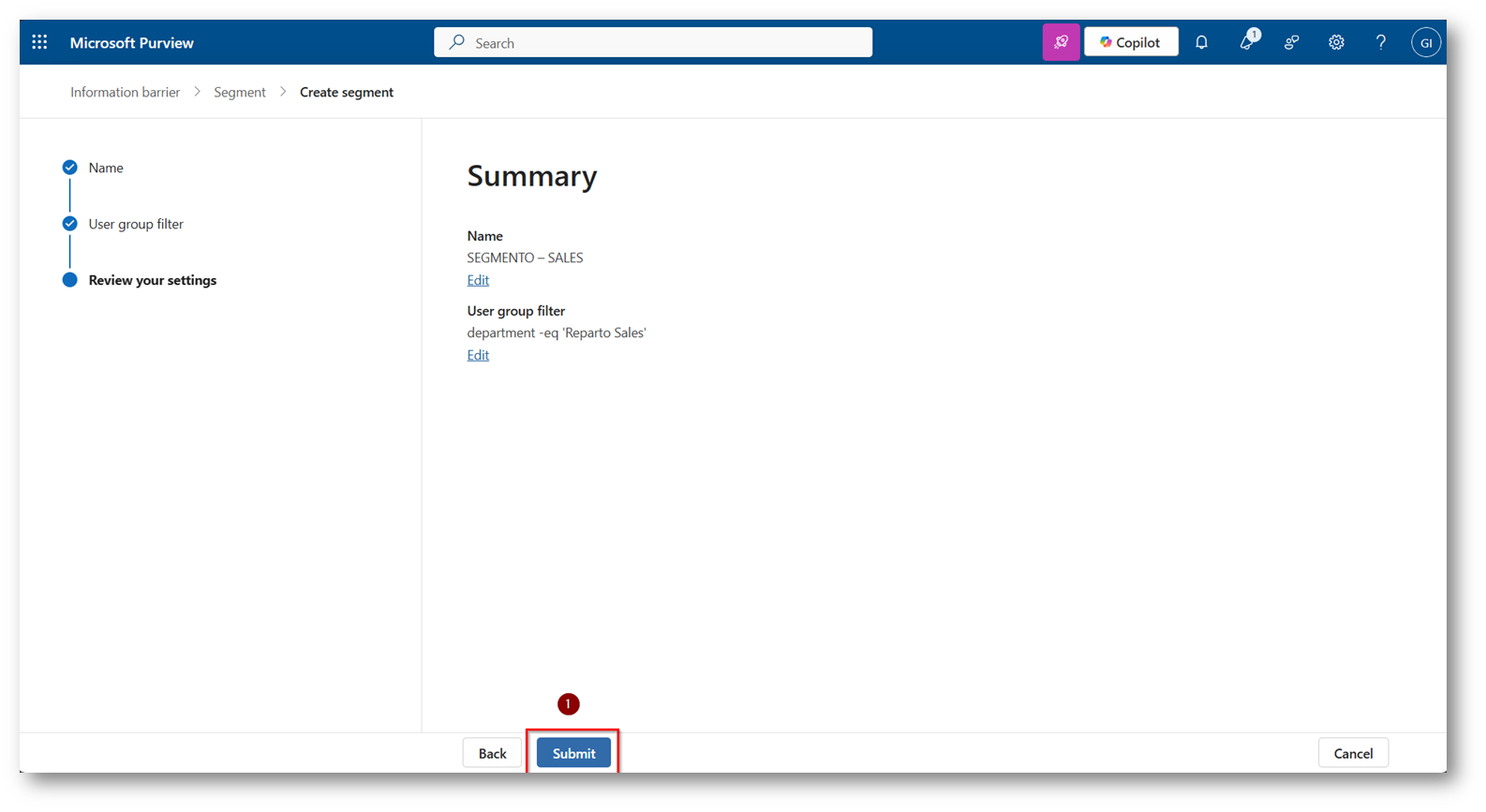

Figura 12: Review e salvataggio della creazione del segmento

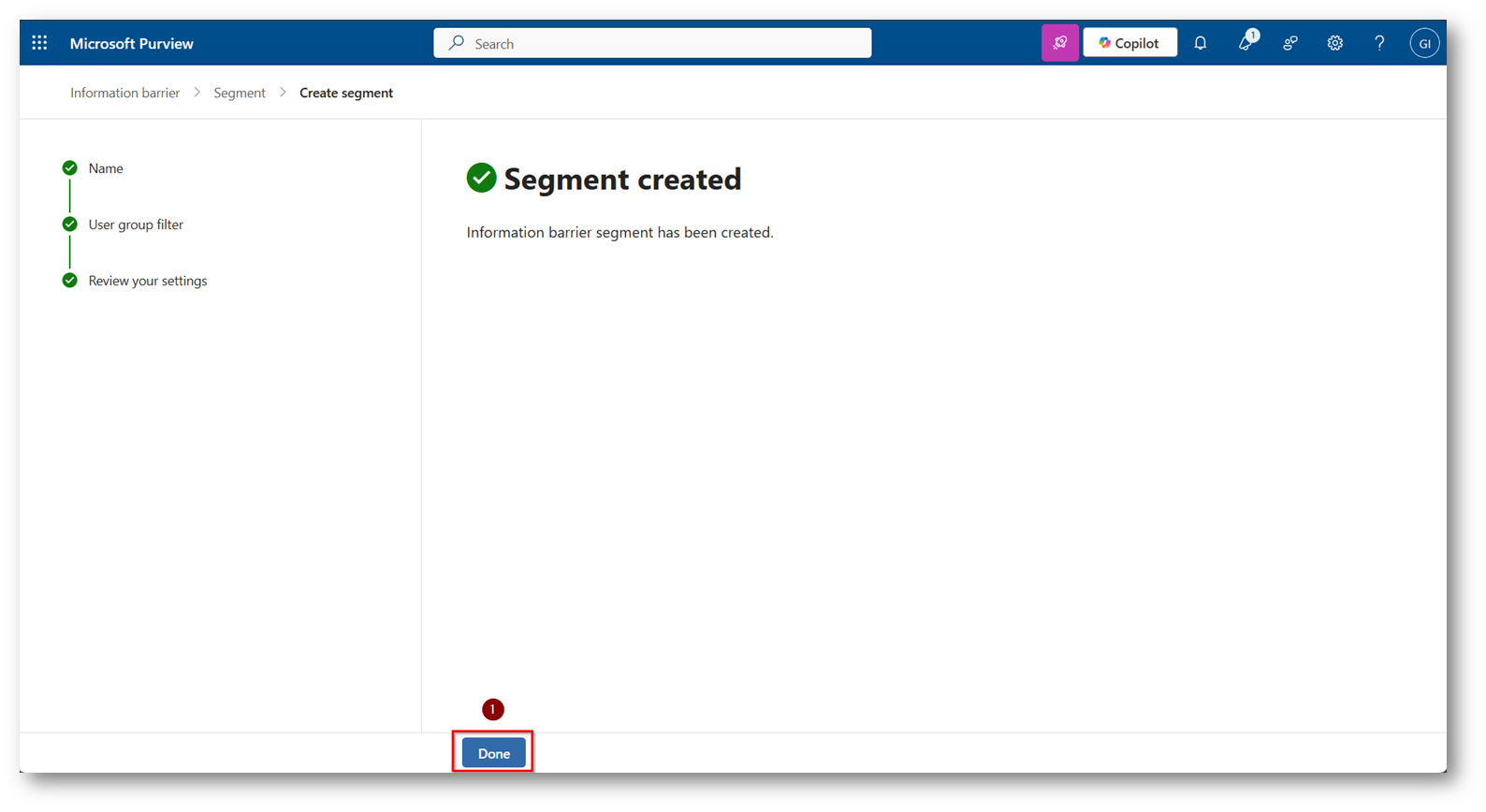

Figura 13: Segmento creato nel modo corretto

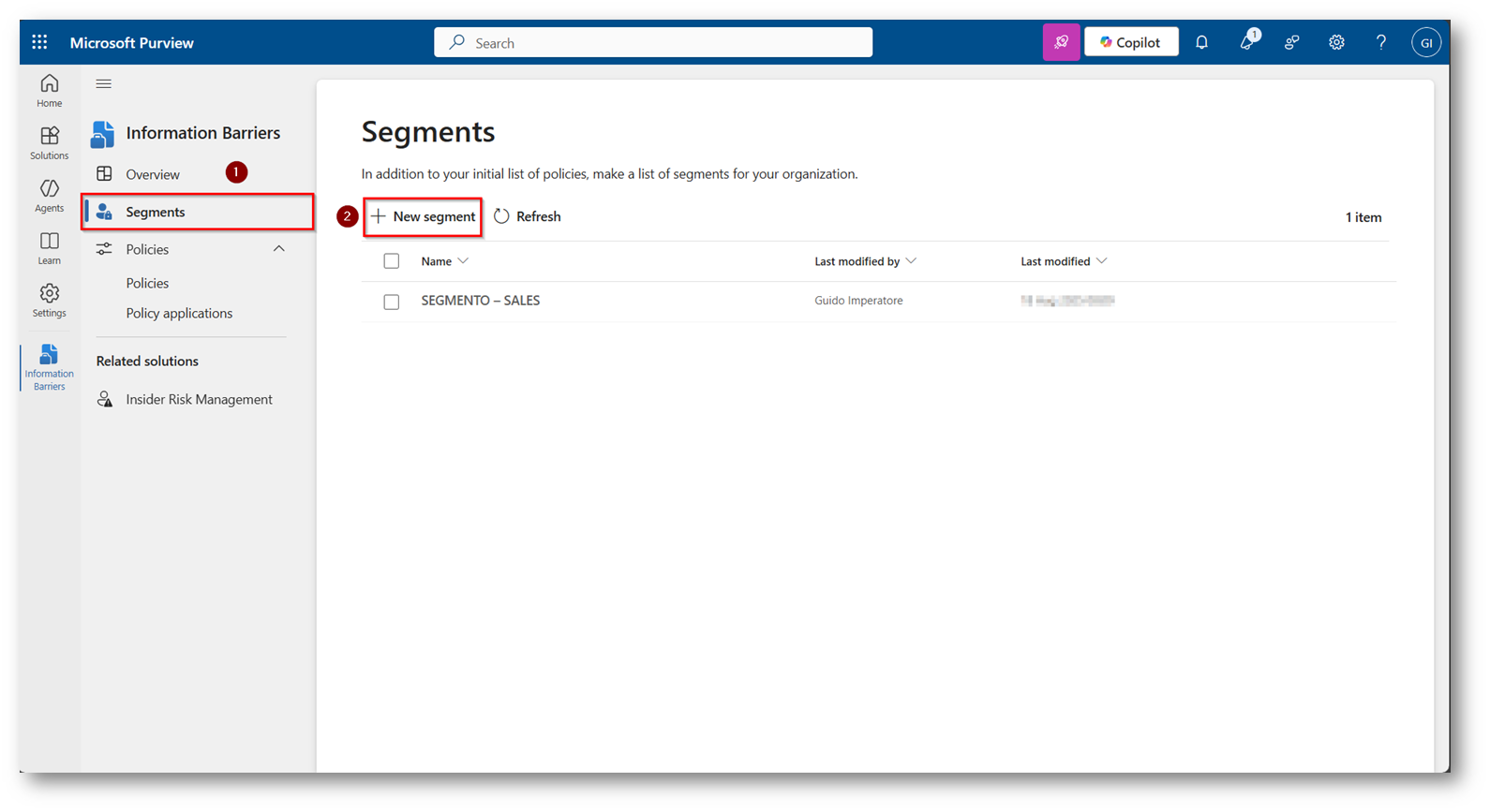

Ora dovremmo procedere a creare il secondo segment “SEGMENTO – BREVETTI” e procederemo nello stesso modo, cambiando naturalmente il filtro per il campo Department

Figura 14: Creazione segmento “SEGMENTO – BREVETTI”

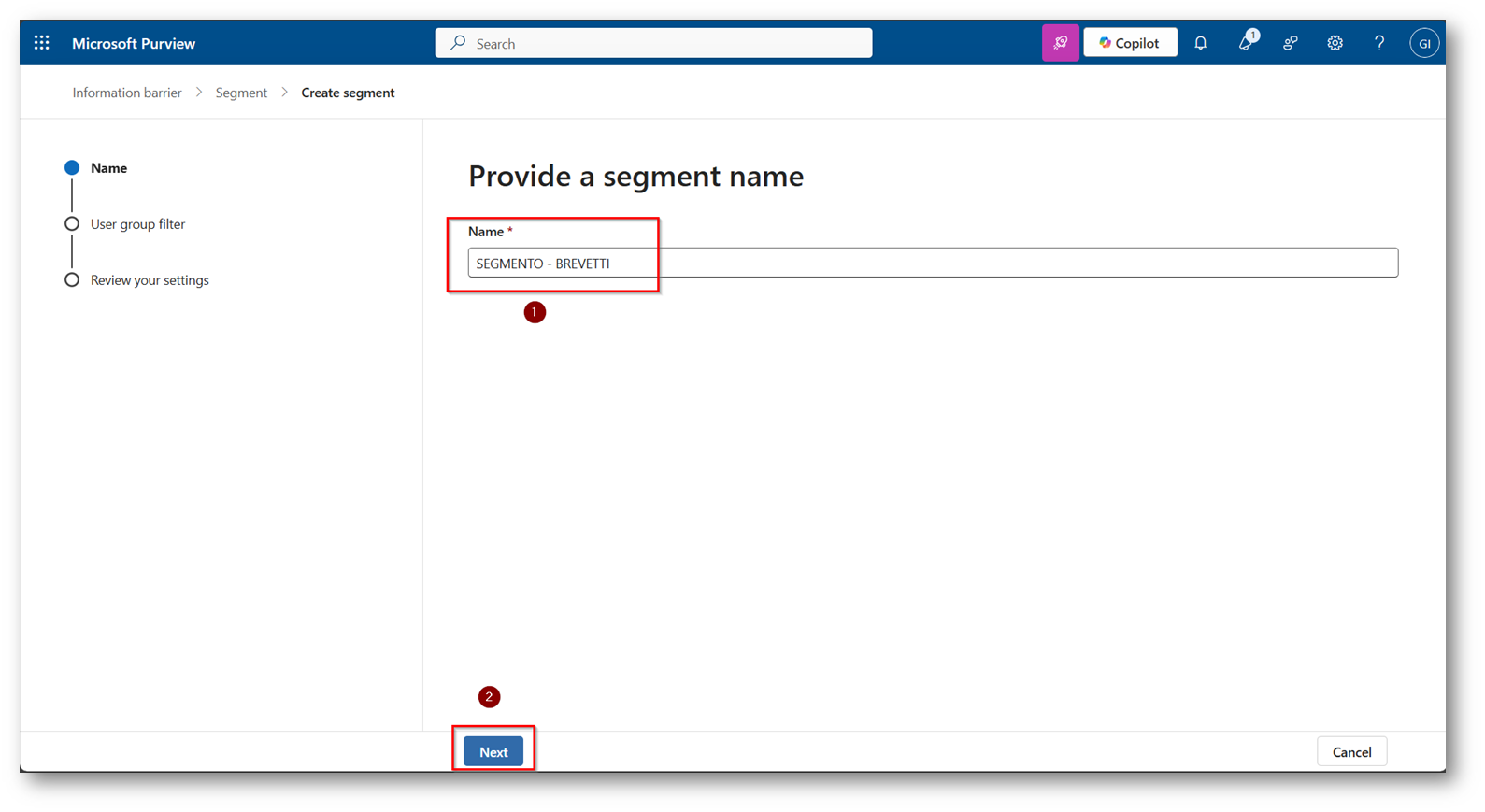

Figura 15: Assegniamo il nome al segmento e proseguiamo con la configurazione

Figura 16: Come per il precedente selezioniamo il filtro basato sul campo Department

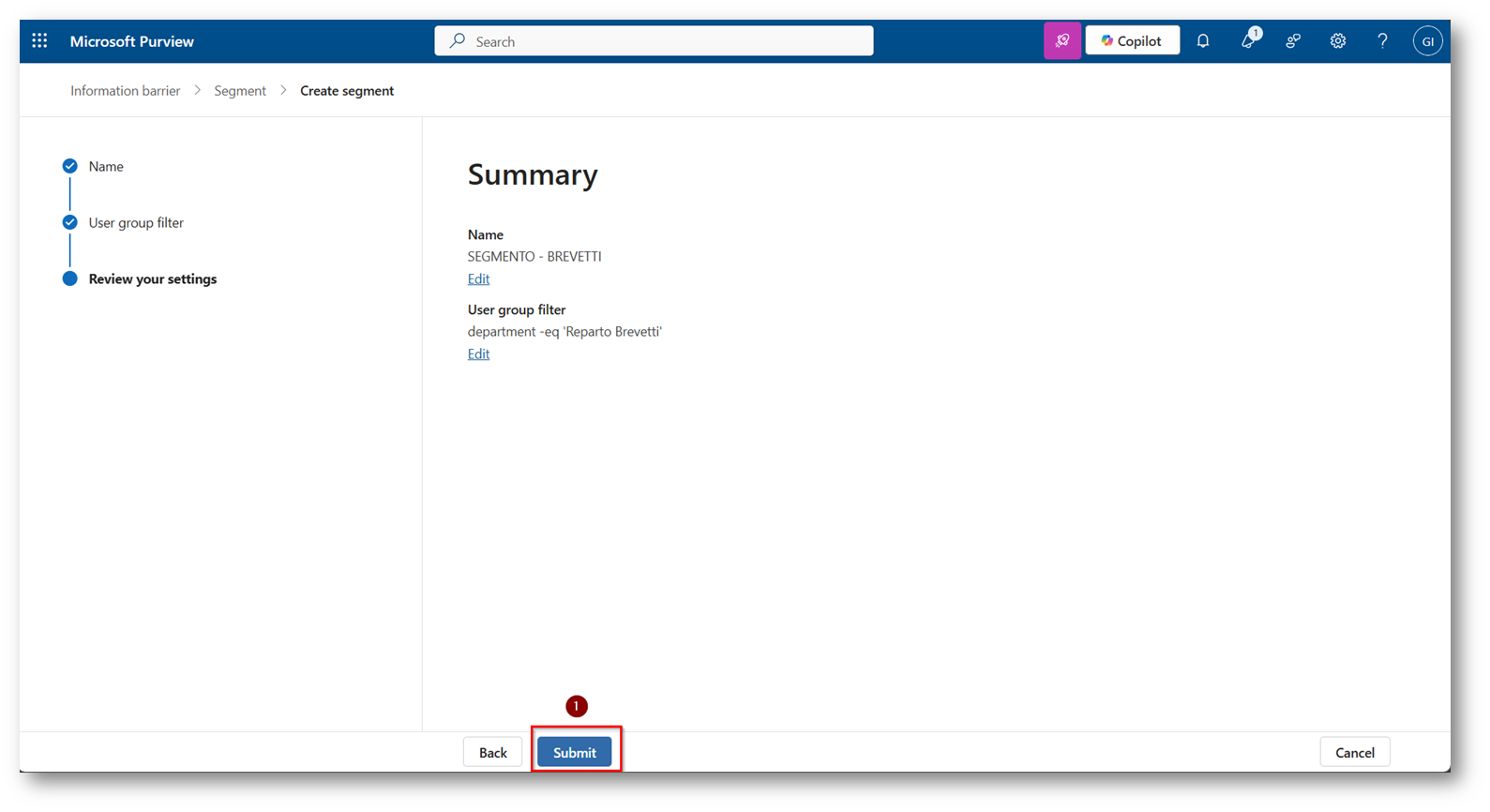

Figura 17: Review della creazione del segmento e submit della configurazione

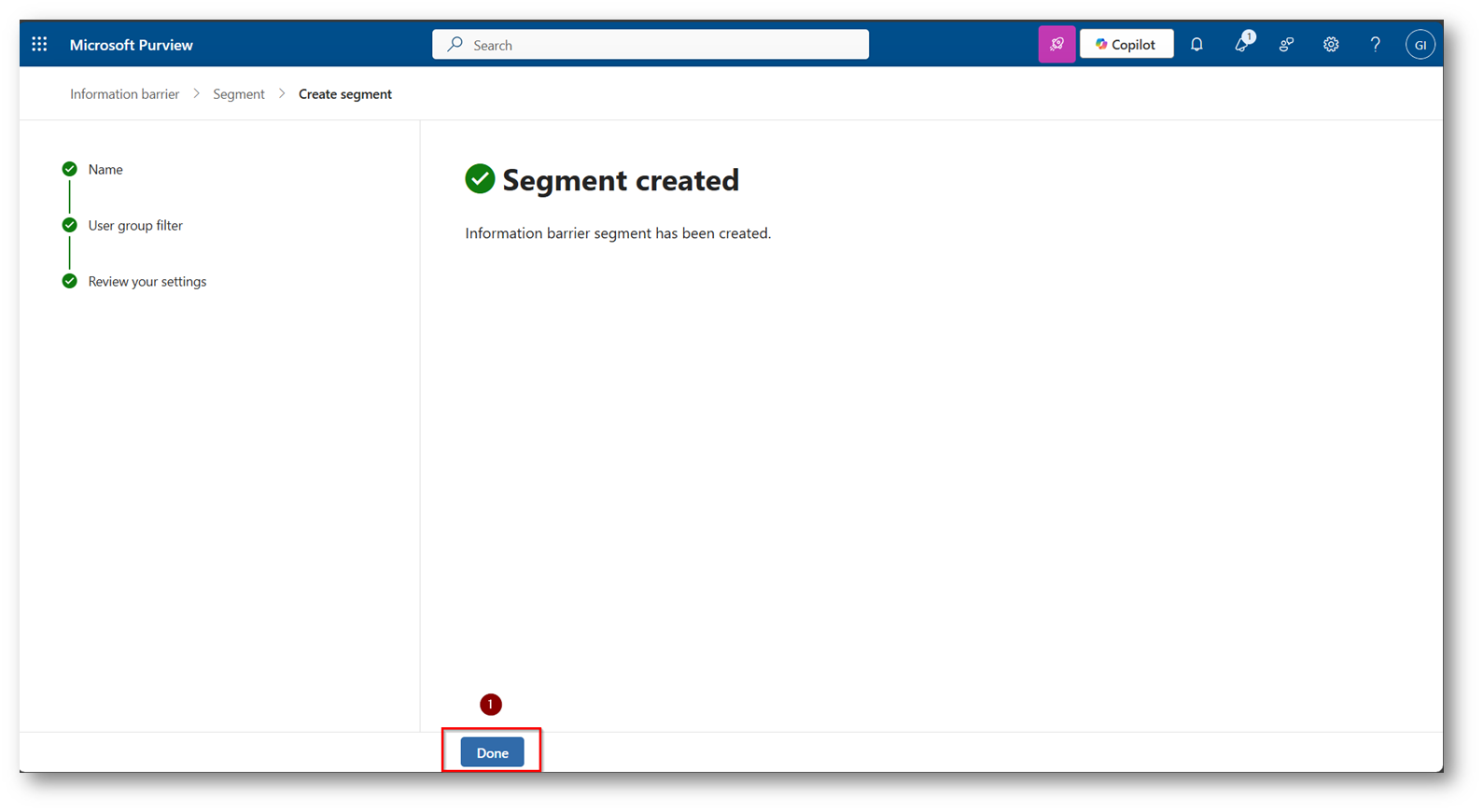

Figura 18: Segmento creato correttamente

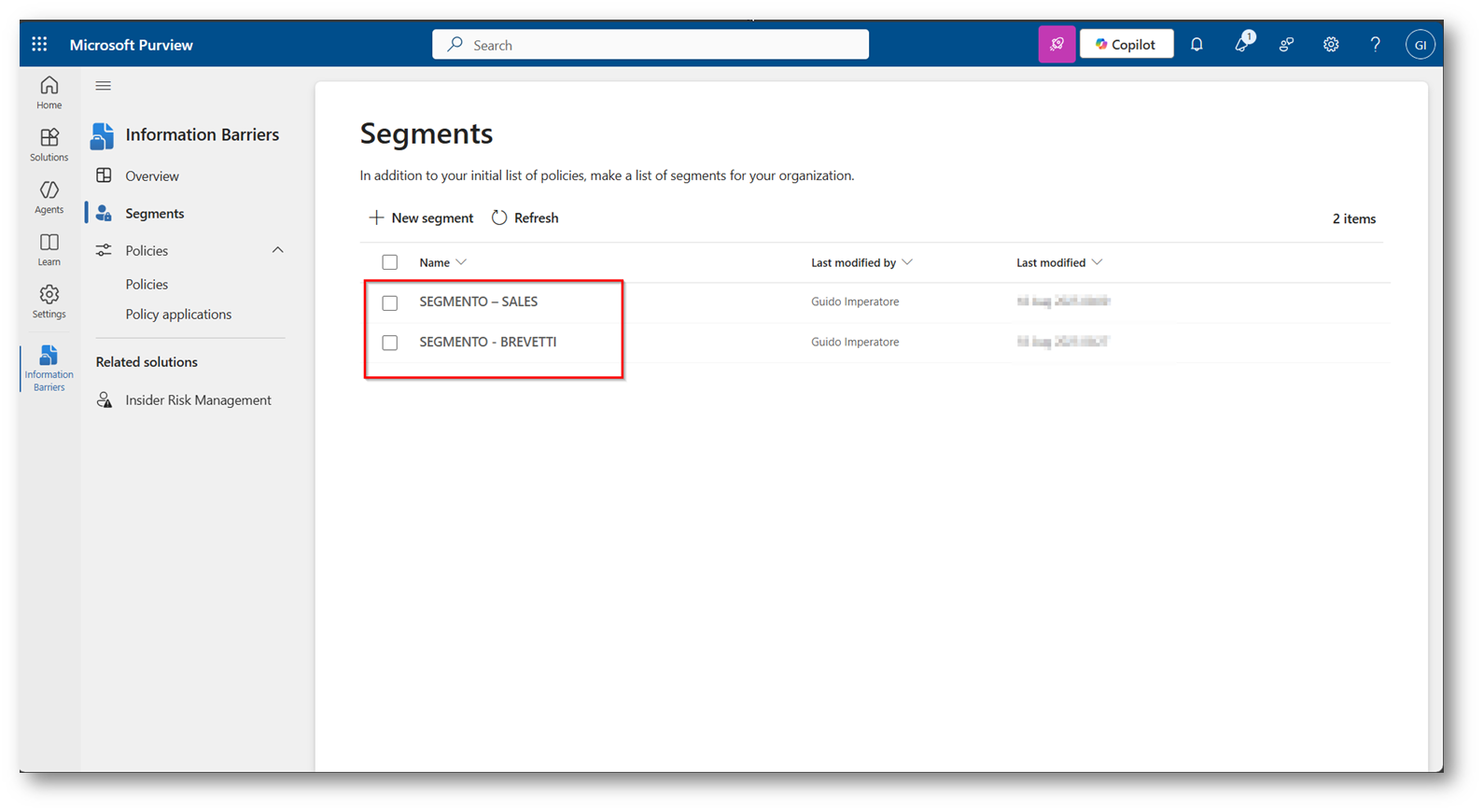

Figura 19: Segmenti creati nel modo corretto e presenti all’interno del portale di Microsoft Purview

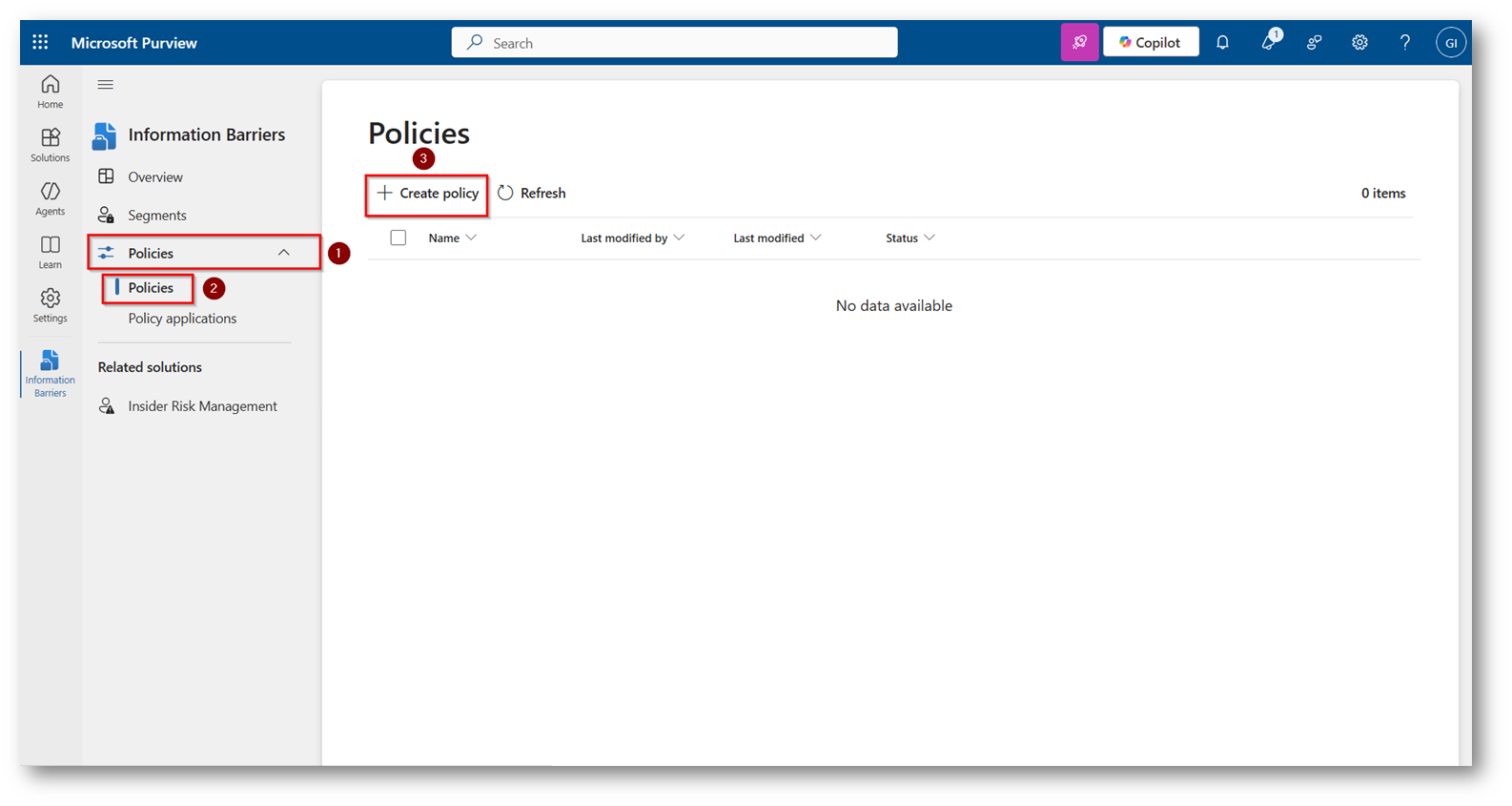

Ora è possibile procedere alla creazione delle policy di Information Barriers per non consentire la comunicazione tra i due segmenti.

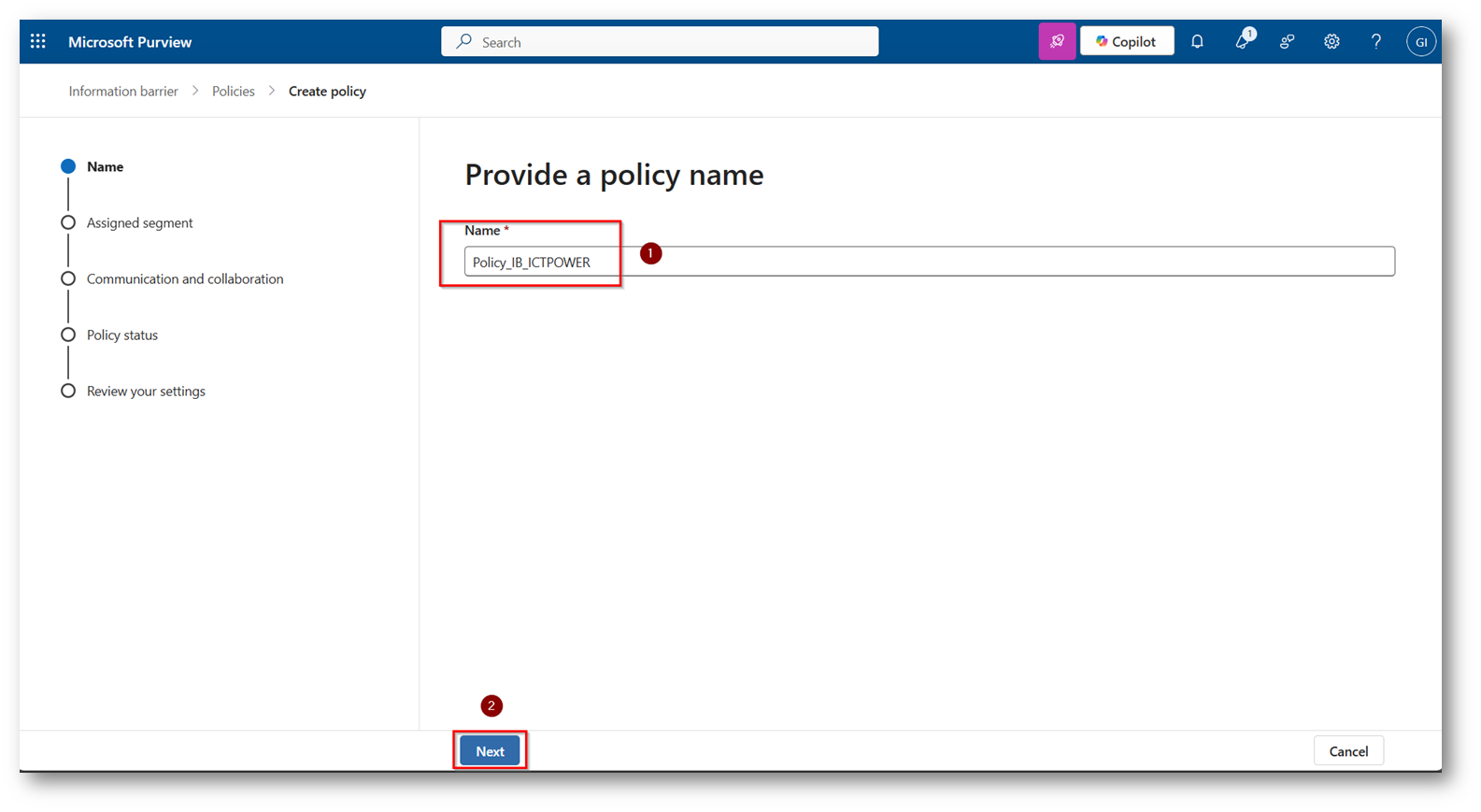

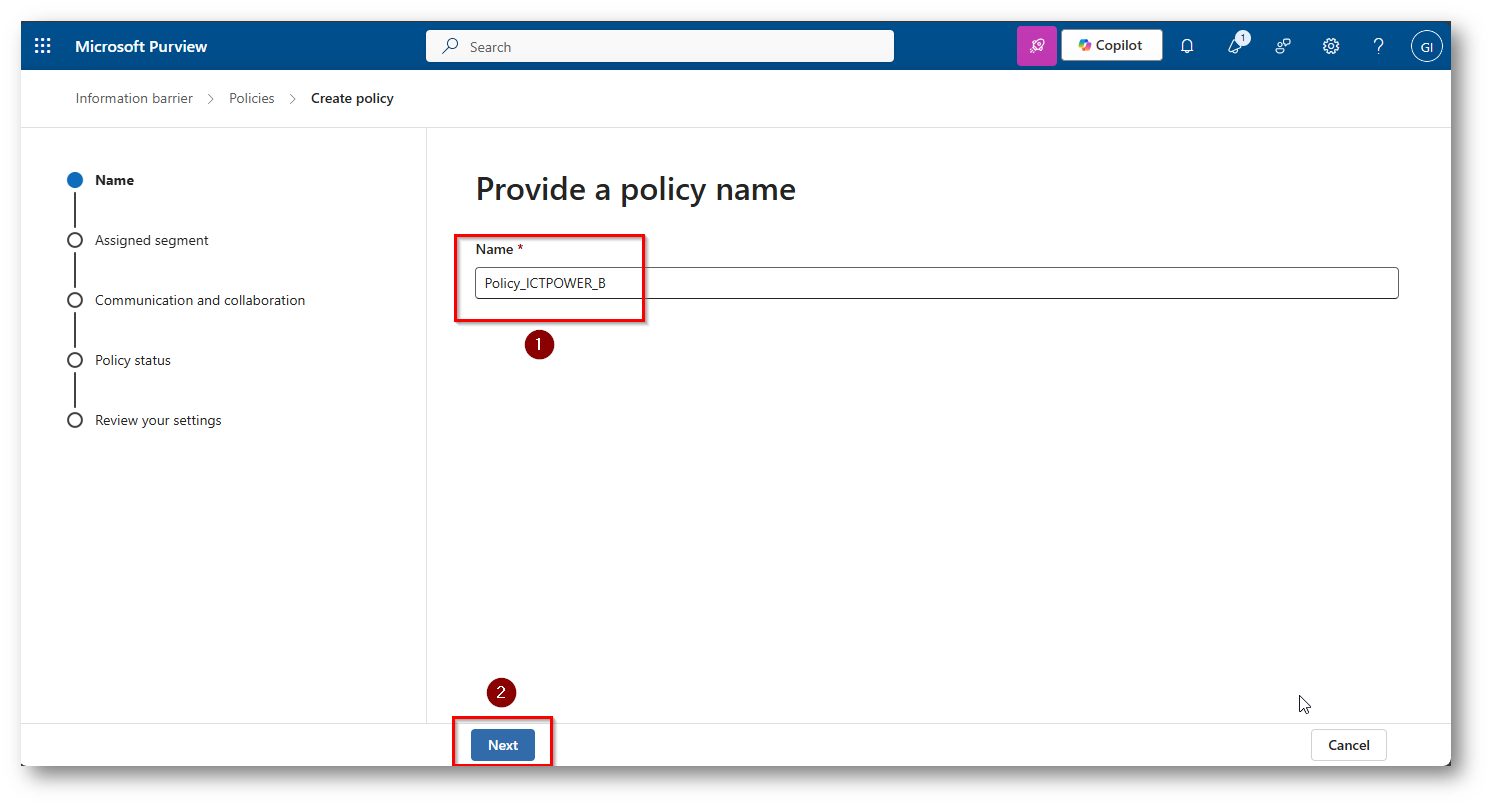

Figura 20: Creazione policy di Information Barriers

Figura 21: Assegnate un nome alla policy e proseguite nella configurazione

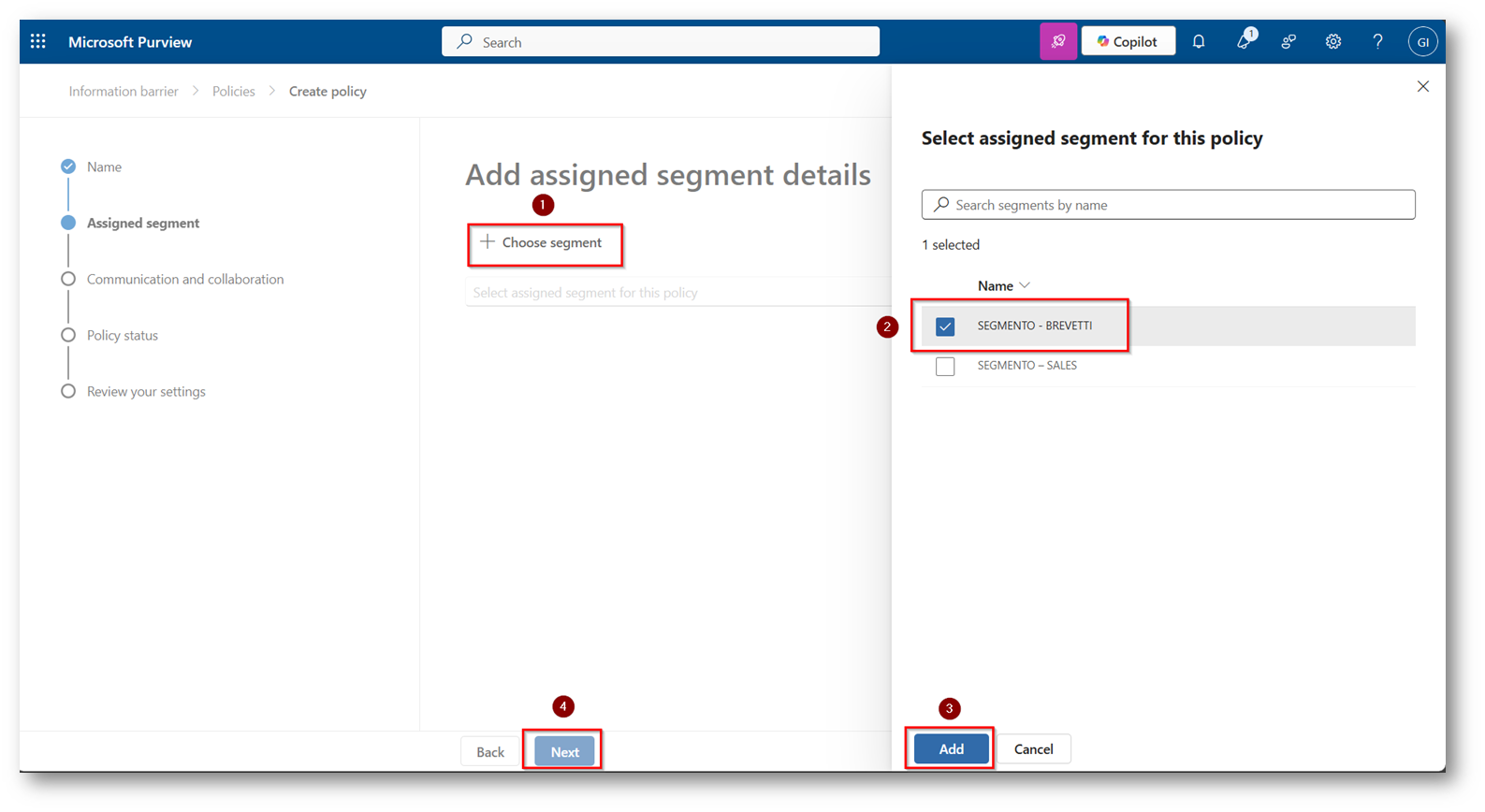

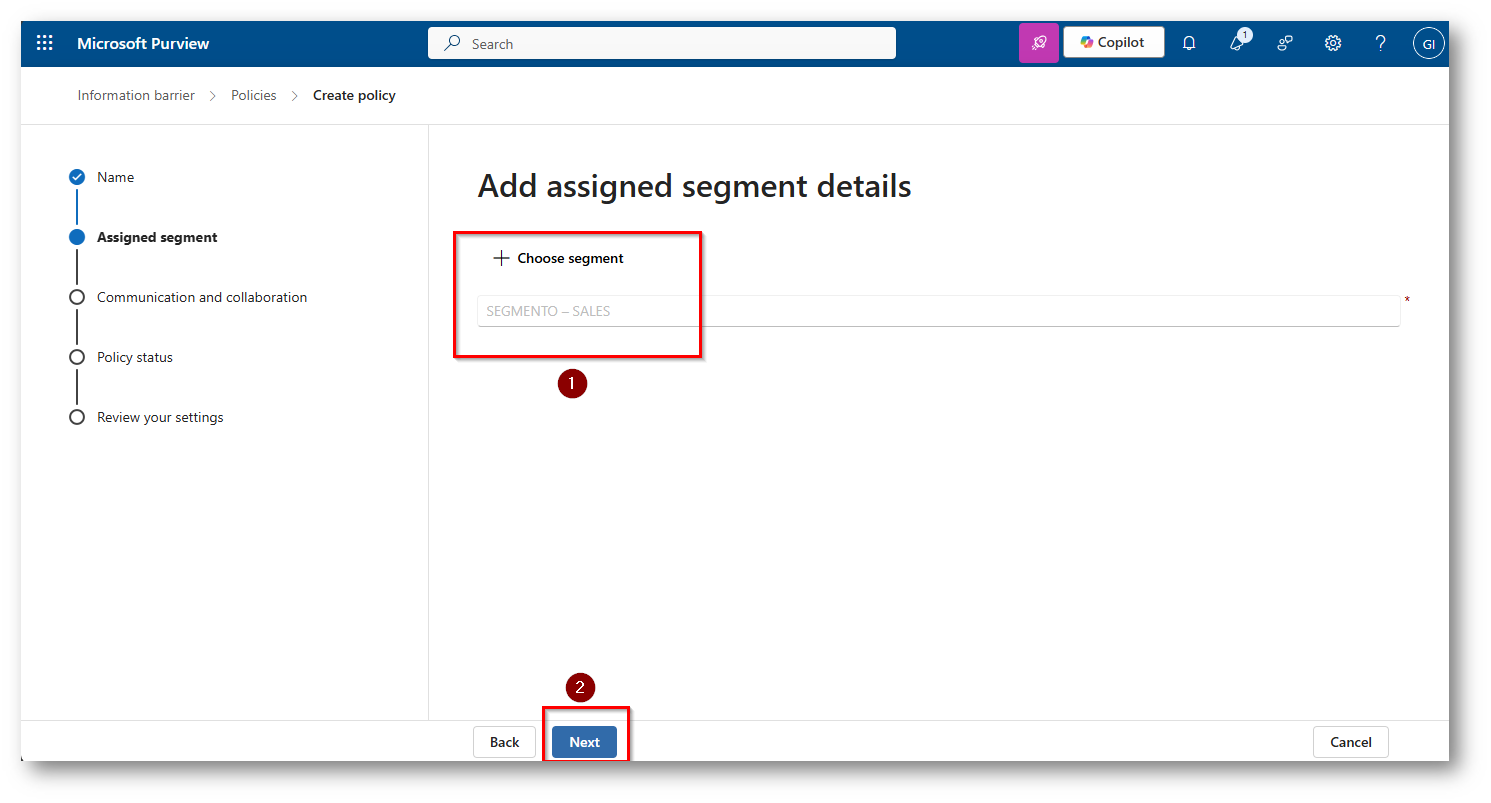

Figura 22: Scegliete il segmento creato in precedenza a cui assegnare la policy, nel mio caso “SEGMENTO – BREVETTI”

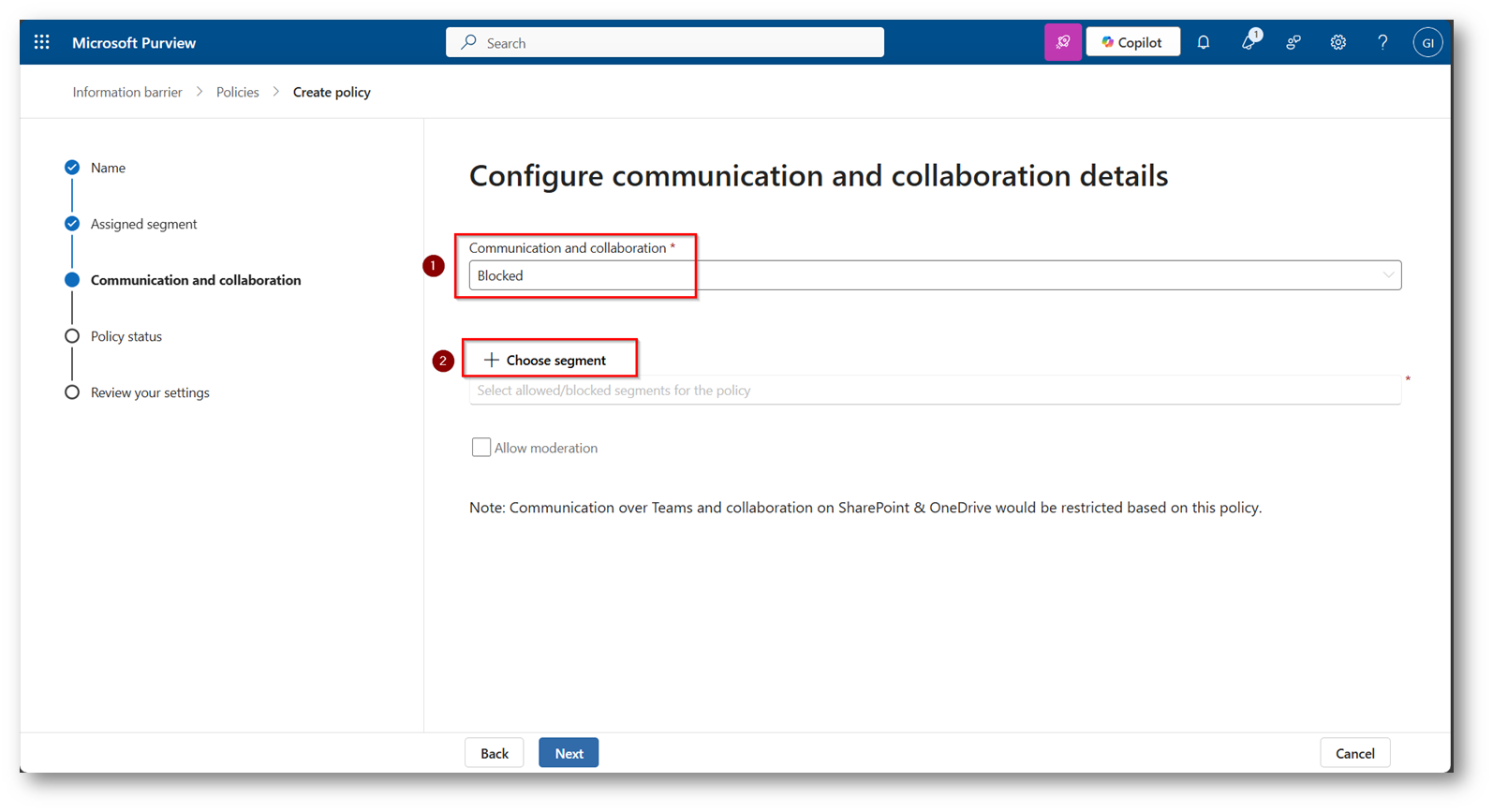

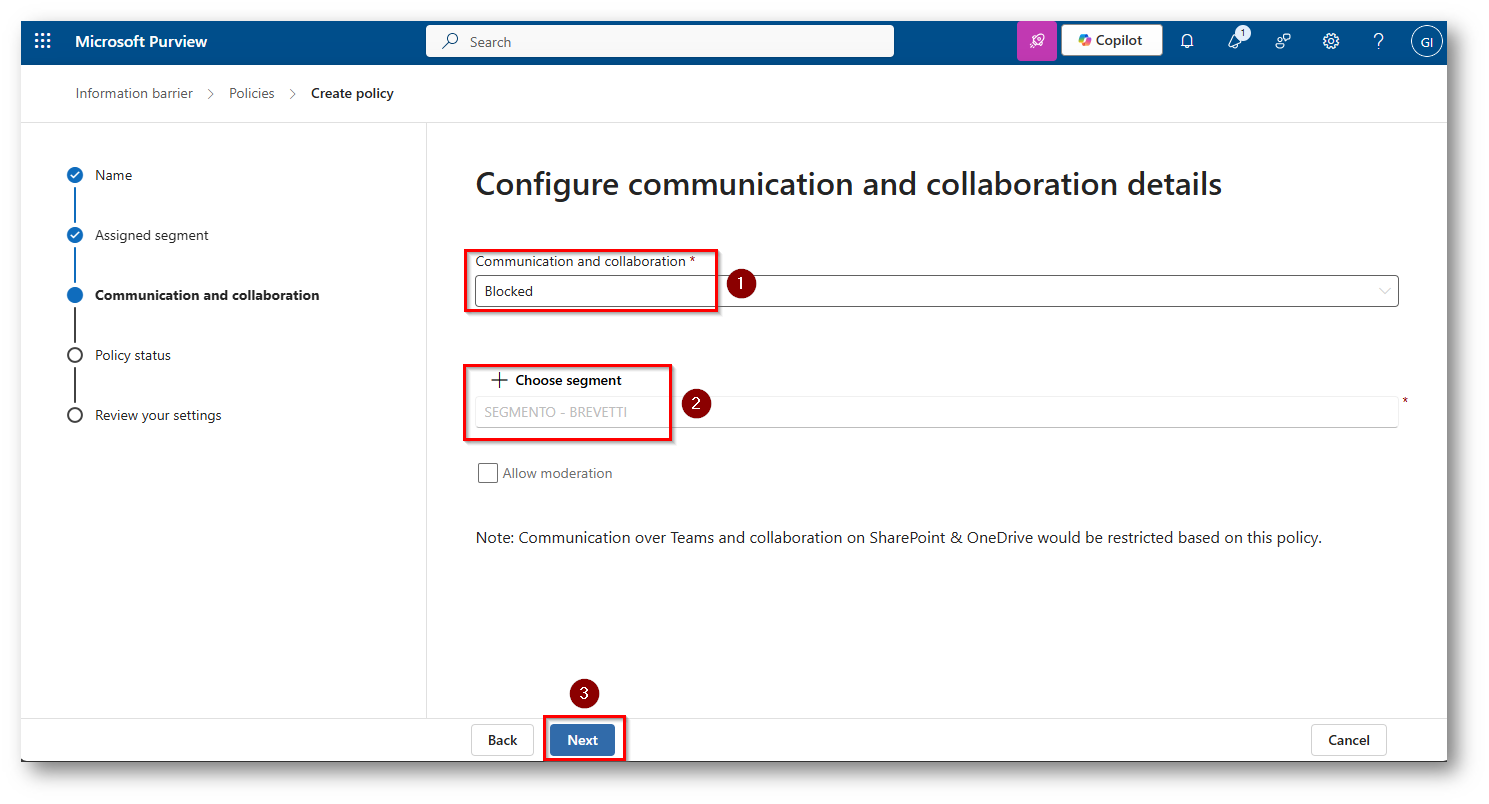

Figura 23: Scegliamo se consentire o bloccare la comunicazione, nel nostro caso bloccare e verso quale segmento

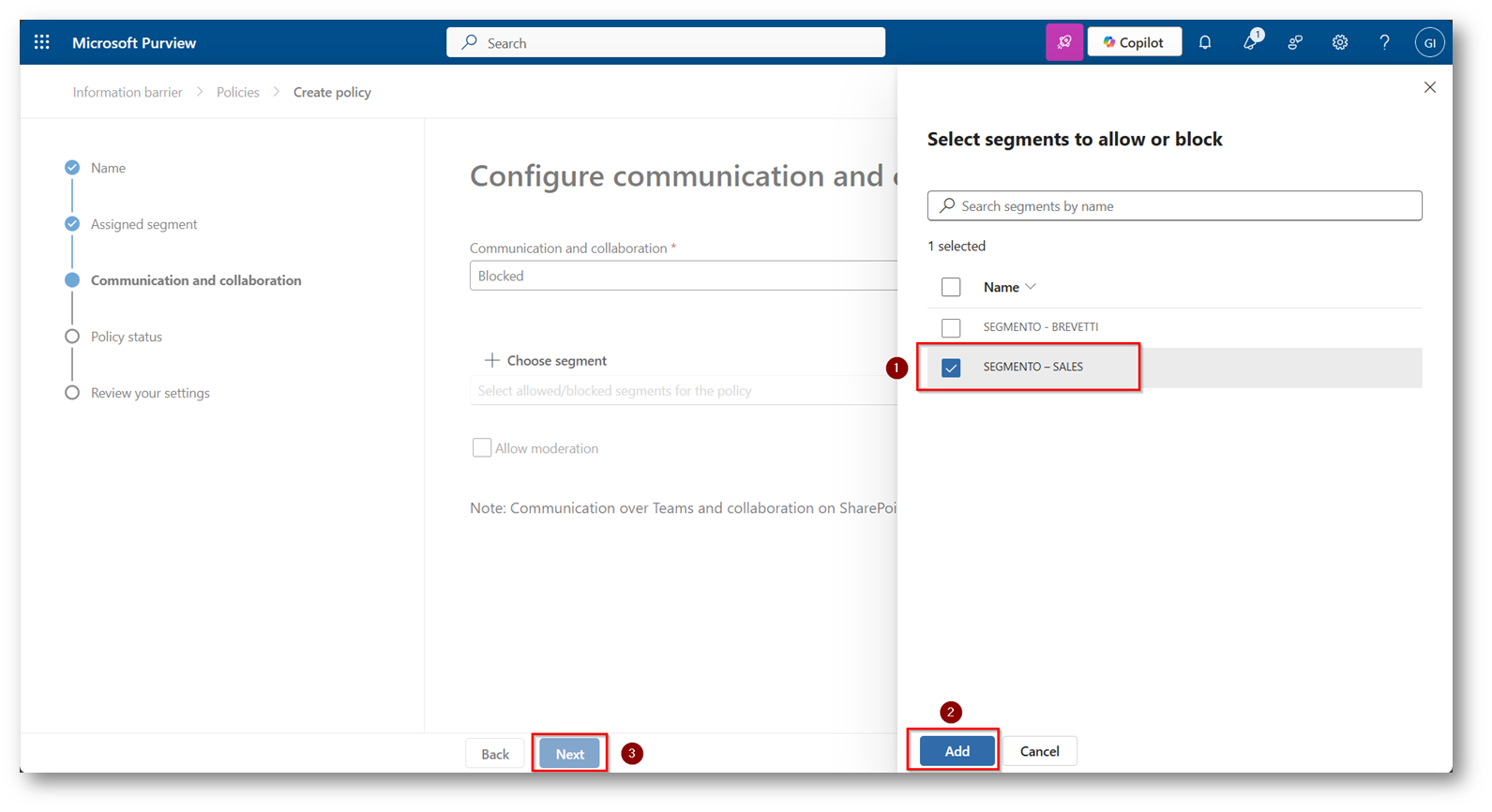

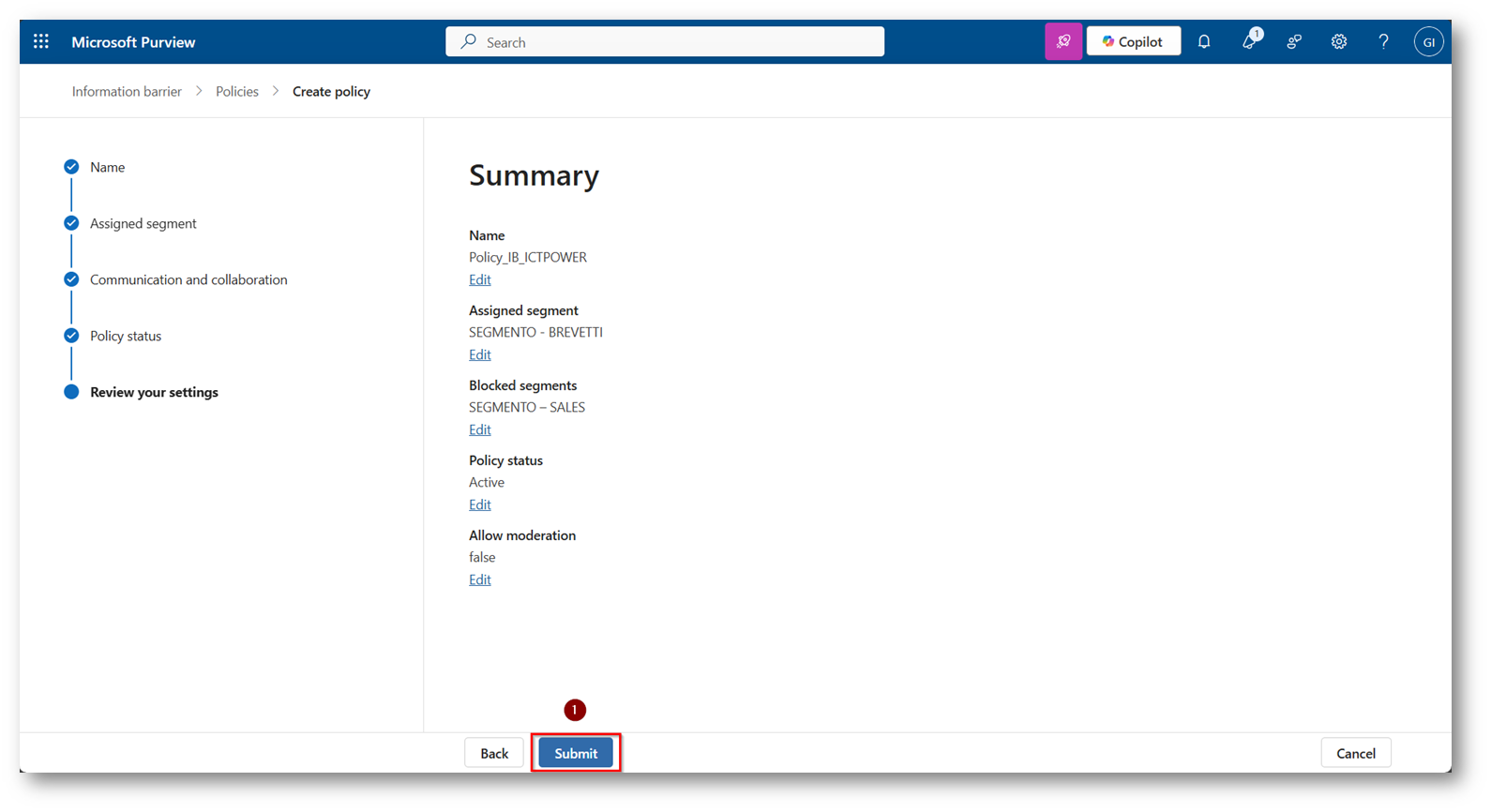

Figura 24: Scegliamo di bloccare le comunicazioni verso il segmento “SEGMENTO – SALES”

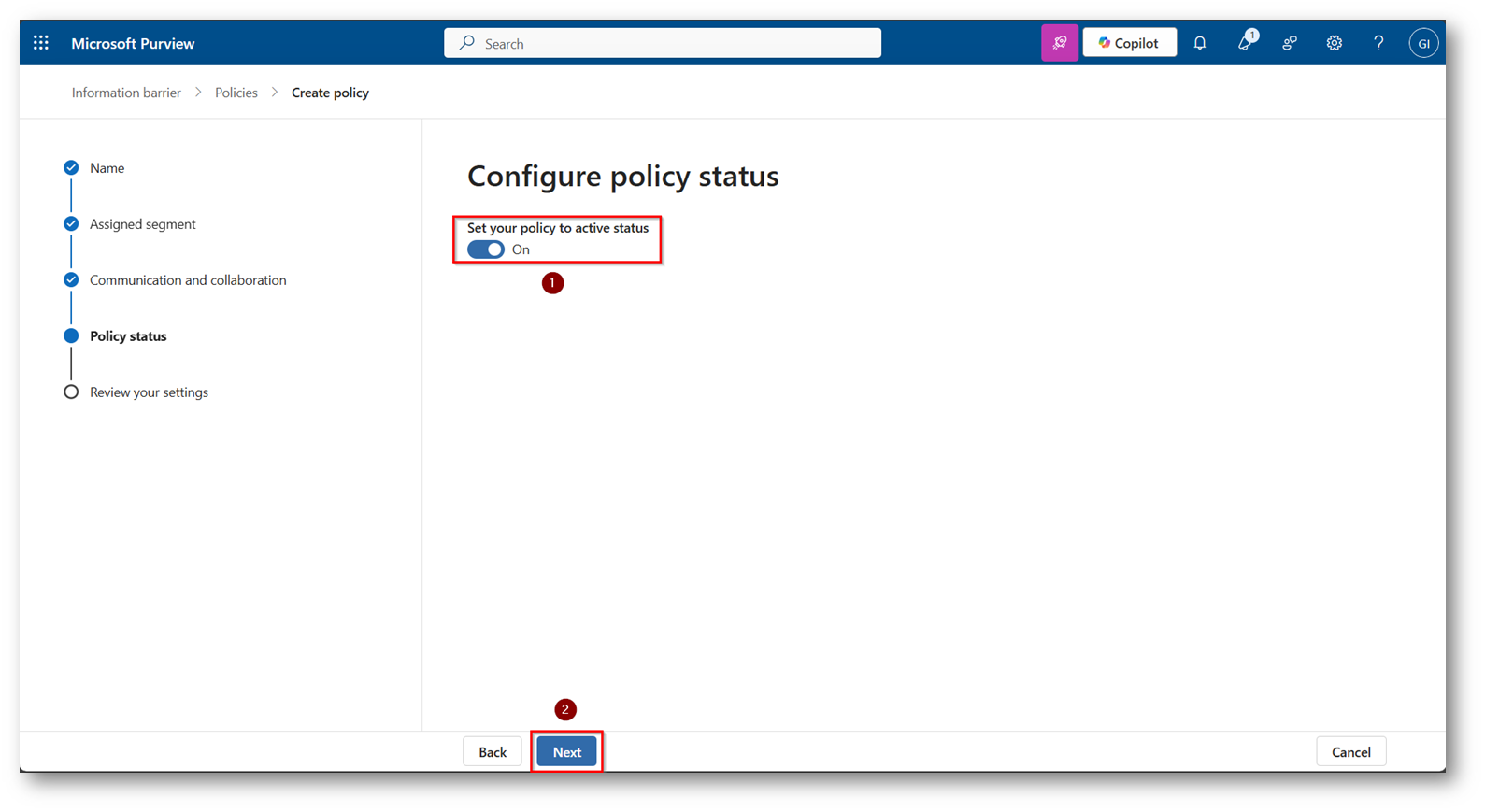

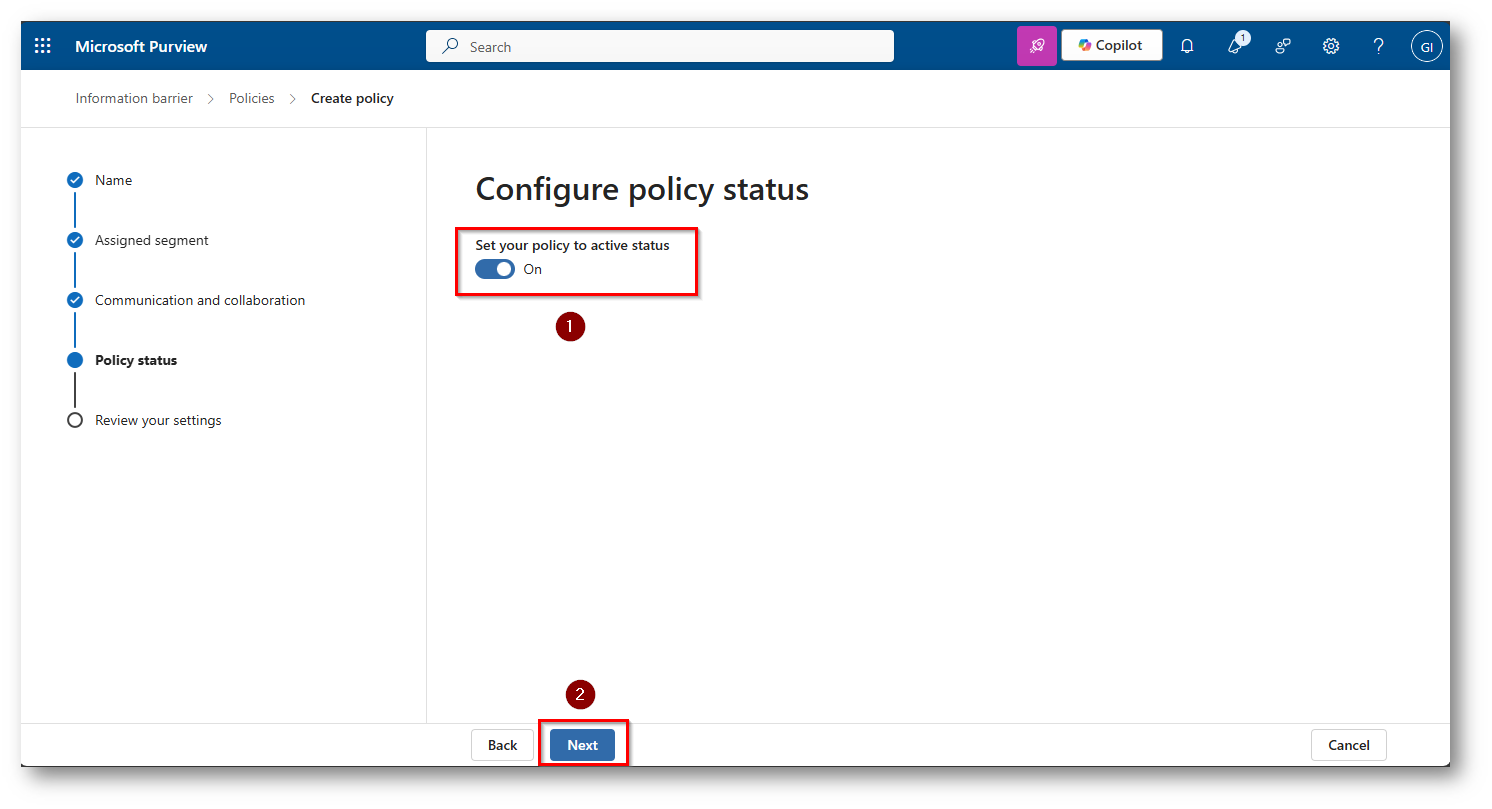

Figura 25: Selezioniamo di abilitare la policy e proseguiamo con la configurazione

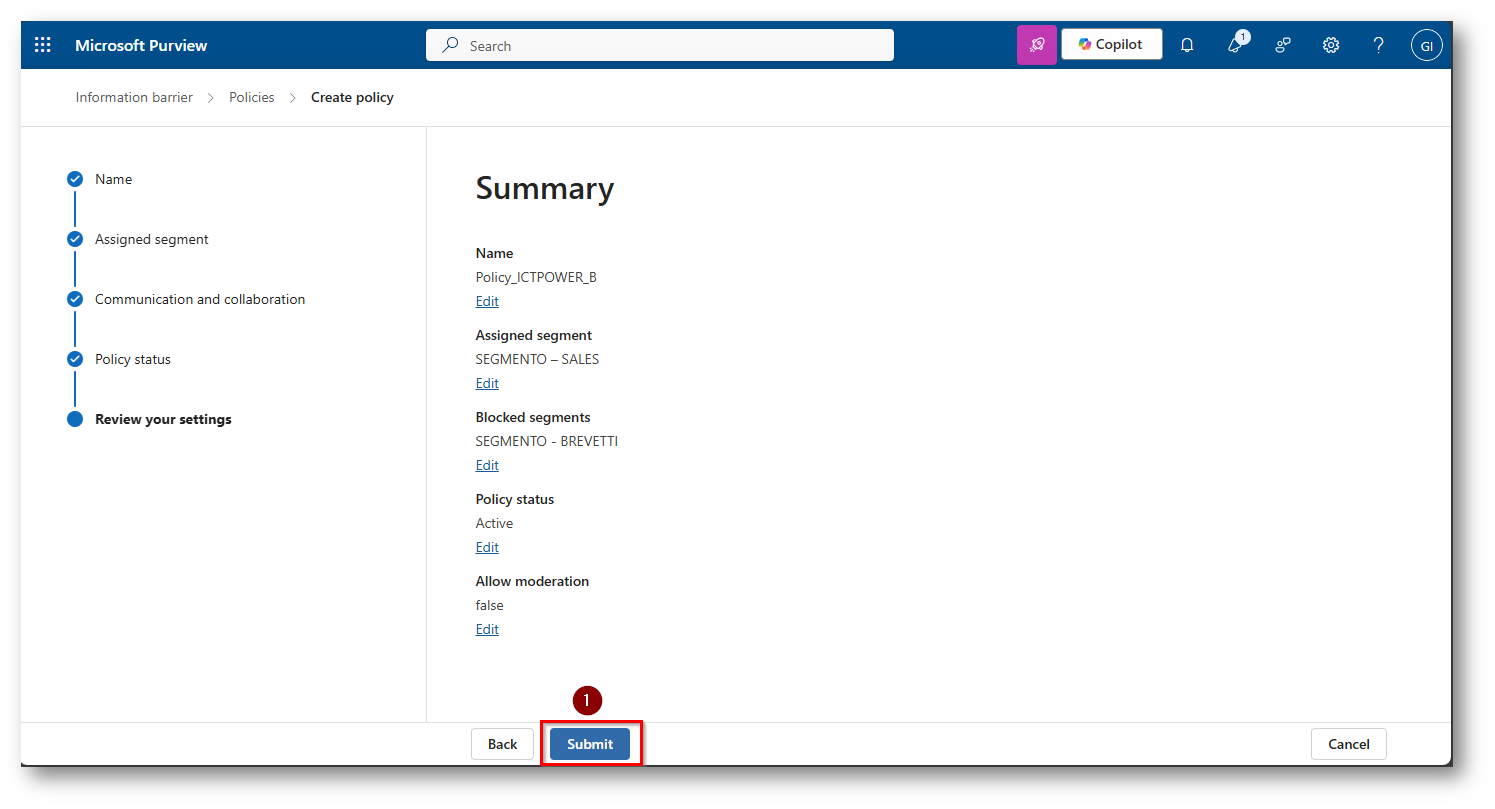

Figura 26: Summary della regola creata e salvataggio, in questo modo gli utenti del segmento BREVETTI non potranno comunicare con gli utenti del segmento SALES e viceversa

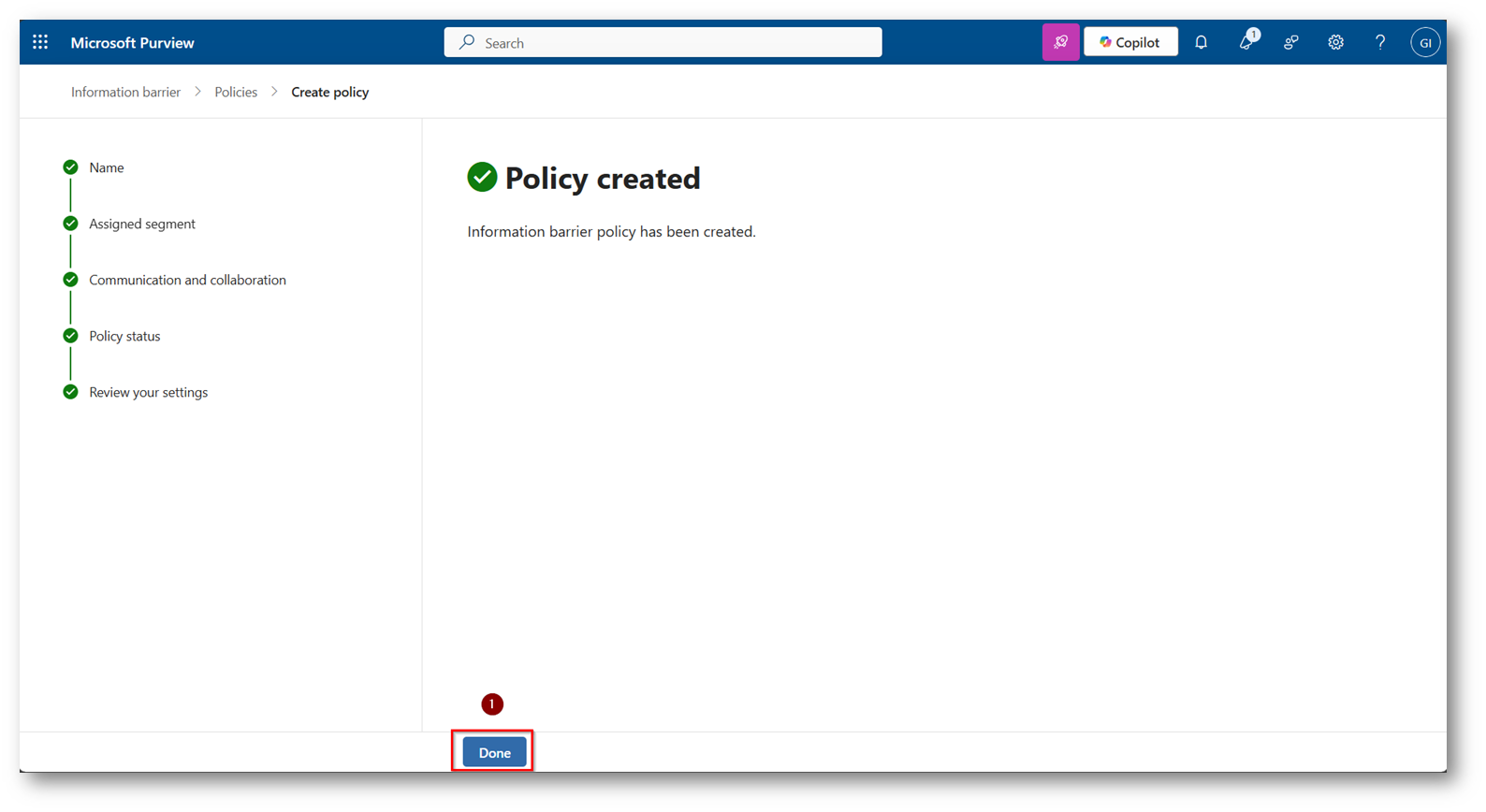

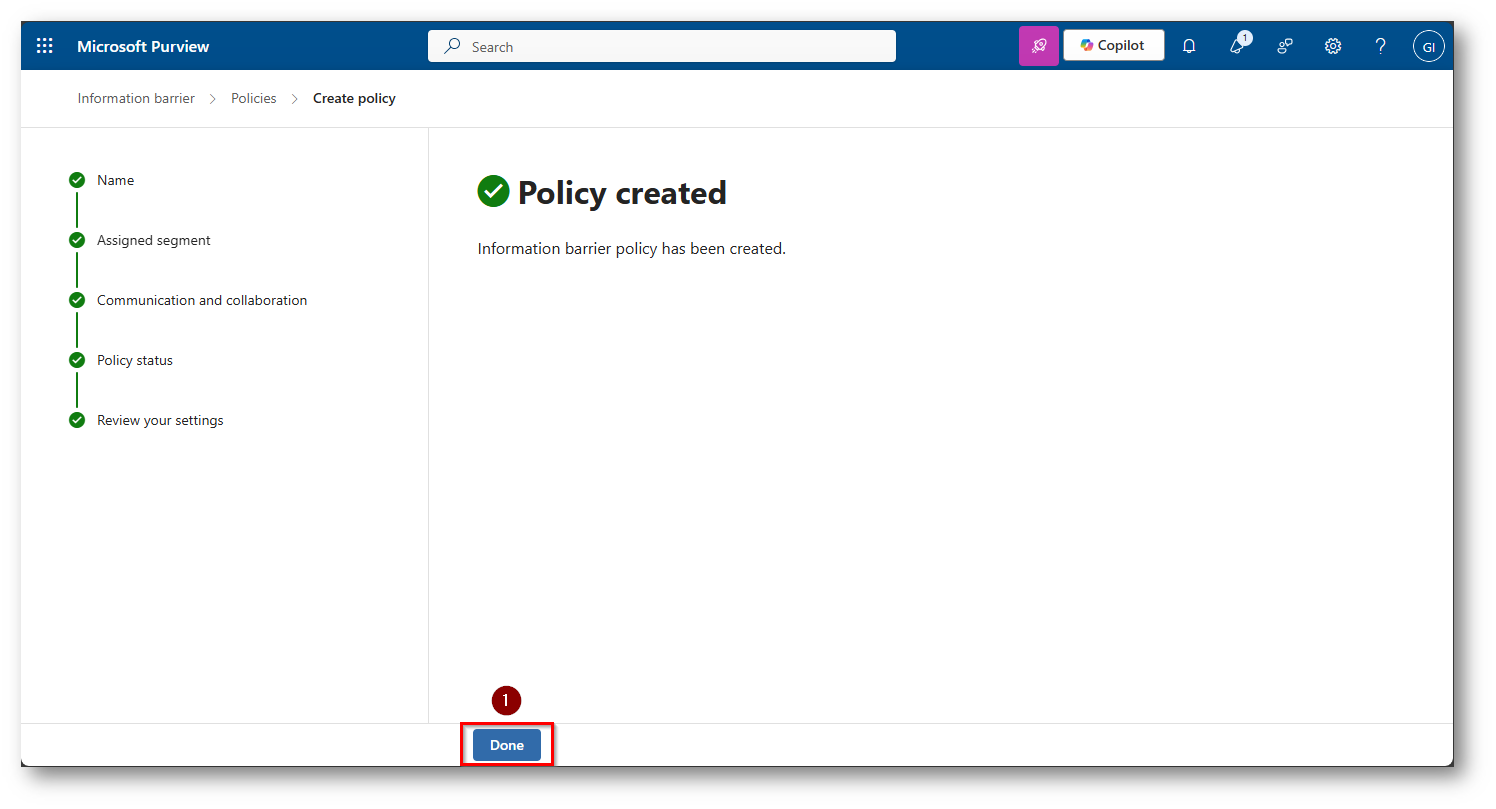

Figura 27: Policy Creata Correttamente, potrebbero essere necessarie 24 ore prima della corretta propagazione

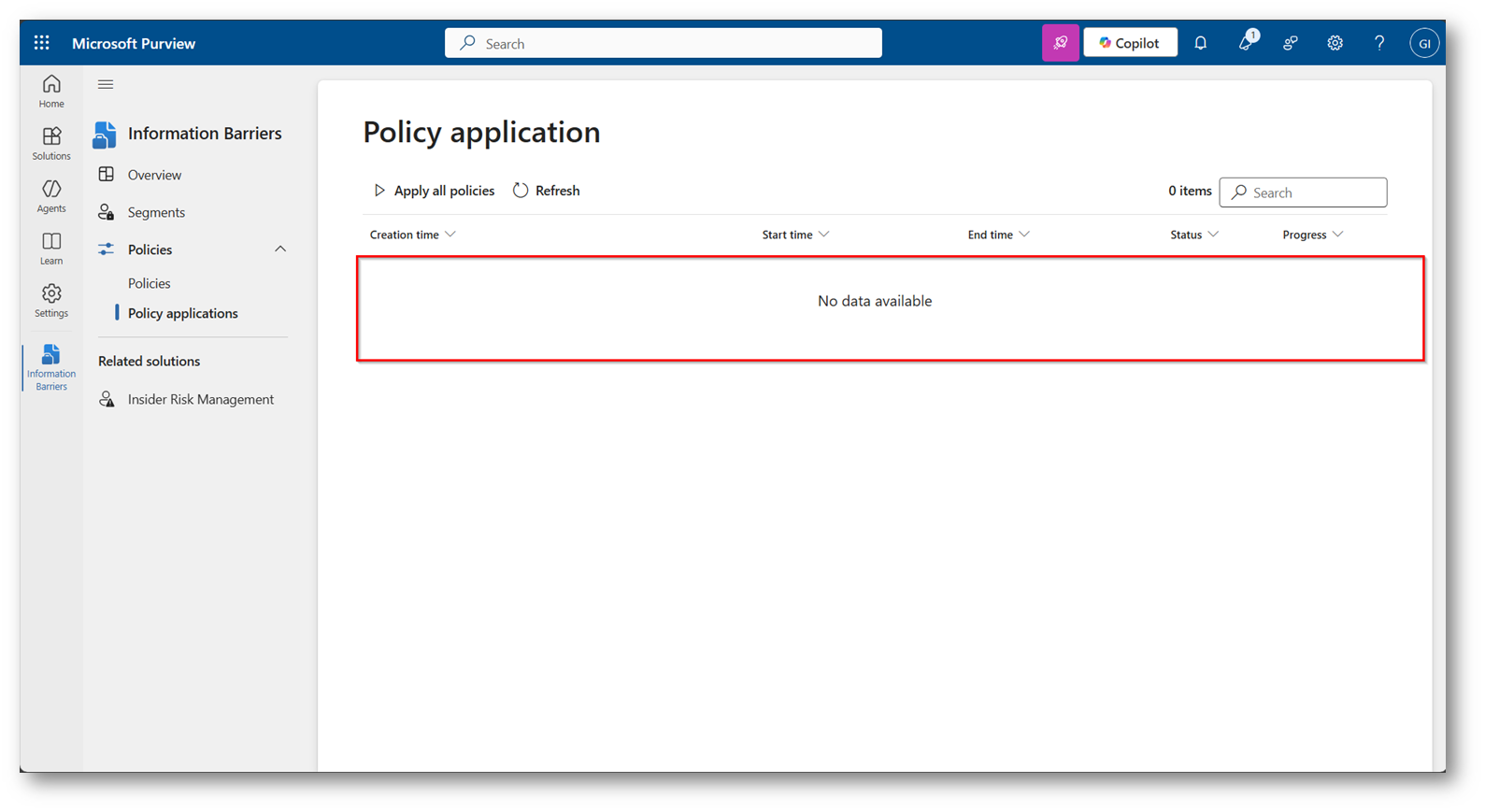

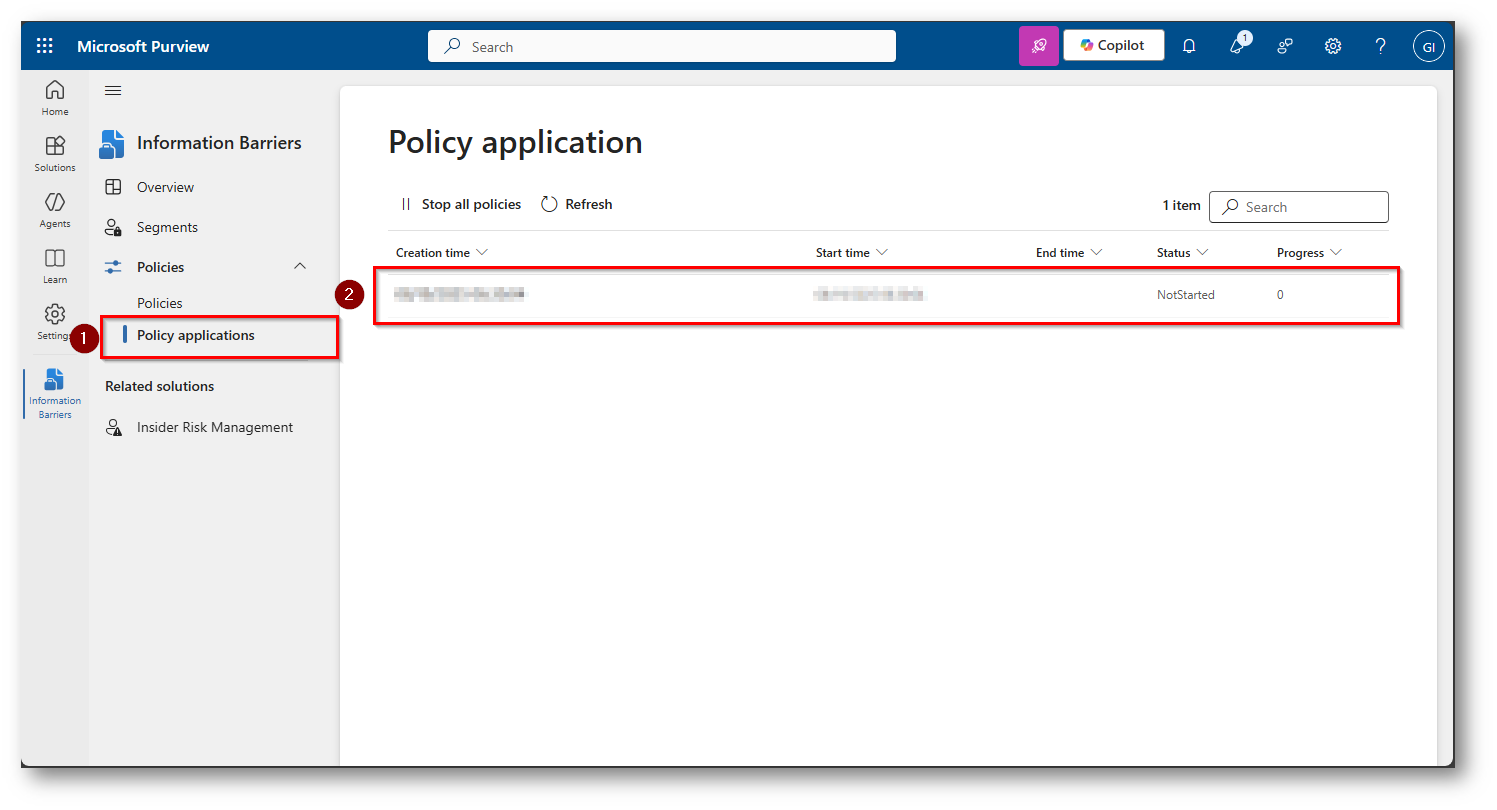

Figura 28: Come potete notare subito dopo la creazione della policy l’applicazione ancora non risulta attiva in quanto bisognerà attendere le 24 ore come da documentazione Microsoft

Ora procederemo a creare una policy speculare, ma con i segmenti “invertiti”

Figura 29: Creazione Policy per bloccare le comunicazione tra il segmento Sales ed il segmento Brevetti

Figura 30: Selezioniamo in questo caso il segmento “SEGMENTO – SALES”

Figura 31: Selezioniamo ora di bloccare la comunicazione verso il “SEGMENTO – BREVETTI” e proseguiamo con la configurazione

Figura 32: Scegliamo di abilitare la policy che abbiamo appena creato

Figura 33: Overview della policy e salvataggio della stessa

Figura 34: Seconda policy IB creata correttamente

Figura 35: Policy di Information Barriers che è in fase di applicazione dopo la creazione e dopo aver atteso all’incirca 24 ore

L’applicazione di queste policy agirà sul workload della ricerca degli utenti in Microsoft Teams e Exchange Online, ora vi darò evidenza di come applicare le policy a OneDrive

Information Barriers OneDrive e SharePoint Online

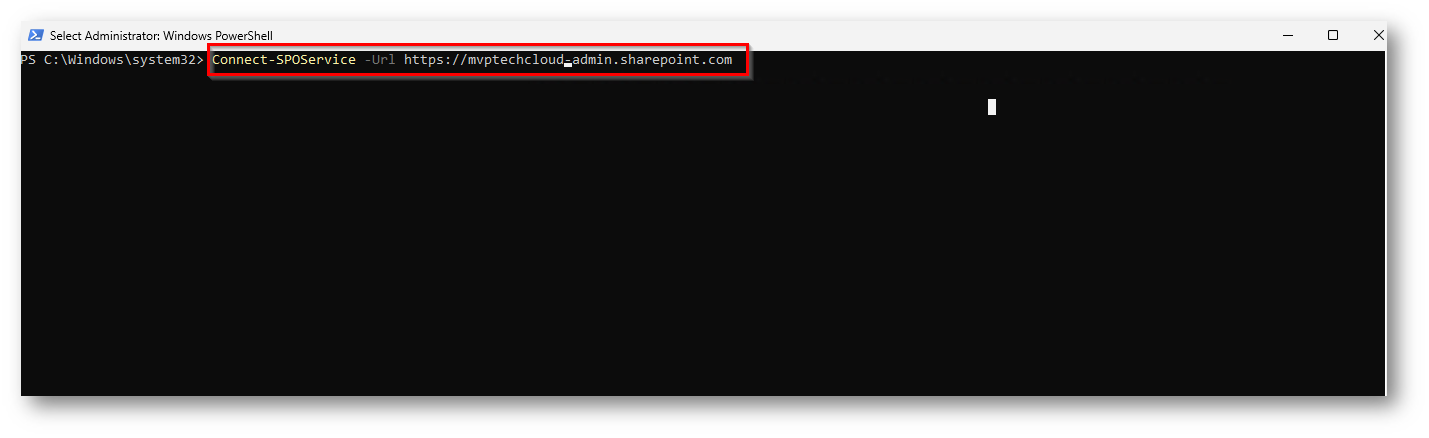

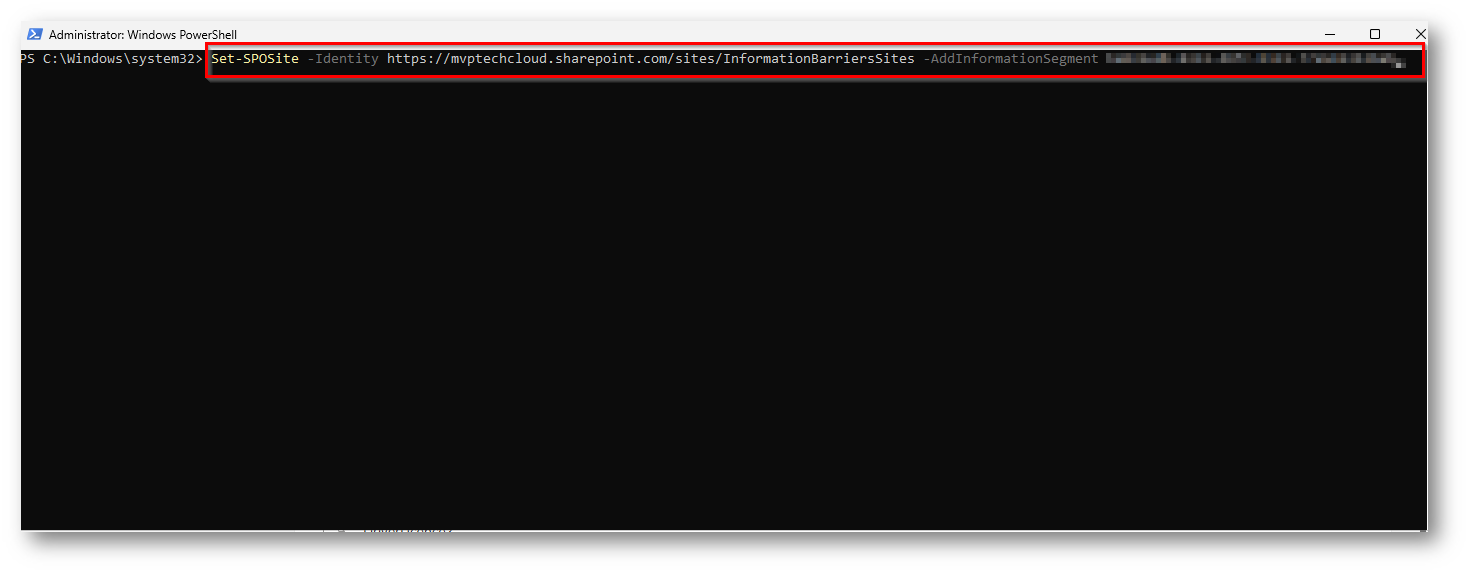

Collegarsi tramite Powershell a Sharepoint Online (necessario modulo Powershell di SharePoint Online Get started with the SharePoint Online Management Shell | Microsoft Learn)

Figura 36: Collegamento SharePoint Online, sostituire url con quello del vostro tenant

Figura 37: Comando Powershell per attivare IB all’interno di Sharepoint e OneDrive dell’intero tenant

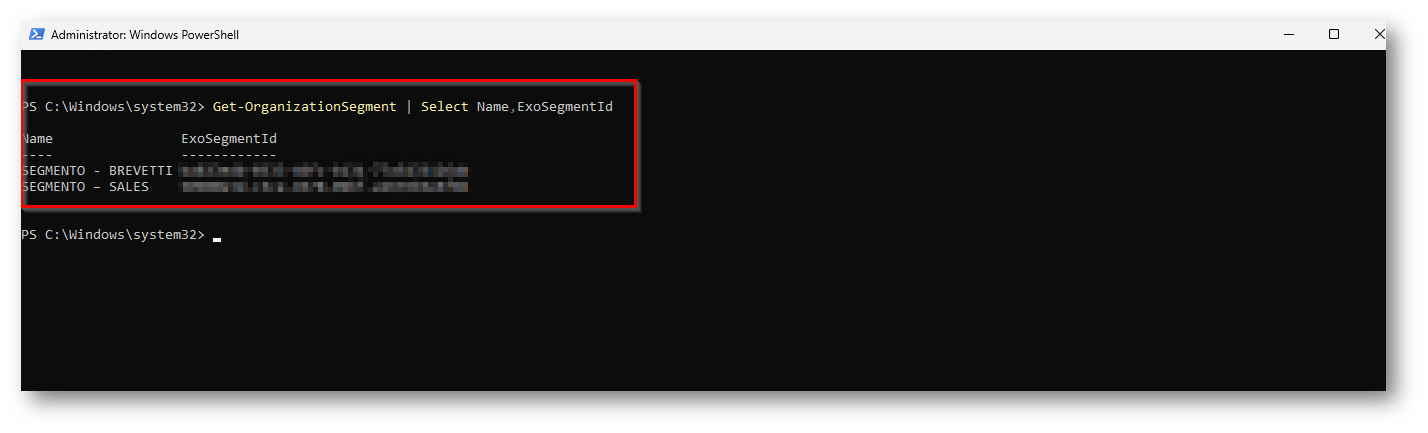

Ora una volta abilitata la funzionalità dovrete cercare l’ID del segmento che avrete creato

Figura 38: Comando Powershell che ricerca nome e ID del segmento

Ora prima di eseguire l’assegnazione del segmento è bene specificarvi le modalità di SharePoint Online e OneDrive per la componente di Information Barriers (la tabella si riferisci al link della documentazione Use information barriers with OneDrive | Microsoft Learn)

| Modo | Descrizione |

| Open |

|

| Moderated |

|

| Explicit |

|

| Mixed |

|

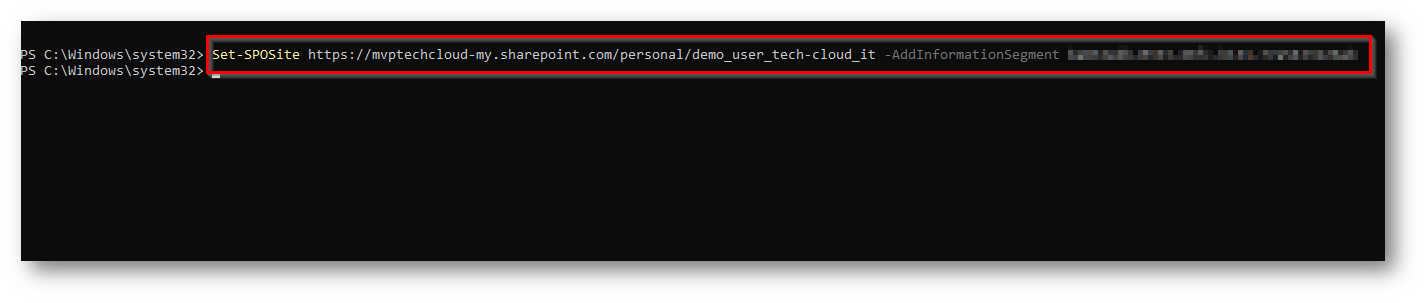

Io imposterò la modalità “Explicit” in quanto quando si configura un segmento di Default la modalità si configura in Explicit, quindi l’utente sarà in grado di condividere solo con chi appartiene al suo segmento.

Figura 39: Configuro OneDrive dell’utente di Demo User applicando il segmento “Brevetti” a cui appartiene l’utente

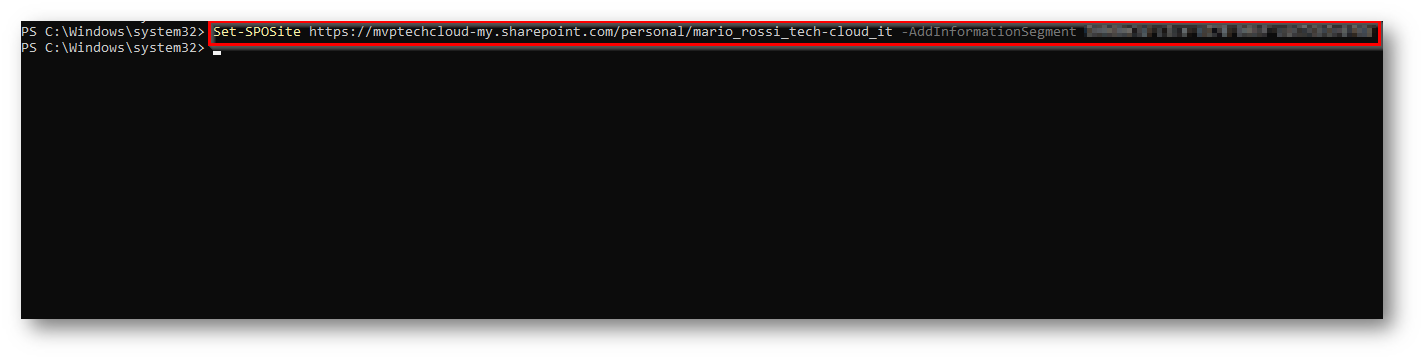

Figura 40: Eseguo la stessa operazione per l’utente Mario Rossi applicando il suo segmento

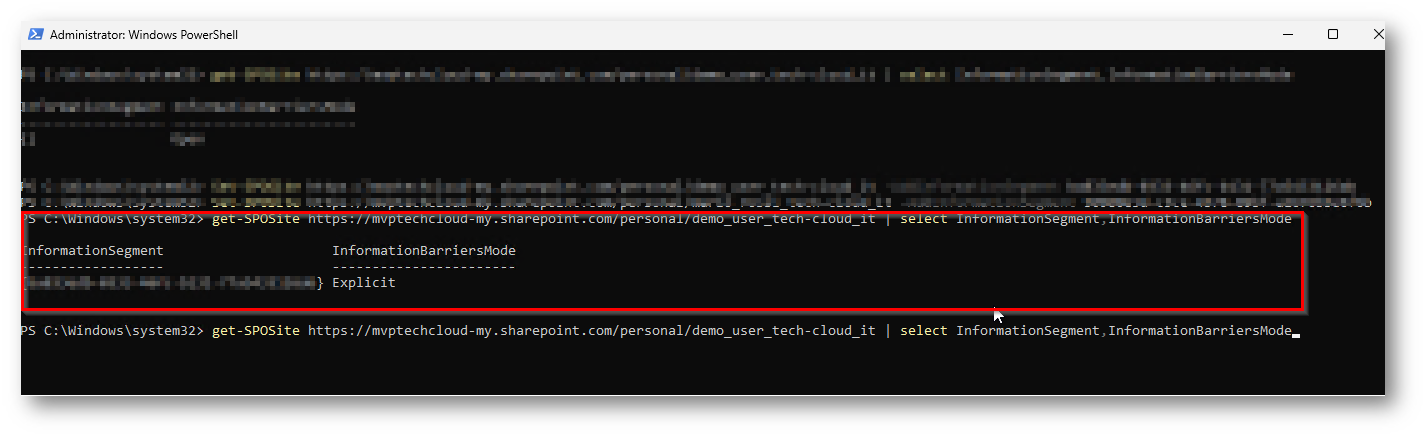

Figura 41: Vedete che ora il segmento risulta impostato e la modalità di IB è Explicit

Ora avrete applicato IB agli storage di OneDrive dei due utenti, per quanto riguarda SharePoint Online la configurazione è la medesima

Figura 42: Sito di SharePoint in cui hanno accesso entrambi gli utenti al momento

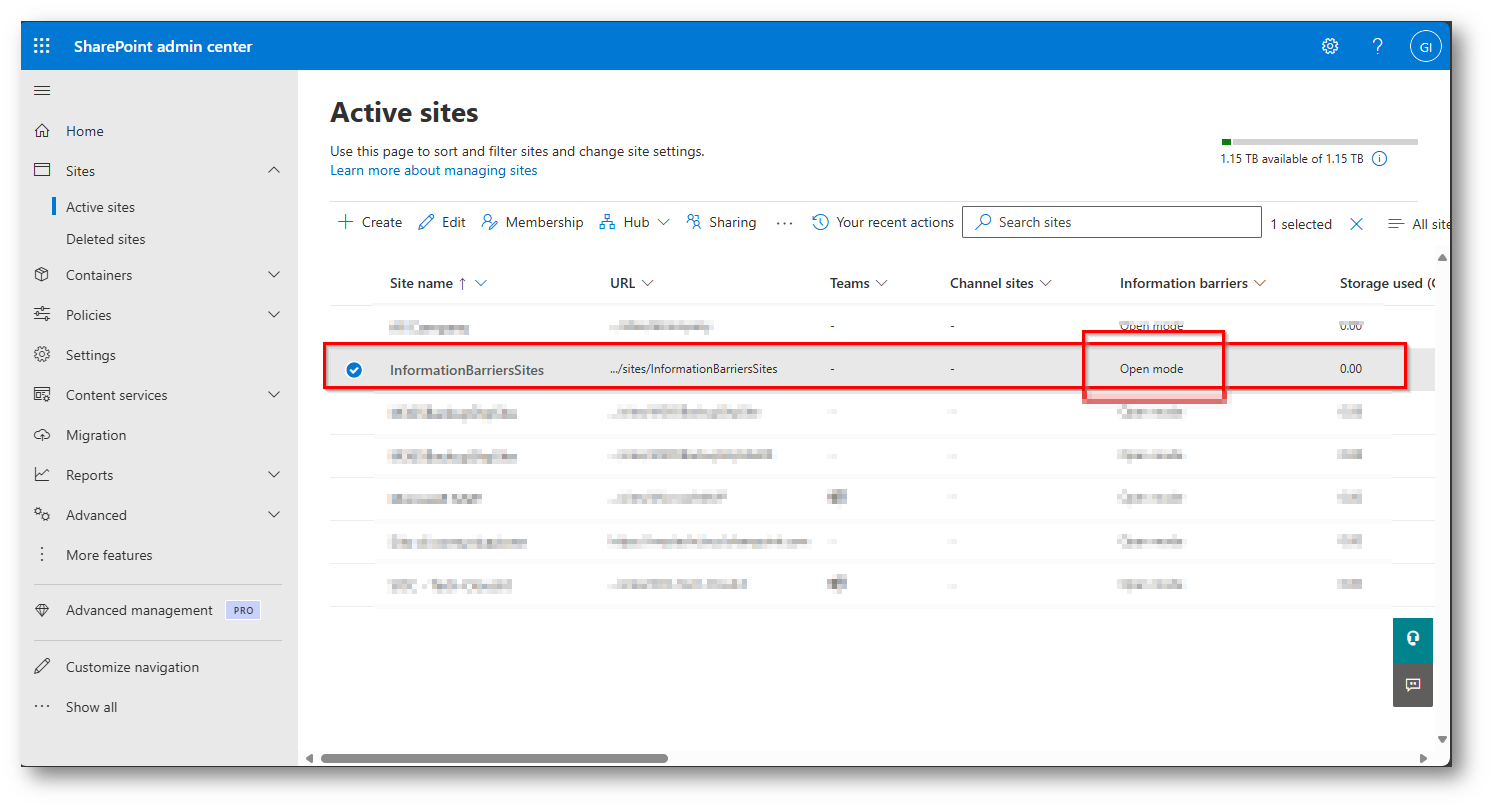

Figura 43: Sito di SharePoint che attualmente risulta essere in modalità Open

Figura 44: Assegniamo al Sito SharePoint il segmento, nel mio caso “SEGMENTO – BREVETTI” così solo Demo User potrà condividere

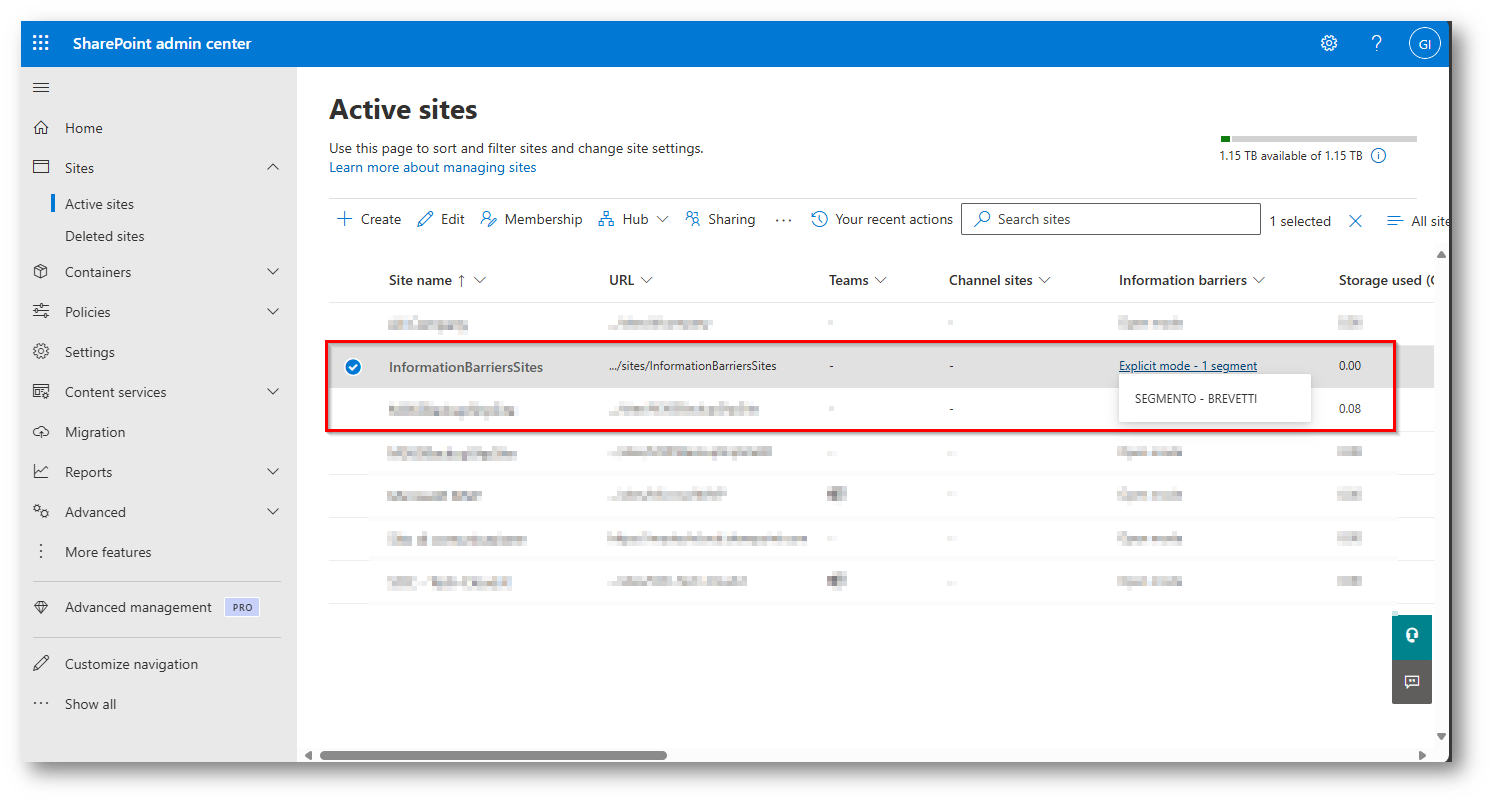

Figura 45: Come per OneDrive ora anche il sito si è configurato in modalità esplicita

Posso forzare lo “Start” delle policy?

È possibile collegarsi via PowerShell a Microsoft Purview per eseguire il comando per procedere a propagare le policy

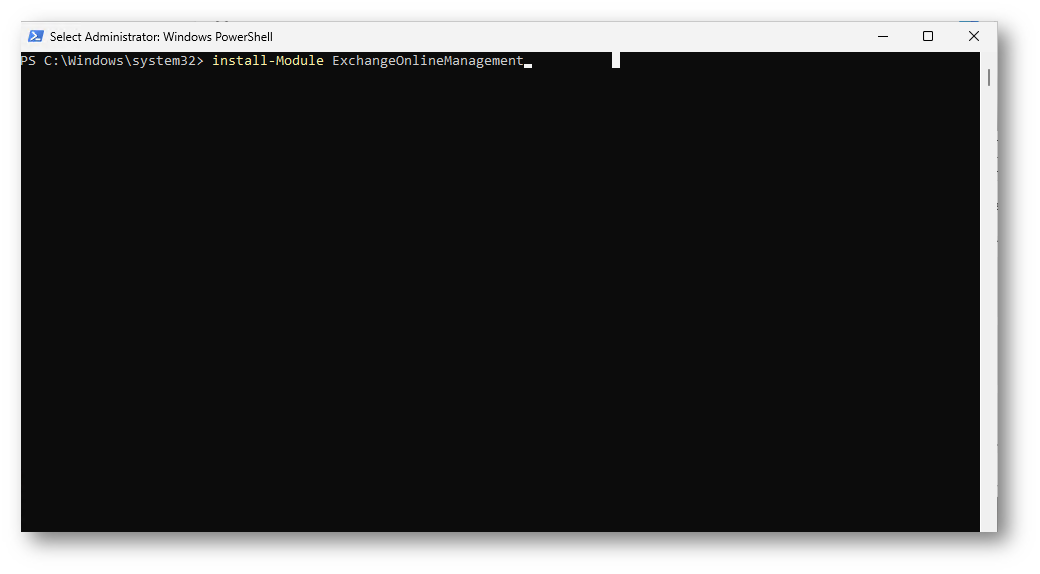

Figura 46: Installazione Module ExchangeOnlineManagement per Powershell

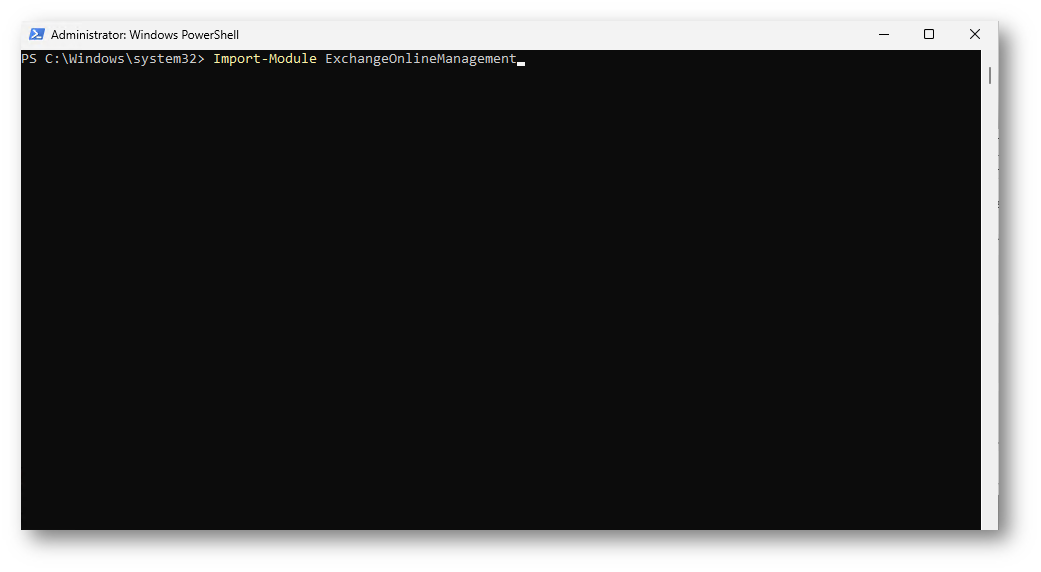

Figura 47: Import del modulo ExchangeOnlineManagement precedentemente installato

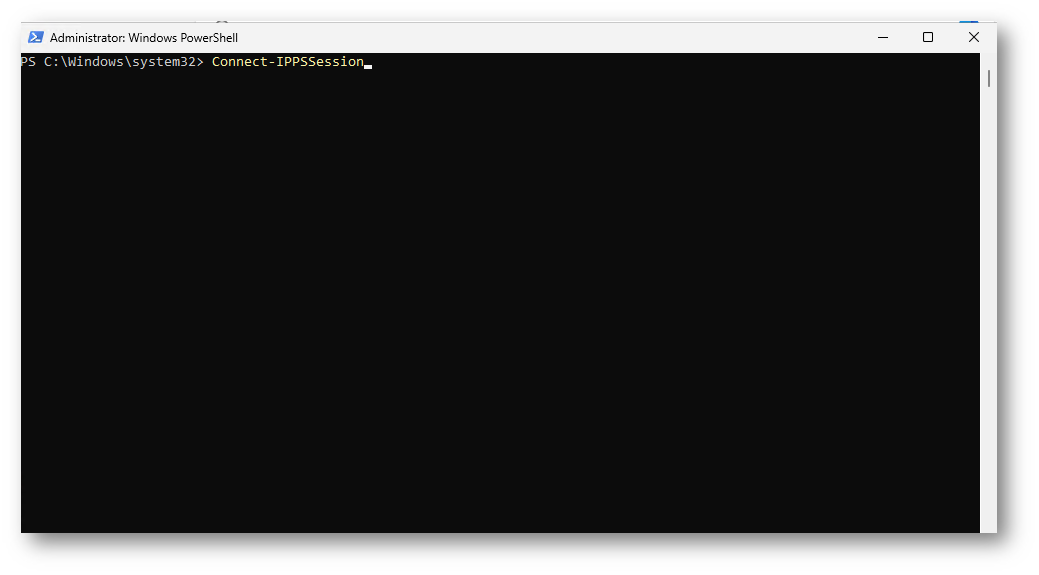

Figura 48: Connessione al Tenant dopo aver installato e importato il modulo

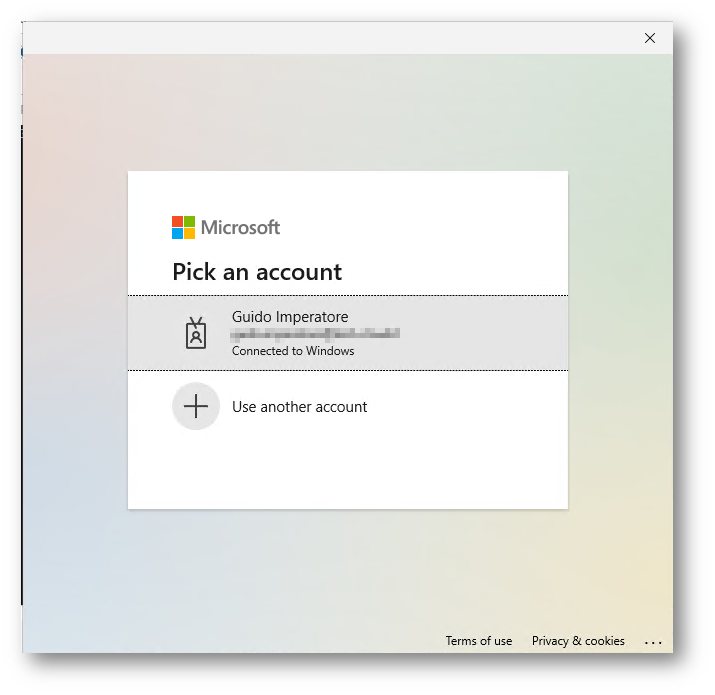

Figura 49: Richiesta di inserimento credenziali per l’accesso tramite Powershell, io accederò con un global Administrator

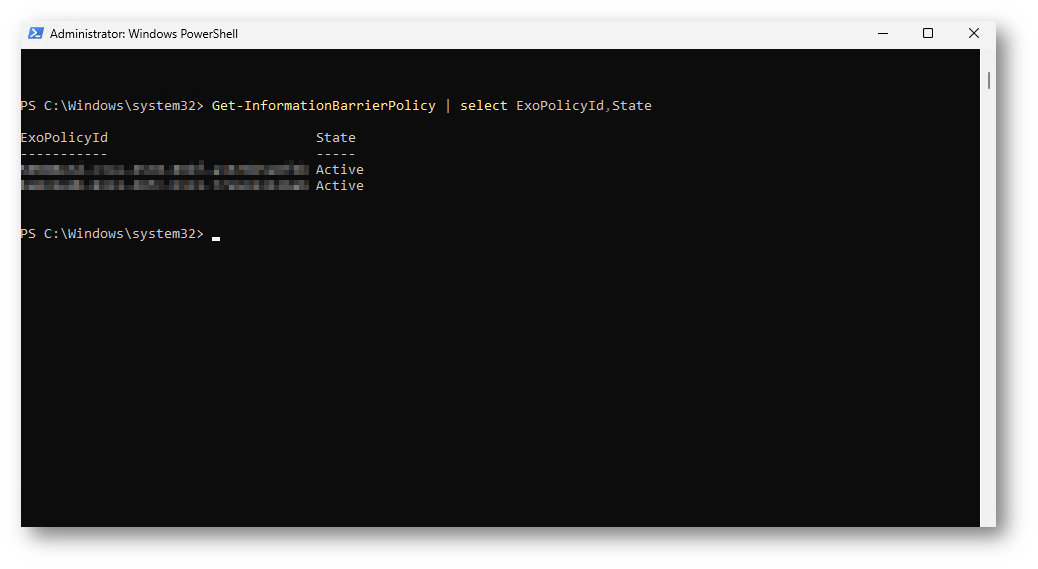

Figura 50: Comando PowerShell che vi permette di vedere quali policy sono state configurate, nel mio caso due e se sono attive con relativo ID

Figura 51: Comando Powershell che vi permette di eseguire lo “Start” delle policy IB Create

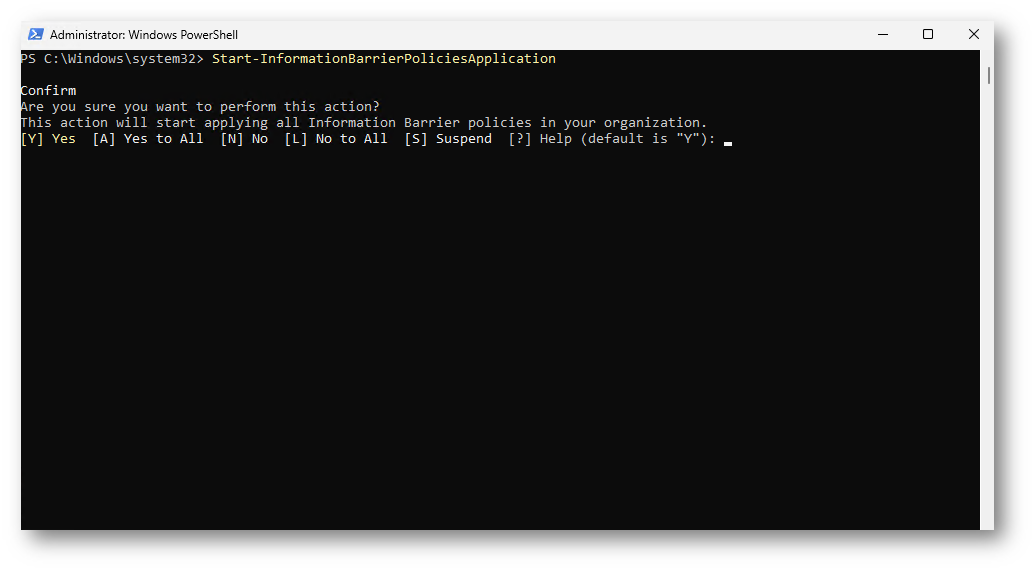

Quando le policy sono state correttamente applicate vedrete direttamente dal portale di Microsoft Purview la seguente situazione

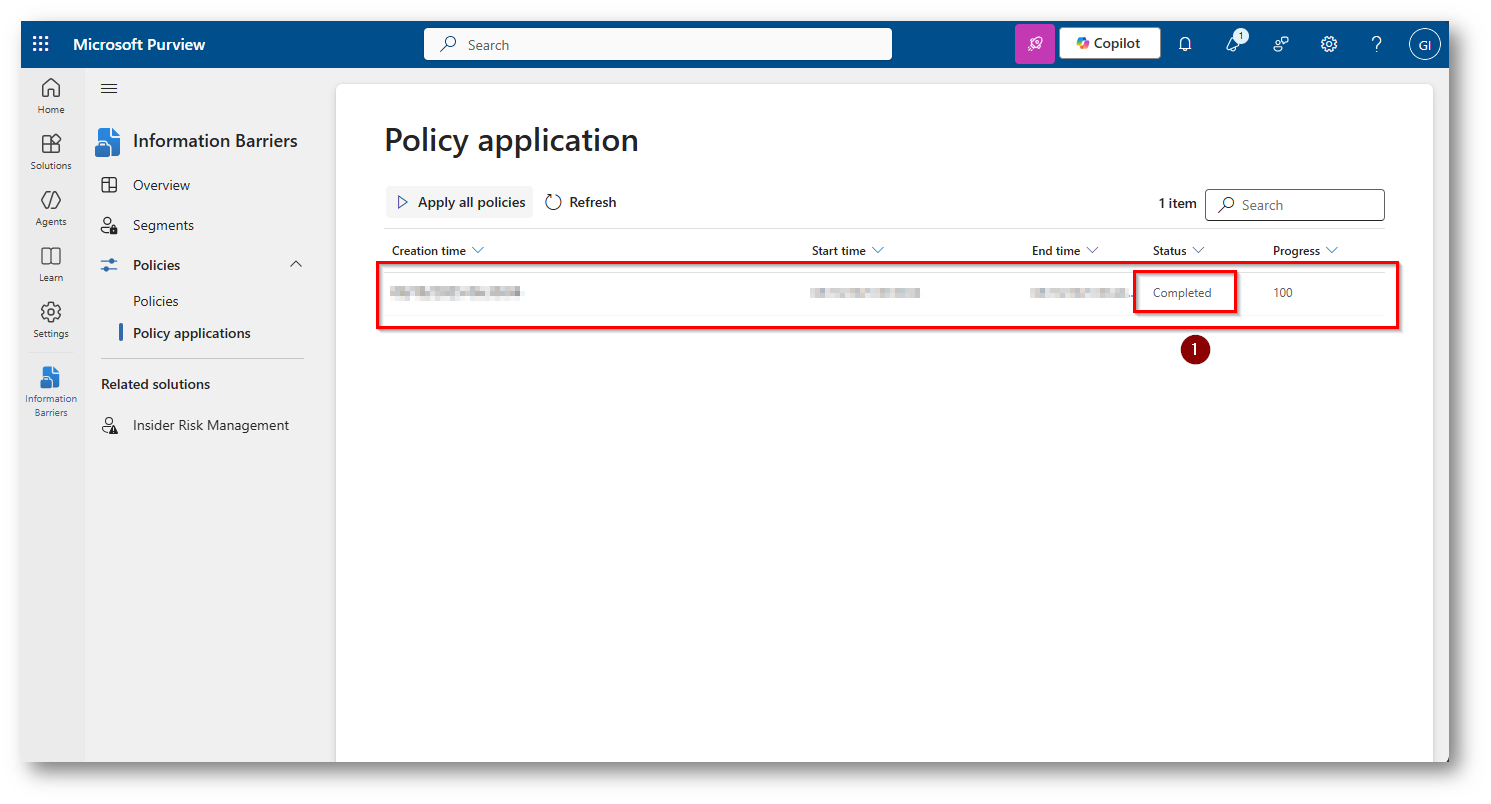

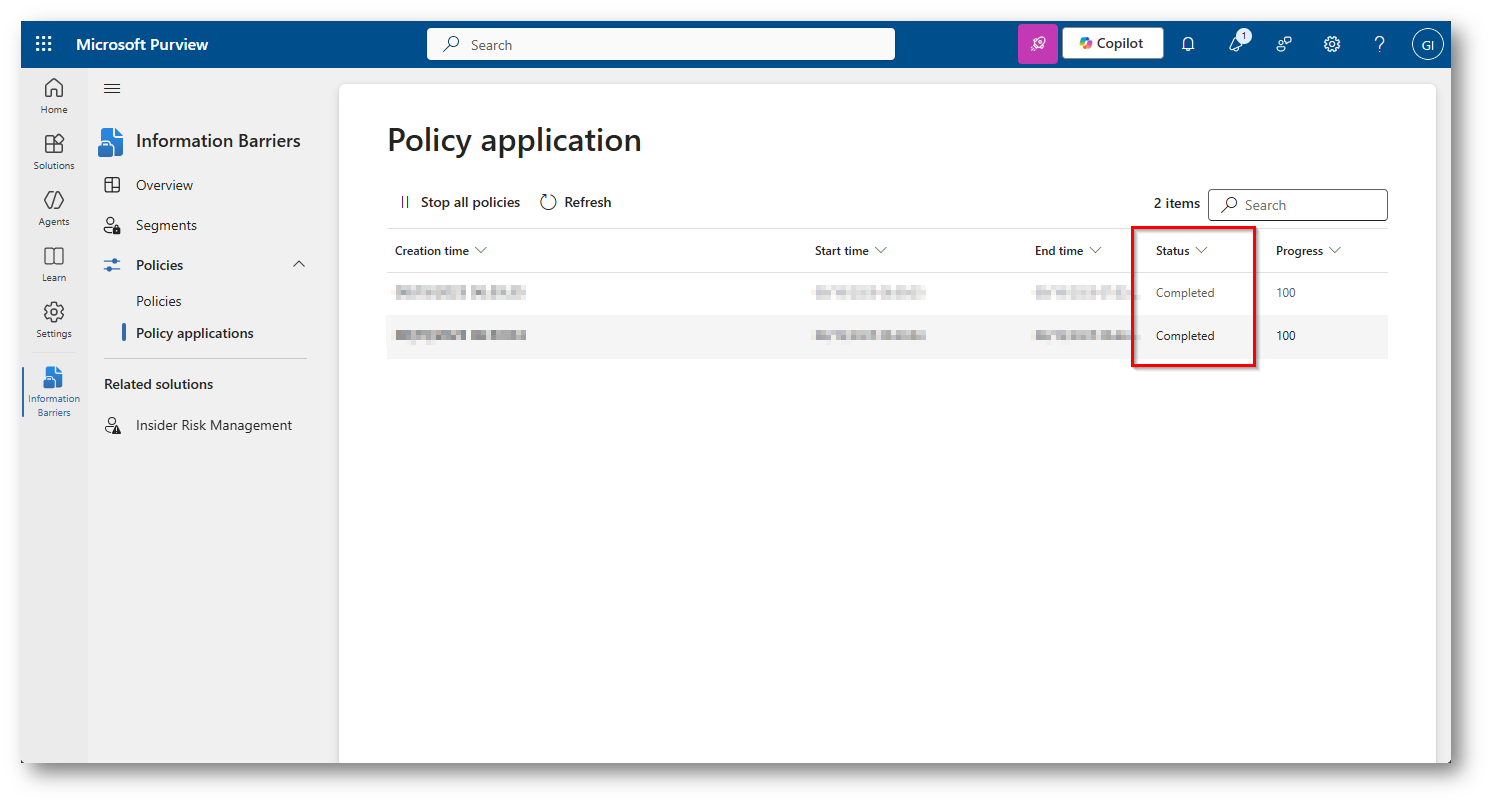

Figura 52: Policy IB correttamente propagata ai segmenti

Figura 53: Entrambe le policy IB create risultano correttamente propagate

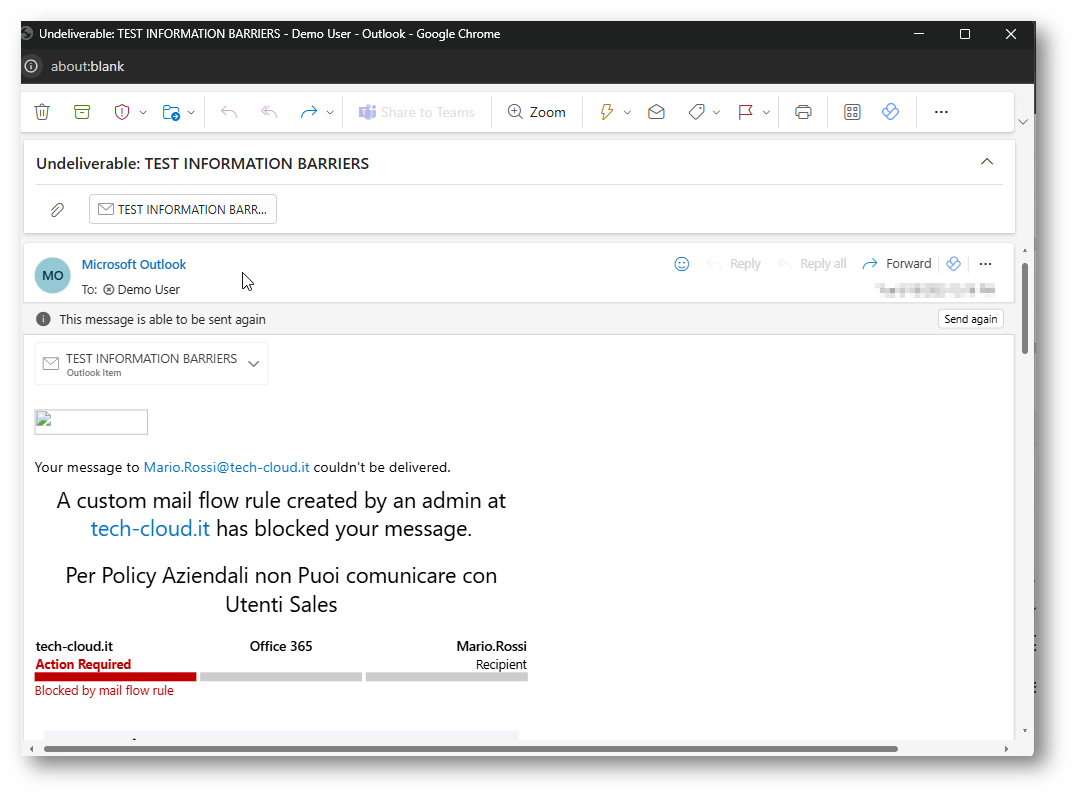

Come specificato all’inizio di questa guida, per la componente di Exchange Online, IB si limita a non far visualizzare la rubrica agli utenti segmentati, ma se un utente inserisse in modo manuale l’indirizzo mail di destinazione la mail verrebbe inviata per questo è necessario creare una regola di flusso per bloccare queste email, recatevi quindi nell’interfaccia amministrativa di Exchange Online

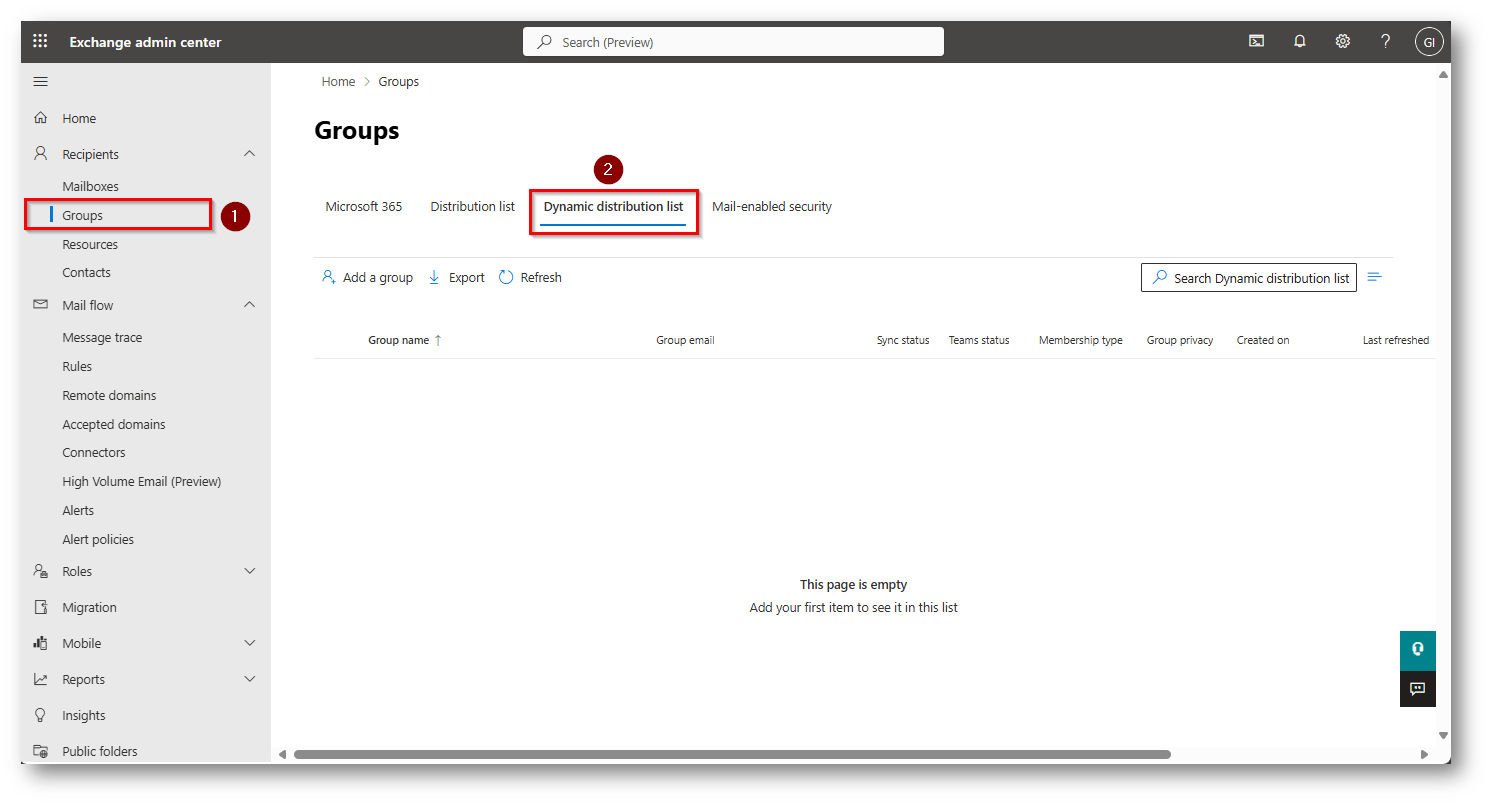

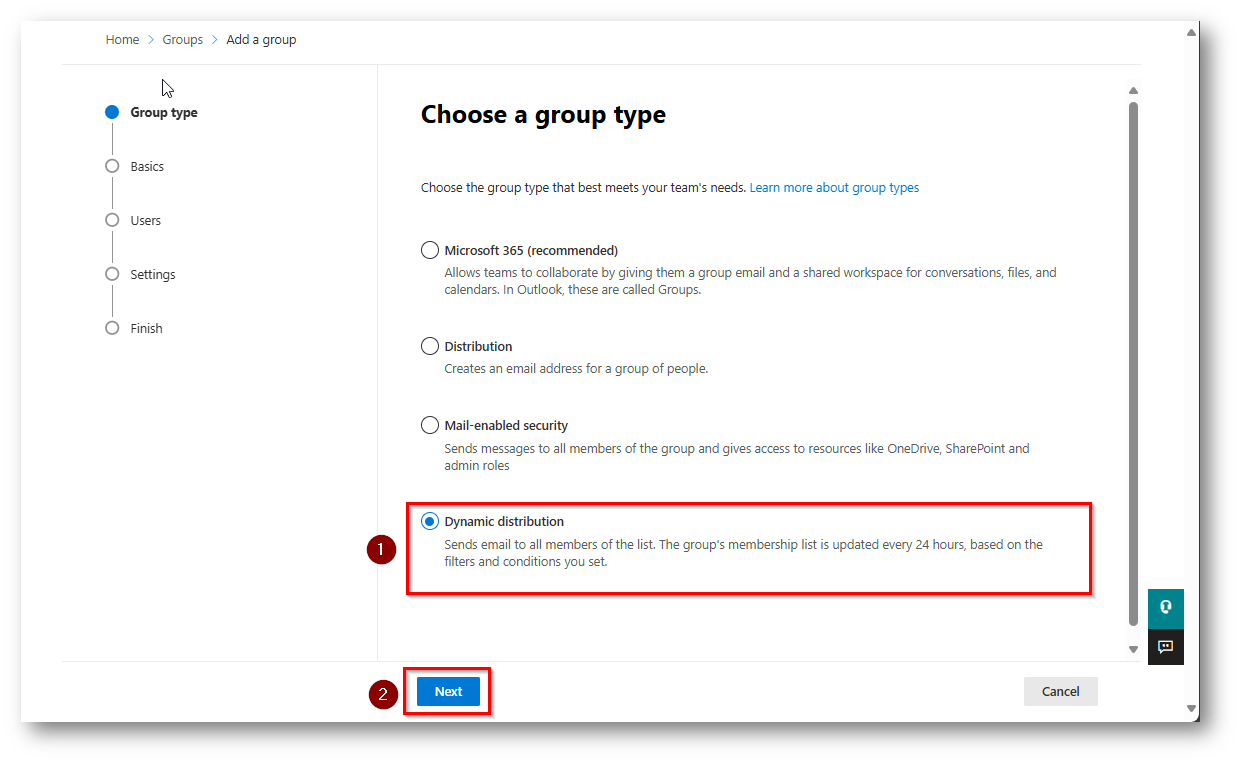

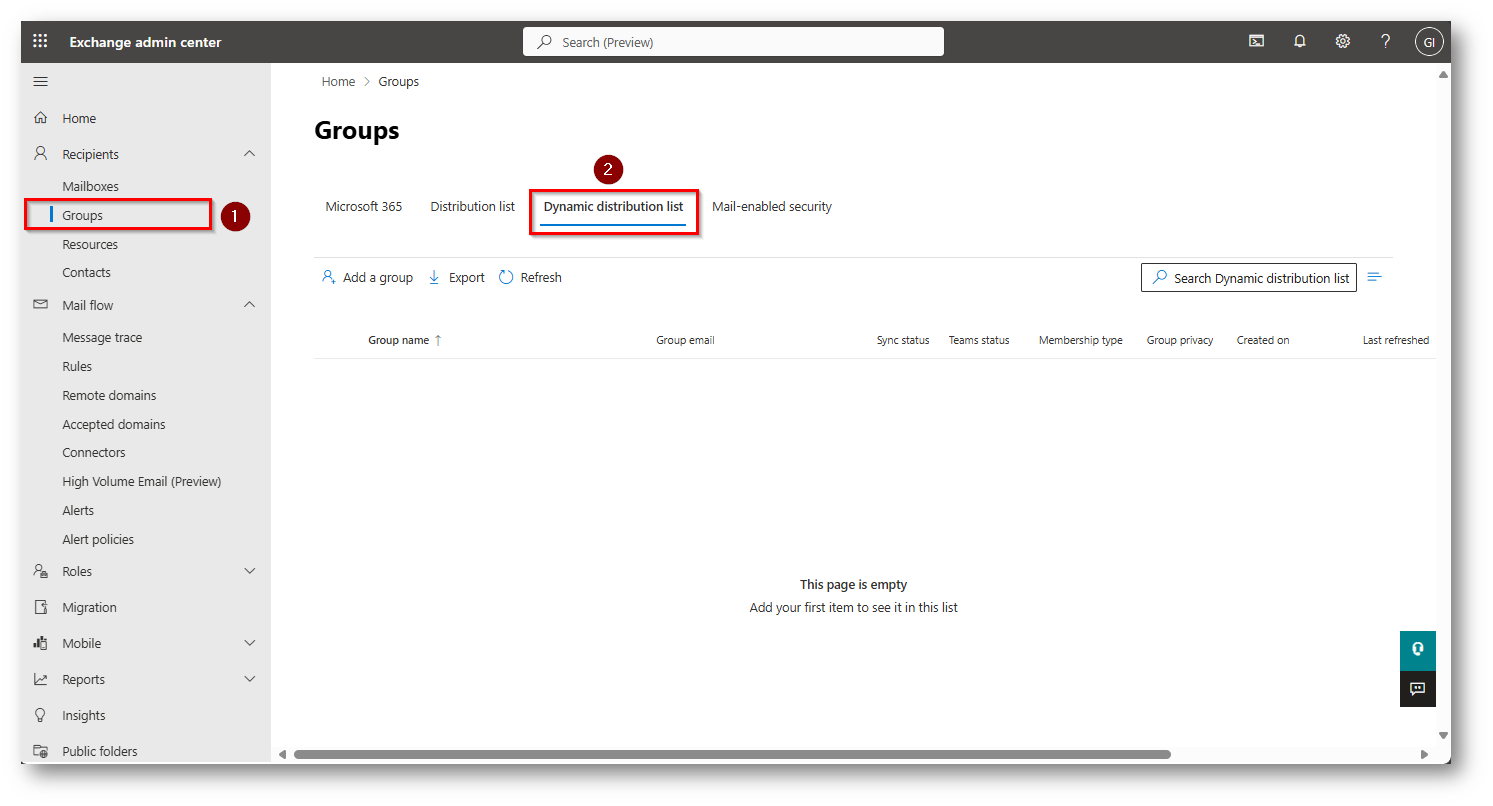

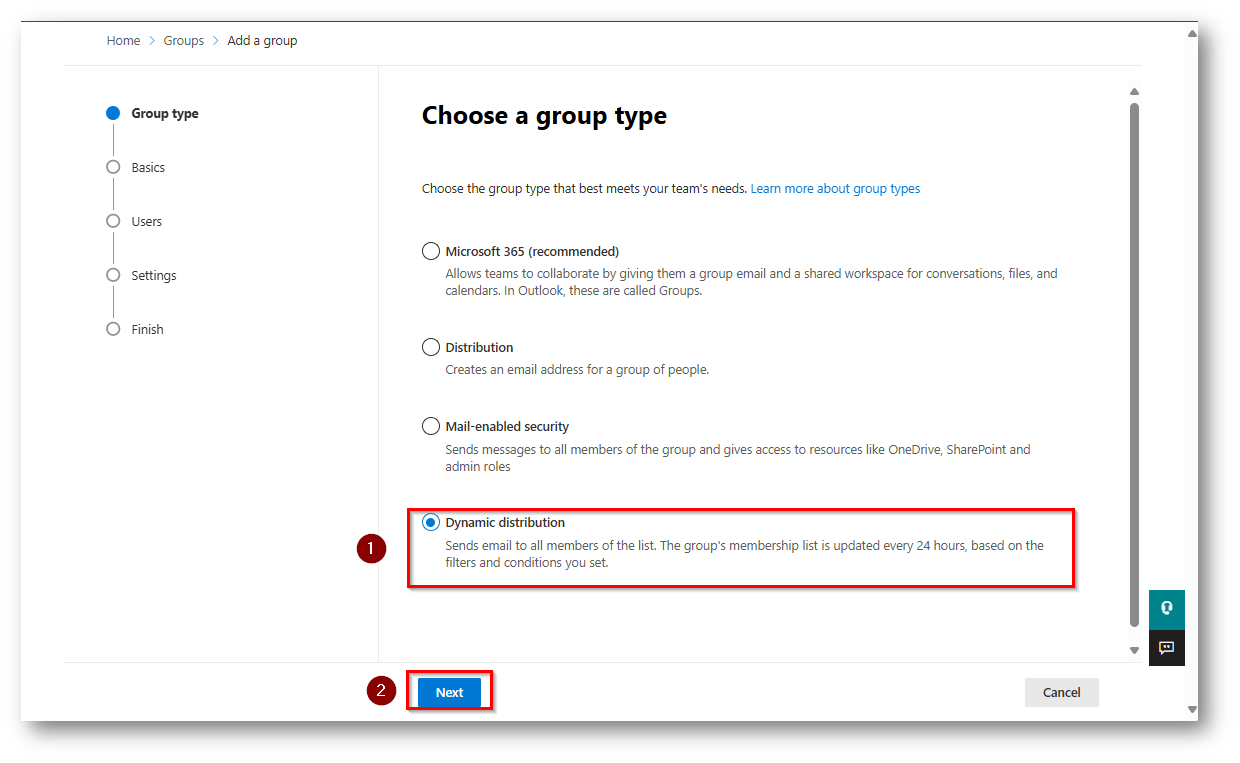

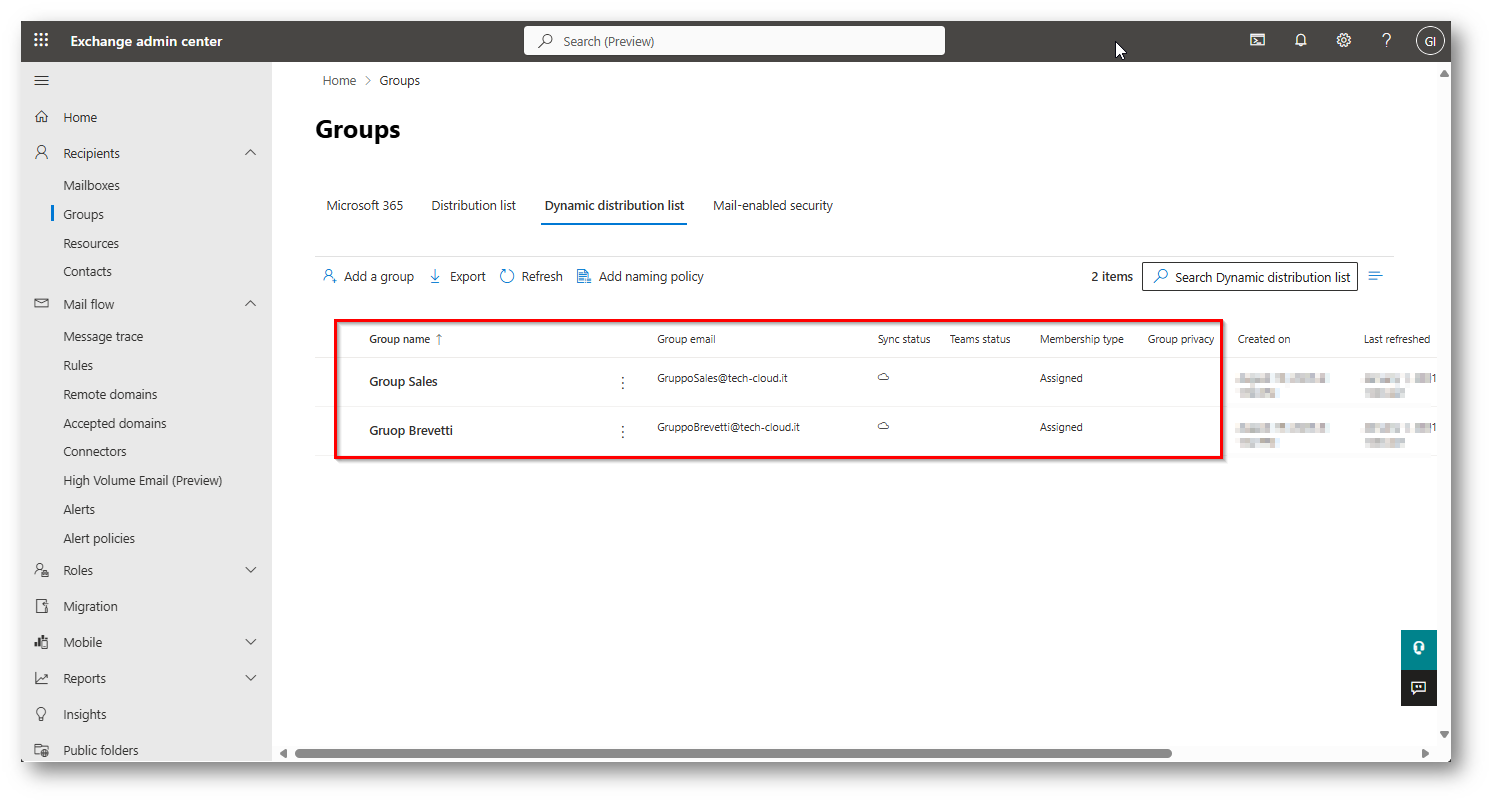

Come primo step si rende necessario creare dei gruppi in cui inserire gli utenti segmentati, nel mio caso creerò un gruppo “Group Brevetti” e “Group Sales”, questo si rende necessario per applicare la regola di flusso, i gruppi saranno dinamici e basati sul Department quindi si “autopopolano” quando viene modificato il parametro Department di un utente

Figura 54: Creazione Gruppo per regola di Exchange Online

Figura 55: Gruppo Dinamico

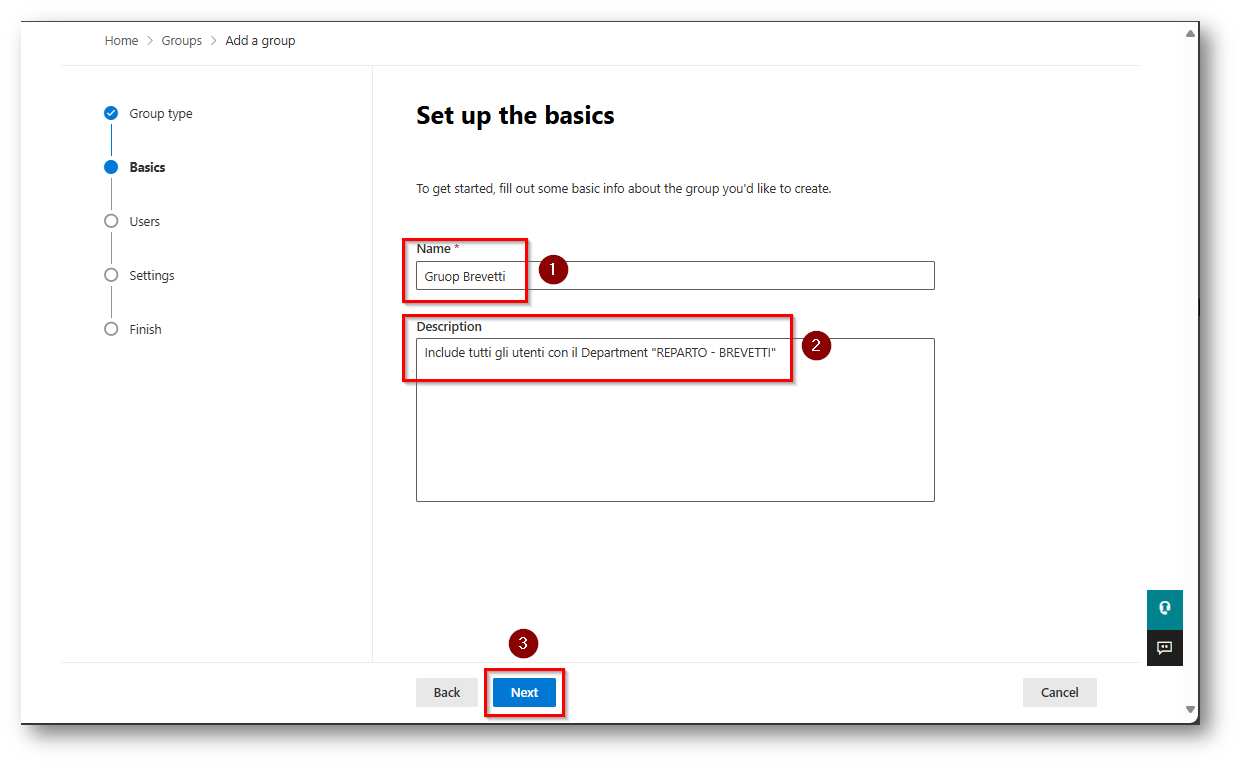

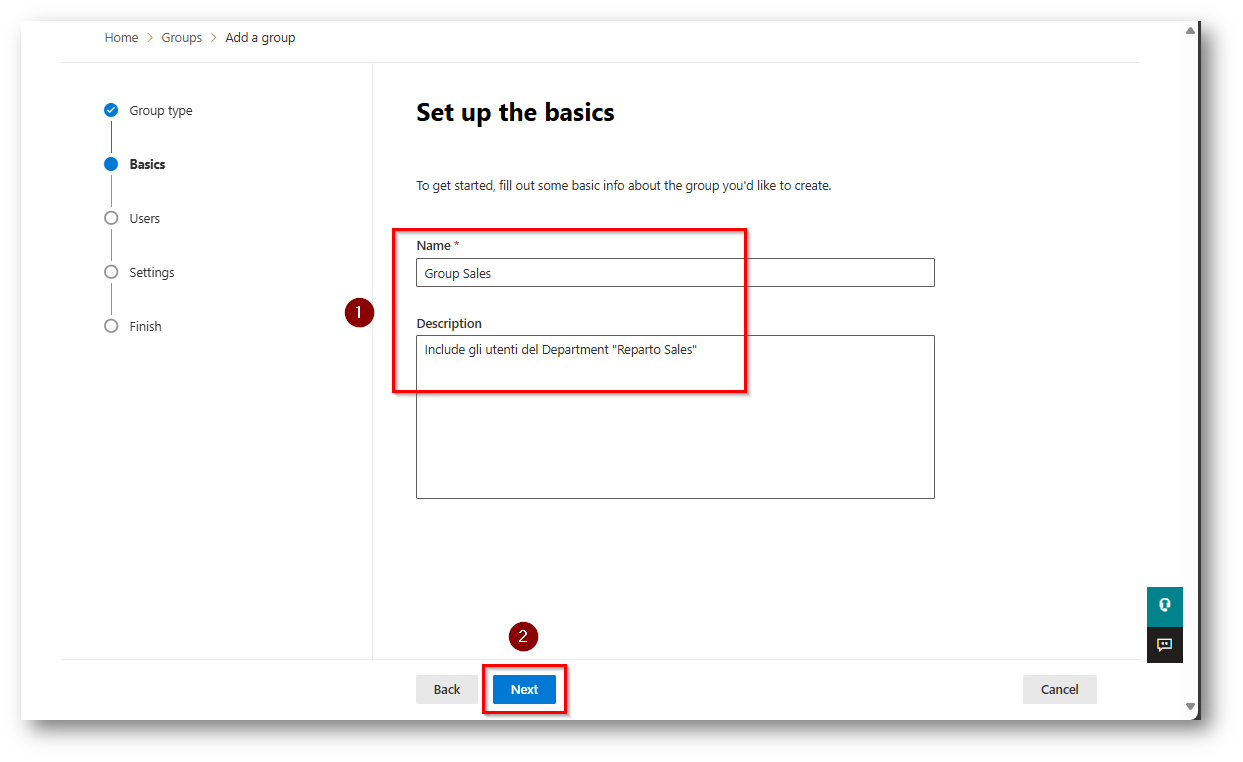

Figura 56: Scegliamo un nome ed una descrizione, che siamo parlanti per una facile individuazione in futuro

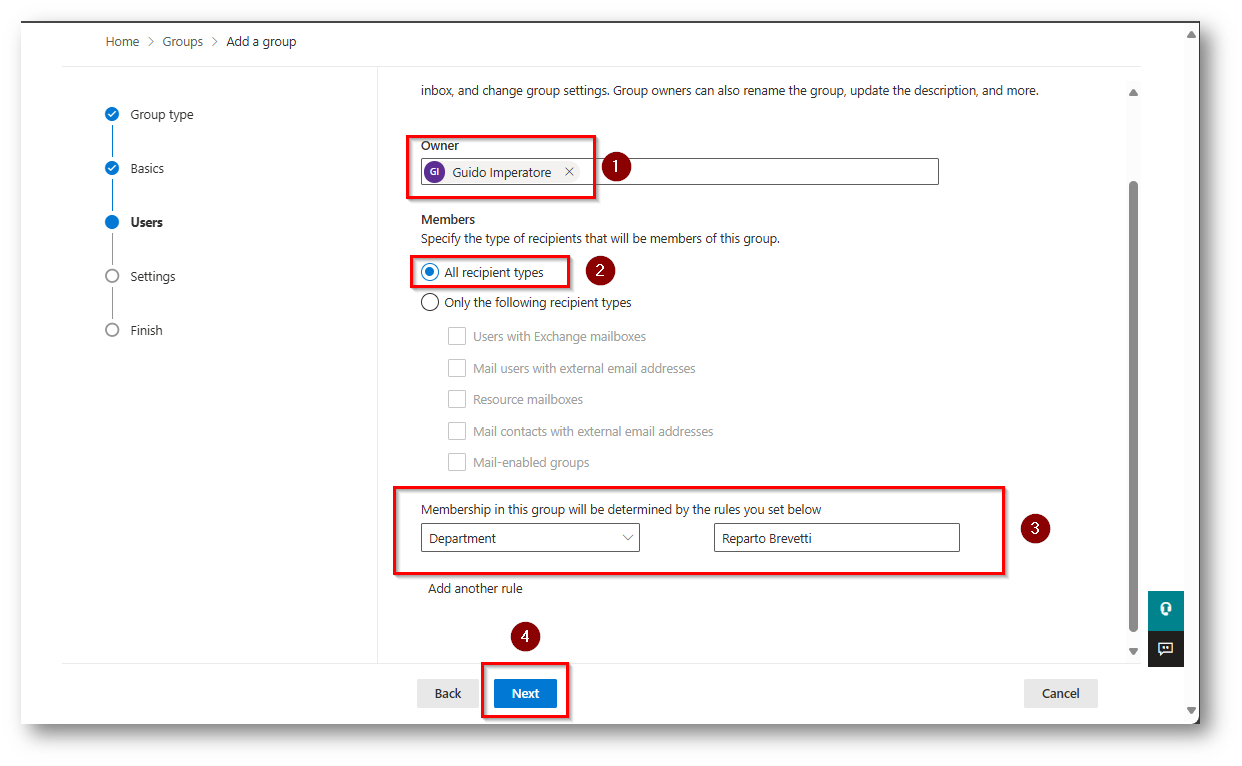

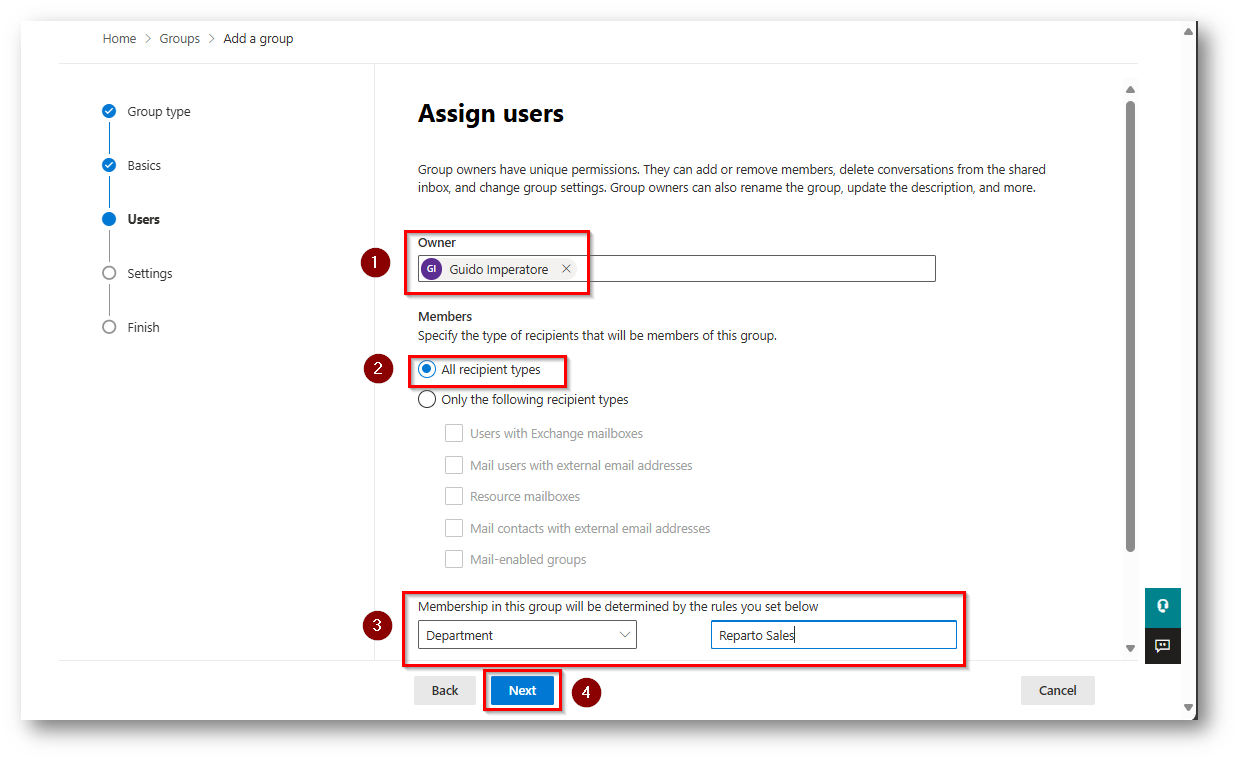

Figura 57: Scegliamo un Owner del gruppo (es.Responsabile di Area), racchiudiamo tutti i recipient con il department “Reparto Brevetti”

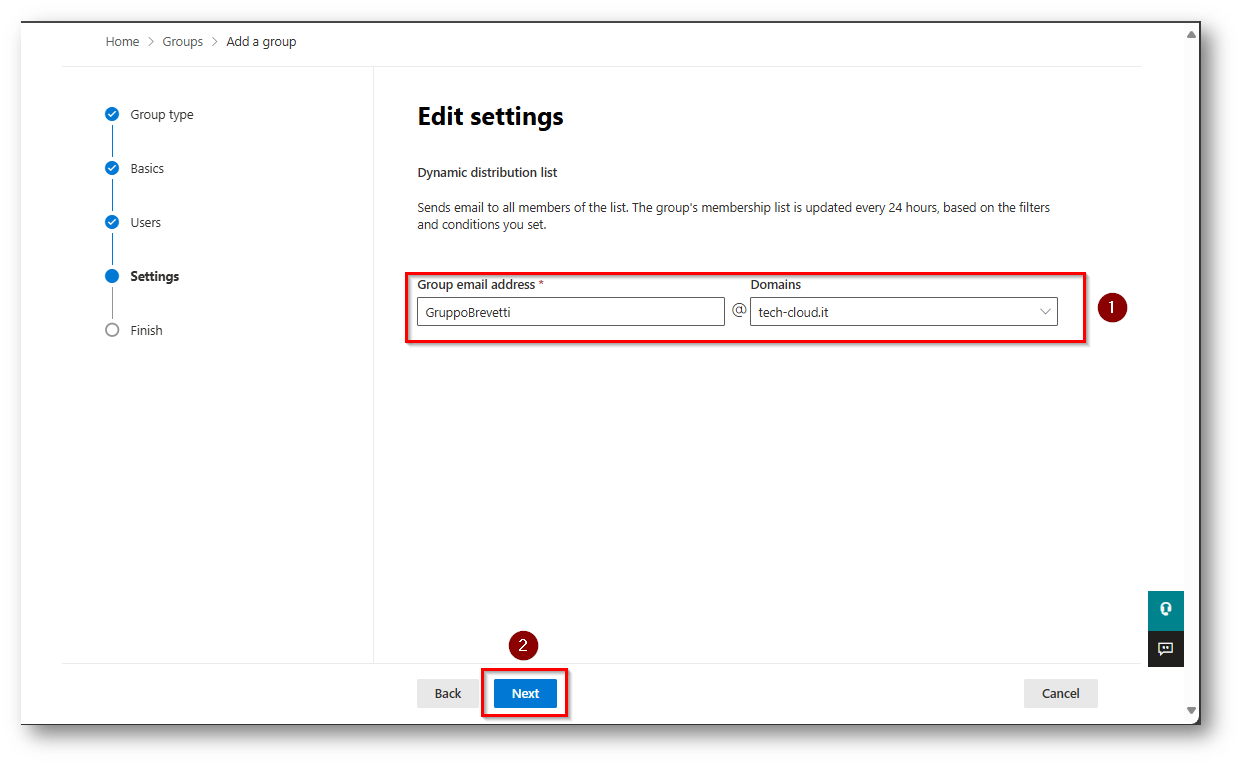

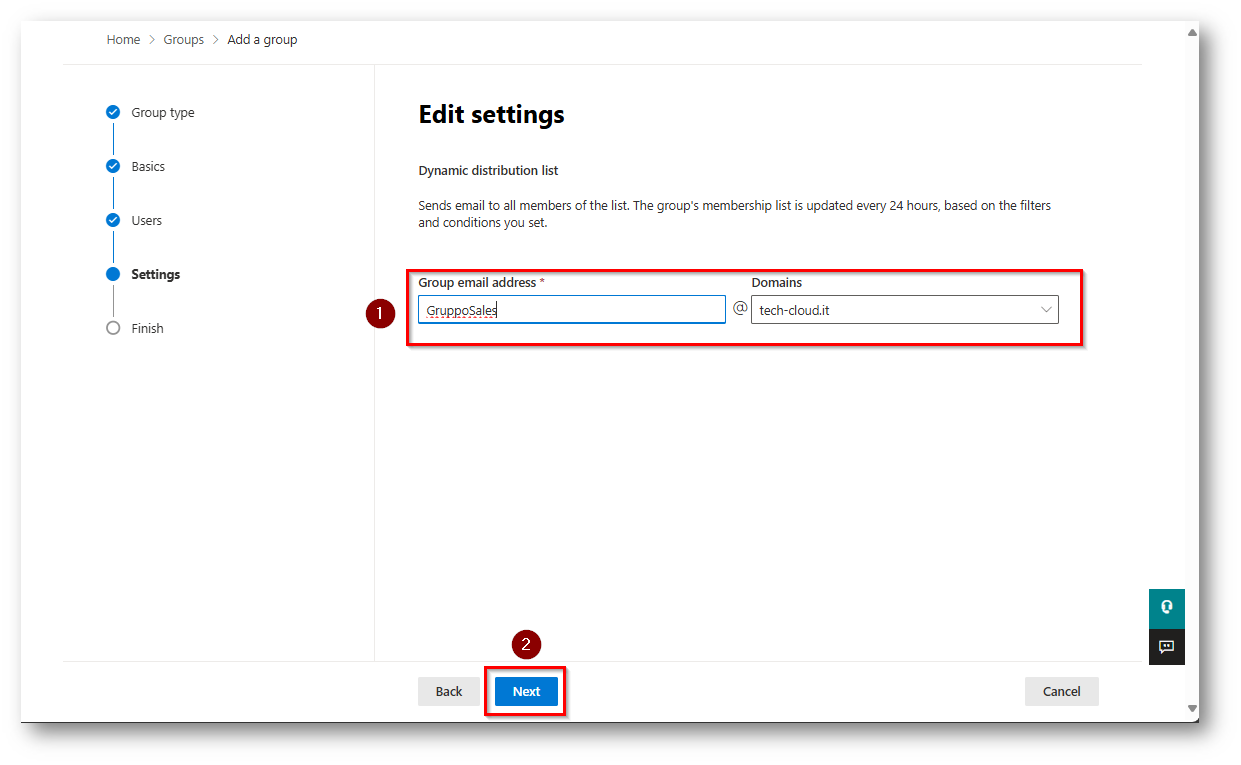

Figura 58: Scegliamo un indirizzo email da associare al gruppo

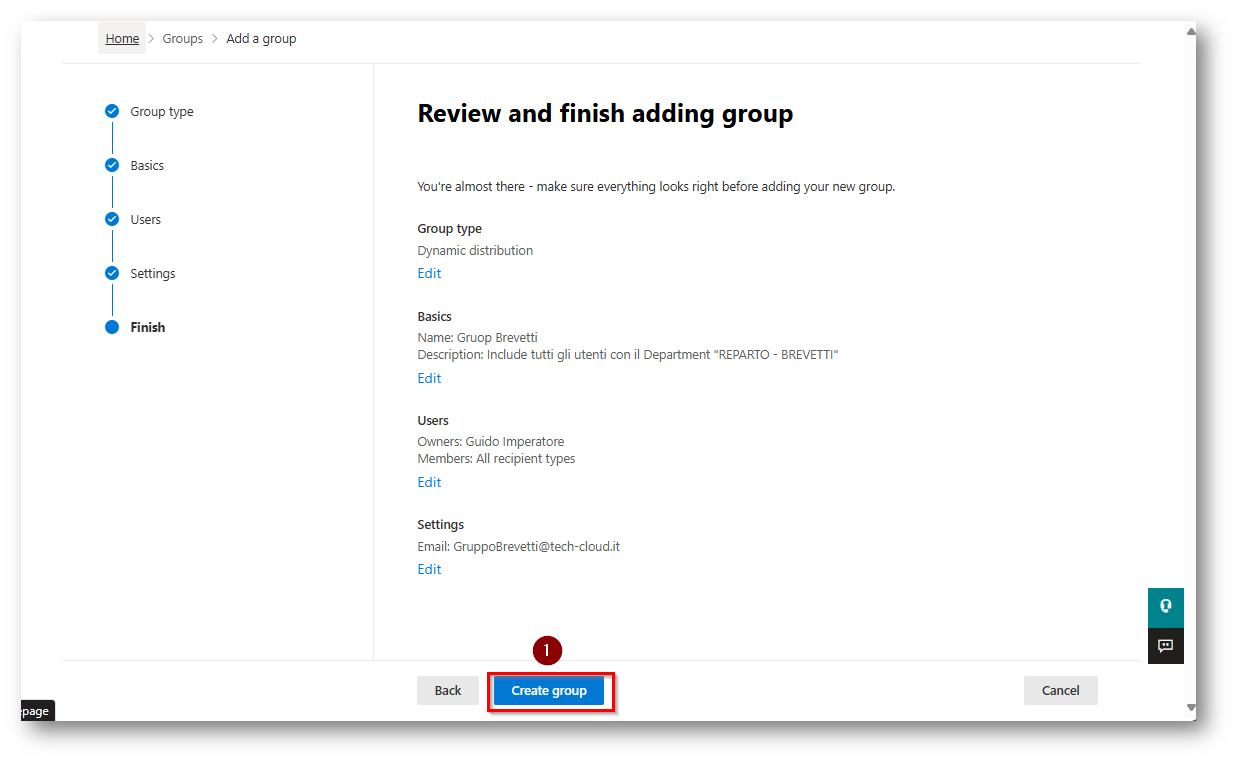

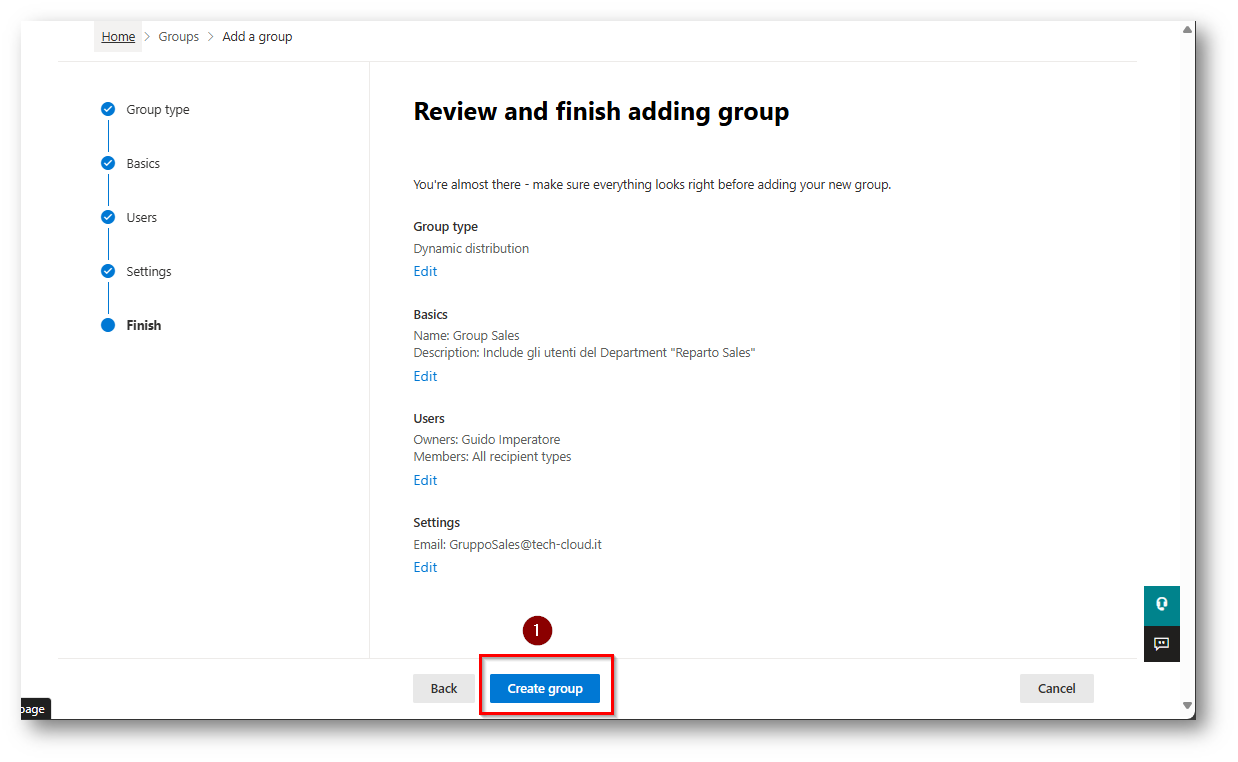

Figura 59: Creiamo il gruppo dopo aver visto il Summary delle regole

Ora ci sarà da creare il secondo gruppo per includere gli utente di “Reparto Sales”

Figura 60: Creazione secondo gruppo

Figura 61: Creazione Secondo gruppo dinamico

Figura 62: Come per il primo gruppo scegliete in nome ed una descrizione “Parlante”

Figura 63: Come in precedenza selezioniamo un Owner del gruppo e configuriamo i filtri necessari

Figura 64: Scegliamo indirizzo email e proseguiamo

Figura 65: Creazione Definitiva del gruppo

Figura 66: Gruppi creati, per il popolamento degli stessi potrebbero essere necessarie fino a 24 ore nel mio caso 10 minuti i gruppi contenevano gli utenti

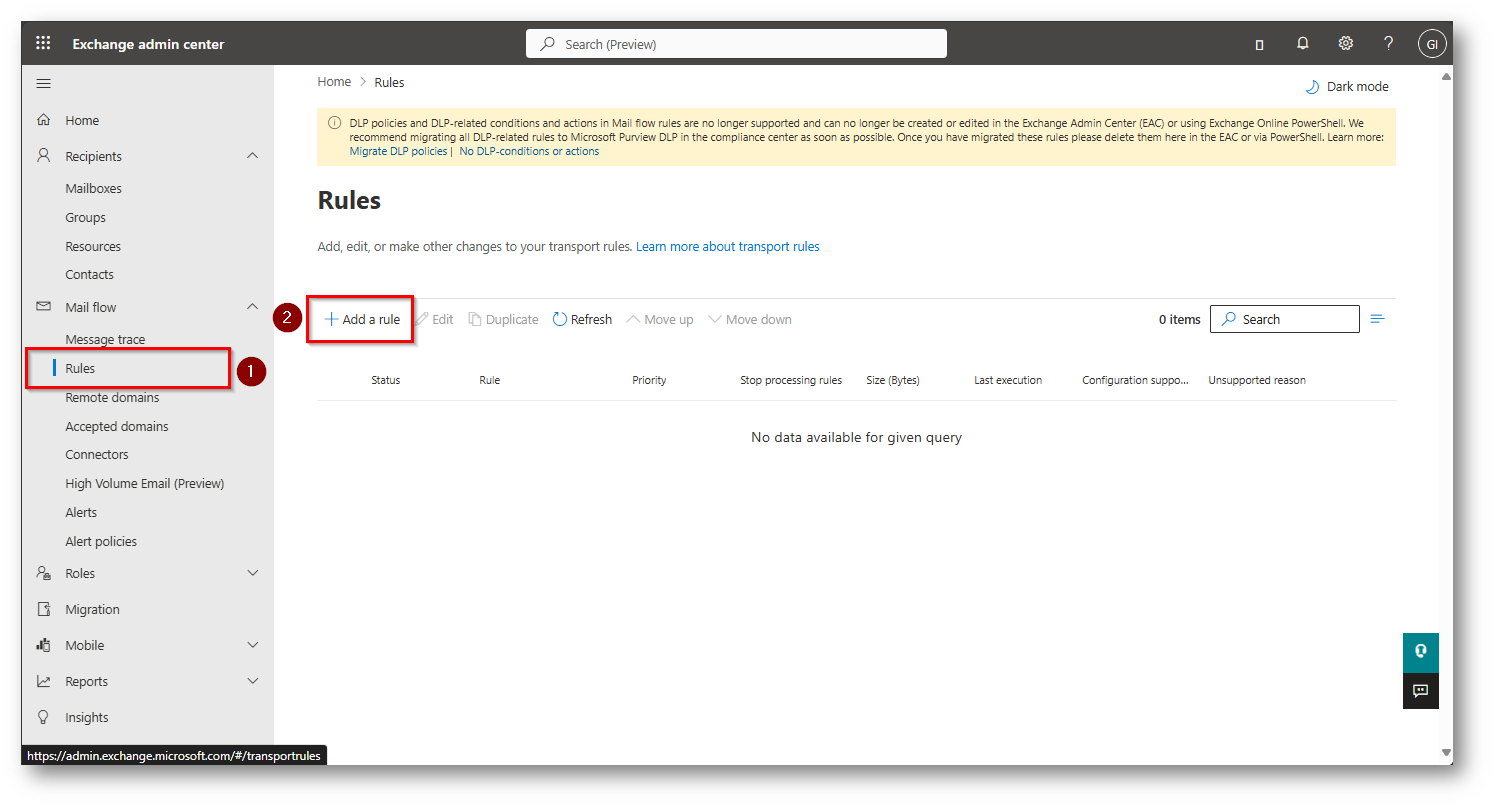

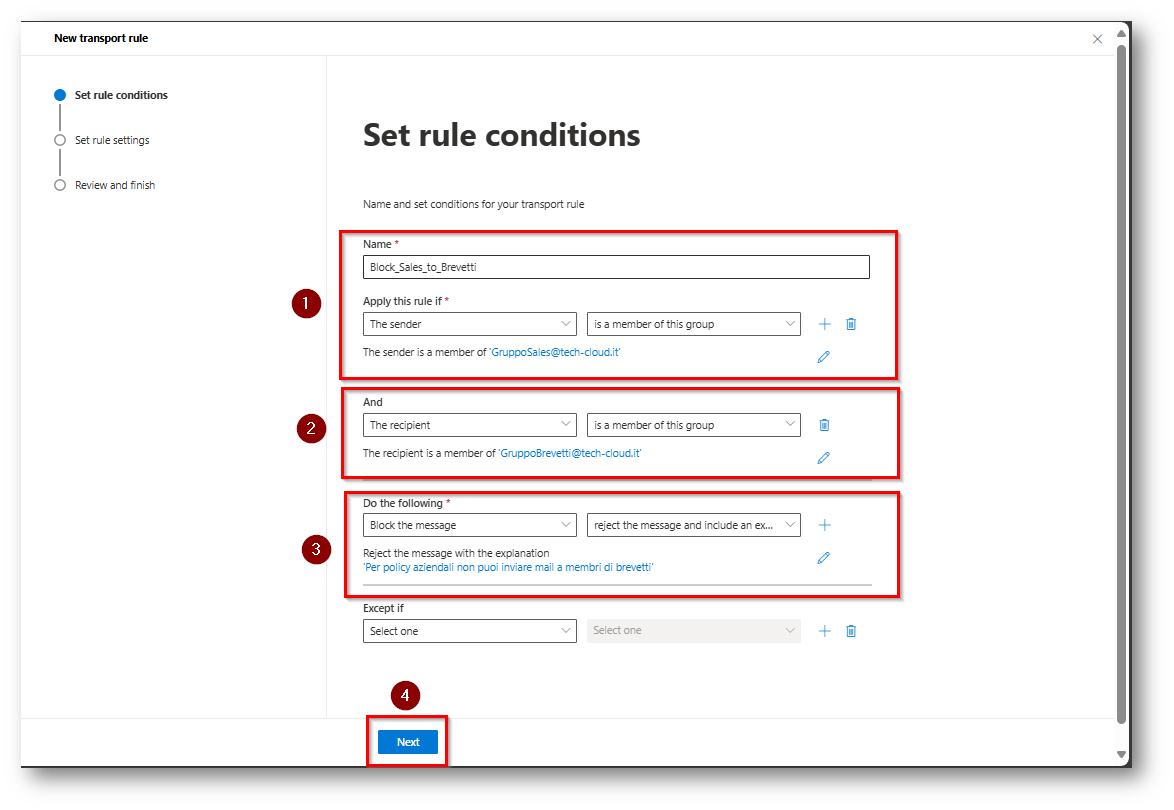

Figura 67: Creazione della regola di flusso per bloccare il traffico email per gli utenti segmentati

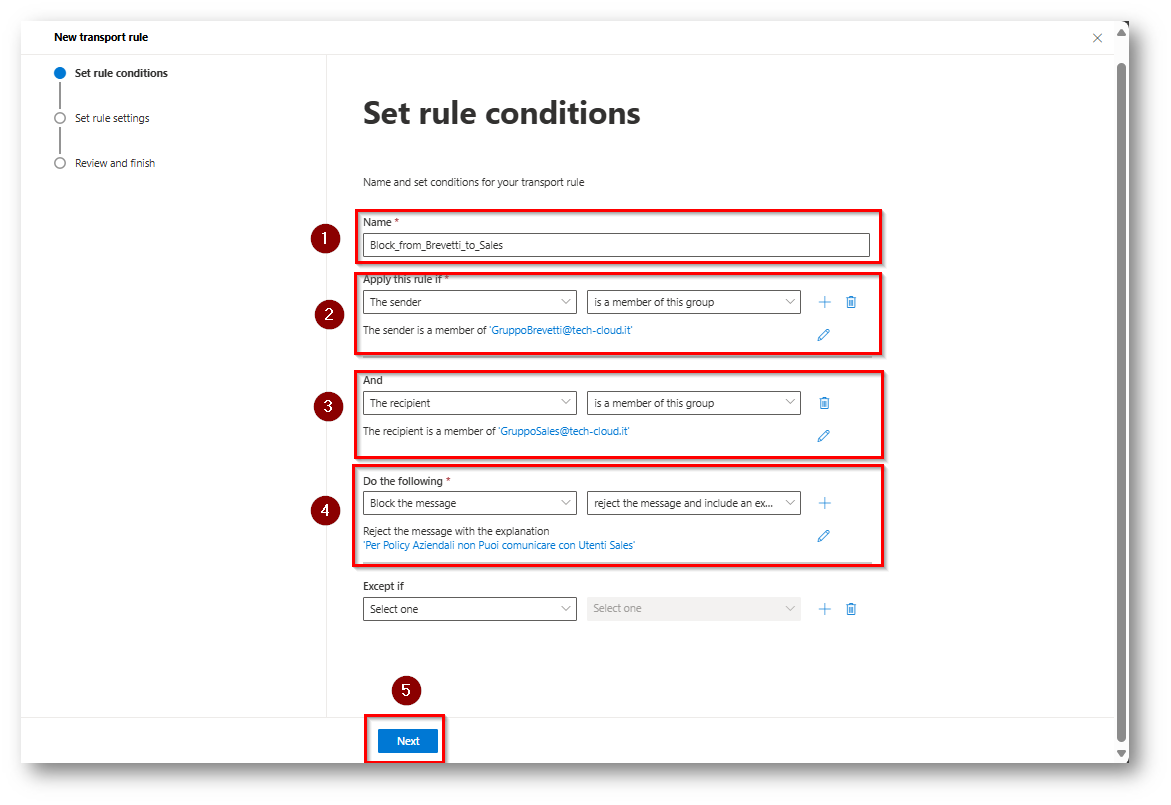

Figura 68: Parametri regola di Transport che non permettono ai membri del gruppo GruppoBrevetti di scrivere una mail agli utenti del GruppoSales includendo anche una spiegazione

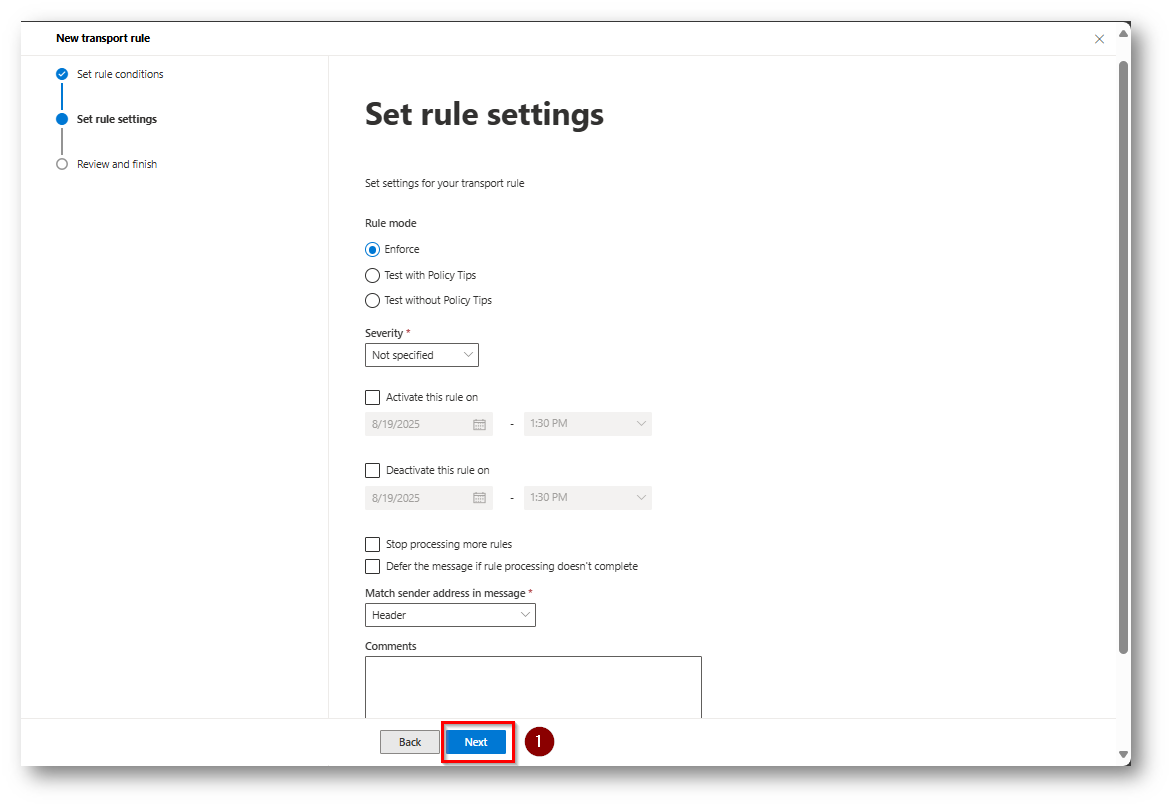

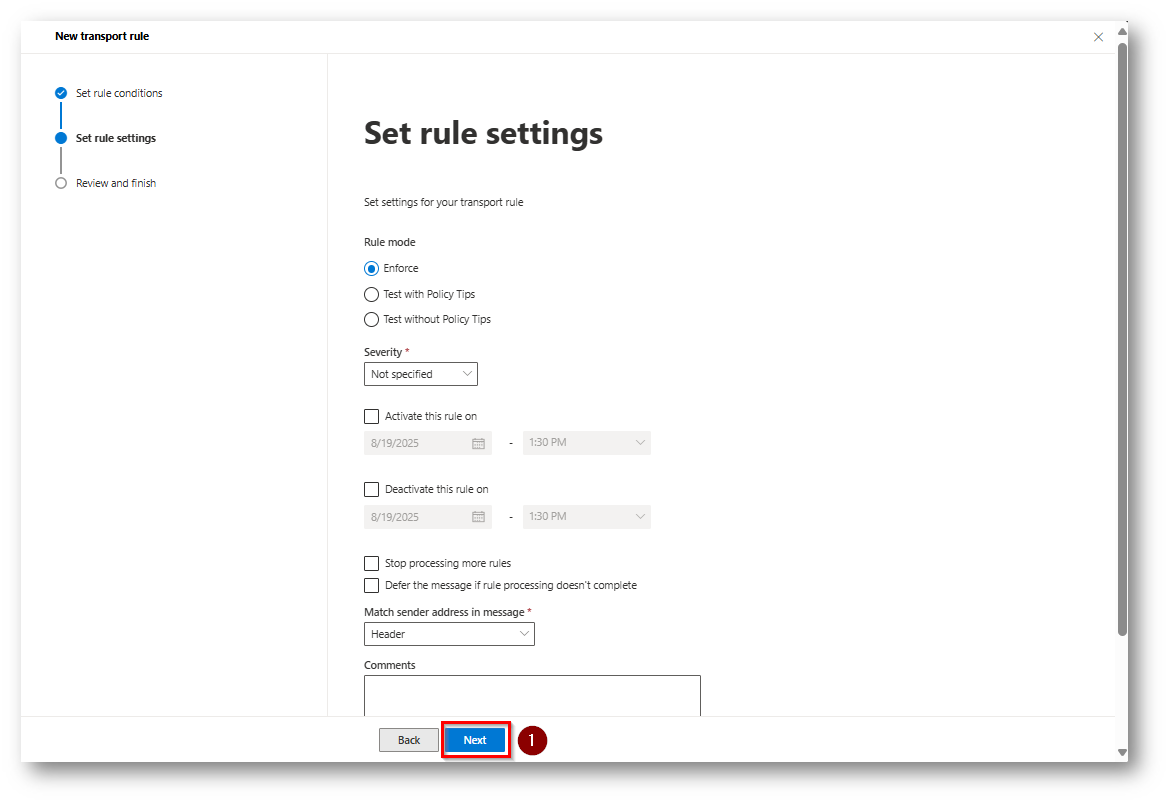

Figura 69: Proseguiamo con la configurazione

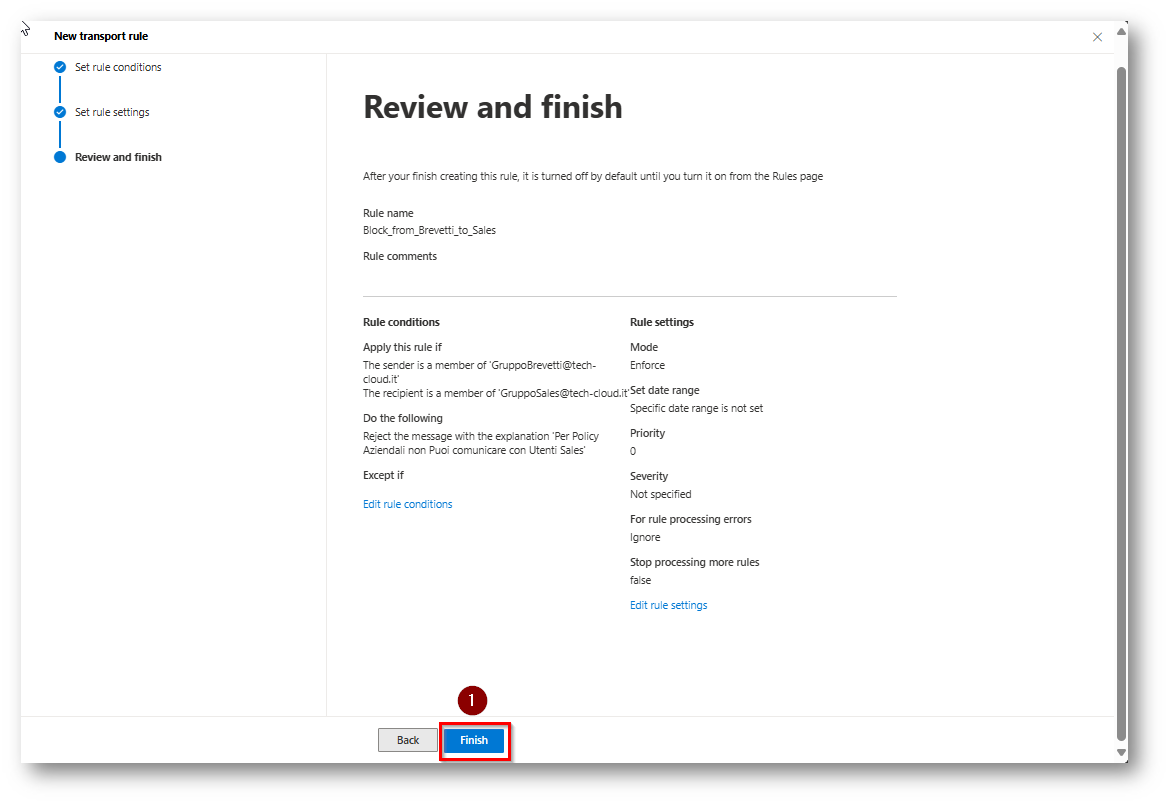

Figura 70: Creazione della regola

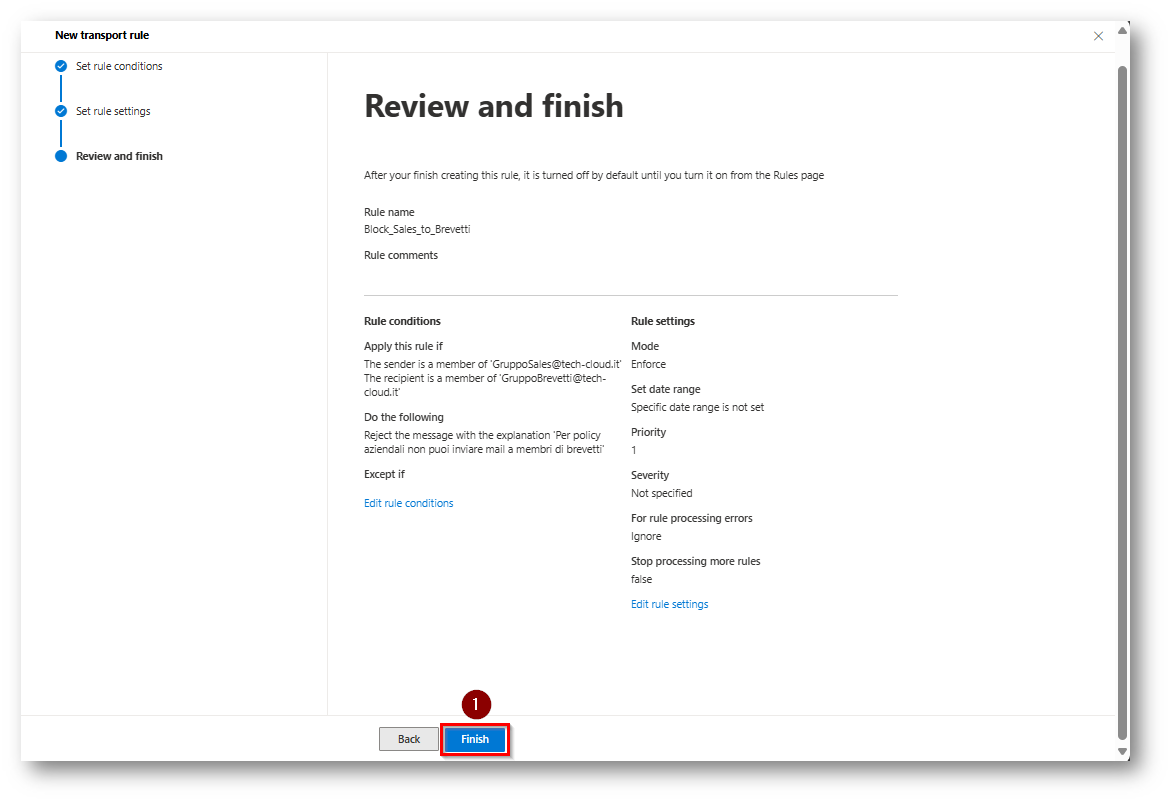

Ora procedere a creare la seconda regola, in modo speculare ma sostituendo sender con recipient, questo per “bloccare” le comunicazioni da Sales verso Brevetti

Figura 71: Parametri di configurazione della regola di flusso

Figura 72: Proseguiamo con la configurazione

Figura 73: Salvataggio regola creata

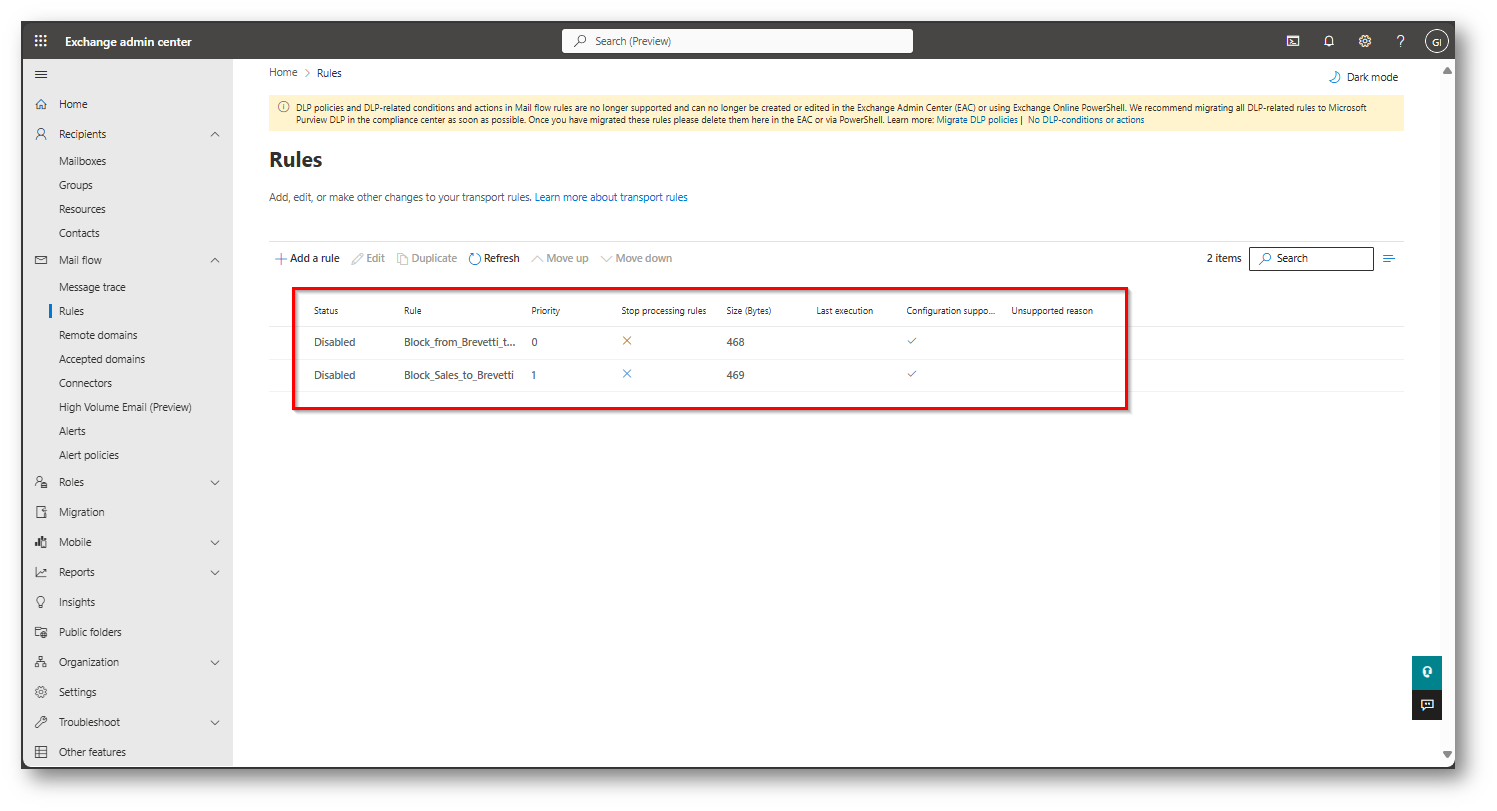

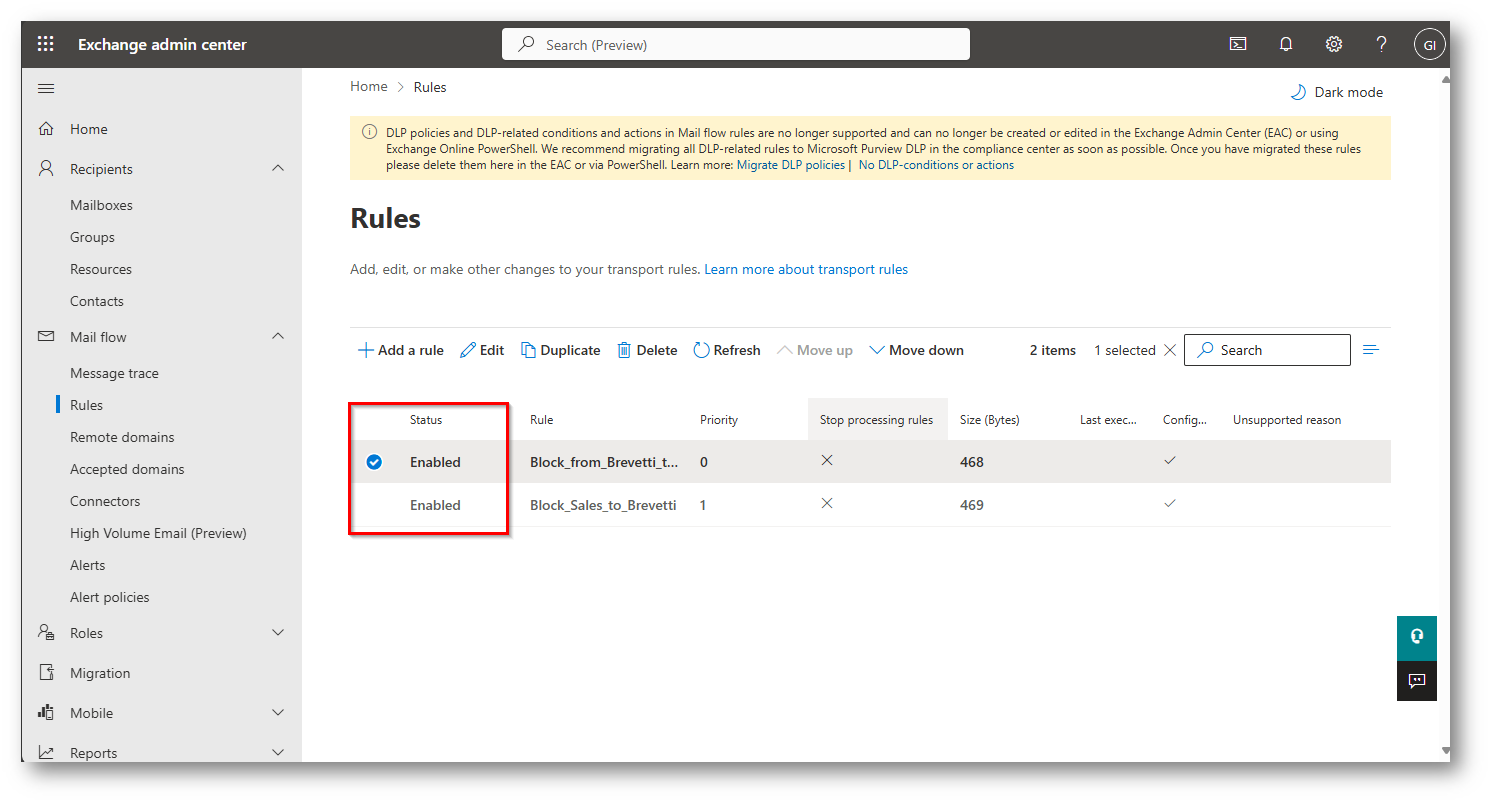

Figura 74: Regole di flusso correttamente create

Ricordarsi che di default le regole sono Disabled e bisogna abilitarle

Figura 75: Regole correttamente abilitate

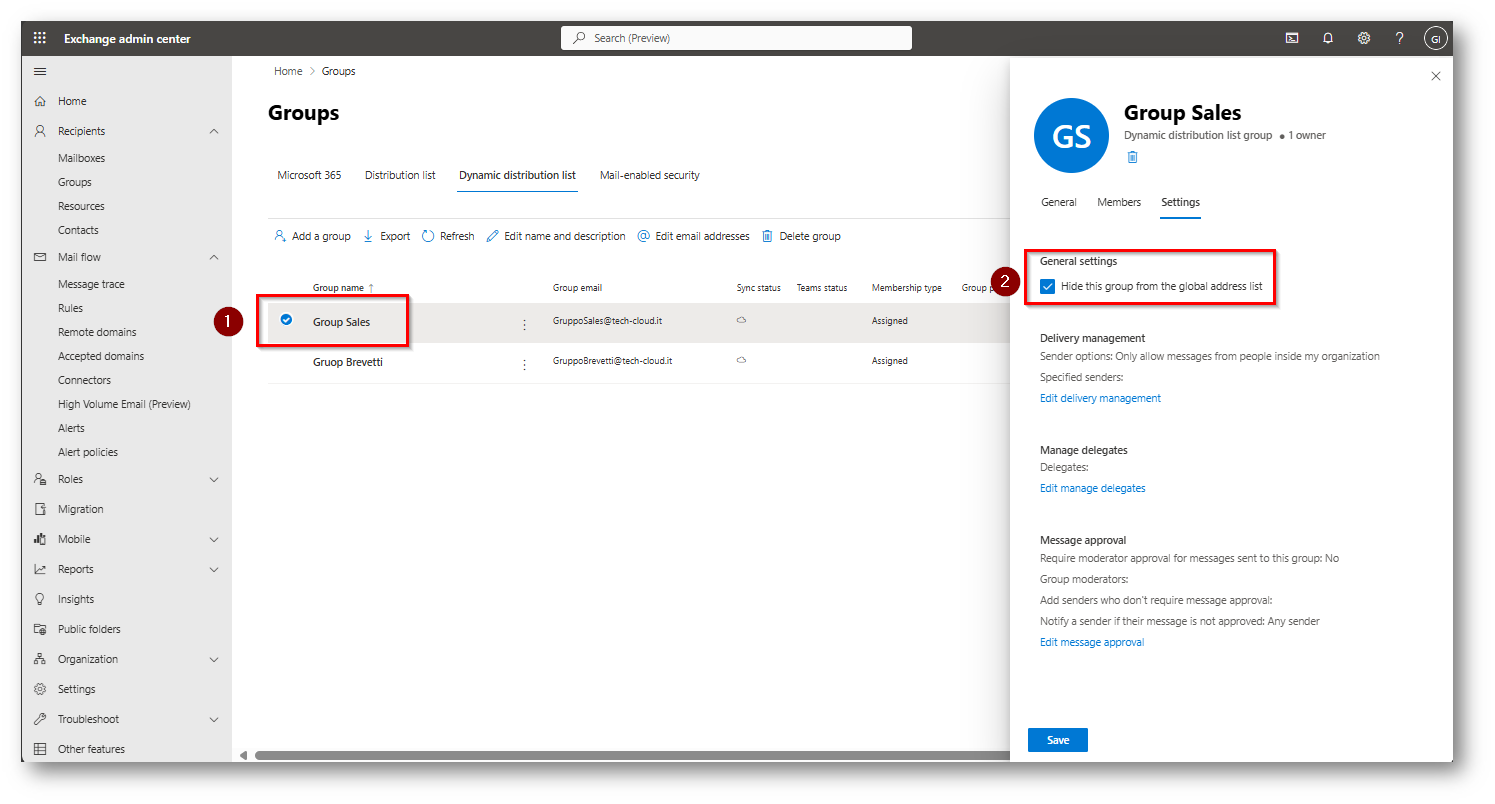

Vi suggerisco anche di nascondere dalla rubrica i due gruppi creati

Figura 76: Nascondiamo i due gruppi creati dalla directory

Se una volta applicate le policy gli utenti sono ancora in grado di comunicare?

Significa che alcuni requirements non sono stati rispettati, vi consiglio quindi di:

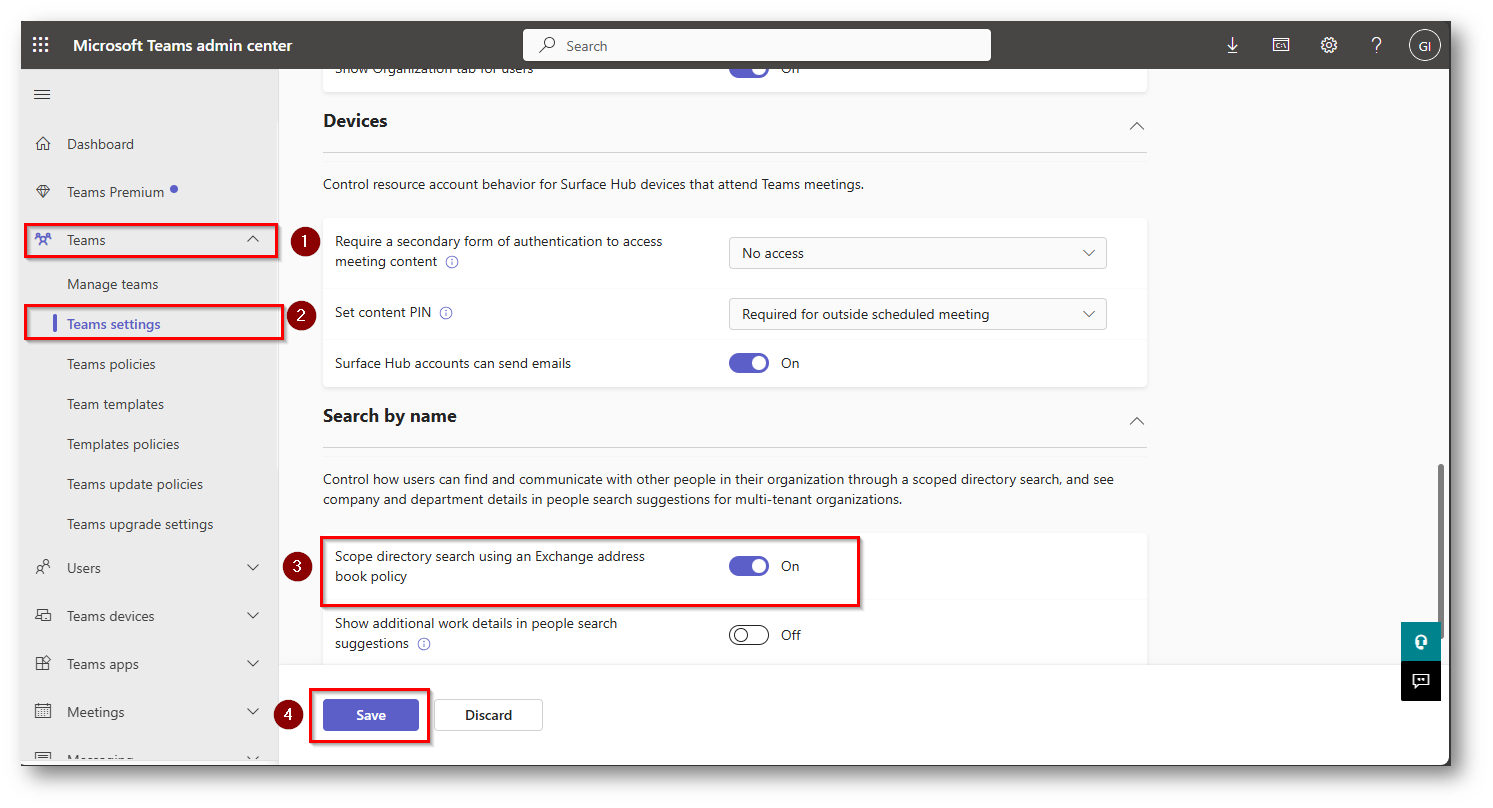

Verificare le configurazioni dal portale Admin di Microsoft Teams

Figura 77: La ricerca degli utenti deve essere basata all’interno della rubrica di Exchange Online

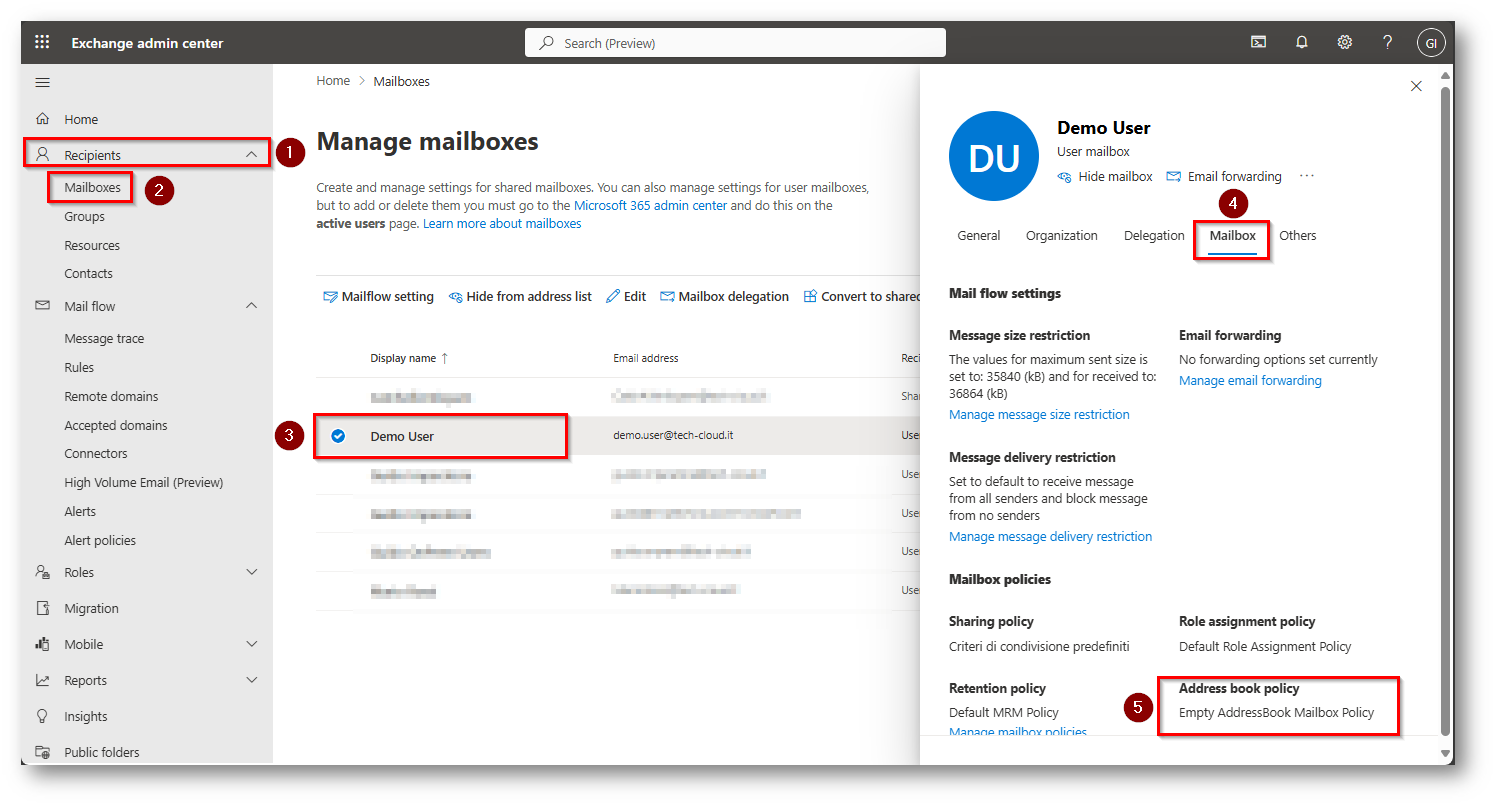

Verificare Address Book Policy

Figura 78: Gli utenti del segmento dovranno avere “Empity AddressBook Mailbox Policy”

Come risulta quindi l’esperienza lato utente?

Accedendo con uno dei due utenti dei segmenti, nel mio caso Mario Rossi e Demo User ai vari workload la situazione risulta essere la seguente

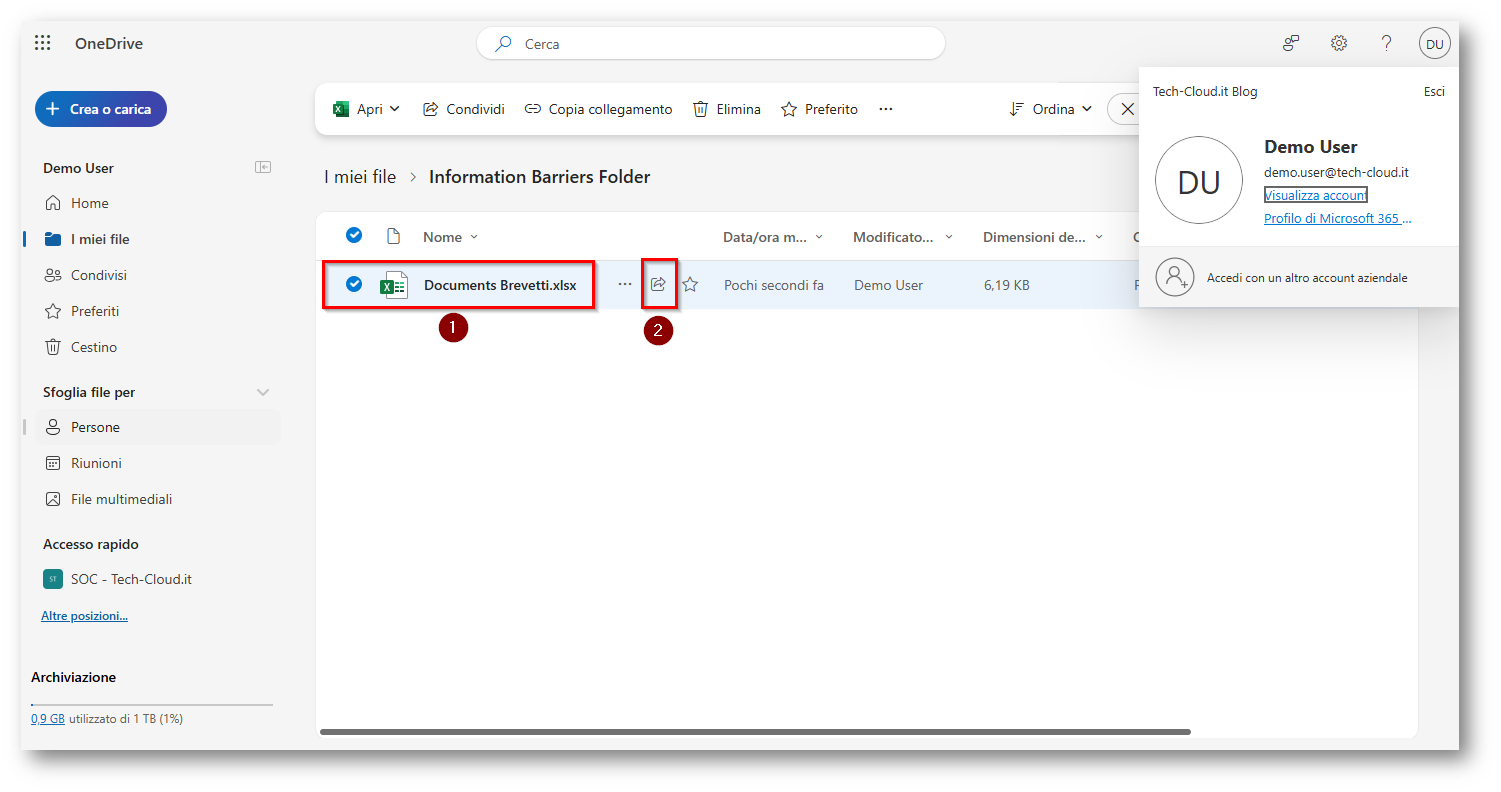

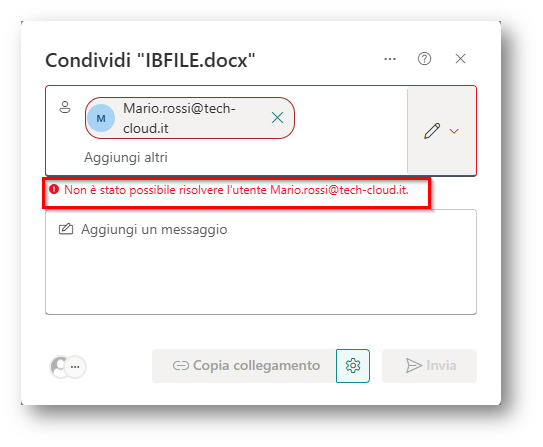

Condivisone OneDrive

Figura 79: Demo User che vuole condividere il documento dei bevetti

Figura 80: Il sistema ci avvisa che non possiamo fare la condivisione, infatti, l’utente di destinazione appartiene ad un altro segmento

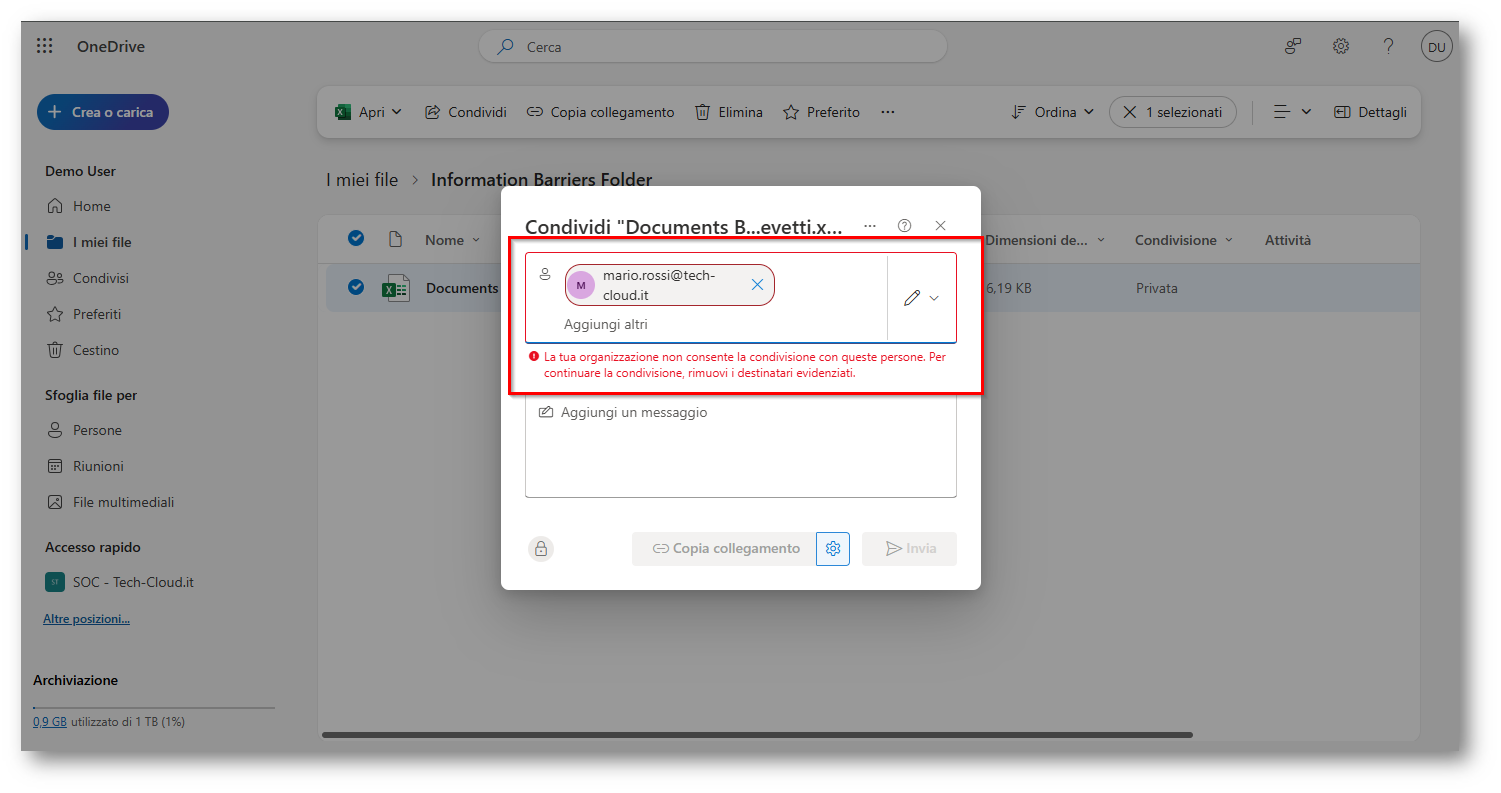

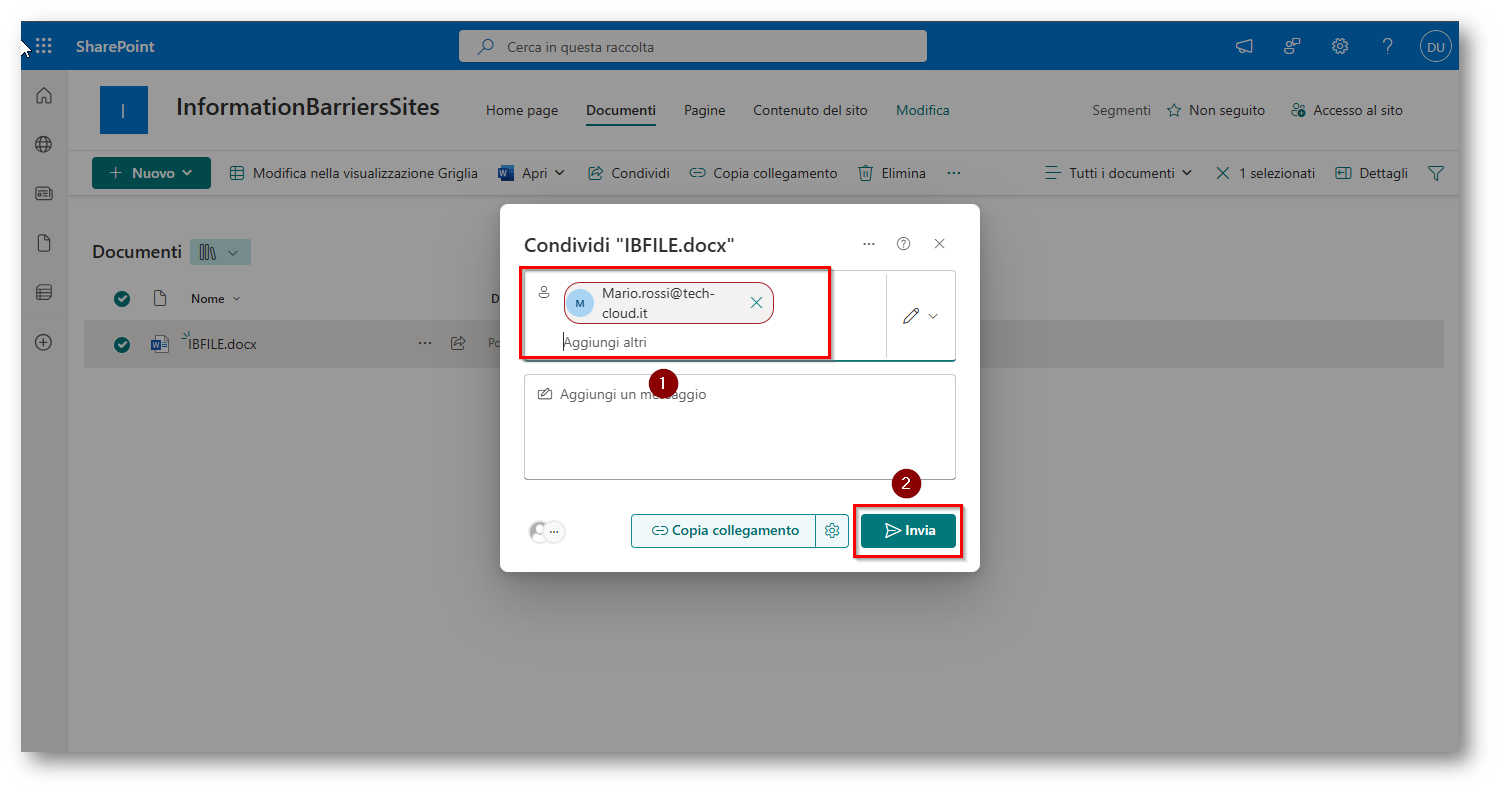

Condivisione SharePoint Online

Figura 81: Demo User cerca di condividere un file all’interno del sito SharePoint protetto con IB, ma non è possibile farlo con persone che non appartengano al segmento configurato

Figura 82: Errore Specifico durante la condivisione

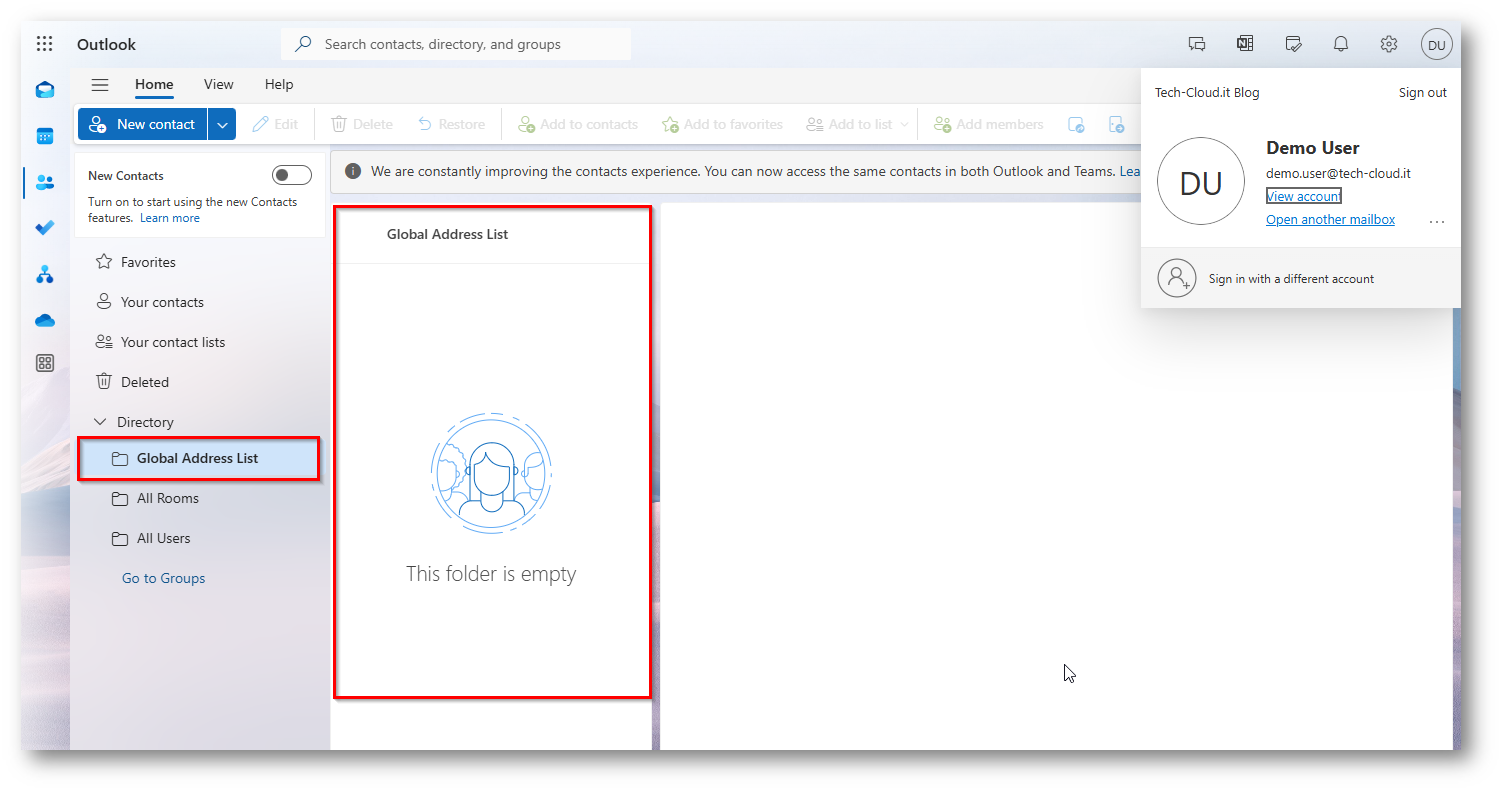

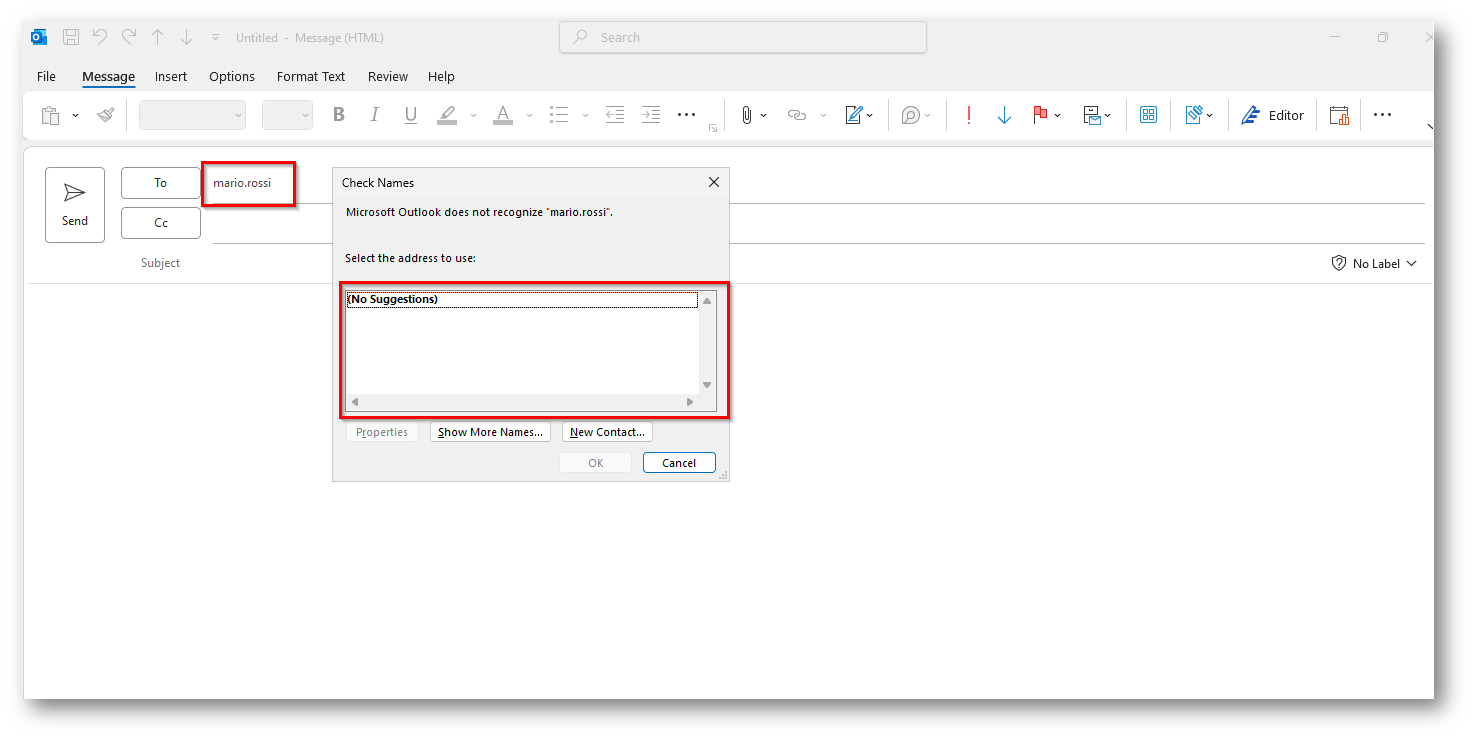

Esperienza Lato Exchange Online

Figura 83:Notiamo che per gli utenti segmentati la GAL (Global Address List) risulta essere completamente vuota

Figura 84: Anche se proviamo a scrivere una mail verso un utente di un segmento “bloccato” non ci trova l’utente

Con la regola di flusso creata se l’utente inserisce manualmente l’utente il sistema rifiuterà la mail con un messaggio di errore

Figura 85: Messaggio di errore nell’inviare la mail come stabilito dalla regola di Trasport di Exchange Online

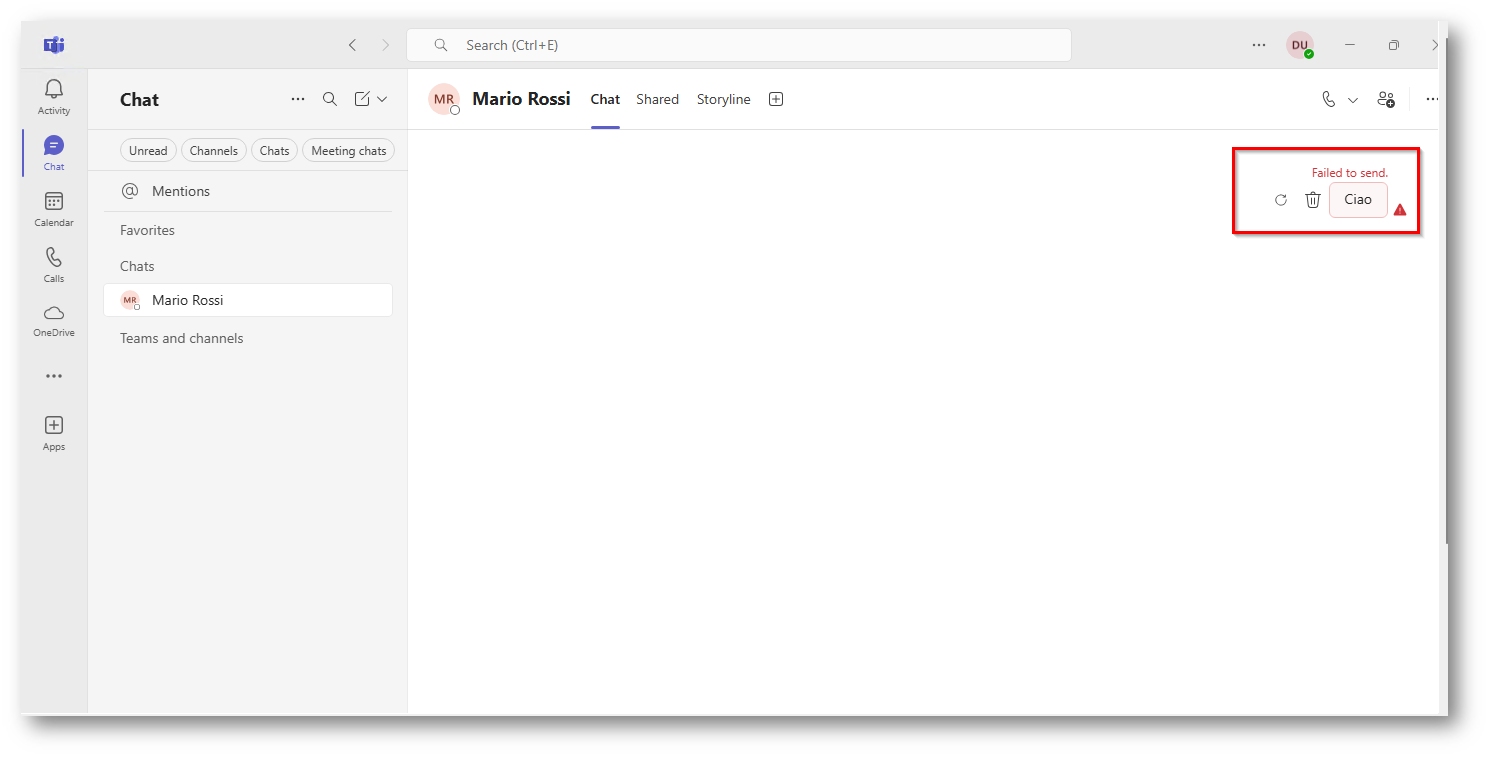

Esperienza Microsoft Teams

Figura 86: Demo User che scrive via Teams a Mario Rossi ed il sistema giustamente glielo impedisce non appartenendo allo stesso segmento

Conclusioni

Microsoft Purview rappresenta una suite di servizi altamente avanzata, progettata per garantire la protezione e la conformità dei dati aziendali. La possibilità di gestire tali funzionalità in modo intuitivo e centralizzato, grazie a un’unica console, costituisce un indiscutibile valore aggiunto per le organizzazioni.

Information Barriers si integra perfettamente con tutti gli strumenti di collaborazione Microsoft, offrendo un controllo nativo sui flussi informativi. Questo consente di prevenire efficacemente potenziali criticità in ambito compliance, come, ad esempio, la condivisione non autorizzata di informazioni riservate tra reparti aziendali. È possibile, per esempio, impedire che dati sensibili del reparto amministrativo vengano divulgati all’esterno o verso altre funzioni.

Inoltre, la soluzione permette di configurare eccezioni e sotto segmenti, garantendo che specifici reparti o gruppi che necessitano di comunicare tra loro possano farlo in piena sicurezza. In questo modo, si riduce significativamente il rischio di errori umani che potrebbero portare alla diffusione involontaria di informazioni riservate, assicurando al contempo il rispetto degli standard di protezione dati e conformità normativa.