Browser DLP (public preview): protezione dei dati sensibili verso app AI con Microsoft Edge for Business e Purview

Microsoft ha recentemente reso disponibile in public preview Browser DLP, una funzionalità che aiuta a proteggere i dati nell’uso di app AI nel browser aziendale. Questa soluzione monitora e controlla la condivisione di dati sensibili, applicando in tempo reale le policy di Data Loss Prevention (DLP) tramite Microsoft Purview ed i management services di Microsoft Edge for Business, così da evitare il trasferimento involontario di contenuti riservati verso le seguenti applicazioni di intelligenza artificiale generativa:

- Microsoft Copilot;

- OpenAI ChatGPT;

- Google Gemini;

- DeepSeek.

Tuttavia, questa nuova soluzione potrebbe generare confusione rispetto a Data Security Posture Management for AI, tema su cui è già stato pubblicato un articolo dedicato Data Security Posture Management (DSPM) for AI: proteggere i dati nell’era dell’intelligenza artificiale generativa – ICT Power.

In sintesi, la principale differenza tra Browser DLP e DSPM for AI risiede tanto nella portata delle funzionalità quanto nel target a cui si rivolgono. Browser DLP rappresenta una soluzione più limitata, focalizzata principalmente sulla protezione dei dati sensibili durante l’utilizzo di applicazioni di intelligenza artificiale generativa nel browser aziendale. Pur nella sua semplicità rispetto a DSPM for AI, il fatto che Browser DLP sia disponibile anche per le licenze Microsoft 365 Business Premium la rende particolarmente interessante per le piccole e medie imprese (PMI), che spesso non dispongono di budget per soluzioni più complesse da gestire ma allo stesso tempo hanno comunque la necessità di tutelare i propri dati durante l’uso di servizi AI.

Al contrario, DSPM for AI rappresenta un approccio molto più ampio e articolato alla sicurezza dei dati in ambito AI, integrando numerose funzionalità avanzate di Microsoft Purview. Questa soluzione è pensata per organizzazioni di dimensioni maggiori e con esigenze di governance e compliance più stringenti, motivo per cui è disponibile solo con licenze di tipo Enterprise come Microsoft 365 E5. DSPM for AI consente un controllo granulare e una visibilità complessiva sulla postura di sicurezza dei dati in ambienti complessi, estendendosi ben oltre il solo perimetro del browser e con strumenti di classificazione, monitoraggio e gestione delle policy molto più evoluti.

Le due soluzioni utilizzano strumenti comuni, come Purview per la gestione delle policy DLP, ma presentano modalità di configurazione differenti, che saranno riportate in questo articolo.

Requisiti licenza

Per usufruire della soluzione è necessario disporre dei seguenti piani di licenza:

- Microsoft 365 Business Premium;

- Microsoft 365 E5;

- Microsoft 365 E5/F5 Compliance e F5 Security & Compliance.

Requisiti tecnici

- Microsoft Edge for Business Management Service per la gestione delle policy;

- Microsoft Edge versione 138 o successive;

- Audit Log abilitati in Microsoft Purview (guida disponibile nell’articolo DSPM for AI);

- Dispositivo gestito da Microsoft Intune.

Creazione policy DLP

L’esempio seguente mostra come configurare una policy DLP usando un template di Sensitive Info Type (SIT) per indirizzi fisici italiani, allo scopo di bloccare la condivisione di questi dati tramite browser verso le app AI.

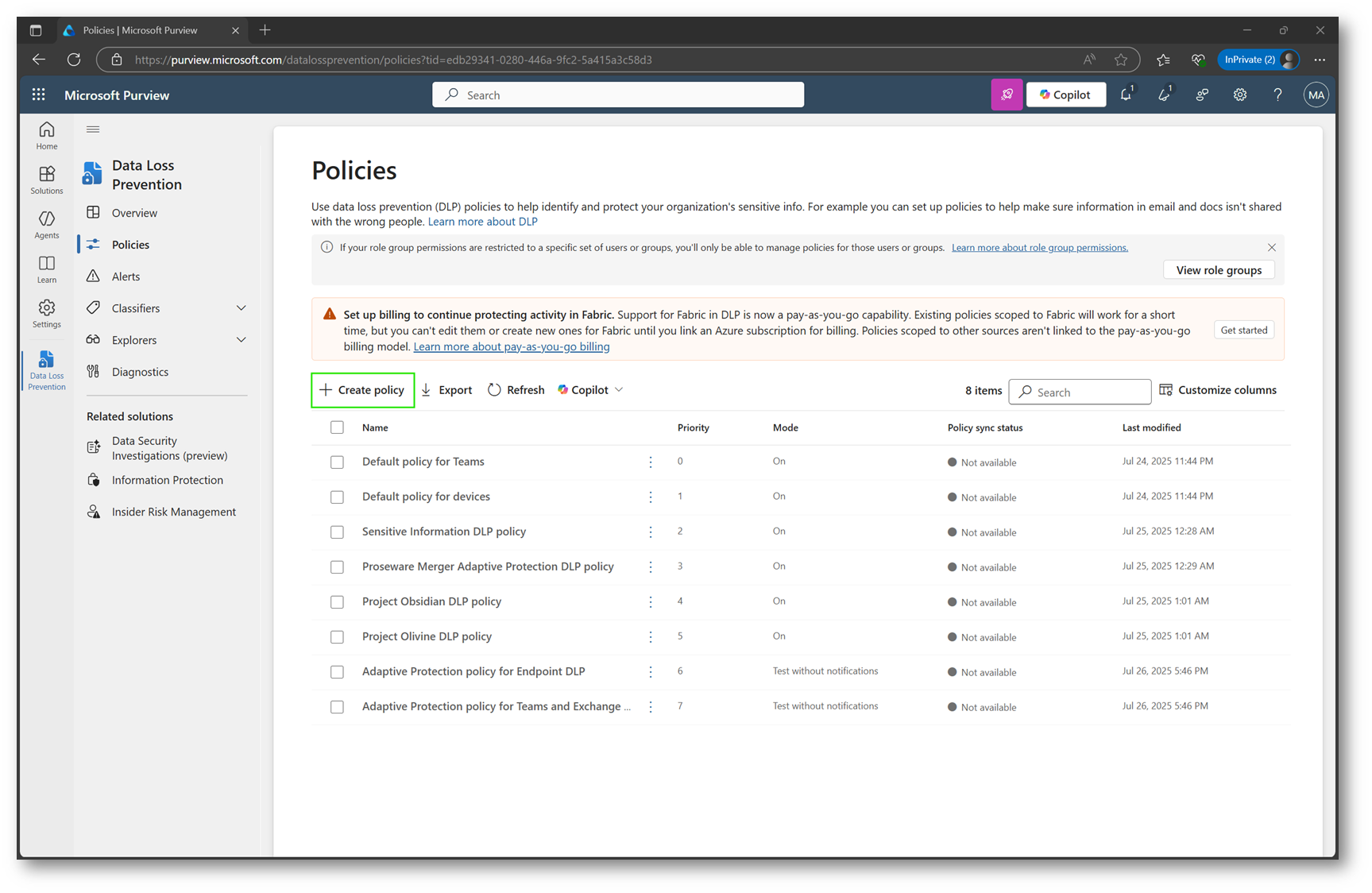

Nella sezione Solutions, selezionate la voce Policies e cliccate su Create policy:

Figura 1 – Creazione policy DLP

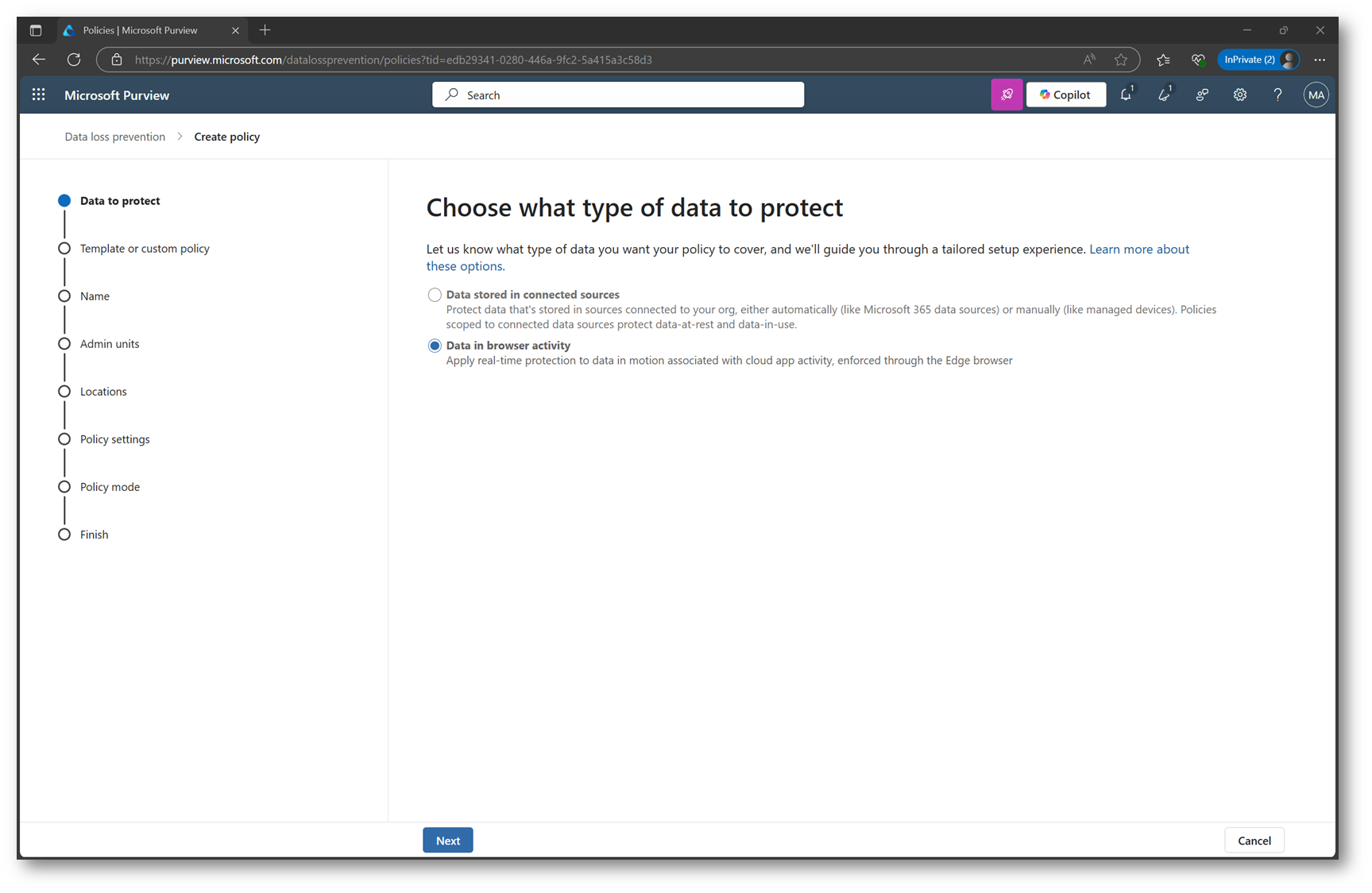

Nella scheda successiva è importante selezionare la voce Data in browser activity.

Figura 2 – Data in browser activity in Microsoft Purview DLP

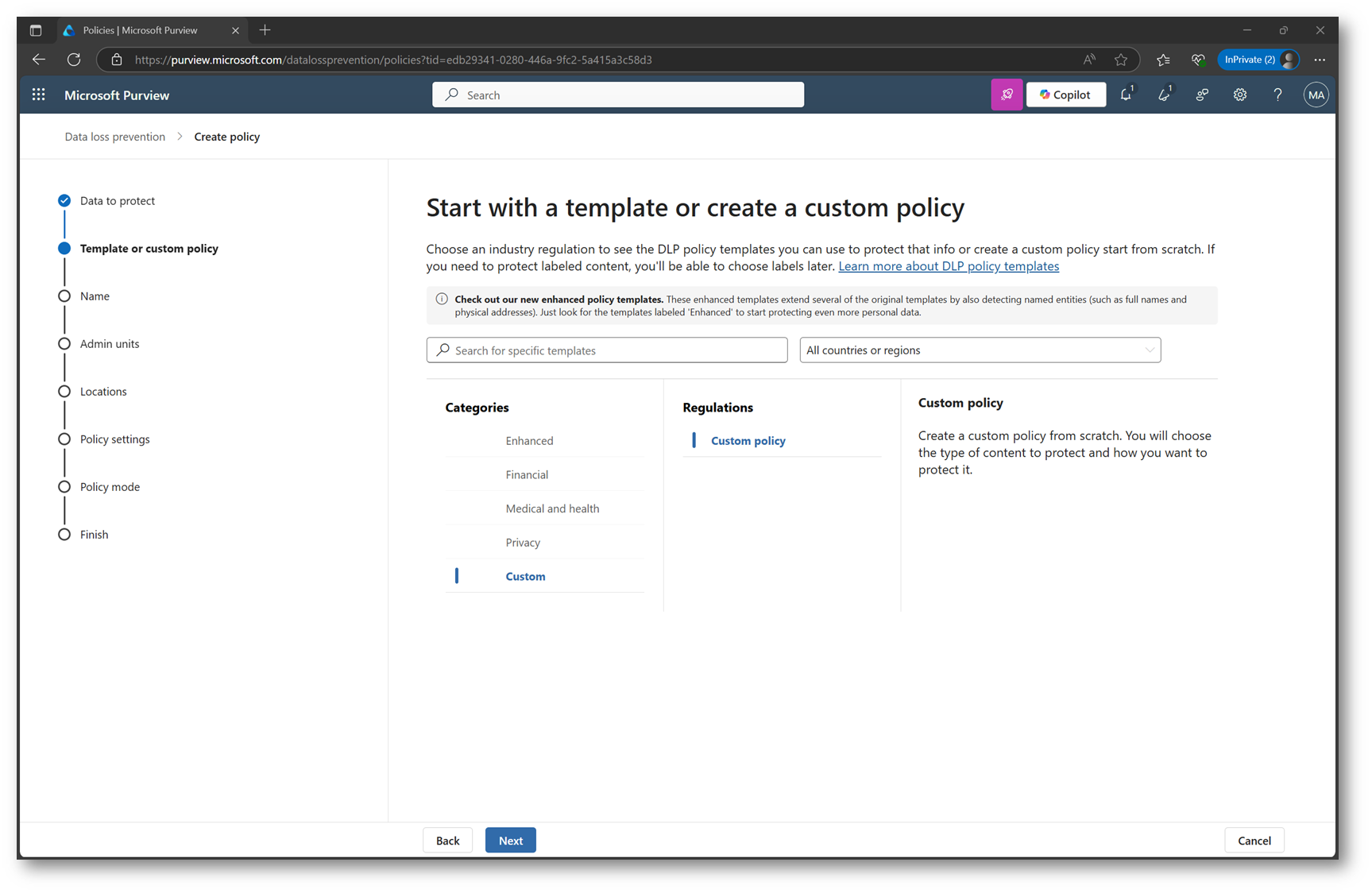

Microsoft mette a disposizione, di default, una serie di template per le policy DLP suddivisi per differenti categorie di business. Tuttavia, in scenari dove è necessario indirizzare esigenze specifiche dell’organizzazione o personalizzare i criteri di protezione dei dati, è possibile optare per la creazione di una policy custom (come in questo caso).

Figura 3 – Creazione di una custom policy in Microsoft Purview DLP

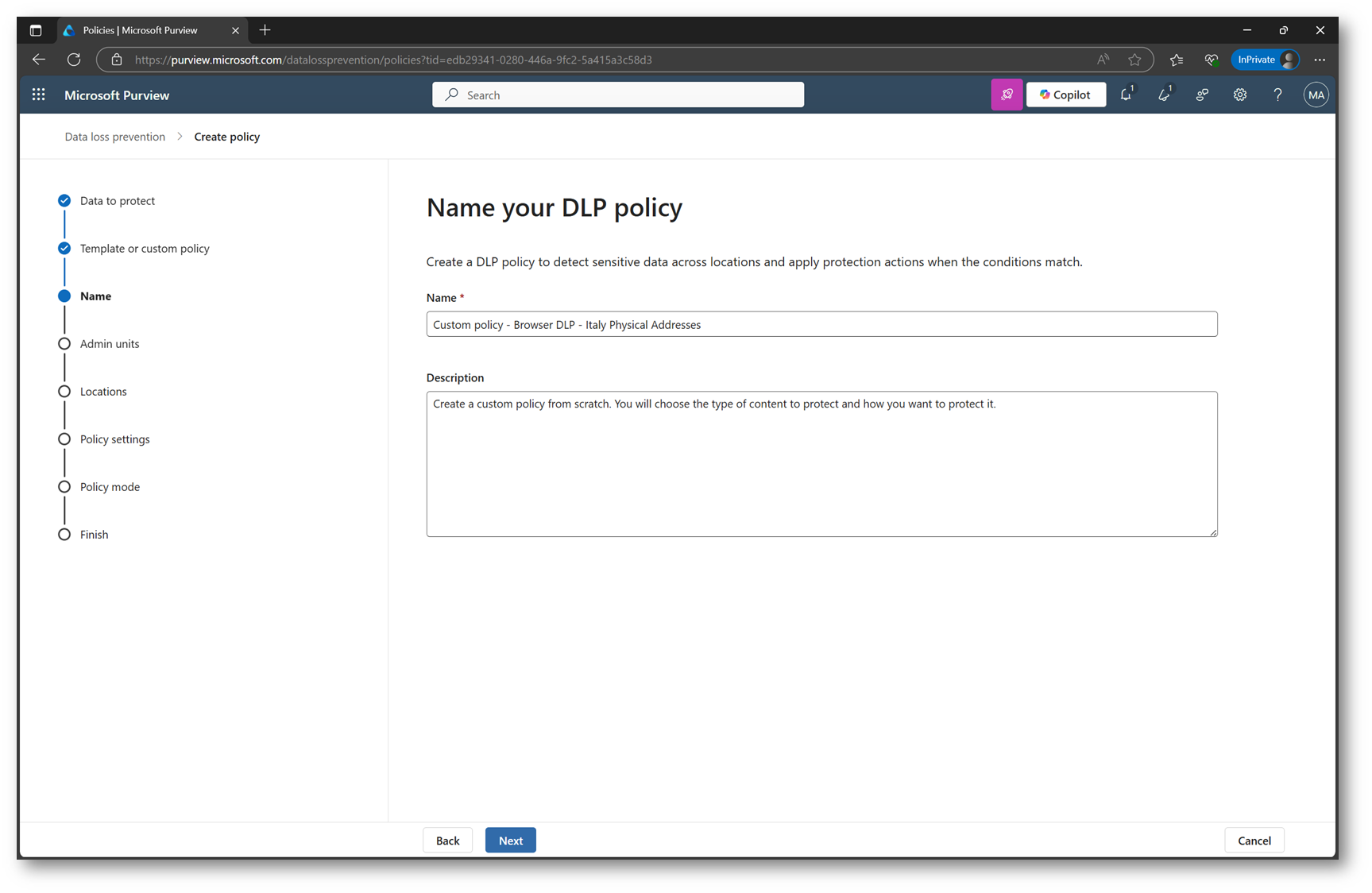

Figura 4 – Assegnazione del nome alla policy DLP

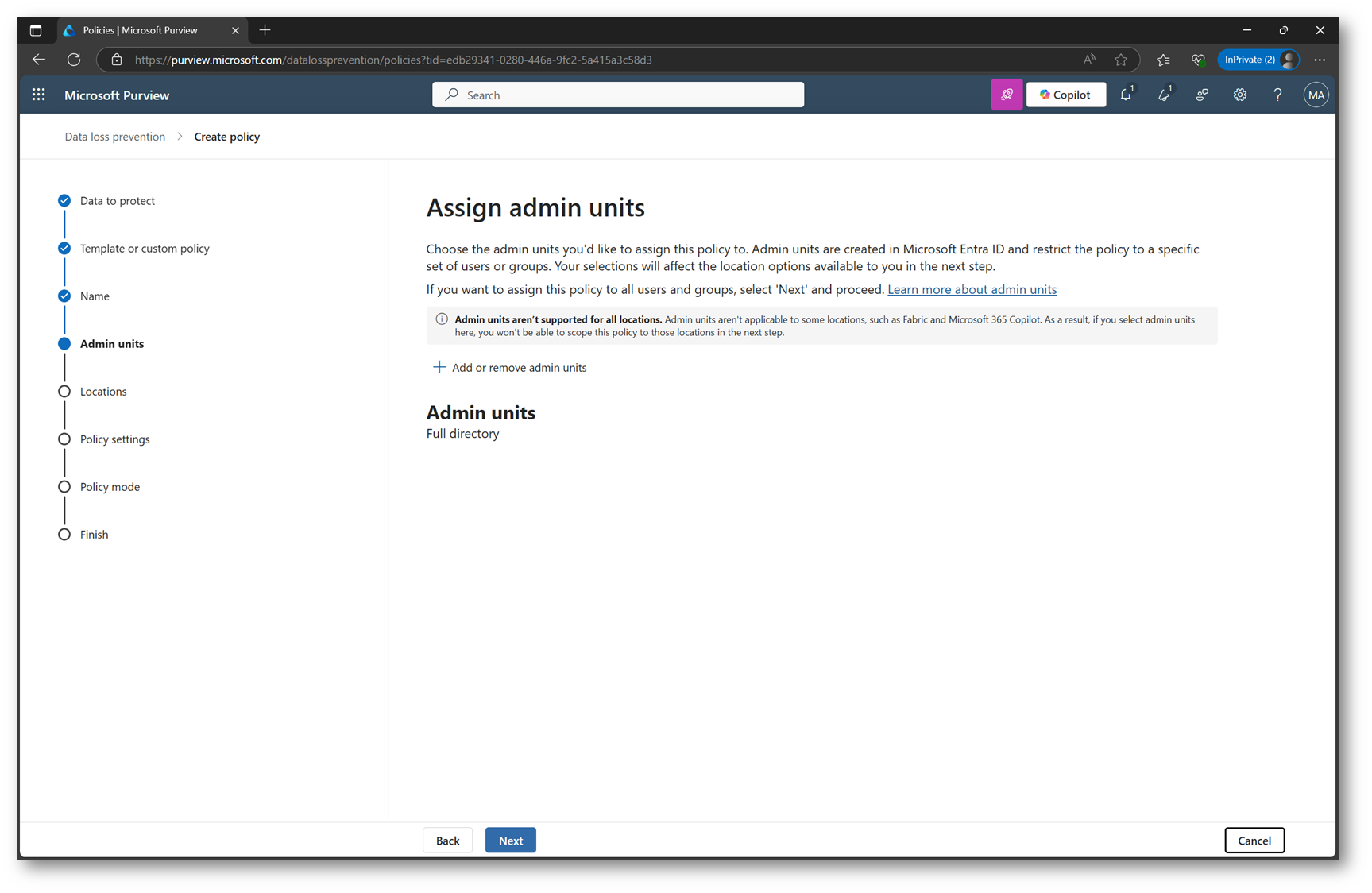

Per assegnare la DLP policy a una specifica Admin Unit in Entra ID, selezionate l’unità desiderata o mantenere le impostazioni predefinite:

Figura 5 – Admin unit in Microsoft Purview DLP

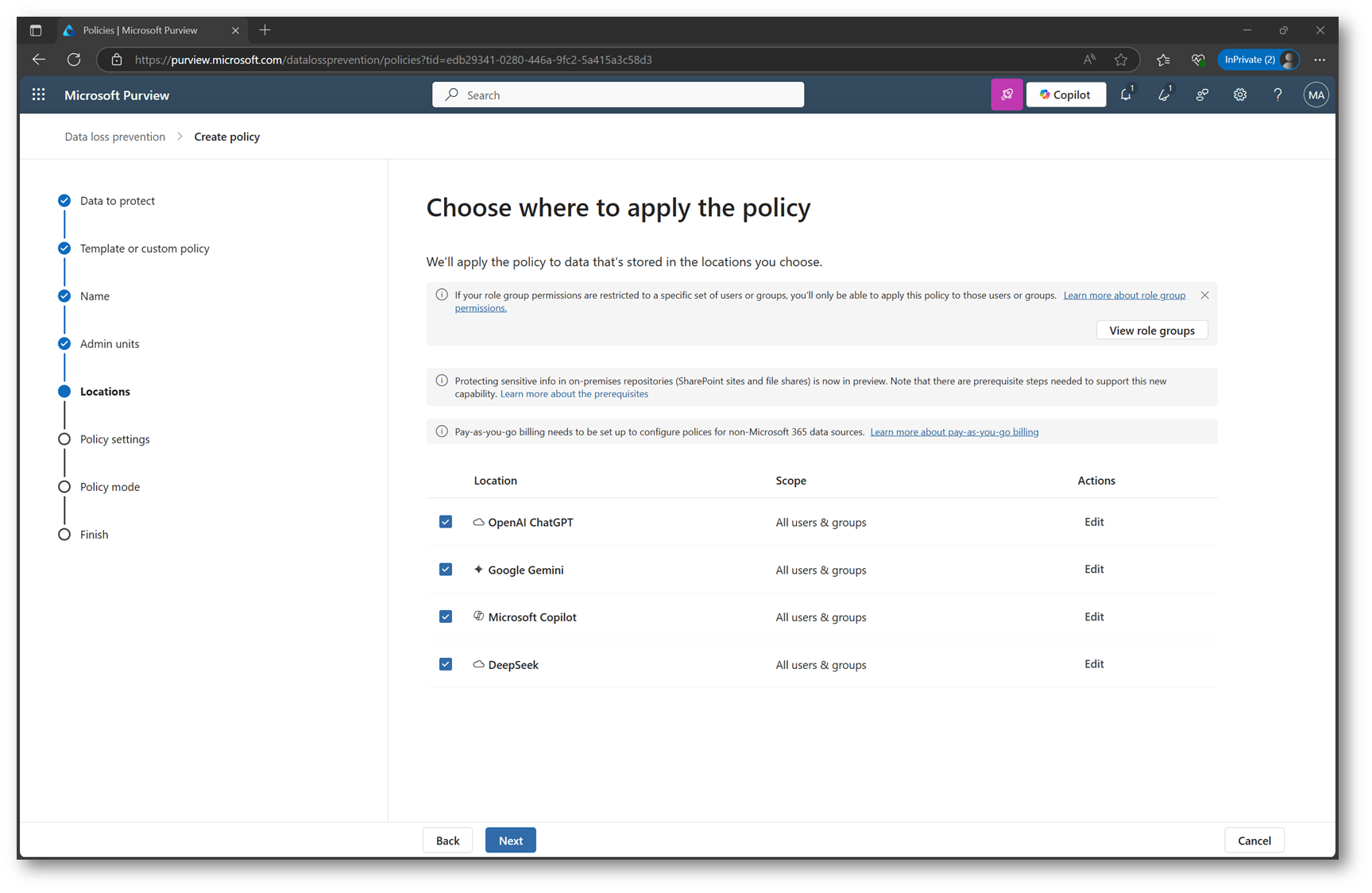

Nella scheda Locations selezionate le applicazioni AI di interesse e gli utenti sui quali si desidera impostare controlli di auditing o limitare la condivisione dei dati.

Figura 6 – Scelta delle app AI e gli utenti sui quali applicare le policy DLP in Microsoft Purview

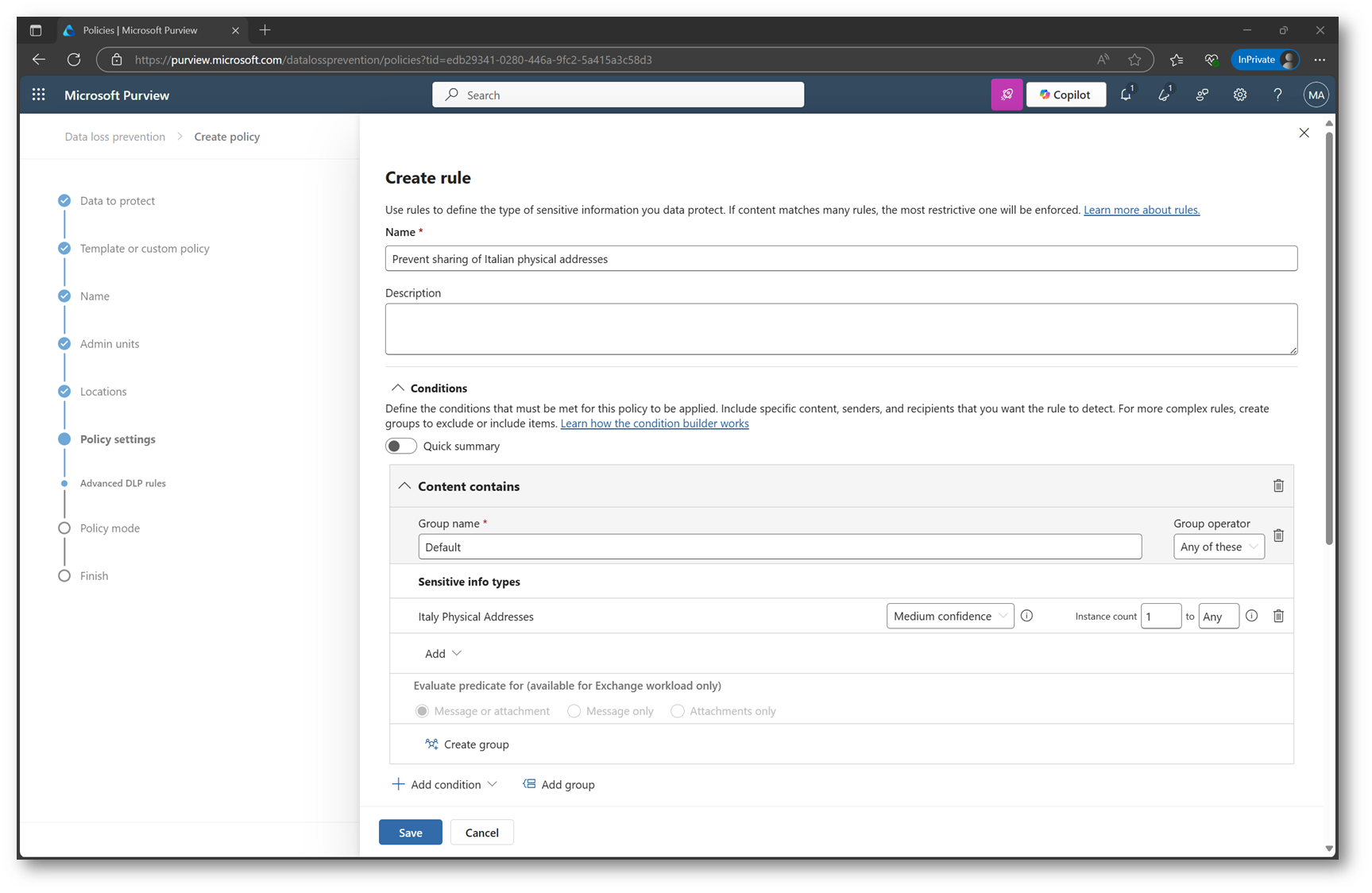

Una volta giunti alla sezione Advanced DLP rules, selezionate la tipologia desiderata nell’opzione Conditions (nel caso specifico, è stata scelta la Sensitive Info Type basata sul template Italy Physical Addresses). Vi sono diverse condizioni disponibili: è possibile selezionare varie tipologie di informazioni sensibili e/o creare criteri basati su requisiti specifici della propria organizzazione come le sensitivity labels.

Figura 7 – Scelta della condizione per matchare la policy DLP

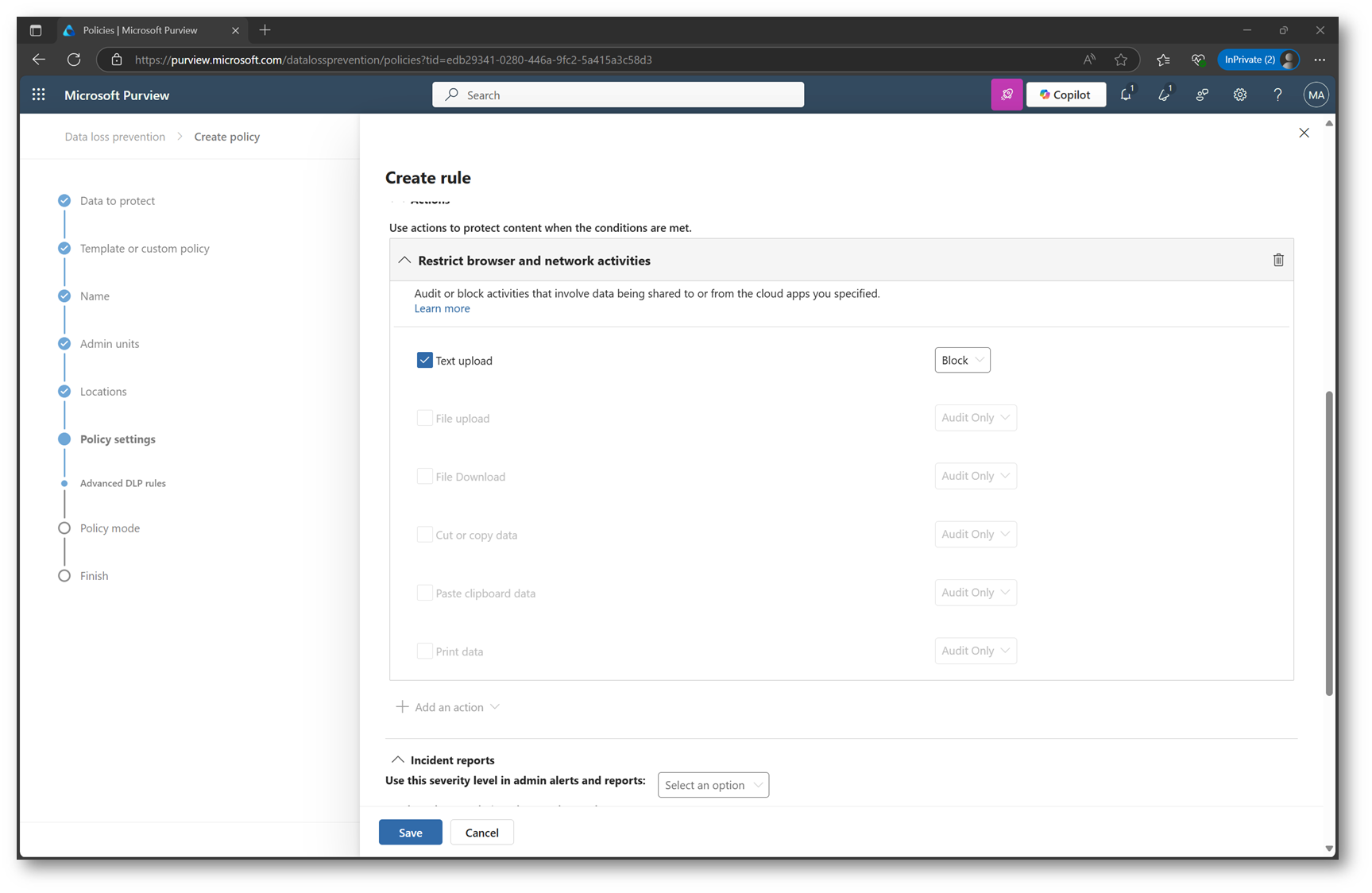

Scorrete la pagina fino alla sezione Create rule e definite l’azione da applicare. Nel caso specifico, ho selezionato l’opzione Text upload ed ho impostatato l’azione di blocco.

Attualmente, le altre voci sono visualizzate in grigio e non risultano ancora disponibili.

Figura 8 – Azioni applicate dalla regola DLP in Microsoft Purview

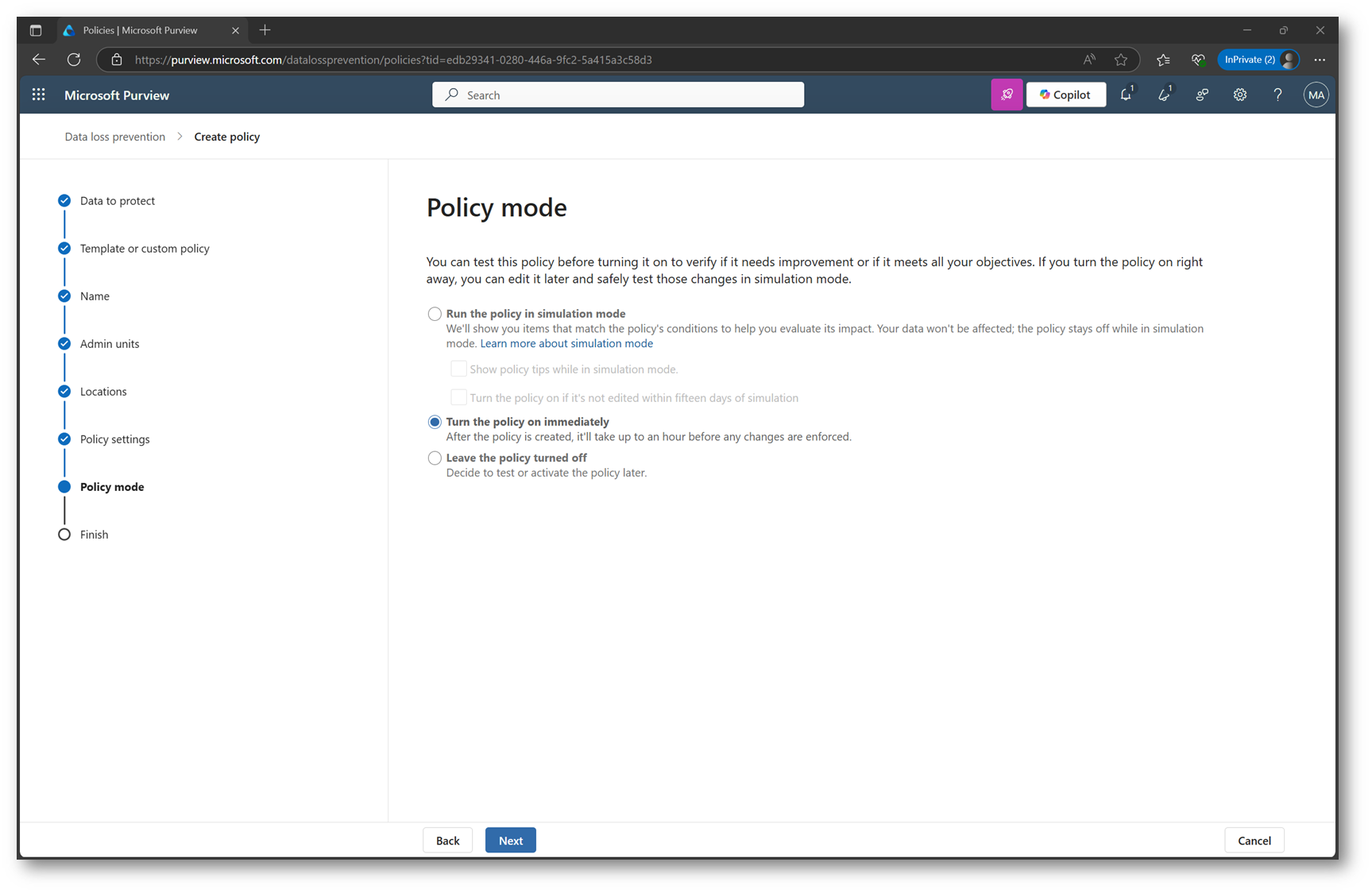

Dopo aver completato tutte le operazioni, si può procedere con l’attivazione della policy. In ambiente di produzione, è consigliabile abilitarla inizialmente in modalità simulazione per valutare l’impatto prima dell’attivazione definitiva.

Figura 9 – Abilitazione policy DLP in Microsoft Purview

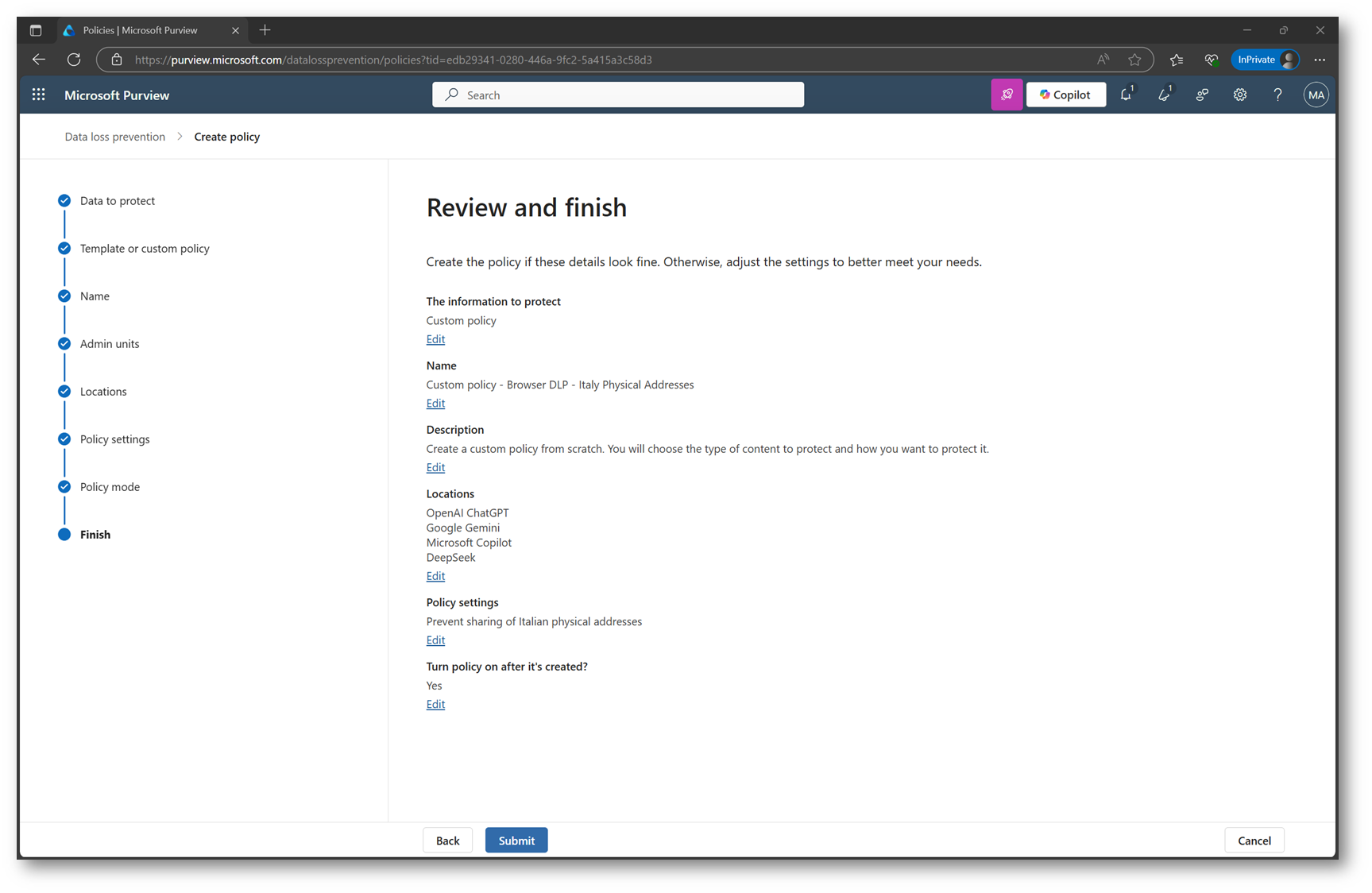

Figura 10 – Review e submit della policy DLP in Microsoft Purview

Configurazione policy di blocco accesso alle app AI da browser terzi tramite Microsoft Edge management service

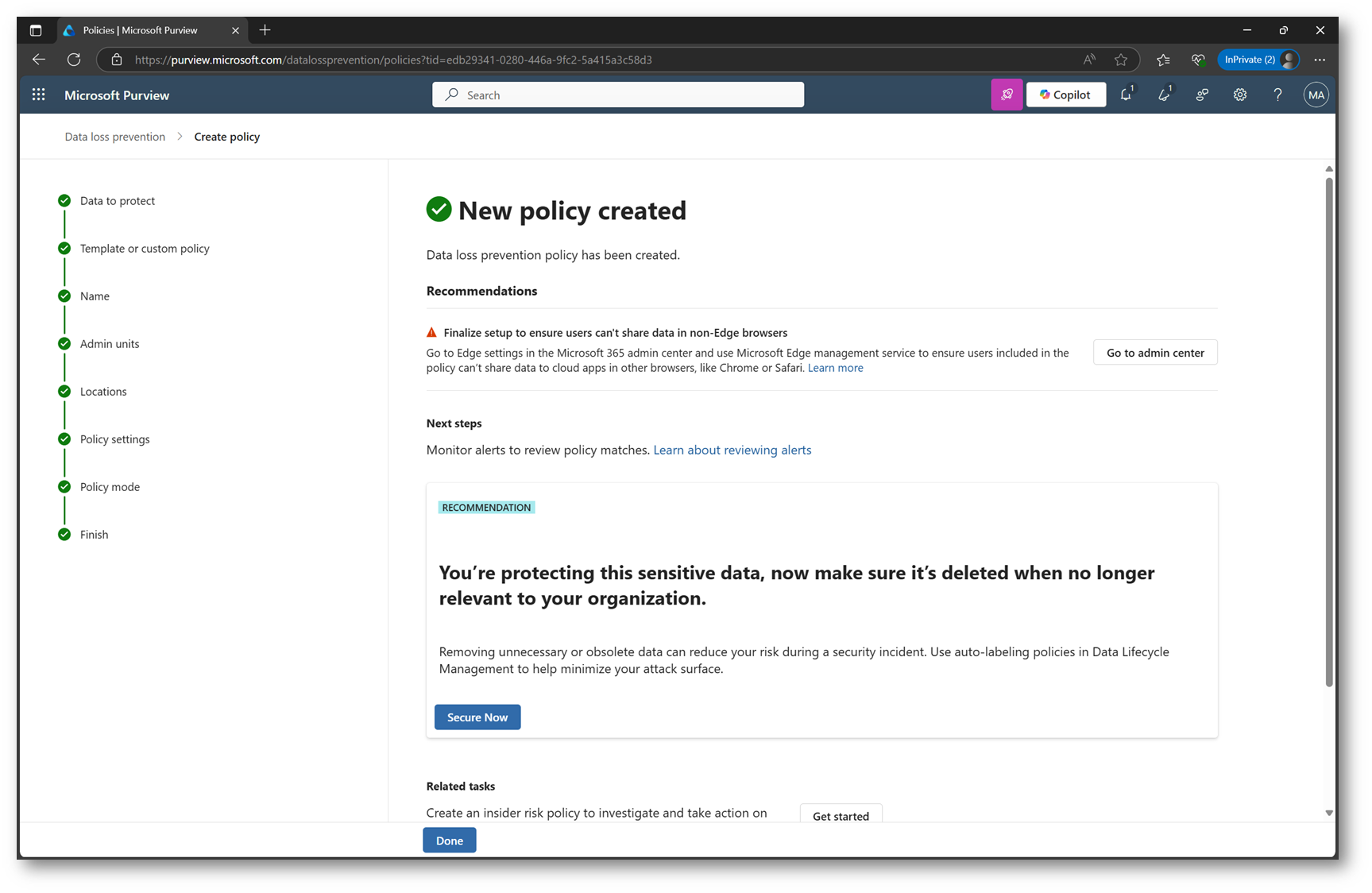

Dopo la creazione della policy, selezionando la voce Go to admin center si viene reindirizzati alla sezione dedicata alla configurazione della policy tramite i management service di Edge, utili a bloccare l’accesso alle applicazioni di intelligenza artificiale generativa dai browser di terze parti non coperti dalle policy DLP.

Figura 11 – Policy DLP creata

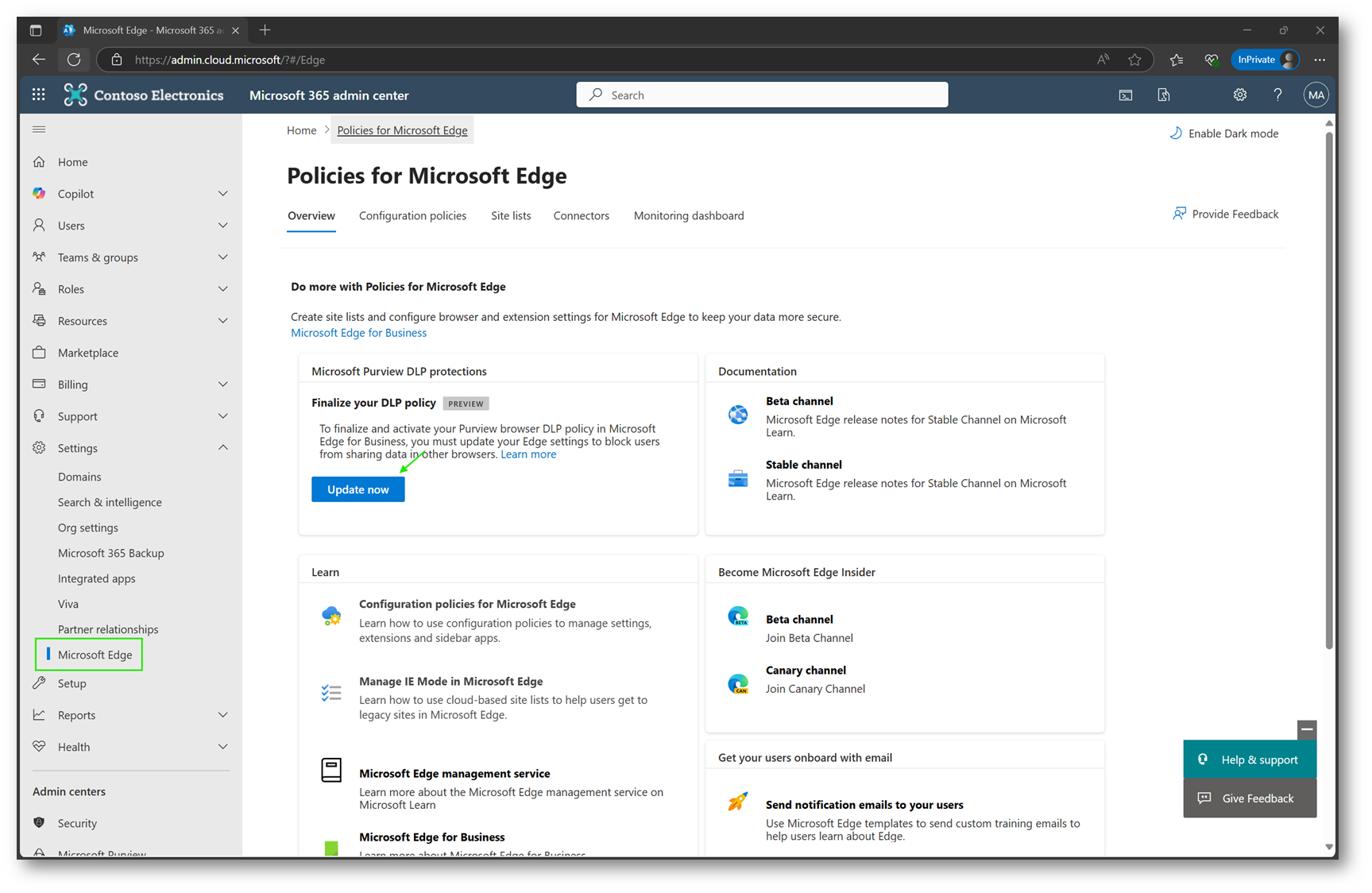

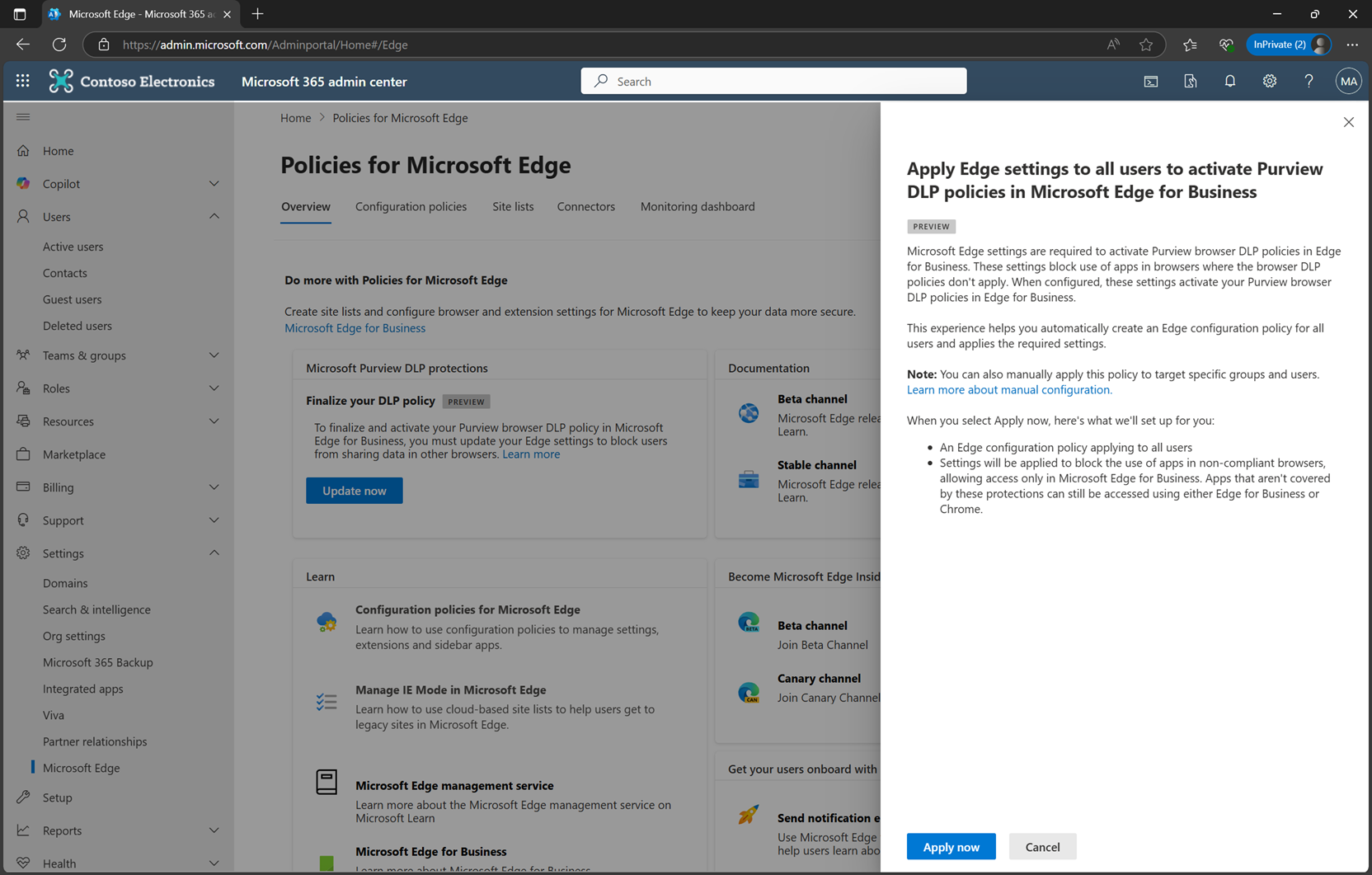

In alternativa, accedete all’admin center di Microsoft 365, Settings e selezionate la voce Microsoft Edge. Nella pagina principale, cliccate Update now per creare automaticamente la policy che blocca browser terzi dall’accesso alle app AI supportate.

Figura 12 – Creazione policy per Microsoft Edge for Business

Figura 13 – Creazione policy Microsoft Defender for Business

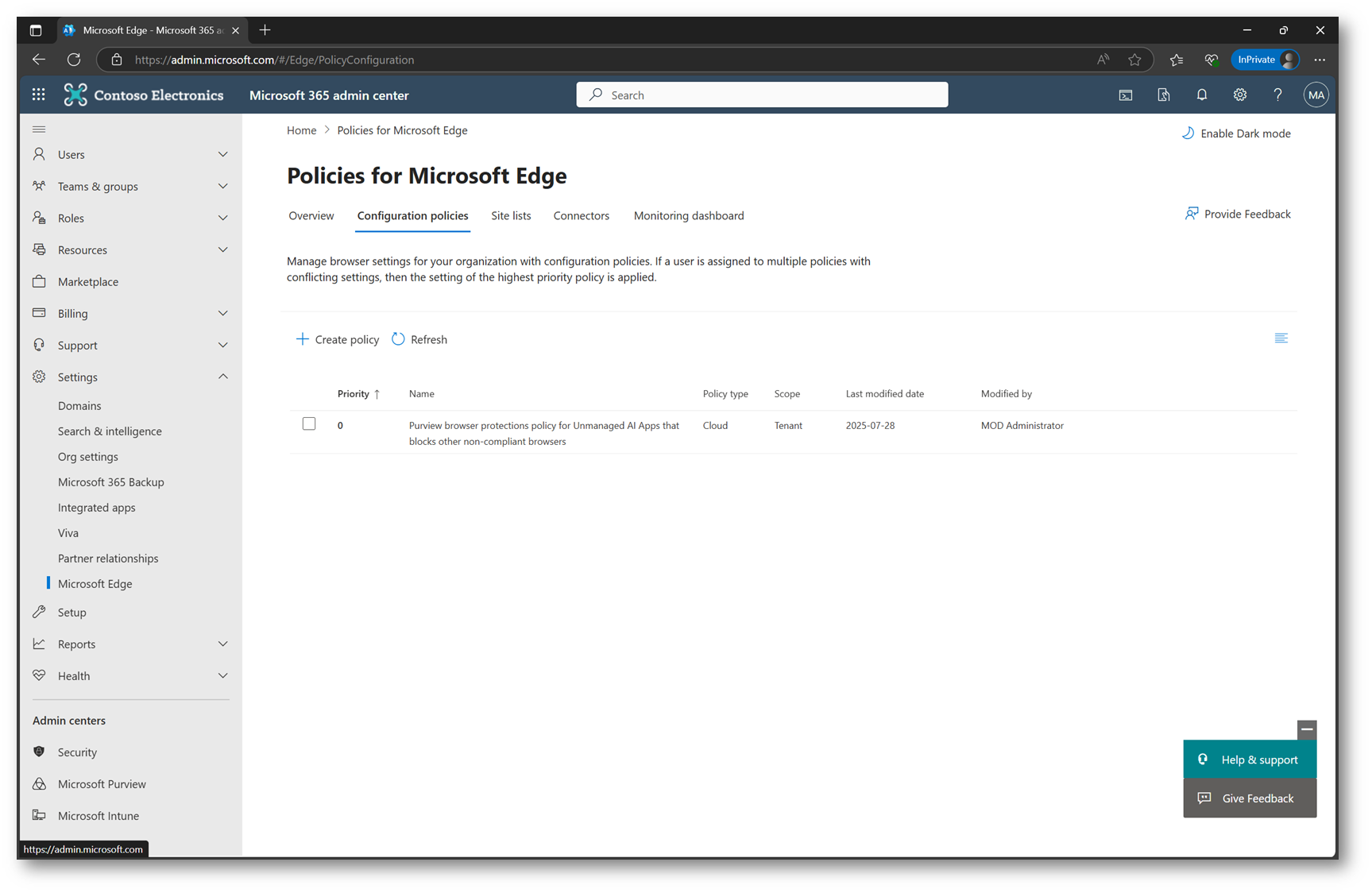

Accedendo alla scheda Configuration policies si possono consultare i criteri relativi a Microsoft Edge configurati sia in questa sezione che tramite Microsoft Intune.

N.B. Se dovesse presentarsi un conflitto tra una policy applicata tramite il servizio di gestione di Microsoft Edge e una policy già impostata tramite Group Policy Object (GPO) o Mobile Device Management (MDM) sul dispositivo, avranno priorità la policy GPO o MDM.

Figura 14 – Configuration policies destinate ad Edge

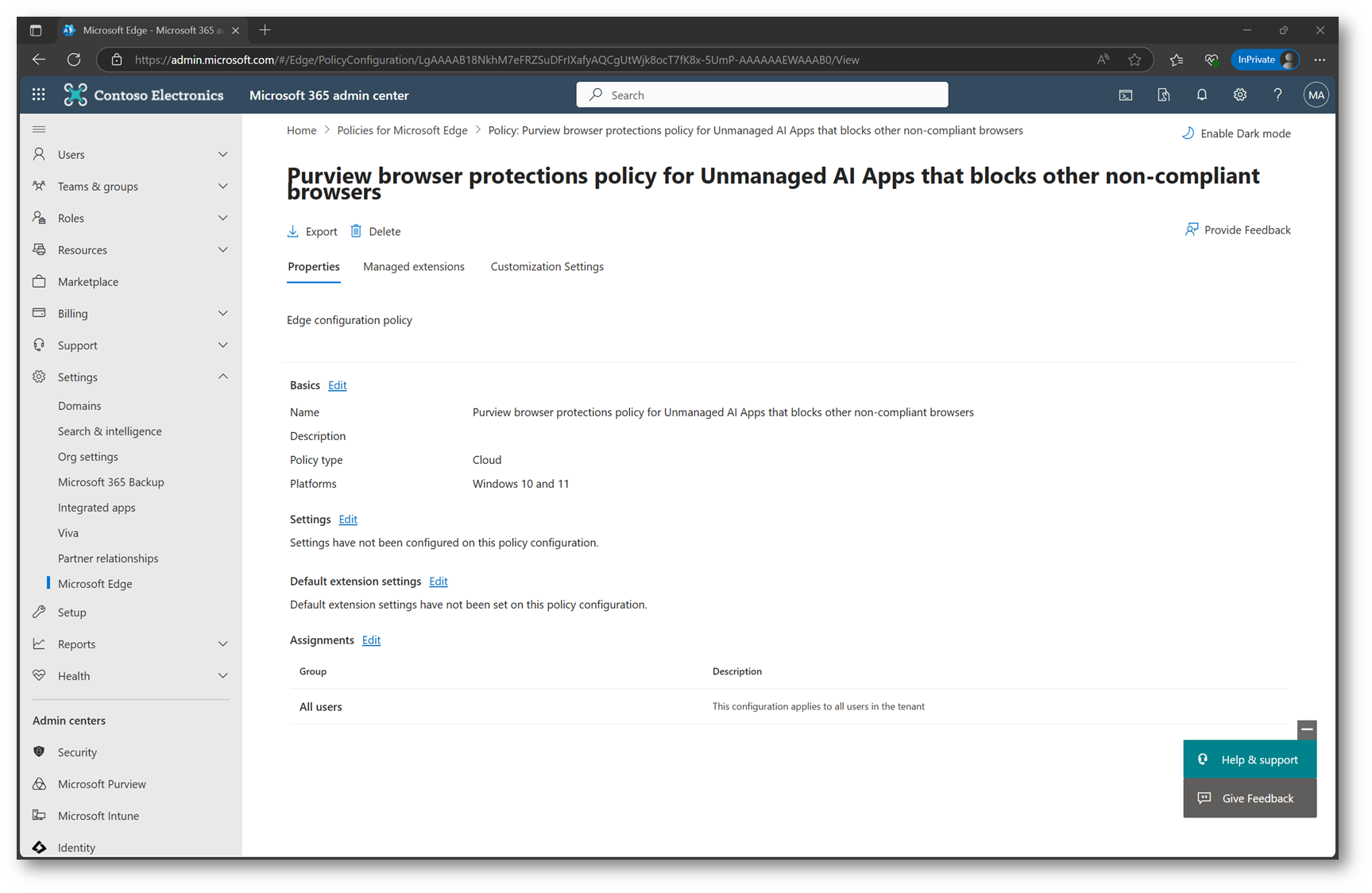

Nel caso fosse necessario, selezionando la policy creata automaticamente è possibile procedere alla modifica dell’assegnazione.

Figura 15 – Modifica dei criteri e assegnazione della policy per Microsoft Edge

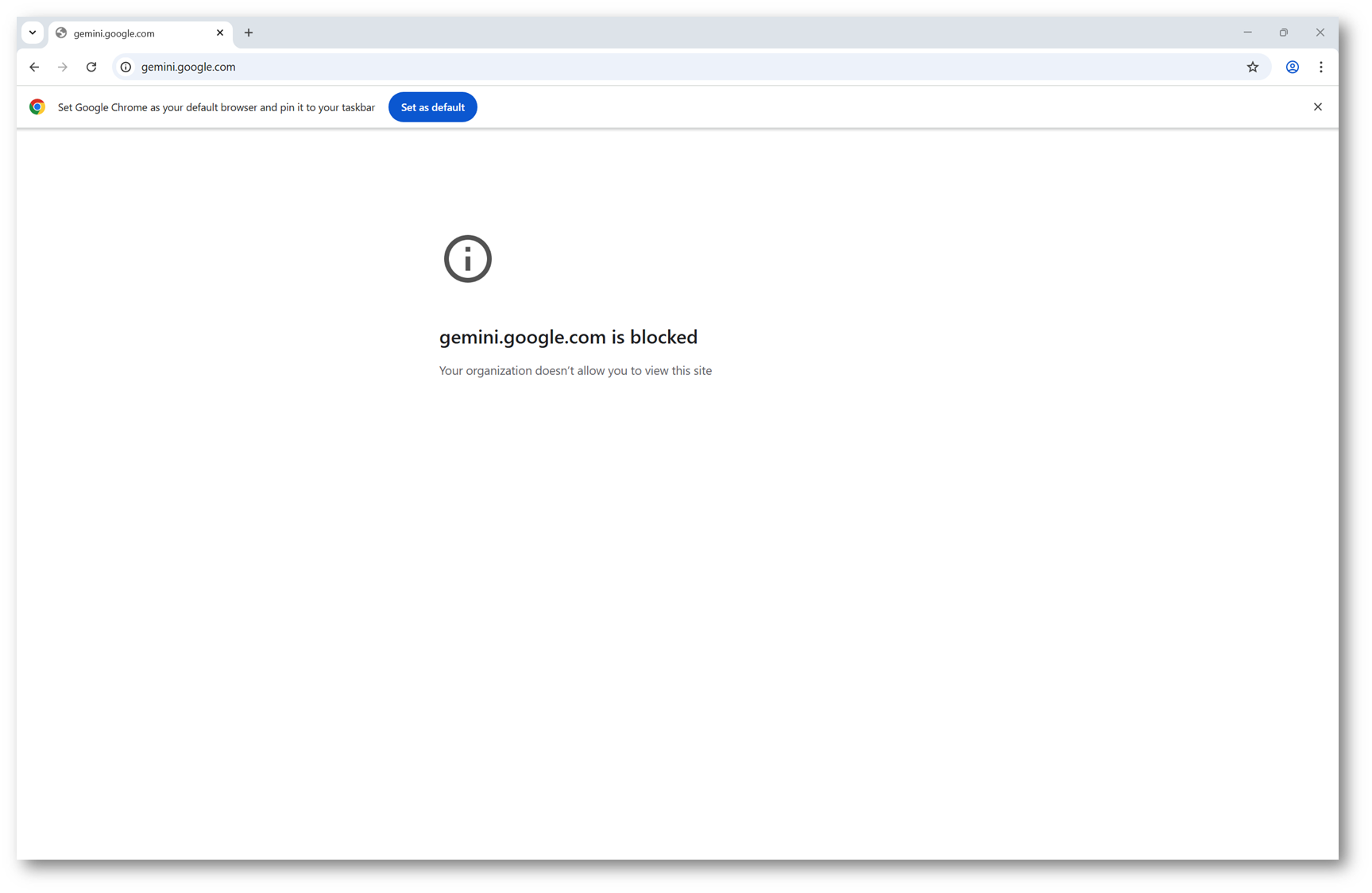

User experience – Google Chrome

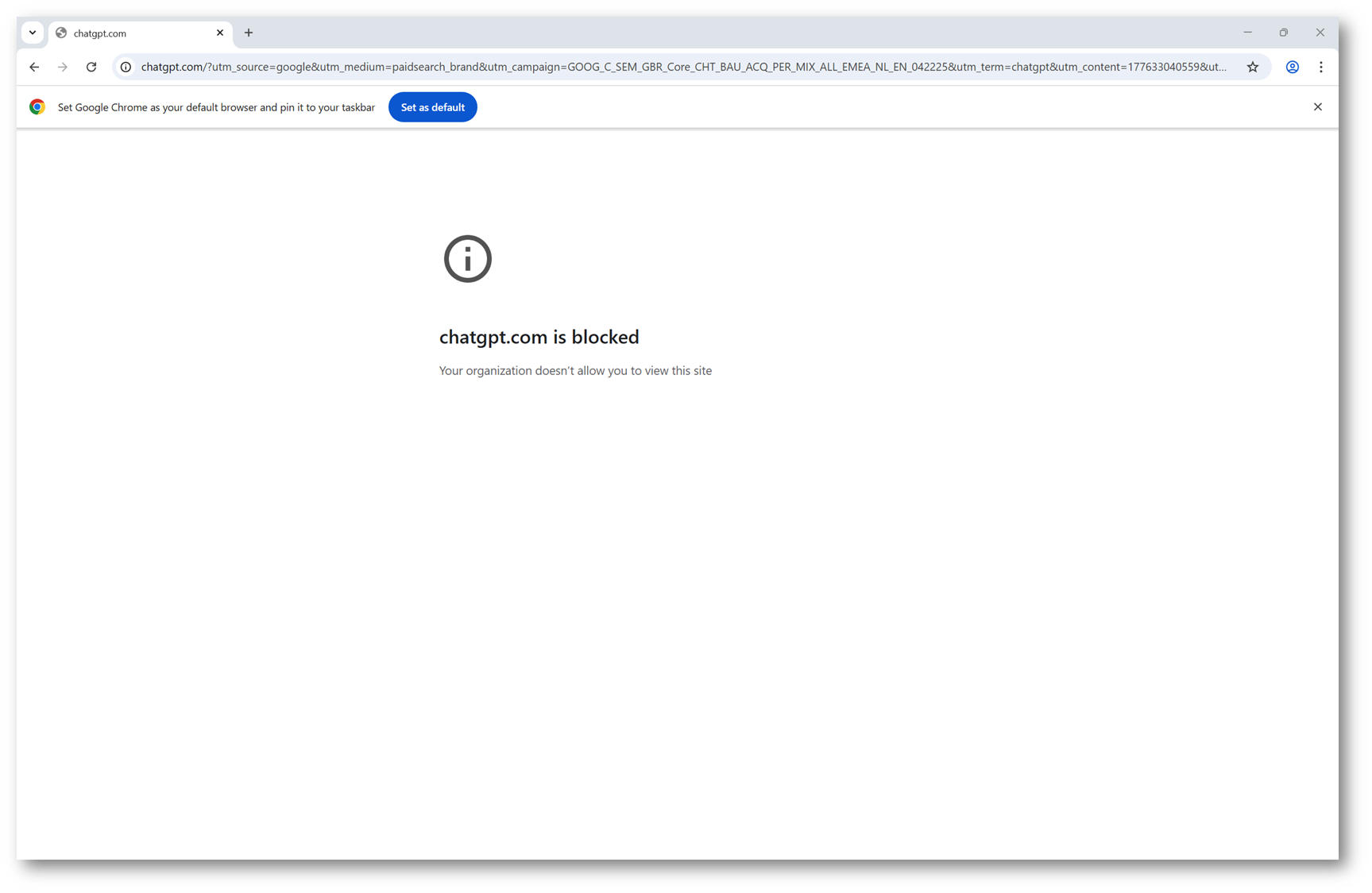

Dalle prossime immagini si vede che, una volta applicata la policy di blocco da Edge nell’admin center, l’utente non potrà più accedere ai siti AI (in questo esempio da Google Chrome).

Figura 16 – Blocco chatgpt.com su Google Chrome

Figura 17 – Blocco gemini.google.com su Google Chrome

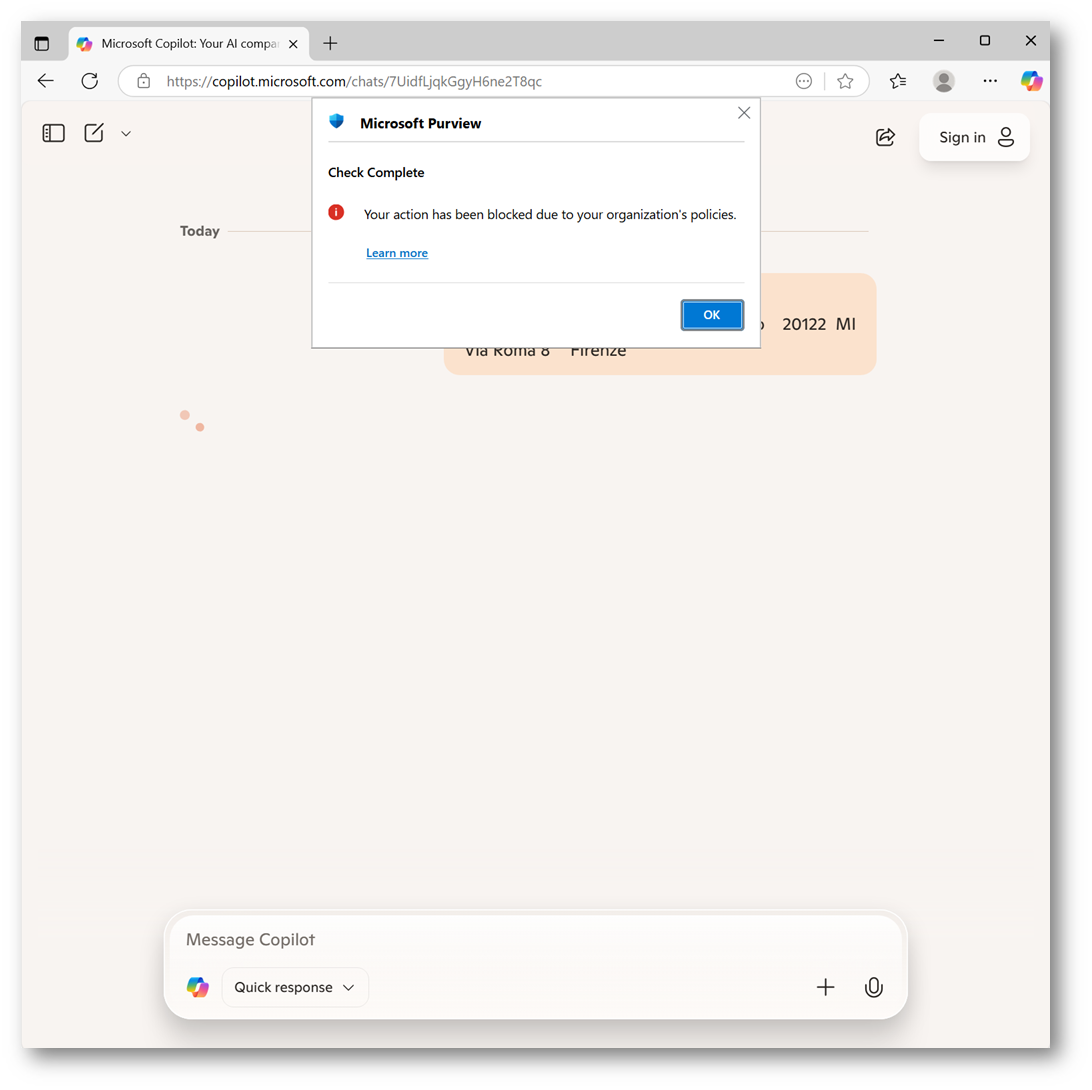

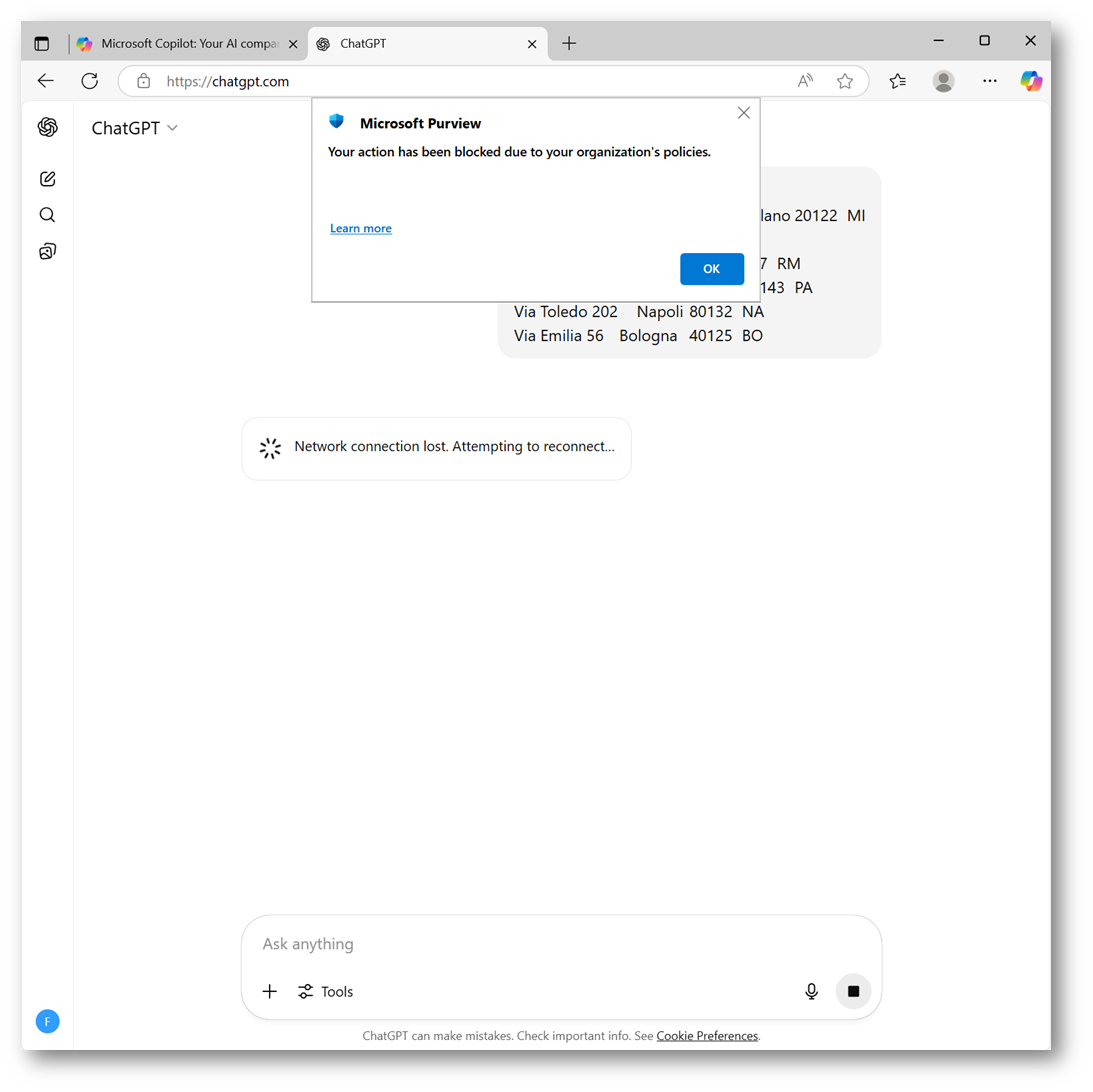

User experience – Microsoft Edge

A differenza di Endpoint DLP e DSPM for AI, in cui una notifica toast compare nell’angolo inferiore destro dello schermo in caso di rilevamento di una regola DLP di blocco, il comportamento di Browser DLP su Microsoft Edge è diverso.

In questa situazione, l’utente può copiare e incollare testo all’interno del prompt, ma Purview bloccherà la comunicazione con l’applicazione AI, mostrando un popup dedicato.

Nell’esempio seguente, in base alla policy DLP creata in precedenza che vieta la copia/incolla di indirizzi fisici, le immagini mostrano come il browser Edge si comporta quando si tenta di copiare un indirizzo da Notepad e incollarlo in ChatGPT o Copilot su Edge.

Figura 18 – Esperienza Browser DLP per Copilot in Microsoft Edge

Figura 19 – Esperienza Browser DLP per Chatgpt in Microsoft Edge

Conclusione

La soluzione Browser DLP per Microsoft Edge for Business promette davvero bene. Soprattutto per chi gestisce realtà più piccole, questa novità potrà aiutare a proteggere i dati aziendali senza impazzire con implementazioni troppo complicate.

C’è però ancora strada da fare e tante funzioni sono in arrivo. Per ora, il mio consiglio è di non usarla ancora in produzione, almeno finché Microsoft non la renderà GA. Se invece avete già le licenze giuste, consiglio l’adozione di DSPM for AI, che è più avanzato e funziona su più fronti, non solo sui browser.