Metti al sicuro Microsoft Teams in 5 mosse con Defender for Office 365

La diffusione della collaborazione tramite Microsoft Teams ha rivoluzionato il modo in cui le aziende interagiscono e condividono informazioni, accelerando la produttività ma aumentando anche la superficie di attacco per cybercriminali. Minacce come phishing, malware e contenuti dannosi si diffondono rapidamente attraverso link e allegati condivisi nelle chat e nei canali.

Microsoft Defender for Office 365 offre già alcune funzionalità per proteggere Teams come:

- Safe Links per Microsoft Teams

- Allow/block URLs e files in Teams usando Tenant Allow Block Lists

In questa guida menzioneremo anche alcune funzionalità estese offerte da Microsoft Defender for Office 365 Piano 2 e Microsoft 365 E5:

- Report suspicious Teams messages: Gli utenti possono segnalare messaggi dannosi di Teams. A seconda delle impostazioni dei messaggi segnalati nell’organizzazione, i messaggi segnalati vengono inviati alla cassetta postale di segnalazione specificata, a Microsoft o a entrambi.

- Zero-hour auto protection (ZAP) for Teams: ZAP è una funzionalità di protezione della posta elettronica esistente che rileva e neutralizza i messaggi di posta indesiderata, phishing e malware dopo il recapito spostando i messaggi nella cartella Posta indesiderata o in quarantena. ZAP per Teams mette in quarantena i messaggi nelle chat o nei canali di Teams che risultano essere malware o phishing con attendibilità elevata.

- Teams messages in quarantine: Come per i messaggi di posta elettronica identificati come malware o phishing con attendibilità elevata, solo gli amministratori sono in grado di gestire i messaggi di Teams messi in quarantena da ZAP per Teams per impostazione predefinita.

- Il Teams message entity panel è un’unica posizione in cui archiviare tutti i metadati dei messaggi di Teams per la revisione immediata di SecOps. Eventuali minacce provenienti da chat di Teams, chat di gruppo, chat di riunioni e altri canali possono essere trovate in un’unica posizione non appena vengono valutate.

- Attack simulation training using Teams messages: Per garantire che gli utenti siano resilienti agli attacchi di phishing in Microsoft Teams, gli amministratori possono configurare simulazioni di phishing usando i messaggi di Teams anziché i messaggi di posta elettronica.

- Hunting on Teams messages with URLs: Ora è possibile cercare i messaggi di Teams contenenti URL in tre nuove tabelle di ricerca avanzate: MessageEvents, MessagePostDeliveryEvents, e MessageURLInfo.

Obiettivo della guida

Questa guida fornisce istruzioni operative per attivare la protezione avanzata di Microsoft Teams tramite Microsoft Defender for Office 365 Piano 2, anche se non si utilizza MDO per la protezione della posta. È pensata per team IT e responsabili della sicurezza che desiderano implementare rapidamente le funzionalità di Safe Links, Safe Attachments, ZAP e reporting utenti su Teams.

Requisiti

È necessario disporre delle seguenti licenze e autorizzazioni prima di procedere con le attività descritte in questa guida,

- Licenza Microsoft Defender for Office 365 Piano 2 o Microsoft 365 E5

-

Ruoli necessari:

- Global Administrator

- Security Administrator

- Organization Management (Exchange Online)

-

Accesso a:

- Microsoft 365 Defender Portal (https://security.microsoft.com)

- Teams Admin Center (https://admin.teams.microsoft.com)

Scenari coperti

- Protezione automatica degli allegati e dei link in Teams

- Rimozione retroattiva dei contenuti malevoli (ZAP)

- Abilitazione della segnalazione da parte degli utenti

Step 1 – Safe Attachments: Verifica protezione allegati per Teams, SharePoint e OneDrive

La possibilità di allegare file nei messaggi di Teams è comoda per la collaborazione, ma introduce un rischio se i file provengono da fonti non affidabili. Con Safe Attachments di Microsoft Defender for Office 365 puoi proteggere l’organizzazione intercettando i file dannosi condivisi all’interno dei team, delle chat e nelle raccolte documenti collegate (SharePoint e OneDrive). Questa funzionalità analizza gli allegati in modo asincrono e, se rileva contenuti malevoli — ad esempio macro dannose in un documento Word — blocca l’accesso al file.

Il file resta visibile nella libreria o nel client Teams (desktop, web o mobile), ma non può essere aperto, copiato, spostato o condiviso, mentre gli utenti possono eliminarlo. L’integrazione di Defender con lo storage sottostante garantisce che l’intervento avvenga senza interrompere l’esperienza utente legittima, pur preservando la sicurezza.

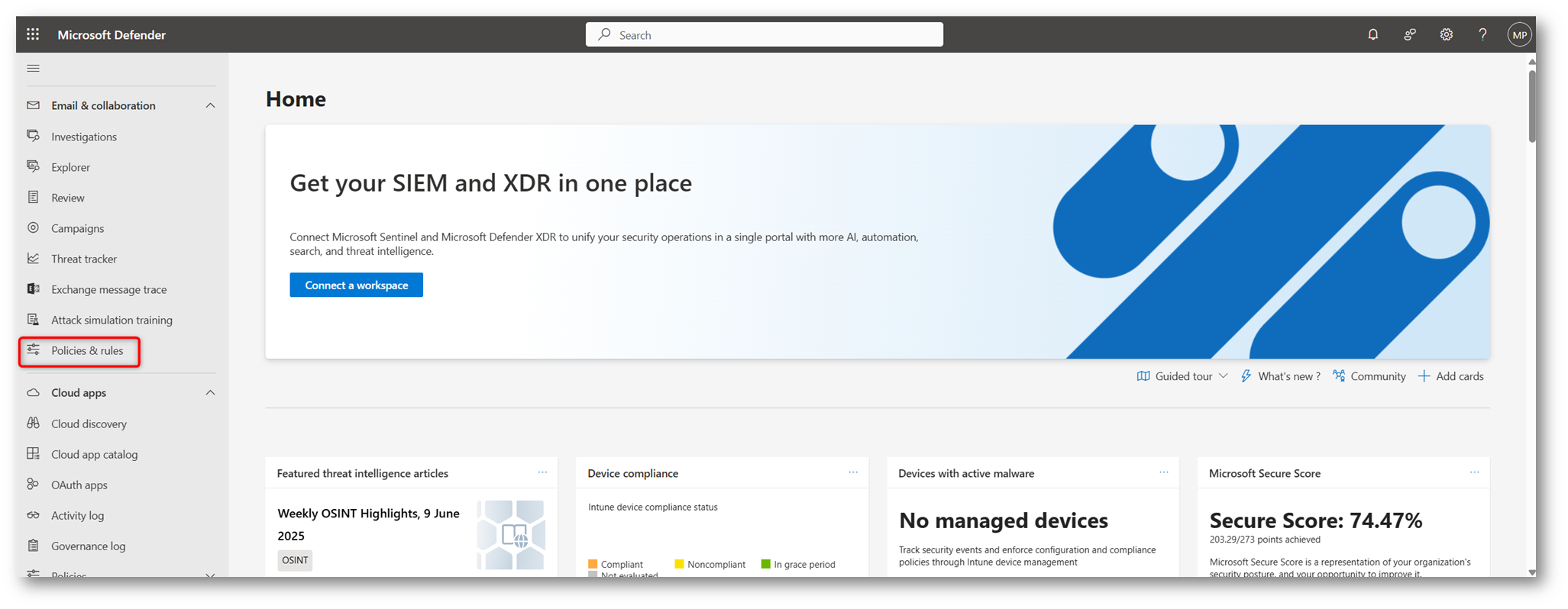

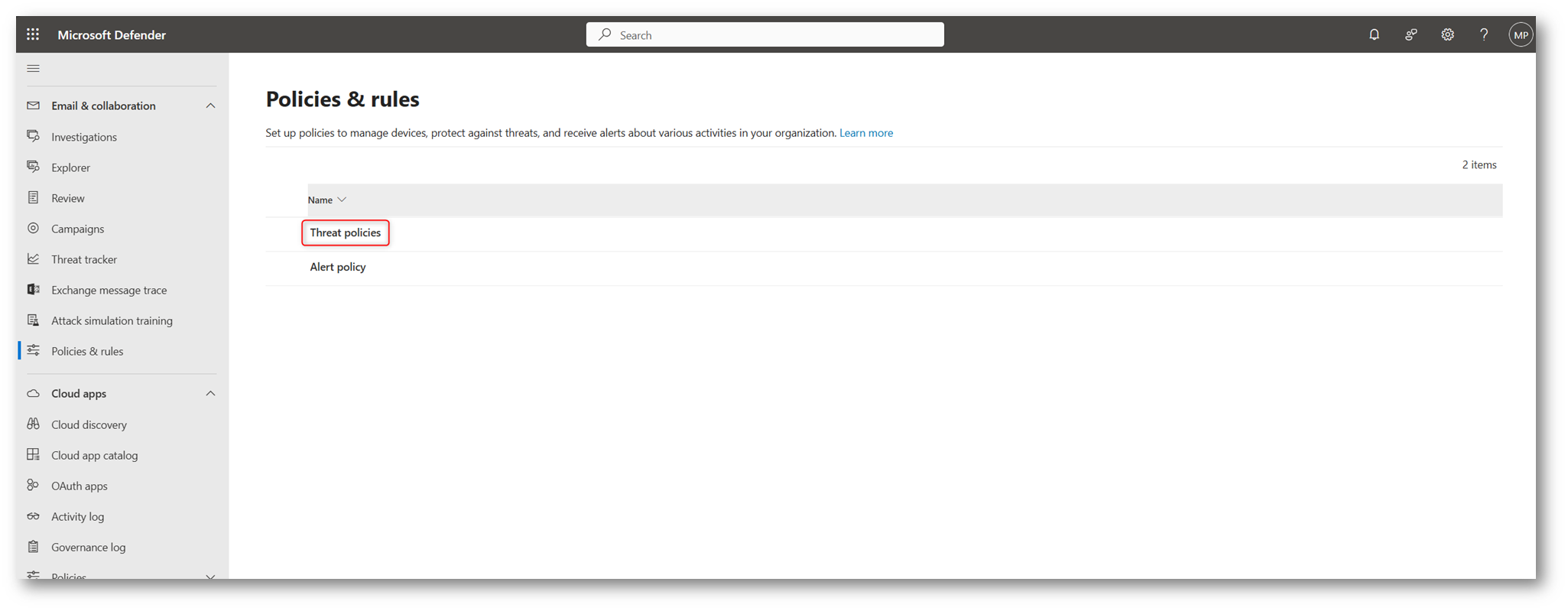

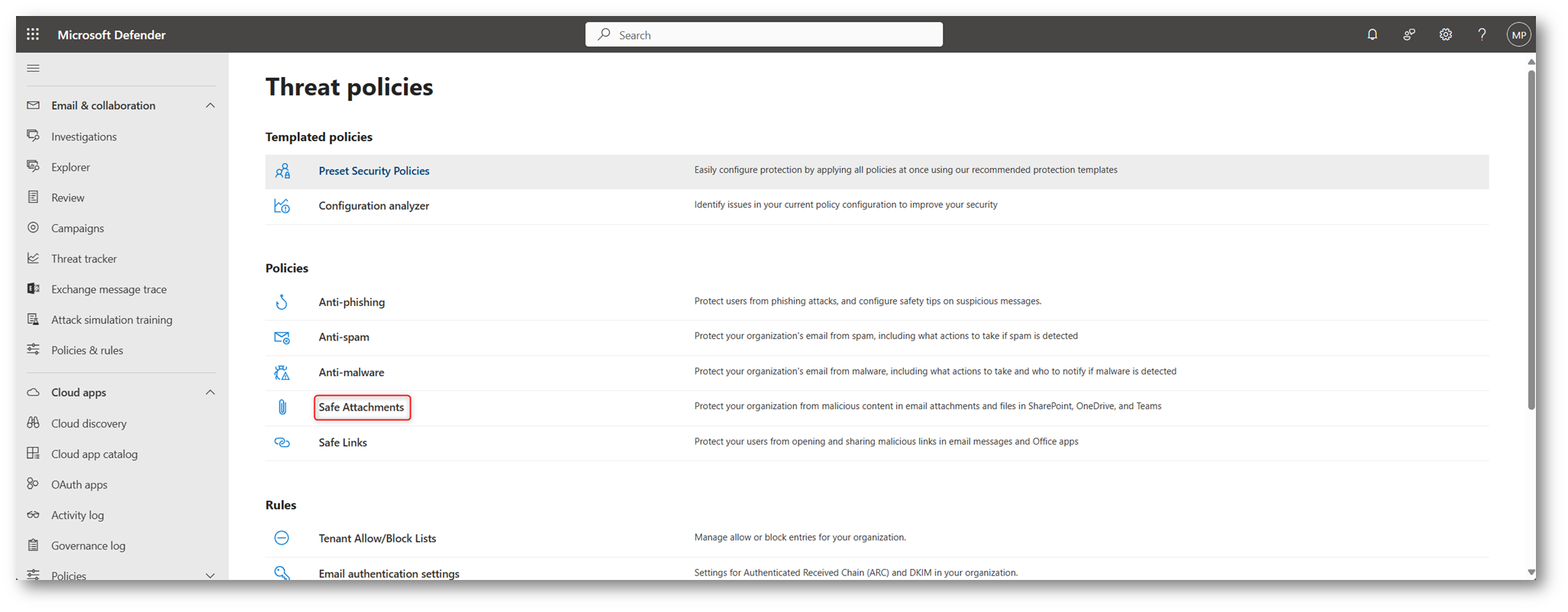

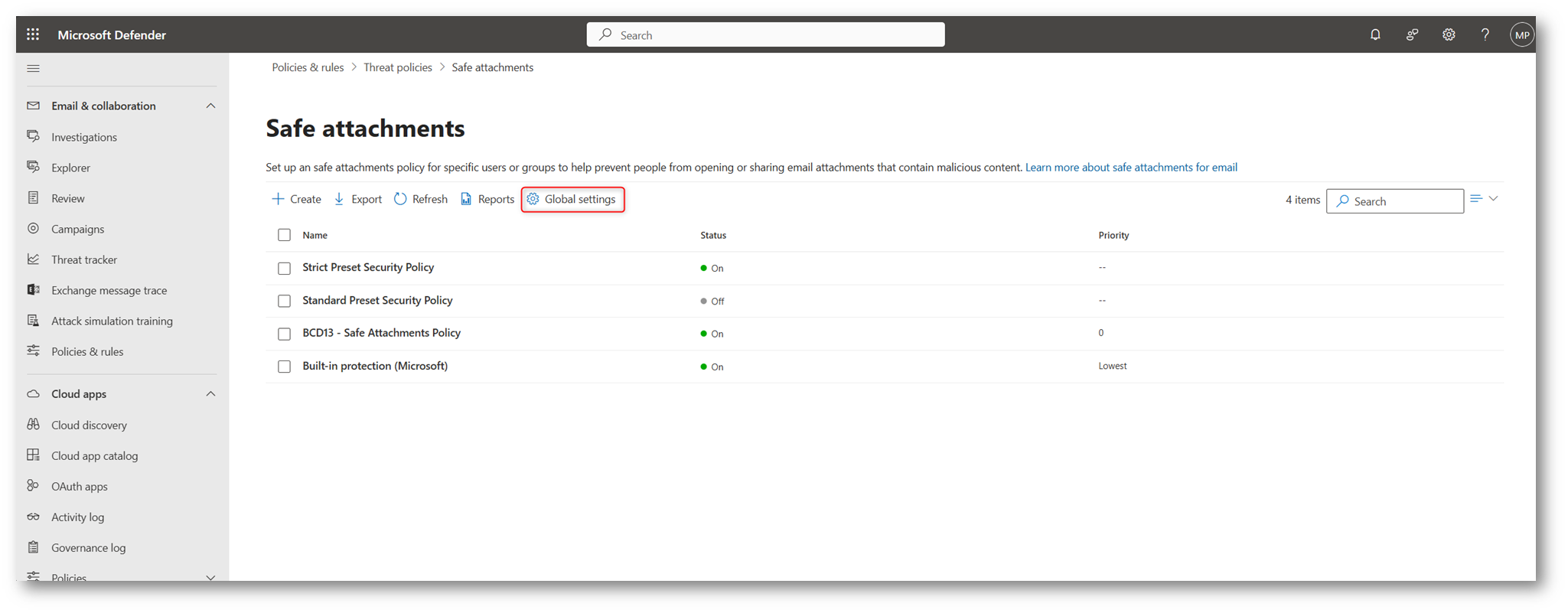

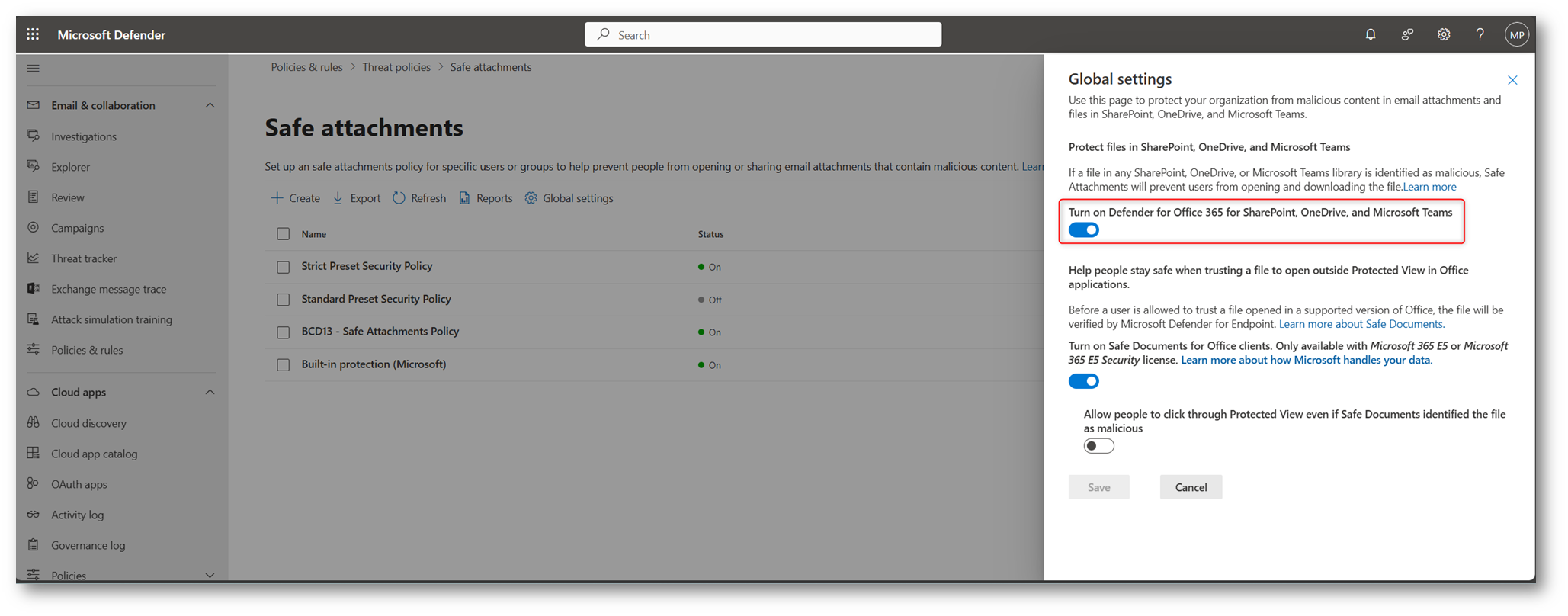

Per attivare la protezione, accedi al portale Microsoft 365 Defender, vai su Policies & rules → Threat policies → Safe Attachments → Global settings

Figura 1 – Menù Defender for Office 365

Figura 2 – Menù Defender for Office 365: Policy & rules

Figura 3 – Menù Defender for Office 365: Threat policies

Figura 4 – Menù della Configurazione globale per il Safe attachment in Menù Defender for Office 365

Assicurati che l’opzione “Protect files in SharePoint, OneDrive, and Microsoft Teams” sia attiva.

Figura 5 – Attivazione della protezione Safe attachments in Defender for Office 365 per Teams, Sharepoint e Onedrive

Importante:

- Dopo aver salvato, attendi fino a 30 minuti per la propagazione della policy.

- Non è possibile limitare Safe Attachments per SharePoint, OneDrive e Microsoft Teams solo a Microsoft Teams.

- Non è possibile definire l’ambito Safe Attachments per SharePoint, OneDrive e Microsoft Teams per utenti specifici. È attivato o disattivato per tutti.

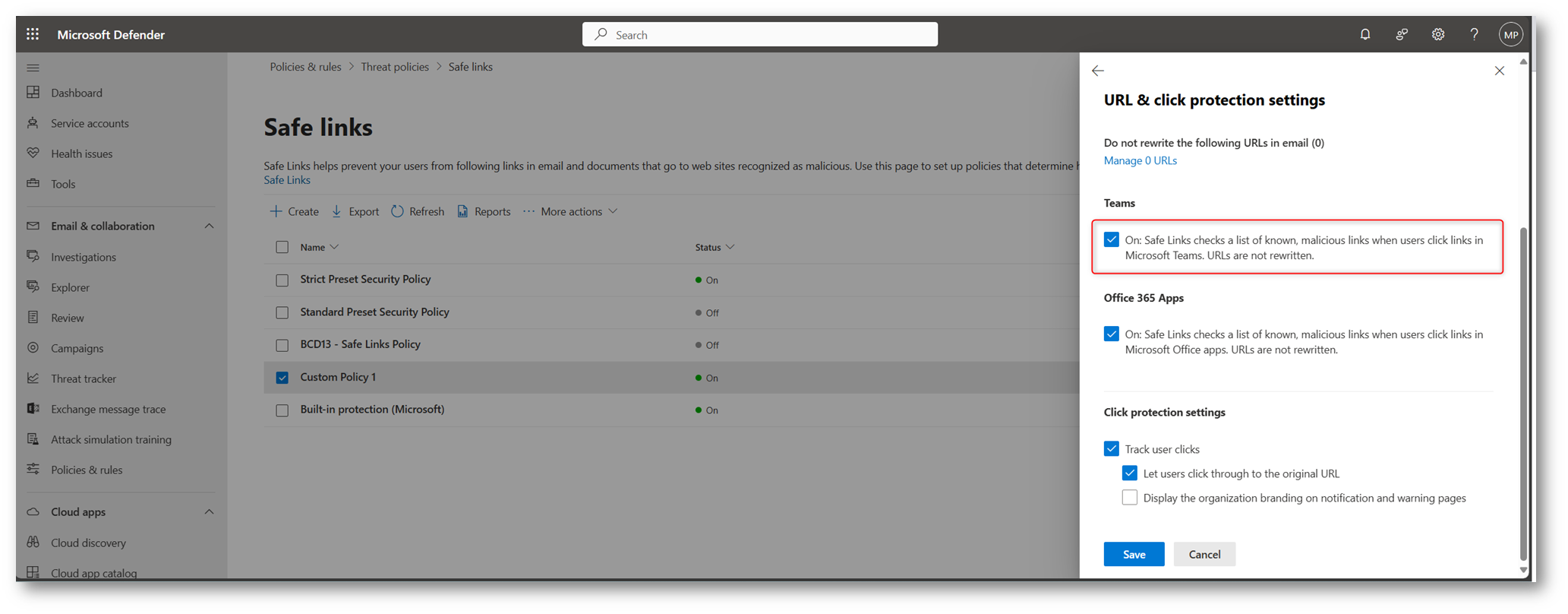

Step 2 – Safe Links: Verifica che i link in Teams siano protetti

La collaborazione in Microsoft Teams si basa spesso sulla condivisione di link a documenti, siti, risorse cloud e strumenti esterni. Tuttavia, proprio questa dinamica può esporre gli utenti a phishing e attacchi basati su URL malevoli. La funzionalità Safe Links, parte di Microsoft Defender for Office 365, introduce una protezione “time-of-click” per i link condivisi all’interno di chat, canali e schede (tab) in Teams.

Quando un utente clicca su un collegamento, Defender verifica in tempo reale se l’URL è presente in elenchi di link malevoli noti. Se viene identificata una minaccia, l’utente visualizza una schermata di avviso che blocca l’accesso e lo informa del pericolo. Questa protezione è trasparente: non riscrive i link, ma li valuta dinamicamente nel contesto d’uso. Inoltre, offre una protezione nativa e coerente su tutti i client Teams (desktop, web, mobile), migliorando la sicurezza senza compromettere la user experience.

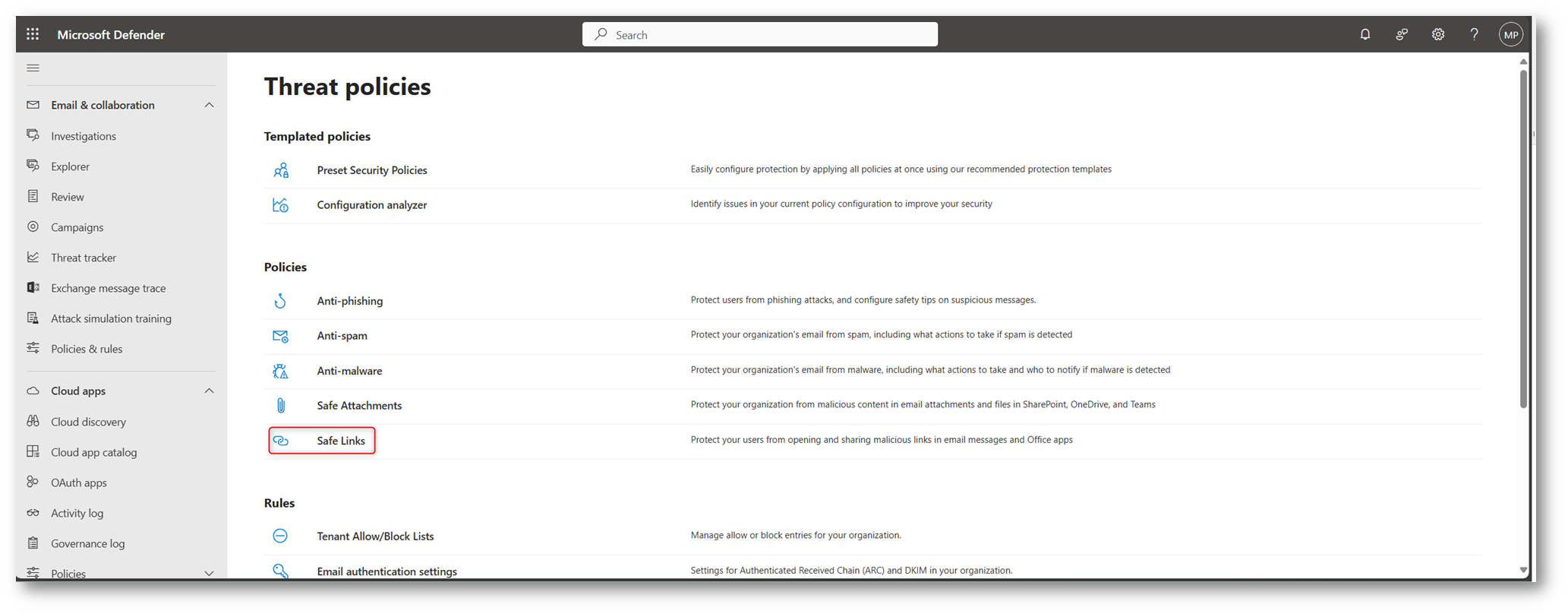

Per attivare la funzionalità, accedi al portale Microsoft 365 Defender, vai su Policies & rules → Threat policies → Safe Links

Figura 6 – Attivazione della protezione Safe Links in Defender for Office 365

Assicurati che per ogni policy personalizzata create sia selezionata l’opzione “Turn on Safe Links in Microsoft Teams”. Ricorda: non esiste una policy di default — devi crearne una o più, definendo gli utenti o i gruppi a cui applicare la protezione.

Figura 7 – Configurazione della policy di Safe Links personalizzata in Defender for Office 365

Step 3 – Zero-hour Auto Purge (ZAP): Protezione retroattiva dei messaggi malevoli

La collaborazione in Microsoft Teams è dinamica e rapida, ma cosa succede se un messaggio malevolo viene consegnato e scoperto solo in un secondo momento? Con ZAP (Zerohour Auto Purge), Microsoft Defender for Office 365 garantisce una protezione retroattiva sui messaggi già pubblicati in chat o canali. Se, anche a distanza di ore viene identificato un messaggio come malware o phishing ad alta affidabilità, ZAP lo blocca per tutti i partecipanti del thread o canale, rendendolo invisibile e spostandolo in quarantena.

Questo significa che non è necessario intervenire manualmente: la protezione è automatica e centralizzata. Inoltre, la funzionalità supporta i canali standard e i canali condivisi, mentre non è ancora attiva nei canali privati. È possibile escludere utenti, gruppi o domini dalla scansione retroattiva, ma attenzione: se anche un solo partecipante non è escluso, ZAP bloccherà il messaggio per tutto il team.

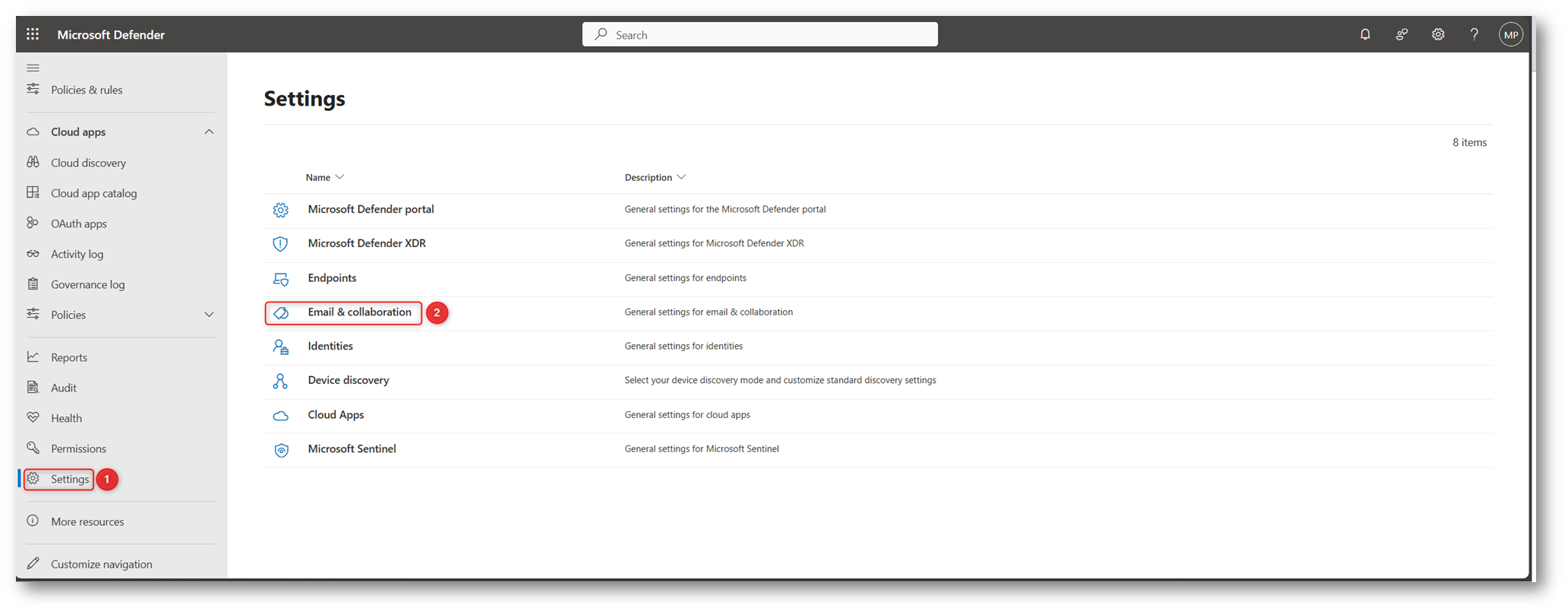

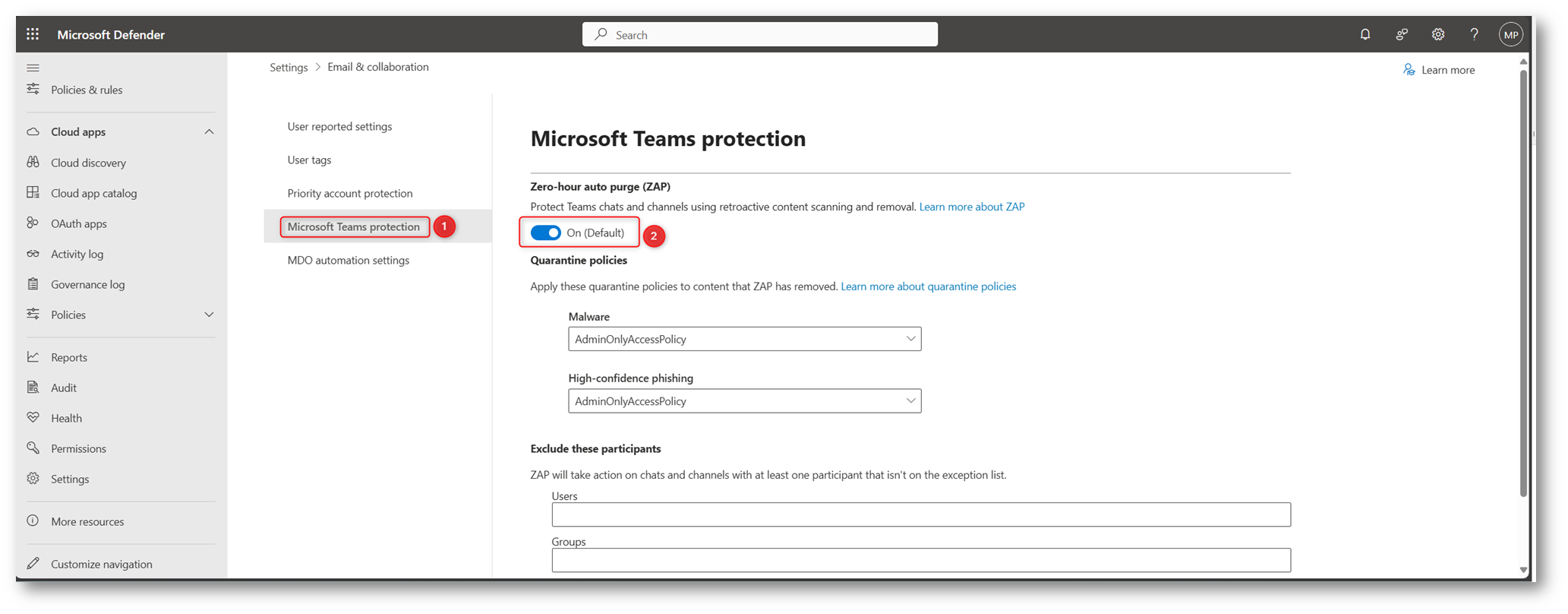

Attiva ZAP nel portale Microsoft 365 Defender. Vai su Settings → Email & collaboration → Microsoft Teams protection

Figura 8 – Configurazioni generali per email e collaborazione in Microsoft Defender XDR

Assicurati che il toggle “Zerohour auto purge (ZAP)” sia attivo, associa le politiche di quarantena per malware e phishing ad alta affidabilità, definisci eventuali esclusioni e salva per rendere effettiva la configurazione

Figura 9 – Configurazione protezione ZAP per Microsoft Teams in Defender XDR

Step 4 – Segnalazioni da Teams: Abilitare la segnalazione di minacce da parte degli utenti

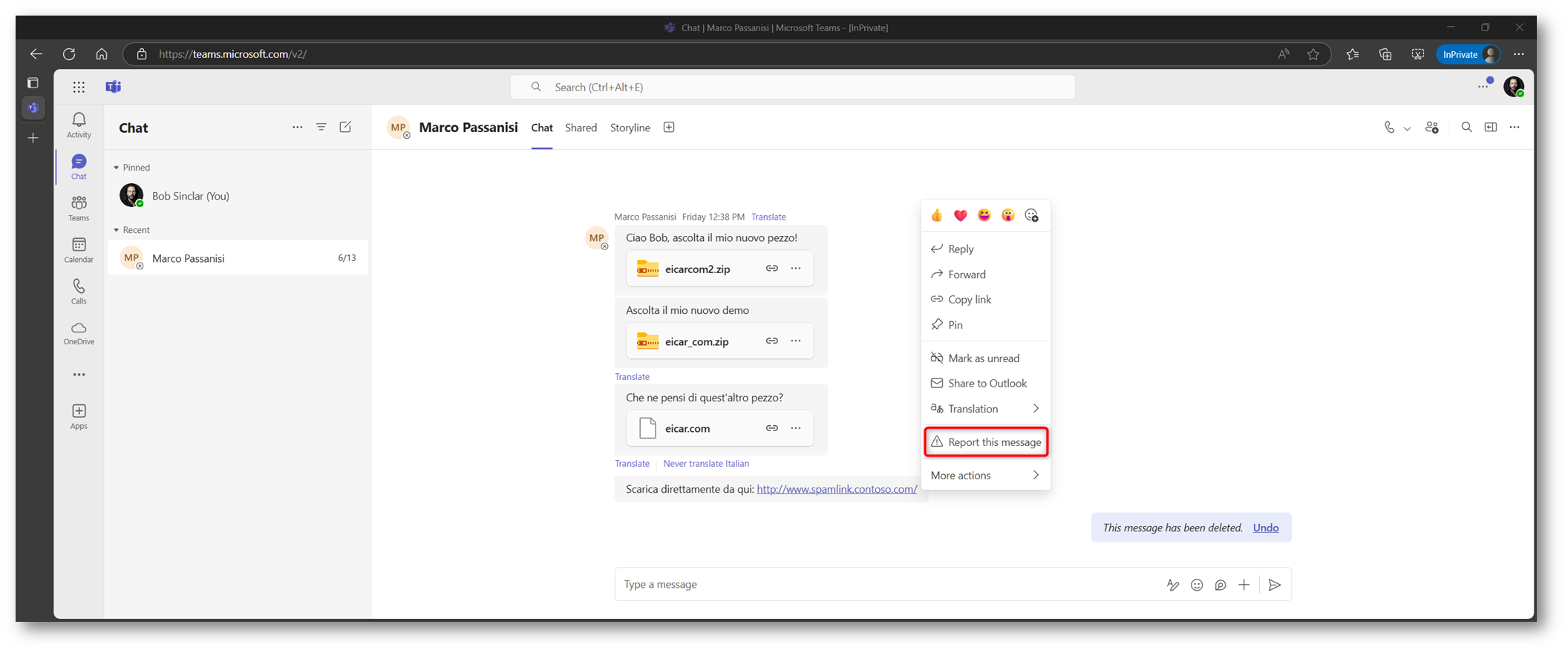

In Microsoft Teams i tuoi collaboratori possono aiutare la tua organizzazione a intercettare tempestivamente messaggi sospetti tramite la funzionalità “Report a security concern” (segnala un problema di sicurezza). Questa opzione, disponibile nei tre puntini (…) accanto a ogni messaggio, consente agli utenti di segnalare contenuti ritenuti potenzialmente pericolosi (spam, phishing, malware). Quando un utente preme “Report this message”, viene aperto un pop-up: il messaggio rimane visibile all’utente, mentre la segnalazione viene inoltrata (senza notificare il mittente)

Figura 10 – Esperienza utente nel segnalare contenuti ritenuti potenzialmente pericolosi in Microsoft Teams

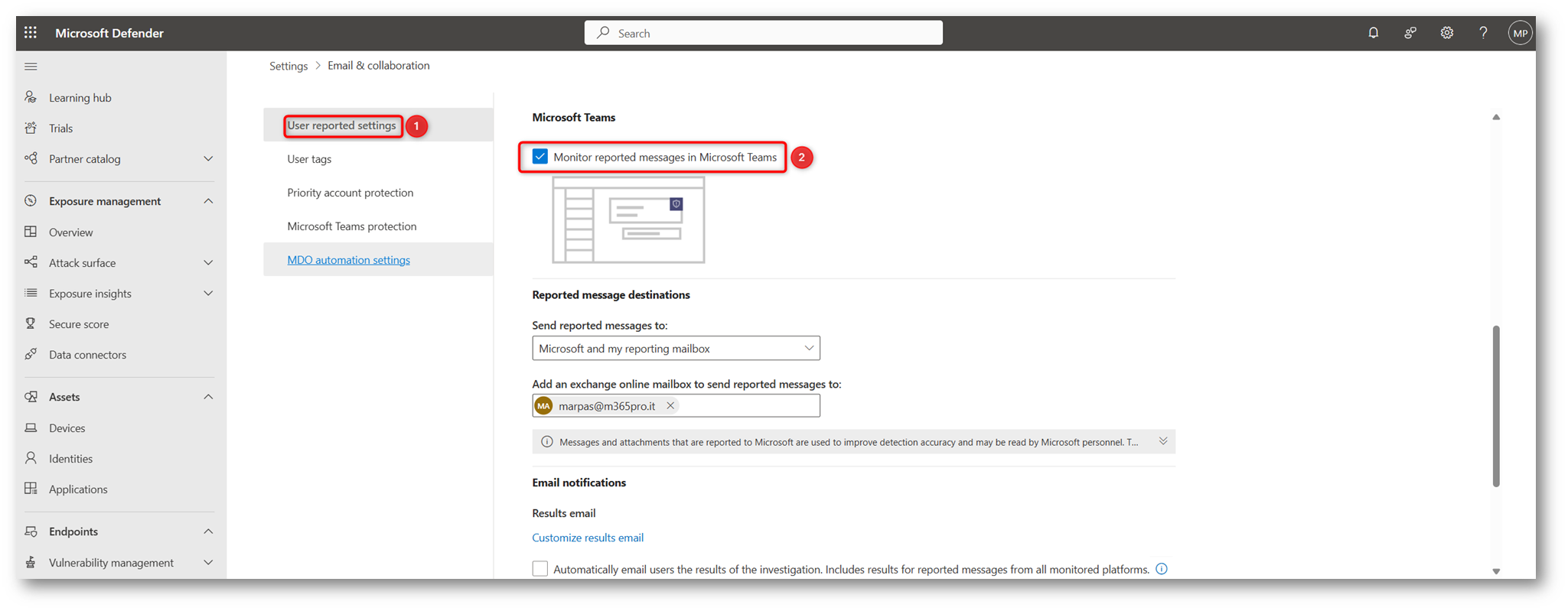

User reporting of messages in Teams deve essere abilitato tramite due impostazioni separate in Microsoft 365 XDR e nell’interfaccia di amministrazione di Teams.

In Microsoft Defender XDR vai in Settings > Email & collaboration > User-reported settings e assicurati che sia attivato il “Monitor reported messages in Microsoft Teams”

Figura 11 – Configurazione di User reporting of messages per Microsoft Teams in Defender XDR

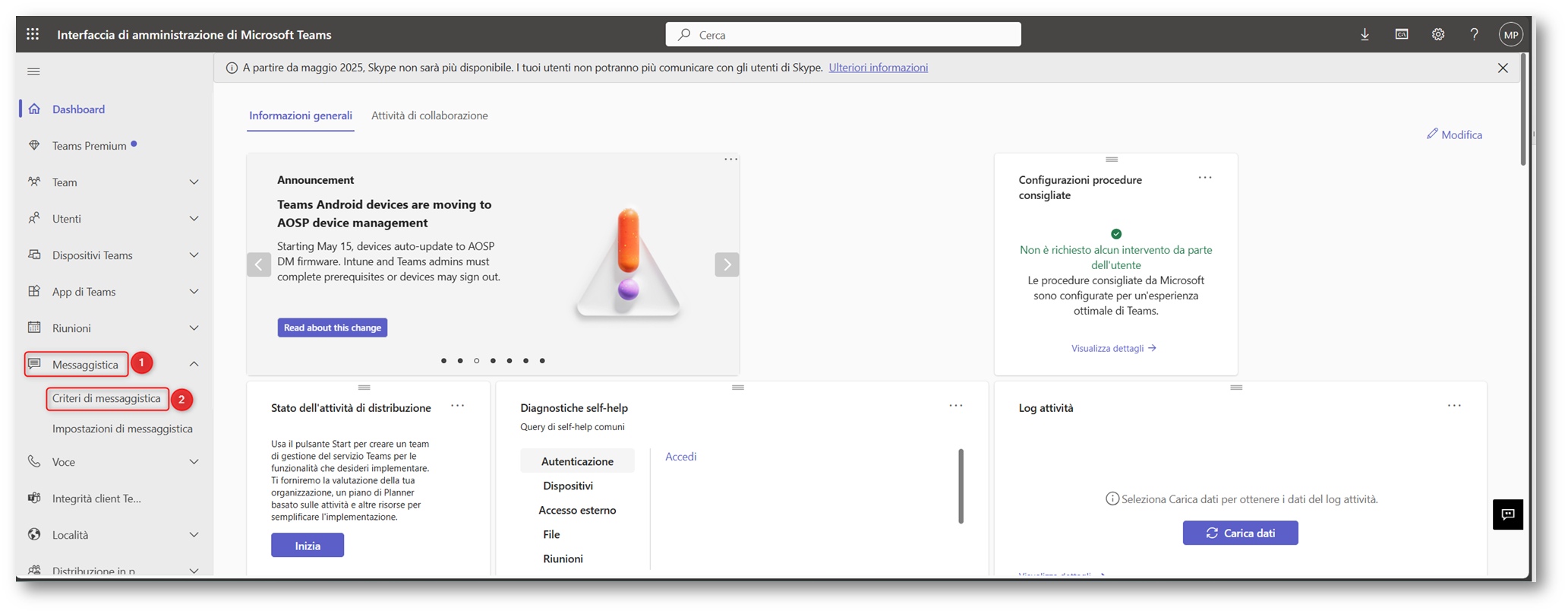

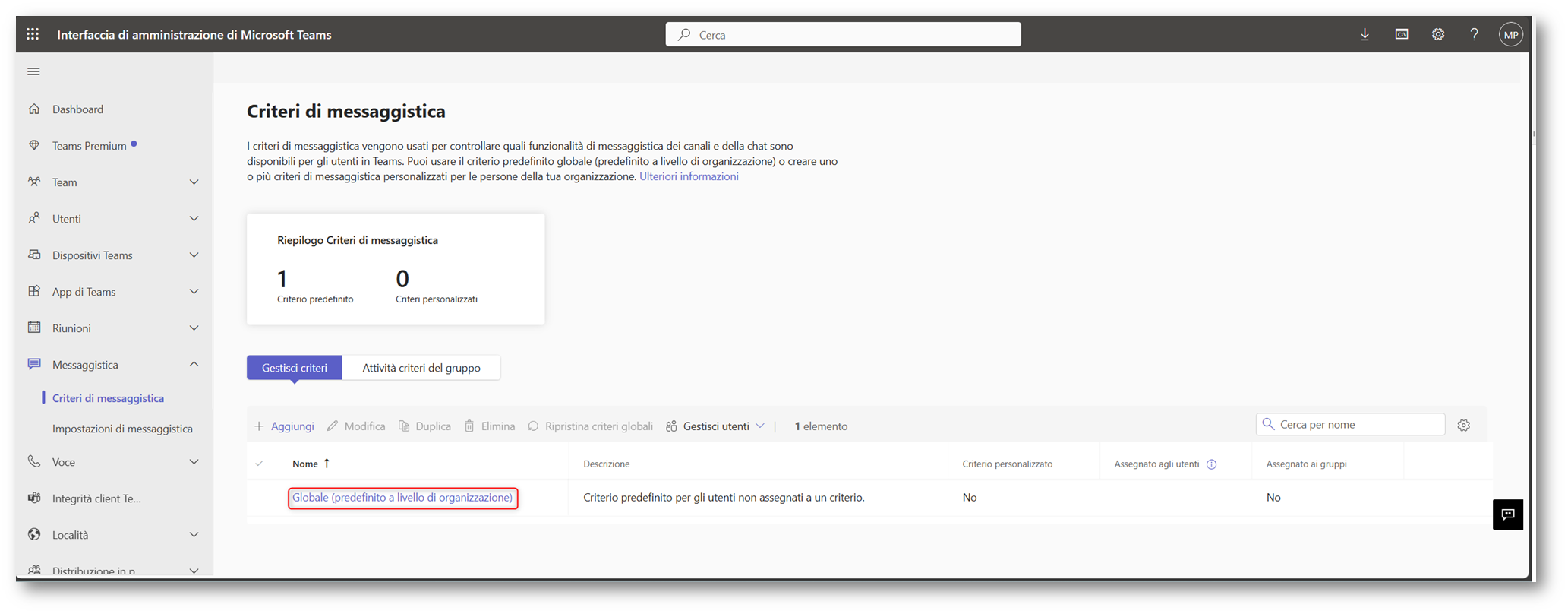

In amministrazione di Teams accedi al Teams Admin Center → Messaging Policies (messagistica) →Messaging policies (criteri di messaggistica)

Figura 12 – Configurazione dei criteri di messaggistica in Teams Admin

seleziona la policy globale o una personalizzata se presente.

Figura 13 – Configurazione di una policy globale in criteri di messagistica in Teams Admin

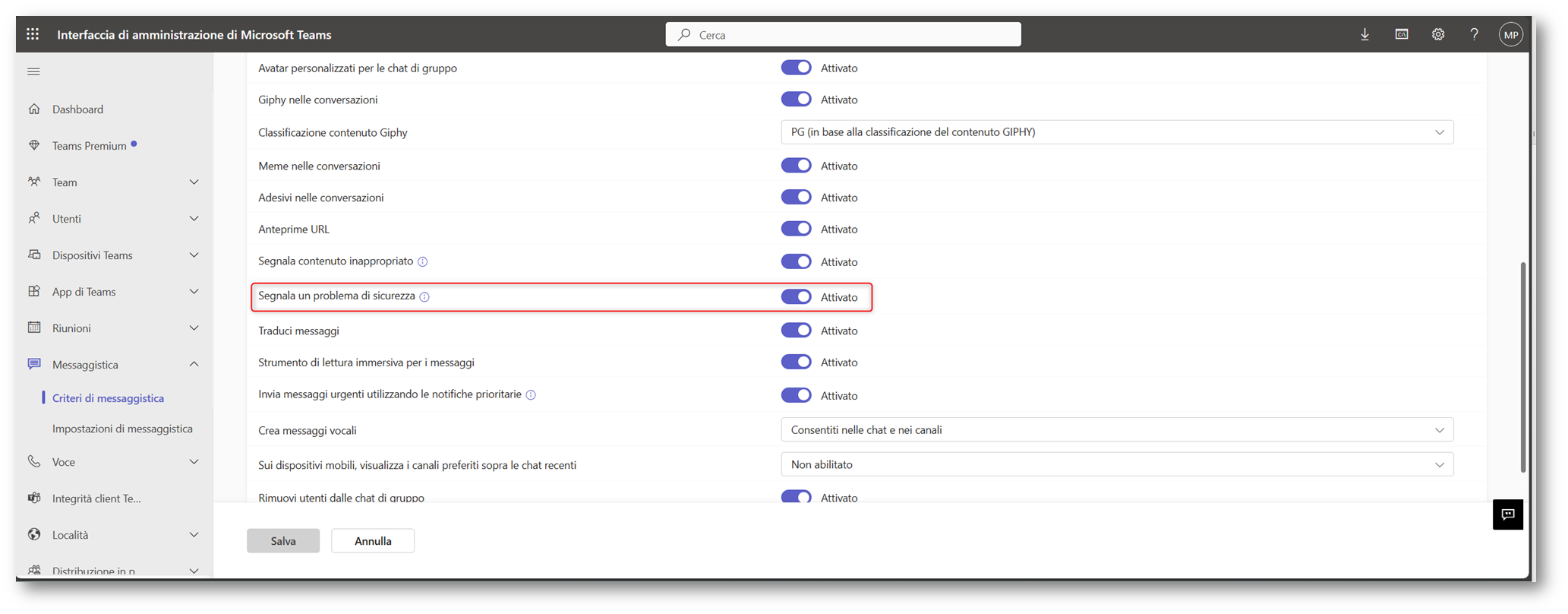

assicurati che il toggle “Report a security concern” (Segnala un problema di sicurezza) sia attivato

Figura 14 – Attivazione dell’impostazione “segnala un problema di sicurezza” di una policy globale in Teams Admin

e premi Save.

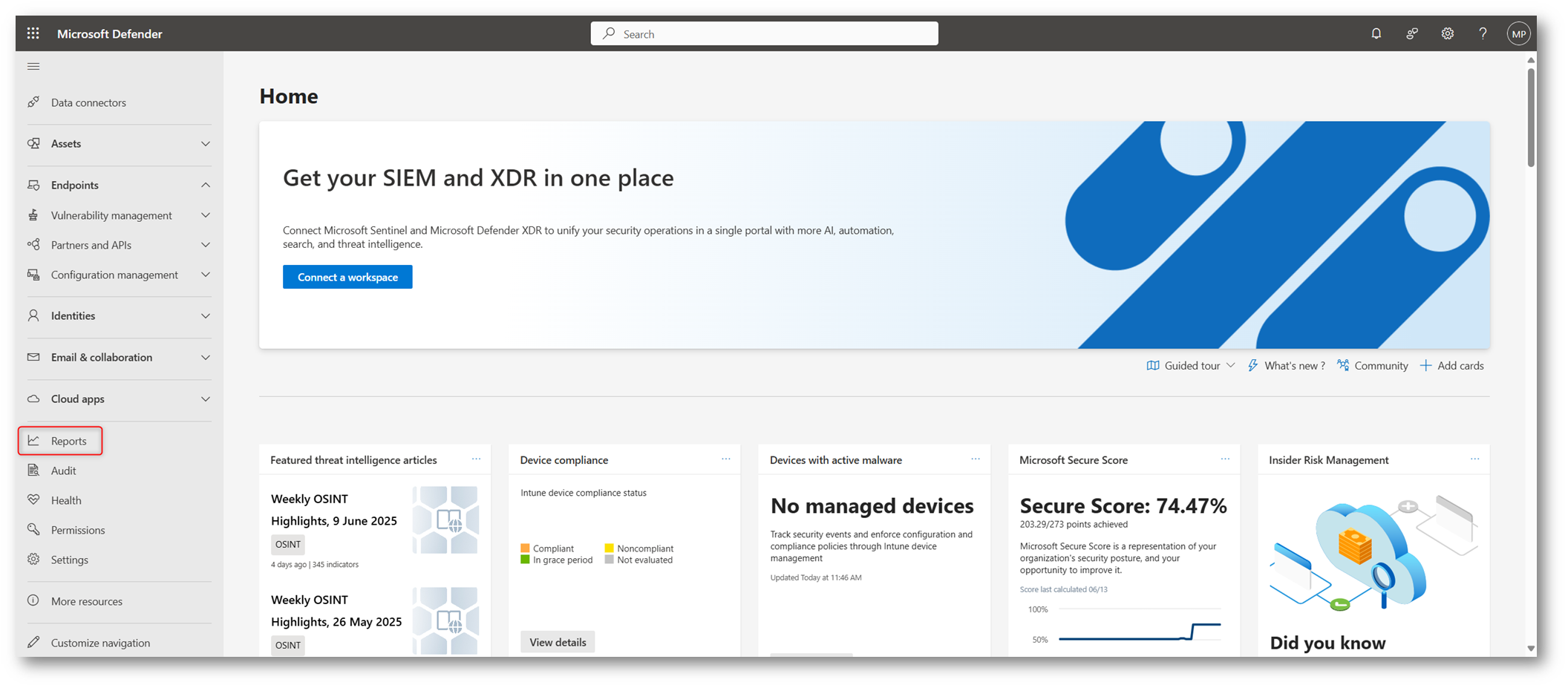

Step 5 – Monitoraggio: Report sulla sicurezza per Microsoft Teams

La protezione di Microsoft Teams non si esaurisce nella configurazione iniziale: richiede un monitoraggio continuo per individuare attività sospette, tendenze anomale e minacce emergenti. Il portale Microsoft Defender XDR fornisce report centralizzati che, pur non sempre focalizzati esclusivamente su Teams, permettono di analizzare indicatori critici legati alla sicurezza dell’ambiente collaborativo.

Nella sezione Reports > Security del portale Defender puoi visualizzare dashboard aggregati che coprono:

- Identità: Report basati sugli utenti a rischio e sui ruoli globali da Microsoft Entra, focalizzati sull’accesso a Teams da vari dispositivi.

- Dati: Report provenienti da varie fonti su file condivisi, policy DLP, falsi positivi e override, relativi ai dati gestiti tramite Teams.

- Dispositivi: Report di Microsoft Intune sui rischi, malware e conformità dei dispositivi, rilevanti per l’uso diffuso di Teams su dispositivi mobili.

- App: Report di Microsoft Defender per le app cloud su minacce legate ad app integrate con Teams, incluse app OAuth sospette, attività amministrative anomale e imitazioni.

Figura 16 – Sezione Reports del portale Microsoft Defender XDR

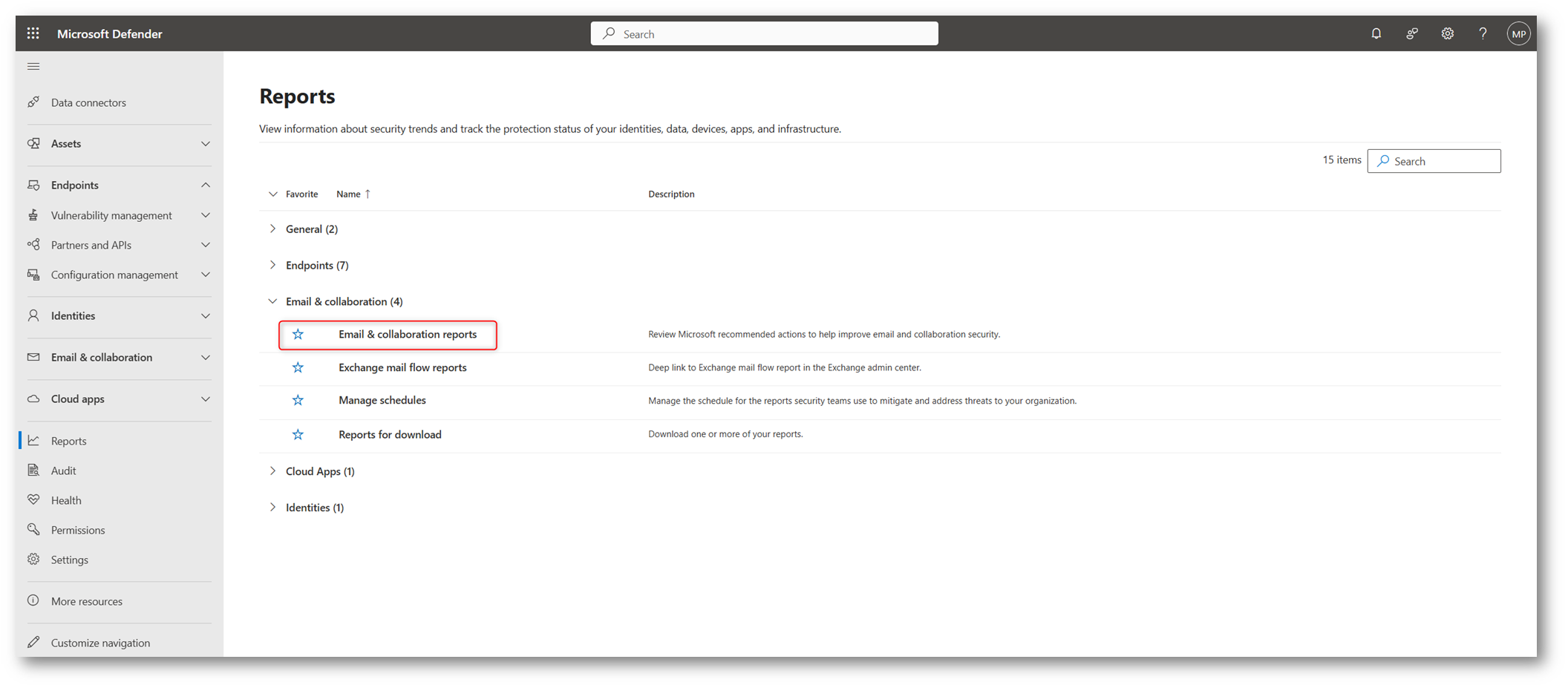

Vai su Email & collaborazione > Email & collaboration reports

Figura 17 – Report analitici per email e collaborazione in Microsoft Defender XDR

Report dello stato di protezione dalle minacce

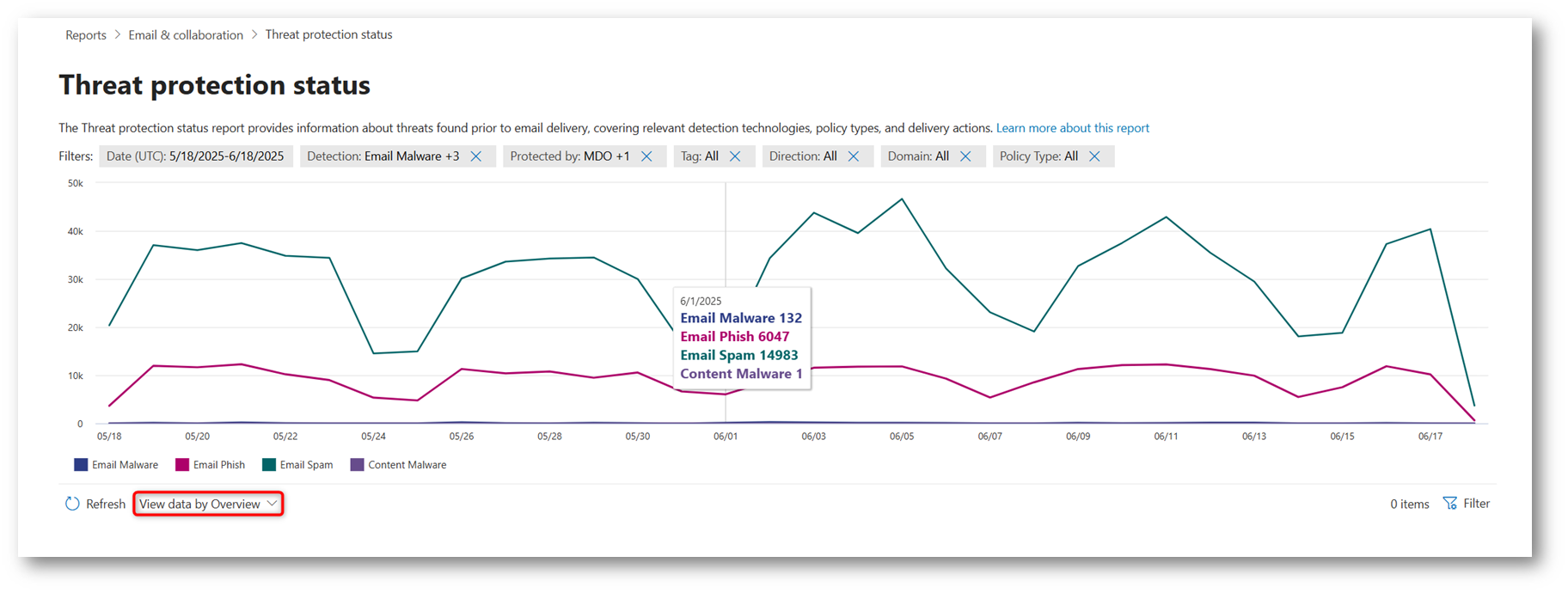

Il report sullo stato della protezione dalle minacce è disponibile sia in Exchange Online Protection (EOP) che in Microsoft Defender for Office 365, ma i dati riportati possono differire. Ad esempio, gli utenti con sola licenza EOP possono visualizzare informazioni sui malware rilevati nelle email, ma non dati relativi ai file dannosi rilevati da Safe Attachments in SharePoint, OneDrive e Microsoft Teams.

Il report mostra il numero di messaggi di posta elettronica contenenti elementi malevoli, come file infetti o URL sospetti, che sono stati bloccati dal motore antimalware, dal sistema ZAP (Zero-hour Auto Purge) o da funzionalità di Defender for Office 365 come Safe Links, Safe Attachments e le protezioni anti-impersonificazione incluse nelle policy anti-phishing. Queste informazioni sono utili per individuare tendenze e valutare se sia necessario modificare le policy di sicurezza dell’organizzazione.

Figura 18- Panoramica sul report dello stato di protezione dalle minacce di posta elettronica e di collaborazione in Microsoft Defender XDR

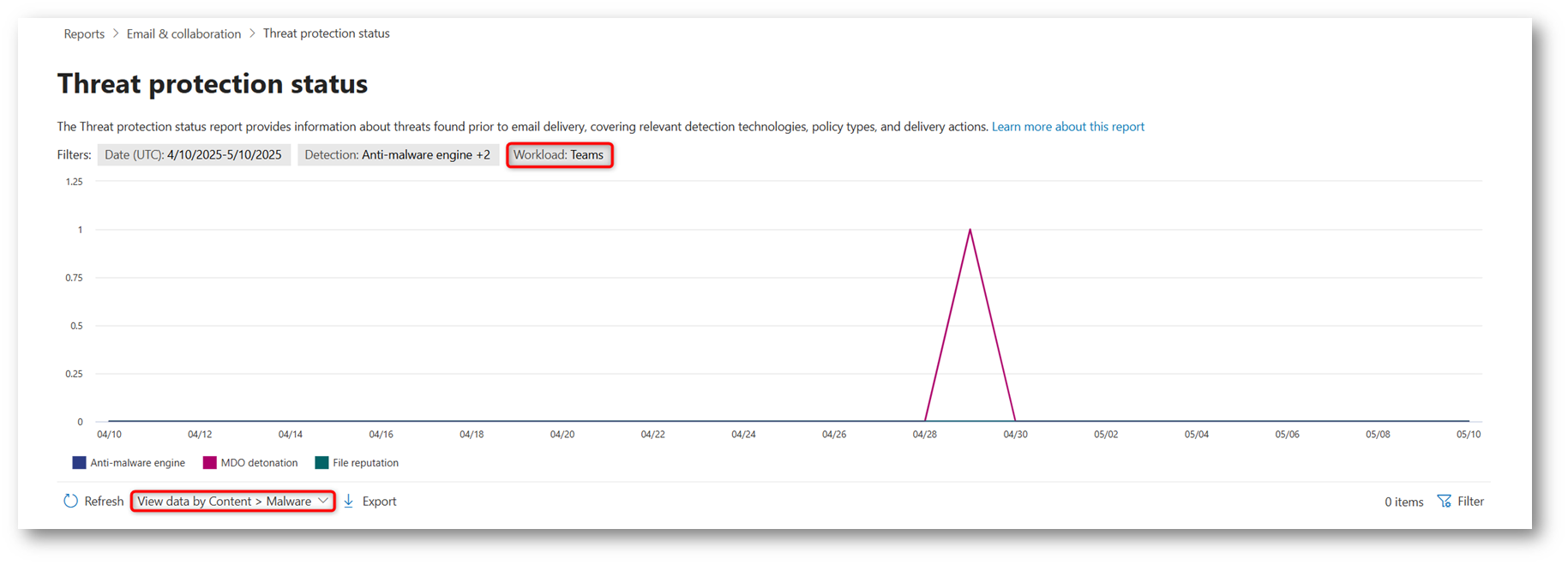

Nella visualizzazione View data by Content > Malware è possibile trovare i file dannosi rilevati in Microsoft Teams filtrando per carico di lavoro.

Figura 19 – Report sullo stato di protezione dalle minacce di posta elettronica e di collaborazione in Microsoft Defender XDR filtrato per workload

Report protezione URL

Il report sulla protezione degli URL offre una panoramica riepilogativa e analisi delle tendenze relative alle minacce identificate e alle azioni intraprese quando un utente seleziona un collegamento protetto da Safe Links. È importante notare che il report non includerà i dati relativi ai clic degli utenti se, nella policy di Safe Links, non è stata abilitata l’opzione di tracciamento delle selezioni da parte dell’utente.

Nella visualizzazione View data by URL click by application per trovare il numero di URL selezionati da Teams filtrando le app.

Figura 20 – Reports sulle attività di protezione URL per Microsoft Teams in Defender for Office 365

Conclusioni

La protezione di Microsoft Teams tramite Microsoft Defender for Office 365 rappresenta una componente fondamentale della sicurezza aziendale moderna. Implementando le funzionalità descritte in questa guida, quali Safe Attachments, Safe Links, Zero-hour Auto Purge (ZAP), la gestione della quarantena e l’abilitazione delle segnalazioni da parte degli utenti, è possibile mitigare significativamente il rischio legato a minacce informatiche emergenti.

Per garantire l’efficacia e la continuità della protezione, è indispensabile effettuare regolarmente test di simulazione con strumenti appropriati, come email di simulazione e file EICAR, e assicurarsi che il monitoraggio continuo attraverso Microsoft Defender e, se disponibile, Microsoft Sentinel sia configurato correttamente.

Infine, applicare rigorosamente il principio del least privilege nella gestione delle policy, iniziare con ambienti pilota e promuovere sessioni periodiche di sensibilizzazione sulla sicurezza contribuirà a costruire una cultura di sicurezza consapevole e reattiva all’interno della tua organizzazione.