Network HUD (Host Unhealthy Detection) in Windows Server 2025

Quando iniziate a lavorare con Windows Server 2025, vi accorgete subito che la parte di networking dell’host è diventata sempre più centrale e, allo stesso tempo, più complessa da diagnosticare. Tra switch fisici, configurazioni delle schede, driver, cluster e workload, individuare la vera causa di un problema può richiedere tempo, strumenti diversi e un’analisi spesso frammentata. È proprio in questo contesto che entra in gioco Network HUD, una funzionalità pensata per darvi una visione operativa continua dello stato della rete a livello di host, con l’obiettivo di individuare anomalie, prevenire instabilità e, in alcuni casi, intervenire automaticamente.

Il nome Network HUD deriva da Network Host Unhealthy Detection e descrive in modo abbastanza preciso la sua funzione: un sistema che monitora in modo costante lo stato della rete sull’host e segnala quando qualcosa non rientra nei parametri previsti. Non si tratta quindi di un semplice strumento di diagnostica da avviare al bisogno, ma di un componente che lavora in background e vi avvisa quando l’infrastruttura non è più in condizioni ottimali.

Network HUD lavora in modo persistente su ogni nodo, correlando le informazioni provenienti dalla rete fisica, dalle configurazioni delle schede e dai ruoli di cluster, il tutto in funzione delle intenzioni dichiarate tramite Network ATC. In questo modo non analizza i singoli componenti in modo isolato, ma li interpreta nel loro contesto reale, permettendovi di individuare rapidamente configurazioni errate, driver non adeguati, adattatori instabili o situazioni di oversubscription prima che abbiano un impatto sui workload.

In questo articolo vedremo come funziona Network HUD, quali prerequisiti richiede e come potete utilizzarlo per ottenere una diagnostica più proattiva e consapevole dell’infrastruttura di rete nei vostri cluster Windows Server 2025.

Prerequisiti di Network HUD

Per poter utilizzare Network HUD è necessario partire da alcune configurazioni di base che fanno parte del nuovo modello di gestione del networking introdotto in Windows Server 2025. Non si tratta di una funzionalità che si attiva in modo isolato, ma di un componente che si appoggia a tecnologie già presenti nel cluster e, soprattutto, alle configurazioni dichiarative gestite tramite Network ATC e all’integrazione con Azure Arc.

Prima di tutto dovete avere un cluster con Windows Server 2025 Datacenter, con Failover Clustering attivo e Storage Spaces Direct configurato, perché Network HUD utilizza il Cluster Health Service per raccogliere e correlare le informazioni di stato. Su questi nodi deve essere già configurato Network ATC, che rappresenta la base su cui Network HUD interpreta le intenzioni di rete e verifica che l’host stia operando in condizioni corrette. Se non avete ancora configurato questa parte, potete fare riferimento alla guida che ho pubblicato su Network ATC

https://www.ictpower.it/sistemi-operativi/network-atc-automated-traffic-control-in-windows-server-2025.htm

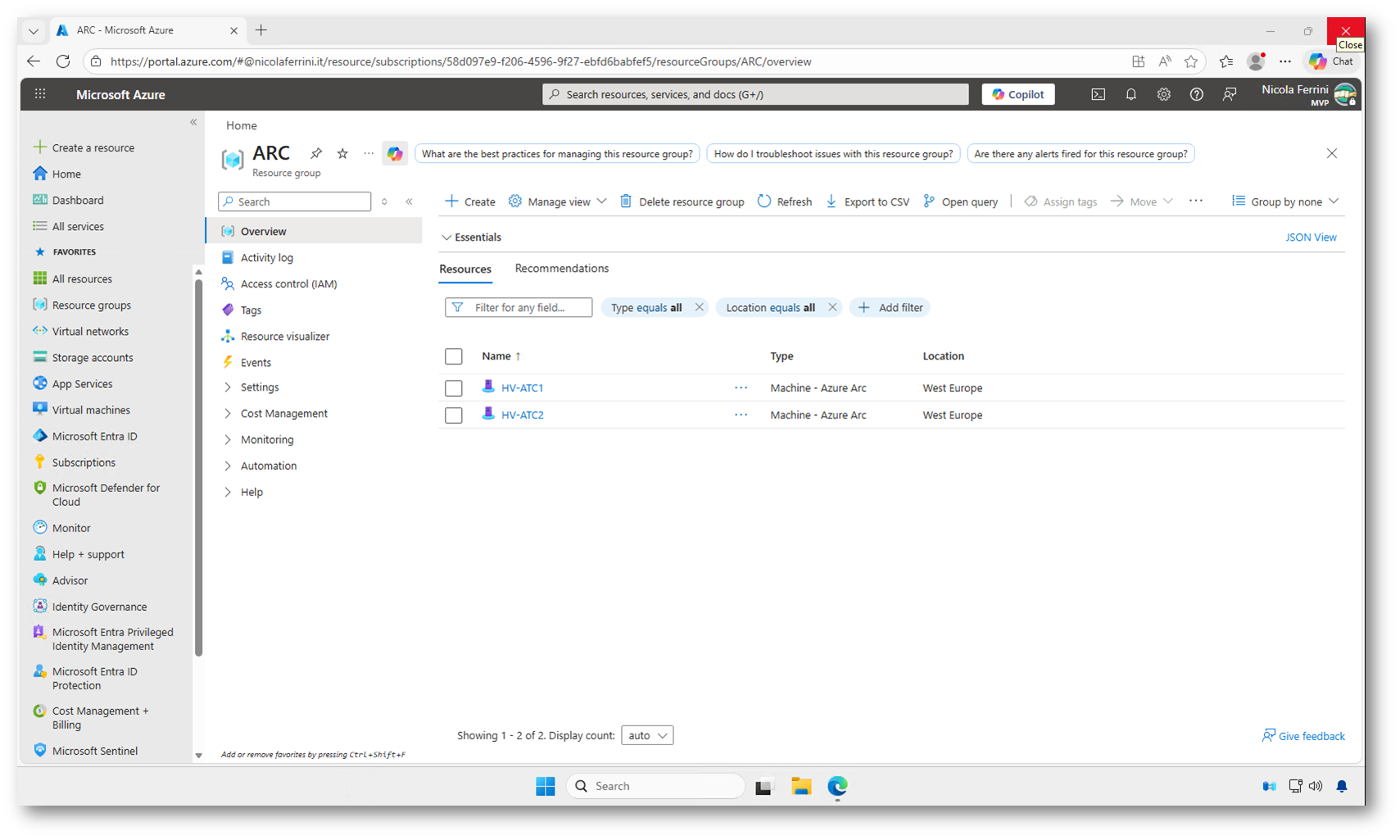

Un altro prerequisito fondamentale è l’integrazione dei nodi con Azure Arc. Ogni server del cluster deve essere Arc-enabled, perché Network HUD viene distribuito come estensione tramite il portale Azure e sfrutta i servizi di gestione remota offerti da Arc. Anche su questo aspetto trovate una guida completa passo-passo nell’articolo dedicato alla gestione di Windows Server 2025 con Azure Arc

https://www.ictpower.it/sistemi-operativi/gestire-windows-server-2025-con-microsoft-azure-arc.htm

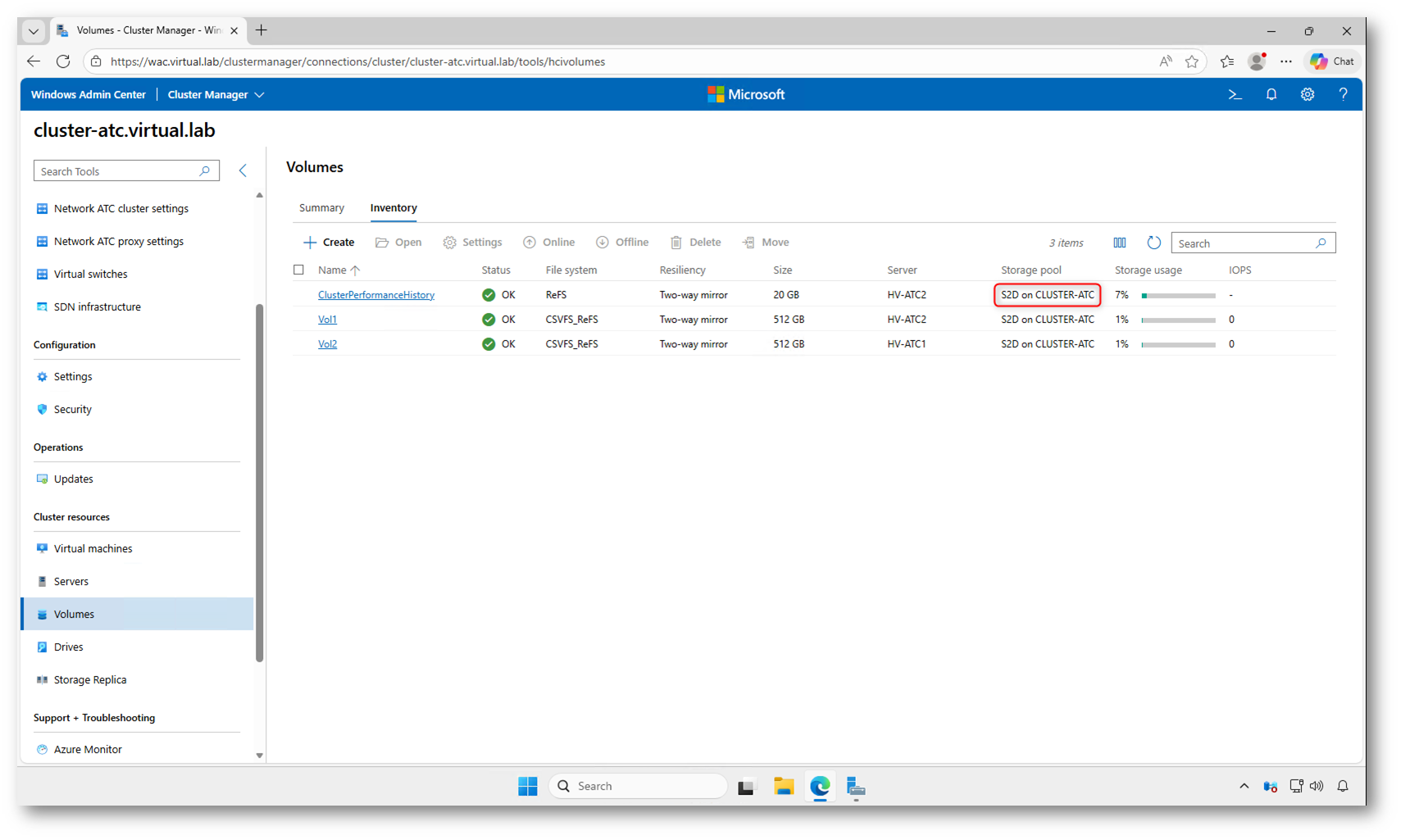

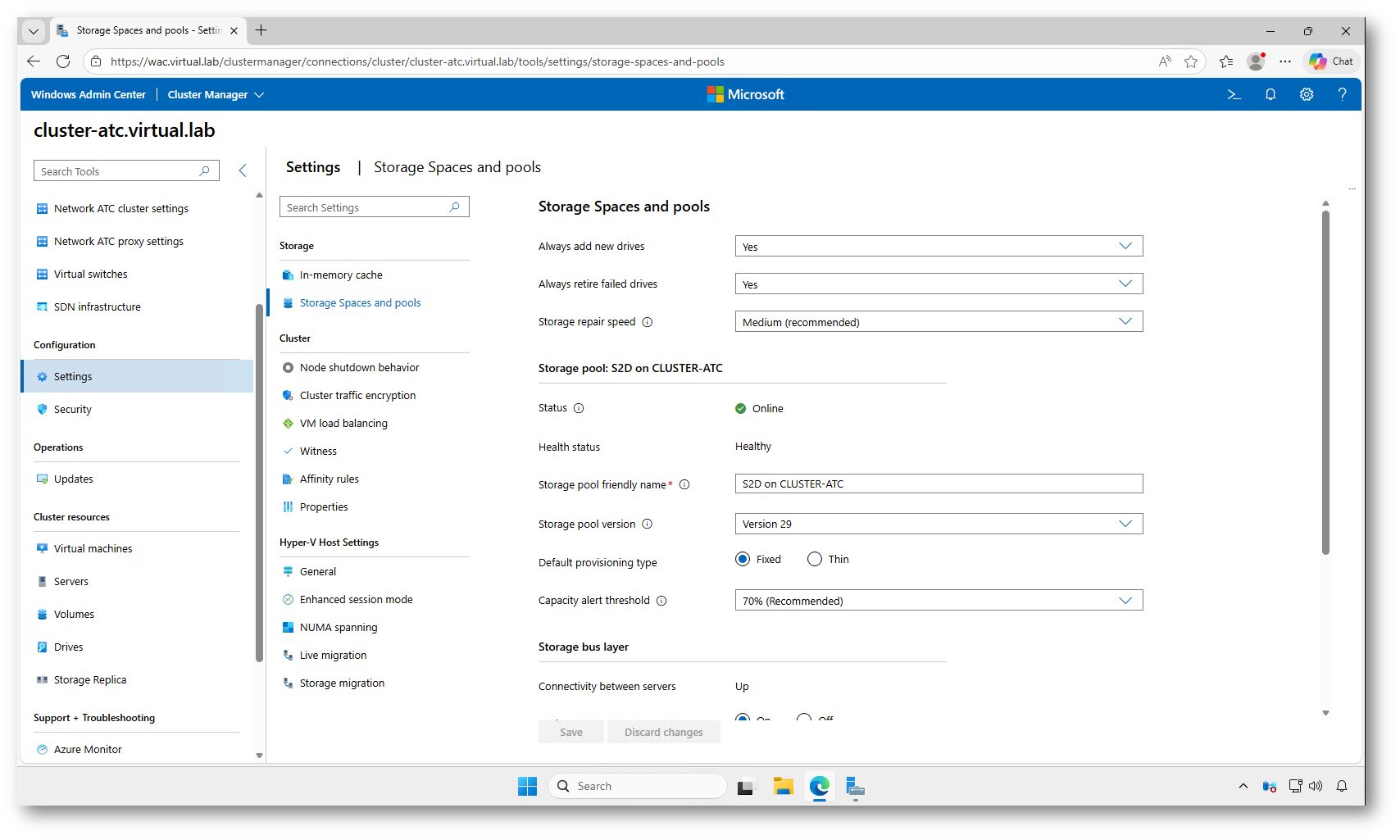

Prima di procedere con l’abilitazione di Network HUD, verifichiamo rapidamente che il cluster soddisfi i prerequisiti richiesti. In questo ambiente abbiamo un cluster con Windows Server 2025 Datacenter, con Failover Clustering attivo e Storage Spaces Direct correttamente configurato. I volumi condivisi risultano online e operativi, a conferma che il sottosistema di storage del cluster è funzionante.

Figura 1: Volumi del cluster archiviati nel pool Storage Spaces Direct

Figura 2: Pool Storage Spaces Direct attivo e in stato Healthy nelle impostazioni del cluster

Verifichiamo inoltre che i nodi siano stati registrati correttamente in Azure Arc, condizione necessaria per poter distribuire l’estensione di Network HUD dal portale Azure e sfruttare le funzionalità di gestione integrate.

La funzionalità Network HUD è disponibile solo in alcune region supportate, quindi i server registrati in Azure Arc devono trovarsi in una di queste aree, altrimenti l’estensione non sarà visibile nel portale.

Come indicato nella documentazione ufficiale, al momento la funzionalità è disponibile solo in un insieme limitato di region. Tra queste rientrano, ad esempio, West Europe e North Europe, oltre ad alcune region negli Stati Uniti e nell’area Asia-Pacifico. Prima di procedere, è quindi necessario verificare che le macchine Azure Arc del cluster risultino registrate in una region supportata. Se la region non è tra quelle abilitate, la tile di Network HUD non comparirà e l’estensione non potrà essere installata. Verificate alla pagina Install Network HUD for Windows Server (preview) | Microsoft Learn l’elenco delle region supportate.

Figura 3: Nodi del cluster registrati come macchine abilitate ad Azure Arc nel portale Azure

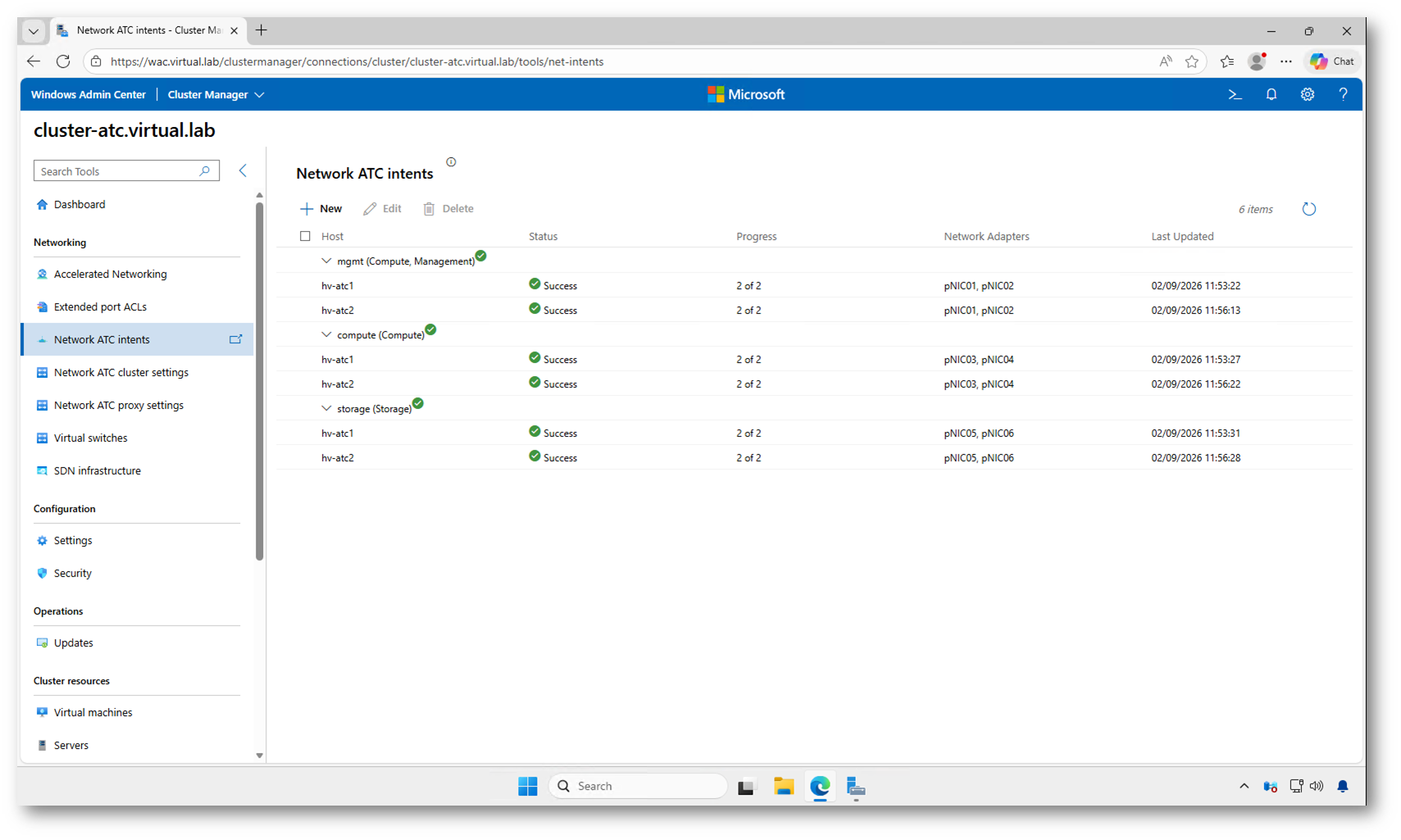

Verifichiamo infine che sul cluster sia configurato correttamente Network ATC, con le intent di rete applicate ai nodi. Questo passaggio è fondamentale perché Network HUD utilizza le configurazioni dichiarative di Network ATC per valutare lo stato della rete e individuare eventuali anomalie.

Figura 4: Intent di Network ATC configurate e applicate correttamente sui nodi del cluster

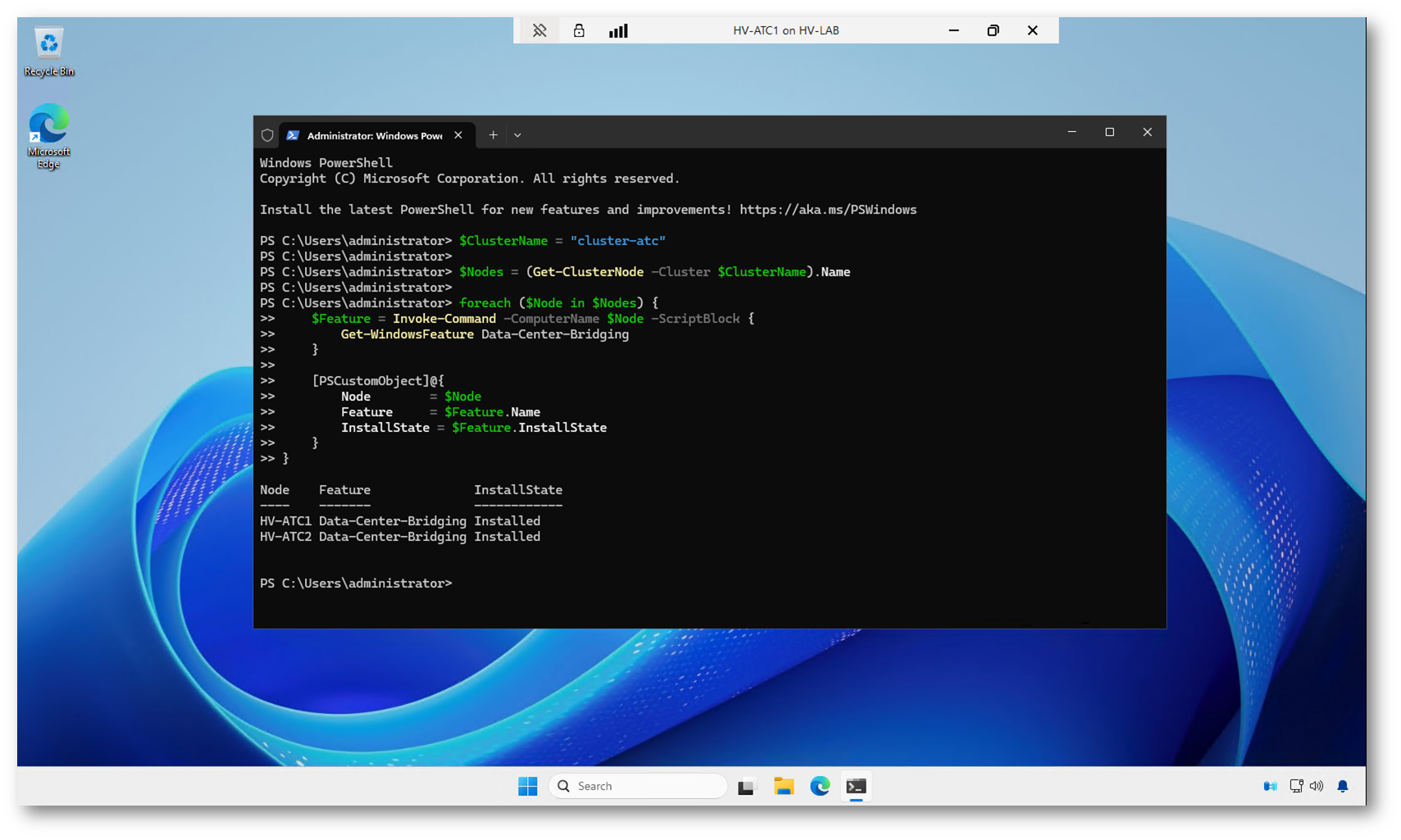

Per consentire a Network HUD di correlare correttamente le informazioni tra host e rete fisica, è necessario che sui nodi del cluster siano presenti i componenti relativi a Data Center Bridging e agli strumenti LLDP. Questi componenti permettono al sistema di raccogliere informazioni di livello 2 sugli switch e sulle connessioni fisiche, dati che Network HUD utilizza per individuare anomalie, errori di configurazione o collegamenti non conformi alle intent dichiarate tramite Network ATC.

In ambienti dove è già stato configurato Network ATC, il ruolo Data Center Bridging potrebbe essere stato installato automaticamente come parte della configurazione delle intent di rete, in particolare quando sono presenti intent di tipo Storage o configurazioni converged. È comunque buona pratica verificarne la presenza su tutti i nodi del cluster prima di procedere.

Potete eseguire la verifica in modo centralizzato tramite PowerShell, interrogando direttamente tutti i nodi del cluster:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

$ClusterName = "cluster-atc" $Nodes = (Get-ClusterNode -Cluster $ClusterName).Name foreach ($Node in $Nodes) { $Feature = Invoke-Command -ComputerName $Node -ScriptBlock { Get-WindowsFeature Data-Center-Bridging } [PSCustomObject]@{ Node = $Node Feature = $Feature.Name InstallState = $Feature.InstallState } } |

Lo script recupera l’elenco dei nodi del cluster, esegue una verifica remota su ciascun server e restituisce lo stato del ruolo Data Center Bridging. Se la colonna InstallState riporta Installed per tutti i nodi, il prerequisito richiesto da Network HUD è già soddisfatto.

Nel caso in cui il ruolo non fosse presente, potete installarlo su ciascun nodo con il comando:

|

1 2 |

Install-WindowsFeature Data-Center-Bridging -IncludeManagementTools |

Figura 5: Verifica del ruolo Data Center Bridging installato su tutti i nodi del cluster

Abilitazione di Network HUD

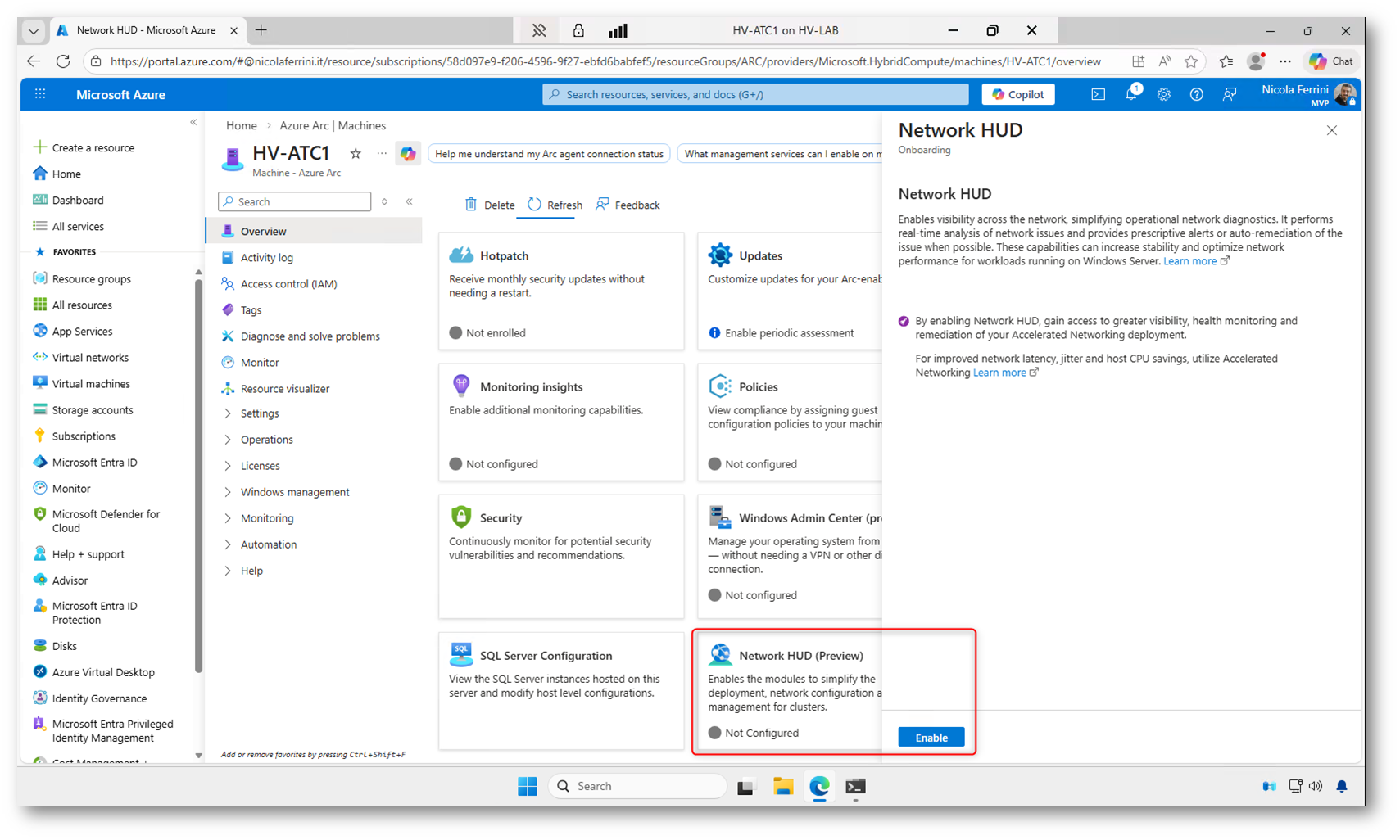

Accedete al portale Azure e aprite la sezione Machines – Azure Arc, quindi selezionate uno dei nodi del cluster su cui volete abilitare la funzionalità. All’interno della pagina del server troverete la tile dedicata a Network HUD: da qui potete avviare l’abilitazione dell’estensione con un semplice clic su Enable.

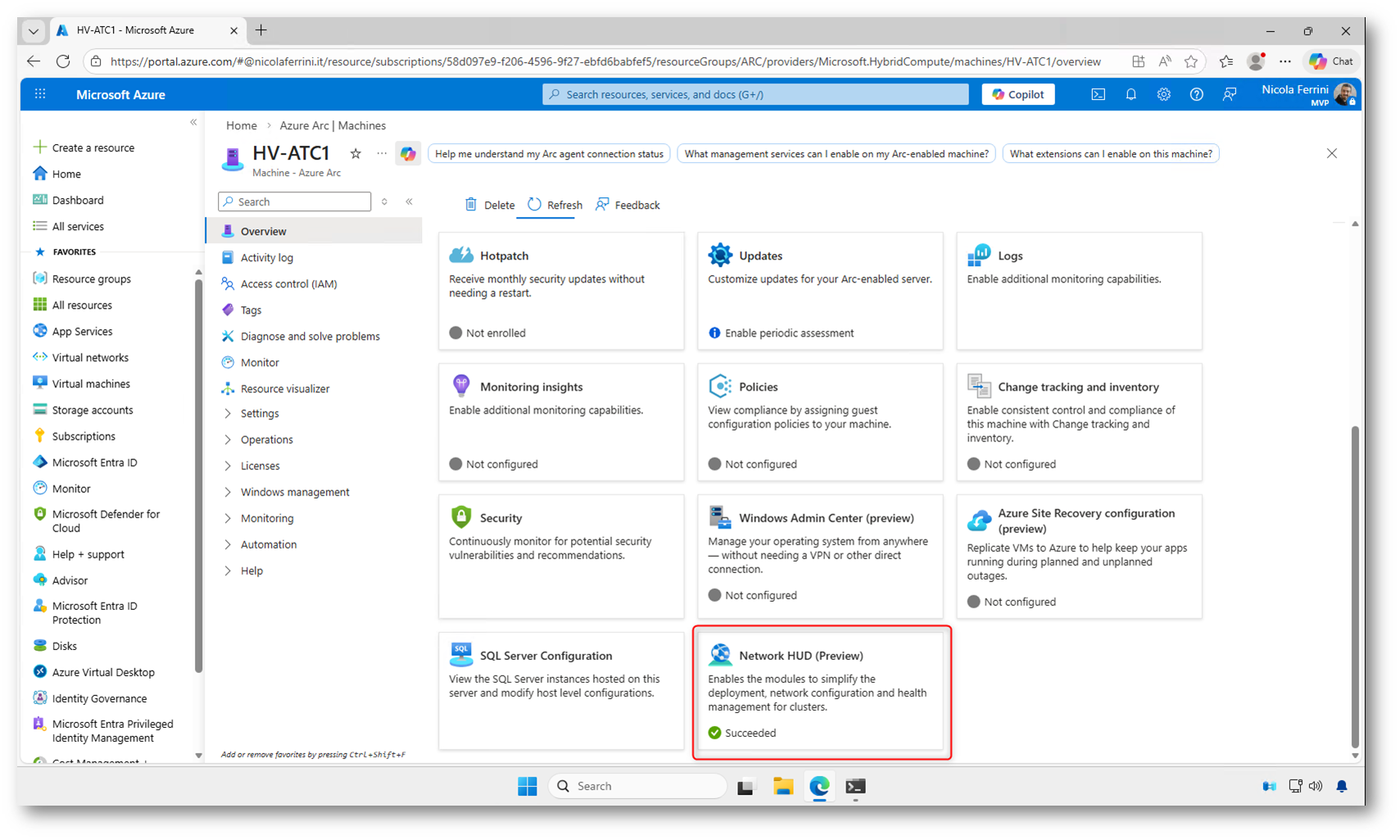

Una volta completata l’operazione, l’estensione risulterà attiva sul nodo e inizierà a raccogliere le informazioni di rete per l’analisi dello stato dell’host. Questa procedura deve essere ripetuta su tutti i nodi del cluster, poiché Network HUD funziona a livello di singolo host.

Figura 6: Abilitazione di Network HUD dal portale Azure tramite l’estensione sul nodo Arc-enabled

Figura 7: Estensione Network HUD installata correttamente sul nodo tramite Azure Arc

Una volta completata l’installazione su tutti i nodi, la funzionalità inizierà automaticamente a monitorare lo stato della rete e a generare eventuali segnalazioni. A questo punto potete passare alla fase di verifica.

Monitorare lo stato della rete con Network HUD

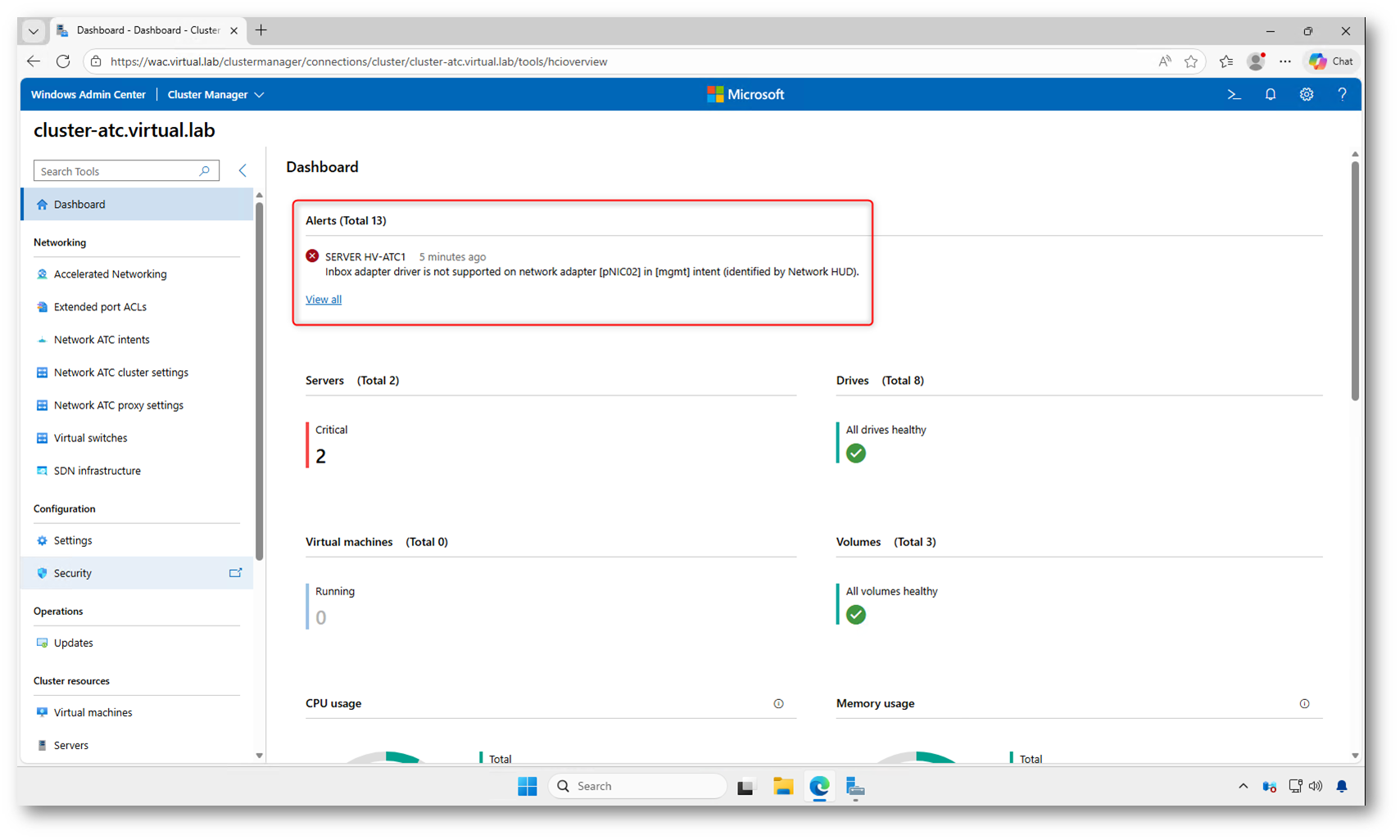

Il modo più semplice per controllare il funzionamento è tramite Windows Admin Center, collegandovi al cluster e verificando la presenza di eventuali alert nella dashboard o nella sezione degli avvisi. Se Network HUD rileva anomalie, queste compariranno tra i fault del cluster.

Figura 8: Alert di Network HUD visibili nella dashboard del cluster in Windows Admin Center

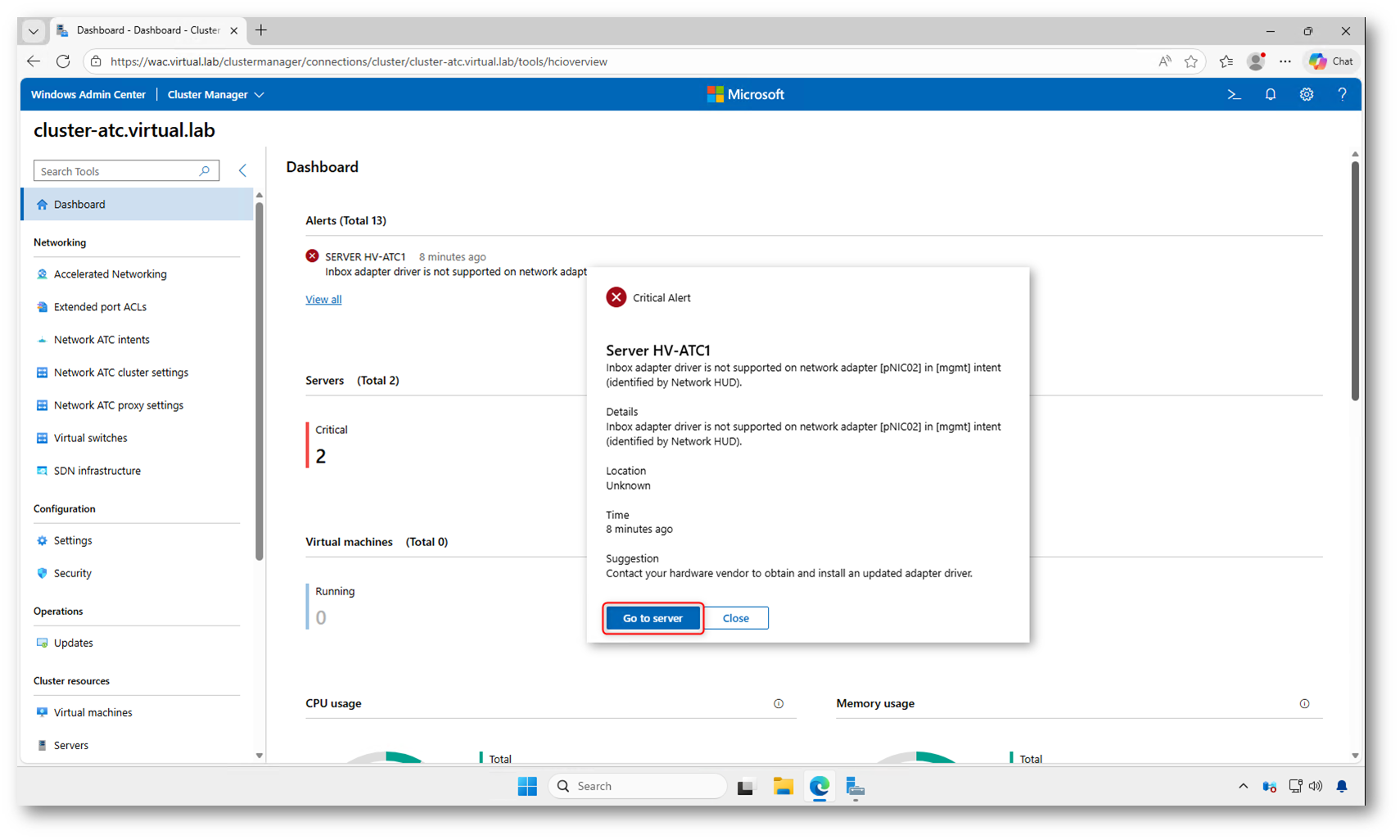

Figura 9: Dettaglio di un alert critico generato da Network HUD nella dashboard del cluster

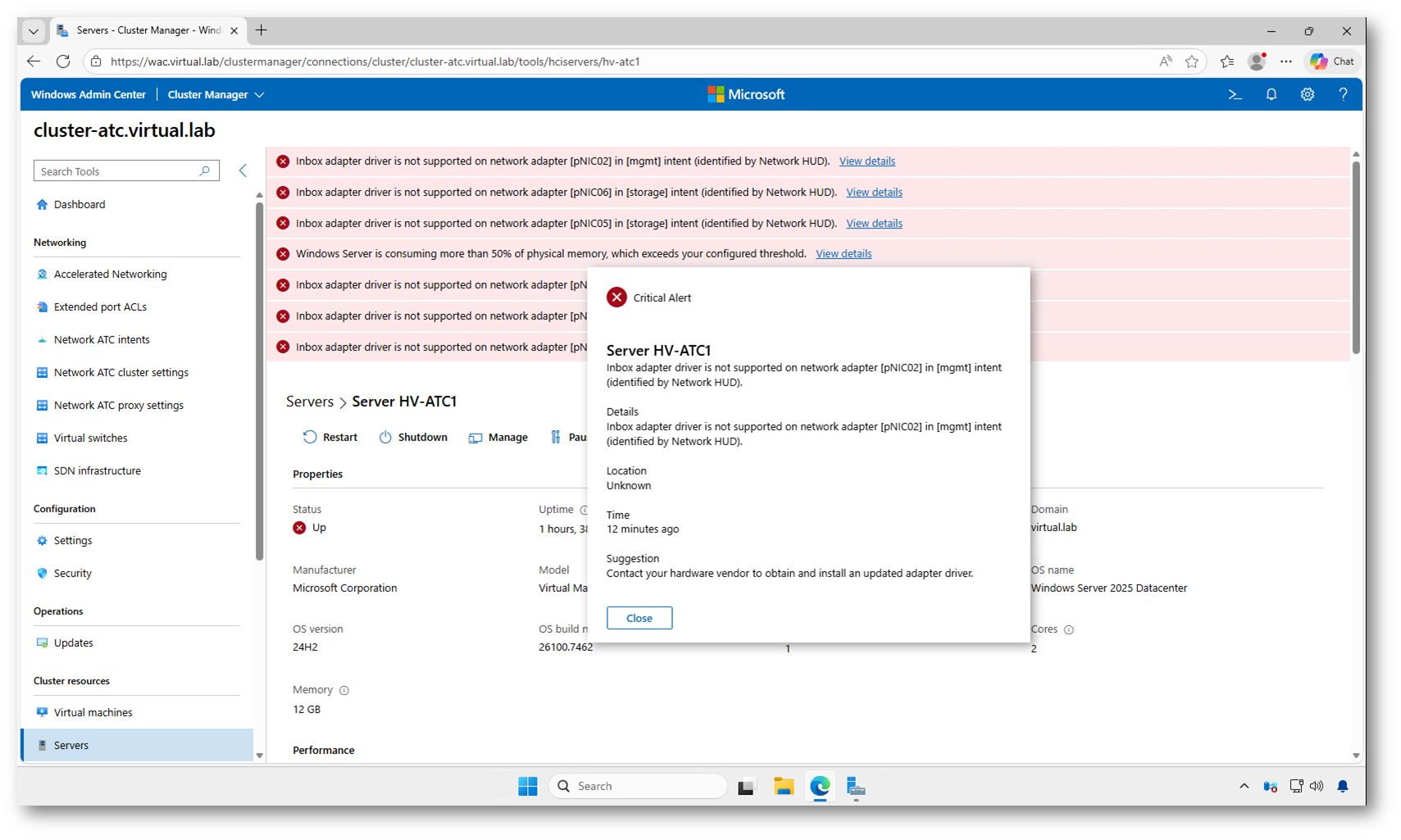

Dal dettaglio dell’alert, selezionando l’opzione Go to server, si accede direttamente alla vista del nodo interessato.

In questo modo si viene reindirizzati alla pagina del singolo server all’interno del cluster, dove è possibile visualizzare l’elenco completo degli alert associati a quel nodo. Questa schermata permette di individuare rapidamente quali adattatori o configurazioni di rete non sono conformi alle intent di Network ATC, semplificando l’analisi e le operazioni di troubleshooting.

Gli avvisi non si limitano a segnalare un errore generico, ma indicano:

- l’adattatore coinvolto

- l’intent di Network ATC interessata

- la causa del problema

- l’azione consigliata

In questo modo potete intervenire direttamente sul nodo o sull’interfaccia di rete senza dover eseguire analisi manuali o strumenti separati.

Figura 10: Dettaglio degli alert di Network HUD visualizzati a livello di singolo nodo del cluster

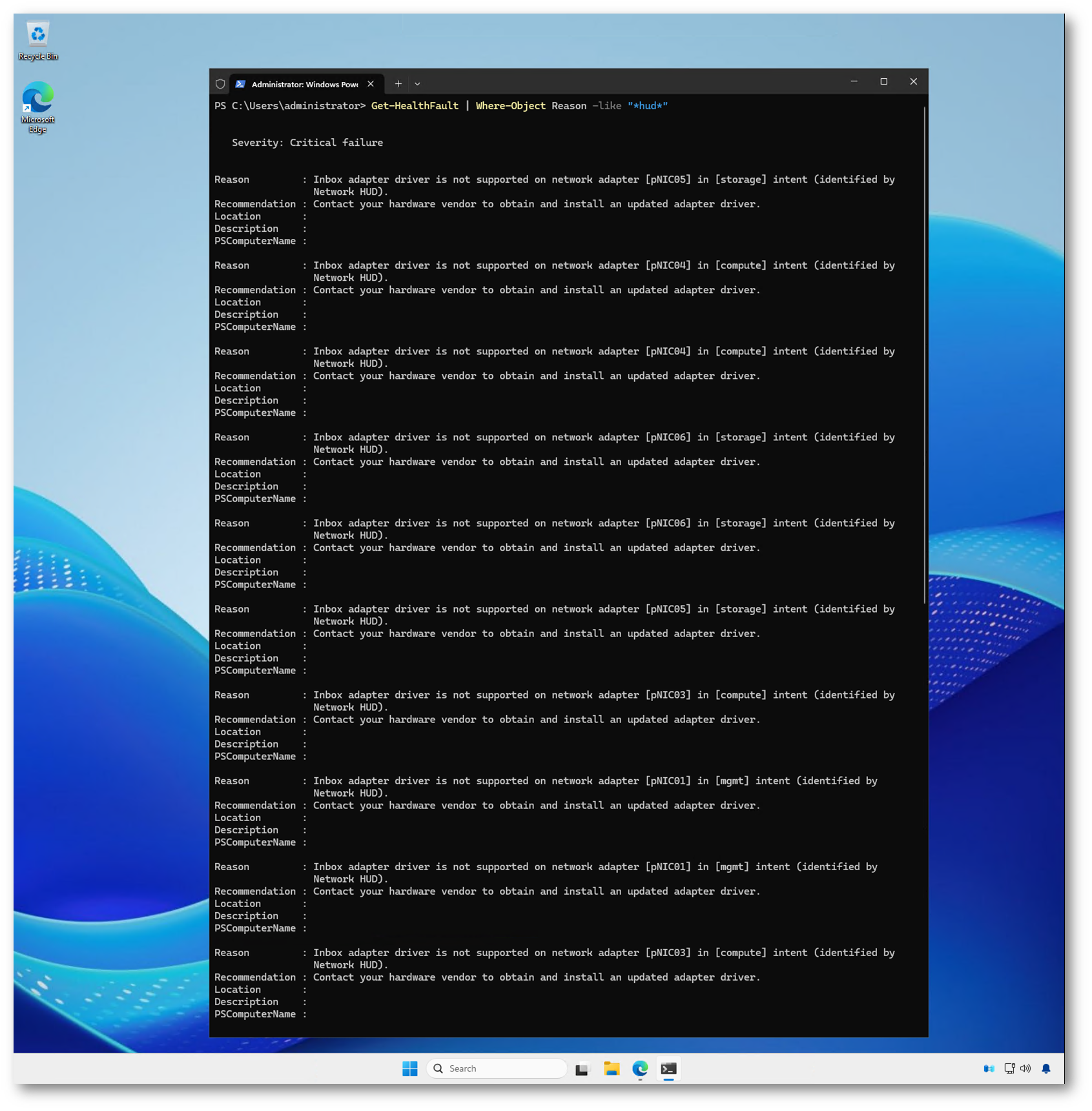

In alternativa, potete effettuare una verifica tramite PowerShell interrogando direttamente il servizio di health del cluster, lanciando un prompt da uno dei nodi del cluster e digitando:

|

1 2 |

Get-HealthFault | Where-Object Reason -like "*hud*" |

Se non vengono restituiti risultati, significa che al momento non sono presenti anomalie rilevate da Network HUD. Nella figura sotto, invece, di anomalie ce non sono diverse

Figura 11: Verifica degli alert di Network HUD tramite PowerShell con il comando Get-HealthFault

Casi d’uso rilevati da Network HUD

Una volta attivo, Network HUD non si limita a segnalare errori generici, ma analizza diversi aspetti della configurazione di rete dell’host per individuare condizioni potenzialmente critiche. I controlli riguardano principalmente lo stato dei driver, la coerenza delle intent di Network ATC e la configurazione della rete fisica.

Tra le situazioni più comuni che possono essere rilevate troviamo l’utilizzo di driver inbox o troppo datati, adattatori instabili che si disconnettono o si riavviano, oppure condizioni di oversubscription della banda PCIe. Sul fronte delle configurazioni dichiarative, Network HUD verifica anche la presenza delle intent di Network ATC e segnala eventuali tipologie mancanti.

A livello di rete fisica, la funzionalità utilizza le informazioni LLDP per controllare la configurazione degli switch, individuando ad esempio VLAN mancanti o incongruenze nel Priority Flow Control tra host e rete. In questo modo è possibile identificare rapidamente problemi di configurazione che altrimenti richiederebbero verifiche manuali su più componenti dell’infrastruttura.

Principali problemi rilevati da Network HUD

Driver e adattatori di rete

- Utilizzo di driver inbox

- Driver più vecchi di 2 anni (avviso)

- Driver più vecchi di 3 anni (fault)

- Adattatori instabili o soggetti a reset

- Oversubscription della banda PCIe

Configurazione Network ATC

- Tipologie di intent mancanti

- Servizi richiesti non avviati

Configurazione della rete fisica

- Analisi delle informazioni LLDP

- VLAN mancanti sulla rete fisica

- Incoerenze nel Priority Flow Control tra host e switch

Conclusioni

Con Windows Server 2025 la gestione della rete sugli host diventa sempre più legata alle configurazioni dichiarative di Network ATC, e strumenti come Network HUD servono proprio a verificare che quello che avete definito come intent corrisponda realmente allo stato operativo delle schede e dei driver.

Come avete visto, l’abilitazione è piuttosto semplice: una volta soddisfatti i prerequisiti e integrati i nodi con Azure Arc, basta attivare l’estensione e il sistema inizia subito a monitorare la rete. Gli eventuali problemi vengono esposti direttamente negli alert del cluster o tramite PowerShell, senza dover usare strumenti di diagnostica separati.

In ambienti S2D o Hyper-V clusterizzati, dove la rete è un componente critico, avere un controllo automatico su driver non supportati, configurazioni incoerenti o adattatori instabili può fare la differenza tra un problema isolato e un disservizio più ampio. Network HUD si inserisce proprio in questo scenario, come strumento di controllo continuo dello stato della rete sugli host.