Pubblicazione di applicazioni aziendali con Azure Application Proxy

ATTENZIONE: Una version più aggiornata di questa guida è disponibile al link Pubblicare applicazioni aziendali con Azure Active Directory Application Proxy

La necessità di rendere utilizzabili al di fuori del perimetro aziendale le stesse applicazioni interne è un’esigenza ormai quotidiana, ma la disponibilità esterna di queste risorse costringe necessariamente chi amministra l’infrastruttura ad “aprire le porte” verso Internet, con tutte le implicazioni dal punto di vista della sicurezza che questo comporta.

Sono state e sono tutt’ora utilizzate una serie di tecniche di mitigazione, ad esempio l’impiego di proxy a reverse con l’utilizzo di sistemi di re-writing degli URL, che consentono una separazione netta delle connessioni in ingresso e forniscono una certa sicurezza sulle risorse esposte.

Questa architettura permette la collocazione in DMZ di sole macchine con il compito di gestire le richieste in ingresso e ridirigerle poi con alcune regole di controllo all’interno. In questo modo le infrastrutture sensibili non hanno contatto diretto con l’esterno.

Contestualmente a questi accorgimenti l’adozione di sistemi IDS/IPS “garantiscono” un accettabile livello di sicurezza.

In ogni caso questo approccio ha richiesto e richiede che il firewall perimetrale consenta la connessione ed “apra” almeno una porta verso l’interno, richiede anche che i vari apparati posti a controllo del perimetro siano costantemente aggiornati e verificati

Azure Application Proxy

Nella galleria del cloud Azure è disponibile un servizio che si lega in modo stretto con Azure Active Directory e che in maniera concettualmente del tutto nuova permette in modo semplice la fruizione delle applicazioni ad utenti esterni all’azienda.

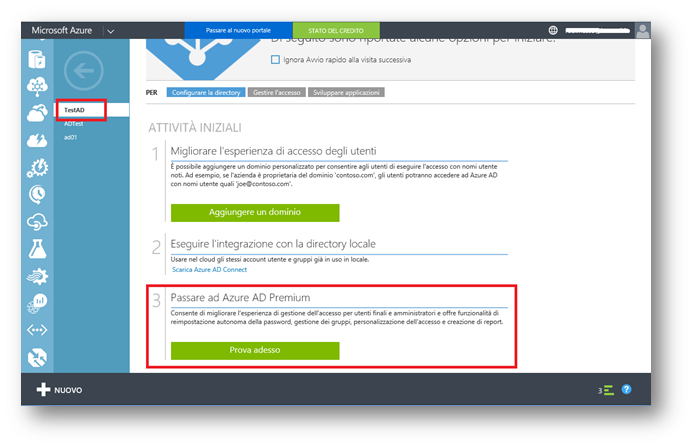

Questo servizio è Azure Web Application Proxy, disponibile se si è attiva la versione BASIC o PEMIUM di Azure Active Directory.

Per poter utilizzare la funzione di Application Proxy, dal portale classico di Azure è sufficiente, selezionata la Directory di riferimento, attivare la funzionalità in prova valida per 30 giorni e successivamente terminata la fase di test, effettuarne l’acquisto.

Attivata la funzionalità di Azure AD Premium è necessario installare il componente Application Proxy Connector. La scelta più corretta, è quella di dedicare un sistema server a questa funzione, scelta che permette una migliore scalabilità delle risorse e di gestione.

Per operare correttamente questo software deve poter raggiungere i domini

- *.msappproxy.net

- *.servicebus.windows.net

(e naturalmente i sottodomini)

Mentre per le fasi iniziali di registrazione è necessario che siano raggiunti anche

- login.windows.net

- login.microsoftonline.com

Per quanto riguarda le porte TCP utilizzate per il normale funzionamento, si rimanda al documento Azure Application Proxy Connector.

È anche possibile fare sì che il Connector interno utilizzi per connettersi ad Azure un Web Proxy , questo qualora non fosse possibile agire direttamente sul Firewall per definire regole puntuali di uscita.

In questo caso è bene considerare che un possibile malfunzionamento del Web Proxy stesso si ripercuoterebbe necessariamente sulla raggiungibilità delle applicazioni.

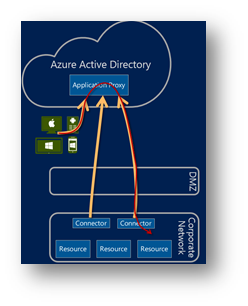

L’aspetto interessante, relativo alla sicurezza del sistema è che NON è richiesto che in ingresso venga definita alcuna regola sul Firewall.

L’applicazione che è utilizzata esternamente sarà disponibile tramite il portale Azure e sarà la componente Application proxy che si occuperà di renderla accessibile e di “dialogare” con il Connector interno, quest’ultima è la sola componente ad avere contatti con l’applicazione in rete locale.

Per analogia con il sistema tradizionale a Reverse Proxy il Connector è un Reverse Proxy, con la sola, ma importante, differenza che questo, come detto sopra, non ha contatti con l’esterno, ma riceve e reindirizza le richieste dalla componente cloud.

A questo punto è evidente che l’infrastruttura di sicurezza Aziendale può essere “alleggerita” in quanto come già detto non è richiesto che siano attivate porte in ascolto, questo compito può essere ed è demandato ad Azure.

Pubblicazione di una applicazione interna tramite Azure AD Application Proxy

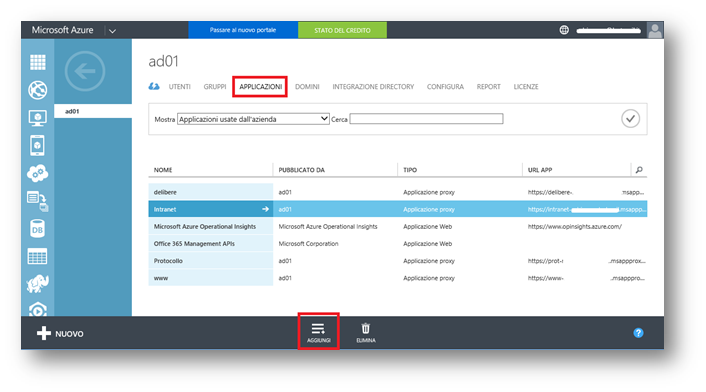

Dal portale classico di Azure selezionare la directory in cui si è abilitata la funzione come riportato in precedenza e successivamente selezionare Aggiungi

Nella maschera successiva scegliere “Pubblica un’applicazione che sarà accessibile dall’esterno della rete”

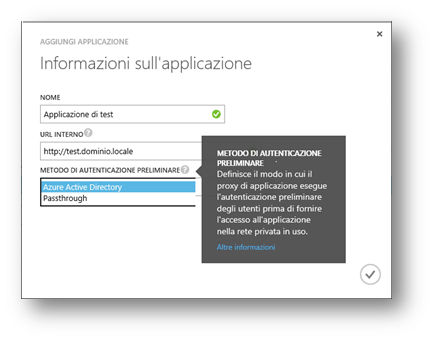

Verrà così proposta una ulteriore videata con le specifiche proprie dell’applicazione che si intende pubblicare

Nome serve ad identificare l’applicazione all’interno del portale di accesso e di configurazione

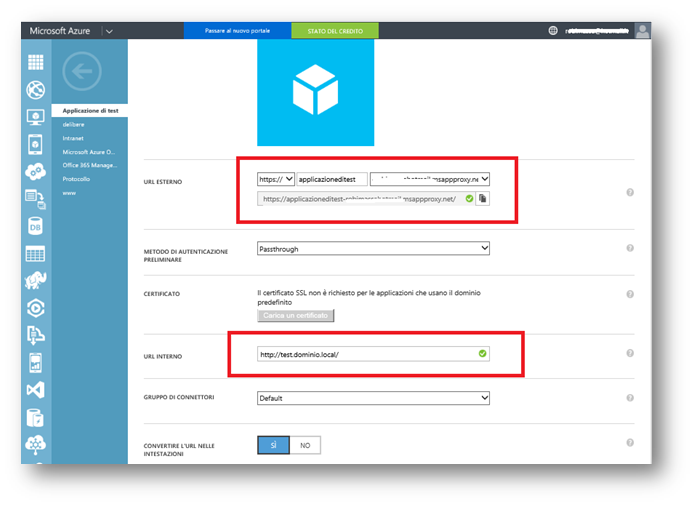

URL interno è l’effettivo URL che il connettore installato on premise contatterà (di norma l’Url dell’applicazione interna)

URL interno è l’effettivo URL che il connettore installato on premise contatterà (di norma l’Url dell’applicazione interna)

Metodo di Autenticazione Preliminare è effettivamente la modalità con cui gli utenti accederanno all’autenticazione dell’applicazione.

Con la modalità Azure AD l’utente verrà effettivamente autenticato secondo i criteri di AZURE e quindi beneficiando anche di quelle che sono le prerogative di questi utenti, gestione Self-Service della password, possibilità di definire criteri di sblocco personalizzati, accesso da dispositivi con determinate caratteristiche etc.

Con la modalità Passtrough invece, all’utente viene proposto direttamente (se previsto) il login dell’applicazione interna.

Nel caso in cui sia impostata la modalità Azure AD e l’applicazione (tipicamente legacy) non sia in grado di utilizzare di questa modalità, verrà richiesta una seconda autenticazione.

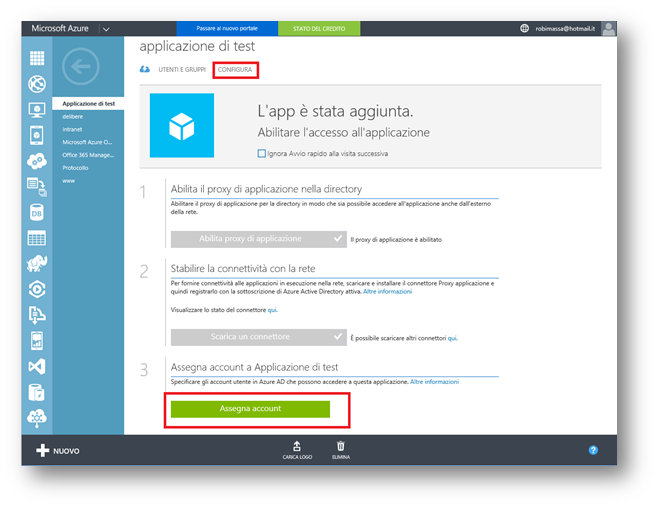

Definita l’applicazione, da portale si dovranno assegnare i gruppi e/o gli utenti che potranno utilizzarla, questi saranno gli oggetti sincronizzati dall’AD locale verso Azure AD

Terminata l’assegnazione degli utenti, tramite il Tab CONFIGURA, è possibile modificare ulteriormente le impostazioni, ma soprattutto è possibile ricavare l’url a cui riferirsi per accedere all’applicazione, che essendo il modalità Passtrough non prevede l’accesso dal portale di Azure.

A questo punto è possibile accedere all’applicazione, è da notare che di default tutto il traffico è in HTTPS e viene utilizzato un certificato disponibile per gli utilizzatori dei servizi in Cloud.

Tuttavia, siccome si possono anche gestire URL esposti in Azure con FQDN del proprio dominio pubblico è possibile effettuare l’upload di un certificato aziendale.

Controllo delle funzionalità del Connector Gateway

Questo oggetto non ha particolari opzioni di configurazione, all’atto dell’installazione, viene richiesto un account amministratore globale della directory e con questo il gateway si registra ed autentica sulla directory stessa.

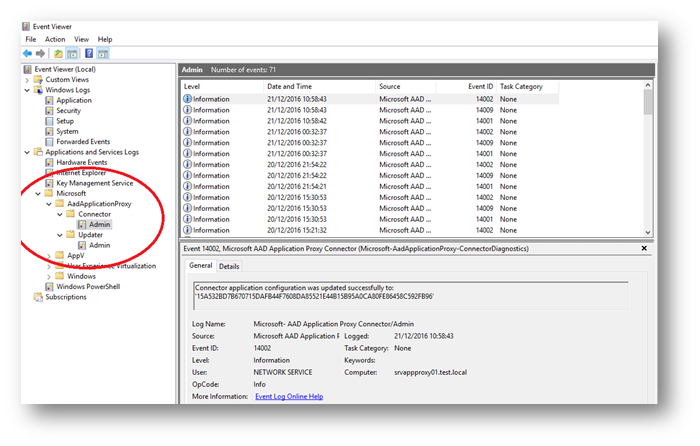

È possibile all’interno del registro eventi rilevare eventuali errori o anomalie archiviate in AadApplicationProxy (fig.6)

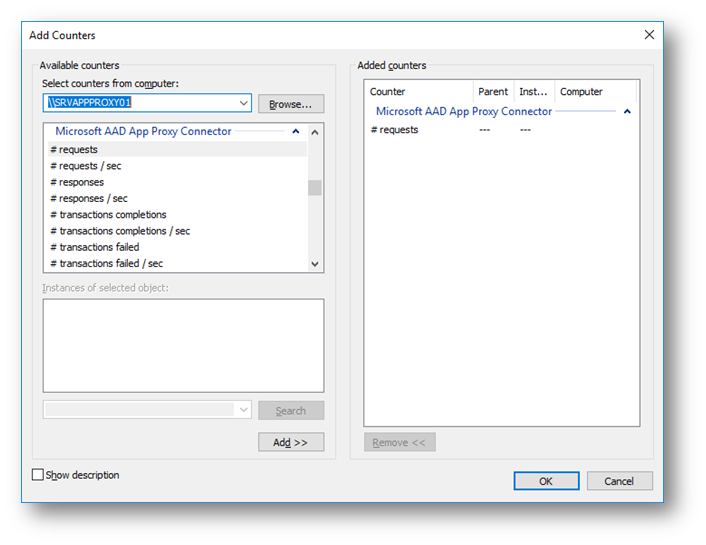

Sono anche disponibili, al fine di valutare le performance di questo servizio alcuni Performance Counters (fig.7)

Considerazioni relative agli aspetti di sicurezza

Controllo tramite NMAP delle informazioni deducibili tramite un port SCAN

Al di là delle considerazioni espresse in precedenza, un piccolo e sicuramente approssimativo test relativo agli aspetti legati alla sicurezza è stato condotto utilizzando NMAP.

Tramite questo tool si è cercato di identificare il sistema operativo sul quale l’applicazione è installata.

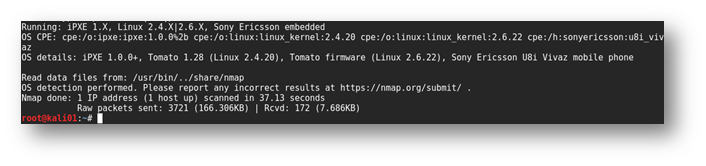

Sono stati effettuati due TEST distinti, il primo verso una applicazione esposta in modo tradizionale FWàRev-ProxyàApplicazione

Nmap seppure con una certa approssimazione ha rilevato un host Linux fig. sopra

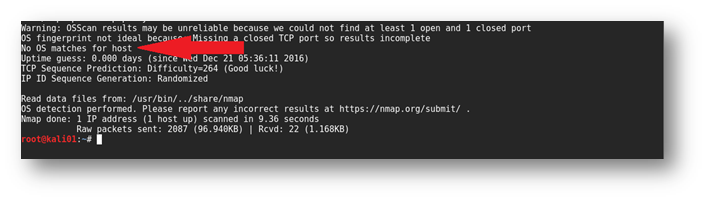

Ed il secondo sempre verso la stessa applicazione ma esposta tramite AZURE con la struttura descritta sopra

Nmap non è riuscito ad identificare il sistema verso il quale ha fatto la scansione.

Conclusioni

Partendo dall’assunto che non esiste LA soluzione perfetta, sicura, e garantita, vista la velocità di implementazione, il discreto grado di sicurezza by-default dell’infrastruttura, La soluzione di Azure Application Proxy può essere un valido aiuto alle realtà che necessitano di rendere fruibili le proprie applicazioni all’esterno del perimetro aziendale

Riferimenti:

Azure Application Proxy Connector

Azure Application Proxy Connector – connessione tramite proxy interno

Risoluzione dei problemi relativi alla pubblicazione di applicazioni tramite Azure