Configurare Azure AD Connect Cloud Sync

Azure AD Connect Cloud Sync è pensato per gestire le identità ibride e la sincronizzazione di utenti, gruppi e contatti tra il mondo on-premises ed Azure AD. Lo strumento può essere utilizzato al posto del più famoso Azure AD Connect o addirittura assieme, e offre i seguenti vantaggi:

- Supporto per la sincronizzazione con un tenant di Azure AD da un ambiente Active Directory disconnesso a più foreste: gli scenari comuni includono la fusione e l’acquisizione, in cui le foreste di Active Directory dell’azienda acquisita sono isolate dalle foreste di Active Directory della società padre e dalle aziende che hanno in origine più foreste di Active Directory.

- Installazione semplificata con agenti di provisioning leggeri: gli agenti fungono da bridge tra AD e Azure AD, con tutta la configurazione di sincronizzazione gestita nel cloud.

- Per semplificare le distribuzioni a disponibilità elevata, in particolare per le organizzazioni che si basano sulla sincronizzazione degli hash delle password tra AD e Azure AD, è possibile usare più agenti di provisioning.

- Supporto per gruppi di grandi dimensioni con un massimo di 50.000 membri. Durante la sincronizzazione di gruppi di grandi dimensioni è consigliabile usare solo il filtro di definizione dell’ambito delle unità organizzative.

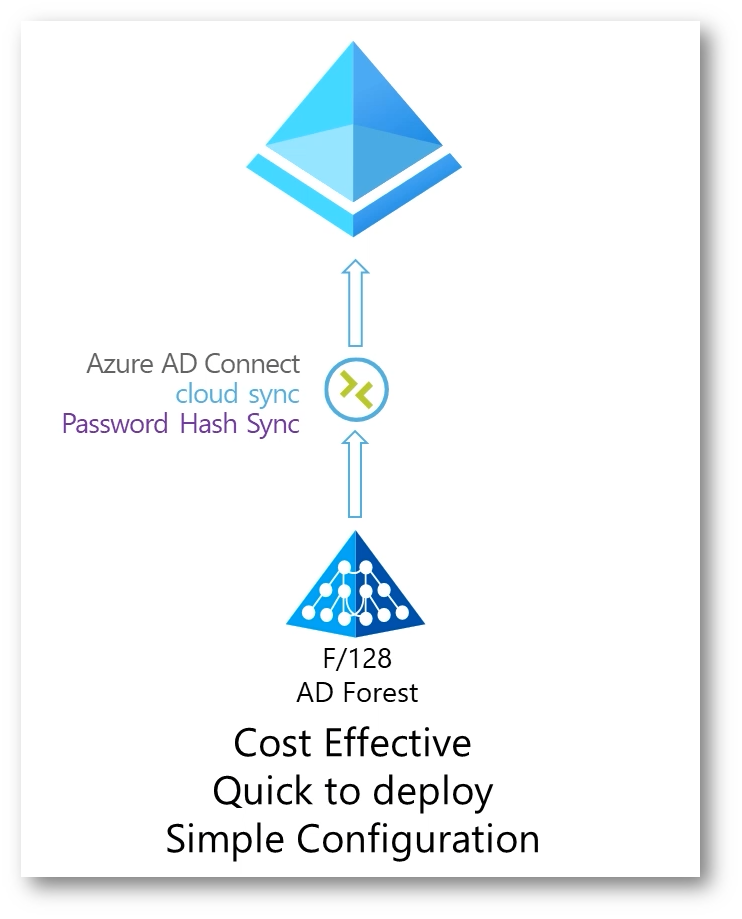

Figura 1: Utilizzo di Azure AD Connect Cloud Sync per la sincronizzazione di Active Directory

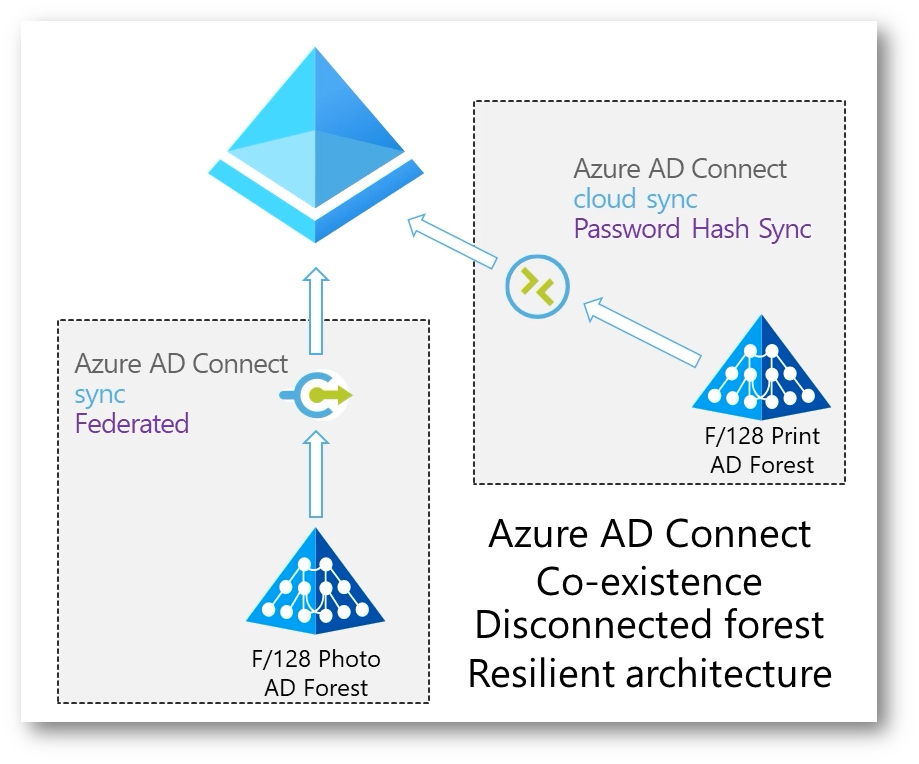

Figura 2: COesistenza di Azure AD Connect con Azure AD COnnct Cloud Sync

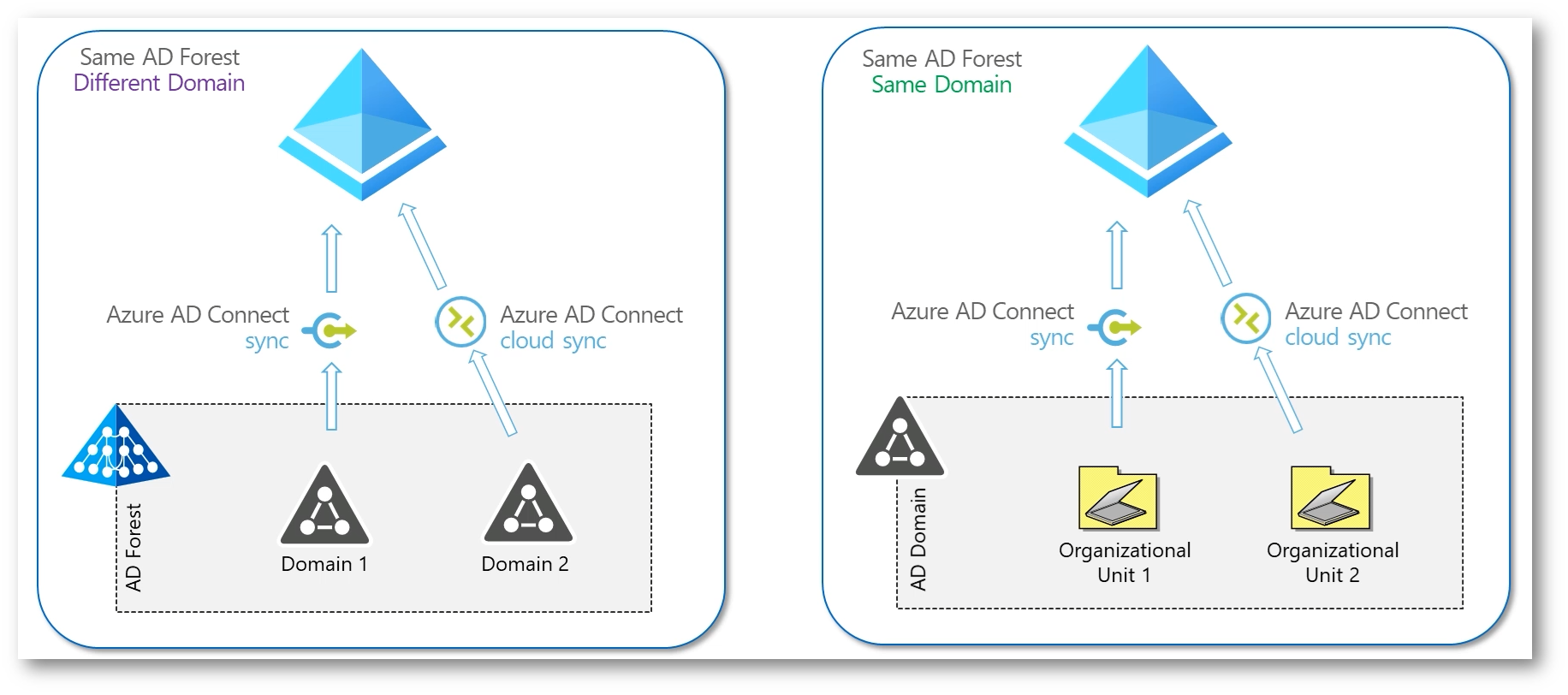

Figura 3: Topologie supportate

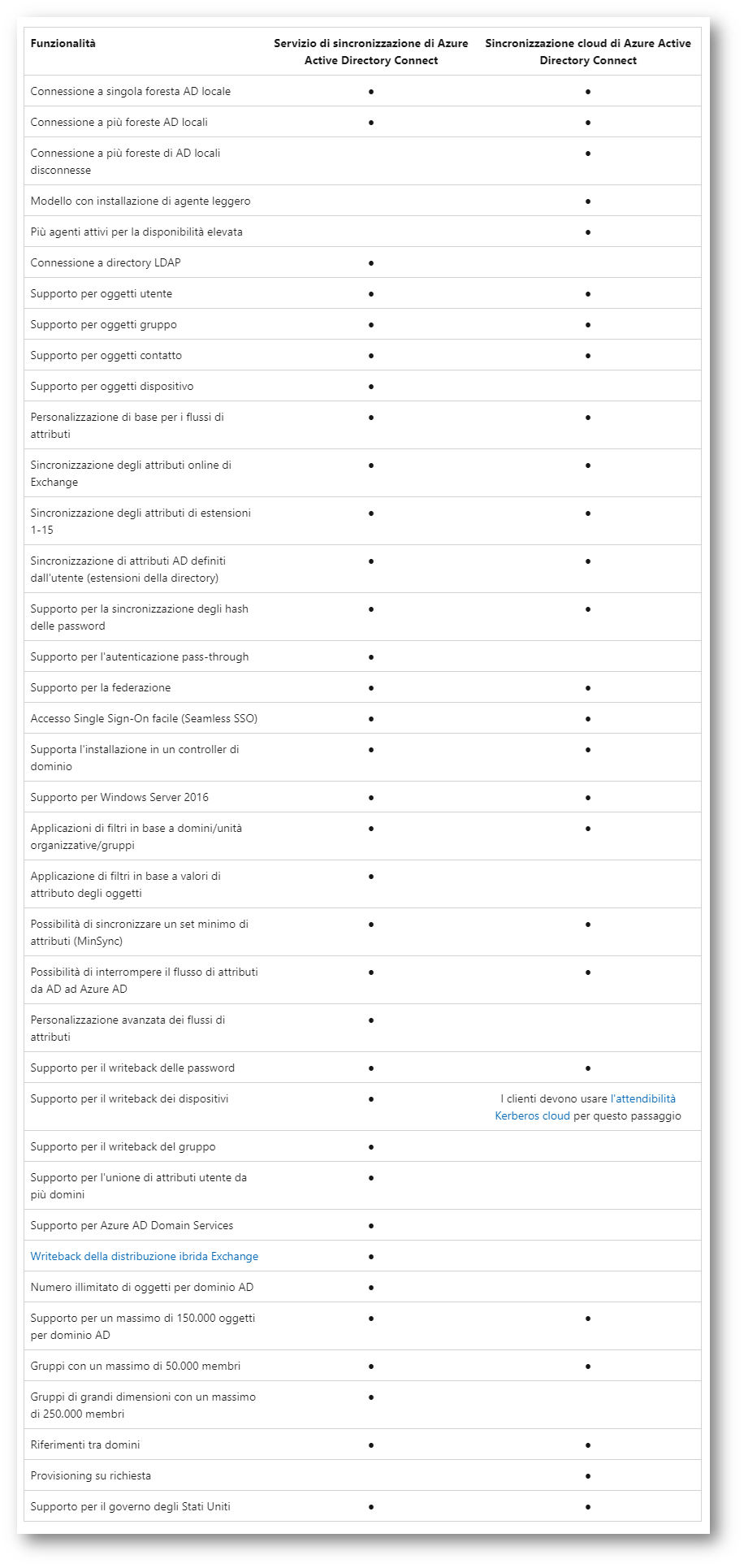

Ci sono però delle differenze tra Azure AD Connect e Azure AD Connect Cloud Sync e sono riassunte nella seguente tabella:

Figura 4: Confronto tra Azure AD Connect e la sincronizzazione cloud di Azure AD Connect

Prerequisiti

Per usare la sincronizzazione cloud di Azure AD Connect, è necessario quanto segue:

- Credenziali amministratore di dominio o amministratore dell’organizzazione per creare l’account del servizio gestito di Azure AD Connect Cloud Sync per eseguire il servizio agente.

- Un account amministratore di identità ibrido per il tenant di Azure AD che non è un utente guest.

- Un server locale per l’agente di provisioning con Windows 2016 o versione successiva. L’installazione dell’agente in un controller di dominio è supportata.

- La disponibilità elevata si riferisce alla capacità di sincronizzazione cloud di Azure AD Connect di funzionare in modo continuo senza errori per molto tempo. Con l’installazione e l’esecuzione di più agenti attivi, la sincronizzazione cloud di Azure AD Connect può continuare a funzionare anche in caso di errore di un agente. Microsoft consiglia di avere 3 agenti attivi installati per la disponibilità elevata.

- Configurazione del firewall locale. Assicurarsi che gli agenti possano effettuare richieste in uscita ad Azure AD sulle porte 80 (per scaricare le revoche di certificati (CRL) durante la convalida del certificato TLS/SSL), 443 (per gestire tutte le comunicazioni in uscita con il servizio) e 8080 (Se la porta 443 non è disponibile, gli agenti di autenticazione segnalano il proprio stato ogni dieci minuti attraverso la porta 8080. Questo stato viene visualizzato nella portale di Azure).

Per un elenco dettagliato dei prerequisiti potete visitare la pagina Prerequisiti per la sincronizzazione cloud di Azure AD Connect in Azure AD – Microsoft Entra | Microsoft Learn

Configurazione di Azure AD Connect Cloud Sync

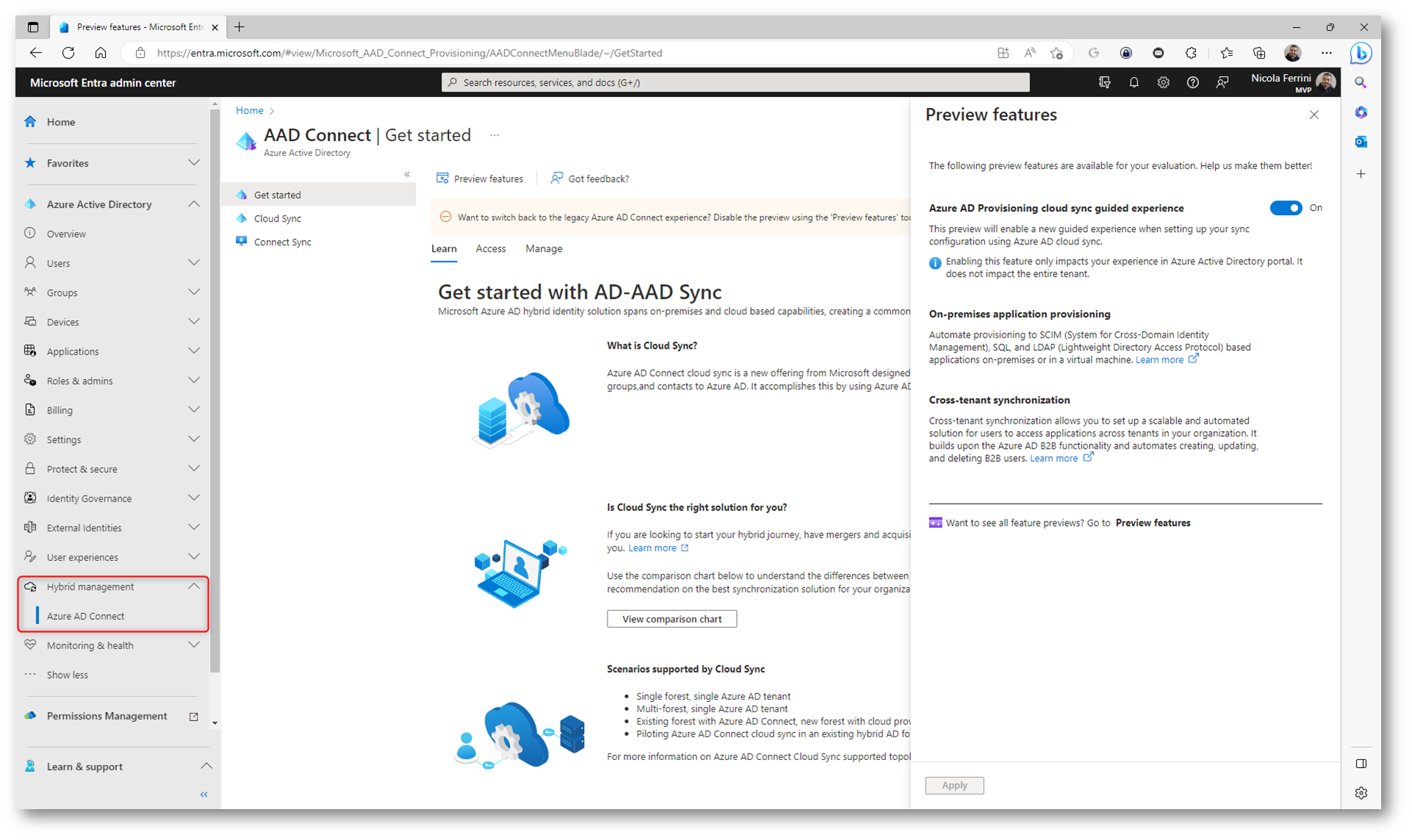

Collegatevi al portale di Microsoft Entra e dal menu di navigazione scegliete Hybrid management > Azure AD Connect

Figura 5: Azure AD Connect in Microsoft Entra

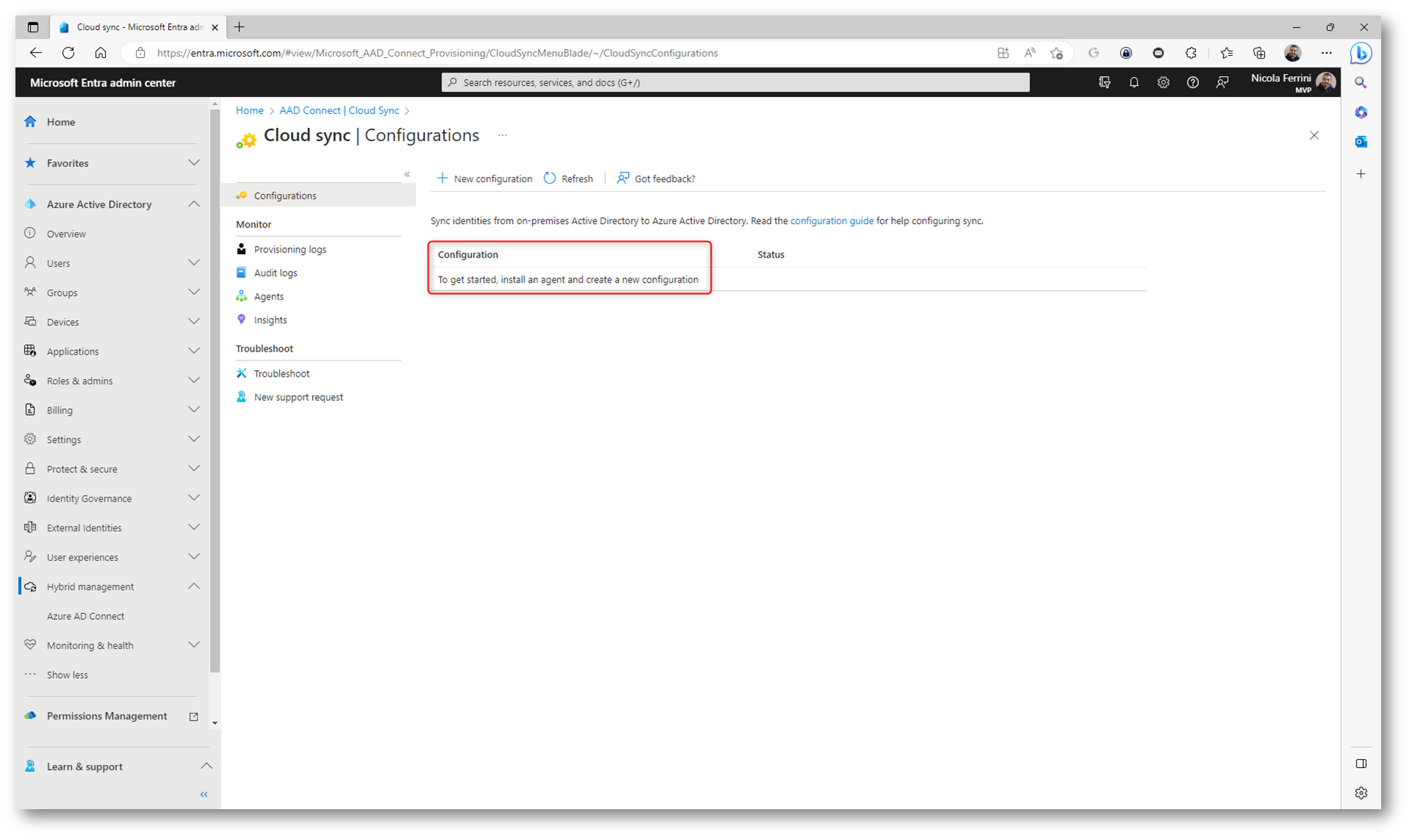

Selezionate Cloud Sync e nella pagina Configurations noterete che vi verrà chiesto prima di scaricare ed installare l’agent di sincronizzazione e successivamente creare una nuova configurazione.

Figura 6: Cloud Sync Configurations

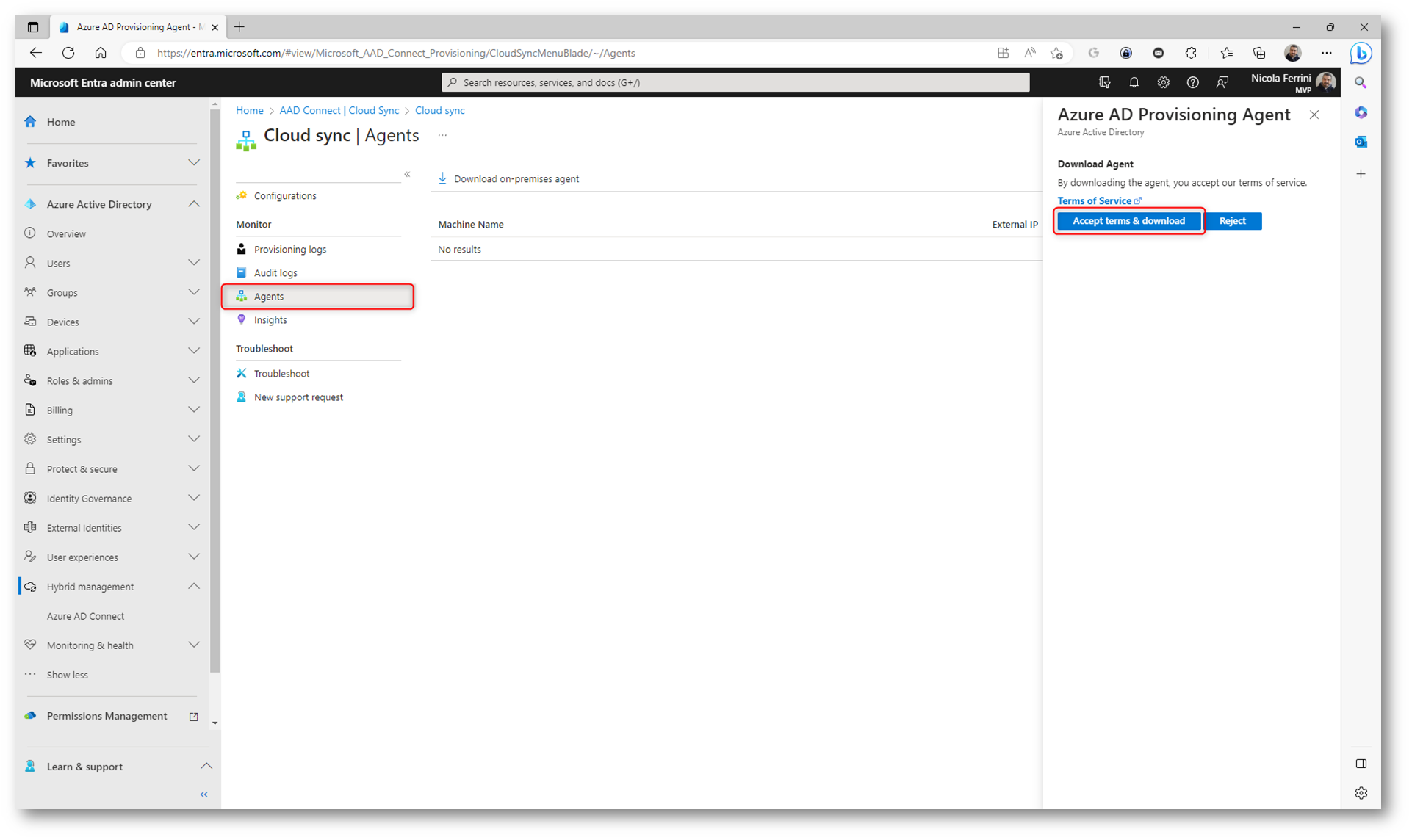

Procedete quindi a scaricare l’agent di sincronizzazione.

Figura 7: Download dell’agent di sincronizzazione

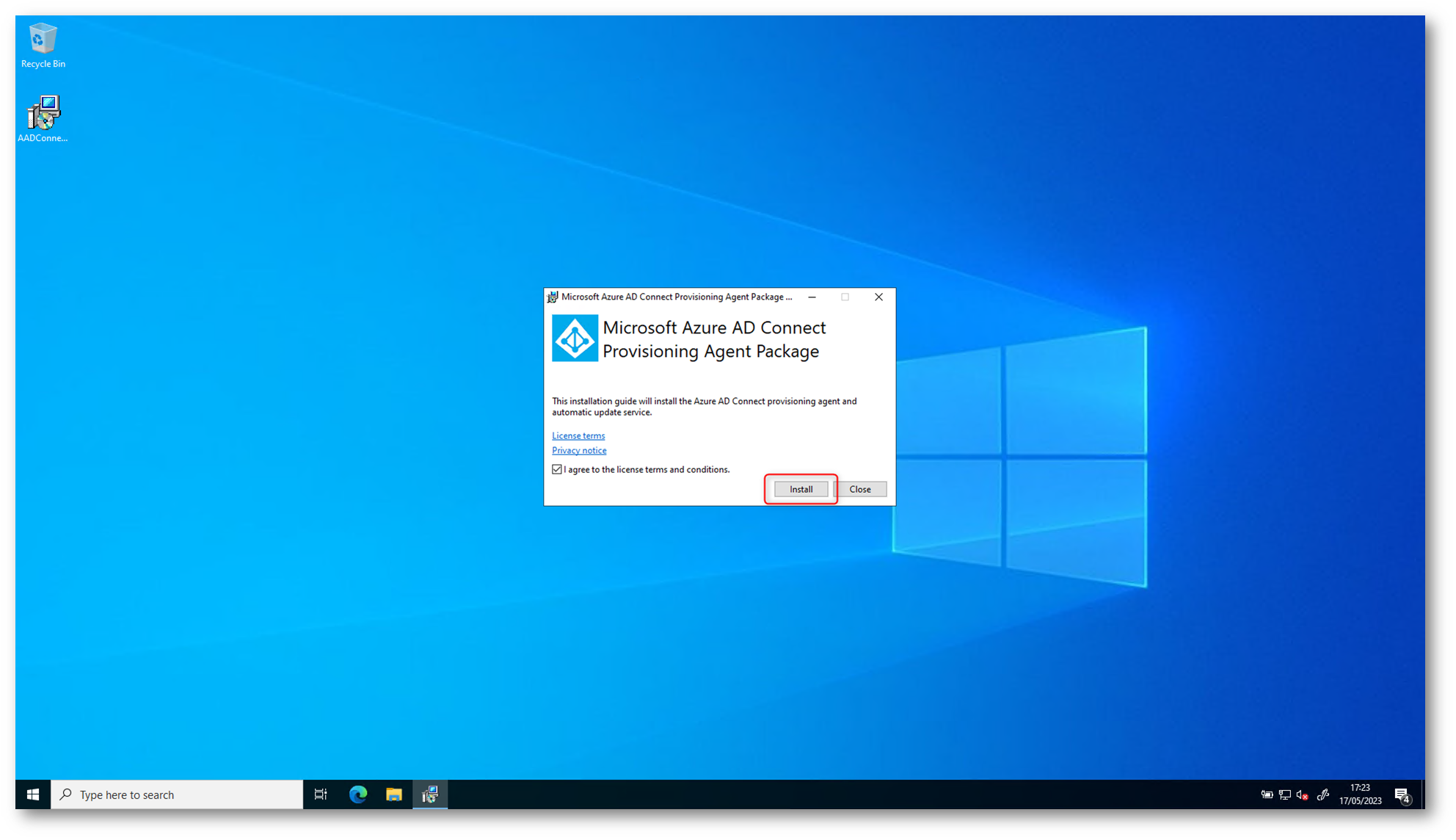

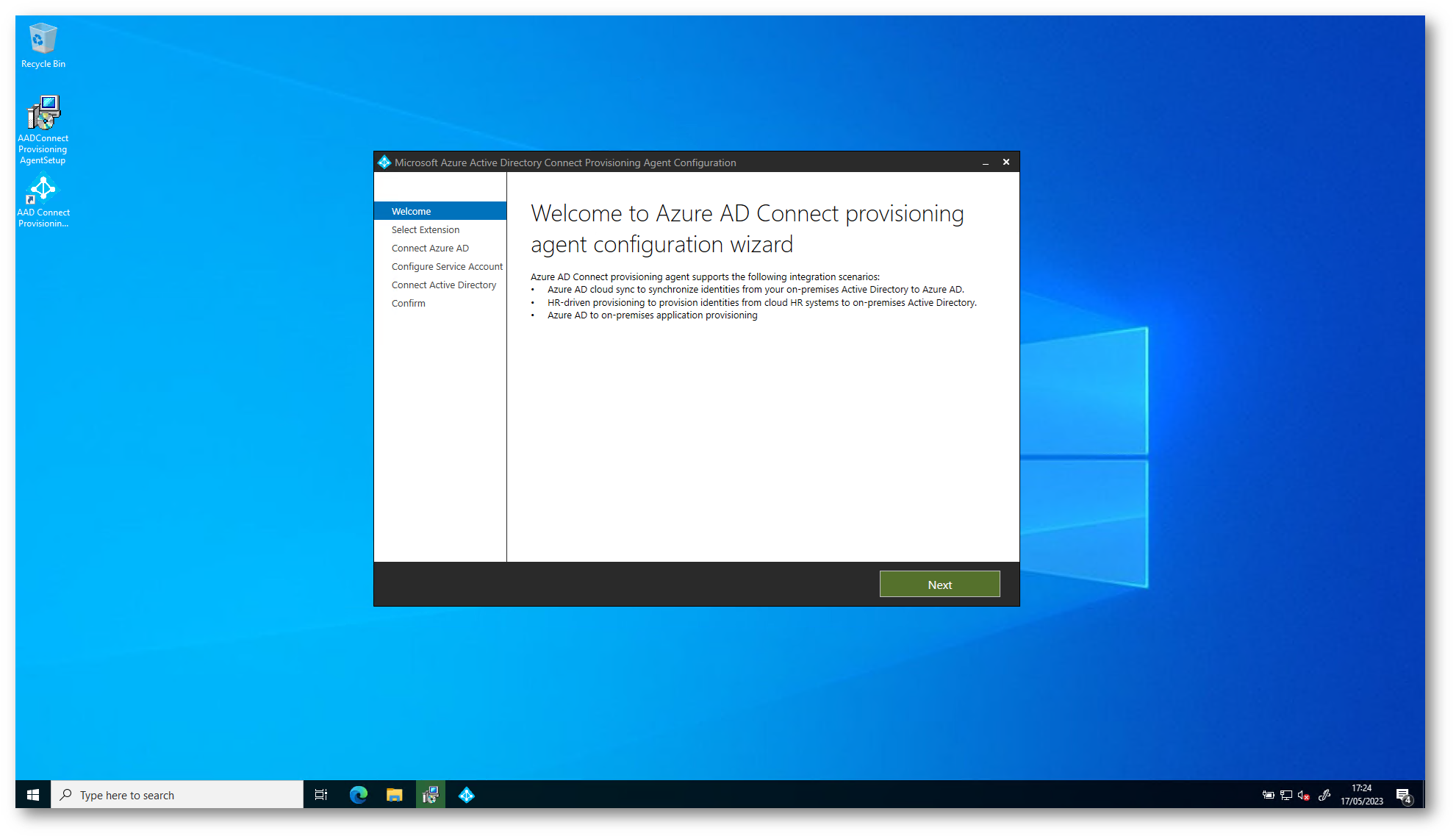

Dopo aver completato il download del pacchetto dell’agent di provisioning di Azure AD Connect , eseguite il file di installazione AADConnectProvisioningAgentSetup.exe. Nella schermata iniziale accettate la licenza e le condizioni e quindi selezionate Install.

Figura 8: Avvio dell’installazione del Azure AD Connect Provisioning Agent

Al termine dell’operazione di installazione, verrà avviata la procedura guidata di configurazione. Selezionare Next per avviare la configurazione.

Figura 9: Avvio della configurazione dell’Azure AD Connect Provisiong Agent

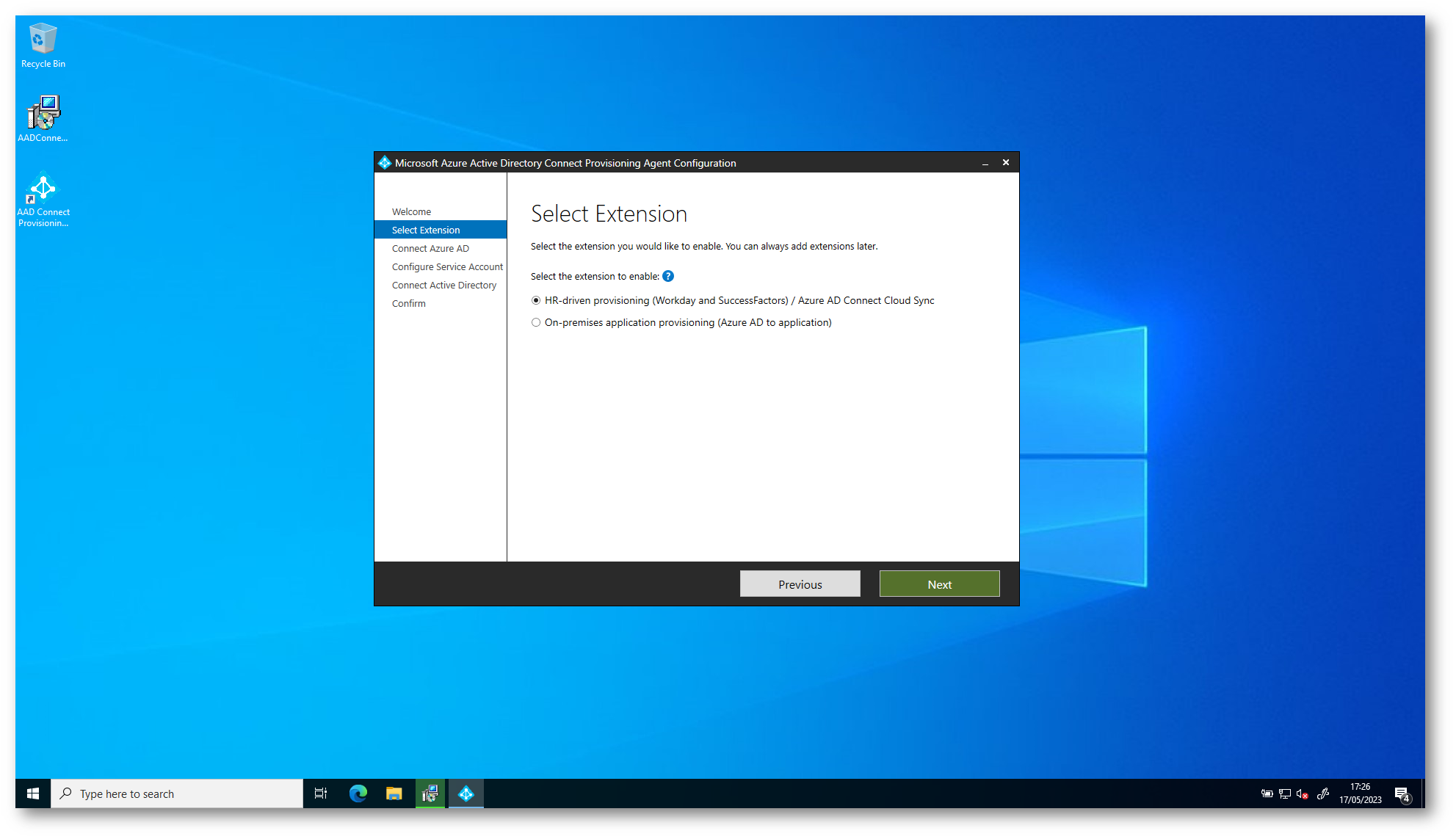

Nella schermata Select Extension selezionate HR-driven provisioning (Workday and SuccessFactors) / Azure AD Connect Cloud Sync e fate clic su Next

Figura 10: Selezione dell’estensione da abilitare

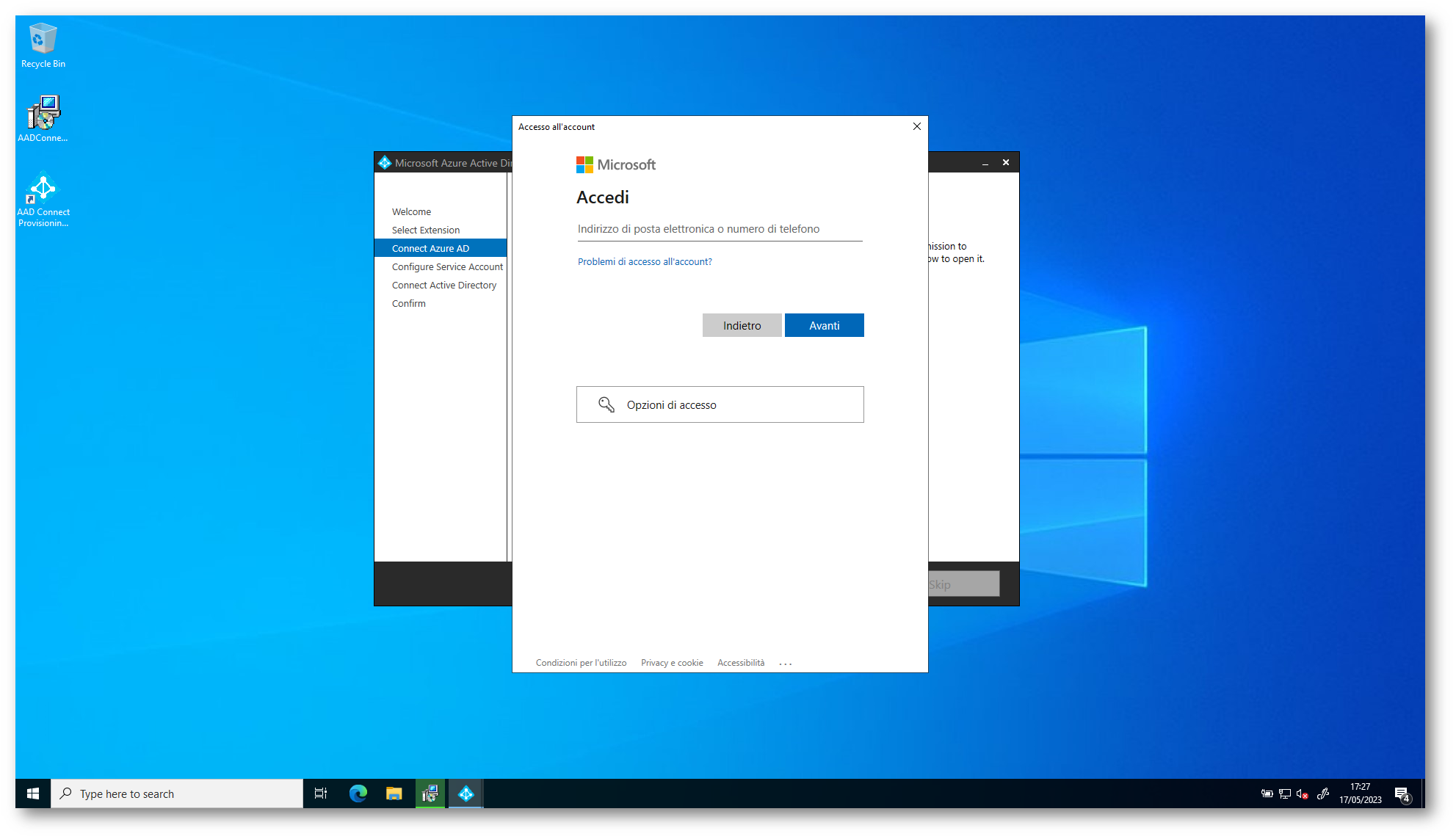

A questo punto accedete con la credenziali di un Global Administrator di Azure AD. Ricordatevi prima di disabilitare l’Internet Explorer enhanced security

Figura 11: Accesso con a credenxiali di un GLobal Admin di Azure AD

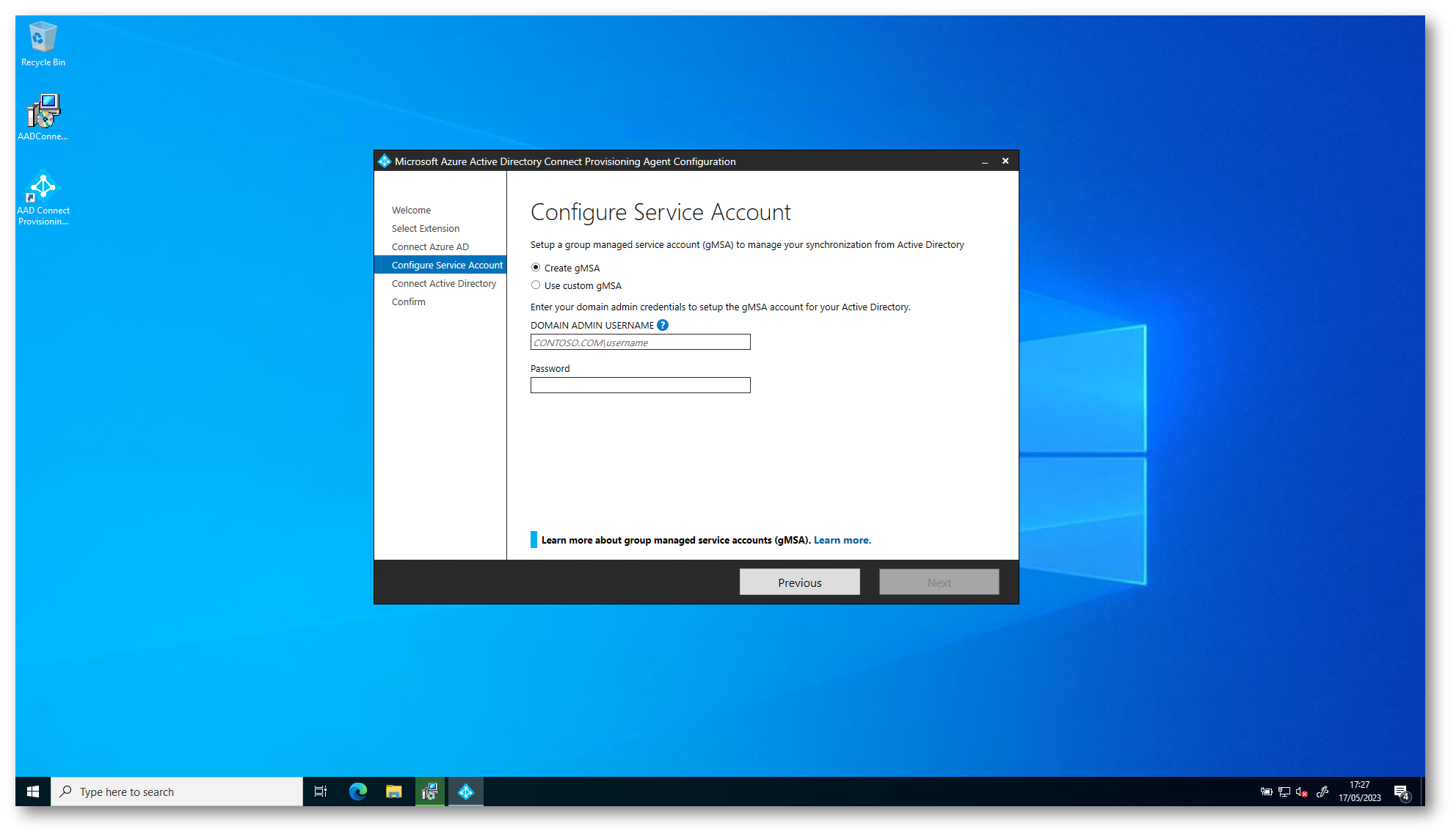

Per far girare il servizio di sincronizzazione possiamo utilizzare un Group Managed Service Account. Un account del servizio gestito di gruppo è un account di dominio gestito che fornisce la gestione automatica delle password, la gestione semplificata del nome dell’entità servizio (SPN), la possibilità di delegare la gestione ad altri amministratori ed estende anche questa funzionalità su più server. Sincronizzazione cloud di Azure AD Connect supporta e usa un account del servizio gestito del gruppo per l’esecuzione dell’agente. Verranno richieste le credenziali amministrative durante l’installazione per creare l’account. L’account verrà visualizzato come (dominio\provAgentgMSA$).

NOTA: Per l’utilizzo di un Group Managed Service Account lo schema di Active Directory nella foresta del dominio deve essere aggiornato per Windows Server 2012 o versione successiva.

Non avendo un account di servizio già creato ho scelto di crearne uno nuovo. Per usare questa opzione, immettete le credenziali di amministratore del dominio Active Directory.

Figura 12: Configurazione del Managed Service Account per far girare il servizio di sincronizzazione

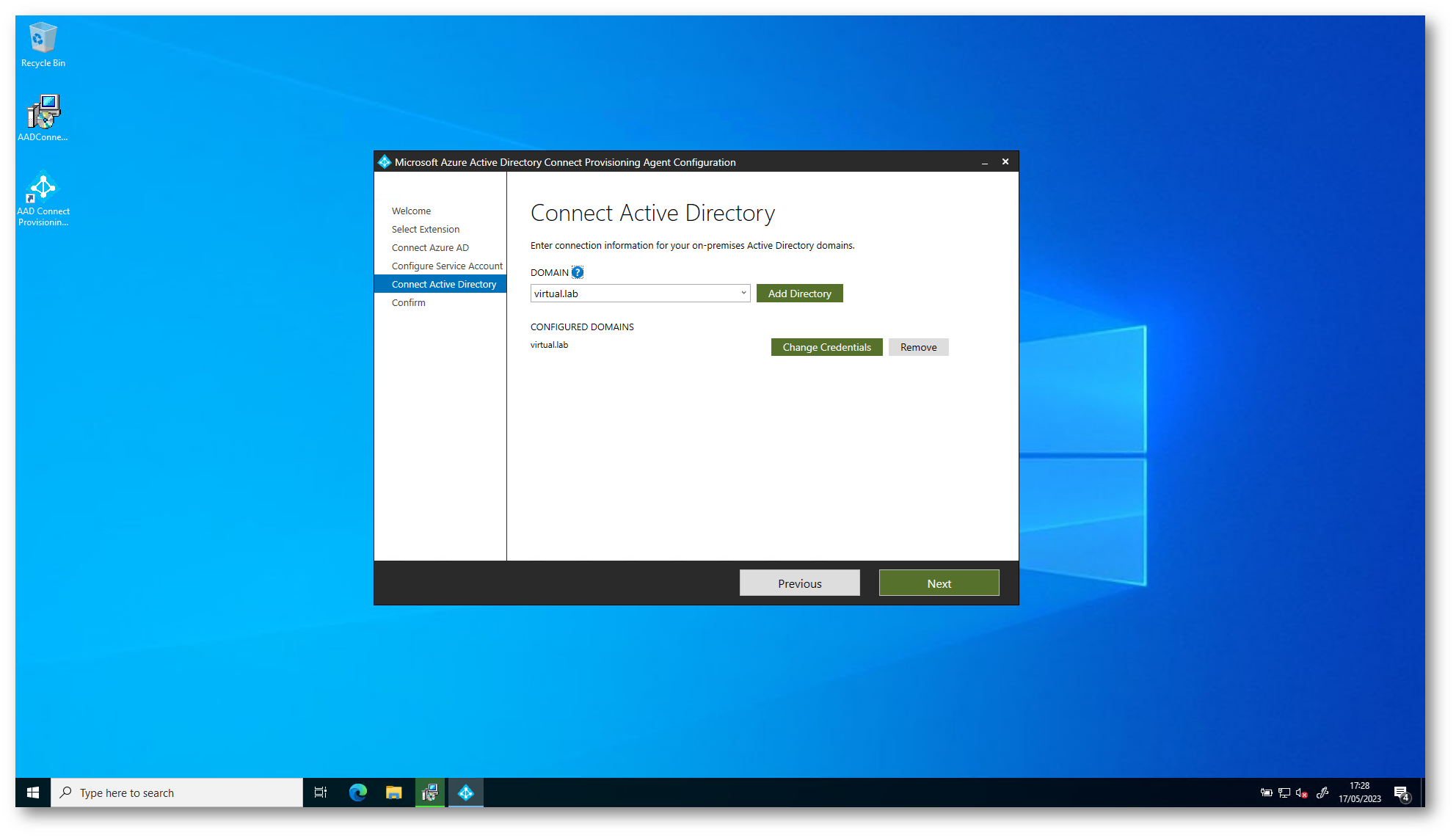

Nella schermata Connect Active Directory se il nome di dominio viene visualizzato in Configured domains, andate al passaggio successivo. In caso contrario, digitare il nome di dominio di Active Directory e selezionate Add directory.

Accedete con l’account amministratore del dominio Active Directory. L’account amministratore del dominio non deve avere requisiti di modifica delle password. Se la password scade o cambia, è necessario riconfigurare l’agente con le nuove credenziali. Selezionate OK, quindi selezionate Next per continuare.

Figura 13: Connessione dell’Active Directory locale

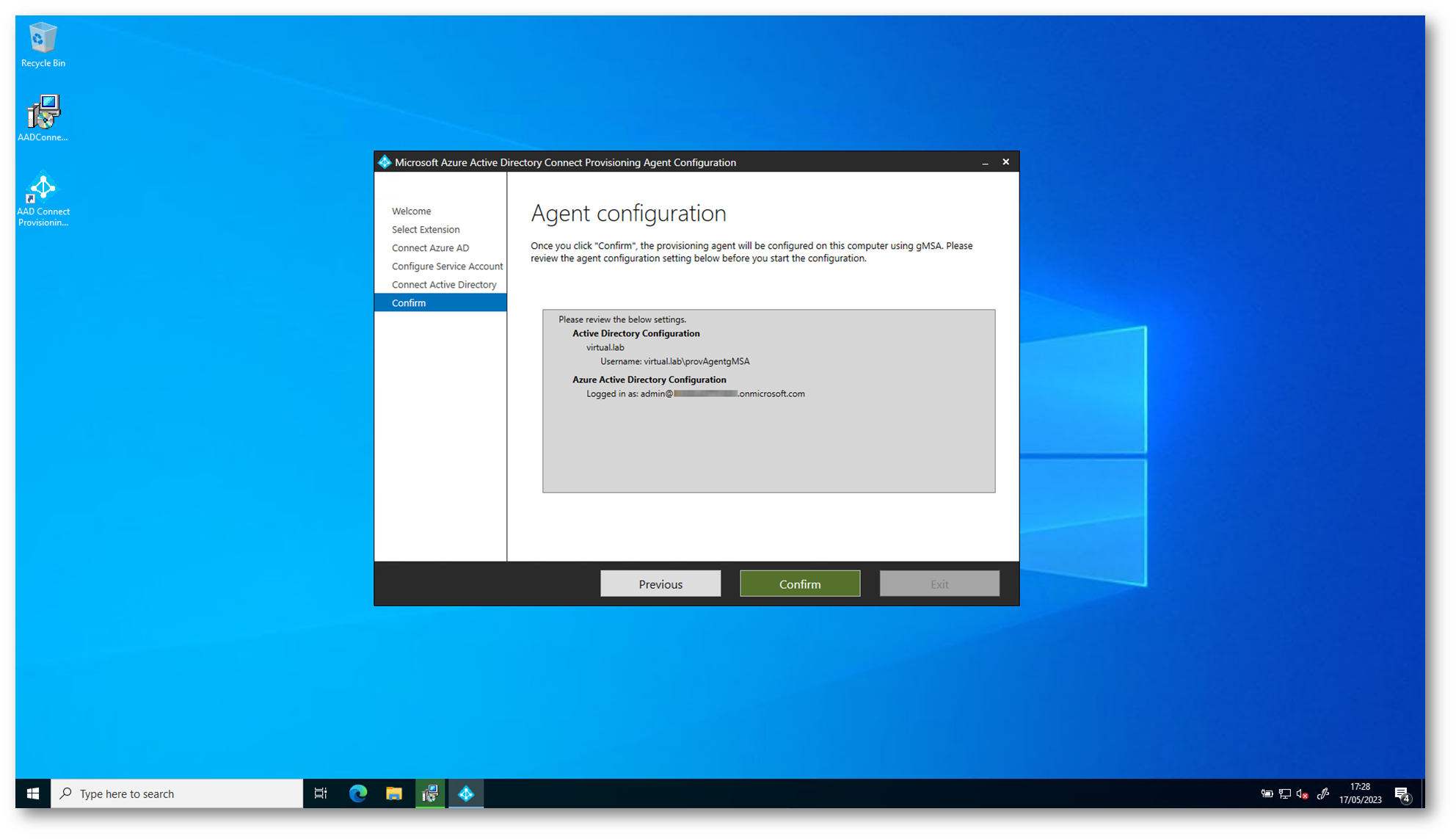

Nella schermata Agent configuration selezionate Confirm. Questa operazione registrerà e riavvierà l’agent.

Figura 14: Conferma delle configurazioni effettuate

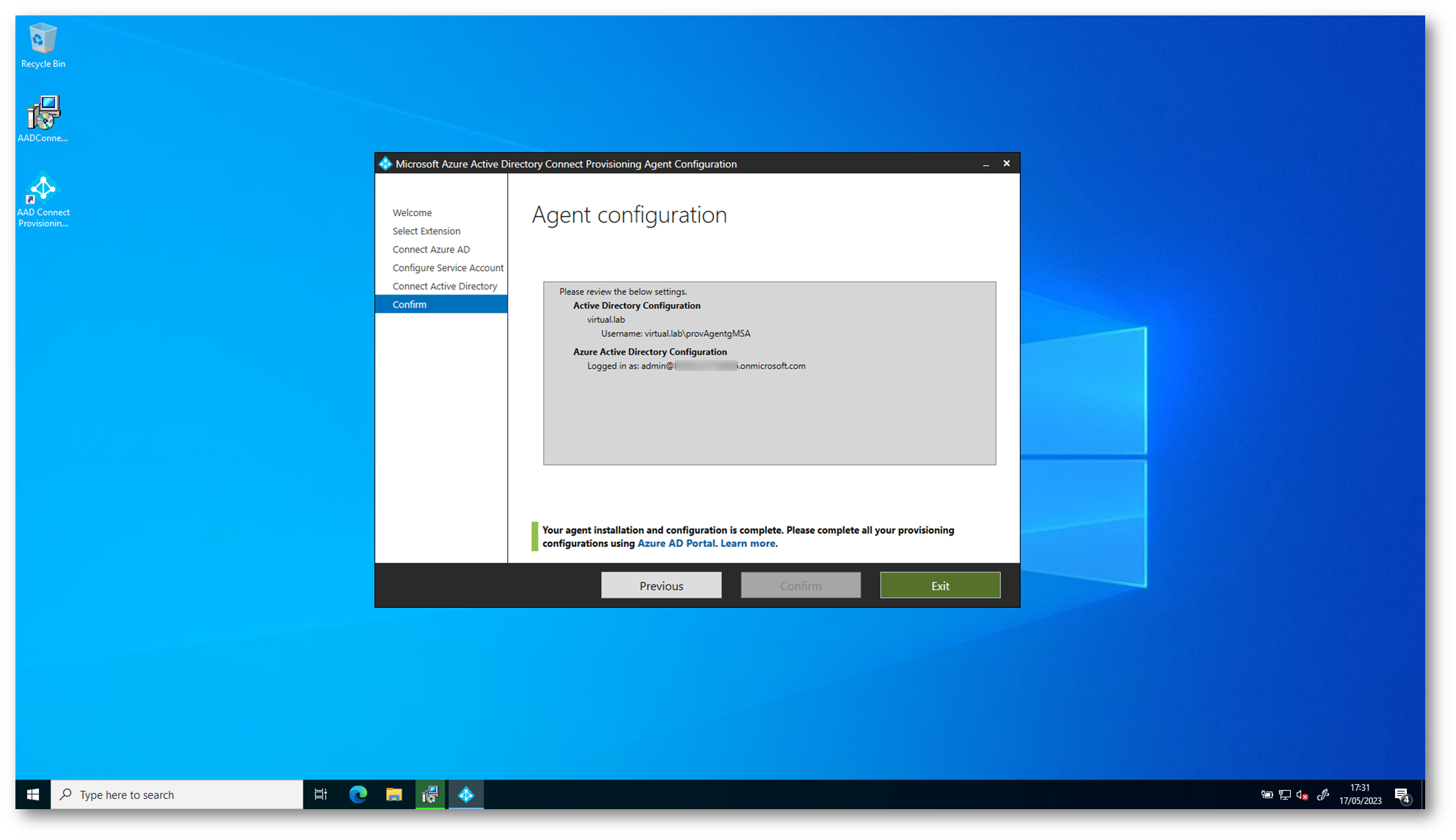

Figura 15: Configurazione dell’agent completata

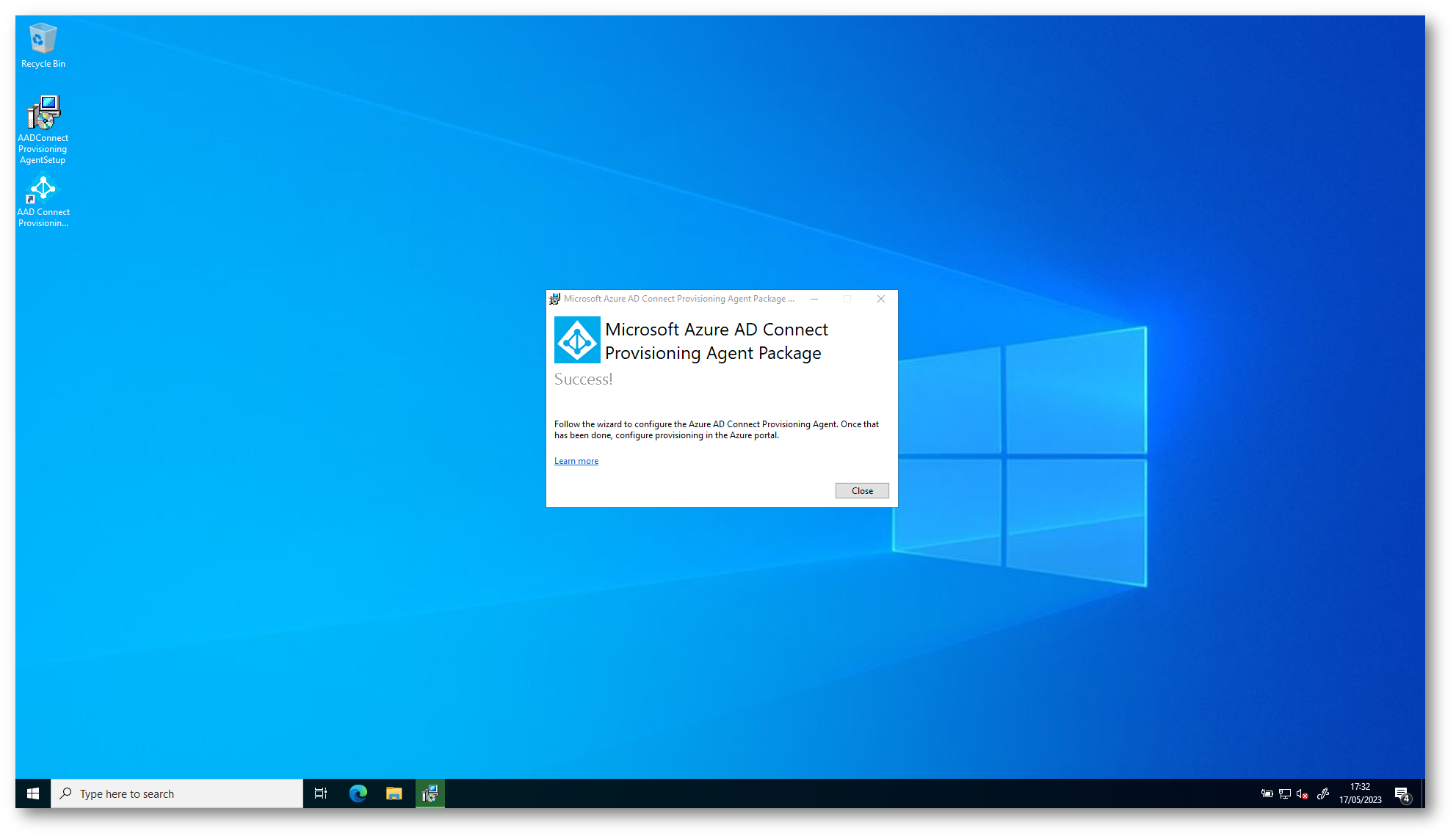

Figura 16: Installazione dell’agent completata

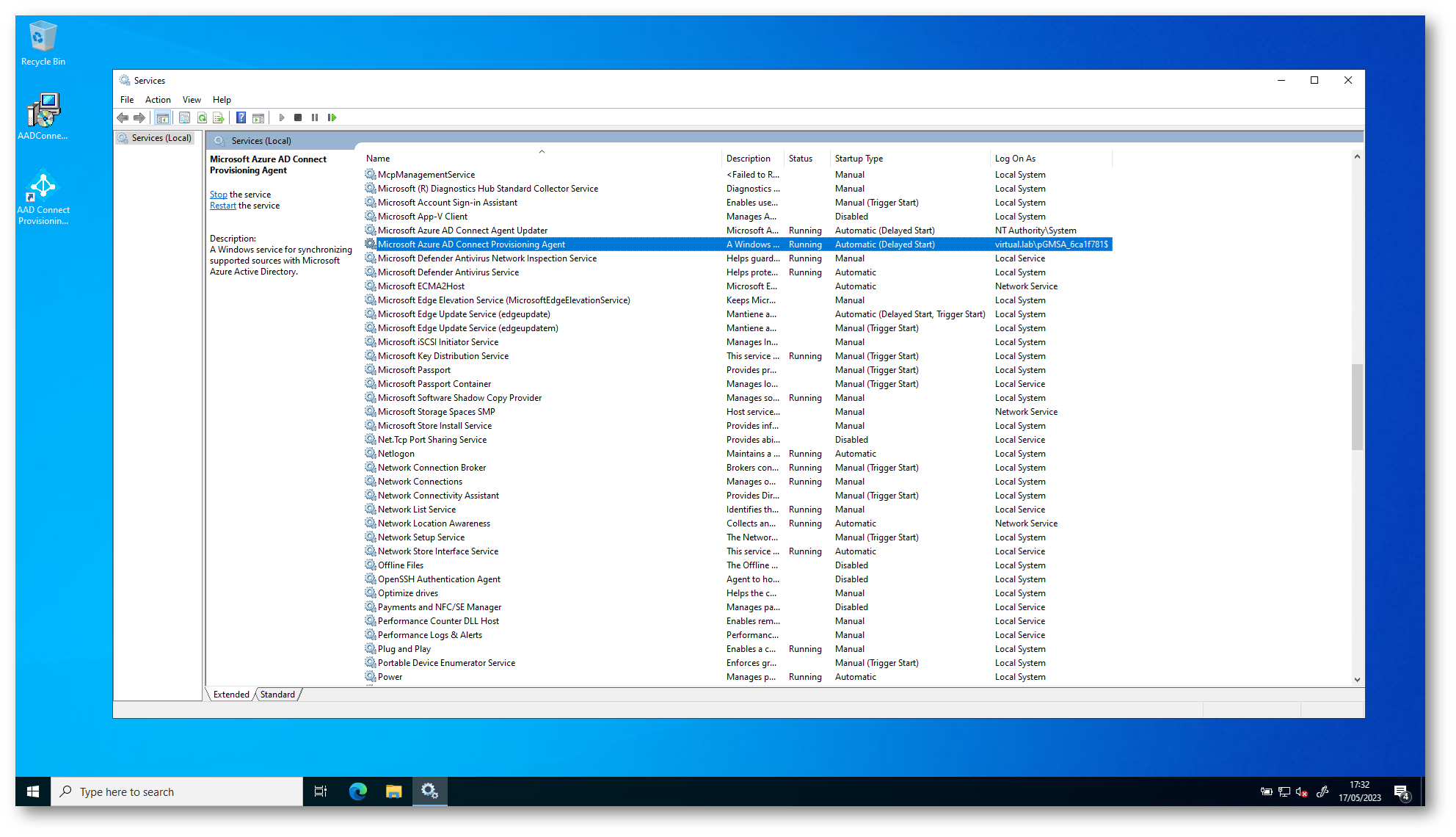

Per verificare l’installazione dell’agent potete controllare che siano stati installati e che siano in esecuzione i due servizi Microsoft Azure AD Connect Agent Updater e Microsoft Azure AD Connect Provisioning Agent.

Figura 17: Servizi installati nel computer su cui viene eseguito l’agent di sincronizzazione

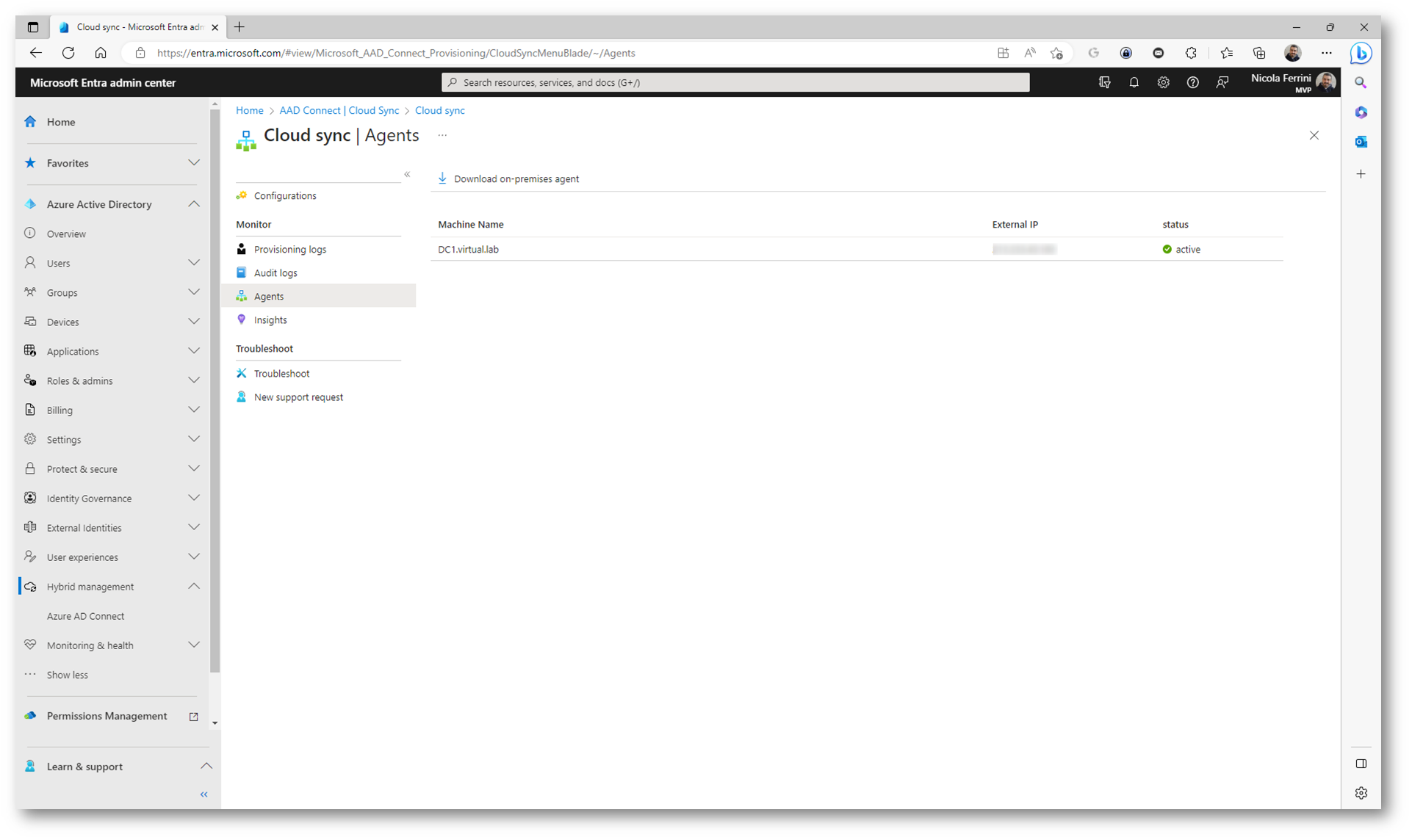

Controllate anche nel portale di Microsoft Entra che l’agent sia visibile.

Figura 18: Status dell’agent nel portale di Mcirosoft Entra

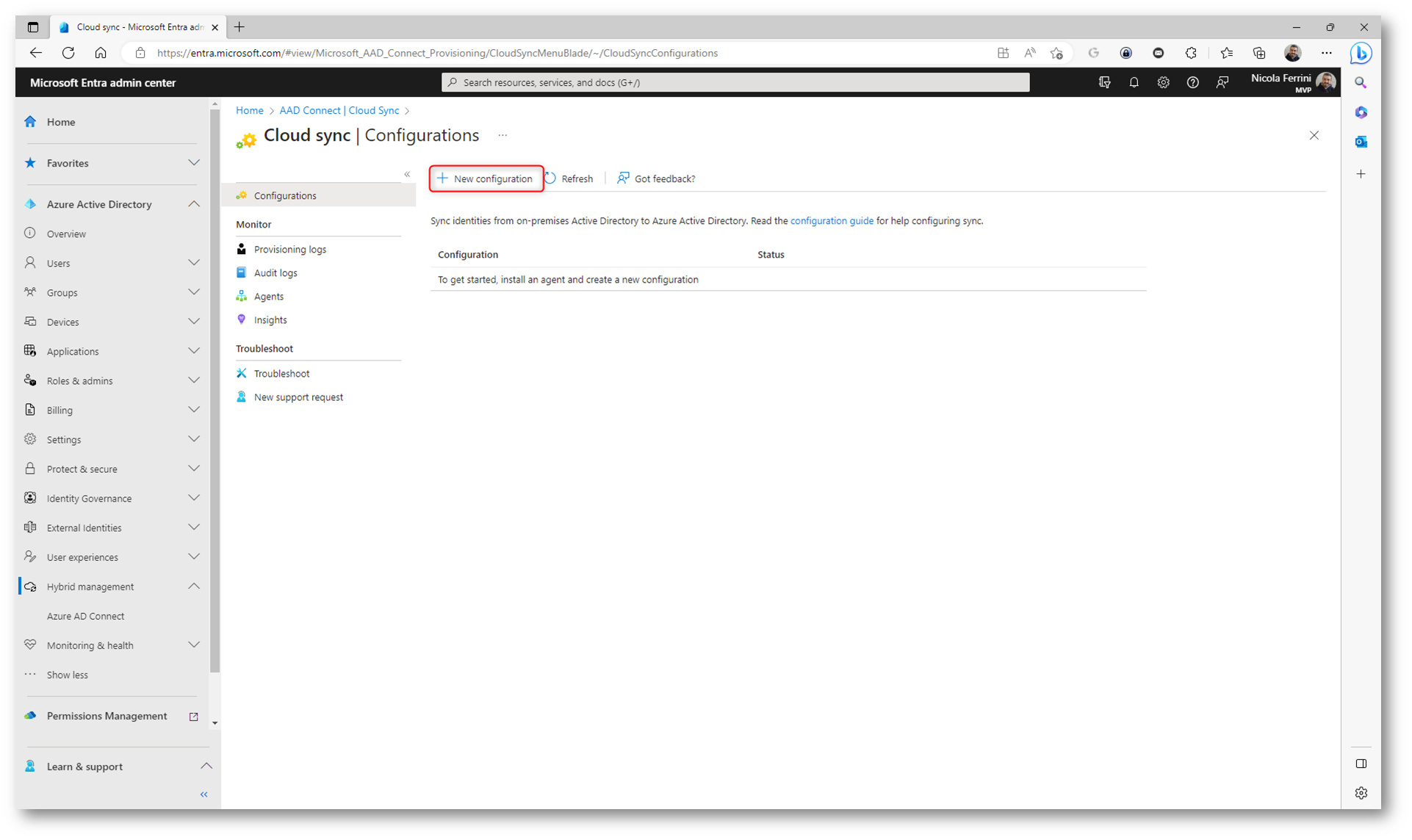

Creazione di una nuova configurazione per la sincronizzazione cloud di Azure AD Connect

Dopo aver installato l’agent di sincronizzazione è necessario creare una nuova configurazione per la sincronizzazione cloud di Azure AD Connect. Selezionate il nodo Configurations e fate cli su + New configuration

Figura 19: Creazione di una nuova configurazione per l’agent di sincronizzazione

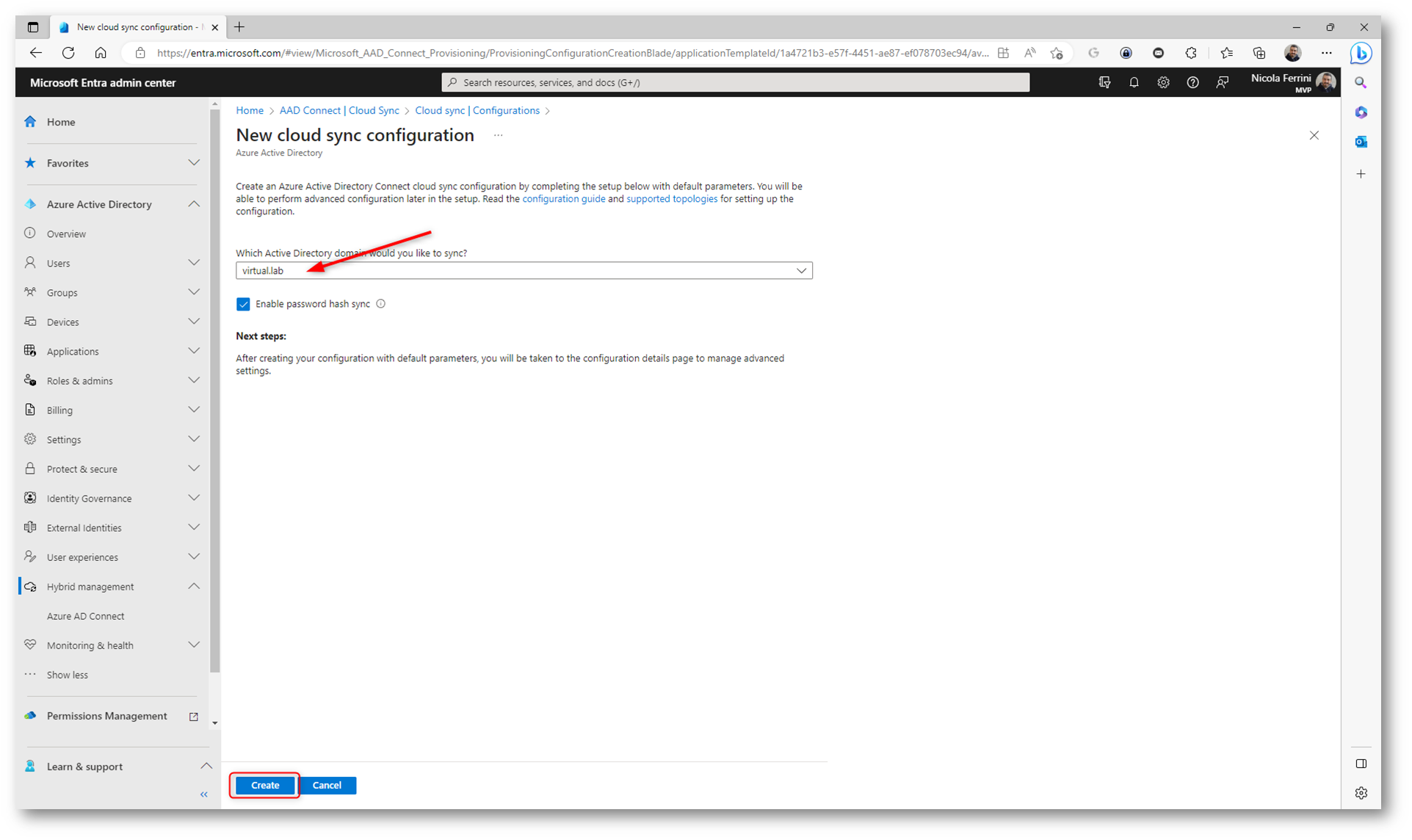

Nella schermata di configurazione selezionate il dominio di Active Directory, che sarà visibile grazie alle informazioni che arrivano dall’agent che avete installato on-premises e abilitare la sincronizzazione dell’hash delle password

Figura 20: Creazione della nuova configurazione

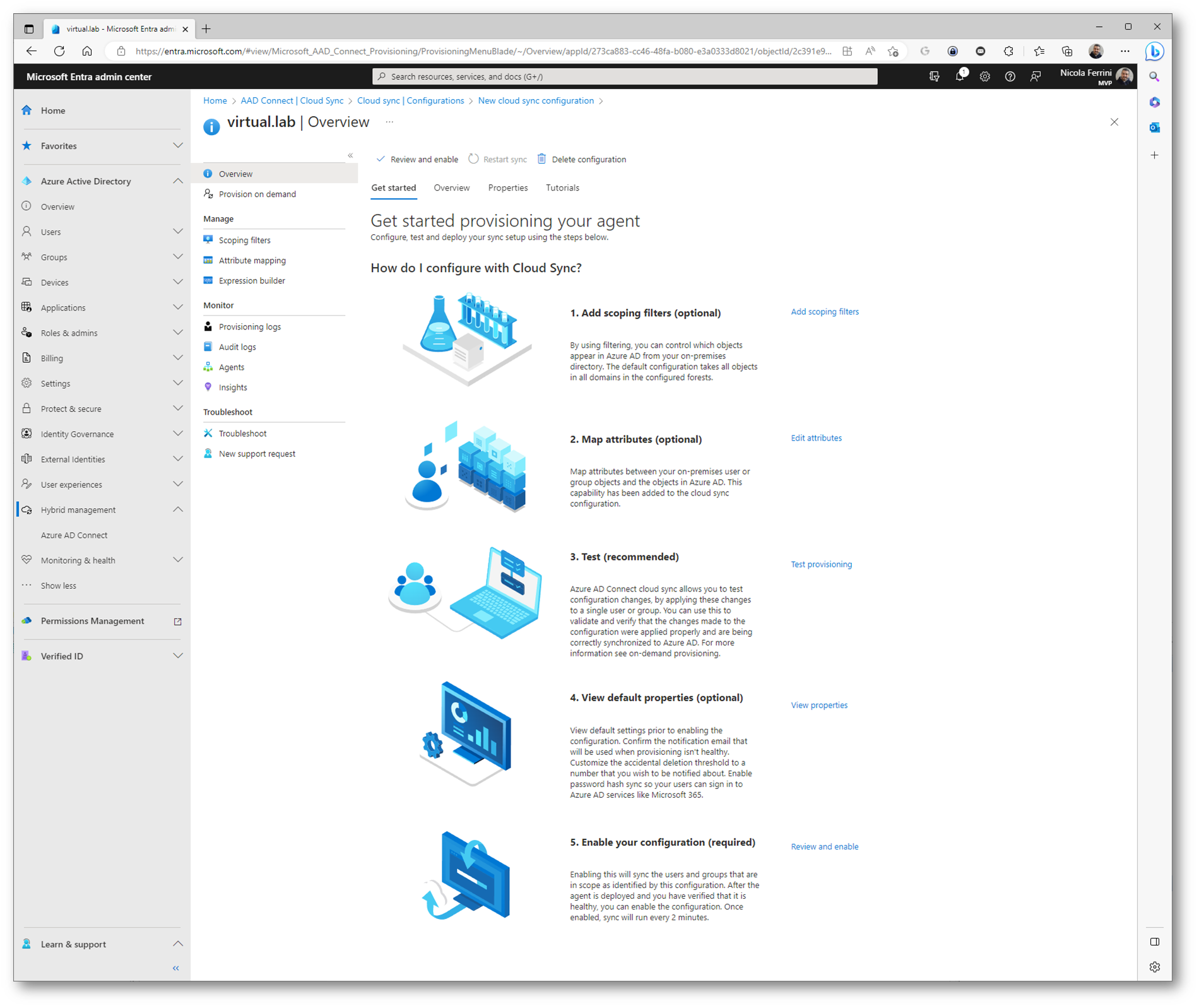

Verrà visualizzata la schermata Overview. Da qui è possibile continuare a configurare la sincronizzazione cloud.

La configurazione viene suddivisa nelle 5 sezioni seguenti.

- Aggiungere filtri di ambito (scoping filters): Usare questa sezione per definire gli oggetti visualizzati in Azure AD

- Eseguire il mapping degli attributi: Usare questa sezione per eseguire il mapping degli attributi tra utenti/gruppi locali con oggetti Azure AD

- Test: Testare la configurazione prima di distribuirla

- Visualizzare le proprietà predefinite: Visualizzare l’impostazione predefinita prima di abilitarle e apportare modifiche dove appropriato

- Abilitare la configurazione: Una volta pronti, abilitare la configurazione e utenti/gruppi inizierà la sincronizzazione

Maggiori informazioni sono disponibili alla pagina Configurazione del nuovo agente di sincronizzazione cloud di Azure AD Connect – Microsoft Entra | Microsoft Learn

Figura 21: Schermata Overview della configurazione dell’agent di provisioning

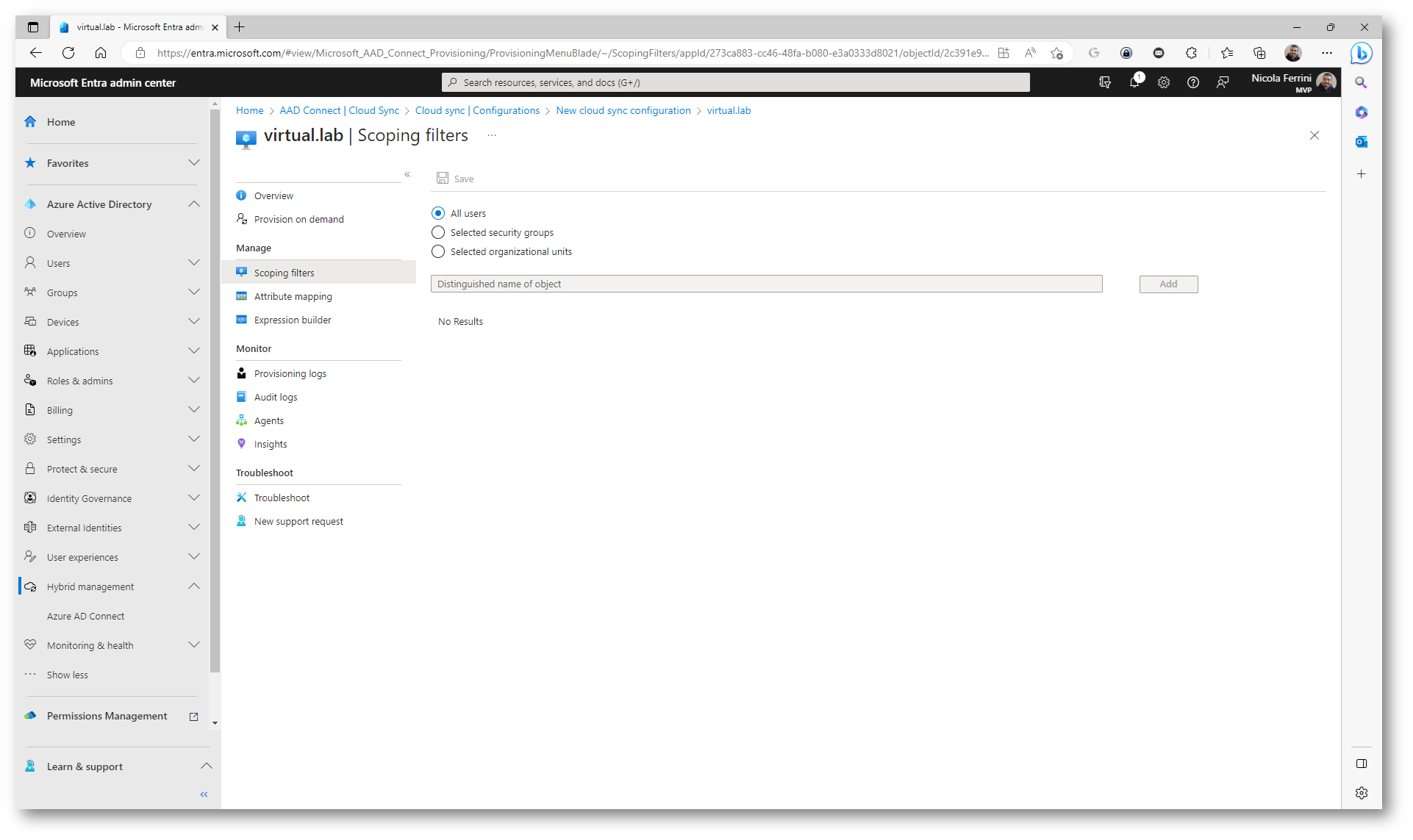

Figura 22: Scoping filters per sincronizzare utenti e gruppi specifici usando Active Directory locale gruppi o unità organizzative

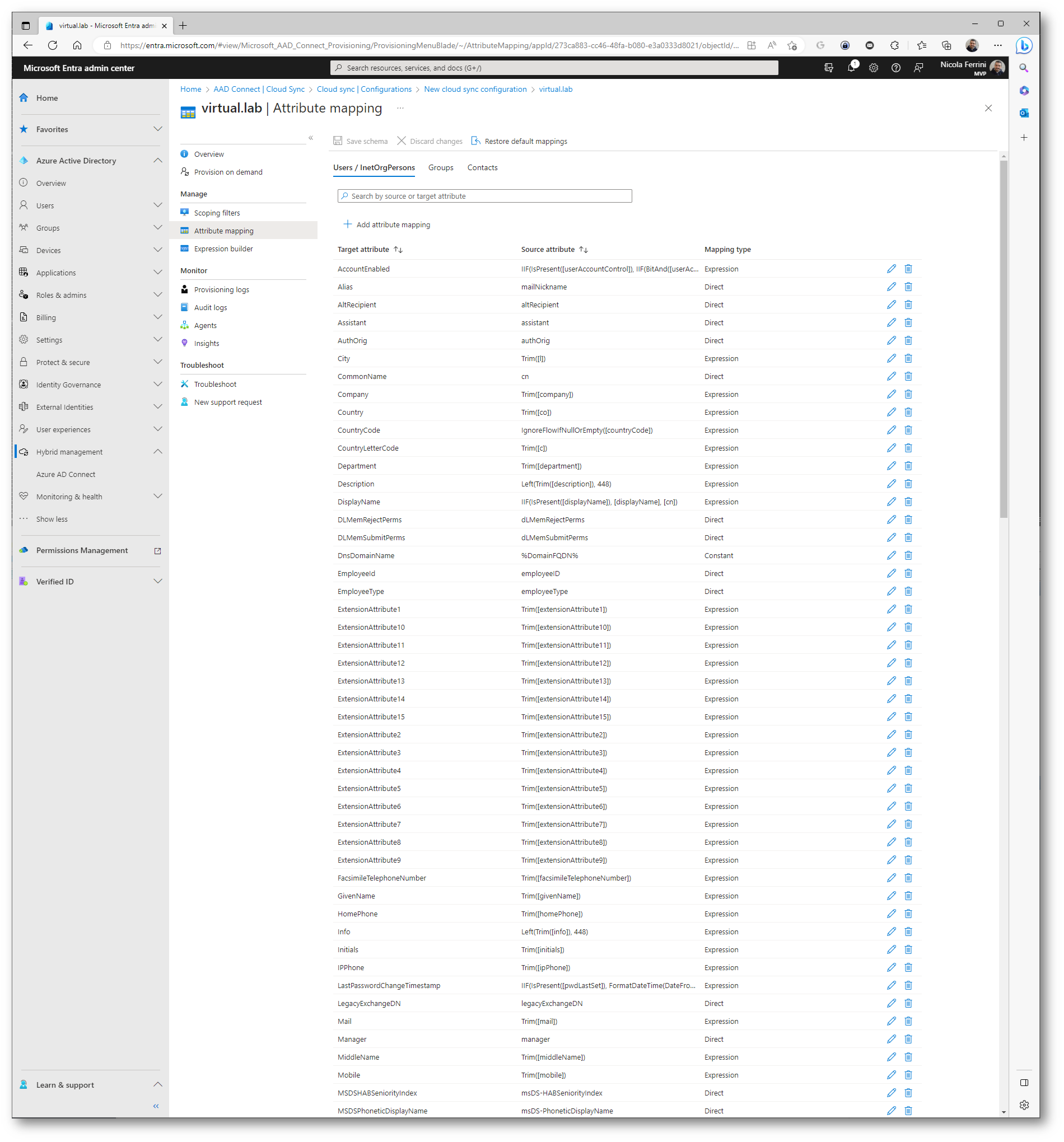

La sincronizzazione cloud di Azure AD Connect consente di eseguire facilmente il mapping degli attributi tra gli oggetti utente/gruppo locali e gli oggetti in Azure AD. È possibile personalizzare i mapping degli attributi predefiniti in base alle esigenze aziendali. Quindi è possibile modificare o eliminare i mapping degli attributi esistenti oppure crearne di nuovi.

Figura 23: Mapping degli attributi

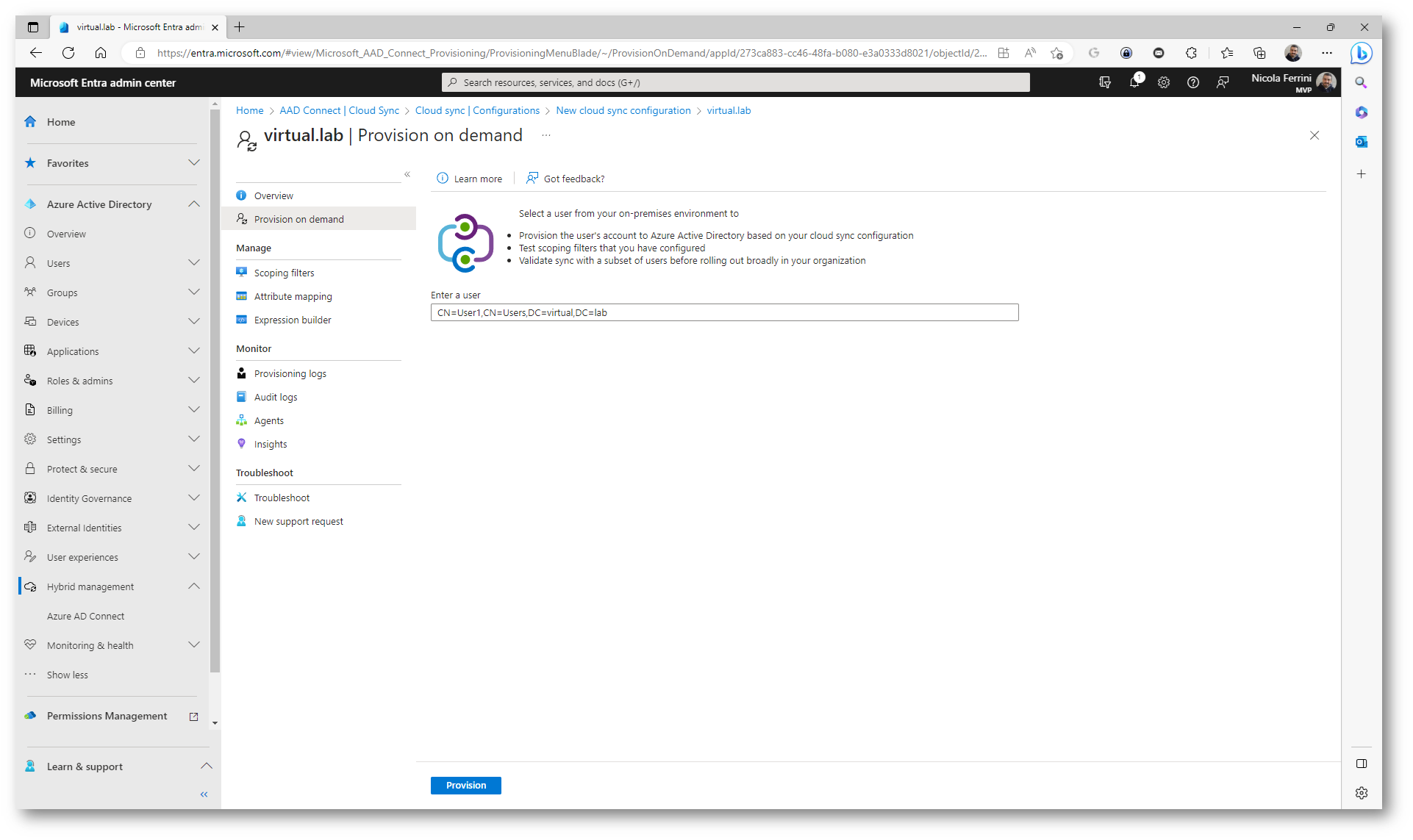

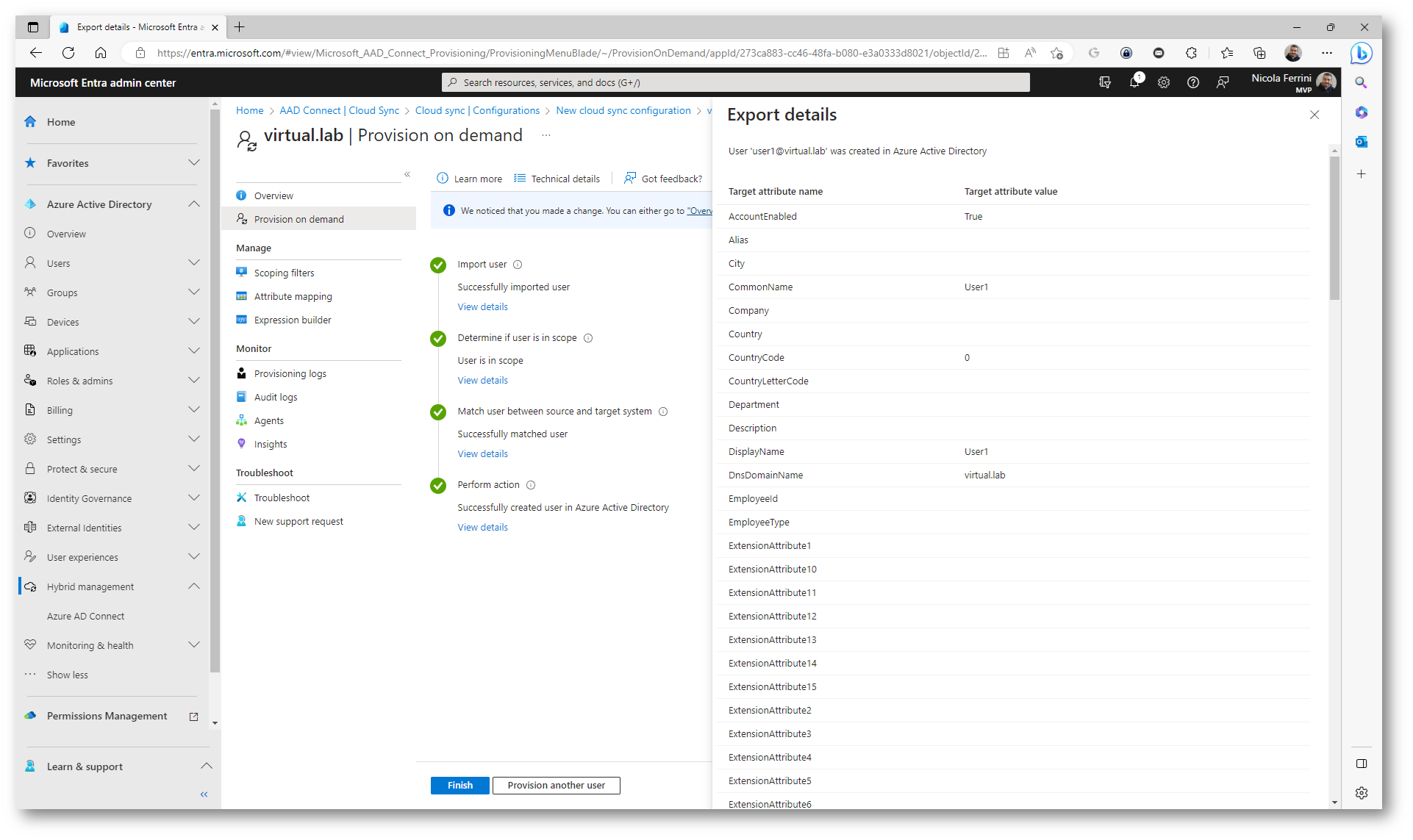

La sincronizzazione cloud di Azure AD Connect consente di testare le modifiche di configurazione applicando queste modifiche a un singolo utente o gruppo. Potete utilizzare il Provision on demand per convalidare e verificare che le modifiche apportate alla configurazione siano state applicate correttamente e siano sincronizzate correttamente con Azure AD.

Io ho utilizzando il distinguished name LDAP di un utente che si trova nel mio dominio on-premises.

Figura 24: Provisioning su richiesta

Figura 25: Risultati del test di provisioning

Dopo il test, verrà visualizzato un messaggio che informa che cosa è ancora necessario fare per configurare la sincronizzazione cloud. È possibile fare clic sul collegamento per continuare.

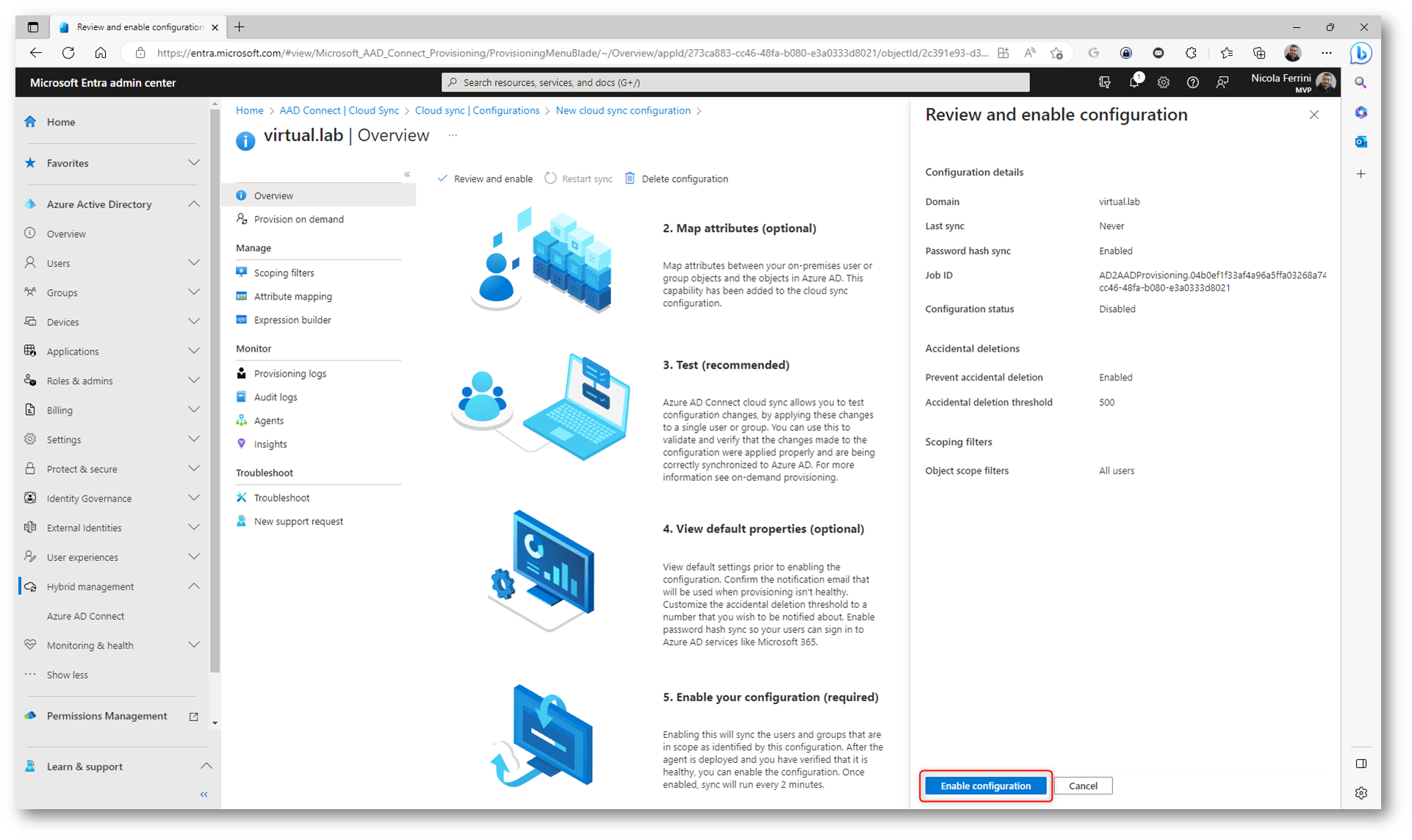

Dopo aver finalizzato e testato la configurazione è possibile abilitarla. Fate clic su Enable configuration per abilitarla.

Figura 26: Abilitazione della configurazione

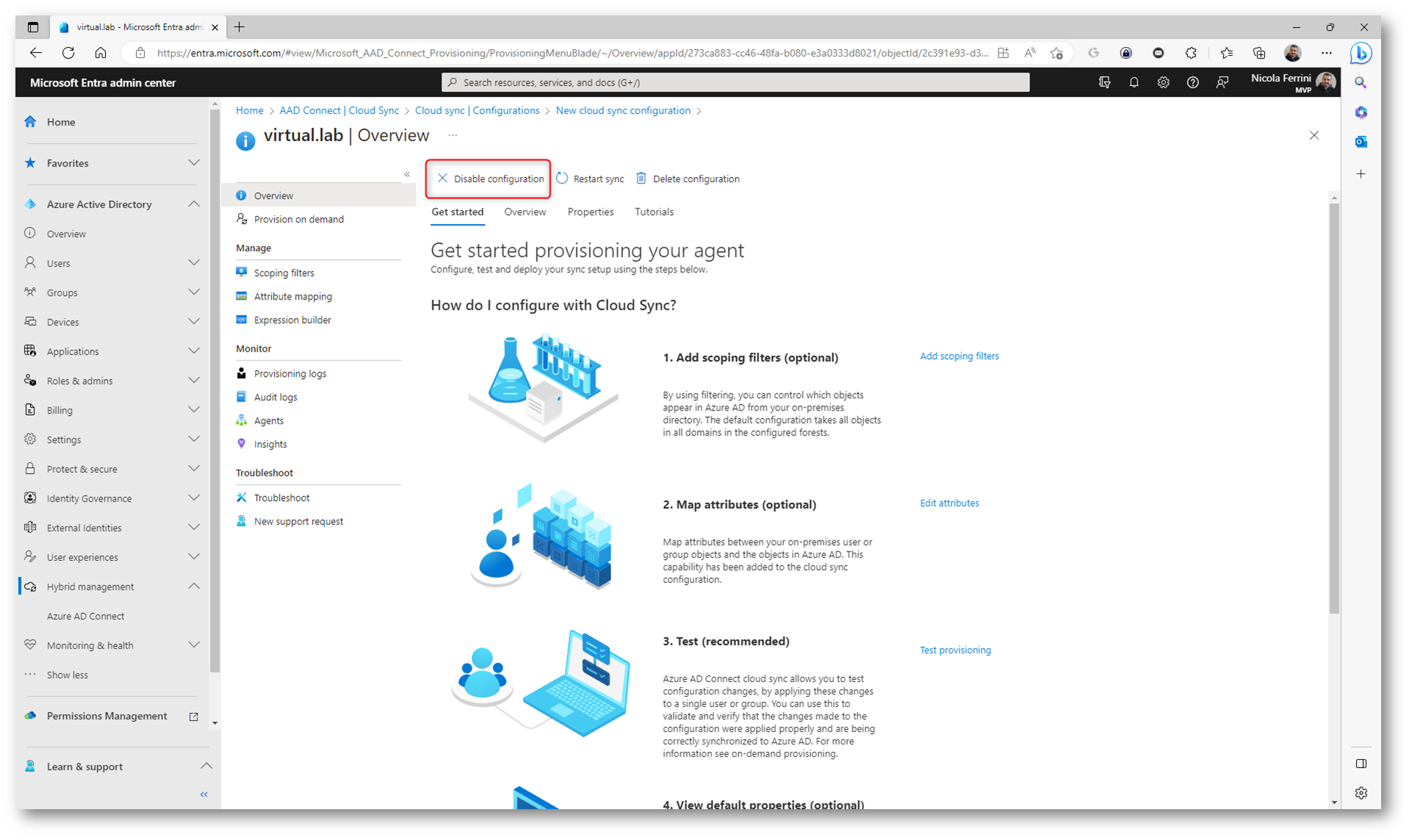

Per verificare che la congiurazione sia abilitata potete notare che in alto, nella scheda Overview, sarà ripotata la voce Disable configuration, come mostrato nella figura sotto:

Figura 27: La configurazione è stata abilitata con successo

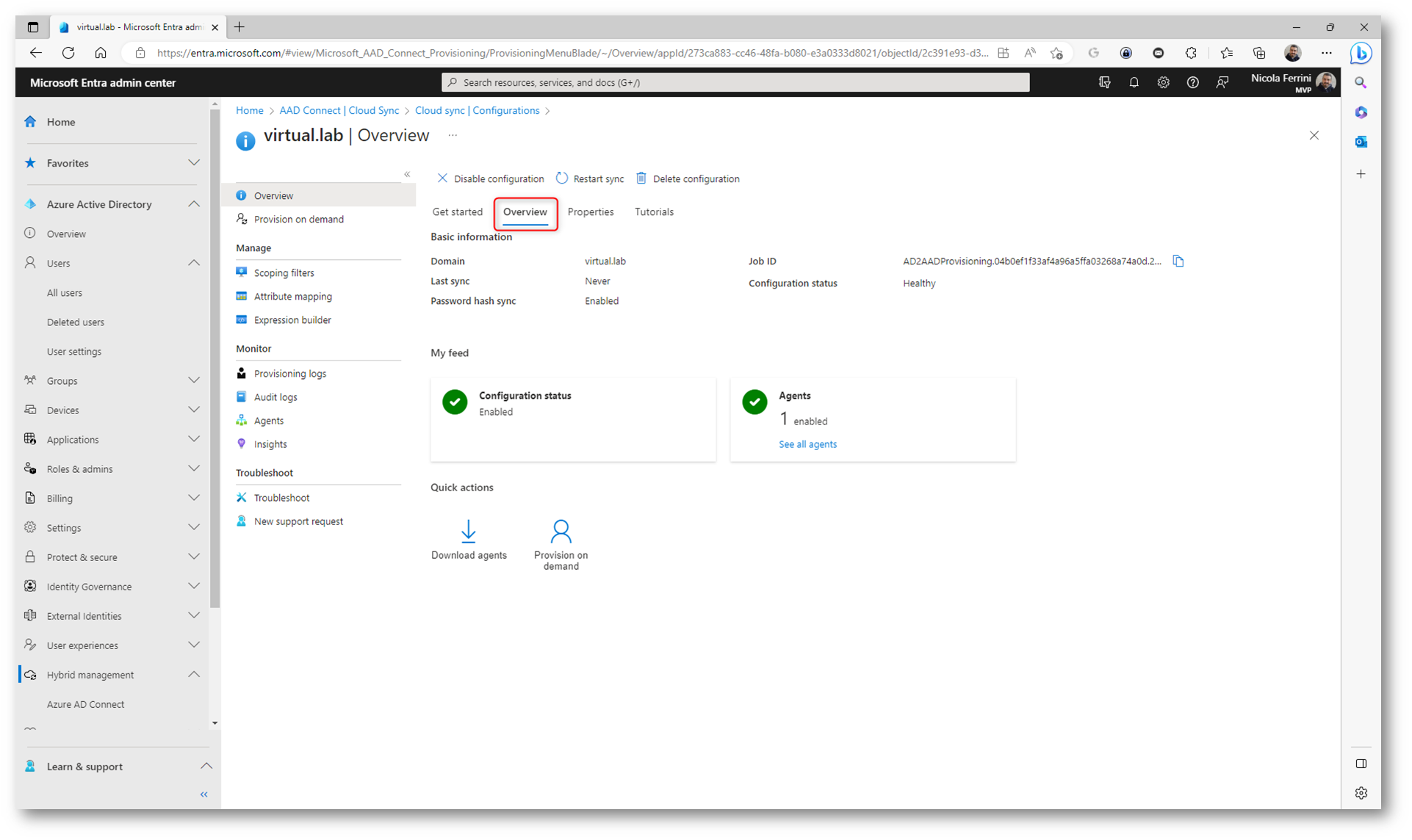

Dalla scheda Overview è anche possibile verificare lo stato di sincronizzazione e alcune informazioni di base.

Figura 28: Informazioni sullo stato della sincronizzazione

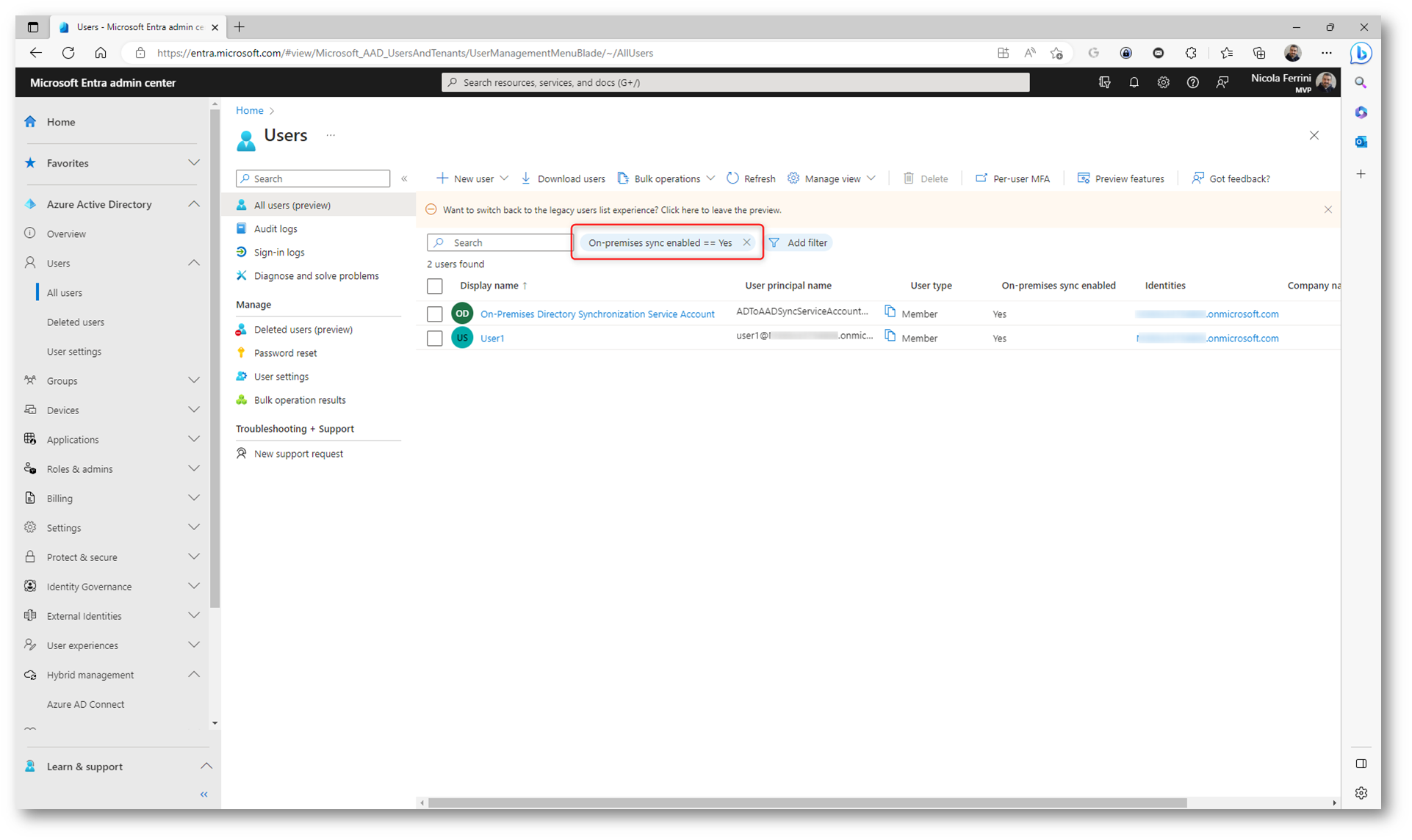

In Azure AD sarà possibile verificare che tutto stia funzionando correttamente visualizzando l’elenco degli utenti.

Figura 29: Utenti sincronizzati con il dominio di Active Directory locale

Uso dell’accesso Single Sign-On con la sincronizzazione cloud

Il provisioning cloud funziona con Single Sign-On. Attualmente non è disponibile un’opzione per abilitare l’accesso SSO quando l’agente è installato, ma è possibile usare la procedura seguente per abilitare l’accesso SSO e utilizzarlo.

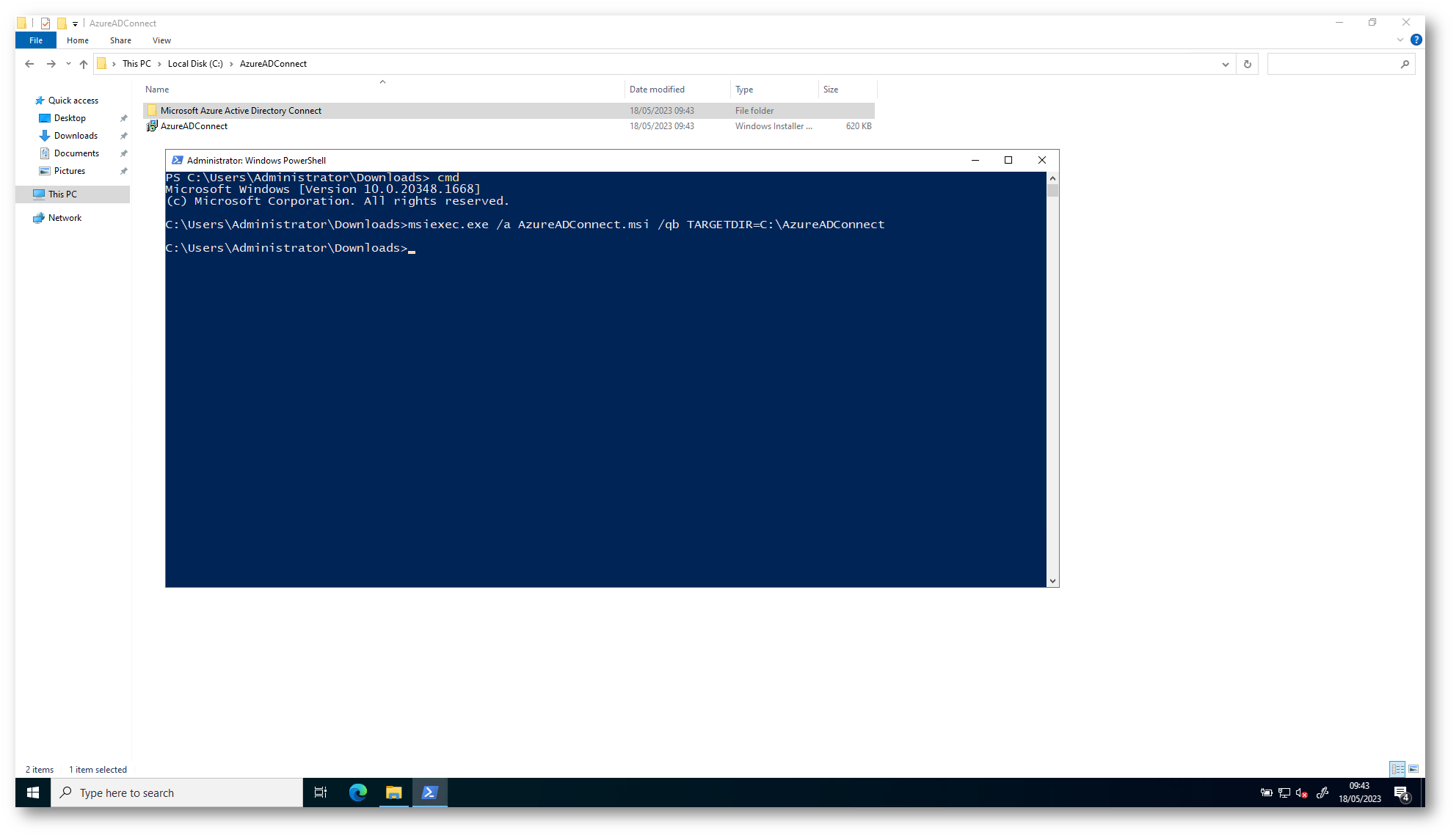

Passaggio 1: Scaricare ed estrarre file di Azure AD Connect

- Scaricare prima di tutto la versione più recente di Azure AD Connect

- Aprire un prompt dei comandi usando privilegi amministrativi e passare all’identità del servizio gestito appena scaricata.

- Eseguire questo comando: msiexec /a C:\filepath\AzureADConnect.msi /qb TARGETDIR=C:\cartelladidestinazione

Figura 30: Passaggio 1 – Scaricare ed estrarre file di Azure AD Connect

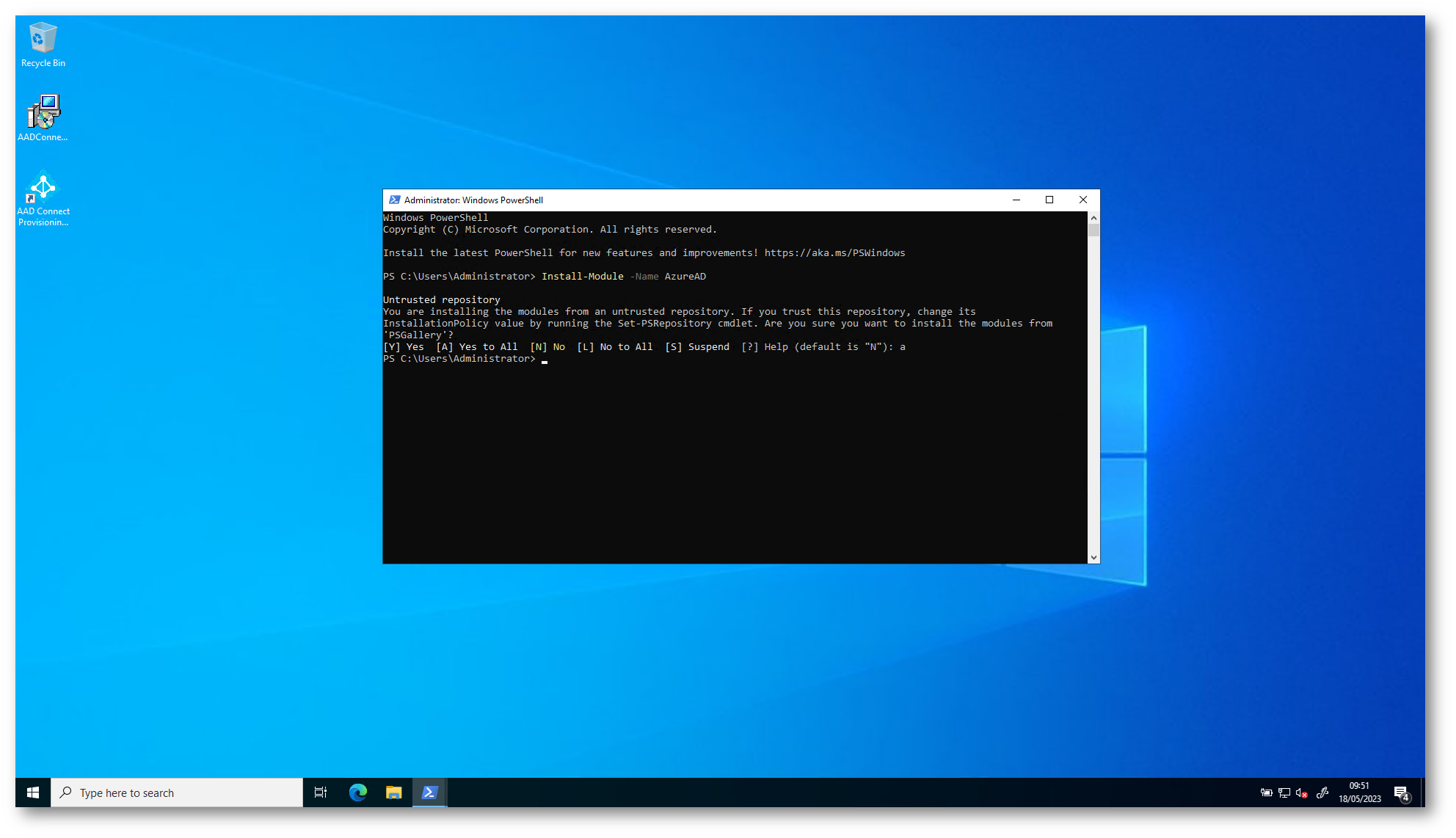

Passaggio 2: Importare il modulo Seamless SSO PowerShell

- Installate il modulo PowerShell AzureAD

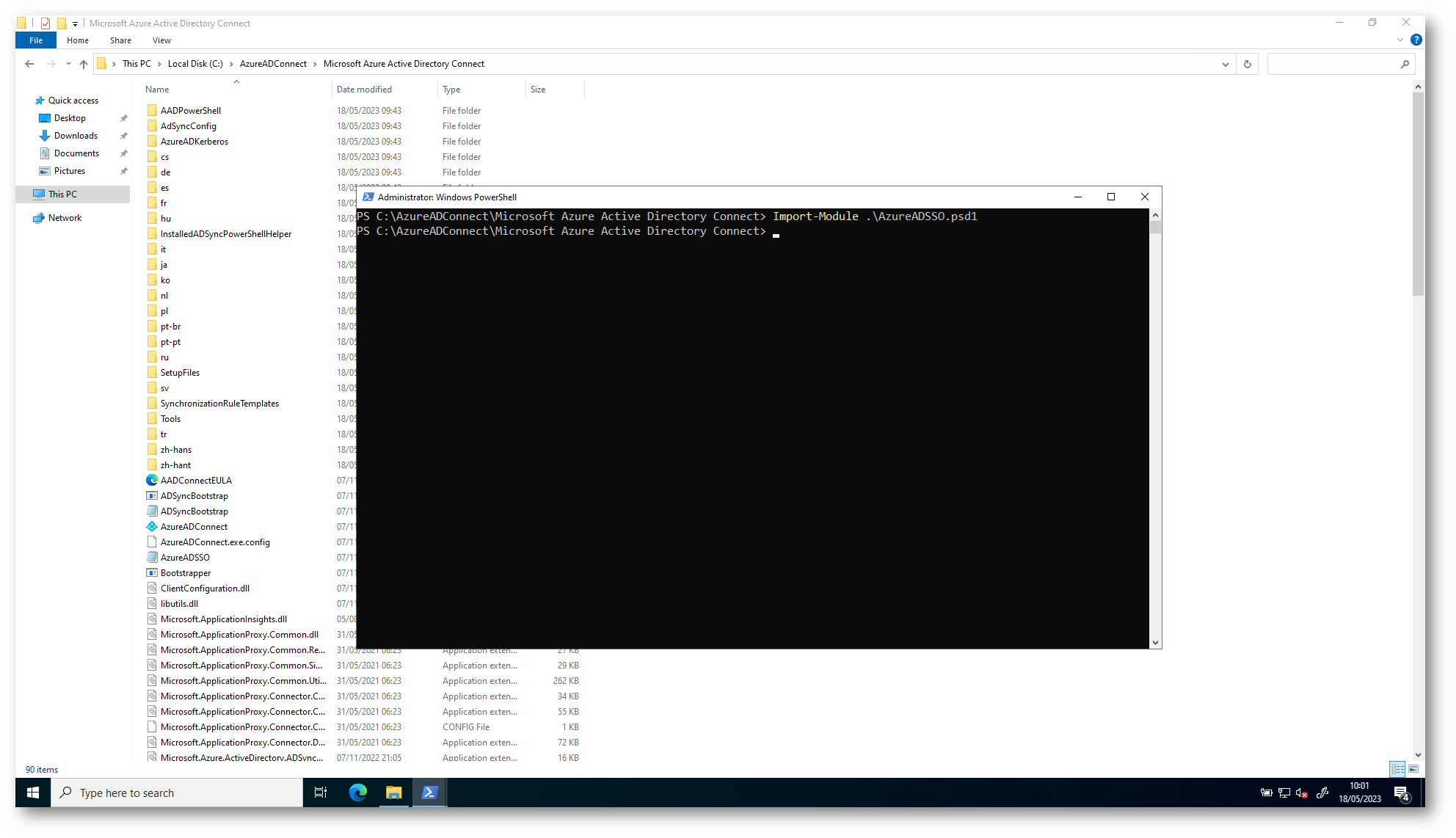

- Passate alla cartella chiamata Microsoft Azure Active Directory Connect che deve trovarsi nella cartella di estrazione del passaggio 1.

- Importate il modulo di PowerShell Seamless SSO usando il comando seguente: Import-Module .\AzureADSSO.psd1.

Figura 31: Passaggio 2 – Installazione del modulo AzureAD

Figura 32: Passaggio 2 – Importazione del modulo PowerShell Seamless SSO

Passaggio 3: Ottenere l’elenco delle foreste di Active Directory in cui è stato abilitato l’accesso Single Sign-On

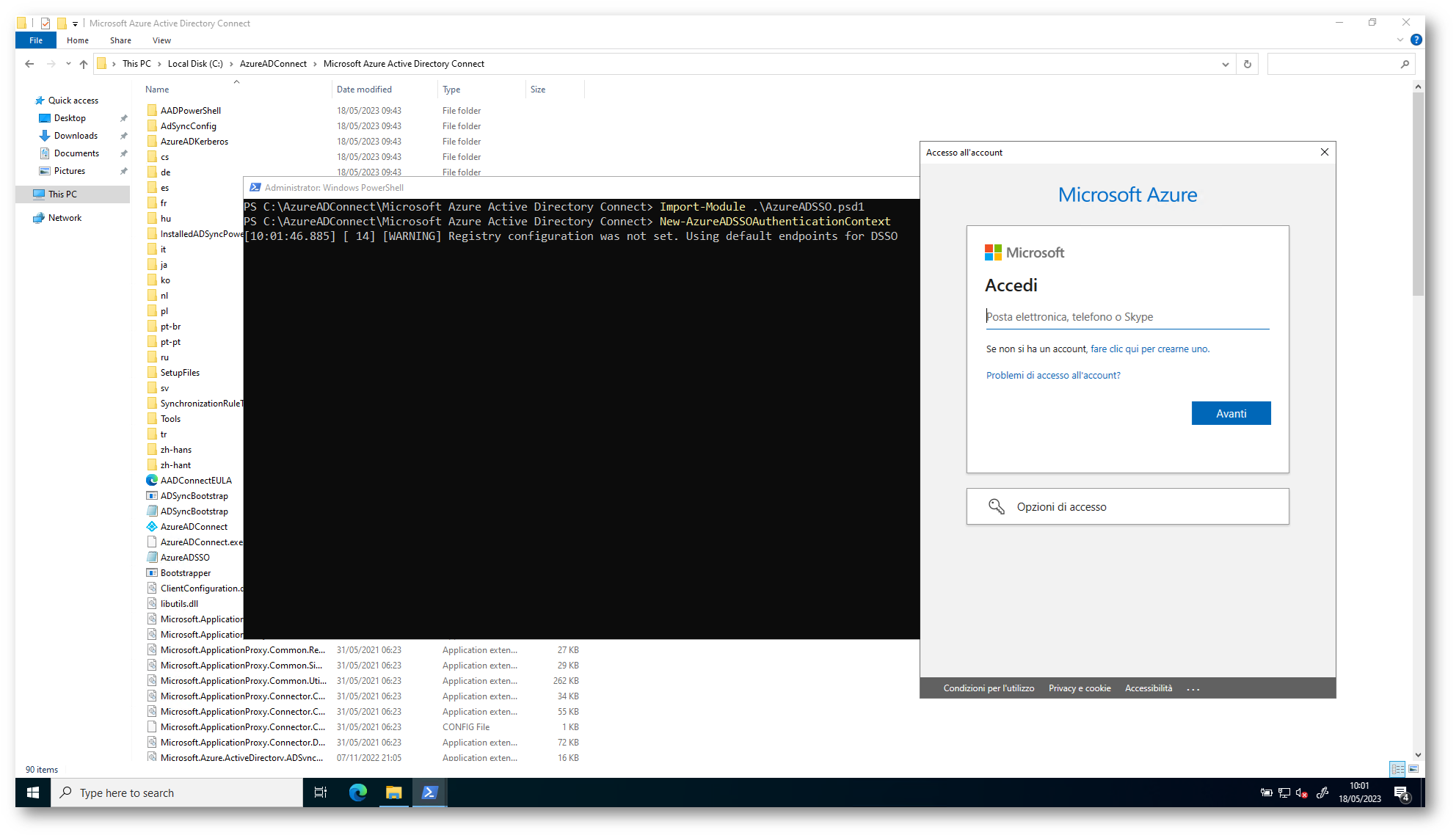

- Eseguire PowerShell come amministratore. In PowerShell eseguire il comando New-AzureADSSOAuthenticationContext. Quando richiesto, immettere le credenziali di amministratore globale del tenant.

- Eseguire il comando PowerShell Get-AzureADSSOStatus. Questo comando consente di visualizzare l’elenco di foreste di Active Directory, ovvero l’elenco “Domini”, in cui è stata abilitata la funzionalità di Single Sign-On.

Figura 33: Connessione al tenant per ottenere informazioni sul Single Sign-on

Passaggio 4: Abilitare l’accesso SSO facile per ogni foresta di Active Directory

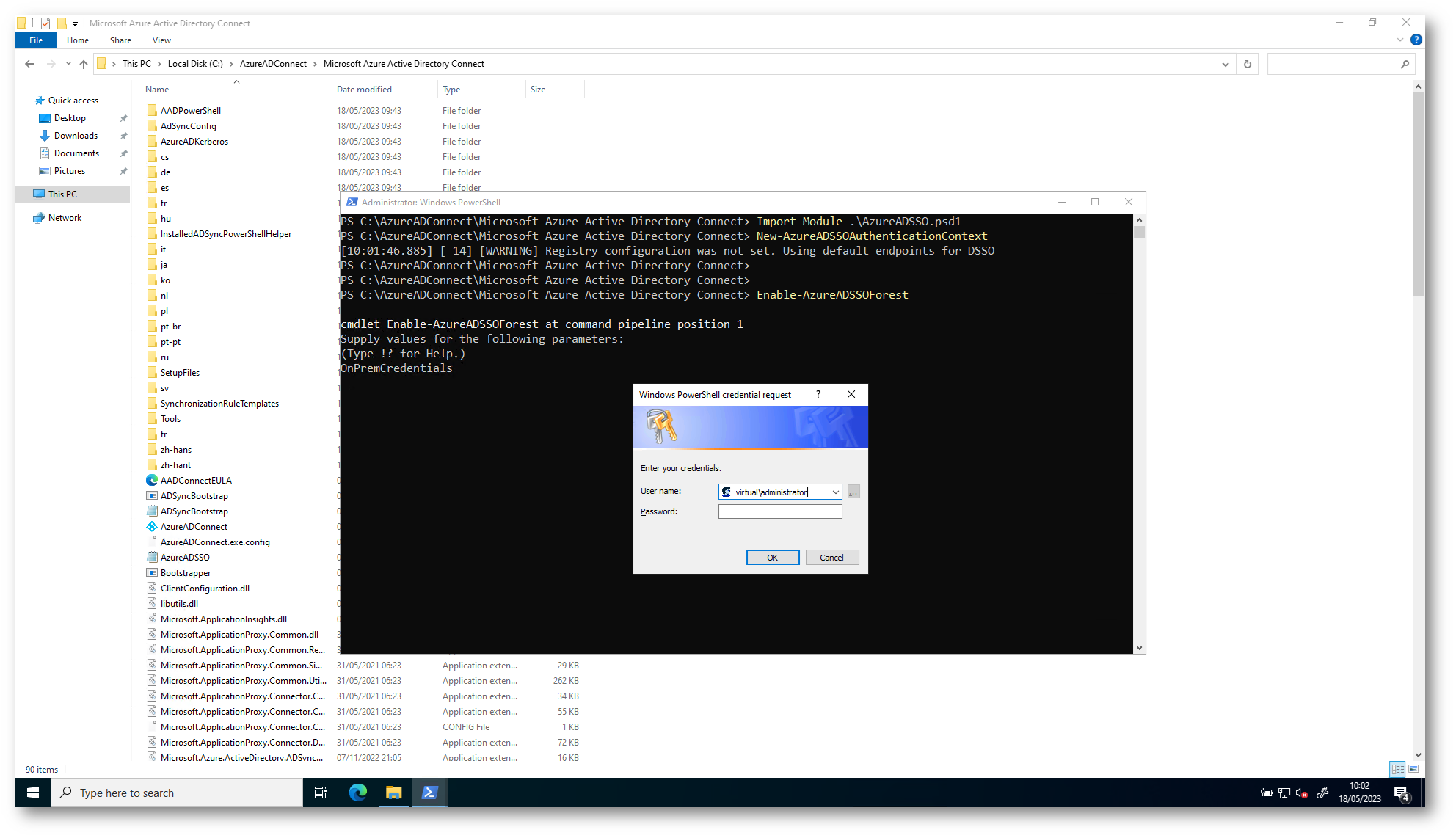

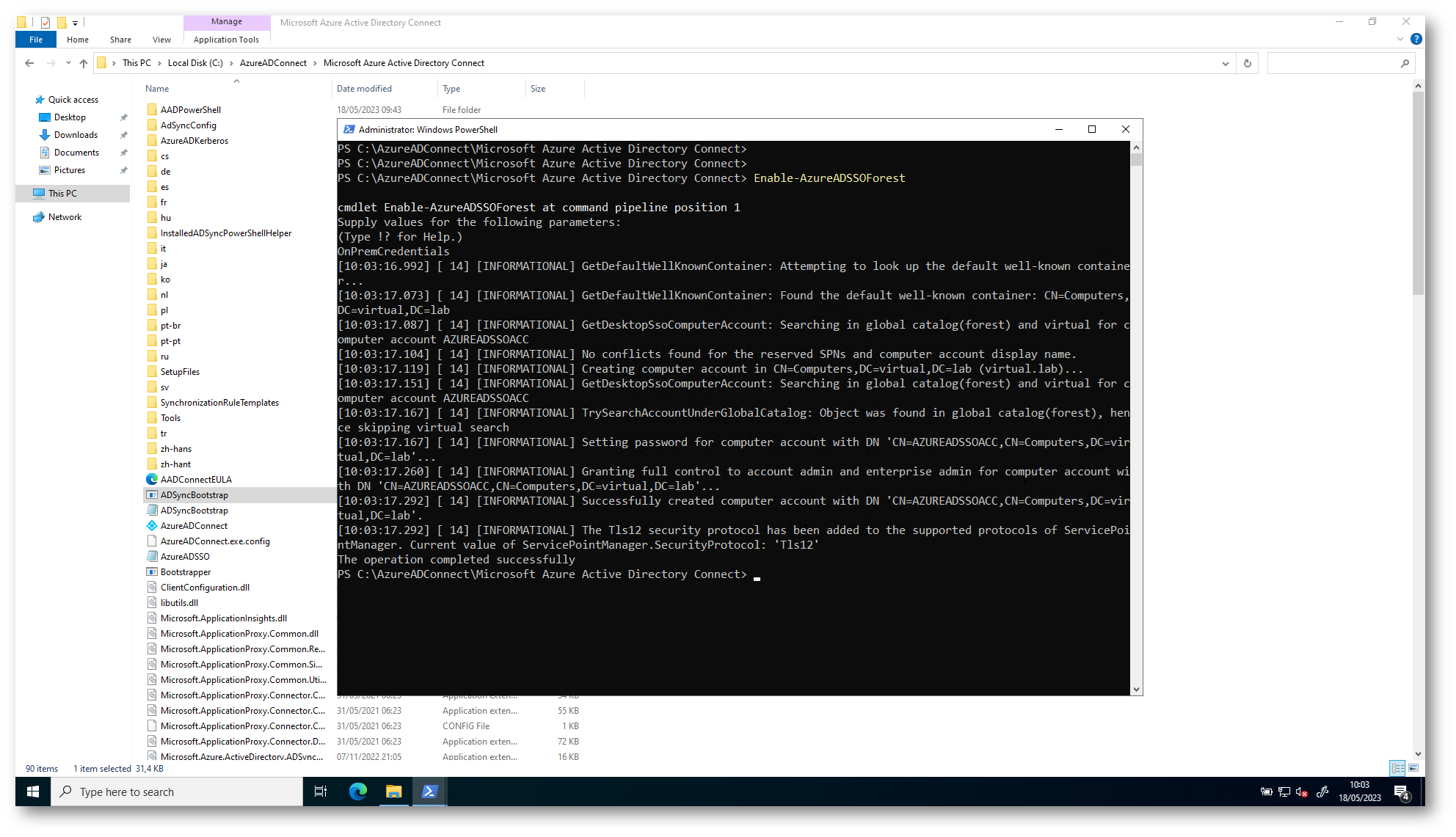

- Eseguite il comando Enable-AzureADSSOForest. Quando richiesto, immettete le credenziali dell’amministratore di dominio per la foresta di Active Directory da usare.

Figura 34: Abilitazione del Single Sign-on per la foresta di Active Directory

Figura 35: Abilitazione del Single Sign-on per la foresta di Active Directory completata

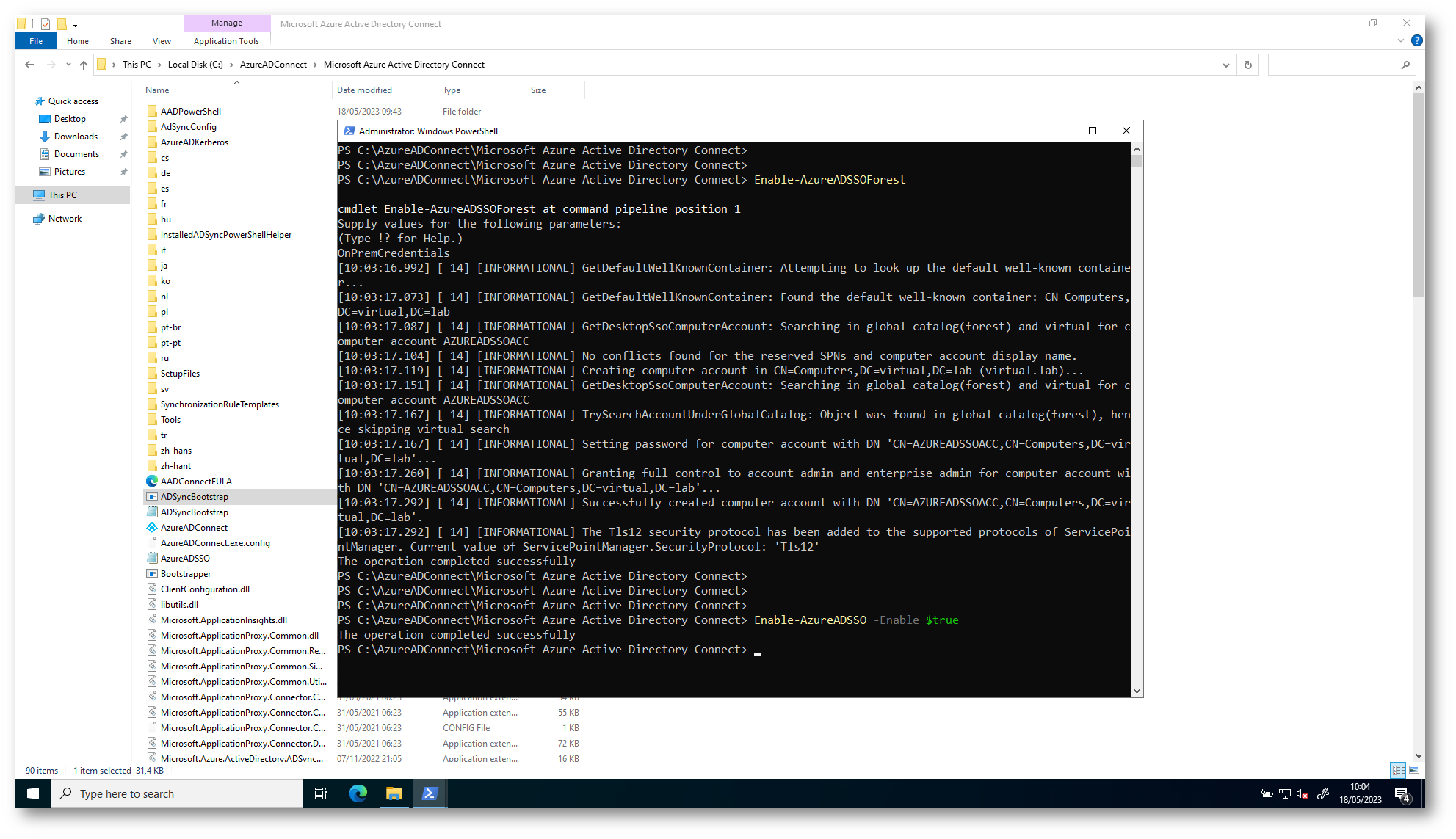

Passaggio 5. Abilitare la funzionalità nel tenant

Per abilitare la funzionalità nel tenant eseguite il comando PowerShell Enable-AzureADSSO -Enable $true.

Figura 36: Abilitazione del Single Sign-on per il tenant di Azure AD

Conclusioni

Azure AD Connect Cloud Sync consente di semplificare molto la gestione delle identità ibride e permette di poter configurare la sincronizzazione utilizzando il portale di Microsoft Entra. Con la sincronizzazione cloud di Azure AD Connect, il provisioning da AD ad Azure AD è orchestrato in Microsoft Online Services. Un’organizzazione deve solo distribuire, nell’ambiente locale o in hosting su IaaS, un agente leggero che funga da bridge tra Azure AD e AD. La configurazione del provisioning viene archiviata in Azure AD e gestita come parte del servizio.