Microsoft Intune – Creazione di una app protection policy per il Mobile Application Management (MAM) di dispositivi Android

Lavorare in mobilità è ormai da anni uno dei requisiti fondamentali del business moderno, ma sappiamo benissimo che rende più impegnativa la gestione e la sicurezza dei nostri dispositivi, delle applicazioni e dei dati. Il continuo aumento dei dispositivi di proprietà dei dipendenti usati in ambito aziendale è accompagnato anche da maggiori rischi di perdita accidentale dei dati tramite app e servizi al di fuori del controllo dell’azienda, come e-mail, social media e cloud pubblico. Questo può ad esempio avvenire quando un dipendente invia dati aziendali dal proprio account e-mail personale, copia e incolla informazioni in una chat o salva dati in uno spazio di archiviazione pubblico sul cloud.

Il Mobile Application Management (MAM) è una componente fondamentale del Mobile Device Management. Mettere in sicurezza anche le nuove risorse mobili aziendali è fondamentale per garantire la continuità operativa e la qualità dei servizi erogati.

Gli amministratori IT possono usare Microsoft Intune per gestire le app usate dagli utenti. Tale funzionalità si aggiunge alla gestione dei dispositivi e alla protezione dei dati. Una delle priorità degli amministratori è garantire che gli utenti finali abbiano accesso alle app di cui hanno bisogno per svolgere il loro lavoro. Questo obiettivo può rivelarsi impegnativo perché:

- Sono disponibili un’ampia gamma di piattaforme e app per dispositivi.

- Potrebbe essere necessario gestire le app sia nei dispositivi aziendali che nei dispositivi personali.

- È necessario assicurarsi che la rete e i dati rimangano al sicuro.

Inoltre, è assolutamente opportuno assegnare e gestire le app nei dispositivi non registrati in Microsoft Intune.

NOTA: È possibile usare le Microsoft Intune app protection policies indipendentemente da qualsiasi soluzione di gestione dei dispositivi mobili (MDM).

Per avere un elenco delle app supportate dal MAM di Intune potete visitare la pagina App di Microsoft Intune supportate | Microsoft Learn. Le app protette di Intune vengono abilitate con un set avanzato di criteri di protezione per applicazioni mobili.

Mobile Application Management (MAM) di Microsoft Intune supporta due configurazioni:

- Intune MDM + MAM: gli amministratori IT possono gestire le app usando MAM nei dispositivi registrati con la gestione dei dispositivi mobili (MDM) di Intune.

- Dispositivi non registrati in Intune MDM ma con applicazioni gestite MAM: gli amministratori IT possono gestire i dati dell’organizzazione e gli account nelle app usando MAM in dispositivi non registrati o registrati con provider EMM di terze parti.

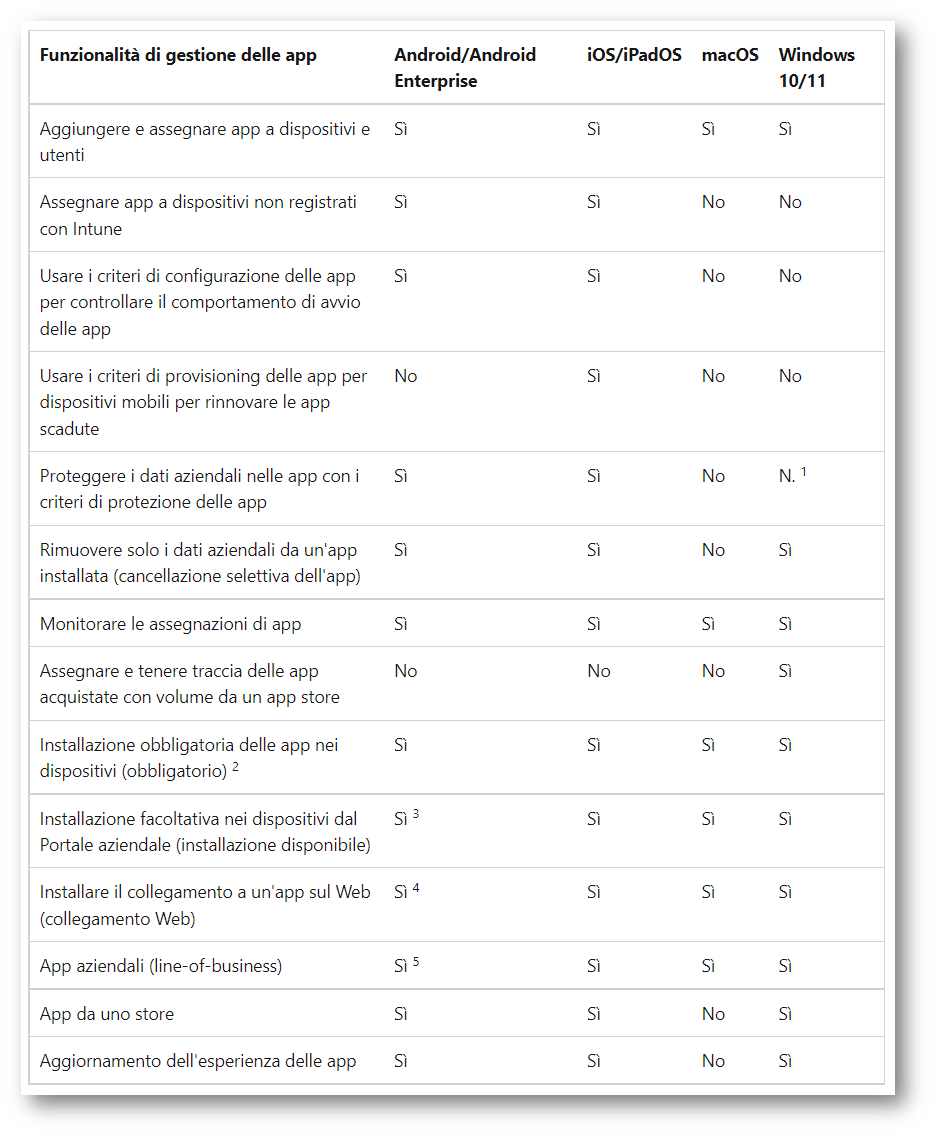

La tabella seguente fornisce un riepilogo delle funzionalità di gestione delle app.

Figura 1: Riepilogo delle funzionalità di gestione delle app di Microsoft Intune

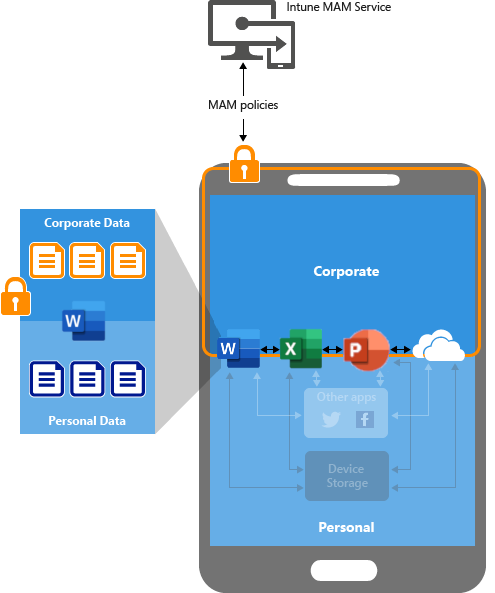

In questa guida vi mostrerò come creare una Mobile Application Management (MAM) policy per gestire le applicazioni Android e per impedire che i dati aziendali vengano copiati in applicazioni personali.

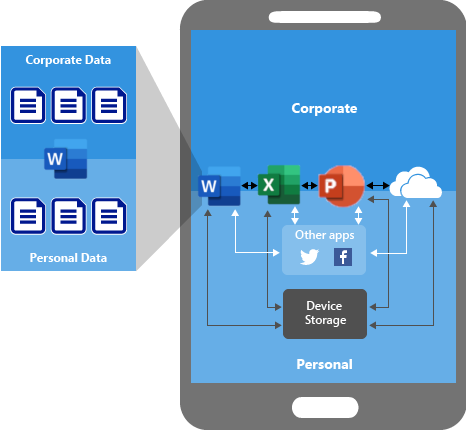

Figura 2: Applicazioni senza app protection policy

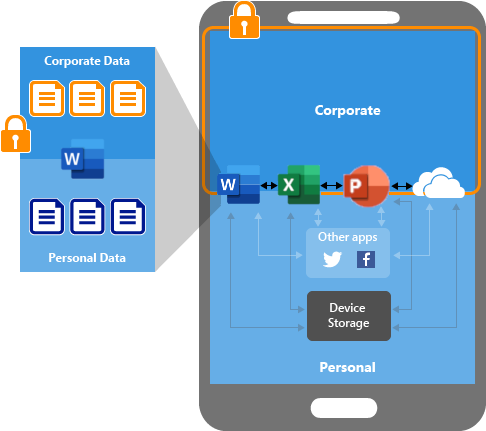

Figura 3: Protezione dei dati con app protection policy

In questo articolo ci occuperemo di come proteggere i dati con app protection policy nei dispositivi gestiti tramite Microsoft Intune

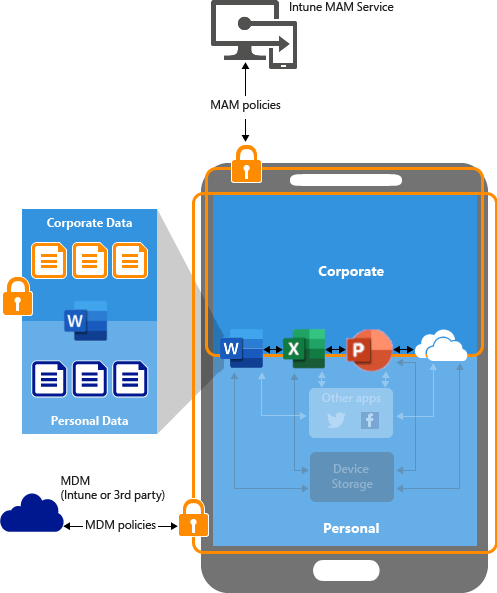

Figura 4: Protezione dei dati con app protection policy nei dispositivi gestiti da una soluzione di gestione di dispositivi mobili MDM (Microsoft Intune)

Figura 5: Protezione dei dati con app protection policy nei dispositivi senza enrollment

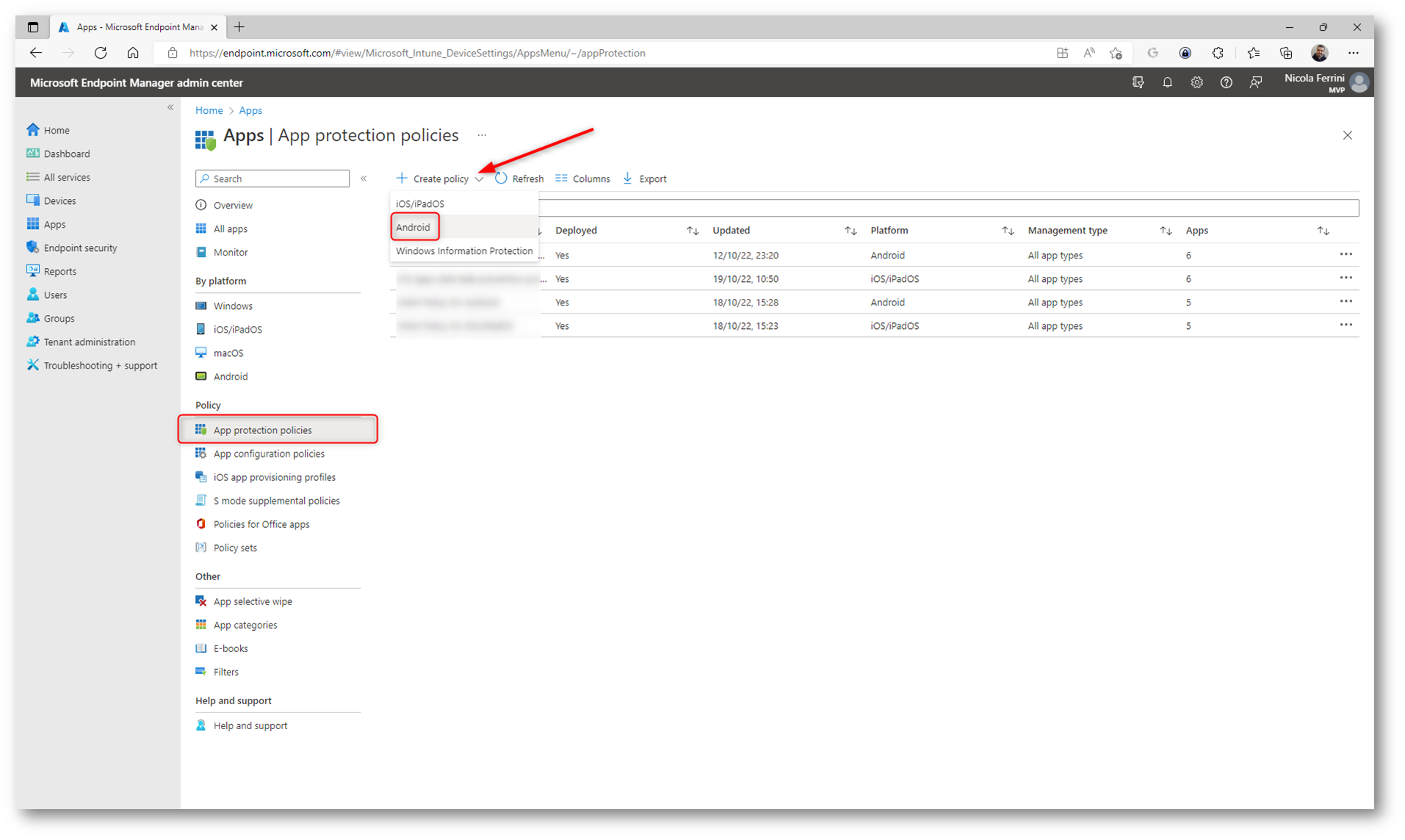

Da portale di Microsoft Intune selezionate Apps à App protection policies. Cliccate su + Create policy per creare una policy di protezione per iOS/iPadOS, Android e Windows Information protection.

Windows Information Protection (WIP) consente di proteggere le app e i dati aziendali dalle perdite accidentali di dati nei dispositivi dell’azienda e nei dispositivi personali che i dipendenti portano al lavoro. Ne ho parlato nella guida Microsoft 365 Modern Desktop Management – Proteggere i dati aziendali utilizzando Windows Information Protection (WIP) – ICT Power

Figura 6: Creazione di una nuova app protection policy

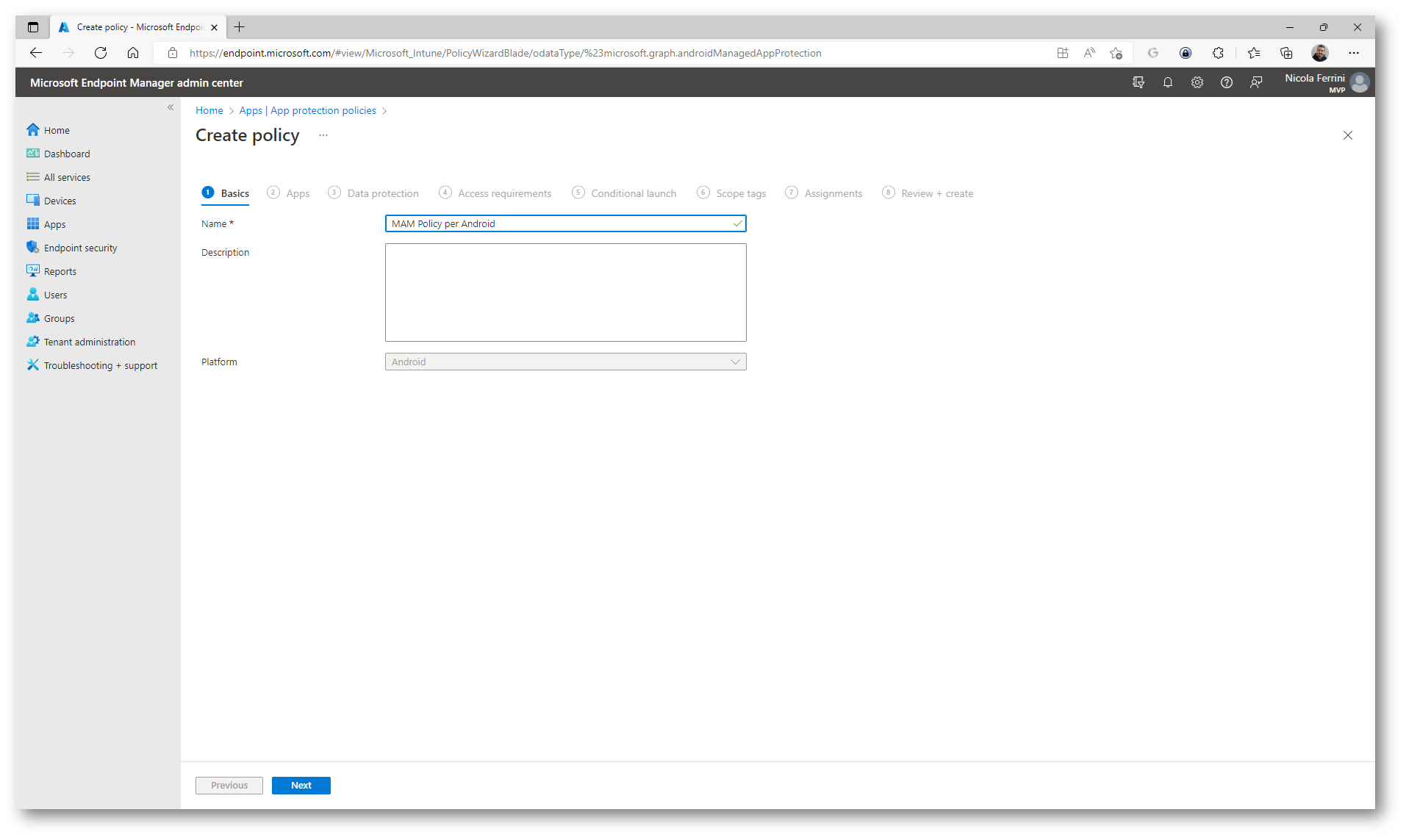

Figura 7: Nome della app protection policy

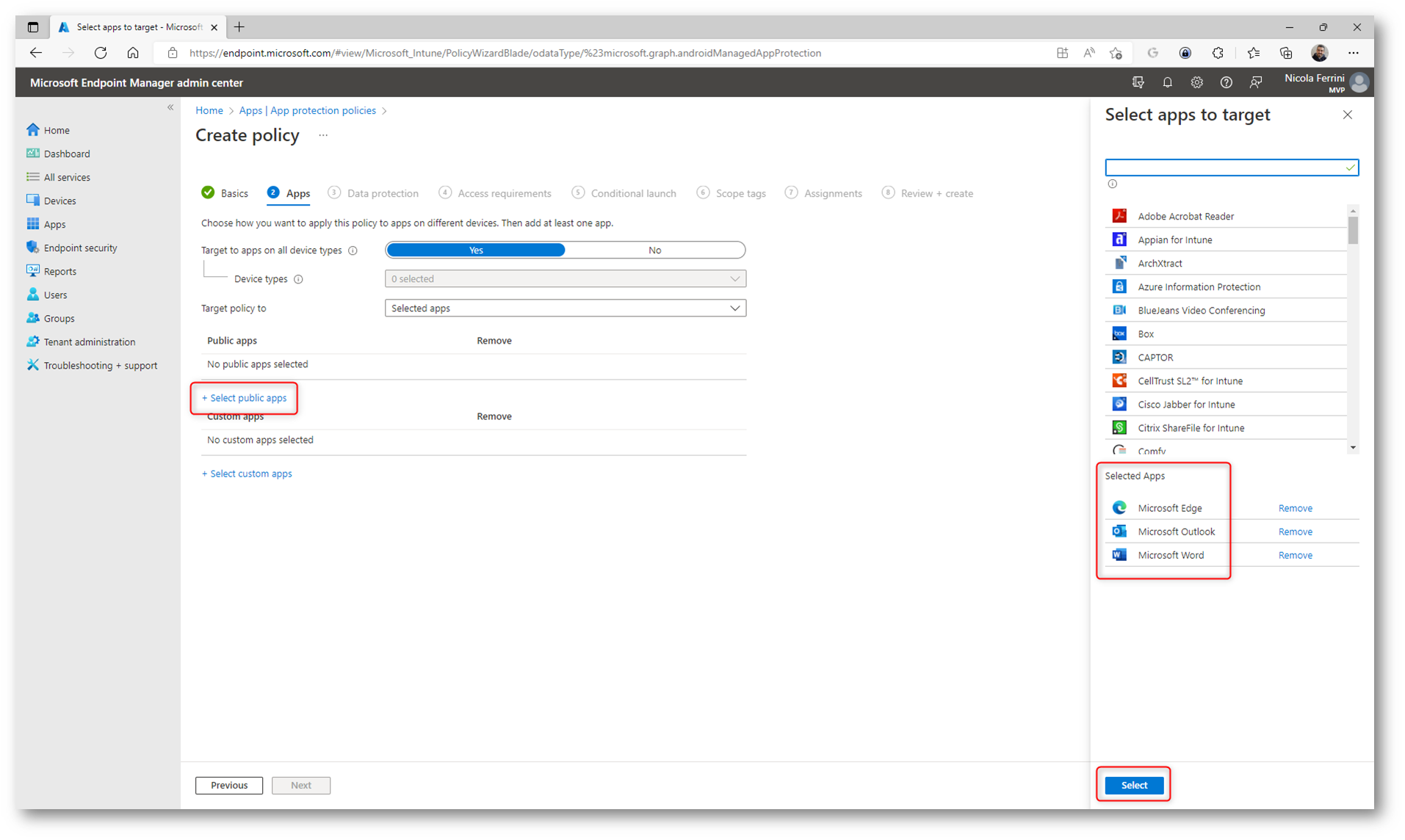

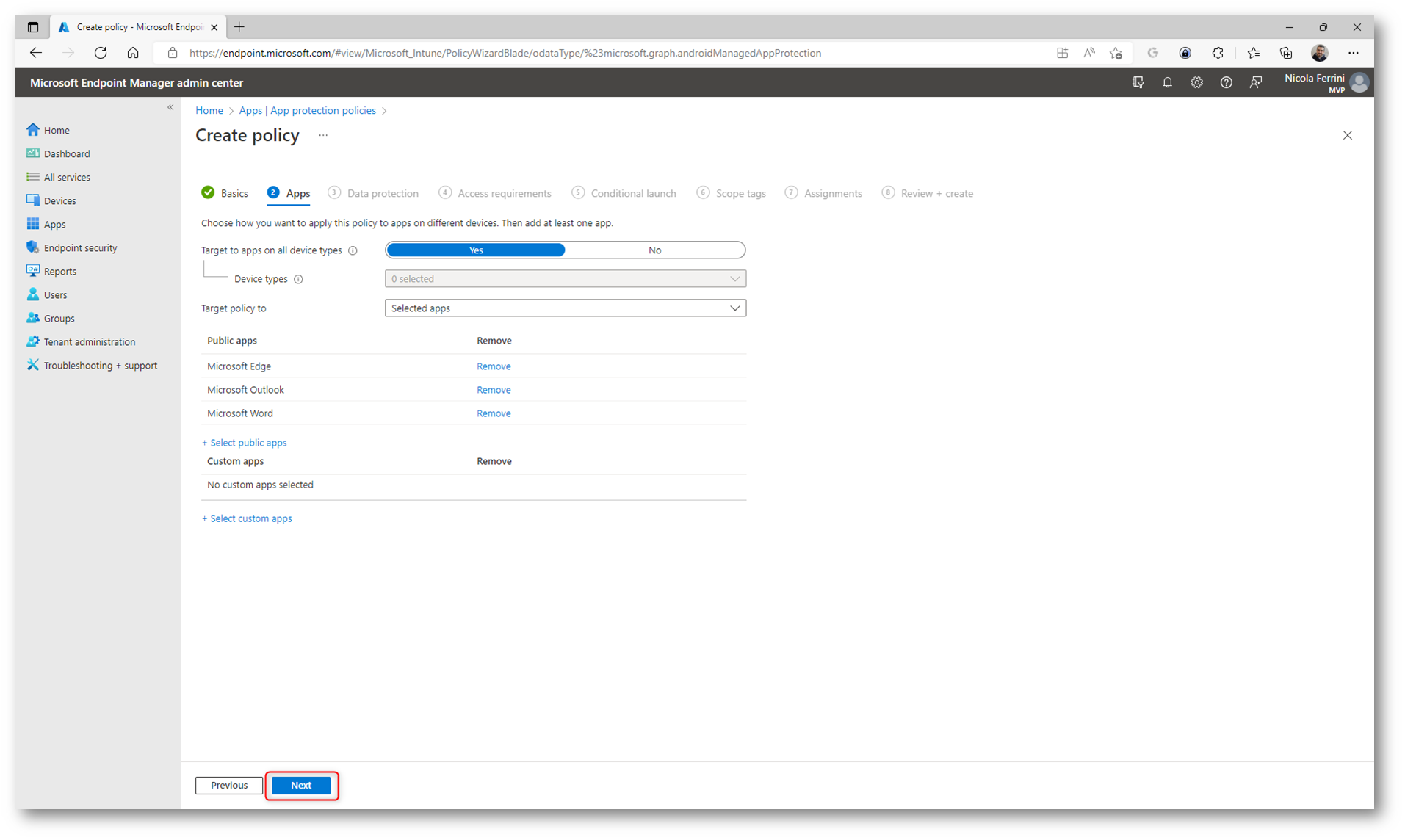

Nella scheda Apps aggiungete tutte le applicazioni che volete vengano gestite dalla policy. Io ho aggiunto Microsoft Edge, Outlook e Word.

Figura 8: Scelta delle applicazioni che devono essere gestite dalla policy

Tutte le app non incluse in questo elenco non sono autorizzate ad accedere ai dati dell’azienda.

Figura 9: Applicazioni che devono essere gestite dalla policy

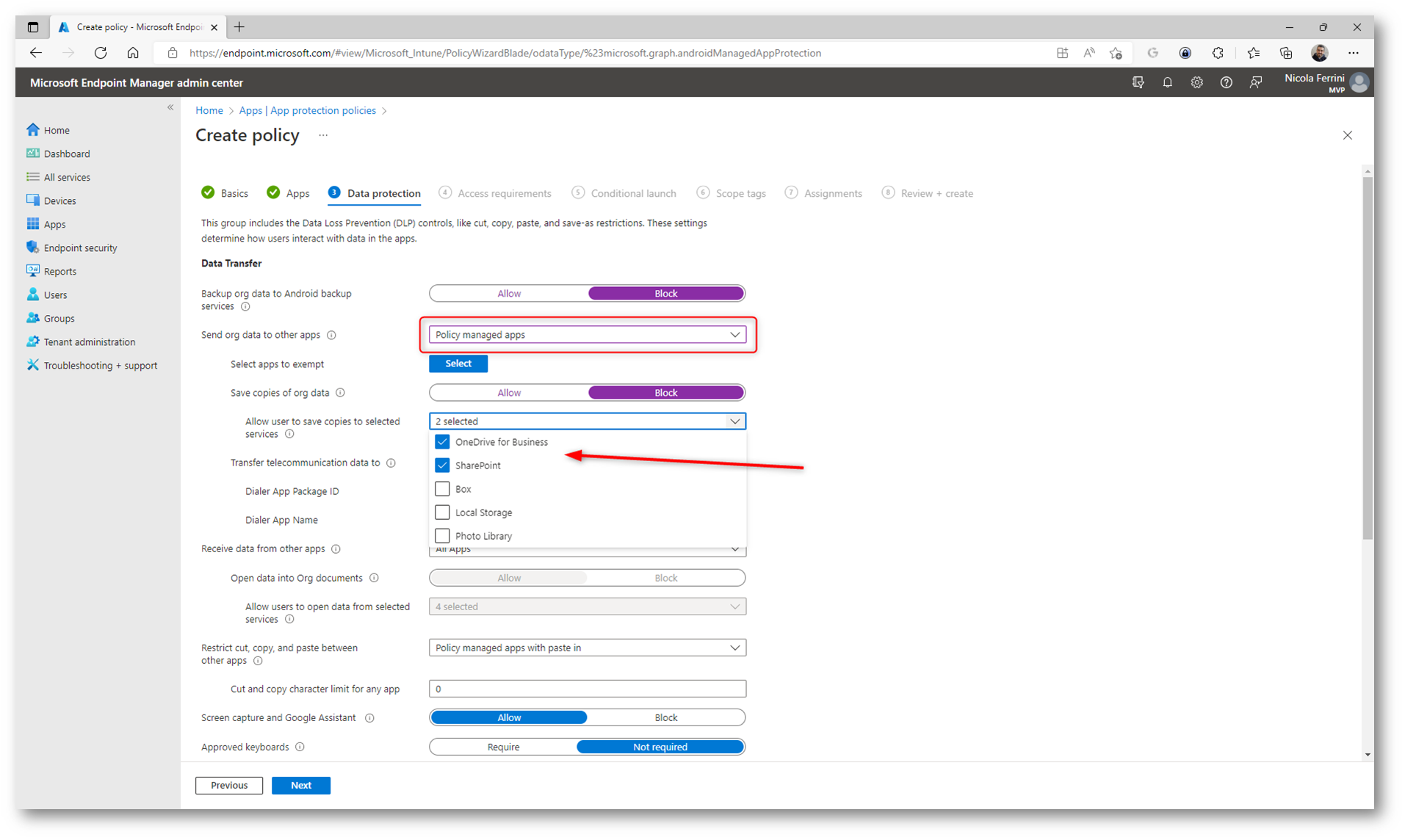

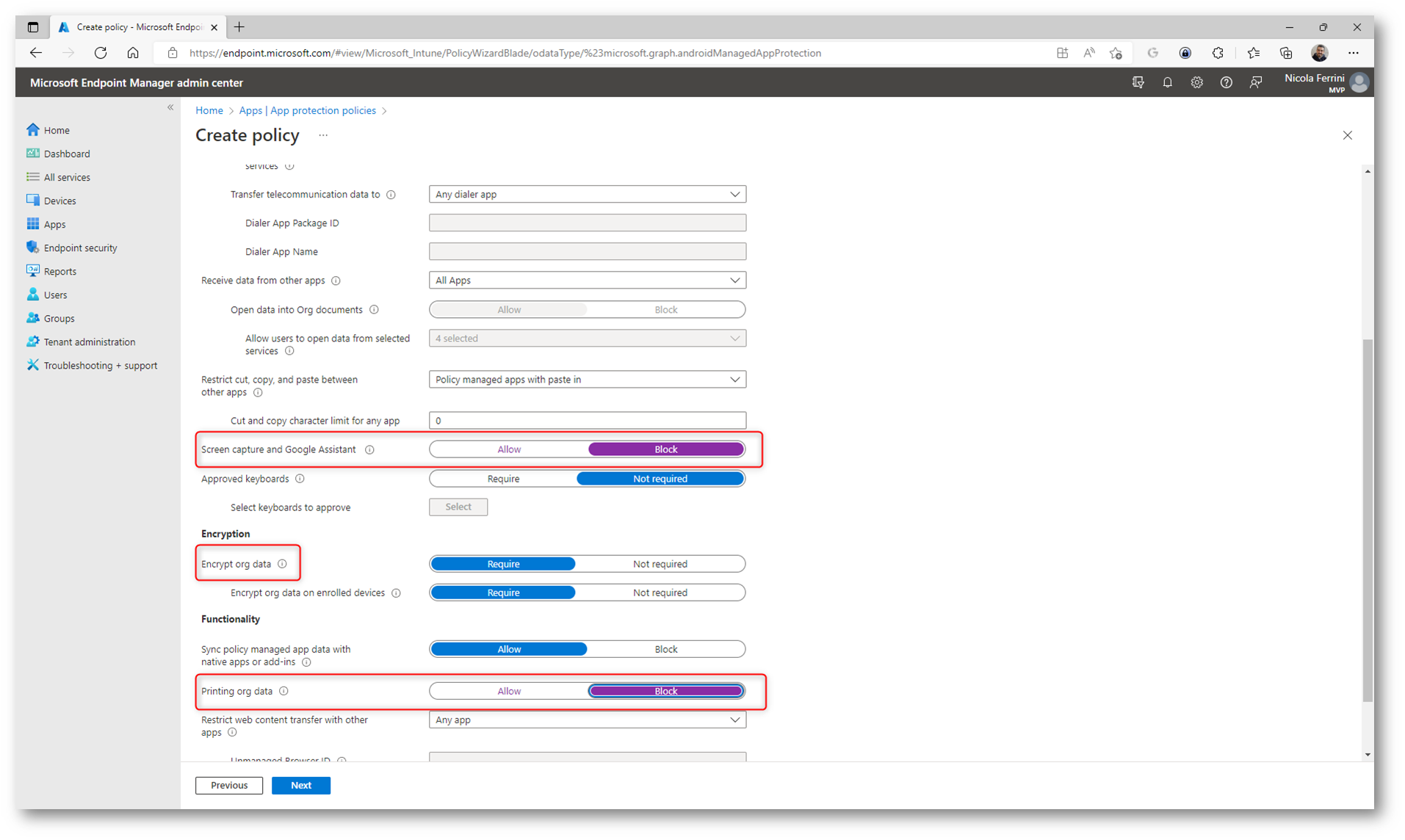

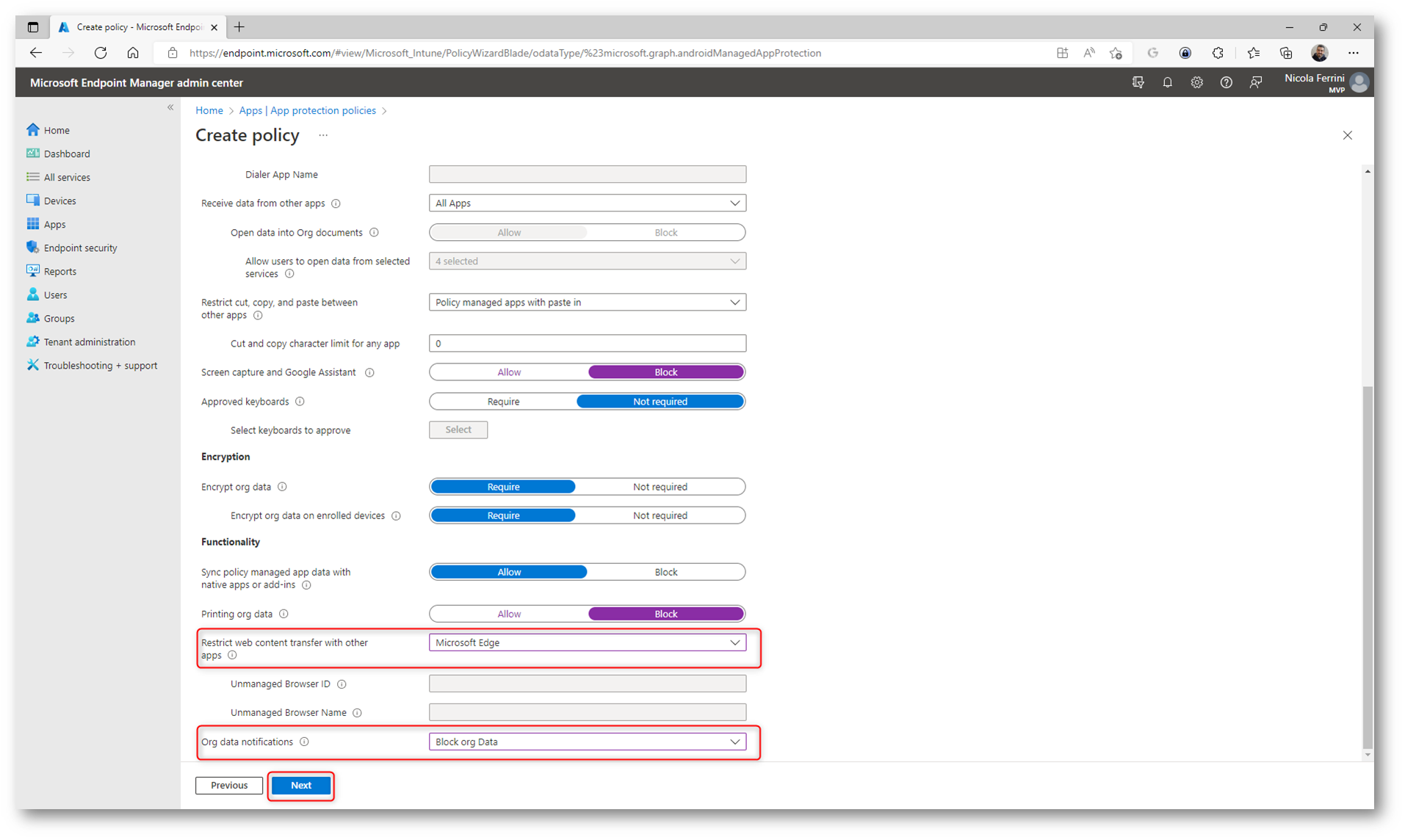

Nella scheda Data protection scegliete tutti i controlli di Data Loss Prevention che volete applicare. Nelle figure sotto ho selezionato alcuni controlli per permettere il copia-incolla solo tra le applicazioni gestite dalla policy, il caricamento dei file aziendali sono in Sharepoint o in OneDrive for Business, ho evitato che si possano catturare screenshot dal dispositivo e ho deciso che i link contenuti nei dati aziendali vangano aperti solo dal browser gestito Microsoft Edge.

Figura 10: Configurazioni di Data Protection selezionabili nella policy

Figura 11: Configurazioni di Data Protection selezionabili nella policy

Figura 12: Configurazioni di Data Protection selezionabili nella policy

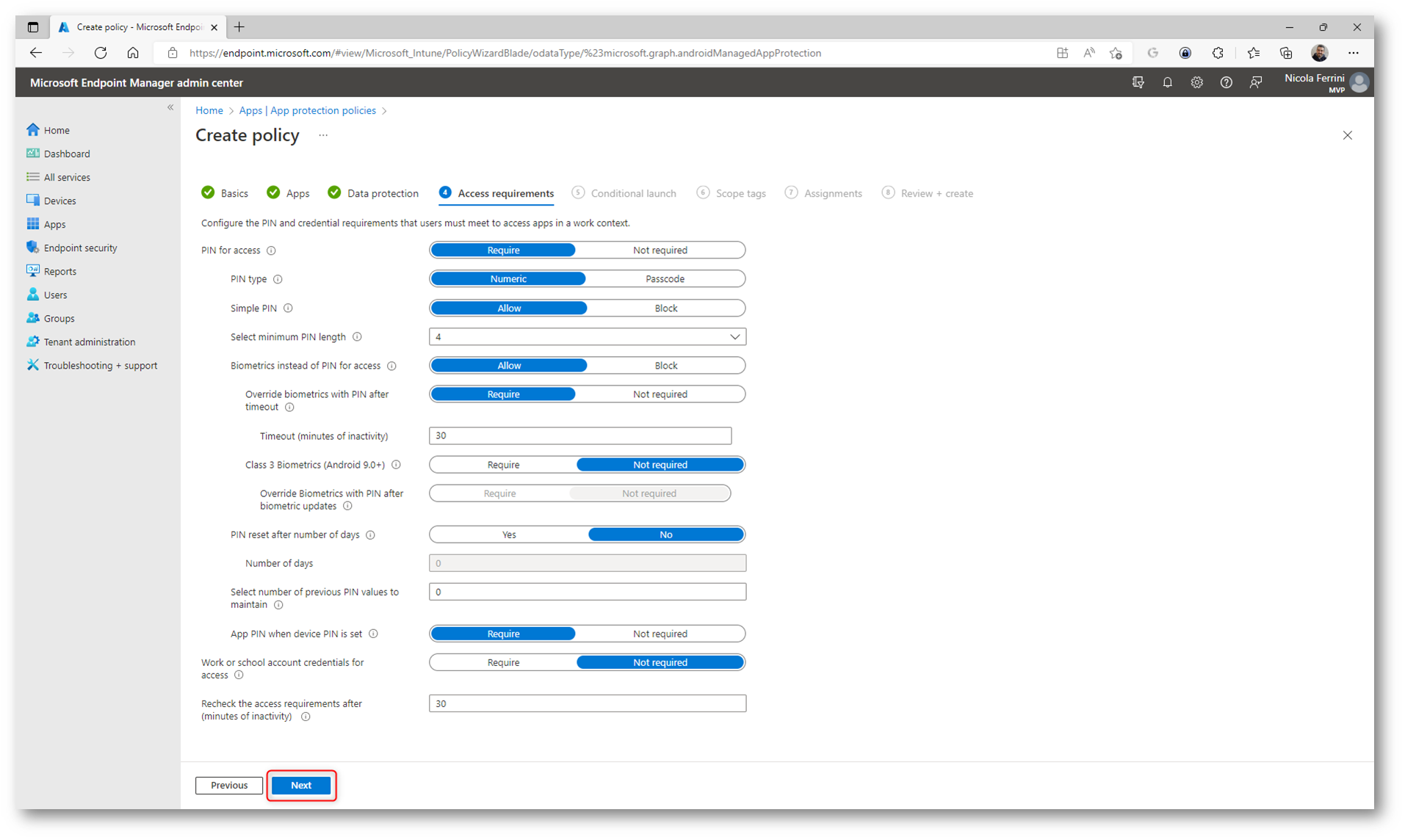

Nela scheda Access requirements potete configurare alcune impostazioni che proteggono l’accesso alle app aziendali. Ad esempio, ogni volta che un utente vorrà aprire una delle app aziendali gestite dalla policy sarà necessario inserire un PIN.

Figura 13: Access requirements per la app protection policy

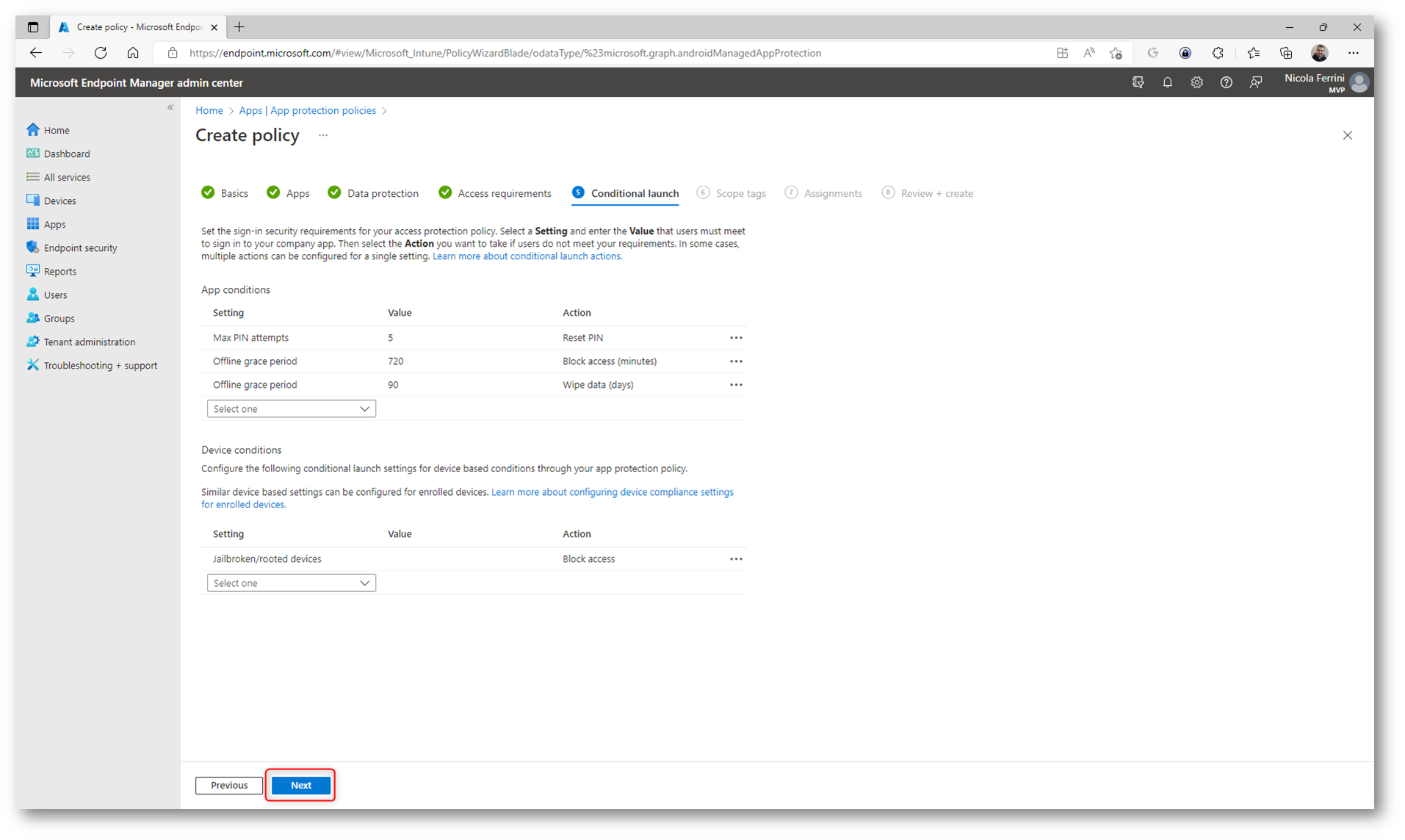

Nela scheda Conditional Launch avrete la possibilità di configurare ulteriori parametri per proteggere l’accesso alle app gestite dalla protection policy. Se il dispositivo è jailbroken o rooted oppure non si è collegato per troppo tempo non sarà possibile lanciare l’app.

Figura 14: Il lancio dell’applicazione gestita dalla policy è subordinato ad alcuni parametri di sicurezza

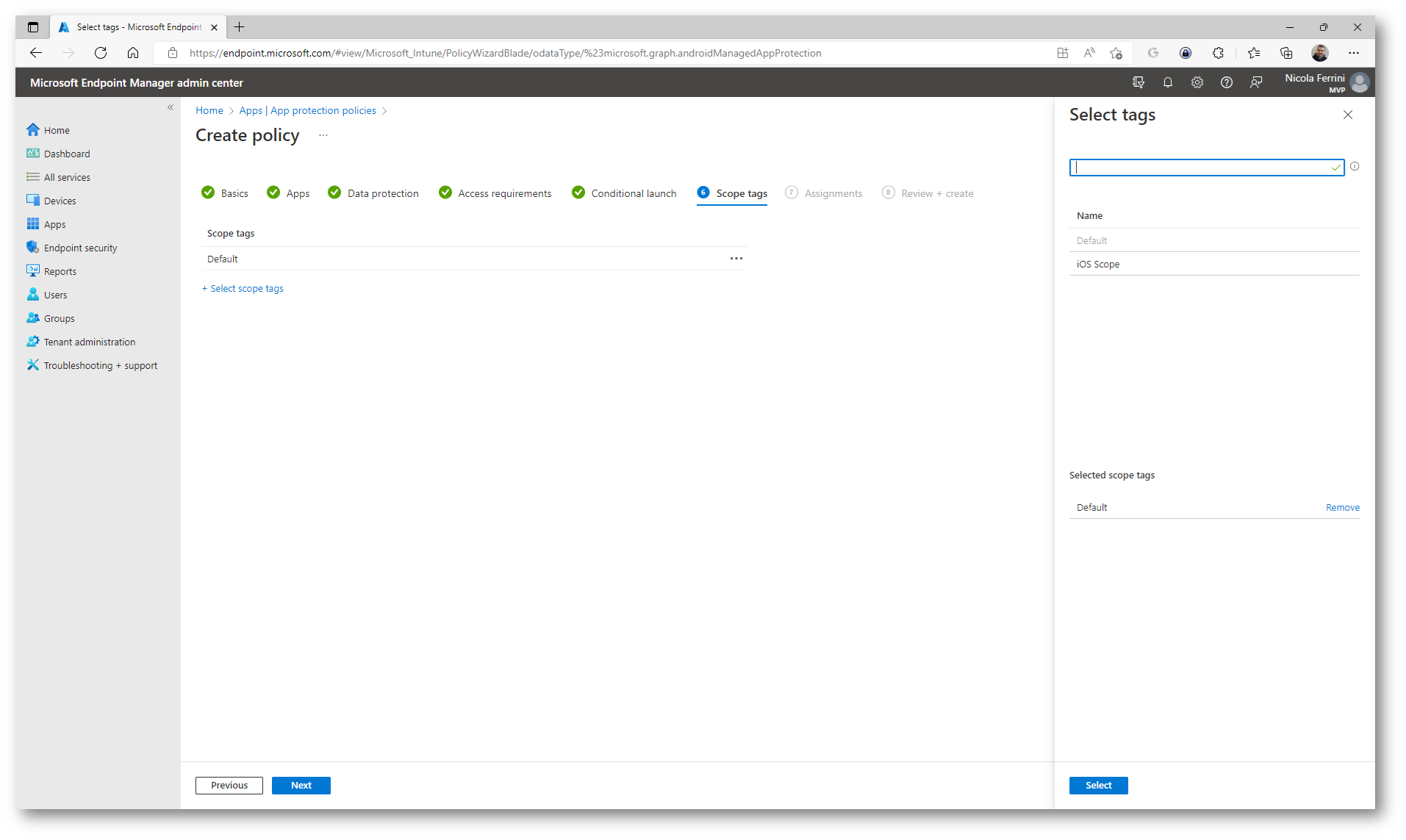

Figura 15: Scope tag per definire a chi verrà applicata l’app protection policy

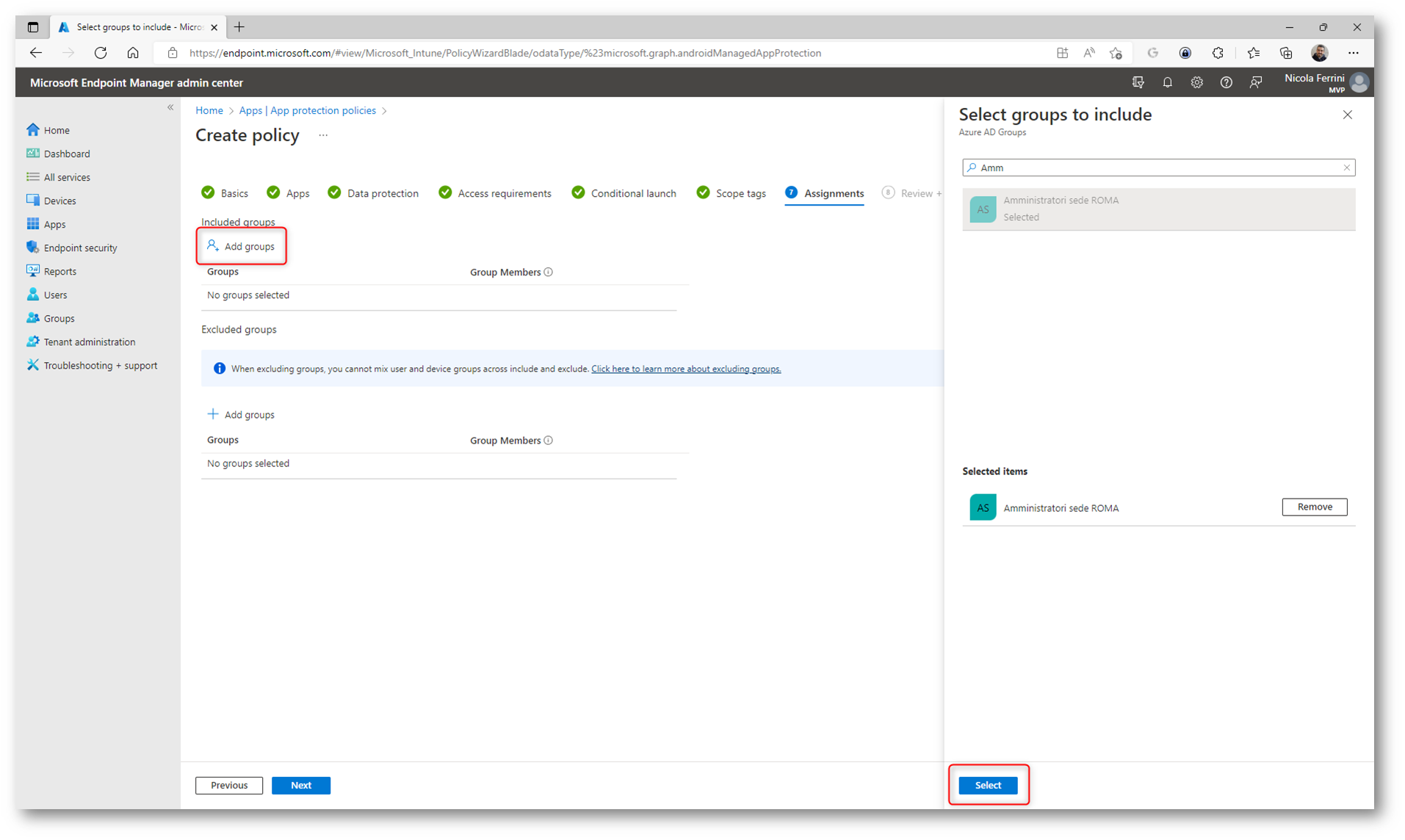

Figura 16: Assegnazione della policy ad un gruppo di utenti di Azure AD

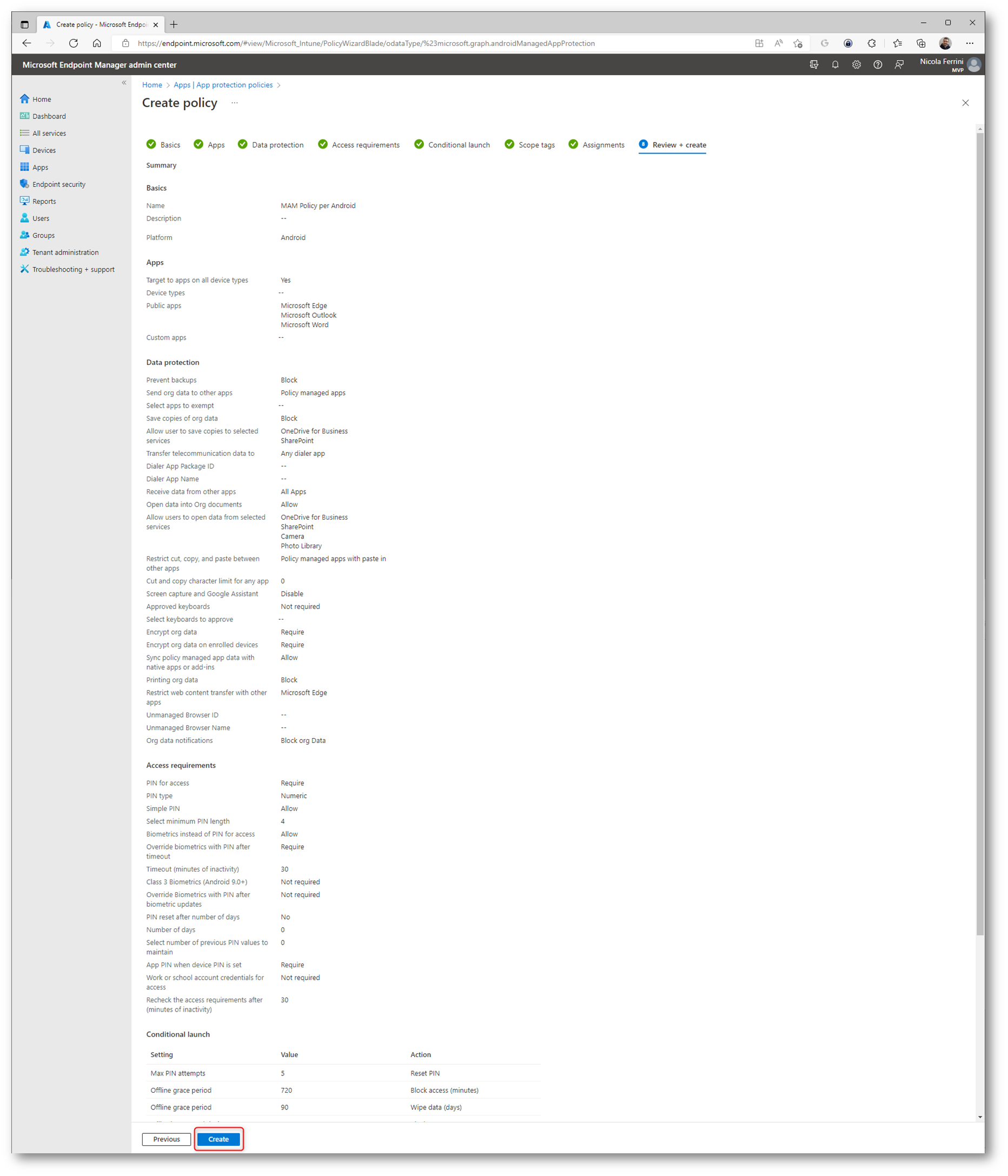

Figura 17: Schermata finale del wizard di creazione della app protection policy e riepilogo delle configurazioni

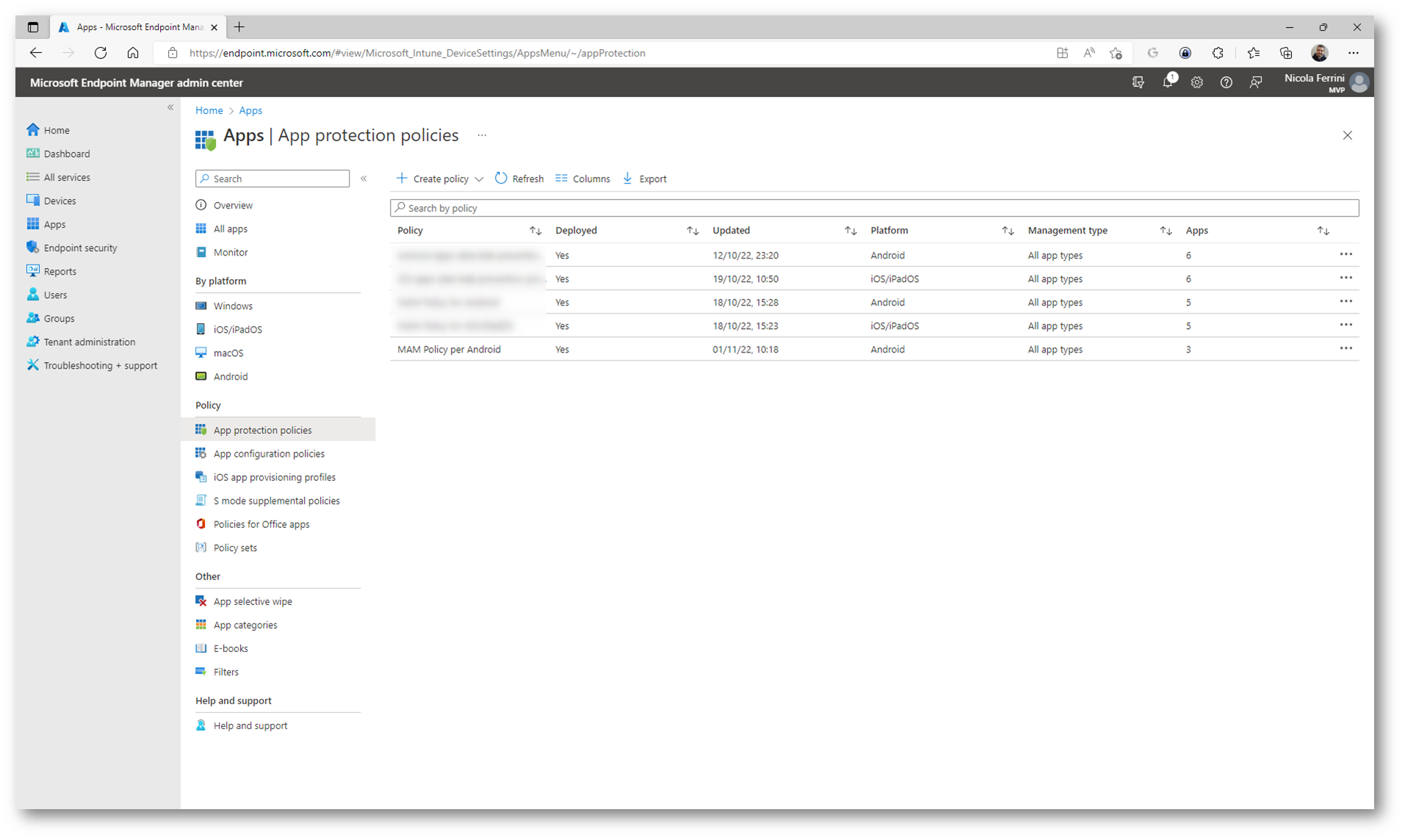

Figura 18: Mobile Application Management (MAM) policy creata con successo

Test di funzionamento

Per testare la corretta applicazione della Mobile Application Management (MAM) policy creata mi servirò di un dispositivo Android Enterprise di proprietà aziendale con un profilo di lavoro (Corporate-owned with work profile – COPE), un dispositivo con utente singolo di proprietà dell’azienda, che può essere utilizzato anche per uso personale.

Trovate una mia guida su come configurarne uno alla pagina Microsoft Intune – Enroll di un dispositivo Android in modalità COPE (Corporate-owned with work profile) – ICT Power

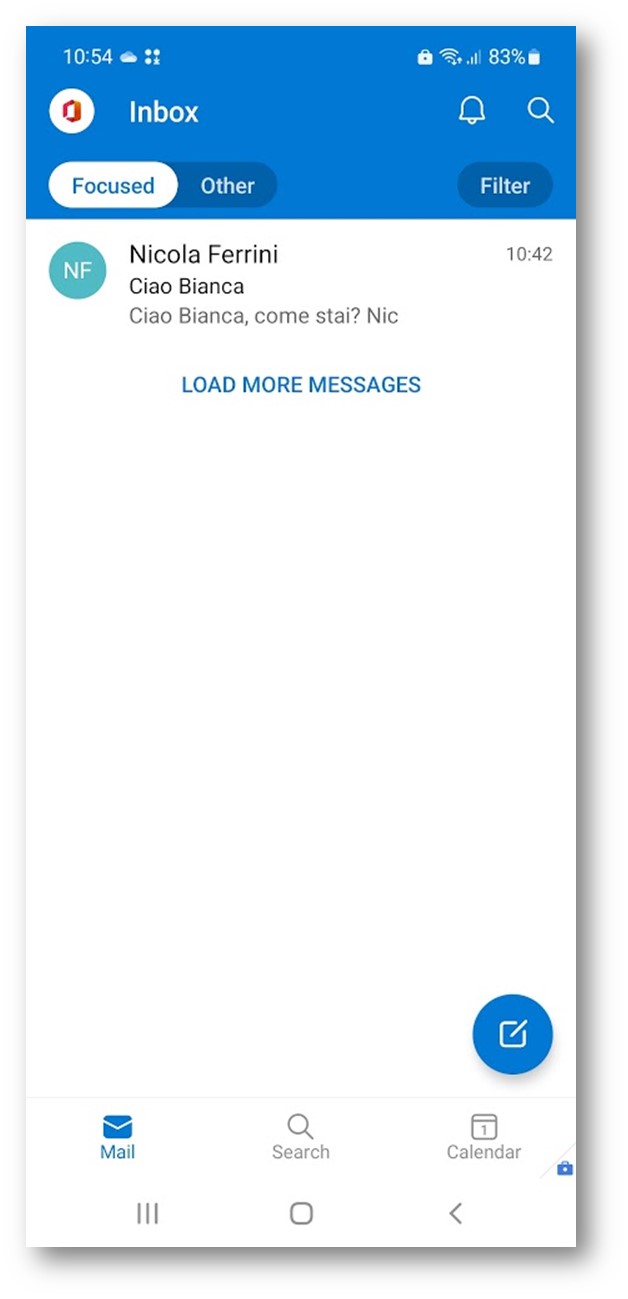

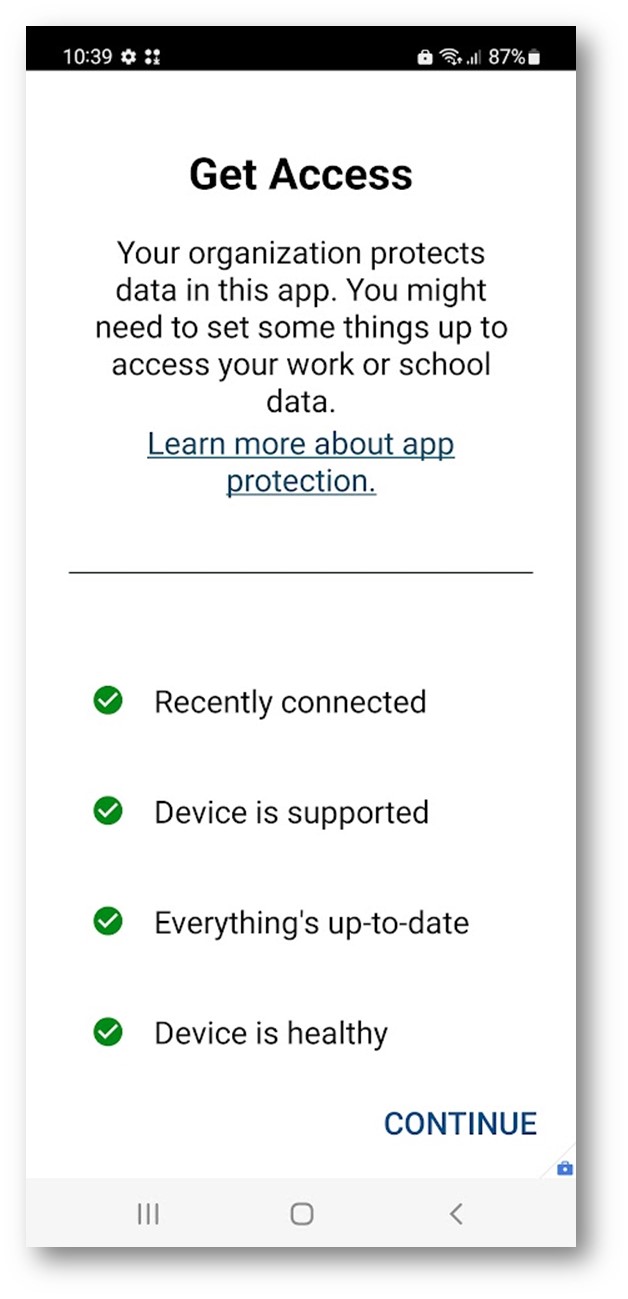

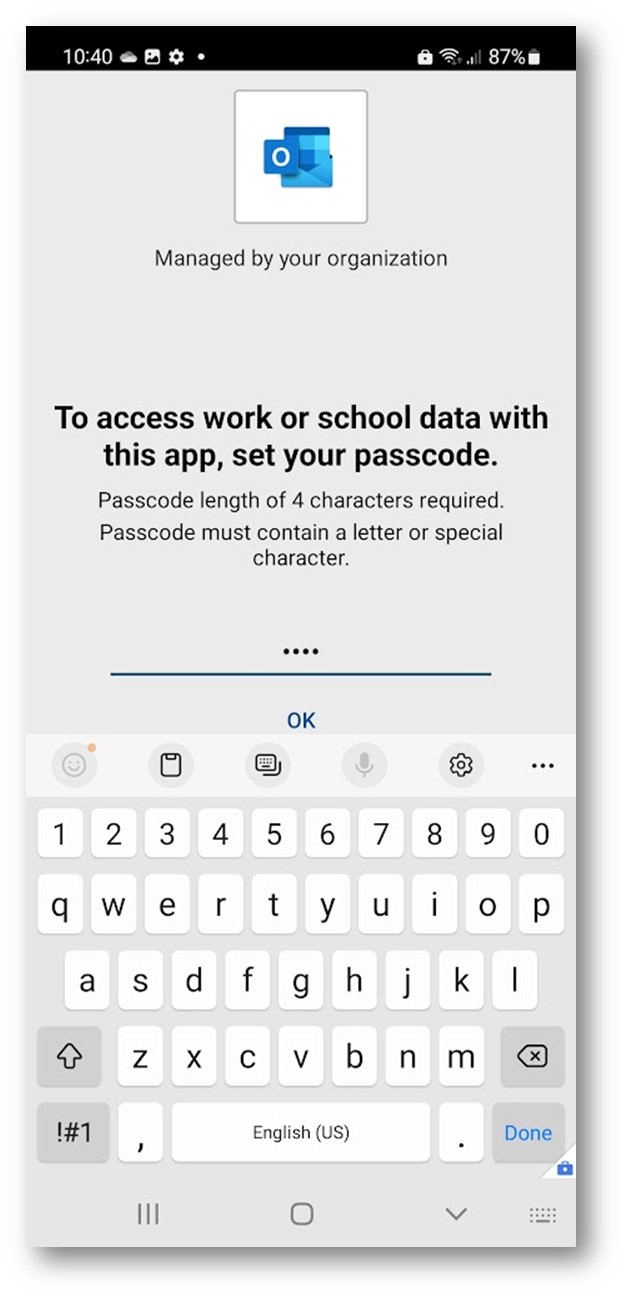

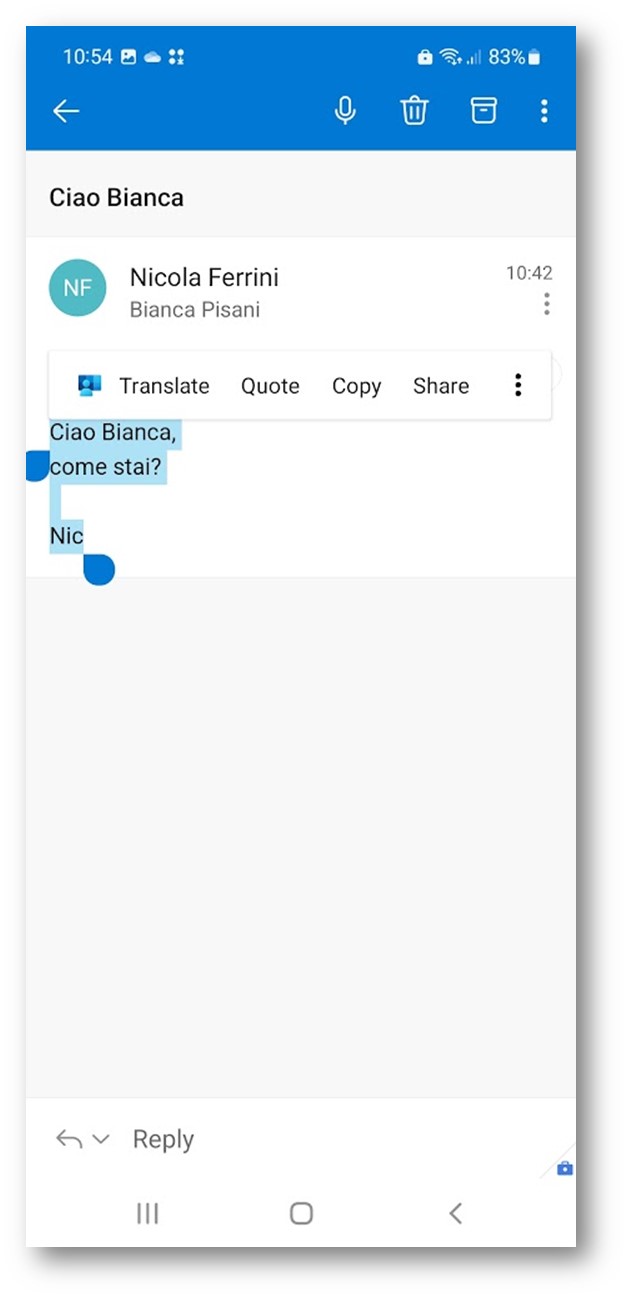

Come potete vedere dalle figure sotto, quando l’utente aprirà Outlook nel profilo work, gli verrà mostrata una schermata in cui verrà notificato che è stata applicata una app protection policy. Gli verrà anche chiesto di inserire un PIN per poter accedere d’ora in poi all’applicazione.

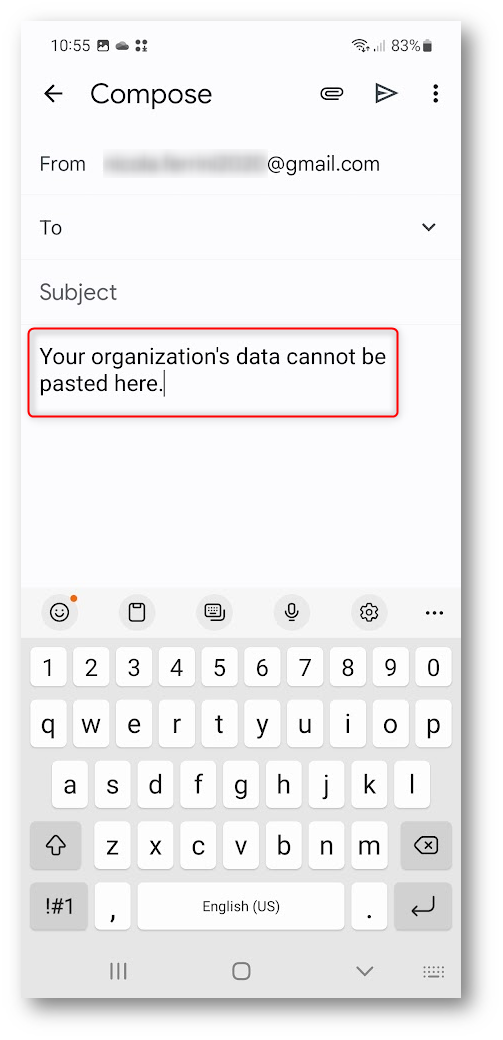

Se l’utente cerca di copiare del testo dalla mail aziendale (in Outlook nel work profile) per incollarlo in una applicazione non gestita dalla policy (in Gmail nel profilo personal), non sarà in grado di farlo e riceverà il messaggio Your organizzation’s data cannot be pasted here. Stessa cosa dicasi se prova a catturare uno screenshot.

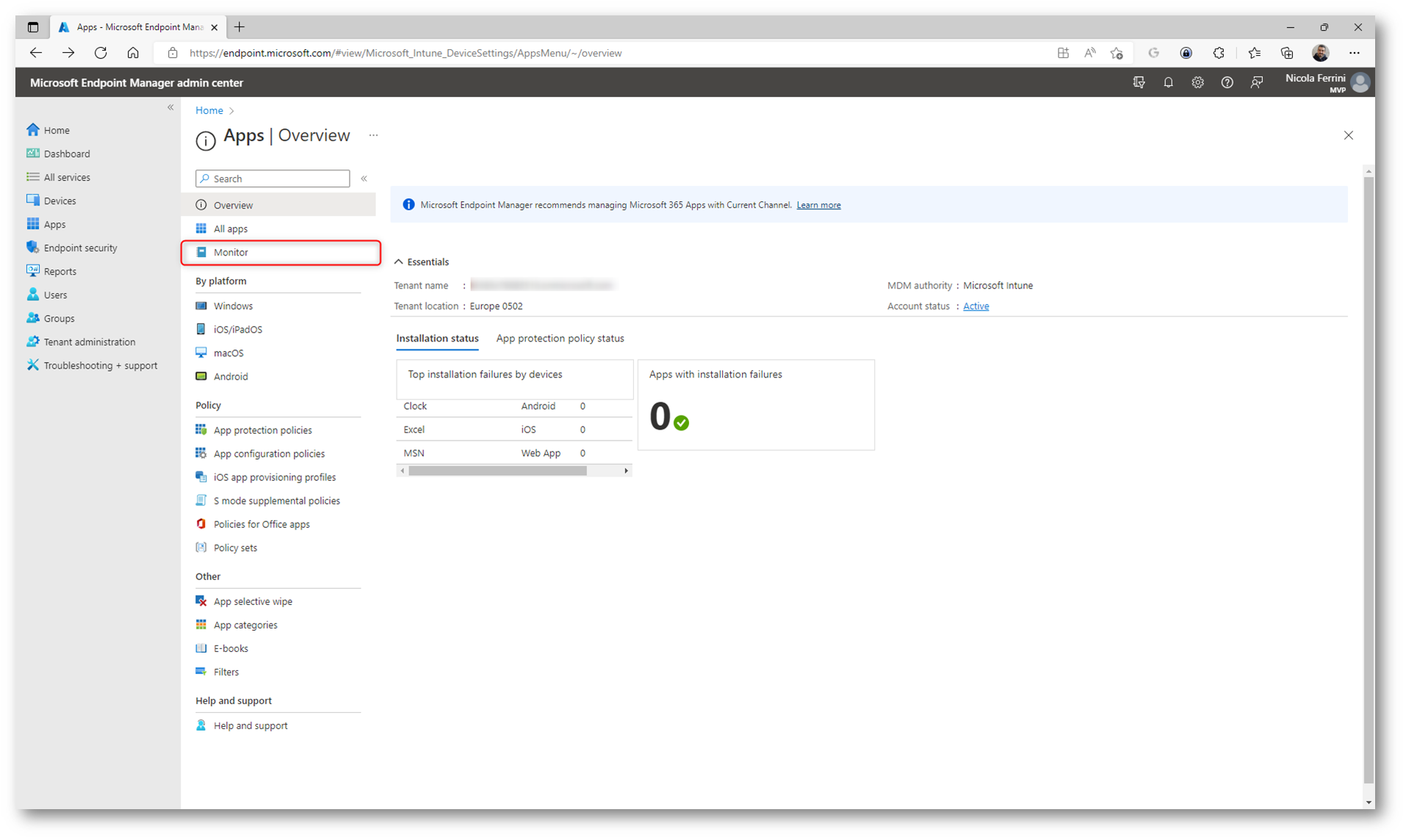

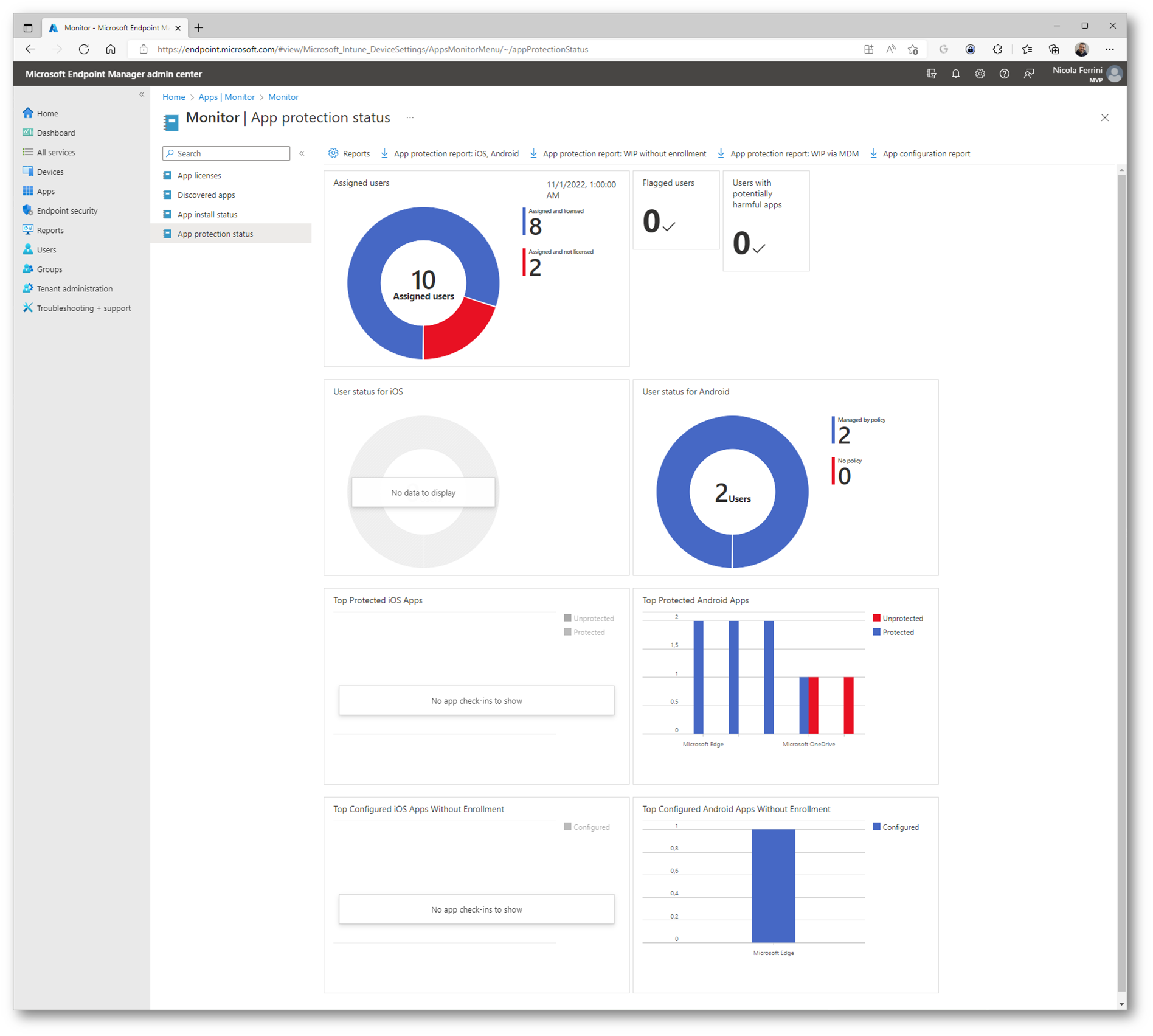

Dal portale di Microsoft Intune sarà possibile visualizzare quali app protection policy sono state applicate spostandosi in Apps à Monitor à App protection status. Un report vi mostrerà il dettaglio delle policy, come mostrato nelle figure sotto:

Figura 19: Nodo Monitor nella pagina delle Apps

Figura 20: Reportistica dello stato di applicazione delle protection policy

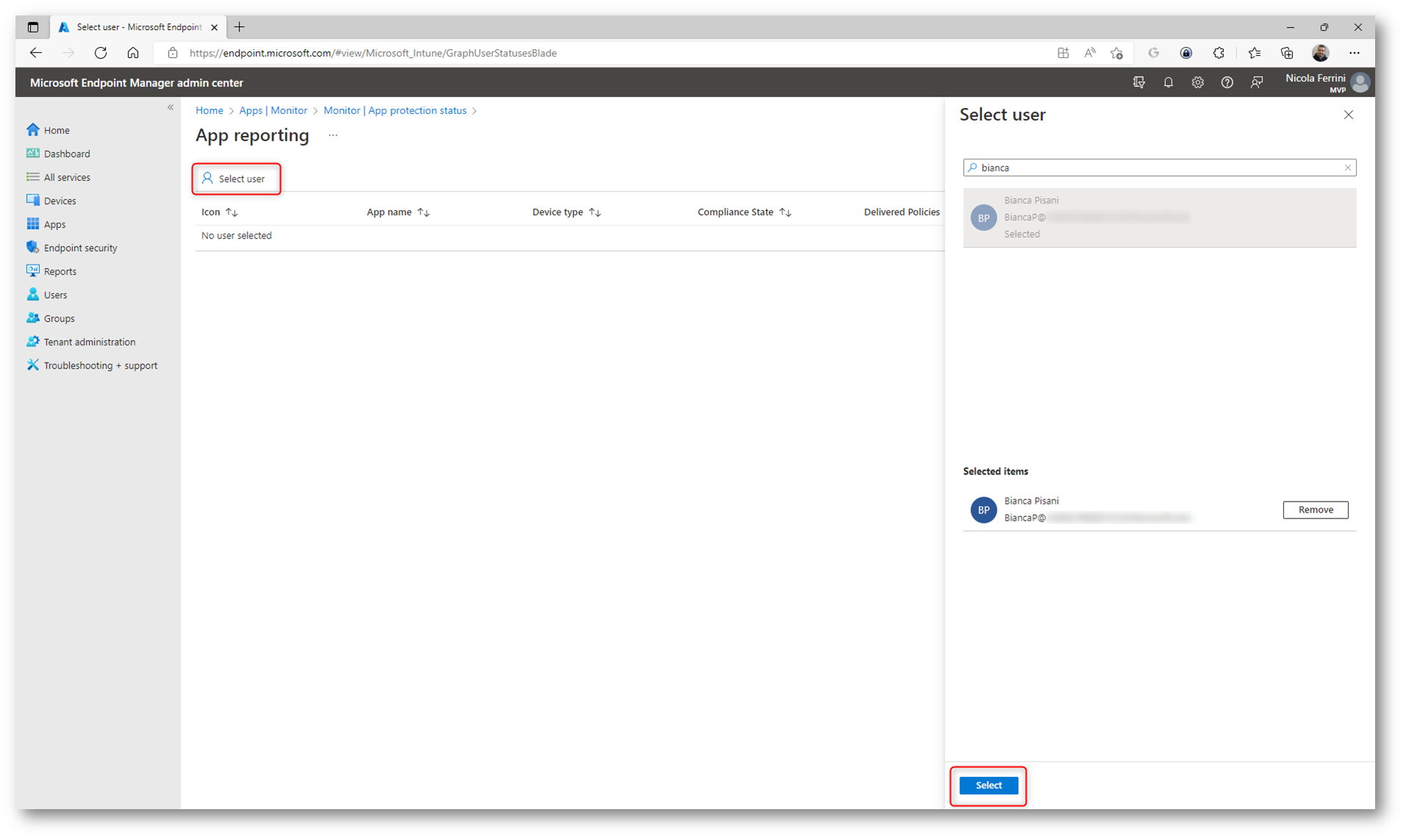

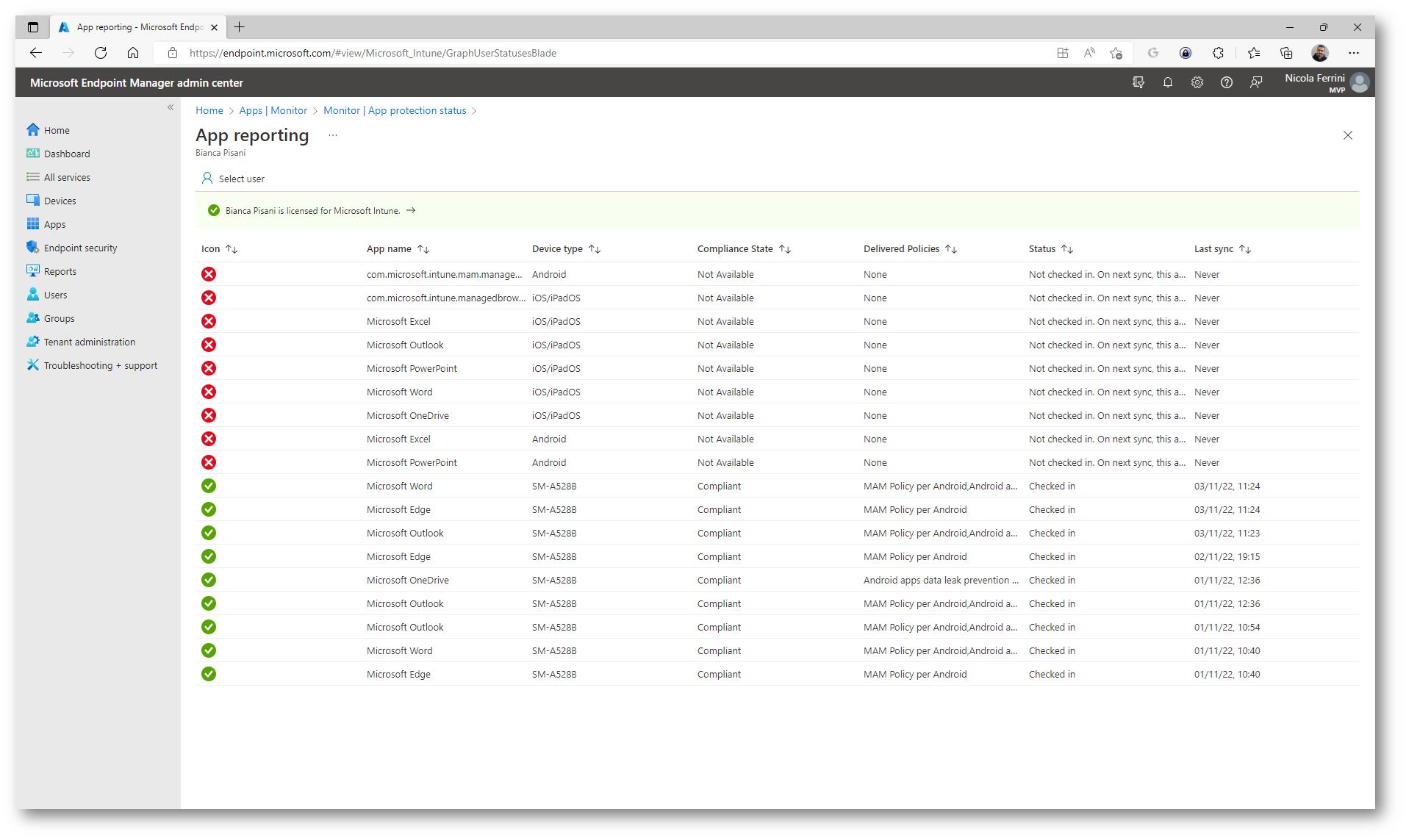

Cliccando sulla parte colorata dei cerchi si potrà poi ottenere un dettaglio per utente.

Figura 21: Selezione dell’utente per la generazione dell’app report

Figura 22: Report generato con il dettaglio delle policy e relativa applicazione

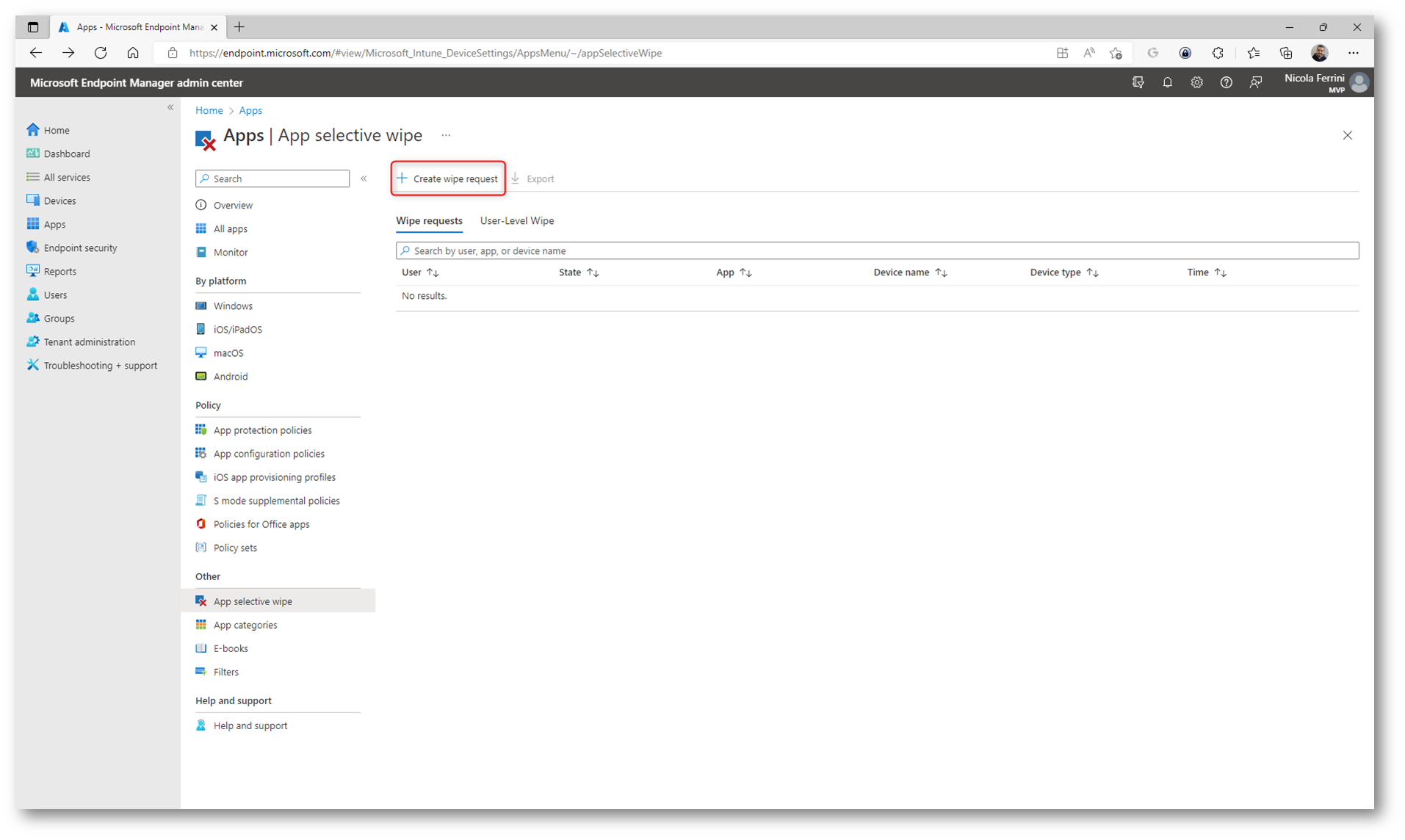

Come cancellare i dati aziendali solo dalle app gestite da Microsoft Intune

Quando un dispositivo viene smarrito o rubato o se il dipendente lascia l’azienda, ci si vuole assicurarsi che i dati dell’app aziendale vengano rimossi dal dispositivo. Ma potrebbe non essere necessario rimuovere i dati personali nel dispositivo, soprattutto se il dispositivo è di proprietà di un dipendente.

NOTA: Le piattaforme iOS/iPadOS, Android e Windows 10 sono le uniche piattaforme attualmente supportate per la cancellazione dei dati aziendali dalle app gestite da Intune.

Per rimuovere in modo selettivo i dati dell’app aziendale è necessario creare una richiesta di cancellazione. Al termine della richiesta, la volta successiva in cui l’app viene eseguita nel dispositivo, i dati aziendali vengono rimossi dall’app.

Dal portale di Microsoft Intune cliccate navigate in Apps à App selective wipe à Create wipe request

Figura 23: Creazione di una richiesta di cancellazione dei dati aziendali dal dispositivo dell’utente

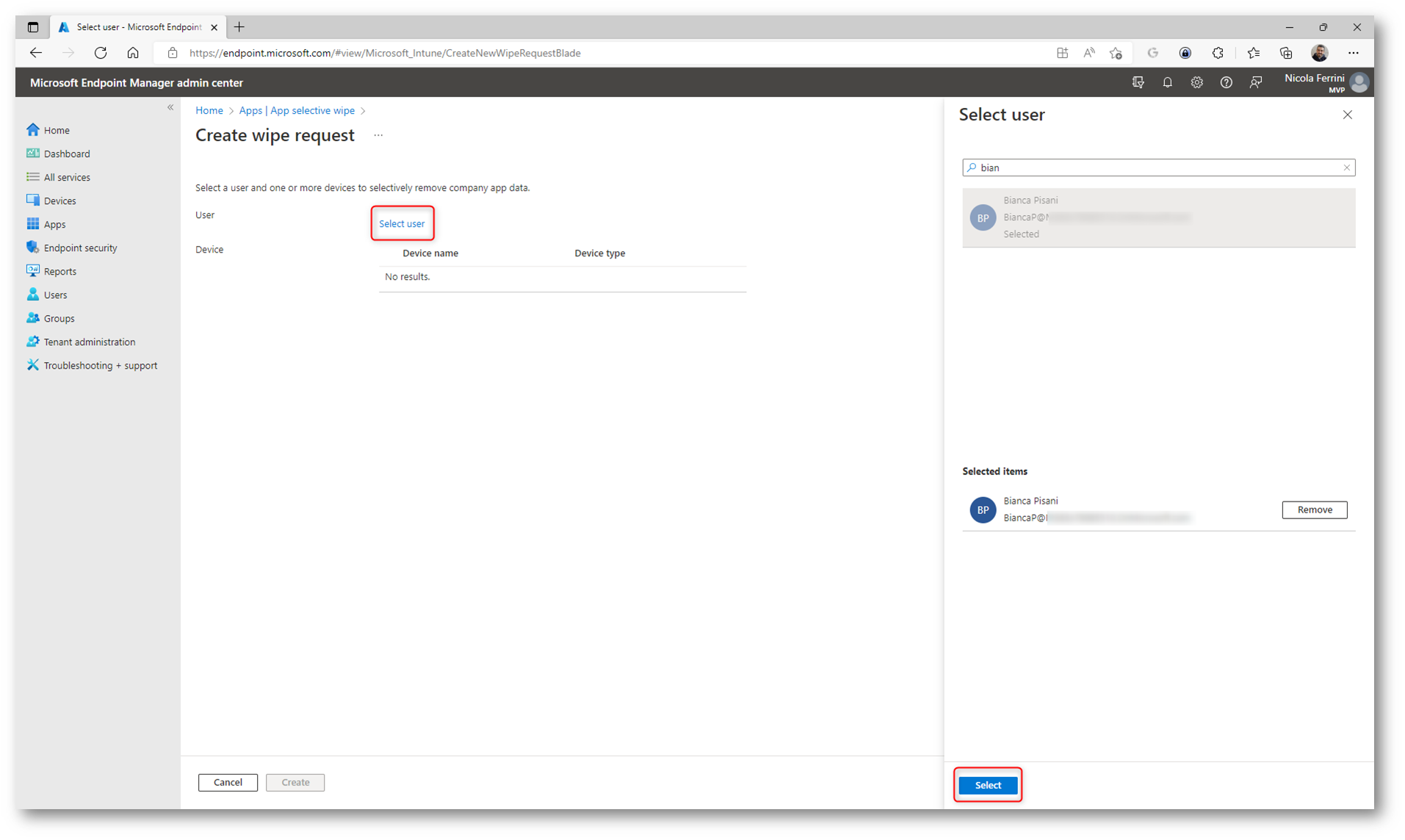

Fate clic su Seleziona utente, scegliere l’utente di cui cancellare i dati dell’app e fare clic su Seleziona nella parte inferiore del riquadro Seleziona utente .

Figura 24: Selezione dell’utente a cui cancellare i dati aziendali

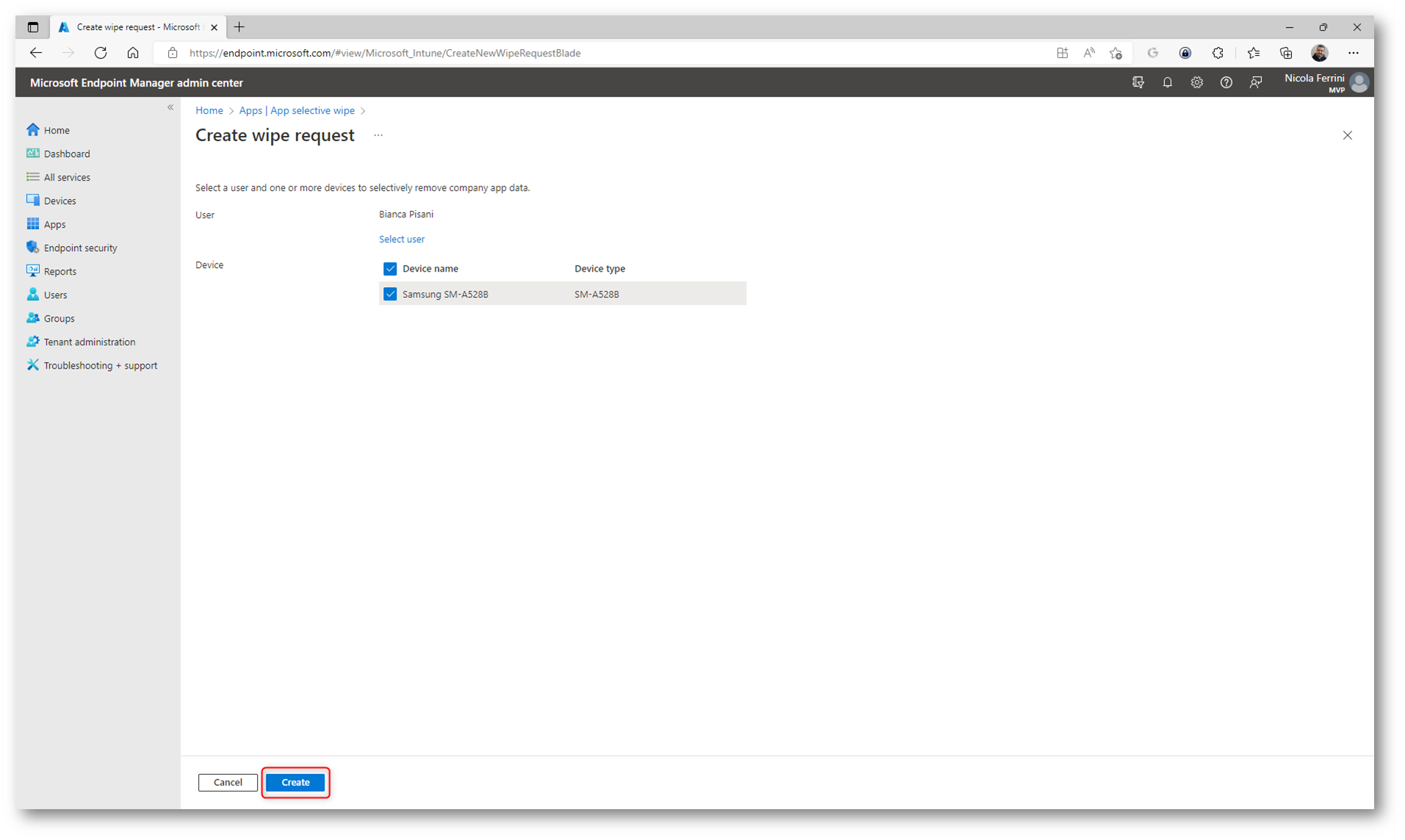

Vi apparirà la lista dei dispositivi associati all’utente. Selezionate i dispositivi da cui volete che vengano rimossi i dati aziendali.

Figura 25: Selezione del dispositivo dell’utente da cui rimuovere i dati aziendali

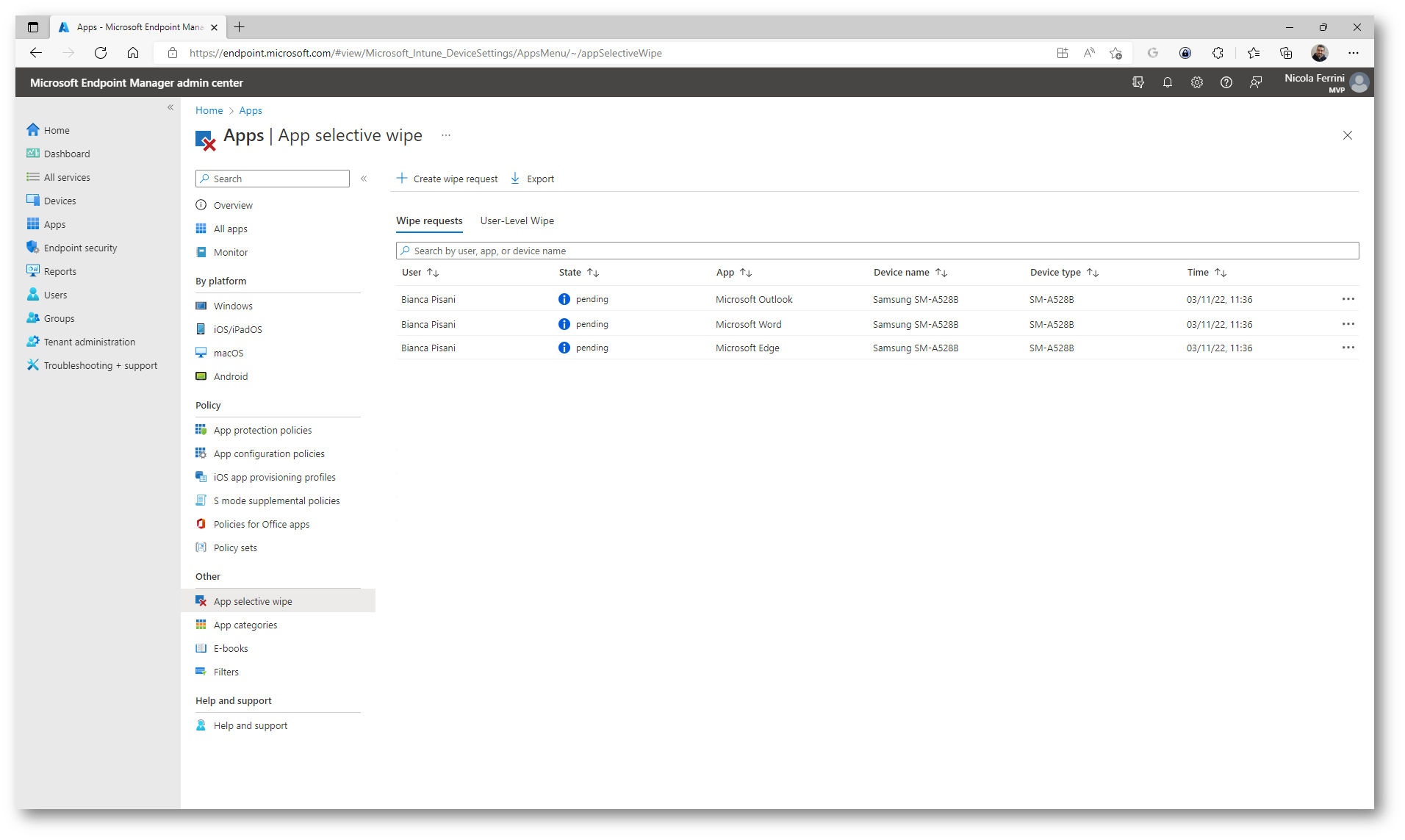

Il servizio crea e tiene traccia di una richiesta di cancellazione separata per ogni app protetta nel dispositivo e dell’utente associato alla richiesta di cancellazione.

Figura 26: Richieste di cancellazione

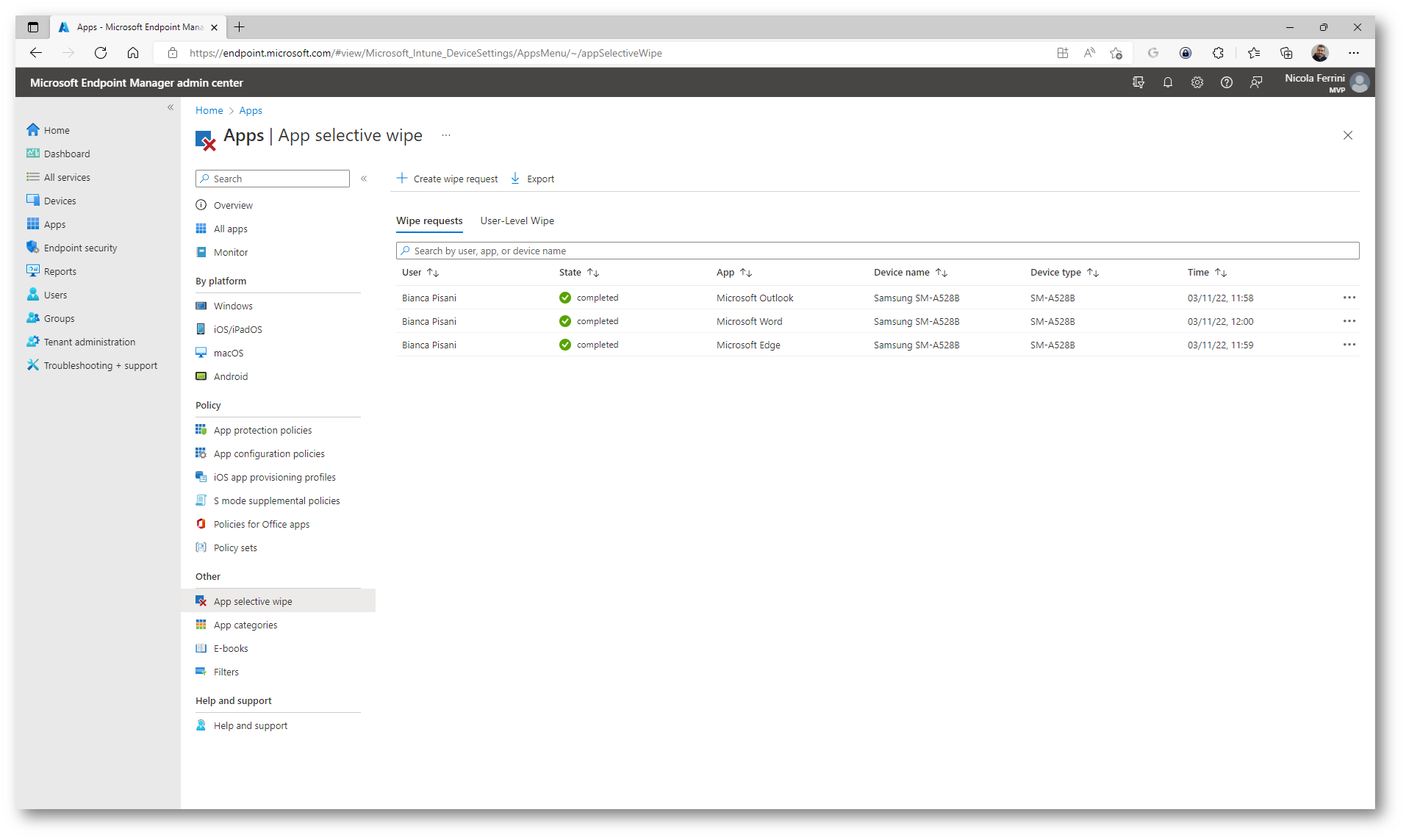

È possibile avere un report riepilogativo che mostra lo stato complessivo della richiesta di cancellazione e include il numero di richieste ed errori in sospeso. Le voci della richiesta di cancellazione completate rimangono nel report per 4 giorni dopo il completamento.

IMPORTANTE: L’utente deve aprire l’app affinché la cancellazione venga eseguita e la cancellazione potrebbe richiedere fino a 30 minuti dopo l’esecuzione della richiesta.

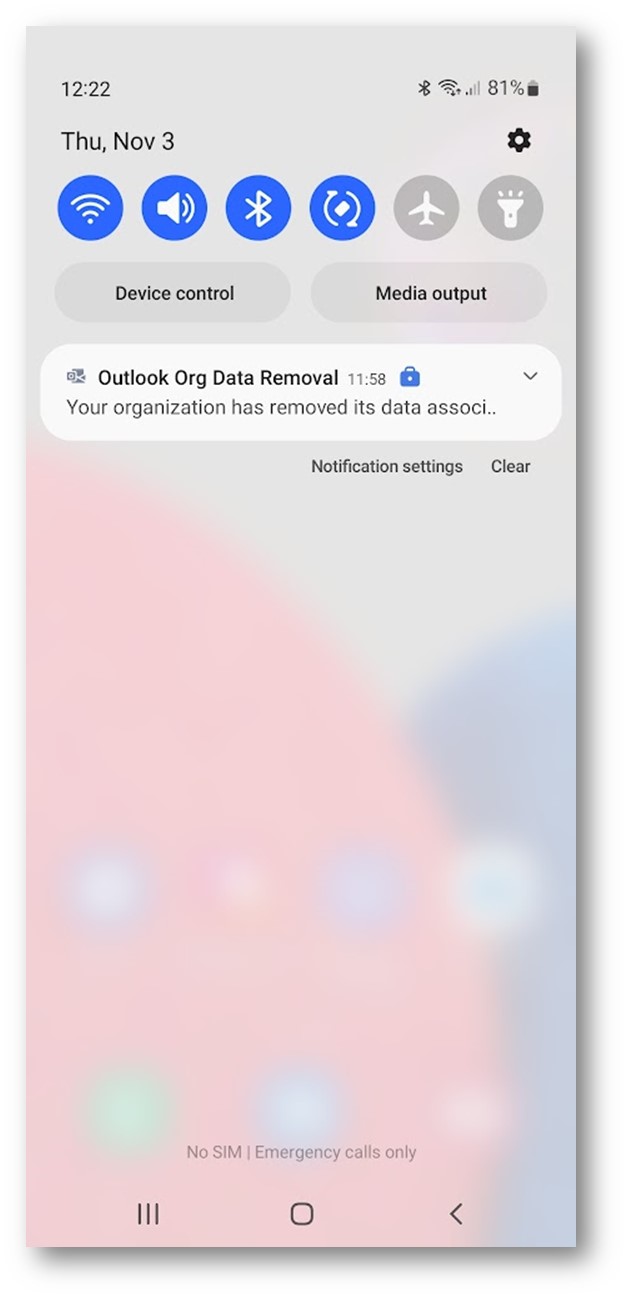

Figura 27: Esecuzione della cancellazione dei dati aziendali da Outlook

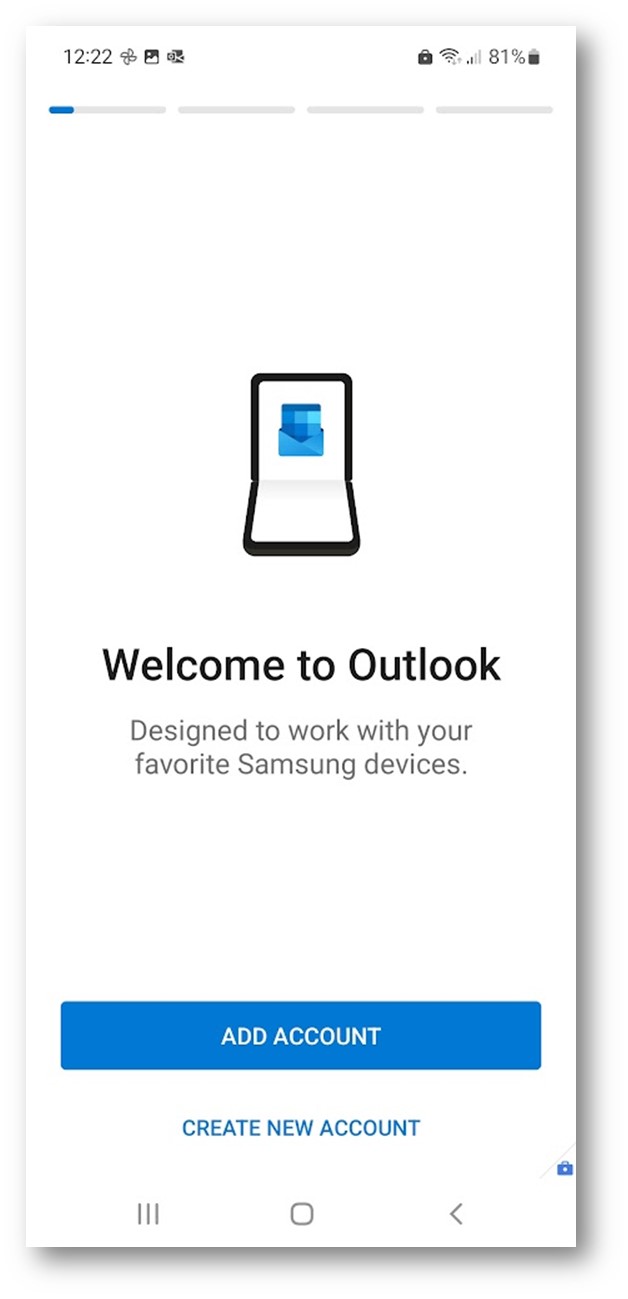

Dopo la cancellazione l’utente riceverà una notifica sul device e aprendo nuovamente l’app la troverà vuota, da riconfigurare. Nell’esempio sotto sono stati cancellati i dati da Microsoft Outlook (solo nel profilo di lavoro!), l’utente ha ricevuto una notifica e quando riapre l’app la deve riconfigurare.

Conclusioni

Il continuo aumento dei dispositivi di proprietà dei dipendenti usati in ambito aziendale (BYOD) è accompagnato anche da maggiori rischi di perdita accidentale dei dati tramite app e servizi al di fuori del controllo dell’azienda, come e-mail, social media e cloud pubblico. Oltre alla implementazione BYOD (Bring your own device, Porta il tuo dispositivo) è però possibile anche gestire l’implementazione COPE (dispositivi di proprietà dell’azienda, anche a uso personale) e grazie ai profili di lavoro per la separazione dei dati, in unione con le app protection policy, possiamo proteggere e separare dall’uso personale app e dati di lavoro. Questo di fatto aumenta la sicurezza sia nella gestione che nella prevenzione dalla perdita dei dati.