Air Gapped Network vs Network Segmentation

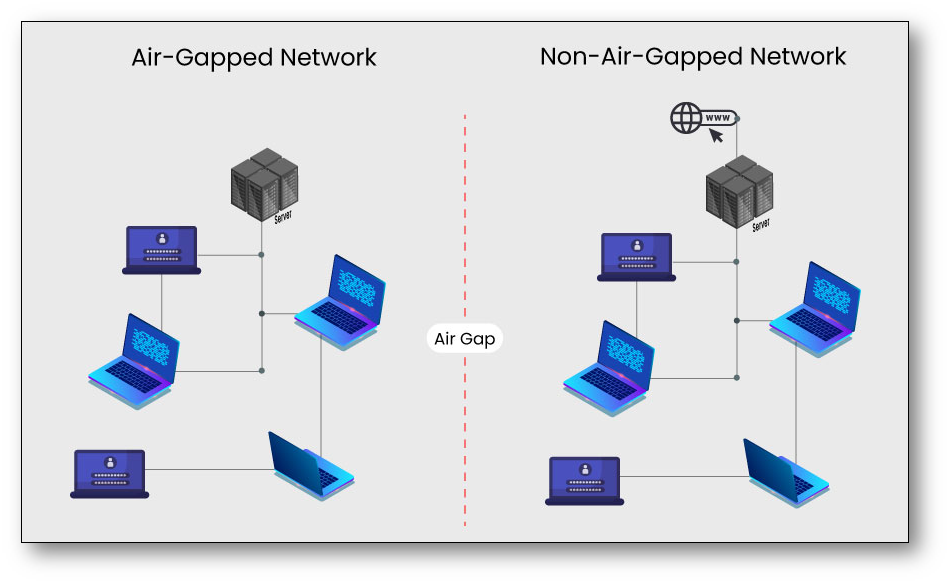

Per Air gap, Air wall, Air gapping o Disconnected Network si intende una misura di sicurezza di rete impiegata su uno o più computer per garantire che la rete di computer da mantenere sicura (ad esempio quella aziendale) sia fisicamente isolata da reti non protette. Ciò significa che un computer in una rete Air Gapped non ha interfacce di rete di alcun tipo collegate ad altre reti (questo tipo di approccio è utilizzato ad esempio negli impianti idraulici per mantenere la qualità dell’acqua).

La Network Segmentation prevede un’architettura che prevede la divisione della rete in più segmenti o sottoreti (fisici, logici o virtuali), ognuno dei quali agisce come una propria piccola rete, consentendo agli amministratori di rete di controllare il flusso di traffico tra le sottoreti in base a criteri granulari. Le Network Segmentation viene utilizzata per migliorare il monitoraggio, aumentare le prestazioni, localizzare i problemi tecnici e per migliorare la sicurezza.

I dispositivi nelle reti Air Gapped potrebbero in alcune situazioni dover fornire dati che risulterebbe difficile o non pratico trasferire con dispositivi USB e quindi, sebbene la rete Air Gapped non abbia alcun tipo di connessione con la rete aziendale, sicura potrebbe essere necessario dalla rete Air Gapped connettersi ad un servizio cloud dove inviare dati per il monitoraggio che verranno consultati dalla rete aziendale accedendo poi ad un portale in cloud, si pensi ad esempio ai parchi fotovoltaici. Negli ultimi anni infatti allo scenario tipo da rete Air Gapped che prevedeva una rete da proteggere da eventuali attacchi provenienti dalla rete aziendale, si è affiancato uno scenario duale in cui vi sono reti su cui vi è un controllo non totale che potrebbero costituire una minaccia per la rete aziendale.

In questo tipi di scenari la rete Air Gapped è sì fisicamente completamente separata dalla rete aziendale, ma non è completamente sconnessa e quindi la tentazione di ricondurre in questo tipo di scenari la rete Air Gapped ad una rete segmentata è grande.

Va però detto che una Network Segmentation ha sì il vantaggio di poter aggiungere il monitoraggio dei segmenti di rete ed eventualmente la possibilità di gestire centralmente gli aggiornamenti dei dispositivi nel segmento di rete, ma aggiunge tutta una serie problematiche che vanno ad impattare sul proprio sulla sicurezza e sulla funzionalità del segmento di rete stessa.

Un’altra considerazione da fare è che l’infrastruttura di rete Air Gapped può venire usata non solo per proteggere reti particolarmente delicate in modo che altre reti non possano in alcun modo tentare di violarle, ma anche per lo scenario opposto in cui alcune reti che non possono essere sotto il completo controllo dell’IT aziendale non costituiscano un problema di sicurezza per l’infrastruttura di rete aziendale, si pensi ad esempio a parchi fotovoltaici, centrali termiche o di condizionamento, automazioni domotiche, etc..

Di seguito contestualizzeremo i pro e i contro di una rete Air Gapped rispetto alla Network Segmentation nel caso specifico di un parco fotovoltaico che un’azienda deve gestire per capire perché in questi scenari sia più conveniente adottare un’architettura di rete Air Gapped rispetto alla Network Segmemtation:

|

Funzionalità |

Pro Air Gapped |

Contro Air Gapped |

Pro Network Segmentation |

Contro Network Segmentation |

| Connessione ad Internet | L’accesso ad Internet può essere gestito con un firewall di campo dedicato | Per consentire l’accesso a Internet occorre connettere la rete al firewall dell’infrastruttura attraversando apparati di rete che possono rappresentare dei point of failure e dei punti di vulnerabilità. Anche la connessione al firewall aziendale può rappresentare un punto di vulnerabilità in quanto se i device della rete segmentata non sono gestiti dall’IT aziendale potrebbero sfruttare eventuali vulnerabilità del firewall o errori di configurazione per intercettare il traffico Internet aziendale o cercare di violare la segmentazione | ||

| Isolamento delle reti | Indubbiamente una rete Air Gapped garantisce il miglior isolamento possibile con la rete Aziendale in quanto non è possibile avere alcuna comunicazione diretta tra le due reti | Sebbene le rete segmentata e quella aziendale risultino isolate logicamente, rimane il fatto che una connessione fisica esiste ed sicura solo nella misura in cui lo sono i vari apparati di rete attraversati dalla connessione | ||

| Economicità | Indubbiamente la rete Air Gapped è più economica in quanto l’eventuale unica spesa è il router firewall nel caso sia necessario connetterla a Internet | La segmentazione della rete è decisamente più onerosa in quanto sarà necessario prevedere apparati di rete possibilmente dedicati ed eventualmente prevedere connettività in fibra ottica se la distanza dagli apparati della rete aziendale è significativa (eventuali collegamenti WiFi sono da evitare per ragioni di sicurezza) | ||

| Affidabilità | La connessione di una rete Air Gapped è sicuramente più affidabile in quanto l’unico point of failure è l’eventuale router firewall nel caso sia necessario connetterla a Internet | La segmentazione della rete è decisamente meno affidabile in quanto vi sono molti più point of failure che sono rappresentati dagli apparati di rete e dal mezzo fisico che interconnettono la rete segmentata alla rete aziendale | ||

| Monitoraggio | Il monitoraggio dell’apparato di rete potrebbe essere difficoltoso a meno che non sia possibile gestirlo tramite un servizio cloud | Il monitoraggio dei vari dispositivi di rete che interconnettono la rete segmentata è più semplice perché può essere gestito accedendovi dalla rete aziendale | Per consentire il monitoraggio dei vari dispositivi di rete che interconnettono la rete segmentata accedendovi dalla rete aziendale può essere necessario consentire accessi che possono creare buchi di sicurezza | |

| Aggiornamento | L’aggiornamento dell’apparato di rete potrebbe essere difficoltoso a meno che non sia possibile gestirlo tramite un servizio cloud | L’aggiornamento dei vari dispositivi di rete che interconnettono la rete segmentata è più semplice perché può essere gestito accedendovi dalla rete aziendale | Per consentire L’aggiornamento dei vari dispositivi di rete che interconnettono la rete segmentata accedendovi dalla rete aziendale può essere necessario consentire accessi che possono creare buchi di sicurezza |

Dalla tabella precedente ne consegue che come anticipato è più conveniente adottare un’architettura di rete Air Gapped rispetto alla Network Segmentation in particolare in scenari che prevedono reti che non possono essere sotto il completo controllo dell’IT aziendale, come ad esempio un parco fotovoltaico. Infatti i vantaggi in termini di monitoraggio e aggiornamento che si possono avere con la network segmentation possono trasformarsi in buchi di sicurezza. Inoltre sul mercato da anni sono ormai disponibili router/firewall che possono essere gestiti e monitorati grazie a servizi cloud.

Un esempio di router/firewall che prevedono un sistema gestione cloud sono i Teltonika della serie RUT basati su Linux OpenWRT con connettività LTE, Ethernet, con funzionalità Firewall, Attack prevention, VLAN, WEB filter, Access control, VPN e compatibili col sistema RMS (Remote Management System) Teltonika che consente la gestione, il monitoraggio, la configurazione delle VPN e l’aggiornamento via FOTA degli apparati.

Grazie a sistemi di gestione remota come quello offerto da Teltonika Networks è possibile superare gli svantaggi di una rete Air Gapped rispetto ad una rete segmentata visti precedentemente e nel caso di una Amministrazione pubblica ottemperare a quanto previsto nelle Misure minime di sicurezza ICT per le pubbliche amministrazioni emanate dall’AgID che prevede l’uso delle architetture Air gapped e la loro gestione ai seguenti ABSC (AgID Basic Security Controls) derivati dai CSC (Critical Security Controls) e dall’FNSC (Framework nazionale di sicurezza cibernetica) che a loro volta derivano dai SANS 20 (CIS Critical Security Controls for Effective Cyber Defense versione 6.0 di ottobre 2015):

- ABSC 2.4.1 (FNSC ID.AM-2) – richiesta per ottenere un livello di sicurezza Alto: Utilizzare macchine virtuali e/o sistemi air-gapped (1) per isolare ed eseguire applicazioni necessarie per operazioni strategiche o critiche dell’Ente, che a causa dell’elevato rischio non devono essere installate in ambienti direttamente collegati in rete.

- ABSC 4.5.2 (FNSC PR.MA-1) – richiesta per ottenere un livello di sicurezza Minimo: Assicurare l’aggiornamento dei sistemi separati dalla rete, in particolare di quelli air-gapped, adottando misure adeguate al loro livello di criticità.

(1) Air-gapped: isolato. Tecnica informatica solitamente utilizzata per mettere in sicurezza sistemi o reti che richiedono maggior attenzione rispetto ad altre: basti pensare alle reti classificate come militari, ai sistemi di controllo di grande aziende e industrie sensibili (ad esempio centrali nucleari o industrie chimiche) o network che gestiscono e processano pagamenti attraverso carte di credito e bancomat.

Conclusioni

Sebbene per omogeneità nella gestione delle porzioni di rete periferiche si tende ad adottare la segmentazione di rete vi sono scenari come quelli di reti in cui vengono eseguite applicazioni necessarie per operazioni strategiche o critiche oppure reti che non sono sotto il completo controllo degli amministratori di rete in cui è preferibile adottare architetture Air Gapped in particolar modo quando si deve proteggere la rete aziendale da porzioni di rete che non sono sotto il diretto controllo degli amministratori di rete.

Inoltre va precisato che una delle ragioni che più spesso portano ad adottare la network segmentation è quella di gestire la rete periferica da proteggere o da cui proteggersi con la medesima infrastruttura di rete aziendale soprattutto per evitare di dover apprendere il funzionamento di apparati di sicurezza differenti, questo motivazione però di fatto implica anche un possibile fragilità a libello di sicurezza informatica. L’eterogeneità di sistemi di sicurezza sebbene richieda una maggior impegno a livello di conoscenze acquisite potrebbe garantire una maggior sicurezza soprattutto nel caso in cui vi sia una vulnerabilità non nota o non ancora risolta sui sistemi di sicurezza aziendali che non potrebbe essere sfruttata se la rete Air Gapped fosse gestita da sistemi di sicurezza di fornitori diversi. Inoltre l’eterogeneità dei sistemi di sicurezza contribuisce a rendere più complesso la realizzazione di un eventuale attacco che deve essere sviluppato su dispostivi non omogenei.