Microsoft Security Intelligence Report Volume 22

Il 17 agosto 2017 è stato pubblicato il Microsoft Security Intelligence Report (SIR) Volume 22 come annunciato nel post Microsoft Security Intelligence Report Volume 22 is now available sul Microsoft Secure Blog.

Il SIR è disponibile al seguente link http://www.microsoft.com/sir e include i dati relativi alle minacce informatiche del primo trimestre del 2017, ma anche dati statistici relativi a vulnerabilità, exploits, malware e siti malevoli raccolti su più di 100 countries/regions.

Nel Volume 22 del SIR sono state apportate due importati cambiamenti al report:

- I dati sono stati suddivisi nelle due categorie cloud ed endpoint

- I dati si riferiscono ad un trimestre (Gennaio 2017 – Marzo 2017) invece che ad un semestre come nei report precedenti in quanto l’obbiettivo sarà quello di fornire aggiornamenti del SIR più frequenti in futuro

Come vedremo analizzando il SIR questi due cambiamenti evidenziano che la tendenza delle minacce è in rapida evoluzione e che l’attenzione degli attaccanti si è spostata anche sul Cloud.

Il SIR viene generato a fronte dei feedback inerenti alla sicurezza che Microsoft ottiene dai sui servizi on-premises e cloud:

“The intelligence that informs this report comes from security-related signals from the consumer and commercial on-premises systems and cloud services that Microsoft operates on a global scale. For example, every month we scan 400 billion emails for phishing and malware, process 450 billion authentications, and execute 18+ billion webpage scans.”

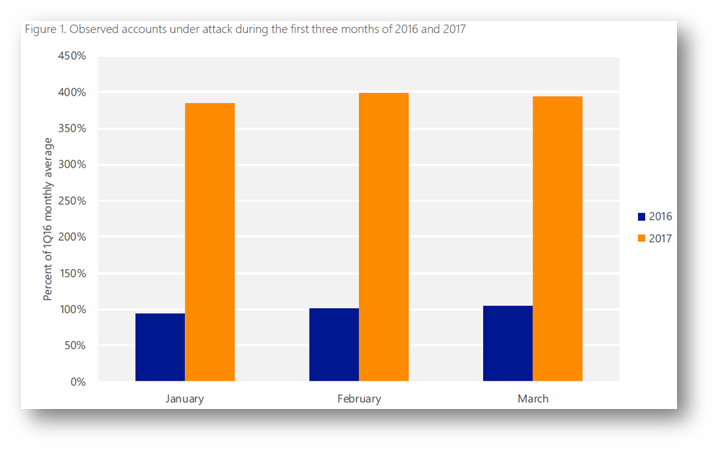

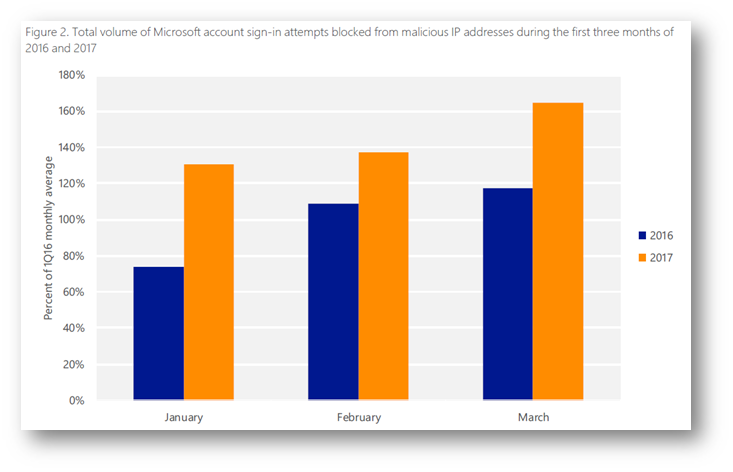

Il primo aspetto che emerge dal SIR volume 22 è un aumento rispetto al 2016 del 300% degli attacchi su account utilizzati per accedere ai servizi cloud e un aumento del 44% delle autenticazioni ai seervizi cloud provenienti da IP malevoli.

Ciò purtroppo è dovuto ad una gestione delle password poco accorta, attacchi di phishing mirati, vulnerabilità in prodotti e servizi di terze parti e ad una mancata gestione degli indirizzi IP autorizzati ad accedere ai servizi cloud:

“The Identity Security and Protection team has seen a 300 percent increase in user accounts attacked over the past year. A large majority of these compromises are the result of weak, guessable passwords and poor password management, followed by targeted phishing attacks and breaches of third-party services.”

“The number of Microsoft account sign-ins attempted from malicious IP addresses has increased by 44 percent from 1Q16 to 1Q17. Security policy based on risk-based conditional access, including comparing the requesting device’s IP address to a set of known “trusted IP addresses” or “trusted devices,” may help reduce risk of credential abuse and misuse.”

Come al solito valgono le indicazioni di usare password uniche per ogni sito e servizio, evitare password deboli e utilizzare metodi alternativi di autenticazione o autenticazioni multifattore. Di seguito le policy relative alle password per l’utilizzo dei servizi in Azure:

- Le Windows VM richiedono una password complessa di almeno 12 caratteri (a riguardo si veda Frequently asked question about Windows Virtual Machines)

- Le Linux VM richiedono una password complessa di almeno 6 caratteri (a riguardo si veda Frequently asked question about Linux Virtual Machines)

- Azure Active Directory richiede password complesse di almeno 8 caratteri (a riguardo si veda Password policies and restrictions in Azure Active Directory)

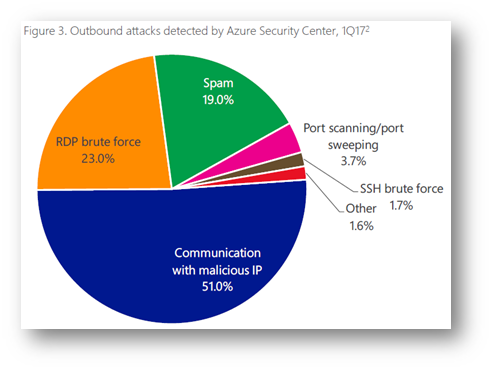

Il secondo aspetto che emerge dal SIR volume 22 è che i servizi cloud come Microsoft Azure sono diventi interessanti per gli attaccanti non soltanto per ottenere un punto di partenza da cui iniziare compromettere l’infrastruttura, ma anche per utilizzare le macchine virtuali compromesse per lanciare attacchi, in particolare quelli a forza a bruta, campagne di spam e phishing e port scanning. Di seguito distribuzione delle attività malevole eseguite da macchine virtuali compromesse in base a quanto rilevato dall’Azure Security Center.

Per quanto riguarda la situazione italiana nell’ambito di questa nuova tendenza in base alle statistiche dell’Azure Security Center gli attacchi che partono dall’Italia verso i servizi cloud si attestano tra l’1% e il 10%, mentre al momento è poco interessata da attacchi che parto da macchine in cloud compromesse (tra 0 e 0,001%). Le zone da cui partono la maggior parte di attacchi verso il cloud sono invece Nord America e Cina e sono anche le stesse regioni che subiscono il maggior numero di attacchi parto da macchine in cloud compromesse.

“More than two-thirds of incoming attacks on Azure services in 1Q17 came from IP addresses in China and the United States, at 35.1 percent and 32.5 percent, respectively. Korea was third at 3.1 percent, followed by 116 other countries and regions.”

“Compromised virtual machines often communicate with command-and-control (C&C) servers at known malicious IP addresses to receive instructions. More than 89 percent of the malicious IP addresses contacted by compromised Azure virtual machines in 1Q17 were located in China, followed by the United States at 4.2 percent.”

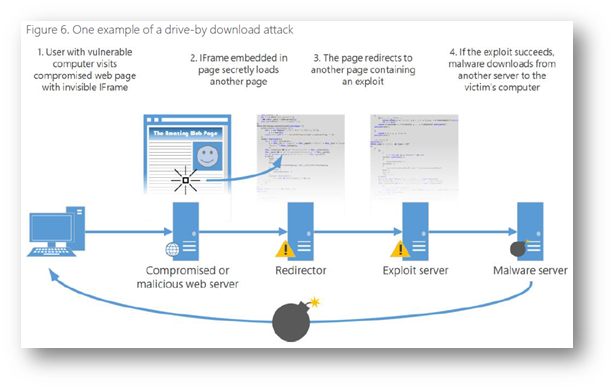

Il terzo aspetto che emerge dal SIR volume 22 è che molti siti web vengono compromessi per diventare dei Drive-by download sites

con l’obbiettivo di infettare i visitatori del sito sfruttando vulnerabilità del browser anche senza scaricare file:

“A drive-by download site is a website that hosts one or more exploits that target vulnerabilities in web browsers and browser add-ons. Users with vulnerable computers can be infected with malware simply by visiting such a website, even without attempting to download anything.

Drive-by download pages are usually hosted on legitimate websites to which an attacker has posted exploit code. Attackers gain access to legitimate sites through intrusion or by posting malicious code to a poorly secured web form, like a comment field on a blog. Compromised sites can be hosted anywhere in the world and concern nearly any subject imaginable, making it difficult for even an experienced user to identify a compromised site from a list of search results.”

I motori di ricerca tra cui Bing possono attuare una prima linea di difesa segnalando all’utente eventuali siti su cui vi sono evidenze di compromissione, dalle statistiche sui siti compromessi di Bing si nota come a Marzo 2017 le Drive-by download pages fossero più diffuse in Asia, Russia e America, ma il fenomeno seppur con minor rilevanza è anche presente in Europa e in particolare in Francia, Italia e Spagna

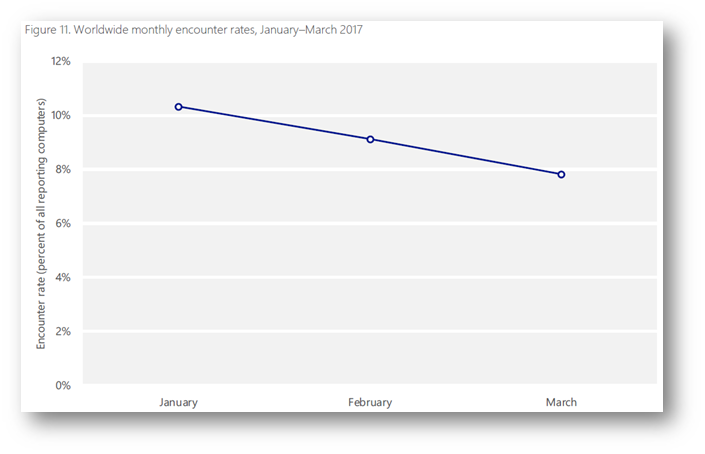

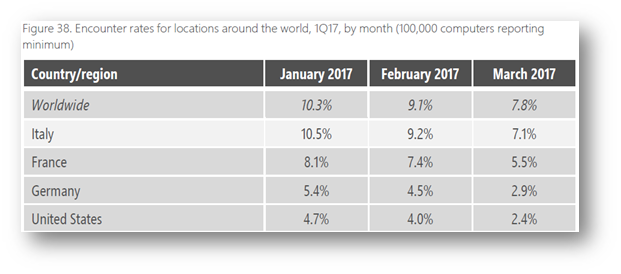

Il quarto aspetto che emerge dal SIR volume 22 è che c’è stata una riduzione delle infezioni da malware a livello worldwide in base all’analisi dell’Encounter rate definito come “percentage of computers running Microsoft real-time security products that report a malware encounter (Encounter rate does not include threats that are blocked by a web browser before being detected by antimalware software)”. Gli stati con maggior Encouter rate sono state Bangladesh, Pakistan, Indonesia ed Egitto, mentre quelle con Encouter rate minore sono Giappone, Finlandia, Svezia e Norvegia. Un altro aspetto significativo è che in cima alla classifica degli unwanted software ci siano i Browser Modifiers seguiti dai Software Bundlers e dagli Adware (per informazione circa i criteri di identificazione del software come malware o unwanted si veda How Microsoft antimalware products identify malware and unwanted software).

Si noti che una delle funzionalità presenti in Windows Defender è pa protezione da PUA (Potentially Unwanted Application) abilitabile anche tramite chiave di registro, a riguardo si veda Shields up on potentially unwanted applications in your enterprise.

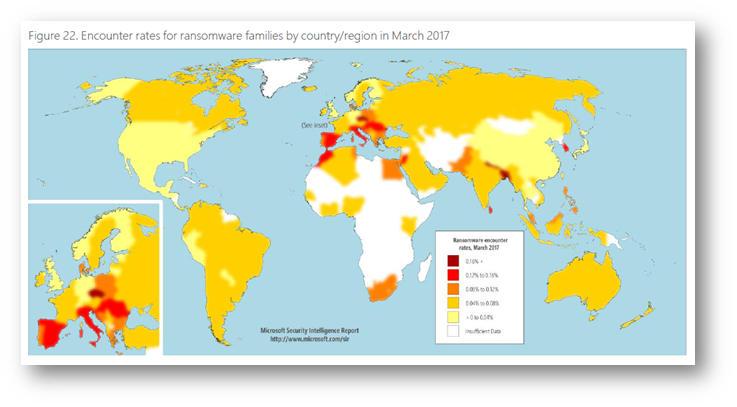

Il quinto aspetto che emerge dal SIR volume 22 è che la maggior diffusione di ransomware nel marzo 2017 è stata riscontrata in Repubblica Ceca, Corea e Italia:

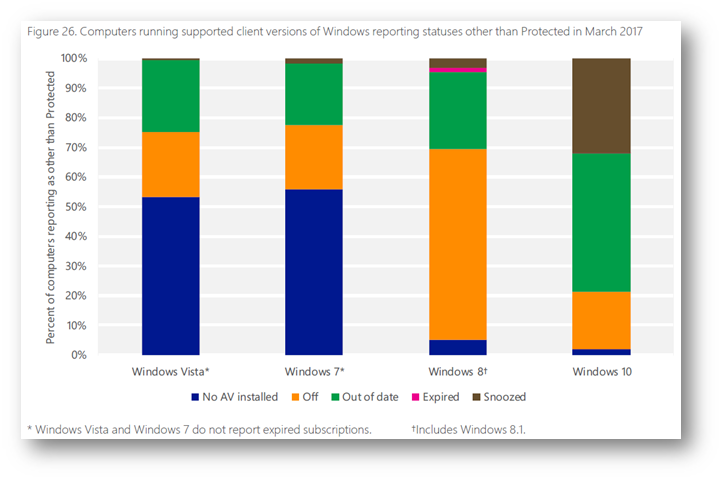

Il sesto aspetto è che emerge dal SIR volume 22 è l’integrazione dell’antivirus in Windows 8 e Windows 10 ha contribuito a ridurre il numero di computer senza Antivirus, ma si registrano comunque importati percentuali di sistemi con Antivirus non aggiornato o disabilitato:

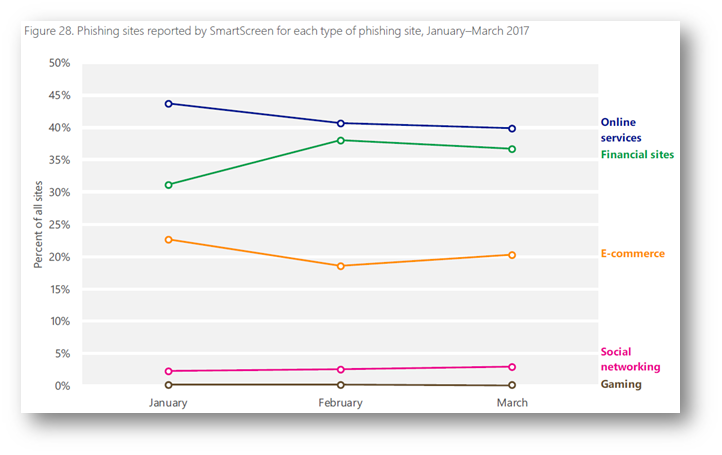

Il sesto aspetto che emerge dal SIR volume 22 in base all’analisi dei siti malevoli, sulla base dei dati forniti da Windows Defender SmartScreen, è che i Phishing sites più diffusi sono quelli relativi a servizi online e istituti finanziari e che le are in cui tale fenomeno è più diffuso sono Ucraina, Sud Africa, Indonesia, Danimarca:

Di seguito l’estratto delle statistiche i valori delle statistiche alcune statistiche che evidenza come in Italia le infezioni dal malware assumano percentuali importanti:

“Encounter rate are shown for locations with at least 100,000 computers running Microsoft real-time security products during a month. Only computers whose users have opted in to provide data to Microsoft are considered when calculating encounter rates.”

Conclusioni

Il SIR volume 22 pone in evidenza che il cloud è diventato interessante per gli attaccanti sia per compromettere infrastrutture sia per utilizzare risorse all’insaputa dei proprietari da cui lanciare campagne di attacchi, per tale ragioni occorre una migliore gestione della sicurezza degli account che possono accedere a servizi cloud rendedo più stingenti le policy di password, aumentando la sicurezza del processo di autenticazione e eseguendo un hardening dei servizi in cloud e in particolare delle VM.

Inoltre rimane fondamentale gestire la sicurezza si siti web aziendali per evitare compromissioni volte alla diffondere malware agli ignari navigatori, questo aspetto conferma anche è sempre prestare la massima attenzione all’aggiornamento e alla sicurezza del brower dal momento che è sempre il primo vettore con cui si propaga l’infezione.