Microsoft ATA Advanced Threat Analytics: Architettura di sistema

ATA è un nuovo strumento che Microsoft mette a disposizione per l’analisi della sicurezza nel perimetro delle reti locali partendo dall’analisi del comportamento dei singoli utenti e dei dispositivi che sono connessi in rete.

ATA affianca all’ispezione del traffico in lan l’analisi di informazioni ulteriori che derivano dall’accesso agli eventi di security archiviati nel registro ed alla possibilità di accedere alle informazioni contenute nell’Active Directory.

Semplificando, ATA, suddivide la sua azione in quattro fasi

-

Analisi di comportamenti che possono ritenersi anormali

-

Rilevazione di attacchi definiti come malevoli

-

Adattamento alla realtà nella quale viene inserito al fine di limitare il numero di “falsi positivi”

-

Produzione di allarmi e suggerimenti di recupero da situazioni di minaccia che possono verificarsi.

La sua struttura è suddivisa in due componenti principali

-

ATA Center

-

ATA Gateway

Il primo è il sistema che raccoglie tutti gli eventi ricevuti e ne effettua l’elaborazione, dispone di un proprio database e della capacità di interpretazione e correlazione delle attività rilevate, classificandole e catalogandole.

ATA Gateway è l’agente o la “sonda” che viene posizionata all’interno della rete e che ha il compito di raccogliere il traffico da sorgenti diverse ed inviarlo ad ATA Center.

La componente Gateway può ancora essere suddivisa in

-

ATA Gateway

-

ATA Lightweight Gateway

È possibile distribuire contemporaneamente in una rete più di un Lightweight Gateway e/o Gateway, ma ognuno di questi farà riferimento ad un solo ATA Center.

ATA Center svolge le seguenti funzioni

-

Gestisce la configurazione dei singoli “agenti” installati nella rete

-

Riceve da questi le informazioni

-

Rileva le attività sospette

-

Esegue analisi “comportamentali” al fine di identificare le potenziali minacce

-

Invia (se opportunamente configurato) notifiche sulle varie attività rilevate

Peculiarità dell’ATA Gateway è anche quella di poter lavorare come Syslog Collector in modo da ricevere eventi che possono essere generati da sorgenti diverse quali ad esempio sistemi SIEM (Security Information and Event Management) già presenti in rete e che hanno il compito o sono stati configurati per monitorare determinate aree dell’infrastruttura.

Se viene attivata la funzione di Event log Collector è possibile configurare ATA Gateway al fine di raccogliere gli eventi che vengono reindirizzati tramite questa modalità.

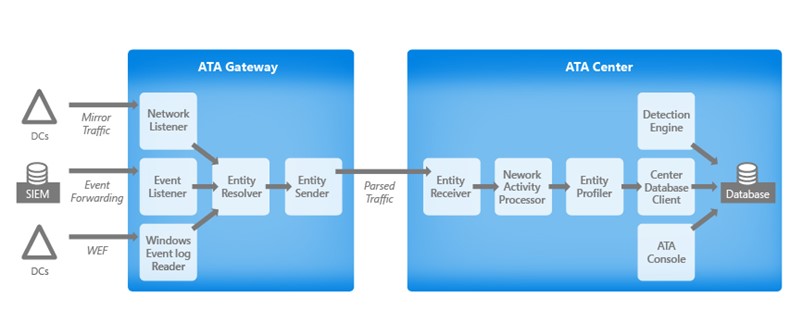

schema del flusso degli eventi raccolti da ATA Gateway e archiviati in ATA Center

Come indicato sopra ATA Gateway a seconda che si installi su un Domain Controller o su un membro del dominio di cui si vuole effettuare il controllo richiede configurazioni differenti in merito alla connettività di rete.

Il pacchetto di setup è lo stesso scaricato da ATA Center e si attiverà una modalità di installazione o l’altra in modo del tutto automatico.

La differenza, soprattutto dal punto di vista della configurazione, è sostanziale, nel caso in cui si installi il Gateway su un Domain Controller non sono richieste altre attività ed il software è in grado di rilevare il traffico di rete direttamente dalla NIC ed accedere al registro eventi in modo autonomo.

Invece, nel caso in cui è installato ATA Gateway su una macchina membro del dominio è necessario che venga attivato un port-mirror a livello switch e che ATA Gateway possa analizzare questo traffico ed è richiesto anche che il traffico oggetto di analisi sia quello che interessa i/il Domain Controller

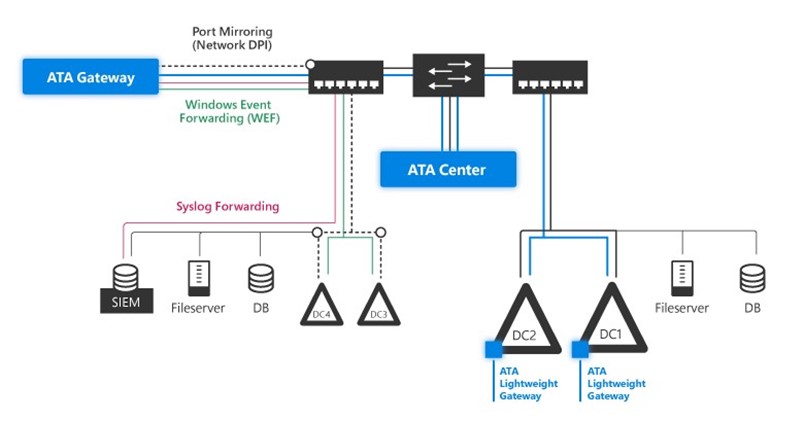

Schematicamente le relazioni tra ATA Gateway, ATA Center e le entità monitorate sono riportate qui sotto

Microsoft Advanced Treath Analitycs: Prerequisiti

Considerazioni in merito all’installazione del numero di ATA Center necessari

-

Un singolo ATA Center può monitorare una singola foresta nel caso di più foreste è da prevedere un ATA center per ognuna di queste

-

In ambienti di grandi dimensioni un singolo ATA Center non è in grado di elaborare tutto il traffico generato dai Domain Controller, in questo caso è necessario ripartire i vari ATA Gateway su più ATA Center

Per riferimenti:

https://www.microsoft.com/en-us/server-cloud/products/advanced-threat-analytics/overview.aspx