Ransomware protection in Windows 10 Anniversary Update

Col rilascio della versione 1607 di Windows 10 denominata “Anniversary Update” il 2 agosto 2016 sono state introdotte una serie di funzionalità nei componenti del sistema operativo atti a mitigare le infezioni da Ransomware come descritto nel post Defending against ransomware with Windows 10 Anniversary Update e nel documento Ransomware Protection in Windows 10 Anniversary Update.

Il Ransomware è una tipologia di malware particolarmente diffuso in quanto consente agli autori di ottenere guadagni stimolando di conseguenza la diffusione e il miglioramento delle metodologie d’infezione. In estrema sintesi il modus operandi di un Ransomware è molto semplice è si basa sulla inoculazione di un codice malevolo su dispositivo tramite che impedisce l’accesso al dispositivo e/o ai file su di esso sino a che non viene pagato un riscatto (a riguardo si veda anche il post Anatomia degli attacchi Crypto-Ransomware).

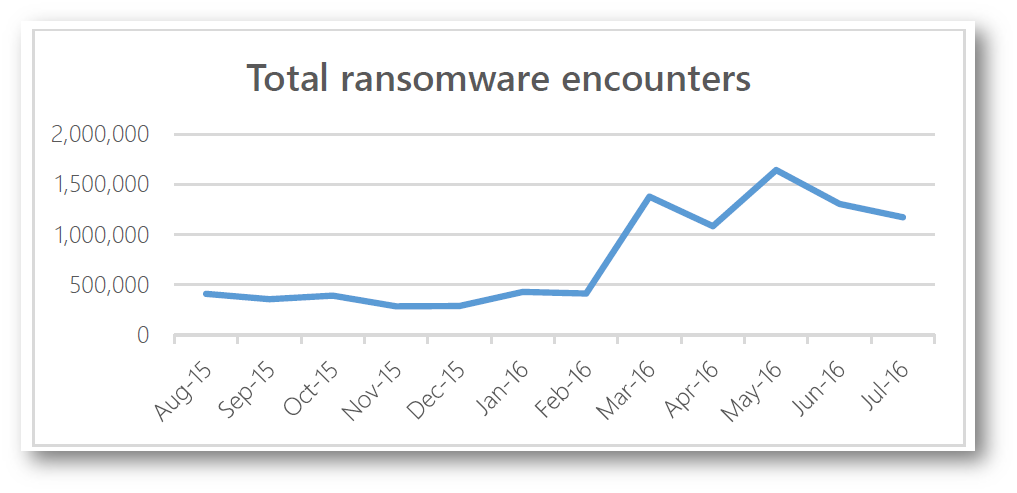

La pericolosità di questo tipo di malware è legata oltre che agli aspetti lucrativi anche al fatto che le tecniche di attacco utilizzate stanno diventando sempre più complesse ed efficaci col risultato che il numero delle vittime di queste tipo tipo di minacce è sempre maggiore. Il documento Ransomware Protection in Windows 10 Anniversary Update mostra infatti come le infezioni da Ransomware identificate da Windows Defender dal dicembre 2005 a luglio 2016 hanno subito un incremento del 400%.

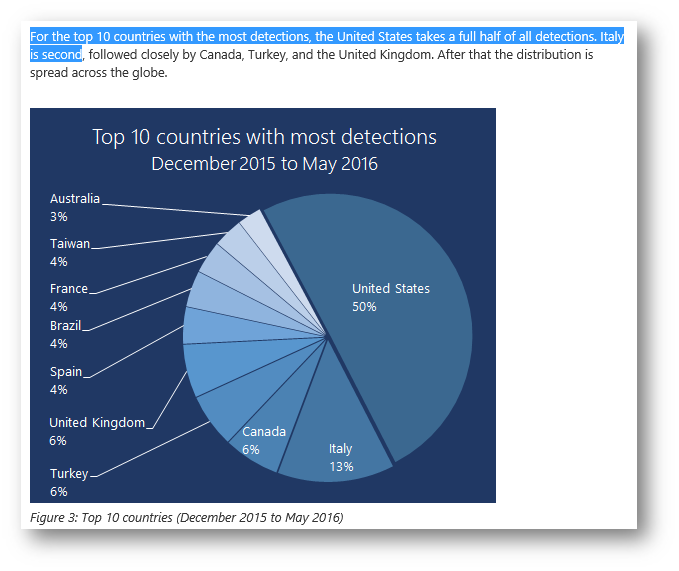

Nella sezione del Malware Protection Center dedicata ai Ransomware oltre ad una serie di informazioni dedicate a questo tipo di malware sono disponibili anche dati sulla diffusione dello stesso e tal riguardo l’Italia risulta il secondo paese, dopo gli Stati Uniti, con maggiori infezioni da Ransomware nel periodo tra dicembre 2015 e maggio 2016.

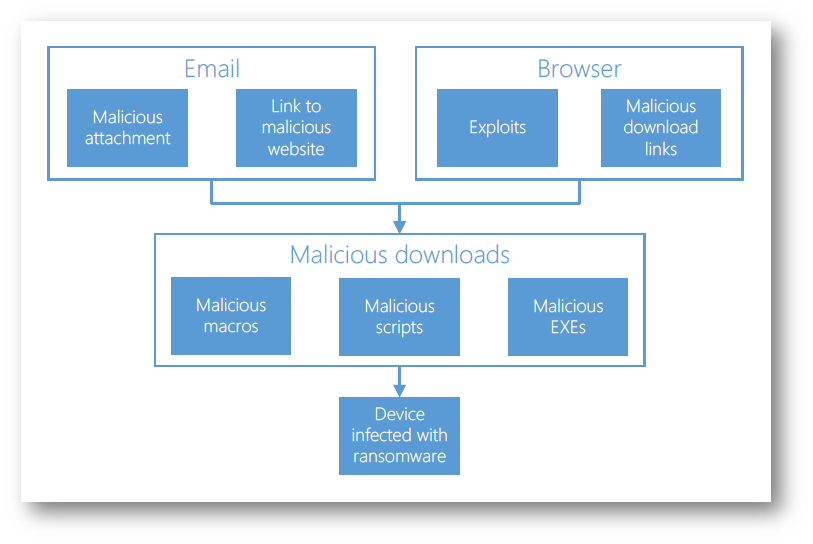

Il modo più comune con cui i Ransomware infettano i device è attraverso mail che contengono allegati o link malevoli o tramite il browser cercando di indirizzare l’utente verso siti malevoli o tramite compromissione di siti.

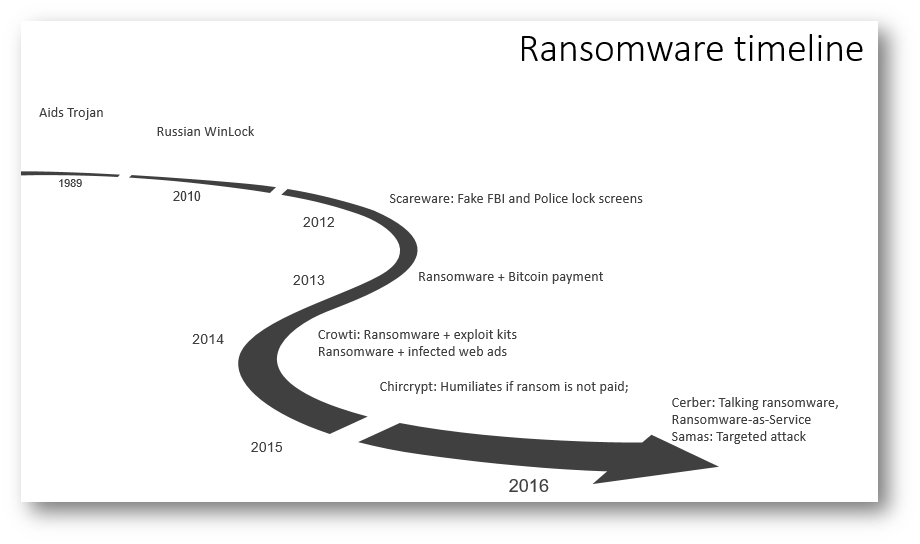

A riguardo si veda anche il post The 5Ws and 1H of Ransomware in oltre al dettaglio dei dati statistici vengono anche fornite informazioni generali sui Ransomware, su come reagire ad un’infezione e sull’evoluzione di questo fenomeno che evidenzia come la componente lucrativa abbia indotto una sua rapida evoluzione a partire dal 2013 fino ad arrivare alla creazione di una piattaforma Ransomware-as-Service che inevitabilmente porterà a malware sempre più efficaci.

Di seguito alcune analisi del funzionamento di alcuni Ransomware che sono circolati nel 2016 pubblicate da varie fonti, da cui si può capire quanto siano prolifici e fantasiosi gli autori di tali malware:

- [24/08/2016] Alma Ransomware: Analysis of a New Ransomware Threat (and a decrypter!)

- [12/08/2016] Venus Locker another .NET ransomware

- [25/07/2016] Malware Analysis Report: Numecod Ransomware

- [18/07/2016] Cerber: Analyzing a Ransomware Attack Methodology To Enable Protection

- [17/03/2016] No mas, Samas: What’s in this ransomware’s modus operandi?

Per avere informazioni sulle ultime novità in fatto di Ransomware vi segnalo i post nella categoria dedicata sul blog Microsoft Malware Protection Center disponibili al seguente Malware Protection Center – Ransomware e il sito italiano http://www.ransomware.it/ a cui è anche possibile fare segnalazioni.

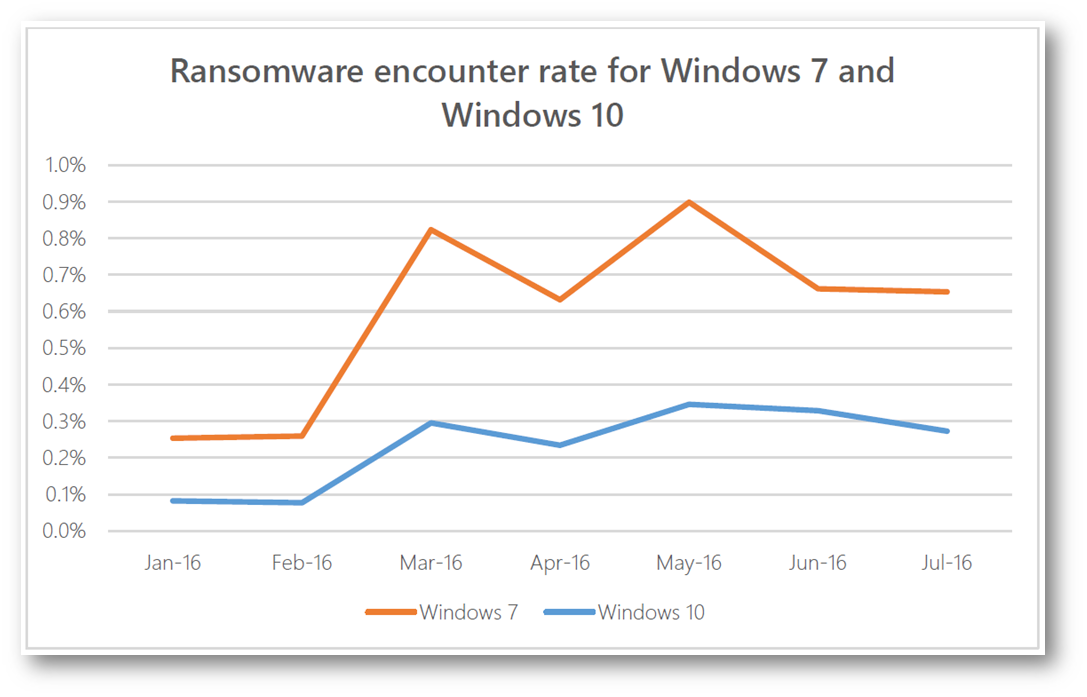

La protezione dagli attacchi informatici viene ottenuta agendo a più livelli e questo mantra vale soprattutto in questo caso e le novità introdotte in Windows 10 “Anniversary Update” vanno appunto in questa direzione e come mostrato nel documento Ransomware Protection in Windows 10 Anniversary Update

i device con Windows 10 sono il 58% meno vulnerabili ai Ransomware rispetto a quelli con Windows 7.

Scendendo nel dettaglio la strategia di difesa implementata in Windows 10 “Anniversary Update” è focalizzata sulla prevenzione, il rilevamento e la risposta all’infezione e per raggiugere questi obbiettivi come detto precedentemente si è operato su vari componenti e funzionalità del sistema.

Il primo livello di prevenzione è gestito dal browser Microsoft Edge è stata rilasciata una nuova versione che punta a fare in modo di rendere Edge uno dei browser più sicuri rendendolo immune da exploit di tipo zero-day. Per aumentare la sicurezza del browser il plug-in Adobe Flash Player, più volte oggetto di exploit, verrà eseguito in un container isolato, inoltre è stato eseguito un locked down Microsoft Edge per far sì che un eventuale exploit eseguito nel browser non possa eseguire un altro programma in modo da bloccare download silenti ed esecuzioni nascoste di payloads nel dispositivo.

Per un approfondimento su tutte le mitigations introdotte in Microsoft Edge si veda Security enhancements for Microsoft Edge che riporta anche come si è evoluto l’approccio dell’esecuzione confinata di processi a rischio di compromissione nelle varie versioni dei browser Microsoft:

Internet Explorer 7 on Windows Vista was the first web browser to provide a browsing sandbox, called Protected Mode. Protected Mode forced the part of the browser that rendered web content to run with less privilege than the browser controls or the user, providing a level of isolation and protection should a malicious website attempt to exploit a bug in the browser or one of its plug-ins.

Internet Explorer 10 introduced Enhanced Protected Mode (EPM), based on the Windows 8 app container technology, providing a stronger sandbox by adding deny-by-default and no-read-up semantics. EPM was turned on by default in the Windows 8 and Windows 8.1 immersive browser, but was optional on the Internet Explorer 10 and Internet Explorer 11 desktop versions.

Microsoft Edge takes the sandbox even farther, running its content processes in app containers not just by default, but all of the time. Because Microsoft Edge doesn’t support 3rd party binary extensions, there’s no reason for it to run outside of the containers, ensuring that Microsoft Edge is more secure.

Per maggiori dettagli si veda anche il post Introducing Windows Defender Application Guard for Microsoft Edge del Microsoft Edge Team.

Oltre alla sandbox realizzata mediante i container sono state migliorate le seguenti feature:

- Address Space Layout Randomization (ASLR) che permette di scongiurare attacchi al kernel rendendo randomiche le locazioni di memoria usate dal kernel per rendere difficoltoso ad eventuali exploit la sovrascrittura di tali locazioni per eseguire codice malevolo a livello kernel

- SmartScreen Filter URL migliorato grazie all’estensione dell’insieme dei dati utilizzati che ora provengono da fonti che appartengono al Microsoft Intelligent Security Graph il quale ha permesso negli ultimi sei mesi il blocco d circa 200.000 exploit kit. Per approfondimenti sulla feature di SmartScreen si veda Manage Privacy: SmartScreen Filter and Resulting Internet Communication.

Il secondo livello di prevenzione riguarda le email che è il vettore primato di infezione da Ransomware, infatti secondo le analisi condotte dai Microsoft sui proprio sistemi di messaggistica elettronica nel mese di luglio 2016 le email infette sarebbero ben 58 milioni.

Per innalzare la protezione da email contenenti ransomware i Microsoft email services utilizzano tecniche di difesa basate su machine learning e tecniche euristiche per rilevare i malware e generare velocemente un firma delle email pericolose che verrà utilizzata per aggiornare rapidamente Windows Defender che beneficia anch’esso di tecniche euristiche per la rilevazione.

In Windows 10 Anniversary Update il rilevamento dei Ransomware è affidato a

Windows Defender che è stato migliorato tramite le feature cloud-based protection e automatic sample submission per consentire una risposta veloce a malware non ancora conosciuto grazie ai servizi di machine learning in cloud, tecniche euristiche e allarmi ottenuti tramite Intelligent Security Graph, Per maggiori dettagli si veda Block at First Sight in cui viene descritto il funzionamento della funzionalità Windows Defender cloud protection e la relativa configurazione:

When a Windows Defender client encounters a suspicious but undetected file, it queries our cloud protection backend. The cloud backend will apply heuristics, machine learning, and automated analysis of the file to determine the files as malicious or clean.

If the cloud backend is unable to make a determination, the file will be locked by Windows Defender while a copy is uploaded to the cloud. Only after the cloud has received the file will Windows Defender release the lock and let the file run. The cloud will perform additional analysis to reach a determination, blocking all future encounters of that file.

Suspicious file downloads requiring additional backend processing to reach a determination will be locked by Windows Defender on the first machine where the file is encountered, until it is finished uploading to the backend. Users will see a longer “Running security scan” message in the browser while the file is being uploaded. This might result in what appear to be slower download times for some files.

Block at First Sight requires a number of Group Policy settings to be configured correctly or it will not work. Usually, these settings are already enabled in most default Windows Defender deployments in enterprise networks.

There is no specific individual setting in System Center Configuration Manager to enable Block at First Sight. It is enabled by default when the pre-requisite settings are configured correctly.

Le analisi del mese di luglio 2016 hanno dato come risultato che l’utilizzo di tecniche euristiche ha permesso di rilevare il 15% dei ransomware identificati, mentre il restante 85% è stato rilevato tramite l’utilizzo di signatures e cloud-based protection.

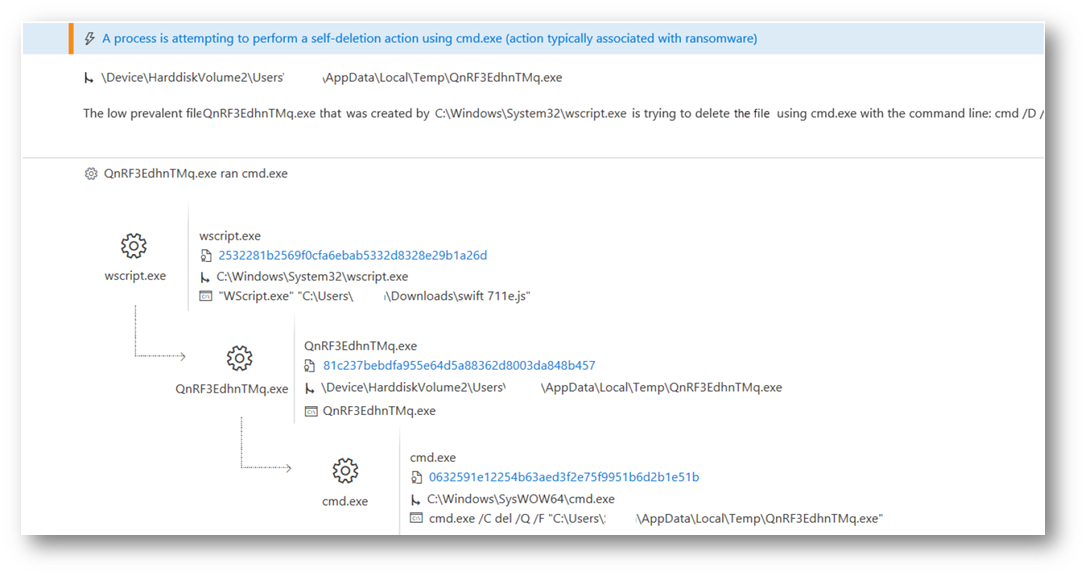

Un’altra importante novità in Windows 10 Anniversary Update è Windows Defender Advanced Threat Protection (ATP) di cui ho parlato nel post Windows Defender Advanced Threat Protection che gestisce la fase di risposta al malware

consentendo di analizzare come è avvenuta un’infezione per permettere di reagire con cognizione di causa per mettere in sicurezza l’infrastruttura e chiudere le falle che hanno permesso al malware di sviluppare l’attacco.

Di seguito un esempio di un’analisi che Windows Defender Advanced Threat Protection (ATP) può fornire:

I miglioramenti in Windows 10 e nell’Anniversary Update dal punto di vista della sicurezza sono stati così tanti da indurre la divisione Security Research & Defense a non investire oltre su EMET (Enhanced Mitigation Experience Toolkit) rilasciato nel 2009 la cui end of life è stata fissata per il 31 luglio 2018. Questa scelta dipende dal fatto EMET ha dei limiti dovuti al fatto che non è integrato nel sistema operativo e questo comporta che le sue protezioni in certi casi possano essere aggirate, inoltre EMET comporta inevitabilmente un overhead dal punti vista prestazionale e talvolta delle incompatibilità. Per maggior informazioni sulle decisioni che hanno portato alla decisione di non sviluppare nuove versioni di EMET si veda il post Moving Beyond EMET:

For Microsoft, EMET proved useful for a couple of reasons. First, it allowed us to interrupt and disrupt many of the common exploit kits employed by attackers at the time without waiting for the next Windows release, thus helping to protect our customers. Second, we were able to use EMET as a place to assess new features, which directly led to many security innovations in Windows 7, 8, 8.1, and 10.

But EMET has serious limits as well – precisely because it is not an integrated part of the operating system. First, many of EMET’s features were not developed as robust security solutions. As such, while they blocked techniques that exploits used in the past, they were not designed to offer real durable protection against exploits over time. Not surprisingly, one can find well-publicized, often trivial bypasses, readily available online to circumvent EMET.

Second, to accomplish its tasks, EMET hooks into low-level areas of the operating system in ways they weren’t originally designed. This has caused serious side-effects in both performance and reliability of the system and the applications running on it. And this presents an ongoing problem for customers since every OS or application update can trigger performance and reliability issues due to incompatibility with EMET.

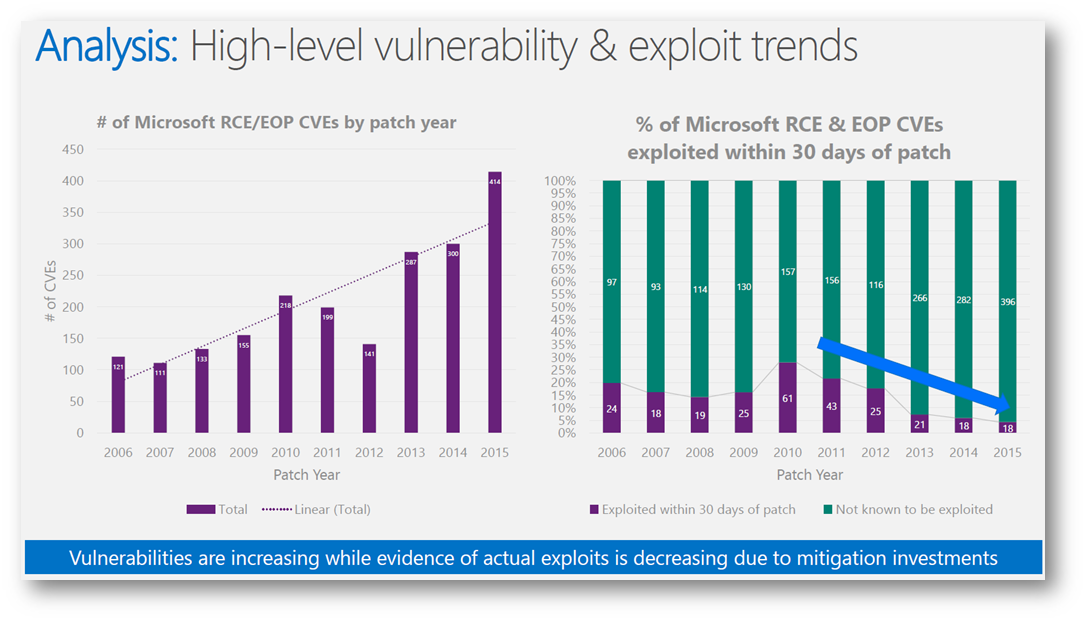

Un altro motivo che ha indotto l’abbandono del progetto EMET è che in Windows10 sono disponibili tutte le mitigations che sono contenute in EMET come DEP, ASLR, and Control Flow Guard (CFG) oltre ad una una nuova serie di mitigations che consentono di evitare l’aggiramento della UAC ed exploits che hanno il brower come obbiettivo, a riguardo si vedano le slide della sessione Windows 10 Mitigation Improvements tenuta da David Weston della divisione Windows Offensive Security Research (OSR) e Matta Miller della divisione Microsoft Security Response Center (MSRC) a blackhat USA 2016 nellagosto 2016. In tale sessione vengono presenti dati statistici in cui appare evidente come anche se le vulnerabilità negli ultimi anni abbiano subito un aumento la possibilità di riuscire a trasformarle in exploit è stato ridotto grazie alle mitigations.

In Windows 10 sono poi disponibili feature come Device Guard e Credential Guard che permettono l’utilizzo della virtualizzazione per la protezione exploits di sicurezza e malware (va precisato però che tali feature sono disponibili solo nella versione Enterprise ed Education di Windows 10 oltre che in Windows Server 2016, per un confronto delle funzionalità presenti nelle varie versioni di Windows 10 si veda Compare Windows 10 Editions).

Nonostante sia stata accolta la richiesta dei client di estendere l’end-of-life di EMET di 18 mesi portandola, come detto precedentemente, al 31 luglio 2018 l’indicazione data dalla divisione di Microsoft Security Research & Defense nel post Moving Beyond EMET è quella di migrare a Windows 10 non appena possibile dal momento che questa versione di sistema operativo è pensato per rispondere alle moderne minacce informatiche e pone la sicurezza tra i sui obbiettivi nell’ambito delle sue future evoluzioni:

Finally, we have listened to customers’ feedback regarding the January 27, 2017 end of life date for EMET and we are pleased to announce that the end of life date is being extended 18 months. The new end of life date is July 31, 2018. There are no plans to offer support or security patching for EMET after July 31, 2018. For improved security, our recommendation is for customers to migrate to Windows 10.

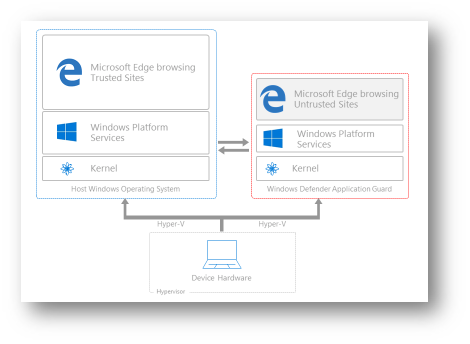

A tal riguardo infatti una delle funzionalità che verrà rilasciata il prossimo anno sarà Windows Defender Application Guard for Microsoft Edge che permetterà di eseguire Microsoft Edge in una istanza di Wndows isolata senza accesso all’ambiente in cui opera l’utente quando il sito visitato non è considerato attendibile, questa funzionalità in ogni caso non richiederà modifica agli sviluppatori web per essere utilizzata:

When a user browses to a trusted web site, for example an internal accounting system web application, Microsoft Edge operates as it does today. It has access to local storage, can authenticate the user to internal sites with corporate credentials, standard cookies work, the user can save files to the local machine, and in general Windows just works. This mode, outlined in blue in the chart below, is known as the Host version of Windows.

However, when an employee browses to a site that is not recognized or trusted by the network administrator, Application Guard steps in to isolate the potential threat. As shown in the mode outlined in red above, Application Guard creates a new instance of Windows at the hardware layer, with an entirely separate copy of the kernel and the minimum Windows Platform Services required to run Microsoft Edge. The underlying hardware enforces that this separate copy of Windows has no access to the user’s normal operating environment.

Application Guard’s enforcement includes completely blocking access to memory, local storage, other installed applications, corporate network endpoints, or any other resources of interest to the attacker. This separate copy of Windows has no access to any credentials, including domain credentials, that may be stored in the permanent credential store.

The good news for web developers is that they do not need to do anything different with their site code – Microsoft Edge renders sites in Application Guard fundamentally the same way it does in the host version of Windows. There is no need to detect when Microsoft Edge is running in this mode, nor any need to account for behavior differences. Since this temporary container is destroyed when the user is done, there is no persistence of any cookies or local storage when the user is finished.

Windows Defender Application Guard for Microsoft Edge will become available to Windows Insiders in the coming months, and roll out more broadly next year.

Per ulteriori informazioni si vedano anche